В первой части статьи, опубликованной в предыдущем номере журнала, мы рассматривали технологии, реализующие виртуализацию настольных систем, включая виртуализацию приложений, перемещаемые профили, перенаправление папок и виртуализацию операционной системы. В данной статье речь пойдет о компонентах, необходимых для создания решения VDI на платформе Windows Server 2008 R2, использующего только продукты Microsoft

В первой части статьи, опубликованной в предыдущем номере журнала, мы рассматривали технологии, реализующие виртуализацию настольных систем, включая виртуализацию приложений, перемещаемые профили, перенаправление папок и виртуализацию операционной системы. Я рассказал о том, как с помощью этих технологий можно динамически сформировать необходимую полнофункциональную рабочую среду в локальной операционной системе, на платформе виртуализации представления, такой как службы удаленных рабочих столов Remote Desktop Services (RDS), и на базе инфраструктуры виртуальных настольных систем Virtual Desktop Infrastructure (VDI). В данной статье речь пойдет о компонентах, необходимых для создания решения VDI на платформе Windows Server 2008 R2, использующего только продукты Microsoft.

Предварительные сведения

Прежде чем рассмотреть все шаги типичного процесса подключения к развертываемой настольной системе, будет полезно определить типы служб, необходимых для построения архитектуры VDI. На рисунке показаны основные шаги, необходимые для функционирования VDI, от начального подключения пользователя до формирования рабочей сессии VDI, за исключением таких технологий, как виртуализация приложений от Microsoft Application Virtualization (App-V), перемещаемые профили и т. д.

|

| Рисунок. Компоненты VDI |

Данный процесс состоит из семи шагов. Сначала пользователи должны найти удаленные настольные системы, к которым они могут подключиться и которые могут быть либо сессиями виртуализации представления (службы терминалов), либо опубликованными приложениями, либо сессиями VDI. И хотя для этой цели можно создать файл RDP и передать его тем или иным способом пользователям, существует более динамичный подход, с использованием службы веб-доступа к удаленным рабочим столам Remote Desktop Web Access, позволяющей отображать в браузере список доступных подключений, из которых пользователь может выбирать. Альтернативой просмотру на сайте списка динамически публикуемых подключений и приложений является использование имеющегося в Windows 7 компонента подключения к удаленным рабочим столам и приложениям RemoteApp для подписки на каналы RSS с серверов веб-доступа к удаленным рабочим столам, автоматически формирующим доступные подключения, которые могут быть настроены через сценарии, распространяемые с помощью групповых политик. Пользователи могут видеть эти публикуемые службы непосредственно в главном меню своих систем.

Второй шаг — создание списка опубликованных приложений и подключений, доступных пользователям. Для выполнения этой задачи сервер веб-доступа к удаленным рабочим столам подключается к посреднику подключений к удаленному рабочему столу Remote Desktop Connection Broker, который получает информацию о пулах VDI, личных рабочих столах и других опубликованных подключениях и приложениях с помощью собственных процедур взаимодействия с настроенными источниками удаленных приложений RemoteApp.

На третьем шаге посредник подключений к удаленным рабочим столам взаимодействует с Active Directory для определения прав доступа пользователя. Благодаря этому взаимодействию в свойствах пользователя отображаются также настройки личных рабочих столов, которые мы обсудим ниже.

Независимо от используемого метода (это может быть веб-доступ к удаленным рабочим столам, либо компонент подключения к удаленным рабочим столам и приложениям RemoteApp, либо подготовленный файл RDP), пользователи получают файл RDP, который можно задействовать для инициализации подключения (шаг 4). Если пользователь находится вне корпоративной сети, прямое подключение RDP блокируется большинством корпоративных брандмауэров. Таким образом, необходимо устанавливать защищенное подключение VPN. Однако существует альтернативное решение, которое не требует каких-либо действий пользователя или дополнительного клиентского программного обеспечения. В Windows Server 2008 имеется шлюз служб терминалов Terminal Services Gateway, который позволяет инкапсулировать трафик протокола RDP в пакеты протокола HTTPS (порт 443). Шлюз служб терминалов в системе Server 2008 R2 переименован в шлюз удаленных рабочих столов Remote Desktop Gateway. Для использования шлюза удаленных рабочих столов мы помещаем данный сервер в так называемую демилитаризованную зону (DMZ) или, для более высокой степени защиты, за каким-либо брандмауэром или прокси-сервером. Клиенты теперь подключаются к серверу RDP через шлюз удаленных рабочих столов путем добавления адреса шлюза в настройки файла RDP, передаваемого клиенту. Клиент инкапсулирует трафик протокола RDP в протокол HTTPS и посылает инкапсулированные данные на шлюз удаленных рабочих столов, на котором данные RDP извлекаются и пересылаются на соответствующий сервер терминалов. При возврате данных от сервера RDP назад к клиенту шлюз удаленных рабочих столов снова инкапсулирует данные RDP в пакеты HTTPS и передает их клиенту. Таким образом клиент, находящийся вне корпоративной сети, получает доступ ко всем ресурсам RDP без дополнительных действий и программных продуктов. Пользователи в корпоративной сети без обращения к шлюзу удаленных рабочих столов напрямую подключаются к серверу RDP. Проверка подлинности на шлюзе удаленных рабочих столов может производиться традиционным для Windows способом (имя/пароль) или с помощью смарт-карт, включая возможность подключения с текущими введенными учетными данными, без повторного ввода.

На шаге 5 пользователю необходимо знать точку начального подключения RDP, так как назначенная ему виртуальная машина клиенту VDI пока что неизвестна, если только у пользователя нет настроенного личного рабочего стола. Сервер сеансов удаленных рабочих столов Remote Desktop Session Host настраивается в режиме перенаправления подключений, то есть сервер принимает запросы пользователей на подключение RDP-, а затем перенаправляет клиента к сеансу DVI. Узел сеансов удаленных рабочих столов подключается к посреднику подключений к удаленному рабочему столу Remote Desktop Connection Broker для определения точки подключения клиента. В данной архитектуре сервер сеансов удаленных рабочих столов и посредник подключений к удаленному рабочему столу — это один и тот же сервер, однако вы не обязаны их размещать на одном узле (хотя обычно делается именно так из-за тесной взаимосвязи между этими ролями).

На шаге 6 посредник подключений к удаленному рабочему столу подключается к узлу виртуализации удаленных рабочих столов Remote Desktop Virtualization Host, настроенному на серверах Hyper-V, для проверки состояния виртуальной машины, ее запуска, если это необходимо, и сбора всей необходимой информации, такой как IP-адрес операционной системы клиентской виртуальной машины, который затем передается посреднику подключений к удаленному рабочему столу, узлу сеансов удаленных рабочих столов в режиме перенаправления и, наконец, самому клиенту.

На шаге 7 клиент подключается по протоколу RDP к своей виртуальной машине через шлюз удаленных рабочих столов (если подключение осуществляется извне корпоративной сети); на этом процесс подключения завершается. При регистрации пользователя загружается его перемещаемый профиль, а также данные из перенаправленных папок и приложения, доступные через App-V.

Хотя процесс подключения к размещенной настольной системе включает множество компонентов и шагов, с точки зрения пользователя, это гладкий и почти мгновенный процесс, предоставляющий полнофункциональную настольную систему с помощью любого клиента RDP.

На рисунке показан элемент, который мы не рассматривали, — это Microsoft System Center Virtual Machine Manager (VMM). И хотя VMM не является абсолютно необходимым для среды VDI, он будет очень полезен в управлении этой средой с помощью средств управления фермой Hyper-V, библиотек, поддержки PowerShell и других инструментов.

Для среды VDI можно использовать бесплатный продукт Microsoft Hyper-V Server и сэкономить на покупке Server 2008 R2. Полнофункциональный Server 2008 R2 предоставляет те же возможности Hyper-V, что и бесплатный Hyper-V Server, но при этом он предоставляет много дополнительных функций, помимо виртуализации. Кроме того, у Hyper-V из состава Server 2008 R2 имеются дополнительные лицензии на экземпляры виртуальных серверов, в которых в данном случае нет необходимости, поэтому вы можете сэкономить и использовать бесплатное решение.

Если мы посмотрим на шаги, осуществляемые в процессе подключения, то увидим, что мы используем пять служб роли RDS. Если вы решите задействовать RemoteFX с SP1 (о котором я расскажу в одной из следующих статей), получится шесть служб роли удаленных рабочих столов. Использование любой из служб роли удаленных рабочих столов требует клиентских лицензий для доступа к RDS, в дополнение к лицензиям на доступ к виртуальным настольным системам/подписке Software Assurance. Теперь рассмотрим подробнее все эти службы и особые моменты, относящиеся к VDI. Полную информацию о развертывании VDI можно найти в статье Microsoft TechNet «Getting Started: Remote Desktop Services» по адресу technet.microsoft.com/en-us/library/dd736539(WS.10).aspx (на русском языке — «Начало работы. Службы удаленных рабочих столов» на странице http://technet.microsoft.com/ru-ru/library/dd736539(WS.10).aspx).

Веб-доступ к удаленным рабочим столам

Веб-доступ к удаленным рабочим столам является начальной точкой входа. Пользователям предоставляется веб-интерфейс для выбора необходимой точки подключения: среда VDI или опубликованный рабочий стол/опубликованное приложение. Хотя это и не обязательно, веб-доступ к удаленным рабочим столам может служить простым в использовании порталом, поддерживающим проверку подлинности с помощью форм и обеспечивающим однократную регистрацию, в дополнение к способности отличать внешние и внутренние компьютеры.

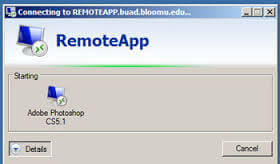

В Windows 7 появился компонент подключения к удаленным рабочим столам и приложениям RemoteApp and Desktop Connection, который, не являясь напрямую частью веб-доступа к удаленным рабочим столам, позволяет передавать от сервера веб-доступа к удаленным рабочим столам содержимое, отображаемое на данном веб-сайте, напрямую в главное меню, избавляя от необходимости использования сайта. На экране 1 показаны локальное главное меню и представление с веб-сайта. Заметим, что мы здесь можем видеть не только пул VDI, но и приложения, опубликованные на серверах сеансов удаленных рабочих столов.

|

| Экран 1. Представление опубликованных приложений и рабочих столов в веб-браузере и через подключения к удаленным рабочим столам и приложениям RemoteApp |

Если вы хотите создать конфигурационный файл для автоматической настройки компонента подключения к удаленным рабочим столам и приложениям RemoteApp для клиентов Windows 7, используйте параметр Create Configuration File в диспетчере подключений к удаленному рабочему столу. При этом создается файл, который можно запускать на клиенте Windows 7 для автоматической настройки. Это очень удачное решение для крупных систем.

Посредник подключений к удаленному рабочему столу

Служба посредника подключений к удаленному рабочему столу Remote Desktop Connection Broker в системе Server 2008 R2 — один из основных компонентов, позволяющий построить решение VDI на продуктах Microsoft. Он предоставляет роли RDS возможность балансировать нагрузку и отслеживать подключения к системам, не являющимся серверами терминалов, в особенности — возможность управлять подключениями к клиентским операционным системам. И, кроме того, в системе Server 2008 R2 у службы посредника подключений к удаленному рабочему столу появилась возможность осуществлять балансировку удаленных приложений и поддерживать серверы с различными опубликованными приложениями, что позволяет получить суммарное представление различных приложений, собранных со всех серверов фермы, отображаемое у пользователя, и вам уже не потребуется иметь на всех серверах один и тот же набор приложений.

Служба Remote Desktop Connection Broker — это мозг среды VDI. Она обменивается информацией и управляет всеми остальными компонентами, наиболее тесно взаимодействуя с сервером сеансов удаленных рабочих столов в режиме перенаправления, поэтому посредник подключений к удаленному рабочему столу и сервер сеансов удаленных рабочих столов в режиме перенаправления часто устанавливаются в одной и той же системе. Однако, если у вас более 250 одновременных подключений, вам может потребоваться установка данных ролей на различных серверах.

Пулы VDI создаются с помощью службы Remote Desktop Connection Broker посредством инструмента Remote Desktop Connection Manager, который управляет опубликованным приложением, опубликованным сеансом и ресурсами виртуального рабочего стола. Диспетчер подключений к удаленным рабочим столам будет вашим любимым инструментом при управлении средой DVI. Этот инструмент не только создает пулы VDI, но и настраивает службы Remote Desktop Virtualization Host, Remote Desktop Web Access и Remote Desktop Session Host. Он также переводит сервер сеансов удаленных рабочих столов в режим перенаправления, избавляя вас от настройки вручную каждой службы для роли VDI.

Когда создается пул VDI, необходимо указать серверы Hyper-V, на которых размещаются виртуальные машины, а затем выбрать клиентские виртуальные машины, которые будут входить в состав пула. Мастер создания пула VDI выполнит остальные настройки.

Служба Remote Desktop Connection Broker обрабатывает все входящие запросы VDI и вначале проверяет, не остался ли у пользователя отключенный сеанс в пуле VDI. Если да, то пользователь подключается к этому сеансу, в противном случае ему назначается не используемый в настоящий момент виртуальный рабочий стол.

Узел сеансов удаленных рабочих столов в режиме перенаправления

Идея использования сервера сеансов удаленных рабочих столов в режиме перенаправления не нова. Такой подход применялся в предыдущей версии Windows Server при создании большой фермы терминальных серверов. Чтобы избавить пользователей от необходимости подключения к разным серверам терминалов, начальная точка входа всегда является выделенным сервером сеансов, который только взаимодействует с посредником подключений и перенаправляет подключения RDP на нужный сервер. Такой же процесс происходит и в среде VDI, нам по-прежнему нужна начальная точка подключения RDP для клиентов RDP, каковой является сервер сеансов удаленных рабочих столов в режиме перенаправления. Данный узел перенаправляет клиентов RDP к соответствующей клиентской виртуальной машине, предоставляющей операционную систему.

Сервер сеансов удаленных рабочих столов — это то, что мы привыкли называть сервером терминалов, то есть сервер, на котором размещены пользовательские сеансы. Но, поскольку в Server 2008 R2 имеется много различных компонентов RDS, надо точнее определять сервер, предоставляющий пользовательские сеансы, отсюда использование термина «сервер сеансов удаленных рабочих столов».

Можно вручную настроить сервер сеансов удаленных рабочих столов для работы в режиме перенаправления. Однако, если мы используем мастер создания пула VDI в диспетчере подключений к удаленным рабочим столам, настройка сервера сеансов удаленных рабочих столов выполняется автоматически, как показано на экране 2. Заметим, что, как только сервер сеансов удаленных рабочих столов переводится в режим перенаправления, он уже не может более запускать обычные сеансы, а только будет выполнять перенаправление подключений.

|

| Экран 2. Автоматическая настройка сервера сеансов удаленных рабочих столов с помощью мастера пула VDI |

Узел виртуализации удаленных рабочих столов

Служба Remote Desktop Virtualization Host устанавливается на каждом узле Hyper-V, который включается в пул VDI. Эта служба позволяет службе посредника подключений к удаленному рабочему столу обмениваться информацией с узлами Hyper-V, запускать и останавливать виртуальные машины и собирать внутреннюю информацию для обеспечения клиентских подключений.

Шлюз удаленных рабочих столов

Служба шлюза удаленных рабочих столов инкапсулирует трафик RDP в пакеты HTTPS, обеспечивая защищенные подключения RDP через корпоративные брандмауэры без необходимости открывать на брандмауэрах дополнительные порты и без дополнительных VPN-решений. Шлюз удаленных рабочих столов можно использовать для настройки параметров: кто может подключаться через данный шлюз, куда подключаться, а также для настройки поддерживаемых параметров протокола RDP, таких как перенаправление устройств.

Высокодоступные решения VDI

Построение решения VDI требует централизации среды рабочих столов в едином центре обработки данных. Если происходит сбой на сервере, то пользователь может продолжать работу в локальной операционной системе. Но если мы разворачиваем VDI, то вся среда рабочих столов теперь находится в центре обработки данных, так что если какая-то часть VDI выходит из строя, пользователь полностью лишается настольной среды и не может работать. Обеспечение отказоустойчивости всех элементов VDI становится критически важной задачей. К счастью, у нас есть решения для каждой части архитектуры VDI.

Считая службу Remote Desktop Connection Broker мозгом всей среды VDI, необходимо использовать отказоустойчивый кластер, так как данная служба поддерживает кластеризацию, что обеспечивает доступность этой службы при выходе из строя любого узла. Поскольку обычно служба сервера сеансов удаленных рабочих столов в режиме перенаправления устанавливается совместно с посредником подключений к удаленному рабочему столу, необходимо установить службу сервера сеансов удаленных рабочих столов и настроить на работу в режиме перенаправления на всех узлах кластера. На сервере DNS создается ресурсная запись для узлов сеансов, которая ссылается на IP-адреса всех узлов сеансов. При подключении эти IP-адреса пересылаются клиентам в различном порядке. Если один из серверов недоступен, клиенты будут пытаться подключиться, используя следующий IP-адрес.

Служба балансировки сетевой нагрузки Network Load Balancing (NLB) применяется для распределения запросов между несколькими экземплярами шлюза удаленных рабочих столов. Мы можем задействовать как службу NLB, встроенную в систему Windows, так и аппаратный балансировщик нагрузки. Те же технологии NLB можно использовать для обеспечения высокой доступности службы веб-доступа к удаленным рабочим столам.

Узлы Hyper-V могут быть размещены в отказоустойчивом кластере таким образом, что при сбое узла Hyper-V клиентская виртуальная машина перемещается на другие узлы. Если потребуется, технология динамической миграции Live Migration может быть использована для перемещения работающих клиентских виртуальных машин между узлами при техническом обслуживании серверов. Однако, поскольку пользовательские настройки и данные отделены от экземпляра операционной системы, если один экземпляр выходит из строя, пользователям нужно всего лишь переключиться на альтернативный экземпляр операционной системы. Настройки и данные пользователя снова будут доступны.

Личные рабочие столы или рабочие столы в составе пула

До сих пор мы рассматривали пулы для клиентов VDI, то есть такую схему организации, при которой несколько виртуальных машин с клиентскими операционными системами группируются в пул. Когда пользователи подключаются к пулу, им автоматически назначается одна из виртуальных машин, не используемая в настоящий момент. При выходе пользователя из системы данная виртуальная машина возвращается в пул. Поскольку пользователь при каждом подключении, вероятнее всего, получает другую виртуальную машину, нам необходимы различные решения виртуализации (например, перемещаемые профили, перенаправление папок, виртуализация приложений) для обеспечения целостной рабочей среды.

Рабочие столы в составе пула должны быть рабочими столами по умолчанию для всех пользователей. Однако для некоторых пользователей может возникнуть необходимость иметь один и тот же экземпляр операционной системы при каждом подключении. Возможно, они каким-то особым образом настраивают свою систему или им нужно установить приложение, которое не может быть виртуализовано. В любом случае у нас есть возможность статического назначения отдельной виртуальной машины какому-либо пользователю, чтобы этот пользователь всегда получал одну и ту же клиентскую операционную систему. Это называется личным рабочим столом и настраивается в консоли Active Directory Users and Computers, как показано на экране 3. Пользователю можно назначить только один личный рабочий стол, виртуальная машина в качестве личного рабочего стола может быть назначена только одному пользователю, личный рабочий стол не должен входить в состав пула VDI, а должен быть обычной виртуальной машиной в среде виртуализации. Необходимо, чтобы имя личного рабочего стола совпадало с именем виртуальной машины, которое должно быть полным именем FQDN, например client.savilltech.net, то есть виртуальной машине необходимо назначать имя FQDN экземпляра клиентской операционной системы.

|

| Экран 3. Назначение пользователю личного рабочего стола |

Настройка клиентской виртуальной машины

Для удобства в качестве клиентской операционной системы лучше всего использовать Windows 7. При развертывании VDI на базе служб RDS необходимо заранее создать все экземпляры виртуальных машин и включить их в пул; в настоящий момент нет возможности динамического создания или направления потока операционной системы для создания пула виртуальных машин (такая возможность имеется в Citrix XenDesktop). Для упрощения процесса развертывания виртуальных машин и операционной системы можно задействовать такие технологии, как VMM.

Необходимо осуществить некоторые дополнительные настройки в клиентских виртуальных машинах для обеспечения управления клиентскими операционными системами на сервере виртуализации удаленных рабочих столов и подключения к ним клиентов. Основные действия, которые требуется выполнить на каждой клиентской операционной системе:

- разрешить удаленный рабочий стол Remote Desktop;

- добавить соответствующих пользователей в группу Remote Desktop Users;

- разрешить RPC;

- настроить исключения в брандмауэре для удаленного управления службами;

- настроить разрешения в протоколе RDP для сервера виртуализации удаленных рабочих столов.

Все необходимые действия для каждой виртуальной машины могут быть выполнены вручную. Подробнее об этом рассказано в статье Microsoft TechNet Remote Desktop Services in Windows Server 2008 R2, Appendix A, «Configuring the Virtual Machine Manually», размещенной по адресу technet.microsoft.com/en-us/library/ff603843(WS.10).aspx); можно использовать и групповые политики для автоматизации применения этих настроек, а также задействовать разработанный Microsoft сценарий для упрощения всего процесса (gallery.technet.microsoft.com/ScriptCenter/en-us/bd2e02d0-efe7-4f89-84e5-7ad70f9a7bf0).

Есть еще один интересный момент, относящийся к среде операционных систем клиентских виртуальных машин. У нас имеется несколько вариантов клиентской операционной системы, разделяемых между многими пользователями. Необходимо ограничить доступ к этим разделяемым клиентским средам, чтобы пользователи не могли изменять настройки операционной системы, а также устанавливать или удалять программы. Однако, в зависимости от конкретной среды, нам может потребоваться возвращать операционную систему в определенное состояние при каждом завершении сеанса работы с системой. Для этого можно использовать снимки Hyper-V и RDS.

Для каждой виртуальной машины можно сделать снимок, в имени которого имеется текст RDV_Rollback. Данный снимок должен быть сделан, когда виртуальная машина находится в «чистом» состоянии, так как нам нужно возвращаться к этому состоянию при каждом завершении сеанса работы с системой. Снимок можно сделать и при работающей, и при неработающей виртуальной машине, но необходимо, чтобы в процессе создания снимка в системе не было сеанса пользователя. Когда пользователь завершает сеанс работы с виртуальной машиной в среде VDI, к которой он подключился через службу посредника подключений к удаленному рабочему столу, состояние данной виртуальной машины возвращается к снимку RDV_Rollback. Заметим, что возможность создания снимка RDV_Rollback имеется только у виртуальных машин в пуле, но не у личных виртуальных рабочих столов.

Если вы выбираете применение RDV_Rollback для того, чтобы каждый пользователь при регистрации получал «чистую» среду, в среде VDI приходится применять некий прием, относящийся к членству в домене AD. Обычно пароль учетной записи компьютера автоматически изменяется каждые 30 дней. Если мы периодически будем возвращать систему к контрольной точке — например, после каждого завершения сеанса в системе, — старый пароль учетной записи компьютера, который присутствует в снимке RDV_Rollback, перестанет действовать, после того как компьютер поменяет пароль. Это может произойти, когда пользователь зарегистрируется в системе на 30-й день действия пароля, и может привести к сбоям в проверке подлинности учетной записи компьютера и необходимости сброса его пароля. Имеется несколько способов решения этой проблемы. Один из них — запрет смены пароля учетной записи компьютера, который можно реализовать с помощью групповых политик. Однако данный подход может иметь нежелательные последствия в отношении безопасности и поэтому не рекомендован к использованию.

Другой способ заключается в периодическом удалении всех клиентских виртуальных машин, их пересоздании и генерации новых снимков RDV_Rollback (с интервалом, меньшим, чем интервал смены пароля компьютерных учетных записей). Такой подход может показаться неразумным, но вы можете использовать VMM и сценарии от Microsoft для создания виртуальных машин в среде VDI (сценарий доступен по адресу gallery.technet.microsoft.com/scriptcenter/en-us/904bd2c8-099d-4f27-83da-95f5536233bc). Данные сценарии позволяют автоматизировать массовое создание виртуальных машин для среды VDI, что значительно облегчает повторное создание виртуальных машин в VDI по мере необходимости, а также периодическое пересоздание виртуальных машин. Использование этого подхода решает и еще одну проблему. Если мы используем виртуальные машины в течение длительного времени, нам необходимо устанавливать на них обновления и осуществлять регулярное обслуживание настольных систем. Если мы пересоздаем виртуальные машины каждые 4 недели, нам необходимо устанавливать обновления только на единственный мастер-образ, который используется при создании всех виртуальных машин в пуле VDI.

Следующие шаги

VDI на платформе RDS — очень достойное решение, которое реально может использоваться в производственной среде. Для некоторых крупных организаций статичная природа клиентских виртуальных машин может стать препятствием, и на решение этого вопроса сейчас направлены усилия в рамках партнерства Microsoft и Citrix. Об этом я расскажу в своей следующей статье. А пока рекомендую посетить веб-страницу «Getting Started: Remote Desktop Services» на сайте Microsoft TechNet по адресу technet.microsoft.com/en-us/library/dd736539(WS.10).aspx (русский вариант — «Начало работы. Службы удаленных рабочих столов» на странице http://technet.microsoft.com/ru-ru/library/dd736539(WS.10).aspx), содержащую пошаговые руководства по развертыванию среды VDI. Вполне реально в течение дня развернуть среду VDI в тестовой лаборатории и приступить к экспериментам.

Джон Сэвилл (jsavill@windowsitpro.com) — директор по технической инфраструктуре компании Geniant, имеет сертификаты CISSP, Security and Messaging MCSE для Windows Server 2003 и звание MVP

Windows Server 2008 r2, работа, служба терминалов, служба удаленных рабочих столов

Установка сервера удалённых рабочих столов

Входим на сервер с правами администратора.

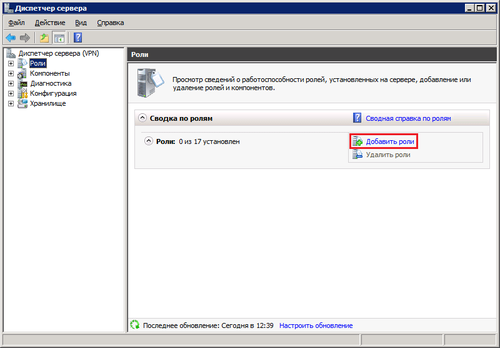

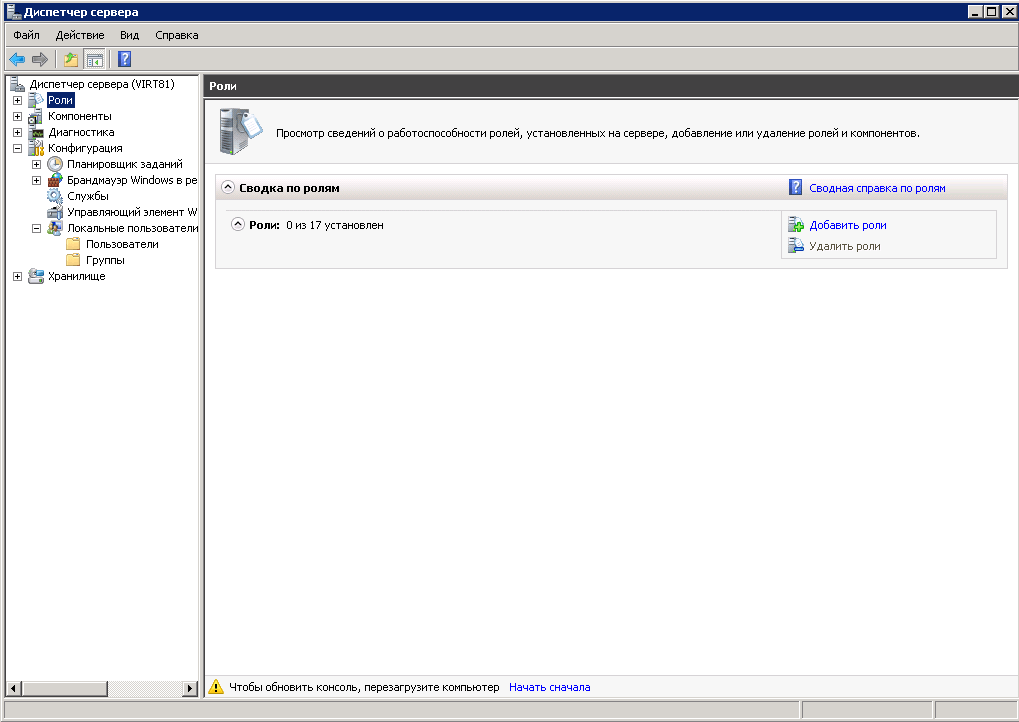

Открывем «Дисппетчер сервера» -> Роли -> Добавить роль:

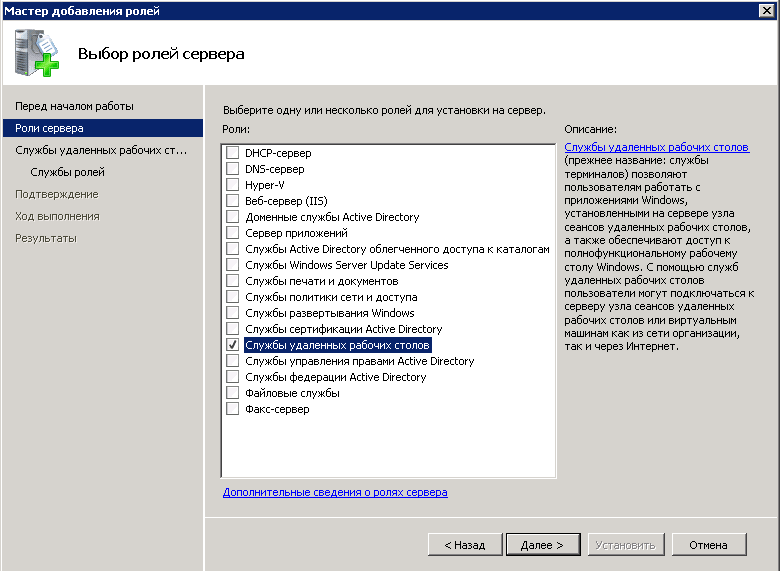

В списке доступных ролей сервера выбираем «Службы удалённых рабочих столов»:

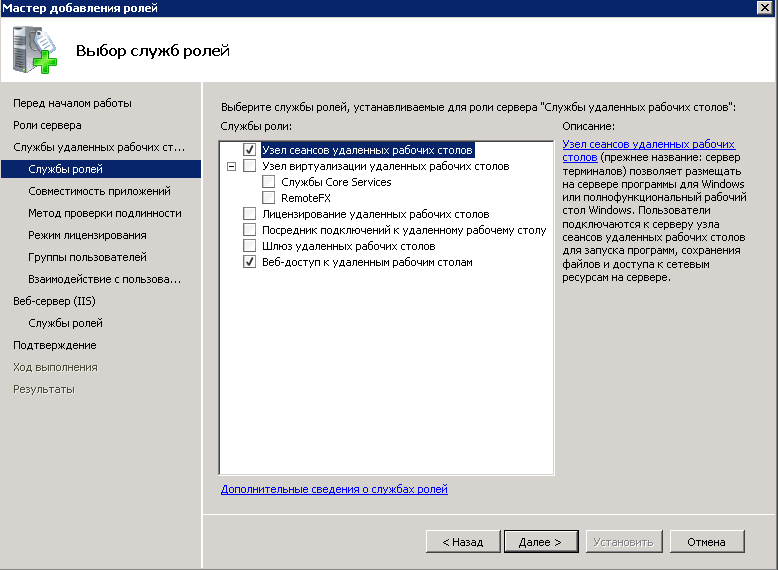

В списке «Службы роли» отмечаем «Узел сеансов удалённых рабочих столов» и «Лицензирование удалённых рабочих столов». Этих служб достаточно для поддержания базовой функциональности.

Желательно устанавливать сервер терминалов до установки пользовательских приложений.

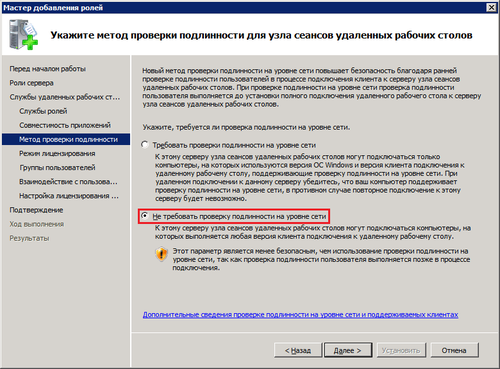

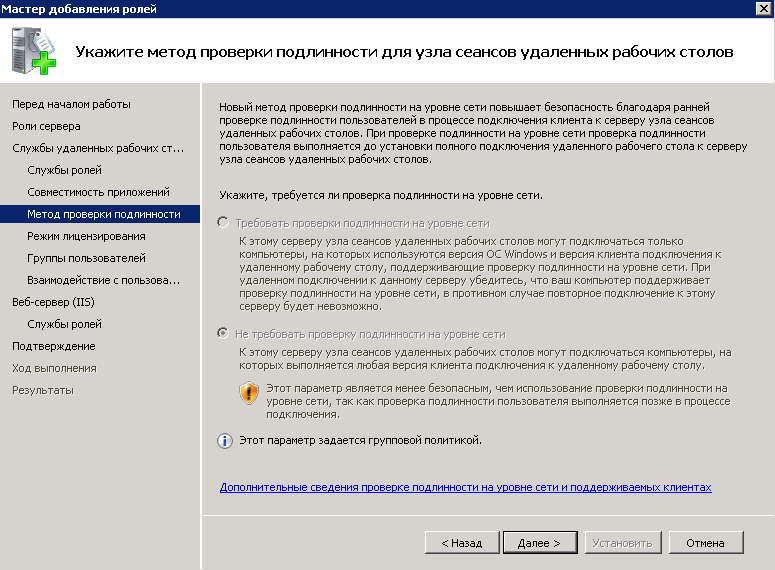

Метод проверки подлинности. «Требовать проверку подлинности на уровне сети» — эта опция обеспечивает повышенную безопасность, но в этом режиме к серверу не смогут подключаться пользователи с устаревшими клиентами (rdp 5.х и ниже), а также пользователи подключающиеся через Эксплорер (remote desktop web connection). Чтобы обеспечить поддержку клиентов всех версий, выбирайте опцию «Не требовать проверку подлинности на уровне сети».

Режим лицензирования. Желательно заранее определиться с режимом лицензирования: «на пользователя» или «на устройство». Лицензии «на пользователя» эффективны, если в организации большое количество мобильных пользователей, которым требуется доступ к серверу как из корпоративной сети, так и из удаленной (дом, другой офис). Лицензии «на устройство» эффективны, если пользователи жестко привязаны к своим рабочим местам.

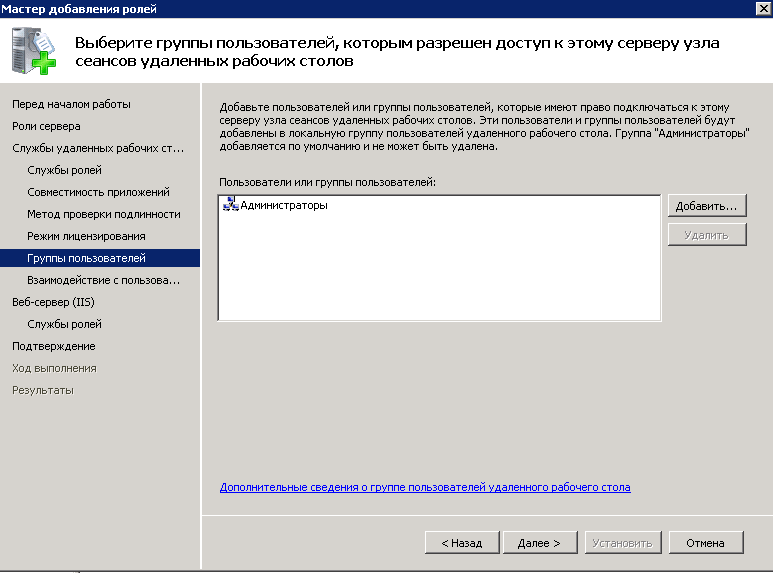

Группы пользователей. Здесь вы можете сразу указать группы или отдельных пользователей, которым будет разрешен доступ к серверу терминалов. Это можно будет сделать и позднее, просто добавив нужных пользователей в группу «Пользователи удаленного рабочего стола».

Настройка сервера лицензий Windows Server 2008 r2. Если сервер не входит в домен, то вариантов особо нет:

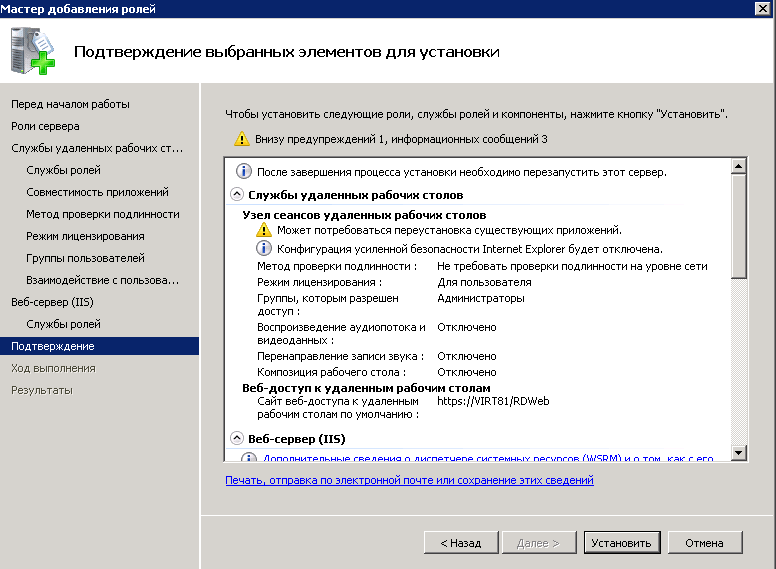

Обзор выбранных опций перед установкой.

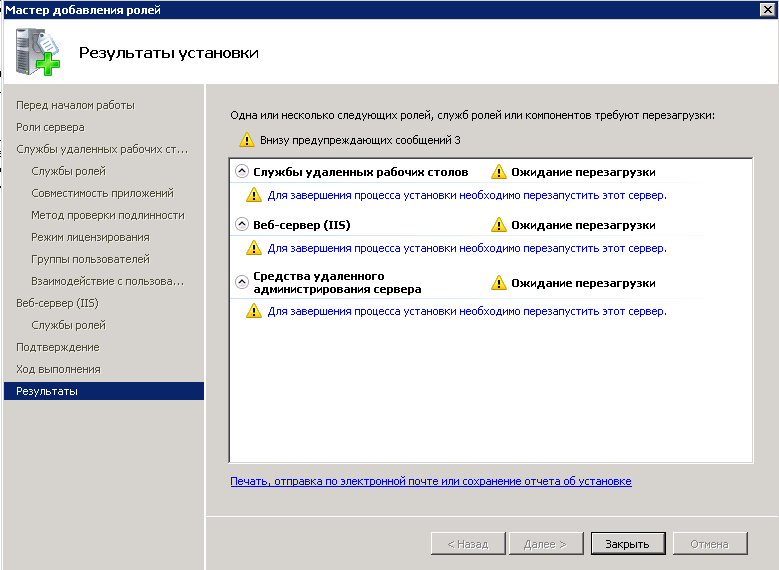

Далее нажимаем кнопку Установить. Система один раз перезагрузится, после чего установка будет продолжена. В итоге вы должны увидеть жизнеутверждающий экран «Установка прошла успешно»

Активация сервера терминалов

Открываем Пуск -> Администрирование -> Службы удалённых рабочих столов -> «Диспетчер лицензирования удалённых рабочих столов». В списке выбираем сервер лицензий. Делаем правый клик, и в меню выбираем пункт «Активировать сервер»:

Запускается мастер активации сервера Windows Server 2008 r2

На следующем шаге выбираем метод подключения. Можно смело выбирать «Автоподключение»:

Сведения об организации. Вводим имя, фамилию и название организации

Дополнительные сведения. Можно заполнить, а можно и проигнорировать

Через несколько секунд ваш сервер будет успешно активирован

Теперь можно преступить к установке лицензий. Следует отметить, что после активации сервера лицензий нет необходимости сразу покупать и устанавливать лицензии. При отсутствии полноценных лицензий сервер работает в демо-режиме. Пользователям выдаются временные лицензии на 120 дней.

Установка лицензий

Запускаем мастер установки лицензий. Это можно сделать сразу после активации сервера лицензий, выбрав соответствующую опцию

Далее выбираем тип соглашения. В моем случае это «Enterprise Agreement». Номер соглашения можно найти в поисковике по запросу «Enrollment Number». Например, работают: 4965437 (3325596;6565792;4526017;5296992)

Выбираем версию продукта, тип лицензии (должен совпадать с ранее выбранным типом лицензий сервера лицензий), количество лицензий

Нажимаем Далее. Если данные верны, лицензии будут успешно установлены.

Попутные вопросы:

Как разрешить новому пользователю доступ к удаленному рабочему столу?

Откройте Диспетчер сервера -> Конфигурация -> Локальные пользователи -> Пользователи. Откройте свойства пользователя, которому необходим доступ, закладка «Членство в группах». Добавьте группу «Пользователи удаленного рабочего стола»:

Можно ли под одним аккаунтом создать несколько независимых сеансов подключения?

Можно, но по умолчанию эта опция отключена (для экономии ресурсов). Откройте Диспетчер сервера -> Роли -> Конфигурация служб терминалов -> Изменить настройки (на той же странице). Двойной клик на опции открывает окно, где можно выполнить изменения:

Какой порт использует RDP по умолчанию и как его изменить?>

По умолчанию используется порт TCP 3389. Изменить его можно отредактировав реестр. Откройте ветку

HKEY_LOCAL_MACHINESystemCurrentControlSetControlTerminalServerWinStationsRDP-tcp

и измените параметр PortNumber.

Взято отсюда

Обновлено 01.06.2017

Как установить и настроить RemoteApp в Windows Server 2008 R2-1 часть-01

Всем привет, сегодня расскажу про то как установить и настроить RemoteApp в Windows Server 2008 R2-1 часть. Как и любая встроенная функция устанавливается через Роли или компоненты, для любителей командной строки есть возможность инсталляции, через power shell или командную строку. RemoteAp позволяет вам сделать коллекции приложений для конечных пользователей, через веб-браузер или тонкий клиент. Выбираем Добавить роли.

Как установить и настроить RemoteApp в Windows Server 2008 R2-1 часть-01

Выбираем службы удаленных рабочих столов.

Как установить и настроить RemoteApp в Windows Server 2008 R2-1 часть-02

Жмем далее.

Как установить и настроить RemoteApp в Windows Server 2008 R2-1 часть-03

Выбираем Узел сеансов удаленных рабочих столов и Веб-доступ к удаленным рабочим столам.

Как установить и настроить RemoteApp в Windows Server 2008 R2-1 часть-04

Жмем далее.

Как установить и настроить RemoteApp в Windows Server 2008 R2-1 часть-05

Выбираем уровень проверки подлинности на уровне сети.

Как установить и настроить RemoteApp в Windows Server 2008 R2-1 часть-06

Выбираем объект, на кого будут распространятся лицензии, как их поставить потом описано тут.

Выбираем кому мы разрешаем пользоваться RemoteApp, Отмечу что если вы потом захотите добавить пользователей, то нужно добавлять их в группу Пользователи удаленного рабочего стола.

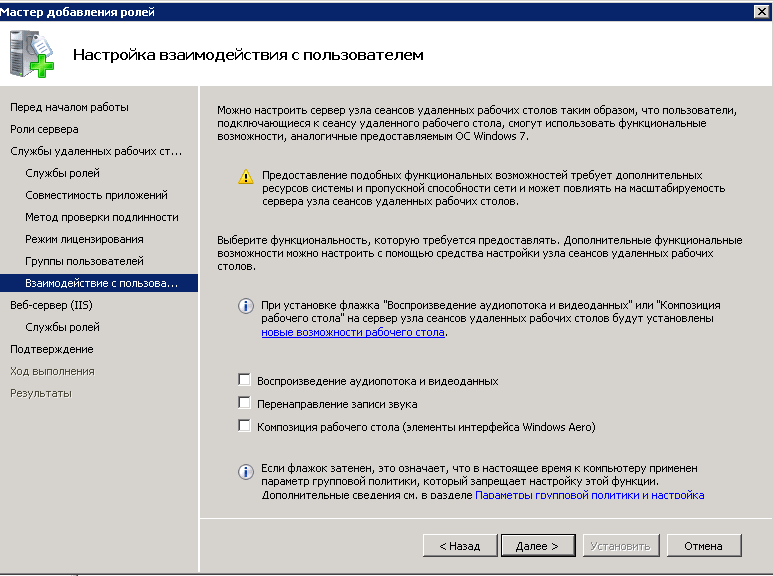

Как установить и настроить RemoteApp в Windows Server 2008 R2-1 часть-08

Далее

Как установить и настроить RemoteApp в Windows Server 2008 R2-1 часть-09

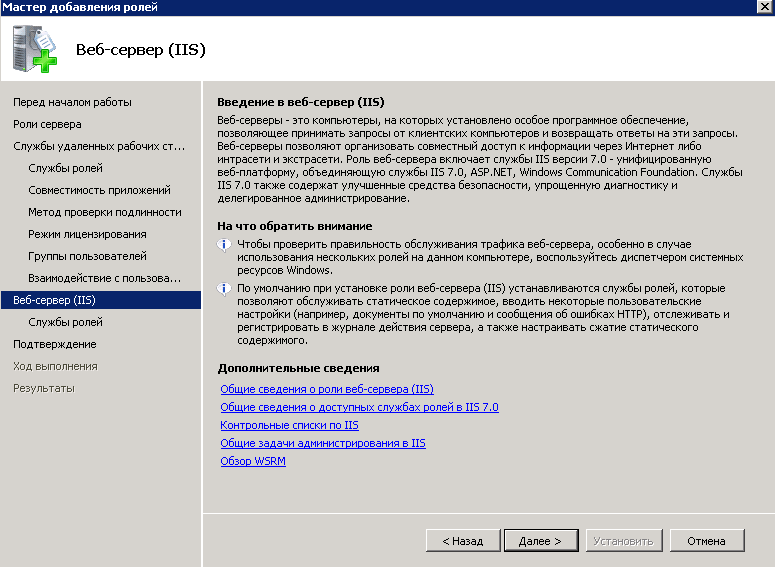

Дальше начнется установка IIS

Как установить и настроить RemoteApp в Windows Server 2008 R2-1 часть-10

Оставляем все по умолчанию

Как установить и настроить RemoteApp в Windows Server 2008 R2-1 часть-11

Нажимаем Установить.

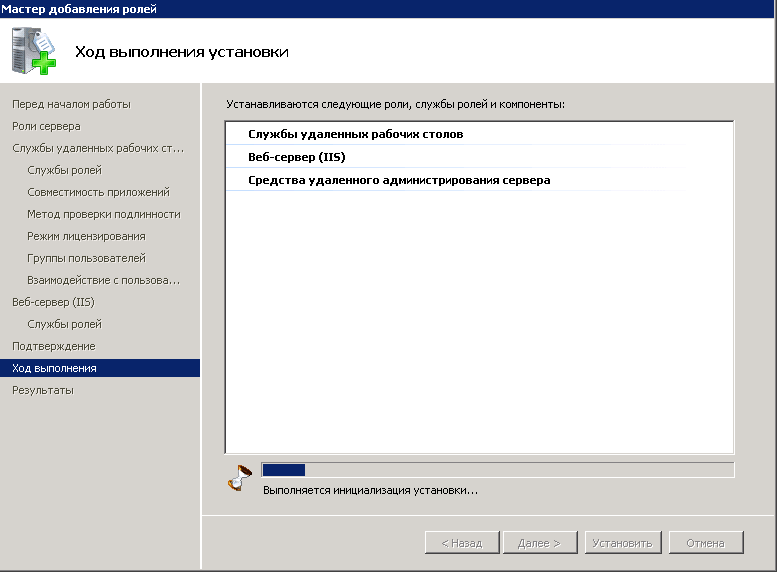

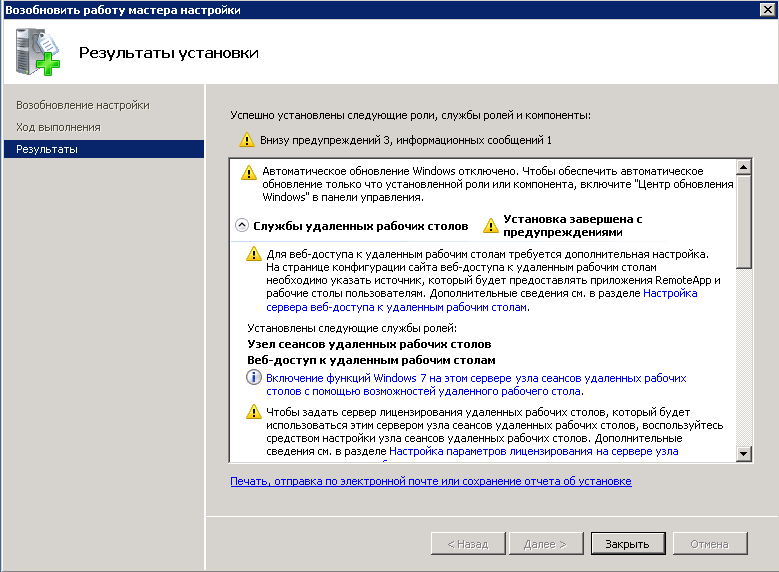

Как установить и настроить RemoteApp в Windows Server 2008 R2-1 часть-12

Как установить и настроить RemoteApp в Windows Server 2008 R2-1 часть-13

После установки жмем Закрыть и перезагружаемся.

Как установить и настроить RemoteApp в Windows Server 2008 R2-1 часть-14

Как установить и настроить RemoteApp в Windows Server 2008 R2-1 часть-15

Во второй части статьи Как установить и настроить RemoteApp в Windows Server 2008 R2-2 часть мы познакомимся с методами предоставления удаленных программ пользователям.

Материал сайта pyatilistnik.org

Содержание

- Удаленный доступ к Рабочему столу в Windows Server 2008 и Windows 7м

- Удаленный Рабочий стол

- Подключение к удаленному рабочему столу в Windows с помощью приложения mstsc.exe

- Содержание

- Содержание

- Что такое RPD и MSTSC

- Как настроить

- Настройка и управление IP

- Настройка порта RDP

- Подключение к удаленному рабочему столу в Windows 10

- Настройка удаленного рабочего стола Windows

- Включение

- Предоставление доступа

- Ограничение по количеству пользователей

- Доступ через глобальную сеть (Интернет)

- Видео

Удаленный доступ к Рабочему столу в Windows Server 2008 и Windows 7м

Сегодня изолированный от всех, компьютер — большая редкость, все чаще пользователям необходимо организовать возможность работы с приложениями, установленными на удаленной системе, или подключаться через Интернет к ресурсам внутренней сети организации для доступа к файлам или сервисам. В операционных системах Windows Server 2008 R2 и Windows 7 есть все необходимое для этого.

Инструментарий, позволяющий выполнить команду или работать с приложениями на удаленных системах, существенно упрощает работу как пользователя, так и администратора. Не покидая рабочего места, на удаленной системе можно запустить сервис, изменить настройки, диагностировать и исправить проблему, создать документ, обработать данные.

Функции удаленного управления, реализованные в Windows NT, были весьма ограничены, в результате большинство операций администрирования приходилось выполнять в локальной консоли. Но с каждой новой версией операционной системы Windows и обновлением возможности расширялись, и в настоящее время количество доступных решений возросло на порядок. Администратор может управлять системами при помощи штатных средств Windows — консоли MMC, PowerShell, командной строки WinRS (Windows Remote Shell), групповых политик, средств удаленного доступа к Рабочему столу RDP (Remote Desktop Protocol Protocol — протокол удаленного Рабочего стола) и некоторых других. Этот список можно дополнить инструментами и утилитами сторонних разработчиков, но мы остановимся именно на штатных возможностях, заложенных в операционных системах, поскольку их функционал достаточен для решения большинства административных и пользовательских задач в малых и средних сетях.

Удаленный Рабочий стол

В операционной системе Windows, начиная с NT (точнее NT 4.0 Terminal Server Edition), появилась поддержка RDP — протокола, который предоставляет возможность подключаться к Рабочему столу удаленной системы или сервису терминальных подключений. Пользователь, подключившийся к удаленному компьютеру по RDP, получает практически те же возможности, что и при работе в локальной системе: доступ к установленным программам, дискам, сети, печати, звуковым устройствам и т. д. Иными словами, он видит перед собой Рабочий стол удаленной системы, которым управляет как обычно, а физически находится от него далеко. Вариант взаимодействия с системой при помощи графических инструментов очень популярен, так как не требует дополнительной подготовки пользователя и изучения команд, ведь все настройки производятся в обычном визуальном режиме. Самое главное то, что в этом случае мощность клиентского компьютера роли не играет, ведь все вычисления производятся на удаленной системе. А компьютер пользователя просто выводит результат на экран.

Клиенты для подключения по RDP имеются в большинстве популярных операционных систем — они встроены в Windows (в том числе Windows CE и Mobile), Linux, FreeBSD, OpenBSD, Mac OS X и некоторые другие. Что, по сути, снимает все ограничения.

В Windows Server 2008 R2 и Windows 7 доступен протокол RDP версии 7.0, получившая поддержку Aero, Direct2D и Direct3D в приложениях, улучшена мультидисплейная конфигурация и работа с мультимедиа.

В Windows серверных и клиентских версий поддерживается два режима работы:

В предыдущих версиях Windows служба удаленных Рабочих столов называлась сервер терминалов.

В исправлении Windows Server 2008 R2 с пакетом обновления SP1, появилось новое расширение — RemoteFX. Оно предоставляет большие возможности для работы по протоколу удаленного Рабочего стола — RDP, включая полную поддержку видео, Silverlight и 3D-анимаций. Технология RemoteFX позволяет использовать рабочую среду Aero на виртуальном Рабочем столе. Но для использования всех возможностей необходима специальная версия клиента RDP.

В первом режиме Windows Server 2008 R2 поддерживает только два одновременных RDP-подключения, к тому же не прерывается локальное. И такая работа не требует дополнительного лицензирования. Клиентские версии операционных систем, в том числе Windows 7, поддерживают работу только одного пользователя (локального или подключившегося через RDP). В итоге при удаленном подключении к компьютеру пользователь, который работает локально, будет автоматически отключен, и получить доступ к системе в это же время не сможет. Иными словами, при помощи функции удаленного управления Рабочим столом показать, как правильно выполнить некоторую операцию, весьма проблематично, можно лишь произвести действия по настройке, после чего отдать управление обратно пользователю.

Для помощи в настройках удаленному пользователю и одновременной консультации в режиме чата или голосового общения следует использовать Remote Assistance (Удаленный помощник). Он также позволяет взять управление системой, но с разрешения пользователя.

Чтобы разрешить удаленное управление Рабочим столом, достаточно в окне Диспетчера сервера перейти по ссылке Настроить удаленный рабочий стол или открыть Панель управления, выбрать Система и безопасностьСистема и щелкнуть кнопкой мыши на ссылке Настройка удаленного доступа. В результате появитя окно Свойства системы, открытое на вкладке Удаленный доступ.

Разрешаем подключение к удаленному рабочему столу в Windows Server 2008 R2

Нажав кнопку Выбрать пользователей, указываем учетные записи, которым разрешено подключаться удаленно (Администратор, как правило, уже имеет удаленный доступ).

В Windows 7 настройки подключения аналогичны.

Естественно, для каждого компьютера вручную разрешать подключение к удаленному Рабочему столу долго, поэтому лучше воспользоваться возможностями групповых политик. Переходим в окно Диспетчера сервера, выбираем Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Службы терминалов и активизируем параметр Разрешать удаленное подключение с помощью служб терминалов.

Чтобы подключиться к удаленной системе, выбираем меню Пуск- Все программы — Стандартные — Подключение к удаленному рабочему столу. В появившемся окне необходимо ввести имя или IP-адрес удаленной системы и в нескольких вкладках настроить параметры подключения — размер экрана, глубину цвета, локальные ресурсы, которые будут подключены во время сеанса и др.

Программа подключения к удаленному Рабочему столу

Чтобы не вводить параметры сеанса каждый раз, их можно сохранить, нажав соответствующую кнопку.

В процессе подключения будет запрошен пароль учетной записи, используемой для входа в удаленную систему, и потребуется принять сертификат сервера. После этого получим доступ к удаленному Рабочему столу.

Удаленный сеанс Windows 7 в Windows Server 2008 R2

Источник

Подключение к удаленному рабочему столу в Windows с помощью приложения mstsc.exe

Содержание

Содержание

Обычный пользователь ПК или ноутбука на базе Windows 10 использует свое устройство обыденно: садится, включает и начинает напрямую работать на устройстве. Но есть, скажем так, нетрадиционный вариант, который редко применяется пользователями — удаленное подключение через настройку RDP на Windows 10.

Метод имеет определенные достоинства:

Но имеются и недостатки:

Удаленные пользователи могут подключаться к своим компьютерам Windows 10 через службу удаленных рабочих столов (RDP) в редакциях Pro и Enterprise, но не в домашних Home/Single Language. Но есть ограничение на количество одновременных RDP-сессии — допускается одновременная работа только одного удаленного пользователя. Если вы попробуете открыть вторую RDP-сессию, появится предупреждение с запросом отключить сеанс первого пользователя.

Если пользователь работает за консолью компьютера локально, то при удаленном подключении по RDP его локальный сеанс будет отключен. Также удаленный RDP-сеанс принудительно завершается, если пользователь авторизуется на консоли системы.

Что такое RPD и MSTSC

RDP — (англ. Remote Desktop Protocol — протокол удалённого рабочего стола) — проприетарный протокол прикладного уровня. Официальное название Майкрософт для клиентского ПО — Remote Desktop Connection или Terminal Services Client (TSC), для версий Windows просто MSTSC.

В свою очередь MSTSC расшифровывается как клиент служб терминалов Windows. Мы будем использовать в данном обзоре утилиту mstsc.exe — стандартное программное обеспечение современных ОС семейства Windows, предназначенное для подключения к удаленным рабочим столам с использованием протокола RDP.

Как настроить

Подключение происходит в несколько этапов:

Прежде всего надо убедиться, что ваша Windows 10 как минимум Pro-версии, так как компоненты и сервис для RDP-сервера, которые делают возможным удаленное подключение заблокированы.

Не забываем, что ваша учетная запись должна быть защищена паролем. Если его нет, то следует его установить.

В разделе параметров Windows выбираем учетные записи — варианты входа — пароль — изменить.

Придумывая пароль, учитывайте, что ваши данные могут попасть к злоумышленникам, если комбинация будет слишком простой.

Первое, что входит в корректировку настроек Windows, — включение доступа и добавление пользователей. Чтобы сделать Интернет-соединение с использованием RDP, откройте Пуск и нажмите на шестеренку «Параметры».

Открываем раздел с настройкой системы.

Чтобы найти пункт «Настройка удаленного доступа», необходимо зайти в «Просмотр основных сведений о вашем компьютере».

Если в системе имеется автоматический «спящий режим», то будет показано предупреждение.

Решается данная проблема в схемах настройках схем электропитания.

В пункте «Переводить компьютер в спящий режим режим» выбираем: «Никогда», если вы хотите, чтобы удаленный ПК был постоянно доступен.

Альтернативный способ — активация схемы повышенной или максимальной производительности, тогда компьютер не будет отключаться. Но этой схемы

Если вы решили воспользоваться максимальной производительностью, но не нашли эту схему в настройках, тогда ее придется добавить вручную через командную строку, поскольку Microsoft в новых ревизиях (выше 1703) больше не встраивает данные схемы «дефолту».

В cвойствах системы в подразделе удаленного доступа разрешите удаленные подключения к компьютеру.

При желании можно провести настройку для нескольких пользователей, нажав кнопку «Выбрать пользователей».

По умолчанию доступ дается администраторам, но можно добавить другого пользователя (к примеру, специально созданного для этих задач).

Вписываем его имя в системе.

Если у вас возникли проблемы с вписыванием имени другого пользователя, но вы предполагаете, что его данные имеются на вашем компьютере, то нажмите «дополнительно».

Затем в «Типы объектов» выберите «Пользователи» и нажмите поиск.

Вы получите небольшой список.

Пользователь появится в списке допуска к удаленному рабочему столу (RDP).

В зависимости от сборки ОС, порядок действий может несколько отличаться. Например, официальное руководство предлагает перейти к параметрам рабочего стола непосредственно в подразделе «Система» или же открыть в браузере адрес «ms-settings:remotedesktop», вводить нужно без кавычек.

Настройка и управление IP

Вместо имени компьютера часто используется IP. Чтобы его просмотреть нужно зайти в «Панель управления» и вызвать «Сеть и интернет».

Далее выбираем центр управления сетями и общего доступа.

Затем кликаем непосредственно по самому подключению.

В просмотре состояния нажмите Сведения.

Отобразится детальная информация, из которой нужно запомнить или записать IPv4.

Если адрес выдается динамическим образом, то при повторных включениях ПК он может измениться, тогда потребуется узнавать его каждый раз заново. Вместо этого, иногда настраивают статический адрес, который остается неизменным при перезагрузках.

Если у вашей сети есть администратор, проконсультируйтесь с ним о допустимости такой настройки. Впрочем, это относится и к разрешению удаленного доступа в целом.

В окне просмотра состояния перейдите к свойствам. Далее выберите протокол IPv4 и откройте детальный просмотр.

В качестве адреса укажите значение, которое не попадает в используемый для динамического использования диапазон. Соответствующую настройку можно опять-таки найти в роутере.

Традиционно маска указывается в виде 255.255.255.0, так что IP должен отличаться от адреса шлюза (его не меняем) только последним числом.

В качестве DNS можно указать используемые в вашей сети значения или же воспользоваться публичными сервисами: 8.8.8.8 от Google, 1.1.1.1 от Cloudflare и так далее.

Настройка порта RDP

Приступаем к непосредственной настройке порта RDP для удаленного доступа.

Если система, которой выполняется RDP-подключение, находится за роутером, то может потребоваться настройка порта. Для этого стандартным образом подключитесь к роутеру через веб-интерфейс (используемый для этого адрес необходимо уточнить в инструкции к оборудованию). Далее найдите в настройках раздел Port Forwarding (перенаправление портов). Потребуется добавить в него правило со следующими параметрами:

После этого можно подключаться удаленно и работать с ПК.

Подключение к удаленному рабочему столу в Windows 10

После настройки для подключения в режиме RDP можно использовать стандартную программу.

Минимальные требования для соединения — указать имя или IP компьютера, с которым вы хотите работать.

Далее система сама запросит данные для входа в учетную запись. Используйте один из тех аккаунтов, которые добавили на этапе настройки. Можно поставить галочку, чтобы в будущем не вводить их заново.

Если показывается уведомление об отсутствии сертификата, его допустимо проигнорировать (вы же уверены в своем ПК, верно?).

Также в окне подключения можно раскрыть детальные параметры подключения:

В отличие от настройки RDP на Windows 10 Server, здесь одновременно может работать только один пользователь. Независимо от того, прямо за компьютером или удаленно. Так что, если попробуете подключиться к системе, куда уже кто-то вошел, появится предупреждение. Можно или отключить активного пользователя, или самому подключиться позже.

Если вам нужно настроить RDP с одновременной работой, переходите на серверные ОС, такие как Windows Server 2012 r2/2016.

После этого откроется окно с удаленной системой. По умолчанию режим полноэкранный, а сверху показывается панель подключения.

Если нажать на ней крестик, то пользователь останется в удаленной системе.

Чтобы полностью выйти в меню Пуск удаленной машины выберите «Отключиться».

Источник

Настройка удаленного рабочего стола Windows

Удаленный рабочий стол применяется для дистанционного администрирования системы. Для его настройки нужно сделать, буквально, несколько шагов.

Включение

1. Открываем сведения о системе. В Windows Server 2012 R2 / 2016 или 10 кликаем правой кнопкой мыши по Пуск и выбираем Система.

В Windows Server 2012 / 8 и ниже открываем проводник или меню Пуск. Кликаем правой кнопкой по Компьютер и выбираем Свойства.

2. Настраиваем удаленный рабочий стол. В меню слева кликаем по Настройка удаленного доступа.

В открывшемся окне ставим переключатель в положение Разрешить удаленные подключения к этому компьютеру.

* желательно, если будет установлен флажок Разрешить подключение только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети. Но если компьютер, с которого мы будем заходить с устаревшей операционной системой, это может вызвать проблемы.

Предоставление доступа

Очень важно, чтобы у пользователя был установлен пароль. Без него зайти в систему с использованием RDP будет невозможно — это программное ограничение. Поэтому всем учетным записям ставим пароли.

В открывшемся окне добавляем необходимых пользователей.

Для проверки правильности настроек, используйте программу Подключение к удаленному рабочему столу (находится в меню Пуск или вызывается командой mstsc) на любом другом компьютере в сети.

Ограничение по количеству пользователей

По умолчанию, в серверных операционных системах Windows разрешено подключение для одновременно двух пользователей. Чтобы несколько пользователей (больше 2-х) могли использовать удаленный стол, необходима установка роли удаленных рабочих столов (терминального сервера) и активации терминальных лицензий — подробнее, читайте в инструкции Установка и настройка терминального сервера на Windows Server.

В пользовательских системах (Windows 10 / 8 / 7) разрешено подключение только одному пользователю. Это лицензионное ограничение. В сети Интернет можно найти патчи для его снятия и предоставления возможности подключаться удаленным рабочим столом для нескольких пользователей. Однако, это нарушение лицензионного соглашения.

Доступ через глобальную сеть (Интернет)

Для возможности подключения по RDP из вне необходим статический внешний IP-адрес. Его можно заказать у Интернет провайдера, стоимость услуги, примерно, 150 рублей в месяц (некоторые поставщики могут предоставлять бесплатно). Для подключения нужно использовать полученный внешний IP.

Если компьютер подключен к Интернету напрямую, никаких дополнительных действий не потребуется. Если мы подключены через NAT (роутер), необходима настройка проброса портов. Пример того, как это можно сделать на Mikrotik.

Источник

Видео

Установка служб удаленных рабочих столов Windows Server 2008 R2

Как настроить удаленный рабочий стол по RDP через интернет

Как подключиться к удаленному рабочему столу Windows в локальной сети, через Интернет 💻 🌐 💻

Удаленный рабочий стол (настройка на стороне сервера ) в Windows Server 2008 R2

Как создать пользователя Windows Server 2008 R2 для подключения по RDP. Удалённый рабочий стол

Настройка подключения к удаленному рабочему столу

Удаленный рабочий стол (на стороне клиента) Windows Server 2008 R2

Удаленный рабочий стол RDP. Подробная настройка. Windows 7, 8, 10

Настройка удаленного (по RDP) подключения к hiper-v

Как настроить удаленный рабочий стол RDP через интернет

Веб-доступ к удаленным рабочим столам

Remote Desktop Web Access

Служба роли веб-доступа к удаленным рабочим столам (Remote Desktop Web Access, или RD Web Access) предназначена для того, чтобы позволить пользователям (внутренне и удаленно) обращаться внутри веб-сайта к приложениям RemoteApp, рабочим столам на основе сеансов или виртуальным рабочим столам. Используя RD Web Access, пользователь, обращающийся к веб-сайту (на котором расположена веб-часть RD Web Access), получает единый консолидированный список опубликованных приложений RemoteApp.

Этот список состоит из значков для каждого приложения RemoteApp, которое было опубликовано либо с единого сервера RD Session Host, либо с комплексов («ферм») серверов RD Session Host. Щелкая на одном из этих значков, можно запустить сеанс на удаленном узле RD Session Host или RD Virtualization Host, на котором находится опубликованный ресурс. Служба роли RD Web Access особенно полезна администраторам, которые хотят развертывать программы на основе службы Remote Desktop Services из централизованного местоположения, со специальной веб-страницы либо из сайта Windows SharePoint Services.

Чтобы использовать RD Web Access, клиенты должны отвечать следующим требованиям:

- иметь установленный браузер версии Internet Explorer 6.0 и выше;

- иметь установленную службу Remote Desktop Connection (RDC), которая поддерживает как минимум Remote Desktop Protocol (RDP) 6.1.

Версия клиента RDC в Windows 7 и Windows Server 2008 R2 поддерживает RDP 7.0. Применяемый клиент RDC определяет то, какие средства RD Web Access будут доступны пользователям. Вдобавок должен быть разрешен клиентский элемент управления ActiveX для Remote Desktop Services.