Если вы из Windows 10 или 11 не можете открыть сетевые папки на других сетевых устройствах (NAS, Samba сервера Linux) или на компьютерах со старыми версиями Windows (Windows 7/ XP /2003), скорее всего проблема связана с тем, что в вашей версии Windows отключена поддержка устаревших и небезопасных версий протокола SMB (используется в Windows для доступа к общим сетевым папкам и файлам). В современных версиях Windows 10 и в Windows 11 по-умолчанию отключен протокол SMBv1 и анонимный (гостевой) доступ к сетевым папкам по протоколу SMBv2 и SMBv3.

Microsoft планомерно отключает старые и небезопасные версии протокола SMB во всех последний версиях Windows. Начиная с Windows 10 1709 и Windows Server 2019 (как в Datacenter так и в Standard редакциях) в операционной системе по умолчанию отключен протокол SMBv1 (помните атаку шифровальщика WannaCry, которая как раз и реализовалась через дыру в SMBv1).

Конкретные действия, которые нужно предпринять зависят от ошибки, которая появляется в Windows при доступе к общей сетевой папке и от настроек удаленного SMB сервера, на котором хранятся общие папки.

Содержание:

- Вы не можете получить гостевой доступ к общей папке без проверки подлинности

- Вашей системе необходимо использовать SMB2 или более позднюю

- Нет доступа к сетевой папке, у вас нет прав доступа

- Дополнительные способы проверки доступа к сетевой папке в Windows

Вы не можете получить гостевой доступ к общей папке без проверки подлинности

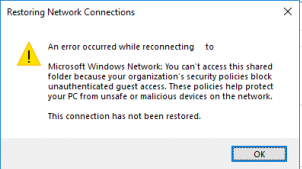

Начиная с версии Windows 10 1709 (Fall Creators Update) Enterprise и Education пользователи стали жаловаться, что при попытке открыть сетевую папку на соседнем компьютере стала появляться ошибка:

Вы не можете получить доступ к этой общей папке, так как политики безопасности вашей организации блокируют гостевой доступ без проверки подлинности. Эти политики помогают защитить ваш компьютер от небезопасных или вредоносных устройств в сети.

An error occurred while reconnecting Y: to \nas1share Microsoft Windows Network: You can’t access this shared folder because your organization’s security policies block unauthenticated guest access. These policies help protect your PC from unsafe or malicious devices on the network.

При этом на других компьютерах со старыми версиями Windows 8.1/7 или на Windows 10 с билдом до 1709, эти же сетевые каталоги открываются нормально. Причина в том, что в современных билдах Windows 10 (начиная с 1709) по умолчанию запрещен сетевой доступ к сетевым папкам под гостевой учетной записью по протоколу SMBv2 (и ниже). Гостевой (анонимный) доступ подразумевают доступ к сетевой папке без аутентификации. При доступе под гостевым аккаунтом по протоколу SMBv1/v2 не применяются такие методы защиты трафика, как SMB подписывание и шифрование, что делает вашу сессию уязвимой против MiTM (man-in-the-middle) атак.

При попытке открыть сетевую папку под гостем по протоколу SMB2, в журнале клиента SMB (Microsoft-Windows-SMBClient) фиксируется ошибка:

Log Name: Microsoft-Windows-SmbClient/Security Source: Microsoft-Windows-SMBClient Event ID: 31017 Rejected an insecure guest logon.

Данная ошибка говорит о том, что ваш компьютер (клиент) блокирует не аутентифицированный доступ под аккаунтом guest.

Чаще всего с этой проблемой можно столкнуться при использовании старых версий NAS (обычно для простоты настройки на них включают гостевой доступ) или при доступе к сетевым папкам на старых версиях Windows 7/2008 R2 или Windows XP /2003 с настроенным анонимным (гостевым) доступом (см. таблицу поддерживаемых версий SMB в разных версиях Windows).

Microsoft рекомендует изменить настройки на удаленном компьютере или NAS устройстве, который раздает сетевые папки. Желательно переключить сетевой ресурс в режим SMBv3. А если поддерживается только протокол SMBv2, тогда нужно настроить доступ с аутентификацией. Это самый правильный и безопасный способ исправить проблему.

В зависимости от устройства, на котором хранятся сетевые папки, вы должны отключить на них гостевой доступ.

- NAS устройство – отключите гостевой доступ в настройках вашего NAS устройства (зависит от модели);

- Samba сервер на Linux — если вы раздаете SMB папку с Linux, добавьте в в секции [global] конфигурационного файла smb.conf строку:

map to guest = never

А в секции с описанием сетевой папки запретить анонимный доступ:

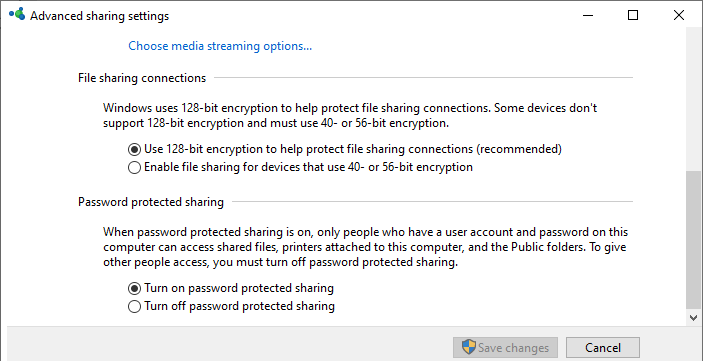

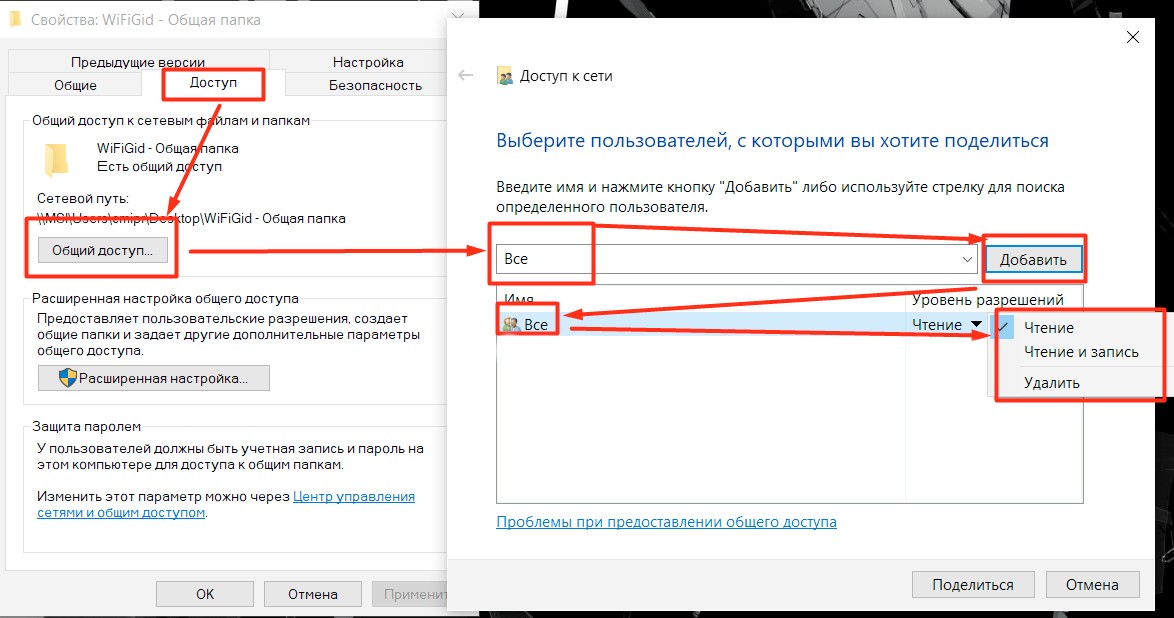

guest ok = no - В Windows вы можете включить общий доступ к сетевым папкам и принтерам с парольной защитой в разделе Control PanelAll Control Panel ItemsNetwork and Sharing CenterAdvanced sharing settings. Для All Networks (Все сети) в секции “Общий доступ с парольной защитой” (Password Protected Sharing) измените значение на “Включить общий доступ с парольной защитой” (Turn on password protected sharing). В этом случае анонимный (гостевой) доступ к папкам будет отключен и вам придется создать локальных пользователей, предоставить им доступ к сетевым папкам и принтерам и использовать эти аккаунты для сетевого доступа к общим папкам на этом компьютере..

Есть другой способ – изменить настройки вашего SMB клиента и разрешить доступ с него на сетевые папки под гостевой учетной записью.

Этот способ нужно использовать только как временный (!!!), т.к. доступ к папкам без проверки подлинности существенно снижает уровень безопасности ваших данных.

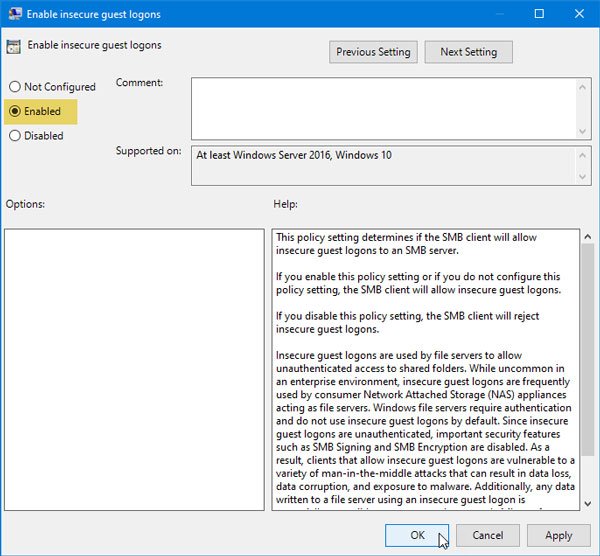

Чтобы разрешить гостевой доступ с вашего компьютера, откройте редактор локальных групповых политик (gpedit.msc) и перейдите в раздел: Конфигурация компьютера -> Административные шаблоны -> Сеть -> Рабочая станция Lanman (Computer Configuration ->Administrative templates -> Network (Сеть) -> Lanman Workstation). Включите политику Enable insecure guest logons (Включить небезопасные гостевые входы).

Обновите настройки групповых политик в Windows с помощью команды:

gpupdate /force

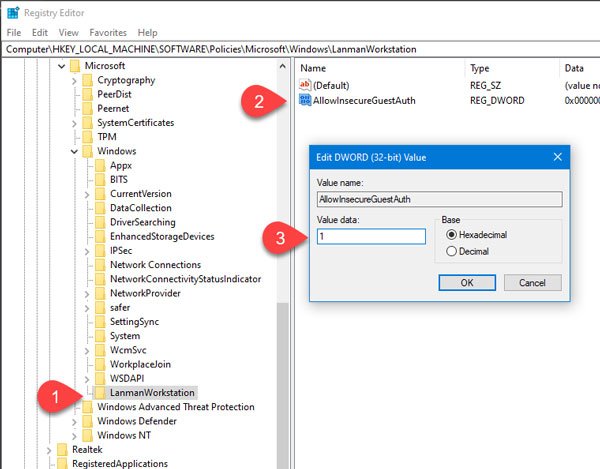

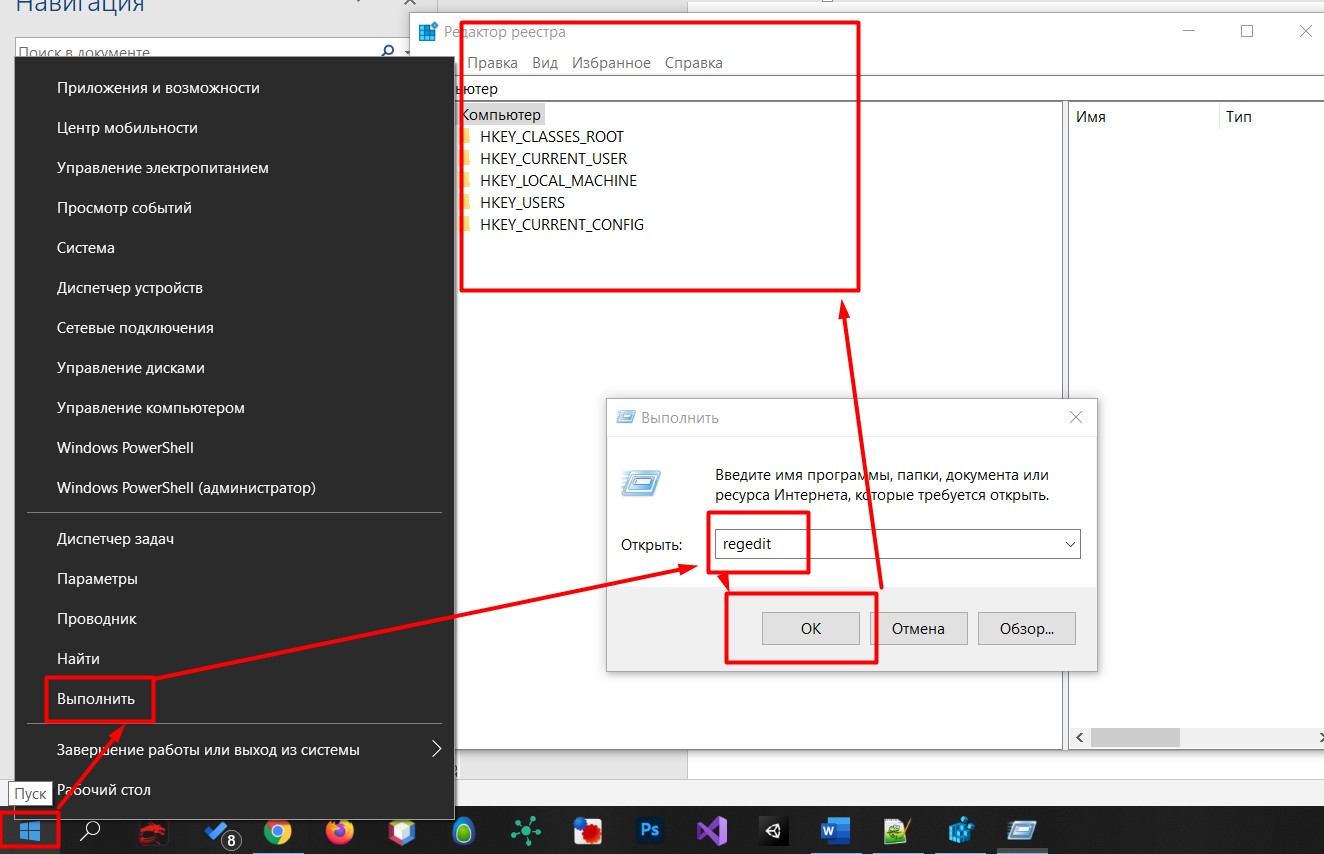

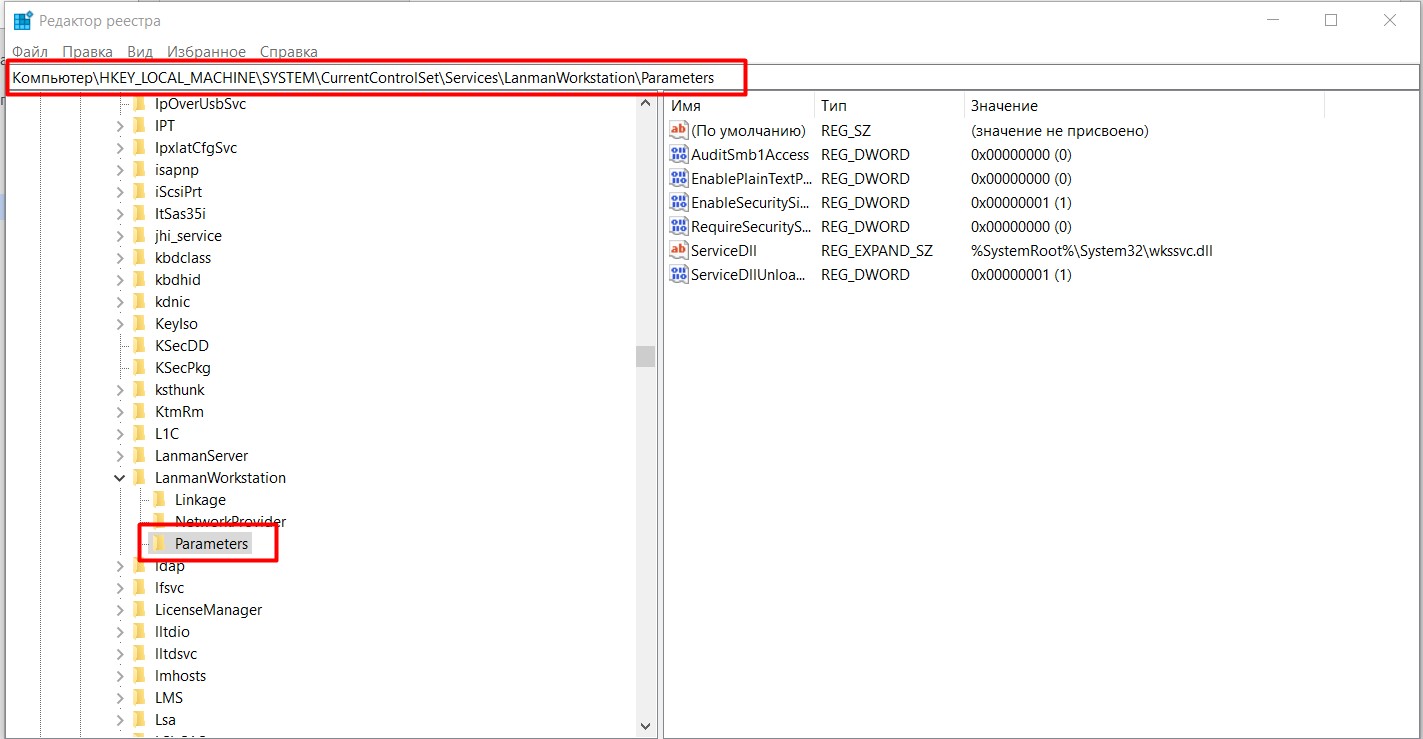

В Windows 10 Home, в которой нет редактора локальной GPO,вы можете внести аналогичное изменение через редактор реестра вручную::

HKLMSYSTEMCurrentControlSetServicesLanmanWorkstationParameters “AllowInsecureGuestAuth”=dword:1

Или такими командами:

reg add HKLMSYSTEMCurrentControlSetServicesLanmanWorkstationParameters /v AllowInsecureGuestAuth /t reg_dword /d 00000001 /f

reg add HKLMSoftwarePoliciesMicrosoftWindowsLanmanWorkstation /v AllowInsecureGuestAuth /t reg_dword /d 00000001 /f

Вашей системе необходимо использовать SMB2 или более позднюю

Другая возможная проблема при доступе к сетевой папке из Windows 10 – поддержка на стороне сервера только протокола SMBv1. Т.к. клиент SMBv1 по умолчанию отключен в Windows 10, то при попытке открыть шару или подключить сетевой диск вы можете получить ошибку:

Не удалось выполнить сопоставление сетевого диска из-за следующей ошибки. Вы не можете подключиться к общей папке, так как она небезопасна. Эта общая папка работает по устаревшему протоколу SMB1, который небезопасен и может подвергнуть вашу систему риску атаки. Вашей системе необходимо использовать SMB2 или более позднюю версию.

You can’t connect to the file share because it’s not secure. This share requires the obsolete SMB1 protocol, which is unsafe and could expose your system to attack. Your system requires SMB2 or higher.

При этом соседние устройства SMB могут не отображаться в сетевом окружении и при открытии сетевых папок по UNC пути может появляться ошибка 0x80070035.

Сообщение об ошибки явно указывает, что сетевая папка поддерживает только SMBv1 для доступа к файлам. В этом случае нужно попытаться перенастроить удаленное SMB устройство для поддержки как минимум SMBv2 (правильный и безопасный путь).

Если сетевые папки раздает Samba сервер на Linux, вы можете указать минимально поддерживаемую версию SMB в файле smb.conf так:

[global] server min protocol = SMB2_10 client max protocol = SMB3 client min protocol = SMB2_10 encrypt passwords = true restrict anonymous = 2

В Windows 7/Windows Server 2008 R2 вы можете отключить SMBv1 и разрешить SMBv2 так через реестр:

Set-ItemProperty -Path "HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters" SMB1 -Type DWORD -Value 0 –Force

Set-ItemProperty -Path "HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters" SMB2 -Type DWORD -Value 1 –Force

В Windows 8.1 отключите SMBv1, разрешите SMBv2 и SMBv3 и проверьте что для вашего сетевого подключения используется частный или доменный профиль:

Disable-WindowsOptionalFeature -Online -FeatureName "SMB1Protocol"

Set-SmbServerConfiguration –EnableSMB2Protocol $true

Если ваше сетевое устройство (NAS, Windows XP, Windows Server 2003), поддерживает только протокол SMB1, в Windows 10 вы можете включить отдельный компонент SMB1Protocol-Client. Но это не рекомендуется!!!

Если удаленное устройство требует использовать SMBv1 для подключения, и этот протокол отключен в вашем устройстве Windows, в Event Viewer появляется ошибка:

Log Name: Microsoft-Windows-SmbClient/Security Source: Microsoft-Windows-SMBClient Event ID: 32000 Description: SMB1 negotiate response received from remote device when SMB1 cannot be negotiated by the local computer.

Запустите консоль PowerShell и проверьте, что SMB1Protocol-Client отключен (

State: Disabled

):

Get-WindowsOptionalFeature -Online -FeatureName SMB1Protocol-Client

Включите поддержку протокола SMBv1 (потребуется перезагрузка):

Enable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol-Client

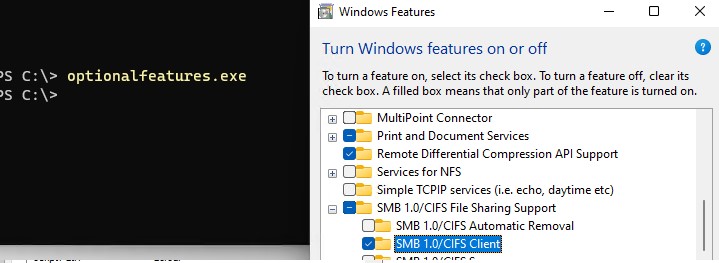

Также вы можете включить/отключить SMBv1 в Windows 10 и 11 из меню

optionalfeatures.exe

-> SMB 1.0/CIFS File Sharing Support –> SMB 1.0/CIFS Client.

В Windows 10 1709 и выше клиент SMBv1 автоматически удаляется, если он не использовался более 15 дней (за это отвечает компонент SMB 1.0/CIFS Automatic Removal).

В этом примере я включил только SMBv1 клиент. Не включайте компонент SMB1Protocol-Server, если ваш компьютер не используется устаревшими клиентами в качестве сервера для хранения общих папок.

После установке клиента SMBv1, вы должны без проблем подключиться к общей сетевой папке или принтеру. Однако, нужно понимать, что использование данного обходного решения не рекомендовано, т.к. подвергает снижает уровень безопасности.

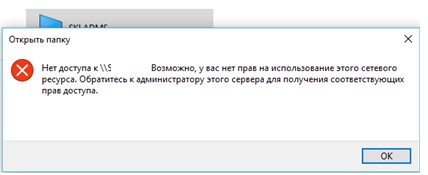

Нет доступа к сетевой папке, у вас нет прав доступа

При подключении к сетевой папке на другом компьютере может появится ошибка:

Нет доступа к \ComputerNameShare. Возможно у вас нет прав на использование этого сетевого ресурса. Обратитесь к системному администратору этого сервера для получения соответствующих прав доступа.

Network Error Windows cannot access \PC12Share You do not have permissions to access \PC12Share. Contact your network administrator to request access.

При появлении это ошибки нужно:

- Убедиться, что пользователю, под которым вы подключаетесь к сетевой папке, предоставлены права доступа на сервере. Откройте свойства общей папке на сервере и убедитесь что у вашего пользователя есть права доступа.

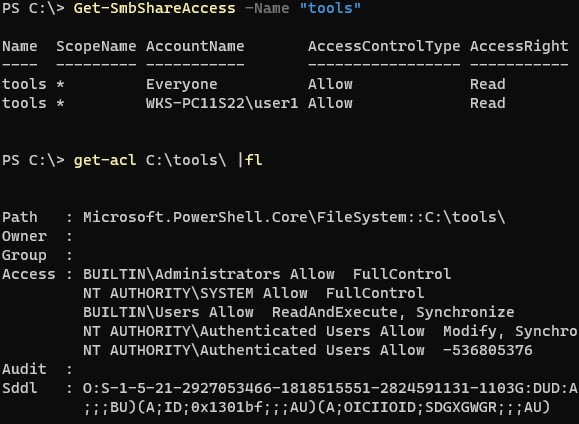

Проверьте разрешения сетевой шары на сервере с помощью PowerShell:

Get-SmbShareAccess -Name "tools"

Затем проверьте NTFS разрешения:

get-acl C:tools |fl

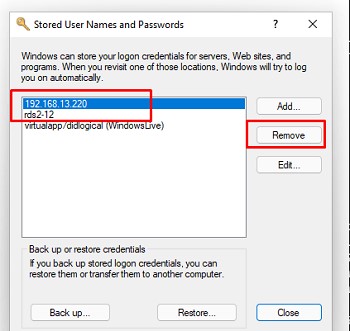

Если нужно, отредактируйте разрешения в свойствах папки. - Проверьте, что вы используете правильные имя пользователя и пароль для доступа к сетевой папки. Если имя и пароль не запрашиваются, попробуйте удалить сохраненные пароли для доступа к сетевой папке в диспетчере учетных записей Windows. Выполните команду

rundll32.exe keymgr.dll, KRShowKeyMgr

и удалите сохраненные учетные данные для доступа к сетевой папке.

При следующем подключении к сетевой папки появится запрос имени и пароля. Укажите имя пользователя для доступа к папке. Можете сохранить его в Credential Manager или добавить вручную.

Дополнительные способы проверки доступа к сетевой папке в Windows

В этом разделе указаны дополнительные способы диагностики при проблема с открытием сетевые папок в Windows:

Значит пошел я в интернет, открыл браузер и начал искать. Сразу же попал на сайт Microsoft, где было сказано то служба LanmanWorkstation хранит данные для конфигурации рабочей станции. Сама служба рабочая станция, то для чего она? Оказывается что она нужна для сетевых подключений и коммуникации на компьютерах под управлением Windows 2000 Pro/Server.

LanmanWorkstation имеет свой раздел в реестре, вот какой он:

HKLMSYSTEMCurrentControlSetServicesLanmanWorkstation

Я проверил, есть ли у меня служба LanmanWorkstation, что я для этого сделал? Зажал кнопки Win + R, в окошке написал команду:

services.msc

Нажал ОК, после чего открылось окно со списком служб. Я здесь не нашел LanmanWorkstation и уже было подумал что вот именно у меня ее нет. Но это было заблуждение. Дело в том, что LanmanWorkstation это внутреннее имя службы Рабочая станция:

Недолго думая я совершил двойной клик по службе, после чего появилось окошко свойств с такой информацией:

Что мы тут видим? Проанализировав информацию в данном окне, я могу сказать следующее. Данная служба, судя по полю Описание, нужна для создания и поддерживания клиентских сетевых подключений к удаленным серверам по протоколу SMB. Потом еще пишется, что если эту службу остановить, то эти подключения станут недоступными и все службы, которые явно зависят от LanmanWorkstation, то их нельзя будет запустить. Все серьезно, хоть и непонятно. Функционирует служба под процессом svchost.exe, который запускается с параметром -k NetworkService:

C:WindowsSystem32svchost.exe -k NetworkService

Судя по тому, что процесс запускается из папки System32, то я думаю вы догадываетесь, что служба LanmanWorkstation носит сугубо системный характер

Но для чего нужна служба LanmanWorkstation? Я думаю что она участвует в каких-то интернет-процессах. То есть нужна для того чтобы работал интернет, это мое мнение. Кстати я эту службу никогда не отключал и не видел отзывов в сети что мол данная служба не имеет никакой ценности

На одном иностранном сайте нашел информацию, что LanmanWorkstation хранит текущие данные конфигурации рабочей станции. Еще узнал что эта служба нужна для подключения локального компьютера на удаленный компьютер, возможно это имеется ввиду использование RDP (протокол удалённого рабочего стола)..

Выяснил, что многие службы требуют чтобы LanmanWorkstation работала, то есть была в режиме Автоматически.

В общем на этом все, ибо больше никакой толковой инфы найти не могу.. Удачи вам

На главную!

неизвестные службы

13.07.2017

Содержание

- Нет доступа к общей папке из-за политики безопасности организации

- Вы не можете получить доступ к этой общей папке, потому что политики безопасности вашей организации блокируют неаутентифицированный гостевой доступ.

- Использование редактора групповой политики

- Использование редактора реестра

- IT миниблог

- О том что нужно не потерять

- Не открываются общие сетевые SMB папки в Windows 10

- Не открываются общие сетевые SMB папки в Windows 10 : 1 комментарий

- Как отключить или включить протокол SMBv1 в Windows 10/Server 2016?

- Аудит доступа к файловому серверу по SMB v1.0

- Включение/отключение SMB 1.0 в Windows Server 2016/2019

- Включить/отключить SMB 1.0 в Windows 10

- Отключение SMBv1 с помощью групповых политик

- Сетевая безопасность: уровень проверки подлинности LAN Manager

- Справочники

- Возможные значения

- Рекомендации

- Расположение политики

- Расположение реестра

- Значения по умолчанию

- Управление политикой

- Необходимость перезапуска

- Групповая политика

- Вопросы безопасности

- Уязвимость

- Противодействие

- Возможное влияние

- Управление административными шарами (Admin$, IPC$, C$, D$) в Windows 10

- Как отключить/включить административные шары в Windows 10?

- Разрешаем удаленный доступ к административным шарам Windows 10

Нет доступа к общей папке из-за политики безопасности организации

Чтобы решить эту проблему, вы можете использовать редактор групповой политики или редактор реестра.

Вы не можете получить доступ к этой общей папке, потому что политики безопасности вашей организации блокируют неаутентифицированный гостевой доступ. Эти политики помогают защитить ваш компьютер от небезопасных или вредоносных устройств в сети.

Основная причина, по которой возникает такая проблема, — это отсутствие Установка SMB1 и отключение SMB2 в Windows 10 v1709 или более поздних версиях. SMB или Server Message Block отвечает за гостевой доступ, и вам может потребоваться включить его вручную, чтобы он мог разрешить небезопасный гостевой вход на SMB-сервер. Итак, вам нужно выполнить несколько шагов, чтобы включить SMB1 вручную.

Вы не можете получить доступ к этой общей папке, потому что политики безопасности вашей организации блокируют неаутентифицированный гостевой доступ.

Это происходит потому, что гостевой доступ в SMB2 по умолчанию отключен. Чтобы исправить эту ошибку в Windows 10, вы можете выполнить следующие действия:

Использование редактора групповой политики

Откройте редактор локальной групповой политики. Вы можете нажать Win + R, ввести gpedit.mscи нажмите кнопку Enter. Кроме того, вы можете найти то же самое в поле поиска на панели задач.

После открытия редактора локальной групповой политики перейдите по этому пути —

Конфигурация компьютера> Административные шаблоны> Сеть> Рабочая станция Lanman

Теперь у вас не должно возникнуть никаких проблем.

Использование редактора реестра

Есть еще один способ включить эту функцию в Windows 10, и вы можете использовать редактор реестра, чтобы выполнить эту работу.

Перед настройкой любого файла рекомендуется сделать резервную копию всех файлов реестра. Затем откройте редактор реестра на своем компьютере. Для этого нажмите Win + R, введите regedit, и нажмите Enter. Вам нужно выбрать Да в окне UAC. После этого перейдите по этому пути —

Здесь вам нужно создать ключ с именем LanmanWorkstation, только если его еще нет. Чтобы сгенерировать ключ, щелкните правой кнопкой мыши ключ Windows и выберите Создать> Ключ. После этого назовите его как LanmanWorkstation.

Теперь выберите этот только что созданный ключ и кликните правой кнопкой мыши справа> Создать> Значение DWORD (32-бит) и назовите его как AllowInsecureGuestAuth.

Установите данные значения этого значения REG_DWORD как 1 и сохраните изменения.

Источник

IT миниблог

О том что нужно не потерять

Не открываются общие сетевые SMB папки в Windows 10

Скорее всего дело в том, что в рамках постепенного отключения старых небезопасных версий протокола SMB помимо полного отключения SMB1, по умолчанию стала блокировать также доступ под гостевой учетной записью на удаленный сервер по протоколу SMBv2.

При попытке такого подключения как раз и появляется такая ошибка. А в журнале клиента SMB (Microsoft-Windows-SMBClient) при этом фиксируется: Rejected an insecure guest logon.

Именно по этому при доступе к SMBv2 сетевым папкам под гостевой учетной (в большинстве случаев на NAS включают именно гостевой доступ) или к шарам на старых версия ОС (согласно опубликованной ранее таблице поддерживаемых версий SMB в различных версиях Windows, SMB 2.0 используется в Windows Server 2008 и Windows Vista SP1, а SMB 2.1 в Windows Server 2008 R2 и Windows 7).

Чтобы включить доступ под гостевой учетной записью, нужно с помощью редактора групповых политик (gpedit.msc) в разделе:

небезопасные гостевые входы.

Либо создать следующий ключ реестра:

HKLMSYSTEMCurrentControlSetServicesLanmanWorkstationParameters “AllowInsecureGuestAuth”=dword:1

Однако, вы должны понимать, что использование данного обходного решения не рекомендовано, т.к. подвергает вашу систему опасности.

Не открываются общие сетевые SMB папки в Windows 10 : 1 комментарий

Спасибо! Помогли настройки политик безопасности.

Источник

Как отключить или включить протокол SMBv1 в Windows 10/Server 2016?

По-умолчанию в Windows Server 2016/2019 и Windows 10 (начиная с билда 1709) отключена поддержка сетевого протокола для общего доступа к файлам в сетевых папках Server Message Block 1.0 (SMBv1). Этот протокол в большинстве случаев нужно только для обеспечения работы устаревших систем, например снятых с поддержки Windows XP, Windows Server 2003 и т.д. В этой статье мы рассмотрим, как включить или корректно отключить поддержку клиента и сервера SMBv1 в Windows 10 и Windows Server 2016/2019.

В одной из предыдущих статей мы приводили таблицу совместимости версий протокола SMB на стороне клиента и сервера. Согласно этой таблице, старые версии клиентов (XP, Server 2003 и некоторые устаревшие *nix клиенты) могут использовать для доступа к файловым ресурсам только протокол SMB 1.0. Если таких клиентов в сети не осталось, можно полностью отключить SMB 1.0 на стороне файловых серверов (в том числе контролерах домена AD) и клиентских станциях.

В Windows 10 и Windows Server 2016 протокол SMBv1 разделен на два отдельных компонента – SMB клиент и SMB сервер, которые можно включать/отключать отдельно.

Аудит доступа к файловому серверу по SMB v1.0

Перед отключением и полным удалением драйвера SMB 1.0 на стороне файлового SMB сервера желательно убедится, что в сети не осталось устаревших клиентов, которые используют для подключения протокол SMB v1.0. Для этого, нужно включить аудит доступа к файловому серверу по SMB1 протоколу с помощью команды PowerShell:

Через пару дней откройте на сервере журнал событий Applications and Services -> Microsoft -> Windows -> SMBServer -> Audit и проверьте, были ли зафиксированы попытки доступа к ресурсам сервера по протоколу SMB1.

В нашем примере в журнале обнаружено событие с EventID 3000 от источника SMBServer, в котором указано что клиент 192.168.1.10 пытается обратиться к сервереу по протоколу SMB1.

Вам нужно найти в сети этот компьютер или устройство, при необходимости обновить ОС или прошивку, до версии поддерживающий, более новые протоколы SMB: SMBv2 или SMBv3.

В данном случае, мы проигнорируем эту информацию, но нужно учитывать тот факт, что в дальнейшем данный клиент не сможет получить SMB доступ к общим папкам на этом сервере.

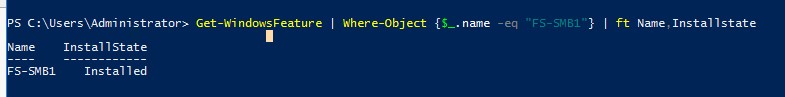

Включение/отключение SMB 1.0 в Windows Server 2016/2019

В Windows Server 2016, начиная с билда 1709, и Windows Server 2019 по умолчанию отключен протокол SMBv1. Чтобы включить поддержку клиентского протокола SMBv1в новых версиях Windows Server, нужно установить отдельный компонент SMB 1.0/CIFS File Sharing Support.

Вы можете установить компонент поддержки клиента SMBv1 с помощью Server Manager, или через PowerShell.

Проверить, что SMBv1 включен можно командой PowerShell:

Чтобы установить компонент FS-SMB1, выполните:

Для удаления SMBv1 клиента (понадобится перезагрузка), выполните:

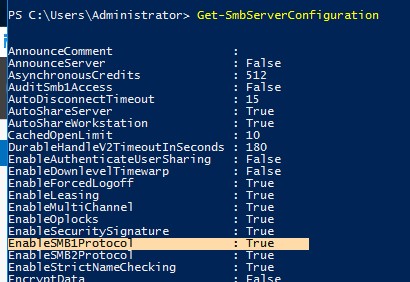

Uninstall-WindowsFeature –Name FS-SMB1 –Remove

Чтобы ваш сервер мог обрабатывать доступ клиентов по протоколу SMBv1, кроме компонента FS-SMB1 нужно, чтобы поддержка протокола SMBv1 была включена на уровне файлового сервера SMB. Чтобы проверить, что на вашем сервере включен доступ по SMBv1 к сетевым папкам, выполните:

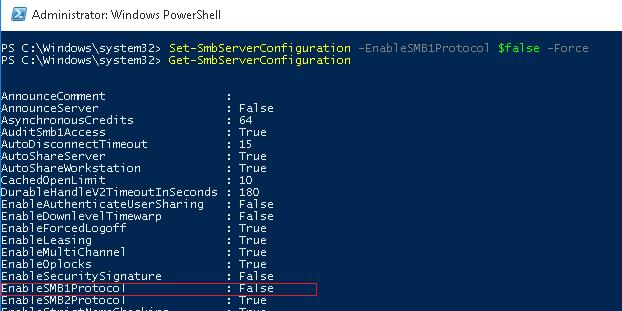

Строка “ EnableSMB1Protocol: True ” говорит о том, что у вас разрешен доступ по протоколу SMBv1 к сетевым папкам на сервере. Чтобы отключить поддержку сервера SMBv1 в Windows Server, выполните команду:

Теперь с помощью командлета Get-SmbServerConfiguration убедитесь, что протокол SMB1 отключен.

Чтобы включить поддержку протокола SMBv1 на сервере, выполните команду:

sc.exe config lanmanworkstation depend= bowser/mrxsmb20/nsi

sc.exe config mrxsmb10 start= disabled

Включить/отключить SMB 1.0 в Windows 10

Как мы уже говорили, начиная с Windows 10 1709, во всех новых билдах поддержка протокола SMB1 отключена (также отключен гостевой доступ по протоколу SMBv2).

В Windows 10 вы можете проверить статус компонентов SMBv1 протокола командой DISM:

Dism /online /Get-Features /format:table | find «SMB1Protocol»

В нашем примере видно, что все компоненты SMBv1 отключены:

В Windows 10 также можно управлять компонентами SMB 1 из панели управления компонентами ( optionalfeatures.exe ). Разверните ветку Поддержка общего доступа к файлам SMB 1.0 /CIFS. Как вы видите здесь также доступны 3 компонента:

Вы можете включить клиент и сервер SMBv1 в Windows 10 из окна управления компонентами или командой:

Dism /online /Enable-Feature /FeatureName:»SMB1Protocol»

Dism /online /Enable-Feature /FeatureName:»SMB1Protocol-Client»

Dism /online /Enable-Feature /FeatureName:»SMB1Protocol-Server»

Если после включения SMBv1 клиента, он не используется более 15 дней, он автоматически отключается.

Чтобы отключить поддержку клиента и сервера SMB1 в Windows 10, выполните следующие команды DISM:

Dism /online /Disable-Feature /FeatureName:»SMB1Protocol»

Dism /online /Disable-Feature /FeatureName:»SMB1Protocol-Client»

Dism /online /Disable-Feature /FeatureName:»SMB1Protocol-Server»

Если вы отключили поддержку SMBv1 клиента в Windows 10, то при доступе к сетевой папке на файловом сервере, который поддерживает только SMBv1 (протоколы SMBv2 и v3 отключены или не поддерживаются), появятся ошибки вида:

;

Также при отключении клиента SMBv1 на компьютере перестает работать служба Computer Browser (Обозреватель компьютеров), которая используется устаревшим протоколом NetBIOS для обнаружения устройств в сети. Для корректгого отобрражения соседних компьютеров в сети Windows 10 нужно настроить службу Function Discovery Provider Host (см. статью).

Отключение SMBv1 с помощью групповых политик

В доменной среде Active Directory вы можете отключить протокол SMBv1 на всех серверах и компьютеров с помощью групповой политики. Т.к. в стандартных политиках Windows нет политики настройки компонентов SMB, придется отключать его через политику реестра.

Если вы хотите через GPO отключить на компьютерах SMB клиент, создайте дополнительно два параметра реестра:

Осталось обновить настройки групповых политик на клиентах и после перезагрузки проверить, что компоненты SMBv1 полностью отключены.

Источник

Сетевая безопасность: уровень проверки подлинности LAN Manager

Область применения

Описывает лучшие практики, расположение, значения, управление политиками и соображения безопасности для сетевой безопасности: параметр политики безопасности уровня проверки подлинности LAN Manager.

Справочники

Этот параметр политики определяет, какой протокол проверки подлинности вызовов или ответов используется для сетевых логотипов. Lan Manager (LM) включает клиентский компьютер и серверное программное обеспечение корпорации Майкрософт, которое позволяет пользователям связывать личные устройства в одной сети. Возможности сети включают прозрачный обмен файлами и печатью, функции безопасности пользователей и средства администрирования сети. В доменах Active Directory протокол Kerberos — это протокол проверки подлинности по умолчанию. Однако если протокол Kerberos по каким-либо причинам не согласован, Active Directory использует LM, NTLM или версию NTLM 2 (NTLMv2).

Проверка подлинности LAN Manager включает варианты LM, NTLM и NTLMv2, и это протокол, используемый для проверки подлинности всех клиентских устройств, работающих в операционной системе Windows при выполнении следующих операций:

Возможные значения

Параметр сетевой безопасности: параметр уровня проверки подлинности LAN Manager определяет, какой протокол проверки подлинности вызовов и ответов используется для логотипов сети. Этот выбор влияет на уровень протокола проверки подлинности, который используют клиенты, уровень безопасности сеанса, который ведут переговоры компьютеры, и уровень проверки подлинности, который принимают серверы. В следующей таблице определяются параметры политики, описываются параметры и определяется уровень безопасности, используемый в соответствующем параметре реестра, если вы решите использовать реестр для управления этим параметром вместо параметра политики.

| Параметр | Описание | Уровень безопасности реестра |

|---|---|---|

| Отправка ответов & NTLM LM | Клиентские устройства используют проверку подлинности LM и NTLM и никогда не используют безопасность сеансов NTLMv2. Контроллеры домена принимают проверку подлинности LM, NTLM и NTLMv2. | |

| Отправка & NTLM LM — используйте безопасность сеансов NTLMv2 при согласовании | Клиентские устройства используют проверку подлинности LM и NTLM и используют безопасность сеансов NTLMv2, если сервер поддерживает ее. Контроллеры домена принимают проверку подлинности LM, NTLM и NTLMv2. | 1 |

| Отправка только ответа NTLM | Клиентские устройства используют проверку подлинности NTLMv1 и используют безопасность сеансов NTLMv2, если сервер поддерживает ее. Контроллеры домена принимают проверку подлинности LM, NTLM и NTLMv2. | 2 |

| Отправка только ответа NTLMv2 | Клиентские устройства используют проверку подлинности NTLMv2 и используют безопасность сеансов NTLMv2, если сервер поддерживает ее. Контроллеры домена принимают проверку подлинности LM, NTLM и NTLMv2. | 3 |

| Отправьте только ответ NTLMv2. Отказ от LM | Клиентские устройства используют проверку подлинности NTLMv2 и используют безопасность сеансов NTLMv2, если сервер поддерживает ее. Контроллеры домена отказываются принимать проверку подлинности LM, и они принимают только проверку подлинности NTLM и NTLMv2. | 4 |

| Отправьте только ответ NTLMv2. Отказ от & NTLM | Клиентские устройства используют проверку подлинности NTLMv2 и используют безопасность сеансов NTLMv2, если сервер поддерживает ее. Контроллеры домена отказываются принимать проверку подлинности LM и NTLM, и они будут принимать только проверку подлинности NTLMv2. | 5 |

Рекомендации

Расположение политики

Конфигурация компьютераWindows ПараметрыSecurity ПараметрыLocal PoliciesSecurity Options

Расположение реестра

Значения по умолчанию

В следующей таблице перечислены фактические и эффективные значения по умолчанию для этой политики. Значения по умолчанию также можно найти на странице свойств политики.

| Тип сервера или объект групповой политики | Значение по умолчанию |

|---|---|

| Default Domain Policy | Не определено |

| Политика контроллера домена по умолчанию | Не определено |

| Параметры по умолчанию для автономного сервера | Отправка только ответа NTLMv2 |

| Dc Effective Default Параметры | Отправка только ответа NTLMv2 |

| Действующие параметры по умолчанию для рядового сервера | Отправка только ответа NTLMv2 |

| Действующие параметры по умолчанию для клиентского компьютера | Не определено |

Управление политикой

В этом разделе описываются функции и средства, доступные для управления этой политикой.

Необходимость перезапуска

Нет. Изменения в этой политике становятся эффективными без перезапуска устройства при локальном сбережении или распространении через групповую политику.

Групповая политика

Изменение этого параметра может повлиять на совместимость с клиентские устройства, службы и приложения.

Вопросы безопасности

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации.

Уязвимость

В Windows 7 и Windows Vista этот параметр неопределяется. В Windows 2008 R2 и более поздней среде этот параметр настроен только для отправки ответов NTLMv2.

Противодействие

Настройка сетевой безопасности: параметр уровня проверки подлинности lan-менеджера для отправки только ответов NTLMv2. Корпорация Майкрософт и ряд независимых организаций настоятельно рекомендуют этот уровень проверки подлинности, когда все клиентские компьютеры поддерживают NTLMv2.

Возможное влияние

Клиентские устройства, которые не поддерживают проверку подлинности NTLMv2, не могут проверить подлинность в домене и получить доступ к ресурсам домена с помощью LM и NTLM.

Источник

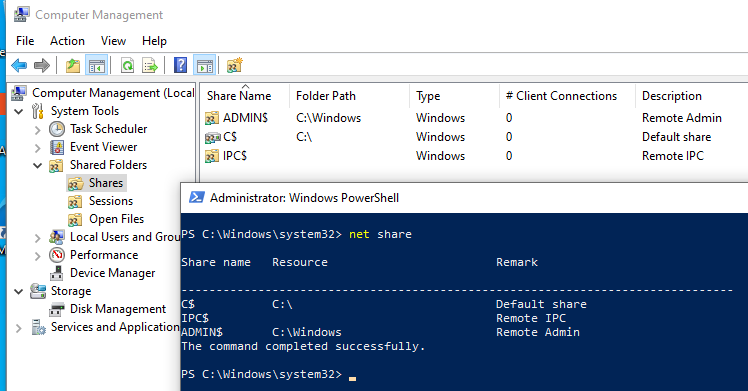

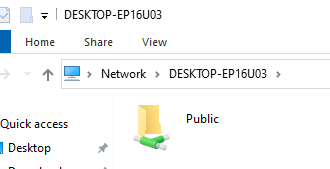

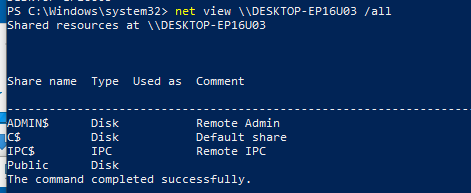

Управление административными шарами (Admin$, IPC$, C$, D$) в Windows 10

По-умолчанию Windows создает следующие админ шары:

Можно получить список доступных административных шар на удаленном компьютере с помощью команды:

net view \computername /all

Получить доступ к административным шарам могут только члены локальной группы администраторов компьютера (и группы Backup Operators) при условии, что у вас включен SMB протокол, общий доступ (Turn on file and printer sharing) и доступ по 445 порту TCP не блокируется Windows Defender Firewall.

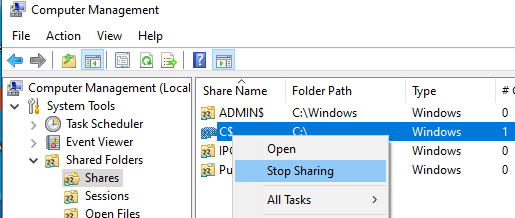

Как отключить/включить административные шары в Windows 10?

Административные шары Windows удобны для удаленного администрирования компьютера, но несут дополнительные риски безопасности (Как минимум не стоит использовать одинаковый пароль локального администратора на всех компьютерах. Чтобы сделать пароли уникальными, используйте LAPS). Вы можете полностью запретить Windows создавать эти скрытые ресурсы.

Самый простой способ – щелкнуть правой кнопкой мыши по имени административного ресурса в оснастке управления компьютером и выбрать Stop sharing (или использовать команду net share IPC$ /delete ). Однако после перезагрузки Windows она пересоздастся автоматически.

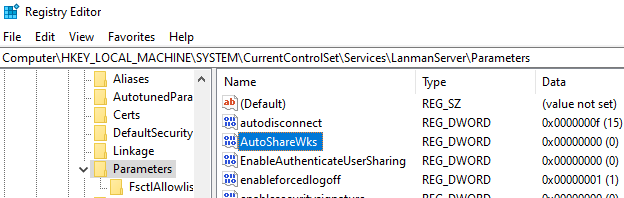

Чтобы запретить Windows публиковать административные шары, нужно открыть редактор реестра regedit.exe, перейти в ветку реестра HKLMSystemCurrentControlSetServicesLanmanServerParameters и добавить Dword параметр с именем AutoShareWks (для десктопных версий Windows) или AutoShareServer (для Windows Server) и значением .

Можно создать это параметр реестра вручную, из командной строки reg add или через PowerShell:

reg add HKLMSYSTEMCurrentControlSetServiceslanmanserverparameters /f /v AutoShareWks /t REG_DWORD /d 0

Теперь после перезагрузки административные шары не будут создаваться. При этом перестанут работать утилиты удаленного управления компьютером, в том числе psexec.

Если вы хотите включить админские шары, нужно изменить значение параметра на 1 или удалить его.

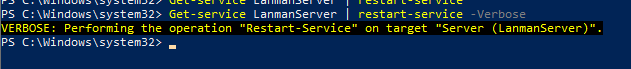

Чтобы Windows пересоздала административные шары, достаточно перезапустить службу Server командой:

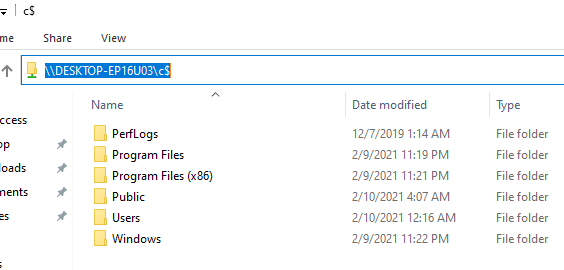

Разрешаем удаленный доступ к административным шарам Windows 10

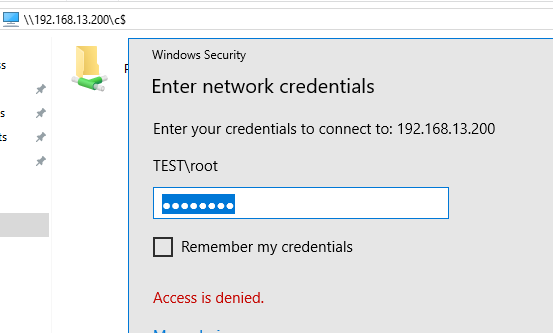

При работе с административными шарами Windows на компьютере, который не добавлен в домен Active Directory (состоит в рабочей группе) есть одна важная особенность. Windows 10 блокирует удаленный доступ к дефолтным административным шарам под пользователем, входящим в группу локальных администраторов. Причем под учетной записью встроенного локального администратора (по умолчанию она отключена) такой доступ работает.

Немного подробнее как выглядит проблема. Я пытаюсь с удаленного компьютера обратится к встроенным административным ресурсам компьютера Windows 10, состоящего в рабочей группе (при отключенном файерволе) таким образом:

В окно авторизации ввожу имя и пароль учетной записи, состоящей в группе локальных администраторов Windows 10, на что появляется ошибка доступа (Access is denied). При этом доступ к общим сетевым каталогам и принтерам на Windows 10 работает нормально (компьютер виден в сетевом окружении). Доступ под встроенной учетной записью administrator к административным ресурсам при этом тоже работает. Если же этот компьютер включить в домен Active Directory, то под доменными аккаунтами с правами администратора доступ к админским шарам также не блокируется.

Дело в еще одном аспекте политики безопасности, появившемся в UAC – так называемом Remote UAC (контроль учетных записей для удаленных подключений), который фильтрует токены доступа локальных записей и аккаунтов Microsoft, блокируя удаленный административный доступ под такими учеткам. При доступе под доменным аккаунтом такое ограничение не применяется.

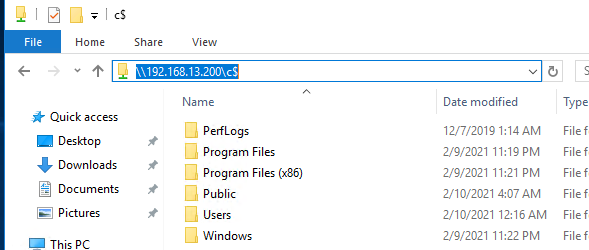

Отключить Remote UAC можно путем создания в системном реестре параметра LocalAccountTokenFilterPolicy

reg add «HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem» /v «LocalAccountTokenFilterPolicy» /t REG_DWORD /d 1 /f

После перезагрузки попробуйте удаленно открыть административный каталог C$ на Windows 10 компьютере. Авторизуйтесь под учетною записью, входящей в группу локальных администраторов. Должно открыться окно проводника с содержимым диска C:.

Итак, мы разобрались как с помощью параметра LocalAccountTokenFilterPolicy разрешить удаленный доступ к скрытым админ-ресурсам для всех локальных администраторов компьютера Windows. Инструкция применима также к Windows 8.1, 7 и Windows Server.

Источник

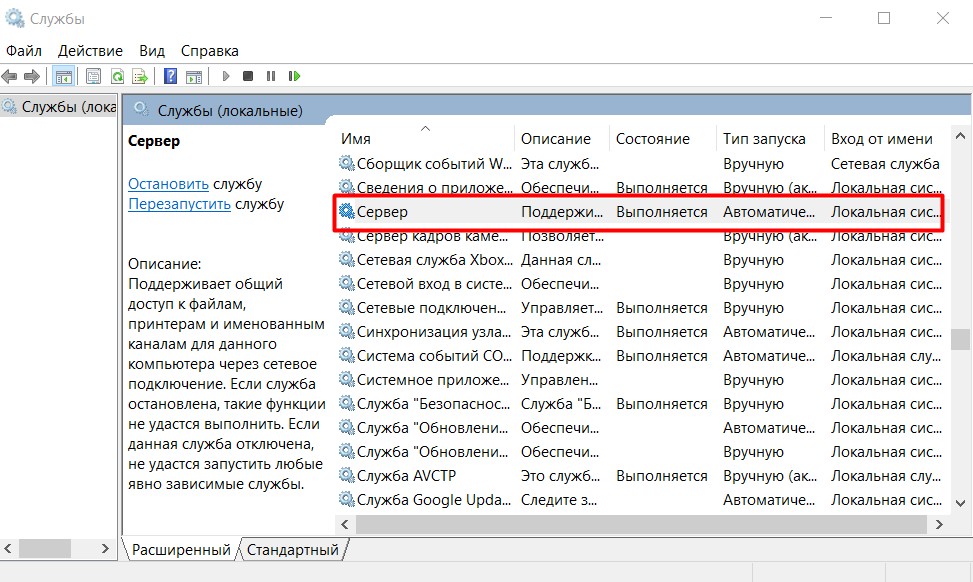

В последнее время участились случаи когда пропадает сетевой доступ к папкам и пропадает служба Сервер из оснастки Службы. Способ восстановления службы сервер и сетевого доступа к папкам приведен ниже.

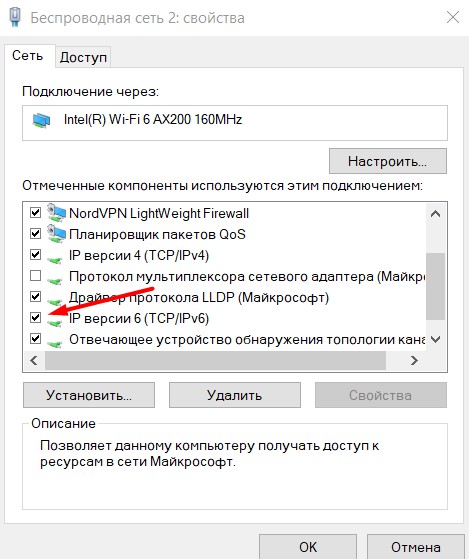

1. Переустановка Службы доступа к файлам и принтерам сетей Microsoft.

Выполнить (WIN+R) -> ncpa.cpl -> Правой кнопкой на значке сетевого подключения -> Cвойства -> Служба доступа к файлам и принтерам сетей Microsoft. -> Удалить.

Перезагружаемся.

Выполнить (WIN+R) -> ncpa.cpl -> Правой кнопкой на значке сетевого подключения -> Cвойства -> Установить -> Службы -> Служба доступа к файлам и принтерам сетей Microsoft. -> Установить.

После выполнения данной процедуры служба Сервер должна появиться в оснастке Службы. Если этого не произошло проверяем наличие ветки реестра

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetservicesLanmanServer]

Если её нет экспортируем ветку с рабочей машины и импортируем в проблемную. Перезагружаемся.

2. Исправление ошибки при запуске службы Сервер.

После того как служба появилась в оснастке при попытке запуска вылетает ошибка: «Не удалось запустить службу Сервер на Локальный компьютер. Ошибка 1083: Исполняемая программа, запуск которой настроен в службе, не включена в состав службы» аналогичная фиксируется в журнале событий системы. Лечится эта беда добавлением строчки LanmanServer в параметр netsvcs ветки реестра

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionSvcHost]

с последующей перезагрузкой.

Если после вы импортировали ветвь реестра и после всех операций служба Сервер запускается, но сетевые папки не работают — переустановите еще раз Службу доступа к файлам и принтерам сетей Microsoft.

Друзья, добро пожаловать в еще одну статью-инструкцию по разрешению ваших сетевых проблем на ВайФайГиде. На связи Ботан. Сегодняшняя ошибка многолика – она проявляется и на Windows 10, и на Windows 7, может иметь разные наименования, ее проявление зачастую опирается на погоду (шутка, но порой так и думаешь), а главное – она связана с проблемами доступа к сети в операционных системах Windows. Переходим к проблематике.

Если что-то есть дополнить или осталась за кадром своя веселая история, связанная с этой ошибкой – смело пишите в комментарии. Поможете другим читателям с такой же проблемой.

Содержание

- Проявления ошибки

- Решения проблемы

- Странное решение от меня

- Быстрый способ – реестр

- Шаг 1 – Проверяем настройки общего доступа

- Шаг 2 – Запускаем Службы

- Шаг 3 – Сетевая карта

- Шаг 4 – Диспетчер устройств

- Шаг 5 – Олицетворение

- Шаг 6 – SMB1

- Задать вопрос автору статьи

Проявления ошибки

Уже сказал выше, что ошибка всплывает на всех версиях Windows – и более чем часто на современных Windows 7, Windows 8, Windows 8.1, Windows 10.

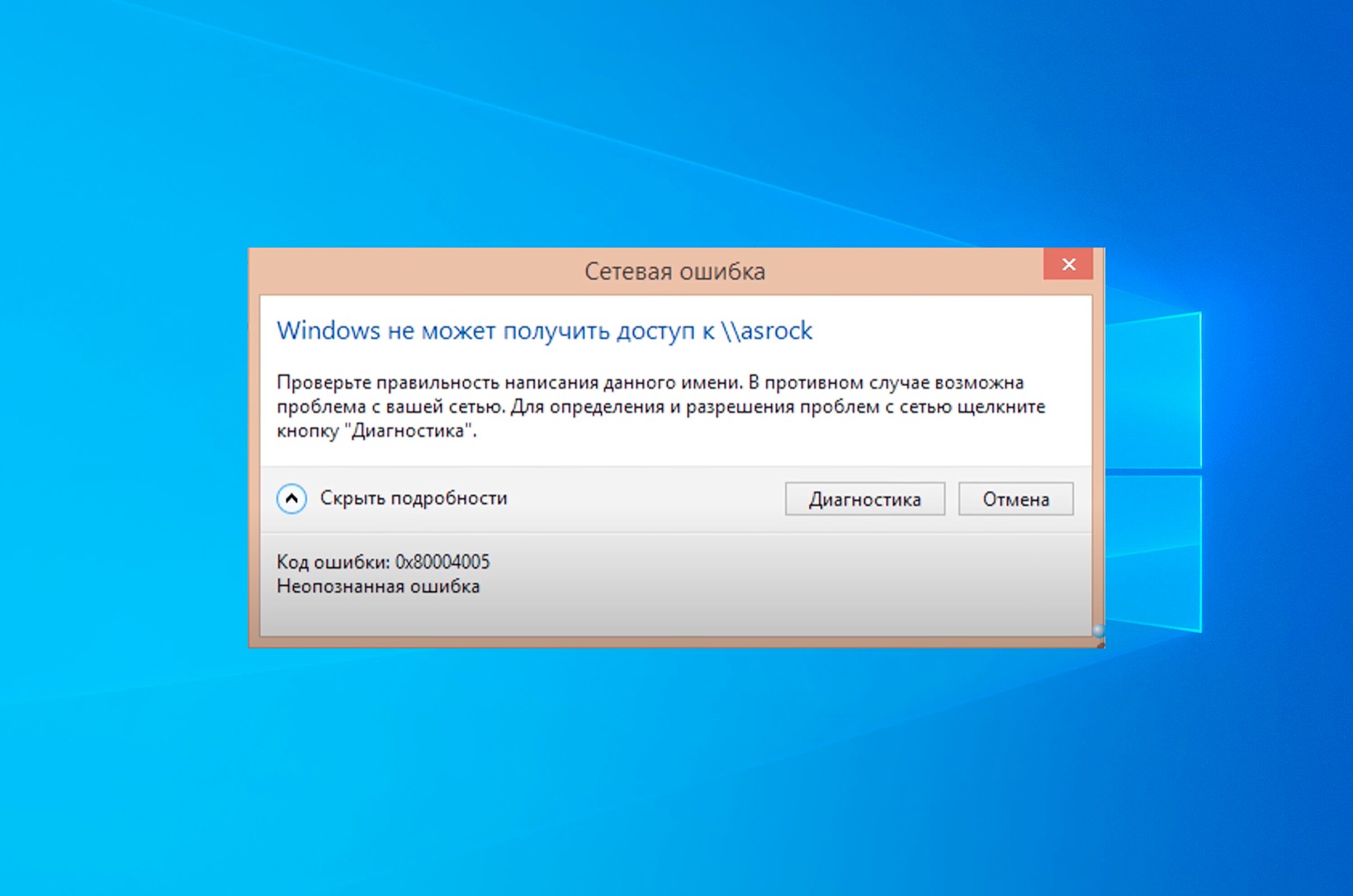

Может иметь разные по сути названия с одним смыслом. Сетевая ошибка:

- Windows не может получить доступ к сетевой папке, диску, иному расположению в локальной сети

- Windows не может получить доступ к компьютеру в локальной сети. Не найден сетевой путь. Код ошибки: XXXXXXXX

- Windows не может получить доступ к ВАШАПАПКА. Разрешение на доступ к ВАШАПАПКА отсутствует. Обратитесь к сетевому администратору для получения доступа.

- Windows не может получить доступ к компьютеру. Проверьте правильность написания данного имени.

И самое гениальное – если вчера все работало отлично, не факт, что с утра будет так же. Именно в таком случае по большей части и оказываются читатели этой статьи – вроде бы все настроено правильно, но по факту ничего не работает и нет доступа к сетевой папке.

Для справки: типичные коды ошибок – 0x800070035, 0x80004005 или 0x800704cf.

Друзья, если у вас не видит вообще каких-то папок – рекомендую прочитать ЭТУ СТАТЬЮ ОТ БОРОДАЧА. Там же можно посмотреть и другие способы разрешения сетевых проблем, все эти ошибки очень похожи, универсального одного способа не существует, поэтому приходится писать столько много в основном бесполезного текста.

Решения проблемы

Здесь и далее я считаю, что вы грамотно раздали все по сети. Если не уверены в своих первоначальных действиях, рекомендую прочитать нашу статью по расшариванию файлов и папок по локальной сети.

После каждого этапа можно смело перезагружаться и проверять.

Странное решение от меня

Очень быстрое и странное дополнение от меня. Бывает такое, что сеть настроил вроде бы нормально, оно даже вчера работало, одинаковые версии Windows 10, все права назначены – но вот хоть об стену вываливаются вышеуказанные ошибки. Щелкаешь по папкам – а не дает войти (еще хуже, когда не дает войти в сам компьютер в сетевом окружении или вообще там ничего не видно).

Лично я в таком случае захожу на втором компьютере тоже в Сеть – как правило там начинается поиск, или даже делаются какие-то запросы-разрешения. Суть – второй компьютер обычно видит первый. И самое интересное – после такой манипуляции первый компьютер тоже успешно начинает работать со вторым. Необъяснимая магия, которая может продолжать работать месяцами без всяких сбоев.

Быстрый способ – реестр

Вся проблема этих доступов связана как раз с той самой подсистемой доступа. А почему бы нам ее и не заглушить на корню? Для больше части людей такая правка в реестре начисто исправляет ситуацию. Рекомендую попробовать, но если что – просто сделайте все как раньше.

- Запускаем реестр. Не знаете как это сделать?( Для Windows 10 – щелкаем правой кнопкой мыши по кнопке Пуск и запускаем «Выполнить». В появившемся окошке вводим regedit.

- Раскрываем папки в редакторе реестра вот по этому пути:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesLanmanWorkstationParameters

- Добавляем сюда параметр AllowInsecureGuestAuth, тип DWORD, значение 1 (Enabled).

Данный способ особенно актуален для Windows 10 Home, где доступа к редактору локальной GPO попросту нет. Зато работает как часы. Опытные могут сделать это же через команду (но для надежности лучше протыкать вручную):

reg add HKLMSYSTEMCurrentControlSetServicesLanmanWorkstationParameters /v AllowInsecureGuestAuth /t reg_dword /d 00000001 /f

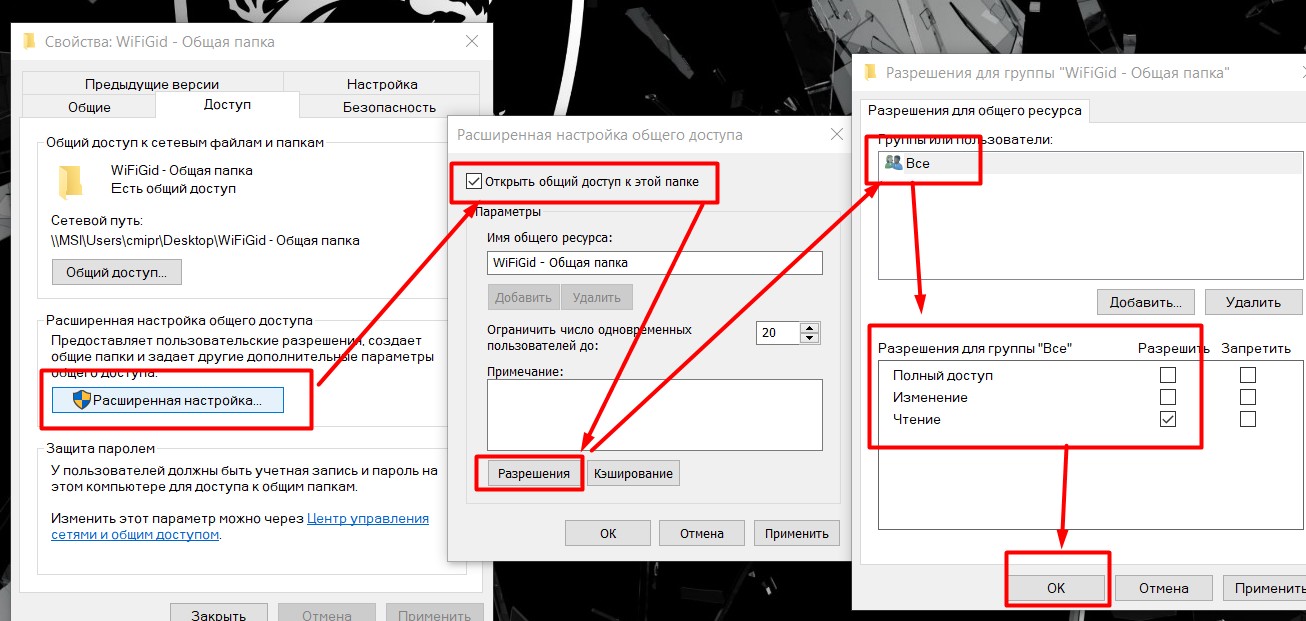

Шаг 1 – Проверяем настройки общего доступа

Теперь приступаем уже к основной части, если прошлые вдруг чего-то не исправили моментальные проблемы системы. Начнем все-таки с базы, а вдруг вы чего-то неверно выставили в настройках (хотя я вам охотно верю, что все сделали правильно).

Напоминаю, что предоставление доступа к папке или диску проходит в два этапа: доступ нужно разрешить в нескольких местах.

- В первый раз на вкладке «Доступ» мы щелкаем по большой кнопке «Общий доступ», а на следующем окне добавляем ВСЕХ пользователей:

- Теперь переходим здесь же в «Расширенную настройку» и делаем примерно как на рисунке:

Очень надеюсь, что вы изначально давали доступ точно так же. Некоторые рекомендуют пользоваться пунктом «Поделиться» в Windows 10 для расшаривания в домашней сети, но чего-то на практике это вносит только путаницу. Лично я как старовер пользуюсь дедовскими методами. Не получается? Едем дальше.

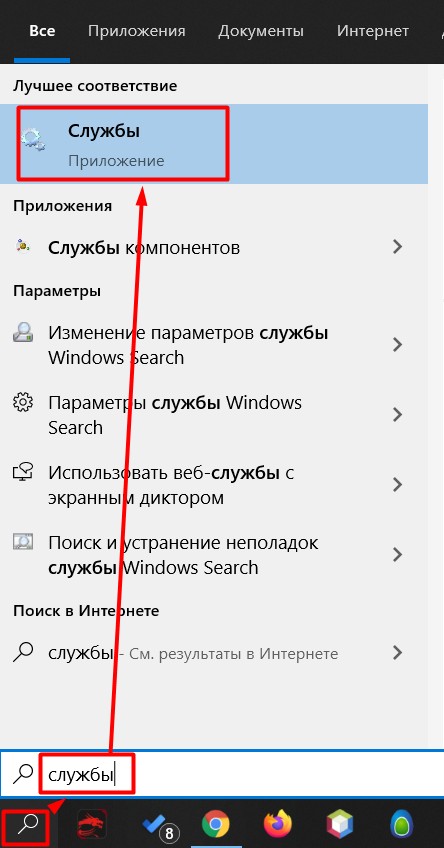

Шаг 2 – Запускаем Службы

За доступ ко всем радостям совместного пользования папок отвечает служба «Сервер». Иногда она выключена – включаем:

- Идем в Службы (мне проще всего запускать их через Поиск в системе):

- Ищем в списке «Сервер». Если не работает – запускаем (или через правую кнопку, или двойным щелчком через общие параметры, на ваш вкус). Статус видно прямо здесь:

В настройках запуска можно выбрать автоматическое включение, а то вдруг что-то ее выключило, и после перезагрузки она в итоге и выключается. Проверьте.

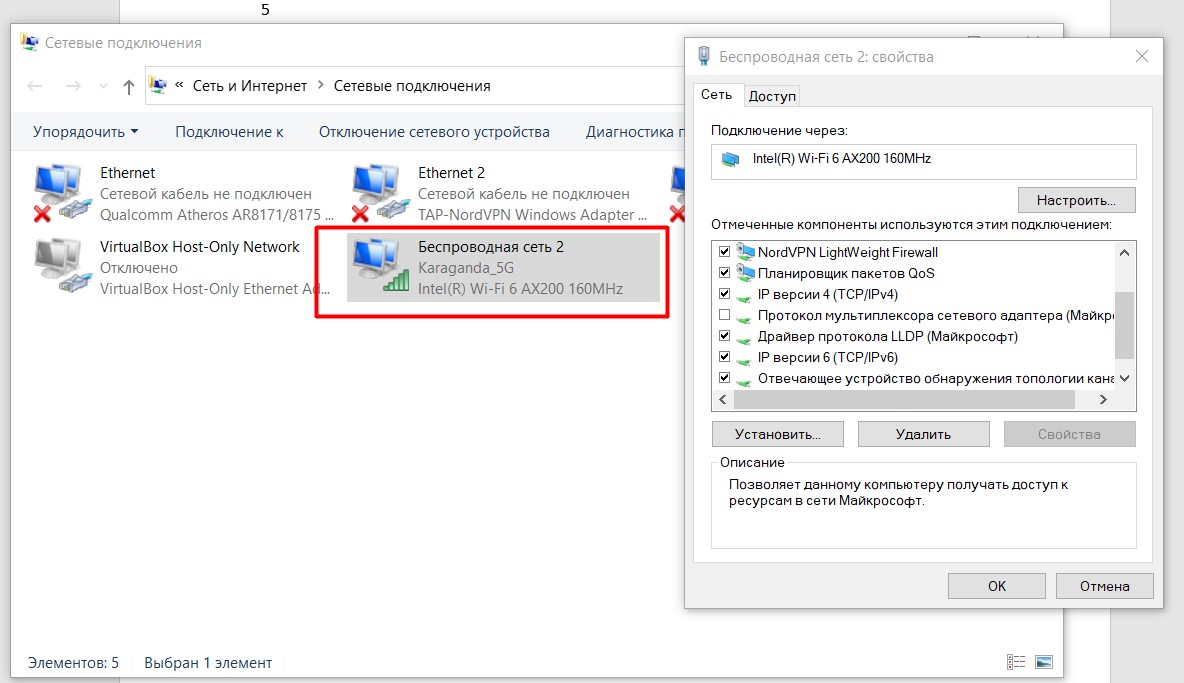

Шаг 3 – Сетевая карта

Обычно причина редко связана с этим пунктом, но попробовать ведь никто не запрещает.

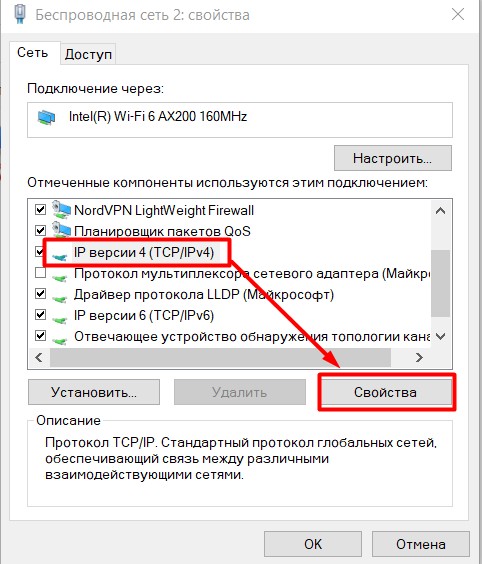

- Ищем вашу сетевую карту (идем в Параметры сети и интернет – Настройки параметров адаптера (на десятке) или в Центр управления сетями и общим доступом – Изменение параметров адаптера (на семерке)). Выбираем ВАШ сетевой адаптер, через который вы подключены к сети, щелкаем правой кнопкой мыши по нему и выбираем «Свойства»:

- Пробуем СНЯТЬ галочку в списке с IPv6 (IPv4 оставляем включенным):

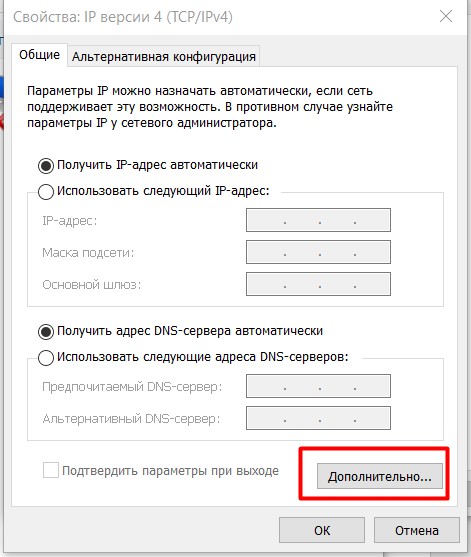

- Теперь выбираем IPV4 (галочку не трогаем), а щелкаем по кнопке «Свойства»:

- «Дополнительно»:

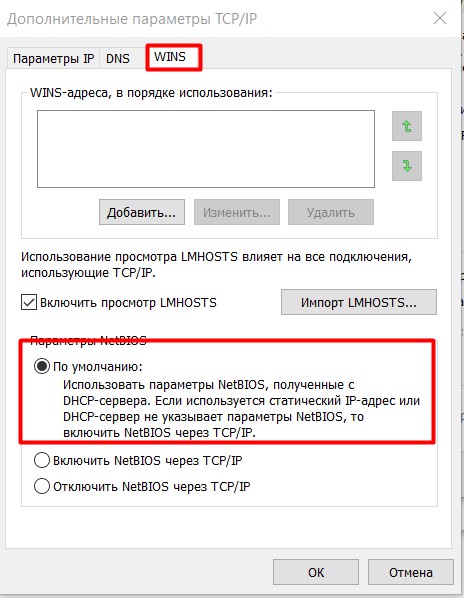

- WINS – Параметры NetBIOS – По умолчанию (если же вдруг вручную задаете IP-адреса в сети, рекомендуется его Включить здесь):

Шаг 4 – Диспетчер устройств

Еще один маловероятный случай.

- Идем в «Диспетчер устройств» (снова правой кнопкой мыши по Пуску, ну или пользуйтесь поиском).

- Вид – Показать скрытые устройства (иначе будет не видно)

- Удаляем устройства 6to Еще одна завязь на IPv6 протокол.

Шаг 5 – Олицетворение

Лично мне это направление тоже не нравится, но были и те, кому помогло. Поэтому пропускать было нельзя.

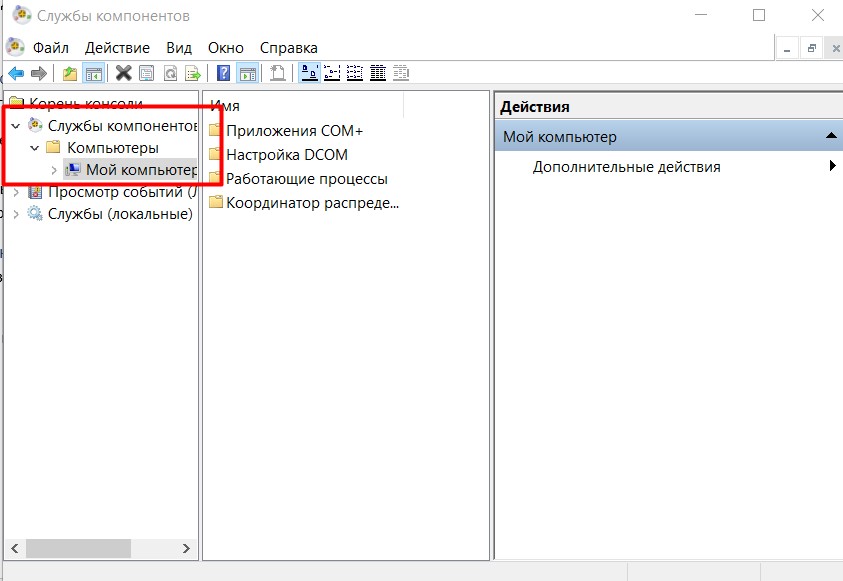

- Через Поиск ищем «Службы компонентов». Запускаем.

- Идем по пути: Службы компонентов – Компьютеры – Мой компьютер:

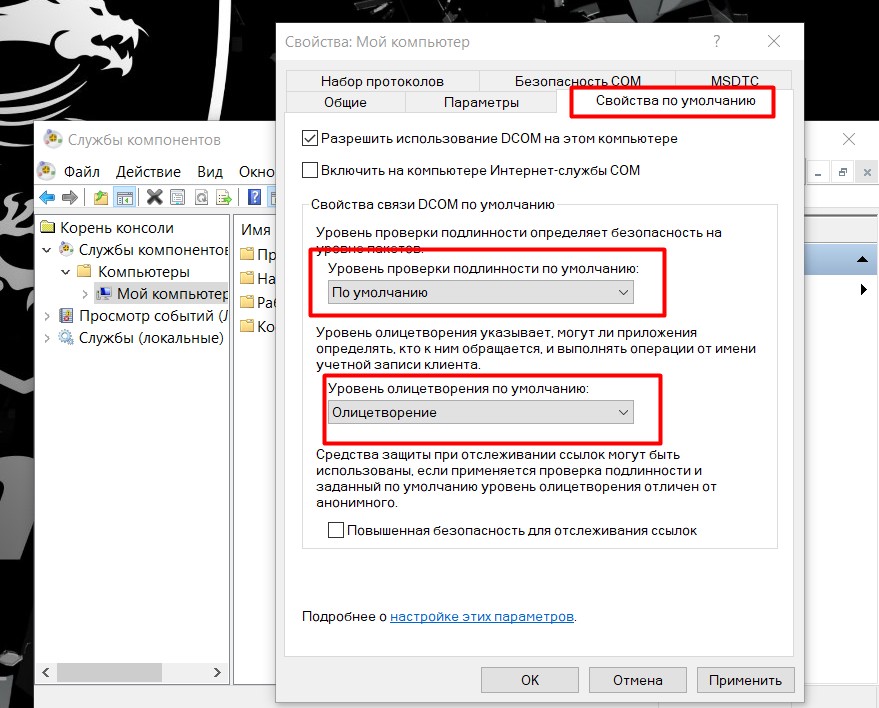

- Щелкаем по «Мой компьютер» правой кнопкой мыши и выбираем «Свойства».

- Далее идем во вкладку «Свойства по умолчанию». Уровень проверки подлинности – По умолчанию. Уровень олицетворения – Олицетворение:

Шаг 6 – SMB1

На случай если сопрягается новая «десятка» со старыми версиями Windows. По умолчанию в ней отключен протокол SMB1. Для разрешения придется идти в «Программы и компоненты» (лучше через Поиск) – «Включить и выключить компоненты Windows» и ставить ее вручную (SMB 1.0 / CIFS File Sharing Support).

Если вы нашли свое решение, обязательно рекомендую поделиться им в комментариях. Ошибка не такая уж и простая, но порой решается очень странным простым способом. Решили сами и поделились – помогли кому-то сберечь пару седых волосков. Спасибо!

- Remove From My Forums

-

Question

-

OK In October a software update blocked me from accessing share folders on server through network. I found this article;

https://support.microsoft.com/de-ch/help/4046019/guest-access-smb2-disabled-by-default-in-windows-10-server-2016

but Lanmanworkstation not showing in GPEDIT.MSC

Using:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi

sc.exe config mrxsmb10 start= autoLanmanworkstation now running as seen by running, sc.exe query lanmanworkstation.

But still not showing up in GPEDIT.MSC, not sure where to go from here.

Answers

-

What about other keys ? Can you match the Lanmanserver completely ?

Arnav Sharma | http://arnavsharma.net/ Please remember to click “Mark as Answer” on the post that helps you, and to click “Unmark as Answer” if a marked post does not actually answer your question. This can be beneficial to other community members reading

the thread.-

Marked as answer by

Monday, November 27, 2017 9:19 PM

-

Unmarked as answer by

LanmanWorkstation on Windows server 2008 R2

Wednesday, November 29, 2017 10:31 PM -

Marked as answer by

arnavsharma

Tuesday, January 16, 2018 10:18 PM

-

Marked as answer by

-

Hi,

Were you running on Server 2008R2? If so, you may download .ADMX file from

HERE , then refer the following step by step guide import to 2008R2 server, check if lanmanworkstation appears:Scenario 1: Editing the Local GPO Using ADMX Files

https://technet.microsoft.com/en-us/library/cc722018(v=ws.10).aspx

Note: before making changes, please back up existing %systemroot%PolicyDefinitions folder.

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com.-

Proposed as answer by

vivian_zhouMicrosoft contingent staff

Monday, December 4, 2017 1:15 AM -

Marked as answer by

arnavsharma

Tuesday, January 16, 2018 10:18 PM

-

Proposed as answer by

-

Hi,

Check the ADMX files under the location to see if it exist. If it doesn’t exist, you can add it or replace it by copying it in other server.

In addition, , by default there is no administrative template for Lanman Workstation on 2008R2

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com.-

Edited by

vivian_zhouMicrosoft contingent staff

Friday, December 15, 2017 9:20 AM -

Proposed as answer by

vivian_zhouMicrosoft contingent staff

Wednesday, December 27, 2017 5:13 AM -

Marked as answer by

arnavsharma

Tuesday, January 16, 2018 10:18 PM

-

Edited by

-

Hi,

Do you have Win10 with Fall Creators Update or Windows Server 2016 version 1709?

Copy the ADMX file from Windows 10 or Server 2016 and paste on your server 2008.

If you do not have Windows 10 or server 2016, we can also check the registry key

AllowInsecureGuestAuth under HKEY_LOCAL_MACHINESoftwarePoliciesMicrosoftWindowsLanmanWorkstation,value 1 = Enable

This registry corresponds to policy «Enable insecure guest logons»

(path: Computer configurationadministrative templatesnetworkLanman Workstation).

If we can confirm its value, then there is no need to enable LanmanWorkstation administrative template on server 2008R2.

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com.-

Proposed as answer by

vivian_zhouMicrosoft contingent staff

Wednesday, January 3, 2018 9:28 AM -

Marked as answer by

arnavsharma

Tuesday, January 16, 2018 10:18 PM

-

Proposed as answer by

- Remove From My Forums

-

Question

-

OK In October a software update blocked me from accessing share folders on server through network. I found this article;

https://support.microsoft.com/de-ch/help/4046019/guest-access-smb2-disabled-by-default-in-windows-10-server-2016

but Lanmanworkstation not showing in GPEDIT.MSC

Using:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi

sc.exe config mrxsmb10 start= autoLanmanworkstation now running as seen by running, sc.exe query lanmanworkstation.

But still not showing up in GPEDIT.MSC, not sure where to go from here.

Answers

-

What about other keys ? Can you match the Lanmanserver completely ?

Arnav Sharma | http://arnavsharma.net/ Please remember to click “Mark as Answer” on the post that helps you, and to click “Unmark as Answer” if a marked post does not actually answer your question. This can be beneficial to other community members reading

the thread.-

Marked as answer by

Monday, November 27, 2017 9:19 PM

-

Unmarked as answer by

LanmanWorkstation on Windows server 2008 R2

Wednesday, November 29, 2017 10:31 PM -

Marked as answer by

arnavsharma

Tuesday, January 16, 2018 10:18 PM

-

Marked as answer by

-

Hi,

Were you running on Server 2008R2? If so, you may download .ADMX file from

HERE , then refer the following step by step guide import to 2008R2 server, check if lanmanworkstation appears:Scenario 1: Editing the Local GPO Using ADMX Files

https://technet.microsoft.com/en-us/library/cc722018(v=ws.10).aspx

Note: before making changes, please back up existing %systemroot%PolicyDefinitions folder.

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com.-

Proposed as answer by

vivian_zhouMicrosoft contingent staff

Monday, December 4, 2017 1:15 AM -

Marked as answer by

arnavsharma

Tuesday, January 16, 2018 10:18 PM

-

Proposed as answer by

-

Hi,

Check the ADMX files under the location to see if it exist. If it doesn’t exist, you can add it or replace it by copying it in other server.

In addition, , by default there is no administrative template for Lanman Workstation on 2008R2

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com.-

Edited by

vivian_zhouMicrosoft contingent staff

Friday, December 15, 2017 9:20 AM -

Proposed as answer by

vivian_zhouMicrosoft contingent staff

Wednesday, December 27, 2017 5:13 AM -

Marked as answer by

arnavsharma

Tuesday, January 16, 2018 10:18 PM

-

Edited by

-

Hi,

Do you have Win10 with Fall Creators Update or Windows Server 2016 version 1709?

Copy the ADMX file from Windows 10 or Server 2016 and paste on your server 2008.

If you do not have Windows 10 or server 2016, we can also check the registry key

AllowInsecureGuestAuth under HKEY_LOCAL_MACHINESoftwarePoliciesMicrosoftWindowsLanmanWorkstation,value 1 = Enable

This registry corresponds to policy «Enable insecure guest logons»

(path: Computer configurationadministrative templatesnetworkLanman Workstation).

If we can confirm its value, then there is no need to enable LanmanWorkstation administrative template on server 2008R2.

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com.-

Proposed as answer by

vivian_zhouMicrosoft contingent staff

Wednesday, January 3, 2018 9:28 AM -

Marked as answer by

arnavsharma

Tuesday, January 16, 2018 10:18 PM

-

Proposed as answer by