- Remove From My Forums

-

Вопрос

-

Здравствуйте!

В прошлом году, после выхода Windows 10, некоторые компьютеры с ОС Windows 7 Prof были обновлены до Windows 10 Prof.

Данные компьютеры были введены в домен под управлением Windows Server 2008 R2.

На этих компьютерах я установил возможность входа в систему по PIN коду, чтобы пользователям было легче, и они не вводили сложный и длинный доменный пароль.

В этом году в июне, я также перевёл несколько компьютеров на новую систему Windows 10, и установил на них все доступные обновления. Но, теперь мне не удалось задать PIN код для пользователей, так как кнопка установки PIN кода стала

не активной, а в верхней части панели управления появилась надпись: «Некоторыми параметрами управляет Ваша организация».Подскажите, где изменить какие параметры, чтобы активировать кнопку установки PIN-кода.

Ответы

-

Добрый день.

Групповой или локальной политикой в ветке.

Computer Policy > Admin Templates > System > Logon > Turn on PIN sign-in. (Enable)

Выставите необходимое вам значение.

-

Изменено

10 октября 2016 г. 6:47

-

Помечено в качестве ответа

Anton Sashev Ivanov

10 октября 2016 г. 8:17

-

Изменено

-

Большое спасибо. Всё получилось. Только не понятно, зачем Microsoft отключила эту возможность по умолчанию? На этот вопрос можно не отвечать — это просто мысли вслух.

-

Помечено в качестве ответа

Anton Sashev Ivanov

10 октября 2016 г. 8:17

-

Помечено в качестве ответа

Содержание

- Отключение или включение пользователей домена Вход в систему с использованием биометрии в Windows 10

- Разрешить пользователям домена вход в систему с использованием биометрии

- Нельзя настроить ПИН-код при включении PIN-кода и политики Hello для бизнеса

- Симптомы

- Причина

- Решение

- Дополнительная информация

- Не работает ввод PIN-кода от пользователя домена, Windows 10, 0x191

- Сообщений 12

- #1 Тема от X-Ander 2017-06-06 11:05:46 (2017-06-06 11:06:35 отредактировано X-Ander)

- Не работает ввод PIN-кода от пользователя домена, Windows 10, 0x191

- #2 Ответ от X-Ander 2017-06-06 12:38:05

- Re: Не работает ввод PIN-кода от пользователя домена, Windows 10, 0x191

- #3 Ответ от Николай Киблицкий 2017-06-06 13:07:29

- Re: Не работает ввод PIN-кода от пользователя домена, Windows 10, 0x191

- #4 Ответ от X-Ander 2017-06-06 14:35:26

- Re: Не работает ввод PIN-кода от пользователя домена, Windows 10, 0x191

- #5 Ответ от Николай Киблицкий 2017-06-06 15:02:56

- Re: Не работает ввод PIN-кода от пользователя домена, Windows 10, 0x191

- #6 Ответ от X-Ander 2017-06-06 15:39:35

- Re: Не работает ввод PIN-кода от пользователя домена, Windows 10, 0x191

- #7 Ответ от Николай Киблицкий 2017-06-06 15:45:23

- Re: Не работает ввод PIN-кода от пользователя домена, Windows 10, 0x191

- #8 Ответ от X-Ander 2017-06-06 16:31:44

- Re: Не работает ввод PIN-кода от пользователя домена, Windows 10, 0x191

- #9 Ответ от X-Ander 2017-06-07 08:59:15

- Re: Не работает ввод PIN-кода от пользователя домена, Windows 10, 0x191

- Почему ПИН-код лучше пароля

- ПИН-код привязан к устройству

- ПИН-код хранится на устройстве локально

- ПИН-код поддерживается оборудованием

- ПИН-код может быть сложным

- Что произойдет в случае кражи ноутбука или телефона?

- Почему для использования биометрии нужен ПИН-код?

- Вадим Стеркин

- ПИН-код против пароля

- ПИН-код — не замена паролю

- Windows 10 не позволяет задавать слишком распространенные ПИН-коды

- ПИН-код безопаснее в ряде сценариев

- ПИН-код не ограничен четырьмя цифрами и допускает прочие символы

- Бонус: имя профиля в зависимости от типа учетной записи

- Об авторе

- Вас также может заинтересовать:

- Я в Telegram

- комментариев 11

Отключение или включение пользователей домена Вход в систему с использованием биометрии в Windows 10

Windows 10 поддерживает использование биометрии. Он уже поддерживает PIN-код, пароль и пароль изображения на всех компьютерах, но при наличии соответствующего оборудования Windows 10 также поддерживает сканирование лица, сканирование радужной оболочки глаза и сканирование отпечатков пальцев. Эти настройки можно найти в разделе «Настройки»> «Аккаунты»> «Параметры входа» . Но иногда, даже если имеется аппаратное обеспечение для поддержки этой функции, называемой Windows Hello, вы можете не найти опции, доступные для включения этой функции. В этом посте показано, как включить или отключить вход пользователей домена в Windows 10 с помощью биометрии с использованием реестра или GPEDIT.

Разрешить пользователям домена вход в систему с использованием биометрии

Я рекомендовал вам создать точку восстановления системы. Это связано с тем, что при выполнении таких модификаций есть вероятность, что что-то сломается на стороне программного обеспечения вашего компьютера. Или, если у вас нет привычки создавать точку восстановления системы, я бы действительно рекомендовал вам часто ее создавать.

Использование редактора реестра

Нажмите комбинацию кнопок WINKEY + R, чтобы запустить утилиту Run, введите regedit и нажмите Enter. После открытия редактора реестра перейдите к следующему

HKEY_LOCAL_MACHINE ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ Политики Microsoft Биометрия Поставщик учетных данных

Теперь щелкните правой кнопкой мыши на правой боковой панели и выберите New> DWORD (32-bit) Value.

Установите имя этого вновь созданного DWORD как Учетные записи домена .

Значение запрещает пользователям домена вход в Windows 10 с использованием биометрии.

Выйдите из редактора реестра и перезагрузите компьютер, чтобы изменения вступили в силу.

Использование редактора групповой политики

Нажмите комбинацию кнопок WINKEY + R, чтобы запустить утилиту Run, введите gpedit.msc и нажмите Enter. После открытия редактора групповой политики перейдите к следующему параметру:

Конфигурация компьютера> Административные шаблоны> Компоненты Windows> Биометрия

Выйдите из редактора групповой политики и перезагрузите компьютер, чтобы изменения вступили в силу. Это активирует настройку.

Источник

Нельзя настроить ПИН-код при включении PIN-кода и политики Hello для бизнеса

В этой статье содержится решение, чтобы убедиться, что вы можете настроить ПИН-код при включении ПИН-кода и политики Hello для бизнеса в Windows 10.

Применяется к: Windows 10 — все выпуски

Исходный номер КБ: 3201940

Симптомы

Пользователи, работающие Windows 10 версии 1607 или более поздней версии Windows 10 и присоединившиеся к домену Active Directory, не могут создать удобный ПИН-код. В то время как пользователи, Windows 10 версии 1511 или более ранней версии, могут сделать это без проблем.

Когда пользователи переходят к Параметры учетных записей, параметр для настройки > > ПИН-кода недоступен (отображается затемнеет), поэтому его невозможно настроить.

Пользователь уже настроил пин-код удобства в более ранней версии Windows 10, а затем Windows 10 версии 1607 или более поздней версии. ПИН-код работает до тех пор, пока пользователь не Параметры параметров для регистрации учетных записей, которые я > > > забыл. В этой ситуации параметр создания ПИН-кода недоступен (отображается приглухождение). Эта проблема не влияет на Windows 10 версии 1511 и ранее.

Причина

Windows 10 Версия 1607 и более поздние версии включают новые функции, которые отличают Windows Hello для бизнеса от ПИН-кода для удобства входов.

Windows Hello для бизнеса обладает сильными свойствами проверки подлинности пользователей, которые часто и ошибочно считаются функционируют, когда инфраструктура Windows Hello для бизнеса не на месте и когда пользователь использует удобный ПИН-код. Это изменение предотвращает создание ПИН-кода в Windows 10 и более поздней версии без Windows Hello для бизнеса.

Кроме того, пользователь не может создать удобный ПИН-код в версии 1607 Windows 10 версии 1607 и более поздней версии при включении следующих политик, если только устройство не присоединится к Azure Active Directory каким-либо образом:

Например, устройство либо с поддержкой Azure AD, либо включено следующую политику:

Конфигурация компьютераАдминистративные шаблоныWindows Компонентырегистрация устройстваРегистрация домена присоединились к компьютерам в качестве устройств

Чтобы разрешить создавать удобные ПИН-службы на устройствах, которые не присоединились к Azure AD, убедитесь, что следующие условия верны:

Решение

Чтобы использовать удобный ПИН-код Windows 10 версии 1607 или более поздней версии, необходимо настроить следующий параметр групповой политики:

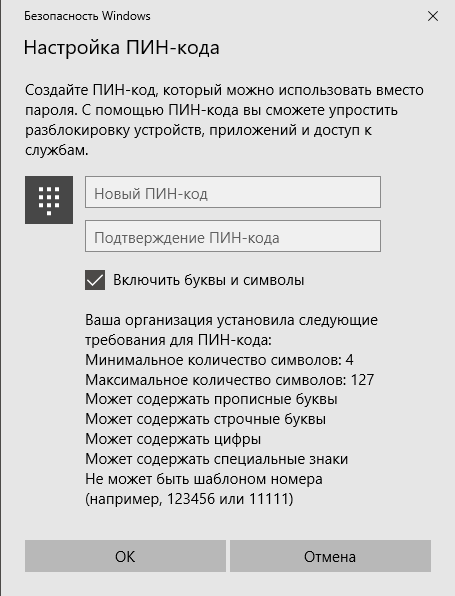

Сложность ПИН-кода: управление сложностью ПИН-кода стандартным способом с помощью политик, которые находятся в следующем расположении:

Конфигурация компьютераАдминистративные шаблоныWindows компонентыWindows Hello для бизнеса PIN-код сложности

Не настраивайте параметры, помимо сложности ПИН-кода, если вы хотите использовать удобный ПИН-код. Если Windows Hello для бизнеса и включена включенная возможность входа в ПИН-код, вы не сможете установить ПИН-код.

Дополнительная информация

Если Windows Hello для бизнеса не на месте, а у пользователя настроен пин-код удобства, пользователь использует чучело паролей, которое не обладает какими-либо качествами безопасности Windows Hello для бизнеса. Начинки паролей — это пин-коды для удобства входов. Они контролируются параметром «Включай вход в групповую политику для удобства ПИН-кода».

Microsoft сделала это поведение по умолчанию с Windows 10 версии 1607. Безопасность, обеспечиваемая этим поведением по умолчанию, может быть уменьшена по усмотрению пользователя, включив удобный ПИН-код.

Источник

Не работает ввод PIN-кода от пользователя домена, Windows 10, 0x191

Форум Рутокен → Техническая поддержка пользователей → Не работает ввод PIN-кода от пользователя домена, Windows 10, 0x191

Сообщений 12

#1 Тема от X-Ander 2017-06-06 11:05:46 (2017-06-06 11:06:35 отредактировано X-Ander)

Не работает ввод PIN-кода от пользователя домена, Windows 10, 0x191

ОС Windows 10, вход обычного пользователя с доменной учётной записью.

Версия драйверов Рутокен: 4.2.2.0

При запуске панели управления Рутокен и попытке ввести PIN-код возникает ошибка с кодом 0x191:

При запуске той же панели с правами локального администратора ошибка не возникает.

При запуске той же панели на Windows XP ошибка также не возникает, в том числе и при запуске от доменного пользователя.

Похоже, на десятке пользователю не хватает каких-то прав. Подскажите, пожалуйста, что можно сделать.

#2 Ответ от X-Ander 2017-06-06 12:38:05

Re: Не работает ввод PIN-кода от пользователя домена, Windows 10, 0x191

Что-то картинка не приложилась. Можно тут посмотреть: http://alexplus.ru/f/rutoken-0x191.png

#3 Ответ от Николай Киблицкий 2017-06-06 13:07:29

Re: Не работает ввод PIN-кода от пользователя домена, Windows 10, 0x191

Здравствуйте!

Пройдите диагностику по адресу https://help.rutoken.ru/.

Номер диагностики пришлите письмом по адресу hotline@rutoken.ru

#4 Ответ от X-Ander 2017-06-06 14:35:26

Re: Не работает ввод PIN-кода от пользователя домена, Windows 10, 0x191

Не получается пройти диагностику. Указанный адрес открыл в MSIE 11 от локального администратора. Добавил в надёжные сайты, запустил все предложенные программы, перезагружал машину. В сведениях для технической поддержки есть такие строки:

Проверка зоны надежных узлов: ошибка

Групповая политика надежных узлов: текущего пользователя или не определена

Сайты в надежных узлах: норма

Опции протоколов SSL и TLS: норма

Настройки ActiveX: норма

Проверка цифровых подписей программ: ошибка

Каких программ цифровые подписи там проверяются?

#5 Ответ от Николай Киблицкий 2017-06-06 15:02:56

Re: Не работает ввод PIN-кода от пользователя домена, Windows 10, 0x191

Войдите в Windows под учетной записью локального администратора.

#6 Ответ от X-Ander 2017-06-06 15:39:35

Re: Не работает ввод PIN-кода от пользователя домена, Windows 10, 0x191

Всё это делалось именно от локального администратора. Именно под учётной записью локального администратора был вход в систему.

#7 Ответ от Николай Киблицкий 2017-06-06 15:45:23

Re: Не работает ввод PIN-кода от пользователя домена, Windows 10, 0x191

Уточните Ваш контактный e-mail.

#8 Ответ от X-Ander 2017-06-06 16:31:44

Re: Не работает ввод PIN-кода от пользователя домена, Windows 10, 0x191

mevedech на яндексе-ру (тот, что указан в профиле)

#9 Ответ от X-Ander 2017-06-07 08:59:15

Re: Не работает ввод PIN-кода от пользователя домена, Windows 10, 0x191

Николай, вы прислали ту же программу, которая скачивается с help.rutoken.ru. Она так же предлагает:

1. Скачать и установить файл настройки (сделано)

2. Или скачать и запустить эту программу (то есть саму себя; тем не менее скачано, сделано)

3. Если это не помогло, то нажмите сюда (нажал)

Всё это делалось от локального администратора. Вход в систему также был под учётной записью локального администратора.

— Настроить зону «Надежные узлы» с помощью утилиты AddToTrusted (сделано)

— Перерегистрировать системные библиотеки с помощью утилиты RegDLL (сделано, машина перезагружена)

— Установить Контур.Diag для текущего пользователя (сделано)

— Установить Контур.Diag для всех пользователей компьютера (необходимы права администратора) (сделано)

После всех этих действий ситуация не изменилась. Повторный запуск Aktiv-Help-Rutoken.exe приводит к тому же результату.

loff — это имя учётной записи локального администратора на этой машине.

Но, собственно, зачем мы всё это делаем? Понятно же, что устройство нормально работает. Вопрос лишь в том, каких прав в Windows 10 не хватает пользователю, чтобы с ним работать. Повторюсь, что под локальным администратором на Windows 10 всё работает без проблем. А на Windows XP всё работает под любым пользователем.

Источник

Почему ПИН-код лучше пароля

Относится к:

Windows Hello в Windows 10 позволяет пользователям выполнять вход на устройстве с использованием ПИН-кода. В чем заключаются отличия ПИН-кода от пароля и его преимущества? На первый взгляд, ПИН-код во многом аналогичен паролю. ПИН-код может представлять собой набор цифр, однако политикой предприятия может быть разрешено использование сложных ПИН-кодов, содержащих специальные знаки и буквы как в верхнем, так и в нижнем регистре. Например, значение t758A! может использоваться в качестве пароля учетной записи или сложного ПИН-кода в Hello. Преимущества ПИН-кода в сравнении с паролем связаны не с его структурой (длиной и сложностью), а с принципом работы.

Посмотрите, как Дана Хуан объясняет, почему пин Windows Hello для бизнеса является более безопасным, чем пароль.

ПИН-код привязан к устройству

Важным различием между паролем и ПИН-кодом Hello является привязка ПИН-кода к конкретному устройству, на котором он был задан. ПИН-код не может использоваться без конкретного оборудования. Злоумышленник, получивший доступ к паролю, может войти в учетную запись с любого устройства, но в случае кражи ПИН-кода вход в учетную запись будет невозможен без доступа к соответствующему устройству.

Даже сам пользователь сможет выполнить вход с помощью ПИН-кода только на конкретном устройстве. Чтобы выполнять вход на нескольких устройствах, потребуется настроить Hello на каждом из них.

ПИН-код хранится на устройстве локально

Пароль передается на сервер и может быть перехвачен в процессе передачи или украден с сервера. ПИН-код задается на устройстве на локальном уровне, не передается и не хранится на сервере. При создании ПИН-кода устанавливаются доверительные отношения с поставщиком удостоверений и создается пара асимметричных ключей, используемых для проверки подлинности. При вводе ПИН-кода ключ проверки подлинности разблокируется и используется для подтверждения запроса, отправляемого на сервер для проверки подлинности.

Подробную информацию об использовании пар ассиметричных ключей для проверки подлинности в Hello см. в разделе Windows Hello для бизнеса.

ПИН-код поддерживается оборудованием

ПИН-код Hello поддерживается микросхемой доверенного платформенного модуля (TPM), представляющей собой надежный криптографический процессор для выполнения операций шифрования. Эта микросхема содержит несколько механизмов физической защиты для предотвращения взлома, и вредоносные программы не могут обойти функции безопасности TPM. TPM применяется во всех телефонах с Windows 10 Mobile и во многих современных ноутбуках.

Материал ключа пользователя создается и становится доступным в доверенном платформенном модуле (TPM) на устройстве пользователя, что защищает материал от перехвата и использования злоумышленниками. Поскольку в Hello используются асимметричные пары ключей, учетные данные пользователей не могут быть украдены в тех случаях, когда поставщик удостоверений или веб-сайты, к которых пользователь получает доступ, были скомпрометированы.

TPM защищает от множества известных и потенциальных атак, в том числе атак методом подбора ПИН-кода. После определенного количества попыток ввода неправильного ПИН-кода устройство блокируется.

ПИН-код может быть сложным

Что произойдет в случае кражи ноутбука или телефона?

Чтобы скомпрометировать учетную Windows Hello, которую защищает TPM, злоумышленник должен иметь доступ к физическому устройству, а затем найти способ подмены биометрии пользователя или угадать его ПИН-код, и все это должно быть сделано до того, как защита TPM заблокировать устройство. Для ноутбуков, не имеющих TPM, можно настроить дополнительную защиту, активировав BitLocker и ограничив количество неудачных попыток входа в систему.

Настройка BitLocker без TPM

С помощью редактора локальных групповых политик (gpedit.msc) активируйте следующую политику:

Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Шифрование диска BitLocker > Диски операционной системы > Обязательная дополнительная проверка подлинности при запуске

В параметрах политики выберите Разрешить использование BitLocker без совместимого TPM, а затем нажмите кнопку ОК.

Перейдите в меню Панель управления > Система и безопасность > Шифрование диска BitLocker и выберите диск с операционной системой, который требуется защитить. Установка порога блокировки учетной записи

С помощью редактора локальных групповых политик (gpedit.msc) активируйте следующую политику:

Конфигурация компьютера > Параметры Windows > Параметры безопасности > Политики учетных записей > Политика блокировки учетных записей > Порог блокировки учетной записи

Установите допустимое количество неудачных попыток входа в систему и нажмите кнопку «ОК».

Почему для использования биометрии нужен ПИН-код?

Windows Hello позволяет выполнять вход в Windows 10 с помощью биометрии: отпечатки пальцев, радужная оболочка глаз или распознавание лиц. При первоначальной настройке Windows Hello предлагается создать ПИН-код. Этот ПИН-код позволяет войти в систему с помощью ПИН-кода, если вы не можете использовать предпочтительный биометрический код из-за повреждения или из-за недоступности или неправильной работы датчика.

Если вы настроите только биометрические данные для входа в систему и не сможете по какой-либо причине выполнить вход с их использованием, вы должны будете ввести имя и пароль от учетной записи, что менее безопасно, чем вход с помощью Hello.

Источник

Вадим Стеркин

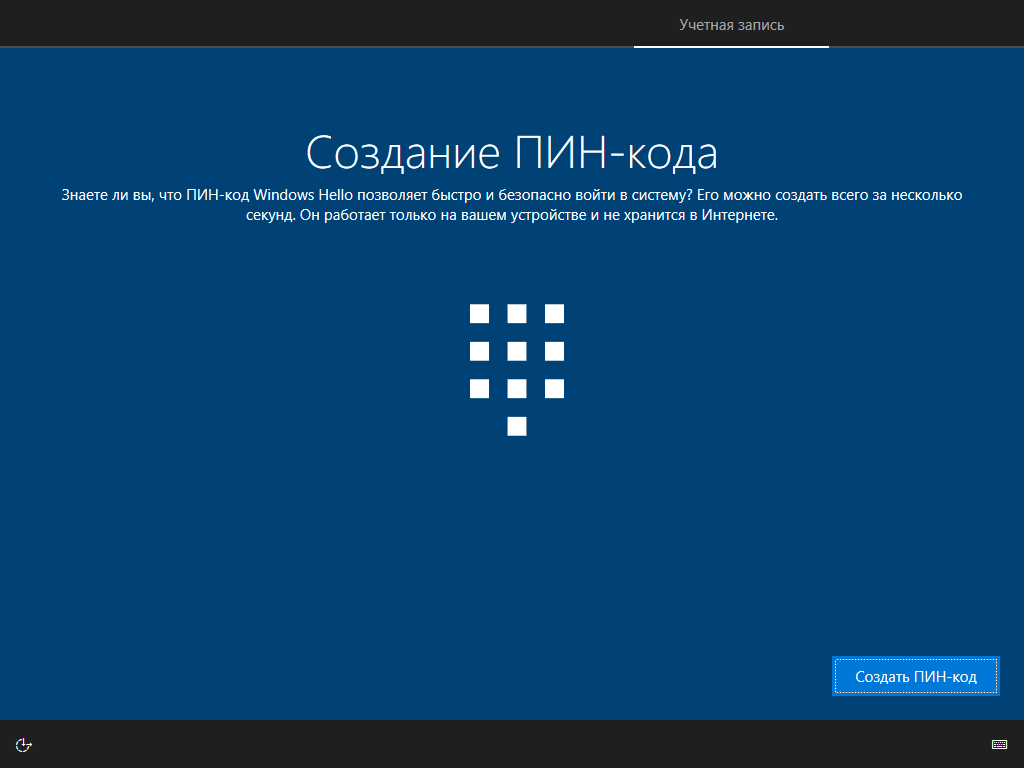

Если вы выполняете чистую установку Windows 10 1803 (или обновление с предыдущей версии, как мне подсказывают в твиттере) и выбираете вход с учетной записью Microsoft (MSA), вы получите предложение создать ПИН-код, от которого невозможно отказаться. Решение спорное, и оно сразу породило возмущение в соцсетях.

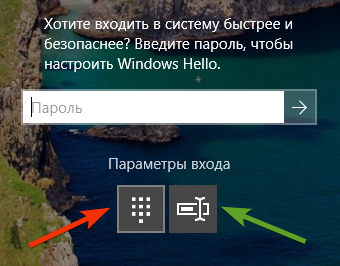

Конечно, после установки ПИН-код можно удалить в Параметры — Учетные записи — Параметры входа, но есть интересный нюанс. При следующей загрузке системы на экране входа предлагается ввести пароль, но выделена опция входа с ПИН-кодом (красная стрелка), потому что прошлый вход был с ним.

И если при таком раскладе ввести пароль, то на следующем экране вас снова будут принуждать к созданию ПИН-кода, и вот это уже очень неудачный UX. Отказаться в итоге можно, но проще сразу выбрать вход с паролем.

Отзывы в Feedback Hub:

ПИН-код против пароля

Сам я регулярно использую ПИН-код, потому что у меня UAC на верхнем уровне и включена политика на запрос учетных данных, поэтому вводить пароль каждый раз утомительно. Ничего страшного или небезопасного в ПИН-коде нет, и дальше я тезисно продублирую то, что раньше писал в канале Telegram и ВК.

ПИН-код — не замена паролю

Хотя бы потому что без пароля его не создать. Для домашних пользователей с учетной записью Microsoft ПИН-код в первую очередь — удобство (и чем сложнее пароль, тем удобнее ПИН-код 🙂

Windows 10 не позволяет задавать слишком распространенные ПИН-коды

Это комбинации, в которых разность соседних цифр всегда одинаковая.

ПИН-код безопаснее в ряде сценариев

Он привязан к устройству, хранится только на нем, защищён TPM. Он не передается по сети в отличие от пароля, в чем и заключается один из главных аспектов безопасности [в организации]. Развернутое объяснение Microsoft здесь.

ПИН-код не ограничен четырьмя цифрами и допускает прочие символы

При желании вы можете его сделать таким же сложным, как свой пароль.

И если раньше это надо было включать политиками, то в какой-то момент (похоже, в 1709) флажок добавили прямо в диалог создания ПИН-кода.

Бонус: имя профиля в зависимости от типа учетной записи

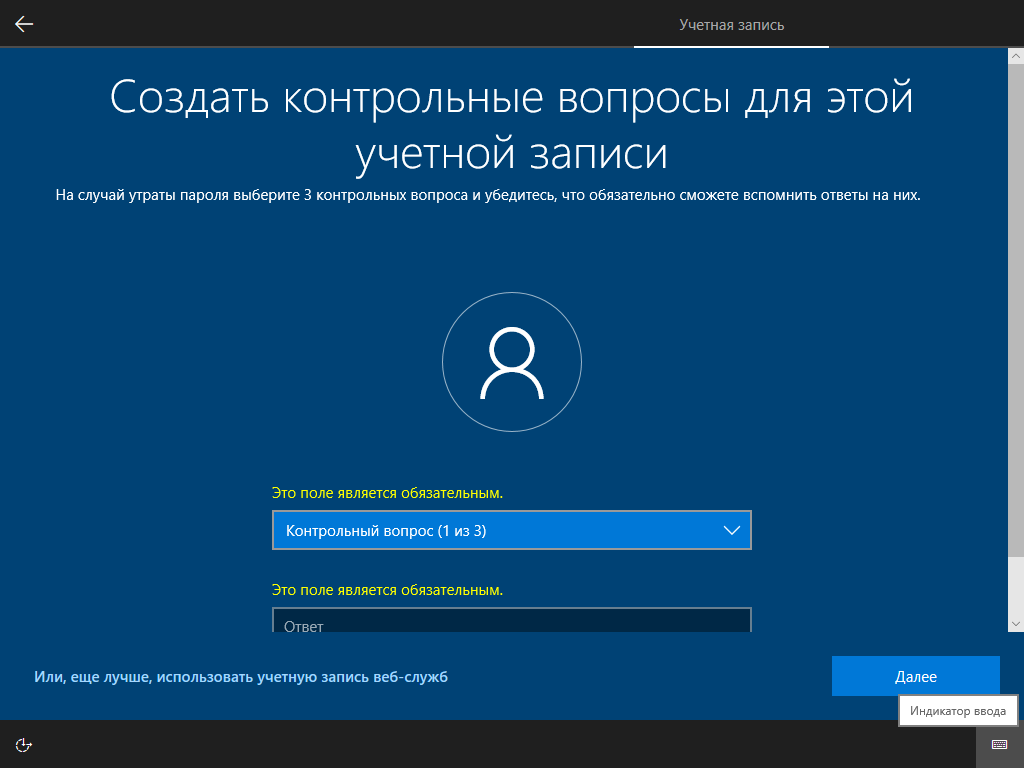

Возвращаясь к вопросу чистой установки, тут есть еще один нюанс, который для кого-то окажется важнее ПИН-кода. При входе с MSA имя папки вашего профиля формируется на основе первых 5-6 символов почтового адреса. Например, если моя MSA sterkin@domain.com, то мой профиль будет sterk.

Обойти это можно созданием локальной (автономной) учетной записи с желаемым именем (допустим, Vadim), которую можно привязать к MSA после входа в систему. Впрочем, теперь для локального аккаунта заставляют придумывать контрольные вопросы 🙂 На них лучше давать ответы, не связанные с вопросами.

Если вы не предусмотрели такого сценария и получили нежелательное имя профиля, в KB2454362 вы найдете инструкции по смене имени учетной записи и соответственно названия папки профиля.

А вы пользуетесь ПИН-кодом или биометрией для входа в систему?

Как вы входите в свой основной домашний ПК с Windows 10?

Об авторе

Вас также может заинтересовать:

Я в Telegram

Подпишитесь на канал и читайте интересные записи чаще! Есть вопросы? Задайте их в чате.

комментариев 11

Впрочем, теперь для локального аккаунта заставляют придумывать контрольные вопросы

Я об этом еще в декабре писал в ТГ/ВК, но я помню, что вы их не читаете.

Если раньше ненавидели Apple за их параноидальную политику с паролями, то теперь будут ненавидеть ещё и Microsoft.

*При том, что у Apple можно сделать два разных аккаунта — apple ID и Appstore, с разными почтами и паролями, что «добавляет» удобства пользователям.

Не знаю, как с 1803, а с 1709 при переустановке, менял хдд на ссд, создалась такая ситуация, что мой профиль переместился в One Drive… Все шаманство с переносом его на штатную позицию не увенчалось успехом. Например переменные среды, как их не меняй, вновь перезаписывались относительно «облачного» профиля, соответственно не подхватывались многие скрипты, не работали псевдонимы, созданные в doskey и загружаемые в стартовом скрипте, ни одно консольное приложение, находящееся в PATH не запускалось если не указать полный путь… Спасло только создание локальной учетной записи и удаления изначально созданного профиля. На мой взгляд такой тип учетной записи до сих пор лучший вариант. Тем более, что ничего не мешает залогиниться в майкрософт прямо из него (локального профиля).

Не понял, из чего вы сделали вывод, что виновата MSA. OneDrive может работать и в локальной учетной записи.

А так, это небольшая проблема в сравнении с теми, что возникают у самых неудачливых. Файлы и программы на месте. Можно создать новую учетную запись, перекинуть файлы и все дела. И как раз при использовании MSA множество настроек подтянется из облака автоматически.

Vadim Sterkin: Не понял, из чего вы сделали вывод, что виновата MSA

Herz Mein:

Не знаю, как с 1803, а с 1709 при переустановке, менял хдд на ссд, создалась такая ситуация, что мой профиль переместился в One Drive… Все шаманство с переносом его на штатную позицию не увенчалось успехом. Например переменные среды, как их не меняй, вновь перезаписывались относительно «облачного» профиля, соответственно не подхватывались многие скрипты, не работали псевдонимы, созданные в doskey и загружаемые в стартовом скрипте, ни одно консольное приложение, находящееся в PATH не запускалось если не указать полный путь… Спасло только создание локальной учетной записи и удаления изначально созданного профиля. На мой взгляд такой тип учетной записи до сих пор лучший вариант. Тем более, что ничего не мешает залогиниться в майкрософт прямо из него (локального профиля).

Скачал утилиту от майкрософт для создания загрузочной флешки. Создал флешку, заменил hdd на ssd, установил с флешки систему. Главное условие, чтобы система (на hdd) была активирована.

ЗЫ. Систему ставил «с нуля», посчитал, что все предыдущие апгрейды, начиная с семерки до десятки, а это лет десять без переустановки, все-таки не проходят бесследно. В общем решил начисто, но вот ошибся — при установке выбрал не локальную учетку, а учетную запись майкрософт. Потом конечно разобрался, но не сразу…

Для переноса есть такой способ, для прямых рук.

Источник

Вход в систему с помощью PIN-кода в Windows 10/8 помогает нам войти в систему с помощью легко запоминаемого 4-значного числа. ПРИКОЛОТЬ вход в систему немного удобен по сравнению с Пароль и Картинный пароль опции. Однако один недостаток ПРИКОЛОТЬ входа в систему, заключается в том, что он не работает, когда ваша система находится в Безопасный режим.

Вход по PIN-коду отключен, когда система присоединена к домену.

Если вы используете систему Windows 10, которая присоединена к домену, вы не сможете создать или войти в систему с помощью ПРИКОЛОТЬ.

Когда вы заходите в раздел «Настройки»> «Учетные записи»> «Параметры входа», чтобы создать ПРИКОЛОТЬ, вы можете обнаружить, что возможность создания неактивна, т. е. отключена.

Для отключенной опции нет сообщений об ошибках или сообщениях. Если вход с помощью PIN-кода отключен и отображается серым цветом при присоединении Windows к домену, включите и включите вход с помощью PIN-кода для пользователей домена, следуя этому руководству.

Вы можете включить и включить вход с помощью PIN-кода в Windows 11/10 с помощью групповой политики, если вход с помощью PIN-кода отключен, когда система присоединена к домену. Этот метод доступен только в Windows 11/10/8 Pro и Enterprise Edition.

1. Нажмите комбинацию клавиш Windows + R, введите «put gpedit.msc» в диалоговом окне «Выполнить» и нажмите. Войти , чтобы открыть редактор локальной групповой политики.

2. В левый панель Редактор локальной групповой политики, перейдите сюда:

Конфигурация компьютера -> Административные шаблоны -> Система -> Вход в систему -> Включить вход с помощью PIN-кода

3. На правой панели показанного выше окна найдите параметр Включить вход с помощью PIN-кода, который по умолчанию должен быть Не настроен. Дважды щелкните тот же параметр, чтобы получить следующее:

4. Наконец, в показанном выше окне щелкните Включено, затем щелкните Применить, а затем ОК.

Теперь вы можете закрыть Редактор локальной групповой политики окно и перезагрузите машину. После перезапуска системы вы сможете использовать create и использовать ПРИКОЛОТЬ войти.

Надеюсь это поможет. Удачи!

.

- Remove From My Forums

-

Question

-

I have followed all the posts I can find about enabling this, including the group policy settings:

Computer>Administrative Templates>System>Logon>Turn on convenience PIN sign-in

Computer>Administrative Templates>Windows Components>Windows Hello for Business>Use Biometrics

Computer>Administrative Templates>Windows Components>Windows Hello for Business>Use Windows Hello for BusinessAs well as the following regedit:

[HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsSystem]

«AllowDomainPINLogon»=dword:00000001

But still get the «something went wrong» error on the sign on page.

I would prefer to enable this for all my computers on the domain centrally on the domain group policy.

Follow me on Twitter — @chief7

- Remove From My Forums

-

Question

-

I have followed all the posts I can find about enabling this, including the group policy settings:

Computer>Administrative Templates>System>Logon>Turn on convenience PIN sign-in

Computer>Administrative Templates>Windows Components>Windows Hello for Business>Use Biometrics

Computer>Administrative Templates>Windows Components>Windows Hello for Business>Use Windows Hello for BusinessAs well as the following regedit:

[HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsSystem]

«AllowDomainPINLogon»=dword:00000001

But still get the «something went wrong» error on the sign on page.

I would prefer to enable this for all my computers on the domain centrally on the domain group policy.

Follow me on Twitter — @chief7

Апрельское обновление Windows 10 привело к тому, что устройства с динамической блокировкой перестали работать у некоторых пользователей. Для пользователей Windows 10, подключенных к домену, кажется, перестали работать разблокировка по отпечатку пальца и вход по PIN-коду. Когда пользователи переходят в приложение «Настройки», чтобы включить вход по отпечатку пальца и PIN-код, параметры отображаются серым цветом. Для этого есть довольно простое решение, но оно включает в себя редактирование реестра Windows.

Для редактирования реестра Windows вам потребуются права администратора. Откройте реестр, набрав regedit в поиске Windows или в поле запуска.

Перейдите в следующее место. Вы можете вставить его в адресную строку в редакторе реестра Windows и сразу перейти к нему.

HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsSystem

Найдите здесь значение DWORD с именем AllowDomainPINLogon. Если его там нет, щелкните правой кнопкой мыши «Система» и выберите «Создать»> «Значение DWORD (32-разрядное)». Назовите его AllowDomainPINLogon и установите значение 00000001.

Перезагрузите систему и откройте приложение «Настройки». Перейдите в группу настроек Учетные записи. Выберите вкладку «Параметры входа», после чего должны быть включены параметры разблокировки отпечатком пальца и PIN-кодом.

Это похоже на ошибку, но это было сделано намеренно. В идеале, добавление значения DWORD обратно в реестр Windows должно решить проблему. Windows 10 должна запоминать ваш PIN-код и отпечатки пальцев после обновления, однако это не для всех.

Если после добавления значения DWORD Windows 10 не распознает ваш PIN-код или сохраненные отпечатки пальцев, удалите их все и добавьте снова. Это немного похоже на проблему динамической блокировки, которую нужно было решить, удалив устройства, используемые для блокировки / разблокировки устройств, а затем снова добавив их. Это решение работает для пользователей, подключенных к домену. Если вы не подключены к домену, но испытываете ту же проблему, вы можете попробовать это исправление, но нет никаких гарантий, что оно сработает.

Если вы по-прежнему не можете использовать PIN-код или отпечаток пальца для разблокировки, обратитесь к администратору сети. Могут быть приняты дополнительные меры, чтобы эта функция не работала. Если ваше оборудование, например сканер отпечатков пальцев, устарело, возможно, новое обновление несовместимо с ним. Нет простого способа узнать, совместимо ли устройство. Вы можете попробовать проверить на сайте производителя или с помощью внешнего сканера, чтобы узнать, работает ли он. Если да, скорее всего, проблема в вашем устройстве. Попробуйте вернуться к более ранней версии драйвера для сканера отпечатков пальцев, и он снова может работать. Если этого не произойдет, возможно, вам придется приобрести внешний сканер или обновить систему.

Что вы думаете об этой статье?

Как вы знаете, компания Microsoft в своих операционных системах Windows предоставляет пользователю для проверки подлинности при попытке регистрации в системе возможность использовать несколько различных методов. К таким методам относятся выполнение регистрации в локальной системе или в доменной сети посредством ввода имени учетной записи и специально сгенерированного пароля. В этом случае пользователю будет предоставлен доступ к ресурсам локального компьютера и, при регистрации в домене, к ресурсам, расположенным на локальном компьютере и в домене. Естественно, для выполнения регистрации в домене пользователь должен иметь соответствующую доменную учетную запись. Более того, для регистрации в системе c доменной учетной записью пользователи могут задействовать смарт-карты. Этот метод проверки подлинности требует наличия секретных криптографических ключей.

В операционной системе Windows 7 предусмотрена проверка подлинности с помощью биометрии. Ее параметры считывают сканеры отпечатков пальцев, применяющиеся в ноутбуках. Операционная система записывает цифровое представление отпечатка пальца, после чего предоставленный пользователем отпечаток сравнивается с вариантом образца, и, когда система находит совпадение, выполняется регистрация. Как показывает практика, этот метод проверки подлинности зачастую используется не только в доменном окружении, но и на локальных рабочих системах.

Операционные системы Windows 8 предоставили возможность проверки подлинности с помощью графического пароля. Пользователь выбирает изображение, на котором система генерирует сетку, и добавляет определенные жесты (точки, линии или окружности). Во время регистрации операционная система сравнивает введенные пользователем жесты с зарегистрированной ранее в системе последовательностью жестов. Как показывает практика, большинство пользователей для выполнения регистрации в системе лишь иногда забавляются с графическими паролями, но все равно приоритетным считают метод ввода пароля с клавиатуры.

С выходом Windows 10 разработчики Microsoft предоставили новую службу Microsoft Passport с такими методами проверки подлинности, как использование цифровых кодов PIN и службы Windows Hello. Являются ли эти методы революционными или их постигнет участь графических паролей? Попробуем с этим разобраться.

Что такое Microsoft Passport

Как заявляют официальные источники, в какой-то момент разработчики Microsoft задумались о том, что пароли крайне уязвимы в отношении фишинговых атак, а также атак методом перебора, и решили создать средство, которое позволит раз и навсегда защитить пользовательские данные от злоумышленников. Так появился Microsoft Passport. Что же это такое?

Служба Microsoft Passport — это новый, основанный на сертификатах метод проверки подлинности, который позволяет отказаться от паролей. Данная служба обеспечивает изоляцию процесса аутентификации от ключей шифрования, которые применяются при проверке подлинности для связанных поставщиков удостоверений пользователя. Если говорить подробнее о таких поставщиках, то пользователь может выполнять проверку подлинности для учетной записи Microsoft, учетной записи Active Directory, учетной записи Microsoft Azure Active Directory или любой сторонней службы, которая поддерживает проверку подлинности Fast ID Online (FIDO). После выполнения первоначальной двухфакторной проверки подлинности при регистрации на устройстве настраивается служба Microsoft Passport, а затем пользователь определяет действия, которые в дальнейшем будут применяться для проверки подлинности. Такими действиями могут быть использование Windows Hello либо кода PIN. Для самоидентификации пользователь выполняет требуемые действия, а затем для проверки подлинности пользователя и предоставления доступа к защищенным ресурсам и службам операционная система Windows задействует Microsoft Passport.

Рассмотрим используемую в Microsoft Passport пару ключей шифрования более подробно. Закрытый ключ должен быть доступен только для применения PIN-кодов, биометрии, а также для таких устройств, как смарт-карты, которые используются для выполнения регистрации в системе. Такой ключ обязательно должен быть основан на сертификате или асимметричной паре ключей. Обратите внимание на то, что этот закрытый ключ будет проверяться аппаратным обеспечением, если устройство оснащено микросхемой доверенного платформенного модуля (то есть TPM). Закрытый ключ никогда не покидает устройство.

В свою очередь, открытый ключ должен быть зарегистрирован в Azure Active Directory и Windows Server Active Directory. Поставщики удостоверений проверяют подлинность пользователя путем сопоставления его открытого ключа с закрытым ключом и обеспечивают выполнение регистрации в системе посредством одноразового пароля One Time Password (OTP), механизма различных уведомлений или же средствами PhoneFactor.

Таким образом, с точки зрения Microsoft Passport проверка подлинности представляет собой двухфакторную проверку с использованием ключа или сертификата и информации, известной пользователю, например PIN-кода или идентификационных данных пользователя Windows Hello. Рассмотрим последовательность операций службы Microsoft Passport.

- Пользователь подтверждает свою личность посредством встроенных методов проверки подлинности, к которым относятся действия, смарт-карты или многофакторная проверка подлинности. Затем информация отправляется такому поставщику удостоверений, как Azure Active Directory или Active Directory.

- Устройство создает ключи, определяет открытый ключ, присваивает его заявленной рабочей станции, подписывает и для последующей регистрации отправляет поставщику удостоверений.

- Как только открытый ключ будет зарегистрирован поставщиком удостоверений, для подписания закрытого ключа поставщик выбирает устройство. Он проверяет его и выдает токен проверки подлинности, который позволяет пользователю получить доступ к защищенным ресурсам.

- На последнем этапе поставщик удостоверений проверяет и выдает токен проверки подлинности, который позволяет пользователю и устройству получать доступ к защищенным ресурсам. Для создания и использования учетных данных Microsoft Passport поставщики могут записывать кросс-платформенные приложения или задействовать поддержку браузера при помощи JS или Webcrypto API.

Описанный жизненный цикл отображен на рисунке 1.

|

| Рисунок 1. Жизненный цикл Microsoft Passport |

Использование Microsoft Passport и создание PIN-кода для учетной записи Microsoft

Перейдем к практической части и посмотрим, каким образом можно настроить PIN-коды для выполнения регистрации на рабочей станции Windows 10, которая не присоединена к домену Active Directory. Для этого нужно выполнить следующие действия:

- Откройте окно параметров системы, а затем перейдите к группе «Учетные записи» и разделу «Параметры входа» (Settings, Accounts, Sign-in Options).

- Перейдите к секции «ПИН-код» (PIN) и, как показано на рисунке 2, нажмите кнопку «Добавить» (Add).

- На следующем этапе нужно будет подтвердить существующий пароль, который вы указали для своей учетной записи Microsoft. Если у вас включена двухфакторная проверка подлинности, операционная система предложит ввести специальный код, который будет отправлен вам на телефон. Первая страница диалога подтверждения пароля учетной записи Microsoft представлена на рисунке 3.

- После того как операционная система подтвердит пароль к учетной записи, откроется диалоговое окно «Настройка ПИН-кода» (Set up a PIN), где вам нужно будет указать и подтвердить PIN-код для своей учетной записи. Имейте в виду, что по умолчанию вы не можете в качестве символов PIN-кода использовать буквы. Кроме того, пароль должен состоять как минимум из 4 цифр. Максимальное значение — 127 цифр, но едва ли кто-либо будет использовать PIN-код такой длины. После того как PIN-код будет введен, для завершения процедуры нажмите кнопку ОК. Соответствующее диалоговое окно показано на рисунке 4.

|

| Рисунок 2. Добавление PIN-кода |

|

| Рисунок 3. Подтверждение пароля к учетной записи Microsoft |

|

| Рисунок 4. Настройка PIN-кода |

Итак, PIN-код добавлен и теперь для выполнения регистрации в системе наряду с обыкновенным паролем вы можете использовать его. Так как с первоначальной настройкой PIN-кода вы уже ознакомились, перейдем ко второму методу проверки подлинности Microsoft Password, а именно к службе Windows Hello. В данном случае будет настраиваться процесс выполнения регистрации в Windows с использованием отпечатка пальца. Для этого потребуется сделать следующее:

- В разделе параметров входа в окне настройки учетных записей пользователей перейдите к секции Windows Hello и, как показано на рисунке 5, нажмите кнопку «Настройка» (Set up).

- На первой странице мастера вы можете прочитать о том, насколько удобным является метод проверки подлинности с использованием отпечатка пальца, а затем нажать кнопку «Начать» (Get started), как показано на рисунке 6.

- Чтобы подтвердить свою личность, как и при добавлении PIN-кода, вам нужно указать свои данные проверки подлинности. Если в случае с созданием PIN-кода вам нужно было указывать пароль, то сейчас требуется подтвердить PIN-код. Обратите внимание на то, что вам не нужно нажимать какие-либо дополнительные кнопки. Сразу после того, как Windows подтвердит ваш PIN-код, вы перейдете к следующей странице мастера (см. рисунок 7).

- На следующем шаге нужно будет просканировать любой свой палец. На данном этапе нет ничего сложного. Вы просто несколько раз проводите пальцем по сканеру отпечатков, расположенному на ноутбуке. Если точнее, то нужно будет отсканировать свой палец пять раз. Этап сканирования отпечатка пальца показан на рисунке 8.

- Операционная система оповестит вас о том, что отпечаток пальца успешно отсканирован и при последующем выполнении регистрации в системе вы можете вместо PIN-кода и обычного пароля уже использовать сканирование отпечатка пальца. Если вы хотите для выполнения этой операции добавить отпечаток еще одного пальца, можете нажать кнопку «Добавить еще» (Add another), как показано на рисунке 9.

|

| Рисунок 5. Начало настройки регистрации в системе с использованием отпечатков пальцев |

|

| Рисунок 6. Первая страница мастера настройки отпечатков пальцев |

|

| Рисунок 7. Подтверждение пользовательского PIN-кода |

|

| Рисунок 8. Сканирование отпечатка пальца |

|

| Рисунок 9. Завершение настройки выполнения регистрации в системе по отпечатку пальца |

Дополнительные операции по управлению PIN-кодом и отпечатками пальцев

Помимо добавления описанных методов проверки подлинности Windows предоставляет еще ряд операций по управлению сгенерированными PIN-кодами и отпечатками пальцев. К таким операциям относятся изменение, сброс и удаление PIN-кода, а также добавление дополнительного отпечатка пальца и удаление отпечатков. Рассмотрим все по порядку.

Изменение PIN-кода. Изменение созданных ранее PIN-кодов является штатной задачей по управлению этим методом проверки подлинности. Для того чтобы изменить существующий PIN-код, нужно выполнить следующие действия.

- Откройте параметры системы, перейдите к группе «Учетные записи» и разделу «Параметры входа» (Settings, Accounts, Sign-in Options), а затем, находясь в секции «ПИН-код» (PIN) нажмите кнопку «Изменить» (Change).

- В открывшемся окне «Изменение ПИН-кода» (Change your PIN) требуется ввести существующий PIN-код, а в следующих двух текстовых полях указать новый PIN-код и подтвердить его (см. рисунок 10).

|

| Рисунок 10. Изменение PIN-кода |

В результате нажатия кнопки ОК ваш PIN-код будет изменен.

Сброс PIN-кода. Как и в случае с обыкновенными паролями, не стоит исключать вероятность, что пользователь может забыть свой PIN-код. На этот случай разработчики Microsoft в Windows 10 реализовали возможность сброса PIN-кодов. Для того чтобы сбросить PIN-код, необходимо сделать следующее:

- Открыть параметры системы, перейти к группе «Учетные записи» и разделу «Параметры входа» (Settings > Accounts > Sign-in Options), после чего в секции «ПИН-код» (PIN) перейти по ссылке «Я не помню свой ПИН-код» (I forgot my PIN). Данная ссылка показана на рисунке 5.

- В открывшемся окне с текстом «Вы действительно забыли ПИН-код?» (Are you sure you forgot your PIN?) Microsoft информирует вас о том, что единственный способ восстановить забытый PIN-код — сбросить его и затем создать новый. Так как других вариантов не предлагается, как показано на рисунке 11, нажмите кнопку «Далее» (Continue).

- Так как при создании PIN-кода требовалось подтвердить пароль к учетной записи Microsoft, в случае его сброса вам предстоит выполнить аналогичные действия. Другими словами, в диалоговом окне «Введите пароль еще раз» (Please reenter your password) вам следует ввести свой пароль и, если появится запрос на подтверждение пароля в виде кода из СМС, ввести его в соответствующее текстовое поле.

- На странице «Настройка ПИН-кода» (Set up a PIN) потребуется ввести новый PIN-код. После того как вы введете и подтвердите новый PIN-код, нажмите кнопку ОК.

|

| Рисунок 11. Первый шаг к сбросу забытого PIN-кода |

Соответствующее диалоговое окно показано на рисунке 12.

|

| Рисунок 12. Создание нового PIN-кода |

Удаление PIN-кода. Если вы пробежитесь по настройкам, перечисленным в разделе параметров входа учетных записей, то изначально в секции управления PIN-кодами не найдете кнопки, отвечающей за удаление добавленного вами PIN-кода. Но удалить его, естественно, можно. Для этого вам нужно открыть окно настройки PIN-кода для сброса текущего PIN-кода, оставить оба текстовых поля («Новый ПИН-код» (New PIN) и «Подтверждение ПИН-кода» (Confirm PIN)) пустыми, а затем нажать кнопку «Отмена» (Cancel).

Учтите, что удаление PIN-кода не удалит отсканированные вами отпечатки пальцев, однако, пока вы не добавите новый PIN-код, вы не сможете выполнять проверку подлинности по отпечатку. Windows Hello просто не может работать без установленного PIN-кода. Однако после того, как вы добавите новый PIN-код, вам не нужно будет заново сканировать свои отпечатки. Так что предупреждение, которое вы видите на рисунке 13, можно назвать отчасти правильным.

|

| Рисунок 13. Предупреждение об ограничениях при работе с Windows Hello |

Теперь пора рассмотреть возможности добавления дополнительных и удаления сохраненных отпечатков пальцев.

Чтобы добавить отпечаток пальца, нужно в разделе параметров входа в настройках учетных записей перейти к группе Windows Hello и нажать кнопку «Добавить еще» (Add another). Как и в случае с добавлением первого отпечатка пальца, вы увидите диалоговое окно «Добро пожаловать в Windows Hello» (Welcome to Windows Hello), в котором после прочтения соответствующей информации следует нажать кнопку «Начать» (Get started).

В отличие от операции добавления первого отпечатка пальца, в окне подтверждения личности вы сможете указать либо свой PIN-код, либо отпечаток отсканированного пальца. Вы можете выбрать любой метод проверки подлинности, главное ее пройти. Диалоговое окно подтверждения подлинности показано на рисунке 14.

|

| Рисунок 14. Подтверждение личности для добавления дополнительного отпечатка пальца |

Как только ваша личность будет подтверждена, откроется уже знакомое окно сканирования отпечатка пальца, где вы сможете отсканировать очередной палец. Кстати, если после добавления второго отпечатка пальца вы выберете вариант добавления еще одного отпечатка, то прогресс этапов сканирования не будет отображаться (придется сосчитать до пяти сканирований), что не очень удобно.

При сканировании отпечатков пальцев я обнаружил интересную деталь. После того как я просканировал 10-й палец, в группе Windows Hello все еще присутствовала кнопка «Добавить еще». Как будто легко встретить человека, у которого на руках более 10 пальцев. Также, в отличие от сторонних программных продуктов, при помощи данной функции вы не можете управлять открытием других приложений или определенных вкладок в браузере. На мой взгляд, эту замечательную функцию, которая наконец-то появилась с выходом операционной системы Windows 10, еще предстоит дорабатывать.

Более того, вы не можете удалить из базы отпечаток какого-то одного пальца. Если в группе отпечатков пальцев Windows Hello вы нажмете кнопку «Удалить» (Remove), то у вас будут удалены сразу все отсканированные отпечатки, что, с моей точки зрения, также является значительным недостатком.

И еще один неприятный факт, касающийся службы Microsoft Passport. Если предположить, что впервые на компьютере проверкой подлинности с PIN-кодами воспользовался человек, у которого уже был пароль к учетной записи, и этот пароль, естественно, уже никуда не денется, то при добавлении нового пользователя системы (не доменного, не пользователя, который обладает учетной записью Microsoft, а обыкновенной учетной записи пользователя), ему не будет предоставлена возможность применения PIN-кода вместо обыкновенного пароля (см. рисунок 15). Таким образом, какой бы устойчивой ни была служба Microsoft Passport, от паролей нам пока никуда не деться, и проверка подлинности по PIN-кодам остается лишь дополнением к используемым учетными записями паролям.

|

| Рисунок 15. Добавление нового пользователя и отсутствие возможности создания PIN-кода без пароля |