При попытке подключиться к WiFi, если вы получаете сообщение об ошибке сертификата Wi-Fi — Не удается подключиться, потому что вам нужен сертификат для входа в WiFi, этот пост поможет вам решить эту проблему. Некоторые пользователи сообщали, что это произошло внезапно, т. е. Windows уже была подключена к тому же Wi-Fi, но браузер перестал работать. Важно отметить, что проблема не в браузере. Вместо этого проблема связана с конфигурацией вашего WiFi.

Не удается подключиться, так как для входа в WiFi требуется сертификат. Обратитесь к специалисту по ИТ-поддержке.

Почему возникает ошибка сертификата Wi-Fi?

Проблема также ограничена бизнес-средой, где WiFi настроен так, что для каждого подключения сервер выдает сертификат, который используется для аутентификации. Если сервер не знает эмитента или клиент не знает сертификат сервера или сертификат изменился, тогда возникнет проблема.

Ошибка может возникать по таким причинам, как изменения в протоколах безопасности WiFi, когда время на ПК не синхронизировано или возникла проблема с сетевым адаптером. Все это приведет к аннулированию безопасного соединения или любого сертификата, который использовался для подключения к WiFi-соединению.

У нас есть несколько решений, которые помогут вам решить эту проблему, возникающую на вашем ПК с Windows 11/10. Эти:

- Настройка сетевого профиля Windows

- Исправить время и часовой пояс

- Убедитесь, что служба времени Windows работает автоматически

- Сбросить сетевой адаптер

- Связаться с ИТ-поддержкой

Давайте посмотрим, как использовать эти решения для исправления ошибки сертификата Windows WiFi на вашем компьютере.

1. Настройте профиль безопасности WiFi

Если поставщик Wi-Fi или маршрутизатор, к которому вы подключались, изменили свои настройки безопасности, вам нужно будет внести соответствующие изменения. Особенно, если Сеть скрыта, и вы настроили ее вручную.

Прежде чем двигаться дальше, узнайте тип безопасности, настроенный администратором на маршрутизаторе или точке доступа. Я предполагаю, что вы уже знаете SSID или имя сети и пароль.

- Откройте настройки Windows с помощью Win + I

- Нажмите на опцию «Сеть и Интернет».

- Сначала нажмите кнопку «Забыть» рядом с сетью, которая использовалась ранее.

- Сделав это, нажмите кнопку «Добавить сеть», чтобы открыть окно «Добавить новую сеть».

- Обязательно установите тип безопасности как WPA2-Enterprise и тип шифрования как AES.

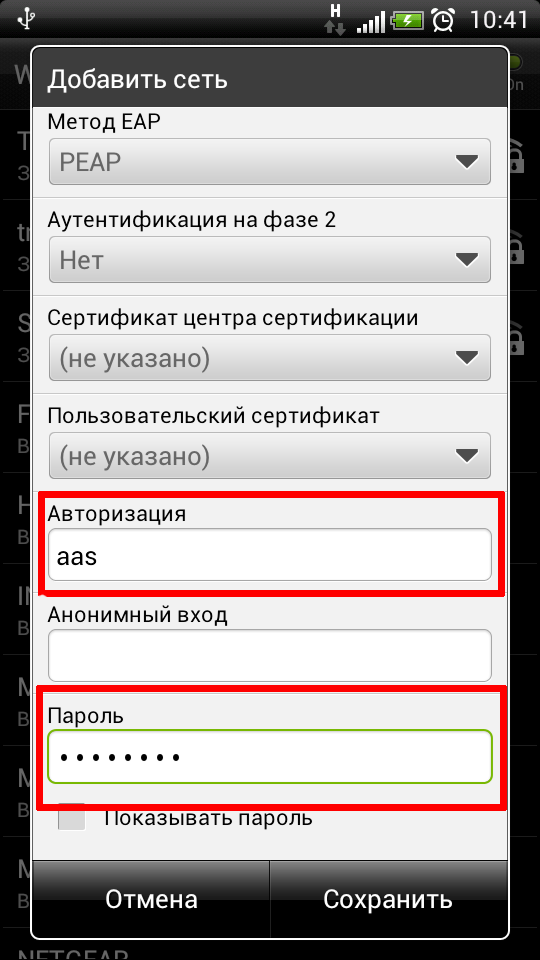

После этого вам нужно будет выбрать метод EAP, добавить имя доверенного сервера и добавить отпечаток сертификата. Сделав это, подключитесь к сети и проверьте, работает ли это.

2. Исправить время и часовой пояс

- Щелкните правой кнопкой мыши кнопку «Пуск» и выберите «Настройки».

- Выберите Время и язык.

- Отключите, а затем включите параметры «Автоматически устанавливать время» и «Автоматически устанавливать часовой пояс».

После этого перезагрузите компьютер, чтобы изменения вступили в силу.

Теперь посмотрим, решена проблема или нет. Если нет, вам нужно будет установить вещи вручную. Иногда расхождение может возникать из-за разницы между региональным временем и настройками ПК.

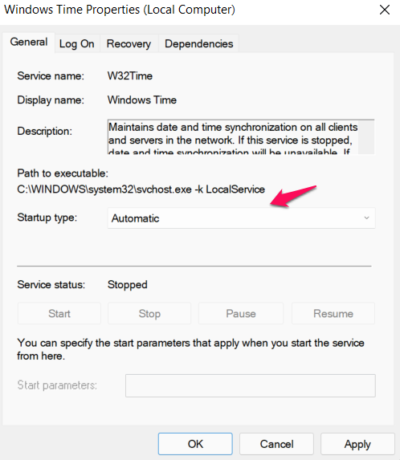

3. Убедитесь, что служба времени Windows работает автоматически.

Windows предлагает службу времени, которая поддерживает синхронизацию даты и времени на всех клиентах и серверах в сети. Если эта служба остановлена, синхронизация даты и времени будет недоступна. Если эта служба отключена, любые службы, явно зависящие от нее, не запустятся.

- Откройте приглашение «Выполнить», введите services.msc и нажмите клавишу Enter.

- Откроется окно «Службы» и найдите «Время Windows».

- Щелкните правой кнопкой мыши службу времени Windows и выберите «Перезагрузить».

- Если это не решит проблему, еще раз щелкните правой кнопкой мыши службу времени Windows.

- Перейдите в Свойства. Здесь вам нужно внести изменения в тип запуска. Измените его на автоматический с ручного.

- Подтвердите, что изменения были внесены, нажав на ОК.

Мы надеемся, что это исправит ошибку сертификата Windows WiFi в вашей системе.

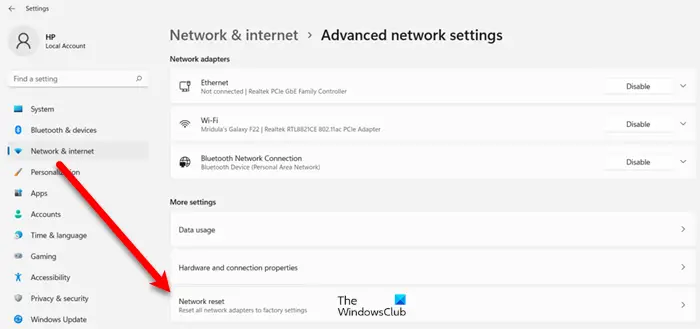

4. Сброс сетевого адаптера

Следующие шаги помогут вам сбросить сетевой адаптер, который поможет вам исправить ошибки сертификата WiFi в Windows.

- Щелкните правой кнопкой мыши Пуск Windows (значок Windows в крайнем нижнем левом углу).

- Выберите Диспетчер устройств.

- Прокрутите вниз до «Сетевые адаптеры» из списка. Нажмите на знак стрелки, чтобы развернуть его

- Вы увидите список упомянутых адаптеров.

- Щелкните правой кнопкой мыши сетевой адаптер WiFi.

- В раскрывающемся меню выберите «Отключить», а затем снова включите их, чтобы перезагрузить сетевой адаптер.

Если это не сработает, вы можете запустить средство устранения неполадок сети.

- Откройте настройки Windows с помощью Win + I

- Перейдите в «Система» > «Устранение неполадок» > «Другие средства устранения неполадок».

- Найдите сетевые адаптеры и нажмите кнопку «Выполнить» рядом с ним.

- После этого вы сможете

Не забудьте перезагрузить компьютер, чтобы изменения вступили в силу.

5. Свяжитесь с ИТ-поддержкой

Если ничего из этого не работает, было бы лучше связаться с ИТ-командой и решить эту проблему. Если что-то изменилось в ИТ, скорее всего, вы будете уведомлены об этом. Однако, если нет, то лучше обратиться к профессиональной команде.

Содержание

- Мозаика системного администрирования

- Инструменты пользователя

- Инструменты сайта

- Подключение к беспроводной сети в Windows с установкой сертификата Удостоверяющего Центра

- Содержание

- Файлы для установления соединения

- Создание файла профиля

- Установка сертификата

- Установка профиля беспроводной сети

- Подключение к сети

- Вот как исправить ошибку Windows не удалось найти ошибку сертификата

- Как я могу исправить ошибку сертификата WiFi в Windows 10?

- 1. Отключите FIPS для вашей сети

- 2. Проверьте отключенные службы запуска

- 3. Вручную добавить беспроводную сеть

- 4. Подключитесь к другому ПК

- 5. Очистите DNS и перезагрузите каталог Winsock

- 6. Восстановите Windows до более ранней точки

- Windows 10: изменение ключа безопасности WiFi

- Обновление ключа безопасности для сети WiFi вручную

- Обновление ключа безопасности для определенной сети WiFi с помощью командной строки

Мозаика системного администрирования

Инструменты пользователя

Инструменты сайта

Подключение к беспроводной сети в Windows с установкой сертификата Удостоверяющего Центра

Содержание

Подключение к беспроводной сети с установкой сертификата Удостоверяющего Центра. Работает для следующих версий: Windows Vista, Windows 7, Windows 8

Файлы для установления соединения

| ca.der | корневой сертификат удостоверяющего центра |

| ИМЯ_СЕТИ.xml | файл профиля беспроводной сети |

| set_profile.bat | установщик профиля |

Создание файла профиля

Установка сертификата

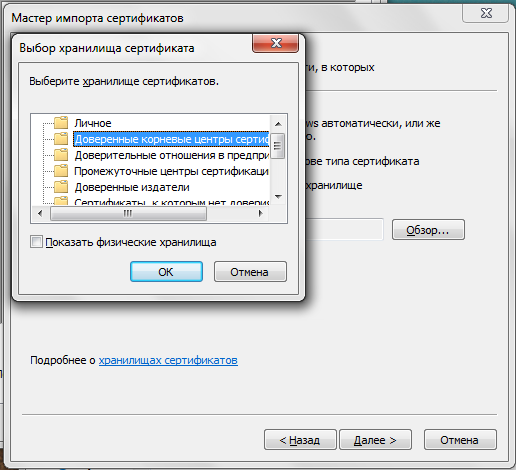

а) двойным кликом по файлу ca.der вызываем окно в котором нажимаем кнопку Установить сертификат…

б) запускается Мастер импорта сертификатов , где нажимаем кнопку Далее

в) выбираем Поместить все сертификаты в следующее хранилище и нажимаем кнопку Обзор

г) выбираем хранилище Доверенные корневые центры сертификации и нажимаем кнопку ОК , а затем кнопку Далее »

д) нажимаем кнопку Готово

е) нажимаем кнопку Да для подтверждения установки сертификата

ё) соглашаемся с результатом, нажимая кнопку ОК

Установка профиля беспроводной сети

a) двойным кликом по файлу set_profile.bat запускаем установку профиля сети; установка проходит в незаметном пользователю режиме;

б) для проверки нажимаем на экране кнопку Пуск и пишем Управление беспроводными сетями ; запускаем найденный элемент; наличие в списке сети выделенной на изображении сигнализирует о правильной установке

Подключение к сети

Для выполнения этого пункта есть предварительные требования:

a) вероятнее всего сеть будет найдена автоматически и вы увидите следующее сообщение, по которому следует щелкнуть мышью:

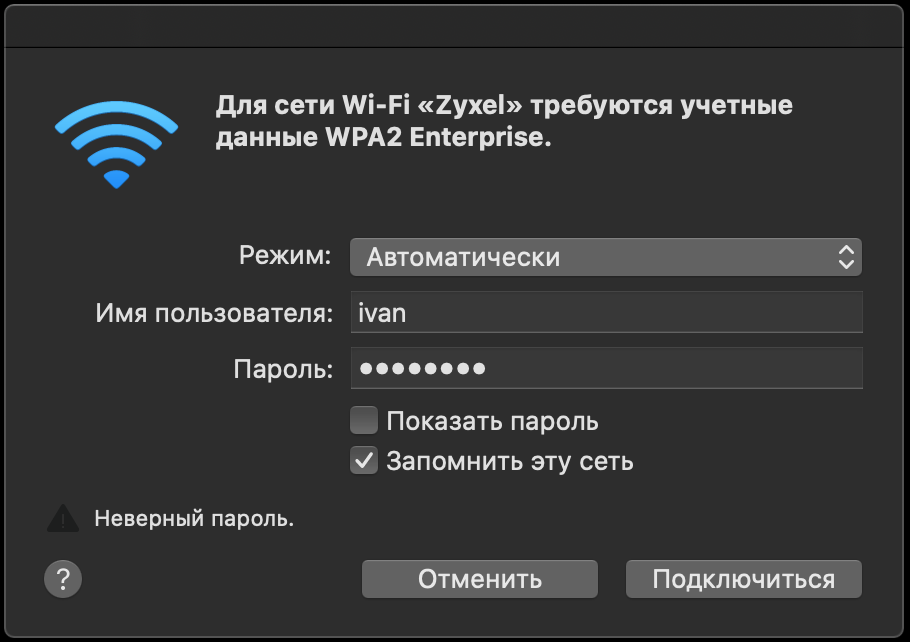

б) в открывшемся окне вводим ученые данные, в первое поле — ИМЯ_ПОЛЬЗОВАТЕЛЯ , а во второе – ПАРОЛЬ .

в) если подключение выполнено, то щелкнув по значку сети в правом нижнем углу, можно увидеть ваше подключение (выделено красным):

Вот как исправить ошибку Windows не удалось найти ошибку сертификата

Если вы настроили новый беспроводной маршрутизатор или подключение к Интернету, возможно, вы столкнулись с тем, что Windows не удалось найти сертификат для входа в сеть при попытке подключения к сеть.

Эта ошибка может быть проблематичной, но есть способ ее исправить.

Как я могу исправить ошибку сертификата WiFi в Windows 10?

- Отключите FIPS для своей сети

- Проверить отключенные службы запуска

- Добавьте беспроводную сеть вручную .

- Подключитесь к другому ПК

- Очистить DNS и сбросить каталог Winsock

- Восстановить Windows до более ранней точки

1. Отключите FIPS для вашей сети

Если вы получаете сообщение Windows не удалось найти сертификат на вашем ПК, вы можете исправить это, отключив FIPS для вашей сети.

- Откройте Панель управления в строке поиска/Кортана.

- Откройте Сеть и Интернет >Просмотр состояния сети и задач.

- В разделе Активные сети нажмите на проблемную сеть WiFi.

- Нажмите кнопку Свойства беспроводной сети .

- Затем нажмите вкладку «Безопасность» и нажмите Дополнительные параметры.

- Снимите флажок Включить соответствие федеральным стандартам обработки информации (FIPS) для этой сети .

- Нажмите ОК во всех открытых окнах, чтобы сохранить изменения.

- Также читайте: 10 лучших анти-хакерских программ для Windows 10

2. Проверьте отключенные службы запуска

Windows не удалось найти сертификат может иногда отображаться, если вы отключили важные службы запуска. Чтобы это исправить, выполните следующие действия:

- Нажмите Windows Key + R .

- Введите msconfig a и нажмите Enter .

- В окне Конфигурация системы перейдите на вкладку “Службы”.

- Пройдите через все сервисы. Если вы видите какой-либо сервис, который отключен (не отмечен), просто установите флажок, чтобы включить его снова.

- Нажмите кнопку Применить> ОК , чтобы сохранить изменения.

- Перезагрузите компьютер и проверьте наличие улучшений.

3. Вручную добавить беспроводную сеть

Чтобы исправить эту ошибку, вы можете вручную создать или добавить профиль беспроводной сети на компьютер с Windows. Выполните следующие действия, чтобы создать беспроводную сеть вручную. Этапы работают для всех версий Windows начиная с Vista.

- Откройте Управление из Cortana/панель поиска.

- Нажмите Сеть и Интернет.

- Откройте Центр управления сетями и общим доступом.

- Нажмите Настроить новое подключение или сеть .

- Откроется новое диалоговое окно. Выберите Подключиться к беспроводной сети вручную и нажмите Далее.

- Здесь вам нужно ввести информацию о беспроводной сети, которую вы хотите добавить. Итак, введите «Имя сети», выберите тип безопасности в раскрывающемся меню и введите ключ безопасности (пароль для сети).

- Выберите Начать это подключение автоматически и Подключиться, даже если сеть не передает . Нажмите Далее и закройте окно.

- Перейдите в Центр управления сетями и общим доступом> Управление сетевымиподключениями. И попробуйте подключиться, используя только что созданную сеть.

Теперь попробуйте получить доступ к Интернету, чтобы увидеть, решена ли проблема.

- Также читайте: Как использовать ПК с Windows 10 в качестве ТВ-тюнера: 4 лучших приложения для установки

4. Подключитесь к другому ПК

Чтобы убедиться, что проблема связана с вашим компьютером и не связана с беспроводным маршрутизатором, попробуйте подключить другой ноутбук или ПК к той же сети. Если подключен, проблема в основном с вашим компьютером, а не маршрутизатором.

Кроме того, вы можете проверить свою беспроводную карту. Иногда определенные адаптеры Wi-Fi не полностью совместимы с определенными маршрутизаторами или версиями Windows, поэтому обязательно проверьте свой адаптер.

5. Очистите DNS и перезагрузите каталог Winsock

В некоторых случаях Windows не удалось найти сертификат. может появляться ошибка из-за проблем с кешем DNS.Чтобы это исправить, сделайте следующее:

- Введите cmd в строке поиска/Кортана. Нажмите правой кнопкой мыши Командную строку в результатах и выберите Запуск от имени администратора.

- В командной строке введите следующую команду и нажмите ввод:

- ipconfig/flushdns

Далее вам нужно сбросить каталог Winsock. Вот как это сделать.

- Откройте командную строку от имени администратора.

- В окне Командная строка введите следующую команду и нажмите ввод:

- Сброс Winsock

- По завершении вы увидите сообщение Сброс Winsock успешно завершен .

- Перезагрузите компьютер и проверьте, разрешена ли сеть.

6. Восстановите Windows до более ранней точки

ОС Windows по умолчанию создает точку восстановления системы на локальном жестком диске. Если вы получаете сообщение Windows не удалось найти сертификат , вы можете исправить это, выполнив следующие действия:

- Введите Точку восстановления в строке поиска/Кортана и Создать точку восстановления .

- Нажмите Восстановление системы . Нажмите Далее , когда появится новое диалоговое окно.

- Установите флажок Показать больше точек восстановления .

- Пройдите через все точки восстановления системы и выберите недавно созданную точку восстановления.

- Нажмите Готово . Подождите, пока Windows восстановит ПК до более ранней точки.

- После перезагрузки проверьте наличие каких-либо улучшений.

Итак, вот несколько решений, которые могут исправить ошибку Windows не смогла найти ошибку сертификата на вашем ПК.

Windows 10: изменение ключа безопасности WiFi

Беспроводная технология помогает нам подключать наши системы Windows к определенной сети Wi-Fi , чтобы мы могли легко получить доступ к Интернету без подключения кабеля к системе. В нашей повседневной жизни мы сталкивались со многими сетями WiFi . Всякий раз, когда вы попали в зону действия ранее подключенной сети Wi-Fi , независимо от того, защищена она или нет, вы автоматически подключаетесь. В некоторых случаях вам может потребоваться обновить код безопасности сети WiFi, чтобы вы могли подключиться к сети.

В этой статье я покажу вам, как обновить код доступа или ключ безопасности для определенной сети WiFi. Как правило, вы можете обновить ключ сети WiFi вручную или с помощью командной строки. Оба способа упомянуты здесь для вашего удобства.

Обновление ключа безопасности для сети WiFi вручную

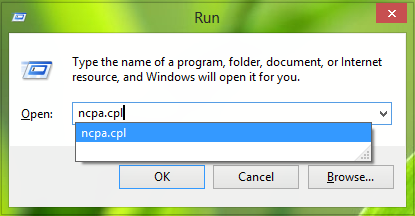

1. Нажмите клавиши Windows+R, введите ncpa.cpl в диалоговом окне «Выполнить» и нажмите Enter, чтобы открыть «Сетевые подключения».

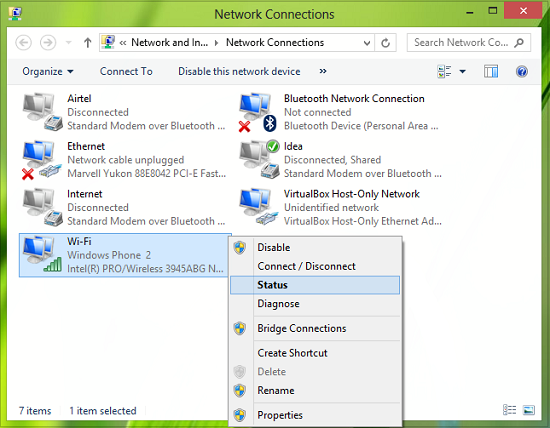

2. В окне «Сетевые подключения» щелкните правой кнопкой мыши по Wi-Fi и выберите «Состояние».

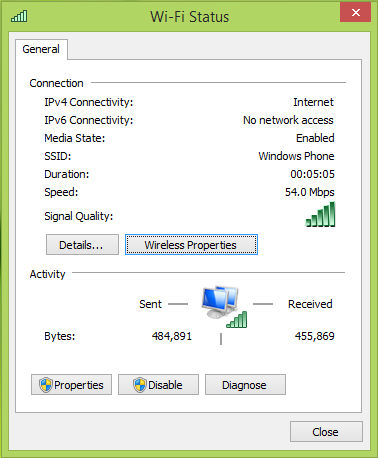

3. В разделе «Состояние WiFi», показанном ниже, нажмите «Свойства беспроводной сети».

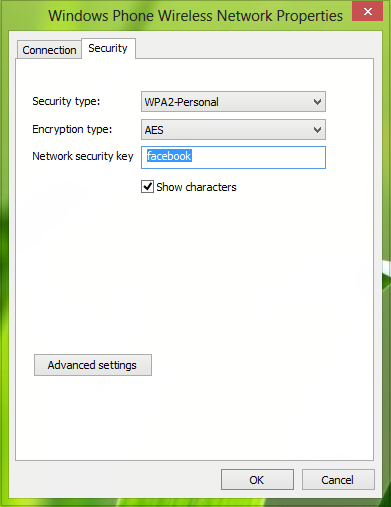

4. В окне Свойства беспроводной сети в разделе Ключ безопасности сети измените пароль и введите новый пароль. Нажмите ОК. Теперь вы можете закрыть окно «Сетевые подключения».

Теперь вы можете попытаться повторно подключиться к той же сети Wi-Fi, и если ключ правильный, подключение будет успешным.

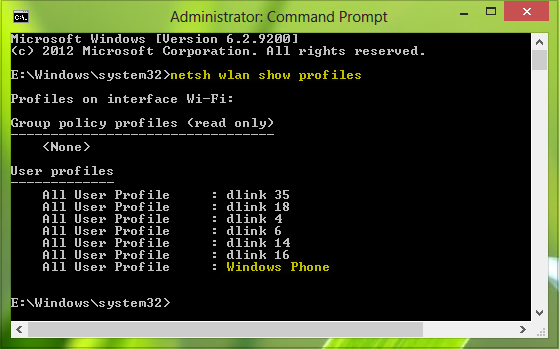

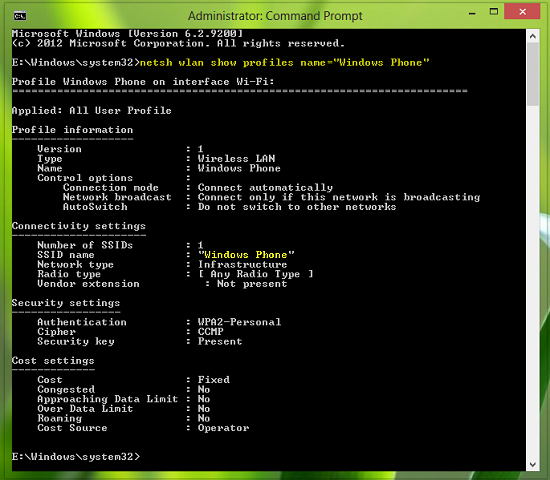

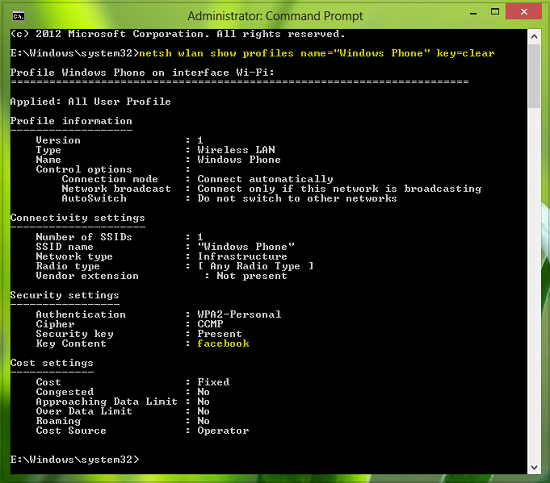

Обновление ключа безопасности для определенной сети WiFi с помощью командной строки

1. Откройте командную строку; нажав клавишу Windows+R, введите cmd.exe и нажмите Enter. Выполните следующую команду:

2. При желании вы можете использовать следующую команду, чтобы показать свойства той конкретной беспроводной сети, для которой вы обновляете ключ безопасности:

Замените profilename на имя той сети, для которой меняете ключ безопасности.

3. Теперь выполните следующую команду, чтобы очистить существующий ключ безопасности для этой конкретной беспроводной сети:

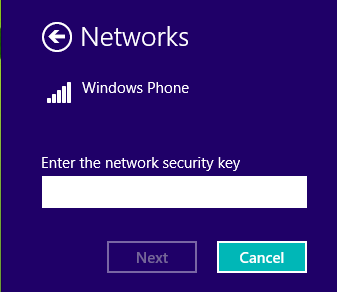

Теперь, когда вы в следующий раз подключитесь к той же сети Wi-Fi, вам будет предложено указать новый ключ. Поэтому введите новый ключ безопасности и после проверки вы будете подключены.

In this post, we will see how to fix Wi-Fi Certificate Error Windows was unable to find a certificate to log you on to the network on your Windows 11/10 computer. The Wi-Fi certificate errors on Windows 11/10 prevent users from accessing the internet. The issue may occur due to incorrect network settings or due to incorrect date and time. Continue with this troubleshooting guide to fix the problem on your Windows PC.

Windows was unable to find a certificate to log you on to the network

Wi-Fi has become the go-to option to connect to the internet. However, like anything else in the world, it isn’t free from problems. But among all, the one that has been troubling users the most is the Wi-Fi certificate error. This error prevents users from accessing certain websites. Whereas, there have also been reports that users cannot access even the internet. So, here’s how you can fix this problem on your Windows PC.

Below is a list of solutions to fix the Wi-Fi Certificate Error on Windows 11/10.

- Set the correct Time and Date

- Change Windows Time properties

- Download the latest network driver update

- Check Network Authentication settings

- Registry workaround

- Turn on Hyper-V

- Reset Network settings

- Contact your IT Support

Now, let’s check out all these solutions in detail.

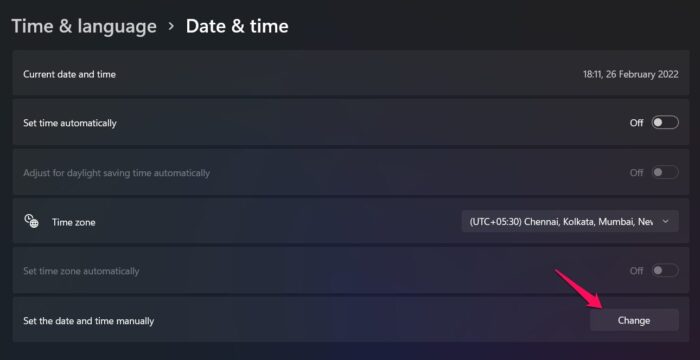

1] Set the correct Time and Date

The first thing you should do is ensure that your system is showing the correct date and time. As it turns out, if there’s any difference between the system and the regional time, you will face different network problems, including the mentioned issue. To resolve the issue, you have to change your system’s date and time settings. Here’s how it’s done.

- Open the Settings menu on your system by pressing Windows + I shortcut key.

- Click on Time & language option present at the left panel of the screen.

- Click on the Change option present next to Set the date and time manually.

- In the following window, enter the correct date and time, and click on the Change option.

That’s it. Now restart your system, and check if the problem is fixed or not.

See: Windows showing Ethernet icon instead of WiFi

2] Change Windows Time properties

The next thing you can try is to change the Windows time properties. To do so, follow the below steps.

- To begin with, click on the magnifier icon present at the taskbar to open the Search menu.

- Type Services and press enter.

- Locate and right-click on the Windows Time option.

- From the context menu, choose the Properties option.

- Click on the dropdown icon next to Startup type and set it to Automatic.

- Click on Apply > OK.

Now, restart your system and check if the problem persists. If yes, try the next solution.

See: How to fix WiFi problems in Windows 11/10

3] Download the latest network driver update

Another primary reason behind the issue can be an outdated network driver. If you don’t remember updating the installed network drivers, it’s no surprise your face the mentioned problem. Download the latest network driver update to fix the issue. You can update the drivers by following either of the below-mentioned methods.

- You need to visit the official website, check if any update is available, and download it.

- You can use some of the best free driver update software to get the work done.

- Update the network drivers in Windows 11 using Windows Updates.

Restart the system after updating the drivers.

Read: How to change Wi-Fi band from 2.4 GHz to 5 GHz in Windows

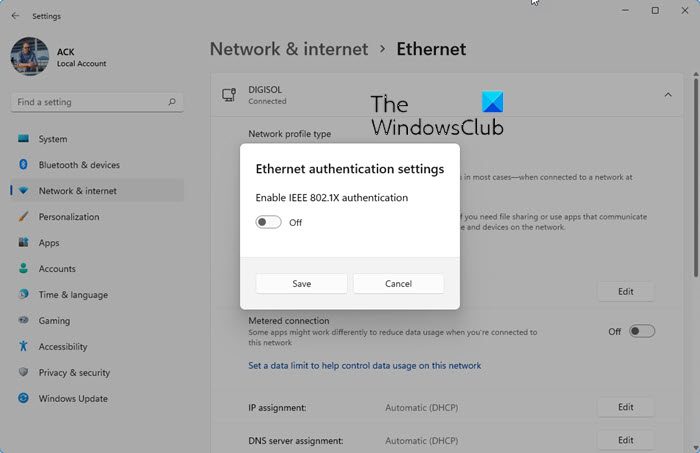

4] Check Network Authentication settings

Open Windows Settings > Network & internet > Your network > Properties >and click on the Edit button against Authentication.

Ensure that Enable IEEE 802.1x authentication for this network is turned off.

Related: Cant connect because you need a certificate to sign in

5] Registry workaround

If you can’t connect to an 802.1x environment then this point applies to you.

Microsoft has fixed this issue by releasing a patch, so first, update your Windows 11/10 and see. If it does not help, create a system restore point first and try the following:

Open Registry Editor and navigate to the following key:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetservicesRasManPPPEAP13

Create New > DWORD Value. Name it TlsVersion and in its Value data box, use the following values for the various versions of TLS:

- TLS 1.0 – 0xC0

- TLS 1.1 – 0x300

- TLS 1.2 – 0xC00

Restart your computer and see.

If it does not help, reverse the changes made or go back to the created restore point.

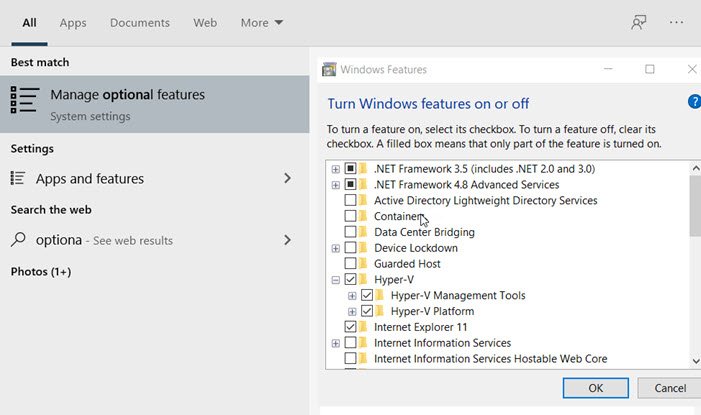

6] Turn on Hyper-V

A few users have reported that enabling Hyper-V has solved the problem for them. Thus, you can go through the same process and check if it makes any difference. Here are the steps you need to follow.

- Open the search menu by pressing the Windows key.

- Type Turn Windows features on or off and press enter.

- Locate Hyper-V and checkmark the box present before the name.

- Click on OK.

That’s it. Check if the problem is fixed. In case you can’t find Hyper-V listed in the Window, check out our guide on How to install enable Hyper-V through Windows Optional Features.

7] Reset Network settings

If none of the above-mentioned workarounds helped solve the problem, the last thing you can try is resetting the network settings. This will resolve any kind of network-related issue. You can do it by following the below steps.

- Open the Settings menu on your system by pressing Windows + I shortcut key.

- Click on Network & internet present at the left panel of the screen.

- Choose Advanced network settings and then Network reset.

- Click on the Reset now option present next to Network Reset.

- Click on Yes to the confirmation box that pops up.

Restart your system once the process is complete. Now, check for the problem.

8] Contact your IT Support

If nothing helps, you may need to contact your system administrator and tell him about your problem.

Read: This server could not prove that it is its security certificate is not valid at this time

Where are Windows Wi-Fi certificates?

It’s pretty straightforward to view certificates for the current user. To begin with, open the run dialogue box, type, and enter cetmgr.msc. It will open the Certificate Manager tool. Now, view the certificate of your choice by expanding the different types of certificate directory present on the left pane of the screen.

What causes the Wi-Fi Certificate Error on Windows 11/10?

There can be multiple reasons behind the Wi-Fi certificate error on a Windows PC. But among all, the main culprit can be the incorrect date and time. If the system shows the wrong date and time, you will face the mentioned issue. The problem will also occur if you haven’t downloaded the latest network driver update.

Read Next: How to use Microsoft Wi-Fi in Windows.

In this post, we will see how to fix Wi-Fi Certificate Error Windows was unable to find a certificate to log you on to the network on your Windows 11/10 computer. The Wi-Fi certificate errors on Windows 11/10 prevent users from accessing the internet. The issue may occur due to incorrect network settings or due to incorrect date and time. Continue with this troubleshooting guide to fix the problem on your Windows PC.

Windows was unable to find a certificate to log you on to the network

Wi-Fi has become the go-to option to connect to the internet. However, like anything else in the world, it isn’t free from problems. But among all, the one that has been troubling users the most is the Wi-Fi certificate error. This error prevents users from accessing certain websites. Whereas, there have also been reports that users cannot access even the internet. So, here’s how you can fix this problem on your Windows PC.

Below is a list of solutions to fix the Wi-Fi Certificate Error on Windows 11/10.

- Set the correct Time and Date

- Change Windows Time properties

- Download the latest network driver update

- Check Network Authentication settings

- Registry workaround

- Turn on Hyper-V

- Reset Network settings

- Contact your IT Support

Now, let’s check out all these solutions in detail.

1] Set the correct Time and Date

The first thing you should do is ensure that your system is showing the correct date and time. As it turns out, if there’s any difference between the system and the regional time, you will face different network problems, including the mentioned issue. To resolve the issue, you have to change your system’s date and time settings. Here’s how it’s done.

- Open the Settings menu on your system by pressing Windows + I shortcut key.

- Click on Time & language option present at the left panel of the screen.

- Click on the Change option present next to Set the date and time manually.

- In the following window, enter the correct date and time, and click on the Change option.

That’s it. Now restart your system, and check if the problem is fixed or not.

See: Windows showing Ethernet icon instead of WiFi

2] Change Windows Time properties

The next thing you can try is to change the Windows time properties. To do so, follow the below steps.

- To begin with, click on the magnifier icon present at the taskbar to open the Search menu.

- Type Services and press enter.

- Locate and right-click on the Windows Time option.

- From the context menu, choose the Properties option.

- Click on the dropdown icon next to Startup type and set it to Automatic.

- Click on Apply > OK.

Now, restart your system and check if the problem persists. If yes, try the next solution.

See: How to fix WiFi problems in Windows 11/10

3] Download the latest network driver update

Another primary reason behind the issue can be an outdated network driver. If you don’t remember updating the installed network drivers, it’s no surprise your face the mentioned problem. Download the latest network driver update to fix the issue. You can update the drivers by following either of the below-mentioned methods.

- You need to visit the official website, check if any update is available, and download it.

- You can use some of the best free driver update software to get the work done.

- Update the network drivers in Windows 11 using Windows Updates.

Restart the system after updating the drivers.

Read: How to change Wi-Fi band from 2.4 GHz to 5 GHz in Windows

4] Check Network Authentication settings

Open Windows Settings > Network & internet > Your network > Properties >and click on the Edit button against Authentication.

Ensure that Enable IEEE 802.1x authentication for this network is turned off.

Related: Cant connect because you need a certificate to sign in

5] Registry workaround

If you can’t connect to an 802.1x environment then this point applies to you.

Microsoft has fixed this issue by releasing a patch, so first, update your Windows 11/10 and see. If it does not help, create a system restore point first and try the following:

Open Registry Editor and navigate to the following key:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetservicesRasManPPPEAP13

Create New > DWORD Value. Name it TlsVersion and in its Value data box, use the following values for the various versions of TLS:

- TLS 1.0 – 0xC0

- TLS 1.1 – 0x300

- TLS 1.2 – 0xC00

Restart your computer and see.

If it does not help, reverse the changes made or go back to the created restore point.

6] Turn on Hyper-V

A few users have reported that enabling Hyper-V has solved the problem for them. Thus, you can go through the same process and check if it makes any difference. Here are the steps you need to follow.

- Open the search menu by pressing the Windows key.

- Type Turn Windows features on or off and press enter.

- Locate Hyper-V and checkmark the box present before the name.

- Click on OK.

That’s it. Check if the problem is fixed. In case you can’t find Hyper-V listed in the Window, check out our guide on How to install enable Hyper-V through Windows Optional Features.

7] Reset Network settings

If none of the above-mentioned workarounds helped solve the problem, the last thing you can try is resetting the network settings. This will resolve any kind of network-related issue. You can do it by following the below steps.

- Open the Settings menu on your system by pressing Windows + I shortcut key.

- Click on Network & internet present at the left panel of the screen.

- Choose Advanced network settings and then Network reset.

- Click on the Reset now option present next to Network Reset.

- Click on Yes to the confirmation box that pops up.

Restart your system once the process is complete. Now, check for the problem.

8] Contact your IT Support

If nothing helps, you may need to contact your system administrator and tell him about your problem.

Read: This server could not prove that it is its security certificate is not valid at this time

Where are Windows Wi-Fi certificates?

It’s pretty straightforward to view certificates for the current user. To begin with, open the run dialogue box, type, and enter cetmgr.msc. It will open the Certificate Manager tool. Now, view the certificate of your choice by expanding the different types of certificate directory present on the left pane of the screen.

What causes the Wi-Fi Certificate Error on Windows 11/10?

There can be multiple reasons behind the Wi-Fi certificate error on a Windows PC. But among all, the main culprit can be the incorrect date and time. If the system shows the wrong date and time, you will face the mentioned issue. The problem will also occur if you haven’t downloaded the latest network driver update.

Read Next: How to use Microsoft Wi-Fi in Windows.

Чтобы сделать резервную копию конфигурации беспроводной сети в Windows 10, вам необходимо сделать следующее:

- Откройте командную строку с повышенными правами.

- Во-первых, неплохо было бы посмотреть, какие профили беспроводной сети вы сохранили в Windows 10.…

- Для одновременного резервного копирования всех профилей введите следующее: netsh wlan export profile key = clear folder = C: wifi.

Как создать сертификат WiFi?

Как создать шаблон CA для аутентификации на основе сертификата WiFi.

- Запустите mmc и подключитесь к оснастке шаблона сертификата.

- Щелкните правой кнопкой мыши шаблон «Пользователь». …

- На следующем экране показан пример того, как шаблон для сертификата WiFi. …

- Наконец, в списке шаблонов должен появиться новый шаблон.

Где хранятся сертификаты беспроводной связи Windows 10?

Сертификаты, хранящиеся на компьютере с Windows 10, находятся в хранилище сертификатов локального компьютера.

Как экспортировать сертификаты безопасности?

Щелкните правой кнопкой мыши сертификат, который нужно экспортировать, выберите «Все задачи» и нажмите «Экспорт», чтобы запустить мастер экспорта сертификатов. Нажмите «Далее. В разделе «Экспорт закрытого ключа» нажмите «Да», чтобы экспортировать закрытый ключ. Важно: вы должны экспортировать закрытый ключ вместе со своим сертификатом, чтобы он был действителен на вашем целевом сервере.

Как мне экспортировать мой профиль беспроводной сети?

Экспорт настроек Wi-Fi с устройства Windows

- Создайте локальную папку для экспортированных профилей Wi-Fi, например c: WiFi.

- Откройте командную строку в качестве администратора.

- Запустите команду netsh wlan show profiles. …

- Запустите команду netsh wlan export profile name = ”ProfileName” folder = c: Wifi.

Могу ли я скопировать сетевые настройки с одного компьютера на другой?

На вашем компьютере существуют сетевые настройки, указывающие, как устройство будет подключаться к другим компьютерам и сетям. … Если вам нужно скопировать настройки с одного компьютера на другой, создать резервную копию настроек на съемном запоминающем устройстве, например флешку.

Как найти сертификаты беспроводной связи в Windows 10?

Просмотр сертификатов с помощью инструмента диспетчера сертификатов

- В меню «Пуск» выберите «Выполнить» и введите certlm. msc. Появится инструмент диспетчера сертификатов для локального устройства.

- Чтобы просмотреть свои сертификаты, в разделе Сертификаты — Локальный компьютер на левой панели разверните каталог для типа сертификата, который вы хотите просмотреть.

Как экспортировать сертификат в Windows 10?

Чтобы экспортировать сертификат, вам необходимо получить к нему доступ из консоли управления Microsoft (MMC).

- Откройте MMC (Пуск> Выполнить> MMC).

- Перейдите в File> Add / Remove Snap In.

- Дважды щелкните Сертификаты.

- Выберите Учетная запись компьютера.

- Выберите «Локальный компьютер»> «Готово».

- Щелкните OK, чтобы закрыть окно Snap-In.

Как работают сертификаты Wi-Fi?

После того, как устройство снабжено сертификатом, устройство по большей части просто подключится. Больше не нужно сбрасывать пароль или отключаться, он просто подключится. Любому устройству конечного пользователя, не оснащенному сертификатом, будет отказано в доступе к сети. Любой сервер, не оснащенный сертификатом, будет игнорироваться устройствами конечного пользователя.

Как мне найти сертификаты на моем компьютере?

Нажмите клавиши Windows + R, чтобы вызвать команду Выполнить, введите certmgr. MSC и нажмите Enter. Когда откроется консоль диспетчера сертификатов, разверните любую папку сертификатов слева. На правой панели вы увидите подробную информацию о ваших сертификатах.

Где хранятся пользовательские сертификаты?

Сертификаты компьютеров находятся в кустах реестра локальных компьютеров и в папке Program Data. Сертификаты пользователей находятся в кусты текущего реестра пользователей и папка данных приложения. Ниже вы можете увидеть, где каждый тип хранилища находится в реестре и файловой системе.

Как получить закрытый ключ сертификата?

На серверах Windows операционная система управляет файлами ваших сертификатов в скрытой папке, но вы можете получить закрытый ключ, экспортировав файл «. pfx », который содержит сертификат (ы) и закрытый ключ. Откройте консоль управления Microsoft (MMC). В корне консоли разверните Сертификаты (локальный компьютер).

Как включить экспорт закрытого ключа?

Откройте проводник Microsoft Windows 2000. Найдите % SystemDrive% Документы и настройки Все пользователиПриложение Папка DataMicrosoftCryptoRSAMachineKeys. В этой папке находится несколько файлов. Каждый файл в этой папке соответствует контейнеру ключей.

Как установить сертификат закрытого ключа?

Для этого выполните следующие действия:

- Войдите в систему на компьютере, который выпустил запрос на сертификат, используя учетную запись с правами администратора.

- Выберите Пуск, выберите Выполнить, введите mmc и нажмите ОК.

- В меню «Файл» выберите «Добавить / удалить оснастку».

- В диалоговом окне «Добавить / удалить оснастку» выберите «Добавить».

Wi-Fi с логином и паролем для каждого пользователя или делаем WPA2-EAP/TLS подручными средствами

С практической точки зрения было бы удобно управлять Wi-Fi сетями, выдавая пароль каждому пользователю. Это облегчает задачу с доступом к вашей беспроводной сети. Используя так называемую WPA2 PSK авторизацию, чтобы предотвратить доступ случайному пользователю, нужно менять ключ, а также заново проходить процесс авторизации на каждом отдельном Wi-Fi устройстве. Кроме того, если вы имеете несколько точек доступа, ключ нужно менять на всех из них. А если Вам надо скрыть пароль от кого-нибудь, придется раздать всем сотрудникам новый.

Представим ситуацию — к вам в офис зашел кто-то посторонний (клиент, контрагент?), и нужно дать ему доступ в интернет. Вместо того, чтобы давать ему WPA2 — ключ, можно сделать для него отдельный аккаунт, который потом, после его ухода, можно удалить заблокировать. Это даст вам гибкость в управлении учетками, а пользователи будут очень довольны.

Мы сделаем удобную схему, применяемую в корпоративных сетях, но полностью из подручных средств с минимальными финансовыми и аппаратными вложениями. Ее одобрит служба безопасности и руководство.

Немного теории

Когда-то давно инженерами IEEE был придуман стандарт 802.1x. Этот стандарт отвечает за возможность авторизации пользователя сразу при подключении к среде передачи данных. Иными словами, если для соединения, например, PPPoE, вы подключаетесь к среде(коммутатору), и уже можете осуществлять передачу данных, авторизация нужна для выхода в интернет. В случае же 802.1x вы не сможете делать ничего, пока не авторизуетесь. Само конечное устройство вас не допустит. Аналогичная ситуация с Wi-Fi точками доступа. Решение же о допуске вас принимается на внешнем сервере авторизации. Это может быть RADIUS, TACACS, TACACS+ и т.д.

Терминология

Вообще авторизация пользователя на точке может быть следующих видов:

- Open — доступна всем

- WEP — старое шифрование. Уже у всех плешь проедена о том, что его ненадо использовать вообще

- WPA — Используется TKIP в качестве протокола шифрования

- WPA2 — Используется шифрование AES

А теперь рассмотрим варианты того, как точка доступа узнает сама, можно ли предоставлять пользователю доступ к сети или нет:

- WPA-PSK, WPA2-PSK — ключ к доступу находится в самой точке.

- WPA-EAP, WPA2-EAP — ключ к доступу сверяется с некоторой удаленной базой данных на стороннем сервере

Также существует довольно большое количество способов соедининея конечного устройства к серверу авторизации (PEAP, TLS, TTLS. ). Я не буду их здесь описывать.

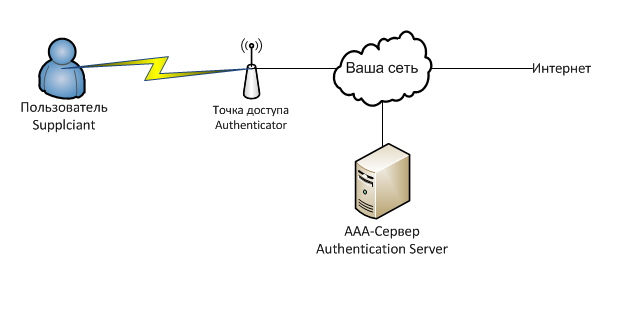

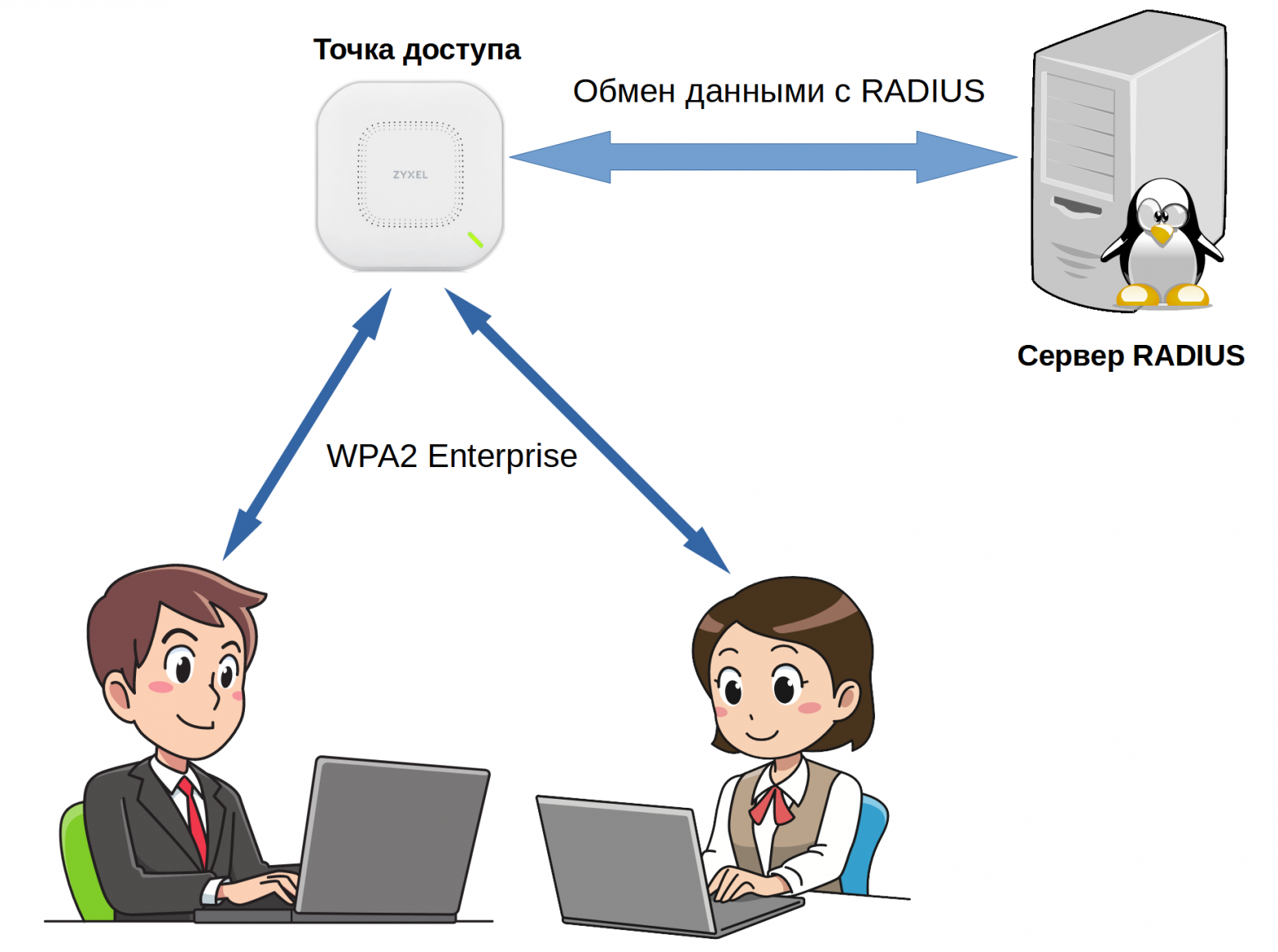

Общая схема сети

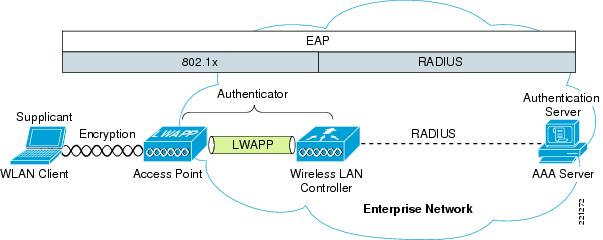

Для наглядного понимания приведем общую схему работы нашей будущей схемы:

Если словами, то клиенту, при подключении к Wi-Fi — точке предлагается ввести логин и пароль. Получив логин и пароль Wi-Fi точка передает эти данные RADIUS-серверу, на что сервер отвечает, что можно делать с этим клиентом. В зависимости от ответа, точка решает, дать ему доступ, урезать скорость или что-то еще.

За авторизацию пользователей будет отвечать наш сервер с установленным freeradius. Freeradius является реализацией протокола RADIUS, который в свою очередь является реализацией общего протокола AAA. AAA — это набор средств для осуществления следующих действий:

Authentication — проверяет допустимость логина и пароля.

Authorization — проверяет наличие прав на выполнение некоторых действий.

Accounting — учитывает ваши дейсвия в системе.

Сам протокол передает имя пользователя, список атрибутов и их значений для него. То есть, например, атрибут Auth-Type := Reject — отклонить этого клиента, а Client-Password == «password» — сравнить атрибут в запросе со значением password.

Вообще говоря, база аккаунтов и прав для них не обязательно должна храниться на RADIUS-сервере, да и базой может быть что угодно — никсовые пользователи, пользователи домена Windows… да хоть текстовый файлик. Но в нашем случае все будет в одном месте.

Базовая настройка

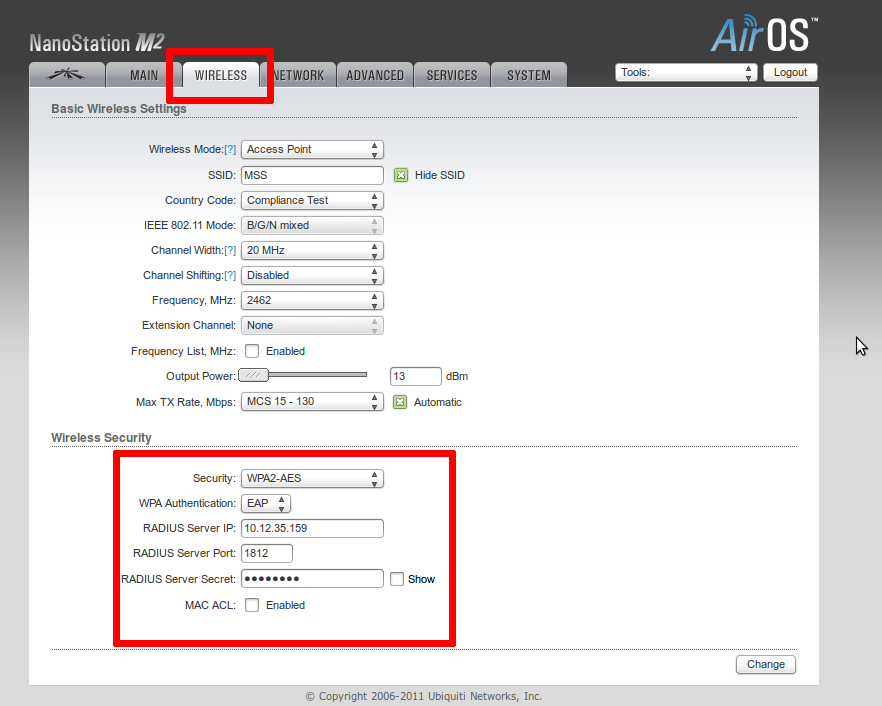

В этой статье нас будут интересовать в первую очередь WPA2-EAP/TLS способ авторизации.

Практически все современные точки доступа Wi-Fi стоимостью больше 3 тыс. рублей поддерживают нужную нам технологию. Клиентские устройства поддерживают и подавно.

В статье я буду использовать следующее оборудование и програмное обеспечение:

- Точка доступа Ubiquiti NanoStation M2

- Сервер Gentoo и Freeradius

- Клиентское оборудование с установленным програмным обеспечением Windows 7, Android, iOS

Настройка точки доступа

Главное, чтоб точка поддерживала нужный способ аутентификации. Оно может называться по разному в разных устройствах: WPA-EAP, WPA2 Enterprise и т.д. Во всяком случае выбираем аутентификацию, устанавливаем IP-адрес и порт RADIUS-сервера и ключ, который мы вводили в clients.conf при настройке Freeradius.

Приведу картинку с настроенной точки Ubiquiti. Помечено галкой то, что нужно менять.

RADIUS-сервер

Зайдем на наш компьютер с Linux и установим RADIUS-сервер. Я брал freeradius, и ставил я его на gentoo. К моему удивлению, в рунете нет материалов, относящихся к настройке Freeradius 2 для наших целей. Все статьи довольно стары, относятся к старым версиям этого програмного обеспечения.

Все:) RADIUS-сервер уже может работать:) Вы можете проверить это так:

Это debug-mode. Вся информация вываливается на консоль. Приступем к его настройке.

Как это водится в Linux, настройка выполняется через конфигурационные файлы. Конфигурационные файлы хранятся в /etc/raddb. Сделаем подготовительные действия — скопируем исходные конфиги, почистим конфигурация от всякого мусора.

Далее добавим клиента — точку доступа. Добавляем в файлик /etc/raddb/clients следующие строки:

Далее добавляем домен для пользователей. Сделаем дефолтовый.

И, наконец, добавляем пользователей в файл /etc/raddb/users:

Ух, можно стартовать!

Наш сервер запущен и ждет подключений!

Настройка клиентов

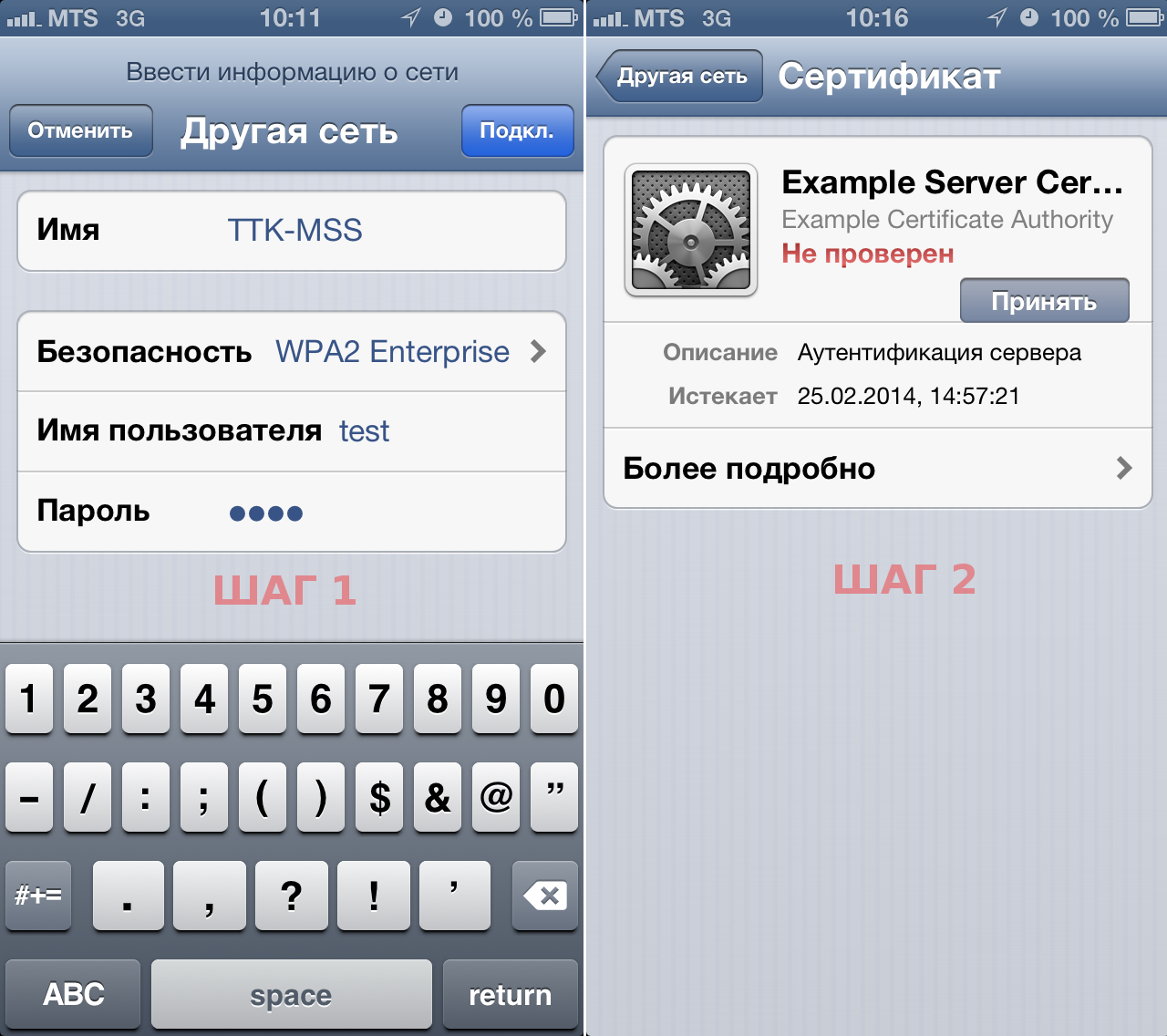

Пробежимся по настройке основных пользовательских устройств. У наших сотрудников есть клиенты, работающие на Android, iOS и Windows 7. Оговоримся сразу: так как мы используем самосозданные сертификаты, то нам нужно несколько раз вносить всевозможные исключения и подтверждать действия. Если бы мы пользовали купленные сертификаты, возможно, все было бы проще.

Всех проще дело обстоит на iOS-устройствах. Вводим логин и пароль, нажимаем «Принять сертификат», и вперед.

Чуть сложнее выглядит, но на практике все тоже просто на Android. Там немного больше полей для ввода.

Ну и на Windows 7 приедтся немного понастраивать. Осуществим следующие шаги:

Идем в центр беспроводных подключений.

- Устанавливаем необходимые параметры в свойствах Вашего беспроводного подключения

- Устанавливаем необходимые параметры в расширенных настройках EAP

- Устанавливаем необходимые параметры в расширенных настройках Дополнительных параметрах

- Подключаемся в панели задач к Wi-Fi сети и вводим логин-пароль, наслаждаемся доступом к Wi-Fi

Далее представлю скриншоты диалоговых окон специально для похожих на меня людей, у которых глаза разбегаются от диалоговых окон Windows.

Собственный мини-биллинг

Теперь осталась одна проблема — если вы захотите добавить-удалить нового пользователя, то вам придется изменить users и перезапустить radius. Чтобы этого избежать подключим базу данных и сделать свой собственный мини-биллинг для пользователей. Используя БД, вы всегда сможете набросать простенький скрипт для добавления, блокировки, изменения пароля пользователя. И все это произойдет без останова всей системы.

Для себя я использовал Postgres, вы же можете выбрать по своему усмотрению. Я привожу базовую настройку Postgres, не углубляясь в различные права доступа, пароли и прочие хитрости и удобства.

Для начала создаем саму базу данных:

Далее надо создать нужные таблицы. Вообще с Freeradius идет документация по схемам таблиц для различных баз данных, правда в различных дистрибутивах находятся они в разных местах. У меня лично это лежит в /etc/raddb/sql/postgresql/schema.sql. Просто вставьте эти строки в psql, либо просто запустите

На всякий случай добавлю сюда схему для Postgres:

Отлично, база подготовлена. Теперь законфигурим Freeradius.

Добавьте, если ее там нет, в /etc/raddb/radiusd.conf строку

Теперь отредактируйте /etc/raddb/sql.conf под вашу реальность. У меня он выглядит так:

Добавим несколько новых пользователей test1, test2, test3, и… заблокируем test3

Ну, перезапускаем freeradius и пробуем подключиться. Должно все работать!

Конечно биллинг получился ущербный — у нас нигде не хранится информации по аккаунтингу(учету действий пользователя), но и нам здесь этого не надо. Чтобы вести аккаунтинг, необходимы еще и Wi-Fi точки подорооже, чем 3 тыс. рублей. Но уже и так мы с легкостью управлять пользователями.

Что дальше

В последнем разделе мы собрали собственный небольшой биллинг! Остается для полноты картины привернуть какой-нибудь WEB-интерфейс управления Базой Данных, добавить обязательное изменение пароля раз в месяц по крону. А если еще разориться сертификат и контроллер Wi-Fi точек доступа, то у вас в руках есть полноценная корпоративная беспроводная сеть. Но даже без этих затрат и при малых усилиях с Вашей стороны сделав своим пользователям такой доступ, они вам скажут огромное спасибо.

Источник

WPA2-Enterprise, или правильный подход к безопасности Wi-Fi сети

Основы

Любое взаимодействие точки доступа (сети), и беспроводного клиента, построено на:

- Аутентификации — как клиент и точка доступа представляются друг другу и подтверждают, что у них есть право общаться между собой;

- Шифровании — какой алгоритм скремблирования передаваемых данных применяется, как генерируется ключ шифрования, и когда он меняется.

Параметры беспроводной сети, в первую очередь ее имя (SSID), регулярно анонсируются точкой доступа в широковещательных beacon пакетах. Помимо ожидаемых настроек безопасности, передаются пожелания по QoS, по параметрам 802.11n, поддерживаемых скорости, сведения о других соседях и прочее. Аутентификация определяет, как клиент представляется точке. Возможные варианты:

- Open — так называемая открытая сеть, в которой все подключаемые устройства авторизованы сразу

- Shared — подлинность подключаемого устройства должна быть проверена ключом/паролем

- EAP — подлинность подключаемого устройства должна быть проверена по протоколу EAP внешним сервером

Открытость сети не означает, что любой желающий сможет безнаказанно с ней работать. Чтобы передавать в такой сети данные, необходимо совпадение применяющегося алгоритма шифрования, и соответственно ему корректное установление шифрованного соединения. Алгоритмы шифрования таковы:

- None — отсутствие шифрования, данные передаются в открытом виде

- WEP — основанный на алгоритме RC4 шифр с разной длиной статического или динамического ключа (64 или 128 бит)

- CKIP — проприетарная замена WEP от Cisco, ранний вариант TKIP

- TKIP — улучшенная замена WEP с дополнительными проверками и защитой

- AES/CCMP — наиболее совершенный алгоритм, основанный на AES256 с дополнительными проверками и защитой

Комбинация Open Authentication, No Encryption широко используется в системах гостевого доступа вроде предоставления Интернета в кафе или гостинице. Для подключения нужно знать только имя беспроводной сети. Зачастую такое подключение комбинируется с дополнительной проверкой на Captive Portal путем редиректа пользовательского HTTP-запроса на дополнительную страницу, на которой можно запросить подтверждение (логин-пароль, согласие с правилами и т.п).

Шифрование WEP скомпрометировано, и использовать его нельзя (даже в случае динамических ключей).

Широко встречающиеся термины WPA и WPA2 определяют, фактически, алгоритм шифрования (TKIP либо AES). В силу того, что уже довольно давно клиентские адаптеры поддерживают WPA2 (AES), применять шифрование по алгоритму TKIP нет смысла.

Разница между WPA2 Personal и WPA2 Enterprise состоит в том, откуда берутся ключи шифрования, используемые в механике алгоритма AES. Для частных (домашних, мелких) применений используется статический ключ (пароль, кодовое слово, PSK (Pre-Shared Key)) минимальной длиной 8 символов, которое задается в настройках точки доступа, и у всех клиентов данной беспроводной сети одинаковым. Компрометация такого ключа (проболтались соседу, уволен сотрудник, украден ноутбук) требует немедленной смены пароля у всех оставшихся пользователей, что реалистично только в случае небольшого их числа. Для корпоративных применений, как следует из названия, используется динамический ключ, индивидуальный для каждого работающего клиента в данный момент. Этот ключ может периодический обновляться по ходу работы без разрыва соединения, и за его генерацию отвечает дополнительный компонент — сервер авторизации, и почти всегда это RADIUS-сервер.

Все возможные параметры безопасности сведены в этой табличке:

| Свойство | Статический WEP | Динамический WEP | WPA | WPA 2 (Enterprise) |

| Идентификация | Пользователь, компьютер, карта WLAN | Пользователь, компьютер | Пользователь, компьютер | Пользователь, компьютер |

| Авторизация | Общий ключ | EAP | EAP или общий ключ | EAP или общий ключ |

| Целостность | 32-bit Integrity Check Value (ICV) | 32-bit ICV | 64-bit Message Integrity Code (MIC) | CRT/CBC-MAC (Counter mode Cipher Block Chaining Auth Code — CCM) Part of AES |

| Шифрование | Статический ключ | Сессионный ключ | Попакетный ключ через TKIP | CCMP (AES) |

| РАспределение ключей | Однократное, вручную | Сегмент Pair-wise Master Key (PMK) | Производное от PMK | Производное от PMK |

| Вектор инициализации | Текст, 24 бита | Текст, 24 бита | Расширенный вектор, 65 бит | 48-бит номер пакета (PN) |

| Алгоритм | RC4 | RC4 | RC4 | AES |

| Длина ключа, бит | 64/128 | 64/128 | 128 | до 256 |

| Требуемая инфраструктура | Нет | RADIUS | RADIUS | RADIUS |

Если с WPA2 Personal (WPA2 PSK) всё ясно, корпоративное решение требует дополнительного рассмотрения.

WPA2 Enterprise

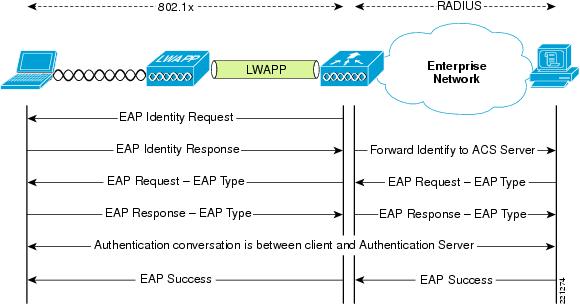

Здесь мы имеем дело с дополнительным набором различных протоколов. На стороне клиента специальный компонент программного обеспечения, supplicant (обычно часть ОС) взаимодействует с авторизующей частью, AAA сервером. В данном примере отображена работа унифицированной радиосети, построенной на легковесных точках доступа и контроллере. В случае использования точек доступа «с мозгами» всю роль посредника между клиентов и сервером может на себя взять сама точка. При этом данные клиентского суппликанта по радио передаются сформированными в протокол 802.1x (EAPOL), а на стороне контроллера они оборачиваются в RADIUS-пакеты.

Применение механизма авторизации EAP в вашей сети приводит к тому, что после успешной (почти наверняка открытой) аутентификации клиента точкой доступа (совместно с контроллером, если он есть) последняя просит клиента авторизоваться (подтвердить свои полномочия) у инфраструктурного RADIUS-сервера:

Использование WPA2 Enterprise требует наличия в вашей сети RADIUS-сервера. На сегодняшний момент наиболее работоспособными являются следующие продукты:

- Microsoft Network Policy Server (NPS), бывший IAS — конфигурируется через MMC, бесплатен, но надо купить винду

- Cisco Secure Access Control Server (ACS) 4.2, 5.3 — конфигурируется через веб-интерфейс, наворочен по функционалу, позволяет создавать распределенные и отказоустойчивые системы, стоит дорого

- FreeRADIUS — бесплатен, конфигурируется текстовыми конфигами, в управлении и мониторинге не удобен

При этом контроллер внимательно наблюдает за происходящим обменом информацией, и дожидается успешной авторизации, либо отказа в ней. При успехе RADIUS-сервер способен передать точке доступа дополнительные параметры (например, в какой VLAN поместить абонента, какой ему присвоить IP-адрес, QoS профиль и т.п.). В завершении обмена RADIUS-сервер дает возможность клиенту и точке доступа сгенерировать и обменяться ключами шифрования (индивидуальными, валидными только для данной сеcсии):

Сам протокол EAP является контейнерным, то есть фактический механизм авторизации дается на откуп внутренних протоколов. На настоящий момент сколько-нибудь значимое распространение получили следующие:

- EAP-FAST (Flexible Authentication via Secure Tunneling) — разработан фирмой Cisco; позволяет проводить авторизацию по логину-паролю, передаваемому внутри TLS туннеля между суппликантом и RADIUS-сервером

- EAP-TLS (Transport Layer Security). Использует инфраструктуру открытых ключей (PKI) для авторизации клиента и сервера (суппликанта и RADIUS-сервера) через сертификаты, выписанные доверенным удостоверяющим центром (CA). Требует выписывания и установки клиентских сертификатов на каждое беспроводное устройство, поэтому подходит только для управляемой корпоративной среды. Сервер сертификатов Windows имеет средства, позволяющие клиенту самостоятельно генерировать себе сертификат, если клиент — член домена. Блокирование клиента легко производится отзывом его сертификата (либо через учетные записи).

- EAP-TTLS (Tunneled Transport Layer Security) аналогичен EAP-TLS, но при создании туннеля не требуется клиентский сертификат. В таком туннеле, аналогичном SSL-соединению браузера, производится дополнительная авторизация (по паролю или как-то ещё).

- PEAP-MSCHAPv2 (Protected EAP) — схож с EAP-TTLS в плане изначального установления шифрованного TLS туннеля между клиентом и сервером, требующего серверного сертификата. В дальнейшем в таком туннеле происходит авторизация по известному протоколу MSCHAPv2

- PEAP-GTC (Generic Token Card) — аналогично предыдущему, но требует карт одноразовых паролей (и соответствующей инфраструктуры)

Все эти методы (кроме EAP-FAST) требуют наличия сертификата сервера (на RADIUS-сервере), выписанного удостоверяющим центром (CA). При этом сам сертификат CA должен присутствовать на устройстве клиента в группе доверенных (что нетрудно реализовать средствами групповой политики в Windows). Дополнительно, EAP-TLS требует индивидуального клиентского сертификата. Проверка подлинности клиента осуществляется как по цифровой подписи, так (опционально) по сравнению предоставленного клиентом RADIUS-серверу сертификата с тем, что сервер извлек из PKI-инфраструктуры (Active Directory).

Поддержка любого из EAP методов должна обеспечиваться суппликантом на стороне клиента. Стандартный, встроенный в Windows XP/Vista/7, iOS, Android обеспечивает как минимум EAP-TLS, и EAP-MSCHAPv2, что обуславливает популярность этих методов. С клиентскими адаптерами Intel под Windows поставляется утилита ProSet, расширяющая доступный список. Это же делает Cisco AnyConnect Client.

Насколько это надежно

В конце концов, что нужно злоумышленнику, чтобы взломать вашу сеть?

Для Open Authentication, No Encryption — ничего. Подключился к сети, и всё. Поскольку радиосреда открыта, сигнал распространяется в разные стороны, заблокировать его непросто. При наличии соответствующих клиентских адаптеров, позволяющих прослушивать эфир, сетевой трафик виден так же, будто атакующий подключился в провод, в хаб, в SPAN-порт коммутатора.

Для шифрования, основанного на WEP, требуется только время на перебор IV, и одна из многих свободно доступных утилит сканирования.

Для шифрования, основанного на TKIP либо AES прямое дешифрование возможно в теории, но на практике случаи взлома не встречались.

Конечно, можно попробовать подобрать ключ PSK, либо пароль к одному из EAP-методов. Распространенные атаки на данные методы не известны. Можно пробовать применить методы социальной инженерии, либо терморектальный криптоанализ.

Получить доступ к сети, защищенной EAP-FAST, EAP-TTLS, PEAP-MSCHAPv2 можно, только зная логин-пароль пользователя (взлом как таковой невозможен). Атаки типа перебора пароля, или направленные на уязвимости в MSCHAP также не возможны либо затруднены из-за того, что EAP-канал «клиент-сервер» защищен шифрованным туннелем.

Доступ к сети, закрытой PEAP-GTC возможен либо при взломе сервера токенов, либо при краже токена вместе с его паролем.

Доступ к сети, закрытой EAP-TLS возможен при краже пользовательского сертификата (вместе с его приватным ключом, конечно), либо при выписывании валидного, но подставного сертификата. Такое возможно только при компрометации удостоверяющего центра, который в нормальных компаниях берегут как самый ценный IT-ресурс.

Поскольку все вышеозначенные методы (кроме PEAP-GTC) допускают сохранение (кэширование) паролей/сертификатов, то при краже мобильного устройства атакующий получает полный доступ без лишних вопросов со стороны сети. В качестве меры предотвращения может служить полное шифрование жесткого диска с запросом пароля при включении устройства.

Запомните: при грамотном проектировании беспроводную сеть можно очень хорошо защитить; средств взлома такой сети не существует (до известного предела)

Источник

В статье пойдёт речь о вопросах расширенной аутентификации в беспроводной сети через WPA2 Enterprise. Для данной системы используется RADIUS сервер, поэтому рассмотрим краткий пример упрощённой установки и настройки.

О методах аутентификации

В предыдущих статьях, в частности: Особенности защиты беспроводных и проводных сетей. Часть 1 — Прямые меры защиты, — мы рассказывали о различных методах аутентификации.

Более или менее надёжным можно считать алгоритм защиты начиная с WPA2, а самый современный протокол аутентификации — WPA3, входящий в состав новшеств от WiFi 6. Но так как не все ещё перешли на WiFi 6, то WPA2 пока остаётся актуальным.

В свою очередь технология WPA2 подразделяется на два направления: WPA2 Personal и WPA2 Enterprise.

Вариант WPA2 Personal с PSK (Pre-Shared Key), проще говоря, «один-ключ-на все-устройства» используется в небольших (обычно в домашних сетях). При этом единственный ключ (длинная символьная строка не менее 8 символов) хранится на самой точке доступа и на каждом устройстве, подключаемом к беспроводной сети. Когда просят дать «пароль от WiFi», это тот самый ключ и есть.

При увеличении числа клиентов обслуживание такой беспроводной сети превращается в кошмар для сисадмина.

Если кто-то из пользователей со скандалом уволился, умудрился потерять ноутбук или случайно переслал ключ по почте (выложил общем чате, на форуме и так далее) …

В общем, при малейшем подозрении на компрометацию ключа выход может быть только один — сгенерировать новый ключ и заменить его везде: на всех точках доступа и у всех пользователей на всех устройствах. При этом нужно обязательно проверить работает ли доступ у всех пользователей на всех корпоративных (а иногда и личных) девайсах, а ещё ответить на 1000 и 1 вопрос из разряда: «А зачем?», «А почему так произошло?», «А что, теперь постоянно менять придётся?» и так далее и тому подобное.

Поэтому для беспроводных сетей корпоративного уровня используется гораздо более совершенный вариант WPA2 Enterprise. Наиболее очевидной альтернативой общему ключу является индивидуальный ключ для каждого. Разумеется, в этом случае при подключении к сети запрашивается не только ключ, но и имя пользователя. Фактически это возврат к аутентификации на основе логин + длинный пароль. (Спасибо Капитану Очевидность за точные формулировки).

Вопрос в том, где хранить базу пользователей и паролей. Размер встроенной аппаратной флеш-памяти не «резиновый», а если точек доступа несколько, то нужно подумать, как выполнять синхронизацию учётных данных между ними.

Гораздо проще использовать внешний сервер для аутентификации. WPA2 Enterprise использует для этих целей RADIUS.

RADIUS (Remote Authentication in Dial-In User Service) — сервис AAA (Authentication, Authorization, Accounting), основанный на использовании отдельного сервера, взаимодействующего с клиентами (оборудованием) по специальным протоколам.

На сегодняшний момент наиболее популярны следующие реализации:

- Microsoft Network Policy Server (NPS), бывший IAS — для конфигурации используется встроенный инструментарий Microsoft. Соответственно, нужно купить необходимые лицензии.

- Cisco Secure Access Control Server (ACS) 4.2, 5.3 — для администрирования использует веб-интерфейс, имеет широкий набор полезных функций. Это также платный продукт.

- FreeRADIUS — распространяется бесплатно, может использоваться как в «чистом виде», так и вкупе с различными СУБД (MySQL и другие), имеются веб-интерфейсы (DaloRADIUS, Dual-In), в общем, довольно известное решение.

Существуют и другие реализации данного сервиса. Для настройки главное понять принцип взаимодействия с сервером аутентификации, всё остальное можно найти в документации.

Интересный факт. Аппаратные шлюзы и контроллеры точек доступа Zyxel уже имеют встроенный сервис RADIUS «на борту». А облачная среда Zyxel Nebula может похвастаться собственной системой аутентификации, отличной от RADIUS, но выполняющей те же функции. Поэтому самостоятельная установка внешнего сервера аутентификации — процесс интересный, но отнюдь не всегда обязательный. Есть и более простые варианты.

Взаимодействие точки доступа с сервером RADIUS

Для обмена данными с сервером RADIUS используется протокол UDP (User Datagram Protocol) по принципу «клиент-сервер». В роли клиента выступает точка доступа (или другое устройство, нуждающиеся в службе аутентификации), которая обращается к серверу RADIUS с запросами о проверке учётных записей.

В зависимости от настройки и схемы использования сервер RADIUS может сообщать клиенту не только информацию об успешной аутентификации, но и другие параметры: VLAN клиентского устройства, IP адрес, QoS профиль и так далее.

Для создания безопасного соединения клиент и сервер RADIUS обладают общим ключом.

В отказоустойчивой production схеме используется более одного сервера RADIUS. Например, точка доступа NWA210AX может использовать для проверки два сервера: основной и резервный.

Кратко рассмотрим порядок взаимодействия

Пользователь подключает устройство (корпоративный ноутбук или любое другое). Для этого он вызывает соответствующий интерфейс для настройки. Появляется окно подключения, где он вводит логин и пароль.

Точка доступа принимает эти данные и для проверки аутентификации передаёт на сервер RADIUS.

Сервер RADIUS по своим записям проверяет данного пользователя и его пароль, и, в зависимости от результата, возвращает одно из значений: «Accepted» (Принято) или «Rejected» (Отклонено).

При получении «Accepted» (Принято) между клиентом и точкой доступа происходит обмен индивидуальными ключами шифрования, действующими только на время, установленное для данной сессии.

Рисунок 1. Использование сервера RADIUS для аутентификации.

Вообще на тему установки RADIUS написано очень много How-to, в том числе интеграцией с различными СУБД, использованию веб-интерфейса и так далее.

Однако невозможно объять необъятное, поэтому сейчас остановимся на самой простой реализации: сервер FreeRADIUS без сторонних продуктов, который настраивается путём изменения конфигурационных файлов.

ВНИМАНИЕ! Ниже приводится именно простейший пример для иллюстрации, а не готовая шпаргалка для копирования и размножения у себя в рабочей среде.

Описание примера настройки и взаимодействия точки доступа с сервером RADIUS

Конфигурация сервера FreeRADIUS

Это виртуальная машина со следующими характеристиками: RAM 1GB, 1xCPU, виртуальный диск 20GB (можно меньше, лишь бы разместилась операционная система и необходимые пакеты).

В роли гипервизора — Oracle Virtual Box 6.1.18

В качестве гостевой операционной системы для экспериментов использовался дистрибутив Oracle Linux 6.3. В принципе, можно выбрать любой другой дистрибутив, если нет специальных ограничений.

FreeRADIUS — из стандартного репозитория.

Точка доступа

В качестве клиента (точки доступа) — используется модель Zyxel NWA210AX. Это современное устройство, поддерживающее интеграцию в облачной системе Zyxel Nebula и обладающее массой других достоинств.

Несмотря на то, что NWA210AX поддерживает новые протоколы безопасности WiFi 6 и может использовать сервис аутентификации Nebula, в нашем случае она прекрасно выступит в качестве устройства доступа в сети WPA 2 Enterprise.

Рисунок 2. Точка доступа NWA210AX.

Клиент для проверки подключения

В качестве платформы для проверки клиентского подключения — наиболее наглядно данный процесс отображается на последних версиях Mac OS X.

Установка и настройка сервера RADIUS

Перед установкой рекомендуется настроить файервольные правила, в частности, разрешить порты 1812, 1813, а также, если понадобиться, выполнить настройку SELinux. Нашей целью было показать взаимодействие с RADIUS, поэтому такие нюансы, как настройка сети, файервола, других средств безопасности выходят за рамки статьи и остаются за кадром. И мы сразу переходим к установке FreeRADIUS.

sudo install freeradius freeradius-utils -y

Обратите внимание, мы устанавливаем не только пакет freeradius, но и дополнительные инструменты freeradius-utils.

Из этого пакета нам понадобится утилита radclient для проверки пользователей.

После окончания установки настроим запуск сервиса при старте системы:

sudo systemctl enable radiusd

Для проверки запустим FreeRADIUS:

sudo systemctl start radiusd

Проверим его состояние:

sudo systemctl status radiusd

Пример ответа системы:

radiusd.service - FreeRADIUS high performance RADIUS server.

Loaded: loaded (/usr/lib/systemd/system/radiusd.service; enabled; vendor preset: disabled)

Active: active (running) since Thu 2021-02-04 13:36:11 EST; 7min ago

Process: 953 ExecStart=/usr/sbin/radiusd -d /etc/raddb (code=exited, status=0/SUCCESS)

Process: 872 ExecStartPre=/usr/sbin/radiusd -C (code=exited, status=0/SUCCESS)

Process: 821 ExecStartPre=/bin/sh /etc/raddb/certs/bootstrap (code=exited, status=0/SUCCESS)

Process: 810 ExecStartPre=/bin/chown -R radiusd.radiusd /var/run/radiusd (code=exited, status=0/SUCCESS)

Main PID: 970 (radiusd)

Tasks: 6 (limit: 12425)

Memory: 82.9M

CGroup: /system.slice/radiusd.service

└─970 /usr/sbin/radiusd -d /etc/raddb

Feb 04 13:36:10 localhost.localdomain systemd[1]: Starting FreeRADIUS high performance RADIUS server....

Feb 04 13:36:10 localhost.localdomain sh[821]: server.pem: OK

Feb 04 13:36:11 localhost.localdomain systemd[1]: Started FreeRADIUS high performance RADIUS server..Дополнительно проверить можно командой:

sudo ps aux | grep radiusd

Ответ системы должен быть примерно таким:

root 7586 0.0 0.2 112716 2200 pts/1 R+ 01:28 0:00 grep --color=auto radiusd

radiusd 13320 0.0 1.5 513536 15420 ? Ssl Dec23 0:00 /usr/sbin/radiusd -d /etc/raddbДля настройки нам понадобится только два конфигурационных файла из каталога /etc/raddb:

clients и users.

ВНИМАНИЕ! Ещё раз повторяем — это всего лишь пример, помогающий понять механизм работы. Такой примитивный вариант, например, когда записи пользователей и ключи хранятся открытым текстом — в production лучше не использовать. Но именно для иллюстрации работы самого RADIUS — чем меньше и проще настраивать, тем лучше.

В файле /etc/raddb/clients настраивается доступ из конкретной сети и задаётся общий ключ для сервера RADIUS и клиентов, в нашем случае — точек доступа.

sudo vi /etc/raddb/clients

Находим подходящий пример записи:

#client private-network-2 {

# ipaddr = 198.51.100.0/24

# secret = testing123-2

#}и на его основе создаём свою запись:

client private-network-rpcm {

ipaddr = 192.168.0.0/24

secret = testing123-3

}Для примера используется самый простейший вариант «из коробки», и по умолчанию информация о пользователях хранится в файле /etc/raddb/users. Создадим двух пользователей: ivan и rodeon.

sudo vi /etc/raddb/users

Обратите внимание на следующее предупреждение в самом конце файла:

#########################################################

# You should add test accounts to the TOP of this file! #

# See the example user "bob" above. #

#########################################################Самый простой способ правильной вставки информации о пользователях — найти пользователя bob и добавить прямо под ним следующие строки:

ivan Cleartext-Password := "Pass1van"

Reply-Message := "Hello, %{User-Name}"

rodeon Cleartext-Password := "PassR0deon"

Reply-Message := "Hello, %{User-Name}"Перезапустим сервис radiusd, чтобы тот перечитал конфигурационные файлы:

sudo systemctl restart radiusd

Предварительная проверка заключается в том, чтобы сервис radiusd повторно в штатном режиме стартовал без сообщений об ошибках. Выше мы уже выполняли такую проверку (после установки FreeRADIUS) командой:

sudo systemctl status radiusd

После того, как убедились в стабильной работе сервиса, выполним проверку через команду radclient с передачей имени пользователя.

sudo echo "User-Name=ivan,User-Password=Pass1van" | radclient 192.168.0.104:1812 auth testing123-3

Где:

- команда echo «User-Name= ivan,User-Password= Pass1van» передаёт имя пользователя и пароль;

- 192.168.0.104:1812 — адрес сервера с портом UDP;

- auth testing123-3 — указывается общий ключ testing123-3.

Если всё в порядке, ответ должен быть примерно таким:

Sent Access-Request Id 54 from 0.0.0.0:57939 to 192.168.0.104:1812 length 44

Received Access-Accept Id 54 from 192.168.0.104:1812 to 192.168.0.104:57939 length 33Последняя и самая главная проверка: настроить на точке доступа NWA210AX подключение к данному серверу RADIUS и подключить выбранное клиентское устройство к WiFi сети.

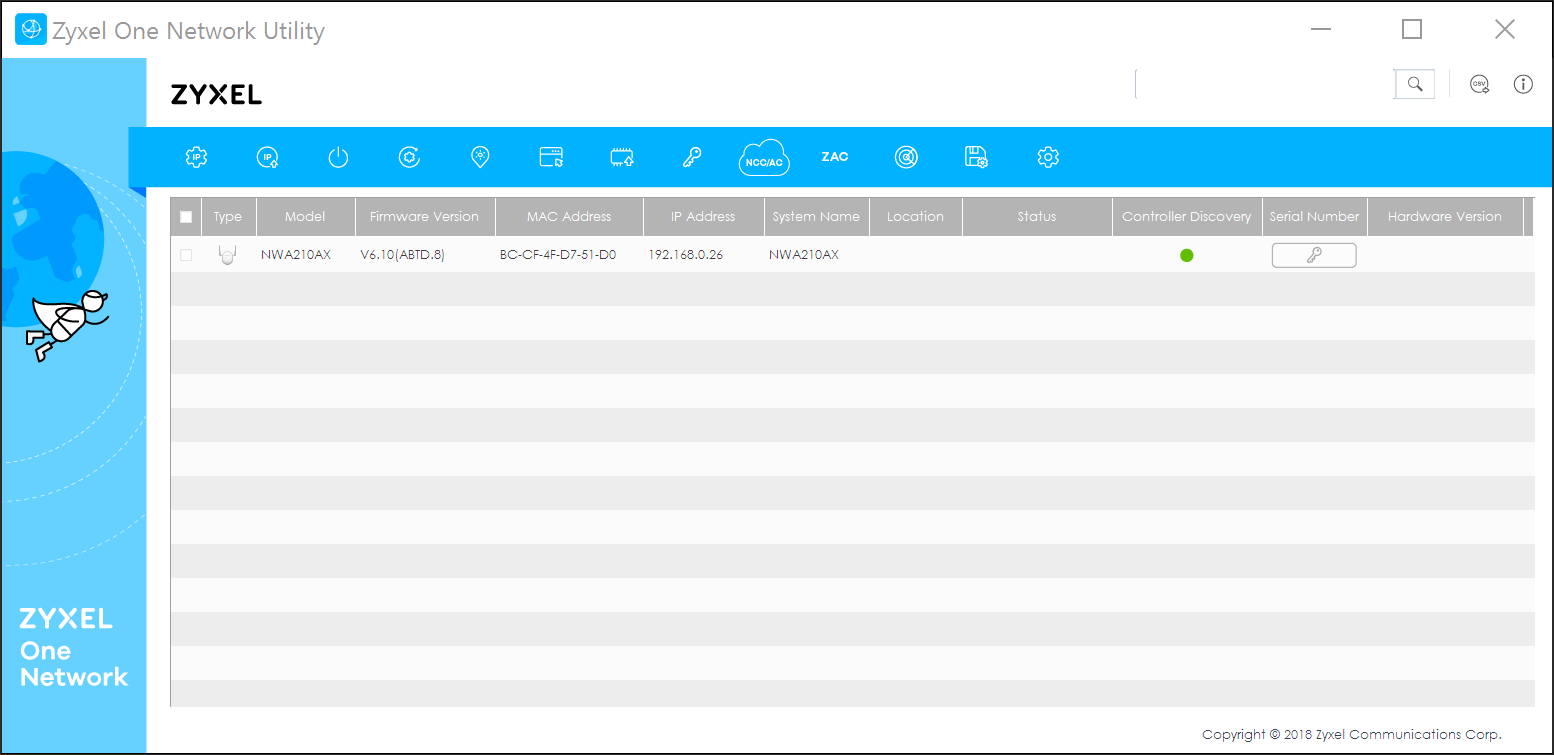

Настройка подключения к RADIUS на точке доступа

Чтобы выполнить настройку, необходимо узнать адрес устройства. Для сетевого оборудования Zyxel это можно легко сделать при помощи сетевой утилиты ZON (Zyxel One Networking Utility). О ней можно подробнее узнать и бесплатно скачать на сайте Zyxel.

Рисунок 3. Утилита ZON (Zyxel One Networking Utility).

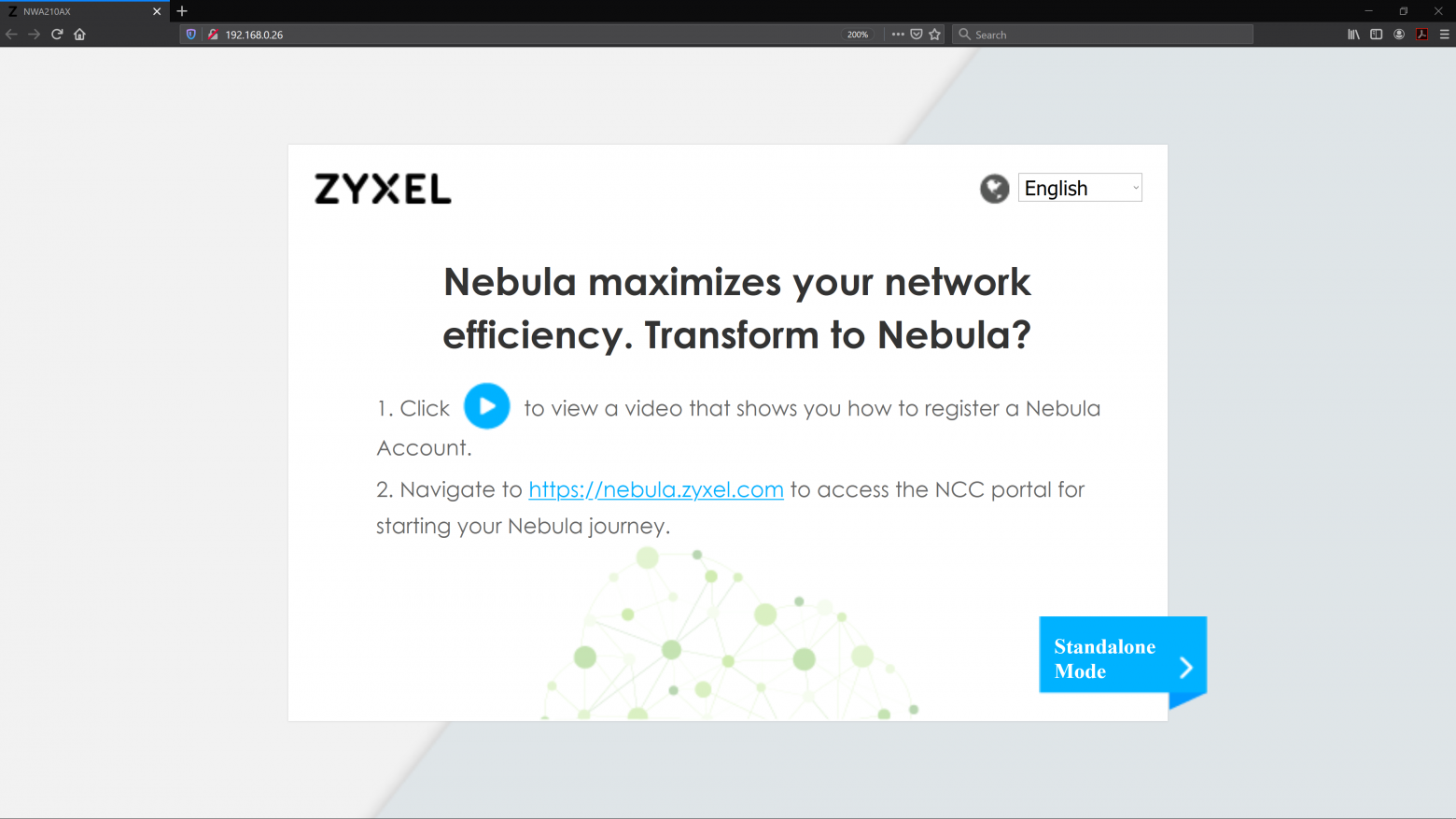

После того, как мы узнали IP, подключаемся через Интернет браузер.

Появляется первое окно с предложением сразу перейти к управлению через облачную среду Zyxel Nebula. Как уже было сказано выше, использовать «облако» проще, в отличие от автономной работы, в Nebula уже реализован аналог сервера аутентификации (и много чего другого, мониторинг, например). Но в данном случае используется автономная схема, поэтому выбираем режим — Standalone Mode.

Рисунок 4. Окно с предложением сразу перейти в облачную среду Nebula.

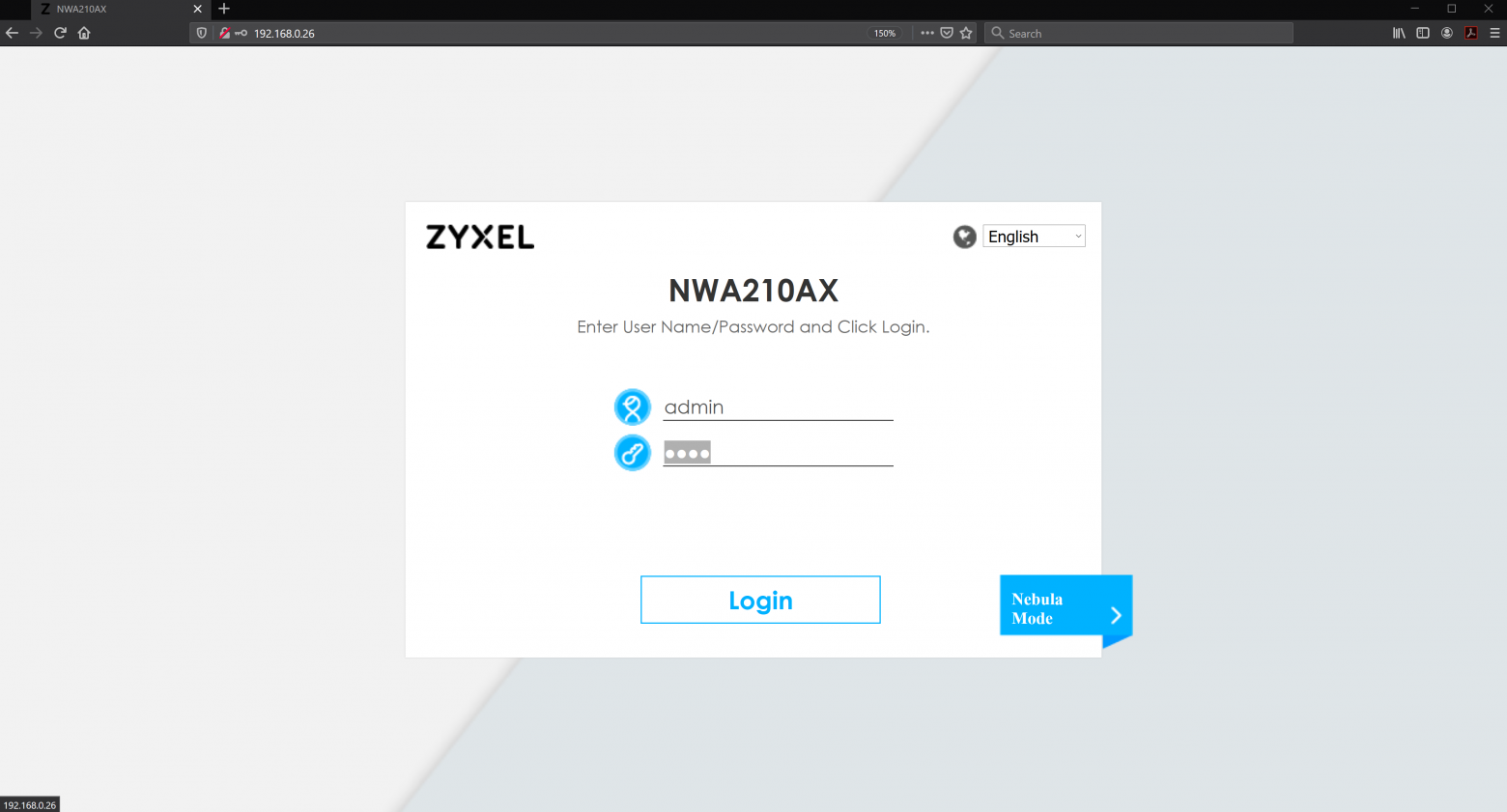

Далее идёт окно ввода имени пользователя и пароля. Пользователь по умолчанию — admin, пароль по умолчанию — 1234.

Рисунок 5. Окно ввода пользователя и пароля на NWA210AX.

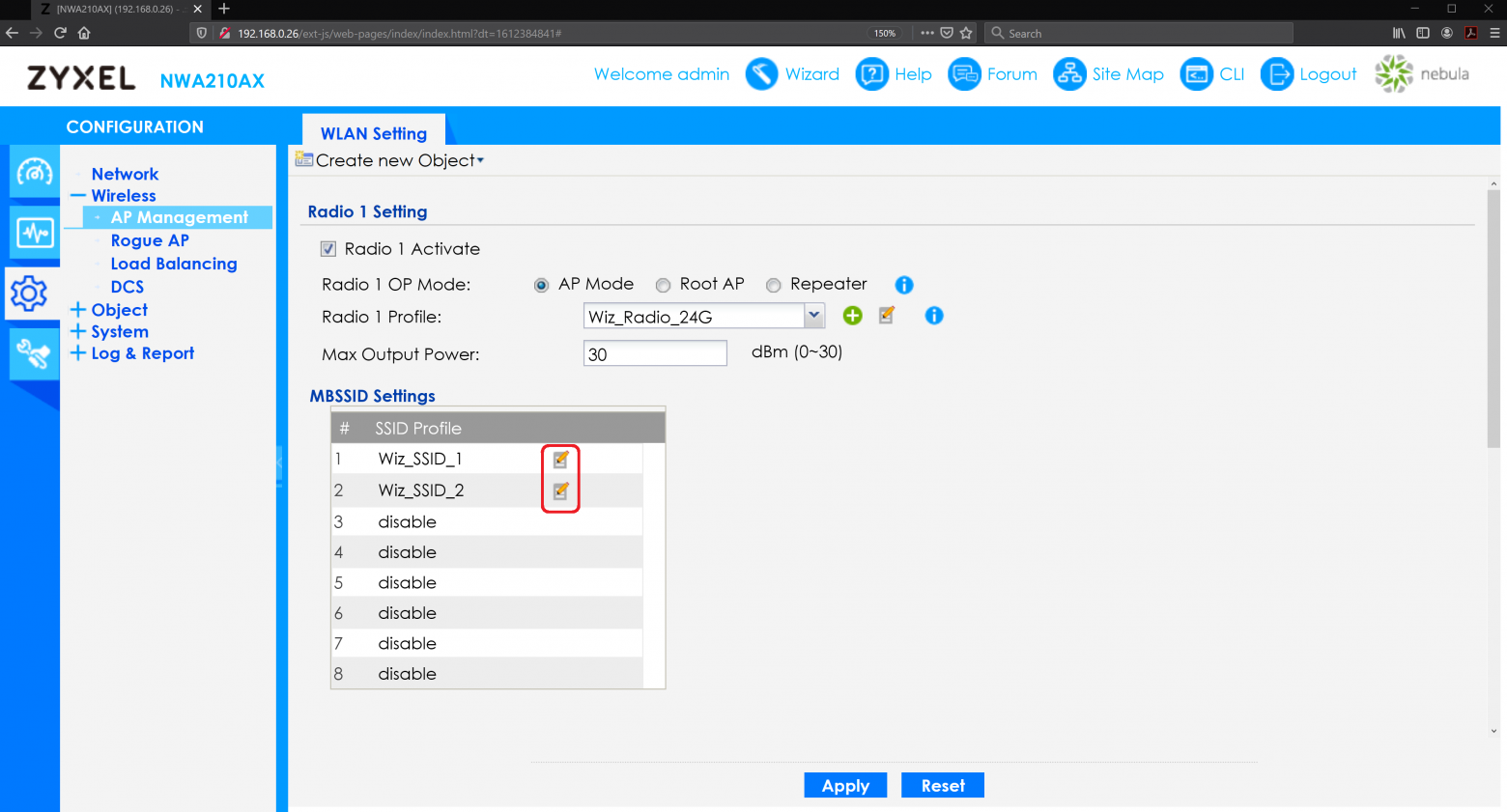

Далее переходим в раздел Configuration —> AP Management. Нам необходимо настроить SSID профили.

В данном случае у нас два профиля: Wiz_SSID_1 и Wiz_SSID_2.

Для их настройки на соединение с RADIUS нужно задействовать элементы вызова окна редактирования (отмечено красным контуром на рисунке 6).

Рисунок 6. Раздел Configuration —> AP Management. Вызов окна редактирования SSID профиля.

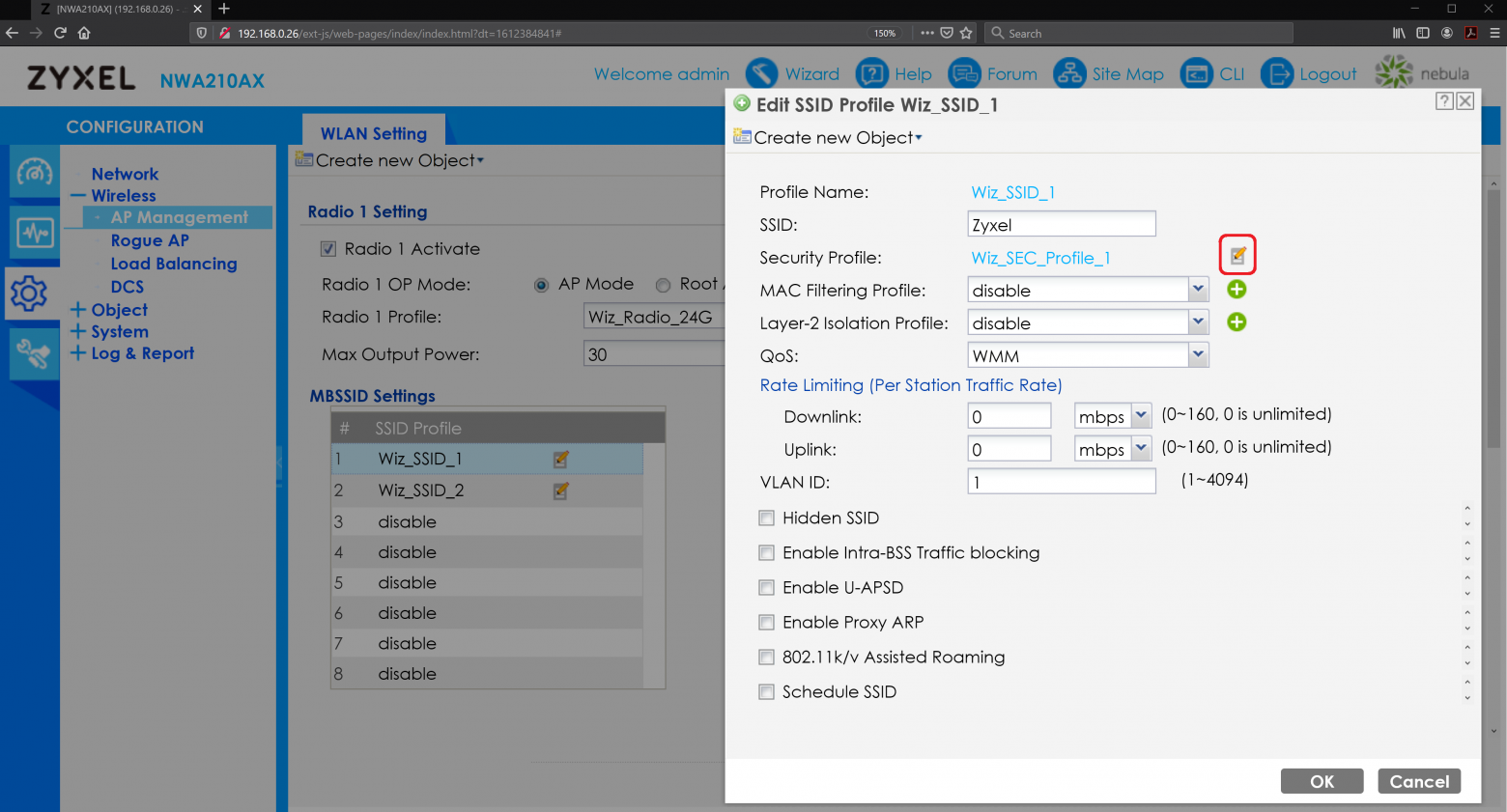

Появится окно Edit SSID Profile Wiz_SSID_1.

В нём нас интересует переход к настройкам Security Profile (отмечено красным контуром на рисунке 7).

Рисунок 7. Окно Edit SSID Profile Wiz_SSID_1.

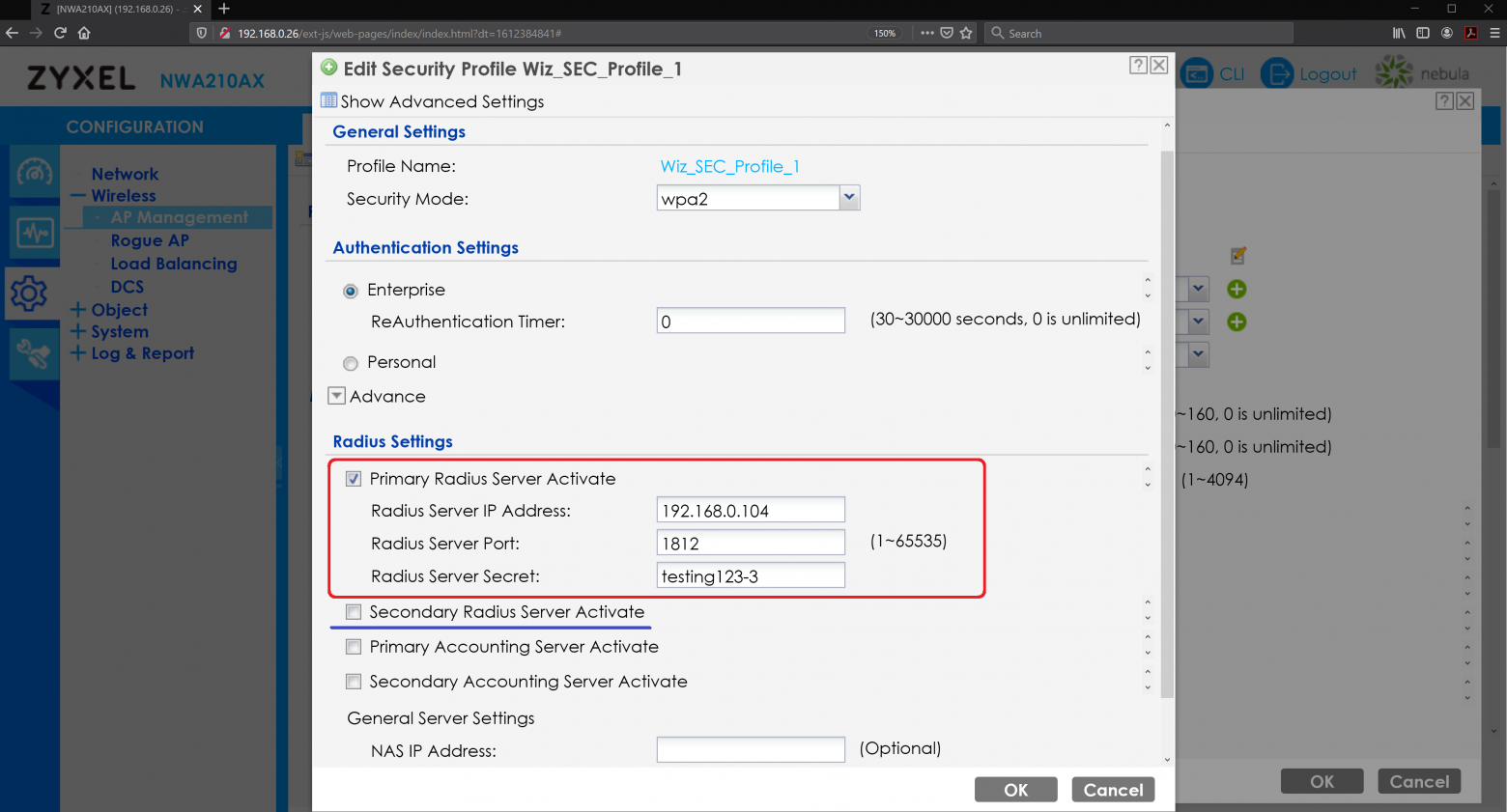

В появившемся окне Edit Security Profile Wiz_SEC_Profile_1 включаем опцию Primary Radius Server Activate и заполняем поля в соответствии с записями в файле /etc/raddb/clients нашего FreeRADIUS (отмечено красным контуром):

- Radius Server IP Address,

- Radius Server Port,

- Radius Server Secret.

Если есть резервный сервер RADIUS, то необходимо включить Secondary Radius Server Activate и заполнить для него значения (отмечено синим подчёркиванием). У нас тестовая среда, но в production наличие резервного сервера аутентификации обязательно.

Рисунок 8. Окно Edit Security Profile Wiz_SEC_Profile_1.

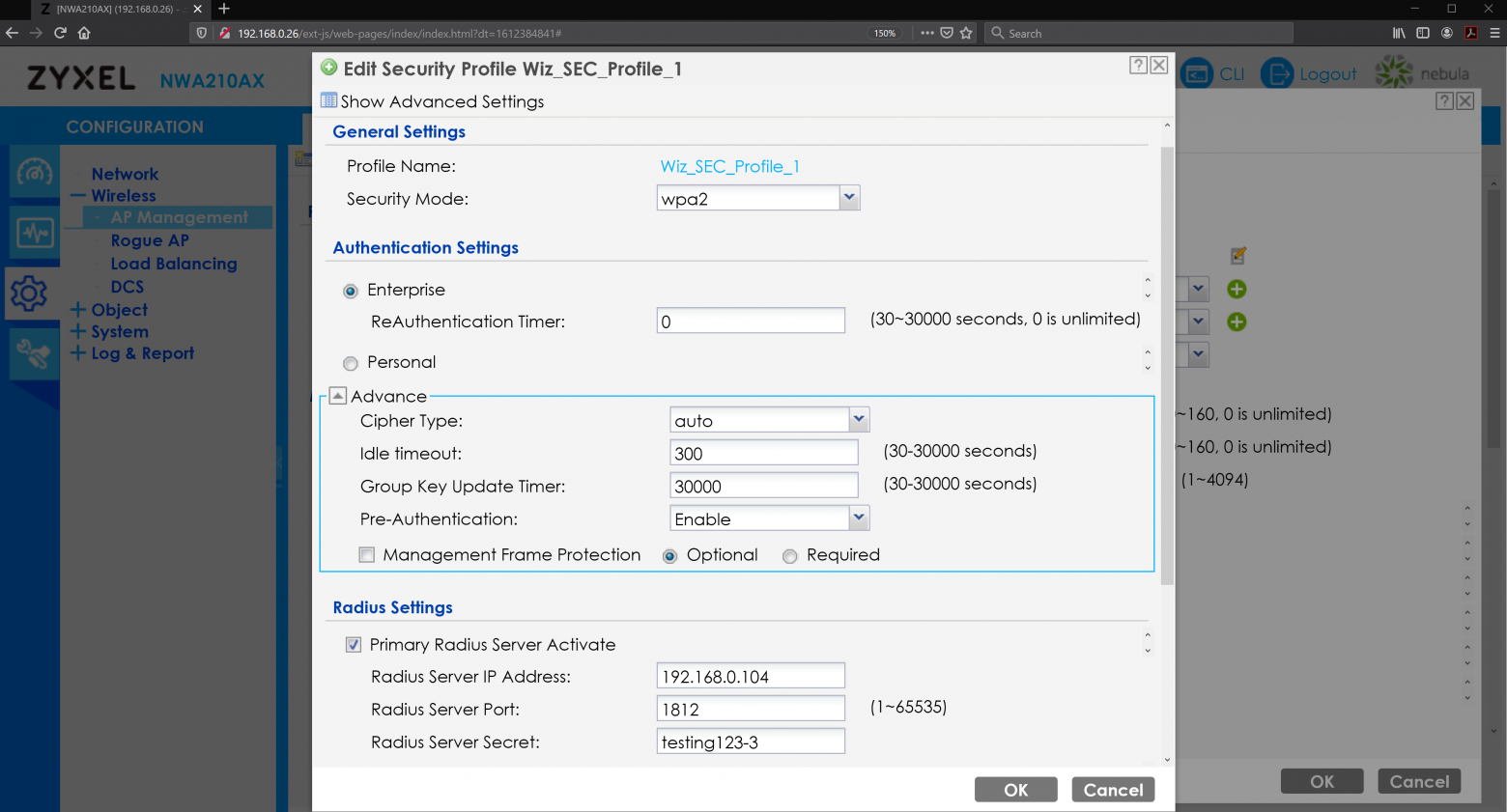

Среди прочего присутствует вкладка Advance, в которой можно задать дополнительные значения. В данном случае у нас довольно простой пример, поэтому лучше оставить всё по умолчанию.

Рисунок 9. Окно Edit Security Profile Wiz_SEC_Profile_11 с раскрытой вкладкой Advance.

Проверка подключения

Как уже было сказано выше, более или менее точно процесс установки беспроводной связи иллюстрирует интерфейс Mac OS Х.

После того, как в списке подключений нашли соответствующий пункт (по умолчанию он называется Zyxel), операционная система показывает окно ввода имени пользователя и пароля/ключа, хранящегося в системе RADIUS.

Рисунок 10. Запрос имени пользователя и пароля для входа в беспроводную сеть.

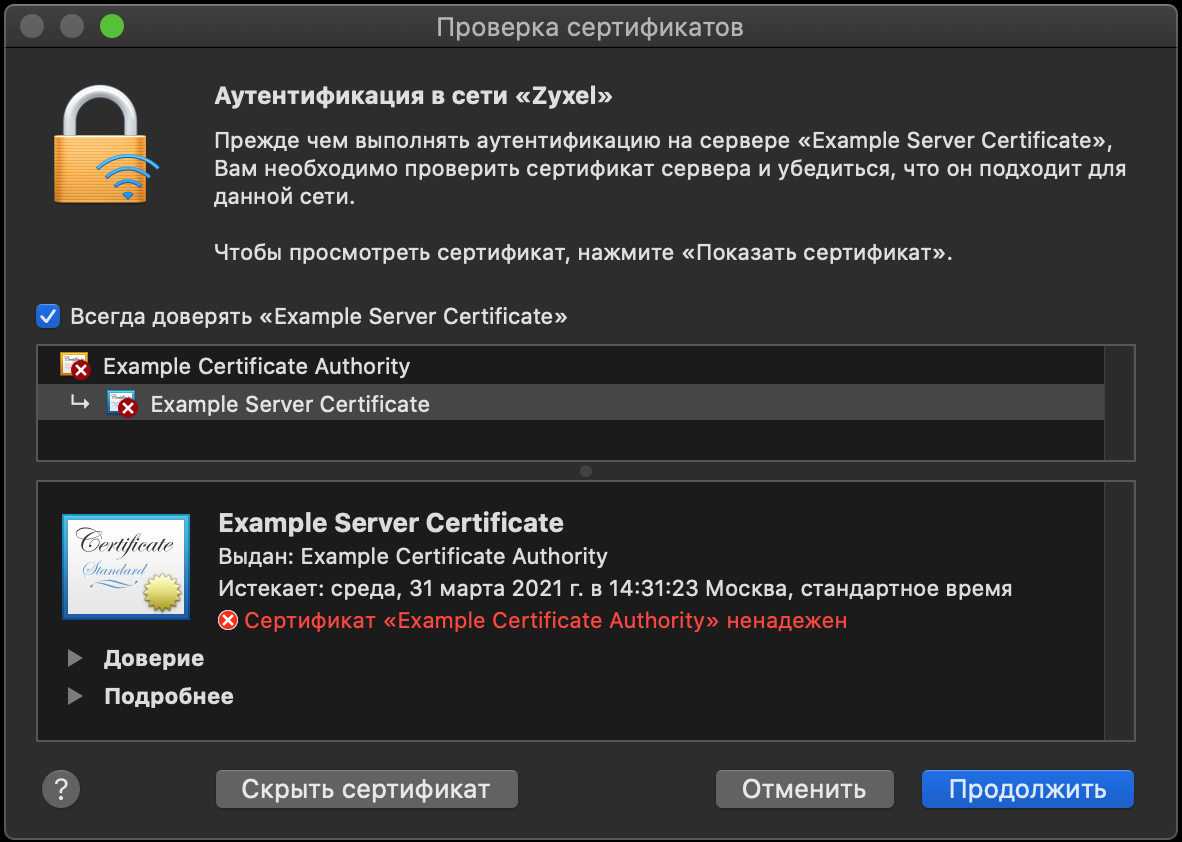

Далее происходит передача сертификата. В OS X об этом свидетельствует окно для подтверждения использования сертификата.

Рисунок 11. Окно проверки сертификата. Дополнительно нажата кнопка «Показать сертификат».

После этого можно работать, например, зайти по адресам, указанным в разделе Полезные ссылки (в конце статьи).

Заключение

Как видим, даже для такого простого примера нам потребовалось довольно много действий. Теперь представьте, что точек в сети довольно много. Позже мы рассмотрим, как можно обеспечить подобную систему аутентификации с меньшими усилиями благодаря облачной систем управления Zyxel Nebula или встроенным аппаратным решениям Zyxel.

Полезные ссылки

- Telegram chat Zyxel

- Форум по оборудованию Zyxel

- Много полезного видео на канале Youtube

- Особенности защиты беспроводных и проводных сетей. Часть 1 — Прямые меры защиты

- Двухдиапазонная точка доступа 802.11ax (WiFi 6) NWA210AX

- Zyxel ONE Network Utility (ZON)

- Домашняя страничка проекта FreeRADIUS

- Zyxel Nebula

На чтение 4 мин. Просмотров 1.8k. Опубликовано 03.09.2019

Если вы настроили новый беспроводной маршрутизатор или подключение к Интернету, возможно, вы столкнулись с тем, что Windows не удалось найти сертификат для входа в сеть при попытке подключения к сеть.

Эта ошибка может быть проблематичной, но есть способ ее исправить.

Содержание

- Как я могу исправить ошибку сертификата WiFi в Windows 10?

- 1. Отключите FIPS для вашей сети

- 2. Проверьте отключенные службы запуска

- 3. Вручную добавить беспроводную сеть

- 4. Подключитесь к другому ПК

- 5. Очистите DNS и перезагрузите каталог Winsock

- 6. Восстановите Windows до более ранней точки

Как я могу исправить ошибку сертификата WiFi в Windows 10?

- Отключите FIPS для своей сети

- Проверить отключенные службы запуска

- Добавьте беспроводную сеть вручную .

- Подключитесь к другому ПК

- Очистить DNS и сбросить каталог Winsock

- Восстановить Windows до более ранней точки

1. Отключите FIPS для вашей сети

Если вы получаете сообщение Windows не удалось найти сертификат на вашем ПК, вы можете исправить это, отключив FIPS для вашей сети.

- Откройте Панель управления в строке поиска/Кортана.

- Откройте Сеть и Интернет > Просмотр состояния сети и задач.

- В разделе Активные сети нажмите на проблемную сеть WiFi.

-

Нажмите кнопку Свойства беспроводной сети .

-

Затем нажмите вкладку «Безопасность» и нажмите Дополнительные параметры.

-

Снимите флажок Включить соответствие федеральным стандартам обработки информации (FIPS) для этой сети .

- Нажмите ОК во всех открытых окнах, чтобы сохранить изменения.

- Также читайте: 10 лучших анти-хакерских программ для Windows 10

2. Проверьте отключенные службы запуска

Windows не удалось найти сертификат может иногда отображаться, если вы отключили важные службы запуска. Чтобы это исправить, выполните следующие действия:

- Нажмите Windows Key + R .

- Введите msconfig a и нажмите Enter .

-

В окне Конфигурация системы перейдите на вкладку “Службы”.

- Пройдите через все сервисы. Если вы видите какой-либо сервис, который отключен (не отмечен), просто установите флажок, чтобы включить его снова.

- Нажмите кнопку Применить> ОК , чтобы сохранить изменения.

- Перезагрузите компьютер и проверьте наличие улучшений.

3. Вручную добавить беспроводную сеть

Чтобы исправить эту ошибку, вы можете вручную создать или добавить профиль беспроводной сети на компьютер с Windows. Выполните следующие действия, чтобы создать беспроводную сеть вручную. Этапы работают для всех версий Windows начиная с Vista.

- Откройте Управление из Cortana/панель поиска.

- Нажмите Сеть и Интернет.

- Откройте Центр управления сетями и общим доступом.

-

Нажмите Настроить новое подключение или сеть .

-

Откроется новое диалоговое окно. Выберите Подключиться к беспроводной сети вручную и нажмите Далее.

-

Здесь вам нужно ввести информацию о беспроводной сети, которую вы хотите добавить. Итак, введите «Имя сети», выберите тип безопасности в раскрывающемся меню и введите ключ безопасности (пароль для сети).

- Выберите Начать это подключение автоматически и Подключиться, даже если сеть не передает . Нажмите Далее и закройте окно.

- Перейдите в Центр управления сетями и общим доступом> Управление сетевыми подключениями. И попробуйте подключиться, используя только что созданную сеть.

Теперь попробуйте получить доступ к Интернету, чтобы увидеть, решена ли проблема.

- Также читайте: Как использовать ПК с Windows 10 в качестве ТВ-тюнера: 4 лучших приложения для установки

4. Подключитесь к другому ПК

Чтобы убедиться, что проблема связана с вашим компьютером и не связана с беспроводным маршрутизатором, попробуйте подключить другой ноутбук или ПК к той же сети. Если подключен, проблема в основном с вашим компьютером, а не маршрутизатором.

Кроме того, вы можете проверить свою беспроводную карту. Иногда определенные адаптеры Wi-Fi не полностью совместимы с определенными маршрутизаторами или версиями Windows, поэтому обязательно проверьте свой адаптер.

5. Очистите DNS и перезагрузите каталог Winsock

В некоторых случаях Windows не удалось найти сертификат. может появляться ошибка из-за проблем с кешем DNS.Чтобы это исправить, сделайте следующее:

-

Введите cmd в строке поиска/Кортана. Нажмите правой кнопкой мыши Командную строку в результатах и выберите Запуск от имени администратора.

-

В командной строке введите следующую команду и нажмите ввод:

- ipconfig/flushdns

Далее вам нужно сбросить каталог Winsock. Вот как это сделать.

- Откройте командную строку от имени администратора.

-

В окне Командная строка введите следующую команду и нажмите ввод:

- Сброс Winsock

- По завершении вы увидите сообщение Сброс Winsock успешно завершен .

- Перезагрузите компьютер и проверьте, разрешена ли сеть.

6. Восстановите Windows до более ранней точки

ОС Windows по умолчанию создает точку восстановления системы на локальном жестком диске. Если вы получаете сообщение Windows не удалось найти сертификат , вы можете исправить это, выполнив следующие действия:

- Введите Точку восстановления в строке поиска/Кортана и Создать точку восстановления .

-

Нажмите Восстановление системы . Нажмите Далее , когда появится новое диалоговое окно.

- Установите флажок Показать больше точек восстановления .

-