Встроенный RDP клиент Windows (mstsc.exe) позволяет сохранить на компьютере имя и пароль пользователя для подключения к удаленному рабочему столу. Благодаря этому пользователю не нужно каждый раз вводить пароль для подключения к удаленному RDP компьютеру/серверу. В этой статье мы рассмотрим, как разрешить сохранять учетные данные для RDP подключений в Windows, и что делать, если несмотря на все настройки, у пользователей не сохраняются пароли для RDP подключения (пароль запрашивается каждый раз)

Содержание:

- Как сохранить пароль для RDP подключения в Windows?

- Что делать, если в Windows не сохраняется пароль для RDP подключения?

- Политика проверки подлинности сервере не допускает подключение сохраненными учетными данными

- Credential Guard в Защитнике Windows не разрешает использовать сохраненные учетные данные

Как сохранить пароль для RDP подключения в Windows?

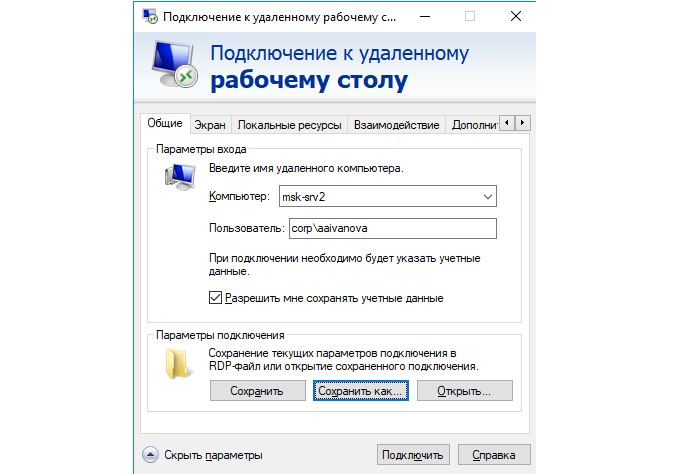

По умолчанию Windows разрешает пользователям сохранять пароли для RDP подключений. Для этого в окне клиента Remote Desktop Connection (mstsc.exe) пользователь должен ввести имя удаленного RDP компьютера, учетную запись и поставить галку “Разрешить мне сохранять учетные данные” (Allow me to save credential). После того, как пользователь нажимает кнопку “Подключить”, RDP сервер запрашивает пароль и компьютер сохраняет его в Windows Credential Manager (не в .RDP файл).

При следующем подключении к удаленному RDP серверу под этим же пользователем, клиент автоматически получит сохраненный пароль из менеджера паролей Windows и использует его для RDP-аутентификации.

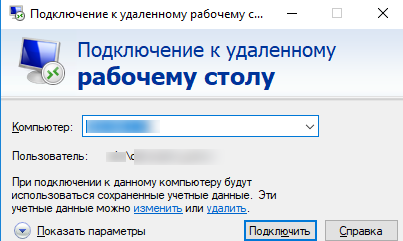

Если для данного компьютера имеется сохраненный пароль, в окне RDP клиента будет указано:

При подключении к данному компьютеру будут использоваться сохранённые учетные данные. Эти учетные данные можно изменить или удалить.

Saved credentials will be used to connect to this computer. You can edit or delete these credentials.

В большинстве случаев администраторы не рекомендуют пользователям сохранять пароли подключений в Windows. Например, в домене Active Directory лучше настроить SSO (Single Sign-On) для прозрачной RDP аутентификации.

По умолчанию Windows не разрешает пользователю использовать сохраненный пароль RDP подключения с компьютера, добавленного в домен Active Directory, к компьютеру/серверу, который находится в другом домене или рабочей группе. Несмотря на то, что пароль для подключения сохранен в Credentials Manager, Windows не позволяет его использовать, и требует от пользователя каждый раз вводить пароль. Также Windows не разрешает использовать сохраненный пароль для RDP, если вы подключаетесь не под доменной, а под локальной учетной записью.

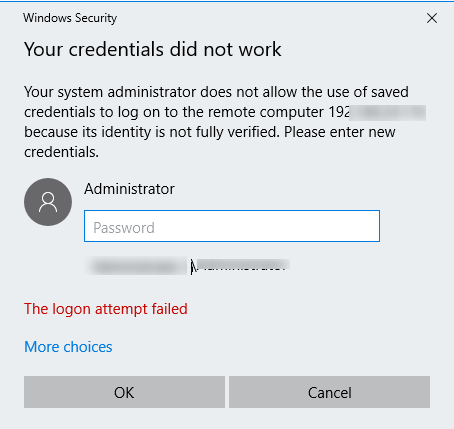

При попытке RDP подключения с сохраненным паролем в этой ситуации появляется окно с ошибкой:

Your Credentials did not work

Your system administrator does not allow the use of saved credentials to log on to the remote computer CompName because its identity is not fully verified. Please enter new credentials.

Или (в русской редакции Windows 10):

Недопустимые учетные данные

Системный администратор запретил использовать сохраненные учетные данные для входа в систему удаленного компьютера CompName, так как его подлинность проверена не полностью. Введите новые учетные данные.

Windows считает такое подключение небезопасным, т.к. отсутствуют доверительные отношения между этим компьютером и удаленным компьютером/сервером в другом домене (или рабочей группе).

Вы можете изменить эти настройки на компьютере, с которого выполняется RDP подключение:

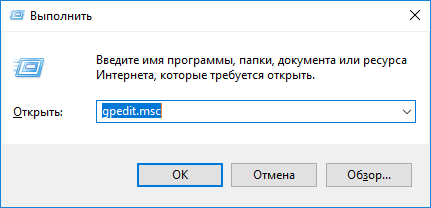

- Откройте редактор локальной GPO, нажав Win + R -> gpedit.msc ;

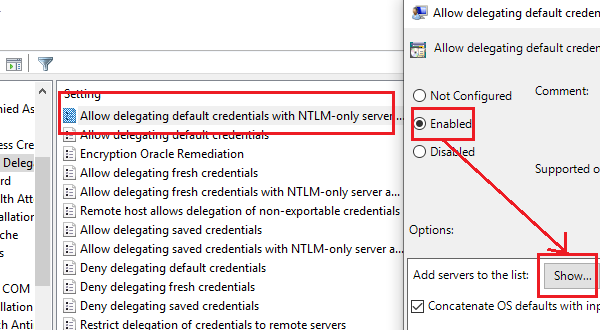

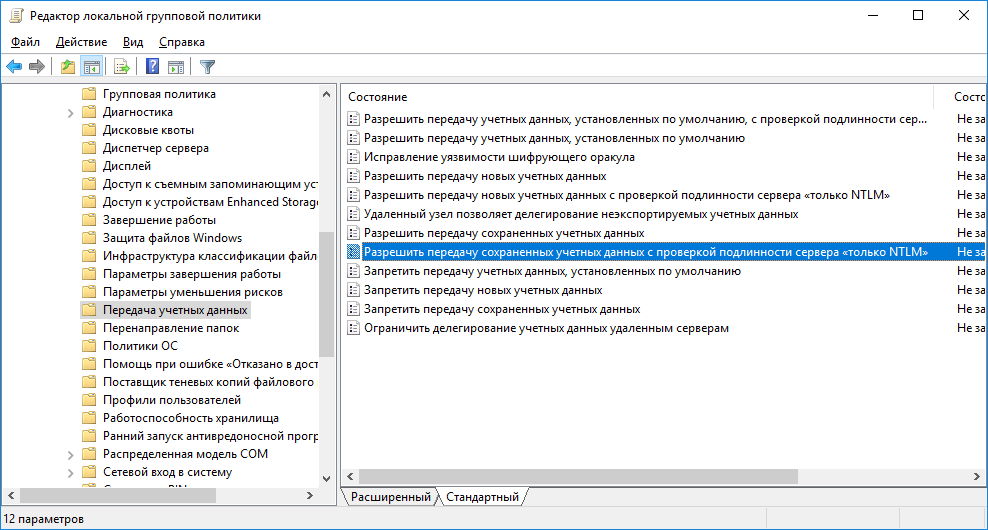

- В редакторе GPO перейдите в раздел Computer Configuration –> Administrative Templates –> System –> Credentials Delegation (Конфигурация компьютера -> Административные шаблоны -> Система -> Передача учетных данных). Найдите политику с именем Allow delegating saved credentials with NTLM-only server authentication (Разрешить передачу сохраненных учетных данных с проверкой подлинности сервера только NTLM);

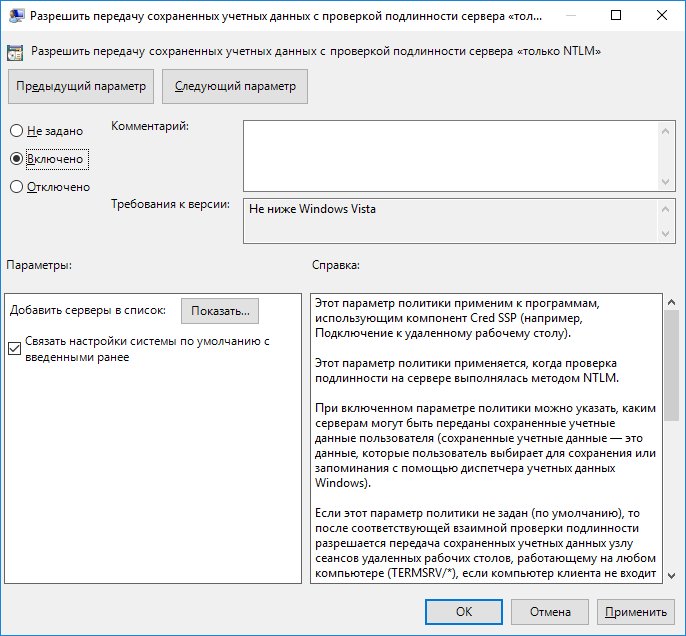

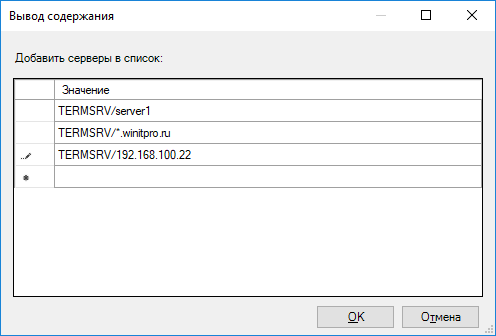

- Дважды щелкните по политике. Включите политику (Enable) и нажмите на кнопку Показать (Show);

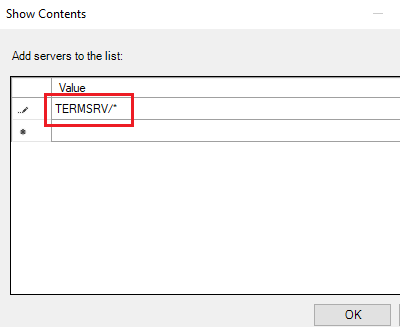

- В открывшемся окне нужно будет указать список удаленных компьютеров (серверов), для которых будет разрешено использовать сохранные пароли для RDP подключения. Список удаленных компьютеров нужно указать в следующих форматах:

-

TERMSRV/server1

— разрешить использование сохранённых паролей для RDP подключения к одному конкретному компьютеру/серверу; -

TERMSRV/*.winitpro.ru

— разрешить RDP подключение ко всем компьютерам в домене winitpro.ru; -

TERMSRV/*

— разрешить использование сохранённого пароля для подключения к любым компьютерам.

Примечание. TERMSRV нужно обязательно писать в верхнем регистре, а имя компьютера должно полностью соответствовать тому, которое вы указываете в поле подключения RDP клиента.

-

- Аналогичным образом включите и добавьте ваши значения TERMSRV/ в параметр Allow Delegating Saved Credentials (“Разрешить передачу сохранённых учетных данных”);

Этим настройкам GPO соответствуют следующие параметры реестра:

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsCredentialsDelegation] "AllowSavedCredentialsWhenNTLMOnly"=dword:00000001 “AllowSavedCredentials”=dword:00000001 [HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsCredentialsDelegationAllowSavedCredentialsWhenNTLMOnly] "1"="TERMSRV/*" [HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsCredentialsDelegationAllowSavedCredentials] "1"="TERMSRV/*" [HKEY_LOCAL_MACHINESOFTWAREWOW6432NodePoliciesMicrosoftWindowsCredentialsDelegation] “AllowSavedCredentialsWhenNTLMOnly”=dword:00000001 “AllowSavedCredentials”=dword:00000001 [HKEY_LOCAL_MACHINESOFTWAREWOW6432NodePoliciesMicrosoftWindowsCredentialsDelegationAllowSavedCredentialsWhenNTLMOnly] "1"="TERMSRV/*" [HKEY_LOCAL_MACHINESOFTWAREWOW6432NodePoliciesMicrosoftWindowsCredentialsDelegationAllowSavedCredentials] "1"="TERMSRV/*"

- Проверьте, что политика Deny delegating saved credentials / Запретить передачу сохраненных учетных данных отключена (или не настроена). Запретительные политики GPO имеют более высокий приоритет, чем разрешающие;

- Также должен быть отключен параметр Network access: Do not allow storage of passwords and credentials for network authentication (Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options); Если этот параметр включен, то при попытке сохранить пароль в хранилище пользователь получит ошибку:

Credential Manager ErrorUnable to save credentials. To save credentials in this vault, check your computer configuration.Error code: 0x80070520 Error Message: A specified logon session does not exist. It may already have been terminated.

- Сохраните изменения и обновите групповые политики командой

gpupdate /force

Теперь при выполнении RDP подключения клиент mstsc сможет использовать сохранённый пароль.

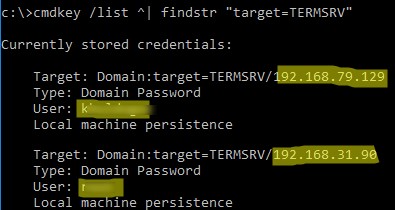

Вы можете вывести список сохранённых паролей для RDP подключений с помощью команды:

cmdkey /list ^| findstr "target=TERMSRV"

Чтобы очистить сохраненные пароли подключений, выполните команду:

For /F "tokens=1,2 delims= " %G in ('cmdkey /list ^| findstr "target=TERMSRV"') do cmdkey /delete %H

С помощью локального редактора групповых политик вы сможете переопределить политику только на локальном компьютере. Если вы хотите чтобы политика разрешения использования сохранённых паролей для RDP подключения действовала на множество компьютеров домена, используете доменные политики, которые настраиваются с помощью консоли gpmc.msc.

Что делать, если в Windows не сохраняется пароль для RDP подключения?

Если вы настроили Windows по инструкции выше, но клиент все равно при каждом повторном RDP подключении требует ввести пароль следует проверить следующее:

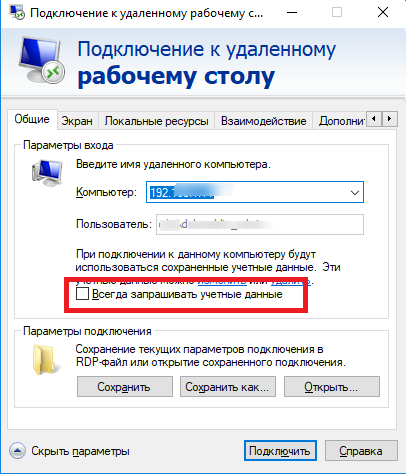

- В окне RDP подключения нажмите на кнопку “Показать параметры” и убедитесь, что опция “Всегда запрашивать учетные данные” (Always ask for credentials) не выбрана;

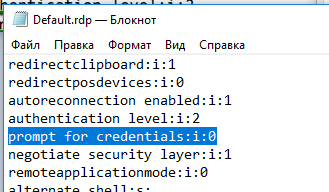

- Если вы используете для подключения сохранённый RDP файл, проверьте, что параметр “prompt for credentials” равен 0 (

prompt for credentials:i:0

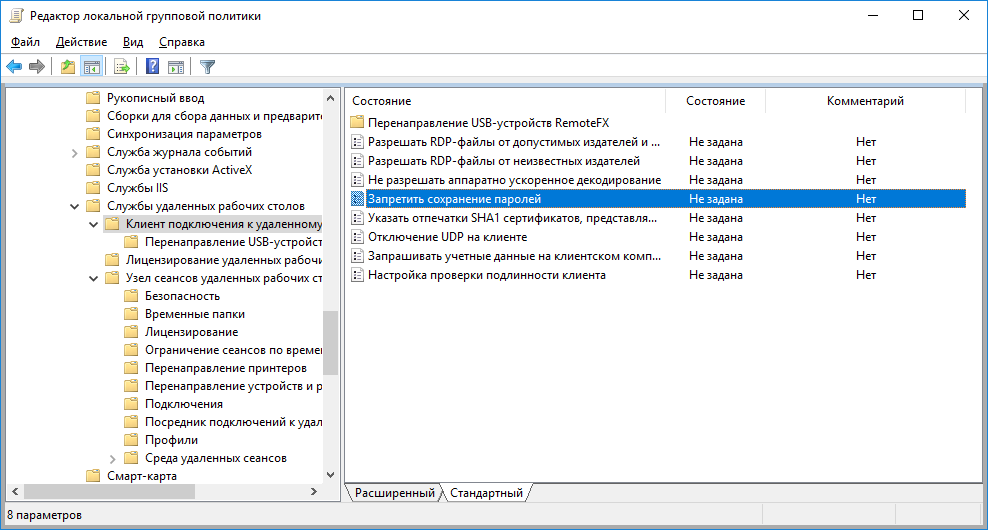

); - Запустите редактор локальной групповой политики

gpedit.msc

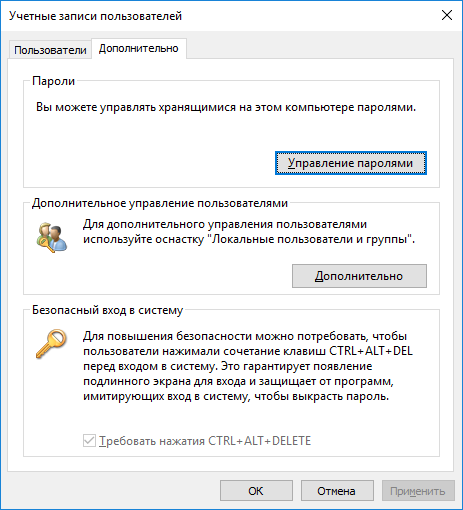

, перейдите в раздел Конфигурация компьютера -> Компоненты Windows -> Службы удаленных рабочих столов -> Клиент подключения к удаленному рабочему столу (Computer Configuration -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Connection Client). Параметры “Запретить сохранение паролей” (Do not allow passwords to be saved) и Prompt for credentials on the client computer должны быть не заданы или отключены. Также убедитесь, что он отключен в результирующей политике на вашем компьютере (html отчет с применёнными настройками доменных политик можно сформировать с помощью gpresult); - Удалите все сохраненные пароли в менеджере паролей Windows (Credential Manager). Наберите

control userpasswords2

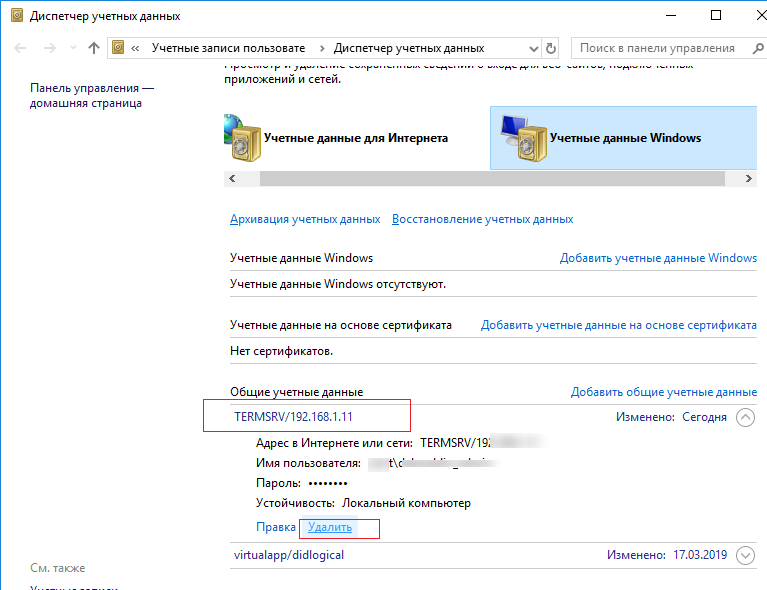

и в окне “Учетные записи пользователей” перейдите на вкладку “Дополнительно” и нажмите на кнопку “Управление паролями”;В открывшемся окне выберите “Учетные данные Windows”. Найдите и удалите все сохраненные RDP пароли (начинаются с TERMSRV/…).

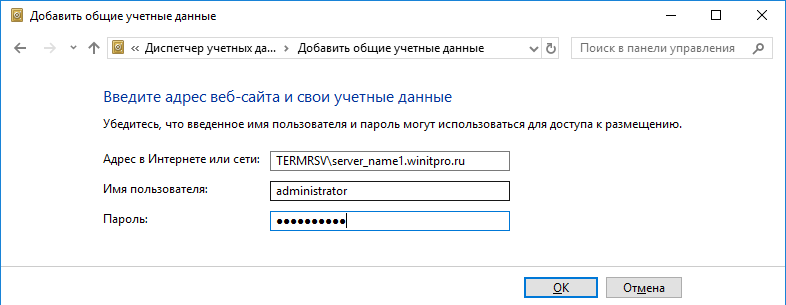

Из этого окна вы можете самостоятельно добавить учетных данные для RDP подключений. Обратите внимание, что имя удаленного RDP сервера (компьютера) нужно указывать в формате TERMSRVserver_name1. При очистке истории RDP подключений на компьютере, не забывайте удалять сохраненные пароли.

- Вход с сохраненным паролем также не будет работать, если удаленный RDP сервер давно не обновлялся и при подключении к нему появляется ошибка CredSSP encryption oracle remediation.

После этого, пользователи смогут использовать свои сохраненные пароли для rdp подключений.

Политика проверки подлинности сервере не допускает подключение сохраненными учетными данными

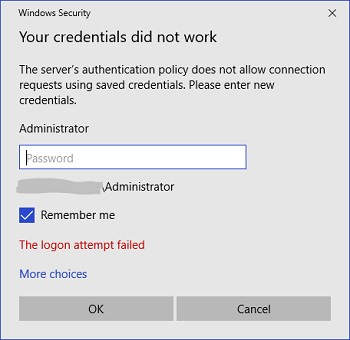

При подключении к RDP хосту или ферме RDS с помощью сохраненного пароля может появится ошибка:

Windows Security Your credentials did not work The server’s authentication policy does not allow connection requests using saved credentials. Please enter new credentials.

Политика проверки подлинности на сервере не допускает запросы на подключение с использованием сохраненных учетных данных.

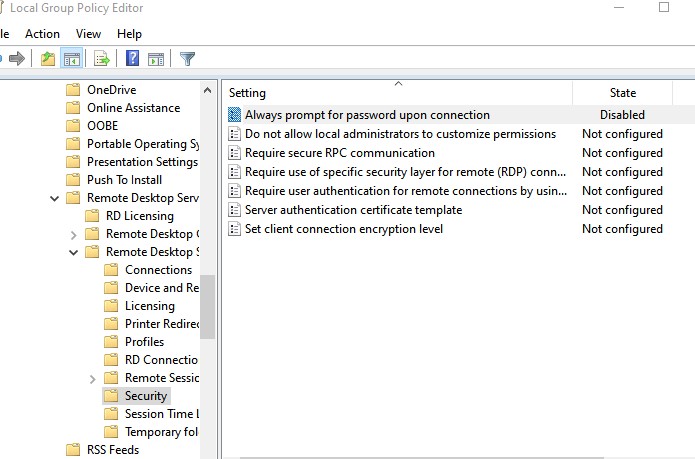

В этом случае на удаленном сервере нужно отключить параметр “Always prompt for password upon connection” в разделе Computer Configuration -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Session Host -> Security.

Если эта политика включена, RDP хост всегда запрашивает у клиента пароль для подключения.

Можно включить этот параметр через реестр:

REG add "HKLMSOFTWAREPoliciesMicrosoftWindows NTTerminal Services" /v fPromptForPassword /t REG_DWORD /d 0 /f

Credential Guard в Защитнике Windows не разрешает использовать сохраненные учетные данные

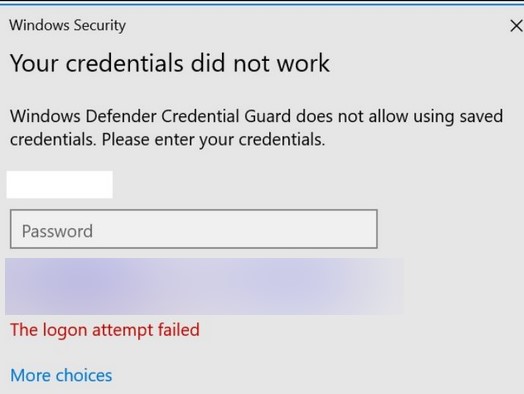

После обновления до Windows 11 22H2 пользователи стали жаловаться, что теперь они не могут использовать сохраненные пароли для RDP подключений:

Windows Security: Your credentials did not work Windows Defender Credential Guard does not allow using saved credentials. Please enter your credentials.

Credential Guard в Защитнике Windows не разрешает использовать сохраненные учетные данные.

Представленные еще в Windows 10 1607 компонент Windows Defender Remote Credential Guard должен защищать ваши учетные данные для RDP подключений. В обновлении 22H2 по умолчанию он разрешает использовать сохраненные учетные данные только при использовании Kerberos аутентификации на RDP хосте. Если нельзя использовать Kerberos (контроллер домена не доступен, или вы подключаетесь к хосту в рабочей группе), Remote Credential Guard блокирует аутентификацию с помощью NTLM.

Для решения этой проблемы придется отключить Credential Guard через реестр:

New-ItemProperty -Path "HKLM:SystemCurrentControlSetControlLSA" -Name "LsaCfgFlags" -PropertyType "DWORD" -Value 0 -Force

По умолчанию, когда клиентский компьютер с Windows 11 или Windows 10 успешно устанавливает подключение к удаленному рабочему столу с хост-компьютером, используемые учетные данные затем сохраняются, чтобы обеспечить автоматическое подключение при последующих подключениях. подключиться к компьютеру — это может представлять угрозу безопасности вашего компьютера. В этом посте мы покажем вам, как включить или отключить «Всегда запрашивать пароль» при подключении удаленного рабочего стола к ПК с Windows.

Включить или отключить всегда запрашивать пароль при подключении к удаленному рабочему столу

Пользователи ПК могут запускать mstsc.exe или используйте приложение Microsoft Remote Desktop для подключения к ПК с Windows и управления им из удаленного места на удаленном устройстве. При подключении к удаленному рабочему столу вы можете использовать другое устройство для подключения к своему ПК и иметь доступ ко всем своим приложениям, файлам и сетевым ресурсам, как если бы вы физически присутствовали за рабочим столом; и вы можете увеличить количество подключений к удаленному рабочему столу на машину.

Вы можете включить или отключить «Всегда запрашивать пароль при подключении к удаленному рабочему столу к ПК с Windows 11/10» одним из двух способов при соблюдении следующих предварительных условий:

Мы обсудим два метода в этом разделе следующим образом:

Через редактор локальной групповой политики

Чтобы включить или отключить параметр «Всегда запрашивать пароль при подключении к удаленному рабочему столу на ПК с Windows 11/10 через редактор локальной групповой политики», выполните следующие действия:

- Нажмите клавишу Windows + R, чтобы вызвать диалоговое окно «Выполнить».

- В диалоговом окне «Выполнить» введите gpedit.msc и нажмите Enter, чтобы открыть редактор локальной групповой политики.

- В редакторе локальной групповой политики используйте левую панель, чтобы перейти по указанному ниже пути:

Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Службы удаленных рабочих столов > Узел сеансов удаленных рабочих столов > Безопасность

- В этом месте на правой панели дважды щелкните политику Всегда запрашивать пароль при подключении, чтобы изменить ее свойства.

- В открытом окне политики установите переключатель в положение «Включено», «Не настроено» или «Отключено» в соответствии с вашими требованиями.

- Нажмите Применить > ОК, чтобы сохранить изменения.

- Выйдите из редактора локальной групповой политики.

- Перезагрузите компьютер.

Вы можете использовать удаленный рабочий стол (RDP) в Windows Home; поэтому для пользователей домашней версии вы можете добавить функцию редактора локальной групповой политики, а затем выполнить инструкции, как указано выше, или вы можете использовать метод реестра ниже.

Настройка политики удаленного рабочего стола для защиты от сохраненных паролей. В данном видео мы рассмотрим настройку безопасности RDP подключения к серверу Windows Server 2016. А в частности запретим пользователям подключаться к удаленному рабочему столу через сохраненный ранее пароль

Хотите получать свежие новости через ВК? Не вопрос, жми по ссылке: IT-Skills | Запишись в ИТ качалку

Для организации удаленного подключение к ресурсам сервера или локальной сети все чаще используют протокол RDP, как наиболее удобный инструмент.

Но, тут есть и свои недостатки, а в частности возможность получить доступ к конфиденциальной информации через сохраненный пользователем пароль.

В чем суть, когда мы подключаемся в удаленному рабочему столу, вместе с вводом логина и пароля предлагается запомнить указанные данные, чтобы далее подключение выполнялось в автоматическом режиме.

Несомненно, это удобно для пользователя, но открывает брешь в информационной безопасности, так как любой человек за компьютером этого пользователя, может просто запустить подключение и получить доступ к данным. Допустим к 1С или каким-либо другим жизненно важным данным.

Да, есть определенные настройки на стороне клиента, который запрещают сохранять пароль для RDP сеанса, но на каждой клиентской машине не будешь же выполнять кучу настроек. Поэтому, логичнее решить вопрос на стороне сервера, т.е. чтобы к серверу было запрещено подключаться, если данные вводились не вручную и как сохраненные.

Собственно, этим мы и займемся в данном видеоуроке.

Защита от автоматического входа любого компьютера

Допустим админ с рабочего места сотрудника выполняли подключение к серверу и упустил момент с галочкой. Так этот пользователь всегда сможет подключаться к серверу через данную сохраненную запись.

Вообще впервые с данной задачей я столкнулся еще несколько лет назад, когда были подозрения утечки конфиденциальной информации от сотрудников. На тот момент, в компании работало несколько сисадминов и в ходе обсуждения одной из причин утечки было как раз сохраненные пароли для RDP сеанса. Другие сисадмины хором сказали, что сделать так, чтобы пользователь всегда вводил пароль возможности нет. Однако я начал более подробно раскапывать эту тему и оказалось что возможность есть! Причем это стандартный функционал любой операционной системы не ниже Windows ХР и 2003 сервера.

Если у вас вопрос связан с защитой конкретного сервера или компьютера, который не входит в домен и на него не распространяется групповая политика, то тут потребуется отредактировать локальную групповую политику сервера или клиентской машины, к которой вы хотите подключаться (Win+R gpedit.msc Политики Административные шаблоны Компоненты Windows Службы удаленных рабочих столов Узел сеансов удаленных рабочих столов Безопасность Всегда запрашивать пароль при подключении Включить)

Чтобы быстренько применить эти изменения введем команду Win+R cmd gpupdate

Проверим, подключаемся к данному серверу с сохраненными данными и получаем следующее сообщение:

Недопустимые учетные данные: Политика проверки подлинности на сервере не допускает запросы на подключение с использованием сохраненных учетных данных. Введите новые учетные данные.

Убрать возможность сохранить пароль на клиентском компьютере

Если вы хотите убрать возможность сохранять любые пароли на клиентском компьютере через RDP, то можно выполнить следующую настройку.

Win+R gpedit.msc Политики Административные шаблоны Компоненты Windows Службы удаленных рабочих столов Клиент подключения к удаленному рабочему столу Запретить сохранение паролей Включить

Там же можно выполнить на своем компьютере, чтобы лишний раз не возникало желание сохранить пароль.

Применяем запрет через групповую политику домена GPO

Если вы хотите раздать данные настройки сразу нескольким компьютерам, то тут можно воспользоваться групповой политикой, но стоит учитывать, что для этого компьютеры должны находиться в домене.

(Пуск Диспетчер серверов Средства Управление групповой политикой Выбираем групповую политику, в зависимости от того, на какие компьютеры мы хотим её применить Либо можно создать отдельную политику и вручную указать компьютеры, к которым будут применяться данные настройки Default Domain Policy ПКМ Изменить Конфигурация компьютера Политики Административные шаблоны Компоненты Windows Службы удаленных рабочих столов) Можно одновременно применить и запрет на сохранение пароля и требования вводить пароль если подключаются к этому компьютеру.

Проверим сработает ли данная система если мы добавим наш сервер в менеджер подключение Remote Desktop Connection Manager. Так же запрашивается пароль, так как данная программа использует для работы стандартный инструмент подключения к рабочему столу.

Как говорят, что эта защита срабатывает не всегда если человек подключается с какой-то стороннего RDP клиента, а не стандартного.

Но, в любом случае, самый распространенный источник работы это все же стандартный, так что берем данный метод на заметку.

А вообще, если данные меры все равно не удовлетворяют вашим потребностям, то можно воспользоваться системой двухфакторной аутентификации, более подробно о том, как это работает я рассказывал в видеообзоре данного решения от компании ESET.

2FA Двухфакторная аутентификация (ESET Secure Authentication) — https://youtu.be/uUfnoXliQxI

Не будем углубляться правильно это или нет – иногда просто надо и всё тут…

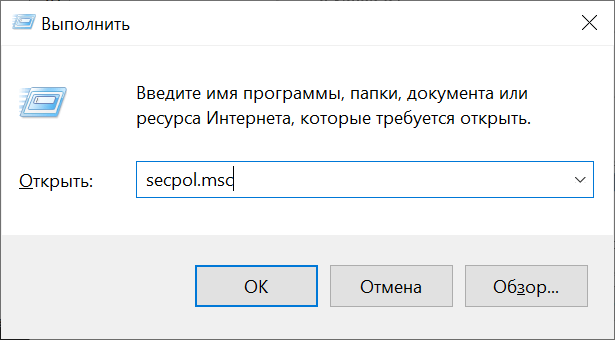

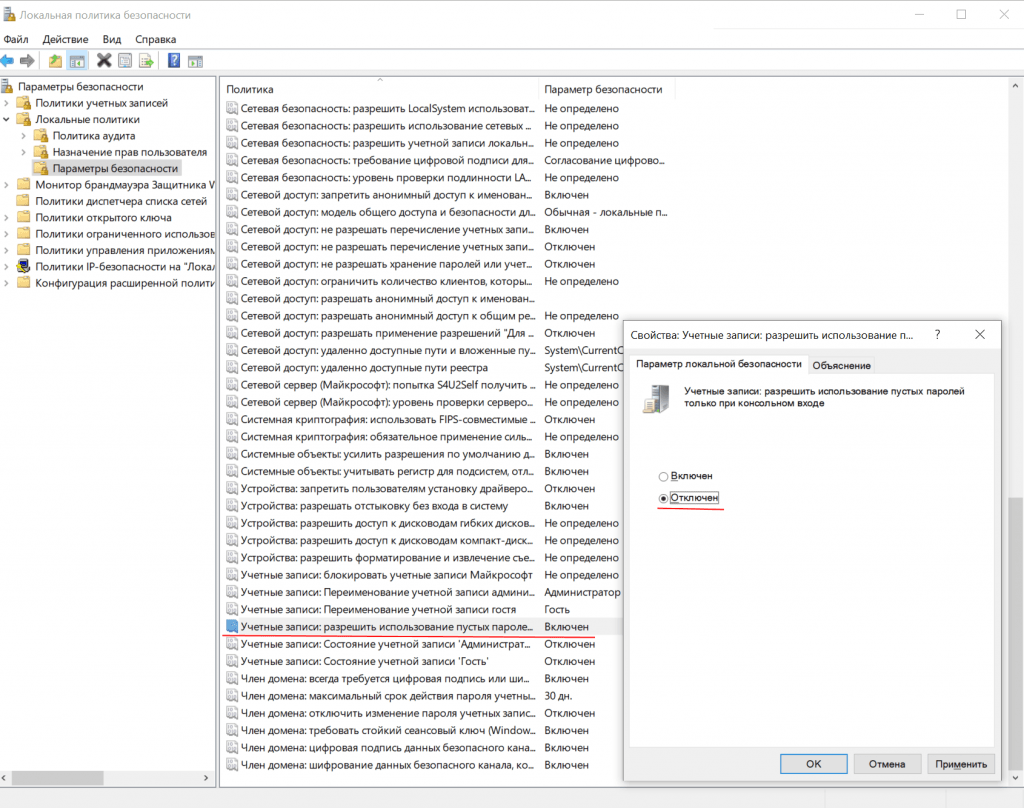

Итак, иногда на компьютере настроена только одна учётная запись администратора без пароля и на этот комп нужно периодически заходить по RDP. Если попытаться это сделать с настройками по умолчанию то получим облом – политиками безопасности вход без пароля разрешён только с консоли. Поправим это:

1. ПКМ пуск, выполнить, secpol.msc

2. В открывшейся консоли идем: Локальные политики – Параметры безопасности. Ищем там: “Учетные записи: разрешить использование пустых паролей только при консольном входе”. Открываем и меняем на “Отключен”.

3. Закрываем консоль и наслаждаемся как круто мы снизили уровень безопасности на работающей машинке ))

На этом всё.

Если Вам помог данный пост – не поленитесь поставить лайк, а если остались вопросы не стесняйтесь задавать их в комментариях.

Оцените данную запись

[Всего голосов: 4 — Общая оценка: 5]

Problems with Remote Desktop connections are common. While attempting to connect to the Remote Desktop network, many users have reported the error – Your credentials did not work, The login attempt failed. If you face this issue, obviously, the first step should be verifying the credentials. However, a significant number of users have noted that the credentials were correct and in many cases worked fine earlier. Users have reported this problem on newly installed versions of the operating system and immediately after reinstalling Windows.

The issue is probably caused due to the Windows security policies or the username might have been changed recently. The latter is especially true when you reinstall Windows and enter a new username. The credentials for the Windows Remote Desktop connection do not change automatically.

Fix Remote Desktop incorrect or wrong password

To troubleshoot the problem, we will follow the following approach sequentially:

- Run the Network Adapter Troubleshooter

- Change the network profile from public to private

- Change account username

- Edit Windows Security Policy

- Using the Group Policy editor

Let’s check out these steps in detail.

1] Run the Network Adapter Troubleshooter

The Network Adapter Troubleshooter will help check the flaws with the network (if any) and correct the same.

Go to Start > Settings > Updates & Security > Troubleshoot. Select the Network Adapter Troubleshooter from the list.

Read: Remote Desktop Printer redirection not working

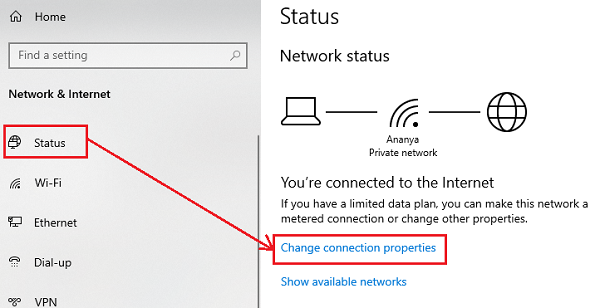

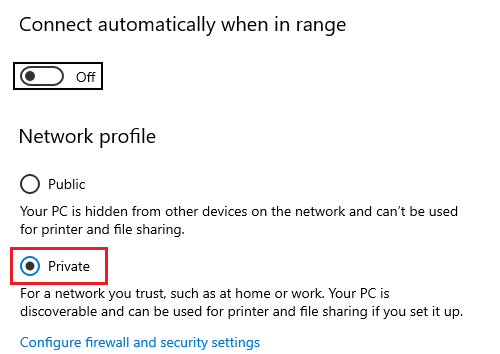

2] Change the network profile from public to private

It has been reported that this issue occurred on systems where the network profile was set the public. Changing it to private helped in resolving the issue.

Go to Start > Settings > Network & Internet > Status. Click on Change connection properties.

Shift the radio button for Network profile to Private.

Wait for a few seconds for the system to modify the settings.

3] Change account username

One of the causes behind this issue is when users reinstall their copy of Windows 10, they change the username for the system – but it doesn’t change for the Remote Desktop connection. In this case, you could change the username back to what it was before the reinstallation and see if that helps.

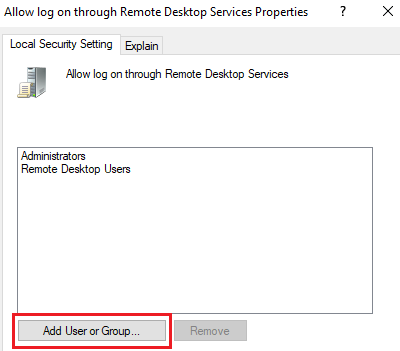

4] Edit Windows Security Policy

There’s a Windows security policy, which when enabled, doesn’t allow non-admin users to logon to Remote Desktop connection. If you need to allow non-admin users to use the Remote Desktop connection, you would have to edit this policy. This is obviously possible if you are the administrator of the system yourself.

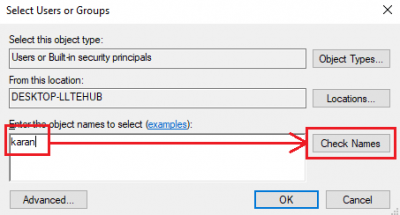

Press Win + R to open the Run window and type the command secpol.msc. Press Enter to open the Local Security Policy. In the Local Security Policy window, on the left pane, select Local Policies > User Rights Agreement.

In the right-pane, double-click on “Allow log on through Remote Desktop Services.”

In the next window, select Add user or group.

Under “Enter the object names to select column,” enter the username of the intended non-admin user. Click on Check names to resolve the username.

Select Ok to save the settings and restart the system.

Read: Remote Desktop connection very slow in Windows 11

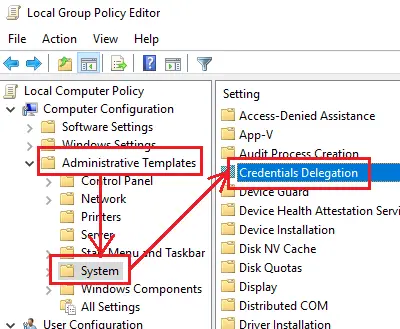

5] Using the Group Policy editor

In case you need to set this policy across a series of systems, the same could be done through the Group Policy Editor. The procedure for the same is as follows:

Press Win + R to open the Run window and type the command gpedit.msc. Hit Enter to open the Group Policy Editor. Navigate to the following path:

Computer Configuration > Administrative Templates > System > Credentials Delegation.

On the right-pane, double-click on the policy, “Allow delegating default credentials with NTLM-only server authentication” to open its editing window.

Shift the radio button to Enabled and click on Show.

In the Value box, type TERMSRV/* and click on Ok.

Repeat the same for the following policies:

- Allow delegating default credentials

- Allow delegating saved credentials

- Allow delegating saved credentials with NTLM-only server authentication

Check if helps in resolving the problem.

How do I fix the username or password is incorrect for Remote Desktop?

If you get Your credentials did not work or your username or password is incorrect for Remote Desktop error, you need to run the Network Adapter Troubleshooter, change your username, etc. Other than these, you can add Remove Desktop Users in the Allow log on through Remote Desktop Services menu as well.

How do I fix Remote Desktop credentials?

If you get any Remote Desktop credentials error, you might have to change the network profile type from Public to Private, use the Network Adapter Troubleshooter, change your account username, etc. Although this error doesn’t occur frequently, a certain change in your computer might cause this problem.

Hope something helps!

Related read: The logon attempt failed error while connecting Remote Desktop.

В открывшемся окне выберите “Учетные данные Windows”. Найдите и удалите все сохраненные RDP пароли (начинаются с TERMSRV/…).

В открывшемся окне выберите “Учетные данные Windows”. Найдите и удалите все сохраненные RDP пароли (начинаются с TERMSRV/…).