Проблемы с функцией «прямого доступа» могут быть у пользователей

Windows 10, 11 (LTSC 2019, 20H2 и новее), Windows Server 2019 и 2022 работающих в корпоративных сетях

Подтверждена еще одна ошибка в последних обновлениях для Windows 10 и 11: у пользователей могут возникнуть проблемы с использованием функции прямого доступа после временной потери сетевого подключения или перехода между сетями Wi-Fi и точками доступа.

Прямой доступ — это функция, которая позволяет пользователям Windows получать доступ к корпоративным сетям без традиционных VPN-подключений, обеспечивая постоянное подключение к организациям при наличии работающего Интернета. Компания Microsoft дает понять, что ошибка с прямым доступом не влияет на возможность использования других решений для удаленного доступа, таких как VPN или Always On VPN (последнее Microsoft рекомендует использовать в системах с Windows 10 и новее).

Microsoft применила инструмент отката известной проблемы (KIR), чтобы смягчить проблему с функцией прямого доступа в Windows 10 и 11. Как обычно, KIR требуется около 24 часов для доступа к затронутым устройствам на неуправляемых устройствах. Компьютеры, управляемые предприятием, могут получить исправление быстрее, используя специальные групповые политики из официальной документации Windows.

рекомендации

3070 Gigabyte Gaming за 50 тр с началом

MSI 3050 за 25 тр в Ситилинке

3080 дешевле 70 тр — цены снова пошли вниз

3070 Gainward Phantom дешевле 50 тр

13700K дешевле 40 тр в Регарде

16 видов <b>4070 Ti</b> в Ситилинке — все до 100 тр

3060 Gigabyte Gaming за 30 тр с началом

13600K дешевле 30 тр в Регарде

4080 почти за 100тр — дешевле чем по курсу 60

12900K за 40тр с началом в Ситилинке

RTX 4090 за 140 тр в Регарде

Компьютеры от 10 тр в Ситилинке

3060 Ti Gigabyte за 42 тр в Регарде

3070 дешевле 50 тр в Ситилинке

Ошибка Direct Access затрагивает клиентские версии Windows 10, 11 (LTSC 2019, 20H2 и новее), Windows Server 2019 и 2022. Обычные домашние пользователи с активными VPN-подключениями и приложениями для удаленного доступа не затронуты.

Этот материал написан посетителем сайта, и за него начислено вознаграждение.

Дополнительные сведения см. в статье руководство по тестированию мини-модуль: базовый PKI для Windows Server 2012.

-Windows брандмауэр должен быть включен для всех профилей.

Следующие серверные операционные системы поддерживают DirectAccess.

— можно развернуть все версии Windows Server 2016 как клиент directaccess или сервер directaccess.

— можно развернуть все версии Windows Server 2012 R2 в качестве клиента directaccess или сервера directaccess.

— можно развернуть все версии Windows Server 2012 как клиент directaccess или сервер directaccess.

— можно развернуть все версии Windows server 2008 R2 в качестве клиента directaccess или сервера directaccess.

Следующие клиентские операционные системы поддерживают DirectAccess.

-Windows 10 ® Enterprise

-Windows 10 ® Enterprise 2015 Long Term Servicing Branch (LTSB)

-Windows ® 8 и 8,1 Enterprise

-Windows ® 7 Ultimate

-Windows ® 7 Enterprise

— Конфигурация принудительного туннелирования не поддерживается при проверке подлинности Кербпрокси.

-изменение политик с помощью компонента, отличного от консоли управления directaccess, или командлетов Windows PowerShell не поддерживается.

Источник

Что такое Direct Access?

Что такое Direct Access и с чем его едят?

В нынешнее время все больше и больше людей работают удаленно. Даже на сайтах по поиску работы, таких как HeadHunter, можно указать то, что человек ищет именно удаленную работу. Удаленная работа может состоять и в том, что человек вяжет свитеры на домашней машинке. Но нас интересует только удаленная работа на компьютере. Причем это не говорит о том, что человек может сделать что-либо на своем домашнем компьютер, вместо офисного. Я собираюсь рассказать Вам про технологию Direct Access, которая позволяет работать на удаленном компьютере, который, например, находится в офисе, с домашнего компьютера. Это технология подразумевает то, что на домашнем компьютере нет достаточных средств или ресурсов для полноценной работы. Домашний компьютер в такой ситуации — всего лишь промежуточное звено.

Что такое VPN?

Если Вы хотите перевод, то VPN — это virtual private network(виртуальная частная сеть). Данная сеть способна связать два компьютера таким образом, что один из них будет являться управляющим, а второй управляемым. Экран управляющего компьютера будет транслировать всё то, что происходит на экране управляемого компьютера(на самом деле на экране управляемого компьютера ничего не происходит, ведь будет неудобно если кто-то будет следить за Вашими действиями). Мышка и клавиатура управляющего компьютера будут транслировать соответствующие действия на управляемый компьютер. Таким образом управляющий компьютер является всего лишь манипулятором для управления удаленным компьютером. Все действия будут выполняться на удаленном компьютере.

Огромный плюс VPN-соединения в том, что человек может удаленно получить доступ к таким ресурсам как корпоративная почта, файловые диски, специальные программы и всё то, что доступно только в условиях корпоративной сети. Но технологии не стоят на месте и всё время развиваются. Поэтому выход в свет технологии Direct Access вполне понятен. Ниже я попытаюсь объяснить плюсы Direct Access по сравнению с обычным VPN-соединением.

Direct Access

Direct Access — это новая технология от компании Microsoft, которая впервые появилась в операционной системе Windows 7. Данная технология призвана заменить привычное VPN-соединение. Функционал Direct Access полностью копирует функционал VPN-соединений. Но кроме этого у новой технологии появились свои плюсы, иначе выпускать её на рынок было бы бессмысленным:

Как видите, технология Direct Access представляет больше возможностей по удаленной работе. Но у медали есть и оборотная сторона. В данном случае это довольно большой список требований для развертывания данной технологии. Но об этом позже.

Источник

Развертывание одного сервера DirectAccess с помощью мастера начальной настройки

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016

В этом разделе описывается сценарий DirectAccess, в котором используется один сервер DirectAccess и представлена несложная процедура развертывания DirectAccess.

Перед началом развертывания ознакомьтесь со списком неподдерживаемых конфигураций, известных проблем и предварительных условий.

Следующие разделы содержат предварительные требования и другие сведения перед развертыванием DirectAccess.

Описание сценария

в этом сценарии один компьютер, на котором выполняется Windows Server 2016, Windows Server 2012 R2 или Windows Server 2012, настроен в качестве сервера directaccess с параметрами по умолчанию на нескольких простых шагах мастера, без необходимости настройки параметров инфраструктуры, таких как центр сертификации (цс) или Active Directory группы безопасности.

Сведения о настройке расширенного развертывания с пользовательскими параметрами см. в разделе Deploy a Single DirectAccess Server with Advanced Settings.

Содержание сценария

Чтобы настроить базовый сервер DirectAccess, требуется выполнить несколько этапов планирования и развертывания.

Предварительные требования

Перед началом развертывания этого сценария ознакомьтесь со списком важных требований.

Брандмауэр Windows должен быть включен для всех профилей.

этот сценарий поддерживается только в том случае, если клиентские компьютеры работают Windows 10, Windows 8.1 или Windows 8.

ISATAP в корпоративной сети не поддерживается. Если вы используете протокол ISATAP, необходимо удалить его и перейти на собственный IPv6.

Инфраструктура открытых ключей (PKI) не требуется.

Для развертывания не поддерживается двухфакторная проверка подлинности. Для проверки подлинности требуются учетные данные домена.

DirectAccess автоматически развертывается на всех мобильных компьютерах в текущем домене.

Трафик в Интернет не передается по туннелю DirectAccess. Конфигурация принудительного туннелирования не поддерживается.

Сервер DirectAccess действует как сервер сетевых расположений.

Защита доступа к сети (NAP) не поддерживается.

Изменение политик вне консоли управления DirectAccess или командлетов PowerShell не поддерживается.

Шаги планирования

Планирование разделено на два этапа.

Планирование инфраструктуры DirectAccess. На этом этапе описывается планирование до начала развертывания DirectAccess, необходимое для настройки сетевой инфраструктуры. Включает в себя планирование топологий сети и серверов, а также сервера сетевых расположений DirectAccess.

Планирование развертывания DirectAccess. На этом этапе описывается планирование для подготовки к развертыванию DirectAccess. Он включает в себя планирование требований при проверке подлинности серверов, клиентов и компьютеров клиентов DirectAccess, параметров VPN, инфраструктуры серверов, серверов управления и серверов приложений.

Шаги развертывания

Развертывание разделено на три этапа.

Настройка инфраструктуры DirectAccess. на этом этапе включается настройка сети и маршрутизации, Настройка параметров брандмауэра при необходимости, Настройка сертификатов, DNS-серверов, параметров Active Directory и объектов групповой политики и сервера сетевого расположения DirectAccess.

Настройка параметров сервера DirectAccess. Этот этап включает в себя действия для настройки компьютеров клиентов DirectAccess, сервера DirectAccess, серверов инфраструктуры, серверов управления и серверов приложений.

Проверка развертывания. Этот этап включает шаги, позволяющие убедиться, что развертывание работает должным образом.

Более подробное описание шагов развертывания см. в разделе Install and Configure Basic DirectAccess.

Практическое применение

Ниже описываются преимущества, предоставляемые развертыванием единого сервера удаленного доступа.

Простота доступа. в качестве клиентов directaccess можно настроить управляемые клиентские компьютеры под управлением Windows 10, Windows 8.1, Windows 8 или Windows 7. Эти клиенты могут получать доступ к ресурсам внутренней сети через DirectAccess в любое время, когда они находятся в Интернете, без необходимости входа в VPN-подключение. Клиентские компьютеры, использующие другие операционные системы, могут подключаться к внутренней сети с помощью традиционных VPN-подключений.

Простота управления. Администраторы могут управлять клиентскими компьютерами DirectAccess, расположенными в Интернете, через DirectAccess с помощью удаленного доступа, даже если эти компьютеры не находятся во внутренней корпоративной сети. Серверы управления могут автоматически исправить клиентские компьютеры, которые не отвечают корпоративным требованиям. Управление DirectAccess и VPN осуществляется с помощью одной консоли и одного набора мастеров. Кроме того, при помощи одной консоли управления удаленным доступом можно администрировать один или более серверов удаленного доступа.

Роли и компоненты, входящие в этот сценарий

В следующей таблице перечислены роли и компоненты, необходимые для сценария.

| Роль/компонент | Способ поддержки сценария |

|---|---|

| Роль удаленного доступа | Роль можно установить и удалить с помощью консоли диспетчера серверов или Windows PowerShell. Эта роль включает как DirectAccess, который раньше был компонентом Windows Server 2008 R2, так и службы маршрутизации и удаленного доступа, которые были службой роли в рамках роли сервера служб политики сети и доступа (NPAS). Роль удаленного доступа включает два компонента.

1. VPN-подключение directaccess и маршрутизация и удаленный службы Access (RRAS). Управление DirectAccess и VPN осуществляется вместе в консоли управления удаленным доступом. Роль сервера удаленного доступа зависит от следующих ролей и компонентов сервера: -службы IIS (IIS). эта функция необходима для настройки сервера сетевых расположений на сервере удаленного доступа и веб-проверки по умолчанию. |

| Средства управления удаленным доступом | Этот компонент устанавливается описанным ниже образом.

— он устанавливается по умолчанию на сервере удаленного доступа при установке роли удаленного доступа и поддерживает пользовательский интерфейс консоли удаленного управления и командлеты Windows PowerShell. Средства управления удаленным доступом включают следующие элементы: — Графический интерфейс удаленного доступа Зависимости включают следующее: — Консоль управления групповыми политиками |

Требования к оборудованию

Для этого сценария действуют следующие требования к оборудованию.

Требования к серверу.

компьютер, отвечающий требованиям к оборудованию для Windows Server 2016, Windows Server 2012 R2 или Windows Server 2012.

Сервер должен иметь по меньшей мере один сетевой адаптер, установленный, включенный и подключенный к внутренней сети. При использовании двух адаптеров один адаптер должен быть подключен к внутренней корпоративной сети, а другой — к внешней сети (к Интернету или частной сети).

Минимум один контроллер домена. Сервер удаленного доступа и клиенты DirectAccess должны быть членами домена.

Требования к клиенту.

клиентский компьютер должен работать под управлением Windows 10, Windows 8.1 или Windows 8.

в качестве клиентов directaccess могут использоваться только следующие операционные системы: Windows 10 Корпоративная, Windows 8.1 Корпоративная, Windows Server 2016, Windows Server 2012 r2, Windows Server 2012, Windows 8 Корпоративная, Windows Server 2008 r2, Windows 7 Корпоративная и Windows 7 Максимальная.

Требования к серверу инфраструктуры и управления.

требуется DNS-сервер, на котором работает Windows Server 2016, Windows Server 2012 R2, Windows Server 2012, Windows server 2008 SP2 или Windows server 2008 R2.

Требования к программному обеспечению

Для этого сценария действуют следующие требования.

Требования к серверу.

Сервер удаленного доступа должен быть членом домена. Сервер можно развернуть на границе внутренней сети или за пограничным межсетевым экраном либо другим устройством.

Если сервер удаленного доступа расположен за пограничным межсетевым экраном или устройством преобразования сетевых адресов (NAT), на устройстве необходимо разрешить трафик на сервер удаленного доступа и с него.

Пользователю, который развертывает удаленный доступ на сервере, требуются права администратора на сервере или права пользователя домена. Кроме того, администратору требуются права для объектов групповой политики, которые используются при развертывании DirectAccess. Чтобы воспользоваться преимуществами компонентов, ограничивающих развертывание DirectAccess только мобильными компьютерами, необходимы права на создание фильтра WMI на контроллере домена.

Требования к клиенту удаленного доступа.

Клиенты DirectAccess должны входить в состав домена. Домены, членами которых являются клиенты, могут принадлежать одному лесу с сервером удаленного доступа или иметь двустороннее доверие с лесом сервера удаленного доступа.

Требуется группа безопасности Active Directory, в которую необходимо включить компьютеры, настраиваемые как клиенты DirectAccess. Если при настройке параметров клиента DirectAccess группа безопасности не была указана, по умолчанию объект групповой политики клиента применяется ко всем ноутбукам в группе безопасности компьютеров домена. в качестве клиентов directaccess могут использоваться только следующие операционные системы: Windows Server 2016, Windows Server 2012 R2, Windows Server 2012, Windows Server 2008 R2, Windows 8 Корпоративная, Windows 7 Корпоративная и Windows 7 Максимальная.

См. также

В следующей таблице перечислены ссылки на дополнительные ресурсы.

Источник

Безопасный доступ из любой точки мира средствами Microsoft DirectAccess и Windows To Go. Часть первая – теория

Microsoft DirectAccess 2012

Описание ключевых используемых технологий начну с Microsoft DirectAccess, так как она будет основным компонентом создаваемой системы мобильного удаленного доступа к корпоративной среде. Рассматривать имеет смысл наиболее актуальную версию на базе Microsoft Windows Server 2012 R2 и клиентской операционной систем Windows 8.1.

Технология DirectAccess впервые была представлена в качестве компонента Micrisoft Windows Server 2008 R2 и предназначалась для организации прозрачного доступа удаленных компьютеров к внутренним ресурсам сети компании. DirectAccess позволяет удаленным пользователям полноценно использовать ресурсы корпоративной сети и пользоваться сервисами домена.

Также, технология DirectAccess позволяет сотрудникам различных технических подразделений (Help Desk, администраторы ИТ и ИБ), управлять учетными записями удаленных пользователей, компонентами антивирусной защиты, локальными политиками безопасности, осуществлять мониторинг своевременной установки обновлений операционной системы и прикладных программ. Это позволяет поддерживать удаленную систему в актуальном с точки зрения информационной безопасности состоянии.

По своей сути DirectAccess во многом напоминает традиционное VPN подключение к корпоративной сети, но разница есть, и довольно существенна. DirectAccess на базе Windows Server 2012 делает отличия между компьютерами внутренней корпоративной сети и компьютерами удаленных клиентов менее заметными.

Ниже приведу сравнение нового DirectAccess с технологией VPN.

Клиент DirectAccess устанавливает два туннеля, которые являются ключом к разносторонности этого метода дистанционного доступа. Это туннели IPsec ESP — полезная нагрузка со встроенной защитой, которые аутентифицируются и шифруются для обеспечения конфиденциальности.

Туннель компьютера устанавливается первым, когда запускается клиент DirectAccess. Этот туннель аутентифицируется только сертификатом компьютера и обеспечивает доступ к DNS интрасети и контроллерам доменов. Этот туннель также используется для загрузки групповой политики компьютера и запроса аутентификации пользователя.

Туннель пользователя аутентифицируется сертификатом компьютера и регистрационными данными пользователя и обеспечивает доступ к ресурсам интрасети. Этот туннель также применяется для загрузки групповой политики пользователей.

Оба эти туннеля устанавливаются прозрачно для пользователя. Для установки дистанционного доступа пользователю не нужно вводить регистрационную информацию помимо той, что он вводит при входе в Windows.

Существует три модели работы DirectAccess:

Одним из преимуществ DirectAccess является способность отделять трафик интрасети от трафика сети Интернет, что положительно сказывается на пропускной способности корпоративной сети. Однако, в некоторых случаях, администраторы могут направлять весь трафик через соединение DirectAccess. Например, для полного контроля Интернет трафика удаленного пользователя.

Рассмотрим процесс подключения клиента к серверу DirectAccess.

Компьютер становится клиентом DirectAccess после применения к нему групповых политик, передающих ему настройки для подключения через DA. Групповые политики создаются на этапе конфигурирования сервера DirectAccess и распространяются на группы безопасности в Active Directory.

Находясь вне корпоративной сети, клиент использует внешние DNS-серверы (местного интернет провайдера), на которых не указано, как преобразовывать имя NLS сервера. Если NLS сервер обнаружен, клиент работает в сети как обычная рабочая станция, то есть IPsec не применяется.

В случае, когда клиент находится вне корпоративной сети, при попытке установить соединение с сервером NLS по DNS-имени, которое добавлено в исключения NRPT, клиент обращается к DNS-серверам, указанным в настройках сетевого адаптера. Так как при этом используются DNS-сервера Интернет-провайдера, на которых не прописано правило преобразования DNS-имени NLS сервера, клиент получает отказ в разрешении имени. Получив отказ от DNS сервера, клиентский компьютер применяет политики IPsec и обращается к серверу DirectAccess по его DNS-имени, которое должно быть прописано во внешней зоне корпоративного домена.

Клиент DirectAccess устанавливает туннель на сервер DirectAccess, используя IPv6. Если между ними находится сеть IPv4, то клиент использует протокол Teredo или 6to4 для инкапсуляции IPv6 в IPv4, либо попытается подключиться с помощью протокола IP-HTTPS. Установив связь, клиент и сервер DirectAccess выполняют взаимную аутентификацию в процессе установки туннеля компьютера IPsec. Далее клиент DirectAccess подключается к контроллеру домена для получения групповых политик.

Далее пользователь DirectAccess входит в систему либо применяет регистрационные данные уже вошедшего пользователя в сочетании с сертификатами, чтобы установить туннель пользователя IPsec. Групповая политика пользователя применяется к клиенту DirectAccess. Сервер DirectAccess начинает пересылать трафик от клиента DirectAccess на авторизованные ресурсы интрасети.

Windows To Go

В связи с тем, что для DirectAccess необходимо, чтобы компьютер клиента был включен в корпоративный домен, этот вариант не подходит пользователям, использующим личные компьютеры. Но есть технология, Windows To Go применение которой позволит использовать DirectAccess на любом компьютере, отвечающим минимальным требованиям запуска Windows 8 и подключенном к Интернет.

Технология Windows To Go – одна из новых возможностей Windows 8, позволяющая создать должным образом сконфигурированный образ ОС с установленным необходимым ПО, который будет загружаться непосредственно с USB-носителя вне зависимости от того, какая ОС установлена на компьютере.

Различия между Windows To Go и типовой установкой Windows:

Существует список сертифицированных для использования с WTG USB-носителей:

При выборе компьютера для использования в качестве узла рабочего пространства Windows To Go, необходимо учитывать следующие критерии:

Существует три способа развертывания WTG:

Данный файл можно получить несколькими способами:

BitLocker

В случае применения Windows To Go шифрование отчуждаемого носителя, используя технологию BitLocker Drive Encryption, считаю обязательным требованием, так как на диске может быть записана конфиденциальная информация, содержащая данные, которые можно отнести к коммерческой тайне или к персональным данные партнеров, сотрудников или клиентов компании, BitLocker (полное название BitLocker Drive Encryption) – технология защиты данных путём полного шифрования диска, являющаяся частью операционных систем Microsoft Windows Vista Ultimate/Enterprise, Windows 7 Ultimate/Enterprise, Windows Server 2008 R2, Windows 8, Windows 8.1 и Windows 10 При помощи BitLocker можно зашифровать Логический диск, SD карту или USB-носитель. При этом поддерживаются алгоритмы шифрования AES 128 и AES 256.

Сам ключ может храниться на USB-носителе, в аппаратном модуле TPM или на жестком диске.

Для получения ключа из TPM, может быть настроен дополнительный способ аутентификации пользователя при помощи USB-ключа и/или пароля.

В случае, если доверенный платформенный модуль отсутствует на используемой материнской плате, либо если в качестве загрузки и объекта шифрования будет использоваться USB-носитель с Windows To Go, ключ шифрования необходимо хранить на внешнем USB-носителе либо вместо ключа шифрования можно будет использовать пароль. Для того чтобы настроить доступ к зашифрованному носителю по USB-носителю либо по паролю, необходимо внести изменения в локальные групповые политики.

Заключение

В результате рассмотренной комбинации технологий DirectAccess, Windows To Go и BitLocker мы получаем решение, которые позволит:

В следующей главе я опишу практическую реализацию, описанной выше системы удаленного доступа.

Источник

Adblock

detector

В нынешнее время все больше и больше людей работают удаленно. Даже на сайтах по поиску работы, таких как HeadHunter, можно указать то, что человек ищет именно удаленную работу. Удаленная работа может состоять и в том, что человек вяжет свитеры на домашней машинке. Но нас интересует только удаленная работа на компьютере. Причем это не говорит о том, что человек может сделать что-либо на своем домашнем компьютер, вместо офисного. Я собираюсь рассказать Вам про технологию Direct Access, которая позволяет работать на удаленном компьютере, который, например, находится в офисе, с домашнего компьютера. Это технология подразумевает то, что на домашнем компьютере нет достаточных средств или ресурсов для полноценной работы. Домашний компьютер в такой ситуации — всего лишь промежуточное звено.

Что такое VPN?

Если Вы хотите перевод, то VPN — это virtual private network(виртуальная частная сеть). Данная сеть способна связать два компьютера таким образом, что один из них будет являться управляющим, а второй управляемым. Экран управляющего компьютера будет транслировать всё то, что происходит на экране управляемого компьютера(на самом деле на экране управляемого компьютера ничего не происходит, ведь будет неудобно если кто-то будет следить за Вашими действиями). Мышка и клавиатура управляющего компьютера будут транслировать соответствующие действия на управляемый компьютер. Таким образом управляющий компьютер является всего лишь манипулятором для управления удаленным компьютером. Все действия будут выполняться на удаленном компьютере.

Огромный плюс VPN-соединения в том, что человек может удаленно получить доступ к таким ресурсам как корпоративная почта, файловые диски, специальные программы и всё то, что доступно только в условиях корпоративной сети. Но технологии не стоят на месте и всё время развиваются. Поэтому выход в свет технологии Direct Access вполне понятен. Ниже я попытаюсь объяснить плюсы Direct Access по сравнению с обычным VPN-соединением.

Direct Access

Direct Access — это новая технология от компании Microsoft, которая впервые появилась в операционной системе Windows 7. Данная технология призвана заменить привычное VPN-соединение. Функционал Direct Access полностью копирует функционал VPN-соединений. Но кроме этого у новой технологии появились свои плюсы, иначе выпускать её на рынок было бы бессмысленным:

- Автоматическое подключение к корпоративной сети. Технология Direct Access просит от пользователя только один раз настроить подключение к удаленному рабочему столу. В последующем Windows будет автоматически подключаться к корпоративной сети, стоит компьютеру подключиться к Интернету.

- Технология Direct Access предоставляет системным администратором большую гибкость при настройке прав пользователей удаленного рабочего стола. Кроме обычных прав доступа к определенным ресурсам, в Direct Access можно дополнительно указать к каким ресурсам пользователь имеет доступ удаленно. По сравнению с возможностями VPN-соединения… тут вообще нечего сравнивать.

- И самый большой плюс Direct Access в том, что данная технология двунаправленная. Если при обычных VPN-соединениях доступ односторонний, то есть управляющий компьютер имеет доступ к управляемому, то ситуация в Direct Access сильно поменялась. У серверов из корпоративной сети так же будет доступ к удаленному компьютеру, а это значит что компьютер не уйдет далеко от корпоративной политики, по прежнему будет получать обновления программного обеспечения. Естественно, что под политику будут подпадать только корпоративные компьютеры, думаю не будет ошибкой если сказать ноутбуки. Таким образом организация даже за пределами своих стен сможет контролировать и защищать корпоративные ценности. Кроме этого, двунаправленная система позволить скачивать файлы с одного компьютера на другой, и обратно. Привет VPN-соединению!

Как видите, технология Direct Access представляет больше возможностей по удаленной работе. Но у медали есть и оборотная сторона. В данном случае это довольно большой список требований для развертывания данной технологии. Но об этом позже.

Как мне настроить DirectAccess?

Настройте DirectAccess с помощью мастера начала работы

- В диспетчере сервера щелкните Инструменты, а затем щелкните Управление удаленным доступом.

- В консоли управления удаленным доступом выберите службу роли для настройки на левой панели навигации, а затем нажмите «Запустить мастер начала работы».

- Щелкните «Развернуть только DirectAccess».

Поддерживается ли Microsoft DirectAccess?

Важно отметить, что на момент написания этой статьи (8 апреля 2019 г.) DirectAccess по-прежнему полностью поддерживается в Windows 10 и будет действовать на протяжении всего срока службы Windows Server 2019. Однако будущее DirectAccess определенно ограничено, и клиентам следует начать рассматривать альтернативные решения для удаленного доступа.

Что такое Windows Server DirectAccess?

Прямой доступ позволяет удаленным пользователям подключаться к сетевым ресурсам организации без необходимости в традиционных подключениях к виртуальной частной сети (VPN). … Вы можете развернуть все версии Windows Server 2016 как клиент DirectAccess или сервер DirectAccess.

Как узнать, установлен ли DirectAccess?

Доступ к DirectAccess NCA можно получить с помощью нажав Windows Key + I, а затем щелкнув Сеть и Интернет и DirectAccess. Здесь вы найдете полезный визуальный индикатор текущего состояния подключения, а для многосайтовых развертываний вы также найдете подробную информацию о текущей точке входа. DirectAccess отсутствует?

Каковы требования к серверу для DirectAccess?

Для этого сценария существует ряд требований:

- Требования к серверу: сервер DirectAccess должен быть членом домена. Сервер может быть развернут на границе внутренней сети или за пограничным брандмауэром или другим устройством. …

- Требования к клиенту удаленного доступа: клиенты DirectAccess должны быть членами домена.

В чем разница между DirectAccess и VPN?

Прямой доступ может использоваться для обеспечения безопасного удаленного доступа и расширенного управления для ноутбуков с Windows под управлением ИТ, а VPN можно развернуть для неуправляемых устройств. … Хотя он и обеспечивает безопасное подключение к удаленной корпоративной сети, он делает это более надежно и более экономично, чем традиционный VPN.

Что Microsoft всегда использует VPN?

Always On VPN обеспечивает единое целостное решение для удаленного доступа и поддерживает устройства, присоединенные к домену, не присоединенные к домену (рабочая группа) или присоединенные к Azure AD, даже устройства, находящиеся в личном владении. С Always On VPN тип подключения не обязательно должен быть исключительно пользователем или устройством, но может быть комбинацией того и другого.

Что пришло на смену Microsoft DirectAccess?

Windows 10 всегда на VPN является заменой технологии удаленного доступа Microsoft DirectAccess. Always On VPN направлена на устранение нескольких недостатков DirectAccess, включая поддержку Windows 10 Professional и устройств, не подключенных к домену, а также облачную интеграцию с Intune и Azure Active Directory.

Какой прямой доступ разрешен пользователю компьютера?

DirectAccess — это функция, представленная в Windows Server 2008 R2 и Windows 7, которая использует автоматизированные туннели IPv6 и IPSec чтобы позволить удаленным пользователям получать доступ к ресурсам частной сети всякий раз, когда они подключены к Интернету.

DirectAccess бесплатный?

DirectAccess «бесплатный» …… К сожалению, DirectAccess страдает некоторыми серьезными недостатками, которые делают его непригодным для организаций со строгими стандартами безопасности или большого количества удаленных пользователей.

Что такое метод DirectAccess?

Методика поиска данных на диске путем получения адреса хранилища на основе идентификационного ключа в записи., например номер счета. По формуле номер счета преобразуется в адрес сектора.

Что такое автономное присоединение к домену?

Автономное присоединение к домену — это новая функция в Windows 7 и Windows Server 2008 R2, которая позволяет присоединить компьютер к домену, не обращаясь напрямую к контроллеру домена. Эта функция может добавлять компьютеры в домен, когда сетевое подключение недоступно.

Почему не работает DirectAccess?

Эта ошибка может возникнуть по нескольким причинам: Прокси-сервер блокирует соединение. Невозможность разрешить имя сервера IP-HTTPS (сервер DirectAccess), указанное в URL-адресе интерфейса IP-HTTPS. Брандмауэр на стороне клиента или на стороне сервера может блокировать соединение с сервером IP-HTTPS (сервер DirectAccess).

DirectAccess устарел?

В то время как DirectAccess официально не устарел, Microsoft активно поощряет организации, рассматривающие возможность использования DirectAccess, вместо этого развертывать Always On VPN, как указано здесь. … Однако будущее DirectAccess определенно ограничено, и заказчики должны начать рассматривать альтернативные решения для удаленного доступа.

Содержание

- 1 Настройка домашней сети на Windows 10

- 2 Настройка общего доступа к файлам и папкам

- 3 Возможности локальной сети

- 4 Создание сети

- 5 Включение общего доступа

- 6 Расшаривание доступа в интернет

- 7 Создание беспроводного соединения Ad-Hoc с помощью командной строки

- 8 Примечания

Ранее на Windows была возможность создать домашнюю группу – объединить несколько компьютеров с правом доступа к файлам и папкам. В «десятке», начиная со сборки 1803, разработчики такую возможность убрали. По их мнению, это устаревший способ, и как альтернатива предлагаются новые облачные сервисы вроде OneDrive.

Подробнее о домашней группе на Windows 10 вы можете прочитать нашу статью. Также мы разобрали основные трудности, с которыми сталкивается пользователь десятки при ее создании.

Но в целом, создание домашней сети между двумя и более компьютерами возможно. Это позволит объединить устройства, подключенные через общий роутер – для обмена и просмотра файлов, для игр и проч.

В этой инструкции мы пошагово разберем, как создать локальную группу между компьютерами одной сети и как настроить в ней общий доступ.

Настройка домашней сети на Windows 10

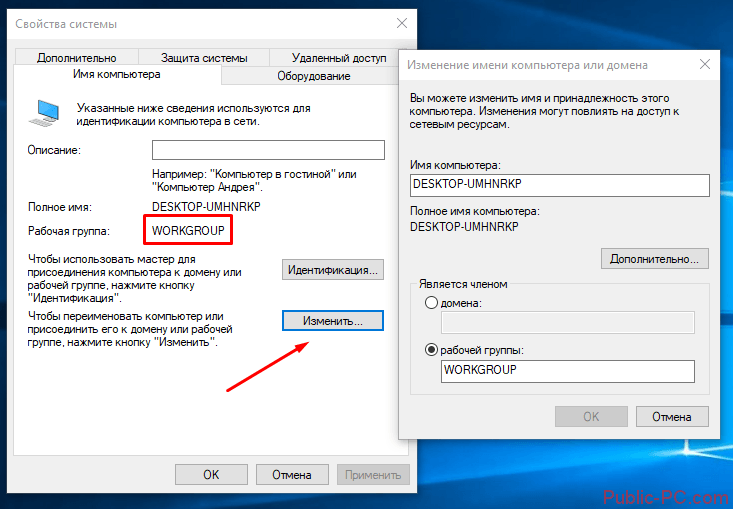

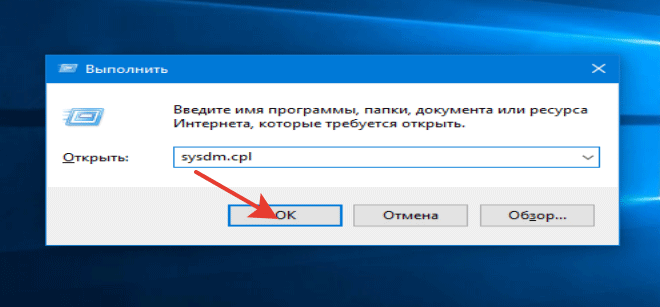

Первый этап – создание имени локальной группы. Оно должно быть одинаковым для всех компьютеров, которые будут подключаться к сети. Вызываем свойства системы: комбинация клавиш Win+R и команда sysdm.cpl.

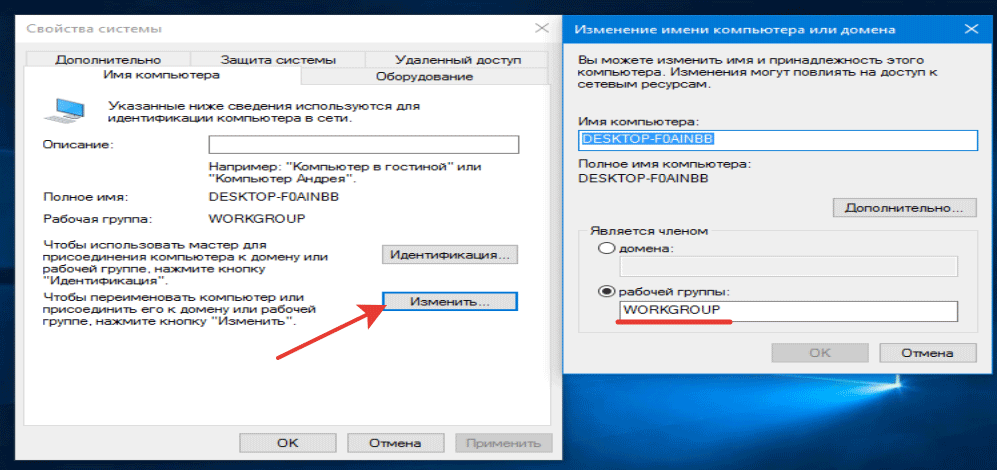

По умолчанию имя локальной сети одинаково для всех – WORKGROUP. Проверьте на каждом компьютере. Для изменения имени кликните по соответствующей иконке.

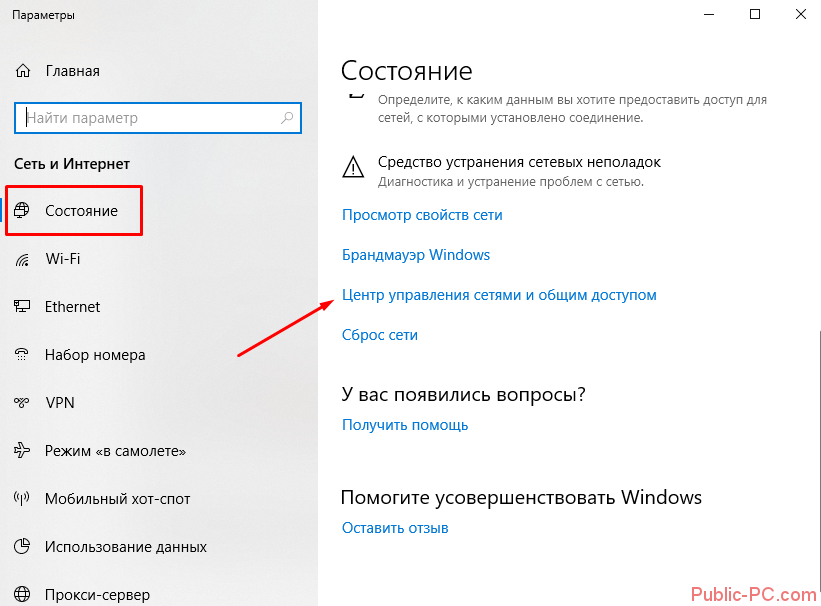

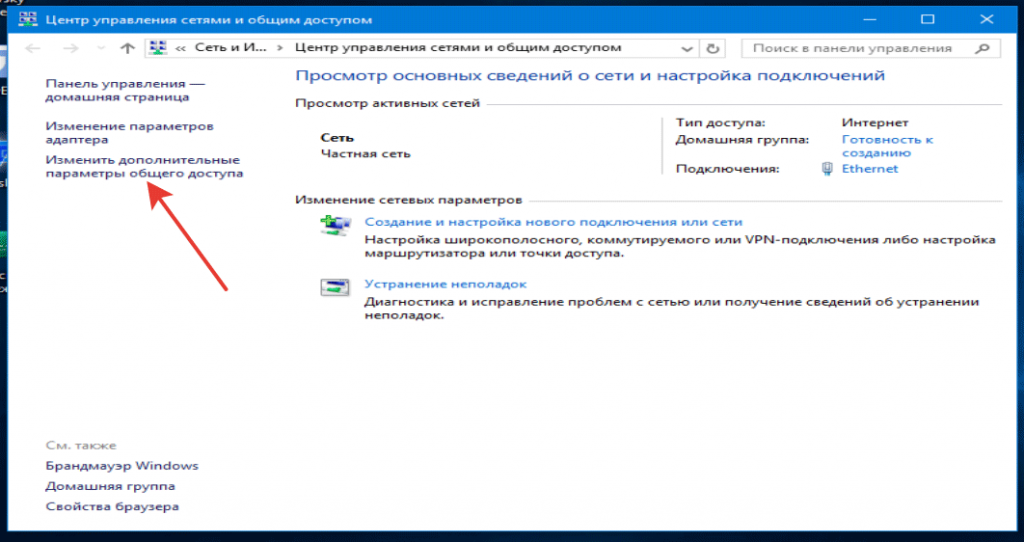

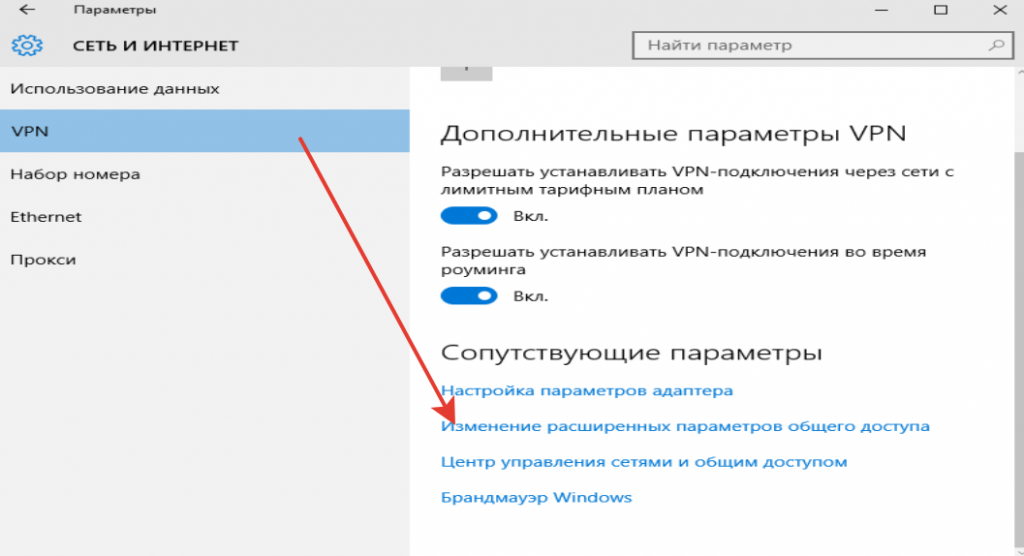

Далее – настройка общего доступа для файлов, папок и устройств компьютера. Переходим в параметры Windows 10 (комбинация клавиш Win+I), выбираем раздел «Сеть и интернет» и в первой вкладке «Состояние» кликаем на активную ссылку «Центр управления сетями и общим доступом».

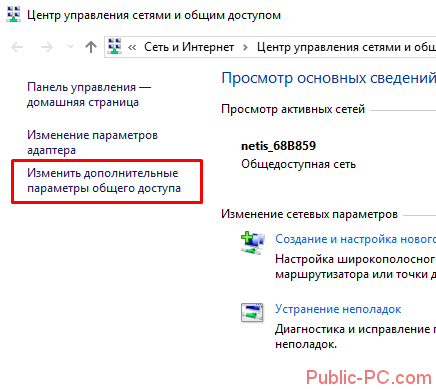

Далее – «Изменить дополнительные параметры…».

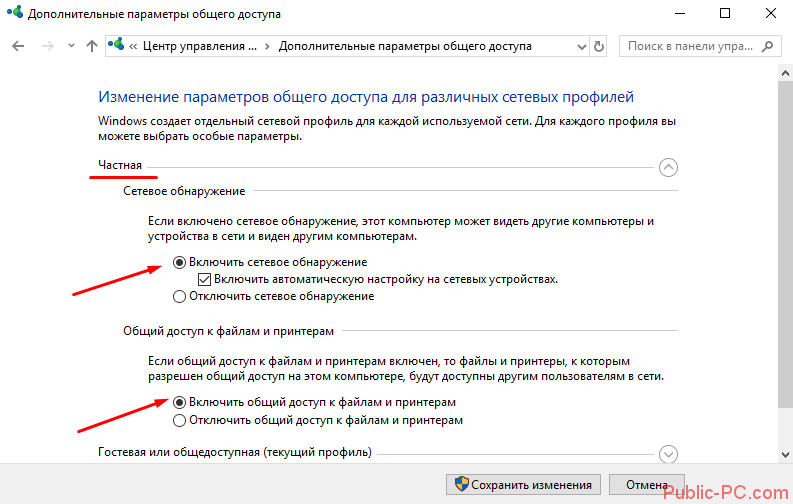

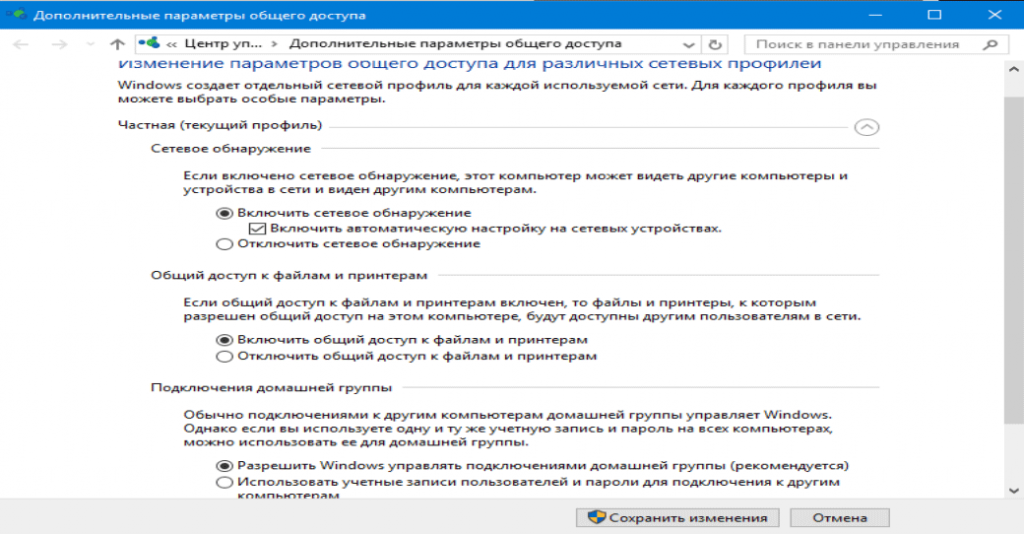

Открываем вкладку «Частная» и выставляем маркеры включения сетевого обнаружения и общего доступа к папкам, принтерам и файлам.

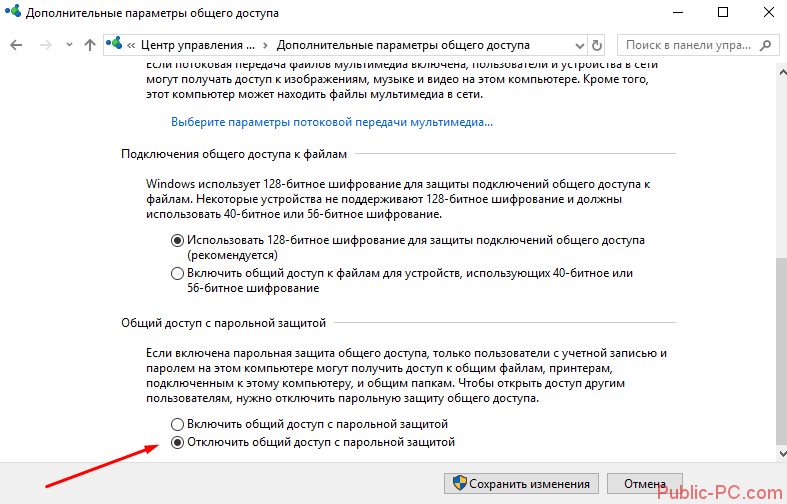

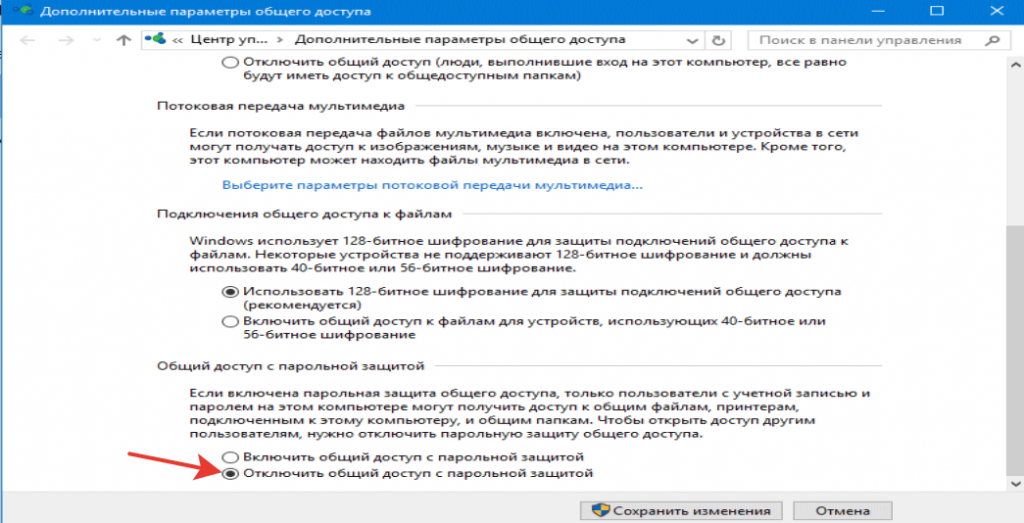

Далее открываем вкладку «Все сети» и в конечном пункте выставляем «Отключить общий доступ с парольной защитой».

Итак, для всех компьютеров, которые будут входить в локальную сеть, нам нужно сделать:

- установить одинаковое имя локальной сети (обязательно на латинице);

- включить сетевое обнаружение для всех компьютеров (подробнее о сетевом обнаружении на Windows 10 читайте здесь);

- подключить общий доступ к файловой системе и устройствам;

- отключить парольную защиту для коннекта к локальной сети.

Все вышеперечисленные шаги будут действенными, если каждый компьютер домашней сети подключается через один и тот же роутер. В противном случае потребуется дополнительно прописать статический IP адрес в свойствах подключения LAN.

Частая проблема подключения по локальной сети – невозможность идентифицировать ПК. Имя компьютера не отображается – и зайти в домашнюю сеть не удается. Дело в имени компьютера: оно задается системой автоматически при установке Windows и обычно имеет достаточно корявое название.

Рекомендуем ознакомиться с нашей подробной статьей, как изменить имя компьютера.

Настройка общего доступа к файлам и папкам

Следующий шаг создания домашней сети – изменение параметров общего доступа. Нам нужно «расшарить» файлы, папки и устройства, чтобы они были доступны каждому члену локальной группы.

Читайте нашу статью, где мы детально разобрали, как настроить общий доступ в Windows 10.

В принципе, все. Дальнейшие действия – заходите в Проводник, открываете вкладку «Сеть» — и подключаетесь к домашней сети. Возможно, вам пригодятся следующие статьи, где детально рассказывается о сетевых папках и работе с ними:

- Как создать сетевую папку?

- Детально о проблемах с обнаружением сетевых папок.

Если у вас не получается создать локальную группу на Windows 10 (особенно речь идет о сборках 1803 и выше), попробуйте воспользоваться другими средствами объединения компьютеров. Уже упоминавшийся облачный сервис OneDrive – хорошая альтернатива для общей работы с файлами и папками.

Главная » Windows 10 » Настройка локальной сети в windows 10

Возможности локальной сети

Настройка сети Windows 10 позволяет получить ряд удобных возможностей, которые будут полезными пользователям, имеющим в распоряжении сразу несколько компьютеров.

- Общий доступ к файлам с разных компьютеров. Быстрая передача данных вне зависимости от объема.

- Совместное использование принтера, сканера или другого сетевого устройства.

- Настройка сетевых игр и развлечений.

Это основные направления, каждое из которых содержит целый ряд возможностей. Например, быстрая передача данных позволяет создавать резервную копию важной информации, так что если одна машина перестанет нормально работать, нужные сведения останутся доступными с другого компьютера.

Чтобы начать пользоваться всеми этими функциями, сначала необходимо правильно настроить локальную сеть в Windows 10. Соединить можно машины, на которых установлены одинаковые версии, ПК и ноутбук с разными версиями Windows – в промежутке между «семеркой» и «десяткой» ограничений по совместимости нет.

Создание сети

Первым делом необходимо установить на всех компьютерах, которые вы собираетесь связать в сеть, одинаковое имя рабочей группы. На Windows 10 и других версиях это делается одинаково:

- Нажмите Win+R для вызова окна «Выполнить».

- Введите «sysdm.cpl», чтобы открыть свойства системы.

- Появится сразу вкладка «Имя компьютера». Посмотрите, какое название носит рабочая группа. Чтобы поставить это же имя на других компьютерах, нажмите «Изменить». Используйте только латинские буквы!

Затем настройка продолжается в «Центре управления сетями и общим доступом», который запускается через панель управления или значок подключения в области уведомлений. Далее следует перейти к изменению дополнительных параметров.

На Windows 10 еще можно попасть сюда через раздел «VPN» на вкладке «Сеть и интернет» в параметрах системы.

Здесь необходимо включить сетевое обнаружение с автоматической настройкой, совместный доступ к файлам и устройствам, а также разрешить системе управлять подключениями домашней группы.

Внимание: включить сетевое обнаружение и общий доступ без пароля необходимо для всех профилей! Сначала вы настроите домашний или рабочий профиль, затем – общий профиль и все сети.

Далее перейдите к настройке дополнительных параметров. Отключите парольную защиту при общем доступе, чтобы соединение между компьютерами устанавливалось без дополнительных преград.

Эту операцию следует повторить на всех компьютерах. В итоге на участниках локальной сети должно быть:

- Назначено одно имя рабочей группы.

- Разрешено сетевое обнаружение.

Если домашняя сеть, в которую соединены компьютеры, построена на основе одного роутера, то перечисленных действий достаточно для нормальной работы локальной сети. Если компьютеры подключены напрямую с помощью crossover кабеля или на роутере отключена служба DHCP, самостоятельно раздающая машинам IP-адреса, то следует провести дополнительную настройку.

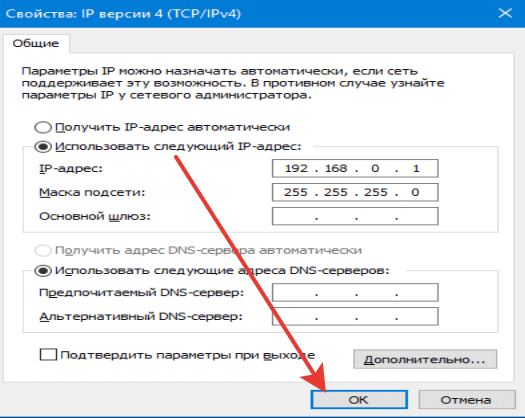

- Откройте «Центр управления сетями», затем перейдите к разделу «Изменение параметров адаптера».

- Выберите сетевую карту, в которую установлен кабель crossover, и откройте её свойства.

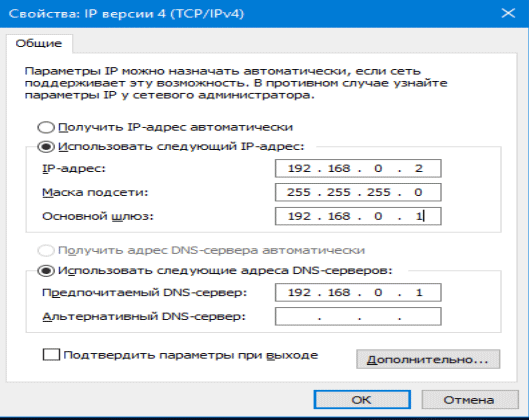

- Отметьте «Использовать следующий IP» и «Использовать следующий DNS». Заполните строки значениями, показанными на скриншоте.

На втором компьютере необходимо добавить такие данные:

На разных компьютерах IP-адрес будет отличаться. Если на первой машине вы написали 192.168.0.2, то на второй адрес будет 192.168.0.3 и далее в зависимости от количества участников сети. Остальные данные остаются неизменными.

Включение общего доступа

Локальная сеть создана, но чтобы пользоваться с одного компьютера программами и файлами, которые хранятся на другой машине, необходимо еще установить для них общий доступ. Настройка сети Windows 10 на этом, по сути завершается. Сделаем общей папку с документами:

- Щелкните по папке правой кнопкой, откройте свойства.

- Перейдите к вкладке «Доступ», щелкните по кнопке «Расширенная настройка».

- Поставьте отметку «Открыть общий доступ». Кликните по кнопке «Разрешения».

- Установите разрешения. Если хотите, чтобы с другого компьютера каталог можно было только открыть и посмотреть его содержимое, то отметьте пункт «Чтение» в столбце «Разрешить». Чтобы предоставить полный доступ, поставьте отметку в соответствующем пункте. Сохраните конфигурацию, нажав «ОК».

Затем необходимо вернуться в свойства папки и перейти на вкладку «Безопасность». Здесь следует нажать кнопку «Изменить».

Появится окно «Разрешения для группы». Под полем «Группы или пользователи» нажмите «Добавить».

Введите имя «Все» (кавычки не нужны), нажмите «ОК».

Установите такие же разрешения, которые вы сделали ранее при настройке доступа.

После разрешения общего доступа рекомендуется перезагрузить компьютер, чтобы настройка сети Windows 10 завершилась корректно. При следующем включении в проводнике появится раздел «Сеть», в котором будут отображаться компьютеры, между которыми установлено соединение.

Внутри каталога в именем другого компьютера вы найдете папки, для которых настроен общий доступ.

Внутри папки будут те же документы, что хранятся на другом компьютере. Если вы предоставили в настройках полный доступ, то можете спокойно их редактировать с другой машины.

Расшаривание доступа в интернет

Если локальная сеть построена без роутера, с помощью прямого проводного подключения компьютеров, и на одной машине есть доступ в интернет, а на другой его нет, то это быстро исправляется. Описанные действия выполняются на том компьютере, на котором есть подключение к глобальной сети.

- Щелкните по значку соединения в области уведомлений. Откройте «Центр управления» и перейдите к изменению параметров адаптера.

- В списке имеющихся соединений найдите подключение к глобальной сети. Откройте его свойства, кликну правой кнопкой.

- На вкладке «Доступ» разрешите другим участникам домашней сети использовать это соединение с интернетом.

Теперь с одного компьютера интернет будет раздаваться на других участников в сети. Это повлияет на скорость, но при доступе с разных устройств через роутер скорость тоже делится пропорционально нагрузке, так что это обычная практика совместной работы в интернете.

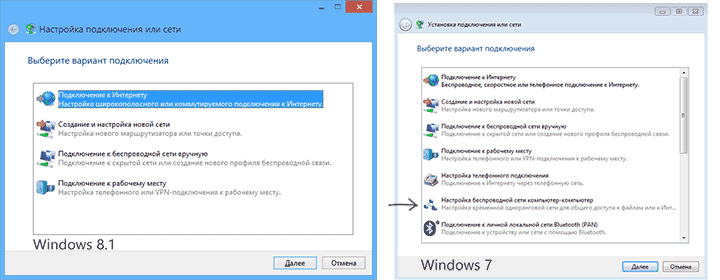

В последних версиях ОС этот пункт в вариантах подключения отсутствует. Однако, настройка сети компьютер-компьютер в Windows 10, Windows 8.1 и 8 все так же возможна, о чем и пойдет речь далее.

Создание беспроводного соединения Ad-Hoc с помощью командной строки

Создать Wi-Fi сеть Ad-hoc между двумя компьютерами можно, воспользовавшись командной строкой Windows 10 или 8.1.

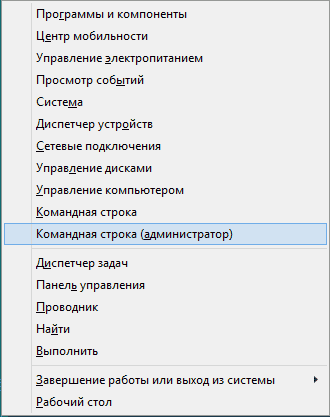

Запустите командную строку от имени администратора (для этого можно кликнуть правой кнопкой мыши по «Пуску» или нажать клавиши Windows + X на клавиатуре, а затем выбрать соответствующий пункт контекстного меню).

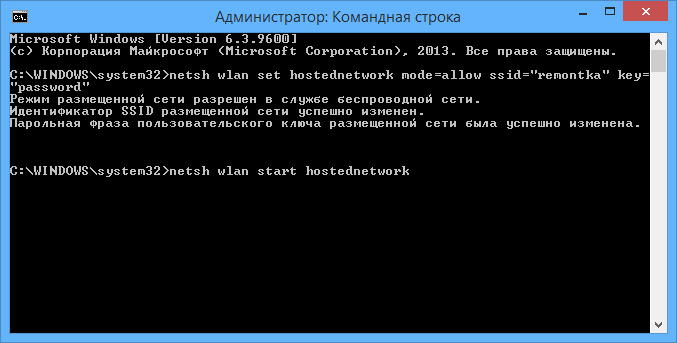

В командной строке введите следующую команду:

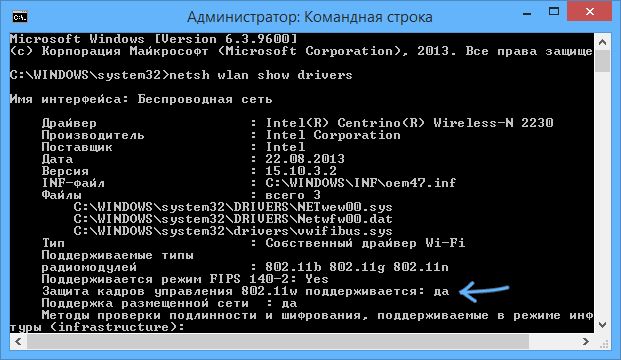

netsh wlan show drivers

Обратите внимание на пункт «Поддержка размещенной сети». Если там указано «Да», значит мы можем создать беспроводную сеть компьютер-компьютер, если нет — рекомендую загрузить последнюю версию драйверов на Wi-Fi адаптер с официального сайта производителя ноутбука или же самого адаптера и попробовать снова.

Если же размещенная сеть поддерживается, введите следующую команду:

netsh wlan set hostednetwork mode=allow ssid=”имя-сети” key=”пароль-для-подключения”

Это создаст размещенную сеть и задаст пароль к ней. Следующий шаг — запустить сеть компьютер-компьютер, что выполняется командой:

netsh wlan start hostednetwork

После данной команды, вы можете подключиться к созданной Wi-Fi сети с другого компьютера, используя пароль, который был задан в процессе.

Примечания

После перезагрузки компьютера потребуется снова создать сеть компьютер-компьютер теми же командами, так как она не сохраняется. Поэтому, если вам часто требуется это делать, рекомендую создать командный файл .bat со всеми необходимыми командами.

Для остановки размещенной сети вы можете ввести команду netsh wlan stop hostednetwork

Вот, в общем-то и все на тему Ad-hoc в Windows 10 и 8.1. Дополнительная информация: если при настройке возникли проблемы, решения некоторых из них описаны в конце инструкции Раздача Wi-Fi с ноутбука в Windows 10 (также актуально и для восмёрки).

Используемые источники:

- https://public-pc.com/domashnyaya-lokalnaya-set-na-windows-10-kak-sozdat/

- https://mixprise.ru/windows-10/nastroika-seti-windows10/

- https://remontka.pro/wi-fi-ad-hoc-windows-8/