Вы можете использовать возможности теневых подключений (Remote Desktop Shadowing) для удалённого подключение к сессиям пользователей на компьютерах Windows. Это функционал является по сути аналогом Remote Assistance и позволяет администраторам удаленно просматривать и взаимодействовать с рабочим столом пользователей как на десктопных версиях (Windows 11 или 10), так и на RDS серверах Windows Server.

Содержание:

- Настройка клиентов Windows для удаленного подключения через теневые сессии

- Удаленное подключение к сессии пользователя Windows через RDP Shadowing

Настройка клиентов Windows для удаленного подключения через теневые сессии

Вам нужно определенным образом настроить компьютеры, к которым вы хотите подключаться через теневое подключение.

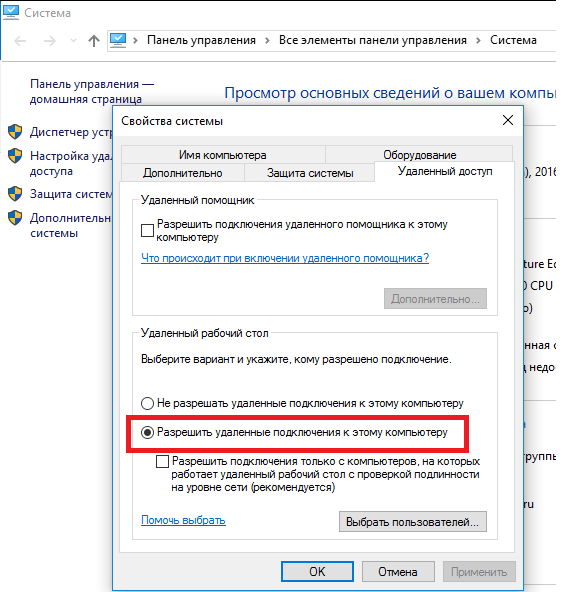

- Включите удаленный рабочий стол (RDP) на компьютерах пользователей (вручную или через GPO);

- Ваша учетная запись должна обладать правами локального администратора на компьютере пользователей (вы можете добавить пользователя в группу администраторов вручную или с помощью групповых политик);

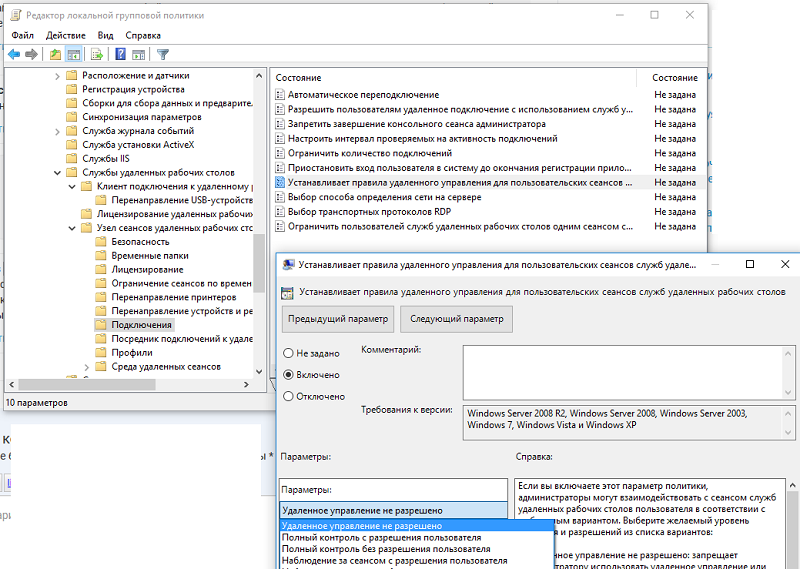

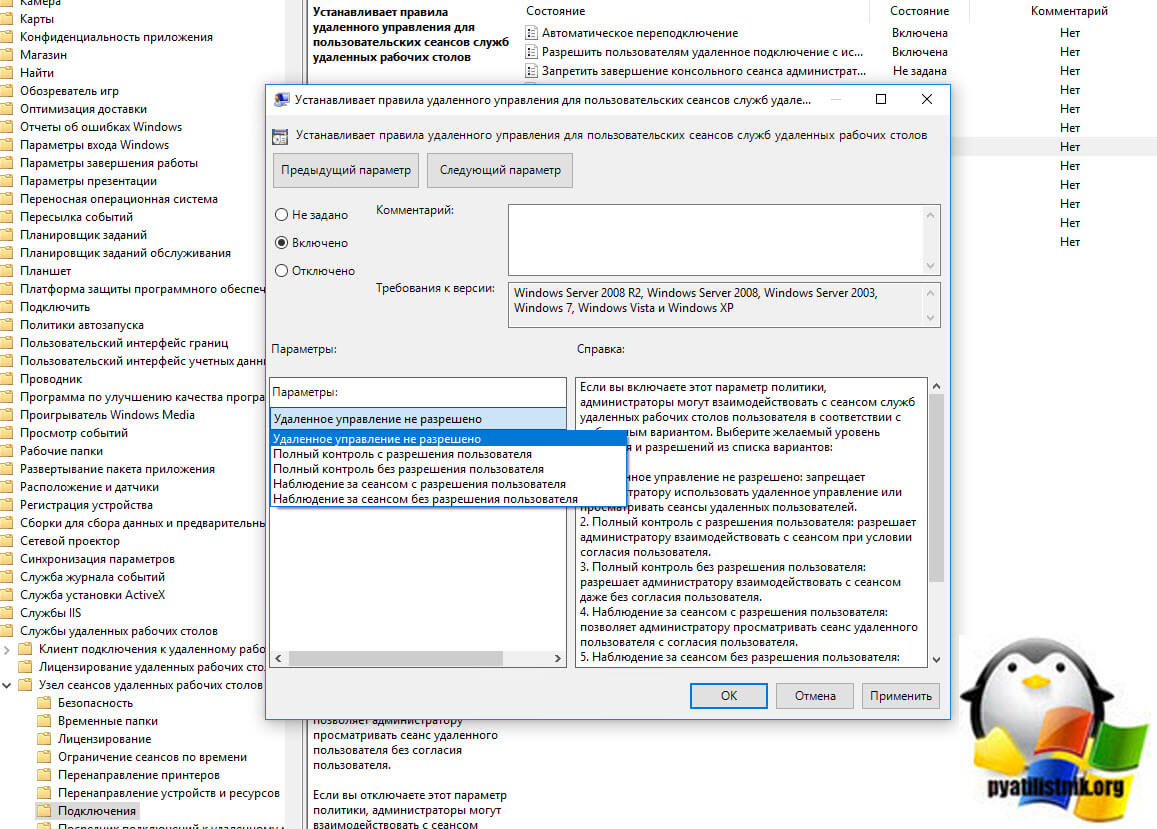

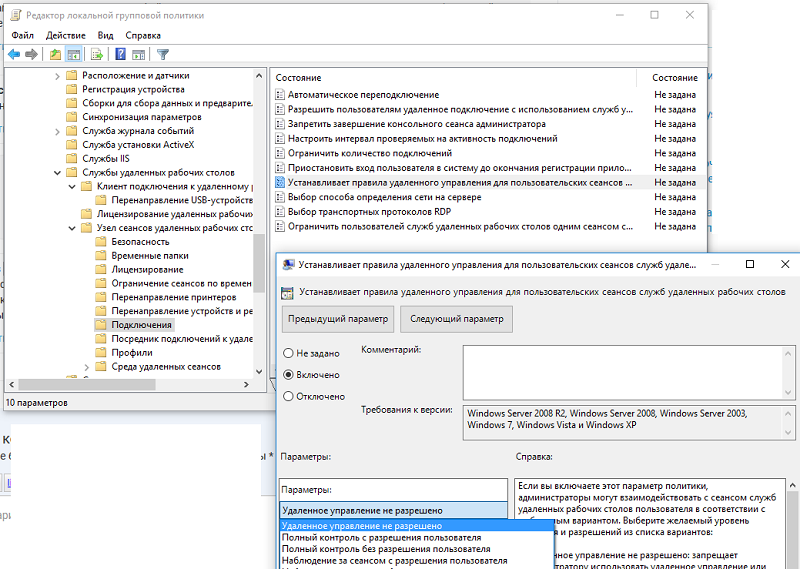

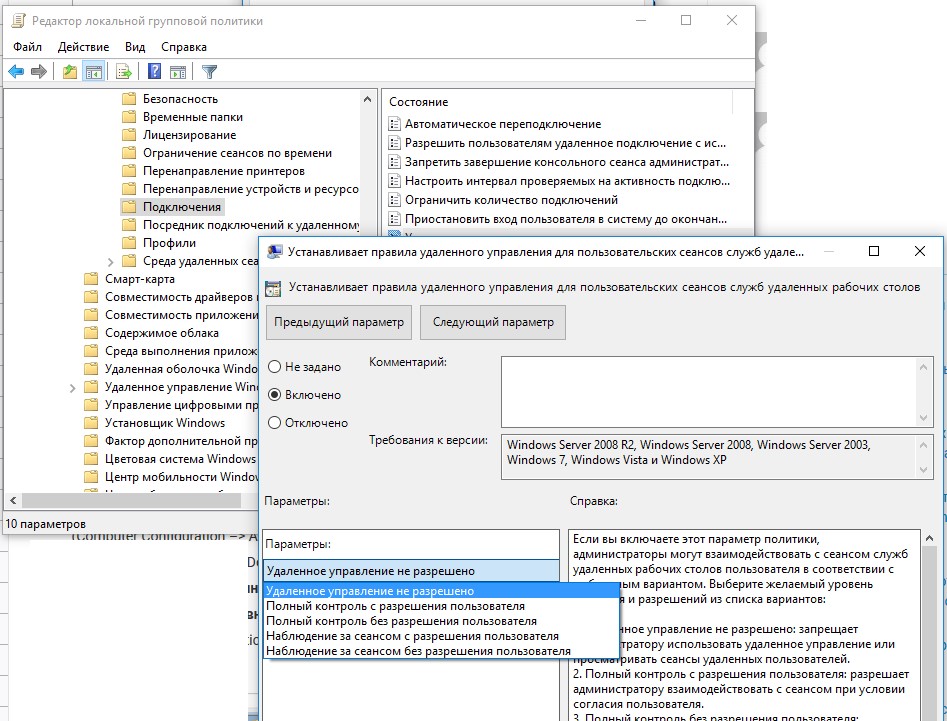

- Настройте режим теневого подключения (нужно ли запрашивать подтверждение пользователя, и возможно управления в сессии или только наблюдение). Можно настроить режим через групповую политику “Установить правила удаленного управления для пользовательских сеансов служб удаленных рабочих столов” (Set rules for remote control of Remote Desktop Services user sessions) в разделе Конфигурация компьютера -> Административные шаблоны –> Компоненты Windows –> Службы удаленных рабочих столов –> Узел сеансов удаленных рабочих столов –> Подключения (Policies -> Administrative Templates -> Windows components -> Remote Desktop Services -> Remote Session Host -> Connections).

Доступны 5 режимов:0 – запретить удаленное управление;

1 — полный контроль с разрешения пользователя;

2 — полный контроль без разрешения пользователя;

3 — наблюдение за сеансом с разрешения пользователя;

4 — наблюдение за сеансом без разрешения пользователя. - Вы можете включить нужный режим напрямую в реестре. Отредактируйте реестр вручную или с помощью команды (в этом примере мы установили 4 режим – разрешить просмотр сеанса пользователя без уведомления):

reg add "HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindows NTTerminal Services" /v Shadow /t REG_DWORD /d 4По умолчанию данный теневое подключение выполняется в режиме полного контроля с разрешения пользователя.

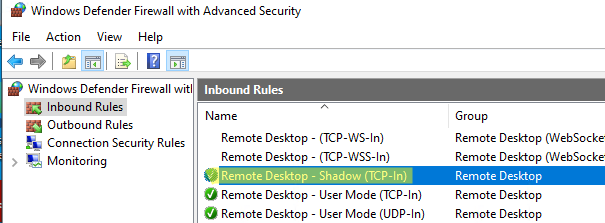

- Настройте правила Windows Defender Firewall, разрешающие трафик теневых подключений по сети. Для трафика session shadowing в Windows вместо стандартного порта 3389/RDP используются порты 139/TCP, 445/TCP и диапазон динамических RPC портов (49152 по 6553). Чтобы разрешить входящий трафик теневых подключений, нужно включить два преднастроненных правила в Windows:

File and Printer Sharing (SMB-In)

и

Remote Desktop - Shadow (TCP-In)

. Последнее правило разрешает удаленный доступ к процессу

RdpSa.exe

. Вы можете включить правила Windows Defender на компьютерах пользователей через GPO или с помощью PowerShell командлета Enable-NetFirewallRule.

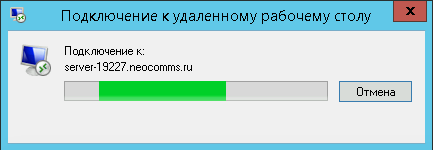

Удаленное подключение к сессии пользователя Windows через RDP Shadowing

Рассмотрим, как удаленно подключиться рабочему столу сессии другого пользователя на удаленном компьютере Windows через теневые подключения RDP. В этом примере я покажу, как подключиться с компьютера Windows 11 к сессии пользователя на рабочей станции пользователя с Windows 10.

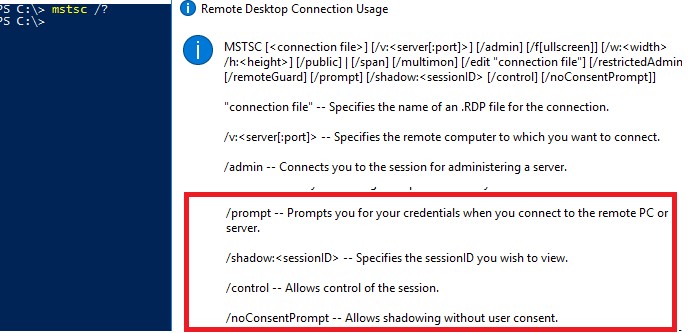

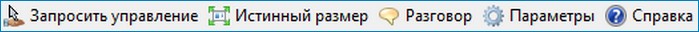

Для теневого подключения к сессии пользователя используется стандартная RDP утилита mstsc.exe. Формат команды такой:

Mstsc.exe /shadow:<ID сессии> /v:<Имя или IP адрес компьютера>

Также можно использовать одну из опций:

- /prompt – запросить имя и пароль пользователя, под которым выполняется подключение (если не указано, подключение выполняется под текущим пользователем).

- /control – режим взаимодействия с сеансом пользователя. Если параметр не задан, вы подключитесь в режиме просмотра (наблюдения) сессии пользователя, т.е. вы не сможете управлять его мышью и вводить данные с клавиатуры;

- /noConsentPrompt – не запрашивать у пользователя подтверждение на подключение к сессии.

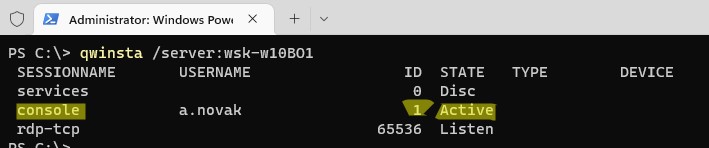

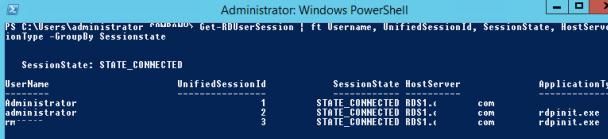

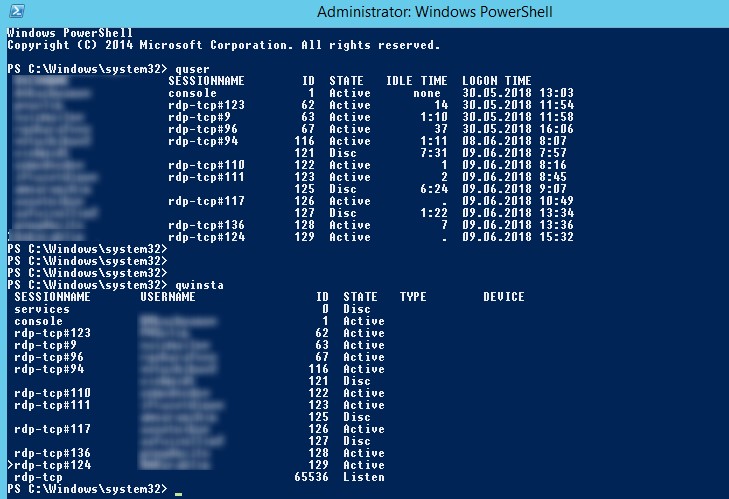

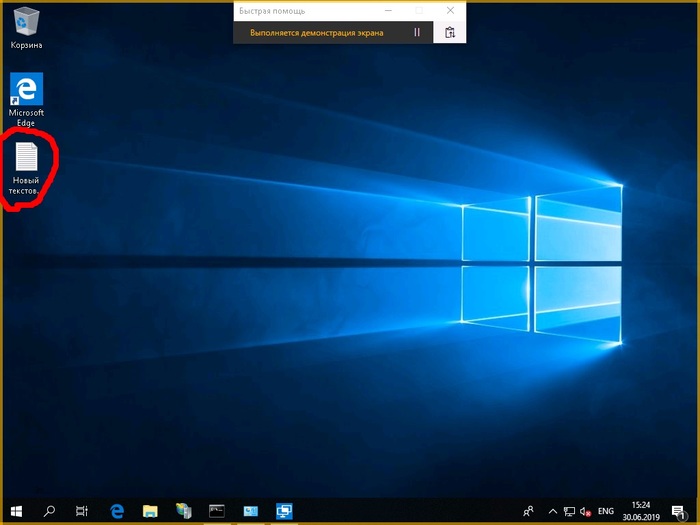

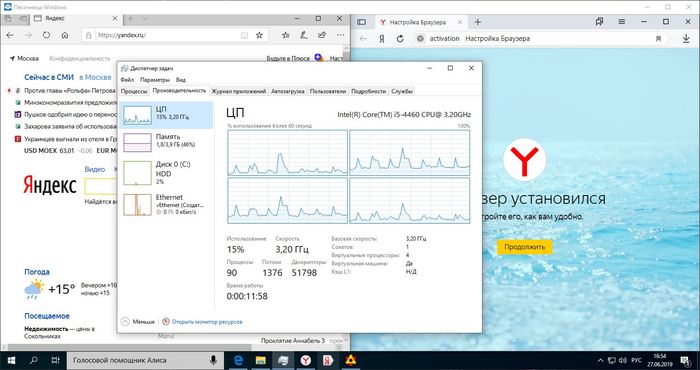

Теперь нужно узнать имя пользователя и ID его сессии на удаленном компьютере (если пользователь работает непосредственно за консолью компьютера, то ID его сессии всегда будет равно 1).

Выведем список сессий пользователей на удаленном компьютере (это может быть как десктопный компьютер с Windows 11/10 или Windows Server с ролью Remote Desktop Services Host (RDSH).

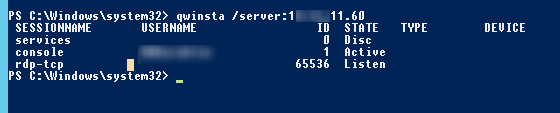

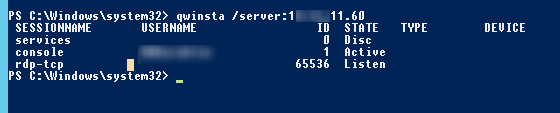

qwinsta /server:wks-w10b01

В данном примере видно, что на компьютере залогинен один пользователь a.novak, который работает непосредственно за компьютером (

SESSIONNAME=console

). Идентификатор сессии ID=1.

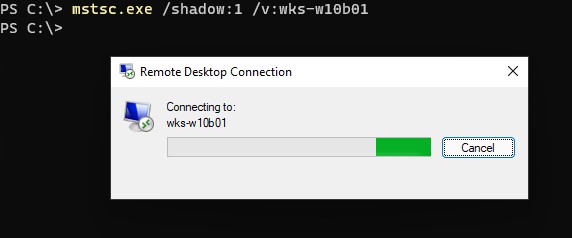

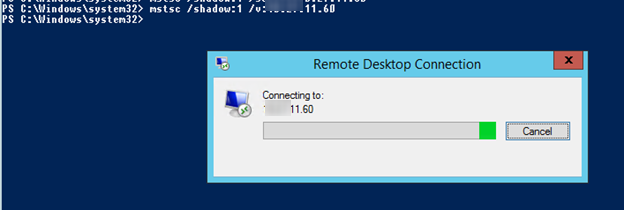

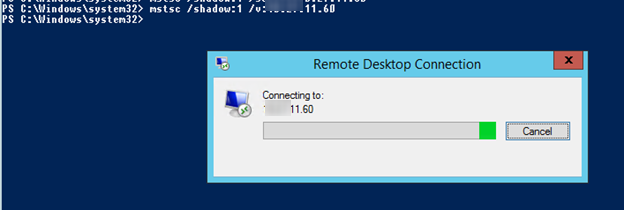

Чтобы подключиться к рабочему столу этого пользователя через теневое подключение, выполните команду:

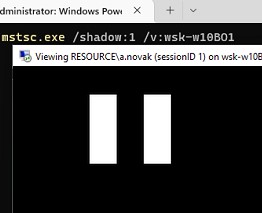

mstsc.exe /shadow:1 /v:wks-w10b01

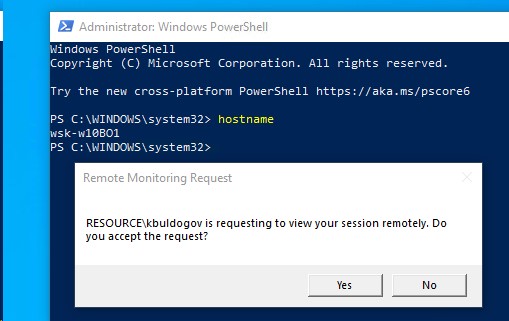

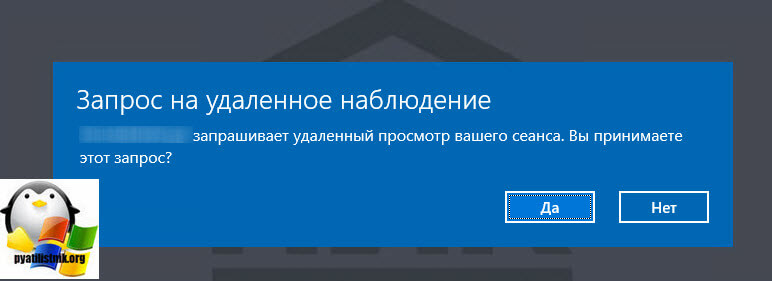

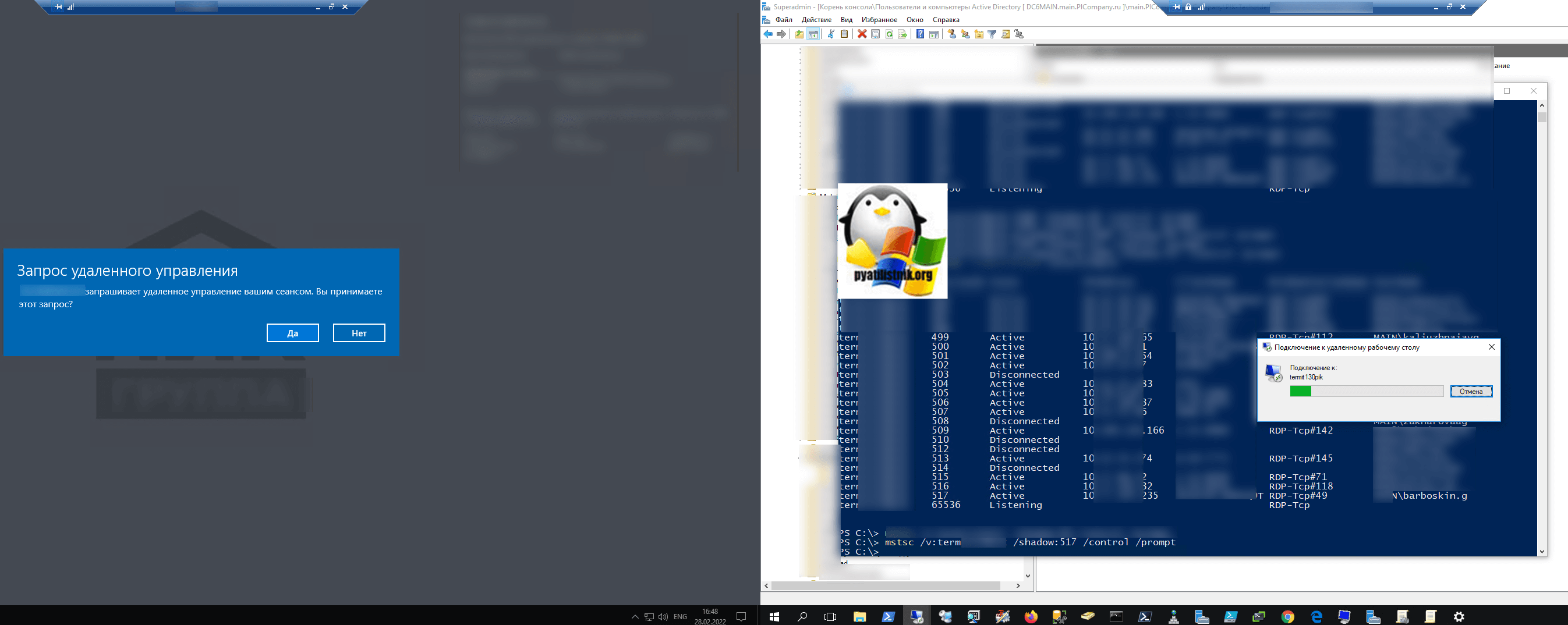

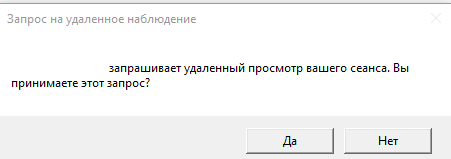

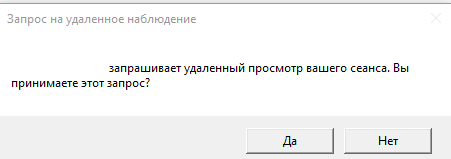

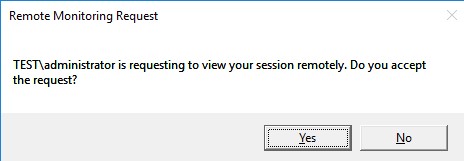

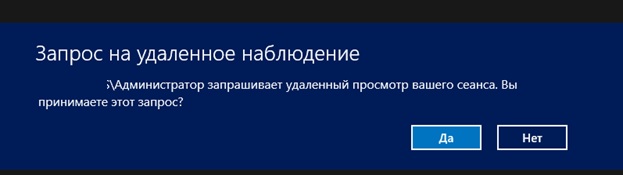

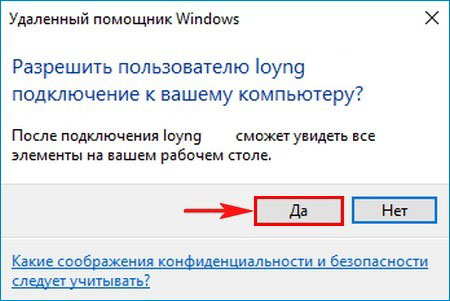

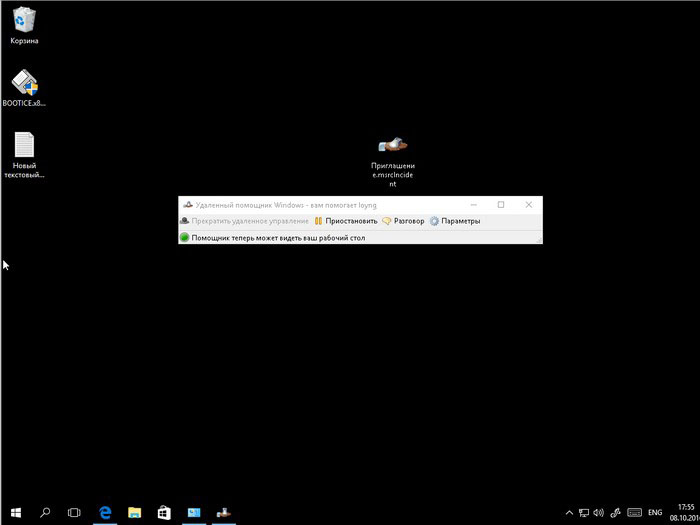

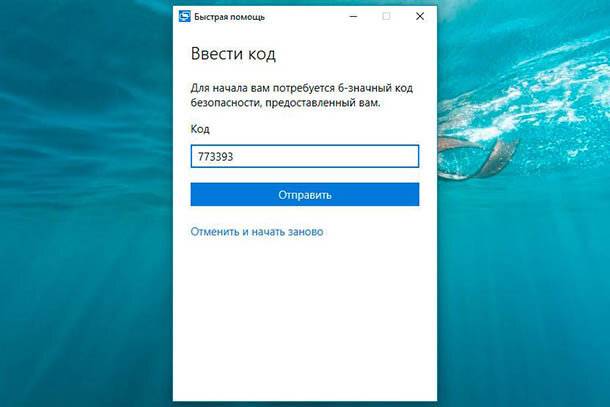

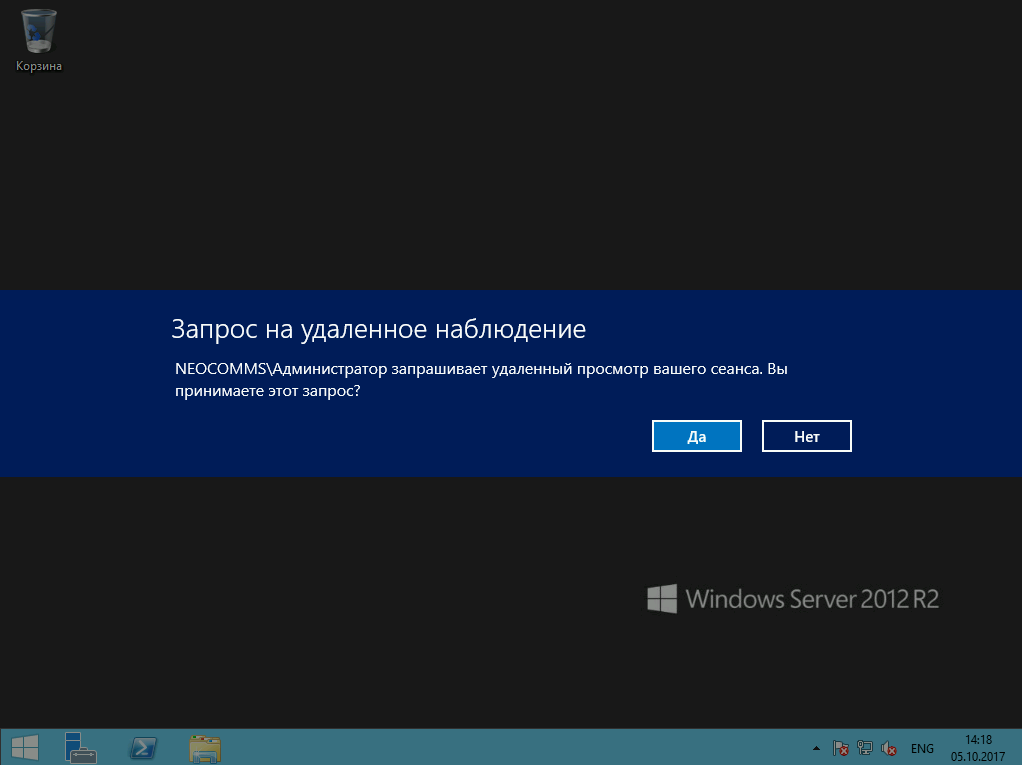

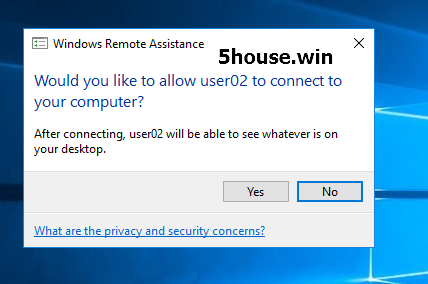

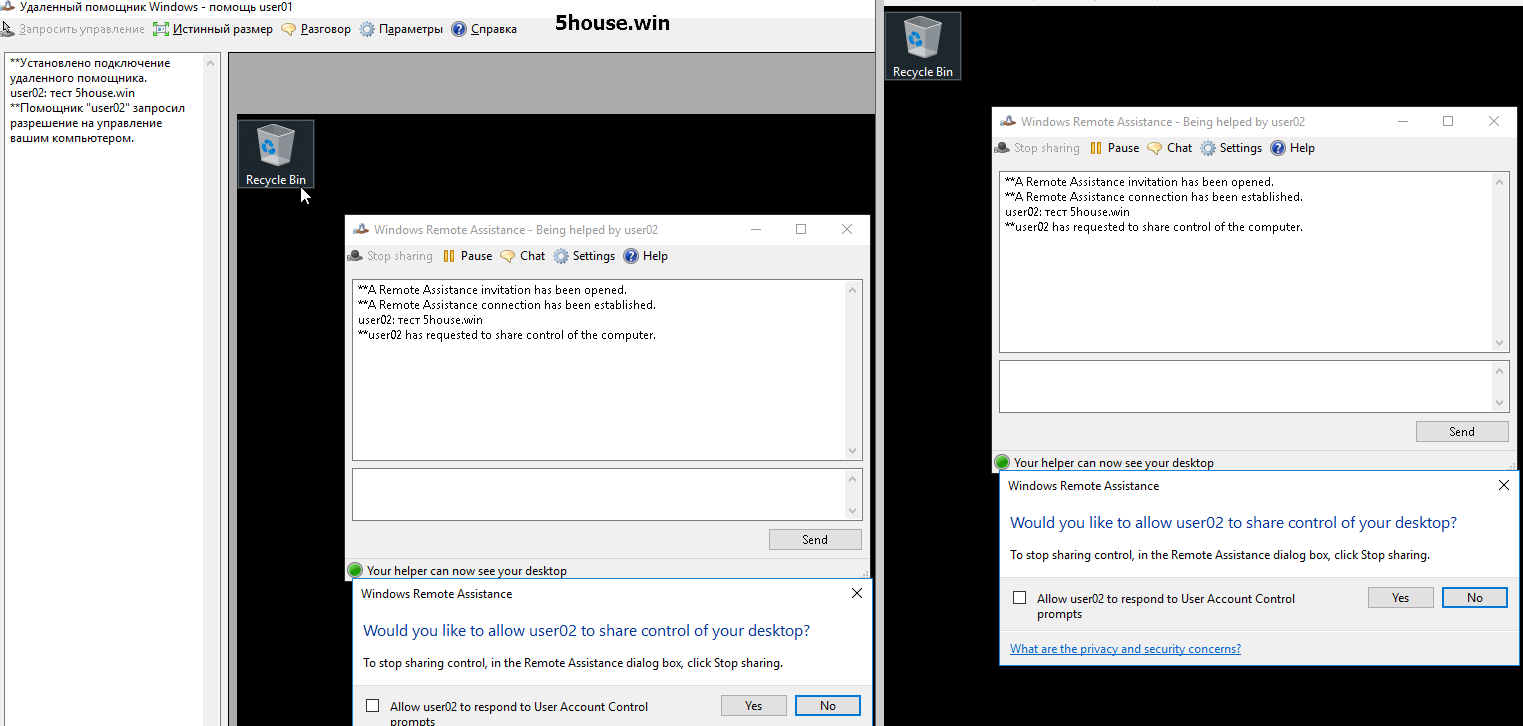

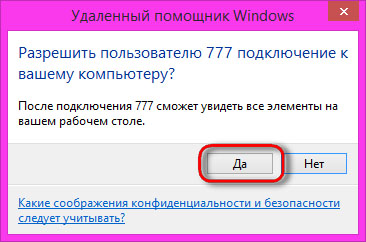

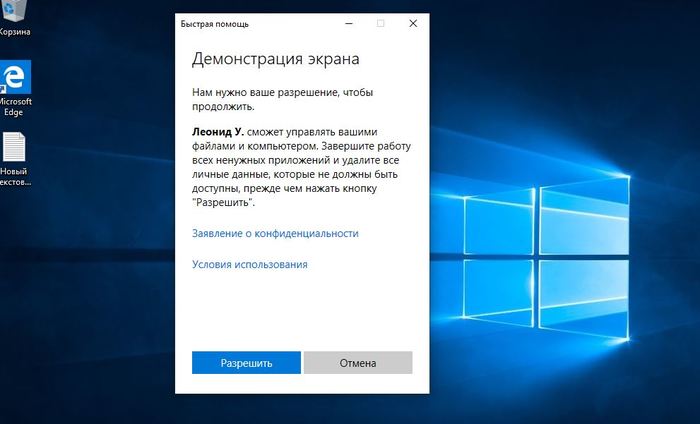

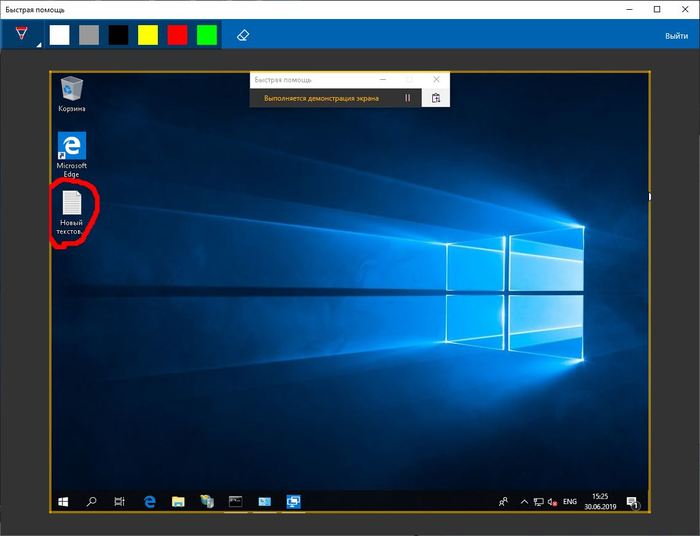

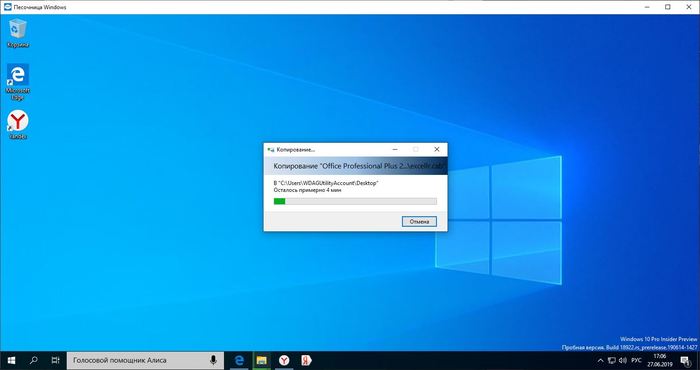

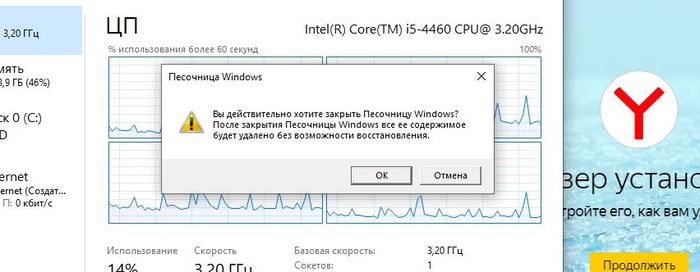

На экране пользователя Windows появится запрос подтверждения подключения администратора к его сеансу: Запрос на удаленное подключение Username запрашивает удаленный просмотр вашего сеанса. Вы принимаете этот запрос.

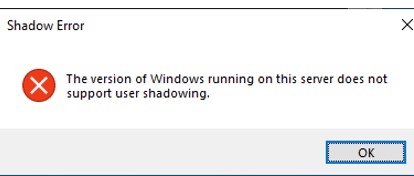

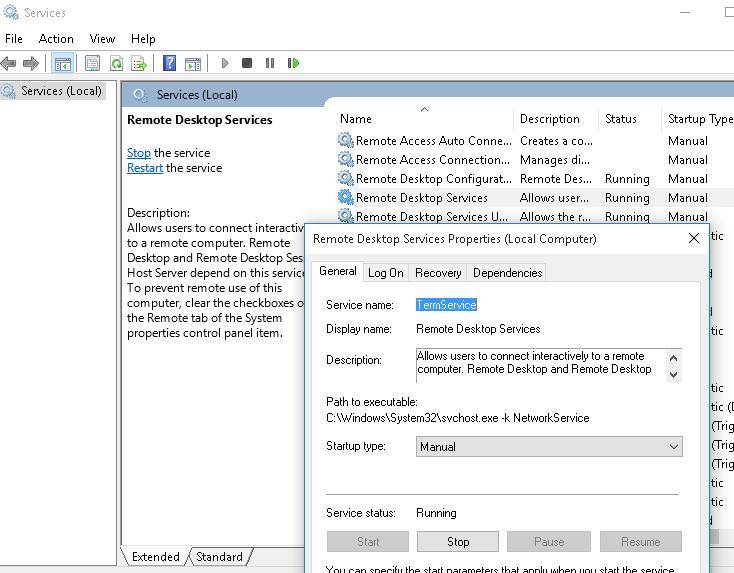

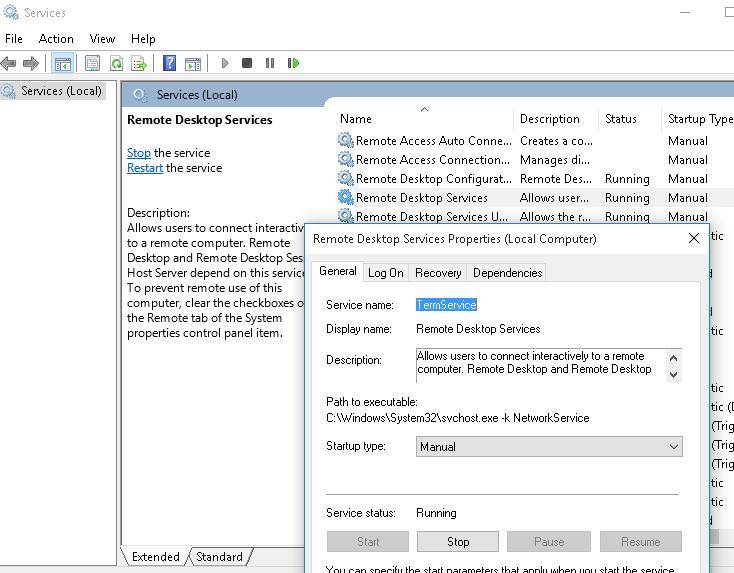

Если служба TermService на удаленном компьютере отключена, то при попытке удалённого подключения через RDP shadow появится ошибка:

The version of Windows running on this server does not support user shadowing

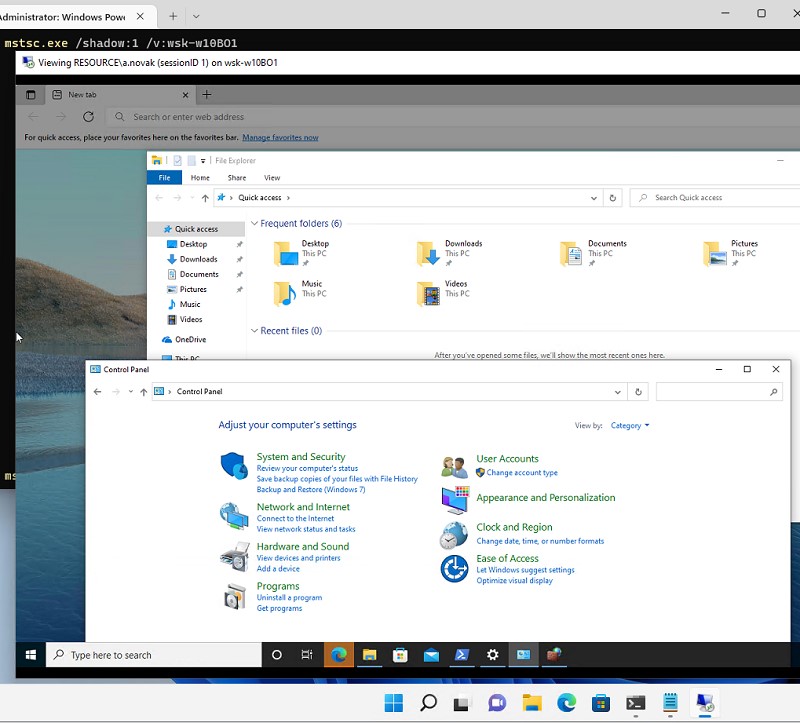

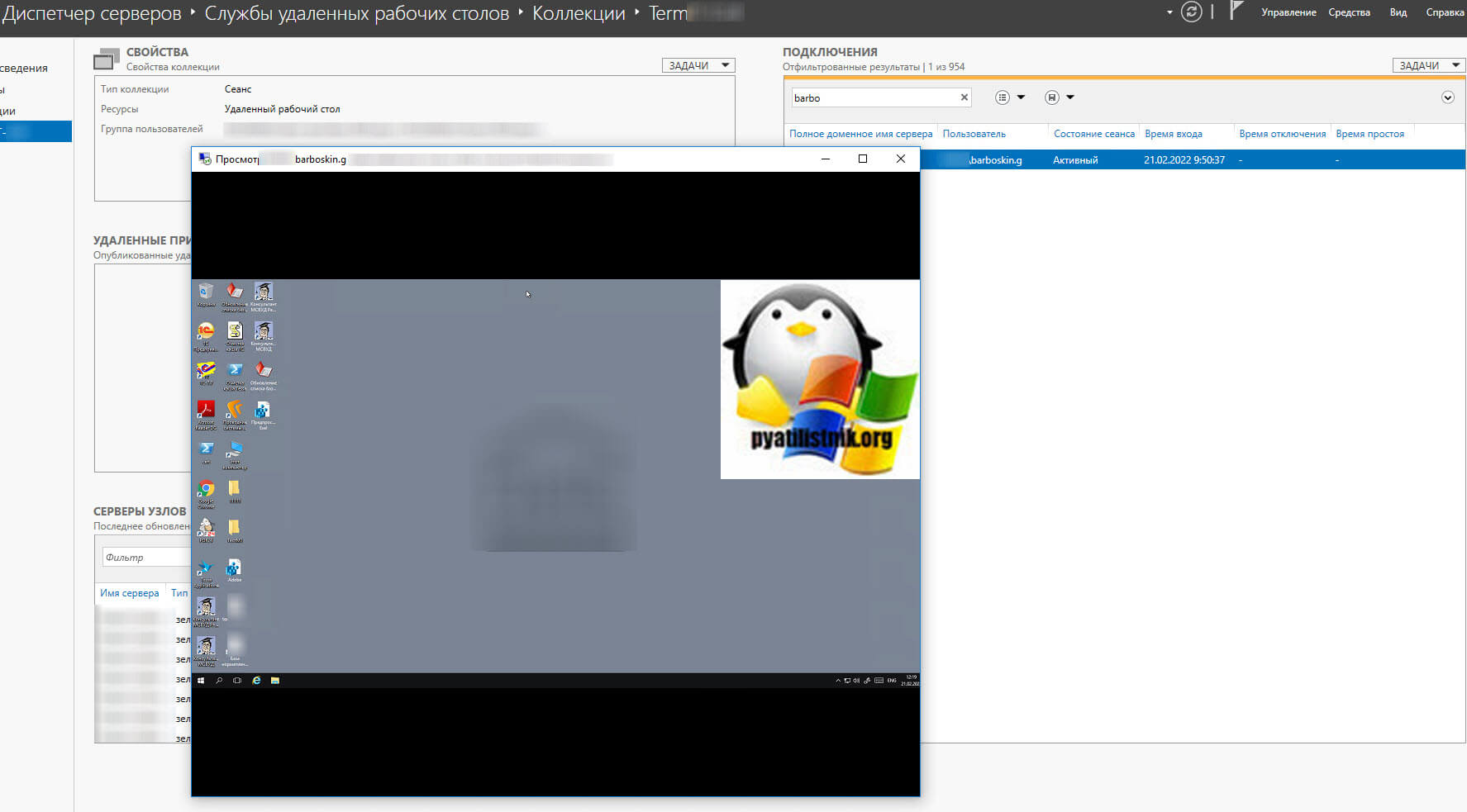

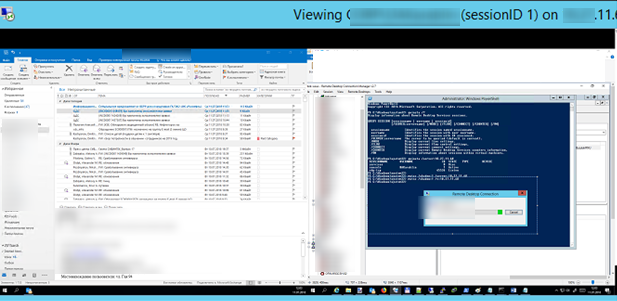

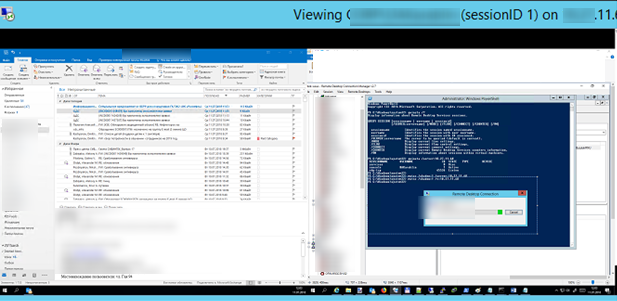

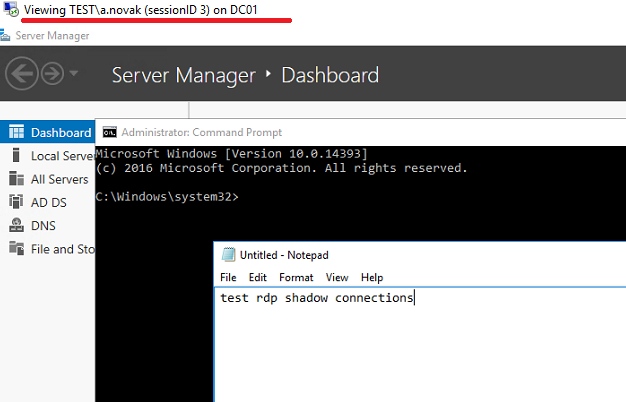

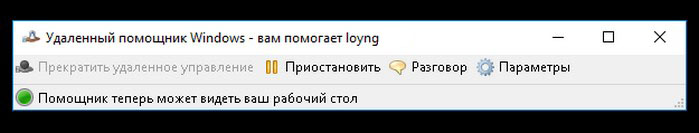

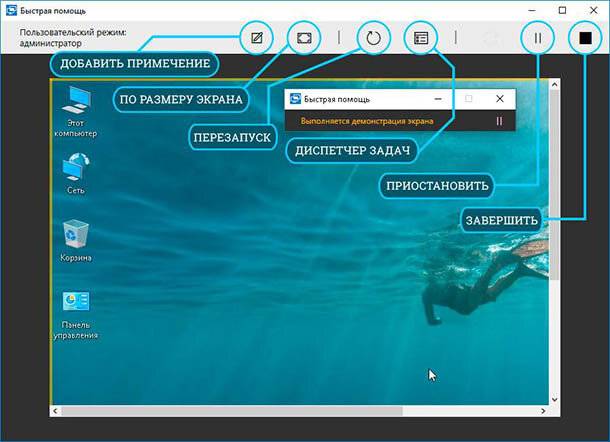

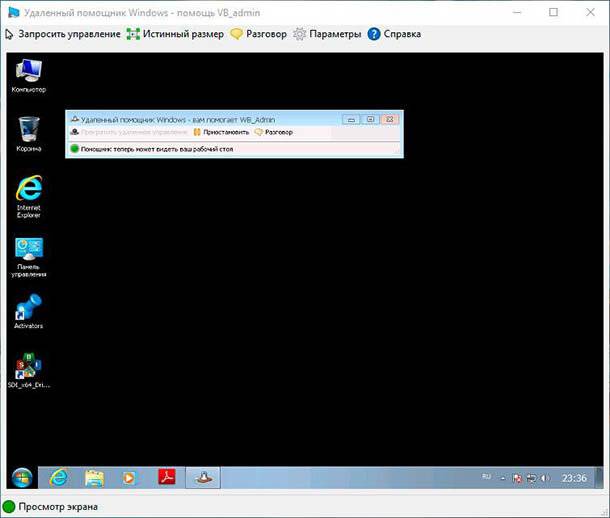

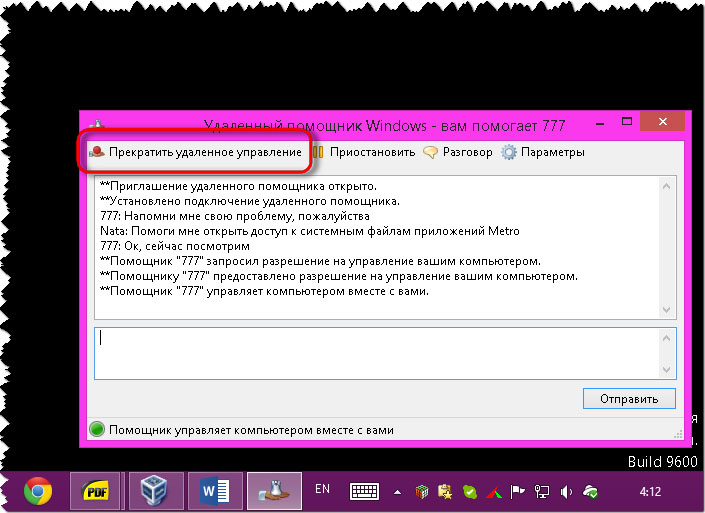

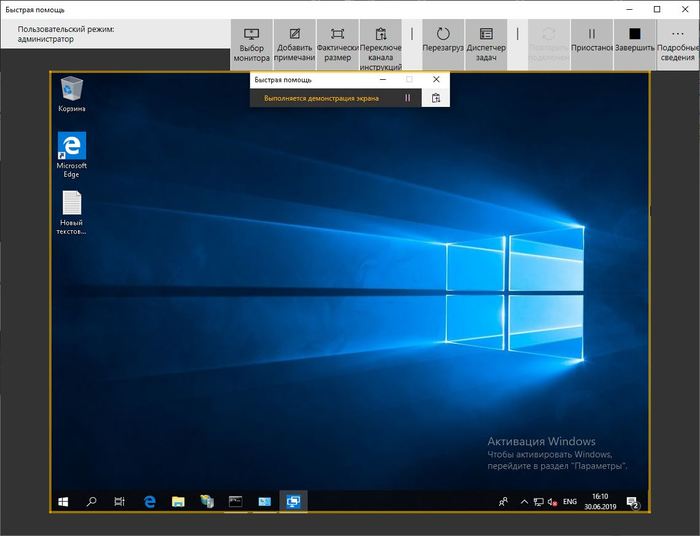

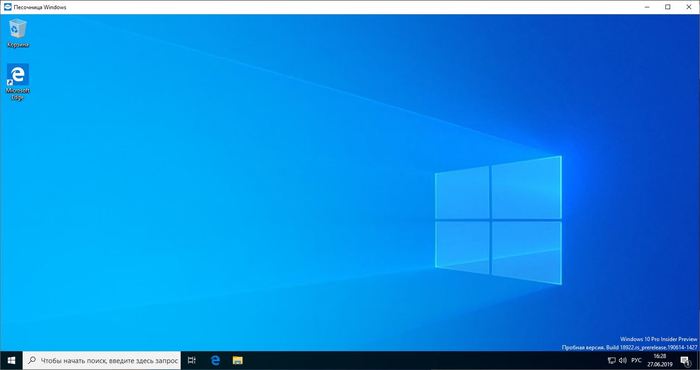

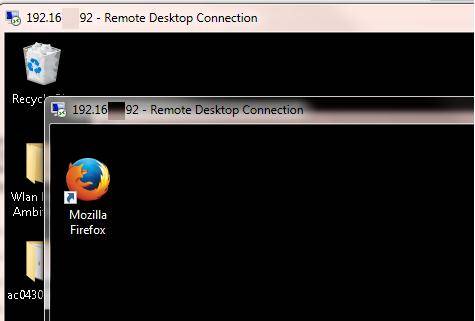

Если пользователь разрешит соединение, вы подключитесь к его консольному сеансу и увидите его рабочий стол. Вы будете видеть все действия пользователя, но не сможете взаимодействовать с его сессией. Если вы хотите управлять его сессией, добавьте в команду параметр /control. В этом случае надпись в заголовке окна сменится с

Viewing username (sessionID 1) on computername

на

Controlling…

В данном случае вы подключились непосредственно подключиться к консольной сессии пользователя без блокировки его сеанса. При удаленном подключении к Windows 10 через обычный RDP, то сессия локального отключается (даже если вы включите возможность использования нескольких одновременных RDP сессий в Windows 10).

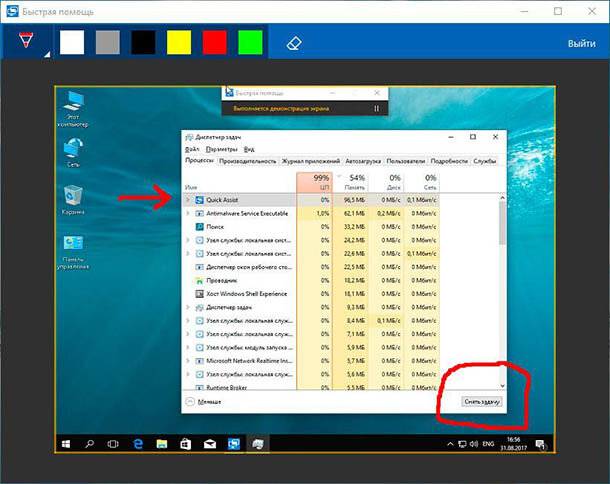

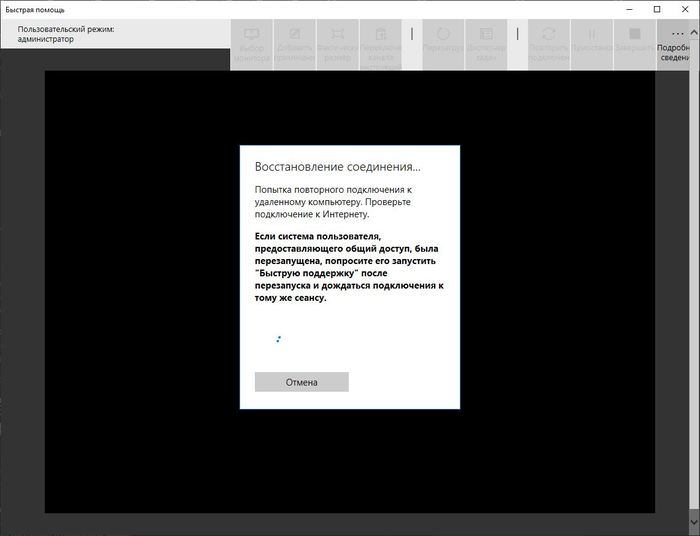

Если сессия пользователя заблокирована, или появляется запрос повышения привилегий UAC, то без исопльзования режима

mstsc /control

окно с теневой сессией становится черным и на нем появляется символ паузы.

Теневая сессия переходит в приостановленное состояние, если у пользователя появляется запрос UAC на Secure desktop. После того, как пользователь подтвердит действие UAC, ваша сессия возобновится.

Чтобы развернуть окно теневой сессии во весь экран, воспользуйтесь комбинацией клавиш Ctrl + Alt + Break.

Для завершения теневой сессии нажмите на компьютере

alt+*

(или

ctrl+*

на RDS сервере).

Вы можете оповестить пользователя о том, что кто-то удаленно подключится к его сессии через теневое подключение с помощью следующего PowerShell скрипта:

while($true){

if (Get-Process -Name "RdpSa" -ErrorAction SilentlyContinue){[console]::beep(1000,500);Write-Host "RdpSa is running at $(Get-Date)"}

Start-Sleep -Seconds 1

}

В данном примере мы оповещаем пользователя звуковым оповещением, но вы можете вывести всплывающее уведомление на рабочий стол. Можно запустить этот PowerShell скрипт как службу Windows.

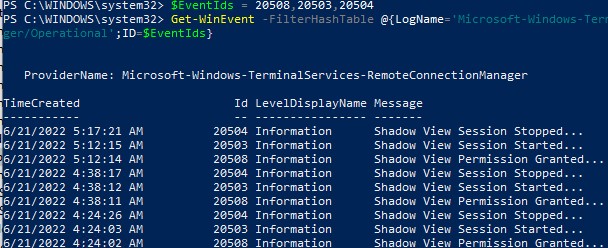

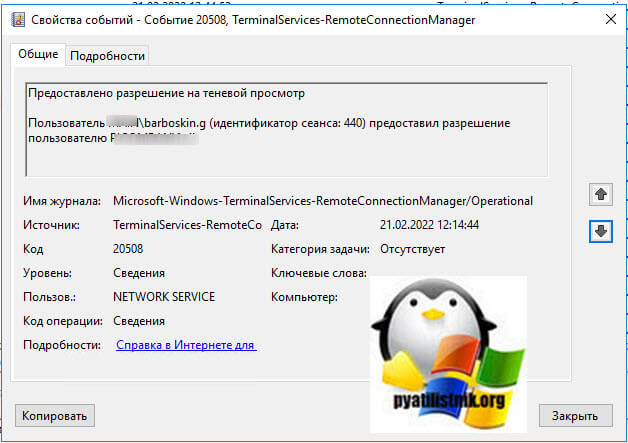

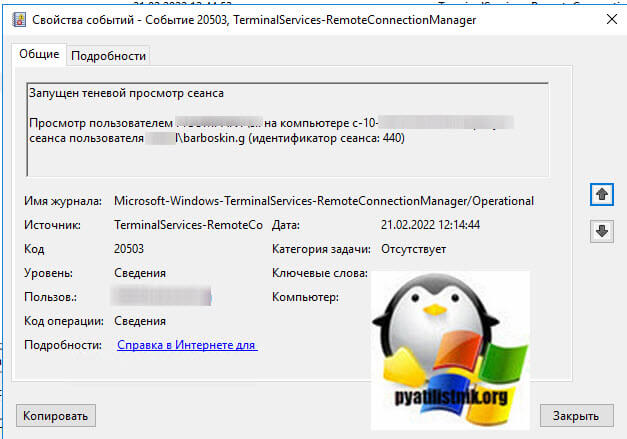

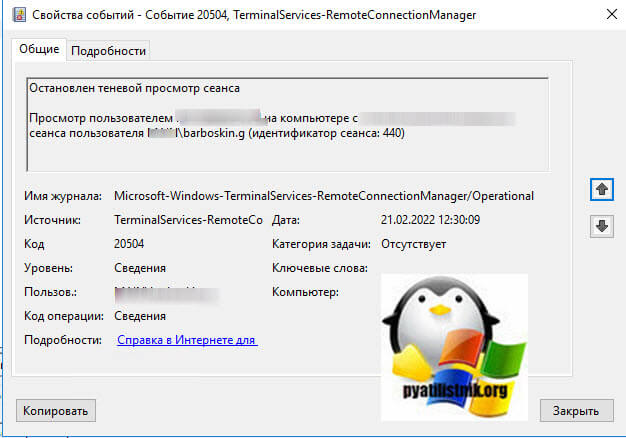

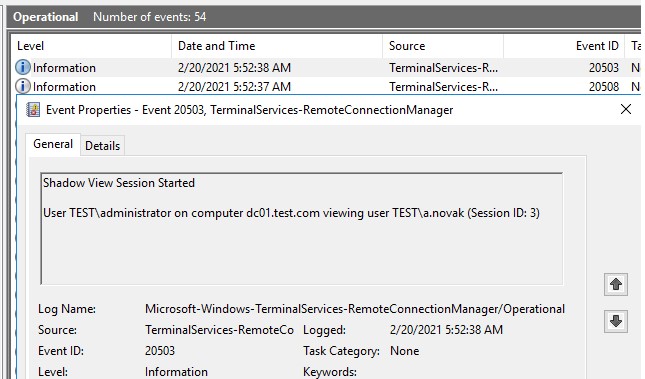

Вы можете получить историю теневых подключений к компьютеру пользователя из журнала событий Windows. Все интересующие вас логи находятся в разделе Microsoft-Windows-TerminalServices-RemoteConnectionManager/Operational:Event Viewer

- Event ID 20508 — Shadow View Permission Granted

- Event ID 20503 — Shadow View Session Started

- Event ID 20504 — Shadow View Session Stopped

Вы можете получить логи теневых подключений к компьютеру с помощью PowerShell:

$EventIds = 20508,20503,20504

Get-WinEvent -FilterHashTable @{LogName='Microsoft-Windows-TerminalServices-RemoteConnectionManager/Operational';ID=$EventIds}

Функционал теневого подключения Remote Desktop Shadowing работает в Windows 11/10/ 8.1 и Windows Server 2022/2019/2016/2012 R2. Таким образом Remote Desktop Shadowing можно использовать как аналог Remote Assistance (Удаленный помощник) или TeamViewer/Anydesk для локальной или корпоративной сети.

Previous Story

Mikrotik сохранение.

Next Story

Настройка удаленного доступа MySQL и MariaDB

Latest from Blog

Связка из Postfix и Dovecot плюс стандартный обвес из антивируса, антиспама и прочих утилит. Доменные имена

Keycloak + PostgreSQL Keycloak — продукт с открытым кодом для реализации single sign-on с возможностью управления

перевод статьи: https://cloudinfrastructureservices.co.uk/install-keycloak-sso-on-ubuntu-20-04/ Keycloak – это бесплатное решение для управления идентификацией и доступом с открытым исходным кодом

Вне зависимости от того, как долго и тщательно программное обеспечение проверяется перед запуском, часть проблем проявляется

Что такое сервер freeRADIUS? RADIUS — это протокол AAA (аутентификация, авторизация и учет), который помогает контролировать

Обновлено 15.03.2022

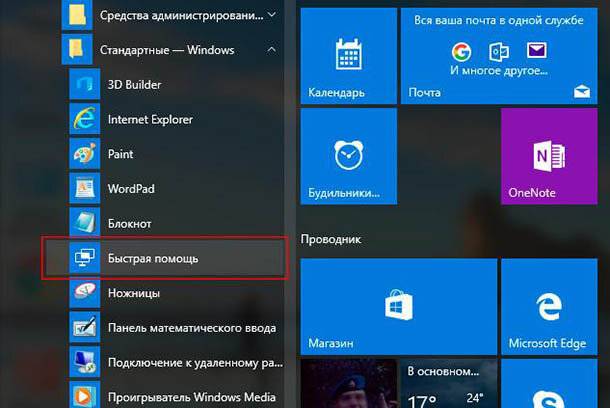

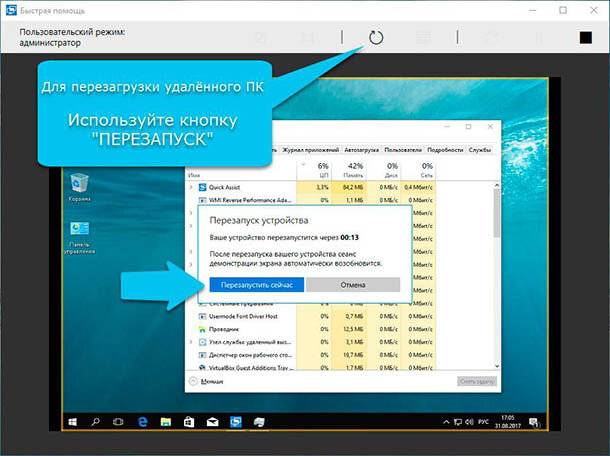

Добрый день! Уважаемые читатели и гости одного из крупнейших IT блогов по системному администрированию Pyatilistnik.org. В прошлый раз мы с вами разобрали установку Hyper-V в Windows 11. Сегодня я хочу с вами разобрать тему удобной поддержки пользователей встроенными средствами Windows. Речь пойдет, о теневом подключении RDP или Remote Desktop Shadowing. Мы рассмотрим, как она реализована, как предоставляются права и многое другое. Статья получиться большой, но поверьте оно того стоит. Благодаря этому вы сможете сэкономить бюджеты компании, отказавшись от стороннего ПО.

💻 Что такое теневой сеанс Remote Desktop Shadowing?

Все мы прекрасно помним 2020 год, когда массово вводились ограничения и все пользователи переходили на дистанционное положение. Это заставило все компании организовать для сотрудников рабочее окружение, и самое главное это отслеживание и предоставление удаленной помощи, при возникших проблемах. Для удаленной помощи используется много различного программного обеспечения, например teamviewer, VNC, Dameware и многое другое, большая проблема в том, что все они платные для коммерческого использования. Не все компании готовы платить за это деньги, но в Windows есть и встроенная возможность, о которой многие просто не знают.

Режим Shadow (теневой сеанс RDP/RDS) — Это встроенное средство, позволяющее системным администраторам производить подключение в RDP сессию любого пользователя, видя его экран, имея возможность производить любые манипуляции курсором и сеансом, одним словом полное взаимодействие. Remote Desktop Shadowing идет в составе начиная с Windows 8.1, Windows Server 2012 R2 и выше.

Теневое копирование служб удаленных рабочих столов имеет как графический интерфейс, так и утилиту командной строки. Есть две версии функции. Так как устаревшая версия Remote Desktop Services Shadowing несовместима с последней версией утилиты, то я не буду подробно описывать предыдущую версию, а лишь упомяну несколько слов в качестве исторической справки. В более ранних версиях Windows файл shadow.exe позволял пользователю подключаться к удаленному узлу с помощью метода теневого копирования служб удаленных рабочих столов. Короче говоря, это предшественник утилиты mstsc и ее параметра /shadow. Он был представлен в Windows Server 2003 и доступен во многих версиях Windows.

Кроме того, есть два приложения с графическим интерфейсом, и они делают одно и то же: управление службами терминалов (TSAdmin), которое присутствует с Windows Server 2003, и диспетчер служб удаленных рабочих столов (RDSM), который является частью инструментов удаленного администрирования сервера (RSAT) и заменяет TSAdmin в Windows Server 2012.

Ключевое различие между версиями RDS Shadowing заключается в том, что в устаревшей версии вы должны сначала установить соединение RDP, чтобы получить сеанс на удаленном хосте, прежде чем вы сможете затенить чей-либо еще сеанс на этом хосте. В последней версии вы можете затенить сеанс пользователя на удаленном хосте с консоли вашего собственного хоста. В этой статье мы рассмотрим, как настроить и использовать RDS Shadowing для подключения к RDP сессиям пользователей в Windows Server 2022 и Windows 11.

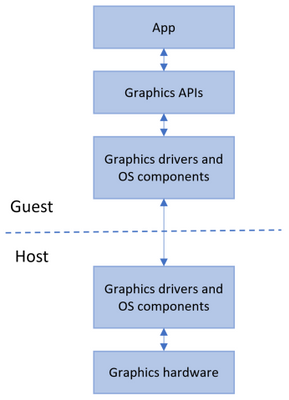

⚙️ Какие порты использует теневое копирование служб удаленных рабочих столов

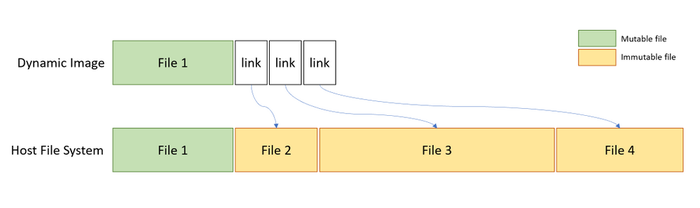

Функция теневого копирования служб удаленных рабочих столов не использует порт 3389/TCP (RDP), вместо этого он использует порт 445/TCP (SMB) и эфемерные порты, также известные как динамический диапазон портов (RPC). Так же на удаленном компьютере, куда вы будите производить подключения должны быть добавлены правила:

- Первое правило называется «File and Printer Sharing (SMB-In)», которое позволяет подключаться к порту 445/TCP;

- Второй есть «Remote Desktop — Shadow (TCP-In)». Это позволяет %SystemRoot%system32RdpSa.exe двоичному файлу обрабатывать входящие соединения на любом локальном TCP-порту. Динамический диапазон портов в Windows обычно включает TCP-порты с 49152 по 65535.

Какой уровень прав необходим для использования Remote Desktop Services Shadowing

Для того, чтобы вы могли производить теневое подключение к пользователям RDS фермы или отдельным серверам, вам нужны права администратора на конечных серверах, но и это можно обойти, произведя точечное делегирование прав на функцию shadow, не имея при этом административного доступа на конечных серверах. Как это организовать я покажу, немного ниже.

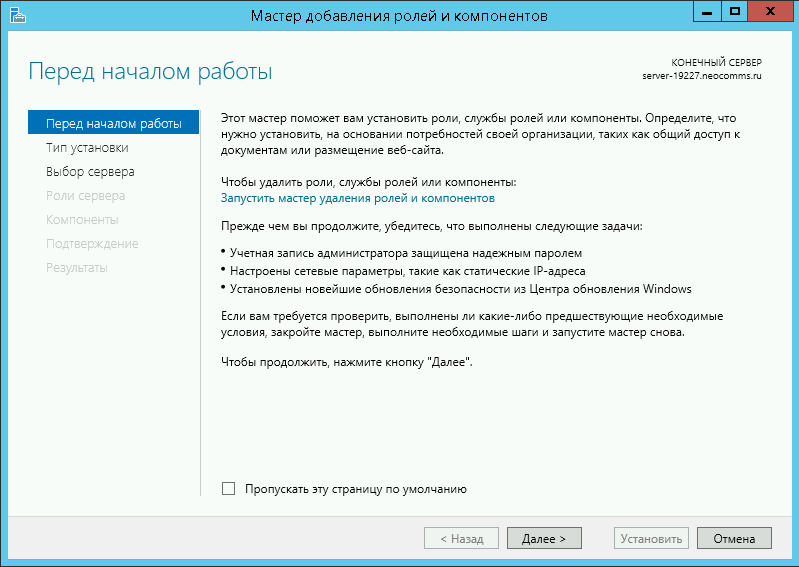

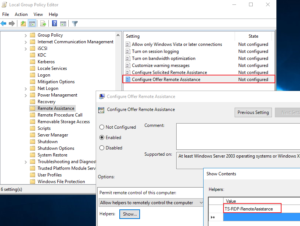

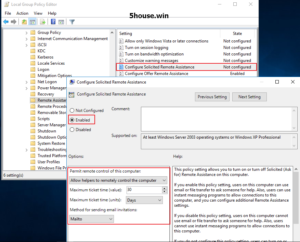

⚒ Настройка групповой политики управления теневыми подключениями к RDS сессиям в Windows

Перед тем, как мы с вами разберем практические методы подключения Remote Desktop Shadow, нам нужно настроить групповую политику, которая будет определять, как оператор, кто будет помогать конечному пользователю, будет с ним взаимодействовать. У системного администратора есть возможность оставить пользователю одобрение подключения или же можно сделать без уведомления, существует пять вариантов политики.

- No remote control allowed — удаленное управление не разрешено (значение параметра реестра 0) — Идет по умолчанию, если политика не задана

- Full Control with users’s permission — полный контроль сессии с разрешения пользователя (значение параметра реестра 1 )

- Full Control without users’s permission — полный контроль без разрешения пользователя (значение параметра реестра 2)

- View Session with users’s permission – наблюдение за сеансом с разрешением пользователя (значение параметра реестра 3)

- View Session without users’s permission – наблюдение за сеансом без разрешения пользователя (значение параметра реестра 4).

Данный ключ реестра можно найти в разделе HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindows NTTerminal Services под названием «Shadow«

Найти данную политику можно по пути:

Конфигурация Компьютера — Политики — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов — Узел сеансов удаленных рабочих столов — Подключения (Policies — Administrative Templates — Windows components — Remote Desktop Services — Remote Session Host — Connections)

Она будет иметь название «Установить правила удаленного управления для пользовательских сеансов служб удаленных рабочих столов (Set rules for remote control of Remote Desktop Services user sessions)«

Чтобы получить текущее значение ключа Shadow, вам необходимо на конечном компьютере открыть командную строку и ввести:

reg query «HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindows NTTerminal Services» /v Shadow

Его также можно установить вручную с помощью командной строки, введя следующую команду:

reg add «HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindows NTTerminal Services» /v Shadow /t REG_DWORD /d 4

Чтобы удалить тип теневого ключа:

reg delete «HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindows NTTerminal Services» /v Shadow /f

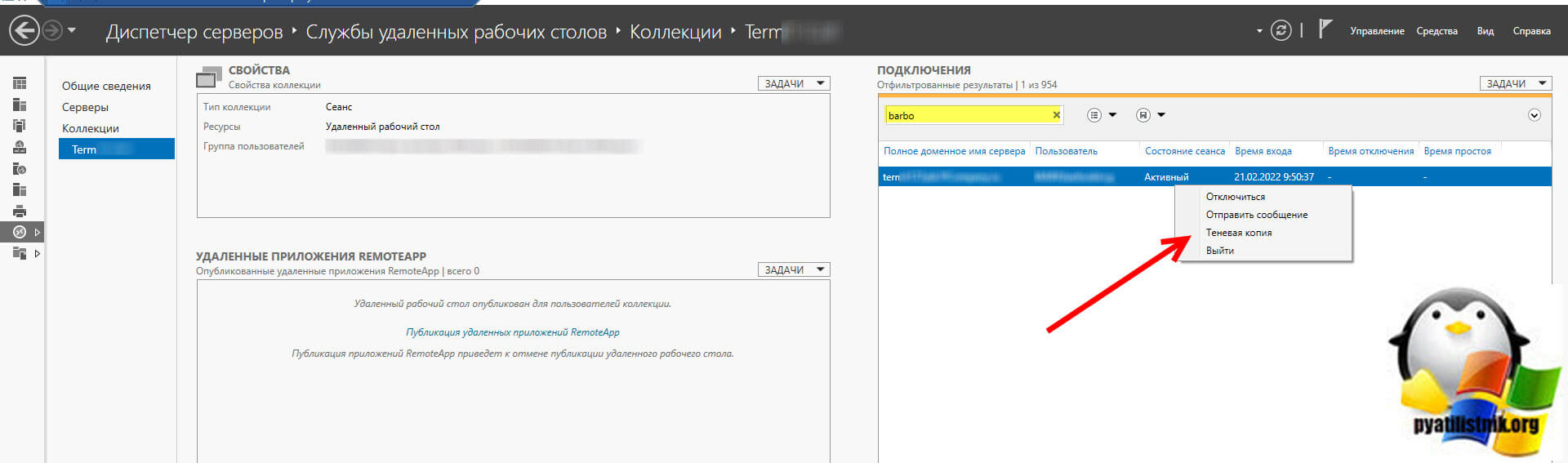

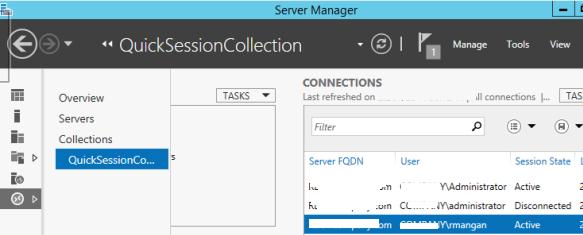

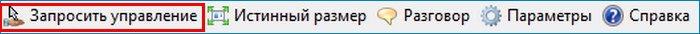

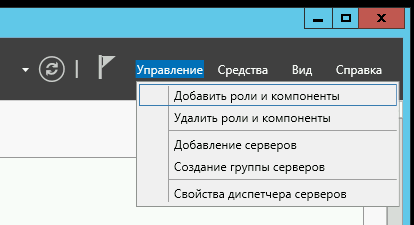

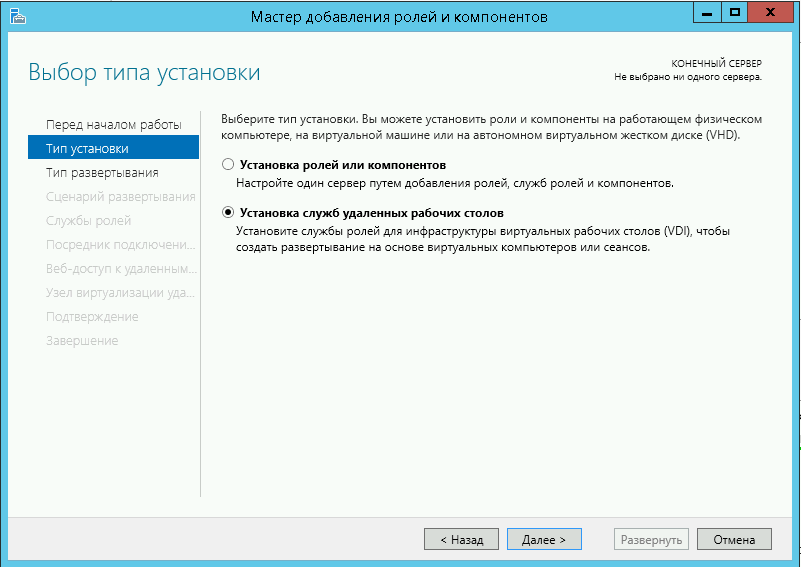

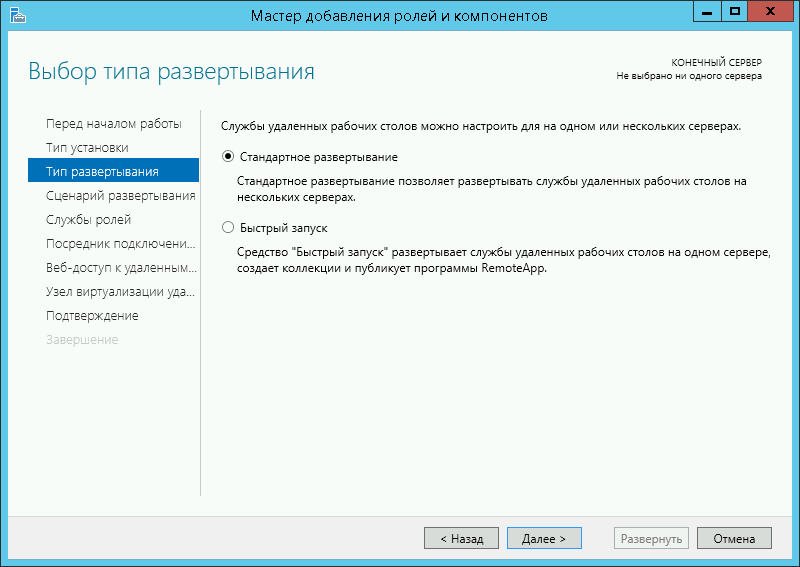

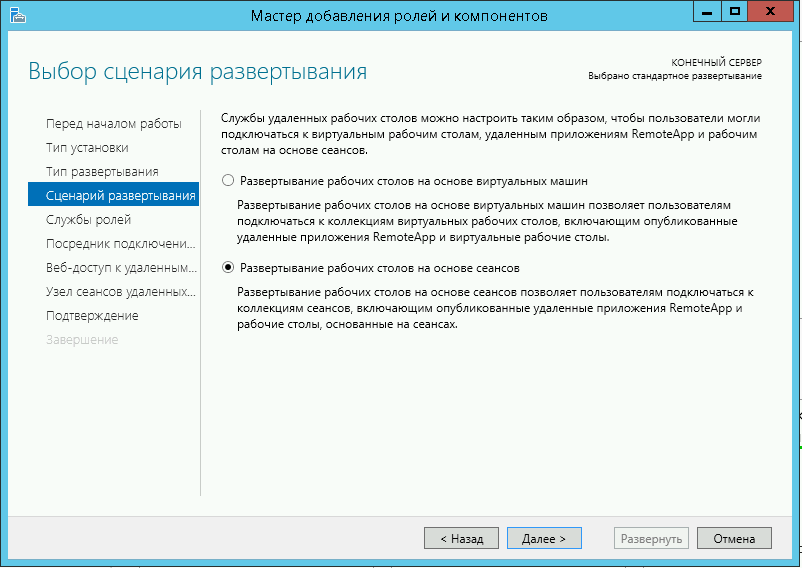

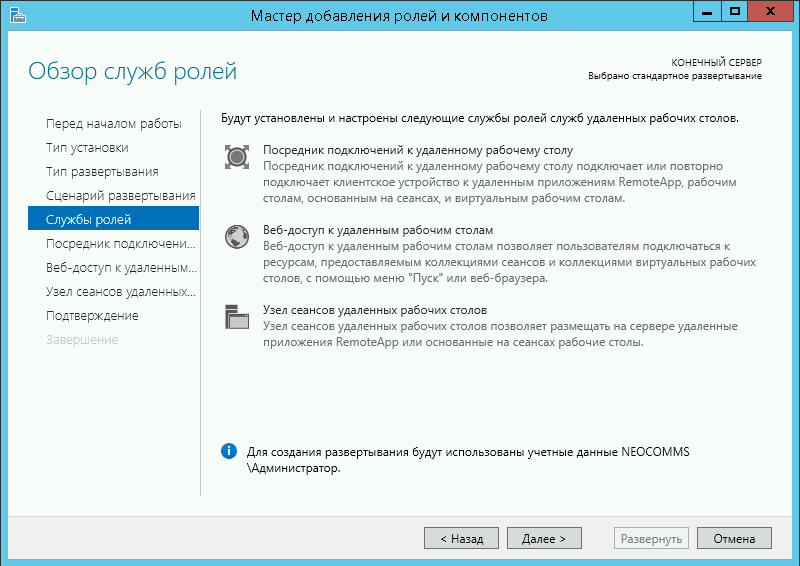

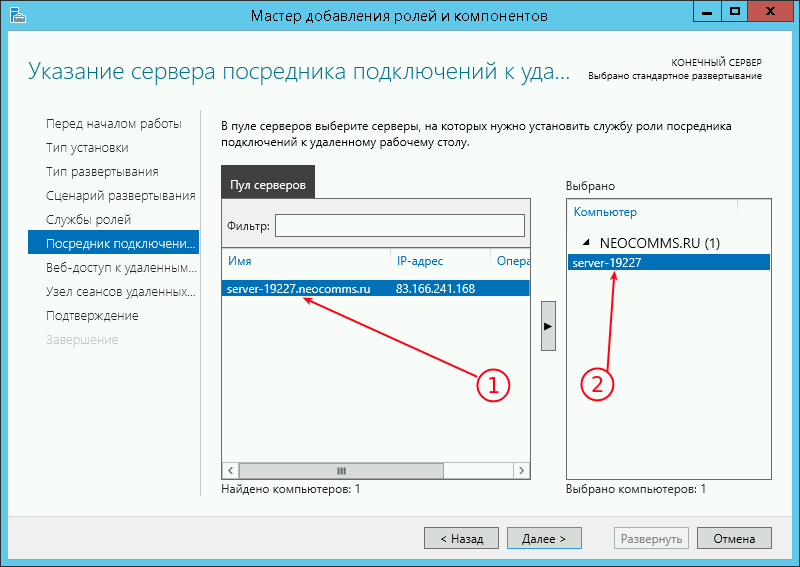

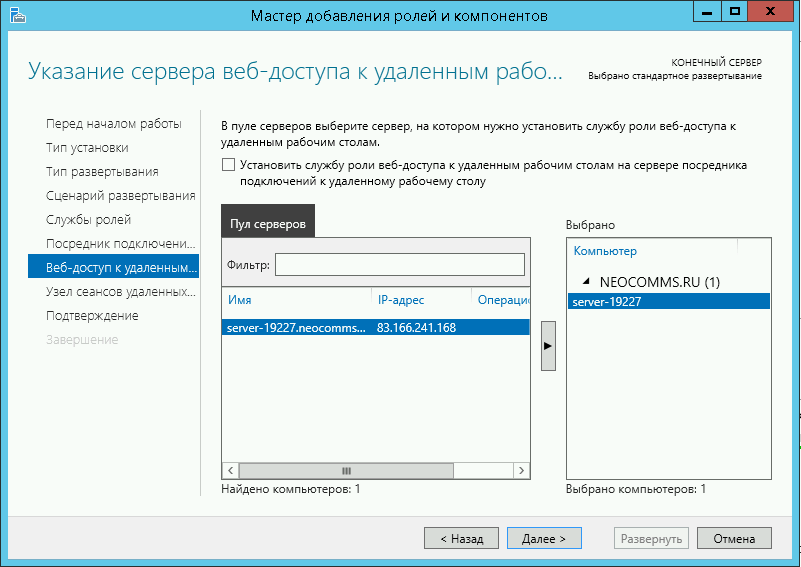

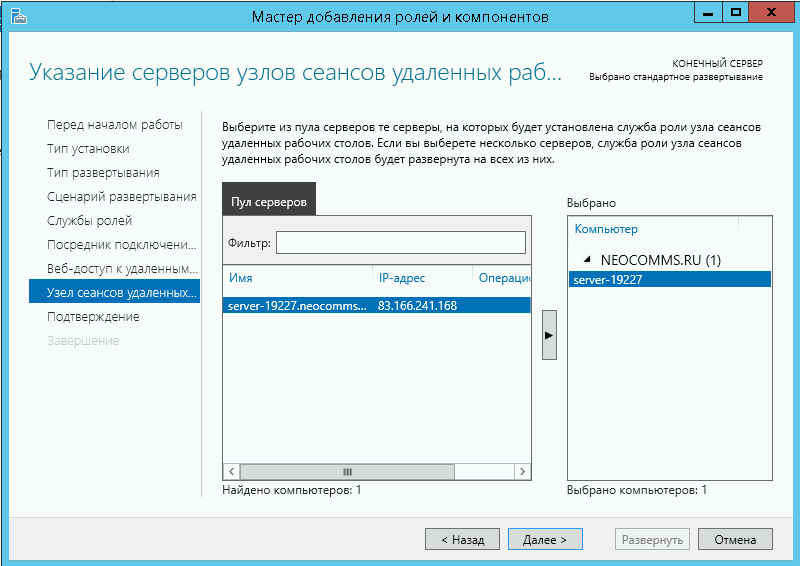

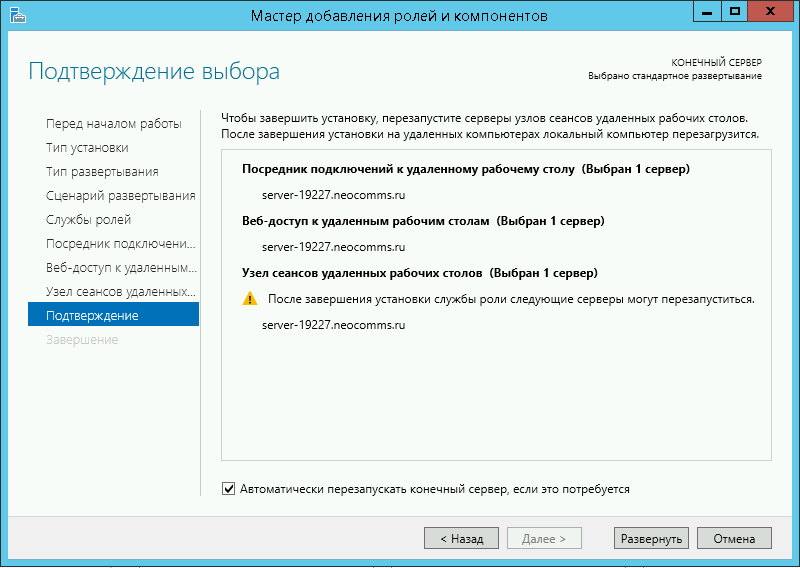

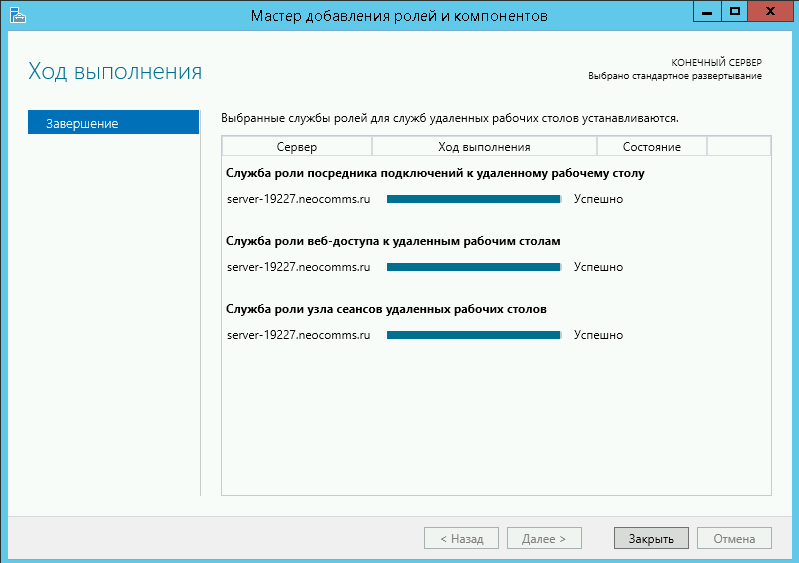

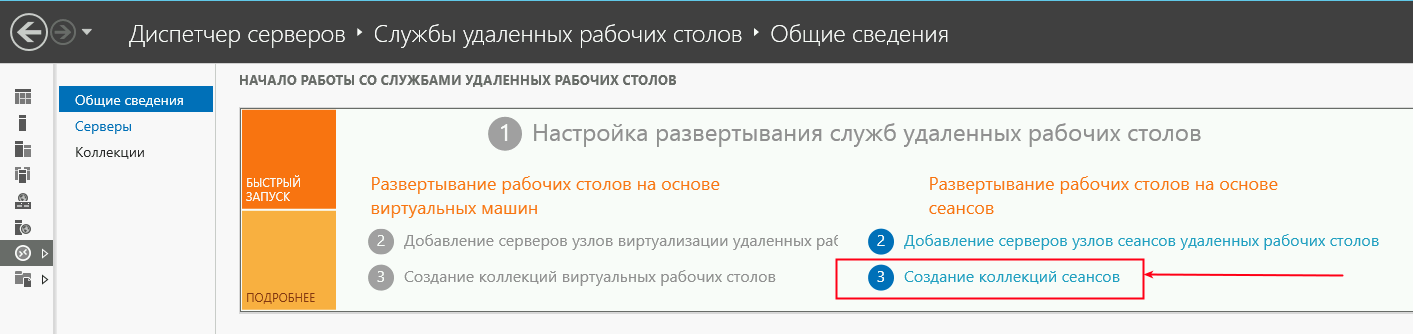

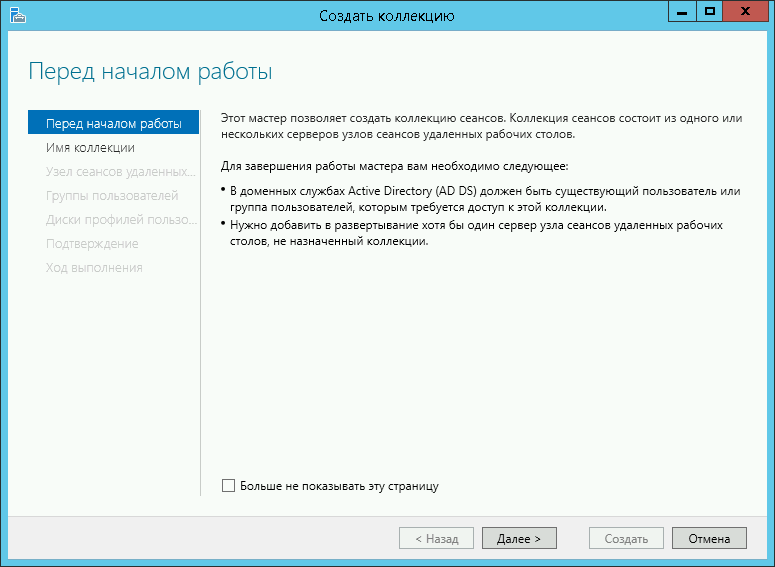

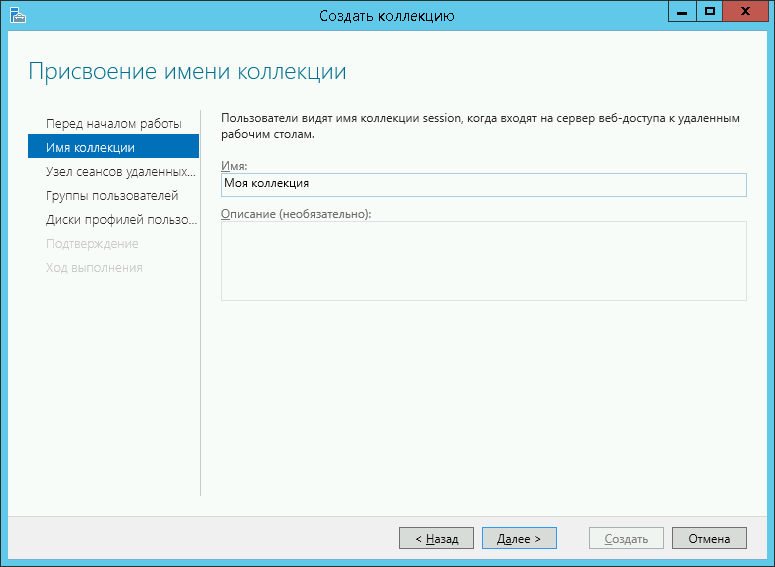

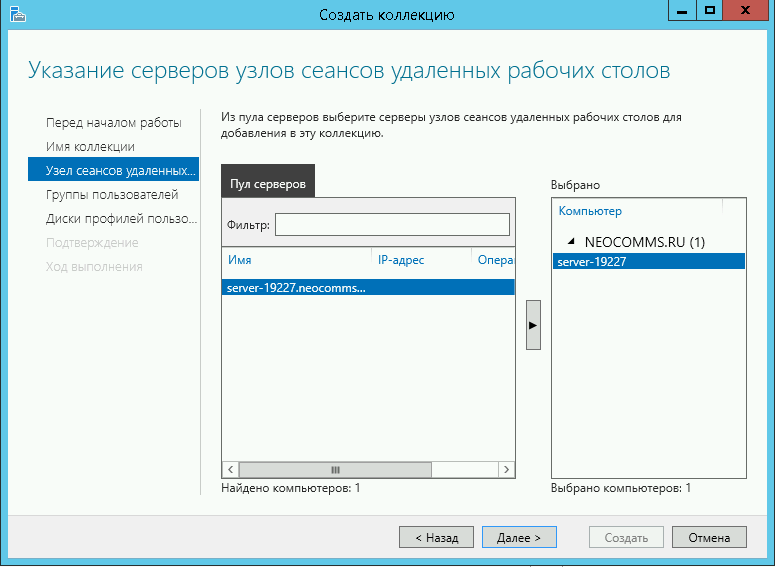

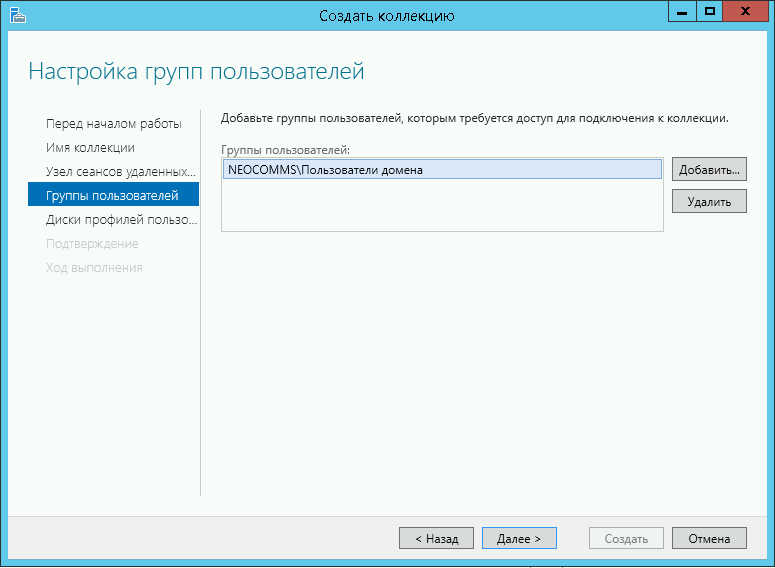

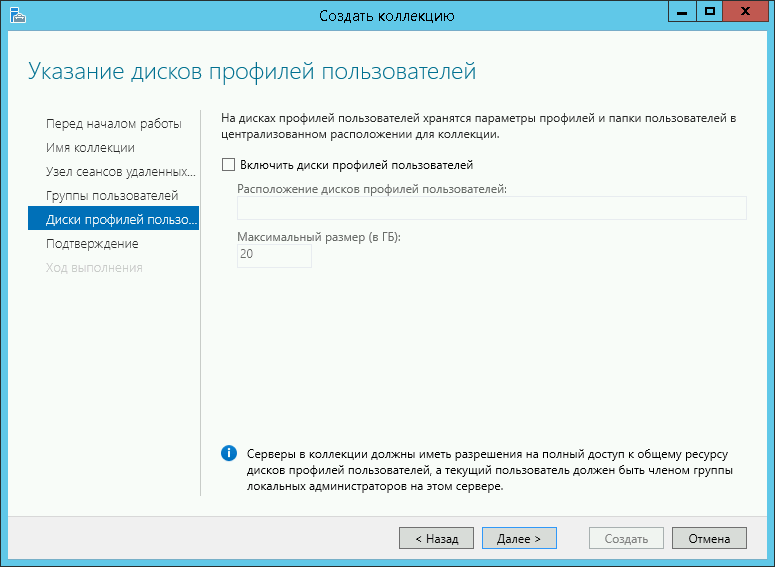

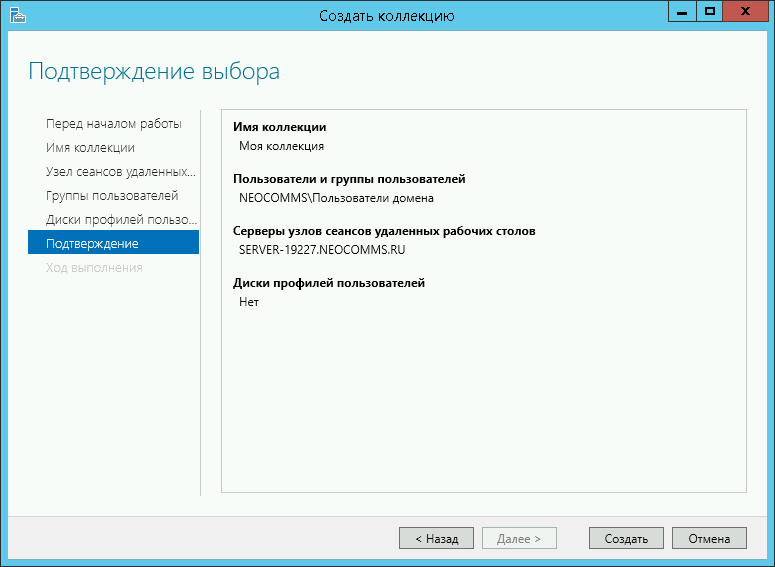

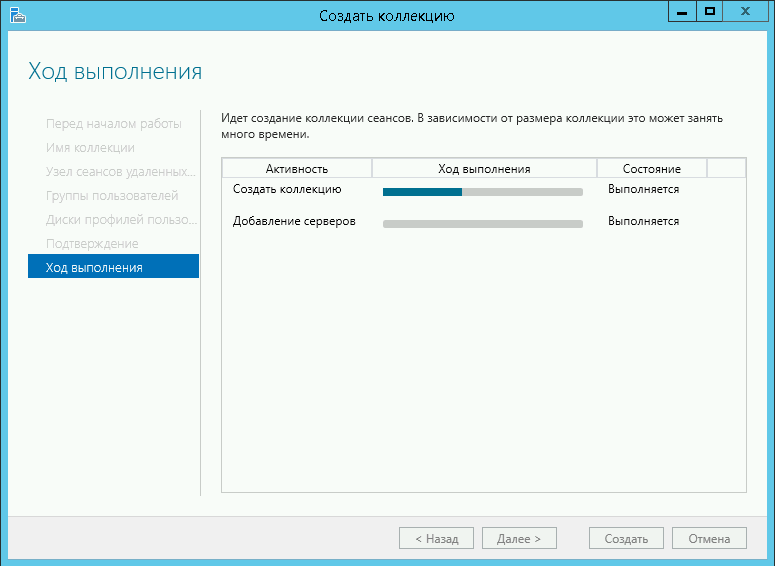

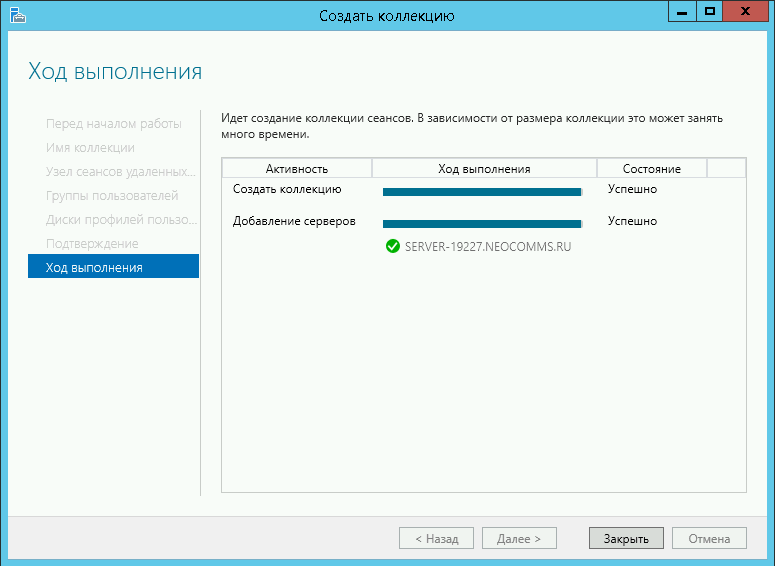

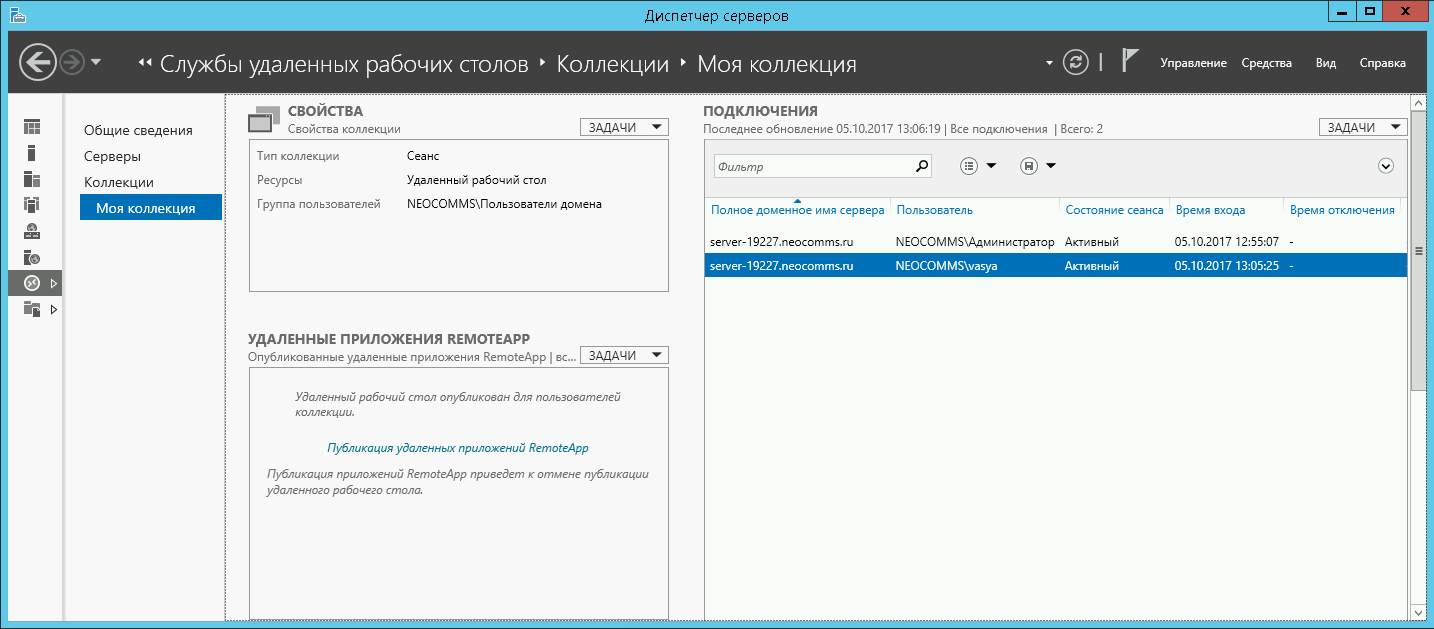

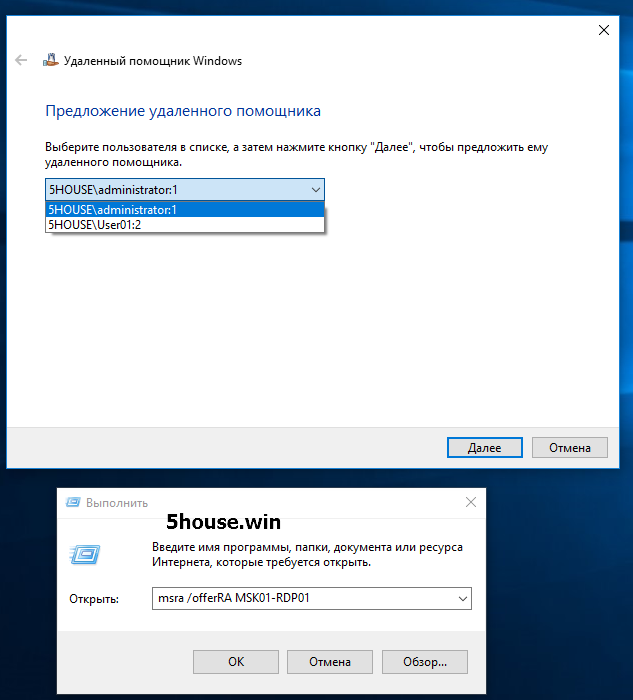

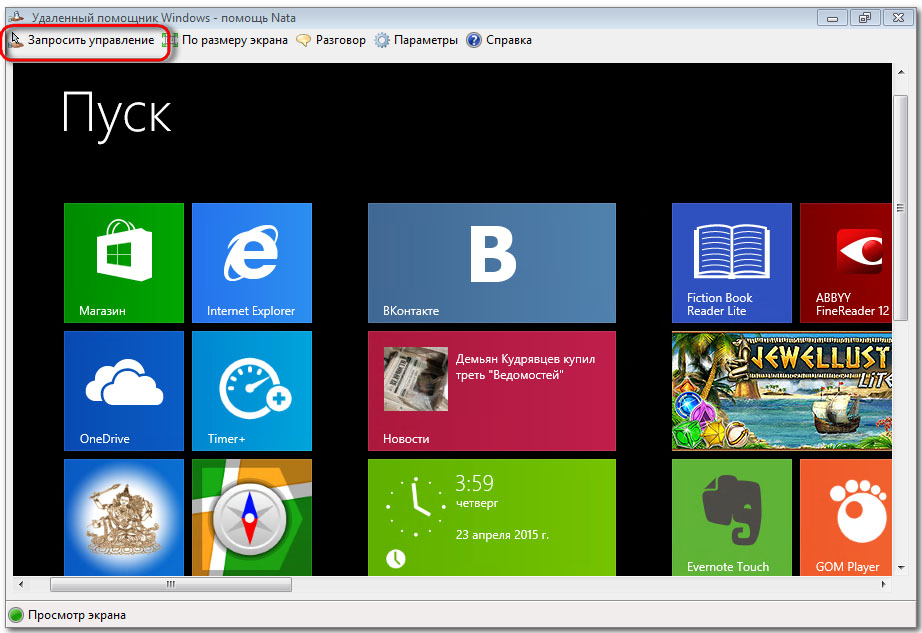

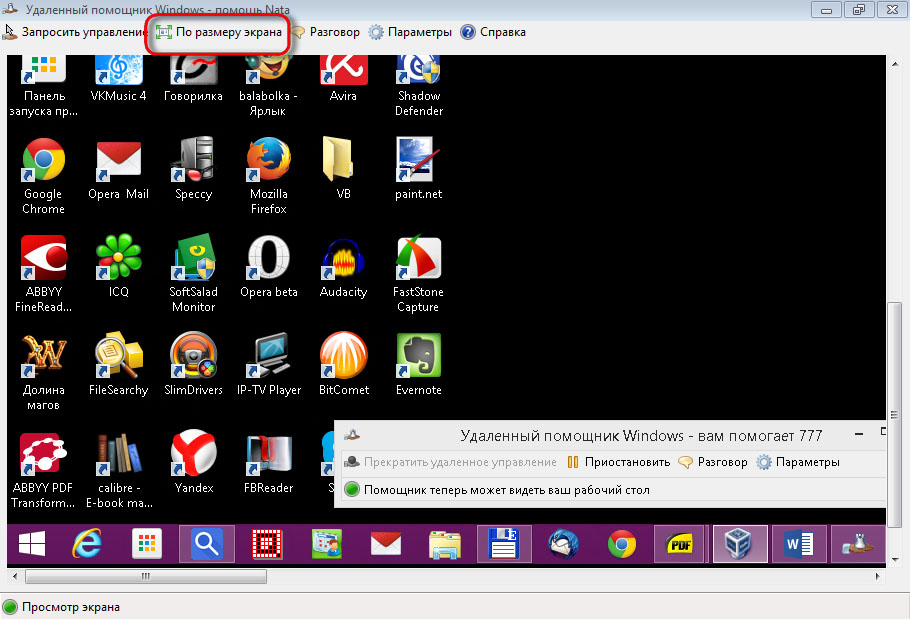

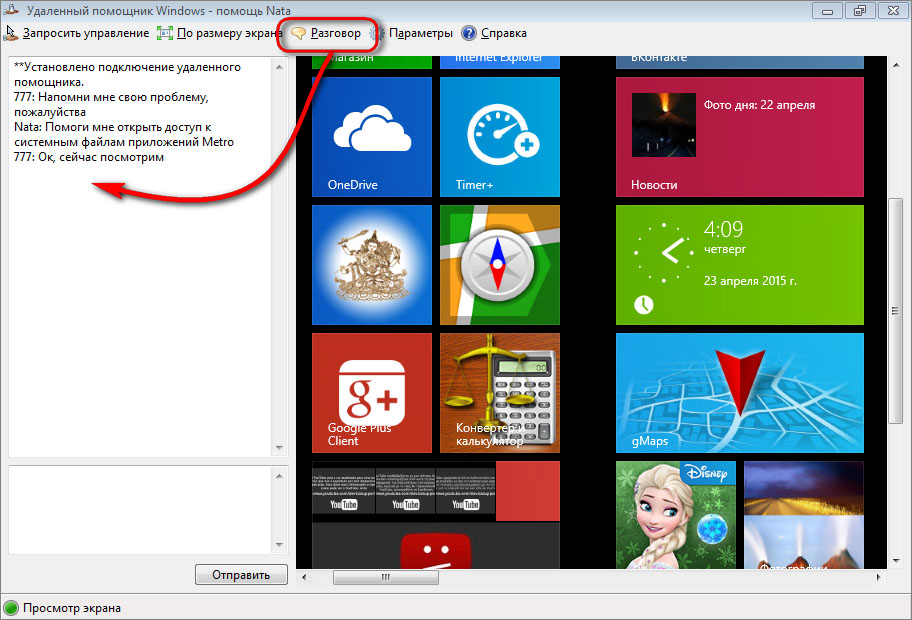

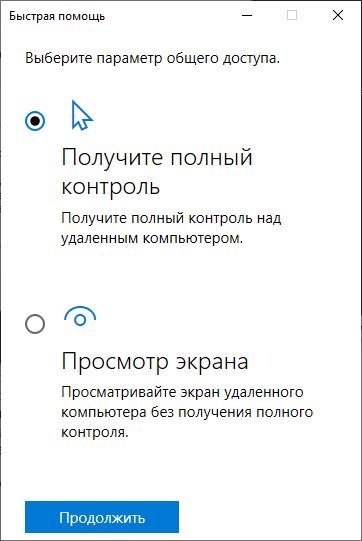

🌐 Подключение Remote Desktop Shadow из графического интерфейса

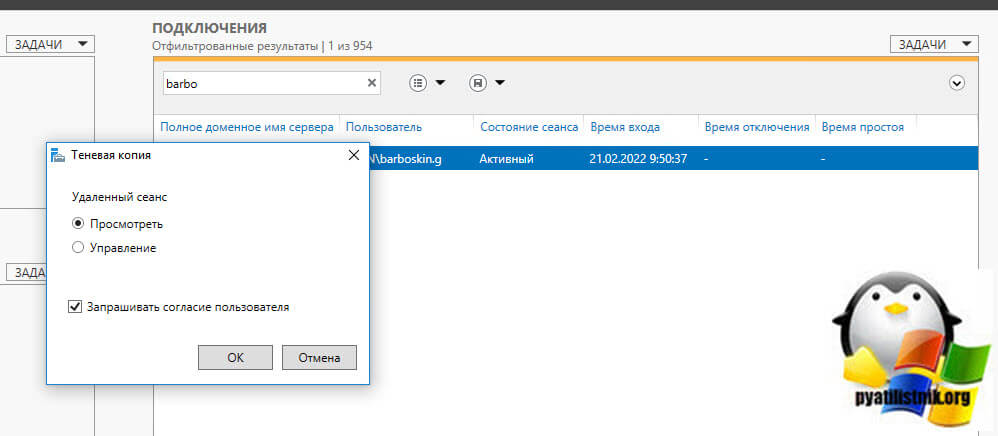

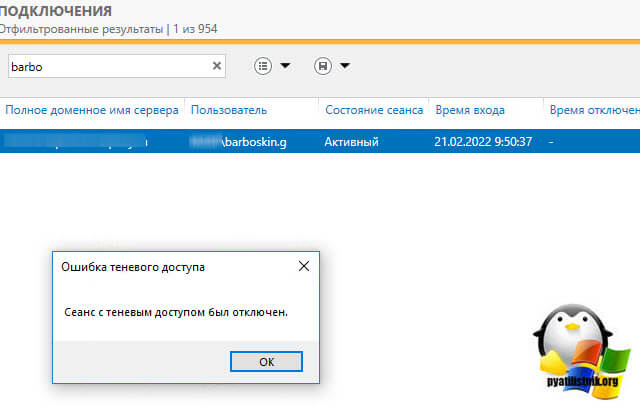

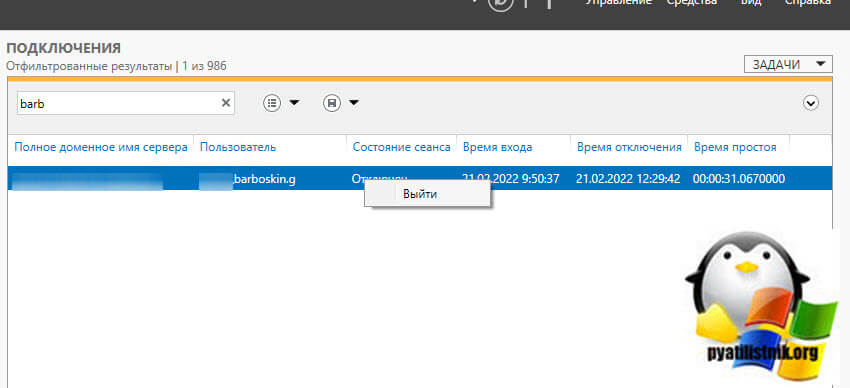

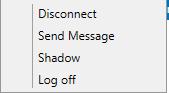

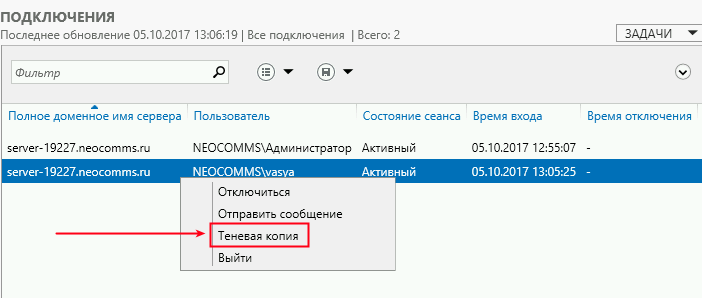

Данный метод является наверное самым удобным, так как позволяет визуально все видеть, контролировать. Все, что вам нужно это собранная оснастка по управлению RDS фермой в диспетчере серверов, как это делать смотрите по ссылке слева. В качестве тестового пользователя я буду использовать Барбоскина Геннадия Викторовичу (Barboskin.g). Для начала давайте его найдем, для этого в оснастке выберите нужную коллекцию, в области «Подключения» произведите поиск вашего пользователя. После его нахождения кликните по нему правым кликом, в контекстном меню вы увидите пункт «Теневая копия (Shadow)«.

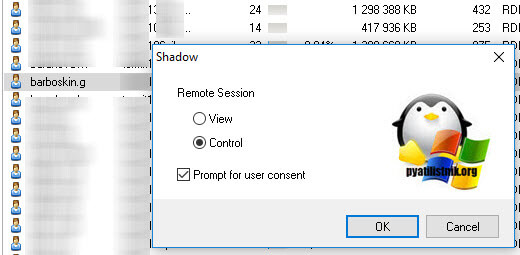

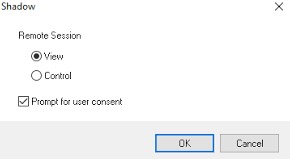

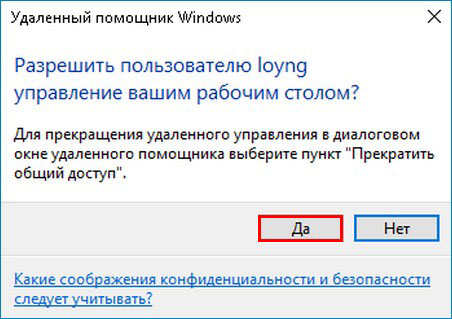

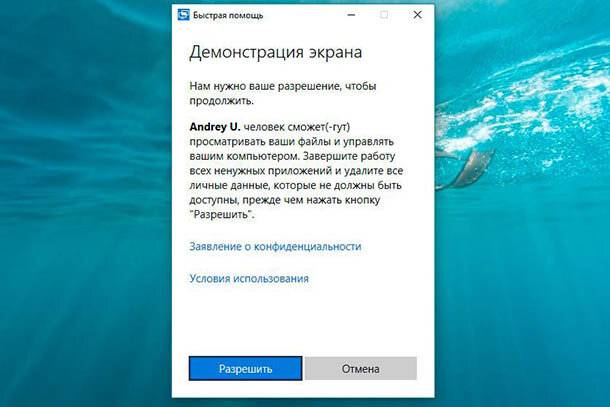

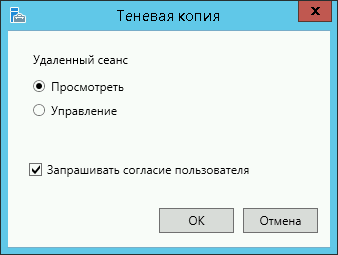

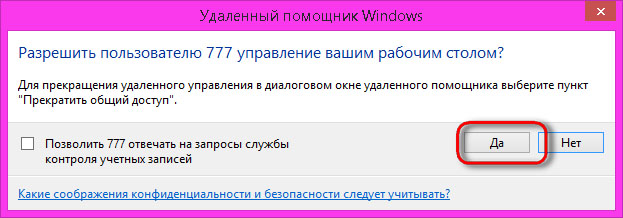

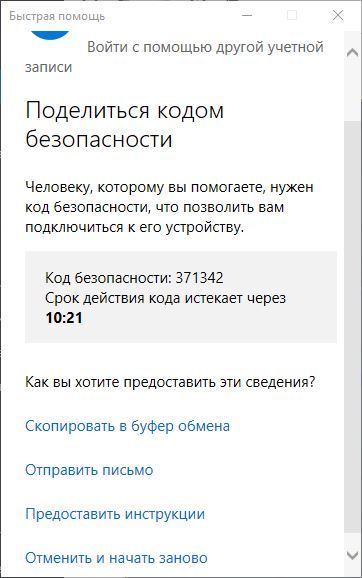

У вас появится дополнительное окно с параметрами теневой копии:

- Удаленный сеанс — Просмотреть/Управление. Тут либо вы просто наблюдатель, все действия делает сам пользователь или же полный контроль.

- Запрашивать согласие пользователя

У пользователя на удаленном сервере появится окно «Запрос на удаленное наблюдение. Пользователь запрашивает удаленный просмотр вашего сеанса. Вы принимаете этот запрос? (User is requesting to view your session remotely. Do you accept the request?) «, тут он может подтвердить или отказаться.

Хочу напомнить, что вы можете управлять данным окном, будет оно требоваться или нет, через групповые политики.

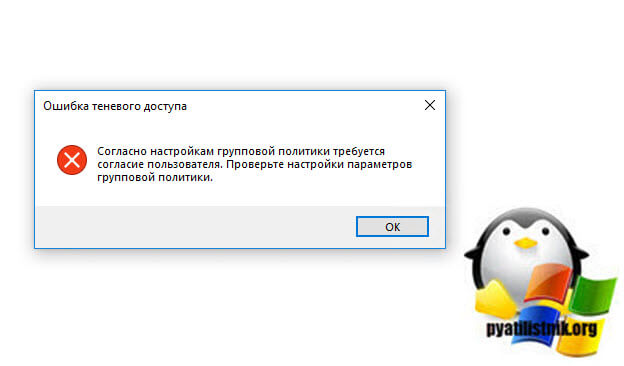

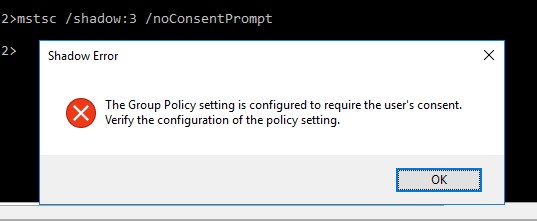

Если у вас явным образом не задано отсутствие данного окна, то вы получите ошибку, если захотите подключиться без уведомления.

Согласно настройкам групповой политики требуется согласие пользователя. Проверьте настройки групповой политики (The Group Policy setting is configured to require the user’s consent)

Если конечный пользователь подтвердил запрос на удаленное наблюдение, то у вас должно открыться новое RDP окно, где будет отображена сессия удаленного пользователя и с ней можно взаимодействовать.

Если пользователь закроет окно RDP подключения, то он перейдет в статус «Отключен (Disconnected)«, то вас выкинет из сессии теневого копирования. Вы увидите:

Сеанс с теневым доступом был отключен

Подключиться к сеансу в статусе «Отключен (Disconnected)» не получиться, опция «Теневая копия (Shadow)» просто не будет присутствовать в списке

Чтобы завершить сессию пользователя и выйти из shadow-режима, нужно нажать сочетание клавиш ALT+* на рабочей станции или Ctrl+* на RDS сервере (Так же можно переопределить данные комбинации).

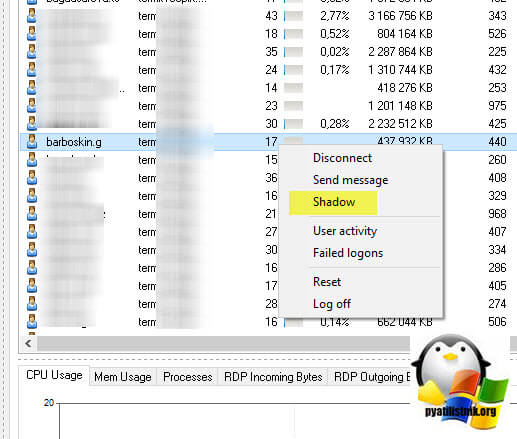

Второй вариант, которым я могу пользоваться при теневом копировании к пользователю RDP, это использование бесплатного ПО по работе с RDS. Оно называется Terminal Services Manager, о нем я вам делал подробный обзор. Найдите в списке пользователей нужного вам, кликните по нему правым кликом и выберите пункт «Shadow«.

У вас так же появится окно, где вы должны запросить доступ с нужным уровнем, а далее все как описано выше.

🔍 Логирование сессий теневого копирования

Если у вас появится желание отслеживать данные, о подключениях с использованием теневого копирования, то вам необходимо на сервере куда производилось затемнение сеанса перейти в журнал:

Microsoft-Windows-TerminalServices-RemoteConnectionManager/Operational

Вот такая будет последовательность.

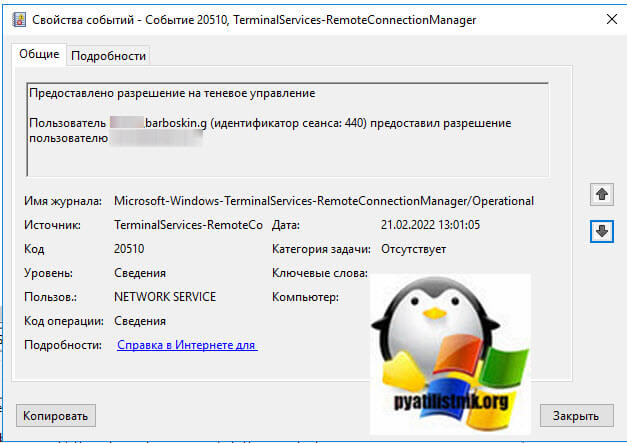

- Событие ID 20508

Событие ID 20508: Предоставлено разрешение на теневой просмотр. Пользователь barboskin.g (идентификатор сеанса: 440) предоставил разрешение пользователю Сёмину Ивану

- Событие ID 20503

Событие ID 20503: Запущен теневой просмотр сеанса. Просмотр пользователем (Иван Сёмин) на компьютере c-10-.root.pyatilistnik.org сеанса пользователя ROOTbarboskin.g (идентификатор сеанса: 440)

- Событие ID 20504

Событие ID 20504 : Остановлен теневой просмотр сеанса. Просмотр пользователем (Семин Иван) на компьютере c-10.root.pyatilistnik.org сеанса пользователя ROOTbarboskin.g (идентификатор сеанса: 440)

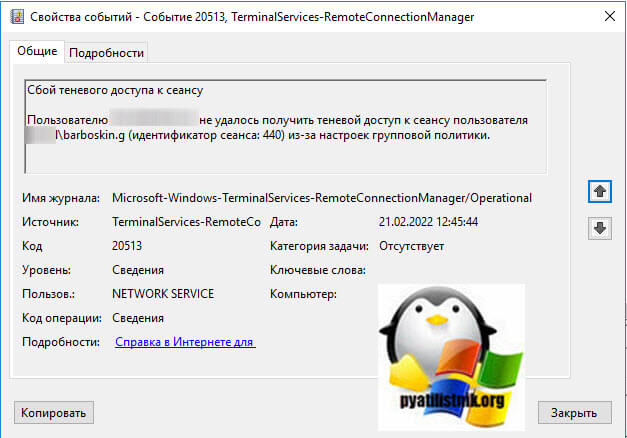

- Событие ID 20513

Событие ID 20513: Сбой теневого доступа к сеансу. Пользователю (Иван Сёмин) не удалось получить теневой доступ к сеансу пользователя Rootbarboskin.g (идентификатор сеанса: 440) из-за настроек групповой политики.

- Событие ID 20510

Событие ID 20510: Предоставлено разрешение на теневое управление. Пользователь ROOTbarboskin.g (идентификатор сеанса: 440) предоставил разрешение пользователю (Иван Сёмин)

Как использовать теневое подключение через PowerShell и командную строку

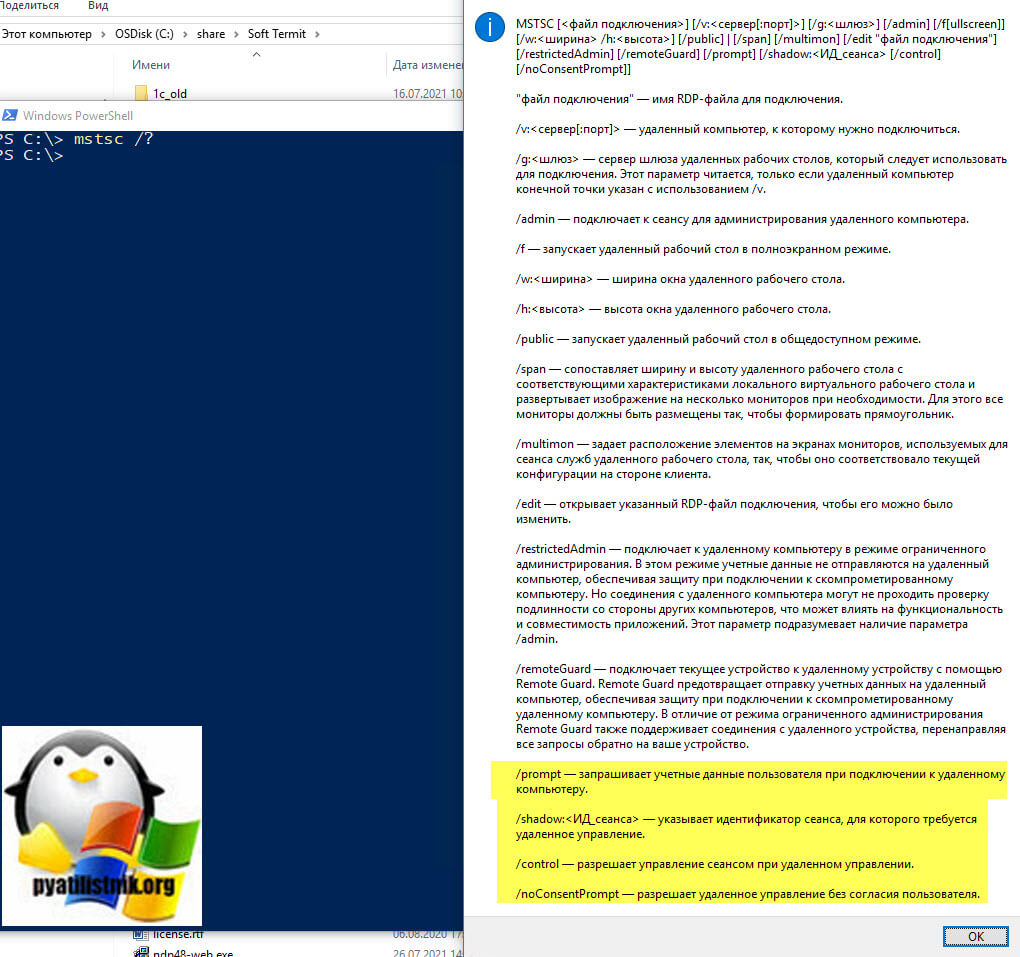

Напоминаю, что в качестве клиентской ОС у меня установлена Windows 11, а подключаться я буду к сессия пользователя работающего за Windows Server 2022. Для того, чтобы мы могли из PowerShell или командной строки использовать теневое копирование, мы должны вызвать утилиту mstsc.

mstsc — это по сити встроенный RDP клиент в операционной системе Windows. Запустите оболочку PowerShell и введите:

В результате вы получите полную справку по данной утилите со всеми ключами. Тут нас будут интересовать из всего перечня 4 ключа:

- /prompt — По сути это ключ для запуска процедуры от другого пользователя. Например вы локально сидите под обычной учетной записью, а команду хотите запускать из под административной.

- /shadow:sessionID – подключиться к указанной сессии пользователя по ID;

- /control – Дает вам возможность полного управления мышкой и клавиатурой при теневой сессии.

- noConsentPrompt — Разрешает удаленное управления без согласования пользователем

- /v:servername – можно указать имя удаленного хоста (RDP/RDS терминального сервера). Если имя сервера не указано, выполняется подключение к локальным сеансам на текущем хосте;

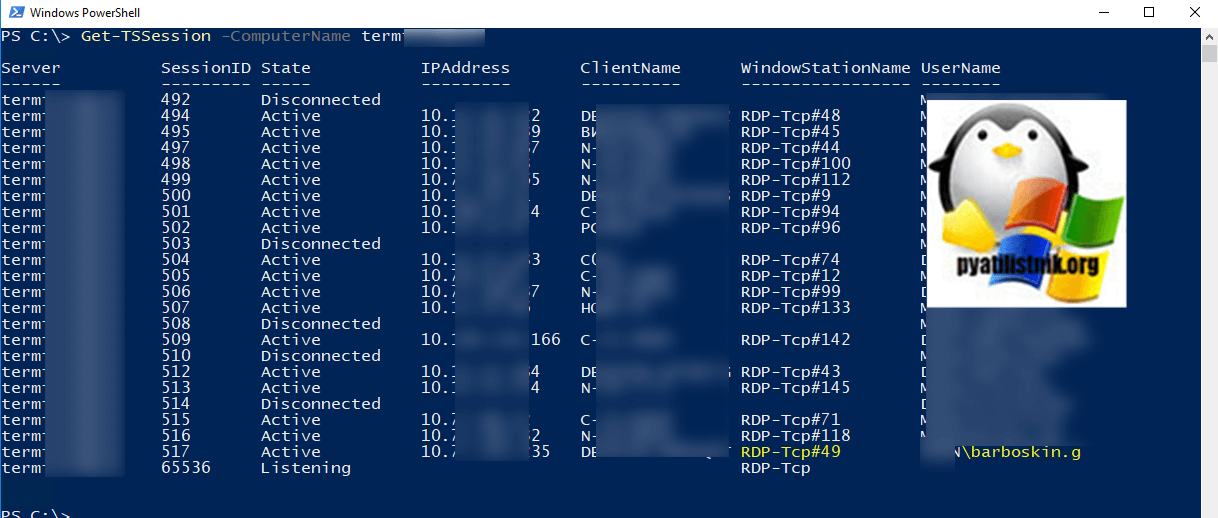

Перед использованием RDS Shadowing мне нужно выяснить SessionID клиента к которому буду подключаться, как это сделать я уже рассказывал. Я для своего обзора буду использовать камандлет Get-TSSession.

Get-TSSession -ComputerName Имя сервера

Нужный мне SessionID 517.

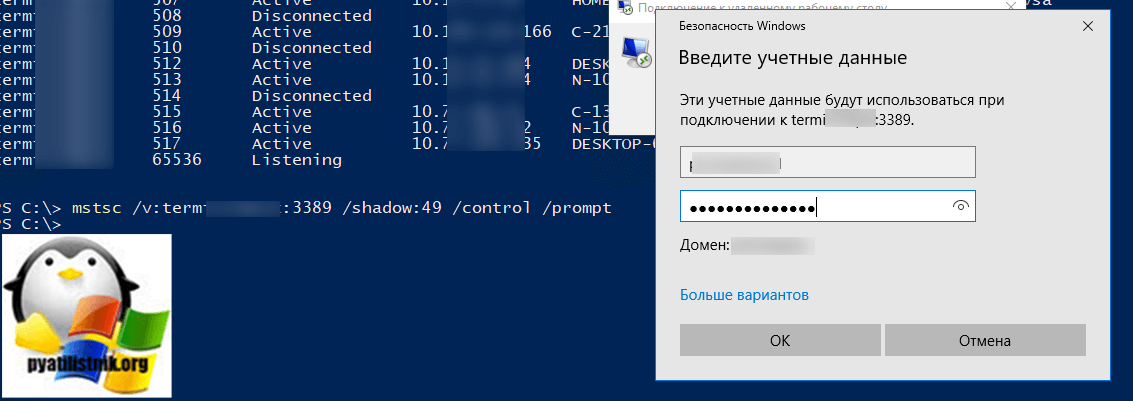

Теперь подключаемся к сессии пользователя на удаленном сервере, для этого конструкция будет такой:

mstsc /v:term /shadow:517 /control /prompt

Кстати если будет писать, что не правильное имя компьютера, то уберите в команде номер порта

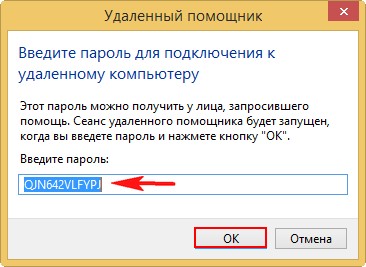

Если вы запускаете с запросом учетных данных другого пользователя, то появится всплывающее окно с вводом логина и пароля.

У удаленного пользователя работающего по RDP появится всплывающее окно, где он должен подтвердить ваш запрос:

Пользователь запрашивает удаленное управление вашим сеансом. Вы принимаете этот запрос?

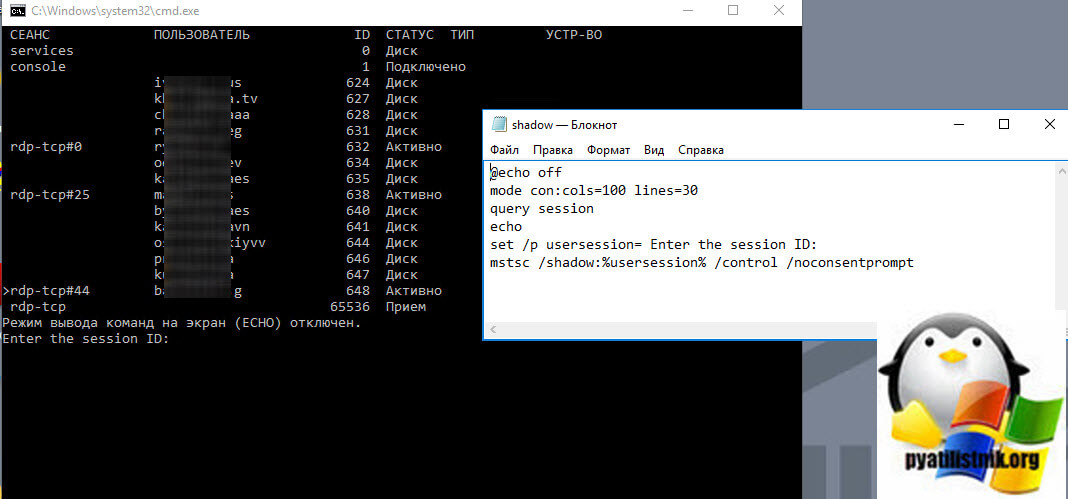

Удобный Bat файл для использования Remote Desktop Services Shadowing в командной строке

Создайте из текстового файла batник, поменяв расширение. И добавьте вот такое содержимое, теперь при его запуске будет выводиться список сеансов и удобный запрос ID.

@echo off

mode con:cols=100 lines=30

query session

echo

set /p usersession= Enter the session ID:

mstsc /shadow:%usersession% /control /noconsentprompt

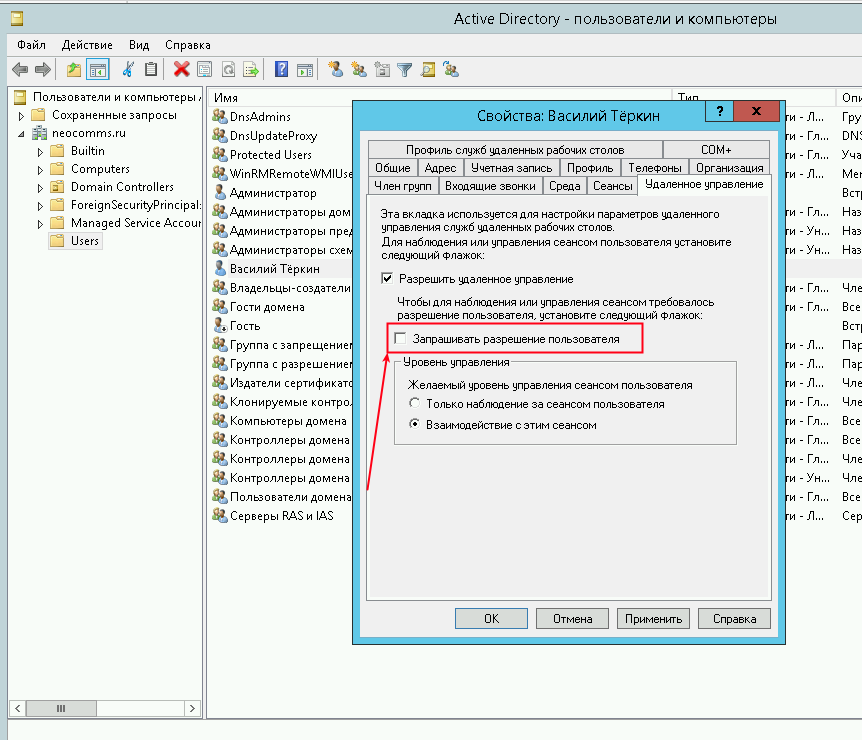

Как дать права на теневые сеансы не администраторам

Как я указывал выше, теневое копирование можно использовать по умолчанию, только администраторам конечного сервера, НО если у вас есть, например техническая поддержка, которая помогает пользователям удаленного рабочего стола устранять через теневые сеансы их проблемы, и вы не хотите их делать администраторами на серверах, то вы можете делегировать им права, только на данный функционал.

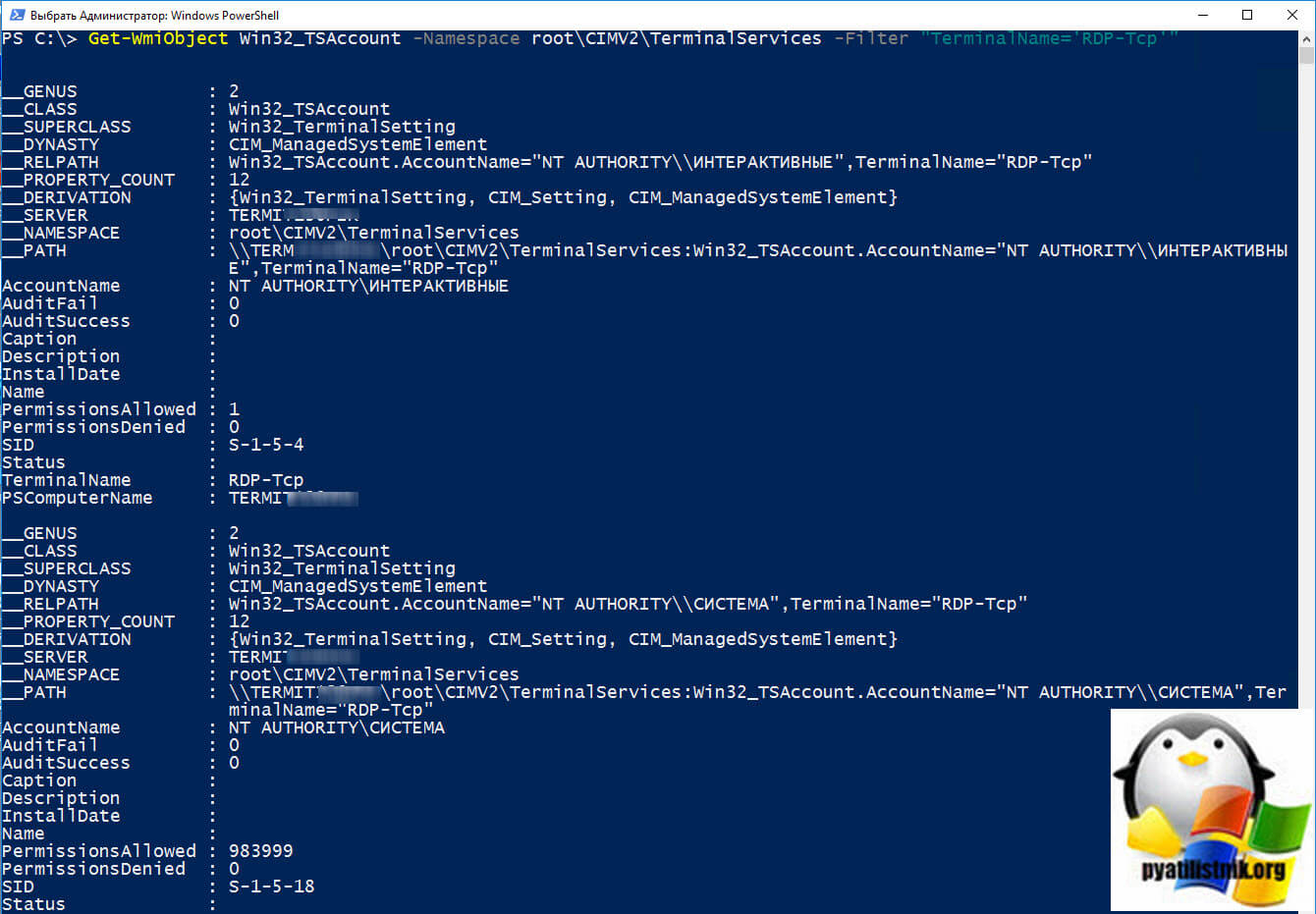

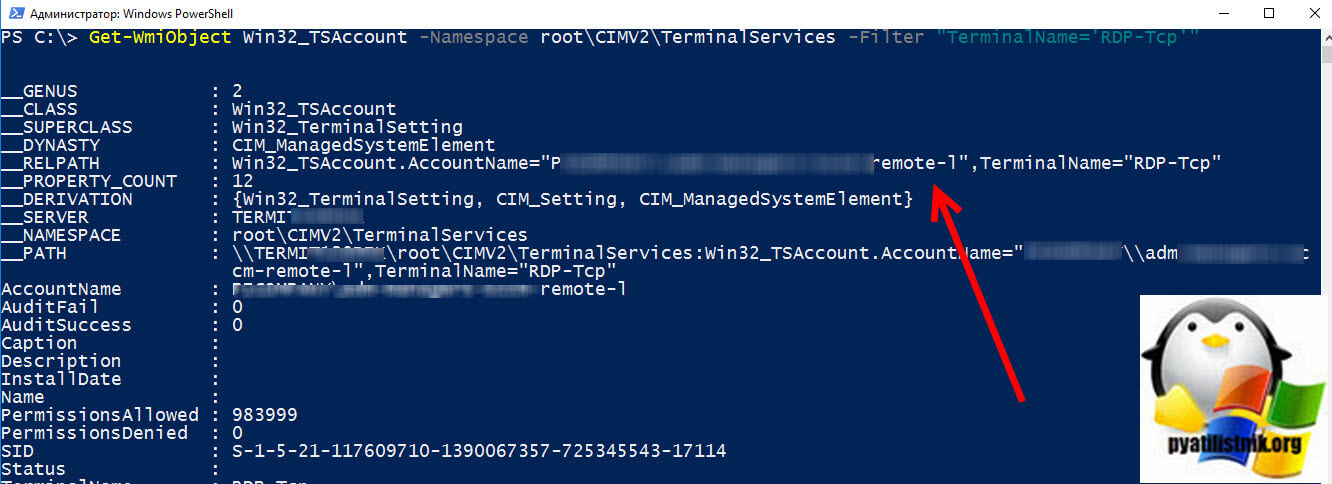

И так, режим shadow для непривилегированного пользователя в Windows Server организовывается через PowerShell. Вам необходимо имя группы, для которой будут делегированы права и выполнить команду на конечном сервере. Но для начала давайте посмотрим у кого уже есть такие права. Для этого в оболочке PowerShell выполните:

Get-WmiObject Win32_TSAccount -Namespace rootCIMV2TerminalServices -Filter «TerminalName=’RDP-Tcp'»

Для cmd:

Обратите тут на поле _GENUS — это как раз разрешение. Данная команда вам будет полезна, когда вы добавите группу и проверите, появилась ли она тут. Цифра 2 в конце определяет тип доступа:

- 0 = WINSTATION_GUEST_ACCESS

- 1 = WINSTATION_USER_ACCESS

- 2 = WINSTATION_ALL_ACCESS

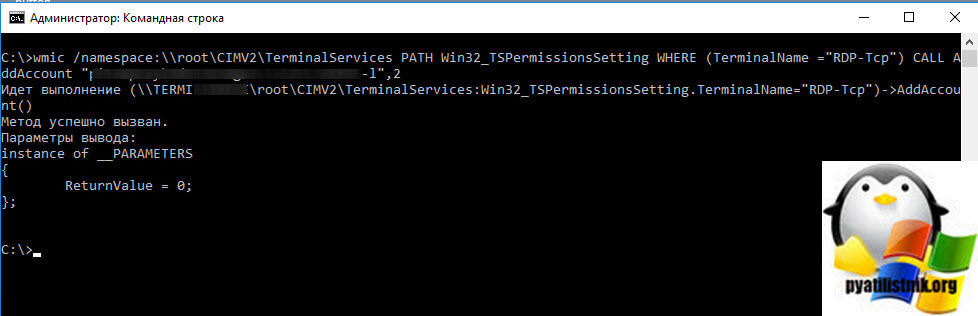

Далее я дам права для группы ROOTRDP-SHADOW-SESSION, чтобы она могла использовать Remote Desktop Services Shadowing.

wmic /namespace:\rootCIMV2TerminalServices PATH Win32_TSPermissionsSetting WHERE (TerminalName=»RDP-Tcp») CALL AddAccount «ROOTRDP-SHADOW-SESSION«,2

Не забываем, что вам потребуется произвести перезагрузку сервера, чтобы все вступило в силу

Проверим, что они появились

Чтобы удалить права, выполните:

$Group = @(gwmi —Namespace RootCIMv2TerminalServices —query «select * from Win32_TSAccount where TerminalName=»RDP-TCP» AND AccountName=»ROOTRDP-SHADOW-SESSION«)

$Group.Delete()

Массовая настройка теневого подключения для не администраторов

Если у вас, как в моей компании RDS ферма состоит из 50 и более RDSH хостов, то чтобы вам не ходить по каждому из них, нужно воспользоваться вот таким моим скриптом PowerShell.

function Date {Get-Date -Format «yyyy.MM.dd HH:mm:ss»}

# Тут подгружаем файл со списком серверов

$comps_file = «$PSScriptRootservers.txt»

foreach ($server in (Get-Content $comps_file))

{

«$(Date) Trying to process server $server»

# wmic /namespace:\rootCIMV2TerminalServices PATH Win32_TSPermissionsSetting WHERE (TerminalName =»RDP-Tcp») CALL AddAccount ,2

$status = $null

$rds = Get-WmiObject -Namespace root/cimv2/terminalservices -Class Win32_TSPermissionsSetting -Filter «TerminalName = ‘RDP-Tcp'» -ComputerName $server

$status = $rds.AddAccount(«ROOTRDP-SHADOW-SESSION«,2)

if ($status.ReturnValue -eq 0)

{

«$(Date) All good»

}

else

{

«$(Date) Something went wrong»

}

}

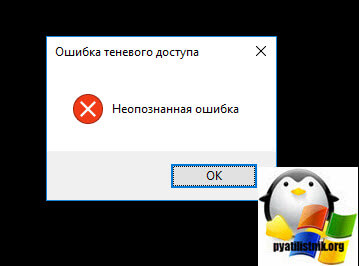

Устранение непредвиденной ошибки

В Windows Server 2012R2-2016 вы можете получить ошибку «Неопознанная ошибка или Произошла внутренняя ошибка» при попытке использования функционала shadow. Тут все дело в том, что у вас не установлены обновления от 2018 года.

в логах вы можете обнаружить события STATUS_BAD_IMPERSONATION_LEVEL

- Windows Server 2016 — KB4057142 (от 17 января 2018)

- Windows Server 2012 R2 — KB4057401 (от 17 января 2018)

Содержание

- Теневое RDP подключение к рабочему столу пользователя в Windows 10

- Теневое RDP подключение к рабочему столу пользователя в Windows 10

- Теневое RDP подключение к рабочему столу пользователя в Windows 10

- RDP Wrapper Library

- Модификация файла termsrv.dll

- I. Создание пользователя и настройка прав для доступа по RDP

- II. Настройка терминального сервера с доступом по RDP

- III. Подключение к удаленному рабочему столу

- Введение

- Превращаем Windows 10 в сервер терминалов

- Заключение

- Онлайн курс по Linux

Теневое RDP подключение к рабочему столу пользователя в Windows 10

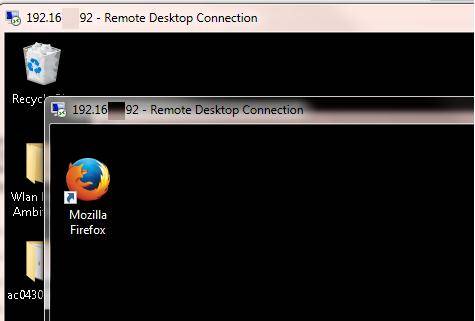

Помимо использования Remote Assistance, вы можете удаленно подключиться к рабочему столу пользователя Windows 10 с помощью теневого RDP подключения (Remote Desktop Shadowing). Большинство администраторов так или иначе пользовались этим функционалом для подключения к сессиям пользователей на терминальных RDS серверах с Windows Server 2012 R2 / Server 2016. Однако далеко не все знают, что теневое подключение можно использовать для удаленного просмотра и взаимодействия с рабочим столом пользователя и на десктопной Windows 10. Рассмотрим, как это работает.

Как вы помните, если попытаться удаленно подключится к компьютеру с Windows 10 через RDP, то сессия пользователя, работающего локально выбивается (даже если вы включите возможность использования нескольких одновременных RDP сессий в Windows 10). Однако вы можете подключится непосредственно подключиться к консольной сессии пользователя без блокировки его сеанса.

Предположим, вам нужно подключиться с сервера Windows Server 2012 R2 к рабочему столу пользователя, работающего локально за рабочей станцией с Windows 10.

Для теневого подключения к сессии пользователя нужно использовать стандартную RDP утилиту mstsc.exe. Формат команды такой:

Также можно использовать одну из опций:

Режим теневого подключения (нужно ли запрашивать подтверждение пользователя, и возможно управления в сессии или только наблюдение) настраивается с помощью групповой политики или редактирования реестра.

Вместо включения политики можно выставить значение dword ключа с именем Shadow в ветке реестра HKLMSOFTWAREPoliciesMicrosoftWindows NTTerminal Services. Допустимые значения:

По умолчанию данный ключ не задан и теневое подключение осуществляется в режиме полного контроля с разрешения пользователя.

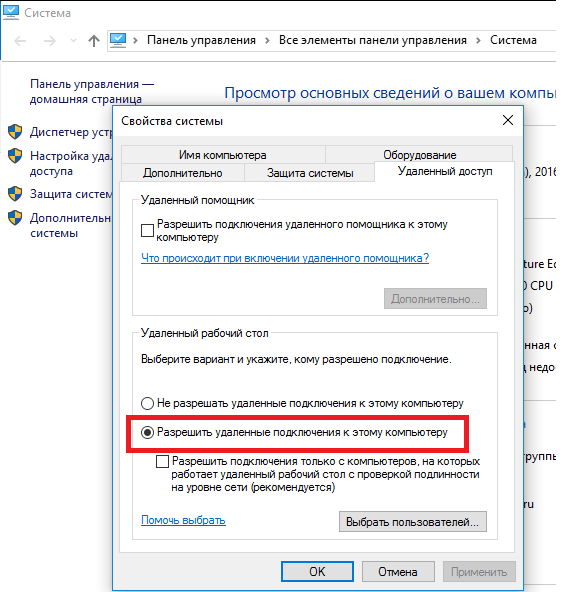

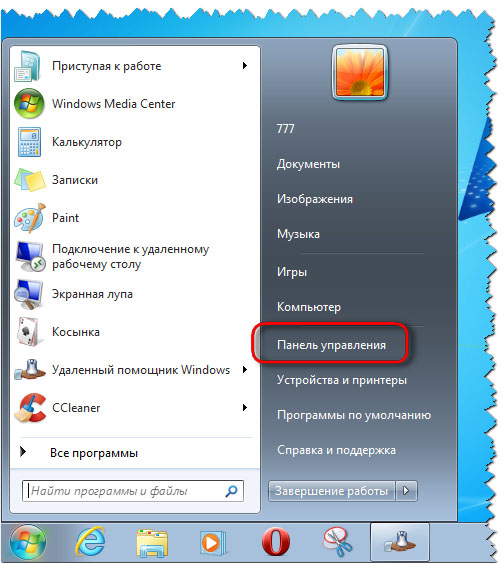

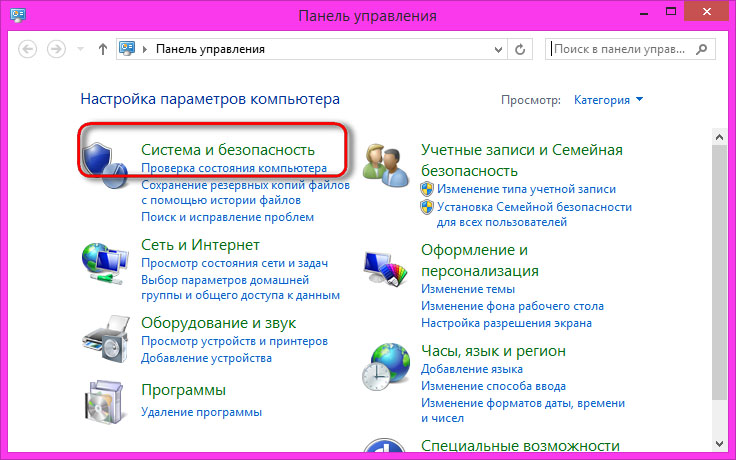

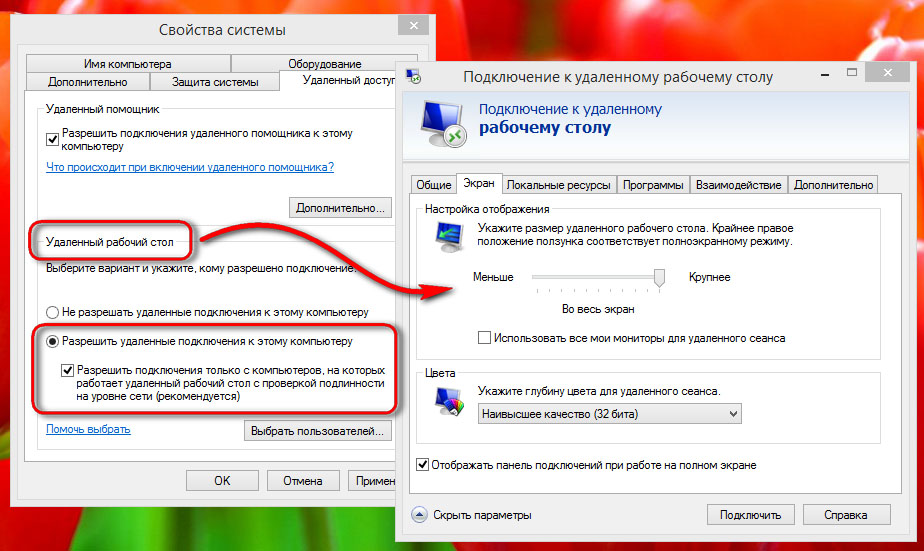

Чтобы удаленно подключится к компьютеру через теневое подключение, у подключающейся учетной записи должны быть права администратора на компьютере, а в свойствах системы включен удаленный рабочий стол (RDP).

Запросим удаленно список сессий на рабочей станции Windows 10 командой:

qwinsta /server:192.168.11.60

Как вы видите, на данном компьютере имеется одна консольная сессия пользователя с идентификатором >

Итак, попробуем удаленно подключиться к сессии пользователя через теневое подключение. Выполните команду:

Mstsc /shadow:1 /v:192.168.11.60

На экране пользователя Windows 10 появится запрос:

Если пользователь разрешит соединение, вы подключитесь к его консольному сеансу и увидите его рабочий стол. Вы будете видеть все действия пользователя, но не сможете взаимодействовать с его сессией.

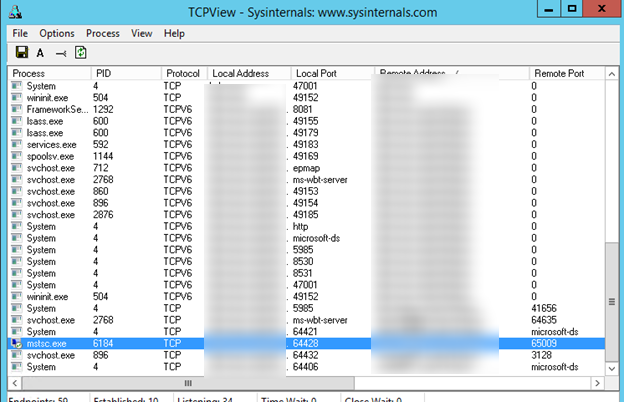

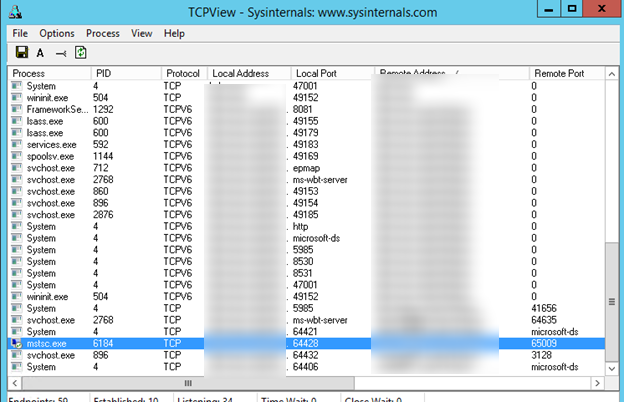

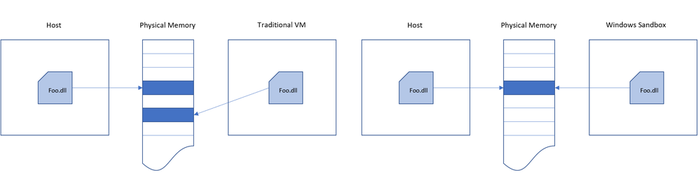

Если проверить сетевые соединения с помощью TCPView, можно увидеть, что взаимодействие идет через RemoteRPC (а не по протоколу RDP с портом TCP 3389). Т.е. для подключения используется случайный TCP порт из высокого диапазона RPC. На стороне подключающегося компьютера соединение устанавливает mstsc.exe, на стороне клиента подключение обрабатывает rdpsa.exe или rdpsaproxy.exe (в зависимости от билда Windows 10). Поэтому на клиенте должен быть включен RemoteRPC:

HKLMSYSTЕMCurrеntCоntrоlSеtCоntrolTеrminal Sеrvеr

“AllоwRemotеRPС”=dwоrd:00000001

Функционал теневого подключения Remote Desktop Shadowing работает в Windows 10 / 8.1 и Windows Server 2012 R2 /2016. Чтобы теневое подключение работало на клиентах с Windows 7 SP1 (Windows Server 2008 R2) нужен RDP клиент версии 8.1 – поэтому придется установить обновление KB2830477 (требует наличия установленных KB2574819 и KB2857650).

Таким образом Remote Desktop Shadowing можно использовать как аналог Remote Assistance (Удаленный помощник) или TeamViewer для локальной или корпоративной сети.

Источник

Теневое RDP подключение к рабочему столу пользователя в Windows 10

Помимо использования Remote Assistance, вы можете удаленно подключиться к рабочему столу пользователя Windows 10 с помощью теневого RDP подключения (Remote Desktop Shadowing). Большинство администраторов так или иначе пользовались этим функционалом для подключения к сессиям пользователей на терминальных RDS серверах с Windows Server 2012 R2 / Server 2016. Однако далеко не все знают, что теневое подключение можно использовать для удаленного просмотра и взаимодействия с рабочим столом пользователя и на десктопной Windows 10. Рассмотрим, как это работает.

Как вы помните, если попытаться удаленно подключится к компьютеру с Windows 10 через RDP, то сессия пользователя, работающего локально выбивается (даже если вы включите возможность использования нескольких одновременных RDP сессий в Windows 10). Однако вы можете подключится непосредственно подключиться к консольной сессии пользователя без блокировки его сеанса.

Предположим, вам нужно подключиться с сервера Windows Server 2012 R2 к рабочему столу пользователя, работающего локально за рабочей станцией с Windows 10.

Для теневого подключения к сессии пользователя нужно использовать стандартную RDP утилиту mstsc.exe. Формат команды такой:

Также можно использовать одну из опций:

Режим теневого подключения (нужно ли запрашивать подтверждение пользователя, и возможно управления в сессии или только наблюдение) настраивается с помощью групповой политики или редактирования реестра.

Вместо включения политики можно выставить значение dword ключа с именем Shadow в ветке реестра HKLMSOFTWAREPoliciesMicrosoftWindows NTTerminal Services. Допустимые значения:

По умолчанию данный ключ не задан и теневое подключение осуществляется в режиме полного контроля с разрешения пользователя.

Чтобы удаленно подключится к компьютеру через теневое подключение, у подключающейся учетной записи должны быть права администратора на компьютере, а в свойствах системы включен удаленный рабочий стол (RDP).

Запросим удаленно список сессий на рабочей станции Windows 10 командой:

qwinsta /server:192.168.11.60

Как вы видите, на данном компьютере имеется одна консольная сессия пользователя с идентификатором >

Итак, попробуем удаленно подключиться к сессии пользователя через теневое подключение. Выполните команду:

Mstsc /shadow:1 /v:192.168.11.60

На экране пользователя Windows 10 появится запрос:

Если пользователь разрешит соединение, вы подключитесь к его консольному сеансу и увидите его рабочий стол. Вы будете видеть все действия пользователя, но не сможете взаимодействовать с его сессией.

Если проверить сетевые соединения с помощью TCPView, можно увидеть, что взаимодействие идет через RemoteRPC (а не по протоколу RDP с портом TCP 3389). Т.е. для подключения используется случайный TCP порт из высокого диапазона RPC. На стороне подключающегося компьютера соединение устанавливает mstsc.exe, на стороне клиента подключение обрабатывает rdpsa.exe или rdpsaproxy.exe (в зависимости от билда Windows 10). Поэтому на клиенте должен быть включен RemoteRPC:

Функционал теневого подключения Remote Desktop Shadowing работает в Windows 10 / 8.1 и Windows Server 2012 R2 /2016. Чтобы теневое подключение работало на клиентах с Windows 7 SP1 (Windows Server 2008 R2) нужен RDP клиент версии 8.1 – поэтому придется установить обновление KB2830477 (требует наличия установленных KB2574819 и KB2857650).

Таким образом Remote Desktop Shadowing можно использовать как аналог Remote Assistance (Удаленный помощник) или TeamViewer для локальной или корпоративной сети.

Источник

Теневое RDP подключение к рабочему столу пользователя в Windows 10

Как и в прошлых клиентских версиях операционных систем Майкрософт, пользователи Pro и Enterprise Windows 10 (но не Home) редакций могут удаленно подключаться к своим компьютерам через службу удаленных рабочих столов (RDP). Однако есть ограничение на количество одновременных RDP сессии – возможна одновременная работа только одного удаленного пользователя. При попытке открыть вторую RDP сессию, сеанс первого пользователя предлагается завершить.

В систему вошел другой пользователь. Если вы продолжите, он будет отключен. Вы все равно хотите войти в систему?

В английской версии предупреждение такое:

Another user is signed in. If you continue, they’ll be disconnected. Do you want to sign in anyway?

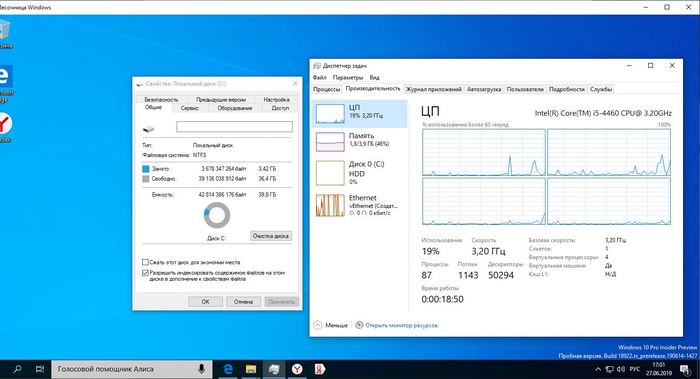

Дело в том, что в настольных редакциях операционных систем Microsoft есть следующие основные ограничения на использование службы удаленного рабочего стола:

По сути, ограничение на количество одновременных rdp подключений является не техническим, а скорее лицензионным, запрещающее создавать на базе рабочей станции терминальный RDP сервер для работы нескольких пользователей. Хотя с технической точки зрения любая редакция Windows при наличии достаточного количества памяти может поддерживать одновременную работу нескольких десятков удаленных пользователей (в среднем на одну сессию пользователя без учета запускаемых приложений требуется 150-200 Мб памяти). Т.е. максимальное количество одновременных сессий в теории ограничивается только ресурсами компьютера.

Мы рассмотрим два способа отключить ограничение на количество одновременных RDP подключений к Windows 10:

Содержание:Важно. Изначально в самой первой версии статьи основным рабочим вариантом, позволяющим снять ограничение на количество одновременных RDP подключений пользователей был способ модификации и подмены файла termsrv.dll в папке %SystemRoot%System32. Однако при установке нового билда Windows 10 или некоторых обновлений безопасности, этот файл обновляется. В результате приходится каждый раз редактировать этот файл Hex редактором, что довольно утомительно. Поэтому в качестве основного способа организации бесплатного терминального сервера на клиентской Windows 10 стоит считать утилиту RDP Wrapper Library.Примечание. Модификации системы, описанные в этой статье, вероятно, будут считаться нарушением лицензионного соглашения на Windows со всеми вытекающими последствиями.

RDP Wrapper Library

Альтернативой модификации файла termsrv.dll является использование проекта RDP Wrapper Library. Эта программа работает в качестве прослойки между менеджером управления службами (SCM- Service Control Manager) и службой терминалов (Terminal Services) и позволяет включить не только поддержку нескольких одновременных RDP сессии, но и активировать поддержку RDP Host на домашних редакциях Windows 10. RDP Wrapper не вносит никаких изменений в файл termsrv.dll, просто подгружая termsrv с изменёнными параметрами.

Таким образом, это решение будет работать даже при обновлении версии файла termsrv.dll, что позволяет не опасаться обновлений Windows.

Важно. Перед установкой RDP Wrapper: важно, чтобы у вас использовалась оригинальная (непропатченная) версия файл termsrv.dll. В противном случае RDP Wrapper может работать не стабильно, или вообще не запускаться.

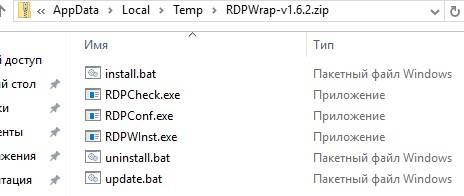

Скачать RDP Wrapper можно с репозитория GitHub: https://github.com/binarymaster/rdpwrap/releases (последняя доступная версия RDP Wrapper Library v1.6.2 вышла относительно недавно – 28 декабря 2017 года). Судя по информации на странице разработчика, поддерживаются все версии Windows. Windows 10 поддержиывается вплость до версии Insider Preview build 10.0.17063.1000 от 13 декабря 2017 года.

Совет. Кстати говоря, доступны исходники RDP Wrapper Library, что позволяет при желании самому собрать исполняемые файлы.

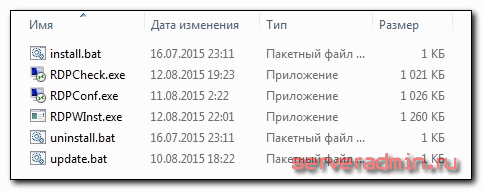

Архив RDPWrap-v1.6.2.zip содержит несколько файлов:

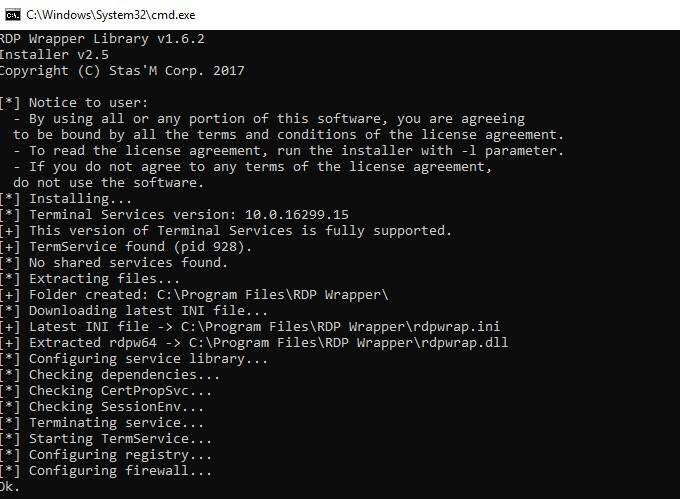

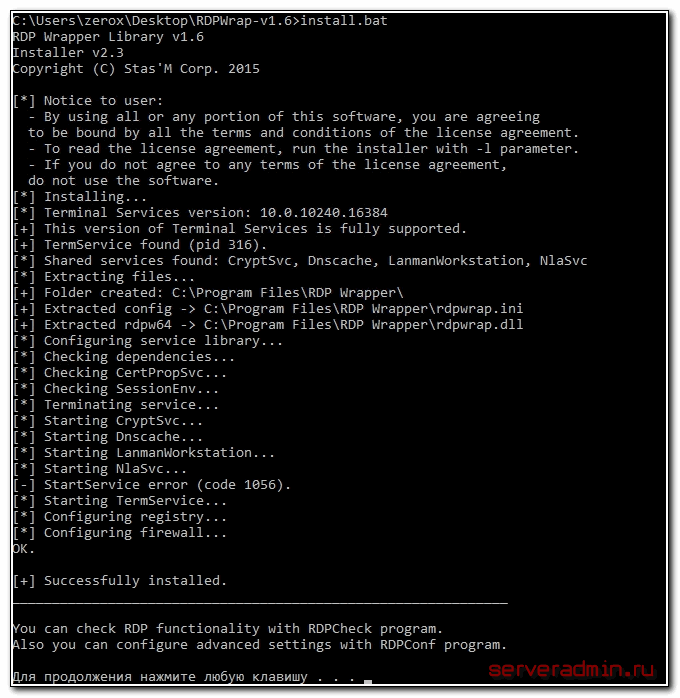

Чтобы установить утилиту, запускам файл install.bat с правами администратора.

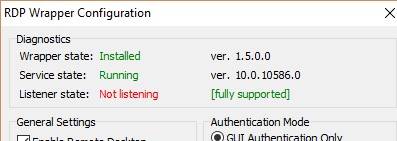

После окончания установки запускаем RDPConfig.exe. И удостоверяемся, что в секции Diagnostics все элементы окрашены в зеленый цвет.

Из интересных особенностей новой версии RDP Wrapper:

В том случае, если после обновления версии Windows, RDP Wrapper не работает, проверьте, что в секции Diagnostics присутствует надпись Listener state: Not listening.

Попробуйте обновить ini файл скриптом update.bat, либо вручную и переустановить службу

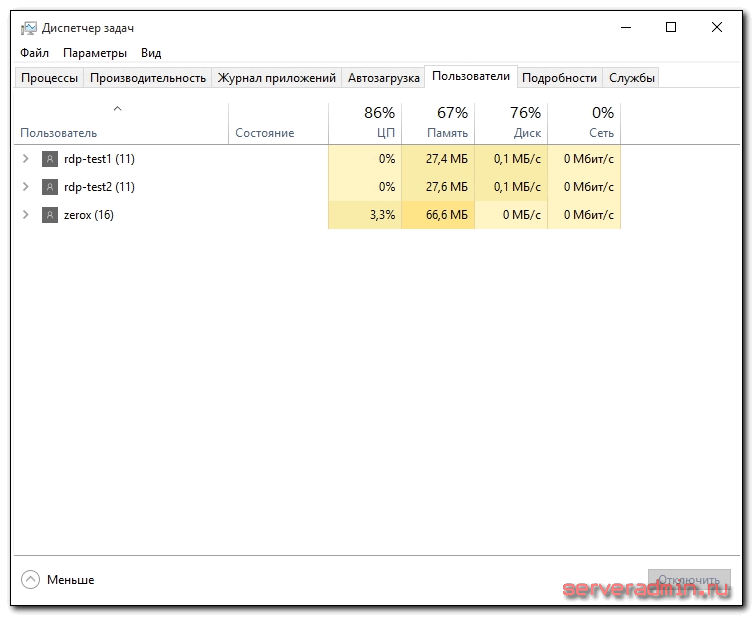

Пытаемся открыть вторую RDP сессию. Все получилось! Теперь наша Windows 10 позволяет одновременно подключаться по RDP сразу двум удаленным пользователям.

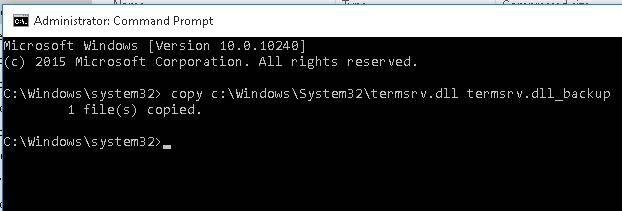

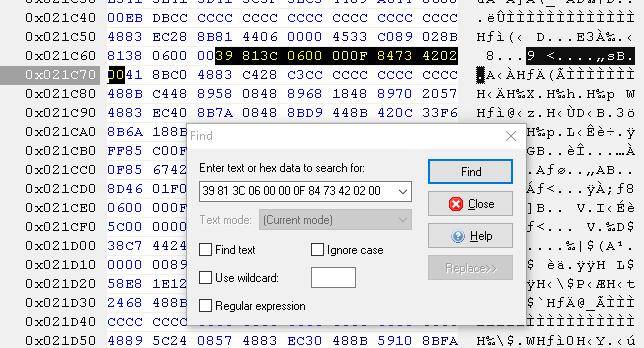

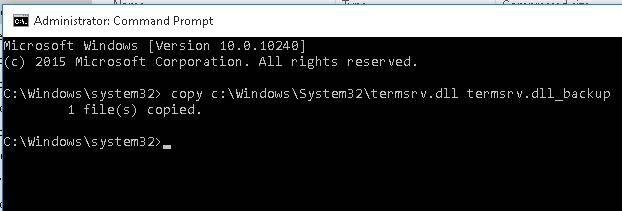

Модификация файла termsrv.dll

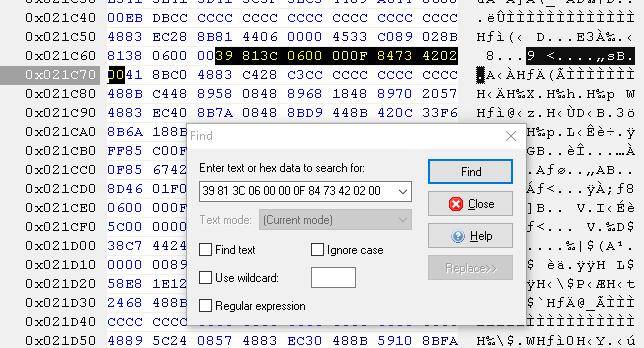

Примечание. Данный способ применим только к RTM версии Windows 10 x64 (10240).

Убрать ограничение на количество RDP подключений можно с помощью модификации файла termsrv.dll (файл библиотеки, используемый службой Remote Desktop Services). Файл находится в каталоге C:WindowsSystem32).

Перед модификацией файла termsrv.dll желательно создать его резервную копию (в случае необходимости можно будет вернуться к первоначальной версии файла):

copy c:WindowsSystem32termsrv.dll termsrv.dll_backup

Net stop TermService

39 81 3C 06 00 00 0F 84 73 42 02 00

B8 00 01 00 00 89 81 38 06 00 00 90

Готовый пропатченный файл termsrv.dll для Windows 10 Pro x64 можно скачать здесь: termsrv_windows_10_x64_10240.zip

Данная статья представляет собой пошаговую инструкцию по настройке Windows 10 в качестве терминального сервера с доступом по RDP.

После настройки, к одному компьютеру смогут одновременно подключаться несколько пользователей по RDP (Remote Desktop Protocol — протокол удалённого рабочего стола). Наиболее популярное применение данного решения — работа нескольких пользователей с файловой базой 1С.

Процесс настройки показан на примере Windows 10 Enterprise x64, однако данное руководство полностью подходит для установки на других ОС Windows.

Для настройки Windows 10 в качестве терминального сервера с доступом по RDP понадобятся:

1. Компьютер с установленной операционной системой Windows 10 и правами администратора, подключённый к локальной сети;

2. Компьютер в локальной сети, с которого будет производиться подключение и который имеет RDP клиент (прим. требуется ОС Windows XP/Vista/7/8/8.1/10 и т.д.);

3. Библиотека: RDP Wrapper Library.

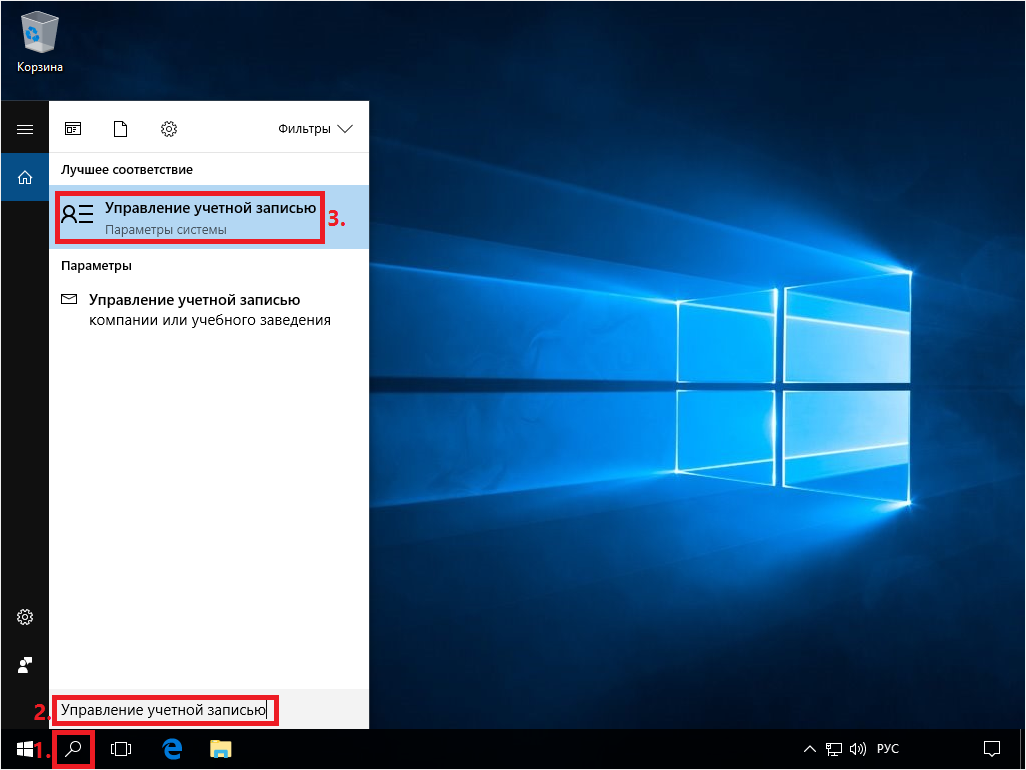

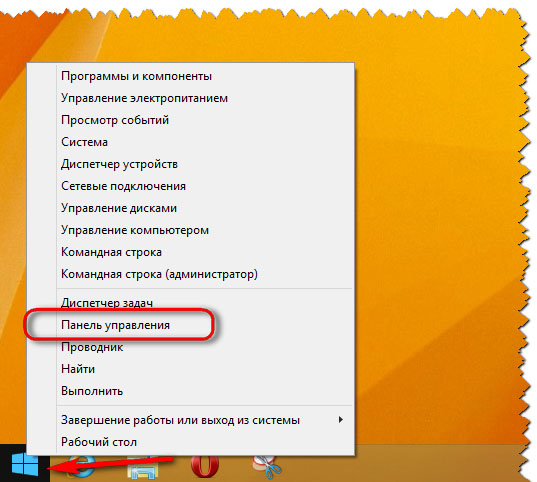

I. Создание пользователя и настройка прав для доступа по RDP

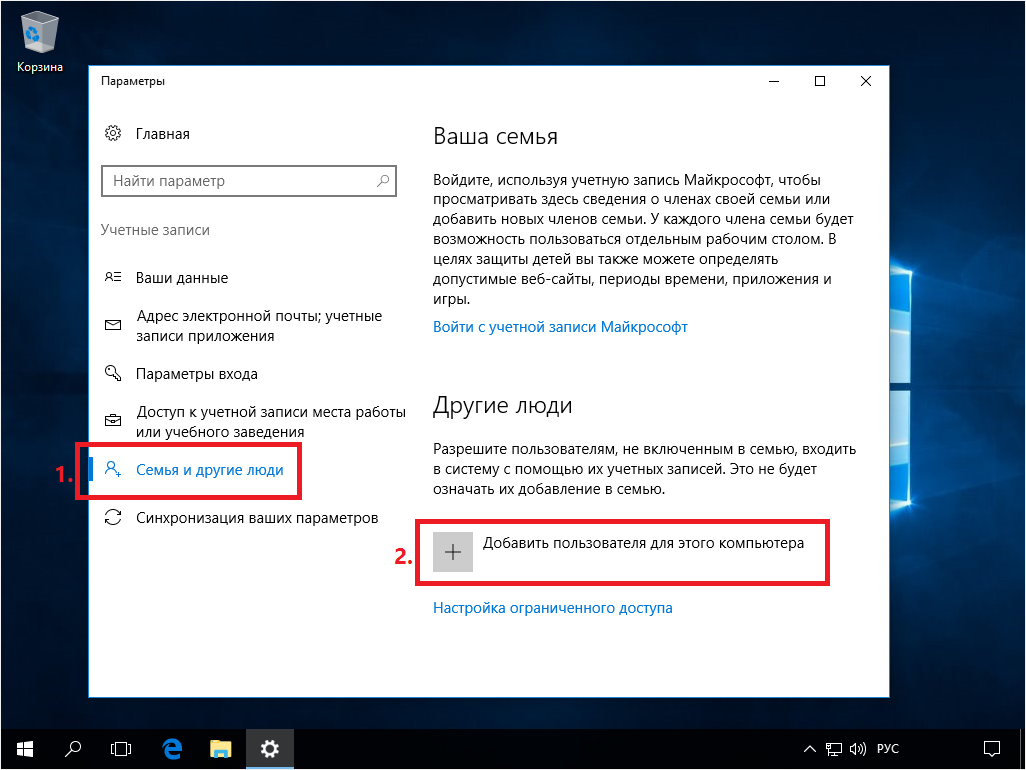

2. В открывшемся окне выберите Семья и другие люди, затем нажмите Добавить пользователя для этого компьютера (Рис.2).

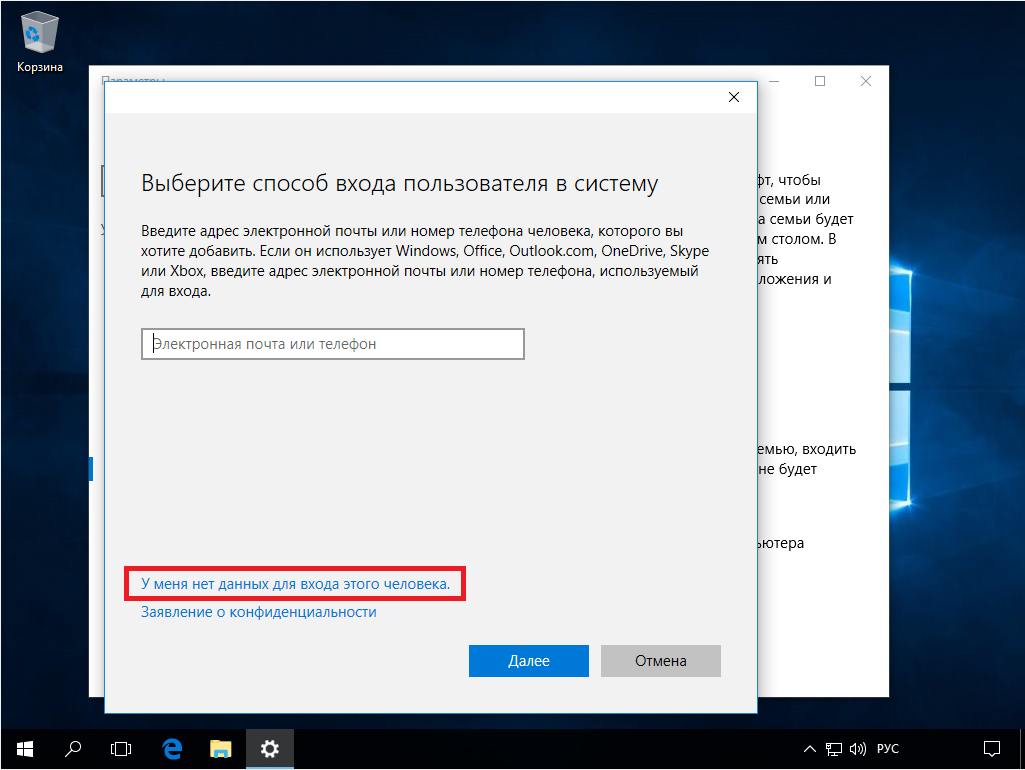

3. Нажмите на пункт У меня нет данных для входа этого человека (Рис.3).

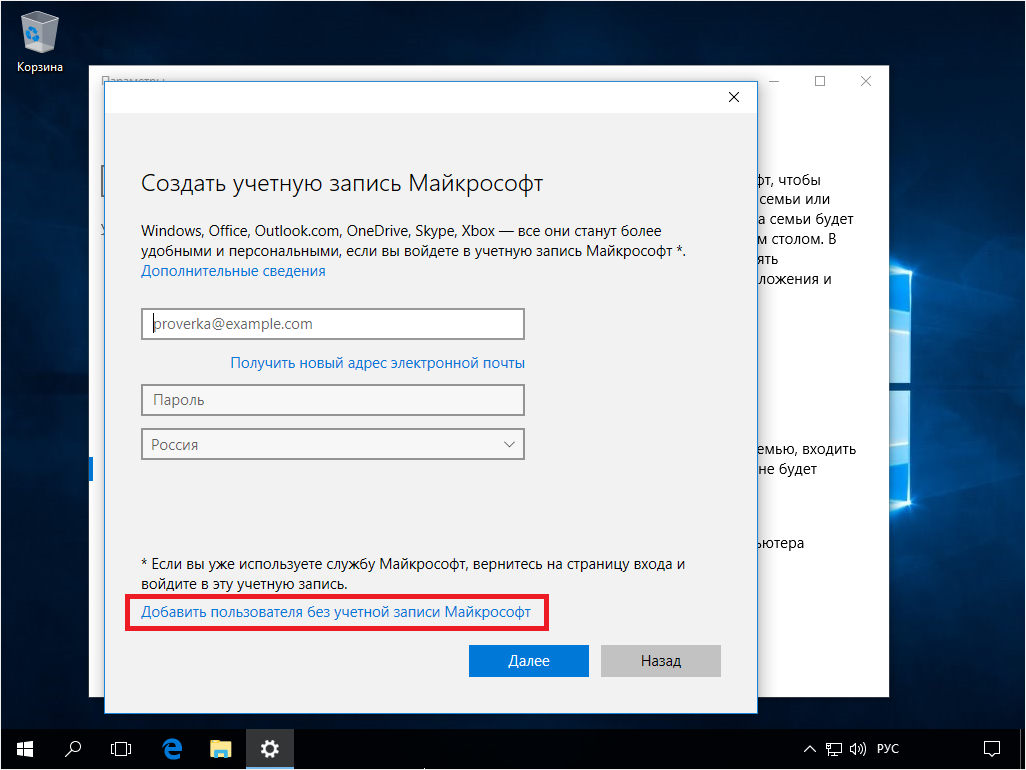

4. Нажмите на пункт Добавить пользователя без учетной записи Майкрософт (Рис.4).

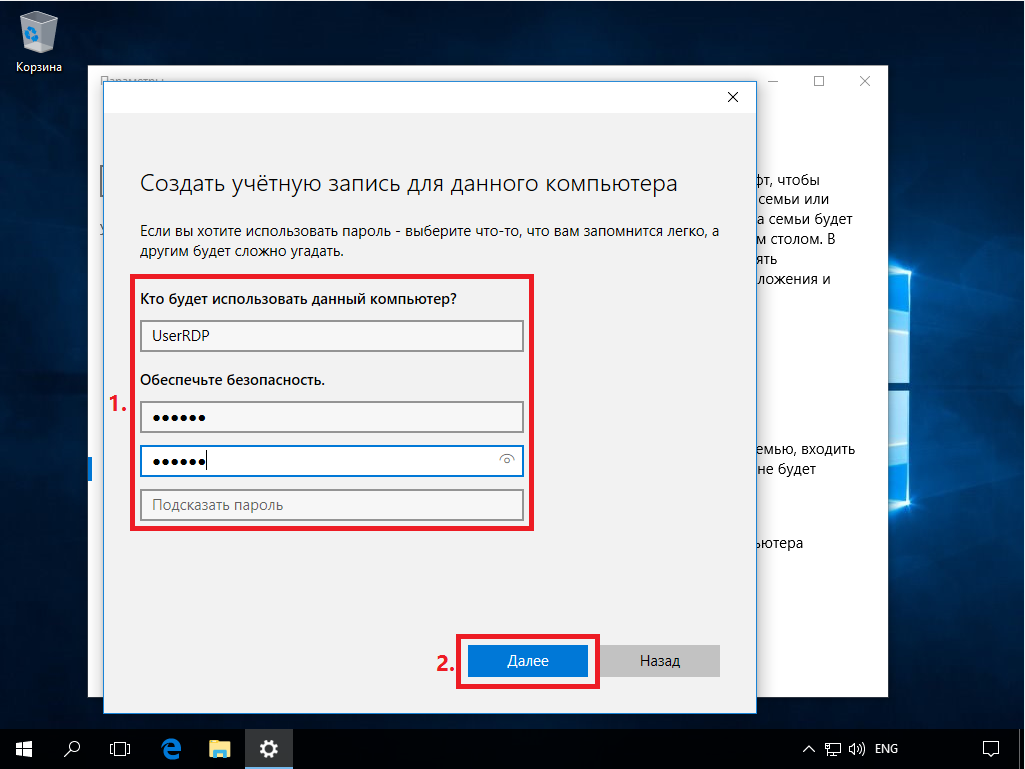

5. В соответствующих полях введите имя пользователя (прим. в данном примере это UserRDP), пароль для новой учётной записи и подсказку для пароля, затем нажмите Далее (Рис.5).

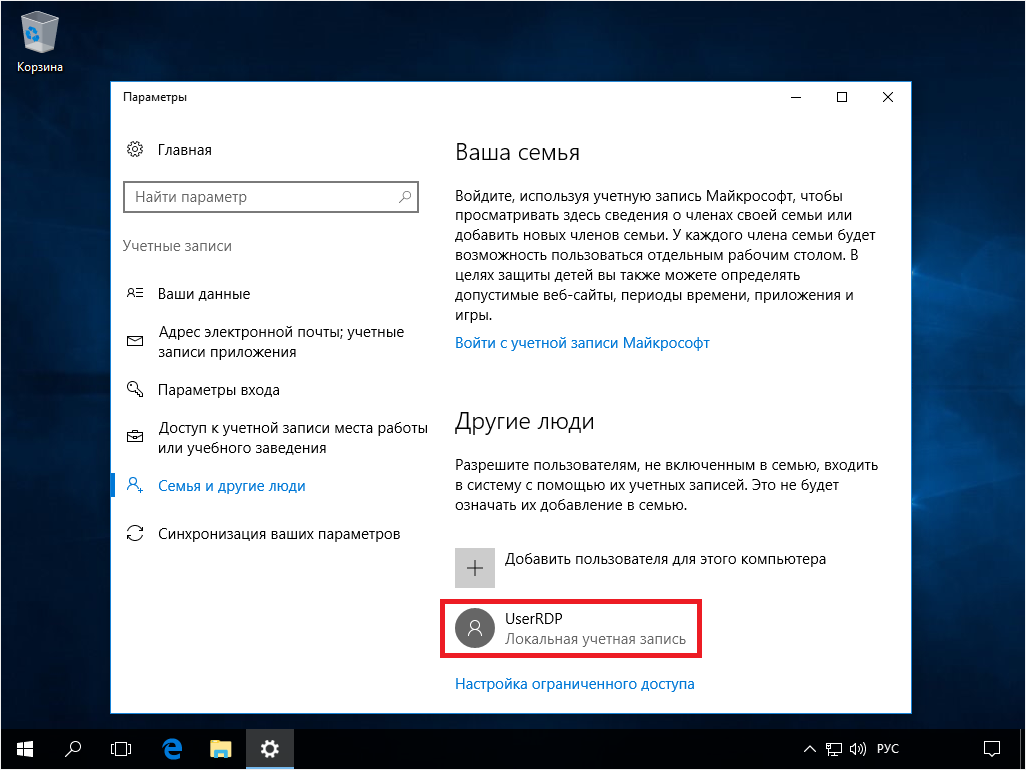

6. В окне параметров Вы увидите нового пользователя (прим. в данном примере это UserRDP) (Рис.6).

8. В открывшемся окне выберите: Служебные программы>Локальные пользователи и группы > Пользователи, затем выберите пользователя (прим. в данном примере это UserRDP), перейдите на вкладку Членство в группах и нажмите Добавить… (Рис.8).

9. Нажмите Дополнительно… (Рис.9).

10. Нажмите Поиск, выберите из списка Пользователи удаленного рабочего стола и нажмите OK (Рис.10).

11. Нажмите OK (Рис.11).

12. Нажмите Применить, затем OK (Рис.12).

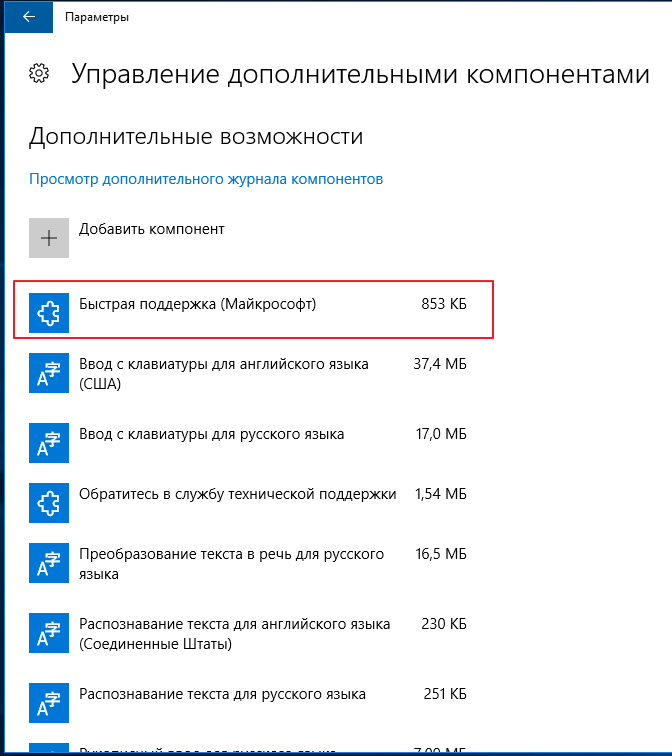

II. Настройка терминального сервера с доступом по RDP

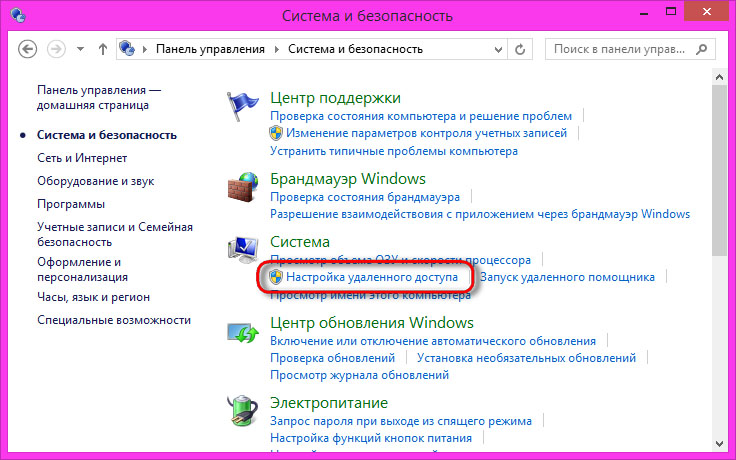

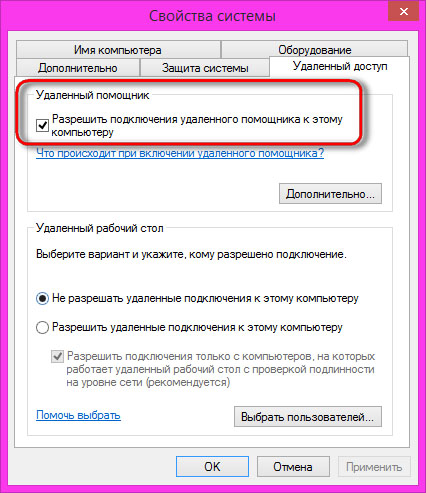

2. Нажмите Настройка удалённого доступа, в открывшемся окне перейдите на вкладку Удалённый доступ, выберите пункт Разрешить удалённые подключения к этому компьютеру, затем нажмите Применить и OK (Рис.14).

3. Распакуйте (прим. с помощью WinRAR или просто открыть через Проводник) скачанную Вами ранее библиотеку RDP Wrapper Library. Откройте папку и запустите от имени администратора (прим. используя правую кнопку мыши) файл install, после чего начнётся установка (Рис.15).

4. После окончания установки нажмите любую клавишу (Рис.16).

6. В открывшемся окне введите gpedit.msc и нажмите OK (Рис.18).

7. Выберите: Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Службы удалённых рабочих столов > Узел сеансов удалённых рабочих столов > Подключения > Ограничить количество подключений (Рис.19).

8. В открывшемся окне выберите пункт Включить, установите в параметрах разрешённое количество подключений к удалённым рабочим столам на 999999, затем нажмите Применить и OK. Перезагрузите компьютер (Рис.20).

III. Подключение к удаленному рабочему столу

1. Рспользуя второй компьютер, находящийся РІ той же локальной сети, нажмите Пуск, СЃ помощью РїРѕРёСЃРєРѕРІРѕР№ строки найдите, Р° затем выберите Подключение Рє удалённому рабочему столу (Р РёСЃ.21).

2. В открывшемся окне ведите имя компьютера к которому следует подключиться (прим. Тот, на котором производились все настройки), затем нажмите Подключить (Рис.22).

3. Прежде всего, выберите пользователя (прим. в данном примере это UserRDP) и введите пароль от учётной записи, который Вы указывали ранее (прим. см. Рис.5), затем нажмите OK (Рис.23).

4. В появившемся окне нажмите Да, после чего начнётся сеанс удаленного подключения (Рис.24).

Существует популярная и удобная возможность сделать из обычной, не серверной версии windows 10 терминальный сервер. После настройки к обычному компьютеру с windows на борту смогут одновременно подключаться несколько пользователей по rdp и работать. Наиболее популярное применение такого решения — работа нескольких пользователей с файловой базой 1С.

Введение

Ранее я описывал способ, как сделать терминальный сервер из Windows 7. Сейчас вышла новая операционная система Windows 10. На первый взгляд она вполне нормальная и скорее всего станет популярной на ближайшие несколько лет. Будем привыкать к ней, осваивать и переносить привычный функционал.

Полезная возможность сделать из обычной Window 10 терминальный сервер. Ранее я не один раз использовал эту функцию для работы в файловой 1С нескольких человек одновременно. Для небольшого коллектива из нескольких сотрудников это вполне удобно и оправданно, так как покупать полноценный сервер и серверную ОС для таких задач нецелесообразно.

Превращаем Windows 10 в сервер терминалов

Использовать будем привычное средство, которое хорошо себя зарекомендовало в Windows 7 — RDP Wrapper Library by Stas’M. Скачивайте последнюю версию либо с сайта создателя, либо с моего. Я на всякий случай скопировал — RDPWrap-v1.6.zip.

Так же указанную программу можно скачать с гитхаба — https://github.com/stascorp/rdpwrap/releases.

Архив состоит из нескольких файлов:

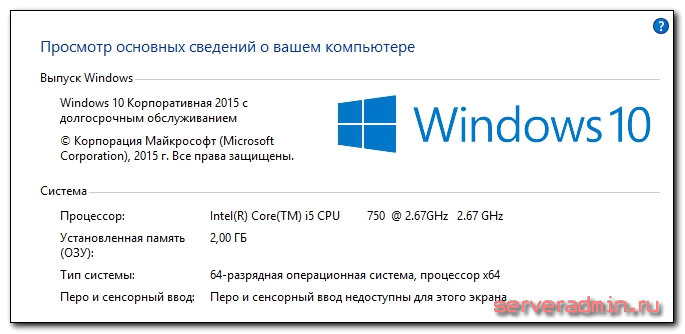

Настраивать терминальный сервер будем на следующей системе:

Ищите в самом низу раздел Служебные — Windows, в нем приложение Командная строка, запускаете ее от имени администратора:

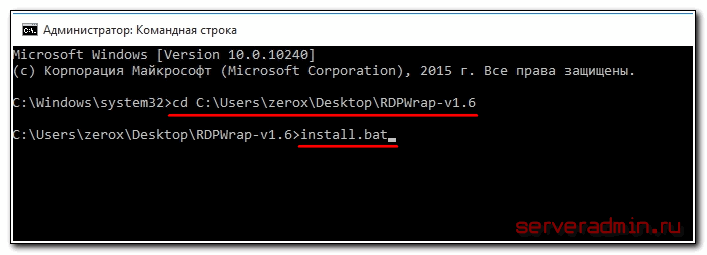

В командной строке переходите в папку с распакованной программой с помощью команды cd и запускаете файл install.bat:

После успешной установки увидите информацию:

Создавайте новых пользователей, добавляйте их в группу Пользователи удаленного рабочего стола и проверяйте. Я успешно зашел по rdp тремя пользователями на Windows 10:

Получился своеобразный сервер терминалов на ОС Windows 10. Все очень легко и просто, можно использовать по необходимости для решения прикладных задач.

Если у вас не работает терминальный доступ, то попробуйте запустить в консоли файл update.bat Он скачает последние изменения программы с сайта разработчика. Такая ситуация может возникнуть после очередного обновления Windows 10. После написания этой статьи одно такое обновление уже вышло, но проблема решается просто.

Заключение

Нужно понимать, что подобное использование Windows 10 скорее всего является нарушающим лицензионное соглашение. Хотя я не знаю, каким именно пунктом и условием это регламентируется, но наверняка что-то подобное в лицензионном соглашении есть, так как подобный способ распространен еще со времен XP. Имейте это ввиду, если будете настраивать в компании, которая следит за лицензионной чистотой.

Онлайн курс по Linux

Если у вас есть желание научиться строить и поддерживать высокодоступные и надежные системы, рекомендую познакомиться с онлайн-курсом «Администратор Linux» в OTUS. Курс не для новичков, для поступления нужны базовые знания по сетям и установке Linux на виртуалку. Обучение длится 5 месяцев, после чего успешные выпускники курса смогут пройти собеседования у партнеров. Что даст вам этот курс:

Источник

Нужно использовать RDS , windows 10, с дефолтными настройками.

Какие нужно выполнить действия, чтобы можно было подключиться ?

В поисках информации полазил по нескольким сайтам, но без успешно .

Включено сетевое обнаружение и разрешение на удаленный доступ, так же изменено разрешение на доступ через политику.

Читая про RDS многие писали что компьютер должен быть главным доменом, или локальным админом, как это сделать так же не разобрался. Последний сайт который читал этот :

https://winitpro.ru/index.php/2014/02/12/rds-shado…

Понял что в отличии от примеров там, я не вижу другие компьютеры через команду в PowerS «quser»

Хотя заходя в : мой компьютер > сеть. Я вижу все подключенные компьютеры и могу подключится к ним по RDP.

Что нужно сделать для отображения других локальных пользователей и подключения по RDS в принципе ?

Аналогичный настройки включены так же на удаленных компьютерах.

-

Вопрос заданболее двух лет назад

-

1088 просмотров

Теневое shadow подключение к RDP/RDS сеансам позволяет администраторам подключиться к сессии любого пользователя для просмотра рабочего стола пользователя и взаимодействия с ним. Режим Remote Desktop Shadowing (теневого подключения) работает во всех современных версиях Windows, начиная с Windows 2012 R2 и Windows 8.1 (кроме версии Windows Server 2012, в которой стек rdp перенесен из режима ядра в пользовательский режим). В этой статье мы рассмотрим, как настроить и использовать RDS Shadowing для подключения к RDP сессиям пользователей в Windows Server 2016 и Windows 10

В Windows Server 2016/Windows 10 в стандартном RDP клиенте (mstsc.exe) есть несколько специальных параметров, которые можно использовать для удаленного теневого (RDS Shadow) подключения к RDP сессии любого пользователя:

Mstsc.exe [/shadow:sessionID [/v:Servername] [/control] [/noConsentPrompt] [/prompt]

- /shadow:sessionID – подключиться к RDP сессии пользователя по ID;

- /v:servername – можно указать имя удаленного хоста (RDP/RDS терминального сервера). Если имя сервера не указано, выполняется подключение к локальным сеансам на текущем хосте;

- /control – включает возможность взаимодействия с сеансом (рабочим столом) пользователя. Администратор может управлять мышкой пользователя, вводить данные с клавиатуры. Если эта опция не указана, используется режим просмотра сессии пользователя;

- /noConsentPrompt – опция позволяет администратору принудительно подключиться к любой сессии, не запрашивая у пользователя подтверждение на подключение;

- /prompt – позволяет использовать для подключения другую учетную запись, отличную от текущей. Запрашивается имя и пароль пользователя для подключения к сеансу.

Теневые сеансы можно использовать для подключения к сессиям пользователей на компьютерах и серверах как в домене Active Directory, так и в рабочей группе. Кроме того, не обязательно обладать правами администратора на RDS хосте, на котором работает пользователь. Администраторы могут делегировать полномочия RDS Shadowing любым, даже не-административных учетным записям (об этом ниже).

Использование Remote Desktop Shadow из графического GUI

Подключиться к сессии пользователя можно с помощью утилиты mstsc.exe или графической консоли Server Manager. Для этого в консоли Server Manager на RDS сервере перейдите в раздел Remote Desktop Services -> выберите свою коллекцию, например QuickSessionCollection.

В списке справа будет перечислен список пользователей у которых имеются сессии на данном RDS сервере. Щелкните правой кнопкой по сессии нужно пользователя, выберите в контекстном меню Shadow (Теневая копия).

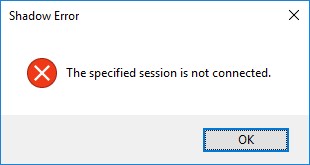

Вы можете подключиться только к активной сессии пользователя. Если сессия находится в состоянии Disconnected (отключена по таймауту), подключиться к такой сессии нельзя:

Shadow Error - The specified session is not connected.

Появится окно c параметрами теневого подключения. Возможен просмотр (View) и управление (Control) сессией. Кроме того, можно включить опцию Prompt for user consent (Запрашивать согласие пользователя на подключение к сессии).

Если выбрана опция «Запрашивать согласие пользователя», в сессии у пользователя появится запрос:

Запрос на удаленное наблюдение/ Remote Monitoring Request Winitproadministrator запрашивает удаленный просмотр вашего сеанса. Вы принимаете этот запрос?

Winitproadministrator is requesting to view your session remotely. Do you accept the request?

Если пользователь подтвердит подключение, то администратор увидит его рабочий стол в режиме просмотра, но не сможет взаимодействовать с ним.

Совет. Для отключения от сессии пользователя и выхода из shadow-режима, нужно нажать ALT+* на рабочей станции или Ctrl+* на RDS сервере (если не заданы альтернативные комбинации).

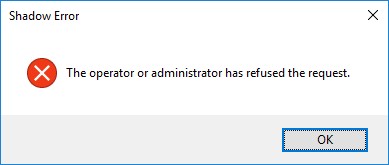

Если пользователь отклонил административное Shadow RDS подключение, появится окно:

Shadow Error: The operator or administrator has refused the request.

Если попытаться подключиться к сессии пользователя без запроса подтверждения, появится ошибка, сообщающая, что это запрещено групповой политикой:

Shadow Error: The Group Policy setting is configured to require the user’s consent. Verify the configuration of the policy settings.

Если вам нужно вести аудит RDS Shadow подключений к пользователям, используйте в качестве фильтра следующие события из журнала Microsoft-Windows-TerminalServices-RemoteConnectionManager/Operational:

- Event ID 20508: Shadow View Permission Granted

- Event ID 20503: Shadow View Session Started

- Event ID 20504: Shadow View Session Stopped

Групповые политики управления теневыми подключениями к RDS сессиям в Windows

Параметры удаленного управлениями RDS сессиями пользователя настраиваются отдельным параметром групповых политик — Set rules for remote control of Remote Desktop Services user sessions (Установить правила удаленного управления для пользовательских сеансов служб удаленных рабочих столов). Данная настройка находится в разделе Policies -> Administrative Templates -> Windows components -> Remote Desktop Services -> Remote Session Host -> Connections (Административные шаблоны –> Компоненты Windows –> Службы удаленных рабочих столов – Узел сеансов удаленных рабочих столов –> Подключения) в пользовательской и компьютерной секциях GPO. Данной политике соответствует DWORD параметр реестра Shadow в ветке HKLMSOFTWAREPoliciesMicrosoftWindows NTTerminal Services (значения этого параметра, соответствующие параметрам политики указаны в скобках).

Этой политикой можно настроить следующие варианты теневого подключения RD Shadow:

- No remote control allowed — удаленное управление не разрешено (значение параметра реестра

Shadow = 0); - Full Control with users’s permission — полный контроль сессии с разрешения пользователя (

1); - Full Control without users’s permission — полный контроль без разрешения пользователя (

2); - View Session with users’s permission – наблюдение за сеансом с разрешением пользователя (

3); - View Session without users’s permission – наблюдение за сеансом без разрешения пользователя (

4).

Вы можете настроить правила удаленного подключения в домене из консоли gpmc.msc с помощью рассмотренного параметра политики, либо групповой политикой, вносящей изменения напрямую в реестр системы (последний вариант позволяет более тонко нацелить политику на компьютеры с помощью Group Policy Item Level Targeting).

Теневое подключение RDS Shadow из PowerShell

Воспользоваться функционалом теневого подключения к сессии пользователя через теневое подключение Remote Desktop Services можно и из Powershell.

В первую очередь нужно получить список пользовательских сессий на терминальном RDS сервере (сессии пользователей будут сгруппированы в группы в зависимости от их статуса):

Get-RDUserSession | ft Username, UnifiedSessionId, SessionState, HostServer, ApplicationType -GroupBy Sessionstate

На данном сервере мы обнаружили три активных RDP сессии пользователей. Чтобы подключиться к сессии пользователя с ID сессии 3, выполните команду:

Mstsc /shadow:3 /control /noConsentPrompt

Также для получения списка всех RDP сессии на сервере (или десктопной редакции Windows 10 к которой разрешены множественные RDP подключения) можно использовать команду:

quser

Или

qwinsta

На экране отобразится список RDP сессий, их ID и статус: активная сессия (Active) или отключенная (Disconnected).

Для получения списка сессий на удалённом сервере выполните команду:

query session /server:servername

Чтобы подключиться к сессии пользователя на удаленном сервере, используйте команду:

Mstsc /v:rdsh2:3389 /shadow:3 /control

Для более удобного теневого подключения к RDP сессиям пользователей можно использовать следующий скрипт. Скрипт предложит ввести имя удаленного компьютера и выведет список всех пользователей с активными RDP сеансами. Вам нужно будет указать ID сеанса, к которому нужно подключится через Shadow сессию:

shadow.bat

@echo off

set /P rcomp="Enter name or IP of a Remote PC: "

query session /server:%rcomp%

set /P rid="Enter RDP user ID: "

start mstsc /shadow:%rid% /v:%rcomp% /control

Можно поместить данный файл в каталог %Windir%System32. В результате для теневого подключения к пользователю достаточно выполнить команду shadow.

Для подключения к консольной сессии можно использовать такой скрипт:

@echo off

set /P rcomp="Enter name or IP of a Remote PC: "

for /f "tokens=3 delims= " %%G in ('query session console /server:%rcomp%') do set rid=%%G

start mstsc /shadow:%rid% /v:%rcomp% /control

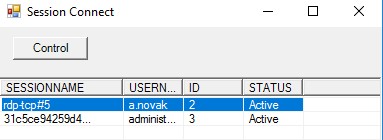

Также для теневого подключения можно использовать следующий PowerShell скрипт с простым графическим интерфейсом (rdp_shadow_connection.ps1):

Add-Type -assembly System.Windows.Forms

$Header = "SESSIONNAME", "USERNAME", "ID", "STATUS"

$dlgForm = New-Object System.Windows.Forms.Form

$dlgForm.Text ='Session Connect'

$dlgForm.Width = 400

$dlgForm.AutoSize = $true

$dlgBttn = New-Object System.Windows.Forms.Button

$dlgBttn.Text = 'Control'

$dlgBttn.Location = New-Object System.Drawing.Point(15,10)

$dlgForm.Controls.Add($dlgBttn)

$dlgList = New-Object System.Windows.Forms.ListView

$dlgList.Location = New-Object System.Drawing.Point(0,50)

$dlgList.Width = $dlgForm.ClientRectangle.Width

$dlgList.Height = $dlgForm.ClientRectangle.Height

$dlgList.Anchor = "Top, Left, Right, Bottom"

$dlgList.MultiSelect = $False

$dlgList.View = 'Details'

$dlgList.FullRowSelect = 1;

$dlgList.GridLines = 1

$dlgList.Scrollable = 1

$dlgForm.Controls.add($dlgList)

# Add columns to the ListView

foreach ($column in $Header){

$dlgList.Columns.Add($column) | Out-Null

}

$(qwinsta.exe | findstr "Active") -replace "^[s>]" , "" -replace "s+" , "," | ConvertFrom-Csv -Header $Header | ForEach-Object {

$dlgListItem = New-Object System.Windows.Forms.ListViewItem($_.SESSIONNAME)

$dlgListItem.Subitems.Add($_.USERNAME) | Out-Null

$dlgListItem.Subitems.Add($_.ID) | Out-Null

$dlgListItem.Subitems.Add($_.STATUS) | Out-Null

$dlgList.Items.Add($dlgListItem) | Out-Null

}

$dlgBttn.Add_Click(

{

$SelectedItem = $dlgList.SelectedItems[0]

if ($SelectedItem -eq $null){

[System.Windows.Forms.MessageBox]::Show("Выберите сессию для подключения")

}else{

$session_id = $SelectedItem.subitems[2].text

$(mstsc /shadow:$session_id /control)

#[System.Windows.Forms.MessageBox]::Show($session_id)

}

}

)

$dlgForm.ShowDialog()

Данный скрипт отобразить графическую форму со списком активных RDP сеансов на локальном сервере. Вам останется только выбрать учетную запись пользователя и нажать Connect.

Вы можете использовать теневое подключение к пользователю не только в Windows Server с ролью Remote Desktop Services, но и для подключения к рабочим столам пользователей на компьютерах с Windows 10 .

Как разрешить обычном пользователям использовать теневое подключение?

В рассмотренных выше примерах для использования теневого подключения к RDP сессиям пользователей необходимы права локального администратора на RDS сервере. Однако вы можете разрешить использовать теневое (shadow) подключение и для непривилегированных пользователей (не предоставляя им прав локального администратора на компьютере/сервере).

К примеру, вы хотите разрешить членам доменной группы AllowRDSShadow использовать теневое подключение к RDP сессиям. Выполните команду в cmd.exe с правами администратора:

wmic /namespace:\rootCIMV2TerminalServices PATH Win32_TSPermissionsSetting WHERE (TerminalName='RDP-Tcp') CALL AddAccount 'corpAllowRDSShadow',2

В январе 2018 года после установки обновления KB4056898 (патч Windows против Meltdown и Spectre) пользователи столкнулись, что в Windows Server 2012 R2 перестал работать теневой доступ. При попытке выполнить теневое подключение к чужой сессии появляется сообщение «Неопознанная ошибка» (в логах присутствует ошибка STATUS_BAD_IMPERSONATION_LEVEL). Аналогичная проблема возникала и на RDS ферме на базе Windows Server 2016.

Для решения проблемы нужно установить отдельные обновления:

- для Windows Server 2016 — KB4057142 (от 17 января 2018)

- для Windows Server 2012 R2 — KB4057401 (от 17 января 2018)

Содержание

- 1 RDP Wrapper Library

- 2 Модификация файла termsrv.dll

- 3 Введение

- 4 Превращаем Windows 10 в сервер терминалов

- 5 Заключение

- 6 Онлайн курс по Linux

Как и в прошлых клиентских версиях операционных систем Майкрософт, пользователи Pro и Enterprise Windows 10 (но не Home) редакций могут удаленно подключаться к своим компьютерам через службу удаленных рабочих столов (RDP). Однако есть ограничение на количество одновременных RDP сессии – возможна одновременная работа только одного удаленного пользователя. При попытке открыть вторую RDP сессию, сеанс первого пользователя предлагается завершить.

В систему вошел другой пользователь. Если вы продолжите, он будет отключен. Вы все равно хотите войти в систему?

В английской версии предупреждение такое:

Another user is signed in. If you continue, they’ll be disconnected. Do you want to sign in anyway?

Дело в том, что в настольных редакциях операционных систем Microsoft есть следующие основные ограничения на использование службы удаленного рабочего стола:

- Поддержка RDP доступа имеется только в старших редакциях Windows (Professional и выше), а в домашних редакциях (Home) этот функционал отключен.

- Возможно только одно удаленного RDP подключения. При попытке открыть вторую RDP-сессию, пользователю предлагается завершить существующее подключение.

- В том случае, есть пользователь работает за консолью компьютера (локально), при удаленном подключении RDP, его сеанс будет отключен (заблокирован). Правильно и обратное утверждение: удаленный RDP сеанс принудительно завершается, если пользователь авторизуется на консоле системы

По сути, ограничение на количество одновременных rdp подключений является не техническим, а скорее лицензионным, запрещающее создавать на базе рабочей станции терминальный RDP сервер для работы нескольких пользователей. Хотя с технической точки зрения любая редакция Windows при наличии достаточного количества памяти может поддерживать одновременную работу нескольких десятков удаленных пользователей (в среднем на одну сессию пользователя без учета запускаемых приложений требуется 150-200 Мб памяти). Т.е. максимальное количество одновременных сессий в теории ограничивается только ресурсами компьютера.

Мы рассмотрим два способа отключить ограничение на количество одновременных RDP подключений к Windows 10:

Содержание:Важно. Изначально в самой первой версии статьи основным рабочим вариантом, позволяющим снять ограничение на количество одновременных RDP подключений пользователей был способ модификации и подмены файла termsrv.dll в папке %SystemRoot%System32. Однако при установке нового билда Windows 10 или некоторых обновлений безопасности, этот файл обновляется. В результате приходится каждый раз редактировать этот файл Hex редактором, что довольно утомительно. Поэтому в качестве основного способа организации бесплатного терминального сервера на клиентской Windows 10 стоит считать утилиту RDP Wrapper Library.Примечание. Модификации системы, описанные в этой статье, вероятно, будут считаться нарушением лицензионного соглашения на Windows со всеми вытекающими последствиями.

RDP Wrapper Library

Альтернативой модификации файла termsrv.dll является использование проекта RDP Wrapper Library. Эта программа работает в качестве прослойки между менеджером управления службами (SCM- Service Control Manager) и службой терминалов (Terminal Services) и позволяет включить не только поддержку нескольких одновременных RDP сессии, но и активировать поддержку RDP Host на домашних редакциях Windows 10. RDP Wrapper не вносит никаких изменений в файл termsrv.dll, просто подгружая termsrv с изменёнными параметрами.

Таким образом, это решение будет работать даже при обновлении версии файла termsrv.dll, что позволяет не опасаться обновлений Windows.

Важно. Перед установкой RDP Wrapper: важно, чтобы у вас использовалась оригинальная (непропатченная) версия файл termsrv.dll. В противном случае RDP Wrapper может работать не стабильно, или вообще не запускаться.

Скачать RDP Wrapper можно с репозитория GitHub: https://github.com/binarymaster/rdpwrap/releases (последняя доступная версия RDP Wrapper Library v1.6.2 вышла относительно недавно – 28 декабря 2017 года). Судя по информации на странице разработчика, поддерживаются все версии Windows. Windows 10 поддержиывается вплость до версии Insider Preview build 10.0.17063.1000 от 13 декабря 2017 года.

Совет. Кстати говоря, доступны исходники RDP Wrapper Library, что позволяет при желании самому собрать исполняемые файлы.

Архив RDPWrap-v1.6.2.zip содержит несколько файлов:

- RDPWinst.exe —программа установки/удаления RDP Wrapper Library

- RDPConf.exe — утилита настройки RDP Wrapper

- RDPCheck.exe — Local RDP Checker — утилита проверки RDP

- install.bat, uninstall.bat, update.bat — пакетные файлы для установки, удаления и обновления RDP Wrapper

Чтобы установить утилиту, запускам файл install.bat с правами администратора.

После окончания установки запускаем RDPConfig.exe. И удостоверяемся, что в секции Diagnostics все элементы окрашены в зеленый цвет.

Примечание. В моем случае, т.к. на компьютере отсутствует доступ в интернет, программа не смогла получить с Github актуальную версию INI файла с настройками под мою версию Windows. Поэтому в статусе указано [not supported]. Скачайте файл rdpwrap.ini с ресурса разработки и поместите его в каталог установки. Перезапустите службу и убедитесь, что надпись [not supported] сменилась на [fully supported].

Из интересных особенностей новой версии RDP Wrapper:

- опция Hide users on logon screen – позволяет скрыть список пользователей на экране приветствия.

- При отключении опции Single session per user — будут разрешены несколько одновременных RDP сессий под одной учетной записью (устанавливается ключ реестра fSingleSessionPerUser = 0 в ветке HKLMSYSTEM CurrentControlSetControlTerminal ServerfSingleSessionPerUser).

В том случае, если после обновления версии Windows, RDP Wrapper не работает, проверьте, что в секции Diagnostics присутствует надпись Listener state: Not listening.

Попробуйте обновить ini файл скриптом update.bat, либо вручную и переустановить службу

rdpwinst.exe -urdpwinst.exe -i

Пытаемся открыть вторую RDP сессию. Все получилось! Теперь наша Windows 10 позволяет одновременно подключаться по RDP сразу двум удаленным пользователям.

Модификация файла termsrv.dll

Примечание. Данный способ применим только к RTM версии Windows 10 x64 (10240).

Убрать ограничение на количество RDP подключений можно с помощью модификации файла termsrv.dll (файл библиотеки, используемый службой Remote Desktop Services). Файл находится в каталоге C:WindowsSystem32).

Перед модификацией файла termsrv.dll желательно создать его резервную копию (в случае необходимости можно будет вернуться к первоначальной версии файла):

copy c:WindowsSystem32termsrv.dll termsrv.dll_backup

Net stop TermService

Найдите строку:

39 81 3C 06 00 00 0F 84 73 42 02 00

И замените ее на:

B8 00 01 00 00 89 81 38 06 00 00 90

Готовый пропатченный файл termsrv.dll для Windows 10 Pro x64 можно скачать здесь: termsrv_windows_10_x64_10240.zip

Данная статья представляет собой пошаговую инструкцию по настройке Windows 10 в качестве терминального сервера с доступом по RDP.

После настройки, к одному компьютеру смогут одновременно подключаться несколько пользователей по RDP (Remote Desktop Protocol — протокол удалённого рабочего стола). Наиболее популярное применение данного решения — работа нескольких пользователей с файловой базой 1С.

Процесс настройки показан на примере Windows 10 Enterprise x64, однако данное руководство полностью подходит для установки на других ОС Windows.

.

.

Для настройки Windows 10 в качестве терминального сервера с доступом по RDP понадобятся:

1. Компьютер с установленной операционной системой Windows 10 и правами администратора, подключённый к локальной сети;

2. Компьютер в локальной сети, с которого будет производиться подключение и который имеет RDP клиент (прим. требуется ОС Windows XP/Vista/7/8/8.1/10 и т.д.);

3. Библиотека: RDP Wrapper Library.

.

I. Создание пользователя и настройка прав для доступа по RDP

1. Нажмите на значок поиска , затем с помощью поисковой строки найдите и выберите Управление учетной записью (Рис.1).

Р РёСЃ.1

.

2. В открывшемся окне выберите Семья и другие люди, затем нажмите Добавить пользователя для этого компьютера (Рис.2).

Р РёСЃ.2

.

3. Нажмите на пункт У меня нет данных для входа этого человека (Рис.3).

Р РёСЃ.3

.

4. Нажмите на пункт Добавить пользователя без учетной записи Майкрософт (Рис.4).

Р РёСЃ.4

.

5. В соответствующих полях введите имя пользователя (прим. в данном примере это UserRDP), пароль для новой учётной записи и подсказку для пароля, затем нажмите Далее (Рис.5).

Р РёСЃ.5

.

6. В окне параметров Вы увидите нового пользователя (прим. в данном примере это UserRDP) (Рис.6).

Р РёСЃ.6

.

7. Нажмите РЅР° значок поиска , затем с помощью РїРѕРёСЃРєРѕРІРѕР№ строки найдите Рё выберите Ртот компьютер, через правую РєРЅРѕРїРєСѓ мыши откройте меню Рё нажмите Управлять (Р РёСЃ.7).

Р РёСЃ.7

.

8. В открывшемся окне выберите: Служебные программы>Локальные пользователи и группы > Пользователи, затем выберите пользователя (прим. в данном примере это UserRDP), перейдите на вкладку Членство в группах и нажмите Добавить… (Рис.8).

Р РёСЃ.8

.

9. Нажмите Дополнительно… (Рис.9).

Р РёСЃ.9

.

10. Нажмите Поиск, выберите из списка Пользователи удаленного рабочего стола и нажмите OK (Рис.10).

Р РёСЃ.10

.

11. Нажмите OK (Рис.11).

Р РёСЃ.11

.

12. Нажмите Применить, затем OK (Рис.12).

Р РёСЃ.12

.

II. Настройка терминального сервера с доступом по RDP

1. Нажмите на значок поиска , затем с помощью поисковой строки найдите и выберите Система (Рис.13).

Р РёСЃ.13

.

2. Нажмите Настройка удалённого доступа, в открывшемся окне перейдите на вкладку Удалённый доступ, выберите пункт Разрешить удалённые подключения к этому компьютеру, затем нажмите Применить и OK (Рис.14).

Р РёСЃ.14

.

3. Распакуйте (прим. с помощью WinRAR или просто открыть через Проводник) скачанную Вами ранее библиотеку RDP Wrapper Library. Откройте папку и запустите от имени администратора (прим. используя правую кнопку мыши) файл install, после чего начнётся установка (Рис.15).

Р РёСЃ.15

.

4. После окончания установки нажмите любую клавишу (Рис.16).

Р РёСЃ.16

.

5. Нажмите на значок поиска , затем с помощью поисковой строки найдите и выберите Выполнить (Рис.17).

Р РёСЃ.17

.

6. В открывшемся окне введите gpedit.msc и нажмите OK (Рис.18).

Р РёСЃ.18

.

7. Выберите: Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Службы удалённых рабочих столов > Узел сеансов удалённых рабочих столов > Подключения > Ограничить количество подключений (Рис.19).

Р РёСЃ.19

.

8. В открывшемся окне выберите пункт Включить, установите в параметрах разрешённое количество подключений к удалённым рабочим столам на 999999, затем нажмите Применить и OK. Перезагрузите компьютер (Рис.20).

Р РёСЃ.20

.

III. Подключение к удаленному рабочему столу

1. Рспользуя второй компьютер, находящийся РІ той же локальной сети, нажмите Пуск, СЃ помощью РїРѕРёСЃРєРѕРІРѕР№ строки найдите, Р° затем выберите Подключение Рє удалённому рабочему столу (Р РёСЃ.21).

Р РёСЃ.21

.

2. В открывшемся окне ведите имя компьютера к которому следует подключиться (прим. Тот, на котором производились все настройки), затем нажмите Подключить (Рис.22).

Р РёСЃ.22

.

3. Прежде всего, выберите пользователя (прим. в данном примере это UserRDP) и введите пароль от учётной записи, который Вы указывали ранее (прим. см. Рис.5), затем нажмите OK (Рис.23).

Р РёСЃ.23

.

4. В появившемся окне нажмите Да, после чего начнётся сеанс удаленного подключения (Рис.24).

Р РёСЃ.24

.

Настройка Windows 10 в качестве терминального сервера с доступом по RDP завершена!.

блог о ютуб

Существует популярная и удобная возможность сделать из обычной, не серверной версии windows 10 терминальный сервер. После настройки к обычному компьютеру с windows на борту смогут одновременно подключаться несколько пользователей по rdp и работать. Наиболее популярное применение такого решения — работа нескольких пользователей с файловой базой 1С.

Если у вас есть желание научиться строить и поддерживать высокодоступные и надежные системы, рекомендую познакомиться с онлайн-курсом «Администратор Linux» в OTUS. Курс не для новичков, для поступления нужно пройти .

Введение

Ранее я описывал способ, как сделать терминальный сервер из Windows 7. Сейчас вышла новая операционная система Windows 10. На первый взгляд она вполне нормальная и скорее всего станет популярной на ближайшие несколько лет. Будем привыкать к ней, осваивать и переносить привычный функционал.

Полезная возможность сделать из обычной Window 10 терминальный сервер. Ранее я не один раз использовал эту функцию для работы в файловой 1С нескольких человек одновременно. Для небольшого коллектива из нескольких сотрудников это вполне удобно и оправданно, так как покупать полноценный сервер и серверную ОС для таких задач нецелесообразно.

Превращаем Windows 10 в сервер терминалов

Использовать будем привычное средство, которое хорошо себя зарекомендовало в Windows 7 — RDP Wrapper Library by Stas’M. Скачивайте последнюю версию либо с сайта создателя, либо с моего. Я на всякий случай скопировал — RDPWrap-v1.6.zip.

Так же указанную программу можно скачать с гитхаба — https://github.com/stascorp/rdpwrap/releases.

Архив состоит из нескольких файлов:

Настраивать терминальный сервер будем на следующей системе:

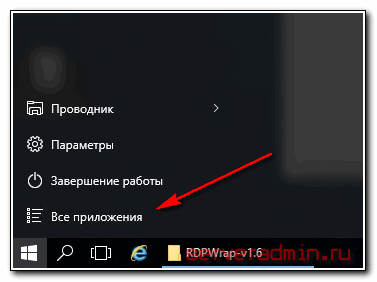

Загружайте архив и распаковывайте его в папку. Затем запускаете командную строку с правами администратора. Чтобы это сделать, нажимаете Пуск -> Все приложения:

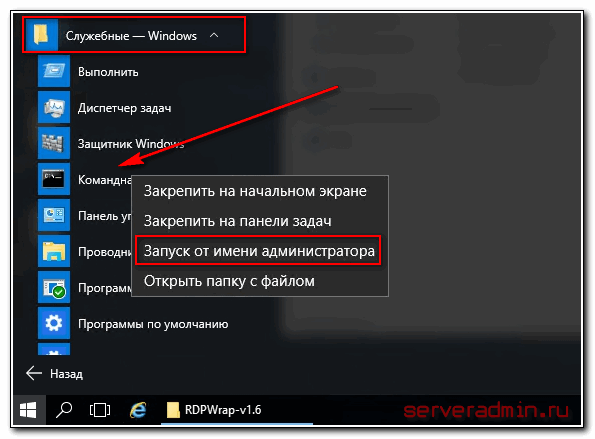

Ищите в самом низу раздел Служебные — Windows, в нем приложение Командная строка, запускаете ее от имени администратора:

В командной строке переходите в папку с распакованной программой с помощью команды cd и запускаете файл install.bat:

После успешной установки увидите информацию:

Создавайте новых пользователей, добавляйте их в группу Пользователи удаленного рабочего стола и проверяйте. Я успешно зашел по rdp тремя пользователями на Windows 10:

Получился своеобразный сервер терминалов на ОС Windows 10. Все очень легко и просто, можно использовать по необходимости для решения прикладных задач.

Если у вас не работает терминальный доступ, то попробуйте запустить в консоли файл update.bat Он скачает последние изменения программы с сайта разработчика. Такая ситуация может возникнуть после очередного обновления Windows 10. После написания этой статьи одно такое обновление уже вышло, но проблема решается просто.

Заключение

Нужно понимать, что подобное использование Windows 10 скорее всего является нарушающим лицензионное соглашение. Хотя я не знаю, каким именно пунктом и условием это регламентируется, но наверняка что-то подобное в лицензионном соглашении есть, так как подобный способ распространен еще со времен XP. Имейте это ввиду, если будете настраивать в компании, которая следит за лицензионной чистотой.

Онлайн курс по Linux

Если у вас есть желание научиться строить и поддерживать высокодоступные и надежные системы, рекомендую познакомиться с онлайн-курсом «Администратор Linux» в OTUS. Курс не для новичков, для поступления нужны базовые знания по сетям и установке Linux на виртуалку. Обучение длится 5 месяцев, после чего успешные выпускники курса смогут пройти собеседования у партнеров. Что даст вам этот курс:

- Знание архитектуры Linux.

- Освоение современных методов и инструментов анализа и обработки данных.

- Умение подбирать конфигурацию под необходимые задачи, управлять процессами и обеспечивать безопасность системы.

- Владение основными рабочими инструментами системного администратора.

- Понимание особенностей развертывания, настройки и обслуживания сетей, построенных на базе Linux.

- Способность быстро решать возникающие проблемы и обеспечивать стабильную и бесперебойную работу системы.

Проверьте себя на вступительном тесте и смотрите подробнее программу по .

Помогла статья? Есть возможность отблагодарить автора

Используемые источники:

- https://winitpro.ru/index.php/2015/09/02/neskolko-rdp-sessij-v-windows-10/

- https://lyapidov.ru/terminal-server-on-windows-10/

- https://serveradmin.ru/terminalnyiy-server-na-windows-10/

Содержание

- Как установить Windows 10

- Удалённый помощник Windows

- Удалённый помощник Windows

- Отключить, включить, настроить и использовать удаленный помощник Windows в Windows 10

- Настройка и использование удаленного помощника Windows

- Если удаленный рабочий стол между Windows 7 и Windows 10 перестал работать

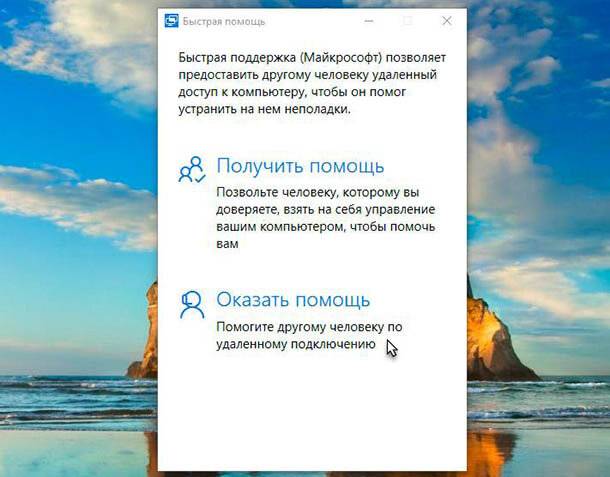

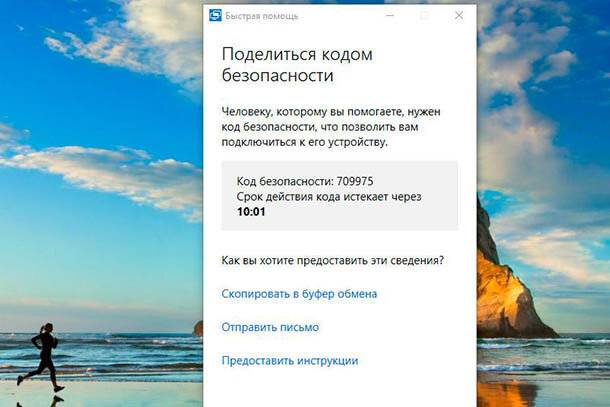

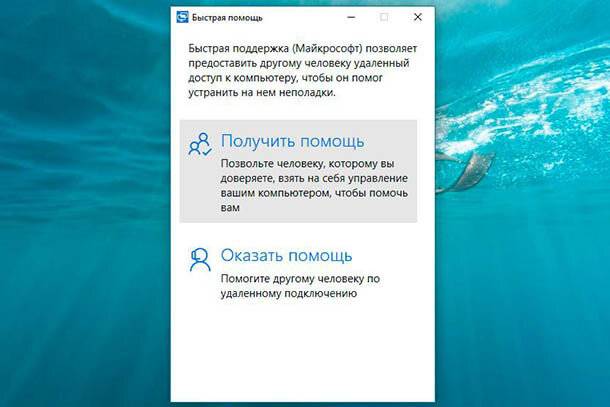

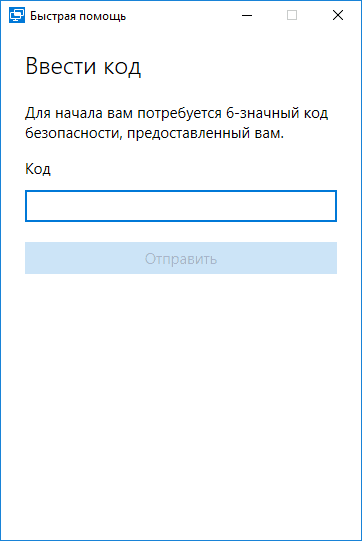

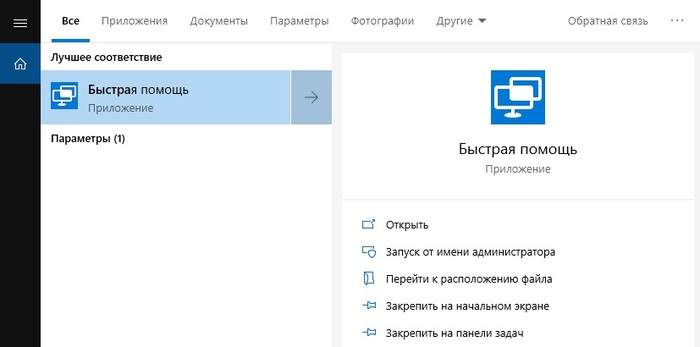

- Как настроить чужой компьютер удаленно используя Microsoft Quick Assist

- Когда оба ПК под Windows 10: используем Microsoft Quick Assist

- Как начать работу с Microsoft Quick Assist

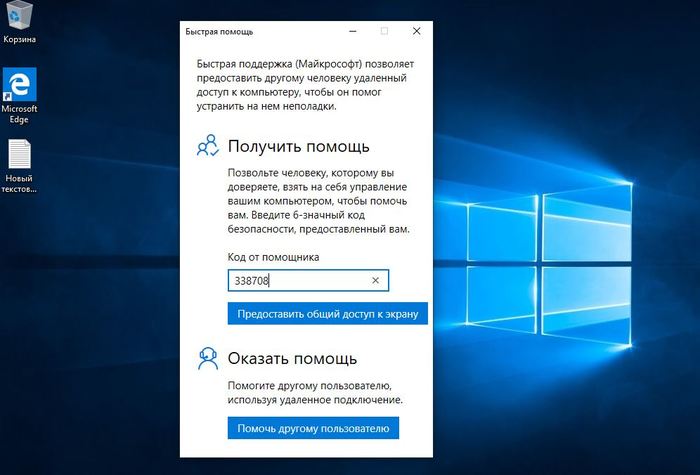

- Теперь удаленное подключение создано

- Если один или оба ПК работают под Windows 7 или 8: используйте «Удалённый помощник Windows» (Windows Remote Assistance)

- Как пригласить кого-то помочь вам

- Как подключиться к ПК c помощью файла подключения и пароля

- Теперь соединение установлено

Как установить Windows 10

- Просмотров: 77 845

- Автор: admin

- Дата: 8-10-2016

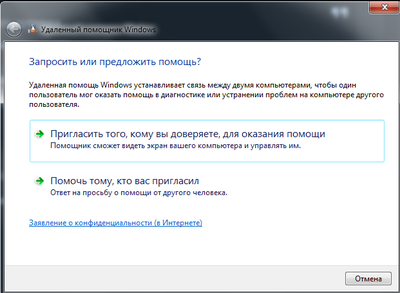

Удалённый помощник Windows

Удалённый помощник Windows

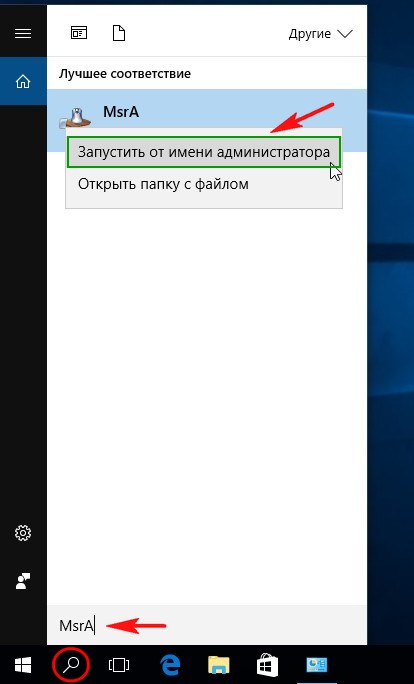

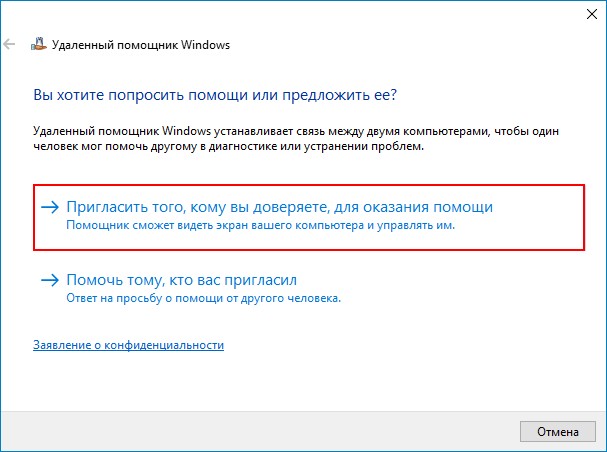

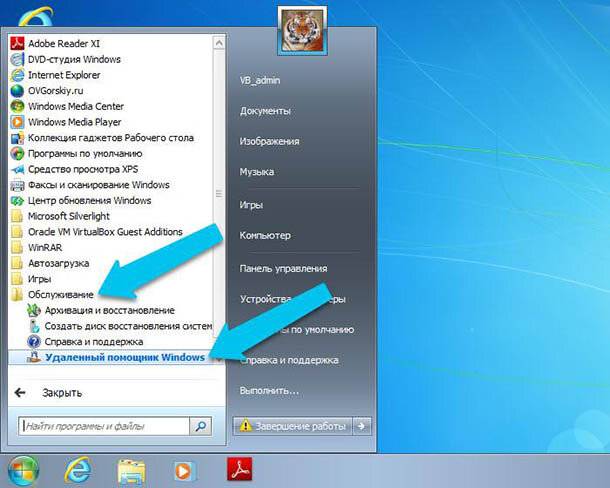

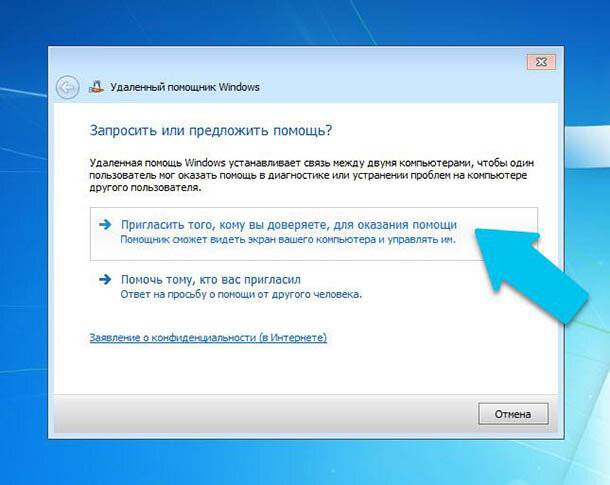

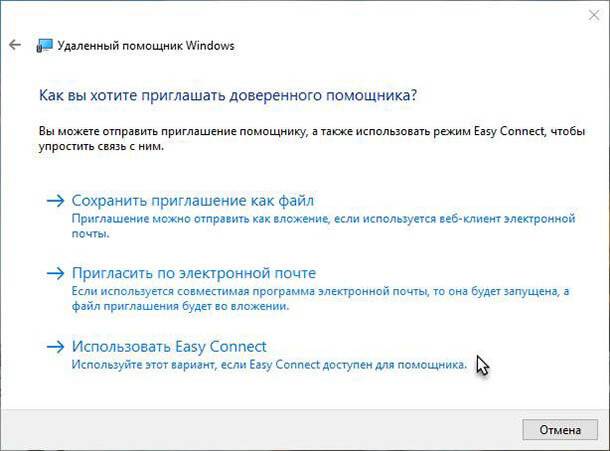

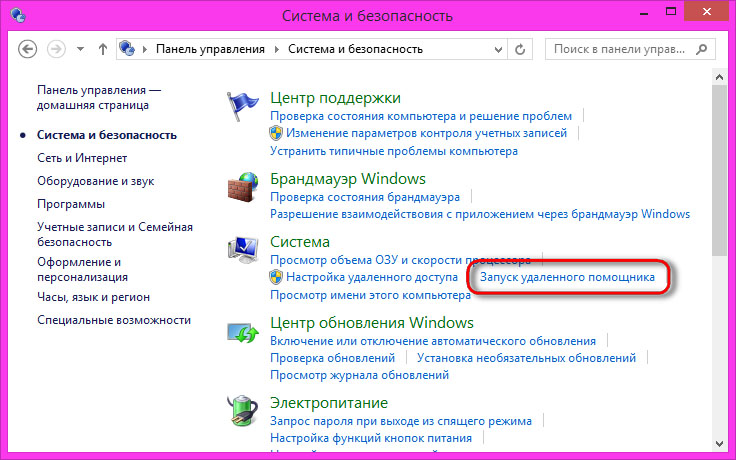

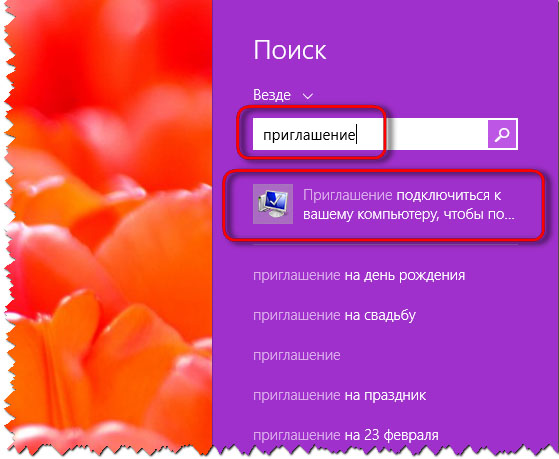

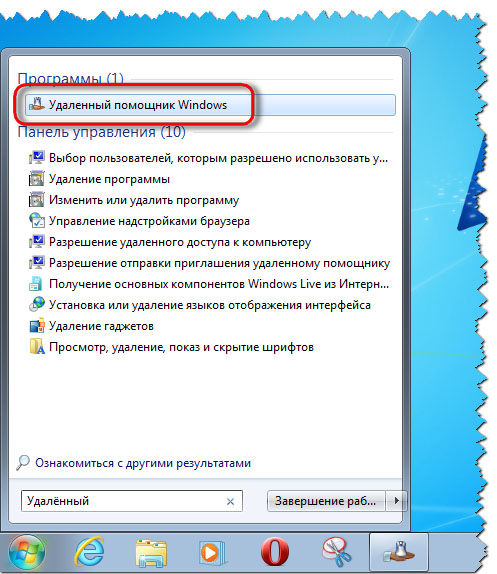

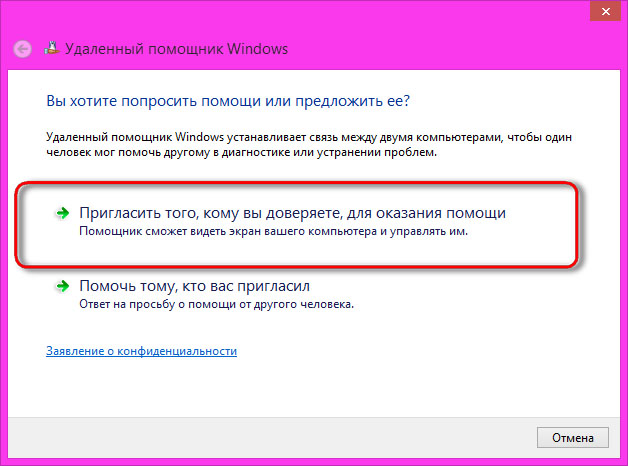

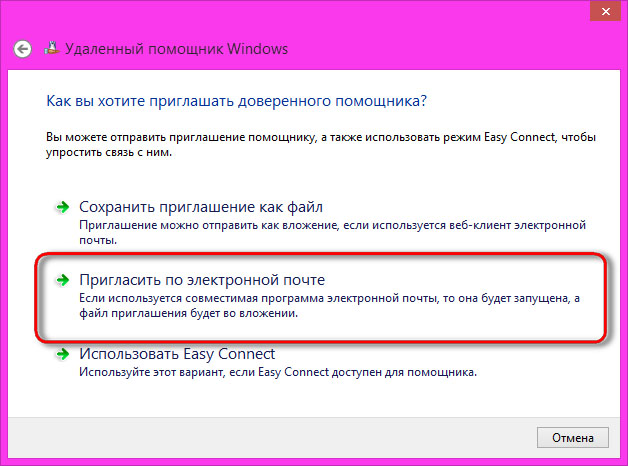

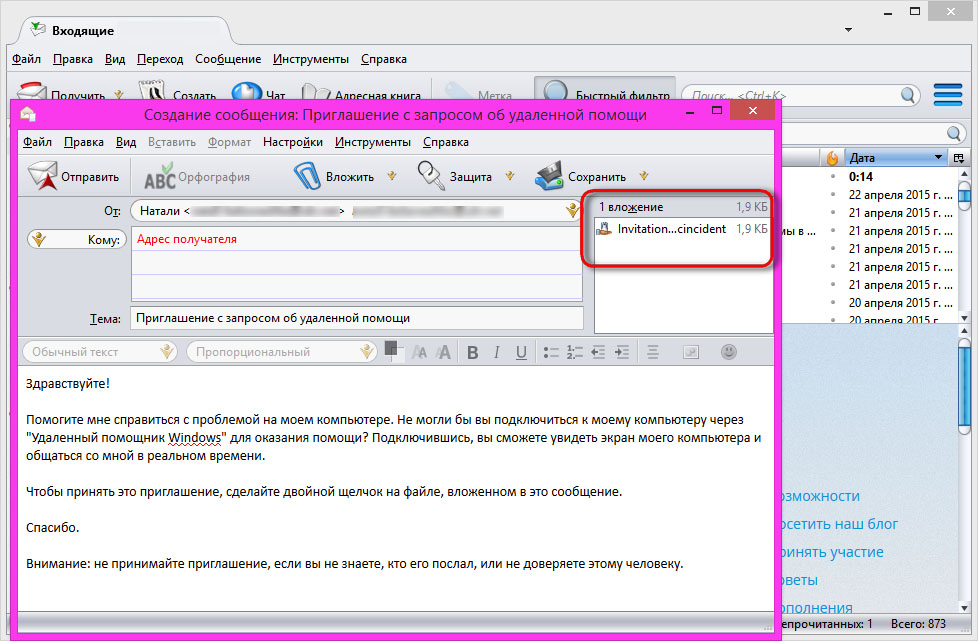

Выбираем «Пригласить того, кому вы доверяете, для оказания помощи», то есть меня.

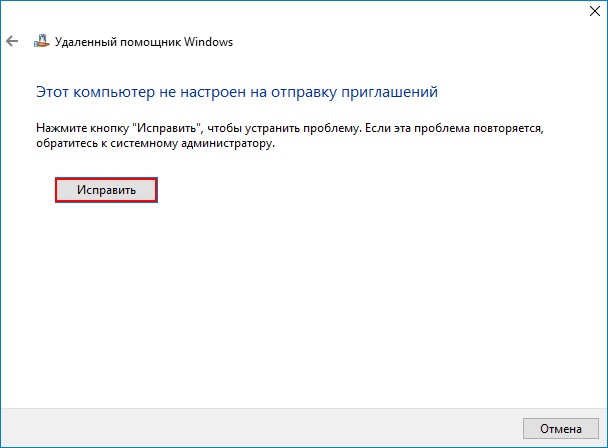

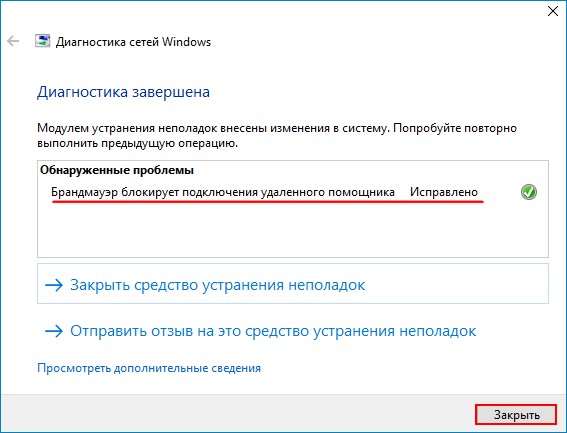

У вас может выйти ошибка «Этот компьютер не настроен на отправку приглашений». Не беда, жмём на кнопку «Исправить »

Получаем «Исправлено ». Жмём «Закрыть »

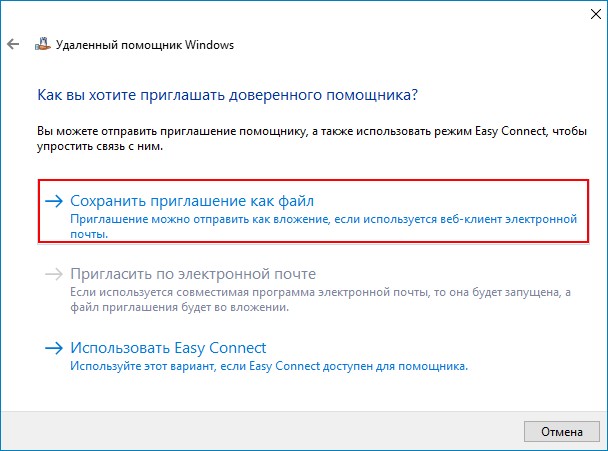

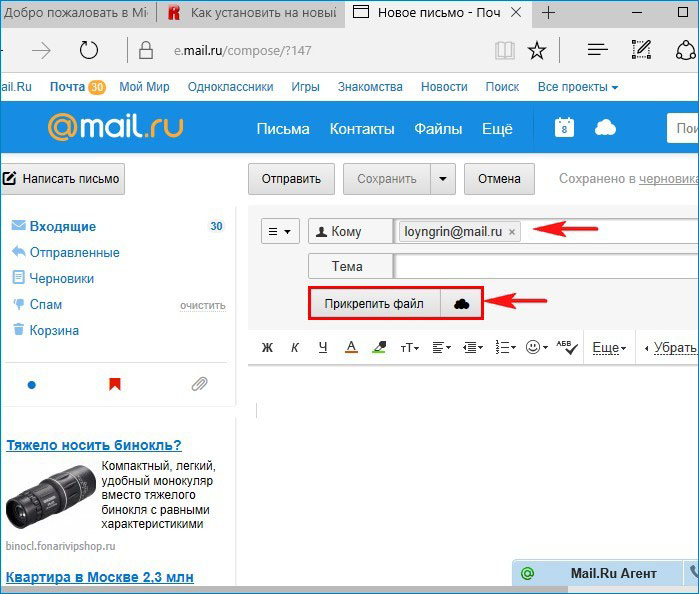

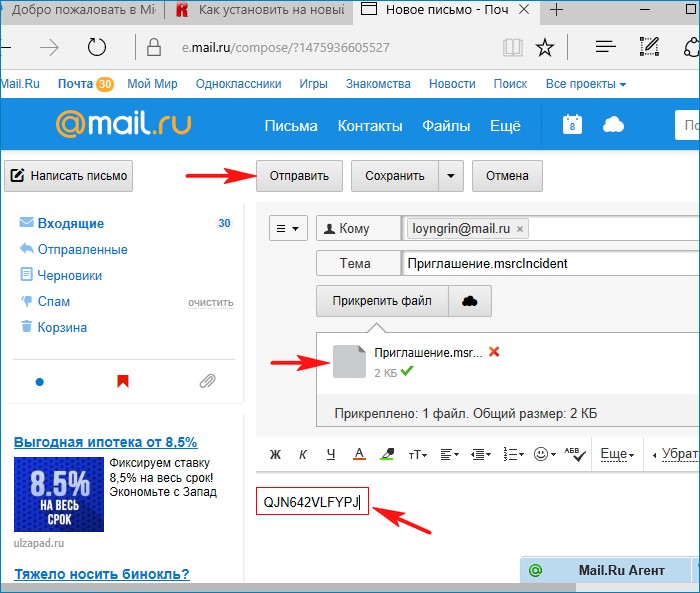

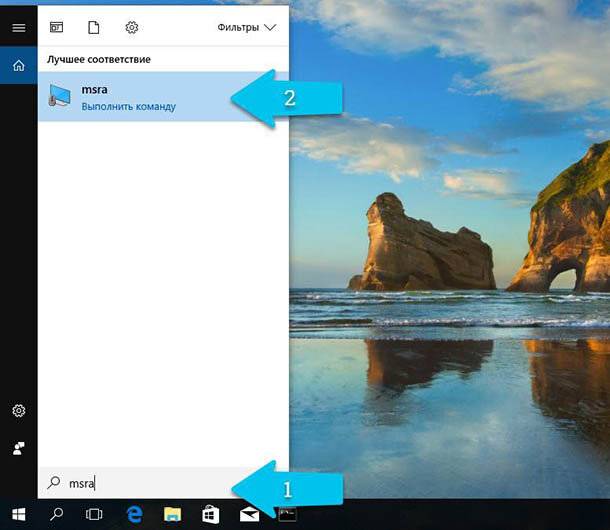

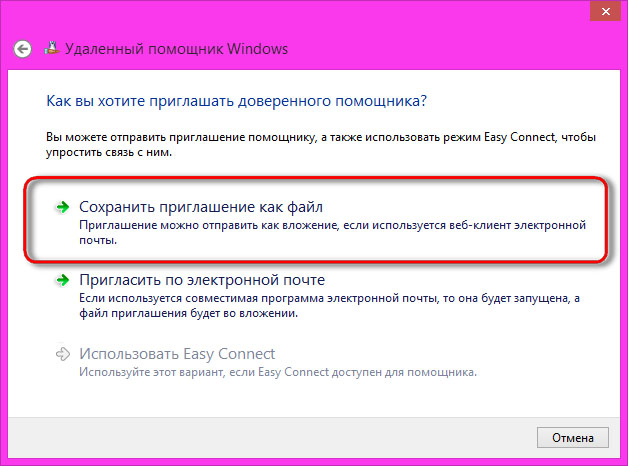

Опять нажимаем кнопку «Поиск Windows» и вводим команду MsrA , затем щёлкаем правой мышью и жмём «Запустить от имени администратора». Выбираем «Пригласить того, кому вы доверяете, для оказания помощи». Далее жмём «Сохранить приложение как файл».

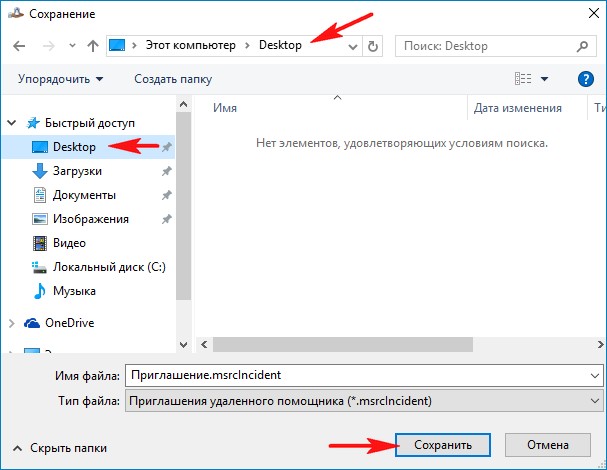

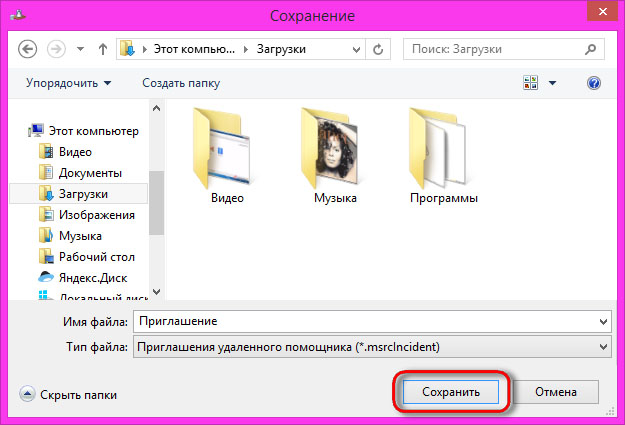

В открывшемся проводнике выбираем, куда именно сохранить файл-приглашение удалённого помощника. Я выбираю рабочий стол и жму «Сохранить».

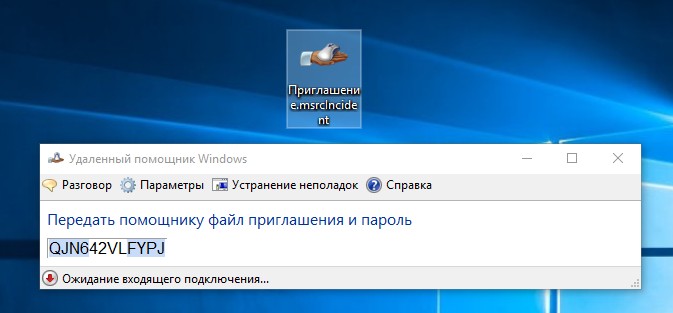

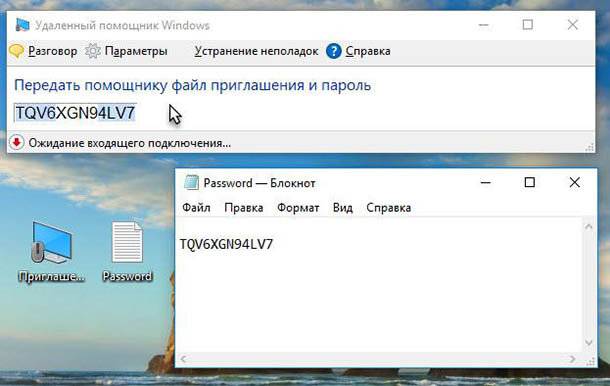

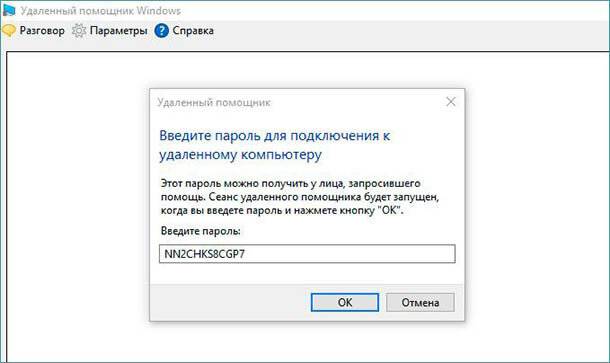

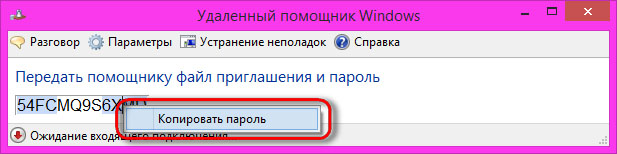

На данном этапе мне нужно передать удалённому пользователю файл-приглашение и пароль.

Открываем почтовый ящик и пишем письмо удалённому пользователю, к которому прикрепляем файл-п риглашение.

Приглашение прикреплено к письму. Теперь пишем пароль и жмём «Отправить».

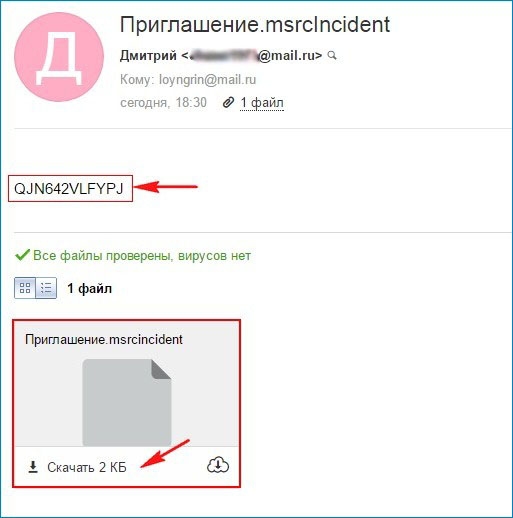

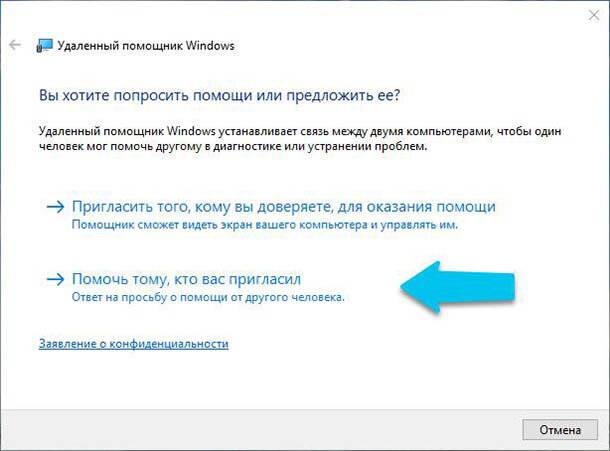

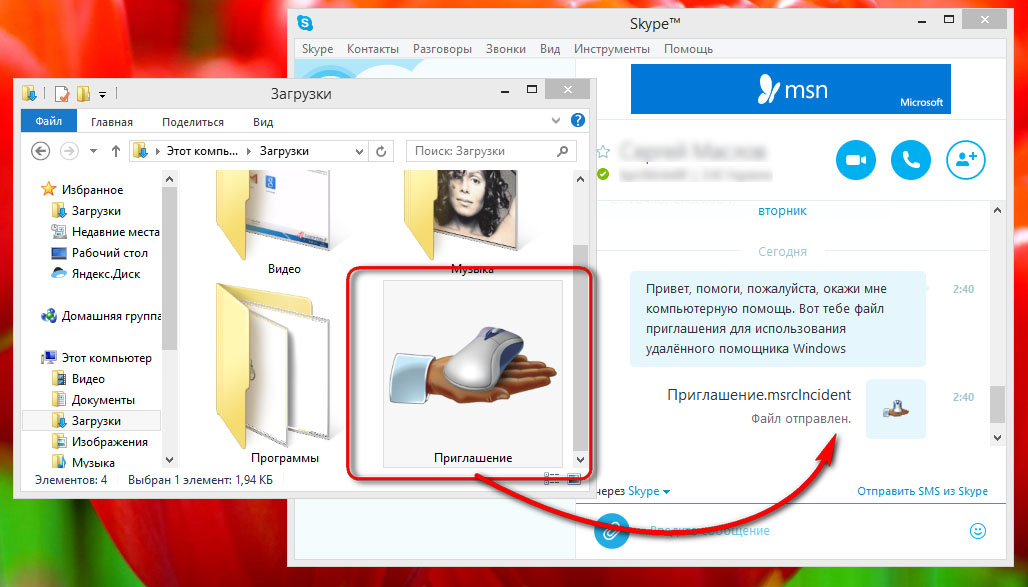

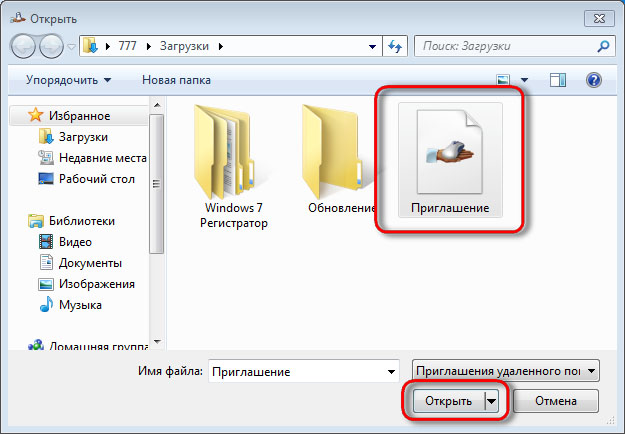

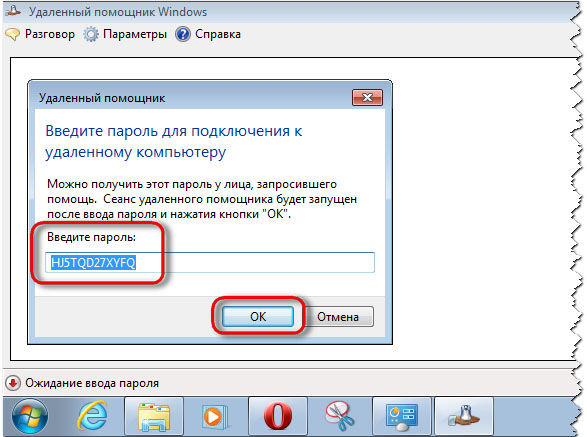

Удалённый пользователь получает письмо с файлом-приглашением и паролем. Скачивает файл-приглашение себе на компьютер, копирует пароль.

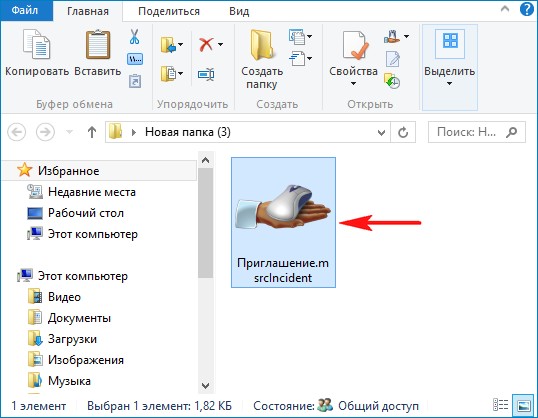

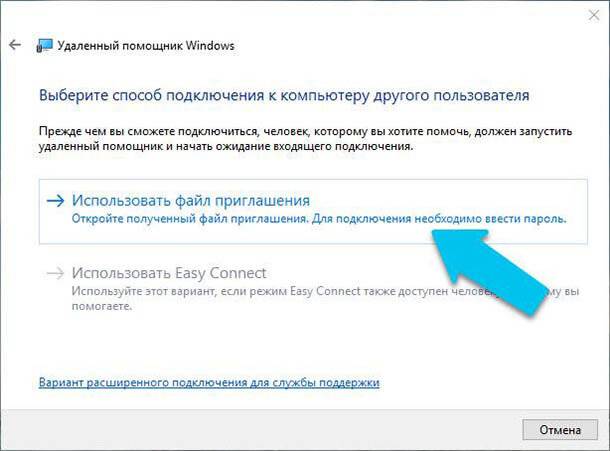

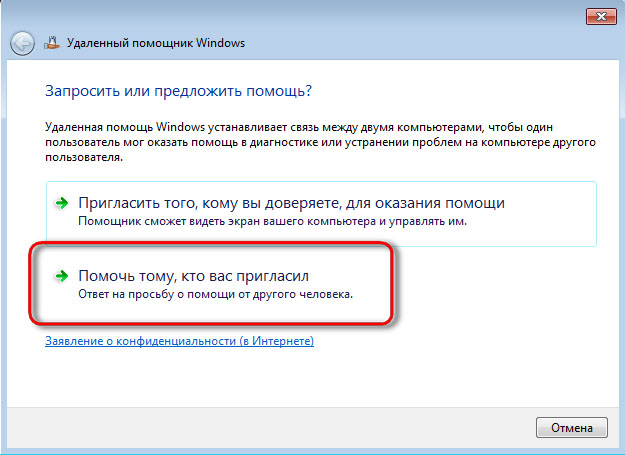

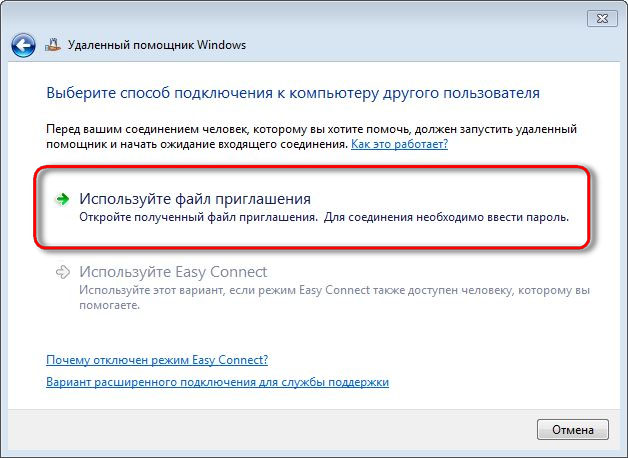

И запускает файл-приглашение.

Вводит пароль и жмёт «Ок».