Добрый день.

Поднял сервер виртуализации. При попытке подключения Диспетчер Hyper-V спрашивает: «Включить делегирование учетных данных пользователя», после чего выдает такую ошибку:

<code>Не удалось включить делегирование учетных данных для сервера 192.168.88.1 Проверка подлинности CreedSSP на локальном клиенте сейчас отключена. Для ее включения требуются права администратора.</code>

Сам Диспетчер Hyper-V установлен на ОС Windows 10 Pro. При попытке включить проверку подлинности на Win10 с помощью Power Shell появляется такая ошибка:

<code>

PS C:WINDOWSsystem32> enable-wsmancredssp -role client -delegatecomputer ghost

Настройка проверки подлинности CredSSP для службы WS-Management

При проверке подлинности CredSSP разрешена отправка на удаленный компьютер

учетных данных пользователей на данном компьютере. Если проверка подлинности

CredSSP используется при подключении к компьютеру, который содержит вредоносные

программы или к которому осуществляется несанкционированный доступ, то этот

компьютер получит доступ к имени пользователя и паролю. Дополнительные сведения

см. в разделе справки для команды Enable-WSManCredSSP.

Вы хотите включить проверку подлинности CredSSP?

[Y] Да — Y [N] Нет — N [S] Приостановить — S [?] Справка

(значением по умолчанию является «Y»):y

enable-wsmancredssp : <f:WSManFault xmlns:f=»http://schemas.microsoft.com/wbem/

wsman/1/wsmanfault» Code=»2150858770″ Machine=»infomaximum07-1″><f:Message>Клие

нту не удается подключиться к узлу назначения, указанному в запросе. Убедитесь,

что служба на узле назначения работает и принимает запросы. Ознакомьтесь с жур

налами и документацией для определения запущенной на узле назначения службы WS-

Management (чаще всего это IIS или WinRM). Если это служба WinRM, то для анализ

а состояния и настройки этой службы используйте на удаленном узле команду «winr

m quickconfig». </f:Message></f:WSManFault>

строка:1 знак:1

+ enable-wsmancredssp -role client -delegatecomputer ghost

+ ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

+ CategoryInfo : InvalidOperation: (System.String[]:String[]) [En

able-WSManCredSSP], InvalidOperationException

+ FullyQualifiedErrorId : WsManError,Microsoft.WSMan.Management.EnableWSMa

nCredSSPCommand

PS C:WINDOWSsystem32>

</code>

На самом сервере Hyper-V 2012 R2 командлет отрабатывает нормально.

<code>

enable-wsmancredssp -role client -delegatecomputer * cfg : http://schemas.microsoft.com/wbem/wsman/1/config/client/auth lang : en-US Basic : true Digest : true Kerberos : true Negotiate : true Certificate : true CredSSP : true

</code>

На обоих системах установлены все последние обновления.

Через 5Nine Manager все работает, но использовать его не хотелось бы ввиду его платности.

В чем может быть проблема? Заранее спасибо.

-

Изменено

2 октября 2015 г. 11:26

-

Изменен тип

Petko KrushevMicrosoft contingent staff, Moderator

27 октября 2015 г. 11:46

Если вы развернули роль Hyper-V на редакции Windows, в которой отсутствует графический интерфейс (Windows Server Core или Microsoft Hyper-V Server) вы можете использовать для управления серверов и виртуальными машинами команды PowerShell из модуля Hyper-V. Для более комфортного управления виртуальными машинами предпочтительно использовать графически интерфейс консоли Hyper-V Manager или веб интерфейс Windows Admin Center (WAC). В этой статье мы покажем, как установит и настроить удаленное управление гипервизором Microsoft с помощью консоли диспетчера Hyper-V в не-доменном окружение (рабочей группе).

В данном примере мы покажем, как удаленно подключиться к серверу Hyper-V (на Windows Server 2022/2019/2016/2012 R2 или Win 11/10/8.1) с рабочей станции с Windows 10 Pro x64 с помощью консоли Hyper-V Manager. Проверьте, что хост с ролью Hyper-V и ваша рабочая станция находятся в одной рабочей группе (WORKGROUP).

Сначала нужно разрешить удаленное управление на хосте Hyper-V. Если роль Hyper-V развернута на Server Core или Microsoft Hyper-V Server, запустите утилиту

sconfig.cmd

, перейдите в раздел 4 — Remote Management и разрешите удаленное управление.

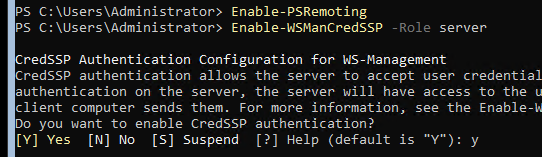

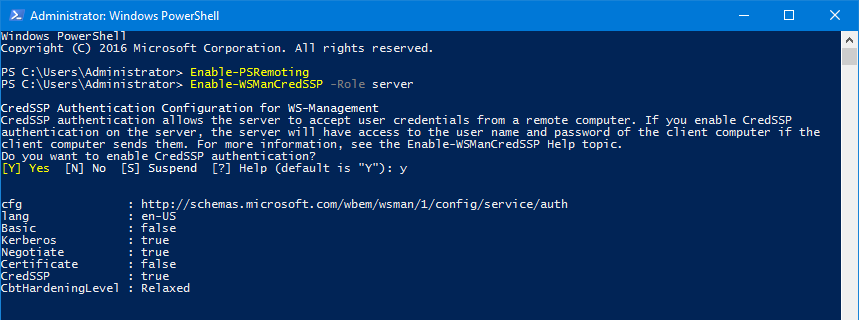

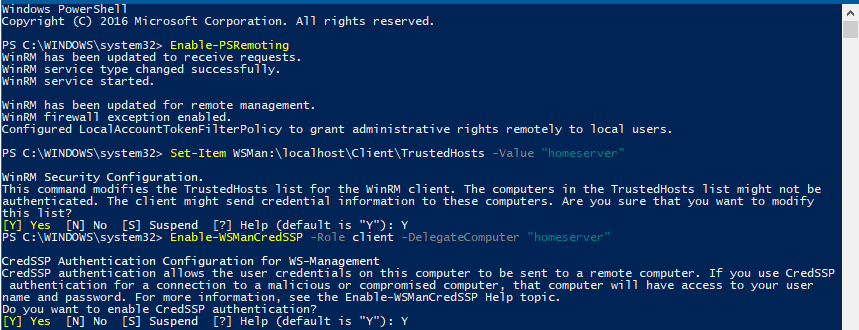

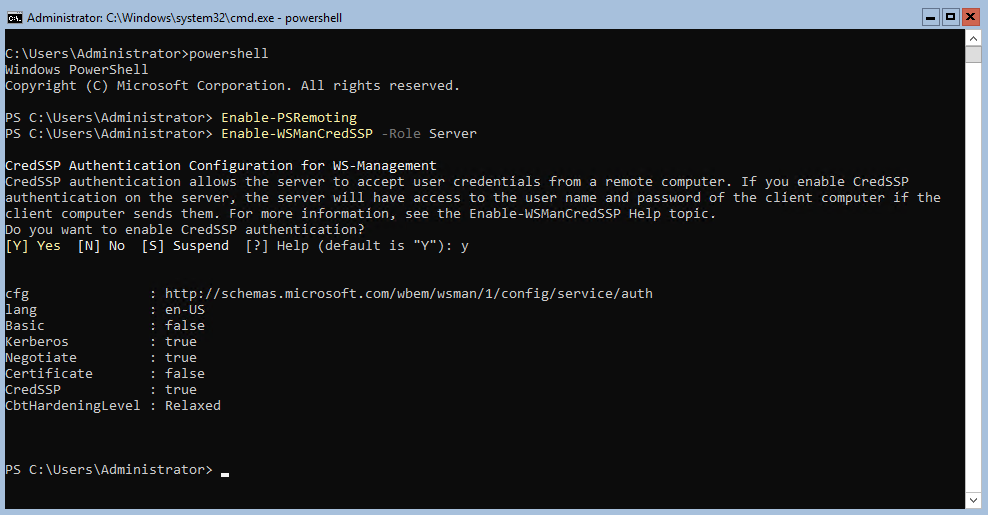

Затем в консоли PowerShell настройте службу WinRM и разрешите аутентификацию CredSSP:

Enable-PSRemoting

Enable-WSManCredSSP -Role server

Если вы включили WinRM с помощью команды Enable-PSRemoting, это автоматически создаст необходимые правила в Microsoft Defender Firewall.

Можете проверить доступность порта WinRM (TCP 5985) на сервере с клиента с помощью команды:

Test-NetConnection -ComputerName 192.168.21.30 -Port 5985

Теперь нужно выполнить ряд настроек на клиентского компьютера с Windows 10, с которого вы планируете управлять вашим сервером Hyper-V.

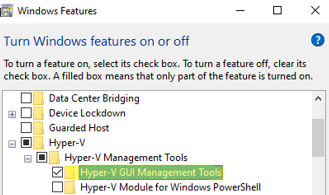

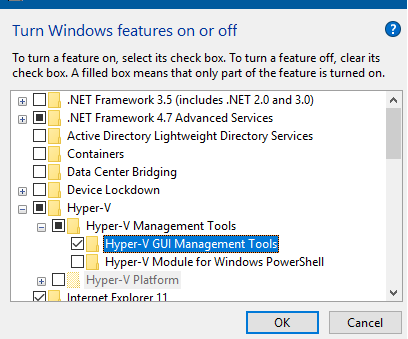

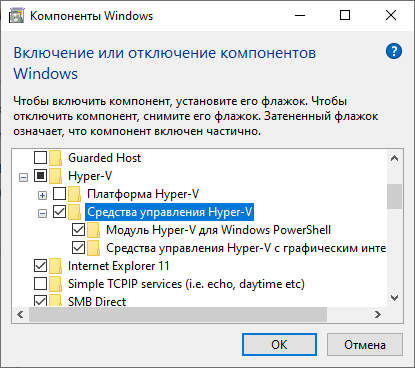

Установите консоль Диспетчер Hyper-V. Для этого откройте консоль Turn Windows Features on or off (выполните команду optionalfeatures). В открывшемся окне разверните раздел Hyper-V и отметьте для установки Hyper-V GUI Management Tools.

Также установить клиент Hyper-V Manager с помощью PowerShell:

Enable-WindowsOptionalFeature -Online –FeatureName Microsoft-Hyper-V-Management-Clients

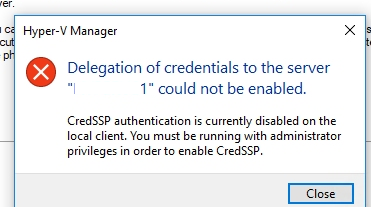

Если прямо сейчас попытаться подключиться к хосту Hyper-V, появится ошибка:

CredSSP authentication is currently disabled on the local client. You must be running with administrator privileges in order to enable CredSSP.

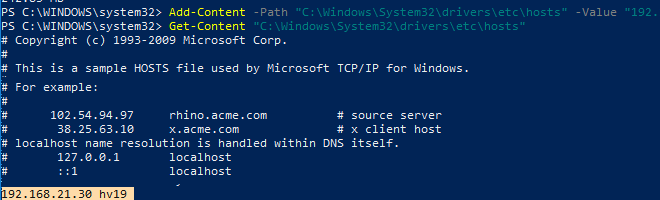

Чтобы хост Hyper-V был доступен с клиента по имени, нужно добавить соответствующую запись в файл hosts (C:WindowsSystem32driversetchosts) на клиентском компьютере.

Можно добавить запись в файл hosts с помощью PowerShell:

Add-Content -Path "C:WindowsSystem32driversetchosts" -Value "192.168.21.30 hv19"

В файле hosts должна появится такая строка:

192.168.21.30 hv19

Теперь нужно добавить имя Hyper-V сервера в доверенные узлы:

Set-Item WSMan:localhostClientTrustedHosts -Value "hv19"

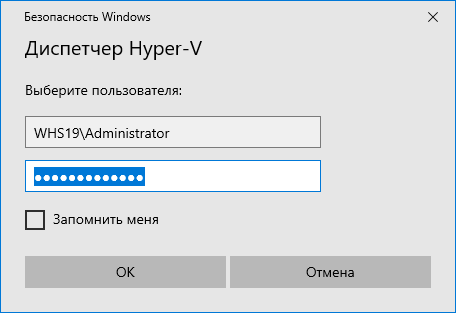

Теперь сохраните пароль учетной записи администратора Hyper-V, которую вы будете использовать для подключения в диспетчер учетных записей Windows:

cmdkey /add:hv19 /user:Administrator /pass:HVpa66w0ddr

Если вы не хотите использовать сохраненный пароль, можно подключаться к Hyper-V с интерактивным запросом учетных данных:

runas /user:hv19Administrator /netonly "mmc virtmgmt.msc"

Проверьте, что для вашего сетевого подклюений в Windows 10 назначен Public профиль сети:

Get-NetConnectionProfile|select InterfaceAlias,NetworkCategory

Если команда вернет, что для подключения назначен тип сети Public, его нужно сменить на Private:

Set-NetConnectionProfile -InterfaceAlias "EthernetLAN2" -NetworkCategory Private

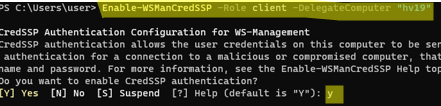

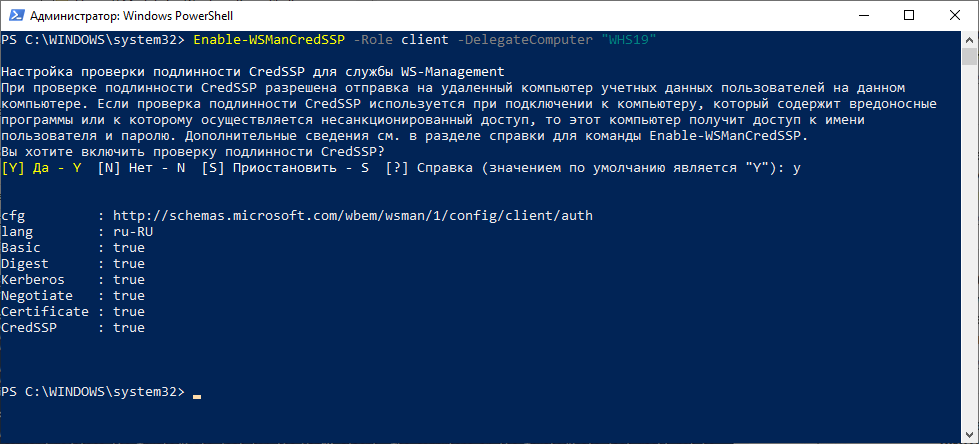

Теперь включите аутентификацию CredSSP на клиенте и укажите адрес сервера, которому вы доверите делегировать ваши учетные данные:

Enable-WSManCredSSP -Role client -DelegateComputer "hv19"

Подтвердите добавление

y

->

Enter

.

Это также изменит настройки локальной политики Allow delegating fresh credentials.

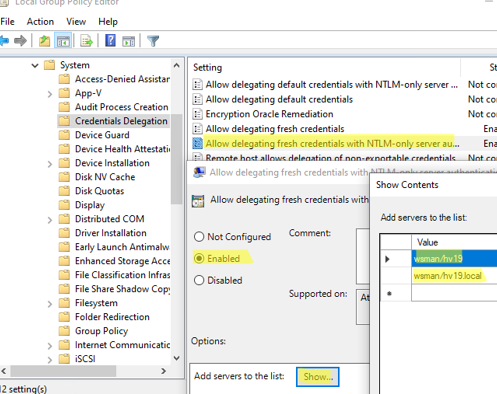

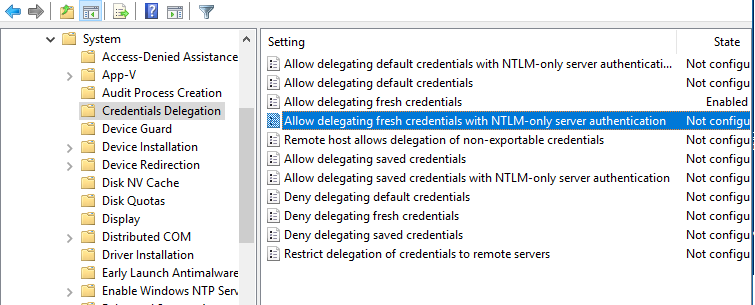

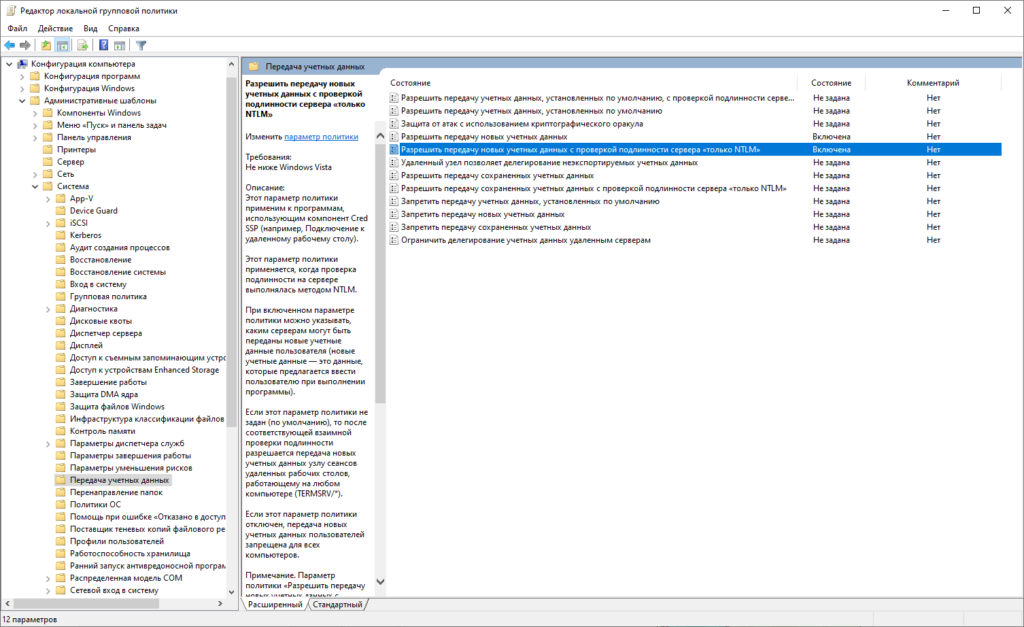

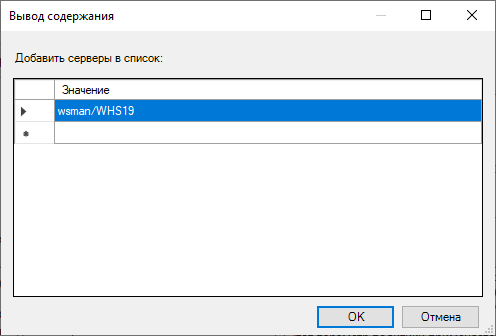

Теперь нужно разрешить NTLM аутентификацию на недоменном компьютере. Для этого:

- Запустите редактор локальной групповой политики

gpedit.msc

; - Перейдите в раздел Local Computer Policy -> Computer Configuration -> Administrative Templates -> System -> Credentials Delegation;

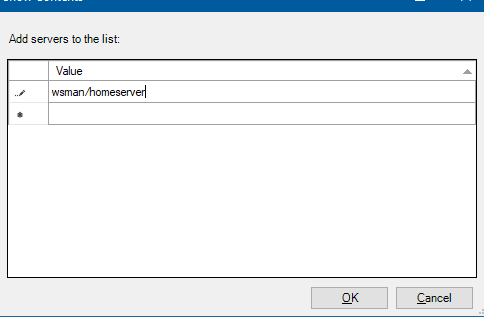

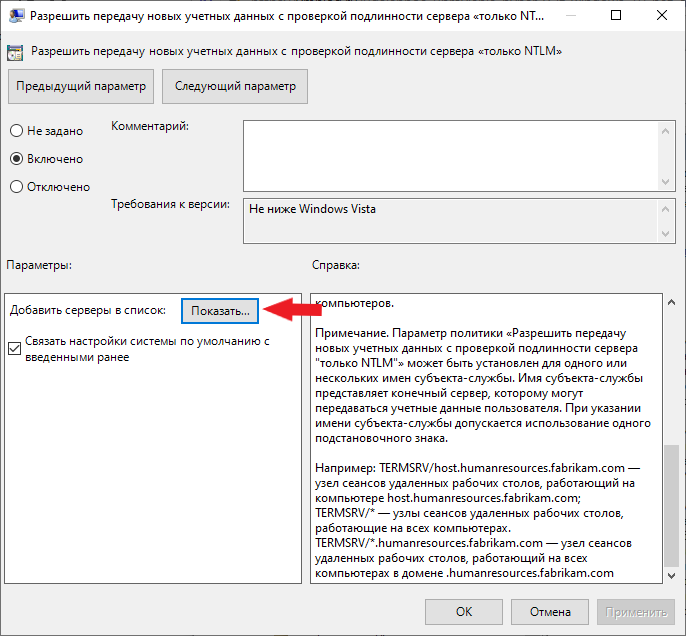

- Включите параметр политики Allow Delegating Fresh Credentials with NTLM-only Server Authentication;

- Потом нажмите кнопку Show и добавьте два значения для имени вашего сервера Hyper-V (в нашем примере это hv19):

wsman/hv19

и

wsman/hv19.local

- Закройте консоль редактора и обновите настройки групповых политик компьютера:

gpupdate /force

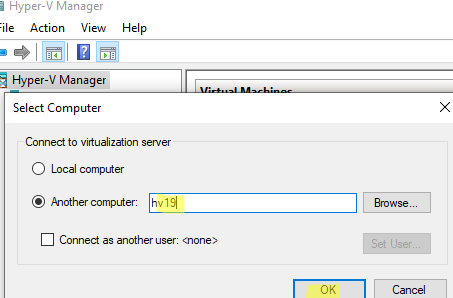

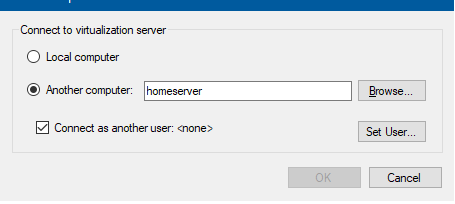

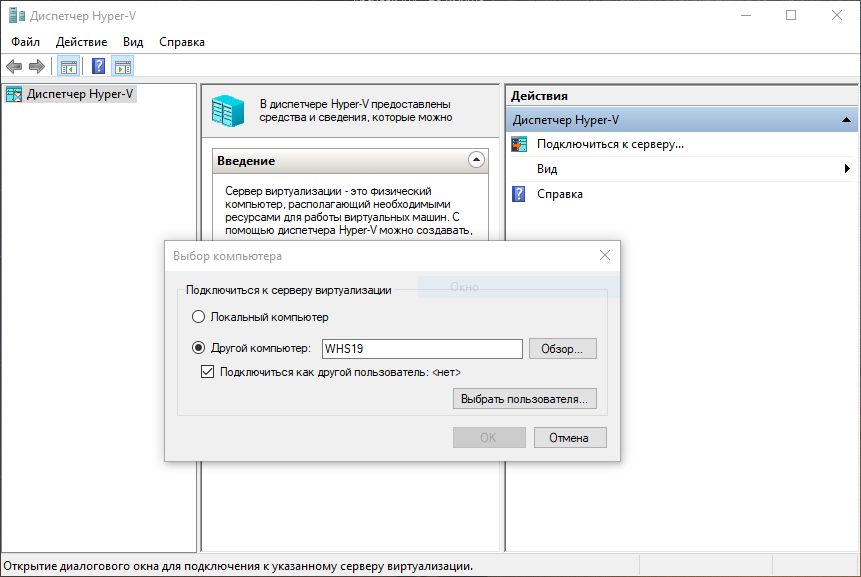

Теперь можно подключиться к удаленному хосту с ролью Hyper-V. Откройте консоль Hyper-V Manager (

virtmgmt.msc

) и выберите Connect to Server. Введите имя вашего сервера Hyper-V.

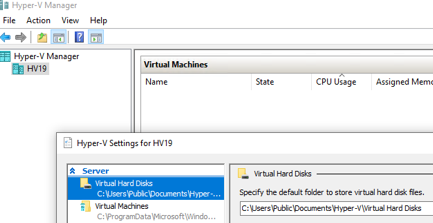

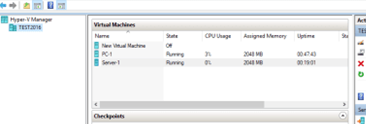

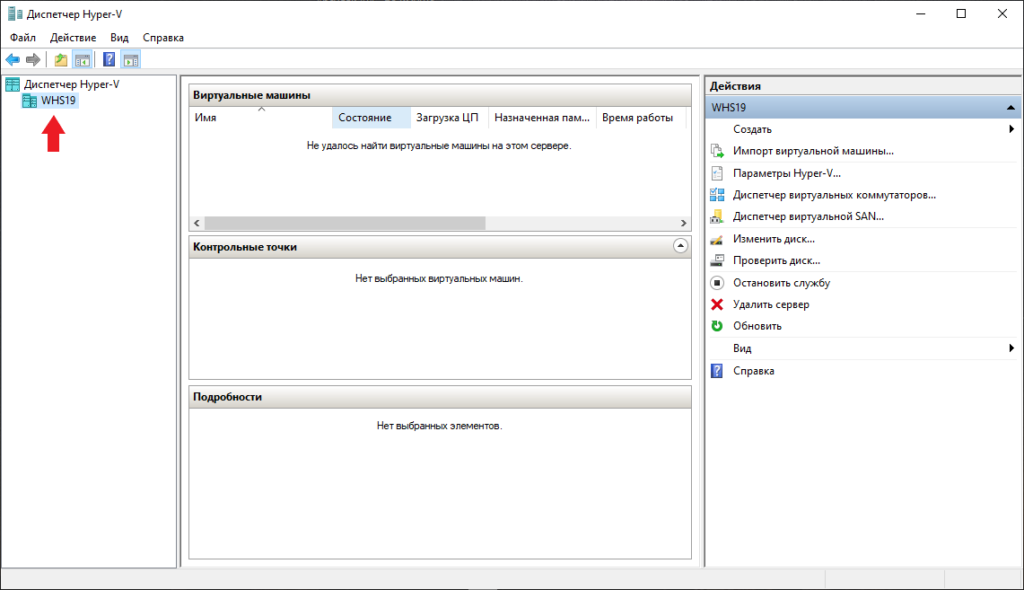

Если вы все сделали правильно, консоль должна подключится к серверу Hyper-V и отобразить список зарегистрированных виртуальных машин.

Теперь вы можете управлять настройками Hyper-V Server, создавать/включать/выключать, импортировать/экспортировать виртуальные машины Hyper-V из графической консоли.

Обновлено 25.11.2019

Добрый день! Уважаемые читатели и гости IT блога Pyatilistnik.org, в прошлый раз мы с вами чинили HDD с поврежденной файловой системой и состоянием RAW уверен, что вам удалось это сделать. Сегодня я в очередной раз переведу наш вектор траблшутера в сторону терминальных столов, а именно мы рассмотрим ситуацию, что когда вы пытаетесь подключиться к удаленному серверу по RDP протоколу, а у вас после ввода логина и пароля, выскакивает ошибка, что вы не прошли проверку подлинности и причиной ошибки может быть исправление шифрования CredSSP. Давайте разбираться, что за зверь, этот CredSSP и как вам получить доступ к вашему серверу.

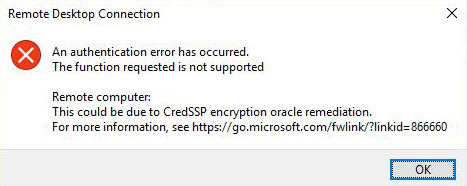

Как выглядит ошибка credssp

Перед тем, как я покажу вам известные мне методы ее устранения, я бы как обычно хотел подробно описать ситуацию. Вчера при попытке подключиться к своему рабочему компьютеру, работающему на Windows 10 1709, с терминального стола, входящего в RDS ферму на Windows Server 2012 R2, я получил ошибку после ввода логина и пароля:

An authentication error has occurred. The function requested is not supported. Remote computer name. This coild be to CredSSP encryption oracle remediation.

Ну и конечно в русском исполнении:

Произошла ошибка при проверке подлинности. Указанная функция не поддерживается. Удаленный компьютер имя. Причиной ошибки может быть исправление шифрования CredSSP

Получается двоякая ситуация, что RDP как бы работает, но вот по какой-то причине ваши учетные данные на принимающей стороне не соответствуют, каким-то критериям, давайте разбираться, что это за зверь CredSSP.

Назначение CredSSP

Что такое CredSSP — это Win32 API, используемый системами Microsoft Windows для выполнения различных операций, связанных с безопасностью, таких как аутентификация. SSPI функционирует, как общий интерфейс для нескольких поставщиков поддержки безопасности (SSP). Поставщик поддержки безопасности — это библиотека динамической компоновки (DLL), которая делает один или несколько пакетов безопасности доступными для приложений.

CredSSP позволяет приложению делегировать учетные данные пользователя от клиента целевому серверу для удаленной аутентификации. CredSSP предоставляет зашифрованный канал протокола безопасности транспортного уровня . Клиент проходит проверку подлинности по зашифрованному каналу с использованием протокола SPNEGO (Simple and Protected Negotiate) с Microsoft Kerberos или Microsoft NTLM.

После проверки подлинности клиента и сервера клиент передает учетные данные пользователя на сервер. Учетные данные дважды шифруются с использованием ключей сеанса SPNEGO и TLS. CredSSP поддерживает вход в систему на основе пароля, а также вход в систему с использованием смарт-карт на основе X.509 и PKINIT.

Подробнее на Microsoft https://docs.microsoft.com/en-us/windows/desktop/secauthn/credential-security-support-provider

Windows SSP

Следующие поставщики общих служб устанавливаются вместе с Windows:

- NTLM (Представлено в Windows NT 3.51 ) (msv1_0.dll) — обеспечивает проверку подлинности NTLM с запросом/ответом для клиент-серверных доменов до Windows 2000 и для не доменной аутентификации (SMB /CIFS).

- Kerberos (Представлен в Windows 2000 и обновлен в Windows Vista для поддержки AES ) (kerberos.dll). Предпочтителен для взаимной аутентификации клиент-серверного домена в Windows 2000 и более поздних версиях.

- Согласование (введено в Windows 2000) (secur32.dll) — выбирает Kerberos и, если не доступно, протокол NTLM. SSP обеспечивает возможность единого входа , иногда называемую встроенной аутентификацией Windows (особенно в контексте IIS). В Windows 7 и более поздних версиях представлен NEGOExts, в котором согласовывается использование установленных пользовательских SSP, которые поддерживаются на клиенте и сервере для аутентификации.

- Безопасный канал (он же SChannel) — Представлен в Windows 2000 и обновлен в Windows Vista и выше для поддержки более надежного шифрования AES и ECC. Этот поставщик использует записи SSL/TLS для шифрования полезных данных. (Schannel.dll)

- PCT (устарел) реализация Microsoft TLS/SSL — криптография SSP с открытым ключом, которая обеспечивает шифрование и безопасную связь для аутентификации клиентов и серверов через Интернет. Обновлено в Windows 7 для поддержки TLS 1.2.

- Digest SSP (Представлено в Windows XP ) (wdigest.dll) — Обеспечивает проверку подлинности HTTP и SASL на основе запросов/ответов между системами Windows и не-Windows, где Kerberos недоступен.

- Учетные данные (CredSSP) (Представлено в Windows Vista и доступно в Windows XP с пакетом обновления 3 (SP3)) (credssp.dll) — обеспечивает SSO и проверку подлинности на уровне сети для служб удаленных рабочих столов.

- Аутентификация с распределенным паролем (DPA) — (Представлено в Windows 2000) (msapsspc.dll) — Обеспечивает аутентификацию через Интернет с использованием цифровых сертификатов.

- Криптография с открытым ключом «пользователь-пользователь» (PKU2U) (представлена в Windows 7 ) (pku2u.dll) — обеспечивает одноранговую аутентификацию с использованием цифровых сертификатов между системами, которые не являются частью домена.

Подробнее на https://en.wikipedia.org/wiki/Security_Support_Provider_Interface

Причины ошибки шифрования CredSSP

В марте 2018 года, компания Microsoft выпустила обновление безопасности для устранения уязвимостей для протокола поставщика поддержки безопасности учетных данных (CredSSP) под именем CVE-2018–0886 (https://support.microsoft.com/en-us/help/4093492/credssp-updates-for-cve-2018-0886-march-13-2018), используемого подключениями по протоколу удаленного рабочего стола (RDP) для клиентов Windows и Windows Server. Как только пользователи и системные администраторы произвели установку апдейтов, то по всему миру начались массовые жалобы, что люди не могут подключаться по протоколу RDP к серверам, компьютерам, получая ошибку, что причиной ошибки может быть шифрование CredSSP.

К сожалению 99% людей и администраторов совершают одну и туже ошибку, они сразу ставят обновления, не дождавшись пары дней после их выхода. Обычно этого времени хватает, чтобы вендор определил проблемы и отозвал глючное обновление.

Уязвимость в протоколе Credential Security Support Provider (CredSSP — провайдер поддержки безопасности учетных данных) допускала удаленный запуск произвольного кода на уязвимой системе и 8 мая 2018 г. Microsoft изменила уровень безопасности подключения с Vulnerable на Mitigated и начались проблемы подключения к удаленному рабочему столу по RDP. Ранее вы могли удаленно подключаться с обновленной машины к машинам без обновления безопасности, так сказать в мягком режиме. Однако с последним обновлением, Microsoft усилила безопасность, и вы больше не можете подключаться к компьютерам без обновления закрывающего брешь CVE-2018–0886.

Под раздачу попали буквально все, клиентские ОС Windows 7, Windows 8.1, Windows 10 с которых были попытки подключиться к RDS ферме или RemoteApp приложениям работающим на Windows Server 2008 R2 и выше. Если бы вы читали ветки обсуждений в эти дни, то вы бы поняли все негодование людей, особенно с запада.

Варианты исправления ошибки CredSSP

На самом деле вариантов много, есть правильные, есть и временные и обходные, которые нужно сделать быстро, чтобы хоть как-то работало, так как бизнес может в этот момент простаивать и терять деньги.

- Вы можете удалить новое обновление безопасности, самый плохой вариант, но в ответственные моменты, иногда используется, чтобы перенести работы на вечер или ночь

- Если нужно быстро получить доступ к серверу и избежать проверку подлинности credssp, то я вам советую отключить на принимающем подключении сервере галку NLA (Network Level Authentication) в русском варианте «Разрешить подключение только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети»

- То же быстрый метод и на массовое применение, это использование групповой политики, которая изменит шифрование Oracle Remediation

- Ну и самый правильный метод, это установка обновлений на все ваши системы

Отключаем credssp в Windows через NLA

Данный метод выхода из ситуации я бы рассматривал, как быстрое, временное решение, до того, как вы установите обновления безопасности. Чтобы разрешить удаленное подключение к серверу и избегать ситуации, что произошла ошибка при проверке подлинности credssp, сделайте вот что. Откройте свойства моего компьютера, попав в систему, так же можно нажать одновременно WIN+Pause Breake или как вариант в командной строке ввести control /name Microsoft.System. В окне «Система» находим пункт меню «Настройка удаленного доступа»

Снимите галку «Разрешить подключение только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети»

После этого вы легко сможете подключиться к данному компьютеру или серверу, но как быть что вы не можете туда попасть и снять эту галку, тут нам на помощь придет реестр Windows. Вы можете удаленно создать нужные ключи реестра, которые отключат галку NLA или политику CredSSP. Для этого вы можете пойти двумя путями:

- Использовать сетевой реестр Windows

- Использовать удаленное управление компьютером, например PsExec.exe, я вам с помощью него уже показывал, как открывать порты в брандмауэре, удаленно.

Давайте попробуем через удаленный реестр, для этого открываем Regedit, через окно «Выполнить».

Из меню «Файл» выберите пункт «Подключить сетевой реестр», далее найдите нужный вам сервер.

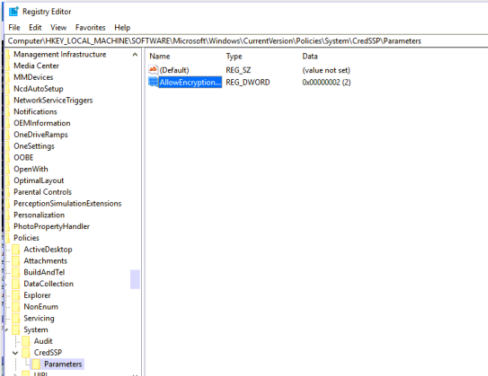

У вас подключится дополнительный реестр с двумя кустами. Переходите по пути (Если у вас не будет CredSSPParameters, то нужно будет их создать):

HKLMSoftwareMicrosoftWindowsCurrentVersion PoliciesSystemCredSSPParameters

Тут вам необходимо создать REG_DWORD ключ с именем AllowEncryptionOracle и значением 2. В данном варианте политика CredSSP выставит Уязвимый уровень — это самый низкий уровень защиты. Это позволит вам подключаться к серверам удаленно, используя RDP. Однако это подвергнет серверы атакам.

Или можно так же отключить NLA, для этого найдите ветку реестра:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControl Terminal ServerWinStationsRDP-Tcp

Найдите там ключ SecurityLayer и выставите ему значение 0, чтобы деактивировать Network Level Authentication.

Теперь то же самое вы можете выполнить и через PsExec.exe, выставив для CredSSP минимальный уровень защиты или же отключить NLA, для этого находясь в cmd в режиме администратора введите команду:

PsExec.exe \w10-cl01 -u rootАдминистратор -p пароль cmd

w10-cl01 — это имя компьютера.

Далее имея запущенный сеанс cmd для удаленного компьютера, выполните команду:

REG ADD HKLMSoftwareMicrosoftWindows CurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2 (0 вернет все как было)

Аналогично можно сделать и для отключения Network Level Authentication, команда будет такой:

REG ADD «HKEY_LOCAL_MACHINESYSTEM CurrentControlSetControlTerminal ServerWinStationsRDP-Tcp» /v SecurityLayer /t REG_DWORD /d 0

Еще раз обращаю ваше внимание, что данный метод временный и самый не безопасный, применяемый в случаях, когда уже ничего сделать нельзя или дольше, а нужно уже вчера, обязательно установите все нужные обновления.

Отключаем шифрование credssp через GPO

Если у вас большая инфраструктура, в которой сотни компьютеров и сотни серверов, то вы можете до установки нужных обновлений в вечернее время, временно отключить новый уровень шифрования CredSSP и убрать ошибку «Удаленный компьютер имя. Причиной ошибки может быть исправление шифрования CredSSP». Для этого мы можем воспользоваться всеми плюсами доменной инфраструктуры Active Directory. Тут два варианта, вы можете создать массовую политику для распространения ее на нужные OU или если у вас требование для одного или двух локальных компьютеров, то на них можно запустить локальный редактор групповых политик, тем самым внеся изменения только на них.

Напоминаю, что оснастку управление групповой политикой вы можете найти на контроллере домена или компьютере с установленным пакетом RSAT, открыть ее можно через команду в окне «Выполнить» gpmc.msc. Если нужно открыть локальный редактор групповых политик, то в окне «Выполнить» введите gpedit.msc.

Вам необходимо перейти в ветку:

Конфигурация компьютера — Административные шаблоны — Система — Передача учетных данных — Исправление уязвимости шифрующего оракула (Computer Configuration — Administrative Templates — System — Credentials Delegation — Encryption Oracle Remediation

Открываем настройку «Исправление уязвимости шифрующего оракула (Encryption Oracle Remediation)». Включаем политику, у вас активируется опция «Уровень защиты», на выбор будет три варианта:

- Принудительно применять обновленные клиенты (Force Updated Clients) — она будет стоять по умолчанию из-за максимального уровня защиты, вам данную опцию нужно сменить. Это так сказать максимально безопасный уровень взаимодействия клиент, он должен быть в идеале, после установки обновлений на все сервера и компьютеры.

- Оставить уязвимость (Vulnerable) – клиенты могут подключаться на уязвимые машины.

- Уменьшить риск (Mitigated) – клиенты не могут подключаться к уязвимым серверам, но серверы могут принимать уязвимые клиенты.

Выбираем на время пункт «Оставить уязвимость (Vulnerable)». Сохраняем настройки.

После чего вам нужно обновить политику, для этого откройте командную строку и введите gpupdate /force. Если у вас не доменный компьютер, да и еще Windows 10 Home, которая не имеет встроенного локального редактора политик, то вам как я описывал выше, нужно производить правку реестра

REG ADD HKLMSoftwareMicrosoftWindows CurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2 (0 вернет все как было)

На просторах интернета ходит скрипт PowerShell, который поможет включить данную политику на всех компьютерах в Active Directory

Import-Module ActiveDirectory

$PSs = (Get-ADComputer -Filter *).DNSHostName

Foreach ($computer in $PCs) {

Invoke-Command -ComputerName $computer -ScriptBlock {

REG ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2

}

}

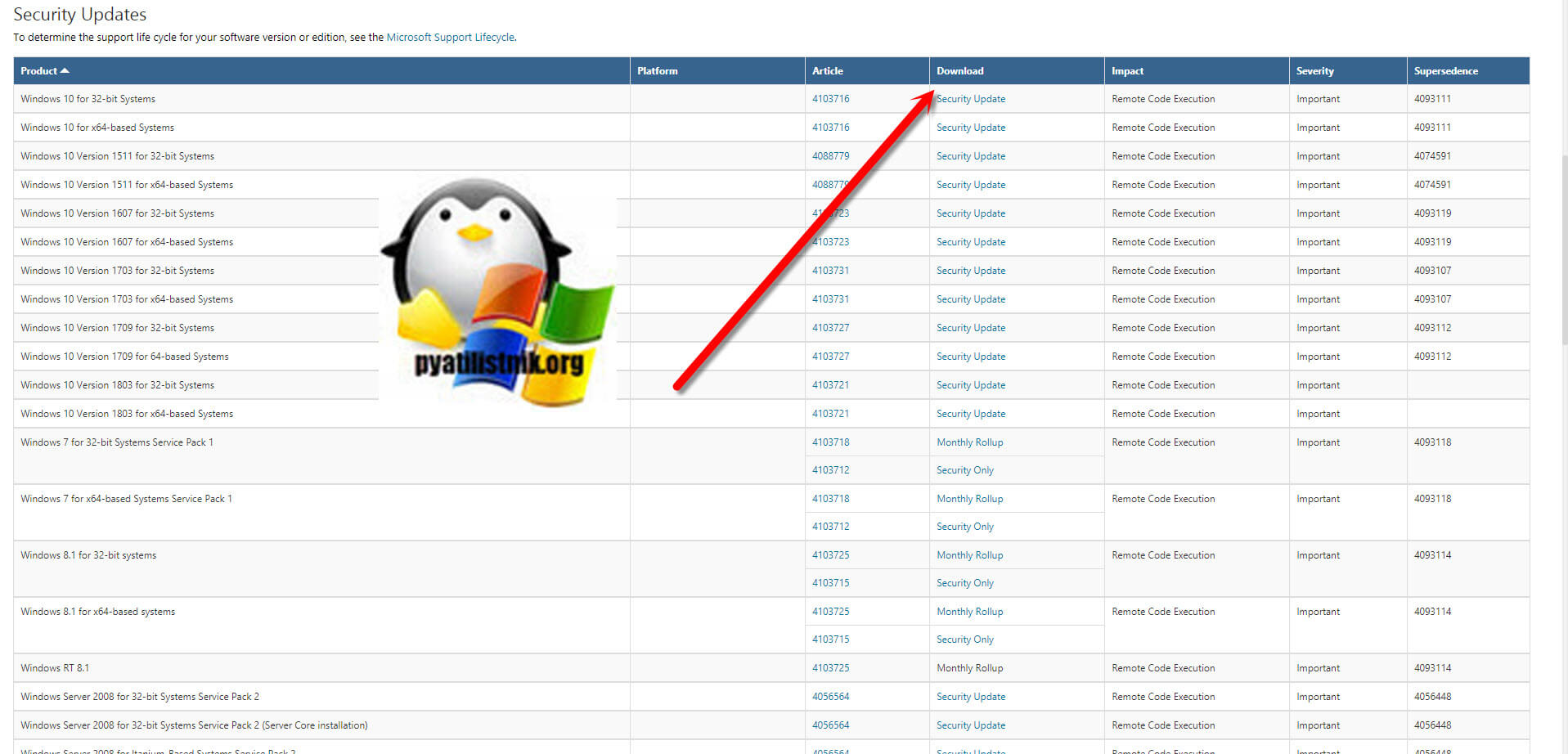

Самый правильный метод, это установка обновлений

Когда вам удалось везде подключиться и подошло время обслуживания ваших серверов, быстренько производим установку обновлений закрывающих брешь (CVE-2018-0886 | CredSSP Remote Code Execution Vulnerability).

https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2018-0886

Раньше были вот такие KB, но они со временем могут меняться свой номер, поэтому пройдите по ссылке выше, так будет надежнее.

- Windows Server 2012 R2 / Windows 8: KB4103715

- Windows Server 2008 R2 / Windows 7: KB4103712

- Windows Server 2016 / Windows 10 1607 — KB4103723

- Windows Server 2016 / Windows 10 1703 — KB4103731

- Windows Server 2016 / Windows 10 1709 — KB4103727

- Windows Server 2016 / Windows 10 1803 — KB4103721

На этом у меня все, надеюсь, что вы разобрались в работе CredSSP и научились ей управлять. С вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org.

В более поздних версиях Windows для управления виртуальными машинами Hyper-V консоль должна быть установлена на компьютер, входящий в состав доменной инфраструктуры. Однако, существуют определенные манипуляции, которые позволят обойтись обычным компьютеров в рабочей группе, не подключенным к контроллеру домена.

Подготовка

Прежде, чем начать, необходимо убедиться в наличие на компьютере самой консоли. Для этого загрузите средства удаленного администрирования сервера (RSAT) для Windows 7, Windows 8 или Windows 10. Оно представляет из себя обновление системы, которое мы просто устанавливаем.

В Windows 11 RSAT устанавливается в дополнительных компонентах и не требует ничего дополнительно скачивать.

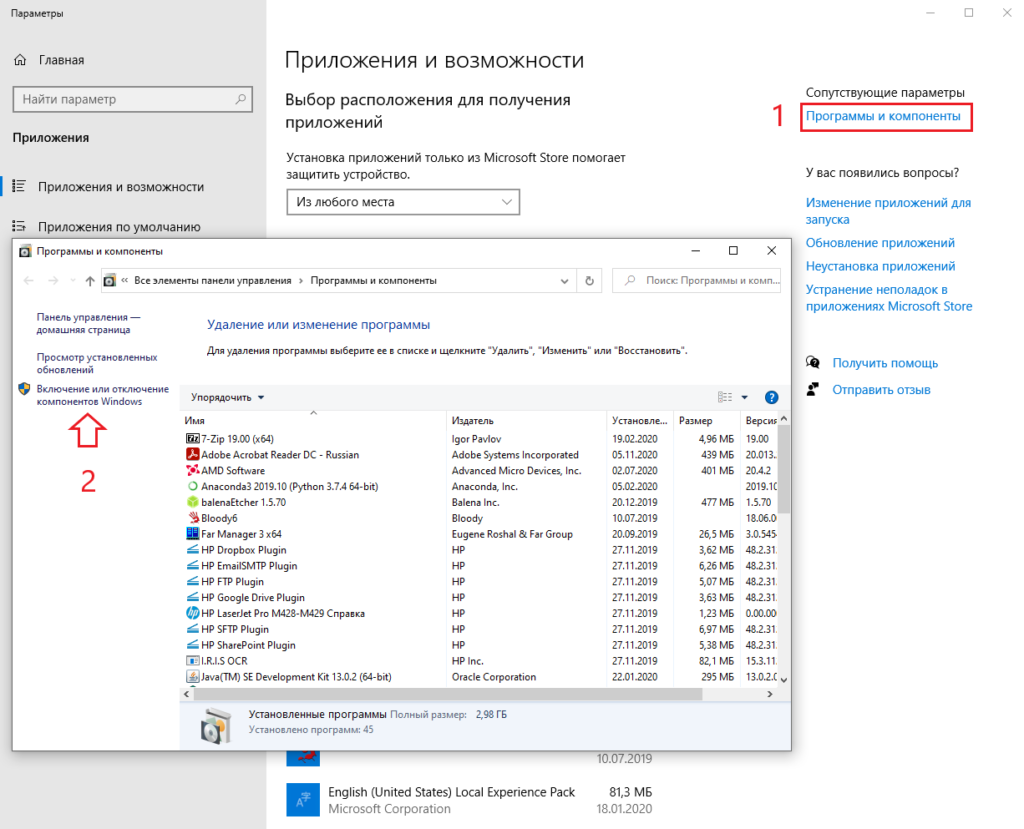

После этого открываем Программы и компоненты — кликаем по Включение или отключение компонентов Windows — в открывшемся окне раскрываем Средства удаленного администрирования сервера — Средства администрирования ролей — ставим галочку на Средства Hyper-V:

Кликаем по OK. После установки в Панели управления — Администрирование появится консоль Диспетчер Hyper-V.

Настройка

Настройка выполняется на клиентском компьютере с установленной консолью.

1. Файл hosts

Запускаем блокнот от имени администратора и открываем файл C:WindowsSystem32driversetchosts, где C: — имя диска с Windows.

Добавляем строку:

192.168.1.30 VH01

* где 192.168.1.30 — IP-адрес сервера; VH01 — имя сервера Hyper-V.

2. WINRM

Открываем PowerShell от администратора и вводим:

Enable-PSRemoting

* на все запросы отвечаем A.

Теперь открываем командную строку от имени администратора и вводим:

cmdkey /add:VH01 /user:Administrator /pass:Password

* где VH01 — имя нашего сервера; Administrator — имя административной учетной записи на сервере; Password — пароль от учетной записи.

Вводим:

winrm set winrm/config/client @{TrustedHosts=»VH01″}

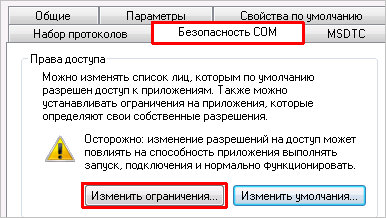

3. Службы компонентов

Открываем службы компонентов — для этого вводим команду dcomcnfg. В открывшемся окне раскрываем Службы компонентов — Компьютеры — кликаем правой кнопкой по Мой компьютер и выбираем Свойства:

На вкладке Безопасность COM в разделе «Права доступа» кликаем по Изменить ограничения:

Для группы АНОНИМНЫЙ ВХОД проверяем, что разрешены Локальный и Удаленный доступы:

OK.

Готово. Пробуем открыть Диспетчер Hyper-V и подключиться к нашему гипервизору.

Ошибка CredSSP при подключении к виртуальной машине

Если на одной из систем нет обновлений (устаревшая система), мы можем получить ошибку при подключении к виртуальной машине, связанной с CredSSP-шифрованием.

Для решения проблемы лучше всего установить обновления. Но если такой возможности нет или нужно быстро получить доступ, на компьютере, с которого запускаем консоль Hyper-V открываем командную строку от администратора и вводим команду:

REG ADD HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2

Была ли полезна вам эта инструкция?

Да Нет

Возникла необходимость удаленного управления сервером с запущенной ролью Hyper-V с компьютера под управлением Window 10 (личный ноутбук), который не состоит в домене. Чтобы такая схема заработала, нужно выполнить следующие настройки на стороне сервер-гипервизора и клиента.

- Настройка сервера Hyper-V

- Настройка клиента Windows 10 для подключения к серверу Hyper-V

- Удаленное подключение из Windows 10 к Hyper-V

Содержание:

Настройка сервера Hyper-V

На сервере Hyper-V (Windows Server 2016) нужно включить удаленное управление PowerShell Remoting и открыть соответствующие порты на файерволе. Включаем службу WinRM командой

Enable-PSRemoting

Теперь нужно разрешить подключение со всех клиентов (из публичных сетей в той же самой локальной подсети) и разрешить передавать и получать CredSSP:

Enable-PSRemoting -SkipNetworkProfileCheck -Force

Enable-WSManCredSSP -Role Server

Включим правило межсетевого экрана WinRM-HTTP-In-TCP-Public.

Set-NetFirewallRule -Name "WinRM-HTTP-In-TCP-Public" -RemoteAddress Any

Проверьте удаленную доступность порта WinRM (TCP 5985) на сервере

Test-NetConnection -ComputerName target_name -Port 5985

Настройка клиента Windows 10 для подключения к серверу Hyper-V

В первую очередь на компьютере с Windows 10 нужно установить консоль управления Hyper-V. Для этого в панели управления в разделе программ нужно нажать кнопку Turn windows features on or off и в разделе Hyper-V-> Hyper-V Management Tools -> выбрать Hyper-V GUI Management Tools.

Проверьте, что тип сетевого подключения у вас установлен на Private.

Откройте консоль PowerShell с правами администратора и выполните следующие команды:

Enable-PSRemoting

Set-Item WSMan:localhostClientTrustedHosts -Value "Hyper-V-FQDN"

Enable-WSManCredSSP -Role client -DelegateComputer "Hyper-V-FQDN"

Тем самым мы добавили наш сервер в список доверенных и разрешили аутентификацию CredSSP.

Теперь в редакторе локальной групповой политики (gpedit) нужно включить NTLM аутентификацию на недоменных компьютерах. Перейдите в раздел Computer Configuration > Administrative Template > System > Credentials Delegation и включите политику Allow delegating fresh credentials with NTLM-only server authentication, добавьте в нее строку wsman/Hyper-V-FQDN.

Удаленное подключение из Windows 10 к Hyper-V

На компьютере Windows 10 откройте консоль Hyper-V Manager, щелкните ПКМ по “Hyper-V Manager” и выберите Connect to Server… Введите имя сервера и отметьте галку Connect as another user и укажите имя пользователя с правами на сервере Hyper-V.

После этого, консоль должна отобразить список ВМ, запущенных на хосте Hyper-V.

Содержание

- CredSSP encryption oracle remediation – ошибка при подключении по RDP к виртуальному серверу (VPS / VDS)

- Credssp windows 10 включить

- Как выглядит ошибка credssp

- Назначение CredSSP

- Windows SSP

- Причины ошибки шифрования CredSSP

- Варианты исправления ошибки CredSSP

- Отключаем credssp в Windows через NLA

- Отключаем шифрование credssp через GPO

- Самый правильный метод, это установка обновлений

- Ошибка RDP подключения: CredSSP encryption oracle remediation

- Credssp windows 10 включить

- Решение для Windows 10 HOME

- Решение CredSSP для Windows 10 PRO

- Ошибка при попытке окну RDP Windows VM в Azure: исправление оракула шифрования CredSSP

- Симптомы

- Проверка установки обновления CredSSP

- Причина

- Решение

- Установка этого обновления с помощью консоли Azure Serial

- Установка этого обновления с помощью удаленной powerShell

- Обходной путь

- Сценарий 1. Обновленные клиенты не могут общаться с не обновленными серверами

- Сценарий 2. Не обновленные клиенты не могут общаться с исправленными серверами

- Сценарии последовательной консоли Azure

- Сценарии Удаленной PowerShell

Начиная с 8 мая 2018 года, после установки обновлений на свой персональный компьютер, многие пользователи виртуальных серверов под управлением ОС Windows Server столкнулись с ошибкой «CredSSP encryption oracle remediation» при попытке подключения к удалённому рабочему столу:

На самом деле это не ошибка, а уведомление о проблеме безопасности давно необновлённого сервера.

13 марта 2018 года вышла информация об уязвимости в протоколе CredSSP и первые патчи для ее закрытия в серверных операционных системах. Эта уязвимость позволяет в обход проверки выполнять на самом сервере от имени передаваемых учётных записей различные команды, включая установку и удаление произвольного программного обеспечения, изменение и удаление данных на сервере, создание учётных записей с произвольными правами.

С этой проблемой не столкнулись те, кто своевременно устанавливал накопительные обновления на свой сервер. В марте они вышли для серверных операционных систем, для десктопных ОС они автоматически установились с прочими обновлениями в мае.

Для решения проблемы первым делом нужно к нему все-таки подключиться. Проще всего это сделать через авариный режим работы с сервером в вашем личном кабинете – такое есть почти у кажого провайдера VPS / VDS серверов. На VPS.house это делается простым кликом на скриншот экрана сервера в личном кабинете:

Или же вы можете на время просто отключить на компьютере, с которого пытаетесь подключаться, данное блокирующее уведомление о проблеме безопасности:

Инструкция для тех, кто пользуется редакцией Windows HOME:

1. Запустите на вашем компьютере (том, с которого хотите подключиться к серверу) командную строку от имени администратора

2. Наберите следующий текст в командной строке (можно скопировать и вставить):

REG ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2

1. Откройте редактор групповых политик, для этого в командной строке или в PowerShell наберите «gpedit.msc» или найдите его через поиск на вашем ПК по фразе «Edit group policy» или «Изменение групповой политики» если вы работаете в русскоязычном интерфейсе.

Если после выполнения этой команды вы получили ошибку о том, что команда не найдена или не является внутренней или внешней командой, значит у вас Windows не версии PRO, а скорее всего HOME и вам нужно смотреть инструкцию выше.

2. В папках настроек дерева слева вам необходимо открыть:

3. В папке «Credentials Delegation» («Передача учетных данных») найдите параметр «Encryption Oracle Remediation» («Исправление уязвимости шифрующего оракула»), откройте его, включите его использование, выбрав «Enabled» («Включено») и установите значение параметра в выпадающем списке на «Vulnerable» («Оставить уязвимость»)

После выполнения этих действий на вашем ПК, вы сможете подключаться к серверу также, как и раньше, но это не решение проблемы безопасности.

Как только вы подключились к серверу, установите обновления как это делается в любой десктопной версии Windows.

Если при попытке установки возникает ошибка, поверьте запущена ли служба «Windows Update» («Центр обновления Windows»). Открыть список служб можно по пути:

Если служба не запускается, проверьте, разрешен ли ее запуск: статус не должен быть «Disabled» («Отключена»).

Если вы используете Windows Server 2012 R2 или Windows Server 2008 R2 SP1, то вы можете установить не все обновления, а только одно, исправляющее эту уязвимость и тем самым значительно быстрее решить проблему подключения к серверу.

Если, прочитав всё описанное выше, вам так и не удалось понять, что нужно сделать или если ничего не получилось, вы всегда можете пересоздать сервер в личном кабинете – эта функция также есть у любого провайдера облачных услуг. Она существует для получения сервера чистого, как будто вы только что его заказали, он будет пустым, все ваши данных будут потеряны! Прибегаете к ней только в крайней необходимости и в случае если на вашем сервере не хранится и не работает ничего важного или требующего долгой последующей настройки.

Источник

Credssp windows 10 включить

Добрый день! Уважаемые читатели и гости IT блога Pyatilistnik.org, в прошлый раз мы с вами чинили HDD с поврежденной файловой системой и состоянием RAW уверен, что вам удалось это сделать. Сегодня я в очередной раз переведу наш вектор траблшутера в сторону терминальных столов, а именно мы рассмотрим ситуацию, что когда вы пытаетесь подключиться к удаленному серверу по RDP протоколу, а у вас после ввода логина и пароля, выскакивает ошибка, что вы не прошли проверку подлинности и причиной ошибки может быть исправление шифрования CredSSP. Давайте разбираться, что за зверь, этот CredSSP и как вам получить доступ к вашему серверу.

Как выглядит ошибка credssp

Перед тем, как я покажу вам известные мне методы ее устранения, я бы как обычно хотел подробно описать ситуацию. Вчера при попытке подключиться к своему рабочему компьютеру, работающему на Windows 10 1709, с терминального стола, входящего в RDS ферму на Windows Server 2012 R2, я получил ошибку после ввода логина и пароля:

Ну и конечно в русском исполнении:

Получается двоякая ситуация, что RDP как бы работает, но вот по какой-то причине ваши учетные данные на принимающей стороне не соответствуют, каким-то критериям, давайте разбираться, что это за зверь CredSSP.

Назначение CredSSP

После проверки подлинности клиента и сервера клиент передает учетные данные пользователя на сервер. Учетные данные дважды шифруются с использованием ключей сеанса SPNEGO и TLS. CredSSP поддерживает вход в систему на основе пароля, а также вход в систему с использованием смарт-карт на основе X.509 и PKINIT.

Windows SSP

Следующие поставщики общих служб устанавливаются вместе с Windows:

Причины ошибки шифрования CredSSP

В марте 2018 года, компания Microsoft выпустила обновление безопасности для устранения уязвимостей для протокола поставщика поддержки безопасности учетных данных (CredSSP) под именем CVE-2018–0886 (https://support.microsoft.com/en-us/help/4093492/credssp-updates-for-cve-2018-0886-march-13-2018), используемого подключениями по протоколу удаленного рабочего стола (RDP) для клиентов Windows и Windows Server. Как только пользователи и системные администраторы произвели установку апдейтов, то по всему миру начались массовые жалобы, что люди не могут подключаться по протоколу RDP к серверам, компьютерам, получая ошибку, что причиной ошибки может быть шифрование CredSSP.

К сожалению 99% людей и администраторов совершают одну и туже ошибку, они сразу ставят обновления, не дождавшись пары дней после их выхода. Обычно этого времени хватает, чтобы вендор определил проблемы и отозвал глючное обновление.

Под раздачу попали буквально все, клиентские ОС Windows 7, Windows 8.1, Windows 10 с которых были попытки подключиться к RDS ферме или RemoteApp приложениям работающим на Windows Server 2008 R2 и выше. Если бы вы читали ветки обсуждений в эти дни, то вы бы поняли все негодование людей, особенно с запада.

Варианты исправления ошибки CredSSP

На самом деле вариантов много, есть правильные, есть и временные и обходные, которые нужно сделать быстро, чтобы хоть как-то работало, так как бизнес может в этот момент простаивать и терять деньги.

Отключаем credssp в Windows через NLA

Данный метод выхода из ситуации я бы рассматривал, как быстрое, временное решение, до того, как вы установите обновления безопасности. Чтобы разрешить удаленное подключение к серверу и избегать ситуации, что произошла ошибка при проверке подлинности credssp, сделайте вот что. Откройте свойства моего компьютера, попав в систему, так же можно нажать одновременно WIN+Pause Breake или как вариант в командной строке ввести control /name Microsoft.System. В окне «Система» находим пункт меню «Настройка удаленного доступа»

Снимите галку «Разрешить подключение только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети»

После этого вы легко сможете подключиться к данному компьютеру или серверу, но как быть что вы не можете туда попасть и снять эту галку, тут нам на помощь придет реестр Windows. Вы можете удаленно создать нужные ключи реестра, которые отключат галку NLA или политику CredSSP. Для этого вы можете пойти двумя путями:

Давайте попробуем через удаленный реестр, для этого открываем Regedit, через окно «Выполнить».

Из меню «Файл» выберите пункт «Подключить сетевой реестр», далее найдите нужный вам сервер.

У вас подключится дополнительный реестр с двумя кустами. Переходите по пути (Если у вас не будет CredSSPParameters, то нужно будет их создать):

Или можно так же отключить NLA, для этого найдите ветку реестра:

Найдите там ключ SecurityLayer и выставите ему значение , чтобы деактивировать Network Level Authentication.

Теперь то же самое вы можете выполнить и через PsExec.exe, выставив для CredSSP минимальный уровень защиты или же отключить NLA, для этого находясь в cmd в режиме администратора введите команду:

Далее имея запущенный сеанс cmd для удаленного компьютера, выполните команду:

Аналогично можно сделать и для отключения Network Level Authentication, команда будет такой:

Еще раз обращаю ваше внимание, что данный метод временный и самый не безопасный, применяемый в случаях, когда уже ничего сделать нельзя или дольше, а нужно уже вчера, обязательно установите все нужные обновления.

Отключаем шифрование credssp через GPO

Если у вас большая инфраструктура, в которой сотни компьютеров и сотни серверов, то вы можете до установки нужных обновлений в вечернее время, временно отключить новый уровень шифрования CredSSP и убрать ошибку «Удаленный компьютер имя. Причиной ошибки может быть исправление шифрования CredSSP». Для этого мы можем воспользоваться всеми плюсами доменной инфраструктуры Active Directory. Тут два варианта, вы можете создать массовую политику для распространения ее на нужные OU или если у вас требование для одного или двух локальных компьютеров, то на них можно запустить локальный редактор групповых политик, тем самым внеся изменения только на них.

Напоминаю, что оснастку управление групповой политикой вы можете найти на контроллере домена или компьютере с установленным пакетом RSAT, открыть ее можно через команду в окне «Выполнить» gpmc.msc. Если нужно открыть локальный редактор групповых политик, то в окне «Выполнить» введите gpedit.msc.

Вам необходимо перейти в ветку:

Открываем настройку «Исправление уязвимости шифрующего оракула (Encryption Oracle Remediation)». Включаем политику, у вас активируется опция «Уровень защиты», на выбор будет три варианта:

Выбираем на время пункт «Оставить уязвимость (Vulnerable)». Сохраняем настройки.

После чего вам нужно обновить политику, для этого откройте командную строку и введите gpupdate /force. Если у вас не доменный компьютер, да и еще Windows 10 Home, которая не имеет встроенного локального редактора политик, то вам как я описывал выше, нужно производить правку реестра

На просторах интернета ходит скрипт PowerShell, который поможет включить данную политику на всех компьютерах в Active Directory

Самый правильный метод, это установка обновлений

Когда вам удалось везде подключиться и подошло время обслуживания ваших серверов, быстренько производим установку обновлений закрывающих брешь (CVE-2018-0886 | CredSSP Remote Code Execution Vulnerability).

Раньше были вот такие KB, но они со временем могут меняться свой номер, поэтому пройдите по ссылке выше, так будет надежнее.

Источник

Ошибка RDP подключения: CredSSP encryption oracle remediation

После установки обновлений безопасности Windows, которые вышли после мая 2018 года, вы можете столкнуться с ошибкой CredSSP encryption oracle remediation при RDP подключении к удаленному серверу и компьютеру Windows в следующих случаях:

Попробуем разобраться с тем, что означает RDP ошибка CredSSP encryption oracle remediation и как ее можно исправить.

Итак, при попытке подключения к приложению RemoteApp на RDS серверах под Windows Server 2016 / 2012 R2 / 2008 R2, или к удаленным рабочим столам других пользователей по протоколу RDP (на Windows 10, 8.1 или 7), появляется ошибка:

Данная ошибка связана с тем, что на Windows Server или на обычной десктопной версии Windows, к которой вы пытаетесь подключится по RDP, не устанавлены обновления безопасности Windows (как минимум с марта 2018 года).

Дело в том, что еще в марте 2018 Microsoft выпустила обновление, закрывающее возможность удаленного выполнения кода с помощью уязвимости в протоколе CredSSP (Credential Security Support Provider). Подробно проблема описана в бюллетене CVE-2018-0886. В мае 2018 было опубликовано дополнительное обновление, в котором по-умолчанию клиентам Windows запрещается подключаться к удаленным RDP серверам с уязвимой (непропатченной) версией протокола CredSSP.

Ошибка RDP клиента появляется после установки следующих обновлений безопасности:

Для восстановления удаленного подключения к рабочему столу можно удалить обновления безопасности на клиенте, с которого выполняется RDP подключение (но это крайне не рекомендуется, т.е. есть более безопасное и правильное решение).

Для решения проблемы вы можете временно на компьютере, с которого вы подключаетесь по RDP, отключить проверку версии CredSSP на удаленном компьютере. Это можно сделать через редактор локальных групповых политик. Для этого:

Если у вас отсутствует редактор локальных GPO (например, в Home редакциях Windows), вы можете внести изменение, разрешающее RDP подключение к серверам с непропатченной версия CredSSP, напрямую в реестр с помощью команды:

REG ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2

Вы можете изменить этот параметр в реестре сразу на множестве компьютеров в AD с помощью доменной GPO (консоль gpmc.msc) или таким PowerShell скриптом (список компьютеров в домене можно получить с помощью командлета Get-ADComputer из модуля RSAT-AD-PowerShell):

После успешного подключения к удаленному RDP серверу (компьютеру) нужно установить на нем актуальные обновления безопасности через службу Windows Update (проверьте, что служба включена) или вручную. Скачайте и установите последние кумулятивные обновления Windows как показано выше. Если при установке MSU обновления появляется ошибка “Это обновление неприменимо к вашему компьютеру”, познакомьтесь со статей по ссылке.

После установки обновлений и перезагрузки сервера, не забудьте отключить политику на клиентах (либо выставить ее на Force Updated Clients), или вернуть значение для ключа реестра AllowEncryptionOracle. В этом случае, ваш компьютер не будет подвержен риску подключения к незащищенным хостам с CredSSP и эксплуатации уязвимости.

REG ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 0 /f

Есть еще один сценарий, когда обновления отсутствуют на вашем компьютере. Например, RDP сервер обновлен, но на нем выставлена политика, блокирующая RDP подключения с компьютеров с уязвимой версией CredSSP (Force Updated Clients). В этом случае при RDP подключении вы также увидите ошибку “This could be due to CredSSP encryption oracle remediation”.

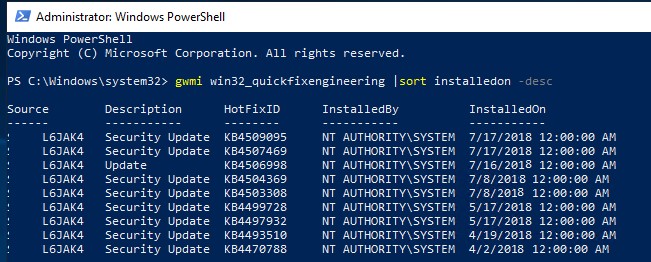

Проверьте последнюю дату установки обновлений Windows на вашем компьютере с помощью модуля PSWindowsUpdate или через WMI команду в консоли PowerShell:

В этом примере видно, что последние обновления безопасности Windows устанавливалось 17 июня 2018 года. Скачайте и установите более новый MSU файл с кумулятивным обновлением для вашей редакции Windows (смотрите выше).

Источник

Credssp windows 10 включить

Очень часто после обновления Windows 10 возникают проблемы при подключении по RDP. А точнее не удается подключиться по RDP, потому, что возникает ошибка CredSSP. Это довольно распространенное явление, связанное с обновлением безопасности протокола RDP. Соответсвтвенно возникает различие в протоколе между вашей обновленной версией Windows и той версией, которая установлена на удаленном сервере.

В данной статье мы детально покажем, что нужно сделать, чтобы решить проблему подключения к RDP CredSSP. Будут показаны пути решения для двух версий Windows: Windows 10 HOME и Windows 10 PRO.

Решение для Windows 10 HOME

Запустите на вашем компьютере (том, с которого хотите подключиться к серверу) командную строку от имени администратора.

REG ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2

Эта команда вносит изменения в реестр Windows, разрешая вашему компьютеру подключаться с протоколом шифрования CredSSP к ещё необновлённому серверу.

Если в результате выполнения вы получили ошибку «Отказано в доступе», значит вы запустили командную строку НЕ от имени администратора (см. на скриншоте выше как запускается командная строка корректно).

Решение CredSSP для Windows 10 PRO

В папке «Credentials Delegation» («Передача учетных данных») найдите параметр «Encryption Oracle Remediation» («Исправление уязвимости шифрующего оракула»), откройте его, включите его использование, выбрав «Enabled» («Включено») и установите значение параметра в выпадающем списке на «Vulnerable» («Оставить уязвимость»)

После этого вы сможете подключиться к серверу по RDP. Ошибка при проверке подлинности CredSSP больше не возникнет.

Источник

Ошибка при попытке окну RDP Windows VM в Azure: исправление оракула шифрования CredSSP

В этой статье предоставляется решение проблемы, в которой невозможно подключиться к виртуальной машине (VM) с помощью RDP с ошибкой: исправление оракула шифрования CredSSP.

Оригинальная версия продукта: Виртуальная машина, Windows

Исходный номер КБ: 4295591

Симптомы

Рассмотрим следующий сценарий.

В этом сценарии вы получите следующее сообщение об ошибке:

Проверка установки обновления CredSSP

Проверьте историю обновления для следующих обновлений или проверьте версию TSpkg.dll.

Причина

Эта ошибка возникает, если вы пытаетесь установить небезопасное подключение RDP, и небезопасное подключение RDP блокируется параметром политики восстановления шифрования Oracle на сервере или клиенте. Этот параметр определяет, как создать сеанс RDP с помощью CredSSP и разрешен ли небезопасный RDP.

См. следующую матрицу оперативной работы для сценариев, которые уязвимы для этого эксплойта или вызывают сбои в работе.

| — | — | Сервер | — | — | — |

|---|---|---|---|---|---|

| — | — | Обновлено | Клиенты force updated | Смягчение | Уязвимые |

| Клиент | Обновлено | Разрешено | Заблокировано 2 | Разрешено | Разрешено |

| Клиенты force updated | Заблокировано | Разрешено | Разрешено | Разрешено | |

| Смягчение | Заблокировано 1 | Разрешено | Разрешено | Разрешено | |

| Уязвимые | Разрешено | Разрешено | Разрешено | Разрешено |

Примеры

1 У клиента установлено обновление CredSSP, а исправление шифрования Oracle настроено на смягчение. Этот клиент не будет RDP на сервер, на который не установлено обновление CredSSP.

2 На сервере установлено обновление CredSSP, а исправление шифрования Oracle настроено на принудительное обновление клиентов. Сервер блокирует любое подключение RDP к клиентам, у них не установлено обновление CredSSP.

Решение

Чтобы устранить проблему, установите обновления CredSSP как для клиента, так и для сервера, чтобы обеспечить безопасность RDP. Дополнительные сведения см. в cVE-2018-0886 | Уязвимость credSSP для удаленного выполнения кода.

Установка этого обновления с помощью консоли Azure Serial

Во входе на портал Azureвыберите виртуальную машину, а затем выберите виртуальный компьютер.

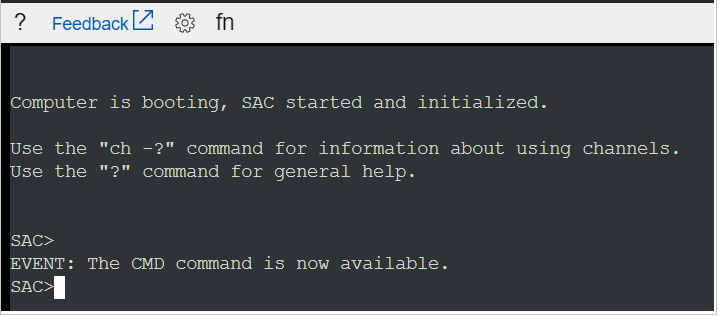

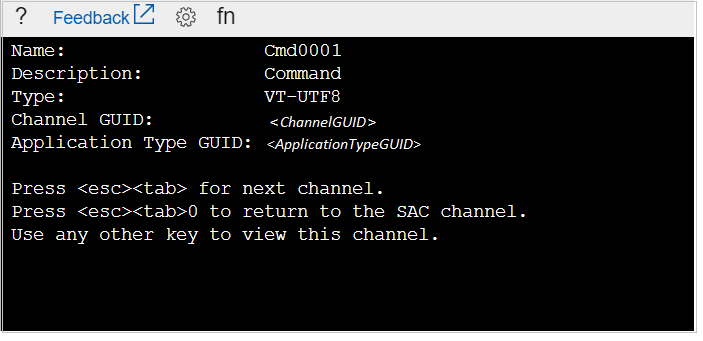

Прокрутите вниз в раздел Поддержка и устранение неполадок, а затем нажмите кнопку Serial console (Preview). Для серийной консоли требуется включить специальную административную консоль (SAC) в Windows VM. Если вы не видите>SAC на консоли (как показано на следующем скриншоте), перейдите в раздел «Как установить это обновление с помощью раздела Remote PowerShell»в этой статье.

cmd Введите, чтобы запустить канал с экземпляром CMD.

ch-si 1 Введите, чтобы перейти на канал, в который запущен экземпляр CMD. Вы получите следующий вывод:

Нажмите кнопку Ввод, а затем введите учетные данные входа с административным разрешением.

После ввода допустимых учетных данных экземпляр CMD откроется, и вы увидите команду, в которой можно начать устранение неполадок.

В экземпляре PowerShell запустите сценарий последовательной консоли на основе операционной системы VM. В этом скрипте выполняются следующие действия:

Установка этого обновления с помощью удаленной powerShell

На любом Windows, на который установлен PowerShell, добавьте IP-адрес VM в список «доверенных» в хост-файле следующим образом:

На портале Azure настройте группы сетевой безопасности на VM, чтобы разрешить трафик в порт 5986.

На Windows компьютере запустите сценарий Remote PowerShell для соответствующей системной версии вашего VM. В этом скрипте выполняются следующие действия:

Обходной путь

После изменения следующего параметра допускается незасекреченное подключение, которое будет подвергать удаленный сервер атакам. Точно следуйте всем указаниям из этого раздела. Внесение неправильных изменений в реестр может привести к возникновению серьезных проблем. Прежде чем приступить к изменениям, создайте резервную копию реестра для восстановления на случай возникновения проблем.

Сценарий 1. Обновленные клиенты не могут общаться с не обновленными серверами

Наиболее распространенный сценарий — установка обновления CredSSP у клиента, а параметр политики восстановления шифрования Oracle не позволяет обеспечить небезопасное подключение RDP к серверу, на который не установлено обновление CredSSP.

Чтобы решить эту проблему, выполните следующие действия:

На клиенте с установленным обновлением CredSSP запустите gpedit.msc, а затем просмотрите в области навигации делегирование системных учетных данных конфигурации > > > компьютерной конфигурации.

Измените политику восстановления шифрования Oracle на включенную, а затем измените уровень защиты на уязвимый.

Если вы не можете использовать gpedit.msc, с помощью реестра можно внести те же изменения:

Откройте окно Командная подсказка в качестве администратора.

Запустите следующую команду, чтобы добавить значение реестра:

Сценарий 2. Не обновленные клиенты не могут общаться с исправленными серверами

Если в Windows Azure установлено это обновление и оно ограничено получением не обновленных клиентов, выполните следующие действия, чтобы изменить параметр политики восстановления шифрования Oracle:

На любом Windows, на который установлен PowerShell, добавьте IP-адрес VM в список «доверенных» в хост-файле:

Перейдите на портал Azure,найдите VM, а затем обнови группу сетевой безопасности, чтобы разрешить портам PowerShell 5985 и 5986.

На компьютере Windows подключайтесь к VM с помощью PowerShell:

Для HTTP:

Для HTTPS:

Запустите следующую команду, чтобы изменить параметр политики восстановления шифрования Oracle с помощью реестра:

Сценарии последовательной консоли Azure

| ВЕРСИЯ ОС | Script |

|---|---|

| Windows 7 Пакет обновления 1 / Windows 2008 R2 Пакет обновления 1 | #Create загрузки md c:temp |

##Download файл KB

$source = «http://download.windowsupdate.com/d/msdownload/update/software/secu/2018/05/windows6.1-kb4103718-x64_c051268978faef39e21863a95ea2452ecbc0936d.msu»

$destination = «c:tempwindows6.1-kb4103718-x64_c051268978faef39e21863a95ea2452ecbc0936d.msu»

$wc = New-Object System.Net.WebClient

$wc.DownloadFile($source,$destination)

#Add ключ уязвимости, чтобы разрешить неоплаченные клиенты

REG ADD «HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters» /v AllowEncryptionOracle /t REG_DWORD /d 2

#Restart VM для завершения установок и параметров

shutdown /r /t 0 /f Windows Server 2012 #Create загрузки

md c:temp

##Download файл KB

$source = «http://download.windowsupdate.com/d/msdownload/update/software/secu/2018/04/windows8-rt-kb4103730-x64_1f4ed396b8c411df9df1e6755da273525632e210.msu»

$destination = «c:tempwindows8-rt-kb4103730-x64_1f4ed396b8c411df9df1e6755da273525632e210.msu»

$wc = New-Object System.Net.WebClient

$wc.DownloadFile($source,$destination)

#Add ключ уязвимости, чтобы разрешить неоплаченные клиенты

REG ADD «HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters» /v AllowEncryptionOracle /t REG_DWORD /d 2

#Restart VM для завершения установок и параметров

shutdown /r /t 0 /f

Windows 8.1 / Windows Server 2012 R2 #Create загрузки

md c:temp

##Download файл KB

$source = «http://download.windowsupdate.com/d/msdownload/update/software/secu/2018/05/windows8.1-kb4103725-x64_cdf9b5a3be2fd4fc69bc23a617402e69004737d9.msu»

$destination = «c:tempwindows8.1-kb4103725-x64_cdf9b5a3be2fd4fc69bc23a617402e69004737d9.msu»

$wc = New-Object System.Net.WebClient

$wc.DownloadFile($source,$destination)

#Add ключ уязвимости, чтобы разрешить неоплаченные клиенты

REG ADD «HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters» /v AllowEncryptionOracle /t REG_DWORD /d 2

#Restart VM для завершения установок и параметров

shutdown /r /t 0 /f

RS1 — Windows 10 версии 1607 / Windows Server 2016 #Create загрузки

md c:temp

##Download файл KB

$source = «http://download.windowsupdate.com/d/msdownload/update/software/secu/2018/05/windows10.0-kb4103723-x64_2adf2ea2d09b3052d241c40ba55e89741121e07e.msu»

$destination = «c:tempwindows10.0-kb4103723-x64_2adf2ea2d09b3052d241c40ba55e89741121e07e.msu»

$wc = New-Object System.Net.WebClient

$wc.DownloadFile($source,$destination)

#Add ключ уязвимости, чтобы разрешить неоплаченные клиенты

REG ADD «HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters» /v AllowEncryptionOracle /t REG_DWORD /d 2

#Restart VM для завершения установок и параметров

shutdown /r /t 0 /f

RS2 — Windows 10 версии 1703 #Create загрузки

md c:temp

##Download файл KB

$source = «http://download.windowsupdate.com/c/msdownload/update/software/secu/2018/05/windows10.0-kb4103731-x64_209b6a1aa4080f1da0773d8515ff63b8eca55159.msu»

$destination = «c:tempwindows10.0-kb4103731-x64_209b6a1aa4080f1da0773d8515ff63b8eca55159.msu»

$wc = New-Object System.Net.WebClient

$wc.DownloadFile($source,$destination)

#Add ключ уязвимости, чтобы разрешить неоплаченные клиенты

REG ADD «HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters» /v AllowEncryptionOracle /t REG_DWORD /d 2

#Restart VM для завершения установок и параметров

shutdown /r /t 0 /f

RS3 — Windows 10 версии 1709 / Windows Server 2016 версии 1709 #Create загрузки

md c:temp

##Download файл KB

$source = «http://download.windowsupdate.com/c/msdownload/update/software/secu/2018/05/windows10.0-kb4103727-x64_c217e7d5e2efdf9ff8446871e509e96fdbb8cb99.msu»

$destination = «c:tempwindows10.0-kb4103727-x64_c217e7d5e2efdf9ff8446871e509e96fdbb8cb99.msu»

$wc = New-Object System.Net.WebClient

$wc.DownloadFile($source,$destination)

#Add ключ уязвимости, чтобы разрешить неоплаченные клиенты

REG ADD «HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters» /v AllowEncryptionOracle /t REG_DWORD /d 2

#Restart VM для завершения установок и параметров

shutdown /r /t 0 /f

RS4 — Windows 10 1803 / Windows Server 2016 версии 1803 #Create загрузки

md c:temp

##Download файл KB

$source = «http://download.windowsupdate.com/c/msdownload/update/software/secu/2018/05/windows10.0-kb4103721-x64_fcc746cd817e212ad32a5606b3db5a3333e030f8.msu»

$destination = «c:tempwindows10.0-kb4103721-x64_fcc746cd817e212ad32a5606b3db5a3333e030f8.msu»

$wc = New-Object System.Net.WebClient

$wc.DownloadFile($source,$destination)

#Add ключ уязвимости, чтобы разрешить неоплаченные клиенты

REG ADD «HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters» /v AllowEncryptionOracle /t REG_DWORD /d 2

#Restart VM для завершения установок и параметров

shutdown /r /t 0 /f

Сценарии Удаленной PowerShell

| ВЕРСИЯ ОС | Script |

|---|---|

| Windows 7 Пакет обновления 1 / Windows 2008 R2 Пакет обновления 1 | #Set переменной: $subscriptionID = » » $vmname = » » $PSPort = «5986» #change эту переменную, если настроить HTTPS на PowerShell в другой порт |

#Create загрузки

md c:temp

##Download файл KB

$source = «http://download.windowsupdate.com/d/msdownload/update/software/secu/2018/05/windows6.1-kb4103718-x64_c051268978faef39e21863a95ea2452ecbc0936d.msu»

$destination = «c:tempwindows6.1-kb4103718-x64_c051268978faef39e21863a95ea2452ecbc0936d.msu»

$wc = New-Object System.Net.WebClient

$wc.DownloadFile($source,$destination)

#Add ключ уязвимости, чтобы разрешить неоплаченные клиенты

REG ADD «HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters» /v AllowEncryptionOracle /t REG_DWORD /d 2

#Set Флаги последовательной консоли Azure

cmd

bcdedit /set displaybootmenu yes

bcdedit /set timeout 5

bcdedit /set bootems yes

bcdedit /ems on

bcdedit /emssettings EMSPORT:1 EMSBAUDRATE:115200

#Restart VM для завершения установок и параметров

shutdown /r /t 0 /f

Windows Server 2012 #Set переменной:

$subscriptionID = » »

$vmname = » »

$PSPort = «5986» #change эту переменную, если настроить HTTPS на PowerShell в другой порт

#Create загрузки

md c:temp

##Download файл KB

$source = «http://download.windowsupdate.com/d/msdownload/update/software/secu/2018/04/windows8-rt-kb4103730-x64_1f4ed396b8c411df9df1e6755da273525632e210.msu»

$destination = «c:tempwindows8-rt-kb4103730-x64_1f4ed396b8c411df9df1e6755da273525632e210.msu»

$wc = New-Object System.Net.WebClient

$wc.DownloadFile($source,$destination)

#Add ключ уязвимости, чтобы разрешить неоплаченные клиенты

REG ADD «HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters» /v AllowEncryptionOracle /t REG_DWORD /d 2

#Set Флаги последовательной консоли Azure

cmd

bcdedit /set displaybootmenu yes

bcdedit /set timeout 5

bcdedit /set bootems yes

bcdedit /ems on

bcdedit /emssettings EMSPORT:1 EMSBAUDRATE:115200

#Restart VM для завершения установок и параметров

shutdown /r /t 0 /f

Windows 8.1 / Windows Server 2012 R2 #Set переменной:

$subscriptionID = » »

$vmname = » »

$PSPort = «5986» #change эту переменную, если настроить HTTPS на PowerShell в другой порт

#Create загрузки

md c:temp

##Download файл KB

$source = «http://download.windowsupdate.com/d/msdownload/update/software/secu/2018/05/windows8.1-kb4103725-x64_cdf9b5a3be2fd4fc69bc23a617402e69004737d9.msu»

$destination = «c:tempwindows8.1-kb4103725-x64_cdf9b5a3be2fd4fc69bc23a617402e69004737d9.msu»

$wc = New-Object System.Net.WebClient

$wc.DownloadFile($source,$destination)

#Add ключ уязвимости, чтобы разрешить неоплаченные клиенты

REG ADD «HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters» /v AllowEncryptionOracle /t REG_DWORD /d 2

#Set Флаги последовательной консоли Azure

cmd

bcdedit /set displaybootmenu yes

bcdedit /set timeout 5

bcdedit /set bootems yes

bcdedit /ems on

bcdedit /emssettings EMSPORT:1 EMSBAUDRATE:115200

#Restart VM для завершения установок и параметров

shutdown /r /t 0 /f

RS1 — Windows 10 версии 1607 / Windows Server 2016 #Set переменной:

$subscriptionID = » »

$vmname = » »

$PSPort = «5986» #change эту переменную, если настроить HTTPS на PowerShell в другой порт

#Create загрузки

md c:temp

##Download файл KB

$source = «http://download.windowsupdate.com/d/msdownload/update/software/secu/2018/05/windows10.0-kb4103723-x64_2adf2ea2d09b3052d241c40ba55e89741121e07e.msu»

$destination = «c:tempwindows10.0-kb4103723-x64_2adf2ea2d09b3052d241c40ba55e89741121e07e.msu»

$wc = New-Object System.Net.WebClient

$wc.DownloadFile($source,$destination)

#Add ключ уязвимости, чтобы разрешить неоплаченные клиенты

REG ADD «HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters» /v AllowEncryptionOracle /t REG_DWORD /d 2

#Set Флаги последовательной консоли Azure

cmd

bcdedit /set displaybootmenu yes

bcdedit /set timeout 5

bcdedit /set bootems yes

bcdedit /ems on

bcdedit /emssettings EMSPORT:1 EMSBAUDRATE:115200

#Restart VM для завершения установок и параметров

shutdown /r /t 0 /f

RS2 — Windows 10 версии 1703 #Set переменной:

$subscriptionID = » »

$vmname = » »

$PSPort = «5986» #change эту переменную, если настроить HTTPS на PowerShell в другой порт

#Create загрузки

md c:temp

##Download файл KB

$source = «http://download.windowsupdate.com/c/msdownload/update/software/secu/2018/05/windows10.0-kb4103731-x64_209b6a1aa4080f1da0773d8515ff63b8eca55159.msu»

$destination = «c:tempwindows10.0-kb4103731-x64_209b6a1aa4080f1da0773d8515ff63b8eca55159.msu»

$wc = New-Object System.Net.WebClient

$wc.DownloadFile($source,$destination)

#Add ключ уязвимости, чтобы разрешить неоплаченные клиенты

REG ADD «HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters» /v AllowEncryptionOracle /t REG_DWORD /d 2

#Set Флаги последовательной консоли Azure

cmd

bcdedit /set displaybootmenu yes

bcdedit /set timeout 5

bcdedit /set bootems yes

bcdedit /ems on

bcdedit /emssettings EMSPORT:1 EMSBAUDRATE:115200

#Restart VM для завершения установок и параметров

shutdown /r /t 0 /f

RS3 — Windows 10 версии 1709 / Windows Server 2016 версии 1709 #Set переменной:

$subscriptionID = » »

$vmname = » »

$PSPort = «5986» #change эту переменную, если настроить HTTPS на PowerShell в другой порт

#Create загрузки

md c:temp

##Download файл KB

$source = «http://download.windowsupdate.com/c/msdownload/update/software/secu/2018/05/windows10.0-kb4103727-x64_c217e7d5e2efdf9ff8446871e509e96fdbb8cb99.msu»

$destination = «c:tempwindows10.0-kb4103727-x64_c217e7d5e2efdf9ff8446871e509e96fdbb8cb99.msu»

$wc = New-Object System.Net.WebClient

$wc.DownloadFile($source,$destination)

#Add ключ уязвимости, чтобы разрешить неоплаченные клиенты

REG ADD «HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters» /v AllowEncryptionOracle /t REG_DWORD /d 2

#Set Флаги последовательной консоли Azure

cmd

bcdedit /set displaybootmenu yes

bcdedit /set timeout 5

bcdedit /set bootems yes

bcdedit /ems on

bcdedit /emssettings EMSPORT:1 EMSBAUDRATE:115200

#Restart VM для завершения установок и параметров

shutdown /r /t 0 /f

RS4 — Windows 10 1803 / Windows Server 2016 версии 1803 #Set переменной:

$subscriptionID = » »

$vmname = » »

$PSPort = «5986» #change эту переменную, если настроить HTTPS на PowerShell в другой порт

#Create загрузки

md c:temp

##Download файл KB

$source = «http://download.windowsupdate.com/c/msdownload/update/software/secu/2018/05/windows10.0-kb4103721-x64_fcc746cd817e212ad32a5606b3db5a3333e030f8.msu»

$destination = «c:tempwindows10.0-kb4103721-x64_fcc746cd817e212ad32a5606b3db5a3333e030f8.msu»

$wc = New-Object System.Net.WebClient

$wc.DownloadFile($source,$destination)

#Add ключ уязвимости, чтобы разрешить неоплаченные клиенты

REG ADD «HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters» /v AllowEncryptionOracle /t REG_DWORD /d 2

#Set Флаги последовательной консоли Azure

cmd

bcdedit /set displaybootmenu yes

bcdedit /set timeout 5

bcdedit /set bootems yes

bcdedit /ems on

bcdedit /emssettings EMSPORT:1 EMSBAUDRATE:115200

#Restart VM для завершения установок и параметров

shutdown /r /t 0 /f

Источник

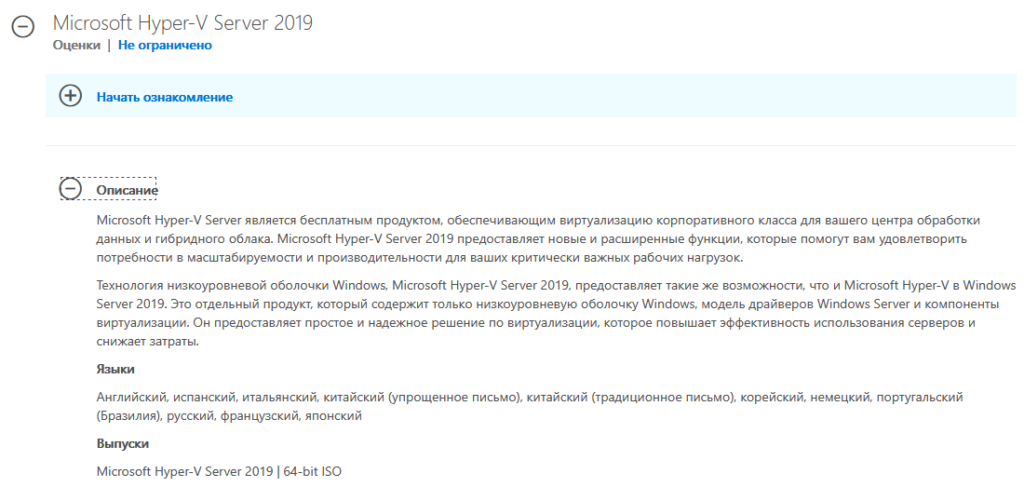

Как бы не ругали пользователи Windows 10 но это самая популярная ОС. Серверные ОС Windows Server также не имеют аналогов. Это что касается относительной простоты настройки и дружелюбности к пользователю. Каждый меня поймет кто хоть когда то пытался соорудить нечто подобное Active Directory на Linux. Это небольшое отступление. Но сегодня я хочу рассказать насколько проста установка и настройка Microsoft Hyper-V Server 2019. Это бесплатный гипервизор от Microsoft.

Я долго сравнивал разные бесплатные гипервизоры (Proxmox, VMWare). Мне хотелось чтобы была возможность управлять сервером через WEB и консоль. Рассматривал Proxmox, но совсем не тривиальная настройка меня остановила.

Про Microsoft Hyper-V Server я знал, но в нем не было WEB интерфейса для управления. Хотя подкупал RDP доступ, Hype-V Manager и возможность использовать Powershell со всем его огромным функционалом.

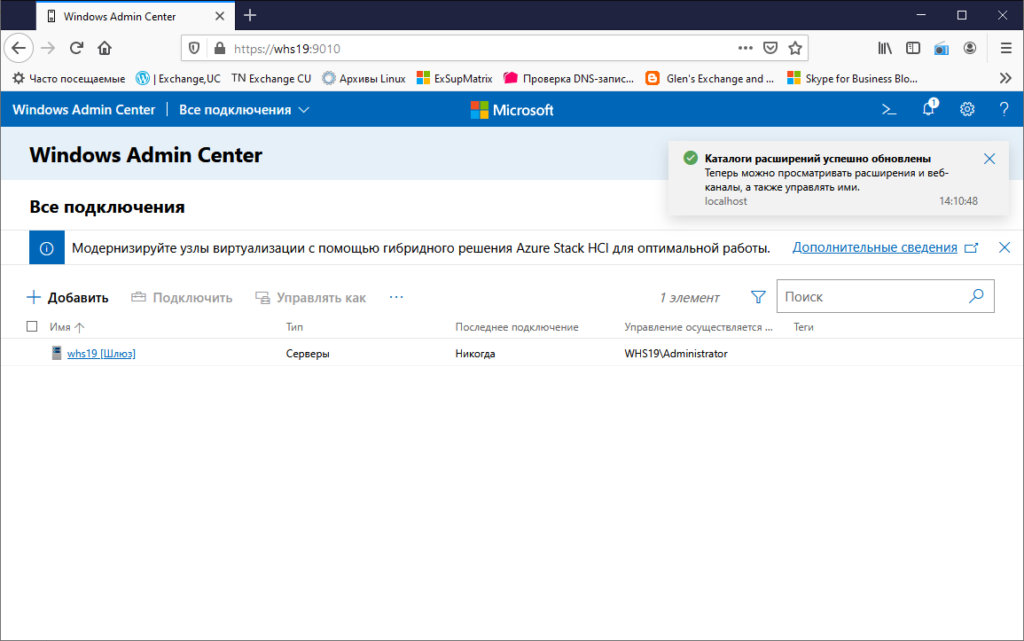

Буквально на днях узнал о существовании WEB консоли для управления WIndows серверами Windows Admin Center. Этот факт подтолкнул меня к установке бесплатного гипервизора от Microsoft последней версии.

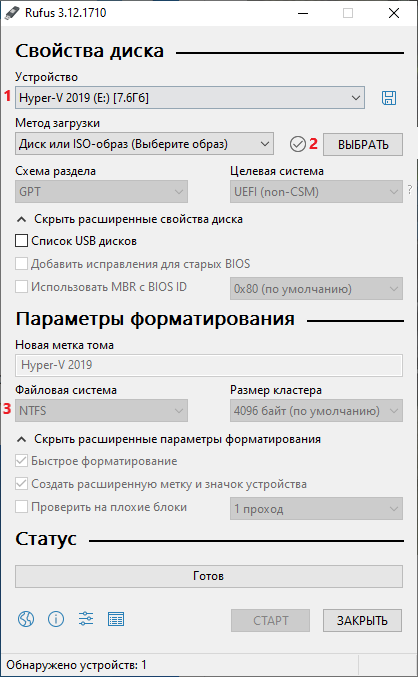

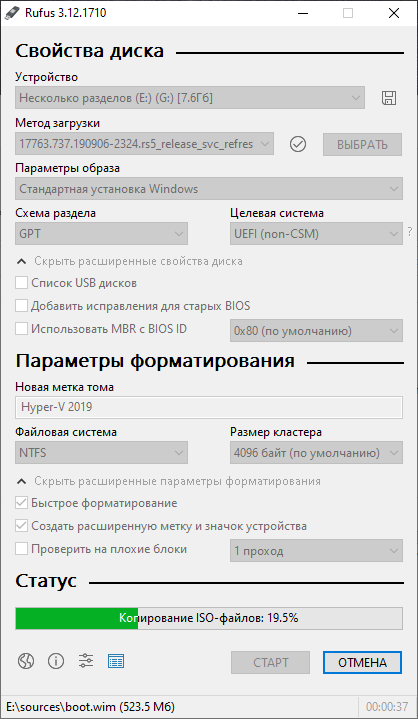

Установка Microsoft Hyper-V Server 2019

Перед началом установки необходимо проверить в BIOS что аппаратная виртуализация включена. У Intel — Intel VT (VT-x и VT-d), AMD — AMD-V. Скачать Hyper-V Server 2019 можно с сайта Microsoft. Обычно я использую английскую версию серверного софта для исключения различных проблем с локализацией.

Скачанный ISO файл необходимо записать на USB Flash. Для этих целей я использую Rufus. Используйте накопитель с минимальным объемом не менее 4 Гб.

- Устройство: выбрать ваш Flash накопитель

- Метод загрузки: Диск или ISO нажать кнопку ВЫБРАТЬ и указать ISO образ Hyper-V 2019

- Файловая система: NTFS

Нажать СТАРТ и дождаться окончания записи образа на Flash накопитель.

После окончания записи на флешку можно приступить к установке системы.

Установка системы проста как любой Windows, на этом заострять внимание я не буду.

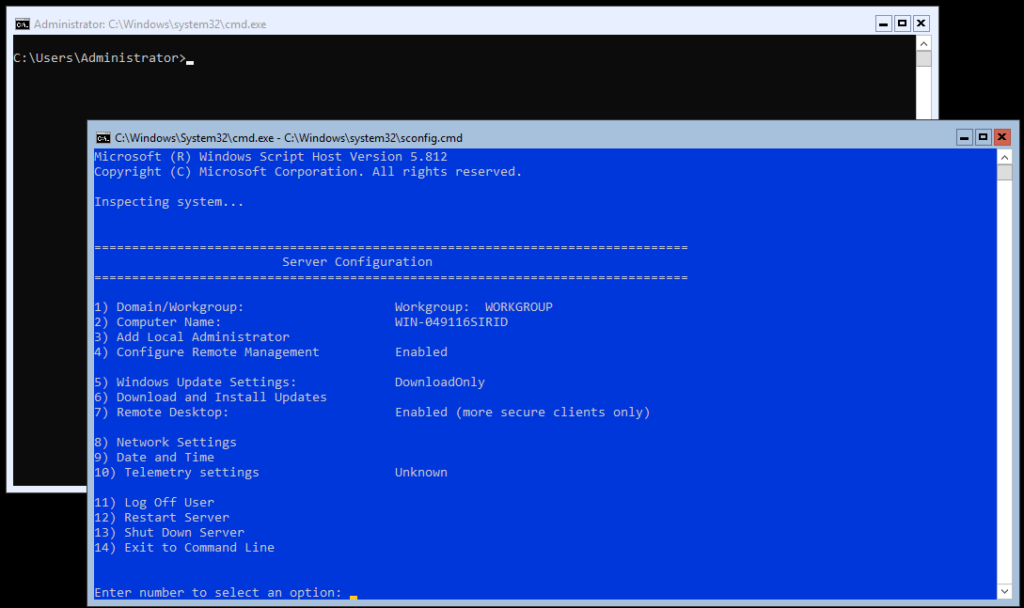

Настройка Microsoft Hyper-V Server 2019

Пройдя авторизацию в Hyper-V Server возникнет окошко Server Configuration с основными настройками сервера. Для использования каждого пункта нажимаем соответствующую цифру и далее Enter.

- Domain/Workgroup — добавить сервер в рабочую группу либо домен. По умолчанию используется рабочая группа WORKGROUP

- Computer Name — имя компьютера. Можно оставить автоматически присвоенное либо изменить на свое.

- Add Local Administrator — добавить локального администратора. Позволяет добавить нескольких локальных администраторов. По умолчанию включен только один администратор с логином Administrator

- Configure Remote Management — настройка разрешений удаленного управления сервером для подключения с помощью Powershell, WEB консоли и т.д.

- Windows Update Settings — установка обновлений Windows. Возможные варианты: Automatic — полностью автоматически, DownloadOnly — только скачать, Manual — ручной режим.

- Download and Install Updates — скачать и установить обновления. Непосредственный запуск установки обновлений.

- Remote Desktop — удаленный доступ к рабочему столу. Необходимо включить для удаленного доступа по RDP. Можно использовать RDP with NLA и RDP any. RDP with NLA для использования на клиентах Windows XP SP3 и выше, более безопасный и быстрый вариант. RDP any для использования на любых клиентах Windows, Linux, Android и т.д.

- Network Settings — доступ к настройкам сетевой карты. Изменить IP, маску, DNS и т.д.

- Date and Time — открывает окошко настройки времени с возможностью изменить сервер синхронизации

- Telemetry settings — сбор сведений телеметрии. Для выбора есть Security, Basic, Enhanced, Full.

- Log Off User — выйти из текущей сессии

- Restart Server — перезагрузить сервер

- Shut Down Server — выключить сервер

- Exit to Command Line — закрыть текущее окно настроек и оставить активным только окно командной строки.

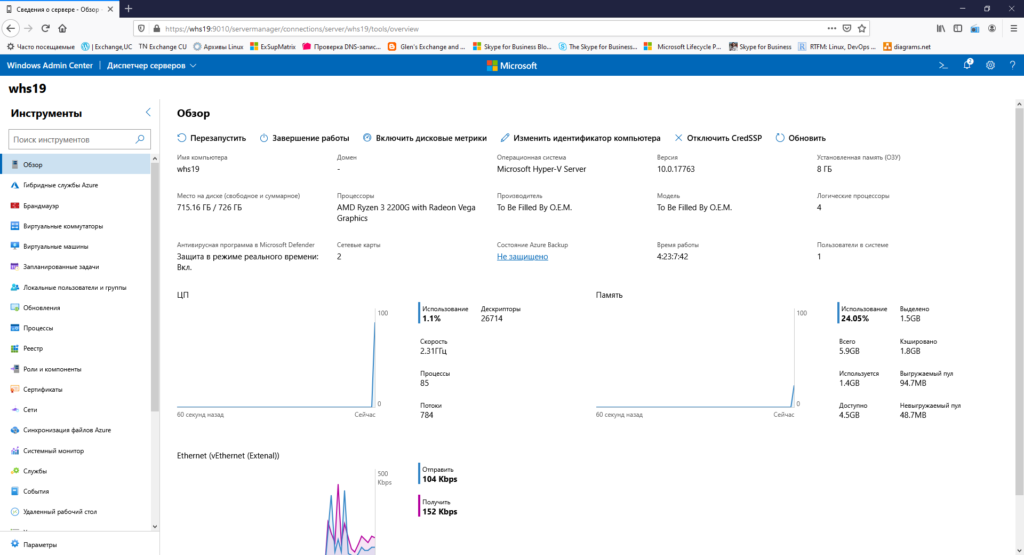

Проведем первоначальные настройки сервера с помощью консоли Server Configuration

Изменим имя компьютера на WHS19. Включим удаленное управление Remote Management и Remote Desktop. Windows Update Settings я оставляю в изначальном состоянии DownloadOnly. Меняю часовой пояс на свой и настройки телеметрии ставлю Secutiry. Сетевые настройки приходят по DHCP (не забываем сделать резервацию) или вручную. После измененных настроек рекомендую перезагрузить сервер.

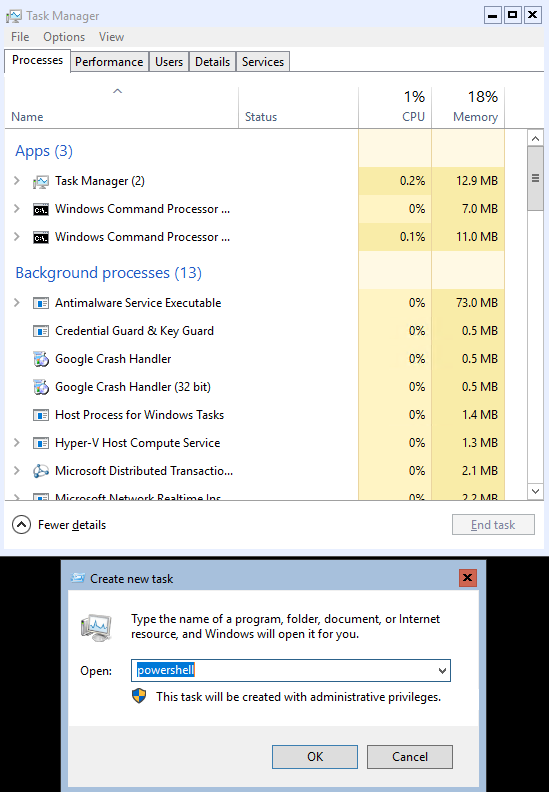

Если по чистой случайности вы закрыли оба окна (консоль cmd и Server Configuration) можно воспользоваться сочетанием клавиш Ctrl+Shift+Esc и вызвать диспетчер задач.

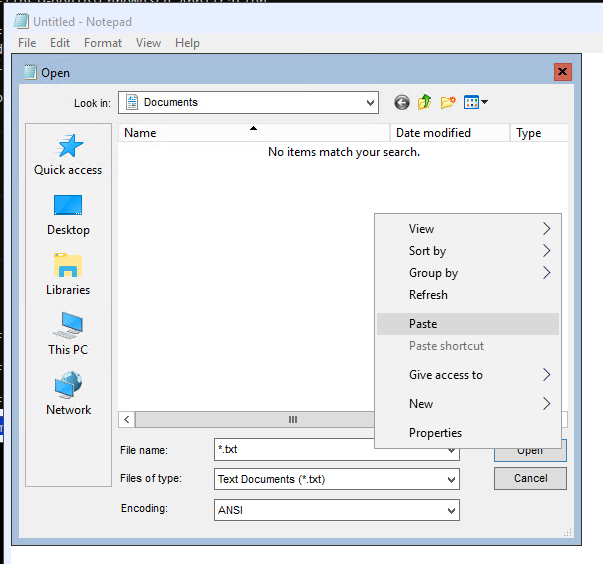

В диспетчере задач меню File — Run new task можно запустить cmd, powershell и любое приложение установленное в системе. Небольшой лайфхак: как быстро скопировать файл со своей машины на сервер Hyper-V Core. Заходим на сервер по RDP, запускаем блокнот. В блокноте нажимает File — Open. На своем компьютере выбираем нужный файл и копируем его в буфер обмена. На сервере в открытом окне блокнота нажимаем правой кнопкой и выбираем вставить. Файл скопируется в текущее место открытое в блокноте.

Настройка дисков

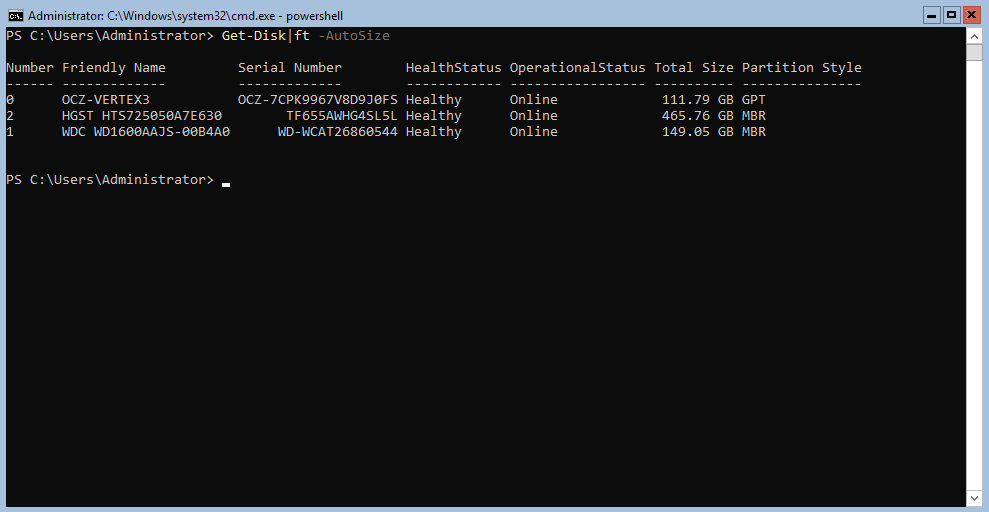

В моём сервере установлено 3 диска. На одном диске установлена система, два других под виртуальные машины и резервные копии. Запустим Powershell из консоли cmd.

Получим список дисков установленных в сервере

В моем случае система установлена на диск 0 — OCZ-VERTEX3. Диск 1 WDC WD1600AAJS я буду использовать под виртуальные машины. И самый емкий из установленных диск 2 HGST HTS725050A7E630 использую под резервные копии. Подготовим диски.

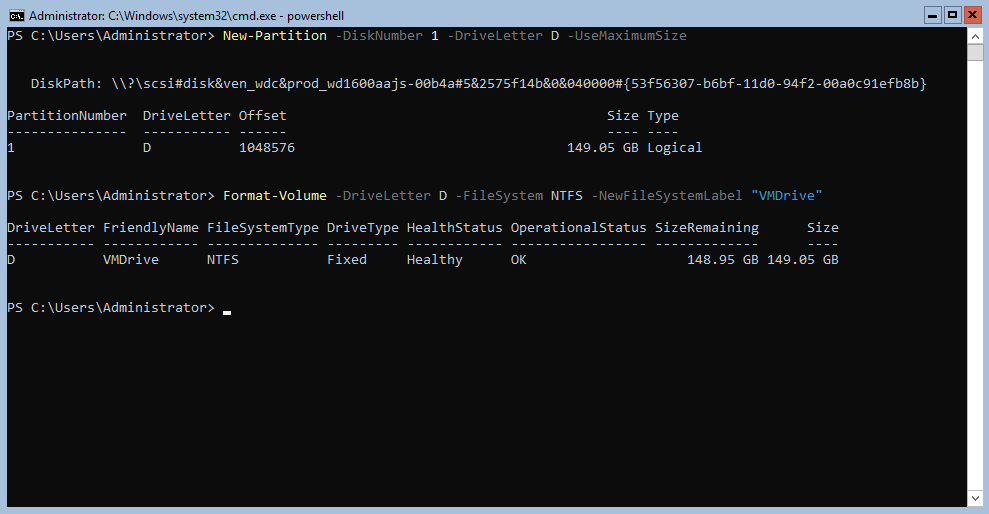

Создадим новый раздел на диске и присвоим ему букву D.

New-Partition -DiskNumber 1 -DriveLetter D –UseMaximumSize

Отформатируем диск под файловую систему NTFS

Format-Volume -DriveLetter D -FileSystem NTFS -NewFileSystemLabel "VMDrive"

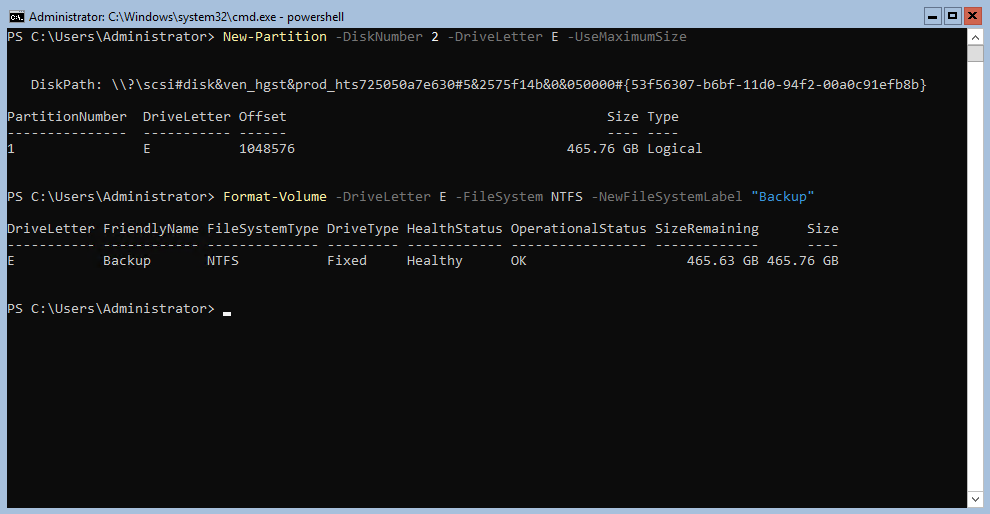

Создаем новый раздел на диске HGST для резервных копий и присвоим диску букву E

New-Partition -DiskNumber 2 -DriveLetter E –UseMaximumSize

Форматируем диск E

Format-Volume -DriveLetter E -FileSystem NTFS -NewFileSystemLabel "Backup"

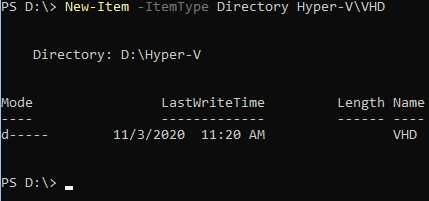

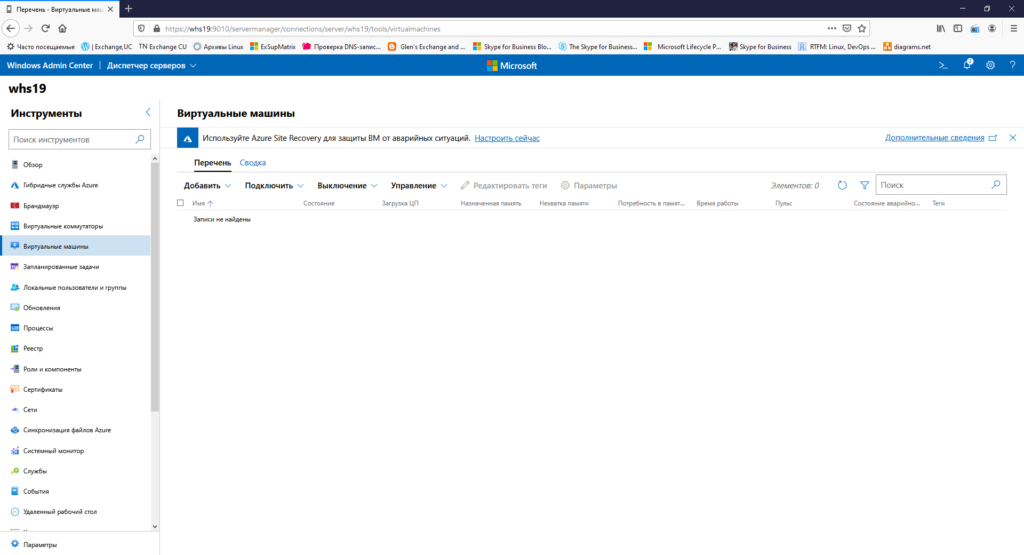

Место хранения виртуальных машин

По умолчанию система сохраняет новые виртуальные машины на диск C. Изменим путь сохранения на диск D

Создаем папку для хранения виртуальных машин и дисков

New-Item -ItemType Directory D:Hyper-VVHD

Укажем системе куда сохранять настройки и диски виртуальных машин

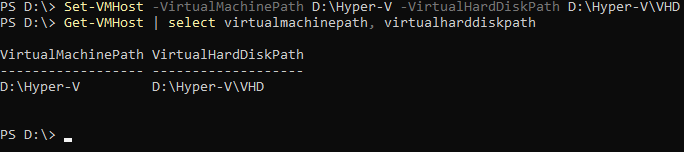

Set-VMHost -VirtualMachinePath D:Hyper-V -VirtualHardDiskPath D:Hyper-VVHD

Проверим что все получилось

Get-VMHost | select virtualmachinepath, virtualharddiskpath

Настройка виртуального коммутатора Hyper-V

Нам необходимо создать виртуальный коммутатор который будет связан с сетевой картой сервера Hyper-V. Он будет получать сетевые адреса также по DHCP как и остальные физические машины в сети.

Проверим поддерживает ли наша сетевая карта технологию SR-IOV (Single Root Input/Output Virtualization). Данная технология виртуализации предоставляет виртуальным машинам прямой доступ к части аппаратных возможностей сетевой карты.

Если данная технология поддерживается, необходимо ее включить командлетом Enable-NetAdapterSriov. После создания виртуального коммутатора включить данную технологию уже не получится.

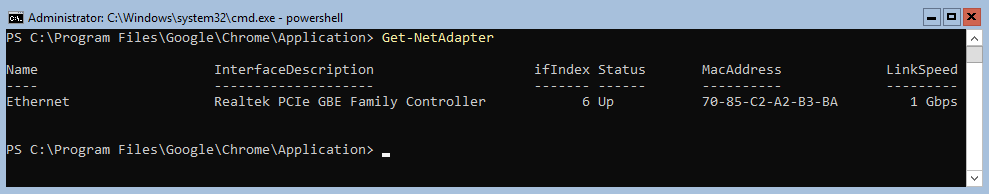

Получим список всех сетевых адаптеров установленных в системе.

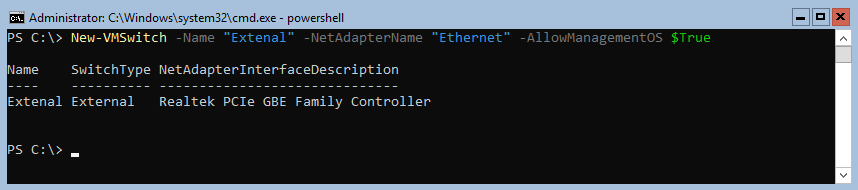

Создадим новый виртуальный коммутатор с именем External. Он будет использоваться как внешний сетевой адаптер получающий адреса по DHCP. При создании включим функцию совместного использования виртуального коммутатора и сетевой карты с виртуальной машиной.

New-VMSwitch -Name "External" -NetAdapterName "Ethernet" -AllowManagementOS $True

Просмотреть детальную информацию по сетевым настройкам можно так

Get-NetIPConfiguration –Detailed

Enhanced Session Mode

Включение функции Enhanced Session Mode позволит подключиться к консоли виртуальной машины используя RDP соединение. С той лишь разницей что подключение будет не к самой виртуальной машине а через средства интеграции гипервизора. Данный метод позволяет подключаться к виртуальной машине даже с отсутствующей сетевой картой. Для себя я вижу удобство именно в подключении к виртуальным машинам с изолированной сетью. Нет необходимости запускать консоль Hyper-V, все можно сделать через RDP.

Основные преимущества Enhanced Session Mode

- можно выбрать произвольное разрешение экрана

- использование локальных принтеров

- перенаправление USB устройств

- подключение дисков

- общий буфера обмена

- работа с аудиоустройствами

- проброс смарт-карт

- поддержка остальных plug-and-play устройств

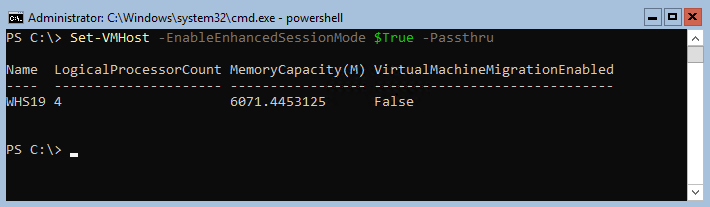

Включим данный режим сразу для всего сервера

Set-VMHost -EnableEnhancedSessionMode $True -Passthru

Удаленное управление Microsoft Hyper-V Server 2019

Удаленное управление Hyper-V сервером доступно многими средствами. Среди них консоль Hyper-V Manager, Powershell, Windows Admin Center, MMC. Для удаленного управления сервером Hyper-V необходимо произвести настройки на сервере и на каждом клиенте с которого будет подключение. Настройку клиента буду проводить на Windows 10 Pro (минимально необходимая версия).

Если сервер используется в сети с доменом, то необходимо добавить запись типа A в DNS сервер (обычно это контроллер домена). В случае рабочей группы просто добавляем имя сервера Hyper-V в файл C:WindowsSystem32driversetchosts. В моем случае запись будет выглядеть так:

Вначале идет IP адрес сервера: 172.16.169.49 далее через пробел имя WHS19. В случае использования файла hosts не забываем добавлять запись на каждой машине используемой для управления сервером.

На сервере Hyper-V запустим Powershell и выполним командлет для разрешения удаленного подключения

По умолчанию данный командлет открывает доступ только из доменной и приватной сети. Разрешим доступ также из публичной сети.

Enable-PSRemoting -SkipNetworkProfileCheck -Force

Включаем поддержку проверки подлинности CredSSP на стороне сервера

Enable-WSManCredSSP -Role Server

Проверим что на сервере открыт порт WinRM

Test-NetConnection -ComputerName WHS19 -Port 5985

В выводе командлета поле TcpTestSucceeded должно иметь статус True.

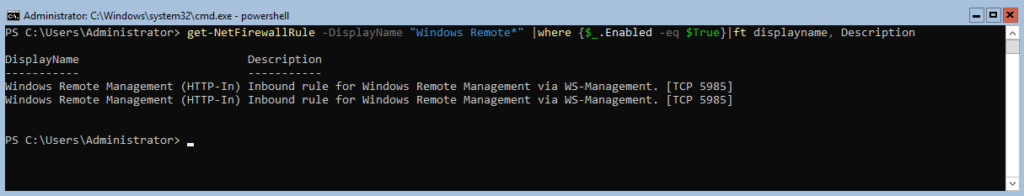

Добавим в межсетевой экран правило разрешающее подключаться с любых IP адресов

Set-NetFirewallRule -Name "WinRM-HTTP-In-TCP-Public" -RemoteAddress Any

Список правил межсетевого экрана касаемо WinRM можно посмотреть с помощью командлета Get-NetFirewallRule

Get-NetFirewallRule -DisplayName "Windows Remote*" |where {$_.Enabled -eq $True}|ft displayname, Description

Добавим еще одно разрешающее правило для доступа с помощью оснасток MMC

Enable-NetFirewallRule -DisplayGroup "Remote Administration"

На данном этапе с настройкой сервера мы закончили переходим к настройке клиента.

Настройка клиента Windows 10

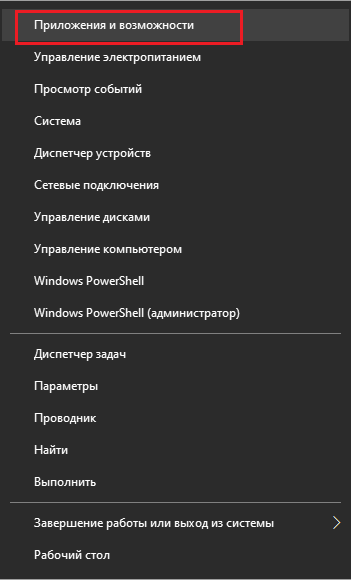

Если вы следовали четко по инструкции то прописали имя компьютера в соответствии с его адресом в файле hosts либо на DNS сервере. Следующим этапом убедимся что на компьютере установлена консоль управления Hyper-V Management. Если её нет, давайте установим.

Нажимаем правой кнопкой мыши на Пуск -> Приложения и возможности -> Программы и компоненты -> Включение или отключение компонентов Windows -> Hyper-V -> Средства управления Hyper-V

Далее запускаем Powershell с правами администратора и выполняем все действия по ним.

Включим возможность удаленного подключения

Добавим сервер Hyper-V в доверенные узлы на локальном ПК

Set-Item WSMan:localhostClientTrustedHosts -Value "WHS19"

Проверим что все получилось

Get-Item WSMan:localhostClientTrustedHosts

Настройка проверки подлинности CredSSP для службы WS-Management

Enable-WSManCredSSP -Role client -DelegateComputer "WHS19"