В данной статье мы рассмотрим самые начальные настройки Windows Server 2008 R2, данные настройки подходят для любой редакции (Standard, Enterprise и т.п). Мы рассмотрим самые популярные настройки, которые подходят для большинства задач, для которых устанавливают Windows Server. Это настройка сети, DNS, DHCP, настройка удаленных рабочих столов (RDP) и добавление пользователей.

Ознакомиться с процессом установки и активации Windows Server 2008 R2 можете в нашей прошлой статье.

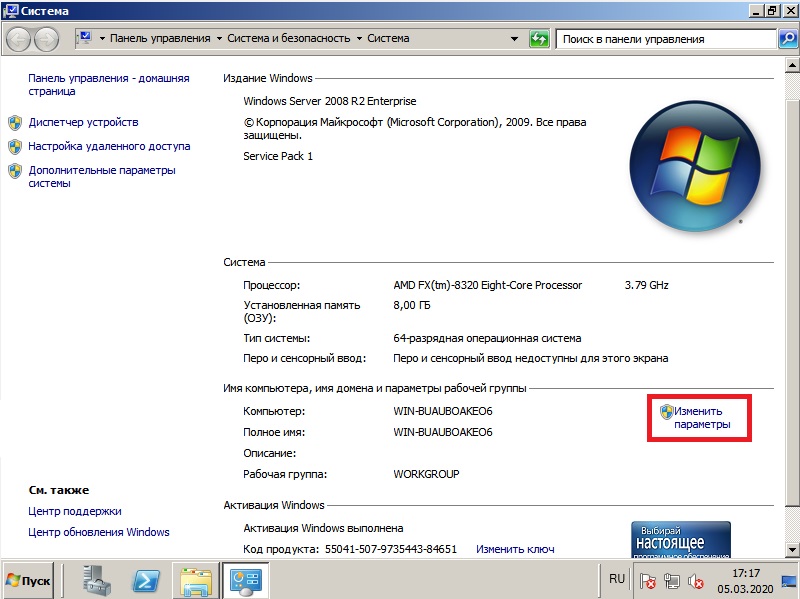

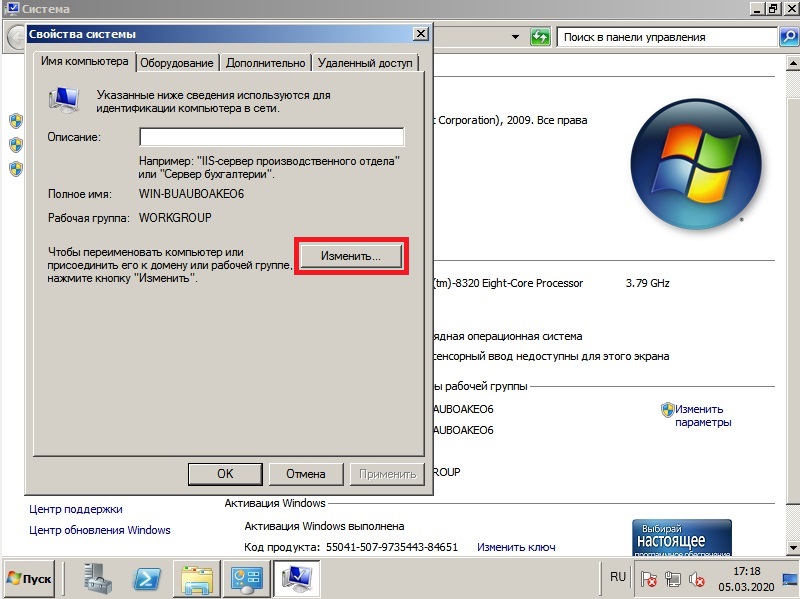

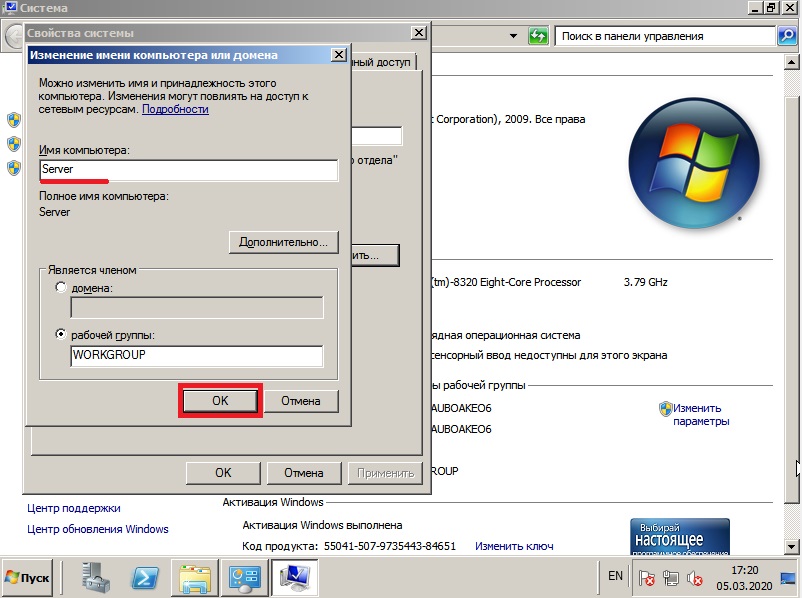

1) Итак, первым делом, нам нужно сменить имя сервера на свой, для более удобного его обозначения. Заходим в меню «Свойства» компьютера => Изменить параметры => В меню «Свойства системы» нажимаем кнопку «Изменить». Далее вводим в поле «Имя компьютера» свое желаемое наименование Вашего сервера. И нажимаем «ОК», Ваш компьютер должен перезагрузиться для применения параметров.

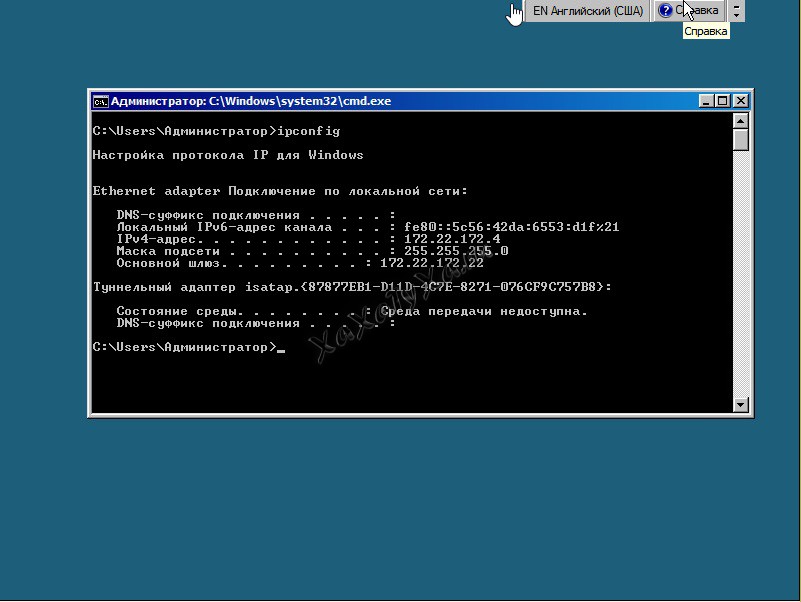

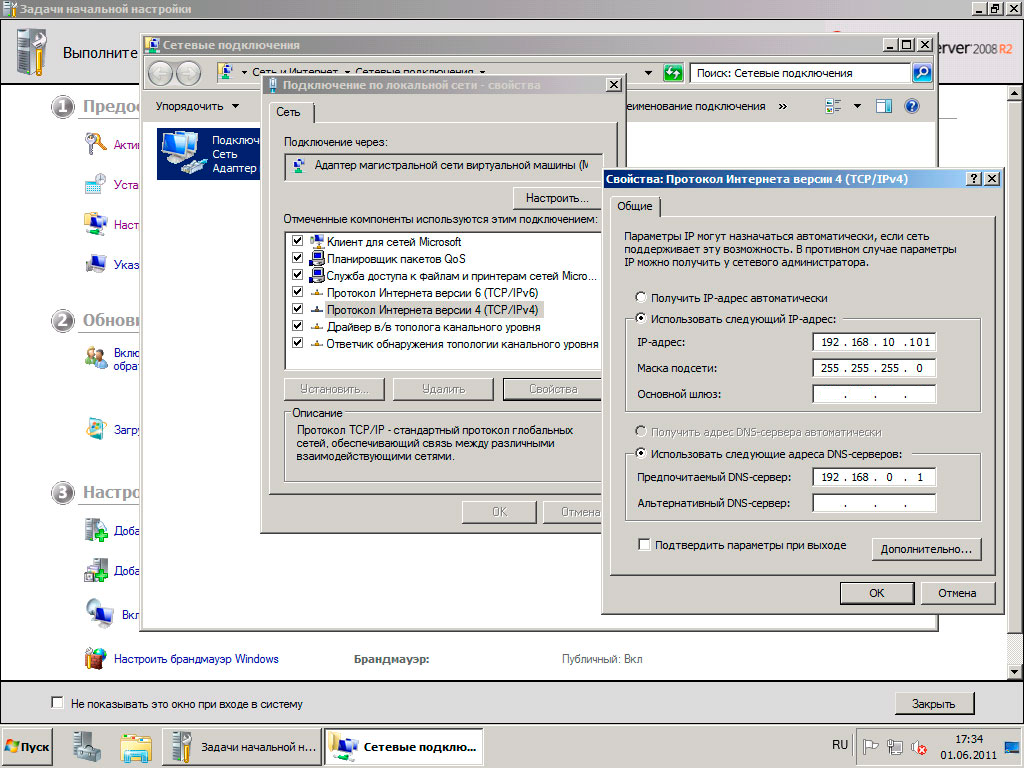

2) Теперь нам нужно задать серверу статический локальный IP адрес. К примеру если у Вас сервер присоединен к маршрутизатору (роутеру), то IP адрес выданный Вашим роутером можете проверить через терминал, путем нажатия кнопки «Выполнить» => CMD => В в ответе командной строки можете посмотреть Ваш локальный IP.

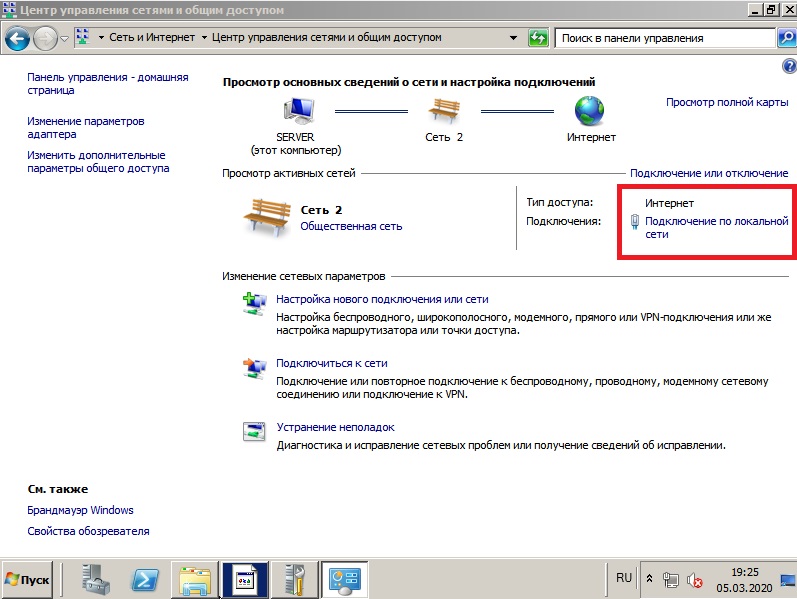

Далее заходим в «Панель управления» => Сеть и интернет => Центр управления сетями и общим доступом => Подключение по локальной сети.

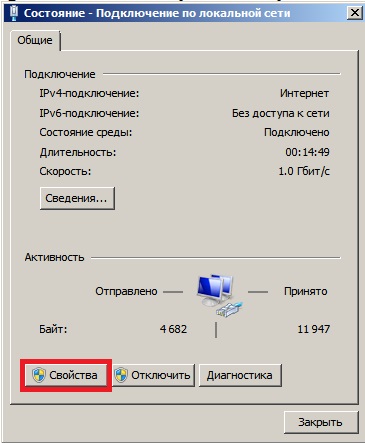

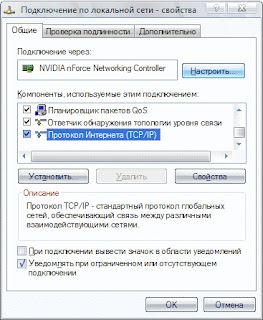

Выбираете Вашу сетевую карту => Свойства.

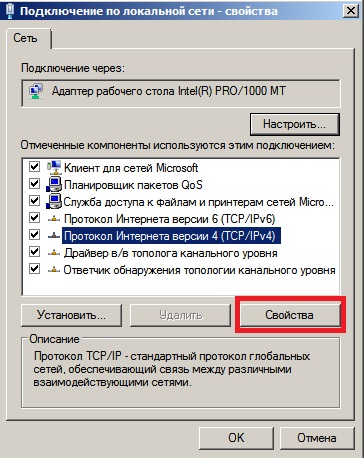

IPv4 => Свойства

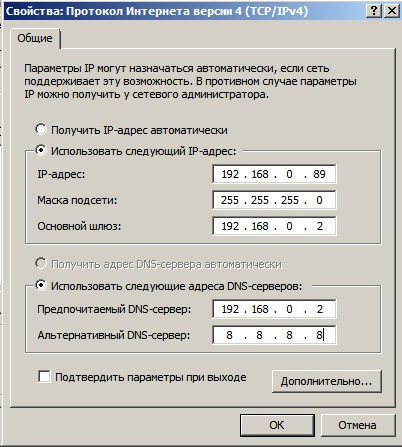

Теперь задаете Ваш локальный IP адрес. После применения настроек проверьте доступ в интернет, чтобы убедиться, что все сделано правильно.

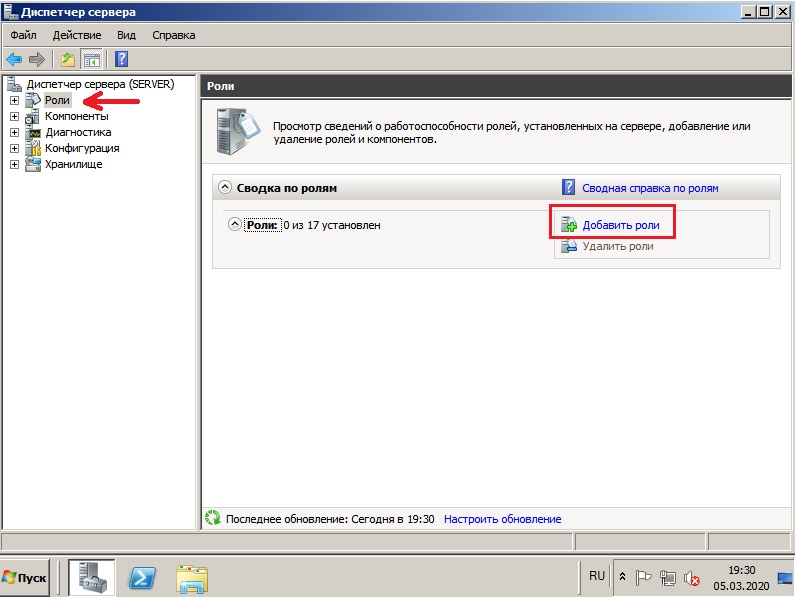

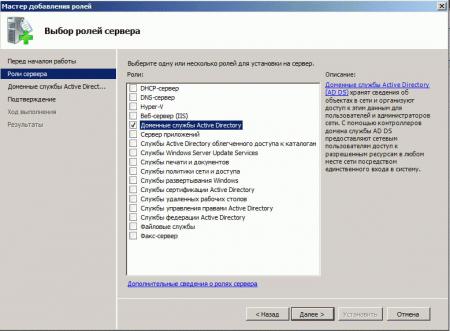

3) Теперь приступим к установке ролей. Заходим в диспетчер серверов, нажимаем на пункт «Роли» => Добавить роли.

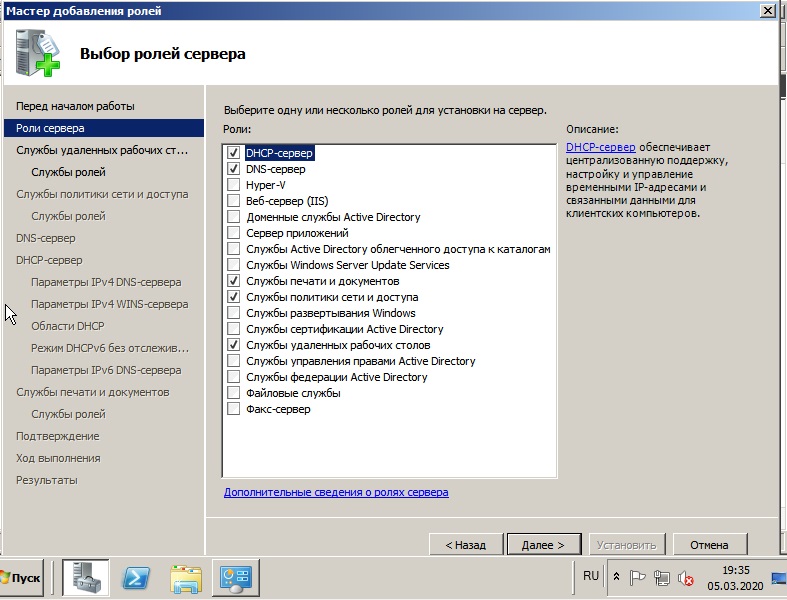

Здесь выбираем то, что для Вас нужно именно в работе сервера, большинство настроек ролей задаются сразу из установки роли. Поэтому мы рассмотрим варианты в случае когда определенная роль устанавливается, или пропускается. На примере мы установим DHCP сервер и зададим ему диапазон IP адресов для раздачи в локальную сеть, зададим домен и службы удаленных рабочих столов.

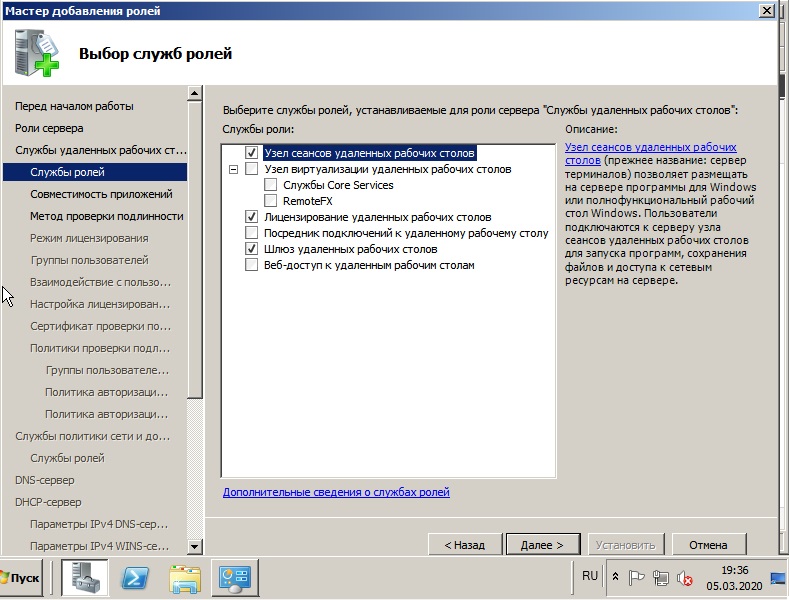

В службах ролей выбираем пункты для работоспособности RDP.

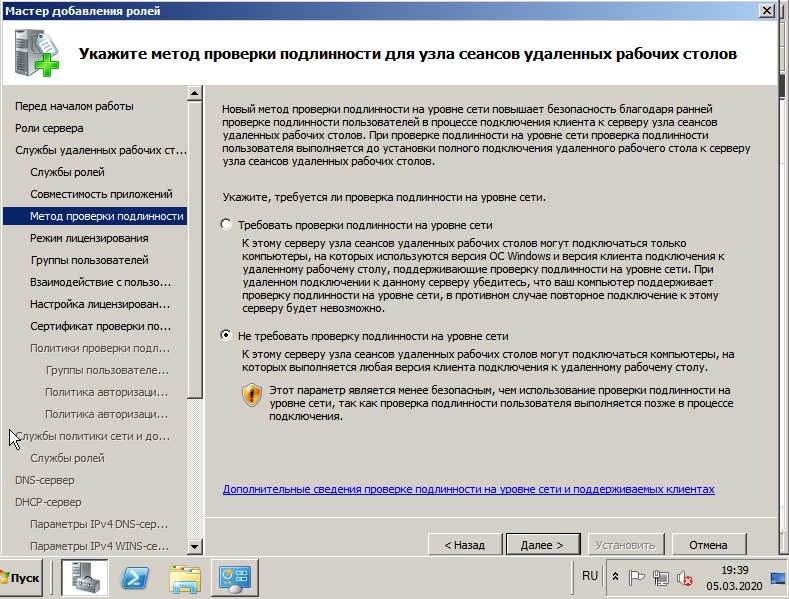

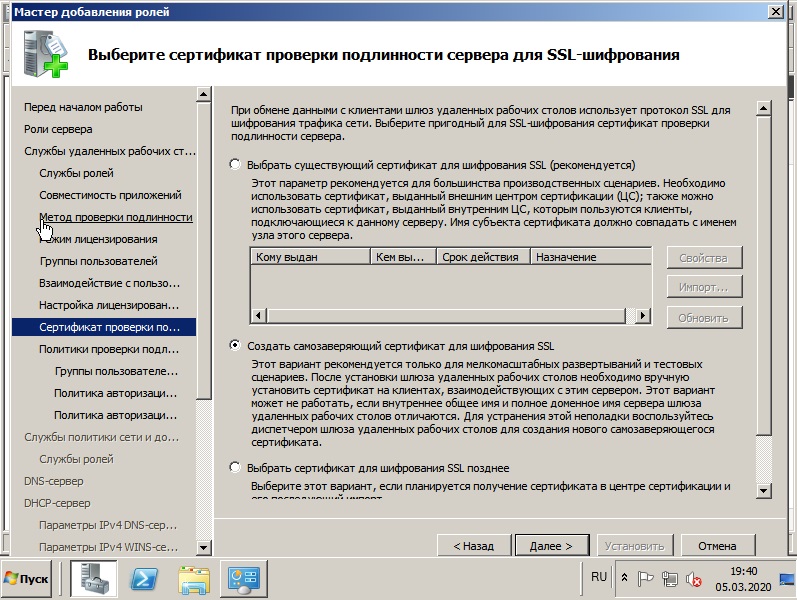

Если у Вас нет SSL сертификата, нажимаете «Не требовать проверку …».

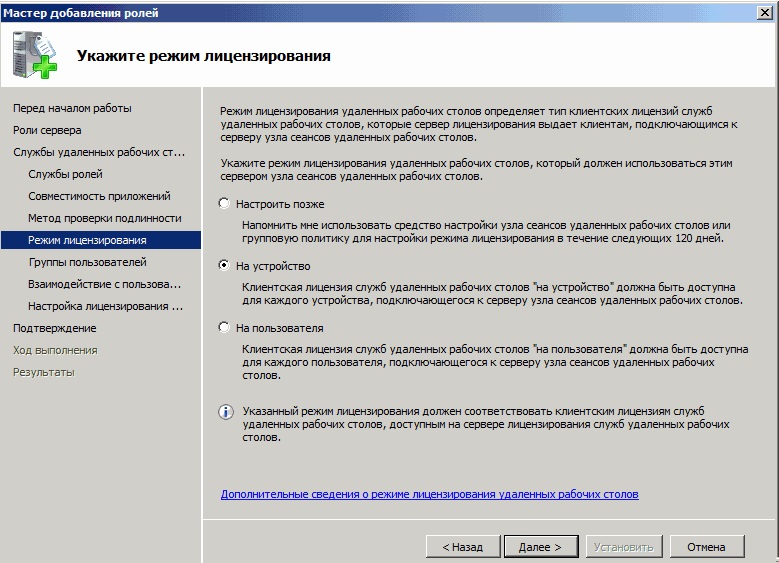

Здесь нужно выбрать пункт в зависимости от Вашего ключа активации для лицензирования удаленных рабочих столов. На устройство, или на пользователя. Их настройка ничем не отличается друг от друга, разница лишь в том, какой ключ Вы будете вводить. Если Вы пока не уверены в способе лицензирования можете выбрать «Настроить позже» к настройкам RDP мы вернемся чуть позже. А так же, если у Вас нет ключа для лицензирования RDP, то приобрести ключ активации Windows Server CAL на 20 пользователей можете в нашем каталоге.

Пропускаем пункт сертификатов.

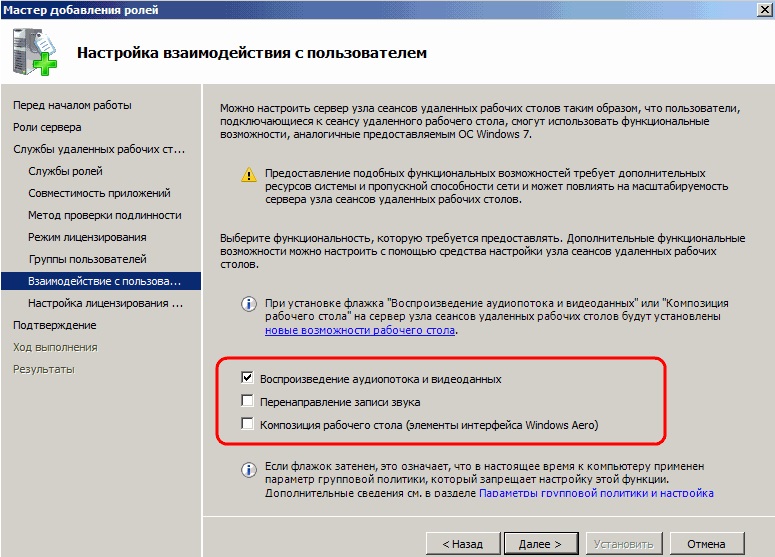

В меню «Взаимодействие с пользователями разрешаем аудио и видео.

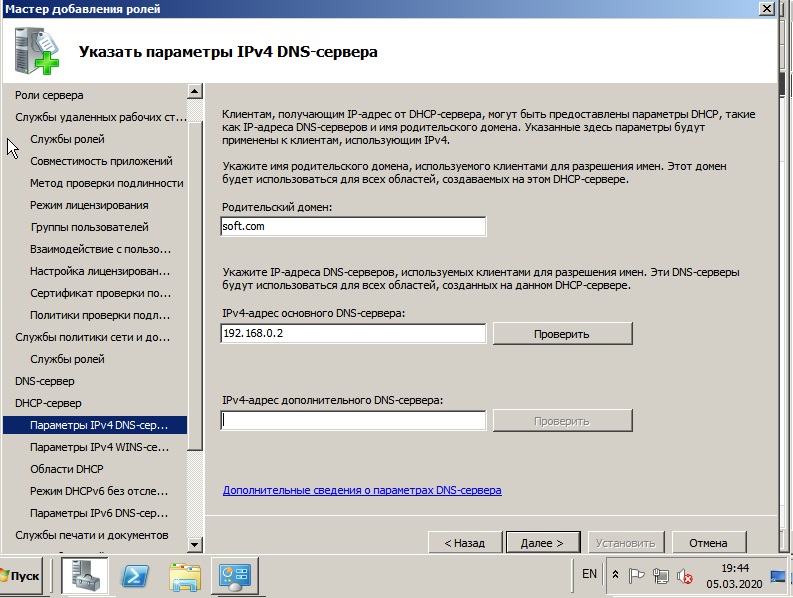

Доходим до параметров DHCP, указываете в нем названием Вашего домена, и Ваш локальный IP адрес для подключениям к данному DNS.

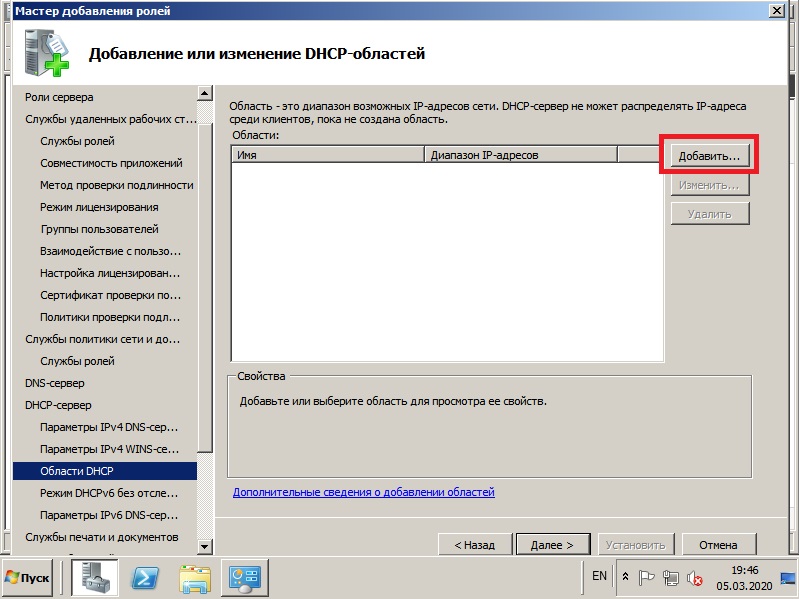

Теперь добавим области (диапазоны) DHCP.

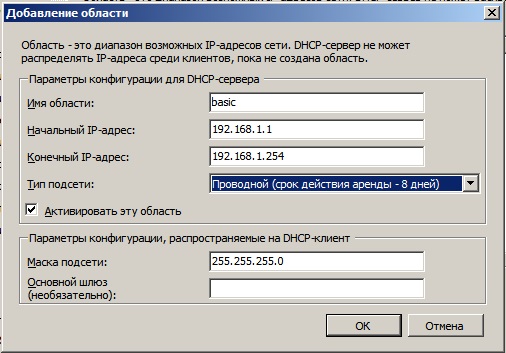

Задайте имя для Вашего DHCP сервера, начальный IP адрес и конечный, который будет раздавать Ваш сервер.

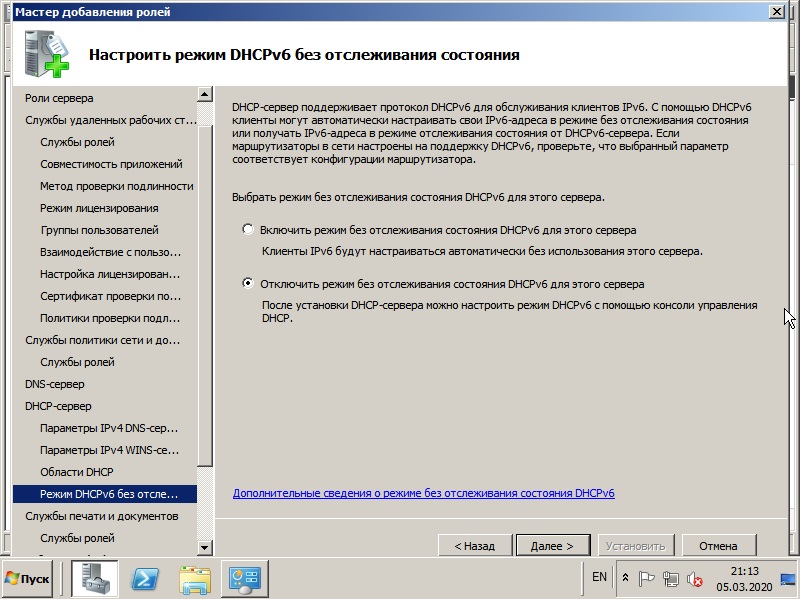

Отключаем IPv6

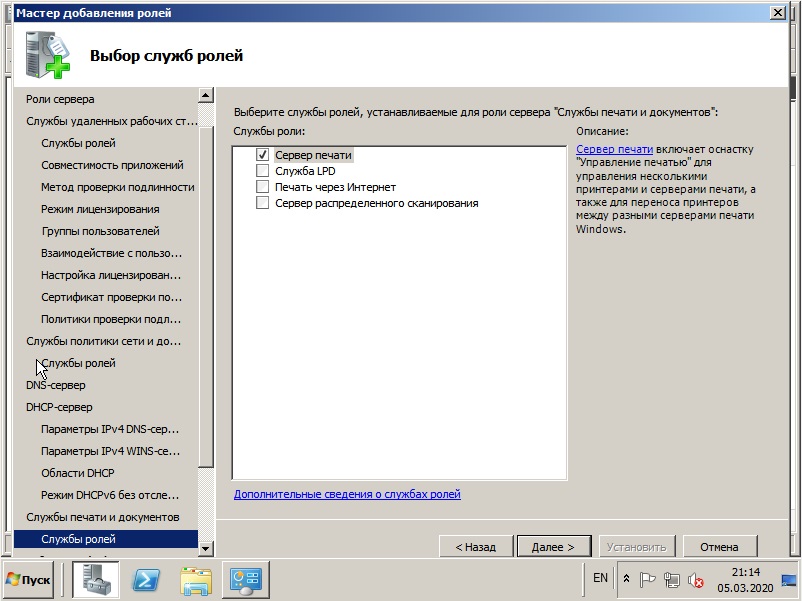

Если Вы в установке ролей выбрали службу печати (если она Вам нужна), то установке служб так же выбираете «Сервер печати».

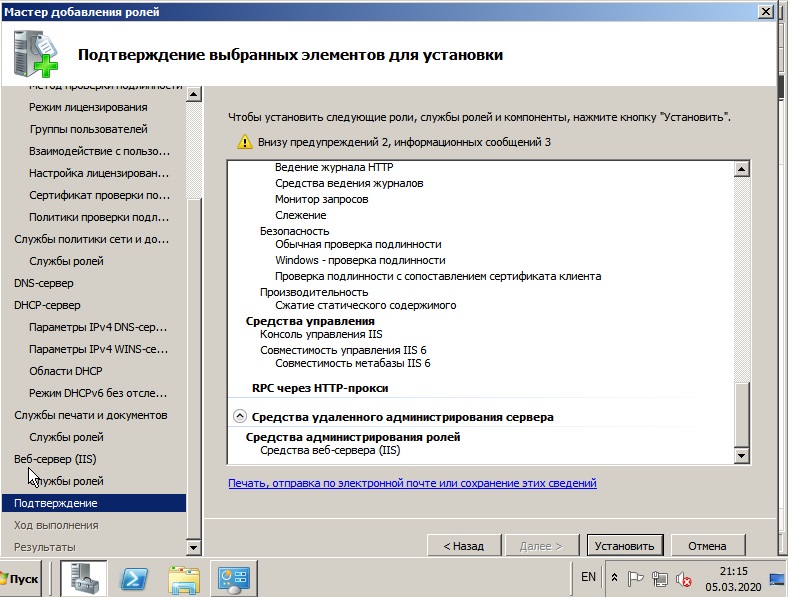

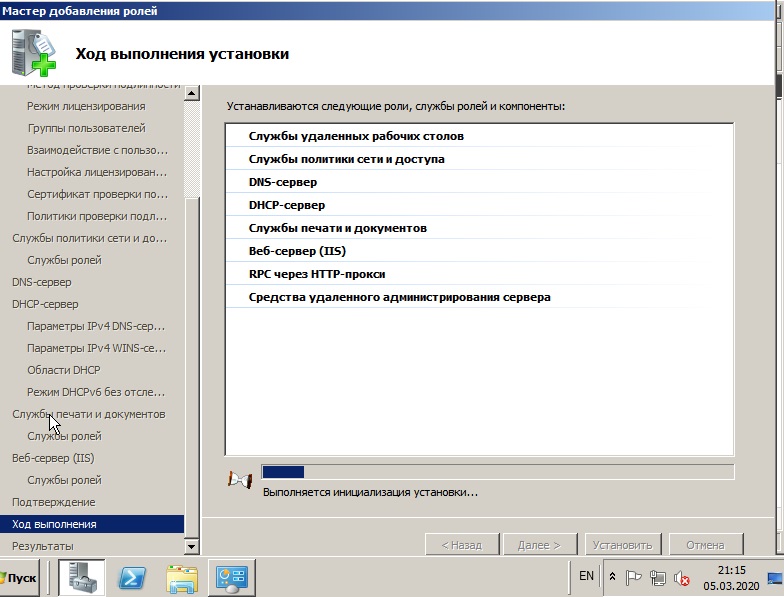

Доходим до подтверждения и устанавливаем роли.

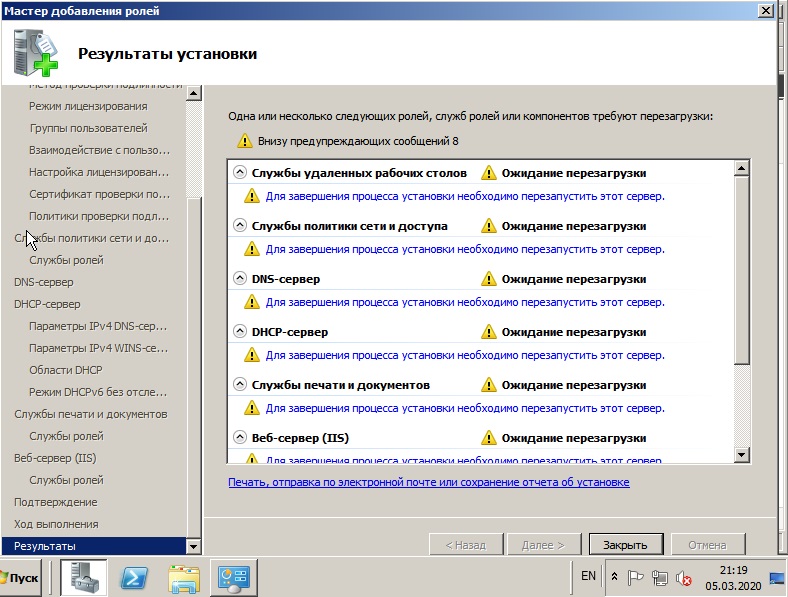

После установки ролей необходимо перезагрузиться.

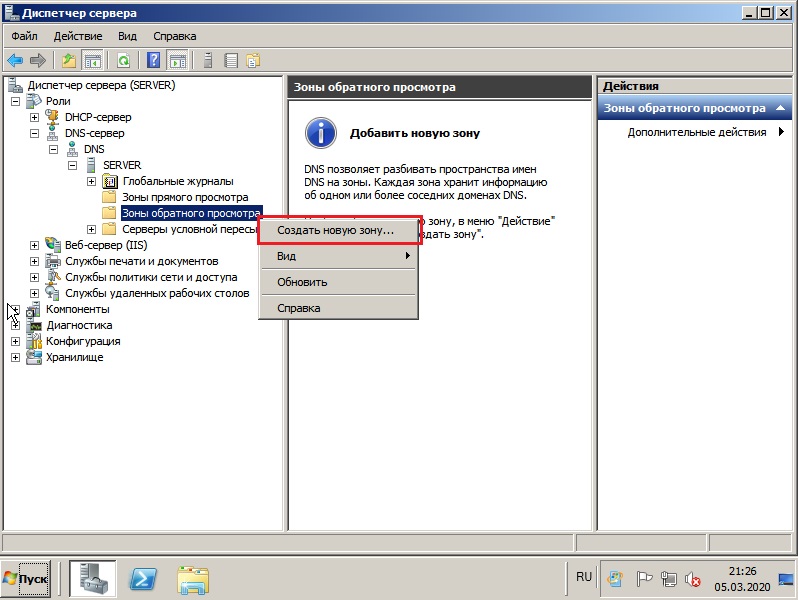

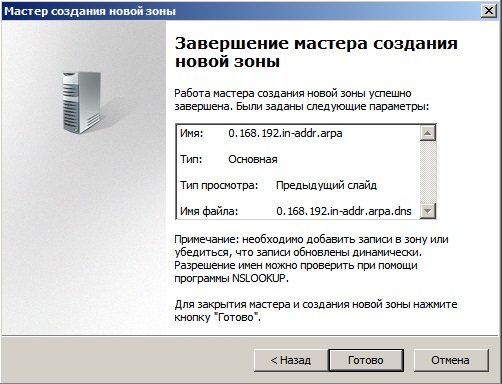

4) Теперь настроим DNS (домен). Открываем дерево «Диспетчер сервера» => DNS-сервер => DNS => Ваше имя сервера (в нашем случае «Server») => Глобальные журналы => Зоны обратного просмотра => Создать новую зону.

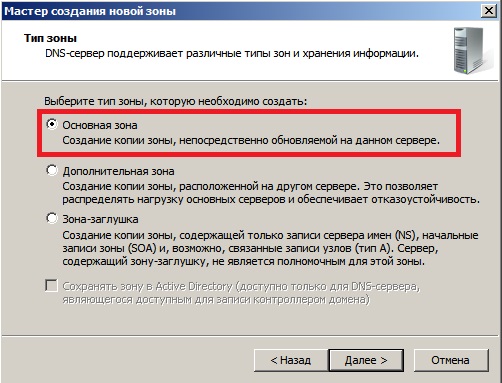

Выбираем пункт «Основная зона».

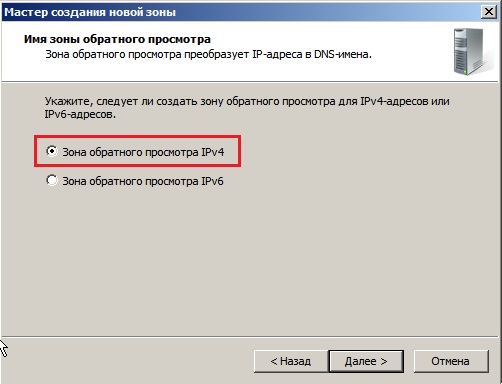

Зона обратного просмотра IPv4.

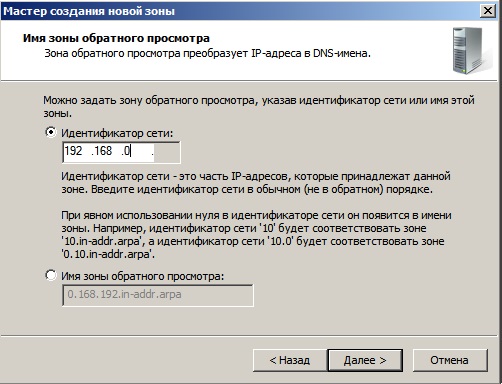

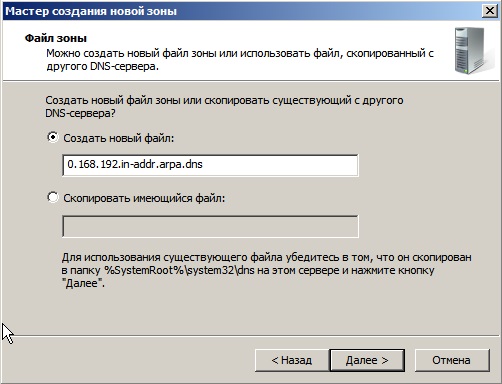

Выбираете Ваш идентификатор сети, под которым будет работать данный домен.

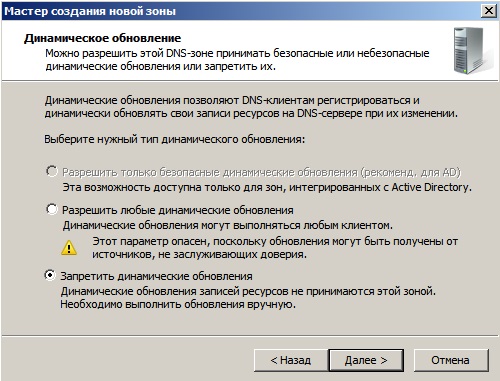

Для Windows Server 2008r2 рекомендуем отключать динамические обновления, лучше делать обновления в ручную.

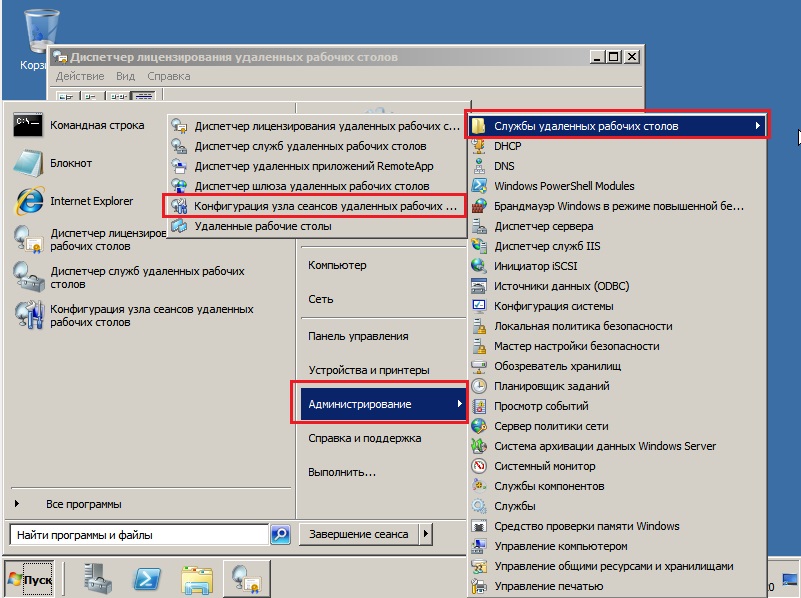

5) Приступим к настройкам удаленных рабочих столов (RDP) Windows Server 2008 R2. Не важно, задали ли вы тип лицензирования (на устройство или на пользователя) в процессе установки, мы пройдемся по всем настройкам и определим тип уже в них.

Заходим в меню «Пуск» => Администрирование => Службы удаленных рабочих столов => Конфигурация узла сеансов удаленных рабочих столов.

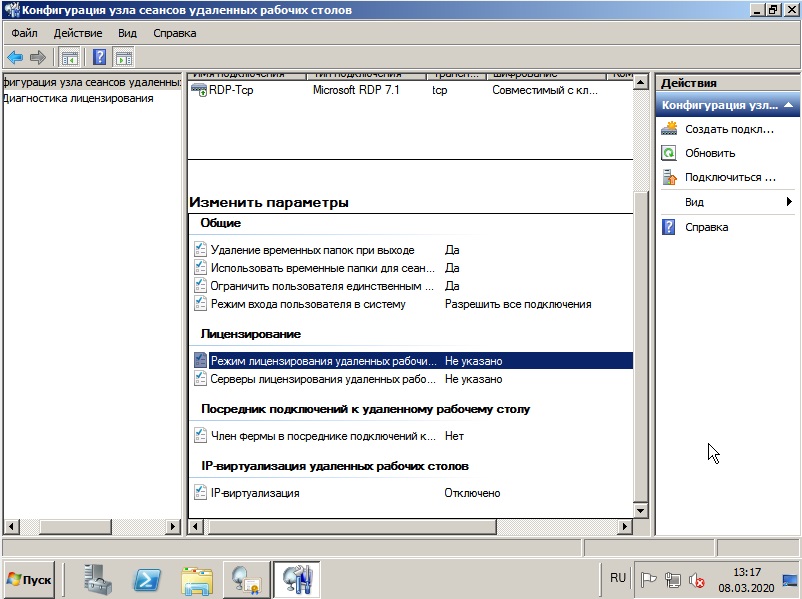

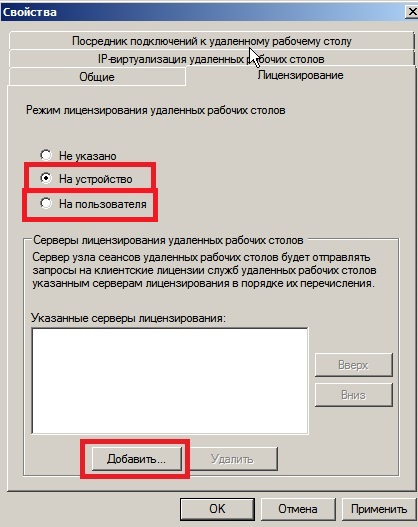

Внизу будет выбор параметров, из пункта «Лицензирование» выбираем пункт «Режим лицензирования удаленных рабочих столов».

Теперь здесь уже выбираем Ваш тип лицензирования в зависимости от Вашего ключа активации RDS User или Device CAL. Если у Вас нет ключа активации, приобрести его можете в нашем каталоге. Настройки «на пользователя», или «на устройство» ничем не отличаются друг от друга, кроме выбора непосредственно самого пункта лицензирования и Вашего ключа активации.

На примере выберем «На устройство» и нажимаем «Добавить».

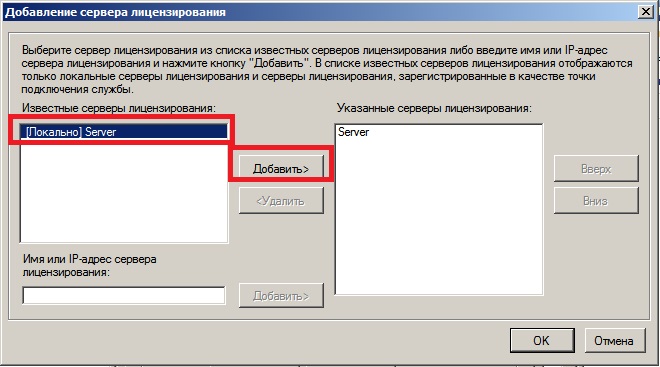

Добавляем Ваш сервер из «Известных» в «Указанные», после нажимаем «ОК».

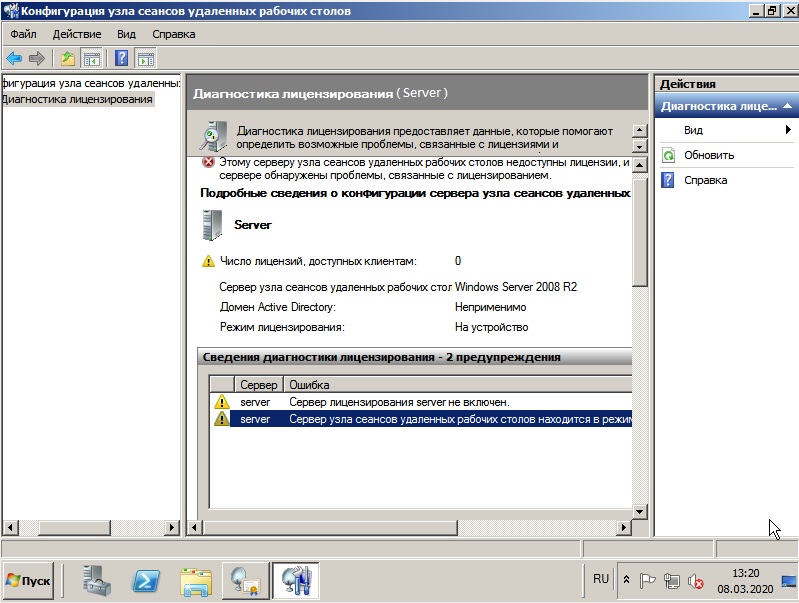

После, видим, что сервер добавлен, но не лицензирован. И находится пока в режиме ожидания.

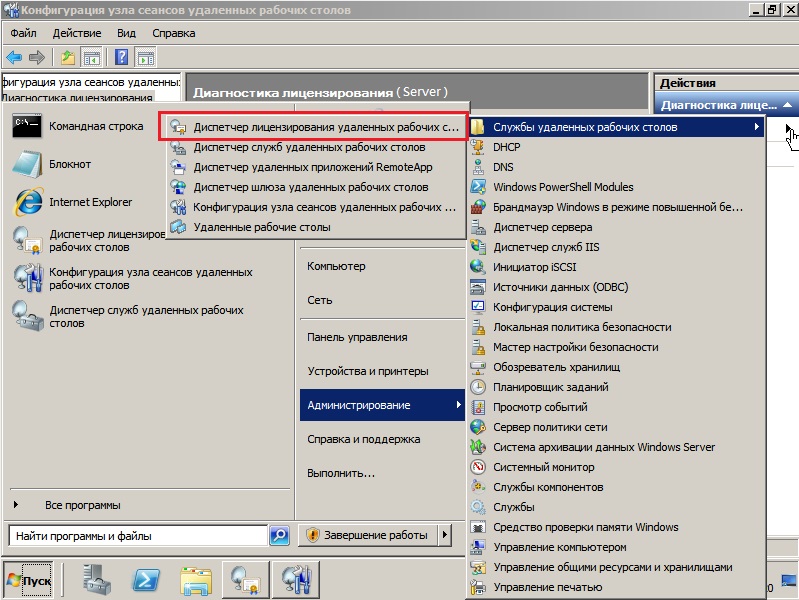

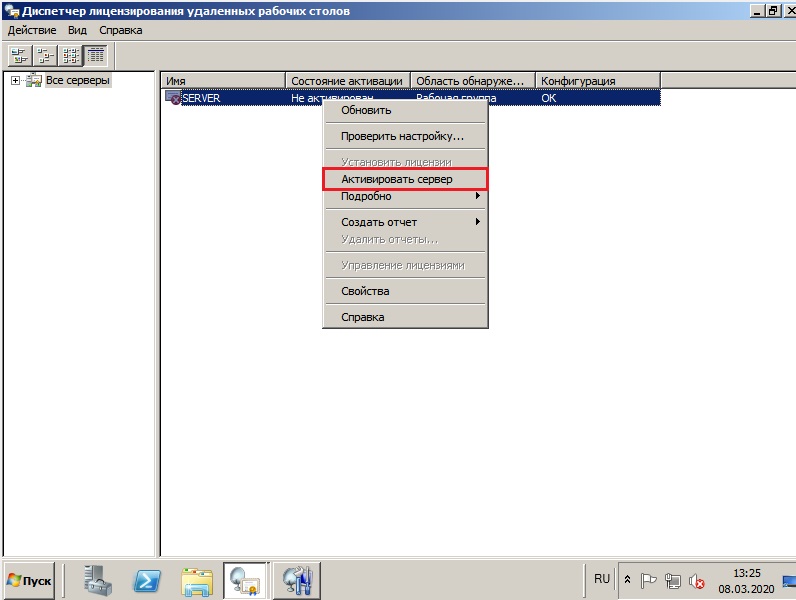

Заходим в меню «Пуск» => Администрирование => Службы удаленных рабочих столов => Диспетчер лицензирования удаленных рабочих столов.

В новом окне у Вас будет Ваш сервер, на котором будет указано состояние активации — «Не активирован». Нажимаете правой кнопкой мыши => Активировать сервер.

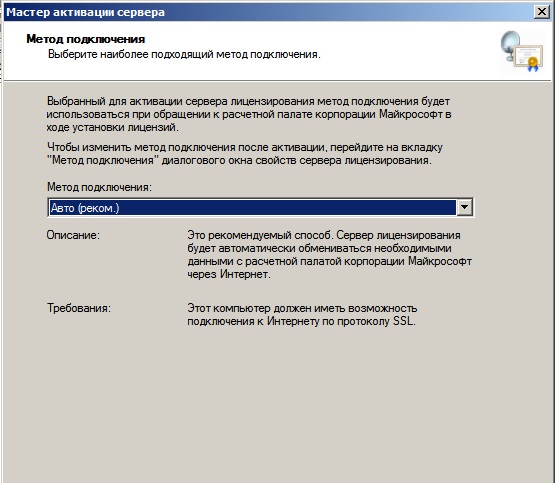

Рекомендуем выбрать «Автоматический режим».

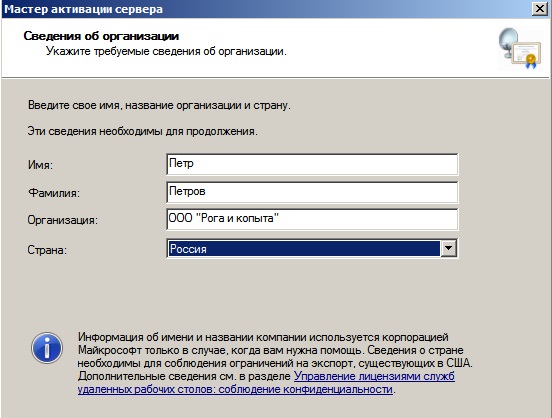

Вводите данные Вашей организации. (Можно вводить любые данные, они не требуют проверки).

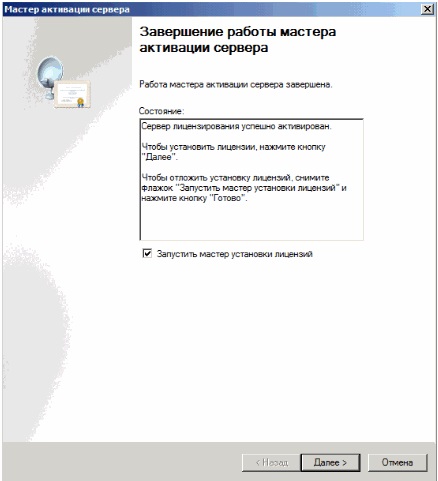

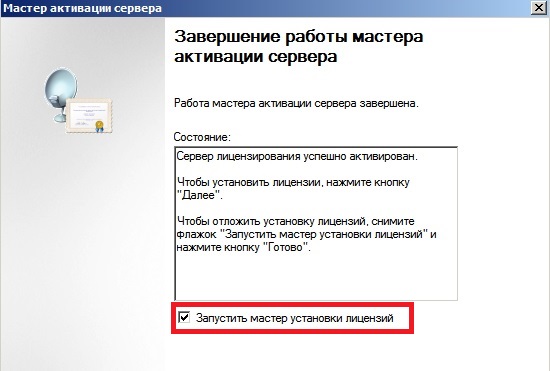

Запускаем мастер установки лицензий.

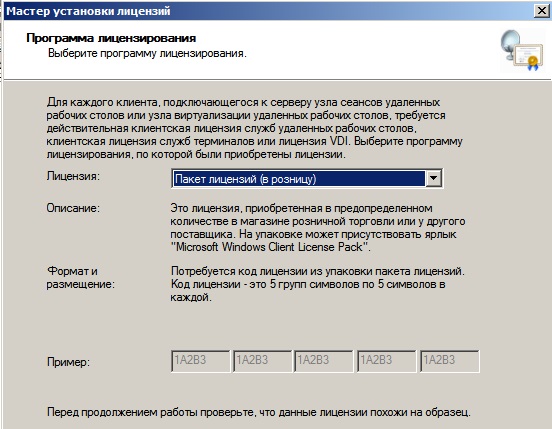

При лицензировании — выбираем «Пакет лицензий в розницу» => Далее.

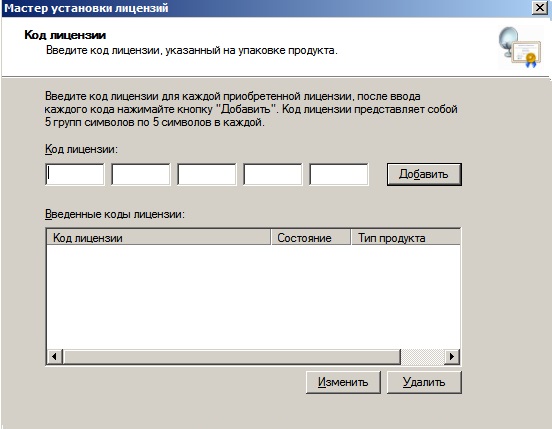

И теперь вводите Ваш ключ активации для лицензирования RDP (удаленных рабочих столов).

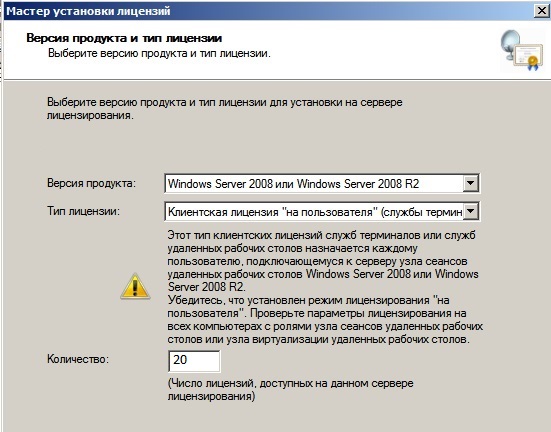

В зависимости от типа лицензирования у Вас может выйти следующее окно, в нем нужно будет ввести количество пользователей или устройств, которое указано в Вашей лицензии.

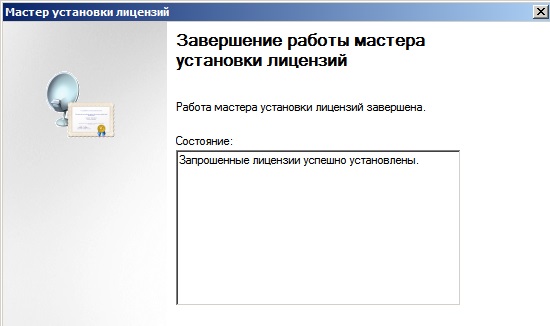

Завершаем работу мастера установки лицензий. Если все прошло успешно, то у Вас выйдет следующее окно.

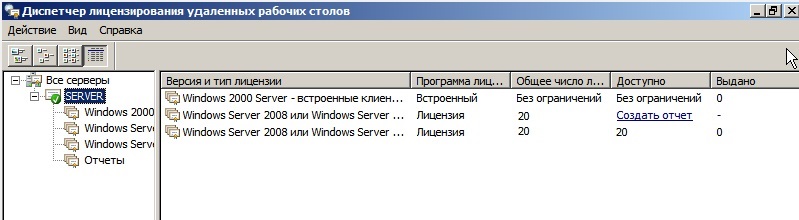

Теперь Вы можете увидеть, что Ваш сервер настроен на определенное число подключений, в заивимости от Вашего сервера.

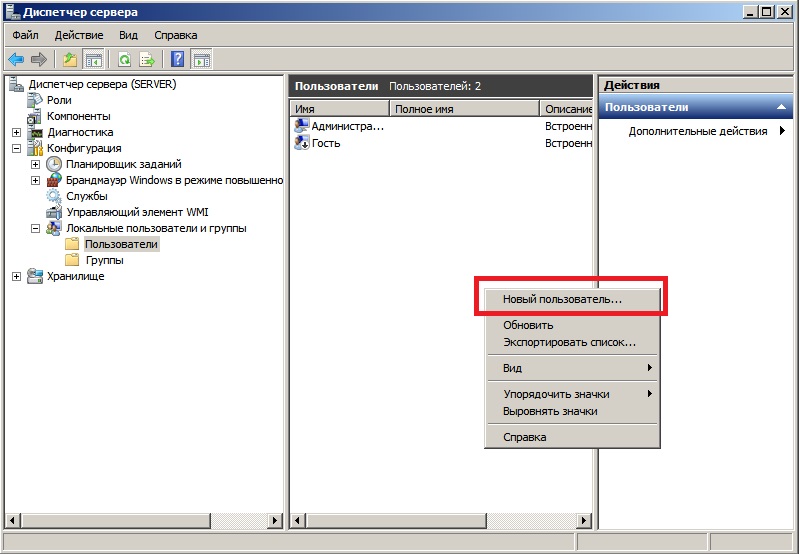

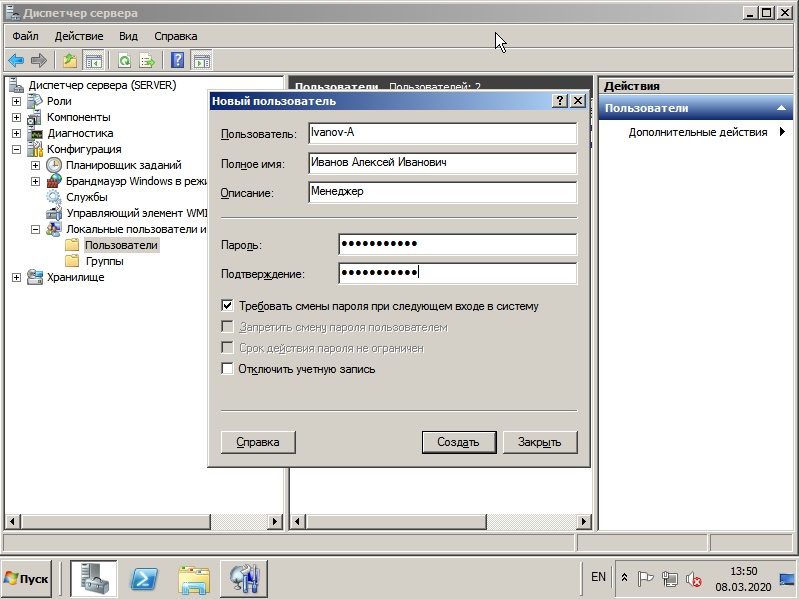

6) Но чтобы подключаться по RDP нам нужны пользователи, а точнее, нам нужно их завести. Заходим в «Диспетчер серверов» => Открываем дерево «Конфигурация» => Локальные пользователи и группы => Выбираем «Пользователи», далее в окне пользователей нажимаем правой кнопкой мыши => Новый пользователь.

Заполняем карточку пользователя и задаем ему пароль.

На этом все. Теперь Вы можете подключить первого клиента к серверу Windows Server 2008 R2.

Пользователь ESET Антон Севостьянов подготовил руководство по развертыванию и администрированию сети на основе выделенного сервера.

Сегодня хочу рассказать о настройке Windows Server 2008 R2 в условиях, приближенных к боевым (то есть в виртуальной среде). Такой подход позволит в домашних условиях протестировать и изучить все возможности данной технологии.

В статье рассматриваются следующие вопросы:

- настройка DNS сервера;

- установка Active Directory;

- взаимодействия учетных записей в рабочей группе и в домене;

- подключение компьютеров к домену;

- создание доменных пользователей;

- управление доступом к ресурсам;

- настройка DHCP сервера;

- подключение сети к интернет;

- настройка групповой политики;

Для начала вам понадобится 64-разрядная операционная система Windows и программа управления виртуальными машинами (например, VMWare). Минимальные системные требования: 6 Гб ОЗУ и 70 Гб свободного места на жестком диске.

Требования к ресурсам вашего ПК зависят от того, сколько машин будет в виртуальной сети и какие на них установлены ОС.

Установка клиентских машин с ОС Windows 7, 8.1 и 10

В нашем примере будет 4 компьютера под управлением Windows Server 2008 R2, 7, 8.1 и 10. Таким образом, 4 Гб оперативной памяти понадобится только для работы виртуального полигона.

Начинаем с установки и настройки DNS-сервера. С помощью программы VMWare создаем серверную и клиентские виртуальные машины:

Файл Новая виртуальная машина Выборочный Указываем установочный образ системы Windows 2008 R2 Путь к виртуальной машине D:VirtualMashinDomain 2008R22008R2 1Гб Использовать только сеть для узла Создать виртуальный диск: 40 Гб, хранить в одном файле Готово

Затем устанавливаем ОС Windows Server 2008 R2:

- Запускаем виртуальную машину

Открываем BIOS (клавиша F2) и проверяем правильность настроек для загрузки с виртуального привода. Нужно убедиться, что у виртуального привода установлен высший приоритет. Если это не так, меняем соответствующие настройки в BIOS

Аналогичным образом создаем виртуальные машины для клиентских операционных систем.

Перед настройкой DNS-сервера, переименовываем его в server, чтобы назначение компьютера в сети было понятно:

Мой компьютер ПКМ Свойства Имя компьютера Изменить параметры Изменить server ОК Перезагрузка

Теперь назначаем сетевой карте статический IP-адрес, так как у сервера IP-адрес меняться не должен:

Центр управления сетями и общим доступом Подключение по локальной сети Свойства Протокол интернета версии 4

Устанавливаем значения:

IP: 192.168.0.1

Mask: 255.255.255.0

Теперь переходим настройке DNS-сервера:

Пуск Администрирование Диспетчер сервера Роли Добавить роли Далее DNS-сервер Далее Далее Установить Закрыть

Далее сконфигурируем DNS-сервер:

Пуск Администрирование Диспетчер сервера Роли DNS-сервер DNS Server ПКМ Настроить DNS Создать зоны прямого и обратного просмотра

Зона прямого просмотра — преобразование имени в адрес, зона обратного просмотра —– преобразование адреса в имя. Выбираем «Да, создать зону прямого просмотра», затем «Основная зона», то есть зона будет храниться и обновляться на сервере. Дополнительная зона создается в ситуации, когда основная хранится на другом сервере, а на текущем сервере сохраняется копия. Это нужно для распределения нагрузки на основной сервер:

Имя зоны: office.local Создать новый файл зоны Динамическое обновление зоны

Создание файла office.local

Записи в DNS необходимо регулярно обновлять. Если у компьютера изменится IP-адрес, он должен быть изменен в записи, относящийся к доменному имени этого ПК, чтобы другие компьютеры знали, к какому IP-адресу нужно обращаться. Если записи не соответствуют действительности, то компьютер просто не сможет получить доступ к сети.

Существует несколько вариантов динамического обновления зоны DNS:

- Разрешить только безопасные динамические обновления. Рекомендуется использовать этот способ. Однако опция будет недоступна до создания домена, пока не установлена служба Active Directory.

- Разрешать любые динамические обновления — эту настройку лучше не использовать, так как данные могут быть недостоверны

- Запретить динамическое обновление — записи придется обновлять вручную. Выбираем этот способ, пока динамические обновления неактивны. После поднятия домена просто изменяем настройки

В нашем примере сервер будет всего один, поэтому пересылка запросов не потребуется:

Серверы пересылки Нет, не пересылать запросы Готово

Надеюсь, статья пригодилась. Пишите замечания в комментариях!

Антон Севостьянов

системный администратор, www.sys-team-admin.ru

Обновлено 12.06.2016

Всем привет, вот наконец дошли руки чтобы написать для новичков, мануал как создать и настроить локальную сеть в домене Windows. Большую часть материала я выкладывал в разных статьях, так что давайте все разложим в хронологическом порядке. Что такое локальная сеть, википедия дает очень простой ответ Лока́льная вычисли́тельная сеть (ЛВС, локальная сеть; англ. Local Area Network, LAN) — компьютерная сеть, покрывающая обычно относительно небольшую территорию или небольшую группу зданий (дом, офис, фирму, институт). Также существуют локальные сети, узлы которых разнесены географически на расстояния более 12 500 км (космические станции и орбитальные центры). Несмотря на такие расстояния, подобные сети всё равно относят к локальным.

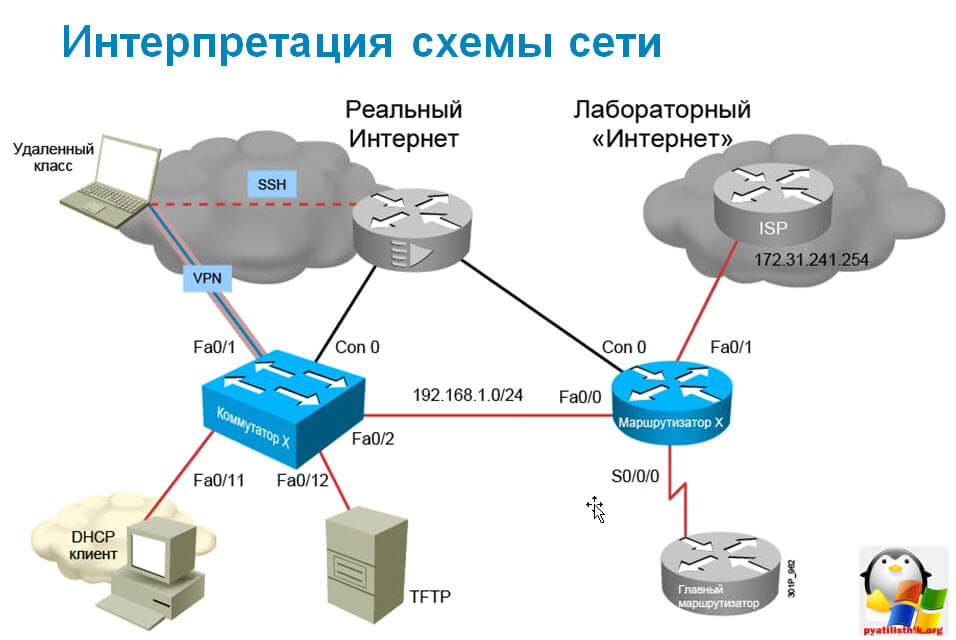

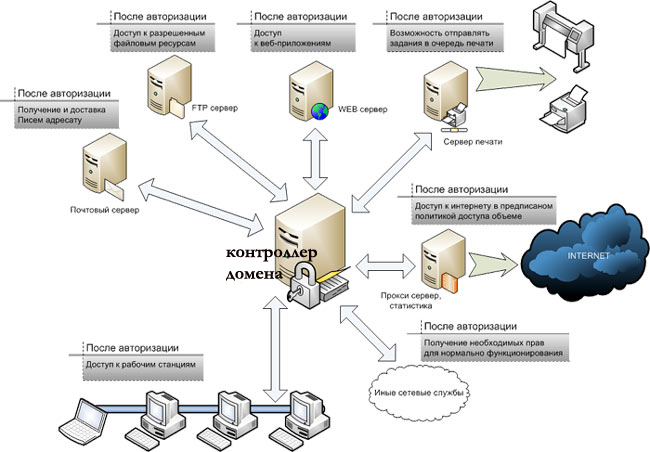

В идеале локальная сеть строится на ядре уровня L3, коммутаторах доступа L2, и конечные клиенты и серверы. Выглядит это приблизительно вот так

схема локальной сети

Предположим, что ваш сетевик все это настроил, теперь дело за вами. Для начала, чтобы организовать домен, нам нужно поставить операционную систему на сервер. На выбор на текущий момент два варианта это 2008R2 и 2012R2, я бы посоветовал последний. О том как поставить windows server смотрите ссылки ниже.

- Как установить windows server 2008R2

- Как установить windows server 2012R2

Далее когда вы поставили операционку нужно произвести первичные настройки, об это подробнее описано тут Первоначальная настройка сервера windows server 2008 R2

Далее задаем нашему серверу понятное имя, как это делается читайте в статье В помощь начинающим. Как сменить имя компьютера в windows server 2008 R2. После того как вы задали имя вашего сервера, который будет контроллером домена, не спешите его перезагружать, нужно дать ему статически ip адрес (Настроить статический ip адрес в windows server 2008R2 1 часть), той сети которую вы выбрали для вашей инфраструктуры (Планирование локальной сети / Как правильно спроектировать локальную сеть). Перезагружаемся, следующим шагом нам нужно установить контроллер домена и Active Directory, подробнее тут (Как установить Active Directory)

После установки Active Directory, вам нужно создать пользователей, группы и организационные подразделения, подробнее далее:

- Администрирование Active Directory-1 часть. Создание организационного подразделения при помощи оснастки ADUC.

- Администрирование Active Directory-2 часть. Создание пользователей при помощи оснастки ADUC.

- Администрирование Active Directory-3 часть. Создание групп при помощи оснастки ADUC.

После создания учеток, нужно организовать рабочие места, а значит поставить клиентсвкие операционные системы:

- Как установить windows 7

- Как установить windows 8.1

- Как установить Windows 10

Все бы хорошо, но если нужно поставить 100 или более систем, тут нам поможет сервер автоматической установки WDS? установим его (Автоматизированная установка клиентских операционных систем при помощи Windows Deployment Services — Часть 1. Установка WDS). После установки WDS нам нужно создать эталонные образа для установки, об этом подробно тут (Автоматизированная установка клиентских операционных систем при помощи Windows Deployment Services — Часть 4. Добавляем образа загрузки и установки)

После, установки всех клиентских систем, не будем же мы всем вручную настраивать ip адреса, для этого поставим и настроить DHCP сервер (Как установить DHCP в windows server 2008R2)

Нам нужно прийти в итоге вот к такому виду.

Теперь все клиентские компьютеры нужно занести в домен (Как добавить компьютер в домен windows 2008 R2)

После, того как сеть заработала, встает вопрос с активацией windows, в корпоративной среде с большим количеством сотрудников, ставят KMS сервер

- Как настроить KMS для активации Windows 8.1 / 2012 R2

- Как установить KMS сервер для Windows Server 2008R2

После активации windows, следует создать одного локального администратора, общего для всех компьютеров, сделаем это с помощью групповой политики (Как создать и добавить локального пользователя (администратора) через групповые политики в windows server 2008R2 / 2012R2)

Отключим лишние вещи через туже групповую политику, а именно (Как отключить программу по улучшению качества ПО с помощью групповой политики в Windows 7,8.1,10,2008R2,2012R2,2014R2)

Создадим, обратную зону в DNS, для того чтобы ip могли разрешаться в DNS имена (Как создать обратную зону в windows server 2008R2)

Теперь, немного защитим домен и отнимем у пользователей возможность заносить компьютеры в домен (Как изменить количество компьютеров, которое пользователь может добавить в домен в Windows Server 2008 R2)

Никто не застрахован от ошибок, и случайного удаления какой либо сущности из Active Directory, поэтому включим механизм восстановления:

- Корзина Active Directory windows server 2008R2 и методы восстановления объектов

- Корзина Active Directory в Windows Server 2012R2

Следующим этапом идет необходимость, установить принтер через gpo, для экономии времени системного администратора.

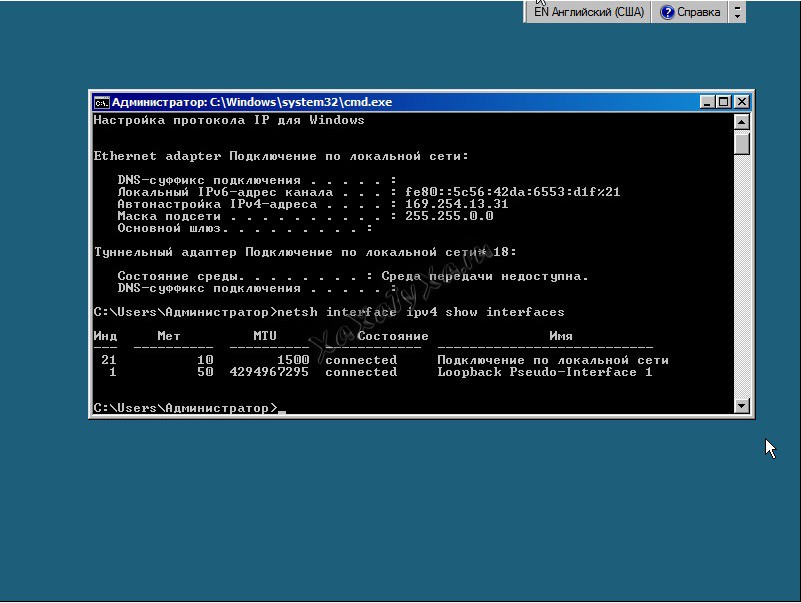

После установки сервера Windows 2008 R2 в режиме Core возникает вопрос: «А как же настроить сеть в Windows 2008 R2 Core?»

Будем рассматривать настройку сети без DHCP-сервера. Смотрим какие сетевые настройка у нас имеются в данный момент

ipconfig

Нам надо настроить следующие сетевые параметры:

- IP-адрес сервера: 172.22.172.4

- Маска сети: 255.255.255.0

- Шлюз: 172.22.172.22

- DNS-сервер: 8.8.8.8

- DNS-сервер (второй): 8.8.4.4 (не обязательно, но рассмотрим)

Чтобы посмотреть какие интерфейсы присутствуют в системе, выполняем команду:

netsh interface ipv4 show interfaces

Запомните число, указанное в графе «Инд» (в английской версии «Idx») для сетевого адаптера, которому вы хотите установить статический IP адрес. В данном случае, в сервере только один сетевой интерфейс. Если на Вашем компьютере более одного сетевого адаптера, запишите номер, соответствующий нужному сетевому адаптеру.

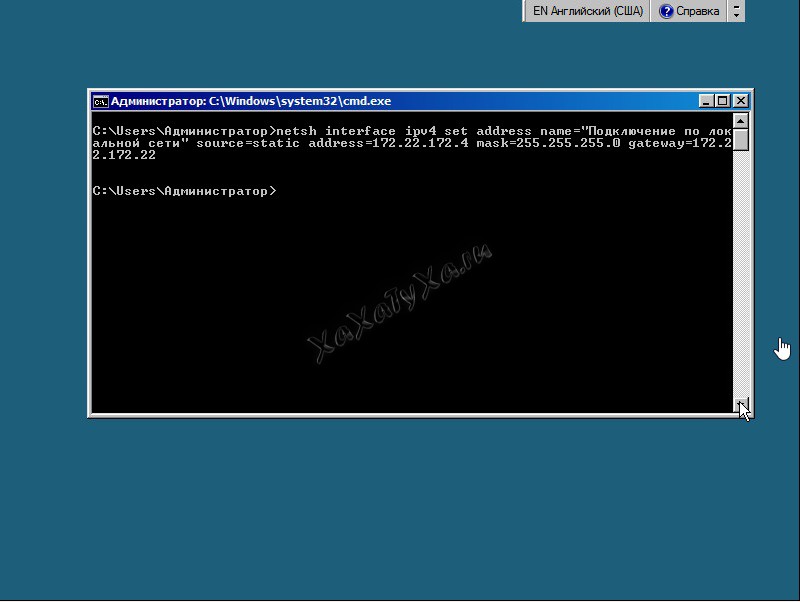

В командной строке введите в одну строку:

netsh interface ipv4 set address name="Подключение по локальной сети" source=static address=172.22.172.4 mask=255.255.255.0 gateway=172.22.172.4

Чтобы не писать длинное название интерфейса «Подключение по локальной сети«, можно воспользоваться его идентификатором (в нашем случаем 21). Тогда команда изменится на:

netsh interface ipv4 set address name="21" source=static address=172.22.172.4 mask=255.255.255.0 gateway=172.22.172.4

Проверяем сетевые настройки кодандой

ifconfig

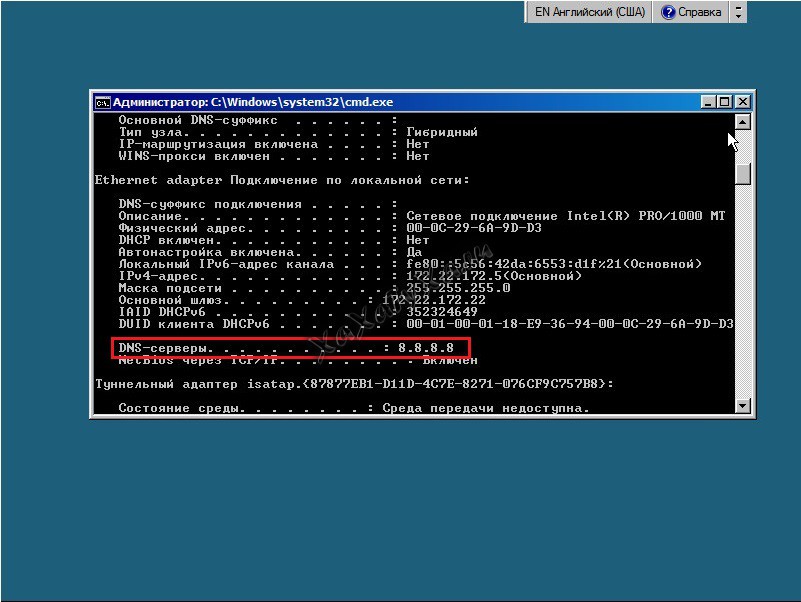

Для настройки DNS (name-21 — это наш сетевой идентификатор)

netsh interface ipv4 add dnsserver name="21" address=8.8.8.8 index=1

Проверим настройки

ipconfig /all

Если Вам нужен второй DNS-сервер, укажите параметр index=2

netsh interface ipv4 add dnsserver name="21" address=8.8.4.4 index=2

Все эти действия можно реализовать с помощью скрипта первичной настройки sconfig

sconfig

Содержание

- Создание локального домена windows

- Домен в локальной сети

- Что такое домен в локальной сети

- Создание контроллера домена под Windows Server 2003/2008

- Создание контроллера домена Active Directory Domain Services

- Что это такое?

- Подготовка Windows Server и конфигурация сети

- Создание и конфигурация сети

- Настройка сетевого адаптера контроллера домена

- Установка Active Directory Domain Service

- Настройка

- Создание учетных записей

- Разворачиваем Active Directory всеми возможными методами

- Устанавливаем роль

- Повышаем сервер до контроллера домена

- Управляем доменом

- Создание нового пользователя

- Включить пользователя

- Добавляем пользователя в группу

- Вывод:

- Записки IT специалиста

- Дополнительные материалы:

Создание локального домена windows

Всем привет, вот наконец дошли руки чтобы написать для новичков, мануал как создать и настроить локальную сеть в домене Windows. Большую часть материала я выкладывал в разных статьях, так что давайте все разложим в хронологическом порядке. Что такое локальная сеть, википедия дает очень простой ответ Лока́льная вычисли́тельная сеть (ЛВС, локальная сеть; англ. Local Area Network, LAN ) — компьютерная сеть, покрывающая обычно относительно небольшую территорию или небольшую группу зданий (дом, офис, фирму, институт). Также существуют локальные сети, узлы которых разнесены географически на расстояния более 12 500 км (космические станции и орбитальные центры). Несмотря на такие расстояния, подобные сети всё равно относят к локальным.

В идеале локальная сеть строится на ядре уровня L3, коммутаторах доступа L2, и конечные клиенты и серверы. Выглядит это приблизительно вот так

схема локальной сети

Предположим, что ваш сетевик все это настроил, теперь дело за вами. Для начала, чтобы организовать домен, нам нужно поставить операционную систему на сервер. На выбор на текущий момент два варианта это 2008R2 и 2012R2, я бы посоветовал последний. О том как поставить windows server смотрите ссылки ниже.

Далее когда вы поставили операционку нужно произвести первичные настройки, об это подробнее описано тут Первоначальная настройка сервера windows server 2008 R2

Далее задаем нашему серверу понятное имя, как это делается читайте в статье В помощь начинающим. Как сменить имя компьютера в windows server 2008 R2. После того как вы задали имя вашего сервера, который будет контроллером домена, не спешите его перезагружать, нужно дать ему статически ip адрес (Настроить статический ip адрес в windows server 2008R2 1 часть), той сети которую вы выбрали для вашей инфраструктуры (Планирование локальной сети / Как правильно спроектировать локальную сеть). Перезагружаемся, следующим шагом нам нужно установить контроллер домена и Active Directory, подробнее тут (Как установить Active Directory)

После установки Active Directory, вам нужно создать пользователей, группы и организационные подразделения, подробнее далее:

После создания учеток, нужно организовать рабочие места, а значит поставить клиентсвкие операционные системы:

После, установки всех клиентских систем, не будем же мы всем вручную настраивать ip адреса, для этого поставим и настроить DHCP сервер (Как установить DHCP в windows server 2008R2)

Нам нужно прийти в итоге вот к такому виду.

Теперь все клиентские компьютеры нужно занести в домен (Как добавить компьютер в домен windows 2008 R2)

После, того как сеть заработала, встает вопрос с активацией windows, в корпоративной среде с большим количеством сотрудников, ставят KMS сервер

После активации windows, следует создать одного локального администратора, общего для всех компьютеров, сделаем это с помощью групповой политики (Как создать и добавить локального пользователя (администратора) через групповые политики в windows server 2008R2 / 2012R2)

Создадим, обратную зону в DNS, для того чтобы ip могли разрешаться в DNS имена (Как создать обратную зону в windows server 2008R2)

Теперь, немного защитим домен и отнимем у пользователей возможность заносить компьютеры в домен (Как изменить количество компьютеров, которое пользователь может добавить в домен в Windows Server 2008 R2)

Никто не застрахован от ошибок, и случайного удаления какой либо сущности из Active Directory, поэтому включим механизм восстановления:

Следующим этапом идет необходимость, установить принтер через gpo, для экономии времени системного администратора.

Источник

Домен в локальной сети

В некоторых случаях возникает необходимость вывести компьютеры локальной сети из рабочих групп и подключить их к локальному домену. Это дает возможность устанавливать групповые политики, управлять доступом пользователей, распределять между ними ресурсы, пользоваться своей учетной записью с любого компьютера в сети и другие полезные для системного администратора преимущества.

Что такое домен в локальной сети

Под доменом локальной сети принято понимать такую сеть, которая объединяет компьютеры под одной общей политикой безопасности и управляется централизовано. Таким образом при объединении компьютеров сети в рабочие группы взаимодействие машин основывается на принципе «клиент-клиент», а в домене это уже «клиент-сервер». В качестве сервера выступает отдельная машина, на которой хранятся все учетные записи пользователей сети. Так же можно хранить и профиль каждого пользователя.

Целесообразность организации такого доступа обусловлена несколькими факторами:

При организации доступа на основе рабочих групп, такой контроль организовать просто невозможно. Однако, когда сеть состоит из всего нескольких компьютеров, то совершенно не имеет никакого смысла ставить отдельный сервер домена, это просто экономически нецелесообразно.

Если ЛВС организована на основе Microsoft Windows Server, то служба, которая отвечает за контролер домена называется AD (Active Directory), если под управлением *nix (Unix, Linux, FreeBSD) служба управляющая пользователями имеет название LDAP (Lightweght Directory Access Protocol).

Создание контроллера домена под Windows Server 2003/2008

Теперь разберемся, как создать домен в локальной сети. После того, как на сервер установлена операционная система и проведены предварительные настройки, можно приступить к конфигурации службы Active Directory:

Это все действия, которые надлежит проделать для настройки домена в локальной сети. После того как мастер завершит работу, желательно будет перегрузить машину и войти в домен под учетной записью администратора для дальнейшей конфигурации пользователей и политик безопасности.

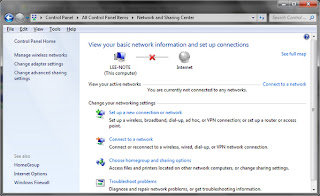

Иногда происходит такая ситуация, что компьютер не определяет сеть, вернее ставит статус «Неопознанная сеть». Ситуация возникает из-за того, что сервер замыкает DNS сам на себя, т.е. на петлю с адресом 127.0.0.1. Чтобы избавиться от этого, необходимо в настройках соединения указать в качестве DNS адрес сервера в локальной сети.

Организация работы ЛВС в доменной зоне процесс не сложный, но хлопотный. После настройки сервера не забываем ввести все рабочие станции в доменную зону. Дальнейшие действия по организации сети зависят от текущих нужд, но значительно упростят работу администратору и снимут ряд вопросов от пользователей.

Источник

Создание контроллера домена Active Directory Domain Services

В статье описан процесс установки Active Directory, настройки контроллера домена и создание пользователей AD на VPS с операционной системой семейства Windows Server.

Что это такое?

Подготовка Windows Server и конфигурация сети

Создание и конфигурация сети

Для начала в панели управления необходимо создать необходимые для сети серверы и один из них будет контроллером домена.

Важно: для работы с Active Directory необходимо при заказе сервера в панели управления отметить галочкой поле “выполнить системную подготовку Windows”.

После создания необходимо объединить все машины в единую частную сеть через панель управления в разделе “Частные сети”, в результате чего они получат локальные IP-адреса.

Настройка сетевого адаптера контроллера домена

Для начала подключитесь к виртуальному серверу по протоколу RDP.

О том как настроить сетевой адаптер написано в нашей инструкции.

Укажите локальный IP-адрес, маску подсети и шлюз по умолчанию из раздела Сети панели управления. В качестве предпочитаемого DNS-сервера укажите IP-адрес шлюза по умолчанию. Сохраните настройки.

Установка Active Directory Domain Service

Откройте Диспетчер серверов и выберете пункт «Add roles and features».

В качестве типа установки укажите Role-based or feature-based installation.

Выберете ваш сервер из пула.

В следующем окне отметьте Active Directory Domain Services (Доменные службы Active Directory).

Установите все отмеченные компоненты на VPS с помощью кнопки Установить.

Настройка

В поиске введите dcpromo и откройте одноименную утилиту.

В открывшемся окне нажмите Ok.

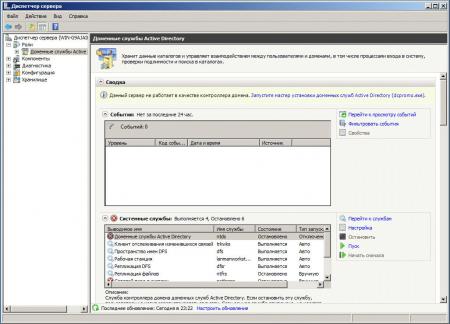

После этого откройте Диспетчер серверов, в вертикальном меню у вас появится вкладка AD DS.

В горизонтальном меню нажмите на восклицательный знак и выберете Promote this server to a domain controller (Повысить роль этого сервера до уровня контроллера).

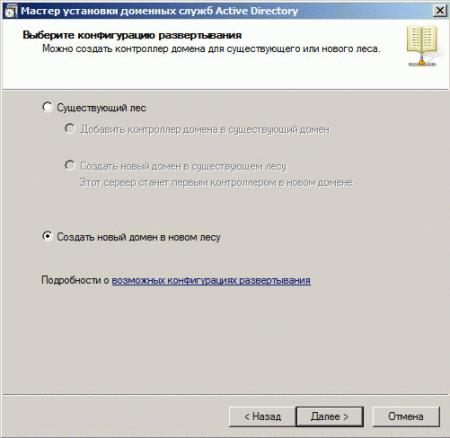

В появившемся окне настроек выберите Добавить новый лес (т.к. действия выполняются впервые) и введите ваше доменное имя.

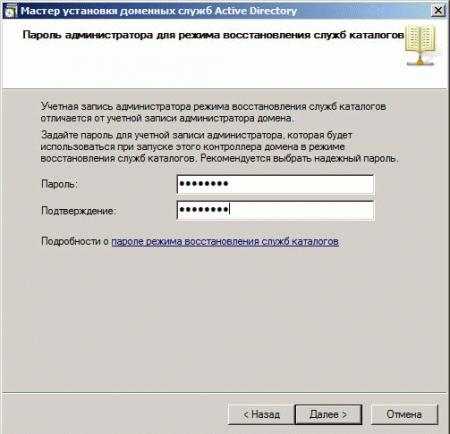

На следующем шаге введите и подтвердите пароль для режима восстановления служб каталогов.

На этом шаге просто нажмите Next.

Укажите удобное имя домена NetBIOS.

Укажите пути до базы данных AD DS, файлов журналов и папки SYSVOL. Рекомендуем оставить значения по умолчанию.

Проверьте настроенные параметры.

Дождитесь проверки предварительных требований после чего нажмите Установить. После установки сервер будет перезагружен.

Создание учетных записей

Для создания новых учетных записей и администраторов откройте оснастку Active Directory Users and Computers, для этого откройте Диспетчер серверов и перейдите в раздел AD DS. В контекстном меню сервера выберете соответствующую оснастку.

Для нового пользователя задайте личные данные и имя входа.

Далее введите пароль, который должен быть достаточно сложным и содержать буквы разного регистра и цифры. Дополнительные опции выберите на свое усмотрение.

Создайте нового пользователя.

Чтобы пользователь мог управлять службами Active Directory, его необходимо добавить в группу Domain Admins. Для этого с помощью правой кнопки мыши откройте свойства пользователя и перейдите во вкладку Member Of. Нажмите кнопку Add для добавления в группу.

Выполните поиск группы Domain Admins с помощью кнопки Check Names. Нажмите OK.

Сохраните изменения кнопкой Apply.

Теперь созданный пользователь сможет подключиться к контроллеру домена.

P. S. Другие инструкции:

Ознакомиться с другими инструкциями вы можете на нашем сайте. А чтобы попробовать услугу — кликните на кнопку ниже.

Источник

Разворачиваем Active Directory всеми возможными методами

Одним из реально полезных нововведений в Windows Server 2019 является возможность вводить серверы, не делая Sysprep или чистую установку. Развернуть инфраструктуру на виртуальных серверах с Windows Server никогда еще не было так просто.

Устанавливаем роль

RSAT или локальный сервер с GUI:

Переходим в добавление компонентов и выбираем AD DS.

Если вы не знаете, как называется компонент системы, можно выполнить команду и получить список доступных компонентов, их зависимостей и их имена.

Копируем имя компонента и приступаем к установке.

Windows Admin Center:

Переходим в «Роли и компоненты» и выбираем ADDS (Active Directory Domain Services).

И это буквально всё. Управлять Active Directory через Windows Admin Center на текущий момент невозможно. Его упоминание не более чем напоминание о том, насколько он пока что бесполезен.

Повышаем сервер до контроллера домена

А для этого создаем новый лес.

RSAT или локальный серверс GUI:

Очень рекомендуем оставлять все по умолчанию, все компоненты из коробки прекрасно работают и их не нужно трогать без особой на то необходимости.

Сначала нужно создать лес и установить пароль от него. В Powershell для паролей есть отдельный тип переменной – SecureString, он используется для безопасного хранения пароля в оперативной памяти и безопасной его передачи по сети.

Любой командлет который использует чей угодно пароль нужно вводит таким образом. Сначала записываем пароль в SecureString, а затем указываем эту переменную в командлет.

Как и в установке через GUI, даже вывод в консоль один и тот же. В отличие от сервера с GUI, как установка роли, так и установка сервера в качестве контроллера домена не требует перезагрузки.

Установка контроллера с помощью RSAT занимает больше времени, чем через Powershell.

Управляем доменом

Теперь, чтобы понять насколько сильно различается управление Active Directory через Powershell и AD AC (Active Directory Administrative Center), рассмотрим пару рабочих примеров.

Создание нового пользователя

Отличий между AD DC и Powershell никаких.

Включить пользователя

RSAT или локальный серверс GUI:

Через GUI пользователю нужно сначала задать пароль отвечающий GPO и только после этого его можно будет включить.

Через Powershell почти то же самое, только пользователя можно сделать активным даже без пароля.

Добавляем пользователя в группу

RSAT или локальный сервер с GUI:

С помощью AD DC нужно перейти в свойства пользователя, найти графу с членством пользователя в группах, найти группу в которую мы хотим его поместить и добавить его наконец, а затем кликнуть OK.

Если мы не знаем как называется нужная нам группа, получить их список мы можем с помощью:

Получить группу со всеми свойствами можно так:

Ну и наконец добавляем пользователя в группу:

Далее, из-за того, что в Powershell все является объектами, мы как и через AD DC должны сначала получить группу пользователя, а затем добавить его в неё.

Затем добавляем этот объект в группу:

Как видим, отличий в управлении AD через AD AC и Powershell почти нет.

Вывод:

Если вы уже сталкивались с развертыванием AD и других служб, то вы, возможно подмечали сходство развертывания через RSAT и Powershell, и насколько на самом деле все похоже. GUI в ядре, как никак.

Надеемся, статья была полезна или интересна.

Ну и напоследок пару дельных советов:

Предлагаем обновлённый тариф UltraLite Windows VDS за 99 рублей с установленной Windows Server 2019 Core.

Источник

Записки IT специалиста

Технический блог специалистов ООО»Интерфейс»

Перед тем как приступить к практическому воплощению в жизнь всех своих планов сделайте паузу и еще раз проверьте некоторые мелочи. Очень часто эти вещи ускользают от взгляда администратора, принося в дальнейшем довольно серьезные затруднения, особенно для начинающих.

Убедившись, что все вышеизложенные рекомендации выполнены, можно приступать к установке роли Доменные службы Active Directory, это можно сделать через оснастку Роли в Диспетчере сервера.

Установка данной роли еще не сделает данный сервер контроллером домена, для этого необходимо запустить Мастер установки доменных служб, что и будет предложено сделать по окончании установки, также вы можете сделать это позже, запустив dcpromo.exe.

Мы не будем разбирать подробно все настройки мастера, остановившись только на ключевых, кроме того стоит отметить, что в процессе установки будет выводиться довольно большое количество справочной информации и мы рекомендуем внимательно с ней ознакомиться.

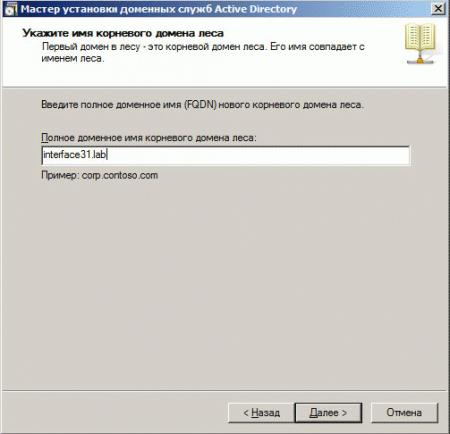

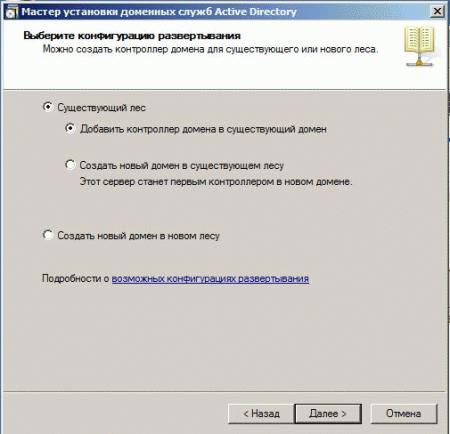

Так как это наш первый контроллер домена, то выбираем Создать новый домен в новом лесу.

Следующим шагом следует указать имя вашего домена. Не рекомендуется давать домену интернет имя внешнего домена, также не рекомендуется давать имя в несуществующих зонах первого уровня, типа .local или .test и т.д. Оптимальным вариантом для домена AD будет поддомен в пространстве имен внешнего интернет домена, например corp.example.com. Так как наш домен используется исключительно в тестовых целях в рамках лаборатории, то мы назвали его interface31.lab, хотя правильно было бы назвать его lab.interface31.ru.

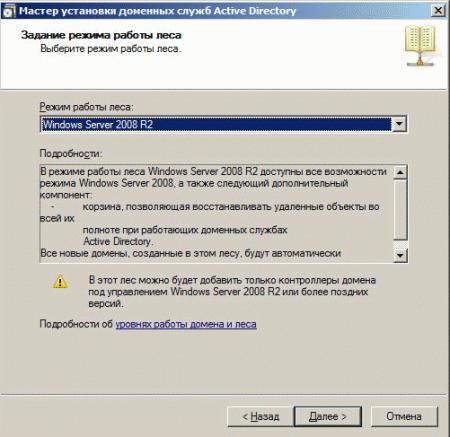

Затем указываем режим работы леса, на этом вопросе мы уже останавливались в предыдущей части статьи и в подробности вдаваться не будем.

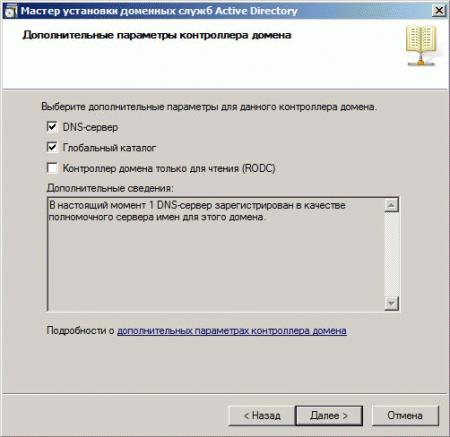

В дополнительных параметрах обязательно укажите опцию DNS-сервер. Так как Active Directory и службы DNS тесно связаны между собой, то мы рекомендуем делать каждый контроллер домена DNS сервером и не видим веских оснований разносить эти роли.

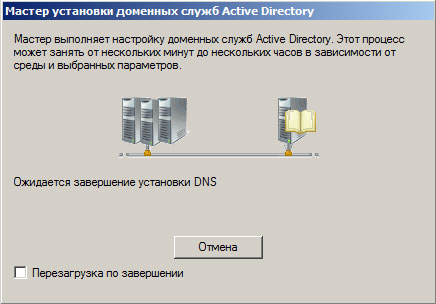

В следующем окне еще раз перепроверьте все введенные данные и можете запускать процесс настройки доменных служб. Помните, с этого момента уже ничего изменить или исправить нельзя и если вы где-то ошиблись, то придется начать все заново. А пока мастер настраивает доменные службы можете сходить налить себе чашечку кофе.

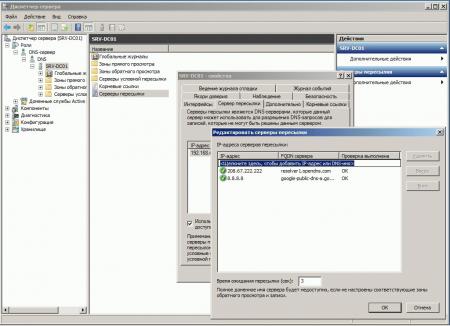

По завершении работы мастера перезагрузите сервер и, если все сделано правильно, в вашем распоряжении первый контроллер домена, который также будет исполнять роль DNS-сервера для вашей сети. Здесь возникает еще один тонкий момент, данный сервер будет содержать записи о всех объектах вашего домена, при запросе записей, относящихся к другим доменам, которые он не сможет разрешить, они будут переданы вышестоящим серверам, т.н. серверам пересылки.

По умолчанию в качестве серверов пересылки указывается адрес DNS-сервера из свойств сетевого подключения, чтобы впоследствии избежать разного рода сбоев в работе сети следует явно указать доступные сервера во внешней сети. Для этого откройте оснастку DNS в Диспетчере сервера и выберите Сервера пересылки для своего сервера. Укажите не менее двух доступных внешних серверов, это могут быть как сервера провайдера, так и публичные DNS-службы.

Также обратите внимание, что в свойствах сетевого подключения контроллера домена, который является DNS-сервером, в качестве адреса DNS должно быть указано 127.0.0.1, любые другие варианты записи являются ошибочными.

Создав первый контроллер домена, не откладывая дело в долгий ящик, приступайте к развертыванию второго, без этого ваша структура AD не может считаться полноценной и отказоустойчивой. Также убедитесь, что сервер имеет удобочитаемое имя и статический IP-адрес, в качестве DNS-сервера укажите адрес первого контроллера и введите машину в домен.

После перезагрузки войдите доменным администратором и установите роль Доменные службы Active Directory, после чего также запустите мастер. Принципиальных отличий в настройке второго контроллера нет, разве что отвечать придется на меньшее число вопросов. Прежде всего укажите, что вы добавляете новый контроллер в существующий домен.

Как мы уже говорили, рекомендуем сделать этот сервер DNS-сервером и Глобальным каталогом. Помните, что при отсутствии глобального каталога ваш домен может оказаться неработоспособным, поэтому рекомендуется иметь как минимум два глобальных каталога и дополнительно добавлять ГК в каждый новый домен или сайт AD.

Остальные настройки полностью идентичны и, проверив все еще раз, приступайте к развертыванию второго контроллера, в процессе которого будет выполнена настройка соответствующих служб и произведена репликация с первым контроллером.

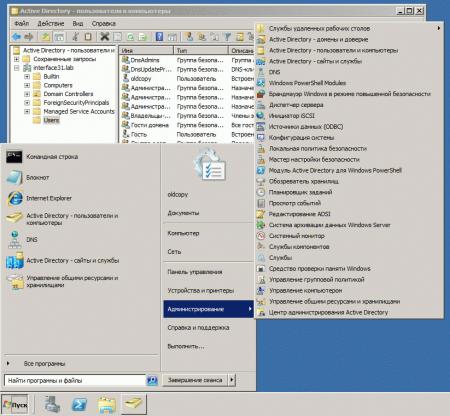

Закончив установку второго контроллера можете переходить к настройкам доменных служб: создавайте пользователей, разносите их по группам и подразделениям, настраивайте групповые политики и т.д. и т.п. Делать это можно на любом контроллере домена, для этого воспользуйтесь соответствующими пунктами меню Администрирование.

Следующим шагом будет введение в домен пользовательских ПК и рядовых серверов, а также миграция пользовательского окружения на доменные учетные записи, об этом мы поговорим в следующей части.

Дополнительные материалы:

Помогла статья? Поддержи автора и новые статьи будут выходить чаще:

Или подпишись на наш Телеграм-канал:

Источник

Сетевые подключения Windows представляют собой программные интерфейсы, использующие TCP/IP и связанные службы для обеспечения сетевых коммуникаций. В этой части мы рассмотрим концепции TCP/IP, принципы настройки сетевых подключений Windows Server 2008 и устранения неполадок сетевых подключений с помощью основных утилит TCP/IP.

Сетевые уровни представляют собой этапы осуществления сетевых коммуникаций, выполняемые с помощью программ на основе стандартов, которые называют протоколами. Как аналогию рассмотрим сборочную линию. Если завод использует такую линию для сборки, нанесения покрытия, компоновки, упаковки и наклеивания ярлыков, эти пять последовательных функций можно интерпретировать как пять расположенных друг над другом уровней. В соответствии с этой аналогией протоколы в сборочной линии представляют собой машины или процедуры, используемые для выполнения функций на каждом уровне. Хотя каждый протокол предназначен для приема конкретных входных данных и генерирования определенного результата, все протоколы в системе можно заменять другими протоколами.

В некотором смысле сетевые коммуникации действительно создаются аналогично упакованным продуктам на сборочной линии, поскольку компьютеры осуществляют коммуникации друг с другом, создавая и отправляя инкапсулированные (завернутые) пакеты. Но, в отличие от сборочной линии, коммуникации между компьютерами двусторонние. Это означает, что сетевые уровни вместе описывают способ конструкции и деконструкции пакетов. Каждый уровень и конкретный протокол должны выполнять свои функции в обоих направлениях.

В компьютерных сетях для описания коммуникаций традиционно использовалась многослойная модель взаимодействия открытых систем Open Systems

Interconnect (OSI), состоящая из семи уровней. Каждый из этих семи уровней предназначен для выполнения одного из этапов коммуникации (представление или транспортировка информации).

Уровень 7 — Прикладной

Уровень 6 — Представительский

Уровень 5 — Сеансовый

Уровень 4 — Транспортный

Уровень 3 — Сетевой

Уровень 2 — Канальный

Уровень 1 — Физический

Хотя протоколы, на основе которых была реализована модель взаимодействия открытых систем (OSI), никогда не применялись на практике, имена и номера уровней модели используются и по сей день. Поэтому несмотря на то, что набор протоколов TCP/IP основан на модели взаимодействия открытых систем (OSI), а не на собственной модели, четыре сетевых уровня TCP/IP часто соответствуют модели OSI.

Уровни сетевой модели TCP/IP

Концепция многослойной сетевой модели позволяет заменять отдельные протоколы на любом уровне другими протоколами, совместимыми с протоколами на соседних уровнях. Такие изменения недавно произошли в наборе протоколов TCP/IP для сетей Windows. В системах Windows Server 2008 и Windows Vista реализован новый стек протоколов TCP/IP следующего поколения (Next Generation TCP/IP). В стек добавлены новые протоколы, однако эта обновленная версия TCP/IP основана на все той же модели из четырех уровней.

Уровень 2

Уровень 2 также называется уровнем сетевого интерфейса, или канальным, и представляет этап осуществления коммуникаций, описывающий конкретный набор стандартов для сетевых адаптеров, аппаратных адресов (например, МАС- адреса), назначенных этим адаптерам, а также типы кабелей, концентраторы, переключатели, связанные физические стандарты и протоколы обмена сообщениями. Этот уровень предназначен для доставки сообщений с одного устройства на другое, а его протоколы позволяют осуществлять коммуникации между компьютерами, разделенными лишь концентраторами, переключателями и кабелями. В качестве примеров стандартов, определенных на уровне сетевых интерфейсов, можно привести Ethernet и маркерное кольцо Token Ring.

Уровень 3

Уровень 3, также называемый сетевым, или уровнем Интернета, представляет этап осуществления коммуникаций, на котором в пакет добавляется программный адрес исходного и конечного пункта и выполняется маршрутизация пакета в конечный пункт удаленной сети за пределами физического сигнала. На уровне 3 оперирует основной протокол IP, а устройство, функционирующее на данном уровне, — маршрутизатор. Маршрутизаторы прекращают физическое распространение (широковещание) сообщений в сети, читают программный адрес, назначенный пакету на уровне 3, а затем переправляют сообщение по соответствующему пути в пункт назначения. Именно на уровне 3 корпорация Microsoft реализовала новый стек TCP/IP. Традиционно на этом уровне использовался лишь один протокол Интернета версии 4 (IPv4). В стеке TCP/IP следующего поколения на уровне 3 используются две версии протокола Интернета — IPv4 и IPv6.

* IPv4 Протокол Интернета версии 4 отвечает за адресацию и маршрутизацию пакетов между узлами во множестве сегментов сети. Протокол IPv4 использует 32-разрядные адреса. По причине ограниченности адресного пространства в сетях IPv4 быстро возникает дефицит адресов.

* IPv6 Протокол Интернета версии 6 использует 128-разрядные адреса и поэтому может определять намного больше адресов. Поскольку в Интернете пока мало маршрутизаторов, совместимых с IPv6, для поддержки версии IPv6 в Интернете используются протоколы туннелирования. Однако протокол IPv6 изначально поддерживается в локальных сетях Windows Vista и Windows Server 2008.

Обе версии, IPv4 и IPv6, включены по умолчанию. Благодаря такому дуализму архитектуры IP компьютеры могут использовать IPv6 для коммуникаций, если этот протокол поддерживается клиентом, сервером и сетевой инфраструктурой, а для коммуникаций с остальными компьютерами и сетевыми службами применяют IPv4.

Уровень 4

Уровень 4, или транспортный уровень модели TCP/IP, представляет этап осуществления коммуникаций, на котором определяются термы отправки и получения данных. Уровень 4 также используется для создания тегов данных, как, например, электронной почты или веб-приложений. В набор TCP/IP входят два протокола транспортного уровня — TCP и UDP.

* Протокол TCP Принимает данные с прикладного уровня и обрабатывает их как поток байтов. Эти байты группируются TCP в пронумерованные сегменты последовательности для доставки на сетевой хост. Протокол TCP подтверждает получение данных и готовит данные к повторной отправке, если такое подтверждение не получено.

При получении потока данных с сетевого хоста протокол TCP пересылает эти данные приложению в соответствии с указанным номером ТСР-порта. Через TCP-порты различные приложения и программы используют ТСР- службы на одном хосте. Каждая программа, использующая TCP-порты, прослушивает доставку сообщений на соответствующем номере порта. Данные, пересылаемые на конкретный TCP-порт, таким образом, принимаются приложением, прослушивающим этот порт.

* Протокол UDP Многие сетевые службы (как, например, DNS) используют вместо TCP транспортный протокол UDP. Протокол UDP позволяет быстро транспортировать датаграммы, поскольку в нем не предусмотрены такие компоненты надежности TCP, как гарантии доставки и подтверждение последовательности передачи. В отличие от TCP, протокол UDP представляет службу бессвязной передачи данных (connectionless) и позволяет гораздо быстрее и эффективнее доставлять данные для приложений, которым требуется большая пропускная способность линий связи, или нужно малое время доставки данных. Исходный хост, которому необходимы надежные коммуникации, должен использовать TCP или программу с собственными службами создания последовательностей и подтверждения.

Уровень 7

Уровень 7, или прикладной уровень модели TCP/IP, представляет этап осуществления коммуникаций, на котором выполняется оперирование, упаковка и передача данных через порты транспортного уровня. Протоколы прикладного уровня часто описывают дружественный для пользователя метод представления, именования, отправки и получения данных через TCP/IP. Примеры распространенных протоколов прикладного уровня сетевого стека TCP/IP — HTTP, Telnet, FTP, Trivial File Transfer Protocol (TFTP), Simple Network Management Protocol (SNMP), DNS, Post Office Protocol 3 (POP3), Simple Mail Transfer Protocol (SMTP) и Network News Transfer Protocol (NNTP).

Инкапсуляция TCP/IP

Инкапсулируя данные на всех описанных выше четырех уровнях, стек TCP/IP создает пакет, как показано на рис. 1-7. На этом рисунке сообщение электронной почты «Hello» инкапсулируется с помощью заголовков РОРЗ (уровень 7), TCP (уровень 4), IP (уровень 3) и Ethernet (уровень 2).

Настройка сетевых свойств клиента Windows Vista и Windows Server 2008

Система Windows Server 2008 включает две основные области конфигурирования сетевых свойств клиента: Центр управления сетями и общим доступом (Network and Sharing Center) и Сетевые подключения (Network Connections). Далее описаны эти компоненты интерфейса Windows Server 2008 и параметры, которые можно конфигурировать с их помощью.

Центр управления сетями и общим доступом

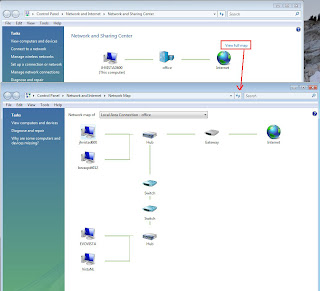

Центр управления сетями и общим доступом (Network and Sharing Center) — основное средство конфигурирования сетей Windows Server 2008. Чтобы открыть его окно, в меню Пуск (Start) щелкните правой кнопкой мыши элемент Сеть (Network) и выберите Центр управления сетями и общим доступом (Network and Sharing Center). Можно также щелкнуть правой кнопкой мыши значок сети в области уведомлений и выбрать соответствующую команду в контекстном меню. Центр управления сетями и общим доступом можно еще открыть из панели управления, щелкнув в представлении домашней страницы элемент Сеть и Интернет (Network And Internet) и выбрав соответствующую ссылку. Центр управления сетями и общим доступом (Network and Sharing Center) показан на рисунке.

Центр управления сетями и общим доступом можно использовать для выполнения таких операций, как выбор сетевого размещения, просмотр сетевой карты, настройка сетевого обнаружения (Network Discovery), настройка общего доступа к файлам и принтерам, а также просмотр состояния сетевых подключений. Эти многочисленные свойства описаны ниже.

* Сетевое размещение (Network Location) этот параметр задается для компьютеров Windows Vista и Windows Server 2008. Всем клиентам с этими операционными системами назначается одно из таких сетевых размещений: Общественное (Public), Частное (Private) и Домен (Domain). Затем в соответствии с выбранным сетевым размещением автоматически включаются или отключаются различные сетевые свойства. Сетевая карта (Network Map) по умолчанию может быть включена в одних размещениях и отключена в других.

По умолчанию для всех клиентов назначается общественное сетевое размещение. На компьютере, размещенном в общественной сети, включен брандмауэр Windows (Windows Firewall) и отключены сетевое обнаружение (Network Discovery), общий доступ к файлам и принтерам, а также сетевая карта (Network Map).

Если выбрать для компьютера частное сетевое размещение (Private), будут включены сетевое обнаружение и сетевая карта. По умолчанию общий доступ к файлам отключен, но, в отличие от общественных сетей, общий доступ к файлам на отдельном компьютере в частной сети можно включить, не изменяя параметры по умолчанию для всех компьютеров, которым назначено частное сетевое размещение.

Если компьютер Windows Vista присоединен к домену службы каталогов Active Directory, существующей сети будет автоматически назначен тип сетевого размещения Домен (Domain). Доменный тип сетевого размещения аналогичен частному, за исключением того, что в домене конфигурация брандмауэра Windows, сетевого обнаружения и сетевой карты определяется групповой политикой.

* Сетевая карта (Network Map) позволяет видеть устройства в локальной сети, а также схему их подключения друг к другу и Интернету. На рисунке ниже показан пример сетевой карты.

Сетевая карта основана на функциональности двух компонентов.

* Компонент Link Layer Topology Discovery (LLTD) Mapper запрашивает в сети устройства для включения их в карту.

* Компонент Отвечающее устройство LLTD (LLTD Responder) отвечает на запросы компонента LLTD Mapper.

Хотя эти компоненты включены только в Windows Vista и Windows Server 2008, компонент Responder можно установить на компьютере Windows XP, чтобы он отображался в сетевой карте на других компьютерах.

Сетевая карта в доменном профиле

При выборе профиля домена (Domain) сетевая карта по умолчанию отключается, но ее можно включить средствами групповой политики.

* Общий доступ к файлам (File Sharing) при включении этого компонента брандмауэр Windows позволяет обычным пользователям назначать общий доступ к файлам и папкам в своих профилях, то есть в папках каталога %systemroot%Users%username%. Администраторы могут назначать общий доступ к любому файлу и папке на компьютере.

Общий доступ к файлам и команды Ping При включении общего доступа к файлам брандмауэр создает исключения для протокола ICMP (Internet Control Message Protocol), который используют утилиты Ping, Pathping и Tracert. Если оставить общий доступ к файлам отключенным, то локальный компьютер по умолчанию не станет реагировать на запросы ping.

* Общий доступ к общим папкам (Public Folder Sharing) При включении этого компонента будет автоматически назначен общий доступ к папке %sys- temroot%UsersPublic и разрешен общий доступ к файлам.

* Использование общих принтеров (Printer Sharing) при включении этого компонента разрешается общий доступ к принтерам, установленным на локальном компьютере, с тем чтобы чтобы эти принтеры могли использовать другие компьютеры в сети. При выборе данного компонента автоматически включается общий доступ к файлам.

* Общий доступ с парольной защитой (Password Protected Sharing) этот компонент доступен лишь на компьютерах, не присоединенных к домену. При его включении доступ к общим ресурсам могут получать только пользователи с действительными учетными записями на локальном компьютере.

Сетевые подключения

Система Windows Server 2008 автоматически обнаруживает и конфигурирует подключения сетевых адаптеров, установленных на локальном компьютере. Затем эти подключения отображаются в окне Сетевые подключения (Network Connections) вместе с другими подключениями, такими как коммутируемые соединения, которые добавляются вручную с помощью ссылки Установка подключения или сети (Set Up A Connection Or Network) в Центре управления сетями и общим доступом. Окно Сетевые подключения (Network Connections) можно открыть разными способами. Например, вы можете выбрать в диспетчере сервера сам узел Диспетчер сервера (Server Manager) и щелкнуть ссылку Отобразить сетевые подключения (View Network Connections). Вы также можете щелкнуть опцию Настроить сеть (Configure Networking) в окне Задачи начальной настройки (Initial Configuration Tasks). В Центре управления сетями и общим доступом (Network And Sharing Center) можно щелкнуть ссылку Управление сетевыми подключениями (Manage Network Connections). И, наконец, можно ввести в командную строку, в поле Начать поиск (Start Search) или окно Выполнить (Run) команду ncpa.cpl или control netconnections.

Просмотр компонентов по умолчанию для сетевых подключений

Сами по себе подключения не позволяют сетевым хостам осуществлять коммуникации. Возможность осуществления коммуникаций обеспечивают сетевые клиенты, службы и протоколы, которые привязаны к подключениям. На вкладке Общие (General) окна свойств подключения показаны клиенты, службы и протоколы, привязанные к этому подключению.

На рисунке показаны компоненты, установленные для подключения по локальной сети Windows Server 2008. Установленные возле компонентов флажки указывают, что эти компоненты привязаны к подключению.

* Сетевые клиенты в Windows сетевые клиенты представляют собой компоненты программного обеспечения, например, для сетей Microsoft (Client For Microsoft Networks), позволяющих локальному компьютеру подключаться к сетям отдельных операционных систем. По умолчанию компонент Клиент для сетей Microsoft является сетевым клиентом, привязанным ко всем подключениям по локальным сетям. Клиент для сетей Microsoft позволяет клиентским компьютерам Windows подключаться к общим ресурсам на других компьютерах Windows.

* Сетевые службы компоненты программного обеспечения, обеспечивающие дополнительную функциональность для сетевых подключений. Но умолчанию ко всем подключениям по локальным сетям привязаны две сетевые службы — Служба доступа к файлам и принтерам сетей Microsoft (File And Printer Sharing For Microsoft Networks) и Планировщик пакетов QoS (QoS Packet Scheduler). Служба доступа к файлам и принтерам сетей Microsoft позволяет локальному компьютеру назначить общий сетевой доступ к своим папкам. Планировщик пакетов QoS обеспечивает контроль сетевого трафика, включая службы управления пропускной способностью и назначения приоритетов потокам данных.

* Сетевые протоколы компьютеры могут осуществлять коммуникации через подключение только с помощью протоколов, привязанных к подключению. По умолчанию ко всем сетевым подключениям привязаны четыре сетевых протокола: IPv4, IPv6, Тополог канального уровня LLTD (Link-Layer Topology Discovery (LLTD) Mapper) и Ответчик LLTD (LLTD Responder).

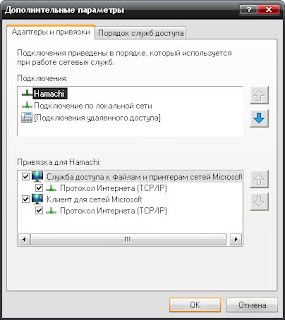

Просмотр дополнительных параметров подключений Чтобы просмотреть дополнительные параметры подключений, откройте окно Сетевые подключения (Network Connections) и в меню Дополнительно (Advanced) выберите опцию Дополнительные параметры (Advanced Settings). В диалоговом окне Дополнительные параметры (Advanced Settings), показанном на рисунке, отображается порядок (приоритет) каждого подключения. Изменяя порядок подключений на компьютере, можно определять приоритеты различных доступных подключений для коммуникаций. Для каждого подключения можно также изменить порядок привязок используемых служб.

Вкладка Порядок служб доступа (Provider Order). Эта вкладка диалогоного окна Дополнительные параметры (Advanced Settings) отображает порядок, и котором подключение будет пытаться осуществлять коммуникации с другими компьютерами с использованием различных сетевых служб доступа, таких как служба Microsoft Windows Network и Службы терминалов Microsoft (Microsoft Terminal Services). Отметим, что порядок служб доступа к сети, указанный в этом диалоговом окне, применяется ко всем сетевым подключениям.

Итак, как и было обещано мы начинаем публикацию серии статей об Администрировании сетей в Windows Server 2008.

И начнём мы с самых основ:

Администратор организует обмен данными между компьютерами сети при помощи основных сетевых протоколов, встроенных в Microsoft Windows Server 2008. Ключевой среди них — протокол TCP/IP. Точнее, TCP/IP представляет собой набор протоколов и служб, используемых для сетевого взаимодействия. По сравнению с другими сетевыми протоколами настройка TCP/IP достаточно сложна, однако именно он является наиболее универсальным из всех имеющихся протоколов.

Сетевые возможности Microsoft Windows Server 2008 отличаются от возможностей предыдущих версий Windows. Система Windows Server 2008 оснащена новым набором сетевых инструментальных средств, в том числе:

• Обозреватель сети (Network Explorer) — Центральная консоль для обзора компьютеров и устройств сети.

• Центр управления сетями и общим доступом (Network And Sharing Center) — Центральная консоль для просмотра и управления конфигурацией сети и общего доступа.

• Карта сети (Network Map) — Графическая карта сети, изображающая подключения компьютеров и устройств.

• Диагностика сети (Network Diagnostics) — Средство автоматической диагностики и помощи в устранении сетевых неполадок.

Прежде чем приступить к обсуждению сетевых инструментов, обратим внимание на компоненты Windows Server 2008, необходимые для работы этих инструментов:

• Сетевое обнаружение (Network Discovery) — Компонент Windows Server 2008, управляющий способностью видеть другие компьютеры н устройства.

• Служба сетевого расположения (Network Awareness) — Компонент Windows Server 2008, уведомляющий об изменениях в подключениях узлов и конфигурации сети.

Параметры сетевого обнаружения компьютера, на котором вы работаете, определяют какие компьютеры и устройства вы сможете просматривать в сетевых инструментах Windows Server 2008. Параметры обнаружения работают в сочетании с брандмауэром Windows и способны блокировать или разрешать следующие действия:

• обнаружение сетевых компьютеров и устройств;

• обнаружение вашего компьютера другими системами.

Параметры сетевого обнаружения должны обеспечить надлежащий уровень безопасности для каждой из категорий сетей, к которым подключен компьютер. Существует три категории сетей:

• Доменная сеть — Обозначает сеть, в которой компьютеры подключены к домену. По умолчанию в доменной сети обнаружение разрешено. Это сокращает ограничения и позволяет компьютерам обнаруживать другие компьютеры и устройства сети.

• Частная сеть — Обозначает сеть, компьютеры которой являются членами рабочей группы и лишены прямого выхода в Интернет. По умолчанию в частной сети обнаружение разрешено. Это сокращает ограничения и позволяет компьютерам обнаруживать другие компьютеры и устройства сети.

• Публичная сеть — Обозначает сеть в общественном месте, например, в кафе или аэропорту. По умолчанию в публичной сети обнаружение блокировано. Это повышает безопасность, запрещая компьютерам публичной сети обнаруживать другие компьютеры и устройства. Компьютер отдельно хранит параметры для сетей каждой категории.

Поэтому для каждой категории могут использоваться различные блокирующие и разрешающие параметры. При первом подключении к сети на экране (появляется диалоговое окно, позволяющее указать категорию сети — частная или публичная. Если вы указали, что сеть является частной, и компьютер обнаружит подключение к домену, членом которого он является, сети будет назначена категория доменной.

Опираясь на категорию сети, Windows Server 2008 автоматически настраивает параметры обнаружения. Если режим обнаружения включен, то:

• компьютер может обнаруживать другие компьютеры и устройства в сети;

• другие компьютеры и устройства в сети могут обнаруживать этот компьютер.

Если режим обнаружения выключен, то:

• компьютер не способен обнаруживать другие компьютеры и устройства в сети;

• другие компьютеры и устройства в сети не могут обнаруживать этот компьютер.

В консоли Сеть (Network), отображается список обнаруженных в сети компьютеров и устройств. Чтобы открыть Обозреватель сети (Network Explorer), щелкните кнопку Пуск (Start) и выберите команду Сеть (Network). Список отображенных в Обозревателе сети (Network Explorer) компьютеров и устройств зависит от параметров сетевого обнаружения компьютера. Если обнаружение заблокировано, вы увидите соответствующее предупреждение. Щелкните его и выберите команду Включить сетевое обнаружение (Turn On Network Discovery), чтобы включить сетевое обнаружение. При этом будут открыты соответствующие порты брандмауэра Windows. Если никаких дополнительных изменений в параметры сетевого обнаружения не вносилось, компьютер будет находиться в состоянии «только обнаружение».

Консоль Центр управления сетями и общим доступом (Network And Sharing Center), показывает текущее состояние сети и текущую сетевую конфигурацию. Чтобы открыть консоль Центр управления сетями и общим доступом (Network And Sharing Center), последовательно щелкните Пуск (Start) и Сеть (Network). Затем щелкните кнопку Центр управления сетями и общим доступом (Network And Sharing Center) на панели инструментов Обозревателя сети (Network Explorer).

Окно Центр управления сетями и общим доступом (Network And Sharing Center) разделено на три главных области:

• Краткая карта сети — Графическое изображение конфигурации сети и сетевых подключений. Нормальное состояние подключение отображается в виде линии, соединяющей различные сегменты сети. Любые проблемы сети отмечаются предупреждающими значками. Желтый значок предупреждения указывает на возможную неполадку конфигурации. Красный крестик говорит об отсутствии подключения к данному сегменту сети. Щелкнув ссылку Просмотр полной карты (View Full Map), Вы откроете окно Карта сети (Network Map) с расширенным отображением вида сети.

• Подробные сведения о сети — Имя текущей сети и ее параметры. В скобках за именем сети указана ее категория: доменная, частная или публичная. В поле Доступ (Access) указан способ подключения компьютера к текущей сети: Только локальная сеть (Local Only), Локальная сеть и Интернет (Local And Internet) или Только Интернет (Internet Only). В поле Подключение (Connection) отображается имя подключения, используемого для работы в текущей сети. Щелкнув ссылку Настройка (Customize), вы сможете изменить имя сети, категорию (только для частных и публичных сетей) и значок сети. Щелкнув ссылку Просмотр состояния (View Status), вы откроете диалоговое окно Состояние — Подключение по локальной сети (Local Area Connection Status).

При подключённом интернете, например можно узнать прогноз погоды или курс валют. Но на серверной системе делать этого не рекомендуется.

• Общий доступ и сетевое обнаружение. Позволяет настраивать параметры общего доступа и обнаружения компьютера и отображает текущее состояние каждого параметры. Чтобы изменить значение параметра, щелкните соответствующую кнопку со стрелкой вниз, установите нужный параметр, а затем щелкните кнопку Применить (Apply). Например, чтобы включить или выключить сетевое обнаружение, разверните раздел Сетевое обнаружение (Network Discovery), установите переключатель Включить сетевое обнаружение (Turn On Network Discovery) или Отключить сетевое обнаружение (Turn Off Network Discovery). Затем щелкните Применить (Apply).

В окне Центр управления сетями и общим доступом (Network And Sharing Center) можно провести диагностику предупреждений. Щелкните значок предупреждения, чтобы открыть окно Диагностика сетей Windows (Windows Network Diagnostics). Будет произведена попытка определить неисправность сети и предложить возможное решение.