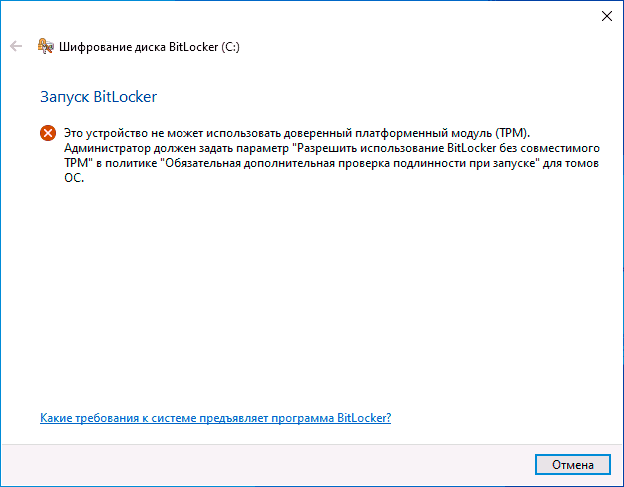

Однако, при включении шифрования BitLocker для системного раздела жесткого диска, большинство пользователей сталкиваются с сообщением о том, что «Это устройство не может использовать доверенный платформенный модуль (TPM). Администратор должен задать параметр Разрешить использование BitLocker без совместимого TPM». О том, как это сделать и зашифровать системный диск с помощью BitLocker без TPM и пойдет речь в этой короткой инструкции. См. также: Как поставить пароль на флешку с помощью BitLocker.

Краткая справка: TPM — специальный криптографический аппаратный модуль, использующийся для задач шифрования, может быть интегрирован в материнскую плату или подключаться к ней. Примечание: если ваш компьютер или ноутбук оснащен модулем TPM, а вы видите указанное сообщение, это может означать, что по какой-то причине TPM отключен в БИОС или не инициализирован в Windows (нажмите клавиши Win+R и введите tpm.msc для управления модулем).

Разрешить BitLocker без совместимого TPM в Windows 10 последней версии

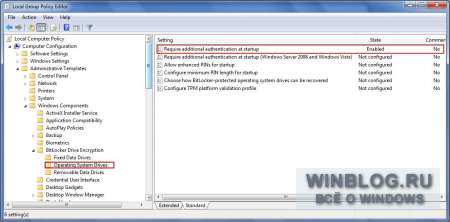

В последней версии Windows 10 (1903 May 2019 Update) расположение политики, отвечающей за разрешение использования BitLocker для шифрования системного раздела диска без модуля TPM несколько изменилось (для предыдущих версий расположение описывается в следующем разделе).

Для включения шифрования BitlLocker без TPM в новой версии ОС проделайте следующие шаги:

- Нажмите клавиши Win+R на клавиатуре, введите gpedit.msc и нажмите Enter.

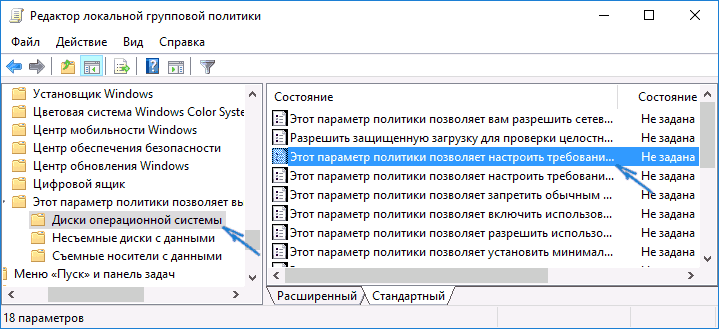

- Откроется редактор локальной групповой политики. Перейдите к разделу: Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Шифрование диска BitLocker — Диски операционной системы.

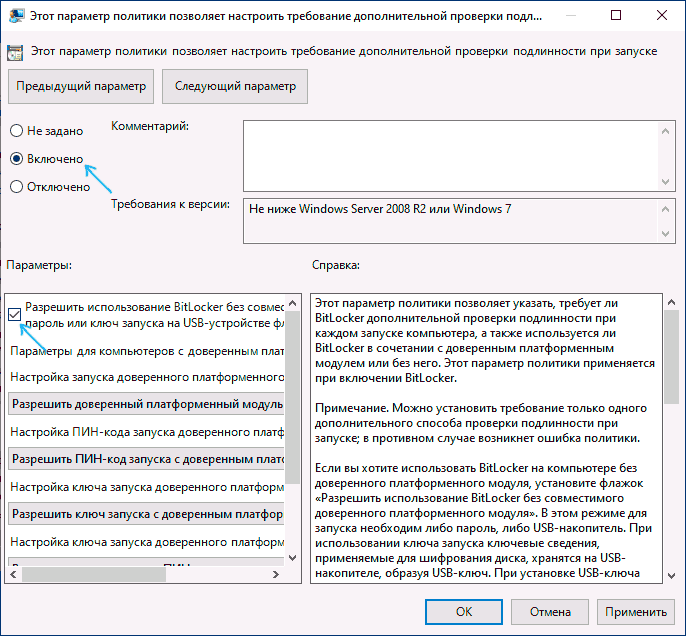

- В правой панели редактора локальной групповой политики найдите параметр «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске» и дважды кликните по нему мышью. Обратите внимание, что в списке есть два параметра с таким именем, нам требуется тот, который без указания Windows Server.

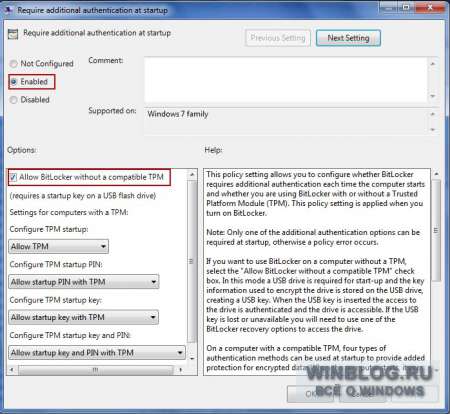

- В открывшемся окне выберите пункт «Включено» и убедитесь, что пункт «Разрешить использование BitLocker без совместимого TPM включен». Примените сделанные настройки.

На этом процесс завершен и теперь вы можете включить шифрование BitLocker для системного раздела диска Windows 10.

Это же разрешение вы можете включить и с помощью редактора реестра: для этого в разделе HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftFVE создайте параметр DWORD с именем EnableBDEWithNoTPM и установите для него значение 1.

Разрешение использования BitLocker без совместимого TPM в Windows 10, 8 и Windows 7

Для того, чтобы возможно было зашифровать системный диск с помощью BitLocker без TPM, достаточно изменить один единственный параметр в редакторе локальной групповой политики Windows.

- Нажмите клавиши Win+R и введите gpedit.msc для запуска редактора локальной групповой политики.

- Откройте раздел (папки слева): Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Этот параметр политики позволяет выбрать шифрование диска BitLocker — Диски операционной системы.

- В правой части дважды кликните по параметру «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске.

- В открывшемся окне, установите «Включено», а также убедитесь, что стоит отметка «Разрешить BitLocker без совместимого доверенного платформенного модуля» (см. скриншот).

- Примените сделанные изменения.

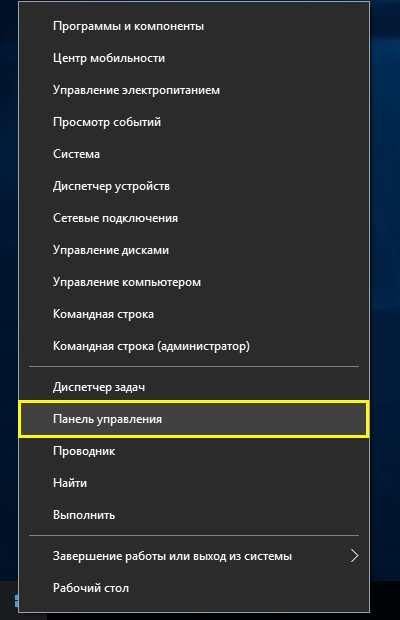

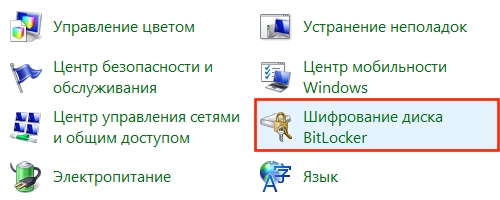

После этого вы можете использовать шифрование дисков без сообщений об ошибках: просто выберите системный диск в проводнике, кликните по нему правой кнопкой мыши и выберите пункт контекстного меню «Включить BitLocker», после чего следуйте указаниям мастера шифрования. Также этом можно сделать в «Панель управления» — «Шифрование диска BitLocker».

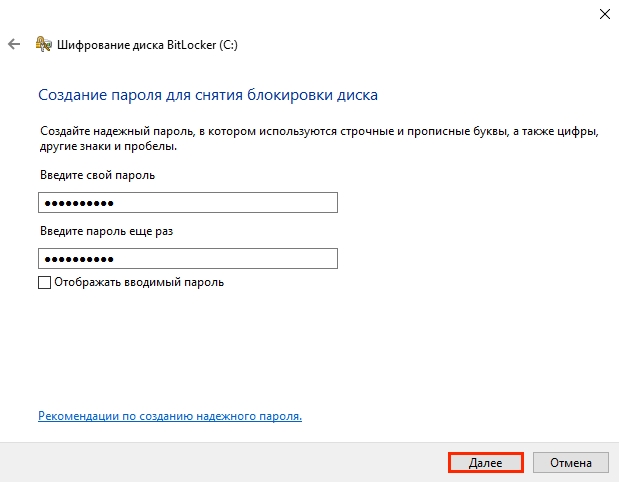

Вы сможете либо задать пароль для получения доступа к зашифрованному диску, либо создать USB-устройство (флешку), которая будет использоваться в качестве ключа.

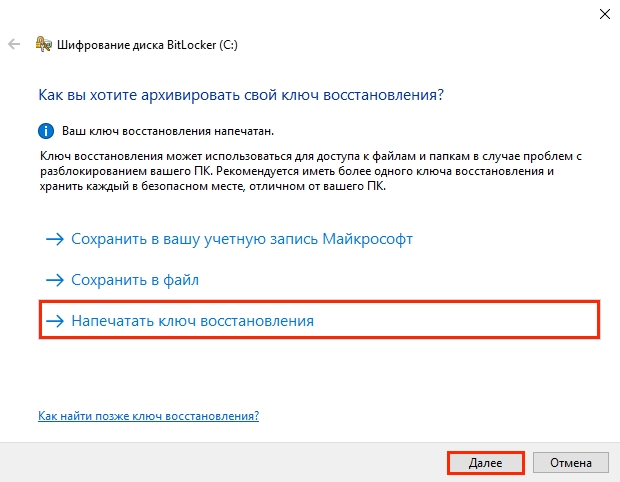

Примечание: в ходе шифрования диска в Windows 10 и 8 вам будет предложено сохранить данные для расшифровки в том числе в вашей учетной записи Майкрософт. Если она у вас должным образом настроена, рекомендую это сделать — по собственному опыту использования BitLocker, код восстановления доступа к диску из учетной записи в случае возникновения проблем может оказаться единственным способом не потерять свои данные.

Утилита BitLocker является частью операционных систем Microsoft Windows и выполняет функции шифрования дисков. Программа шифрует том, а не сам физический диск и не предназначена для шифрования отдельных папок или файлов. Для использования BitLocker необходимо чтобы компьютер имел совместимый аппаратный криптографический модуль TPM (Trusted Platform Module) — это специальный микрочип на материнской плате, который выполняет функции по защите компьютера.

Как же быть, если компьютер не имеет совместимого TPM?

Разрешить использование BitLocker без TPM можно двумя способами:

- С использованием групповых политик;

- Через редактирование реестра Windows.

Чтобы разрешить работу BitLocker без TPM через групповые политики необходимо перейти в директорию «Конфигурация компьютераАдминистративные шаблоныКомпоненты WindowsШифрование диска BitLockerДиски операционной системы» и активировать параметр «Этот параметр позволяет настроить требование дополнительной проверки при запуске» с опцией «Разрешить использование BitLocker без совместимого TPM».

1. Проверьте состояние модуля TPM на компьютере

Нажмите клавиши <Win+R> и набирите команду tpm.msc

Если в оснастке управления модулем будет сообщение «Не удается найти совместимый довереный платформенный модуль«, то возможно он просто отключен в BIOS/UEFI компьютера и его необходимо включить. В зависимости от версии BIOS/UEFI алгоритм включения TPM может сильно отличаться или такой настройки вовсе может не быть. Так же возможны случаи, когда TPM включен, но не совместим с BitLocker.

2. Откройте оснастку управления групповыми политиками: сочетание клавиш <Win+R> и команда gpedit.msc

3. Перейдите в директорию «Конфигурация компьютера → Административные шаблоны → Компоненты Windows → Шифрование диска BitLocker → Диски операционной системы» и откройте параметр «Этот параметр позволяет настроить требование дополнительной проверки при запуске«.

4. Переключите состояние параметра в режим «Включено» и активируйте опцию «Разрешить использование BitLocker без совместимого TPM«.

5. После применения настроек перезагрузите компьютер, чтобы применились новые групповые политики.

6. Проверьте работу BitLocker.

Кликните по любому диску компьютера правой клавишей мыши. Если в контекстном меню есть пункт «Включить BitLocker» значит утилита работает.

Включение BitLocker без TPM с помощью редактора реестра

Разрешить использование утилиты BitLocker без TPM можно с помощью редактора реестра. Для этого необходимо внести изменения в соответствующую ветку реестра Windows.

1. Откройте редактор реестра Windows: Клавиши <Win+R> и команда regedit.

2. Перейдите в ветку HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftFVE.

3. Создайте параметр типа DWORD с именем EnableBDEWithNoTPM и значением 1.

После редактирования реестра потребуется перезагрузить компьютер для применения настроек.

В настоящей статье я разъясняю, как следует пользоваться средством BitLocker без применения доверенного платформенного модуля Trusted Platform Module (TPM). TPM — это специальная защитная микросхема, которая встраивается практически во все выпускаемые ныне системные платы. Если использовать BitLocker в сочетании с микросхемой TPM, мы получим более высокий уровень защиты, но в то же время возрастет сложность установки и управления, а также накладные расходы

Инструментальное средство BitLocker Drive Encryption (BDE), или просто BitLocker, было реализовано корпорацией Microsoft в системах Windows Server 2008 и Windows Vista. Это средство обеспечивает шифрование данных, хранящихся на клиентских и серверных системах Windows, а также защищает эти данные в то время, когда компьютеры отключены от питания (то есть при выключенной операционной системе). BitLocker позволяет не допускать таких случаев компрометации данных, как кража конфиденциальных корпоративных сведений с портативных компьютеров сотрудников. В предшествующих версиях Windows организовать подобную защиту можно было лишь с использованием решений сторонних производителей. Кроме того, продукт оснащен механизмом проверки целостности данных, благодаря которому повышается устойчивость к атакам собственно на операционную систему. При обработке системного тома с помощью BitLocker пользователь может применить функцию проверки целостности файлов, которая в момент загрузки системы и перед запуском операционной системы в автоматическом режиме оценивает состояние загрузочных файлов, таких как BIOS, главные загрузочные записи Master Boot Records (MBR) и загрузочный сектор NTFS. Если злоумышленники введут в один из загрузочных файлов вредоносный код или модифицируют один из файлов, BitLocker обнаружит это и предотвратит запуск операционной системы.

Первой версии BitLocker был присущ ряд недостатков, исправленных специалистами Microsoft в последующих версиях операционной системы. В первоначальной версии BitLocker обеспечивал защиту только одного тома — диска с операционной системой. В версиях Server 2008 и Vista SP1 Microsoft реализовала средства защиты различных томов, в том числе томов локальных данных. В версиях Server 2008 R2 и Windows 7 разработчиками BitLocker была добавлена поддержка съемных накопителей данных (таких, как флэш-карты и внешние накопители). Эта функция называется BitLocker To Go. С обзором типов дисковых накопителей, поддерживаемых функцией BitLocker, можно ознакомиться в подготовленной специалистами Microsoft статье «BitLocker Drive Encryption in Windows 7: Frequently Asked Questions», опубликованной по адресу technet.microsoft.com/en-us/library/ee449438(WS.10).aspx. Системы Server 2008 R2 и Windows 7 тоже комплектуются расширенным набором настроек объектов групповых политик (GPO) BitLocker, включая новый агент восстановления данных — он дает возможность централизованно восстанавливать защищаемые средствами BitLocker данные, которые хранятся в лесу Active Directory (AD). . Кроме того, как известно, во многих организациях до сих пор эксплуатируются старые компьютеры, не оснащенные модулями TPM. Дело в том, что модуль TPM нельзя просто взять и установить в компьютер; он либо является частью конструкции системы, либо не предусмотрен вовсе.

В BitLocker специалисты Microsoft реализовали несколько настроек конфигурации, позволяющих эксплуатировать его в системах, не оснащенных модулем TPM. Я подробно опишу все действия, которые необходимо выполнить для установки и начала работы с BitLocker на компьютере, не оснащенном модулем TPM. Вы узнаете, какими средствами можно заменить этот модуль, и каким рекомендациям желательно следовать.

Защита диска операционной системой без использования TPM

Средство BitLocker входит в комплект поставки всех редакций Server 2008 R2 и Server 2008 (за исключением редакции для Itanium), кроме того, Windows 7 Ultimate и Enterprise, а также Windows Vista. В версиях Windows 7 и Vista механизм BitLocker загружается в рамках процесса установки операционной системы. В системах Server 2008 R2 и Server 2008 продукт BitLocker реализован как факультативное средство; его необходимо устанавливать отдельно. Для этого нужно воспользоваться пунктом Add Features, который доступен в окне Configuration Tasks или — после установки — в диспетчере Server Manager.

Средство BitLocker можно использовать без модуля TPM для защиты диска операционной системы, а также несъемных или съемных накопителей данных. Если вы намереваетесь использовать BitLocker без модуля TPM для защиты дисков операционной системы, в стандартный процесс установки этого продукта, о котором речь пойдет ниже, вам придется внести несущественные изменения; кроме того, перед тем как приступать к установке BitLocker, нужно будет провести дополнительную подстройку объектов GPO.

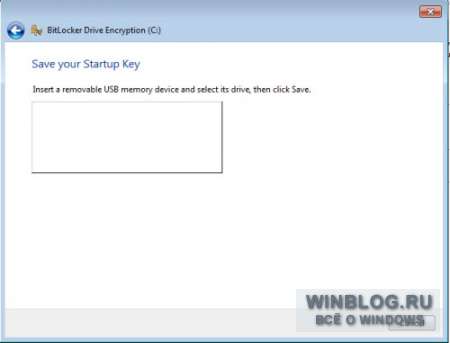

Чтобы организовать защиту диска операционной системы средствами BitLocker в отсутствие модуля TPM, вам потребуется съемное накопительное USB-устройство, а также компьютер с системой BIOS, которая позволяет загружаться с этого устройства. Указанное требование является обязательным, поскольку USB-накопитель, содержащий ключ шифрования BitLocker, в момент запуска системы должен быть подключен и доступен для чтения средствами BIOS. Затем пользователь должен установить USB-накопитель в ходе процедуры запуска, с тем чтобы разблокировать зашифрованный диск операционной системы.

Если вы хотите обрабатывать с помощью программы BitLocker содержимое диска операционной системы без использования модуля TPM, вам нужно изменить применяемый по умолчанию режим работы мастера BitLocker Drive Encryption. Дело в том, что в случаях, когда система не оснащена модулем TPM, когда этот модуль отключен или когда в соответствии с настройками BIOS модуль TPM скрыт от операционной системы, мастер BitLocker Drive Encryption в фазе инициализации отображает сообщение об ошибке, показанное на экране 1. Затем мастер предлагает пользователю выйти из процедуры установки BitLocker — нажатие кнопки Cancel является единственным вариантом продолжения, рекомендуемым системой.

|

| Экран 1. Ошибка инициализации в окне мастера BitLocker Drive Encryption при попытке организации защиты диска с операционной системой |

Одна из настроек GPO позволяет внести изменения в этот используемый по умолчанию режим работы. Администраторы могут изменить указанную настройку на глобальном уровне, воспользовавшись GPO на базе домена. Чтобы изменить режим работы мастера BitLocker Drive Encryption на системе Server 2008 R2 или Windows 7, запустите редактор Group Policy Editor (GPE). Выберите пункты Start, Run, введите gpedit.msc и нажмите Enter.

Перейдите в раздел Computer ConfigurationAdministrative TemplatesWindows ComponentsBitLocker Drive EncryptionOperating System Drives GPO. Дважды щелкните на элементе Require additional authentication at startup — для настройки систем Server 2008 R2 или Windows 7 — или на элементе Require additional authentication at startup (Windows Server 2008 and Windows Vista) — для настройки систем Server 2008 или Vista. Затем нажмите кнопку Enabled, чтобы изменения, внесенные в политику, вступили в силу, как показано на экране 2.

|

| Экран 2. Настройка BitLocker для функционирования без модуля TPM |

Если параметр Allow BitLocker without a compatible TPM еще не выбран, выберите его. Нажмите кнопку ОК и закройте редактор GPE. В окне командной строки запустите файл gpupdate.exe, дабы обновить настройки GPO на системе.

После того как вы внесете указанное изменение в GPO, мастер BitLocker Drive Encryption не будет генерировать ошибку в связи с отсутствием или неверной настройкой модуля TPM. В качестве единственного предпочтительного варианта при запуске мастер укажет Require a Startup key at every startup. Когда вы выберете этот предпочтительный вариант запуска, мастер предложит установить съемное запоминающее устройство USB для сохранения ключа запуска. После успешного завершения работы мастера BitLocker Drive Encryption система будет всякий раз при загрузке предлагать устанавливать USB-ключ BitLocker.

Аналогичная настройка GPO предусмотрена и в системах Server 2008 и Vista. Эта настройка (Control Panel Setup: Enable Advanced Startup Options) размещается в разделе Computer ConfigurationAdministrative TemplatesWindows ComponentsBitLocker Drive EncryptionGPO.

В системах Server 2008 и Vista защищать диск операционной системы с помощью программы BitLocker можно лишь после предварительной подготовки. Чтобы обеспечить нормальное функционирование BitLocker, необходимо выделить на диске особый системный раздел для хранения системных файлов, которые не могут быть зашифрованы и которые нужны для запуска и восстановления операционной системы. Создать такой особый системный раздел можно с помощью инструмента BitLocker Drive Preparation Tool. Сведения об этом средстве, включая инструкции по его установке, можно найти в подготовленной специалистами Microsoft статье «Description of the BitLocker Drive Preparation Tool», опубликованной по адресу support.microsoft.com/kb/933246. В системах Server 2008 R2 и Windows 7 данное средство встроено в мастер BitLocker Drive Encryption.

Процесс шифрования

Благодаря мастеру BitLocker Drive Encryption процесс установки выполняется легко, хотя и не слишком быстро. Мастер может работать длительное время (до нескольких часов), которое определяется размером диска. На шифрование диска данных емкостью 45 Гбайт у программы BitLocker ушло порядка двух часов. Приятно отметить, что процесс шифрования осуществляется в фоновом режиме и на протяжении этого времени с компьютером можно работать. И все же я рекомендую читателям до завершения процесса шифрования не загружать систему другими задачами, ибо это может привести к снижению быстродействия компьютера.

Перед тем как запускать мастер BitLocker Drive Encryption, обязательно снимите полную резервную копию данных, хранящихся на диске, который вы собираетесь защищать с помощью BitLocker. Мастер отличается высокой надежностью, что, однако, не дает полной гарантии от сбоев (возможен, например, отказ аппаратных компонентов диска).

Чтобы запустить мастер BitLocker Drive Encryption, перейдите в оснастку BitLocker Drive Encryption панели управления. Вы увидите список всех томов, доступных для шифрования средствами BitLocker (диск операционной системы, фиксированные и съемные накопители). Если вы увидите предупреждающее сообщение — например, предупреждение об отсутствии модуля TPM, — следует сначала выполнить действия, описанные в предыдущем разделе.

В окне оснастки BitLocker Drive Encryption выберите настройку Turn on BitLocker для диска, который намереваетесь защищать. На экране появится окно мастера BitLocker Drive Encryption. Можно воспользоваться и другим способом запуска мастера: правой кнопкой мыши щелкните на значке накопителя в Windows Explorer и в открывшемся меню выберите пункт Turn on BitLocker.

Чтобы разблокировать накопитель, пользователь должен выбрать одну из предлагаемых мастером BitLocker Drive Encryption настроек, представленных на экране 3. В вашем распоряжении три варианта: Use a password to unlock the drive, Use my smart card to unlock the drive и Automatically unlock this drive on this computer. Если вам не подходит вариант с автоматическим снятием блокировки, при каждой попытке получить доступ к защищенному диску данных вам нужно будет вводить пароль или вставлять смарт-карту, а потом указывать соответствующий PIN-код. Вариант с автоматическим разблокированием применим только к фиксированным дискам данных и в случае, если диск операционной системы тоже защищен средствами BitLocker, — при соблюдении этого условия блокировка диска данных снимается автоматически в момент регистрации пользователя в системе Windows. Если вы хотите отменить блокировку накопителя с помощью смарт-карты, позаботьтесь, чтобы на ней хранился специальный сертификат и закрытый ключ. Сведения о том, как можно получить подобный сертификат во внутреннем удостоверяющем центре Certification Authority (CA) или как создать самостоятельно подписанный сертификат, используемый для выполнения той же задачи, можно найти в статье Microsoft «BitLocker Drive Encryption Step-by-Step Guide for Windows 7», размещенной по адресу technet.microsoft.com/en-us/library/dd835565(WS.10).aspx.

|

| Экран 3. Выбор параметра снятия блокировки в окне мастера BitLocker Drive Encryption |

Мастер предоставляет пользователю на выбор несколько вариантов сохранения пароля восстановления BitLocker: на флэш-накопителе USB, в файле или в виде распечатанного документа. Пароль восстановления BitLocker имеет исключительное значение: он позволяет вновь обретать доступ к данным пользователям, которые забыли пароль для снятия блокировки или потеряли смарт-карту, обеспечивающую выполнение этой операции. Советую вам всегда сохранять по меньшей мере две копии пароля восстановления. Если вы используете накопитель USB, его не следует применять для выполнения каких-либо других задач. Отмечу кстати, что вы можете использовать настройку Manage BitLocker оснастки BitLocker Drive Encryption для снятия большего числа копий ключа восстановления по завершении работы мастера.

На данном этапе на экране отображается окно мастера, где пользователю предлагается ответить на вопрос, следует ли начинать процесс шифрования немедленно. Для продолжения работы нажмите кнопку Start Encrypting.

После начала шифрования Windows отображает индикатор состояния этого процесса. При работе со съемными накопителями данных вы можете приостановить, а затем возобновить процесс шифрования (для приостановки нажмите кнопку Pause). Такая возможность может пригодиться в случае, когда в процессе шифрования возникает необходимость снять соответствующий накопитель. Функция приостановки и возобновления недоступна при шифровании дисков операционной системы или несъемных накопителей. По завершении процесса шифрования нажмите кнопку Close.

Чтобы ответить на вопрос, защищен ли тот или иной накопитель с помощью инструмента BitLocker, достаточно взглянуть на значок накопителя в окне программы Windows Explorer. Когда содержимое накопителя зашифровано, поверх его символа отображается символ замка. Золотой закрытый замок означает, что накопитель заблокирован, серый открытый замок отображается после снятия блокировки накопителя. Для отмены блокировки накопителя, прошедшего процедуру шифрования, щелкните на нем правой кнопкой мыши и в раскрывшемся меню выберите пункт Unlock Drive. Появится экран снятия блокировки; на нем вы сможете ввести пароль снятия блокировки (экран 4). Отмечу, что настройку Automatically unlock on this computer from now on можно использовать лишь в тех случаях, когда диск операционной системы тоже защищен с помощью BitLocker.

|

| Экран 4. Отмена блокировки диска данных, защищенного с помощью BitLocker |

Проверка целостности файлов средствами BitLocker

Метод защиты диска операционной системой средствами BitLocker с использованием модуля TPM имеет свои достоинства и недостатки. Наряду с шифрованием содержимого на уровне томов BitLocker обеспечивает также проверку целостности файлов. Как я отмечал выше, во время загрузки системы и до запуска операционной системы эта функция автоматически оценивает состояние загрузочных файлов, таких как BIOS, главные загрузочные записи и загрузочный сектор NTFS. Если злоумышленники введут в один из загрузочных файлов вредоносный код или модифицируют один из файлов, BitLocker обнаружит это и предотвратит запуск операционной системы. Затем BitLocker переключится в режим восстановления, и, для того чтобы вновь получить доступ к системе, вам придется воспользоваться паролем или ключом восстановления.

Реализованный в продукте BitLocker механизм проверки целостности файлов весьма полезен, но, с другой стороны, при использовании этого продукта появляются дополнительные сложности, связанные с настройкой модуля TPM и управлением. При обслуживании сетей, где активно используется BitLocker, указанные недостатки нельзя недооценивать — прежде всего, в контексте общей стоимости владения.

Повышение уровня защиты

BitLocker может стать для вас хорошим подспорьем в деле защиты дисков с операционной системой, а также фиксированных и съемных накопителей на платформе Windows — даже без использования модуля TPM. Реализованная в системах Server 2008 R2 и Windows 7 версия BitLocker не уступает средствам шифрования сторонних производителей и даже превосходит их в том, что касается интеграции с операционной системой Windows и встроенными средствами управления.

Жан де Клерк (jan.declercq@hp.com) — сотрудник Security Office компании HP. Специализируется на управлении идентификационными параметрами и безопасностью в продуктах Microsoft

Надежная защита учетных записей служб без ограничения срока действия паролей

Параметр объекта групповой политики (GPO) Deny logon locally следует задействовать для всех учетных записей служб, так как в результате блокируется один из путей для атаки — интерактивная регистрация (например, регистрация с использованием комбинации клавиш Ctrl+Alt+Del) на компьютере с такой учетной записью. Большинство специалистов по безопасности неодобрительно относятся к учетным записям без ограничения срока действия паролей. Однако порой обойтись без такой учетной записи практически невозможно. Особое беспокойство вызывает возможность использования учетной записи из любого места в сети, что может привести к злоупотреблениям. Чтобы умиротворить аудиторов и специалистов по безопасности, я хочу предложить простой способ выполнить правила безопасности и при этом сохранить учетные записи служб с паролями без ограничения срока действия. Выполните следующие действия.

- В домене Active Directory (AD) создайте группу безопасности, например с именем DenyLogonsLocal. В эту группу нужно ввести идентификаторы, с которыми предполагается запускать службу или процесс, но не применяемые для интерактивной регистрации на любом компьютере домена.

- Создайте объект GPO с компьютера с установленной консолью управления групповой политикой (GPMC). Конфигурацию пользователя можно отключить, так как она не потребуется.

- Перейдите в Windows SettingsSecurity SettingsLocal PoliciesUser Rights AssignmentsDeny logon locally. Введите группу безопасности, подготовленную на шаге 1, и сохраните объект GPO.

- Убедитесь, что объект GPO настроен на прошедших проверку пользователей. Поскольку все компьютеры в домене — часть прошедших проверку пользователей, объект применяется ко всем рабочим станциям и серверам.

- Свяжите этот объект GPO на уровне домена без возможности переопределения (это гарантирует, что никто не отменит вашу работу в организационной единице нижнего уровня — OU) и с включенным режимом конфигурации компьютера.

- Подождите, пока новый объект GPO не будет применен на рабочих станциях и серверах, а затем попытайтесь выполнить интерактивную регистрацию с рабочей станции или сервера с использованием одного из идентификаторов, членов группы безопасности, подготовленной на шаге 1. Попытка регистрации завершится неудачей.

- Если имеется два или несколько доменов, можно поместить группы из доверенного домена в объект GPO. Однако полезно подготовить такие объекты GPO на обеих сторонах (в случае двустороннего доверия).

Рекомендуется предоставлять только необходимые учетной записи права доступа, но не назначать автоматически административный доступ, поскольку большинство служб и процессов можно запускать без административных разрешений. Для учетных записей, которым нужен административный доступ, добавьте идентификаторы в локальные административные группы на серверах или рабочих станциях, чтобы обеспечить выполнение процесса и быть уверенным, что идентификатор непригоден для интерактивного входа. В итоге как ИТ-подразделение, так и группы безопасности делают шаг к более безопасной среде.

Кевин Вилленборг — руководитель подразделения Directory Services в крупной международной страховой компании. Специализируется на проектировании Active Directory, групповых политиках, диагностике и управлении безопасностью

Что же делать, если существующее оборудование не поддерживает TPM? Мне пришлось столкнуться с этой проблемой, когда я решил воспользоваться функцией BitLocker в Windows 7. При попытке включить шифрование система выдала сообщение об ошибке с предупреждением о том, что Trusted Platform Module отсутствует или не активирован в настройках BIOS. Когда я попытался активировать TPM, оказалось, что в моей системе он не поддерживается.

То, что производитель моего профессионального компьютера не оснастил его микросхемой с поддержкой TPM, меня весьма озадачило, и я решил выяснить, возможно ли как-то обойти эти ограничения. Оказалось, что BitLocker действительно можно включить даже на компьютере, не поддерживающем TPM.

Настройка локальной политики для компьютеров, не поддерживающих TPM

Все, что нужно для решения проблемы — пара изменений в параметрах локальной политики, флеш-накопитель и несколько часов собственно на шифрование накопителя.

Локальная политика, как и групповая политика в Active Directory, позволяет изменять системные настройки и параметры отдельных учетных записей на локальном компьютере. Чтобы запустить Редактор локальной групповой политики (Local Group Policy Editor) (рис. A), введите в строке поиска меню «Пуск» (Start) ключевую фразу групповая политика» (Group Policy) и нажмите [Enter].

Рисунок A. Настройки локальной политики в Windows 7. Нажмите на изображении для увеличения.

Настройки Bit-Locker содержатся в разделе «Конфигурация компьютера | Административные шаблоны | Компоненты Windows | Шифрование диска Bit-Locker | Диски операционной системы» (Computer Configuration | Administrative Templates |Windows Components |Bit-Locker Drive Encryption | Operating System Drives).

Выделите элемент «Диски операционной системы» и дважды щелкните на политике «Требовать дополнительной аутентификации при запуске» (Require Additional Authentication at Startup). На рис. B показано диалоговое окно свойств данной политики.

Рисунок B. Свойства политики «Требовать дополнительной аутентификации при запуске». Нажмите на изображении для увеличения.

В окне свойств выберите опцию «Включен» (Enabled), чтобы активировать данную политику, и поставьте флажок «Разрешать BitLocker без совместимого TPM» (Allow BitLocker without a Compatible TPM) в разделе «Параметры» (Options). При таких настройках для хранения ключа BitLocker потребуется флеш-накопитель.

После включения данной опции станут доступны несколько выпадающих меню, связанных с модулями TPM, но их можно проигнорировать.

Разрешив аутентификацию без совместимого TPM, нажмите «OK», чтобы применить изменения.

Совет: В окне свойств политики в Windows 7 и Windows Server 2008 предусмотрено поле для комментариев. Советую записать в нем дату и свое имя пользователя на тот случай, если в дальнейшем возникнет необходимость отследить проделанные изменения.

Настройка BitLocker

После внесения описанных изменений в локальную политику остается выполнить ряд простых операций для включения BitLocker на компьютере без поддержки TPM.

1. Запустите диспетчер настроек шифрования BitLocker. Для этого введите ключевое слово «BitLocker» в строке поиска меню «Пуск» или воспользуйтесь ссылкой в разделе Панели управления «Система и безопасность» (Control Panel | System and Security).

2. В окне диспетчера будут перечислены все доступные диски.

3. Нажмите ссылку «Включить BitLocker» (Turn On Bit Locker).

Вам будет предложено настроить параметры BitLocker в зависимости от тех опций, что были выбраны при настройке политики. В частности, необходимо будет предоставить флеш-накопитель для записи ключа аутентификации BitLocker (рис. C). Подключите к компьютеру диск и нажмите «Далее» (Next), чтобы записать на него ключ.

Рисунок C. Сохранение ключа аутентификации на флеш-накопитель.

После того, как ключ аутентификации будет записан на USB-диск, мастер предложит создать ключ восстановления на тот случай, если ключ аутентификации потеряется.

Совет: Не стоит сохранять ключ восстановления на сам зашифрованный диск, поскольку если ключ аутентификации потеряется, вы просто не сможете им воспользоваться.

После сохранения ключей Bit Locker предложит приступить к шифрованию системного диска. При этом компьютером можно будет пользоваться в обычном режиме, но само шифрование может оказаться довольно продолжительным, в зависимости от объемов диска. Например, жесткий диск моего ноутбука емкостью 285 Гбайт шифровался на протяжении примерно восьми часов.

По завершении шифрования компьютер придется перезагрузить, чтобы можно было пользоваться зашифрованным диском. После перезагрузки для входа в систему понадобится ключ аутентификации. В системах с поддержкой TPM принцип действия тот же, только там не требуется подключать к компьютеру флеш-накопитель с кодом аутентификации.

На мой взгляд, этот механизм особенно полезен в случае с портативными компьютерами, которые больше всего рискуют быть украденными или потерянными. Шифрование BitLocker и BitLocker To Go в сочетании с надежно защищенным ключом и регулярной архивацией позволяет гарантировать безопасность важных данных.

Автор: Derek Schauland

Перевод

SVET

Оцените статью: Голосов

26.04.2018 Советы и рекомендации Задать вопросНаписать пост

«БитЛокер» представляет собой проприетарную технологию, которая дает возможность обеспечивать защиту информации посредством комплексного шифрования разделов. Сам ключ может размещаться в «TRM» либо на устройстве USB.

TPM (Trusted Platform Module) – это криптопроцессор, в котором размещаются криптоключи для защиты данных. Используется для того, чтобы:

- выполнять аутентификацию;

- защищать информацию от кражи;

- управлять сетевым доступом;

- защищать программное обеспечение от изменений;

- защищать данные от копирования.

Модуль «Trusted Platform Module» в BIOS

Обыкновенно модуль запускается в рамках процесса модульной инициализации, его не нужно включать/выключать. Но если необходимо, осуществить активацию возможно посредством консоли управления модулем.

- Нажмите в меню «Пуск» кнопку «Выполнить», напишите tpm.msc.

- В разделе «Действие» выберите «Включить TPM». Ознакомьтесь с руководством.

- Перезагрузите ПК, следуйте рекомендациям «БИОС», отображаемым на мониторе.

Как включить «БитЛокер» без «Trusted Platform Module» в Windows 7, 8, 10

При запуске шифровального процесса «БитЛокер» для системного раздела на ПК многих юзеров появляется уведомление «Данное устройство не может применять доверенный платформенный модуль. Администратору нужно активировать параметр. Разрешить применение BitLocker без совместимого TPM». Чтобы применять шифрование, нужно отключить соответствующий модуль.

Отключение использования модуля TPM

Для того чтобы можно было выполнить шифрование системного раздела без «Trusted Platform Module», нужно поменять настройки параметра в редакторе GPO (локальные групповые политики) ОС.

- Одновременно зажимаем Win+R, после чего вбиваем gpedit.msc, чтобы запустить GPO.

- Нажмите на «Конфигурация компьютера», «Административные шаблоны», «Компоненты Windows», «Этот параметр политики позволяет выбрать шифрование диска BitLocker», «Диски операционной системы».

- Два раза нажмите на пункт «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске».

- В появившемся меню выберите «Включено», удостоверьтесь, что установлена отметка «Разрешить BitLocker без совместимого доверенного платформенного модуля».

- Сохраните проделанные изменения.

Как включить «БитЛокер»

Для того чтобы выполнить запуск «БитЛокер», необходимо следовать такому алгоритму:

- Щелкните правой клавишей мышки по меню «Пуск», нажмите на «Панель управления».

- Кликните по «Шифрование диска».

- Нажмите на «Включить BitLocker».

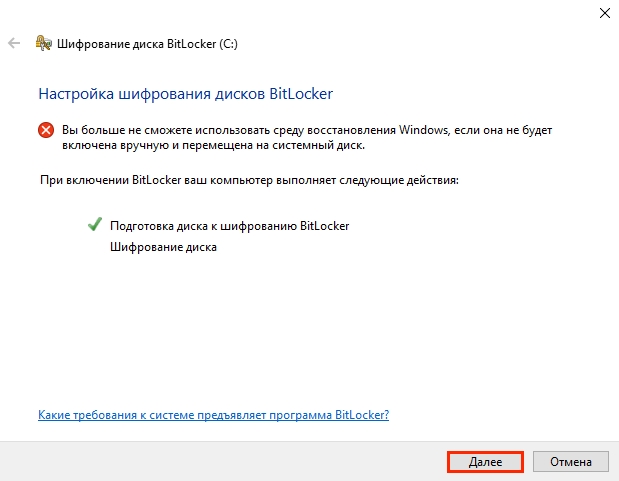

- Подождите, пока закончится проверка, щелкните «Далее».

- Прочтите инструкции, кликните по клавише «Далее».

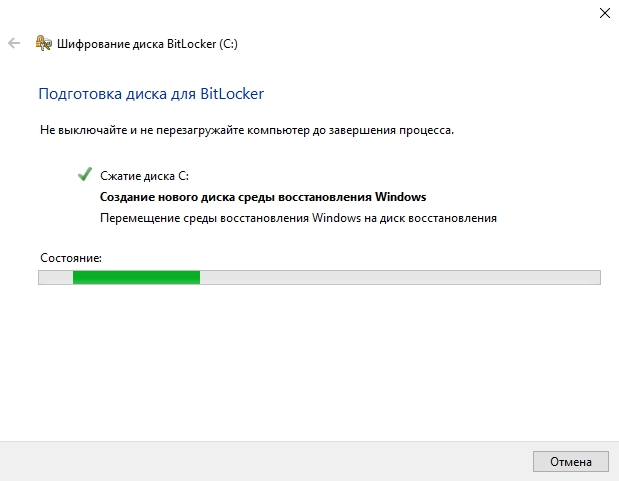

- Запустится процесс подготовки, при котором не стоит отключать ПК. В противном случае вы не сможете загрузить операционную систему.

- Щелкните по клавише «Далее».

- Введите пароль, который станет применяться для разблокирования диска при запуске ПК. Кликните по клавише «Далее».

- Выберите метод сохранения ключа восстановления. Данный ключ позволит получить доступ к диску при утрате пароля. Щелкните «Далее».

- Выберите шифрование всего раздела. Кликните «Далее».

- Нажмите на «Новый режим шифрования», щелкните «Далее».

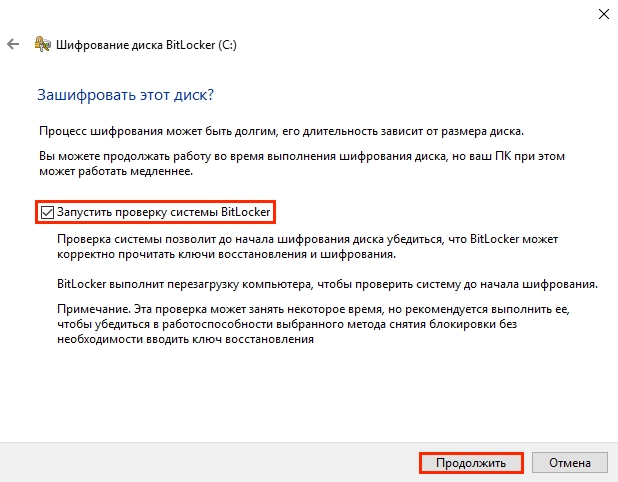

- Отметьте пункт «Запустить проверку системы BitLocker», щелкните «Продолжить».

- Выполните перезагрузку ПК.

- При включении ПК наберите пароль, указанный при шифровании. Щелкните кнопку ввода.

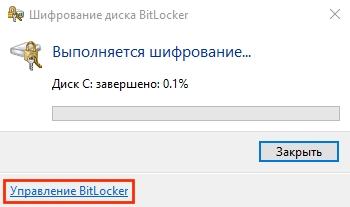

- Шифрование запустится сразу после загрузки ОС. Кликните по значку «БитЛокер» в панели уведомлений, чтобы посмотреть прогресс. Помните, что шифровальный процесс может отнимать немало времени. Все зависит от того, какой памятью располагает системный раздел. При выполнении процедуры ПК будет работать менее производительно, так как на процессор идет нагрузка.

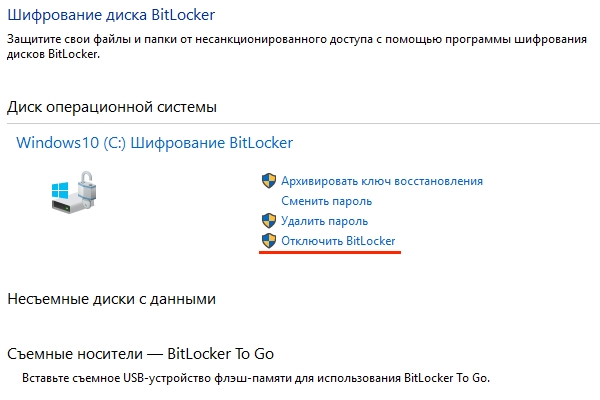

- Кликните по значку «БитЛокер» в панели уведомлений.

- Нажмите на «Управление BitLocker».

- Кликните по «Отключить BitLocker».

- Выберите «Отключить BitLocker».

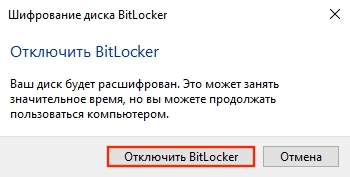

- Дешифровка тоже занимает определенное время. Во время данной процедуры можете использовать ПК как обычно. Никаких настроек выполнять не требуется.

Reader Interactions

5 решений для устранения сбоя BitLocker во время шифрования

- Включить BitLocker без совместимого TPM

- Clear TPM (модуль доверенной платформы)

- Очистите диск и заново создайте раздел с помощью DiskPart

- Изменить настройки чипа безопасности

- Изменить настройки USB-устройств в BIOS

В этой статье мы поговорим о нескольких ошибках, которые могут возникнуть при попытке зашифровать ваш диск с помощью BitLocker. Этот инструмент защищает вашу операционную систему от атак в автономном режиме.

Вот некоторые из наиболее распространенных ошибок BitLocker:

- Это устройство не может использовать модуль платформы доверия .

- Перейти к решению 1, чтобы исправить это.

- Предпринята попытка недопустимой операции с разделом реестра, помеченным для удаления .

- Перейти к решению 2, чтобы исправить это.

- Невозможно использовать шифрование диска B itLocker, поскольку критические файлы BitLocker отсутствуют или повреждены. Используйте Windows Startup Repair для восстановления файла на вашем компьютере (0x8031004A) .

- Перейти к решению 3, чтобы исправить это.

- Ключ шифрования BitLocker не может быть получен из модуля доверенной платформы (TPM) и расширенного PIN-кода. Попробуйте использовать ПИН-код, содержащий только цифры. C: не был зашифрован .

- Перейти к решению 4, чтобы исправить это.

- BitLocker не может быть включен. Накопитель данных не настроен на автоматическую разблокировку на текущем компьютере и не может быть разблокирован автоматически. C: не был зашифрован .

- Перейти к решению 5, чтобы исправить это.

Действия по устранению проблем с шифрованием диска BitLocker

Решение 1. Включите BitLocker без совместимого TPM

- Откройте кнопку Run from Start, напишите gpedit.msc и

- Откроется редактор локальной групповой политики.

- Нажмите «Административные шаблоны» в разделе «Конфигурация компьютера», а затем — «Компоненты Windows».

- Выберите диск BitLocker

- Шифрование, а затем диски операционной системы.

- В этом окне дважды щелкните «Требовать дополнительную аутентификацию при запуске»

- В новом окне выберите «Включено» и «Разрешить BitLocker без совместимого доверенного платформенного модуля (требуется пароль или ключ запуска на флэш-накопителе USB)».

- Сохраните изменения, нажав «Применить».

- Теперь попробуйте зашифровать диск с помощью BitLocker.

- СВЯЗАННЫЕ: Исправлено: проблема с экраном запроса пароля BitLocker в Windows 10

Решение 2: Очистить TPM (модуль доверенной платформы)

Перед тем как начать сброс настроек TPM до заводских настроек, убедитесь, что вы создали резервную копию своего компьютера. Этот метод может привести к потере данных.

- Откройте кнопку Run from Start, напишите tpm.msc и нажмите ввод.

- Откроется новая консоль управления.

- В разделе «Действие» справа нажмите «Нажмите TPM».

- В поле Clear TPM Security Hardware самое простое решение — проверить «У меня нет пароля владельца» и нажать «ОК».

- Вам будет предложено перезагрузить. Это будет означать, что вы должны нажать клавишу (обычно F10), чтобы очистить TPM. Нажмите запрошенную клавишу.

- После перезагрузки системы вам придется перезагрузить компьютер. После перезапуска вам будет предложено нажать клавишу (обычно F10), чтобы включить TPM. Нажмите эту клавишу.

- Запустится мастер настройки TPM, и вы сможете ввести пароль владельца TPM.

Решение 3. Очистите диск и заново создайте раздел с помощью DiskPart

Прежде чем мы продолжим, имейте в виду, что этот метод сотрет всю информацию, хранящуюся на вашем диске. Создайте резервную копию на другом диске, чтобы убедиться, что вы не потеряете все свои файлы и папки.

- Запустите командную строку от имени администратора, введите diskpart и нажмите Enter.

- Введите список дисков, чтобы показать список всех дисков

- Введите select disk #, где # проблемный диск. Нажмите Enter.

- Введите clean> нажмите Enter.

- Подождите, пока диск не будет очищен. Теперь пришло время создать новый раздел.

- Введите создать основной раздел и нажмите Enter

- Введите назначить букву = # . Еще раз, # — это буква, которую вы хотите использовать.

- Отформатируйте ваш раздел, набрав в формате fs = ntfs quick . Нажмите Enter.

- СВЯЗАННЫЕ: BitLocker не сохраняет ключ в AD: у нас есть решение

Решение 4. Измените настройки микросхемы безопасности

Согласно сообщениям, эта проблема затрагивает машины, оснащенные микросхемами Intel PTT Security, использующими определенные параметры Например, шифрование диска BitLocker использовало TPM и PIN, а параметр «Разрешить BitLocker без совместимого TPM» был отключен.

Кроме того, эти машины работают с ОС в BIOS, а не с UEFI .

Мы перечислим общие шаги, чтобы следовать ниже. Имейте в виду, что они могут отличаться на вашей машине.

- Запустите компьютер> откройте настройки BIOS

- Перейдите на вкладку «Безопасность»> выберите «Настройки микросхемы безопасности».

- Выберите опцию Дискретный TPM

- Перейдите к Clear Security Chip> сохраните ваши изменения.

- Перезагрузите компьютер, войдите в систему и введите свой PIN-код. Проверьте, сохраняется ли проблема.

Обратите внимание, что если вы хотите вернуться к предыдущим настройкам микросхемы безопасности, вам необходимо заменить возможность загрузки прошивки загрузкой UEFI. Иногда вам также может понадобиться переустановить ОС.

Примечание . В случае, если вы не можете получить исправление BitLocker, мы настоятельно рекомендуем переключиться на блокировку папки , которая является мощным средством шифрования. Он позволяет шифровать файлы, папки и диски и имеет широкий спектр функций безопасности.

Вы можете найти больше информации об этом в нашем списке лучших инструментов шифрования .

- Скачать пробную версию Folder Lock

Решение 5. Измените настройки USB-устройств в BIOS

Эта ошибка может появиться при попытке зашифровать диск операционной системы с помощью ключа запуска USB. Причина этого может быть связана с некоторыми настройками в режиме BIOS. Вот возможное исправление.

- Войдите в утилиту настройки BIOS.

- Перейдите в Advanced, затем Периферийная конфигурация.

- Доступ к хост-контроллеру USB и USB-устройствам.

- Настройки USB-устройств должны быть Все.

Мы надеемся, что эти решения помогли вам решить проблемы с шифрованием Bitlocker.

Если у вас есть дополнительные советы и предложения, не стесняйтесь перечислить их ниже.

Примечание редактора : этот пост был первоначально опубликован в ноябре 2018 года и с тех пор был обновлен и обновлен для обеспечения свежести, точности и полноты.

СВЯЗАННЫЕ ПОСТЫ, ЧТОБЫ ПРОВЕРИТЬ

- Как исправить фатальную ошибку Bitlocker при запуске

- Исправлено: не удалось разблокировать с помощью этого ключа восстановления ошибка BitLocker

- Вот почему Bitlocker медленнее в Windows 10, чем в Windows 7

- Remove From My Forums

-

Вопрос

-

Пытаюсь включить шифрование диска С: на хостовой машине с ролью HYPER-V:

Далее открываю gpedit.msc — Конфигурация компьютераАдминистративные шаблоныКомпоненты WindowsЭтот параметр политики разрешает использовать шифрование диска BitLocker

Диски операционной системы

Этот параметр политики позволяет вам разрешить сетевое разблокирование при запуске Включена Нет Разрешить защищенную загрузку для проверки целостности Не задана Нет Этот параметр политики позволяет включить использование проверки подлинности BitLocker, требующей предзагрузочного ввода с клавиатуры на планшетах Не задана Нет Этот параметр политики позволяет разрешить использование улучшенных ПИН-кодов при запуске компьютера Включена Нет Этот параметр политики позволяет настроить использование аппаратного шифрования для дисков операционной системы Включена Нет Применить тип шифрования диска к дискам операционной системы Не задана Нет Этот параметр политики позволяет настроить использование паролей для дисков операционной системы Включена Нет Этот параметр политики позволяет выбрать метод восстановления дисков операционной системы, защищенных с помощью BitLocker Включена Нет Этот параметр политики позволяет настроить профиль проверки платформы доверенного платформенного модуля для конфигурации встроенного ПО на базе BIOS Не задана Нет Этот параметр политики позволяет настроить профиль проверки платформы доверенного платформенного модуля (Windows Vista, Windows Server 2008, Windows 7, Windows Server 2008 R2) Не задана Нет Этот параметр политики позволяет настроить профиль проверки платформы доверенного платформенного модуля для основных конфигураций встроенного ПО UEFI Не задана Нет

и не нахожу рекомендованный параметр: «Разрешить использование BitLocker без совместимого TPM» !!??

-

Изменено

4 февраля 2013 г. 19:45

-

Изменено

Ответы

-

BitLocker. Вопросы и ответы

Второй рисунок, отмечено красным, проверяйте.

После настройки политик, необходимо сделать gpupdate /force, или по крайней мере перезагрузить хост. В Windows Server 2012 BitLocker без модуля TPM отлично работает.

-

Изменено

SolenoidEditor

3 марта 2013 г. 12:38 -

Помечено в качестве ответа

G.Sattva

4 марта 2013 г. 21:13

-

Изменено