Проблема

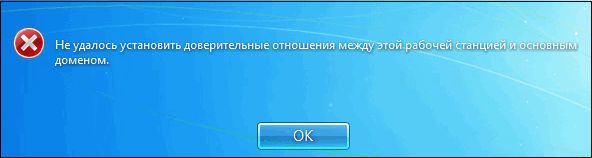

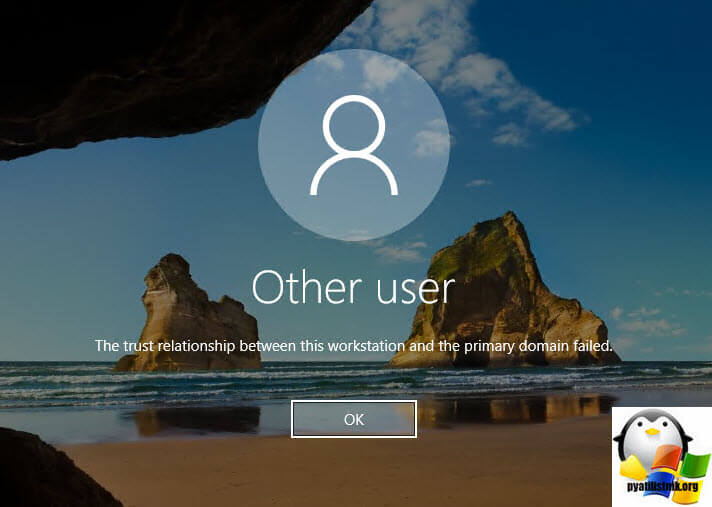

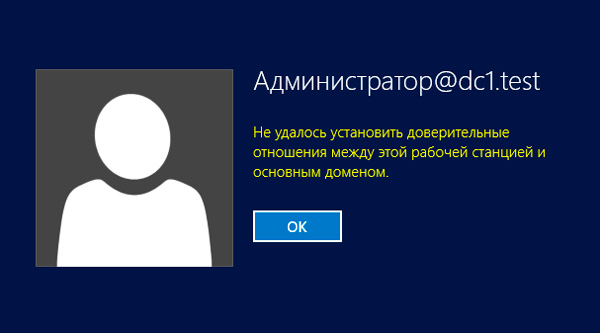

При входе в систему на компьютере с Windows 7 в доменной среде появляется следующее сообщение об ошибке:

Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом.

Решение

Для устранения данной проблемы необходимо удалить компьютер из домена, а затем повторно подключить его.

-

Используя учетную запись локального администратора, войдите в систему.

-

Откройте менюПуск, Нажмите и удерживайте (или щелкните правой кнопкой мыши) Компьютер > Свойства.

-

Нажмите кнопкуИзменить настройки рядом с названием компьютера.

-

На вкладке Имя компьютера щелкнитеИзменить.

-

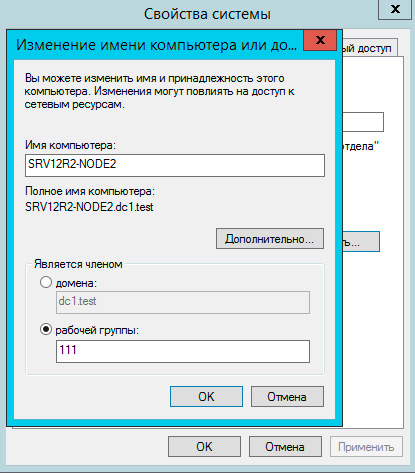

Под заголовком Член группы выберите Рабочая группа, введите имя рабочей группы и нажмите OK.

-

В ответ на предложение перезагрузить компьютер нажмите кнопку OK.

-

На вкладке Имя компьютера снова выберитеИзменить.

-

Под заголовком Член группы выберите Домен, и введите имя домена.

-

НажмитеOK, и введите учетные данные пользователя, который авторизован в данном домене.

-

В ответ на предложение перезагрузить компьютер нажмите кнопку OK.

-

Перезагрузите компьютер.

Нужна дополнительная помощь?

С ошибкой «Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом» время от времени приходится сталкиваться каждому системному администратору. Но не каждый понимает причины и механизмы процессов, приводящие к ее возникновению. Потому что без понимания смысла происходящих событий невозможно осмысленное администрирование, которое подменяется бездумным выполнением инструкций.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Учетные записи компьютеров, также, как и учетные записи пользователей, являются участниками безопасности домена. Каждому участнику безопасности автоматически присваивается идентификатор безопасности (SID) на уровне которого осуществляется доступ к ресурсам домена.

Перед тем как предоставить учетной записи доступ к домену необходимо проверить ее подлинность. Каждый участник безопасности должен иметь свою учетную запись и пароль, учетная запись компьютера не исключение. При присоединении компьютера к Active Directory для него создается учетная запись типа «Компьютер» и устанавливается пароль. Доверие на этом уровне обеспечивается тем, что данная операция производится администратором домена или иным пользователем, имеющим для этого явные полномочия.

Впоследствии при каждом входе в домен компьютер устанавливает защищенный канал с контроллером домена и сообщает ему свои учетные данные. Таким образом между компьютером и доменом устанавливаются доверительные отношения и дальнейшее взаимодействие происходит согласно установленных администратором политик безопасности и прав доступа.

Пароль учетной записи компьютера действует 30 дней и впоследствии автоматически изменяется. При этом важно понимать, что смену пароля инициирует компьютер. Это происходит аналогично процессу смены пароля пользователя. Обнаружив, что текущий пароль просрочен, компьютер при очередном входе в домен его заменит. Поэтому, даже если вы не включали компьютер несколько месяцев, доверительные отношения в домене сохранятся, а пароль будет заменен при первом входе после длительного перерыва.

Доверительные отношения нарушаются в том случае, если компьютер пытается аутентифицироваться в домене с недействительным паролем. Как такое может произойти? Самый простой способ — это откатить состояние компьютера, например, штатной утилитой восстановления системы. Такой же эффект может быть достигнут при восстановлении из образа, снапшота (для виртуальных машин) и т.п.

Еще один вариант — это изменение учетной записи другим компьютером с таким же именем. Ситуация довольно редкая, но иногда случается, например, когда сотруднику поменяли ПК с сохранением имени, выведя из домена старый, а потом снова ввели его в домен забыв переименовать. В этом случае старый ПК при повторном вводе в домен сменит пароль ученой записи компьютера и новый ПК уже не сможет войти, так как не сможет установить доверительные отношения.

Простой пример: старый компьютер переименовали и отдали в другой отдел, после чего произошел сбой, и он автоматически откатился на последнюю контрольную точку. После чего данный ПК попытается аутентифицироваться в домене под старым именем и закономерно получит ошибку установления доверительных отношений. Правильными действиями в этом случае будет переименовать компьютер как он должен называться, создать новую контрольную точку и удалить старые.

И только убедившись, что нарушение доверительных отношений было вызвано объективно необходимыми действиями и именно для этого компьютера можно приступать к восстановлению доверия. Сделать это можно несколькими способами.

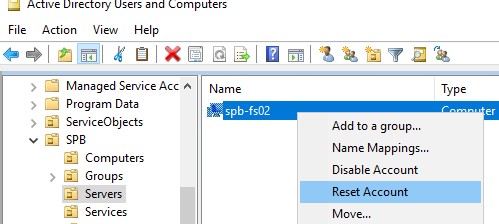

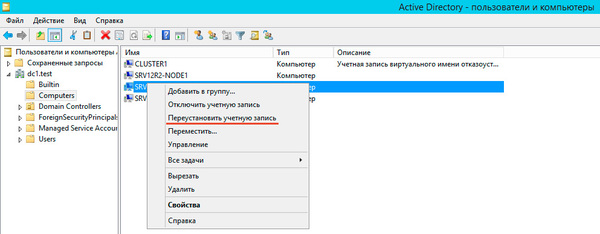

Пользователи и компьютеры Active Directory

Это самый простой, но не самый быстрый и удобный способ. Открываем на любом контроллере домена оснастку Пользователи и компьютеры Active Directory, находим необходимую учетную запись компьютера и, щелкнув правой кнопкой мыши, выбираем Переустановить учетную запись.

Недостаток этого способа, что машину требуется выводить из домена, а также необходимость двух (одной) перезагрузки.

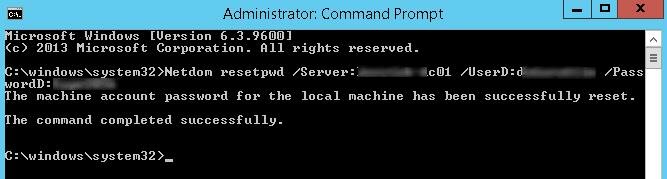

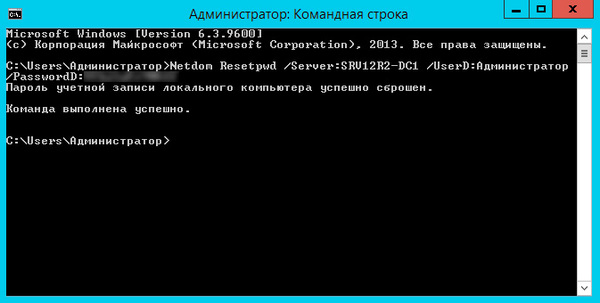

Утилита Netdom

Данная утилита входит в состав Windows Server начиная с редакции 2008, на пользовательские ПК ее можно установить из состава пакета RSAT (Средства удаленного администрирования сервера). Для ее использования войдите на целевой системе локальным администратором и выполните команду:

Netdom resetpwd /Server:DomainController /UserD:Administrator /PasswordD:PasswordРазберем опции команды:

- Server — имя любого доменного контроллера

- UserD — имя учетной записи администратора домена

- PasswordD — пароль администратора домена

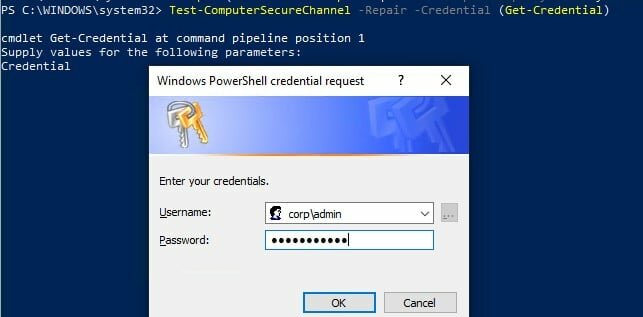

Командлет PowerShell 3.0

В отличие от утилиты Netdom, PowerShell 3.0 входит в состав системы начиная с Windows 8 / Server 2012, для более старых систем его можно установить вручную, поддерживаются Windows 7, Server 2008 и Server 2008 R2. В качестве зависимости требуется Net Framework не ниже 4.0.

Точно также войдите на системе, для которой нужно восстановить доверительные отношения, локальным администратором, запустите консоль PowerShell и выполните команду:

Reset-ComputerMachinePassword -Server DomainController -Credential DomainAdminгде:

- Server — имя любого контроллера домена

- Credential — имя домена / учетной записи администратора домена

При выполнении этой команды появится окно авторизации в котором вы должны будете ввести пароль для указанной вами учетной записи администратора домена.

Как видим, восстановить доверительные отношения в домене довольно просто, главное — правильно установить причину возникновения данной проблемы, так как в разных случаях потребуются разные методы. Поэтому мы не устаем повторять: при возникновении любой неполадки сначала нужно выявить причину, а только потом принимать меры к ее исправлению, вместо того чтобы бездумно повторять первую найденную в сети инструкцию.

Дополнительные материалы:

- Службы каталогов. Часть 1 — Общие понятия

- Службы каталогов. Часть 2 — Реализации служб каталогов

- Службы каталогов. Часть 3 — Структура Active Directory

- Active Directory — от теории к практике. Часть 1 — общие вопросы

- Active Directory — от теории к практике. Часть 2 — разворачиваем доменную структуру

- Active Directory — от теории к практике. Часть 3 — настройка DHCP

- Active Directory — от теории к практике. Часть 4 — перенос учетных записей в домен

- Настраиваем высокодоступный DHCP-сервер в Windows Server 2012

- Быстрое развертывание Active Directory с отказоустойчивой конфигурацией DHCP

- Синхронизация времени Active Directory с внешним источником

- Обновление схемы Active Directory

- Управление ролями FSMO при помощи Ntdsutil

- Управление ролями FSMO с помощью PowerShell

- Восстанавливаем доверительные отношения в домене

- Очистка метаданных контроллера домена в Active Directory

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом

При попытке подключения к домену на своей рабочей станции пользователь может столкнуться с сообщением о невозможности установки доверительных отношений между такой станцией и основным доменом. Обычно это связано с несоответствием вариантов паролей, хранящихся на рабочей станции и домене, требуя вмешательства администратора для нормализации работы указанных сетевых компонентов. Ниже я разберу, что это за проблема, каковы вызывающие её факторы, и как восстановить доверительные отношения между рабочей станцией и доменом в вашей сети.

Содержание

- Причины возникшей дисфункции

- Как восстановить доверительные отношения между рабочей станцией и доменом

- Способ №1. Выход из домена с последующим входом

- Способ №2. Задействуйте PowerShell

- Способ №3. Временно отключите сетевой кабель

- Заключение

Причины возникшей дисфункции

При введении какого-либо ПК в домен «Active Directory» для такого ПК создаётся отдельная учётная запись со специализированным, хранящимся на данном домене, паролем. Затем между данным ПК и доменом устанавливаются «доверительные отношения». То есть безопасный запароленный канал, обмен данными в котором происходит в соответствии с настройками безопасности, установленными администратором домена.

Пароль для такой рабочей станции на домене действует 30 дней, по истечению которых автоматически изменяется на основании настроек доменной политики.

Если рабочая станция пытается подключиться к домену под неправильным паролем, то «доверительные отношения» между станцией и доменом разрываются, и пользователь получает сообщение о неудачной установке доверительных отношений на своём ПК.

Классическими причинами появления такого неправильного пароля могут быть восстановление пользовательского PC из ранее созданного образа, снепшота виртуальной машины и другие релевантные факторы.

Как восстановить доверительные отношения между рабочей станцией и доменом

Рассмотрим несколько способов исправить проблему отсутствия доверительных отношений между рабочей станцией и доменом

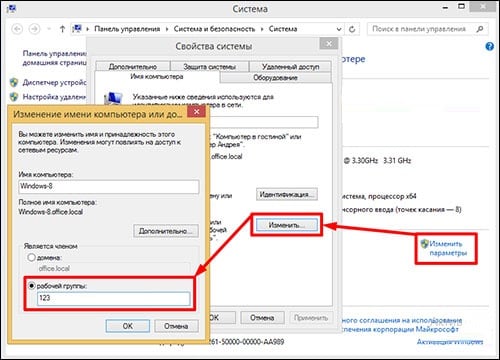

Способ №1. Выход из домена с последующим входом

Наиболее простым способом решения проблемы «Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом» (рекомендуемым, в частности, компанией «Макрософт») является выход компьютера (или «рабочей станции») из домена, с его последующим подключением к данному домену. Выполните следующее:

- Войдите в систему (ОС Виндовс) под учёткой локального администратора;

- Наведите курсор на иконку «Мой компьютер» на рабочем столе, нажмите ПКМ, выберите «Свойства»;

- В открывшемся окне рядом с названием ПК нажмите на кнопку «Изменить» (Изменить параметры);

- Откроется окно, где на вкладке «Имя компьютера» нажмите внизу на кнопку «Изменить»;

- В опции «Является членом» (или «Член группы») выберите настройку «Рабочая группа», введите какое-либо название группы и нажмите на ОК;

Введите имя для своей рабочей группы - Если система запросит перезагрузку – вновь нажмите на «Ок»;

- После перезагрузки вновь зайдите на «Имя компьютера», вновь кликните на «Изменить», но теперь выберите опцию «Домена», наберите название вашего домена, и нажмите на «Ок»;

- Введите данные пользователя, авторизированного в указанном домене;

- Нажмите на «Ок», и перезагрузите ваш PC.

Способ №2. Задействуйте PowerShell

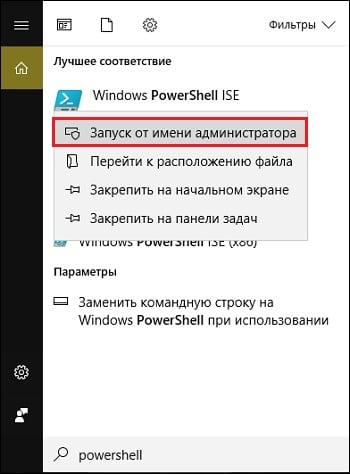

Ещё одним вариантом решить проблему доверительных отношений в домене является задействование функционала «PowerShell» в Виндовс 10. Выполните следующее:

- Войдите в учётку локального администратора на Виндовс 10;

- В строке поиска панели задач наберите PowerShell, сверху отобразится найденный результат;

- Наведите на него курсор, нажмите ПКМ, выберите опцию запуска от имени администратора, подтвердите запуск, нажав на «Да»;

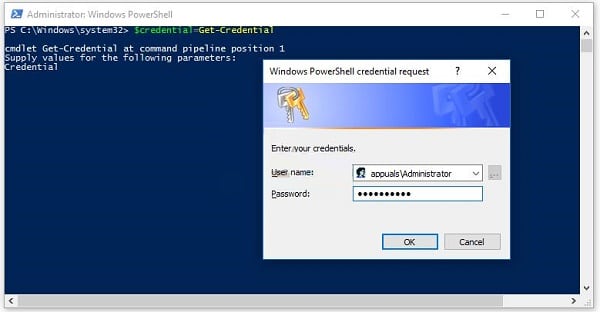

- В открывшейся оболочке наберите и нажмите на ввод;

- Введите название учётной записи администратора домена, пароль и нажмите на «Ок»;

- Затем наберите, а также нажмите на ввод:

- Закройте «PowerShell» и перезагрузите ПК;

- Выполните вход в Виндовс 10 используя аккаунт пользователя домена.

Способ №3. Временно отключите сетевой кабель

Неплохо зарекомендовал себя кастомный способ, предложенный пользователями. При возникновении подобной проблемы на вашем ПК рекомендуется отключить от ПК сетевой кабель и попытаться войти в свою учётку под старым паролем (при отключении кабеля такое может стать возможным). Затем подключите сетевой кабель, выйдите из домена, и потом вновь попробуйте обратно войти в домен. Если вход удастся, перезагрузите ваш ПК.

Заключение

Наиболее простым способом избавиться от ошибки «Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом» является вариант вывода ПК из домена, с последующим входом в него. Обычно это позволяет решить проблему доверительных отношений между рабочей станцией и доменом, тем самым стабилизировав сетевую коммуникацию между доменом и ПК.

Опубликовано 30.03.2018 Обновлено 09.11.2020

В этой статье мы рассмотрим проблему нарушения доверительных отношений между рабочей станцией и доменом Active Directory, из-за которой пользователь не может авторизоваться на компьютере. Рассмотрим причину проблемы и простой способ восстановления доверительных отношений компьютера с контроллером домена по безопасному каналу без перезагрузки компьютера.

Содержание:

- Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом

- Пароль учетной записи компьютера в домене Active Directory

- Проверка и восстановление доверительного отношения компьютера с доменом с помощью PowerShell

- Восстановления доверия с помощью утилиты Netdom

Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом

Как проявляется проблема: пользователь пытается авторизоваться на рабочей станции или сервере под своей учетной запись и после ввода пароля появляется ошибка:

The trust relationship between this workstation and the primary domain failed.

Не удалось восстановить доверительные отношения между рабочей станцией и доменом.

Также ошибка может выглядеть так:

The security database on the server does not have a computer account for this workstation trust relationship.

База данных диспетчера учетных записей на сервере не содержит записи для регистрации компьютера через доверительные отношения с этой рабочей станцией.

Пароль учетной записи компьютера в домене Active Directory

Когда компьютер вводится в домен Active Directory, для него создается отдельная учетная запись типа computer. У каждого компьютера в домене, как и у пользователей есть свой пароль, который необходим для аутентификации компьютера в домене и установления доверенного подключения к контроллеру домена. Однако, в отличии от паролей пользователя, пароли компьютеров задаются и меняются автоматически.

Несколько важных моментов, касающихся паролей компьютеров в AD:

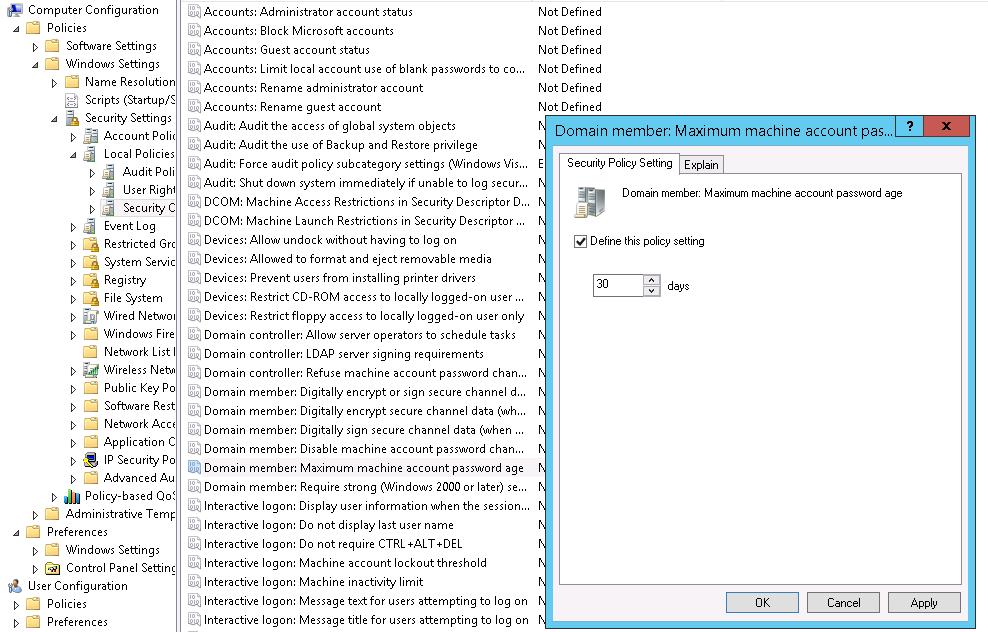

- Компьютеры должны регулярно (по-умолчанию раз в 30 дней) менять свои пароли в AD.

Совет. Максимальный срок жизни пароля может быть настроен с помощью политики Domain member: Maximum machine account password age, которая находится в разделе: Computer Configuration-> Windows Settings-> Security Settings-> Local Policies-> Security Options. Срок действия пароля компьютера может быть от 0 до 999 (по умолчанию 30 дней).

- Срок действия пароля компьютера не истекает в отличии от паролей пользователей. Смену пароля инициирует компьютер, а не контроллер домена. На пароль компьютера не распространяется доменная политика паролей для пользователей.

Даже если компьютер был выключен более 30 дней, его можно включить, он нормально аутентифицируется на DC со старым паролем, и только после этого локальная служба

Netlogon

изменит пароль компьютера в своей локальной базе (пароль хранится в ветке реестра HKLMSECURITYPolicySecrets$machine.ACC) и затем в аккаунте компьютера в Active Directory. - Пароль компьютера меняется на ближайшем DC, эти изменения не отправляются на контроллера домена с FSMO ролью эмулятора PDC (т.е. если компьютер сменил пароль на одном DC, то он не сможет авторизоваться на другом DC, до момента выполнения репликации изменений в AD).

Если хэш пароля, который компьютер отправляет контроллеру домена не совпадает с паролем учетной записи компьютера, компьютер не может установить защищённое подключение к DC и выдает ошибки о невозможности установить доверенное подключение.

Почему это может произойти:

- Самая частая проблема. Компьютер был восстановлен из старой точки восстановления или снапшота (если это виртуальная машина), созданной раньше, чем был изменен пароль компьютера в AD. Т.е. пароль в снапшоте отличается от пароля компьютера в AD. Если вы откатите такой компьютер на предыдущее состояние, это компьютер попытается аутентифицироваться на DC со старым паролем.

- В AD создан новый компьютер с тем же именем, или кто-то сбросил аккаунт компьютера в домене через консоль ADUC;

- Учетная запись компьютера в домене заблокирована администраторам (например, во время регулярной процедуры отключения неактивных объектов AD);

- Довольно редкий случай, когда сбилось системное время на компьютере.

Классический способ восстановить доверительных отношений компьютера с доменом в этом случае:

- Сбросить аккаунт компьютера в AD;

- Под локальным админом перевести компьютер из домена в рабочую группу;

- Перезагрузить компьютер;

- Перезагнать компьютер в домен;

- Еще раз перезагрузить компьютер.

Этот метод кажется простым, но слишком топорный и требует, как минимум двух перезагрузок компьютера, и 10-30 минут времени. Кроме того, могут возникнуть проблемы с использованием старых локальных профилей пользователей.

Есть более элегантный способ восстановить доверительные отношения с помощью PowerShell без перевключения в домен и без перезагрузок компьютера.

Проверка и восстановление доверительного отношения компьютера с доменом с помощью PowerShell

Если вы не можете аутентифицироваться на компьютере под доменной учетной записью с ошибкой “Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом”, вам нужно войти на компьютер под локальной учетной записью с правами администратора. Также можно отключить сетевой кабель и авторизоваться на компьютере под доменной учетной записью, которая недавно заходила на этот компьютер, с помощью кэшированных учетных данных (Cached Credentials).

Откройте консоль PowerShell и с помощью командлета Test-ComputerSecureChannel проверьте соответствует ли локальный пароль компьютера паролю, хранящемуся в AD.

Test-ComputerSecureChannel –verbose

Если пароли не совпадают и компьютер не может установить доверительные отношения с доменом, команда вернет значение False –

The Secure channel between the local computer and the domain winitpro.ru is broken

.

Чтобы принудительно сбросить пароль учётной записи данного компьютера в AD, нужно выполнить команду:

Test-ComputerSecureChannel –Repair –Credential (Get-Credential)

Для выполнения операции сброса пароля нужно указать учетную запись и пароль пользователя, у которого достаточно полномочий на сброс пароля учетной записи компьютера. Этому пользователя должны быть делегированы права на компьютеры в Active Directory (можно использовать и члена группы Domain Admins, но это не комильфо).

После этого нужно еще раз выполнить команду

Test-ComputerSecureChannel

и убедится, что она возвращает True (

The Secure channel between the local computer and the domain winitpro.ru is in good condition

).

Итак, пароль компьютера сброшен без перезагрузки и без ручного перевоода в домен. Теперь вы можете аутентифицировать на компьютере под доменной учетной записью.

Также для принудительной смены пароля можно использовать командлет Reset-ComputerMachinePassword.

Reset-ComputerMachinePassword -Server dc01.corp.winitpro.ru -Credential corpdomain_admin

dc01.corp.winitpro.ru

– имя ближайшего DC, на котором нужно сменить пароль компьютера.

Имеет смысл сбрасывать пароль компьютера каждый раз, перед тем как вы создаете снапшот виртуальной машины или точку восстановления компьютера. Это упростит вам жизнь при откате к предыдущему состоянию компьютера.

Если у вас есть среда разработки или тестирования, где приходится часто восстанавливать предыдущее состояние ВМ из снапшотов, возможно стоит с помощью GPO точечно отключить смену пароля в домене для таких компьютеров. Для этого используется политика Domain member: Disable machine account password changes из секции Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options. Можно нацелить политики на OU с тестовыми компьютерам или воспользоваться WMI фильтрами GPO.

С помощью командлета Get-ADComputer (из модуля Active Directory Windows PowerShell) можно проверить время последней смены пароля компьютера в AD:

Get-ADComputer –Identity spb-pc22121 -Properties PasswordLastSet

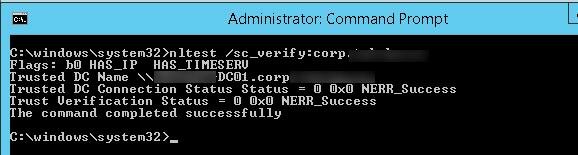

Также можно проверить наличие безопасного канала между компьютером и DC командой:

nltest /sc_verify:corp.winitpro.ru

Следующие строки подтверждают, что доверительные отношения были успешно восстановлены:

Trusted DC Connection Status Status = 0 0x0 NERR_Success Trust Verification Status = 0 0x0 NERR_Success

Восстановления доверия с помощью утилиты Netdom

В Windows 7/2008R2 и предыдущих версиях Windows, на которых отсутствует PowerShell 3.0, не получится использовать командлеты Test-ComputerSecureChannel и Reset-ComputerMachinePassword для сброса пароля компьютера и восстановления доверительных отношений с доменом. В этом случае для восстановления безопасного канала с контроллером домена нужно воспользоваться утилитой

netdom.exe

.

Утилита Netdom включена в состав Windows Server начиная с 2008, а на компьютерах пользователей может быть установлена из RSAT (Remote Server Administration Tools). Чтобы восстановить доверительные отношения, нужно войти в систему под локальным администратором (набрав “.Administrator” на экране входа в систему) и выполнить такую команду:

Netdom resetpwd /Server:DomainController /UserD:Administrator /PasswordD:Password

- Server – имя любого доступного контроллера домена;

- UserD – имя пользователя с правами администратора домена или делегированными правами на компьютеры в OU с учетной записью компьютера;

- PasswordD – пароль пользователя.

Netdom resetpwd /Server:spb-dc01 /UserD:aapetrov /PasswordD:[email protected]@w0rd

Послу успешного выполнения команды не нужно перезагружать компьютер, достаточно выполнить логофф и войти в систему под доменной учетной.

Как вы видите, восстановить доверительные отношения междду компьютером и доменом довольно просто.

Не удалось установить доверительные отношения

Оглавление

- Восстановить доверительные отношения путём повторного ввода в домен

- Как восстановить доверительные отношения через PowerShell

- Как восстановить доверительные отношения через командную строку (cmd)

Введение

Привет! Бывает такое, что требуется восстановить компьютер или сам контроллер домена из точки восстановления/снэпшота (если это виртуальная машина). И частенько это приводит к потере доверительных отношений

между компьютером и доменом. Мы получаем ошибку:

Не удалось восстановить доверительные отношения между рабочей станцией и доменом.

Или в английском варианте: The trust relationship between this workstation and the primary domain failed.

Или

База данных диспетчера учетных записей на сервере не содержит записи для регистрации компьютера через доверительные отношения с этой рабочей станцией.

В английском варианте: The security database on the server does not have a computer account for this workstation trust relationship.

Для того, чтобы восстановить доверительные отношения можно пойти тремя способами. Давайте их рассмотрим ниже.

Да, для того чтобы восстановить доверительные отношения с доменом необходимо на компьютер зайти под локальной учётной записью. Если доступа к локальной учётной записи нет, то

необходимо сбросить пароль Windows.

Восстановить доверительные отношения путём повторного ввода в домен

Самый долгий, но самый верный способ, который поможет восстановить доверительные отношения с доменом при любом раскладе! Работет железебетонно 😎.

Открываем свойства системы

Win + R

sysdm.cpl

Enter

и переходим в Изменение имени компьютера или домена через кнопку изменить…. Возвращаем компьютер в любую рабочую группу (придумываем сами), сохраняемся без перезагрузки.

Теперь повторно вводим компьютер в домен и перезагружаемся чтобы восстановить доверительные отношения с доменом.

Как восстановить доверительные отношения через PowerShell

Если компьютеру не удалось установить доверительные отношения с доменом, то их можно восстановить без перезагрузки компьютера прямо из PowerShell.

У этого способа есть один минус. Он не работает на старых системах, так что у кого до сих пор Windows XP 😨, то сносите это гавно мамонта и установите нормальную ось переходите сразу к следующему способу.

Итак, запускаем PowerShell

Win + R

powershell

Shift + Enter. Давайте проверим, действительно ли компьютеру не удалось установить доверительные отношения через проверку канала между локальным компьютером и его доменом:

Test-ComputerSecureChannel –verbose

Если False – то нет доверия этому компьютеру 😆; если True – то всё в порядке. Если у вас ошибка: не удалось установить доверительные отношения то скорее всего

вы увидите False. Для того, чтобы восстановить доверительные отношения в домене необходмио cбросить канал между локальным компьютером и его доменом командой:

Test-ComputerSecureChannel –Repair

Если не сработала команда выше, то используйте другую команду (с запросом учётных данных):

Test-ComputerSecureChannel –Repair –Credential (Get-Credential)

В этом случае будет запрошен логин и пароль администратора домена. Вводим его и подтверждаем сброс канала.

Поздавляю! Вам удалось восстановить доверительные отношения в домене. Это можно проверить выполнив эту же команду с ключом –verbose:

Test-ComputerSecureChannel –verbose

И в заключение хочу добавить:

Если в у вас несколько контроллеров домена, то проверить канал между локальным компьютером и конкретным контроллером домена можно выполнив команду:

Test-ComputerSecureChannel -Server "dc-03.itlocate.ru"Где dc-03.itlocate.ru – ваш контроллер домена.

Как восстановить доверительные отношения через командную строку (cmd)

Восстановить доверительные отношения можно при помощи утилиты netdom. Она идёт штатно вместе с Windows Server от 2008. На рабочие машины её можно установить с RSAT

(Скачать средств администрирования windows можно с официального сайта Microsoft). Для использования утилиты

Netdom необходимо командную строку запустить от имени Администратора. И выполнить команду:

Netdom resetpwd /Server:dc-03 /UserD:admin /PasswordD:pass

Где dc-03 – контроллер домена; admin – учётная запись администратора домена; pass – пароль от этой учётной записи.

Теперь ошибка Не удалось установить доверительные отношения устарнена до следующего отката системы с точки восстановления 😅.

В сети с парком в 150 машин после обновление операционной системы до MS Windows 7 стала постоянно наблюдаться проблема со входом пользователя в систему. В один прекрасный день пользователь включив компьютер обнаруживал, что войти в систему он не может, при этом видит ошеломляющее по своей информативности сообщение:

«Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом»

Решение тут одно. Вывести машину из домена и ввести обратно. Когда в день эта ситуация стала повторятся больше одного раза, да и просто надоело, задумался о профилактике. И вот тут интернет промолчал. После некоторого времени уныния, а уныние, как известно — грех, было решено копать. В результате

пыток

раскопок, была получена причина 99% случаев (и я подозреваю что оставшийся 1% просто не признался в той же самой причине). Причина — это служба восстановления при загрузке, которая включается при некорректном завершении работы. На первом же экране диалога служба спрашивает пользователя восстанавливать систему или нет. В случае положительного ответа система откатывается до более раннего состояния и, возможно, бьется sid машины. Как бы то ни было, домен пускать к себе пользователей с такой машину после такой операции не станет. Надеяться на пользователя в таком вопросе бесполезно. Можно просить его отказываться, в случае возникновения такой ситуации, но пользователь с очень большой вероятностью нажмет кнопку «восстановить» а потом разведет руками, мол бес попутал. В общем надо пакетно отключить службу восстановления при загрузке на n-машинах.

Локально решение выглядит, как консольная команда:

reagentc.exe /disable

Для сети потребуется утилита PsExec из пакета Microsoft Sysinternals PsTools, описание утилиты и сам пакет лежат тут

psexec.exe кладем в одну папку с нашим командным файлом (назовем его broff.cmd)

внутри broff.cmd пишем:

::Получаем список компьютеров в сети, чистим от мусора и кладем в net.lst

net.exe view /domain:megafon >>net.tmp

for /f "tokens=1,2 delims= " %%i in (net.tmp) do (Echo %%i>>net1.tmp)

for /f "tokens=1,2 delims=" %%i in (net1.tmp) do (Echo %%i>>net.lst)

DEL *.TMP

::Проходимся по списку и отключаем boot recovery

for /f "tokens=1,2 delims= " %%F in (net.lst) do (

start psexec \%%F reagentc.exe /disable)

Вот и все. Пользователь больше нам не враг.

На чтение 8 мин. Просмотров 807 Опубликовано 22.04.2021

Есть два способа управления клиентскими и серверными машинами в домашней или бизнес-среде, включая инфраструктуру рабочей группы и домена. Рабочая группа – это децентрализованная сетевая инфраструктура, используемая для домашних сетей и сетей малого бизнеса до 10 машин. Рабочей группе не требуется выделенный сервер для управления машинами, каждая машина имеет свою учетную запись пользователя. С другой стороны, доменная инфраструктура – это централизованная сетевая инфраструктура, которая поддерживает тысячи машин. Для реализации доменной инфраструктуры вам потребуется приобрести как минимум один сервер, который будет действовать как доменные службы Active Directory и службы доменных имен. После внедрения AD DS и DNS вам нужно будет присоединить все машины в сети к вашему домену и создать учетные записи пользователей домена для каждого пользователя. В следующий раз пользователь войдет в систему, используя учетную запись пользователя домена, а не учетную запись локального пользователя. Использование доменной инфраструктуры дает множество преимуществ, включая централизованное и упрощенное управление, отказоустойчивость, одну учетную запись пользователя для множества служб и другие. Некоторые пользователи приветствовали проблему при входе в домен, включая ошибку: Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом.

Эта проблема возникает в клиентских и серверных операционных системах, от Windows XP до Windows 10 и от Windows Server 2003 до Windows Server 2016. Там Существуют разные причины возникновения этой проблемы, в том числе проблема с учетной записью пользователя, проблема во взаимоотношениях между клиентом и сервером домена и другие. Для этой статьи я создал инфраструктуру домена appuals.com на Windows Server 2008 R2 и Windows Server 2016.

Есть семь методов, которые помогут вам решить эту проблему.

Содержание

- Метод 1. Проверьте конфигурацию DHCP

- Метод 2: повторно присоединиться к компьютеру из домена

- Метод 3. Восстановите доверие с помощью PowerShell

- Метод 4. Добавьте контроллер домена в диспетчер учетных данных

- Метод 5. Используйте Netdom.exe для сброса учетной записи компьютера Пароль

- Метод 6: сбросить учетную запись компьютера

- Метод 7. Выполнение восстановления системы

Метод 1. Проверьте конфигурацию DHCP

Добавили ли вы новый DHCP-сервер или перенастроить текущий пул DHCP? Если нет, прочтите следующий метод. Если да, продолжайте читать этот метод. Существует два способа назначения IP-адресов хостам в компьютерной сети, включая статическую и динамическую адресацию. Статическая адресация – это ручное присвоение IP-адресов вашим машинам, что отнимает гораздо больше времени и снижает производительность ИТ-администратора. Мы рекомендуем вам использовать динамическую адресацию с использованием протокола DHCP (Dynamic Host Computer Protocol). Лучшая практика будет включать статическую адресацию для серверов, хранилищ и сетевых принтеров, а также динамическую адресацию к другим хостам в сети. Немногие пользователи поощряли проблему после того, как добавили еще один DHCP-сервер в текущую сеть. Проблема заключалась в неправильном пуле DHCP для хостов в сети. Исходя из этого, мы рекомендуем вам проверить, правильно ли работает DHCP и правильно ли вы используете сетевую подсеть. Мы покажем вам, как проверить DHCP на Windows Server 2016 и маршрутизаторе TP-Link TL-ER6120. Представьте, правая сеть работает в классе C, 192.168. 1.0/24. Итак, приступим.

- Удерживайте логотип Windows и нажмите

- Введите dhcpmgmt.msc и нажмите Enter , чтобы открыть инструмент Управление DHCP .

- Разверните свой сервер следующим образом: appuals.com IPv4 Scope. Как видите, этот DHCP настроен неправильно. Наша сеть – 192.168.1.0/24, а настроенная сеть – 192.168.100.1/24. В этом случае вам нужно будет изменить конфигурацию DHCP.

- Закрыть Управление устройствами

Во втором примере мы покажем вам, как проверить конфигурацию DHCP на маршрутизаторе TP-Link. Если вы не знаете, как получить доступ к маршрутизатору, прочтите техническую документацию на него.

- Откройте интернет-браузер (Google Chrome, Mozilla Firefox, Edge или другие)

- Введите IP-адрес маршрутизатора для доступа к маршрутизатору

- В разделе Сеть На вкладке strong> выберите LAN , а затем DHCP , чтобы проверить конфигурацию DHCP. В нашем примере DHCP включен и настроен следующим образом: 192.168.1.100 – 192.168.1.200, и это нормально.

- Закрыть край

Метод 2: повторно присоединиться к компьютеру из домена

В этом методе вам нужно будет повторно подключиться к клиентской машине из домена. Для этого действия вам необходимо использовать учетную запись администратора домена, у которой есть разрешение на внесение изменений, таких как присоединение или повторное присоединение к машине из домена. Мы покажем вам, как вернуться к Windows 10 Pro из Windows Server 2016 Standard. Та же процедура совместима с другими клиентскими и серверными операционными системами, включая клиентскую операционную систему от Windows XP до Windows 8 и серверную операционную систему от Windows Server 2003 до Windows Server 2012 R2.

- Войдите в Windows 10, используя учетную запись локального администратора

- Удерживайте логотип Windows и нажмите E , чтобы открыть Проводник.

- Справа от File Explorer щелкните правой кнопкой мыши This PC и выберите

- Нажмите Advanced Системные настройки

- Выберите вкладку Компьютер Имя .

- Нажмите Измените на добавить компьютер в рабочую группу.

- Выберите Workgroup и введите Workgroup В нашем примере имя Workgroup – WORKGROUP . Вы можете вводить все, что хотите.

- Нажмите

- Введите учетную запись администратора домена и пароль , а затем нажмите OK

- Нажмите OK , а затем

- Закрыть свойства системы

- Перезагрузите компьютер с Windows.

- Войдите в Windows 10, используя учетную запись локального администратора

- Удерживая логотип Windows , нажмите E , чтобы открыть Проводник

- В правой части Проводника щелкните правой кнопкой мыши Этот ПК и выберите Свойства

- Нажмите Расширенные настройки системы .

- Выберите Компьютер N вкладка ame

- Нажмите Изменить , чтобы добавить компьютер в домен

- Выберите домен и введите домен . В нашем примере это appuals.com.

- Нажмите

- Введите учетную запись администратора домена и пароль , а затем нажмите

- Нажмите OK , а затем

- Закрыть Свойства системы

- Перезагрузить ваш компьютер с Windows

- Войдите в Windows 10, используя учетную запись пользователя домена

- Наслаждайтесь работой на своем компьютере.

Метод 3. Восстановите доверие с помощью PowerShell

В этом методе мы восстановим доверие между контроллером домена и клиентом с помощью PowerShell. Вам нужно будет войти в систему, используя учетную запись локального администратора.

- Войдите в Windows 10, используя учетную запись локального администратора

- Нажмите меню «Пуск» и введите

- Щелкните правой кнопкой мыши на PowerShell и выберите Запуск от имени администратора

- Нажмите Да , чтобы подтвердить запуск от имени администратора.

- Введите $ credential = Get-Credential и нажмите

- Введите учетную запись администратора домена и пароль, а затем нажмите OK

- Введите Reset-ComputerMachinePassword -Credential $ credential и нажмите Enter

- Закройте PowerShell

- Перезагрузите компьютер с Windows

- Войдите в Windows 10, используя учетную запись пользователя домена

Метод 4. Добавьте контроллер домена в диспетчер учетных данных

В этом методе вы будете использовать диспетчер учетных данных, где вы добавите учетную запись контроллеров домена в учетные данные Windows. Мы покажем вам, как это сделать в Windows 10.

- Войдите в Windows 10, используя учетную запись локального администратора

- Удерживайте логотип Windows и нажмите

- Введите control.exe /name Microsoft.CredentialManager и нажмите Enter , чтобы открыть Диспетчер учетных данных .

- Выберите Учетные данные Windows

- Введите адрес веб-сайта или сетевого расположения и ваш CR edentials

- Нажмите

- Закройте диспетчер учетных данных

- Перезагрузите компьютер с Windows

- Журнал в Windows 10 с использованием пользователя домена account

Метод 5. Используйте Netdom.exe для сброса учетной записи компьютера Пароль

Этот метод совместим с Windows Server 2003 и Windows Server 2008 R2. Если вы используете более новую версию серверных операционных систем, прочтите следующий метод. Мы покажем вам, как сбросить пароль учетной записи компьютера в Windows Server 2008 R2.

- Войдите в Windows Server, используя учетная запись администратора домена

- Удерживайте логотип Windows и нажмите

- Введите cmd и нажмите Enter , чтобы открыть командную строку .

- Введите netdom resetpwd/s: server/ud: domain User/pd: * и нажмите Enter, где s – это имя сервера домена , домен – это имя домена, а Пользователь – это учетная запись пользователя, которая не может подключиться к контроллеру домена

- Закрыть командную строку

- Переместить на клиентский компьютер Windows

- Перезагрузите компьютер с Windows

- Войдите в систему на компьютере с Windows, используя домен аккаунт пользователя

- Наслаждайтесь работой на вашем компьютере

Метод 6: сбросить учетную запись компьютера

В этом методе вам нужно будет сбросить учетную запись компьютера с помощью инструмента «Пользователи и компьютеры Active Directory», который интегрирован в серверы с ролью доменных служб Active Directory.. Процедура проста и совместима с серверными операционными системами от Windows Server 2003 до Windows Server 2016.

- Удерживайте логотип Windows и нажмите R

- Введите dsa.msc и нажмите Enter , чтобы открыть Пользователи и компьютеры Active Directory

- Развернуть доменное имя. В нашем примере это

- Выберите

- Перейдите к учетной записи компьютера, который не может подключиться к домену. В нашем примере это компьютер

- Щелкните правой кнопкой мыши на компьютере (Jasmin ) и выберите Сбросить учетную запись

- Нажмите Да , чтобы подтвердить сброс учетной записи компьютера.

- Нажмите

- Закрыть Активно Пользователь каталога и компьютеры

- Перезагрузите компьютер с Windows 10

- Войдите в свой domain

- Наслаждайтесь работой на машине Windows

Метод 7. Выполнение восстановления системы

Мы так много говорили о восстановлении системы, потому что оно много раз помогало нам в устранении неполадок с системой или приложением. Кроме того, восстановление системы может помочь вам решить проблему с возвратом вашей системы в предыдущее состояние, когда все работало правильно. Обратите внимание, что вы не можете восстановить ваш компьютер с Windows до предыдущего состояния, если восстановление системы отключено. Прочтите, как выполнить восстановление системы.

В этой статье мы рассмотрим проблему нарушения доверительных отношений между рабочей станцией и доменом Active Directory, из-за которой пользователь не может авторизоваться на компьютере. Рассмотрим причину проблемы и простой способ восстановления доверительных отношений компьютера с контроллером домена по безопасному каналу без перезагрузки компьютера.

Содержимое

- 1 Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом

- 2 Пароль учетной записи компьютера в домене Active Directory

- 3 Проверка и восстановление доверительного отношения компьютера с доменом с помощью PowerShell

- 4 Восстановления доверия с помощью утилиты Netdom

Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом

Как проявляется проблема: пользователь пытается авторизоваться на рабочей станции или сервере под своей учетной запись и после ввода пароля появляется ошибка:

|

The trust relationship between this workstation and the primary domain failed. |

|

Не удалось восстановить доверительные отношения между рабочей станцией и доменом. |

Также ошибка может выглядеть так:

|

The security database on the server does not have a computer account for this workstation trust relationship. |

|

База данных диспетчера учетных записей на сервере не содержит записи для регистрации компьютера через доверительные отношения с этой рабочей станцией. |

Пароль учетной записи компьютера в домене Active Directory

Когда компьютер вводится в домен Active Directory, для него создается отдельная учетная запись типа computer. У каждого компьютера в домене, как и у пользователей есть свой пароль, который необходим для аутентификации компьютера в домене и установления доверенного подключения к контроллеру домена. Однако, в отличии от паролей пользователя, пароли компьютеров задаются и меняются автоматически.

Несколько важных моментов, касающихся паролей компьютеров в AD:

- Компьютеры должны регулярно (по умолчанию раз в 30 дней) менять свои пароли в AD.Совет. Максимальный срок жизни пароля может быть настроен с помощью политики Domain member: Maximum machine account password age, которая находится в разделе: Computer Configuration-> Windows Settings-> Security Settings-> Local Policies-> Security Options. Срок действия пароля компьютера может быть от 0 до 999 (по умолчанию 30 дней).

- Срок действия пароля компьютера не истекает в отличии от паролей пользователей. Смену пароля инициирует компьютер, а не контроллер домена. На пароль компьютера не распространяется доменная политика паролей для пользователей. Даже если компьютер был выключен более 30 дней, его можно включить, он нормально аутентифицируется на DC со старым паролем, и только после этого локальная служба

изменит пароль компьютера в своей локальной базе (пароль хранится в ветке реестра HKLMSECURITYPolicySecrets$machine.ACC) и затем в аккаунте компьютера в Active Directory. - Пароль компьютера меняется на ближайшем DC, эти изменения не отправляются на контроллера домена с FSMO ролью эмулятора PDC (т.е. если компьютер сменил пароль на одном DC, то он не сможет авторизоваться на другом DC, до момента выполнения репликации изменений в AD).

Если хэш пароля, который компьютер отправляет контроллеру домена не совпадает с паролем учетной записи компьютера, компьютер не может установить защищённое подключение к DC и выдает ошибки о невозможности установить доверенное подключение.

Почему это может произойти:

- Самая частая проблема. Компьютер был восстановлен из старой точки восстановления или снапшота (если это виртуальная машина), созданной раньше, чем был изменен пароль компьютера в AD. Т.е. пароль в снапшоте отличается от пароля компьютера в AD. Если вы откатите такой компьютер на предыдущее состояние, это компьютер попытается аутентифицироваться на DC со старым паролем.

- В AD создан новый компьютер с тем же именем, или кто-то сбросил аккаунт компьютера в домене через консоль ADUC;

- Учетная запись компьютера в домене заблокирована администраторам (например, во время регулярной процедуры отключения неактивных объектов AD);

- Довольно редкий случай, когда сбилось системное время на компьютере.

Классический способ восстановить доверительных отношений компьютера с доменом в этом случае:

- Сбросить аккаунт компьютера в AD;

- Под локальным админом перевести компьютер из домена в рабочую группу;

- Перезагрузить компьютер;

- Перезагнать компьютер в домен;

- Еще раз перезагрузить компьютер.

Этот метод кажется простым, но слишком топорный и требует, как минимум двух перезагрузок компьютера, и 10-30 минут времени. Кроме того, могут возникнуть проблемы с использованием старых локальных профилей пользователей.

Есть более элегантный способ восстановить доверительные отношения с помощью PowerShell без перевключения в домен и без перезагрузок компьютера.

Проверка и восстановление доверительного отношения компьютера с доменом с помощью PowerShell

Если вы не можете аутентифицироваться на компьютере под доменной учетной записью с ошибкой “Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом”, вам нужно войти на компьютер под локальной учетной записью с правами администратора. Также можно отключить сетевой кабель и авторизоваться на компьютере под доменной учетной записью, которая недавно заходила на этот компьютер, с помощью кэшированных учетных данных (Cached Credentials).

Откройте консоль PowerShell и с помощью командлета Test-ComputerSecureChannel проверьте соответствует ли локальный пароль компьютера паролю, хранящемуся в AD.

|

Test—ComputerSecureChannel –verbose |

Если пароли не совпадают и компьютер не может установить доверительные отношения с доменом, команда вернет значение False –

|

The Secure channel between the local computer and the domain winitpro.ru is broken |

.

Чтобы принудительно сбросить пароль учётной записи данного компьютера в AD, нужно выполнить команду:

|

Test—ComputerSecureChannel –Repair –Credential (Get—Credential) |

Для выполнения операции сброса пароля нужно указать учетную запись и пароль пользователя, у которого достаточно полномочий на сброс пароля учетной записи компьютера. Этому пользователя должны быть делегированы права на компьютеры в Active Directory (можно использовать и члена группы Domain Admins, но это не комильфо).

После этого нужно еще раз выполнить команду

|

Test—ComputerSecureChannel |

и убедится, что она возвращает True (

|

The Secure channel between the local computer and the domain winitpro.ru is in good condition |

).

Итак, пароль компьютера сброшен без перезагрузки и без ручного перевоода в домен. Теперь вы можете аутентифицировать на компьютере под доменной учетной записью.Также для принудительной смены пароля можно использовать командлет Reset-ComputerMachinePassword.

|

Reset—ComputerMachinePassword —Server dc01.corp.winitpro.ru —Credential corpdomain_admin |

– имя ближайшего DC, на котором нужно сменить пароль компьютера.

Имеет смысл сбрасывать пароль компьютера каждый раз, перед тем как вы создаете снапшот виртуальной машины или точку восстановления компьютера. Это упростит вам жизнь при откате к предыдущему состоянию компьютера.

Если у вас есть среда разработки или тестирования, где приходится часто восстанавливать предыдущее состояние ВМ из снапшотов, возможно стоит с помощью GPO точечно отключить смену пароля в домене для таких компьютеров. Для этого используется политика Domain member: Disable machine account password changes из секции Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options. Можно нацелить политики на OU с тестовыми компьютерам или воспользоваться WMI фильтрами GPO.

С помощью командлета Get-ADComputer (из модуля Active Directory Windows PowerShell) можно проверить время последней смены пароля компьютера в AD:

|

Get—ADComputer –Identity spb—pc22121 —Properties PasswordLastSet |

Комадлеты Test-ComputerSecureChannel и Reset-ComputerMachinePassword доступны, начиная с версии PowerShell 3.0. В Windows 7/2008 R2 придется обновить версию PoSh.

Также можно проверить наличие безопасного канала между компьютером и DC командой:

|

nltest /sc_verify:corp.winitpro.ru |

Следующие строки подтверждают, что доверительные отношения были успешно восстановлены:

|

Trusted DC Connection Status Status = 0 0x0 NERR_Success Trust Verification Status = 0 0x0 NERR_Success |

Восстановления доверия с помощью утилиты Netdom

В Windows 7/2008R2 и предыдущих версиях Windows, на которых отсутствует PowerShell 3.0, не получится использовать командлеты Test-ComputerSecureChannel и Reset-ComputerMachinePassword для сброса пароля компьютера и восстановления доверительных отношений с доменом. В этом случае для восстановления безопасного канала с контроллером домена нужно воспользоваться утилитой

.

Утилита Netdom включена в состав Windows Server начиная с 2008, а на компьютерах пользователей может быть установлена из RSAT (Remote Server Administration Tools). Чтобы восстановить доверительные отношения, нужно войти в систему под локальным администратором (набрав “.Administrator” на экране входа в систему) и выполнить такую команду:

|

Netdom resetpwd /Server:DomainController /UserD:Administrator /PasswordD:Password |

- Server – имя любого доступного контроллера домена;

- UserD – имя пользователя с правами администратора домена или делегированными правами на компьютеры в OU с учетной записью компьютера;

- PasswordD – пароль пользователя.

|

Netdom resetpwd /Server:spb—dc01 /UserD:aapetrov /PasswordD:Pa@@w0rd |

Послу успешного выполнения команды не нужно перезагружать компьютер, достаточно выполнить логофф и войти в систему под доменной учетной.

Как вы видите, восстановить доверительные отношения междду компьютером и доменом довольно просто.

спасибо сайту: https://winitpro.ru/index.php/2014/09/18/vosstanovlenie-doveritelnyx-otnoshenij-bez-perevvoda-v-domen/

Главная » Microsoft Word » Ошибка Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом при выполнении входа в Windows 7

Не удалось установить доверительные отношения

Привет! Бывает такое, что требуется восстановить компьютер или сам контроллер домена из точки восстановления/снэпшота (если это виртуальная машина). И частенько это приводит к потере доверительных отношений между компьютером и доменом. Мы получаем ошибку:

Не удалось восстановить доверительные отношения между рабочей станцией и доменом.

Или в английском варианте: The trust relationship between this workstation and the primary domain failed.

База данных диспетчера учетных записей на сервере не содержит записи для регистрации компьютера через доверительные отношения с этой рабочей станцией.

В английском варианте: The security database on the server does not have a computer account for this workstation trust relationship.

Для того, чтобы восстановить доверительные отношения можно пойти тремя способами. Давайте их рассмотрим ниже.

Да, для того чтобы восстановить доверительные отношения с доменом необходимо на компьютер зайти под локальной учётной записью. Если доступа к локальной учётной записи нет, то необходимо сбросить пароль Windows.

Решение

Для устранения данной проблемы необходимо удалить компьютер из домена, а затем повторно подключить его.

Используя учетную запись локального администратора, войдите в систему.

Откройте менюПуск, Нажмите и удерживайте (или щелкните правой кнопкой мыши) Компьютер > Свойства.

Нажмите кнопкуИзменить настройки рядом с названием компьютера.

На вкладке Имя компьютера щелкнитеИзменить.

Под заголовком Член группы выберите Рабочая группа, введите имя рабочей группы и нажмите OK.

В ответ на предложение перезагрузить компьютер нажмите кнопку OK.

На вкладке Имя компьютера снова выберитеИзменить.

Под заголовком Член группы выберите Домен, и введите имя домена.

НажмитеOK, и введите учетные данные пользователя, который авторизован в данном домене.

Есть несколько способов восстановить доверительные отношения

В первую очередь для любого из способов нужно войти в учетную запись. Можно войти в учетную запись локального администратора, если она включена. Если нет такой возможности, то можно отключить сеть, выдернув сетевой провод из компьютера и войти в учетную запись, под которой уже осуществлялся вход когда — то.

1. Вывести компьютер из домена и ввести обратно, для этого нужно:

- Перевести компьютер из домена в рабочую группу

- Удалить аккаунт компьютера из AD через оснастку Пользователи и компьютеры

- Перезагрузить компьютер

- Ввести компьютер в домен

- Перезагрузить компьютер

2. С помощью PowerShell

Для выполнения этого способа PowerShell должен быть не ниже 3 версии, для того чтобы проверить версию, нужно запустить PowerShell и выполнить команду

По умолчанию в Windows 7 стоит 2 версия и если вы работаете в этой версии Windows нужно будет обновить PowerShell. Для этого устанавливается обновление KB3191566, при попытке его установить может возникать ошибка, о том что невозможно установить это обновление, чтобы избавиться от этой ошибки существует программа wufuc, которую нужно просто установить. После этого можно будет установить обновление.

Для восстановления доверительных отношений нужно запустить PowerShell от имени администратора и выполнить команду

После выполнения команды откроется окно, в котором нужно указать учетную запись и пароль пользователя домена, у которого достаточно прав на сброс пароля компьютера. То есть это должен быть или администратор домена или пользователь которому делегированы права на компьютеры.

Можно выполнить команду для проверки доверительных отношений

Если она вернула True, значит доверительные отношения восстановлены, если false, то нет.

Восстановление доверительных отношений в домене

Бывает такая ситуация, что компьютер не может пройти проверку подлинности в домене. Вот несколько примеров:

- После переустановки ОС на рабочей станции машина не может пройти проверку подлинности даже с использованием того же имени компьютера. Поскольку в процессе новой установки ОС генерируется SID-идентификатор и компьютер не знает пароль учетной записи объекта компьютера в домене, он не принадлежит к домену и не может пройти проверку подлинности в домене.

- Компьютер полностью восстановлен из резервной копии и не может пройти проверку подлинности. Возможно, после архивации объект компьютера изменил свой пароль в домене. Компьютеры изменяют свои пароли каждые 30 дней, а структура Active Directory помнит текущий и предыдущий пароль. Если была восстановлена резервная копия компьютера с давно устаревшим паролем, компьютер не сможет пройти проверку подлинности.

- Секрет LSA компьютера давно не синхронизировался с паролем, известным домену. Т.е. компьютер не забыл пароль — просто этот пароль не соответствует реальному паролю в домене. В таком случае компьютер не может пройти проверку подлинности и безопасный канал не будет создан.

Основные признаки возможных неполадок учетной записи компьютера:

- Сообщения при входе в домен указывают, что компьютеру не удалось установить связь с контроллером домена, отсутствует учетная запись компьютера, введен неправильный пароль учетной записи компьютера или потеряно доверие (безопасная связь) между компьютером и доменом.

- Сообщения или события в журнале событий, указывающие аналогичные ошибки или предполагающие неполадки паролей, доверительных отношений, безопасных каналов либо связи с доменом или контроллером домена. Одна из таких ошибок — отказ проверки подлинности с кодом ошибки 3210 в журнале событий компьютера.

- Учетная запись компьютера в Active Directory отсутствует.

Необходимо переустановить учетную запись компьютера. В сети есть рекомендации по такой переустановки: удалить компьютер из домена, чтобы потом повторно присоединить его. Да, это работает, но данный вариант не рекомендуется делать по причине того, что теряется SID-идентификатор и членство компьютера в рабочей группе.

Поэтому необходимо сделать так :

Открыть оснастку Active Directory, выбрать «Пользователи и компьютеры», щелкнуть объект компьютера правой кнопкой мыши и применить команду «Переустановить учетную запись». После этого компьютер следует заново присоединить к домену и перезагрузиться.

Чтобы перезагрузка после сброса безопасного канала не требовалось, нужно использовать либо команду Netdom, либо Nltest.

C помощью учетной записи, относящейся к локальной группе «Администраторы»:

netdom reset Имя_машины /domain Имя_домена /Usero Имя_пользователя /Passwordo

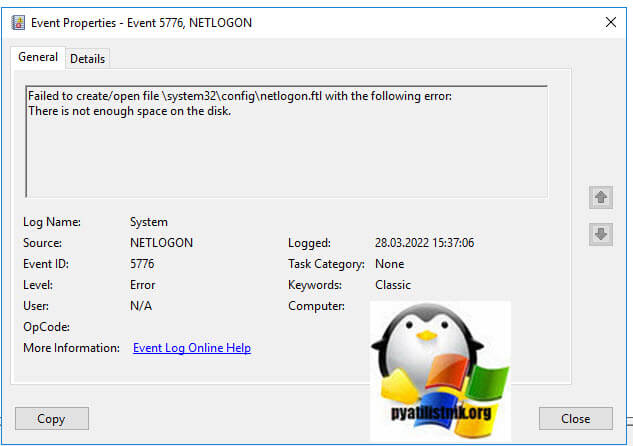

Ошибка the trust relationship between this workstation and the primary domain failed

Разновидностью ошибки «База данных диспетчера учетных записей на сервере не содержит записи для регистрации компьютера через доверительные отношения» может выступать вот такое уведомление:

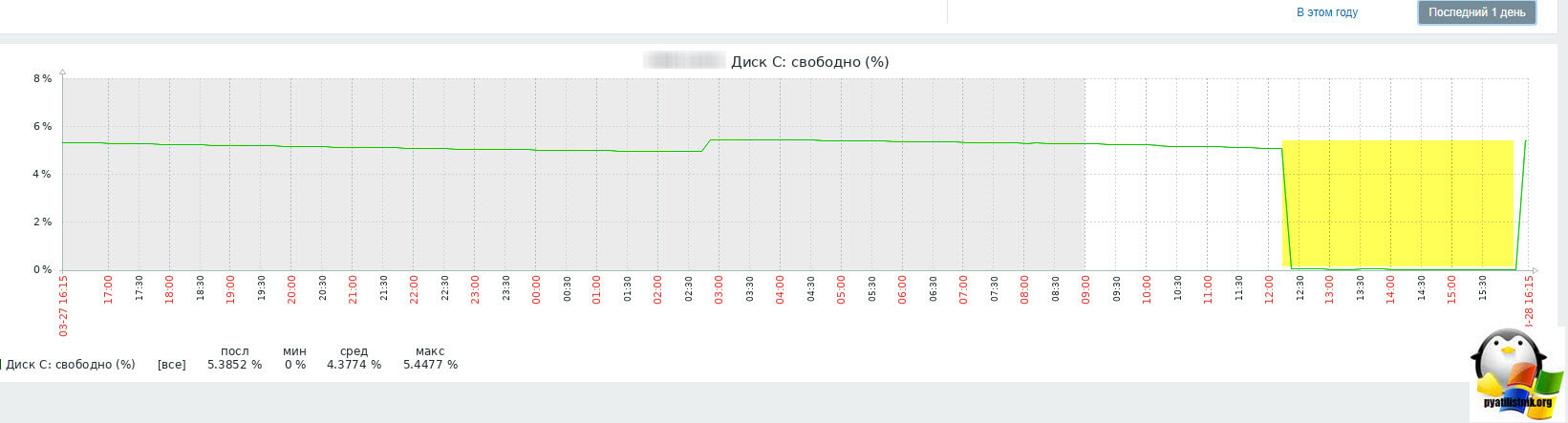

Тут то же сервер не может связаться с контроллером домена, если вы зайдете на него консольно, то в журнале событий вы можете обнаружить критическую ошибку:

ID 5776 NETLOGON: Failed to create/open file system32confignetlogon.ftl with the following error: There is not enough space on the disk.

Как видно Windows просто не смогла открыть файл netlogon.ftl, за который отвечает служба NETLOGON, которая так же участвует в авторизации пользователя в систему. /В системе мониторинга, я так же нашел провал по свободному дисковому пространству.

Как восстановить доверительные отношения между рабочей станцией и доменом

Рассмотрим несколько способов исправить проблему отсутствия доверительных отношений между рабочей станцией и доменом

Способ №1. Выход из домена с последующим входом

Наиболее простым способом решения проблемы «Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом» (рекомендуемым, в частности, компанией «Макрософт») является выход компьютера (или «рабочей станции») из домена, с его последующим подключением к данному домену. Выполните следующее:

- Войдите в систему (ОС Виндовс) под учёткой локального администратора;

- Наведите курсор на иконку «Мой компьютер» на рабочем столе, нажмите ПКМ, выберите «Свойства»;

- В открывшемся окне рядом с названием ПК нажмите на кнопку «Изменить» (Изменить параметры);

- Откроется окно, где на вкладке «Имя компьютера» нажмите внизу на кнопку «Изменить»;

- В опции «Является членом» (или «Член группы») выберите настройку «Рабочая группа», введите какое-либо название группы и нажмите на ОК;

Способ №2. Задействуйте PowerShell

Ещё одним вариантом решить проблему доверительных отношений в домене является задействование функционала «PowerShell» в Виндовс 10. Выполните следующее:

- Войдите в учётку локального администратора на Виндовс 10;

- В строке поиска панели задач наберите PowerShell, сверху отобразится найденный результат;

- Наведите на него курсор, нажмите ПКМ, выберите опцию запуска от имени администратора, подтвердите запуск, нажав на «Да»;

- В открывшейся оболочке наберите и нажмите на ввод;

- Закройте «PowerShell» и перезагрузите ПК;

- Выполните вход в Виндовс 10 используя аккаунт пользователя домена.

Способ №3. Временно отключите сетевой кабель

Неплохо зарекомендовал себя кастомный способ, предложенный пользователями. При возникновении подобной проблемы на вашем ПК рекомендуется отключить от ПК сетевой кабель и попытаться войти в свою учётку под старым паролем (при отключении кабеля такое может стать возможным). Затем подключите сетевой кабель, выйдите из домена, и потом вновь попробуйте обратно войти в домен. Если вход удастся, перезагрузите ваш ПК.