This article describes an update that enables urgent updates for the Windows Root Certificate Program in Windows 8.1, Windows RT 8.1, Windows Server 2012 R2, Windows 8, Windows RT, Windows Server 2012, Windows 7, and Windows Server 2008 R2. Before you apply this update, see more about this update and check out the prerequisites in this article.

About this update

The Windows Root Certificate Program enables trusted root certificates to be distributed automatically in Windows. Usually, a client computer polls root certificate updates one time a week. After you apply this update, the client computer can receive urgent root certificate updates within 24 hours.

Known issue

After you apply this update, you may encounter error 0x800706f7 when you run Windows Update.

Resolution

To resolve this issue, install update 3024777.

How to obtain this update

Method 1: Windows Update

Method 2: Microsoft Download Center

The following files are available for download from the Microsoft Download Center.

|

Operating system |

Update |

|---|---|

|

All supported x86-based versions of Windows 8.1 |

|

|

All supported x64-based versions of Windows 8.1 |

|

|

All supported x64-based versions of Windows Server 2012 R2 |

|

|

All supported x86-based versions of Windows 8 |

|

|

All supported x64-based versions of Windows 8 |

|

|

All supported x64-based versions of Windows Server 2012 |

|

|

All supported x86-based versions of Windows 7 |

|

|

All supported x64-based versions of Windows 7 |

|

|

All supported x64-based versions of Windows Server 2008 R2 |

|

|

All supported IA-64-based versions of Windows Server 2008 R2 |

|

Notes

-

The update installer should be run from an elevated command prompt.

-

The update for Windows RT 8.1 or Windows RT can be obtained only from Windows Update.

For more information about how to download Microsoft support files, click the following article number to view the article in the Microsoft Knowledge Base:

119591 How to obtain Microsoft support files from online services Microsoft scanned this file for viruses. Microsoft used the most current virus-detection software that was available on the date that the file was posted. The file is stored on security-enhanced servers that help prevent any unauthorized changes to the file.

Method 3: Update rollup for Windows 8.1, Windows RT 8.1, Windows Server 2012 R2, Windows 8, Windows RT, or Windows Server 2012

Install one of the following update rollup packages that are dated December 2014:

-

Get the December 2014 update rollup for Windows RT 8.1, Windows 8.1, and Windows Server 2012 R2

-

Get the December 2014 update rollup for Windows RT, Windows 8, and Windows Server 2012

Note The update rollup fixes many other issues in addition to the issue that the stand-alone update fixes. The update rollup is larger than the stand-alone update. Therefore, the update rollup takes longer to download.

Update information

Prerequisites

To install this update, you must install update 2919355 in Windows 8.1 or Windows Server 2012 R2. Or, install Service Pack 1 for Windows 7 or Windows Server 2008 R2.

Registry information

To apply this update, you do not have to make any changes to the registry.

Restart requirement

You may have to restart the computer after you apply this update.

Update replacement information

This update does not replace a previously released update.

More Information

For more information, see the following articles in the Microsoft Knowledge Base:

KB 2677070 An automatic updater of revoked certificates is available for Windows Vista, Windows Server 2008, Windows 7, and Windows Server 2008 R2

KB 2813430 An update that enables administrators to update trusted and disallowed CTLs in disconnected environments in Windows

The global version of this update installs files that have the attributes that are listed in the following tables. The dates and the times for these files are listed in Coordinated Universal Time (UTC). The dates and the times for these files on your local computer are displayed in your local time together with your current daylight saving time (DST) bias. Additionally, the dates and the times may change when you perform certain operations on the files.

Windows 8.1 and Windows Server 2012 R2 file information and notes

-

The files that apply to a specific product, milestone (RTM, SPn), and service branch (LDR, GDR) can be identified by examining the file version numbers as shown in the following table.

Version

Product

Milestone

Service branch

6.3.960 0.17 xxx

Windows RT 8.1, Windows 8.1, and Windows Server 2012 R2

RTM

GDR

-

The MANIFEST files (.manifest) and the MUM files (.mum) that are installed for each environment are not listed.

For all supported x86-based versions of Windows 8.1

|

File name |

File version |

File size |

Date |

Time |

Platform |

|---|---|---|---|---|---|

|

Crypt32.dll |

6.3.9600.17475 |

1,612,992 |

30-Oct-2014 |

23:38 |

x86 |

For all supported x64-based versions of Windows 8.1 or Windows Server 2012 R2

|

File name |

File version |

File size |

Date |

Time |

Platform |

|---|---|---|---|---|---|

|

Crypt32.dll |

6.3.9600.17475 |

1,970,432 |

30-Oct-2014 |

23:39 |

x64 |

|

Crypt32.dll |

6.3.9600.17475 |

1,612,992 |

30-Oct-2014 |

23:38 |

x86 |

For all supported ARM-based versions of Windows 8.1

|

File name |

File version |

File size |

Date |

Time |

Platform |

|---|---|---|---|---|---|

|

Crypt32.dll |

6.3.9600.17475 |

1,499,336 |

30-Oct-2014 |

23:32 |

Not applicable |

Windows 8 and Windows Server 2012 file information and notes

-

The files that apply to a specific product, milestone (RTM, SPn), and service branch (LDR, GDR) can be identified by examining the file version numbers as shown in the following table.

Version

Product

Milestone

Service branch

6.2.920 0.17xxx

Windows 8, Windows RT, or Windows Server 2012

RTM

GDR

6.2.920 0.21xxx

Windows 8, Windows RT, or Windows Server 2012

RTM

LDR

-

GDR service branches contain only those fixes that are widely released to address widespread, critical issues. LDR service branches contain hotfixes in addition to widely released fixes.

-

The MANIFEST files (.manifest) and the MUM files (.mum) that are installed for each environment are not listed.

For all supported x86-based versions of Windows 8

|

File name |

File version |

File size |

Date |

Time |

Platform |

|---|---|---|---|---|---|

|

Crypt32.dll |

6.2.9200.17164 |

1,569,792 |

30-Oct-2014 |

05:22 |

x86 |

|

Crypt32.dll |

6.2.9200.21279 |

1,591,808 |

30-Oct-2014 |

00:46 |

x86 |

For all supported x64-based versions of Windows 8 or Windows Server 2012

|

File name |

File version |

File size |

Date |

Time |

Platform |

|---|---|---|---|---|---|

|

Crypt32.dll |

6.2.9200.17164 |

1,890,816 |

30-Oct-2014 |

07:20 |

x64 |

|

Crypt32.dll |

6.2.9200.21279 |

1,919,488 |

30-Oct-2014 |

00:51 |

x64 |

|

Crypt32.dll |

6.2.9200.17164 |

1,569,792 |

30-Oct-2014 |

05:22 |

x86 |

|

Crypt32.dll |

6.2.9200.21279 |

1,591,808 |

30-Oct-2014 |

00:46 |

x86 |

For all supported ARM-based versions of Windows 8

|

File name |

File version |

File size |

Date |

Time |

Platform |

|---|---|---|---|---|---|

|

Crypt32.dll |

6.2.9200.17164 |

1,403,392 |

30-Oct-2014 |

05:45 |

Not applicable |

Windows 7 and Windows Server 2008 R2 file information and notes

-

The files that apply to a specific product, milestone (RTM, SPn), and service branch (LDR, GDR) can be identified by examining the file version numbers as shown in the following table:

-

GDR service branches contain only those fixes that are widely released to address widespread, critical issues. LDR service branches contain hotfixes in addition to widely released fixes.

-

The MANIFEST files (.manifest) and the MUM files (.mum) that are installed for each environment are not listed.

For all supported x86-based versions of Windows 7

|

File name |

File version |

File size |

Date |

Time |

Platform |

|---|---|---|---|---|---|

|

Crypt32.dll |

6.1.7601.18700 |

1,174,528 |

12-Dec-2014 |

05:07 |

x86 |

|

Crypt32.dll |

6.1.7601.22908 |

1,175,040 |

12-Dec-2014 |

05:38 |

x86 |

|

Cryptnet.dll |

6.1.7601.18205 |

103,936 |

09-Jul-2013 |

04:46 |

x86 |

|

Cryptnet.dll |

6.1.7601.22780 |

106,496 |

19-Aug-2014 |

02:47 |

x86 |

|

Cryptsvc.dll |

6.1.7601.18526 |

143,872 |

07-Jul-2014 |

01:40 |

x86 |

|

Cryptsvc.dll |

6.1.7601.22856 |

145,920 |

30-Oct-2014 |

02:14 |

x86 |

|

Wintrust.dll |

6.1.7601.18526 |

179,200 |

07-Jul-2014 |

01:40 |

x86 |

|

Wintrust.dll |

6.1.7601.22736 |

179,200 |

07-Jul-2014 |

01:41 |

x86 |

For all supported x64-based versions of Windows 7 and of Windows Server 2008 R2

|

File name |

File version |

File size |

Date |

Time |

Platform |

|---|---|---|---|---|---|

|

Crypt32.dll |

6.1.7601.18700 |

1,480,192 |

12-Dec-2014 |

05:31 |

x64 |

|

Crypt32.dll |

6.1.7601.22908 |

1,480,704 |

12-Dec-2014 |

06:02 |

x64 |

|

Cryptnet.dll |

6.1.7601.18205 |

139,776 |

09-Jul-2013 |

05:46 |

x64 |

|

Cryptnet.dll |

6.1.7601.22780 |

142,336 |

19-Aug-2014 |

03:05 |

x64 |

|

Cryptsvc.dll |

6.1.7601.18526 |

187,904 |

07-Jul-2014 |

02:06 |

x64 |

|

Cryptsvc.dll |

6.1.7601.22736 |

190,976 |

07-Jul-2014 |

02:06 |

x64 |

|

Wintrust.dll |

6.1.7601.18526 |

229,376 |

07-Jul-2014 |

02:07 |

x64 |

|

Wintrust.dll |

6.1.7601.22736 |

229,376 |

07-Jul-2014 |

02:06 |

x64 |

|

Crypt32.dll |

6.1.7601.18700 |

1,174,528 |

12-Dec-2014 |

05:07 |

x86 |

|

Crypt32.dll |

6.1.7601.22908 |

1,175,040 |

12-Dec-2014 |

05:38 |

x86 |

|

Cryptnet.dll |

6.1.7601.18205 |

103,936 |

09-Jul-2013 |

04:46 |

x86 |

|

Cryptnet.dll |

6.1.7601.22780 |

106,496 |

19-Aug-2014 |

02:47 |

x86 |

|

Cryptsvc.dll |

6.1.7601.18526 |

143,872 |

07-Jul-2014 |

01:40 |

x86 |

|

Cryptsvc.dll |

6.1.7601.22856 |

145,920 |

30-Oct-2014 |

02:14 |

x86 |

|

Wintrust.dll |

6.1.7601.18526 |

179,200 |

07-Jul-2014 |

01:40 |

x86 |

|

Wintrust.dll |

6.1.7601.22736 |

179,200 |

07-Jul-2014 |

01:41 |

x86 |

For all supported IA-64-based versions of Windows Server 2008 R2

|

File name |

File version |

File size |

Date |

Time |

Platform |

|---|---|---|---|---|---|

|

Crypt32.dll |

6.1.7601.18700 |

2,690,048 |

12-Dec-2014 |

04:45 |

IA-64 |

|

Crypt32.dll |

6.1.7601.22908 |

2,691,072 |

12-Dec-2014 |

04:45 |

IA-64 |

|

Cryptnet.dll |

6.1.7601.18205 |

267,264 |

09-Jul-2013 |

04:27 |

IA-64 |

|

Cryptnet.dll |

6.1.7601.22780 |

272,896 |

19-Aug-2014 |

02:13 |

IA-64 |

|

Cryptsvc.dll |

6.1.7601.18526 |

388,608 |

07-Jul-2014 |

01:22 |

IA-64 |

|

Cryptsvc.dll |

6.1.7601.22736 |

392,704 |

07-Jul-2014 |

01:25 |

IA-64 |

|

Wintrust.dll |

6.1.7601.18526 |

514,048 |

07-Jul-2014 |

01:22 |

IA-64 |

|

Wintrust.dll |

6.1.7601.22736 |

514,048 |

07-Jul-2014 |

01:25 |

IA-64 |

|

Crypt32.dll |

6.1.7601.18700 |

1,174,528 |

12-Dec-2014 |

05:07 |

x86 |

|

Crypt32.dll |

6.1.7601.22908 |

1,175,040 |

12-Dec-2014 |

05:38 |

x86 |

|

Cryptnet.dll |

6.1.7601.18205 |

103,936 |

09-Jul-2013 |

04:46 |

x86 |

|

Cryptnet.dll |

6.1.7601.22780 |

106,496 |

19-Aug-2014 |

02:47 |

x86 |

|

Cryptsvc.dll |

6.1.7601.18526 |

143,872 |

07-Jul-2014 |

01:40 |

x86 |

|

Cryptsvc.dll |

6.1.7601.22856 |

145,920 |

30-Oct-2014 |

02:14 |

x86 |

|

Wintrust.dll |

6.1.7601.18526 |

179,200 |

07-Jul-2014 |

01:40 |

x86 |

|

Wintrust.dll |

6.1.7601.22736 |

179,200 |

07-Jul-2014 |

01:41 |

x86 |

References

See the terminology that Microsoft uses to describe software updates.

С 1 октября 2021 года закончился срок действия сертификата IdenTrust DST Root CA X3 (одного из основных корневых сертификатов, применяемых в сети), который установлен на многих устройствах.

Из-за этого владельцы ПК на Windows 7, Windows Server 2008 с выключенными обновлениями и Windows XP могут столкнуться с проблемой появления ошибки: «ERR_CERT_DATE_INVALID»,«ERR_DATE_INVALID» и прочими ошибками сертификатов при входе на многие сайты.

Есть два способа решить эту проблему: либо установить новый сертификат, либо установить обновления ОС Windows.

Решение через ручную установку сертификата

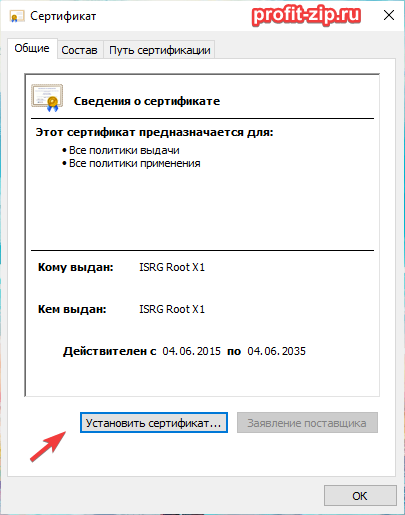

Скачать сертификат можно по ссылке: https://letsencrypt.org/certs/isrgrootx1.der / зеркало (.der, 1.35Кб)

Необходимо запустить скачанный файл, на вкладке «Общие» нажать «Установить сертификат».

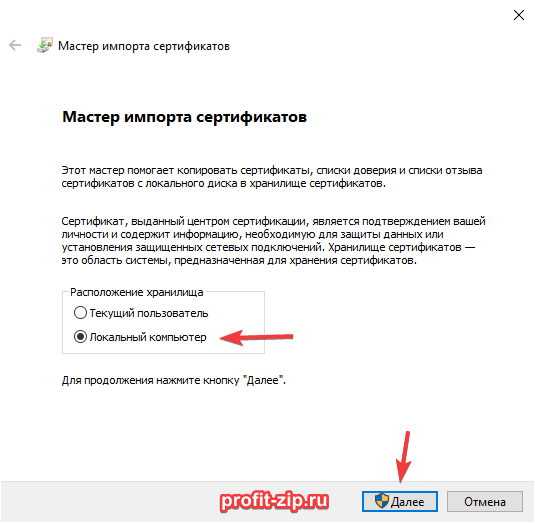

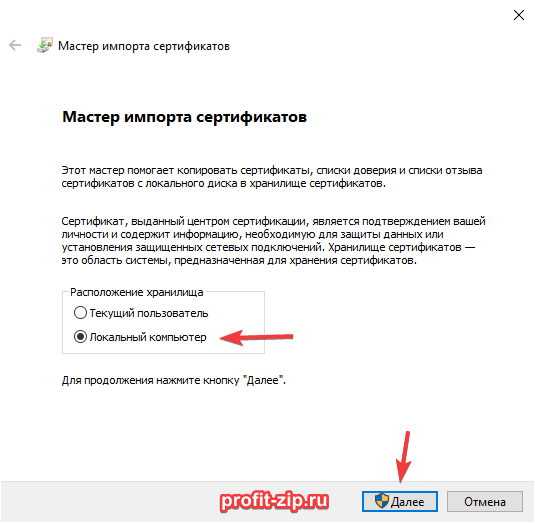

Выберите расположение «Локальный компьютер» и нажмите «Далее».

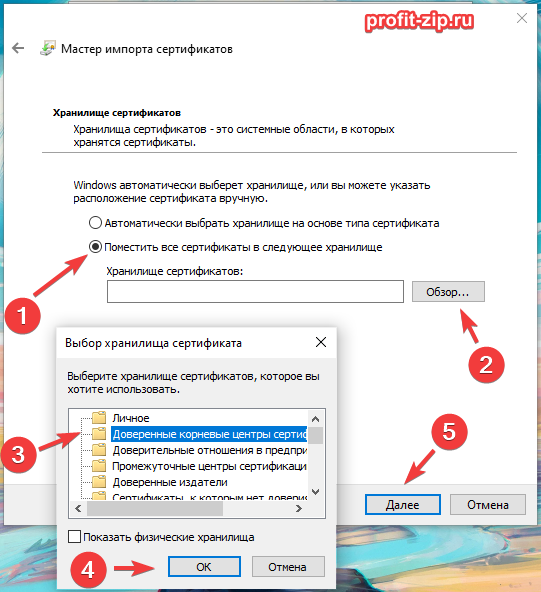

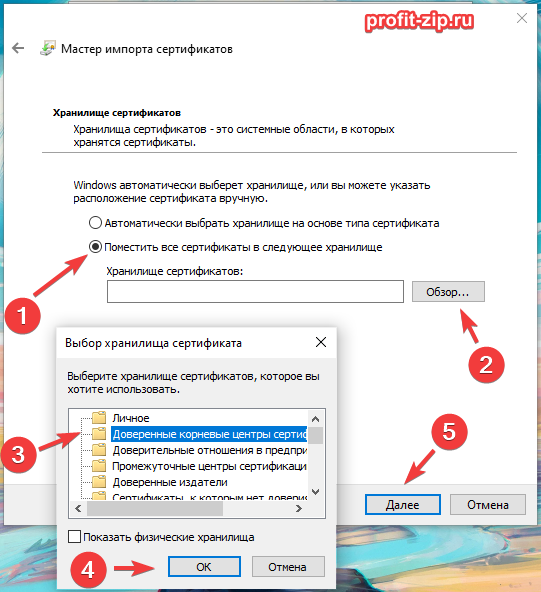

Выберите пункт «Поместить все сертификаты в следующее хранилище», нажмите «Обзор», выберите раздел «Доверенные корневые центры сертификации», нажмите «ОК» и «Далее», а в следующем окне – «Готово». При появлении вопросов об установке сертификатов – согласитесь на установку.

После этого перезапустите браузер и вновь попробуйте зайти на необходимый сайт.

Решение через установку обновлений

Для решения ошибки сертификата нужно установить обновления KB3020369 и KB3125574:

- KB3020369 из каталога Центра обновлений Microsoft

- KB3125574 из каталога Центра обновлений Microsoft

Дополнительно

Иногда установка одного лишь IdenTrust DST Root CA X3 может не помочь, так же рекомендуем дополнительно установить следующие корневые сертификаты:

- Go Daddy Root Certificate Authority

- GlobalSign Root CA

Актуальные системы семейства Windows, подключенные к Интернету, могут автоматически обновлять корневые сертификаты. В противном случае, обновление необходимо выполнять вручную. Если это не делать, мы можем столкнуться с рядом проблем:

- Не открываются или выдают предупреждение безопасности некоторые (или все) сайты, работающие по https.

- Некорректная работа отдельных приложений (например, антивирусных систем).

- Ошибки при подключении по удаленному рабочему столу.

Это пример ошибок, который не претендует на свою полному. Чаще всего, проблемы встречаются на системах, снятых с обслуживания компанией Microsoft (Windows XP, 7, а также Server 2003, 2008).

Обновление сертификатов

Обновление доверенных корневых сертификатов выполняется во время обновления операционной системы. Если последнее включено, то нашего участия не требуется, иначе, можно установить обновление вручную. Пример такого пакета — KB931125 (ссылка).

Однако, если операционная система устарела, разработчик прекращает выпуск обновлений, и мы не можем воспользоваться средствами обновления системы. В таком случае, необходимо сделать выгрузку корневых сертификатов на актуальной системе и перенести их на устаревший.

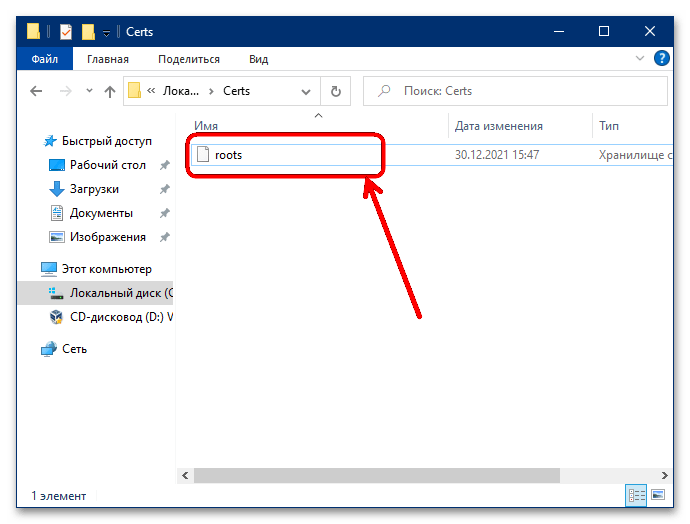

Получение актуальных сертификатов

Для начала, выгрузим сертификаты на компьютере с актуальной версией Windows (10) и подключением к сети Интернет.

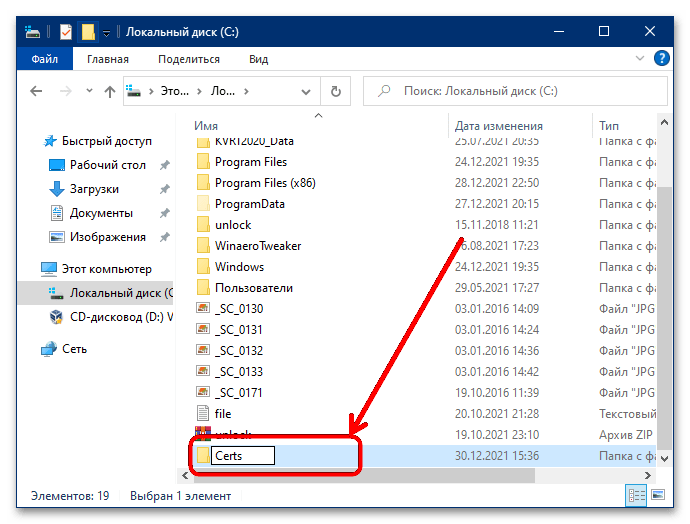

Создадим каталог, в который будет выгружен файл с корневыми сертификатами, например, C:CA (папка CA на диске C).

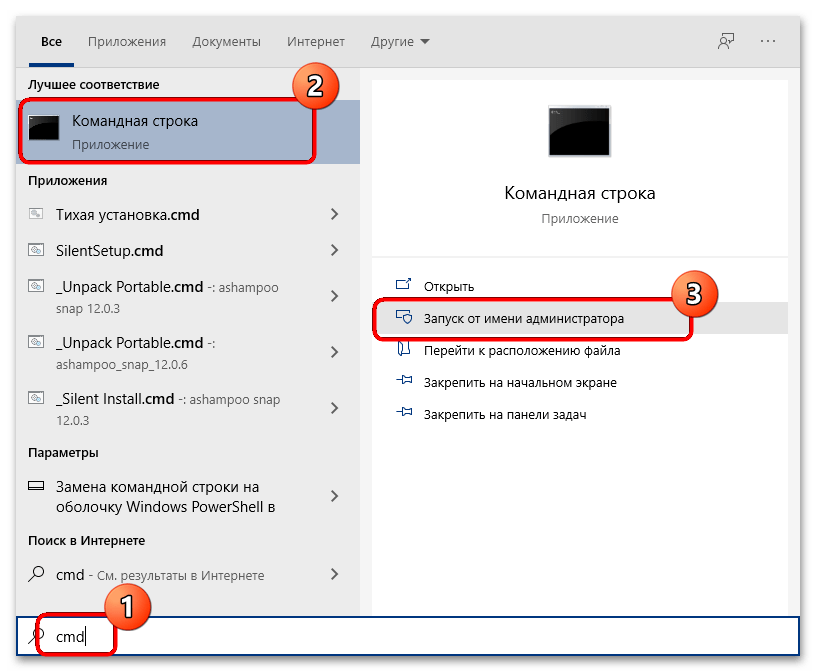

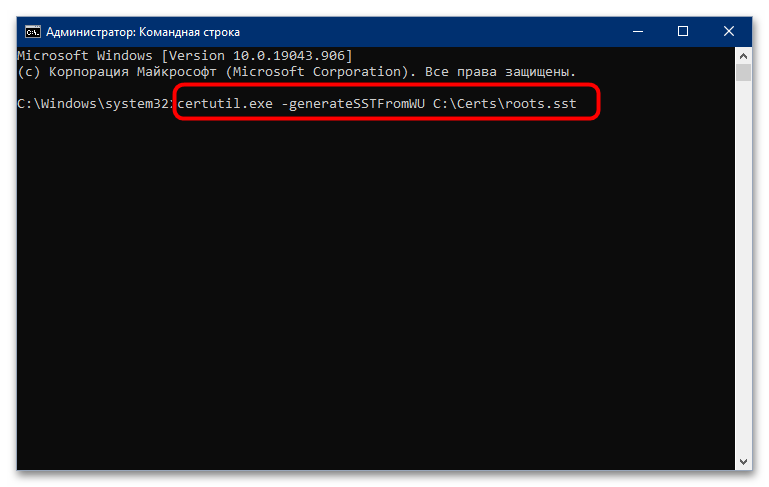

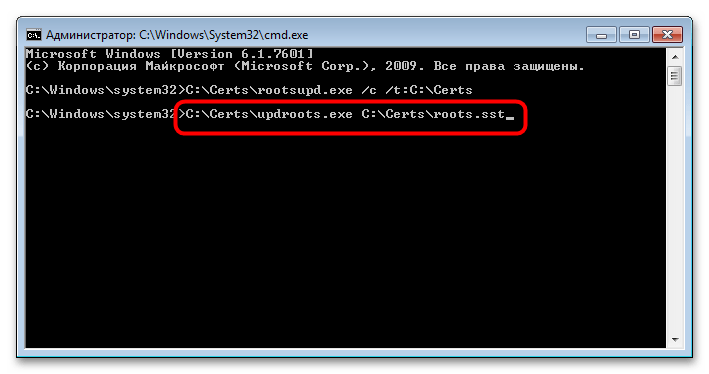

Открываем командную строку от администратора и вводим команду:

certutil.exe -generateSSTFromWU C:CAroots.sst

* где C:CA — каталог, который мы создали; roots.sst — файл, в который будут выгружены сертификаты.

* если мы получили ошибку Не удается найти указанный файл. 0x80070002, то необходимо убедиться, что каталог CA создан (в нашем примере в корне диска С).

В папке C:CA мы должны увидеть файл roots.sst.

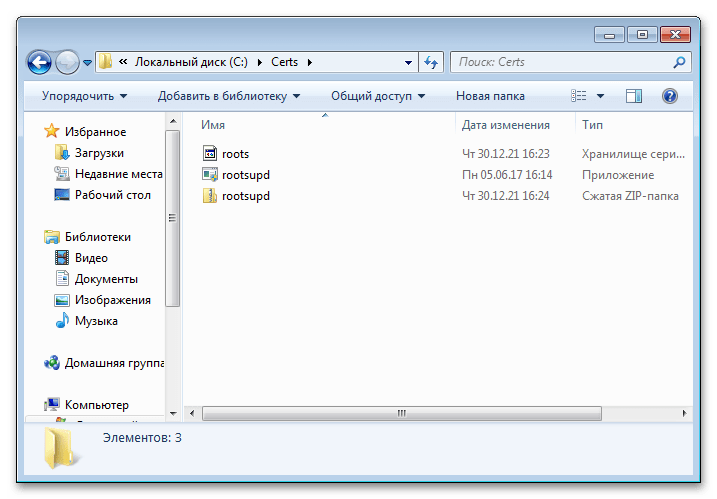

Установка/обновление корневых сертификатов

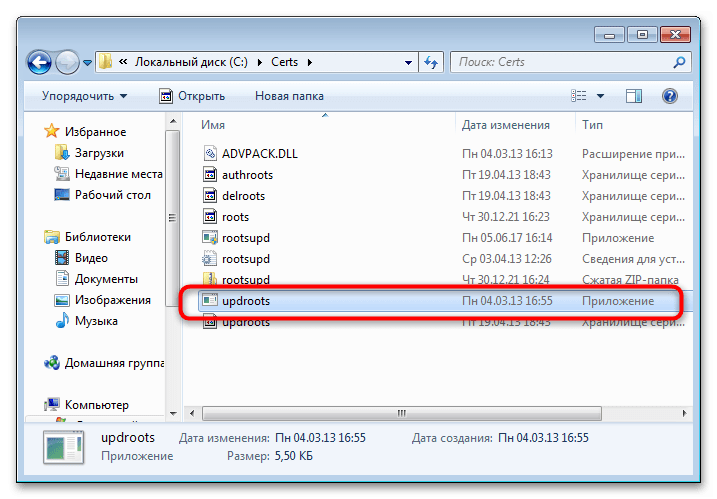

Полученный на предыдущем этапе файл переносим на компьютер, где необходимо обновить доверенные корневые сертификаты, например, также в папку C:CA. Скачиваем утилиту rootsupd и распаковываем ее в этот же каталог.

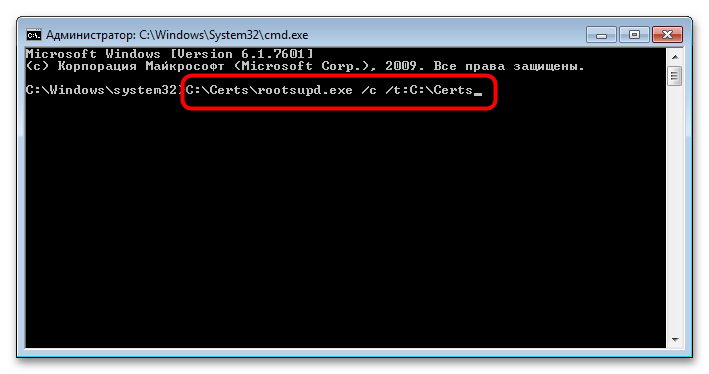

Открываем командную строку от администратора и вводим команду:

C:CArootsupd.exe /c /t:C:CA

* где C:CA — папка, в которую мы перенесли корневые сертификаты.

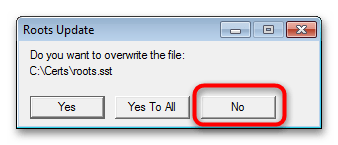

В появившемся окне Roots Update:

… выбираем No, чтобы не переписывать наш файл roots.sst.

В папке C:CA должны появится новые файлы, в том числе, утилита updroots. Вводим теперь команду:

C:CAupdroots.exe C:CAroots.sst

Готово.

Была ли полезна вам эта инструкция?

Да Нет

Содержание

- Ручное обновление корневых сертификатов на Windows

- Обновление сертификатов

- Получение актуальных сертификатов

- Установка/обновление корневых сертификатов

- Ошибка сертификата при входе на сайты с Windows 7 после 01.10.21

- Установка сертификата

- Установка обновлений

- 12 января 2022 г. — KB4598289 (обновление только для системы безопасности)

- Улучшения и исправления

- Известные проблемы, связанные с этим обновлением

- Порядок получения обновления

- 12 января 2022 г. — KB4598289 (обновление только для системы безопасности)

- Улучшения и исправления

- Известные проблемы, связанные с этим обновлением

- Порядок получения обновления

- 9 февраля 2022 г. — KB4601363 (обновление только для системы безопасности)

- Улучшения и исправления

- Известные проблемы, связанные с этим обновлением

- Порядок получения обновления

- Перед установкой этого обновления

- Условием

- Установка этого обновления

Ручное обновление корневых сертификатов на Windows

Актуальные системы семейства Windows, подключенные к Интернету, могут автоматически обновлять корневые сертификаты. В противном случае, обновление необходимо выполнять вручную. Если это не делать, мы можем столкнуться с рядом проблем:

Это пример ошибок, который не претендует на свою полному. Чаще всего, проблемы встречаются на системах, снятых с обслуживания компанией Microsoft (Windows XP, 7, а также Server 2003, 2008).

Обновление сертификатов

Обновление доверенных корневых сертификатов выполняется во время обновления операционной системы. Если последнее включено, то нашего участия не требуется, иначе, можно установить обновление вручную. Пример такого пакета — KB931125.

Однако, если операционная система устарела, разработчик прекращает выпуск обновлений, и мы не можем воспользоваться средствами обновления системы. В таком случае, необходимо сделать выгрузку корневых сертификатов на актуальной системе и перенести их на устаревший.

Получение актуальных сертификатов

Для начала, выгрузим сертификаты на компьютере с актуальной версией Windows (10) и подключением к сети Интернет.

Создадим каталог, в который будет выгружен файл с корневыми сертификатами, например, C:CA (папка CA на диске C).

Открываем командную строку от администратора и вводим команду:

* где C:CA — каталог, который мы создали; roots.sst — файл, в который будут выгружены сертификаты.

* если мы получили ошибку Не удается найти указанный файл. 0x80070002, то необходимо убедиться, что каталог CA создан (в нашем примере в корне диска С).

В папке C:CA мы должны увидеть файл roots.sst.

Установка/обновление корневых сертификатов

Полученный на предыдущем этапе файл переносим на компьютер, где необходимо обновить доверенные корневые сертификаты, например, также в папку C:CA. Скачиваем утилиту rootsupd и распаковываем ее в этот же каталог.

Открываем командную строку от администратора и вводим команду:

C:CArootsupd.exe /c /t:C:CA

* где C:CA — папка, в которую мы перенесли корневые сертификаты.

В появившемся окне Roots Update:

. выбираем No, чтобы не переписывать наш файл roots.sst.

В папке C:CA должны появится новые файлы, в том числе, утилита updroots. Вводим теперь команду:

Источник

Ошибка сертификата при входе на сайты с Windows 7 после 01.10.21

С 1 октября 2022 года закончился срок действия сертификата IdenTrust DST Root CA X3 (одного из основных корневых сертификатов, применяемых в сети), который установлен на многих устройствах.

Из-за этого владельцы ПК на Windows 7 и Windows Server 2008 с выключенными обновлениями могут столкнуться с проблемой появления ошибки: «ERR_CERT_DATE_INVALID» при входе на многие сайты.

Есть два способа решить эту проблему: либо установить новый сертификат, либо установить обновления ОС Windows.

Установка сертификата

Необходимо запустить скачанный файл, на вкладке «Общие» нажать «Установить сертификат».

Выберите расположение «Локальный компьютер» и нажмите «Далее».

Выберите пункт «Поместить все сертификаты в следующее хранилище», нажмите «Обзор», выберите раздел «Доверенные корневые центры сертификации», нажмите «ОК» и «Далее», а в следующем окне – «Готово». При появлении вопросов об установке сертификатов – согласитесь на установку.

После этого перезапустите браузер и вновь попробуйте зайти на необходимый сайт.

Установка обновлений

Для решения ошибки сертификата нужно установить обновления KB3020369 и KB3125574:

Источник

12 января 2022 г. — KB4598289 (обновление только для системы безопасности)

Обновление только для системы безопасности

ВАЖНО Убедитесь, что вы установили необходимые обновления, перечисленные в разделе Как получить это обновление перед установкой этого обновления.

Сведения о различных типах обновлений Windows, таких как критические, безопасность, драйверы, пакеты обновления и другие, см. в следующей статье. Чтобы просмотреть другие заметки и сообщения, см. на домашней странице Windows 7 с sp1 и Windows Server 2008 R2 сSP1.

Улучшения и исправления

Это обновление для системы безопасности направлено на улучшение качества работы ОС. Основные изменения в этом обновлении:

Обновления системы безопасности для платформы и платформ приложений Windows, графики Windows, Windows Media, Windows Основы, шифрования Windows, виртуализации Windows и Windows гибридных служба хранилища Services.

Дополнительные сведения об устраненных уязвимостях безопасности можно найти на новом веб-сайте руководства по обновлению системы безопасности.

Известные проблемы, связанные с этим обновлением

После установки этого обновления и перезапуска устройства вы можете увидеть ошибку «Не удается настроить обновления Windows. Отмена изменений. Не выключайте компьютер» и обновление может отображаться как Ошибка в журнале обновления.

Такое может произойти в следующих случаях.

Если вы устанавливаете это обновление на устройство под управлением выпуска, который не поддерживается для ESU. Полный список поддерживаемых выпусков см. в KB4497181.

Если вы не установили и не активировали ключ надстройки ESU MAK.

Если вы приобрели ключ ESU и столкнулись с этой проблемой, убедитесь, что вы применили все необходимые компоненты и что ваш ключ активирован. Сведения об активации см. в этой записи блога. Сведения о предварительных условиях см. в разделе «Как получить это обновление» этой статьи.

Определенные операции, такие как переименование, выполняемые с файлами или папками на общем томе кластера (CSV), могут завершиться с ошибкой «STATUS_BAD_IMPERSONATION_LEVEL» (0xC00000A5). Это происходит при выполнении операции на узле владельца CSV из процесса, у которого нет прав администратора.

Выполните одно из следующих действий.

Выполните операцию из процесса с правами администратора.

Выполните операцию с узла, который не владеет томом CSV.

Корпорация Майкрософт работает над решением этой проблемы и предоставит обновление в ближайшем выпуске.

Порядок получения обновления

Перед установкой этого обновления

ВАЖНО Клиенты, которые приобрели расширенное обновление системы безопасности (ESU) для локальной версии этих операционных систем, должны следовать процедурам, указанным в KB4522133, чтобы продолжать получать обновления для системы безопасности после окончания расширенной поддержки. Расширенная поддержка заканчивается следующим образом:

Для Windows 7 с пакетом обновления 1 (1) и Windows Server 2008 R2 с пакетом обновления 1 (1) расширенная поддержка заканчивается 14 января 2020 г.

Для Windows Внедренный стандартный 7 расширенная поддержка заканчивается 13 октября 2020 г.

Дополнительные сведения о ESU и поддерживаемых выпусках см. в KB4497181.

Примечание Для Windows Внедренный стандартный 7 необходимо включить Windows средства управления (WMI), чтобы получать обновления от Windows Update или Windows Server Update Services.

Перед установкой последней версии обновления необходимо установить указанные ниже обновления и перезапустить устройство. Установка этих обновлений повышает надежность процесса обновления для устранения возможных проблем при установке накопительного пакета обновления и применении исправлений системы безопасности Майкрософт.

Обновление системы обслуживания от 12 марта 2019 г.(SSU) (KB4490628). Чтобы получить автономный пакет для этого SSU, найщите его в каталоге обновлений Майкрософт. Это обновление необходимо для установки обновлений, которые подписаны только с помощью SHA-2.

Последнее обновление SHA-2(KB4474419),выпущенное 10 сентября 2019 г. Если вы используете Центр обновления Windows, последнее обновление для SHA-2 будет предложено вам автоматически. Это обновление необходимо для установки обновлений, которые подписаны только с помощью SHA-2. Дополнительные сведения об обновлениях SHA-2 см. в требованиях к поддержке подписи кода SHA-2 2019для Windows и WSUS.

Для Windows тонкого ПК необходимо установить SSU от 11 августа 2020 г.(KB4570673)или более поздний SSU, чтобы продолжить получать расширенные обновления для системы безопасности, начиная с 13 октября 2020 г.

Чтобы получить это обновление для системы безопасности, необходимо переустановить пакет подготовки к лицензированию расширенных обновлений системы безопасности (ESU)(KB4538483)или «Обновление для пакета подготовки расширенных обновлений для системы безопасности (ESU) «(KB4575903),даже если вы ранее установили ключ ESU. Пакет подготовки к лицензированию ESU будет предложен вам от WSUS. Чтобы получить автономный пакет подготовки лицензии ESU, найщите его в каталоге обновлений Майкрософт.

После установки вышеуказанных элементов корпорация Майкрософт настоятельно рекомендует установить последнюю версию SSU(KB4592510). Если вы используете Центр обновления Windows, последний SSU будет предлагаться вам автоматически, если вы являетесь клиентом ESU. Чтобы получить автономный пакет для последней версии SSU, найщите его в каталоге обновлений Майкрософт. Общие сведения о SSUs см. в вопросах об обслуживании обновлений стопки и Обновления стопки обслуживания.

НАПОМИНАНИЕ Если вы используете обновления только для системы безопасности, вам также потребуется установить все предыдущие обновления для системы безопасности и последнее накопительное обновление для Internet Explorer(KB4586768).

Источник

12 января 2022 г. — KB4598289 (обновление только для системы безопасности)

Обновление только для системы безопасности

ВАЖНО Убедитесь, что вы установили необходимые обновления, перечисленные в разделе Как получить это обновление перед установкой этого обновления.

Сведения о различных типах обновлений Windows, таких как критические, безопасность, драйверы, пакеты обновления и другие, см. в следующей статье. Чтобы просмотреть другие заметки и сообщения, см. на домашней странице Windows 7 с sp1 и Windows Server 2008 R2 сSP1.

Улучшения и исправления

Это обновление для системы безопасности направлено на улучшение качества работы ОС. Основные изменения в этом обновлении:

Обновления системы безопасности для платформы и платформ приложений Windows, графики Windows, Windows Media, Windows Основы, шифрования Windows, виртуализации Windows и Windows гибридных служба хранилища Services.

Дополнительные сведения об устраненных уязвимостях безопасности можно найти на новом веб-сайте руководства по обновлению системы безопасности.

Известные проблемы, связанные с этим обновлением

После установки этого обновления и перезапуска устройства вы можете увидеть ошибку «Не удается настроить обновления Windows. Отмена изменений. Не выключайте компьютер» и обновление может отображаться как Ошибка в журнале обновления.

Такое может произойти в следующих случаях.

Если вы устанавливаете это обновление на устройство под управлением выпуска, который не поддерживается для ESU. Полный список поддерживаемых выпусков см. в KB4497181.

Если вы не установили и не активировали ключ надстройки ESU MAK.

Если вы приобрели ключ ESU и столкнулись с этой проблемой, убедитесь, что вы применили все необходимые компоненты и что ваш ключ активирован. Сведения об активации см. в этой записи блога. Сведения о предварительных условиях см. в разделе «Как получить это обновление» этой статьи.

Определенные операции, такие как переименование, выполняемые с файлами или папками на общем томе кластера (CSV), могут завершиться с ошибкой «STATUS_BAD_IMPERSONATION_LEVEL» (0xC00000A5). Это происходит при выполнении операции на узле владельца CSV из процесса, у которого нет прав администратора.

Выполните одно из следующих действий.

Выполните операцию из процесса с правами администратора.

Выполните операцию с узла, который не владеет томом CSV.

Корпорация Майкрософт работает над решением этой проблемы и предоставит обновление в ближайшем выпуске.

Порядок получения обновления

Перед установкой этого обновления

ВАЖНО Клиенты, которые приобрели расширенное обновление системы безопасности (ESU) для локальной версии этих операционных систем, должны следовать процедурам, указанным в KB4522133, чтобы продолжать получать обновления для системы безопасности после окончания расширенной поддержки. Расширенная поддержка заканчивается следующим образом:

Для Windows 7 с пакетом обновления 1 (1) и Windows Server 2008 R2 с пакетом обновления 1 (1) расширенная поддержка заканчивается 14 января 2020 г.

Для Windows Внедренный стандартный 7 расширенная поддержка заканчивается 13 октября 2020 г.

Дополнительные сведения о ESU и поддерживаемых выпусках см. в KB4497181.

Примечание Для Windows Внедренный стандартный 7 необходимо включить Windows средства управления (WMI), чтобы получать обновления от Windows Update или Windows Server Update Services.

Перед установкой последней версии обновления необходимо установить указанные ниже обновления и перезапустить устройство. Установка этих обновлений повышает надежность процесса обновления для устранения возможных проблем при установке накопительного пакета обновления и применении исправлений системы безопасности Майкрософт.

Обновление системы обслуживания от 12 марта 2019 г.(SSU) (KB4490628). Чтобы получить автономный пакет для этого SSU, найщите его в каталоге обновлений Майкрософт. Это обновление необходимо для установки обновлений, которые подписаны только с помощью SHA-2.

Последнее обновление SHA-2(KB4474419),выпущенное 10 сентября 2019 г. Если вы используете Центр обновления Windows, последнее обновление для SHA-2 будет предложено вам автоматически. Это обновление необходимо для установки обновлений, которые подписаны только с помощью SHA-2. Дополнительные сведения об обновлениях SHA-2 см. в требованиях к поддержке подписи кода SHA-2 2019для Windows и WSUS.

Для Windows тонкого ПК необходимо установить SSU от 11 августа 2020 г.(KB4570673)или более поздний SSU, чтобы продолжить получать расширенные обновления для системы безопасности, начиная с 13 октября 2020 г.

Чтобы получить это обновление для системы безопасности, необходимо переустановить пакет подготовки к лицензированию расширенных обновлений системы безопасности (ESU)(KB4538483)или «Обновление для пакета подготовки расширенных обновлений для системы безопасности (ESU) «(KB4575903),даже если вы ранее установили ключ ESU. Пакет подготовки к лицензированию ESU будет предложен вам от WSUS. Чтобы получить автономный пакет подготовки лицензии ESU, найщите его в каталоге обновлений Майкрософт.

После установки вышеуказанных элементов корпорация Майкрософт настоятельно рекомендует установить последнюю версию SSU(KB4592510). Если вы используете Центр обновления Windows, последний SSU будет предлагаться вам автоматически, если вы являетесь клиентом ESU. Чтобы получить автономный пакет для последней версии SSU, найщите его в каталоге обновлений Майкрософт. Общие сведения о SSUs см. в вопросах об обслуживании обновлений стопки и Обновления стопки обслуживания.

НАПОМИНАНИЕ Если вы используете обновления только для системы безопасности, вам также потребуется установить все предыдущие обновления для системы безопасности и последнее накопительное обновление для Internet Explorer(KB4586768).

Источник

9 февраля 2022 г. — KB4601363 (обновление только для системы безопасности)

Только для безопасности

ВАЖНОУбедитесь, что вы установили необходимые обновления, перечисленные в разделе Как получить это обновление перед установкой этого обновления.

Клиенты, которые приобрели расширенное обновление системы безопасности (ESU) для локальной версии этой ОС, должны следовать процедурам ВК4522133, чтобы продолжать получать обновления для системы безопасности после окончания расширенной поддержки 14 января 2020 г. Дополнительные сведения о ESU и поддерживаемых выпусках см. в KB4497181.

Так как ESU доступен в качестве отдельного SKU для каждого года, в течение которого они предлагаются (2020, 2022 и 2022) и так как ESU можно приобрести только в течение определенных 12-месячныхпериодов, необходимо приобрести второй год покрытия ESU отдельно и активировать новый ключ на каждом соответствующем устройстве, чтобы продолжить получать обновления для системы безопасности в 2022 г.

Если ваша организация не приобретал первый год покрытия ESU, для получения обновлений необходимо приобрести ключи MAK 1 и 2 года для соответствующих устройств Windows 7 или Windows Server. Действия по установке, активации и развертыванию ESUs одинаковы для покрытия за первый и второй год. Дополнительные сведения см. в Windows получения расширенных обновлений для системы безопасности для корпоративного лицензирования и покупки Windows ESUs в качестве поставщик облачных решений для процесса CSP. Для внедренных устройств обратитесь к первоначальному изготовителю оборудования (OEM).

Дополнительные сведения см. в блоге ESU Year 2.

Сведения о различных типах обновлений Windows, таких как критические, безопасность, драйверы, пакеты обновления и другие, см. в следующей статье. Чтобы просмотреть другие заметки и сообщения, см. на домашней странице Windows 7 с sp1 и Windows Server 2008 R2 сSP1.

Улучшения и исправления

Это обновление для системы безопасности направлено на улучшение качества работы ОС. Основные изменения в этом обновлении:

Добавляет исторические обновления и исправления в период летнего времени (DST) для полномочий по о-ва Омск.

Решение проблемы с переводом на немецком языке центральноевропейского времени.

Обновляет netlogon Elevation of Privilege Vulnerability(CVE-2020-1472),чтобы включить режим принудительных мер. Дополнительные сведения см. в cVE-2020–1472 и Управление изменениями в каналах Netlogon, связанных с CVE-2020–1472.

Обновления для системы безопасности Windows платформы приложений и платформ, Windows гибридной облачной сети и Windows основных сетей.

Дополнительные сведения об устраненных уязвимостях безопасности можно найти на новом веб-сайте руководства по обновлению системы безопасности.

Известные проблемы, связанные с этим обновлением

После установки этого обновления и перезапуска устройства вы можете увидеть ошибку «Не удается настроить обновления Windows. Отмена изменений. Не выключайте компьютер» и обновление может отображаться как Ошибка в журнале обновления.

Такое может произойти в следующих случаях.

Если вы устанавливаете это обновление на устройство под управлением выпуска, который не поддерживается для ESU. Полный список поддерживаемых выпусков см. в KB4497181.

Если вы не установили и не активировали ключ надстройки ESU MAK.

Если вы приобрели ключ ESU и столкнулись с этой проблемой, убедитесь, что вы применили все необходимые компоненты и что ваш ключ активирован. Сведения об активации см. в этой записи блога. Сведения о предварительных условиях см. в разделе «Как получить это обновление» этой статьи.

Определенные операции, такие как переименование, выполняемые с файлами или папками на общем томе кластера (CSV), могут завершиться с ошибкой «STATUS_BAD_IMPERSONATION_LEVEL» (0xC00000A5). Это происходит при выполнении операции на узле владельца CSV из процесса, у которого нет прав администратора.

Выполните одно из следующих действий.

Выполните операцию из процесса с правами администратора.

Выполните операцию с узла, который не владеет томом CSV.

Корпорация Майкрософт работает над решением этой проблемы и предоставит обновление в ближайшем выпуске.

Порядок получения обновления

Перед установкой этого обновления

ВАЖНО Клиенты, которые приобрели расширенное обновление системы безопасности (ESU) для локальной версии этих операционных систем, должны следовать процедурам, указанным в KB4522133, чтобы продолжать получать обновления для системы безопасности после окончания расширенной поддержки. Расширенная поддержка заканчивается следующим образом:

Для Windows 7 с пакетом обновления 1 (1) и Windows Server 2008 R2 с пакетом обновления 1 (1) расширенная поддержка заканчивается 14 января 2020 г.

Для Windows Внедренный стандартный 7 расширенная поддержка заканчивается 13 октября 2020 г.

Дополнительные сведения о ESU и поддерживаемых выпусках см. в KB4497181.

Примечание Для Windows Внедренный стандартный 7 необходимо включить Windows средства управления (WMI), чтобы получать обновления от Windows Update или Windows Server Update Services.

Условием

Вам необходимо установить перечисленные ниже обновления и перезапустить устройство перед установкой последнего накопительного пакета обновлений. Установка этих обновлений повышает надежность процесса обновления для устранения возможных проблем при установке накопительного пакета обновления и применении исправлений системы безопасности Майкрософт.

Обновление системы обслуживания от 12 марта 2019 г.(SSU) (KB4490628). Чтобы получить автономный пакет для этого SSU, найщите его в каталоге обновлений Майкрософт. Это обновление необходимо для установки обновлений, которые подписаны только с помощью SHA-2.

Последнее обновление SHA-2(KB4474419),выпущенное 10 сентября 2019 г. Если вы используете Центр обновления Windows, последнее обновление для SHA-2 будет предложено вам автоматически. Это обновление необходимо для установки обновлений, которые подписаны только с помощью SHA-2. Дополнительные сведения об обновлениях SHA-2 см. в требованиях к поддержке подписи кода SHA-2 2019для Windows и WSUS.

Для Windows тонкого пк необходимо установить SSU от 11 августа 2020 г.(KB4570673)или более поздний SSU, чтобы продолжить получать расширенные обновления для системы безопасности, начиная с 13 октября 2020 г.

Чтобы получить это обновление для системы безопасности, необходимо переустановить пакет подготовки к лицензированию расширенных обновлений системы безопасности (ESU)(KB4538483)или «Обновление для пакета подготовки расширенных обновлений для системы безопасности (ESU) «(KB4575903),даже если вы ранее установили ключ ESU. Пакет подготовки к лицензированию ESU будет предложен вам от WSUS. Чтобы получить автономный пакет подготовки лицензии ESU, найщите его в каталоге обновлений Майкрософт.

После установки вышеуказанных элементов корпорация Майкрософт настоятельно рекомендует установить последнюю версию SSU(KB4592510). Если вы используете Центр обновления Windows, последний SSU будет предлагаться вам автоматически, если вы являетесь клиентом ESU. Чтобы получить автономный пакет для последней версии SSU, найщите его в каталоге обновлений Майкрософт. Общие сведения о SSUs см. в вопросах об обслуживании обновлений стопки и Обновления стопки обслуживания.

НАПОМИНАНИЕ Если вы используете обновления только для системы безопасности, вам также потребуется установить все предыдущие обновления для системы безопасности и последнее накопительное обновление для Internet Explorer(KB4586768).

Установка этого обновления

Центр обновления Windows и Центр обновления Майкрософт

Источник

Содержание

- Этап 1: Получение сертификатов

- Этап 2: Установка новых сертификатов в Windows 7

- Вопросы и ответы

Этап 1: Получение сертификатов

Так как поддержка Windows 7 пользовательских редакций прекращена, единственный способ получения необходимых обновлений – это выгрузка таковых на актуальной системе, в частности, Windows 10 последних версий.

- Первым делом создайте каталог, куда будут выгружены сертификаты (например, папка на диске C: под названием Certs).

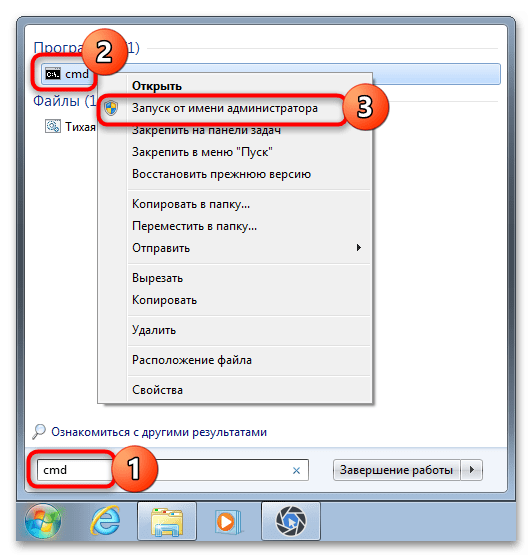

- Далее понадобится запустить «Командную строку» с привилегиями администратора – в «десятке» проще всего будет найти оснастку в «Поиске» по запросу

cmdи воспользоваться опциями запуска.Подробнее: Как открыть «Командную строку» от администратора в Windows 10

- Далее введите команду следующего вида:

certutil.exe -generateSSTFromWU *полный путь к целевой папке*roots.sstВместо

*полный путь к целевой папке*введите адрес каталога, созданного на шаге 1. Проверьте правильность ввода всех аргументов и нажмите Enter. - После сообщения о завершении работы откройте нужную директорию – в ней должен появиться файл roots.sst.

Скопируйте этот файл и перенесите его на компьютер с «семёркой».

Для того чтобы успешно выполнить рассматриваемую процедуру, понадобится загрузить специальную утилиту, которая называется rootsupd – она доступна по ссылке далее.

Скачать rootsupd для Windows 7

- Выберите любой подходящий вам каталог, куда сохраните полученный на первом этапе пакет сертификатов и туда же распакуйте архив с утилитой для обновления.

- Запустите интерфейс ввода команд от администратора – как и в случае с «десяткой», откройте «Пуск», выбрать поиск, в который введите запрос

cmd, а после обнаружения результата кликните по нему правой кнопкой мыши и выберите вариант «Запуск от имени администратора».Подробнее: Как запустить «Командную строку» от имени администратора в Windows 7

- Далее напишите в окне «Командной строки» следующее:

*папка с сертификатом и утилитой*rootupd.exe /c /t:*папка с сертификатом и утилитой*Вместо

*папка с сертификатом и утилитой*укажите полный путь к каталогу, выбранному на шаге 1, проверьте правильность ввода и нажмите Enter.Появится небольшое окно с предложением перезаписать файл – нам это не требуется, поэтому выберите «No».

- После этих действий откройте папку с утилитой и сертификатами – там должны появиться новые элементы, в том числе исполняемый файл с именем updroots. Если он есть, можно продолжать выполнение процедуры, если отсутствует, повторите действия из третьего шага и внимательнее введите необходимые значения.

- Вернитесь к окну «Командной строки» и пропишите там такую команду:

*папка с сертификатом и утилитой*updroots.exe *папка с сертификатом и утилитой*roots.sstУбедитесь, что все аргументы указаны верно, затем выполните команду нажатием на Enter.

- Утилита никак не сигнализирует о выполнении задачи, поэтому единственный способ убедиться в работоспособности – открыть поддерживаемый браузер и удостовериться в том, что сайты и веб-приложения, которые раньше выдавали ошибки, теперь функционируют нормально.

Если вы по-прежнему наблюдаете сбои, это означает, что какое-то из действий Этапа 2 выполнено неверно, и процедуру понадобится повторить.

Еще статьи по данной теме:

Помогла ли Вам статья?

30 сентября 2021 истек срок действия сертификата DST Root CA X3 Let’s Encrypt. Браузеры Google Chrome, Opera и Edge теперь не могут открыть большинство сайтов https. Лишь Mozilla Firefox работает нормально.

РЕШЕНИЕ

Если у вас установлена не Windows, а иная операционная система, попробуйте обратиться за решением к следующей теме на официальном форуме Let’s Encrypt – https://community.letsencrypt.org/t/help-thread-for-dst-root-ca-x3-expiration-september-2021/149190/3

А для Windows простейшим решением будет загрузить сертификат ISRG Root X1 с официального сайта Let’s Encrypt и вручную импортировать его в хранилище доверенных корневых центров сертификации. Для этого:

1. Загрузите версию “Self-signed DER” сертификата ISRG Root X1 со страницы https://letsencrypt.org/certificates/

2. Откройте скачанный вами файл isrgrootx1.der

3. Импортируйте его в хранилище доверенных корневых центров сертификации следующим образом.

Нажмите “Установить сертификат”:

Выберите “Поместить все сертификаты в следующее хранилище”.

Нажмите “Обзор”.

Выберите “Доверенные корневые центры сертификации”:

Если появится сообщение с вопросом, ответьте “Да”.

***

А через командную строку третий шаг можно выполнить так: certutil -ent -addstore Root isrgrootx1.der

На ОС Windows 7 — Windows 10 требуется время от времени обновлять корневые центры сертификации.

Замечание

Корневые сертификаты — опорные столбы для других, промежуточных сертификатов центров выпуска сертификатов, для удостоверяющих центров и в конечном итоге для сайтов. Без них цепочка доверия не работает и шифрование https не работает. В связи с тем, что необходимо обеспечивать безопасность, получать корневые сертификаты можно лишь из проверенных источников (нельзя загружать никакие файлы для сертификатов с Яндекс Диска, сторонних сайтов и т.п.).

1. Получение корневых сертификатов с сайта Windows Update

Для загрузки корневых сертификатов есть утилита certutil.exe, которую нужно запустить с ключом -generateSSTFromWU и именем выходного файла, например: c:certsroots.sst

certutil.exe -generateSSTFromWU c:certsroots.sstГде certs — каталог, который необходимо создать.

Описание всех ключей команды можно прочесть в файле spisok.txt:

- spisok-win1251.txt

- spisok-linux.txt

Описание ключа программы certutil.exe:

-generateSSTFromWU — Создание SST в Центре обновления Windows

Здесь SST — актуальные доверенные корневые центры сертификации в файле типа SST.

Источник: updating trusted root certificates in windows 10

Выполнение команды certutil.exe -generateSSTFromWU c:certsroots.sst занимает минуты 3-4:

2. Экспорт корневых сертификатов в файл p7b

Полученный SST-файл открывается двойным щелчком мыши.

В котором можно отсортировать сертификаты по сроку действия, выделать действующие сертификаты и нажать правую кнопку мыши — Экспорт.

2.1 Начало мастера экспорта сертификатов:

2.2 Выбор типа выходного файла. Я поставил точку против p7b — транспортный контейнер, в котором все сертификаты в одном файле (так называемый bundle).

2.3 Выбираем выходной каталог и имя файла с расширением p7b для экспорта

2.4 Продолжение работы мастера — кнопка «Далее»

2.5 Сообщение об успешном завершении экспорта: «Экспорт успешно завершен».

3. Импорт корневых сертификатов из файла p7b в систему

3.1 В Проводнике щелкнуть по получившемуся файлу p7b правой кнопкой мыши — «Импортировать»

Увеличил фрагмент экрана:

3.2 Начало мастера импорта сертификатов

Далее

3.3 Соглашаемся с автоматическим выбором хранилища — далее.

3.4 Последний шаг мастера импорта сертификатов в систему:

3.5 Сообщение о завершении импорта сертифатов в систему: «Импорт успешно завершен».

Корневые сертификаты обновлены.

Замечание: вместо способа с промежуточным p7b файлом, можно использовать оснастку сертификатов и напрямую импортировать файл SST:

Запустите MMC -> добавить оснастку -> сертификаты -> учетная запись компьютера> локальный компьютер.

Щелкните правой кнопкой мыши Доверенные корневые центры сертификации, Все задачи -> Импорт, найдите файл SST

(в типе файла выберите Microsoft Serialized Certificate Store — *.sst) -> Открыть

-> Поместить все сертификаты в следующее хранилище -> Доверенные корневые центры сертификации.

4. Загрузка и установка корневого сертификата Минцифры

4.1 Скачать сертификат с сайта

https://gosuslugi.ru/tls

4.2 Установить его таким же способом — правой кнопкой мыши — установить.

Для верности можно выбрать, куда импортировать — в раздел «Доверенные корневые центры».

5. Другие источники сертификатов — сайт Казначейства

Сайт Федерального Казначейства:

корневые сертификаты

6. Способ получения действующих и отозванных сертификатов в виде CAB-файлов

- Список действующих корневых сертификатов — http://ctldl.windowsupdate.com/ … authrootstl.cab

- Список отозванных корневых сертификатов — http://ctldl.windowsupdate.com/ … disallowedcertstl.cab

Распаковать файл при помощи архиватора 7ZIP (7zip.org), например, в папку C:PS

Установка:

-

действующие корневые центры — импорт из файла

authroot.stlcertutil -enterprise -f -v -AddStore «Root» «C:PSauthroot.stl»

-

отозванные корневые центры — импорт из файла

disallowedcert.stlcertutil -enterprise -f -v -AddStore disallowed «C:PSdisallowedcert.stl»