Защита от эксплойтов (Exploit Guard) — эта новая функция в Windows Defender в Windows 10 1709, которая представляет собой объединенную и более улучшенную версию инструмента EMET от Microsoft. Exploit Guard предназначен для защиты компьютера от эксплоитов, и заражения вашей системы вредоносными программами. Специально активировать Защиту от эксплойтов не нужно, это происходит автоматически, но только при включенном защитнике Windows.

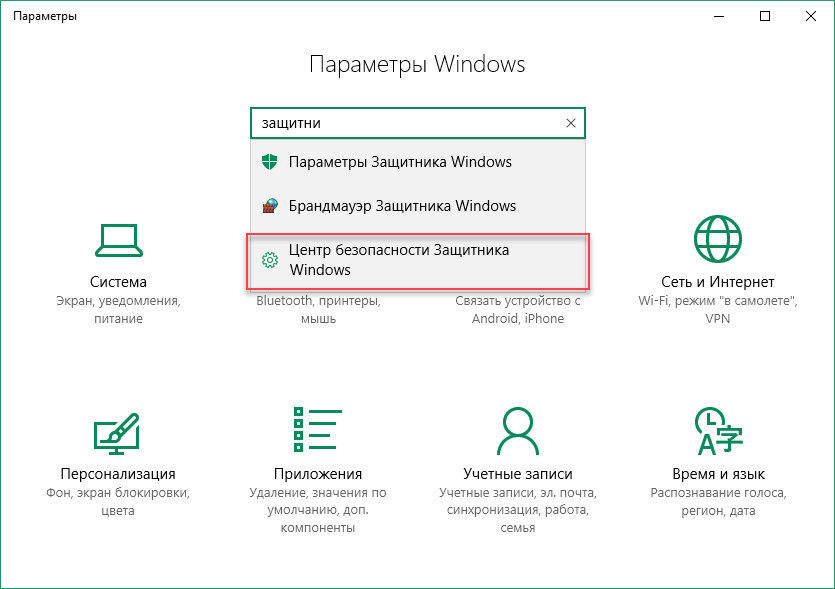

Изменить параметры Exploit Guard по умолчанию можно в Центре безопасности Защитника Windows.

- Получить к нему доступ можно через меню Пуск или Параметры (Windows + I). Настройки будут производиться именно через Центр Безопасности, а не Параметры Защитника. Учитывайте это при использовании быстрого поиска.

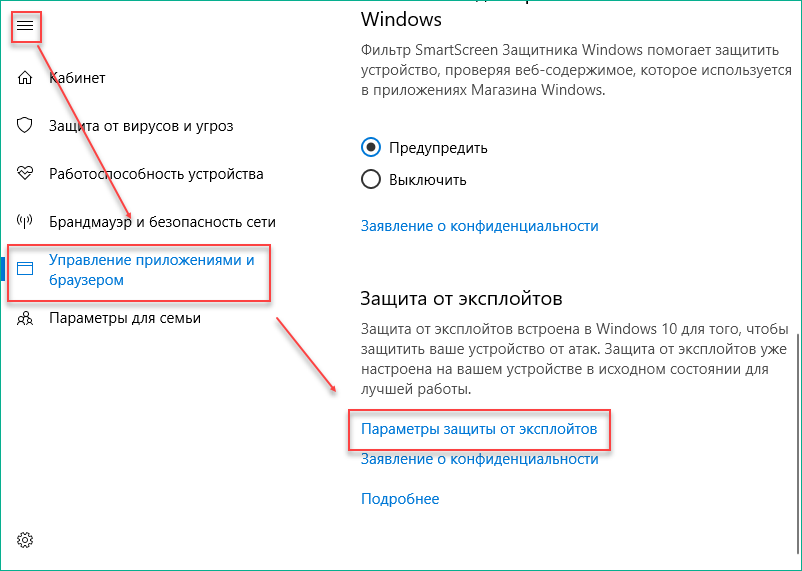

- В появившемся окне перейдите в меню «Управление приложениями и браузером».

- Пролистайте страницу в самый низ и выберите «Параметры защиты от эксплойтов».

Всего есть две основные категории для изменения конфигураций на компьютере. Рассмотрим каждую из них более подробно.

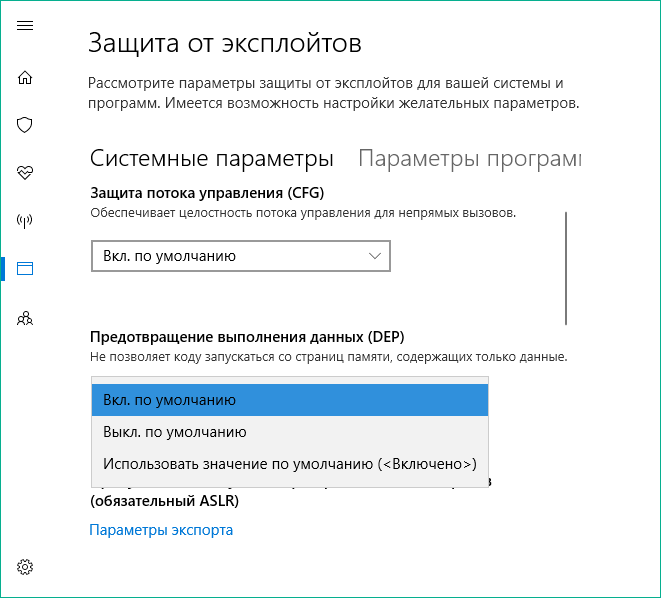

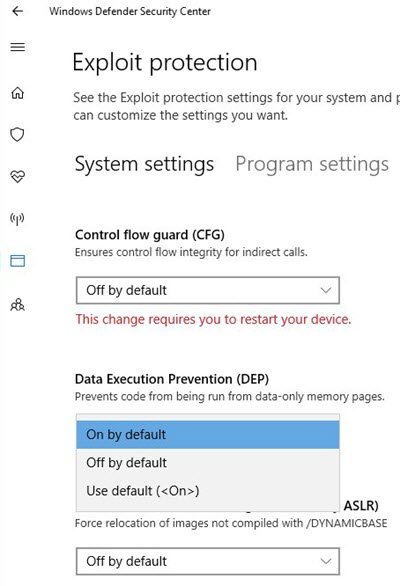

Системные параметры

Здесь отображается список доступных пользователю механизмов защиты Windows. Рядом указывается статус — включено, отключено. Доступны:

- CFG. Защита потока управления и обеспечение его целостности для совершения непрямых вызовов (включена по умолчанию).

- SEHOP. Проверка цепочек исключений и обеспечение ее целостность во время отправки.

- DEP. Предотвращение выполнения данных (включена по умолчанию).

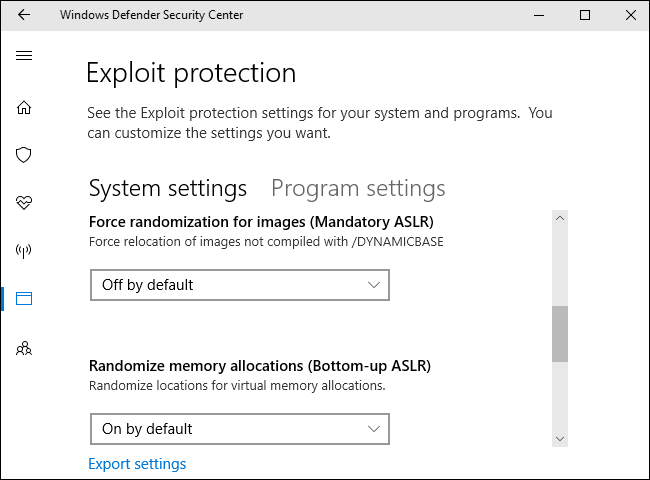

- Обязательный ASLR. Принудительное случайное распределение для образов, которые не соответствуют /DYNAMICBASE (выключена по умолчанию).

- Низкий ASLR. Случайное распределение выделения памяти. (включена по умолчанию).

- Проверка целостности кучи. В случае нахождения повреждений, процесс автоматически завершается. (включена по умолчанию).

Пользователь может отключить их независимо друг от друга.

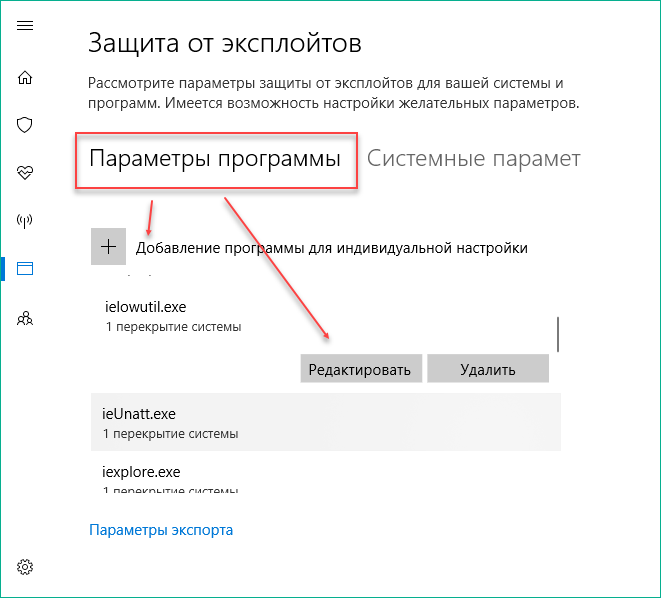

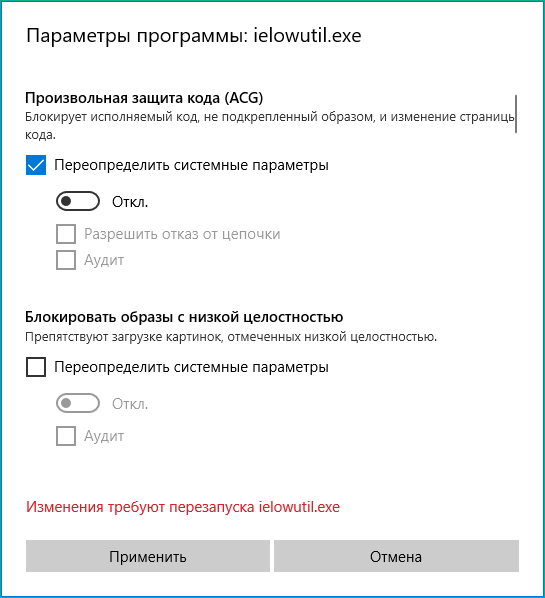

Параметры программ

В этом разделе можно отдельно редактировать дополнительные настройки защиты для каждого исполняемого файла, добавлять их в список исключений. Если ПО конфликтует при каком-либо активированном в системных параметрах модуле, то его можно отключить. При этом настройки других программ останутся прежними.

Опция работает по тому же принципу, что и исключения в инструменте EMET от Microsoft. По умолчанию здесь уже находятся некоторые штатные программы Windows.

Добавить новый исполняемый файл в список можно здесь же, нажав на кнопку «Добавление программы для индивидуальной настройки». Для этого укажите название программы или точный путь к ней. После этого он отобразится в списке.

Пользователь может редактировать параметры для каждой отдельной программы. Для этого выберите ее из списка, и кликните «Редактировать», после чего принудительно выключите/ включите нужную опцию. По желанию программу можно удалить из списка исключений.

Для редактирования доступны только те параметры, которые невозможно настроить через категорию «Системные». Для некоторых опций доступно значение «Аудит». После его активации Windows будет записывать события в системный журнал, что удобно для дальнейшего анализа.

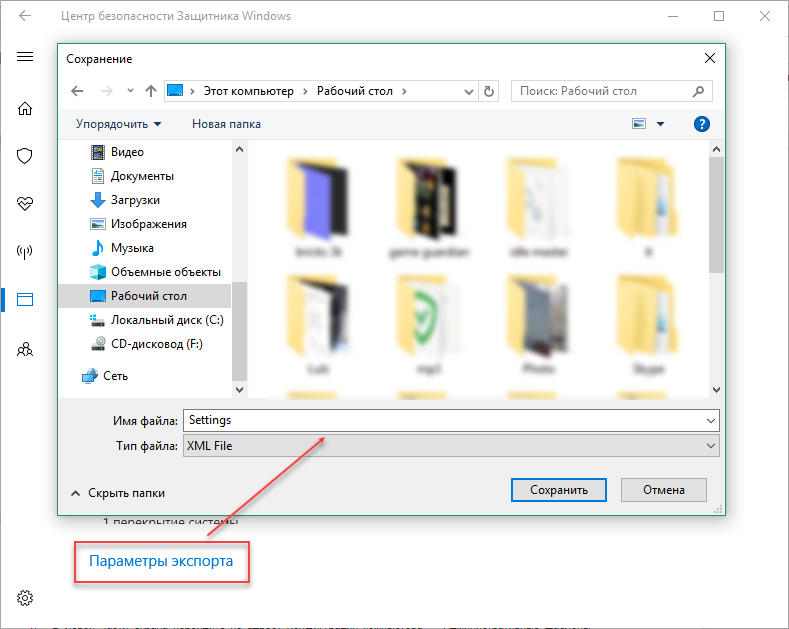

Импорт и экспорт настроек

Экспортировать текущие настройки Exploit Guard можно через Центр безопасности Защитника Windows. Для этого достаточно нажать на соответствующую кнопку и сохранить файл в формате XML.

Экспортировать настройки можно и через командную строку Windows PowerShell. Для этого есть команда:

Get-ProcessMitigation -RegistryConfigFilePath C:UsersAlexDesktopSettings.xml

Для импорта необходимо заменить командлет Get на Set и по аналогии с примером указать название и путь к файлу.

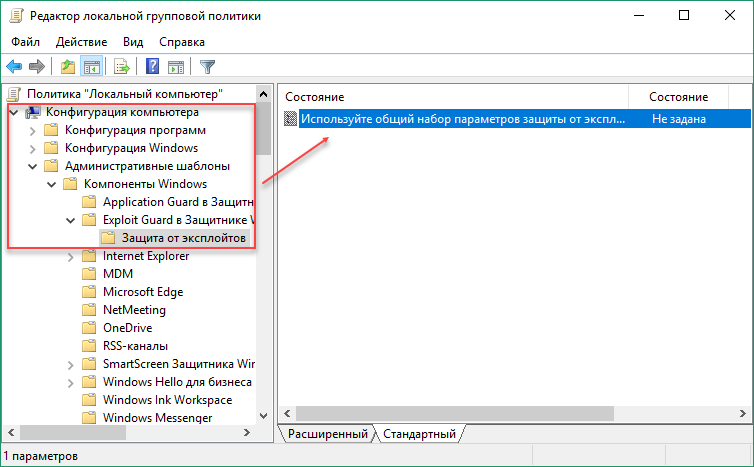

Установить уже существующий XML файл с настройками можно через редактор локальных групповых политик gpedit.msc:

- В левой части экрана перейдите в ветку редактора Конфигурация компьютера —> Административные шаблоны —> Компоненты Windows —> Exploit Guard в Защитнике Windows —> Защита от эксплойтов. Откройте политику Используйте общий набор параметров защиты от эксплойтов.

- Измените значение на «Включено», а в появившемся поле укажите путь или URL- адрес к существующему XML файлу с конфигурацией.

Сохраните внесенные изменения нажав на «Применить». Настройки вступят в силу немедленно, поэтому перезагружать ПК не обязательно.

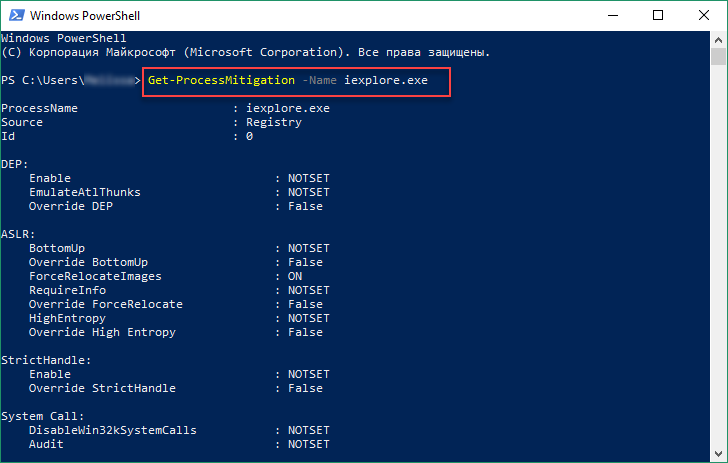

Настройка Exploit Guard с помощью PowerShell

Для редактирования списка модулей защиты можно использовать командную строку Windows PowerShell.

Здесь доступные следующие команды:

-

Get-ProcessMitigation -Name iexplore.exe

— получить список всех защитных мер для выбранного процесса. В данном примере это iexplore.exe, вы можете указать любой другой. Вместо имени программы, можно указать точный путь. - Состояние NOTSET (не установлено) для категории системных параметров означает, что выставлены значения по умолчанию, для категории программ здесь следует вписать параметр, к которому будут присвоены меры защиты.

- —Set с добавочной командой ProcessMitigation используется для редактирования каждого отдельного значения. Чтобы активировать SEHOP для конкретного исполняемого файла (в нашем примере test.exe) по адресу C:UsersAlexDesktoptest.exe, используйте команду в PowerShell:

Set-ProcessMitigation -Name C:UsersAlexDesktoptest.exe -Enable SEHOP - Чтобы применить эту меру для всех файлов, а не для конкретной программы, используйте команду:

Set-Processmitigation -System -Enable SEHOP - -Enable — включить, —Disable — отключить.

- Командлет —Remove используется для восстановления настроек по умолчанию и указывается сразу после —Name.

- -Enable или —Disable AuditDynamicCode — активировать или выключить аудит.

При вводе команд учитывайте, что каждый отдельный параметр меры должен отделяться запятой. Посмотреть их список вы можете здесь же, в PowerShell. Они отобразятся после ввода команды

Get-ProcessMitigation -Name имя_процесса.exe

.

Теперь я тебя вижу: выявление бесфайловых вредоносных программ

Злоумышленники твердо намерены применять для обхода средств защиты все более сложные методы. Использование бесфайловых вредоносных программ повышает незаметность и эффективность атаки. В прошлом году бесфайловые методы применялись в ходе двух крупномасштабных кампаний по распространению программ-вымогателей (Petya и WannaCry).

В основе бесфайловых атак лежит простая идея: если на устройстве уже имеются средства, способные выполнить задачи злоумышленника (например, PowerShell.exe или wmic.exe), то зачем размещать на нем специальные программы, которые могут быть распознаны как вредоносные? Если злоумышленник сможет перехватить управление процессом, запустить в пространстве памяти такого процесса свой код и использовать его для вызова средств, которые уже имеются на устройстве, обнаружить атаку будет сложнее.

Успешное применение данного подхода с использованием локальных ресурсов представляет собой сложную задачу. Помимо прочего, злоумышленникам необходимо решить проблему сохраняемости. При выключении питания информация в памяти не сохраняется, и, если файлы не записаны на диске, перед злоумышленниками встает вопрос: как обеспечить автозапуск своего кода и сохранить контроль над скомпрометированной системой после перезагрузки?

Misfox: бесфайловая угроза для сетей

В апреле 2016 года в группу Microsoft по реагированию на инциденты обратился клиент по поводу кибервымогательства. Злоумышленники требовали от него значительную сумму за то, чтобы не публиковать конфиденциальную корпоративную информацию, похищенную со скомпрометированных компьютеров клиента. При этом они угрожали «раздавить» его сеть, если клиент обратится в правоохранительные органы. Ситуация была сложной.

Справка

Количество обнаружений Misfox средствами Windows Defender Antivirus в II квартале 2017 года по сравнению с I кварталом того же года выросло более чем в два раза.

Группа Microsoft по реагированию на инциденты исследовала компьютеры в сети, обнаружила целевые импланты и проанализировала степень компрометации. Клиент использовал известный сторонний антивирусный продукт, который был установлен на большинстве компьютеров. Несмотря на обновление с последними версиями сигнатур, антивирус не обнаружил ни один из целевых имплантов.

Также исследователи Microsoft узнали, что злоумышленники дважды пытались зашифровать файлы при помощи программы-вымогателя. К счастью, эти попытки не удались. Как выяснилось, угроза уничтожить сеть представляла собой «план Б» по извлечению прибыли из атаки на случай, если «план А» не сработает.

Более того, исследователи также обнаружили, что злоумышленники скрытно присутствовали в сети уже минимум семь месяцев, используя для этого два разных канала.

- Первый из этих каналов включал бэкдор под названием Swrort.A, который был развернут на нескольких компьютерах. Этот бэкдор был легко обнаружен антивирусом.

- Второй канал оказался гораздо более изысканным и интересным:

- Он не заражал файлы на устройстве.

- Он не оставлял артефактов на диске.

- Его нельзя было обнаружить при помощи обычных способов проверки файлов.

Пора отключать PowerShell?

Нет. PowerShell — это мощный и безопасный инструмент, который важен для многих функций системы и ИТ-инфраструктуры. Используемые злоумышленниками вредоносные сценарии PowerShell являются последствием внедрения вредоносных программ и могут быть реализованы только после осуществления первичной компрометации. Злонамеренное использование PowerShell — симптом атаки, которая началась с других вредоносных действий, таких как использование уязвимостей программного обеспечения, применение методов социальной инженерии или хищение учетных данных. Поэтому нужно не дать злоумышленникам использовать PowerShell в своих целях. О том, как обеспечить такую защиту, читайте дальше.

Вторым инструментом оказалась бесфайловая вредоносная программа под названием Misfox. При выполнении в памяти Misfox делала следующее:

- Создавала раздел реестра, который запускал однострочный командлет PowerShell.

- Запускала замаскированный сценарий PowerShell, сохраненный в реестре BLOB-объектов. Этот замаскированный сценарий PowerShell содержал загрузчик переносимого исполняемого файла (PE), который загружал из реестра PE-файл, закодированный с помощью алгоритма Base64.

Misfox не размещала на компьютере исполняемых файлов, однако сценарий, записанный в реестре, обеспечивал сохраняемость вредоносной программы.

Бесфайловые методы

Misfox представляет собой пример того, как в последовательность этапов кибератаки могут быть встроены бесфайловые компоненты. Злоумышленники используют разные бесфайловые методы, которые затрудняют обнаружение вредоносных имплантов. Среди них:

- Рефлексивное внедрение библиотек DLL

Рефлексивное внедрение библиотек DLL позволяет загружать библиотеки DLL в память процесса без сохранения их на локальном диске. Вредоносная библиотека DLL может размещаться на удаленном компьютере, которым управляет злоумышленник, и доставляться через скомпрометированный сетевой канал (например, по протоколу TLS). Также она может внедряться в замаскированной форме, например, через макросы и сценарии. В результате злоумышленникам удается обойти средства мониторинга и отслеживания загрузки исполняемых модулей в операционной системе. Примером вредоносного ПО, использующего рефлексивное внедрение библиотек DLL, является HackTool:Win32/Mikatz!dha. - Эксплойты в памяти

Злоумышленники используют бесфайловые эксплойты в памяти для удаленного запуска произвольного кода на пораженных компьютерах. Например, угроза UIWIX использует эксплойт EternalBlue, который был задействован в Petya и WannaCry. По наблюдениям, он устанавливал бэкдор DoublePulsar, который полностью помещается в памяти ядра (таблица отправки SMB). В отличие от Petya и Wannacry, UIWIX не размещает файлов на диске. - Методы на основе сценариев

Языки сценариев предлагают эффективные средства для доставки полезной нагрузки, полностью исполняемой в памяти. Файлы сценариев могут внедрять зашифрованные шелл-коды или двоичные объекты, расшифровка которых возможна без записи на диск в процессе выполнения через объекты .NET или непосредственно при помощи API. Сами сценарии могут быть спрятаны в реестре (как в случае Misfox). Они могут считываться из сетевых потоков или запускаться злоумышленником вручную при помощи командной строки без обращения к диску. - Сохранение в WMI

В ряде наблюдавшихся случаев злоумышленники использовали репозиторий инструментария управления Windows (WMI) для сохранения вредоносных сценариев, которые затем периодически вызывались через привязки WMI. Развернутые примеры использования такой техники приведены в этой статье [PDF].

Способы защиты от бесфайловых вредоносных программ в Microsoft 365

Microsoft 365 включает набор технологий безопасности нового поколения для защиты устройств, приложений SaaS, электронной почты и инфраструктуры от широкого спектра атак. Ниже перечислены компоненты Microsoft 365, связанные с Windows, которые позволяют обнаруживать бесфайловые атаки и предотвращать заражение.

Совет

Наряду со специальными средствами защиты от бесфайловых атак Windows 10 включает и другие технологии безопасности нового поколения для противодействия атакам в целом. Например, Windows Defender Application Guard позволяет остановить загрузку и запуск вредоносных программ (как бесфайловых, так и иных) через Microsoft Edge и Internet Explorer. Подробнее о функциях безопасности и управления Microsoft 365, представленных в обновлении Windows 10 Fall Creators Update, вы можете прочитать здесь.

Windows Defender Antivirus

Windows Defender Antivirus (WDAV) блокирует подавляющее большинство вредоносных программ при помощи общих, эвристических и поведенческих методов обнаружения, используя как локальные, так и облачные модели машинного обучения. Windows Defender Antivirus обеспечивает защиту от вредоносного ПО за счет следующих возможностей:

- Обнаружение атак, использующих сценарии, при помощи интерфейса противовредоносного сканирования AMSI, который позволяет проверять сценарии PowerShell и других типов даже при нескольких уровнях маскировки.

- Обнаружение и удаление вредоносного ПО, пытающегося сохраняться через WMI, посредством сканирования репозитория WMI — как периодического, так и при регистрации аномального поведения.

- Обнаружение рефлексивного внедрения библиотек DLL при помощи методов углубленной проверки памяти и мониторинга поведения.

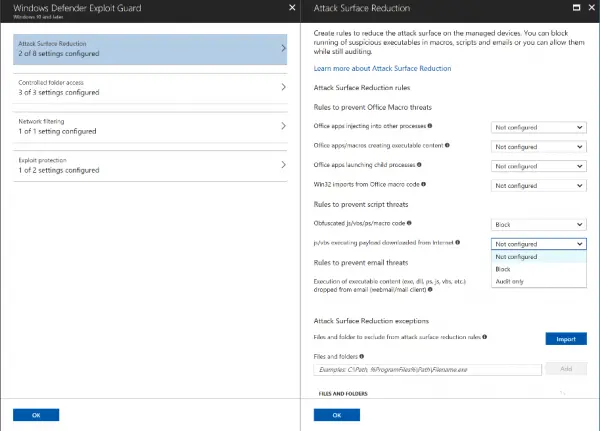

Windows Defender Exploit Guard

Windows Defender Exploit Guard (WDEG) — это новый набор функций для защиты от вторжения на уровне хостов, который помогает уменьшить уязвимую зону, блокируя широкий спектр векторов атаки на устройство. Для остановки бесфайловых атак используются следующие способы:

- Защита от эксплойтов ядра памяти, таких как EternalBlue, при помощи службы целостности кода гипервизора (HVCI), которая с высокой эффективностью препятствует внедрению вредоносного кода через уязвимости программного обеспечения, работающего в режиме ядра

- Предотвращение эксплойтов памяти в режиме пользователя при помощи модуля защиты от эксплойтов, который включает ряд средств для предотвращения эксплойтов, применяемых на уровне операционной системы или на уровне отдельных приложений

- Защита (в числе прочего) от различных бесфайловых атак, использующих сценарии, посредством правил уменьшения уязвимой зоны (ASR), которые блокируют определенное поведение приложений

Совет

В дополнение к техническим средствам контроля важен также эффективный административный контроль сотрудников и процессов. Чтобы использовать на удаленном компьютере бесфайловые техники с применением сценариев PowerShell и инструментария WMI, злоумышленнику необходим привилегированный доступ к такому компьютеру. Такой доступ можно получить, если применяются недостаточно безопасные методы администрирования (например, настройка выполнения службы Windows в контексте учетной записи администратора домена), которые позволяют похитить учетные данные. Подробнее об обеспечении безопасности привилегированного доступа читайте здесь.

Windows Defender Application Control

Windows Defender Application Control (WDAC) предлагает механизм для реализации строгих политик обеспечения целостности кода и разрешает выполнение только доверенных приложений. Для борьбы с бесфайловыми атаками этот компонент переводит PowerShell в режим ограниченного языка, который не дает использовать расширенные средства языка, способные запустить код, который невозможно проверить, — например, прямые сценарии .NET, вызов API Win32 через командлет Add-Type и взаимодействие с COM-объектами. Это эффективно предотвращает атаки с рефлексивным внедрением библиотек DLL через PowerShell.

Windows Defender Advanced Threat Protection

Служба Windows Defender Advanced Threat Protection (WDATP) — это интегрированная платформа средств защиты рабочих мест (Windows Endpoint Protection, EPP) и средств обнаружения атак на конечные точки и реагирования на эти атаки (Endpoint Detection and Response, EDR). Если безопасность системы уже нарушена, ATP оповещает пользователей компании об изощренных атаках повышенной сложности на устройства и корпоративные сети, которые не удалось предотвратить при помощи других профилактических средств защиты. Для обнаружения таких атак служба использует подробные данные из глобальных систем безопасности, расширенный анализ поведения и машинное обучение. Она позволяет обнаружить бесфайловые вредоносные программы несколькими способами:

- Выявление при помощи специальных инструментов, которые регистрируют аномальное выделение памяти, скрытых атак, использующих такие бесфайловые методы, как рефлексивное внедрение библиотек DLL.

- Обнаружение бесфайловых атак на основе сценариев при помощи интерфейса противовредоносного сканирования AMSI, который осуществляет проверку при выполнении PowerShell и других компонентов, использующих сценарии, и применение моделей машинного обучения.

Браузер Microsoft Edge

Согласно результатам независимого эксперта в сфере безопасности NSS Labs, браузер Microsoft Edge блокирует больше фишинговых сайтов и вредоносного ПО, использующего методы социальной инженерии, чем другие браузеры. Microsoft Edge противодействует бесфайловым атакам благодаря функциям защиты от произвольного кода, которые блокируют выполнение произвольного кода, включая вредоносные библиотеки DLL. Это помогает избежать атак с рефлексивным внедрением библиотек DLL. Кроме того, Microsoft Edge предоставляет широкий набор средств защиты от бесфайловых и иных угроз благодаря интеграции Windows Defender Application Guard и технологии Windows Defender SmartScreen.

Заид Арафех (Zaid Arafeh)

Старший менеджер программы, исследовательская группа Windows Defender

Первоисточник

Windows Defender Exploit Guard is a new set of intrusion prevention capabilities that ships with the Windows 10 Fall Creators Update. The four components of Windows Defender Exploit Guard are designed to lock down the device against a wide variety of attack vectors and block behaviors commonly used in malware attacks, while enabling enterprises to balance their security risk and productivity requirements.

Traditional antivirus technologies are an integral aspect of the endpoint security stack through the identification and removal of malicious executables using a combination of cloud-based machine learning and heuristics. Despite advances in antivirus detection capabilities, attackers are continuously adapting and have been expanding their arsenal of tricks and techniques to compromise endpoints, steal credentials, and execute ransomware attacks without ever needing to write anything to disk. This emerging trend of fileless attacks, which compose over 50% of all threats, are extremely dangerous, constantly changing, and designed to evade traditional AV. Fileless attacks have two types: those that use non-traditional executable files (e.g., documents with active content in them), and those that exploit vulnerabilities.

Windows Defender Exploit Guard utilizes the capabilities of the Microsoft Intelligent Security Graph (ISG) and the world-class security research team at Microsoft to identify active exploits and common behaviors to stop these types of attacks at various stages of the kill chain. Although the underlying vulnerability being exploited varies, the delivery mechanism differs, and the payload changes, there is a core set of behaviors and vectors that many different attacks adhere to. By correlating streams of events to various malicious behaviors with the ISG, Windows Defender Exploit Guard provides the capability and controls needed to handle these types of emerging threats.

The four components of Windows Defender Exploit Guard are:

- Attack Surface Reduction (ASR): A set of controls that enterprises can enable to prevent malware from getting on the machine by blocking Office-, script-, and email-based threats

- Network protection: Protects the endpoint against web-based threats by blocking any outbound process on the device to untrusted hosts/IP through Windows Defender SmartScreen

- Controlled folder access: Protects sensitive data from ransomware by blocking untrusted processes from accessing your protected folders

- Exploit protection: A set of exploit mitigations (replacing EMET) that can be easily configured to protect your system and applications

Attack Surface Reduction (ASR): Intelligence to control the surface area of the device

Email and Office applications are generally thought of as keystones of enterprise productivity, yet they are the most common vector for attacks and can cause nightmares for security administrators. Both Office and email serve as simple and easy ways to distribute mechanism for bad actors to kick off malware and fileless attacks. Although Office macros and scripts have many productive use cases, malicious actors can use them to directly perform exploits that operate entirely in memory and are often undetectable by traditional AV techniques. All it takes is for a single user to enable macros on a legitimate-looking Office file, or to open an email attachment that executes a malicious PowerShell script, to compromise a machine.

Attack Surface Reduction provides enterprises with a set of built-in intelligence that can block the underlying behaviors used by these malicious documents to execute without hindering productive scenarios. By blocking malicious behaviors independent of what the threat or exploit is, ASR can protect enterprises from never before seen zero-day attacks like the recently discovered CVE-2017-8759, CVE-2017-11292 , and CVE-2017-11826.

The different behaviors ASR provides coverage for in Fall Creators Updated are split among Office, scripts, and email.

For Office apps, ASR can:

- Block Office apps from creating executable content

- Block Office apps from launching child process

- Block Office apps from injecting into process

- Block Win32 imports from macro code in Office

- Block obfuscated macro code

Although malicious Office macros are oftentimes responsible for utilizing techniques like injection and launching of executables, ASR can also protect end-users from emerging exploits like DDEDownloader, which has been recently gaining in popularity. This exploit uses the Dynamic Data Exchange (DDE) popup in Office Documents to run a PowerShell downloader; however, in doing so, it launches a child process that the corresponding child process rule blocks.

(Note: To learn more about security settings that ensure Microsoft Office applications securely open documents with DDE fields, read Microsoft Security Advisory 4053440.)

For script, ASR can:

- Block malicious JavaScript, VBScript, and PowerShell codes that have been obfuscated

- Block JavaScript and VBScript from executing payload downloaded from internet

To highlight the intelligence behind ASR, we can look at how it can address obfuscated code as an example; in this case, there is a machine learning model powering our obfuscation detection capabilities that gets retrained multiple times per week in our cloud protection service. The model is updated on client, where it interfaces with Antimalware Scan Interface (AMSI) to make a determination on whether or not a script has been obfuscated for malicious purposes. When a high-confidence match occurs, any attempt made to access the script is blocked.

For email, ASR can:

- Block execution of executable content dropped from email (webmail/mail-client)

Enterprise administrators can set policies on their corporate email (e.g., Office 365) to limit the files that can be delivered to end user inboxes. However, they don’t have control over the files that are delivered via personal email on company devices. Given the increase in spear-phishing, employees’ personal emails are also targeted and need to be protected. ASR enables enterprise administrators to apply file policies on personal email for both webmail & mail-clients on company devices.

For any line of business applications running within your enterprise, there is the capability to customize file and folder based exclusions if your applications include unusual behaviors that may be impacted by ASR detection.

ASR has a dependency on Windows Defender Antivirus being the primary AV on the device and its real-time protection feature must be enabled. The Windows 10 Security baseline recommends enabling most of the rules in Block Mode to protect your devices from these threat vectors.

Network protection: Blocking outbound connection

The internet is home to a swath of malicious websites that are designed to lure and trick users. They use phishing, deceptive ads, tech scams, social engineering, and other means as part of their campaigns. For some attacks, they seek to acquire information or get immediate financial payout, while others may attempt to install malware on the machine. Oftentimes malware will attempt to connect with a command-and-control server (C&C) to seek further instructions and deliver additional malicious payloads, such that the attacker can spread to additional machines on the network.

Windows Defender SmartScreen protects Microsoft Edge from socially engineered malware, phishing, and other web-based threats through the power of the Intelligent Security Graph (ISG). This has made Microsoft Edge one of the most secure browsers out there, outperforming Chrome and Firefox in NSS Lab’s recent test results for phishing protection between August 23 and September 12, 2017.

Windows Defender Exploit Guard’s network protection capability utilizes this same intelligence from ISG to vet, and if necessary block, all outbound connections before they are made. This brings the same level of protection that we previously just had for Microsoft Edge across the entire system and network stack.

By integrating a new network filtering driver into the kernel, the network protection capability can evaluate and block outbound network traffic based on ISG’s hostname and IP address-related reputation intelligence. With a combination of cloud lookups and performant caching to perform these reputation checks, the network protection capability can render web-based malware that depends on a communication channel inoperable.

Regardless if the outbound call is to phishing, socially engineered malware, or a C&C website, or if the call originates from a browser or a background process, network protection can intercept and kill the connection. These filtering capabilities can also augment and work in concert with similar protection capabilities from others security solutions, browsers, etc.

Controlled folder access

Encryption of files by ransomware and other unauthorized apps means losing control of your data: documents, precious photos and videos, and other important files. For enterprises and small businesses, losing access to files can mean disrupted operations. Controlled folder access protects files by locking down critical folders, allowing only authorized apps to access files. Unauthorized apps, including malicious and suspicious executable files, DLLs, scripts, and others will be denied access even when they are running with the user’s or administrator’s privilege, which malware is often be able to secure.

By default, Controlled folder access protects common folders where documents and other important data are stored, but it’s also flexible. You can add additional folders to protect, including those on other drives. You can also allow apps that you trust to access protected folders, so if you’re using unique or custom app, your normal everyday productivity will be not affected.

When enabled, controlled folder access blocks unauthorized access and notifies the user of any attempt by unauthorized apps to access or modify files in protected folders. It delivers this protection in real-time.

Exploit Protection

Windows Defender Exploit Guard’s exploit protection represents the suite of vulnerability mitigation and hardening techniques that are built directly into Windows 10. As you install the Fall Creators Update, the appropriate mitigation settings will already be configured and applied on the machine.

Rest In Peace (RIP) EMET

Users of the Enhanced Mitigation Experience Toolkit (EMET) will notice that it was automatically uninstalled from your machine during the upgrade. This is because WDEG includes the best of EMET built directly into Windows 10, so it’s now just part of the platform. You can the find previous user experiences for configuring EMET vulnerability mitigation capabilities in Windows Defender Security Center. For more information, read Moving Beyond Emet II – Windows-Defender-Exploit-Guard.

Figure shows using the Windows Security Center Exploit Protection control to enable mitigation Address Filtering (EAF) to unpatched application Word 2007

It is important to note that Exploit Guard’s exploit protection accepts a different format for the mitigation configuration than EMET did. To make the process of migrating to Exploit Protection and Windows Defender Exploit Guard easier, there is a PowerShell module that converts EMET XML settings files into Windows 10 mitigation policies for Exploit Guard. This PowerShell module also provides an additional interface for Windows Defender Security Center to configure its mitigation settings.

More information about this PowerShell module, and details on the EMET features relative to security in Windows 10 can be found in the topic Understanding Windows 10 in relation to the Enhanced Mitigation Experience Toolkit. For more details on Windows 10’s threat mitigations, please refer to our Windows 10 Threat Mitigations. Finally, the Windows 10 Security baseline provides a recommended Exploit Protection XML to apply.

Windows Defender Exploit Guard manageability

All the Windows Defender Exploit Guard components are manageable by Group Policy (GP), System Center Configuration Manager (SCCM), and Mobile Device Management (MDM) such as Microsoft Intune.

All components support running in both Audit and Block modes. When Block mode is enabled and a corresponding malicious behavior is observed, Windows Defender Exploit Guard blocks the event from occurring in real-time. Block events for Attack Surface Reduction, Controlled folder access and Network Protection surface a notification toast to the endpoint in real-time as well as an event log, and can be centrally viewed by security operations personnel in the Windows Defender Advanced Threat Protection (Windows Defender ATP) console. Instead of actually blocking the behavior, Audit Mode detects if an event would have occurred and surfaces that information to the event log and WD ATP console. This enables enterprises to evaluate how a rule or feature within Windows Defender Exploit Guard will perform in their enterprise and determine if there are exclusions that are needed to setup. Additionally, Audit mode provides an immense amount of optics into what kinds of behaviors are going on across the enterprise, providing valuable information to security admins to determine if a rule needs to be moved to block mode.

Windows Defender Advanced Threat Protection

Windows Defender ATP provides a single pane of glass experience for managing and viewing all the security feeds and events happening on managed endpoints across the enterprise. With Windows Defender ATP, the entire process tree execution can be seen for Exploit Guard events, making it extremely easy to determine what happened, such that a proper response can be executed. In the figure below you can see an example of how a malicious document in Word was used to drop an executable, which was then blocked when it attempted to access the C:Demo folder.

Controlled folder access blocking sample ransomware

Network Protection blocking phishing test via Chrome browser

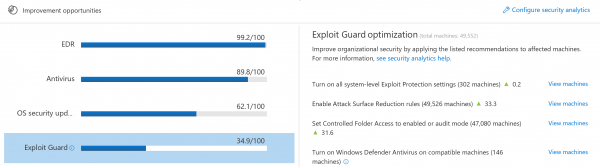

Exploit Guard is also surfaced in the Security Analytics dashboard of the Windows Defender ATP console, enabling enterprises to view how the feature is configured across their device and to drive compliance with recommendations based on best practice security configurations.

In the end, Windows Defender Exploit Guard is one of the most important new defenses that we’ve added to Windows 10 in the Fall Creators Update. In many ways, it completes our stack for preventive protection. Organizations that deploy it alongside Windows Defender Antivirus will find that they have a highly effective and differentiated solution for addressing modern fileless attacks and host intrusion. We recommend you evaluate it at the earliest opportunity and we look forward to your feedback.

To test how Windows Defender ATP can help your organization detect, investigate, and respond to advanced attacks, sign up for a free trial.

Misha Kutsovsky (@mkutsovsky)

Program Manager, Windows Active Defense

Learn more about Windows 10 Fall Creators Update

Microsoft 365 Security and Management Features Available in Fall Creators Update

Windows Defender Exploit Guard: Reduce the attack surface against next-generation malware

Stopping ransomware where it counts: Protecting your data with Controlled folder access

Making Microsoft Edge the most secure browser with Windows Defender Application Guard

Introducing Windows Defender Application Control

Hardening the system and maintaining integrity with Windows Defender System Guard

Move away from passwords, deploy Windows Hello. Today!

What’s new in Windows Defender ATP Fall Creators Update

Antivirus evolved

Talk to us

Questions, concerns, or insights on this story? Join discussions at the Microsoft community and Windows Defender Security Intelligence.

Follow us on Twitter @WDSecurity and Facebook Windows Defender Security Intelligence.

Listen to this article

Защита от эксплойтов (Exploit Guard) в Защитнике Windows 10 — новый набор инструментов, который включает защиту от эксплойтов, систему сокращения возможных направлений атаки, сетевую защиту и контролируемый доступ к папкам Защита от эксплойтов обеспечивает повышенную защиту для приложений, которые ИТ может применять после компиляции и распространения программного обеспечения разработчиком.

Экплойт (от слова эксплуатировать) является программой или кодом, который нужен для нарушения в работе системы через различные уязвимости. Конечно, их полноценными вирусами не назовешь, но опасность, они предоставляют довольно высокую. Смысл работы эксплойта найти уязвимость, после чего получить все права администратора и начать внедрять в систему вредоносное ПО и вирусы – торояны, черви и т д.

Exploit Guard — это всего лишь инструмент снижения риска, он не избавляет от необходимости закрывать уязвимости в софте, но затрудняет их использование. В целом принцип работы Exploit Guard состоит в том, чтобы запрещать те операции, которые чаще всего используются зловредами.

Проблема в том, что многие легитимные программы тоже их используют. Более того, есть старые программы (а точнее, динамические библиотеки), которые просто перестанут работать, если задействовать в Windows новые функции контроля памяти и прочие современные средства защиты. Поэтому настройка Exploit Guard — это такие же вилы, какими ранее было использование EMET.

Если же безопасность превыше всего и требуется закрутить гайки потуже, то самыми востребованными функциями Exploit Guard были (со времен EMET) и остаются:

- DEP (Data Execution Prevention) — предотвращение выполнения данных. Не позволяет запустить на исполнение фрагмент кода, оказавшийся в не предназначенной для этого области памяти (например, в результате ошибки переполнения стека);

- случайное перераспределение памяти — предотвращает атаку по известным адресам;

- отключение точек расширения — препятствует внедрению DLL в запускаемые процессы (см. статью про обход UAC, где этот метод широко использовался);

- команда DisallowChildProcessCreation — запрещает указанному приложению создавать дочерние процессы;

- фильтрация таблиц адресов импорта (IAF) и экспорта (EAF) — не позволяет (вредоносному) процессу выполнять перебор таблиц адресов и обращаться к странице памяти системных библиотек;

- CallerCheck — проверяет наличие прав на вызов конфиденциальных API;

- SimExec — имитация выполнения. Проверяет перед реальным исполнением кода, кому вернутся вызовы конфиденциальных API.

В этой статье рассказывается о том, как работает защита от эксплойтов, как на уровне политики, так и на отдельном уровне для устранения проблем, которые помогут вам успешно создавать и применять политики защиты от эксплойтов.

Как применяются меры по снижению риска

Для каждого приложения применяются меры защиты от эксплойтов.

Настройка защиты задается с помощью записи в реестре для каждой программы, для которой настраивается защита. Эти параметры хранятся в записи реестра MitigationOptions для каждой программы (HKEY_LOCAL_MACHINE программное обеспечение Microsoft Windows NT CurrentVersion параметры выполнения файлов изображений ImageFileName MitigationOptions). Они вступают в силу после перезапуска программы и остаются в силе до тех пор, пока вы не измените их, а затем снова запустите программу.

Параметры выполнения файла изображения. позволяет указать имя или путь к файлу, а не номер версии, архитектуру и другие отличия. Будьте внимательны к снижению уровня опасности для приложений с уникальными именами или путями, применяя их только к устройствам, на которых была протестирована эта версия и архитектура приложения. Если вы настраиваете меры для защиты от эксплойтов с помощью XML-файла конфигурации либо посредством оболочки PowerShell, групповой политики или MDM при обработке этого XML-файла конфигурации, для вас будут настроены индивидуальные параметры реестра.

Если политика распространения XML-файла больше не применяется, параметры, развернутые этим XML-файлом конфигурации, не будут автоматически удалены. Чтобы удалить параметры защиты от эксплойтов, экспортируйте конфигурацию XML с чистого устройства с Windows 10 и разместите этот новый XML-файл. Кроме того, корпорация Майкрософт предоставляет XML-файл как часть базовых показателей безопасности Windows для сброса параметров защиты от эксплойтов.

Чтобы сбросить параметры защиты от эксплойтов с помощью PowerShell, вы можете использовать следующую команду:

Set-ProcessMitigation -PolicyFilePath EP-reset.xml

Ниже приведена EP-reset.xml, распространяемая с базовыми планами безопасности Windows:

<?xml version="1.0" encoding="UTF-8"?>

<MitigationPolicy>

<AppConfig Executable="ONEDRIVE.EXE">

<DEP OverrideDEP="false" />

<ASLR OverrideRelocateImages="false" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

<ImageLoad OverrideBlockRemoteImages="false" />

</AppConfig>

<AppConfig Executable="firefox.exe">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

</AppConfig>

<AppConfig Executable="fltldr.exe">

<DEP OverrideDEP="false" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

<ImageLoad OverrideBlockRemoteImages="false" />

<ChildProcess OverrideChildProcess="false" />

</AppConfig>

<AppConfig Executable="GROOVE.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

<ImageLoad OverrideBlockRemoteImages="false" />

<ChildProcess OverrideChildProcess="false" />

</AppConfig>

<AppConfig Executable="Acrobat.exe">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="AcroRd32.exe">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="chrome.exe">

<DEP OverrideDEP="false" />

</AppConfig>

<AppConfig Executable="EXCEL.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="iexplore.exe">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="INFOPATH.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="java.exe">

<DEP OverrideDEP="false" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="javaw.exe">

<DEP OverrideDEP="false" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="javaws.exe">

<DEP OverrideDEP="false" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="LYNC.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="MSACCESS.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="MSPUB.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="OIS.EXE">

<DEP OverrideDEP="false" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="OUTLOOK.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="plugin-container.exe">

<DEP OverrideDEP="false" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="POWERPNT.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="PPTVIEW.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="VISIO.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="VPREVIEW.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="WINWORD.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="wmplayer.exe">

<DEP OverrideDEP="false" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="wordpad.exe">

<DEP OverrideDEP="false" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

</MitigationPolicy>

Пользователи Windows 10 могут настроить защиту от эксплойтов в Центре безопасности Защитника Windows.

- Используйте сочетание клавиша Windows + I для запуска приложения “Параметры”.

- Перейдите в “Обновление и безопасность”, затем выберите пункт “Защитник Windows”.

- Нажмите кнопку Открыть Центр безопасности Защитника Windows.

- Выберите панель “Управление приложениями и браузером”.

- На открывшейся странице выберите ссылку Параметры защиту от эксплойтов.

Все настройки разделены на две категории: Системные параметры и Параметры программ.

Параметры программ

В этом разделе можно отдельно редактировать дополнительные настройки защиты для каждого исполняемого файла, добавлять их в список исключений. Если ПО конфликтует при каком-либо активированном в системных параметрах модуле, то его можно отключить. При этом настройки других программ останутся прежними.

Опция работает по тому же принципу, что и исключения в инструменте EMET от Microsoft. По умолчанию здесь уже находятся некоторые штатные программы Windows.

Добавить новый исполняемый файл в список можно здесь же, нажав на кнопку «Добавление программы для индивидуальной настройки». Для этого укажите название программы или точный путь к ней. После этого он отобразится в списке.

Пользователь может редактировать параметры для каждой отдельной программы. Для этого выберите ее из списка, и кликните «Редактировать», после чего принудительно выключите/ включите нужную опцию. По желанию программу можно удалить из списка исключений.

Для редактирования доступны только те параметры, которые невозможно настроить через категорию «Системные». Для некоторых опций доступно значение «Аудит». После его активации Windows будет записывать события в системный журнал, что удобно для дальнейшего анализа.

Импорт и экспорт настроек

Экспортировать текущие настройки Exploit Guard можно через Центр безопасности Защитника Windows. Для этого достаточно нажать на соответствующую кнопку и сохранить файл в формате XML.

Экспортировать настройки можно и через командную строку Windows PowerShell. Для этого есть команда:

Get-ProcessMitigation -RegistryConfigFilePath C:UsersAlexDesktopSettings.xml

Для импорта необходимо заменить командлет Get на Set и по аналогии с примером указать название и путь к файлу.

Установить уже существующий XML файл с настройками можно через редактор локальных групповых политик gpedit.msc:

- В левой части экрана перейдите в ветку редактора Конфигурация компьютера —> Административные шаблоны —> Компоненты Windows —> Exploit Guard в Защитнике Windows —> Защита от эксплойтов. Откройте политику Используйте общий набор параметров защиты от эксплойтов.

- Измените значение на «Включено», а в появившемся поле укажите путь или URL- адрес к существующему XML файлу с конфигурацией.

Сохраните внесенные изменения нажав на «Применить». Настройки вступят в силу немедленно, поэтому перезагружать ПК не обязательно.

Защитник Windows не обязательно должен быть запущен, чтобы эта функция была активной. Защита от эксплойтов уже включена на вашем компьютере, а меры по ее снижению установлены по умолчанию. Но вы можете настроить параметры в соответствии со своей организацией, а затем развернуть их в своей сети.

Произвольная защита кода

Произвольная программа проверки кода помогает защититься от злоумышленника, загрузив код своего выбора в память с помощью уязвимости системы безопасности и выполняя этот код.

Произвольная система защиты кода защищает приложение от выполнения динамически создаваемого кода (например, не загружаемого exe-файла или библиотеки DLL). При работе с произвольным кодом программа блокирует память как исполняемый объект. Если приложение пытается выделить память, мы проверяйте флаги защиты. (Память может выделяться с помощью флагов чтения, записи и (или) выполнения.) Если распределение пытается включить флаг » выполнение «, выделение памяти завершается сбоем и возвращает код ошибки (STATUS_DYNAMIC_CODE_BLOCKED). Аналогичным образом, если приложение пытается изменить флаги защиты памяти , которая уже была выделена, и включает флаг «защита выполнения «, то изменение разрешения завершается сбоем и возвращает код ошибки (STATUS_DYNAMIC_CODE_BLOCKED).

Предотвращая установку флага EXECUTE , функция предотвращения выполнения данных в Windows 10 может защититься от указателя инструкций, установленного на эту память, и запуска кода.

Произвольная защита кода предотвращает выделение памяти в качестве исполняемого файла, что представляет проблемы совместимости с подходами, такими как JIT-компиляторы. Например, большинство современных браузеров будут компилировать JavaScript в машинный код, чтобы оптимизировать производительность. Для того чтобы обеспечить это снижение риска, для перемещения JIT-компиляции за пределы защищенного процесса нужно будет переопределять архитектуру. Другие приложения, макет которых динамически создают код на основе сценариев или других промежуточных языках, будут считаться несовместимостью с этим снижением.

Параметры конфигурации

Разрешить поток отказ — вы можете настроить его, чтобы позволить отдельному потоку отказаться от этой защиты. Разработчику необходимо написать приложение с уведомлением о том, что это снижение риска, и вызвало функцию SetThreadInformation API, для параметра ThreadInformation которого задано значение ThreadDynamicCodePolicy , чтобы разрешить выполнение динамического кода в этом потоке.

Блокировка образов низкой целостности

Блокировать образы с низким энергопотреблением предотвращает загрузку файлов, которые не являются надежными, обычно из-за того, что они загружены из Интернета из браузера, подключенного к изолированному браузеру.

Это может блокировать загрузку изображений, если на изображении есть запись управления доступом (ACE), которая предоставляет доступ к процессам с низким IL и не имеет метки доверия ACE. Он реализуется диспетчером памяти, который блокирует отображение файла в память. Если приложение пытается сопоставить изображение с низким уровнем целостности, оно вызывает ошибку STATUS_ACCESS_DENIED.

Блокировать образы с низким энергопотреблением не позволит приложению загружать файлы, загруженные из Интернета. Если для рабочего процесса приложения требуется загрузка загруженных изображений, необходимо убедиться, что они скачаны из процесса с более высоким уровнем доверия или явно переразметки, чтобы применить это снижение.

Блокировка удаленных образов

Блокировать удаленные образы не позволит приложению загружать файлы, размещенные на удаленном устройстве, например в общем ресурсе UNC. Это помогает защититься от загрузки двоичных файлов в память, которая находится на внешнем устройстве, управляемом злоумышленником.

Если изображение установлено на удаленном устройстве, то это будет блокировать загрузку изображений. Он реализуется диспетчером памяти, который блокирует отображение файла в память. Если приложение пытается сопоставить удаленный файл, оно вызывает ошибку STATUS_ACCESS_DENIED.

Блокировать удаленные образы не позволит приложению загружать изображения с удаленных устройств. Если ваше приложение загружает файлы или подключаемые модули с удаленных устройств, оно не будет совместимо с этим снижением. Вы можете включить это снижение в режиме аудита для измерения возможных последствий совместимости для приложения.

Блокировка ненадежных шрифтов

Блокировать ненадежные шрифты — это снижение риска возникновения изъяна при анализе шрифта, который начинается с того, чтобы злоумышленник смог запустить код на устройстве. Для обработки GDI будут загружены только шрифты, установленные в каталог WindowsFonts.

Это уменьшается в GDI, что проверяет расположение файла. Если файл не находится в каталоге «системные шрифты», он не будет загружен для синтаксического анализа, и этот вызов завершится сбоем.

Обратите внимание, что это также относится к встроенным средствам устранения уязвимости в Windows 10 1607 и более поздних версий, которые проводят разбор шрифта из ядра и в контейнер приложения пользовательского режима. Любые возможности, основанные на синтаксическом анализе шрифта, выполняются в изолированных и изолированных контекстах, что значительно сокращает риск.

Чаще всего шрифты, находящиеся за пределами каталога «системные шрифты», используются в веб-шрифтах. Современные браузеры, например Microsoft EDGE, используют DirectWrite вместо GDI и не затронуты. Однако устаревшие браузеры, например Internet Explorer 11 (и режим IE в новом Microsoft EDGE), могут быть затронуты, особенно в приложениях Office 365, в которых для отображения пользовательского интерфейса используются глифы шрифтов.

Защита целостности кода

Защита целостности кода гарантирует, что все двоичные файлы, загруженные в процесс, снабжены цифровой подписью Microsoft. К ним относятся подписи WHQL (лаборатории по контролю качества оборудования для Windows), позволяющие использовать в процессе драйверы, утвержденные WHQL.

Это происходит с помощью диспетчера памяти, который блокирует сопоставление двоичного кода и памяти. При попытке загрузить двоичный файл, не подписанный корпорацией Майкрософт, диспетчер памяти будет возвращать STATUS_INVALID_IMAGE_HASH об ошибке. Заблокируя на уровне диспетчера памяти, это предотвращает появление обеих двоичных файлов, которые были загружены процессом и двоичными файлами, вставленными в процесс.

В частности, это блокирует любой двоичный файл, который не подписан корпорацией Майкрософт. Таким образом, она будет несовместима с большинством программных продуктов третьих лиц, если это программное обеспечение не будет распространяться (и имеет цифровую подпись) Microsoft Store, а также выбран параметр для разрешения загрузки изображений, подписанных Microsoft Store.

Кроме того, разрешите загрузку изображений, подписанных Microsoft Store — приложения, распространяемые из Microsoft Store, будут иметь цифровую подпись в Microsoft Store и добавить такую конфигурацию, которая позволит приложению загрузить такие двоичные файлы, которые прошли процесс сертификации магазина.

Только аудит . Вы можете включить это снижение в режиме аудита для измерения возможных последствий совместимости для приложения. События аудита можно затем просмотреть в средстве просмотра событий или с помощью расширенного Поиск в Microsoft Defender ATP.

Предотвращение выполнения данных (DEP)

Предотвращение выполнения данных (DEP) блокирует память, которая была явно не выделена как исполняемая. Это помогает защититься от злоумышленника, в ходе которого в процесс вставляется вредоносный код, например переполнение буфера, после чего выполняется этот код.

При попытке установить указатель инструкции на адрес памяти, не помеченный как исполняемый, процессор вызовет исключение (нарушение общей защиты), что приводит к сбою приложения.

По умолчанию для всех исполняемых файлов x64, ARM и ARM-64 включена функция DEP, и ее невозможно отключить. Так как приложение никогда не выполнялось без функции предотвращения выполнения данных, обычно подразумевается совместимость.

Для всех двоичных файлов x86 (32-разрядная версия) по умолчанию будет включена функция DEP, но ее можно отключить для каждого процесса. Некоторые старые устаревшие приложения, обычно разработанные до Windows XP с пакетом обновления 2 (SP2), могут быть несовместимы с функцией предотвращения выполнения данных. Обычно это приложения, которые динамически создают код (например, JIT-компиляция) или ссылки на более старые библиотеки (например, в более ранних версиях ATL), которые динамически создают код.

Включить эмуляцию ПРЕОБРАЗОВАТЕЛЯ ATL — этот параметр конфигурации отключает эмуляцию преобразователя ATL. Библиотека шаблонов ActiveX разработана таким образом, чтобы быть как можно более маленькой и быстрой. Для уменьшения размера двоичного файла используется технология, называемая преобразователь. Преобразование обычно используется для взаимодействия между 32-битным и 16-разрядными приложениями, но в этой статье нет 16-разрядных компонентов для ATL. Вместо того, чтобы оптимизировать для двоичного размера, в библиотеке ATL будет храниться машинный код в памяти, который не выровнен по словам (создание двоичного файла меньше), а затем вызывать этот код напрямую. Компоненты ATL, скомпилированные в Visual Studio 7,1 или более ранней версии (Visual Studio 2003), не выделяют эту память, так как эмуляция исполняемого преобразователя позволяет устранить эту проблему совместимости. Для приложений, имеющих двоичную модель расширения (например, Internet Explorer 11), часто требуется Эмуляция преобразователя ATL.

Большая часть этих точек расширения относительно нечасто используется, поэтому влияние на совместимость обычно является небольшим, особенно на уровне отдельных приложений. Это может быть вызвано тем, что пользователи используют сторонние традиционные редакторы IME, которые не будут работать с защищенным приложением.

Не пытайтесь слепо пытаться ограничить приложения, иначе вы вызовете похожие проблемы в вашей системе. Их будет трудно устранить, если вы не помните, что вы также изменили параметры.

Если вы по-прежнему используете более старую версию Windows, например Windows 7, вы можете получить функции защиты от эксплойтов, установив Microsoft EMET или Malwarebytes. Но учтите, что поддержка Windows 7 уже прекращена.

Источники: winitpro.ru и www.comss.ru и microsoft

Если Вам понравилась статья — поделитесь с друзьями

431 просмотров

Отказ от ответственности: Автор или издатель не публиковали эту статью для вредоносных целей. Вся размещенная информация была взята из открытых источников и представлена исключительно в ознакомительных целях а также не несет призыва к действию. Создано лишь в образовательных и развлекательных целях. Вся информация направлена на то, чтобы уберечь читателей от противозаконных действий. Все причиненные возможные убытки посетитель берет на себя. Автор проделывает все действия лишь на собственном оборудовании и в собственной сети. Не повторяйте ничего из прочитанного в реальной жизни. | Так же, если вы являетесь правообладателем размещенного на страницах портала материала, просьба написать нам через контактную форму жалобу на удаление определенной страницы, а также ознакомиться с инструкцией для правообладателей материалов. Спасибо за понимание.

Если вам понравились материалы сайта, вы можете поддержать проект финансово, переведя некоторую сумму с банковской карты, счёта мобильного телефона или из кошелька ЮMoney.

НЕКЕШЕРОВАННЫЙ КОНТЕНТ

Микрософт’с

Обновление Fall Creators

наконец, добавляет в Windows интегрированную защиту от эксплойтов. Раньше вам приходилось искать это с помощью инструмента Microsoft EMET. Теперь он является частью Защитника Windows и активирован по умолчанию.

Как работает защита от эксплойтов в Защитнике Windows

СВЯЗАННЫЕ С:

Что нового в Windows 10 Fall Creators Update уже доступно

Мы давно рекомендовали

использование анти-эксплойтов

например, Microsoft Enhanced Mitigation Experience Toolkit (EMET) или более удобный

Malwarebytes Anti-Malware

, который содержит мощную функцию защиты от эксплойтов (среди прочего).

Микрософт’с ЭМЕТ

широко используется в больших сетях, где его могут настраивать системные администраторы, но он никогда не устанавливался по умолчанию, требует настройки и имеет запутанный интерфейс для обычных пользователей.

Типичные антивирусные программы, например

Защитник Windows

сам по себе, используйте определения вирусов и эвристику, чтобы поймать опасные программы до того, как они смогут работать в вашей системе. Инструменты защиты от эксплойтов на самом деле вообще предотвращают работу многих популярных методов атак, поэтому эти опасные программы вообще не попадают в вашу систему. Они включают определенные средства защиты операционной системы и блокируют общие методы эксплойтов памяти, поэтому при обнаружении подобного эксплойту поведения они завершают процесс до того, как произойдет что-нибудь плохое. Другими словами, они могут защитить от многих

атаки нулевого дня

прежде, чем они будут исправлены.

Однако они потенциально могут вызвать проблемы с совместимостью, и их настройки, возможно, придется изменять для разных программ. Вот почему EMET обычно использовался в корпоративных сетях, где системные администраторы могли изменять параметры, а не на домашних компьютерах.

Защитник Windows теперь включает многие из тех же средств защиты, которые изначально были обнаружены в EMET от Microsoft. По умолчанию они включены для всех и являются частью операционной системы. Защитник Windows автоматически настраивает соответствующие правила для различных процессов, запущенных в вашей системе. (

Malwarebytes по-прежнему заявляет, что их функция защиты от эксплойтов лучше

, и мы по-прежнему рекомендуем использовать Malwarebytes, но хорошо, что Защитник Windows теперь также имеет некоторые из этих встроенных функций.)

Эта функция включается автоматически, если вы выполнили обновление до Windows 10 Fall Creators Update, а EMET больше не поддерживается. EMET нельзя даже установить на ПК с установленным Fall Creators Update. Если у вас уже установлен EMET, он будет

удалено обновлением

.

СВЯЗАННЫЕ С:

Как защитить ваши файлы от программ-вымогателей с помощью нового «контролируемого доступа к папкам» Защитника Windows

Обновление Fall Creators Update для Windows 10 также включает связанную функцию безопасности под названием

Контролируемый доступ к папке

. Он разработан для защиты от вредоносных программ, позволяя только доверенным программам изменять файлы в папках с вашими личными данными, например «Документы» и «Изображения». Обе функции являются частью «Exploit Guard в Защитнике Windows». Однако по умолчанию контролируемый доступ к папкам не включен.

Как подтвердить, что защита от эксплойтов включена

Эта функция автоматически включается для всех ПК с Windows 10. Тем не менее, его также можно переключить в «режим аудита», позволяя системным администраторам отслеживать журнал действий защиты от эксплойтов, чтобы убедиться, что она не вызовет никаких проблем, прежде чем включить ее на критически важных компьютерах.

Чтобы убедиться, что эта функция включена, вы можете открыть Центр безопасности Защитника Windows. Откройте меню «Пуск», найдите Защитник Windows и щелкните ярлык Центра безопасности Защитника Windows.

Щелкните значок окна «Управление приложением и браузером» на боковой панели. Прокрутите вниз, и вы увидите раздел «Защита от эксплойтов». Он сообщит вам, что эта функция включена.

Если вы не видите этот раздел, возможно, ваш компьютер еще не обновлен до Fall Creators Update.

Как настроить защиту от эксплойтов в Защитнике Windows

Предупреждение

: Вы, вероятно, не хотите настраивать эту функцию. Защитник Windows предлагает множество технических параметров, которые вы можете настроить, и большинство людей не знают, что они здесь делают. Эта функция настроена с интеллектуальными настройками по умолчанию, что позволит избежать проблем, и Microsoft может со временем обновлять свои правила. Представленные здесь параметры в первую очередь предназначены для помощи системным администраторам в разработке правил для программного обеспечения и их развертывании в корпоративной сети.

Если вы действительно хотите настроить защиту от эксплойтов, перейдите в Центр безопасности Защитника Windows> Управление приложениями и браузером, прокрутите вниз и нажмите «Настройки защиты от эксплойтов» в разделе Защита от эксплойтов.

Здесь вы увидите две вкладки: Системные настройки и Настройки программы. Системные настройки управляют настройками по умолчанию, используемыми для всех приложений, в то время как Настройки программы управляют индивидуальными настройками, используемыми для различных программ. Другими словами, настройки программы могут иметь приоритет над настройками системы для отдельных программ. Они могут быть более строгими или менее строгими.

В нижней части экрана вы можете нажать «Экспорт настроек», чтобы экспортировать настройки в виде файла .xml, который вы можете импортировать в другие системы. Официальная документация Microsoft предлагает дополнительную информацию о

правила развертывания

с групповой политикой и PowerShell.

На вкладке Системные настройки вы увидите следующие параметры: Защита потока управления (CFG), Предотвращение выполнения данных (DEP), Принудительная рандомизация для изображений (Обязательный ASLR), Рандомизация распределения памяти (снизу вверх ASLR), Проверка цепочек исключений. (SEHOP) и Проверка целостности кучи. Все они включены по умолчанию, за исключением параметра Принудительная рандомизация изображений (Обязательный ASLR). Вероятно, это связано с тем, что обязательный ASLR вызывает проблемы с некоторыми программами, поэтому вы можете столкнуться с проблемами совместимости, если включите его, в зависимости от запущенных программ.

Опять же, вам действительно не следует трогать эти параметры, если вы не знаете, что делаете. Значения по умолчанию разумны и выбраны не просто так.

СВЯЗАННЫЕ С:

Почему 64-битная версия Windows более безопасна

Интерфейс предоставляет очень краткое описание того, что делает каждый параметр, но вам придется провести некоторое исследование, если вы хотите узнать больше. Мы уже объясняли

что здесь делают DEP и ASLR

.

Перейдите на вкладку «Настройки программы», и вы увидите список различных программ с пользовательскими настройками. Параметры здесь позволяют переопределить общие настройки системы. Например, если вы выберете «iexplore.exe» в списке и нажмете «Изменить», вы увидите, что это правило принудительно включает обязательный ASLR для процесса Internet Explorer, даже если он не включен по умолчанию для всей системы.

Вы не должны вмешиваться в эти встроенные правила для таких процессов, как

runtimebroker.exe

а также

spoolsv.exe

. Microsoft добавила их неспроста.

Вы можете добавить собственные правила для отдельных программ, нажав «Добавить программу для настройки». Вы можете либо «Добавить по имени программы», либо «Выбрать точный путь к файлу», но указание точного пути к файлу намного точнее.

После добавления вы можете найти длинный список настроек, которые не будут иметь значения для большинства людей. Полный список доступных настроек: Защита произвольного кода (ACG), Блокировать изображения с низкой целостностью, Блокировать удаленные изображения, Блокировать ненадежные шрифты, Защита целостности кода, Защита потока управления (CFG), Предотвращение выполнения данных (DEP), Отключить точки расширения , Отключить системные вызовы Win32k, Запретить дочерние процессы, Фильтрация адресов экспорта (EAF), Принудительная рандомизация для изображений (Обязательный ASLR), Фильтрация адресов импорта (IAF), Случайное распределение памяти (ASLR снизу вверх), Имитация выполнения (SimExec) , Проверка вызова API (CallerCheck), Проверка цепочек исключений (SEHOP), Проверка использования дескриптора, Проверка целостности кучи, Проверка целостности зависимостей изображения и Проверка целостности стека (StackPivot).

Опять же, вам не следует касаться этих параметров, если вы не системный администратор, который хочет заблокировать приложение, и вы действительно не знаете, что делаете.

В качестве теста мы включили все параметры iexplore.exe и попытались его запустить. Internet Explorer просто показал сообщение об ошибке и отказался запускаться. Мы даже не видели уведомления Защитника Windows о том, что Internet Explorer не работает из-за наших настроек.

Не пытайтесь слепо ограничивать приложения, иначе вы вызовете аналогичные проблемы в своей системе. Их будет сложно устранить, если вы не помните, что тоже изменили параметры.

Если вы все еще используете старую версию Windows, например Windows 7, вы можете получить функции защиты от эксплойтов, установив

Микрософт’с ЭМЕТ

или

Malwarebytes

. Однако поддержка EMET прекратится 31 июля 2018 года, поскольку Microsoft хочет подтолкнуть предприятия к использованию Windows 10 и защиты от эксплойтов Защитника Windows.

How Windows Defender’s New Exploit Protection Works (and How To Configure It)

How Windows Defenders New Exploit Protection Works (and How To Configu

Windows Defender Expolit Guard (EMET) Windows 10

How To Enable Exploit Protection In Windows 10

How To Enable Exploit Protection In Windows 10

Windows Defender Exploit Guard Demo

Enable Exploit Protection In Windows 10

Increase Security Protection On Windows Defender

How To Exclude An App From Exploit Protection On Windows 10

How To Export Or Import Windows 10 Exploit Protection Settings

How To Export Or Import Windows 10 Exploit Protection Settings

How To Exclude An App From Exploit Protection On Windows 10 [Tutorial]

How To Enable Or Disable Windows Defender Exploit Guard Controlled Folder Access

Network Protection In Microsoft Defender ATP

تفعيل ميزة الحماية من الاستغلال فى ويندوز 10+Activate The Exploit Protection Feature In Windows 10

Windows Defender Security Center شرح بعد التحديث الاخير

تفعيل ميزة الحماية من الاستغلال Exploit Protection ويندوز 10

Download PC Repair Tool to quickly find & fix Windows errors automatically

Windows Defender Exploit Guard runs all the security benefits necessary to keep intrusion threats at bay. A characteristic feature of this tool is ‘Exploit Protection’. It automatically applies to many exploit mitigation techniques. This capability can be tested inside the Windows Defender Security Center under App & browser control > Exploit protection. By accessing the Exploit protection settings, you can control system-wide settings and program-specific overrides. Let us learn how to configure, and manage Windows systems and application exploit mitigations using Windows Defender Exploit Guard (WDEG).

Exploit Guard can be found in the Security Analytics dashboard of the Windows Defender ATP console. Its primary function is to enable enterprises to view how the feature is configured across their device and to drive compliance with recommendations based on best practice security configurations.

You can configure Windows Exploit Guard for,

- Attack surface reduction

- Exploit Protection

- Network Protection

- Controlled Folder Access

All the Windows Defender Exploit Guard components can be readily managed by

- Group Policy (GP)

- System Center Configuration Manager (SCCM)

- Mobile Device Management (MDM) such as Microsoft Intune.

These components can run in both Audit and Block modes. If any instance of malicious behavior is observed, when Block mode is enabled, Windows Defender Exploit Guard automatically blocks the event from occurring in real-time.

By default, Block events for Attack Surface Reduction, Controlled folder access, and Network Protection instantly display a toast notification in real-time as well as an event log that can be centrally viewed by security operations personnel in the Windows Defender Advanced Threat Protection (WD ATP) console.

The Audit Mode detects the possibility of an occurrence of an event if it would have occurred and conveys that information to the event log and WD ATP console. This helps enterprises customers to evaluate how a rule or feature within Windows Defender Exploit Guard would perform in their enterprise which in turn helps in the decision-making process of determining whether exclusions are required to set up.

Configure Windows Defender Exploit Guard for mitigations

While only a few mitigations can be applied at the operating system level. All mitigations can be configured for individual apps.

As always, you can set value for each of the mitigations to either on/off, or to their default value.

The default values are always specified in brackets at the ‘Use default’ option for each mitigation. In the screenshot provided below, the default for Data Execution Prevention is “On”.

By and large, the use of default configuration for each of the mitigation settings is advised for offering a base level of protection, especially for daily usage by home users. For Enterprise deployments, it is advisable to consider the protection features suitable to individual needs.

The best part about using Windows Defender Exploit Guard is that you can take advantage of its settings even if you’re running third-party antivirus.

Source: Technet.

Anand Khanse is the Admin of TheWindowsClub.com, a 10-year Microsoft MVP (2006-16) & a Windows Insider MVP (2016-2022). Please read the entire post & the comments first, create a System Restore Point before making any changes to your system & be careful about any 3rd-party offers while installing freeware.

Download PC Repair Tool to quickly find & fix Windows errors automatically

Windows Defender Exploit Guard runs all the security benefits necessary to keep intrusion threats at bay. A characteristic feature of this tool is ‘Exploit Protection’. It automatically applies to many exploit mitigation techniques. This capability can be tested inside the Windows Defender Security Center under App & browser control > Exploit protection. By accessing the Exploit protection settings, you can control system-wide settings and program-specific overrides. Let us learn how to configure, and manage Windows systems and application exploit mitigations using Windows Defender Exploit Guard (WDEG).

Exploit Guard can be found in the Security Analytics dashboard of the Windows Defender ATP console. Its primary function is to enable enterprises to view how the feature is configured across their device and to drive compliance with recommendations based on best practice security configurations.

You can configure Windows Exploit Guard for,

- Attack surface reduction

- Exploit Protection

- Network Protection