Содержание

- Включи Защитник Windows брандмауэра с помощью расширенных мер безопасности и настройки поведения по умолчанию

- Чтобы включить Защитник Windows брандмауэр и настроить поведение по умолчанию

- Table of Contents:

- Что такое брандмауэр Защитника Windows в режиме повышенной безопасности?

- Что можно сделать с помощью брандмауэра Защитника Windows в режиме повышенной безопасности?

- Каковы входящие и исходящие правила?

- Каковы правила безопасности подключения?

- Какие правила вы хотите в брандмауэре Защитника Windows?

- Как сказать, когда вы читаете поддельные новости (и что с этим делать)

- Что это значит, когда телефон говорит, что набранный вами номер не принимает звонки в это время?

- Простые вопросы: что такое брандмауэр Windows и как его включить или выключить?

- Как настроить или отключить брандмауэр Windows 10 ⚙️🛡️💻 (Ноябрь 2022).

- Защитник Windows Брандмауэр с обзором развертывания advanced Security

- Об этом руководстве

- Что не предоставляется в этом руководстве

- Защитник Windows Брандмауэр с расширенным обеспечением безопасности

- Обзор Защитник Windows брандмауэра с расширенным обеспечением безопасности

- Описание компонента

- Практическое применение

- Защитник Windows Брандмауэр с руководством по разработке advanced Security

- Об этом руководстве

- В этом разделе

- Терминология, используемая в этом руководстве

Включи Защитник Windows брандмауэра с помощью расширенных мер безопасности и настройки поведения по умолчанию

Относится к:

Чтобы включить Защитник Windows брандмауэр с помощью advanced Security и настроить его поведение по умолчанию, используйте брандмауэр Защитник Windows с узлом Advanced Security в консоли управления групповой политикой.

Учетные данные администратора

Для выполнения этих процедур необходимо быть участником группы администраторов домена либо иметь делегированные разрешения на изменение объектов групповой политики.

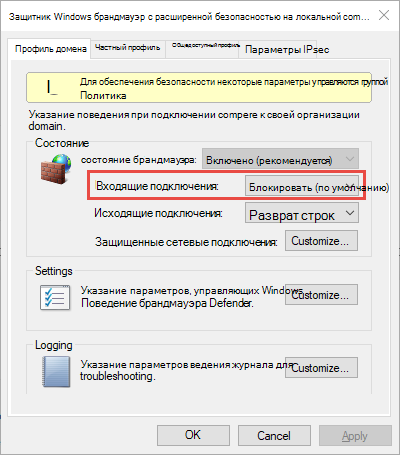

Чтобы включить Защитник Windows брандмауэр и настроить поведение по умолчанию

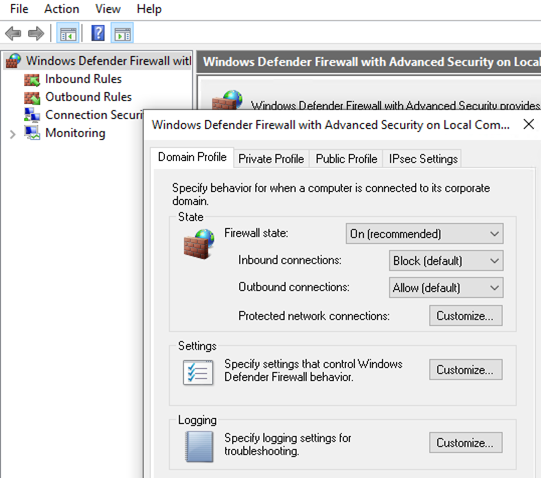

В области сведений в разделе Обзор щелкните Свойства брандмауэра Защитника Windows.

Для каждого типа сетевого расположения (домен, частный, общий) выполните следующие действия.

Примечание: Указанные здесь действия указывают рекомендуемые значения для типичного развертывания. Используйте параметры, подходящие для разработки брандмауэра.

Щелкните вкладку, соответствующую типу сетевого расположения.

Изменение состояния брандмауэра на On (рекомендуется).

Изменение входящие подключения к блоку (по умолчанию).

Измените исходящие подключения, чтобы разрешить (по умолчанию).

Источник

Table of Contents:

ПРИМЕЧАНИЕ. Данное руководство охватывает Windows 10, Windows 7 и Windows 8.1. Если вы не знаете версию Windows, которая у вас есть, прочитайте это руководство: Какую версию Windows я установил?

Что такое брандмауэр Защитника Windows в режиме повышенной безопасности?

Что можно сделать с помощью брандмауэра Защитника Windows в режиме повышенной безопасности?

Брандмауэр Защитника Windows в режиме повышенной безопасности обеспечивает следующие преимущества:

Каковы входящие и исходящие правила?

Для обеспечения необходимой безопасности брандмауэр Защитника Windows имеет стандартный набор правил для входящих и исходящих сообщений, которые включаются в зависимости от расположения подключенной сети.

Правила входящего трафика применяются к трафику, который поступает из сети и Интернета на ваш компьютер или устройство с Windows. Исходящие правила применяются к трафику с вашего компьютера в сеть или Интернет.

Эти правила можно настроить так, чтобы они были специфичны для компьютеров, пользователей, программ, служб, портов или протоколов. Вы также можете указать, к какому типу сетевого адаптера (например, беспроводной, кабельный, виртуальная частная сеть) или к профилю пользователя он применяется.

В брандмауэре Защитника Windows с расширенной безопасностью вы можете получить доступ ко всем правилам и редактировать их свойства. Все, что вам нужно сделать, это щелкнуть или коснуться соответствующего раздела на левой панели.

Если вы хотите узнать больше о конкретном правиле и увидеть его свойства, щелкните правой кнопкой мыши по нему и выберите « Свойства» или выберите его и нажмите « Свойства» в столбце справа, в котором перечислены действия, доступные для вашего выбора.

Дополнительные сведения об управлении этими правилами см. В разделе «Как добавлять и управлять правилами в брандмауэре Windows в режиме повышенной безопасности».

Каковы правила безопасности подключения?

Правила безопасности соединения используются для защиты трафика между двумя компьютерами, когда он пересекает сеть. Одним примером будет правило, которое определяет, что соединения между двумя конкретными компьютерами должны быть зашифрованы. Эти правила определяют, как и когда компьютеры проходят проверку подлинности с использованием IPsec (Internet Security Protocol).

Хотя входящие или исходящие правила применяются только к одному компьютеру, правила безопасности подключения требуют, чтобы на обоих компьютерах были определены и включены одинаковые правила. Если вы хотите узнать, есть ли какие-либо такие правила на вашем компьютере, щелкните или нажмите «Правила безопасности подключения» на панели слева. По умолчанию такие правила не определены на компьютерах и устройствах Windows. Они обычно используются в бизнес-среде, и сетевой администратор устанавливает такие правила.

Брандмауэр Защитника Windows в режиме повышенной безопасности также включает некоторые функции мониторинга. В разделе « Мониторинг » вы можете найти следующую информацию: активные правила брандмауэра (как входящие, так и исходящие), активные правила безопасности подключений и наличие активных ассоциаций безопасности.

Следует отметить, что в разделе « Мониторинг » отображаются только активные правила для текущего сетевого расположения. Если есть правила, которые включаются для других сетевых расположений, вы не увидите их в этом разделе.

Какие правила вы хотите в брандмауэре Защитника Windows?

Как сказать, когда вы читаете поддельные новости (и что с этим делать)

Беспокоитесь о распространении ложной информации среди друзей, семьи и совершенно незнакомых людей? Вот как выявлять, избегать и опровергать поддельные новости.

Что это значит, когда телефон говорит, что набранный вами номер не принимает звонки в это время?

Простые вопросы: что такое брандмауэр Windows и как его включить или выключить?

Что такое брандмауэр Windows? Какова его роль в Windows? Как это защищает? Что брандмауэр Windows не может сделать? Как включить или отключить?

Как настроить или отключить брандмауэр Windows 10 ⚙️🛡️💻 (Ноябрь 2022).

Источник

Защитник Windows Брандмауэр с обзором развертывания advanced Security

Относится к:

Брандмауэр Защитник Windows с помощью оснастки advanced Security MMC с устройствами, работающими по крайней мере Windows Vista или Windows Server 2008, чтобы защитить устройства и данные, которые они делятся по сети.

Брандмауэр Защитник Windows для управления доступом к устройству из сети. Можно создавать правила, которые позволяют или блокируют сетевой трафик в любом направлении в зависимости от бизнес-требований. Кроме того, можно создать правила безопасности подключения к IPsec, чтобы защитить данные при их перемещениях по сети с устройства на устройство.

Об этом руководстве

Это руководство предназначено для использования системных администраторов и системных инженеров. Он содержит подробные рекомендации по развертыванию брандмауэра Защитник Windows с расширенным дизайном безопасности, выбранным вами или специалистом по инфраструктуре или системным архитектором в вашей организации.

Начните с проверки сведений в Планировании развертывания брандмауэра Защитник Windows с помощью advanced Security.

Если вы еще не выбрали дизайн, рекомендуем подождать, чтобы следовать инструкциям в этом руководстве до тех пор, пока вы не рассмотрели параметры дизайна в брандмауэре Защитник Windows с расширенным руководством по разработке безопасности и выбрали наиболее подходящий для вашей организации.

После выбора дизайна и сбора необходимых сведений о зонах (изоляции, границе и шифровании), операционных системах для поддержки и других деталях, вы можете использовать это руководство для развертывания брандмауэра Защитник Windows с расширенным дизайном безопасности в производственной среде. В этом руководстве описаны действия по развертыванию любого из следующих основных проектов, описанных в руководстве по проектированию:

Используйте контрольные списки в реализации брандмауэра Защитник Windows с расширенным планом разработки безопасности, чтобы определить, как наилучшим образом использовать инструкции в этом руководстве для развертывания конкретной конструкции.

Рекомендуется использовать методы, задокументированные в этом руководстве, только для GPOs, которые должны быть развернуты на большинстве устройств в организации, и только в том случае, если иерархия OU в домене Active Directory не соответствует потребностям развертывания этих ГОП. Эти характеристики типичны для GPOs для сценариев изоляции серверов и доменов, но не являются типичными для большинства других GPOs. Когда иерархия OU поддерживает его, разверни GPO, соединив его с самым низким уровнем OU, который содержит все учетные записи, к которым применяется GPO.

В среде крупных предприятий с сотнями или тысячами GPOs использование этого метода с слишком большим количеством ГПУ может привести к использованию учетных записей пользователей или устройств, которые являются членами чрезмерного числа групп; это может привести к проблемам с подключением к сети, если превышены ограничения сетевого протокола.

Что не предоставляется в этом руководстве

В этом руководстве не предоставляется:

Руководство по созданию правил брандмауэра для определенных сетевых приложений. Дополнительные сведения см. в Параметры для базовой политики брандмауэра в брандмауэре Защитник Windows с расширенным руководством по разработке безопасности.

Руководство по настройке служб домена Active Directory (AD DS) для поддержки групповой политики.

Руководство по настройке органов сертификации (CAs) для создания сертификатов для проверки подлинности на основе сертификатов.

Дополнительные сведения о брандмауэре Защитник Windows с расширенным обеспечением см. в Защитник Windows брандмауэра с расширенным обзором безопасности.

Источник

Защитник Windows Брандмауэр с расширенным обеспечением безопасности

Относится к:

Это обзор функций брандмауэра Защитник Windows с расширенными функциями безопасности (WFAS) и безопасности протокола Интернета (IPsec).

Обзор Защитник Windows брандмауэра с расширенным обеспечением безопасности

Защитник Windows Брандмауэр в Windows 8, Windows 7, Windows Vista, Windows Server 2012, Windows Server 2008 и Windows Server 2008 R2 — это государственный межсетевой брандмауэр, который помогает обеспечить безопасность устройства, позволяя создавать правила, определяющие, из каких сетевых трафика разрешен вход на устройство. сети и сетевой трафик, который устройство может отправлять в сеть. Защитник Windows Брандмауэр также поддерживает безопасность протокола Интернета (IPsec), которую можно использовать для необходимости проверки подлинности с любого устройства, пытающееся связаться с устройством. При необходимости проверки подлинности устройства, которые не могут быть аутентификацией как доверенные устройства, не могут взаимодействовать с вашим устройством. Вы также можете использовать IPsec, чтобы потребовать шифрования определенного сетевого трафика, чтобы предотвратить его чтение анализаторами сетевых пакетов, которые могут быть присоединены к сети вредоносным пользователем.

Брандмауэр Защитник Windows с оснасткой MMC advanced security MMC является более гибким и обеспечивает гораздо больше функций, чем интерфейс брандмауэра Защитник Windows, который содержится в панели управления. Оба интерфейса взаимодействуют с одними и теми же службами, но обеспечивают различные уровни контроля над этими службами. Хотя Защитник Windows панель управления брандмауэром может защитить одно устройство в домашней среде, она не обеспечивает достаточное количество функций централизованного управления или безопасности, чтобы обеспечить более сложный сетевой трафик, найденный в типичной корпоративной среде бизнеса.

Описание компонента

Защитник Windows Брандмауэр с расширенным обеспечением безопасности является важной частью многоуровневой модели безопасности. Обеспечивая фильтрацию сетевого трафика на основе хостов для устройства, Защитник Windows брандмауэр блокирует несанкционированный сетевой трафик, который втекает в локальное устройство или выходит из него. Защитник Windows Брандмауэр также работает с сетевой осведомленности, чтобы можно было применять параметры безопасности, соответствующие типам сетей, к которым подключено устройство. Защитник Windows Параметры конфигурации брандмауэра и безопасности протоколов Интернета (IPsec) интегрированы в единую консоль управления Microsoft (MMC) с именем Защитник Windows Брандмауэр, поэтому брандмауэр Защитник Windows также является важной частью стратегии изоляции сети.

Практическое применение

Чтобы помочь решить проблемы безопасности организации сети, Защитник Windows Брандмауэр предлагает следующие преимущества:

Снижает риск угроз сетевой безопасности. Защитник Windows Брандмауэр уменьшает поверхность атаки устройства, обеспечивая дополнительный уровень для глубокой модели защиты. Уменьшение поверхности атаки устройства повышает управляемость и снижает вероятность успешной атаки.

Защита конфиденциальных данных и интеллектуальной собственности. Благодаря своей интеграции с IPsec Защитник Windows Брандмауэр предоставляет простой способ обеспечения проверки подлинности и межсетевых коммуникаций. Это обеспечивает масштабируемый многоуровневый доступ к доверенным сетевым ресурсам, помогая обеспечить целостность данных и необязательно помогая защищать конфиденциальность данных.

Расширяет значение существующих инвестиций. Поскольку Защитник Windows брандмауэр является брандмауэром на основе хостов, который включен в операционную систему, не требуется дополнительное оборудование или программное обеспечение. Защитник Windows Брандмауэр также разработан, чтобы дополнить существующие решения сетевой безопасности не Microsoft с помощью документированного интерфейса программирования приложений (API).

Источник

Защитник Windows Брандмауэр с руководством по разработке advanced Security

Относится к:

Защитник Windows Брандмауэр с advanced Security — это хост-брандмауэр, который помогает защитить устройство двумя способами. Во-первых, он может фильтровать сетевой трафик, разрешенный для входа в устройство из сети, а также управлять сетевым трафиком, который устройство может отправлять в сеть. Во-вторых Защитник Windows брандмауэр поддерживает IPsec, что позволяет требовать проверки подлинности с любого устройства, пытающееся взаимодействовать с устройством. При необходимости проверки подлинности устройства, которые не могут проверить подлинность, не могут взаимодействовать с вашим устройством. С помощью IPsec можно также зашифровать определенный сетевой трафик, чтобы предотвратить его чтение или перехват во время транзита между устройствами.

Интерфейс брандмауэра Защитник Windows гораздо более гибкий, чем пользовательский интерфейс, найденный в панели управления брандмауэром Защитник Windows брандмауэра. Они взаимодействуют с одними и теми же службами, но обеспечивают различные уровни контроля над этими службами. Хотя панель управления Защитник Windows брандмауэра отвечает требованиям для защиты одного устройства в домашней среде, она не обеспечивает достаточное количество функций централизованного управления или безопасности, чтобы обеспечить более сложный сетевой трафик, найденный в типичной корпоративной среде бизнеса.

Об этом руководстве

В этом руководстве содержится рекомендация по выбору или созданию дизайна для развертывания брандмауэра Защитник Windows в корпоративной среде. В руководстве описываются некоторые общие цели использования брандмауэра Защитник Windows брандмауэра, а затем помогают составить карту целей, применимых к вашему сценарию, к проектам, представленным в этом руководстве.

Это руководство предназначено для ИТ-специалистов, которым была назначена задача развертывания брандмауэра и технологий IPsec в сети организации для достижения целей безопасности организации.

Защитник Windows Брандмауэр должен быть частью комплексного решения по безопасности, которое реализует различные технологии безопасности, такие как брандмауэры периметра, системы обнаружения вторжений, виртуальная частная сеть (VPN), проверка подлинности IEEE 802.1X для беспроводных и проводных подключений, а также правила безопасности подключения IPsec.

Чтобы успешно использовать это руководство, необходимо хорошо понимать возможности, предоставляемые брандмауэром Защитник Windows, и как доставить параметры конфигурации на управляемые устройства с помощью групповой политики в Active Directory.

Вы можете использовать цели реализации для формирования одного из Защитник Windows брандмауэра с расширенными конструкциями безопасности или настраиваемого дизайна, который объединяет элементы из представленных здесь:

Базовый дизайн политики брандмауэра. Ограничивает сетевой трафик на устройствах только тем, которые необходимы и разрешены.

Разработка политики изоляции домена. Не позволяет устройствам, которые являются членами домена, получать нежелательный сетевой трафик с устройств, которые не являются членами домена. Дополнительные «зоны» можно установить для поддержки специальных требований некоторых устройств, таких как:

«Зона границ» для устройств, которые должны иметь возможность получать запросы с не изолированных устройств.

«Зона шифрования» для устройств, которые хранят конфиденциальные данные, которые должны быть защищены при передаче сети.

Разработка политики изоляции сервера. Ограничивает доступ к серверу только ограниченной группе авторизованных пользователей и устройств. Обычно настраивается как зона в дизайне изоляции домена, но также может быть настроена как автономный дизайн, обеспечивая многие преимущества изоляции домена для небольшого набора устройств.

Разработка политики изоляции на основе сертификатов. Этот дизайн является дополнением к обоим предыдущим двум проектам и поддерживает все их возможности. Он использует криптографические сертификаты, развернутые на клиентах и серверах для проверки подлинности, вместо проверки подлинности Kerberos V5, используемой по умолчанию в Active Directory. Это позволяет устройствам, которые не являются частью домена Active Directory, например устройствам, работающим с операционными системами, Windows, участвовать в решении изоляции.

В дополнение к описаниям и примеру для каждого проекта вы найдете рекомендации по сбору необходимых данных об окружающей среде. Затем можно использовать эти рекомендации для планирования и разработки брандмауэра Защитник Windows с помощью развертывания advanced Security. После прочтания этого руководства и завершения сбора, документирования и сопоставления требований организации у вас есть сведения, которые необходимо приступить к развертыванию брандмауэра Защитник Windows с помощью руководства в брандмауэре Защитник Windows с помощью руководства по развертыванию расширенных систем безопасности.

Вы можете найти брандмауэр Защитник Windows с расширенным руководством по развертыванию безопасности в этих местах:

(Загружаемый документ Word)

В этом разделе

| Статья | Описание |

|---|---|

| Понимание брандмауэра Защитник Windows с расширенным процессом разработки безопасности | Узнайте, как начать работу с брандмауэром Защитник Windows с помощью процесса разработки advanced Security. |

| Определение брандмауэра Защитник Windows с расширенными целями развертывания безопасности | Узнайте, как определить брандмауэр Защитник Windows с целями реализации advanced Security. |

| Сопоставление целей развертывания с брандмауэром Защитник Windows с расширенным дизайном безопасности | После завершения проверки существующего брандмауэра Защитник Windows с целями реализации advanced Security и определения целей, важных для конкретного развертывания, можно сопостерить эти цели с определенным брандмауэром Защитник Windows с расширенным дизайном безопасности. |

| Разработка брандмауэра Защитник Windows с помощью расширенных стратегий безопасности | Чтобы выбрать наиболее эффективный проект для защиты сети, необходимо потратить время на сбор ключевых сведений о текущей компьютерной среде. |

| Планирование брандмауэра Защитник Windows с помощью advanced Security Design | После сбора соответствующих сведений в предыдущих разделах и понимания основ конструкций, описанных ранее в этом руководстве, можно выбрать дизайн (или сочетание проектов), которые соответствуют вашим потребностям. |

| Приложение A. Пример файлов шаблонов GPO для параметров, используемых в этом руководстве | XML-файл, содержащий настраиваемые настройки реестра, можно импортировать в объект групповой политики (GPO) с помощью функции Preferences консоли управления групповой политикой (GPMC). |

Терминология, используемая в этом руководстве

В следующей таблице определяются термины, используемые в этом руководстве.

Источник

Во всех версиях Windows, начиная с Windows XP, присутствует встроенный брандмауэр, который можно использовать для защиты операционной системы и фильтрации сетевого трафика. По своему функционалу и возможностям он не уступает многим сторонним коммерческим программным межсетевым экранам: позволяет ограничить доступ к компьютеру из внешней сети, а также разрешить или заблокировать доступ в Интернет для различных приложений. В Windows 10 1709 встроенный брандмауэре называется Windows Defender Firewall with Advanced Security. В этой статье мы покажем, как настроить брандмауэр Windows Defender в Windows 10.

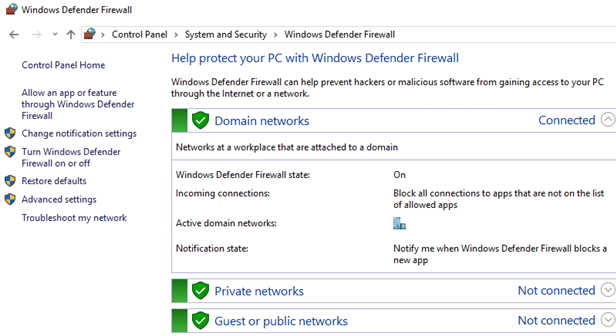

Чтобы открыть панель настройки Windows Defender Firewall, откройте классическую Панель управления (Control Panel) и перейдите в раздел System and Security -> Windows Defender Firewall. На скриншоте ниже видно, что Windows Defender Firewall включен и защищает ваш компьютер.

Чтобы полностью включить/отключить Firewall в Windows 10 используется кнопка Turn Windows Defender Firewall on or off.

Совет. Также вы можете включить/отключить брандмауэр Windows с помощью PowerShell или такими командами:

netsh advfirewall set allprofiles state off

или

netsh advfirewall set allprofiles state on

Если вы некорректно настроили правила в брандмауэре защитника Windows, и полностью заблокировали сетевой доступ для одной программы или операционной системы, можно сбросить все ваши настройки с помощью кнопки Restore defaults.

Обратите внимание что в Windows Defender Firewall есть три сетевых профиля:

- Domain profile – используется, если компьютер присоединен к доменной сети Active Directory;

- Private profile – профиль для частной сети, в которой вы хотите разрешить обнаруживать ваш другими устройствами, и разрешить общий доступ к файлам и принтерам;

- Public (Guest) profile – настройки этого профиля максимально ограничивают доступ к вашему компьютеру из сети и его обнаружения. Этот профиль используется в общедоступных местах, где вы не доверяете другим устройствам в сети (гостиница, аэропорт, кафе)

Сетевой профиль брандмауэра выбирается пользователем при первом подключении к новой сети или назначается автоматически (в случае домена).

Чтобы разрешить или заблокировать входящее/исходящее подключение для конкретного профиля, нажмите Advanced Setting, щелкните провой кнопкой по корню Windows Defender Firewall with Advanced Security -> Properties.

Вы можете управлять настройками каждого профиля на отдельной вкладке.

Обратите внимание, что по-умолчанию Windows Defender Firewall в Windows 10 блокирует все входящие подключения и разрешает все исходящие.

Если вы хотите полностью заблокировать доступ в Интернет с вашего компьютера, на всех трех вкладка выберите Outbound Connection -> Block. При этом исходящие подключения будут запрещены для всех программ, кроме разрешенных (в Windows 10 есть несколько преднастроенных правил для системных процессов: доступ к Windows Updates, Windows Store, обновление антивирусных баз Windows Defender и т.д.)

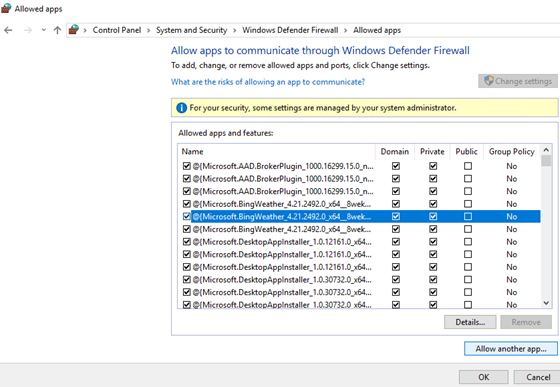

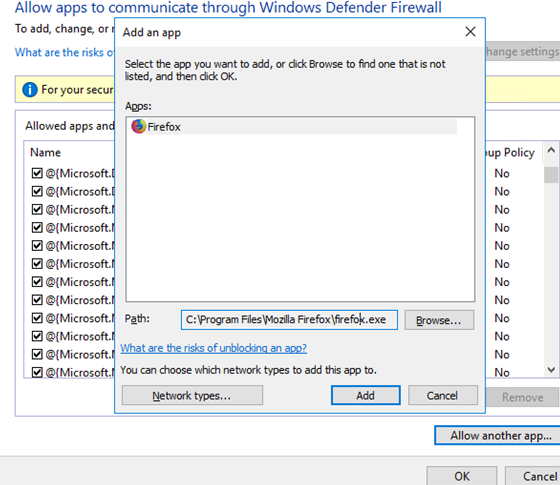

Попробуем добавить браузер Mozilla Firefox в список разрешенных программ.

Нажмите на кнопку Allow an app or feature through Windows Defender Firewall в левой панели. Появится список разрешенных приложений и служб Windows. Чтобы добавить новое приложение, нажмите Allow another app.

С помощью кнопки Browse укажите исполняемый файл прилежания, которому нужно разрешить доступ в Интернет. Я выбрал исполняемый файл браузера C:Program FilesMozilla Firefoxfirefox.exe

Нажмите OK и на следующей вкладке выберите, для каких сетевых профилей должно быть активно данное правило.

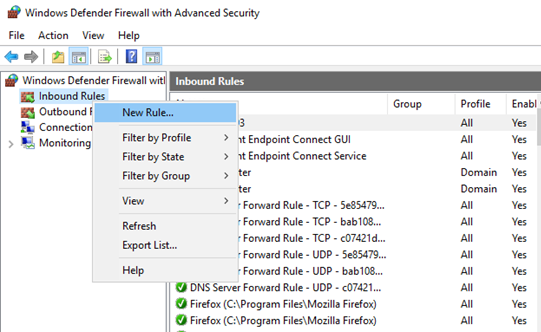

Более тонко вы можете настроить правила Windows Defender Firewall из консоли wf.msc. Здесь вы можете создать отдельные разрешающие или запрещающие правила для конкретной программы, протокола (TCP/UDP/ICMP/IPsec), IP адреса или номера порта.

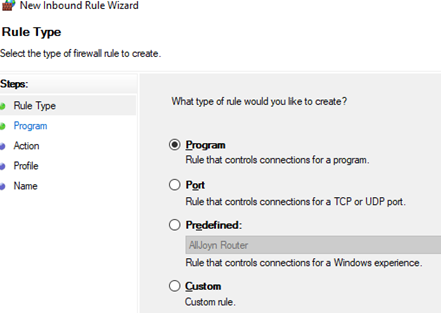

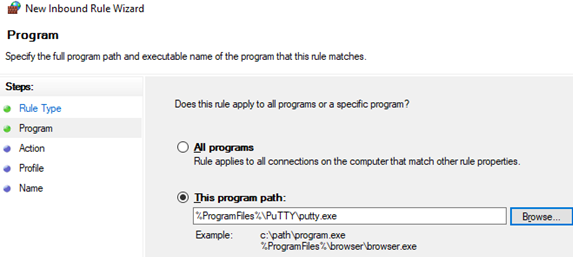

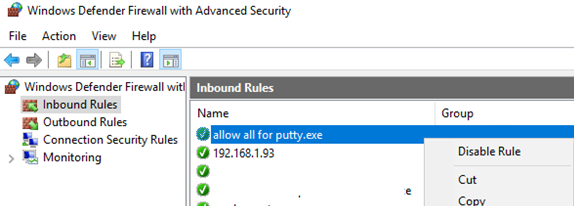

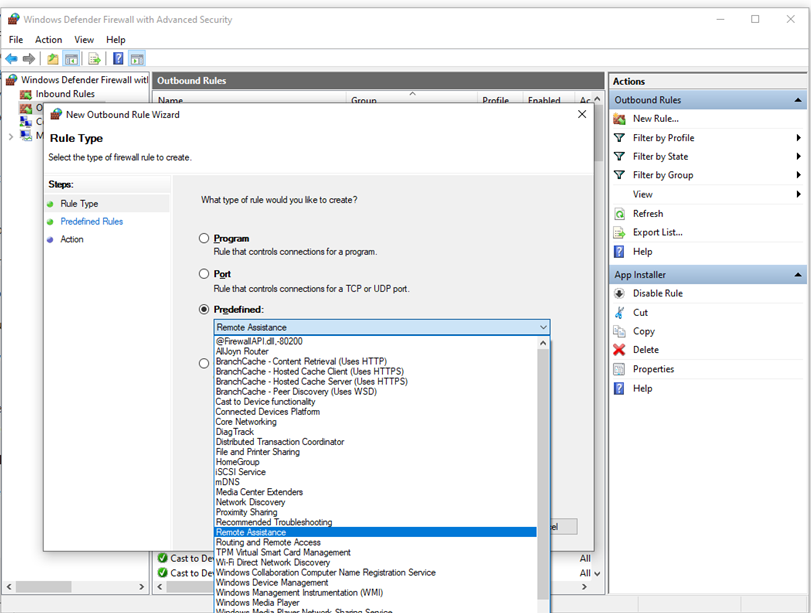

Чтобы создать новое правило для исходящего трафика, щелкните правой кнопкой по Inbound rules -> New Rule.

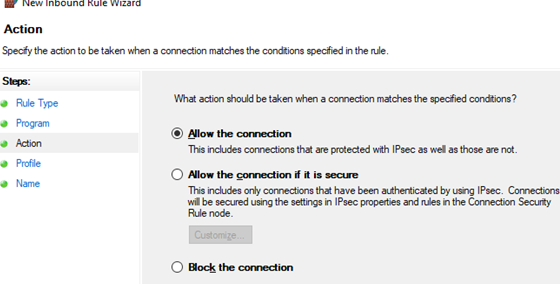

Далее следуйте простому мастеру, который поможет создать новое собственное правило в брандмауэре Windows.

В этом примере я разрешил исходящие подключения для putty.exe.

Выберите Allow the connection и укажите имя правила.

Новое правило появится в консоли Inbound rules. Вы можете отключить его через контекстное меню Disable rule. При этом правило не удаляется, а становится неактивным (его цвет сменится с зеленый на серый).

Содержание

- Как включить или отключить Брандмауэр в Windows 10

- Как отключить или включить Брандмауэр через защитник Windows

- Как включить или отключить Брандмауэр через панель управления

- Как отключить или включить Брандмауэр в Windows 10 через CMD

- Как включить или отключить Брандмауэр в Windows 10 через PowerShell

- Как включить защитный Брандмауэр в Windows 10 8 7

- Отличается ли процедура запуска в зависимости от версии ПО

- Возможные способы

- Панель управления

- Использование Командной строки

- Еще один простой метод

- Центр управления сетями и общим доступом

- Возможные проблемы с запуском

- Видео по теме

- Наилучшие методы настройки брандмауэра Защитник Windows брандмауэра Best practices for configuring Windows Defender Firewall

- Сохранение параметров по умолчанию Keep default settings

- Понимание приоритета правил для входящие правила Understand rule precedence for inbound rules

- Создание правил для новых приложений перед первым запуском Create rules for new applications before first launch

- Правила входящие разрешимые Inbound allow rules

- Известные проблемы с автоматическим созданием правил Known issues with automatic rule creation

- Создание локальных правил слияния политик и приложений Establish local policy merge and application rules

- Знать, как использовать режим «экраны» для активных атак Know how to use «shields up» mode for active attacks

- Создание исходящие правила Create outbound rules

- Документировать изменения Document your changes

Как включить или отключить Брандмауэр в Windows 10

Брандмауэр в Windows 10 — функция, которая проверяет входящий и исходящий сетевой трафик, чтобы разрешить или заблокировать этот трафик в зависимости от правил защиты вашего устройства от несанкционированного доступа. Есть много причин по которым нужно включить или отключить брандмауэр в Windows 10. К примеру, когда вы устанавливаете сторонний брандмауэр, то встроенный брандмауэр Windows 10 автоматически отключается, но не всегда. И в этом случае нужно проверить его вручную, отключен ли он. Или же наоборот, когда вы удалили сторонний брандмауэр, нужно проверить, включен ли встроенный брандмауэр Windows 10. На самом деле причин отключить брандмауэр Windows 10 куда больше, чем кажется, и для каждого они индивидуальны. Какова бы ни была причина, Windows 10 позволяет вам отключать и включать брандмауэр с помощью защитника Windows, панели управления, командной строки и даже PowerShell.

Как отключить или включить Брандмауэр через защитник Windows

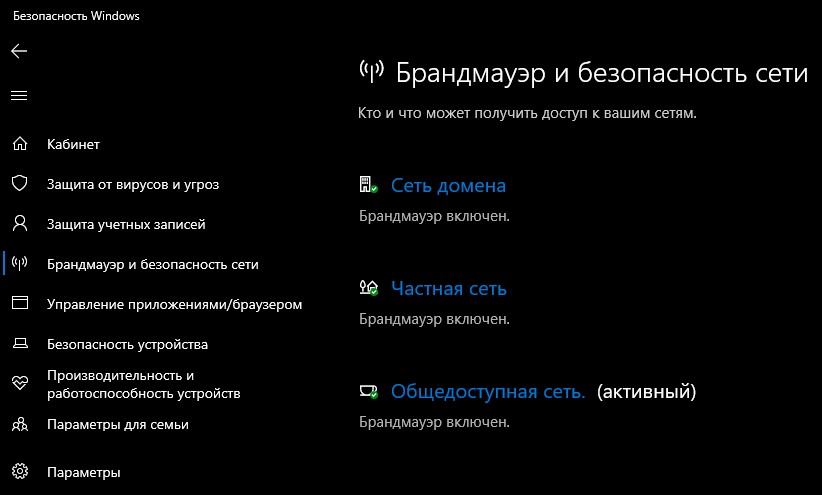

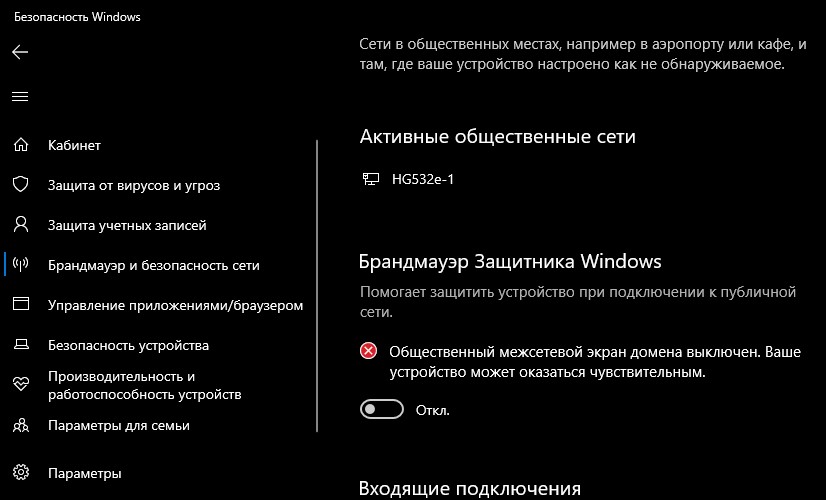

Шаг 1. Нажмите в трее двумя щелчками мыши по защитнику Windows, чтобы открыть его параметры. Или откройте «Параметры» > «Обновление и безопасность» > «Безопасность Windows» > справа «Открыть службы Безопасности Windows«. У вас откроются параметры антивируса. Перейдите «Брандмауэр и безопасность сети» и с правой стороны вы увидите три сети: домена, частная и общедоступная. В зависимости хотите вы отключить брандмауэр в Windows 10 или включить, выберите по порядку три сети.

Шаг 2. В каждой из этих сетей будет ползунок с отключением или включением брандмауэра Windows 10. Выберите с вашими потребностями.

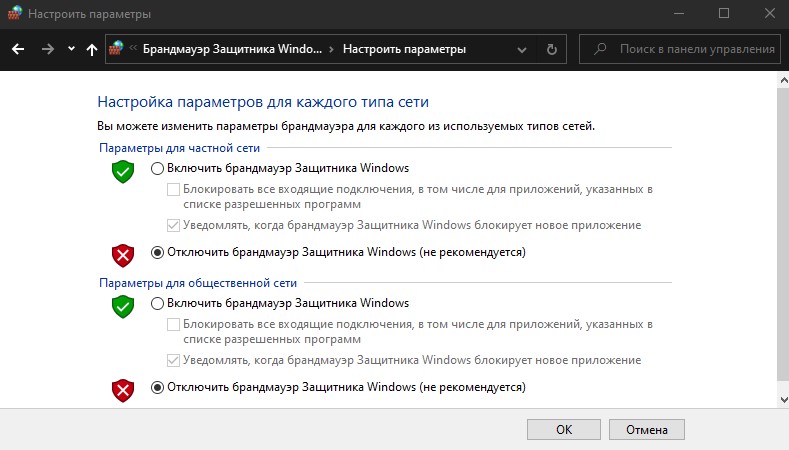

Как включить или отключить Брандмауэр через панель управления

Шаг 1. Нажмите сочетание кнопок на клавиатуре Win+R и введите firewall.cpl, чтобы попасть сразу в параметры брандмауэра в панели управления.

Шаг 2. С левой стороны в столбце нажмите на «Включение и отключение брандмауэра защитника Windows«.

Шаг 3. Включите или отключите брандмауэр Windows 10, устанавливая точки в пунктах, с вашими потребностями. Нажмите OK.

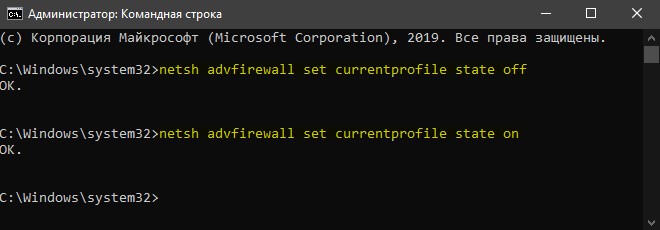

Как отключить или включить Брандмауэр в Windows 10 через CMD

Запустите командную строку от имени администратора и введите:

- netsh advfirewall set currentprofile state off — отключить.

- netsh advfirewall set currentprofile state on — включить.

Дополнительные команды, если кому будут нужны. Просто меняйте в конце off (отключить) на on (включить) с вашими потребностями:

- netsh advfirewall set allprofiles state off — для всех сетевых профилей (домен, частный и общедоступный).

- netsh advfirewall set domainprofile state off — для сетевого профиля домена.

- netsh advfirewall set privateprofile state off — для профиля частной сети.

- netsh advfirewall set publicprofile state off — для профиля общедоступной сети.

Как включить или отключить Брандмауэр в Windows 10 через PowerShell

Запустите PowerShell от имени администратора и введите следующую команду:

- Set-NetFirewallProfile -Profile Domain,Public,Private -Enabled False — отключить.

- Set-NetFirewallProfile -Profile Domain,Public,Private -Enabled False — включить.

Domain , Public , Private (домена, частная, общедоступная) это тип сетей, который вам нужно заменить в команде на свой. На картинке ниже я использовал Public.

Как включить защитный Брандмауэр в Windows 10 8 7

В операционной системе Windows разработчики предусмотрели встроенную утилиту, которая предназначена для защиты системы от вторжения и влияния на компьютер вредоносного программного обеспечения. Брандмауэр представляет собой стандартный аналог антивирусной программы. Многие рекомендуют использовать оба варианта параллельно, чтобы повысить уровень защиты персонального компьютера. Однако, зачастую данная служба мешает работе многих других программ или игр. В таких случаях пользователи отключают работу брандмауэра. В данной статье вы узнаете, как включить защитный брандмауэр в Windows 7, 8 и 10.

Отличается ли процедура запуска в зависимости от версии ПО

Вне зависимости от того, какую версию операционной системы Windows вы используете, процедура включения подразумевает одни и те же шаги. С выходом новых поколений ОС разработчики старались улучшить функционал службы, но визуальный интерфейс управления, команды и способы практически не менялись. Описанную в статье инструкцию вы сможете применить для каждой ОС новее XP.

Возможные способы

Запускаться брандмауэр может одним из следующих методов:

- Панель управления.

- Командная строка.

- Запуск службы через команду «Выполнить».

- Центр поддержки.

Рассмотрим каждый вариант в виде пошаговой инструкции.

Панель управления

Чтобы активировать защитную утилиту через Панель управления, воспользуйтесь нашими рекомендациями:

- Нажмите на иконку Пуск правой кнопкой мыши и выберите пункт «Панель управления». Также вы можете открыть нужное окно через само меню Пуск с помощью кнопки «Параметры».

- В открывшемся окне выберите иконку «Обновление и безопасность».

- В поисковой строке введите слово «брандмауэр» и выберите соответствующий раздел.

- В открывшемся окне переключите параметры на пункты со словом включить в самое верхнее положение, как это показано на представленном скриншоте. Обратите внимание, что держать службу отключенной крайне не рекомендуется. Особенно в том случае, если вы не пользуетесь дополнительными средствами защиты.

- После включения подтвердите изменение параметров кнопкой ОК .

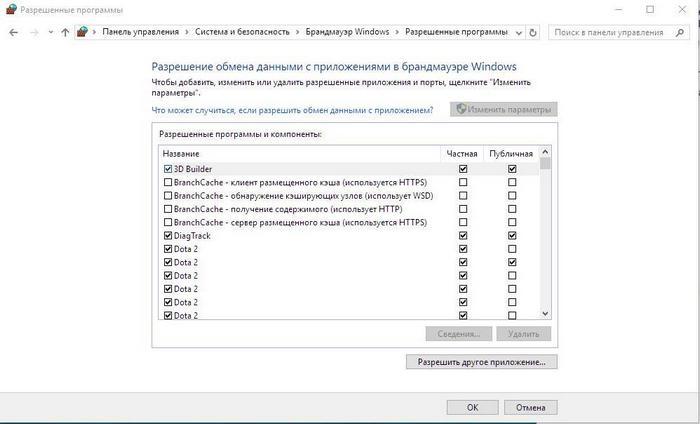

Чтобы запущенный брандмауэр не конфликтовал с определенными программами, вы можете добавить их в список исключений. Сделать это можно следующим образом:

- В окне брандмауэра в левой колонке нажмите на раздел «Разрешение взаимодействия с приложением или компонентов в брандмауэре Windows».

- В новом окне отметьте галочкой те приложения, которые должны обмениваться информацией с защитником.

Если вариант с использованием Панели управления вам не подходит, то переходите к следующей инструкции.

Использование Командной строки

Чтобы воспользоваться этим методом, вы должны запустить Командную строку от имени администратора:

- Зайдите в поиск в меню Пуск. Впишите «cmd». Кликните правой кнопкой мыши и выберите пункт «Запустить от имени администратора».

- Также вы можете воспользоваться комбинацией клавиш Win + R . В окне «Выполнить» введите «cmd» и нажмите ОК .

После этого откроется Командная строка, в которую необходимо ввести следующий текст: netsh advfirewall set allprofiles state on

После этих действий служба будет запущена. Перейти в меню с включением брандмауэра можно с помощью команды «firewall.cpl» в программе «Выполнить». Система откроет окно, которое описано в первом методе.

Еще один простой метод

Здесь также задействована утилита «Выполнить». Рассмотрим последовательность действий:

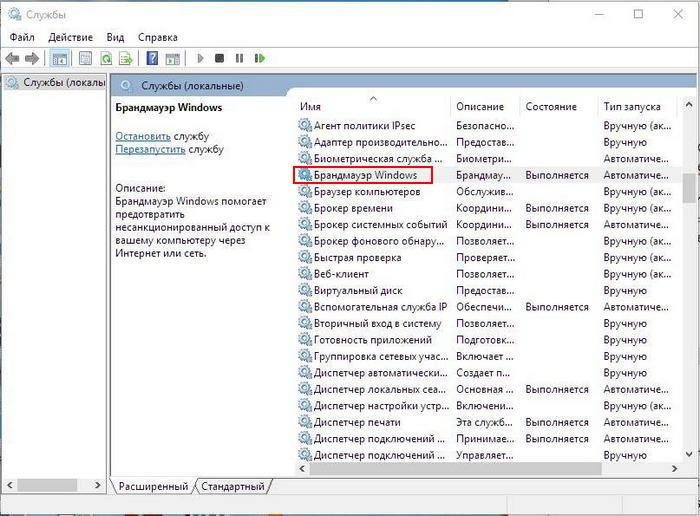

- Откройте окно с помощью комбинации клавиш Win + R и введите «services.msc». После этого на экране появится следующая программа.

- Кликните правой кнопкой мыши по найденной службе и выберите пункт «Запустить».

- Чтобы служба запускалась автоматически, щелкните правой клавишей мыши и выберите пункт «Свойства».

- Во вкладке «Общие» в поле «Тип запуска» выберите параметр «автоматически».

- Примените изменения кнопкой ОК .

Центр управления сетями и общим доступом

Еще один вариант попасть в меню управления брандмауэром:

- Нажмите на иконку сетевого подключения на панели меню Пуск правой кнопкой мыши.

- Далее выберите пункт «Центр управления сетями и общим доступом».

- Внизу открывшегося окна нажмите кнопку Брандмауэр Windows .

Возможные проблемы с запуском

Если вам не удалось активировать службу защиты, но раньше удавалось, ознакомьтесь с возможными решениями проблемы:

- Попробуйте отключить сторонний антивирус. Возможно, проблема скрывается в конфликте программного обеспечения.

- Проверьте систему на наличие вирусов. Вредоносное ПО может блокировать работу системных утилит.

- Перезагрузите ПК и попробуйте включить службу заново.

- Если служба не запускается и выдает ошибку, то необходимо скопировать ее код и посмотреть информацию в службе поддержки на официальном сайте (https://support.microsoft.com).

- Возможно, вам потребуется запустить сопутствующие службы, без которых работа брандмауэра невозможна при коде ошибки 0x8007042c:

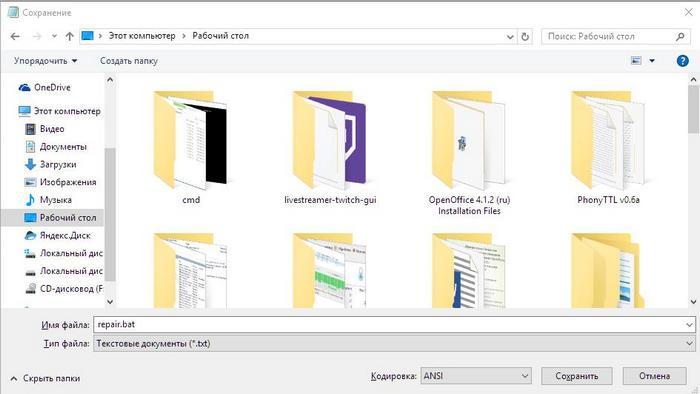

- Для этого откройте стандартный Блокнот любым удобным способом. После этого вставьте в файл следующий текст:

- Сохраните созданный файл на рабочем столе с названием repair и расширением .bat.

- Запустите файл от имени администратора.

- Для подтверждения действий нажмите клавишу Y.

- После завершения процесса снова попробуйте запустить службу. Если она заработала, то удалите созданный файл с рабочего стола.

Если вам по-прежнему не удается ни одним способом запустить службу брандмауэр Windows, то обратитесь со своей проблемой в службу поддержки Microsoft по адресу https://answers.microsoft.com/ru-ru. В указанном разделе вы сможете найти ответы других пользователей операционной системы, которые уже решили проблему.

Видео по теме

Наилучшие методы настройки брандмауэра Защитник Windows брандмауэра Best practices for configuring Windows Defender Firewall

Относится к: Applies to

Операционные системы Windows, включая Windows 10 Windows operating systems including Windows 10

Операционные системы Windows Server Windows Server Operating Systems

Защитник Windows брандмауэра с расширенными службами безопасности обеспечивает фильтрацию сетевого трафика на основе хостов и блокирует несанкционированный сетевой трафик, который втекает в локальное устройство или выходит из него. Windows Defender Firewall with Advanced Security provides host-based, two-way network traffic filtering and blocks unauthorized network traffic flowing into or out of the local device. Настройка брандмауэра Windows на основе следующих методов поможет оптимизировать защиту устройств в сети. Configuring your Windows Firewall based on the following best practices can help you optimize protection for devices in your network. Эти рекомендации охватывают широкий спектр развертывания, включая домашние сети и корпоративные настольные и серверные системы. These recommendations cover a wide range of deployments including home networks and enterprise desktop/server systems.

Чтобы открыть брандмауэр Windows, перейдите в меню Пуск, выберите Выполнить, введите WF.msc, а затем выберите ОК. To open Windows Firewall, go to the Start menu, select Run, type WF.msc, and then select OK. См. также открыть брандмауэр Windows. See also Open Windows Firewall.

Сохранение параметров по умолчанию Keep default settings

При первом Защитник Windows брандмауэре можно увидеть параметры по умолчанию, применимые к локальному компьютеру. When you open the Windows Defender Firewall for the first time, you can see the default settings applicable to the local computer. Панель Обзор отображает параметры безопасности для каждого типа сети, к которой устройство может подключиться. The Overview panel displays security settings for each type of network to which the device can connect.

Рис. 1. Защитник Windows брандмауэра Figure 1: Windows Defender Firewall

Профиль домена. Используется для сетей, в которых существует система проверки подлинности учетных записей в отношении контроллера домена (DC), таких как DC Azure Active Directory Domain profile: Used for networks where there is a system of account authentication against a domain controller (DC), such as an Azure Active Directory DC

Частный профиль. Предназначен для и лучше всего используется в частных сетях, таких как домашняя сеть Private profile: Designed for and best used in private networks such as a home network

Общедоступный профиль: разработан с учетом более высокой безопасности для общедоступных сетей, таких как Wi-Fi точки доступа, кафе, аэропорты, гостиницы или магазины Public profile: Designed with higher security in mind for public networks like Wi-Fi hotspots, coffee shops, airports, hotels, or stores

Просмотр подробных параметров для каждого профиля правой кнопкой мыши верхнего уровня брандмауэра Защитник Windows с узлом Advanced Security в левой области, а затем выбор свойств. View detailed settings for each profile by right-clicking the top-level Windows Defender Firewall with Advanced Security node in the left pane and then selecting Properties.

Сохранение параметров по умолчанию в Защитник Windows брандмауэра по мере возможности. Maintain the default settings in Windows Defender Firewall whenever possible. Эти параметры предназначены для обеспечения безопасности устройства для использования в большинстве сетевых сценариев. These settings have been designed to secure your device for use in most network scenarios. Одним из ключевых примеров является поведение блока по умолчанию для входящие подключения. One key example is the default Block behavior for Inbound connections.

Рис. 2. Параметры исходящие и исходящие по умолчанию Figure 2: Default inbound/outbound settings

Чтобы обеспечить максимальную безопасность, не измените параметр Блокировка по умолчанию для входящего подключения. To maintain maximum security, do not change the default Block setting for inbound connections.

Дополнительные функции по настройке основных параметров брандмауэра см. в дополнительных приложениях Включить брандмауэр Windows и настроить поведение по умолчанию и контрольный список: Настройка базовых параметров брандмауэра. For more on configuring basic firewall settings, see Turn on Windows Firewall and Configure Default Behavior and Checklist: Configuring Basic Firewall Settings.

Понимание приоритета правил для входящие правила Understand rule precedence for inbound rules

Во многих случаях следующим шагом для администраторов будет настройка этих профилей с помощью правил (иногда называемых фильтрами), чтобы они могли работать с приложениями пользователей или другими типами программного обеспечения. In many cases, a next step for administrators will be to customize these profiles using rules (sometimes called filters) so that they can work with user apps or other types of software. Например, администратор или пользователь могут добавить правило для размещения программы, открыть порт или протокол или разрешить предопределяемого типа трафика. For example, an administrator or user may choose to add a rule to accommodate a program, open a port or protocol, or allow a predefined type of traffic.

Это можно выполнить, щелкнув правой кнопкой мыши правила входящие или исходящиеправила , и выбрав новое правило. This can be accomplished by right-clicking either Inbound Rules or Outbound Rules, and selecting New Rule. Интерфейс для добавления нового правила выглядит так: The interface for adding a new rule looks like this:

Рис. 3. Мастер создания правил Figure 3: Rule Creation Wizard

Эта статья не охватывает пошаговую конфигурацию правил. This article does not cover step-by-step rule configuration. Общие рекомендации по созданию политики см. в брандмауэре Windows с расширенным руководством по развертыванию безопасности. See the Windows Firewall with Advanced Security Deployment Guide for general guidance on policy creation.

Во многих случаях для работы приложений в сети требуется разрешить определенные типы входящий трафик. In many cases, allowing specific types of inbound traffic will be required for applications to function in the network. Администраторам следует помнить о следующих правилах приоритета при допустив эти входящие исключения. Administrators should keep the following rule precedence behaviors in mind when allowing these inbound exceptions.

Явно определенные правила разрешить будут иметь приоритет над параметром блокировки по умолчанию. Explicitly defined allow rules will take precedence over the default block setting.

Явные правила блокировки будут иметь приоритет над любыми противоречивыми правилами допуска. Explicit block rules will take precedence over any conflicting allow rules.

Более конкретные правила будут иметь приоритет над менее конкретными правилами, за исключением случаев явных правил блокировки, как упоминалось в 2. More specific rules will take precedence over less specific rules, except in the case of explicit block rules as mentioned in 2. (Например, если параметры правила 1 включают диапазон IP-адресов, в то время как параметры правила 2 включают один IP-адрес, правило 2 будет иметь приоритет.) (For example, if the parameters of rule 1 includes an IP address range, while the parameters of rule 2 include a single IP host address, rule 2 will take precedence.)

Из-за 1 и 2 важно при разработке набора политик убедиться, что не существует других явных правил блокировки, которые могли бы случайно перекрываться, тем самым предотвращая поток трафика, который вы хотите разрешить. Because of 1 and 2, it is important that, when designing a set of policies, you make sure that there are no other explicit block rules in place that could inadvertently overlap, thus preventing the traffic flow you wish to allow.

Общая практика обеспечения безопасности при создании входящие правила должна быть максимально конкретной. A general security best practice when creating inbound rules is to be as specific as possible. Однако, когда необходимо ввести новые правила, использующие порты или IP-адреса, по возможности следует использовать последовательные диапазоны или подсети, а не отдельные адреса или порты. However, when new rules must be made that use ports or IP addresses, consider using consecutive ranges or subnets instead of individual addresses or ports where possible. Это позволяет избежать создания нескольких фильтров под капотом, снижает сложность и помогает избежать ухудшения производительности. This avoids creation of multiple filters under the hood, reduces complexity, and helps to avoid performance degradation.

Защитник Windows Брандмауэр не поддерживает традиционное упорядочение правил, назначенное администратором. Windows Defender Firewall does not support traditional weighted, administrator-assigned rule ordering. Эффективный набор политик с ожидаемым поведением может быть создан с помощью нескольких, последовательных и логических правил, описанных выше. An effective policy set with expected behaviors can be created by keeping in mind the few, consistent, and logical rule behaviors described above.

Создание правил для новых приложений перед первым запуском Create rules for new applications before first launch

Правила входящие разрешимые Inbound allow rules

При первом установке сетевые приложения и службы выдают прослушивающий вызов, указывая необходимые для правильного функционирования сведения о протоколе и порте. When first installed, networked applications and services issue a listen call specifying the protocol/port information required for them to function properly. Поскольку в брандмауэре по умолчанию Защитник Windows блокировка, необходимо создать правила входящие исключения, чтобы разрешить этот трафик. As there is a default block action in Windows Defender Firewall, it is necessary to create inbound exception rules to allow this traffic. Обычно приложение или сам установщик приложения добавляют это правило брандмауэра. It is common for the app or the app installer itself to add this firewall rule. В противном случае пользователю (или администратору брандмауэра от имени пользователя) необходимо вручную создать правило. Otherwise, the user (or firewall admin on behalf of the user) needs to manually create a rule.

Если нет активного приложения или правила допуска, определенного администратором, диалоговое окно будет побуждать пользователя разрешить или заблокировать пакеты приложения при первом запуске приложения или попытках связаться в сети. If there are no active application or administrator-defined allow rule(s), a dialog box will prompt the user to either allow or block an application’s packets the first time the app is launched or tries to communicate in the network.

Если у пользователя есть разрешения администратора, они будут вызваны. If the user has admin permissions, they will be prompted. Если они отвечают «Нет» или отменяют запрос, будут созданы правила блокировки. If they respond No or cancel the prompt, block rules will be created. Обычно создаются два правила, по одному для трафика TCP и UDP. Two rules are typically created, one each for TCP and UDP traffic.

Если пользователь не является локальным администратором, он не будет вызван. If the user is not a local admin, they will not be prompted. В большинстве случаев будут созданы правила блокировки. In most cases, block rules will be created.

В любом из указанных выше сценариев после добавлений эти правила должны быть удалены, чтобы снова создать запрос. In either of the scenarios above, once these rules are added they must be deleted in order to generate the prompt again. Если нет, трафик будет по-прежнему заблокирован. If not, the traffic will continue to be blocked.

Параметры брандмауэра по умолчанию предназначены для безопасности. The firewall’s default settings are designed for security. Разрешение всех входящие подключения по умолчанию представляет сеть для различных угроз. Allowing all inbound connections by default introduces the network to various threats. Поэтому создание исключений для входящие подключения из стороненного программного обеспечения должно определяться доверенными разработчиками приложений, пользователем или администратором от имени пользователя. Therefore, creating exceptions for inbound connections from third-party software should be determined by trusted app developers, the user, or the admin on behalf of the user.

Известные проблемы с автоматическим созданием правил Known issues with automatic rule creation

При разработке набора политик брандмауэра для сети лучше всего настроить правила допуска для любых сетевых приложений, развернутых на хост-сайте. When designing a set of firewall policies for your network, it is a best practice to configure allow rules for any networked applications deployed on the host. Наличие этих правил перед первым запуском приложения поможет обеспечить бесперебойное впечатление. Having these rules in place before the user first launches the application will help ensure a seamless experience.

Отсутствие этих постановок не обязательно означает, что в конечном итоге приложение не сможет общаться в сети. The absence of these staged rules does not necessarily mean that in the end an application will be unable to communicate on the network. Однако для поведения, задействованного в автоматическом создании правил приложения во время работы, требуется взаимодействие с пользователем. However, the behaviors involved in the automatic creation of application rules at runtime requires user interaction.

Чтобы определить, почему некоторые приложения не могут общаться в сети, ознакомьтесь со следующими словами: To determine why some applications are blocked from communicating in the network, check for the following:

Пользователь с достаточными привилегиями получает уведомление о запросе, извещение о том, что приложению необходимо внести изменения в политику брандмауэра. A user with sufficient privileges receives a query notification advising them that the application needs to make a change to the firewall policy. Не до конца понимая запрос, пользователь отменяет или отклоняет запрос. Not fully understanding the prompt, the user cancels or dismisses the prompt.

Пользователю не хватает достаточных привилегий, поэтому ему не предложено разрешить приложению вносить соответствующие изменения в политику. A user lacks sufficient privileges and is therefore not prompted to allow the application to make the appropriate policy changes.

Объединение локальной политики отключено, что не позволяет приложению или сетевой службе создавать локальные правила. Local Policy Merge is disabled, preventing the application or network service from creating local rules.

Рис. 4. Диалоговое окно для доступа Figure 4: Dialog box to allow access

Создание локальных правил слияния политик и приложений Establish local policy merge and application rules

Правила брандмауэра можно развернуть: Firewall rules can be deployed:

- Локальное использование оснастки Брандмауэра (WF.msc) Locally using the Firewall snap-in (WF.msc)

- Локальное использование PowerShell Locally using PowerShell

- Удаленное использование групповой политики, если устройство является членом Active Directory Name, System Center Configuration Manager (SCCM) или Intune (с помощью рабочей группы). Remotely using Group Policy if the device is a member of an Active Directory Name, System Center Configuration Manager (SCCM), or Intune (using workplace join)

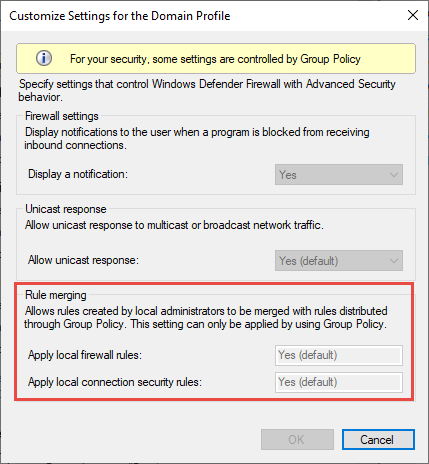

Параметры объединения правил контролируют возможность объединения правил из различных источников политики. Rule merging settings control how rules from different policy sources can be combined. Администраторы могут настраивать различные действия слияния для профилей домена, частных и общедоступных. Administrators can configure different merge behaviors for Domain, Private, and Public profiles.

Параметры объединения правил позволяют местным администраторам создавать собственные правила брандмауэра в дополнение к правилам групповой политики. The rule merging settings either allow or prevent local admins from creating their own firewall rules in addition to those obtained from Group Policy.

Рис. 5. Параметр слияния правил Figure 5: Rule merging setting

В поставщике услуг конфигурации брандмауэраэквивалентным параметром является AllowLocalPolicyMerge. In the firewall configuration service provider, the equivalent setting is AllowLocalPolicyMerge. Этот параметр можно найти в каждом соответствующем узле профиля, DomainProfile, PrivateProfileи PublicProfile. This setting can be found under each respective profile node, DomainProfile, PrivateProfile, and PublicProfile.

Если объединение локальных политик отключено, для любого приложения, которое нуждается в входящие подключения, требуется централизованное развертывание правил. If merging of local policies is disabled, centralized deployment of rules is required for any app that needs inbound connectivity.

Администраторы могут отключить LocalPolicyMerge в средах с высокой безопасностью, чтобы обеспечить более жесткий контроль над конечными точками. Admins may disable LocalPolicyMerge in high security environments to maintain tighter control over endpoints. Это может повлиять на некоторые приложения и службы, которые автоматически создают локализованную политику брандмауэра при установке, как было рассмотрено выше. This can impact some apps and services that automatically generate a local firewall policy upon installation as discussed above. Чтобы эти типы приложений и служб работали, администраторы должны централизованно нажимать правила с помощью групповой политики (GP), управления мобильными устройствами (MDM) или обоих (для гибридной или совместной среды управления). For these types of apps and services to work, admins should push rules centrally via group policy (GP), Mobile Device Management (MDM), or both (for hybrid or co-management environments).

CSP брандмауэра и CSP политики также имеют параметры, которые могут повлиять на объединение правил. Firewall CSP and Policy CSP also have settings that can affect rule merging.

В качестве наилучшей практики важно перечислять и логить такие приложения, в том числе сетевые порты, используемые для связи. As a best practice, it is important to list and log such apps, including the network ports used for communications. Как правило, на веб-сайте приложения можно найти, какие порты должны быть открыты для данной службы. Typically, you can find what ports must be open for a given service on the app’s website. Для более сложных или клиентского развертывания приложений может потребоваться более тщательный анализ с помощью средств захвата сетевых пакетов. For more complex or customer application deployments, a more thorough analysis may be needed using network packet capture tools.

Как правило, для обеспечения максимальной безопасности администраторы должны использовать исключения брандмауэра только для приложений и служб, которые должны служить законным целям. In general, to maintain maximum security, admins should only push firewall exceptions for apps and services determined to serve legitimate purposes.

Использование шаблонов подпольных карт, таких как *C:*teams.exe, * не поддерживается в правилах приложения. The use of wildcard patterns, such as C:*teams.exe is not supported in application rules. В настоящее время мы поддерживаем только правила, созданные с использованием полного пути к приложению(ы). We currently only support rules created using the full path to the application(s).

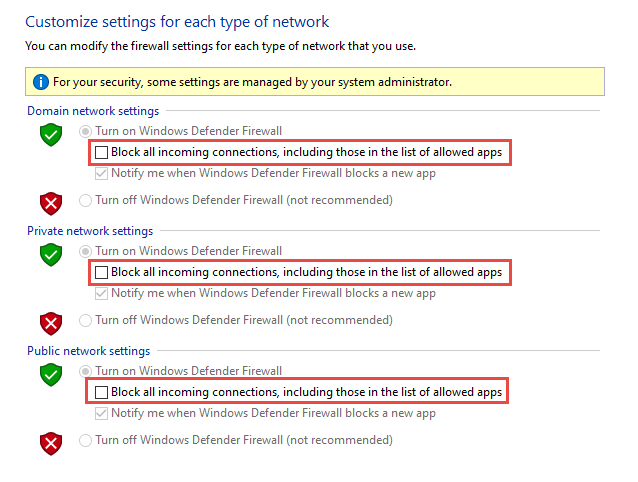

Знать, как использовать режим «экраны» для активных атак Know how to use «shields up» mode for active attacks

Важной функцией брандмауэра, используемой для уменьшения ущерба во время активной атаки, является режим «экраны вверх». An important firewall feature you can use to mitigate damage during an active attack is the «shields up» mode. Это неофициальный термин со ссылкой на простой метод, который администратор брандмауэра может использовать для временного повышения безопасности перед лицом активной атаки. It is an informal term referring to an easy method a firewall administrator can use to temporarily increase security in the face of an active attack.

Защита может быть достигнута **** путем проверки блокировки всех входящих подключений, в том числе в списке разрешенных параметров приложений, найденных в приложении Параметры Windows или в устаревшем файлеfirewall.cpl. Shields up can be achieved by checking Block all incoming connections, including those in the list of allowed apps setting found in either the Windows Settings app or the legacy file firewall.cpl.

Рис. 6. Параметры Windows App/Windows Security/Firewall Protection/Network Type Figure 6: Windows settings App/Windows Security/Firewall Protection/Network Type

Рис. 7. Устаревшие firewall.cpl Figure 7: Legacy firewall.cpl

По умолчанию брандмауэр Защитник Windows блокирует все, если не создано правило исключения. By default, the Windows Defender Firewall will block everything unless there is an exception rule created. Этот параметр переопределяет исключения. This setting overrides the exceptions.

Например, функция Remote Desktop автоматически создает правила брандмауэра при включенной функции. For example, the Remote Desktop feature automatically creates firewall rules when enabled. Однако при активном использовании нескольких портов и служб на хост можно вместо отключения отдельных правил использовать режим экранов, чтобы заблокировать все входящие подключения, переопределив предыдущие исключения, включая правила удаленного рабочего стола. However, if there is an active exploit using multiple ports and services on a host, you can, instead of disabling individual rules, use the shields up mode to block all inbound connections, overriding previous exceptions, including the rules for Remote Desktop. Правила удаленного рабочего стола остаются неизменными, но удаленный доступ не будет работать до тех пор, пока активируется экран. The Remote Desktop rules remain intact but remote access will not work as long as shields up is activated.

После того, как чрезвычайная ситуация будет восстановлена, разбей параметр для восстановления регулярного сетевого трафика. Once the emergency is over, uncheck the setting to restore regular network traffic.

Создание исходящие правила Create outbound rules

Вот несколько общих рекомендаций по настройке исходящие правила. What follows are a few general guidelines for configuring outbound rules.

Конфигурация заблокированных для исходящие правил по умолчанию может рассматриваться для определенных высокобезопасной среды. The default configuration of Blocked for Outbound rules can be considered for certain highly secure environments. Однако конфигурация входящие правила никогда не должна быть изменена таким образом, чтобы разрешить трафик по умолчанию. However, the Inbound rule configuration should never be changed in a way that Allows traffic by default.

Рекомендуется разрешить исходящие по умолчанию для большинства развертывания для упрощения развертывания приложений, если только предприятие не предпочитает жесткие меры безопасности над удобством использования. It is recommended to Allow Outbound by default for most deployments for the sake of simplification around app deployments, unless the enterprise prefers tight security controls over ease-of-use.

В средах с высокой безопасностью администратор или администраторы должны пройти инвентаризацию всех приложений, охватывающих предприятия. In high security environments, an inventory of all enterprise-spanning apps must be taken and logged by the administrator or administrators. Записи должны включать, требуется ли используемое приложение подключение к сети. Records must include whether an app used requires network connectivity. Администраторам необходимо создать новые правила, специфические для каждого приложения, которое нуждается в сетевом подключении, и централизованно нажать эти правила с помощью групповой политики (GP), управления мобильными устройствами (MDM) или обоих (для гибридной или совместной среды управления). Administrators will need to create new rules specific to each app that needs network connectivity and push those rules centrally, via group policy (GP), Mobile Device Management (MDM), or both (for hybrid or co-management environments).

Для задач, связанных с созданием исходящие правила, см. в списке Контрольный список: Создание исходящие правила брандмауэра. For tasks related to creating outbound rules, see Checklist: Creating Outbound Firewall Rules.

Документировать изменения Document your changes

При создании правила входящие или исходящие следует указать сведения о самом приложении, используемом диапазоне порта и важных заметках, таких как дата создания. When creating an inbound or outbound rule, you should specify details about the app itself, the port range used, and important notes like creation date. Правила должны быть хорошо документированы для удобства проверки как вами, так и другими администраторами. Rules must be well-documented for ease of review both by you and other admins. Мы настоятельно рекомендуем упростить работу по пересмотру правил брандмауэра на более поздней дате. We highly encourage taking the time to make the work of reviewing your firewall rules at a later date easier. И никогда не создавайте ненужные дыры в брандмауэре. And never create unnecessary holes in your firewall.

Как отключить автоматическое обновление, брандмауэр и защитник Windows 10?

В последних поколениях операционных систем Windows многие пользователи столкнулись с активностью большого количества ненужных служб и сервисов, негативно влияющих на нормальную работу оборудования. Вследствие этого, наши эксперты решили сделать руководство о том, как отключить автоматическое обновление, брандмауэр и защитник Windows 10, не затронув другие важные системные компоненты.

Деактивация обновлений

Для проведения данной операции можно использовать несколько способов, первым из которых, является отключение соответствующего модуля в разделе «Службы», куда можно перейти путем создания одноименного запроса в поисковой строке меню «Пуск». Далее следует выбрать компонент «Центр обновления Windows» — тип запуска «Отключена» — «Остановить» — «Применить».

После этой процедуры данный компонент будет деактивирован, но на большинстве компьютеров, особенно с установленными лицензионными копиями Windows, эта служба опять будет активна после перезагрузки.

Вследствие этого, будет необходимо открыть оснастку «Редактор групповых политик» путем нажатия «Win+R» и выполнения команды «gpedit.msc» и найти ветку «Конфигурация компьютера» — «Административные шаблоны» — «Компоненты Windows» — «Центр обновления Windows» — «Настройка автоматического обновления» — пункт «Отключено» — «Применить».

Вместе с тем, в последних модификациях Windows 10 даже такие манипуляции не приводят к желаемому результату, поэтому стоит попробовать отключить встроенный модуль проверки обновлений. Для этого следует открыть командную строку, выполнив «cmd» через «Win+R» и ввести «takeown /f c:windowssystem32usoclient.exe /a» с подтверждением кнопкой «Enter», после чего должно появиться сообщение «Успех. Владельцем файла (или папки) является группа администраторов».

Далее находим файл «usoclient.exe» в проводнике по соответствующему пути, а затем щелкаем «ПКМ» — «Свойства» — вкладка «Безопасность» — «Изменить» и для каждого объекта «Группы или пользователи» снимаем галки «Разрешить» и ставим «Запретить» с подтверждением кнопкой «Применить».

Таким образом, к данному объекту будут ограничены права доступа даже для администраторов, включая всех других пользователей. Однако здесь следует учитывать, что корпорация «Microsoft» постоянно совершенствует встроенные средства безопасности своих операционных систем, в результате чего «Центр обновления» все равно может быть активирован без ведома владельцев ПК. По этой причине будет разумно установить программу «Win Updates Disabler», которая автоматически запускается после каждой перезагрузки.

Отключение брандмауэра

Для начала важно понимать, что данную операцию можно проводить только при наличии установленной хорошей антивирусной программы, иначе компьютер будет подвержен риску заражения вредоносным ПО, что в дальнейшем может привести к негативным последствиям с необходимостью переустановки системы.

Самым простым способом деактивации этой функции является нажатие значка в виде «щита» в системном трее, после чего необходимо щелкнуть «Брандмауэр и безопасность сети». Далее надо выбрать активную сеть, которая используется, и переключить одноименный бегунок в состояние «Выкл».

Если по каким-то причинам брандмауер остался активен, тогда запускаем командную строку, как было описано выше, и вводим «netsh advfirewall set allprofiles state off» без кавычек. Кроме этого, можно ввести запрос «Брандмауэр» через поисковую строку и кликнуть меню «Включение и отключение брандмауэра…», а следом отметить соответствующие пункты для деактивации.

Вследствие проведенных манипуляций будет постоянно появляться сообщение об отключенном брандмауэре, а деактивировать эту опцию в Windows 10 через стандартную оснастку «Службы» не получится, так как она по умолчанию выключена. Вследствие этого, необходимо открыть редактор реестра путем ввода «regedit» после нажатия комбинации «Win+R» и найти ветку «HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows Defender Security CenterNotifications», в которой надо создать параметр «DWORD 32bit» (даже если система 64-разрядная) с именем «DisableNotifications» и задать ему значение «1».

Вслед за этим, помимо сообщений от брандмауэра, также пропадут уведомления от защитника Windows.

Отключение защитника Windows

Сперва важно отметить, что если проведение этой операции необходимо только на определенное время, то есть для установки каких-либо конфликтующих приложений, тогда требуется пройти по пути «Пуск» — «Параметры» — «Безопасность Windows» — «Защита от вирусов и угроз» — «Управление настройками» и поставить все бегунки в положение «Выкл».

В противном случае, то есть если требуется совсем отключить внутреннюю защиту, понадобится открыть редактор групповых политик, как было рассказано выше (gpedit.msc), и перейти по вкладкам «Конфигурация компьютера» — «Административные шаблоны» — «Компоненты Windows» — «Антивирусная программа защитник Windows». Вслед за этим отключаем следующие элементы:

— выключить антивирусную программу защитник Windows

— разрешить запуск защиты от вредоносных программ

— настроить объединение с параметрами локального администрирования

К тому же, будет целесообразно отключить одноименную службу в соответствующей оснастке «services.msc».

Выводы

В завершение стоит добавить, что сейчас существует множество сторонних приложений, среди которых «Win Updates Disabler», предназначенных для рассматриваемых целей, но компания «Microsoft» ведет активную борьбу с ними, поэтому использование встроенных инструментов Windows, по мнению наших экспертов, является наиболее оптимальным и безопасным.

Спасибо, надеемся информация из нашего материала оказалась для Вас полезной, а если это так – подписывайтесь на канал, чтобы не пропустить новые публикации и добавляйте наши инструкции в закладки браузера, чтобы их не потерять!

Источник

Что такое брандмауэр Windows и защитник Windows? — манекены — Бизнес 2020

Table of Contents:

Брандмауэр Windows и Защитник Windows — это программы, входящие в Windows 7, которые помогают защитить домашнюю сеть и защитить ваши данные от интернет-угроз. Сегодняшние интернет-угрозы являются плодовитыми, и новые угрозы безопасности компьютеров обнаруживаются и используются буквально каждый день.

Поскольку доступ к высокоскоростному Интернету стал менее дорогостоящим, в повседневной жизни DSL или кабельные модемы для домашних пользователей затмевают старомодные коммутируемые интернет-соединения в популярности — поэтому необходимо, чтобы брандмауэры также защищали домашние сети. В дополнение к антивирусной защите и брандмауэрам антишпионское программное обеспечение является необходимым элементом в вашем арсенале безопасности.

Брандмауэр Windows

Брандмауэр на самом базовом уровне разрешает или запрещает связь между компьютерами, между сетями или между компьютерами и сетями (например, ваш домашний компьютер и Интернет) на основе в правилах настройки брандмауэра. Вы можете получить доступ к настройкам брандмауэра Windows через раздел «Сеть и безопасность» на панели управления.

Почти все компьютеры и сети общаются путем установления соединений между двумя узлами с использованием IP-адреса и порта. Хотя существует множество типов брандмауэров, наиболее распространенный тип брандмауэра (и тип, используемый в Windows 7, предоставляемый брандмауэром Windows) разрешает или запрещает связь на основе IP-адреса и информации о портах.

Разрешены только те подключения, которые явно разрешены с использованием правил брандмауэра. Брандмауэр Windows по умолчанию позволяет использовать все исходящие подключения и разрешает только установить входящие соединения (то есть входящее соединение, которое напрямую отвечает на исходящее соединение, инициированное с вашего компьютера, или сети).

Существуют брандмауэры, защищающие веб-серверы Microsoft и DNS-серверы вашего интернет-провайдера. Чтобы ваш компьютер подключался к веб-серверам Microsoft, Microsoft должна сначала создать правила брандмауэра, чтобы разрешить общение. Это достигается путем создания правила брандмауэра, которое, по сути, позволяет разрешить любому входящему IP-адресу подключиться к 207. 46. 232. 182 (веб-сервер Microsoft) на порту 80 (HTTP). Ваш интернет-провайдер должен создать аналогичное правило на своем брандмауэре, которое, по сути, говорит, чтобы разрешить любому входящему IP-адресу подключаться к его DNS-серверам на порту 53, который является стандартным портом для DNS.

Брандмауэр Windows позволяет получить исходящий запрос DNS на DNS-сервер вашего провайдера и исходящий HTTP-запрос вашего компьютера на веб-сервер Microsoft.В своем исходящем запросе ваш компьютер сначала отправляет DNS-запрос DNS-серверу вашего ISP на порт 53 и сообщает DNS-серверу вашего провайдера на том порту, на котором он будет прослушивать ответ.

Ваш компьютер выбирает случайный номер порта между 49, 152 и 65, 535 и брандмауэром Windows автоматически создает временное правило, которое позволяет входящему соединению с IP-адреса DNS-сервера вашего интернет-провайдера на IP-адрес вашего компьютера, на этот случайный номер порта.

После получения ответа (или если ответ не получен в течение определенного периода времени, скажем, 30 секунд), правило автоматически удаляется из брандмауэра, и соединение снова блокируется. Затем аналогичный процесс повторяется для подключения к веб-серверу Microsoft.

Защитник Windows

Защитник Windows — бесплатная антишпионская программа Microsoft, включенная в Windows 7. Как и брандмауэр Windows, защитник Windows включен по умолчанию, и для его защиты не требуется настройка для защиты вашего компьютера.

Есть некоторые настройки Защитника Windows, которые вы можете настроить, например, как часто и когда ваш компьютер автоматически сканируется, что делает Защитник Windows, когда шпионское ПО обнаружено, и что вы хотите отсканировать или исключить (например, определенные программы, файлы , папки или электронную почту). Вы можете получить доступ к этим настройкам через раздел «Сеть и безопасность» на панели управления.

Источник

Защитник Windows брандмауэра с расширенной защитой Windows Defender Firewall with Advanced Security

Относится к: Applies to

- Windows 10 Windows10

- Windows Server2016 Windows Server 2016

Этот обзор брандмауэра Защитник Windows брандмауэра с расширенными функциями безопасности и протоколов Интернета. This is an overview of the Windows Defender Firewall with Advanced Security (WFAS) and Internet Protocol security (IPsec) features.

Обзор Защитник Windows брандмауэра с расширенной защитой Overview of Windows Defender Firewall with Advanced Security

Защитник Windows брандмауэра в Windows 8″, Windows 7, Windows Server 2012, Windows Server 2008 и Windows Server2008R2 — это узел, позволяющий создать правила, позволяющие создавать правила, определяющие, какое сетевое трафик разрешено вводить с ее устройства и в сетевой трафик, который разрешено отправлять через сетевой трафик. Windows Defender Firewall in Windows 8, Windows7, WindowsVista, Windows Server 2012, Windows Server2008, and Windows Server2008R2 is a stateful host firewall that helps secure the device by allowing you to create rules that determine which network traffic is permitted to enter the device from the network and which network traffic the device is allowed to send to the network. Защитник Windows брандмауэр также поддерживает безопасность протокола IPsec, которую можно использовать для проверки подлинности с любого устройства, которое пытается связаться с вашим устройством. Windows Defender Firewall also supports Internet Protocol security (IPsec), which you can use to require authentication from any device that is attempting to communicate with your device. Если требуется проверка подлинности, устройства, которые невозможно пройти проверку подлинности как надежное, не может подключиться к вашему устройству. When authentication is required, devices that cannot be authenticated as a trusted device cannot communicate with your device. Кроме того, можно использовать Ip-адреса, требующий шифрования определенного сетевого трафика, чтобы избежать чтения анализаторами сетевых пакетов, которые могут быть прикреплены к сети злоумышленниками. You can also use IPsec to require that certain network traffic is encrypted to prevent it from being read by network packet analyzers that could be attached to the network by a malicious user.

Брандмауэр Защитник Windows с расширенным осуществлением безопасности более гибкими и обеспечивает гораздо более функциональные возможности, чем удобнее, чем интерфейс Защитник Windows брандмауэра на панели управления. The Windows Defender Firewall with Advanced Security MMC snap-in is more flexible and provides much more functionality than the consumer-friendly Windows Defender Firewall interface found in the Control Panel. Оба интерфейса взаимодействуют с одними и теми же базовыми службами, но предоставляют разные уровни управления этими службами. Both interfaces interact with the same underlying services, but provide different levels of control over those services. Хотя программа панели управления Защитник Windows Брандмауэр может защитить отдельное устройство в домашней среде, но недостаточно централизованного управления или средств обеспечения безопасности, чтобы обеспечить более сложный корпоративный трафик, подключенный в типичной корпоративной среде. While the Windows Defender Firewall Control Panel program can protect a single device in a home environment, it does not provide enough centralized management or security features to help secure more complex network traffic found in a typical business enterprise environment.

Описание компонента Feature description

Защитник Windows брандмауэра с расширенным защитой является важной частью модели безопасности. Windows Defender Firewall with Advanced Security is an important part of a layered security model. Предлагая использование хозяйки на основе двустороннего сетевого трафика для устройства, Защитник Windows Брандмауэр блокирует несанкционированный сетевой трафик в локальный или исходящий. By providing host-based, two-way network traffic filtering for a device, Windows Defender Firewall blocks unauthorized network traffic flowing into or out of the local device. Защитник Windows брандмауэр также работает с сетевым подозрительным сетевым подключаемым модулем, чтобы он моглприменять параметры безопасности, соответствующие типам сетей, к которым подключено устройство. Windows Defender Firewall also works with Network Awareness so that it can apply security settings appropriate to the types of networks to which the device is connected. Защитник Windows параметры конфигурации брандмауэра и протокола IPSEC винтеризуются в одну консоль управления Майкрософт (MMC), Защитник Windows Брандмауэр также является Защитник Windows важной частью стратегии изоляции сети. Windows Defender Firewall and Internet Protocol Security (IPsec) configuration settings are integrated into a single Microsoft Management Console (MMC) named Windows Defender Firewall, so Windows Defender Firewall is also an important part of your network’s isolation strategy.

Практическое применение Practical applications

Для устранения проблем с безопасностью сети Защитник Windows брандмауэр предлагаются следующие преимущества: To help address your organizational network security challenges, Windows Defender Firewall offers the following benefits:

Снижет риск угроз безопасности сети. Защитник Windows брандмауэр снижает накапливание устройства, предоставляя дополнительный слой для модели отладки. Reduces the risk of network security threats. Windows Defender Firewall reduces the attack surface of a device, providing an additional layer to the defense-in-depth model. Сокращение успешного управления и уменьшает вероятность успешного атаки. Reducing the attack surface of a device increases manageability and decreases the likelihood of a successful attack.

Защита конфиденциальных данных и интеллектуальной собственности. Благодаря интеграции с IPsec Защитник Windows брандмауэр проходит процедуру проверки подлинности и технической сетевой связи. Safeguards sensitive data and intellectual property. With its integration with IPsec, Windows Defender Firewall provides a simple way to enforce authenticated, end-to-end network communications. Это обеспечивает масштабируемое, устаревший доступ к надежным ресурсам сети, что помогает обеспечить целостность данных и по желанию защитить конфиденциальность данных. It provides scalable, tiered access to trusted network resources, helping to enforce integrity of the data, and optionally helping to protect the confidentiality of the data.