Tor for Windows

This is Tor expert bundle for windows

Port numbers

This repository is a configured Tor binaries without any browser. Just a socks v5 proxy on port 9050 (default tor port).

Installation

Download zip file from releases and extract it to C:Program Files (x86)Tor .You can add this directory to windows path to access it via command line.

Click here to view in details

Tor cache directory

It’s default path: %APPDATA%tor .

How to use

-

Start Tor:

-

Manual start:

Run

tor.vbs(just double click on it).

-

Run on windows startup:

to start Tor on windows startup, put a shortcut of

tor-bg.vbsinto windows startup folder (system wide or user level):-

system wide:

C:ProgramDataMicrosoftWindowsStart MenuProgramsStartUp -

or user level:

%APPDATA%MicrosoftWindowsStart MenuProgramsStartup

-

-

-

Use it in browser:

Install

Proxy SwitchyOmegain chrome or firefox to use tor proxy.Click here to view in details

Compatibility

Tested on windows 10 x64 21h2

Если вы хотите установить Tor как службу в Windows, то вам нужен Expert Bundle. Его можно скачать с этой страницы официального сайта.

Из скаченного архива (в моём случае файл называется tor-win32-0.4.5.8.zip) распакуйте папку Tor в корень диска C.

Теория: некоторые провайдеры Интернет-услуг блокируют работу Tor. Они могут использовать различные подходы, например, блокировать подключения ко всем IP сети Tor либо анализируя трафик и, если он определяется как принадлежащий сети Tor, блокируют его.

Для обхода такой блокировки можно использовать ретрансляторы. Мост – один из разновидностей ретрансляторов. Поскольку известны не все IP адреса мостов, то есть шанс обойти блокировку Tor’а.

Чтобы это работало, нужен obfs4 и список актуальных IP адресов мостов. В виде исходного кода obfs4 можно получить здесь:

- https://gitweb.torproject.org/pluggable-transports/obfs4.git/

- https://github.com/Yawning/obfs4

Он написан на языке Go. Вы можете скомпилировать исполнимые файлы из исходного кода. Я же возьму бинарники из Tor Browser. Нужные файлы находятся в папке BrowserTorBrowserTorPluggableTransports вашего Tor Browser. Скопируйте эту папку в C:Tor.

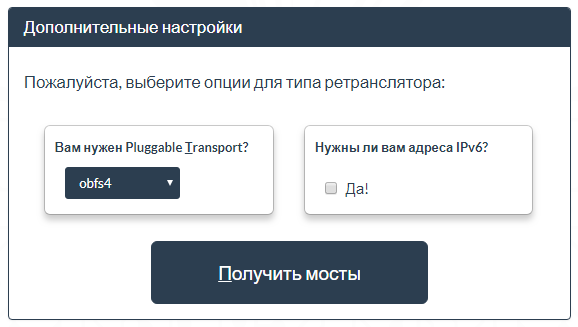

Необходимо получить список актуальных IP адресов. Для этого перейдите по ссылке: https://bridges.torproject.org/options

Выберите obfs4 и нажмите кнопку «Получить мосты!»:

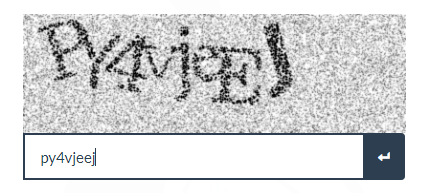

Введите капчу:

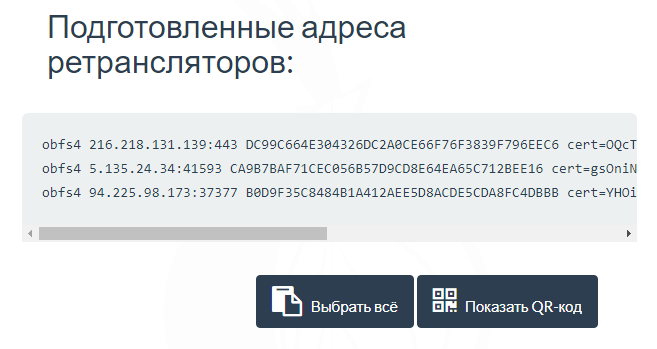

Вам будет дан список из трёх адресов. Скопируйте одну из этих строк.

Другим способом получения мостов является отправка электронного письма на адрес bridges@torproject.org. Пожалуйста, обратите внимание на то, что вы должны отправить электронный запрос с использованием одного из перечисленных сервисов: Riseup, Gmail или Yahoo.

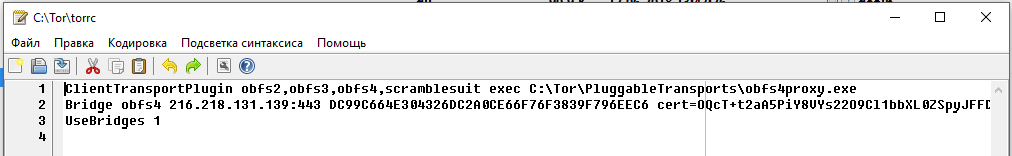

Теперь в файл C:Tortorrc добавьте:

ClientTransportPlugin obfs2,obfs3,obfs4,scramblesuit exec C:TorPluggableTransportsobfs4proxy.exe Bridge СТРОКА UseBridges 1

Вместо СТРОКА вставьте одну из тех длинных строк, которую мы получили на предыдущем шаге:

Должно получиться примерно так:

ClientTransportPlugin obfs2,obfs3,obfs4,scramblesuit exec C:TorPluggableTransportsobfs4proxy.exe Bridge obfs4 216.218.131.139:443 DC99C664E304326DC2A0CE66F76F3839F796EEC6 cert=OQcT+t2aA5PiY8VYs22O9Cl1bbXL0ZSpyJFFDikcZi3LVHOA4M/qrBhNF9MgxD8IbZLXdA iat-mode=0 UseBridges 1

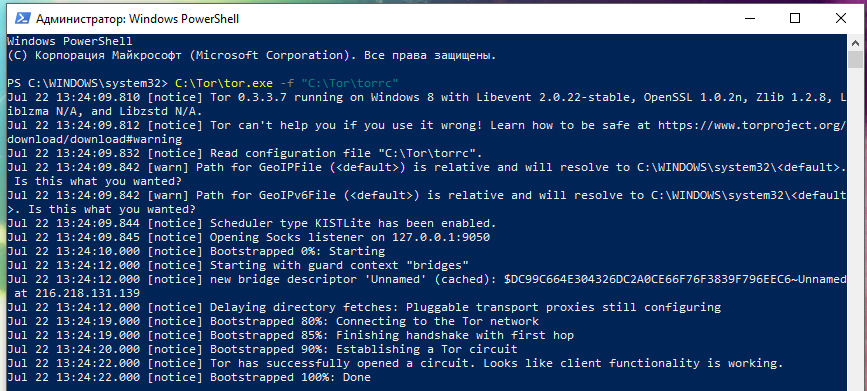

Выполним проверку:

C:Tortor.exe -f "C:Tortorrc"

Пример вывода:

Jul 22 13:24:09.810 [notice] Tor 0.3.3.7 running on Windows 8 with Libevent 2.0.22-stable, OpenSSL 1.0.2n, Zlib 1.2.8, Liblzma N/A, and Libzstd N/A. Jul 22 13:24:09.812 [notice] Tor can't help you if you use it wrong! Learn how to be safe at https://www.torproject.org/download/download#warning Jul 22 13:24:09.832 [notice] Read configuration file "C:Tortorrc". Jul 22 13:24:09.842 [warn] Path for GeoIPFile (<default>) is relative and will resolve to C:WINDOWSsystem32<default>. Is this what you wanted? Jul 22 13:24:09.842 [warn] Path for GeoIPv6File (<default>) is relative and will resolve to C:WINDOWSsystem32<default>. Is this what you wanted? Jul 22 13:24:09.844 [notice] Scheduler type KISTLite has been enabled. Jul 22 13:24:09.845 [notice] Opening Socks listener on 127.0.0.1:9050 Jul 22 13:24:10.000 [notice] Bootstrapped 0%: Starting Jul 22 13:24:12.000 [notice] Starting with guard context "bridges" Jul 22 13:24:12.000 [notice] new bridge descriptor 'Unnamed' (cached): $DC99C664E304326DC2A0CE66F76F3839F796EEC6~Unnamed at 216.218.131.139 Jul 22 13:24:12.000 [notice] Delaying directory fetches: Pluggable transport proxies still configuring Jul 22 13:24:19.000 [notice] Bootstrapped 80%: Connecting to the Tor network Jul 22 13:24:19.000 [notice] Bootstrapped 85%: Finishing handshake with first hop Jul 22 13:24:20.000 [notice] Bootstrapped 90%: Establishing a Tor circuit Jul 22 13:24:22.000 [notice] Tor has successfully opened a circuit. Looks like client functionality is working. Jul 22 13:24:22.000 [notice] Bootstrapped 100%: Done

Обратите внимание на строки, в которых говорится об использовании моста:

Jul 22 13:24:12.000 [notice] Starting with guard context "bridges" Jul 22 13:24:12.000 [notice] new bridge descriptor 'Unnamed' (cached): $DC99C664E304326DC2A0CE66F76F3839F796EEC6~Unnamed at 216.218.131.139

А строка Bootstrapped 100%: Done говорит о том, что подключение прошло успешно.

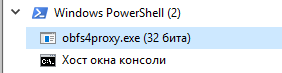

Обратите внимание, что obfs4proxy.exe не выгружается после остановки Tor и даже после закрытия консоли:

Вам нужно вручную остановить этот процесс.

Для поиска PID:

netstat -aon | findstr ":9050"

Для добавления в автозагрузку с настройками:

C:Tortor.exe --service install -options -f "C:Tortorrc"

Подключение к Tor через прокси

Вы можете подключаться к Tor через прокси. Поддерживаются такие виды прокси как:

- HTTP

- SOCKS5

- SOCKS4

Если вы подключаетесь через HTTP прокси, то используйте директиву HTTPSProxy:

HTTPSProxy Proxy_IP:8888

В качестве Proxy_IP впишите IP адрес прокси-сервера, и замените 8888 порт на нужный.

Если на прокси нужно ввести имя пользователя и пароль, то сделайте это так:

HTTPSProxyAuthenticator USER:PASS

Вместо USER впишите имя пользователя, а вместо PASS впишите пароль.

При подключении через SOCKS5-прокси, добавьте в конфигурационный файл:

Socks5Proxy Proxy_IP:8888

В качестве Proxy_IP впишите IP адрес SOCKS5 прокси-сервера, и замените 8888 порт на нужный.

Если нужно авторизоваться, то имя пользователя и пароль можно ввести так (замените USER и PASS на действительные данные):

Socks5ProxyUsername USER Socks5ProxyPassword PASS

При подключении через SOCKS4-прокси, добавьте в конфигурационный файл:

Socks4Proxy Proxy_IP:8888

В качестве Proxy_IP впишите IP адрес SOCKS5 прокси-сервера, и замените 8888 порт на нужный.

SOCKS4 не поддерживает аутентификацию.

Связанные статьи:

- Как отключить автоматическое обновление встроенных приложений из Microsoft Store (71.2%)

- Программное обеспечение для компьютерной криминалистики на Windows (51.5%)

- Бесплатные программы по восстановлению паролей в Windows (51.5%)

- Программы для извлечения информации из веб-браузеров и почтовых клиентов (51.5%)

- Как включить DNS через HTTPS в Windows 11 (51.5%)

- Windows Terminal 1.16 получил новые красочные темы (RANDOM — 50%)

В эпоху повсеместного https и защиты персональных данных в пору позаботиться об анономности в сети, используя, так называемую, луковую маршрутизацию. А поможет нам в этом Tor — система прокси-серверов, позволяющая устанавливать анонимное сетевое соединение, защищённое от прослушивания.

Установка Tor Bundle в Ubuntu

Создайте новый файл tor.list в директории /etc/apt/sources.list.d/ со следующим содержимым:

deb http://deb.torproject.org/torproject.org xenial main deb-src http://deb.torproject.org/torproject.org xenial main

Добавьте gpg-ключи, выполнив последовательно в консоли следующие команды:

gpg -keyserver keys.gnupg.net -recv 886DDD89 gpg -export A3C4F0F979CAA22CDBA8F512EE8CBC9E886DDD89 | sudo apt-key add -

Теперь обновите источники и установите Tor:

sudo apt-get update sudo apt-get install tor deb.torproject.org-keyring

Настройка Tor Bundle в Ubuntu

Вся первоначальная настройка Tor сводится к копированию моего файла в папку с установленным Tor.

Создайте файл /etc/tor/torrc и впишите туда следующее:

SOCKSPort 9050 CacheDNS UseDNSCache

SOCKSPolicy accept private:*,reject *:*

DataDirectory /var/lib/tor

Log notice file /var/log/tor/notice.log

ExcludeExitNodes {ru},{ua},{by},{kz},{??}

StrictNodes 1

Установка Tor Bundle в Windows в качестве сервиса

Скачайте архив с официального сайта проекта, содержащий Expert Bundle.

Распакуйте содержмое zip-архива в папку tor в корне вашего жесткого диска.

Это важно, так как позволит избежать проблем в будущем, когда в пути встречаются русские символы или пробелы.

Откройте терминал с административными правами. Для чего вызовите меню «Выполнить», нажав на клавиатуре клавиши Win + R.

И вставьте следующую команду в появившемся окне:

runas /noprofile /user:administrator cmd

Administrator — имя пользователя с полными правами. У вас может отличаться.

Добавьте новый сервис TOR:

sc create TOR binPath= "C:torTortor.exe -nt-service -f C:torDataTortorrc"

Настройка Tor Bundle в Windows

Вся первоначальная настройка сводится к копированию моего файла в папку с установленным Tor.

Создайте файл C:torDataTortorrc и впишите туда следующее:

SOCKSPort 9050 CacheDNS UseDNSCache

SOCKSPolicy accept private:*,reject *:*

DataDirectory C:torvar

Log notice file C:torvarnotice.log

HeartbeatPeriod 1 hours

ExitRelay 0

GeoIPFile C:torDataTorgeoip

GeoIPv6File C:torDataTorgeoip6

ExcludeExitNodes {ru},{ua},{by},{kz},{??}

StrictNodes 1

Настройка софта, поддерживающего Socks

Чтобы ваши приложения начали использовать луковую маршрутизацию, впишите в их настройках в качестве прокси socks 4a или 5.0 хост 127.0.0.1 с портом 9050.

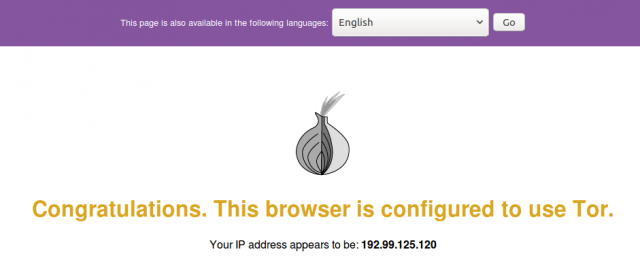

Проверка маршрутизации Tor

Чтобы убедиться, что луковая маршрутизация у вас работает корректно, просто зайдите на тестовую страницу проекта.

Если вас встретила жёлтая надпись «Congratulations. This browser is configured to use Tor», то всё впорядке, иначе проверьте, запущена ли служба Tor, соединился ли клиент с сетью (в логе «Bootstrapped 100%»).

Работа с onion-ресурсами

Внутри сети Tor доступны ресурсы в домене .onion. Их неполный список можно увидеть здесь.

Чтобы на них попасть, вы должны быть подключены к сети и ваши браузеры настроены должным образом.

Mozilla Firefox

Заходим в about:config, ищем параметр network.proxy.socks_remote_dns и выставляем его значение в true.

Chromium/Google Chrome

Заходим в Настройки, выбираем «Показать дополнительные настройки» и в разделе «Личные данные» делаем пункт «Предсказывать сетевые действия для ускорения загрузки страниц» неактивным.

Приятного и безопасного вам сёрфинга.

Linux Tor Tor Bundle Ubuntu Windows Yota

Существует множество гайдов по завороту трафика в TOR, виртуальные машины, захват трафика, VPN и даже гайдов подобных этому. Данный гайд описывает один из способов торификации трафика вашей машины через SOCKS прокси TOR.

Внимание! Вы можете раскрыть себя (деанонимизировать) войдя в свои личные аккаунты соц. сетей, сайты, где были авторизованы или же отправив UDP пакет не через TOR, т.к. он не умеет передавать UDP, а работает именно с TCP.

Нам понадобятся:

- Windows 7-10 и подобная ОС

- Tor Windows Expert Bundle (Скачать win32 | Скачать win64 | С оф. сайта)

- TAP Virtual Ethernet Adapter (Сборки)

- Tun2socks (Скачать TAP + T2s | BadVPN | GitHub)

- DNSCrypt (Скачать win32 | Скачать win64 | GitHub)

Все действия в гайде написаны на примере виртуальной машине Windows 7 x64 Ultimate SP2 VMWare.

С установкой ОС всё ясно, тут проблем возникнуть не должно, приступим к настройке Tor Expert Bundle.

Действия будем выполнять в директории %programdata%. Поэтому создадим там папку tor и распакуем туда содержимое архива Expert Bundle.

Теперь нам понадобится файл torrc создадим его в папке Tor со следующим содержимым:

DataDirectory C:ProgramDatatorDataTor

GeoIPFile C:ProgramDatatorDataTorrgeoip

GeoIPv6File C:ProgramDatatorDataTorgeoip6

Log notice file C:ProgramDatatorDataTornotice.log

#Socks5Proxy 127.0.0.1:8119

HTTPTunnelPort 8118

SocksListenAddress 0.0.0.0

SocksPort 0.0.0.0:9999

SocksPort 0.0.0.0:9150

SocksPolicy accept 10.0.0.0/8

SocksPolicy accept 192.0.0.0/8

SocksPolicy accept 127.0.0.0/8

SocksPolicy reject *Разберём файл конфигурации torrc:

DataDirectory C:ProgramDatatorDataTor

GeoIPFile C:ProgramDatatorDataTorrgeoip

GeoIPv6File C:ProgramDatatorDataTorgeoip6

Log notice file C:ProgramDatatorDataTornotice.log— Здесь указана директория программы, файлы данные GeoIP и файл логов notice.log, в данном гайде этот раздел не требует изменений.

#Socks5Proxy 127.0.0.1:8119— Необходимо, если требуется подключение через локальный SOCKS5 proxy, например, через SSH. В данном руководстве не требуется, поэтому закомментирован.

HTTPTunnelPort 8118— Создание HTTP прокси туннеля на порту 8118.

SocksListenAddress 0.0.0.0

SocksPort 0.0.0.0:9999

SocksPort 0.0.0.0:9150

SocksPolicy accept 10.0.0.0/8

SocksPolicy accept 192.0.0.0/8

SocksPolicy accept 127.0.0.0/8

SocksPolicy reject *— SocksPort открывает порты 9999 и 9150 как к SOCKS прокси серверу. С помощью SocksPolicy мы разрешаем или запрещаем доступ для определённого диапазона IP. Данный раздел может не пригодиться, если вам не требуется локальный SOCKS прокси сервер, но в таком случае прокси тора будет работать только на порту 9050.

Проверим работу Tor’a, запустив tor.exe.

Для проверки работоспособности нашего прокси сервера можно воспользоваться программой SocksCap64:

Теперь, для удобства и автоматизации создадим службу из Tor’a. Для создания службы я использовал cmd файл torservice.cmd, содержимое:

"C:ProgramDatatorTortor.exe" --service install -options -f "C:ProgramDatatorTortorrc"

pauseТеперь мы можем использовать свой Tor как локальный прокси сервер аж по двум портам (9999 и 9150) и использовать эту машину, как локальный SOCKS прокси сервер. Приступим к созданию виртуального адаптера, установим TAP Virtual Ethernet Adapter от OpenVPN.

Теперь распакуем tun2socks в папку tor и обратим внимание на t2s_start.bat. t2s_start.exe является скомпилированным приложением батника (для удобства), поэтому если необходимо произвести кастомизацию tun2socks редактировать и запускать нужно именно t2s_start.bat.

"%CD%t2s.exe" --tundev "tap0901:taplan:100.64.0.1:100.64.0.0:255.192.255.0" --netif-ipaddr 100.64.0.2 --netif-netmask 255.192.255.0 --socks-server-addr 127.0.0.1:9150

pause— В t2s_start.bat мы создаём туннель TAP -> Tor, т.е. от виртуального адаптера в SOCKS5 proxy Tor. В конфигурации torrc мы указали порт 9150 поэтому его и используем. Я использовал IPv4 100.64.0.0/10, т.к. остальные диапазоны у меня уже используются.

А теперь главный ньюанс! Прежде чем запускать t2s_start нам необходимо переименовать наш виртуальный адаптер, иначе после запуска посыпятся ошибки, поэтому идём в Сетевые подключения и переименовываем адаптер в taplan, как указано в батнике.

Теперь можно запускать tun2socks через t2s_start.bat или t2s_start.exe. Если всё прошло успешно, приступаем к следующему шагу.

Адаптер запущен, но трафик через него не идёт, да и какой то он странный, адрес не получает, сеть неопознанная. Именно на этом этапе я застрял и чуть не бросил идею виртуального адаптера, а всего-то надо было вручную прописать настройки в адаптере, согласно созданному tun2socks:

IPv4-адрес. . . . . . . . . . . . : 100.64.0.1

Маска подсети . . . . . . . . . . : 255.192.0.0

Основной шлюз. . . . . . . . . : 100.64.0.2На этом этапе можно перенаправить наш трафик на виртуальный адаптер с помощью метрики маршрута. У каждого свой шлюз маршрутизатора, и от него нужно строить метрику. В моём случаем шлюзом маршрутизатора является 192.168.1.1, а шлюзом виртуального адаптера 100.64.0.2.

Проверим, что это так с помощью командной строки:

route PRINT

Теперь нам необходимо поменять метрики маршрутов, чем меньше метрика, тем выше приоритет маршрута (можно использовать add.bat, с теми же командами):

route CHANGE 0.0.0.0 MASK 0.0.0.0 192.168.1.1 METRIC 400

route -p ADD 0.0.0.0 MASK 0.0.0.0 100.64.0.2 METRIC 10С этого момента трафик пойдёт через виртуальный адаптер taplan, а на сайтах типа 2ip.ru будет IP-адрес сети Tor. Сразу можно менять поисковик на duckduckgo.com, т.к. в гугле и яндексе вас завалит капчей.

Для перехода на основной адаптер нужно воспользоваться аналогичной командой смены метрики:

route CHANGE 0.0.0.0 MASK 0.0.0.0 100.64.0.2 METRIC 400

route CHANGE 0.0.0.0 MASK 0.0.0.0 192.168.1.1 METRIC 10В файле route.txt находится список с примерами команд, чтобы не искать их в интернете.

Остался последний пункт — DNSCrypt, необходимый для предотвращения утечки DNS.

Распаковываем содержимое папки в архиве соответствующей разрядности ОС в папку %programdata%DNSCrypt, переименовываем example-dnscrypt-proxy.toml в dnscrypt-proxy.toml и устанавливаем службу с помощью service-install.bat. По необходимости настраиваем dnscrypt-proxy.toml и запускаем службу.

Для большей безопасности можно направить DNSCrypt через Tor, для этого в конфинурации dnscrypt-proxy.toml необходимо внести изменения в соответствии с прокси сервером нашего тора:

## Always use TCP to connect to upstream servers.

## This can be useful if you need to route everything through Tor.

## Otherwise, leave this to `false`, as it doesn't improve security

## (dnscrypt-proxy will always encrypt everything even using UDP), and can

## only increase latency.

force_tcp = true

## SOCKS proxy

## Uncomment the following line to route all TCP connections to a local Tor node

## Tor doesn't support UDP, so set `force_tcp` to `true` as well.

proxy = 'socks5://127.0.0.1:9150'Теперь на обоих адаптерах (виртуальный и основной) необходимо указать DNS сервер 127.0.0.1, как на скриншоте виртуального адаптера.

Tor работает только с TCP и UDP 53 (DNS) пакетами, ICMP и прочие UDP пакеты он пропускать не умеет.

Для отправки UDP в t2s используется параметр tun2socks —udpgw-remote-server-addr 127.0.0.1:7300 (вместо сокета 127.0.0.1:7300 — свои данные), но в таком случае на другой стороне (куда пойдут пакеты) должен быть запущен принимающий сервер udpgw. Таким образом мы заворачиваем UDP в TCP и разворачиваем его на udpgw с последующей отправкой в сеть интернет, где находится udpgw.

В этом случае теряется анонимность сети, в которой мы работаем, и единственным решением пока остаётся блокировка всех пакетов, кроме пропущенных через шлюз Tor’a.

Так же существует обход трафика виртуального адаптера при падении t2s (при отсутствии сети виртуального адаптера трафик пойдёт через основной адаптер).

Для исправления обнаруженных проблем нам понадобится Брандмауэр Windows. Если он отключен, то необходимо включить данную службу, это будет основной инструмент фильтрации. Так же можно настроиться альтернативный файрволл, например simplewall, но у меня не удалось его настроить для нормальной работы сети.

Первое что необходимо сделать, это запретить все подключения (как исходящие, так и входящие), на всех профилях и отключить все правила для входящих и исходящих подключений:

С этого момента все обмены пакетами заблокированы, создаем правила фильтрации так, чтобы трафик мог идти только через тор. Добавляем новое правило — разрешить приложению tor.exe выход в интернет как для входящих, так и для исходящих подключений:

Правило должно быть указано для всех протоколов, IP-адресов, профилей, интерфейсов и узлов. После активации правила и перезапуска службы tor нужно убедиться что подключение к сетям тора прошло успешно (до применения этого правила тор к сети подключаться не должен, если он каким-то образом подключен, то необходимо проверить что все соединения блокированы и ни одно из правил не активно). Если это так, то в логе notice.log должно появиться свежее сообщение об успехе … [notice] Bootstrapped 100% (done): Done.

Теперь нужно добавить правило для исходящих подключений, разрешающее подключаться через наш виртуальный адаптер tap:

Для этого правила требуется добавить только область локальных IP-адресов 127.0.0.0/8 и 100.64.0.0/10. Можно обойтись и одним виртуальным адресом 100.64.0.1, но я предпочитаю добавлять подсети как планы на будущее. Правило должно быть указано для всех программ, служб, протоколов, профилей, интерфейсов и узлов, т.е. в столбцах, которые не видны на скриншоте стоит пометка Любой.

Теперь можно проверить работу браузеров и программ — они должны получать адреса сети Tor, а netstat должен показывать локальный адрес 100.64.0.1, кроме tor.exe, который принял IP-адрес основного адаптера.

Для того, чтобы убедиться в правильности работы правил достаточно закрыть tun2socks, после его закрытия виртуальный адаптер taplan будет отключен, а браузер или иная программа с выходом в интернет должна выдавать ошибку подключения.

Можно проверять результат вышеописанного. Я использовал сервисы, найденные через duckduckgo:

Дополнительные меры

Расширения для браузера, в качестве дополнительной меры защиты

- Adblock Plus — Блокировщик рекламы (Самостоятельная установка | Оф. сайт)

- dotOnion — позволяет открывать .onion и .exit домены (Самостоятельная установка | Из магазина chrome)

- WebRTC Control — отключает WebRTC протокол (Самостоятельная установка | Из магазина chrome)

Для проверки браузера на утечки воспользуйтесь сервисом browserleaks.com.

Основные проблемы

- После перезагрузки ОС маршрутизация может сброситься как и некоторые настройки самих адаптеров (DNS, шлюз)

- Возможны потери маршрута основного адаптера при многократном изменении метрики, поэтому необходимо его добавить через route -p ADD …

- После закрытия и открытия tun2socks иногда требуется снова добавить маршрут или изменить метрику (особенности Win 7)

Для последнего пункта рекомендуется вручную выставлять метрику адаптеров в их настройках. Так же существует альтернативный проект Tallow (TorWall), использующий немного другой способ торификации сети.

Комментарии

Why I can not find download link for tor expert bundle? Why torproject.org removed it?

asked Mar 29, 2019 at 5:06

1

answered May 7, 2019 at 1:22

AXOAXO

2111 silver badge4 bronze badges

There used to be a Tor Expert Bundle back in the old days, even after Vidalia development was scratched. As AXO mentioned, the Windows Expert Bundle only supplies the latest tor and its dynamic libraries at https://www.torproject.org/download/tor/. But you can create your own «Tor+ Pluggable Transport». Extract the Expert Bundle, copy the «PluggableTransports» folder (containing obfsproxy,exe at the moment) from your Tor Browser installation directory and paste it in your «new» Tor extracted folder. Copy also your «Data/Tor» folder to that new folder and edit your torrc like before. If you’re using tor bridges, it’s still here: https://bridges.torproject.org/. This is the least you could do to make one.

To customize your torrc, you can browse here for more details: https://tornull.org/

https://tornull.org/xeronet-rocket-torrc.php .

But if I will recommend, using Tor Browser Bundle is all we need unless we’re planning a multiple tor connection. We can also update the tor folder, edit the torrc if we want to. TBB is user-friendly.

An alternative approach is using ProxAllium: https://github.com/DcodingTheWeb/ProxAllium

answered Aug 20, 2020 at 23:58

).

).