Содержание

- Обзор Windows Firewall Control

- Содержание

- Введение

- Лицензия, установка, интерфейс

- Профили фильтрации для пропуска и блокирования программ

- Применение правил и настройка параметров

- Тонкое управление правилами

- Другие инструменты и настройки

- Обзор Windows Firewall Control: Оценка Softpedia

- Брандмауэр «Windows Firewall». Настройка и отключение.

- Содержание:

- Зачем отключать Windows Firewall?

- Настройки Windows Firewall

- Как полностью отключить брандмауэр Windows?

- Отключение брандмауэра в панели управления

- Отключение защитника при помощи командной строки

- Неожиданные детали работы Windows Firewall, настроенного по умолчанию. И эксперименты по перенастройке

- Введение

- Какой фаервол взять?

- Сервер

- Клиент

- Немного теории о режимах работы фаервола

- Немного о прикладном мазохизме

- Надстройка над штатным фаерволом

- Заключение

Обзор Windows Firewall Control

Содержание

Введение

Брандмауэр Windows препятствует тому, чтобы посторонние элементы, например, такие как вредоносное ПО, проникали в компьютер, а также блокирует доступ в интернет установленных приложений. Он поставляется с набором пакетных функций фильтрации с предварительно установленными настройками, относящимися к типам доступа для каждой программы.

Когда дело касается разрешения или запрета доступа для программ, наименее опытные пользователи доверяют Брандмауэру Windows. Однако тот, кто хочет иметь над ним полный контроль, может управлять правилами и полномочиями с помощью программы Windows Firewall Control.

Прежде, чем мы продолжим, пользователи должны уяснить, что эта программная утилита не привносит какие-то новые выдающиеся функции, а просто предоставляет более быстрый доступ к параметрам настройки Брандмауэра Windows.

Программа совместима с Windows 8, 8.1, 7, Vista и Server 2008, имеет четыре режима фильтрации, которые можно будет беспрепятственно переключать (в зависимости от уровня вредоносности), и, как правило, с ней, легко работать, поэтому иметь предшествующий опыт работы с такими инструментами безопасности необязательно.

Лицензия, установка, интерфейс

Операция установки занимает минимум времени и усилий. Несомненно, при этом потребуются полномочия администратора. Стоит упомянуть, что кроме создания ярлыков в меню «Пуск» и на рабочем столе Windows Firewall Control может автоматически запускаться каждый раз при загрузке системы до дальнейших распоряжений, а также создавать рекомендуемые правила.

После своего запуска Windows Firewall Control не раскрывает никаких окон, вместо этого он выставляет значок в области системных уведомлений. По двойному щелчку на нем открывается панель настроек с понятным и удобным внешним видом, где можно выбрать профиль фильтрации, использовать различные инструменты и выполнить настройку.

Профили фильтрации для пропуска и блокирования программ

Как упоминалось ранее, в программном приложении реализованы четыре профиля фильтрации: режим высокой фильтрации блокирует все входящие и исходящие соединения, независимо от источника, средняя фильтрация ограничивает только исходящие соединения, которые не соответствуют определенному правилу, в то время как при низком уровне пропускаются все исходящие соединения, которые не охвачены условиям правила.

Щелкните в окне программы, чтобы пропустить или заблокировать ее подключение к Интернету

В противном случае можно отключить фильтрацию, выключив Брандмауэр Windows (в целях безопасности это следует делать только тогда, когда есть другой запущенный брандмауэр). Кроме того, приложение может автоматически установить средний или высокий профиль фильтрации спустя 10 минут.

Применение правил и настройка параметров

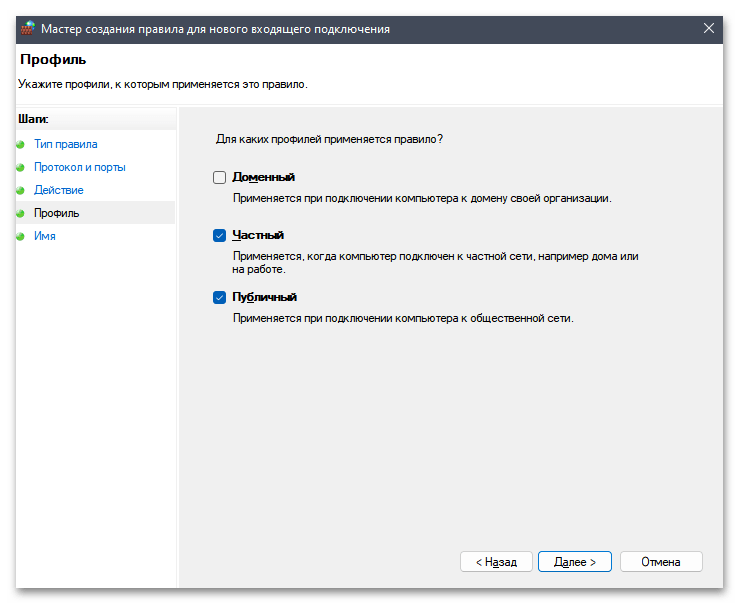

По умолчанию правила применяются только к исходящим соединениям в домене, частных и общественных местах, и они могут быть настроены либо только на входящие, либо и на те и на другие, в то же время какими-либо расположениями можно пренебречь.

В Windows Firewall Control имеется примечательная опция, дающая возможность экспортировать правила брандмауэра в файл и импортировать их позже, таким образом позволяя пользователям легко создавать множество наборов правил брандмауэра для быстрого их применения при различных обстоятельствах. Они могут быть сброшены до значений по умолчанию или рекомендуемой конфигурации.

Тонкое управление правилами

Панель управления доступна из контекстного меню значка в области системных уведомлений. Окно «Управление правилами» показывает список процессов, у которых есть разрешение либо запрет на доступ к Интернету, наглядно выделенных зеленым и красным цветом соответственно. Пользователи могут просматривать имена, группы, программы, расположения, статус разрешенных, направление (входящее или исходящее), локальные порты, удаленные адреса и порты, протоколы и службы.

Просмотрите свойства процессов, узнайте их статус доступа к Интернету и создайте новые правила

Одним щелчком процессам можно дать разрешение или отказ, отключить их и включить повторно, удалить из списка или скопировать, в то время как два правила (или более) могут быть объединены. Их свойства могут изменяться в плане программы, имени, группы, описания, расположения, протоколов, портов, локальных и удаленных IP-адресов, службы, направления, действия (разрешить или блокировать) и типа интерфейса (локальная сеть, удаленный доступ или беспроводная связь).

В Windows Firewall Control можно запросить поиск недопустимых правил в списке с целью исправления ошибок, отображение на экране только «входящих» или «исходящих» правил, их фильтрацию по статусу (разрешенные, запрещенные, пользовательские правила), поиск определенных правил и создание новых с нуля. Также можно просмотреть окно журнала с данными о подключениях.

Другие инструменты и настройки

Утилита обеспечивает быстрый доступ к некоторым важным функциям, заложенным в операционную систему: Брандмауэр Windows в режиме повышенной безопасности для анализа и углубленной настройки защиты входящих и исходящих подключений и контроля над правилами, «Просмотр событий» для просмотра журналов событий, а также «Монитор ресрусов» для того, чтобы отслеживать работу ЦП, памяти, диска и использование сети.

Что касается настройки программы, то есть возможность внедрить Windows Firewall Control в контекстное меню Проводника для быстрого разрешения или блокирования брандмауэром выбранных приложений, сделать установку с тем чтобы приложение запускалось автоматически при входе пользователя в систему, автоматически удаляло посторонние правила, сделанные другими брандмауэрами, и гарантированно обеспечивала безопасность начальной загрузки за счет сохранения правил брандмауэра при завершении работы, переключаясь на профили более высокого уровня фильтрации и восстанавливая правила сразу, как только приложение вновь было запущено.

Кроме того, общие клавишные комбинации могут быть присвоены операциям перевода в рабочее состояние правил и основных панелей, цвета пользовательского интерфейса могут быть заменены, когда это касается красных, зеленых и синих каналов, URL-адреса могут быть настроены, чтобы проверять репутацию IP, оценивать файлы на основе их хеш-суммы SHA256, отправлять запрос WHOIS и считывать больше информации о конкретном порте. Наконец, что не менее важно, Windows Firewall Control может быть заперт с помощью пароля посредством кнопки, показанной в правом верхнем углу основной панели.

Обзор Windows Firewall Control: Оценка Softpedia

Во время оценки утилита работала хорошо в Windows 8.1 Pro, не вызвала зависания ОС, отказа или появления сообщений об ошибках. Она имела превосходное время отклика и успешно блокировала не допущенные приложения, оставаясь при этом на низком уровне потребления системных ресурсов.

В профилях фильтрования есть четыре типа правил с предварительно установленными параметрами настройки, и к ним можно легко получить доступ из области системных уведомлений во время работы в других программах.

У пользователей есть возможность создавать свои собственные правила, экспортировать параметры настройки брандмауэра, а также выбирать профиль, который будет восстановлен в случае переключения на более низкий профиль фильтрации для инсталляции или изменения целей.

Правила могут быть защищены за счет автоматического игнорирования тех, которые созданы другими программами помимо Windows Firewall Control. К тому же, программа может их запомнить для предстоящего входа в систему.

На общие клавишные комбинации можно назначить операции быстрого переключения в рабочее состояние правил и главной панели. Репутация IP определенного URL-адреса может быть легко проверена, тогда как целостность файла может быть проверена за счет вычисления его хеш-суммы SHA256.

Доступ к приложению со стороны посторонних лиц может быть закрыт с помощью пароля.

Несмотря на то, что программа достаточно проста в использовании, она не содержит файла справки для неопытных пользователей.

Функция оповещений, уровень которой можно отрегулировать, чтобы указать, какие из блокированных исходящих соединений должны выводиться на экран, будет доступна только после регистрации (она не бесплатная).

Источник

Брандмауэр «Windows Firewall». Настройка и отключение.

Правильная настройка встроенных средств защиты Windows 10 позволяет комфортно и безопасно использовать компьютер. Ниже будут приведены основные способы настройки и варианты с полным отключением защиты.

Содержание:

Windows Firewall – важный компонент комплекса встроенной защиты операционной системы предназначенный для блокировки и ограничения входящего и исходящего трафика. С его помощью можно выборочно заблокировать подключение к сети для определенных приложений, что значительно повышает безопасность и защиту от вредоносного ПО, которое может отправлять данные и личную информацию сторонним лицам.

Такая информация может быть использована в корыстных целях, например, для воровства аккаунтов социальных сетей и различных сервисов, электронных почтовых ящиков или взлома электронных кошельков пользователя. После установки чистой операционной системы Windows, брандмауэр будет активирован по умолчанию. Сообщения о блокировке доступа в сеть приложениям демонстрируются при запуске неизвестного ПО. На экране оповещения системы безопасности можно выбрать режим предоставления доступа приложения к сети: доступ только к частным сетям или полный доступ ко всем сетям.

При выборе первого варианта запущенное приложение будет иметь доступ только к частным сетям пользователя без выхода в интернет. Второй вариант дает программе полный доступ в открытую сеть.

Зачем отключать Windows Firewall?

Окно «Оповещение системы безопасности» является единственным, что может помешать пользователю при включенном защитнике, поэтому брандмауэр Windows работает очень ненавязчиво и многие предпочитают оставлять его включенным. Такой подход – наиболее оптимален, поскольку даже встроенной системы защиты – вполне достаточно для обычных пользователей.

Стоит добавить, многие разработчики вирусного ПО утверждают, что стандартная система безопасности Windows 10 имеет незначительное количество уязвимостей, которые заполняются при постоянных обновлениях ОС. Конечно это не гарантирует стопроцентную защиту от узкоспециализированного хакерского ПО, но обеспечивает высокую степень безопасности при попадании рядовых вирусов.

В некоторых случаях пользователь предпочитает устанавливать защиту своей системы от сторонних производителей. В таких случаях брандмауэр Windows можно отключить при установке нового антивирусного комплекса. Это поможет избежать конфликта между различными системами безопасности.

Настройки Windows Firewall

Для настройки параметров защитника Windows следует перейти в расширенные настройки брандмауэра. Для этого:

Шаг 1. Нажимаем по иконке поиска возле по «Пуск» и вводим фразу «Панель управления».

Шаг 2. В открывшемся окне, выбираем режим отображения «Мелкие значки» и переходим в «Брандмауэр защитника Windows».

Шаг 3. Чтобы перейти в окно расширенных настроек защиты, выбираем пункт «Дополнительные параметры».

Находясь в меню «Дополнительные параметры» можно посмотреть текущее состояние защитника и его основные настройки. Данная информация находится в первом пункте «Монитор брандмауэра».

Для создания собственных блокировок определенных приложений, следует воспользоваться графой «Правила для исходящих подключений», где следует выбрать пункт «Создать правило».

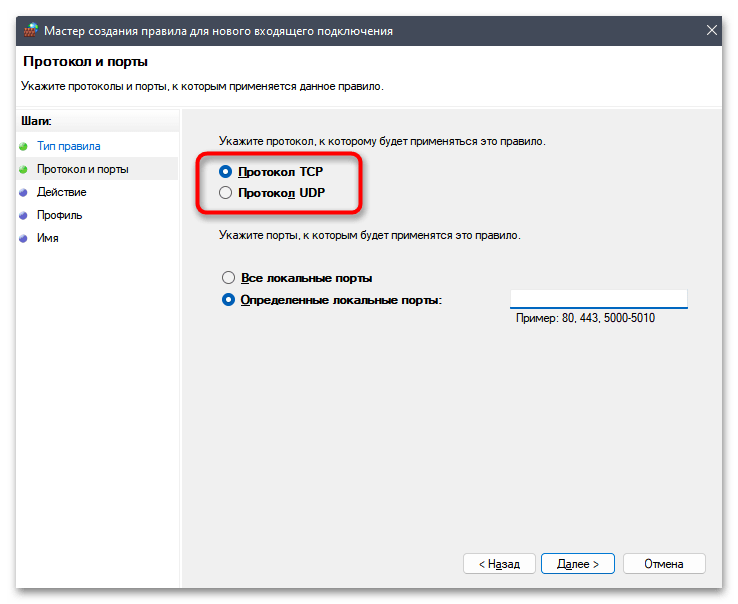

В открывшемся окне присутствует несколько вариантов блокировок сети. К примеру, можно заблокировать целый порт или конкретную программу. В нашем случае будет заблокирована конкретная программа, поэтому выбираем первый пункт и нажимаем далее.

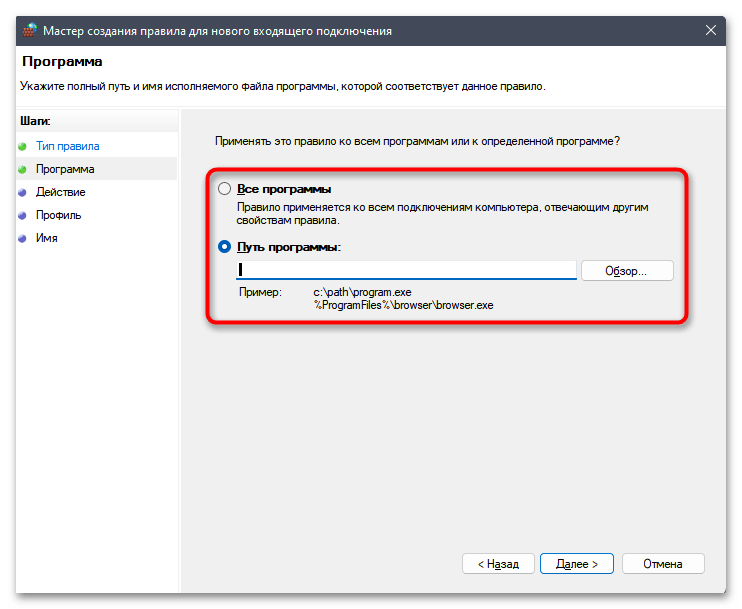

Для блокировки конкретной программы, следует выбрать пункт «Путь программы» и выбрать необходимое приложение. Для примера, блокировка будет произведена на браузере Google Chrome. Исполняемый файл браузера находится по пути «C:Program Files (x86)GoogleChromeApplication». Его можно выбрать в пункте обзор, или самостоятельно ввести, скопировав путь из проводника.

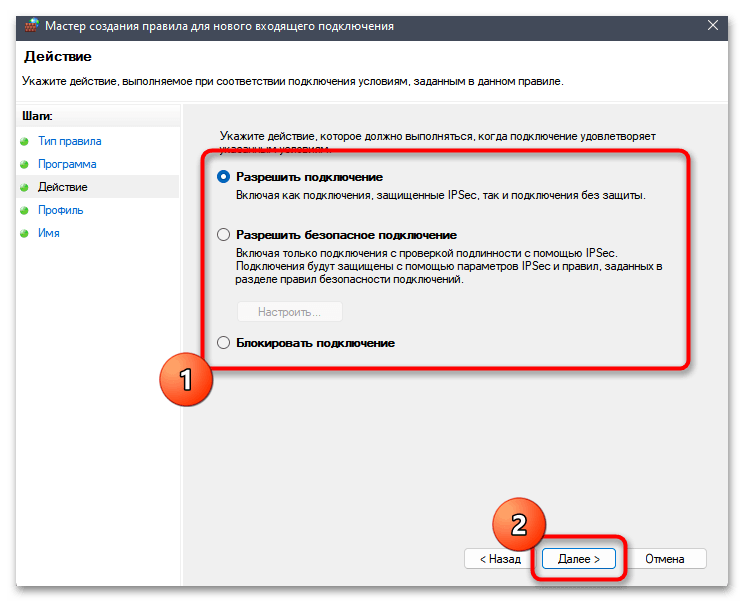

Выбрав необходимую программу, следует выбрать действие, которое будет применено. Для блокировки, выбираем пункт «Блокировать подключение» и далее.

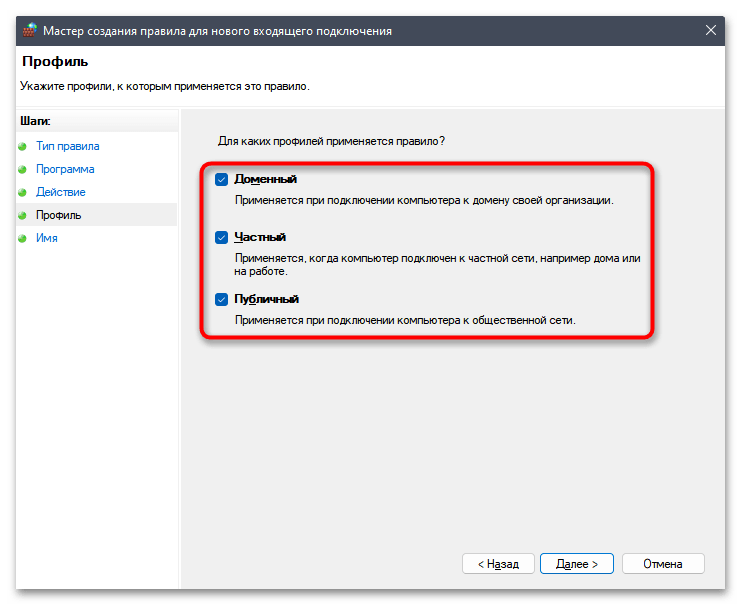

В следующем окне следует выбрать те профили, к каким будет применено созданное правило блокировки.

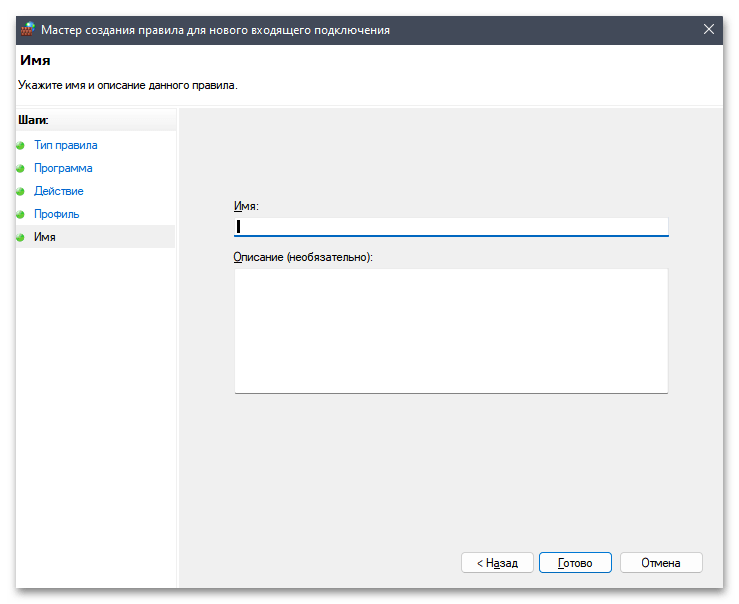

В последнем окне необходимо задать имя правилу. Для удобства поиска данной настройки называем её «Блокировка подключения Google Chrome» и подтверждаем действие кнопкой «Готово».

После выполнения вышеуказанных действий браузер Google Chrome перестанет подключаться к сети Интернет. Перезагрузка компьютера не потребуется.

Чтобы вернуть работоспособность браузера необходимо найти созданное правило в списке, нажать по нему ПКМ и выбрать пункт «Отключить». Если в настройке более нет необходимости, её можно удалить.

Стоит понимать, что не все исполнительные файлы относятся к подключению, поэтому в некоторых случаях блокировка может оказаться неэффективной. Чтобы устранить это, следует узнать через что происходит подключение к интернету и уже блокировать данный элемент. К примеру, многие онлайн игры, работающие на Jawa, подключаются к сети через исполнительный файл Jawa, а не собственный. Таким образом для блокировки игры необходимо заблокировать доступ исполнительного файла Jawa.

Как полностью отключить брандмауэр Windows?

Существует несколько быстрых способов полного отключения Windows Firewall, которые следует применять перед установкой новой защитной системы от сторонних производителей. Отключение защитника делает систему уязвимой для вредоносного ПО, поэтому отключать брандмауэр без нужды – строго не рекомендуется.

Отключение брандмауэра в панели управления

Одним из самых легких способов отключения защиты, является отключение через панель управления. Чтобы сделать это, необходимо:

Находясь в панели управления в пункте «Брандмауэр защитника Windows» следует перейти в пункт «Включение и выключение защитника».

В открывшемся окне достаточно перевести все пункты в отключенный режим и подтвердить действие кнопкой «Ок».

Отключение защитника при помощи командной строки

Другим способом отключения защитника Windows является командная строка. Чтобы выполнить отключение, необходимо:

Нажать ПКМ по кнопке пуск и выбрать «Командная строка(администратор)», «Windows PowerShell (администратор)».

В открывшемся окне командной строки вводим «netsh advfirewall set allprofiles state off» и подтверждаем Enter.

Данная команда отключит все профили сети и Windows Firewall станет неактивным.

Для включения защитника следует воспользоваться командой «netsh advfirewall set allprofiles state on».

Источник

Неожиданные детали работы Windows Firewall, настроенного по умолчанию. И эксперименты по перенастройке

Иногда получается, что при выполнении очередного проекта, я случайно открываю какие-то обстоятельства, которые, вроде, никто не скрывает, можно даже найти документацию, поясняющую суть… Но многие, включая меня, находятся в плену заблуждений, поэтому не ищут ту документацию, полагаясь на совершенно неверную картину мира. У меня уже намечается целый цикл из статей, в которых я просто сообщаю, что всё, оказывается, не так, как многие (включая меня) думали. Была у меня статья про DMA, была статья про производительность шины PCI Express. К этому же циклу можно отнести статью про конфигурационные ПЗУ для ПЛИС Altera.

Сегодня мне хотелось бы рассказать пару слов про работу Windows Firewall, или, как его называют в русифицированной ОС – брандмауэра. В целом, это очень хорошая штука, но в частности… Оказывается, по умолчанию он работает в достаточно интересном режиме. Как говорится: «А пацаны и не знают». Итак, начинаем разбираться, что там к чему.

Введение

Сначала поясню суть задачи, которую я решал. Мне надо было проверить, насколько корректно работает очередная плата с нашим сервисом All Hardware. Но не та, которую я проверял в одной из прошлых статей, а более навороченная, с ПЛИС Xilinx.

Что представляет собой сервис All Hardware. Это сайт, на который пользователь заходит, авторизуется и получает список различных плат, физически размещённых на сервере. Зачем он это делает? Чтобы поработать с платой, не покупая её. Например, посмотреть, подойдёт ли она ему, или просто поупражняться в работе с конкретным контроллером. Платы предоставляют производители, а сервис – даёт сеанс работы с ними, ограниченный по времени. Пользователь выбирает плату из списка и получает три вещи: IP адрес, номер порта и видео с камеры, которая смотрит на эту макетку. На самом деле, там ещё можно через SSH пробрасывать порты, но в них я – не специалист. По моей части – именно адрес, порт и видео.

Дальше пользователь в среде разработки, которая стоит на его локальной машине, должен выбрать удалённый отладчик (для большинства сред это старый добрый GDB, для Кейла – более извратный, но если интересно – про это можно сделать отдельную статью, к фаерволу это не относится). Туда вбиваются выданные IP и порт, после чего можно начинать сеанс удалённой отладки, ориентируясь о происходящем с платой по картинке с камеры и по проброшенным через SSH-портам.

Таким образом, любой желающий может пощупать работу с различными отладочными платами, не покупая их. При этом, как и в случае с Redd, среда разработки и исходные коды размещаются на локальной машине. На сервер уходит только двоичный код. Но по истечении сеанса работы, автоматика стирает ПЗУ, так что следующий пользователь считать код уже не сможет.

Итак, возвращаемся к теме статьи. Каким боком здесь фаервол? Всё просто. Мне предстояло поработать с ПЛИС Xilinx. А их среда разработки совершенно официально обладает функцией WebTalk. Мне совершенно не хотелось, чтобы она сообщала о моих действиях «куда следует», поэтому среда стояла на несетевой машине. Даже если бы очень захотела – руки у неё коротки. Нет физического канала и всё тут! Но концепция сервиса All Hardware такова, что сеть быть должна. Для проверки машину пришлось временно подключать к проводу (на самом деле, отсутствие сети — это скорее привычка, на той машине всё равно ничего интересного нет). Что делать? Наступить на горло своей паранойе? Ну уж нет! Я решил ограничить среде разработки перечень разрешённых адресов, чтобы она могла работать только с localhost и сервером All Hardware. Не знаю, что будет потом, а сейчас у сервера All Hardware IP-адрес один и тот же. Просто от сеанса к сеансу выдаются новые порты. Итак, цель ясна, приступаем к реализации.

Какой фаервол взять?

На Windows XP и Windows 7 я пользовался Outpost Firewall. Это отечественная разработка. Очень надёжная и удобная. Я даже купил себе по акции пожизненную лицензию на три машины. Однажды этот фаервол помог мне выявить трояна, которого не видел ни один антивирус. Когда я сумел взять файл с телом вируса, я скормил его нескольким антивирусам, поставляющимся на LiveCD. Ни один не заметил ничего подозрительного. А фаервол у меня просто был в параноидальном режиме, откуда я и узнал о подозрительной активности программы.

Всё было хорошо, пока производитель этого фаервола не закрылся при странных обстоятельствах. После этого, я сильно загрустил. Настолько загрустил, что на основном моём ноутбуке до сих пор стоит семёрка с Outpost, так как я не стал искать ему замену. Но среда разработки Xilinx хочет десятку! Прекрасно! Значит, пришла пора осваивать работу с фаерволом, встроенным в эту ОС!

Все мы знаем, что когда какая-то программа пытается получить доступ к сети, этот стандартный фаервол спрашивает у нас, разрешить ей работу с сетью или нет. Мы можем запретить сразу, а можем снять галочку разрешения после, об этом в сети имеется масса руководств. Вот эти галочки:

Это знают все. Но какова ценность этих знаний? Я опущу свои мысли, которые одолевали меня при чтении массы однотипных статей «как запретить приложению выход в сеть», не рассказывающих, как его не запретить, а только ограничить. Лучше я покажу свои выводы на специально сделанном для этого примере. Напишем два простейших консольных приложения.

Сервер

Первое приложение будет прикидываться сервером. Оно принимает UDP-пакеты, в которых приходят строки, и отображает их на экране. Для того чтобы мы говорили об одном и том же, вот его исходный текст на С++:

Запускаем эту программу, передав в качестве аргумента номер порта (скажем, 1234) и предсказуемо получаем запрос от фаервола:

Разрешим ему сетевую активность… Пусть он пока ждёт, а мы напишем клиентскую часть в виде другого EXE-шника.

Клиент

Пусть наш клиент шлёт серверу строки с крутящейся палочкой. Вот его текст:

Запускаем, указав адрес сервера и порт, который был у сервера (у меня это 192.168.1.95 и 1234), после чего в серверном окне начинает бежать чуть иная, чем я хотел, но всё же палочка:

Но волнует меня не то, что символ “r” не возвращает каретку в начало строки, а то, что клиент – это отдельный процесс… Запускаемый из совершенно отдельного файла. А фаервол не запросил у меня разрешения на его сетевую активность. Вместо этого, он разрешил её сам, даже не поставив меня в известность о том, что программа куда-то полезет. Как так?

Немного теории о режимах работы фаервола

По умолчанию, Windows-фаервол разрешает все исходящие соединения, если они не запрещены явно. То есть, к нам не смогут подключиться извне, но если какая-то программа проникла на нашу машину (или мы поставили её добровольно), она вполне может отсылать, что угодно, и никто ей по умолчанию это не запретит!

Собственно, вот соответствующая настройка фаервола:

Разрешено всё, что не запрещено. Приложению можно явно запретить активность. Именно этому посвящено огромное количество статей в Интернете… Но троян заберётся на нашу машину незаметно, мы и не догадаемся, что именно его надо занести в запрещённые приложения. Опять же, это не решает моей задачи, вынесенной во введение статьи. Мне надо оставить доступ к тем адресам, которые я разрешил и запретить все остальные.

Чтобы это сделать, надо перевести фаервол в режим «запрещено всё, что не разрешено» для исходящих соединений. Я вечно путаюсь, как войти в соответствующий пункт меню… Ага, нашёл…

И там сначала выбираем вкладку, соответствующую активному профилю (на моём рисунке это был «Общий профиль», а затем переключаем список выбора «Исходящие подключения» из «Разрешить (по умолчанию)» в «Блокировать».

Всё, мы можем спать спокойно? Увы, нет. Если бы всё было так просто – уверен, компания Microsoft сразу выбирала бы режим «Блокировать» для всех. Жаль, но всё только начинается.

Немного о прикладном мазохизме

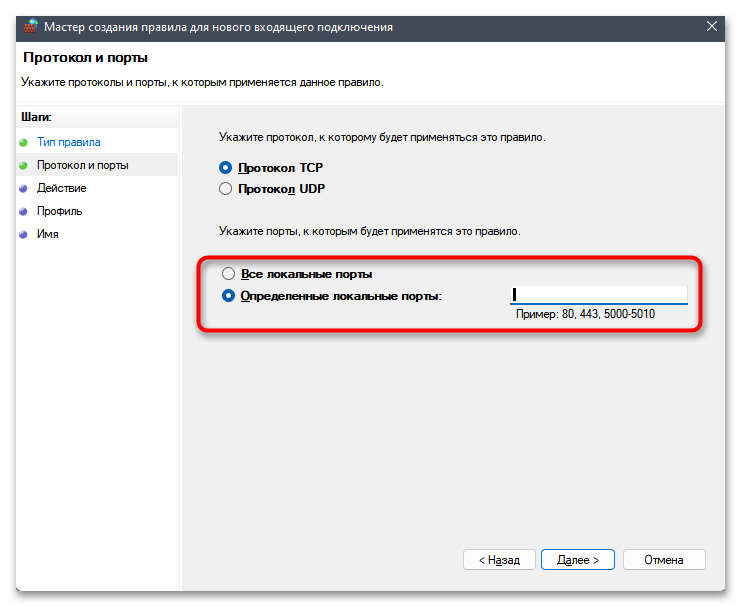

Итак. Допустим, вы включили режим блокировки для исходящих… Сразу умерло всё, включая браузеры. В целом, никто не мешает в любой момент вернуть выбор в старое положение и откатиться к исходному варианту. Но давайте посмотрим, что нам вообще даёт новый режим. Мы получаем список правил. И у этих правил можно задать безусловное условие разрешения, а можно задать для приложения список открытых портов и список открытых адресов. Адреса можно задавать группой. Вот окно настройки портов:

Вот окно настройки адресов:

Мало того, никто не мешает открыть порт для любых программ, ограничив список допустимых адресов ему. То есть, мы говорим не «Программе такой-то разрешить доступ к портам таким-то», а «Всем программам, работающим через порт такой-то, разрешить работу, ограничив адреса следующей группой».

Всё замечательно, кроме одного. Если список правил для входящих соединений нам формирует система, то для исходящих всё надо добавлять самому. Как я говорил, у меня умер браузер – мне пришлось добавить его в разрешённые исходящие самостоятельно. Как настраиваются адреса, я не буду описывать, статья не об этом. Статей про настройку правил (с целью блокировки, правда) – пруд пруди. В целом, обычно я находил подходящее правило для входящих, копировал имя файла оттуда, после чего – создавал правило для исходящих, указав тот же файл. Ну, и разрешал активность этой программе.

Когда у меня возникла проблема с подключением к VPN в офисе, я поисследовал список готовых правил и нашёл вот такое (я заранее знал, что у нас VPN подключение идёт по протоколу L2TP):

Правило создано за нас, но не активировано. Я зашёл в его свойства, активировал его, после чего слева в списке появился зелёный шарик с галочкой, а VPN-соединение с офисом заработало.

Но так или иначе, а в целом, работа с таким фаерволом попахивает мазохизмом. Надо иметь железную волю, чтобы не закричать: «А надоело это всё» и не вернуться к старому режиму работы. Я уже почти дошёл до этого состояния (благо опыты с Xilinx для All Hardware уже были завершены), но один мой знакомый подсказал мне красивое решение.

Надстройка над штатным фаерволом

Оказывается, есть официально бесплатная программа Windows Firewall Control.

Она сама по себе ничего не делает, а просто управляет фаерволом, встроенным в Windows, предоставляя очень удобные интерфейсы. Теперь не надо бегать через кучу меню, чтобы что-то настроить. Все настройки удобно и компактно собраны на нескольких вкладках. Расписывать все функции этой программы я не буду. Цель статьи – не описать её, а просто отметить её существование. Дальше – все желающие смогут найти специализированные статьи, зная имя Windows Firewall Control.

И вот теперь при запуске клиентской части из примера выше, я наконец-то получил сообщение:

Я могу разрешить ему доступ, после чего будет автоматически создано правило, я могу запретить доступ, я могу заблокировать приложение однократно.

Вот я ради интереса нашёл автоматически созданное правило в штатном списке фаервола и ограничил ему список доступных адресов:

В общем, с этим приложением жизнь стала намного проще даже при использовании штатного Windows Firewall. Настолько лучше, что эта машина с Windows 10 осталась в сети, ведь она уже не так беззащитна, как была до того.

Заключение

Штатный Windows Firewall по умолчанию работает в таком режиме, что любая программа может начать отсылать данные, о чём пользователь даже не будет проинформирован. Это никто не скрывает, но не все об этом знают. Можно, конечно, поставить сторонний фаервол, но вполне достаточно перевести штатный Windows Firewall в режим «запрещено всё, что не разрешено». К сожалению, при этом поддержка сетевой работоспособности штатными средствами превращается в ад. Но сторонняя официально бесплатная программа Windows Firewall Control устраняет это неудобство.

Будете ли вы пользоваться связкой из штатного фаервола и этой программы, либо достанете сторонний фаервол, вопрос открытый. Но то, что использовать штатный фаервол в режиме по умолчанию несколько боязно, по-моему, не подлежит сомнению.

Источник

| title | description | ms.author | ms.topic | ms.prod | ms.technology | author | ms.reviewer | manager | ms.date |

|---|---|---|---|---|---|---|---|---|---|

|

Firewall CSP |

The Firewall configuration service provider (CSP) allows the mobile device management (MDM) server to configure the Windows Defender Firewall global settings. |

vinpa |

article |

windows-client |

itpro-manage |

vinaypamnani-msft |

aaroncz |

12/31/2017 |

Firewall configuration service provider (CSP)

The table below shows the applicability of Windows:

| Edition | Windows 10 | Windows 11 |

|---|---|---|

| Home | No | No |

| Pro | Yes | Yes |

| Windows SE | No | Yes |

| Business | Yes | Yes |

| Enterprise | Yes | Yes |

| Education | Yes | Yes |

The Firewall configuration service provider (CSP) allows the mobile device management (MDM) server to configure the Windows Defender Firewall global settings, per profile settings, and the desired set of custom rules to be enforced on the device. Using the Firewall CSP the IT admin can now manage non-domain devices, and reduce the risk of network security threats across all systems connecting to the corporate network. This CSP was added Windows 10, version 1709.

Firewall rules in the FirewallRules section must be wrapped in an Atomic block in SyncML, either individually or collectively.

For detailed information on some of the fields below, see [MS-FASP]: Firewall and Advanced Security Protocol documentation.

The following example shows the Firewall configuration service provider in tree format.

./Vendor/MSFT

Firewall

----

--------Global

------------PolicyVersionSupported

------------CurrentProfiles

------------DisableStatefulFtp

------------SaIdleTime

------------PresharedKeyEncoding

------------IPsecExempt

------------CRLcheck

------------PolicyVersion

------------BinaryVersionSupported

------------OpportunisticallyMatchAuthSetPerKM

------------EnablePacketQueue

--------DomainProfile

------------EnableFirewall

------------DisableStealthMode

------------Shielded

------------DisableUnicastResponsesToMulticastBroadcast

------------EnableLogDroppedPackets

------------EnableLogSuccessConnections

------------EnableLogIgnoredRules

------------LogMaxFileSize

------------LogFilePath

------------DisableInboundNotifications

------------AuthAppsAllowUserPrefMerge

------------GlobalPortsAllowUserPrefMerge

------------AllowLocalPolicyMerge

------------AllowLocalIpsecPolicyMerge

------------DefaultOutboundAction

------------DefaultInboundAction

------------DisableStealthModeIpsecSecuredPacketExemption

--------PrivateProfile

------------EnableFirewall

------------DisableStealthMode

------------Shielded

------------DisableUnicastResponsesToMulticastBroadcast

------------EnableLogDroppedPackets

------------EnableLogSuccessConnections

------------EnableLogIgnoredRules

------------LogMaxFileSize

------------LogFilePath

------------DisableInboundNotifications

------------AuthAppsAllowUserPrefMerge

------------GlobalPortsAllowUserPrefMerge

------------AllowLocalPolicyMerge

------------AllowLocalIpsecPolicyMerge

------------DefaultOutboundAction

------------DefaultInboundAction

------------DisableStealthModeIpsecSecuredPacketExemption

--------PublicProfile

------------EnableFirewall

------------DisableStealthMode

------------Shielded

------------DisableUnicastResponsesToMulticastBroadcast

------------EnableLogDroppedPackets

------------EnableLogSuccessConnections

------------EnableLogIgnoredRules

------------LogMaxFileSize

------------LogFilePath

------------DisableInboundNotifications

------------AuthAppsAllowUserPrefMerge

------------GlobalPortsAllowUserPrefMerge

------------AllowLocalPolicyMerge

------------AllowLocalIpsecPolicyMerge

------------DefaultOutboundAction

------------DefaultInboundAction

------------DisableStealthModeIpsecSecuredPacketExemption

--------FirewallRules

------------FirewallRuleName

----------------App

--------------------PackageFamilyName

--------------------FilePath

--------------------Fqbn

--------------------ServiceName

----------------Protocol

----------------LocalPortRanges

----------------RemotePortRanges

----------------IcmpTypesAndCodes

----------------LocalAddressRanges

----------------RemoteAddressRanges

----------------Description

----------------Enabled

----------------Profiles

----------------Action

--------------------Type

----------------Direction

----------------InterfaceTypes

----------------EdgeTraversal

----------------LocalUserAuthorizationList

----------------FriendlyName

----------------Status

----------------Name

----------------RemoteAddressDynamicKeywords

--------DynamicKeywords

----------------Addresses

-------------------------Id

---------------------------------Keyword

---------------------------------Addresses

---------------------------------AutoResolve

./Vendor/MSFT/Firewall

Root node for the Firewall configuration service provider.

MdmStore

Interior node.

Supported operation is Get.

MdmStore/Global

Interior node.

Supported operations are Get.

MdmStore/Global/PolicyVersionSupported

Integer value that contains the maximum policy version that the server host can accept. The version number is two octets in size. The lowest-order octet is the minor version; the second-to-lowest octet is the major version. This value isn’t merged and is always a fixed value for a particular firewall and advanced security components software build.

Value type in integer. Supported operation is Get.

MdmStore/Global/CurrentProfiles

Integer value that contains a bitmask of the current enforced profiles that are maintained by the server firewall host. See FW_PROFILE_TYPE for the bitmasks that are used to identify profile types. This value is available only in the dynamic store; therefore, it’s not merged and has no merge law.

Value type in integer. Supported operation is Get.

MdmStore/Global/DisableStatefulFtp

Boolean value. If false, the firewall performs stateful File Transfer Protocol (FTP) filtering to allow secondary connections. True means stateful FTP is disabled. The merge law for this option is to let «true» values win.

Default value is false.

Data type is bool. Supported operations are Add, Get, Replace, and Delete.

MdmStore/Global/SaIdleTime

This value configures the security association idle time, in seconds. Security associations are deleted after network traffic isn’t seen for this specified period of time. The value is integer and MUST be in the range of 300 to 3,600 inclusive. The merge law for this option is to let the value of the GroupPolicyRSoPStore win if it’s configured; otherwise, use the local store value.

Default value is 300.

Value type is integer. Supported operations are Add, Get, Replace, and Delete.

MdmStore/Global/PresharedKeyEncoding

Specifies the preshared key encoding that is used. The value is integer and MUST be a valid value from the PRESHARED_KEY_ENCODING_VALUES enumeration. The merge law for this option is to let the value of the GroupPolicyRSoPStore win if it’s configured; otherwise, use the local store value.

Default value is 1.

Value type is integer. Supported operations are Add, Get, Replace, and Delete.

MdmStore/Global/IPsecExempt

This value configures IPsec exceptions. The value is integer and MUST be a combination of the valid flags that are defined in IPSEC_EXEMPT_VALUES; therefore, the maximum value MUST always be IPSEC_EXEMPT_MAX-1 for servers supporting a schema version of 0x0201 and IPSEC_EXEMPT_MAX_V2_0-1 for servers supporting a schema version of 0x0200. If the maximum value is exceeded when the method RRPC_FWSetGlobalConfig (Opnum 4) is called, the method returns ERROR_INVALID_PARAMETER. This error code is returned if no other preceding error is discovered. The merge law for this option is to let the value of the GroupPolicyRSoPStore win if it’s configured; otherwise, use the local store value.

Default value is 0.

Value type is integer. Supported operations are Add, Get, Replace, and Delete.

MdmStore/Global/CRLcheck

This value specifies how certificate revocation list (CRL) verification is enforced. The value is integer and MUST be 0, 1, or 2. The merge law for this option is to let the value of the GroupPolicyRSoPStore win if it’s configured; otherwise, use the local store value. Valid valued:

- 0 disables CRL checking

- 1 specifies that CRL checking is attempted and that certificate validation fails only if the certificate is revoked. Other failures that are encountered during CRL checking (such as the revocation URL being unreachable) don’t cause certificate validation to fail.

- 2 means that checking is required and that certificate validation fails if any error is encountered during CRL processing

Default value is 0.

Value type is integer. Supported operations are Add, Get, Replace, and Delete.

MdmStore/Global/PolicyVersion

This value contains the policy version of the policy store being managed. This value isn’t merged and therefore, has no merge law.

Value type is string. Supported operation is Get.

MdmStore/Global/BinaryVersionSupported

This value contains the binary version of the structures and data types that are supported by the server. This value isn’t merged. In addition, this value is always a fixed value for a specific firewall and advanced security component’s software build. This value identifies a policy configuration option that is supported only on servers that have a schema version of 0x0201.

Value type is string. Supported operation is Get.

MdmStore/Global/OpportunisticallyMatchAuthSetPerKM

This value is bool used as an on/off switch. When this option is false (off), keying modules MUST ignore the entire authentication set if they don’t support all of the authentication suites specified in the set. When this option is true (on), keying modules MUST ignore only the authentication suites that they don’t support. For schema versions 0x0200, 0x0201, and 0x020A, this value is invalid and MUST NOT be used.

Boolean value. Supported operations are Add, Get, Replace, and Delete.

MdmStore/Global/EnablePacketQueue

This value specifies how scaling for the software on the receive side is enabled for both the encrypted receive and clear text forward path for the IPsec tunnel gateway scenario. Use of this option also ensures that the packet order is preserved. The data type for this option value is integer and is a combination of flags. Valid values:

- 0x00 indicates that all queuing is to be disabled

- 0x01 specifies that inbound encrypted packets are to be queued

- 0x02 specifies that packets are to be queued after decryption is performed for forwarding

Default value is 0.

Value type is integer. Supported operations are Add, Get, Replace, and Delete.

MdmStore/DomainProfile

Interior node. Supported operation is Get.

MdmStore/PrivateProfile

Interior node. Supported operation is Get.

MdmStore/PublicProfile

Interior node. Supported operation is Get.

/EnableFirewall

Boolean value for the firewall and advanced security enforcement. If this value is false, the server MUST NOT block any network traffic, regardless of other policy settings. The merge law for this option is to let the value of the GroupPolicyRSoPStore win if it’s configured; otherwise, the local store value is used.

Default value is true.

Value type is bool. Supported operations are Add, Get and Replace.

/DisableStealthMode

Boolean value. When this option is false, the server operates in stealth mode. The firewall rules used to enforce stealth mode are implementation-specific. The merge law for this option is to let the value of the GroupPolicyRSoPStore win if it’s configured; otherwise, the local store value is used.

Default value is false.

Value type is bool. Supported operations are Add, Get and Replace.

/Shielded

Boolean value. If this value is true and EnableFirewall is on, the server MUST block all incoming traffic regardless of other policy settings. The merge law for this option is to let «true» values win.

Default value is false.

Value type is bool. Supported operations are Get and Replace.

/DisableUnicastResponsesToMulticastBroadcast

Boolean value. If it’s true, unicast responses to multicast broadcast traffic are blocked. The merge law for this option is to let the value of the GroupPolicyRSoPStore win if it’s configured; otherwise, the local store value is used.

Default value is false.

Value type is bool. Supported operations are Add, Get and Replace.

/EnableLogDroppedPackets

Boolean value. If this value is true, firewall will log all dropped packets. The merge law for this option is to let «on» values win.

Default value is false. Supported operations are Get and Replace.

/EnableLogSuccessConnections

Boolean value. If this value is true, firewall will log all successful inbound connections. The merge law for this option is to let «on» values win.

Default value is false. Supported operations are Get and Replace.

/EnableLogIgnoredRules

Boolean value. If this value is true, firewall will log ignored firewall rules. The merge law for this option is to let «on» values win.

Default value is false. Supported operations are Get and Replace.

/LogMaxFileSize

Integer value that specifies the size, in kilobytes, of the log file where dropped packets, successful connections and ignored rules are logged. The merge law for this option is to let the value of the GroupPolicyRSoPStore win if it is configured, otherwise the MdmStore value wins if it is configured, otherwise the local store value is used.

Default value is 1024. Supported operations are Get and Replace

/LogFilePath

String value that represents the file path to the log where firewall logs dropped packets, successful connections and ignored rules. The merge law for this option is to let the value of the GroupPolicyRSoPStore win if it is configured, otherwise the MdmStore value wins if it is configured, otherwise the local store value is used. Default value is «%systemroot%system32LogFilesFirewallpfirewall.log». Supported operations are Get and Replace

/DisableInboundNotifications

Boolean value. If this value is false, the firewall MAY display a notification to the user when an application is blocked from listening on a port. If this value is on, the firewall MUST NOT display such a notification. The merge law for this option is to let the value of the GroupPolicyRSoPStore win if it’s configured; otherwise, the local store value is used.

Default value is false.

Value type is bool. Supported operations are Add, Get and Replace.

/AuthAppsAllowUserPrefMerge

Boolean value. If this value is false, authorized application firewall rules in the local store are ignored and not enforced. The merge law for this option is to let the value of the GroupPolicyRSoPStore win if it’s configured; otherwise, the local store value is used.

Default value is true.

Value type is bool. Supported operations are Add, Get and Replace.

/GlobalPortsAllowUserPrefMerge

Boolean value. If this value is false, global port firewall rules in the local store are ignored and not enforced. The setting only has meaning if it’s set or enumerated in the Group Policy store or if it’s enumerated from the GroupPolicyRSoPStore. The merge law for this option is to let the value GroupPolicyRSoPStore win if it’s configured; otherwise, the local store value is used.

Default value is true.

Value type is bool. Supported operations are Add, Get and Replace.

/AllowLocalPolicyMerge

Boolean value. If this value is false, firewall rules from the local store are ignored and not enforced. The merge law for this option is to always use the value of the GroupPolicyRSoPStore. This value is valid for all schema versions.

Default value is true.

Value type is bool. Supported operations are Add, Get and Replace.

/AllowLocalIpsecPolicyMerge

Boolean value. If this value is false, connection security rules from the local store are ignored and not enforced, regardless of the schema version and connection security rule version. The merge law for this option is to always use the value of the GroupPolicyRSoPStore.

Default value is true.

Value type is bool. Supported operations are Add, Get and Replace.

/DefaultOutboundAction

This value is the action that the firewall does by default (and evaluates at the very end) on outbound connections. The merge law for this option is to let the value of the GroupPolicyRSoPStore win if it’s configured; otherwise, the local store value is used. DefaultOutboundAction will allow all outbound traffic unless it’s explicitly specified not to allow.

- 0x00000000 — allow

- 0x00000001 — block

Default value is 0 (allow).

Value type is integer. Supported operations are Add, Get and Replace.

Sample syncxml to provision the firewall settings to evaluate

<?xml version="1.0" encoding="utf-8"?> <SyncML xmlns="SYNCML:SYNCML1.1"> <SyncBody> <!-- Block Outbound by default --> <Add> <CmdID>2010</CmdID> <Item> <Target> <LocURI>./Vendor/MSFT/Firewall/MdmStore/DomainProfile/DefaultOutboundAction</LocURI> </Target> <Meta> <Format xmlns="syncml:metinf">int</Format> </Meta> <Data>1</Data> </Item> </Add> <Final/> </SyncBody> </SyncML>

/DefaultInboundAction

This value is the action that the firewall does by default (and evaluates at the very end) on inbound connections. The merge law for this option is to let the value of the GroupPolicyRSoPStore.win if it’s configured; otherwise, the local store value is used.

- 0x00000000 — allow

- 0x00000001 — block

Default value is 1 (block).

Value type is integer. Supported operations are Add, Get and Replace.

/DisableStealthModeIpsecSecuredPacketExemption

Boolean value. This option is ignored if DisableStealthMode is true. Otherwise, when this option is true, the firewall’s stealth mode rules MUST NOT prevent the host computer from responding to unsolicited network traffic if that traffic is secured by IPsec. The merge law for this option is to let the value of the GroupPolicyRSoPStore win if it’s configured; otherwise, the local store value is used. For schema versions 0x0200, 0x0201, and 0x020A, this value is invalid and MUST NOT be used.

Default value is true.

Value type is bool. Supported operations are Add, Get and Replace.

FirewallRules

A list of rules controlling traffic through the Windows Firewall. Each Rule ID is OR’ed. Within each rule ID each Filter type is AND’ed.

FirewallRules/FirewallRuleName

Unique alpha numeric identifier for the rule. The rule name must not include a forward slash (/).

Supported operations are Add, Get, Replace, and Delete.

FirewallRules/FirewallRuleName/App

Rules that control connections for an app, program, or service. Specified based on the intersection of the following nodes:

- PackageFamilyName

- FilePath

- FQBN

- ServiceName

If not specified, the default is All.

Supported operation is Get.

FirewallRules/FirewallRuleName/App/PackageFamilyName

This App/Id value represents the PackageFamilyName of the app. The PackageFamilyName is the unique name of a Microsoft Store application.

Value type is string. Supported operations are Add, Get, Replace, and Delete.

FirewallRules/FirewallRuleName/App/FilePath

This App/Id value represents the full file path of the app. For example, C:WindowsSystemNotepad.exe.

Value type is string. Supported operations are Add, Get, Replace, and Delete.

FirewallRules/FirewallRuleName/App/Fqbn

Fully Qualified Binary Name

Value type is string. Supported operations are Add, Get, Replace, and Delete.

FirewallRules/FirewallRuleName/App/ServiceName

This parameter is a service name used in cases when a service, not an application, is sending or receiving traffic.

Value type is string. Supported operations are Add, Get, Replace, and Delete.

FirewallRules/FirewallRuleName/Protocol

0-255 number representing the ip protocol (TCP = 6, UDP = 17)

If not specified, the default is All.

Value type is integer. Supported operations are Add, Get, Replace, and Delete.

FirewallRules/FirewallRuleName/LocalPortRanges

Comma separated list of ranges. For example, 100-120,200,300-320.

If not specified, the default is All.

Value type is string. Supported operations are Add, Get, Replace, and Delete.

FirewallRules/FirewallRuleName/RemotePortRanges

Comma separated list of ranges, For example, 100-120,200,300-320.

If not specified, the default is All.

Value type is string. Supported operations are Add, Get, Replace, and Delete.

FirewallRules/FirewallRuleName/IcmpTypesAndCodes

Comma separated list of ICMP types and codes applicable to the firewall rule. To specify all ICMP types and codes, use the “*” character. For specific ICMP types and codes, use the “:” character to separate the type and code, for example, 3:4, 1:*. The “*” character can be used to represent any code. The “*” character cannot be used to specify any type; examples such as “*:4” or “*:*” are invalid.

If not specified, the default is All.

Value type is string. Supported operations are Add, Get, Replace, and Delete.

FirewallRules/FirewallRuleName/LocalAddressRanges

Comma-separated list of local addresses covered by the rule. The default value is «*». Valid tokens include:

- «*» indicates any local address. If present, the local address must be the only token included.

- A subnet can be specified using either the subnet mask or network prefix notation. If neither a subnet mask nor a network prefix is specified, the subnet mask defaults to 255.255.255.255.

- A valid IPv4 address.

- A valid IPv6 address.

- An IPv4 address range in the format of «start address — end address» with no spaces included.

- An IPv6 address range in the format of «start address — end address» with no spaces included.

If not specified, the default is All.

Value type is string. Supported operations are Add, Get, Replace, and Delete.

FirewallRules/FirewallRuleName/RemoteAddressRanges

List of comma separated tokens specifying the remote addresses covered by the rule. The default value is «*». Valid tokens include:

- «*» indicates any remote address. If present, the address must be the only token included.

- «Defaultgateway»

- «DHCP»

- «DNS»

- «WINS»

- «Intranet»

- «RmtIntranet»

- «Internet»

- «Ply2Renders»

- «LocalSubnet» indicates any local address on the local subnet. This token isn’t case-sensitive.

- A subnet can be specified using either the subnet mask or network prefix notation. If neither a subnet mask nor a network prefix is specified, the subnet mask defaults to 255.255.255.255.

- A valid IPv4 address.

- A valid IPv6 address.

- An IPv4 address range in the format of «start address — end address» with no spaces included.

- An IPv6 address range in the format of «start address — end address» with no spaces included.

If not specified, the default is All.

Value type is string. Supported operations are Add, Get, Replace, and Delete.

The tokens «Intranet», «RmtIntranet», «Internet» and «Ply2Renders» are supported on Windows 10, version 1809, and later.

FirewallRules/FirewallRuleName/Description

Specifies the description of the rule.

Value type is string. Supported operations are Add, Get, Replace, and Delete.

FirewallRules/FirewallRuleName/Enabled

Indicates whether the rule is enabled or disabled. If the rule must be enabled, this value must be set to true.

If not specified — a new rule is enabled by default.

Boolean value. Supported operations are Get and Replace.

FirewallRules/FirewallRuleName/Profiles

Specifies the profiles to which the rule belongs: Domain, Private, or Public. See FW_PROFILE_TYPE for the bitmasks that are used to identify profile types.

If not specified, the default is All.

Value type is integer. Supported operations are Get and Replace.

FirewallRules/FirewallRuleName/Action

Specifies the action for the rule.

Supported operation is Get.

FirewallRules/FirewallRuleName/Action/Type

Specifies the action the rule enforces. Supported values:

- 0 — Block

- 1 — Allow

If not specified, the default is allow.

Value type is integer. Supported operations are Get and Replace.

FirewallRules/FirewallRuleName/Direction

The rule is enabled based on the traffic direction as following. Supported values:

- IN — the rule applies to inbound traffic.

- OUT — the rule applies to outbound traffic.

- If not specified, the default is Out.

Value type is string. Supported operations are Get and Replace.

FirewallRules/FirewallRuleName/InterfaceTypes

Comma separated list of interface types. Valid values:

- RemoteAccess

- Wireless

- Lan

- MBB (i.e. Mobile Broadband)

If not specified, the default is All.

Value type is string. Supported operations are Get and Replace.

FirewallRules/FirewallRuleName/EdgeTraversal

Indicates whether edge traversal is enabled or disabled for this rule.

The EdgeTraversal setting indicates that specific inbound traffic is allowed to tunnel through NATs and other edge devices using the Teredo tunneling technology. In order for this setting to work correctly, the application or service with the inbound firewall rule needs to support IPv6. The primary application of this setting allows listeners on the host to be globally addressable through a Teredo IPv6 address.

New rules have the EdgeTraversal property disabled by default.

Value type is bool. Supported operations are Add, Get, Replace, and Delete.

FirewallRules/FirewallRuleName/LocalUserAuthorizationList

Specifies the list of authorized local users for this rule. This list is a string in Security Descriptor Definition Language (SDDL) format.

Value type is string. Supported operations are Add, Get, Replace, and Delete.

FirewallRules/FirewallRuleName/Status

Provides information about the specific version of the rule in deployment for monitoring purposes.

Value type is string. Supported operation is Get.

FirewallRules/FirewallRuleName/Name

Name of the rule.

Value type is string. Supported operations are Add, Get, Replace, and Delete.

FirewallRules/FirewallRuleName/RemoteAddressDynamicKeywords

Comma separated list of Dynamic Keyword Address Ids (GUID strings) specifying the remote addresses covered by the rule.

Value type is string. Supported operations are Add, Get, Replace, and Delete.

MdmStore/DynamicKeywords

Interior node.

Supported operation is Get.

MdmStore/DynamicKeywords/Addresses

Interior node.

Supported operation is Get.

MdmStore/DynamicKeywords/Addresses/Id

A unique GUID string identifier for this dynamic keyword address.

Value type is string. Supported operations are Add, Delete, and Get.

MdmStore/DynamicKeywords/Addresses/Id/Keyword

A String representing a keyword. If the AutoResolve value is true, this should be a Fully Qualified Domain Name (wildcards accepted, for example «contoso.com» or «*.contoso.com»).

Value type is string. Supported operations are Add, Delete, and Get.

MdmStore/DynamicKeywords/Addresses/Id/Addresses

Consists of one or more comma-delimited tokens specifying the addresses covered by this keyword. This value should not be set if AutoResolve is true.

Valid tokens include:

- A subnet specified using either the subnet mask or network prefix notation. If neither a subnet mask nor a network prefix is specified, the subnet mask defaults to 255.255.255.255.

- A valid IPv4 address.

- A valid IPv6 address.

- An IPv4 address range in the format of «start address-end address» with no spaces included.

- An IPv6 address range in the format of «start address-end address» with no spaces included.

Supported operations are Add, Delete, Replace, and Get.

MdmStore/DynamicKeywords/Addresses/Id/AutoResolve

Boolean value. If this flag is set to TRUE, then the ‘keyword’ field of this object is expected to be a Fully Qualified Domain Name, and the addresses will be automatically resolved. This flag should only be set if the Microsoft Defender Advanced Threat Protection Service is present.

Value type is string. Supported operations are Add, Delete, and Get.

Value type is string. Supported operations are Add, Delete, and Get.

Related topics

Configuration service provider reference

- Remove From My Forums

-

Question

-

As I deploy SCCM 2012 R2 SP1 to our servers, our Windows server admins have a concern about Windows Firewall Configuration Provider. I seem to be having issues finding exactly what it does and why it is required to be installed by the SCCM client.

It is not listed as a requirement from Microsoft technet article https://technet.microsoft.com/en-us/library/gg682042.aspx. I’m looking to find info on this, what it does, and can we skip it using the /skiprequirement install command? If

I can’t skip it, I can easily remove it with a SCCM deployment, but I’m not sure if it is safe to do so.

Answers

-

I ended up calling Microsoft and you are correct, it is used for SCCM to manage the firewall settings, they provided me with the following to allow me to prevent it from installing: /skipprereq: WindowsFirewallConfigurationProvider.msi. I do

agree that this shouldn’t cause an issue.-

Marked as answer by

Thursday, July 14, 2016 3:13 PM

-

Edited by

Evers_mark

Thursday, July 14, 2016 3:14 PM

-

Marked as answer by

-

OK. I would say that has to do with the firewall policies that ConfigMgr can set and enforce on clients. These are quite limited though and can simply enable or disable the Windows firewall and nothing more.

You could certainly try to skip it but not sure why it truly matters or is worth the effort.

Jason | http://blog.configmgrftw.com | @jasonsandys

-

Marked as answer by

Evers_mark

Thursday, July 14, 2016 3:07 PM

-

Marked as answer by

Disable the Firewall in Windows 10, 8, and 7

- Open Control Panel.

- Select the System and Security link.

- Choose Windows Firewall.

- Select Turn Windows Firewall on or off on the left side of the screen.

- Select the bubble next to Turn off Windows Firewall (not recommended).

- Choose OK to save the changes.

How do I allow my printer to access my firewall Windows 10?

Add the port 54925 for Network Scanning.

- Open the Control Panel.

- Click System and Security => Windows Firewall => Advanced Settings.

- Click Inbound Rules.

- Click New Rule.

- Choose Port and click Next.

- Choose UDP, Specific local ports and enter 54925 in the box.

- Choose Allow the connection and click Next.

How do I turn on public firewall?

Here’s how you can turn it on:

- Go to Start and open Control Panel.

- Open System and Security > Windows Defender Firewall.

- Choose Customize Settings > Turn Windows Firewall on or off for domain, private, and public networks.

Does Windows 10 have a firewall?

In Windows 10, the Windows Firewall hasn’t changed very much since Vista. Overall, it’s pretty much the same. Inbound connections to programs are blocked unless they are on the allowed list. You can either open the Control Panel and open the firewall from there or you can click on Start and type in the word firewall.

Only one software firewall should be enabled at a time. If you have an antivirus or other security program installed with its own firewall, make sure it is disabled first. If it is off, click Change settings or Turn Windows Firewall on or off in the left column. In the Firewall Settings window, select On and click OK.

How do I allow firewall exceptions in Windows 10?

How to allow apps through Windows Firewall

- Open Control Panel.

- Click on System and Security.

- Click on Windows Firewall.

- On the left-pane, click the Allow an app or feature through Windows Firewall link.

- Click on the Change settings button using an administrator account.

- Check the app or service you want to allow.

How do I turn on my HP printer firewall Windows 10?

Step 1: Unblock HP programs

- Open the Control Panel.

- Click System and Security.

- Click Windows Defender Firewall.

- To see the programs that are allowed through your firewall, click Allow an app or feature through Windows Defender Firewall.

- Scroll down until you see the HP programs available on your computer.

Is Windows 10 firewall good?

Best Firewall For Windows 10. Windows has a built-in firewall that is quite powerful and highly configurable. However, Windows built-in firewall only does one-direction filtering by default. Moreover, the user interface makes it a complicated job to properly configure rules and block/allow applications.

Can’t enable Windows Firewall?

To restart Windows Firewall service, do the following:

- Go to Search, type services.msc, and open Services.

- Look for Windows Defender Firewall.

- Right-click on it, and choose Restart.

- Wait until the process is finished.

- Now, right-click on Windows Firewall, and go to Properties.

- Make sure Startup type: is set to Automatic]

Can’t click Turn Windows Firewall on or off?

How to turn on or to turn off the Windows Firewall setting

- Click Start, click Run, type firewall.cpl, and then click OK.

- On the General tab, click On (recommended) or Off (not recommended), and then click OK.

Does Windows Defender have a firewall Windows 10?

For users of Microsoft Windows 10, the firewall controlling access to devices on your home network is the one which was installed as part of the Windows Defender security suite. This how-to tutorial shows you how to access and turn on the Windows Defender firewall.

Does Microsoft have a firewall?

Windows Firewall. Windows Firewall (officially called Windows Defender Firewall in Windows 10), is a firewall component of Microsoft Windows. It was first included in Windows XP and Windows Server 2003. Prior to the release of Windows XP Service Pack 2 in 2004, it was known as Internet Connection Firewall.

Is Windows Defender a firewall?

Windows Firewall and Windows Defender are programs included with Windows 7 that help protect your home network and keep your data secure from Internet threats. In addition to antivirus protection and firewalls, antispyware software is a necessary element in your security arsenal.

How do I turn on Windows Firewall?

Disable the Firewall in Windows 10, 8, and 7

- Open Control Panel.

- Select the System and Security link.

- Choose Windows Firewall.

- Select Turn Windows Firewall on or off on the left side of the “Windows Firewall” screen.

- Select the bubble next to Turn off Windows Firewall (not recommended).

How do I use Windows Firewall?

HOW TO USE THE WINDOWS FIREWALL

- Open the Control Panel.

- Open the Windows Firewall window. In Windows 7, choose System and Security and then choose Windows Firewall. In Windows Vista, choose Security and then choose Windows Firewall. In Windows XP, open the Windows Firewall icon.

How do I open Windows Firewall?

To open a port in the Windows firewall for TCP access

- On the Start menu, click Run, type WF.msc, and then click OK.

- In the Windows Firewall with Advanced Security, in the left pane, right-click Inbound Rules, and then click New Rule in the action pane.

- In the Rule Type dialog box, select Port, and then click Next.

How do I allow Chrome to access the network in your firewall or antivirus settings Windows 10?

Press Windows + S, type “firewall” in the dialogue box and open the application. Once in Firewall settings, click on “Allow an app or feature through Windows Defender Firewall”.

How do I check firewall exceptions?

To add the firewall exceptions, follow these instructions.

- Choose Control Panel from the Windows Start menu.

- Beneath Manage security settings for, select Windows Firewall.

- Determine the status of the Windows Firewall.

- Open the Exceptions tab and click the Add Port button.

How do I unblock a program in Windows 10 firewall?

Block or Unblock Programs in Windows Defender Firewall

- Select the “Start” button, then type “firewall“.

- Select the “Windows Defender Firewall” option.

- Choose the “Allow an app or feature through Windows Defender Firewall” option in the left pane.

How do you check firewall settings to ensure printer communication is not blocked?

- a) Click on Start > type in Windows Firewall in the search box and select Windows Firewall from the list.

- b) Click on “Allow a program or feature to communicate through Windows Firewall” on the left pane.

- c) Now, select or allow “File and Printer and sharing” option and click OK.

What is firewall setting?

A firewall helps keep your computer more secure. Think of a firewall as a barrier that checks information, also known as traffic, that comes from the Internet or from a network. The firewall either turns traffic away or lets traffic pass through to your computer, depending on your firewall settings.

What is Windows Firewall Configuration Provider?

What is Windows Firewall Configuration Provider? Provides for managing the Windows Firewall using a Group Policy. Windows Firewall is a software component of Microsoft Windows that provides firewalling and packet filtering functions.

What is Windows Defender firewall Windows 10?

Windows Defender Firewall is designed to help prevent hackers or malicious software from gaining access to your PC through the Internet or a network. Windows Firewall is turned on by default in Windows 10. You shouldn’t turn off Windows Firewall unless you have another third party firewall installed and turned on.

Why is my firewall turned off?

If you see a warning that your firewall is turned off, it could be because: You or someone else has turned off your firewall. You or someone else has installed antivirus software that includes a firewall and that disables Windows Firewall. The warnings that you see are fake alerts, caused by malicious software.

How do I turn Windows Defender firewall back on?

Turn Windows Defender Firewall on or off

- Select the Start button.

- Select Settings > Update & Security > Windows Security > Firewall & network protection.

- Select Allow an app through firewall.

- Select the app you want to allow through.

- Select OK.

How do I allow a website through my firewall Windows 10?

How to allow apps through the firewall on Windows 10

- Open Windows Defender Security Center.

- Click on Firewall & network protection.

- Click the Allow an app through firewall link.

- Click the Change settings button.

- Check the app or feature you want to allow through the firewall.

- Check on which type of networks an app can access the network:

- Click OK.

How do I stop Firewall from blocking my Internet?

Right-click the connection that you want to disable the firewall on and then choose Properties. Go to the Advanced tab and find the option in the Internet Connection Firewall section called Protect my computer and network by limiting or preventing access to this computer from the Internet.

Is Windows firewall good?

So Microsoft began building its own firewall into Windows, but there has been ongoing controversy as to its robustness as a ‘best solution’, or whether it’s merely just good enough. Most of us run a hardware firewall on our router, and a software firewall on our Windows PC.

Is Windows 10 firewall necessary?

You have protection in Windows 10. Microsoft takes your security and safety in this permanently-online world very seriously, and it built two important tools right into Windows 10 to help keep you safe: Windows Firewall and Windows Defender.

Is Windows Defender a good antivirus?

Microsoft’s Windows Defender isn’t great. In terms of protection, you can argue that it’s not even that good. Still, at least as far as its overall standing is concerned, it’s improving. As Microsoft improves Windows Defender, so must the third-party antivirus software keep pace—or risk falling by the wayside.

Which antivirus is best for Windows 10?

The best antivirus software of 2019

- F-Secure Antivirus SAFE.

- Kaspersky Anti-Virus.

- Trend Micro Antivirus+ Security.

- Webroot SecureAnywhere AntiVirus.

- ESET NOD32 Antivirus.

- G-Data Antivirus.

- Comodo Windows Antivirus.

- Avast Pro.

Photo in the article by “Wikimedia Commons” https://commons.wikimedia.org/wiki/File:Sarajevo_Tram-Stop_Marijin-Dvor-A_2011-10-31.jpg

Q

What is the installed program «Windows Firewall Configuration Provider» on my Windows 7 computer?

A

«Windows Firewall Configuration Provider» is an installed program on Windows 7 system

managed by Windows Installer.

You will see «Windows Firewall Configuration Provider» listed on

«uninstall or change a program» in Control Panel

with the following information:

Name: Windows Firewall Configuration Provider Publisher: Microsoft Corporation Size: 342 KB Version: 1.2.3412.0

Other information related to «Windows Firewall Configuration Provider» installed program:

System Component: No

Identifying Number: {109A5A16-E09E-4B82-A784-D1780F1190D6}

Install Location:

Install Source: C:windowsccmsetup

Install Date: 20161213

Local Package: C:windowsInstallerea46aa.msi

Package Name: WindowsFirewallConfigurationProvider.msi

Uninstall Command: MsiExec.exe /X{109A5A16-E09E-4B82-A784-D1780F1190D6}

Windows Installer: Yes

It is recommended to keep

«Windows Firewall Configuration Provider»

as an installed program.

Â

⇒ «Windows SDK AddOn» Installed Program on Windows 7

⇠«Synaptics WBF DDK 5011» Installed Program on Windows 7

⇑ Visible Installed Programs using Windows Installer on Windows 7

⇑⇑ Windows 7 Installed Programs

Содержание

- Управление активностью брандмауэра

- Настройка уведомлений

- Разрешения для приложений

- Добавление входящих и исходящих правил

- Настройка правила для программы

- Настройка правила для порта

- Изменение типа сети

- Вопросы и ответы

Управление активностью брандмауэра

Главная настройка, интересующая большинство пользователей и относящаяся к изменениям в работе брандмауэра Windows 11, – управление его активностью. Обычно нужно именно отключить работу компонента, но мы рассмотрим общее управление активностью.

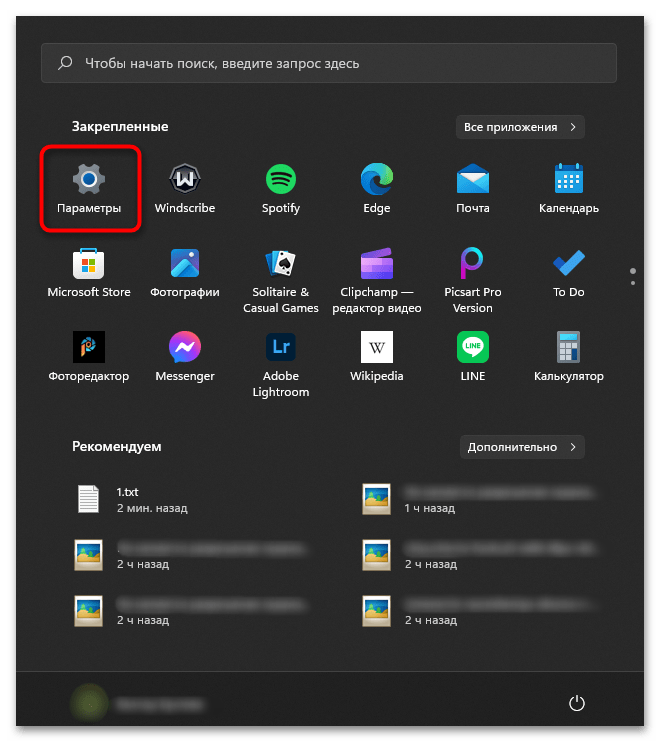

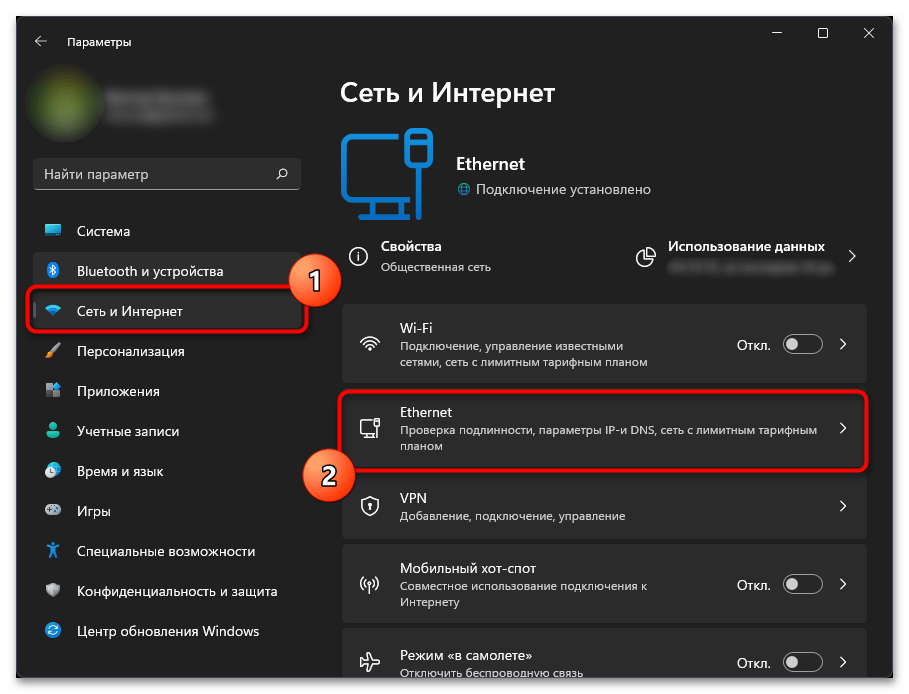

- Переход к окну работы с брандмауэром покажем только один раз, а вы далее уже будете знать, как открыть нужные настройки и выбрать подходящий раздел. Через меню «Пуск» перейдите в «Параметры».

- На панели слева выберите раздел «Конфиденциальность и защита», затем кликните по надписи «Безопасность Windows».

- На экране отобразится весь список инструментов, отвечающих за безопасность операционной системы. Среди них будет и «Брандмауэр и защита сети», куда и следует перейти для получения доступа к настройкам.

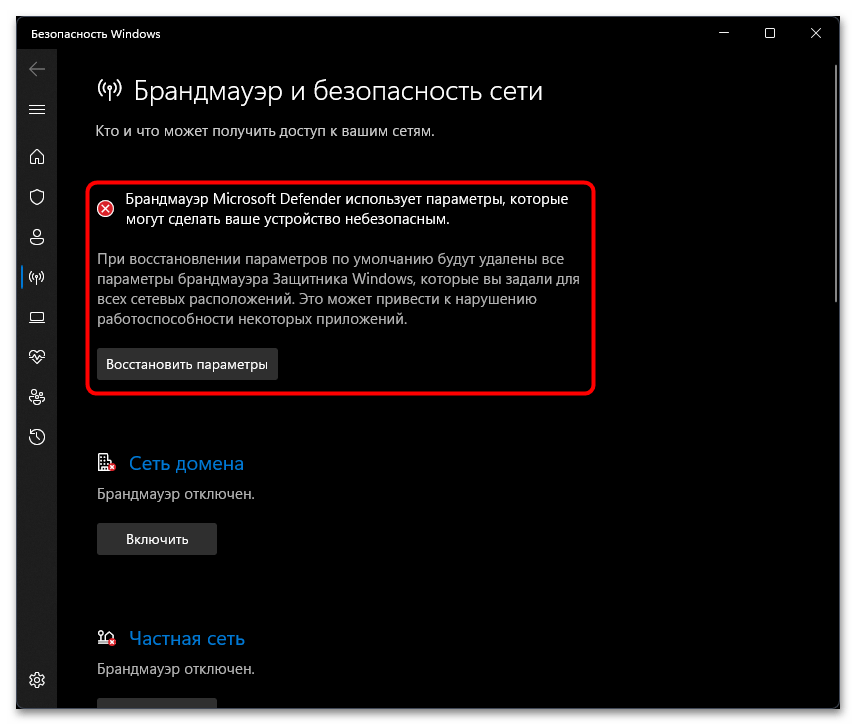

- Если вы уже вносили какие-то изменения в работу встроенного межсетевого экрана, вверху будет уведомление о том, что используются нестандартные параметры, которые могут навредить безопасности Windows. Ниже находится кнопка «Восстановить параметры», при помощи которой в любой момент можно будет вернуть стандартные настройки брандмауэра, когда это понадобится.

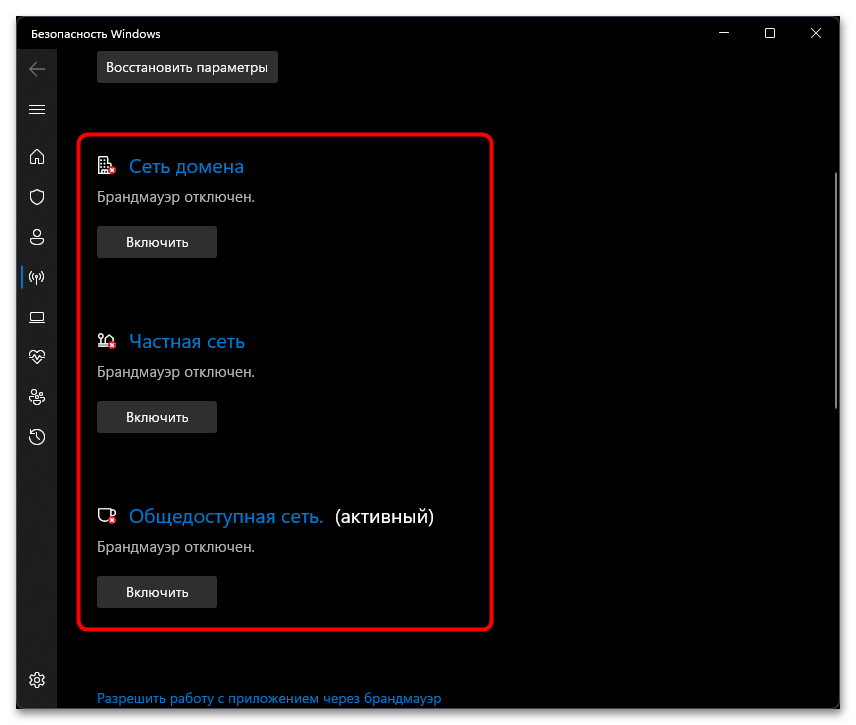

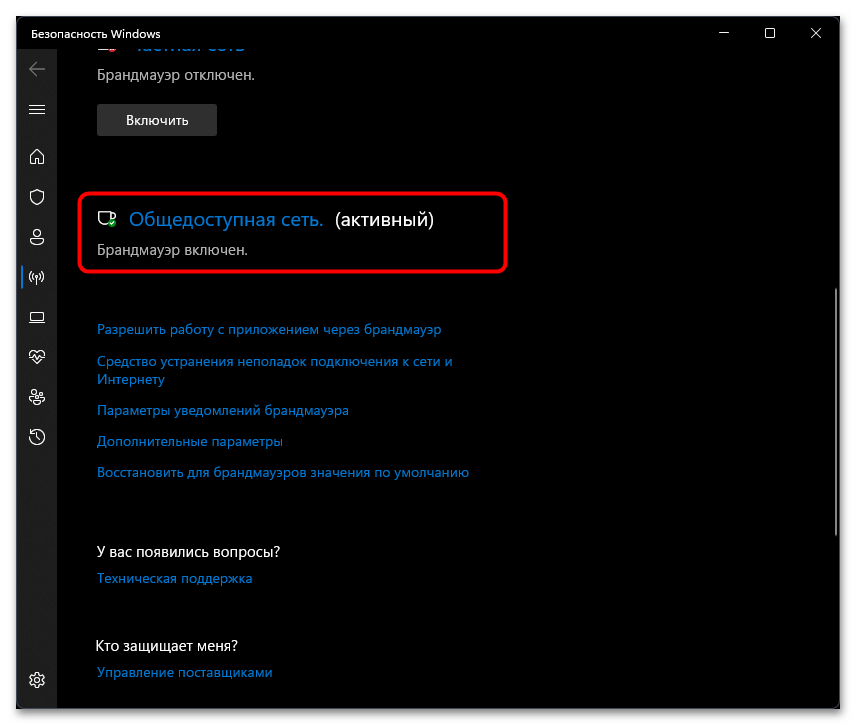

- Еще ниже в этом же окне расположены три кнопки для управления сетями. Частой является ваша домашняя есть (если не настроено другое), общедоступной считаются сети без каких-либо ограничений в плане подключений, а сеть домена работает только в том случае, если есть сам домен в локальной сети, поэтому на домашнем компьютере недоступна. Если здесь вы видите кнопки «Включить», значит, для указанных сетей брандмауэр отключен.

- Если нужно его, наоборот, выключить, понадобится нажать непосредственно по названию активной сети.

- Вы будете перенаправлены в другое окно, где находится список подключений к указанному типу сетей, а также переключатель «Брандмауэр Microsoft Defender», который и отвечает за отключение защиты.

- Вместе с этим вы можете вовсе запретить все входящие подключения для всех приложений без исключений. Это обезопасит используемую сеть от несанкционированного доступа из сторонних источников. Используется крайне редко, поскольку будет блокироваться взаимодействие практически со всеми программами, требующими соединение с интернетом.

Настройка уведомлений

Если вы самостоятельно отключали брандмауэр или часто запускаете новые программы, то наверняка получаете информационные уведомления на рабочем столе. Все их можно отключить вне зависимости от того, в каком состоянии сейчас находится межсетевой экран. Поддерживается и выбор только конкретных уведомлений, если определенные нужно оставить.

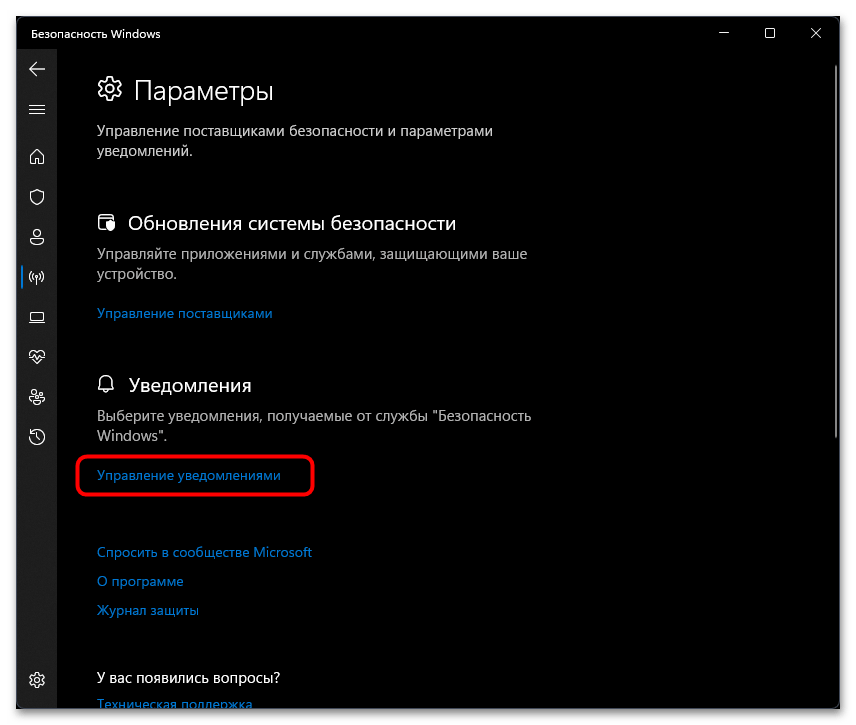

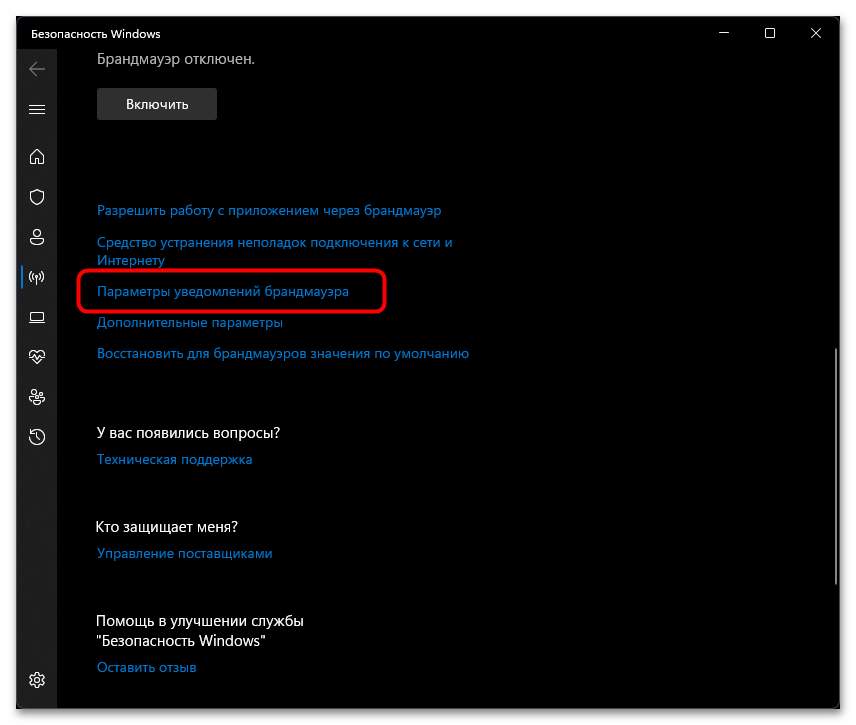

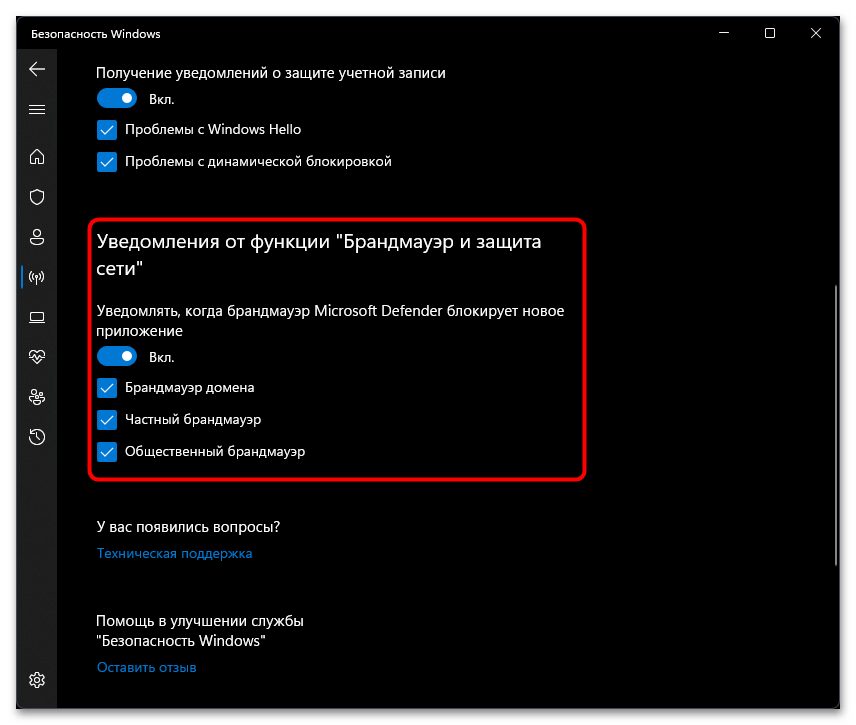

- В окне брандмауэра в «Безопасности Windows» прокрутите колесико мыши вниз и найдите ссылку «Параметры уведомлений брандмауэра». Нажмите по ней для перехода к новому окну.

- В нем отыщите блок «Уведомления» и нажмите по еще одной ссылке — «Управление уведомлениями».

- Вы видите целый блок с названием «Уведомления от функции «Брандмауэр и защита сети»». Можете отключить все их или сделать так, чтобы получать уведомления только при использовании конкретной сети.

Разрешения для приложений

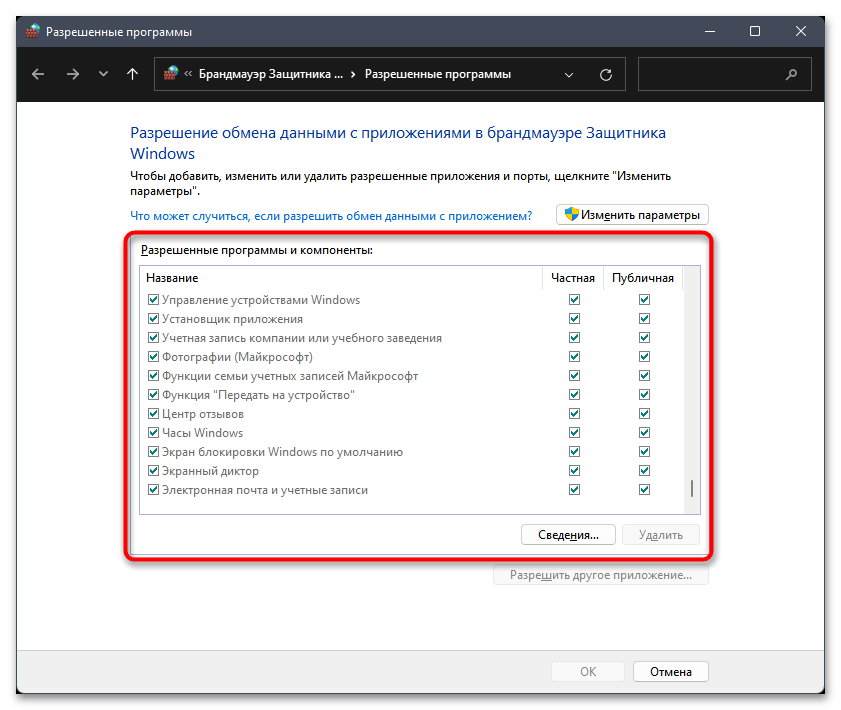

При первом запуске программ и игр, требующих подключение к интернету, вы наверняка получали уведомление от брандмауэра Windows, в котором требовалось предоставить разрешение на подключение, чтобы добавить софт в список исключений и позволить обходить ограничительные правила. Можете самостоятельно получить список этих самых исключений, удалить оттуда любую программу или точно так же добавить, что иногда бывает нужно при проблемах в работе конкретных приложений.

- В окне управления межсетевым экраном нажмите по ссылке «Разрешить работу с приложениями через брандмауэр».

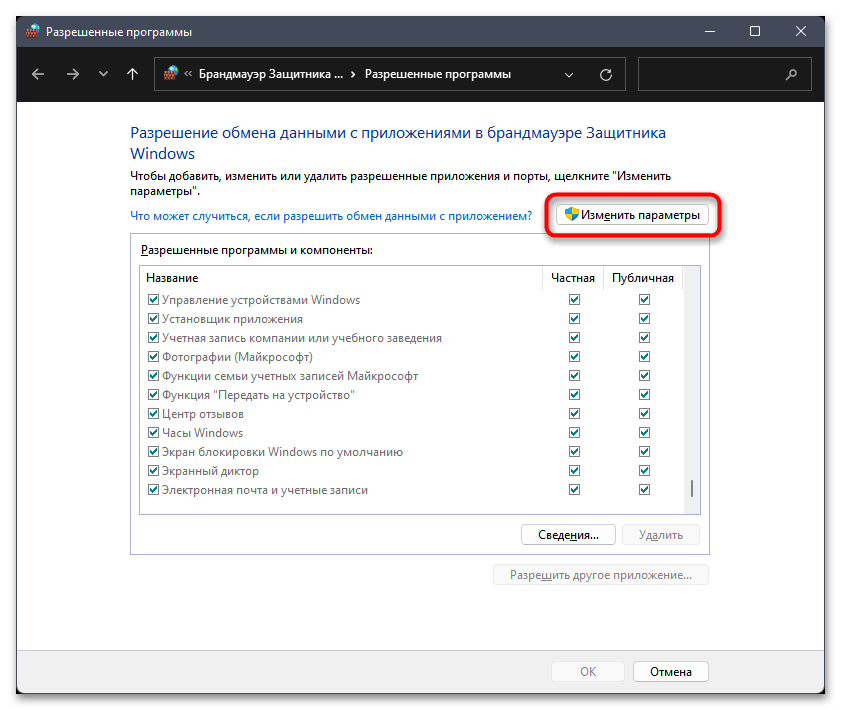

- Отобразится список из уже существующих разрешений. Здесь будут как стандартные программы от Microsoft, так и практически все установленные вами лично приложения. Обычно разрешения устанавливаются как для частной, так и публичной сети, о чем свидетельствуют галочки справа у каждой программы.

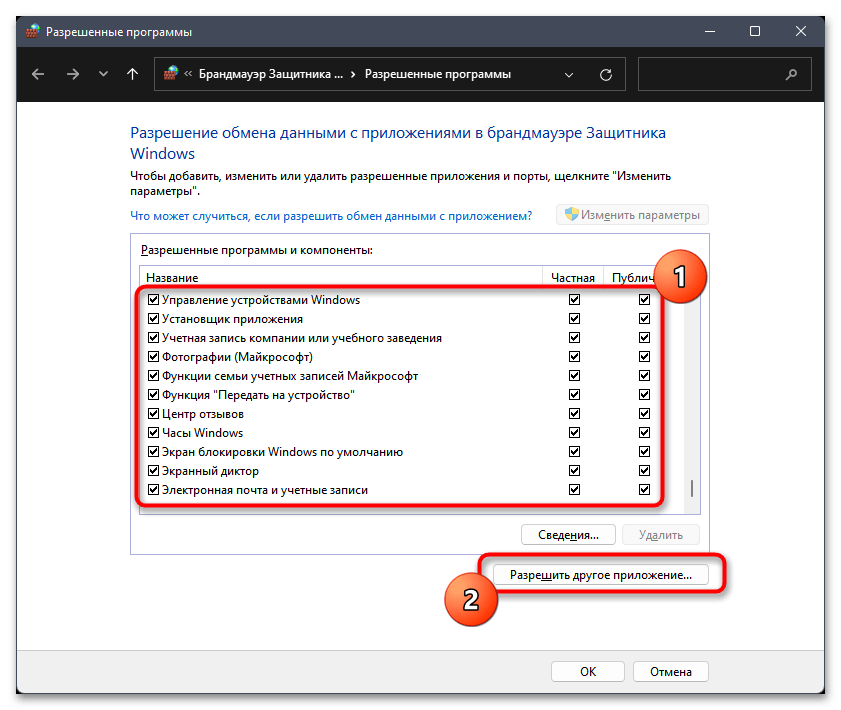

- Нажмите кнопку «Изменить параметры», если хотите открыть доступ для редактирования этого списка.

- Теперь можете снимать галочки с ненужных программ для исключения или отменять разрешения для конкретного типа сети. Если хотите пополнить список еще одним или несколькими программами, щелкните по кнопке «Разрешить другое приложение».

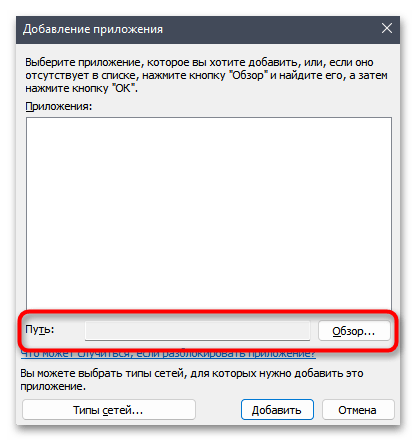

- Вручную задайте путь или нажмите «Обзор», чтобы найти исполняемый файл программы или игры на компьютере. Продолжайте добавлять софт в список, чтобы сформировать новые исключения.

- Для редактирования типа сетей, если нужно отключить конкретные, нажмите по кнопке слева внизу, а по завершении настройки используйте «Добавить» и просмотрите список, проверив наличие там выбранных программ.

Добавление входящих и исходящих правил

Через межсетевой экран в Windows 11 проходит как входящий, так и исходящий трафик. При помощи правил брандмауэра осуществляется разрешение или запрет на обмен информацией, которая отправляется или приходит в конкретной сети от определенного источника. В брандмауэре уже существует большой список правил, при помощи которых осуществляется корректное функционирование операционной системы. Далее предлагаем остановиться на том, как самостоятельно добавить правило, если это нужно для программы или порта.

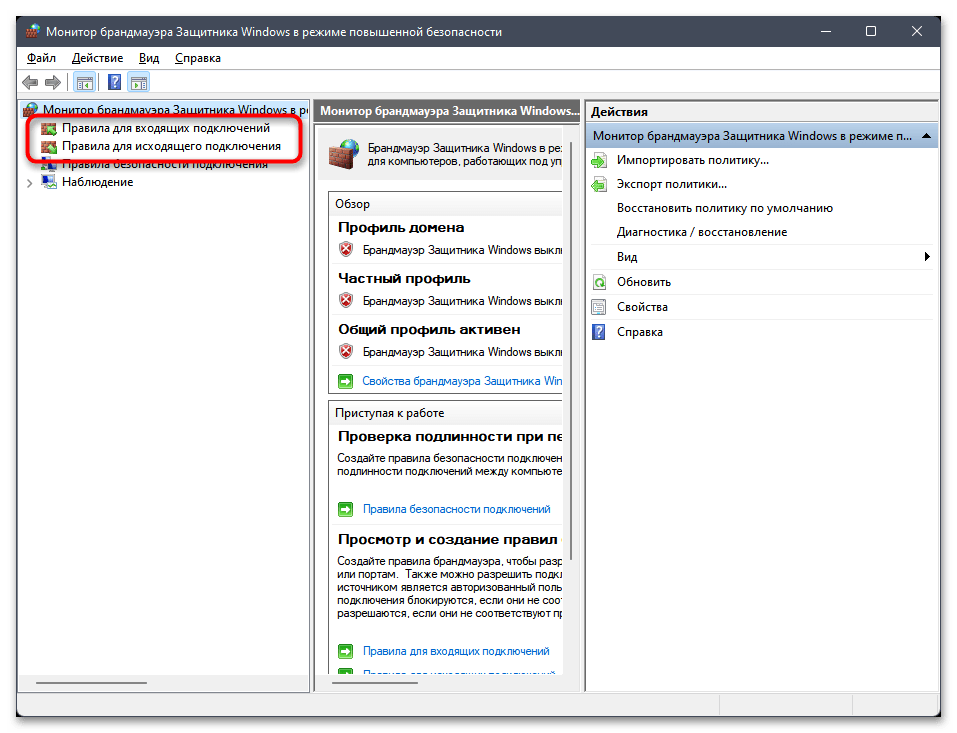

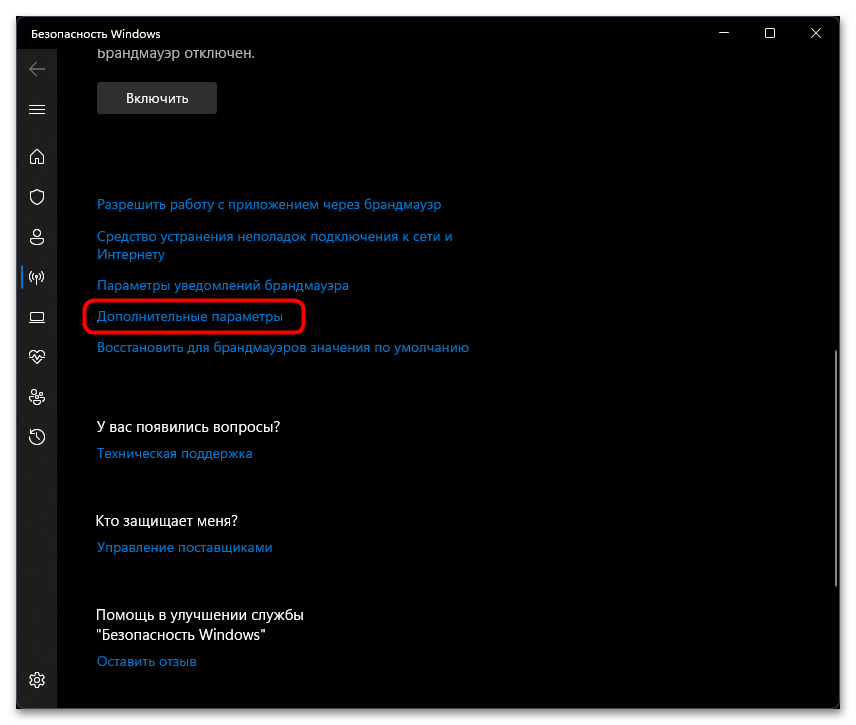

- Разберемся с переходом к требуемому меню. В окне «Безопасность Windows» нажмите кнопку «Дополнительные параметры».

- Слева вы видите две группы: для входящих и исходящих подключений. Напомним, что входящие подключения – это когда информация поступает на ваш компьютер, например скачивается файл через браузер, загружается содержимое веб-страниц или воспроизводится видео на YouTube, а исходящий – когда вы или программа на вашем ПК отправляет информацию в сеть.

- После выбора одной из категорий появится большой список с правилами подключений. Если рядом с именем правила есть галочка, значит, подключение является разрешающим. Наличие перечеркнутого красного круга означает, что правило подключение блокирует.

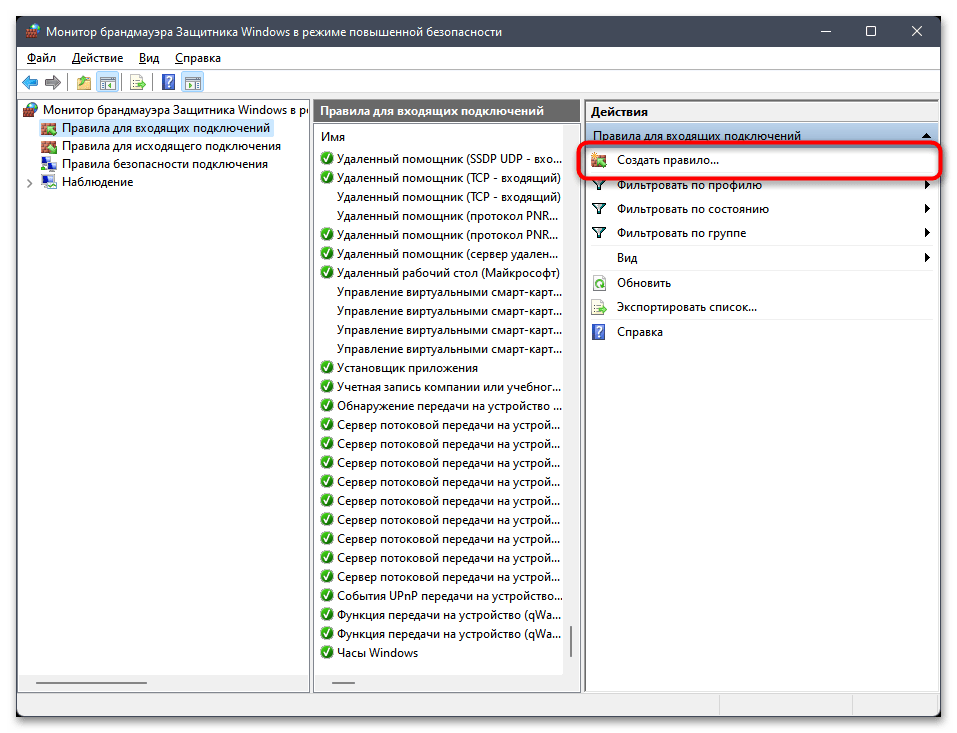

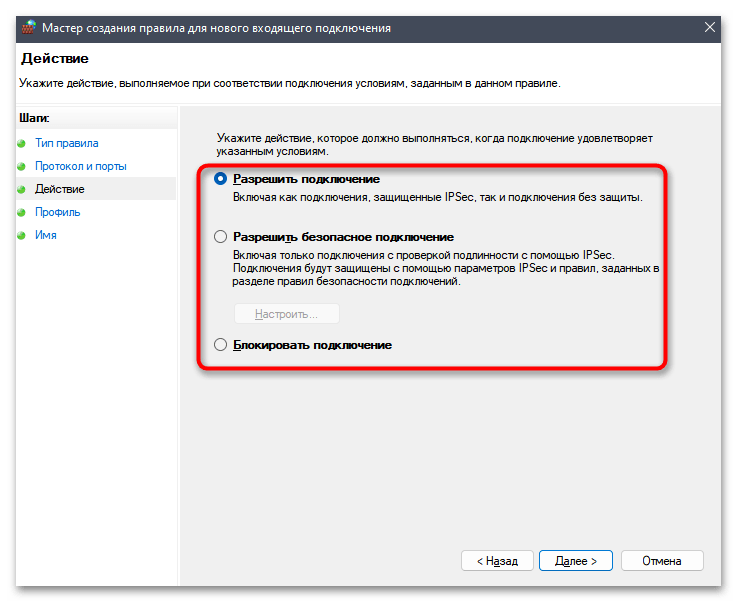

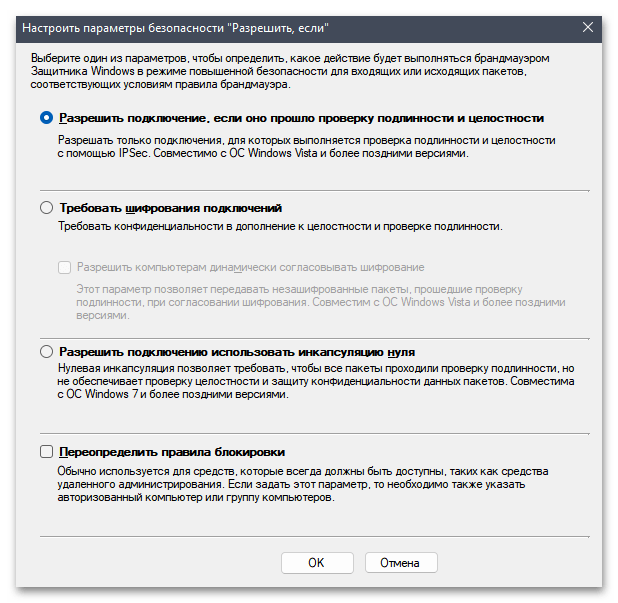

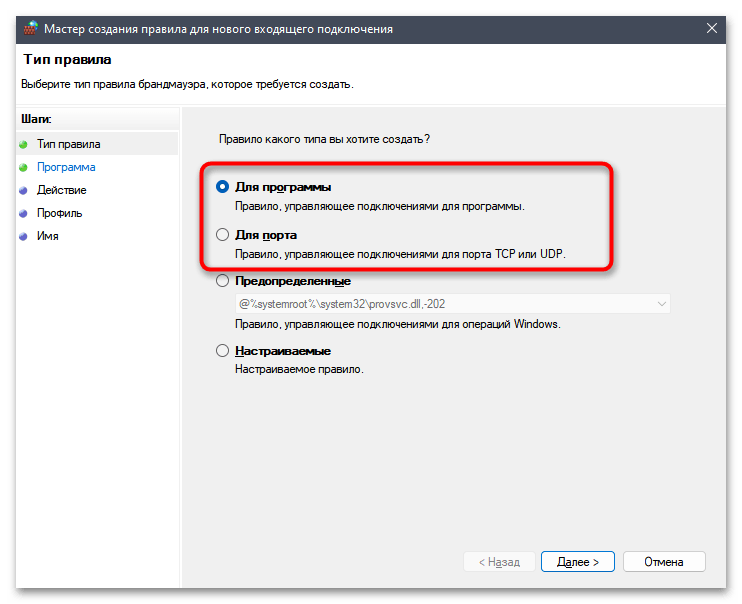

- Для создания нового правила в блоке «Действия» понадобится нажать кнопку «Создать правило».

- В рамках этой статьи рассмотрим два типа правил: для программы и для порта, поскольку предопределенные нужны исключительно системным администраторам, а настраиваемые используются очень редко и примерно той же категорией продвинутых пользователей.

Настройка правила для программы

Тип правил для программы подразумевает выбор исполняемого файла софта и установку для него разрешений или ограничений. Самый распространенный случай использования таких правил – установка запрета на использование интернета. Пользователю нужно просто заблокировать входящий и исходящий трафик для всех браузеров, чтобы другие члены семьи, имеющие доступ к компьютеру, не могли загрузить ни одну страницу. Однако сейчас мы не будем разбирать упомянутый случай, а пройдемся по всем настройкам.

- После выбора типа правила вы сами решаете, применять его для всех программ или только конкретной. Во втором случае понадобится нажать «Обзор» и самостоятельно найти исполняемый файл софта на компьютере.