Содержание

- Поддержка Windows Information Protection (WIP) в Microsoft Edge

- Обзор

- Требования к системе

- Преимущества Windows Information Protection

- Политика WIP и режимы защиты

- Возможности WIP, поддерживаемые в Microsoft Edge

- Работа с WIP в Microsoft Edge

- Настройка политик для поддержки WIP

- Убедитесь в наличии рабочего профиля

- Учетные записи Active Directory (AD)

- Политики Windows для WIP

- Вопросы и ответы

- Как устранить ошибку с кодом 2147024540?

- Обзор Information Protection в Windows

- Обнаружение данных и классификация данных

- Azure Information Protection — панель мониторинга обнаружения данных

- Log Analytics

- Windows Information Protection (WIP)

- Во-первых, что такое WIP?

- Создание корпоративно-грамотного приложения

- Создание корпоративного приложения, не поддерживающего корпоративную безопасность

- Классические приложения для Windows

- Приложения UWP

- Обязательные задачи и параметры, необходимые для включения Windows Information Protection (WIP)

- Настройка Windows Information Protection (WIP) с помощью обучения WIP

- Доступ к отчетам Обучение WIP

- Используйте раздел WIP в разделе Device Health

- Использование службы «Здоровье устройств» и «Intune» для настройки политики защиты WIP

Поддержка Windows Information Protection (WIP) в Microsoft Edge

В этой статье объясняется, как Microsoft Edge поддерживает Windows Information Protection (WIP).

Эта статья относится к Microsoft Edge версии 81 или более поздней.

Обзор

Windows Information Protection (WIP) — это функция Windows 10, которая помогает защитить корпоративные данные от несанкционированного или случайного раскрытия. С ростом популярности удаленной работы увеличивается риск общего доступа к корпоративным данным за пределами рабочей области. Этот риск возрастает, если личные действия и рабочие действия выполняются на корпоративных устройствах.

Microsoft Edge поддерживает WIP, чтобы защитить содержимое в веб-среде, где пользователи часто делятся содержимым и распространяют его.

Требования к системе

К мобильным устройствам, использующим WIP в корпоративной среде, применяются следующие требования:

Преимущества Windows Information Protection

WIP обеспечивает следующие преимущества:

Политика WIP и режимы защиты

С помощью политик можно настроить четыре режима защиты, описанные в таблице ниже. Дополнительные сведения см. в статье Режимы защиты WIP.

| Режим | Описание |

|---|---|

| Блокирование | WIP обнаруживает случаи недопустимого предоставления доступа к данным и запрещает сотруднику выполнить действие. К таким обнаруженным случаям может относиться предоставление общего доступа к корпоративным данным в приложениях, которые не защищены на корпоративном уровне (в дополнение к совместному использованию корпоративных данных в различных приложениях), а также попытки предоставить доступ к данным вне сети вашей организации. |

| Разрешить переопределения | WIP обнаруживает случаи недопустимого предоставления доступа к данным и предупреждает сотрудника о том, что он собирается выполнить потенциально небезопасное действие. Тем не менее в этом режиме управления сотрудник может переопределить политику и предоставить доступ к данным. При этом сведения о его действии будут внесены в журнал аудита. |

| Автоматически | WIP работает в автоматическом режиме, занося в журнал сведения о недопустимом предоставлении доступа к данным, но не останавливает действия, предупреждения о которых пользователь увидел бы в режиме «Разрешить переопределения». Неразрешенные действия, например несанкционированные попытки приложений получить доступ к сетевым ресурсам или данным, защищенным с помощью WIP, останавливаются. |

| Отключено | Средство WIP отключено. Оно не защищает данные и не производит их аудит. После отключения WIP будет выполнена попытка расшифровать все файлы с тегами WIP на локально подключенных дисках. Необходимо отметить, что введенные ранее сведения о расшифровке и политике не применяются повторно автоматически, если снова включить защиту WIP. |

Возможности WIP, поддерживаемые в Microsoft Edge

С Microsoft Edge версии 81 поддерживаются следующие возможности:

Работа с WIP в Microsoft Edge

После включения поддержки WIP в Microsoft Edge пользователи будут видеть, когда осуществляется доступ к информации, связанной с работой. На следующем снимке экрана отображается значок портфеля в адресной строке, который указывает на то, что доступ к информации, связанной с работой, осуществляется через браузер.

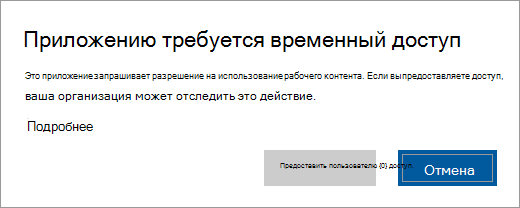

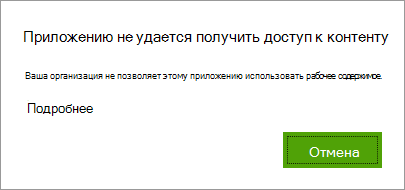

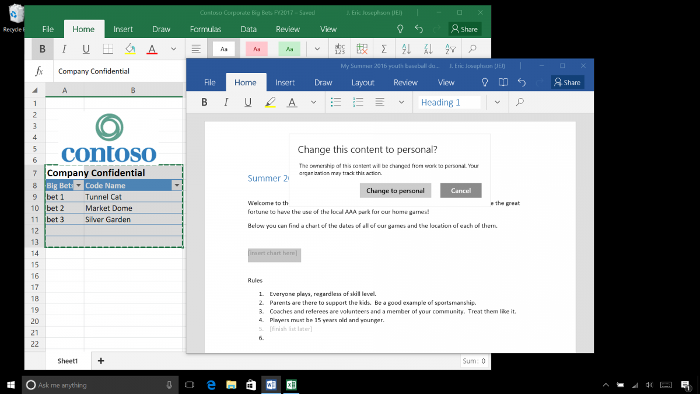

Microsoft Edge предоставляет пользователям возможность делиться защищенным содержимым на неутвержденном веб-сайте. На следующем снимке экрана показан запрос в Microsoft Edge, позволяющий пользователю использовать защищенное содержимое на неутвержденном веб-сайте.

Настройка политик для поддержки WIP

Для использования WIP в Microsoft Edge требуется рабочий профиль.

Убедитесь в наличии рабочего профиля

На компьютерах с гибридным присоединением вход в Microsoft Edge автоматически выполняется с помощью учетной записи Azure Active Directory (Azure AD). Чтобы убедиться, что пользователи не смогут удалить профиль, необходимый для WIP, настройте следующую политику:

Если в вашей среде отсутствует гибридное присоединение, вы можете реализовать его с помощью инструкций, приведенных в статье Планирование реализации гибридного присоединения к Azure Active Directory.

Если гибридное присоединение невозможно, можно использовать локальные учетные записи Active Directory, чтобы разрешить Microsoft Edge автоматически создавать специальный рабочий профиль с помощью учетных записей доменов пользователей. Обратите внимание, что локальным учетным записям могут присваиваться не все функции Azure AD, такие как облачная синхронизация, Office NTP и т. д.

Учетные записи Active Directory (AD)

Чтобы в Microsoft Edge автоматически создавался специальный рабочий профиль, необходимо настроить следующую политику для учетных записей AD:

Политики Windows для WIP

WIP можно настроить с помощью политик Windows. Дополнительные сведения см. в статье Создание и развертывание политик WIP с помощью Microsoft Intune

Вопросы и ответы

Как устранить ошибку с кодом 2147024540?

Этот код ошибки соответствует следующей ошибке Windows Information Protection: ERROR_EDP_POLICY_DENIES_OPERATION: запрошенная операция была заблокирована политикой Windows Information Protection. Для получения дополнительных сведений обратитесь к системному администратору.

Эта ошибка возникает в Microsoft Edge в том случае, если в организации включена система Windows Information Protection (WIP) с целью разрешить доступ к корпоративным ресурсам только пользователям с утвержденными приложениями. В этом случае, поскольку Microsoft Edge нет в списке утвержденных приложений, администратору необходимо обновить политики WIP, чтобы предоставить доступ к Microsoft Edge.

На приведенном ниже снимке экрана отображено, как использовать Microsoft Intune, чтобы добавить Microsoft Edge в качестве разрешенного приложения для WIP.

Если вы не используете Microsoft Intune, скачайте и примените обновление политики в файле WIP Enterprise AppLocker Policy.

Источник

Обзор Information Protection в Windows

Область применения:

Некоторые сведения относятся к предварительным выпускам продуктов, которые могут быть существенно изменены до коммерческого выпуска. Корпорация Майкрософт не дает никаких гарантий, явных или подразумеваемых, относительно предоставленных здесь сведений.

Защита информации является неотъемлемой частью Microsoft 365 корпоративный, обеспечивая интеллектуальную защиту для обеспечения безопасности конфиденциальных данных, обеспечивая при этом производительность на рабочем месте.

Ознакомьтесь с нашим сообщением в блоге о том, как Microsoft Defender для конечной точки интегрируется с Microsoft Information Protection для обнаружения, защиты и мониторинга конфиденциальных данных на Windows устройствах.

Defender for Endpoint применяет следующие методы обнаружения, классификации и защиты данных:

Обнаружение данных и классификация данных

Defender for Endpoint автоматически обнаруживает файлы с метами конфиденциальности и файлы, содержащие типы конфиденциальной информации.

Метки конфиденциальности классифицируют и помогают защитить конфиденциальный контент.

Типы конфиденциальной информации в реализации Office 365 защиты от потери данных (DLP) подпадают под две категории:

Типы конфиденциальной информации по умолчанию включают такие сведения, как номера банковских счетов, номера социального страхования или национальные ID. Дополнительные сведения см. в дополнительных сведениях о том, как выглядит тип конфиденциальной информации.

Настраиваемые типы — это те типы, которые вы определяете и предназначено для защиты конфиденциальной информации другого типа (например, номеров сотрудников или номеров проектов). Дополнительные сведения см. введите настраиваемый тип конфиденциальной информации.

Когда файл создается или редактируется на устройстве Windows, Defender for Endpoint сканирует содержимое, чтобы оценить, содержится ли в нем конфиденциальную информацию.

Включив интеграцию Azure Information Protection, чтобы когда файл, содержащий конфиденциальные сведения, был обнаружен Защитником для конечной точки, хотя метки или типы информации, он автоматически передается в Azure Information Protection с устройства.

Azure Information Protection — панель мониторинга обнаружения данных

На этой панели мониторинга представлена сводная информация об обнаружении данных, обнаруженных как Защитником для конечной точки, так и Azure Information Protection. Данные из Defender для конечной точки отмечены типом расположения — конечной точкой.

Обратите внимание на столбец риск устройства справа, этот риск устройства выводится непосредственно из Defender для конечной точки, указав уровень риска устройства безопасности, на котором был обнаружен файл, на основе активных угроз безопасности, обнаруженных Defender для конечной точки.

Щелкните на устройстве, чтобы просмотреть список файлов, наблюдаемых на этом устройстве, с метами и типами сведений о конфиденциальности.

Дайте примерно 15-20 минут на обнаружение панели мониторинга информационной защиты Azure для отражения обнаруженных файлов.

Log Analytics

Обнаружение данных на основе Defender для конечной точки также доступно в Azure Log Analytics,где можно выполнять сложные запросы по необработанных данных.

Дополнительные сведения об аналитике azure Information Protection см. в центре отчетов для Azure Information Protection.

Откройте Azure Log Analytics на портале Azure и откройте строитель запросов (стандартный или классический).

Чтобы просмотреть данные Defender для конечных точек, выполните запрос, содержащий:

Источник

Windows Information Protection (WIP)

Примечание. Политика Windows Information Protection (WIP) может применяться в Windows 10 версии 1607.

WIP защищает данные, принадлежащие организации, путем применения политик, которые определены этой организацией. Если ваше приложение включено в эти политики, на все данные, созданные вашим приложением, распространяются ограничения политики. Этот раздел поможет вам создавать приложения, которые более аккуратно обеспечивают принудительное применение этих политик без воздействия на персональные данные пользователя.

Во-первых, что такое WIP?

WIP — это набор функций для настольных компьютеров, ноутбуков, планшетов и телефонов, поддерживающих систему управления мобильными устройствами (MDM) и систему управления мобильными приложениями (MAM) в организации.

WIP вместе с MDM предоставляет организации больше контроля над обработкой данных на устройствах, которыми организация управляет. Иногда пользователи приносят устройства на работу и не регистрируют их в системе MDM организации. В этих случаях организации могут использовать MAM, чтобы более полно контролировать работу с данными организации в определенных бизнес-приложениях, которые пользователи устанавливают на устройстве.

Используя MDM или MAM, администраторы могут определять, каким приложениям разрешено получать доступ к принадлежащим организации файлам и могут ли пользователи копировать данные из этих файлов и затем вставлять их в личные документы.

Вот как это работает. Пользователи регистрируют свои устройства в системе управления мобильными устройствами (MDM) организации. Администратор в управляющей организации использует Microsoft Intune или System Center Configuration Manager (SCCM) для определения и последующего разворачивания политики на зарегистрированных устройствах.

Если пользователи не обязаны регистрировать свои устройства, администраторы воспользуются системой MAM, чтобы определить и развернуть политику, которая действует в отношении конкретных приложений. При установке любого из этих приложений пользователями, последние получают соответствующую политику.

Эта политика определяет, какие приложения могут получать доступ к корпоративным данным (список разрешенных для политики). Эти приложения могут получать доступ к корпоративным защищенным файлам, виртуальным частным сетям (VPN) и корпоративным данным в буфере обмена или с помощью контракта на отправку данных. Эта политика также определяет правила, которые распространяются на данные. Например, могут ли данные быть скопированы из принадлежащих организации файлов и с последующей вставкой в файлы, не принадлежащие ей.

Если пользователи отменяют регистрацию своего устройства в системе MDM организации или удаляют приложения, идентифицированные системой MAM организации, администратор может удаленно очистить корпоративные данные на устройстве.

Если ваше приложение входит в список разрешенных, на все данные, созданные вашим приложением, распространяются ограничения политики. Это означает, что если администраторы отзовут у пользователей права доступа к корпоративным данным, эти пользователи потеряют доступ ко всем данным, созданным в приложении.

Это нормально, если ваше приложение предназначено только для корпоративного использования. Однако если ваше приложение создает данные, которые пользователи считают персональными, вам необходимо будет обучить свое приложение тому, как правильно различать корпоративные и персональные данные. Мы называем такие приложения корпоративно-грамотными, поскольку они могут аккуратно применять корпоративную политику, не нарушая целостность персональных данных пользователя.

Создание корпоративно-грамотного приложения

Используйте интерфейсы API WIP для обучения своего приложения и затем объявите, что ваше приложение является корпоративно-грамотным.

Обучите свое приложение, если оно будет использоваться как для корпоративных, так и для личных целей.

Обучите свое приложение, если вы хотите аккуратно реализовывать принудительное применение элементов политики.

Например, если политика позволяет пользователям вставлять корпоративные данные в личные документы, можно предотвратить показ пользователям диалогового окна с запросом согласия перед вставкой данных. Аналогичным образом можно отображать собственные диалоговые окна в ответ на события такого рода.

Если вы готовы обучить свое приложение, ознакомьтесь с каким-либо из указанных ниже руководств.

для приложений универсальная платформа Windows (UWP), построенных с помощью C #

Для классических приложений, создаваемых на C++

Создание корпоративного приложения, не поддерживающего корпоративную безопасность

Если вы создаете бизнес-приложение, не предназначенное для личного пользователя, добавлять в него функции корпоративной безопасности, скорее всего, не потребуется.

Классические приложения для Windows

Нет необходимости добавлять функции корпоративной безопасности в классическое приложение для Windows, однако необходимо протестировать его, чтобы убедиться в корректной работе приложения в рамках политики. Например, запустите свое приложение, выполните в нем какие-нибудь действия, а затем отмените регистрацию устройства в MDM. Убедитесь, что приложение может быть запущено после этого. Если файлы, необходимые для работы приложения, зашифрованы, приложение, возможно, не запустится. Изучите файлы, с которым взаимодействует ваше приложение, чтобы убедиться, что приложение случайно не зашифрует личные файлы пользователя. Сюда могут относиться файлы метаданных, изображения и другие объекты.

Протестировав приложение, добавьте этот флаг в файл ресурсов или свой проект, а затем повторите компиляцию приложения.

Политики MDM, в отличие от политик MAM, не требуют этого флага.

Приложения UWP

Если вы планируете включить ваше приложение в политику MAM, необходимо добавить в него корпоративные функции безопасности. Политики, развернутые на устройствах в рамках политики MDM, не требуют этого, однако если приложение предоставляется корпоративным клиентам, определить, какой тип системы управления политиками будет использован, сложно, если не невозможно. Чтобы убедиться, что приложение будет работать в обеих системах управления политиками (MDM и MAM), необходимо добавить в него функции корпоративной безопасности.

Источник

Обязательные задачи и параметры, необходимые для включения Windows Information Protection (WIP)

Относится к:

В этом списке приводятся все задачи и параметры, выполнение которых необходимо операционной системе для включения в вашей организации Windows Information Protection (WIP) (ранее называлась защитой корпоративных данных (EDP)).

| Задача | Описание |

|---|---|

| Добавьте хотя бы одно приложение в список защищенных приложений в политике WIP. | В список защищенных приложений должно быть добавлено по крайней мере одно приложение. Дополнительные сведения о том, где находится эта **** область и как добавлять приложения, см. в разделе Добавление приложений в список защищенных приложений в разделах создания политики. |

| Выберите нужный уровень защиты WIP. | Необходимо выбрать уровень защиты, который необходимо применить к вашему контенту с защитой WIP, в том числе разрешитьпереопределения, silentили block. Дополнительные сведения о том, где находится эта область и как выбрать режим защиты, см. в статье Управление уровнем защиты WIP корпоративных данных разделов, посвященных созданию политик. Сведения о том, как собирать файлы журнала аудита, вы найдете в статье Как собирать журналы событий аудита Windows Information Protection (WIP). |

| Укажите ваше корпоративное удостоверение. | Это поле заполняется автоматически с помощью Microsoft Intune. Но если данные неверны или если нужно добавить дополнительные домены, следует внести исправления вручную. Дополнительные сведения о том, где находится эта область и что она означает, см. в статье Определение корпоративного удостоверения, управляемого организацией разделов, посвященных созданию политик. |

| Укажите доменные имена вашей сети. | Начиная с Windows 10 версии 1703, это поле является необязательным.

Укажите суффиксы DNS, используемые в вашей среде. Весь трафик, направляемый в домены с полными именами, входящими в этот список, будет защищен. Дополнительные сведения о том, где находится эта область и как добавлять суффиксы, см. в таблице, которая отображается в разделе Выбор места доступа к данным предприятия из приложений в темах, посвященных созданию политик. |

| Укажите диапазоны IPv4- или IPv6-адресов вашего предприятия. | Начиная с Windows 10 версии 1703, это поле является необязательным.

Укажите адреса для допустимого диапазона значений IPv4- или IPv6-адресов в своей интрасети. Эти адреса, используемые вместе с доменными именами сети, определяют границы вашей корпоративной сети. Дополнительные сведения о том, где находится эта область и что она означает, см. в таблице, которая отображена в разделе Определение корпоративного удостоверения, управляемого организацией в темах, посвященных созданию политик. |

| Включите ваш сертификат агента восстановления данных (DRA). | Начиная с Windows 10 версии 1703, это поле является необязательным. Но мы настоятельно рекомендуем добавить сертификат.

Этот сертификат гарантирует, что любые ваши данные, зашифрованные с помощью WIP, могут быть расшифрованы даже при утере ключей безопасности. Дополнительные сведения о том, где находится эта область и что она означает, см. в разделе Создание и проверка сертификата агента восстановления данных (DRA) шифрованной файловой системы (EFS). |

Отправляйте нам правки, добавления и отзывы, чтобы помочь улучшить этот раздел. Сведения о том, как внести свой вклад в эту тему, см. в Windows документации по ИТ-специалистам.

Источник

Настройка Windows Information Protection (WIP) с помощью обучения WIP

Относится к:

С помощью Обучение WIP вы можете разумно настроить приложения и веб-сайты, включенные в политику WIP, чтобы уменьшить количество разрушительных подсказок и сохранить их точными и актуальными. WiP Обучение создает два отчета: отчет об обучении Приложения и отчет об обучении веб-сайта. Доступ к обоим отчетам можно получить из Microsoft Azure Intune.

Отчет об обучении приложения отслеживает ваши приложения, а не политики, которые пытаются получить доступ к данным о работе. Вы можете идентифицировать эти приложения с помощью отчета и добавить их в политики WIP, чтобы избежать нарушения производительности, прежде чем полностью применять WIP в режиме «Block». Частый мониторинг отчета поможет вам непрерывно определять попытки доступа, чтобы вы могли соответствующим образом обновлять политику.

В отчете об обучении веб-сайтаможно просмотреть сводку устройств, которые имеют общие данные о работе с веб-сайтами. Эти сведения можно использовать для определения того, какие веб-сайты должны быть добавлены в групповые и пользовательские политики WIP. В сводке показано, какие URL-адреса веб-сайтов доступны приложениям с поддержкой WIP, чтобы можно было определить, какие из них являются облачными или личными, и добавить их в список ресурсов.

Доступ к отчетам Обучение WIP

Щелкните все службы, введите Intune в фильтре текстовых полей и щелкните звезду, чтобы добавить ее в Избранное.

Щелкните Отчетыо состоянии защиты приложений > **** > для клиентов Intune. > ****

Выберите отчет об обучении приложения для Windows или отчет об обучении веб-сайту для Windows защиты информации.

После того как приложения и веб-сайты отображаются в отчетах Обучение ведения журнала, можно решить, следует ли добавлять их в политики защиты приложений.

Используйте раздел WIP в разделе Device Health

Для настройки политики защиты WIP можно использовать службу Device Health. Дополнительные дополнительные уроки см. в дополнительных подробной информации об использовании службы «Здоровье устройств».

Если вы хотите настроить среду для Windows Analytics: Device Health, Начало работы в службе Device Health дополнительные сведения.

Если у вас есть политики WIP, с помощью раздела WIP «Здоровье устройств» вы можете:

Использование службы «Здоровье устройств» и «Intune» для настройки политики защиты WIP

Сведения, необходимые для следующих действий, можно найти с помощью устройства Health, которое сначала необходимо настроить. Узнайте больше о том, как можно отслеживать состояние устройств с помощью устройства Health.

В приложении Device Health щелкните приложение, которое необходимо добавить в политику, и скопируйте WipAppId.

Например, если приложение google Chrome, WipAppId:

O=GOOGLE LLC, L=MOUNTAIN VIEW, S=CA, C=USGOOGLE CHROMECHROME.EXE74.0.3729.108

На нижеупомяченных шагах вы отделяете WipAppId задними полосами в поля PUBLISHER, PRODUCT NAMEи FILE.

В Intune щелкните политики защиты приложений, а затем выберите политику приложения, в который нужно добавить приложение.

Нажмите кнопку Защищенные приложенияи нажмите кнопку Добавить приложения.

В меню Рекомендуемые приложения опускаются, выберите приложения Store или Настольныеприложения в зависимости от выбранного приложения (например, исполняемое (EXE) — это настольное приложение. ****

В NAME (необязательно) введите имя приложения, а затем в PUBLISHER (обязательно) введите сведения издателя, скопированные на шаге 1 выше.

Например, если WipAppId

O=GOOGLE LLC, L=MOUNTAIN VIEW, S=CA, C=USGOOGLE CHROMECHROME.EXE74.0.3729.108

текст перед первой задней полосой является издателем:

O=GOOGLE LLC, L=MOUNTAIN VIEW, S=CA, C=US

Введите имя продукта в PRODUCT NAME (обязательно) (вероятно, это будет то же самое, что вы введите для NAME).

Например, если WipAppId

O=GOOGLE LLC, L=MOUNTAIN VIEW, S=CA, C=USGOOGLE CHROMECHROME.EXE74.0.3729.108

текст между первой и второй полосами спины — это имя продукта:

Скопируйте имя исполняемого (например, snippingtool.exe) и вклеите его в FILE (обязательно).

Например, если WipAppId

O=GOOGLE LLC, L=MOUNTAIN VIEW, S=CA, C=USGOOGLE CHROMECHROME.EXE74.0.3729.108

текст между второй и третьей полосами спины — это файл:

Введите номер версии приложения в MIN VERSION в Intune (поочередно можно указать максимальную версию, **** но **** требуется одно или другое), а затем выберите ДЕЙСТВИЕ: Разрешить или запретить

При работе с приложениями с поддержкой WIP и неизвестными wiP-приложениями рекомендуется начинать с переопределений Silent или Allow при проверке с небольшой группой, что у вас есть правильные приложения в списке разрешенных приложений. После этого вы можете изменить конечную политику обеспечения соблюдения, блок. Дополнительные сведения о режимах WIP см. в дополнительных сведениях: Защита корпоративных данных с помощью WIP: WIP-режимы

Отправляйте нам правки, добавления и отзывы, чтобы помочь улучшить этот раздел. Сведения о том, как внести свой вклад в эту тему, см. в Windows документации по ИТ-специалистам.

Источник

Содержание

- Управление функцией Windows Information Protection для рабочих и личных файлов

- Как определить разницу между рабочими и личными файлами

- Как вручную классифицировать файл как рабочий или личный

- Что делать, если не удается открыть рабочие данные

- Ограничения при использовании Windows Information Protection (WIP) Limitations while using Windows Information Protection (WIP)

Управление функцией Windows Information Protection для рабочих и личных файлов

Windows Information Protection — это функция, которую организации используют для защиты рабочих или учебных данных путем их шифрования и отделения от персональных данных.

Часто данные будут автоматически классифицироваться как работающие из-за политик организации. Если вы попытаетесь использовать рабочие данные так, чтобы они не были разрешены вашей организацией, вы увидите одно из следующих сообщений в зависимости от политик организации:

Как определить разницу между рабочими и личными файлами

Существует два способа определить разницу между рабочими и личными файлами:

В проводнике в столбце Владение файлом вы увидите имя вашей организации.

При просмотре рабочего веб-сайта в Microsoft Edge вы увидите символ «Портфель» в верхней правой части страницы.

Как вручную классифицировать файл как рабочий или личный

Если файл неправильно классифицирован как рабочий или личный, некоторые организации позволяют исправить классификацию вручную.

Если ваша организация позволяет это, нажмите и удерживайте (или щелкните правой кнопкой мыши) файл и выберите Владение файлом > Личный, чтобы сделать рабочий файл личным

И наоборот, можно сделать личный файл рабочим файлом, выбрав пункт Владение файлом > Рабочий.

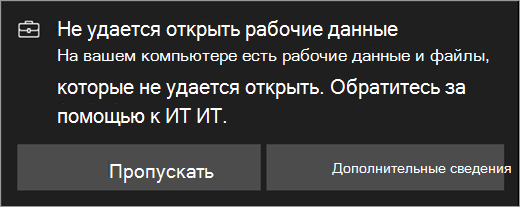

Что делать, если не удается открыть рабочие данные

На рабочем компьютере может отобразиться такое сообщение:

Это означает, что не удается открыть один или несколько рабочих файлов, так как ключи шифрования не доступны. Этот сценарий обычно происходит, если была произведена очистка раздела операционной системы, а рабочие файлы хранятся в другом разделе или диске.

Чтобы восстановить доступ к рабочим файлам, обратитесь к администратору или в службу технической поддержки вашей организации.

Если вам больше не требуется доступ к рабочим файлам, просто выберите пункт Игнорировать в сообщении.

Примечание: Если вам требуется дополнительная помощь с исправлением классификации файла, обратитесь к администратору вашей организации.

Ограничения при использовании Windows Information Protection (WIP) Limitations while using Windows Information Protection (WIP)

Область применения Applies to:

- Windows 10 версии 1607 и выше Windows 10, version 1607 and later

- Windows 10 Mobile версии 1607 и выше Windows 10 Mobile, version 1607 and later

В этой таблице представлены сведения о наиболее распространенных проблемах, с которыми вы можете столкнуться при использовании WIP в своей организации. This table provides info about the most common problems you might encounter while running WIP in your organization.

Данные, скопированные с устройства, управляемого WIP, помечены как Work . Data copied from the WIP-managed device is marked as Work.

Данные, скопированные на устройство, управляемое WIP, не помечены как Work . Data copied to the WIP-managed device is not marked as Work.

Локальные данные работы, скопированные на устройство, управляемое WIP, остаются данными Work. Local Work data copied to the WIP-managed device remains Work data.

Данные о работе, скопированные между двумя приложениями в одном сеансе, остаются данными. Work data that is copied between two apps in the same session remains data.

Когда корпоративные данные записаны на диск, WIP использует предоставляемую Windows систему шифрования файлов (EFS), чтобы защитить их и связать с вашей корпоративной идентичностью. When corporate data is written to disk, WIP uses the Windows-provided Encrypting File System (EFS) to protect it and associate it with your enterprise identity. Необходимо иметь в виду одно предостереть о том, что области предварительного просмотра в Проводнике файлов не будут работать для зашифрованных файлов. One caveat to keep in mind is that the Preview Pane in File Explorer will not work for encrypted files.

Отправляйте нам правки, добавления и отзывы, чтобы помочь улучшить этот раздел. Help to make this topic better by providing us with edits, additions, and feedback. Узнать о том, как принять участие в развитии этого раздела, можно в статье Дополнение наших материалов. For info about how to contribute to this topic, see Contributing to our content.

Adblock

detector

| Ограничение Limitation | Как оно отображается How it appears | Обходной путь Workaround |

|---|---|---|

| Корпоративные данные на USB-устройствах могут быть привязаны к устройству, на котором они были защищены, в зависимости от конфигурации службы Azure RMS. Your enterprise data on USB drives might be tied to the device it was protected on, based on your Azure RMS configuration. | Если вы используете службу Azure RMS: прошедшие проверку подлинности пользователи могут открывать корпоративные данные с USB-носителей на компьютерах под управлением Windows 10 версии 1703. If you’re using Azure RMS: Authenticated users can open enterprise data on USB drives, on computers running Windows 10, version 1703.

Если вы не используете службу Azure RMS: данные в новом расположении остаются зашифрованными, но становятся недоступными на других устройствах и для других пользователей. If you’re not using Azure RMS: Data in the new location remains encrypted, but becomes inaccessible on other devices and for other users. Например, файл не будет’или откроется, но’не содержит читаемый текст. For example, the file won’t open or the file opens, but doesn’t contain readable text. |

Обмен файлами с коллегами через корпоративные файловые серверы или облачные корпоративные расположения. Share files with fellow employees through enterprise file servers or enterprise cloud locations. Если данные необходимо предоставить через USB, сотрудники могут расшифровать защищенные файлы, но эта процедура будет проходить аудит. If data must be shared via USB, employees can decrypt protected files, but it will be audited.

Мы настоятельно рекомендуем рассказывать сотрудникам о том, как можно ограничить или исключить необходимость этой расшифровки. We strongly recommend educating employees about how to limit or eliminate the need for this decryption. |

| Прямой доступ несовместим с WIP. Direct Access is incompatible with WIP. | Прямой доступ может испытывать проблемы с тем, как WIP обеспечивает необходимое поведение приложения и перемещение данных в связи с тем, как WIP определяет, что является ресурсом корпоративной сети, а что им не является. Direct Access might experience problems with how WIP enforces app behavior and data movement because of how WIP determines what is and isn’t a corporate network resource. | Мы рекомендуем использовать VPN для клиентского доступа к ресурсам вашей интрасети. We recommend that you use VPN for client access to your intranet resources.

Примечание Note |

| Параметр групповой политики NetworkIsolation имеет приоритет над параметрами политики MDM. NetworkIsolation Group Policy setting takes precedence over MDM Policy settings. | Параметр групповой политики NetworkIsolation может настраивать параметры сети, которые настраиваются также с помощью MDM. The NetworkIsolation Group Policy setting can configure network settings that can also be configured by using MDM. WIP исходит из того, что эти политики настроены правильно. WIP relies on these policies being correctly configured. | При использовании групповой политики и MDM для настройки параметров NetworkIsolation необходимо убедиться в том, что те же параметры развернуты в организации с помощью групповой политики и MDM. If you use both Group Policy and MDM to configure your NetworkIsolation settings, you must make sure that those same settings are deployed to your organization using both Group Policy and MDM. |

| Кортана может допустить утечку данных, если она входит в список разрешенных приложений. Cortana can potentially allow data leakage if it’s on the allowed apps list. | Если Кортана включена в список разрешенных приложений, некоторые файлы неожиданно могут стать зашифрованными после того, как сотрудник выполнит поиск с помощью Кортаны. If Cortana is on the allowed list, some files might become unexpectedly encrypted after an employee performs a search using Cortana. Ваши сотрудники по-прежнему смогут использовать Кортану для поиска и отображения результатов по корпоративным документам и расположениям, но эти результаты могут быть отправлены в корпорацию Microsoft. Your employees will still be able to use Cortana to search and provide results on enterprise documents and locations, but results might be sent to Microsoft. | Мы не рекомендуем добавлять Кортану в список разрешенных приложений. We don’t recommend adding Cortana to your allowed apps list. Однако, если вы хотите использовать Cortana и не’не возражать против того, что результаты потенциально идут в Microsoft, вы можете сделать Кортана приложение исключением. However, if you wish to use Cortana and don’t mind whether the results potentially go to Microsoft, you can make Cortana an Exempt app. |

| Технология WIP предназначена для одного пользователя на устройстве. WIP is designed for use by a single user per device. | Вторичный пользователь на устройстве может испытывать проблемы с совместимостью приложений, когда незасвеченные приложения начинают автоматически шифроваться для всех пользователей. A secondary user on a device might experience app compatibility issues when unenlightened apps start to automatically encrypt for all users. Кроме того, при отмене регистрации возможен отзыв содержимого только первого зарегистрированного пользователя. Additionally, only the initial, enrolled user’s content can be revoked during the unenrollment process. | Рекомендуется создание только одного пользователя на управляемом устройстве. We recommend only having one user per managed device. |

| Установщики, скопированные из общей корпоративной сетевой папки, могут работать неправильно. Installers copied from an enterprise network file share might not work properly. | Установка приложения может завершиться сбоем в связи с невозможность доступа к необходимым данным конфигурации или в файле, например с расширением .cab или .xml, необходимым для установки и ранее защищенным при операции копирования. An app might fail to properly install because it can’t read a necessary configuration or data file, such as a .cab or .xml file needed for installation, which was protected by the copy action. | Возможные пути устранения проблемы указаны ниже. To fix this, you can:

Расшифруйте локально скопированные файлы, необходимые для установки. Decrypt the locally copied files needed by the installer. |

| Изменение основного корпоративного удостоверения не поддерживается. Changing your primary Corporate Identity isn’t supported. | Могут возникать различные сбои, включая, помимо прочего, сбои при доступе к сети и файлам, также возможно ошибочное предоставление доступа. You might experience various instabilities, including but not limited to network and file access failures, and potentially granting incorrect access. | Отключите WIP для всех устройств перед изменением основного корпоративного удостоверения (первый элемент в списке), затем выполните перезапуск и повторное развертывание. Turn off WIP for all devices before changing the primary Corporate Identity (first entry in the list), restarting, and finally redeploying. |

| Папки с перенаправлением с кэшированием на стороне клиента не совместимы с WIP. Redirected folders with Client Side Caching are not compatible with WIP. | Приложения могут столкнуться с ошибками доступа при чтении кэшированных автономных файлов. Apps might encounter access errors while attempting to read a cached, offline file. | Выполните перенос для использования другого метода синхронизации файлов, например рабочих папок или OneDrive для бизнеса. Migrate to use another file synchronization method, such as Work Folders or OneDrive for Business.

Примечание Note |

| Неуправляемое устройство может использовать протокол удаленного рабочего стола (RDP) для подключения к устройству, управляемому WIP. An unmanaged device can use Remote Desktop Protocol (RDP) to connect to a WIP-managed device. | Отключение RDP для предотвращения доступа, так как нет возможности ограничить доступ только к устройствам, управляемым WIP. Disable RDP to prevent access because there is no way to restrict access to only devices managed by WIP. RDP отключен по умолчанию. RDP is disabled by default. | |

| Вы можете’отправить корпоративный файл в личное расположение с помощью Microsoft Edge или Internet Explorer. You can’t upload an enterprise file to a personal location using Microsoft Edge or Internet Explorer. | Появляется сообщение, в котором говорится, что содержимое помечено как Work, а’пользователь не может переопределять его в Personal. A message appears stating that the content is marked as Work and the user isn’t given an option to override to Personal. | Откройте проводник и смените принадлежность файла на личное перед отправкой. Open File Explorer and change the file ownership to Personal before you upload. |

| Элементы ActiveX следует использовать с осторожностью. ActiveX controls should be used with caution. | Веб-страницы, использующие элементы ActiveX, могут взаимодействовать с другими процессами, не защищенными с помощью WIP. Webpages that use ActiveX controls can potentially communicate with other outside processes that aren’t protected by using WIP. | Мы рекомендуем использовать Microsoft Edge, более безопасный браузер, который запрещает применение элементов ActiveX. We recommend that you switch to using Microsoft Edge, the more secure and safer browser that prevents the use of ActiveX controls. Мы также рекомендуем использовать Internet Explorer 11 только для бизнес-приложений, которым необходимы устаревшие технологии. We also recommend that you limit the usage of Internet Explorer 11 to only those line-of-business apps that require legacy technology.

Дополнительные сведения см. в разделе Блокирование устаревших элементов управления ActiveX. For more info, see Out-of-date ActiveX control blocking. |

| Устойчивая файловая система (ReFS)’в настоящее время не поддерживается с WIP. Resilient File System (ReFS) isn’t currently supported with WIP. | Попытка сохранить или передать WIP-файлы в ReFS завершится неудачей. Trying to save or transfer WIP files to ReFS will fail. | Отформатируйте накопитель в формате NTFS или используйте другой накопитель. Format drive for NTFS, or use a different drive. |

Средство WIP отключено, если в любой из следующих папок для параметра MakeFolderAvailableOfflineDisabled задано значение False: WIP isn’t turned on if any of the following folders have the MakeFolderAvailableOfflineDisabled option set to False:

|

Средство WIP отключено для сотрудников в вашей организации. WIP isn’t turned on for employees in your organization. Код ошибки 0x807c0008, если WIP развернут с помощью Microsoft Endpoint Configuration Manager. Error code 0x807c0008 will result if WIP is deployed by using Microsoft Endpoint Configuration Manager. | Не устанавливайте для параметра MakeFolderAvailableOfflineDisabled значение False в какой-либо из указанных папок. Don’t set the MakeFolderAvailableOfflineDisabled option to False for any of the specified folders. Этот параметр можно настроить, как описано здесь. You can configure this parameter, as described here.

Если вы сейчас используете перенаправленные папки, рекомендуем перейти на решение синхронизации файлов, которое поддерживает WIP, например Work Folders или OneDrive для бизнеса. If you currently use redirected folders, we recommend that you migrate to a file synchronization solution that supports WIP, such as Work Folders or OneDrive for Business. Кроме того, если вы используете перенаправленные папки после применения WIP, вы не сможете открывать файлы в автономном режиме. Additionally, if you apply redirected folders after WIP is already in place, you might be unable to open your files offline. Дополнительные сведения об этих потенциальных ошибках доступа см. в’можно открыть файлы в автономном режиме при использовании автономных файлов и защиты информации Windows. For more info about these potential access errors, see Can’t open files offline when you use Offline Files and Windows Information Protection. |

| Только с помощью просвещенных приложений можно управлять без регистрации на устройствах Only enlightened apps can be managed without device enrollment | Если пользователь зарегистрит устройство для управления мобильными приложениями (MAM) без регистрации устройства, управлять будут только просвещенные приложения. If a user enrolls a device for Mobile Application Management (MAM) without device enrollment, only enlightened apps will be managed. Это необходимо для предотвращения непреднамеренно шифрования личных файлов незасвеченными приложениями. This is by design to prevent personal files from being unintentionally encrypted by unenlighted apps. Незасвеченные приложения, которым необходимо получить доступ к работе с помощью MAM, необходимо повторно компилировать в качестве приложений LOB или управлять с помощью MDM с регистрацией устройств. Unenlighted apps that need to access work using MAM need to be re-compiled as LOB apps or managed by using MDM with device enrollment. | Если необходимо управлять всеми приложениями, зарегистрив устройство для MDM. If all apps need to be managed, enroll the device for MDM. |

| По проекту файлы в каталоге Windows (%windir% или C:/Windows) не могут быть зашифрованы, так как к ним должен иметь доступ любой пользователь. By design, files in the Windows directory (%windir% or C:/Windows) cannot be encrypted because they need to be accessed by any user. Если файл в каталоге Windows шифруется одним пользователем, другие пользователи могут’доступ к нему. If a file in the Windows directory gets encrypted by one user, other users can’t access it. | Любая попытка шифрования файла в каталоге Windows возвращает отказ в доступе к файлам. Any attempt to encrypt a file in the Windows directory will return a file access denied error. Но если вы скопируете или перетащите зашифрованный файл в каталог Windows, он сохранит шифрование, чтобы соблюдать намерения владельца. But if you copy or drag and drop an encrypted file to the Windows directory, it will retain encryption to honor the intent of the owner. | Если вам нужно сохранить зашифрованный файл в каталоге Windows, создайте и шифруйте файл в другом каталоге и скопируйте его. If you need to save an encrypted file in the Windows directory, create and encrypt the file in a different directory and copy it. |

| Записные книжки OneNote в OneDrive для бизнеса необходимо правильно настроить для работы с WIP. OneNote notebooks on OneDrive for Business must be properly configured to work with WIP. | OneNote может столкнуться с ошибками при синхронизации записной книжки OneDrive для бизнеса и предложить изменить владение файлом на Личный. OneNote might encounter errors syncing a OneDrive for Business notebook and suggest changing the file ownership to Personal. Попытка просмотреть записную книжку в OneNote Online в браузере покажет ошибку и не сможет ее просмотреть. Attempting to view the notebook in OneNote Online in the browser will show an error and unable to view it. | «Записные книжки OneNote, которые недавно копируются в папку OneDrive для бизнеса из File Explorer, должны быть исправлены автоматически. «OneNote notebooks that are newly copied into the OneDrive for Business folder from File Explorer should get fixed automatically. Для этого выполните следующие действия: 1. закройте записную книжку в OneNote. To do this, follow these steps: 1. Close the notebook in OneNote. 2. Переместите папку ноутбука с помощью Проводника файлов из папки OneDrive для бизнеса в другое расположение, например в Desktop. Move the notebook folder via File Explorer out of the OneDrive for Business folder to another location, such as the Desktop. 3. Скопируйте папку ноутбука и вложите ее обратно в папку OneDrive для бизнеса. Copy the notebook folder and Paste it back into the OneDrive for Business folder.

Подождите несколько минут, чтобы разрешить OneDrive завершить синхронизацию & обновления записной книжки, и папка должна автоматически преобразоваться в ярлык Интернета. Wait a few minutes to allow OneDrive to finish syncing & upgrading the notebook, and the folder should automatically convert to an Internet Shortcut. Открытие ярлыка откроет записную книжку в браузере, которую можно открыть в клиенте OneNote с помощью кнопки «Открыть в приложении». Opening the shortcut will open the notebook in the browser, which can then be opened in the OneNote client by using the “Open in app” button. |

| Microsoft Office Outlook автономные файлы данных (PST и OST-файлы) не помечены как файлы Work и поэтому не защищены. Microsoft Office Outlook offline data files (PST and OST files) are not marked as Work files, and are therefore not protected. | Если Microsoft Office Outlook настроена на работу в кэшированном режиме (параметр по умолчанию), или если некоторые сообщения хранятся в локальном PST-файле, данные не защищены. If Microsoft Office Outlook is set to work in cached mode (default setting), or if some emails are stored in a local PST file, the data is unprotected. | Рекомендуется использовать Microsoft Office Outlook режиме Online или использовать шифрование для защиты файлов OST и PST вручную. It is recommended to use Microsoft Office Outlook in Online mode, or to use encryption to protect OST and PST files manually. |

Перейти к содержимому

Если в компании нет официального запрета на использование офисных компьютеров для сбора, хранения и распространения личной информации, ее персонал заводит себе в ПК личные папки, в которых размещает все, что ему заблагорассудится, а для работы создаются рабочие папки.

Но такой принцип разделения «на мух и котлеты» содержит в себе множество угроз сохранности конфиденциальной информации и создания каналов ее утечек за пределы корпоративной сети. Для исключения этих угроз в помощь службам информационной безопасности разработан ряд программных продуктов, позволяющих блокировать утечки информации с рабочих мест сотрудников предприятий, организаций и учреждений. Один из них – ПО Windows Information Protection, поставляемое в комплекте с последним обновлением Windows 10 Anniversary Update.

Это «защитное приложение» служит инструментом для предотвращения различных видов утечек информации, путем «отмежевания» личной информации от корпоративной. Windows Information Protection (WIP) предоставляет возможность специалистам подразделения ИБ, используя корпоративную сеть, удалять на компьютерах персонала компании различные файлы с конфиденциальной информацией, если конкретный сотрудник не должен хранить ее на своем компьютерном рабочем месте (либо есть подозрение в том, что он может «увести» эту информацию из сети компании).

Но как защитить корпоративную информацию, которую сотрудники размещают на своих личных мобильных девайсах в рамках стратегии BYOD (Bring Your Own Device), – «головной боли» всех ИТ-директоров? – Ответом на этот вопрос стало включение компанией Microsoft «защитного» приложения WIP в пакет Microsoft Office для Windows 10 Mobile. Этот мобильный «защитник» информации исключает просмотр перенесенных на флешке (или любым другим способом) служебных файлов на чужих компьютерах, а также значительно упрощает сохранность не только корпоративных, но и личных данных, поскольку служба ИБ, распоряжаясь служебной информацией (помеченной владельцем мобильного девайса «этикеткой» work), не сможет удалять личные файлы, помеченные «этикетками» personal.

См. также:

- GPON сеть «Ростелекома» в Барнауле и на Алтае охватила уже более 2,4 млн. чел!

- Расшифровка геофото оказалась интересна всем: от ЦРУ до Amazon

- Китай запускает собственную спутниковую систему связи

Windows Information Protection (WIP), previously known as enterprise data protection (EDP), helps to protect against this potential data leakage without otherwise interfering with the employee experience. WIP also helps to protect enterprise apps and data against accidental data leak on enterprise-owned devices and personal devices that employees bring to work without requiring changes to your environment or other apps. Finally, another data protection technology, Azure Rights Management also works alongside WIP to extend data protection for data that leaves the device, such as when email attachments are sent from an enterprise aware version of a rights management mail client.

Since few days, I have been busy in testing windows information protection policies on BYOD devices to protect enterprise data and note the test cases for any such data leakage issues using corporate managed applications such as office 365 pro plus (word,excel and other apps).

If you want read more about what is Windows information protection ,please go through https://docs.microsoft.com/en-us/windows/threat-protection/windows-information-protection/protect-enterprise-data-using-wip

During my testing ,i have noticed couple of issues on windows 10 with build 1703 (on my surface and also couple of vm’s) of which ,some of them are fixed (with some simple configuration settings) but there are still some outstanding for which ,i have no fix on the data leakage.

In this blog post, i will list the issues that i have fixed and some outstanding issues .If you see any solution for the outstanding issues ,please report via comment section.

Note: I will be updating all my test cases in this post when i find something interesting .

1. If the device is WIP managed ,internet access is blocked on 3rd party browsers (exclude IE and Edge ) such as chrome,Firefox etc. The fix for this is ,to add /*AppCompat*/ to cloud resource section. More information about this ,please refer this post

2. Unable to upload o365 protected files to Onedrive (onedrive for business) on windows 10 using windows information protection (WIP) policies . I get the following error while trying to upload files that are saved on my desktop .These files are protected using my corporate identify which is set under required settings in WIP policy.

I open the corporate managed apps like word,excel or notepad and save the file as work with eskonr.onmicrosoft.com.After i save the doc ,it is protected with brief case icon on it (if you choose to display show enterprise data protection icon in WIP policy).

when i try to upload these protected docs to my corporate onedrive ,it fail with error ,can’t be synced with onedrive . A policy set by your IT administrator prevents you from synching this work file to your onedrive. This is because ,all the files are protected with the user identify . In this case the user identify is eswar@eskonr.com .This is the user ID that user used to do workplace join on his BYOD to access company resources.

In this case ,user ID is eswar@eskonr.com ,UPN is eskonr.com which not recognized as protected domain. To fix this ,we need to edit the WIP policy to make some changes on the advanced settings.

Go to WIP policy that you have assigned to users ,click on advanced settings ,select Add network boundary ,choose protected domain for boundary type, give the name (anything that suit for you) and in the value ,add eskonr.com

If you have multiple UPN id’s like eskonr.com.sg ,eskonr.com.in,eskonr.com.hk ,you need to add the UPN names here separated with |.

In my case, the setting look like this for multiple UPN’s.

Once am done with this ,sync the policies on user device .This time ,it will allow you to upload files to onedrive .

Also note that , with this setting ,all the files in onedrive and files that you upload from outside one drive by default will be protected with file ownership as eskonr.microsoft.com ,which help to protect these files from anywhere even user tries to take it external disk.

3.If you have MAM and MDM settings enabled for windows 10 (azure active directory ,mobility (MAM and MDM, intune) for users , MAM will take precedence over MDM and why is this important ? Well ,when you create intune app protection policies (WIP) ,you must align the these policies with enrollment as ‘With Enrollment’ or ‘without Enrollment’ .

What i have noticed in my testing is that ,if you have set managed type MDM in azure active directory and you create app protection policies for windows 10 with enrollment type ‘without enrollment’ ,these policies will not apply to end user.

After you create policy with enrollment type ‘with enrollment’ ,app protection policies will be applied which will protect your corporate data.

Now lets look at the outstanding issues:

1. I have copied word document or notepad (.docx,txt) from my onedrive which is protected with file ownership as ‘eskonr.microsoft.com’ to my BYOD desktop. This file is protected and i can see the briefcase icon on the file.

Since the file is protected ,if i open the document and try to do copy of the content from this doc file to any un-managed app ,it will block the paste action by saying the app can’t access content or paste action is blocked by your IT.

so far we talked about copy paste action which works only with managed apps which is good but now lets try to change the file ownership from work to personnel and see what happens. (I do not have azure RMS enabled with WIP policy).

Open the protected word document ,after it opens ,go to save as and in that, choose file name personal instead of work which allow to do it on windows 10 1703 and lower versions.

This way you can leak the corporate data .

What is the fix for this ? This issue is fixed in windows 10 1709 (Fall creators update) . In windows 10 1709 ,if you try to open corporate managed documents ,it will not allow you to save as personal .

2. Copy the data from protected app for ex: work1 from above notepad file ,paste it into run command ,explorer and cmd.exe which are un managed apps and from there i can save it personal.

Testing in progress ,please wait for more updates!