Microsoft последовательно переводит в «облако» свои наиболее важные и популярные продукты. Читатели iXBT.com уже имели возможность познакомиться с одним из таких сервисов — Office 365, который позволяет компаниям любых размеров быстро и без больших начальных вложений воспользоваться возможностями серьезных корпоративных продуктов, таких как Exchange, Lync, SharePoint. Сегодняшний пример — из несколько иной области. Windows Intune представляет собой готовое решение по защите и управлению ПК (естественно, только под управлением Windows), многие функции которого известны специалистам по продуктам из состава System Center.

Intune была запущена Microsoft весной 2011 г., а спустя полгода уже обновилась до версии 2.0. Впрочем, в «облаке» всякая нумерация достаточно условна, ведь веб-приложения могут изменяться на лету — в этом как раз заключается одно из их преимуществ. Тем не менее, обновление свидетельствует в пользу серьезного отношения со стороны Microsoft.

Общее представление

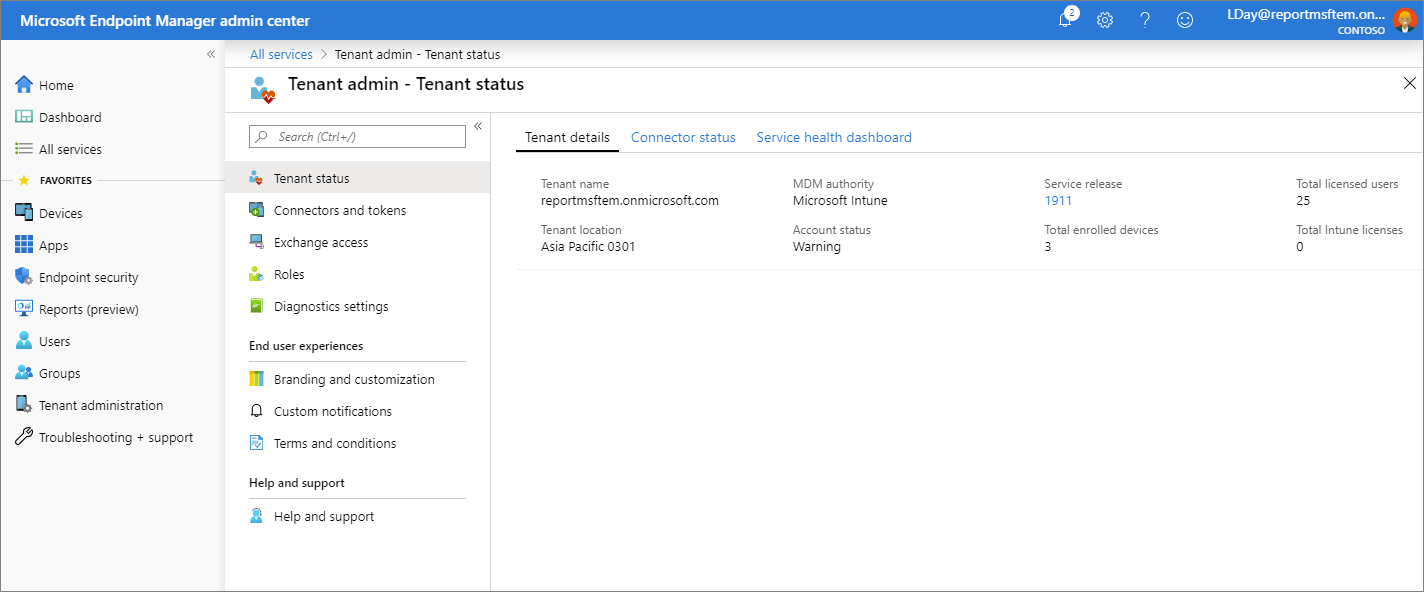

Основные характеристики Intune проистекают из ее облачного характера. Служба представляет собой готовое решение (т. е. не требует развертывания и обслуживания), автоматически масштабируется, оплачивается в форме подписки. Стандартная цена в 11 долларов за один обслуживаемый ПК в месяц кроме собственно возможности централизованного управления включает лицензию на антивирус Windows Intune Endpoint Protection, а также право на модернизацию имеющихся ОС до Windows 7 Enterprise Edition и даже (в течение действия подписки) до будущих версий. По заказу Microsoft компания IDC оценила экономический эффект от использования Intune — конкретные цифры не так важны, поскольку они базируются на западных реалиях, но источники экономии достаточно очевидны: сокращение трудозатрат ИТ-персонала, исключение потребности в ряде дополнительных инструментов, повышение продуктивности конечных пользователей (за счет предупреждения сбоев и простоев ПК).

Соответственно, есть два основных сценария применения Intune:

- в крупных организациях с развитой инфраструктурой служба может использоваться наравне с другими средствами для управления компьютерами мобильных и надомных сотрудников. Это особенно пригодится в тех случаях, когда невозможно воспользоваться VPN или такой вид доступа не предусмотрен. Intune масштабируется до 20 тыс. рабочих мест, хотя основная ее аудитория относится к категории до 500;

- малому и среднему бизнесу Intune позволяет быстро и без больших затрат перейти к использованию современных методов обслуживания и поддержки ПК, унифицировать программную среду, обеспечить централизованную защиту.

Второй сценарий кажется наиболее оправданным, тем более что цены на Intune достаточно гуманны даже по нашим меркам. К сожалению, на момент написания статьи на территории СНГ Intune была недоступна. Более того, даже ее тестирование в наших странах формально невозможно, хотя обойти это ограничение довольно просто — достаточно всего лишь завести учетную запись Windows Live, указав «правильную» страну. Вряд ли здесь стоит усматривать какой-то злой умысел, скорее всего дело в необходимости согласования юридических деталей (как было и в случае с Office 365). Во всяком случае, интерфейс Intune и значительная часть документации уже переведены на русский язык.

Приступая к работе

Итак, подписавшись на тестирование Intune с помощью «специального» Live ID, вы через некоторое время получите письмо с приглашением (на языке выбранной страны) в свой раздел службы — впрочем, попасть туда можно и напрямую, по адресу manage.microsoft.com. Для работы с веб-консолью потребуется браузер с поддержкой Silverlight и немного терпения, пока загрузятся локальные компоненты приложения. Владелец службы автоматически становится ее администратором, он также может делегировать права управления (или разрешить только доступ к консоли, но не внесение изменений) другим Live ID.

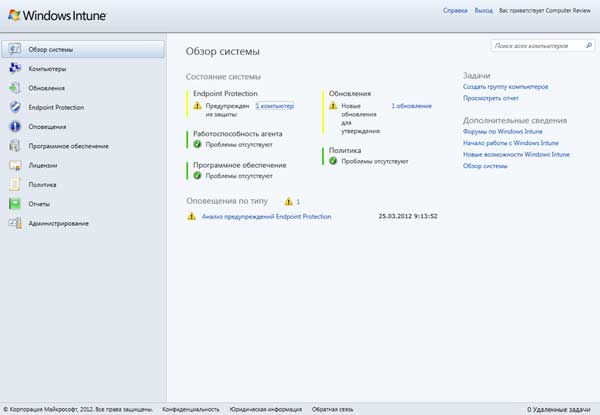

Рис. 1. Консоль Windows Intune выполнена средствами Silverlight и в работе мало отличается от обычного приложения: можно использовать контекстные меню, с помощью мыши менять размеры элементов, конфигурировать табличные представления и пр.

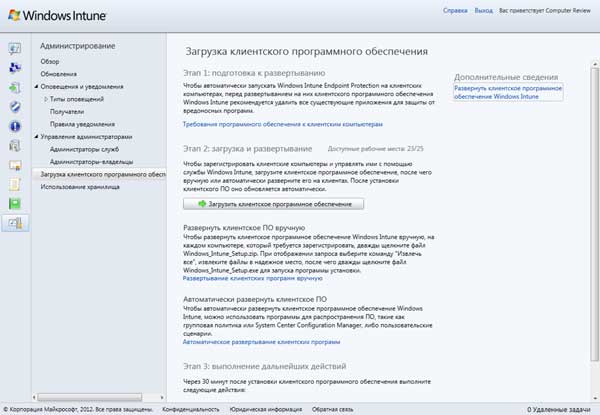

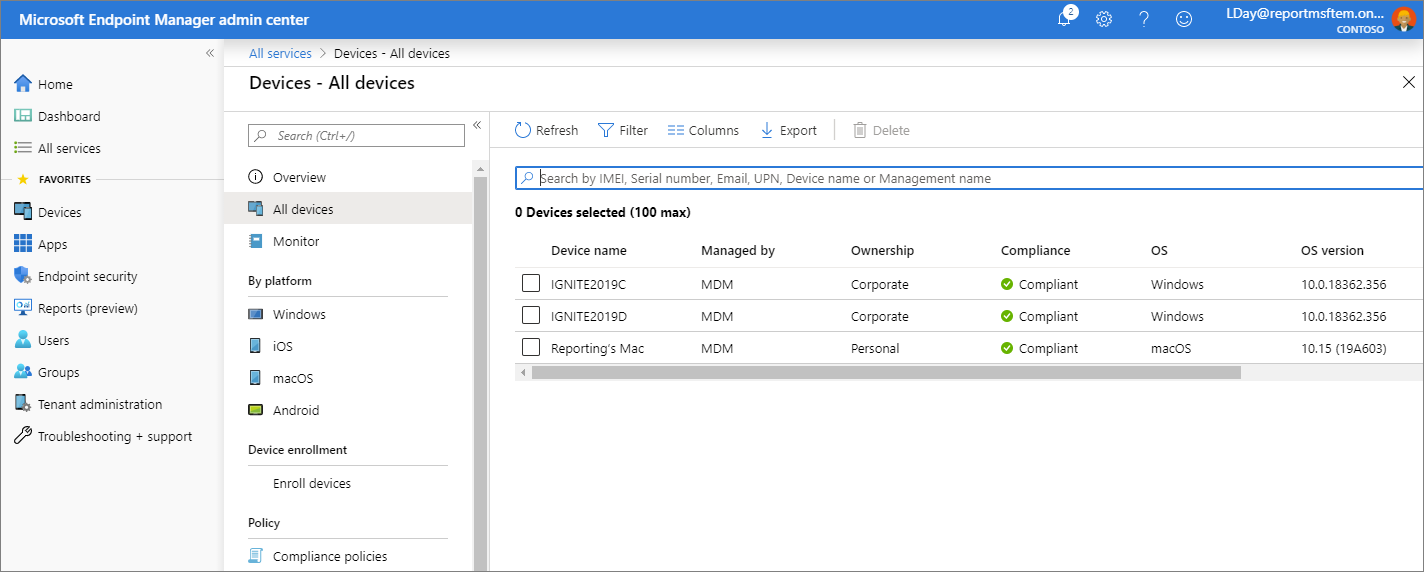

Настройка и подключение ПК (в режиме тестирования — не более 25) выполняются также несложно. Слева в веб-консоли имеется список разделов, последний из них — Администрирование. Здесь находится ссылка на клиентское ПО, которое комплектуется специальным сертификатом, осуществляющим привязку к вашей учетной записи в Intune. Его доставку на конкретные компьютеры можно выполнить любым доступным способом — в общем случае от управляемых ПК не требуется ни вхождения в домен, ни даже подключения к локальной сети. Сразу после установки клиентское ПО обратится к Intune за обновлениями и дополнительными программными агентами. Загрузка необходимых модулей может занять некоторое время, но, как правило, в течение получаса управляемый компьютер появляется в соответствующем списке в консоли Intune (раздел Компьютеры). Параллельно выполняется первичный сбор информации и вносятся необходимые коррективы в локальную конфигурацию (например, Windows Update перенаправляется на Intune). В конечном итоге, на управляемом ПК появляются несколько фоновых агентов для поддержки соответствующих функциональных возможностей Intune, антивирус Windows Intune Endpoint Protection (про сути, аналог Windows Security Essentials) и служебная программа Windows Intune Center. Изначально все ПК помещаются в категорию «Неназначенные компьютеры», затем их можно объединять в группы для более простого управления.

Рис. 2. Вместе с клиентским ПО поставляется специальный сертификат, который привяжет управляемый ПК к вашей учетной записи в Intune. Очень удобно, что большинство информационных страниц содержит ссылки на соответствующие разделы документации (Дополнительные сведения).

Интерфейс административной консоли Intune достаточно прозрачен. Слева находится список разделов, при заходе в каждый появляется панель с подразделами: стандартный Обзор представляет краткую информационную сводку и обеспечивает доступ к основным задачам, остальные отображают списки соответствующих объектов. Применение Silverlight сделало веб-консоль практически неотличимой от обычного приложения: используются контекстные меню, можно корректировать табличное представление данных и т. д. Общее управление функционированием Intune осуществляется в разделе Администрирование.

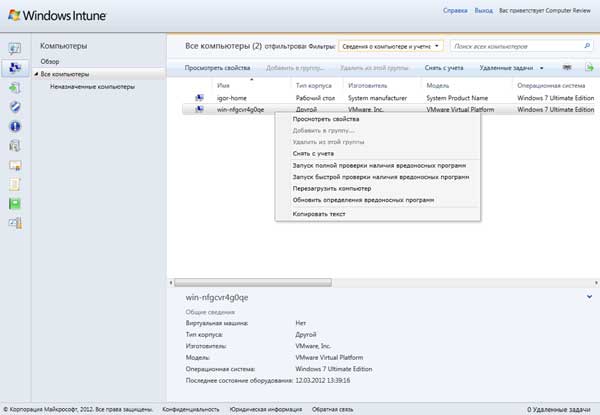

Рис. 3. Для управляемых компьютеров контекстное меню позволяет выполнять небольшой список удаленных задач. Обратите внимание, что в сведениях о компьютерах Intune пытается различать физические и виртуальные машины (VMware, очевидно, пока не поддерживается). Поскольку клиентская виртуализация постепенно набирает популярность, Microsoft планирует разрешать обслуживание по одной виртуальной машине на каждой физической без дополнительной оплаты.

Основные возможности

Всего в Intune можно выделить шесть основных функциональных блоков, каждый из которых представлен собственным информационным разделом. Некоторые из них не являются независимыми — к примеру, политики используются для управления обновлениями и антивирусной защитой, — но в целом деление выглядит логичным и удобным.

Обновления

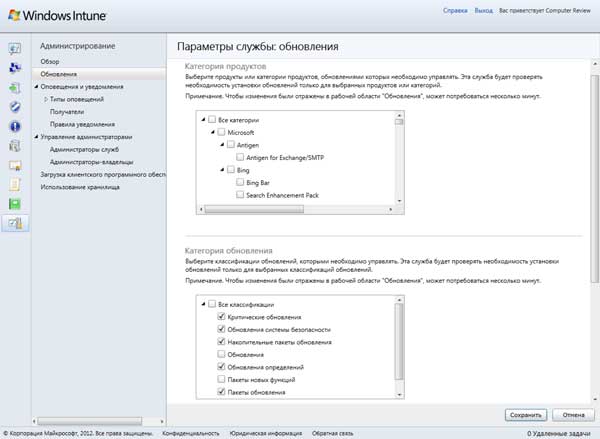

Этот блок наверняка покажется знакомым многим практикующим администраторам. Действительно, он фактически полностью дублирует возможности WSUS, с той лишь разницей, что локальное хранилище обновлений по понятным причинам не предусмотрено. Похожим образом осуществляется и управление процессом обновления: можно выбирать категории и конкретные продукты Microsoft, типы заплаток, формировать правила их автоматического утверждения, централизованно контролировать состояние программной среды на управляемых компьютерах. Все это делается в соответствующем подразделе раздела Администрирование.

Рис. 4. Управление обновлениями ПО самой Microsoft выполняется так же, как и в WSUS: можно выбирать категории продуктов и обновлений, формировать правила автоматического утверждения и применения.

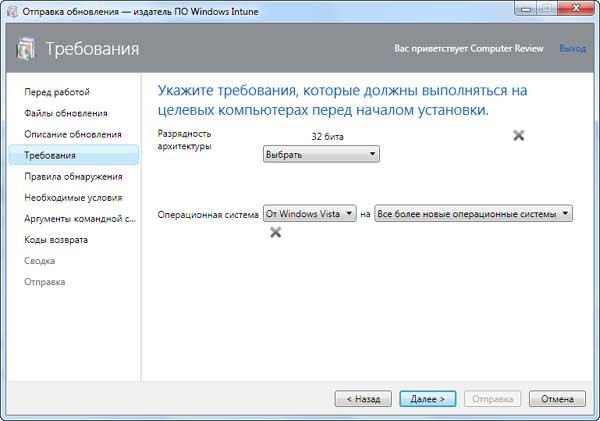

Также имеется возможность обновления стороннего ПО. Для этого администратор с помощью специального мастера должен сформировать программный пакет и загрузить его в хранилище Intune. Для EXE-модулей этот процесс может оказаться достаточно трудоемким, так как нужно четко описать принципы проверки наличия ПО, его версии и пр., а для MSI и MSP — все гораздо проще, так как часть нужной информации зашита прямо в сами модули. В любом случае надо иметь в виду, что обновления устанавливаются только в «тихом» (не интерактивном) режиме, то есть необходимо сразу указывать все ключи, опции и пр.

Рис. 5. Обновление стороннего ПО требует подготовки. С помощью специального мастера нужно сформировать модуль заплатки с описанием многочисленных параметров.

Endpoint Protection

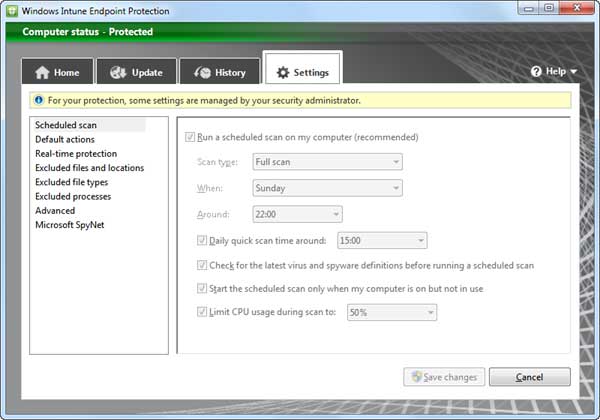

Как уже упоминалось, подписка на Intune включает в себя лицензии на антивирусную поддержку Endpoint Protection. В данном случае она носит имя Intune, а не Forefront, но понятно, что это то же самое решение. Клиентское ПО должно быть предварительно развернуто — оно устанавливается вместе с агентами собственно Intune, в дальнейшем обновление осуществляется стандартно через Windows Update. Интерфейс Intune позволяет контролировать состояние защиты на управляемых компьютерах, централизованно назначать проверки и конфигурировать привычные параметры — это выполняется в разделе Политика. Как только политики вступают в силу, изменять настройки Intune Endpoint Protection локально становится невозможно. В итоге имеем более-менее типичный корпоративный антивирус.

Рис. 6. Антивирус Intune Endpoint Protection как две капли воды похож на Windows Security Essentials, однако поддерживает централизованное управление. После применения соответствующих политик Intune локальное управление его параметрами блокируется.

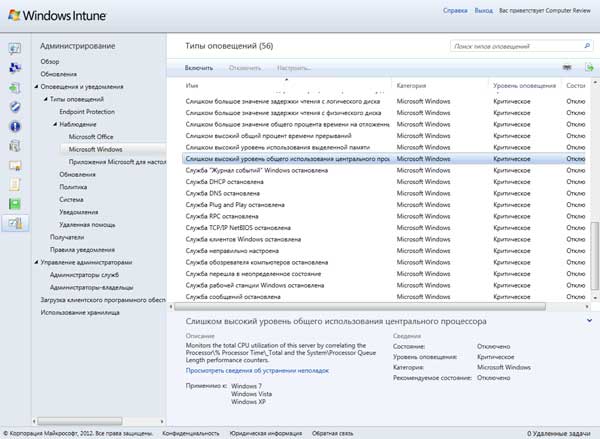

Оповещения

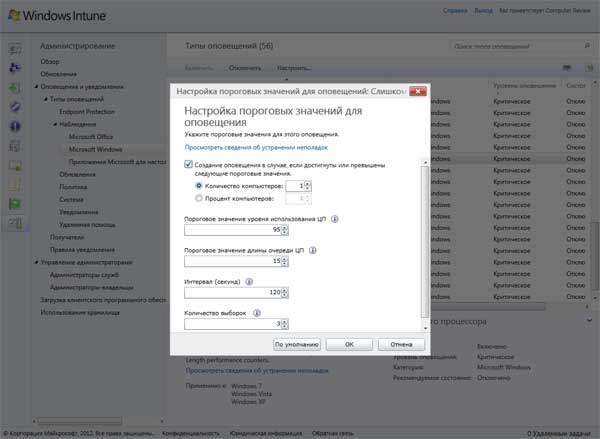

Функционирование ПК зависит не только от обновления ОС и основных приложений, но также от множества других факторов, поэтому Intune поддерживает механизм оповещения о различных событиях, происходящих на управляемых компьютерах — похожую функциональность обеспечивает Microsoft SCOM. Всего таких оповещений насчитывается порядка двухсот: о сбоях в работе различных системных служб и приложений (только самой Microsoft), о критическом заполнении дисков, высокой загрузке процессора и пр. — они поделены на несколько очевидных категорий и могут включаться/отключаться как индивидуально, так и группами. Некоторые допускают настройку соответствующих параметров, в том числе можно реагировать не на одиночные, а на повторяющиеся явления. Оповещения не только фиксируются в системе, но и могут пересылаться одному или нескольким администраторам — к примеру, каждый может отвечать за определенную категорию событий (всё это, естественно, настраивается). Правда, выбор последующих действий не слишком широк: в Intune 2.0 появилась поддержка некоторых удаленных задач (обновление антивируса, выполнение проверки, перезагрузка ПК), но, к примеру, даже заметив приближение проблемы, администратор не имеет явной возможности предложить пользователю установить сеанс дистанционной помощи (подробнее ниже).

Рис. 7. Оповещения — один из наиболее интересных механизмов Intune. Они позволяют контролировать работу ОС и отдельных приложений (Microsoft) и в указанных случаях уведомлять администратора, чтобы он мог принять оперативные меры.

Рис. 8. Для многих оповещений можно тонко настраивать пороговые значения и другие параметры.

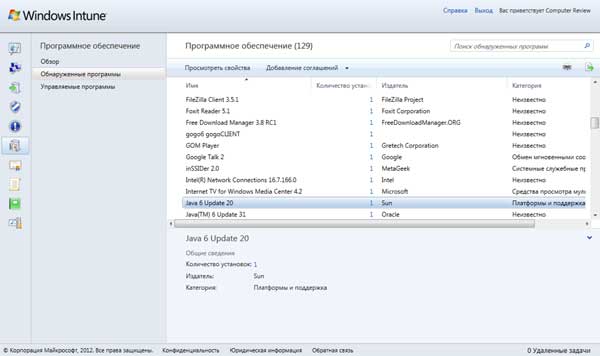

Программное обеспечение

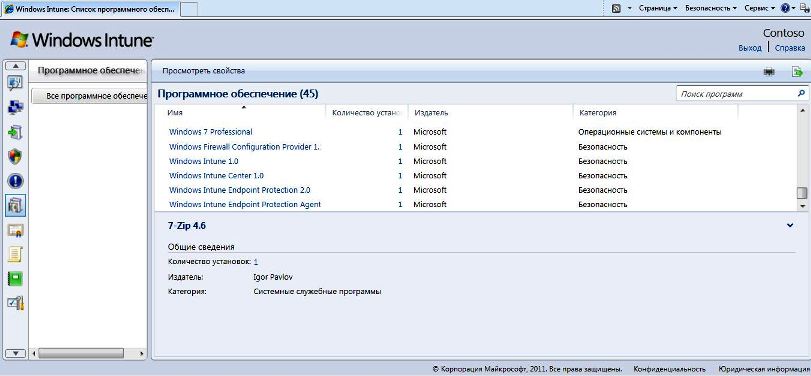

Соответствующий блок включает инструменты для инвентаризации ПО на клиентских ПК и централизованного развертывания приложений. Функция инвентаризации достаточно очевидна — клиентские агенты собирают информацию об установленном ПО, извлекают, насколько это возможно, информацию о нем и передают в службу, где все данные систематизируются и представляются администратору. По мере унификации процедур установки ПО в Windows собранная таким образом информация становится все более полной и адекватной. В большинстве случаев совершенно корректно определяется название, издатель, номер версии и т. д. Исключением является, конечно, лицензия (см. ниже), так как все разработчики применяют собственные методы ее привязки к конкретному экземпляру.

Рис. 9. Инвентаризация ПО позволяет унифицировать программную среду на управляемых ПК, контролировать появление «лишних» программ и вести учет лицензий.

Функция удаленного развертывания ПО позволяет унифицировать программную среду управляемых компьютеров с помощью онлайновой библиотеки. На тестовый период для этих целей выделяется 2 ГБ в облачном хранилище Microsoft; при оформлении подписки — 20 ГБ, и при необходимости можно приобрести дополнительное пространство (заполнение библиотеки контролируется в интерфейсе Intune). Инсталляционные пакеты для дистанционного развертывания требуют подготовки, упростить которую призван еще один специальный мастер: в частности, необходимо указать целевые платформы, а при необходимости — дополнительные параметры командной строки и признаки присутствия данного ПО в системе (это могут быть программные идентификаторы, конкретные файлы или записи в реестре). Развертываться такие пакеты могут исключительно по расписанию, и к сожалению, нет возможности делегировать конечным пользователям право их загрузки из библиотеки по требованию. Дополнительную степень свободы при централизованном управлении ПО может обеспечить технология виртуализации приложений (точнее, среды их исполнения) App-V из состава MDOP. Хотя изначально данный пакет ориентирован на корпоративных лицензиатов Microsoft, он также доступен подписчикам Intune, причем по очень умеренной цене — дополнительный доллар на рабочее место.

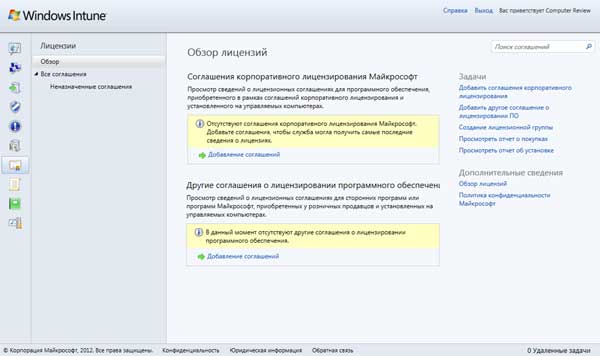

Лицензии

Инвентаризация ПО позволяет не только унифицировать программную среду управляемых ПК, но и корректно учитывать использование лицензий. К сожалению, в полной мере эта функциональность предоставляется только для приложений самой Microsoft — в этом случае удается корректно различать и автоматически учитывать как персональные, так и корпоративные (пакетные) лицензии. В остальных случаях их придется описывать и контролировать фактически вручную (просто по количеству инсталляций), но, тем не менее, значительную часть черновой работы Intune все-таки берет на себя. В целом этот блок функциональности сильно напоминает другую службу Microsoft — Asset Inventory Service, которая предлагается в составе MDOP и может использоваться независимо.

Рис. 10. В полной мере учет лицензий обеспечивается только для ПО самой Microsoft (что тоже немало), в других случаях можно ориентироваться фактически только по числу инсталляций.

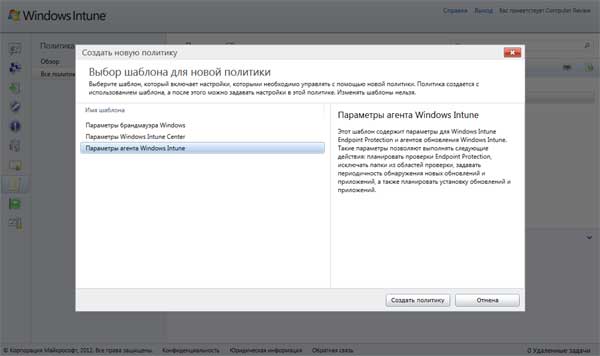

Политика

Политики Intune представляют собой средство управления функционированием самой системы — в частности, клиентскими агентами и антивирусами. Их не следует путать со стандартными групповыми политиками, которые они ни в коем случае не подменяют. Тем не менее, некоторые параметры все-таки могут пересекаются — в частности, те, что управляют работой Windows Firewall, — и в этом случае приоритет отдается именно групповым политикам. В остальном все достаточно стандартно, политики создаются на основе немногочисленных предопределенных шаблонов, в которых визуализируются и изменяются все актуальные параметры.

Рис. 11. Хотя Политики Intune не призваны подменить стандартные групповые политики, их набор все же кажется слишком узким. Вероятно, это будет одно из направлений будущего совершенствования службы.

На управляемые ПК политики загружаются при очередном этапе проверки обновлений, применить их принудительно невозможно. Период проверки можно регулировать, но допустимое минимальное значение составляет 8 часов. Вероятно, это сделано с целью ограничения трафика Intune.

Дополнительно

В Intune имеется еще целый ряд вспомогательных инструментов, список которых постоянно расширяется. Так, в версии 2.0 появились дистанционные задачи: антивирусные проверки, обновление баз с сигнатурами, перезагрузка. Кроме инвентаризации ПО также выполняется инвентаризация аппаратного обеспечения, имеется возможность строить различные отчеты (для чего предназначен соответствующий раздел консоли) и т. д. Впрочем, один дополнительный инструмент заслуживает подробного рассмотрения.

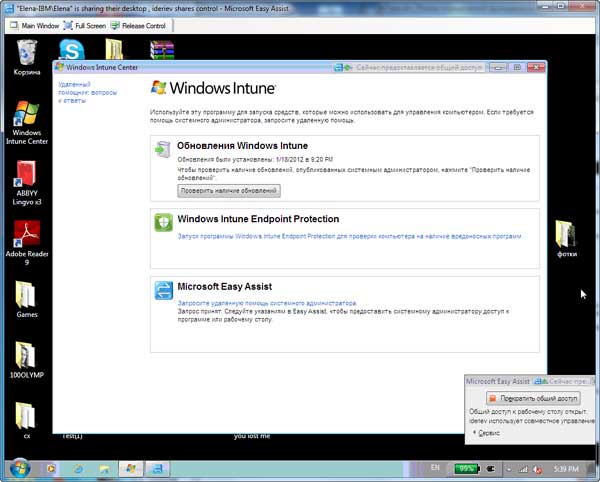

Удаленная помощь

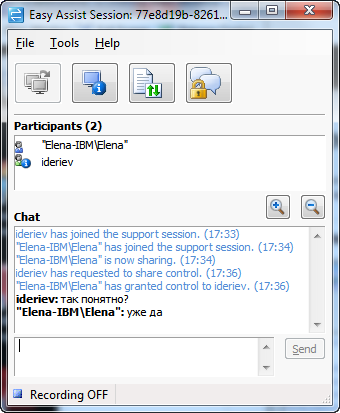

На каждый управляемый ПК устанавливается программа Windows Intune Center, в которой присутствует инструмент Microsoft Easy Assist. С его помощью пользователь может отправить администратору запрос на организацию сеанса удаленной помощи. Такие заявки фиксируется в Intune в качестве оповещений специального типа — администратор всегда о них уведомляется, после чего может принять их и тут же установить сеанс.

Рис. 12. Easy Assist позволяет наблюдать за удаленным рабочим столом или использовать его в режиме общего доступа.

Рис. 13. Параллельно поддерживается чат и некоторые другие функции. Хотя, учитывая арсенал Microsoft, коммуникационные возможности могли бы быть и более широкими.

Вообще-то похожая функция имеется в самой Windows, однако она работает только в локальной сети и, соответственно, для мобильных пользователей далеко не всегда доступна (к примеру, при невозможности установления VPN-соединения). Поэтому в Intune применяется более универсальный метод: на лету создается специальное мероприятие в онлайновом Microsoft LiveMeeting, и обе стороны приглашаются к участию в нем (при необходимости загружается клиентское ПО). Дальнейшая работа происходит в режиме разделения рабочего стола, администратор видит происходящее на пользовательском компьютере и может запросить управление им, чтобы самостоятельно выполнить необходимые действия. В сеансе также работает текстовый чат, так что можно просто передать пользователю необходимые инструкции.

Резюме

Итак, Intune представляет собой подборку наиболее востребованных функций из продуктов семейства System Center (и некоторых других), которые могут применяться к ПК вне (и даже вовсе без) какой бы то ни было инфраструктуры. Средой в этом случае выступает интернет (естественно, все коммуникации шифруются), который позволяет добраться до любого компьютера, практически независимо от его местонахождения — в этом как раз и заключается одно из преимуществ облачного подхода.

Intune, конечно, нельзя напрямую сравнивать с System Center. Однако эта служба прежде всего ориентирована на нужды небольших компаний, для которых полный спектр возможностей System Center явно избыточен. Кроме того, в нынешнем виде Intune представляет собой прекрасный «каркас» для дальнейшего расширения функциональности, и, как видим, оно действительно происходит.

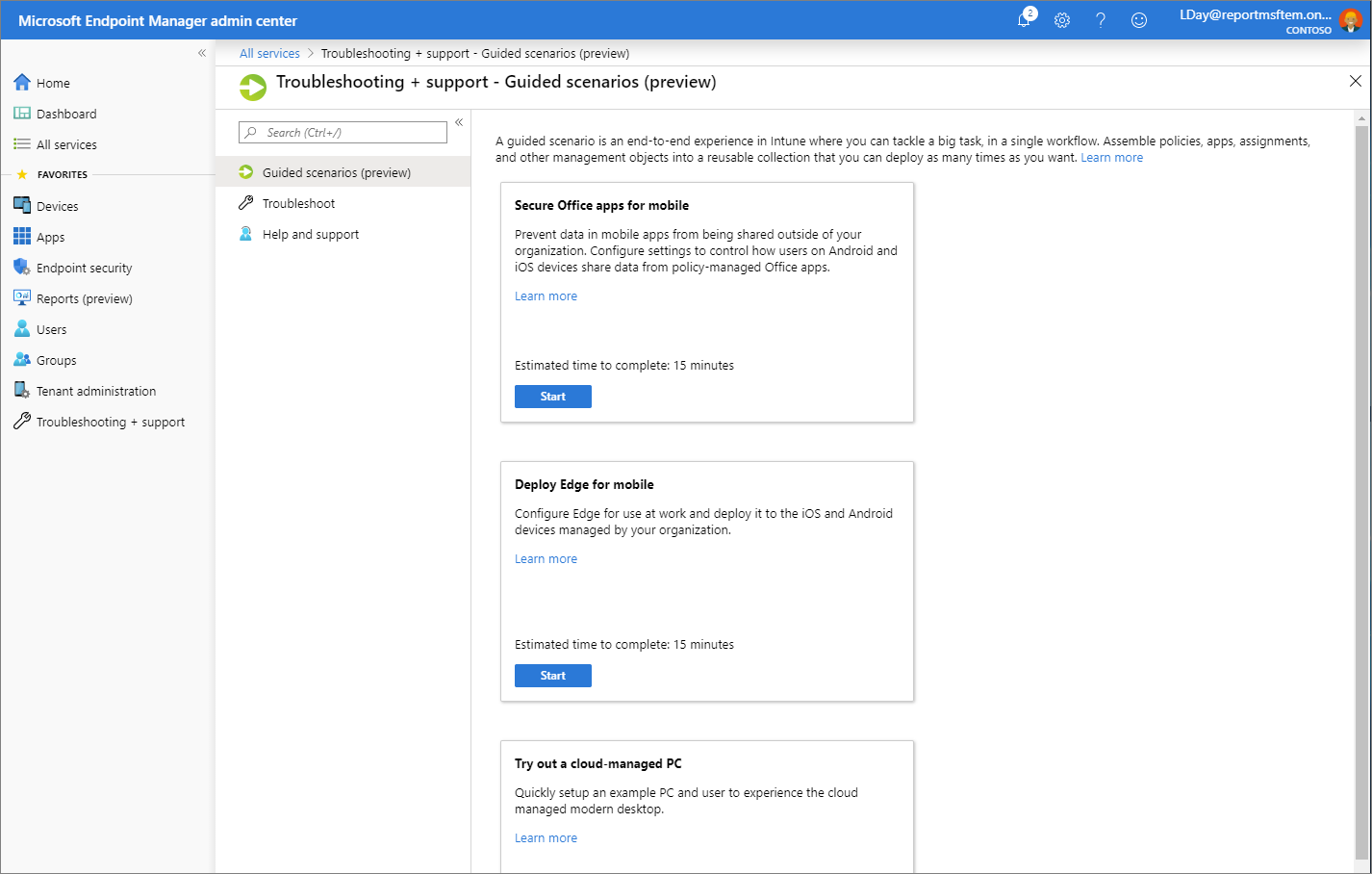

Представляем семейство продуктов Microsoft Intune

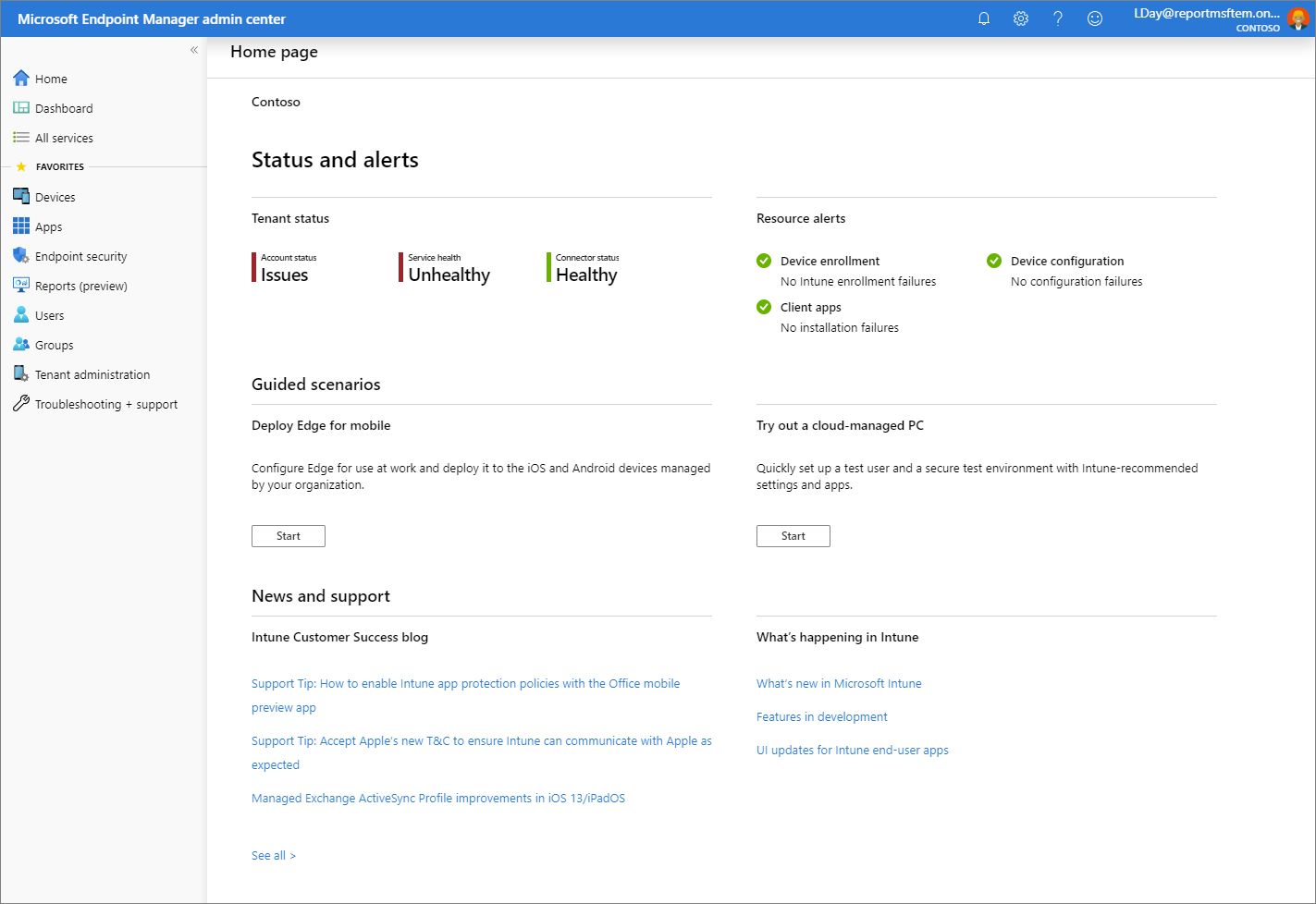

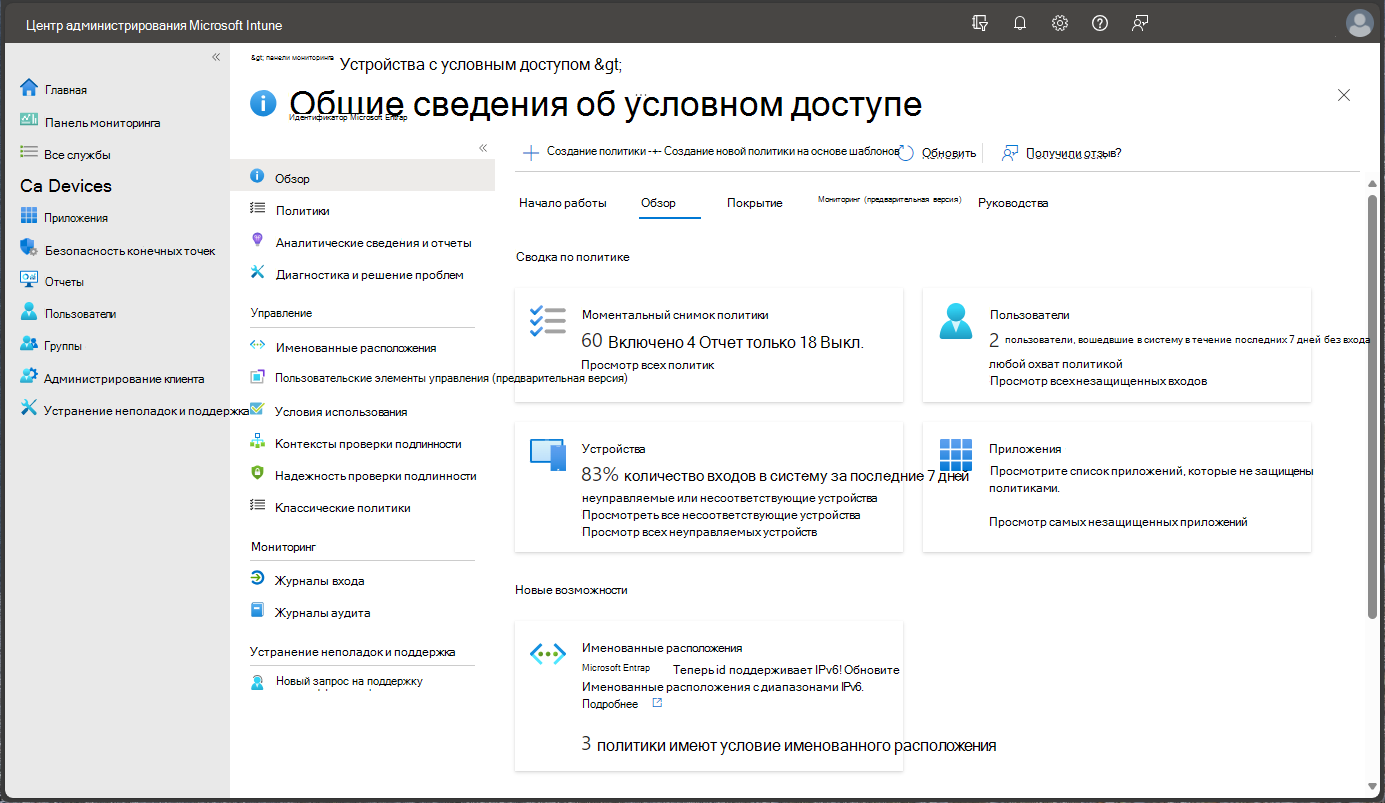

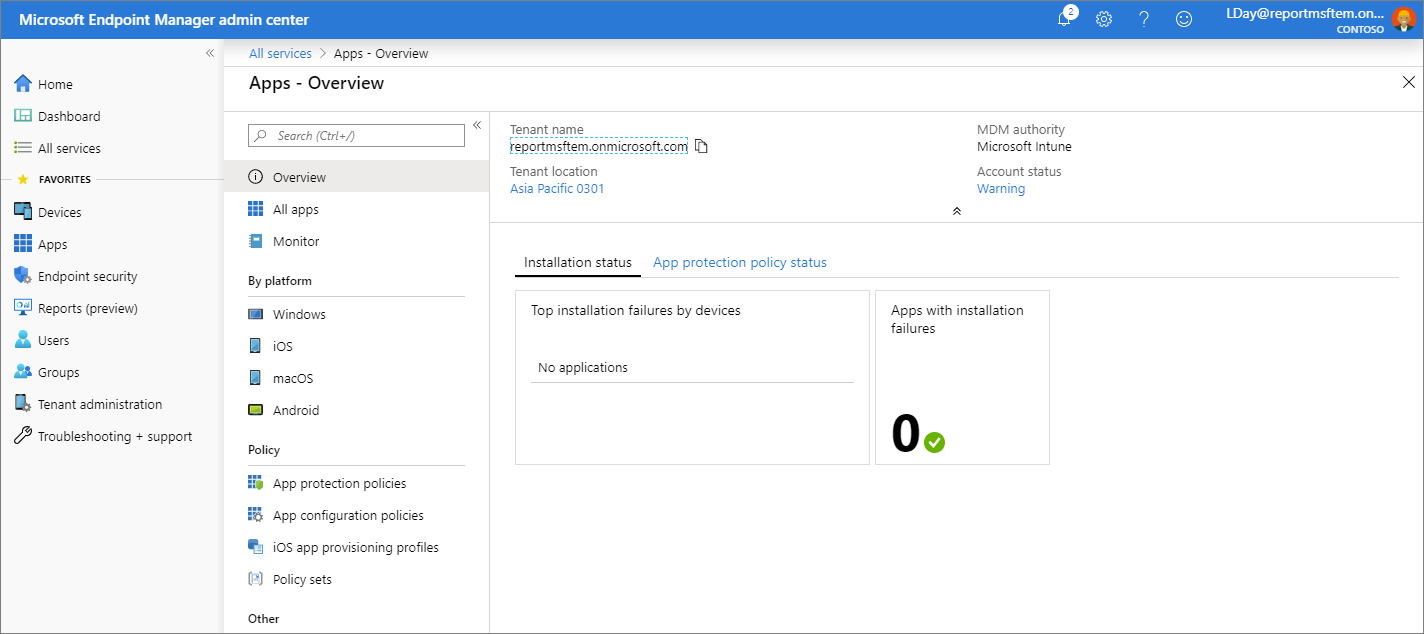

Теперь, когда мы выпустили наши расширенные функции, Microsoft Intune (ранее — компонент Microsoft Endpoint Manager) превращается в семейство продуктов для управления конечными точками. Configuration Manager остается ключевым элементом этого семейства.

Централизованный просмотр, администрирование и защита всех конечных точек

Управляйте конечными точками и защищайте их для улучшения гибридной работы и снижения совокупной стоимости владения с помощью Intune.

Более простое управление конечными точками

Сократите расходы и уменьшите сложность благодаря возможности управлять любым устройством с помощью единого унифицированного инструмента, уже встроенного в Microsoft 365. Полностью контролируйте работоспособность, соответствие требованиям и состояние безопасности своих облачных и локальных конечных точек.

Защита гибридных рабочих ресурсов

Разверните архитектуру безопасности «Никому не доверяй» с помощью решения для централизованного управления безопасностью конечных точек и нормативным соответствием устройств на основе удостоверений. Обеспечьте защиту данных на устройствах, принадлежащих компании и пользователям.

Более удобная среда для работы

Помогите своим ИТ-специалистам создать оптимальную среду для работы с конечными точками с использованием автоматизированного развертывания, гибких и не нарушающих рабочий процесс средств управления мобильными приложениями, а также упреждающих рекомендаций на основе данных Microsoft Cloud.

Посмотрите, как Intune позволяет ИТ-службам настраивать и защищать конечные точки для улучшения гибридной рабочей среды.

Возможности Microsoft Intune

Кроссплатформенное управление конечными точками

Управление локальными, облачными, мобильными, настольными и виртуализированными конечными точками на разных платформах, включая операционные системы Windows, macOS, iOS, Android и Linux.

Безопасность встроенных конечных точек

Сократите риски, связанные с уязвимостями конечных точек, с помощью средств автоматического обнаружения и устранения угроз.

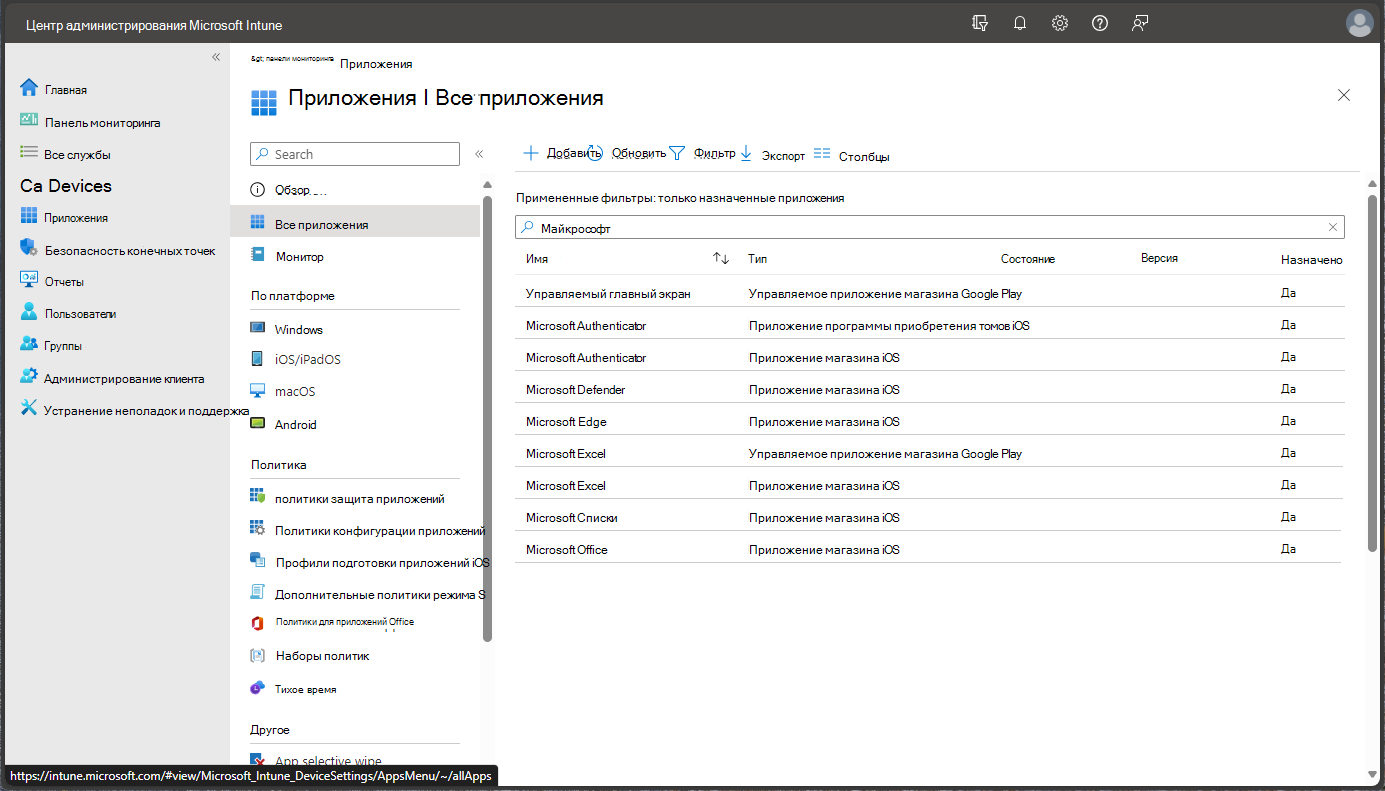

Управление мобильными приложениями

Обеспечьте защиту данных без обязательной регистрации мобильных устройств в рамках гибкой и не нарушающей рабочий процесс среды для сотрудников.

Аналитика конечных точек

Обеспечьте постоянное улучшение рабочей среды для своих пользователей с помощью показателей работоспособности приложений и устройств. Избавьтесь от влияющих на продуктивность замедлений в работе с помощью рекомендаций на основе данных.

Специализированные и общие устройства для сотрудников первой линии

Обеспечьте разнообразные технологические потребности своих работников первой линии с помощью таких функций, как режим общего устройства, периоды обслуживания и средства управления конечными точками для специализированных устройств.

Назад к вкладкам

Признание в отрасли

Gartner

Компания Gartner в своем отчете Magic Quadrant за 2022 год признала корпорацию Майкрософт лидером в сфере решений для единого управления конечными точками. Мы достигли высоких показателей полноты видения и способности к реализации1, 2.

IDC

Компания IDC признала корпорацию Майкрософт лидером в своем отчете MarketScape с обзором рынка ПО для единого управления конечными точками за 2022 год3.

Forrester

Консалтинговая компания Forrester провела исследование общего экономического эффекта для Microsoft Endpoint Manager. В отчете Total Economic Impact™ показано, как организации добились уровня рентабельности инвестиций в 278 %4.

Отзывы наших клиентов

Сопутствующие продукты

Показано элементов: %{start}%{separator}%{end} из %{total}

Пропустить Карусель возможностей null

Microsoft Configuration Manager

Управляйте локальными конечными точками, такими как компьютеры и серверы с Windows.

Microsoft Defender для конечной точки

Пресекайте атаки, масштабируйте ресурсы для обеспечения безопасности и управляйте защитой операционных систем и сетевых устройств.

Azure Active Directory

Обеспечьте защиту удостоверений с помощью облачного решения для управления идентификацией и доступом.

Windows Autopilot

Легко подготавливайте и настраивайте новые устройства.

Windows 11 Корпоративная

Система Windows 11 Корпоративная создана для гибридной работы, безопасна по умолчанию и позволяет эффективно работать как ИТ-службам, так и обычным сотрудникам.

Автоисправление Windows

Укрепите безопасность своей среды с помощью средств для ИТ-специалистов для автоматизированной установки обновлений для Windows и Microsoft 365.

Окончание — Карусель возможностей Раздел

Следить за новостями в Twitter

Подпишитесь на страницу @MSIntune в Twitter, чтобы оставаться в курсе новостей.

Дополнительные ресурсы, посвященные Intune

Гибкая система цен

Купите Intune в рамках планов Microsoft 365 E3, E5, F1, F3, Enterprise Mobility + Security E3 и E5, а также бизнес премиум. Большинство пакетов включают лицензию на Configuration Manager.

Блог Intune

Узнайте об обновлениях, улучшениях и новых функциях продукта Intune.

Изучите продукт подробнее с помощью учебных материалов Intune

Расширьте свои знания об Intune с помощью технических ресурсов и сведений о предстоящих трансляциях.

Техническая документация по Intune

Ознакомьтесь с официальной документацией по Microsoft Intune.

Следите за новостями Майкрософт

Со временем Microsoft планирует перенести все функции серверов System Center в «облако», по мере возможности упрощая серверные механизмы. И в этом, наверное, заключается главная изюминка Intune: это не просто экземпляр системы Microsoft System Center Configuration Manager (SCCM), размещенный в «облаке»: в своем нынешнем состоянии он не впечатляет. Перед нами совершенно новый продукт, оптимизированный под определенные сценарии, в котором явно заложен огромный потенциал

Тот факт, что компания Microsoft находится на стадии кардинального переосмысления своих продуктов, не должен ни для кого оказаться сюрпризом: компания стремительно движется к тому, чтобы занять доминирующую позицию в роли поставщика «облачных» услуг в дополнение к своим традиционным клиентским и серверным решениям. На сегодня, среди прочих продуктов, компания предлагает оба вида «облачных» технологий: как наиболее популярные серверные системы, например Exchange Server и SharePoint Server, размещенные в «облаке», так и совершенно новые «облачные» платформы, такие как Windows Azure и SQL Azure.

В дополнение к множеству различных продуктов Microsoft предлагает клиентам как традиционные локальные системы и «облачные» механизмы, так и гибридные модели развертывания, в которых и локальные, и «облачные» службы могут быть подобраны и объединены в общую корпоративную среду. Когда «облачные» продукты Microsoft достигли достаточного уровня развития и расширились, компания начала продвигаться в новые сферы рынка. В этом году Microsoft заменит пакет Business Productivity Online Standard Suite (BPOS) и другие смежные продукты на более целостную службу Office 365, тем самым решительно продвигая семейство продуктов под маркой Office в «облачную» среду. А с помощью системы Windows Intune компания приступила к решению грандиозной задачи по внедрению механизмов управления персональными компьютерами, которые на сегодня доступны в локальных сетях через System Center, в публичное «облако».

.

Действительно, уровень открытости, который демонстрирует команда разработчиков Windows Intune, весьма высок, особенно по сравнению с другими группами компании Microsoft, включая те, что работают над Windows Phone и клиентскими системами Windows. Компания Microsoft понимает, что работает на быстрорастущем рынке, и намерена в течение нескольких лет реализовать много новых возможностей, заполнив пробел с помощью System Center и со временем сделав Intune более целостным решением, оптимальным для большего числа клиентов.

На этом мы еще остановимся, но сначала давайте рассмотрим, чем система Windows Intune может похвастаться на данный момент, и какие компании получат наибольшую выгоду от набора возможностей данного продукта.

Что такое Windows Intune?

Windows Intune — это «облачное» решение для управления персональными компьютерами, которое Microsoft планирует предлагать компаниям любого масштаба. Данное решение состоит из простой консоли управления на основе веб-интерфейса, механизма установки клиентской программы (агента), встроенной клиентской системы защиты на основе технологии Microsoft Forefront и подписки на обновление системы Windows 7 Enterprise для каждого управляемого компьютера. Доплатив немного за каждый персональный компьютер, вы можете приобрести подписку на пакет Microsoft Desktop Optimization Pack (MDOP), который предоставляет доступ к богатому набору средств, используемых в процессах управления компьютерами, виртуализации и отладки.

В отличие от устоявшихся продуктов Microsoft System Center, системе Windows Intune для работы не требуется наличие инфраструктуры Active Directory (AD). На самом деле она в принципе не использует (и не поддерживает) никакую «внутреннюю» серверную инфраструктуру. Наоборот, система Intune, как служба в «облаке», физически существует только в центрах обработки данных Microsoft, и доступ к ней возможен только по Интернету.

Конечно, определенная часть кода размещается и в локальной системе, этот код используется при установке системы, а со временем и в процессах управления компьютерами. Для развертывания Windows Intune в организации можно использовать существующие средства Electronic Software Distribution (ESD), созданные компанией Microsoft или сторонними производителями. И хотя сама по себе система Intune не интегрирована со службой AD, она с ней совместима — то есть политики системы Intune, о которых я расскажу ниже, всегда будут применяться с учетом политик Group Policy. При этом политики Group Policy будут иметь приоритет перед всеми политиками системы Intune.

В первую версию системы Intune включено множество функций, в том числе:

- управление персональными компьютерами вне зависимости от их физического местоположения или подключения к общей сети;

- централизованный мониторинг состояния подключенных компьютеров;

- получение подробной информации об установленных (или неустановленных) обновлениях на подключенных компьютерах;

- встроенный клиент Endpoint Protection, основанный на технологии Forefront;

- гибкая система настройки оповещений с возможностью вызова удаленного помощника;

- инвентаризация программного обеспечения клиентских систем;

- управление лицензиями программного обеспечения клиентских систем;

- упрощенное управление политикой клиента;

- эффективные средства работы с отчетами.

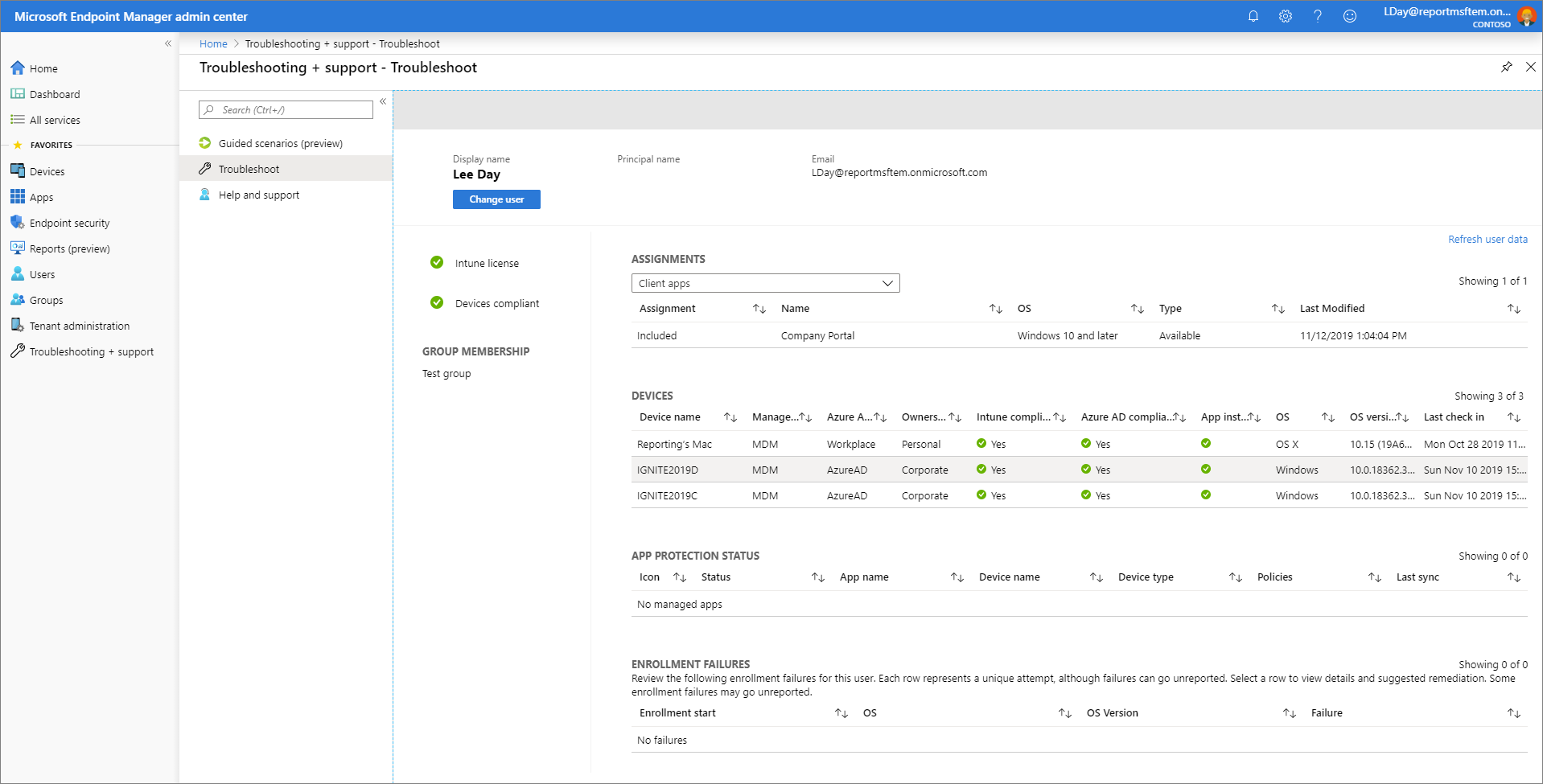

Использование Windows Intune

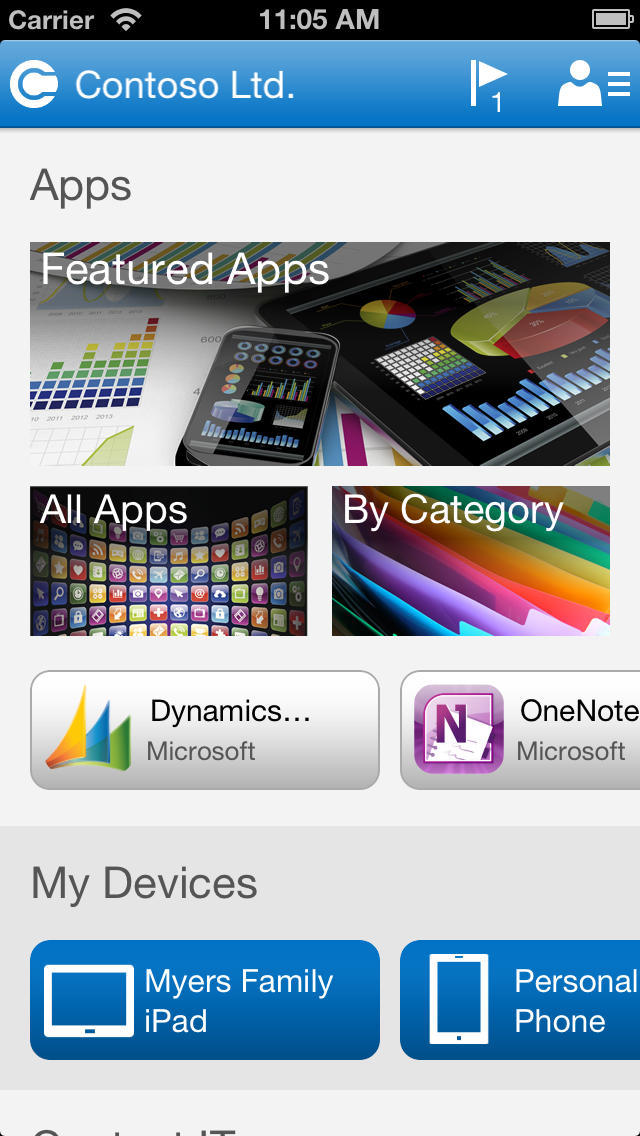

После оформления подписки на систему Intune вы сможете получить доступ к средствам управления системой Windows Intune, перейдя по адресу manage.microsoft.com в своем любимом веб-браузере и авторизовавшись на данном ресурсе. Представителям каждой отдельной компании будет предоставлена консоль администрирования системы Intune, показанная на экране 1. Компания Microsoft также предоставляет разделяемую многопользовательскую консоль (экран 2), предназначенную для партнеров, перед которыми стоит задача управления сразу несколькими клиентскими средами. Эта многопользовательская консоль позволяет сортировать доступные окружения по различным критериям, таким как имя («по умолчанию») или состояние: окружения, включающие проблемные компьютеры, окажутся вверху списка.

|

| Экран 1. Консоль администрирования Windows Intune |

|

| Экран 2. Многопользовательская консоль Windows Intune |

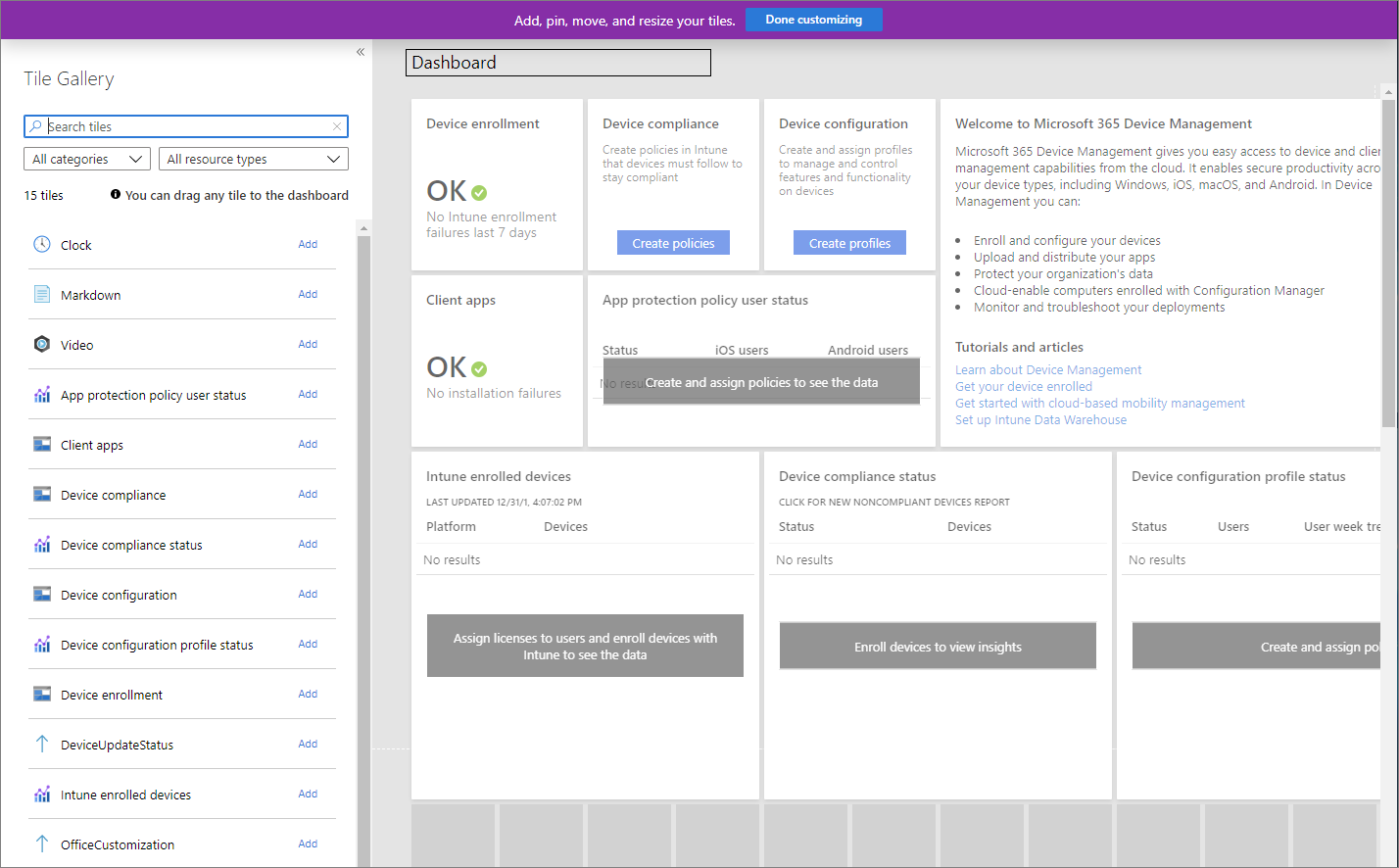

Неважно, являетесь вы представителем одной компании или партнером, обслуживающим несколько офисов, в любом случае вам придется управлять отдельным окружением — и вот здесь на сцене появляется консоль администрирования Windows Intune. Данная консоль проста, как и все семейство интерфейсов, содержащих навигационную панель, разделенную на рабочие области, главную информационную панель и панель с контекстно-зависимым набором задач. Если вы пользовались любой другой консолью Microsoft, у вас не возникнет проблем и с этой. На самом деле система Intune ориентирована и на малые предприятия, в которых отсутствует отдел ИТ, поэтому интерфейс консоли интуитивно понятен.

Обзор системы. Рабочие области в Windows Intune точно отражают возможности системы. Рабочая область System Overview позволяет выполнить общую оценку состояния сетевого окружения, предоставляя возможность в одном окне проверить статус безопасности, состояние агента и просмотреть ожидающие установки обновления для каждого подключенного компьютера, а также любые оповещения. В этой рабочей области также можно быстро формировать группы компьютеров, используемые для логического разделения подключенных компьютеров и выборочного применения политик, либо просматривать отчеты.

Управление компьютерами. Для просмотра и управления компьютерами можно использовать рабочую область Computers. Также можно создавать группы компьютеров, копируя отдельные компьютеры или ряд устройств в группу (только в одну группу — используется не иерархическая, а одноуровневая система) и решать другие задачи, относящиеся к управляемым компьютерам. Основное предназначение данной области — управление группами компьютеров. По умолчанию каждый компьютер, на который вы загрузили и установили агент системы Intune, попадает в группу Unassigned Computers. Хотя вы можете (а чаще всего должны) назначить политики для компьютеров в этой группе, даже в малой сети процесс управления будет эффективнее, если разделить компьютеры на более мелкие группы. В демонстрационном окружении я создавал группы по географическому положению, но принцип группировки может быть любым и зависит от нужд компании.

При просмотре компьютеров, входящих в группу, вам доступен широкий набор данных, таких как операционная система компьютера, имя компьютера, членство в группе, а также состояния оповещений, обновлений и безопасности. При работе с системами, которым необходимо вмешательство администратора (например, требуется подтвердить установку обновления), можно щелкнуть мышью по ссылке, чтобы уяснить проблему и предпринять необходимые шаги для ее решения. Например, можно выбрать несколько новых или уже ожидающих подтверждения обновлений и нажать кнопку Approve на панели инструментов, чтобы изменения вступили в силу.

Также можно просмотреть подробную информацию о каждом компьютере, включая обнаруженные вредоносные программы, оповещения, полный профиль оборудования и полный перечень программного обеспечения. Каждый из этих объектов может выступать в роли значения, по которому выполняется сортировка. Например, если вы обнаружили определенную версию пакета Adobe Reader на одном из компьютеров, то, выбрав его в списке программ, вы увидите, на каких еще компьютерах в вашем окружении установлена данная версия.

Обновление программного обеспечения. В соответствии с основной задачей системы, Windows Intune можно использовать для просмотра ожидающих подтверждения на установку пакетов обновлений, срочных исправлений и других модулей коррекции на подключенных компьютерах, а также для выполнения связанных задач. Рабочая область Updates содержит текущие данные о количестве обновлений в вашем окружении, ожидающих подтверждения установки, позволяя подтвердить (или отклонить) сразу некоторые из них или просмотреть каждое, подтверждая установку только необходимых пакетов.

Рабочая область Updates также предоставляет гибкие инструменты для определения тех типов программ, обновлениями которых вы будете управлять. Вы можете взвалить все на себя (выбрав все категории) или подойти к вопросу более обдуманно, выбрав классы обновлений (пакеты обновлений, инструменты и т. д.) и создав правила автоматического подтверждения определенных типов обновлений (основанные на выбранных категориях и классах).

Защита клиента. В составе подписки на систему Intune вы получаете право на установку специальной версии клиентской программы Forefront Endpoint Protection (FEP), названной Windows Intune Endpoint Protection, на каждый подключенный компьютер. Принимая решение о том, устанавливать данный клиент или нет, можно рассуждать по-разному, в частности подумать о том, что средства Endpoint Protection стоит устанавливать лишь в случаях, когда на целевом компьютере отсутствуют альтернативные механизмы защиты. С другой стороны, можно просто отключить имеющиеся на компьютере средства защиты и заменить их службами Endpoint Protection.

В рабочей области Endpoint Protection система Intune позволяет быстро просматривать состояние компьютеров и реагировать на любые проблемы, связанные с безопасностью. Во время тестирования я не столкнулся с существенными проблемами, но обнаружил, что при необходимости можно отдельно просмотреть список зараженных и вызывающих подозрение систем. Система Intune содержит список самых новых вредоносных программ, независимо от того, существуют механизмы защиты против них или еще нет.

Оповещения и удаленная помощь. Система Windows Intune настроена так, чтобы оповещения создавались в ответ на определенные события, нарушающие нормальное функционирование системы, и запросы пользователей об удаленной помощи. На главном экране рабочей области Alerts неотработанные сообщения отображаются в списке следующим образом: критические предупреждения находятся наверху, а информационные оповещения внизу.

Помимо этого, система Intune содержит около 400 различных настроенных оповещений, большинство из которых отключено по умолчанию, а также набор базовых правил для уведомлений. Вы можете определить, кто будет получать оповещения (получатель), в каких случаях (правила) и каким образом (на данный момент только через e-mail). Базовое правило уведомлений, такое как All Critical Alerts, срабатывает при каждом критическом событии и посылает предупреждения всем выбранным пользователям (на электронную почту). На данный момент система не предоставляет возможности редактирования базовых правил, за исключением функции выбора получателей электронных сообщений.

Рабочая область Alerts также предоставляет доступ к небольшому набору функций. Можно указать список администраторов системы Intune (никак не связанный со списком действующих администраторов сети), указав адрес электронной почты каждого из них. Имейте в виду, что для администраторов Windows Intune рекомендуется указывать почтовые адреса, связанные с учетными записями системы Windows Live. Права администратора позволят пользователю авторизоваться на сайте управления системой Intune (при условии, что адрес электронной почты зарегистрирован в Windows Live) и управлять компьютерами. Это также означает, что пользователь окажется в списке возможных получателей оповещений.

Рабочая область Alerts содержит ссылку на загрузку агента Windows Intune и соответствующего сертификата. Он запускается на любой из 32-разрядных или 64-разрядных версий Windows 7 (Professional, Enterprise или Ultimate), Windows Vista (Business, Enterprise или Ultimate) и Windows XP Professional (SP2 или SP3).

И самое главное — рабочая область Alerts содержит интерфейс, с помощью которого администратор может отвечать на запросы пользователя об удаленной помощи. Пользователи создают такие запросы с помощью программы Windows Intune Center, которая устанавливается вместе с агентом, а у администратора оповещение появляется на консоли администратора в двух рабочих областях — System Overview и Alerts. Окно Intune Center, показанное на экране 3, также включает интерфейс для работы с клиентами Windows Update и Windows Intune Endpoint Protection.

|

| Экран 3. Windows Intune Center |

Перечень программного обеспечения. Механизм инвентаризации программного обеспечения, включенный в систему Intune, использует решение Asset Inventory Service (AIS) из состава MDOP, обеспечивая интересный подход к обзору программного обеспечения, задействованного в вашем окружении. Вы можете выполнить сортировку по количеству установленных экземпляров (чтобы узнать, какие программы наиболее популярны), по имени, по издателю или по категории. Можно подробнее изучить отдельное приложение и узнать, на каких компьютерах оно установлено, определить версию приложения и является ли оно частью пакета виртуальных приложений Microsoft Application Virtualization (App-V).

Не секрет, что компания Microsoft активно редактирует список категорий для реестра программного обеспечения, так что со временем в этой области следует ожидать улучшений. Тем не менее список уже сейчас содержит достаточно много информации о наиболее популярных программах сторонних производителей и послужит отличным подспорьем при анализе вашего окружения.

Управление лицензиями. В рабочей области Licenses администраторы, представляющие крупные компании, заключившие корпоративные лицензионные соглашения (например, для продуктов Windows, Office), могут загрузить в данную область свои соглашения и убедиться в том, что они соблюдаются.

Политики Intune. Рабочая область Policy, пожалуй, на данный момент является сердцем системы Windows Intune. Хотя ветераны администрирования семейства System Center и политик Group Policy найдут интерфейс данной области «весьма неплохим», для администраторов, не имеющих опыта подобного контроля над окружением, он может стать откровением. В этом простом пользовательском интерфейсе можно настраивать политики Intune, которые, как упоминалось выше, применяются только для компьютеров, управляемых системой Intune, и существуют независимо от политик Group Policy (если вы используете их в своем окружении).

В некотором смысле система Intune в целом представляется решением, в большей степени подходящим для малых, слабо централизованных окружений. Но хотя я и согласен с этим утверждением, исследования компании Microsoft показывают, что использование системы Intune в крупных окружениях также может быть обоснованным. Когда многие сотрудники используют компьютер дома или в разъездах, практически не взаимодействуя с корпоративной сетью, появляется необходимость организовать защиту компьютеров, выходящих за ее периметр. Некоторые компании даже устанавливают агенты Intune на компьютеры руководства. Даже первая версия системы Intune предлагает эффективное решение при таком подходе и может работать совместно с более мощными корпоративными (внутренними) решениями для управления персональными компьютерами.

Политики Windows Intune могут использоваться совместно с политиками Group Policy. Компания Microsoft не рекомендует применять такой подход, но главное помнить об основном правиле — политики Group Policy имеют приоритет перед политиками Intune. Отметим также, что политики Intune намного проще политик Group Policy, потому что могут применяться только на одном уровне, а именно к группам компьютеров. Исходя из этого, не стоит (во всяком случае, пока) беспокоиться о том, что множество политик будут противоречить друг другу. Управление политиками может усложниться в будущем, по мере развития Windows Intune, хотя в Microsoft заявляют, что выбранный подход к разработке системы позволит избежать подобной проблемы.

Хотя сами по себе политики просты, при первом использовании каждая из них будет иметь обширный список параметров для управления, кроме того, вы сможете использовать один из трех начальных шаблонов. Шаблоны Windows Intune Agent Settings, Windows Intune Center Settings и Windows Firewall Settings, в которые входят наборы настроенных параметров, фактически определяют, к какому объекту будут применяться параметры, содержащиеся в политике. Шаблоны, относящиеся к агенту, определяют множество настроек, связанных с механизмами Endpoint Protection и обновлениями программного обеспечения, а шаблоны, относящиеся к службе Windows Firewall, как вы догадываетесь, управляют настройками межсетевого экрана и позволяют добавлять исключения.

После создания политики можно управлять ее развертыванием на компьютере, который является базовым для группы компьютеров. Нужно просто расставить галочки.

Отчетность. Windows Intune также обладает богатым набором функций для работы с отчетами, основанным на различных особенностях продукта. Можно создавать отчеты об обновлениях, установленном программном обеспечении и лицензиях. Можно создать отчет прямо в процессе работы и затем распечатать его из консоли или экспортировать в файл HTML или CSV.

Можно создавать отчеты и в других частях консоли администратора. Например, когда вы просматриваете список оповещений в рабочей области Alerts или список Definition Updates в рабочей области Updates, под рукой всегда есть кнопка Export List.

Администрирование. В рабочей области Administration можно задать параметры, относящиеся к учетным записям администраторов, настроить механизм классификации категорий и правил, типы оповещений и правила уведомлений, а также вручную загружать программное обеспечение для клиентских машин.

Опыт работы с клиентом

Я установил Windows Intune и соответствующее программное обеспечение на свои клиентские компьютеры, заменив использовавшиеся технологии безопасности Microsoft Security Essentials (MSE) службой Intune Endpoint Protection. В предварительной версии система Intune поставлялась с отдельными клиентскими программами для 32-разрядных и 64-разрядных компьютеров, но в окончательной версии используется единый клиент. В общем, применение механизмов Intune Endpoint Protection практически не отразилось на производительности или повседневном использовании компьютера. К тому же служба Intune Endpoint Protection выглядит и работает почти так же, как и пакет MSE.

Служба Intune Endpoint Protection, как и FEP 2011, и MSE 2, использует эвристический метод для проверки подозрительного программного обеспечения на предмет обнаружения новых вредоносных программ. Поскольку «изнутри» система представляет собой совместно используемую инфраструктуру под управлением комплекса System Center, общая точность эвристических методов растет по мере увеличения количества пользователей и получения данных с их компьютеров (дополнительная выгода для заказчиков системы). Я использую службу безопасности MSE 2 на своих компьютерах и настоятельно рекомендую ее вам.

Приложение Windows Intune Center, как я упоминал выше, предоставляет интерфейсную часть для служб Windows Update, Endpoint Protection и, конечно же, для механизмов удаленной помощи, реализованных в компоненте, названном Microsoft Easy Assist. Преимущество заключается в том, что эта программа может работать без доступа к Интернету, и вашим клиентам не надо подключаться к корпоративной сети, чтобы получить помощь, — на самом деле большинство конечных пользователей системы Intune никогда не будут напрямую подключены к сети вашей компании.

Стоимость и дополнительные преимущества

Безусловно, Windows Intune — не самое дешевое решение: стоимость использования системы составляет 11 долл. за каждый компьютер в месяц. Но в стоимость также входит лицензированная копия системы Windows 7 Enterprise для каждого компьютера, которая, как утверждают в Microsoft, поможет поддерживать стабильность в вашем окружении. Это хорошее предложение для заказчиков, заинтересованных в приобретении данной операционной системы, но я бы предпочел более дешевый вариант, пусть в него и не будет входить лицензия на Windows 7. К радости заказчиков, заключивших соглашение о корпоративных лицензиях, их ожидает скидка по совокупности предыдущих покупок. В данном случае стоит отметить простоту лицензирования, что обычно не является сильной стороной Microsoft.

За дополнительную плату в 1 долл. за каждый компьютер в месяц пользователи системы Intune могут получить доступ к полному набору MDOP. Если вы уже оплачиваете Intune, то данное предложение, несомненно, для вас: пакет MDOP содержит множество эффективных инструментов и утилит, таких как App-V и Microsoft Enterprise Desktop Virtualization (MED-V), Microsoft Advanced Group Policy Management (AGPM), System Center Desktop Error Monitoring (DEM), Microsoft Diagnostics, Recovery Toolset (DaRT) и AIS. Таким образом, пакет MDOP на сегодня является лучшим предложением для крупных компаний.

Подобные схемы ценообразования, включающие условия «за компьютер», «в месяц», весьма характерны для «облачных» услуг, и, как любая подписка, за которую вы платите дома, эти относительно низкие месячные расходы могут накладываться друг на друга. Например, приобретение и системы Intune, и пакета Office 365 может привести к нехватке ресурсов у обычной маленькой фирмы. Возможно, со временем Microsoft разработает подход, при котором клиенты, подписавшиеся на оба продукта, будут получать скидку.

А пока Microsoft всячески оправдывает установленную общую стоимость доступа к этим услугам. В случае с Intune компания объявляет, что с помощью данной системы покупатель экономит в среднем около 700 долл. за компьютер в год, 520 из которых экономятся за счет сокращения загруженности отдела ИТ. И это не считая экономии от 150 долл. до 1400 долл. за компьютер в год, в зависимости от начальной технической базы, за счет перехода на Windows 7.

Рекомендации

Хотя Windows Intune, скорее всего, будет иметь успех в верхнем эшелоне рынка малого и среднего бизнеса, то есть у организаций, в которых используется от 50 до 1000 персональных компьютеров, это решение должно получить широкое распространение. Отсутствие настоящей совместимости с AD для некоторых может показаться негативным аспектом, но я думаю, что у данного подхода с узкоспециализированным управлением есть будущее в нижнем эшелоне рынка, и я бы не рекомендовал компании Microsoft немедленно исправлять этот «недостаток». В век ориентирования на пользователя в области ИТ все больше и больше пользователей приносят собственные компьютеры и устройства на рабочее место или, по крайней мере, используют собственные компьютеры для работы. А система Intune идеально подходит для таких случаев.

Если у вас развернута корпоративная инфраструктура, вам придется дублировать часть инфраструктуры в системе Intune, что по мере роста бизнеса становится все более трудоемким процессом. Но, как заметили представители компании Microsoft на недавней встрече, даже крупнейшие предприятия получат выгоду от использования системы Intune в качестве дополнительного средства защиты тех систем, которые никогда не подключатся к общей сети, — сценарий, который становится все более привычным.

Забегая вперед, скажу, что компания Microsoft планирует обновлять системы Intune на постоянной основе, и уже появилась информация о планах разработки новых версий. Компания ожидает, что система Intune сравнится по возможностям с современным уровнем управления, обеспечиваемым комплексом System Center, в течение двух-трех лет, и планирует развивать продукт, чтобы включить возможность установки программного обеспечения в ближайшую версию.

Планы компании Microsoft по развитию Windows Intune довольно захватывающие. Но даже в первой версии система Intune — отличный пример возможности применения «облачных» технологий. Данный продукт обеспечивает отличное решение для компаний, попадающих в его «зону охвата».

Поль Тюрро (thurrott@windowsitpro.com) — редактор новостей в Windows IT Pro

Набор облачных сервисов под коммерческим названием Windows Intune, предназначен для управления и обслуживания рабочих станций в организации. Windows Intune, по своему функционалу вобрал в себя функции присущие System Center Configuration Manager и Forefront End protection а также System Center Operation Manager, объединяя достоинства этих программных продуктов. В этой статье пойдет речь о применении рабочей области «Endpoint Protection» консоли администрирования Windows Intune.

Рабочая область «Endpoint Protection» консоли администрирования Windows Intune создана, для управления агентом Endpoint Protection, который в свою очередь создан для защиты управляемых компьютеров от различных видов угроз в реальном времени.

Угрозами являются вирусы, троянские программы, всевозможные исполняемые скрипты. Нужно отметить, что в последнее время подобные программы стараются не мешать работе пользователя, и не портить программы и файлы, которые пользователь создает. Исключение составляют зловредные программы, которые хотят денег прямо сейчас. К примеру, есть трояны, которые шифруют файлы с паролем и предлагают пользователю купить этот пароль за определенную плату, например, с помощью смс-сообщения. Итак, с целю тестирования скачайте вирус EICAR (рисунок 1).

Рисунок 1. Вирус Eicar – самый популярный вирус для проверки антивирусов.

Точнее попробуйте скачать, со стороны клиента, на котором установлено программное обеспечение Windows Intune. Клиент Windows Intune Endpoint Protection, обнаружит попытку проникновения вируса EICAR и заблокирует её (рисунок 2).

Рисунок 2. Обнаружение угрозы Windows Intune Endpoint Protection.

Также, Windows Intune Endpoint Protection предложит выполнить полную очистку компьютера, с целью выявления угроз, кнопка «Clean computer» (Очистить компьютер). После проверки, в клиенте на закладке «История» (History), можно посмотреть более подробную информация об угрозе (рисунок 3).

Рисунок 3. Информация об обнаруженной угрозе Windows Intune Endpoint Protection.

Интересная деталь, до клиента Windows Intune Endpoint Protection стоял клиент Microsoft Security Essential 2.0. Ни одного успешного проникновения в операционную систему не было обнаружено. Антивирусы не дают полной защиты, поэтому периодически проверяю работу операционной системы самостоятельно.

С одной стороны скучно без постоянных сообщений об атаках, обновлений или предупреждений альтернативных антивирусов, с другой стороны, если стоит один из клиентов семейства Forefront Protection, к которому относятся и Windows Intune Endpoint Protection и Microsoft Security Essential 2.0, можно сосредоточиться на основной работе, а не на обслуживании антивирусного программного обеспечения.

Загрузить можно отсюда, — программный продукт Microsoft Security Essential 2.0 для домашнего использования и для малого бизнеса абсолютно бесплатен http://www.microsoft.com/ru-ru/security_essentials/default.aspx.

Подробная информация о развертывании клиентского программного обеспечения предоставлена в статье этого блога «Windows Intune – Настройка программного обеспечения клиента».

Для защиты управляемых компьютеров в организации Windows Intune™ Endpoint Protection предоставляет следующие возможности и функции, — защита от потенциальных и фиксированных угроз в режиме реального времени, отслеживание экземпляров вредоносных программ, поддержание базы определений в актуальном состоянии, решение принимается в течение 8 часов, и автоматический запуск проверок системы. Windows Intune предоставляет средства для облегчения и централизации управления компьютерами. В число таких средств относится шаблон политики с параметрами агента Endpoint Protection, с помощью которого можно создать политику и развернуть ее на нескольких компьютерах.

Сводки состояния Endpoint Protection, доступные в Консоль администрирования Windows Intune, позволяют быстро идентифицировать зараженные или незащищенные компьютеры и предпринять соответствующие действия. С помощью ссылок на разделы Центра Майкрософт по защите от вредоносных программ, доступных в консоли, можно получить дополнительные сведения о вредоносных программах, обнаруженных на компьютерах организации.

Со стороны управляемого клиента Windows Intune посмотрели работу Windows Intune Endpoint Protection, теперь рассмотрим рабочую область «Endpoint Protection» консоли администрирования Windows Intune (рисунок 4).

Рисунок 4. Рабочая область Windows Intune «Endpoint Protection».

Рабочая область Windows Intune Endpoint Protection состоит из нескольких секций, основная секция представлена на рисунке 5.

Рисунок 5. Рабочая область «Endpoint Protection» – основная секция.

Здесь есть два узла, «Обзор», — в котором можно узнать основную информацию о рабочей области Endpoint Protection, и «Все вредоносные программы» — где можно узнать более подробную информацию об обнаруженных вредоносных программах, и на каких управляемых компьютерах произошло обнаружение.

Следующая секция рабочей области «Endpoint Protection» консоли администрирования Windows Intune — секция «Обзор Endpoint Protection» (рисунок 6).

Рисунок 6. Рабочая область «Endpoint Protection» – обзорная секция.

В этой секции можно получить самые важные сгруппированные сообщения, об обнаруженных угрозах и вредоносных программах, обнаруженных в управляемом окружении. Также доступно состояние защиты конечных точек для управляемых компьютеров Windows Intune.

Следующая секция рабочей области «Endpoint Protection» — секция «Поиск» (рисунок 7).

Рисунок 7. Рабочая область «Endpoint Protection» – секция поиска вредоносных программ.

С помощью данной секции можно быстро найти ресурсные записи обнаруженных вредоносных программ по части слова, или по полному наименованию. К примеру, нужно найти все компьютеры, на которых обнаружен вирус «EICAR». Введите в строке поиска строку «EICAR», нажмите на поиск.

Следующая секция рабочей области «Endpoint Protection» — секция «Дополнительные сведения» (рисунок 8).

Рисунок 8. Рабочая область «Endpoint Protection» – секция дополнительных сведений.

Секция выполняет задачу краткого справочника информации, необходимой для выполнения задач рабочей области «Endpoint Protection». По мере увеличения количества выполняемых задач, количество ссылок также будет увеличиваться. На момент написания статьи доступны ссылки на следующие ресурсы:

1. Центр Майкрософт по защите от вредоносных программ [1].

2. Обзор Endpoint Protection [4].

3. Планирование сканирования [3].

4. Настройка параметров агента Endpoint Protection [2].

Есть еще одна информационная секция в рабочей области «Endpoint Protection» – секция сведений об угрозах (рисунок 9).

Рисунок 9. Рабочая область «Endpoint Protection» – секция сведений об угрозах.

В этой секции аккумулированы самые распространённые угрозы, обнаруженные в управляемом окружении Windows Intune. Сейчас там отображается вирус «EICAR», чтобы посмотреть дополнительные сведения об этой угрозе, можно нажать на ссылку «Virus:DOS/EICAR_Test_File». Произойдет переход на узел «Все вредоносные программы» (рисунок 10).

Рисунок 10. Рабочая область «Endpoint Protection» – выбор и просмотр свойств.

Здесь доступны две кнопки «Просмотреть свойства» и «Дополнительные сведения о вредоносной программе». Нажмите на кнопку «Просмотреть свойства» (рисунок 11).

Рисунок 11. Рабочая область «Endpoint Protection» – свойства вредоносной программы.

На главной странице свойств, есть две секции «Состояние вредоносной программы» и «Дополнительные сведения», их содержание чисто информационно. На данной странице перейдите на закладку «Компьютеры» (рисунок 12).

Рисунок 12. Свойства вредоносной программы – информация о компьютерах.

Можно заметить, на каком именно управляемом компьютере был обнаружен вирус, и его состояние. Сообщение информационное, поэтому сразу видно, что угрозы нет.

Перейдите по ссылке «Дополнительные сведения» (рисунок 13).

Рисунок 13. Расширенные сведения о вредоносной программе.

В открывшейся странице расширенных дополнительных сведениях об обнаруженной вредоносной программе, можно увидеть статус сообщения, алиасы вирусной программы в альтернативных антивирусах, и дату занесения в энциклопедию.

Операционный тестовый цикл завершен, угроза выявлена и уничтожена, дополнительные проявления изучены с помощью онлайновой энциклопедии Malware Protection Center Threat Research and Response.

Теперь, хочется отметить еще одну возможность, которая присутствует на любом узле рабочей области «Endpoint Protection» Windows Intune, в котором есть списки. Эта функция экспорта списка. Нажмите на значок экспорта списка (рисунок 14).

Рисунок 14. Экспорт списка обнаруженных вредоносных программ.

В первом окне экспорта списка, выберете формат файла экспортируемого списка. Предложено два формата «CSV-Файл» и «HTML-файл». «CSV-Файл» хорошо подойдет для обработки данных с помощью дополнительных приложений, таких как Microsoft Excel. «HTML-файл», представляет собой сразу отформатированный отчет, хорошо подходящий для передачи вышестоящему руководству. Итак, если объем данных не большой, кофе заваривать не надо, нажмите кнопку «Экспорт» для начала процесса. Отменить экспорт данных можно кнопкой «Отмена» (рисунок 15).

Рисунок 15. Завершение экспорта списка обнаруженных вредоносных программ.

В последнем окне экспорта списка, просмотрите краткую информацию о количестве экспортированных строк, или предупреждения о проблемах, возникших при экспорте. Нажмите кнопку «Закрыть», для завершения работы мастера экспорта списков.

Также, в вместо экспорта списка, его можно сразу распечатать, для этого нажмите на кнопку (рисунок 16).

Рисунок 16. Пример распечатки обнаруженных вредоносных программ.

В распечатке выводятся сгруппированные сведения о состоянии вредоносной программы, наименовании, дальнейшие сведения, недавно устраненные, количестве обнаружений, уровень оповещения и последнее действие, произведенное над данным вирусом.

Для защиты управляемых компьютеров в организации Windows Intune™ Endpoint Protection предоставляет следующие возможности и функции: защита от потенциальных угроз в режиме реального времени, отслеживание экземпляров вредоносных программ, поддержание базы определений в актуальном состоянии и автоматический запуск проверок системы. Windows Intune предоставляет средства для облегчения и централизации управления компьютерами. К числу таких средств относится шаблон политики с параметрами агента Endpoint Protection, с помощью которого можно создать политику и развернуть ее на нескольких компьютерах.

Сводки состояния Endpoint Protection, доступные в Консоль администрирования Windows Intune, позволяют быстро идентифицировать зараженные или незащищенные компьютеры и предпринять соответствующие действия. С помощью ссылок на разделы Центра Майкрософт по защите от вредоносных программ, доступных в консоли, можно получить дополнительные сведения о вредоносных программах, обнаруженных на компьютерах организации.

Опубликованные обновления становятся доступными для развертывания в среде, а значит и для утверждения или отклонения администратором. На протяжении жизненного цикла обновления его состояние изменяется несколько раз. Большинство состояний отображаются в консоли администрирования в качестве ссылок на статистические данные или в качестве фильтров представлений. Возможные состояния обновления описаны в следующей таблице. Если не указано иное, описанные состояния относятся к одному обновлению на одном компьютере. И так далее.

В статье более подробно рассмотрена рабочая область «Endpoint Protection» консоли администрирования Windows Intune. В дальнейшем цикле статей по рабочим областям консоли администрирования будет подробно рассмотрены дополнительные возможности, предоставленными облачными сервисами Windows Intune.

Полезные ссылки:

1. Malware Protection Center Threat Research and Response http://www.microsoft.com/security/portal/default.aspx

2. Настройка параметров агента Endpoint Protection http://onlinehelp.microsoft.com/ru-ru/windowsintune/ff189259.aspx

3. Планирование сканирования http://onlinehelp.microsoft.com/ru-ru/windowsintune/ff189288.aspx

4. Рабочая область Windows Intune™ Endpoint http://onlinehelp.microsoft.com/ru-ru/windowsintune/ff398985.aspx

5. Virus:DOS/EICAR_Test_File – дополнительная информация http://www.microsoft.com/security/portal/Threat/Encyclopedia/Entry.aspx?name=Virus%3aDOS%2fEICAR_Test_File&threatid=2147519003

6. Microsoft Online Services Customer Portal — Windows Intune™ https://mocp.microsoftonline.com/Site/ProductCatalogPostSignin.aspx

7. Windows Intune™ administration console https://manage.microsoft.com/WindowsIntune/

8. Проверка сводки состояния Endpoint Protection для всех компьютеров http://onlinehelp.microsoft.com/ru-ru/windowsintune/ff189266.aspx

9. Проверка сводки состояния и сведений о Endpoint Protection для группы компьютеров http://onlinehelp.microsoft.com/ru-ru/windowsintune/ff189291.aspx

10. Проверка сводки состояния Endpoint Protection и подробных сведений о вредоносных программах для компьютера http://onlinehelp.microsoft.com/ru-ru/windowsintune/ff189271.aspx

11. Проверка вредоносных программ, для которых требуются дальнейшие действия http://onlinehelp.microsoft.com/ru-ru/windowsintune/ff189243.aspx

12. Проверка незащищенных компьютеров http://onlinehelp.microsoft.com/ru-ru/windowsintune/ff189229.aspx

13. Планирование сканирования http://onlinehelp.microsoft.com/ru-ru/windowsintune/ff189288.aspx

14. Проверка наличия других приложений для защиты от вредоносных программ на компьютерах http://onlinehelp.microsoft.com/ru-ru/windowsintune/ff770835.aspx

15. Устранение неполадок Endpoint Protection http://onlinehelp.microsoft.com/ru-ru/windowsintune/ff462934.aspx

| title | description | keywords | author | ms.author | manager | ms.date | ms.topic | ms.service | ms.subservice | ms.localizationpriority | ms.technology | ms.assetid | ms.reviewer | ms.suite | search.appverid | ms.custom | ms.collection |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

|

Protection settings for Windows 10 devices in Microsoft Intune — Azure | Microsoft Docs |

On Windows 10 devices, use or configure endpoint protection settings to enable Microsoft Defender features, including Application Guard, Firewall, SmartScreen, encryption and BitLocker, Exploit Guard, Application Control, Security Center, and security on local devices in Microsoft Intune. |

brenduns |

brenduns |

dougeby |

03/03/2020 |

reference |

microsoft-intune |

protect |

medium |

3af7c91b-8292-4c7e-8d25-8834fcf3517a |

mattsha |

ems |

MET150 |

intune-azure; seodec18 |

M365-identity-device-management |

Windows 10 (and later) settings to protect devices using Intune

Microsoft Intune includes many settings to help protect your devices. This article describes all the settings you can enable and configure in Windows 10 and newer devices. These settings are created in an endpoint protection configuration profile in Intune to control security, including BitLocker and Microsoft Defender.

To configure Microsoft Defender Antivirus, see Windows 10 device restrictions.

Before you begin

Create an endpoint protection device configuration profile.

For more information about configuration service providers (CSPs), see Configuration service provider reference.

Microsoft Defender Application Guard

While using Microsoft Edge, Microsoft Defender Application Guard protects your environment from sites that aren’t trusted by your organization. When users visit sites that aren’t listed in your isolated network boundary, the sites open in a Hyper-V virtual browsing session. Trusted sites are defined by a network boundary, which are configured in Device Configuration.

Application Guard is only available for Windows 10 (64-bit) devices. Using this profile installs a Win32 component to activate Application Guard.

-

Application Guard

Default: Not configured

Application Guard CSP: Settings/AllowWindowsDefenderApplicationGuard- Enabled for Edge — Turns on this feature, which opens untrusted sites in a Hyper-V virtualized browsing container.

- Not configured — Any site (trusted and untrusted) can open on the device.

-

Clipboard behavior

Default: Not configured

Application Guard CSP: Settings/ClipboardSettingsChoose what copy and paste actions are allowed between the local PC and the Application Guard virtual browser.

- Not configured

- Allow copy and paste from PC to browser only

- Allow copy and paste from browser to PC only

- Allow copy and paste between PC and browser

- Block copy and paste between PC and browser

-

Clipboard content

This setting is available only when Clipboard behavior is set to one of the allow settings.

Default: Not configured

Application Guard CSP: Settings/ClipboardFileTypeSelect the allowed clipboard content.

- Not configured

- Text

- Images

- Text and images

-

External content on enterprise sites

Default: Not configured

Application Guard CSP: Settings/BlockNonEnterpriseContent- Block — Block content from unapproved websites from loading.

- Not configured — Non-enterprise sites can open on the device.

-

Print from virtual browser

Default: Not configured

Application Guard CSP: Settings/PrintingSettings- Allow — Allows the printing of selected content from the virtual browser.

- Not configured Disable all print features.

When you Allow printing, you then can configure the following setting:

- Printing type(s)

Select one or more of the following options:- XPS

- Local printers

- Network printers

-

Collect logs

Default: Not configured

Application Guard CSP: Audit/AuditApplicationGuard- Allow — Collect logs for events that occur within an Application Guard browsing session.

- Not configured — Don’t collect any logs within the browsing session.

-

Retain user-generated browser data

Default: Not configured

Application Guard CSP: Settings/AllowPersistence- Allow Save user data (such as passwords, favorites, and cookies) that’s created during an Application Guard virtual browsing session.

- Not configured Discard user-downloaded files and data when the device restarts, or when a user signs out.

-

Graphics acceleration

Default: Not configured

Application Guard CSP: Settings/AllowVirtualGPU- Enable — Load graphic-intensive websites and video faster by getting access to a virtual graphics processing unit.

- Not configured Use the device’s CPU for graphics; Don’t use the virtual graphics processing unit.

-

Download files to host file system

Default: Not configured

Application Guard CSP: Settings/SaveFilesToHost- Enable — Users can download files from the virtualized browser onto the host operating system.

- Not configured — Keeps the files local on the device, and doesn’t download files to the host file system.

Microsoft Defender Firewall

Global settings

These settings are applicable to all network types.

-

File Transfer Protocol

Default: Not configured

Firewall CSP: MdmStore/Global/DisableStatefulFtp- Block — Disable stateful FTP.

- Not configured — The firewall does stateful FTP filtering to allow secondary connections.

-

Security association idle time before deletion

Default: Not configured

Firewall CSP: MdmStore/Global/SaIdleTimeSpecify an idle time in seconds, after which security associations are deleted.

-

Pre-shared key encoding

Default: Not configured

Firewall CSP: MdmStore/Global/PresharedKeyEncoding- Enable — Encode presheared keys using UTF-8.

- Not configured — Encode presheared keys using the local store value.

-

IPsec exemptions

Default: 0 selected

Firewall CSP: MdmStore/Global/IPsecExemptSelect one or more of the following types of traffic to be exempt from IPsec:

- Neighbor discover IPv6 ICMP type-codes

- ICMP

- Router discover IPv6 ICMP type-codes

- Both IPv4 and IPv6 DHCP network traffic

-

Certificate revocation list verification

Default: Not configured

Firewall CSP: MdmStore/Global/CRLcheckChoose how the device verifies the certificate revocation list. Options include:

- Disable CRL verification

- Fail CRL verification on revoked certificate only

- Fail CRL verification on any error encountered.

-

Opportunistically match authentication set per keying module

Default: Not configured

Firewall CSP: MdmStore/Global/OpportunisticallyMatchAuthSetPerKM- Enable Keying modules must ignore only the authentication suites that they don’t support.

- Not configured, Keying modules must ignore the entire authentication set if they don’t support all of the authentication suites specified in the set.

-

Packet queuing

Default: Not configured

Firewall CSP: MdmStore/Global/EnablePacketQueueSpecify how software scaling on the receive side is enabled for the encrypted receive and clear text forward for the IPsec tunnel gateway scenario. This setting confirms the packet order is preserved. Options include:

- Not configured

- Disable all packet queuing

- Queue inbound encrypted packets only

- Queue packets after decryption is performed for forwarding only

- Configure both inbound and outbound packets

Network settings

The following settings are each listed in this article a single time, but all apply to the three specific network types:

- Domain (workplace) network

- Private (discoverable) network

- Public (non-discoverable) network

General settings

-

Microsoft Defender Firewall

Default: Not configured

Firewall CSP: EnableFirewall- Enable — Turn on the firewall, and advanced security.

- Not configured Allows all network traffic, regardless of any other policy settings.

-

Stealth mode

Default: Not configured

Firewall CSP: DisableStealthMode- Not configured

- Block — Firewall is blocked from operating in stealth mode. Blocking stealth mode allows you to also block IPsec secured packet exemption.

- Allow — The firewall operates in stealth mode, which helps prevent responses to probing requests.

-

IPsec secured packet exemption with Stealth Mode

Default: Not configured

Firewall CSP: DisableStealthModeIpsecSecuredPacketExemptionThis option is ignored if Stealth mode is set to Block.

- Not configured

- Block — IPSec secured packets do not receive exemptions.

- Allow — Enable exemptions. The firewall’s stealth mode MUST NOT prevent the host computer from responding to unsolicited network traffic that is secured by IPsec.

-

Shielded

Default: Not configured

Firewall CSP: Shielded- Not configured

- Block — When the Microsoft Defender Firewall is on and this setting is set to Block, all incoming traffic is blocked, regardless of other policy settings.

- Allow — When set to Allow, this setting is turned off — and incoming traffic is allowed based on other policy settings.

-

Unicast responses to multicast broadcasts

Default: Not configured

Firewall CSP: DisableUnicastResponsesToMulticastBroadcastTypically, you don’t want to receive unicast responses to multicast or broadcast messages. These responses can indicate a denial of service (DOS) attack, or an attacker trying to probe a known live computer.

- Not configured

- Block — Disable unicast responses to multicast broadcasts.

- Allow — Allow unicast responses to multicast broadcasts.

-

Inbound notifications

Default: Not configured

Firewall CSP: DisableInboundNotifications- Not configured

- Block — Hide notifications to uses when an app is blocked from listening on a port.

- Allow — Enables this setting, and may show a notification to users when an app is blocked from listening on a port.

-

Default action for outbound connections

Default: Not configured

Firewall CSP: DefaultOutboundActionConfigure the default action firewall performs on outbound connections. This setting will get applied to Windows version 1809 and above.

- Not configured

- Block — The default firewall action isn’t run on outbound traffic unless it’s explicitly specified not to block.

- Allow — Default firewall actions run on outbound connections.

-

Default action for inbound connections

Default: Not configured

Firewall CSP: DefaultInboundAction- Not configured

- Block — The default firewall action isn’t run on inbound connections.

- Allow — Default firewall actions run on inbound connections.

Rule merging

-

Authorized application Microsoft Defender Firewall rules from the local store

Default: Not configured

Firewall CSP: AuthAppsAllowUserPrefMerge- Not configured

- Block — The authorized application firewall rules in the local store are ignored and not enforced.

- Allow —

Choose Enable Applies firewall rules in the local store so they’re recognized and enforced.

-

Global port Microsoft Defender Firewall rules from the local store

Default: Not configured

Firewall CSP: GlobalPortsAllowUserPrefMerge- Not configured

- Block — The global port firewall rules in the local store are ignored and not enforced.

- Allow — Apply global port firewall rules in the local store to be recognized and enforced.

-

Microsoft Defender Firewall rules from the local store

Default: Not configured

Firewall CSP: AllowLocalPolicyMerge- Not configured

- Block — Firewall rules from the local store are ignored and not enforced.

- Allow — Apply firewall rules in the local store to be recognized and enforced.

-

IPsec rules from the local store

Default: Not configured

Firewall CSP: AllowLocalIpsecPolicyMerge- Not configured

- Block — The connection security rules from the local store are ignored and not enforced, regardless of the schema version and connection security rule version.

- Allow — Apply connection security rules from the local store, regardless of schema or connection security rule versions.

Firewall rules

You can Add one or more custom Firewall rules. For more information, see Add custom firewall rules for Windows 10 devices.

Custom Firewall rules support the following options:

General settings:

-

Name

Default: No nameSpecify a friendly name for your rule. This name will appear in the list of rules to help you identify it.

-

Description

Default: No descriptionProvide a description of the rule.

-

Direction

Default: Not configured

Firewall CSP: FirewallRules/FirewallRuleName/DirectionSpecify if this rule applies to Inbound, or Outbound traffic. When set as Not configured, the rule automatically applies to Outbound traffic.

-

Action

Default: Not configured

Firewall CSP: FirewallRules/FirewallRuleName/Action, and FirewallRules/FirewallRuleName/Action/TypeSelect from Allow or Block. When set as Not configured, the rule defaults to allow traffic.

-

Network type

Default: 0 selected

Firewall CSP: FirewallRules/FirewallRuleName/ProfilesSelect up to three types of network types to which this rule belongs. Options include Domain, Private, and Public. If no network types are selected, the rule applies to all three network types.

Application settings

-

Application(s)

Default: AllControl connections for an app or program. Select one of the following options, and then complete the additional configuration:

-

Package family name – Specify a package family name. To find the package family name, use the PowerShell command Get-AppxPackage.

Firewall CSP: FirewallRules/FirewallRuleName/App/PackageFamilyName -

File path – You must specify a file path to an app on the client device, which can be an absolute path, or a relative path. For example: C:WindowsSystemNotepad.exe or %WINDIR%Notepad.exe.

Firewall CSP: FirewallRules/FirewallRuleName/App/FilePath -

Windows service – Specify the Windows service short name if it’s a service and not an application that sends or receives traffic. To find the service short name, use the PowerShell command Get-Service.

Firewall CSP: FirewallRules/FirewallRuleName/App/ServiceName -

All– No additional configuration is available.

-

IP address settings

Specify the local and remote addresses to which this rule applies.

-

Local addresses

Default: Any address

Firewall CSP: FirewallRules/FirewallRuleName/LocalPortRangesSelect Any address or Specified address.

When you use Specified address, you add one or more addresses as a comma-separated list of local addresses that are covered by the rule. Valid tokens include:

- Use an asterisk “*” for any local address. If you use an asterisk, it must be the only token you use.