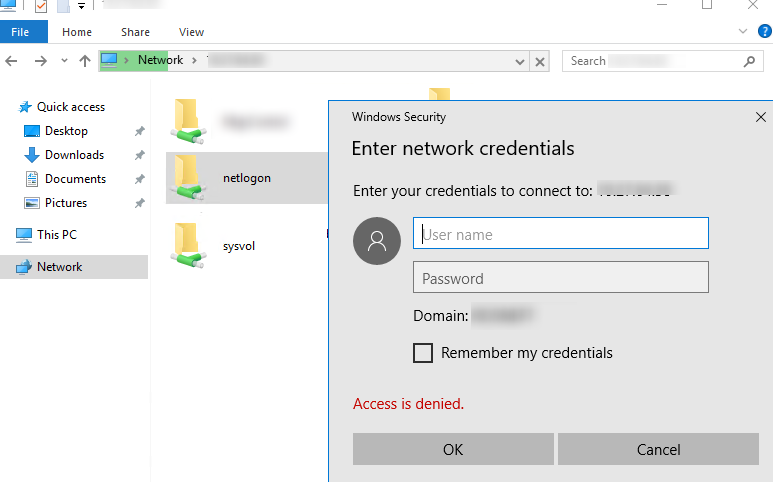

Заметил некоторые странности при доступе к каталогам SYSVOL и NETLOGON в домене из Windows 10 / Windows Server 2016. При доступе к контроллеру домена с клиента по UNC пути

\<domain.ru>SYSVOL

или по IP адресу контроллера домена

\192.168.1.10Netlogon

появляется ошибка “Отказано в доступе” (Access is denied) с запросом ввода учетной записи и пароля. При указании учетной записи доменного пользователя или даже администратора домена, каталоги все равно не открываются.

При этом тот же самый каталог Sysvol/Netlogon открывается нормально (без запроса пароля), если указать имя контроллера домена:

\dc1.domain.rusysvol

или просто

\dc1sysvol

.

Кроме того, на проблемных компьютерах с Windows 10 могут наблюдаться проблемы с применением групповых политик. В журнале можно найти ошибки с EventID 1058:

The processing of Group Policy failed. Windows attempted to read the file \domain.rusysvoldomain.ruPolicies{GPO GUID}gpt.ini from a domain controller and was not successful. Group Policy settings may not be applied until this event is resolved.

Все это связано с новыми настройками безопасности, которые предназначены для защиты доменных компьютеров от запуска кода (логон скриптов, исполняемых файлов) и получения конфигурационных файлов политик из недоверенных источников — UNC hardening. Настройки безопасности Windows 10 / Windows Server 2016 требуют, чтобы для доступа к UNC каталогам с усиленной защитой (SYSVOL и NETLOGON) использовались следующие уровни безопасности:

- Mutual Authentication — взаимная аутентификация клиента и сервера. Для аутентификации используется Kerberos (NTLM не поддерживается). Именно поэтому вы не можете подключиться к каталогам SYSVOL и NETLOGON на контроллере домена по IP адресу. По-умолчанию

RequireMutualAuthentication=1

. - Integrity – проверка подписи SMB. Позволяет убедиться, что данные в SMB сесии не модифицированы при передаче. Подпись SMB поддерживается только в версии SMB 2.0 и выше (SMB 1 не поддерживает SMB подписи для сессии). По-умолчанию

RequireIntegrity=1

. - Privacy – шифрование данных в SMB сессии. Поддерживается начиная с SMB 3.0 (Windows 8 / Windows Server 2012 и выше). По-умолчанию RequirePrivacy=0.

Если у вас в домене остались компьютеры и контроллеры домены со старыми версиями Windows (Windows 7 / Windows Server 2008 R2 и ниже), вы не должны использовать опцию

RequirePrivacy=1

. Иначе старые клиенты не смогут подключиться к сетевым каталогам на контроллерах домена.

Изначально эти изменения были внесены в Windows 10 еще в 2015 году в рамках бюллетеней безопасности MS15-011 и MS15-014. В результате был изменен алгоритм работы Multiple UNC Provider (MUP), который теперь использует особые правила для доступа к критичным каталогам на контроллерах домена \*SYSVOL и \*NETLOGON.

В Windows 7 и Windows 8.1 защищенные UNC пути по умолчанию отключены.

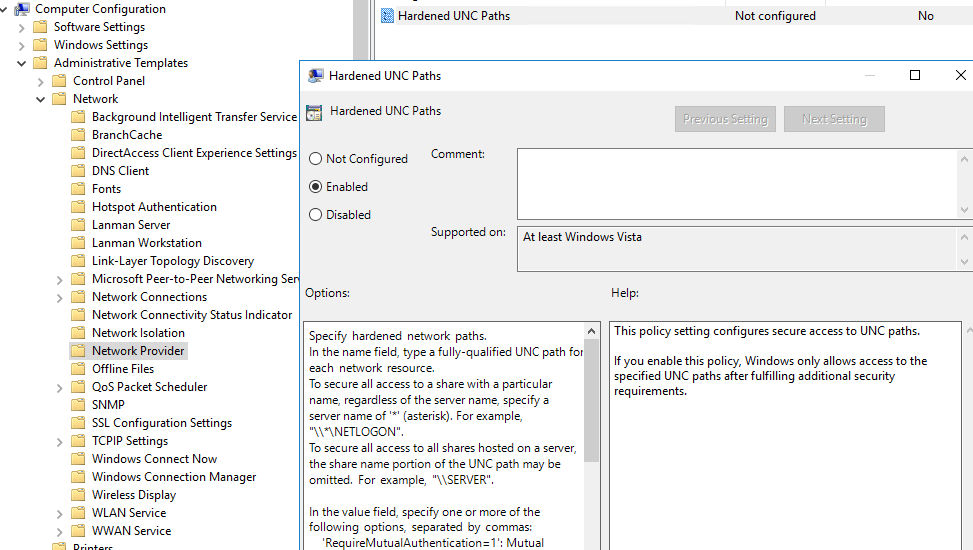

Изменить настройки UNC hardening в Windows 10 для доступа к SYSVOL и NETLOGON можно через групповые политики. Вы можете использовать различные настройки безопасности для доступа к разным UNC-путям с помощью политики Hardened UNC Paths (UNC пути с усиленной защитой).

- Откройте редактор локальной политики безопасности gpedit.msc;

- Перейдите в раздел политик Computer Configuration -> Administrative Templates -> Network -> Network Provider;

- Включите политику Hardened UNC Paths;

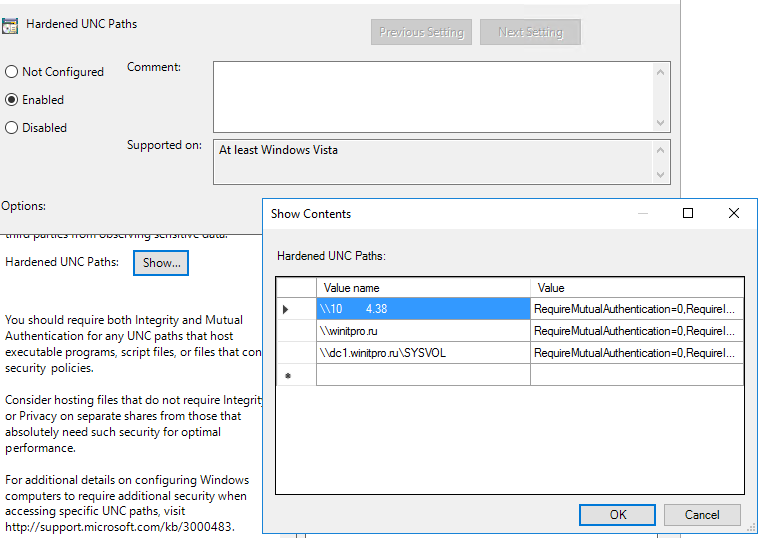

- Нажмите на кнопку Show и создайте записи для UNC путей к каталогам Netlogon и Sysvol. Для полного отключения UNC hardering для определенных каталогов (не рекомендуется!!), укажите значение

RequireMutualAuthentication=0,RequireIntegrity=0,RequirePrivacy=0Можно использовать следующие форматы для UNC путей:

- \DC_IP

- \domain.ru

- \DCName

Или можно разрешить доступ к каталогам Sysvol и Netlogon независимо от UNC пути:

- \*SYSVOL

- \*NETLOGON

Нужно указать все необходимые вам имена доменов (контроллеров домена) или IP адреса.

Microsoft рекомендует использовать следующие настройки для безопасного доступа к критичным UNC каталогам:

- \*NETLOGON

RequireMutualAuthentication=1, RequireIntegrity=1 - \*SYSVOL

RequireMutualAuthentication=1, RequireIntegrity=1

Осталось обновить политики на компьютере с помощью команды

gpupdate /force

и проверить, что у вас появился доступ к каталогам Sysvol и Netlogon.

Вы можете настроить эти параметры с помощью централизованной доменной политики. Или с помочью следующих команд на клиентах. (Эти команды отключат Kerberos аутентификацию при доступе к указанным каталогам на DC. Будет использоваться NTLM, в результате вы сможете открыть защищённые каталоги на DC по IP адресу):

reg add HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsNetworkProviderHardenedPaths /v "\*SYSVOL" /d "RequireMutualAuthentication=0" /t REG_SZ /f

reg add HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsNetworkProviderHardenedPaths /v "\*NETLOGON" /d "RequireMutualAuthentication=0" /t REG_SZ /f

Эти команды могут помочь вам, если:

- у вас старая версия административных шаблонов на контроллере домена (DC со старой Windows Server 2008 R2/ Windows Server 2012), в которых отсутствует параметр политик Hardened UNC Paths;

- из-за недоступности каталога Sysvol клиенты не могут получить доменные политики, и вы не можете распространить эти настройки реестра.

- Remove From My Forums

-

Вопрос

-

Здрасьте!

Помогите, пожалуйста, с проблемой. С рабочих станций перестали обновляться политики, при gpupdate пишет не удалось обновить политики. Попытка чтения файла \srv.localsysvolsrv.localPolicies{бла-бла-бла}gpt.ini была неудачной и несколько

причин:а) разрешение имен или проблемы сетевого подключения

б) Запаздывание репликаций

в) Отключен клиент DFS.

Если со станции зайти на \srv.local и провалиться в SysVol пишет, что нет доступа, возможно нет прав. Нет доступа к сети. Такая же история с NetLogon.

Права на сервере на папку SysVol есть. С серверов политики обновляются, с моего ПК как ни странно тоже под любым пользователем. С остальных машин в домене — нет.

Куда копать?(

Заметил еще вот что, если с рабочей станции зайти на \srv-local, то отображается одно дерево папок куда нет доступа, а если на сервер КД по имени, то совсем другое дерево папок. Если заходить там в SysVol, то пишет отказано в доступе,

но даёт вводить другие имяпароль, но не под каким не заходит….Если с сервера тоже самое, то всегда отображается одно дерево папок..

-

Изменено

28 июня 2018 г. 4:08

-

Изменено

Ответы

-

c:WindowsSYSVOL>icacls sysvol

sysvol СОЗДАТЕЛЬ-ВЛАДЕЛЕЦ:(OI)(CI)(IO)(RX,W,WDAC,WO)

NT AUTHORITYПрошедшие проверку:(OI)(CI)(F)

NT AUTHORITYСИСТЕМА:(OI)(CI)(F)

ROBOученик:(OI)(CI)(RX,W)

ROBOПользователи домена:(OI)(CI)(RX,W)

BUILTINАдминистраторы:(OI)(CI)(F)

BUILTINОператоры сервера:(OI)(CI)(F)Успешно обработано 1 файлов; не удалось обработать 0 файлов

У меня вот так:

c:WindowsSYSVOL>icacls sysvol

sysvol NT AUTHORITYПрошедшие проверку:(RX)

NT AUTHORITYПрошедшие проверку:(OI)(CI)(IO)(GR,GE)

BUILTINServer Operators:(RX)

BUILTINServer Operators:(OI)(CI)(IO)(GR,GE)

BUILTINAdministrators:(RX,W,WDAC,WO)

BUILTINAdministrators:(OI)(CI)(IO)(WDAC,WO,GR,GW,GE)

NT AUTHORITYСИСТЕМА:(F)

NT AUTHORITYСИСТЕМА:(OI)(CI)(IO)(F)

BUILTINAdministrators:(RX,W,WDAC,WO)

СОЗДАТЕЛЬ-ВЛАДЕЛЕЦ:(OI)(CI)(IO)(WDAC,WO,GR,GW,GE)Успешно обработано 1 файлов; не удалось обработать 0 файлов

Если Вам помог чей-либо ответ, пожалуйста, не забывайте жать на кнопку «Предложить как ответ» или «Проголосовать за полезное сообщение»

-

Помечено в качестве ответа

Dsc_Sqrl

3 июля 2018 г. 2:25

-

Помечено в качестве ответа

Windows не может получить доступ к sysvol

К логи каждые пять минут записываются события 1030 и 1058:

Цитата:

Windows не удалось получить доступ к файлу GPT.INI для объекта групповой политики CN=<31B2F340-016D-11D2-945F-00C04FB984F9>,CN=Policies,CN=System,DC=mydomain,DC=local. Этот файл должен находиться в . (Не удалось получить данные о конфигурации от контроллера домена. Либо он отключен, либо к нему нет доступа. ). Обработка групповой политики прекращена.

Выглядит как классическая проблема, но ни одно из решений на форуме не помогло.

Открываем с сервера \mydomain.local. Ни одна шара не открывается, ни SYSVOL, ни NETLOGON. С клиентов тоже не открывается.

Если заходить на сам сервер \dc1.mydomain.local — конечно же всё открывается.

Кстати, если указать корневой домен (\mydomain.local.) — все открывается. Это нормально?

В логах DNS-сервера появляются следующие предупреждения:

Зона 0.168.192.in-addr.arpa была ранее загружена из раздела каталога MicrosoftDNS, однако в разделе каталога ForestDnsZones.mydomain.local обнаружена другая копия зоны. DNS-сервер будет игнорировать новую копию зоны. Этот конфликт должен быть разрешен максимально быстро.

Зона mydomain.local была ранее загружена из раздела каталога MicrosoftDNS, однако в разделе каталога DomainDnsZones.mydomain.local обнаружена другая копия зоны. DNS-сервер будет игнорировать новую копию зоны. Этот конфликт должен быть разрешен максимально быстро.

Цитата:

Настройка протокола IP для Windows

Имя компьютера . . . . . . . . . : dc1

Основной DNS-суффикс . . . . . . : mydomain.local

Тип узла. . . . . . . . . . . . . : гибридный

IP-маршрутизация включена . . . . : нет

WINS-прокси включен . . . . . . . : нет

Порядок просмотра суффиксов DNS . : mydomain.local

Подключение по локальной сети — Ethernet адаптер:

DNS-суффикс этого подключения . . :

Описание . . . . . . . . . . . . : ASUSTeK/Broadcom 440x 10/100 Integrated Controller

Физический адрес. . . . . . . . . : 00-0C-6E-DA-D4-32

DHCP включен. . . . . . . . . . . : нет

IP-адрес . . . . . . . . . . . . : 192.168.0.251

Маска подсети . . . . . . . . . . : 255.255.255.0

Основной шлюз . . . . . . . . . . : 192.168.0.88

DNS-серверы . . . . . . . . . . . : 192.168.0.251

192.168.0.88 здесь — сервер с Linux работающий как шлюз.

Цитата:

Microsoft(R) Windows(TM) Dfs Utility Version 4.2

Copyright (C) Microsoft Corporation 1991-2005. All Rights Reserved.

—mup.sys—

2 entries.

Entry: mydomain.localSYSVOL

ShortEntry: mydomain.localSYSVOL

Expires in 0 seconds

UseCount: 0 Type:0x10 ( OUTSIDE_MY_DOM )

0:[dc1.mydomain.localSYSVOL] State:0x121 ( TARGETSET )

Entry: mydomain.localNETLOGON

ShortEntry: mydomain.localNETLOGON

Expires in 0 seconds

UseCount: 0 Type:0x10 ( OUTSIDE_MY_DOM )

0:[dc1.mydomain.localNETLOGON] State:0x121 ( TARGETSET )

DfsUtil command completed successfully.

Computer Name: DC1

DNS Host Name: dc1.mydomain.local

System info : Microsoft Windows Server 2003 R2 (Build 3790)

Processor : x86 Family 15 Model 2 Stepping 9, GenuineIntel

List of installed hotfixes :

.

Netcard queries test . . . . . . . : Passed

GetStats failed for ‘Прямой параллельный порт’. [ERROR_NOT_SUPPORTED]

[WARNING] The net card ‘Минипорт WAN (PPTP)’ may not be working because it has not received any packets.

[WARNING] The net card ‘Минипорт WAN (PPPoE)’ may not be working because it has not received any packets.

[WARNING] The net card ‘Минипорт WAN (IP)’ may not be working because it has not received any packets.

[WARNING] The net card ‘Минипорт WAN (Сетевой монитор)’ may not be working because it has not received any packets.

GetStats failed for ‘Минипорт WAN (L2TP)’. [ERROR_NOT_SUPPORTED]

Per interface results:

Adapter : Подключение по локальной сети

Netcard queries test . . . : Passed

Host Name. . . . . . . . . : dc1

IP Address . . . . . . . . : 192.168.0.251

Subnet Mask. . . . . . . . : 255.255.255.0

Default Gateway. . . . . . : 192.168.0.88

Dns Servers. . . . . . . . : 192.168.0.251

AutoConfiguration results. . . . . . : Passed

Default gateway test . . . : Passed

NetBT name test. . . . . . : Passed

[WARNING] At least one of the ‘WorkStation Service’, ‘Messenger Service’, ‘WINS’ names is missing.

WINS service test. . . . . : Skipped

There are no WINS servers configured for this interface.

Domain membership test . . . . . . : Passed

NetBT transports test. . . . . . . : Passed

List of NetBt transports currently configured:

NetBT_Tcpip_

1 NetBt transport currently configured.

Autonet address test . . . . . . . : Passed

IP loopback ping test. . . . . . . : Passed

Default gateway test . . . . . . . : Passed

NetBT name test. . . . . . . . . . : Passed

[WARNING] You don’t have a single interface with the ‘WorkStation Service’, ‘Messenger Service’, ‘WINS’ names defined.

Winsock test . . . . . . . . . . . : Passed

DNS test . . . . . . . . . . . . . : Passed

PASS — All the DNS entries for DC are registered on DNS server ‘192.168.0.251’.

Redir and Browser test . . . . . . : Passed

List of NetBt transports currently bound to the Redir

NetBT_Tcpip_

The redir is bound to 1 NetBt transport.

List of NetBt transports currently bound to the browser

NetBT_Tcpip_

The browser is bound to 1 NetBt transport.

DC discovery test. . . . . . . . . : Passed

DC list test . . . . . . . . . . . : Passed

Trust relationship test. . . . . . : Skipped

Kerberos test. . . . . . . . . . . : Passed

LDAP test. . . . . . . . . . . . . : Passed

Bindings test. . . . . . . . . . . : Passed

WAN configuration test . . . . . . : Skipped

No active remote access connections.

Modem diagnostics test . . . . . . : Passed

IP Security test . . . . . . . . . : Skipped

Note: run «netsh ipsec dynamic show /?» for more detailed information

The command completed successfully

Цитата:

| Domain Controller Diagnosis

Performing initial setup: Doing initial required tests Testing server: Default-First-Site-NameDC1 Doing primary tests Testing server: Default-First-Site-NameDC1 Running partition tests on : ForestDnsZones Running partition tests on : DomainDnsZones Running partition tests on : Schema Running partition tests on : Configuration Running partition tests on : mydomain Источник Отказано в доступе к каталогам NETLOGON и SYSVOL из Windows 10Заметил некоторые странности при доступе к каталогам SYSVOL и NETLOGON в домене из Windows 10 / Windows Server 2016. При доступе к контроллеру домена с клиента по UNC пути \ SYSVOL или по IP адресу контроллера домена \192.168.1.10Netlogon появляется ошибка “Отказано в доступе” (Access is denied) с запросом ввода учетной записи и пароля. При указании учетной записи доменного пользователя или даже администратора домена, каталоги все равно не открываются. При этом тот же самый каталог Sysvol/Netlogon открывается нормально (без запроса пароля), если указать имя контроллера домена: \dc1.domain.rusysvol или просто \dc1sysvol . Кроме того, на проблемных компьютерах с Windows 10 могут наблюдаться проблемы с применением групповых политик. В журнале можно найти ошибки с EventID 1058: Все это связано с новыми настройками безопасности, которые предназначены для защиты доменных компьютеров от запуска кода (логон скриптов, исполняемых файлов) и получения конфигурационных файлов политик из недоверенных источников — UNC hardening. Настройки безопасности Windows 10 / Windows Server 2016 требуют, чтобы для доступа к UNC каталогам с усиленной защитой (SYSVOL и NETLOGON) использовались следующие уровни безопасности:

Изначально эти изменения были внесены в Windows 10 еще в 2015 году в рамках бюллетеней безопасности MS15-011 и MS15-014. В результате был изменен алгоритм работы Multiple UNC Provider (MUP), который теперь использует особые правила для доступа к критичным каталогам на контроллерах домена \*SYSVOL и \*NETLOGON. Изменить настройки UNC hardening в Windows 10 для доступа к SYSVOL и NETLOGON можно через групповые политики. Вы можете использовать различные настройки безопасности для доступа к разным UNC-путям с помощью политики Hardened UNC Paths (UNC пути с усиленной защитой).

Или можно разрешить доступ к каталогам Sysvol и Netlogon независимо от UNC пути: Нужно указать все необходимые вам имена доменов (контроллеров домена) или IP адреса.

Осталось обновить политики на компьютере с помощью команды gpupdate /force и проверить, что у вас появился доступ к каталогам Sysvol и Netlogon. Вы можете настроить эти параметры с помощью централизованной доменной политики. Или с помочью следующих команд на клиентах. (Эти команды отключат Kerberos аутентификацию при доступе к указанным каталогам на DC. Будет использоваться NTLM, в результате вы сможете открыть защищённые каталоги на DC по IP адресу): reg add HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsNetworkProviderHardenedPaths /v «\*SYSVOL» /d «RequireMutualAuthentication=0» /t REG_SZ /f

Источник Нет доступа к SYSVOL |

Все новые темы |

| Автор | ||||

|---|---|---|---|---|

| Intervence Новичок Зарегистрирован: 29.05.2012 |

|

|||

| Вернуться к началу |

|

|||

|

||||

| Зарегистрируйтесь и реклама исчезнет!

|

||||

|

||||

| MVV [+][+]  Windows guru » title=» Windows guru » border=»0″/> Windows guru » title=» Windows guru » border=»0″/>

Зарегистрирован: 20.10.2003

|

|

|||

| Вернуться к началу |

|

|||

|

||||

| Intervence Новичок Зарегистрирован: 29.05.2012 |

|

|||

| Вернуться к началу |

|

|||

|

||||

| Intervence Новичок Зарегистрирован: 29.05.2012 |

|

|||

| Вернуться к началу |

|

|||

|

||||

| outdever Новичок Зарегистрирован: 10.10.2007 |

|

|||

| Вернуться к началу |

|

|||

|

||||

| Intervence Новичок Зарегистрирован: 29.05.2012 |

|

|||

| Вернуться к началу |

|

|||

|

||||

| MVV [+][+]  Windows guru » title=» Windows guru » border=»0″/> Windows guru » title=» Windows guru » border=»0″/>

Зарегистрирован: 20.10.2003

|

|

|||

| Вернуться к началу |

|

|||

|

||||

| Intervence Новичок Зарегистрирован: 29.05.2012 |

|

|||

| Вернуться к началу |

|

|||

|

||||

| MVV [+][+]  Windows guru » title=» Windows guru » border=»0″/> Windows guru » title=» Windows guru » border=»0″/>

Зарегистрирован: 20.10.2003

|

|

|||

| Вернуться к началу |

|

|||

|

||||

| Intervence Новичок Зарегистрирован: 29.05.2012 Источник Windows не может получить доступ к общей папке Windows не может получить доступ к keenetic Популярные записи Windows 7 scroll inactive window 22 октября, 2020 Как настроить количество ядер на windows 7 20 октября, 2020 Sr2usb01 драйвер для windows 7 22 октября, 2020 Настройка боковой панели в windows 7 22 октября, 2020 Не может войти в учетную запись windows 10 20 октября, 2020 Windows server 2008 r2 добавление пользователя 19 октября, 2020 Adblock |

- Remove From My Forums

-

Question

-

Client: Windows 10 Pro 64-bit

Domain Controller: Server 2012 R2

ForestDomain Functional level: Windows Server 2003

Able to access all shares via hostname, fqdn or domain name.

Able to access all shares EXCEPT sysvol and netlogon via c-name and IP which is preventing our logon script mapping network drives as we use c-name to point to our file server DC02. Receive an access denied message credential prompt but not even domain administrator

credentials are accepted.Can access sysvol and netlogon and admin$ and other shares via:

\DC01

\DC01.domain.lan

\DC02

\DC02.domain.lan

\domain.lanCannot access sysvol nor netlogon but can access admin$ and other shares via:

\Files [C-Name]

\%IP of DC01%

\%IP of DC02%This does not affect Windows 7, Windows 8 nor Windows 8.1.

It is not PC specific as affecting a workstation, a MSFT Surface device and a virtual machine all running Windows 10.

There is no anti-virus except the built in defender on my test VM and domain firewall is disabled and I’ve set the network to allow discover and file and print shareing and I’ve even disabled strict name checking by creating registry key

DisableStrictNameChecking to no avail.Any ideas?

Thanks.

Answers

-

Hi DLP-81,

I have come across the similar issue as yours and I resolved it by adding the following group policy.

Local Computer Policy>Computer Configuration>Administrative Templates>Network>Network Provider>Hardened UNC Paths

\*NETLOGON and \*SYSVOL both with the following values RequireMutualAuthentication=0, RequireIntegrity=0

I hope it will work for you, too.

Best regards

Please remember to mark the replies as answers if they help, and unmark the answers if they provide no help. If you have feedback for TechNet Support, contact tnmff@microsoft.com.

-

Proposed as answer by

Tuesday, October 6, 2015 12:53 PM

-

Marked as answer by

Brandon Records

Tuesday, October 13, 2015 5:21 PM

-

Proposed as answer by

- Remove From My Forums

-

Question

-

Client: Windows 10 Pro 64-bit

Domain Controller: Server 2012 R2

ForestDomain Functional level: Windows Server 2003

Able to access all shares via hostname, fqdn or domain name.

Able to access all shares EXCEPT sysvol and netlogon via c-name and IP which is preventing our logon script mapping network drives as we use c-name to point to our file server DC02. Receive an access denied message credential prompt but not even domain administrator

credentials are accepted.Can access sysvol and netlogon and admin$ and other shares via:

\DC01

\DC01.domain.lan

\DC02

\DC02.domain.lan

\domain.lanCannot access sysvol nor netlogon but can access admin$ and other shares via:

\Files [C-Name]

\%IP of DC01%

\%IP of DC02%This does not affect Windows 7, Windows 8 nor Windows 8.1.

It is not PC specific as affecting a workstation, a MSFT Surface device and a virtual machine all running Windows 10.

There is no anti-virus except the built in defender on my test VM and domain firewall is disabled and I’ve set the network to allow discover and file and print shareing and I’ve even disabled strict name checking by creating registry key

DisableStrictNameChecking to no avail.Any ideas?

Thanks.

Answers

-

Hi DLP-81,

I have come across the similar issue as yours and I resolved it by adding the following group policy.

Local Computer Policy>Computer Configuration>Administrative Templates>Network>Network Provider>Hardened UNC Paths

\*NETLOGON and \*SYSVOL both with the following values RequireMutualAuthentication=0, RequireIntegrity=0

I hope it will work for you, too.

Best regards

Please remember to mark the replies as answers if they help, and unmark the answers if they provide no help. If you have feedback for TechNet Support, contact tnmff@microsoft.com.

-

Proposed as answer by

Tuesday, October 6, 2015 12:53 PM

-

Marked as answer by

Brandon Records

Tuesday, October 13, 2015 5:21 PM

-

Proposed as answer by

Восстановление службы репликации файлов NTFRS

Если на контроллере домена по каким-то причинам пропал общий ресурс SYSVOL и в журнале пишется предупреждение:

—-

Служба репликации файлов просматривает данные на системном томе. Компьютер SERVER1 не сможет стать контроллером домена, пока этот процесс не завершится. Затем системный том станет общим ресурсом с именем SYSVOL.Для проверки ресурса SYSVOL введите в командной строке:

net shareКогда служба репликации файлов завершит процесс сканирования, на экране появится общий ресурс SYSVOL.

Инициализация системного тома может занять некоторое время. Это время зависит от объема системного тома.

—-

или

——-

Служба репликации файлов обнаружила, что набор реплик «DOMAIN SYSTEM VOLUME (SYSVOL SHARE)» находится в JRNL_WRAP_ERROR.Имя набора реплик : «DOMAIN SYSTEM VOLUME (SYSVOL SHARE)»

Путь к корню реплики : «C:winntsysvoldomain»

Том корня реплики : «\.C:»

Набор реплик попадает в JRNL_WRAP_ERROR, когда запись, которую пытаются прочесть из USN-журнала NTFS, не найдена. Это может произойти по одной из следующих причин.[1] Том «\.C:» был отформатирован.

[2] Удален USN-журнал NTFS на томе»\.C:».

[3] USN-журнал NTFS на томе»\.C:» был урезан. Программа Chkdsk может урезать журнал, если она находит поврежденные записи в конце журнала.

[4] Служба репликации файлов в течение долгого времени не работала на этом компьютере.

[5] Службе репликации файлов не удалось сохранить уровень активности дискового ввода/вывода на «\.C:».Присвоение параметру системного реестра «Enable Journal Wrap Automatic Restore» значения 1 приведет к выполнению следующих автоматических шагов по восстановлению из данного ошибочного состояния.

[1] Во время первого опроса, который происходит в течение 5 минут, этот компьютер будет удален из набора реплик. Если вы не хотите ждать 5 минут, выполните последовательно команды «net stop ntfrs» и «net start ntfrs» для перезапуска службы репликации файлов.

[2] Во время следующего опроса, этот компьютер будет вновь добавлен к набору реплик. Повторное добавление компьютера инициирует полную синхронизацию дерева для данного набора реплик.ПРЕДУПРЕЖДЕНИЕ: В процессе восстановления данные в дереве реплик могут быть недоступны. Для предотвращения неожиданного прекращения доступа к данным службой автоматического восстановления в подобной ошибочной ситуации необходимо задать значение 0 для параметра системного реестра, описанного ранее.

——-

или

——-

Службе репликации файлов не удалось добавить этот компьютер к следующему набору репликации:

«DOMAIN SYSTEM VOLUME (SYSVOL SHARE)»Это может быть вызвано следующими причинами:

— недопустимый корневой путь,

— отсутствующая папка,

— отсутствующий дисковый том,

— файловая система на этом томе не поддерживает NTFS 5.0,Следующая информация может помочь при устранении проблем:

DNS-имя компьютера — «server1.local»

Имя набора репликации — «server1»

Корневой путь набора репликации — «c:windowssysvoldomain»

Путь конечной папки репликации — «c:windowssysvolstagingdomain»

Путь рабочей папки репликации — «c:windowsntfrsjet»

Код ошибки Windows —

Код ошибки службы FRS — FrsErrorMismatchedJournalIdДругие сообщения журнала событий также могут помочь обнаружить неполадку. Устраните проблемы, и в последствии служба повторит попытку репликации автоматически.

——-

или

——-

Служба репликации файлов находится неработоспособном состоянии. Файлы не будут реплицироваться из или в наборы репликации на этом компьютере до тех пор, пока не будут выполнены следующие шаги для ее восстановления:

——-

то надо переходить к восстановлению службы NTFRS.

РЕШЕНИЕ

Итак, чтобы восстановить SYSVOL службы NTFRS нужно проделать следующие шаги:

1. Остановить службу репликации файлов.

Выполняем команду на всех контроллерах домена:

net stop ntfrs

2. Выбрать главный контроллер домена.

Выберите из всех контроллеров какой-нибудь один, где меньше всего глюков, где мощнее сервер и широкий канал связи. Для нас он будет главным (reference domain controller). Он будет содержать все реплики, которые впоследствии распространятся на подчинённые контроллеры.

3. Проверить структуру папок службы репликации файлов.

Проверяем структуру папок на всех контроллерах домена.

Код:

SYSVOL

SYSVOLdomain

SYSVOLstagingdomain

SYSVOLstaging areas

SYSVOLdomainPolicies

SYSVOLdomainscripts

SYSVOLSYSVOLЕсли каких-то папок нет, то создайте их вручную.

4. Переместить реплики на главном контроллере.

На главном (авторитетном, опорном, эталонном, как больше нравится) контроллере домена переносим содержимое папок в укромное место на том же логическом разделе диска, чтобы не нарушить права и наследие прав в этих папках. Не удаляйте сами эти папки. Они должны остаться на месте и быть пустыми. Вот эти папки:

Код:

C:WINDOWSSYSVOLdomain

C:WINDOWSSYSVOLstagingdomain5. Установить авторитетный режим главного контроллера домена.

Для главного контроллера домена редактируем ключ в реестре типа DWord с именем BurFlags. Устанавливаем его значение равным D4 в разделе:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesNtFrsParametersCumulative Replica SetsGUID

где GUID такой же как GUID в разделе:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesNtFrsParametersReplica SetsGUID

6. Установить НЕ авторитетный режим вспомогательных контроллеров домена.

Для каждого из вспомогательных контроллеров домена редактируем ключ в реестре типа DWord с именем BurFlags. Устанавливаем его значение равным D2 в разделах:

Код:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesNtFrsParametersCumulative Replica SetsGUID

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesNtFrsParametersBackup/RestoreProcess at Startupгде GUID такой же как GUID в разделе:

Код:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesNtFrsParametersReplica SetsGUID7. Определить пути для сопряженных точек (junction points).

Определяем root и stage пути для точек сопряжения реплик на каждом контроллере домена.

ntfrsutl ds |findstr /i "root stage"

В ответ получаем 2 пути для сопряжения точек:

Код:

Root : c:windowssysvoldomain

Stage : c:windowssysvolstagingdomain8. Выполнить сопряжение root-точки.

Утилита linkd входит в комплект утилит Windows Resource Kit Tools.

выполняем без кавычек

linkd C:WINDOWSsysvolsysvoldomain.local source

где вместо domain.local нужно подставить имя вашего домена, а вместо source root-путь c:windowssysvoldomain, который выдала команда ntfrsutl.

В ответ получим:

Код:

Source C:WINDOWSSYSVOLSYSVOLdomain.local is linked to

C:WINDOWSsysvoldomain9. Выполнить сопряжение stage-точки.

выполняем с кавычками

linkd “C:WINDOWSsysvolstaging areasdomain.local” source

где вместо domain.local нужно подставить имя вашего домена, а вместо source stage-путь c:windowssysvolstagingdomain, который выдала команда ntfrsutl.

В ответ получим:

Код:

Source C:WINDOWSSYSVOLstaging areasdomain.local is linked to

C:WINDOWSsysvolstagingdomain10. Запустить службу репликации на главном контроллере домена.

net start ntfrs

11. Запустить службу репликации файлов на вспомогательных контроллерах домена.

net start ntfrs

12. Вернуть реплики на главном контроллере.

Переместите содержимое папок, сохранённое на шаге №3, обратно в корневую папку службы репликации на главном контроллере.

Код:

C:WINDOWSSYSVOLdomain

C:WINDOWSSYSVOLstagingdomain13. Проверяем в журнале событий Windows в разделе «Служба репликации файлов» на наличие событий:

—-

Служба репликации файлов успешно добавила этот компьютер к следующему набору репликации:

«DOMAIN SYSTEM VOLUME (SYSVOL SHARE)»

—-—-

Служба репликации файлов успешно добавила перечисленные ниже подключения к набору репликации:

«DOMAIN SYSTEM VOLUME (SYSVOL SHARE)»

—-—-

Служба репликации файлов разрешила репликацию с <server1> на <server2> для c:windowssysvoldomain после нескольких повторных попыток.

—-—-

Служба репликации файлов больше не препятствует компьютеру <server2> стать контроллером домена. Системный том был успешно инициализирован и служба NetLogon была уведомлена о том, что системный том подготовлен и к нему может быть открыт общий доступ как к общему ресурсу SYSVOL.Введите команду «net share» чтобы проверить наличие общего ресурса SYSVOL.

14. Проверяем результат на всех контроллерах домена.

net share

Если в результате выполнения команды net share видно наличие расшаренных папок Netlogon и Sysvol, значит восстановление NTFRS успешно завершено.

15. Мониторинг состояния службы NTFRS.