Прочитано:

9 594

Я опишу процесс, каким образом можно централизованно активировать и настроить службу Windows Remote Management (WinRM) на всех целевых компьютерах с помощью Group Security Policy. Windows Remote Management – это специальный сервис, позволяющий администраторам получить возможность удаленного доступа и управления клиентскими и серверными ОС Windows.

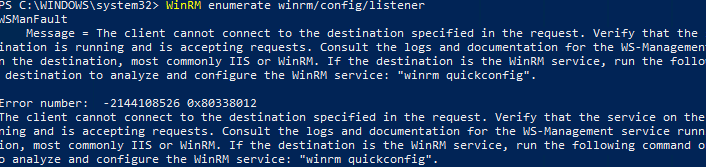

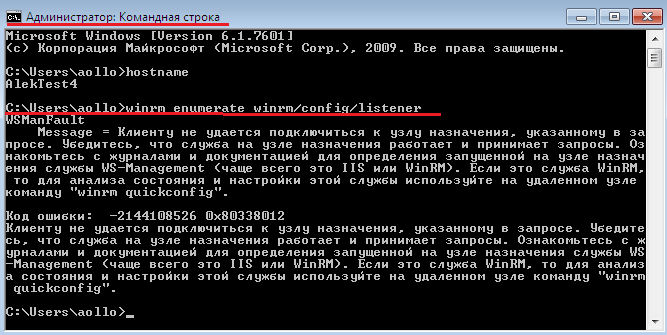

Возьмем обычный ПК с Windows 7, который включен в домен, и на котором не активирована функция Windows Remote Management. В командной строке введем следующую команду:

Запустим командную строку с правами администратора.

WinRM enumerate winrm/config/listener

WSMan Fault. The client cannot connect to the destination specified in the request. Error number: – 2144108526 0?80338012

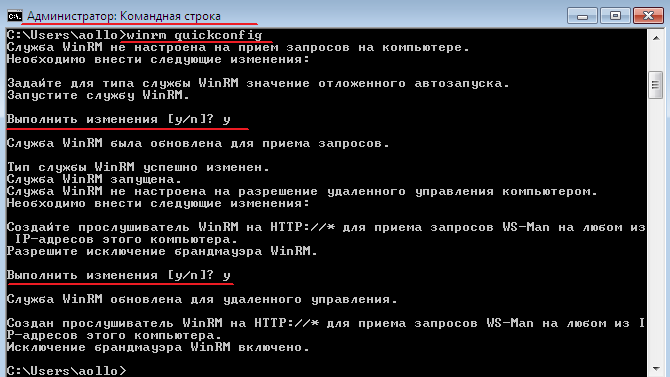

Если нужно настроить WinRM вручную на отдельной системе, достаточно набрать команду:

winrm quickconfig

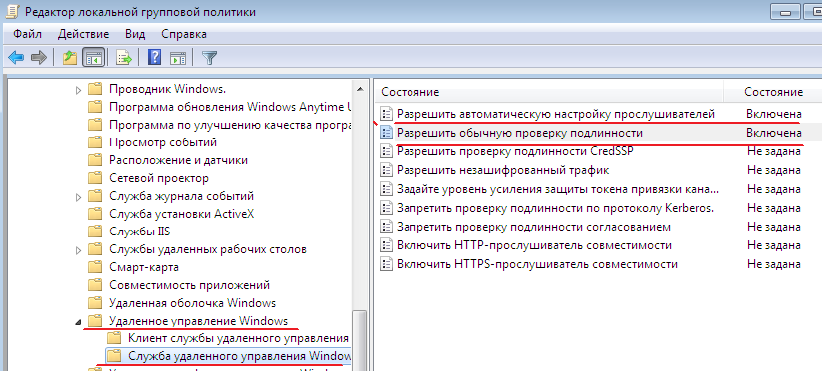

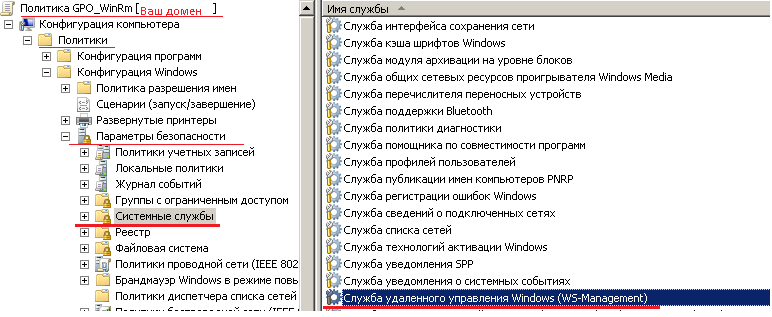

В том случае, если нужно настроить WinRM на группе компьютеров, то можно воспользоваться специальными параметрами групповой политики. Создадим групповую политику на контейнер где располагаются рабочие станции. Конфигурация компьютера — Политики — Административные шаблоны -> Компоненты Windows – Удаленное управление Windows. Активируем следующие параметры:

• Клиент службы удаленного управления Windows.

• Служба удаленного управления Windows

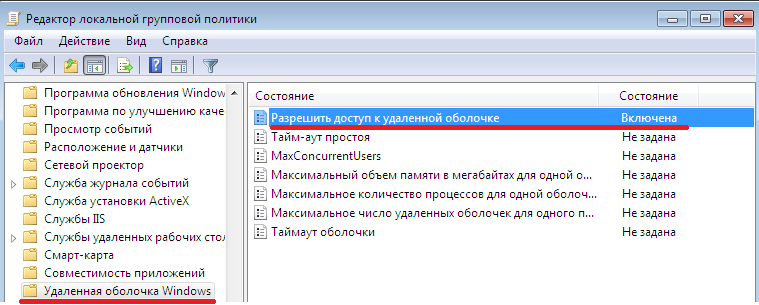

Далее в разделе Конфигурация компьютера – Политики — Административные шаблоны – Компоненты Windows – Удаленная оболочка Windows

Активируем пункт:

Разрешить доступ к удаленной оболочке – Включена

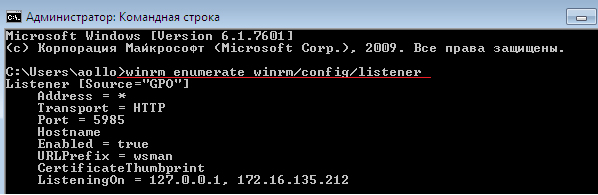

WinRM enumerate winrm/config/listener

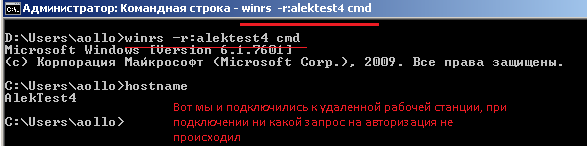

После применения групповой политики, данной системой можно управлять удаленно с помощью команд WinRS. Следующая команда откроет командную строку, запущенную на удаленной системе:

winrs –r:<имя_компьютера> cmd

После появления окна командной строки вы можете выполнять и видеть результат выполнения любых команд на удаленном компьютере, как будто бы вы работаете за ним локально. Отметим, что на вашем управляющем компьютере WinRM также должна быть активирована.

В моем случаем тестовая машина называется alektest4

winrs -r:alektest4 cmd

Содержание

- Как активировать Windows Remote Management с помощью групповой политики

- о служба удаленного управления Windows

- Компоненты WinRM и управление оборудованием

- Работа с WinRM

- WinRM — удалённая работа с PowerShell

- Для системного администратора

- Как вам могут помочь WinRM и WinRS в Windows Server 2008?

- Что такое Windows Remote Management (WinRM) (Удаленное управление Windows)?

- Как включать и использовать WinRM?

- Что такое WinRS и как его использовать?

- Итоги

- Настройка удаленного управления в диспетчер сервера

- Включение и отключение удаленного управления

Как активировать Windows Remote Management с помощью групповой политики

В этой статье, я попытаюсь рассказать, каким образом можно централизованно активировать и настроить службу Windows Remote Management (WinRM) на всех целевых компьютерах с помощью групповой политики. Напомню, что Windows Remote Management – это специальный сервис, позволяющий администраторам получить возможность удаленного доступа и управления клиентскими и серверными ОС Windows (и, думаю, если вы ранее пользовались набором утилит Microsoft Sysinternals PSTools, то WRM должен вам понравиться).

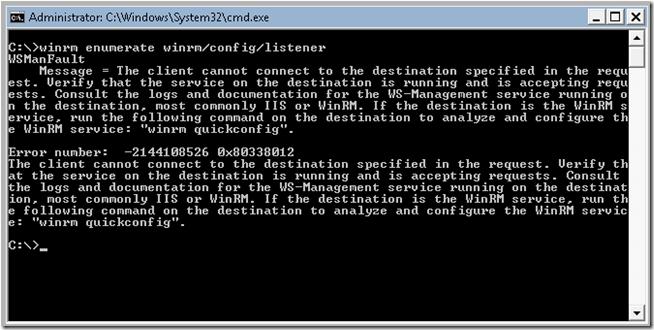

Возьмем обычный ПК с Windows 7, который включен в домен, и на котором не активирована функция Windows Remote Management. В командной строке введем следующую команду:

, должно появиться следующее сообщение об ошибке, свидетельствующее о том, что WRM не установлен:

WSMan Fault. The client cannot connect to the destination specified in the request. Error number: — 2144108526 0x80338012

Если нужно настроить WinRM вручную на отдельной системе, достаточно набрать команду:

Теперь, после активации WinRM с помощью групповой политики, данной системой можно управлять удаленно с помощью команд WinRS. Следующая команда откроет командную строку, запущенную на удаленной системе:

После появления окна командной строки вы можете выполнять и видеть результат выполнения любых команд на удаленном компьютере, как будто бы вы работаете за ним локально. Отметим, что на вашем управляющем компьютере WinRM также должна быть активирована.

Источник

о служба удаленного управления Windows

Компоненты WinRM и управление оборудованием

Ниже приведен список компонентов и функций, предоставляемых службой WinRM и функцией мониторинга оборудования.

Этот API-интерфейс сценариев позволяет получать данные с удаленных компьютеров с помощью сценариев, выполняющих операции WS-Management протоколов.

WinRM. cmd

это средство командной строки для управления системой реализуется в файле Visual Basic scripting Edition (Winrm.vbs), написанном с помощью API-интерфейса для сценариев WinRM. Это средство позволяет администратору настраивать WinRM и получать данные или управлять ресурсами. Дополнительные сведения см. в справке в Интернете, предоставляемой командной строкой WinRM /?.

Winrs.exe

Это средство командной строки позволяет администраторам удаленно выполнять большинство Cmd.exeных команд с помощью протокола WS-Management. Дополнительные сведения см. в справке в Интернете, предоставляемой командной строкой WinRS /?.

Драйвер IPMI и поставщик WMI

Управление оборудованием с помощью поставщика IPMI и драйвера позволяет контролировать и диагностировать аппаратное обеспечение удаленного сервера через контроллеры BMC, если операционная система не запущена или не развернута.

Дополнительные сведения см. в разделе поставщик IPMI.

Служба WMI продолжит работать параллельно с WinRM и предоставляет запрошенные данные или элементы управления через подключаемый модуль WMI. Вы можете продолжить получать данные из стандартных классов WMI, таких как _ процесс Win32, а также данных, предоставленных IPMI. Дополнительные сведения о настройке и установке, необходимые для WinRM, см. в разделе Введение в Управление оборудованием.

Протокол WS-Management, основанный на протоколе SOAP, разработан для систем, предназначенный для выявления и обмена данными управления. Цель спецификации протокола WS-Management заключается в обеспечении взаимодействия и согласованности систем предприятия, имеющих компьютеры, работающие на различных операционных системах разных поставщиков.

WS-Management протокол основан на следующих стандартных спецификациях веб-служб: HTTPS, SOAP по HTTP (WS-I Profile), SOAP 1,2, WS-Addressing, WS-передачи, WS-enumeration и WS-Eventing. Дополнительные сведения о текущем черновике спецификации см. на странице индекс спецификаций управления.

Работа с WinRM

В следующей таблице перечислены разделы, содержащие сведения о протоколе WS-Management, WinRM и WMI, а также об указании ресурсов управления, таких как дисковые накопители или процессы.

Источник

WinRM — удалённая работа с PowerShell

Для меня там, кроме собственно, PowerShell 2.0, основное это WinRM. В приложении к PowerShell это просто способ выполнять команды на удалённом компе.

Вот как это сделать:

0. Поставить Windows Management Framework Core

1. Для конфигурирования winrm, на той машине, которая будет сервером:

1.1 зайти в cmd.exe (я пытался сделать это из-под ISE, но оно не работает с интерактивными консольными программами)

1.2 запустить winrm qc

1.3 ответить Y на вопрос об изменениях

2. Теперь можно в PowerShell ISE на клиентской машине нажать иконку с изображением терминала, набрать имя сервера и учетную запись, потом ввести пароль и работать с привычным ISE на удалённой машине.

А еще с помощью набора команд *-PSSession возможет такой сценарий. Зайти на удаленную машину, выполнить там длительную операцию, вернуться и сообщить пользователю, что всё сделано.

P.S. Boomburum переслал сообщение от анонимуса:

«Здравствуйте! Требуется помощь, т.к. сам способа решения не нашел ;)). В общем, проблема такая — не знаю как связаться с автором одного из топиков. (конкретно — habrahabr.ru/post/73613/). Данная статья подтолкнула меня на знакомство с сетевыми возможностями powershell. При настройке данной возможности на пк с Windows XP SP3 возникла проблема — выскочила ошибка следующего содержания:

**********************************************************************

PS C:Documents and SettingsAdministrator> winrm qc

WinRM is not set up to receive requests on this machine.

The following changes must be made:

Start the WinRM service.

Make these changes [y/n]? y

WinRM has been updated to receive requests.

WinRM service started.

WSManFault

Message = Access is denied.

Огромная просьба, отправьте это сообщение автору данного топика, т.к. я не могу этого сделать самостоятельно. Пускай он это разместит, т.к. русскоязычной части населения сети Интернет это очень сильно упростит поиск решения данной проблемы. Проблема довольно широко распространена! Но мною была замечена только на Windows XP. (Все проверялось на виртуальной машине с чистой системой). Заранее огромно спасибо!»

Источник

Для системного администратора

—>

Notice: Undefined variable: t in /var/www/user97185/data/www/system-administrators.info/yandex-ad.php on line 15

Notice: Undefined variable: r in /var/www/user97185/data/www/system-administrators.info/yandex-ad.php on line 15

Рекомендую: Фриланс-биржа | Кэшбэк-сервис | Интернет-бухгалтерия

Как вам могут помочь WinRM и WinRS в Windows Server 2008?

WinRM и WinRS являются нововведением в Windows Vista, Windows Server 2003 R2, Windows Server 2008 (и Server 2008 Core). Это новые мощные средства командной строки, предлагающие системным администраторам улучшенные возможности удаленного управления и удаленного выполнения программ на машинах с Windows. Однако, их нужно сперва включить, кроме того, вам потребуется некоторое время на изучение их функциональности. Вам повезло: в этой статье есть все, что потребуется вам для того, чтобы начать использовать эти средства прямо сегодня!

Что такое Windows Remote Management (WinRM) (Удаленное управление Windows)?

Windows Remote Management (сокращенно WinRM) – это новая удобная служба удаленного управления для Windows Server 2003 R2, Windows Vista и Windows Server 2008. WinRM – это «серверный» компонент этого приложения удаленного управления, а WinRS (Windows Remote Shell – удаленная среда Windows) – это «клиент» для WinRM, которые запускается на удаленном компьютере, пытаясь удаленно управлять сервером WinRM. Однако должен заметить, что на ОБОИХ компьютерах должен быть установлен и включен WinRM, чтобы WinRS мог работать и получать информацию об удаленной системе. WinRM основан на стандартах Web Services for Management (службы для управления) (WS-Management). Это означает, что WinRM использует протокол HTTP (порт 80) и запросы SOAP для выполнения работы. Это хорошо тем, что запросы HTTP легко пересылать через брандмауэр. Из этого вытекают хорошее и плохое следствия: с одной стороны, так проще будет управлять удаленным компьютером через Internet, но, с другой стороны, злоумышленнику проще удаленно атаковать этот же компьютер. Еще одно небольшое преимущество использования порта 80 в том, что нет необходимости открывать другие порты на сервере, если входящие HTTP соединения уже были разрешены.

Согласно утверждениям Microsoft, WinRM представляет собой «Новое средство от Microsoft для установления основанного на стандартах API для системного управления». Так что, если вы ранее и не были заинтересованы в изучении таких средств, мне кажется, тот факт, что «это новый стандарт Microsoft» делает его достойным изучения.

Возможно, вы уже знакомы с базой данных Windows Management Instrumentation (WMI) (Инструментарий управления Windows). Но, на всякий случай, скажу, что эта база данных содержит всевозможную информацию об аппаратном и программного обеспечении компьютера. Почти каждое приложение, управляющее системой Windows, опускается не уровень базы данных WMI для выполнения всех административных задач на данном ПК.

WinRM будет использовать базу данных WMI для выполнения задач, аналогичных тем, которые вы, возможно, выполняли с помощью других программных средств вроде VBScript. Преимущество WinRM в том, что он использует HTTP(порт 80), как я уже говорил, кроме того, есть даже специальный код, позволяющий WinRM разделять входящие соединения на порт 80 с компонентом IIS, который уже, возможно, работает с этим портом.

WinRM поддерживает различные типы аутентификации для предотвращения выполнения кем угодно административных задач на ваших клиентах и серверах. Конечно, вам необходимо помнить, что, включая WinRM, вы открываете еще один путь для атакования вашей системы. Однако, как я для любого открытого порта, если аутентификация и шифрование установлены как следует, можно считать, что вы приняли все разумные меры предосторожности.

Производитель вашего ПО, управляющего системой, возможно, уже запланировали использовать WinRM в следующих выпусках своего ПО, так что вы, возможно, уже используете WinRM через другие приложения. Однако вы можете использовать этот компонент и собственноручно, с помощью команды winrm.cmd. С этим средством CLI вы можете очень просто извлекать информацию из базы данных WMI для любой решаемой вами задачи.

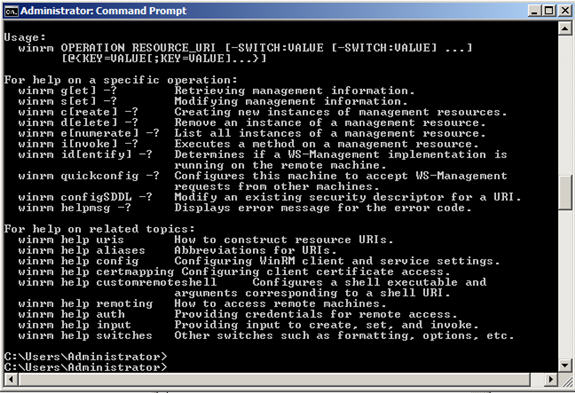

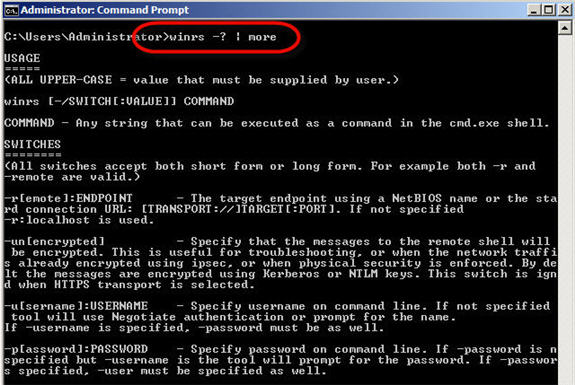

Как вы увидите ниже, WinRM обладает интерфейсом командной строки с множеством параметров. Справочная информация о WinRM будет вам показана даже в том случае, когда он не включен на вашей системе.

Рисунок 1: параметры командной строки WinRM

Как включать и использовать WinRM?

Если вы используете Windows 2008 Server, WinRM уже установлен, но не включен по умолчанию. Это хорошая предосторожность. Самый простой способ проверить, включен ли WinRM и запущен ли на вашей машине, это перейти к командной строке и набрать:

winrm enumerate winrm/config/listener

Если вы не получаете ответа, значит, WinRM не запущен. Для настраивания WinRM на автоматический запуск и разрешение удаленного доступа используйте команду winrm quickconfig, например:

C:UsersAdministrator> winrm quickconfigWinRM is not set up to allow remote access to this machine for management.The following changes must be made:Create a WinRM listener on HTTP://* to accept WS-Man requests to any IP on this machine.Make these changes [y/n]? yWinRM has been updated for remote management.Created a WinRM listener on HTTP://* to accept WS-Man requests to any IP on this machine.C:UsersAdministrator>

После настройки quickconfig, я перезапустил команду перечисления со следующими результатами:

C:UsersAdministrator> winrm e winrm/config/listenerListenerAddress = *Transport = HTTPPort = 80HostnameEnabled = trueURLPrefix = wsmanCertificateThumbprintListeningOn = 10.253.15.98, 127.0.0.1, ::1, fe80::5efe:10.253.15.98%11, fe80::9583:2148:e1ef:6444%10C:UsersAdministrator>

Теперь я знаю, что WinRM включен.

Кстати, если вы хотите отключить WinRM, нужно использовать такую команду:

winrm delete winrm/config/listener?IPAdress=*+Transport=HTTP

Для использования WinRM все узлы, взаимодействующие с ним, должны быть членами того же домена, что и узел с WinRM.

Что такое WinRS и как его использовать?

WinRS – это аббревиатура для Windows Remote Shell (удаленная среда Windows). С WinRS вы можете делать удаленные запросы на машины с Windows, на которых запущен WinRM. Однако не забывайте, что на вашей машине также необходимо запускать WinRM для работы с WinRS.

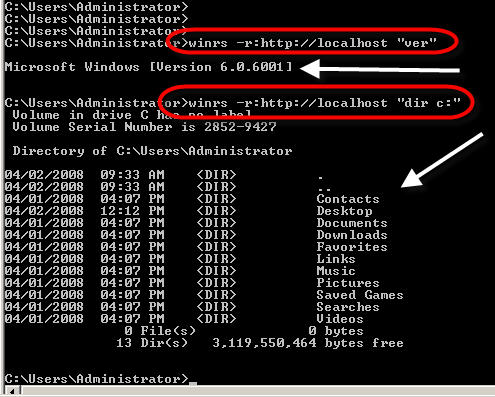

Как вы видите на диаграмме ниже, winrs представляет собой полнофункциональное средство командной строки с огромным количеством справочной информации по работе и ним.

Рисунок 2: параметры командной строки WinRS

Одним из самых обычных способов использования WinRS является выполнение команд на удаленной машине. Конечно же, это взаимодействие происходит с помощью протокола HTTP (порт 80) (по умолчанию).

Ниже представлен пример использования WinRS: я выполнил команды на узле localhost. Я запустил две команды: ‘ ‘ver‘ и ‘dir C:‘. В каждом случае в ответ была получена адекватная информация.

Рисунок 3: демонстрация команд WinRS

Итоги

WinRM и WinRS представляют собой очень мощные новые средства, о которых системные администраторы Windows просто обязаны узнать. Подумайте о возможностях удаленного управления с WinRM/WinRS! Вы можете устанавливать программы, изменять настройки, решать проблемы (конечно, если проблема не в сетевом взаимодействии). Вы можете пойти дальше и соединить WinRS со скриптом для выполнения этих задач на нескольких компьютерах. Кроме того, помните, что вне зависимости от того, используете ли вы эти средства или нет, ваше ПО, управляющее системой, скоро будут их использовать так или иначе.

Автор: Дэвид Дэвис (David Davis)

Постовой

Автозапчасти для вашего автомобиля в любом регионе.

Иногда бываю в Питере по делам, подкинули ссылку на компанию, которая предлагает посуточную аренду квартир в СПб. Неплохая альтернатива гостиницам.

Этот пост September 27, 2008 at 8:15 pm опубликовал molse в категории Windows Server 2008. Желающие могут оформить RSS подписку на комменты. Both comments and trackbacks are currently closed.

Источник

Настройка удаленного управления в диспетчер сервера

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

в Windows Server можно использовать диспетчер сервера для выполнения задач управления на удаленных серверах. удаленное управление включено по умолчанию на серверах под управлением Windows Server 2016. Чтобы удаленно управлять сервером с помощью диспетчер сервера, необходимо добавить сервер в пул серверов диспетчер сервера.

диспетчер сервера можно использовать для управления удаленными серверами, на которых работают более старые версии Windows Server, но для полного управления этими старыми операционными системами необходимо выполнить следующие обновления.

для управления серверами, работающими под управлением Windows server, более ранних, чем Windows Server 2016, установите следующее программное обеспечение и обновления, чтобы обеспечить управляемость старых выпусков Windows сервера с помощью диспетчер сервера в Windows Server 2016.

подробные сведения о добавлении серверов в рабочих группах для управления и управления удаленными серверами с компьютера рабочей группы, на котором работает диспетчер сервера, см. в разделе Добавление серверов в Диспетчер сервера.

Включение и отключение удаленного управления

Локальные учетные записи с правами администратора, за исключением встроенной учетной записи администратора, могут не иметь права на удаленное управление сервером, даже если удаленное управление включено. Параметр реестра LocalAccountTokenFilterPolicy удаленного контроля учетных записей (UAC) должен быть настроен на разрешение локальных учетных записей группы администраторов, отличной от встроенной учетной записи администратора, для удаленного управления сервером.

Процедуры этого раздела можно выполнить только на компьютерах, работающих под управлением Windows Server. вы не можете включить или отключить удаленное управление на компьютере, на котором выполняется Windows 10, с помощью этих процедур, так как клиентскую операционную систему нельзя управлять с помощью диспетчер сервера.

Чтобы включить удаленное управление WinRM, выберите одну из следующих процедур.

Источник

From Wikipedia, the free encyclopedia

| Developer(s) | Microsoft |

|---|---|

| Operating system | Microsoft Windows |

| Type | Application programming interface |

| License | Proprietary commercial software |

| Website | docs.microsoft.com/en-us/windows/win32/winrm/portal |

WinRM (Windows Remote Management) is Microsoft’s implementation of WS-Management in Windows which allows systems to access or exchange management information across a common network. Utilizing scripting objects or the built-in command-line tool, WinRM can be used with any remote computers that may have baseboard management controllers (BMCs) to acquire data. Windows-based computers including WinRM certain data supplied by Windows Management Instrumentation (WMI) can also be obtained.[1]

Components[edit]

| Developer(s) | Microsoft |

|---|---|

| Operating system | Microsoft Windows |

| Type | Command |

| License | Proprietary commercial software |

| Website | docs.microsoft.com/en-us/windows-server/administration/windows-commands/winrs |

- WinRM Scripting API

- Provides an Application programming interface enabling scripts to remotely acquire data from computers that perform WS-Management operations.

- winrm.cmd

- Built-in systems management command line tool allowing a machine operator to configure WinRM. Implementation consists of a Visual Basic Scripting (VBS) Edition file (Winrm.vbs) which is written using the aforementioned WinRM scripting API.

- winrs.exe

- Another command line tool allowing the remote execution of most Cmd.exe commands. This tool utilizes the WS-Management protocol.

- Intelligent Platform Management Interface (IPMI) driver

- Provides hardware management and facilitates control of remote server hardware through BMCs. IPMI is most useful when the operating system is not running or deployed as it allows for continued remote operations of the bare metal hardware/software.

- WMI plug-in

- Allows WMI data to be made available to WinRM clients.[2]

- WMI service

- Leverages the WMI plug-in to provide requested data or control and can also be used to acquire data from most WMI classes. Examples include the Win32_Process, in addition to any IPMI-supplied data.

- WS-Management protocol

- Web Services Management is a DMTF open standard defining a SOAP-based protocol for the management of servers, devices, applications and various Web services. WS-Management provides a common way for systems to access and exchange management information across the IT infrastructure.[3]

- Ports

- By default WinRM HTTPS used 5986 port, and HTTP uses 5985 port. By default, port 5985 is in listening mode, but port 5986 has to be enabled.

Common uses[edit]

Ansible communicates with Windows servers over WinRM using the Python pywinrm package and can remotely run PowerShell scripts and commands.[4]

Thycotic’s Secret Server also leverages WinRM to enable PowerShell remoting.[5]

SolarWinds Server and Application Monitoring software (SAM) utilizes a WinRM server on monitored servers for its PowerShell integration.[6]

CloudBolt leverages WinRM as part of Blueprints, Server Actions, and CB Plugins to execute remote scripts on Windows servers using the python pywinrm module.[7]

Security[edit]

WinRM uses Kerberos for initial authentication by default. This ensures that actual credentials are never sent in client-server communications, instead relying on features such as hashing and tickets to connect.[8] Although WinRM listeners can be configured to encrypt all communications using HTTPS, with the use of Kerberos, even if unencrypted HTTP is used, all communication is still encrypted using a symmetric 256-bit key after the authentication phase completes. Using HTTPS with WinRM allows for additional security by ensuring server identity via SSL/TLS certificates thereby preventing an attacker from impersonating it.[9]

References[edit]

- ^ windows-sdk-content. «Windows Remote Management — Windows applications». docs.microsoft.com. Retrieved 2019-02-21.

- ^ windows-sdk-content. «Windows Remote Management Glossary — Windows applications». docs.microsoft.com. Retrieved 2019-02-21.

- ^ windows-sdk-content. «About Windows Remote Management — Windows applications». docs.microsoft.com. Retrieved 2019-02-21.

- ^ «Windows Remote Management — Ansible Documentation». docs.ansible.com. Retrieved 2019-02-21.

- ^ «Thycotic Support». thycotic.force.com. Retrieved 2019-02-21.

- ^ «Create a WinRM HTTPS listener». SolarWinds Worldwide, LLC. Help and Support. 2016-03-24. Retrieved 2019-02-24.

- ^ «Remote Scripts — CloudBolt 8.7 Documentation». docs.cloudbolt.io. Retrieved 2019-06-04.

- ^ «How To: Configure WINRM for HTTPS». support.microsoft.com. Retrieved 2019-02-24.

- ^ FoxDeploy (2017-02-08). «Is WinRM Secure or do I need HTTPs?». FoxDeploy.com. Retrieved 2019-02-24.

External links[edit]

- Windows Remote Management — Windows applications | Microsoft Docs

From Wikipedia, the free encyclopedia

| Developer(s) | Microsoft |

|---|---|

| Operating system | Microsoft Windows |

| Type | Application programming interface |

| License | Proprietary commercial software |

| Website | docs.microsoft.com/en-us/windows/win32/winrm/portal |

WinRM (Windows Remote Management) is Microsoft’s implementation of WS-Management in Windows which allows systems to access or exchange management information across a common network. Utilizing scripting objects or the built-in command-line tool, WinRM can be used with any remote computers that may have baseboard management controllers (BMCs) to acquire data. Windows-based computers including WinRM certain data supplied by Windows Management Instrumentation (WMI) can also be obtained.[1]

Components[edit]

| Developer(s) | Microsoft |

|---|---|

| Operating system | Microsoft Windows |

| Type | Command |

| License | Proprietary commercial software |

| Website | docs.microsoft.com/en-us/windows-server/administration/windows-commands/winrs |

- WinRM Scripting API

- Provides an Application programming interface enabling scripts to remotely acquire data from computers that perform WS-Management operations.

- winrm.cmd

- Built-in systems management command line tool allowing a machine operator to configure WinRM. Implementation consists of a Visual Basic Scripting (VBS) Edition file (Winrm.vbs) which is written using the aforementioned WinRM scripting API.

- winrs.exe

- Another command line tool allowing the remote execution of most Cmd.exe commands. This tool utilizes the WS-Management protocol.

- Intelligent Platform Management Interface (IPMI) driver

- Provides hardware management and facilitates control of remote server hardware through BMCs. IPMI is most useful when the operating system is not running or deployed as it allows for continued remote operations of the bare metal hardware/software.

- WMI plug-in

- Allows WMI data to be made available to WinRM clients.[2]

- WMI service

- Leverages the WMI plug-in to provide requested data or control and can also be used to acquire data from most WMI classes. Examples include the Win32_Process, in addition to any IPMI-supplied data.

- WS-Management protocol

- Web Services Management is a DMTF open standard defining a SOAP-based protocol for the management of servers, devices, applications and various Web services. WS-Management provides a common way for systems to access and exchange management information across the IT infrastructure.[3]

- Ports

- By default WinRM HTTPS used 5986 port, and HTTP uses 5985 port. By default, port 5985 is in listening mode, but port 5986 has to be enabled.

Common uses[edit]

Ansible communicates with Windows servers over WinRM using the Python pywinrm package and can remotely run PowerShell scripts and commands.[4]

Thycotic’s Secret Server also leverages WinRM to enable PowerShell remoting.[5]

SolarWinds Server and Application Monitoring software (SAM) utilizes a WinRM server on monitored servers for its PowerShell integration.[6]

CloudBolt leverages WinRM as part of Blueprints, Server Actions, and CB Plugins to execute remote scripts on Windows servers using the python pywinrm module.[7]

Security[edit]

WinRM uses Kerberos for initial authentication by default. This ensures that actual credentials are never sent in client-server communications, instead relying on features such as hashing and tickets to connect.[8] Although WinRM listeners can be configured to encrypt all communications using HTTPS, with the use of Kerberos, even if unencrypted HTTP is used, all communication is still encrypted using a symmetric 256-bit key after the authentication phase completes. Using HTTPS with WinRM allows for additional security by ensuring server identity via SSL/TLS certificates thereby preventing an attacker from impersonating it.[9]

References[edit]

- ^ windows-sdk-content. «Windows Remote Management — Windows applications». docs.microsoft.com. Retrieved 2019-02-21.

- ^ windows-sdk-content. «Windows Remote Management Glossary — Windows applications». docs.microsoft.com. Retrieved 2019-02-21.

- ^ windows-sdk-content. «About Windows Remote Management — Windows applications». docs.microsoft.com. Retrieved 2019-02-21.

- ^ «Windows Remote Management — Ansible Documentation». docs.ansible.com. Retrieved 2019-02-21.

- ^ «Thycotic Support». thycotic.force.com. Retrieved 2019-02-21.

- ^ «Create a WinRM HTTPS listener». SolarWinds Worldwide, LLC. Help and Support. 2016-03-24. Retrieved 2019-02-24.

- ^ «Remote Scripts — CloudBolt 8.7 Documentation». docs.cloudbolt.io. Retrieved 2019-06-04.

- ^ «How To: Configure WINRM for HTTPS». support.microsoft.com. Retrieved 2019-02-24.

- ^ FoxDeploy (2017-02-08). «Is WinRM Secure or do I need HTTPs?». FoxDeploy.com. Retrieved 2019-02-24.

External links[edit]

- Windows Remote Management — Windows applications | Microsoft Docs

Собственно WinRM (или Windows Remote Management) и переводится как «удаленное управление Windows». WinRM – служба удаленного управления для операционных систем Windows. Она входит в состав операционных систем начиная с Vista и Server 2008, для Windows XP и Server 2003 ее нужно устанавливать отдельно отсюда. WinRM – серверная часть приложения удаленного управления, к которому возможно удаленное подключение с помощью клиента Windows Remote Shell (WinRS).

WinRM основан на службах Web Services for Management (WS-Management) и использует протокол HTTP (порт 80) или HTTPS (443) и запросы SOAP для выполнения работы. Независимо от используемого протокола весь трафик, передаваемый WinRM шифруется (если специально не отключить эту опцию). Для аутентификации по умолчанию используется протокол Kerberos.

В Windows Server 2008 WinRM установлен, но (по соображениям безопасности) по умолчанию не включен. Чтобы проверить, запущен ли WinRM на нашей машине, набираем в командной строке winrm enumerate winrm/config/listener

Если ответа нет, значит WinRM не запущен. Для того, чтобы настроить WinRM на автоматический запуск и разрешить удаленное подключение к компьютеру, набираем команду winrm quickconfig или winrm qc

Чтобы WinRM не спрашивал подтверждения, можно добавить к вызову ключ -quiet. Узнать информацию о более тонкой настройке можно посмотреть встроенную справку WinRM: winrm help config

Ну и отключить WinRM можно с помощью такой команды:

winrm delete winrm/config/listener?IPAdress=*+Transport=HTTP

Также все необходимые настройки можно сделать с помощью групповых политик. Для этого нужно:

- Настроить службу WinRM на автоматический запуск

- Разрешить подключения на соответствующие порты (80 и 443) в брандмауэре Windows

- Настроить элемент групповой политики Конфигурация компьютераАдминистративные шаблоныКомпоненты WindowsУдаленное управление WindowsСлужба удаленного управления WindowsРазрешить автоматическую установку прослушивателей (Computer ConfigurationAdministrative TemplatesWindows ComponentsWindows Remote Management WinRM ServiceAllow automatic configuration of listeners). Тут нужно будет указать IP-адреса, с которых разрешаются подключения.

Теперь перейдем непосредственно к использованию. Для подключения к удаленному компьютеру используем утилиту WinRS. WinRS – аббревиатура для Windows Remote Shell (удаленная среда Windows). С WinRS мы можем делать удаленные запросы на компьютеры, на которых запущен WinRM. Однако имейте ввиду, что на вашей машине также необходимо запускать WinRM для работы с WinRS.

Основным способом использования WinRS является выполнение команд на удаленной машине. Имя компьютера задаётся ключом -r, а после него следует выполняемая команда, например winrs –r:SRV2 ipconfig /all запускает на удаленном компьютере SRV2 команду ipconfig /all

По умолчанию для коммуникаций используется протокол http, но можно использовать и https: winrs -r:https://SRV2 ipconfig /all

Также можно с помощью WinRS открыть интерактивный сеанс на удалённом компьютере: winrs -r:SRV2 cmd.exe

Эта функция аналогична подключению по telnet, но использование WinRS однозначно лучше с точки зрения безопасности.

Для использования WinRM все компьютеры должны быть членами одного домена. Если в вашем случае это не так, то можно попробовать понизить уровень безопасности. Для этого на компьютере, к которому хотим получить доступ, вводим следующие команды:

WinRM set winrm/config/service/auth @{Basic=«true»}

WinRM set winrm/config/client @{TrustedHosts=«<local>»}

WinRM set winrm/config/client @{TrustedHosts=«ComputerName»}

где ComputerName — удаленный компьютер, с которого будет производиться подключение.

На компьютере, с которого будем подключаться, вводим :

WinRM set winrm/config/service/auth @{Basic=«true»}

WinRM set winrm/config/client @{TrustedHosts=«<local>»}

WinRM set winrm/config/client @{TrustedHosts=«ComрuterName»}

где ComputerName — компьютер, которым будем управлять.

Затем устанавливаем соедининие с помощью команды:

winrs -r:«ComputerName»: –u:DomainUsername –p:Password cmd.exe

где DomainUsername — учетная запись пользователя с административными правами на удаленном компьютере.

Windows Remote Management — это служба удаленного управления Windows. Под этим общим названием скрываются сразу два инструмента, которые позволяют пользователю удаленно управлять компьютером. В отличие от двух предыдущих инструментов Windows(Удаленный рабочий стол и Удаленный помощник Windows), которые позволяли видеть происходящее на удаленном компьютере на своем экране и манипулировать удаленным компьютером с помощью мыши и клавиатуры, данные два инструмента кардинально отличаются от них. Инструменты, которые входят в службу Windows Remote Management, позволяют управлять компьютером одними командами. Эти команды выполняются либо в командной строке, либо в Windows Power Shell. Единственный отклик об управлении — ответ оболочки о выполнении команды. Вы во многом в слепую отправляете команды на удаленный компьютер и получаете односложные ответы о том, выполнена она или нет. Минимум удобств. Но для администрирования компьютеров это самое то.

Активация Windows Remote Management

Под Windows Remote Management скрываются две команды, которые позволяют выполнять команды на удаленном компьютере. Эти команды, как уже говорилось, принадлежат двум разным оболочкам: командная строка Windows и Windows Power Shell. Думаю, все знакомы с командной строкой Windows. Ну, а Power Shell это инструмент, который призван заменить устаревшую командную строку. С первого взгляда, эти инструменты очень похожи. Но на деле Power Shell стоит выше командной строки, которая не претерпевела серьезных изменений уже очень давно. Именно в связи с этим ему и приготовили замену.

Для возможности удаленного управления компьютером средствами Windows Remote Management, целевой компьютер необходимо должным образом настроить. Для этого на целевом компьютере необходимо выполнить команду(в окне командной строки Windows):

[code]winrm quickconfig[/code]

Данная команда включает и настраивает отложенный автоматический запуск службы Windows Remote Management(кстати, для работы со службами Windows можно так же использовать инструмент Службы), а так же настраивает соответствующие исключения для Брандмауэра Windows, которые необходимо для правильного функционирования этих инструментов.

Но выполнение данной команды недостаточно. Чтобы удаленные подключения стали возможными, компьютер, с которого будет вестись удаленное управление, должен стать доверенным для целевого компьютера. Дело облегчается, если оба этих компьютера находятся в одном домене — в таком случае, оба компьютера взаимодоверенные. Если же нет, то необходимо внести удаленный компьютер в список доверенных компьютеров, либо по его IP-адресу, либо по имени компьютера(что довольно серьезно осложняется в условиях Глобальной сети).

[code]winrm set winrm/config/client @{TrustedHosts=«имя или IP-адрес удаленного компьютера»}[/code]

Такую команду необходимо использовать на удаленном компьютере, указав адрес того компьютера, с которого будут отправляться команды на выполнение.

Удаленное управление с помощью Windows Remote Management

Ну и наконец-то пришло время познакомится с самими командами для удаленного управления. В среде командной строки такую возможность дает команда

[code]winrs[/code]

а в среде Power Shell — команда

[code]icm[/code]

Синтаксис данных команд Вы можете увидеть в самих средах, если вызовите справку по данным командам. Я же приведу только общий вид таких команд:

[code]icm имя_компьютера {любая команда}

winrs -r: Имя_компьютера -u: имя_пользователя Любая_команда[/code]

Надеюсь, Вы разберетесь в том, что имя_компьютера, имя_пользователя и любая_команда должны быть заменены на соответствующие Вашему желанию переменные. И тут нужно учесть тот момент, что эта самая любая команда должна принадлежать той оболочке, в которой происходит удаленной управление.

В этой статье мы рассмотрим, как централизованно включить и настроить службу удаленного управления Windows Remote Management (WinRM) на компьютерах домена с помощью групповых политик. Напомню, что Windows Remote Management это реализация протокола WS-Management Protocol для удаленного управления клиентскими и серверными ОС Windows. WinRM позволяет удаленно управлять компьютерами через:

- Server Manager (Windows Server);

- PowerShell Remoting (PSSession);

- Windows Admin Center.

Как включить WinRM в Windows вручную?

Служба WinRM установлена во всех современных версиях Windows. В Windows Server она включена по умолчанию, и отключена в десктопных редакциях Windows 11/10/8.1). По умолчанию слушатель службы WinRM listener не принимает подключения. Чтобы проверить это, выполните на клиенте команду:

WinRM enumerate winrm/config/listener

Появится ошибка, которая говорит, что служба WinRM не настроена:

WSManFault Message = The client cannot connect to the destination specified in the request. Verify that the service on the destination is running and is accepting requests. Consult the logs and documentation for the WS-Management service running on the destination, most commonly IIS or WinRM. If the destination is the WinRM service, run the following command on the destination to analyze and configure the WinRM service: "winrm quickconfig". Error number: -2144108526 0x80338012

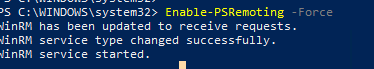

Чтобы включить и настроить службу WinRM в Windows, достаточно выполнить команду:

winrm quickconfig

или

Enable-PSRemoting –Force

WinRM has been updated to receive requests. WinRM service type changed successfully. WinRM service started.

Данная команда изменит тип запуска службы WinRM на автоматический, задаст стандартные настройки WinRM и добавить исключения для WinRM портов (5985 и 5986) в список исключений Windows Defender Firewall.

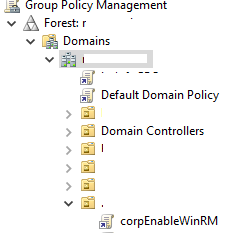

Настройка WinRM с помощью групповых политик

Вы можете автоматически включить и настроить WinRM на компьютерах домена с помощью групповых политик Windows.

- Откройте консоль редактора Group Policy Management Console (gpmc.msc), выберите контейнер с компьютерами на которых вы хотите включить WinRM и создайте новую политику corpEnableWinRM;

- Откройте политику на редактирование;

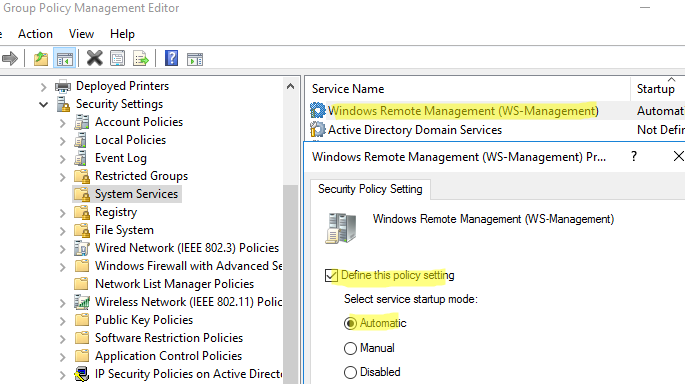

- Перейдите в раздел Computer Configuration -> Policies -> Windows Settings -> Security Settings -> System Services. Найдите службу Windows Remote Service (WS-Management) и настройте ее на автоматический запуск;

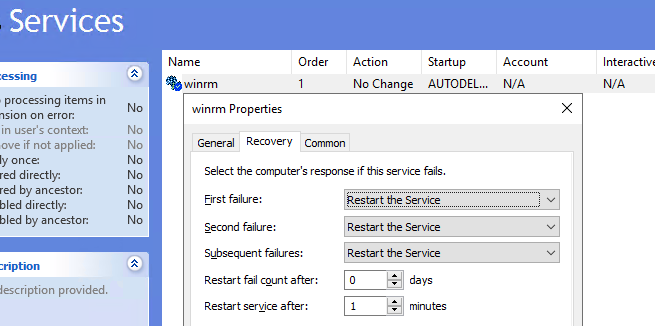

- Теперь перейдите в раздел Computer Policies -> Preferences -> Control Panel Settings -> Services и выберите New -> Service. Укажите имя службы WinRM и на вкладке Recovery задайте действие Restart the Service;

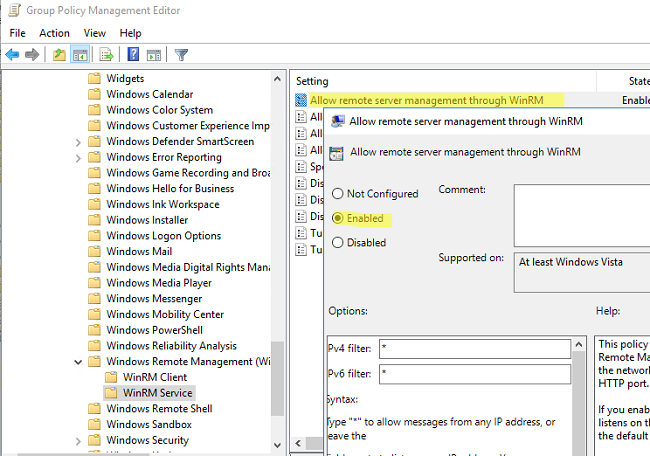

- Перейдите в раздел Computer Configuration -> Policies -> Administrative Templates -> Windows Components -> Windows Remote Management (WinRM) -> WinRM Service. Включите параметр Allow remote server management through WinRM. В поле фильтр IPv4/IPv6 можно указать IP адреса или подсети, на которых нужно слушать удаленные подключения через WinRM. Если вы хотите разрешать принимать WinRM подключения на всех IP адресах, оставьте здесь *;

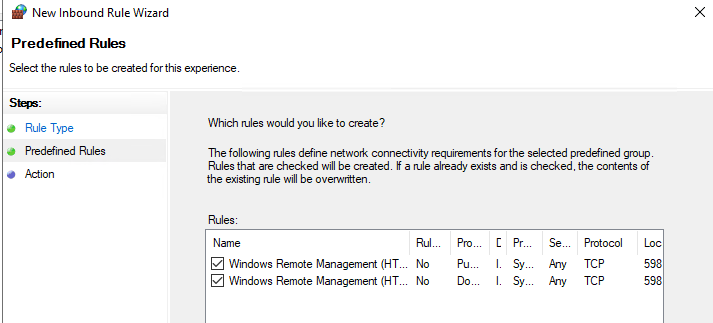

- Откройте в Windows Defender Firewall правила, разрешающие подключаться к WinRM по стандартным портам 5985 и 5986. Перейдите в Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Windows Firewall with Advanced Security -> Windows Firewall with Advanced Security -> Inbound Rules. Выберите predefined rule Windows Remote Management;

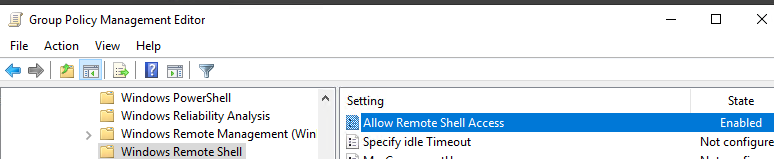

- Перейдите в раздел Computer Configuration -> Policies -> Windows Components -> Windows Remote Shell и включите параметр Allow Remote Shell Access.

Обновите настройки GPO на клиентах и проверьте, что служба WinRM настроилась автоматически. Для диагностики применения групповой политики на клиенте можно использовать утилиту gpresult.

Проверка настроек WinRM

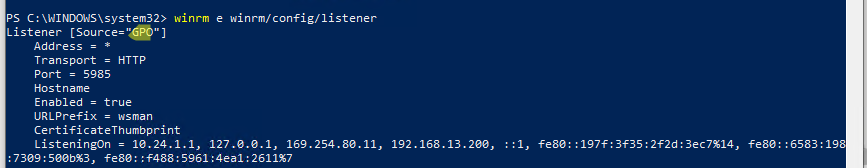

Чтобы проверить, что настройки WinRM на компьютере заданы через групповые политики, выполните команду:

winrm e winrm/config/listener

Команда выведет текущие настройки WinRM листенера. Обратите внимание на строку

Listener [Source="GPO"]

. Она означает, что настройки получены через групповые политики.

Полную конфигурацию службы WinRM можно вывести с помощью команды:

winrm get winrm/config

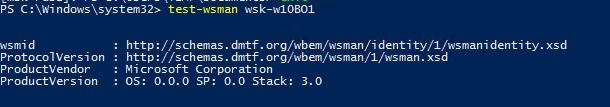

Теперь нужно попробовать удаленно подключиться к компьютеру через WinRM. Запустите на удаленном компьютере консоль PowerShell с учетной записью с правами администратора на обоих компьютерах и выполните команду:

Test-WsMan YourCompName1

Если WinRM включен, появится такой ответ:

wsmid : http://schemas.dmtf.org/wbem/wsman/identity/1/wsmanidentity.xsd ProtocolVersion : http://schemas.dmtf.org/wbem/wsman/1/wsman.xsd ProductVendor : Microsoft Corporation ProductVersion : OS: 0.0.0 SP: 0.0 Stack: 3.0

Проверить доступность порта 5985 на удаленном компьютере можно так:

Test-NetConnection -ComputerName YourCompName1 -Port 5985

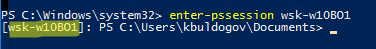

Теперь можно попробовать выполнить интерактивное подключение к удаленному компьютеру через PSRemoting с помощью командлета Enter-PSSession:

Enter-PSSession CompNameHere1

В данном случае подключение было успешно установлено и перед вами открылась консоль удаленного сервера.

По аналогии через PSRemoting на удаленном компьютере команду можно выполнить произвольную команду с помощью Invoke-Command:

Invoke-Command -ComputerName YourCompName1 -ScriptBlock {ipconfig /all}

Если соединение работает, вы увидите на экране вывод команды

ipconfig

.

Также можно выполнить команду на удаленном хосте так:

winrs -r:wsk-w10BO1 dir

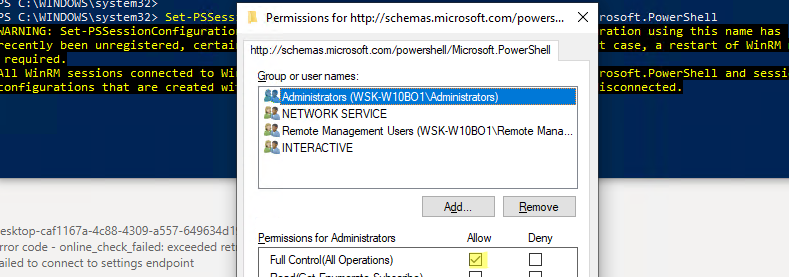

В некоторых случаях при подключении через PSSession может появится ошибка:

Enter-PSSession : Connecting to remote server wsk-w10BO1 failed with the following error message : Access is denied. CategoryInfo : InvalidArgument: (wsk-w10BO1:String) [Enter-PSSession], PSRemotingTransportException FullyQualifiedErrorId : CreateRemoteRunspaceFailed

В этом случае проверьте настройки разрешения для подключения к WinRM на удаленном компьютере:

Set-PSSessionConfiguration -ShowSecurityDescriptorUI -Name Microsoft.PowerShell

Убедитесь, что ваша учетная запись входит в группу Administrators или Remote Management Users (см. статью об удаленном доступе через WinRM без прав администратора) и им предоставлены права FullControl. Также проверьте, нет ли Deny правил.

Для настройки WinRM и PSRemoting в рабочей группе (без домена AD) рекомендуем использовать эту инструкцию.

Удаленное управление Windows — Windows Remote Management

| Разработчики) | Microsoft |

|---|---|

| Операционная система | Майкрософт Виндоус |

| Тип | Интерфейс прикладного программирования |

| Лицензия | Проприетарный коммерческое программное обеспечение |

| Интернет сайт | документы.microsoft.com/ en-us/ окна/ win32/ winrm/портал |

WinRM (удаленное управление Windows) это реализация Microsoft WS-Management в Windows, что позволяет системам получать доступ к управляющей информации или обмениваться ею через общую сеть. Используя объекты сценариев или встроенный инструмент командной строки, WinRM можно использовать с любыми удаленными компьютерами, которые могут иметь контроллеры управления основной платой (BMC) для сбора данных. Компьютеры под управлением Windows, включая WinRM, определенные данные, предоставленные Инструментарий управления Windows (WMI) также можно получить.[1]

Компоненты

| Разработчики) | Microsoft |

|---|---|

| Операционная система | Майкрософт Виндоус |

| Тип | Команда |

| Лицензия | Проприетарный коммерческое программное обеспечение |

| Интернет сайт | документы.microsoft.com/ en-us/ Windows-сервер/ администрация/ windows-команды/ Winrs |

- WinRM Scripting API

- Обеспечивает Интерфейс прикладного программирования включение сценариев для удаленного получения данных с компьютеров, выполняющих операции WS-Management.

- winrm.cmd

- Встроенный инструмент командной строки для управления системами, позволяющий оператору машины настраивать WinRM. Реализация состоит из Сценарии Visual Basic (VBS) Файл версии (Winrm.vbs), который написан с использованием вышеупомянутого API сценариев WinRM.

- winrs.exe

- Еще один инструмент командной строки, позволяющий удаленно выполнять большинство команд Cmd.exe. Этот инструмент использует протокол WS-Management.

- Интеллектуальный интерфейс управления платформой (IPMI) Водитель

- Обеспечивает управление оборудованием и облегчает управление оборудованием удаленного сервера через BMC. IPMI наиболее полезен, когда операционная система не запущена или не развернута, поскольку он позволяет продолжать удаленные операции с аппаратным / программным обеспечением без операционной системы.

- Плагин WMI

- Позволяет сделать данные WMI доступными для клиентов WinRM.[2]

- WMI сервис

- Использует Плагин WMI для предоставления запрошенных данных или управления, а также может использоваться для получения данных из большинства классов WMI. Примеры включают Win32_Process в дополнение к любым данным, предоставленным IPMI.

- Протокол WS-Management

- Управление веб-службами — это DMTF открытый стандарт определение МЫЛО -на основании протокол для управления серверами, устройствами, приложениями и различными веб-службами. WS-Management предоставляет системам общий способ доступа к управляющей информации и обмена ею через ИТ-инфраструктура.[3]

Общее использование

PowerShell 6.0

Ansible взаимодействует с серверами Windows через WinRM, используя питон Pywinrm пакет и может удаленно запускаться PowerShell скрипты и команды.[4]

Секретный сервер Thycotic также использует WinRM для включения удаленного взаимодействия PowerShell.[5]

SolarWinds Программное обеспечение для мониторинга серверов и приложений (SAM) использует сервер WinRM на отслеживаемых серверах для интеграции с PowerShell.[6]

CloudBolt использует WinRM как часть Blueprints, Server Actions и CB Plugins для выполнения удаленных скриптов на серверах Windows с использованием python Pywinrm модуль.[7]

Безопасность

WinRM использует Kerberos для начальной аутентификации по умолчанию. Это гарантирует, что фактические учетные данные никогда не будут отправлены клиент-сервер коммуникации, вместо этого полагаясь на такие функции, как хеширование и билеты для подключения.[8] Хотя прослушиватели WinRM можно настроить для шифрования всех сообщений с помощью HTTPS, с использованием Kerberos, даже если используется незашифрованный HTTP, все коммуникации по-прежнему зашифрованы с использованием симметричного 256-битного ключа после завершения фазы аутентификации. Использование HTTPS с WinRM обеспечивает дополнительную безопасность, обеспечивая идентификацию сервера через SSL / TLS сертификаты, тем самым не позволяя злоумышленнику выдать себя за него.[9]

использованная литература

- ^ windows-sdk-content. «Удаленное управление Windows — приложения Windows». docs.microsoft.com. Получено 2019-02-21.

- ^ windows-sdk-content. «Глоссарий удаленного управления Windows — приложения Windows». docs.microsoft.com. Получено 2019-02-21.

- ^ windows-sdk-content. «Об удаленном управлении Windows — приложения для Windows». docs.microsoft.com. Получено 2019-02-21.

- ^ «Удаленное управление Windows — Ansible Documentation». docs.ansible.com. Получено 2019-02-21.

- ^ «Тикотическая поддержка». tycotic.force.com. Получено 2019-02-21.

- ^ «Создать прослушиватель WinRM HTTPS». SolarWinds Worldwide, LLC. Помощь и поддержка. 2016-03-24. Получено 2019-02-24.

- ^ «Удаленные сценарии — документация CloudBolt 8.7». docs.cloudbolt.io. Получено 2019-06-04.

- ^ «Как: настроить WINRM для HTTPS». support.microsoft.com. Получено 2019-02-24.

- ^ FoxDeploy (8 февраля 2017 г.). «Безопасен ли WinRM или мне нужны HTTP?». FoxDeploy.com. Получено 2019-02-24.

внешние ссылки

- Удаленное управление Windows — приложения для Windows | Документы Microsoft