В этой инструкции об утилите Windows Sandbox Editor (Sandbox Configuration Manager), предназначенной для удобного создания файлов конфигурации песочницы, определяющих доступные ей возможности взаимодействия с основной системой и другие параметры.

Работа с параметрами песочницы Windows 10 в программе

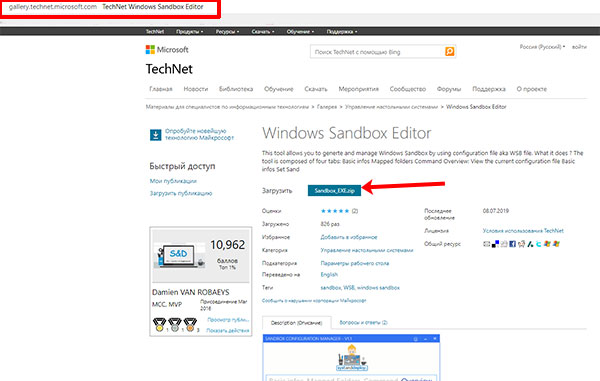

Скачать утилиту Sandbox Editor или Configuration Manager (это одна и та же программа, но в самой программе и на сайте фигурируют разные названия) можно с официальной страницы https://github.com/damienvanrobaeys/Windows_Sandbox_Editor Внимание: похоже, файл не безопасен, более не рекомендуется к загрузке. Файл представляет собой ZIP-архив, который достаточно распаковать, а затем запустить любой из двух исполняемых файлов в папке EXE (все их отличия в незначительных изменения интерфейса, я буду использовать файл, обозначенный как V2). Дальнейшая настройка песочницы Windows 10 в программе выглядит следующим образом:

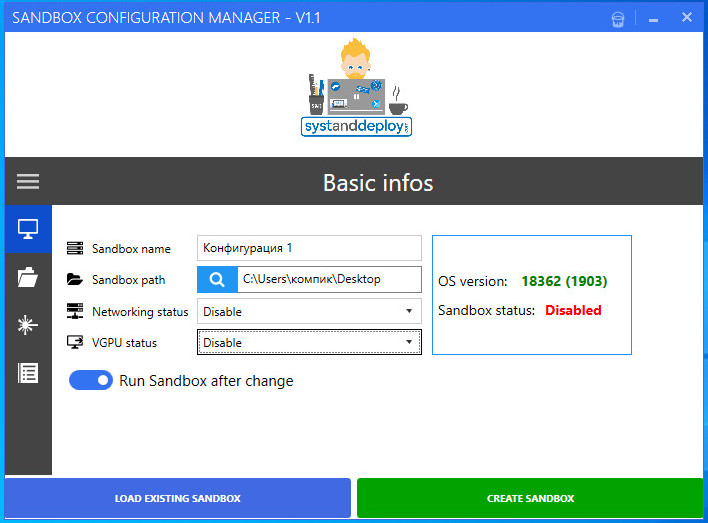

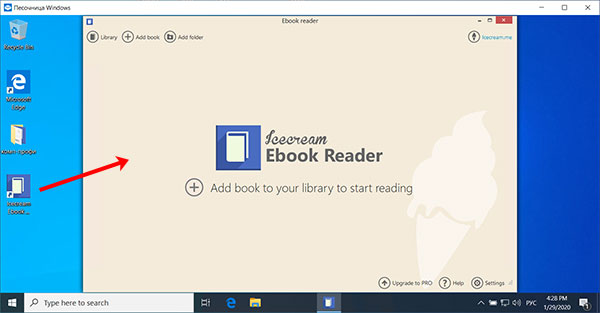

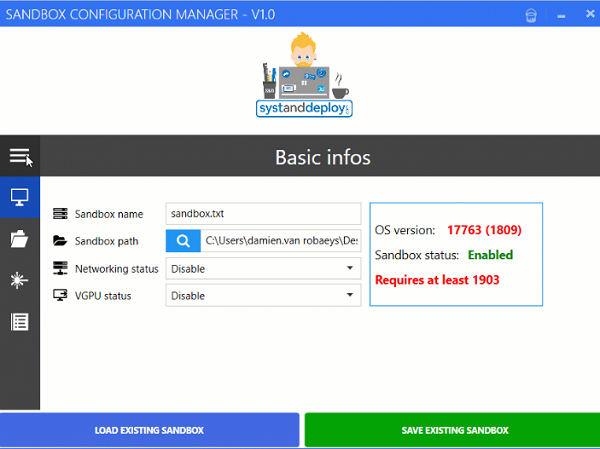

- В главном разделе (Basic Infos) устанавливаем имя файла конфигурации (Sandbox name), путь (Sandbox path) — подразумевается папка, куда будет сохранен файл конфигурации, доступ к сети (Networking Status, enabled означает «включено»), доступ к виртуальному графическому ускорителю (VGPU). Также внизу этого экрана присутствует пункт «Run Sandbox after change» — «Запустить Песочницу после изменений», если он включен, песочница будет запущена сразу после завершения настройки файла конфигурации.

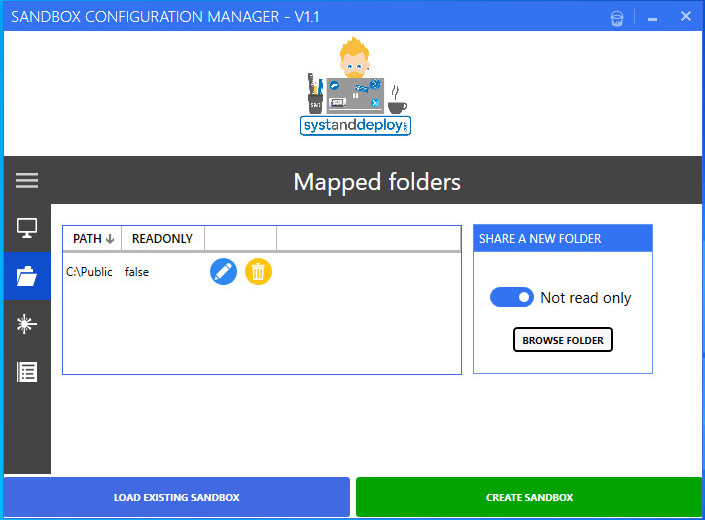

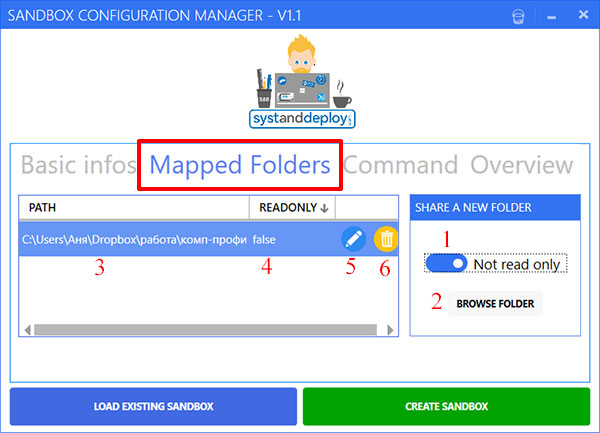

- Следующий раздел — Mapped Folders. Позволяет задать папки основной системы, которые будут подключены к Песочнице. Переключатель Read Only позволяет включить доступ к папкам только для чтения или полный доступ к ним (при выключенном переключателе доступ только для чтения). Папки появятся на рабочем столе в песочнице после запуска.

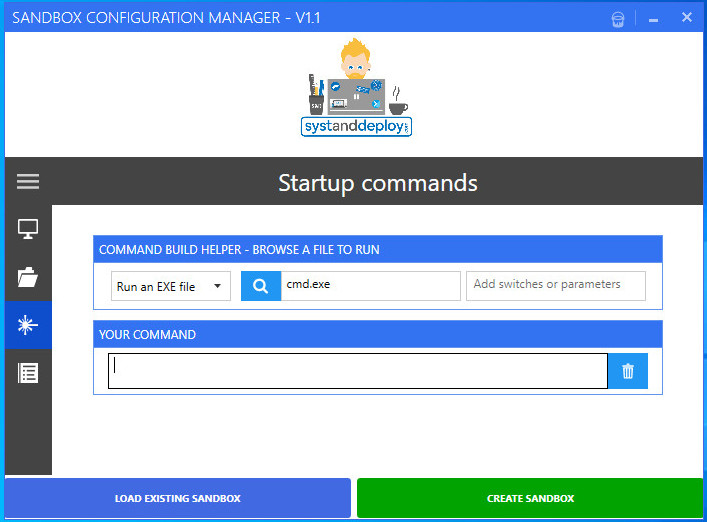

- Раздел Startup Commands позволяет задать выполнение скрипта, программы или любой команды сразу при запуске Песочниц (команда будет выполняться «внутри», соответственно вы не можете указать путь к ресурсам, которые недоступны из Песочницы).

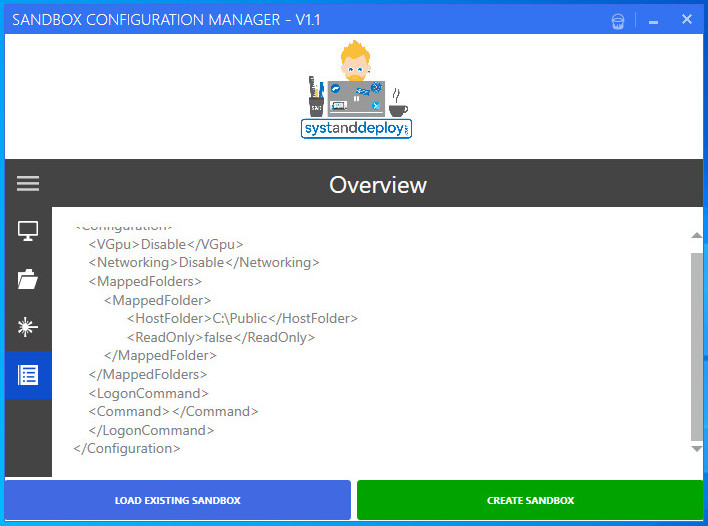

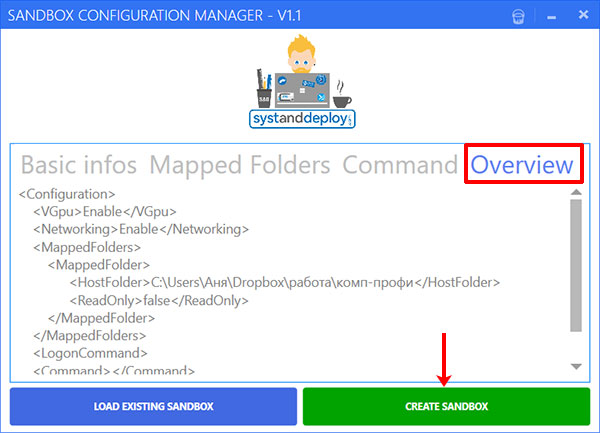

- В последнем разделе — «Overview» вы можете ознакомиться с кодом файла конфигурации wsb (представляет собой обычный .xml файл).

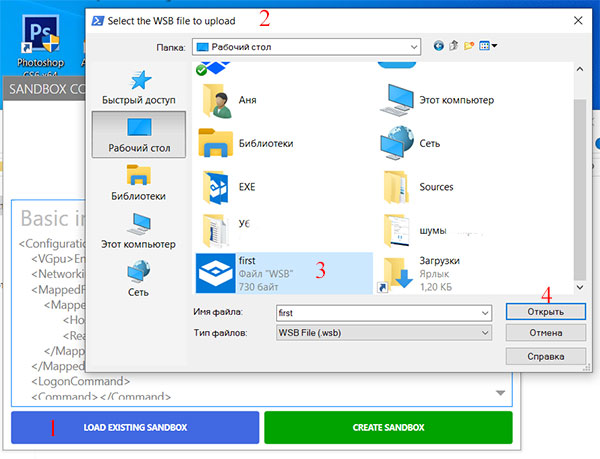

По завершении настройки нажмите «Create Sandbox» (Создать песочницу), это сохранит файл конфигурации в указанное в поле Path расположение и запустит песочницу, если был включен автоматический запуск. Кнопка «Load Existing Sandbox» позволяет загрузить ранее созданные файлы конфигурации песочницы для их редактирования.

Вы можете создавать любое количество файлов конфигурации для разных задач: при запуске каждого из них будет запускаться Песочница Windows 10 с заданными параметрами.

Видео об установке и настройке песочницы Windows 10

В моем тесте всё работает исправно (было бы странно, если бы не работало: файлы конфигурации очень просты) и, если вы используете Песочницу, утилиту можно рекомендовать к применению как более удобный, по сравнению с ручным написанием файлов конфигурации, способ изменения её настроек.

- Песочница Windows простыми словами

- Зачем нужна Песочница Windows?

- Как включить и запустить Песочницу Windows 10?

- Использование Песочницы Windows

- Настройка Песочницы Windows

- Настройка Песочницы Windows при помощи утилиты Sandbox Configuration Manager

Начиная со сборки (версии) 1903 в операционных системах Windows 10 появилась новая функция — «Песочница» или «Sandbox». Если кратко, она нужна для запуска Windows-программ в изолированной от рабочей системы среде. Что такое «Песочница» Windows, в каких целях ее можно использовать, как вообще ее включить, настроить и пользоваться — все это далее в нашем материале.

Песочница Windows простыми словами

Вообще, программы-песочницы появились задолго до того, как в Microsoft решили внедрить продукт собственной разработки в систему. И Windows Sandbox, как и любое аналогичное приложение, представляет собой программное обеспечение, в задачу которого входит создание изолированной аппаратно-программной среды для запуска в ней других программ (в данном случае только тех, что созданы для Windows).

Изолированная аппаратно-программная среда — это среда, создаваемая программами-песочницами непосредственно на том компьютере и в той системе, где они запускаются. Для функционирования этой среды выделяется некоторый объем аппаратных ресурсов компьютера — место на жестком диске, объем оперативной памяти и т.д. Изолированной данная среда называется потому, что программы, запускаемые в них, не могут самостоятельно получить доступ к основным аппаратным ресурсам ПК и любым программным объектам, включая хранящиеся на дисках файлы и данные в оперативной памяти. Доступ к этим ресурсам может предоставить только сама программа-песочница и только, если на это дал добро пользователь.

Грубо, такую изолированную среду можно сравнить, например, с запечатанным аквариумом, помещенным в водоем. В этом аквариуме точно такие же условия — температура, состав воды и т.д., но его обитатели не могут вырваться наружу или хоть как-то взаимодействовать со своим окружением. Однако процессами, протекающими в аквариуме, можно управлять извне. Также можно изменять физические параметры аквариума — объем, температуру, состав воды и т.д.

Зачем нужна Песочница Windows?

Если кратко — для экспериментов. Допустим, пользователь скачал в интернете неизвестную программу, которая потенциально может нести в себе угрозу. Ее можно сразу установить на компьютер обычным способом, то в этом случае она получит доступ ко всем ресурсам компьютера и операционной системы. Если эта программа действительно является вредоносной, она с легкостью будет решать заложенные в нее злоумышленником задачи — красть пароли и данные банковских карт, удалять/шифровать/повреждать/пересылать личные файлы и много чего еще.

Однако всего этого можно избежать, если установить и запустить программы в изолированной среде. Да, она по-прежнему останется вредоносной и будет способна выполнять свои вредоносные действия. Но все это она будет делать в «аквариуме», не имея возможности получить доступ к действительно важным для пользователя данным.

Windows-песочницу также можно использовать и для других целей, например:

- Тестирование программ, предназначенных, к примеру, для обслуживания/оптимизации системы. Т.к. эти программы удаляют мусор с жесткого диска, изменяют параметры ОС и т.д., их действия могут привести к выходу ОС из строя, потому лучше их сначала протестировать в Песочнице.

- Проверка работоспособности программ, которые не работают при их установке на компьютер обычным способом. Например, пользователь скачал и установил приложение, а оно не запускается вовсе или сбоит в работе. Причиной этому могут являться какие-либо сбои в самой ОС. Песочница Windows — это практически «чистая» неизмененная система, потому в ней нерабочая программа может легко запуститься и работать без сбоев. Если нет, то пользователь хотя бы поймет, что проблема не в его компьютере/системе.

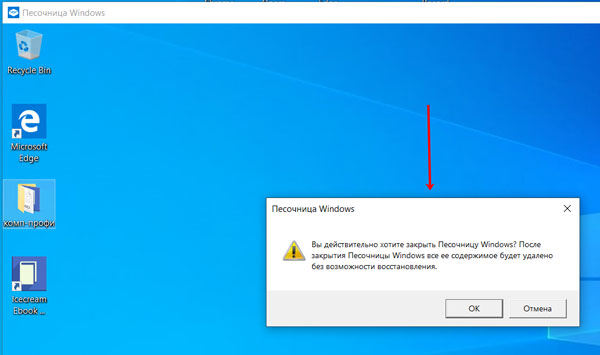

- Необходимость установки и запуска программы так, чтобы на компьютере не осталось никаких следов. Согласно заявлениям Microsoft, все данные, сгенерированные в изолированной среде Песочницы Windows, удаляются безвозвратно и восстановлению не подлежат. Таким образом, в Песочнице можно запускать любые приложения, не опасаясь, что о факте их присутствия на компьютере кто-либо узнает.

Как включить и запустить Песочницу Windows 10?

При новой установке операционной системы Windows или ее обновления до сборки версии 1903 Песочница по умолчанию отключена. Активировать ее несложно, однако следует иметь в виду, что для нормальной работы Песочницы требуется, как минимум 4 Гб ОЗУ (желательно 8 Гб) и двуядерный процессор (желательно 4-ядерный).

Для активации и последующего запуска Песочницы Windows выполните следующие действия:

- Выполните комбинацию клавиш «Win + R», затем скопируйте в открывшееся окно «Выполнить» команду — control — и нажмите «ОК».

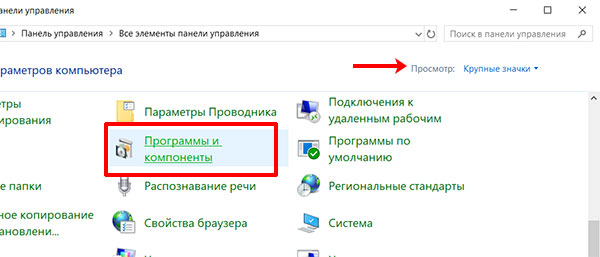

- Откроется окно «Панель управления». Найдите в нем и перейдите в раздел «Удаление программы».

- В левой части окна кликните по элементу «Включение или отключение компонентов Windows».

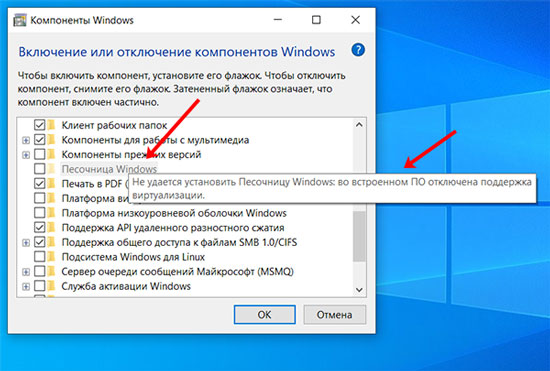

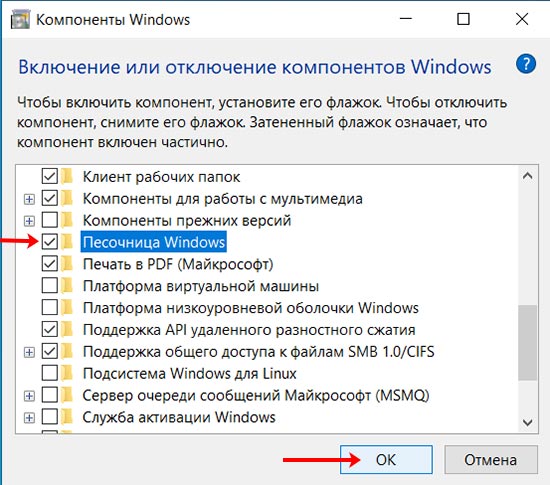

- В списке вновь открывшегося окна найдите пункт «Песочница Windows», установите напротив него галочку и нажмите «ОК».

- Установка нового компонента может занять некоторое время. Дождитесь окончания процесса:

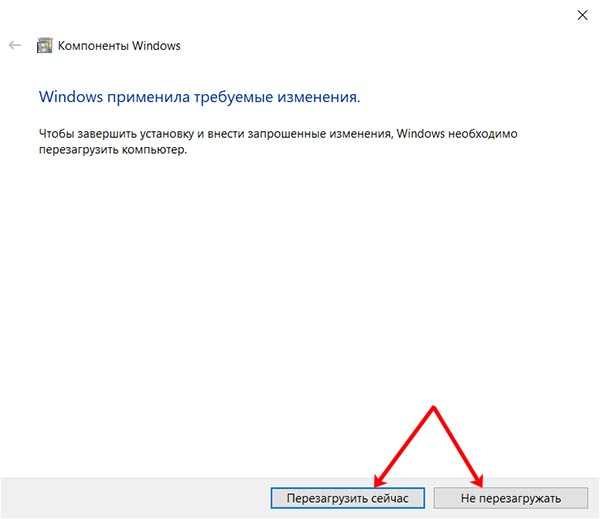

- После окончания установки компьютер нужно будет перезагрузить:

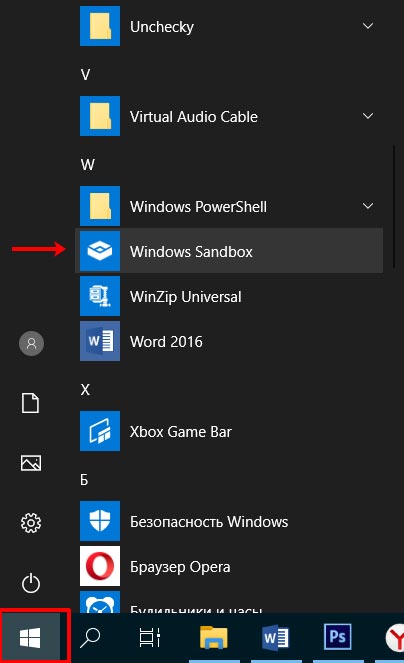

- После перезагрузки откройте внутрисистемный поиск, кликнув по значку лупы рядом с меню «Пуск», впишите в поисковую строку — Windows Sandbox, затем кликните по иконке найденного приложения.

- Песочница Windows будет запущена.

Использование Песочницы Windows

Как видно из изображения выше, Песочница Windows представляет собой виртуальный монитор, выполненный в виде обычного окна. В нем присутствует рабочий стол и панель задач — все, как в обычной операционной системе Windows. Давайте, установим и запустим какую-нибудь программу в виртуальной среде:

- Первым делом нужно поместить в Песочницу установочный файл требуемой программы. Для этого просто скопируйте его, а затем вставьте на рабочий стол в виртуальной среде:

- Запускаем скопированный установочный файл, в нашем случае — это «FirefoxSetup.x64».

- Дальше установка протекает точно так же, как и в обычной системе Windows. По завершению установке на виртуальном рабочем столе отобразится значок установленной программы. Ее можно сразу же запустить.

- Как видно на изображении ниже, только что установленный браузер Mozilla Firefox спокойно запустился и открыл сайт.

Для установки любой другой программы проделайте те же самые действия. При необходимости можно исключить первое действие — копирование установочного файла. Как именно это сделать, читайте ниже.

Настройка Песочницы Windows

В самом приложении «Песочница Windows» отсутствуют какие-либо настройки. Но что делать, если, к примеру, нам нужно отключить в виртуальной среде доступ в интернет, который по умолчанию включен? А сделать можно следующее: либо запустить приложение с предварительными настройками, для чего нужно создать специальный WSB-файл и наполнить его XML-кодом, либо воспользоваться специальной утилитой, которая делает то же самое, но в автоматическом режиме.

Настройка Песочницы Windows при помощи WSB-файла

На самом деле здесь не все так сложно, как может показаться. Рассмотрим один пример запуска Песочницы с предварительно отключенной функцией доступа в интернет:

- Первым делом нам нужно создать файл с расширением WSB. Просто создайте где-нибудь обычный текстовый файл и откройте его для редактирования.

- Вставьте в текстовый документ строку <Configuration>, нажмите пару раз Enter и затем вставьте </Configuration>. Должно получиться так:

- Теперь между этих строк вставьте команду, отключающую доступ в сеть из Песочницы Windows: <Networking>Disable</Networking>.

- Сохраните текстовый документ, а затем поменяйте его расширение с TXT на WSB.

- Иконка текстового документа изменится на иконку приложения «Песочница Windows». Теперь просто кликните два раза по созданному WSB-файлу. Начнется загрузка Песочницы с предварительно отключенным доступом в сеть.

- Обратите внимание на значок в системном трее, сигнализирующий об отсутствии доступа в сеть. Если перейти в «Параметры сети и Интернет», можно также убедиться в отсутствии подключения.

Но более интересным является другой параметр Песочницы Windows — <MappedFolders>. С его помощью можно открыть доступ к любой папке на жестком диске из виртуальной среды. Сделав это, можно забыть о необходимости отдельного копирования установочных файлов в виртуальную среду, их можно будет размещать в указанной папке.

По умолчанию нам доступен лишь системный «Локальный диск C:». Запустите «Проводник» в Песочнице и убедитесь в этом сами:

Чтобы открыть доступ к папке на жестком диске, откройте в блокноте ранее созданный WSB-файл либо создайте новый по инструкции выше. Скопируйте следующий текст в файл параметров:

<Configuration>

<MappedFolders>

<MappedFolder>

<HostFolder>Путь к вашей папке на диске</HostFolder>

<ReadOnly>true</ReadOnly>

</MappedFolder>

</MappedFolders>

</Configuration>

Вместо строки «Путь к вашей папке на диске» укажите, например: W:Install. В итоге должно получиться следующее:

Кстати, параметр <ReadOnly>true</ReadOnly> означает, что папка будет открыта только для чтения, т.е. вы не сможете изменять ее содержимое — удалять, копировать в нее файлы, переименовывать их и т.д. Если есть необходимость во всех этих действиях, замените «true» на «false«, чтобы получилось: <ReadOnly>false</ReadOnly>. Но этого лучше не делать, если Песочница используется для проверки вредоносных программ (иначе она может повредить файлы в указанной папке).

Запускаем созданный/отредактированный WSB-файл, и видим, что на рабочем столе появилась открытая папка, в нашем случае — «Install». Открываем ее:

Все файлы, хранившиеся в папке «Install», теперь стали доступными и из виртуальной среды.

Настройка Песочницы Windows при помощи утилиты Sandbox Configuration Manager

Программа Sandbox Configuration Manager предназначена для предварительной настройки Песочницы Windows путем создания WSB-файла и последующего наполнения его XML-кодом. Это бесплатное приложение, которое можно скачать с официального сайта разработчиков.

Установка не требуется — просто распакуйте скачанный архив и запустите от имени администратора файл «Windows Sandbox Editor v1.exe» или «Windows Sandbox Editor v2.exe» (можно сразу вторую версию).

Утилита Sandbox Configuration Manager имеет 4 функциональные вкладки:

- Basic Infos. Здесь задаем имя для создаваемой Песочницы (для файла конфигурации), указываем папку для сохранения; включаем или отключаем доступ из Песочницы в сеть (Networking Status) и/или к графическому ускорителю (VGPU Status).

- Mapped Folders. В этой вкладке можно добавить папки, которые будут доступны из виртуальной среды Песочницы. Можно добавить несколько папок одновременно. При помощи переключателя «Read only» задаем, будет ли указанная папка открыта только для чтения или для записи.

- Startup commands. В этой вкладке указывается команда, которая будет выполнена при старте Песочницы. В качестве такой команды можно указать путь до любого исполнимого файла (EXE или MSI) либо файлов-скриптов (PS1 или VBS). Что-либо здесь заполнять необязательно.

- Overview. В этой вкладке можно просмотреть XML-код, сгенерированный программой Sandbox Configuration Manager для запуска Песочницы Windows. Нажмите здесь кнопку «Create Sandbox» для запуска Песочницы.

Песочница будет запущена. На рабочем столе отобразятся две папки, добавленные ранее в программе Sandbox Configuration Manager.

На этом можно заканчивать наш обзор Песочницы Windows.

В Windows 10 1903 стала доступна Песочница — изолированная виртуальная среда, позволяющая запускать потенциально небезопасные приложения без негативных последствий для хостовой операционной системы. Самые первые версии Песочницы ограничивались лишь базовым функционалом, но уже вскоре разработчики добавили возможность ее настройки с использованием конфигурационных файлов или скриптов.

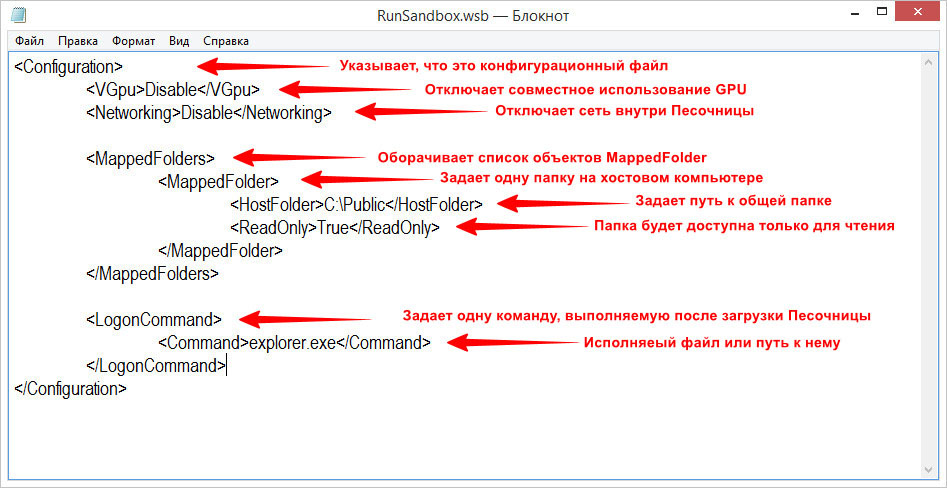

С их помощью вы можете включать и отключать виртуализацию графического процессора, поддержку сети, открывать и закрывать доступ к общим папкам, а также выполнять различные команды. Каждый конфигурационный файл представляет собой привычный XML-документ с расширением WSB и прописанными тегами, указывающими, с какими параметрами необходимо запускать Windows Sandbox. Ниже на скриншоте представлен пример такого конфигурационного файла с пояснениями.

Начинается и заканчивается он тегом <Configuration>, всё что внутри — это команды с использованием других тегов. Тег <VGpu> отвечает за совместное использование GPU, тег <Networking> — за использование интернет-соединения внутри Песочницы, <MappedFolders>, <MappedFolder> и <HostFolder> — за создание общих папок, <LogonCommand> и <Command> позволяют запускать приложения внутри Песочницы сразу после ее старта, то есть выполняют роль автозагрузки. <ReadOnly> со значением True указывает, что общая папка будет доступна только для чтения. Disable и Enable, как нетрудно догадаться, отключают и включают ту или иную функцию.

Создание конфигурационных файлов Песочницы с помощью SCM

Создать конфигурационный файл для управления Песочницей можно в обычном Блокноте или специализированном текстовом редакторе с подсветкой синтаксиса XML, но всё же удобнее юзать для этого Sandbox Configuration Manager — специально разработанном для этих целей менеджере от Microsoft. Плюс этого портативного приложения в том, что оно визуализирует процесс создания кода, избавляя пользователя от необходимости прописывать теги и их значения вручную.

В загруженном с сайта разработчика gallery.technet.microsoft.com/Windows-Sandbox-Configurati-f2c863dc архиве вы найдете исходный код и два исполняемых файла утилиты — две версии. Используйте ту, которая представляется вам более удобной. Рабочее пространство Sandbox Configuration Manager представлено четырьмя разделами: Basic Infos, Mapped Folders, Startup Commands и Overview.

В первом разделе вы можете дать имя вашему файлу и указать папку для его сохранения, включить или отключить использование сети и виртуального графического ускорителя (VGPU). Обратите также внимание на переключатель «Run Sandbox after change», если он будет включен, после создания конфигурационного файла Песочница будет запущена автоматически. В разделе «Mapped Folders» задается путь к общей папке, здесь также можно включить доступ только для чтения, чтобы запущенные в Песочнице приложения не могли вести запись в файловую систему хостовой машины.

Примечание: общие папки в Песочнице располагаются на рабочем столе как часть ее файловой системы, а не как сетевой диск в VirtualBox и других сторонних гипервизорах.

Третья вкладка «Startup Commands» отвечает за использование команд, которые будут выполнены после запуска виртуальной среды. Поддерживается использование параметров.

Наконец, переключившись на четвертую вкладку, вы можете просмотреть сгенерированный утилитой код. Кнопка «Create Sandbox» сохраняет конфигурационный файл и запускает Песочницу, кнопка «Load Existing Sandbox» открывает окно обзора для загрузки WSB-файлов, которые необходимо отредактировать. И таких файлов в Sandbox Configuration Manager вы можете создать сколько угодно: каждый из них будет запускать изолированную среду с прописанными параметрами.

Загрузка…

Download PC Repair Tool to quickly find & fix Windows errors automatically

Windows Sandbox is a lightweight desktop environment that makes sure that you can run applications in isolation. The arrangement makes sure the app doesn’t get access to core Windows files and other system files. That said, it’s not straightforward to configure & manage a sandbox. That’s where the Sandbox Configuration Manager can help you.

Sandbox Configuration Manager allows you to generate, edit, and manage Windows Sandbox by using the configuration file aka WSB file. The tool offers four tabs:

- Basic Infos: It will enable you to Set Sandbox name, path, enable/disable networking and VGpu

- Mapped folders: It can share a new folder from the host computer, edit the existing and remove it.

- Command: Add/Remove/Edit existing startup commands.

- Overview: View the current configuration file.

To learn how to use it, follow this link where it is explained how to load a sandbox, manage mapped folders, use commands, and so on.

The configuration manager generates XML at the end, which is how Windows would have done.

Here is how to change basic info and Edit an existing folder; the rest you can check on their homepage.

Change basic Infos

- Go to the first tab > Type the name of the Sandbox to create

- Select the path of the new Sandbox and Use the Networking status ComboBox to set the networking tag

- Use the VPGU status ComboBox to set the VGpu tag

If the configuration is over, click on the Create Sandbox button

Edit an existing folder

- Go to the second tab

- In the DataGrid, click on the pencil button from the folder to change

- A dialogue will be displayed > Change what you want > Click on Save

Your changes will be applied in the Datagrid. If the configuration is over, click on the Create Sandbox button

It’s so good to see somebody coming out with an easy-to-use configuration manager for Sandbox that anyone can use. The instructions are easy to follow, and creating Sandbox is as easy as eating a pie. You can Download Sandbox Configuration Manager from TechNet Gallery.

Anand Khanse is the Admin of TheWindowsClub.com, a 10-year Microsoft MVP (2006-16) & a Windows Insider MVP (2016-2022). Please read the entire post & the comments first, create a System Restore Point before making any changes to your system & be careful about any 3rd-party offers while installing freeware.

Содержание

- Как настроить Windows Sandbox с помощью конфигурационных файлов

- Виртуализация графической подсистемы

- Работа с сетью

- Общие папки

- Команда при входе

- Пример готового XML файла

- Как включить песочницу Windows Sandbox в Windows 11

- Песочница ОС MS Windows 11

- Основные свойства Windows Sandbox

- Системные требования

- Содержание

- Включение компонента Песочница Windows через графический интерфейс ОС MS Windows 11

- Включение компонента Песочница Windows с использованием PowerShell

- Включение компонента Песочница Windows с использованием командной строки

- Использование Песочницы Windows

- Отключение компонента Песочница Windows

- 1 вариант отключения

- 2 вариант отключения

- 3 вариант отключения

- Windows Sandbox configuration

- Creating a configuration file

- Using a configuration file

- Keywords, values, and limits

- Networking

- Mapped folders

- Logon command

- Audio input

- Video input

- Protected client

- Printer redirection

- Clipboard redirection

- Memory in MB

- Example 1

- Downloads.wsb

- Example 2

- Конфигурация Песочницы Windows

- Создание файла конфигурации

- Использование файла конфигурации

- Ключевые слова, значения и ограничения

- Mapped folders

- Команда Logon

- Аудиовход

- Видеовход

- Защищенный клиент

- Перенаправление принтера

- Перенаправление буфера обмена

- Память в МБ

- Пример 1

- Downloads.wsb

- Пример 2

- Windows Sandbox Editor

- О программе

- Что нового

- Системные требования

- Системные требования для Windows Sandbox

- Полезные ссылки

- Подробное описание

- Запуск Песочницы Windows 10

Как настроить Windows Sandbox с помощью конфигурационных файлов

Microsoft продолжает работу над изолированной средой Windows Sandbox, встроенной в операционную систему Windows 10. На данный момент песочница тестируется участниками программы Insider Preview, и, вполне, вероятно, что мы ее сможем увидеть уже в Windows 10 May 2019 Update (версия 1903).

Ранние версии Windows Sandbox предлагали самые базовые функции: пользователь мог только запустить виртуализированную среду на устройствах Windows 10. Однако, в последних сборках была добавлена возможность использования конфигурационных файлов для настройки различных аспектов использования песочницы. На данный момент реализована только базовая поддержка конфигурационных файлов, но даже она позволяет администраторам и пользователям запускать приложения и скрипты автоматически в изолированной среде.

Виртуализация графической подсистемы

Работа с сетью

Общие папки

Здесь нужно указать путь до папки в хост-системе, которую вы хотите использовать в песочнице, например c:virtual. Параметр ReadOnly определяет, будет ли указанная папка доступна только для чтения (true) или для чтения и записи (false).

Обратите внимание, что общие папки размещаются относительно пути: C:ПользователиWDAGUtilityAccountРабочий стол.

Команда при входе

Здесь вы можете задать название файла, путь или скрипт. Будет работать команда explorer.exe со ссылкой на скрипт, например C:ПользователиwdagutilityaccountРабочий столteststart.cmd.

Пример готового XML файла

Конфигурационные файлы значительно расширяют функциональность Windows Sandbox. Файлы позволяют настроить общие папки и автоматический запуск скриптов. Можно настроить работу с папкой загрузок и запускать скачанные из Интернета файлы в безопасной изолированной среде.

Вы также можете использовать утилиту Windows Sandbox Editor на базе PowerShell, которая упрощает настройку конфигурационных файлов для создания различных типов Песочниц.

Станете ли вы пользоваться Windows Sandbox? Используете ли вы сторонние решения, например Sandboxie? Поделитесь в комментариях ниже.

Источник

Как включить песочницу Windows Sandbox в Windows 11

Песочница ОС MS Windows 11

Песочница Windows Sandbox, в частности, может быть использована для тестирования программ в чистой среде, без предустановленных программных средств и без возможности влиять на хостовые элементы ОС.

Основные свойства Windows Sandbox

Системные требования

Содержание

Включение компонента Песочница Windows через графический интерфейс ОС MS Windows 11

Чтобы открыть данное окно можно воспользоваться одним из вариантов:

Рис.1 Выбор компонента Песочница Windows

Включение компонента Песочница Windows с использованием PowerShell

Рис.2 Инструменты Windows

Рис.3 Инструменты Windows

Рис.4 Включение компонента Песочница Windows с использованием PowerShell

Включение компонента Песочница Windows с использованием командной строки

Рис.5 Запуск командной строки от имени администратора

Рис.6 Включение компонента Песочница Windows с использованием PowerShell

Использование Песочницы Windows

Рис.7 Запуск Windows Sandbox

Рис.8 Песочница ОС MS Windows 11

Рис.9 Проверка работоспособности приложения

Рис.10 Завершение работы с Windows Sandbox

Если при запуске Windows Sandbox появляется ошибка о том, что гипервизор не найден, необходимо проверить включена ли поддержка виртуализации в BIOS/UEFI. При работе с Windows Sandbox в виртуальной среде, например, в VMWare Workstation, необходимо в настройках виртуального процессора включить опцию Virtualize Intel VT-x/EPT or AMD-V/RVI.

Оценить все положительные моменты работы с Windows Sandbox, используя различные средства виртуализации (VMware Workstation, Virtual Box и др.) очень сложно из-за неустойчивой работы системы. Чтобы по-настоящему оценить все преимущества данного средства, рекомендуется работать с Windows Sandbox на хостовой (основной) системе.

Отключение компонента Песочница Windows

1 вариант отключения

2 вариант отключения

Рис.11 Отключение компонента Песочница Windows с использованием PowerShell

3 вариант отключения

Рис.12 Отключение компонента Песочница Windows с использованием командной строки

По завершении операции нажать клавишу Y для автоматической перезагрузки компьютера.

Источник

Windows Sandbox configuration

A configuration file enables the user to control the following aspects of Windows Sandbox:

Creating a configuration file

To create a simple configuration file:

Open a plain text editor or source code editor (e.g. Notepad, Visual Studio Code, etc.)

Insert the following lines:

Add appropriate configuration text between the two lines. For details, see the correct syntax and the examples below.

Using a configuration file

To use a configuration file, double-click it to start Windows Sandbox according to its settings. You can also invoke it via the command line as shown here:

Keywords, values, and limits

Enables or disables GPU sharing.

Enabling virtualized GPU can potentially increase the attack surface of the sandbox.

Networking

Enables or disables networking in the sandbox. You can disable network access to decrease the attack surface exposed by the sandbox.

Enabling networking can expose untrusted applications to the internal network.

Mapped folders

An array of folders, each representing a location on the host machine that will be shared into the sandbox at the specified path. At this time, relative paths are not supported. If no path is specified, the folder will be mapped to the container user’s desktop.

HostFolder: Specifies the folder on the host machine to share into the sandbox. Note that the folder must already exist on the host, or the container will fail to start.

SandboxFolder: Specifies the destination in the sandbox to map the folder to. If the folder doesn’t exist, it will be created. If no sandbox folder is specified, the folder will be mapped to the container desktop.

ReadOnly: If true, enforces read-only access to the shared folder from within the container. Supported values: true/false. Defaults to false.

Files and folders mapped in from the host can be compromised by apps in the sandbox or potentially affect the host.

Logon command

Specifies a single command that will be invoked automatically after the sandbox logs on. Apps in the sandbox are run under the container user account.

Command: A path to an executable or script inside the container that will be executed after login.

Although very simple commands will work (such as launching an executable or script), more complicated scenarios involving multiple steps should be placed into a script file. This script file may be mapped into the container via a shared folder, and then executed via the LogonCommand directive.

Audio input

Enables or disables audio input to the sandbox.

There may be security implications of exposing host audio input to the container.

Video input

Enables or disables video input to the sandbox.

There may be security implications of exposing host video input to the container.

Protected client

Applies additional security settings to the sandbox Remote Desktop client, decreasing its attack surface.

This setting may restrict the user’s ability to copy/paste files in and out of the sandbox.

Printer redirection

Enables or disables printer sharing from the host into the sandbox.

Clipboard redirection

Enables or disables sharing of the host clipboard with the sandbox.

Memory in MB

Specifies the amount of memory that the sandbox can use in megabytes (MB).

If the memory value specified is insufficient to boot a sandbox, it will be automatically increased to the required minimum amount.

Example 1

The following config file can be used to easily test downloaded files inside the sandbox. To achieve this, networking and vGPU are disabled, and the sandbox is allowed read-only access to the shared downloads folder. For convenience, the logon command opens the downloads folder inside the sandbox when it’s started.

Downloads.wsb

Example 2

The following config file installs Visual Studio Code in the sandbox, which requires a slightly more complicated LogonCommand setup.

Two folders are mapped into the sandbox; the first (SandboxScripts) contains VSCodeInstall.cmd, which will install and run Visual Studio Code. The second folder (CodingProjects) is assumed to contain project files that the developer wants to modify using Visual Studio Code.

With the Visual Studio Code installer script already mapped into the sandbox, the LogonCommand can reference it.

Источник

Конфигурация Песочницы Windows

Файл конфигурации позволяет пользователю управлять следующими аспектами Windows песочницы:

Создание файла конфигурации

Чтобы создать простой файл конфигурации:

Откройте обычный текстовый редактор или редактор исходных кодов (например, Блокнот, Visual Studio Code и т.д.)

Вставьте следующие строки:

Добавьте соответствующий текст конфигурации между двумя строками. Подробные сведения см. в примере синтаксиса и правильного синтаксиса.

Использование файла конфигурации

Чтобы использовать файл конфигурации, дважды щелкните его, чтобы Windows в соответствии с его настройками. Вы также можете вызвать его по командной строке, как показано здесь:

Ключевые слова, значения и ограничения

Включает или отключает общий доступ к GPU.

Включение виртуализированного GPU потенциально может увеличить поверхность атаки в песочнице.

Включает или отключает сеть в песочнице. Вы можете отключить доступ к сети, чтобы уменьшить поверхность атаки, подверженную песочнице.

Включение сетей может выставлять ненавязаные приложения во внутреннюю сеть.

Mapped folders

Массив папок, каждая из которых представляет расположение на хост-машине, которые будут разделены в песочницу на указанном пути. В настоящее время относительные пути не поддерживаются. Если путь не указан, папка будет отложена на рабочий стол пользователя контейнера.

HostFolder: указывает папку на хост-машине для обмена в песочницу. Обратите внимание, что папка уже должна существовать на хосте, иначе контейнер не запустится.

SandboxFolder: указывает пункт назначения в песочнице для карты папки. Если папка не существует, она будет создана. Если не указана папка песочницы, папка будет отложена к настольному компьютеру контейнера.

ReadOnly. Если это так, обеспечивается доступ только для чтения к общей папке из контейнера. Поддерживаемые значения: true / false. По умолчанию значение false.

Файлы и папки, относящиеся к хосту, могут быть скомпрометированы приложениями в песочнице или могут повлиять на хост.

Команда Logon

Указывает одну команду, которая будет вызываться автоматически после входа в песочницу. Приложения в песочнице запускаются под учетной записью пользователя контейнера.

Команда: путь к исполняемой или скрипт в контейнере, который будет выполнен после входа.

Хотя очень простые команды будут работать (например, запуск исполняемого или скрипта), в файл скрипта следует поместить более сложные сценарии с несколькими шагами. Этот файл скрипта может быть соположен в контейнер с помощью общей папки, а затем выполнен директивой LogonCommand.

Аудиовход

Включает или отключает звуковой ввод в песочницу.

Могут возникнуть последствия для безопасности при вводимом в контейнере аудиозаписи хост-хозяйского устройства.

Видеовход

Включает или отключает ввод видео в песочницу.

Могут возникнуть последствия для безопасности при размещении в контейнере ввода видео с хост-устройствами.

Защищенный клиент

Применяет дополнительные параметры безопасности к клиенту удаленного рабочего стола из песочницы, уменьшая его поверхность атаки.

Этот параметр может ограничить возможность пользователя копировать или вклеить файлы в песочницу и из нее.

Перенаправление принтера

Включает или отключает общий доступ к принтеру из хоста в песочницу.

Перенаправление буфера обмена

Включает или отключает совместное использование буфера обмена хост-файлом с песочницой.

Память в МБ

Указывает количество памяти, которое песочница может использовать в мегабайтах (МБ).

Если указанное значение памяти недостаточно для загрузки песочницы, оно автоматически увеличивается до необходимого минимального количества.

Пример 1

Следующий файл config можно использовать для легкой проверки загруженных файлов в песочнице. Для этого отключены сетевые сети и vGPU, а в песочнице разрешен доступ только для чтения к общей папке загрузки. Для удобства команда logon открывает папку загрузки в песочнице, когда она запущена.

Downloads.wsb

Пример 2

Следующий файл config устанавливает Visual Studio Code в песочнице, которая требует немного более сложной установки LogonCommand.

Две папки отложены в песочницу; первый (SandboxScripts) содержит VSCodeInstall.cmd, который установит и запустит Visual Studio Code. Предполагается, что вторая папка (CodingProjects) содержит файлы проектов, которые разработчик хочет изменить с Visual Studio Code.

Со сценарием Visual Studio Code установки, который уже зафиксен в песочнице, logonCommand может ссылаться на него.

Источник

Windows Sandbox Editor

О программе

Что нового

Системные требования

Системные требования для Windows Sandbox

Для работы Песочницы Windows необходимо выполнение следующих требований:

Полезные ссылки

Подробное описание

В Windows Sandbox, встроенную песочницу Windows 10, добавлена возможность использования конфигурационных файлов (WSB) для настройки различных аспектов работы песочницы: использование vGPU, поддержка сети, общие папки, скрипты и программы автозагрузки.

Windows Sandbox Editor (ранее Sandbox Configuration Manager) – редактор Песочницы Windows 10 на базе PowerShell, который упрощает настройку конфигурационных файлов для создания Песочниц, выполняющих различные задачи.

С помощью данного инструмента вы сможете сгенерировать Песочницу для запуска различных типов файлов, таких как PS1, VBS, EXE, msi.

Запуск Песочницы Windows 10

Вы можете запустить Песочницу Windows двумя способами:

Конфигурационный файл (WSB) представляет собой XML-файл, состоящий из различных тегов для приведенных ниже параметров:

Windows Sandbox Editor предоставляет графический интерфейс для быстрой и простой настройки конфигурационных файлов (WSB) требуемых параметров.

Источник

Adblock

detector

| Разработчик: | Damien VAN ROBAEYS (Франция) |

| Лицензия: | Бесплатно (Microsoft TechNet Gallery) |

| Версия: | 1.1 |

| Обновлено: | 2019-09-02 |

| Системы: | Windows 10 (версия 1903) и выше |

| Интерфейс: | английский |

| Рейтинг: |  |

| Ваша оценка: |

Как часто вам приходится выполнять чистую загрузку Windows, чтобы решить нужную задачу? Или может вам частенько приходится скачивать и устанавливать сомнительные приложения из Интернета на свой страх и риск? Если на один из вопросов у вас положительный ответ, то в компании Microsoft предлагают отличное решение.

Windows Sandbox или Песочница – это изолированное окружение, в котором, абсолютно безопасно для основной системы, можно запустить для проверки любое приложение. Все, что вы установите в песочнице, там и останется, и никак не повлияет на хостовый компьютер. После ее закрытия, все файлы удаляются, а при новом запуске перед вами снова чистая система, как будто вы только что установили Windows.

Например, у вас есть установщик программы, но вы в нем не уверены, и после установки в песочнице все-таки обнаруживается вирус. Основной компьютер он не затронет, ну а вы теперь точно знаете, что устанавливать данную утилиту опасно для системы.

Если говорить про основные свойства песочницы Windows, они следующие:

- Не нужно дополнительно устанавливать никакие утилиты. Если у вас Windows Профессиональная (Pro) или Корпоративная (Enterprise) версии 1903 или новее, то все, необходимое для активации данной функции, в ней есть.

- Небольшой объем образа, до 100 МБ.

- После каждого запуска перед вами будет чистая система.

- Изменения, сделанные в приложении, не влияют на хостовый ПК и удаляются сразу после выхода из песочницы.

- Не нужно дополнительно устанавливать ОС. Для работы приложение использует ядро операционной системы, которая установлена на хостовом ПК. Кстати, через песочницу нет возможности изменять системные файлы.

Требования к системе

Поскольку встроенная песочница в Windows 10 появилась относительно недавно, следует упомянуть основные характеристики, которыми должна обладать ваша ОС, для ее использования:

- Установленная Windows 10 Enterprise (Корпоративная) или Pro (Профессиональная). Версия должна быть 1903 или новее.

- Архитектура процессора AMD64/EM64T.

- Минимум 4 ГБ оперативной памяти.

- Свободное место на жестком диске (лучше если это SSD) не меньше 1 ГБ.

- Процессор должен быть минимум 2-х ядерный.

- Включенная в BIOS / UEFI виртуализация.

Основные причины, из-за которых не работает песочница на Windows 10 – это установленная Домашняя Windows или процессор может не поддерживать виртуализацию (встречается в старых или недорогих ПК).

Еще некоторые пользователи могут столкнуться с кодом ошибки 0x80070002. Чтобы ее исправить, нужно скачать с центра обновления Windows и установить обновление KB4512941.

Как установить Windows Sandbox

Итак, с теорией разобрались, перейдем к практике. Для того чтобы появилась песочница в Windows 10 нужно активировать одноименный компонент.

Сначала нажмите кнопку поиска на панели задач и в строку введите «панель управления». Кликните по найденному приложению.

Дальше в режиме просмотра «Крупные значки» перейдите в раздел «Программы и компоненты».

Нам нужна кнопка «Включение или отключение компонентов…», которая находится слева.

После этого откроется вот такое окно. В нем найдите нужный компонент. Вы можете столкнуться с ситуацией, которая показана на картинке, и теперь нужно решить проблему, как включить песочницу в Windows 10, если данный компонент неактивный.

Наведите курсор на подсказку. Если там будет написано, «во встроенном ПО отключена поддержка виртуализации» – это значит, что нужно зайти в БИОС и включить виртуализацию. Если в подсказке будет сказано: «у процессора нет требуемых возможностей виртуализации» – это значит, что процессор данную функцию не поддерживает.

Если вы используете виртуальную машину, то на ней нужно включить вложенную виртуализацию. Для этого запустите PowerShell и воспользуйтесь командой:

Set-VMProcessor -VMName <VMName> -ExposeVirtualizationExtensions $true

После активации виртуализации в БИОС, компонент «Песочница Windows» станет активный. Поставьте птичку напротив него и жмите «ОК».

Теперь нужно перезагрузить компьютер. Если вы готовы, жмите «Перезагрузить сейчас». Если у вас есть запущенные приложения или браузер, выберите «Не перезагружать», закройте все запущенные приложения и выполните перезагрузку сами.

Чтобы запустить песочницу на Windows 10, нужно найти ее файл в меню Пуск. Кликните по кнопке «Пуск» и найдите в меню пункт «Windows Sandbox». Двойным кликом мышки запустите приложение.

На рабочем столе откроется окно «Песочница Windows». Оно будет иметь такой же вид, какой был у системы сразу после установки Windows. Можете спокойно работать в нем, не боясь затронуть хостовый компьютер. Например, можно скопировать файл с рабочего стола и вставить его в песочницу, или просто мышкой перетащить его.

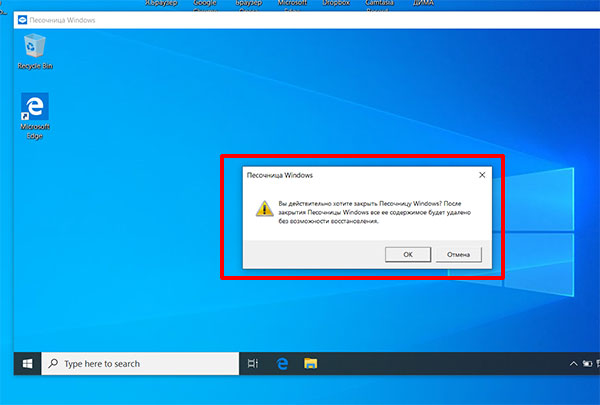

Когда соберетесь закрывать окно песочницы, появится вот такое сообщение. В нем вас проинформируют, что все файлы, будут удалены. Жмите «ОК», чтобы завершить работу с приложением.

Если вы создали важный документ и не хотите его потерять, перенесите его в папку основного компьютера, доступ к которой будет у песочницы. К каким папкам основного компьютера у песочницы будет доступ, вы указываете в файле конфигурации. О том, как его создать, рассказываю дальше.

Создание файлов конфигурации для песочницы

Не всем может подойти чистая система, которая будет в запущенна песочнице. Например, вы хотите, чтобы у вас всегда был доступ к определенным папкам вашего ПК, или нужно автоматически выполнить запуск какого-нибудь приложения. Помочь в этом могут файлы конфигурации. Они создаются с помощью специальной программы Sandbox Configuration Manager и имеют расширение *.wsb.

Скачать программу можно по ссылке: https://gallery.technet.microsoft.com/Windows-Sandbox-Configurati-f2c863dc. Переходите по ней и в поле «Загрузить» нажимайте на кнопку.

Затем читайте «Условия использования» и кликайте «Я согласен».

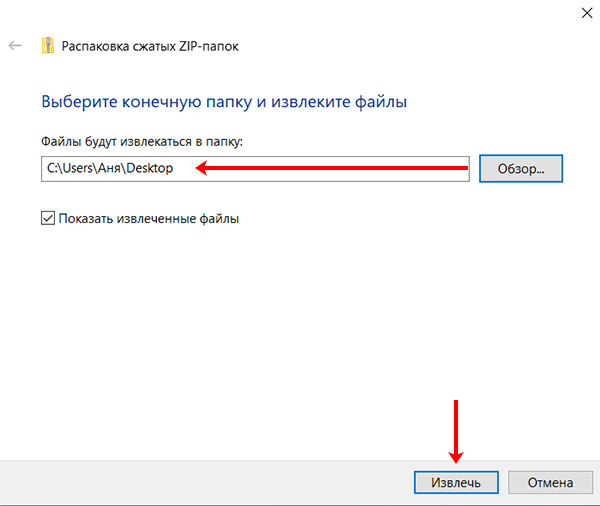

Открывайте на компьютере папку «Загрузки» и ищите в ней скачанный архив. Называется он «Sandbox_EXE». Кликайте по нему правой кнопкой мыши и выбирайте «Извлечь все…».

С помощью кнопки «Обзор» выберите папку на ПК, где будут сохранены извлеченные файлы. Потом нажмите «Извлечь».

Из извлеченных папок выберите «EXE» и откройте ее.

Здесь будет два исполняемых файла для приложения Windows Sandbox Editor. Выбирайте любой, они отличаются только интерфейсом. Я выбрала первый.

Если после запуска приложения появится подобное окно от Защитника Windows, нажмите в нем кнопку «Подробнее» (1) и кликните по кнопке «Выполнить в любом случае» (2).

В приложении Sandbox Configuration Manager будет 4 вкладки. Давайте подробнее разберем каждую.

Первая вкладка «Basic infos» позволит указать имя файла конфигурации (1) и папку, где он будет сохранен (2). Следующие два пункта – это статус сети (3) и виртуальный графический ускоритель (4). Если напротив этих пунктов указано «Enable» – значит они включены, если «Disable» – отключены. Немного ниже будет строка «Run Sandbox after change» (5) – если маркер активный, песочница будет запущена сразу после сохранения файла конфигурации. Если маркер неактивный, то просто будет сохранен *.wsb файлик и запустить вы его сможете, когда захотите сами.

Вторая вкладка «Mapped Folders». Здесь указываются папки вашего ПК, которыми можно будет пользоваться в песочнице. Если хотите, чтобы была возможность сохранять в них файлы, удалять, редактировать, то поставьте маркер в поле «Not read only» (1). Если маркер оставить неактивным, то папки будут доступны только для чтения. Чтобы указать папку, жмите «Browse folder» (2).

После этого путь к ней будет прописан в основном окне (3). Если во втором столбце написано «false» (4), то содержимое папки можно будет изменять, если «true» – только просматривать. Кнопкой в виде маркера (5) можно изменить этот параметр. Удалить папку из списка можно с помощью корзины (6).

На третьей вкладке «Command» можно указать файл (2) с одним из четырех доступных расширений (1). Выбранный файл запустится сразу после открытия песочницы.

На последней вкладке «Overview» будет представлен код со всеми изменениями, которые вы сделали. Для сохранения файла конфигурации жмите «Create Sandbox».

Данная программа может изменить ранее созданные файлы конфигурации. Нажимайте «Load Existing Sandbox» (1) и перед вами появится вот такое окно (2). В нем находите файл с расширением *.wsb (3), выделяйте его и жмите «Открыть» (4). Затем изменяйте параметры и сохраняйте.

В примере я создала файл конфигурации с названием «first». После двойного клика по нему произойдет запуск песочницы Windows с заданными параметрами. Например, у меня она уже не пустая, а с доступом к папке «комп-профи».

Как пользоваться песочницей

Ну а теперь ответ на самый распространенный вопрос: как пользоваться песочницей Windows 10 и запускать в ней программы.

Если вы пользуетесь чистой песочницей, то можно просто мышкой перетащить нужный файл, например, это будет установщик утилиты, с рабочего стола ПК на рабочий стол песочницы.

Второй вариант – открытие песочницы через запуск файла конфигурации. В файле вы указываете папки вашего компьютера, к которым разрешаете доступ. Соответственно, в этих папках должны находиться те файлы, которые нужно будет открыть или запустить в песочнице.

Посмотрите на скриншот ниже. Это запущенная через файл конфигурации песочница «first». У нее есть доступ к папке «комп-профи», в которой находится установщик программы, которую я хочу проверить на вирусы.

Чтобы запустить файл в песочнице Windows нужно кликнуть по нему два раза мышкой, как обычно.

У меня он был установочный, поэтому прохожу все шаги и устанавливаю утилиту.

Моя программа для чтения установлена. Можно запустить и попользоваться ей. Убедившись, что она не принесла никакого вреда и ничего лишнее не установила, можно ставить ее на хостовый компьютер.

Если же начнутся проблемы и утилита будет заражена вирусом, просто закройте песочницу – при этом компьютер никак не пострадает от вируса. И еще дополнение – закрытие песочницы полностью очищает ее. Так что при последующем ее запуске, той читалки, которую я установила, уже не будет.

Коротко расскажу про запуск программ в песочнице Windows, без которых многие не могут. Например, это MS Word. Скажем, у вас в нем написано руководство по установке утилиты. Здесь два варианта – или каждый раз устанавливать Word, или всю нужную информацию переносить в блокнот. Дальше архивы – очень часто можно скачать программу в *.rar архиве. Чтоб не устанавливать архиватор в песочницу, лучше распаковать архив на хостовом ПК.

Если вы используете обновленную систему Windows 10 Enterprise или Pro, то песочница там точно будет и ее можно будет включить в компонентах. Основные причины, из-за которых не запускается песочница – это несоответствие системы указанным требованиям, слабый ПК, отключенная в БИОС виртуализация. Используйте все ее преимущества и тогда вам не придется ставить Windows 10 на виртуальную машину, а ваш ПК будет в полном порядке.

Смотрите видео по теме:

Загрузка…

Windows Sandbox

Windows Sandbox is a new lightweight desktop environment tailored for safely running applications in isolation.

Windows Sandbox is built based on Windows Container technology, which allows you to spin up an isolated, temporary, desktop environment where you can run untrusted software. The software you run and install in the Windows Sandbox does not affect the host. If you shut down the Windows Sandbox all changes and all software you installed in the Sandbox are deleted. This is similar Windows Defender Application Guard already used to build a sandbox environment for Microsoft Edge.

Windows Sandbox has the following properties:

- Part of Windows — everything required for this feature ships with Windows 10 Pro and Enterprise. No need to download a VHD!

- Pristine — every time Windows Sandbox runs, it’s as clean as a brand-new installation of Windows

- Disposable — nothing persists on the device; everything is discarded after you close the application

- Secure — uses hardware-based virtualization for kernel isolation, which relies on the Microsoft’s hypervisor to run a separate kernel which isolates Windows Sandbox from the host

- Efficient — uses integrated kernel scheduler, smart memory management, and virtual GPU

Windows Sandbox Architecture

Windows Sandbox builds on Windows Containers.

Dynamically generated Image

- Windows Sandbox leverages the Windows 10 installed on your computer.

- Windows Sandbox always present a clean environment, by using «dynamic base image»: Most OS files are immutable and can be freely shared with Windows Sandbox. A small subset of operating system files are mutable and cannot be shared, so the sandbox base image contains original copies of them. A complete Windows image can be constructed from a combination of the sharable immutable files on the host and the original copies of the mutable files.

- Windows Sandbox has a full Windows installation to boot from without needing to download or store an additional copy of Windows.

- When Windows Sandbox is not installed, dynamic base image is a compressed package which is only 30MB. When installed the dynamic base package it occupies about 500MB disk space.

Smart Memory Management and Share

Integrated kernel scheduler

– More responsiveness by better-prioritizing processes on the host and in the sandbox.

- Windows Sandbox use a new technology called «integrated scheduler» which allows the host to decide when the sandbox runs.

- Windows Sandbox employ a unique scheduling policy that allows the virtual processors of the sandbox to be scheduled in the same way as threads would be scheduled for a process. High-priority tasks on the host can preempt less important work in the sandbox. The benefit of using the integrated scheduler is that the host manages Windows Sandbox as a process rather than a virtual machine which results in a much more responsive host, similar to Linux KVM.

- The whole goal here is to treat the Sandbox like an app but with the security guarantees of a Virtual Machine.

Snapshot and clone

Improves start time of the sandbox

Graphics virtualization

Benefit from hardware accelerated rendering. A system with a compatible GPU and graphics drivers (WDDM 2.5 or newer) is required. Incompatible systems will render apps in Windows Sandbox with Microsoft’s CPU-based rendering technology, Windows Advanced Rasterization Platform (WARP).

Battery pass-through

Aware of the host’s battery state, which allows it to optimize power consumption. Similar to the Windows 10 Hyper-V Battery pass-through.

Prerequisites for Windows Sandbox

- Windows 10 Pro or Enterprise build 18305 or later

- AMD64 architecture

- Virtualization capabilities enabled in BIOS

- At least 4GB of RAM (8GB recommended)

- At least 1 GB of free disk space (SSD recommended)

- At least 2 CPU cores (4 cores with hyperthreading recommended)

Quick start

- Ensure that your machine is using Windows 10 Pro or Enterprise, build version 18305 or later.

- Enable virtualization:

- If you are using a physical machine, ensure virtualization capabilities are enabled in the BIOS.

- If you are using a virtual machine, enable nested virtualization with this PowerShell cmdlet:

Set-VMProcessor -VMName <VMName> -ExposeVirtualizationExtensions $true

- Open Windows Features, and then select Windows Sandbox. Select OK to install Windows Sandbox. You might be asked to restart the computer.

You can also run the following PowerShell command:

Enable-WindowsOptionalFeature -FeatureName "Containers-DisposableClientVM" -Online

- Using the Start menu, find Windows Sandbox, run it and allow the elevation

or just run WindowsSandbox.exe cmd C:Users%username%WindowsSandbox.exe

-

Copy an executable file from the host

-

Paste the executable file in the window of Windows Sandbox (on the Windows desktop)

-

Run the executable in the Windows Sandbox; if it is an installer go ahead and install it

-

Run the application and use it as you normally do

-

When you’re done experimenting, you can simply close the Windows Sandbox application. All sandbox content will be discarded and permanently deleted

-

Confirm that the host does not have any of the modifications that you made in Windows Sandbox.

Windows Sandbox respects the host diagnostic data settings. All other privacy settings are set to their default values.

Windows Sandbox — Configuration

Overview

Sandbox configuration files are formatted as XML, and are associated with Windows Sandbox via the .wsb file extension. A configuration file allows the user to control the following aspects of Windows Sandbox:

- vGPU (virtualized GPU): Enable or disable the virtualized GPU. If vGPU is disabled, the sandbox will use Windows Advanced Rasterization Platform (WARP).

- Networking: Enable or disable network access within the sandbox.

- Mapped folders: Share folders from the host with read or write permissions. Note that exposing host directories may allow malicious software to affect the system or steal data.

- Logon command: A command that’s executed when Windows Sandbox starts.

- Audio input: Shares the host’s microphone input into the sandbox.

- Video input: Shares the host’s webcam input into the sandbox.

- Protected client: Places increased security settings on the RDP session to the sandbox.

- Printer redirection: Shares printers from the host into the sandbox.

- Clipboard redirection: Shares the host clipboard with the sandbox so that text and files can be pasted back and forth.

- Memory in MB: The amount of memory, in megabytes, to assign to the sandbox.

Configuration files can be used to granularly control Windows Sandbox for enhanced isolation.

Double click a config file to open it in Windows Sandbox, or invoke it via the command line as shown:

C:Temp> MyConfigFile.wsb

Here is a quick overview of the different settings you can use in the config files.

| NAME | SETTING | SUBSETTING | VALUES |

|---|---|---|---|

| Virtual GPU | vGPU | Disable/Enable — (Default — vGPU Disabled) | |

| Networking | Networking | Disable — Disables Networking (Default — Networking enabled) | |

| Shared Folder | MappedFolder | HostFolder | Path to the host folder ( folder must already exist on the host, or the container will fail to start.) |

| SandboxFolder | Path to the Sandbox folder (If no sandbox folder is specified, the folder will be mapped to the container desktop.) | ||

| ReadOnly | True/False (Default False) | ||

| Startup Script | LogonCommand | Command | Command which gets executed |

| Audio Input | AudioInput | Enable/Disable (Default Enabled) | |

| Video Input | VideoInput | Enable/Disable (Default Disabled) | |

| Protected Client | ProtectedClient | Enable/Disable (Default Disabled) | |

| Printer Redirection | PrinterRedirection | Enable/Disable (Default Disabled) | |

| Clipboard Redirection | ClipboardRedirection | Disable — Disable Clipboard (Default Enabled) | |

| Memory In MB | MemoryInMB | If the memory value specified is insufficient to boot a sandbox, it will be automatically increased to the required minimum amount. |

Windows Sandbox Config Files, Values and Limits

vGPU: Enables or disables GPU sharing.

Supported values:

Enable: Enables vGPU support in the sandbox.

Disable: Disables vGPU support in the sandbox. If this value is set, the sandbox will use software rendering, which may be slower than virtualized GPU.

Default vGPU support Disabled.

Enabling virtualized GPU can potentially increase the attack surface of the sandbox.

Networking: Enables or disables networking in the sandbox. You can disable network access to decrease the attack surface exposed by the sandbox.

<Networking>value</Networking>

Supported values:

Disable: Disables networking in the sandbox.

Default: This is the default value for networking support. This value enables networking by creating a virtual switch on the host and connects the sandbox to it via a virtual NIC.

Enabling networking can expose untrusted applications to the internal network.

Mapped folders: An array of folders, each representing a location on the host machine that will be shared into the sandbox at the specified path. At this time, relative paths are not supported. If no path is specified, the folder will be mapped to the container user’s desktop.

XML

<MappedFolders> <MappedFolder> <HostFolder>absolute path to the host folder</HostFolder> <SandboxFolder>absolute path to the sandbox folder</SandboxFolder> <ReadOnly>value</ReadOnly> </MappedFolder> <MappedFolder> ... </MappedFolder> </MappedFolders>

HostFolder: Specifies the folder on the host machine to share into the sandbox. Note that the folder must already exist on the host, or the container will fail to start.

SandboxFolder: Specifies the destination in the sandbox to map the folder to. If the folder doesn’t exist, it will be created. If no sandbox folder is specified, the folder will be mapped to the container desktop.

ReadOnly: If true, enforces read-only access to the shared folder from within the container. Supported values: true/false. Defaults to false.

Files and folders mapped in from the host can be compromised by apps in the sandbox or potentially affect the host.

Logon command: Specifies a single command that will be invoked automatically after the sandbox logs on. Apps in the sandbox are run under the container user account.

XML

<LogonCommand> <Command>command to be invoked</Command> </LogonCommand>

Command: A path to an executable or script inside the container that will be executed after login.

Although very simple commands will work (such as launching an executable or script), more complicated scenarios involving multiple steps should be placed into a script file. This script file may be mapped into the container via a shared folder, and then executed via the LogonCommand directive.

Audio input: Enables or disables audio input to the sandbox.

<AudioInput>value</AudioInput>

Supported values:

Enable: Enables audio input in the sandbox. If this value is set, the sandbox will be able to receive audio input from the user. Applications that use a microphone may require this capability.

Disable: Disables audio input in the sandbox. If this value is set, the sandbox can’t receive audio input from the user. Applications that use a microphone may not function properly with this setting.

Default: This is the default value for audio input support. Currently this means audio input is enabled.

There may be security implications of exposing host audio input to the container.

Video input: Enables or disables video input to the sandbox.

<VideoInput>value</VideoInput>

Supported values:

Enable: Enables video input in the sandbox.

Disable: Disables video input in the sandbox. Applications that use video input may not function properly in the sandbox.

Default: This is the default value for video input support. Currently this means video input is disabled. Applications that use video input may not function properly in the sandbox.

There may be security implications of exposing host video input to the container.

Protected client: Applies additional security settings to the sandbox Remote Desktop client, decreasing its attack surface.

<ProtectedClient>value</ProtectedClient>

Supported values:

Enable: Runs Windows sandbox in Protected Client mode. If this value is set, the sandbox runs with extra security mitigations enabled.

Disable: Runs the sandbox in standard mode without extra security mitigations.

Default: This is the default value for Protected Client mode. Currently, this means the sandbox doesn’t run in Protected Client mode.

This setting may restrict the user’s ability to copy/paste files in and out of the sandbox.

Printer redirection: Enables or disables printer sharing from the host into the sandbox.

<PrinterRedirection>value</PrinterRedirection>

Supported values:

Enable: Enables sharing of host printers into the sandbox.

Disable: Disables printer redirection in the sandbox. If this value is set, the sandbox can’t view printers from the host.

Default: This is the default value for printer redirection support. Currently this means printer redirection is disabled.

Clipboard redirection: Enables or disables sharing of the host clipboard with the sandbox.

<ClipboardRedirection>value</ClipboardRedirection>

Supported values:

Disable: Disables clipboard redirection in the sandbox. If this value is set, copy/paste in and out of the sandbox will be restricted.

Default: This is the default value for clipboard redirection. Currently copy/paste between the host and sandbox are permitted under Default.

Memory in MB*: Specifies the amount of memory that the sandbox can use in megabytes (MB).

<MemoryInMB>value</MemoryInMB>

If the memory value specified is insufficient to boot a sandbox, it will be automatically increased to the required minimum amount.

Examples

Example 1:

The following config file can be used to easily test downloaded files inside of the sandbox. To achieve this, the script disables networking and vGPU, and restricts the shared downloads folder to read-only access in the container. For convenience, the logon command opens the downloads folder inside of the container when it is started.

Downloads.wsb

<Configuration> <VGpu>Disable</VGpu> <Networking>Disable</Networking> <MappedFolders> <MappedFolder> <HostFolder>C:UsersPublicDownloads</HostFolder> <SandboxFolder>C:UsersWDAGUtilityAccountDownloads</SandboxFolder> <ReadOnly>true</ReadOnly> </MappedFolder> </MappedFolders> <LogonCommand> <Command>explorer.exe C:usersWDAGUtilityAccountDownloads</Command> </LogonCommand> </Configuration>

Example 2

The following config file installs Visual Studio Code in the container, which requires a slightly more complicated LogonCommand setup.

Two folders are mapped into the container; the first (SandboxScripts) contains VSCodeInstall.cmd, which will install and run VSCode. The second folder (CodingProjects) is assumed to contain project files that the developer wants to modify using VSCode.

With the VSCode installer script already mapped into the container, the LogonCommand can reference it.

VSCodeInstall.cmd

REM Download VSCode curl -L "https://update.code.visualstudio.com/latest/win32-x64-user/stable" --output C:usersWDAGUtilityAccountDesktopvscode.exe REM Install and run VSCode C:usersWDAGUtilityAccountDesktopvscode.exe /verysilent /suppressmsgboxes

VSCode.wsb

<Configuration> <MappedFolders> <MappedFolder> <HostFolder>C:SandboxScripts</HostFolder> <ReadOnly>true</ReadOnly> </MappedFolder> <MappedFolder> <HostFolder>C:CodingProjects</HostFolder> <ReadOnly>false</ReadOnly> </MappedFolder> </MappedFolders> <LogonCommand> <Command>C:userswdagutilityaccountdesktopSandboxScriptsVSCodeInstall.cmd</Command> </LogonCommand> </Configuration>

Example 3

Here is one which mounts local download folder read-only from host, into the sandbox.

<Configuration> <VGpu>Default</VGpu> <Networking>Default</Networking> <MappedFolders> <MappedFolder> <HostFolder>C:UsersadminDownloads</HostFolder> <ReadOnly>true</ReadOnly> </MappedFolder> </MappedFolders> <LogonCommand> <Command>explorer.exe C:usersWDAGUtilityAccountDesktopDownloads</Command> </LogonCommand> </Configuration>

This means download folder (C:UsersadminDownloads) will be mounted in the desktop folder (C:UsersWDAGUtilityAccountDesktopDownloads) of the sandbox. With the command «explorer.exe C:usersWDAGUtilityAccountDesktopDownloads» it will directly open up the download folder in an explorer window.

Example 4

This example installs the Microsoft Edge Chromium version inside the Windows Sandbox. I stored the MicrosoftEdgeChromiumSetup.exe in my download folder. In the config file, I mount the download folder and run the MicrosoftEdgeChromiumSetup.exe.

<Configuration> <MappedFolders> <MappedFolder> <HostFolder>C:UsersadminDownloads</HostFolder> <ReadOnly>true</ReadOnly> </MappedFolder> </MappedFolders> <LogonCommand> <Command>C:UsersWDAGUtilityAccountDesktopDownloadsMicrosoftEdgeChromiumSetup.exe</Command> </LogonCommand> </Configuration>

Example 5

If you want to work with Sysinternals, you can also just easily mount the Sysinternals SMB share using the following config file.

<Configuration> <LogonCommand> <Command>net use S: \live.sysinternals.comtools</Command> </LogonCommand> </Configuration>