| Operating Systems |

Windows 2008 R2 and 7

Windows 2012 R2 and 8.1 Windows 2016 and 10 Windows Server 2019 and 2022 |

|

Category • Subcategory |

Account Management • Security Group Management |

| Type | Success |

|

Corresponding events in Windows 2003 and before |

632

|

4728: A member was added to a security-enabled global group

On this page

- Description of this event

- Field level details

- Examples

- Discuss this event

- Mini-seminars on this event

The user in Subject: added the user/group/computer in Member: to the Security Global group in Group:.

In Active Directory Users and Computers «Security Enabled» groups are simply referred to as Security groups. AD has 2 types of groups: Security and Distribution. Distribution (security disabled) groups are for distribution lists in Exchange and cannot be assigned permissions or rights. Security (security enabled) groups can be used for permissions, rights and as distribution lists.

Global means the group can be granted access in any trusting domain but may only have members from its own domain.

This event is only logged on domain controllers.

Server 2016 adds the «Expiration time» field in version 2 of this event.

Free Security Log Resources by Randy

- Free Security Log Quick Reference Chart

- Windows Event Collection: Supercharger Free Edtion

- Free Active Directory Change Auditing Solution

- Free Course: Security Log Secrets

Description Fields in

4728

Subject:

The user and logon session that performed the action.

- Security ID: The SID of the account.

- Account Name: The account logon name.

- Account Domain: The domain or — in the case of local accounts — computer name.

- Logon ID is a semi-unique (unique between reboots) number that identifies the logon session. Logon ID allows you to correlate backwards to the logon event (4624) as well as with other events logged during the same logon session.

Member:

- Security ID: The SID of the group’s member

- Account Name: The distinguished name of the group’s member

Group:

- Security ID: The SID of the affected group

- Group Name: Name of affected group

- Group Domain: Domain of affected group

Additional Information:

- Privileges: always «-«

- Expiration time: (2016 and later)

Supercharger Enterprise

Load Balancing for Windows Event Collection

Examples of 4728

Windows 10 and 2016+

An account was successfully logged on.

A member was added to a security-enabled global group.

Subject:

Security ID: ACMEAdministrator

Account Name: Administrator

Account Domain: ACME

Logon ID: 0x27a79

Member:

Security ID: ACMEgkhan

Account Name: cn=Ghenghis Khan,CN=Users,DC=acme,DC=local

Group:

Security ID: S-1-5-21-3108364787-189202583-342365621-1108

Group Name: Historical Figures

Group Domain: ACME

Additional Information:

Privileges: —

Expiration time:

Windows 2012r2

An account was successfully logged on.

A member was added to a security-enabled global group.

Subject:

Security ID: ACMEAdministrator

Account Name: Administrator

Account Domain: ACME

Logon ID: 0x27a79

Member:

Security ID: ACMEgkhan

Account Name: cn=Ghenghis Khan,CN=Users,DC=acme,DC=local

Group:

Security ID: S-1-5-21-3108364787-189202583-342365621-1108

Group Name: Historical Figures

Group Domain: ACME

Additional Information:

Privileges: —

Top 10 Windows Security Events to Monitor

Free Tool for Windows Event Collection

- Auditing Active Directory Changes with the Windows Security Log

- Top 10 Event Categories to Monitor in the Windows Server Event Log

- Security Log Deep Dive: Mapping Active Directory Authentication and Account Management Events to MITRE ATT&CK TTPs

Table of Contents

- Applies to:

- Requirement:

- Prerequisite:

- Event Details for Event ID:

4728 - Event Details for Event ID:

4729 - See also:

Applies to:

Windows Server 2008, 2008 R2 and 2012

Requirement:

You would like to investigate who has added or removed a specific Domain User in Domain Admins or Group Policy Creator Owners

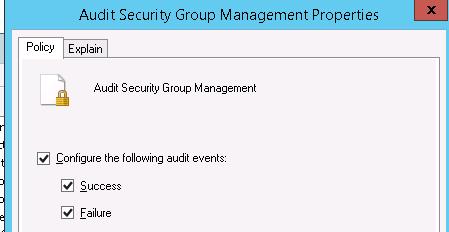

Prerequisite:

Auditing has to be configured on Domain controllers, especially, “Audit account management” policy must be configured and you need to define both

Success and Failure policy settings. To configure Auditing on Domain Controllers, you need to edit and update DDCP (Default Domain Controller Policy)

When a User is Added to Security-Enabled GLOBAL Group, an event will be logged with Event ID:

4728

Event Details for Event ID:

4728

A member was added to a security-enabled global group.

Subject:

Security ID: TESTLABSantosh

Account Name: Santosh

Account Domain: TESTLAB

Logon ID: 0x50B79DA

Member:

Security ID: TESTLABTemp

Account Name: CN=Temp,CN=Users,DC=AD,DC=TESTLAB,DC=NET

Group:

Security ID: TESTLABDomain Admins

Group Name: Domain Admins

Group Domain: TESTLAB

In this example, TESTLABSantosh has added user

TESTLABTemp to Domain Admins group.

When a User is removed from Security-Enabled GLOBAL Group, an event will be logged with Event ID: 4729

Event Details for Event ID:

4729

A member was removed from a security-enabled global group.

Subject:

Security ID: TESTLABSantosh

Account Name: Santosh

Account Domain: TESTLAB

Logon ID: 0x50B79DA

Member:

Security ID: TESTLABTemp

Account Name: CN=Temp,CN=Users,DC=AD,DC=TESTLAB,DC=NET

Group:

Security ID: TESTLABDomain Admins

Group Name: Domain Admins

Group Domain: TESTLAB

In this example, TESTLABSantosh has removed user

TESTLABTemp from Domain Admins group.

See also:

- Event ID when a user is added or removed from security-enabled

UNIVERSAL group such as Enterprise Admins - Event ID when a user is added or removed from security-enabled

DOMAIN LOCAL group such as DnsAdmins group - Configuring Audit Policies

- Strengthening Domain Controller Policy Settings

- Reviewing Audit Settings on Important Active Directory Objects

- Recommendations: Strengthening Domain and Domain Controller Policy Settings

I am an Active Directory Consultant. I have around eight years experiences in IT field. Presently, I am working with reputed IT Company as an Active Directory Consultant.

I am dedicated and enthusiastic information technology expert who always ready to resolve any technical problem. I am maintaining this blog from last three years. This blog includes more than 450 articles.

These are mainly about windows active directory and azure active directory service however I have also started to publish the articles on windows server issues as well.In free time I likes to Travel, watch interesting videos, learn about new technologies.

If you guys need any further help on subject matters, feel free to contact me on 𝙖𝙙𝙢𝙞𝙣@𝙬𝙞𝙣𝙙𝙤𝙬𝙨𝙩𝙚𝙘𝙝𝙣𝙤.𝙘𝙤𝙢

and also subscribe our Facebook page as well website for latest article.

𝖍𝖙𝖙𝖕𝖘://𝖜𝖜𝖜.𝖋𝖆𝖈𝖊𝖇𝖔𝖔𝖐.𝖈𝖔𝖒/𝖜𝖎𝖓𝖉𝖔𝖜𝖘𝖙𝖊𝖈𝖍𝖓𝖔/

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

Вопрос аудита изменений в Active Directory весьма актуален в больших доменных инфраструктурах, в которых права на различные компоненты управления Active Directory делегированы широкому кругу лиц. В одной из предыдущих статей мы в общем поговорили об существующих настройках групповых политик, позволяющих вести аудит изменений в Active Directory, Сегодня мы рассмотрим методику ведения и отслеживания изменений, производимых пользователями в группах безопасности AD. Вооружившись этой методикой, администратор домена может отследить создание, удаление групп AD, а также события добавления/удаления пользователей в эти группы.

По умолчанию на контроллерах домена уже включена политика сбора информации о изменениях в группах Active Directory, однако в лог попадают только успешные попытки изменений.

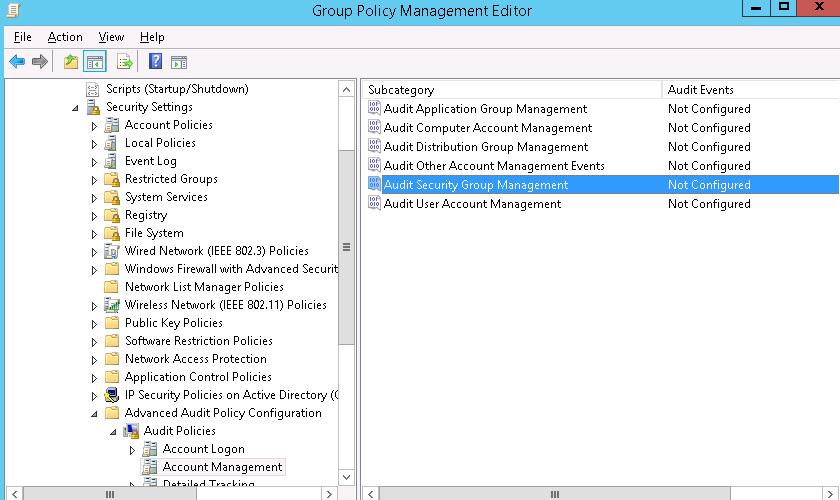

Включим принудительную регистрацию всех событий об изменениях в группах Active Directory с помощью групповой политики. Для этого откройте консоль управления Group Policy Manager, найдите и отредактируйте политику Default Domain Controller Policy (по умолчанию эта политика применяется ко всем контроллерам домена).

Примечание. Отслеживать события аудита доменных групп безопасности имеет смысл только на контроллерах домена.

Перейдем в следующий раздел GPO: Computer Configuration-> Policies-> Windows Settings-> Security Settings-> Advanced Settings Audit Policy-> Audit Policy -> Account Management. Нас интересует политика Audit Security Group Management.

gpupdate / force.

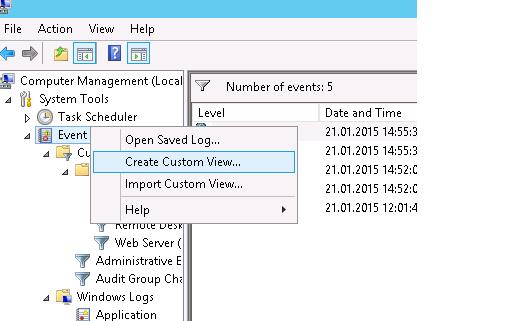

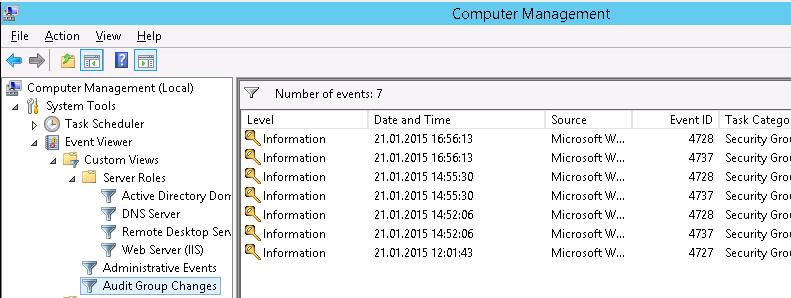

Просмотреть собранные события аудита можно в журнале безопасность. Мы для удобства создадим отдельное представление журнала событий. Для этого в консоли Windows Event Viewer с помощью контекстного меню выберем пункт Create Custom View.

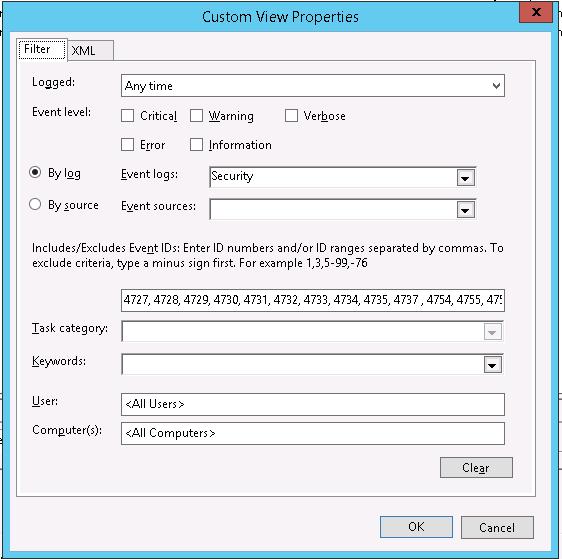

В окне параметров фильтрации представления укажем:

By log — “Security”

Includes / Excludes Event Ids — Нас интересуют события со следующими EventID : 4727, 4728, 4729, 4730, 4731, 4732, 4733, 4734, 4735, 4737 , 4754, 4755, 4756, 4757, 4758, 4764.

Примечание. Мы собрали все ID событий, соответствующих различным изменениям в группах безопасности AD. К примеру,

ID 4727 – событие создания группы

ID 4728 – событие добавление пользователя в группу

ID 4729 – событие удаление пользователя из группы

ID 4730 – событие удаление группы безопасности

При желании можно настроить фильтр более тонко, оставив только интересующие события.

Сохраняем изменения и указываем имя представления, например Audit Group Changes.

Как вы видите, в нем появилось несколько новых событий.

A member was added to a security-enabled global group.

Subject:Security ID: corpdadminAccount Name: dadmin

Account Domain: corp

Logon ID: 0x85A46579

Member:

Security ID: corp JJonson

Account Name: CN=JJonson,OU=Users,OU=Accounts,DC=corp,DC=loc

Group:

Security ID: corpNetwork Admins

Group Name: Network Admins

Group Domain: corp

В случае необходимости к нужным Event ID можно привязать автоматическую отправку почтовых уведомлений администраторам безопасности через триггеры событий.

Потихоньку все глубже и глубже осваиваю MS Windows 2012. Пускай будет здесь — полезно знать и помнить.

Узнать кто перезагружал систему server 2012

Event Viewer -> Windows Logs -> System (Filter Current Log)

Event id 1074

Event id 6008 — Не штатное выключение сервера. (либо отключали электричество, либо перезагрузили через ilo)

Event id 26 — Сервер выключил УПС по истечении 20 минут. Application popup: System Shutdown

Event id 1076 Выключение системы

Event id 4478 Кто заходит на сервер с помощью RDP

Узнать кто успешно залогинился на сервере Windows Server 2008

Event id 1149

Узнать кто изменял пароль на учетную запись — Event id 4738

Параметр Password Last Set — отмечает дату когда был изменен пароль для учетной записи.

Level: Information

Контроллеры доменов

Event ID — (Категория) — Описание

1) 675 или 4771

(Аудит событий входа в систему)

Событие 675/4771 на контроллере домена указывает на неудачную попытку войти через Kerberos на рабочей станции с доменной учетной записью. Обычно причиной этого является несоответствующий пароль, но код ошибки указывает, почему именно аутентификация была неудачной. Таблица кодов ошибок Kerberos приведена ниже.

2) 676, или Failed 672 или 4768

(Аудит событий входа в систему)

Событие 676/4768 логгируется для других типов неудачной аутентификации. Таблица кодов Kerberos приведена ниже.

ВНИМАНИЕ: В Windows 2003 Server событие отказа записывается как 672 вместо 676.

3) 681 или Failed 680 или 4776

(Аудит событий входа в систему)

Событие 681/4776 на контроллере домена указывает на неудачную попытку входа в систему через

NTLM с доменной учетной записью. Код ошибки указывает, почему именно аутентификация была неудачной.

Коды ошибок NTLM приведены ниже.

ВНИМАНИЕ: В Windows 2003 Server событие отказа записывается как 680 вместо 681.

4) 642 или 4738

(Аудит управления учетными записями)

Событие 642/4738 указывает на изменения в указанной учетной записи, такие как сброс пароля или активация деактивированной до этого учетной записи. Описание события уточняется в соответствие с типом изменения.

5) 632 или 4728; 636 или 4732; 660 или 4756

(Аудит управления учетными записями)

Все три события указывают на то, что указанный пользователь был добавлен в определенную группу. Обозначены Глобальная (Global), Локальная (Local) и Общая (Universal) соответственно для каждого ID.

6) 624 или 4720

(Аудит управления учетными записями)

Была создана новая учетная запись пользователя

7) 644 или 4740

(Аудит управления учетными записями)

Учетная запись указанного пользователя была заблокирована после нескольких попыток входа

(Аудит системных событий)

Указанный пользователь очистил журнал безопасности

Вход и выход из системы (Logon/Logoff)

Event Id — Описание

528 или 4624 — Успешный вход в систему

529 или 4625 — Отказ входа в систему – Неизвестное имя пользователя или неверный пароль

530 или 4625 Отказ входа в систему – Вход в систему не был осуществлен в течение обозначенного периода времени

531 или 4625 — Отказ входа в систему – Учетная запись временно деактивирована

532 или 4625 — Отказ входа в систему – Срок использования указанной учетной записи истек

533 или 4625 — Отказ входа в систему – Пользователю не разрешается осуществлять вход в систему на данном компьютере

534 или 4625 или 5461 — Отказ входа в систему – Пользователь не был разрешен запрашиваемый тип входа на данном компьютере

535 или 4625 — Отказ входа в систему – Срок действия пароля указанной учетной записи истек

539 или 4625 — Отказ входа в систему – Учетная запись заблокирована

540 или 4624 — Успешный сетевой вход в систему (Только Windows 2000, XP, 2003)

Типы входов в систему (Logon Types)

Тип входа в систему — Описание

2 — Интерактивный (вход с клавиатуры или экрана системы)

3 — Сетевой (например, подключение к общей папке на этом компьютере из любого места в сети или IIS вход — Никогда не заходил 528 на Windows Server 2000 и выше. См. событие 540)

4 — Пакет (batch) (например, запланированная задача)

5 — Служба (Запуск службы)

7 — Разблокировка (например, необслуживаемая рабочая станция с защищенным паролем скринсейвером)

8 — NetworkCleartext (Вход с полномочиями (credentials), отправленными в виде простого текст. Часто обозначает вход в IIS с “базовой аутентификацией”)

9 — NewCredentials

10 — RemoteInteractive (Терминальные службы, Удаленный рабочий стол или удаленный помощник)

11 — CachedInteractive (вход с кешированными доменными полномочиями, например, вход на рабочую станцию, которая находится не в сети)

Коды отказов Kerberos

Код ошибки — Причина

6 — Имя пользователя не существует

12 — Ограничение рабочей машины; ограничение времени входа в систему

18 — Учетная запись деактивирована, заблокирована или истек срок ее действия

23 — Истек срок действия пароля пользователя

24 — Предварительная аутентификация не удалась; обычно причиной является неверный пароль

32 — Истек срок действия заявки. Это нормальное событие, которое логгируется учетными записями компьютеров

37 — Время на рабочей машины давно не синхронизировалось со временем на контроллере домена

Коды ошибок NTLM

Код ошибки (десятичная система) — Код ошибки (16-ричная система) — Описание

3221225572 — C0000064 — Такого имени пользователя не существует

3221225578 — C000006A — Верное имя пользователя, но неверный пароль

3221226036 — C0000234 — Учетная запись пользователя заблокирована

3221225586 — C0000072 — Учетная запись деактивирована

3221225583 — C000006F — Пользователь пытается войти в систему вне обозначенного периода времени (рабочего времени)

3221225584 — C0000070 — Ограничение рабочей станции

3221225875 — C0000193 — Истек срок действия учетной записи

3221225585 — C0000071 — Истек срок действия пароля

3221226020 — C0000224 — Пользователь должен поменять пароль при следующем входе в систему