| Operating Systems | Windows Server 2019 and 2022 |

|

Category • Subcategory |

System • Other System Events |

| Type | Success |

|

Corresponding events in Windows 2003 and before |

5379: Credential Manager credentials were read

On this page

- Description of this event

- Field level details

- Examples

- Discuss this event

- Mini-seminars on this event

This is event is new in Windows Server 2019. This event occurs when a user performs a read operation on stored credentials in Credential Manager.

Free Security Log Resources by Randy

- Free Security Log Quick Reference Chart

- Windows Event Collection: Supercharger Free Edtion

- Free Active Directory Change Auditing Solution

- Free Course: Security Log Secrets

Description Fields in

5379

Subject:

The user and logon session that performed the action.

- Security ID: The SID of the account.

- Account Name: The account logon name.

- Account Domain: The domain or — in the case of local accounts — computer name.

- Logon ID is a semi-unique (unique between reboots) number that identifies the logon session. Logon ID allows you to correlate backwards to the logon event (4624) as well as with other events logged during the same logon session.

- Read Operation:

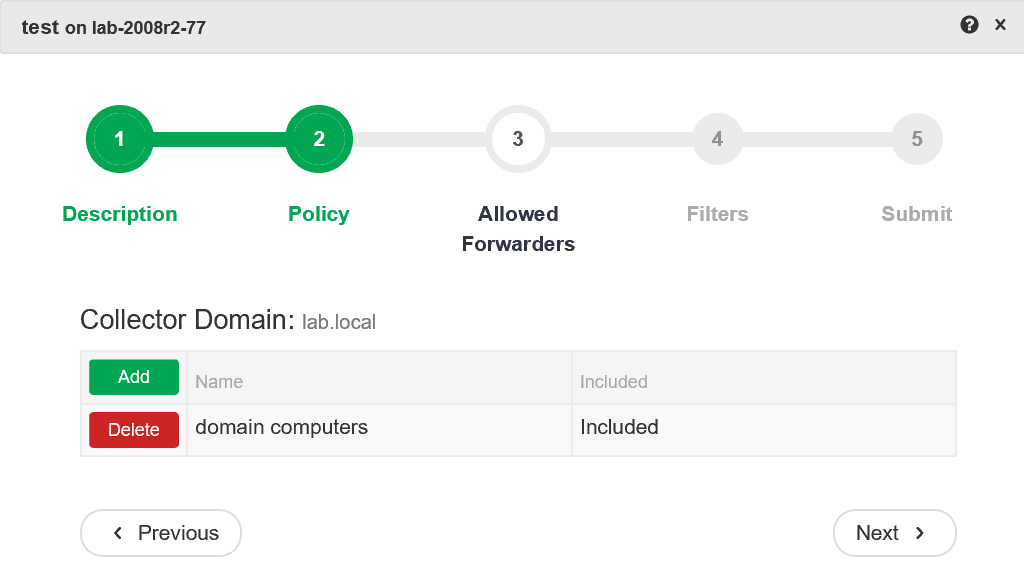

Supercharger Free Edition

Centrally manage WEC subscriptions.

Free.

Examples of 5379

Subject:

Security ID: %1

Account Name: %2

Account Domain: %3

Logon ID: %4

Read Operation: %8

This event occurs when a user performs a read operation on stored credentials in Credential Manager.

Top 10 Windows Security Events to Monitor

Free Tool for Windows Event Collection

|

Upcoming Webinars |

Additional Resources |

Attacks by malware are continuously growing. These malicious files use high-obfuscation algorithms to hide from traditional anti-malware detection solutions, and unfortunately, the threat actors are becoming more and more successful.

One technique that has seen a positive track record for evading detection is when a malicious document is password-protected, and the password is given in the email body, making it easy to trick unsuspecting users into opening the malicious file.

Password protection makes it harder for traditional detection solutions to scan the attachment for malicious code.

Also Read: Most Common Windows Event IDs to Hunt – Mind Map

Example of the Malware Attack

The employee receives an email that appears to be from a trusted and well-known sender, or a common brand, with a catchy subject (ex. ‘Invoice’, ‘Payment verification’, etc). The email contains an attached file that is zipped and password-protected by the attacker. The password creates the illusion the attachment must contain confidential personal information that had to be secured.

When an employee receives the compromised email with the password-protected file and the required password to access the file, it raised no suspicions.

Also Read: Threat Hunting Using Windows Security Log

Attack Detection with Windows Event Logs

Example 1: Attack Detection Case

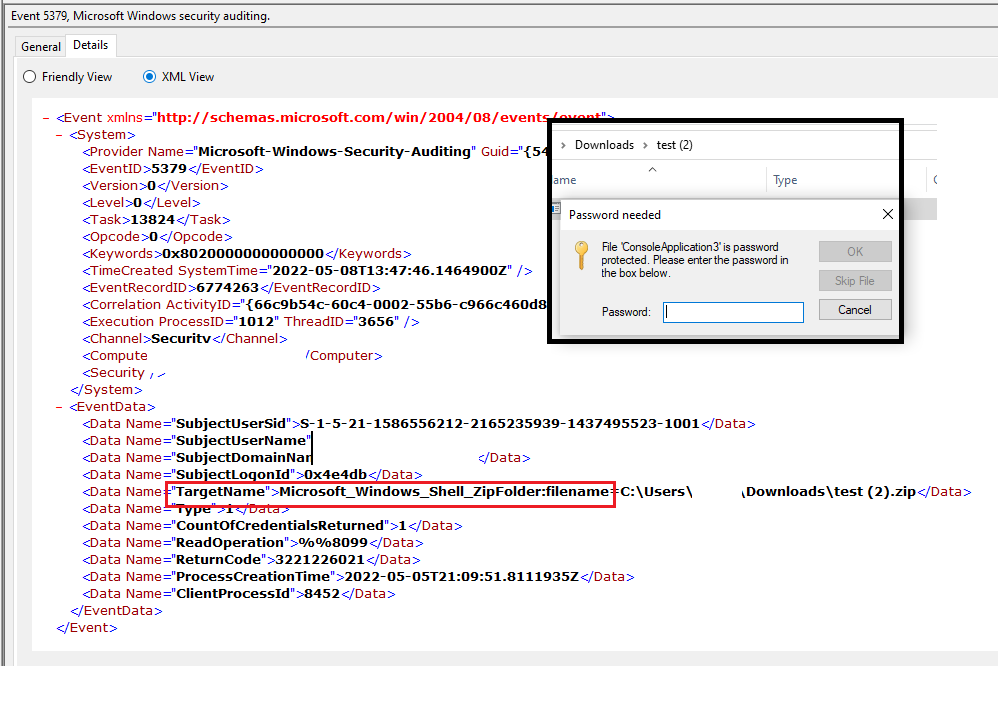

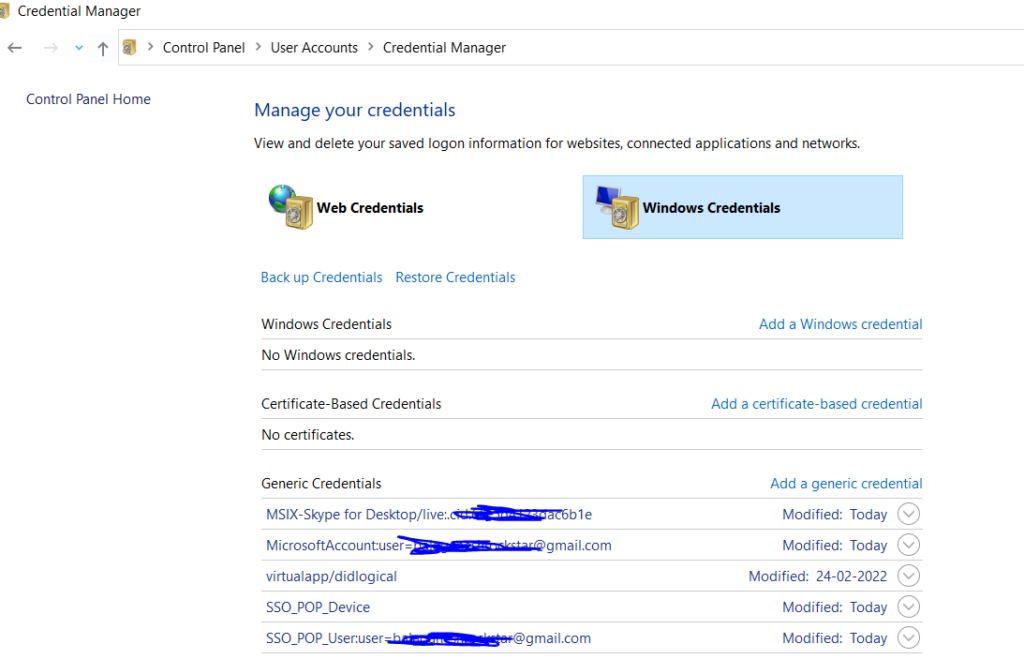

This event occurs when a user performs a read operation on stored credentials in Credential Manager. Example: Users open up ZIP files which are password-protected files with valid credentials.

The above figure illustrates User has opened the test (2).zip file. SBousseaden says opening a password-protected zip file using Windows Explorer generates a credman event 5379 with Target “Microsoft_Windows_Shell_ZipFolder:filename=zip_fil_path”.

Also Read: Malware Hiding Techniques in Windows Operating System

This can be correlated when malware is executed with windows legitimate processes ( Explorer.exe ) on specific file paths. Similar cases are also observed when users download, cracks/keygens to enable the full features of legitimate software. But ending up with system/network infections.

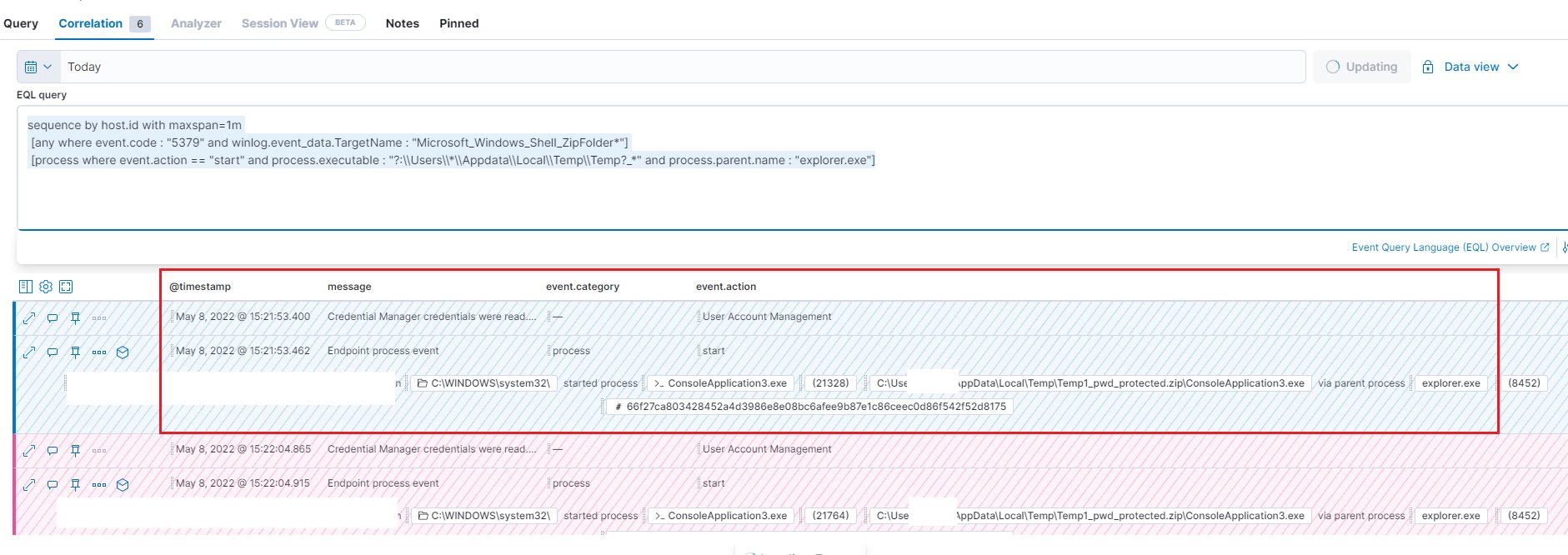

The above query shows that malware spread has been successfully detected using the event ID 5379.

Example 2: False Positive Case

Some people may experience Event ID 5379 flooding. It is good to review their user accounts/programs that are connected with the credential manager.

Assume Windows admin has disabled a user in my Active Directory (terminated the account). However, still getting the log that Event IDs 5379 (credential manager credentials were read.), 4673 (a privileged service was called.), 4656 (a handle to an object was requested.)

And the processes called are:

gfxdownloadwrapper.exe 4673

lsbupdater.exe 4673

cleanmgr.exe 4673

quickup.exe 4673

searchui.exe 4673

Disabling an account in AD doesn’t mean an account cannot log on to an endpoint due to cached credentials. The account may not have been disabled/removed from the machine in question, so some scheduled tasks associated with the account are still being executed on the machine (e.g. search indexing, disk cleanup, etc).

Considering the above scenario we can mark it as false-positive.

EQL Detection Query:

sequence by host.id with maxspan=1m [any where event.code : "5379" and winlog.event_data.TargetName : "Microsoft_Windows_Shell_ZipFolder*"] [process where event.action == "start" and process.executable : "?:\Users\*\Appdata\Local\Temp\Temp?_*" and process.parent.name : "explorer.exe"] Also Read: How to Detect Privilege Escalation Attacks and UAC Bypass on Windows

Other SIEM Products:

SOC analyst/ SOC Engineers use the below logic to create effective rules on their SIEMS to track Windows Event ID 5379 with malicious behaviors.

Correlate event ID 5379 with Target name "Microsoft_Windows_Shell_ZipFolder*" and process executable paths "?:\Users\*\Appdata\Local\Temp\Temp?_*" and parent process "explorer.exe" and process action is start.

Happy Hunting!

References:

https://www.ultimatewindowssecurity.com/securitylog/encyclopedia/event.aspx?eventid=5379

securityboulevard.com

https://serverfault.com/questions/1092543/a-user-activity-is-detected-from-a-disabled-account-in-active-directory

RDP forensic event logs — RDP в журналах событий ОС Windows 10

(статья в стадии написания не окончена)

Журналы событий обеспечивают контрольный журнал, который записывает пользовательские события и действия на компьютере и являются потенциальным источником доказательств в цифровой криминалистике исследования.

В этой статье мы рассмотрим процесс экспертизы событий event logs в Windows 10 Версия 1809 (Сборка ОС 17763.195), 64 и 32 разрядных операционных систем, относящейся к RDP (Remote Desktop Protocol) – специальный протокол, разработанный компанией Microsoft для удаленного управления ОС Windows (протокол удалённого рабочего стола).

Версии Windows начиная с Vista включают ряд новых событий, которые не регистрируются системами Windows XP. Выпуски Windows Server содержат большее количество и типы событий.

журналы событий Windows получили расширение *.EVTX. Этот новый формат, называемый форматом Windows XML Event Log (EVTX), заменяет формат EVT, используемый в Windows XP. Помимо журналов событий начиная с Vista, существуют журналы приложений и служб, которые записывают события о конкретном компоненте или приложении, а не о системе. В системе Windows 7/2008 можно найти много файлов журнала событий в зависимости от ролей, выполняемых системой. Здесь Вы можете найти журналы событий приложений. Например, если в системе есть Symantec Endpoint, у Вас будет файл «Symantec Endpoint Protection Client.evtx». Различные категории описаны

Ссылка скрыта от гостей

К примеру в Windows XP и Server 2003 было 9 категорий, а начиная с Windows Vista их более 50.

C:Windowssystem32>auditpol /get /category:*

Таким образом, точная идентификация версии операционной системы Windows должна быть очень тщательно продумана при разработке цифрового процесса компьютерно-технической экспертизы, основанного на журналах событий (event logs).

Расположение журналов событий Windows по умолчанию:

Windows 2000/Server2003/Windows XP:

%SystemRoot%System32Config*.evt

Windows Vista/7/Server2008/10/Server2012/Server2016:

%SystemRoot%System32winevtLogs*.evtx

Расположение журналов может быть изменено пользователем, изменением значения ключа реестра «

File

» в «HKEY_LOCAL_MACHINE» на локальном компьютере:

Application Events (События приложения):

КомпьютерHKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesEventLogApplication

Hardware Events (Аппаратные события):

КомпьютерHKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesEventLogHardwareEvents

Security Events (События безопасности):

КомпьютерHKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesEventLogSecurity

System Events (Системные события):

КомпьютерHKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesEventLogSystem

Когда используется пользовательский путь, ключ создается в месте реестра:

КомпьютерHKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionWINEVTChannels[logname]

(например [logname] это: Microsoft-Windows-TerminalServices-LocalSessionManager/Admin)

Полезные события для криминалистического анализа

Коды входа в систему.

Одно из важных сведений, предоставляемых событием «Успешный/Неудачный вход в систему», является то, как пользователь/процесс пытался войти в систему (Тип входа в систему), но Windows отображает эту информацию в виде числа.

RDP Successful Logon — RDP Успешный вход

Рассмотрим практический пример с ПК physical IP 192.168.10.146 было подключение mstsc.exe к ПК distrusting IP 192.168.10.241 с учетной записью suspect

Осмотр событий ПК к которому мы подключились: host distrusting IP 192.168.10.241

Рассмотрим первое, место расположения Event ID 1149

%SystemRoot%System32WinevtLogsMicrosoft-Windows-TerminalServices-RemoteConnectionManager%4Operational.evtx это у нас Network Connection

Рассмотрим второе, место расположения Event ID 4624

%SystemRoot%System32WinevtLogsSecurity.evtx это у нас Authentication

на screen мы видим «Тип входа» выше есть «Список типа входа и их описание», так же видим host и IP

Рассмотрим третье и четвертое, место расположения Event ID 21 и ID 22

%SystemRoot%System32WinevtLogsMicrosoft-Windows-TerminalServices-LocalSessionManager%4Operational.evtx это у нас Logon

в данном конкретном примере мы видим что пользователь осуществил вход в систему в 13:07, а наше удаленное подключение было в 17:44, но обратите внимание чуть выше в 17:44 есть код event ID 25

и снова мы наблюдаем IP адрес подключившегося, для сравнения в 17:47 был осуществлен локальный вход в систему, рассмотрим его на screen ниже

Мы явно видим что вход в систему локальный — Адрес сети источника: ЛОКАЛЬНЫЕ

Осмотр событий ПК c которого осуществилось подключение мы подключились c: host physical IP 192.168.10.146

Event ID 5379

%SystemRoot%System32WinevtLogsSecurity.evtx это у нас запротоколирована по отдельности каждая цифра и символ введенные в GUI mstsc.exe в поле «Компьютер» с 17:43:31 по 17:43:56

В коде события 5379 изменяются значения «TargetName» и «Type»

Попытка входа в систему с использованием явных учетных данных

Event ID 4624

Это событие генерируется при создании сеанса входа (на конечном компьютере). Он генерируется на компьютере, к которому был получен доступ, где был создан сеанс.

Event ID 4672

Это событие генерируется для новых учетных записей, если для нового сеанса входа назначены какие-либо из следующих конфиденциальных привилегий

SeTcbPrivilege — действует как часть операционной системы

SeBackupPrivilege — Резервное копирование файлов и каталогов

SeCreateTokenPrivilege — создает объект токена

SeDebugPrivilege — отладка программ

SeEnableDelegationPrivilege — позволяет доверять учетные записи компьютеров и пользователей для делегирования.

SeAuditPrivilege — Генерация аудита безопасности

SeImpersonatePrivilege — выдавать себя за клиента после аутентификации

SeLoadDriverPrivilege — загрузка и выгрузка драйверов устройств

SeSecurityPrivilege — Управление журналом аудита и безопасности

SeSystemEnvironmentPrivilege — Изменить значения среды прошивки

SeAssignPrimaryTokenPrivilege — заменяет токен уровня процесса

SeRestorePrivilege — Восстановление файлов и каталогов,

SeTakeOwnershipPrivilege — стать владельцем файлов или других объектов.

P:S

(статья в стадии написания не окончена)

Данная статья будет дополняться и получать новые примеры to by continued…

Windows 10: Credentials Manager credentials were read multiple repeated attempts Event ID 5379

Discus and support Credentials Manager credentials were read multiple repeated attempts Event ID 5379 in Windows 10 Gaming to solve the problem; Still having issues with Event ID 5379 and multiple other ones. Also «Special privileges assigned to new logon» Event ID 4672.Accompanied by the…

Discussion in ‘Windows 10 Gaming’ started by Michael W. Powell, Feb 8, 2022.

-

Credentials Manager credentials were read multiple repeated attempts Event ID 5379

Still having issues with Event ID 5379 and multiple other ones. Also «Special privileges assigned to new logon» Event ID 4672.Accompanied by the following symptoms:Complete lock up of my I/O, mouse, keyboard, and the «USB disconnected» sound.I can review Event Viewer and I find a ton of these events piling up.I followed most of M.GalipSEV’s suggestion to edit Local Policy, short of ‘protecting all’ network connections via Defender; that’s overkill I think, all things considered. Most of the ‘events’ seem to have gone away, but I am not sure this is simply masking whe

-

Excessive Security Log Events — Event ID 5379 — Windows 10i had ex[eriences like that last night — my laptop so slowly

-

Windows Credentials

My problem reoccurred quickly, but I had no time to do anything about it and had, thus, nothing to post here.

Yesterday, I quickly looked in Event Viewer when there was a delay, and in Windows Logs > Security, I found this at the exact right time:

Audit Success 9/3/2021 5:09:49 PM Microsoft Windows security auditing. 5379 User Account Management

Audit Success 9/3/2021 5:09:49 PM Microsoft Windows security auditing. 5379 User Account Management

Audit Success 9/3/2021 5:09:49 PM Microsoft Windows security auditing. 5379 User Account Management

Audit Success 9/3/2021 5:09:49 PM Microsoft Windows security auditing. 5379 User Account Management

Audit Success 9/3/2021 5:09:49 PM Microsoft Windows security auditing. 5379 User Account Management

Audit Success 9/3/2021 5:09:49 PM Microsoft Windows security auditing. 5379 User Account Management

Audit Success 9/3/2021 5:09:49 PM Microsoft Windows security auditing. 5379 User Account Management

Audit Success 9/3/2021 5:09:49 PM Microsoft Windows security auditing. 5379 User Account Management

Audit Success 9/3/2021 5:09:49 PM Microsoft Windows security auditing. 5379 User Account Management

Audit Success 9/3/2021 5:09:49 PM Microsoft Windows security auditing. 5379 User Account Management

Audit Success 9/3/2021 5:09:49 PM Microsoft Windows security auditing. 5379 User Account Management

Audit Success 9/3/2021 5:09:49 PM Microsoft Windows security auditing. 4672 Special Logon

Audit Success 9/3/2021 5:09:49 PM Microsoft Windows security auditing. 4624 Logon

——————————————————————In one of the User Account Management, tab General, I found this:

For » User Account Management», it says, under tab «General»:

Credential Manager credentials were read.

Subject:

Security ID: SYSTEM

Account Name: DESKTOP-JNCGSP4$

Account Domain: WORKGROUP

Logon ID: 0x3E7

Read Operation: Enumerate CredentialsThis event occurs when a user performs a read operation on stored credentials in Credential Manager.

=================================================

In Services, I disabled «Credential Manager», hoping it would solve my problem (and it is still disabled), but right after a delay today, I found basically the same information as above in Windows Log > Security, but also this:An account was successfully logged on.

Subject:

Security ID: SYSTEM

Account Name: DESKTOP-JNCGSP4$

Account Domain: WORKGROUP

Logon ID: 0x3E7Logon Information:

Logon Type: 5

Restricted Admin Mode: —

Virtual Account: No

Elevated Token: YesImpersonation Level: Impersonation

New Logon:

Security ID: SYSTEM

Account Name: SYSTEM

Account Domain: NT AUTHORITY

Logon ID: 0x3E7

Linked Logon ID: 0x0

Network Account Name: —

Network Account Domain: —

Logon GUID: {00000000-0000-0000-0000-000000000000}Process Information:

Process ID: 0x3d8

Process Name: C:WindowsSystem32services.exeNetwork Information:

Workstation Name: —

Source Network Address: —

Source Port: —Detailed Authentication Information:

Logon Process: Advapi

Authentication Package: Negotiate

Transited Services: —

Package Name (NTLM only): —

Key Length: 0This event is generated when a logon session is created. It is generated on the computer that was accessed.

The subject fields indicate the account on the local system which requested the logon. This is most commonly a service such as the Server service, or a local process such as Winlogon.exe or Services.exe.

The logon type field indicates the kind of logon that occurred. The most common types are 2 (interactive) and 3 (network).

The New Logon fields indicate the account for whom the new logon was created, i.e. the account that was logged on.

The network fields indicate where a remote logon request originated. Workstation name is not always available and may be left blank in some cases.

The impersonation level field indicates the extent to which a process in the logon session can impersonate.

The authentication information fields provide detailed information about this specific logon request.

— Logon GUID is a unique identifier that can be used to correlate this event with a KDC event.

— Transited services indicate which intermediate services have participated in this logon request.

— Package name indicates which sub-protocol was used among the NTLM protocols.

— Key length indicates the length of the generated session key. This will be 0 if no session key was requested.———————————

I know, this is a lot, but if you are familiar with it, perhaps it is not so bad.

I am not entirely sure i do not need the Credential stuff, but it would be great to be able to totally turn it off to check if it is it that slows opening files, folders and apps.

-

Credentials Manager credentials were read multiple repeated attempts Event ID 5379

Windows Network Credentials

Hi Keith,

We suggest that you disable Credential Manager before mapping your Drives. Please follow these steps to disable Credential Manager:

- In the search box type “Services”

- Right click on “Services” and select “Run as Administrator”

- In the Services Window, look for Credential Manager Service and click “Stop”.

- Restart the computer and go back the Credential Manager Service and set it to “Automatic”.

- Restart the computer again.

Please keep us updated if you were able to map your drives.

Credentials Manager credentials were read multiple repeated attempts Event ID 5379

-

Credentials Manager credentials were read multiple repeated attempts Event ID 5379 — Similar Threads — Credentials Manager credentials

-

Credentials Manager credentials were read multiple repeated attempts Event ID 5379

in Windows 10 Software and Apps

Credentials Manager credentials were read multiple repeated attempts Event ID 5379: Still having issues with Event ID 5379 and multiple other ones. Also «Special privileges assigned to new logon» Event ID 4672.Accompanied by the following symptoms:Complete lock up of my I/O, mouse, keyboard, and the «USB disconnected» sound.I can review Event Viewer and I… -

Credentials Manager credentials were read multiple repeated attempts Event ID 5379

in Windows 10 BSOD Crashes and Debugging

Credentials Manager credentials were read multiple repeated attempts Event ID 5379: Still having issues with Event ID 5379 and multiple other ones. Also «Special privileges assigned to new logon» Event ID 4672.Accompanied by the following symptoms:Complete lock up of my I/O, mouse, keyboard, and the «USB disconnected» sound.I can review Event Viewer and I… -

Multiple instances of the same credential in Credential Manager?

in AntiVirus, Firewalls and System Security

Multiple instances of the same credential in Credential Manager?: Hi, in a related but different issue from my previous question about repeated request for credentials in Outlook/Teams see Post Update to Windows 10 20H2 -> Persistent need to reauthenticate I took a look at Credential Manager. I found 4 and 5 instances of the same… -

Credential Manager

in AntiVirus, Firewalls and System Security

Credential Manager: Hello,I am following the steps to access Credential Manager with no issue. However, once I get to the manager, all I have is Edit and Delete, there is no Show for passwords. When I click on the link for the password I need the password is all dots and there is no way to…

-

Credential Manager Repeatedly asks for «fix»

in Windows 10 BSOD Crashes and Debugging

Credential Manager Repeatedly asks for «fix»: What was thought to be an Outlook issue repeatedly asking for passwords upon login, turns out to be a Credential Manager… I think.

4 of 6 MS Techs have logged in a looked at the issue- same suggestions, same tests, no different results.

2 techs gave same advice.

Have tried… -

Credential manager — Web Credentials

in AntiVirus, Firewalls and System Security

Credential manager — Web Credentials: For quite some time now I have been troubleshooting this issue, but can not find any solution to it yet.Registry changes nor GPO setting help to solve this issue.

So, what I am experiencing.

I am running my laptop on Windows 10 Insider latest build with Edge Chromium.

I…

-

Credential Manager

in AntiVirus, Firewalls and System Security

Credential Manager: When I open Credential manager and try to see a password, I enter my pin, explorer crashes then restarts. No matter how I try to get at it, it crashes.Any ideas??

https://answers.microsoft.com/en-us/windows/forum/all/credential-manager/e0c531b2-a211-4fdf-889e-16c4ede1abb0″

-

Credential Manager

in Windows 10 Software and Apps

Credential Manager: What file can I copy from 1 computer to transfer it to a new Laptop in Win 10.https://answers.microsoft.com/en-us/windows/forum/all/credential-manager/04e957fa-0d01-49e7-80f3-cb74e847e2f8

-

credential manager

in AntiVirus, Firewalls and System Security

credential manager: How to make disabled credential manager for Windows 10?https://answers.microsoft.com/en-us/windows/forum/windows_10-security/credential-manager/29cdbb69-c570-4279-b752-109cf15bf8ee»

Users found this page by searching for:

-

credential manager credentials were read

,

-

Excessive Security Log Events — Event ID 5379 — Windows 10

-

bbacks26

New Member- Messages:

- 9

- Likes Received:

- 1

- GPU:

Hi,

Since getting my new PC, I have experienced these instances of noticeable stutter when browsing, gaming, or simply being on the desktop. The best way to describe it is as a very brief but noticeable micro-stutter/micro-freeze, the screen does not flash and audio does not cut out. It lasts for about half a second, but it is very noticeable and annoying, especially when playing games. After spending hours troubleshooting, I have ended up finding the cause. These stutters happen at the exact same logs are generated in the Event Viewer application. These logs are listed under the «Audit Success» column and I currently have about 5000 of these logs just in the last 24 hours. Out of these logs, there are 3 particular Event ID logs that correlate with my stuttering: Event ID: 4624, 4672, and 5379. The 4624 and 4672 occur more frequently than the 5379 and the stutter resulting from them is less severe. The 5379 event however, results in the worst stuttering. This is probably because the 5379 event is logged about 300 times during instances of stutter. Event Viewer shows event 5379 being logged around 300 times at the exact same time interval (For example 300 entries all at 1:00:00PM or 2:37:51PM etc etc).

The events themselves have different descriptions for why they’re occuring:

Event 4624:

An account was successfully logged on.

Subject:

Security ID: SYSTEM

Account Name: DESKTOP-N2CELSJ$

Account Domain: WORKGROUP

Logon ID: 0x3E7Logon Information:

Logon Type: 5

Restricted Admin Mode: —

Virtual Account: No

Elevated Token: Yes

Impersonation Level: Impersonation

New Logon:

Security ID: SYSTEM

Account Name: SYSTEM

Account Domain: NT AUTHORITY

Logon ID: 0x3E7

Linked Logon ID: 0x0

Network Account Name: —

Network Account Domain: —

Logon GUID: {00000000-0000-0000-0000-000000000000}Process Information:

Process ID: 0x358

Process Name: C:WindowsSystem32services.exeNetwork Information:

Workstation Name: —

Source Network Address: —

Source Port: —Detailed Authentication Information:

Logon Process: Advapi

Authentication Package: Negotiate

Transited Services: —

Package Name (NTLM only): —

Key Length: 0This event is generated when a logon session is created. It is generated on the computer that was accessed.

The subject fields indicate the account on the local system which requested the logon. This is most commonly a service such as the Server service, or a local process such as Winlogon.exe or Services.exe.

The logon type field indicates the kind of logon that occurred. The most common types are 2 (interactive) and 3 (network).

The New Logon fields indicate the account for whom the new logon was created, i.e. the account that was logged on.

The network fields indicate where a remote logon request originated. Workstation name is not always available and may be left blank in some cases.

The impersonation level field indicates the extent to which a process in the logon session can impersonate.

The authentication information fields provide detailed information about this specific logon request.

— Logon GUID is a unique identifier that can be used to correlate this event with a KDC event.

— Transited services indicate which intermediate services have participated in this logon request.

— Package name indicates which sub-protocol was used among the NTLM protocols.

— Key length indicates the length of the generated session key. This will be 0 if no session key was requested.

Event 4672:

Special privileges assigned to new logon.

Subject:

Security ID: SYSTEM

Account Name: SYSTEM

Account Domain: NT AUTHORITY

Logon ID: 0x3E7

Privileges: SeAssignPrimaryTokenPrivilege

SeTcbPrivilege

SeSecurityPrivilege

SeTakeOwnershipPrivilege

SeLoadDriverPrivilege

SeBackupPrivilege

SeRestorePrivilege

SeDebugPrivilege

SeAuditPrivilege

SeSystemEnvironmentPrivilege

SeImpersonatePrivilege

SeDelegateSessionUserImpersonatePrivilegeEvent 5379:

Credential Manager credentials were read.Subject:

Security ID: DESKTOP-N2CELSJbback

Account Name: bback

Account Domain: DESKTOP-N2CELSJ

Logon ID: 0x85277

Read Operation: Enumerate Credentials

This event occurs when a user performs a read operation on stored credentials in Credential Manager.HERE ARE SCREENSHOTS:

I’m really at a loss of how to fix this. If anyone has any suggestions or has experienced this before please tell me how I should go about solving this. Thank you.

Last edited: Aug 30, 2020

-

I can assure you, there is no correlation between these events being logged and your stutter.

-

bbacks26

New Member- Messages:

- 9

- Likes Received:

- 1

- GPU:

Then how is it that when I do get a stutter and record the time it took place, that it matches up exactly with the time the events were logged? I just can’t accept this to be coincidence…

-

bbacks26

New Member- Messages:

- 9

- Likes Received:

- 1

- GPU:

Can anyone help me please? Upon further investigation I have run latencymon and so far have gotten latency in the following:nvlddmkm.sys, Ndis.sys, wdf01000.sys, and Acpi.sys. I am not sure what to do with this info but would appreciate any help in solving this. Thanks

-

I really do doubt these would correspond with stutter but have you tried repairing windows a little, using DSM and SFC commands in CMD or Powershell? You can also clean out your event log with a custom bat file

copy this into notepad

save as something like clearevents.bat this will create a file that once opened AS ADMIN will clean your registry entries out. This wont stop them from being created again but by cleaning it out it could help identify specific ones and finding a solution.

I strongly don’t think this is the reason for the stutter though, it could be some other underlining issue that is happening and an event log gets created because of what happened.

-

mbk1969

Ancient Guru- Messages:

- 13,451

- Likes Received:

- 11,662

- GPU:

There is a simpler way to check whether events are related to stutters.

Use this tool

https://forums.guru3d.com/threads/alternative-event-viewer-for-windows.431209/

to subscribe for all events to all event logs. Start a subscription, then do what you usually do to test stutters, and when stutters happen switch back to the tool, stop subscription and browse through events.

I mean live subscription is easier way to relate events to glitches. -

True, but i think an IO interaction taking too much time is at the root of it.

-

mbk1969

Ancient Guru- Messages:

- 13,451

- Likes Received:

- 11,662

- GPU:

Or we see in first event in OP that some service has started — that start can cause stutters, but events in event viewer do simply state the fact of the start.

-

bbacks26

New Member- Messages:

- 9

- Likes Received:

- 1

- GPU:

Hello, I used you’re tool and think I have found the source of the stutters. Under the log named, «PushNotification-Platform/Operational», each time an event with the id «3055 is generated, there is a stutter. I tested by playing a game for 30 mins and wrote down the time of each stutter. When I looked back at the Event 3055 logs the times matched exactly with one another. Here is a description of Event ID 3055 under «PushNotification-Platform/Operational»:

• DESCRIPTION

Some toast notifications have been cleared — informed session 1.

• XML

<?xml version=»1.0″ encoding=»utf-16″?>

<Event xmlns=»http://schemas.microsoft.com/win/2004/08/events/event»>

<System>

<Provider Name=»Microsoft-Windows-PushNotifications-Platform» Guid=»{88cd9180-4491-4640-b571-e3bee2527943}» />

<EventID>3055</EventID>

<Version>0</Version>

<Level>4</Level>

<Task>23</Task>

<Opcode>0</Opcode>

<OpcodeName xmlns=»»>Info</OpcodeName>

<Keywords>0x80000000a1878800</Keywords>

<TimeCreated SystemTime=»2020-09-01T19:19:49.6298361Z» />

<EventRecordID>63698</EventRecordID>

<Correlation />

<Execution ProcessID=»6612″ ThreadID=»11832″ />

<Channel>Microsoft-Windows-PushNotification-Platform/Operational</Channel>

<Computer>DESKTOP-N2CELSJ</Computer>

<Security UserID=»S-1-5-21-3464151166-1996309816-2618597815-1001″ />

</System>

<EventData>

<Data Name=»SessionId»>1</Data>

</EventData>

</Event>I should also add that there are 2 other events that cause stuttering: Event 3052 and Event 3049

EVENT 3052 DESCRIPTION:

• DESCRIPTION

Toast with notification tracking id 4375 is being delivered to Windows.ActionCenter.QuietHours on session 1.

• XML

<?xml version=»1.0″ encoding=»utf-16″?>

<Event xmlns=»http://schemas.microsoft.com/win/2004/08/events/event»>

<System>

<Provider Name=»Microsoft-Windows-PushNotifications-Platform» Guid=»{88cd9180-4491-4640-b571-e3bee2527943}» />

<EventID>3052</EventID>

<Version>0</Version>

<Level>4</Level>

<Task>10</Task>

<Opcode>1</Opcode>

<OpcodeName xmlns=»»>Start</OpcodeName>

<Keywords>0x8000000080800803</Keywords>

<TimeCreated SystemTime=»2020-09-01T20:10:33.0780186Z» />

<EventRecordID>63736</EventRecordID>

<Correlation />

<Execution ProcessID=»6612″ ThreadID=»10988″ />

<Channel>Microsoft-Windows-PushNotification-Platform/Operational</Channel>

<Computer>DESKTOP-N2CELSJ</Computer>

<Security UserID=»S-1-5-21-3464151166-1996309816-2618597815-1001″ />

</System>

<EventData>

<Data Name=»TrackingId»>4375</Data>

<Data Name=»AppUserModelId»>Windows.ActionCenter.QuietHours</Data>

<Data Name=»SessionId»>1</Data>

<Data Name=»MessageId»>{f34a86d6-47b2-434e-ae4f-3c646fd038d2}</Data>

</EventData>

</Event>EVENT 3049 DESCRIPTION:

• DESCRIPTION

Endpoint 0x1e91d363870 is being cleanedup

• XML

<?xml version=»1.0″ encoding=»utf-16″?>

<Event xmlns=»http://schemas.microsoft.com/win/2004/08/events/event»>

<System>

<Provider Name=»Microsoft-Windows-PushNotifications-Platform» Guid=»{88cd9180-4491-4640-b571-e3bee2527943}» />

<EventID>3049</EventID>

<Version>0</Version>

<Level>4</Level>

<Task>0</Task>

<Opcode>0</Opcode>

<OpcodeName xmlns=»»>Info</OpcodeName>

<Keywords>0x8000000000000800</Keywords>

<TimeCreated SystemTime=»2020-09-01T20:10:33.0860305Z» />

<EventRecordID>63737</EventRecordID>

<Correlation />

<Execution ProcessID=»6612″ ThreadID=»10520″ />

<Channel>Microsoft-Windows-PushNotification-Platform/Operational</Channel>

<Computer>DESKTOP-N2CELSJ</Computer>

<Security UserID=»S-1-5-21-3464151166-1996309816-2618597815-1001″ />

</System>

<EventData>

<Data Name=»Object»>0x1e91d363870</Data>

</EventData>

</Event>So I’m guessing this is related to some form of notification setting?? Any help appreciated.

-

bbacks26

New Member- Messages:

- 9

- Likes Received:

- 1

- GPU:

-

mbk1969

Ancient Guru- Messages:

- 13,451

- Likes Received:

- 11,662

- GPU:

Have you tried to disable push notifications? Events you posted look related to Quiet Hours settings

https://www.howtogeek.com/233215/how-to-configure-do-not-disturb-mode-in-windows-10/ -

event is triggered by the actual cause of the stutter.

-

I have the same problem here. I use two monitors. The screen is projected on the other monitor. Every fraction of time, the screen flashes on both monitors and emits a sound similar to the disconnection of a USB device. This annoys me and usually happens more when I use full screen applications, such as games or videos on youtube, but it is not limited to full screen applications, occurring at times when I am away from the computer too and the applications are closed.

I’m trying everything, but I can’t find a solution. I’ve formatted, reinstalled, turned off notifications, but the problem persists. I can’t figure out what causes the problem. I only notice an excess of security events ID 4798 and ID 5379.

I’m not sure what it can be. This problem is difficult to solve.

-

I think I discovered (after months) the problem.

I was using a second monitor, at 1440×900 resolution.

I found an old manual of his, saying that the ideal resolution is 1600×900.

After using the resolution indicated in the manual, the problems stopped happening.

I’m reporting here just so that maybe I can help someone else with this annoying and serious problem.

Share This Page

Under Windows (v 10) logs I am receiving Event ID: 5379 messages multiple times a minute, see below for message frequency and the detail of messages (the 5379 detail is all the same.) While this message is informational «This event occurs when a user performs a read operation on stored credentials in Credential Manager.» it happens so frequently that it fills the log and makes it time consuming to review messages that could relate to a real issue.

Information 6/7/2020 7:06:55 PM Microsoft Windows security auditing. 5379 User Account Management

Information 6/7/2020 7:06:55 PM Microsoft Windows security auditing. 5379 User Account Management

Information 6/7/2020 7:06:54 PM Microsoft Windows security auditing. 5379 User Account Management

Information 6/7/2020 7:06:53 PM Microsoft Windows security auditing. 5379 User Account Management

Information 6/7/2020 7:06:53 PM Microsoft Windows security auditing. 5379 User Account Management

Information 6/7/2020 7:06:52 PM Microsoft Windows security auditing. 5379 User Account Management

Information 6/7/2020 7:06:51 PM Microsoft Windows security auditing. 4672 Special Logon

Information 6/7/2020 7:06:51 PM Microsoft Windows security auditing. 4624 Logon

Information 6/7/2020 7:06:51 PM Microsoft Windows security auditing. 5379 User Account Management

Information 6/7/2020 7:06:50 PM Microsoft Windows security auditing. 5379 User Account Management

Information 6/7/2020 7:06:50 PM Microsoft Windows security auditing. 5379 User Account Management

Information 6/7/2020 7:06:49 PM Microsoft Windows security auditing. 5379 User Account Management

Information 6/7/2020 7:06:48 PM Microsoft Windows security auditing. 5379 User Account Management

Information 6/7/2020 7:06:48 PM Microsoft Windows security auditing. 5379 User Account Management

Information 6/7/2020 7:06:47 PM Microsoft Windows security auditing. 5379 User Account Management

Information 6/7/2020 7:06:46 PM Microsoft Windows security auditing. 5379 User Account Management

Information 6/7/2020 7:06:45 PM Microsoft Windows security auditing. 5379 User Account Management

Information 6/7/2020 7:06:45 PM Microsoft Windows security auditing. 5379 User Account Management

Information 6/7/2020 7:06:44 PM Microsoft Windows security auditing. 5379 User Account Management

Information 6/7/2020 7:06:43 PM Microsoft Windows security auditing. 5379 User Account Management

Log Name: Security

Source: Microsoft-Windows-Security-Auditing

Date: 6/7/2020 7:06:55 PM

Event ID: 5379

Task Category: User Account Management

Level: Information

Keywords: Audit Success

User: N/A

Computer: XXXXXXX

Description:

Credential Manager credentials were read.

Subject:

Security ID: XXXXXXXXXXXXX

Account Name: XXXXXX

Account Domain: XXXXXXX

Logon ID: 0x62D59

Read Operation: Read Credential

This event occurs when a user performs a read operation on stored credentials in Credential Manager.

Event Xml:

<System>

<Provider Name=»Microsoft-Windows-Security-Auditing» Guid=»{54849625-5478-4994-a5ba-3e3b0328c30d}» />

<EventID>5379</EventID>

<Version>0</Version>

<Level>0</Level>

<Task>13824</Task>

<Opcode>0</Opcode>

<Keywords>0x8020000000000000</Keywords>

<TimeCreated SystemTime=»2020-06-08T02:06:55.386101500Z» />

<EventRecordID>4772625</EventRecordID>

<Correlation ActivityID=»{d40cbd6e-3c77-0002-f5bd-0cd4773cd601}» />

<Execution ProcessID=»576″ ThreadID=»688″ />

<Channel>Security</Channel>

<Computer>XXXXXXX</Computer>

<Security />

</System>

<EventData>

<Data Name=»SubjectUserSid»>S-1-5-21-3244779120-584261681-85297669-1000</Data>

<Data Name=»SubjectUserName»>XXXXXX</Data>

<Data Name=»SubjectDomainName»>XXXXXXX</Data>

<Data Name=»SubjectLogonId»>0x62d59</Data>

<Data Name=»TargetName»>Fing for Desktop/access_token</Data>

<Data Name=»Type»>1</Data>

<Data Name=»CountOfCredentialsReturned»>1</Data>

<Data Name=»ReadOperation»>%%8099</Data>

<Data Name=»ReturnCode»>0</Data>

<Data Name=»ProcessCreationTime»>2020-06-07T03:03:20.953458100Z</Data>

<Data Name=»ClientProcessId»>4576</Data>

</EventData>

</Event>

Содержание

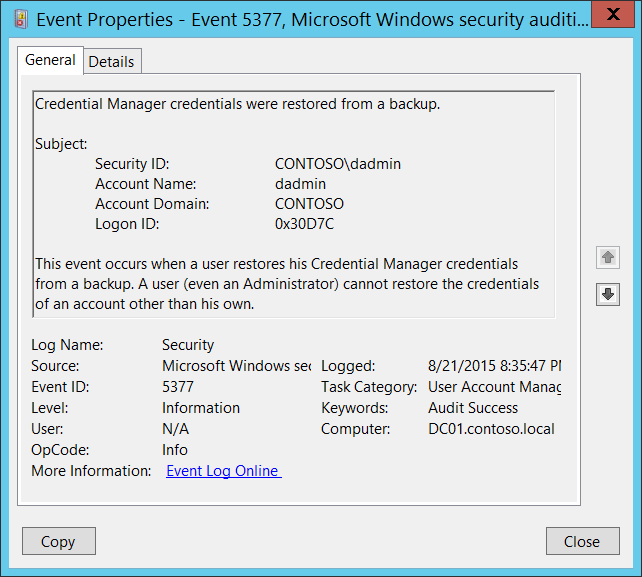

- 5377(S): учетные данные диспетчера учетных данных были восстановлены из резервного копирования. 5377(S): Credential Manager credentials were restored from a backup.

- Рекомендации по контролю безопасности Security Monitoring Recommendations

- Статья RDP forensic event logs — RDP в журналах событий ОС Windows 10

- Microsoft обещает исправить баг Windows 10, вызывающий странные ошибки

- Тема: На комп постоянно заходят по сети

5377(S): учетные данные диспетчера учетных данных были восстановлены из резервного копирования. 5377(S): Credential Manager credentials were restored from a backup.

Относится к: Applies to

- Windows 10 Windows 10

- Windows Server 2016 Windows Server 2016

Описание события: Event Description:

Это событие создает каждый раз, когда пользователь (Subject) успешно восстанавливает базу данных диспетчера учетных данных. This event generates every time the user (Subject) successfully restores the credential manager database.

Обычно это можно сделать, нажав кнопку «Восстановление учетных данных» в диспетчере учетных данных в панели управления. Typically this can be done by clicking “Restore Credentials” in Credential Manager in the Control Panel.

Это событие создается на контроллерах доменов, серверах членов и рабочих станциях. This event generates on domain controllers, member servers, and workstations.

Примечание. Рекомендации приведены в разделе Рекомендации по мониторингу безопасности для этого события. Note For recommendations, see Security Monitoring Recommendations for this event.

XML события: Event XML:

Необходимые роли сервера: нет. Required Server Roles: None.

Минимальная версия ОС: Windows Server 2008, Windows Vista. Minimum OS Version: Windows Server 2008, Windows Vista.

Версии события: 0. Event Versions: 0.

Описания полей: Field Descriptions:

Тема: Subject:

- Security ID [Type = SID]: SID учетной записи, которая выполняла операцию восстановления. Security ID [Type = SID]: SID of account that performed the restore operation. Средство просмотра событий автоматически пытается разрешить идентификатор безопасности SID и отобразить имя учетной записи. Event Viewer automatically tries to resolve SIDs and show the account name. Если идентификатор безопасности разрешить не удается, в событии будут отображены исходные данные. If the SID cannot be resolved, you will see the source data in the event.

Примечание. . Идентификатор безопасности (SID) представляет собой строковое значение переменной длины, которое используется для идентификации доверенного лица (субъекта безопасности). Note A security identifier (SID) is a unique value of variable length used to identify a trustee (security principal). Каждая учетная запись имеет уникальный идентификатор безопасности, выданный центром сертификации, таким как контроллер домена Active Directory, который хранится в базе данных безопасности. Each account has a unique SID that is issued by an authority, such as an Active Directory domain controller, and stored in a security database. Каждый раз, когда пользователь входит в систему, система получает идентификатор безопасности этого пользователя из базы данных и помещает ее в маркер доступа этого пользователя. Each time a user logs on, the system retrieves the SID for that user from the database and places it in the access token for that user. Система использует идентификатор безопасности в маркере доступа для идентификации пользователя во всех последующих операциях с Безопасностью Windows. The system uses the SID in the access token to identify the user in all subsequent interactions with Windows security. Если идентификатор SID использовался как уникальный идентификатор для пользователя или группы, он не может использоваться повторно для идентификации другого пользователя или группы. When a SID has been used as the unique identifier for a user or group, it cannot ever be used again to identify another user or group. Дополнительные сведения о SID см. в разделе Идентификаторы безопасности. For more information about SIDs, see Security identifiers.

Имя учетной записи [Тип = UnicodeString]: имя учетной записи, которая выполняла операцию восстановления. Account Name [Type = UnicodeString]: the name of the account that performed the restore operation.

Account Domain [Type = UnicodeString]: домен субъекта или имя компьютера. Account Domain [Type = UnicodeString]: subject’s domain or computer name. Форматы различаются и включают в себя следующее: Formats vary, and include the following:

Пример имени домена NETBIOS: CONTOSO Domain NETBIOS name example: CONTOSO

Полное имя домена в нижнем регистре: contoso.local Lowercase full domain name: contoso.local

Полное имя домена в верхнем регистре: CONTOSO.LOCAL Uppercase full domain name: CONTOSO.LOCAL

Для некоторых известных субъектов безопасности, таких как LOCAL SERVICE или ANONYMOUS LOGON, значение этого поля равно «NT AUTHORITY». For some well-known security principals, such as LOCAL SERVICE or ANONYMOUS LOGON, the value of this field is “NT AUTHORITY”.

Для учетных записей локальных пользователей это поле будет содержать имя компьютера или устройства, к которым принадлежит эта учетная запись, например: «Win81». For local user accounts, this field will contain the name of the computer or device that this account belongs to, for example: “Win81”.

Logon ID [Type = HexInt64]: шестнадцатеричное значение, которое может помочь сопоставить это событие с недавними событиями содержащими тот же идентификатор входа, например: “4624: Учетная запись успешно вошла в систему.” Logon ID [Type = HexInt64]: hexadecimal value that can help you correlate this event with recent events that might contain the same Logon ID, for example, “4624: An account was successfully logged on.”

Рекомендации по контролю безопасности Security Monitoring Recommendations

Для 5377 (S): учетные данные диспетчера учетных данных были восстановлены из резервного копирования. For 5377(S): Credential Manager credentials were restored from a backup.

Статья RDP forensic event logs — RDP в журналах событий ОС Windows 10

RDP forensic event logs — RDP в журналах событий ОС Windows 10 (статья в стадии написания не окончена)

Журналы событий обеспечивают контрольный журнал, который записывает пользовательские события и действия на компьютере и являются потенциальным источником доказательств в цифровой криминалистике исследования.

В этой статье мы рассмотрим процесс экспертизы событий event logs в Windows 10 Версия 1809 (Сборка ОС 17763.195), 64 и 32 разрядных операционных систем, относящейся к RDP (Remote Desktop Protocol) – специальный протокол, разработанный компанией Microsoft для удаленного управления ОС Windows (протокол удалённого рабочего стола).

Версии Windows начиная с Vista включают ряд новых событий, которые не регистрируются системами Windows XP. Выпуски Windows Server содержат большее количество и типы событий.

Таким образом, точная идентификация версии операционной системы Windows должна быть очень тщательно продумана при разработке цифрового процесса компьютерно-технической экспертизы, основанного на журналах событий (event logs).

Расположение журналов событий Windows по умолчанию:

Windows 2000/Server2003/Windows XP:

%SystemRoot%System32Config*.evt

Windows Vista/7/Server2008/10/Server2012/Server2016:

%SystemRoot%System32winevtLogs*.evtx

Application Events (События приложения):

КомпьютерHKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesEventLogApplication

Hardware Events (Аппаратные события):

КомпьютерHKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesEventLogHardwareEvents

Security Events (События безопасности):

КомпьютерHKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesEventLogSecurity

System Events (Системные события):

КомпьютерHKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesEventLogSystem

Когда используется пользовательский путь, ключ создается в месте реестра:

КомпьютерHKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionWINEVTChannels[logname]

(например [logname] это: Microsoft-Windows-TerminalServices-LocalSessionManager/Admin)

Microsoft обещает исправить баг Windows 10, вызывающий странные ошибки

Microsoft наконец-то признала недокументированную проблему в обновлении Windows 10 May 2020 Update (версия 2004), где под капотом в «Средстве просмотра событий» (Windows Event Viewer) обнаруживаются странные предупреждения ESENT. Windows Event Viewer — это встроенный инструмент, который показывает журнал приложений и системных сообщений, включая ошибки и предупреждения с подробной информацией.

В Windows 10 версии 2004, когда вы получаете доступ к «Средству просмотра событий», вы заметите ошибки, связанные с ESENT с кодом ошибки «642». ESSENT — это в основном компонент DLL, и он используется средой выполнения ESE (или Extensible Storage Engine), которая представляет собой технологию хранения данных, обеспечивающую поиск в «Проводнике» и «Рабочем столе».

Кроме того, ESE также используется для индексации каталога носителей на бизнес-компьютерах, и этот процесс должен выполняться в фоновом режиме, чтобы помочь Windows 10 с поиском в операционной системе.

Проблема с ESENT 642 широко освещалась пользователями в нескольких потоках на форумах сообщества Microsoft и других платформах, включая Reddit. Сотрудник службы поддержки Microsoft сказал, что предупреждения могут быть вызваны проблемой с Windows.old folder.

Ошибки событий также могут указывать на проблемы синхронизации с Extensible Storage Engine (ESE), но пользователи опасаются, что эти ошибки могут привести к проблемам с производительностью приложений, игр и самой ОС.

К счастью, Microsoft подтвердила, что они исправят проблему с ESE, и будущий выпуск Windows не позволит системе регистрировать событие ID 642.

«Основываясь на обратной связи, мы отключаем ESENT Warning Event ID 642», — отметила Microsoft в журнале изменений сборки 20197, который был выпущен 21 августа 2020 года.

В новом обновлении панели мониторинга выпуска Windows Microsoft подтвердила, что они по-прежнему блокируют обновление мая 2020 года на компьютерах с драйверами модемов WWAN LTE.

Если вы уже обновились до версии 2004 и у вас возникли проблемы с интернетом, Microsoft говорит, что вы можете включить, а затем отключить режим полета, чтобы устранить ошибку «нет интернета» и другие проблемы с интернетом.

Тема: На комп постоянно заходят по сети

Опции темы

Нужна Ваша помощь. В общем, проблема такова: с определенного времени стал замечать, что на мой комп постоянно кто — то заходит по сети. На компе стоит «Комодо». При установке «Комодо», в настройках «Файерволла» поставил «Анализ протоколов, фильтрация» и т.д., что по умолчанию не было выставлено. Но, к сожалению, как оказалось это не помогло(((

Прошу Вашей помощи в подсказке: какую софтину можно поставить, чтобы в логи записывалось, с какого айпи по сети ко мне зашли? Очень надо, друзяки.

Прошу за подобный вопрос сильно не пинать. Всем спасибо за внимание и за ответы.

Что значит заходят? Как вы это поняли? Т.е. обоснуйте что происходит. Также понять бы по какой сети

по LAN’у, через инет? Или по wi-fi?

IP сильно напоминает локальный, попробуйте сменить имя рабочей группы(придумайте позаковыристее),

в которую входит комп. Не ставьте общий доступ к папкам.

Такое бывает, если в локальной сети есть комп с точно таким же IP. Учитывая что ваш IP это 192.168

а вторые 2 цифры фактически в самом начале диапазона — такое могло быть, если ваш комп подключен

к общей локалке, где много компов.

В сетях я не сильно рублю, но это первое что сделал бы, также проверьте на руткиты, скачайте с

сайта касперского бесплатную утилиту для проверки и протестируйте комп ею.

Хорошо бы посмотреть, работают ли следующие службы:

Вторичный вход в систему

Служба удаленного управления windows

Служба управления сетью

Служба удаленных рабочих столов — выключить

Удаленное управление — выключить

Удаленный реестр — выключить обязательно

если будете выключать, то не все сразу, а по одной, выключили и посмотрели, что происходит, проанализировали, через недельку следующую.

Адреса вида 192.168.1.X относятся к вашей локальной сети. Раз у вас у ноута и компа два разных адреса, соответственно 2-ой и 3-ий в вашей локальной сети. Сделовательно у вас не просто модем, а роутер. Далее надо понять как у вас присвается IP адрес, т.е. вы сами его жестко руками установили или он всякий раз автоматически выдается DHCP сервером. Постмотрите сетевые настройки и скажите как у вас настроен IP адрес.

Друзья, глянул в «Аудит безопасности» на компе. Выдало такое:

Аудит успеха 15.04.2014 11:07:23 Microsoft Windows security auditing. 4672 Специальный вход

Аудит успеха 15.04.2014 11:07:23 Microsoft Windows security auditing. 4624 Вход в систему

Аудит успеха 15.04.2014 10:43:58 Microsoft Windows security auditing. 4672 Специальный вход

Аудит успеха 15.04.2014 10:43:58 Microsoft Windows security auditing. 4624 Вход в систему

Аудит успеха 15.04.2014 10:43:58 Microsoft Windows security auditing. 4672 Специальный вход

Аудит успеха 15.04.2014 10:43:58 Microsoft Windows security auditing. 4624 Вход в систему

Аудит успеха 15.04.2014 8:24:49 Microsoft Windows security auditing. 4672 Специальный вход

Аудит успеха 15.04.2014 8:24:49 Microsoft Windows security auditing. 4624 Вход в систему

Аудит успеха 15.04.2014 8:24:41 Microsoft Windows security auditing. 4672 Специальный вход

Аудит успеха 15.04.2014 8:24:41 Microsoft Windows security auditing. 4624 Вход в систему

Аудит успеха 15.04.2014 8:24:41 Microsoft Windows security auditing. 4624 Вход в систему

Аудит успеха 15.04.2014 8:24:41 Microsoft Windows security auditing. 4648 Вход в систему

Аудит успеха 15.04.2014 8:24:19 Microsoft Windows security auditing. 4624 Вход в систему

Аудит успеха 15.04.2014 8:24:18 Microsoft Windows security auditing. 5024 Другие системные события

Аудит успеха 15.04.2014 8:24:17 Microsoft Windows security auditing. 5033 Другие системные события

Аудит успеха 15.04.2014 8:24:17 Microsoft Windows security auditing. 4672 Специальный вход

Аудит успеха 15.04.2014 8:24:17 Microsoft Windows security auditing. 4624 Вход в систему

Аудит успеха 15.04.2014 8:24:16 Microsoft Windows security auditing. 4672 Специальный вход

Аудит успеха 15.04.2014 8:24:16 Microsoft Windows security auditing. 4624 Вход в систему

Аудит успеха 15.04.2014 8:24:16 Microsoft Windows security auditing. 4672 Специальный вход

Аудит успеха 15.04.2014 8:24:16 Microsoft Windows security auditing. 4624 Вход в систему

Аудит успеха 15.04.2014 8:24:16 Microsoft Windows security auditing. 4672 Специальный вход

Аудит успеха 15.04.2014 8:24:16 Microsoft Windows security auditing. 4624 Вход в систему

Аудит успеха 15.04.2014 8:24:15 Microsoft Windows security auditing. 4672 Специальный вход

Аудит успеха 15.04.2014 8:24:15 Microsoft Windows security auditing. 4624 Вход в систему

Аудит успеха 15.04.2014 8:24:15 Microsoft Windows security auditing. 4672 Специальный вход

Аудит успеха 15.04.2014 8:24:15 Microsoft Windows security auditing. 4624 Вход в систему

Аудит успеха 15.04.2014 8:24:14 Microsoft Windows security auditing. 4902 Аудит изменения политики

Аудит успеха 15.04.2014 8:24:13 Microsoft Windows security auditing. 4624 Вход в систему

Аудит успеха 15.04.2014 8:24:13 Microsoft Windows security auditing. 4608 Изменение состояния безопасности

Аудит успеха 15.04.2014 8:23:24 Eventlog 1100 Завершение работы службы

Аудит успеха 15.04.2014 8:23:23 Microsoft Windows security auditing. 4647 Выход из системы

Аудит успеха 15.04.2014 7:43:22 Microsoft Windows security auditing. 4672 Специальный вход

Аудит успеха 15.04.2014 7:43:22 Microsoft Windows security auditing. 4624 Вход в систему

Аудит успеха 15.04.2014 7:43:22 Microsoft Windows security auditing. 4672 Специальный вход

Аудит успеха 15.04.2014 7:43:22 Microsoft Windows security auditing. 4624 Вход в систему

Аудит успеха 15.04.2014 5:57:19 Microsoft Windows security auditing. 4672 Специальный вход

Аудит успеха 15.04.2014 5:57:19 Microsoft Windows security auditing. 4624 Вход в систему

Аудит успеха 15.04.2014 5:57:11 Microsoft Windows security auditing. 4672 Специальный вход

Аудит успеха 15.04.2014 5:57:11 Microsoft Windows security auditing. 4624 Вход в систему

Аудит успеха 15.04.2014 5:57:11 Microsoft Windows security auditing. 4624 Вход в систему

Аудит успеха 15.04.2014 5:57:11 Microsoft Windows security auditing. 4648 Вход в систему

Аудит успеха 15.04.2014 5:57:00 Microsoft Windows security auditing. 4624 Вход в систему

В 8:24:13 я опять включил комп (матери оставил, чтобы она в инете инфу поискала) и уехал на работу. Приехал почти в 19.00. Если зайти в любое из этих событий, то будет такое:

Вкладка «Общие»:

Новому сеансу входа назначены специальные привилегии.

Субъект:

ИД безопасности: система

Имя учетной записи: система

Домен учетной записи: NT AUTHORITY

Код входа: 0x3e7

Привилегии: SeAssignPrimaryTokenPrivilege

SeTcbPrivilege

SeSecurityPrivilege

SeTakeOwnershipPrivilege

SeLoadDriverPrivilege

SeBackupPrivilege

SeRestorePrivilege

SeDebugPrivilege

SeAuditPrivilege

SeSystemEnvironmentPrivilege

SeImpersonatePrivilege

[ Name] Microsoft-Windows-Security-Auditing

[ Guid]

![[IMG]](https://imgur.com/4e3VnLL)

![[IMG]](https://imgur.com/mLlMdji)

![[IMG]](https://imgur.com/a/og16R98)