Всем привет!

Продолжаем возиться с «прошлым». Сегодня будем понижать DC (Domain Controller), удалять DNS и изменять функциональный уровень. Операции тривиальные, но для полноты заданного ранее сценария — рассмотрим и их.

Инфраструктура всё та же , а именно: 2 КД на базе 2003 SP2 (понижаем их), 2 КД на базе 2008 R2, функциональный уровень 2003

Перед началом понижения DC удостоверьтесь:

- КД не является носителем FSMO , если Вы не перенесли роли, то процедура описана

тут

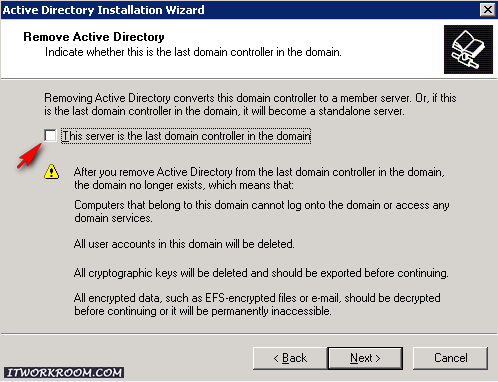

- КД не последний в домене. В противном случае, удаление КД повлечет за собой и удаление леса (при включенном чекбоксе “this is the last domain controller”)

- КД не последний GC (Global Catalog)

- Пользователь, под которым будет проводиться понижение, должен быть в группах Domain Admins или Enterprise Admins

- Если на КД есть службы Certificate Services, то необходимо их удалить перед началом понижения. Процедуру удаления и переноса CA на другой DC читайте в следующей статье.

Подключаемся к DC (2003) и запускаем Dcpromo

Мастер предупреждает , что после удаления служб AD, сервер станет рядовым и членом домена (по умолчанию).

Если уверены, то жмем Next

Данный сервер не является последним в домене=чек не ставим и переходим на следующий этап

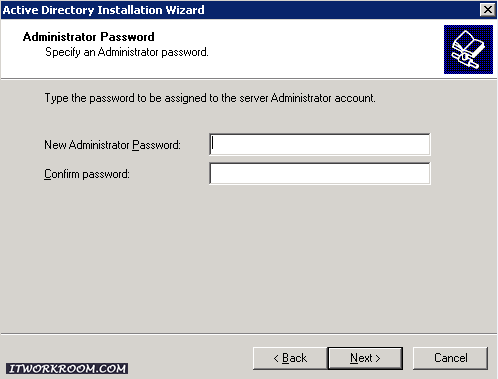

Определяем новый пароль локального администратора

Подтверждаем данные об удалении и жмем Next

После успешного завершения операций получаем статус об успешности удаления AD

Перезагружаемся

Для удаления DNS-сервера настоятельно рекомендуется удостовериться, что все сервисы,

зависящие от служб DNS, обращаются к вторичным DNS-серверам.

Другими словами, в инфраструктуре нет конечных устройств, использующих данный DNS-сервер.

Запускаем Server Manager, переходим в Add or Remove Server Roles

Выбираем DNS Server и жмем Next

Чек на Remove the DNS server role. Удостоверяемся, что данный сервер и

другие сервисы перенастроены на исп-ие других DNS-серверов и жмем Next

Переходим в dsa.msc , правый клик –> raise domain functional leve

l

Выбираем уровень 2008 R2 и жмем Raise

Жмем OK (членство в Ent. Admins обязательно)

Уровень повысился успешно

Повышение уровня леса аналогично, но выполняется в рамках консоли Active Directory Domains and Trusts

Проводим мониторинг рабоспособности DNS, AD, репликации

(журнал событий, результаты диагностики, записи DNS) и удостоверяемся в отсутствии проблем.

Миграция центра сертификации будет описана в следующей статье

Ссылки на смежные статьи:

Подготовка

Active Directory 2003 к 2008 R2 Перенос

FSMO на примере 2003 и 2008 R2

Миграция

центра сертификации (2003, 2008R2)

Дополнительные ссылки:

Demote a domain controller

Raise domain functional level

You think you removed DNS..

Бывают случаи когда корректно понизить роль контроллера домена под управлением Windows 2000 или Windows Server 2003 с помощью мастера установки Active Directory (Dcpromo.exe) не удается. Такая ситуация может быть в случае сбоя зависимости или операции, например сбой подключения к сети, проверки аутентификации, репликации службы каталогов Active Directory, разрешения имен и тд.. Для начала нужно выяснить причину возникновения данной ситуации, для этого нужно запустить мастер установки Active Directory. В случае неудачи при установке или удалении выйдет ошибка! Также рекомендуется просмотреть ошибки в eventlog.

Для начала работ по принудительному понижению роли контроллеров домена, необходимо иметь административный пароль ОС, потому как после понижения роли войти под учетными данными не удастся.

Действия:

Нажмите кнопку Пуск, выберите пункт Выполнить и введите команду

dcpromo /forceremoval

Нажмите кнопку ОК.

В диалоговом окне мастера установки Active Directory нажмите кнопку Далее.

Нажмите в окне сообщения кнопку ОК, если удаляемый компьютер является сервером глобального каталога.

Примечание. Если удаляемый компьютер является сервером глобального каталога, в соответствующем лесу или узле эту роль необходимо передать другому контроллеру домена.

На странице Удаление Active Directory снимите флажок Этот сервер — последний контроллер домена в данном домене и нажмите кнопку Далее.

На странице Сетевые учетные данные введите имя, пароль и имя домена для учетной записи, которая обладает правами администратора предприятия в данном лесу, и нажмите кнопку Далее.

На странице Пароль администратора введите и подтвердите пароль, который должен быть назначен учетной записи администратора в локальной базе данных SAM, и нажмите кнопку Далее.

Нажмите кнопку Далее на странице Сводка.

На оставшемся в лесу контроллере домена выполните удаление метаданных пониженного в роли контроллера домена.

Если домен был удален из леса с помощью утилиты Ntdsutil используя коменду: remove selected domain, перед введением в этот лес нового домена под тем же именем убедитесь, что на всех контроллерах домена и серверах глобального каталога уничтожены все объекты и ссылки на удаленный домен. Удаление объектов и контекстов именования на серверах глобального каталога под управлением Windows 2000 с пакетом обновления версии 3 (SP3) и ниже происходит значительно медленнее, чем в системах под управлением Windows Server 2003.

Если записи управления доступом (АСЕ) на компьютере, с которого была удалена служба Active Directory, основаны на локальных группах домена, то, возможно, их придется настроить снова, поскольку эти группы недоступны рядовым и изолированным серверам. Если предполагается, установив Active Directory, сделать компьютер контроллером в исходном домене, настраивать таблицы управления доступом (Access Control List, ACL) нет необходимости. Если компьютер будет использоваться в качестве рядового или изолированного сервера, все разрешения, основанные на локальных группах домена, необходимо заменить или преобразовать.

Принудительное понижение роли контроллера домена приводит к потере локально хранимых в Active Directory на контроллере домена изменений, включая добавление, изменение и удаление пользователей, компьютеров, групп, доверительных отношений, групповой политики и конфигурации Active Directory, которые не были реплицированы до запуска команды dcpromo /forceremoval. Кроме того, удаляются изменения всех атрибутов таких объектов (например паролей для пользователей, компьютеров, доверительных отношений и членства в группах).

Принудительное понижение роли контроллера домена возвращает операционную систему в состояние, которое аналогично состоянию после успешного понижения роли последнего контроллера домена, включая тип запуска служб, установленные службы, использование диспетчера SAM на базе реестра и членство в рабочей группе. На пониженном в роли контроллере домена сохраняются установленные программы.

После принудительного понижения роли контроллера домена необходимо выполнить следующие действия.

- Удалите из домена учетную запись компьютера.

- Удалите оставшиеся DNS-записи, включая записи A, CNAME и SRV.

- Удалите оставшиеся объекты члена FRS (FRS и DFS). Дополнительные сведения см. в следующей статье базы знаний Майкрософт:

296183 Обзор объектов Active Directory, используемых службой FRS (эта ссылка может указывать на содержимое полностью или частично на английском языке)

- Если пониженный в роли компьютер являлся членом групп безопасности, удалите его из состава этих групп.

- Удалите все ссылки DFS на пониженный в роли сервер, например связи и корневые реплики.

- Если пониженный в роли контроллер домена обладал одной из ролей хозяина операций (FSMO), ее должен захватить оставшийся контроллер домена. Дополнительные сведения см. в следующей статье базы знаний Майкрософт:

255504 Использование программы Ntdsutil.exe для присвоения и передачи контроллеру домена роли FSMO

- Если понижаемый в роли контроллер домена является сервером DNS или сервером глобального каталога, для соблюдения параметров балансировки нагрузки, отказоустойчивости и конфигурации в лесу необходимо создать новый сервер такого же типа.

- Выполнение в программе NTDSUTIL команды remove selected server приводит к удалению объекта NTDSDSA (родительский объект для входящих подключений к принудительно пониженному в роли контроллеру домена), однако родительский объект сервера в оснастке «Active Directory — сайты и службы» сохраняется. Если контроллер домена не будет введен в состав леса под тем же именем, удалите объект сервера с помощью оснастки «Active Directory — сайты и службы».

Одно из преимуществ перевода Active Directory с Windows Server 2003 на Windows Server 2012 R2 – доступ к новым командам Windows PowerShell. Для многих администраторов поиск и перемещение контроллеров домена с ролями хозяев единичной операции Flexible single-master operation (FSMO) в Windows Server 2003 с использованием командной строки – вечный источник неприятностей. К счастью, начиная с версии Server 2008 R2 этот процесс заметно упростился.Вы можете воспользоваться командами Get-ADForest, Get-ADDomain и Move-ADDirectoryServerOperationMasterRole с целевого контроллера домена Windows Server 2012 R2. Имейте в виду, что эти команды не удастся выполнить с контроллера домена Windows Server 2003.Задействовать эти команды можно следующим способом. Чтобы выяснить, на каком сервере в данный момент размещена каждая из ролей, примените следующие команды:

Get-ADForest windowsitpro.ocm | FT SchemaMaster Get-ADForest windowsitpro.com | FT DomainNamingMaster Get-ADDomain windowsitpro.com | FT PDCEmulator Get-ADDomain windowsitpro.com | FT InfrastructureMaster Get-ADDomain tailspintoys.com | FT RIDMaster

Можно использовать команду Move-ADDirectoryServerOperationMasterRole для перемещения этих ролей. Например, чтобы переместить роль хозяина схемы на сервер с именем SYDNEY-DC2, выполните следующую команду под учетной записью с правами администраторов предприятия и администраторов домена:

Move-ADDirectoryServerOperationMasterRole –Identity SYDNEY-DC2 –OperationMasterRole SchemaMaster

Если сервер, на котором размещен хозяин схемы (или другая роль FSMO), находится в автономном режиме, то можно применить параметр –Force для принудительного перемещения.

При перемещении ролей FSMO следует начать с переноса всех ролей в корневой домен леса из Server 2003 на узлы Server 2012 R2, прежде чем перемещать роли в дочерние домены леса. Помните, что роли хозяина схемы и хозяина именования доменов представляют собой роли уровня леса, а роли эмулятора основного контроллера домена, хозяина инфраструктуры и хозяина RID существуют для каждого домена.

Удаление устаревших контроллеров домена

После того, как вы добавили достаточное количество контроллеров домена Windows Server 2012 R2 к лесу Active Directory, перенесли роли FSMO, убедились, что все пользовательские разделы также размещены на контроллерах домена Server 2012 R2, и сделали пару контроллеров домена 2012 R2 серверами глобального каталога, можно избавиться от старых контроллеров домена Server 2003.

Самый простой способ это сделать — понизить уровень каждого контроллера домена Server 2003 до состояния рядового сервера, удалить его из домена, а затем пройти весь процесс списания, предусмотренный для компьютеров в вашей компании.

Понижение уровня контроллера домена Windows Server 2003 выполняется таким же способом, как и повышение. Скорее всего, прошло некоторое время с тех пор, когда вы последний раз повышали уровень рядового сервера Server 2003 до контроллера домена. В Windows Server 2012 R2 процедура полностью изменилась, поэтому следует запустить dcpromo.exe из командной строки с использованием учетной записи, которая является членом группы администраторов домена (Domain Admins) или администраторов предприятия (Enterprise Admins).

Процесс понижения уровня довольно прост, достаточно следовать указаниям мастера. После того, как будут удалены все контроллеры домена 2003 можно подумать о повышении рабочего уровня домена. Дополнительные сведения о понижении уровня контроллера домена Server 2003 можно найти в документе TechNet по адресу http://technet.microsoft.com/en-us/library/cc740017%28v=ws.10%29.aspx.

Перенос Windows Server 2003: обновление уровней работы домена и леса

После того, как из вашей среды будут удалены все контроллеры домена Windows Server 2003, можно обновить уровни работы домена и леса. Ключ к пониманию изменений в уровне работы в том, что ваши варианты зависят от операционных систем используемых контроллеров домена. Если в домене имеется несколько контроллеров Windows Server 2008, 2008 R2 или 2012, то вам не удастся повысить рабочий уровень до Windows Server 2012 R2, пока эти контроллеры не будут удалены.

Кроме того, если повысить уровень работы домена до Windows Server 2012 R2, этот рабочий уровень определит минимальную версию операционной системы всех будущих контроллеров домена. Другими словами, если имеется домен с уровнем работы Windows Server 2012 R2, то вам не удастся добавить в него контроллеры домена с операционными системами Windows Server 2012, Windows Server 2008 R2 или Windows Server 2008.

Также следует помнить, что минимальный уровень работы домена определяет минимальный уровень работы леса. Если в лесу пять доменов и четыре из них работают с Windows Server 2012 R2, а один — с Windows Server 2008, то высшим уровнем работы леса будет Windows Server 2008. Вы не сможете повысить уровень работы леса до Windows Server 2012 R2, прежде чем измените уровень работы домена Windows Server 2008 до уровня работы Windows Server 2012 R2.

Оценка инфраструктуры DNS 2003 перед миграцией

Перед переходом от Server 2003 на Server 2012 R2 необходимо определить, какие серверы в вашей организации функционируют в качестве DNS-серверов. Кроме того, нужно выяснить, какие зоны DNS размещены на DNS-серверах, и понять природу этих зон. Интегрированная с Active Directory зона хранится в Active Directory. Обычная основная или дополнительная зона хранится в файле. Зоны-заглушки, которые просто содержат записи серверов имен, также могут храниться в Active Directory или в файле.

Развертывания службы DNS в Windows Server 2003 обычно имеют две формы: контроллеры домена работают и как сервер DNS или создаются автономные серверы DNS. Автономные серверы DNS будут настроены для размещения обычного основного или обычного дополнительного варианта зоны. На контроллерах домена также можно размещать обычные основные или обычные дополнительные варианты зоны.

Вы можете определить, хранится зона в Active Directory или в файле, с помощью следующей команды на сервере DNS:

Dnscmd /enumzones

Еще это можно сделать, проверив зоны в консоли диспетчера DNS. Преимущество использования dnscmd в том, что ее можно использовать для дистанционных запросов к DNS-серверам.

Следует также определить, настроены ли посредники запросов DNS и заданы ли дополнительные параметры, такие как циклическое обслуживание или расстановка по адресу, отличные от значений по умолчанию. Как правило, в большинстве компаний значения по умолчанию не изменяются, но полезно выполнить проверку на этапе оценки, иначе можно обнаружить, что вы пропустили важные настройки посреди процесса миграции.

Перевод службы имен доменов с Server 2003 на 2012 R2

Выше мы говорили об оценке инфраструктуры службы DNS. Миграция интегрированных с Active Directory зон DNS осуществляется достаточно просто. Прежде всего, нужно добавить контроллер домена с установленной на нем системой Server 2012 R2. Его необходимо настроить как сервер DNS. Позаботьтесь о том, чтобы соответствующая зона реплицировалась на новом контроллере домена. Если вы настроили зону таким образом, чтобы она реплицировалась в особом разделе, вам придется предварительно создать такой раздел на контроллере домена. Завершив установку интегрированных с Active Directory зон DNS на своих контроллерах доменов 2012 R2, вы можете приступать к мягкому выводу из эксплуатации серверов DNS, на которых эти зоны были размещены ранее.

Если вы выполняете миграцию стандартных основных зон, важно выполнить следующие действия: создать вспомогательную зону на сервере DNS, куда вы переходите, настроить репликацию с основной зоны на вспомогательную и после этого преобразовать вновь реплицированную вспомогательную зону так, чтобы она стала первичной. Тип зоны можно изменить через консоль диспетчера DNS или с помощью утилиты командной строки dnscmd.exe. После того, как вы преобразуете новую вспомогательную зону в первичную, вам придется либо продолжить преобразования и превратить изначальную первичную зону во вспомогательную, либо вывести из эксплуатации данный сервер DNS.

Windows Server 2003: что делать после переноса службы имен доменов

Итак, вы перевели все свои зоны с серверов DNS, функционирующих под управлением Windows Server 2003, на серверы DNS, работающие под Windows Server 2012 R2. И что же делать дальше?

Выполните следующие операции (их очередность особого значения не имеет):

- Выведите из эксплуатации серверы DNS, функционирующие под управлением Windows Server 2003. Если вы провели миграцию корректно, ни один из них не будет выполнять функции сервера основной зоны.

- Перенастройте области DHCP, используя адреса новых серверов DNS. Это задача несложная.

- Проведите перенастройку клиентов, у которых адреса серверов DNS определены статично. Возможно, это не так просто. Если специалисты вашей компании не отличаются особым прилежанием в деле документирования параметров настроек, вам, возможно, неизвестно, настройки DNS каких компьютеров заданы статически.

Дело осложняется тем, что настройки DNS статически назначаются не только компьютерам. Адреса серверов DNS статически назначаются и некоторым приложениям. Перед отключением таких приложений полезно удостовериться, что соответствующие серверы DNS не отвечают на запросы. Эту задачу можно решить посредством настройки процедуры регистрации и выяснения, проходят ли запросы по каналам связи. А можно подойти к вопросу, что называется, без затей: отключить компьютер и посмотреть, начнет ли кто-то из пользователей возмущаться.

Словом, определить, каким образом были настроены адреса серверов DNS, не всегда просто. Поэтому администраторы нередко назначают новому серверу DNS IP-адрес старого сервера DNS.

Сортировка рабочих нагрузок файловых серверов

Вероятно, скромный файловый сервер — самая распространенная роль сервера Windows. Необходимость иметь центр для обмена файлами между сотрудниками офиса отчасти была причиной для разработки сети Ethernet в компании Xerox PARC.

Если вы еще не приступили к миграции, то, скорее всего, среди ваших рабочих нагрузок больше всего файловых серверов с Windows Server 2003. В отличие от других рабочих нагрузок, файловые серверы, как правило, присутствуют во всех подразделениях компании. Это означает, что в рамках миграции необходимо предусмотреть меры для рабочих нагрузок, размещенных в удаленных офисах.

При сортировке рабочих нагрузок файловых серверов учитывайте следующие обстоятельства:

- Является ли файловый сервер частью развертывания службы DFS или автономного файлового сервера?

- Содержит ли файловый сервер только документы или используется для размещения таких рабочих нагрузок, как профили пользователей и домашние папки?

- Как настроены разрешения на доступ к общему ресурсу?

- Как настроены разрешения на уровне папок и файлов?

- Назначены ли квоты NTFS или диспетчера ресурсов файлового сервера?

- Действует ли фильтр блокировки файлов?

- Не проще ли выполнить миграцию, сохранив имя сервера, или новое имя файлового сервера приемлемо?

- Следует ли использовать файловые серверы для документов, или пришло время переходить на такое решение, как SharePoint?

- Хранятся ли на файловых серверах устаревшие данные, от которых лучше избавиться?

Если файловый сервер существует довольно давно, а регулярные чистки не проводились, то некоторые файлы наверняка перестали быть интересными пользователям уже много месяцев или лет назад. Порой оказывается, что вместо гигабайтов файлов достаточно перенести на новое место пару сотен мегабайт данных.

Новые возможности файловых серверов

Администраторы, сохранившие верность файловым серверам с Windows Server 2003, обычно плохо представляют себе достоинства новых версий операционной системы Windows Server.

Перечислим наиболее важные из них:

- Дедупликация. Данная функция появилась в операционной системе Windows Server 2012. В дедупликации используется метод фрагментирования (chunking), при котором операционная система определяет и дедуплицирует наборы идентичных блоков данных. Это может обеспечить значительную экономию места в традиционных сценариях использования файловых серверов.

- Динамический контроль доступа. Вместо того чтобы назначать разрешения для папок и файлов вручную, разрешения назначаются динамически на основе свойств файлов или папок. Например, благодаря динамическому контролю доступа можно автоматически назначать разрешения на основе ключевых слов, содержащихся в документе. Для компаний с десятками, если не сотнями тысяч файлов, динамический контроль доступа более эффективен, чем вручную назначаемые разрешения.

- Репликация DFS. Если в компании используется распределенная файловая система (DFS), то механизм репликации, доступный в более новых версиях операционной системы, лучше применявшегося в Windows Server 2003. Среди улучшений в Windows Server 2012 R2 — создание клонов базы данных для реплик, предшествующих заданию начальных значений, и возможность восстановления файлов.

- Диспетчер ресурсов файлового сервера (FSRM). FSRM стал новшеством Windows Server 2003 R2, это одна из функций, о которых многие администраторы просто не знают. С помощью FSRM можно применять жесткие и мягкие квоты для папок, решать задачи управления папками, в частности, идентифицируя и перемещая файлы, к которым не было обращений в течение определенного времени, и формировать отчеты на основе характеристик файлов (возраст, размер, частота обращений и другое).

Миграция рабочих нагрузок файлового сервера Server 2003

Для переноса рабочей нагрузки файлового сервера Server 2003 на Server 2012 R2 недостаточно просто скопировать файлы с компьютера Server 2003 на компьютер Server 2012 R2. Как отмечалось выше, необходимо помнить о:

- разрешениях для общего ресурса;

- разрешениях для файлов и папок;

- квотах;

- фильтрах блокировки файлов.

В зависимости от ваших настроек и способов использования файлов может потребоваться даже учесть такие факторы, как аудит, дедупликация, сжатие файлов и папок и шифрование EFS.

Существует по крайней мере два метода копирования файлов и папок с исходного компьютера на целевой компьютер.

- Использовать приложение резервного копирования для архивации структуры папок с последующим восстановлением структуры папок на целевом компьютере. Это обеспечит сохранение разрешений для файлов и папок. В общем случае разрешения для общих ресурсов при этом не сохраняются.

- Использовать такую программу, как robocopy.exe с параметром /copyall. В результате будут скопированы не только файлы, но и атрибуты, временные метки, разрешения безопасности, информация о владельце и аудите. Перед копированием убедитесь, что том назначения имеет формат NTFS.

Немного сложнее обстоит дело с разрешениями для общего ресурса. Процедура экспорта описана в статье базы знаний 125996 (http://support.microsoft.com/kb/125996). В сущности, это позволяет убедиться, что путь исходной папки и путь папки назначения одинаковы. Затем выполняется следующая команда на исходном сервере для экспорта имен, путей и параметров безопасности общего ресурса:

reg export HKLMSYSTEMCurrentControlSetServicesLanmanServerShares c:share-permissions.reg

Далее выполняется импорт разрешений с помощью команды:

reg import share-permissions.reg

Если требуется изменить настройки папок расположения общих ресурсов в сценариях и домашних каталогах, можно настроить новый Server 2012 R2 с таким же именем, как у исходного сервера 2003. Дополнительные сведения о переводе файловых серверов с Server 2003 на Server 2012 R2 можно получить по следующей ссылке: http://blogs.technet.com/b/josebda/archive/2014/11/05/migrating-file-server-from-windows-server-2003-to-windows-server-2012-r2.aspx

IPAM.doc

Что такое IPAM

При планировании перевода инфраструктуры сети на версию Windows Server 2012 R2 вам, помимо прочего, придется рассмотреть возможность применения механизма централизованного управления протоколом DHCP средствами IPAM.

IPAM (IP Address Management, управление IP-адресами) — это функция, впервые реализованная в системе Windows Server 2012. Она позволяет осуществлять централизованное управление серверами DHCP. С помощью этой технологии вы можете просматривать итоговую информацию по областям, включая сведения об использовании адресов, глобальном изменении параметров, переносить области с одного сервера DHCP на другие и следить за тем, какие компьютеры и какие пользователи сдают в аренду те или иные адреса в определенный момент времени.

При переводе инфраструктуры DHCP из среды Windows Server 2003 в среду Windows Server 2012 R2 следует внимательно рассмотреть возможность использования IPAM в целях повышения эффективности управления серверами DHCP. В прошлом, когда в разговорах с разными специалистами я затрагивал вопрос об управлении серверами DHCP, мои собеседники, как правило, признавали, что используют решения, специально подобранные для того или иного случая. При этом электронные таблицы Excel применяются в качестве средства централизованного управления IP-адресами чаще, чем любое решение, созданное для этой цели.

Недостаток IPAM состоит в том, что даже после внесения изменений в версию Windows Server 2012 R2 это средство в отношении своих функциональных возможностей не достигло того уровня зрелости, который устроил бы большинство администраторов. Со своей задачей IPAM справляется, но в следующей версии Windows этот продукт, вероятнее всего, станет еще лучше (к тому же позволит администраторам централизованно управлять всеми DNS-серверами организации). С установкой IPAM вам, возможно, придется немного повозиться, и здесь надо отметить, что многие специалисты, пытавшиеся решить проблему данным способом, приходили к выводу, что заставить существующую инфраструктуру серверов DHCP взаимодействовать с этим продуктом слишком сложно, — и оставляли свои попытки. Если же вам предстоит осуществить переход на новые серверы DHCP, все будет проще.

Требования к серверам DHCP, управляемым с помощью IPAM

Выше мы рассмотрели технологию IPAM, которая позволяет централизованно управлять эксплуатируемым в организации сервером DHCP. Однако IPAM может применяться не только для управления серверами DHCP, функционирующими под управлением систем Windows Server 2012 и Windows Server 2012 R2.

Эту технологию можно использовать и для управления серверами DHCP Windows Server 2008 R2 и предыдущих версий. Таким образом, хотя возможность управления серверами DHCP версии 2003 до установки на них новой редакции операционной системы не предусмотрена, если вы перевели серверы DHCP на версию Windows Server 2008 R2, то можете воспользоваться преимуществами технологии IPAM, не отказываясь от этой платформы.

Разумеется, на самом сервере IPAM должна быть установлена Windows Server 2012, Windows Server 2012 R2 или Windows Server vNext, и вам придется в конечном итоге обновлять упомянутые серверы Windows Server 2008 R2. Но на момент написания данной статьи больший интерес вызывают серверы, работающие под управлением системы Server 2003. У нас будет возможность подумать об отказе от использования системы Server 2008 R2, когда до дня прекращения поддержки этого продукта производителем останется всего несколько месяцев.

Сценарии регистрации, предпочтения групповых политик и переход с системы Server 2003

Предпочтения групповых политик Group Policy Preferences — группа технологий, ставших достоянием потребителей с выходом системы Windows Server 2008. Одна из проблем администраторов, все еще эксплуатирующих систему Windows Server 2003 и переходящих на Windows Server 2012 R2, состоит в том, что почти все материалы, привлекающие внимание пользователей интернета в 2015 году, посвящены особенностям версии Windows Server 2012 R2. А ведь имеется ряд любопытных технологий, впервые примененных в версиях Windows Server 2008 и Windows Server 2008 R2 и до сих пор сохранившихся в операционной системе. Но за последние 7 лет эти технологии почти не претерпели изменений, и потому о них больше не пишут.

Сценарии регистрации — проклятие для многих администраторов, отчасти потому, что эти сценарии обычно развиваются методом приращений. В новых обстоятельствах администраторы не хотят переписывать их с самого начала, а стараются «достраивать» такие сценарии по мере необходимости — каждый раз применительно к конкретному случаю. Мне доводилось видеть необычайно длинные сценарии регистрации, предназначенные для выполнения вполне стандартных задач. Администраторы, унаследовавшие их от своих предшественников, ограничиваются «навешиванием» на старый продукт дополнительных фрагментов, вместо того чтобы копать глубже и разбираться в логике процесса, что стало бы предварительным этапом процесса написания сценария, что называется, «с чистого листа».

Идея разработчиков предпочтений групповых политик сводится к тому, чтобы использовать групповые политики для решения задач, традиционно выполнявшихся с помощью сценариев регистрации. Речь идет о таких задачах, как отображение сетевых накопителей, настройка соединений принтеров, конфигурация реестра, а также конфигурация системы локальных файлов. Предпочтения групповых политик не обеспечивают решение всех проблем, с которыми может справиться сценарий регистрации, но они наделены многими функциональными возможностями, характерными для таких сценариев.

В следующей статье я подробно расскажу о том, чего можно добиться с помощью предпочтений групповых политик и почему стоит рассмотреть возможность их использования вместо сценариев регистрации, когда вы завершите процесс перехода с системы Windows Server 2003.

-

-

October 27 2011, 16:35

- IT

- Cancel

В связи с переводом подконтрольных мне контроллеров домена на Win 2008 и появилась эта напоминалка.

Итак, у меня два контроллера домена под Win 2003 (ALPHA и BETHA). Необходимо поэтапно заменить их на контроллеры с Win 2008.

1. Третий сервер под Win Srv 2008 R2 Ent делаем третьим контроллером домена: если проблем с AD не было, то с этим шагом проблем быть тоже не должно, сервак сам напишет все команды, которые надо ввести в консоли хозяина схемы домена, чтобы модернизировать лес, после этого встанет как родной.

2. Понизим роль контроллера ALPHA до роли простого сервера предварительно лишив его максимального количества ролей (крайне не рекомендуется понижать роль контроллера без этих шагов):

2.1. Лишаем контроллер ALPHA роли глобального каталога и переносим (если необходимо) эту роль на новый DC1: Оснастка «Active Directory — сайты и службы» в ней раскрываем Sites -> Default-First-Site-Name -> Servers, находим сервер DC1 и в свойствах NTDS Settings ставим галку «Глобальный каталог» (если она еще не стоит), далее в соответствующих свойствах ALPHA такую же галку снимаем.

2.2. Переназначаем роль хозяина схемы: Оснастка «Схема Active Directory» (если ее нет в Администрировании, то вытаскивайте через mmc /a, там она точно есть). ПКМ на «Схема Active Directory», строка «Хозяин операций», вводим в диалоге имя нового хозяина, т.е. DC1.

2.3. Переназначаем роль «Хозяин именования домена»: Оснастка «Active Directory — домены и доверие», ПКМ на «Active Directory — домены и доверие», строка «Подключение к контроллеру домена» (или «Сменить контроллер Active Directory», если под 2008-й), вводим в диалоге имя нового хозяина именования домена, т.е. опять DC1, далее там же выбираем строку «Хозяин операций», проверяем имена на замену, если все верно — жмем «Изменить».

2.4. Переназначаем роль хозяина RID и роль эмулятора PDC: Оснастка «Active Directory — пользователи и компьютеры», ПКМ на «Active Directory — пользователи и компьютеры», строка «Подключение к контроллеру домена» (или «Сменить контроллер Active Directory», если под 2008-й) и выбираем DC1, опять ПКМ там же, строка «Все задачи», далее «Хозяева операций», вкладки RID и PDC. Проверяем правильность замены, если все нормально, жмем «Изменить».

2.5. Переназначения роли хозяина инфраструктуры проходит также как в п.2.4. с одним замечанием. Если хотя бы один контроллер в домене не выполняет роль глобального каталога, то именно он должен выполнять роль хозяина инфрастуктуры. Если глобальный каталог обслуживают все контроллеры, то роль хозяина инфраструктуры может нести любой. У меня, в связи с миграцией, сервер BETHA роль глобального каталога не несет, поэтому его и назначаю хозяином инфраструктуры.

3. На понижаемом контроллере запускаем dcpromo и, собственно, понижаем его роль.

4. После перезагрузки пониженного в правах сервера также не забываем удалить с него роль сервера DNS (и при необходимости почистить оставшиеся сервера от NS записей этого сервера), если таковая была и уже больше именно на нем не нужна.

5. Для понижения роли контроллера BETHA используем те же шаги.

6. Если лезут ошибки — курим доки MS.

Чтобы создать контроллер

домена, нужно установить Active Directory на

рядовом сервере. Если затем вы решите,

что сервер больше не должен

выполнять задачи контроллера,

его можно понизить обратно до уровня

рядового сервера. Операции установки

Active Directory и понижения контроллера схожи.

Как вы помните, когда вы устанавливаете

контроллер домена, требуется передать

роли хозяина операций и переконфигурировать

структуру глобального каталога. Кроме

того, перед установкой Active Directory в сети

должна работать DNS, а целевой жесткий

диск — иметь формат NTFS 5.0 или более

поздний. Перед понижением контроллера

нужно передать все его ключевые

обязанности другим контроллерам домена,

т. е. при необходимости переместить

глобальный каталог с сервера и передать

все его роли хозяина операций.

Примечание В Windows Server

2003 допускается переименование контроллера

домена без понижения до рядового сервера.

Единственная возможная проблема в том,

что во время переименования сервер

недоступен пользователям. Не исключено,

что вам придется вручную обновить

каталог, чтобы восстановить соединения

с сервером. Переместить контроллер

домена в другой доменнельзя.

Сначала его придется понизить.

Вот как установить или

понизить контроллер домена:

1. Войдите

на сервер, который хотите настроить.

2. В

меню Пуск (Start) выберите команду Выполнить

(Run).

3. Наберите

dcpromo и щелкните ОК. Запустится мастер

установки Active Directory.

4. Если

компьютер — рядовой сервер, то запускается

мастер установки службы каталогов

Active Directory. Вам нужно указать, будет ли

это контроллер нового домена или

дополнительный контроллер существующего

домена.

5. Если

компьютер — контроллер домена, тот же

мастер понизит его до рядового сервера.

Примечание В Windows Server

2003 появилась возможность установки

контроллера домена с

резервного носителя. На одном из

контроллеров домена создайте резервную

копию состояния системы (System State} и

восстановите ее на другом сервере под

управлением Windows Server 2003. При этом вы

избавляетесь от необходимости

реплицировать базу данных каталога по

сети — немаловажное преимущество, если

в базе данных тысячи записей, а у сети

невысокая пропускная способность.

9. Соединение с доменом

Если у вас есть

соответствующие права доступа, в консоли

Active Directory — пользователи и компьютеры

(Active Directory Users and Computers) разрешается

работать с любым доменом в лесу. Вот как

связаться с доменом:

1. В

дереве консоли щелкните правой кнопкой

элемент Active Directory — пользователи и

компьютеры (Active Directory Users and Computers) и

выберите Подключение к домену (Connect to

Domain).

2. В

одноименном окне отображается текущий

или принятый по умолчанию домен. Введите

имя нового домена и щелкните ОК или

щелкните Обзор (Browse), а потом укажите

домен в диалоговом окне.

10. Соединение с контроллером домена

Соединение с контроллером

домена позволяет решать несколько

задач. Если после запуска Active Directory —

пользователи и компьютеры (Active

Directory

Users

and

Computers)

вы не видите нужного объекта, следует

связаться с контроллером другого домена,

чтобы проверить, нет ли этого объекта

там. Вы можете также связаться с

контроллером домена, если подозреваете,

что репликация выполняется неправильно.

Подключившись, вы видите несоответствия

в недавно обновленных объектах. Чтобы

связаться с контроллером домена,

выполните следующие действия:

1. В

дереве консоли щелкните правой кнопкой

элемент Active Directory –пользователи и

компьютеры (Active Directory Users and Computers) и

выберите команду Подключение к контроллеру

домена (Connect to Domain Controller). Откроется

одноименное окно.

2. В

списке Доступные контроллеры (Available

Controllers) перечислены доступные контроллеры

заданного домена. По умолчанию выбран

вариант Любой контроллер домена с

возможностью записи (Any

writable

domain

controller).

Если вы сохраните этот параметр, то

свяжетесь с контроллером, который первым

ответит на запрос. При необходимости

выберите конкретный контроллер, с

которым нужно связаться.

3. Щелкните

ОК.

Соседние файлы в папке Адм в ИС ЛР 1-4

- #

- #

- #

- #