Обновлено 25.05.2019

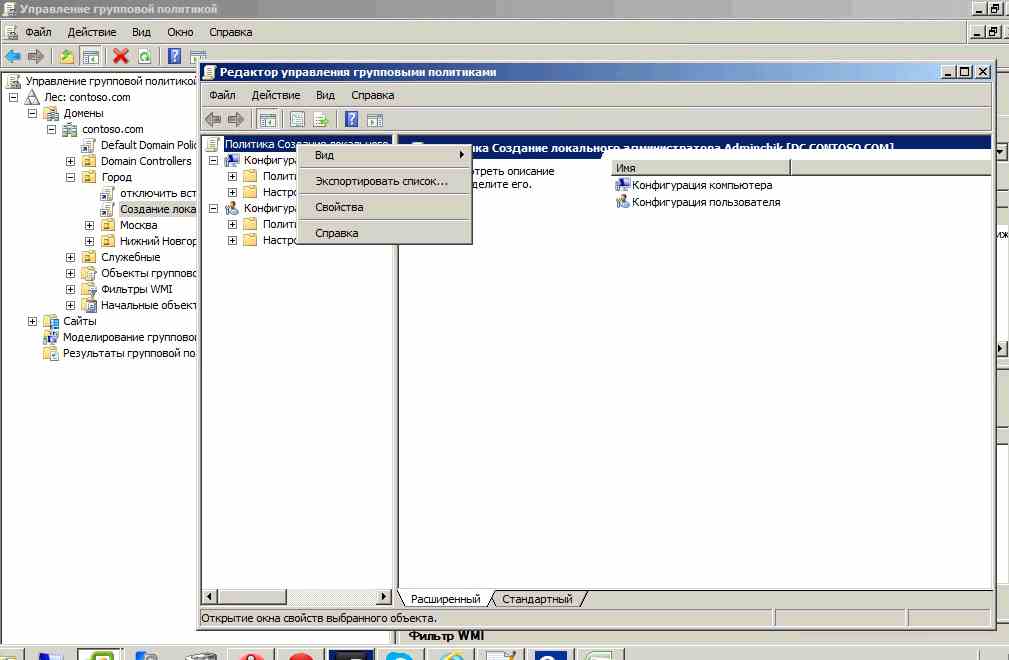

Для начала узнаем GUID нашей GPO это ускорит процесс, злоумышленник же потратит на это чуть дальше времени. Идем в Управление групповой политикой и выбираем ту что создает нового локального администратора. Щелкаем изменить и заходим в свойства.

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-01

Видим уникальное имя.

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-02

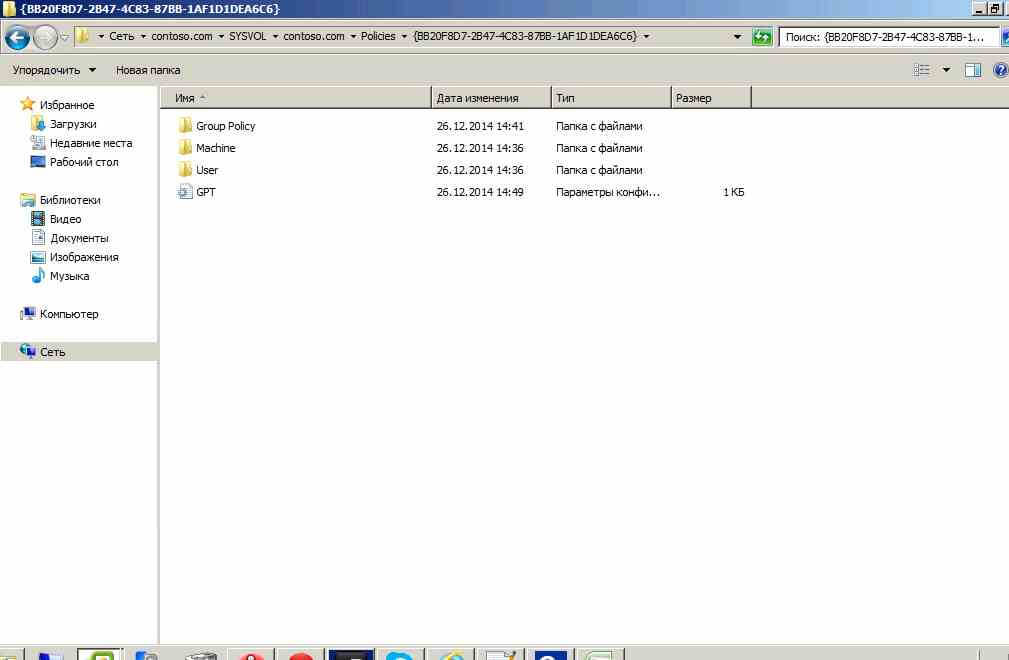

При поднятии домена создаются и расшариваются папки такие как Sysvol. Попасть в нее можно с любого компа в домене по unc пути \ваш домен. Дальше SYSVOLваш доменPolicrsимя вашей политики

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-03

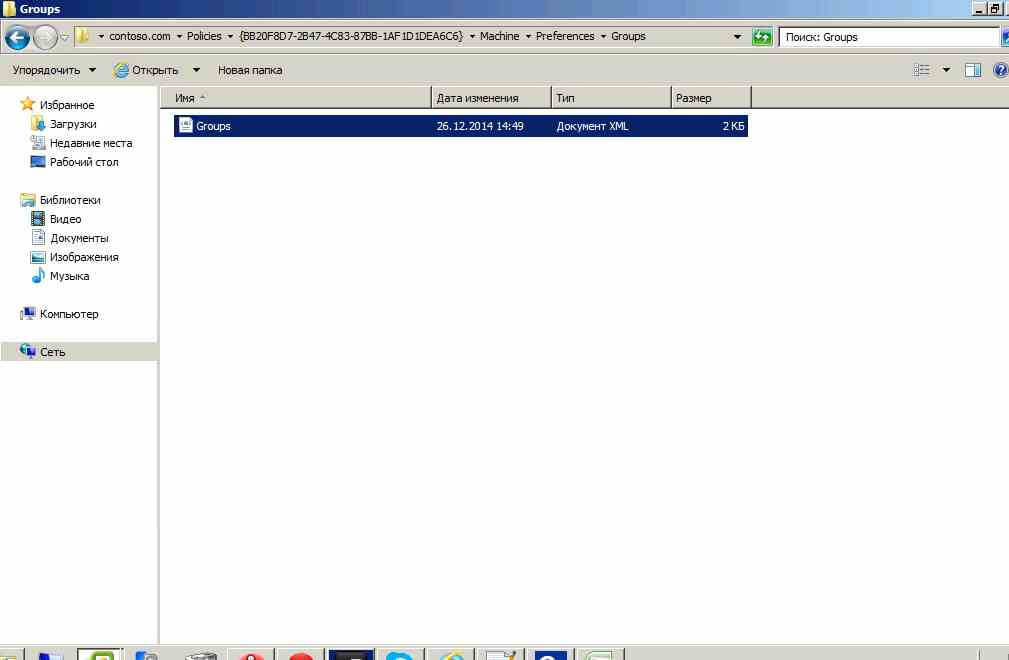

Machine-PreferencesGroupsGroups.xml

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-04

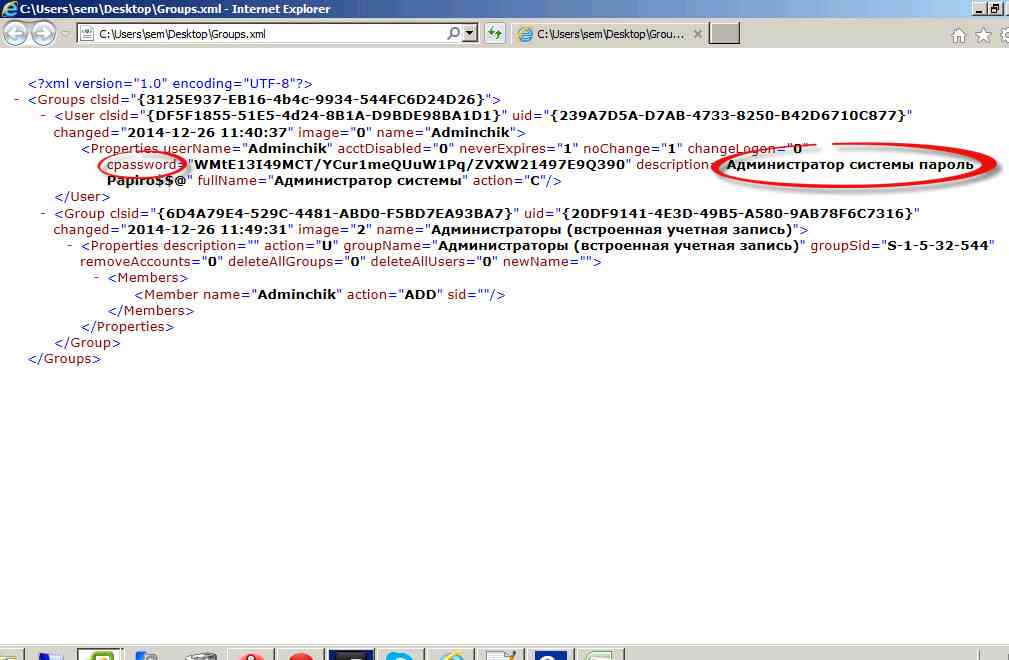

Сохраним его и откроем. Нас интересует строчка cpassword=тут и есть кэш данного пароля его то и будем ломать. Теоритически AES256 тажело расшифровать, но только не в нашем случае.

Для расшифровки качаем CrypTool – очень полезную утилиту для работы с хэшами.

https://www.cryptool.org/en/. Про то как установить CrypTool писал в данной статье.

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-05

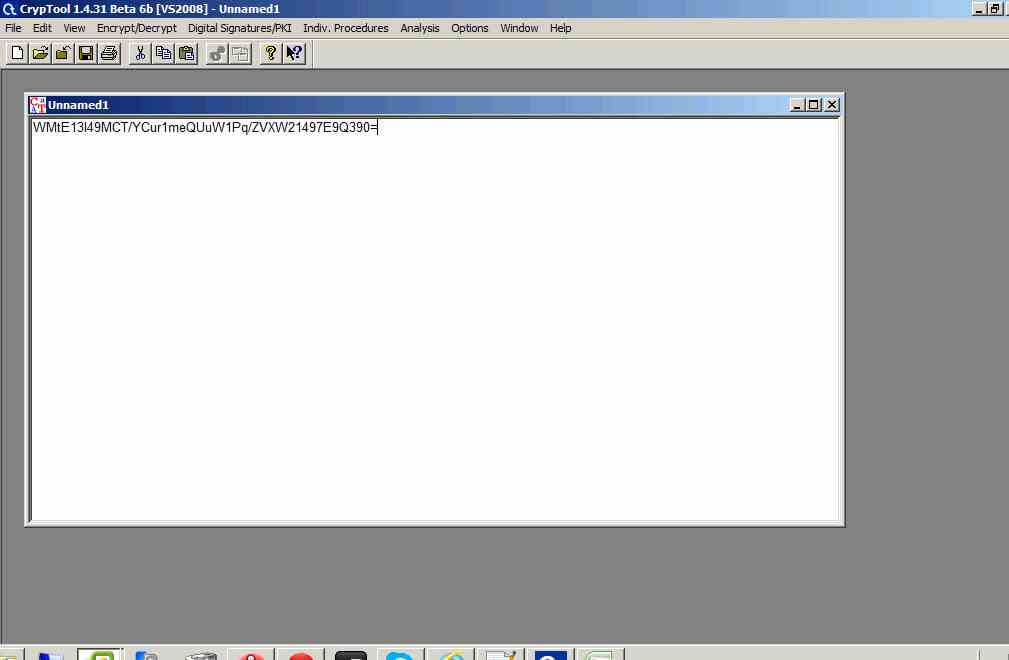

Запускаем его и добавляем в него наш хэш. Особенности Base64 в том, что его длина должна быть кратна 4. Поэтому считаем блоки по 4, и если в последнем блоке не хватает символов, то недостающие дописываем символами =. В моем случае это был один символ =.

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-06

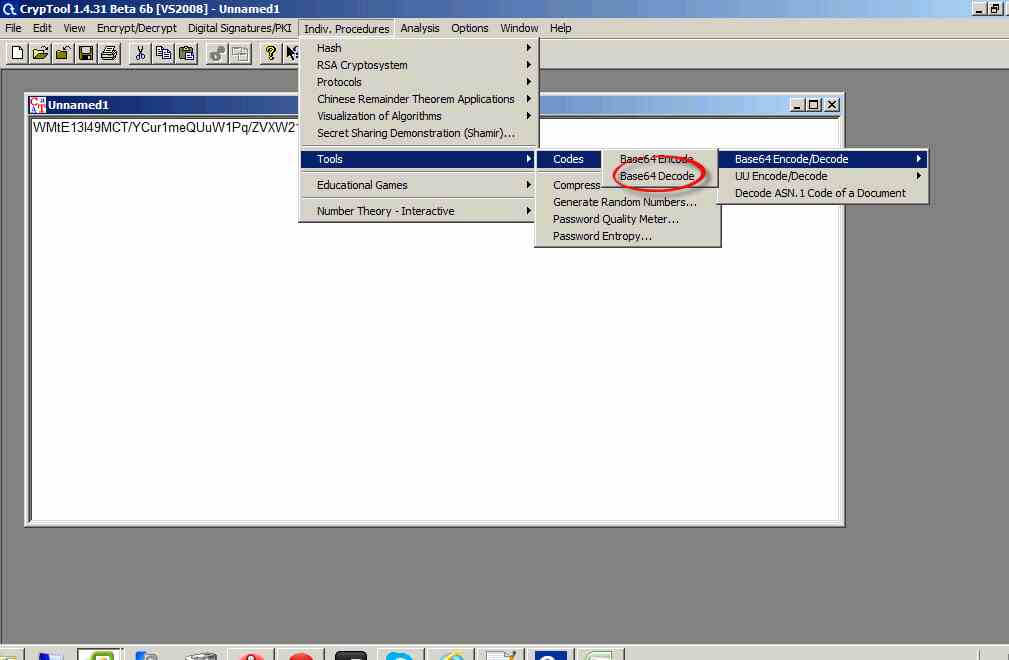

Теперь декодируем его из Base64.

Indiv. Procedures – Tools – Codes – Base64 Encode/Decode – Base64 Decode

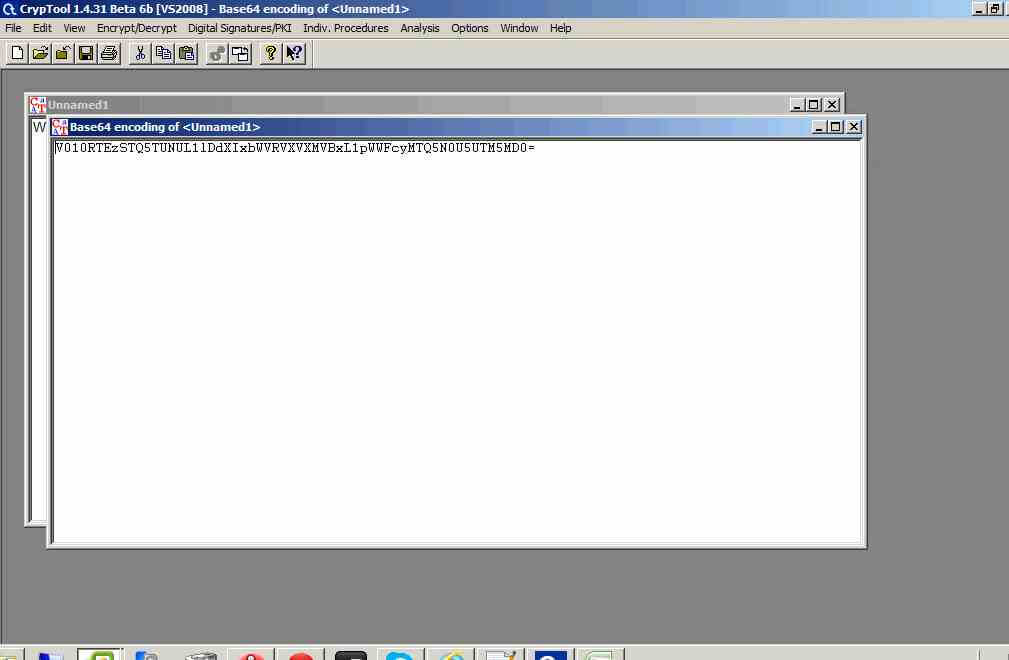

Полученный код зашифрован AES256 и ситуация кажется безисходной, только вот ключ расшифровки Microsoft сама выложила в открытые источники (MSDN 2.2.1.1.4 Password Encryption).

И этот код (hex):

4e9906e8fcb66cc9faf49310620ffee8f496e806cc057990209b09a433b66c1b

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-07

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-08

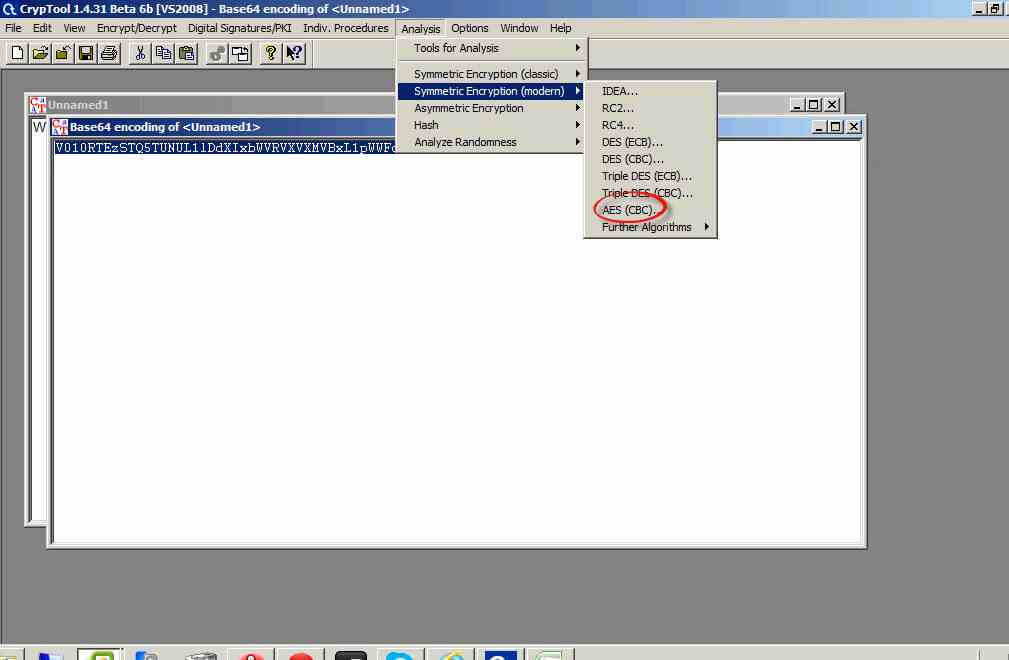

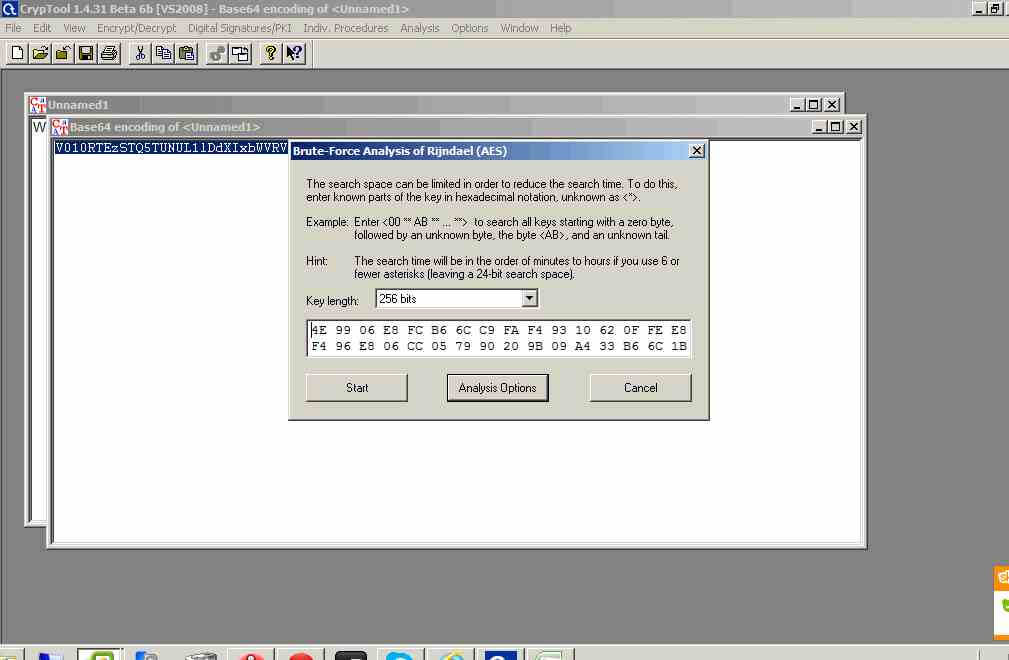

Для этого выбираем Analysis – Symmetric Encryption (modern) – AES (CBC)…

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-09

В длине ключа (Key length:) выбираем 256 bits, вводим ключ, официально полученный от Microsoft и нажимаем Start.

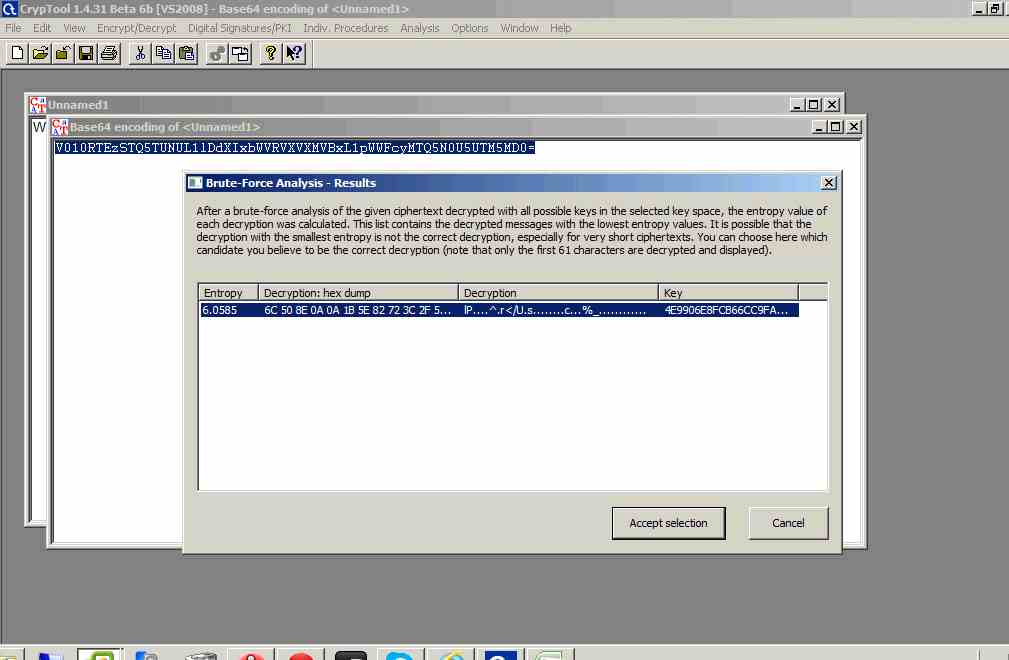

Через секунду получаем наш код:

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-10

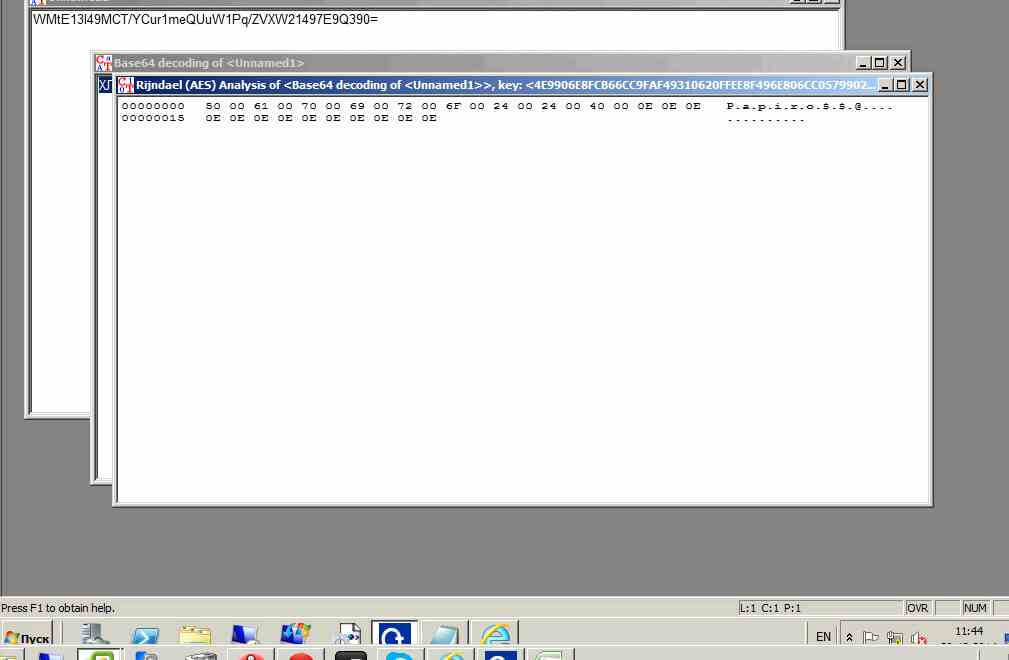

Итого нам остается только удалить из ключа лишние точки, которыми разделены символы, и у нас есть пароль локально администратора всех компьютеров, к которым применяется эта политика безопасности

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-11

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-12

Добро пожаловать в систему. P.S. На заметку администраторам: если данным методом все-таки необходимо воспользоваться, то отключите политику сразу после того как она была выполнена.

Прочитано:

40 128

Данную заметку должен иметь каждый уважающий себя системный администратор, как приходящий в организацию, где всё уже настроено, но пароли не оставлены.

Сейчас я покажу пошагово, как сбросить пароль локального Администратора на сервере под управлением Windows Server 2008 R2.

Имеем систему под управлением – Windows Server 2008 R2 Standard SP1 English.

Задача: сбросить пароль на локальную учётную запись Administrator (Администратора)

Бывало, что к Вам переходила система, а доступ к ней отсутствовал. Под локальным администратором пароль не известен.

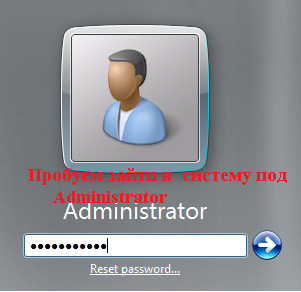

Окно входа:

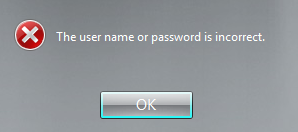

И не всеми любимый отказ зайти:

Для решения поставленной задачи проделаем ниже следующие действия.

Загружаемся с установочного диска:

(Вставить установочный диск и выставить в BIOS первым загружаться, с CD)

В окне выбора меню инсталляции и раскладки клавиатуры оставляем всё как есть, то есть English, нажимаем Next.

Теперь в левом углу выбираем пункт “Repair your computer”:

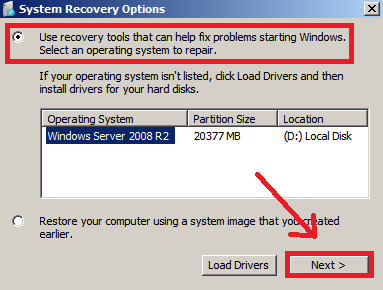

В появившемся окне “System Recovery Options” выбираем пункт по дефолту “Use recovery tools”, продолжаем, выбрав “Next”.

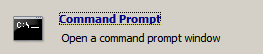

Далее выбираем инструмент, который будет использоваться для восстановления – это Command Prompt (Командная строка – cmd.exe):

В открывшимся окне командной строки проделываем следующие манипуляции:

X:Sources>cd /d d:

D:cd Windows

D:Windowscd System32

D:WindowsSystem32move Utilman.exe Utilman.exe.backup

D:WindowsSystem32copy cmd.exe utilman.exe

Для справки, исполняемый файл utilman.exe – это Центр специальных возможностей.

Перезагружаем систему доходим до того момента где нужно ввести учётную записи и пароль на вход в систему, но пока этого делать не нужно. Обратим внимание на левый нижний угол:

Выбираем “Ease of access”, щелкаем по нему левой кнопкой мыши:

См. скриншот.

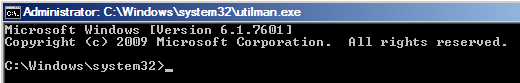

Запуститься окно командной строки:

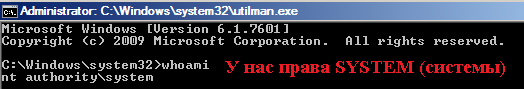

Теперь у нас доступ к системе с правами NT AuthoritySYSTEM:

Whoami

Теперь меняем пароль на локальную учётную запись Администратора:

Net user Administrator Aa1234567 (теперь пароль на локальную учётную запись Administrator будет указанный нами, к примеру Aa1234567):

И возвращаем utilman.exeобратно, в текущей запущенной командной строке сделать это невозможно. Следует проделать точно такие же шаги как мы делали выше.

В окне командной строке вводим:

X:Sources>cd /d d:WindowsSystem32

D:WindowsSystem32copy utilman.exe.backup utilman.exe

Overwrite utilman.exe? (Yes/No/All): y

1 file(s) copied.

Снова перезагружаем систему и заходим уже под изменённым паролем для учётной записи Администратора. Данная заметка палочка выручалочка самому себе и разъяснение другим, как решить поставленную задачу.

Загружаемся с установочного диска.

Выбираем Repair your computer.

Выбираем, что будем использовать утилиты для восстановления.

Из утилит выберем командную строку.

Через командную строку нам необходимо на место Utilman (Центр специальных возможностей) поставить cmd.exe

X:Sources>cd /d d: D:cd Windows D:Windowscd System32 D:WindowsSystem32move Utilman.exe Utilman.exe.backup D:WindowsSystem32copy cmd.exe utilman.exe

Теперь перезагружаем машину.

Нажимаем в левом нижнем углу на Центр специальных возможностей и у нас открывается командная строка.

Командная строка открылась под правами NT AuthoritySYSTEM.

Меняем пароль для пользователя, от которого забыли пароли командой:

net user имяпользователя новыйпароль

Не забываем вернуть обратно Utilman.

X:Sources>cd /d d:WindowsSystem32 D:WindowsSystem32copy utilman.exe.backup utilman.exe Overwrite utilman.exe? (Yes/No/All): y 1 file(s) copied.

Таким образом, мы спасаемся от нашей забывчивости и восстанавливаем пароль.

Загрузка…