Насколько я могу судить по собственному опыту, системы Windows Server 2008 R2 и Windows Server 2008 — это первые версии Windows Server, обеспечивающие успешную работу сервера в корпоративной среде при включенном межсетевом экране. Ключевую роль в этом процессе играет оснастка Firewall with Advanced Security консоли Microsoft Management Console (MMC)

В наши дни модель безопасности целиком строится на концепции уровней безопасности. Если средства защиты вашей сети окажутся скомпрометированными, уровни безопасности могут, по меньшей мере, ограничить фронт атаки злоумышленников или ослабить удар. .

Профили брандмауэров

Пользователи системы Server 2008 R2 могут применять три различных профиля Windows Firewall. В каждый момент активным может быть только один из них.

- Профиль домена (Domain profile). Этот профиль активен в ситуации, когда сервер подключен к домену Active Directory (AD) по внутренней сети. Как правило, в активном состоянии бывает именно этот профиль, поскольку серверы по большей части являются членами домена AD.

- Частный профиль (Private profile). Этот профиль активен, когда сервер является членом рабочей группы. Для данного профиля специалисты Microsoft рекомендуют использовать настройки с более строгими ограничениями, чем для профиля домена.

- Общий профиль (Public profile). Этот профиль активен, когда сервер подключен к домену AD через общедоступную сеть. Microsoft рекомендует применять для него настройки с самыми строгими ограничениями.

Открыв оснастку Firewall with Advanced Security, вы можете увидеть, какой профиль брандмауэра активен в данный момент. Хотя специалисты Microsoft указывают на возможность применения различных настроек безопасности в зависимости от параметров профиля сетевого экрана, я обычно настраиваю брандмауэр так, как если бы внешнего сетевого экрана не было вовсе. При таких настройках, если какие-либо порты на внешних брандмауэрах случайно останутся открытыми, трафик будет заблокирован экраном Windows Firewall в Server 2008. Как и в предыдущих версиях продукта Windows Firewall, в версии Server 2008 R2 все входящие соединения блокируются, а все исходящие от сервера по умолчанию беспрепятственно функционируют (если только в данный момент не действует правило Deny).

В организации, где я работаю, используются описанные выше параметры, так что конфигурация наших брандмауэров напоминает среду общих профилей. Создавая некое правило, мы активируем его для всех трех профилей. Используя единообразную для всех трех доменных профилей конфигурацию сетевых экранов, мы устраняем угрозу возможного и нежелательного открытия портов в случае изменения профиля брандмауэра Windows Firewall.

IPsec и изоляция доменов

С помощью реализованного в Windows Firewall компонента IPsec администраторы могут осуществлять изоляцию доменов. Изоляция домена препятствует установлению соединения между не входящим в домен компьютером и системой, которая является членом домена. Администратор может настроить брандмауэр таким образом, чтобы при установлении связи между двумя членами домена весь трафик между двумя компьютерами шифровался средствами IPsec. Такая конфигурация может быть полезной в сети, где наряду со «своими» пользователями работают и гости, которым не следует предоставлять доступ к компьютерам, являющимся частью домена. Эту конфигурацию можно использовать в качестве альтернативы виртуальным локальным сетям Virtual LAN (VLAN) или как дополнение к ним. Более подробные сведения об изоляции доменов с помощью туннелей IPsec можно найти в подготовленной специалистами сайта Microsoft TechNet статье «Domain Isolation with Microsoft Windows Explained», опубликованной по адресу technet.microsoft.com/enus/library/cc770610(WS.10).aspx.

Не отключайте брандмауэр

Я рекомендую при первоначальной установке системы Server 2008 R2 не отключать брандмауэр. В наши дни почти все приложения достаточно «интеллектуальны», чтобы автоматически открывать нужный порт в сетевом экране в процессе установки (что снимает необходимость вручную открывать на сервере порты для приема запросов интернет-клиентов). Одно из оснований не отключать брандмауэр в ходе установки состоит в том, чтобы обеспечить защиту операционной системы до того, как вы получите возможность применить новейшие обновления.

Брандмауэр интегрирован с ролями и средствами диспетчера Server Manager. Когда на сервере добавляется роль или функция, брандмауэр автоматически открывает соответствующие порты для приема интернет-запросов. Система управления базами данных SQL Server по умолчанию использует порт TCP 1433. Поэтому администратор должен вручную создать правило для приема запросов, санкционирующее трафик для SQL Server через порт TCP 1433. Альтернативное решение — изменить настройки по умолчанию.

Создание правил для обработки входящего трафика

Если вы не будете отключать брандмауэр, вам, скорее всего, придется в тот или иной момент вручную создавать правило для приема запросов. Существует немало правил, созданных (но отключенных по умолчанию) для большого числа популярных приложений Windows.

Перед тем как приступать к созданию правила, удостоверьтесь, что правило, санкционирующее обработку интересующего вас трафика, пока не составлено. Если такое правило уже существует, вы можете просто активировать его и, возможно, изменить заданную по умолчанию область применения. Если же найти подходящее правило не удается, вы всегда можете создать его, что называется, с чистого листа.

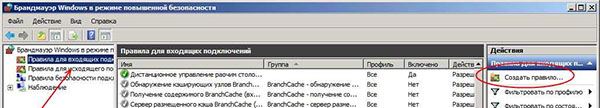

В меню Start выберите пункт Administrative Tools, а затем щелкните на элементе Windows Firewall with Advanced Security. На экране появится окно оснастки Firewall with Advanced Security. Я покажу на примере, как создать правило, санкционирующее входящий трафик SQL Server через порт TCP 1433 с интерфейсного сервера Microsoft Office SharePoint Server.

Правой кнопкой мыши щелкните на пункте Inbound Rules и выберите элемент New Rule. Как показано на экране 1, в качестве типа правила (rule type) можно указать Program, Port, Predefined или Custom. Я обычно выбираю тип Custom, поскольку в этом случае система предлагает ввести область применения правила. Для продолжения нажмите кнопку Next.

|

| Экран 1. Выбор типа для нового правила обработки входящего трафика |

В открывшемся диалоговом окне, показанном на экране 2, можно указать программы или службы, к которым будет применяться правило. В нашем примере я выбрал пункт All programs, так что трафик будет управляться в зависимости от номера порта.

|

| Экран 2. Указание программы, к которой будет применяться новое правило обработки входящего трафика |

Затем, как видно на экране 3, я в качестве протокола указал TCP, а в раскрывающемся меню Local port выбрал пункт Specific Ports и указал порт 1433, по умолчанию применяющийся при работе с SQL Server. Поскольку удаленные порты относятся к категории динамических, я выбрал пункт All Ports.

|

| Экран 3. Указание протокола и портов для нового правила обработки входящего трафика |

В диалоговом окне Scope, показанном на экране 4, я в качестве локального IP-адреса указал 192.168.1.11, а в качестве удаленного IP-адреса — 192.168.1.10 (это IP-адрес интерфейсного сервера SharePoint нашей организации). Я настоятельно рекомендую указывать диапазон для каждого правила — на тот случай, если данный сервер вдруг окажется открытым для доступа из нежелательных подсетей.

|

| Экран 4. Определение локального и удаленного IP-адресов в области применения нового правила обработки входящего трафика |

В диалоговом окне Action на экране 5 я выбрал пункт Allow the connection, так как хотел разрешить входящий трафик для системы SQL Server. Можно использовать и другие настройки: разрешить трафик только в том случае, если данные зашифрованы и защищены средствами Ipsec, или вообще заблокировать соединение. Далее требуется указать профиль (профили), для которого будет применяться данное правило. Как показано на экране 6, я выбрал все профили (оптимальный метод). Затем я подобрал для правила описательное имя, указал разрешенную службу, область и порты, как показано на экране 7. И завершаем процесс создания нового правила для обработки входящего трафика нажатием кнопки Finish.

|

| Экран 5. Указание действий, которые необходимо предпринять, если при соединении выполняется условие, заданное в новом правиле обработки входящего трафика |

|

| Экран 6. Назначение профилей, к которым будет применяться новое правило обработки входящего трафика |

|

| Экран 7. Именование нового правила обработки входящего трафика |

Создание правил для обработки исходящего трафика

Во всех трех профилях брандмауэра (то есть в доменном, открытом и частном) входящий трафик по умолчанию блокируется, а исходящий пропускается. Если воспользоваться настройками по умолчанию, вам не придется открывать порты для исходящего трафика. Можете прибегнуть к другому способу: заблокировать исходящий трафик (но тогда вам придется открыть порты, необходимые для пропускания исходящих данных).

Создание правил для обработки исходящего трафика аналогично созданию правил для входящего; разница лишь в том, что трафик идет в противоположном направлении. Если на сервер попал вирус, который пытается атаковать другие компьютеры через те или иные порты, вы можете заблокировать исходящий трафик через эти порты с помощью оснастки Firewall with Advanced Security.

Управление параметрами брандмауэра

Правила для брандмауэров создаются не только с помощью оснастки Firewall with Advanced Security. Для этой цели можно воспользоваться командами Netsh. Более подробную информацию об использовании этих команд для настройки Windows Firewall можно найти в статье «How to use the ‘netsh advfirewall firewall’ context instead of the ‘netsh firewall’ context to control Windows Firewall behavior in Windows Server 2008 and in Windows Vista» по адресу support.microsoft.com/kb/947709.

Кроме того, управлять параметрами брандмауэра можно с помощью групповой политики. Один из самых простых способов формирования правил для брандмауэров с помощью групповой политики состоит в следующем. Сначала нужно создать правило, используя оснастку Firewall with Advanced Security, затем экспортировать его и, наконец, импортировать правило в редактор Group Policy Management Editor. После этого вы можете передать его на соответствующие компьютеры. Более подробная информация о том, как управлять брандмауэром Windows Firewall с помощью групповых политик, приведена в статье «Best Practice: How to manage Windows Firewall settings using Group Policy», опубликованной по адресу http://bit.ly/aZ4 HaR.

Диагностика

Если при попытке подключиться к серверу у вас возникают трудности, попробуйте активировать процедуру регистрации; это позволит получить информацию о том, блокируются ли нужные вам порты. По умолчанию функция входа в систему через брандмауэр отключена. Для ее включения следует правой кнопкой мыши щелкнуть на оснастке Windows Firewall with Advanced Security и в открывшемся меню выбрать пункт Properties. Теперь в разделе Logging перейдите на вкладку Active Profile (Domain, Private, or Public) и выберите пункт Customize.

По умолчанию журнал регистрации брандмауэра располагается по адресу C:Windowssystem32Log FilesFirewallpfirewall.log. Выясняя причины неполадок в функционировании средств подключения, я, как правило, регистрирую только потерянные пакеты, как показано на экране 8; иначе журналы могут заполниться массой ненужных сведений об успешных соединениях. Откройте журнал в редакторе Notepad и выясните, происходит ли потеря пакетов при прохождении брандмауэра.

|

| Экран 8. Активация журнала брандмауэра для доменного профиля |

Еще один совет из области диагностики: отключите брандмауэр; вероятно, после этого возможности соединения будут восстановлены. Если вам удалось восстановить соединение с отключенным сетевым экраном, откройте окно командной строки и введите команду Netstat -AN; таким образом вы сможете просмотреть детали соединения. Если приложение подключается по протоколу TCP, вы сможете определить порты приложения, просмотрев локальные и «чужие» IP-адреса с состоянием Established. Это особенно удобно в ситуациях, когда вы не знаете наверняка, какой порт (или порты) то или иное приложение использует для установления соединения.

Доступное по адресу technet.microsoft.com/en-us/sysinternals/bb897437 инструментальное средство TCPView из набора утилит Windows Sysinternals можно уподобить «усиленному» варианту Netstat. Это средство отображает детальную информацию о соединениях по протоколу TCP и может быть полезным при диагностике неполадок в средствах сетевого соединения.

Ваш помощник — сетевой экран

Системы Server 2008 R2 и Server 2008 — это первые версии Windows Server, допускающие возможность функционирования корпоративной среды без отключения сетевого экрана. Важно только не отключать брандмауэр при установке на сервере какой-либо программы. Таким образом вы сможете испытывать средства подключения сервера до их развертывания в производственной сети. Чтобы узнать, имеет ли место потеря пакетов при прохождении через сетевой экран, установите настройку Log dropped packets. Тем, кто решит активировать брандмауэр на сервере после того, как этот сервер в течение некоторого времени проработал в производственной сети, я рекомендую для начала поместить его в лабораторную среду и определить, какие порты необходимы для открытия брандмауэра.

Алан Сугано (asugano@adscon.com) — президент компании ADS Consulting Group, специализирующейся на разработках в области Microsoft.NET, SQL Server и сетевых технологиях

Правильный подход к безопасности подразумевает, что на сервере должны быть активированы только те службы, которые необходимы для выполнения сервером своих задач. Другими словами, DHCP-сервер должен отвечать только на запросы DHCP, а у DNS-сервера должен быть активирован только DNS. Мастер настройки безопасности (Security Configuration Wizard, SCW) позволяет отключить все неиспользуемые службы сервера за исключением тех, которые необходимы для выполнения специфических задач. Также SCW позволяет создавать шаблоны, которые затем могут быть экспортированы на другие сервера для автоматизации настройки безопасности.

Мастер SCW можно запустить из окна Диспетчера сервера (Server Manager), или выбрав одноименную ссылку в окне Администрирование (Administrative Tools) в панели управления.

SCW необходимо использовать сразу после установки всех ролей и компонентов, которые должны иметься на сервере. Если предполагаются приложения сторонних производителей, их также следует установить до запуска SCW.

Работа мастера разделена на несколько этапов. Первый этап – это выбор того, хотите ли вы создать новую политику безопасности, изменить или применить существующую политику или выполнить откат к первоначальным настройкам.

Для создания новой политики SCW должен проанализировать компьютер, определяя какие компоненты и роли тот поддерживает. При нажатии кнопки «Далее» мастер запрашивает, какой компьютер следует использовать как базовый вариант (прототип) для новой политики. Обычно стоит выбирать локальный компьютер, но можно использовать в качестве прототипа и удаленный компьютер.

После указания компьютера начинается фаза анализа. В ней SCW формирует список установленных ролей и компонентов и сопоставляет его с базой данных. База данных содержит информацию о том, какие службы используются каждой ролью и компонентом, какие сетевые порты им нужны и прочую важную информацию о настройке.

По завершении анализа можно нажать кнопку просмотра базы данных настроек, чтобы увидеть, что нашел SCW. Эти сведения открываются в SCW Viewer для чтения и предоставляют исчерпывающую информацию обо всех настройках сервера. Если вам действительно интересно, что находится на вашем сервере, можете посвятить побольше времени изучению этой информации.

После анализа переходим непосредственно к настройке. Нажимаем кнопку «Далее» и попадаем в первый из четырех разделов SCW — настройку служб на основе ролей. Обратите внимание, что имеющиеся в SCW роли не совсем совпадают с ролями в мастере добавления ролей. SCW предлагает некоторые роли, не включенные в мастер добавления ролей.

По умолчанию показываются установленные роли, то есть роли, которые сервер потенциально способен поддерживать без установки дополнительных компонентов. Выбранные роли – это роли, которые он поддерживает в настоящий момент. Также можно выбрать показ всех ролей, для чего просто укажите «Все роли» в раскрывающемся списке. Это может понадобится при необходимости создать политику на сервере, на котором еще не установлены все необходимые роли. В любом случае, нам надо отметить только те роли, которые будет исполнять данный сервер (в нашем случае это сервер удаленного доступа).

Далее следует диалог выбора клиентских возможностей. Любой сервер является еще и клиентом, например обращается с запросами к DNS-серверу, получает обновления с сервера WSUS и т.д., и все это нужно учесть.

В следующем окне выбираем параметры управления сервером. Выбор включает оснастки, необходимые для управления выбранными ролями сервера. Кроме того, здесь можно разрешить удаленное управление сервером с помощью средств администрирования (напр. Server Manager).

Службы, найденные SCW на компьютере и отсутствующие в базе данных, показываются на странице дополнительных служб. Поскольку все встроенные службы должны быть описаны в базе, этот диалог обычно возникает, если установлены какие-либо службы от сторонних производителей.

Затем мастер прелагает выбрать, что делать со службами, которые на данный момент не определены. Этот вариант предназначен для случаев, когда создаваемую политику предполагается применить к другому компьютеру, который содержит иной набор служб, чем тот, на котором создается политика. По умолчанию предлагается оставить их в покое. Второй вариант – отключить их, это более безопасно, но может вызвать сбои в работе сервера.

Завершая работу с разделом настройки ролей, подытожим сделанное. Как мы видим, SCW отключает все службы, которые не нужны для выполнения сервером своих задач, тем самым уменьшая область, доступную для атак.

Следующий этап SCW — настройка правил сетевой безопасности. После первоначальной страницы приветствия появляется диалог правил сетевой безопасности. Здесь нам предлагается список всех правил брандмауэра, основанных на поддержке ролей, выбранных в предыдущих разделах.

Можно не производить настроек в разделе работы с сетью, тогда SCW создаст правила брандмауэра, блокирующие сетевые интерфейсы так, что будут доступны только выбранные роли и компоненты. А можно усилить безопасность сервера, дополнительно настроив предложенные правила. Для этого выбираем правило и нажимаем кнопку «Изменить». Здесь можно затребовать проверку подлинности IPsec, включить шифрование, а на вкладке «Область» можно ограничить подключение только с определенных IP-адресов.

Следующий, третий раздел — параметры реестра. В нем мы вносим изменения в настройки реестра, отвечающие за связь с другими компьютерами — протоколы, типы аутентификации и т.п. Это может потребоваться для блокировки обмена данными с определенным типом клиентов, например работающих под управлением более ранних версий Windows. Также, при наличии свободных мощностей процессора можно включить подписывание трафика, передаваемого по протоколу SMB.

Подписывание SMB осуществляет проверку подлинности, помещая цифровую подпись в каждый блок сообщений SMB. Затем цифровая подпись проверяется как клиентом, так и сервером. За преимущества подписывания SMB приходится расплачиваться быстродействием. Несмотря на то, что работа протокола не требует затрат сетевого трафика, процессору требуются дополнительные циклы для подписывания.

Затем следует выбор метода проверки подлинности (аутентификации) при подключении к удаленным компьютерам. Если сервер является членом домена, то однозначно выбираем доменные учетные записи, если нет — то локальные.

Если выбрана доменная аутентификация, то здесь можем ограничить общение нашего сервера с системами не ниже Windows NT 4.0 SP6A (если такие еще остались). А если клиенты должны синхронизировать свои системы именно с этим сервером, мы также можем выбрать эту опцию здесь, хотя по умолчанию большинство систем синхронизируют системное время с контроллером домена Active Directory.

И в завершение смотрим изменения в реестре.

Последний раздел — настройка политик аудита. В зависимости от требуемого уровня безопасности можно не включать аудит вообще, включить только аудит успешных действий или аудит всех действий на сервере. Имейте ввиду, что аудит требует немало системных ресурсов, да и на чтение журналов безопасности прийдется потратить немало времени, так что стоит хорошенько подумать.

Затем смотрим изменения, внесенные в политику аудита. Обратите внимание на то, что опция, включающая шаблон безопасности SCWaudit.inf по умолчанию включена. Этот шаблон служит для упрощения аудита доступа к файловой системе. Будьте осторожны — когда шаблон SCWaudit.inf применен, его нельзя удалить с помощью функции отката в SCW.

На этом этапы настройки завершены. Остается только сохранить созданную политику. Для этого нужно указать место для сохранения файла политики и добавить ее описание. Также можно просмотреть политику или подключить дополнительные шаблоны безопасности.

В завершение мастер предлагает нам выбрать, применить сразу созданную политику или отложить решение этого вопроса. Отмечаем нужный вариант, жмем кнопку «Далее», затем «Готово». На этом работа мастера завершена.

Также следует упомянуть об утилите командной строки scwcmd.exe, при помощи которой можно производить некоторые действия с созданными политиками:

- scwcmd view /x:<Policyfile.xml> — просмотр созданной политики;

- scwcmd configure /p:<Policyfile.xml> — применение созданной политики;

- scwcmd rollback — откат последней примененной политики;

- scwcmd transform /p:<Policyfile.xml> /g:<GPODisplayName> — преобразование политики в объект групповой политики (GPO).

Полный набор возможностей утилиты можно посмотреть командой scwcmd /?

Ну и небольшой совет. Как вы могли заметить, политику можно создать на одной системе и применить ее к многим, в том числе и через групповые политики. Однако делать это стоит только с абсолютно идентичными серверами, в противном случае результат может быть непредсказуем. Кроме того, при наличии в политике параметров, относящихся к конкретному компьютеру (например, настройки сети) это может закончиться неудачей. Следовательно, SCW лучше использовать для индивидуальной настройки отдельных серверов.

Эта статья предназначена для тех, кто занят вопросом обеспечения безопасности серверов, управляемых серверной операционной системой версий Microsoft Windows Server 2008/2012. В инструкции мы подробно разберем, как обеспечить безопасность работы. Обратите внимание, что только соблюдение всех условий, которые мы детально привели ниже, можно создать полноценную защиту от несанкционированных вторжений в инфраструктуру и максимально усилить безопасность вашего сервера, а также и клиентов, заходящих в систему.

Своевременная установка обновлений операционной системы и программного обеспечения

Стоит своевременно и регулярно обновлять действующую ОС и установленное программное обеспечение и поддерживать их в максимально оптимальном состоянии.

Соблюдение этого условия необходимо для:

- Устранения неполадок в работе приложений;

- Установки соответствующего уровня защиты сервера от определенных уязвимостей, которые были выявлены до момента запуска обновления.

Чтобы запустить автоматическую инсталляцию важного апгрейда, можно воспользоваться таким путем. Войдите в центр обновления ОС, найдите там соответствующий пункт и установите галочку напротив него.

Только проверенное программное обеспечение

Разумеется, всем известно, что популярное ПО очень распространено и найти его можно на множестве сайтов в интернете. Старайтесь избегать загрузки с непроверенных ресурсов! Обратите внимание, что такие приложения могут быть уязвимы для различного рода атак или изначально заражены вирусом. В том случае, если вы правильно оцениваете свои возможности и понимаете, что не можете отличить зараженное ПО от официального софта, лучше избегать непроверенных ресурсов и пользоваться только сайтами официальных поставщиков программного обеспечения.

Если вы все-таки решили воспользоваться неофициальным продуктом, внимательно изучите тонкости установки и содержание пакета. Лучше всего пользоваться только официальным обеспечением, загруженным с сайта разработчика. Именно самостоятельная установка непроверенных программ чаще всего приводит к появлению разнообразных проблем по части безопасности ОС.

Правильно устанавливайте брандмауэр

Очень важно уделить соответствующее внимание фаерволу, так как на серверах, доступных через интернет и не находящихся за выделенным устройством, единственным инструментом для защиты от внешних подключений является брандмауэр операционной системы. Никогда не недооценивайте значимость работы фаервола!

Именно поэтому нужно грамотно отключить разрешающие правила, а также добавить новые запрещающие параметры, чтобы снизить уровень атак на порты. Это поможет снизить количество портов, прослушивающих входящий трафик. Если вы пользуетесь стандартным сервером и хотите наладить работу, оптимальным вариантом будет открытие таких портов:

- 80 – HTTP;

- 443 — HTTPS .

Есть определенный перечень портов, которые будут иметь открытый доступ. К этому кругу нужно ограничить список источников подключения, делается это следующим образом:

- Войдите в правила брандмауэра ОС;

- Создайте список адресов, обращения с которых будут разрешены.

Это поможет оградить проникновение ненужных адресов и усилить безопасность. Мы приводим список портов, которые необходимо тщательно проверить. Для них стоит составить отдельный список пользователей, имеющих доступ, а значит, закрыть проникновение ненужным лицам. Ниже приводим перечень портов, на которые стоит обратить особое внимание:

- 3389 – Стандартный порт RDP;

- 990 – FTPS;

- 5000-5050 – порты FTP, работающие в пассивном режиме;

- 1433-1434 – порты SQL;

- 53 – DNS.

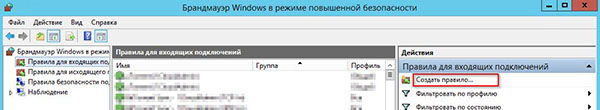

На изображении ниже вы можете увидеть, как именно устанавливаются правила входящих портов.

Новое имя пользователя при создании учетной записи с функциями администратора

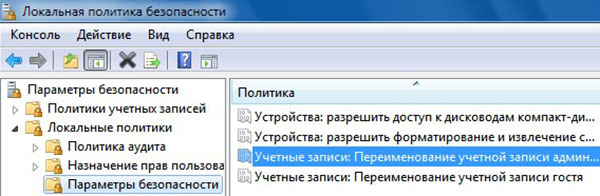

Во всех актуальных версиях рассматриваемой операционной системы стандартная запись администратора предустановлена в обязательном порядке. Она является ведущей и имеет безлимитные возможности для управления – именно эту учетную запись чаще всего пытаются взломать. Происходит это из-за того, что найти подходящий пароль к одной записи гораздо проще, чем выявлять список всех пользователей, которым разрешен доступ. Стоит сменить название записи, чтобы максимально обезопасить сервер, для чего нужно сделать такие действия:

- Введите комбинацию (WIN+R), после чего откроется окно, куда необходимо напечатать значение «secpol.msc» (без кавычек);

- Войдите в редактор локальной политики безопасности так, как изображено на картинке ниже. Найдите строку меню «Локальные политики», в выпадающем списке выберите параметры, далее вам необходимо найти строчку переименования имени учетной записи с расширенными правами;

- Поменяйте название и сохраните внесенные изменения.

Расширение списка административных аккаунтов

Еще один дополнительный способ усилить безопасность – создание нескольких аккаунтов с правами администратора, в том случае, если при администрировании задействованы двое и более людей. Этот метод поможет увидеть, чья запись разрешила те или иные действия, происходящие на сервере.

Ограничение прав учетной записи

Если вы пользуетесь системой для осуществления стандартных действий, для которых не нужны расширенные полномочия, старайтесь делать это, входя в систему под учетной записью обычного пользователя. Это делается для того, чтобы снизить риск проникновения злоумышленника под расширенным аккаунтом.

Даже если в момент работы произойдет взлом системы, нарушитель получит возможность действовать только в рамках стандартного пользовательского аккаунта, а не расширенного функционала администратора. Если же злоумышленник проникнет в инфраструктуру под аккаунтом администратора, он получит неограниченные полномочия и возможности менять все составляющие системы, что негативно отразится как на самом сервере, так и на ваших пользователях, к тому же, вы с трудом сможете восстановить доступ после взлома.

Установка пароля для общего доступа и разграничение прав

Будьте бдительны и запретите подключение без пароля, а также анонимный доступ для папок общего пользования! Именно этот способ – самый легкий вариант получения запрещенного доступа к вашим файлам.

Даже если вы считаете, что содержимое директорий не несет никакой важной информации, помните, что доступ к этим данным позволит стать возможностью дальнейшего проникновения и запуска вредоносного кода. Тем более стоит принимать во внимание, что ваши пользователи доверяют содержимому директорий и пользуются им, а значит, вредоносный код путем файлов может попасть и ко всем клиентам данной директории.

Кроме обязательной установки пароля на все папки общего доступа, необходимо разделить права доступа для пользователей к общим же директориям. Чтобы не тратить лишнее время и не следить за действиями каждого аккаунта клиента, можно просто создать некоторое ограничение в правах для определенных групп пользователей, у которых нет необходимости получать доступ к определенным документам. Таким образом, вы сможете обезопасить систему и клиентов, а также избежать проблематичных последствий для всех ваших клиентов.

Включение ввода пароля для входа в систему при выходе из режима ожидания, а также автоматическое отключение работы при отсутствии действий.

Тем из вас, кто пользуется физическим сервером, мы рекомендуем запустить повторный запрос пароля после выхода из режима ожидания. Это осуществляется таким образом:

- Войдите в панель управления;

- Найдите пункт «Электропитание» и откройте его;

- Выберите строку «Выбрать план электропитания».

Также рекомендуем реализовать повторный ввод пароля, когда подключение осуществляется после длительного периода отсутствия действий. Такой способ защиты поможет вам избежать несанкционированного входа под именем пользователя, когда, например, запись была забыта и оставлена открытой, в том случае, когда использовался чужой компьютер и т.д. Чтобы подключить этот параметр, необходимо:

- Открыть окно командой Win+R;

- Ввести данные secpol.msc;

- Настроить опцию.

Мастер настройки безопасности

Этот инструмент позволит вам создать XML-файлы политики безопасности, в последствии переносимые на серверы системы. Данные содержат информацию о правилах употребления серверов и брандмауэра, а также настройку общих параметров системы.

Правильная настройка групповой политики безопасности

Обращаем ваше внимание, что именно этот способ входит в список основных самых действенных мер, принимаемых для поддержания должного уровня безопасности. Обязательным условием корректной работы системы является настройка групповых политик Active Directory. Кроме их первоначальной установки, стоит осуществлять своевременную регулярную проверку и настройку группы политик.

Чтобы настройка была максимально удобной, можно воспользоваться двумя способами:

- Утилитой «gpmc.msc», которая уже включена в саму ОС;

- Утилитой SCM-Security Compliance Manager. Перейдите по ссылке, чтобы загрузить программу с официального сайта.

Переход к локальным политикам

Мы обсудили групповые политики, теперь рассмотрим локальную безопасность. Это важно делать в обязательном порядке, так как они касаются как прав клиентов, входящих на сервер, так и самих локальных аккаунтов. Чтобы успешно управлять политиками, подключите опцию, которую можно вызвать путем ввода secpol.msc в окно, открывающееся командой WIN+R.

Безопасность служб удаленных рабочих столов

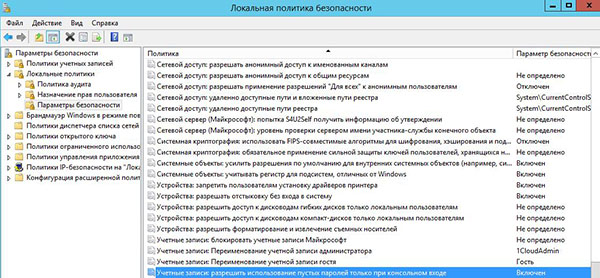

Сначала рассмотрим записи, которые не содержат данных о заданном пароле.

Несмотря на то, что данные действия очевидны для любого администратора инфраструктуры, не стоит забывать о ней, необходимо тщательно проверить блокировку RDP-подключений.

Чтобы заблокировать подключение к серверу для записей с неустановленным паролем, нужно:

- Открыть программу «Computer Configuration»;

- Далее перейти через настройки ОС в локальные политики;

- Откройте вкладку «Параметры» и поставьте галочку напротив того, что отображен на приведенном ниже изображении.

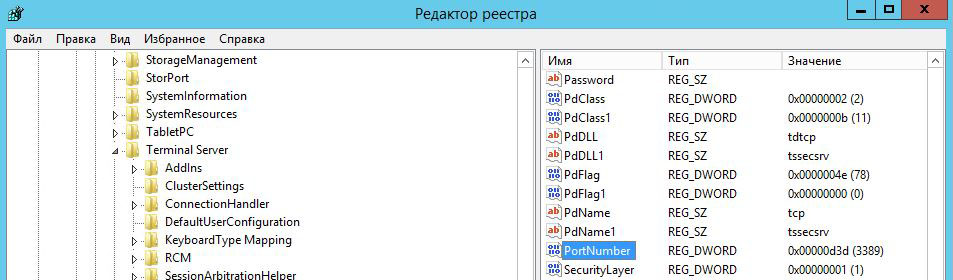

Смена стандартного порта

Смена Remote Desktop Protocol с того, что был установлен по умолчанию, считается весьма эффективной мерой для защиты от вредоносных атак, которые совершаются с целью анализа well-known портов. Чтобы сменить порт, нужно осуществить такие манипуляции:

- Войти в редактор реестра;

- Создать копию существующего файла;

- Открыть следующую директорию HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp;

- Как показано ниже, отыщите требуемый параметр и дважды кликните кнопкой мыши;

- Откроется новая страница, где нужно кликнуть по десятичному способу исчисления, а также поменять указанное значение порта на то, что требуется вам (в строке «Значение»);

- Щелкните по кнопке ОК и выйдите из программы.

Далее разберемся с правилами брандмауэра, которые должны включать в себя разрешение подключений извне с помощью того порта, который вы прописали в предыдущих шагах. Чтобы создать правило, разрешающее подключение, необходимо:

- Войти в брандмауэр;

- Открыть строку «Дополнительные параметры» с левой стороны экрана;

- Перейти на «Правила входящих подключений», кликните по кнопке создания нового правила;

- Выберите значение «Для порта» в новом окне;

- Пропишите номер вашего порта и щелкните по кнопке «Готово», а далее перезагрузите устройство.

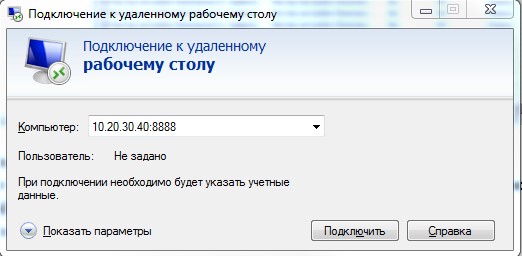

Чтобы можно было подключаться к вашему виртуальному серверу через порт, который был установлен вами вручную, необходимо, как приведено на рисунке ниже, ввести адрес сервера, после чего поставить двоеточие и указать номер сгенерированного порта.

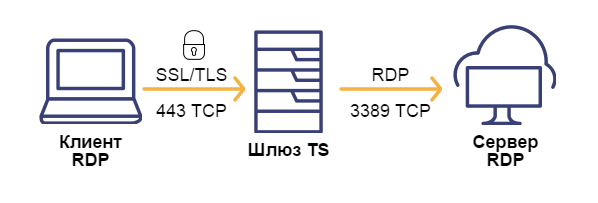

Настройка шлюза

Эта служба создана для того, чтобы обеспечивать поддержку тех клиентов, что подключаются к вашей частной сети удаленно с помощью функции RDP. Шлюз гарантирует, что подключения пользователей с помощью протокола HTTPS будут проходить полностью безопасно, что облегчает работу администратора и избавляет от необходимости настройки подключения клиентов к серверу.

Шлюз TS помогает осуществлять контроль над доступом к частям системы, а также создавать правила и требования к пользователям, например, такие:

- Кто может осуществлять подключение к внутренним ресурсам системы;

- Список сетевых ресурсов или групп, к которым разрешено подключение;

- Наличие или отсутствие пользователя в групповой системе безопасности;

- Необходимость удостовериться в подлинности на основании двух основных способов аутентификации.

Службу можно и нужно использовать только на отдельной виртуальной машине . Однако это правило не запрещает применять любую существующую, которая уже работает на вашем хосте.

Инсталляция службы

Чтобы процесс установки прошел успешно, нужно:

- Войти в управление сервером, открыть вкладку «Роли» и перейти к пункту добавления;

- На этой вкладке нужно открыть пункт «Службы терминара»;

- Кликните на шлюз TS;

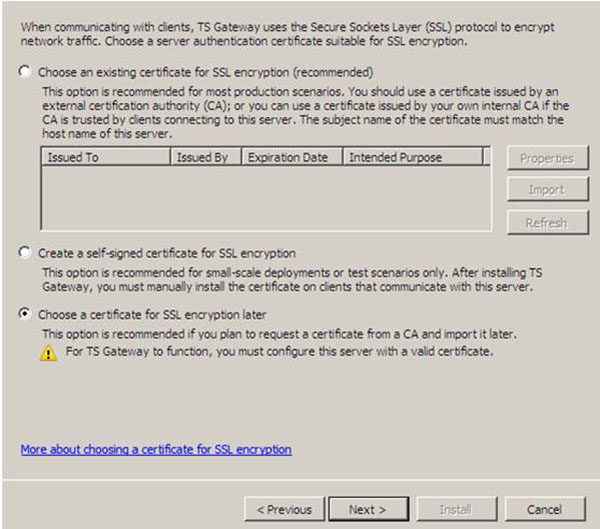

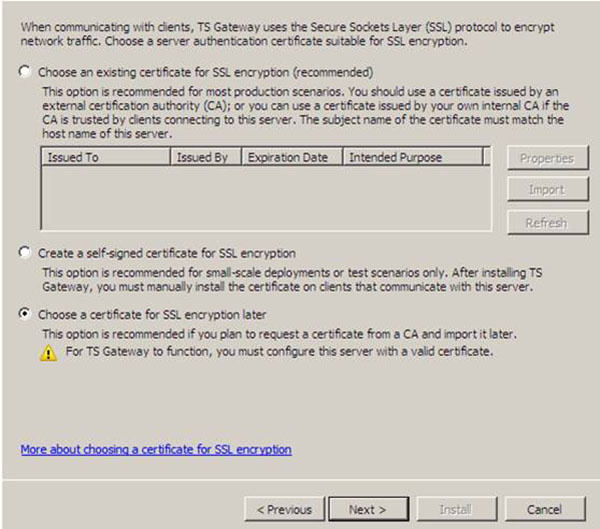

- Откроется страница выбора, где нужно кликнуть на строку «Позже». Так необходимо поступить, потому что нужный сертификат службы пока еще не был нами сгенерирован, это будет сделано впоследствии;

- В новом окне вновь нажмите на строку «Позже;

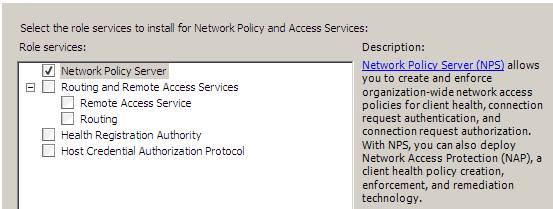

- Отметьте галочкой пункт Network Policy Server, указанный на приведенном ниже рисунке;

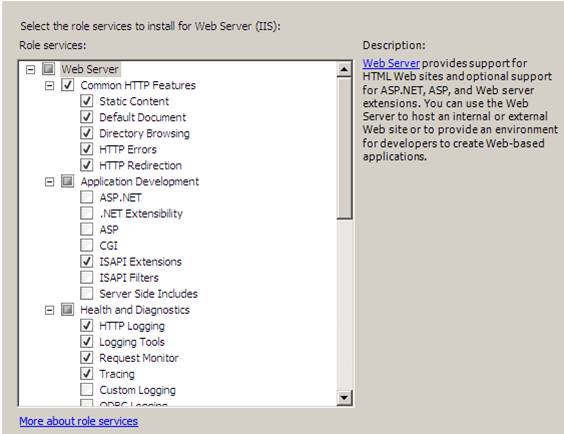

- Ориентируясь на изображение, определите необходимые службы ролей, подходящие именно вам.

Генерация сертификата

Сертификат для шлюза создается с целью генерации подключений путем SSL от клиентов RDP. Чтобы создать нужный сертификат, необходимо:

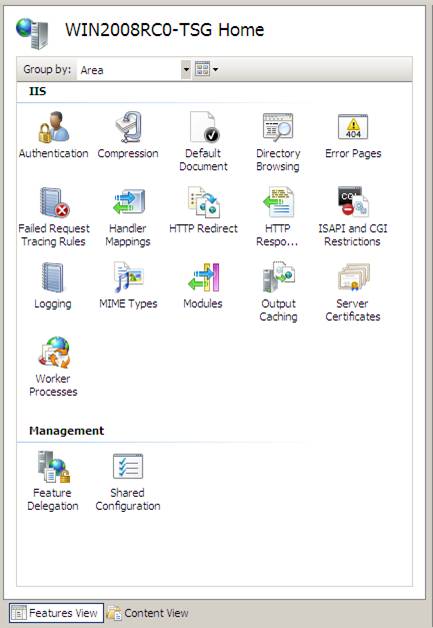

- Войти в меню администрирования и нажать на IIS Manager;

- Слева на открывшейся странице нужно найти ваш сервер, после чего войти в меню создания сертификата домена, как это показано на рисунке ниже;

- Перейдите к окну «Определенные свойства имени», где нужно будет указать необходимые параметры. Особое внимание следует уделить полю, где вводится общее имя, значение строки должно соответствовать тому названию, которое указывалось ранее при настройке служб RDP;

- Откроется окно центра сертификации, где нужно выбрать Enterprise CA, далее следует ввести то же значение, что и в строке «Сетевое имя».

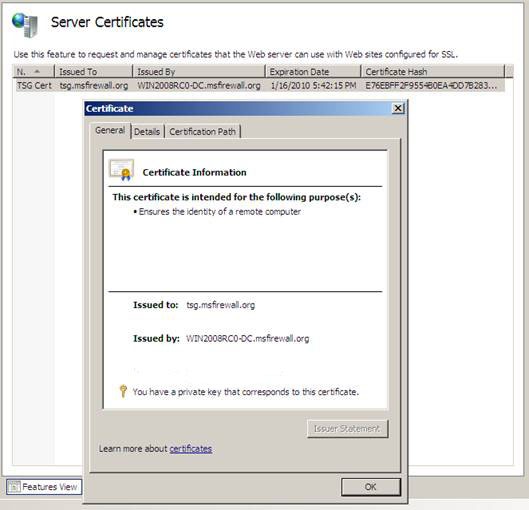

Если все было сделано верно, то обновленные сведения о сгенерированном сертификате будут отображены в строке «Сертификаты сервера». Если нажать на нужный сертификат, то должна открыться вся подробная информация о ключе, без которого не будет работать сертификат и объекте назначения. (Посмотрите, как это выглядит на изображении ниже).

Конфигурация службы терминалов при работе сгенерированного сертификата

После того, как сертификат был создан, нужно наладить работу шлюза на применение его в работе. Это делается так:

- Перейдите в строку «Шлюз терминальных серверов», которую можно найти в списке служб удаленных рабочих столов в меню администрирования;

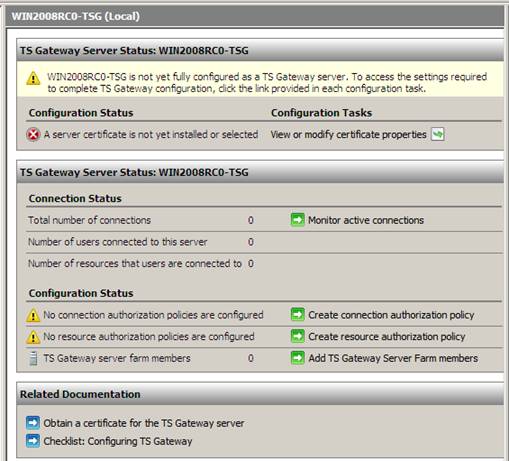

- В левой части экрана кликните по тому серверу, который должен исполнять роль шлюза, далее вы увидите, что необходимо будет сделать для завершения настройки;

- Нажмите на строку, предлагающую изменение свойств сертификата;

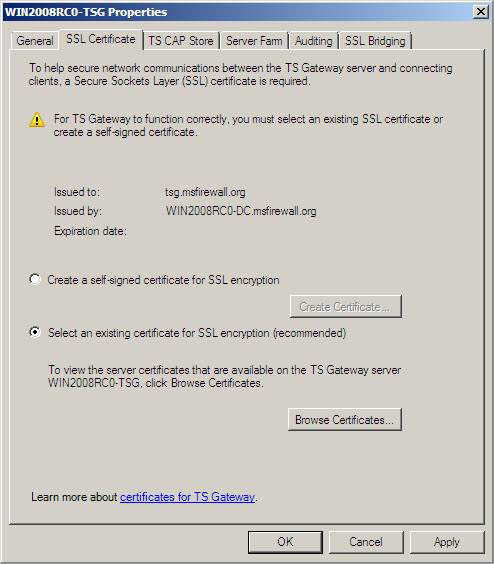

- В открывшемся окне откройте вкладку сертификата, установите галочку около строки «Выбрать существующий сертификат для SSL шифрования», далее разрешите просмотр всех сертификатов;

- Выберите тот документ, который мы генерировали ранее.

После того, как был выбран необходимый для работы сертификат, нужно перейти к настройке авторизации подключений. Она необходима для контроля над действиями тех клиентов, которые используют именно шлюз в качестве подключения к системе:

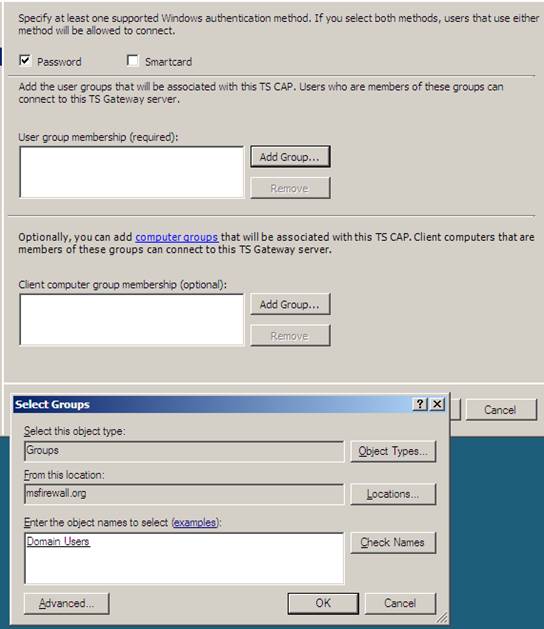

- Войдите в меню «Политики авторизации соединений»;

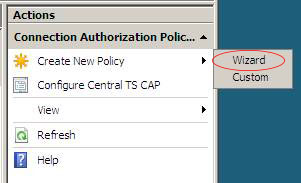

- Выберите пункт создания TS CAP;

- Создайте название создаваемой политики, например, как указано на изображении;

- Перейдите к вкладке «Требования», где нужно ввести группы пользователей, которые будут иметь доступ, а также активировать проверку пароля. Чтобы создать группу, введите ее название и нажмите на кнопку проверки имен;

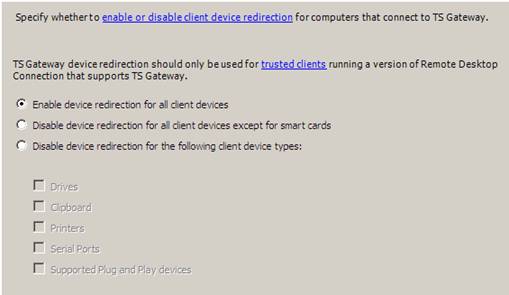

- Далее нужно отключить перенаправление для определенных типов устройств и разрешить его для клиентов;

- Проверьте все параметры и закройте мастер настройки.

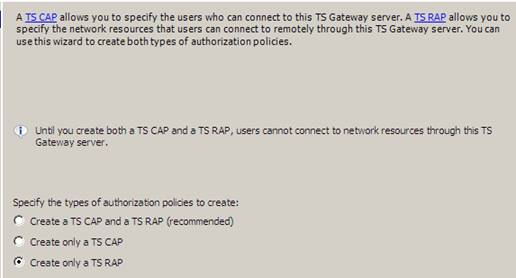

Перейдем к настраиванию авторизации ресурсов. Это необходимо для проверки серверов и станций, доступных для подключения и расположенных извне системы:

- Войдите в меню политики авторизации ресурсов;

- Откройте панель «Менеджер шлюзов», где вы найдете пункт создания новой политики. Здесь нужно будет выбрать выберите TS RAP в качестве способа;

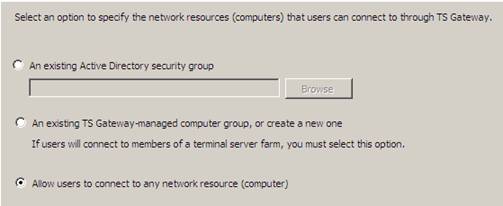

- Придумайте имя политики. Откройте перечень групп, где нужно будет выбрать только относящиеся к действию данной создаваемой политики;

- Во вкладке «Группа компьютеров» введите значение тех устройств, которые осуществляют работу согласно RAP;

- Проверьте введенные данные и выйдите из настройщика.

После проведенных манипуляций сама настройка заканчивается, теперь шлюзы будут работать должным образом.

Защита сессии, проводимой через Remote Desktop Protocol с помощью соединений SSL/TLS

Такой способ тунеллирования при подключениях рекомендуется для того, чтобы максимально усилить безопасность в таких ситуациях, когда не используется VPN.

Включить эту функцию можно таким образом:

- Ввод команды gpedit.msc;

- Или вход в меню администратора, где необходимо открыть папку «Компоненты»;

- Войдите в сервер удаленных рабочих столов, откройте вкладку «Безопасность» и введите следующее значение, которое желательно должно быть равно SSL (TLS 1.0) only.

Второй способ активации опции:

- Войдите в панель управления сервером;

- В списке доступных подключений выберите нужное и откройте его свойства;

- В открывшемся окне выберите «Security Level».

Чтобы настроить туннелирование путем TLS, нужно вновь войти в панель управления сервером удаленных рабочих столов. Далее:

- Откройте список доступных подключений, в нем найдите необходимое вам, для которого будет настраиваться уровень защиты. Далее откройте выпадающее меню и выберите пункт «Свойства»;

- Найдите вкладку «Общие», там укажите уровень шифрования RDP FIPS140-1 Encryption.

Отключение и изоляция ролей и сервисов

Одна из главнейших задач, на которую стоит обратить особое внимание, при расчете обеспечения безопасности инфраструктуры вашего сервера – это расширение возможностей по снижению рисков поражения. Чтобы снизить уровень опасности возникновения атак на отдельные важные узлы инфраструктуры, необходимо учитывать, что чем больше ролей несет на себе каждый из узлов, тем больше пропорционально снижается и его безопасность, вследствие чего он становится все более уязвим для атак.

Чтобы снять уровень опасности и возникновения рисков, очень важно правильно разграничивать роли серверов еще на стадии настройки системы. Также стоит уделить особое внимание отключению тех ролей, которые не являются критически важными и практически не используются.

Один сервер должен нести на себе ответственность за выполнение одной функции, но, к сожалению, на практике такая возможность практически нереализуема. Однако можно постараться разграничить функции по максимуму в рамках своих возможностей.

Нет необходимости применять выделенные серверы для каждой задачи, достаточно будет использовать виртуальные машины. При условии правильной настройки опция безопасности, они будут выполнять часть определенных ролей. Правильно построенная виртуальная инфраструктура может быть реальной полноценной альтернативой реальной системы, которая обойдется намного дороже. Тем более, что в настоящее время технологии виртуализации достигли высокого уровня и предлагают действительно отличную безопасность, стабильность и качество эксплуатации.

Наш сервис никоим образом не накладывает ограничений на установку вашей собственной виртуальной машины на сервер, который арендован на нашем сервисе. Если у вас возникло желание поставить свою виртуальную машину, вы всегда можете обратиться с соответствующей заявкой в нашу службу поддержки – мы окажем вам всестороннюю помощь и поможем в реализации данной возможности.

Windows Server Core

Напоследок скажем несколько слов о таком дистрибутиве, как Windows Server Core. Программа представляет собой продукт для виртуального сервера, который мы и обсуждаем в данной статье.

Особенность – отсутствие встроенного графического окружения. Именно за счет данной уникальной черты, программа защищена от большого количества рисков и уязвимостей, так как не применяет в работе подавляющее большинствосистемных сервисов, которые и нужны для полноценной работы графического окружения.

Другая особенность утилиты – низкий уровень нагрузки на ресурсы сервера, именно поэтому дистрибутив является идеальным решением для установки. Но есть и небольшой недостаток, ведь в настоящее время для утилиты поддерживаются далеко не все функции ОС, поэтому программа не может работать в полноценном режиме. Однако можно ожидать скорейшего развития данного направления и появления полной версии дистрибутива.

Итак, в данной статье мы разобрали все основные способы, которые помогут сделать ваш сервер более защищенным и минимизировать риск возникновения уязвимостей и несанкционированных проникновений в инфраструктуру системы. Также подробно рассмотрели все способы инсталляции и настройки нужных утилит, программ и функций, которые помогут в реализации установки по-настоящему безопасной системы для вашей ОС.

Если вы правильно выполняли все шаги, то результатом станет усиление безопасности вашего сервера. Внимательно прочтите все пункты и выполняйте все точно согласно приведенным шагам. Следование инструкции поможет вам создать максимально безопасную систему, которой вы и клиенты сможете пользоваться без особых проблем.

На этом разбор основных рекомендаций по обеспечению безопасности в Windows Server 2008/2012 окончен. В нашей базе знаний вы найдёте ещё множество статей посвящённых различным аспектам работы в Windows, а если вы ищете надежный виртуальный сервер под управлением Windows, обратите внимания на нашу услугу — Аренда виртуального сервера Windows.

Повышение безопасности сервера

Защита от вирусов и шпионских программ

В предшествующих версиях Windows Server после установки часто требовалось длительное конфигурирование для повышения безопасности сервера и защиты от вирусов и шпионских программ. К счастью, в Windows Server 2008 R2 по умолчанию многие редко используемые службы отключены. В свежеустановленной Windows Server 2008 R2 разрешены только службы, абсолютно необходимые для правильной работы системы, а все остальное необходимо разрешить с помощью Server Manager. Кроме того, по умолчанию активен интеллектуальный брандмауэр, который разрешает выполнение только тех служб, которые абсолютно необходимы.

Следовательно, в Windows Server 2008 R2 важно вначале определить, в какой роли будет использоваться сервер, а затем включить только действительно необходимые службы — с помощью службы Server Manager, которая позволяет автоматизировать развертывание серверных ролей.

Определение ролей сервера

В зависимости от размеров организации сервер может быть предназначен для выполнения одной или нескольких сетевых ролей. В идеале для выполнения каждой из ролей — сервер DHCP или сервер DNS — следовало бы выделять отдельный сервер. Даже в небольших организациях можно воспользоваться технологией виртуализации наподобие платформы виртуализации серверов Hyper-V, входящей в состав Windows Server 2008 R2, и обеспечить наличие нескольких выделенных гостевых посетителей на меньшем количестве физических хостов.

Поскольку любая активизированная служба повышает степень общего риска, важно точно определить, какие роли будет выполнять сервер, чтобы должным образом сконфигурировать соответствующие службы. Хотя эти компоненты можно установить вручную, процесс настройки служб упрощается с помощью мастера конфигурирования сервера.

Защита сервера с помощью утилиты Server Manager

После определения перечня ролей, которые будет выполнять сервер, идеальным средством активизации этих ролей и их защиты может служить практически заново разработанная утилита Server Manager (Диспетчер сервера). По умолчанию если сервер является DNS-сервером, но не выполняет функции файлового сервера и сервера печати, Server Manager не только открывает порты, нужные для DNS, но и блокирует все попытки доступа к файлам или принтерам этого сервера.

Windows Server 2008 R2 Server Manager, показанный на рис. 13.8, позволяет разрешить выполнение на сервере отдельных ролей. После этого таким ролям разрешается выполнение, и на сервере открываются нужные для их выполнения порты.