Windows Server 2008 and Windows Server 2008 R2 Operating system reached the end of their support cycle on the 14th of January 2020. Because of this many organizations wanted to migrate away from these legacy operating systems. End-of-life operating systems have a direct impact on various industry compliances, IT audits, Penetration tests, and so on. Even business does not have a business requirement to upgrade, end of life operating system leaves no choice but to upgrade.

In the past, I did a similar blog post covering migration AD from Windows Server 2008 to Windows Server 2016. Microsoft released Windows Server 2022 recently (Aug 2021) and I thought it good to demonstrate how we can migrate AD from 2008 R2 to the newest. AD migrations from other operating systems (newer than Windows Server 2008R2) also follow a similar process.

What is New in Active Directory?

AD DS’ improvements are bond to its forest and domain functional levels. Upgrading the operating system or adding domain controllers that run Windows Server 2022 to an existing AD infrastructure isn’t going to upgrade the forest and domain functional levels automatically. We need to upgrade it manually once older domain controllers are decommissioned. There was a big difference with Windows Server 2019 when it comes to forest and domain functional levels. With each and every Windows Server release up to Windows Server 2016, had a new forest and domain functional level. But with Windows Server 2019 there were NO new forest or domain functional levels. It is the same with Windows Server 2022. The maximum forest and domain functional level we can choose still is Windows Server 2016.

Active Directory Domain Services was first introduced to the world with Windows Server 2000. For more than 21 years, AD DS helps organizations to manage digital identities. However, the modern access management requirements are complicated. Businesses are using more and more cloud services now. The majority of the workforce is still working from home and accessing sensitive corporate data via unsecured networks. Most software vendors are moving into SaaS model. Cybercrimes are skyrocketing and identity protection is at stake. To address these requirements, we need to go beyond legacy access management. Azure Active Directory is a cloud-based, managed, Identity as a Service (IDaaS) provider, which can provide world-class security, strong authentication, and seamless collaboration. So, it does make sense why there are no significant changes to on-premises AD anymore.

One of the key themes of Windows Server 2022 is «security». Advanced multi-layer security in Windows Server 2022 provides comprehensive protection against modern threats. This also adds an additional layer of security to roles run on Windows Server 2022 including Active Directory. For more details about these security features please refer to https://docs.microsoft.com/en-us/windows-server/get-started/whats-new-in-windows-server-2022

Active Directory Migration Check List

Migrating FSMO roles to a new server and upgrading forest and domain functional levels doesn’t take more than few minutes but when it comes to migration there are few other things we need to consider. Therefore, I have summarized the AD DS Migration process with the following checklist.

- Evaluate the business requirements for Active Directory migration.

- Perform an audit on the existing Active Directory infrastructure to verify its health.

- Create a detailed implementation plan.

- Prepare the physical/virtual resources for the domain controller.

- Install Windows Server 2022 Standard/Datacenter.

- Patch the servers with the latest Windows updates.

- Assign a dedicated IP address to the domain controller.

- Install the AD DS role.

- Migrate the application and server roles from the existing domain controllers.

- Migrate the FSMO roles to the new domain controllers.

- Add new domain controllers to the existing monitoring system.

- Add new domain controllers to the existing DR solution.

- Decommission the old domain controllers (all).

- Raise the domain and forest functional levels.

- Perform ongoing maintenance (Group Policy review, new-feature implementations, identifying and fixing Active Directory infrastructure issues, and more)

Most Common Questions About Active Directory Migrations

Below I listed some of the most common questions I get about AD migration,

- Can I keep the same IP address for the PDC? Yes, you can. Active Directory fully supports IP address changes. Once FSMO role migration is completed, you can swap the IP addresses of Domain Controllers.

- Can I downgrade forest/domain functional levels? If you required you can do so but this is not a recommended approach. From Windows Server 2008 R2, we can downgrade forest/domain functional levels.

- Do I need to migrate the DNS role? No, it is part of the AD. When you add a new domain controller, you can make it as a DNS server too.

- Do I need to change SYSVOL replication from FRS to DFS? If your domain is built based on Windows server 2008 or Windows Server 2008 R2, you are already using DFS for SYSVOL replication. If you originally migrated from Windows server 2003, it’s more likely you are still using FRS. In that case, before migration, you need to change the SYSVOL replication method from FRS to DFS. I already have a blog post covering this topic https://www.rebeladmin.com/2015/04/step-by-step-guide-for-upgrading-sysvol-replication-to-dfsr-distr…

- Can I keep Windows 2008 R2 Domain Controllers and upgrade forest and domain functional level to Windows Server 2016? No, you can’t. Before forest and domain functional level upgrade, you need to decommission Windows server 2008 R2 domain controllers.

Design topology

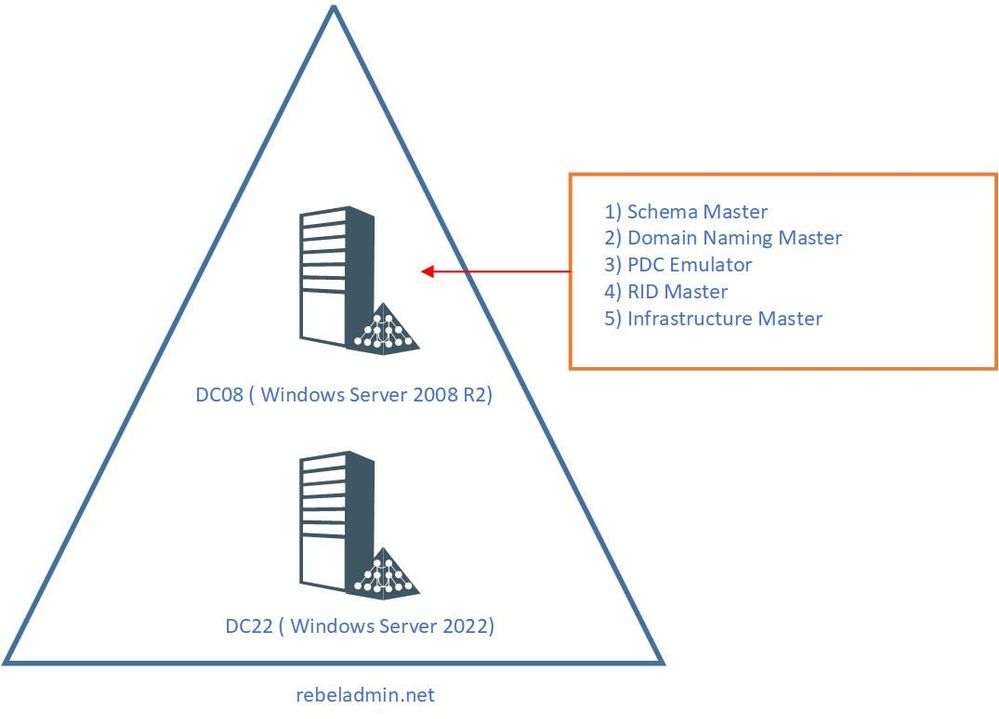

As per the following diagram, the rebeladmin.net domain has two domain controllers:

As explained in the above illustration, The FSMO role holder DC08 is a Windows Server 2008 R2 Domain Controller. The domain and forest functional levels currently operate in Windows Server 2008 R2. A new domain controller with Windows Server 2022(DC22) will be introduced and will be the new FSMO role holder for the domain. Once the FSMO role migration is complete, the domain controller running Windows Server 2008 R2 will be decommissioned. After that, the forest and domain functional levels will be raised to Windows Server 2016.

When you introduce new domain controllers to existing infrastructure, it is recommended that you introduce the forest root level first and then go to the domain tree levels.

Prepare Windows Server 2022 Domain Controller

We need to do few things to prepare the new Windows Server 2022 before we migrate the FSMO roles.

- After the OS installation and Patching process is completed, go ahead and join the new Windows Server 2022 to the existing domain.

- In Windows Server 2022, it is recommended to use PowerShell 7 instead of native Windows PowerShell. Please go to https://aka.ms/PSWindows for more information. At the time this article was written, the latest version was 7.1.4.

- In the previous section, I mentioned before migration we need to make sure SYSVOL is using DFSR instead of FRS. To verify that, Log in to the DC08 domain controller (Windows Server 2008 R2) as a Domain Admin. Then run dfsrmig /getmigrationstate command in Powershell. If the command returns state as «eliminated», it means DFSR is already in use for SYSVOL replication. If it is not, we must migrate SYSVOL replication to DFSR as Windows Server 2022 does not support FRS replication. FRS to DFSR migration steps are covered in a blog post I have written and it can access via https://www.rebeladmin.com/2015/04/step-by-step-guide-for-upgrading-sysvol-replication-to-dfsr-distr…

In this demo environment, the Domain controller already using DFSR.

Add Windows server 2022 Domain Controller

As the next part of the configuration, we need to make DC22 an Additional Domain Controller. To do that,

- Log in to the server as an enterprise administrator.

- Verify the static IP address allocation using ipconfig /all.

- Launch the PowerShell 7 Console as an Administrator.

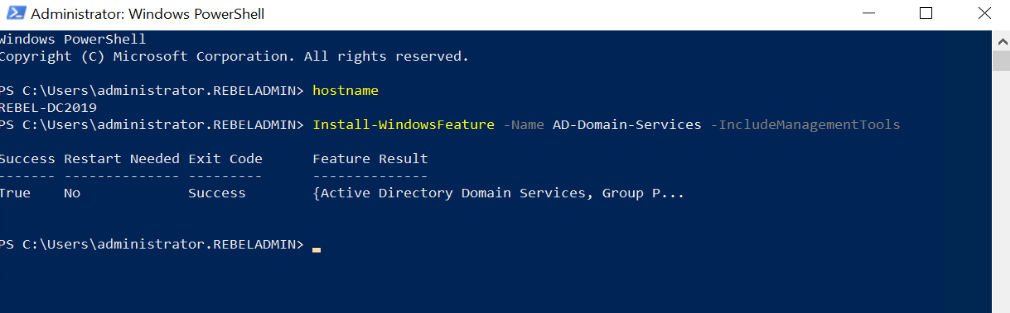

- Before the configuration process, we need to install the AD DS Role in the given server. To do that we can use the following command.

Install-WindowsFeature -Name AD-Domain-Services -IncludeManagementTools

- Configure the new server as an additional domain controller using,

Install-ADDSDomainController

-CreateDnsDelegation:$false

-InstallDns:$true

-DomainName «rebeladmin.net»

-SiteName «Default-First-Site-Name»

-ReplicationSourceDC «DC08.rebeladmin.net»

-DatabasePath «C:WindowsNTDS»

-LogPath «C:WindowsNTDS»

-SysvolPath «C:WindowsSYSVOL»

-Force:$true

Note – There are no line breaks for the command and I have listed it as above to allow readers to focus on the parameters.

The following table explains the PowerShell arguments and what it will do.

|

Argument |

Description |

|

Install-ADDSDomainController |

This cmdlet will install the domain controller in active directory infrastructure. |

|

-CreateDnsDelegation |

Using this parameter can define whether to create DNS delegation that reference active directory integrated DNS. |

|

-InstallDns |

Using this can specify whether DNS role need to install with active directory domain controller. For new forest, it is default requirement to set it to $true. |

|

-DomainName |

This parameter defines the FQDN for the active directory domain. |

|

-SiteName |

This Parameter can use to define the active directory site name. the default value is Default-First-Site-Name |

|

-ReplicationSourceDC |

Using this parameter can define the active directory replication source. By default, it will use any available domain controller. But if need we can be specific. |

|

-DatabasePath |

This parameter will use to define the folder path to store active directory database file (Ntds.dit) |

|

-LogPath |

Log path can use to specify the location to save domain log files. |

|

-SysvolPath |

This is to define the SYSVOL folder path. Default location for it will be C:Windows |

|

-Force |

This parameter will force command to execute by ignoring the warning. It is typical for the system to pass the warning about best practices and recommendations. |

Once execute the command it will ask for SafeModeAdministrator Password. Please use a complex password to proceed. This will be used for DSRM.

FSMO Role Migration

Now we have the new domain controller. The next step is to migrate FSMO roles from DC08 to the new domain controller.

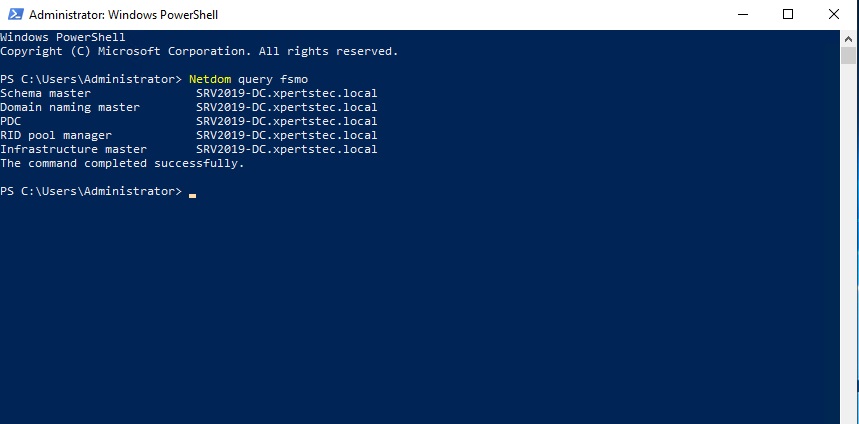

- After the server is rebooted, log back in as an administrator. and run the following commands to verify the current FSMO role holder.

Get-ADDomain | Select-Object InfrastructureMaster, RIDMaster, PDCEmulator

Get-ADForest | Select-Object DomainNamingMaster, SchemaMaster

As we can see all five FSMO roles currently belong to DC08 (Windows Server 2008 R2) Domain Controller.

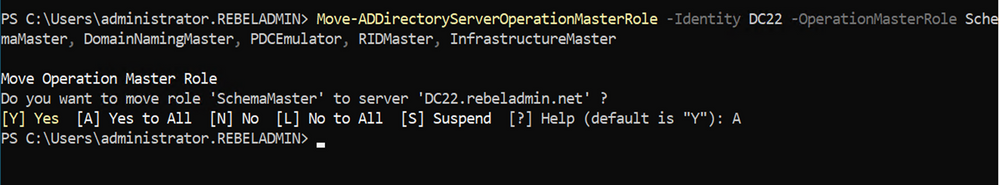

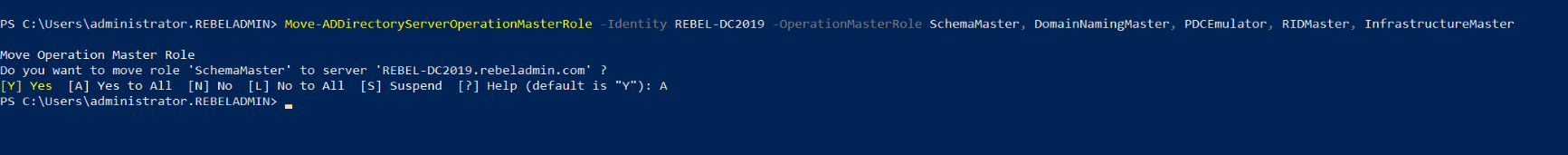

- Migrate all five FSMO roles to the new domain controller by running the following command in DC02 server:

Move-ADDirectoryServerOperationMasterRole -Identity DC22 -OperationMasterRole SchemaMaster, DomainNamingMaster, PDCEmulator, RIDMaster, InfrastructureMaster

In the preceding command, DC22 is the domain controller running Windows Server 2022.

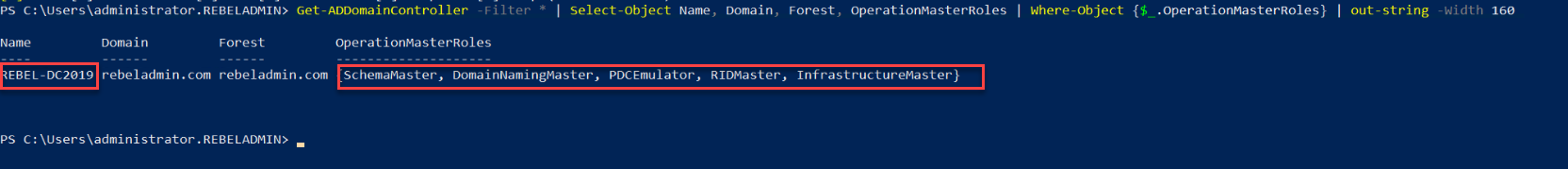

- Once we’re done, we can verify the new FSMO role holder using the following command:

Get-ADDomain | Select-Object InfrastructureMaster, RIDMaster, PDCEmulator

Get-ADForest | Select-Object DomainNamingMaster, SchemaMaster

As expected, Now FSMO roles are successfully moved to DC22 Domain Controller (Windows Server 2022)

Decommission Old Domain Controller

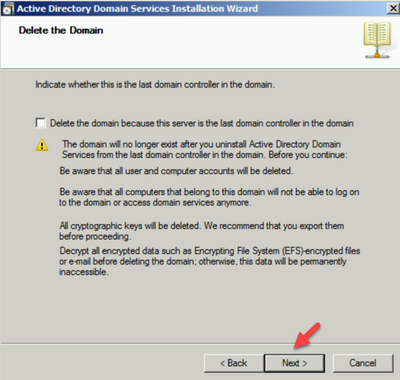

Before we upgrade forest and domain functional levels, first we need to decommission the old DC which is running with windows server 2008 R2.

To do that,

- Log in to old DC as enterprise administrator

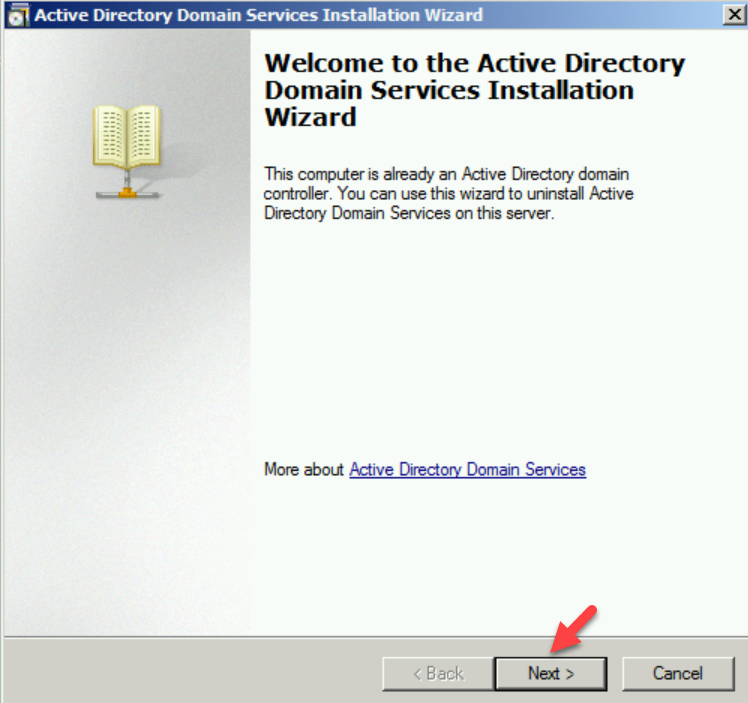

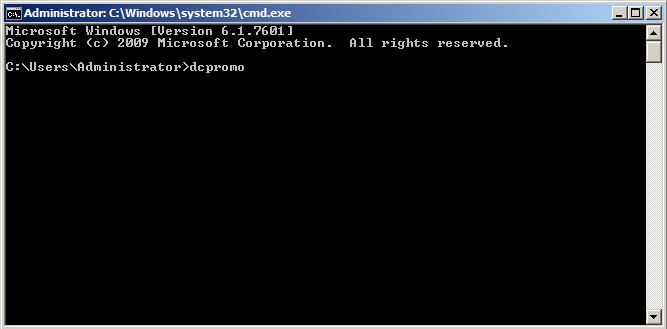

- Go to Run | dcpromo

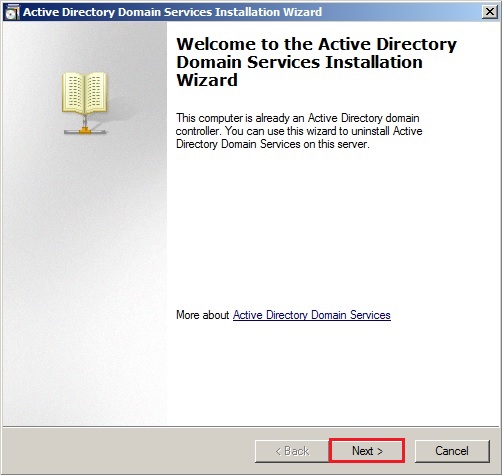

- It will open up the dcpromo wizard. Click on Next to continue.

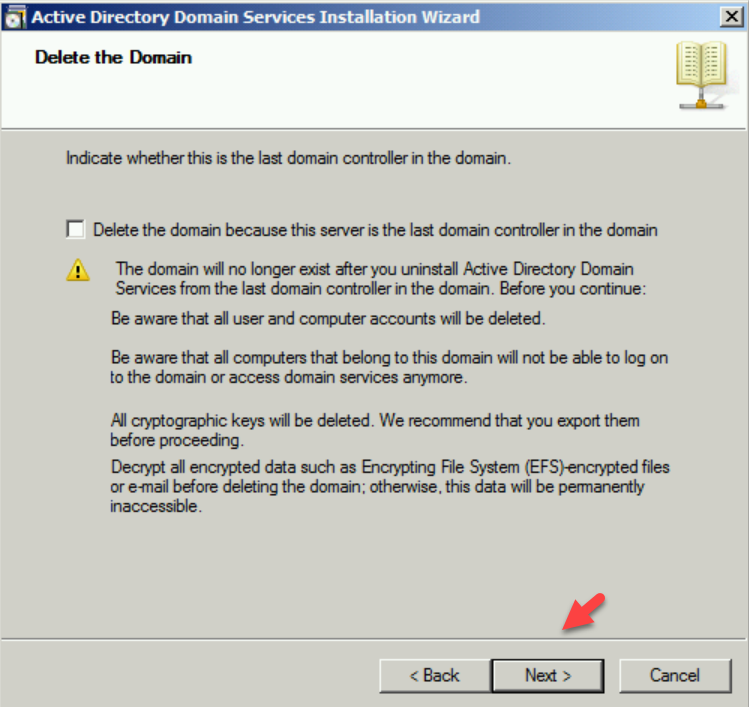

- On the next page also click on Next as it is not the last domain controller.

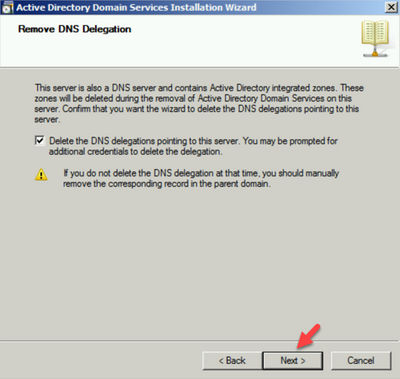

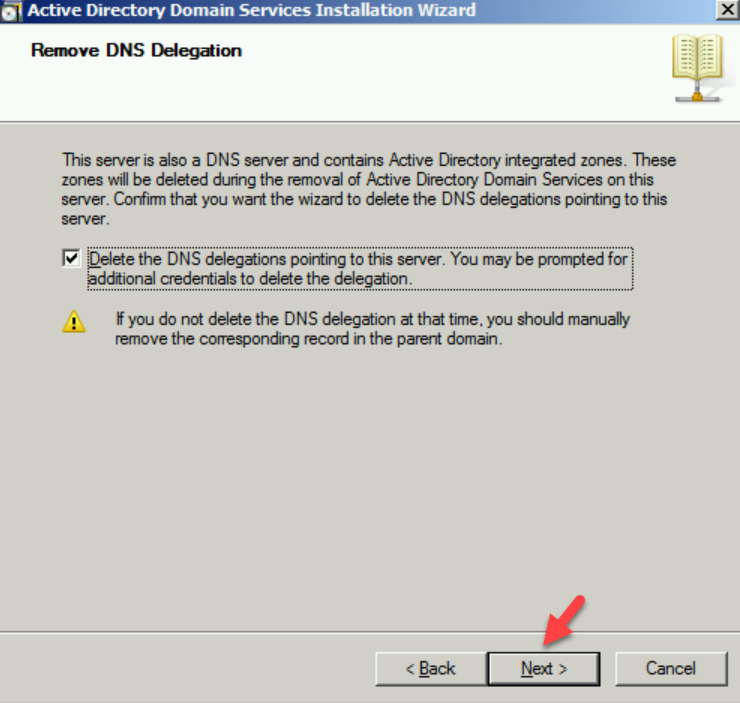

- In the Remove DNS Delegation page keep the default selection and click on Next.

- Then the system will prompt for credentials. Provide Domain Admin credentials here.

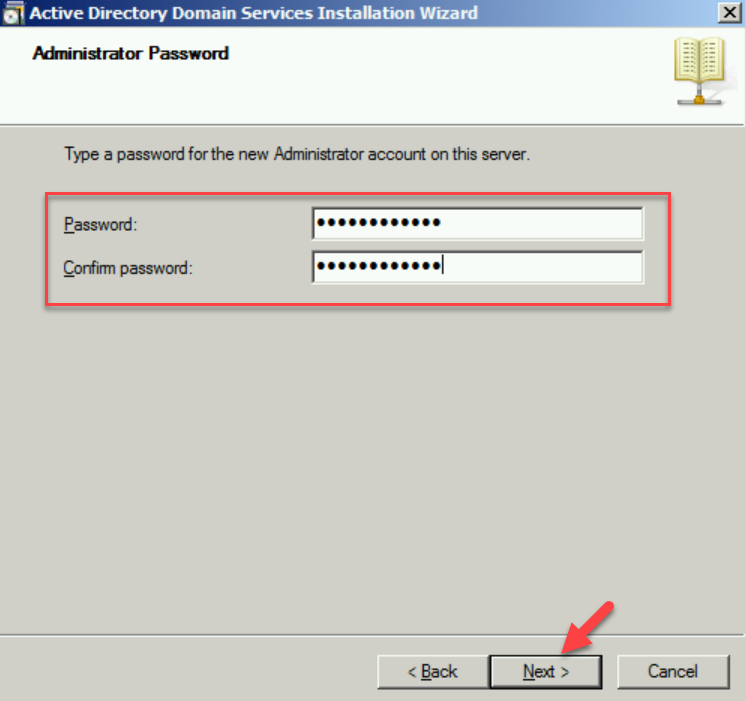

On the next page, type a new password for the local administrator account.

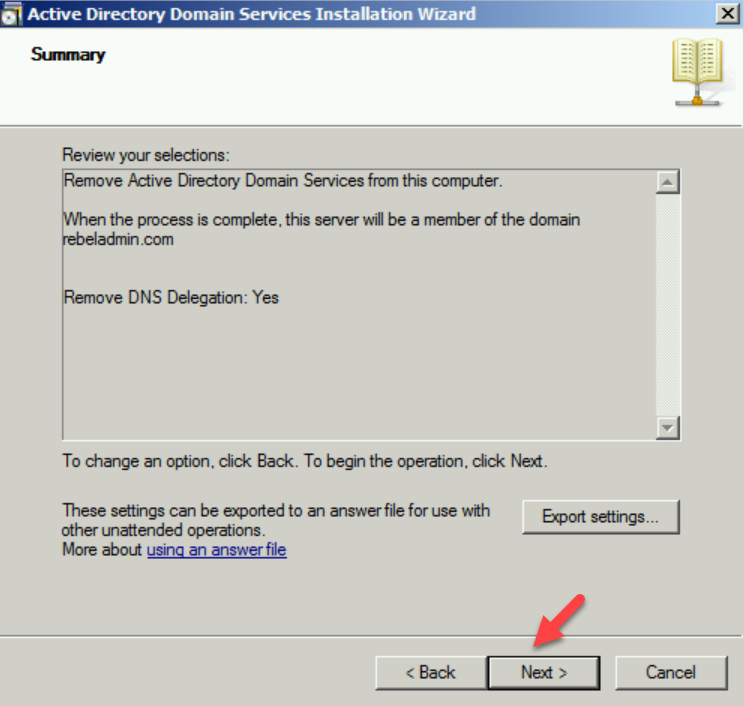

- In summary, page, click on Next to complete the process.

- Once the process is completed, reboot the server.

If its Windows Server 2012 or above we can use Uninstall-ADDSDomainController -DemoteOperationMasterRole — RemoveApplicationPartition to uninstall AD DS

Raise Domain and Forest Functional level

After you demote your last domain controller running with windows server 2008 R2, we can raise Domain and Forest Functional level to windows server 2016 (Windows server 2022 is the same).

To upgrade the domain functional level, we can use the following PowerShell command in the Windows server 2022 domain controller.

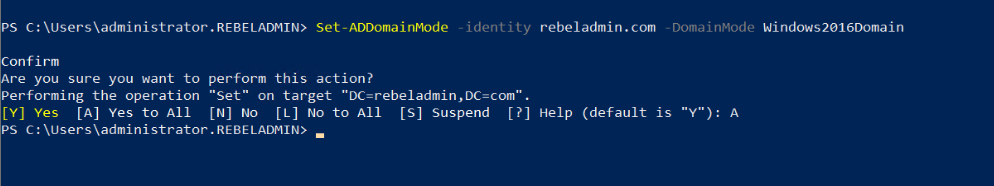

Set-ADDomainMode -identity rebeladmin.net -DomainMode Windows2016Domain

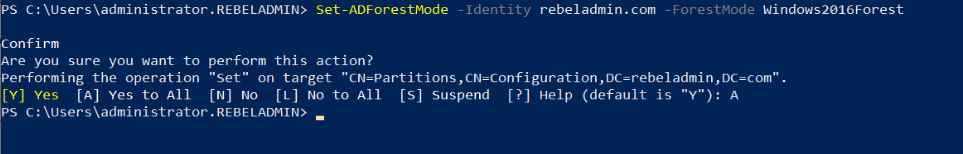

To upgrade forest functional level, use the following command:

Set-ADForestMode -Identity rebeladmin.net -ForestMode Windows2016Forest

Now, we have completed the migration from AD DS 2008 R2 to AD DS 2022. The same steps apply when you’re migrating from Windows Server 2012, Windows Server 2012 R2, Windows Server 2016, and Windows Server 2019.

Verification

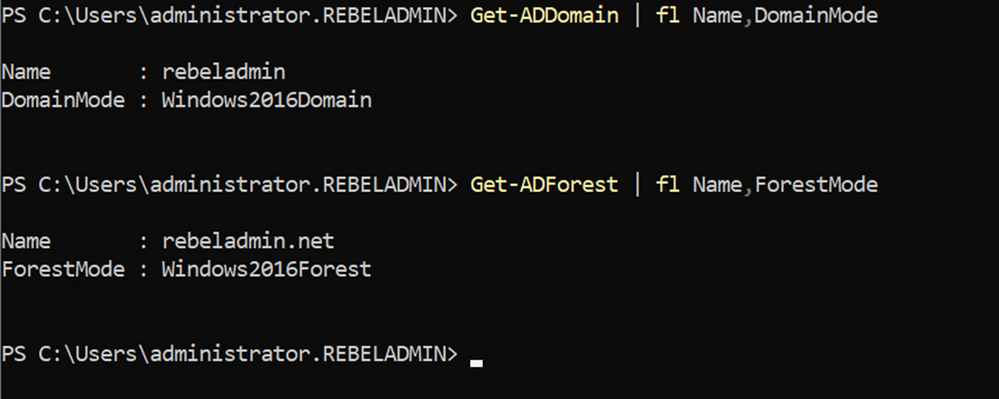

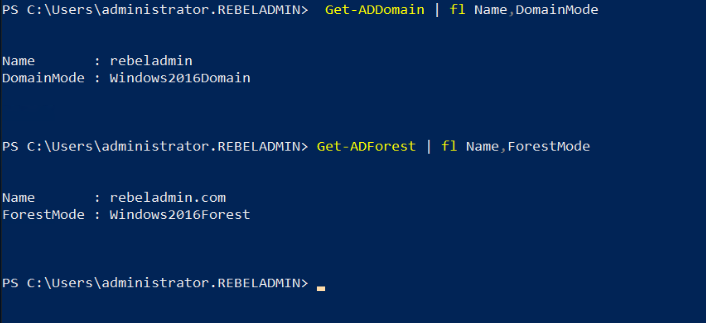

Although the migration is complete, we still need to verify whether it’s completed successfully. The following command will show the current domain functional level of the domain after the migration:

Get-ADDomain | fl Name,DomainMode

The following command will show the current forest functional level of the domain after migration:

Get-ADForest | fl Name,ForestMode

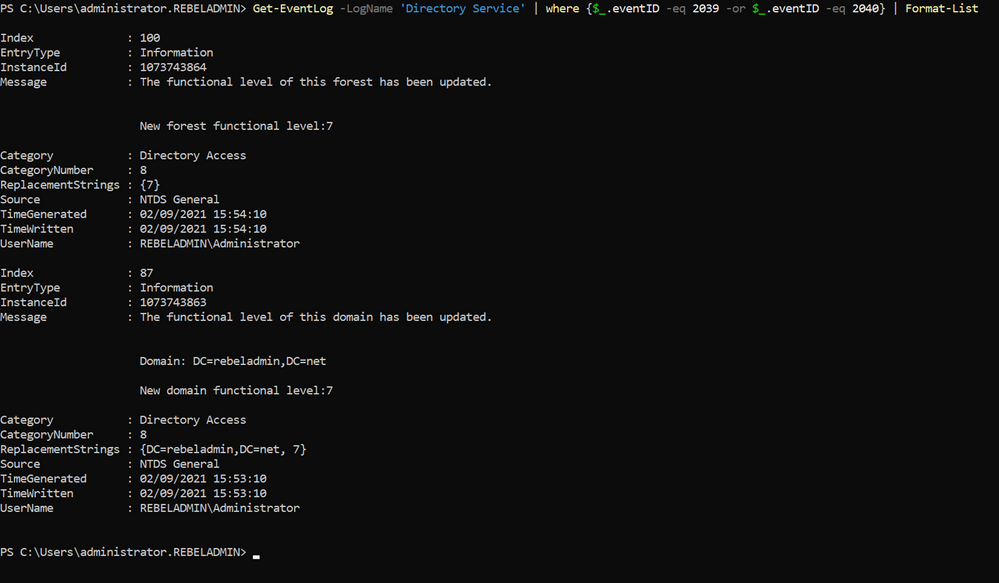

You can also use the following command to verify the forest & domain functional level updates:

Get-EventLog -LogName ‘Directory Service’ | where {$_.eventID -eq 2039 -or $_.eventID -eq 2040} | Format-List

The following screenshot shows events 2039 and 2040 in the Directory Service log, which verify the forest and domain functional level updates:

Event ID 1458 verifies the transfer of the FSMO roles:

Get-EventLog -LogName ‘Directory Service’ | where {$_.eventID -eq 1458} | Format-List

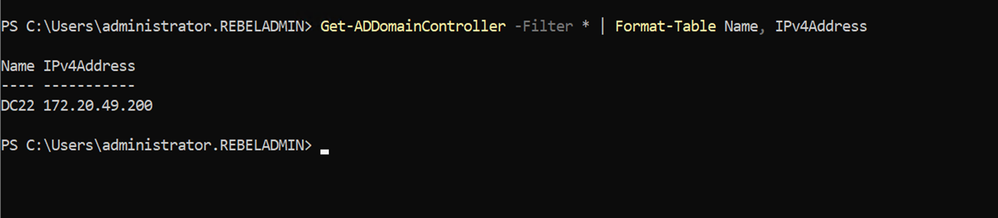

We can use the following command to verify the list of domain controllers and make sure that the old domain controller is gone:

Get-ADDomainController -Filter * | Format-Table Name, IPv4Address

This marks the end of this blog post. Hope now you know how to migrate Active Directory from Windows Server 2008 R2 to Windows Server 2022.

Прочитано:

14 630

Задача: Нужно проработать процесс миграции домена на базе Windows Server 2008 R2 на Windows Server 2016

От моего коллеги по работе поступила задумка, а реально ли смигрировать текущий домен контроллер на базе Windows Server 2008 R2 Enterprise на систему с осью Windows Server 2016 Standard, в итоге новый контроллер домена будет обладать повышенными возможностями по управлению инфраструктурой. Да и пора уже избавиться от железной составляющей текущего домена на переход под Hyper-V система виртуализации которой используется в организации где я сейчас работаю.

Данная задача прорабатывается под Virtulbox основной системы Ubuntu 18.04 Desktop amd64 ноутбука Lenovo E555

Исходные данные:

- srv-dc1.polygon.local (на базе Windows Server 2008 R2 Enterprise) с ролями: AD DC,DHCP,DNS

- IP address: 10.90.90.2/24

C:UsersAdministrator>netsh firewall set icmpsetting 8 enable

- Login: ekzorchik

- Pass: 712mbddr@

- Group: Domain Admins, Schema Admins, Enterprise Admins

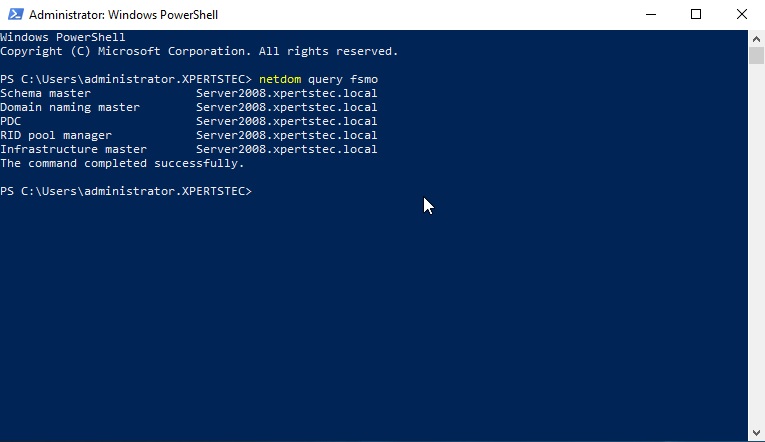

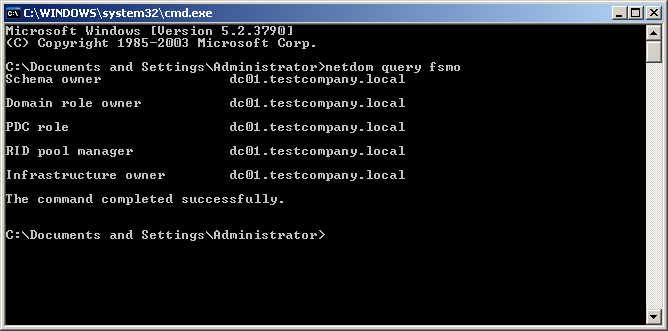

C:Windowssystem32>netdom query fsmo

Schema master srv-dc1.polygon.localDomain naming master srv-dc1.polygon.localPDC srv-dc1.polygon.localRID pool manager srv-dc1.polygon.localInfrastructure master srv-dc1.polygon.localThe command completed successfully.

srv-dc2.polygon.local (на базе Windows Server 2016) пока без ролей

IP address: 10.90.90.3/24

C:UsersАдминистратор>netsh firewall set icmpsetting 8 enable

Шаг №1: Авторизуюсь под локальной учетной записью «Администратор» на srv-dc2. Ввожу данную систему в домен polygon.local.

Win + R → control.exe → Система — «Изменить параметры» — вкладка «Имя компьютера» окна «Свойства системы» нажимаю «Изменить», отмечаю галочкой «Является членом»: Домена и указываю домен: polygon.local, затем нажимаю кнопку «ОК».

[stextbox id=’alert’]

На заметку: Не забудьте в настройках сетевой карты хоста srv-dc2 указать DNS сервер системы srv-dc1 иначе получите ошибку: «При запросе DNS записи ресурса размещения службы (SRV), используемой для нахождения контроллера домена Active Directory для домена «polygon.local«, произошла ошибка:

Произошла ошибка: «Для локальной системы не настроено ни одного DNS-сервера.»»

[/stextbox]

Итак, DNS-сервер прописан в свойствах сетевого адаптера, при попытке ввода системы в домен понадобится знание учетных данных обладающих правами «Администраторы Домена (Domain Admins) или обладающих правами делегированных. Авторизую систему для присоединения к домену

- Имя пользователя: ekzorchik

- Пароль: 712mbddr@

и нажимаю «ОК» окна «Безопасность Windows», обязательно Вы должны увидеть окно: «Добро пожаловать в домен polygon.local». Перезагружаю систему для активации изменений, затем нажимаю сочетание клавиш «Ctrl + Alt + Del» и авторизуюсь в системе также под учетной записью входящей в группы которые есть в учетной записи ezkorchik если у Вас она отличается.

Шаг №2: Делаю систему srv-dc2 контроллером домена:

Win + R → control.exe или Win + X → «Панель управления» — «Администрирование» — «Диспетчер серверов» — «Панель мониторинга» — «Добавить роли и компоненты» — «Установка ролей или компонентов» — Выберите сервер из пула серверов: srv-dc1.polygon.local — отмечаю галочкой роль «Доменные службы Active Directory» — нажимаю «Добавить компоненты» — «Далее» — «Далее» — отмечаю галочкой «Автоматический перезапуск конечного сервера, если требуется» и нажимаю «Установить».

Теперь настройка устанавливаемых компонент:

Win + R → control.exe или Win + X → «Панель управления» — «Администрирование» — «Диспетчер серверов» — «AD DS»:

«Доменные службы Active Directory — требуется настройка на srv-dc2» → нажимаю «Подробнее» — «Повысить роль этого сервера до уровня контроллера домена». Операцию развертывания выбираю:

«Добавить контроллер домена в существующий домен»

- Домен: «polygon.local»

Для выполнения этой операции введите учетные данные: нажимаю «Изменить», т. к. сейчас подставлены svr-dc2Администратор (текущий пользователь) и указываю:

- Логин: ekzorchik

- Пароль: 712mbddr@

и нажимаю «ОК», потом «Далее» окна «Мастер настройки доменных служб Active Directory». Параметры контроллера домена оставляю дефолтными (это отмеченные галочкой DNS-сервер, Глобальный каталог (GC)), но обязательно нужно указать пароль для режима восстановления служб каталогов (DSRM):

- Пароль: 712bmddr@

- Подтверждение пароля: 712mbddr@

и нажимаю «Далее» — «Далее», указываю откуда отреплицировать данные:

- Источник репликации: srv-dc1.polygon.local

и нажимаю «Далее» — «Далее» — «Далее» — «Далее», обязательно следует убедиться в появлении надписи «Все проверки готовности к установке выполнены успешно» и только тогда нажимаем «установить». В процесс система будет перезагружена. Авторизуюсь с использованием учетных данных login: ekzorchik

Шаг №3: Проверяю количество домен контроллеров и отсутствие ошибок в домена с использованием команд:

Win + X — Командная строка (администратор)

C:Windowssystem32>netdom query dc

Список контроллеров домена с учетными записями в домене:

SRV-DC1SRV-DC2

Команда выполнена успешно.

Отобразить текущий функциональный уровень леса:

C:Windowssystem32>dsquery * "CN=Partitions,CN=Configuration,DC=polygon,DC=local" -scope base -attr msDS-Behavior-Version

msDS-Behavior-Version

4 → где данное число расшифровывается, как Windows Server 2008 R2 operating system and later

Отобразить текущий функциональный уровень домена:

C:Windowssystem32>dsquery * "dc=polygon,dc=local" -scope base -attr msDS-Behavior-Version ntMixedDomain

msDS-Behavior-Version ntMixedDomain

4 0 → Windows Server 2008 operating system or later DCs in the domain

Шаг №4: Захватываю все роли с srv-dc1 на srv-dc2:

C:Windowssystem32>ntdsutil

- ntdsutil: roles

- fsmo maintenance: connection

- server connections: connect to server srv-dc1.polygon.local

Привязка к srv-dc1.polygon.local …

Подключен к srv-dc1.polygon.local с помощью учетных данных локального пользователя.

- server connections: quit

Затем применительно к каждой роли FSMO производим захват/миграцию:

fsmo maintenance: seize schema master

fsmo maintenance: seize naming master

fsmo maintenance: seize pdc

fsmo maintenance: seize rid master

fsmo maintenance: seize infrastructure master

[stextbox id=’alert’]На заметку: На все вопросы по захвату ролей нажимаю «Да»[/stextbox]

После не забываем выйти из консоли команды ntdsutil вводом quit.

fsmo maintenance: quit

ntdsutil: quit

C:Windowssystem32>

Проверяю кто сейчас держит роли FSMO:

C:Windowssystem32>netdom query fsmo

Хозяин схемы srv-dc2.polygon.localХозяин именования доменов srv-dc2.polygon.localPDC srv-dc2.polygon.localДиспетчер пула RID srv-dc2.polygon.localХозяин инфраструктуры srv-dc2.polygon.local

Команда выполнена успешно.

Так осталось перевести роль «Хозяина схемы» и «Хозяина именования доменов»:

C:Windowssystem32>powershell

PS C:Windowssystem32> Move-ADDirectoryServerOperationMasterRole -Identity "srv-dc2" -OperationMasterRole 4

Перемещение роли хозяина операций

Вы хотите переместить роль «DomainNamingMaster» на сервер «srv-dc2.polygon.local«?

[Y] Да - Y [A] Да для всех - A [N] Нет - N [L] Нет для всех - L [S] Приостановить - S [?] Справка

(значением по умолчанию является "Y"):A

PS C:Windowssystem32> Move-ADDirectoryServerOperationMasterRole -Identity "srv-dc2" -OperationMasterRole 3 -force

Перемещение роли хозяина операций

Вы хотите переместить роль «SchemaMaster» на сервер «srv-dc2.polygon.local«?

[Y] Да - Y [A] Да для всех - A [N] Нет - N [L] Нет для всех - L [S] Приостановить - S [?] Справка

(значением по умолчанию является "Y"):A

PS C:Windowssystem32> exit

Чтобы отобразить какой теперь функциональный уровень домена:

C:Windowssystem32>dsquery * "dc=polygon,dc=local" -scope base -attr msDS-Behavior-Version ntMixedDomain

msDS-Behavior-Version ntMixedDomain

4 0 — где данное значение расшифровывается, как Windows Server 2012 R2

Чтобы отобразить версию схемы Active Directory Schema:

C:Windowssystem32>dsquery * "CN=Schema,CN=Configuration,dc=polygon,dc=local" -scope base -attr objectVersion

objectVersion

87 — где данное значение расшифровывается, как Windows Server 2016, а все из-за того, что я в текущем домене сделал контроллером домена новую систему, а значит и могу поднять функциональный уровень домена и уровень леса.

Шаг №5: Удаляю контроллер домена под управлением Windows Server 2008 R2 из глобального каталога. На Server 2016 (srv-dc2) открываю оснастку:

Win + X — Панель управления — Администрирование — «Active Directory Сайты и Службы» и выделяю левой кнопкой мыши сервере srv-dc1 который являлся контроллером домена ранее в текущей сайте «Default-First-Site-Name» на NTDS Settings снимаю в свойствах галочку с настройки «Глобальный каталог»

Шаг №6: Опираясь на заметку по «Удалению неисправного домена контроллера из Active Directory в Server 2008 R2»

проделываю все указанные там действия. Выключаю srv-dc1

C:Windowssystem32>ntdsutil

- ntdsutil: metadata cleanup

- metadata cleanup: connections

- server connections: connect to server srv-dc2

Привязка к srv-dc2 …

Подключен к srv-dc2 с помощью учетных данных локального пользователя.

- server connections: quit

- metadata cleanup: select operation target

- select operation target: list sites

Найдено сайтов: 1

0 — CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=polygon,DC=local

select operation target: select site 0

Сайт — CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=polygon,DC=local

Нет текущего домена

Нет текущего сервера

Нет текущего контекста именования

select operation target:

- select operation target: list servers in site

Найдено серверов: 2

0 — CN=SRV-DC1,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=polygon,DC=local

1 — CN=SRV-DC2,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=polygon,DC=local

select operation target:

- select operation target: select server 0

- select operation target: list domains

Найдено доменов: 1

0 — DC=polygon,DC=local

select operation target: select domain 0

Сайт — CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=polygon,DC=local

Домен — DC=polygon,DC=local

Сервер — CN=SRV-DC1,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=polygon,DC=local

Объект DSA — CN=NTDS Settings,CN=SRV-DC1,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=polygon,DC=local

Имя DNS-узла — srv-dc1.polygon.local

Объект-компьютер — CN=SRV-DC1,OU=Domain Controllers,DC=polygon,DC=local

Нет текущего контекста именования

- metadata cleanup: remove selected server

Передача или захват ролей FSMO от выбранного сервера.

Удаление метаданных FRS для выбранного сервера.

Поиск членов FRS в «CN=SRV-DC1,OU=Domain Controllers,DC=polygon,DC=local».

Удаление поддерева в «CN=SRV-DC1,OU=Domain Controllers,DC=polygon,DC=local».

Ошибка при попытке удалить параметры FRS на CN=SRV-DC1,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=polygon,DC=local: «Элемент не найден.»;

очистка метаданных продолжается.

«CN=SRV-DC1,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=polygon,DC=local» удалена с сервера «srv-dc2»

Из оснастки DNS сервера svr-dc2 удаляем все упоминания об srv-dc1. И переопределяем DNS-сервер в настройках сетевого адаптера хоста srv-dc2 с 10.90.90.2 на 10.90.90.3

Шаг №7: Проверяю текущий домен контроллер на наличие ошибок: dcdiag & repadmin

PS C:Windowssystem32> repadmin /syncall

СООБЩЕНИЕ ОБРАТНОГО ВЫЗОВА: Завершена операция SyncAll.

Команда SyncAll завершена без ошибок.

PS C:Windowssystem32> repadmin /showrepl

Repadmin: выполнение команды /showrepl контроллере домена localhost с полным доступом

Default-First-Site-NameSRV-DC2

Параметры DSA: IS_GC

Параметры сайта: (none)

DSA — GUID объекта: 401b3342-854f-4eb4-8261-ff6ce3848354

DSA — код вызова: 20507c04-d7a4-4a88-9eae-7a6dbd015321

Шаг №8: Изменяю режим работы леса с Windows Server 2008 R2 на Windows Server 2016 через оснастку «Active Directory — домены и доверие» щелкнув правой кнопкой мыши по надписи «Active Directory — домены и доверие» открытой оснастки, затем выбрав элемент меню «Изменение режима работы леса» и изменяю режим работы леса на «Windows Server 2016» и нажимаю «Изменить» — «ОК» окна «Повышение режима работы леса». Или можно через консоль командной строки powershell проделать это:

C:Windowssystem32>powershell

Windows PowerShell

(C) Корпорация Майкрософт (Microsoft Corporation), 2016. Все права защищены.

PS C:Windowssystem32> Set-ADDomainMode -identity polygon.local -DomainMode Windows2016Domain

PS C:Windowssystem32> Set-ADForestMode -identity polygon.local -ForestMode Windows2016Forest

Проверить, что команды выше отработали как надо можно так:

PS C:Windowssystem32> get-addomain | fl Name,DomainMode ;get-adforest | fl Name,ForestMode

Name : polygonDomainMode : Windows2016DomainName : polygon.localForestMode : Windows2016Forest

Результат положителен. Я успешно оформил как заметка, как повысить домен до уровня Windows2016 путем захвата всех ролей на новом домен контроллере под управлением Windows Server 2016 Standard.

Шаг №9: Не забываем, раз на srv-dc1 был DHCP сервер, то его стоило забекапить, а потом импортировать на srv-dc2, либо же если настроек не много и Вы все помните, то установить роль DHCP сервиса и настроить область выдачи IP—адресов.

[stextbox id=’alert’]На заметку: Не обязательно иметь в локальной сети DHCP сервис на базе Windows, можно чтобы он был и на сетевом оборудовании, к примеру Mikrotik. У меня так.[/stextbox]

Может так случить, что служба работает, но развернутая область не активна. В логах есть ошибки на этот счет: Event ID 1056

Служба DHCP обнаружила, что она запущена на контроллере домена (DC) и не имеет учетных данных, настроенных для использования с динамическими DNS-регистрациями, производимыми службой DHCP. Подобная конфигурация безопасности не рекомендуется. Учетные данные динамических DNS-регистраций можно настроить с помощью утилиты командной строки «netsh dhcp server set dnscredentials» или с помощью программы администрирования DHCP.

C:Windowssystem32> netsh dhcp server set dnscredentials ekzorchik poligon.local 712mbddr@

Пока проблема не поднимается. Нет нужно было удалить текущую область и заново не торопясь его создать и настроить.

Шаг №10: Проверяю, что рабочая станция может стать членом текущего домена и авторизоваться в нем.

C:Usersalektest>hostname

system

C:Usersalektest>ipconfig

Настройка протокола IP для Windows

Ethernet adapter Подключение по локальной сети:

DNS-суффикс подключения . . . . . : polygon.local

IPv4-адрес. . . . . . . . . . . . : 10.90.90.10

Маска подсети . . . . . . . . . . : 255.255.255.0

Основной шлюз. . . . . . . . . : 10.90.90.1

а на srv-dc2:

C:Usersekzorchik>dsquery computer

"CN=SRV-DC2,OU=Domain Controllers,DC=polygon,DC=local"

"CN=SYSTEM,CN=Computers,DC=polygon,DC=local" → ну вот и рабочая станция успешно авторизованная в домене.

Итого, заметка работоспособна. Раз получилось сделать в тестовой конфигурации, то как показывает моя практика сделать это можно будет и на боевой инфраструктуре. На этом у меня всё, с уважением автор блога Олло Александр aka ekzorchik.

Обновлено 12.04.2019

Теория как перенести контроллер домена windows server 2008 R2

Всем привет! Сегодня расскажу теоретическую последовательность переноса контроллера домена windows server 2008 R2. Краткий конспект по переносу DC (единственного в домене), являющегося по совместительству сервером глобального каталога и носителем ролей FSMO, на новый сервер. Никогда не создавайте себе такую ситуацию и всегда имейте, как минимум дублирующий сервер с такой же ролью. В противном случае, у вас есть все шансы полностью потерять ваше рабочее окружение.

- Делаем опись ресурсов на старом DC (чаще всего это DNS, DHCP, WINS, File Server, Print Server).

- Создаем на старом сервере резервную копию system state с помощью ntbackup.

- Инсталлируем на новый сервер Windows Server 2008 r2.

- Поднимаем его до дополнительного контроллера домена и перезагружаем.

- Поднимаем его до сервера глобального каталога и перезагружаем.

- Инсталлируем DNS-сервер на новый контроллер.

- Если на старом DC есть WINS, то инсталлируем его на новый и переносим базу данных.

- Переносим роли FSMO на новый DC.

- Снимаем роль глобального каталога со старого сервера и перезагружаем его.

- Понижаем старый контроллер до рядового сервера.

- Переносим настройки сервера печати (например, с помощью Windows Print Migrator).

- Переносим настройки файлового сервера (с помощью Microsoft File Server Migration Toolkit).

- Инсталлируем DHCP-сервер на новый контроллер и переносим на него параметры со старого (указав в параметрах сервера IP-адреса новых DNS и WINS).

- Перерегистрируем клиентские компьютеры на новый DHCP с помощью команд ipconfig /release и ipconfig /renew

Материал сайта pyatilistnik.org.

Апр 12, 2019 23:33

Last Updated on August 12, 2020 by

As you may already know, Windows Server 2008 and 2008 R2 products reached End of Extended support on 1/14/2020. So if your Active Directory is running on Windows Server 2008, It is time to look for upgrade options.

In this blog post, I am going to demonstrate how to migrate Active Directory from Windows Server 2008 to Windows Server 2019.

AD Migration task itself is very straight forward. But there are other things you need to consider before you do an AD migration. Below I listed a checklist you can use on many occasions.

Active Directory Migration Check List

• Evaluate business requirement for Active Directory migration

• Perform Audit on Existing Active Directory Infrastructure to make sure there are no existing health issues

• Provide Plan for implementation Process

• Prepare Physical / Virtual resources for Domain Controller

• Install Windows server 2019 Standard / Datacenter

• Patch Servers with latest Windows Updates

• Assign Dedicate IP address to Domain Controller

• Install AD DS Role

• Migrate Application and Server Roles from the Existing Domain Controllers.

• Migrate FSMO roles to new Domain Controllers

• Add New Domain controllers to the Existing Monitoring system

• Add New Domain controllers to the Existing DR Solution

• Decommission old domain controllers

• Raise the Domain and Forest Functional level

• On-Going Maintenance (Group Policy Review, New Features Implementations, Identify and fix active directory infrastructure issues)

If organizations running AD DS, it’s obvious it to have active directory integrated applications. Some of those may use it just for LDAP authentication and some may use advanced integration with modified active directory schema. with active directory migration, some of these applications may require modifications or upgrades to match with the new AD DS version. Therefor before the implementation process, it is important to recognize these active directory integrated applications and evaluate its impact on the migration.

LDAP Connection String Modifications – To use single-sign-on (SSO) with applications it may use LDAP connections to domain controllers. sometimes applications use hardcoded hostnames or IP addresses of domain controllers to define the connections. If domain migration involves IP address changes and Hostname changes, alternation to these records will be needed.

Schema Version Changes – Some legacy applications only support certain versions of active directory schema. This is specifically applying for custom made active directory integrated applications. This is very rare but I have to face these in my active directory migrations projects. Therefore if it’s not well-known applications, check with the application vendor if it supported new AD DS schema version.

Application Migrations – Some organizations have legacy application versions that no longer support or develop by its vendor. There are occasions where these types of issues turn to be bottlenecks for AD Migration projects. Once I was working on AD DS 2003 to AD DS 2012 R2 migration project. The organization had a legacy application that runs on windows server 2000 system. AD DS 2012 R2 does not support windows server 2000-member servers. The vendor who created the application no longer in business. Then we had to users to similar type application which supports new operating systems before we start the Active Directory migrations.

Server Roles/Applications installed on Domain Controllers – In the majority of the cases, once FSMO roles migrated to new domain controllers, old domain controllers will be decommissioned. Even though Microsoft recommends not to install applications or other server roles in domain controllers, people still do it. Some of the common roles installed in domain controllers are DHCP, File Servers, Licensing Server. If existing domain controllers are subject decommission these applications and server roles need to migrate new servers.

Most Common Questions About Active Directory Migrations

In below I listed some of the most common questions I get about AD migration,

1. Can I keep the same IP address for the PDC? Yes, you can. Active Directory fully supports for IP address changes. Once FDMO role migration is completed, you can swap the IP addresses of Domain Controllers.

2. Can I downgrade forest/domain functional levels? Yes, you can do it from Windows server 2008 R2.

3. Do I need to migrate the DNS role? No, it is part of the AD. When you add a new domain controller, you can make it as DNS server too.

4. Do I need to change SYSVOL replication from FRS to DFS? If your domain is built based on Windows server 2008 or Windows Server 2008 R2, you are already using DFS for SYSVOL replication. If you originally migrated from Windows server 2003, it’s more likely you are still using FRS. In that case, after the migration, you can also change the SYSVOL replication method from FRS to DFS. I already have a blog post covering this topic https://www.rebeladmin.com/2015/04/step-by-step-guide-for-upgrading-sysvol-replication-to-dfsr-distributed-file-system-replication/

5. Can I keep Windows 2008 Domain Controllers and upgrade forest and domain functional level to Windows Server 2016? (Windows server 2019 does not have the forest and domain functional level name as Windows server 2019. it is still called Windows server 2016) – No, you can’t. Before forest and domain functional level upgrade, you need to decommission Windows server 2008 domain controllers.

Demo Environment

As per the above figure, rebeladmin.com domain has two domain controllers. The FSMO role holder (REBEL-DC2008) is running a domain controller based on windows server 2008. Domain and forest functional level currently operating at Windows server 2008. A new domain controller with Windows Server 2019 (REBEL-DC2019) will be introduced and it will be the new FSMO role holder for the domain. once FSMO role migration completed, Domain controller running windows server 2008 will be decommissioned. After that forest and domain, the functional level will be raised to the windows server 2019.

Note – When you introduce new domain controllers to the existing infrastructure it is recommended to introduce to the forest root level first and then go to the domain tree levels.

Add Windows server 2019 Domain Controller

As the first part of the configuration, we need to make REBEL-DC2019 as an Additional Domain Controller. To do that,

1. Log in to the Server as a member of the local administrators’ group.

2. Add server to the existing domain as a member.

3. Log in to the domain controller as an enterprise administrator.

4. Verify the static IP address allocation using ipconfig /all.

5. Launch the PowerShell Console as an Administrator

6. Before the configuration process, we need to install the AD DS Role in the given server. To do that we can use the following command.

Install-WindowsFeature –Name AD-Domain-Services -IncludeManagementTools

7. Configure the new server as an additional domain controller using,

Install-ADDSDomainController

-CreateDnsDelegation:$false

-InstallDns:$true

-DomainName “rebeladmin.com”

-SiteName “Default-First-Site-Name”

-ReplicationSourceDC “REBEL-DC2008.rebeladmin.com”

-DatabasePath “C:WindowsNTDS”

-LogPath “C:WindowsNTDS”

-SysvolPath “C:WindowsSYSVOL”

-Force:$true

Note – There are no line breaks for the command and I have listed it as above to allow readers to focus on the parameters.

The following table explain the PowerShell arguments and what it will do.

| Argument | Description |

| Install-ADDSDomainController | This cmdlet will install the domain controller in active directory infrastructure. |

| -CreateDnsDelegation | Using this parameter can define whether to create DNS delegation that reference active directory integrated DNS. |

| -InstallDns | Using this can specify whether DNS role need to install with active directory domain controller. For new forest, it is default requirement to set it to $true. |

| -DomainName | This parameter defines the FQDN for the active directory domain. |

| -SiteName | This Parameter can use to define the active directory site name. the default value is Default-First-Site-Name |

| -ReplicationSourceDC | Using this parameter can define the active directory replication source. By default, it will use any available domain controller. But if need we can be specific. |

| -DatabasePath | This parameter will use to define the folder path to store active directory database file (Ntds.dit) |

| -LogPath | Log path can use to specify the location to save domain log files. |

| -SysvolPath | This is to define the SYSVOL folder path. Default location for it will be C:Windows |

| -Force | This parameter will force command to execute by ignoring the warning. It is typical for the system to pass the warning about best practices and recommendations. |

Once execute the command it will ask for SafeModeAdministrator Password. Please use a complex password to proceed. This will be used for DSRM.

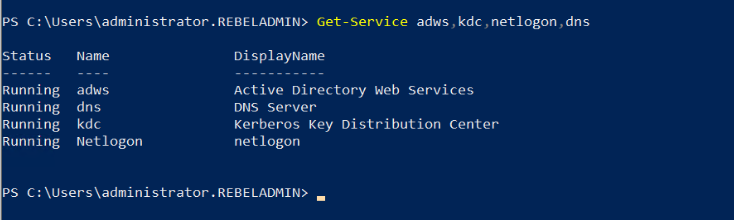

After the server is rebooted, log back in as an administrator to check the AD DS status.

Get-Service adws,kdc,netlogon,dns

Will confirm the status of the AD DS service.

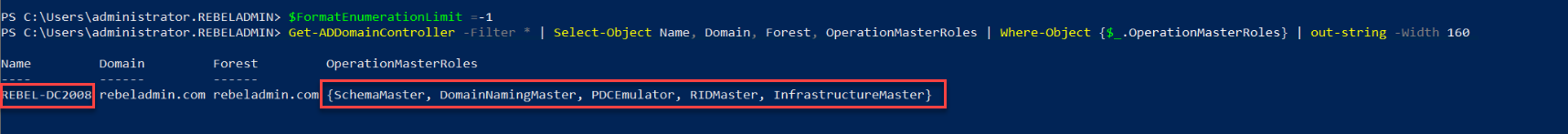

Then run following to confirm the current FSMO role holder.

$FormatEnumerationLimit =-1

Get-ADDomainController -Filter * | Select-Object Name, Domain, Forest, OperationMasterRoles | Where-Object {$_.OperationMasterRoles} | out-string -Width 160

In the above, I used $FormatEnumerationLimit to show more data in output without truncating.

As we can see in output REBEL-DC2008 holds all five FSMO roles.

Move Active Directory FSMO roles

The next part of the migration is to move FSMO roles to the new Windows Server 2019 Domain controller (REBEL-DC2019).

We can do this by running,

Move-ADDirectoryServerOperationMasterRole -Identity REBEL-DC2019 -OperationMasterRole SchemaMaster, DomainNamingMaster, PDCEmulator, RIDMaster, InfrastructureMaster

This command needs to run in the new windows 2019 domain controller as Enterprise Administrator.

Then rerun the following command to verify the new FSMO role owner.

Get-ADDomainController -Filter * | Select-Object Name, Domain, Forest, OperationMasterRoles | Where-Object {$_.OperationMasterRoles} | out-string -Width 160

Decommission Old Domain Controller

Now we moved FSMO roles over and the next step is to decommission old DC which is running with windows server 2008.

To do that,

1. log in to old DC as enterprise administrator

2. Go to Run | dcpromo

3. It will open up the dcpromo wizard. Click on Next to continue.

4. In the next page also click on Next.

5. In Remove DNS Delegation page keep the default selection and click on Next.

6. Then the system will prompt for credentials. Provide Domain Admin credentials here.

7. On the next page, type a new password for the local administrator account.

8. In summary, page, click on Next to complete the process.

Once the process is completed, reboot the server.

Raise Domain and Forest Functional level

After you demote your last domain controller running with windows server 2008 we can raise Domain and Forest Functional level to windows server 2016 ( Windows server 2019 is the same).

To upgrade the domain functional level, you can use the following PowerShell command in the Windows server 2019 domain controller.

Set-ADDomainMode –identity rebeladmin.com -DomainMode Windows2016Domain

To upgrade the forest function level, you can use the following command

Set-ADForestMode -Identity rebeladmin.com -ForestMode Windows2016Forest

After the migration completes, we still need to verify if it completes successfully.

Get-ADDomain | fl Name,DomainMode

This command will show the current Domain functional level of the domain after the migration.

Get-ADForest | fl Name,ForestMode

The above command will show the current forest functional level of the domain.

This marks the end of this blog post. Hope now you know how to migrate Active Directory from Windows server 2008 to Windows Server 2019. If you have any questions feel free to contact me on rebeladm@live.com also follow me on twitter @rebeladm to get updates about new blog posts.

Active Directory Migration – In this blog, we’ll move the roles on our Server2008 (Windows Server 2008 R2 SP1) AD server to Server2019 (new Windows Server 2019 Standard).

Before proceeding to migrate an Active Directory from Windows Server 2008 R2 to Windows Server 2019, you want to first install Windows Server 2019 on a replacement machine which can then be promoted to Active Directory Server 2019.

Install Windows Server 2019.

How to Install Windows Server 2019, Click here

Rename Windows Server 2019.

How to rename Windows Server 2019, Click here

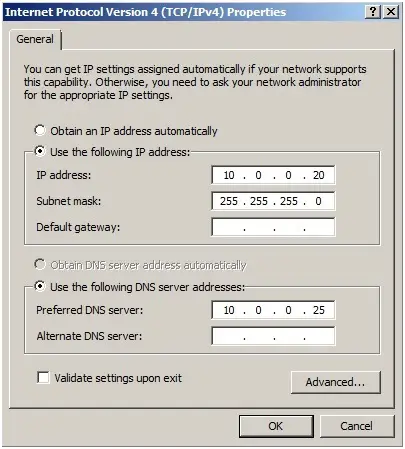

Configure the IP Addresses in Server 2019.

The next step is to configure the IP and the DNS Addresses on the new server.

Windows Server 2008

R2

Windows Server 2019

Computer Name: Server2008 Server2019

Domain Name:

xpertstec.local

IP Address (Static): 10.0.0.20

10.0.0.22

Subnet Mask:

255.255.255.0 255.255.255.0

Default Gateway: 10.0.0.1 10.0.0.1

Preferred DNS Server: 10.0.0.20 10.0.0.20

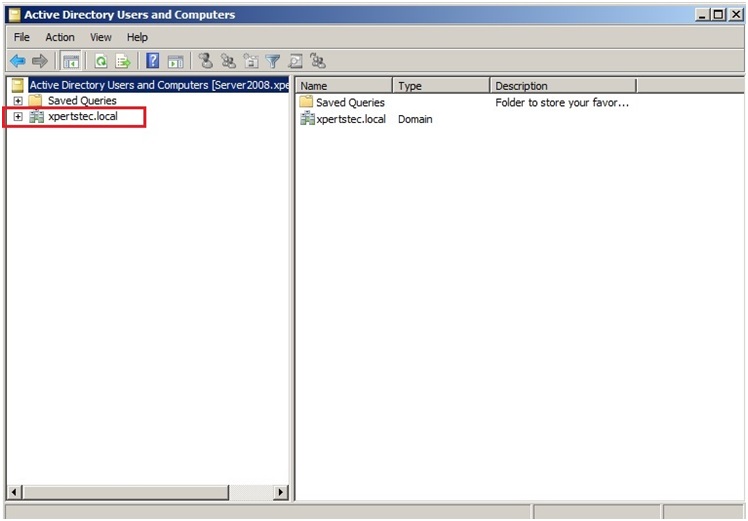

Active Directory Migration 2008

1- First, let’s have a glance at my environment. we have a domain controller xpertstec.local which is installed on Windows Server 2008 R2.

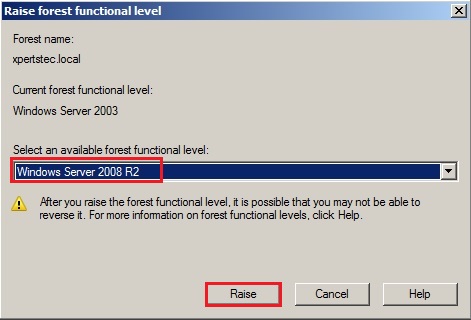

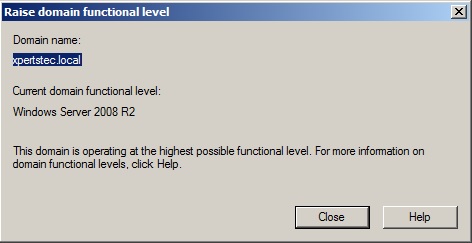

Raise the Forest Functional Levels and Domain Functional Levels in Windows Server 2008 R2.

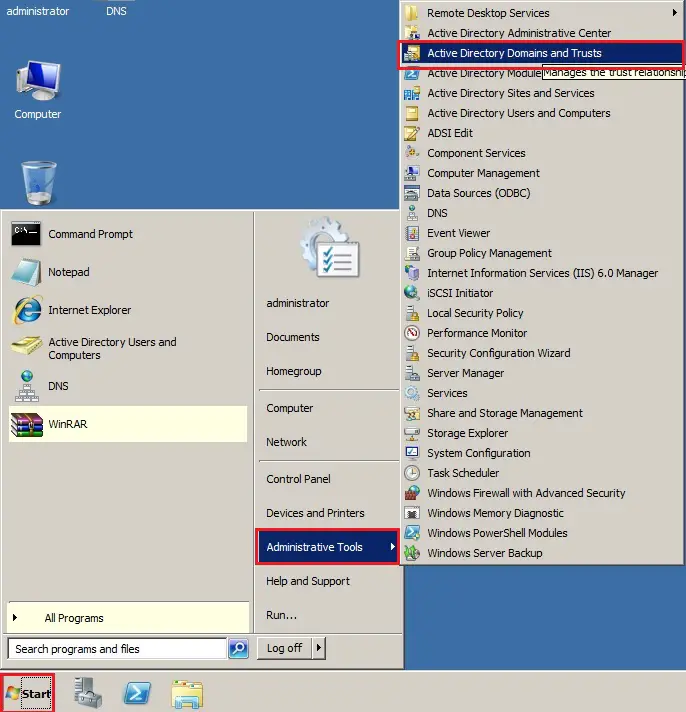

2- Click Start and select Administrative Tools and then Active Directory Domains and Trusts.

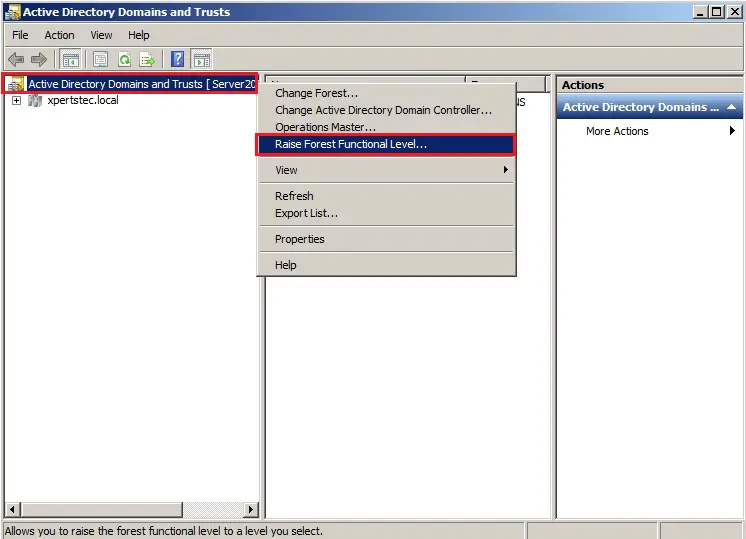

3- Right click on Active Directory Domains and Trusts and choose Raise Forest Functional Level.

4- Select an available forest functional level “Windows Server 2008 R2 and click Raise.

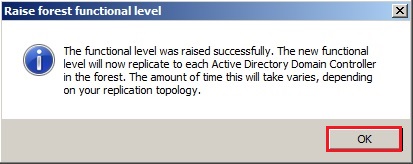

5- Now click on OK.

6- The forest functional level was raised successfully so click on ok.

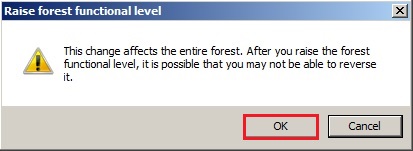

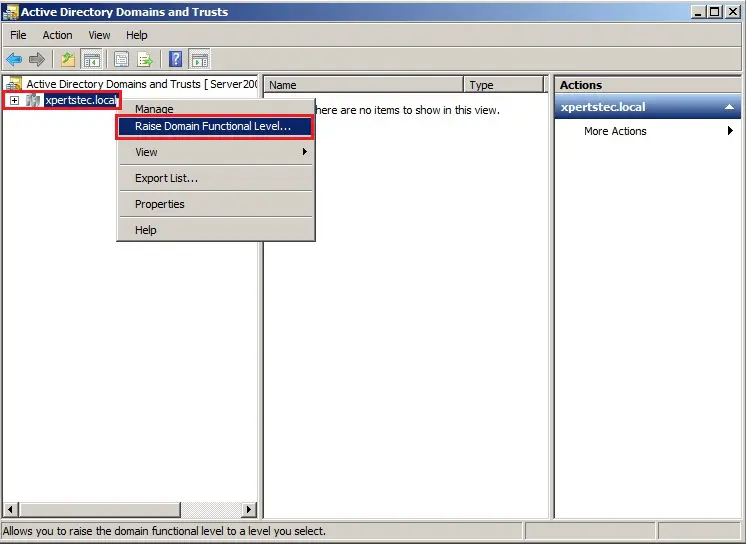

Now Raising the Function Level of the Domain

7- Right click on the Domain name (xpertstec.local) and click Raise Domain Functional Level.

8- It has already got raised the Domain Functional Level to Windows Server 2008 R2 so click on close.

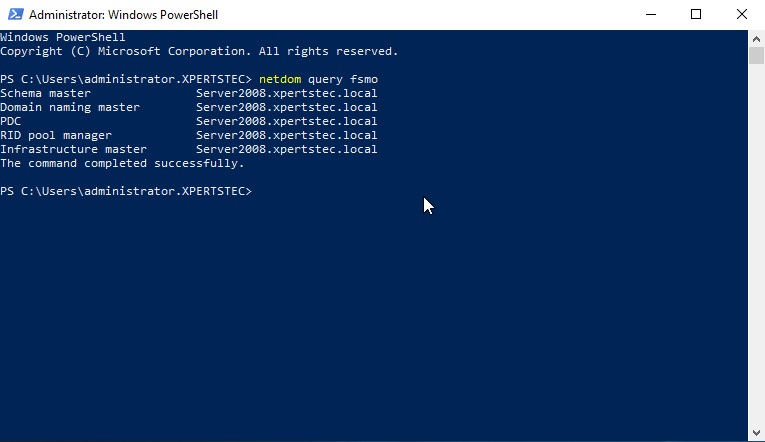

9- Now type the Netdom query fsmo command to check which server has installed FSMO roles.

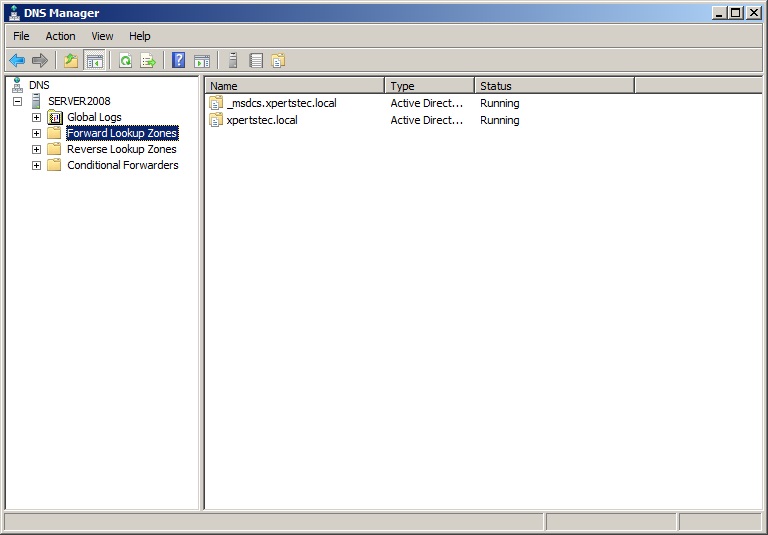

10- DNS Manager.

Active Directory Migration Steps

Join Windows Server 2019 to an Active Directory Domain.

How to Join Windows Server 2019 to an Active Directory Domain, Click here

Now sign in Windows Server 2019 with the domain administrator account.

Create Additional Domain Controller (ADC) In Windows Server 2019

How to Create Additional Domain Controller (ADC) In Windows Server 2019 so Click here

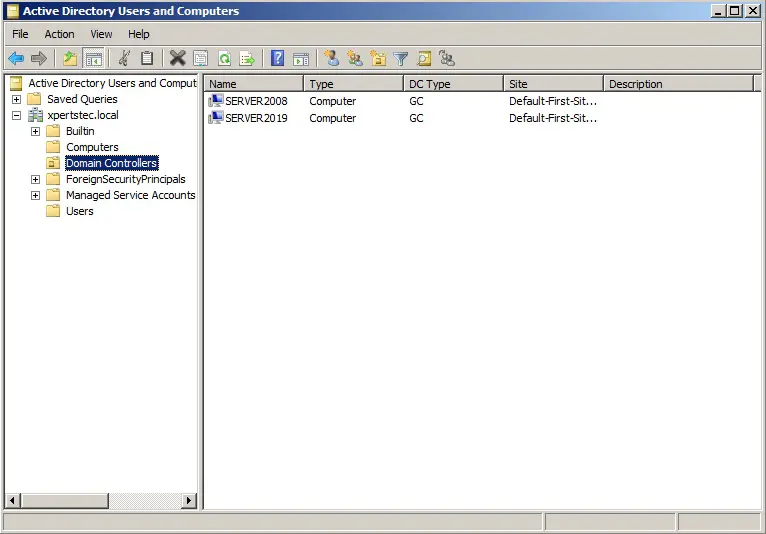

11- Now have a look at my active directory Domain Controllers Server2008. We can now see that our server Server2019 is in the domain role.

Transferring the Flexible Single

Master Operations (FSMO) Role

I have a Windows Server 2008 Domain Controller (server2008) and have a further Windows Server 2019 domain controller (Server2019). To finish the migration. We’d like to transfer 5 FSMO roles to the new domain controller.

- Schema Master

- Domain Naming Master

- PDC

- RID pool manager

- Infrastructure Master

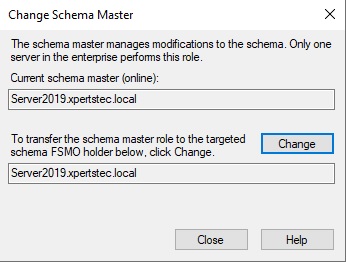

12- To find which server is currently holding FSMO then run the following command. netdom query fsmo

The FSMO roles are currently with the Windows Server 2008 R2 Active Directory domain controller (server2008)

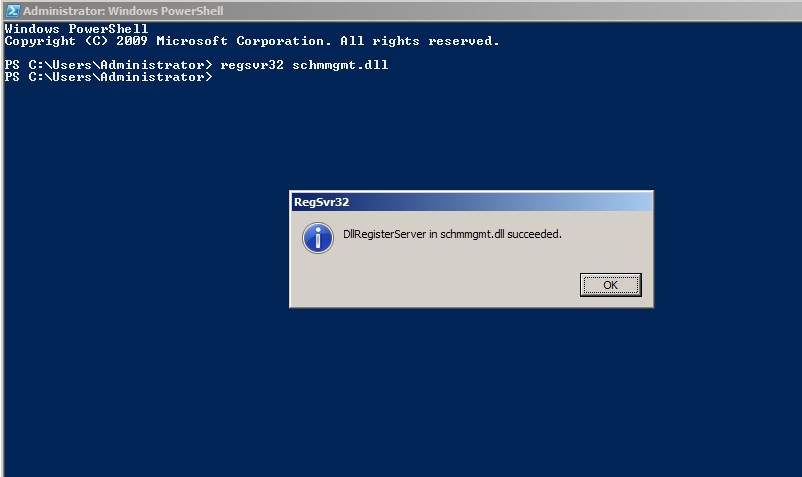

Using Active Directory Schema snap-in to transfer the Schema Master role 13- Open Command Prompt in administrative mode and type regsvr32 schmmgmt.dll and then click on ok.

Operations Master Roles Tranfer

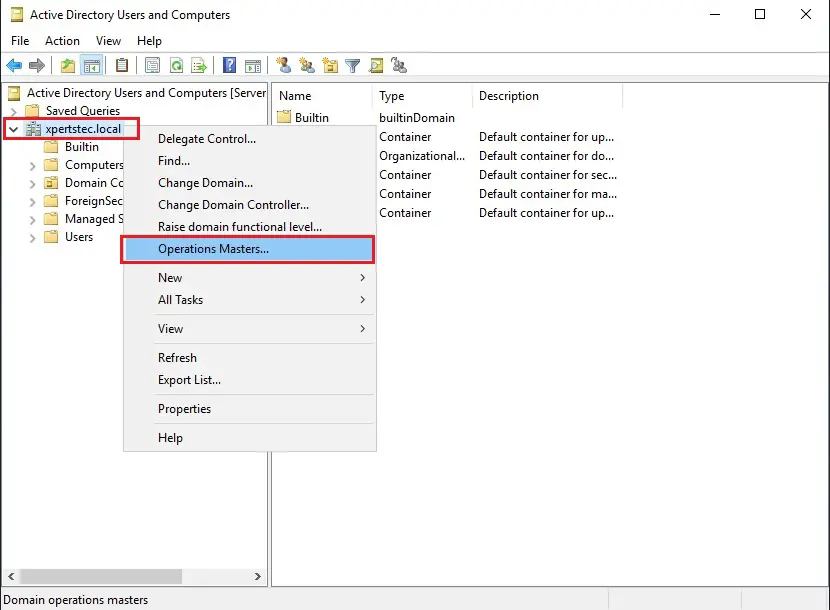

14- On the Server2019 server, open Active Directory Users and Computers, right click domain xpertstec.local and then click Operations Masters.

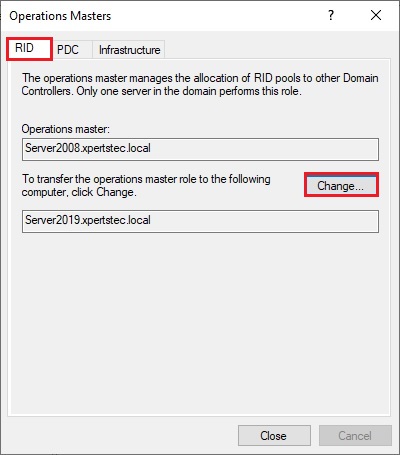

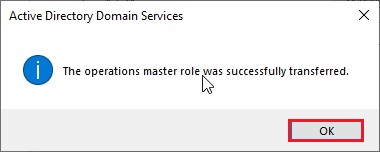

15- On the Operations Masters, Select the RID tab and select the Change button.

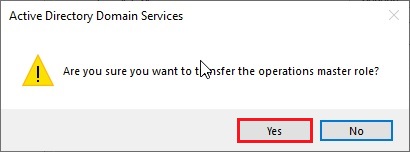

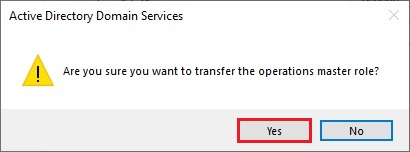

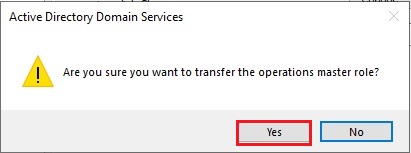

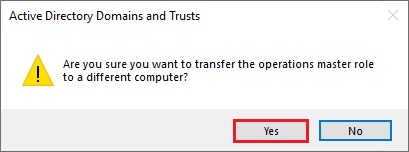

16- Now click Yes.

17- The operations master role was successfully transferred so click ok.

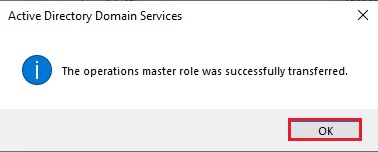

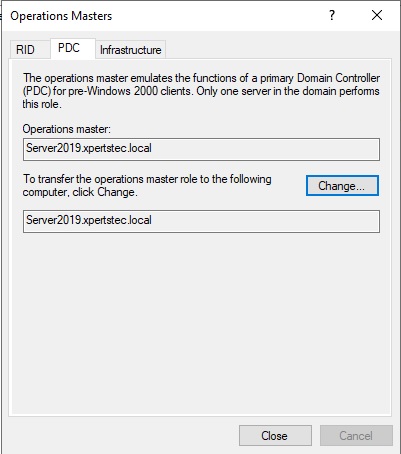

18- Now you can verify that Operation master now transferred to our new Server Server2019.xpertstec.local

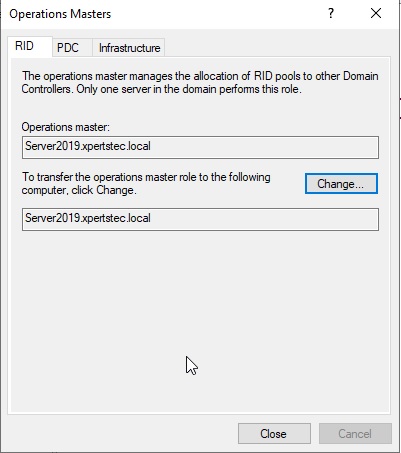

19- On the Operations Masters, select the PDC tab and then click the change button.

20- Now click Yes.

21- The operations master role was successfully transferred, then click ok.

22- Now you can verify that Operation master now transferred to our new Server Server2019.xpertstec.local

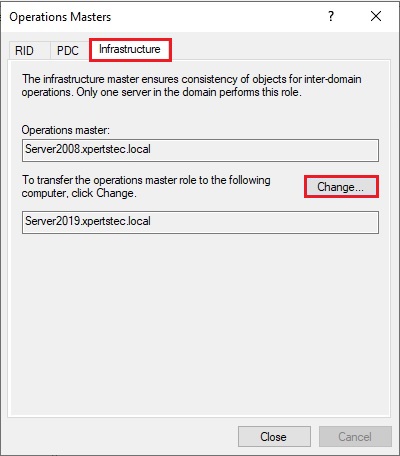

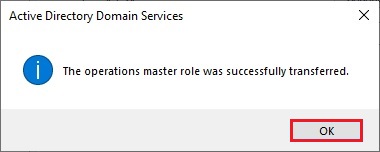

23- On the Operations Masters, select the Infrastructure tab and click on change button.

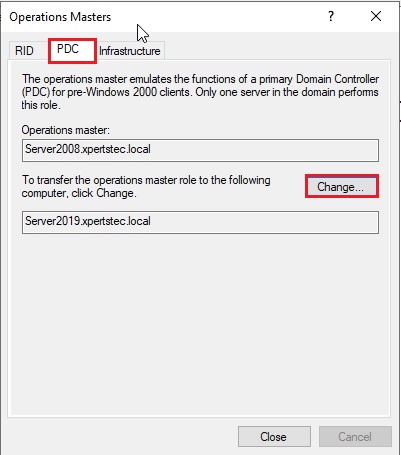

24- Then click Yes.

25- The operations master role was successfully transferred, then click ok.

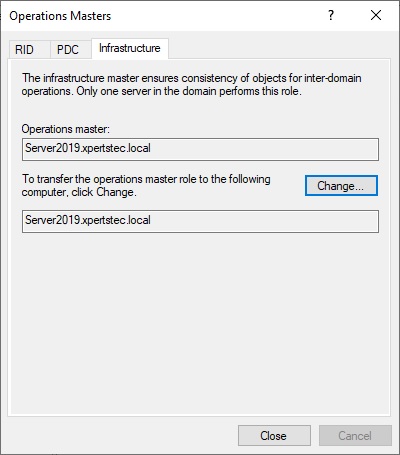

26- Now you can verify that Operation master now transferred to our new Server Server2019.xpertstec.local

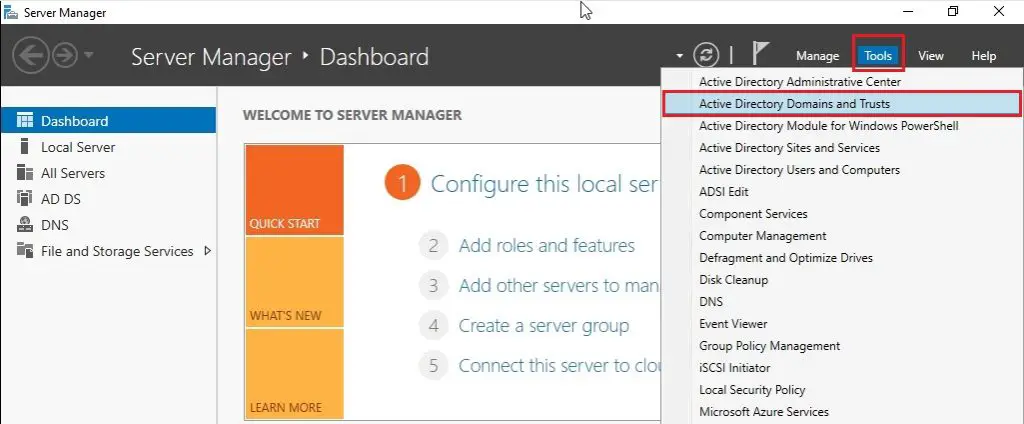

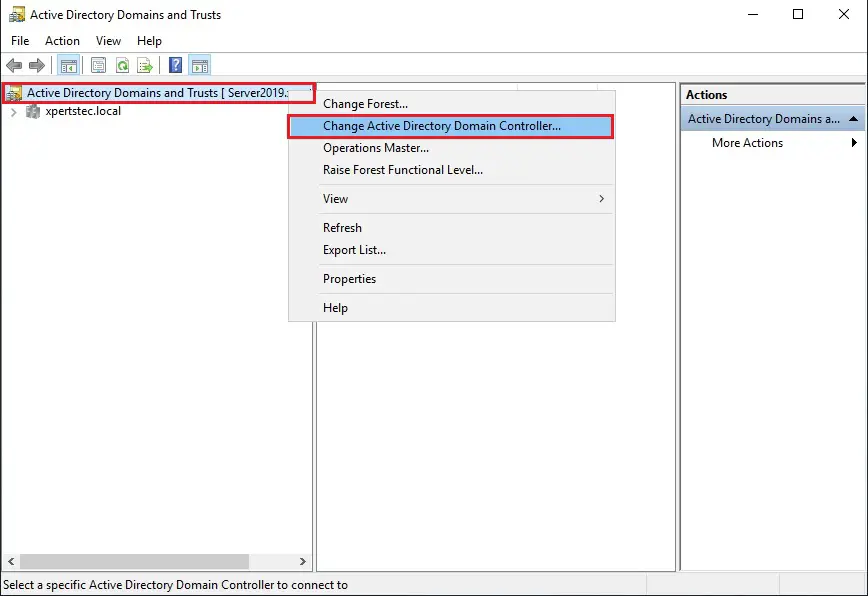

27- Open Server Manager and select Tools and then click Active Directory Domains and Trusts.

28- Right click on Active Directory Domains and Trusts and then select change active directory domain controller.

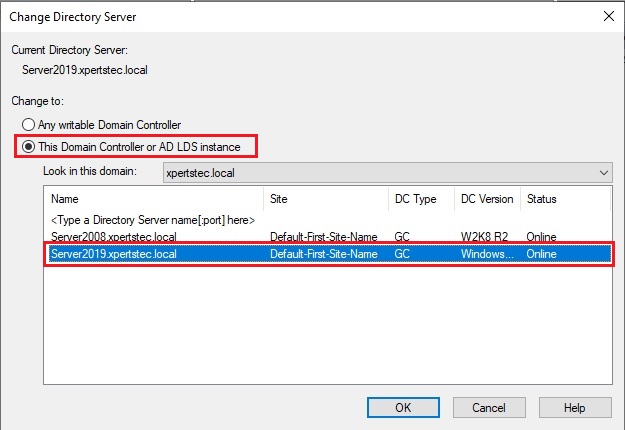

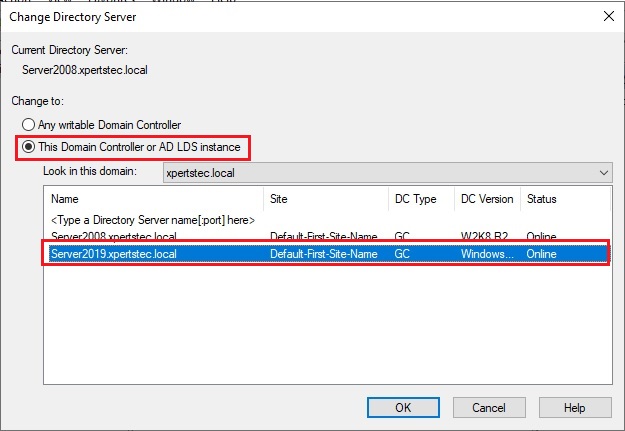

29- Select this Domain Controller or AD LDS Instance and click on the domain controller that you want to be the schema master role and then click ok.

Transfer Domain Master Role

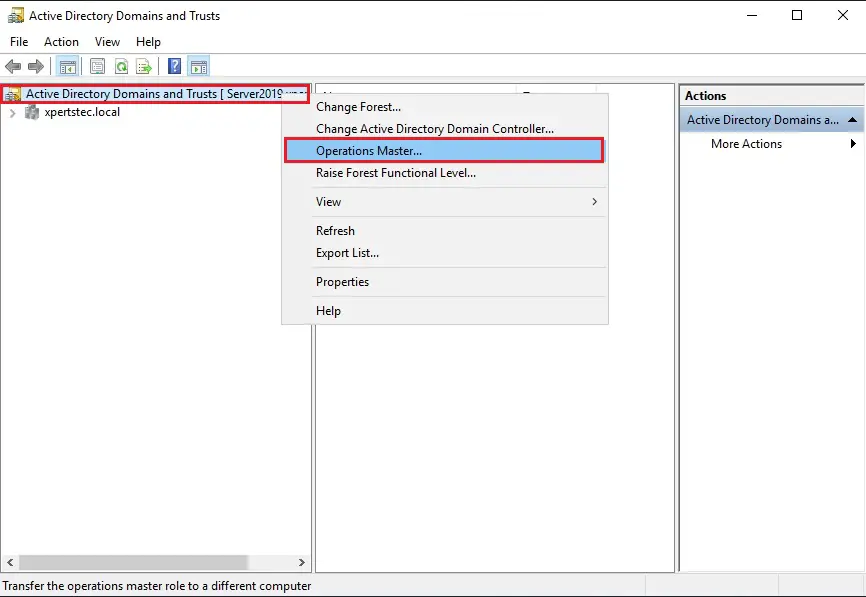

30- Right click Active Directory Domains and Trusts and then select Operations Master.

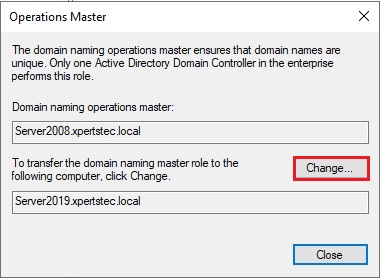

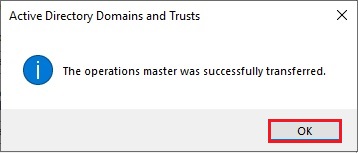

31- Now click on Change

32- then click Yes.

33- The operations master was successfully transferred then click ok.

34- Confirmed the domain naming operation master role and click on Close.

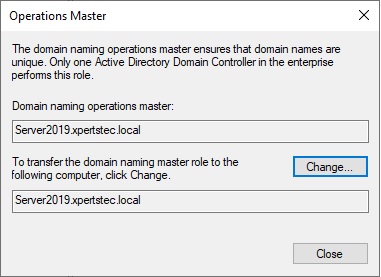

35- Now we need to move our Schema Master role, so we need to register the schmmgmt.dll open command prompt and run the command below.

Regsvr32.exe C: windows system32 schmmgmt.dll

The process was completed successfully so click on ok.

36- Open Microsoft Management Console mmc type mmc and then hit enter.

Console

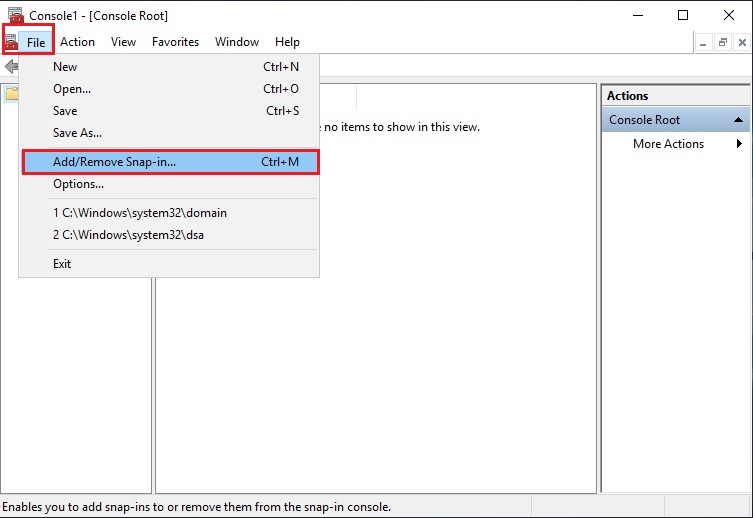

37- Select the File tab and then select Add/Remove Snap-in.

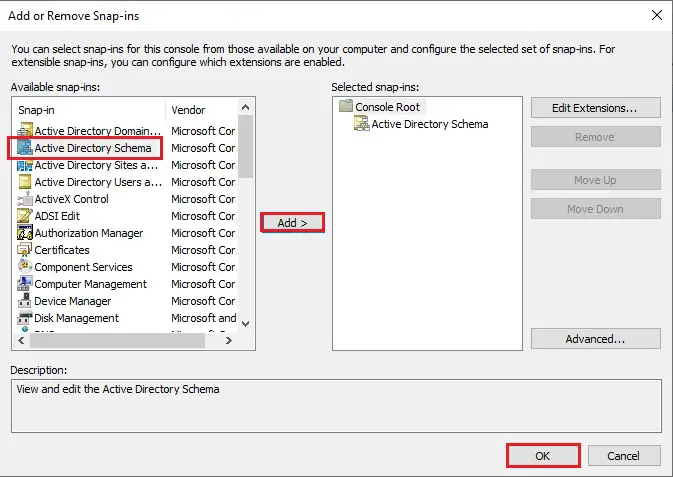

38- From the left side, under Available Snap-ins, Select Active Directory Schema, click Add button and then click ok.

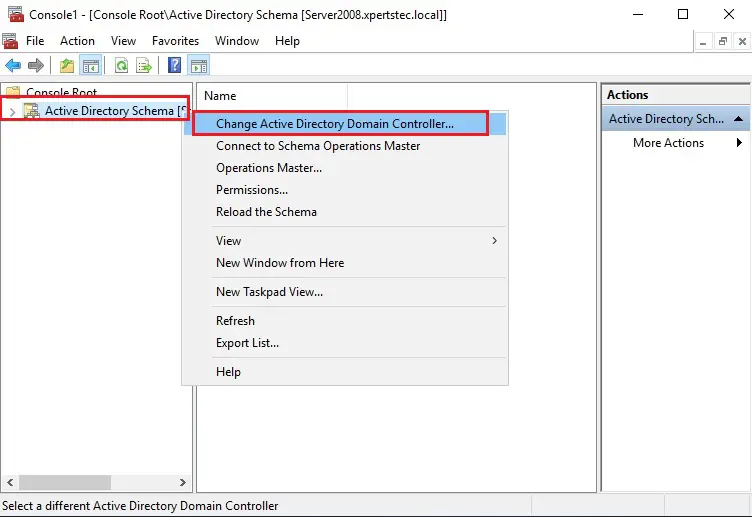

39- Right click Active Directory Schema, and then select Change Active Directory Domain Controller.

40- Select this Domain Controller or AD LDS Instance, click on the domain controller that you want to be the schema master role and then click on ok.

41- Now click OK.

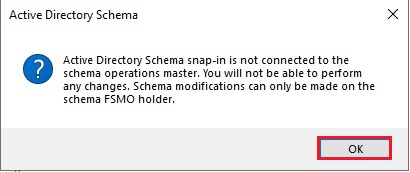

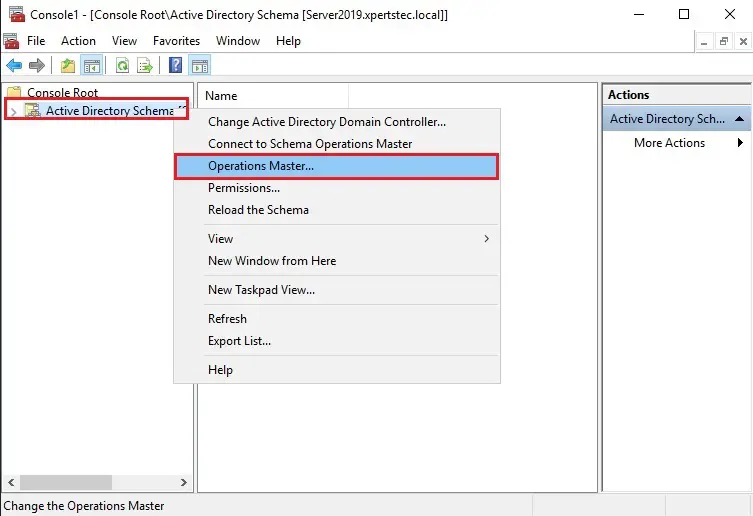

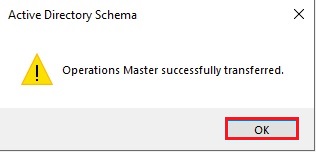

42- In the console1, right click Active Directory Schema (Server2019.xpertstec.local) and then select Operations Master.

43- Select the Change button.

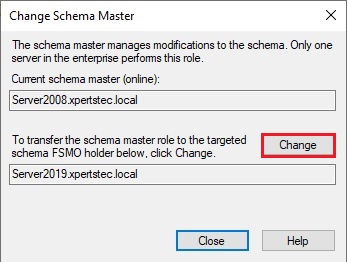

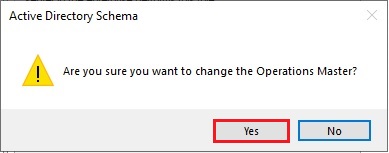

44- then click Yes.

45- The active directory schema Operations Master successfully transferred then click ok.

46- Now confirm your current schema master which is Server2019 and then click Close.

47- Now run the Netdom query fsmo command, so we can now see that our roles have been moved to our Windows Server 2019 Additional Domain Controller.

48- Now change the DNS address of our additional Domain Controller server to be the IP address of our Windows Server 2019 Domain Controller server.

After completing Active Directory Migration, Now the ultimate step is to get rid of (uninstalling) server2008 Active Directory domain controller.

Remove Active Directory Domain Controller 2008

49- Open command prompt Type dcpromo and then hit Enter.

50- Click Next.

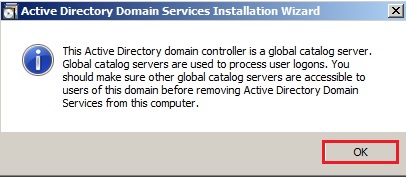

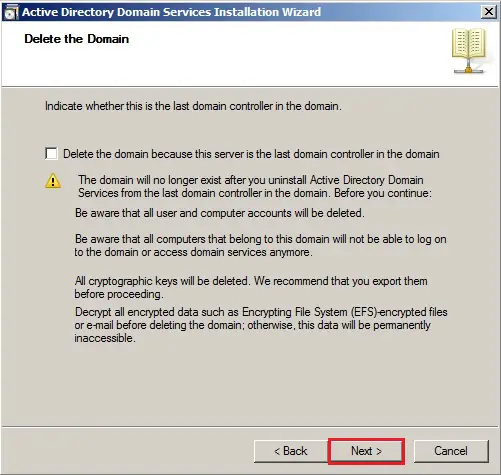

51- The Active Directory domain controller has the global catalog service, make sure your primary DC also has the service enabled and click on ok.

52- Confirmed that the delete this domain, because this server is the last domain controller in the domain, is UNCHECKED and then click next.

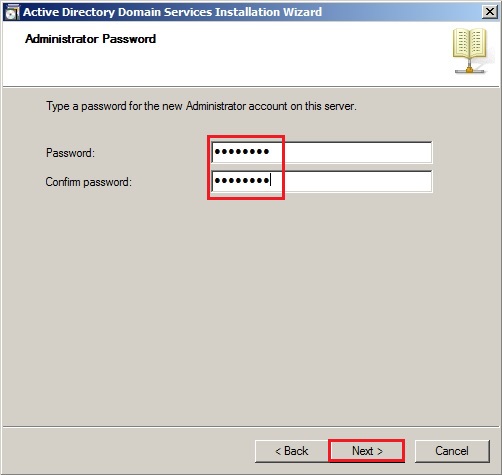

53- Type a password for the new Administrator account on this server and click next.

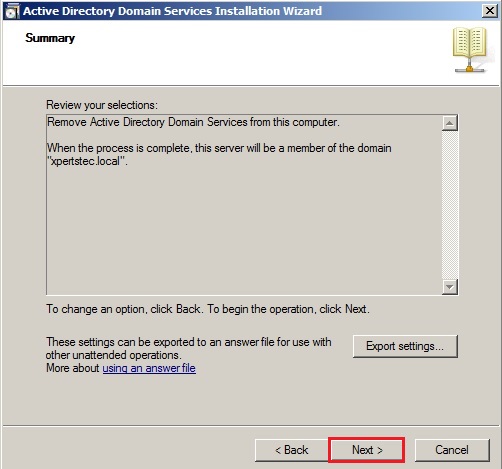

54- Review the remove active directory domain services Summary and click Next.

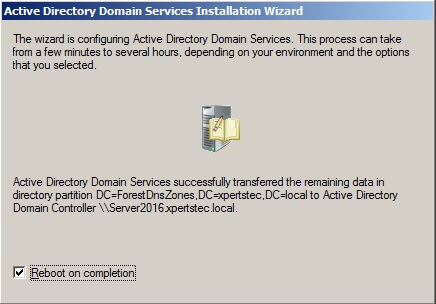

55- Check the Reboot on completion box to restart the server after the service has been removed

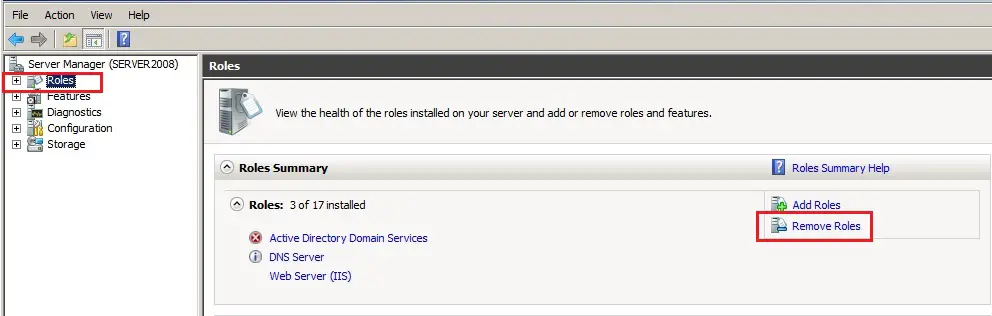

56- After rebooting server2008 DC. Now log in with the local administrator account and then open Server Manager.

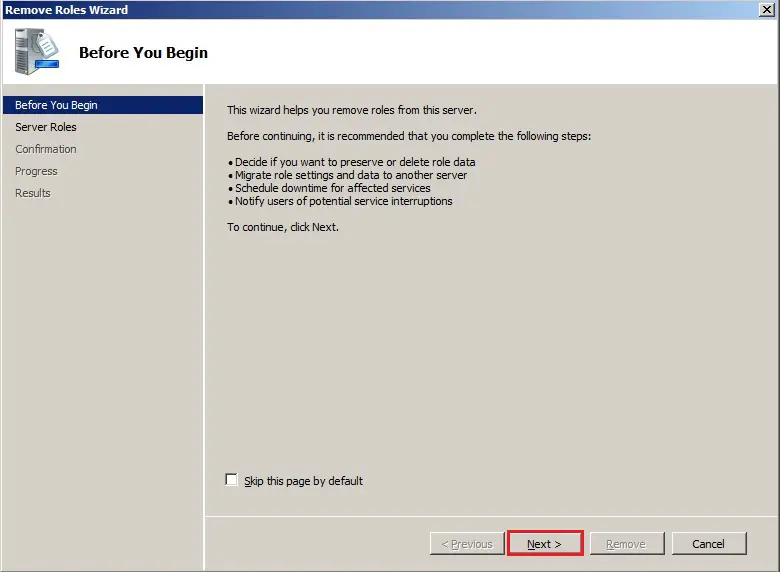

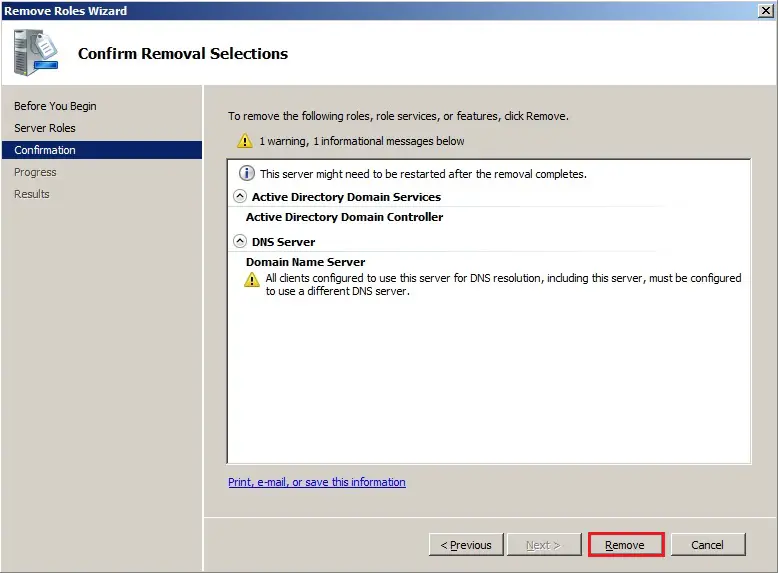

57- In Server Manager click Roles under Roles Summary and click Remove Roles.

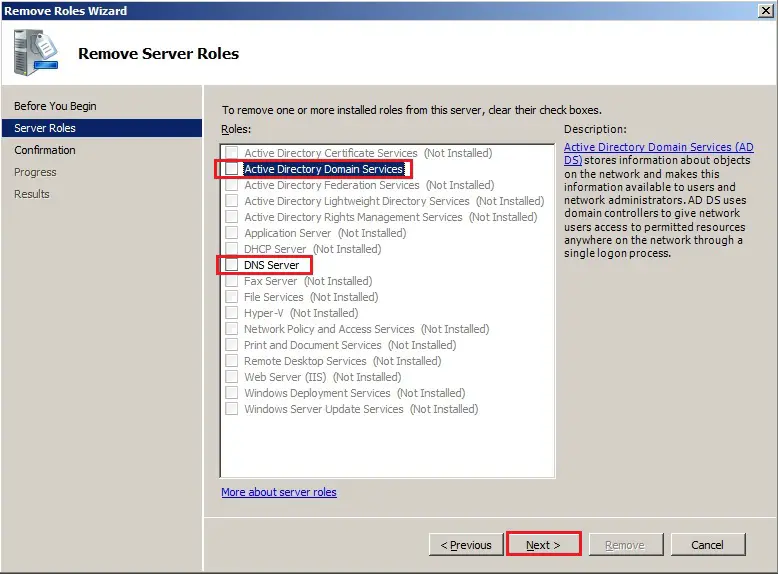

58- Remove active directory domain controller 2008 Roles wizard, click next.

59- Uncheck Active Directory Domain Services and DNS Server box and click next.

60- Click Remove.

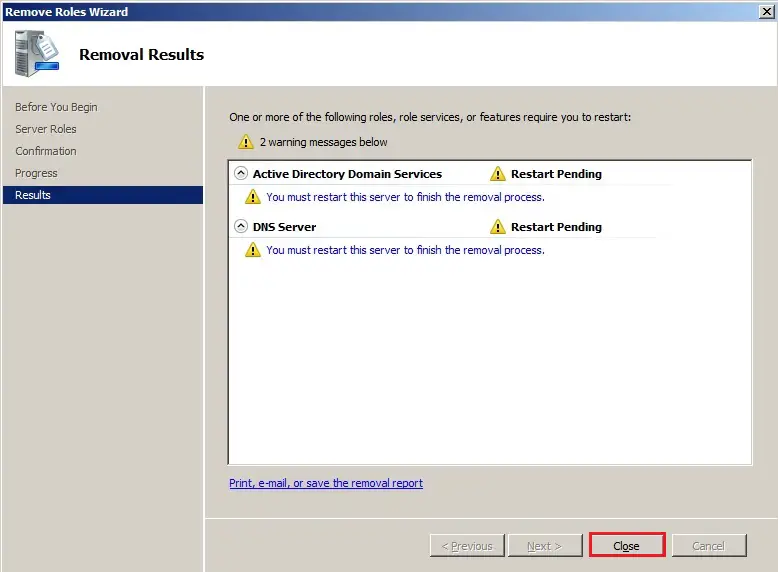

61- Now click Close.

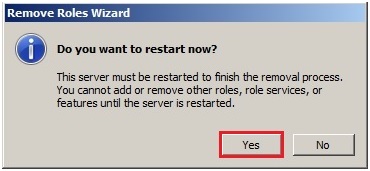

62- Do you want to restart now so click on Yes.

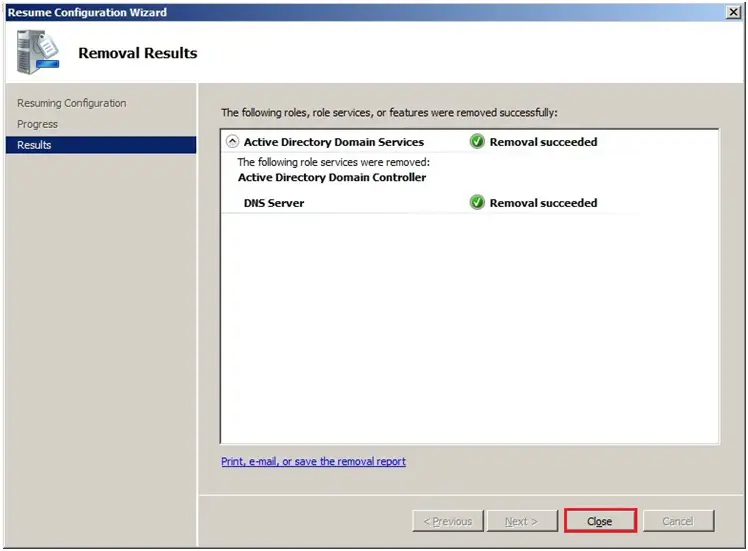

63- After rebooting server Log back to server2008, active directory domain services removal succeeded and click Close.

64- Disjoin the machine from the domain

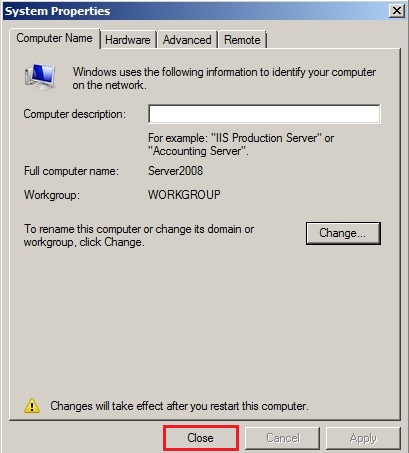

Join to Workgroup

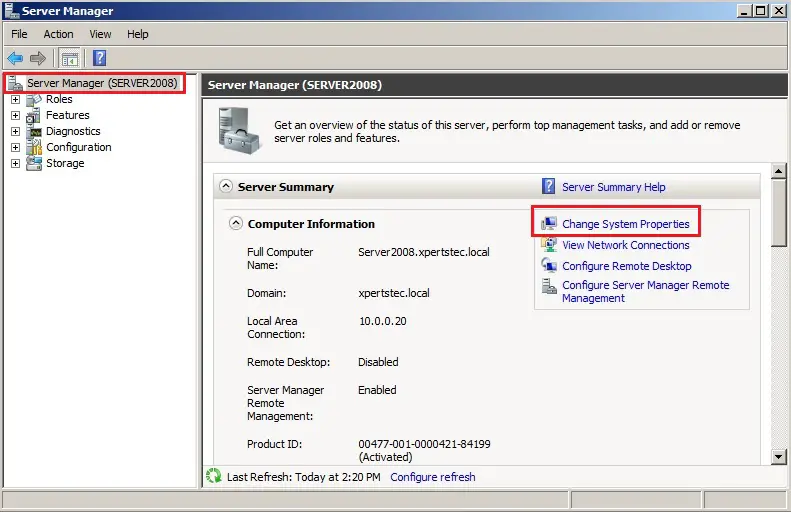

In the Server Manager, under Server Summary and click Change System Properties.

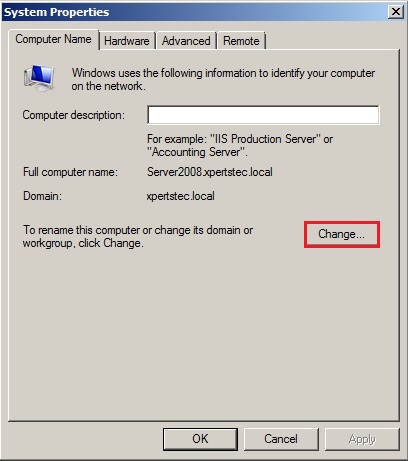

65- On the System Properties and click the change button.

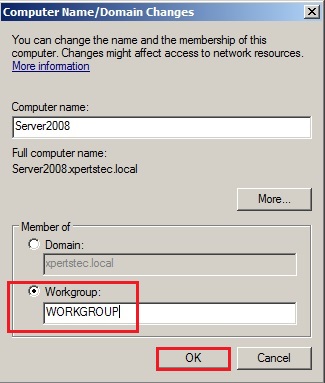

66- Select Workgroup type in a workgroup name and then click on ok.

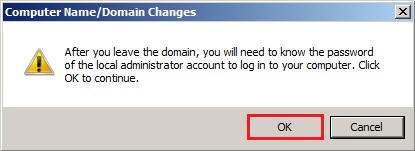

67- After leaving the domain Warning message so click ok.

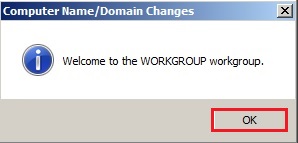

68- Welcome to the workgroup and click on ok.

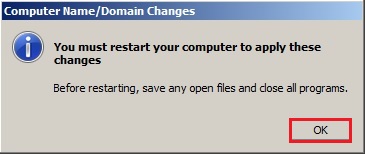

69- Click OK to restart the server.

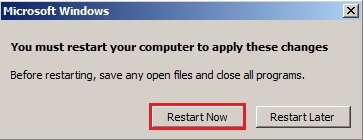

70- System Properties, click Close.

71- Click Restart Now or Restart Later and shut down this server.

Like and subscribe our YouTube channel to watch updated videos.

For more information click here

Как недавно выяснилось, процесс миграции домена с Windows Server 2003 на Windows Server 2008/R2 (либо просто на другой сервер) для начинающих системных администраторов представляет сложности и даже вызывает некоторую боязнь, хотя на самом деле он настолько прост, что о написании такой статьи я даже и не задумывался никогда, тем более что в интернете их полно.

Тем не менее, целью данной статьи было объединить типовые действия, возникающие при миграции, поэтому приступим. Статья будет представлять собой пошаговый мануал, с наиболее распространенным случаем миграции с 2003 на 2008 R2 и с необходимыми отступлениями для других вариантов.

Собственно шаги:

- Исходные данные и техзадание,

- Подготовительные работы,

- Обновление схемы леса и домена,

- Передача ролей FSMO,

- Перенос глобального каталога,

- Перенастройка интерфейсов, DNS и другие послеустановочные задачи.

Исходные данные и техзадание

Исходная ситуация — существует домен, testcompany.local. Для упрощения в нем будет один контроллер домена под Windows Server 2003, с именем dc01. DNS-сервер также на нем, основная зона интегрирована в Active Directory.

Сетевые настройки контроллера:

IP-адрес — 192.168.1.11

Маска — 255.255.255.0

Шлюз — 192.168.1.1

DNS-сервер — 192.168.1.11Задача — установить контроллер домена на другом сервере, причем работающем под Windows Server 2008 R2, старый контроллер понизить до рядового сервера (а затем возможно, удалить вообще), а все функции старого контроллера передать новому.

Подготовительные работы

В качестве подготовительных работ следует запустить команды netdiag (эта команда существует только в 2003 Server, Support Tools) и dcdiag, убедиться в отсутствии ошибок, а при их наличии исправить эти ошибки.

В первую очередь определяем держателя FSMO-ролей в домене, командой:

netdom query fsmoУтилита netdom.exe в состав Windows Server 2003 по умолчанию не входит, поэтому нужно установить Support Tools. В рассматриваемом случае от нее смысла никакого нет, так как контроллер домена всего один и роли FSMO все равно все на нем. Тем же, у кого контроллеров домена больше одного, это будет полезно, чтобы знать, какие именно роли и откуда переносить. Результат команды будет примерно таким:

Далее, устанавливаем операционную систему Windows Server 2008 R2 на новый сервер, даем имя dc02, задаем сетевые настройки:

IP-адрес — 192.168.1.12

Маска — 255.255.255.0

Шлюз — 192.168.1.1

DNS-сервер — 192.168.1.11и вводим его в существующий домен, testcompany.local в нашем случае.

Обновление схемы леса и домена

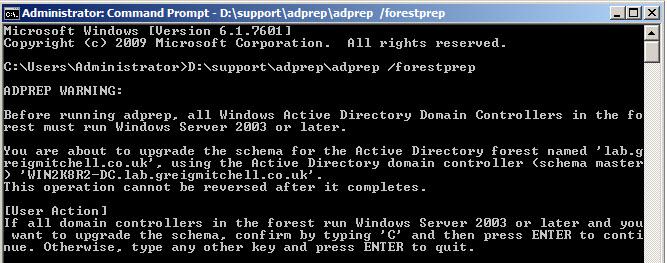

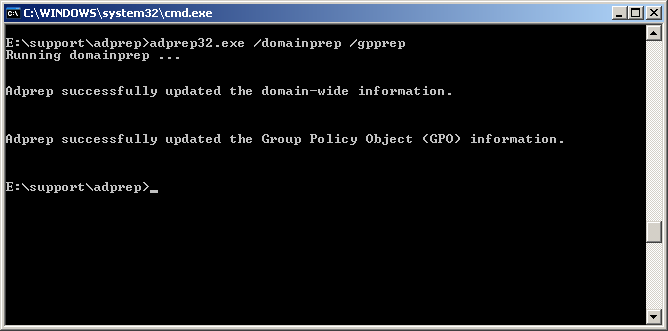

Следующий этап — обновление схемы леса и домена до Windows Server 2008 R2, что мы будем делать с помощью утилиты adprep. Вставляем установочный диск с Windows Server 2008 R2 в сервер dc01. На диске нас интересует папка X:supportadprep (X: — буква диска DVD-ROM). Если windows Server 2003 у вас 32-х битная, следует запускать запускать adprep32.exe, в случае 64-х битной — adprep.exe.

Для выполнения команды adprep /forestprep никаких требований к функциональному режиму леса нет. Для выполнения команды adprep /domainprep требуется, чтобы в домене использовался функциональный уровень домена не ниже Windows 2000 native.

Вводим команду:

X:supportadprep>adprep32.exe /forestprepПосле предупреждения о том, что все контроллеры домена Windows 2000 должны быть минимум с SP4 вводим С и нажимаем Enter:

Команда отрабатывает довольно долго, несколько минут и должна завершиться следующей фразой:

Adprep successfully updated the forest-wide information.После этого вводим команду:

X:supportadprep>adprep32.exe /domainprep /gpprepКоторая отработает не в пример быстрее:

Также стоит выполнить команду adprep /rodcprep. Даже если вы и не собираетесь использовать в вашей сети контроллеры домена только для чтения (Read Only Domain Controller — RODC), эта команда как минимум уберет ненужные сообщения об ошибках в журнале событий.

После завершения действия команд по обновлению схемы можно приступать к повышению роли нового сервера до контроллера домена.

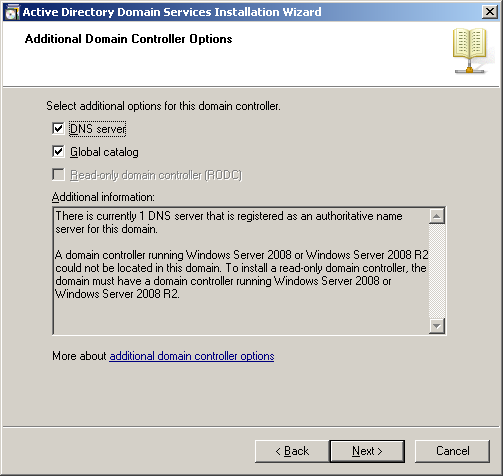

На сервере dc02 заходим в Server Manager, добавляем роль Active Directory Domain Services. После установки роли, зайдя в Server Manager > Roles > Active Directory Domain Services, мы увидим желтую подсказку «Run the Active Directory Domain Services Installation Wizard (dcpromo.exe)». Ее и запускаем. Либо можно в командной строке набрать dcpromo, что будет равноценно вышеприведенному действию.

Так как освещение процесса установки контроллера домена в эту статью не входит, остановлюсь лишь на некоторых ключевых моментах. На шаге Additional Domain Controller Options поставьте обе галки, DNS Server и Global catalog.

Если галку Global Catalog и DNS Server не поставить, придется их переносить отдельно. А при миграции с 2003 на 2003 это придется делать в любом случае, так как в Windows 2003 такой возможности (установки DNS-сервера и глобального каталога при добавлении добавочного контроллера домена) нет. О переносе глобального каталога и DNS-сервера будет немного ниже.

Завершаем установку контроллера домена, перезагружаем сервер. Теперь у нас есть два контроллера домена, работающих одновременно.

Передача ролей FSMO

Передачу ролей FSMO можно производить как через графический интерфейс, так и с помощью утилиты ntdsutil.exe. В этой статье будет описан способ с использованием графического интерфейса, как более наглядный, кого интересует другой способ, он по этой ссылке: http://support.microsoft.com/kb/255504.

Передача ролей FSMO будет состоять из следующих шагов:

- Передача роли Schema Master,

- Передача роли Domain Naming Master,

- Передача ролей RID Master, PDC Emulator и Infrastructure Master.

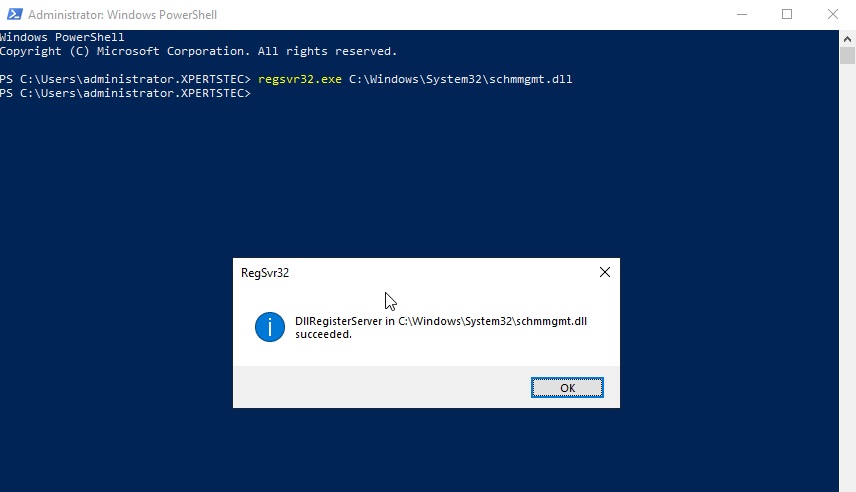

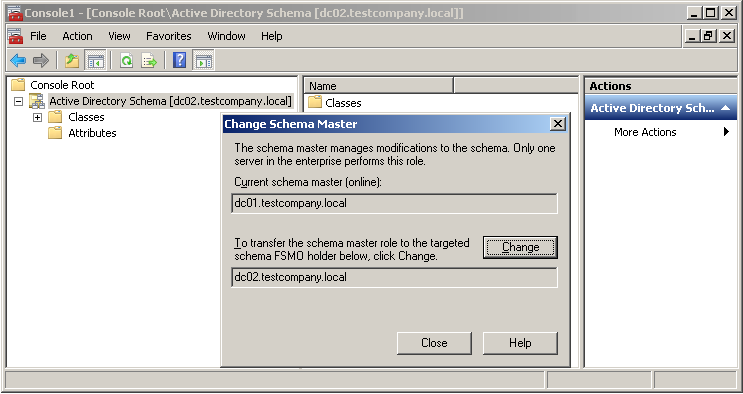

Передача роли Schema Master

Заходим на сервер dc02, на тот, на который будем передавать роли. Для того, чтобы получить доступ к оснастке Active Directory Schema, сначала необходимо зарегистрировать библиотеку schmmgmt.dll. Это делается с помощью команды:

regsvr32 schmmgmt.dllДалее, Start > Run > mmc > Enter. В окне оснастки находим и добавляем компонент Active Directory Schema.

В дереве оснастки нужно щелкнуть правой кнопкой мыши элемент Active Directory Schema и выбрать пункт Change Domain Controller. Там меняем контроллер на dc02.

Далее опять нажимаем правой кнопкой мыши элемент Active Directory Schema и выбираем пункт Operations Master. Появляется вот такое окно:

Нажимаем Change > Yes > OK и закрываем все эти окна.

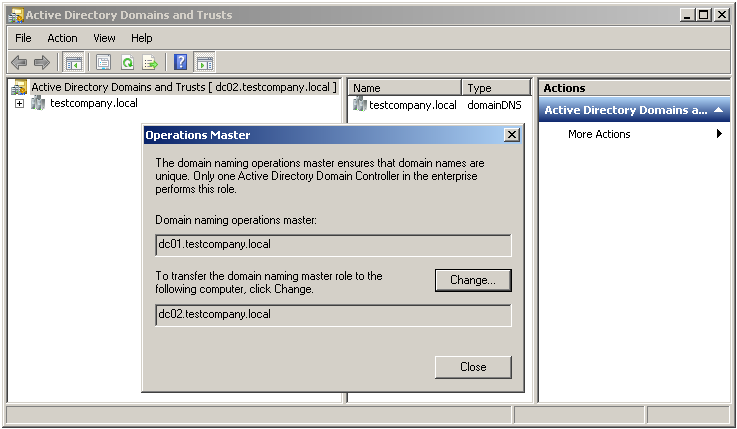

Передача роли Domain Naming Master

Открываем оснастку Active Directory Domains and Trusts, щелкаем правой кнопкой мыши элемент Active Directory Domains and Trusts и выбираем команду Change Active Directory Domain Controller. Это действие необходимо, если работа ведется не с контроллера домена, которому передается роль. Пропустите его, если подключение к контроллеру домена, чья роль передается, уже установлено. В открывшемся окне выбираем контроллер домена, которому присваивается роль (dc02 в нашем случае), в списке и нажимаем кнопку ОК.

В оснастке щелкаем правой кнопкой мыши элемент Active Directory Domains and Trusts и выбираем пункт Operations Master. В появившемся окне нажимаем кнопку Change.

Чтобы подтвердить передачу роли, нажимаем кнопку ОК, а затем — Close.

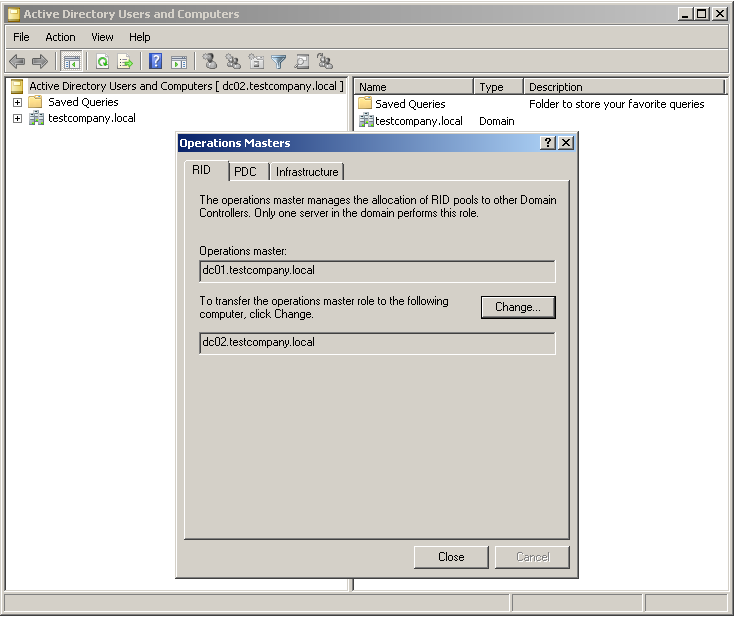

Передача ролей RID Master, PDC Emulator и Infrastructure Master

Открываем оснастку Active Directory Users and Computers. Щелкаем правой кнопкой мыши элемент Active Directory Users and Computers и выбираем команду Change Domain Controller. Пропустите его, если подключение к контроллеру домена, чья роль передается, уже установлено. В открывшемся окне выбираем контроллер домена, которому присваивается роль (dc02 в нашем случае), в списке и нажимаем кнопку ОК.

В оснастке щелкаем правой кнопкой мыши элемент Active Directory Users and Computers, выбираем пункт All Tasks, а затем Operations Master.

Выбираем вкладку, соответствующую передаваемой роли (RID, PDC или Infrastructure Master), и нажимаем кнопку Change. Чтобы подтвердить передачу роли, нажимаем кнопку ОК, а затем — Close.

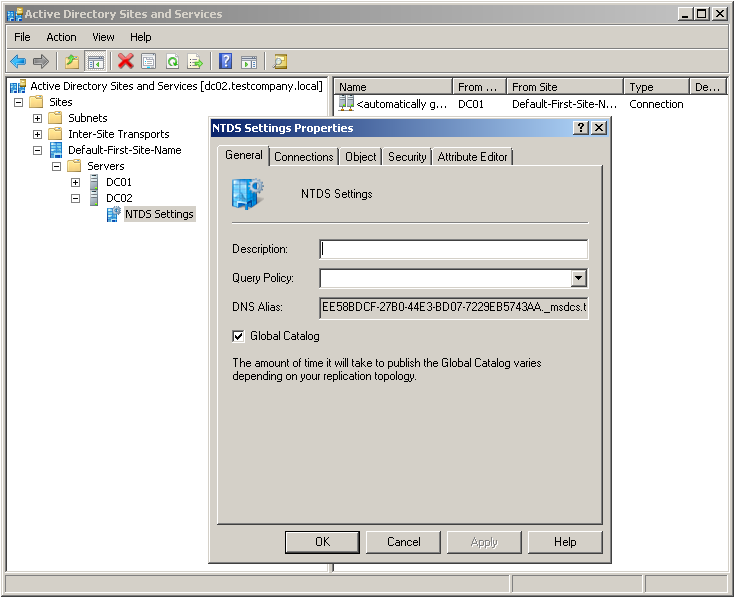

Перенос глобального каталога

Если мы делаем миграцию не на 2008, а на 2003, в котором при добавлении добавочного контроллера домена глобальный каталог не ставится, либо вы не поставили галку Global Catalog при установке добавочного контроллера домена, тогда нужно назначить роль глобального каталога новому контроллеру домена вручную. Для этого, заходим в оснастку Active Directory Sites and Services, раскрываем Sites > сайт Default-First-Site-Name > Servers > DC02 > щелкаем правой кнопкой мыши по NTDS Settings > Properties. В открывшемся окне ставим галку Global Catalog > OK.

После этого, в логах Directory Service появится сообщение, что повышение роли контроллера до глобального каталога будет отложено на 5 минут:

Event Type: Information

Event Source: NTDS General

Event Category: (18)

Event ID: 1110

Date: 12.07.2011

Time: 22:49:31

User: TESTCOMPANYAdministrator

Computer: dc02.testcompany.local

Description:

Promotion of this domain controller to a global catalog will be delayed for the following interval.

Interval (minutes):

5

This delay is necessary so that the required directory partitions can be prepared before the global catalog is advertised. In the registry, you can specify the number of seconds that the directory system agent will wait before promoting the local domain controller to a global catalog. For more information about the Global Catalog Delay Advertisement registry value, see the Resource Kit Distributed Systems Guide.Ждем пять минут и дожидаемся события 1119 о том, что этот контроллер стал глобальным каталогом:

Event Type: Information

Event Source: NTDS General

Event Category: (18)

Event ID: 1119

Date: 12.07.2011

Time: 22:54:31

User: NT AUTHORITYANONYMOUS LOGON

Computer: dc02.testcompany.local

Description:

This domain controller is now a global catalog.Перенастройка интерфейсов, DNS и другие послеустановочные задачи

Далее, так как DNS-сервер на dc02 мы установили, теперь нужно в свойствах сетевого интерфейса первичным DNS-сервером указать самого себя, т. е. адрес 192.168.1.12. И на dc01 соответственно поменять на 192.168.1.12.

В свойствах DNS-сервера на dc02 проверьте вкладку Forwarders, на 2003, в отличие от 2008, она не реплицируется. После этого можно понижать контроллер домена dc01 до рядового сервера.

Если вам необходимо у нового контроллера оставить старое имя и IP-адрес, то это также делается без проблем. Имя меняется как для обычного компьютера, либо командой netdom renamecomputer.

После смены IP-адреса выполните команды ipconfig /registerdns и dcdiag /fix.

Использованные источники:

http://support.microsoft.com/kb/324801

http://technet.microsoft.com/en-us/library/cc731728(WS.10).aspx

http://technet.microsoft.com/ru-ru/library/upgrade-domain-controllers-to-windows-server-2008-r2(WS.10).aspx#BKMK_FL

(c) sysadminz.ru

В этой статье мы поговорим о процедуре обновления домена с версии Windows Server 2008 R2 до Windows Server 2012 с последующим понижением роли старого контроллера домена до рядового сервера AD.

Итак, что имеется:

- Домен Active Directory как минимум с одним контроллером домена на Windows Server 2008 R2

- Уровень леса и домена AD должен быть как минимум Windows Server 2003

- Дополнительный рядовой сервер домена с Windows Server 2012 , который в дальнейшем станет контроллером домена (как включить сервер в домен подробно описано в статье Как включить Windows в домен).

- Учетная запись с правами администратора домена, схемы и леса.

Прежде чем добавлять новый контроллер домена на Windows 2012 необходимо обновить схему домена и леса. Классически подготовка и повышение уровня домена осуществлялась вручную с помощью утилиты Adprep.exe. В документации новой серверной платформы от Microsoft указано, что при повышении первого сервера с Windows Server 2012 до уровня контроллера домена, повышение уровня домена происходит автоматически при установке роли AD DS на первый сервер Windows 2012 в домене. Так что, теоретически, для подготовки домена ничего делать не нужно.

Однако, предпочтительнее контролировать результат такого ответственного процесса, как обновление схемы. Выполним процедуру обновления схемы вручную.

Обновление схемы AD до Windows Server 2012 с помощью adprep

Для обновления схемы нам понадобится утилита adprep.exe, взять которую можно в каталоге supportadprep на диске с дистрибутивом Windows Server 2012. Данная утилита бывает только 64-разрадной (утилиты adprep32.exe больше не существует), соответственно, запустить ее можно будет только на 64 разрядном контроллере домена.

Необходимо скопировать утилиту на текущий DC с ролью Schema Master (Хозяин схемы) и в командной строке с правами администратора выполнить команду подготовки леса к установке нового DC на Windows Server 2012:

adprep /forestprep

Версия схемы Active Directory в Windows Server 2012 — 56.

Далее обновим схему домена:

adprep /domainprep

Далее осталось дожидаться окончания репликации изменений в схеме по всему лесу и проверить существующие контроллеры домена на наличие ошибок. Если все прошло хорошо – продолжаем. Пришла пора развернуть контроллер домена на Windows Server 2012.

Установка контроллер домена на Windows Server 2012

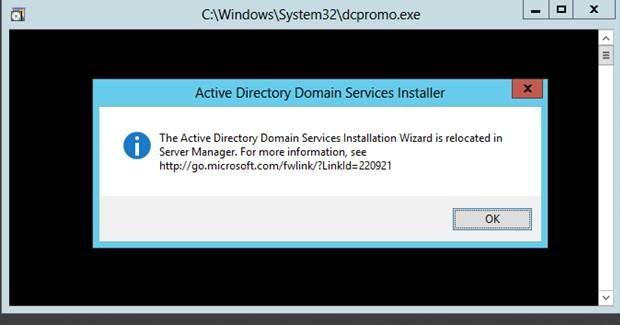

Первой интересной новостью является тот факт, что знакомой администраторам утилиты DCPROMO, позволяющей добавить или удалить контроллер домена в AD больше не существует. При ее запуске появляется окно, в котором сообщается, что мастер установки Active Directory Domain Services перемещен в консоль Server Manager.

Что ж, откроем консоль Server Manager и установим роль Active Directory Domain Services (Внимание! Установка роли автоматически не означает тот факт, что сервер стал контроллером домена, роль нужно сначала настроить)

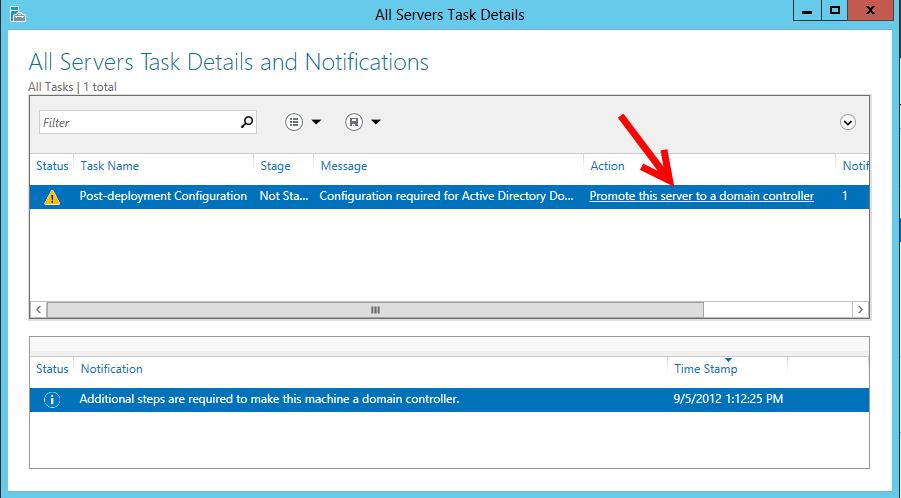

После окончания установки роли появится окно, в котором сообщается, что сервер готов стать контроллером домена, для чего нужно нажать на ссылку “Promote this server to domain controller” (далее мы рассмотрим только значимые шаги мастера создания нового контроллера домена).

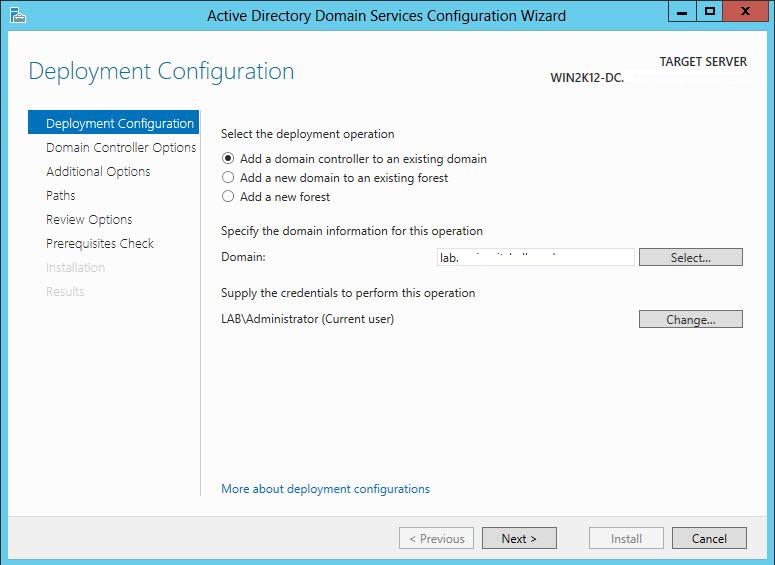

Затем нужно указать, что данный контроллер домена будет добавлен в уже существующий домен (Add a domain controller to an existing domain), указать имя домен и учетную запись из-под которой будет проводится операция.

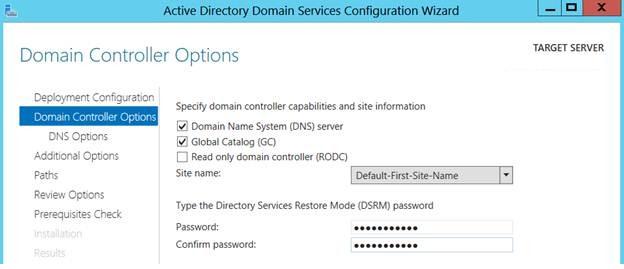

Затем укажите, что данный контроллер домена будет содержать роли GC (Global Catalog) и DNS сервера. Также укажите пароль восстановления DSRM (Directory Services Restore Mode) и, если необходимо имя сайта, к которому будет относиться данный контроллер домена.

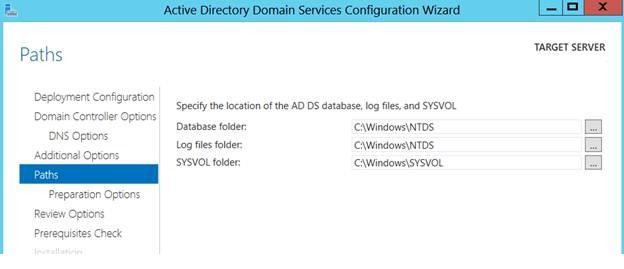

В разделе “Paths” указываются пути к базе Active Directory (NTDS), файлам логов и каталогу SYSVOL. Учтите, что данные каталоги должны находиться на разделе с файловой системой NTFS, тома с новой файловой системой Windows Server 2012 — Resilient File System (ReFS) – использовать для этих целей нельзя!

По окончании работы мастера установки роли AD DS, сервер нужно перезагрузить. После перезагрузки вы получаете новый контроллер домена с ОС Windows Server 2012.

Удаление старого контроллера домена на Windows Server 2008 R2

Прежде, чем понизить роль старого контроллера домена с Windows Server 2008 R2 до рядового сервера, нужно перенести все FSMO роли на новый контроллер домена .

Процедура переноса ролей FSMO с одного контролера домена на другой нами уже рассматривалась, подробнее с ней можно познакомится в статье Передача ролей FSMO в Active Directory. Процедуру можно осуществить через графический GUI (проще) или из командной строки с помощью утилиты ntdsutil

После передачи роли FSMO PDC Emulator, необходимо настроить синхронизацию времени на новом контроллере домена с внешним сервером (с которым время синхронизировалось ранее). Подробно процедура настройки синхронизации времени на PDC описана в статье: Синхронизация времени с внешним NTP сервером в Windows 2008 R2 . Формат команды примерно такой (ntp_server_adress – адрес NTP сервера):

w32tm /config /manualpeerlist:ntp_server_adress /syncfromflags:manual /reliable:yes /update

После того, как все роли FSMO перенесены на новый DC Windows Server 2012, убедитесь, что домен работает корректно: проверьте прохождение репликации AD, журналы DNS и AD на наличие ошибки. Не забудьте в настройках сетевой карты на новом сервере в качестве предпочтительного DNS сервера указать собственный адрес.

Если все прошло корректно, можно понизить роль старого контроллера домена 2008 R2 до рядового сервера домена. Это можно сделать, запустив на нем мастер DCPROMO, и указать, что данный сервер более не является контроллером домена. После того, как данный сервер станет рядовым сервером, его можно полностью отключить.

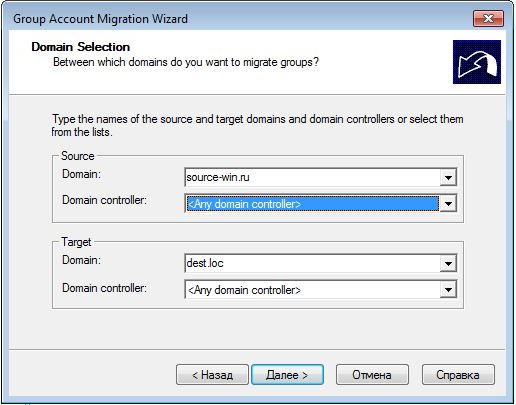

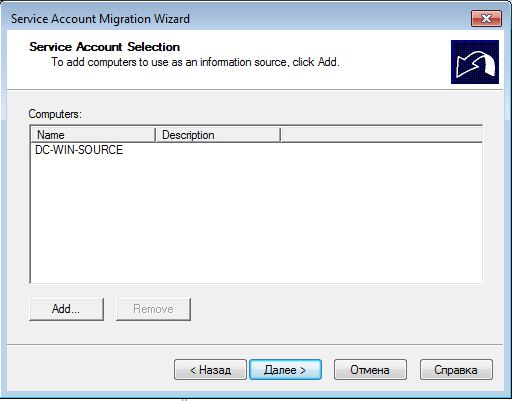

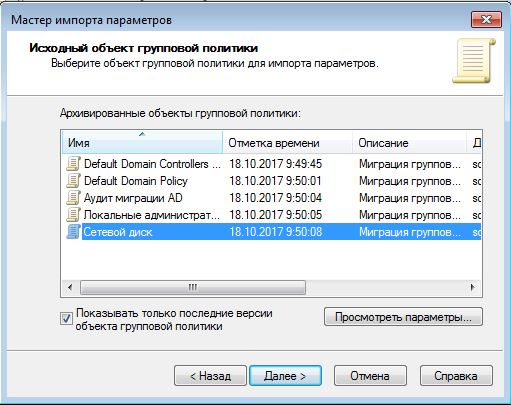

Исходные данные.

Домен из которого необходимо произвести миграцию:

- Имя домена: SOURCE-WIN.RU

- Контроллер домена: DC-WIN-SOURCE.SOURCE-WIN.RU

- IP адрес КД: 192.168.20.2

- IP адрес DNS: 192.168.20.2

Домен в который необходимо произвести миграцию:

- Имя домена: DEST.LOC

- Контроллер домена: DEST-DC-03.DEST.LOC

- IP адрес КД: 192.168.20.103

- IP адрес DNS: 192.168.20.103

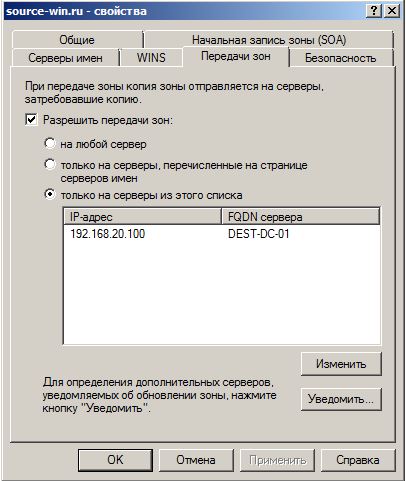

Разрешаем передачу зон из одного домена в другой.

В исходном домене:

В домене назначения:

Добавляем строку разрешения передачи зон в файл /etc/named.conf раздел otions и перезапускаем сервер DNS (у нас установлен BIND9 в связке с Samba 4)

allow-transfer { 192.168.20.2; };

Перезапускаем BIND

systemctl restart named

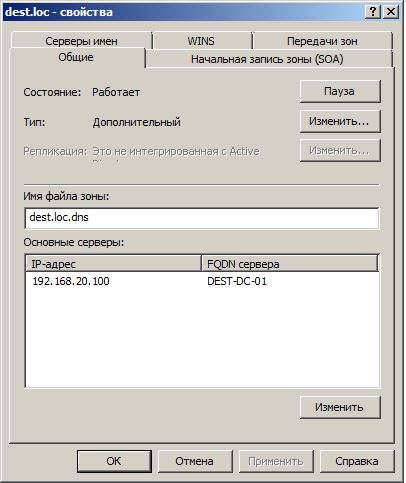

Создание дополнительных зон для обоих доменов.

В исходном домене:

В домене назначения:

Добавляем описание зоны в файл /etc/named.conf

zone "source-win.ru" {

type slave;

file "slaves/source-win.ru";

masters {

192.168.20.2;

};

};

Перезапускаем BIND

systemctl restart named

Добавляем домен source-win.ru в список доменов поиска в файле /etc/resolv.conf

Проверяем корректность настроек:

В обоих доменах должны корректно разрешаться имена контроллеров домена (как короткие, так и полные).

Для успешной миграции из домена Windows в домен Samba в последнем нам нужно иметь «прокладку» в виде контроллера домена на Windows 2008 R2

Добавление контроллера домена Windows 2008 R2 в домен Samba DC

Процедура установки контроллера домена Windows 2008 R2 ничем не отличается от установки в стандартном окружении Windows. Есть тонкости настройки, которые мы и рассмотрим.

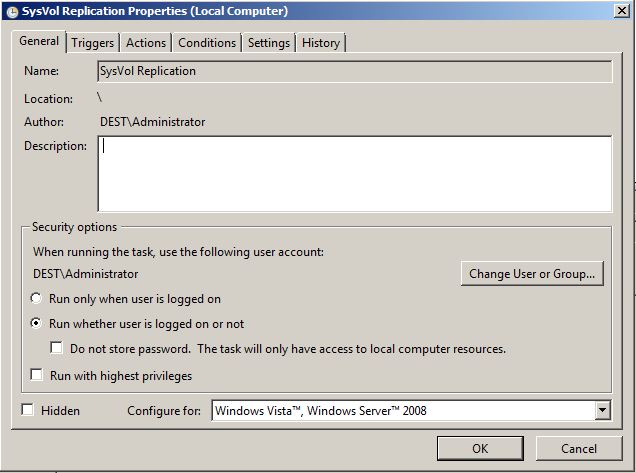

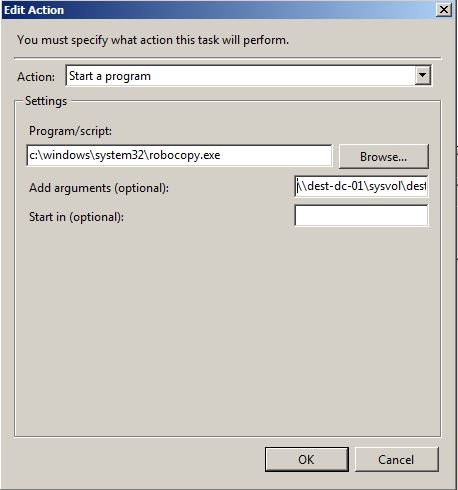

Т.к. DFS-R в домене Samba не работают, то свежеподнятый контроллер домена будет несколько «инвалидным» (отсутствуют сетевые шары NETLOGON и SYSVOL). Исправляем эту ситуацию.

Для синхронизации SYSVOL на контроллере домена Windows необходимо использовать утилиту ROBOCOPY.

Открываем оснастку taskschd.msc

По нажатию правой клавишей «Task Scheduler Library» выбираем «Create Task»

Вводим имя задания. Например «SysVol Replication»

Устанавливаем «Run whether user is logged on or not»

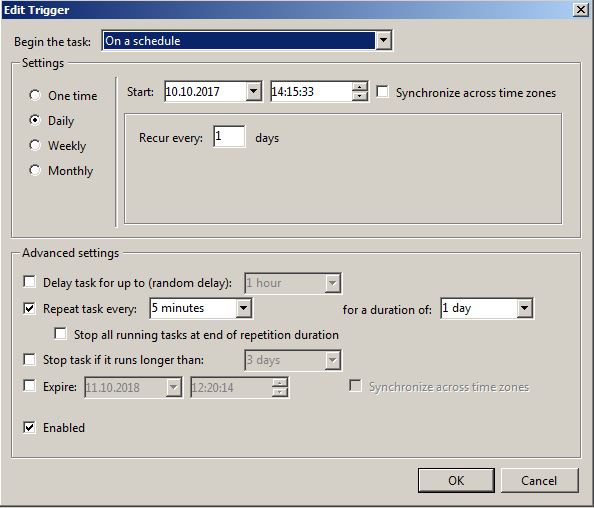

На вкладке «Triggers» создаем новое расписание

На вкладке «Actions» создаем само задание.

В поле «Action» выбираем»Start programm»

В поле «Program/script» указываем полный путь к файлу «robocopy.exe»

В поле «Add arguments (optional)» указываем параметры для старта программы: \dest-dc-01sysvoldest.loc c:windowssysvoldomain /mir /sec

Дважды нажимаем «Ok», вводим пароль администратора домена и ждем первого срабатывания задания. После этого проверяем папку C:Windows|SYSVOLdomain

Важно: данная утилита является однонаправленной. Т.е. содержимое папки \dest-dc-01sysvoldest.loc копируется на КД windows, но не наоборот.

Содержимое SYSVOL синхронизировалось. Но т.к. DFS-R на windows в домене Samba не работает, Windows думает, что репликация отсутствует и не показывает шары NETLOGON и SYSVOL. Для включения этих шар в реестре Windows достаточно изменить один ключ:

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesNetlogonParameters]

изменяем «SysVolReady» с «0» на «1» и перезагружаем сервер. После перезагрузки шары NETLOGON и SYSVOL появятся на этом сервере.

Далее необходимо на этот контроллер домена передать все роли. Передача осуществляется стандартными средствами. Чуть подробнее о трех ролях: «SchemaMaster», «DomainDnsMaster», «ForestDnsMaster»

Для передачи роли «SchemaMaster» необходимо на КД Windows зарегистрировать один файл:

regsvr32 schmmgmt.dll

После этого открыть mmc и добавить оснастку «Active Directory Schema» и в ней уже стандартным способом передать требуемую роль.

Для передачи «DomainDnsMaster» и «ForestDnsMaster» требуется оснастка ADSI Edit

Открываем оснастку и выбираем точку соединения: DC=DomainDnsZones,DC=dest,DC=loc

Для «ForestDnsMaster» соответственно: DC=ForestDnsZones,DC=dest,DC=loc

Открываем в правом окне элемент CN=Infrastructure и изменяем параметр fSMORoleOwner. Находим имя сервера текущего хозяина и меняем его на имя сервера КД windows.

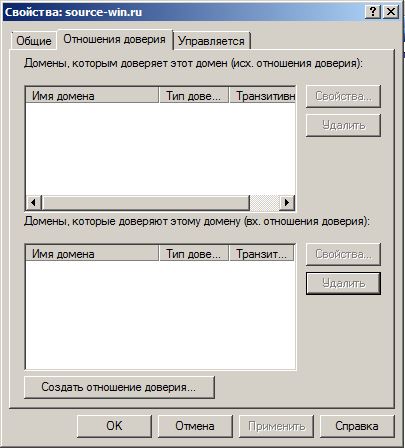

Создание доверительных отношений между доменами.

В исходном домене необходимо открыть оснастку «Active Directory — домены и доверие».

Открыть свойства домена.

Перейти на вкладку «Отношения доверия» и нажать на «Создать отношения доверия»

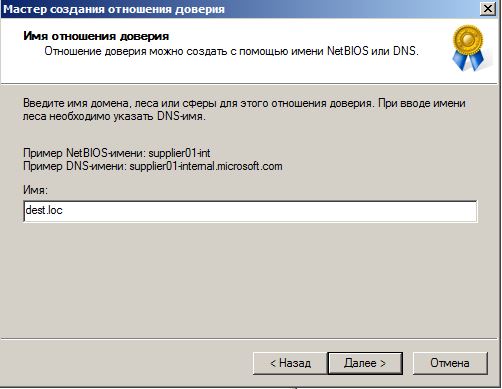

После этого запустится мастер создания доверительных отношений.

В первом окне запроса вводим имя нашего домена, куда будет производится миграция.

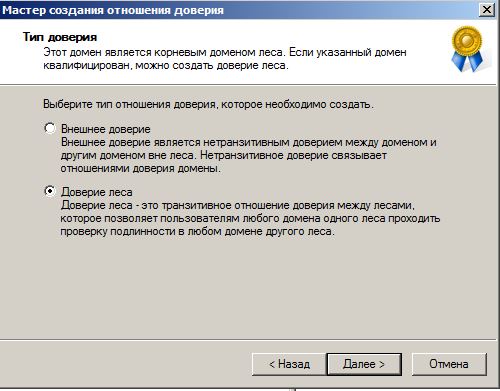

Тип доверия выбираем «Доверие леса»

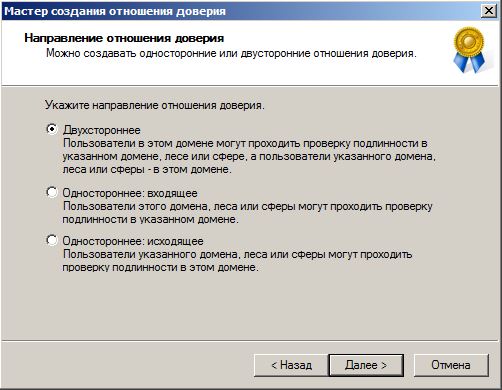

Указываем двухстороннее направление отношения доверия.

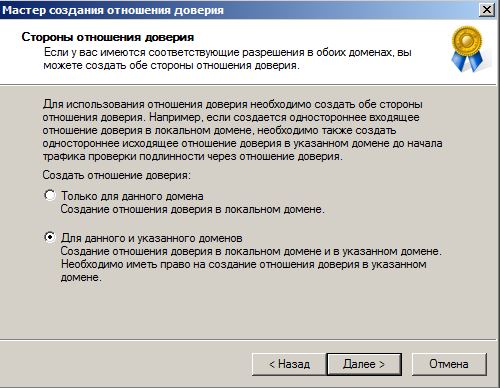

Говорим, что отношение доверия необходимо создать в обоих доменах

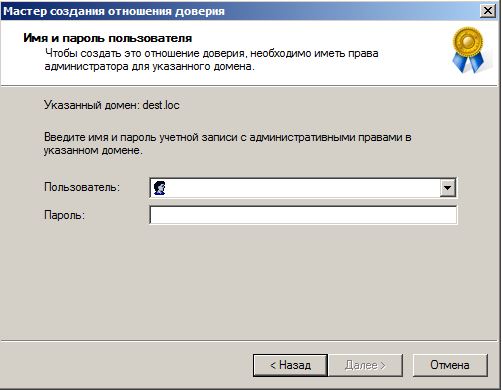

Задаем имя и пароль пользователя в удаленном домене, обладающего правами администратора домена

Остальные шаги оставляем без изменений.

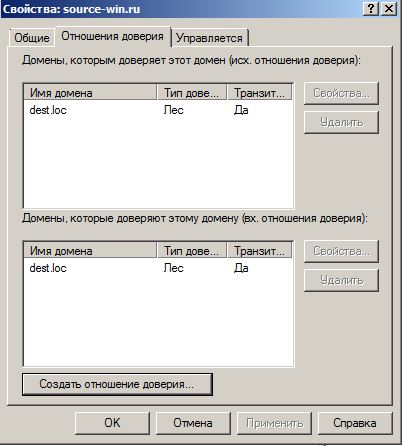

В итоге получили двухсторонние доверительные отношения между доменами.

Подготовка доменов к миграции.

Для проведения миграции из одного домена в другой нам необходимо иметь в целевом домене рабочую станцию с установленной ОС Windows, начиная с версии 7. На рабочей станции необходимо установить пакет remote Server Administrator Tools (RSAT) для соответствующей версии Windows.

С помощью оснастки «Active Directory — пользователи и компьютеры» создаем необходимую структуру OU для нашего нового домена.

Для успешной миграции объектов из исходного домена в новый домен необходим пакет ADMT версии не ниже 3.2 и утилита миграции паролей PWDMIG. Обе утилиты можно взять в свободном доступе на сайте Microsoft. Для установки ADMT необходимо установить на рабочую станцию MS SQLExpress 2008 SP1.

Этапы установки пропущу, т.к. там все достаточно просто.

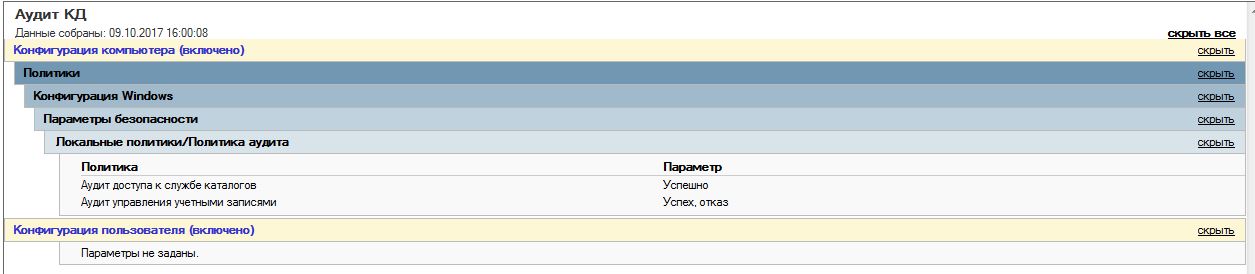

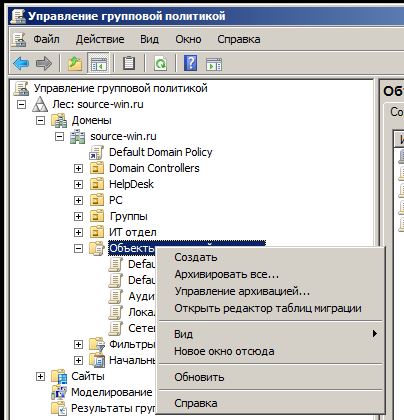

Включение политики аудита.

Необходимо настроить политику аудита в обоих доменах.

Для этого лучше всего настроить новую групповую политику и привязать ее к OU Domain Controllers. В режиме редактирования политики раскрываем ветку Computer Configuration-Polices-Windows settings-Security-Local-Audit и устанавливаем политики «Audit account management» в Success и Failure, и «Audit directory service access» в Success.

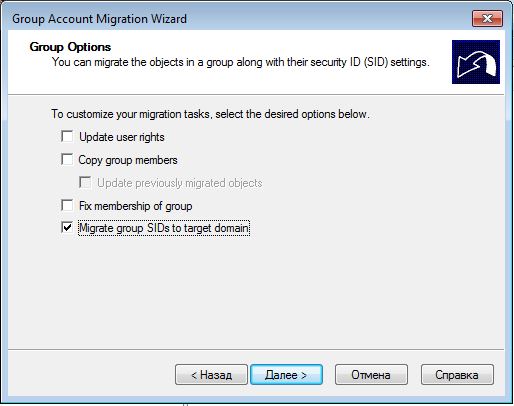

Включение фильтрации SID:

Для исключения возможных проблем при переносе истории SID, в обоих доменах необходимо выполнить следующую команду.

В целевом домене:

netdom trust dest.loc /domain:source-win.ru /quarantine:No /userD:administrator/passwordD:Pass

В исходном домене:

netdom trust source-win.ru /domain:dest;loc /quarantine:No /userD:administrator/passwordD:Pass

Права и ограничения.

Для миграции компьютеров и локальных профилей пользователей утилите ADMT необходимы права администратора в исходном домене.

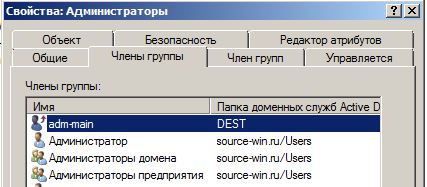

Проще всего можно добавить в локальную группу администраторов исходного домена пользователя, от имени которого будет происходить миграция:

Так же необходимо, что бы этот пользователь был локальным администратором на компьютерах пользователей. Для этого необходимо создать политику, задающую локальных администраторов. Есть два пути:

- Старый способ — «конфигурация компьютера — конфигурация Windows — Параметры безопасности — Группы с ограниченным доступом»

- Способ поновей. Более гибкий и продвинутый — «конфигурация компьютера — настройка — Параметры панели управления — Локальные пользователи и группы»

Установка PES.

Для миграции паролей требуется утилита Password Export Server (PES). Скачивается с официального сайта Microsoft вместе с утилитой ADMT. Устанавливать PES необходимо в домене-источнике (source-win.ru), используя при установке ключ, сгенерированный на компьютере целевого домена (dest.loc), на котором установлена утилита ADMT. Формат команды:

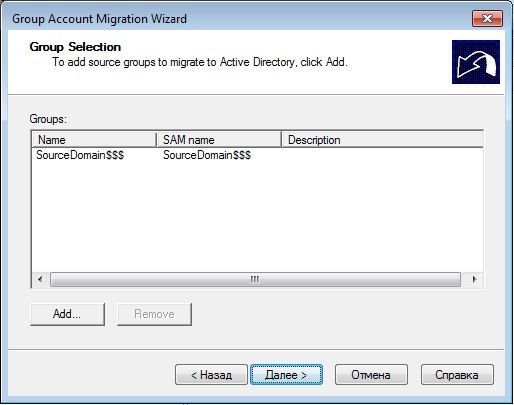

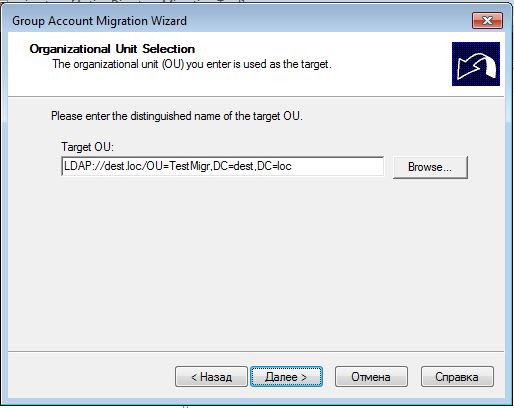

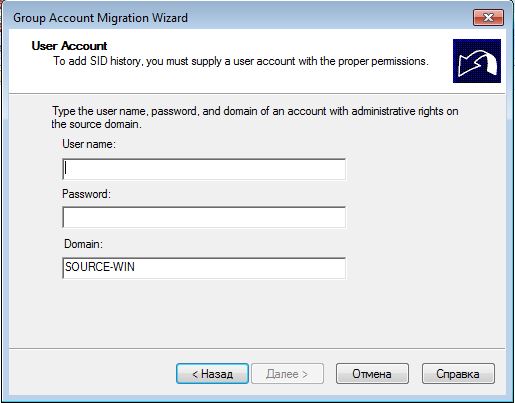

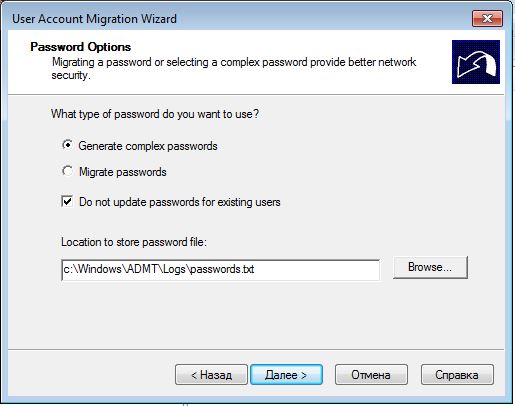

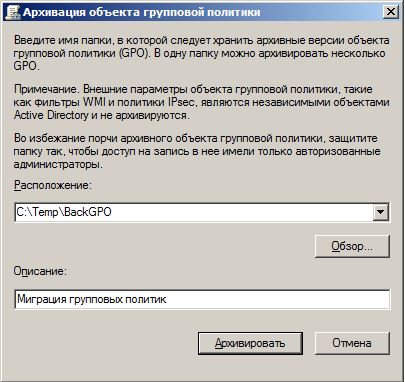

admt key /option:create /sourcedomain: /keyfile: /keypassword:{|*