В нашем офисе имеется сеть Wi-Fi. Доступ к ней был организован по примитивной и не безопасной схеме, к тому же, обеспечивал полное отсутствие прозрачности со стороны пользователей. Проще говоря, мы не знали, кто подключен к сети, а кто нет, т.к. для подключения к ней достаточно знать ключ доступа, который давно не менялся.

Решением стало поднятие RADIUS сервера для нужд Wi-Fi.

Подбор решений.

По скольку я не зацикливался на определенной ОС, то было решено сделать это там, где это можно сделать как можно более просто и быстро. При этом, функционал не должен пострадать. Первая рассмотренная мною софтина называлась winRADIUS. Очень проста в настройке, но она не давала мне всего того, что было нужно. Откровенно говоря, ничего особенно полезного для компании, где Wi-Fi пользуются порядка 50-80 человек, кроме фильтрации по MAC-адресам я не нашел. А ошибка, сообщавшая, что «Клиент не поддерживает аутентификацию по EAP-MD5» вызвала у меня серьезное недоумение, ведь на сайте разработчиков явно присутствовала информация о том, что все использующиеся в данный момент версии Windows, а также Linux и MacOS это поддерживают.

Долго бороться с этой ошибкой я не стал, т.к. подобные вещи при наличии множества решений не впечатляют и не вызывают желания пользоваться продуктом, особенно учитывая функционал.

Следующим был openradius. Очень интересный продукт. Удобный, качественный и прочее. Только одно Но!: настройка этого продукта меня немного покоробила. Трудностей мы не боимся, но не вижу смысла создавать сложности там, где все можно сделать проще, иначе говоря, «не множь сущностей сверх необходимого».

В результате я остановился на встроенный в Windows Server 2008 R2 RADIUS-сервер.

Настройка.

Как и любит винда — вагон и очень не маленькая тележка возможностей и прочего. Когда за 3 минуты я разобрался и потом еще за 5 настроил, мое внутреннее Я разделилось на две части. Не знаю, что чувствуют люди, больные раздвоением личности, но видимо что то подобное.

Виндузятник во мне радовался совмещению возможностей и простоты работы. И что уж греха таить, относительной (относительно Windows Server 2008) безсбойности.

Линуксойд во мне смотрел на виндузятника с сомнением и превосходством, мол это не путь истинного джедая и прочее. Но Бритва Оккама победила и Линуксойд был вынужден согласиться с очевидным.

Итак, переходим к сути.

В первую очередь, заходим в Диспетчер сервера и добавляем новую роль Службы политики сети и доступа. После установки открываем одноименную роль в Диспетчере сервера и проходим NPS —> Клиенты и серверы RADIUS —> RADIUS клиенты. Там мы добавляем Wi-Fi точки доступа и прочие устройства, от которых мы будем принимать запросы на авторизацию. Не буду вдаваться в подробности настройки каждого пункта, т.к. это очень обширная тема.

Теперь переходим в Политики. Там нам нужны первые два пункта. Первый отвечает за то, кто сможет подключиться (устройство, пользователь и прочее). Второй отвечает за то, как этот кто то будет подключаться. Не забывайте в каждом пункте во вкладке Ограничения выбирать пункт Тип порта NAS и там выбирать Wirreles IEEE 802.11 в случае с Wi-Fi, т.к. это тип сервиса, который будет обслуживать данный сервер RADIUS.

Больше писать об этом не буду. Скажу только, что авторизацию пользователей можно проводить очень разными и порой даже очень неожиданными путями. С безопасностью тоже все хорошо на столько, на сколько может быть хорошо с безопасностью, протоколы для которой не являются открытыми и не известно, какие функции выполняют по мимо непосредственной. А все это работает на системе, которая изначально предназначалась для маленьких компаний и не имеет стабильности UNIX-подобных ОС. Но в противовес скажу, что на данный момент многие реализованные функции работают на «УРА!» и не вызывают нареканий, так что если Вам есть, чем себя занять на работе, по мимо бесконечного выпиливания мебели лобзиком (читай «пилить фряху/линукс»), а винда это тоже умеет и оно бесплатно (или компания купит), то Must Have.

P.S. Openradius я все таки сделал, связал с MySQL. Интересно получилось, но тратить на это 1-2 часа не вижу смысла. Сделал я это уже не на работе, а дома, когда было время. На работе эти пляски повторять не хочу. Но если кому то хочется именно так, а мануалы в инете не помогают, обращайтесь. Напишу сюда и про этот вариант.

P.P.S. Не забывайте, что подключающееся устройство (точка доступа, если Wi-Fi или роутер в случае с VPN) должны иметь встроенный RADIUS-клиент для работы с RADIUS-сервером. На Linux/FreeBSD все просто. поставил radius-client, настроил (10 минуты времени, если в первый раз и не знаешь английский, чтобы комменты в конфигах читать) и радуешься жизни. А вот с железными устройствами надо быть внимательней и смотреть характеристики.

Удачного дня

Если в организации имеется большое количество сетевых устройств, таких как маршрутизаторы, коммутаторы, сетевые принтеры, контроллеры управления ИБП и др., – рано или поздно может встать вопрос о централизации управления этими устройствами. Понятие централизации управления в данном контексте является очень широким и мы в данной заметке рассмотрим одну из его составляющих – централизация функций аутентификации/авторизации/контроля доступа к этим устройствам. Реализацию этих функций можно найти в программных и программно-аппаратных вариантах у разных производителей оборудования, но если речь идёт об унификации этих функций в парке устройств разных производителей, — на помощь нам приходит протокол RADIUS. Любой уважающий себя производитель сетевого оборудования имеет на сегодня для своих устройств поддержку этого протокола.

Рассмотрим на практике случай, когда в организации имеется некоторое количество источников бесперебойного питания (ИБП) фирмы APC с установленными в них контроллерами управления APC Web/SNMP Management card.

Для сетевого доступа на каждый из таких контроллеров, как правило, используются встроенные в эти контроллеры учетные записи пользователей трёх категорий доступа:

- Полный административный доступ

- Доступ на чтение с функциями управления клиентами ИБП

- Доступ “только на чтение”

Встроенная в эти контроллеры поддержка протокола RADIUS позволит нам использовать вместо встроенной аутентификации аутентификацию на основе учетных записей Active Directory. Чтобы реализовать этот механизм поэтапно рассмотрим процесс установки/настройки сервера RADIUS на базе Windows Server 2008 R2 и последующей настройки ИБП.В качестве аппаратных исходных данных будут выступать ИБП APC с установленными контроллерами управления:

APC AP9619 Web/SNMP Management card

Hardware Revision: A10

Application Module — sumx — v3.7.2 — 02/02/2010

APC OS (AOS) — aos — v3.7.3 — 02/02/2010

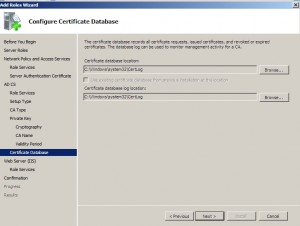

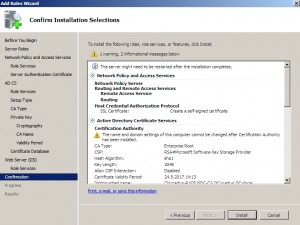

Этап #1. Установка и активация сервера RADIUS

Итак, поднимаем виртуальный сервер с Windows Server 2008 R2 SP1 на борту, устанавливаем на него все текущие обновления с WSUS. В нашем случае имя сервера будет KOM-AD01-NPS01.

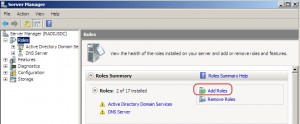

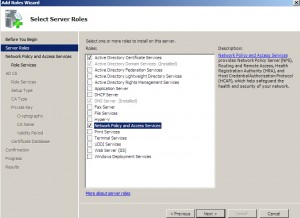

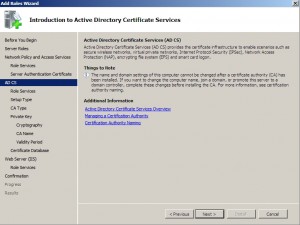

На этом сервере открываем оснастку Server Manager, переходим в раздел Roles и в секции Role Summary вызываем мастер добавления ролей — Add Roles

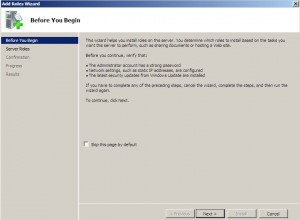

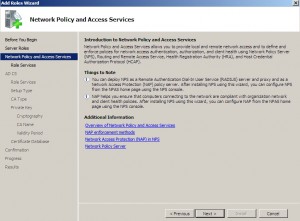

В открывшемся мастере на шаге выбора ролей отмечаем роль Network Policy and Access Services.

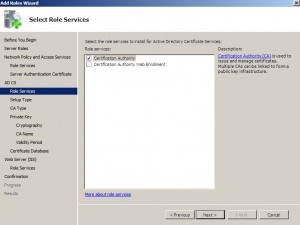

На шаге выбора служб роли в нашей ситуации достаточно будет выбрать только службу Network Policy Server.

После того как установка роли успешно завершена, открываем оснастку Network Policy Server (nps.msc) через Панель управления > Administrative Tools

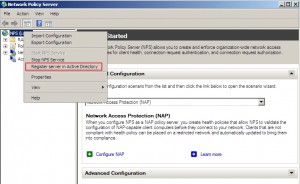

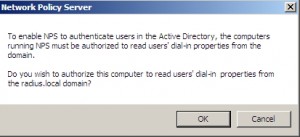

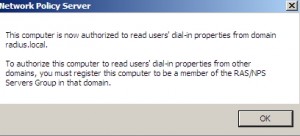

Для начала использования нужных нам функций сервера в доменной инфраструктуре необходимо провести его регистрацию в AD. Для этого в корне консоли правой кнопкой мыши откроем контекстное меню и выберем пункт меню Register server in Active Directory

Этап #2. Добавление клиентов на сервер RADIUS

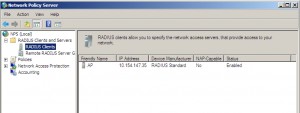

Теперь нам нужно внести на наш NPS сервер информацию о всех наших клиентах RADIUS. Для этого в дереве консоли NPS развернём раздел RADIUS Clients and Servers и на элементе RADIUS Clients откроем контекстное меню и выберем пункт New

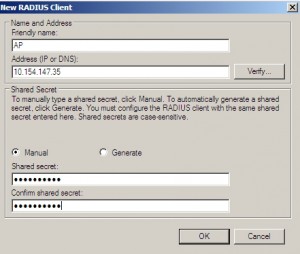

В открывшемся диалоговом окне заполним поля Friendly name и Client address (IP or DNS) указав имя которое мы зарегистрировали предварительно в DNS для контроллера управления одного конкретно взятого ИБП.

Значение поля “Friendly name” может отличаться от DNS имени. Оно потребуется нам в дальнейшем для идентификации конкретного сетевого устройства при создании политик доступа — Remote Access Policy. Опираясь на это имя мы сможем задавать например маску по которой будут обрабатываться определённой политикой доступа несколько разных RADIUS клиентов.

В поля Shared Secret и Confirm shared secret введём пароль, который будет прописан в настройках UPS контроллера для подключения к серверу RADIUS.

Переключимся на закладку Advanced и выберем в списке вендоров оборудования RADIUS Standard, так как APC не представлен в этом списке.

Этап #3. Создание групп доступа в домене

Для того чтобы в дальнейшем настроить политики доступа, которые будут опираться на доменную аутентификацию, нам нужно создать в домене соответствующие локальные группы безопасности, в которые буду включены пользователи, которым можно будет получать доступ к контроллерам управления ИБП.

Так как контроллеры APC, как отмечалось ранее ранее, поддерживают три основные роли доступа, возможно будет удобно создать три соответствующие группы безопасности. При этом, стоит обратить внимание на то, что для пользователей, которые будут включаться в эти группы должно быть установлено разрешение в домене, дающее право удалённого доступа.

Этап #4. Создание политик доступа на сервере RADIUS

С помощью политик доступа мы произведём связку созданных ранее записей о клиентах RADIUS и доменных групп безопасности, определяющих уровень доступа к контроллерам ИБП. То есть в нашем случае будет создано три политики доступа.

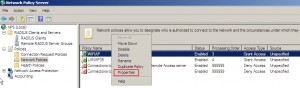

Итак, создадим первую политику, определяющую полный административный доступ к контроллеру ИБП. В дереве консоли NPS в разделе Policies > Network Policies откроем контекстное меню и выберем пункт New.

В открывшемся мастере создания политики введём название создаваемой политики (пусть например оно будет созвучно с группой доступа) и выберем тип соединения Unspecified

На следующем шаге Specify conditions нам нужно добавить условия при которых будет применяться данная политика RADIUS. Добавим два условия, – чтобы пользователь, проходящий авторизацию, входил в определенную доменную группу безопасности, и устройство, к которому осуществляется доступ, имело определённое имя. Через кнопку Add добавим сначала условие выбрав тип Windows Group

В открывшемся окне добавления групп добавим сделанную ранее в домене группу безопасности которая будет служить для предоставления административного доступа. Здесь важно понимать, что использование встроенных групп безопасности таких как, например, Domain Admins не является хорошей практикой с точки зрения безопасности.

Затем добавим второе условие по свойству Client Friendly Name

В качестве значения можно использовать как конкретные “Friendly name” устройств так и их маску, например в нашем случае политика будет применяться ко всем клиентам RADIUS у которых в свойствах атрибута “Friendly name” указано значение начинающееся с “KOM-AD01-UP”

В итоге, в нашем случае, список условий будет выглядеть так:

На следующем шаге Specify Access Permission укажем, что данная политика является политикой, разрешающей доступ — Access granted

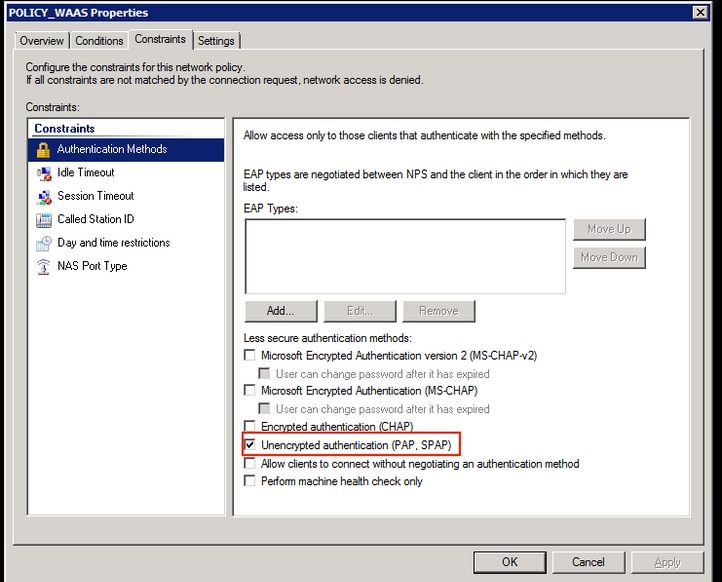

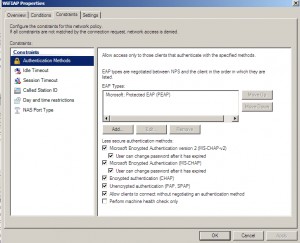

На следующем шаге Configure Authentication Methods отключим все методы аутентификации и включим метод Unencrypted authentication (PAP, SPAP), так как контроллеры ИБП APC в нашем случае поддерживают только этот метод.

При этом мы получим предупреждение о том, что выбранный метод является не безопасным и для того, чтобы оставить выбор в силе, нужно нажать — No.

На следующем шаге настройки дополнительных ограничений Configure Constraints можно ничего не изменять

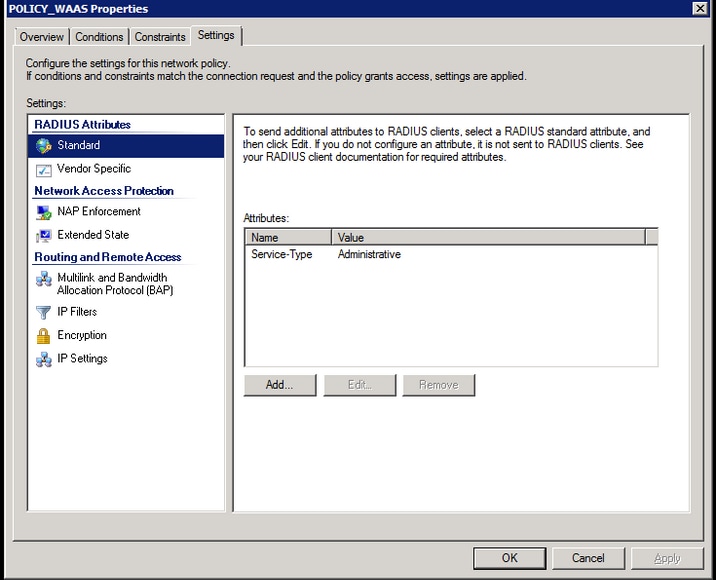

На шаге конфигурационных настроек Configure Settings в разделе настроек стандартных атрибутов RADIUS удалим имеющиеся по умолчанию там два атрибута и добавим новый по кнопке Add.

В открывшемся окне выбора стандартных атрибутов, выберем Service-Type и нажмём Add.

Переключатель значения атрибута Attribute value установим в положение Others и из выпадающего списка выберем значение Administrative

В итоге список стандартных атрибутов RADIUS в нашем случае будет иметь только одну позицию:

После этого перейдём на шаг завершения создания новой политики доступа, получив сводную информацию о заданных нами настройках.

По аналогии создаём вторую политику с доступом на чтение с функциями управления клиентами ИБП и при её создании в качестве стандартного параметра RADIUS выбираем Service-Type равный значению Login

Затем так же создаём третью политику с доступом “только на чтение” и при её создании в качестве стандартного параметра RADIUS выбираем Service-Type равный значению Authorize only

При создании и планировании политик обратите внимание на то что имеет значение их порядок. Политики обрабатываются сверху вниз, и когда получается что все условия в очередной политике соблюдены, их дальнейшая обработка прекращается. То есть с точки зрения безопасности и разруливания конфликтов между политиками правильней будет располагать политики в порядке возрастания административных полномочий.

Этап #5. Настройка контроллеров управления ИБП APC

Подключаемся к контроллеру управления ИБП APC например через Web-интерфейс используя его встроенную учетную запись администратора, переходим на закладку Administration > Security > Remote Users Authentication и включаем опцию RADIUS, then Local Authentication

Включение этой опции позволит нам в качестве основного режима аутентификации использовать наш сервер RADIUS, а в случае его недоступности (например в случае остановки службы) будет активироваться режим локальной аутентификации.

В настройках RADIUS указываем имя нашего сервера NPS и пароль, который мы использовали ранее в консоли NPS когда создавали запись об этом клиенте RADIUS.

При этом надо понимать, что если мы указываем имя а не IP-адрес сервера, в настройках контроллера должны быть прописаны работающие сервера DNS, чтобы контроллер мог корректно разрешать указанное нами имя сервера NPS в его IP-адрес. Так же при настройке интерфейсов управления контроллера ИБП важно включить функции шифрования трафика, например использовать HTTPS вместо HTTP или SSH вместо Telnet, так как при новых настройках в процессе аутентификации по сети на устройство будут передаваться учетные данные доменных пользователей.

Итак, после сохранения настроек выполняем выход из сеанса администрирования контроллером ИБП и входим заново используя доменную учетную запись (без доменных префиксов)

Если мы всё сделали правильно, то успешно пройдём авторизацию на нашем RADUIS сервере и в соответствии с нашими политиками доступа NPS получим определённый набор полномочий на контроллере ИБП. На закладке Logs мы сможем увидеть информацию о наших сессиях входа/выхода.

Помимо этого на нашем NPS сервере RADIUS в системном журнале Security будут зарегистрированы события прохождения авторизации с соответствующими кодами, например:

- 6278 —Network Policy Server granted full access to a user because the host met the defined health policy

- 6272 — Network Policy Server granted access to a user

- 6273 — Network Policy Server denied access to a user

Источники информации:

- RU Wikipedia – RADIUS

- APC FAQ — How do I configure my RADIUS server to authenticate my APC Network Enabled device?

- Aaron Walrath Blog — Install Windows 2008 R2 NPS for RADIUS Authentication for Cisco Router Logins

Сегодня речь пойдет об установке и настройке VPN сервера на Windows Server 2008 в связке с Network Policy Server (NPS), который будет выполнять роль RADIUS сервера, а также будет защищать нашу сеть с помощью сетевых политик.

Для начала определимся для чего нам нужно устанавливать и настраивать VPN? Чаще всего VPN используется для предоставления доступа в свою сеть из вне, по защищенному каналу. Но тут нужно подумать, является это для Вас лучшим решением или можно обойтись и без VPN (например «Удаленный рабочий стол»). Но если у Вас нет другого выхода, кроме как настраивать VPN, то давайте приступим.

Для начала расскажу, в каких условиях мы будем все это дело настраивать.

- Во-первых, на базе службы каталогов Active Directory Windows Server 2008;

- Во-вторых, обычно второй сетевой интерфейс, который слушает входящие звонки, имеет внешний IP адрес, я для тестов буду использовать просто другую локальную сеть. Предполагается, что у нас на сервере имеется два сетевых интерфейса:

Первый (локальный)

10.10.10.3

255.255.255.0

Второй (как бы выход в инет, т.е. этот интерфейс будет принимать входящие подключения)

192.168.1.1

255.255.255.0

Задача. Настроить VPN сервер и NPS сервер. При этом клиенты VPN сервера должны подключаться только в определенное время (с 20:00 до 21:00) в другое время им запрещено входить в сеть.

Для начала создайте группу безопасности в оснастке Active Directory «Пользователи и компьютеры». Для того чтобы в нее помещать пользователей, которые будут иметь возможность подключаться к сети по VPN.

Содержание

- Установка ролей сервера для VPN и NPS

- Настройка службы маршрутизации и удаленного доступа для VPN

- Настройка Network Policy Server (NPS)

Установка ролей сервера для VPN и NPS

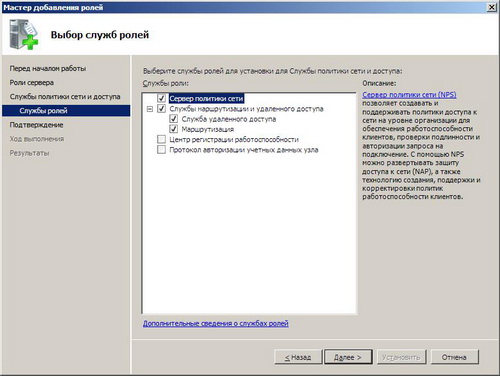

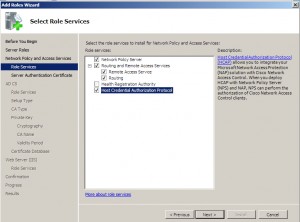

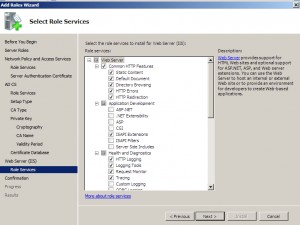

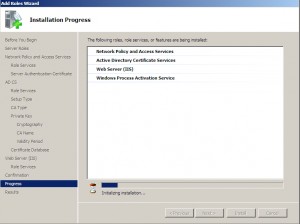

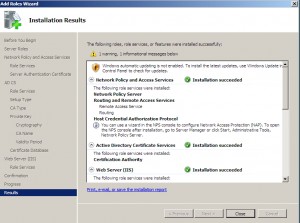

Далее можно переходить к установке необходимых ролей сервера. В качестве VPN сервера у нас будет выступать «Служба маршрутизации и удаленного доступа», а в качестве RADIUS сервера будет выступать «Сервер политики сети». Для установки как обычно зайдите в «Диспетчер сервера» и добавьте роль «Служба политики сети и доступа». На вкладке «Службы ролей» поставьте необходимые галочки (как на картинке).

После того как все установилось можно переходить к настройке «Службы маршрутизации и удаленного доступа». Для этого запустите соответствующую оснастку в администрирование. Запускайте мастер настройка сервера (правой кнопкой «Настроить и включить маршрутизацию и удаленный доступ»).

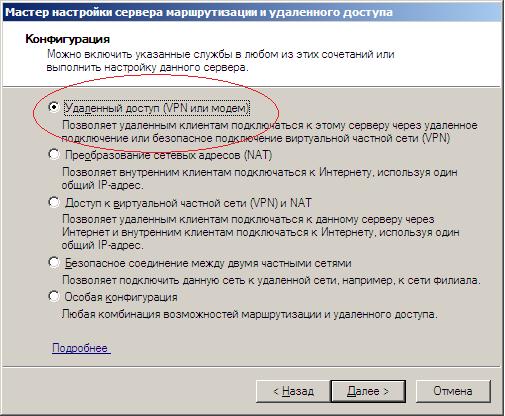

Выбирайте «Удаленный доступ (VPN или модем)» как на картинке (мы сейчас будем настраивать только удаленный доступ, NAT настраивать не будем, у нас нет такой задачи, поэтому выбираем самый первый пункт).

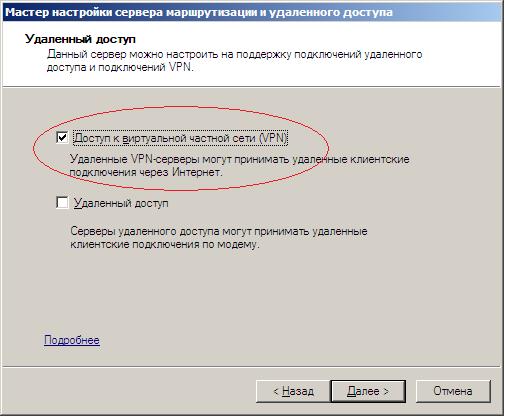

Далее выбираем «Доступ к виртуальной частной сети (VPN)».

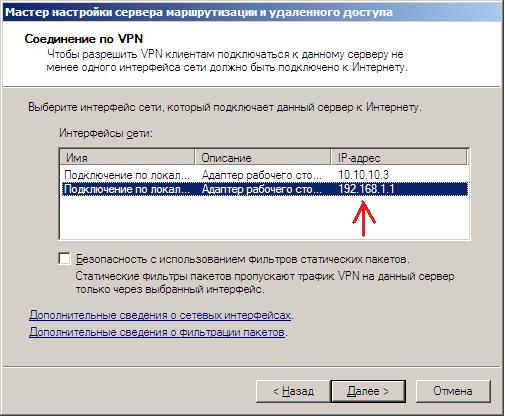

На следующем этапе выбирайте интерфейс, который будет слушать входящие звонки, т.е. именно по этому адресу клиенты будут к нам подключаться (в настоящих условиях это интерфейс который смотрит в Интернет).

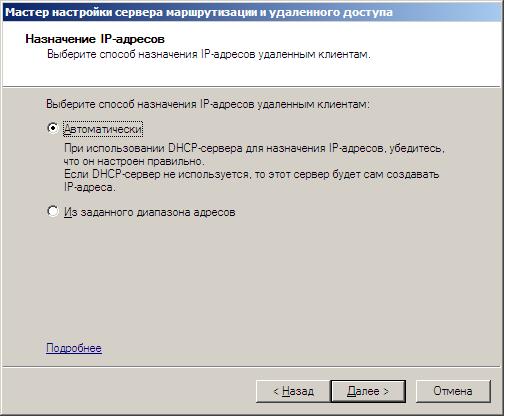

Далее выберете способ раздачи IP адресов клиентам, которые будут подключаться, другими словами, для того чтобы пользователь находился в одной сети, ему необходимо присвоить соответствующий IP адрес. Существует два способа это сделать:

- Раздать через DHCP;

- Задать вручную диапазон.

Первый вариант можно использовать тогда, когда у Вас настроен DHCP сервер в Вашей сети. Весь процесс выглядит так – если Вы выбрали этот вариант «Служба маршрутизации и удаленно доступа» сразу займет на DHCP сервере 10 IP адресов, поэтому не удивляйтесь, почему у Вас на DHCP сервере появились занятые ip-ки с уникальном кодом RAS. Кстати если одновременных подключений будет больше 10, то RAS займет еще 10 и так далее, т.е. занимает сразу по десять штук.

Если Вы не хотите использовать DHCP, то просто на всего выберете соответствующий пункт и задайте диапазон IP адресов.

Примечание! Если Вы решили задать вручную и при этом у Вас работает DHCP сервер, то задавайте тот диапазон, который не будет пересекаться с выдачей DHCP, или просто на DHCP сервере задайте диапазон исключений, IP адреса которого не будут выдаваться, а здесь Вы его укажите для выдачи.

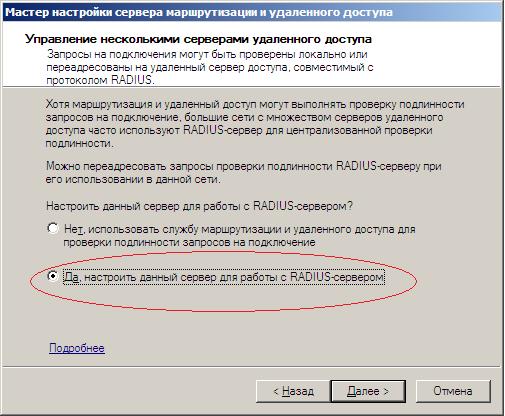

На следующем этапе Вам предложат выбрать способ проверки подлинности запросов на подключение. Здесь у Вас снова два варианта: первый, сама служба будет это делать, а второй RADIUS сервер, как раз второй вариант мы сегодня и рассматриваем.

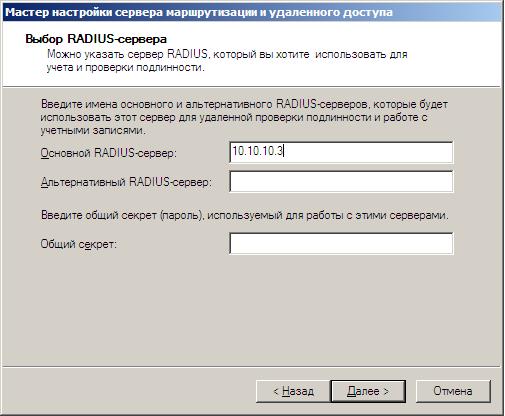

Далее предстоит выбрать адрес основного RADIUS сервера, так как основным сервером являемся мы сами, то и пишем наш IP адрес: 10.10.10.3

Все жмите готово, у Вас при этом настроится DHCP сервер для совместной работы с данной службой.

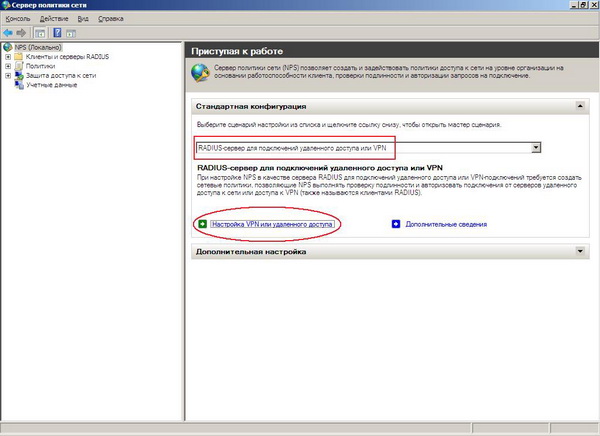

Настройка Network Policy Server (NPS)

Теперь переходим к настройке Network Policy Server (NPS) для этого запускайте оснастку «Сервер политики сети». Для начала зарегистрируйте этот сервер в AD, правой кнопкой «Зарегистрировать сервер в AD». Потом можно выключить политики, которые создались по умолчанию (также легко, правой кнопкой выключить). Затем можете запускать мастер настройки сервера.

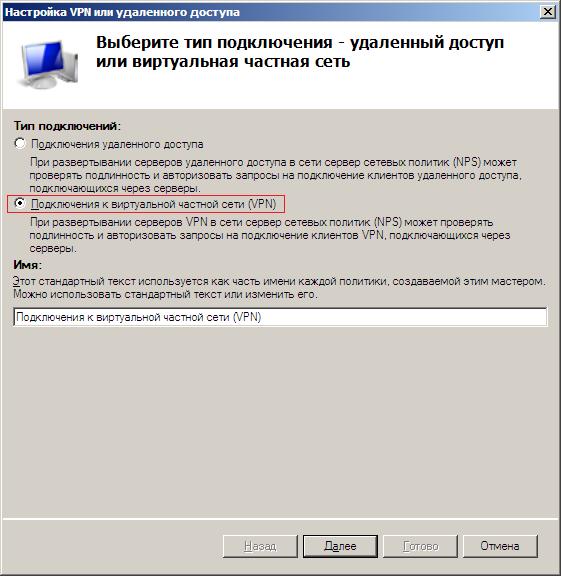

Сначала выбираете тип подключения и можете задать имя Ваших политик, я например не изменял, а оставил все по умолчанию.

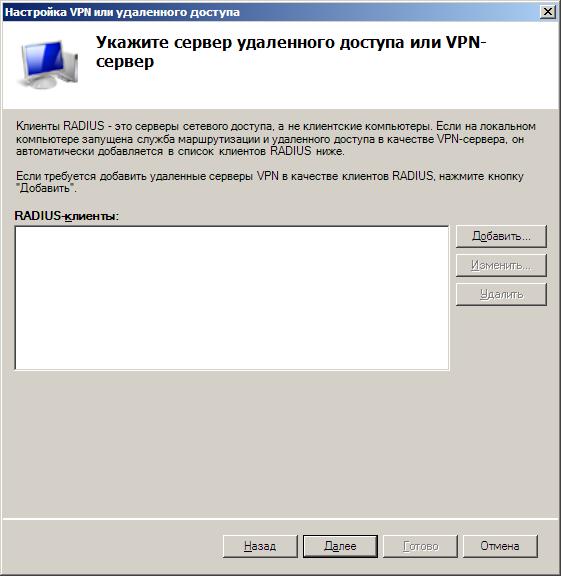

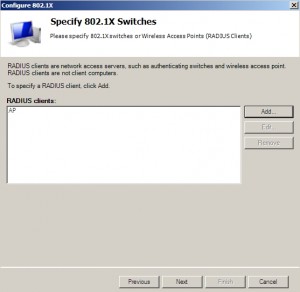

Затем можно указать клиентов RADIUS сервера. Под этим понимается сервера, которым нужны услуги RADIUS сервера, например наш VPN сервер, но так как он находится на нашем локальном компьютере, то здесь можно ничего не заполнять.

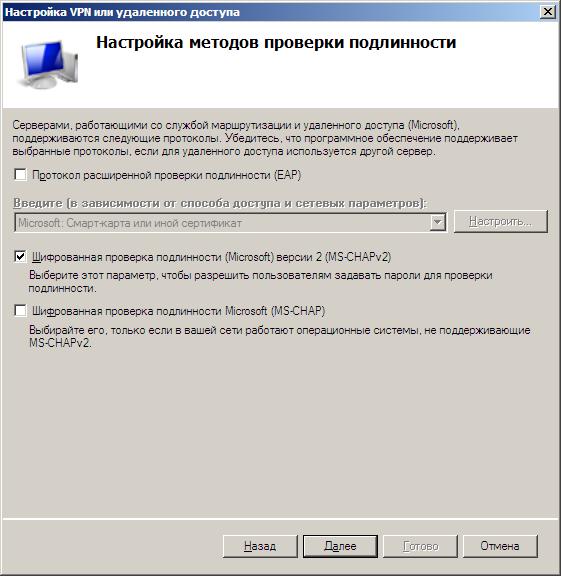

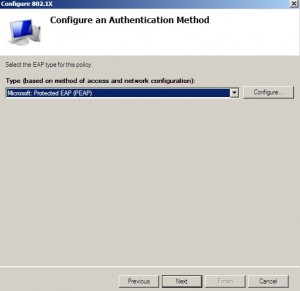

На следующем этапе у Вас спросят, какой метод проверки подлинности Вы хотите использовать, выберите вариант MS-CHAPv2.

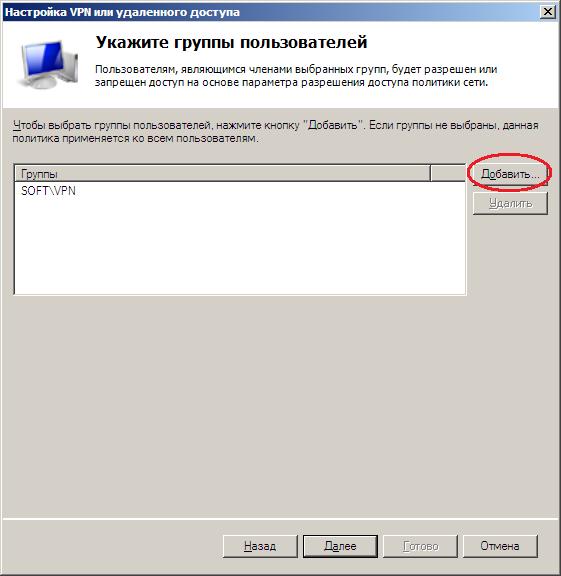

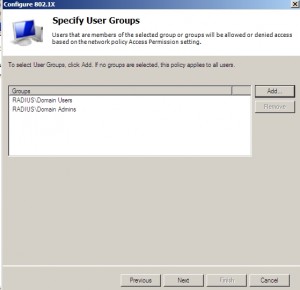

Далее добавьте группу пользователей, которые имеют право на подключения к VPN серверу. Свою группу я назвал VPN.

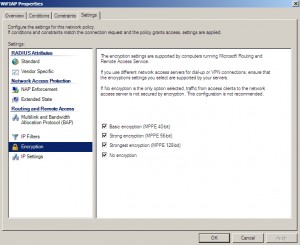

Потом Вас попросят настроить ip-фильтры, но мы этого делать не будем, жмем далее и попадаем на этап настройки шифрования, здесь опять ничего не меняем (по умолчанию все галочки включены). Переходим к следующему этапу, где необходимо указать «Имя сферы» мы это тоже пропускаем и жмем далее, где нам уже скажут, что настройка прошла успешно. Жмем «Готово».

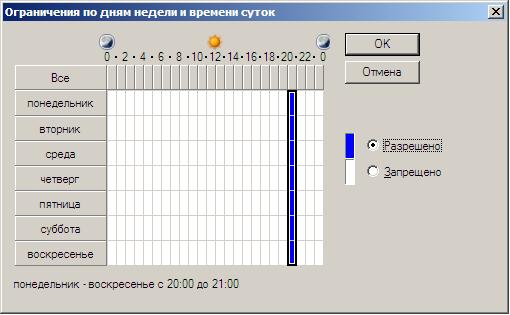

Теперь можете раскрыть политики, выберете «Политики запросов на подключение» нажмите правой кнопку на созданную Вами политику и нажмите свойства, перейдите на вкладку условия и нажмите добавить. Найдите там раздел «Ограничение по дням недели и времени суток» и жмите еще раз добавить. Настройте время так, как Вам нужно, для нашей с Вами тестовой задачи это с 20:00 по 21:00.

Теперь можно переходить к тестированию, в настройках подключения клиента указываем адрес 192.168.1.1 (в реальность внешний IP адрес или DNS имя).

Все, на этом наша с Вами тестовая задача выполнена. Но сразу могу сказать, что возможностей у NPS сервера очень много и Вы можете задавать свои сетевые политики для своей локальной сети, при выполнении некоторых условий. Например, компьютеры должны быть в домене и у них должен быть включен NAP агент. Но об этом и многом другом будем разговаривать в следующих статьях.

Introduction

This document describes the procedure of Remote Authentication Dial-In User Service (RADIUS) configuration on Cisco Wide Area Application Services (WAAS) and Windows 2008 R2 Network Policy Server (NPS).

Default WAAS configuration uses local authentication. Cisco WAAS supports RADIUS and Terminal Access Controller Access-Control System (TACACS+) also for Authentication, Authorization, and Accounting (AAA). This document covers the configuration for one device only. However, this also can be done under device group. All the configuration must be applied via WAAS CM GUI.

General WAAS AAA configuration is provided in the Cisco Wide Area Application Services Configuration Guide under chapter Configuring Administrative Login Authentication, Authorization, and Accounting.

Contributed by Hamilan Gnanabaskaran, Cisco TAC Engineer.

Edited by Sanaz Tayyar, Cisco TAC Engineer.

Prerequisites

Requirements

Cisco recommends that you have knowledge of these topics:

- WAAS 5.x or 6.x

- Windows NPS server

- AAA — RADIUS

Components Used

The information in this document is based on these software and hardware versions:

- Cisco WAAS — Virtual Central Manager (vCM)

- WAAS 6.2.3.b

- Windows 2008 NPS

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a default configuration. If your network is live, ensure that you understand the potential impact of any command.

Related Products

This document can also be applied with these hardware and software versions:

- vWAAS, ISR-WAAS and all the WAAS appliances

- WAAS 5.x or WAAS 6.x

- WAAS as Central Manager, Application Accelerator

Note: APPNAV-XE doesn’t support this configuration. Router AAA pushes the configuration to APPNAV-XE.

Configuration Steps

These configuration need to be applied:

1. WAAS Central manager

1.1 AAA RADIUS configuration

1.2 AAA Authentication configuration

2. Windows 2008 R2 — NPS server configuration

2.1 RADIUS Clients Configuration

2.2 Network Policy Configuration

3. WAAS CM configuration for RADIUS User Accounts

1. WAAS Central Manager

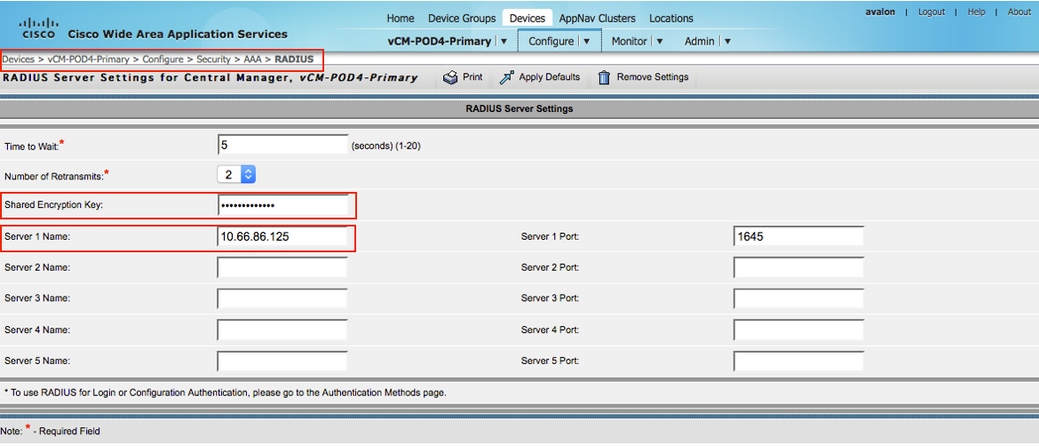

1.1 In WAAS Central manager creates the RADIUS server under Configure>Security>AAA>RADIUS.

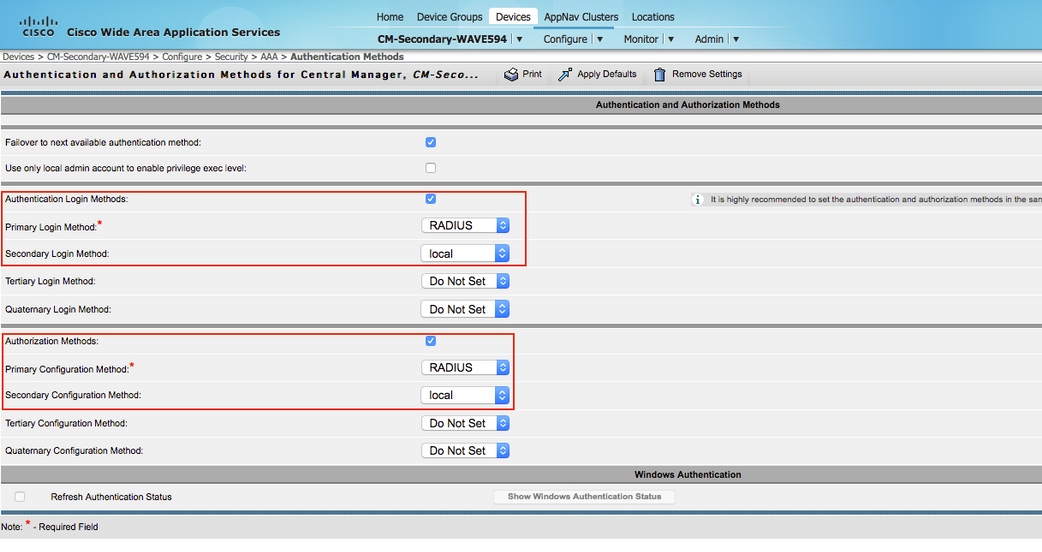

1.2 Configure Authentication method to reflect RADIUS under Configure>Security>AAA>Authentication Methods.

Primary Authentication method is chosen as RADIUS and secondary Authentication method is chosen as local. So, in the event of RADIUS failure customer can log in via local account.

2. Windows 2008 R2 -NPS Server Configuration

2.1 In the Windows 2008 R2 — NPS server, create the WAAS device IP as a RADIUS client.

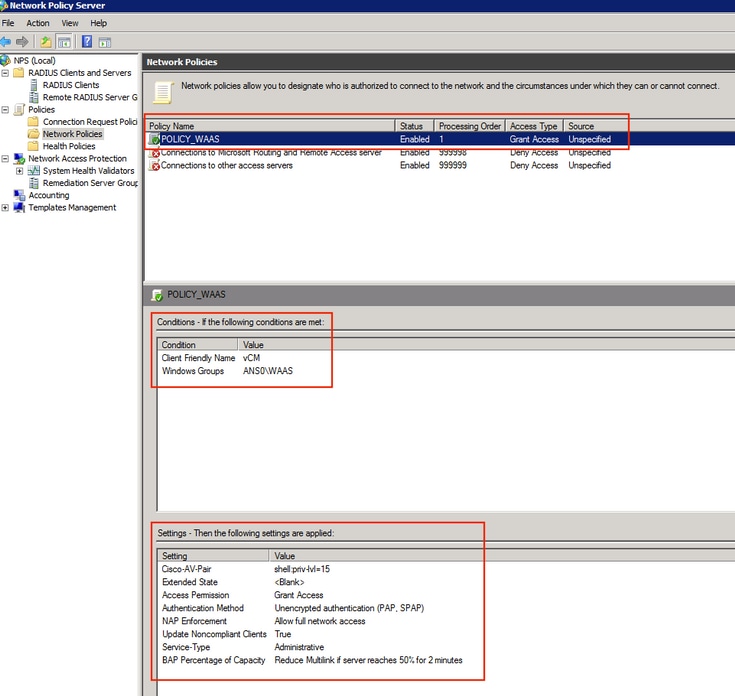

2.2 In the Windows 2008 R2 — NPS server, create a network policy to match the WAAS devices and allow authentication.

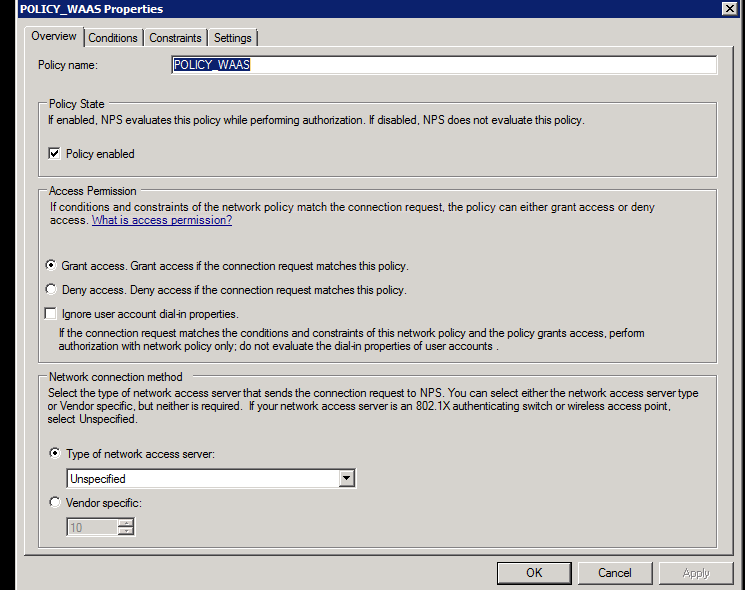

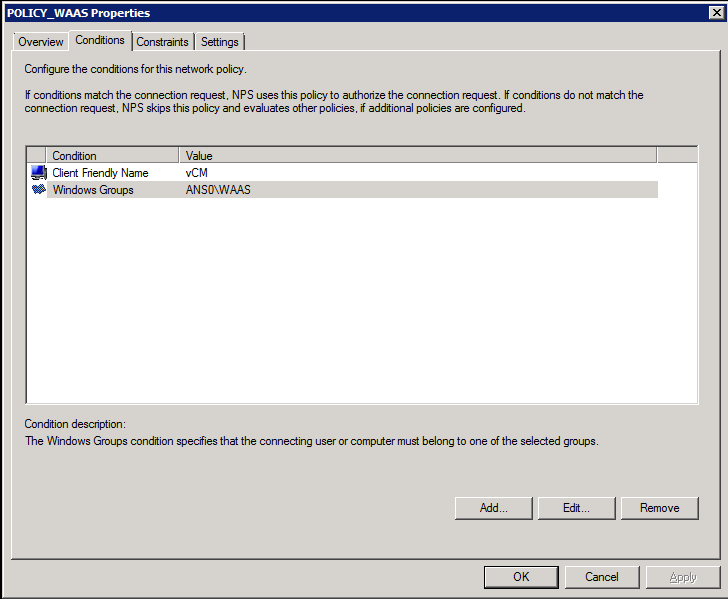

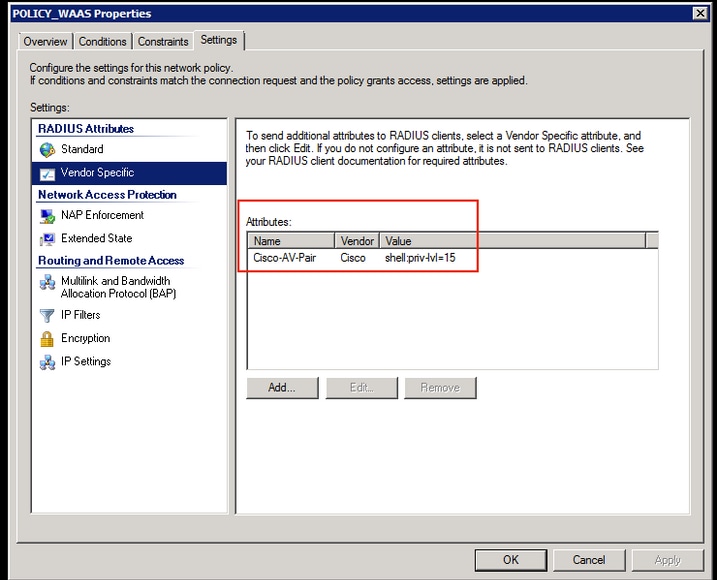

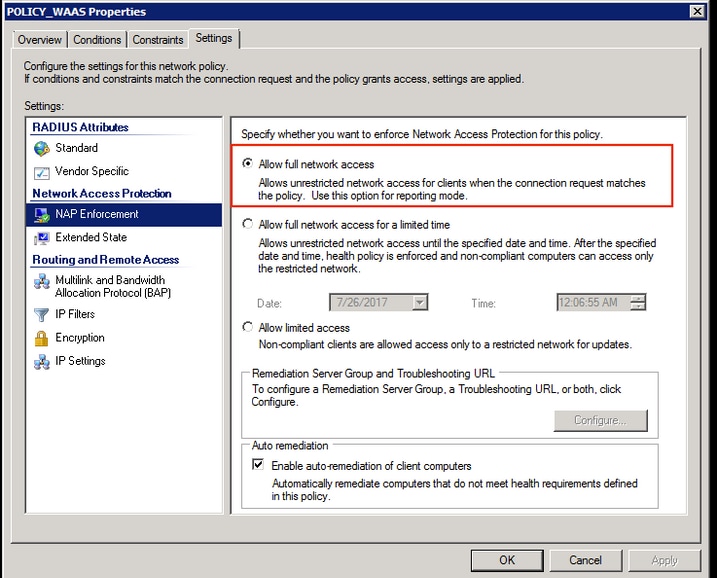

In the LAB these parameters must be selected under NPS >Policies>Network Policy.

Condition can be matched with Radius Client Friendly Name. Other methods can be used such as IP address.

Authentication Methods as Unencrypted Authentication (PAP, SPAP).

Service-Type as Administrative.

Vendor Specific Attribute as Cisco-AV-Pair (Shell:priv-lvl=15).

Allow Full Network Access.

3. WAAS CM configuration for RADIUS User Accounts

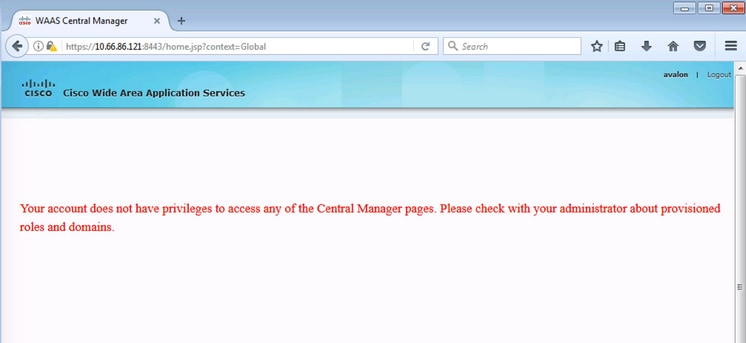

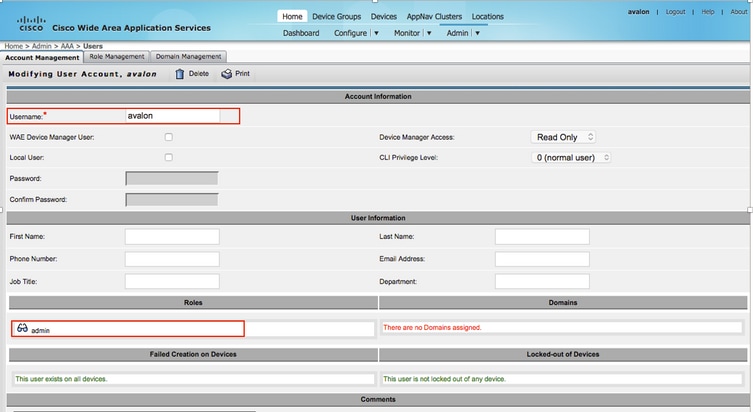

Configure a user in RADIUS with privilege level 15 or 1, doesn’t provide the access to WAAS CM GUI. The CMS database maintains a list of users, roles, and domains separate from the external AAA server.

After configuration of the external AAA server correctly to authenticate a user, the CM GUI must be configured to give that user the necessary roles and domains to work within the CM GUI.

If the RADIUS user is not in the CM under user, when log in to GUI with that user Your account does not have privileges to access any of the Central Manager Pages. Please Check with you Administrator about Provisioned roles and domains. This massage is displayed.

Configuration of local user name under WAAS CM without password.

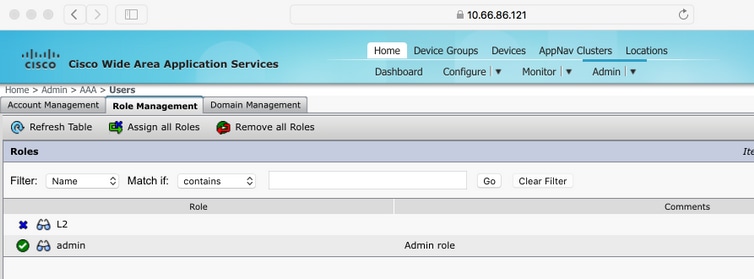

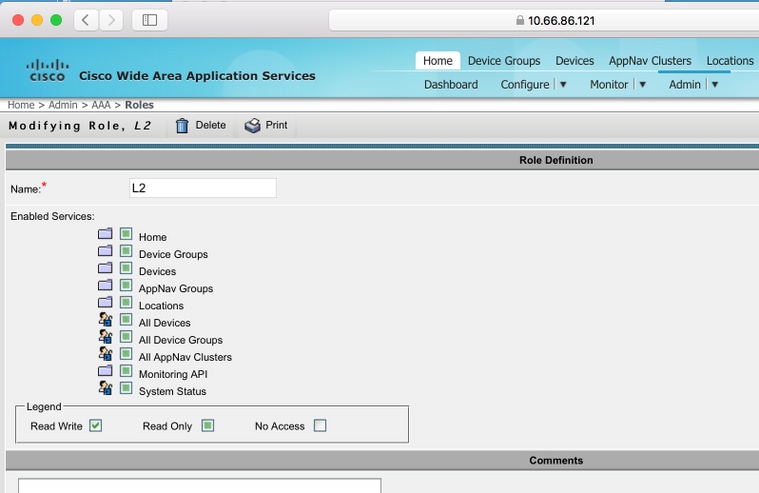

Username must bind with right roles under Role Management for each user.

If the user needs to have read-only access or limited access, this can be configured under roles.

Verification

In the WAAS devices this configuration is pushed.

radius-server key ****

radius-server host 10.66.86.125 auth-port 1645

!

authentication login local enable secondary

authentication login radius enable primary

authentication configuration local enable secondary

authentication configuration radius enable primary

authentication fail-over server-unreachable

The Cisco CLI Analyzer (registered customers only) supports certain show commands. Use the Cisco CLI Analyzer in order to view an analysis of show command output.

- authentication— Configure Authentication

Troubleshoot

This section provides information you can use to troubleshoot your configuration.

- Check the windows domain logs

- #debug aaa authorization from WAAS CM CLI

Related Information

- Configuring RADIUS Server Authentication Settings on WAAS

- Network Policy Server applies to Windows Server 2008

In this article I`ll show you step by step how to install, configure and test Radius Server for Wireless communication on Windows Server 2008.

My test configuration is setup on the Windows Server 2008 STD x64.

More info and details about RADIUS you can find here -> http://technet.microsoft.com/en-us/library/cc771455.aspx

Radius can be installed only in environment where domain is configured.

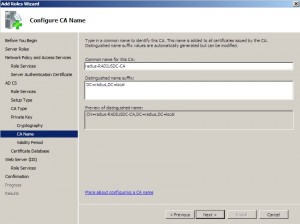

For testing purposes I created new test domain called – radius.local, and DC is named RADIUSDC

Server is on the following address – 10.154.147.10 ; 255.255.255.0

Installing CA and NPS

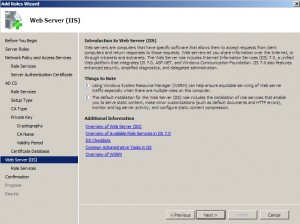

After I configured DC (It is desirable that DC role is installed on separate server from Radius role) I started Radius installation. If you want Radius to work, first step is to install CA (certificate authority) and configure it. We`ll first install both CA and NPS roles, and then configure them.

Server Manager | Roles | Add Roles

Next

Choose | Active Directory Certificate Services | Network Policy and Access Services | Next

Next

Choose | Network Policy Server. Optionally you can choose other services… Next

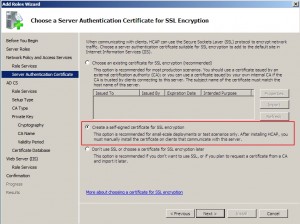

Choose | Create a self-signed certificate for SSL encryption | Next

Next

Choose | Certification Authority |Next

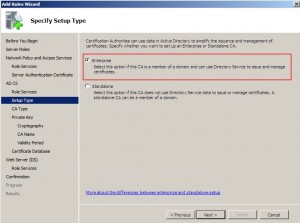

Choose| Enterprise |Next

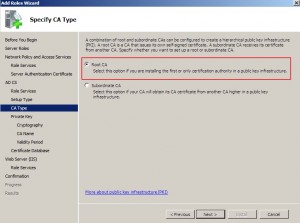

Choose |Root CA |Next

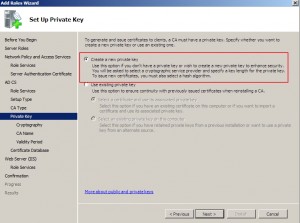

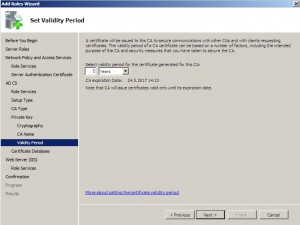

Choose |Create a new private key |Next

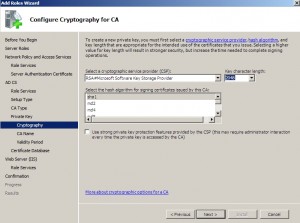

Leave everything as it is | Next

Next

Next

Next

Next

Leave everything as it is in IIS setup, or choose additional options that you need |Next

Install

Installation…

Installation successful.

Configuring certificates

After installing Active Directory Certificate Service and Network Policy Server service we need to configure them.

I`m starting with Active Directory Certificate Services.

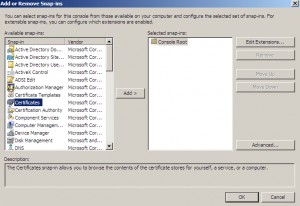

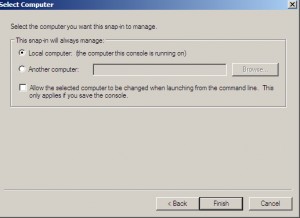

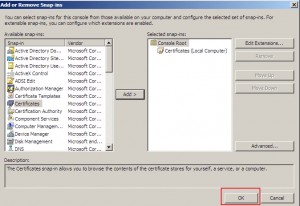

Start MMC | File | Add/Remove Snap-in | choose Certificates |Add

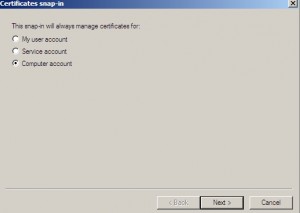

Click on Add, new window will show up |Choose Computer |Next

Choose | Local computer |Finish

Confirm new MMC Snap-in by clicking on OK

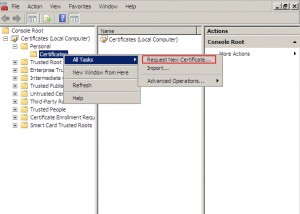

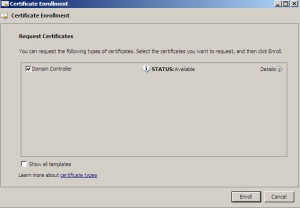

Created Snap-in opens up. Expand Certificates | Choose Personal | Right click on Certificates |All Tasks | Request New Certificate

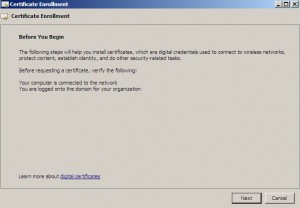

Next

Choose your computer |Enroll

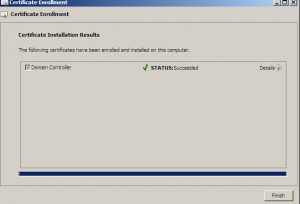

Successful | Finish

With this we finished configuring certificates for our Radius server.

Configuring RADIUS service

Choose Start | Administrative Tools | Network Policy Server

Right click on NPS and then click on Register server in Active Directory

OK

OK

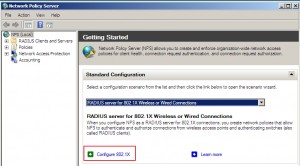

Stay on NPS (local) and from the right window choose |RADIUS server for 802.1x Wireless or Wired Connections |Click on Configure 802.1x

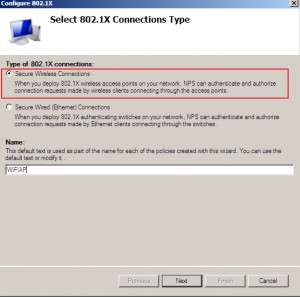

Choose |Secure Wireless Connections | Choose Name |Next

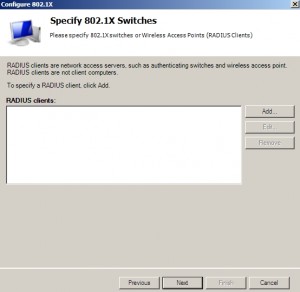

Radius clients |Add

Choose a name for client | Enter IP address (it has to be fixed) of client that we are registering | Shared secret – Manual |Enter password for client identification |OK

Next

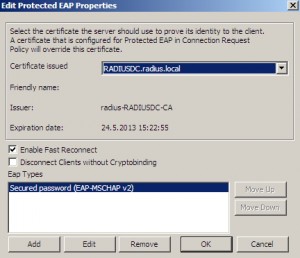

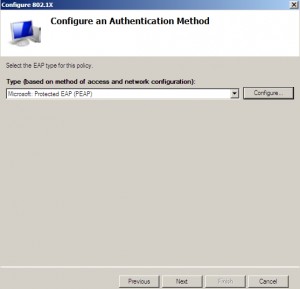

Choose | Microsoft Protected EAP (PEAP) |Click on Configure

Certificate Properties | Select Secured password | click on Edit

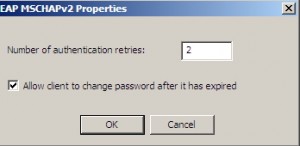

Edit number of authentication retries to desired value | OK |OK

Next

Choose groups that will be able to authenticate with RADIUS |Next

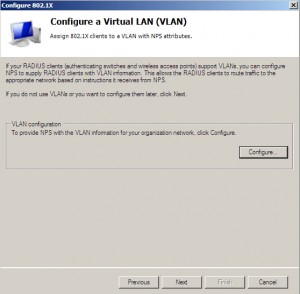

Next

Finish

After finishing configuration click on Start |Administrative Tools | Services |find NPS service and restart it.

By clicking on Radius Clients and Servers | Radius Clients I can see created client. I`m now able to authenticate with RADIUS.

That is the basic setup for RADIUS server.

You can setup RADIUS more detailed under |NPS |Policies |Connection Request Policies or Network Policies

I`m now directing my attention to Network Policies

Network Policies | Choose created WiFiAP and right click| Properties

Tab Constraints |I have chosen even less secure authentication methods for testing purposes. In production environment you should choose only most secure protocols.

Tab Settings | Encryption. For testing purposes I left all options ON, in production environment you should choose strongest encryption (MPPE 128bit)

You should go through all the settings and setup RADIUS to your preferences.

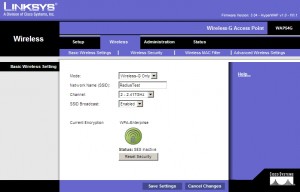

ACCESS POINT setup

I used Linksys WAP54G. Setup is more or less the same for all APs. Although I had some APs that just won`t work with Windows Server based RADIUS server, so be careful when you choose your equipment.

Access Point should have ethernet connection to the network environment where RADIUS server is located.

Access Point should be setup as follows:

Static IP, same subnet as RADIUS server

Setup as Access Point

Basic Wireless Settings |Setup SSID name

Wireless Security |Choose WPA Enterprise ( My AP is older so It doesn`t have WPA2 ) |Encryption AES | RADIUS Server: IP address of RADIUS server | RADIUS Port: it`s usually 1812 |Shared secret: you defined it while creating new client in NPS, desirable value for shared secret is for example: 984752G2N3

Key renewal: leave as it is.

Advanced Wireless Settings | Leave default settings.

With this step we configured AP for communication with RADIUS. Save your settings and reboot Access Point.

Testing

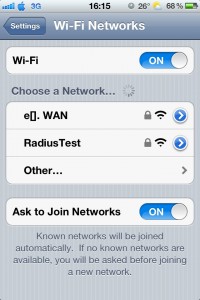

I want to connect my iPhone (iOS5) to WiFI network RadiusTest and by that connection test connection between client – AP and RADIUS server.

On my iPhone in WiFI networks I can see created WiFi RadiusTest – I`m taping on it to connect.

I need to authenticate. I entered my domain user account and password in following form : Domainuser + password | Choose Join

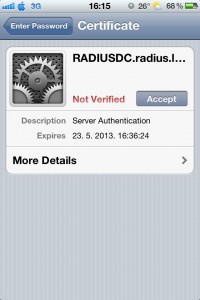

After few seconds I`m offered the certificate that I created earlier on RADIUS server | Accept

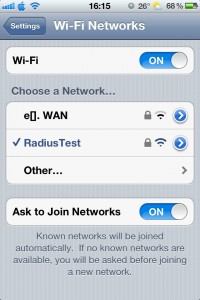

iPhone is successfully connected and authenticated on RADIUS server.

With this step installing, configuring and testing RADIUS server on Windows Server 2008 x64 is successfully finished.

Disclaimer