Обновлено 12.06.2017

Всем привет сегодня расскажу как добавить контроллер домена в существующий лес Active Directory Windows Server 2008 R2. Напомню что ранее я описывал процесс Как установить Active directory в windows server 2008R2, и один рабочий контроллер домена мы уже имеем. И не давно, когда я создавал тестовый домен msk.pyatilistnik.org я неправильно назвал DC и мне пришлось его переименовывать, советую почитать. Приступаем к добавлению второго контроллера в существующий лес, по времени это занимает около 5-10 минут.

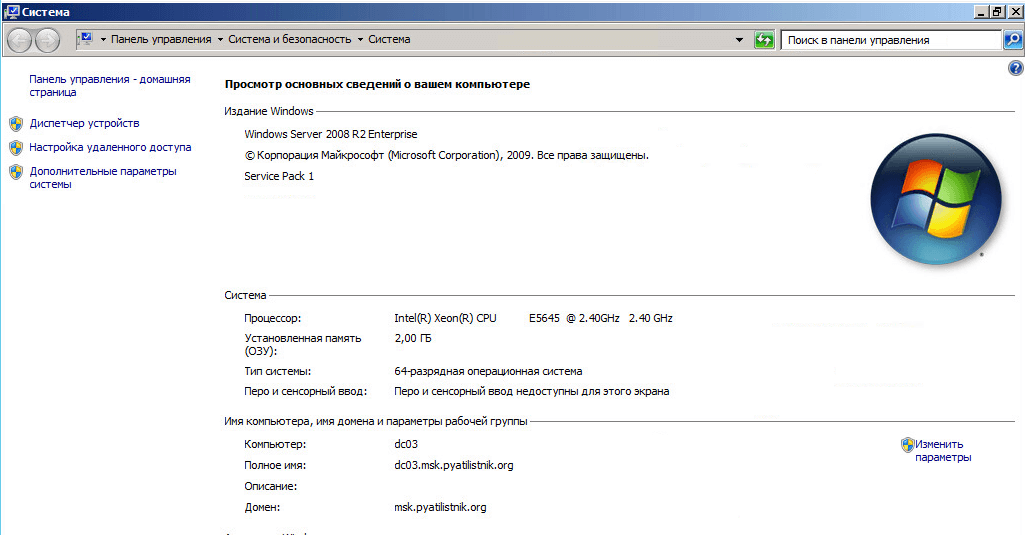

Как видите я уже подготовил сервер для DC, у меня он называется dc3.msk.pyatilistnik.org, у него уже есть помимо имени статический ip адрес.

Как добавить контроллер домена в существующий лес Active Directory Windows Server 2008 R2-008

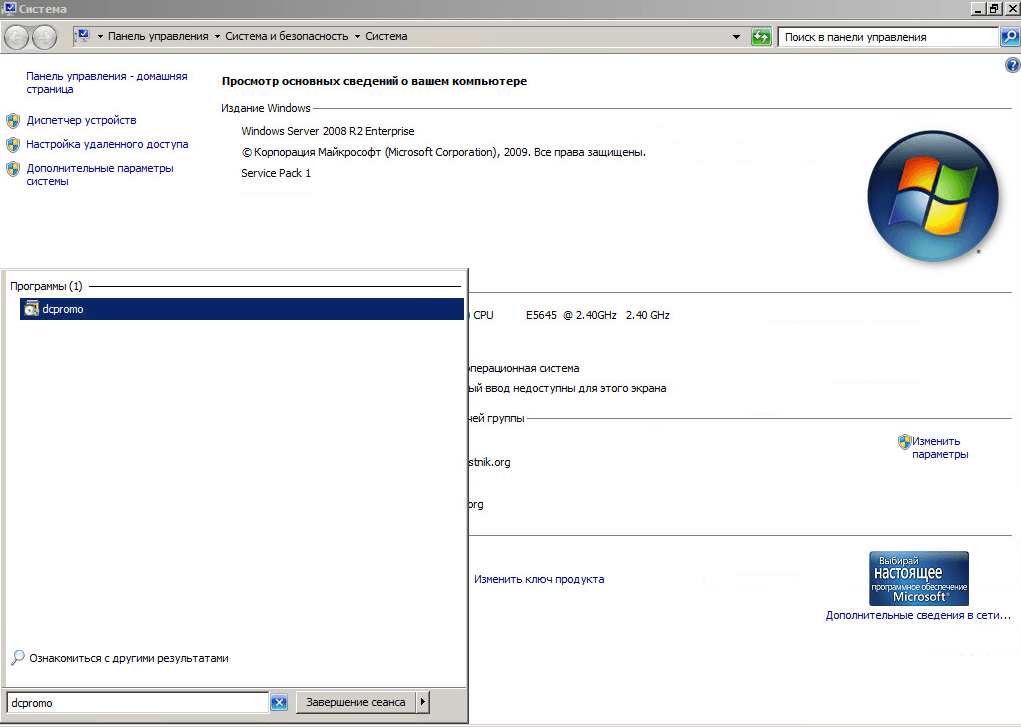

Для установки AD откройте пуск и введите да боле знакомое слово dcpromo.

Как добавить контроллер домена в существующий лес Active Directory Windows Server 2008 R2-009

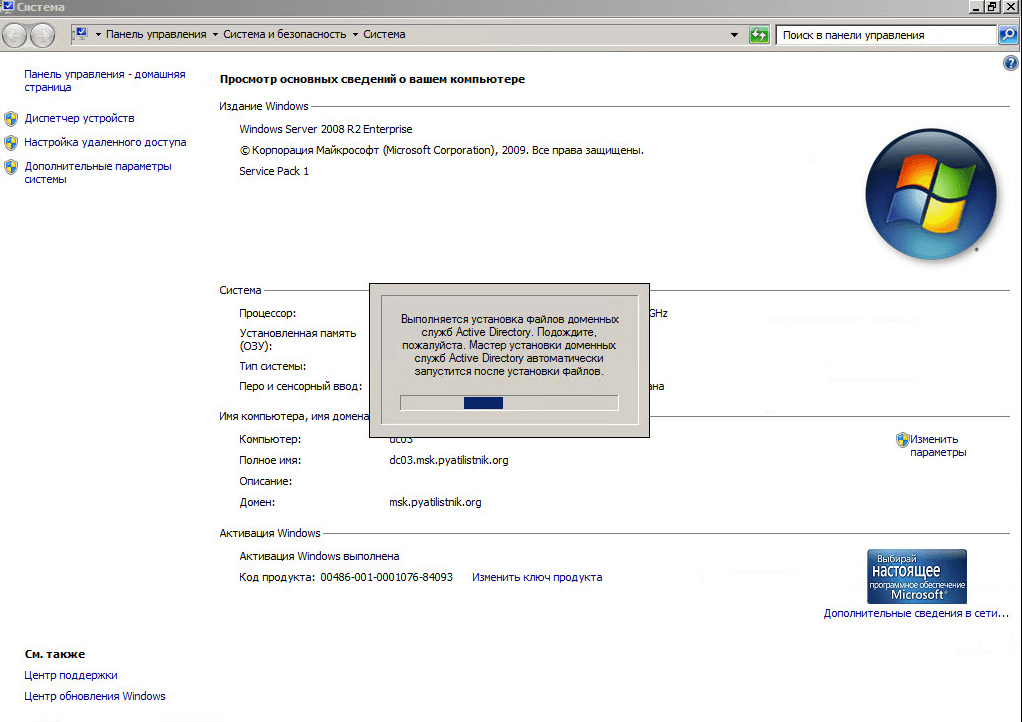

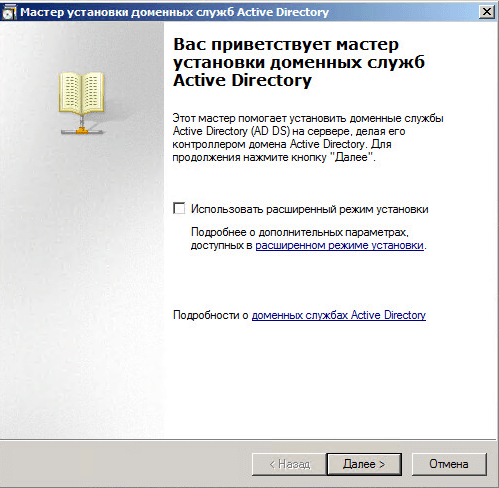

Откроется мастер установки доменных служб, жмем Далее.

Как добавить контроллер домена в существующий лес Active Directory Windows Server 2008 R20010

Как добавить контроллер домена в существующий лес Active Directory Windows Server 2008 R2-011

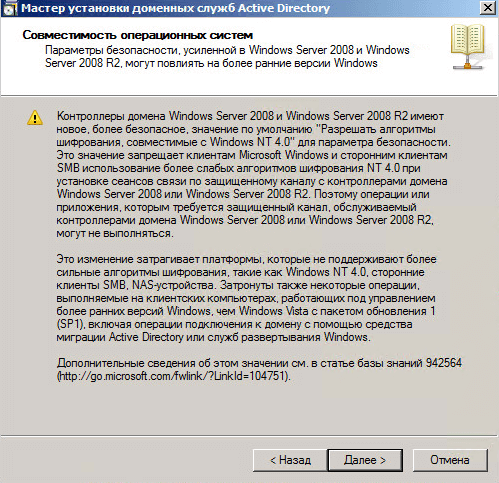

Следующим окном мастера будет вводная информация, жмем далее.

Как добавить контроллер домена в существующий лес Active Directory Windows Server 2008 R2-012

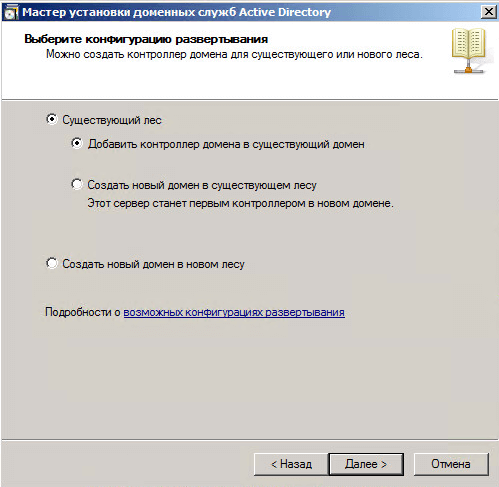

Теперь ставим галку Существующий лес, добавить контроллер домена в существующий домен

Как добавить контроллер домена в существующий лес Active Directory Windows Server 2008 R2-013

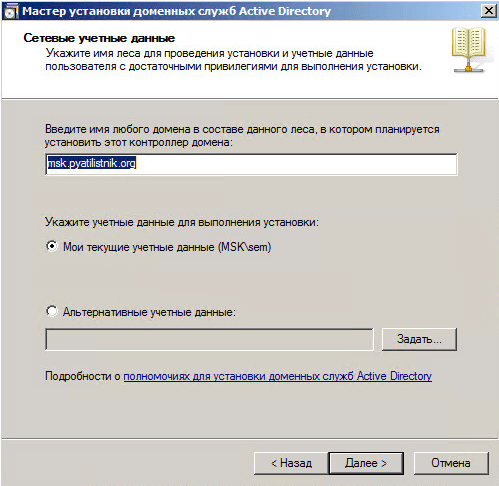

указываем имя домена для присоединения

Как добавить контроллер домена в существующий лес Active Directory Windows Server 2008 R2-014

Выбираем домен для данного добавочного контроллера домена

Как добавить контроллер домена в существующий лес Active Directory Windows Server 2008 R2-015

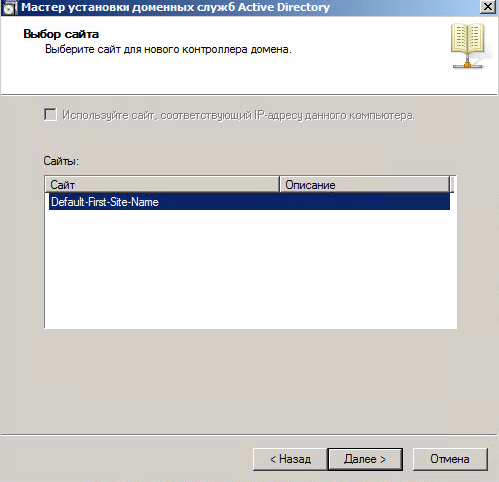

Выбираем сайт

Как добавить контроллер домена в существующий лес Active Directory Windows Server 2008 R2-016

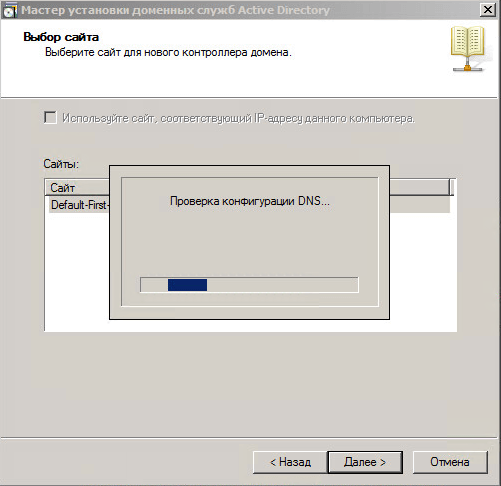

Начнется проверка DNS

Как добавить контроллер домена в существующий лес Active Directory Windows Server 2008 R2-017

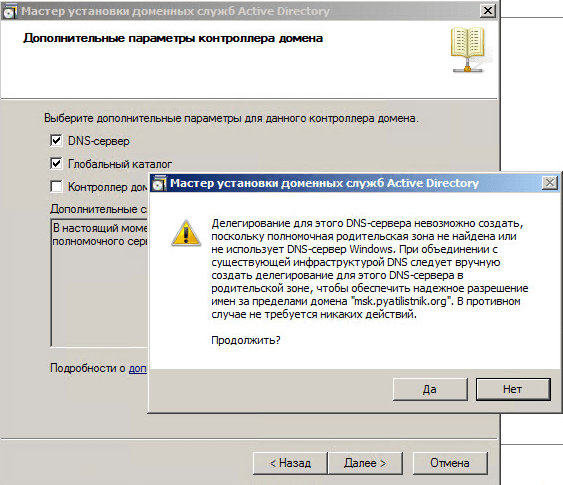

Далее указываем что у нас север будет DNS сервером еще и Глобальным каталогом.

Как добавить контроллер домена в существующий лес Active Directory Windows Server 2008 R2-018

Делегируем DNS сервер

Как добавить контроллер домена в существующий лес Active Directory Windows Server 2008 R2-019

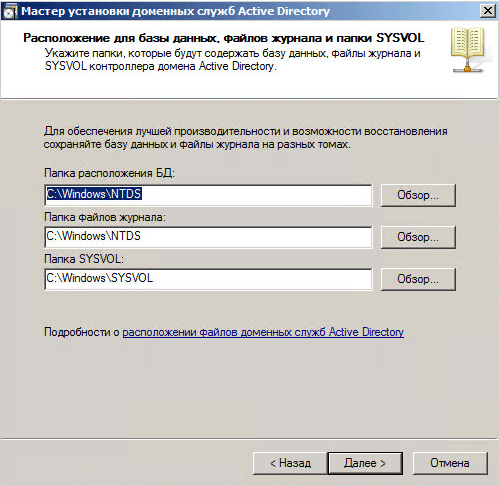

На следующем этапе мы можем задать каталоги хранения файлов базы данных

Как добавить контроллер домена в существующий лес Active Directory Windows Server 2008 R2-020

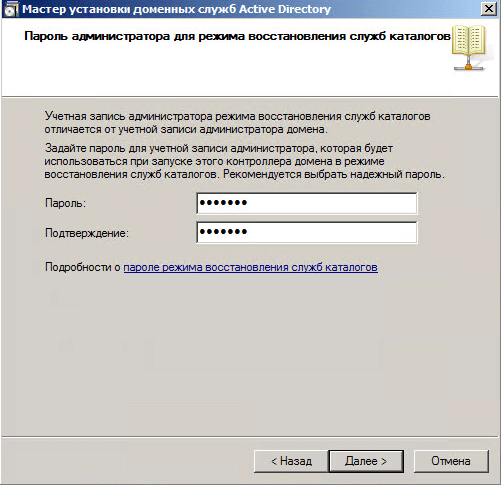

задаем пароль администратора восстановления AD.

Как добавить контроллер домена в существующий лес Active Directory Windows Server 2008 R2-021

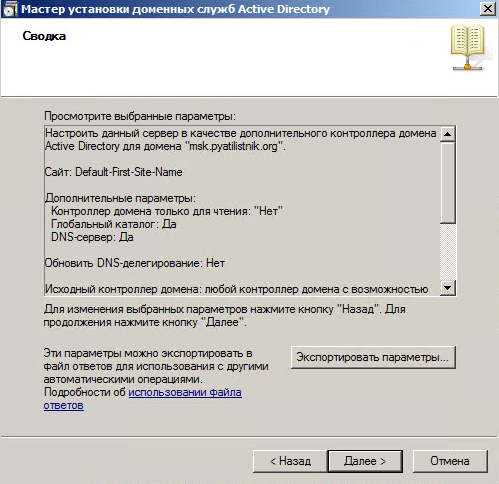

Последнее Далее. Начнется установка.

Как добавить контроллер домена в существующий лес Active Directory Windows Server 2008 R2-022

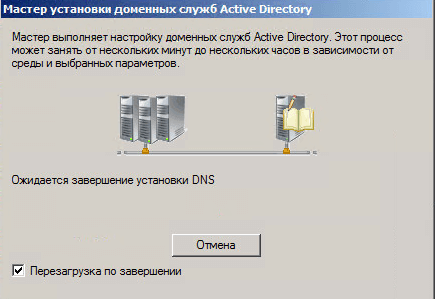

Ставим галку перезагрузка по завершении.

Как добавить контроллер домена в существующий лес Active Directory Windows Server 2008 R2-023

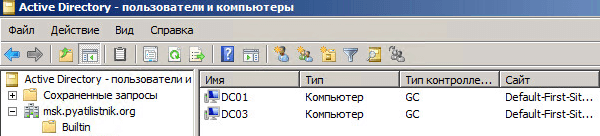

Через некоторое время сервер перезагрузится и вы получите второй домен контроллер. Откройте оснастку Active Directory Пользователи и компьютеры на первом DC, и перейдите в контейнер Domain Controllers, как видите DC03 появился в списке.

Как добавить контроллер домена в существующий лес Active Directory Windows Server 2008 R2-024

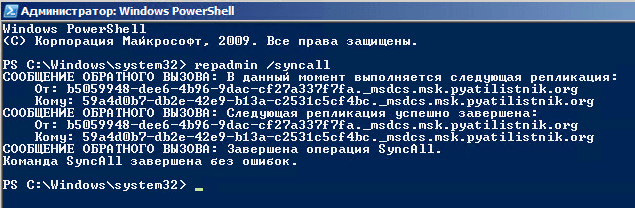

Откроем Power shell и проверим реплику командой repadmin /syncall. Проверять нужно минут через 5 после того как второй домен контроллер загрузился. Видим, что ошибок репликации нет.

Как добавить контроллер домена в существующий лес Active Directory Windows Server 2008 R2-025

Вот так вот просто добавить контроллер домена в существующий лес Active Directory Windows Server 2008 R2.

Материал сайта pyatilistnik.org

- Remove From My Forums

Резервный контроллер домена

-

Вопрос

-

Добрый день! После выхода из строя жесткого диска и простоя предприятия на 2 дня решили установить резервный контроллер домена. Почитали ссылки, документацию вроде все должно быть автоматически. Начали делать. Подняли из бэкапа основной контроллер (DC1). Резервный

(DC2) подняли до роли контроллера. DNS на нем поднялся автоматически. Стали тестить, выключили DC1 и выяснилось, что в домен никто зайти не может, хотя DC2 — работает. Стали разбираться и выяснилось, что папки NETLOGON и SYSVOL автоматически не расшарились на

DC2. Помогите пожалйста, как правильно поднять резервный контроллер, что после выключения DC1 пользователи могли зайти в домен?

Ответы

-

20121112 17:40:07.532 3532 SYSM 5021 Migration::SysVolMigration::CreateLocalStateIfNone [MIG] Local State is ‘Eliminated’

20121112 17:40:07.532 3532 SYSM 3354 Migration::SysVolMigration::GetSysVolReadyFlag [MIG]

Sysvol Is Ready

20121112 17:40:07.532 3532 SYSM 2035 Migration::SysVolMigration::ShouldExit [MIG] ShouldExit=true

20121112 17:40:07.532 3532 SYSM 540 Migration::SysvolMigrationTask::Step [MIG] Migration state is already at MIG_STATE_ELIMINATED. Exiting SYSVOL Migration ThreadЭто нормально, т.е. DC1 посчитал себя готовым к репликации?

Да. Судя по ‘Sysvol is ready’ теперь у Вас всё хорошо. Посмотрите ещё логи доменных служб AD на контроллере домена DC1, если там нет никакой ругани, можно приступать к поднятию второго DC. Кстати, зря Вы понизили до роли обычного сервера. Не уверен, что

всё гладко пройдёт (хотя и объективных причин для косяков не вижу). После того, как DC2 поднимите до контроллера домена, посмотрите в логи dcpromo (они там же, в %winroot%debug) — всё ли там хорошо, и смотрите в логи DFSR чтобы убедиться, что репликация проходит

успешно.PS. Не забудьте второй DC сделать сервером глобального каталога (галку GC поставить в мастере). Тогда у Вас будет полное резервирование.

Сергей Панченко

-

Изменено

12 ноября 2012 г. 9:02

-

Помечено в качестве ответа

Ivan [F.] Petrov

12 ноября 2012 г. 9:26

-

Изменено

Структура организации следующая: есть домен для сотрудников под названием domain.int, есть также и его поддомен для других нужд – subdomain.domain.int. Возникла задача перевести существующий поддомен под управлением Windows Server 2003 R2 на Windows Server 2008 R2. Причем главный домен уже переведен.

Просто накатить сверху систему нельзя – 2003 R2 является 32-битной версией, а 2008 R2, соответственно, – 64-битная. А было бы здорово. Выбор невелик, поэтому решили сделать следующее:

- Устанавливаем дополнительный контроллер домена (КД) на Windows Server 2008 R2

- Новый контроллер должен иметь роли глобального каталога и DNS

- Проверяем работу и репликацию обоих контроллеров

- Указываем, что новый КД (2008) – хозяин операций

- Удаляем из схемы старый КД (2003)

- Проверяем работу и начинаем подготовку к настройке уже реально другого дополнительного КД, чтобы на выходе получить два КД под управлением 2008 R2

- Забываем, что когда-то у нас в сети был КД под управлением 2003 R2

Почему решили перевести КД на другую схему, думаю, всем ясно. На дворе уже 2013 год, 2014 не за горами. Почему бы не воспользоваться проверенными и более новыми технологиями? Windows Server 2012 на момент написания статьи пока не вышел в релизе R2. А исходя из многолетнего опыта использования Microsoft, не стоит что-то внедрять на том, что вышло совсем недавно. К тому же немного бесит, что статей в интернете по новым продуктам мало. Именно поэтому сделали выбор на системе Windows Server 2008 R2. В данной статье я буду описывать последовательные действия для 1 и 2 пункта моего плана.

Что подвигло написать статью? Ответ прост: в интернете мало статей по субдоменам. И пускай ничего супер-естественного в настройке нет. Зато наши читатели узнают, что все проходит достаточно просто и последовательно, как по аналогии при лесе с одним доменом. А наш сайт любит хоть и маленькие, но все же эксклюзивы. К тому же, излагаться все будет просто и на обычном языке, понятным даже для самых маленьких админов.

Для начала надо подготовить площадку для будущего дополнительного КД. Проверяем активацию, часовой пояс, брандмауер, сетевые интерфейсы, имя компьютера и другое:

Далее кликаем на установке новой роли и указываем, что нам надо “Доменные службы Active Directory”:

Начинаем установку этой роли:

Заметили, что автоматом поставился компонент .Net Framework 3.5? Поэтому после всех установок сразу “подхватываются” обновления:

Ну вот и все установилось. Даже не пришлось перезагружаться. Я начинаю приятно удивляться Microsoft. Посудите сами – одна из самых серьезных ролей и компонент только что установились, да еще и обновления, а перезагрузка не требуется. Заметили самую первую ошибку? Причина ошибки написана выше, а именно то, что надо бы настроить наш будущий КД:

Поэтому прямо оттуда или из режима командной строки запускаем утилиту DCPROMO.EXE:

Не надо нажимать нам “расширенный режим”. Делаем все по стандартно. По-хорошему, в лучших традициях Microsoft все должно быть по сценарию Далее+Далее+Финиш=Все_работает. Посмотрим как это будет дальше. Соглашаемся с первым окном приветствия:

Затем подсказываем мастеру, что у нас будет добавочный КД:

Затем прописываем имя домена. Можно главный domain.int, а можно и поддомен – subdomain.domain.int. И учетную запись администратора домена само собой. Вы же под ней и делаете?

Теперь главное не перепутать и указать уже точно, в каком домене будем работать. Нам надо поддомен subdomain.domain.int:

Ну вот… начинаются приключения. Так и знал:

Сам виноват, не подготовил домен для перехода. Зато все теперь последовательно все исправим. Идем на главный КД под управлением Windows Server 2003 R2 и вставляем туда диск с нашей системой 2008 R2. Я скопировал все утилиты на диск С, но это необязательно. Запускаем утилиту adprep /domainprep:

Вот я снова невнимательный. Утилита-то 64-битной версии. Поэтому пробуем на 32-битной редакции. Кажется получилось, хотя могли бы и вывести сообщение об успехе:

Теперь запускаем снова утилиту DCPROMO и проделываем все тоже самое. Вместо ошибки получаем следующее окно мастера. Значит та утилита все-таки помогла подготовить домен. Мастер нас спрашивает, какой точно сайт нам нужен. У меня их 3, у вас может быть другое количество. Название не спутаешь, поэтому с уверенностью кликаем “далее”:

Затем мастер спрашивает, добавить ли из будущему КД роли DNS и Global Catalog. Это пригодится будущем, поэтому соглашаемся. Пугаться не надо: в сети может быть несколько DNS и глобальных каталогов. Это, кстати, очень хорошо с точки зрения отказоустойчивости:

Системные папки для хранения баз данных Active Directory и другого оставляем по-умолчанию:

Указываем пароль для восстановления каталогов. И хоть его надо в любом случае сохранить, я очень надеюсь, что он вам не пригодится:

Кажется на этом наши настройки закончились. Нажимаем далее и ждем, пока все сделается:

Видим, что все установилось, поэтому смело перезагружаемся:

И на этом все. Репликация получилась, КД начал функционировать нормально. Еще совет для малоопытных админов – не торопитесь и делайте все последовательно. Могу также в качестве бонуса сообщить один нюанс. Загрузка КД и репликация с главным контроллером может происходить очень долго. Лично у нас все “поднялось” спустя несколько часов. Были моменты, когда казалось, что КД не работает как контроллер. Но мы набрались терпения и дождались результата. Все остальные действия моего плана выполнились практически без каких-либо происшествий. Их можно посмотреть в интернете, информации полно.

Друзья! Вступайте в нашу группу Вконтакте, чтобы не пропустить новые статьи! Хотите сказать спасибо? Ставьте Like, делайте репост! Это лучшая награда для меня от вас! Так я узнаю о том, что статьи подобного рода вам интересны и пишу чаще и с большим энтузиазмом!

Также, подписывайтесь на наш канал в YouTube! Видео выкладываются весьма регулярно и будет здорово увидеть что-то одним из первых!

UPD: Создал видеоканал на youtube куда постепенно выкладываю обучающие видео по всем областям ИТ, в которых хорошо разбираюсь, подписывайтесь: http://www.youtube.com/user/itsemaev

UPD2: Микрософт традиционно меняет привычный синаксис в командной строке, поэтому роли в кажлый версии Windows Server могут звучать по-разному. Они вообще теперь не fsmo называются а operation masters. Так вот, для корректных команд в консоли после fsmo maintenance напишите просто ? и он вам покажет доступные команды.

У меня в апрельский журнал «Системный администратор» взяли статью на тему «Безболезненная замена устаревшего или отказавшего контроллера домена на базе Windows Server»

И даже сто долларов заплатили и дали пакет с мозгами)) Я теперь Онотоле.

Безболезненная замена устаревшего или отказавшего контроллера домена на базе Windows Server. (кому вдруг надо — картинки пришлю)

Если ваш контроллер домена вышел из строя или полностью устарел и требует замены – не спешите планировать провести ближайшие выходные за созданием нового домена на новом сервере и кропотливым переносом в него пользовательских машин. Грамотное управление резервным контроллером домена поможет быстро и безболезненно заменить предыдущий сервер.

Практически каждый администратор, работающий с серверами на базе Windows, рано или поздно сталкивается с необходимостью замены полностью устаревшего основного контроллера домена, дальнейший апгрейд которого больше не имеет смысла, на новый и более соответствующий современным требованиям. Бывают ситуации и хуже – контроллер домена просто-напросто приходит в негодность из-за поломок на физическом уровне, а резервные копии и образы устарели, или потерялись

В принципе, описание процедуры замены одного контроллера домена на другой можно найти на разных форумах, но информация даётся отрывками и, как правило, применима только к конкретной ситуации, однако фактического решения не даёт. Кроме того, даже вдоволь начитавшись форумов [1], баз знаний [2, 3] и прочих ресурсов на английском языке – я смог грамотно провести процедуру замены контроллера домена без ошибок только с третьего или четвёртого раза.

Таким образом, я хочу привести поэтапную инструкцию замены контроллера домена вне зависимости от того работоспособен он или нет. Единственная разница заключается в том, что при «упавшем» контроллере эта статья поможет только если вы заранее позаботились и развернули резервный контроллер домена.

Подготовка серверов к повышению/понижению роли

Сама процедура создания резервного контроллера домена элементарна – мы просто запускаем на любом сервере сети мастер dcpromo. При помощи мастера dcpromo создаём контроллер домена в существующем домене. В результате проделанных манипуляций мы получаем развернутую службу каталогов AD на нашем дополнительном сервере (я буду называть его pserver, а основной контроллер — dcserver).

Дальше, если dcpromo сам не предложил – запускаем установку DNS сервера. Никаких настроек изменять не надо, зону создавать также не надо – она хранится в AD, и все записи автоматически реплицируются на резервный контроллер. Внимание – основная зона в DNS появится только после репликации, для ускорения которой сервер можно перезагрузить. В настройках TCP/IP сетевой карты резервного контроллера домена адресом первичного DNS сервера должен быть указан ip-адрес основного контроллер домена.

Теперь можно легко проверить работоспособность резервного контроллера домена pserver. Мы можем создать пользователя домена как на основном так и на резервном контроллере домена. Сразу после создания он появляется на дублирующем сервере, но где-то в течении минуты (пока происходит репликация) – он показан как отключенный, после чего начинает отображаться одинаково на обоих контроллерах.

На первый взгляд все действия по созданию исправной схемы взаимодействия нескольких контроллеров домена выполнены, и теперь, в случае выхода из строя «основного» контроллера домена, «резервные» контроллеры будут автоматически выполнять его функции. Однако, хотя разница между «основным» и «резервным» контроллерами домена чисто номинальная, «основной» контроллер домена имеет ряд особенностей (роли FSMO), о которых не стоит забывать. Таким образом, вышеприведенных операций для нормального функционирования службы каталогов при отказе «основного» контроллера домена не достаточно, и действия, которые надо произвести для грамотной передачи/захвата роли основного контроллера домена будут описаны ниже.

Немного теории

Нужно знать, что контроллеры домена Active Directory исполняют несколько видов ролей. Эти роли называются FSMO (Flexible single-master operations):

— Schema Master (Хозяин схемы) – роль отвечает за возможность изменения схемы – например разворачивания Exchange server или ISA server. Если владелец роли будет недоступен – схему существующего домена вы изменить не сможете;

— Domain Naming Master (Хозяин операции именования доменов) – роль необходима в том случае, если в вашем доменном лесу есть несколько доменов или поддоменов. Без неё не получится создавать и удалять домены в едином доменном лесу;

— Relative ID Master (Хозяин относительных идентификаторов) – отвечает за создание уникального ID для каждого объекта AD;

— Primary Domain Controller Emulator (Эмулятор основного контроллера домена) – именно он отвечает за работу с учётными записями пользователей и политику безопасности. Отсутствие связи с ним позволяет входить на рабочие станции со старым паролем, который нельзя сменить, если контроллер домена «упал»;

— Infrastructure Master (Хозяин Инфраструктуры) – роль отвечает за передачу информации об объектах AD прочим контроллерам домена в рамках всего леса.

Об этих ролях достаточно подробно написано во многих базах знаний, но основную роль практически всегда забывают – это роль Global Catalog (Глобального Каталога). По факту этот каталог просто запускает LDAP сервис на порту 3268, но именно его недоступность не позволит доменным пользователям входить в систему. Что примечательно – роль глобального каталога могут иметь все контроллеры домена одновременно.

Фактически можно сделать вывод – если у вас примитивный домен на 30-50 машин, без расширенной инфраструктуры, не включающий в себя поддомены — то отсутствие доступа к владельцу/владельцам первых двух ролей вы можете не заметить. Кроме того, мне несколько раз попадались организации, работающие больше года вообще без контроллера домена, но в доменной инфраструктуре. То есть все права были розданы давно, при работающем контроллере домена, и не нуждались в изменении, пароли пользователи себе не меняли и спокойно работали.

Определение текущих владельцев ролей fsmo.

Уточняю — мы грамотно хотим заменить контроллер домена, не потеряв никаких его возможностей. В том случае, если в домене два или более контроллеров, нам необходимо выяснить кто является обладателем каждой из ролей fsmo. Это достаточно просто сделать, использовав следующие команды:

dsquery server –hasfsmo schema

dsquery server – hasfsmo name

dsquery server – hasfsmo rid

dsquery server – hasfsmo pdc

dsquery server – hasfsmo infr

dsquery server –forest -isgc

Каждая из команд выводит нам информацию о том, кто является владельцем запрашиваемой роли (рис.1). В нашем случае владелец всех ролей – основной контроллер домена dcserver.

Добровольная передача ролей fsmo при помощи консолей Active Directory.

Вся информация, необходимая для передачи роли основного контроллера домена у нас есть. Приступаем: для начала нужно убедиться в том, что наша учётная запись входит в группы «Администраторы домена», «Администраторы схемы» и «Администраторы предприятия», а затем приступить к традиционному методу передачи ролей fsmo – управлением доменом через консоли Active Directory.

Для передачи роли “хозяина именования домена” выполняем следующие шаги:

— открываем «Active Directory Домены и Доверие» на том контроллере домена, с которого мы хотим передать роль. Если мы работаем с AD на том контроллере домена, которому мы хотим передать роль, то следующий пункт пропускаем;

— щёлкаем правой кнопкой мыши на значке Active Directory — домены и доверие и выбираем команду Подключение к контроллеру домена. Выбираем тот контроллер домена, которому хотим передать роль;

— щелкаем правой кнопкой мыши компонент Active Directory — домены и доверие и выбираем команду Хозяева операций;

— в диалоговом окне Изменение хозяина операций нажимаем кнопку Изменить (рис. 2).

— после утвердительного ответа на всплывающий запрос получаем успешно переданную роль.

Аналогичным образом, при помощи консоли «Active Directory — пользователи и компьютеры» можно передать роли «хозяин RID», «основной контроллер домена» и «хозяин инфраструктуры».

Для передачи роли «хозяина схемы» необходимо предварительно зарегистрировать в системе библиотеку управления схемой Active Directory:

regsvr32 schmmgmt.dll

Далее в консоль mmc необходимо добавить оснастку «Схема Active Directory», в которой, аналогично предыдущим пунктам, можно изменить владельца роли.

После того как все роли переданы остаётся разобраться с оставшейся опцией – хранителем глобального каталога. Заходим в Active Directory: «Сайты и Службы», сайт по умолчанию, сервера, находим контроллер домена, ставший основным, и в свойствах его NTDS settings ставим галочку напротив global catalog. (рис. 3)

Итог – мы поменяли хозяев ролей для нашего домена. Кому нужно окончательно избавиться от старого контроллера домена – понижаем его до рядового сервера. Однако простота проделанных действий окупается тем, что их выполнение в ряде ситуаций невозможно, или оканчивается ошибкой. В этих случаях нам поможет ntdsutil.exe.

Добровольная передача ролей fsmo при помощи консолей ntdsutil.exe.

На случай, если передача ролей fsmo при помощи консолей AD не удалась, Microsoft создал очень удобную утилиту – ntdsutil.exe – программа обслуживания каталога Active Directory. Этот инструмент позволяет выполнять чрезвычайно полезные действия – вплоть до восстановления всей базы данных AD из резервной копии, которую эта утилита сама создала во время последнего изменения в AD. Со всеми её возможностями можно ознакомиться в базе знаний Microsoft (Код статьи: 255504). В данном случае мы говорим о том, что утилита ntdsutil.exe позволяет как передавать роли, так и «отбирать» их.

Если мы хотим передать роль от существующего «основного» контроллера домена к «резервному» – мы заходим в систему на «основной» контроллер и начинаем передавать роли (команда transfer).

Если у нас по каким-то причинам отсутствует основной контролер домена, или мы не можем войти под административной учетной записью – мы входим в систему на резервный контроллер домена и начинаем «отбирать» роли (команда seize).

Итак первый случай – основной контроллер домена существует и функционирует нормально. Тогда мы заходим на основной контроллер домена и набираем следующие команды:

ntdsutil.exe

roles

connections

connect to server имя_сервера (того кому хотим отдать роль)

q

Если выскакивают ошибки – нужно проверить связь с тем контроллером домена, к которому мы пытаемся подключиться. Если ошибок нет – значит мы успешно подключились к указанному контроллеру домена с правами того пользователя, от имени которого вводим команды.

Полный список команд доступен после запроса fsmo maintenance стандартным знаком ? . Пришла пора передавать роли. Я сходу, не задумываясь, решил передавать роли в том порядке, в каком они указаны в инструкции к ntdsutil и пришёл к тому, что не смог передать роль хозяина инфраструктуры. Мне, в ответ на запрос о передаче роли, возвращалась ошибка: «невозможно связаться с текущим владельцем роли fsmo». Я долго искал информацию в сети и обнаружил, что большинство людей дошедших до этапа передачи ролей сталкиваются с этой ошибкой. Часть из них пытается отобрать эту роль принудительно (не выходит), часть оставляет всё как есть – и благополучно живёт без этой роли.

Я же путём проб и ошибок выяснил, что при передаче ролей в данном порядке гарантируется корректное завершение всех шагов:

— хозяин идентификаторов;

— хозяин схемы;

— хозяин именования;

— хозяин инфраструктуры;

— контроллер домена;

После успешного подключения к серверу мы получаем приглашение к управлению ролями (fsmo maintenance), и можем начать передавать роли :

— transfer domain naming master

— transfer infrastructure master

— transfer rid master

— transfer schema master

— transfer pdc master

После выполнения каждой команды должен выходить запрос о том – действительно ли мы хотим передать указанную роль указанному серверу. Результат удачного выполнения команды показан на рис.4.

Роль хранителя глобального каталога передаётся способом, описанным в предыдущем разделе.

Принудительное присваивание ролей fsmo при помощи ntdsutil.exe.

Второй случай – мы хотим присвоить нашему резервному контроллеру домена роль основного. В этом случае ничего не меняется – единственная разница в том, что мы проводим все операции, с использованием команды seize, но уже на том сервере, которому хотим передать роли для присвоения роли.

seize domain naming master

seize infrastructure master

seize rid master

seize schema master

seize pdc

Обратите внимание – если вы отобрали роль у контроллера домена, отсутствующего в данный момент, то при его появлении в сети контроллеры начнут конфликтовать, и проблем в функционировании домена вам не избежать.

Работа над ошибками.

Самое главное, о чём не следует забывать – новый основной контроллер домена сам себе настройки TCP/IP не исправит: ему адресом первичного DNS сервера теперь желательно (а если старый контроллер домена + DNS сервер будут отсутствовать, то обязательно) указать 127.0.0.1 .

При этом если у вас в сети есть DHCP сервер, то нужно заставить его выдавать адресом первичного DNS сервера ip вашего нового сервера, если DHCP нет – пройтись по всем машинам и прописать им этот первичный DNS вручную. Как вариант, можно назначить новому контроллеру домена тот же ip что был у старого.

Теперь необходимо проверить как всё работает и избавиться от основных ошибок. Для этого я предлагаю на обоих контроллерах стереть все события с сохранением журналов в папку с прочими резервными копиями и перезагрузить все сервера.

После их включения внимательно анализируем все журналы событий на факт появления предупреждений и ошибок.

Самым распространённым предупреждением, после передачи ролей fsmo, является сообщение о том, что «msdtc не может корректно обработать произошедшее повышение/понижение роли контроллера домена».

Исправляется просто: в меню «Администрирование» находим «Службы

компонентов». Там раскрываем «Службы компонентов», «Компьютеры», открываем свойства раздела «Мой компьютер», ищем там «MS DTC» и жмем там «Настройки безопасности». Там разрешаем «Доступ к сети DTC» и давим ОК. Служба будет перезапущена и предупреждение исчезнет.

Примером ошибки может служить сообщение о том, что основная DNS зона не может быть загружена, либо DNS сервер не видит контроллер домена.

Разобраться в проблемах функционирования домена можно при помощи утилиты (рис. 5):

dcdiag

Установить эту утилиту можно с оригинального диска Windows 2003 из папки /support/tools. Утилита позволяет проверить работоспособность всех служб контроллера домена, каждый её этап должен оканчиваться словами successfully passed. Если у вас выходит failed (чаще всего это тесты connection или systemlog) то ошибку можно попробовать вылечить в автоматическом режиме:

dcdiag /v /fix

Как правило, все ошибки, связанные с DNS должны пропасть. Если нет – пользуемся утилитой проверки состояния всех сетевых служб:

netdiag

И её полезным инструментом устранения ошибок:

netdiag /v /fix

Если и после этого остаются ошибки связанные с DNS – проще всего удалить из него все зоны и создать вручную. Это довольно просто – главное создать основную зону по имени домена, хранящуюся в Active Directory и реплицируемую на все контроллеры домена в сети.

Более подробную информацию об ошибках DNS даст ещё одна команда:

dcdiag /test:dns

По окончанию проделанных работ у меня ушло ещё где-то 30 минут на выяснение причины появления ряда предупреждений – я разобрался с синхронизацией времени, архивацией глобального каталога и прочими вещами, до которых раньше не доходили руки. Теперь всё работает как часы – самое главное не забудьте завести резервный контроллер домена, если вы хотите удалить старый контроллер домена из сети.

Указанные ресурсы:

[1] http://technet.microsoft.com

[2] http://www.petri.co.il/

[3] http://support.microsoft.com

- Remove From My Forums

-

Question

-

We have two domain Controller 1) Primary and 2) is backup domain controller and we are planning to migrate Primary domain controller in New Hardware and make Current Primary domain Controller as backup domain Controller and we want to decommission of current

backup controller.Current Scenario :

Primary Domain Controller — Windows 2008 R2

Backup Domain Controller — Windows 2003

We want :

Primary Domain Controller — Windows 2012

Backup Domain Controller — Windows 2008 R2

Decommission : Windows 2003

We need step by step guide for this scenario.

Regards,

Rigel Networks

-

Edited by

Tuesday, March 5, 2013 6:48 AM

-

Edited by

Answers

-

There is no primary and backup DCs. All DCs are RW except RODCs. However, your DCs can be holder of FSMO roles:http://windowsdevcenter.com/pub/a/windows/2004/06/15/fsmo.html

Once all role is moved from Win2008 to Win2012 DC then Windows 2008 act as ADC.You just need to point the dns setting to point to new windows2012 Server as preffered/alternate dns setting.

Hope this helps

Best Regards,

Sandesh Dubey.

MCSE|MCSA:Messaging|MCTS|MCITP:Enterprise Adminitrator |

My BlogDisclaimer: This posting is provided «AS IS» with no warranties or guarantees , and confers no rights.

-

Marked as answer by

Rigel Networks

Tuesday, March 5, 2013 10:25 AM

-

Marked as answer by

- Remove From My Forums

-

Question

-

We have two domain Controller 1) Primary and 2) is backup domain controller and we are planning to migrate Primary domain controller in New Hardware and make Current Primary domain Controller as backup domain Controller and we want to decommission of current

backup controller.Current Scenario :

Primary Domain Controller — Windows 2008 R2

Backup Domain Controller — Windows 2003

We want :

Primary Domain Controller — Windows 2012

Backup Domain Controller — Windows 2008 R2

Decommission : Windows 2003

We need step by step guide for this scenario.

Regards,

Rigel Networks

-

Edited by

Tuesday, March 5, 2013 6:48 AM

-

Edited by

Answers

-

There is no primary and backup DCs. All DCs are RW except RODCs. However, your DCs can be holder of FSMO roles:http://windowsdevcenter.com/pub/a/windows/2004/06/15/fsmo.html

Once all role is moved from Win2008 to Win2012 DC then Windows 2008 act as ADC.You just need to point the dns setting to point to new windows2012 Server as preffered/alternate dns setting.

Hope this helps

Best Regards,

Sandesh Dubey.

MCSE|MCSA:Messaging|MCTS|MCITP:Enterprise Adminitrator |

My BlogDisclaimer: This posting is provided «AS IS» with no warranties or guarantees , and confers no rights.

-

Marked as answer by

Rigel Networks

Tuesday, March 5, 2013 10:25 AM

-

Marked as answer by

Гораздо проще создать дополнительный контроллер домена на Windows Server 2008R2, чем второй контроллер домена, но есть некоторые тонкости, требующие внимания.

Демонстрационное помещение:

1. Настройте IP-адрес, DNS.

2. Отключите брандмауэр.

3. Проверьте возможность подключения.

Создайте новую зону прямого просмотра DNS для дополнительных контроллеров домена на корневом контроллере домена.

Выберите «Основная область»

Доменное имя для дополнительного DC: leo.com

Здесь выберите «Разрешить незащищенные и безопасные динамические обновления»

Просмотр информации о добавленной записи DNS

Настройте мастер AD для работы на сервере, на котором будет построен дополнительный DC.

Установить AD

Обратите внимание, что здесь выберите «Существующий лес», а затем «Добавить контроллер домена в существующий домен».

Введите доменное имя корневого контроллера домена и информацию об учетных данных корневого контроллера домена.

Здесь следует отметить, что здесь выбирается корневой DC, посмотрите на отметку ×××, вот дополнительный контроллер домена

Нажмите «Да» прямо под

Редукционный пароль дополнительного DC

Вам также необходимо обратить внимание на это место. Здесь могут появляться ошибки. Если сборка не удалась, вам все равно нужно перестроить DC, а затем построить дополнительный DC, поэтому вероятность успеха относительно велика.

Два сервера постоянного тока, один основной и один резервный (дополнительный)

Проверьте взаимосвязь синхронизации данных между дополнительным DC и основным DC.

Создайте нового пользователя на дополнительном DC

Проверил основной DC и обнаружил, что он сразу синхронизировался.Демонстрация установки дополнительных контроллеров домена на Windows Server 2008R2 окончена.

Эта статья перенесена из блога vbers, исходная ссылка: http://blog.51cto.com/vbers/2058314Если вам нужно перепечатать, пожалуйста, свяжитесь с первоначальным автором