Written on 05 Декабря 2008. Posted in Windows Server 2008

Администраторы безопасности Microsoft всегда были немного осторожны с публикацией серверов терминала в Интернете. И на то была веская причина – не было возможности для предварительной аутентификации соединения или использования политики для определения того, какие пользователи могли получить доступ к тому или иному серверу терминала (Terminal Servers). Отсутствие предварительной аутентификации было особенно сложной проблемой. Без предварительной аутентификации анонимные пользователи могли использовать свое анонимное подключение для компрометации опубликованных серверов терминала. Скомпрометированный сервер терминала, возможно, представлял собой самое опасное средство атаки вашей сети, так как атакующий пользователь имеет доступ ко всей ОС, чтобы запустить свою атаку.

Windows Server 2008 предоставляет решение для этой проблемы безопасности: шлюз служб терминала (Terminal Services Gateway). Используя шлюз служб терминала, вы можете предварительно аутентифицировать пользователей и контролировать, к каким серверам терминала пользователи могут получить доступ на основе мандатов и политики. Этот дает вам гибкий контроль, необходимый для RDP решения по безопасному удаленному доступу.

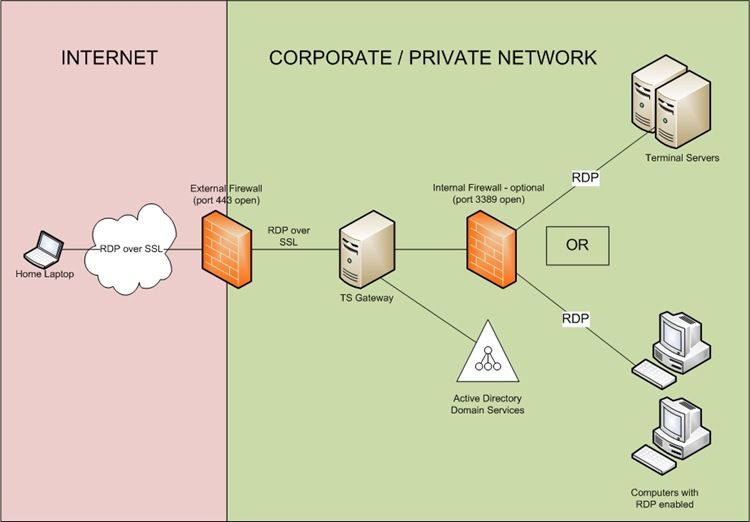

В этой серии статей, состоящей из двух частей, о том как заставить это решение работать, мы будем использовать лабораторную сеть, показанную на рисунке ниже. Стрелки показывают поток соединений внешнего RDP клиента с сервером терминала.

Рисунок 1

На каждом сервере в этом примере стоит Windows Server 2008 Enterprise Edition.

В этой сети я использую Windows Server 2008 NAT сервер в качестве Интернет-шлюза. Вы можете использовать любое другое простое устройство NAT или маршрутизатор с фильтрацией пакетов, например PIX, или даже расширенный брандмауэр типа Microsoft ISA Firewall. Ключевая опция конфигурации здесь заключается в том, что вы будете направлять соединения TCP порта 443 на компьютер шлюза служб терминала.

На контроллере домена установлены DNS, DHCP, служба сертификации в режиме Enterprise CA, а также WINS.

На сервере терминала установлена только базовая операционная система. Мы установим другие службы в ходе статьи.

На шлюзе TS установлена только базовая ОС. Мы будем устанавливать другие сервисы по ходу этой серии статей.

В этой серии статей я опишу следующие процессы и процедуры, которые вы должны будите выполнить, чтобы ваше решение работало:

- Установка служб терминала (Terminal Services) и лицензий этих служб на сервере терминала

- Настройка лицензирования служб терминала (Terminal Services Licensing)

- Установка Desktop Experience на сервер терминала (не обязательно)

- Настройка режима лицензирования служб терминала (Terminal Services Licensing Mode)

- Установка сервиса шлюза служб терминала (Terminal Services Gateway Service) на шлюзе TS

- Запрос сертификата для шлюза TS

- Настройка шлюза TS на использование сертификата

- Создание RAP шлюза TS

- Создание САР шлюза TS

- Настройка клиента RDP на использование шлюза TS

Установка служб терминала и лицензирования служб терминала на сервере терминала

Первым шагом будет установка служб терминала на компьютере служб терминала.

Для этого нужно выполнить следующие шаги:

- На компьютере служб терминала отрываем менеджера Server Manager. В Server Manager жмем по вкладке Роли в левой панели консоли.

- Переходим по ссылке Добавить роли в правой панели консоли.

Рисунок 2

- Жмем Далее на странице Прежде чем вы начнете.

- На странице Выберите роли сервера ставим галочку напротив строки Службы терминала. Жмем Далее.

Рисунок 3

- Жмем Далее на странице Службы терминала.

- На странице Выберите роль служб ставим галочку напротив стоки Сервер терминала и TS лицензирование. Жмем Далее.

Рисунок 4

- Жмем Далее на странице Удалить и переустановить приложение для совместимости.

- На странице Укажите способ аутентификации для сервера терминала выбираем опцию Требовать сетевой уровень аутентификации. В данном случае мы можем выбрать эту опцию, поскольку мы используем только Vista SP1 клиентов для подключения к серверу терминала через TS шлюз. Мы бы не смогли использовать эту опцию, если бы нам пришлось поддерживать Windows XP SP2 клиентов. Однако вы сможете поддерживать аутентификацию на сетевом уровне (Network Level Authentication) для клиентов Windows XP SP3. Но эта информация еще не подтверждена, поэтому прочтите инструкцию к Windows XP SP3, когда она будет выпущена. Жмем Далее.

Рисунок 5

- На странице Укажите способ лицензирования выбираем опцию Настроить позже. Мы могли бы выбрать опцию и сейчас, но я решил, что мы выберем опцию Настроить позже, чтобы я смог показать вам, где в консоли служб терминала вы можете настроить режим лицензирования. Жмем Далее.

Рисунок 6

- На странице Выберите использование групп, которым разрешен доступ к этому серверу терминала выбираем опцию по умолчанию. Вы можете добавлять или удалять группы, если хотите более точный контроль доступа к серверу терминала. Однако если все пользователи будут проходить через шлюз TS, вы сможете контролировать, кто из них сможет подключаться к серверу терминала, используя параметры политики шлюза TS. Оставляем стандартные настройки, как они есть, и жмем Далее.

Рисунок 7

- На странице Настроить границы обнаружения (Discovery Scope) для TS лицензирования выбираем опцию Этот домен. Мы выбираем эту опцию в данном случае, потому что у нас есть только один домен. Если бы у нас был мультидоменная среда, мы могли бы выбрать опцию Среда. Жмем Далее.

Рисунок 8

- На странице Подтвердите выбранные компоненты установки проверяем окно предупреждения, указывающее на то, что нам, возможно, придется переустановить приложения, которые уже были установлены на эту машину, если мы хотим, чтобы они корректно работали в окружении сеанса служб терминала. Также следует обратить внимание на то, что расширенные настройки безопасности IE будут выключены. Жмем Установить.

Рисунок 9

- На странице Результаты установки вы увидите предупреждение о том, что нужно перезагрузить сервер, чтобы завершить процесс установки. Жмем Далее.

Рисунок 10

- Жмем Да в диалоговом окне Мастер добавления ролей, которое спрашивает, хотим ли мы перезагрузить сервер.

- Входим от имени администратора. Процесс установки продолжится в течение пары минут после того, как появится страница Прогресс установки после открытия менеджера Server Manager.

- Жмем Закрыть на странице Результаты установки после того, как появилось сообщение Установка успешно завершена.

Рисунок 11

- Может появиться подсказка, говорящая, что Режим лицензирования служб терминала не настроен. Вы можете пропустить это предупреждение, поскольку мы настроим лицензирование служб терминала и режим лицензирования на сервер терминала позже.

Рисунок 12

Настройка лицензирования служб терминала

На данный момент мы готовы настроить лицензирование служб терминала. В этом примере я буду использовать некоторые подложные данные, которые не отвечают действительным требованиям лицензирования служб терминала клиентских подключений, но послужат примером того, как работает этот процесс. Пожалуйста, НЕ используйте ту же процедуру, которую я буду показывать здесь, для лицензирования ваших клиентов служб терминала, поскольку в этом случае вы не будете соответствовать действительным требованиям лицензирования.

Для активации вашего сервера лицензирования служб терминала выполните следующие шаги:

- В меню инструменты администрирования выберите меню Службы терминала, а затем нажмите Менеджер лицензирования TS.

- В левой панели консоли TS Licensing Manager правой клавишей кликните на имени сервера. Нажмите Активировать сервер.

Рисунок 13

- Нажмите Далее на приветственной странице Welcome to the Activate Server Wizard.

- На странице Способ соединения выберите опцию Автоматическое подключение (рекомендуется). Нажмите Далее.

Рисунок 14

- На странице Информация о компании введите информацию о своей компании и нажмите Далее.

Рисунок 15

- Если нужно введите информацию в необязательные поля на странице Информация о компании. Нажмите Далее.

Рисунок 16

- На странице завершения работы мастера Completing the Activate Server Wizard проверьте, что опция Запустить мастера установки лицензий (Start Install Licenses Wizard) теперь выбрана. Нажмите Далее.

Рисунок 17

- Нажмите Далее на приветственной странице Welcome to the Install Licenses Wizard.

- На странице Программа лицензированиянажмите стрелку вниз в списке Программа лицензирования и выберите программу лицензирования, в которой вы хотите участвовать. В этом примере я выбрал опцию Другое соглашение поскольку данное лабораторное окружение не участвует ни в одной лицензионной программе. Нажмите Далее.

Рисунок 18

- На странице Программа лицензирования введите свой Номер соглашения. В этом примере я просто ввел 1234567. Нажмите Далее.

Рисунок 19

- На странице Версия продукта и тип лицензии выберите Версию продукта, Тип лицензии и Количество, которые соответствуют нуждам вашего окружения. В этом примере мы используем Windows Server 2008 Terminal Servers, поэтому мы выбрали Windows Server 2008. Мы будем использовать CAL для каждого пользователя в примерной сети, поэтому выбрали Windows Server 2008 TS Per User (для каждого пользователя) CAL. Мы также введем 50 в текстовом окне Количество. Нажмите Далее.

Рисунок 20

- Нажмите Закончить на странице завершения работы мастера Completing the Install Licenses Wizard.

Установка Desktop Experience на сервере терминала (необязательно)

Когда клиенты Windows Vista подключаются к серверу терминала Windows Server 2008 Terminal Server, они смогут использовать функцию Vista-like desktop experience во время сеанса с сервером терминала, если установить опцию Desktop Experience на сервере терминала.

Для установки функции Desktop Experience на сервере терминала выполните следующие шаги:

- На странице Выберите параметры поставьте галочку напротив строки Desktop Experience. Нажмите Далее.

Рисунок 21

- Нажмите Установить на странице Подтвердите выбранные компоненты установки.

- На странице Результаты установки прочтите предупреждение, говорящее о том, что необходимо перезагрузить компьютер для завершения процесса установки. Нажмите Закрыть.

- Нажмите Да в диалоговом окне, запрашивающем ваше согласие на перезагрузку компьютера.

- Войдите от имени администратора. Процесс установки возобновится и займет пару минут, так что наберитесь терпения.

- Нажмите Закрыть на странице Результаты установки, которая показывает, что процесс установки успешно завершен.

Настройка режима лицензирования служб терминала

Сейчас мы завершим настройку севера терминала путем установки режима лицензирования служб терминала. Для этого нужно выполнить следующие шаги:

- В меню Инструменты администрирования выбираем элемент Службы терминала и жмем Конфигурация служб терминала.

- В средней панели консоли Конфигурация служб терминала дважды жмем на строку Режим лицензирования служб терминала.

Рисунок 22

- В диалоговом окне Свойства выбираем опцию Для каждого пользователя (Per User) для строки Укажите режим лицензирования служб терминала. Выбираем Автоматически определять сервер лицензирования для опции Укажите режим определения сервера лицензирования. Нажимаем OK.

Рисунок 23

- Переходим по вкладке Диагностика лицензирования в левой панели консоли. В средней панели вы увидите подробности конфигурации лицензирования для этого сервера терминала.

Рисунок 24

Закрываем консоль Конфигурация служб терминала

Установка службы шлюза TS на шлюзе служб терминала

Теперь мы перенесем наше внимание на компьютер шлюза TS. Это та машина, к которой внешние клиенты сначала будут подключаться при создании соединений клиента служб терминала.

Выполните следующие шаги для установки шлюза TS на компьютере шлюза служб терминала:

- Откройте менеджера Server Manager на компьютере шлюза TS. Перейдите по вкладке Роли в левой панели консоли и нажмите по ссылке Добавить роль в правой панели.

- Нажмите Далее на странице Прежде чем начать.

- На странице Выбор роли сервера поставьте галочку напротив строки Службы терминала.

- На странице Службы терминала нажмите Далее.

- На странице Выбор служб роли поставьте галочку напротив строки TS шлюз. У вас появится диалоговое окно Мастера добавления ролей с вопросом, действительно ли вы хотите Добавить службы и параметры роли, требующиеся для шлюза TS. Нажмите кнопку Добавить требующиеся службы роли.

Рисунок 1

- Нажмите Далее на странице Выбор служб роли.

- На странице Выберите сертификат аутентификации сервера для шифрования SSL выберите опцию Выбрать сертификат для SSL шифрования позже. Мы выбираем эту опцию, поскольку у нас еще не создан сертификат шлюза TS для использования его в SSL соединении шлюза и RDP клиента. Мы сделаем запрос на этот сертификат позже, а затем настроим шлюз TS на использование данного сертификата. Нажмите Далее.

Рисунок 2

- На странице Создание политик авторизации для TS шлюза выберите опцию Позже. Мы выбираем эту опцию, поскольку я хочу продемонстрировать вам консоль шлюза TS и показать, как с ее помощью настраивать политики авторизации. Нажмите Далее.

Рисунок 3

- Нажмите Далее на странице Политика сети и службы доступа.

- На странице Выбор служб роли убедитесь, что строка Сервер сетевой политики отмечена галочкой. Нажмите Далее.

Рисунок 4

- На странице Веб сервер (IIS) нажмите Далее.

- На странице Выбор служб роли примите службы по умолчанию, выбранные мастером. Это службы, требуемые для запуска службы шлюза TS. Нажмите Далее.

Рисунок 5

- Посмотрите информацию на странице Подтверждение выбранных параметров установки и нажмите Установить.

Рисунок 6

- Нажмите Закрыть на странице Результаты установки, которая показывает, что процесс установки успешно завершен.

Запрос сертификата для шлюза TS

Теперь мы можем сделать запрос сертификата, который веб сайт шлюза TS сможет использовать для создания SSL соединений с RDP клиентом.

Для запроса сертификата компьютера шлюза нужно выполнить следующие шаги:

- В меню Инструменты администрирования выбираем менеджера Internet Information Services (IIS) Manager.

- В консоли менеджера Internet Information Services (IIS) Manager жмем на имени сервера в левой панели. Дважды жмем на иконке Сертификаты сервера в средней панели консоли.

Рисунок 7

- В правой панели консоли жмем по ссылке Создать сертификат домена.

Рисунок 8

- На странице Определенные свойства имени вводим информацию, указанную на этой странице. Самым важным элементом здесь будет запись Общее имя. Имя, которое вы введете здесь, должно быть тем же именем, которое стоит в настройке клиента служб терминала для связи с компьютером шлюза TS. Это будет также и именем, которое в соответствии с настройками будут использовать ваши публичные DNS серверы, чтобы предоставлять публичный адрес для доступа к шлюзу TS. В большинстве случаев, это будет внешний интерфейс маршрутизатора или устройства NAT, или, возможно, внешний интерфейс расширенного брандмауэра, такого как Microsoft ISA Firewall. Жмем Далее.

Рисунок 9

- На странице Интерактивный центр сертификации жмем кнопку Выбрать. В диалоговом окне Выбор центра сертификации выбираем имя Enterprise CA, с которого хотим получить сертификат. Следует помнить, что мы можем получить сертификат домена и автоматически установить его, поскольку используем Enterprise CA. Если бы мы использовали отдельный CA, нам пришлось бы испытать неудобства сайта веб регистрации, и это было бы только после того, как мы создали автономный запрос, а также нам пришлось бы устанавливать сертификат компьютера вручную. Жмем OK после выбора Enterprise CA.

Рисунок 10

- Вводим Сетевое имя на странице Интерактивный цент сертификации. В этом примере мы дали сертификату сетевое имя TSG Cert. Жмем Закончить.

Рисунок 11

- После получения сертификата, у нас появится информация о нем в средней панели консоли. Если мы дважды нажмем на сертификате, то увидим диалоговое окно Сертификат, показывающее нам общее имя в поле Назначено для и тот факт, что У вас есть личный ключ, соответствующий данному сертификату. Это решающий момент, поскольку сертификат не будет работать, если у вас нет личного ключа. Жмем OK, чтобы закрыть диалоговое окно Сертификат.

Рисунок 12

Настройка шлюза TS на использование сертификата

Когда сертификат установлен в хранилище сертификатов компьютера, вы можете назначить шлюз TS на использование этого сертификата.

Для настройки шлюза на использование сертификата выполняем следующие шаги:

- В консоли Инструменты администрирования жмем по элементу Службы терминала и затем выбираем Шлюз TS.

- В менеджере TS Gateway Manager жмем по имени компьютера шлюза TS в левой панели консоли. В средней панели появляется полезная информация о шагах настройки, которые необходимо закончить для завершения процесса установки. Переходим по ссылке Показать или изменить свойства сертификата.

Рисунок 13

- В диалоговом окне Свойства для шлюза TS, во вкладке SSL Сертификат убеждаемся, что опция Выбрать существующий сертификат для SSL шифрования активна и жмем кнопку Просмотр сертификатов. Это вызовет диалоговое окно Установить сертификат. Жмем на сертификате, которым в нашем случае будет tsg.msfirewall.org, а затем жмем кнопку Установить.

Рисунок 14

- Теперь во вкладке SSL сертификат будет показана информация о сертификате, который шлюз TS будет использовать для создания SSL соединений. Жмем OK.

Рисунок 15

- Содержимое в средней панели измениться, указывая на то, что сертификат теперь установлен на шлюзе TS. Однако теперь мы видим в разделе Статус конфигурации, что нам нужно создать политику авторизации соединения и политику авторизации ресурсов.

Рисунок 16

Создание политики авторизации соединения шлюза TS

Политика авторизации соединения (connection authorization policy (CAP)) позволяет контролировать, кто сможет подключаться к серверу терминала через шлюз TS.

Для создания политики авторизации соединения выполняем следующие шаги:

- В левой панели консоли переходим по вкладке Политики авторизации соединения, которая расположена во вкладке Политики. В правой панели консоли жмем на стрелке справа от Создать новую политику, а затем нажимаем Мастер.

Рисунок 17

- На странице Политики авторизации выбираем опцию Создать только TS CAP. Жмем Далее.

Рисунок 18

- На странице Политика авторизации соединений вводим имя для CAP. В этом примере мы назовем CAP General CAP. Нажимаем Далее.

Рисунок 19

- На странице Требования ставим галочку напротив строки Пароль. Если вы собираетесь использовать аутентификацию Smartcard, тогда вам нужно выбрать опцию Smartcard. Теперь нам нужно настроить группы, которые будут иметь доступ к серверу терминала через шлюз TS. Для этого нажимаем кнопку Добавить группу. В диалоговом окне Выберите группы вводим имя группы, которой мы хотим разрешить доступ и жмем Проверить имена (Check Names). В данном примере мы ввели Domain Users и нажали OK.

Рисунок 20

- Обратите внимание на странице Требования, что у вас также есть возможность создавать группы компьютеров и позволять доступ только указанным компьютерам. Теперь мы настроим эту опцию в данном примере. Жмем Далее.

Рисунок 21

- На странице Перенаправление устройства выбираем опцию Разрешить перенаправление устройств для всех клиентских устройств. Обратите внимание на то, что если вы хотите более безопасное окружение, вы можете выбрать опцию Запретить перенаправление устройств для следующих типов клиентских устройств и затем выбрать опции Приводы и Буферная память. Для еще большей безопасности вы можете выбрать Отключить перенаправление устройств для всех типов клиентских устройств, кроме смарт-карт. Жмем Далее.

Рисунок 22

- На странице Результаты параметров TS CAP читаем данные о результатах нашего выбора и жмем Закончить.

Рисунок 23

- Жмем Закрыть на странице Подтвердите создание политики.

Создание политики авторизации ресурсов для шлюза TS

Следующая политика, которую нам нужно создать, это политика авторизации ресурсов (Resource Authorization Policy – RAP). RAP используется для контролирования того, к каким серверам терминала можно получить доступ через шлюз TS.

Выполните следующие шаги для создания RAP:

- Перейдите по узлу Политика авторизации ресурсов в левой панели консоли TS Gateway Manager. В правой панели консоли нажмите на стрелку справа от ссылки Создать новую политику и затем нажмите Мастер.

Рисунок 24

- На странице Политики авторизации выберите опцию Создать только TS RAP.

Рисунок 25

- На странице Политика авторизации ресурсов задайте имя для RAP в текстовом окне Введите имя для TS RAP. В этом примере мы назвали RAP General RAP. Нажмите Далее.

Рисунок 26

- На странице Группы пользователей выберите группы, к которым будет применена политика RAP. Это даст вам возможность четко контролировать, какие пользователи смогут получать доступ к серверу терминала A, и некоторым другим группам, возможно, тоже понадобится доступ к серверу терминала B. Политика RAP дает вам такой контроль. В этом примере мы переходим по ссылке Добавить группу и добавляем группу Domain Users. Нажимаем Далее.

Рисунок 27

- На странице Группа компьютеров у вас есть возможность определения того, к каким серверам терминала можно получить доступ с помощью политики RAP. У вас есть возможность выбора определенной группы компьютеров Active Directory, или вы можете создавать управляемую группу шлюза TS. В этом примере, поскольку у нас есть только один сервер терминала, мы выберем самую простую опцию, которой является опция Разрешить пользователям подключаться к любому ресурсу (компьютеру) сети. Это позволит пользователям подключаться ко всем серверам терминала сети. Жмем Далее.

Рисунок 28

- На странице Общая информация TS Rap проверьте параметры и нажмите Закончить.

Рисунок 29

- Нажмите Закрыть на странице Подтвердите создание политики.

- В левой панели консоли нажмите на имени сервера. Вы увидите, что больше нет проблемных моментов, которые необходимо решить. Теперь шлюз TS готов к работе с новыми входящими соединениями с любым сервером терминала в сети.

Рисунок 30

Настройка RDP клиента на использование шлюза TS

Мы сделали практически все! Сервер терминала и шлюз TS настроены и готовы к работе. Последним шагом будет настройка RDP клиента на компьютере Vista. Нам нужно настроить клиента с именем сервера терминала, к которому он будет подключаться, и именем компьютера шлюза TS, который он будет использовать для подключения к серверу терминала.

Заметка: Я настроил компьютер клиента Vista с записью HOSTS файла для tsg.msfirewall.org, чтобы он смог преобразовать имя шлюза TS в IP адрес внешнего интерфейса устройства NAT в передней части сети.

Для настройки RDP клиента на компьютере Windows Vista нужно выполнить следующие шаги:

- На компьютере Vista нажимаем кнопку Пуск, а затем жмем Аксессуары. Дважды жмем Подключение к удаленному компьютеру.

- В диалоговом окне Подключение к удаленному компьютеру во вкладке Общие, вводим имя компьютера для сервера терминала в текстовом окне Компьютер. Вводим имя пользователя в текстовом окне Имя пользователя. Если вы хотите, чтобы клиент сохранил ваши мандаты, вы можете поставить галочку напротив строки Разрешить мне сохранять мандаты.

Рисунок 31

- Жмем по вкладке Дополнительно. В разделе Аутентификация сервера убеждаемся, что опция Предупреждать меня выбрана. Жмем кнопку Параметры в разделе Подключаться из любого места.

Рисунок 32

- В диалоговом окне Параметры сервера шлюза TS выбираем опцию Использовать эти параметры сервера шлюза TS. Вводим имя шлюза TS в текстовое окно Имя сервера. Для Способа регистрации выбираем опцию Запрашивать пароль (NTLM). Обратите внимание, что опция Автоматически определять параметры сервера шлюза TS позволяет вам настроить RDP клиента так, что он будет получать свои параметры посредством групповой политики. Жмем OK.

Рисунок 33

- Переходим по вкладке Общие и затем жмем Подключить.

Рисунок 34

- У нас появится диалоговое окно Безопасность Windows. Вводим пароль и жмем OK.

Рисунок 35

- Открывается сеанс служб терминала, и вы видите рабочий стол и приложения запущенные для вашей учетной записи в сеансе служб терминала.

Рисунок 36

- Переходим на компьютер шлюза TS и жмем на вкладке Мониторинг в левой панели консоли шлюза TS. Здесь у нас есть информация о сеансах служб терминала, запущенных через шлюз TS.

Рисунок 37

Томас Шиндер (Thomas Shinder)

Executive Summary:

Terminal Services Gateway in Windows Server 2008 encapsulates Remote Desktop Protocol (RDP) within HTTPS (HTTP Secure) and provides users the ability to connect to the TS Gateway server by using HTTPS’s port, TCP port 443. Learn how to configure and deploy the TS Gateway server and configure a TS client.

Windows Terminal Services (TS) lets users run applications on servers and administrators fully manage remote servers by connecting to the servers’ desktop through RDP. In this article, I describe a new feature of TS in Windows Server 2008 called Terminal Services Gateway (TS Gateway), which lets you securely establish a terminal session with a remote machine over the Internet by using HTTP Secure (HTTPS).

How It Works

No matter if you’re talking about remote administration of or running applications on remote servers, you have a potential security risk when you expose these resources to the Internet. If you want to make a server accessible via RDP to remote clients, you can use several approaches. You can open TCP port 3389 on the firewall and forward requests from Internet clients to the private IP address of the TS server in the local network. However, besides the fact that opening port 3389 can pose a security risk because it directly exposes hosts to the Internet, you also need multiple public IP addresses if you want to make more than one internal host available.

Alternatively, you can require remote users to establish a VPN connection before they start an RDP session to a server on your network. Although this solution is more secure and flexible, it can be inconvenient because many public Internet Access Points (APs) don’t have ports open for PPTP or L2TP traffic. A user on a business trip will likely be accessing the Internet via a hotel network or Internet cafe and won’t have the ability to initiate a VPN connection.

TS Gateway in Windows Server 2008 solves this problem. Simply speaking, it encapsulates RDP within HTTPS (also known as RDP over HTTPS) and provides users the ability to connect to the TS Gateway server by using HTTPS’s port, TCP port 443. TS Gateway authenticates the client, unpacks the RDP from HTTPS, and then forwards the connection to the desired resources by using port 3389. With TS Gateway, a client needs access only to port 443 to establish a secure RDP session.

In addition to using just one port, RDP over HTTP works with proxy servers that allow only HTTP and HTTPS for outgoing traffic. You need only one public IP address on the external network on which you’ll publish the TS Gateway server. And, you can authenticate users on TS Gateway first, and then based on that authentication, allow or deny them access to specified (or all) computers in the local network configured for RDP access.

Configuring TS Gateway

Before you can configure a server as a TS Gateway, you must add the TS Gateway service to it. On the Windows 2008 server, go to Administrative Tools, Server Management, and start the Add roles wizard. Look for the TS Gateway service under the Terminal Services role, and select it. Adding the TS Gateway service also adds some other necessary services and features such as Network Policy Server, Microsoft IIS, and an RPC-over-HTTP proxy server. The wizard asks whether you want to configure a Secure Sockets Layer (SSL) certificate, Terminal Services policies, and Network Policy Server, but I recommend you do that configuration later. (I describe these steps later on in the article.) After you’ve finished the wizard, TS Gateway Manager will appear under Terminal Services in Administrative Tools.

Open TS Gateway Manager (which Figure 1 shows), and open the Properties dialog box of the server that you want to make a TS Gateway. On the General tab, you can limit the number of simultaneous connections to TS Gateway or disable new connections completely. The default value is to allow the maximum number of supported connections, and if you have no specific reason to change the value, leave the default.

The SSL Certificate tab has a setting that you must configure. By default, Transport Layer Security (TLS) 1.0 is used to encrypt communications between TS clients and TS Gateway servers over the Internet. In order to use encryption, you must select an appropriate computer certificate on the TS Gateway server. The certificate must have Server Authentication as its purpose and can be issued by a local Certificate Authority (CA). The certificate must have a Subject Name value equal to the public DNS name of the TS Gateway server—that is, the name users will use to connect to the server (e.g., tsg.domain.com)—or the connection won’t work.

Be aware that you can’t use the standard Certificate Request wizard from the Microsoft Management Console (MMC) Certificates snap-in to request the certificate. This wizard issues only certificates with the host name of the machine, and in this case, you want a certificate for a publicly available name, which is typically not the same as the local host name.

If you have an online CA, you can prepare the certificate request by using the certreq.exe utility. Or, if you don’t like command line–based utilities, you can use IIS Manager to request the certificate through a wizard. To do so, open IIS Manager, click the server name, and click Server Certificates in the right-hand pane. Select the Create Domain Certificate option, and enter the DNS name of your TS Gateway in the Common Name field. A certificate will be automatically issued and installed.

Alternatively, if you have an offline or standalone CA (i.e., a CA that’s not on the network or not in Active Directory—AD), you can prepare an offline request through IIS Manager. Note that this certificate will be trusted only by domain clients. Non-domain clients will have to manually add a root (or issuing) CA certificate to their Trusted Root Certification Authorities list.

If no CA is available, you can select an option in TS Gateway Manager to create and install a self-signed certificate. I don’t recommend this approach because although the encryption will work, clients won’t trust the certificate for server authentication unless their users explicitly add the issuing CA to their client’s Trusted Root Certification Authorities list.

The best solution, if possible, is to use a commercial certificate because most clients will probably trust it by default. After you receive a certificate from a commercial CA, you can import it by using the Certificates snap-in.

After the certificate is installed in the TS Gateway computer’s personal store, you can use the SSL Certificates tab of the TS Gateway computer’s Properties dialog box to configure the gateway to use the certificate. Click Select an existing certificate for SSL encryption (recommended), then click Browse Certificates and select the certificate, as Figure 2 shows.

You use the TS CAP Store tab to configure connection authorization policies. Because TS Gateway uses Network Policy Server to control client access, all the policies that you create by using TS Gateway Manager are actually created on the Network Policy Server. (Network Policy Server is Windows 2008’s replacement for Windows Server 2003’s Internet Authentication Service—IAS.) You can choose a local Network Policy Server (installed on the TS Gateway system) or a remote one. On this tab, you can also enable an option to request clients to declare their state of health before they can connect if you have Network Access Protection (NAP) configured. For the purposes of this article, select the local Network Policy Server and don’t select the option for clients to declare their state of health. (For information about configuring NAP, see the Windows IT Pro article “Network Access Protection in Windows Server 2008,” http://www.windowsitpro.com/articles/articleid/95617/95617.html.)

The Server Farm tab lets you group multiple TS Gateways to create a server farm for high availability of the TS Gateway service. You can’t configure Network Load Balancing (NLB) on this tab; you must configure it earlier by using Windows tools. But after you’ve established NLB, you can use the Server Farm tab to add NLB members to a TS Gateway server farm.

The Auditing tab lets you configure logging options for TS Gateway. Simply click events that you want to log to turn on logging. TS Gateway server events appear in the MMC Event Viewer snap-in under Application and Services LogsMicrosoftWindowsTerminalServices-Gateway. I recommend that you select all available options.

The SSL Bridging tab, which Figure 3 shows, is an interesting one. It lets you configure how Microsoft ISA Server or another SSL bridging-capable device will connect to TS Gateway.

I recommend ISA Server as the bridging-capable solution because it helps enhance security by decrypting incoming SSL traffic, statefully inspecting the traffic for malicious code, and then blocking connections that contain suspicious packets or packets that reflect known exploits. ISA Server also performs stateful HTTP filtering, which provides deep inspection of HTTP application content. These functions protect TS Gateway from SSL- and HTTPS-based attacks and from attacks on lower layers of the TCP/IP stack.

The only available option on the SSL Bridging tab—Use HTTPS-HTTP bridging—isn’t selected by default, which means that HTTPS-HTTPS (or SSL) bridging is used to maintain encryption from the client through ISA Server to TS Gateway. In this configuration, ISA Server will terminate the SSL session from the client, preauthenticate the user (if the listener is configured to do so), inspect the packets, and establish a new SSL session with TS Gateway server for maximum security.

Selecting the Use HTTPS-HTTP bridging option lets you terminate the SSL connection on ISA Server and, after authentication and inspection, create a new, unencrypted HTTP connection to TS Gateway. This setting, while not as secure as HTTPS-HTTPS bridging, lets you offload encryption/decryption and authentication from TS Gateway to ISA Server. Be aware that if you enable HTTPS-HTTP bridging, the TS Gateway server will depend on ISA Server to perform user authentication. If for any reason, you remove ISA Server without disabling HTTPS-HTTP bridging on TS Gateway, the gateway will let anyone connect without any authentication.

In order to allow clients to establish SSL sessions by using TS Gateway’s public name, ISA Server must have the same certificate installed as the TS Gateway server.

Configuring TS Gateway Policies

After configuring the server properties, you must create connection authorization polices and resource authorization policies. By default, TS Gateway has no polices, and it won’t work until you define at least one of each type.

Connection authorization policies let you select users or groups who will be allowed to pass through TS Gateway, the authentication method (smart card or password), and options for device redirection through RDP. You use resource authorization policies to select the hosts that will be available through TS Gateway, among other things.

First, we’ll create a connection authorization policy. In the left-hand pane of TS Gateway Manager, right-click Connection Authorization Policies under YourTSGatewayServerPolicies, and select Create New Policy with the Custom (not wizard) option. On the General tab of the resulting dialog box, enter a name for the policy.

Go to the Requirements tab (Figure 4) to select user and computer groups that are allowed to connect to TS Gateway. You must add at least one user group (local or from AD). Note that adding a group lets the group connect only to TS Gateway; it doesn’t permit the group to connect to other hosts via TS Gateway. You can also optionally add one or more computer groups if you want to restrict users to connecting from specific computers. The Requirements tab also lets you choose one or more authentication methods (password and/or smart card).

The Device Redirection tab’s set of options is useful for both security and functionality reasons. It’s possible to enable redirection of all devices from a remote computer, disable redirection completely, or selectively disable redirection of specific types of devices. Because device redirection through RDP can pose a potential security risk, it’s a good idea to restrict it. Configure multiple connection authorization policies that set varying device redirection permissions depending on the user group and authentication method. For example, you can create one policy that forces members of the Administrators group to authenticate with a smart card but allows them full device redirection and another policy for ordinary users that allows authentication with a password but limited device redirection. Keep in mind that TS Gateway applies connection authorization policies in the same order that RRAS policies are applied.

Next, you must configure a resource authorization policy. In the left-hand pane of TS Gateway Manager, right-click Resource Authorization Policies under YourTSGatewayServerPolicies and select Create New Policy (custom). On the General tab of the resulting dialog box, enter a policy name and description. Go to the User Groups tab, and select one or more user groups (local or from AD) for the policy. Note that the user groups you specify here don’t have to be the same as in your connection authorization policy because here you’re specifying groups that will have access to resources, not just to TS Gateway.

Go to the Computer Group tab (Figure 5), which is the most important one in configuring a resource authorization policy. Here you specify the computer group that the user groups you specified on the User Groups tab will have access to. You have three options. You can select an existing computer group from AD. You can select a TS Gateway–managed computer group. (After selecting this option and clicking Browse, you can create this group by entering the computers’ Fully Qualified Domain Names—FQDNs—or IP addresses.) Or, you can choose to allow access to all internal computers, which is useful only if you’re going to have just one resource authorization policy. As with connection authorization policies, it’s a good idea to create multiple resource authorization policies in order to precisely control access to resources.

The Allowed Ports tab can be used to configure on which port the RDP session will be established. The default is TCP port 3389, but you can configure other ports or even allow all ports, which isn’t recommended. Port 3389 is the well-known port for RDP. If you want to practice security by obscurity, you could configure a port other than the default.

Deploying TS Gateway

After you’ve configured the TS Gateway and its policies, you must properly deploy the server. If you’re using ordinary firewalls, you should place the TS Gateway server in your demilitarized zone (DMZ), open TCP port 443 between your Internet-facing firewall and your TS Gateway server, and open TCP port 3389 between TS Gateway and your network-facing firewall. Note that the TS Gateway server must be a domain member, so additional ports on the network-facing firewall might be required.

If you’re using ISA Server 2006 or ISA Server 2004, you can safely place the TS Gateway server on the local network and publish it via ISA Server. In this case, you’ll have to copy the certificate from TS Gateway to ISA Server and optionally configure HTTPS bridging, as mentioned earlier.

Besides configuring firewalls, you must create a host in a public DNS with the name of the TS Gateway server (which must be the same as the certificate subject name) and the IP address.

Configuring TS Clients

For clients to use the TS Gateway, they must have Remote Desktop Connection 6.0 installed. To download the client, go to the Microsoft article «Remote Desktop Connection (Terminal Services Client 6.0)» (http://support.microsoft.com/kb/925876). To configure a client, start the RDP client software and enter the local DNS name of the computer that you want to connect to, click Advanced, and click Settings to configure TS Gateway–related options (which Figure 6 shows).

The default value is to automatically detect TS Gateway settings, which is sufficient if these settings are forced through Group Policy. Alternatively, you can manually enter the public name of the TS Gateway server. You can also choose to bypass TS Gateway when connecting to hosts with local IP addresses, which will allow the user to use the same RDP connection whether he or she is on the LAN or connecting from the Internet. You can also choose not to use TS Gateway at all.

After configuring these options and clicking Connect, you will first see a dialog box for authenticating to TS Gateway and then one for authenticating on the remote host. If both authentications are successful, an RDP session will start.

Windows Server® 2008 Terminal Services Gateway (TS Gateway) is a role service that enables authorized remote users to connect to resources on an internal corporate or private network, from any Internet-connected device that can run the Remote Desktop Connection (RDC) client. The network resources can be terminal servers, terminal servers running RemoteApp™ programs, or computers with Remote Desktop enabled.

TS Gateway encapsulates Remote Desktop Protocol (RDP) within RPC, within HTTP over a Secure Sockets Layer (SSL) connection. In this way, TS Gateway helps improve security by establishing an encrypted connection between remote users on the Internet and the internal network resources on which their productivity applications run.

The procedures in this guide will help you set up a TS Gateway server, enabling remote users to access terminal servers, terminal servers running RemoteApp programs, or computers with Remote Desktop enabled on your internal corporate or private network.

Who should use TS Gateway?

This guide is targeted at these audiences:

• IT administrators, planners, and analysts who are evaluating remote access and mobile solution products

• Enterprise IT architects and designers

• Early adopters

• Security architects who are responsible for implementing trustworthy computing

• IT professionals who are responsible for terminal servers or remote access to desktops

Benefits of TS Gateway

TS Gateway provides many benefits, including the following:

• TS Gateway enables remote users to connect to internal network resources over the Internet, by using an encrypted connection, without needing to configure virtual private network (VPN) connections.

• TS Gateway provides a comprehensive security configuration model that enables you to control access to specific internal network resources. TS Gateway provides a point-to-point RDP connection, rather than allowing remote users access to all internal network resources.

• TS Gateway enables most remote users to connect to internal network resources that are hosted behind firewalls in private networks and across network address translators (NATs). With TS Gateway, you do not need to perform additional configuration for the TS Gateway server or clients for this scenario.

In earlier versions of Windows Server, security measures prevented remote users from connecting to internal network resources across firewalls and NATs. This is because port 3389, the port used for RDP connections, is typically blocked for network security purposes. TS Gateway transmits RDP traffic to port 443 instead, by using an HTTP Secure Sockets Layer/Transport Layer Security (SSL/TLS) tunnel. Because most corporations open port 443 to enable Internet connectivity, TS Gateway takes advantage of this network design to provide remote access connectivity across multiple firewalls.

• The TS Gateway Manager snap-in console enables you to configure authorization policies to define conditions that must be met for remote users to connect to internal network resources. For example, you can specify:

• Who can connect to network resources (in other words, the user groups who can connect).

• What network resources (computer groups) users can connect to.

• Whether client computers must be members of Active Directory® security groups.

• Whether device and disk redirection is allowed.

• Whether clients need to use smart card authentication or password authentication, or whether they can use either method.

• You can configure TS Gateway servers and Terminal Services clients to use Network Access Protection (NAP) to further enhance security. NAP is a health policy creation, enforcement, and remediation technology that is included in Windows Vista® RTM, Windows Server 2008, and Windows Vista Service Pack 1 (SP1) and Windows XP Service Pack 3 (SP3).

With NAP, system administrators can enforce health requirements, which can include software requirements, security update requirements, required computer configurations, and other settings.

• You can use a TS Gateway server in conjunction with Microsoft Internet Security and Acceleration (ISA) Server to enhance security. In this scenario, you can host TS Gateway servers in a private network rather than a perimeter network, and host ISA Server in the perimeter network. Or, ISA Server can serve as an isolation point for either or both ends of the perimeter network. The SSL connection between the Terminal Services client and ISA Server can be terminated at the ISA Server, which is Internet-facing.

• TS Gateway Manager provides tools to help you monitor TS Gateway connection status, health, and events. By using TS Gateway Manager, you can specify events (such as unsuccessful connection attempts to the TS Gateway server) that you want to monitor for auditing purposes.

Additional references

• For product support, see the Terminal Services page on the Windows Server 2008 TechCenter (http://go.microsoft.com/fwlink/?LinkId=48555).

• To access newsgroups for Terminal Services, see the Terminal Services Community page on the Microsoft TechNet Web site (http://go.microsoft.com/fwlink/?LinkId=85730).

Prerequisites for TS Gateway

For TS Gateway to function correctly, you must meet these prerequisites:

• You must have a server with Windows Server 2008 installed.

• You must obtain an SSL certificate for the TS Gateway server if you do not have one already.

By default, on the TS Gateway server, the RPC/HTTP Load Balancing service and the IIS service use Transport Layer Security (TLS) 1.0 to encrypt communications between clients and TS Gateway servers over the Internet. For TLS to function correctly, you must install an SSL certificate on the TS Gateway server.

Note

You do not need a certification authority (CA) infrastructure within your organization if you can use another method to obtain an externally trusted certificate that meets the requirements for TS Gateway. If your company does not maintain a stand-alone CA or an enterprise CA and you do not have a compatible certificate from a trusted public CA, you can create and import a self-signed certificate for your TS Gateway server for technical evaluation and testing purposes.

For information about certificate requirements for TS Gateway and how to obtain and install a certificate, see “Obtain a certificate for the TS Gateway server” in Configuring the TS Gateway Core Scenario.

• TS Gateway servers must be joined to an Active Directory domain in the following cases:

• If you configure a TS Gateway authorization policy that requires that users be domain members to connect to the TS Gateway server.

• If you configure a TS Gateway authorization policy that requires that client computers be domain members to connect to the TS Gateway server.

• If you are deploying a load-balanced TS Gateway server farm.

Role, role service, and feature dependencies

To function correctly, TS Gateway requires several role services and features to be installed and running. When you use Server Manager to install the TS Gateway role service, the following additional roles, role services, and features are automatically installed and started, if they are not already installed:

• Remote Procedure Call (RPC) over HTTP Proxy

• Web Server (IIS) [Internet Information Services 7.0]

IIS 7.0 must be installed and running for the RPC over HTTP Proxy feature to function.

• Network Policy and Access Services

You can also configure TS Gateway to use Terminal Services connection authorization policies (TS CAPs) that are stored on another server that runs the Network Policy Server (NPS) service. By doing this, you are using the NPS server—formerly known as a Remote Authentication Dial-In User Service (RADIUS) server—to centralize the storage, management, and validation of TS CAPs. If you have already deployed an NPS server for remote access scenarios such as VPN and dial-up networking, using the existing NPS server for TS Gateway scenarios as well can enhance your deployment.

Administrative credentials

You must be a member of the Administrators group on the computer that you want to configure as a TS Gateway server.

Special Considerations for TS Gateway

The following are special considerations for TS Gateway in Windows Server 2008.

TS Gateway server considerations

Following are special considerations for the TS Gateway server.

Name resolution issues

When remote users attempt to access a computer on the internal corporate network through a TS Gateway server, they can specify either a NetBIOS name or a fully qualified domain name (FQDN) for the computer that they are attempting to connect to. When users specify the FQDN name of the target computer, and the associated Terminal Services resource authorization policy (TS RAP) that is configured on the TS Gateway server uses a NetBIOS name for the target computer, the client connection will succeed.

However, if the user attempts to connect to the target computer by using its NetBIOS name when the TS RAP configured on the TS Gateway server uses an FQDN name for the target computer, name resolution will fail and the user will not be able to connect to the target computer.

To avoid name resolution failure, and to support either NetBIOS names or FQDNs, include each possible computer name in the computer group that you create when you configure a TS RAP. For example, the computer names MySAPReportingServer and MySAPReportingServer.seattle.corp.microsoft.com would each need to be included in the computer group that you create, although both names represent the same computer.

Terminal Services client considerations

Following are special considerations for the Terminal Services client, when the client is used for connections through a TS Gateway server.

Automatic reconnection to a TS Gateway server might fail after the Terminal Services client comes out of hibernation

After you establish a remote connection through a TS Gateway server to another computer, if the Terminal Services client that initiated the connection hibernates and then comes out of hibernation, the client might not automatically reconnect to the remote computer through the TS Gateway server. To resolve this problem, open Task Manager, end the mstsc (Remote Desktop Connection) process, and then attempt the remote connection again. Closing mstsc will not resolve this problem.

TS Gateway server connection requests from a client running Windows XP with SP2 might fail if a smart card is used for authentication

If you are using a client running Windows® XP with SP2 to connect to a remote computer through a TS Gateway server, you will receive an error message stating that the remote computer is misconfigured if you do the following:

1. Connect to a remote computer and leave your smart card in the smart card reader during the session.

2. End the session, leaving the smart card in the smart card reader.

3. Start another connection while leaving the smart card in the smart card reader.

To resolve this problem, remove the smart card, reinsert it, and then try to connect to the remote computer again.

Configuring the TS Gateway Core Scenario

The following steps are required for the successful setup and demonstration of the TS Gateway core scenario described as an example in this guide. This scenario enables you to configure a TS Gateway server so that a remote user can access an internal network resource over the Internet, through the TS Gateway server. In this scenario, the internal network resource can be either a terminal server, a terminal server running RemoteApp programs, or a computer with Remote Desktop enabled.

1. We recommend that you set up three computers to evaluate this scenario. These computers are:

• The TS Gateway server (known as “TSGSERVER” in this example)

• The Terminal Services client (known as “TSCLIENT” in this example)

• An internal network resource (known as “CORPORATERESOURCE” in this example)

The computers must meet the system requirements described in System requirements for the TS Gateway core scenario.

2. Configure the TS Gateway server by following the instructions in Steps for configuring the TS Gateway server for the TS Gateway core scenario.

3. Configure the Terminal Services client by following the instructions in Steps for configuring a

Terminal Services client for the TS Gateway core scenario.

4. Configure the internal network resource.

5. Demonstrate that the Terminal Services client can connect to the internal network resource through the TS Gateway server by following the instructions in Verify that end-to-end connectivity through TS Gateway is functioning correctly.

System requirements for the TS Gateway core scenario

The three computers used in the TS Gateway core scenario must meet the following system requirements.

|

Computer |

Required configuration |

|

TS Gateway server (TSGSERVER) |

• Windows Server 2008. The installation can be an upgrade from Windows Server® 2003 Service Pack 1 (SP1) or Windows Server 2008 Release Candidate 0 (RC0). For more information, see “Supported upgrade paths” in Installing Windows Server 2008 (http://go.microsoft.com/fwlink/?LinkId=104 824). |

|

Terminal Services client (TSCLIENT) |

• Windows Vista SP1 or Windows XP SP3. |

|

Computer |

Required configuration |

|

• Windows Vista. The installation can be an upgrade from Windows XP with Service Pack 2 (SP2). • Windows XP SP2 and Remote Desktop Connection (RDC) 6.0. To download RDC 6.0, see article 925876 in the Microsoft Knowledge Base (http://go.microsoft.com/fwlink/?LinkId=793 73). • Windows Server 2008. The installation can be an upgrade. • Windows Server 2003 with Service Pack 1 (SP1) or SP2 and RDC 6.0. |

|

|

Internal network resource (CORPORATERESOURCE) |

For computers with Remote Desktop enabled: • Windows Vista SP1 or Windows XP SP3. • Windows Vista. The installation can be an upgrade from Windows XP with SP2. • Windows XP with SP2. • Windows Server 2003 with SP1 or SP2. For terminal servers: • Windows Server 2008. The installation can be an upgrade. • Windows Server 2003 with SP1 or SP2. |

Setting up the TS Gateway core scenario

The following diagram illustrates the core scenario for TS Gateway.

Note

The steps in this setup guide describe how to set up the core TS Gateway scenario for remote access from a Terminal Services client through a TS Gateway server to an internal network resource. The guide does not describe how to set up the firewalls illustrated in the diagram, terminal servers running RemoteApp programs, or the Active Directory infrastructure. The diagram is provided to suggest one of many ways in which the TS Gateway core remote access scenario might be implemented in a production environment.

For information about how to set up a terminal server, see the Help topic “Terminal Server” (http://go.microsoft.com/fwlink/?LinkId=72052).

For information about setting up RemoteApp programs, see the Terminal Services RemoteApp Step-by-Step Guide (http://go.microsoft.com/fwlink/?linkId=84895).

For information about how to enable Remote Desktop, see the topic “Using Remote Desktop” in the Windows Server 2008 Help.

Connection sequence for the TS Gateway core scenario

Following is a simplified description of the sequence that TSCLIENT follows when connecting through TSGSERVER to CORPORATERESOURCE:

1. The user on the Terminal Services client, TSCLIENT, might initiate the connection by doing one of the following:

• Clicking an RDP file that the administrator has configured, to access his or her full desktop.

• Clicking a RemoteApp program icon. RemoteApp programs are represented in an RDP file that the administrator has configured.

• Visiting a Web site (either from the Internet or from an intranet) to access a list of RemoteApp programs that the administrator has made available by using Terminal Services Web Access (TS Web Access), and then clicking a RemoteApp program icon.

• Opening the Remote Desktop Connection client and manually specifying the appropriate settings for the connection.

2. An SSL tunnel is established between TSCLIENT and TSGSERVER by using the TS Gateway server’s SSL certificate. Before a connection between TSCLIENT and TSGSERVER is established, TSGSERVER must authenticate and authorize the user according to Terminal Services connection authorization policies (TS CAPs) that the administrator has configured on TSGSERVER.

3. After authentication and authorization succeed, TSGSERVER signals TSCLIENT to continue with the connection sequence.

4. TSCLIENT requests a connection from TSGSERVER to CORPORATERESOURCE. Before authorizing the request, TSGSERVER verifies that both of the following conditions are met simultaneously, for at least one Terminal Services resource authorization policy (TS RAP) that is configured on TSGSERVER:

• CORPORATERESOURCE is a member of a computer group that is specified in the TS RAP; and

• The user is a member of a user group that is specified in the TS RAP. If both requirements are met, TSGSERVER authorizes the request.

5. An SSL connection is established between TSCLIENT and TSGSERVER, and an RDP connection is established between TSGSERVER and CORPORATERESOURCE. From this point, any packets that TSCLIENT sends to TSGSERVER are forwarded to CORPORATERESOURCE, and any packets that CORPORATERESOURCE sends to TSGSERVER are forwarded to TSCLIENT.

6. TSCLIENT will attempt to create a user session on CORPORATERESOURCE.

CORPORATERESOURCE performs Windows authentication to validate the identity of the user requesting the connection and the privileges that the user has on CORPORATERESOURCE. (These are the same steps that would be followed if TSCLIENT were to request a remote connection to CORPORATERESOURCE without using TSGSERVER.)

7. TSCLIENT exchanges encrypted RDP packets encapsulated within SSL with TSGSERVER over port 443. TSGSERVER forwards the RDP packets to CORPORATERESOURCE over port 3389.

Steps for configuring the TS Gateway server for the TS Gateway core scenario

To configure the TS Gateway server, complete these tasks.

|

Task |

Reference/Step-by-step instructions |

|

1. Install the TS Gateway role service. |

Install the TS Gateway role service |

|

2. Obtain a certificate for the TS Gateway server. |

Obtain a certificate for the TS Gateway server |

|

3. Configure a certificate for the TS Gateway server. |

Configure a certificate for the TS Gatewayserver |

|

4. Create a Terminal Services connection authorization policy (TS CAP). |

Create a TS CAP |

|

5. Create a Terminal Services resource authorization policy (TS RAP). |

Create a TS RAP |

|

6. Limit the maximum number of simultaneous connections though TS Gateway (optional). |

Limit the maximum number of simultaneousconnections through TS Gateway |

1. Install the TS Gateway role service

Follow these steps to install the TS Gateway role service. Optionally, during the role service installation process, you can select an existing certificate (or create a new self-signed certificate), and you can create a TS CAP and a TS RAP.

To install the TS Gateway role service

1. Open Server Manager. To open Server Manager, click Start, point to Administrative Tools, and then click Server Manager.

2. If the Terminal Services role is not already installed:

a. In Server Manager, under Roles Summary, click Add roles.

b. In the Add Roles Wizard, if the Before You Begin page appears, click Next. This page will not appear if you have already installed other roles and you have selected the Skip this page by default check box.

c. On the Select Server Roles page, under Roles, select the Terminal Services check box, and then click Next.

d. On the Terminal Services page, click Next.

e. On the Select Role Services page, in the Role services list, select the TS Gateway check box.

f. If prompted to specify whether you want to install the additional role services required for TS Gateway, click Add Required Role Services.

g. On the Select Role Services page, confirm that TS Gateway is selected, and then click Next.

If the Terminal Services role is already installed:

a. Under Roles Summary, click Terminal Services. b. Under Role Services, click Add Role Services.

c. On the Select Role Services page, select the TS Gateway check box, and then click Next.

d. If prompted to specify whether you want to install the additional role services required for TS Gateway, click Add Required Role Services.

e. On the Select Role Services page, click Next.

3. On the Choose a Server Authentication Certificate for SSL Encryption page, specify whether to choose an existing certificate for SSL encryption (recommended), create a

self-signed certificate for SSL encryption, or choose a certificate for SSL encryption later.

If you are completing an installation for a new server that does not yet have certificates, see Obtain a certificate for the TS Gateway server for certificate requirements and information about how to obtain and install a certificate.

Under the Choose an existing certificate for SSL encryption (recommended) option, only certificates that have the intended purpose (server authentication) and Enhanced Key Usage (EKU) [Server Authentication (1.3.6.1.5.5.7.3.1)] that are appropriate for the TS Gateway role service will appear in the list of certificates. If you select this option, click Import, and then import a new certificate that does not meet these requirements, the imported certificate will not appear in the list.

4. On the Create Authorization Policies for TS Gateway page, specify whether you want to create authorization policies (a TS CAP and a TS RAP) during the TS Gateway role service installation process or later. If you select Later, follow the procedures in Create a TS CAP to create this policy. If you select Now, do the following:

a. On the Select User Groups That Can Connect Through TS Gateway page, click Add to specify additional user groups. In the Select Groups dialog box, specify the user group location and name, and then click OK as needed to check the name and to close the Select Groups dialog box.

b. To specify more than one user group, do either of the following: Type the name of each user group, separating the name of each group with a semi-colon; or add additional groups from different domains by repeating the first part of this step for each group.

c. After you finish specifying additional user groups, on the Select User Groups that Can Connect Through TS Gateway page, click Next.

d. On the Create a TS CAP for TS Gateway page, accept the default name for the TS CAP (TS_CAP_01) or specify a new name, select one or more supported Windows authentication methods, and then click Next.

e. On the Create a TS RAP for TS Gateway page, accept the default name for the TS RAP (TS_RAP_01) or specify a new name, and then do one of the following: Specify whether to allow users to connect only to computers in one or more computer groups, and then specify the computer groups; or specify that users can connect to any computer on the network. Click Next.

5. On the Network Policy and Access Services page (which appears if this role service is not already installed), review the summary information, and then click Next.

6. On the Select Role Services page, verify that Network Policy Server is selected, and then click Next.

7. On the Web Server (IIS) page (which appears if this role service is not already installed), review the summary information, and then click Next.

8. On the Select Role Services page, accept the default selections for Web Server (IIS), and then click Next.

9. On the Confirm Installation Options page, verify that the following roles, role services, and features will be installed:

• Terminal ServicesTS Gateway

• Network Policy and Access ServicesNetwork Policy Server

• Web Server (IIS)Web ServerManagement Tools

• RPC over HTTP Proxy

• Windows Process Activation ServiceProcess ModelConfiguration APIs

10. Click Install.

11. On the Installation Progress page, installation progress will be noted.

If any of these roles, role services, or features has already been installed, installation progress will be noted only for the new roles, role services, or features that are being installed.

12. On the Installation Results page, confirm that installation for these roles, role services, and features was successful, and then click Close.

Verify successful role service installation and TS Gateway service status Use the following procedure to verify that the TS Gateway role service and dependent roles, role services, and features are installed correctly and running.

To verify that installation was successful

1. Open Server Manager. To open Server Manager, click Start, point to Administrative Tools, and then click Server Manager.

2. In the console tree, expand Roles, and then double-click Terminal Services.

3. On the Terminal Services summary page, in the System Services area, verify that the status of Terminal Services Gateway is Running and that the startup type is set to Auto.

4. Close Server Manager.

5. Open Internet Information Services (IIS) Manager. To open IIS Manager, click Start, point to Administrative Tools, and then click Internet Information Services (IIS) Manager.

6. In the console tree, expand <TS Gateway_Server_Name>SitesDefault Web Site, and then click Default Web Site.

7. Right-click Default Web Site, point to Manage Web Site, and then click Advanced Settings.

8. In the Advanced Settings dialog box, under (General), verify that Start Automatically is set to True. If it is not set to True, click the drop-down arrow to display the list, and then click True.

9. Click OK.

10. Close IIS Manager.

2. Obtain a certificate for the TS Gateway server

This section assumes an understanding of certificate trust chaining, certificate signing, and general certificate configuration principles. For information about PKI configuration in Windows Server 2008, see ITPROADD-204: PKI Enhancement in Windows Vista and Windows Server 2008 (http://go.microsoft.com/fwlink/?LinkId=93995). For information about PKI configuration in Windows Server 2003, see Public Key Infrastructure (http://go.microsoft.com/fwlink/?LinkID=54917).

As mentioned earlier in this guide, by default TLS 1.0 is used to encrypt communications between Terminal Services clients and TS Gateway servers over the Internet. TLS is a standard protocol that helps to secure Web communications on the Internet or intranets. TLS is the latest and most secure version of the SSL protocol. For more information about TLS, see:

• SSL/TLS in Windows Server 2003 (http://go.microsoft.com/fwlink/?LinkID=19646)

• RFC 2246: The TLS Protocol Version 1.0 (http://go.microsoft.com/fwlink/?LinkID=40979) For TLS to function correctly, you must install an SSL-compatible X.509 certificate on the TS Gateway server.

Certificate requirements for TS Gateway

Certificates for TS Gateway must meet these requirements:

• The name in the Subject line of the server certificate (certificate name, or CN) must match the DNS name that the client uses to connect to the TS Gateway server, unless you are using wildcard certificates or the SAN attributes of certificates. If your organization issues certificates from an enterprise certification authority (CA), a certificate template must be configured so that the appropriate name is supplied in the certificate request. If your organization issues certificates from a stand-alone CA, you do not need to do this.

Note

If you are using the SAN attributes of certificates, clients that connect to the TS Gateway server must be running Remote Desktop Connection (RDC) 6.1. (RDC 6.1 [6.0.6001] supports Remote Desktop Protocol 6.1.). RDC 6.1 is included with Windows Server 2008 and Windows Vista SP1 and Windows XP SP3.

• The certificate is a computer certificate.

• The intended purpose of the certificate is server authentication. The Extended Key Usage

(EKU) is Server Authentication (1.3.6.1.5.5.7.3.1).

• The certificate has a corresponding private key.

• The certificate has not expired. We recommend that the certificate be valid one year from the date of installation.

• A certificate object identifier (also known as OID) of 2.5.29.15 is not required. However, if the certificate that you plan to use contains an object identifier of 2.5.29.15, you can only use the certificate if at least one of the following key usage values is also

set: CERT_KEY_ENCIPHERMENT_KEY_USAGE, CERT_KEY_AGREEMENT_KEY_USAGE, andCERT_DATA_ENCIPHERMENT_KEY_USAGE.

For more information about these values, see Advanced Certificate Enrollment and Management (http://go.microsoft.com/fwlink/?LinkID=74577).

• The certificate must be trusted on clients. That is, the public certificate of the CA that signed the TS Gateway server certificate must be located in the Trusted Root Certification Authorities store on the client computer.

Using existing certificates

If you already have a certificate, you can reuse it for the TS Gateway server if the certificate:

• Is issued by one of the trusted public CAs that participate in the Microsoft Root Certificate Program Members program [as listed in article 931125 in the Microsoft Knowledge Base (http://go.microsoft.com/fwlink/?LinkID=59547)]; and

• Meets the certificate requirements for TS Gateway server.

If the certificate is not trusted by the Microsoft Root Certificate Program Members program (for example, if you create and install a self-signed certificate on the TS Gateway server and you do not manually configure the certificate to trust the Terminal Services client computer), a warning stating that you do not have a trusted certificate appears when the client attempts to connect through the TS Gateway server, and the connection will not succeed. To prevent this error from occurring, install the certificate onto the computer certificate store on the client computer before the client attempts to connect through the TS Gateway server.

Certificate installation and configuration process overview

The process of obtaining, installing, and configuring a certificate for TS Gateway server involves the following steps:

1. Obtain a certificate for the TS Gateway server by doing one of the following:

• If your company maintains a stand-alone or enterprise CA that is configured to issue SSL- compatible X.509 certificates that meet TS Gateway requirements, you can generate and submit a certificate request in several ways, depending on the policies and configuration of your organization’s CA. Methods for obtaining a certificate include:

• Initiating auto-enrollment from the Certificates snap-in.

• Requesting certificates by using the Certificate Request Wizard.

• Requesting a certificate over the Web.

Note

If you have a Windows Server 2003 CA, be aware that the Windows Server 2003 Certificate Services Web enrollment functionality relies on an ActiveX control that is named Xenroll. This ActiveX control is available in Microsoft Windows 2000, Windows Server 2003, and Windows XP. However, Xenroll has been deprecated in Windows Server 2008 and Windows Vista. The sample certificate enrollment Web pages that are included with the original release version of Windows Server 2003, Windows Server 2003 Service Pack 1 (SP1), and Windows Server 2003 Service Pack 2 (SP2) are not designed to handle the change in how Windows Server 2008 and Windows Vista perform Web-based certificate enrollment operations. For information about the steps that you can take to address this issue, see article 922706 in the Microsoft Knowledge Base (http://go.microsoft.com/fwlink/?LinkId=94472).

• Using the Certreq command-line tool.

For more information about using any of these methods to obtain certificates for Windows Server 2008, see the “Obtain a Certificate” topic in the Certificates snap-in Help and the “Certreq” topic in the Windows Server 2008 Command Reference. To review the Certificates snap-in Help topics, click Start, click Run, type hh certmgr.chm, and then click OK. For information about how to request certificates for Windows Server 2003, see Requesting Certificates (http://go.microsoft.com/fwlink/?LinkID=19638).

A stand-alone or enterprise CA-issued certificate must be co-signed by a trusted public CA that participates in the Microsoft Root Certification Program Members program (http://go.microsoft.com/fwlink/?LinkID=59547). Otherwise, users connecting from home computers or kiosks might not be able to connect to TS Gateway servers. These connections might fail because the enterprise CA-issued root might not be trusted by computers that are not members of domains, such as home computers or kiosks.

• If your company does not maintain a stand-alone or enterprise CA that is configured to issue SSL-compatible X.509 certificates, you can purchase a certificate from a trusted public CA that participates in the Microsoft Root Certificate Program Members program (http://go.microsoft.com/fwlink/?LinkID=59547). Some of these vendors might offer certificates at no cost on a trial basis.

• Alternatively, if your company does not maintain a stand-alone or enterprise CA and you do not have a compatible certificate from a trusted public CA, you can create and import a self- signed certificate for your TS Gateway server for technical evaluation and testing purposes. For step-by-step instructions, see Create a self-signed certificate for TS Gateway.

In the example configurations described in this guide, a self-signed certificate is used.

Important

If you use either of the first two methods to obtain a certificate (that is, if you obtain a certificate from a stand-alone or enterprise CA or a trusted public CA), you must also install the certificate on the TS Gateway server and map the certificate. However, if you create a self-signed certificate by using the Add Roles Wizard during installation of the TS Gateway role service or by using TS Gateway Manager after installation (as described in Create a self-signed certificate for TS Gateway), you do not need to install or map the certificate to the TS Gateway server. In this case, the certificate is automatically created, installed in the correct location on the TS Gateway server, and mapped to the TS Gateway server.

Note

Terminal Services clients must have the certificate of the CA that issued the server certificate in their Trusted Root Certification Authorities store. Therefore, if you create a self-signed certificate by following the procedure in this guide, you must copy the certificate to the client computer (or to a network share that can be accessed from the client computer) and then install the certificate in the Trusted Root Certification Authorities store on the client computer. For step-by-step instructions, see Install the TS Gateway server root certificate in the Trusted Root Certification Authorities store onthe Terminal Services client.

If you use one of the first two methods to obtain a certificate and the Terminal Services client computer trusts the issuing CA, you do not need to install the certificate of the CA that issued the server certificate in the client computer certificate store. For example, you do not need to install the certificate of the issuing CA in the client computer certificate store if a VeriSign or other public, trusted CA certificate is installed on the TS Gateway server.

If you use the third method to obtain a certificate (that is, if you create a self-signed certificate), you do need to copy the certificate of the CA that issued the server certificate to the client computer. Then, you must install that certificate in the Trusted Root Certification Authorities store on the client computer. For more information, see Install the TS Gateway server root certificate in the Trusted Root Certification Authorities store on the Terminal Services client.

2. Install the certificate.

Install a certificate on the TS Gateway server. Use this procedure, described later in this guide, to install the certificate on your TS Gateway server.

3. Map the certificate.

Map the TS Gateway certificate. This procedure, described later in this guide, allows you to specify that the existing certificate be used by the TS Gateway server.

Create a self-signed certificate for TS Gateway