First published on TECHNET on Feb 15, 2008

Welcome to Day Fifteen of our series on Windows Server 2008. There’s only twelve more days until Launch Day. Today we will be continuing on with Terminal Services, specifically the Management and Administration components.

There are several tools and methods that can be used to configure Terminal Services configuration, user settings, connections and sessions — you may already be familiar with some of them:

- Terminal Services Manager

- Terminal Services Configuration Tool

- Terminal Services Command Line Tools

- Terminal Services Group Policies

- Terminal Services WMI Provider

- Terminal Services extension to Local Users and Groups

- Active Directory Users and Computers

Additionally, connections settings that are not configured at the group, computer or user level can be set in the Remote Desktop Client application on a per-session basis.

In mixed Windows environments, it may be necessary to use a combination of tools. For example, you may configure your Windows Server 2008 Terminal Servers through Group Policies, and use the Terminal Services Configuration tool to configure servers that are running previous versions of Windows. Similarly there will be cases where two or more connections are present on the same computer, and where it is preferred to configure each connection separately. In this case, Group Policy would not be the ideal method. You would use the Terminal Services Configuration tool instead as it allows you to configure Terminal Services settings on a per-connection basis.

Let’s take a look at some of the different tools individually — beginning with the Terminal Services Manager:

The Terminal Services Manager MMC snap-in may be used to perform the following tasks on local or remote Terminal Servers:

- Remotely control a user’s session

- Display information about server, sessions, users and processes

- Connect to and disconnect from sessions

- Monitor sessions

- Reset sessions

- Send messages to users

- Log off users

- Terminate processes

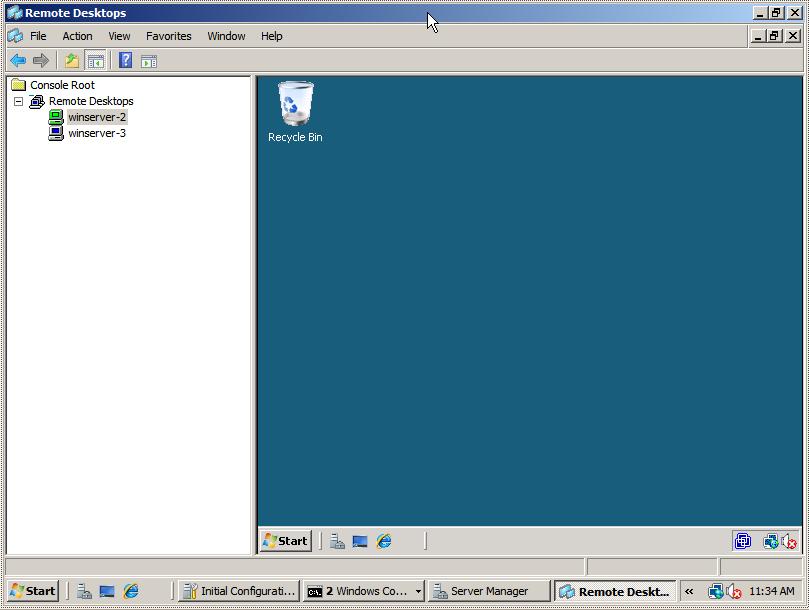

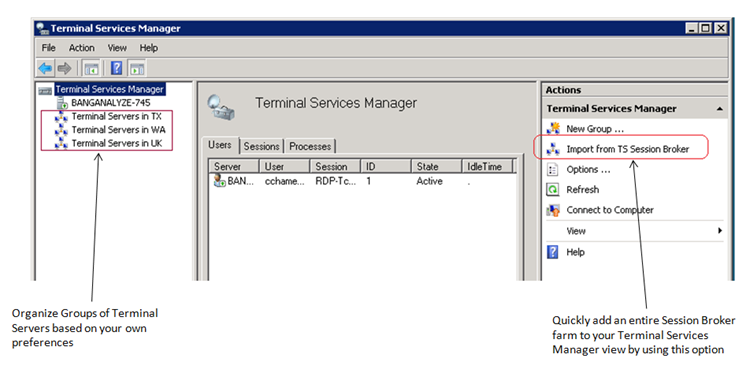

One thing to note is that the

Favorites

feature that was present in the Terminal Services Manager on Windows Server 2003 has been enhanced and renamed to

Groups

in the Terminal Services Manager on Windows Server 2008. Instead of being restricted to a single

Favorites

group for specific Terminal Servers, you now have the ability to create multiple groups that you can organize based on your own preferences — an example is shown below. In addition to providing the ability to create groups and manually add Terminal Servers to the groups in the Terminal Services Manager console, you can now also import a list of Terminal Servers from a Session Broker farm by using the

Import from TS Session Broker

option as shown below:

In Windows Server 2003, Terminal Services Manager was implemented in TSAdmin.exe. In Windows Server 2008, Terminal Services Manager is implemented as an MMC snap-in (

TSAdmin.msc

,

TSAdmin.dll

).

The Terminal Service Configuration MMC snap-in may be used to configure the properties of the Terminal Services listener(s) defined on the server as well the settings for temporary folder, security and licensing. The default Terminal Services listener is named RDP-Tcp. In Windows Server 2008, the Terminal Services Configuration snap-in is implemented in

TSConfig.msc

(and

TSConfig.dll

). In previous versions of Windows, the Terminal Services Configuration console was implemented in

TSCC.msc

. The Terminal Services Configuration console may be used to perform the following actions on local or remote servers:

- Name a connection

- Specify a connection type

- Specify a connection transport and transport properties

- Set the maximum number of sessions allowed

- Enable or disable logons through the connection

- Set connection time-outs

- Set the encryption level

- Set whether to disconnect broken connections

- Enable or disable session remote control

- Enable or disable automatic logons

- Specify a program to run when a user logs on

- Override user profile settings for wallpaper

- Set permissions on the connection

- Set client device mapping and connection parameters

There are also several command-line tools that can be used to perform administrative functions. The table below lists the various command-line tools:

|

Command |

Description |

| Change | Changes TS settings for logons, COM port mappings and install mode |

| Change logon | Enables or disables logons from client sessions on a Terminal Server, or displays current logon status |

| Change port | Lists or changes the COM port mappings to be compatible with MS-DOS applications |

| Change user | Changes the install mode for the terminal server |

| Chglogon | Enables or disables logons from client sessions on a Terminal Server, or displays current logon status |

| Chgport | Lists or changes the COM port mappings to be compatible with MS-DOS applications |

| Chguser | Changes the install mode for the Terminal Server |

| Flattemp | Enables or disables flat temporary folders |

| Logoff | Logs off a user from a session on a TS and deletes the session from the server |

| Msg | Sends a message to a user on a Terminal Server |

| Mstsc | Creates connections to Terminal Servers or other remote computers |

| Qappsrv | Displays a list of Terminal Servers on the network |

| Qprocess | Displays information about processes that are running on a Terminal Server |

| Query | Displays information about processes, sessions and Terminal Servers |

| Query process | Displays information about processes that are running on a Terminal Server |

| Query session | Displays information about sessions on a Terminal Server |

| Query termserver | Displays a list of Terminal Servers on the network |

| Query user | Displays information about user sessions on a Terminal Server |

| Quser | Displays information about user sessions on a Terminal Server |

| Qwinsta | Displays information about sessions on a Terminal Server |

| Reset session | Enables you to reset (delete) a session on a Terminal Server |

| Rwinsta | Enables you to reset (delete) a session on a Terminal Server |

| Shadow | Enables you to remotely control an active session of another user on a Terminal Server |

| Tscon | Connects to another session on a Terminal Server |

| Tsdiscon | Disconnects a session from a Terminal Server |

| Tskill | Ends a process running in a session on a Terminal Server |

| Tsprof | Copies the Terminal Services user configuration information from one user to another |

There are also some command-line tools that have been deprecated in Windows Server 2008

|

Command |

Description |

| Tsshutdn | Shuts down a Terminal Services server |

| Register | Registers a program so that it has special execution characteristics |

| Cprofile | Removes user-specific file associations from a user’s profile |

Since TSSHUTDN.EXE is not included with Windows Server 2008, the recommended method for shutting down or restarting a Windows Server 2008 Terminal Server is by using SHUTDOWN.EXE. When shutting down or restarting a Windows Server 2008 Terminal Server, any logged-on users will see a dialog indicating that a shutdown is in process and that they will be logged off from their Terminal Server session.

Before we wrap up, let’s take a look at a couple of management tools that can be used to manage Terminal Services properties programmatically — the ADSI Extension for Terminal Services and the Terminal Services WMI Provider. The Active Directory Services Interface (ADSI) extension for Terminal Services user configuration is a library implemented in

TSUSEREX.DLL

. Administration of Terminal Services -specific user properties is possible using the methods implemented by the extension. The methods allow configuration of the properties that are available in the Terminal Services extension interface that adds the following Terminal Services-specific tabs to the properties sheet of a user account:

- Remote Control

- Terminal Services Profile

- Environment

- Sessions

The ADSI extension for Terminal Services user configuration supports the examination and manipulation of Terminal Services user properties stored in the Directory Services database. The extension also supports configuration of user properties that are stored in the Active Directory, through the Lightweight Directory Access Protocol (LDAP) API. ADSI provides an interface to Active Directory that also allows administrators to create scripts tailored to Terminal Services configuration requirements using the Terminal Services ADSI extension.

Moving on to the Terminal Services WMI provider in Windows Server 2008, this provider enables Terminal Server administration using WMI interfaces. The Terminal Services WMI provider allows administrators to create customized scripts for configuring, managing and querying Terminal Servers. It contains properties and methods that can perform the same tasks as the traditional Terminal Services configuration tools and command-line utilities, but remotely and via scripted applications. The Terminal Services Configuration WMI provider is implemented in

tscfgwmi.mof

and

tscfgwmi.dll

. A description of some of the classes associated with the WMI provider are listed below:

|

WMI Class |

Description |

| Win32_TerminalService | The Win32_TerminalService class is a subclass of the Win32_Service class and inherits all its properties and methods. In addition, Win32_TerminalService represents the Element property of the Win32_TerminalServiceToSetting Association |

| Win32_TSSessionDirectory | Defines the configuration for Win32_TSSessionDirectorySetting. This includes properties such as Session Broker store, Cluster Name and Additional parameters |

| Win32_TerminalServiceSetting | Defines the configuration for TerminalServerSetting, including properties such as Terminal Server Mode, Licensing, Active Desktop, Permissions Capability, Deletion of Temporary folders and per-session Temporary folders |

| Win32_Terminal | Associates a TerminalSetting and its several configuration setting groups such as General, Logon, Session, Environment, Remote Control, Client, Network Adapter and Permission |

| Win32_TSGeneralSetting | Defines the configuration for properties such as Protocol, Transport, Comment, Windows Authentication and Encryption Level |

| Win32_TSLogonSetting | Defines the configuration for properties such as ClientLogonInfoPolicy, UserName, Domain and Password |

| Win32_TSClientSetting | Defines the configuration for properties such as connection policy, Windows printer mapping, COM port mapping etc |

A comprehensive list of the WMI classes for Terminal Services is available online — the link is below in the Additional Resources section.

With that, we will wrap up this post. Tomorrow we’ll discuss Terminal Services Network Level Authentication and Encryption. Until next time …

Additional Resources:

-

MSDN: Using the ADSI Extension for Terminal Services

-

MSDN: Terminal Services WMI Provider Reference

—

CC Hameed

| Share this post : |

|

|

|

|

|

Я хотел бы начать цикл статей об использовании Windows Terminal Server. Вот чем я хотел бы поделиться с уважаемым сообществом:

- Обзор нововведений в WS2008 и WS2008R2

- Terminal Server

- Установка Terminal Server

- Установка программ

- Базовый мониторинг

- Terminal Server Farm

- Планирование

- Перенаправление и Session Broker

- Профили пользователей

- Мониторинг и обслуживание

- TSWA/RemoteApp

- WS2008 и R2: отличия

- Планирование и установка

- фильтрация приложений

- TS Gateway

- Принципы работы и условия, необходимые для установки

- Установка и настройка

- Детальное рассмотрение политик авторизации

- TS Gateway Farm

- Обслуживание, мониторинг и сбор статистики соединений

- Интеграция TSG/TSWA/TS

- VDI

- Общая интеграция

Что отличает этот цикл от многочисленных статей о Windows Terminal Services?

Во-первых, это упор на создание отказоустойчивых систем (начиная с WS2008, все необходимое для этого имеется прямо в Windows, без применения дополнительного оборудования и программ). Во-вторых, это интеграция всего множества технологий под крышей Terminal Services. В-третьих, я затрону вопросы ежедневного, периодического и экстренного облуживания ролей Terminal Services, а также мониторирование и отчетность. Ну и в четвертых, эта серия основана на более чем трехлетнем опыте работы с Windows Server 2008 (и более чем года при миграции с WS2008 на R2 и работы с прекрасной, великолепной WS2008 R2). Каким образом это возможно, спросите вы, ведь WS2008 вышел год назад, я R2 вышел только в недавно? Ответ простой: я работаю в Microsoft IT и непосредственно занимался «догфудингом» Terminal Services и последующим переводом их в полноценный продакшн сервис. (хочу заметить в скобках: многие путают догфудинг с лабораторным тестированием. Это абсолютно разные вещи: цель тестирования – выявление багов и производительности на тестах; догфудинг – развертывание реального сервиса с незначительным уменьшением планируемой надежности (например, вместо 99.9% – только 95%) и для ограниченной, но все равно довольно широкой аудитории (порядка нескольких тысяч или десятков тысяч пользователей)).

Еще одна оговорка прежде чем мы перейдем к сути: я стараюсь использовать кальки с английских терминов как можно меньше, и поверьте, что «догфудинг», «продакшн» и тому подобное было для меня крепким орешком: не подобрав хороших русских слов, я решил использовать простую транслитерацию. Так что если вы не улавливаете смысла этих слов, или хотите предложить русский аналог – комментируйте, но я все же прошу некоторого снисхождения – очень трудно адекватно перевести термины вроде Single sign-on.

Обзор нововведений Terminal Services в Windows Server 2008 и Windows Server 2008 R2.

Итак, что же нового принес WS2008 в TS по сравнению с WS2003?

Список всех нововведений очень обширен: здесь и изменение архитектуры (например, нет больше сессии 0 (aka «консольная сессия»)), и введение новых групповых политик, и многое другое. Часть мелких улучшений мы затронем далее, но пока сосредоточимся на крупных изменениях.

Terminal Server

- Новый протокол RDP 6.1. Три самых значительных улучшения:

- возможность работы через SSL (при применении TS Gateway)

- значительные улучшения клиентской безопасности (пароли не хранятся в RDP-файлах, проверка серверных сертификатов)

- новый режим работы: приложения RemoteApp

- Новый режим drainstop. Позволяет прекратить обслуживание запросов на новые сессии, но не затрагивает уже созданные, а также играет важную роль в VDI и в некоторых сценариях создания отказоустойчивых серверных ферм. Мы обязательно рассмотрим его применение.

- Новый режим аутентификации NLA (Network Level Authentication, не путать с Network Location Awareness). Позволяет аутентифицировать пользователя еще до показа ему классической формы входа (logon screen). Этот режим в большинстве случаев несовместим с TS Gateway, и мы обязательно разберемся, почему.

- Поддержка технологии EasyPrint. В WS2003 для того, чтобы клиент мог распечатать из серверной сессии на локальном принтере, драйвера этого принтера должны были быть установлены на TS. EasyPrint решает эту проблему.

EasyPrint доступен в Висте и Win7 из коробки, для его использования на XP необходимо установить .net и несколько обновлений. - Новые групповые политики для управления TS. Часть из них будет рассмотрена далее.

Session Broker

- В WS2003 назывался «Session Broker»

- Поддержка балансировки нагрузки на основе количества сессий на TS. Позволяет создавать отказоустойчивые фермы терминальных серверов без использования дополнительных аппаратных средств. Мы обсудим это в отдельной статье.

Terminal Services Gateway

Не существовал до WS2008. Позволяет подключение клиентов из других сетей (например, из интернета) к терминальным серверам и клиентским компьютерам (XP, Виста, Win7) по протоколу RDP через SSL туннель, при этом не соединяет сами сети. (Это объяснение может показаться излишне запутанным, но оно хорошо отражает суть. Мы вернемся к этому в статье о TS Gateway). Пока замечу, что эта великолепная технология позволяет во многих случаях избежать использования RAS/VPN и значительно улучшить безопасность соединения.

К слову, технология завоевала Security Award на Engineering Excellence Forum’08, и мне очень приятно что я тоже приложил к этому некоторые усилия.

Terminal Services Web Access

Не существовал до WS2008. Позволяет создать веб-сайт, на котором опубликованы приложения RemoteApp и форма подсоединения к рабочим станциям в организации. Эту технологию крайне часто путают с TS Gateway, поэтому сразу подчеркну, что TSWA

не занимается

собственно «доступом» (Access) — это пример немного неудачного названия. Наиболее интересное применение этой технологии — в сочетании с TS Gateway, и мы займемся этим в статье об интеграции Terminal Server, TS Gateway и TS Web Access

В следующей статье (ну, конечно если это кого-то интересует) мы рассмотрим нововведения WS2008R2 (aka Win7 Server) по сравнению с WS2008, и перейдем, наконец, к делу.

Отдельно замечу, что недостаток ссылок, картинок и практических рекомендаций с лихвой компенсируется позже, когда мы начнем рассматривать технологии подробнее. Надеюсь, скучно не будет.

on

December 15, 2009, 10:09 PM PST

A look at the Terminal Services Manager in Windows Server 2008

Terminal Services Manager has been around for a while, but Microsoft made some changes to the utility in Windows Server 2008. Here’s what you’ll find.

Although Microsoft has made massive, welcome improvements to Terminal Services in Windows Server 2008, the Terminal Services Manager from older versions of Windows remains relatively stable. Many other administrative applications have been added to handle specific aspects of Terminal Services administration. For example, the TS RemoteApp Manager and TS Web Access Administration programs are administrative applications that provide a management hook to many of Windows Server 2008’s enhanced Terminal Services capabilities. In this column, I’ll focus on the Terminal Services Manager.

The Terminal Services role in Windows Server 2008 allows remote access to the server by clients running the Terminal Services client (Remote Desktop Connection) on their computers. Effectively decoupling the computational resource (the server on which the Terminal Services role is installed) and the input/output (the client computer through the use of a software client), Terminal Services can help an organization significantly simplify its desktop computing efforts. The Terminal Services Manager provides the interface through which Terminal Servers, client connections, users, and processes are managed. Use Terminal Services Manager to manage the local Terminal Server, systems in trusted domains, or standalone servers. You’ll see some of this in action in this column.

Running the Terminal Services Manager

Even without installing the Terminal Services role on your Windows Server 2008 computer, the Terminal Services Manager is installed by default. Remember that all Windows Servers have remote management capability built-in. This functionality is provided by a subset of the overall Terminal Services role, but it does not need to be installed separately. (I’m assuming that you’ve already enabled remote administrative access to your Windows Server 2008 computer.)

You don’t need to run the Terminal Services Manager from a server, though. If you’re running Windows Vista SP1, Microsoft makes the Remote Server Administration Tools pack available in 32-bit and 64-bit varieties. To install the Administration Pack on Windows XP, you must have installed Service Pack 1 on the Windows Vista computer. For what we’re talking about here, I’m running the Terminal Services Manager directly from a Windows Server 2008 computer.

To run the tool, go to Start | Administrative Tools | Terminal Services | Terminal Services Manager.

Terminal Services Manager overview

In addition to managing Terminal Servers, users, processes, and sessions, you can also connect to a specific session on the target Terminal Server. For example, suppose you’ve performed a few management tasks on a server, but now you need to leave an application running while you work on something else on a different server. You disconnect the session, which leaves the applications running. Later, you decide to check the status of the applications, so you connect to that session again. In a way, this capability is like Fast User Switching in Windows XP, which enables you to log on with a different account without logging off from the current account. You can switch between sessions on any available Terminal Server. Terminal Services Manager also gives you the capability to remotely control another user’s session, which makes it possible to monitor the user or provide assistance with software or other issues.

The Terminal Services Manager provides several other capabilities, as well. For example, you can use it to send messages to another user’s session, log off a user, reset a session, view session-related counters, and end processes.

In Figure A, you see an image of the Terminal Services Manager in Windows Server 2008, which is broken into three distinct panes. The left-hand pane provides a navigation area that allows you to choose the server you’d like to manager. In the middle of the screen is the work pane, which shows information based upon your selection in the navigation pane. At the right-hand side of the screen is the Actions pane, which is now present in all of Microsoft’s new management tools.

Figure A

The Terminal Services Manager in Windows Server 2008

Earlier versions of the Terminal Services Manager did not make use of the Microsoft Management Console (MMC), but this has changed with Windows Server 2008.

Menu and toolbar

The Terminal Services Manager menu should be familiar territory to anyone who has used a typical MMC or standalone Windows Server management application.

There are four primary menu options available:

- File: Gives you a place from which you can clean up MMC remnants.

- Action: Lists several commands that are either enabled or dimmed according to the item selected in the navigation pane or details pane. You can also access most of these commands through an item’s context menu (right-click), through the toolbar, or through the use of the Actions pane at the right side of the screen.

- View: Allows you to make changes to the overall look of the console, including, for example, removing the Actions pane.

- Help: This one is pretty self-explanatory.

Immediately underneath the menu bar are these six buttons:

- Back: Go back to the previous screen.

- Forward: After you’ve gone back, it gives you an easy way to retrace your steps to where you where.

- Up One Level: Go up to the next level in the hierarchy.

- Show/Hide Console Tree: Hide or show the left-hand navigation pane.

- Help: Get help!

- Show/Hide Actions Pane: Hide or show the right-hand Actions pane.

I’ll focus on the middle of the screen — the work pane — in the following sections. Note that there are three tabs in the Work pane:Users, Sessions, and Processes.

Users tab

The Users tab is shown in Figure A and includes the following columns:

- Server: Lists the server on which session is running. This is handy if you’re managing multiple servers with the Terminal Services Manager.

- User: Shows the user who is logged onto a session.

- Session: Shows you the session names. A session labeled Console is the system console session, or the session to which you would log on locally to the target computer. A session that starts with RDP indicates that a user is using the Remote Desktop Protocol to connect to the server.

- ID: Shows the numeric ID of the session. The Console session is always session 1.

- State: Shows the session’s state. (Later in the article, I discuss the different states.)

- Idle Time: Shows how long (in minutes) has passed without keyboard or mouse input to the session.

- Logon Time: Shows the time the user logged on to the session.

Sessions tab

The Sessions tab (Figure B) shows much of the same information as the Users tab but organizes the information by session and shows additional session-specific information.

Figure B

The Sessions tab in the Terminal Services Manager

The additional information shown on the Session tab includes the following:

- Type: Displays the client type — local console, RDP, etc.

- Client Name: Identifies the client computer from which the session was initiated.

- Comment: Shows an optional comment for the session.

Processes tab

The Processes tab (Figure C) shows all processes running on the selected server or on all servers if you choose the Terminal Services Manager option in the navigation pane.

Figure C

The Processes tab in the Terminal Services Manager

The Processes tab includes some of the same information as other tabs, with the following additional columns:

- PID: Displays the process ID (PID) of the specified process. The PID uniquely identifies the process on a per-server basis; that is, PIDs are unique only on the server on which they run. The same PID might be used on multiple servers.

- Image: Shows the executable program that created the process.

Viewing all processes on the server can be confusing when you’re trying to identify the processes running in a particular session, and the problem only gets worse when you’re watching multiple servers. To make things a little easier, select a single server in the navigation pane and then choose the Processes tab. In earlier versions of the Terminal Services Manager, you could view just the processes associated with a particular connection; now, you need to scroll through the list of processes and match the information in the Session column with the same column on the Sessions tab.

Session status

If you’ve ever wondered how much data is being transferred over a particular session, you can use the session status feature to find out. To do so, select a session from the work pane session tab and, in the Actions pane, choose Status. Alternatively, you can right-click a session on the Sessions tab and, from the shortcut menu, choose Status.

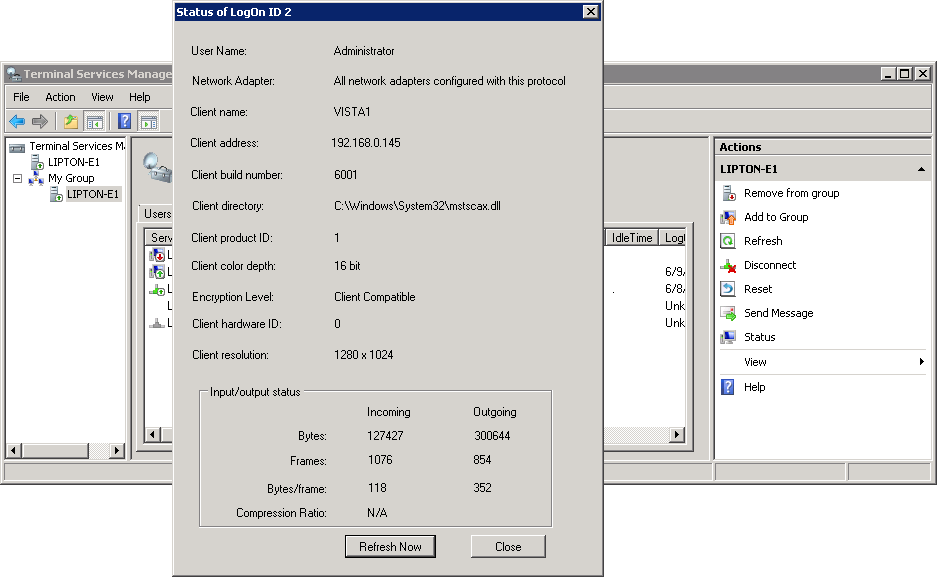

The Terminal Services Manager displays the Status dialog box (Figure D), which shows network I/O information about the session, as well as a slew of other information, including the encryption level being used, the chosen color depth, and the screen resolution in use on the client. You can also force a status refresh by clicking the Refresh Now button. The default session status refresh period is one second. This screen is much more informative than the status information provided in earlier versions of this utility.

Figure D

Statistics related to an individual session

Session states

A given session can be in one of several states, and the State column in the various tabs lists each session’s state. These are the possible states and what they indicate:

- Active: This indicates that the session is connected, and a user is logged on to the server.

- Connected: In the Connected state, the session is connected but no user is logged on to the server.

- ConnectQuery: This indicates that the session is in the process of connecting. If this state persists, there is likely a problem with the session or connection.

- Shadow: The session is being remotely controlled through another session. This is common in help desk scenarios.

- RemoteControl: The target session is remotely controlling another session.

- Listen: When a session is in the Listen state, it is ready to accept connections.

- Disconnected: The user has disconnected from the session, but the session is still active and can be reconnected.

- Idle: The session is ready to accept connections.

- Down: The session could not be initialized or terminated.

- Init: The session is initializing.

Common tasks

Here’s a list of common tasks you can accomplish with the Terminal Services Manager, along with explanations about how to accomplish the tasks:

- Connect to a server (add server to group): Right-click Terminal Services Manager or group and choose Connect To Computer. Locate or specify the server and click OK.

- Disconnect from a specific server: Right-click the server and choose Disconnect.

- Remove all servers from a management group: Right-click the group and choose Empty Group.

- View users connected to a server: Click the server and click the Users tab.

- View sessions on a server: Click the server and click the Sessions tab.

- View processes on a server: Click the server and click the Processes tab.

- View all users, sessions, or processes for all servers: Click Terminal Services Manager and click the Users, Sessions, or Processes tab.

- Send a message to a session: Click the session and then click the Send Message Actions pane.

- Remotely control a session: Click the session and then click the Remote Control Actions pane.

- Log off a user: Click the Users tab, click the user, and click Log Off in the Actions pane.

- End a process: Click the process on the Processes tab and then click End Process on the Action pane.

- View network statistics and client information: Right-click a session and choose Status.

Want to keep up with Scott Lowe’s posts on TechRepublic?

- Automatically sign up to the Servers and Storage newsletter

- Subscribe to the Servers and Storage RSS feed

- Follow Scott Lowe on Twitter

-

Hardware

|

Рубрика: Администрирование / Администрирование |

Мой мир Вконтакте Одноклассники Google+ |

Терминальные службы в Windows Server 2008

Приложения, требующие одновременного доступа множества пользователей, всегда были головной болью системных администраторов. Служба терминалов в Windows Server 2008 позволит решить ряд проблем, связанных с работой таких приложений.

Службы удаленного доступа к приложениям являются неотъемлемой частью любой современной операционной системы. В семействе Windows Server служба терминалов появилась еще в версии NT 4.0, а в недавно вышедшей версии Windows Server 2008 реализация централизованного доступа к приложениям получила существенное развитие за счет новых функций и систем.

Зачем нужны службы терминалов

Для начала хочу немного рассказать, зачем нужны терминальные сервисы. Например, возможность существенно сэкономить административные ресурсы, так как гораздо проще установить приложение на одном сервере и предоставить к нему клиентский доступ, чем разворачивать это же приложение на каждой клиентской рабочей станции. Это особенно полезно для устаревших программ и приложений, которые не поддерживают клиент-серверную архитектуру, однако до сих пор довольно активно используются в организациях.

Другая причина – это возможность сэкономить на оборудовании, так как достаточно приобрести один мощный терминальный сервер, и требования к клиентским рабочим станциям существенно снижаются, потому что основные вычислительные нагрузки берет на себя сервер.

Что нового

Рассмотрим более подробно, о каких новых функциях идет речь. Прежде всего, это возможность работы с удаленными приложениями служб терминалов. Теперь пользователи могут запускать удаленные приложения на своем рабочем столе наряду с обычными локальными приложениями. (Тем, кто знаком с аналогичными решениями от Citrix, думаю, такая технология понравится.) Для этого необходим клиент подключения к удаленному рабочему столу версии 6.0. Данный клиент встроен в Windows Server 2008 и Vista, для XP и 2003 версии клиенты доступны для бесплатной загрузки.

Другим нововведением является шлюз службы терминалов (TS Gateway), который позволяет получить безопасный доступ к службам терминалов и общим рабочим столам из-за пределов межсетевого экрана предприятия без необходимости развертывания инфраструктуры виртуальной частной сети (VPN).

Также имеется возможность использования протокола HTTPS для доступа к службам терминалов без необходимости настройки на стороне клиента.

Комплексная модель безопасности TS Gateway позволяет администраторам контролировать доступ к определенным ресурсам в сети. В частности, возможно ограничение доступа пользователей только к определенным серверам и рабочим станциям, а не ко всей сети предприятия, как это происходит в случае использования подключений к виртуальной частной сети.

Еще данная технология позволяет подключаться пользователям к серверам терминалов и удаленным рабочим станциям через межсетевые экраны и преобразователи сетевых адресов (NAT).

Еще одной новой возможностью является веб-клиент служб терминалов (TS Web Access), который позволяет осуществлять работу с удаленным столом пользователя через веб-интерфейс. С помощью веб-клиента служб терминалов пользователи могут получить список доступных приложений через веб-узел. Выглядит это примерно следующим образом.

Когда пользователь запускает одно из удаленных приложений, для этого пользователя автоматически создается сеанс служб терминалов на сервере под управлением Windows Server 2008, также для пользователя в этом интерфейсе доступно централизованное меню, в котором отображаются все доступные удаленные приложения. Чтобы запустить удаленное приложение, достаточно выбрать нужную программу в меню.

Как видно, использование веб-клиента служб терминалов позволяет снизить затраты на администрирование, так как отпадает необходимость в администрировании отдельных экземпляров используемых приложений.

И, наконец, это возможность единого входа (также известная Single Sign On), технология, улучшающая взаимодействие с пользователями, избавляя от необходимости многократно вводить свои учетные данные.

Установка

Обсудив в теории новые возможности службы терминалов Windows Server 2008, рассмотрим этот функционал на практике.

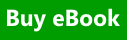

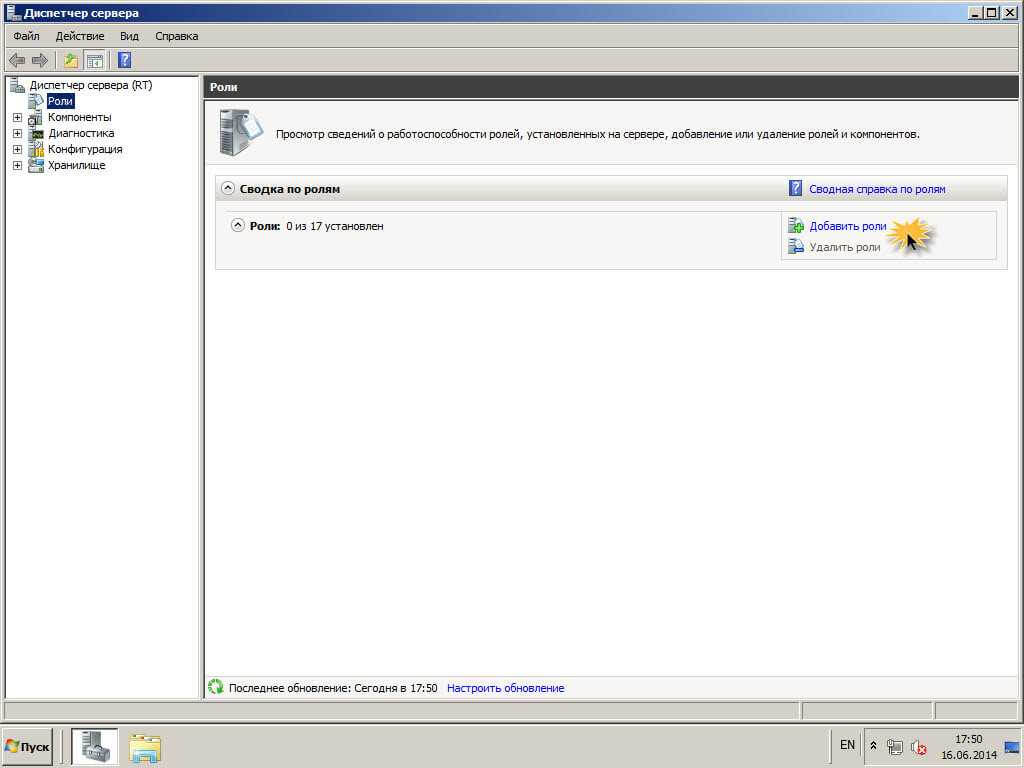

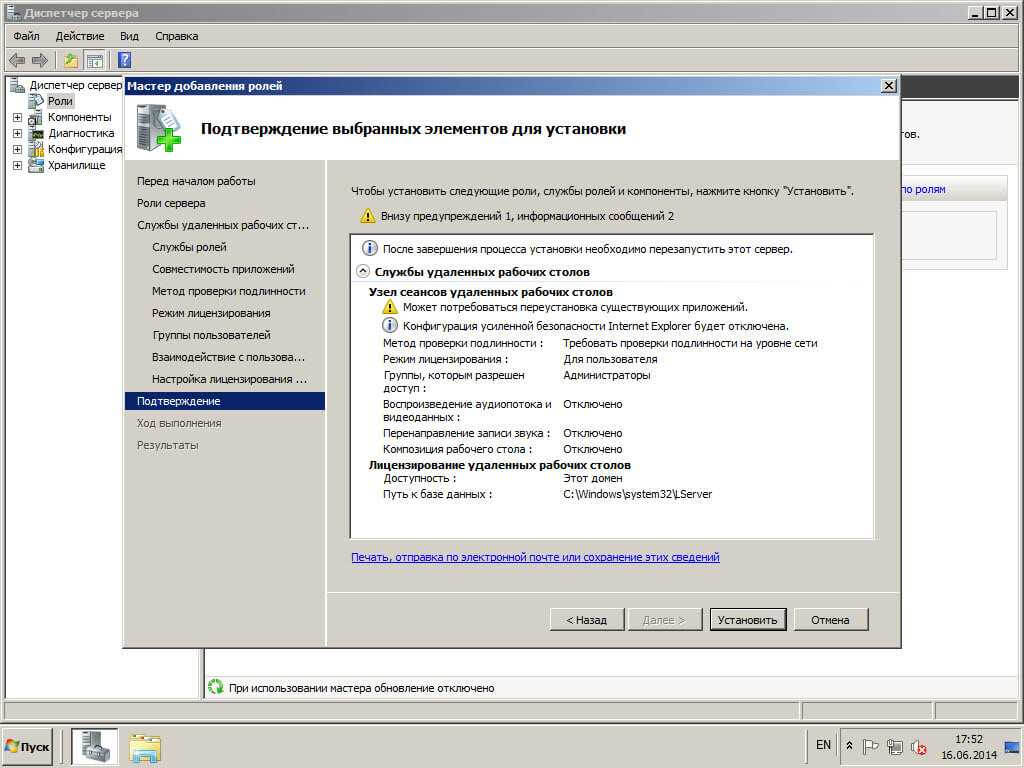

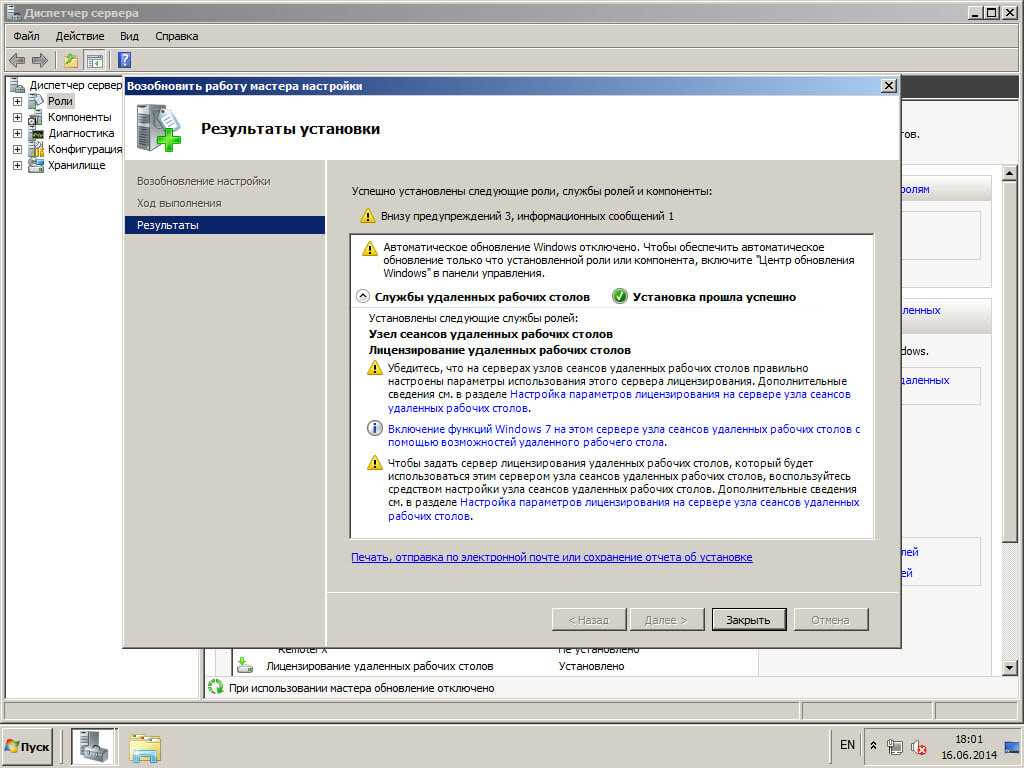

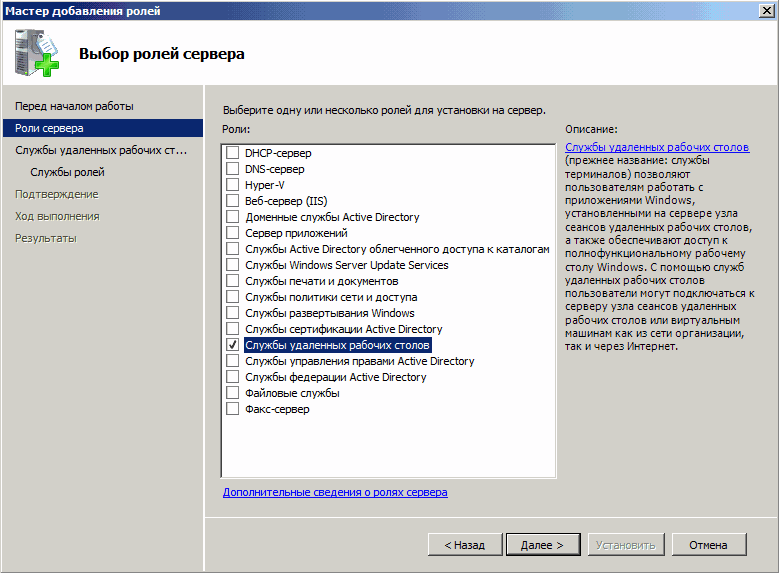

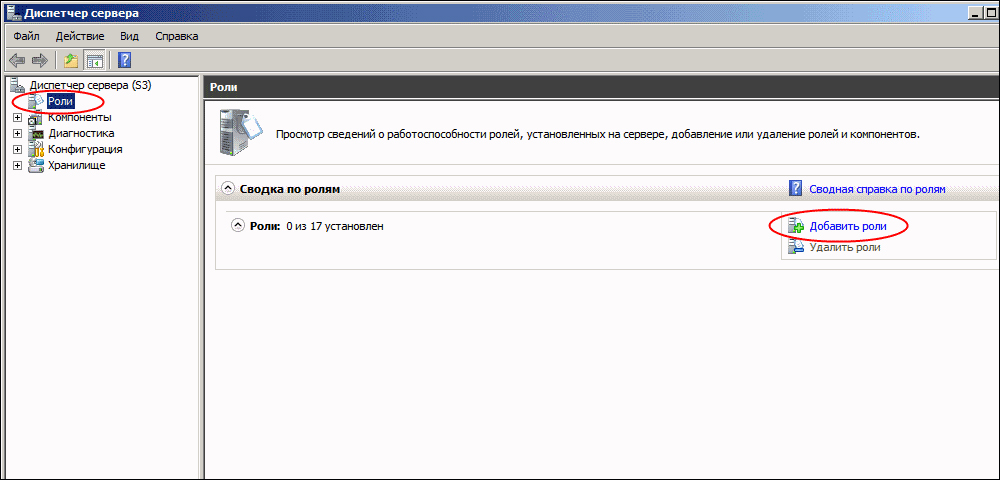

Прежде всего, установка. Надо сказать, что процесс установки немного изменился по сравнению с терминальными службами в предыдущих версиях Windows Server. Для того чтобы развернуть терминальные службы, необходимо добавить соответствующую роль в списке ролей сервера (см. рис. 1).

Рисунок 1. Список ролей сервера

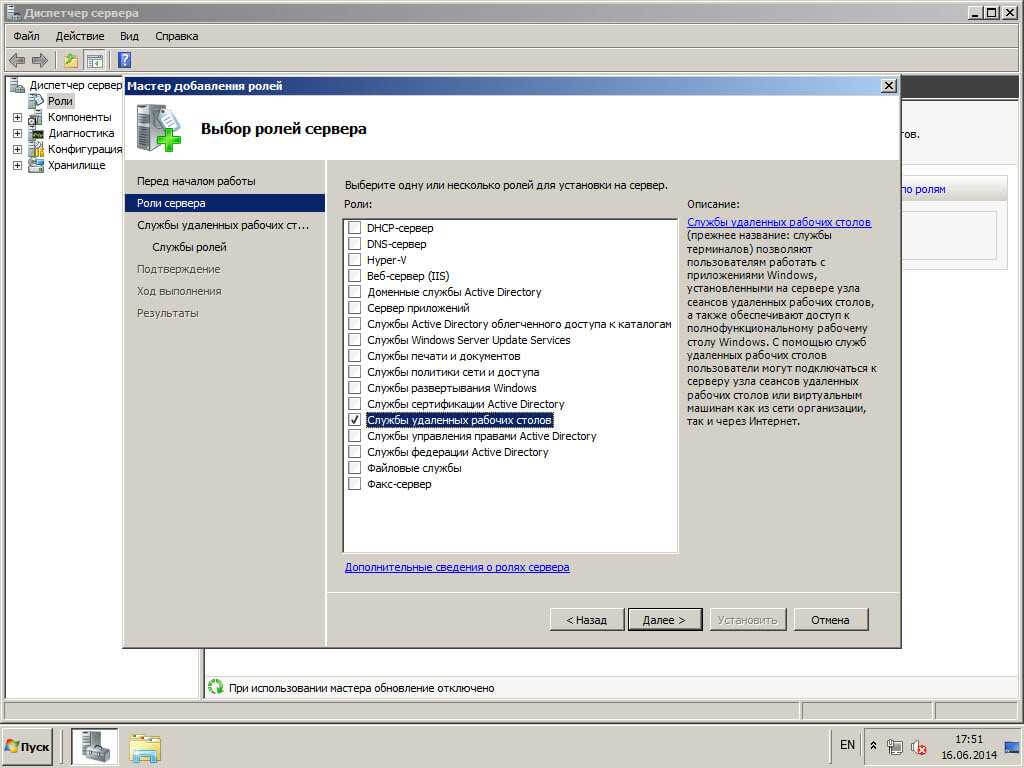

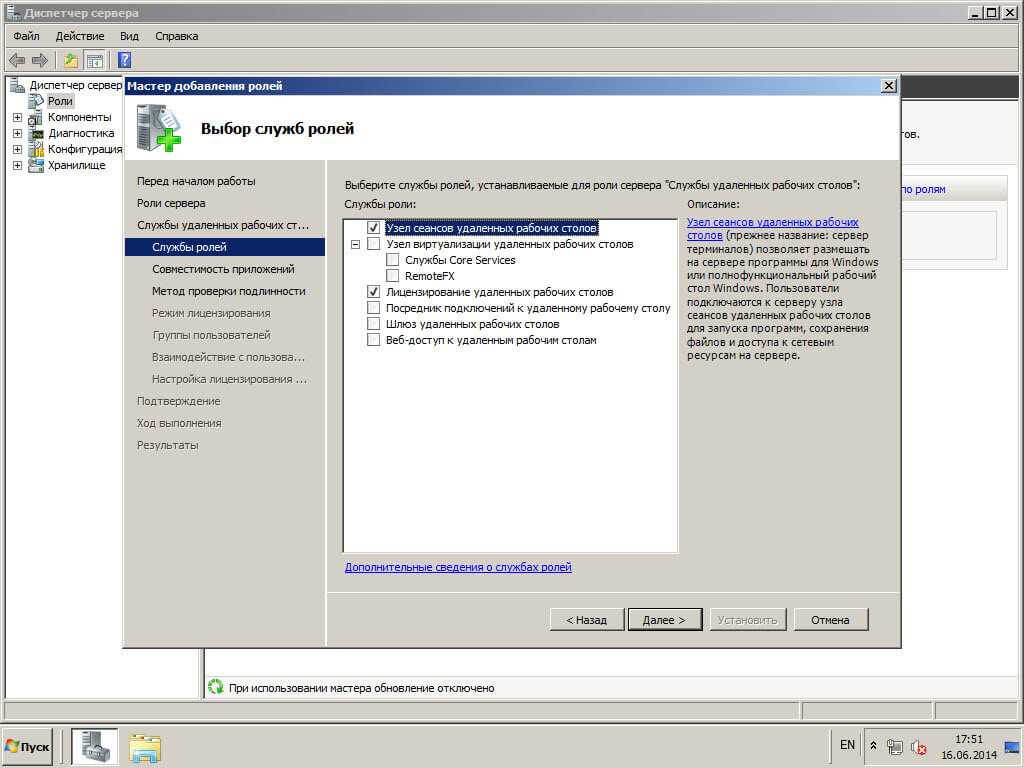

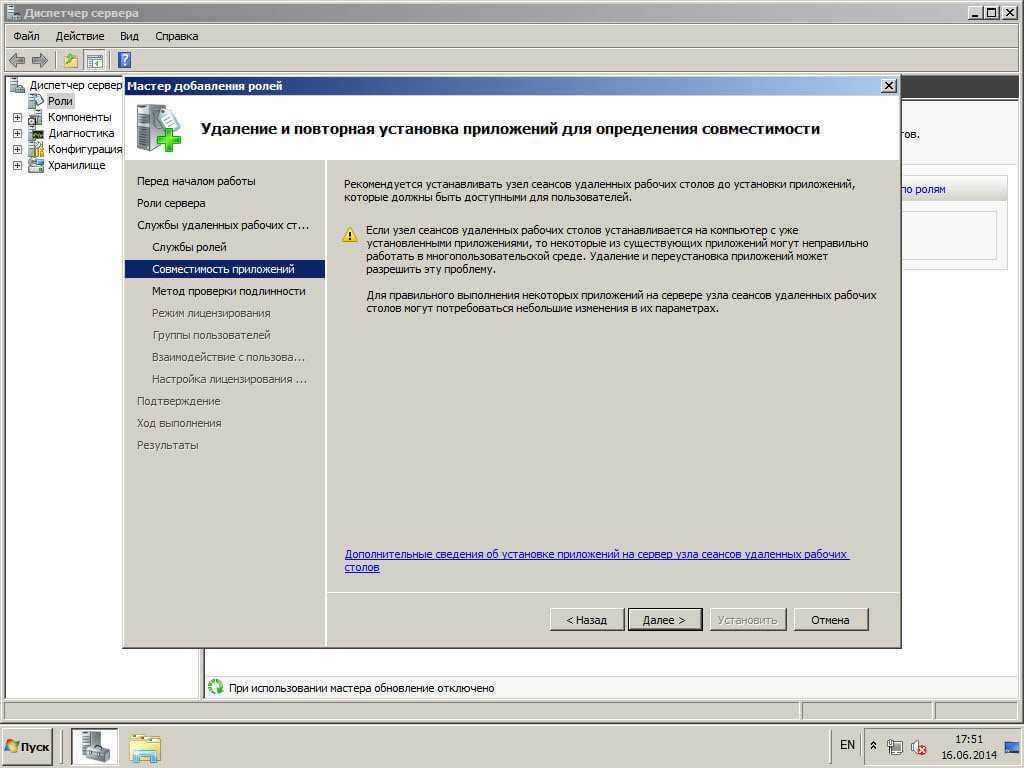

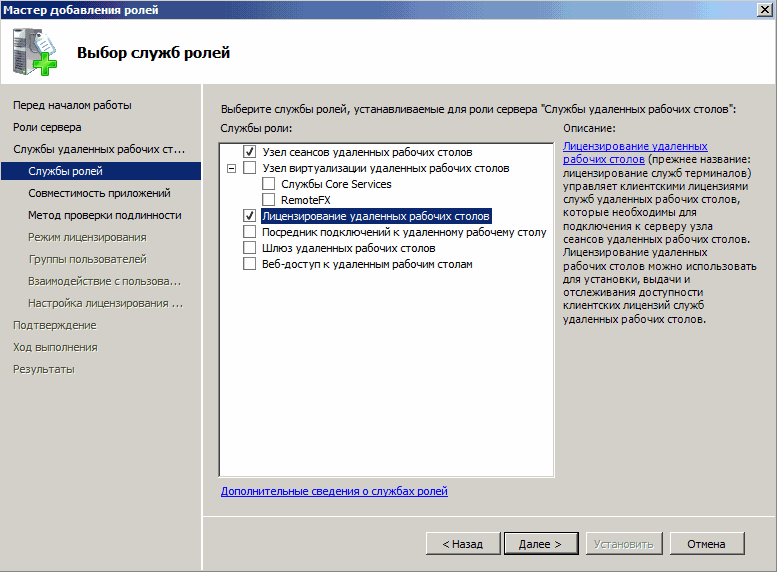

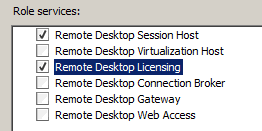

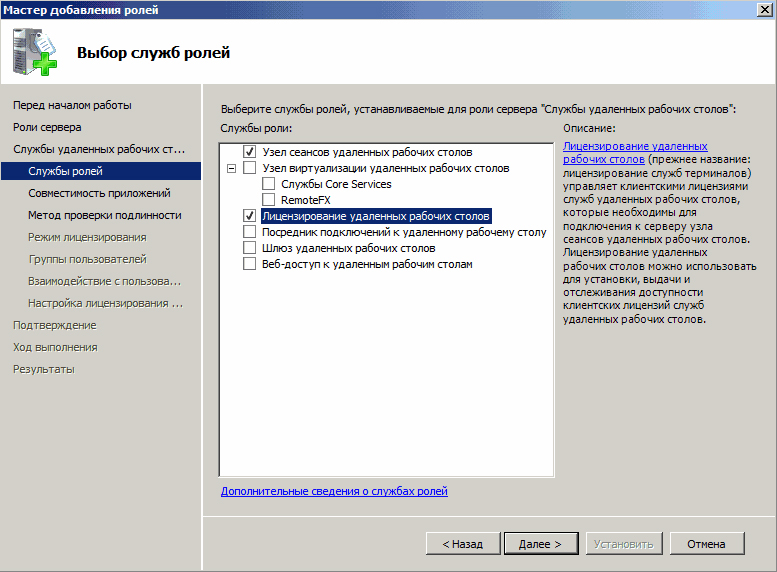

Выбираем «Terminal Services». Далее указываем необходимые службы терминального сервера, которые должны быть установлены. Обратите внимание, что для функционирования некоторых из них требуется включение сервера в домен Active Directory.

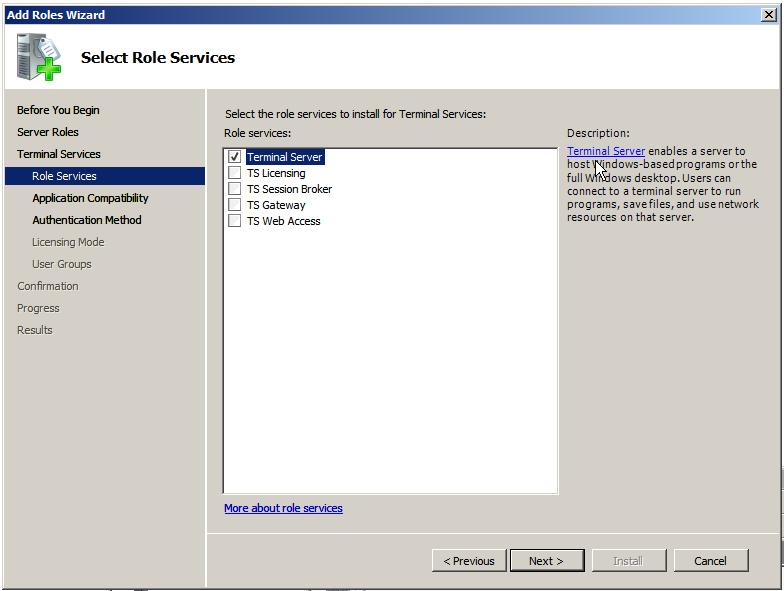

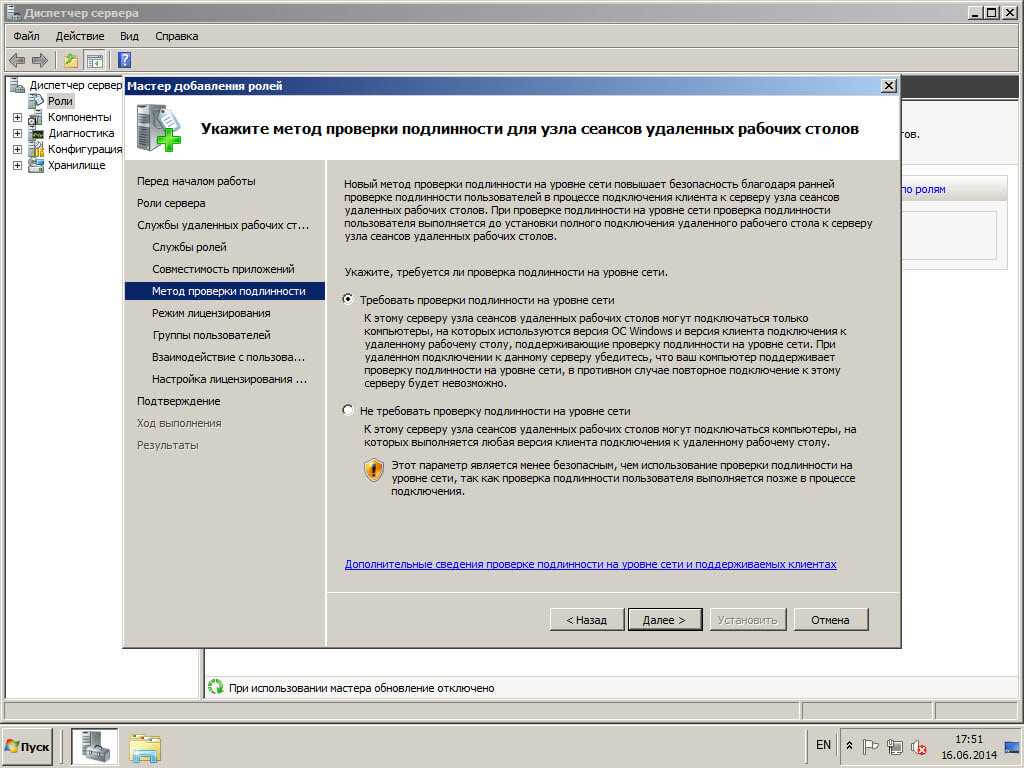

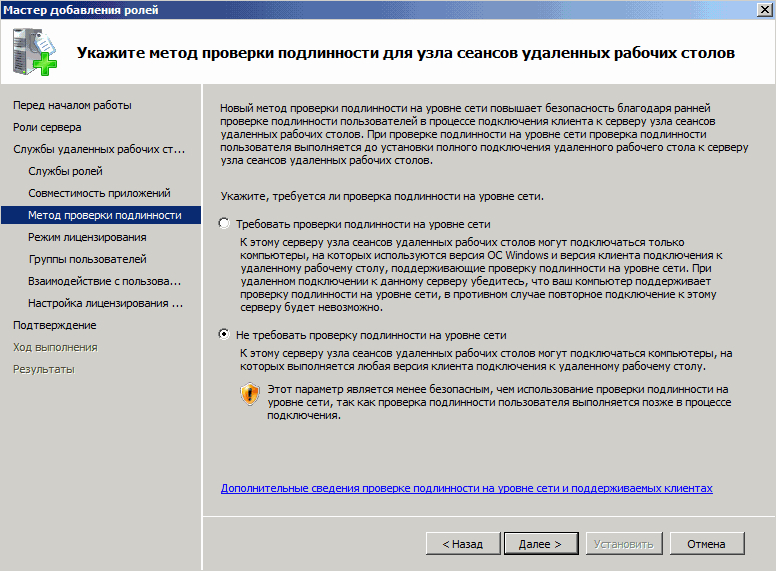

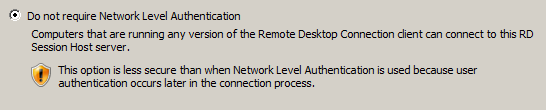

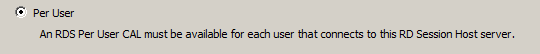

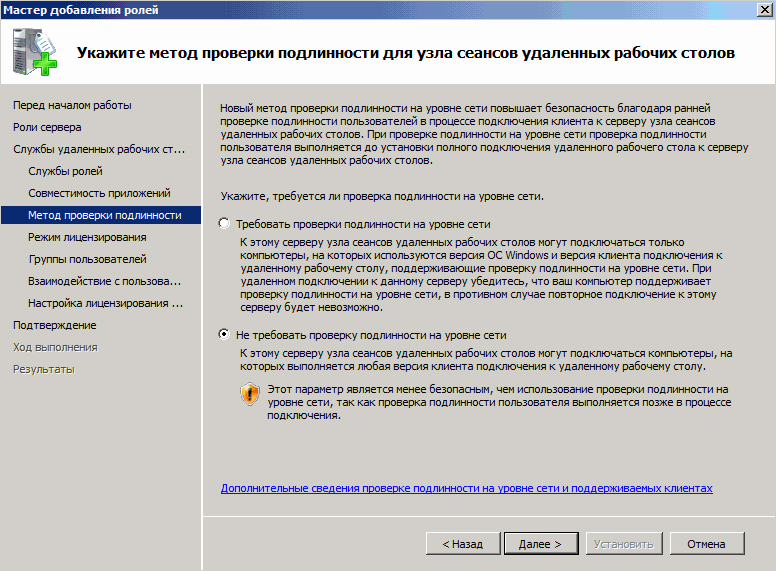

Затем нужно определиться с методом аутентификации (см. рис. 2). В случае если вы выбрали вариант «Require Network Level Authentication», только рабочие станции, на которых установлены совместимые версии операционной системы и терминального клиента, смогут устанавливать удаленные сессии с данным сервером. В случае если Network Level Authentication не требуется, рабочие станции с любыми версиями терминальных клиентов могут подключаться. Данная функция позволяет увеличить защищенность терминального сервера, так как предыдущие версии клиентов содержат множество уязвимостей, и отказ от их использования существенно повысит защищенность.

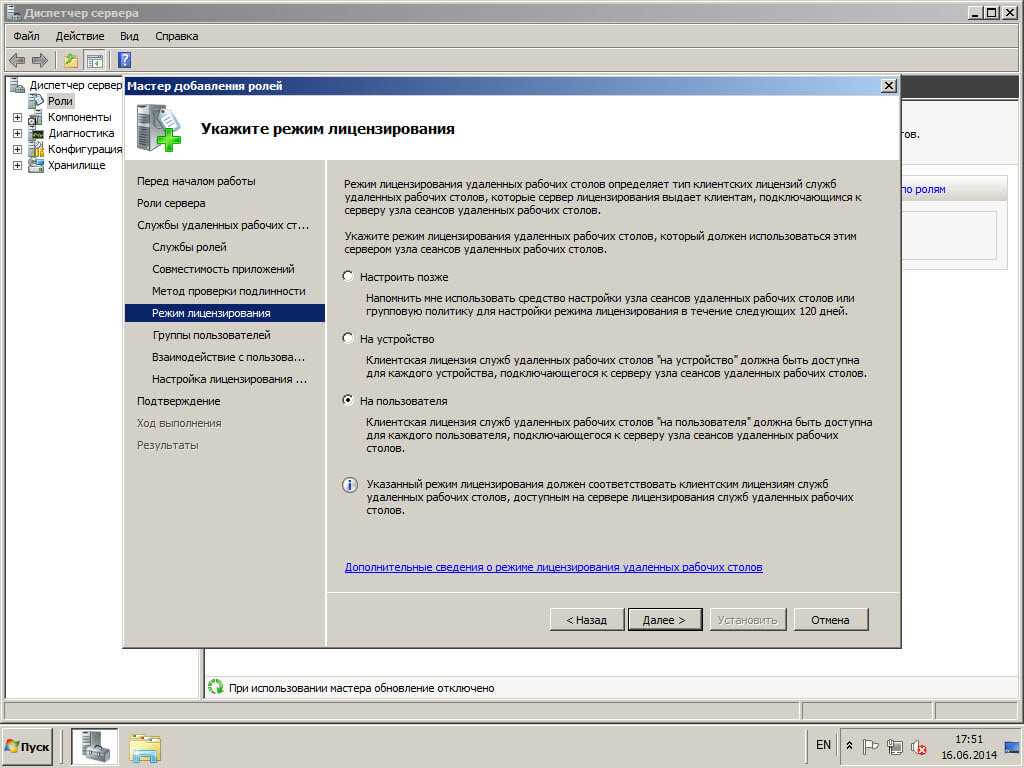

Рисунок 2. Выбор метода аутентификации

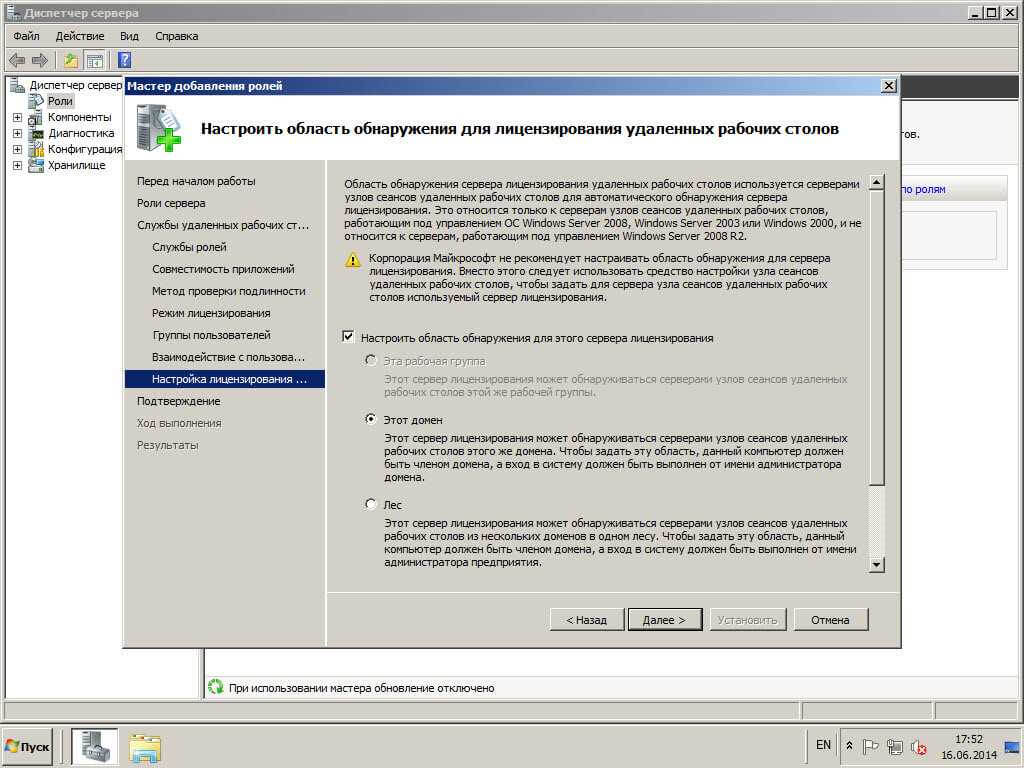

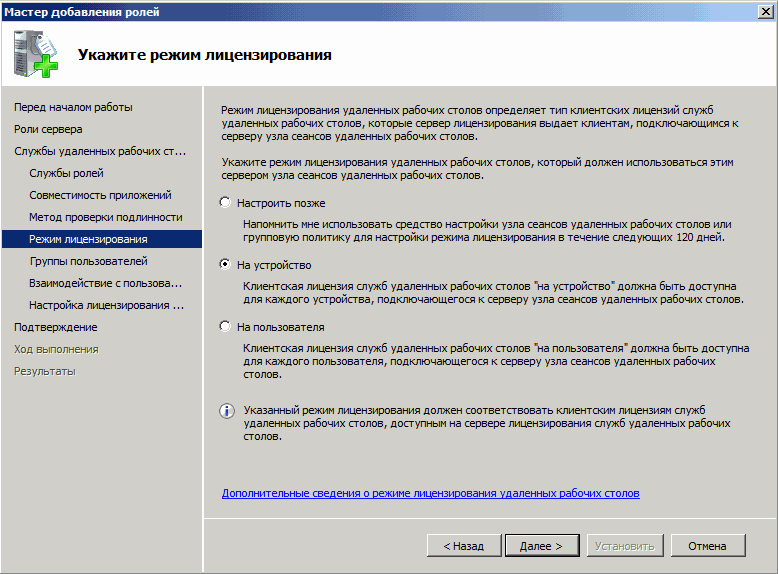

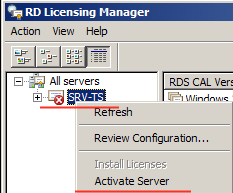

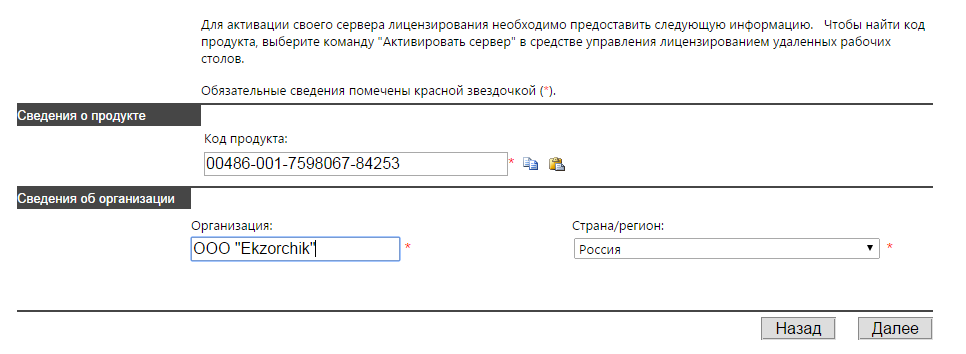

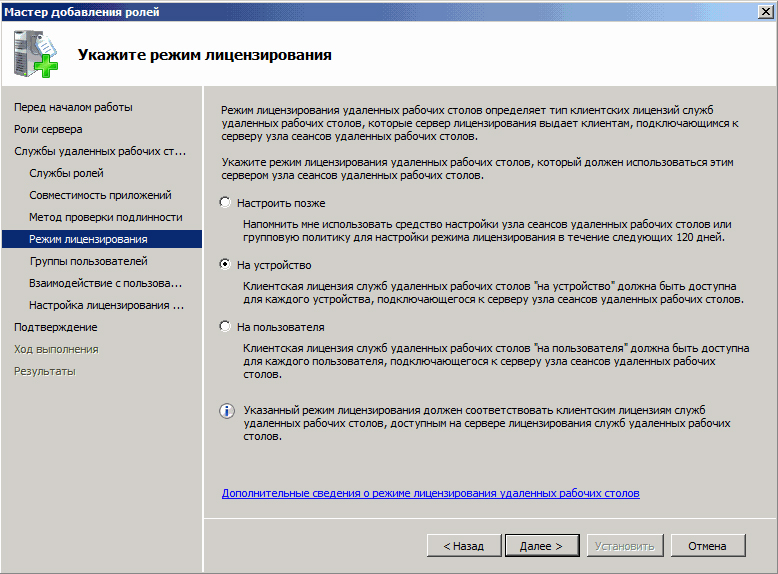

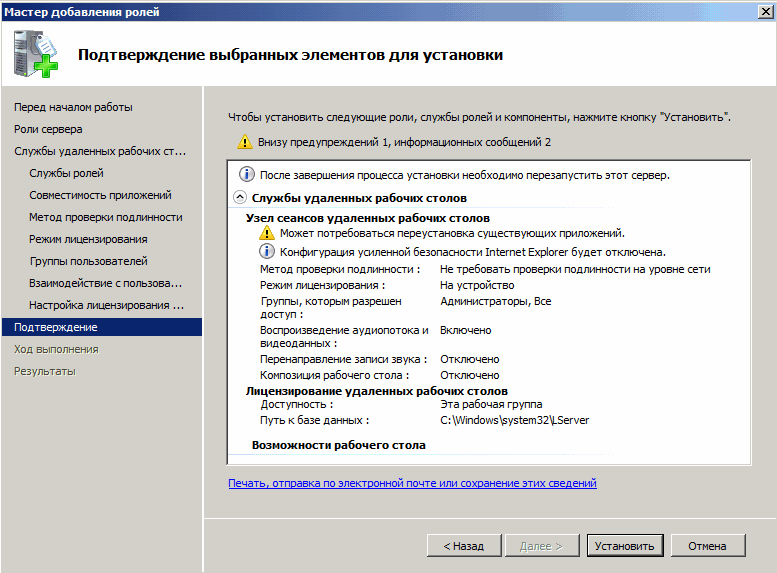

На следующем этапе нужно определиться с режимом лицензирования. Делать это при установке необязательно, можно доустановить потом, главное не забыть, что без лицензий терминальный сервер будет работать только 120 дней, после чего вы сможете только устанавливать не более двух административных сессий.

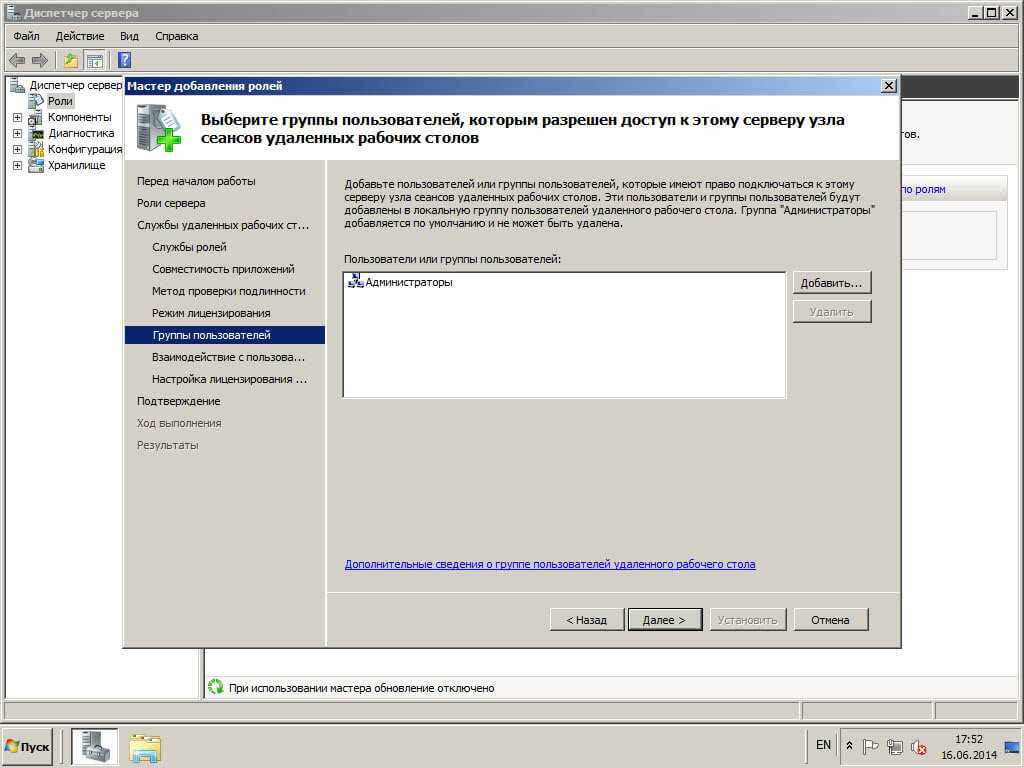

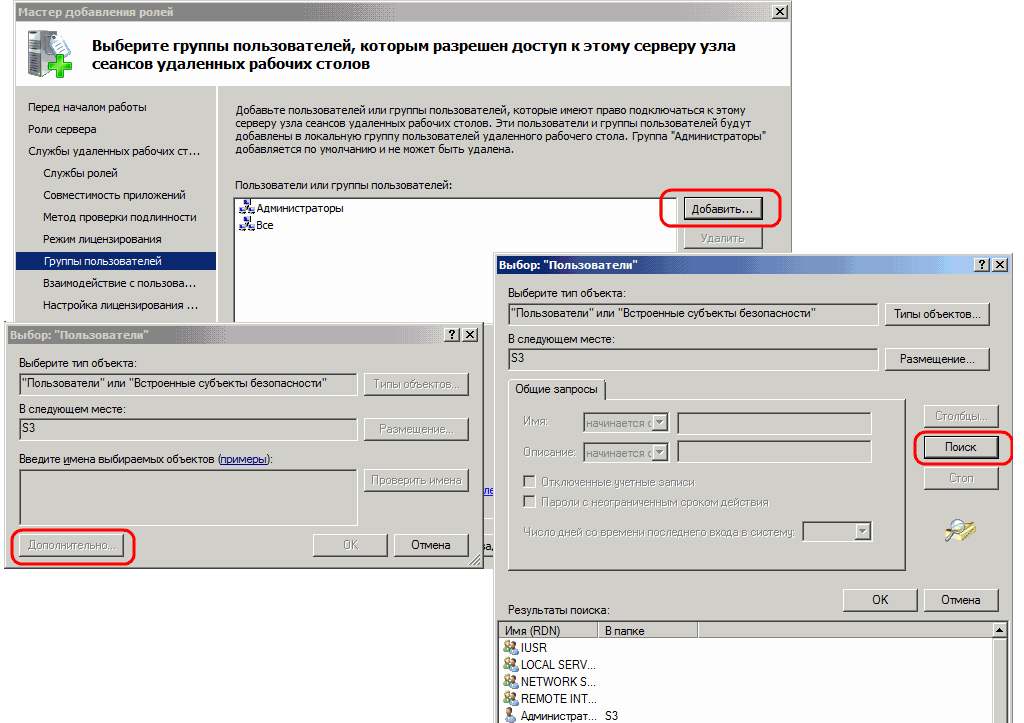

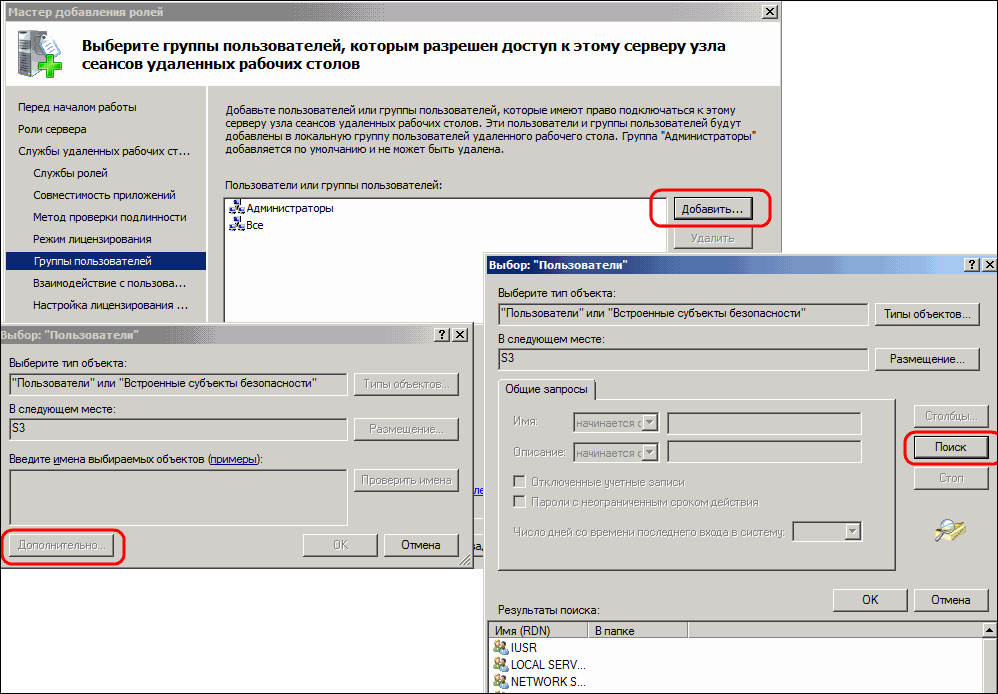

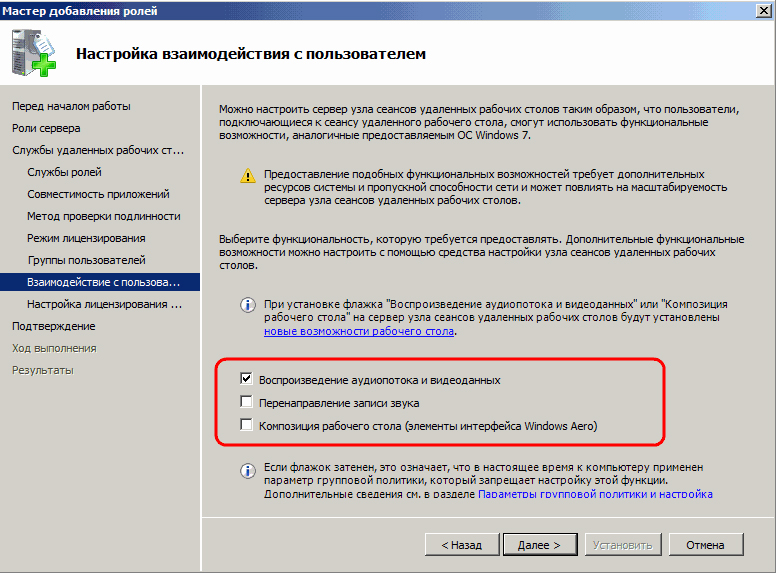

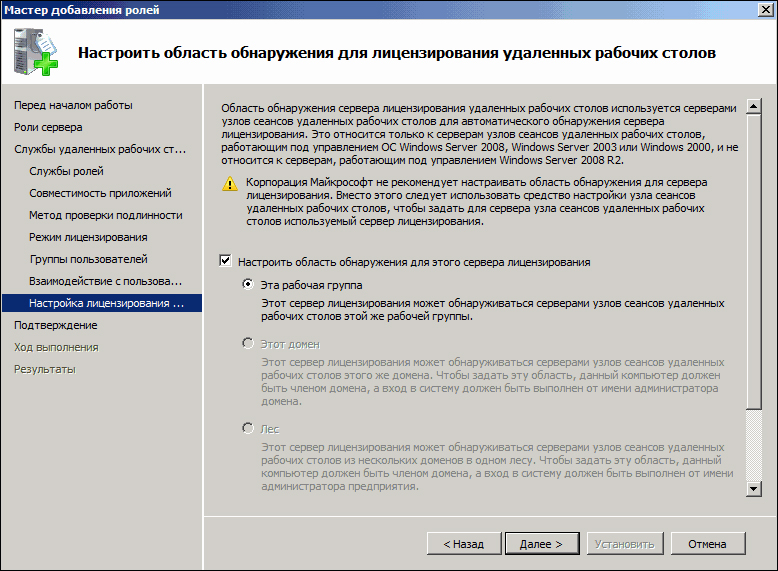

На следующем этапе требуется указать группы пользователей, которым разрешен доступ к данному терминальному серверу. Затем идут настройки, требующиеся для работы по протоколу HTTPS. В частности, необходимо указать сертификат, который будет использоваться для создания SSL-соединения (см. рис. 3). Данный сертификат можно экспортировать из файла.

Рисунок 3. Настройки SSL

Такой способ рекомендуется для крупных сетей, где используется свой центр сертификации (Certification Authority), так как таким образом можно обеспечить довольно высокую степень защиты терминальной сессии.

Другой способ – это использование самоподписанного (Self Signed) сертификата, правда, данный способ рекомендуется только для небольших организаций или в тестовых целях.

Далее нам предлагается создать так называемую Authorization Policy для TS Gateway, то есть политику авторизации, которая определяет, каким группам пользователей можно осуществлять подключение к серверу шлюза терминальных служб. По умолчанию разрешено подключение только для группы Administrators. В качестве способов авторизации помимо традиционного ввода пароля можно также использовать Smart Card. Также можно определить, к каким именно терминальным серверам могут подключаться пользователи.

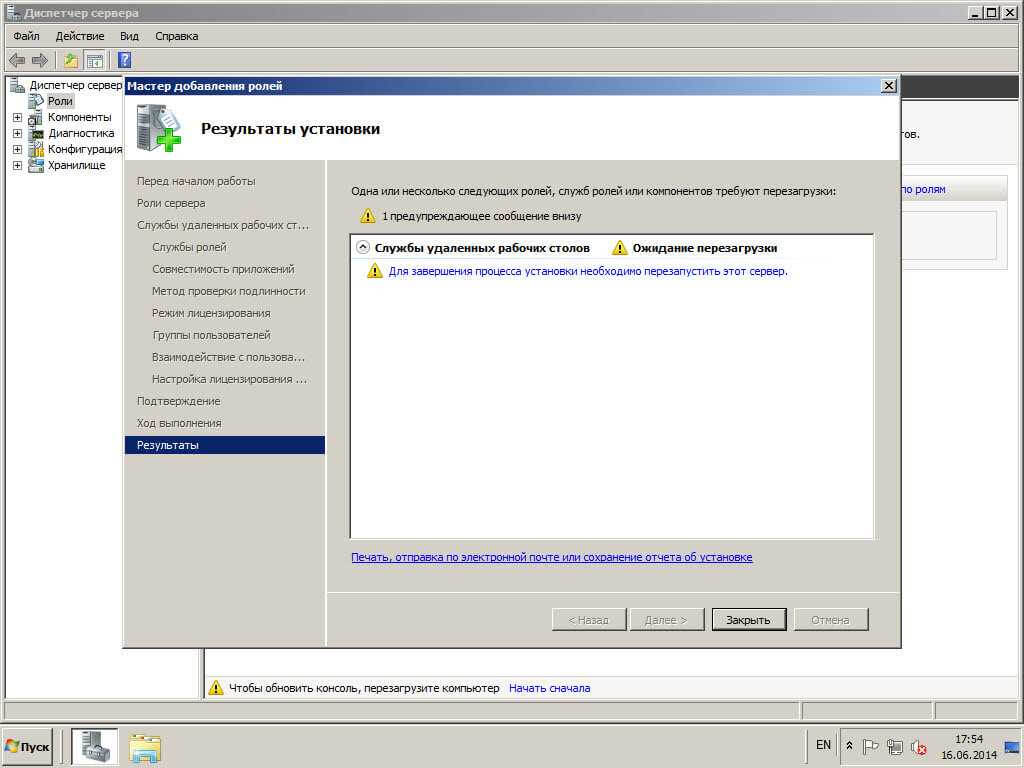

На этом установка служб терминальных сервисов в Windows Server 2008 завершается.

Настройка

Теперь приступим к настройке созданного терминального сервера.

Для этого необходимо открыть консоль Server Manager, затем Terminal Services. В этом разделе можно просмотреть суммарную статистику по событиям, связанным со службой терминалов, при этом можно использовать различные фильтры для поиска новых интересующих событий. Следует отметить, что это новшество теперь добавлено во все компоненты Windows Server 2008.

Также здесь можно наблюдать, какие системные службы запущены, какие роли сервера установлены, и еще здесь Windows 2008 предлагает некоторые рекомендации по настройке терминальных сервисов.

Теперь посмотрим, какие настройки доступны для компонентов терминальных сервисов.

Прежде всего это TS RemoteApp Manager. Здесь можно настроить, какие приложения будут доступны для работы через службы терминалов, при этом их можно будет запускать с локальной машины пользователя. Для того чтобы это сделать, необходимо добавить нужную программу в список RemoteApp Programs. В качестве примера мы выполним необходимые действия.

В роли приложения, которое нужно сделать доступным для локальных пользователей, будет выступать консоль администрирования сервера TS Licensing Service. Выбираем опцию «Add RemoteApp Programs». Далее в списке отмечаем «TS Licensing Manager». Работа мастера завершена, теперь нам необходимо сделать приложение доступным с рабочей станции пользователя.

Для этого нам надо сначала определиться, каким способом мы хотим распространить доступ к данному приложению на рабочие станции. Возможны два варианта: создание RDP-файла и использование пакета Windows Installer. Мы рассмотрим оба варианта. Первый вариант удобен для использования в небольших сетях, тогда как второй лучше использовать в крупных корпоративных сетях, где с помощью групповых политик распространять приложение на рабочие станции.

Создадим RDP-файл. Для этого сначала выберите нужное приложение в списке программ в нижней части окна, в разделе «RemoteApp Programs». Затем выберите опцию «Create .rdp file». В открывшемся окне мастера необходимо указать путь к каталогу, в котором будет храниться создаваемый файл, затем можно изменить адрес сервера и порт, которые будут использоваться для доступа к приложению через службу терминалов. Также можно сменить настройки TS Gateway, например изменить сервер, используемый по умолчанию, или отключить использование TS Gateway. И, наконец, можно настроить использование сертификатов для установки защищенных соединений. В результате работы мастера в каталоге С:Program FilesPackaged Programs создается новый файл, который можно разместить на рабочей станции пользователя для доступа к удаленному приложению.

Теперь создадим пакет Windows Installer. Здесь настройки будут аналогичные: путь к создаваемому файлу, настройки терминального сервера, настройки TS Gateway и настройки сертификатов. В следующем окне вы можете выбрать, где создавать ярлыки для доступа к приложению: на рабочем столе или в папке Start. Также можно ассоциировать расширения, используемые данным приложением, с другими файлами на рабочей станции пользователя.

Развертывание настроек с помощью GPO

Итак, созданные .rdp- и .msi-файлы можно различными способами поместить на рабочие станции пользователей. В качестве примера я разверну .msi-файлы с помощью групповых политик Windows Server 2008. Итак, у нас имеется домен terminal.mylocal, в котором требуется для группы компьютеров TestUsers развернуть .msi-файл для доступа к приложению через службу терминалов.

Следует сразу заметить, что настройка групповых политик в Windows Server 2008 несколько отличается от настроек в предыдущих версиях Windows Server. Прежде всего, теперь раздел «Group Policy Management» доступен в виде отдельной закладки, не через «Active Directory Users And Computers», как раньше. Сама консоль Group Policy Management также существенно изменилась. Теперь здесь доступны настройки для леса, доменов, входящих в данный лес. Также из этой консоли можно управлять политиками для доменов, контроллеров доменов. Еще одно полезное средство, появившееся в новой консоли, – это Group Policy Modeling. Это средство, позволяющее смоделировать последствия применения групповых политик к определенному объекту, может быть очень полезно в случае, если используется несколько политик и множество объектов.

Однако я несколько отвлекся описанием работы с групповыми политиками, вернемся к службам терминалов. Для выполнения поставленной задачи необходимо открыть раздел «Forest», выбрать «Domains» и указать имя домена (в данном случае это terminal.mylocal), затем «Group Policy Objects, TestUsers» (групповая политика, которая будет применена к машинам тестовой группы). После выполнения этих действий нажмите правую кнопку мыши и выберите «Edit». В открывшемся окне нажимаем «Computer Configuration».

Рисунок 4. Управление групповыми политиками

Как известно, приложение можно либо опубликовать, привязав к политикам пользователя (User Configuration), или же установить, привязав к политикам компьютера (Computer Configuration). Выполним второе действие. Для этого в разделе «Policies» указываем «Software Settings» и затем «Software Installation». Нажав правую кнопку мыши, выбираем «New Package». С помощью мастера выбираем нужный файл, затем «Assigned». Теперь групповая политика может применяться к рабочим станциям.

После применения групповой политики у пользователей появится ярлык, после нажатия на который запустится мастер RemoteApp, который после авторизации пользователя запустит на локальной машине приложение терминального сервера. Следует также отметить, что при необходимости удаленное приложение может быть доступно через Web Access. Также можно разрешить использовать аргументы командной строки.

Шлюзы терминального доступа

Теперь поговорим более подробно о другой интересной службе, входящей в состав терминальных сервисов. Это TS Gateway Manager. Как я уже упоминал выше, TS Gateway предназначен для подключения к различным терминальным серверам через единый шлюз. Думаю, удобства такого подхода очевидны. Пользователям не надо путаться среди множества различных терминальных серверов, достаточно сохранить настройки для доступа к единому шлюзу, с помощью которого уже подключаться к нужному приложению. Администраторам не надо настраивать политики доступа на множестве серверов, достаточно настроить на шлюзе.

Рассмотрим более подробно настройку TS Gateway. Для этого нам необходимо открыть консоль TS Gateway Manager. В основном окне можно наблюдать сервера, доступные для управления (см. рис. 5).

Рисунок 5. Управление TS Gateway

При нажатии на значок конкретного сервера вы можете получить информацию о его текущей загрузке, количестве подключений, применяемых политиках и так далее. Собственно, используемых по умолчанию политик авторизации две: Connection Authorization Policies и Resource Authorization Policies.

Первая используется для настройки пользователей, которым разрешено соединение с сервером TS Gateway. Здесь определяются, в частности, способ аутентификации (пароль и/или смарт-карта), а также группы пользователей, которым разрешен доступ. Еще здесь можно определить перенаправление устройств, подключенных к терминальному серверу. То есть пользователям может быть разрешено подключение принтеров, серийных портов, устройств Plug and Play, драйверов устройств и буфера обмена.

Вторая политика определяет рабочие станции, которым разрешено подключаться к серверу TS Gateway. Здесь также можно определить группы пользователей, которые могут подключаться к удаленным серверам через TS Gateway. Что касается управления доступом к терминальному шлюзу для рабочих станций, то тут можно воспользоваться двумя способами: указать уже созданную Active Directory Security Group или использовать существующую TS Gateway Managed Computer Group. По умолчанию пользователи могут подключаться к любому ресурсу.

Рисунок 6. Управление доступом для рабочих станций

Сетевые порты, используемые для установки терминальной сессии, также можно менять при необходимости. По умолчанию используется стандартный порт 3389.

Заключение

На этом я завершаю свой рассказ о службах терминального доступа в Windows Server 2008. Как видно, в новой операционной системе в эти службы также добавилось много новых возможностей, что позволит администраторам оптимизировать работу пользователей с удаленными приложениями с помощью служб терминалов.

- http://www.microsoft.com/windows server2008/en/us/default.aspx – страница, посвященная Windows Server 2008.

Мой мир

Вконтакте

Одноклассники

Google+

Материал из Xgu.ru

Перейти к: навигация, поиск

- Короткий URL: TC_lab

Автор: Сергей Черепенин

На этой странице рассматриваются основные

усовершенствования терминальных служб Microsoft Windows Server 2008,

Microsoft Windows Vista и протокола удалённого доступа RDP 6.

Детально описаны процедуры по активации и использованию этих

возможностей.

Содержание

- 1 Новые возможности терминальных служб Microsoft Windows Server 2008:

- 1.1 Настройка роли терминального сервера операционной системы Microsoft Windows Server 2008.

- 1.2 Создание .rdp и .msi-файлов.

- 1.2.1 Terminal Services RemoteApp

- 1.2.2 Создание .rdp-файлов

- 1.2.3 Создание .msi-файлов

- 1.3 Создание web-сайта для обеспечения доступа к удалённым приложениям и рабочим столам корпоративной сети.

- 1.4 Обеспечение безопасного доступа к удалённым приложениям и рабочим столам с помощью сервера терминального шлюза.

- 2 Новые возможности протокола Microsoft RDP6.0 и RDP6.1:

- 2.1 Проверка новых графических возможностей терминального клиента Microsoft: 32-битной глубины цвета, сглаживания шрифтов, стилей оформления окон Microsoft Windows Vista, поддержка нескольких мониторов и высоких разрешений экрана.

- 2.2 Использование технологии single sign-on в терминальном окружении.

- 2.3 Настройка приоритезации потока данных.

- 2.4 Перенаправление устройств Plug and Play.

- 2.5 Microsoft Point of Service для перенаправления .NET устройств.

- 3 Материалы по тонким клиентам и системам удалённого доступа на Xgu.ru

[править] Новые возможности терминальных служб Microsoft Windows Server 2008:

[править] Настройка роли терминального сервера операционной системы Microsoft Windows Server 2008.

Для обеспечения доступа к удалённому рабочему столу или удалённому приложению по протоколу rdp необходимо на удалённом компьютере настроить терминальный сервер. Это выполняется путём назначения роли терминального сервера.

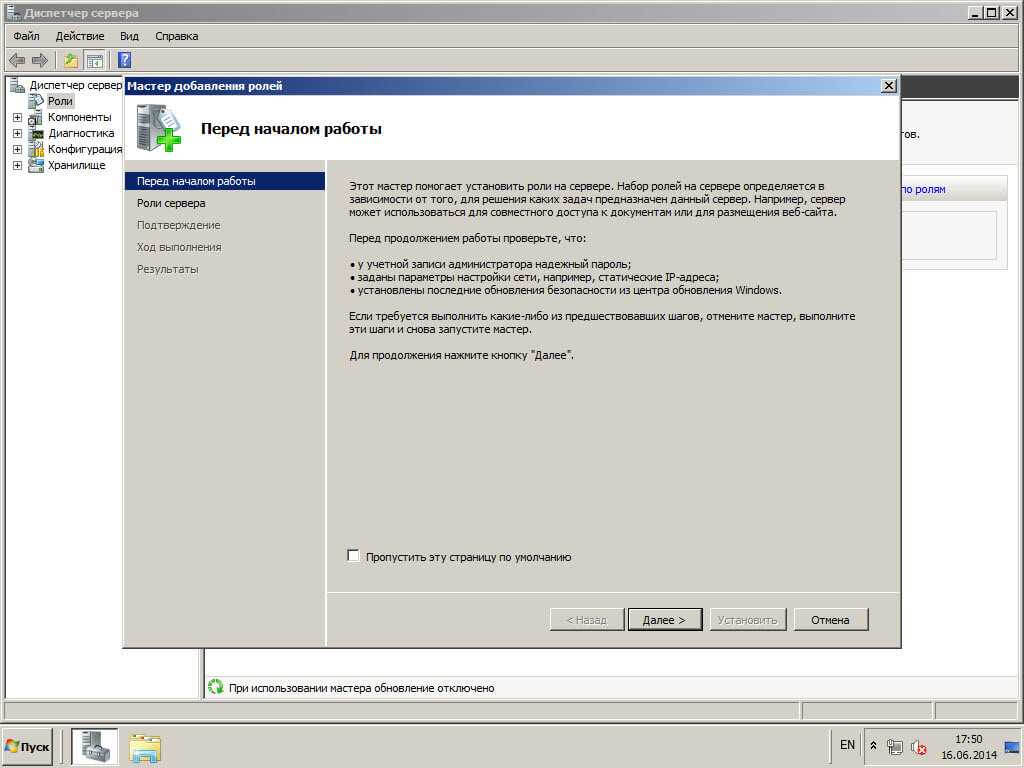

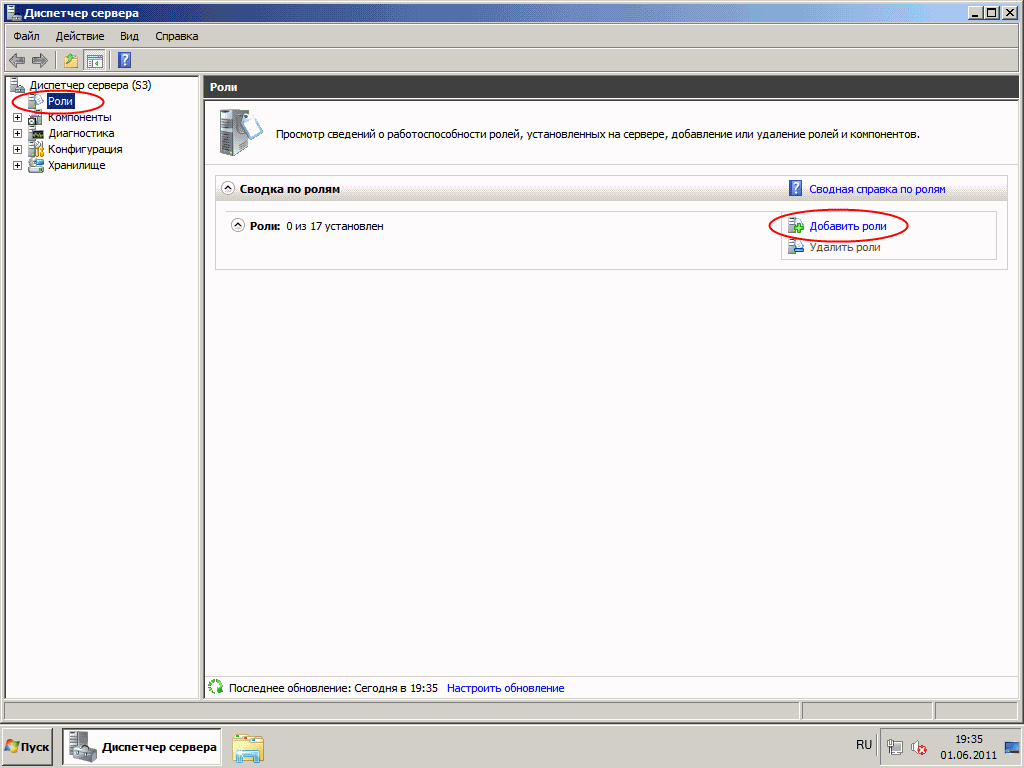

Для настройки роли терминального сервера откройте меню Пуск, затем Programs — Administrative Tools и выберите Server Manager.

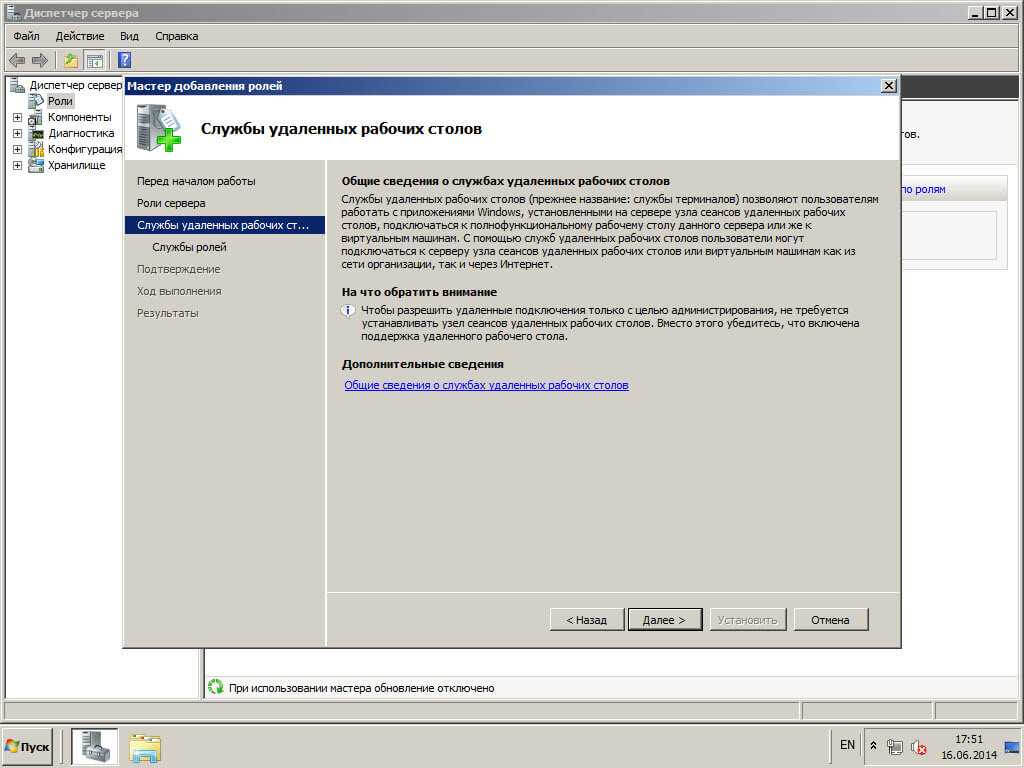

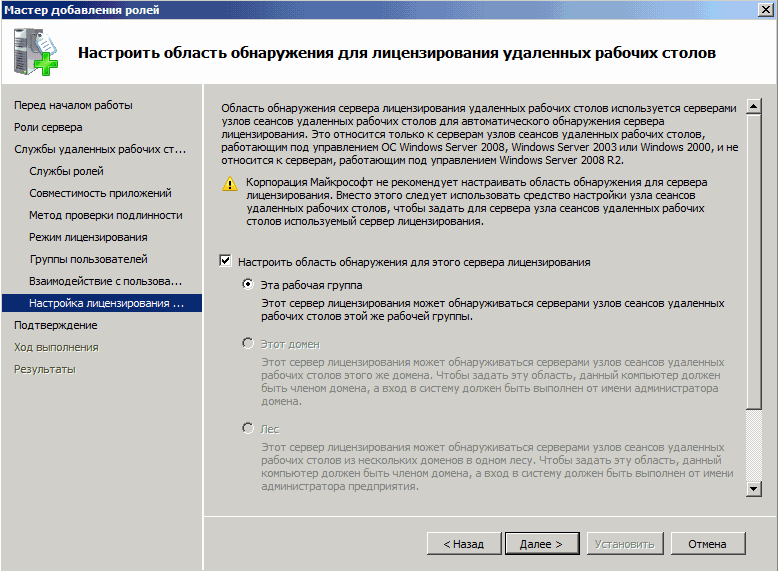

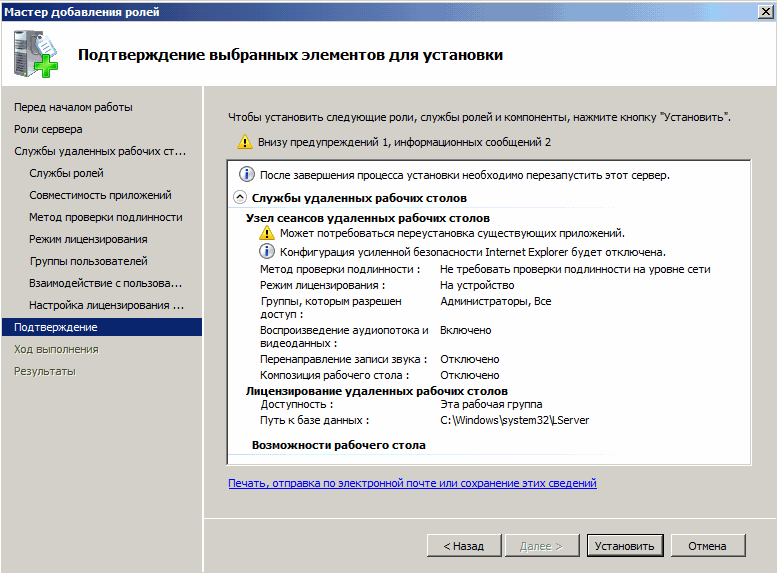

В открывшемся окне выберите Roles. Это вызовет мастер настройки роли Add Role Wizard. На шаге Before You Begin нажмите Next. Следующим этапом будет выбор роли сервера Select Server Roles. Выберите роль Terminal Services и нажмите Next два раза.

На этапе выбора роли терминального сервера выберите Terminal Server и нажмите Next два раза.

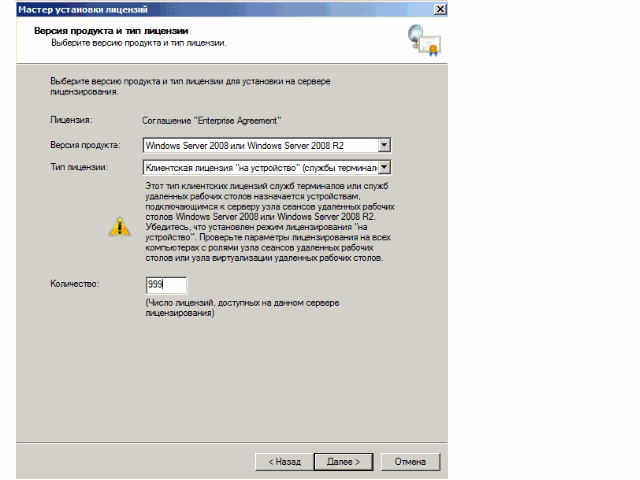

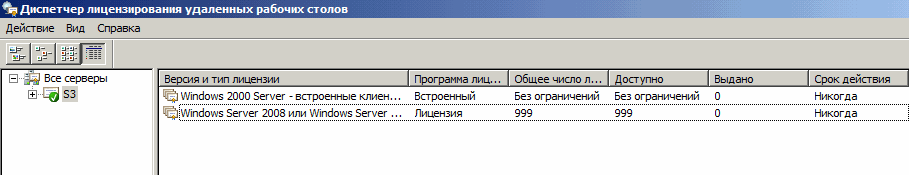

Далее необходимо будет настроить тип аутентификации пользователей для доступа к терминальному серверу. Выберите пункт Do not require Network Level Authentication и нажмите Next.

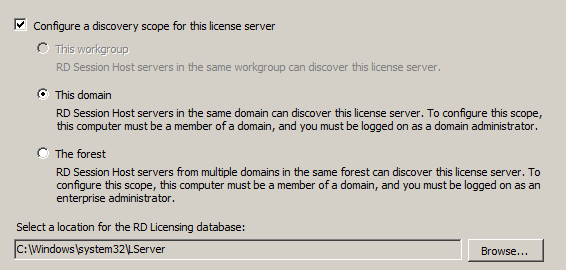

Затем необходимо будет определить тип лицензий на терминальный сервер. Выберите пункт Configure later и нажмите Next.

На шаге Select User Groups Allowed Access to This Terminal Server убедитесь, что группа Administrators находится в перечне разрешённых групп для удалённого подключения. Затем нажмите Next два раза.

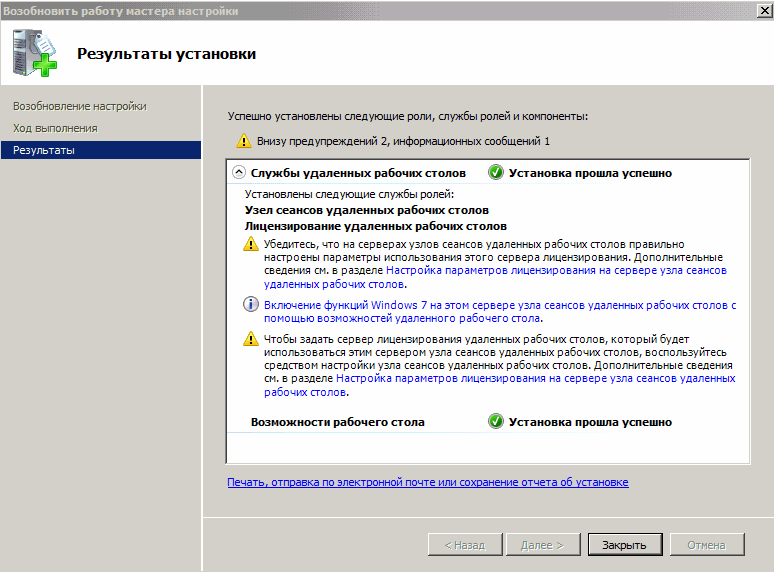

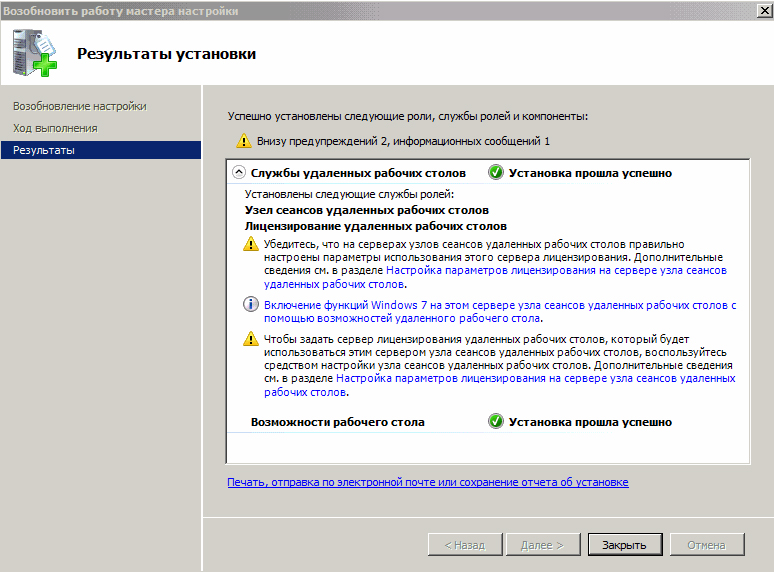

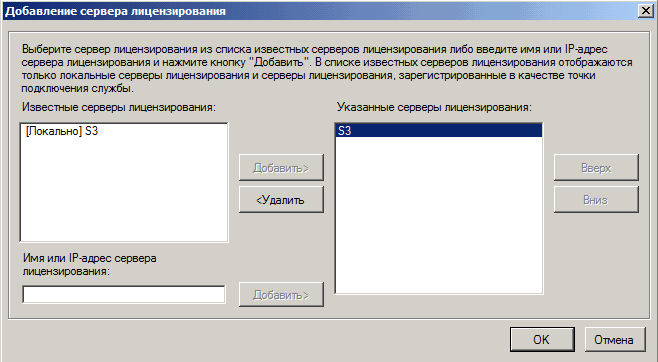

После завершения процесса установки роли терминального сервера нажмите Close и перезагрузите компьютер.

После загрузки компьютера выполните на терминальном клиенте следующую команду:

mstsc /v:XXX.XXX.XXX.XXX:3389 /w:800 /h:600

где XXX.XXX.XXX.XXX — IP адрес терминального сервера, w и h — ширина и высота в пикселях терминального окна, соответственно (необязательные параметры)

[править] Создание .rdp и .msi-файлов.

[править] Terminal Services RemoteApp

Удаленные программы служб терминалов

Удаленные программы — это функция служб терминалов Windows Server 2008, позволяющая клиентским компьютерам подключаться к удаленному компьютеру и работать с установленными на нем программами. Например, рабочее место может включать удаленный компьютер, к которому можно подключаться и работать с приложением Microsoft Word. Администратор должен сначала опубликовать программы, к которым конечные пользователи могли бы получать доступ. Работа с программой, установленной на удаленном компьютере, ничем не отличается от работы в обычных условиях. Но не нужно забывать о том, что доступ к дисковым ресурсам клиентского компьютера будет осуществляться через сеть с сервера, а оборудование, подключенное к терминальному клиенту, будет доступно благодаря работе протокола.

Сначала необходимо настроить терминальный сервер.

Затем необходимо установить программное обеспечение на сервер и сделать его доступным для терминальных клиентов.

После этого можно создать файл с расширением .rdp и сохранить его либо на клиенте либо на сетевую папку. При вызове этого файла с клиентского компьютера будет инициироваться rdp сессия, внутри которой откроется приложение. Все ресурсы при этом будут использоваться серверные (к локальным файлам всегда можно получить доступ через сеть).

Минусом создания *.rdp файлов — это отсутствие привязки типа файла к приложению. Эту привязку можно осуществить путем создания специального msi пакета и установкой его на клиентском компьютере. В этом пакете будет находиться только самая необходимая информация о приложении. Например такой msi пакет для Adobe Reader 7.0 будет объемом до ста килобайт, когда сам инсталлятор приложения — около 30Мб. Целью такого пакета являются установка связей между приложениями и создание необходимых ярлыков для пользователей.

Еще одним преимуществом msi пакетов — это простота распространения в сети. Он может быть установлен при помощи Групповых Политик в случае использования домена. Если же домена нет, то этот пакет можно будет потом удалить из Установка/Удаление Программ Панели Управления.

Создать msi пакет можно с помощью консоли TSRemoteAppManager.

Инсталляция на клиентском компьютере и последующее использование внешне ничем не будут отличаться от обычного.

Удаленные программы упрощают администрирование системы, поскольку при этом нужно обновлять и обслуживать только одну копию программы вместо нескольких, установленных на различных компьютерах.

[править] Создание .rdp-файлов

Для создания .rdp-файла приложения необходимо сначала проинсталлировать это приложение на терминальный сервер.

Для этого откройте Control Panel и выберите пункт Install Application on Terminal Server.

В результате откроется мастер установки приложений на терминальном сервере. В первую очередь необходимо выбрать место расположения инсталлятора приложения. Выберите файл gvim71.exe на компьютере в сети по адресу \192.168.7.254inst, нажмите Open и установите это приложение.

После завершения установки приложения в окне Finish Admin Install нажмите Finish.

После завершения инсталляции необходимого приложения можно приступать к созданию .rdp-файла.

Для этого откройте консоль TS RemoteApp Manager в папке Terminal Services инструментов администрирования Administrative Tools.

В поле RemoteApp необходимо правым кликом мышки вызвать контекстное меню и выбрать пункт Add RemoteApp Programs.

В результате откроется мастер RemoteApp Wizard, с помощью которого необходимо добавить только что проинсталлированное приложение в список удалённых программ.

Затем с помощью контекстного меню необходимо еще раз запустить мастер RemoteApp Wizard.

Во время работы этого мастера сохраните .rdp-файл в папку c:remoteapp, которую можно создать и сделать доступной по сети для группы Everyone в окне выбора места сохранения этого файла.

Теперь выполните этот файл на терминальном клиенте для проверки удаленного запуска приложений.

[править] Создание .msi-файлов

Для создания .msi-файла необходимо проинсталлировать приложение на терминальный сервер с помощью мастера установки приложений на терминальный сервер. Происталлируйте таким образом Acrobat Reader, инсталлятор которого находится по адресу \192.168.7.254instAdbeRdr705_rus_full.exe

Затем с помощью консоли TS RemoteApp Manager необходимо добавить Acrobat Reader в список удаленных программ и вызвать из контекстного меню по правому клику на приложении мастер RemoteApp Wizard для создания .msi-файла. Во время работы этого мастера можно настроить ярлыки рабочего стола, папку меню Пуск и установить ассоциации файлов к этому приложению.

Для установки созданного .msi-пакета на терминальные клиенты можно использовать различные методы, от установки с помощью Групповых политик до ручного инсталлирования. Установите полученный .msi-пакет на клиентском компьютере и проверьте работоспособность этого удаленного приложения.

[править] Создание web-сайта для обеспечения доступа к удалённым приложениям и рабочим столам корпоративной сети.

Terminal Services Web Access

(TS Web Access) — это роль терминального сервера, которая обеспечивает и контролирует доступ к RemoteApp™ программам или рабочим столам компьютеров офисной сети через браузер.

Преимуществами TS Web Access являются:

- Простота использования. Пользователям достаточно выбрать нужное приложение на веб-странице и кликнуть на соответствующую иконку. Причем пользователь может находиться при этом как в локальной сети, так и в сети Интернет.

- Упрощение администрирования. Нет необходимости какой-либо настройки приложений на клиентских компьютерах (распространение *.rdp файлов через logon скрипты или roaming profiles пользователей или Group Policy для msi пакетов) и создание единого центра по администрированию программного обеспечения.

- Снижение нагрузки на сеть при использовании приложений с одного терминального сервера. Несколько приложений, запущенных одновременно пользователем с одного и того же терминального сервера, будут работать внутри одной сессии.

- Простота интеграции с другими веб-решениями. Страничка TS Web Access может быть легко интегрирована в другой web-сайт или Microsoft® Windows® SharePoint® Services сайт.

- Автоматическое обновление списка опубликованных программ на TS Web Access сайте из списка RemoteApp™ программ на каждом терминальном сервере

Для определения TS Web Access сервера необходимо учесть следующие факторы:

— Операционная система Windows Server 2008

— Microsoft Internet Information Services (IIS) 7.0

— Клиенты rdp должны поддерживать версию протокола RDP 6.1. Клиенты RDP 6.1 включены в поставку следующих операционных системах:

- Windows Server 2008

- Windows Vista® Service Pack 1

- Windows XP with Service Pack 3 (SP3) включая Beta версии

Настройка TS Web Access Сервера для предоставления доступа пользователям из Интернет.

Для предоставления доступа к TS Web Access серверу пользователям из Интернет необходимо использовать так же TS Gateway сервер. Рекомендуется TS Web Access сервер и TS Gateway сервер размещать в периметре сети и за firewall`ом терминальный сервер с RemoteAPP программами. При этом, на firewall`e необходимо разрешить Windows Management Instrumentation (WMI) трафик между TS Web Access сервером и терминальным сервером.

Создание web-сайта доступа к удалённым рабочим столам или приложениям осуществляется путём добавления роли TS Web Access на терминальный сервер.

Для добавления роли необходимо открыть консоль Server Manager и выбрать в меню Roles пункт Terminal Services. Затем выбрать пункт Add Role Services для запуска мастера. На шаге Select Role Services необходимо выбрать пункт TS Web Access . Если в системе не будет необходимых компонентов, мастер добавления роли сервера предложит установить зависимости. Для этого необходимо нажать на Add Required Role Services и затем нажать Next три раза и потом Install.

После завершения работы мастера нажмите Close.

Для проверки установки наберите в Internet Explorer следующий url:

http://127.0.0.1/ts. Для доступа на эту страницу необходимо ввести регистрационные данные. Введите имя пользователя Administrator и пароль P@ssw0rd. Вы попадёте на страницу TS Web Access.

Для добавления ярлыков удалённых программ на этот сайт откройте консоль TS RemoteApp Manager, вызовите контекстное меню на необходимом приложении и выберите пункт Show in TS Web Access.

Для обеспечения возможности удалённых пользователей подключаться к рабочему столу компьютера необходимо добавить на сайт ярлык клиента rdp. Для этого в поле Overview консоли TS RemoteApp Manager найдите строку A remote desktop connection for this server is not visible in TS Web Access и нажмите Change .

После этого обновите страницу TS Web Access. Добавленные ярлыки приложений и клиента rdp станут доступными для использования. Проверьте работу этих приложений.

[править] Обеспечение безопасного доступа к удалённым приложениям и рабочим столам с помощью сервера терминального шлюза.

Сервер шлюза TS — это тип шлюза, который позволяет полномочным пользователям подключаться к удаленным компьютерам в корпоративной сети. Такие пользователи могут устанавливать подключение с любого компьютера через Интернет. Шлюз TS использует протокол удаленного рабочего стола (RDP) с протоколом HTTPS, что позволяет создать более безопасное шифрованное подключение.

Однако более ранние версии клиента подключения к удаленному рабочему столу не позволяют устанавливать подключение к удаленным компьютерам в обход брандмауэров и преобразователей сетевых адресов. Это происходит потому, что обычно порт 3389 заблокирован для повышения уровня безопасности сети. Этот порт используется для подключений к удаленному рабочему столу. Шлюз TS использует порт 443, который служит для передачи данных по туннелю SSL.

Сервер шлюза TS обеспечивает следующие преимущества:

- Подключение к корпоративной сети через Интернет с помощью клиента подключения к удаленному рабочему столу без настройки подключения VPN;

- Подключения к удаленным компьютерам в обход брандмауэров;

- Общий доступ к сетевому подключению при работе других программ, запущенных на компьютере. Это позволяет использовать подключение через поставщика услуг Интернета вместо передачи данных посредством удаленного подключения к корпоративной сети.

- Защищенность канала связи SSL-туннелем.

- Для повышения уровня безопасности существует возможность интергации с Network Access Protection. NAP — это технология, с помощью которой администратор может проверять наличие определенного программного обеспечения или обновлений на клиенте прежде чем предоставлять досуп к ресурсам. Она включена в следующие операционные системы: Windows Vista® RTM, Windows Server 2008, Windows Vista Service Pack 1 (SP1) и Windows XP Service Pack 3 (SP3).

- При использовании совместно Microsoft ISA server или другим firewall`ом может быть вынесен из периметра сети в корпоративную.

- С помошью TS Gateway Manager консоли можно настроить разлчные виды аудита и мониторинга событий на терминальном сервере.

Существует несколько способов внедрения TS Gateway сервера:

- TS Gateway Core

- TS Gateway NAP

- TS Gateway ISA Server

- Настройка клиента на использование TS Gateway сервера.

Чтобы выбрать сервер шлюза TS, выполните следующие действия:

1.Нажмите кнопку Пуск, Все программы, Стандартные, Связь, а затем – Подключение к удаленному рабочему столу.

2.Нажмите кнопку Параметры, откройте вкладку Дополнительно и нажмите кнопку Настройки.

3.Выберите Use these TS Gateway server settings (Использовать следующие параметры сервера шлюза TS), введите имя сервера в поле Имя сервера и выберите один из следующих способов входа в систему из списка Logon methods (Способы входа в систему).

3.1 Разрешить отложить этот выбор — этот вариант позволяет выбрать способ входа в систему при установке подключения.

3.2 Запрашивать пароль — при выборе этого варианта во время установки подключения выводится запрос на ввод пароля.

3.3 Смарт-карта -при выборе этого варианта во время установки подключения выводится запрос на вставку смарт-карты.

4.Установите или снимите флажок Bypass TS Gateway server for local addresses (Обходить сервер шлюза TS для локальных адресов). Если флажок установлен, маршрутизация входящего и исходящего трафика локальных сетевых адресов выполняется в обход сервера шлюза TS. Это позволяет повысить скорость подключения.

|

|

Настройка клиента может быть также выполнена при помощи Групповых Политик. |

- Настройка роли TS Gateway на терминальном сервере.

Для настройки роли TS Gateway откройте консоль Server Manager и в поле Roles Summary нажмите на Add Roles.

В результате запустится мастер Add Roles Wizard. На шаге Before You Begin ознакомьтесь с дополнительной информацией и нажмите Next.

Затем, на шаге Select Server Role, выберете Terminal Services и нажмите Next. Далее необходимо будет выбрать Role Services — выберете TS Gateway и нажмите Next.

Если в операционной системе не проинсталлированы зависимости, то мастер предложит их выбрать. Выберете настройки инсталляции зависимостей по-умолчанию путём нажатия на Add Required Role Services и затем нажмите на Next.

На шаге Choose a Server Authentication Certificate for SSL Encryption выберете Create a self-signed certificate for SSL Encryption и нажмите Next.

Затем необходимо будет настроить политики авторизации — выберете Now на шаге Create Authorization Policies for TS Gateway и нажмите на Next.

Следующим этапом настройки терминального сервера будет выбор пользователей, имеющих право подключаться к серверу. Выберете, если не выбрана, группу Administrators и нажмите Next.

Затем необходимо будет создать Connection Authorization Policy for Terminal Gateway. На этом этапе убедитесь что существует имя этой политики, выберете метод Windows authentication — Password и нажмите на Next.

Далее необходимо будет создать и настроить Resource Authorization Policy. Выберете Allow users to connect to any computer on the network и ,по необходимости, измените имя политики. Затем нажмите на Next пять раз, принимая значения по-умолчанию во время настройки зависимостей. Нажмите Install для начала установки ролей. После завершения инсатлляции нажмите на Close и перезагрузите виртуальную машину.

- Экспорт сертификата терминального шлюза

Для установки соединения через терминальный шлюз терминальному клиенту необходимо аутентифицироваться на нем. Для этого необходимо скопировать файл сертификата терминального шлюза на компьютер клиента. Для получения файла сертификата необходимо выполнить следующие действия.

Откройте консоль управления терминальным шлюзом TS Gateway Manager при помощи команды tsmanager.msc, вызовете контекстное меню на управляемом сервере и выберете в нем Properties.

В открывшемся окне перейдите на вкладку SSL Certificate и нажмите на Browse Certificates. Выберете необходимый сертификат и просмотрите его при помощи кнопки View Certificate. Перейдите на вкладку Details и нажмите на Copy to File….

При помощи мастера Certificate Export Wizard сохраните, используя параметры мастера по умолчанию, файл сертификата на файловую систему.

- Импорт сертификата терминального шлюза на терминальном клиенте.

Для импорта сертификата используйте контекстное меню на файле сертификата — выберете Install Certificate. Используя мастер импорта сертификата проинсталлируйте сертификат в автоматически определённое мастером место.

- Настройка клиента rdp на терминальном клиенте и тестирование соединения.

Для подключения к удалённому серверу через терминальный шлюз необходимо настроить rdp клиент. Откройте его, перейдите на вкладку Advanced и нажмите на Settings в поле Connect from anywhere.

В открывшемся окне настроек терминального шлюза выберете Use these TS Gateway server settings, в поле Server Name укажите имя терминального сервера192.168.7.254, снимите галочку Bypass TS Gateway server for local addresses и в поле Logon method выберете Ask for password (NTLM).

Затем перейдите на вкладку General и в поле Computer введите ip-адрес необходимого терминального сервера. Затем нажмите на Connect.

[править] Новые возможности протокола Microsoft RDP6.0 и RDP6.1:

[править] Проверка новых графических возможностей терминального клиента Microsoft: 32-битной глубины цвета, сглаживания шрифтов, стилей оформления окон Microsoft Windows Vista, поддержка нескольких мониторов и высоких разрешений экрана.

- Поддержка 32-битной глубины цвета.

Для обеспечения этой возможности необходимо настроить как клиент rdp так и терминальный сервер.

-

- Настройка клиента rdp:

Откройте клиент подключения к удалённому рабочему столу. Нажмите на Options и перейдите на вкладку Display. В поле Colors выберите Higest Quality (32 bit).

-

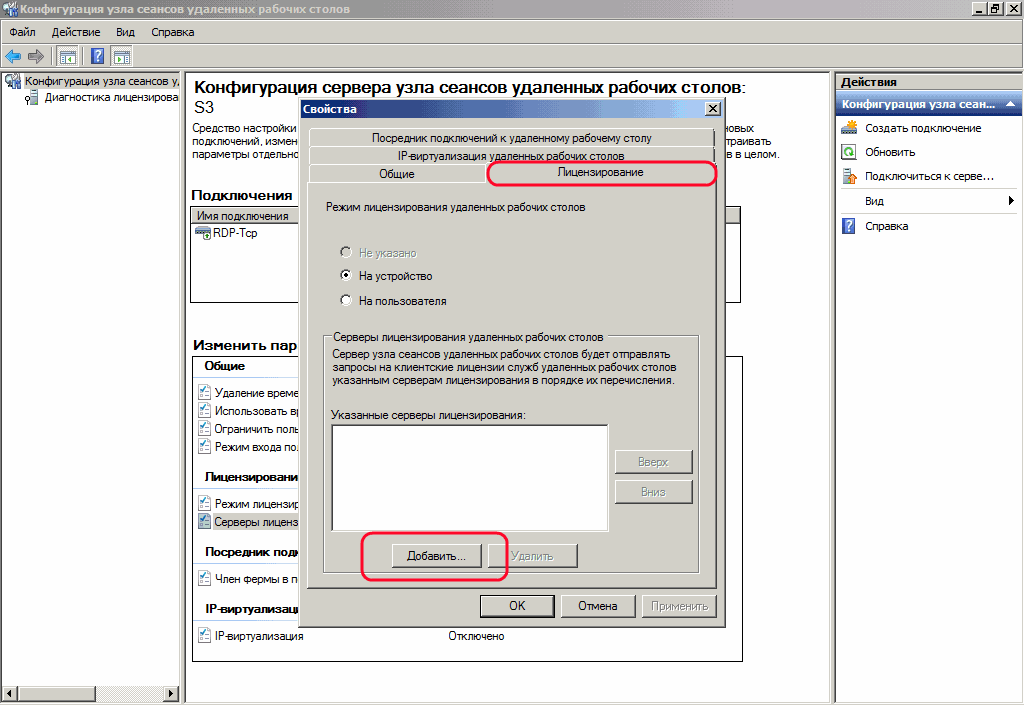

- Настройка терминального сервера:

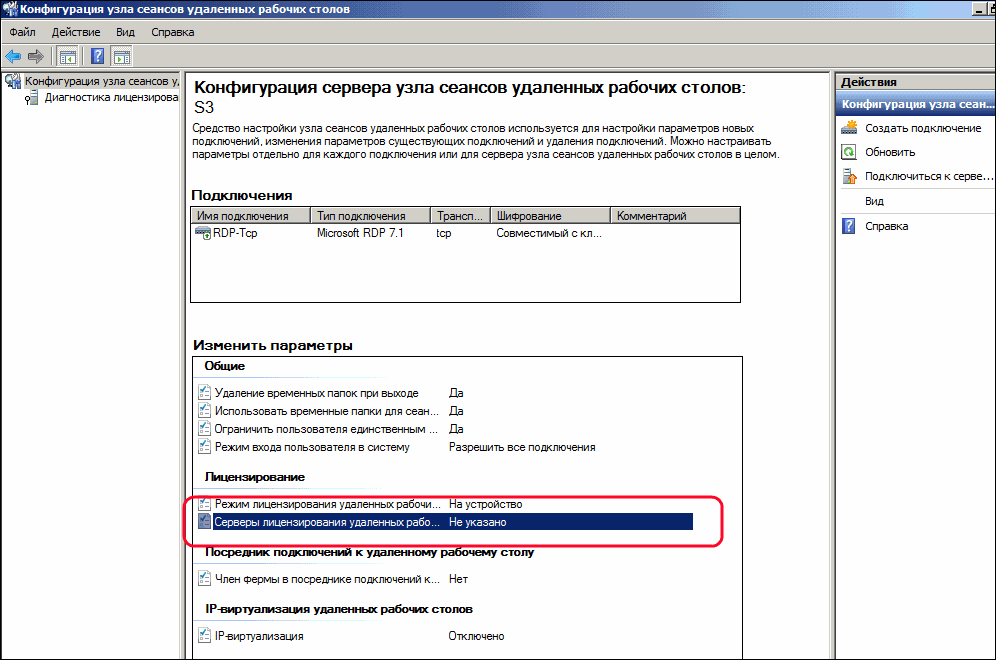

Откройте Terminal Services Configuration в папке Terminal Services инструментов администрирования Administrative Tolls.

Затем вызовете контекстное меню на имени соединения RDP-Tcp и выберите Properties. В открывшемся окне свойств соединения перейдите на вкладку Client Settings и выберите в поле Limit Maximum Color Depth значение 32 bits per pixel. Нажмите Ok для сохранения изменений и закрытия окна свойств соединения.

- Поддержка сглаживания шрифтов.

-

- Настройка терминального сервера:

Для включения поддержки сглаживания шрифтов на сервере необходимо открыть консоль Personalization панели управления, в которой выбрать пункт Window Color and Appearance.

В открывшемся окне Appearence Settings нажмите на Effects и выберите пункт Clear Type в пункте Use the following method to smooth edges of screen fonts. Затем нажмите OK два раза.

-

- Настройка клиента rdp:

Откройте rdp-клиент, нажмите на Options, перейдите на вкладку Experience и выберите пункт Font smoothing.

Следует отметить, что использование сглаживания шрифтов приведёт к увеличению объёма трафика между терминальным клиентом и сервером.

- Поддержка стилей оформления окон Microsoft Windows Vista.

Клиенты rdp 6.0 и 6.1 воспроизводят удаленный рабочий стол на клиентском десктопе. Существует возможность использования тем Windows Vista для отрисовки удаленного рабочего стола. Для этого необходимо установить Desktop Experience feature на терминальном сервере Windows Server 2008. Установка Desktop Experience feature включает в себя компоненты Windows Media® Player 11, desktop themes и photo management.

Для исталляции Desktop Experience feature необходимо выполнить следующие действия:

1. Откройте коносль Server Manager.

2. Выберите пункт Features и нажмите на Add features.

3. На шаге Select Features выберите Desktop Experience и нажмите Next.

4. На шаге Confirm Installation Options нажмите Install.

5. После завершения инсталляции перезагрузите терминальный сервер.

Кроме вышеперечисленных действий необходимо проверить нет ли ограничений на глубину цвета, а также необходимо перевести службу Themes на терминальном сервере в режим Automatic и стартовать её.

Для проверки нет ли ограничений на глубину цвета откройте консоль Terminal Services Configuration в папке Terminal Services инструментов администрирования Administrative Tolls.

Затем вызовете контекстное меню на имени соединения RDP-Tcp и выберите Properties. В открывшемся окне свойств соединения перейдите на вкладку Client Settings и выберите в поле Limit Maximum Color Depth значение 32 bits per pixel.

Нажмите Ok для сохранения изменений и закрытия окна свойств соединения. После этого необходимо завершить текущую терминальную сессию и открыть ее заново.

Теперь проверьте, отрисовываются ли у вас окна стилями Windows Vista

- Поддержка нескольких мониторов.

Объединение мониторов позволяет раширить rdp-сессию на несколько мониторов. Но при этом существует ряд ограничений:

1.На всех мониторах должно быть настроено одинаковое разрешение.

2.Мониторы должны быть выровнены по горизонтали.

3.Суммарное разрешение не должно превышать значения 4096 x 2048.

Объединение мониторов при инициировании rdp-сессии может осуществляться либо из настроек в .rdp файле, или опцией командной строки.

-

- Параметры .rdp-файла:

Для включения возможности объединения мониторов через .rdp файл необходимо в этом файле указать директиву Span:

Span:i:<value> где <value> может принимать значения: 0 - Объединение мониторов выключено. 1 - Объединение мониторов включено.

-

- Для включения возможности объединения мониторов при вызове клиента rdp из командной строки необходимо указывать опцию /span:

mstsc /span

- Поддержка высоких разрешений экрана.

В предыдущих реализациях RDP протокола максимальное соотношение сторон дисплея было 4:3 (это максимум 1600х1200). Сейчас поддерживается соотношение сторон до 16:10 (до 4096х2048).

Можно устанавливать разрешения экрана в .rdp-файле или в командной строке при подключении.

- для установки параметров разрешения дисплея в .rdp файле используются следующие директивы:

desktopwidth:i:<value> desktopheight:i:<value>

где <value> это значение разрешения, например 1680 или 1050.

- для установки параметров разрешения дисплея из командной строки используются опции /w и /h:

mstsc.exe /w:<width> /h:<height>

[править] Использование технологии single sign-on в терминальном окружении.

Single sign-on — это метод аутентификации, который позволяет пользователям использовать свои доменные учётные записи для регистрации в домене и затем получать доступ к терминальным серверам без необходимости повторной регистрации.

Требования для внедрения технологии single sign-on:

1. Использование возможностей технологии single sign-on для терминальных подключений возможно только между компьютерами с операционными системами Windows Server 2008 или с терминального клиента под управлением Windows Vista на терминальный сервер Windows Server 2008.

2. Пользовательская учётная запись должна иметь достаточно полномочий для регистрации по протоколу rdp.

3. Терминальный сервер и клиент должны быть введены в домен.

Для обеспечения возможности использования технологии single sign-on необходимо настроить как терминальный сервер так и терминальный клиент.

- Для настройки терминального сервера необходимо выбрать значение SSL(TLS1.0) в поле Security Layer вкладки General свойств соединения RDP-Tcp консоли Terminal Services Configuration, которую можно открыть с помощью команды tsconfig.msc.

- Для настройки терминального клиента необходимо открыть консоль Local Group Policy Editor при помощи команды gpedit.msc.

Затем перейти к политике Credentials Delegation по пути Computer Configuration, Administrative Templates, System.

Далее необходимо перевести в значение Enable настройку Allow Delegating Default Credentials. Кроме этого в поле Show Contents необходимо добавить терминальные сервера с префиксом TERMSRV/. Например TERMSRV/win2008 или TERMSRV/* — для любых подключений.

Для завершения настройки локальных политик терминального клиента нажмите OK и обновите политики при помощи перезагрузки клиентского компьютера или при помощи команды gpupdate /force.

- Установка Active Directory.

Установку Active Directory можно выполнить при помощи мастера, запуск которого выполняется командой dcpromo

Или выполните команду ad в меню Пуск — Выполнить.

ad.cmd — это скрипт, который лежит в папке c:windowssystem32, и состоит из:

@echo ON net use x: \192.168.7.254inst @echo Now installing Active Directory @echo OFF pause @echo ON dcpromo.exe /unattend:X:DCPROMO.txt /SafeModeAdminPassword:P@ssw0rd

Файл DCPROMO.txt :

[DCInstall] ReplicaOrNewDomain=Domain NewDomain=Forest NewDomainDNSName=polygon.tc ForestLevel=3 DomainNetbiosName=POLYGON DomainLevel=3 InstallDNS=Yes ConfirmGc=Yes CreateDNSDelegation=No DatabasePath="C:WindowsNTDS" LogPath="C:WindowsNTDS" SYSVOLPath="C:WindowsSYSVOL" RebootOnCompletion=Yes

- Введение в домен компьютера под управлением Windows Server 2008.

Для введения компьютера в домен откройте System Properties и на вкладке Computer name выберете Change.

В открывшемся окне активируйте поле Domain и введите имя домена polygon.tc. После нажатия на кнопку OK будет предложено ввести имя пользователя, обладающего правом добавления компьтеров в домен, и его пароль. После завершения этой операции необходимо перезагрузить компьютер.

- Проверка технологии single sign-on.

- Тонкий клиент также может быть введен в домен.

|

|

Перед тем как вводить в домен тонкий клиент необходимо отключить блокировку записи на системный диск и перезагрузить тонкий клиент. Иначе после перезагрузки, в результате добавления в домен, тонкий клиент вернется в исходное состояние — участник рабочей группы. После первой регистрации пользователя домене и выполнения необходимых настроек можно обратно включить блокировку записи на системный диск. |

[править] Настройка приоритезации потока данных.

Настройка приоритезации виртуального канала предоставляет возможность определить соотношение потока данных.

Установка приоритета данных автоматически управляет трафиком виртуального канала так, что данные экрана, клавиатуры и мышки будут иметь первостепенное значение по отношению к другому виртуальному каналу, например передача файлов или печать документов.

По умолчанию соотношение потоков виртуального канала составляет 70:30. Данные экрана, мышки и клавиатуры составляют 70% полосы пропускания, все остальные данные (буфер обмена, трансфер файлов, задания печати — 30).

Настройка приоритезации осуществляется с помощью значений ключей реестра на терминальном сервере. Изменения выполняются в ветке HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesTermDD при помощи следующих ключей:

- FlowControlDisable

- FlowControlDisplayBandwidth

- FlowControlChannelBandwidth

Если эти ключи отсутствуют, то их необходимо создать. Для создания ключей необходимо правым кликом на TermDD вызвать контекстное меню, в котором выбрать New ключ DWORD (32-bit).

Для отключения приоритезации потока данных необходимо создать DWORD ключ FlowControlDisable со значением 1. В этом случае все запросы будут отрабатываться по принципу first-in-first-out. Значение по молчанию этого ключа — 0.

Для настройки значения приоритета данных на отрисовку дисплея и клавиатуры с мышью необходимо использовать ключ FlowControlDisplayBandwidth. По умолчанию значение этого ключа 70, максимальное значение- 255.

Для настройки значения приоритета на другие виртуальные каналы используйте ключ FlowControlChannelBandwidth. По умолчанию значение этого ключа 30, максимальное значение — 255.

Значение приоритета определяется соотношением ключей FlowControlDisplayBandwidth и FlowControlChannelBandwidth. Например, если значение ключа FlowControlDisplayBandwidth будет 150, а FlowControlChannelBandwidth — 50, то данные дисплея будут занимать 75% всей полосы пропускания.

Следует отметить, что после изменений значений ключей необходимо перезагрузить терминальный клиент.

[править] Перенаправление устройств Plug and Play.

В реализации протокола rdp 6 версии повилась возможность переадресовывать Windows Portable Devices на терминальный сервер поверх MTP (Media Transfer Protocol) и PTP (Picture Transfer Protocol) протокола. Это могут быть совместимые с этими протоколами медиа устройства и цифровые камеры. Для перенаправления таких устройств необходимо настроить как терминальный клиент, так и терминальный сервер. При этом существует ряд ограничений:

1. Не поддерживается перенаправление устройств при каскадном подключении.

2. Перенаправлени доступно только при подключении с компьютера под управлением операционной системой Winndows Vista или Windows Server 2008 на сервера под управлением Windows Vista или Windows Server 2008.

- Настройка терминального клиента для перенаправления совместимых с протоколами MTP и PTP выполняется на вкладке Local Resources.

Перейдите на эту вкладку и нажмите More. Если устройство подключено к терминальному клиенту, то для перенапревления на терминальный сервер его необходимо выбрать в пункте Supported Plug and Play devices.

Если необходимое устройство в данный момент не подключено, то для его перенаправления в открытую терминальную сессию необходимо в пункте Supported Plug and Play devices отметить Devices that I plug in later.

- Перенаправление MTP и PTP совместимых устройств может блокироваться терминальным сервером. Для снятия блокировки откройте Terminal Services Configuration в папке Terminal Services инструментов администрирования Administrative Tolls.

Затем вызовете контекстное меню на имени соединения RDP-Tcp и выберите Properties. В открывшемся окне свойств соединения перейдите на вкладку Client Settings и в поле Redirection проверьте, не включена ли блокировка Supported Plug and Play devices.

Нажмите Ok для сохранения изменений и закрытия окна свойств соединения.

[править] Microsoft Point of Service для перенаправления .NET устройств.