Тема конечно заезженная и можно кучу статей найти на эту тему, НО все они устарели. Нет конечно не совсем, на 99% все по прежнему — и установка и настройка оси, настройка сервера RDP, настройка TFTP и PXE, настройка thinkstation и прочее, прочее, прочее…. Эта статья наверное будет самой

дерьмовой

короткой среди них.

И так, что я имел на начало:

1. Сервер win2008 R2 на нем стоит AD, DHCP

2. 24 старых компа (на самом деле всего компов 150, из них я бы перевел в терминал 50 как минимум, ну а 24 — это просто тестовые)

3. Новый сервер без оси (Xeon E31225, 16ГБ RAM, RAID 10 4x3TB)

Задачи

1.сократить расходы на ежегодную покупку лицензий для этих старых ПК (Лицензии академические хоть и не дорогие 410-460р, но терминальные решения дешевле 300-310р)

2. Сократить расходы ежегодные на постоянную модернизацию компов

3. Упростить себе задачу администрирования

Не долго думая, я сказал себе, как оказалось в слух,

Окей, гугл! как же мне настроить тонкие клиенты на винде 2008?

Гугл отреагировал оперативно, и после не долгих поисков и фильтрации информации я нашел, все те статьи, на которые сослался выше. Я пользователь законопослушный, имею лицензию и на серверную часть и CAL лицензию, все сделал по правилам. Проверил подключение — все супер, загрузка на ПК Celeron-D, 512RAM DDR2 занимает 1 минуту с момента нажатия на кнопку power. Радости было

полные штаны

куча. Первое что проверил — работу групповых политик с AD на пользователях подключающихся через тонкого клиента — Все работало: настройка прокси, подключение сетевых дисков, ограничение доступа по группам и т.д.

Второе, что я решил сделать — естественно наставить минимум софта для пользователей терминала:

Firefox (можно и Opera но только не Chrome — сжирает как память так и процессор)

7zip

DoPDF

Kaspersky

Office 2016

Ставил именно в таком порядке. После установки

все пожирающего зла

Антивируса Касперского стал регулярно отваливаться сервер терминалов, — пришлось установить бесплатное решение от Avast. Далее установка шла без проблем.

После удовлетворения пришедшего в результате любования своим творением и скоростью работы и загрузки клиентов, я решил нарушить первое правило администрирования

Работает — не трогай! ни за какие коврижки!!! потом очень пожалеешь!!!

— установить все обновления какие только есть для 2008 R2 (б*я, я потом 2 дня му****лся пытаясь найти причину глюка!!!). Обновы ставились медленно, но верно к концу рабочего дня были все установлены и я радостный пошел домой.

Утром (ну как утром, 10:30) придя на работу, я решил по настраивать профили пользователей, чтоб они хранились не в папке c:Users а например на сетевом диске, при этом были не перемещаемые (ну на сетевом напрямую так и не вышло), но остановился пока просто на хранении на отдельном диске (позднее планирую перенести на iSCSI, но это отдельная история рассказанная до меня) изменением параметра

ProfilesDirectory

в реестре в ветке

HKEY_LOCAL_MACHINE Software Microsoft Windows NT CurrentVersion ProfileList

Довольный собой как удав, я думал что работа завершена… и каково же было мое удивление, когда я заметил, что у пользователей входивших впервые в терминальную сессию не монтировались сетевые диски… стал грешить на rdesktop и его настройки… вовремя остановился и не убил свои настроенные конфиги по группам… решил проверить, работают ли AD политики на обычных компах — к моему облегчению на всех версиях оси от XP до 10 все работало… остается… сервер RDP… но что же в нем было изменено… многое… но я пошел от

логичного

microsoft… точнее его любви все совершенствовать и переставать поддерживать прошлые версии или просто добавлять кучу глюков…

Методом

проб и ошибок

проверки работоспособности политик после каждого обновления на чистой серверной винде, выяснил, что Win2008 R2 SP1 не принимает политики от другого сервера AD Win2008R2 SP1… причина — не понятно, принудительное обновление политик

gpupdate /force

не помогают… перерегистрация в домене тоже… в итоге пришлось переустанавливать сервер RDP и запретить обновления…

З.Ы. Спасибо тем кто дочитал эту

нудятину

статью до конца, но думаю кому — нибудь она будет полезна, хотя бы концентрацией полезных ссылок по этой теме

З.Ы. З.Ы. Так вот почему же устарели? да потому что все они написаны до 2014г. и там нет ни слова о возможных проблемах с GPO после обновлений!

З.Ы.З.Ы.З.Ы. в итоге экономия на лицензиях ПО составляет (с 23ПК) 7500р/год (для бюджетного учреждения это не мало!). Экономия на закупках ПК (планируемая) 50 000 р/год, учитывая что общегодовой бюджет 200 000, экономия более 1/4 это существенно

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

Как вы относитесь к терминальным решениям?

31.82%

Я за всеми конечностями!

28

12.5%

Автономный комп надежнее!!!

11

Проголосовали 88 пользователей.

Воздержались 19 пользователей.

В MS Windows Server 2008 в Terminal Services изменился процесс аутентификации пользователей и устройств при подключении к RDP сессии – появился ряд нововведений. Одним из них является Network Layer Authentication, которое позволяет аутентифицировать клиента до установления полнофункциональной RDP сессии. Однако операционные системы семейства MS Windows Compact Embedded не поддерживают сценарий Network Layer Authentication с применением цифровых сертификатов, в связи с этим на терминальном сервере функцию Network Layer Authentication необходимо отключить.

Для того чтобы отключить NLA на сервере MS Windows Server 2008 Terminal Server необходимо:

1. Открыть консоль «Server Manager».

2. В консоли Service Manager в левой части экрана раскрыть дерево Roles->Remote Desktop Services->RD Session Host Configuration: <ComputerName>.

3. В консоли Service Manager в левой части экрана выбрать пункт RD Session Host Configuration: <Computer Name>, затем в рабочей средней части экрана нажатием правой кнопки мыши на пункте RDP-Tcp вызвать контекстное меню и из него выбрать пункт Properties.

4. В открывшемся окне RDP-Tcp Properties перейти на вкладку General.

5. На вкладке General снять отметку «Allow connections only from computers running Remote Desktop with Network Layer Authentication». При этом нужно убедиться, что пункт Security Layer установлен в Negotiate.

6. Нажать Ok. Настройка сервера завершена.

Как правильно настроить аутентификацию на MS Windows Server 2008 Terminal

Server с тонкого клиента, работающего под управлением MS Windows CE6:

1. Запустить Connection Manager, для этого выбрать Start->Settings->Connection Manager.

2. В открывшемся окне нажать кнопку Add.

3. Далее в выпадающем списке выбрать Microsoft RDP Client и нажать Ok.

4. Указать имя соединения и имя или IP адрес терминального сервера и нажать Next.

5. Выбрать пункт Desktop, нажать Next.

6. Нажать Finish.

7. В окне Connection Manager и на рабочем столе появилось созданное подключение.

8. Подключить ключ eToken Pro Java с сертификатом пользователя к тонкому клиенту. Подключать eToken к тонкому клиенту необходимо до установления терминальной сессии.

9. Выбрать это подключение и нажать кнопку Connect.

10. Ввести имя пользователя в поле User Name, поле пароль оставить пустым. Так же необходимо включить отметку «Remember my password». Нажать OK.

11. Подключившись к терминальной сессии, Вы увидите вариант аутентификации по смарт-карте. Необходимо выбрать данный способ аутентификации.

12. Введите пин-код смарт-карты и нажмите Enter.

13. Осуществляется вход в терминальную сессию.

В дальнейшем, подключение к терминальному серверу с использованием аппаратных средств аутентификации возможно как с использованием ярлыка рабочего стола, так и менеджера терминальных соединений.

Автор настоящей инструкции настройки тонкого клиента:

Роман Совалов,

менеджер по работе с партнерами Aladdin Software Security R.D.

E-mail: dealer@aladdin.ru

Тел. +7(495)223-0001

Сегодня я расскажу о том как поднять сервер терминалов (англ. terminal server) на базе Windows Server 2008 R2. В целом это довольно просто, но есть несколько тонких моментов, итак:

0. Оглавление

- Что понадобится

- Установка службы удаленных рабочих столов

- Установка сервера лицензирования удаленных рабочих столов

1. Что понадобится

- Мощный компьютер (сервер) с установленной на нем Windows Server 2008 R2. (От том как установить эту ось, я писал здесь)

- Действительная клиентская лицензия сервера терминалов, приобретенная по одной из существующих программ лицензирования. (В данной статье я буду использовать найденный в интернете номер соглашения, по программе Enterprise Agriment. На момент написания статьи рабочими были номера: 6565792, 5296992, 3325596, 4965437, 4526017.)

2. Установка службы удаленных рабочих столов

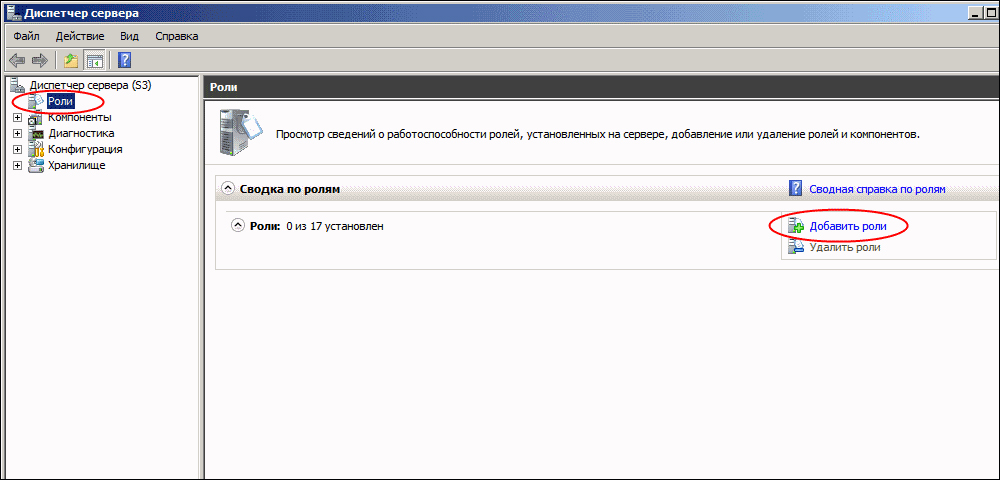

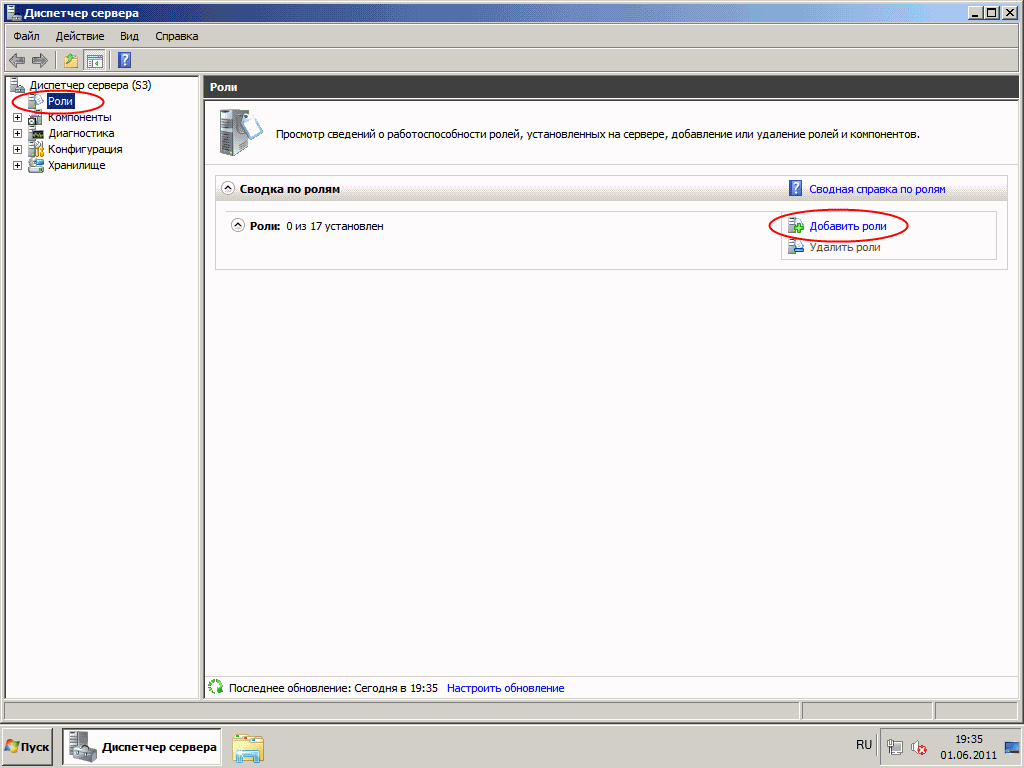

Запускаем диспетчер сервера («Пуск» — «Администрирование» — «Диспетчер сервера»). Раскрываем вкладку «Роли» и нажимаем «Добавить роли».

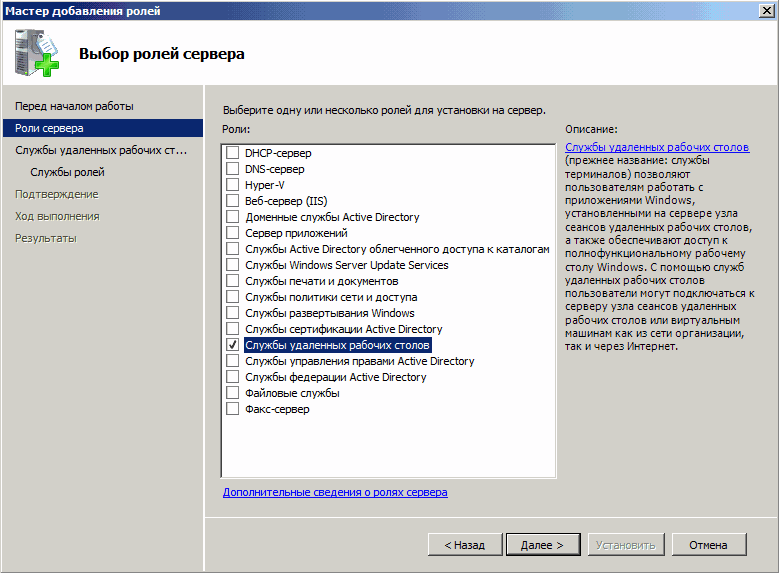

Запустится «Мастер добавления ролей» . Жмем «Далее» , затем выбираем в списке роль «Службы удаленных рабочих столов» и 2 раза снова нажимаем «Далее» .

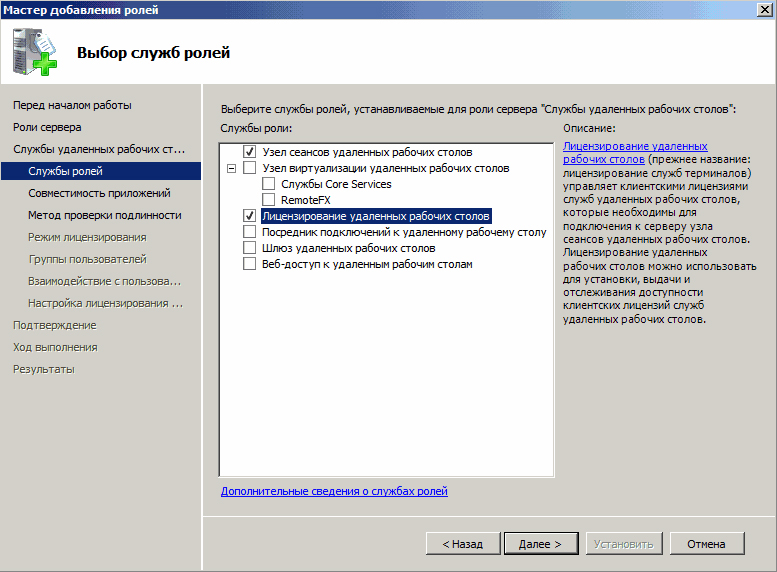

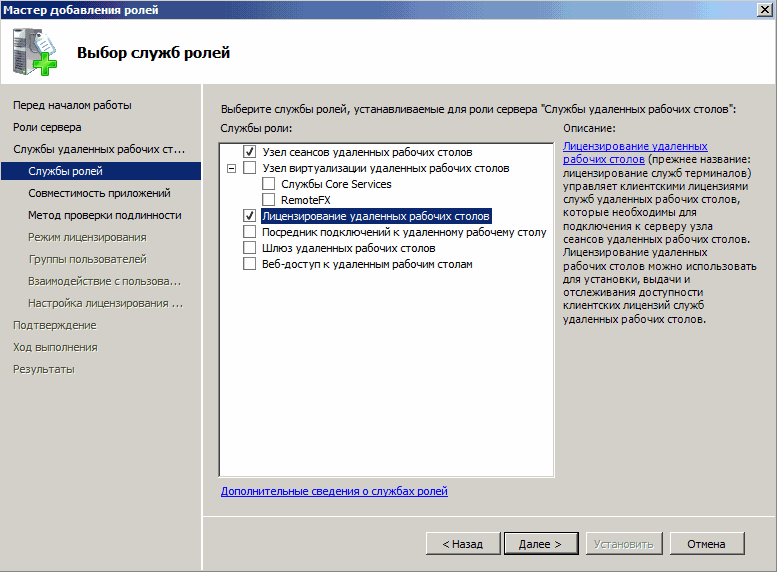

Увидим окно выбора служб ролей. В нем выбираем «Узел сеансов удаленных рабочих столов» и «Лицензирование удаленных рабочих столов» и снова 2 раза «Далее» .

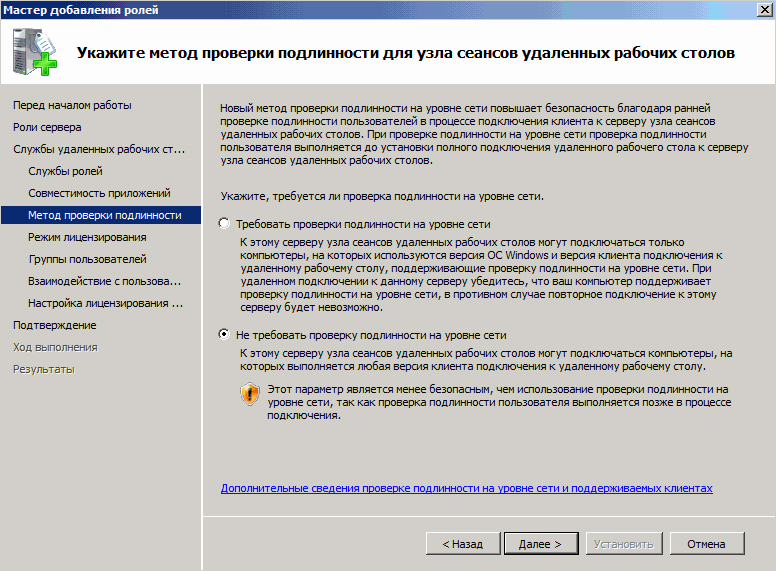

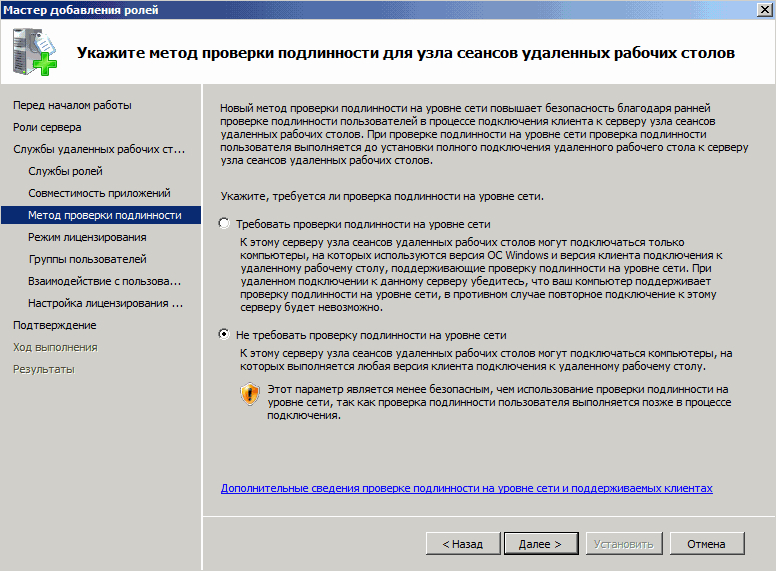

Метод проверки подлинности выбираем «Не требуем проверку подлинности на уровне сети» , чтобы можно было подключаться со старых клиентов. После чего жмем «Далее» .

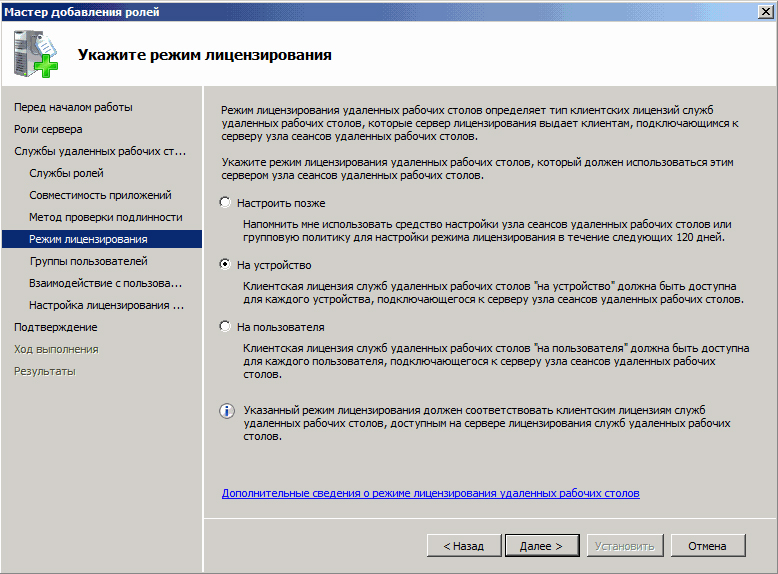

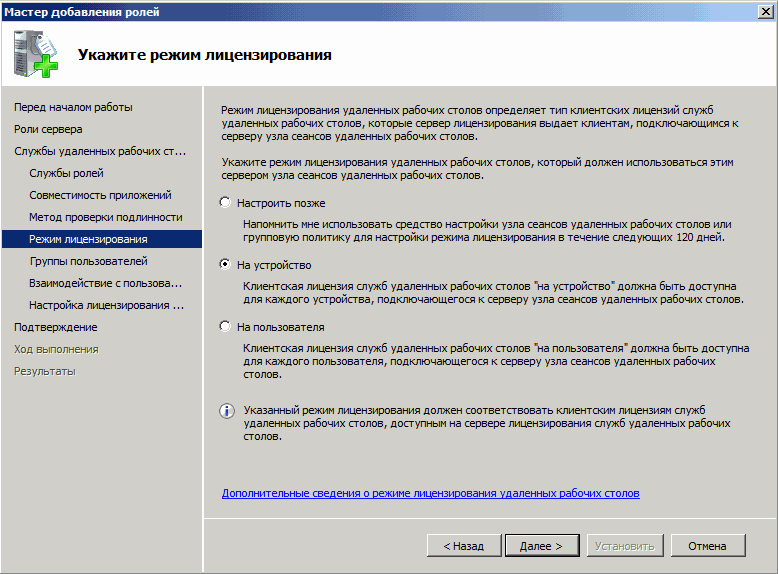

На следующем шаге нужно выбрать режим лицензирования: «На устройство» или «На пользователя» . Чтобы понять чем отличаются эти режимы рассмотрим простой пример. Предположим, у Вас есть 5 лицензий. При режиме «На устройство» вы можете создать неограниченное число пользователей на сервере, которые смогут подключаться через удаленный рабочий стол только с 5 компьютеров, на которых установлены эти лицензии. Если выбрать режим «На пользователя», то зайти на сервер смогут только 5 выбранных пользователей, независимо с какого устройства они подключаются. Выбирайте тот режим, который вам наиболее подходит и нажимайте «Далее» .

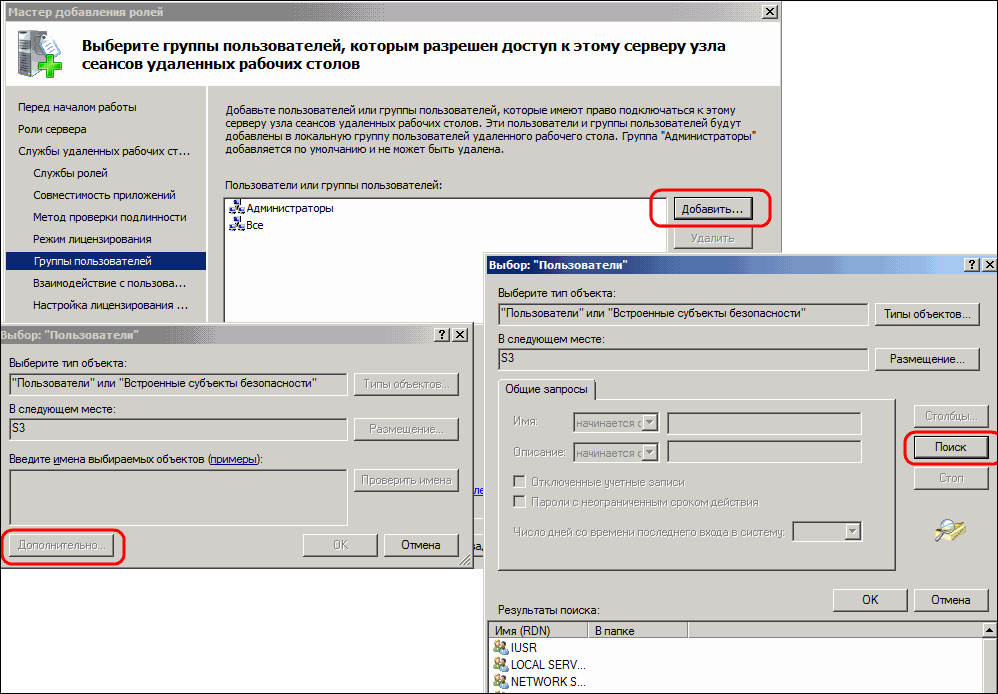

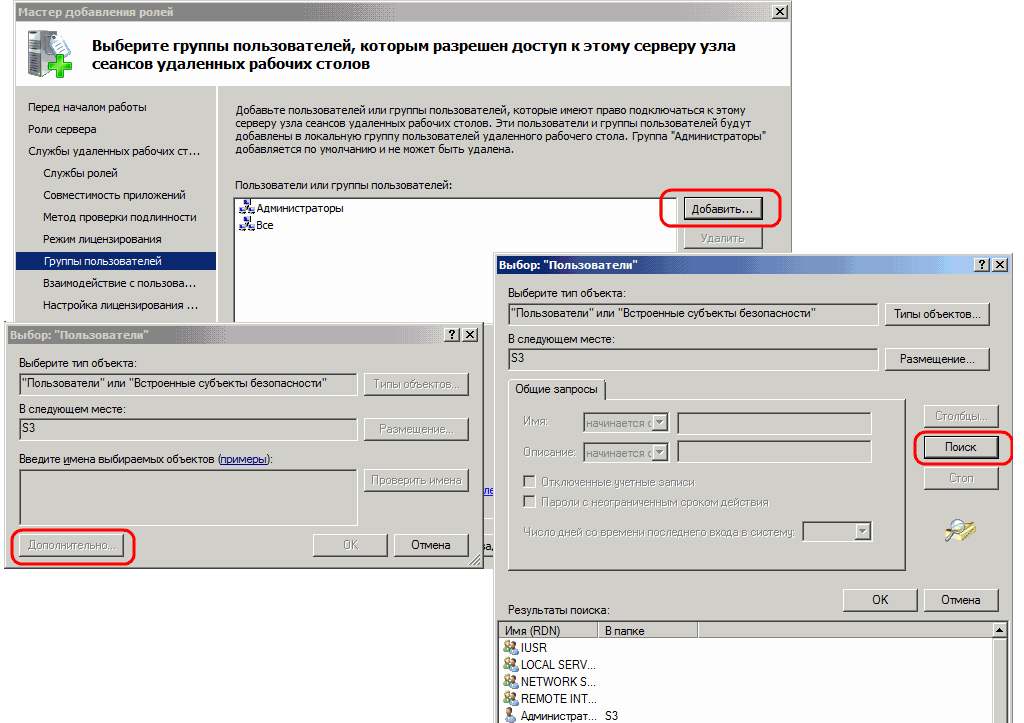

На этом этапе нужно добавить пользователей или группу пользователей, которые будут иметь доступ к службе терминалов. Для этого нажимаем «Добавить», «Дополнительно», в открывшемся окне «Поиск», выбираем пользователя и нажимаем «ОК». Для того чтобы все пользователи без исключения могли подключаться к нашему серверу терминалов добавляем группу «Все» . После чего жмем «ОК» и «Далее» .

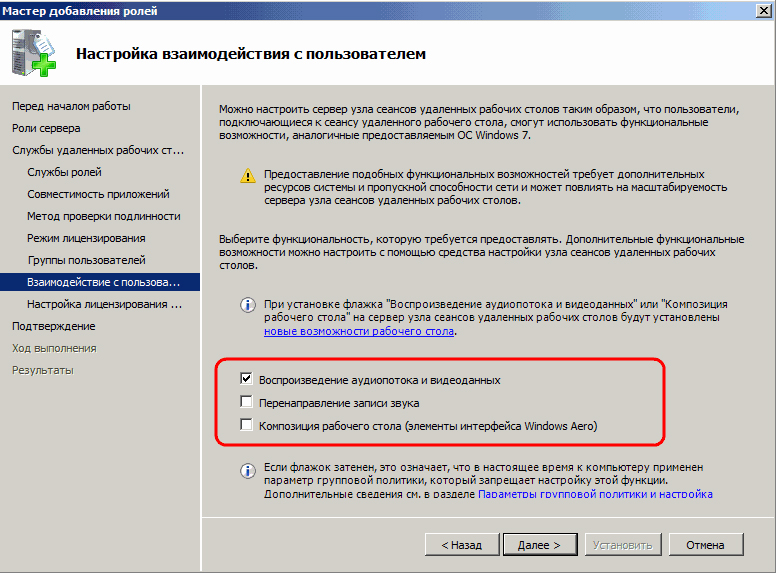

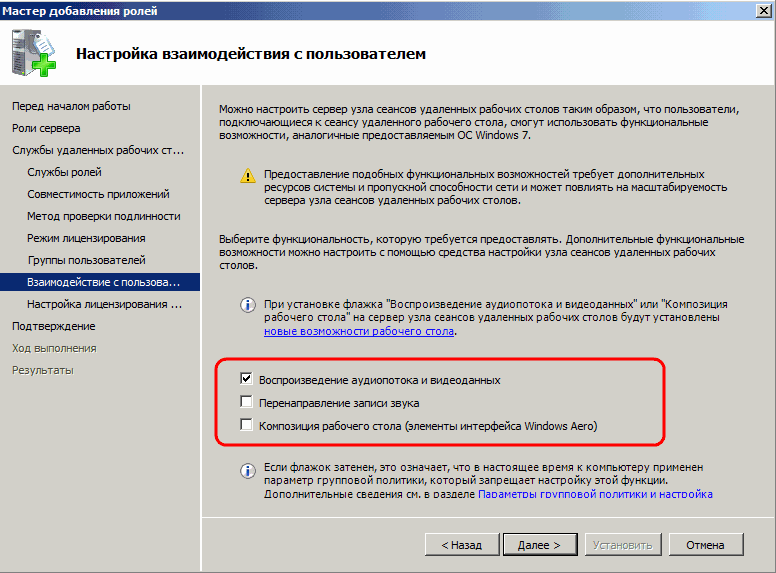

Если Вы хотите чтобы через удаленный рабочий стол можно было прослушивать аудиоданные и смотреть видео, то устанавливайте соответствующую галочку. Аналогично с записью звука и Windows Aero. Выбрав нужные параметры жмем «Далее» .

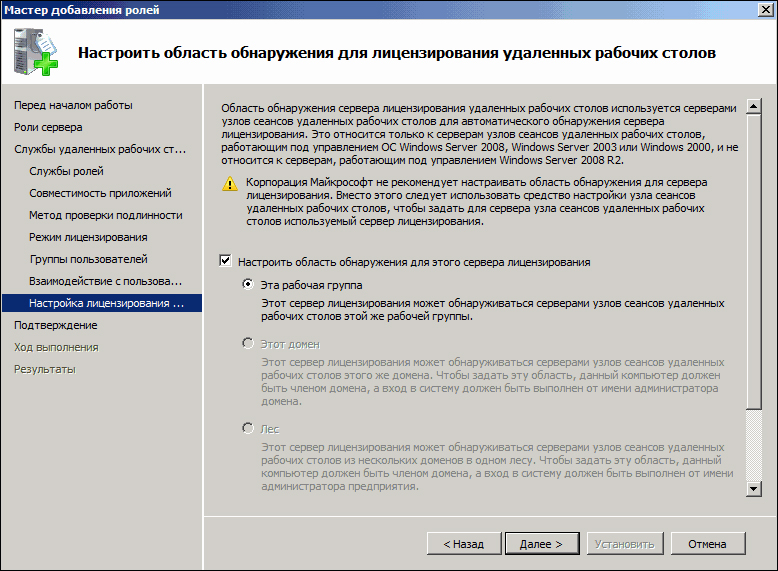

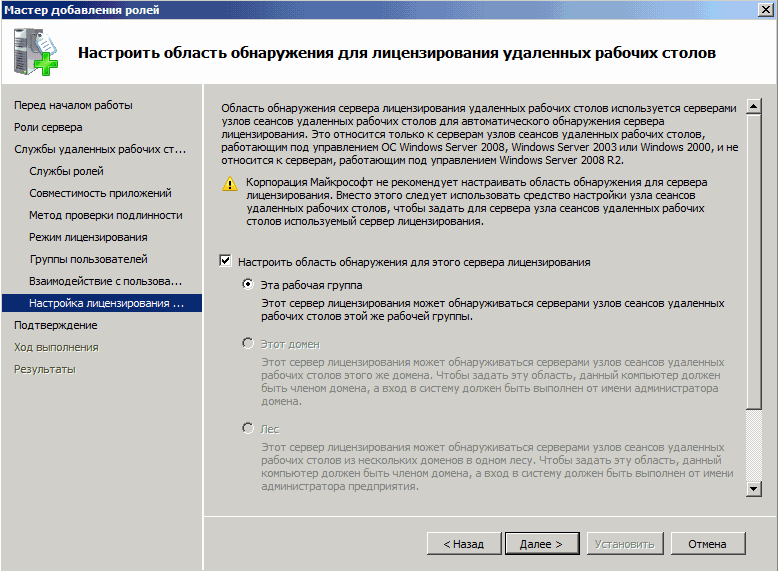

Теперь надо настроить область обнаружения для лицензирования удаленных рабочих столов. Если у Вас поднят Active Directory, то выбирайте «Этот домен» или «Лес» , в зависимости от структуры домена. В противном случае выбираем «Эта рабочая группа» и нажимаем «Далее» .

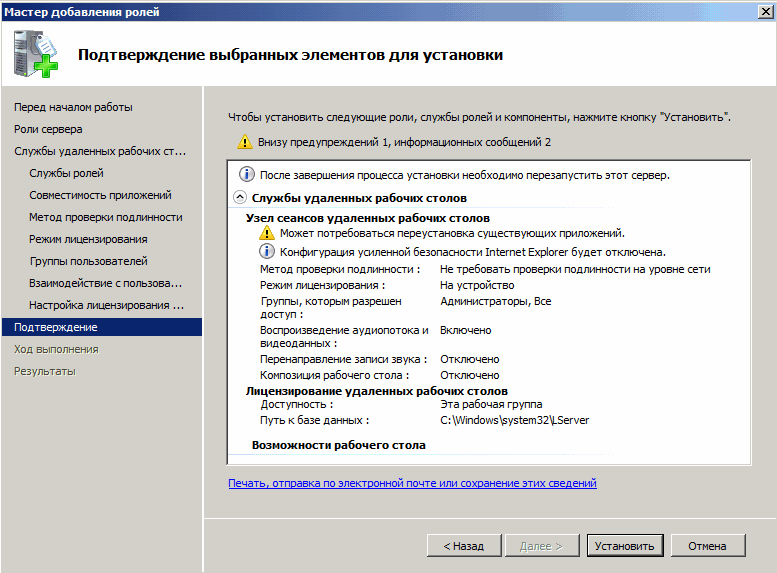

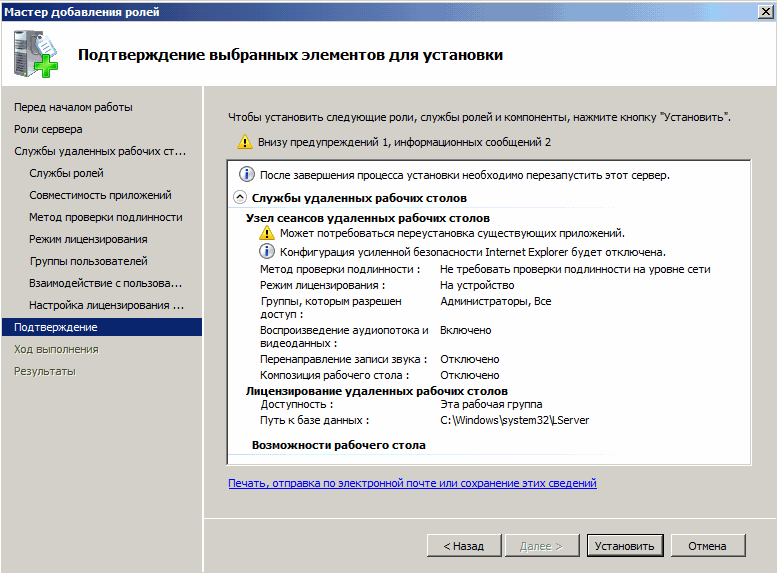

Проверяем все настройки и нажимаем «Установить».

После установки потребуется перезагрузка.

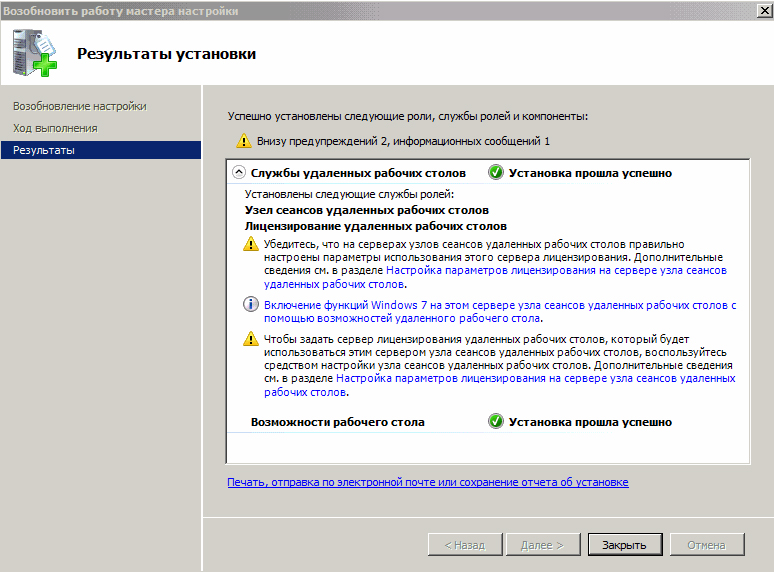

3. Установка сервера лицензирования удаленных рабочих столов

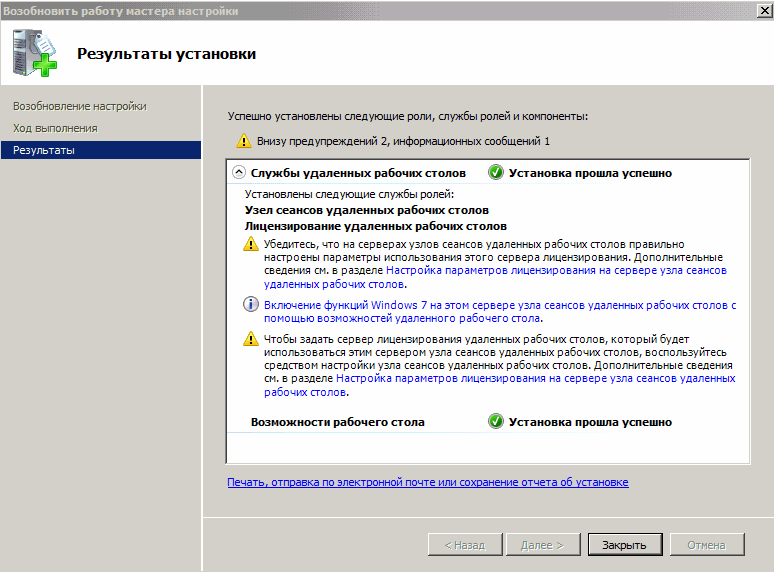

Если все сделано правильно, то после перезагрузки мы увидим окно, с сообщением, что установка прошла успешно, но с предупреждением, что нужно настроить параметры лицензирования на сервере узла сеансов удаленных рабочих столов.

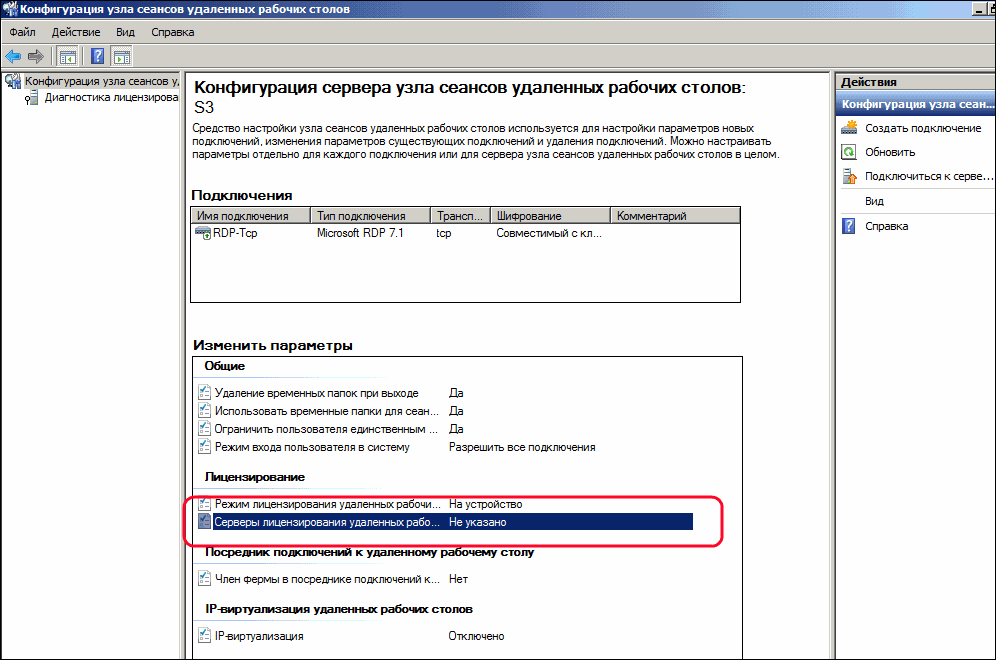

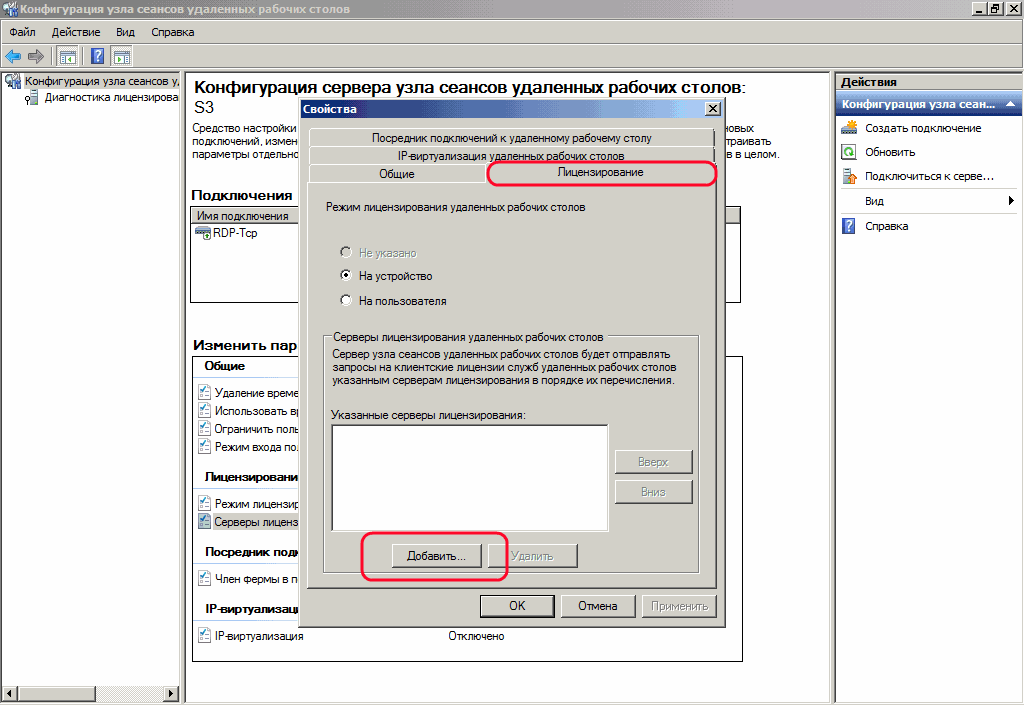

Укажем сервер лицензирования вручную. Для этого запустим оснастку «Конфигурация узла сеансов удаленных рабочих столов» («Пуск» — «Администрирование» — «Службы удаленных рабочих столов» ). Там мы видим что не указан сервер лицензирования удаленных рабочих столов.

Кликаем 2 раза по этой строке, в открывшемся окне «Свойства» , выбираем вкладку «Лицензирование» и нажимаем кнопку «Добавить» .

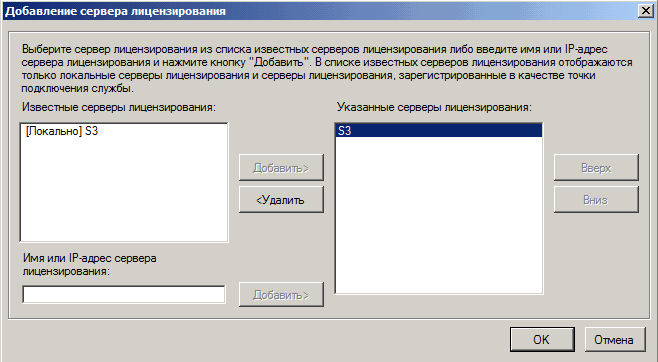

Выбираем сервера из известных серверов лицензирования. В нашем случае сервер лицензирования находится на одном компьютере с сервером терминалов. Добавляем его и нажимаем «ОК» .

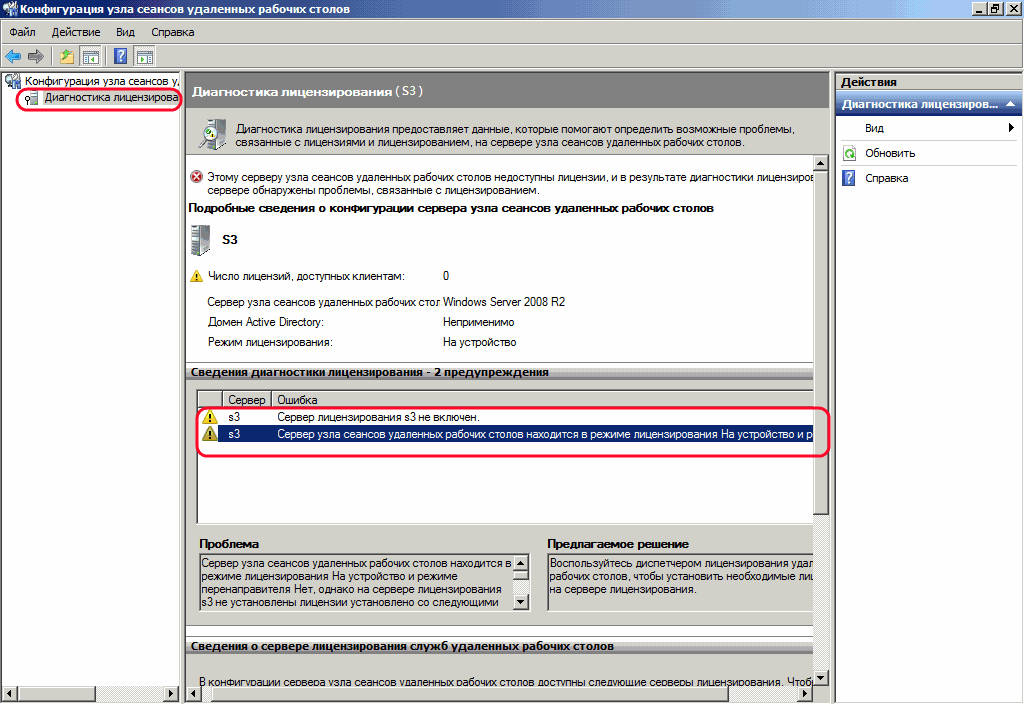

Теперь, если перейти на вкладу «Диагностика лицензирования» мы увидим что сервер лицензирования выбран, но не включен.

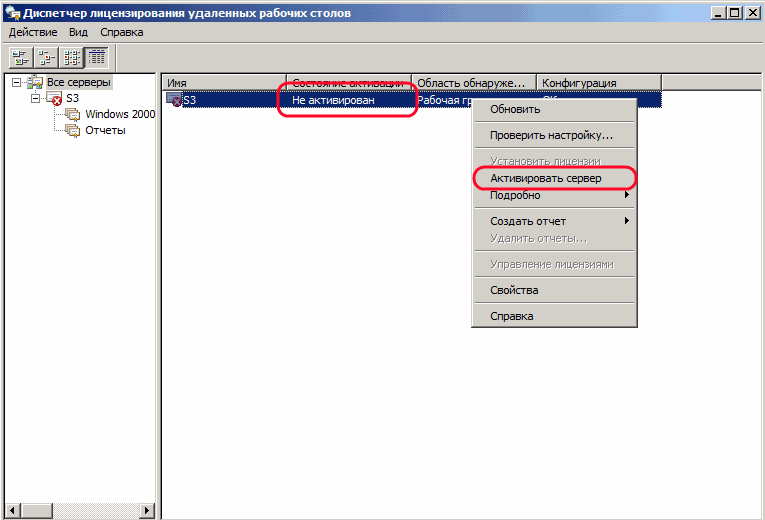

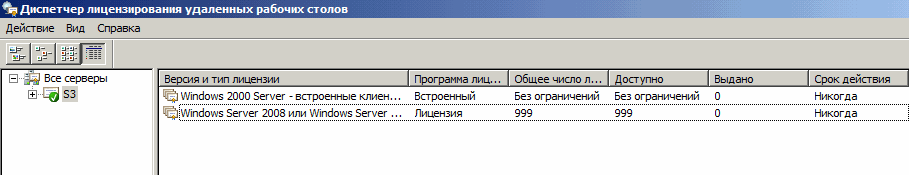

Для запуска и активации сервера лицензирования удаленных рабочих столов, запустим «Диспетчер лицензирования удаленных рабочих столов» («Пуск» — «Администрирование» — «Службы удаленных рабочих столов» ). В диспетчере мы видим наш сервер и статус «Не активирован» . Кликаем по нему правой кнопкой мыши и выбираем «Активировать сервер» .

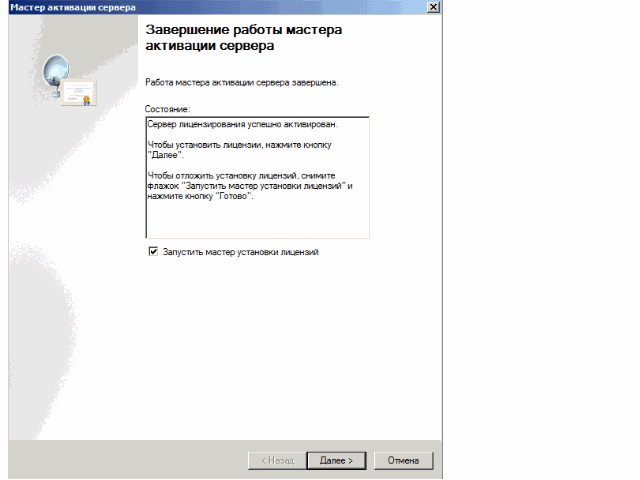

Запустится «Мастер активации сервера» . Нажимаем «Далее» . В следующем окне выбираем метод подключения «Авто (реком.)» и снова жмем «Далее» . Заполняем сведения об организации. Затем, заполнив дополнительные сведения (не обязательно) и нажав «Далее» , увидим сообщение об успешной активации сервера.

Теперь надо установить лицензии. Если этого не сделать то сервер лицензирования будет выдавать временные лицензии, действующие 120 дней. Чтобы установить лицензии нажимаем «Далее» , оставив галочку «Запустить мастер установки лицензий» . Или же можно запустить данный мастер из «Диспетчера лицензирования удаленных рабочих столов» , кликнув правой кнопкой по серверу и выбрав «Установить лицензии» . Там же мы можем проверить, что сервер активирован.

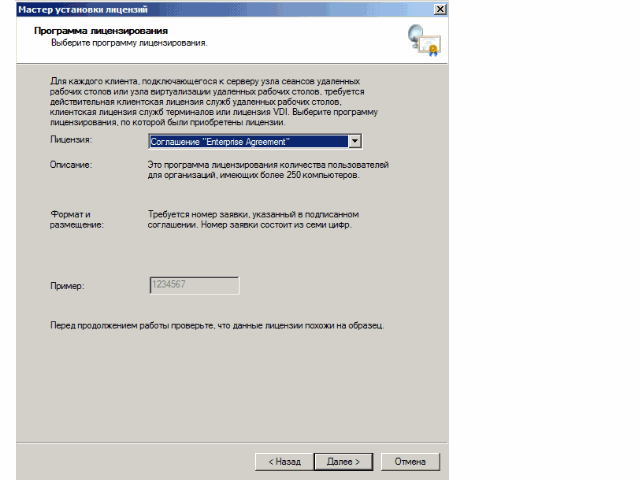

В запустившемся «Мастере установки лицензий» нажимаем «Далее» и попадаем на окно выбора программы лицензирования. Следующие действия зависят от способа приобретений лицензий. В моем примере это «Enterprise Agreement» . Выбрав нужный тип лицензирования нажимаем «Далее» .

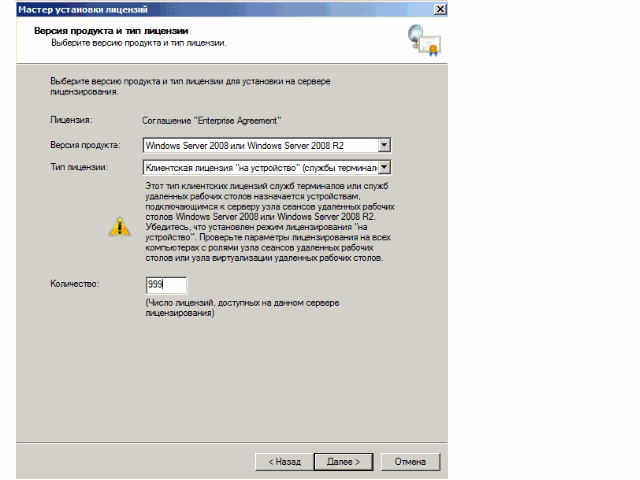

Вводим номер соглашения и жмем «Далее» . В следующем окне выбираем версию продукта: «Windows Server 2008 или Windows Server 2008 R2» , тип лицензий выбираем тот же, который мы выбирали при добавлении ролей («на пользователя» или «на устройство» ) и вводим количество необходимых лицензий.

Нажимаем «Далее» и дожидаемся сообщения об успешной установки лицензии. (Хочу отметить, что по непонятным для меня причинам, данная процедура не всегда заканчивается положительно. Если мастер сообщил что не удалось установить лицензию попробуйте повторить процедуру некоторое время спустя. Рано или поздно лицензия установится. Проверенно не один раз.) Если все прошло хорошо в диспетчере сервера мы должны увидеть параметры нашей лицензии.

И убедимся что нет проблем, зайдя на вкладку «Диагностика лицензирования» в диспетчере сервера.

Все, на этом установка сервера терминалов закончена. Можно подключаться к серверу с помощью встроенного в Windows клиента «Подключение к удаленному рабочему столу».

- Remove From My Forums

Загрузка «бездисковых» тонких клиентов по сети

-

Вопрос

-

Уважаемые эксперты! Прошу Вашего совета!

Имеются «бездисковые» тонкие клиенты без установленной ОС, сервер с Server 2008 R2 SP1, и все необходимые лицензии соответственно (CAL и терминального доступа).

Задача: организовать загрузку тонких клиентов по сети.

DHCP настроен.

нужно ли создавать какой либо образ (например PXE) чтобы загружать терминальные копии ос server 2008 ?

Какие файлы необходимо «расшарить» по ftp, чтобы тонкий клиент смог запускать терминальную копию системы ?

Заранее спасибо!

Ответы

-

Уважаемые эксперты! Прошу Вашего совета!

Имеются «бездисковые» тонкие клиенты без установленной ОС, сервер с Server 2008 R2 SP1, и все необходимые лицензии соответственно (CAL и терминального доступа).

Задача: организовать загрузку тонких клиентов по сети.

DHCP настроен.

нужно ли создавать какой либо образ (например PXE) чтобы загружать терминальные копии ос server 2008 ?

Какие файлы необходимо «расшарить» по ftp, чтобы тонкий клиент смог запускать терминальную копию системы ?

Заранее спасибо!

Вам сюда: Терминальный клиент Thinstation, для бездисковой загрузки

да вот дело в том, что не хотелось бы ставить (и покупать соответственно) отдельную ОС для терминалов! Было бы идеально, чтобы загружалась серверная ОС на тонких клиентах.

Как они делают это!!? http://www.youtube.com/watch?v=iiAorKTqh7c

Во-первых это WYSE, у него уже установлена своя ОС (очень быстрая) и по сети она не загружается, это даже видно по ролику. Во-вторых запускается автоматом RDP клиент с прописанными учетными данными.

да вот и хотелось бы, чтобы клиентской ОС была та же SERVER 2008, но в терминале, ибо лицензии то есть терминальные и CAL

нафига козе баян, у вас есть на n-количество (соответствует количеству клиентов ) лицензий на SERVER 2008?

свободно распространяемое ПО = всегда много возиться надо)

Так купите WYSE, HP или т.п.. Хотя и с коммерческими продуктами приходится возиться порой по самое не балуй.

а тут хотелось, чтобы всё было аккуратно, чтобы потом на этих клиентах запускать 1С, Office

На тонких клиентах запускаются только клиенты для подключения к серверам по протоколам RDP,Citrix, vm view, а непосредственно 1С, Office уже запускаются на этих серверах.

И общем, вам сюда, все равно луче из свободного не найти,

там есть и документация и

готовые образы.

…

-

Предложено в качестве ответа

10 октября 2011 г. 14:24

-

Помечено в качестве ответа

iGreg

10 октября 2011 г. 16:47

-

Предложено в качестве ответа

|

1 / 1 / 0 Регистрация: 22.02.2012 Сообщений: 6 |

|

|

1 |

|

|

Server 2008 Тонкий клиент22.02.2012, 12:39. Показов 4990. Ответов 4

Есть сервер с Win Server 2008, есть 12 тонких клиентов, они не имеют своей ОС, но открывается оболочка linux. как сменить на клиентах linux как управлять ими ? скиньте пособие какое-нибдь или подскажите что да как ?

__________________

0 |

|

Programming Эксперт 94731 / 64177 / 26122 Регистрация: 12.04.2006 Сообщений: 116,782 |

22.02.2012, 12:39 |

|

Ответы с готовыми решениями: Тонкий клиент hp Тонкий клиент + интернет Не загружается тонкий клиент Тонкий клиент и Server 2003 4 |

|

1 / 1 / 0 Регистрация: 22.02.2012 Сообщений: 8 |

|

|

22.02.2012, 20:37 |

2 |

|

По вашему linux это не ОС ?

0 |

|

1 / 1 / 0 Регистрация: 22.02.2012 Сообщений: 6 |

|

|

22.02.2012, 22:33 [ТС] |

3 |

|

она не установлена на них, а скорее как то открывается через виртуальную машину на сервере

0 |

|

1 / 1 / 0 Регистрация: 22.02.2012 Сообщений: 8 |

|

|

23.02.2012, 08:34 |

4 |

|

Посмотри на любом из клиентов в BIOS SETUP случайно не включен network boot в меню boot device priority, если так то загрузка выполняется через TFTP. А что за виртуальная машина ? распиши по подробнее очень мало информации, тебе нужно сменить операционную систему на виртуальной машине ?

0 |

|

1 / 1 / 0 Регистрация: 22.02.2012 Сообщений: 6 |

|

|

23.02.2012, 11:51 [ТС] |

5 |

|

Посмотри на любом из клиентов в BIOS SETUP случайно не включен network boot в меню boot device priority, если так то загрузка выполняется через TFTP. А что за виртуальная машина ? распиши по подробнее очень мало информации, тебе нужно сменить операционную систему на виртуальной машине ? я никогда не сталкивался с тонким клиентом, но вроде да там загрузка через TFTP, виртуальная машина помогает запускай другую ОСь одновременно с интерактивной(например у тебя windows одновременно можешь запустить linux,и они одновременно будут работать), я не знаю как организованна их работа, поэтому если есть какие то соображения помогите советом ))

0 |

Серверные технологии позволяют транслировать вычислительную мощность клиенту. Так называемый Сервер терминалов может «сдавать в аренду» ресурсы производительности. Это крайне полезно при наличии хорошо оснащённой «машины» на Windows Server 2008 R2 и нескольких слабых, устаревших терминалов.

Как установить и настроить терминальный сервер в Windows Server 2008 R2.

Типичный пример использования — работа с 1С с другого материка с использованием клиента RDP. Вычислительные возможности компьютера, на котором работают программы, при этом абсолютно не важны — ведь вся нагрузка ложится на сервер.

Что нужно для начала

- Мощный ПК с инсталлированной на нём Windows Server 2008 R2. Настроить такую Windows для работы сложнее, чем остальные. Мы не будем рассматривать её настройку в рамках этого материала.

СОВЕТ. Для хорошей работы Терминального сервера желательно иметь от 32 Гбайт ОЗУ. Неплохо, если ваша конфигурация также имеет 2 процессора с четырьмя ядрами каждый.

- Клиентская лицензия терминального сервера, которая действует на данный момент. В основном сейчас используются лицензии Enterprise Agreement.

- Это краткое руководство.

Установка ТС

Все инструкции актуальны для готовой к работе и полностью настроенной Windows Server 2008 R2. Чтобы продолжить, убедитесь, что:

- Настроены сетевые адаптеры.

- В системе корректно задано время.

- Автоматическое обновление неактивно.

- Задано имя хоста.

- Настроен RDP.

- В качестве хранилища временных файлов задана папка TEMP.

- Имя учётной записи задано не по умолчанию (нежелательно использовать имена Admin, User, Root или другие похожие).

Служба удалённых РС и её настройка

- В Меню «Пуск» найдите Administrative Tools — Server Manager и перейдите в него.

- В панели навигации слева выберите Roles, потом в центральном окне Add roles.

- Выберите единственную роль — Remote Desktop Services и нажмите Next. В следующем окне — определите флагами службы ролей RD Session Host и RD Licensing («Узел сеансов…» и «Лицензирование…»).

- Выберите метод подтверждения подлинности «Do not require…». Это позволит работать с терминальным сервером клиентам со старыми версиями RDP.

- В Specify Licensing Mode выберите один из трёх вариантов:

- Per device (на устройство). Предпочтительный метод. Лицензирование Терминального сервера для каждого отдельного устройства.

- Per user (на пользователя). Терминальный сервер на Windows Server 2008 R2 лицензируется для отдельных пользователей.

- Configure later. Откладывает выбор метода лицензирования.

- В следующем окне выберите группу пользователей, у которой будет доступ к Terminal Server. Everyone — для всех, кто имеет лицензию. Нажмите Add — Advanced и внизу добавьте Everyone. Подтвердите выбор.

- В Add roles wizard («Мастере добавления ролей») можно включить дополнительные настройки сервера, когда это необходимо. Внимательно изучите Мастер, если удалённым пользователям сервера нужно предоставлять видео или музыкальный контент.

- В Configure Discovery Scope задайте параметры области обнаружения (для установки разрешений). Установите «Configure a discovery scope…» и…:

- Если ПК с Windows Server 2008 R2 входит в домен — This domain или The forest.

- Если нет — This workgroup.

- Подтвердите выбранные для установки элементы. Тщательно проверьте выбор, убедитесь в сохранении настроек и перезагрузите компьютер.

Лицензирование (активация)

После перезагрузки Windows Server 2008 R2 вы увидите сообщение — «Не настроен сервер лицензирования…».

- Перейдите в Start — Administrative Tools — Remote Desktop Services — RDS Host Configuration.

- В основном окне вы должны увидеть надпись Not Specified напротив RD licence servers. Сделайте двойной клик по надписи.

- Выберите Per device — Add. В новом окне введите название вашего сервера, затем Add и нажмите OK. Теперь в Windows Server 2008 R2 указан источник лицензирования, но активация ещё не окончена.

- Start — «Administrative…» — RD Services («Сервисы удалённого рабочего стола») — Remote Desktop LM.

- В контекстном меню свойств вашего терминального сервера выберите Activate Server.

- Запустится «Мастер активации…» (AS Wizard). В первом окне оставьте Automatic connection.

- В следующих формах введите свои данные во все свободные поля. В Activate Server Wizard поля можно оставить пустыми.

- Вы увидите окно завершения. Напротив Start Install LW now должен стоять флаг.

- Выберите License Program — Enterprise Agreement. Если у вас другой тип лицензии, найдите его в списке.

- На следующем шаге «Мастера» введите в свободное поле один из номеров справа.

- В Product version and license type выберите версию ОС (в нашем случае Windows Server 2008 R2) и тип активации (лицензии) — Per device CAL или другой. Quantity («Количество») — желательно «9999».

Чтобы проверить правильность работы активации, перейдите в RD Session Host (в папке меню «Пуск», с которой мы работали ранее) и изучите все внесённые настройки.

Дополнения

Терминальный сервер под управлением Windows Server 2008 R2 позволяет вносить на клиентских компьютерах дополнительные настройки. Чтобы подключить принтер из локальной сети к сессии, нужно установить на сервере и пользовательском терминале его драйверы. После этого установите флаг «Принтеры» в окне «Локальные устройства и ресурсы».

СОВЕТ. Если на конечных компьютерах стоит Windows XP SP3 (как минимум), то в «Мастер добавления ролей» (Add roles wizard) — «Мастер проверки подлинности» лучше указать «Требовать проверку подлинности…» (Require authentication). Если нет — противоположный пункт.

Если есть возможность — используйте Windows Server 2012 R2 или более новый Виндовс Сервер. Такое решение проще в настройке и лучше поддаётся масштабированию.

Выводы

Мы ознакомились с особенностями настройки Windows Server 2008 R2 и обсудили пошаговую установку самых важных параметров. Уверены, что теперь вам будет легче создать и конфигурировать собственный терминальный сервер.

Возможно, вы пользуетесь версией 2012 R2? У нас есть подробное руководство и для этой версии Виндовс. Ищите его, а также много другой интересной информации среди наших материалов!

Материал из Xgu.ru

Перейти к: навигация, поиск

- Короткий URL: TC_lab

Автор: Сергей Черепенин

На этой странице рассматриваются основные

усовершенствования терминальных служб Microsoft Windows Server 2008,

Microsoft Windows Vista и протокола удалённого доступа RDP 6.

Детально описаны процедуры по активации и использованию этих

возможностей.

Содержание

- 1 Новые возможности терминальных служб Microsoft Windows Server 2008:

- 1.1 Настройка роли терминального сервера операционной системы Microsoft Windows Server 2008.

- 1.2 Создание .rdp и .msi-файлов.

- 1.2.1 Terminal Services RemoteApp

- 1.2.2 Создание .rdp-файлов

- 1.2.3 Создание .msi-файлов

- 1.3 Создание web-сайта для обеспечения доступа к удалённым приложениям и рабочим столам корпоративной сети.

- 1.4 Обеспечение безопасного доступа к удалённым приложениям и рабочим столам с помощью сервера терминального шлюза.

- 2 Новые возможности протокола Microsoft RDP6.0 и RDP6.1:

- 2.1 Проверка новых графических возможностей терминального клиента Microsoft: 32-битной глубины цвета, сглаживания шрифтов, стилей оформления окон Microsoft Windows Vista, поддержка нескольких мониторов и высоких разрешений экрана.

- 2.2 Использование технологии single sign-on в терминальном окружении.

- 2.3 Настройка приоритезации потока данных.

- 2.4 Перенаправление устройств Plug and Play.

- 2.5 Microsoft Point of Service для перенаправления .NET устройств.

- 3 Материалы по тонким клиентам и системам удалённого доступа на Xgu.ru

[править] Новые возможности терминальных служб Microsoft Windows Server 2008:

[править] Настройка роли терминального сервера операционной системы Microsoft Windows Server 2008.

Для обеспечения доступа к удалённому рабочему столу или удалённому приложению по протоколу rdp необходимо на удалённом компьютере настроить терминальный сервер. Это выполняется путём назначения роли терминального сервера.

Для настройки роли терминального сервера откройте меню Пуск, затем Programs — Administrative Tools и выберите Server Manager.

В открывшемся окне выберите Roles. Это вызовет мастер настройки роли Add Role Wizard. На шаге Before You Begin нажмите Next. Следующим этапом будет выбор роли сервера Select Server Roles. Выберите роль Terminal Services и нажмите Next два раза.

На этапе выбора роли терминального сервера выберите Terminal Server и нажмите Next два раза.

Далее необходимо будет настроить тип аутентификации пользователей для доступа к терминальному серверу. Выберите пункт Do not require Network Level Authentication и нажмите Next.

Затем необходимо будет определить тип лицензий на терминальный сервер. Выберите пункт Configure later и нажмите Next.

На шаге Select User Groups Allowed Access to This Terminal Server убедитесь, что группа Administrators находится в перечне разрешённых групп для удалённого подключения. Затем нажмите Next два раза.

После завершения процесса установки роли терминального сервера нажмите Close и перезагрузите компьютер.

После загрузки компьютера выполните на терминальном клиенте следующую команду:

mstsc /v:XXX.XXX.XXX.XXX:3389 /w:800 /h:600

где XXX.XXX.XXX.XXX — IP адрес терминального сервера, w и h — ширина и высота в пикселях терминального окна, соответственно (необязательные параметры)

[править] Создание .rdp и .msi-файлов.

[править] Terminal Services RemoteApp

Удаленные программы служб терминалов

Удаленные программы — это функция служб терминалов Windows Server 2008, позволяющая клиентским компьютерам подключаться к удаленному компьютеру и работать с установленными на нем программами. Например, рабочее место может включать удаленный компьютер, к которому можно подключаться и работать с приложением Microsoft Word. Администратор должен сначала опубликовать программы, к которым конечные пользователи могли бы получать доступ. Работа с программой, установленной на удаленном компьютере, ничем не отличается от работы в обычных условиях. Но не нужно забывать о том, что доступ к дисковым ресурсам клиентского компьютера будет осуществляться через сеть с сервера, а оборудование, подключенное к терминальному клиенту, будет доступно благодаря работе протокола.

Сначала необходимо настроить терминальный сервер.

Затем необходимо установить программное обеспечение на сервер и сделать его доступным для терминальных клиентов.

После этого можно создать файл с расширением .rdp и сохранить его либо на клиенте либо на сетевую папку. При вызове этого файла с клиентского компьютера будет инициироваться rdp сессия, внутри которой откроется приложение. Все ресурсы при этом будут использоваться серверные (к локальным файлам всегда можно получить доступ через сеть).

Минусом создания *.rdp файлов — это отсутствие привязки типа файла к приложению. Эту привязку можно осуществить путем создания специального msi пакета и установкой его на клиентском компьютере. В этом пакете будет находиться только самая необходимая информация о приложении. Например такой msi пакет для Adobe Reader 7.0 будет объемом до ста килобайт, когда сам инсталлятор приложения — около 30Мб. Целью такого пакета являются установка связей между приложениями и создание необходимых ярлыков для пользователей.

Еще одним преимуществом msi пакетов — это простота распространения в сети. Он может быть установлен при помощи Групповых Политик в случае использования домена. Если же домена нет, то этот пакет можно будет потом удалить из Установка/Удаление Программ Панели Управления.

Создать msi пакет можно с помощью консоли TSRemoteAppManager.

Инсталляция на клиентском компьютере и последующее использование внешне ничем не будут отличаться от обычного.

Удаленные программы упрощают администрирование системы, поскольку при этом нужно обновлять и обслуживать только одну копию программы вместо нескольких, установленных на различных компьютерах.

[править] Создание .rdp-файлов

Для создания .rdp-файла приложения необходимо сначала проинсталлировать это приложение на терминальный сервер.

Для этого откройте Control Panel и выберите пункт Install Application on Terminal Server.

В результате откроется мастер установки приложений на терминальном сервере. В первую очередь необходимо выбрать место расположения инсталлятора приложения. Выберите файл gvim71.exe на компьютере в сети по адресу \192.168.7.254inst, нажмите Open и установите это приложение.

После завершения установки приложения в окне Finish Admin Install нажмите Finish.

После завершения инсталляции необходимого приложения можно приступать к созданию .rdp-файла.

Для этого откройте консоль TS RemoteApp Manager в папке Terminal Services инструментов администрирования Administrative Tools.

В поле RemoteApp необходимо правым кликом мышки вызвать контекстное меню и выбрать пункт Add RemoteApp Programs.

В результате откроется мастер RemoteApp Wizard, с помощью которого необходимо добавить только что проинсталлированное приложение в список удалённых программ.

Затем с помощью контекстного меню необходимо еще раз запустить мастер RemoteApp Wizard.

Во время работы этого мастера сохраните .rdp-файл в папку c:remoteapp, которую можно создать и сделать доступной по сети для группы Everyone в окне выбора места сохранения этого файла.

Теперь выполните этот файл на терминальном клиенте для проверки удаленного запуска приложений.

[править] Создание .msi-файлов

Для создания .msi-файла необходимо проинсталлировать приложение на терминальный сервер с помощью мастера установки приложений на терминальный сервер. Происталлируйте таким образом Acrobat Reader, инсталлятор которого находится по адресу \192.168.7.254instAdbeRdr705_rus_full.exe

Затем с помощью консоли TS RemoteApp Manager необходимо добавить Acrobat Reader в список удаленных программ и вызвать из контекстного меню по правому клику на приложении мастер RemoteApp Wizard для создания .msi-файла. Во время работы этого мастера можно настроить ярлыки рабочего стола, папку меню Пуск и установить ассоциации файлов к этому приложению.

Для установки созданного .msi-пакета на терминальные клиенты можно использовать различные методы, от установки с помощью Групповых политик до ручного инсталлирования. Установите полученный .msi-пакет на клиентском компьютере и проверьте работоспособность этого удаленного приложения.

[править] Создание web-сайта для обеспечения доступа к удалённым приложениям и рабочим столам корпоративной сети.

Terminal Services Web Access

(TS Web Access) — это роль терминального сервера, которая обеспечивает и контролирует доступ к RemoteApp™ программам или рабочим столам компьютеров офисной сети через браузер.

Преимуществами TS Web Access являются:

- Простота использования. Пользователям достаточно выбрать нужное приложение на веб-странице и кликнуть на соответствующую иконку. Причем пользователь может находиться при этом как в локальной сети, так и в сети Интернет.

- Упрощение администрирования. Нет необходимости какой-либо настройки приложений на клиентских компьютерах (распространение *.rdp файлов через logon скрипты или roaming profiles пользователей или Group Policy для msi пакетов) и создание единого центра по администрированию программного обеспечения.

- Снижение нагрузки на сеть при использовании приложений с одного терминального сервера. Несколько приложений, запущенных одновременно пользователем с одного и того же терминального сервера, будут работать внутри одной сессии.

- Простота интеграции с другими веб-решениями. Страничка TS Web Access может быть легко интегрирована в другой web-сайт или Microsoft® Windows® SharePoint® Services сайт.

- Автоматическое обновление списка опубликованных программ на TS Web Access сайте из списка RemoteApp™ программ на каждом терминальном сервере

Для определения TS Web Access сервера необходимо учесть следующие факторы:

— Операционная система Windows Server 2008

— Microsoft Internet Information Services (IIS) 7.0

— Клиенты rdp должны поддерживать версию протокола RDP 6.1. Клиенты RDP 6.1 включены в поставку следующих операционных системах:

- Windows Server 2008

- Windows Vista® Service Pack 1

- Windows XP with Service Pack 3 (SP3) включая Beta версии

Настройка TS Web Access Сервера для предоставления доступа пользователям из Интернет.

Для предоставления доступа к TS Web Access серверу пользователям из Интернет необходимо использовать так же TS Gateway сервер. Рекомендуется TS Web Access сервер и TS Gateway сервер размещать в периметре сети и за firewall`ом терминальный сервер с RemoteAPP программами. При этом, на firewall`e необходимо разрешить Windows Management Instrumentation (WMI) трафик между TS Web Access сервером и терминальным сервером.

Создание web-сайта доступа к удалённым рабочим столам или приложениям осуществляется путём добавления роли TS Web Access на терминальный сервер.

Для добавления роли необходимо открыть консоль Server Manager и выбрать в меню Roles пункт Terminal Services. Затем выбрать пункт Add Role Services для запуска мастера. На шаге Select Role Services необходимо выбрать пункт TS Web Access . Если в системе не будет необходимых компонентов, мастер добавления роли сервера предложит установить зависимости. Для этого необходимо нажать на Add Required Role Services и затем нажать Next три раза и потом Install.

После завершения работы мастера нажмите Close.

Для проверки установки наберите в Internet Explorer следующий url:

http://127.0.0.1/ts. Для доступа на эту страницу необходимо ввести регистрационные данные. Введите имя пользователя Administrator и пароль P@ssw0rd. Вы попадёте на страницу TS Web Access.

Для добавления ярлыков удалённых программ на этот сайт откройте консоль TS RemoteApp Manager, вызовите контекстное меню на необходимом приложении и выберите пункт Show in TS Web Access.

Для обеспечения возможности удалённых пользователей подключаться к рабочему столу компьютера необходимо добавить на сайт ярлык клиента rdp. Для этого в поле Overview консоли TS RemoteApp Manager найдите строку A remote desktop connection for this server is not visible in TS Web Access и нажмите Change .

После этого обновите страницу TS Web Access. Добавленные ярлыки приложений и клиента rdp станут доступными для использования. Проверьте работу этих приложений.

[править] Обеспечение безопасного доступа к удалённым приложениям и рабочим столам с помощью сервера терминального шлюза.

Сервер шлюза TS — это тип шлюза, который позволяет полномочным пользователям подключаться к удаленным компьютерам в корпоративной сети. Такие пользователи могут устанавливать подключение с любого компьютера через Интернет. Шлюз TS использует протокол удаленного рабочего стола (RDP) с протоколом HTTPS, что позволяет создать более безопасное шифрованное подключение.

Однако более ранние версии клиента подключения к удаленному рабочему столу не позволяют устанавливать подключение к удаленным компьютерам в обход брандмауэров и преобразователей сетевых адресов. Это происходит потому, что обычно порт 3389 заблокирован для повышения уровня безопасности сети. Этот порт используется для подключений к удаленному рабочему столу. Шлюз TS использует порт 443, который служит для передачи данных по туннелю SSL.

Сервер шлюза TS обеспечивает следующие преимущества:

- Подключение к корпоративной сети через Интернет с помощью клиента подключения к удаленному рабочему столу без настройки подключения VPN;

- Подключения к удаленным компьютерам в обход брандмауэров;

- Общий доступ к сетевому подключению при работе других программ, запущенных на компьютере. Это позволяет использовать подключение через поставщика услуг Интернета вместо передачи данных посредством удаленного подключения к корпоративной сети.

- Защищенность канала связи SSL-туннелем.

- Для повышения уровня безопасности существует возможность интергации с Network Access Protection. NAP — это технология, с помощью которой администратор может проверять наличие определенного программного обеспечения или обновлений на клиенте прежде чем предоставлять досуп к ресурсам. Она включена в следующие операционные системы: Windows Vista® RTM, Windows Server 2008, Windows Vista Service Pack 1 (SP1) и Windows XP Service Pack 3 (SP3).

- При использовании совместно Microsoft ISA server или другим firewall`ом может быть вынесен из периметра сети в корпоративную.

- С помошью TS Gateway Manager консоли можно настроить разлчные виды аудита и мониторинга событий на терминальном сервере.

Существует несколько способов внедрения TS Gateway сервера:

- TS Gateway Core

- TS Gateway NAP

- TS Gateway ISA Server

- Настройка клиента на использование TS Gateway сервера.

Чтобы выбрать сервер шлюза TS, выполните следующие действия:

1.Нажмите кнопку Пуск, Все программы, Стандартные, Связь, а затем – Подключение к удаленному рабочему столу.

2.Нажмите кнопку Параметры, откройте вкладку Дополнительно и нажмите кнопку Настройки.

3.Выберите Use these TS Gateway server settings (Использовать следующие параметры сервера шлюза TS), введите имя сервера в поле Имя сервера и выберите один из следующих способов входа в систему из списка Logon methods (Способы входа в систему).

3.1 Разрешить отложить этот выбор — этот вариант позволяет выбрать способ входа в систему при установке подключения.

3.2 Запрашивать пароль — при выборе этого варианта во время установки подключения выводится запрос на ввод пароля.

3.3 Смарт-карта -при выборе этого варианта во время установки подключения выводится запрос на вставку смарт-карты.

4.Установите или снимите флажок Bypass TS Gateway server for local addresses (Обходить сервер шлюза TS для локальных адресов). Если флажок установлен, маршрутизация входящего и исходящего трафика локальных сетевых адресов выполняется в обход сервера шлюза TS. Это позволяет повысить скорость подключения.

|

|

Настройка клиента может быть также выполнена при помощи Групповых Политик. |

- Настройка роли TS Gateway на терминальном сервере.

Для настройки роли TS Gateway откройте консоль Server Manager и в поле Roles Summary нажмите на Add Roles.

В результате запустится мастер Add Roles Wizard. На шаге Before You Begin ознакомьтесь с дополнительной информацией и нажмите Next.

Затем, на шаге Select Server Role, выберете Terminal Services и нажмите Next. Далее необходимо будет выбрать Role Services — выберете TS Gateway и нажмите Next.

Если в операционной системе не проинсталлированы зависимости, то мастер предложит их выбрать. Выберете настройки инсталляции зависимостей по-умолчанию путём нажатия на Add Required Role Services и затем нажмите на Next.

На шаге Choose a Server Authentication Certificate for SSL Encryption выберете Create a self-signed certificate for SSL Encryption и нажмите Next.

Затем необходимо будет настроить политики авторизации — выберете Now на шаге Create Authorization Policies for TS Gateway и нажмите на Next.

Следующим этапом настройки терминального сервера будет выбор пользователей, имеющих право подключаться к серверу. Выберете, если не выбрана, группу Administrators и нажмите Next.

Затем необходимо будет создать Connection Authorization Policy for Terminal Gateway. На этом этапе убедитесь что существует имя этой политики, выберете метод Windows authentication — Password и нажмите на Next.

Далее необходимо будет создать и настроить Resource Authorization Policy. Выберете Allow users to connect to any computer on the network и ,по необходимости, измените имя политики. Затем нажмите на Next пять раз, принимая значения по-умолчанию во время настройки зависимостей. Нажмите Install для начала установки ролей. После завершения инсатлляции нажмите на Close и перезагрузите виртуальную машину.

- Экспорт сертификата терминального шлюза

Для установки соединения через терминальный шлюз терминальному клиенту необходимо аутентифицироваться на нем. Для этого необходимо скопировать файл сертификата терминального шлюза на компьютер клиента. Для получения файла сертификата необходимо выполнить следующие действия.

Откройте консоль управления терминальным шлюзом TS Gateway Manager при помощи команды tsmanager.msc, вызовете контекстное меню на управляемом сервере и выберете в нем Properties.

В открывшемся окне перейдите на вкладку SSL Certificate и нажмите на Browse Certificates. Выберете необходимый сертификат и просмотрите его при помощи кнопки View Certificate. Перейдите на вкладку Details и нажмите на Copy to File….

При помощи мастера Certificate Export Wizard сохраните, используя параметры мастера по умолчанию, файл сертификата на файловую систему.

- Импорт сертификата терминального шлюза на терминальном клиенте.

Для импорта сертификата используйте контекстное меню на файле сертификата — выберете Install Certificate. Используя мастер импорта сертификата проинсталлируйте сертификат в автоматически определённое мастером место.

- Настройка клиента rdp на терминальном клиенте и тестирование соединения.

Для подключения к удалённому серверу через терминальный шлюз необходимо настроить rdp клиент. Откройте его, перейдите на вкладку Advanced и нажмите на Settings в поле Connect from anywhere.

В открывшемся окне настроек терминального шлюза выберете Use these TS Gateway server settings, в поле Server Name укажите имя терминального сервера192.168.7.254, снимите галочку Bypass TS Gateway server for local addresses и в поле Logon method выберете Ask for password (NTLM).

Затем перейдите на вкладку General и в поле Computer введите ip-адрес необходимого терминального сервера. Затем нажмите на Connect.

[править] Новые возможности протокола Microsoft RDP6.0 и RDP6.1:

[править] Проверка новых графических возможностей терминального клиента Microsoft: 32-битной глубины цвета, сглаживания шрифтов, стилей оформления окон Microsoft Windows Vista, поддержка нескольких мониторов и высоких разрешений экрана.

- Поддержка 32-битной глубины цвета.

Для обеспечения этой возможности необходимо настроить как клиент rdp так и терминальный сервер.

-

- Настройка клиента rdp:

Откройте клиент подключения к удалённому рабочему столу. Нажмите на Options и перейдите на вкладку Display. В поле Colors выберите Higest Quality (32 bit).

-

- Настройка терминального сервера:

Откройте Terminal Services Configuration в папке Terminal Services инструментов администрирования Administrative Tolls.

Затем вызовете контекстное меню на имени соединения RDP-Tcp и выберите Properties. В открывшемся окне свойств соединения перейдите на вкладку Client Settings и выберите в поле Limit Maximum Color Depth значение 32 bits per pixel. Нажмите Ok для сохранения изменений и закрытия окна свойств соединения.

- Поддержка сглаживания шрифтов.

-

- Настройка терминального сервера:

Для включения поддержки сглаживания шрифтов на сервере необходимо открыть консоль Personalization панели управления, в которой выбрать пункт Window Color and Appearance.

В открывшемся окне Appearence Settings нажмите на Effects и выберите пункт Clear Type в пункте Use the following method to smooth edges of screen fonts. Затем нажмите OK два раза.

-

- Настройка клиента rdp:

Откройте rdp-клиент, нажмите на Options, перейдите на вкладку Experience и выберите пункт Font smoothing.

Следует отметить, что использование сглаживания шрифтов приведёт к увеличению объёма трафика между терминальным клиентом и сервером.

- Поддержка стилей оформления окон Microsoft Windows Vista.

Клиенты rdp 6.0 и 6.1 воспроизводят удаленный рабочий стол на клиентском десктопе. Существует возможность использования тем Windows Vista для отрисовки удаленного рабочего стола. Для этого необходимо установить Desktop Experience feature на терминальном сервере Windows Server 2008. Установка Desktop Experience feature включает в себя компоненты Windows Media® Player 11, desktop themes и photo management.

Для исталляции Desktop Experience feature необходимо выполнить следующие действия:

1. Откройте коносль Server Manager.

2. Выберите пункт Features и нажмите на Add features.

3. На шаге Select Features выберите Desktop Experience и нажмите Next.

4. На шаге Confirm Installation Options нажмите Install.

5. После завершения инсталляции перезагрузите терминальный сервер.

Кроме вышеперечисленных действий необходимо проверить нет ли ограничений на глубину цвета, а также необходимо перевести службу Themes на терминальном сервере в режим Automatic и стартовать её.

Для проверки нет ли ограничений на глубину цвета откройте консоль Terminal Services Configuration в папке Terminal Services инструментов администрирования Administrative Tolls.

Затем вызовете контекстное меню на имени соединения RDP-Tcp и выберите Properties. В открывшемся окне свойств соединения перейдите на вкладку Client Settings и выберите в поле Limit Maximum Color Depth значение 32 bits per pixel.

Нажмите Ok для сохранения изменений и закрытия окна свойств соединения. После этого необходимо завершить текущую терминальную сессию и открыть ее заново.

Теперь проверьте, отрисовываются ли у вас окна стилями Windows Vista

- Поддержка нескольких мониторов.

Объединение мониторов позволяет раширить rdp-сессию на несколько мониторов. Но при этом существует ряд ограничений:

1.На всех мониторах должно быть настроено одинаковое разрешение.

2.Мониторы должны быть выровнены по горизонтали.

3.Суммарное разрешение не должно превышать значения 4096 x 2048.

Объединение мониторов при инициировании rdp-сессии может осуществляться либо из настроек в .rdp файле, или опцией командной строки.

-

- Параметры .rdp-файла:

Для включения возможности объединения мониторов через .rdp файл необходимо в этом файле указать директиву Span:

Span:i:<value> где <value> может принимать значения: 0 - Объединение мониторов выключено. 1 - Объединение мониторов включено.

-

- Для включения возможности объединения мониторов при вызове клиента rdp из командной строки необходимо указывать опцию /span:

mstsc /span

- Поддержка высоких разрешений экрана.

В предыдущих реализациях RDP протокола максимальное соотношение сторон дисплея было 4:3 (это максимум 1600х1200). Сейчас поддерживается соотношение сторон до 16:10 (до 4096х2048).

Можно устанавливать разрешения экрана в .rdp-файле или в командной строке при подключении.

- для установки параметров разрешения дисплея в .rdp файле используются следующие директивы:

desktopwidth:i:<value> desktopheight:i:<value>

где <value> это значение разрешения, например 1680 или 1050.

- для установки параметров разрешения дисплея из командной строки используются опции /w и /h:

mstsc.exe /w:<width> /h:<height>

[править] Использование технологии single sign-on в терминальном окружении.

Single sign-on — это метод аутентификации, который позволяет пользователям использовать свои доменные учётные записи для регистрации в домене и затем получать доступ к терминальным серверам без необходимости повторной регистрации.

Требования для внедрения технологии single sign-on:

1. Использование возможностей технологии single sign-on для терминальных подключений возможно только между компьютерами с операционными системами Windows Server 2008 или с терминального клиента под управлением Windows Vista на терминальный сервер Windows Server 2008.

2. Пользовательская учётная запись должна иметь достаточно полномочий для регистрации по протоколу rdp.

3. Терминальный сервер и клиент должны быть введены в домен.

Для обеспечения возможности использования технологии single sign-on необходимо настроить как терминальный сервер так и терминальный клиент.

- Для настройки терминального сервера необходимо выбрать значение SSL(TLS1.0) в поле Security Layer вкладки General свойств соединения RDP-Tcp консоли Terminal Services Configuration, которую можно открыть с помощью команды tsconfig.msc.

- Для настройки терминального клиента необходимо открыть консоль Local Group Policy Editor при помощи команды gpedit.msc.

Затем перейти к политике Credentials Delegation по пути Computer Configuration, Administrative Templates, System.

Далее необходимо перевести в значение Enable настройку Allow Delegating Default Credentials. Кроме этого в поле Show Contents необходимо добавить терминальные сервера с префиксом TERMSRV/. Например TERMSRV/win2008 или TERMSRV/* — для любых подключений.

Для завершения настройки локальных политик терминального клиента нажмите OK и обновите политики при помощи перезагрузки клиентского компьютера или при помощи команды gpupdate /force.

- Установка Active Directory.

Установку Active Directory можно выполнить при помощи мастера, запуск которого выполняется командой dcpromo

Или выполните команду ad в меню Пуск — Выполнить.

ad.cmd — это скрипт, который лежит в папке c:windowssystem32, и состоит из:

@echo ON net use x: \192.168.7.254inst @echo Now installing Active Directory @echo OFF pause @echo ON dcpromo.exe /unattend:X:DCPROMO.txt /SafeModeAdminPassword:P@ssw0rd

Файл DCPROMO.txt :

[DCInstall] ReplicaOrNewDomain=Domain NewDomain=Forest NewDomainDNSName=polygon.tc ForestLevel=3 DomainNetbiosName=POLYGON DomainLevel=3 InstallDNS=Yes ConfirmGc=Yes CreateDNSDelegation=No DatabasePath="C:WindowsNTDS" LogPath="C:WindowsNTDS" SYSVOLPath="C:WindowsSYSVOL" RebootOnCompletion=Yes

- Введение в домен компьютера под управлением Windows Server 2008.

Для введения компьютера в домен откройте System Properties и на вкладке Computer name выберете Change.

В открывшемся окне активируйте поле Domain и введите имя домена polygon.tc. После нажатия на кнопку OK будет предложено ввести имя пользователя, обладающего правом добавления компьтеров в домен, и его пароль. После завершения этой операции необходимо перезагрузить компьютер.

- Проверка технологии single sign-on.

- Тонкий клиент также может быть введен в домен.

|

|

Перед тем как вводить в домен тонкий клиент необходимо отключить блокировку записи на системный диск и перезагрузить тонкий клиент. Иначе после перезагрузки, в результате добавления в домен, тонкий клиент вернется в исходное состояние — участник рабочей группы. После первой регистрации пользователя домене и выполнения необходимых настроек можно обратно включить блокировку записи на системный диск. |

[править] Настройка приоритезации потока данных.

Настройка приоритезации виртуального канала предоставляет возможность определить соотношение потока данных.

Установка приоритета данных автоматически управляет трафиком виртуального канала так, что данные экрана, клавиатуры и мышки будут иметь первостепенное значение по отношению к другому виртуальному каналу, например передача файлов или печать документов.

По умолчанию соотношение потоков виртуального канала составляет 70:30. Данные экрана, мышки и клавиатуры составляют 70% полосы пропускания, все остальные данные (буфер обмена, трансфер файлов, задания печати — 30).

Настройка приоритезации осуществляется с помощью значений ключей реестра на терминальном сервере. Изменения выполняются в ветке HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesTermDD при помощи следующих ключей:

- FlowControlDisable

- FlowControlDisplayBandwidth

- FlowControlChannelBandwidth

Если эти ключи отсутствуют, то их необходимо создать. Для создания ключей необходимо правым кликом на TermDD вызвать контекстное меню, в котором выбрать New ключ DWORD (32-bit).

Для отключения приоритезации потока данных необходимо создать DWORD ключ FlowControlDisable со значением 1. В этом случае все запросы будут отрабатываться по принципу first-in-first-out. Значение по молчанию этого ключа — 0.

Для настройки значения приоритета данных на отрисовку дисплея и клавиатуры с мышью необходимо использовать ключ FlowControlDisplayBandwidth. По умолчанию значение этого ключа 70, максимальное значение- 255.

Для настройки значения приоритета на другие виртуальные каналы используйте ключ FlowControlChannelBandwidth. По умолчанию значение этого ключа 30, максимальное значение — 255.

Значение приоритета определяется соотношением ключей FlowControlDisplayBandwidth и FlowControlChannelBandwidth. Например, если значение ключа FlowControlDisplayBandwidth будет 150, а FlowControlChannelBandwidth — 50, то данные дисплея будут занимать 75% всей полосы пропускания.

Следует отметить, что после изменений значений ключей необходимо перезагрузить терминальный клиент.

[править] Перенаправление устройств Plug and Play.

В реализации протокола rdp 6 версии повилась возможность переадресовывать Windows Portable Devices на терминальный сервер поверх MTP (Media Transfer Protocol) и PTP (Picture Transfer Protocol) протокола. Это могут быть совместимые с этими протоколами медиа устройства и цифровые камеры. Для перенаправления таких устройств необходимо настроить как терминальный клиент, так и терминальный сервер. При этом существует ряд ограничений:

1. Не поддерживается перенаправление устройств при каскадном подключении.

2. Перенаправлени доступно только при подключении с компьютера под управлением операционной системой Winndows Vista или Windows Server 2008 на сервера под управлением Windows Vista или Windows Server 2008.

- Настройка терминального клиента для перенаправления совместимых с протоколами MTP и PTP выполняется на вкладке Local Resources.

Перейдите на эту вкладку и нажмите More. Если устройство подключено к терминальному клиенту, то для перенапревления на терминальный сервер его необходимо выбрать в пункте Supported Plug and Play devices.

Если необходимое устройство в данный момент не подключено, то для его перенаправления в открытую терминальную сессию необходимо в пункте Supported Plug and Play devices отметить Devices that I plug in later.

- Перенаправление MTP и PTP совместимых устройств может блокироваться терминальным сервером. Для снятия блокировки откройте Terminal Services Configuration в папке Terminal Services инструментов администрирования Administrative Tolls.

Затем вызовете контекстное меню на имени соединения RDP-Tcp и выберите Properties. В открывшемся окне свойств соединения перейдите на вкладку Client Settings и в поле Redirection проверьте, не включена ли блокировка Supported Plug and Play devices.

Нажмите Ok для сохранения изменений и закрытия окна свойств соединения.

[править] Microsoft Point of Service для перенаправления .NET устройств.

В Windows Server 2008 существует возможность перенаправления устройств, которые используют Microsoft Point of Service (POS) for .NET 1.11. Такое перенаправление доступно только при использовании х86 архитектуры Windows Server 2008.

Библиотека POS for .NET предоставляет .NET-приложениям удобный и стандартизованный интерфейс для связи с торговым оборудованием. В новой версии библиотеки расширена поддержка стандартов UnifiedPOS (Unified Point Of Service – Унифицированная торговая точка). Получить Microsoft® Point of Service для .NET версии 1.11 можно по ссылке http://go.microsoft.com/fwlink/?linkid=66169.

- Настройка терминального сервера:

1.Установите Microsoft POS для .NET 1.11 .

2.Установите конфигурационные XML-файлы или компоненты .NET для .NET устройства, которые должны поставляться производителем вместе с оборудованием или могут быть написаны с использованием Microsoft POS for .NET 1.11 Software Development Kit.

3.Перезапустите службу UserMode Port Redirector.

- Настройка терминального клиента:

Для настройки переадресации .NET устройств использовать вкладку Local Resources клиент rdp нельзя. Однако такое перенаправление может быть включено с помощью опции redirectposdevices в .rdp-файле, который будет использоваться для подключения к серверу. Формат записи этой опции следующий:

redirectposdevices:i:<value>

где: <value> может быть равно 1 для включения перенаправления и 0 — для отключения.

Контролировать возможность переадресации устройств можно на терминальном сервере в консоли Terminal Services Configuration с помощью пункта Supported Plug and Play Devices или при помощи групповых политик.

[править] Материалы по тонким клиентам и системам удалённого доступа на Xgu.ru

- Тонкие клиенты

- RDP (RDP 6)

- rdesktop

- Бесшовная виртуализация

- VNC

- Терминальные решения Microsoft Windows Server 2008

Полигоны:

- Полигон по тонким клиентам в УЦ Сетевые Технологи (2007)

- Полигон по системам Citrix в УЦ Сетевые Технологии (2007)

- Полигон по терминальным решениям Windows 2008 Server в УЦ Сетевые Технологии (2008)

тонкие клиенты ставятся обычно на безнадежно устаревших компьютерах клиентов, и создают безнадежно огромную нагрузку на сервер. «как управлять ими ?» Если речь идет о терминальных сессиях то через групповые политики учетных записей.

тонкие клиенты ставятся обычно на безнадежно устаревших компьютерах клиентов, и создают безнадежно огромную нагрузку на сервер. «как управлять ими ?» Если речь идет о терминальных сессиях то через групповые политики учетных записей.