Содержание статьи:

- 1 Установка Windows Server 2012 R2 и подготовительная настройка системы

- 2 Поднимаем роли AD DS + DNS + DHCP на дополнительном контроллере домена

- 3 Поднимаем на дополнительном сервере службу DHCP и настраиваем ее режим работы

В этой статьe мы разобрали как развернуть контроллер домена на базе Windows Server 2012 R2. Теперь наша задача развернуть дополнительный контроллер домена, который будет подстраховкой в случае если основной выйдет из строя.

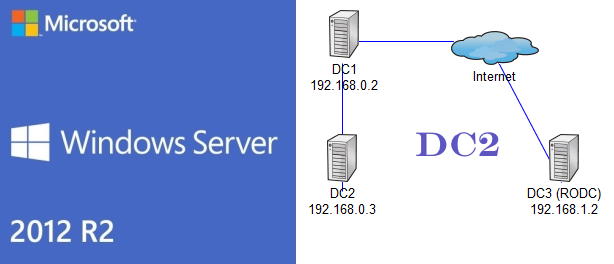

Итак мы имеем в работе:

- Основной контроллер домена Windows Server 2012 R2 (DC1, jakonda.local, 192.168.0.2) с развернутыми службами AD DS, DNS, DHCP.

Наша задача:

- Развернуть дополнительный контроллер домена на базе Windows Server 2012 R2, выполнить предварительную настройку системы.

- Поднять на дополнительном контроллере роли AD DS, DNS, DHCP.

- Настроить репликацию данных.

- Выполнить настройку работы DHCP сервера совместно с основным контроллером домена.

Проделываться все действия будут на виртуальной машине.

Установка Windows Server 2012 R2 и подготовительная настройка системы

Устанавливаем Windows Server 2012 R2 Standart with GUI. После установки системы обязательно:

- Устанавливаем все имеющиеся обновления на текущий момент.

- Выставляем корректную временную зону (+03:00 Moscow, St. Petersburg, Volgograd).

- Изменяем имя системы на (прим. DC2).

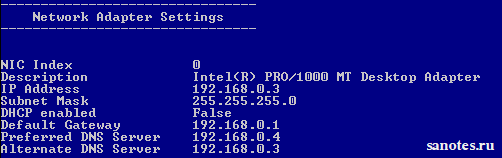

- Указываем в системе статический IP-адрес (в моем случае это будет 192.168.0.3), в качестве предпочитаемого DNS сервера указываем адрес DNS сервера на основном контроллере домена DC1 (192.168.0.2) и в качестве альтернативного DNS сервера указываем адрес который мы присвоили на текущем сервере DC2 (192.168.0.3).

- Вводим систему в имеющийся домен jakonda.local.

На этом подготовка системы завершена, можно приступать к развертыванию необходимых ролей.

Поднимаем роли AD DS + DNS + DHCP на дополнительном контроллере домена

Все действия по развертыванию и настройке ролей на дополнительном контроллере домена, мы будем производить с основного контроллера домена. Поэтому заходим в моем случае на основной контроллер домена DC1 (192.168.0.2) и добавим наш дополнительный сервер в основной, Manage — Add Servers.

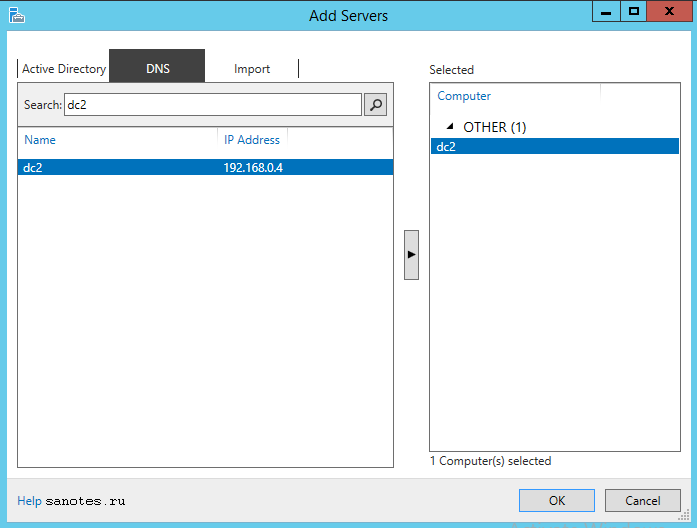

Переходим во вкладку DNS, в поле Search вбиваем IP-адрес нашего дополнительного сервера (в моем случае 192.168.0.3), сервер должен появится в списке найденных, выделяем его и нажимаем кнопку переместить (>). Нажимаем ОК.

После добавления сервера, если перейти в All Servers, то мы увидим что у нас там теперь два сервера. Теперь можно из основного сервера добавлять, настраивать роли на другом сервере.

Добавляем новую роль на дополнительном сервере DC2. Переходим Server Manager — Manage — Add Roles and Features.

Выбираем первый пункт Role-based or feature-based installation (Базовая установка ролей и компонентов).Нажимаем Next.

Выбираем Select a server from the server pool и выбираем сервер из списка, т.к. мы настраиваем дополнительный сервер, то выделяем dc2.jakonda.local и нажимаем Next.

Далее все как и в статье по развертыванию контроллера домена:

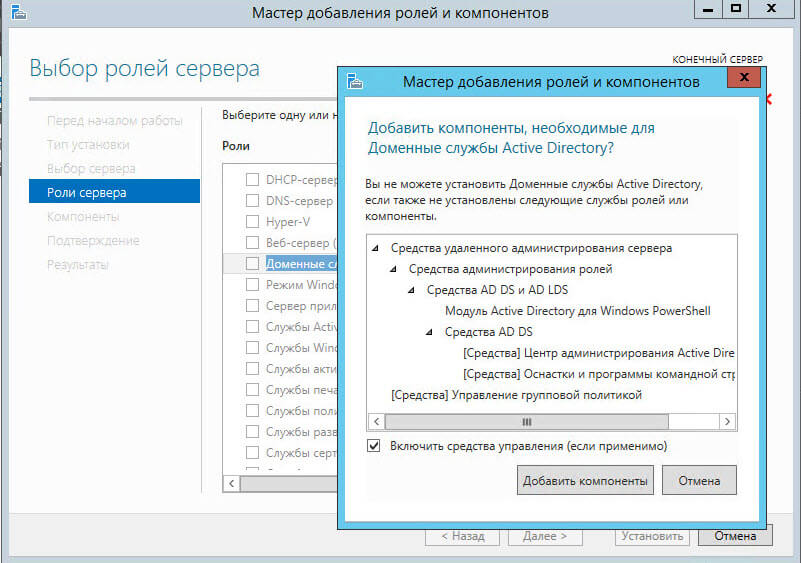

- Отмечаем галочкой роль Active Directory Domain Services, в подтверждающем запросе добавления роли и компонентов, необходимых для установки AD нажимаем Add Features.

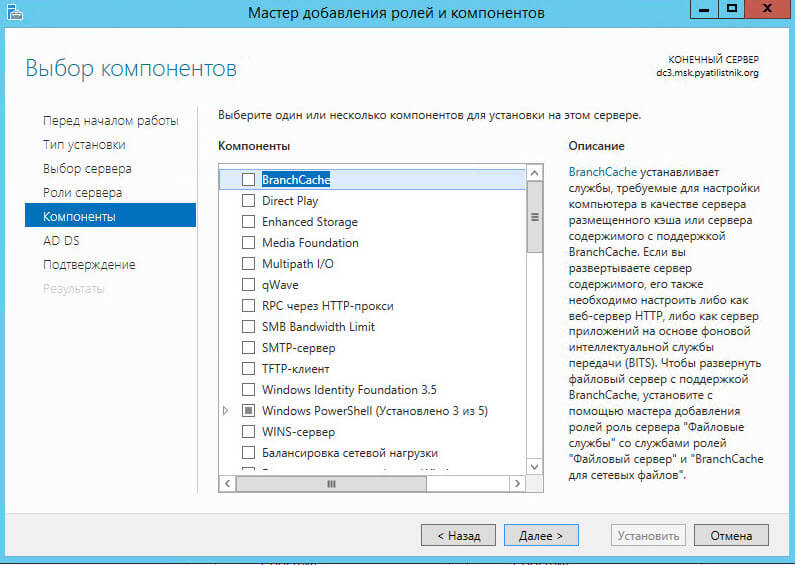

- В выборе установки дополнительных компонентов, ничего не выбираем.

- На завершающих этапах установки нажимаем Next и Install.

По завершении установки роли AD DS в Server Manager нажимаем на значок Флажка с восклицательным знаком и выбираем Promote this server to a domain controller (Повысить этот сервер до контроллера домена). Запустится мастер конфигурирования AD DS для сервера DC2.

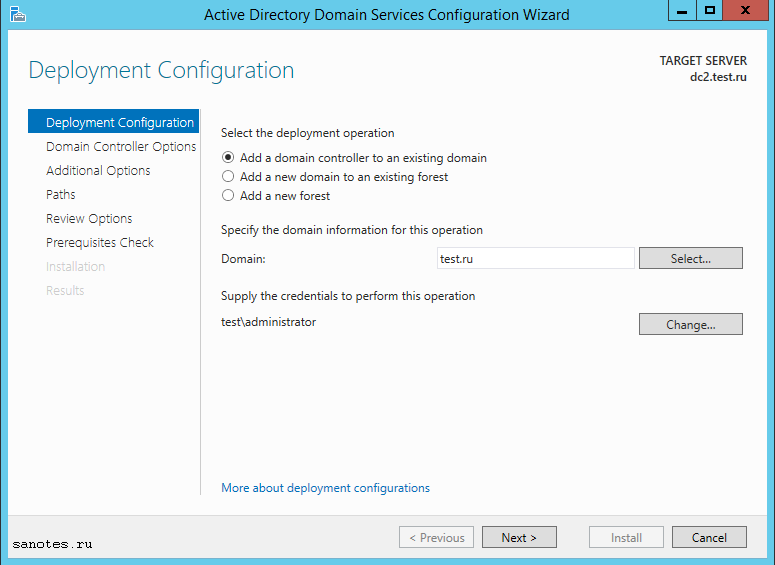

Т.к. мы разворачиваем дополнительный контроллер домена, то нужно добавить его в уже существующий домен. Выбираем Add a domain controller to an existing domain. Автоматические подставится название текущего домена (jakonda.local) и какую доменную учетную запись использовать при выполнении данной операции. Нажимаем Next.

Проверяем установлены ли галочки (Domain Name System (DNS) Server, Global Catalog (GC)), в пункте Site name оставляем значение Default-First-Site-Name и задаем пароль для восстановления служб каталогов. Нажимаем Next.

Предупреждение о том что не может быть создано делегирование разворачиваемого DNS сервера, игнорируем. Нажимаем Next.

В дополнительных опциях в пункте Replicate from (Репликация из) выбираем основной контроллер домена DC1.jakonda.local. Это мы указываем дополнительному контроллеру домена откуда производить репликацию даннных AD, DNS. Нажимаем Next.

Пути к каталогам оставляем по-умолчанию, далее просматриваем сводную информацию по конфигурации AD DS. Нажимаем Next.

Если проверка выполнена успешно, то нажимаем Install.

После того пройдет установка, если зайти на DC2, то увидим что роли AD, DNS подняты, произведена репликация из DC1.

Если необходимо посмотреть, изменить параметры репликации, то заходим Server Manager — Tools — Active Directory Sites and Services.

Так же можно с помощью командной строки принудительно запустить процесс репликации, с помощью утилиты repadmin:

Так же с помощью данной утилиты можно посмотреть результат последних репликаций:

Теперь перейдем к развертыванию DHCP на дополнительном сервере DC2 и его настройке в совместном режиме работы с DHCP на основном сервере DC1.

Поднимаем на дополнительном сервере службу DHCP и настраиваем ее режим работы

Устанавливаем роль DHCP Server аналогично как описано в этой статье только в качестве установки роли выбираем дополнительный сервер.

- Запускаем Server Manager — Manage — Add Roles and Features.

- Выбираем первый пункт Role-based or feature-based installation (Базовая установка ролей и компонентов).

- Выбираем Select a server from the server pool и выбираем сервер dc2.jakonda.local.

- Отмечаем галочкой роль DHPC Server, в подтверждающем запросе добавления роли и компонентов, необходимых для установки DHCP Server нажимаем Add Features.

- В выборе установки дополнительных компонентов, ничего не выбираем.

- На завершающих этапах установки нажимаем Install.

После установки Роли, в Server Manager нажимаем на значок Флажка с восклицательным знаком и выбираем Complete DHCP configuration (Завершить конфигурацию DHCP). Запустится мастер после установочной конфигурации DHCP. В мастере выполняем следующие действия:

- На информационной странице нажимаем Next.

- Нажимаем Commit что бы завершить процесс авторизации в Active Directory.

- Если процесс создания групп безопасности и авторизация в AD успешен, то получим вывод Done.

- Нажимаем Close.

На основном контроллере домена DC1, настроен DHCP-сервер, нужно решить как будет работать DHCP-сервер на дополнительном контроллере домена DC2. Пути решения могут быть такие:

- Split Scope (Использование разделенных областей) — возможность распределения адресного пула между двумя серверами. Например DC1 назначает 80% адресов, а DC2 назначает 20%. В случае если DC1 не доступен, то клиент сможет всегда получить адрес с DC2.

- Failover (Отказоустойчивый) — В случае если DC1 отказывает, то DC2 принимает на себя нагрузку. Данный механизм работает в двух режимах:

- Load Balance Mode (Балансировка нагрузки) — Работа данного режима предполагает работу двух серверов DC1 и DC2 одновременно предоставляющих IP-адреса клиентам. Запросы можно распределить в процентном отношении между серверами, по-умолчанию 50 на 50.

- Hot Standby Mode (Режим горячей замены) — Работа данного режима предполагает что основной сервер DC1 (активный), который отвечает за выдачу IP-адресов клиентам, а дополнительный сервер DC2 (пассивный) принимает эту роль на себя в случае, отказа основного сервера.

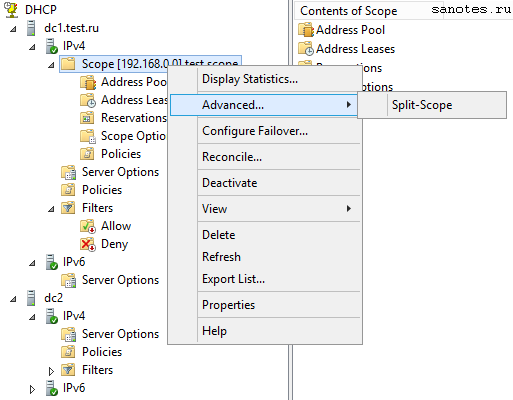

Настройка Split Scope (использование разделенных областей). Открываем оснастку DHCP на основном сервере DC1: Server Manager — Tools — DHCP. Нажимаем правой кнопкой мыши по имени области и выбираем Advanced… — Split Scope.

Описание режима Split-Scope. Нажимаем Next.

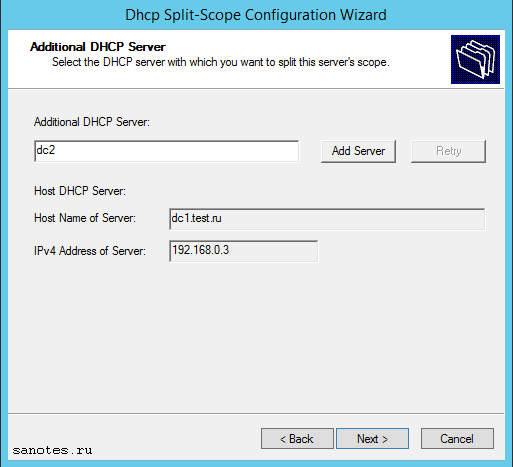

Указание дополнительного DHCP сервера, в моем случае DC2. Нажимаем Add Server.

Отмечаем пункт This authorized DHCP server и выбираем дополнительный сервер (dc2.jakonda.local). Нажимаем ОК и следом Next.

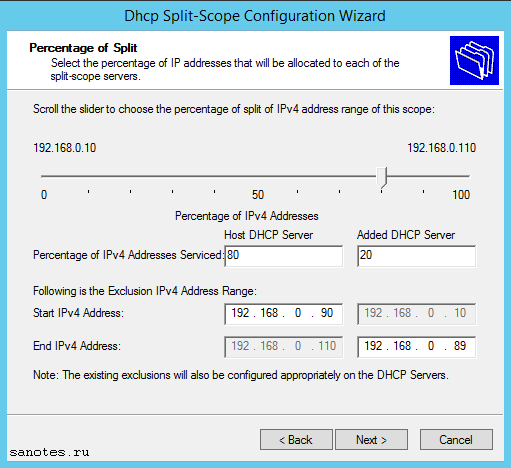

Задаем процентное соотношение распределения адресного пула между двумя серверами DC1 и DC2. Ниже видно с какого по какой адрес будет выдаваться основным и дополнительным сервером. Нажимаем Next.

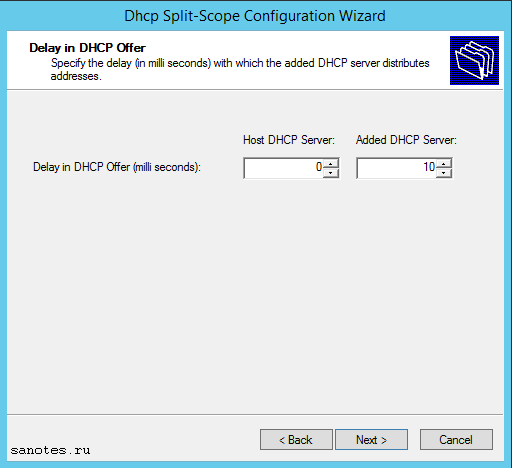

Указываем задержку ответа серверов в мс. Укажем для дополнительного сервера DC2 задержку в 10 мс, выдавать все адреса будет основной сервер DC1, а дополнительный только при недоступности основного или заполнении его пула адресов.

Вывод сводной информации по настройке. Нажимаем Finish.

Если все заданные нами параметры успешно установлены, то напротив каждого пункта будет Successful. Нажимаем Close.

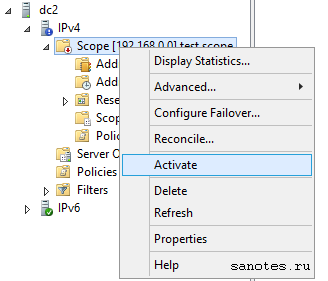

Открываем оснастку DHCP на дополнительном сервере DC2: Server Manager — Tools — DHCP. Нажимаем правой кнопкой мыши по имени области и выбираем Activate.

Теперь при отказе или заполнении выделенного на основной сервер DC1 пула адресов, его подстрахует дополнительный сервер DC2.

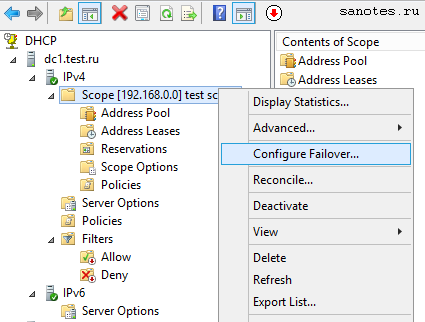

Настройка Failover (Отказоустойчивый). Открываем оснастку DHCP на основном сервере DC1: Server Manager — Tools — DHCP. Нажимаем правой кнопкой мыши по имени области и выбираем Configure Failover…

Выбираем пул к которому хотим применить Failover. Нажимаем Next.

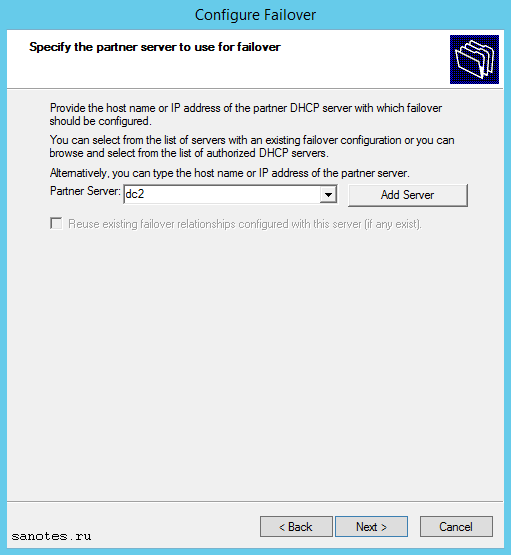

В поле Partner Server выберем второй сервер (dc2.jakonda.local). Пункт Reuse existing failover relationships configured with this server (if any exist) (Использовать существующие отношения отработки отказа с этим сервером (если доступно)) будет активно, если ранее уже создавалось отказоустойчивый профиль, то мастер предложит воспользоваться существующим профилем. Нажимаем Next.

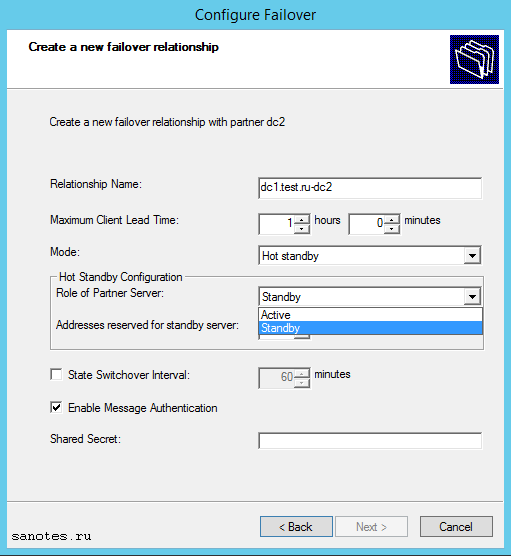

Задание отказоустойчивых параметров:

- Relationship Name (Название конфигурации) — задается уникальное название создаваемой конфигурации.

- Maximum Client Lead Time (Максимальное время упреждения клиента) — максимальное время аренды IP-адреса выдаваемого доступным сервером.

- Mode (Режим работы):

- State Switchover Interval (Переключение режима по таймауту) — интервал автоматического переключения режима в режим отказа дополнительного сервера, по истечении заданного времени в минутах.

- Enable Message Authentication (Включение проверки подлинности сообщений) — Для настройки проверки подлинности сообщений между серверами.

- Shared Secret (пароль) — Задается пароль для аутентификации серверов между собой.

Задаем нужные нам параметры. Нажимаем Next.

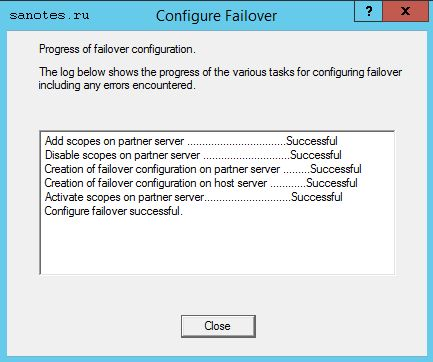

Вывод сводной информации по указанной конфигурации. Нажимаем Finish.

Если все заданные нами параметры успешно установлены, то напротив каждого пункта будет Successful. Нажимаем Close.

В рамках текущей задачи, мы настроили работу дополнительного контроллера домена DC2, который в случае отказа основного контроллера домена DC1 подстрахует его.

Понравилась или оказалась полезной статья, поблагодари автора

ПОНРАВИЛАСЬ ИЛИ ОКАЗАЛАСЬ ПОЛЕЗНОЙ СТАТЬЯ, ПОБЛАГОДАРИ АВТОРА

Загрузка…

В предыдущей заметке, мы развернули первый контроллер домена на предприятии а так же настроили службу DNS, DHCP. Второй и последующий контроллеры будут у нас без GUI в core-варианте.

Предварительно настроим сервер при помощи sconfig, назначим имя: dc2, настроим сеть (8), установим последние обновления (6), включим удаленное управление (4).

В качестве DNS-сервера необходимо указать явно IP-адрес текущей машины, т.е. в данном случае: 192.168.0.4, т.е. аналогично первому контроллеру. Делается это для того что бы dns-сервер слушал трафик, только на одном, явно объявленном интерфейсе, а не на всех, т.к. например на реальном сервере может быть несколько интерфейсов. В качестве второго DNS-сервера указываем адрес первого контроллера. Соответственно на первом контроллере в качестве альтернативного dns, указываем адрес второго контроллера, т.е. 192.168.0.4. Т.е. должно получится как на картинке ниже:

Теперь добавим роль AD DS. Рассмотрим два варианта развертывания служб AD DS на сервере c Windows core.

Первый вариант это добавить наш сервер в Server Manager первого сервера, и поднять роль при помощи графического интерфейса как мы делали это в самом начале. Для этого необходимо выполнить ряд условий:

1) На сервере с Windows Core активировать удаленное управление. Например при помощи 4-го пункта меню в sconfig (Configure Remote Management) или аналогично выполнив следующие команды в консоле:

и нажать yes. В powershell:

Configure-SMRemoting.exe -enable

2) Разрешить ряд правил на файрволе для обнаружения сервера по dns:

Enable-NetFirewallRule -DisplayGroup “File and Printer Sharing”

3) Добавить сервер в домен. Во время выполнения команды, потребуются ввести учетные данные доменного админа. Перезагрузить сервер.

Add-Computer -DomainName test.ru

4) На управляющем сервере в Server Manager нажать Manage и выбрать Add Servers. В появившемся окне Add Servers перейти на вкладку DNS и найти там наш сервер. Нажать ОК.

Если видим, что в поле Manageability запись изменилась на ‘Online — Performance counters not started’ то все в порядке и можно приступать к процессу развертывания служб AD DS при помощи мастера добавления ролей и компонентов.

После чего можно будет стандартным образом отметь роли для установки и сконфигурировать роль AD DS. Необходимо только выбрать, что домен будет вторым в существующем домене (Add a domain controller to an existing domain). И затем нажимая кнопку далее дойти до завершающего этапа установки.

После перезагрузки, снова зайдем в диспетчер сервера, запустим пиктограмму треугольника с восклицательным знаком и завершим конфигурацию DHCP-сервера выбором Complete DHCP Configuration.

Второй способ развертывания служб AD на сервере с windows core, традиционно выполняется при помощи ‘dcpromo’, но на мой взгляд удобнее и быстрее для этих целей использовать команды powershell. К тому же с началом выхода 2012 сервера, инструмент ‘dcpromo’ считается устаревшим и не рекомендуемым к использованию. Например, в полном варианте 2012/2012R2 сервера ‘dcpromo’ уже не работает, предлагая воспользоваться диспетчером сервера, хотя в core-варианте возможность запуска до сих пор присутствует. Итак приступим к установке:

Сначала добавим роль служб и компонентов Active Directory, DNS и заодно DHCP:

Install-windowsfeature -name AD-Domain-Services,DNS,DHCP -IncludeManagementTools

либо вариант команды с использованием xml-скрипта, который мы могли сохранить ранее на этапе добавления ролей и компонентов в графическом варианте:

Install-windowsfeature –ConfigurationFilePath С:DeploymentConfigTemplate.xml

Импорт модулей и команд AD выполним при помощи команды:

Import-Module ADDSDeployment

Теперь что бы повысить роль сервера до контроллера домена набираем:

Install-ADDSDomainController -DomainName "test.ru" -Credential (get-credential ITMEAdministrator)

где,

Install-ADDSDomainController — установить дополнительный контроллер домена,

DomainName «test.ru» — имя домена,

Credential (get-credential) — учетные данные для авторизации в домене, можно задать комбинацию доменлогин как в примере выше.

После, скрипт запросит пароль администратора домена, указанный в параметре Credential. Затем, необходимо будет указать пароль для режима восстановления (Directory Services Restore Mode — DSRM) — SafeModeAdministratorPassword, либо указать его как параметр выше в команде. Нажимаем Yes и дожидаемся окончания процесса установки, после чего сервер будет перезагружен. На выходе получим дополнительный (Replica) контроллер в домене test.ru.

Ту же самую операцию можно выполнить при помощи powershell скрипта, который можно подсмотреть на этапе установки Review Options мастера развертывания Active Directory Domain Services Configuration Wizard, если нажать кнопку Review Script.

Для установки второго контроллера домена в существующем домене содержимое скрипта будет следующим:

Import-Module ADDSDeployment Install-ADDSDomainController ` -NoGlobalCatalog:$false ` -CreateDnsDelegation:$false ` -Credential (Get-Credential) ` -CriticalReplicationOnly:$false ` -DatabasePath "C:WindowsNTDS" ` -DomainName "test.ru" ` -InstallDns:$true ` -LogPath "C:WindowsNTDS" ` -NoRebootOnCompletion:$false ` -ReplicationSourceDC "DC1.test.ru" ` -SiteName "Default-First-Site-Name" ` -SysvolPath "C:WindowsSYSVOL" ` -Force:$true

Текстовый файл необходимо сохранить с расширением .ps1 и в консоли powershell выполнить:

Потребуется указать пароль администратора домена и пароль для режима восстановления каталогов (DSRM).

Подробнее о возможных параметрах командлета Install-ADDSDomainController читаем здесь.

Что бы перечислить все возможные командлеты по настройке ролей Active Directory набираем:

Get-command -module ADDSDeployment

В результате отобразится следующий список:

Add-ADDSReadOnlyDomainControllerAccount — Создание учетной записи контроллера домена только для чтения.

Install-ADDSDomain — Установить первый контроллер домена в дочернем или дереве домена.

Install-ADDSDomainController — Установить дополнительный контроллер домена.

Install-ADDSForest — Установить первый контроллер в новом лесу.

Test-ADDSDomainControllerInstallation — Проверка предварительных требований для установки контроллера домена в Active Directory.

Test-ADDSDomainControllerUninstallation — Проверка удаления сервиса AD c сервера.

Test-ADDSDomainInstallation — Проверка предварительных требований для установки нового домена в Active Directory.

Test-ADDSForestInstallation — Проверка предварительных требований для установки нового леса Active Directory.

Test-ADDSReadOnlyDomainControllerAccountCreation — Проверка предварительных требований для добавления учетной записи контроллера домена только для чтения (RODC).

Uninstall-ADDSDomainController — Удаление контроллера домена с сервера.

После перезагрузки завершим конфигурацию DHCP-сервера при помощи команд:

Set-ItemProperty -Path HKLM:SOFTWAREMicrosoftServerManagerRoles12 -Name ConfigurationState -Value 2;

Restart-Service DHCPServer

Шаг4: Установка второго контроллера домена. Настройка резервирования службы DHCP.

Поскольку в нашей сети уже есть один авторизованный DHCP-сервер с настроенной областью, то теперь необходимо решить как будет работать служба DHCP на дополнительном контроллере server core. Возможны два варианта:

1) Использование распределенных областей (Split Scope) — Распределение адресного пространства между двумя серверами. Например одному серверу назначаются 70 или 80% адресов области, а оставшиеся 20 или 30% — дополнительному серверу. Если клиентам не удается получить IP-адрес от основного сервера, то они могут получить его у дополнительного сервера.

Для создания разделенной области, на основном сервере, открываем оснастку DHCP, щелкаем правой кнопкой по имени области и выбираем Advanced -> Split-Scope.

Нажимаем Далее, затем добавляем сервер нажатием Add Server и в поле This authorized DHCP server выбираем второй сервер.

Жмем ОК и Далее.

Затем двигая ползунок, отмечаем процентное соотношение распределения адресов в области. Жмем Далее.

На следующем экране укажем задержку ответа серверов в мс. Укажем для второго сервера задержку в 10 мс, что позволит выдавать все адреса первым сервером, а второй только при отказе первого или заполнении его пула адресов.

Жмем Next и наконец нажимаем Finish.

Затем нажимаем refresh на втором DHCP сервере, после чего увидим созданную область, где помимо основного диапазона с начальным и конечным адресом, будет диапазон адресов первого сервера исключенных для выдачи на втором сервере. Теперь, если видим что серверы обслуживают не пересекающиеся области, то можем активировать область на втором сервере.

2) DHCP с отработкой на отказ (DHCP Failover). Новый механизм, появившийся в Windows Server 2012/R2. Второй DHCP сервер принимает нагрузку в случае отказа основного. Работает в двух режимах.

- С балансировкой нагрузки (Load Balance Active-Active). При использовании этого режима два сервера одновременно предоставляют IP-адреса и сетевые параметры клиентам подсети. Запросы клиентов распределяются между двумя серверами согласно процентному соотношению заданному в Load Balance Percentage (по умолчанию 50 на 50).

- Режим горячей замены (Hot Standby Active-Passive). В этом режиме, один сервер (активный), отвечает за предоставление IP-адресов и параметров конфигурации всем клиентам в области или подсети, а дополнительный сервер (пассивный) принимает эту ответственность на себя в случае, если основной сервер становится недоступным. Сервер является основным или дополнительным в контексте подсети.

Для создания отношений отработки отказа между двумя DHCP-серверами, необходимо в оснастке DHCP щелкнуться правой кнопкой по имени области и выбрать Configure Failover.

Затем нажимаем Next и следуем указаниям мастера. В поле Partner Server выберем второй сервер.

Галочка Reuse existing failover relationships configured with this server (if any exist) (Использовать существующие отношения отработки отказа с этим сервером (если доступно)) будет активна в том случае, если ранее мы уже создавали отношение отработки отказа, и мастер предложит воспользоваться существующей конфигурацией. Жмем Далее.

На следующем экране зададим параметры отношения отработки отказа:

Relationship Name — уникальное имя конфигурации отношения отказа;

Maximum Client Lead Time — Максимальное время упреждения клиента (MCLT) — дополнительное время аренды IP-адреса выдаваемого доступным сервером для клиентов, которые должны быть обслужены тем сервером, который в данный момент недоступен;/p>

Mode: Режим Load Balance (с балансировкой нагрузки) или Hot Standby (горячей замены).

В режиме Hot Standby (горячей замены) необходимо выбрать состояние работы сервера: Активный или Резервный и количество адресов в процентом отношении, которое резервируется для сервера горячей замены.

Load Balance Percentage — процентное отношение нагрузки между серверами участниками. По умолчанию 50 на 50.

State Switchover Interval — интервал времени, по истечении которого сервер DHCP автоматически переводит участника отработки отказа к партнеру после потери связи.

Enable Message Authentication / Shared Secret — используется для взаимной, безопасной аутентификации серверов.

Выбираем режим по умолчанию Load Balance. Зададим пароль Shared Secret, остальные параметры оставим по умолчанию. Жмем Далее. Завершим настройку нажатием Finish и Close.

На этом установку второго контроллера домена (replica) и сопутствующих служб в существующем домене ‘test.ru’ можно считать завершенной. В следующей заметке будем поднимать филиальный домен только для чтения (RODC).

Обновлено 20.07.2016

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-00

Всем привет, после того как мы установили Active directory в windows server 2008R2 и добавили контроллер домена в существующий лес Active Directory Windows Server 2008 R2, нужно двигаться дальше и идти в ногу со временем. Сегодня мы разберем как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2.

Для реализации данной задачи у вас должен быть установлен Windows Server 2012 R2 и на нем настроен статический ip адрес, так же компьютеру должно быть присвоено имя dc03 и он должен быть присоединен к домену.

Все подготовительные требования я выполнил

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-01

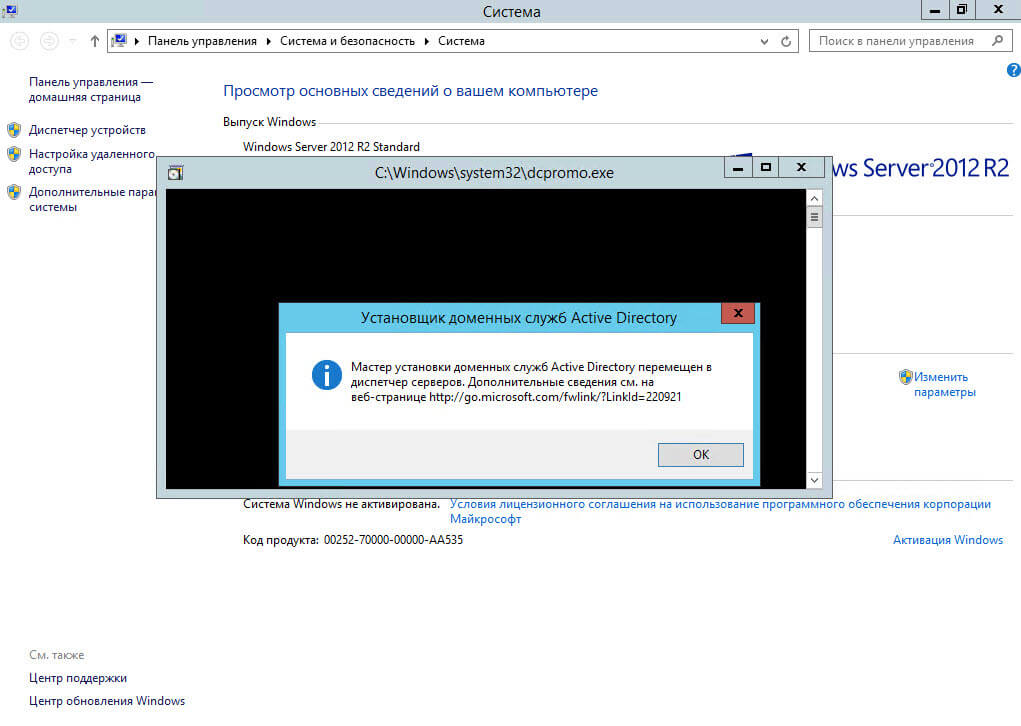

попробуем как и раньше ввести dcpromo, в меню выполнить

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-02

и видим, что теперь такой команды нет и вас просят установить Active Directory через диспетчер серверов.

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-03

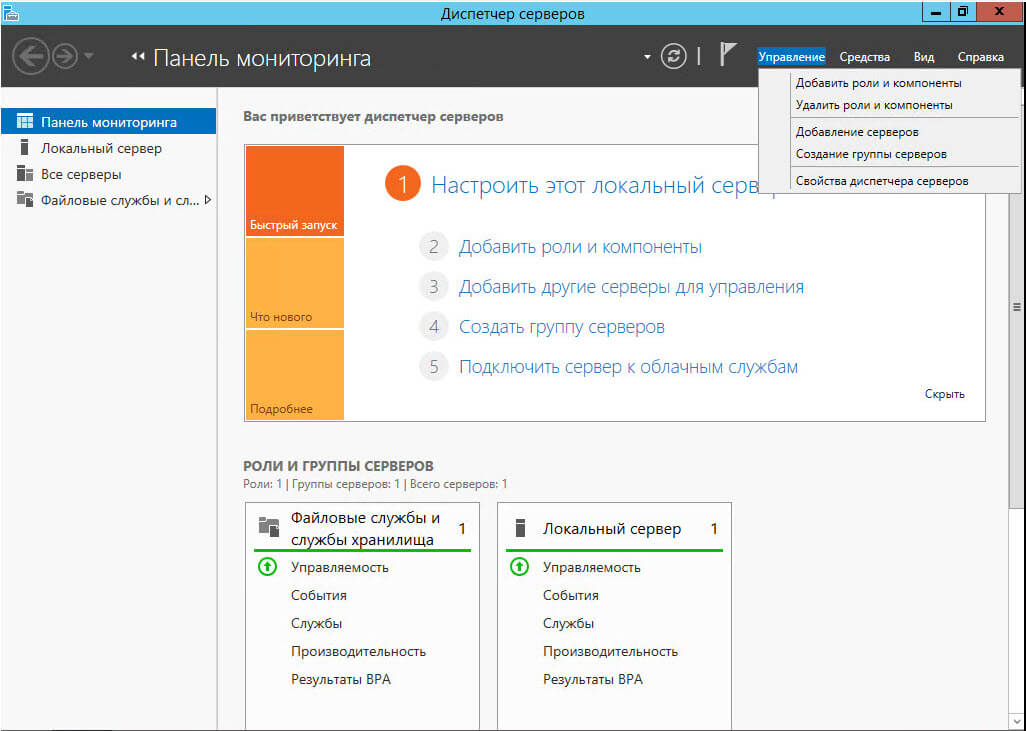

Открываем управление-Добавить роли и компоненты

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-04

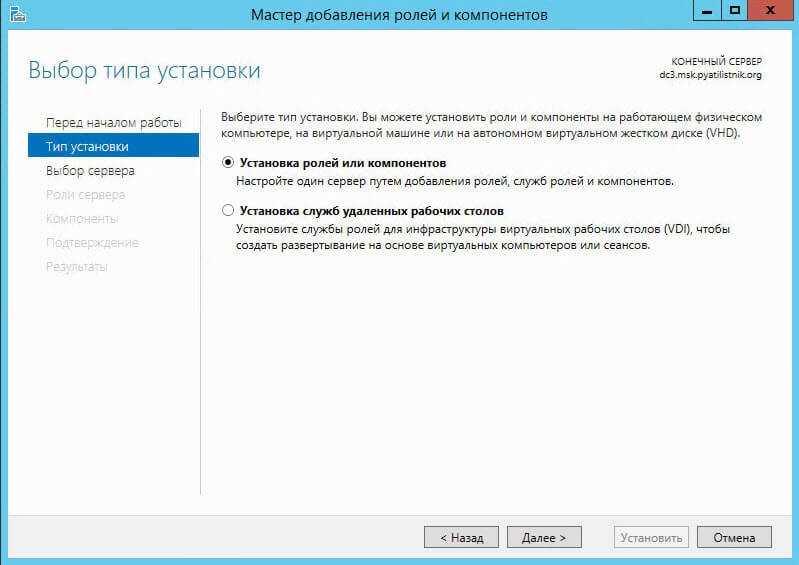

Далее

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-05

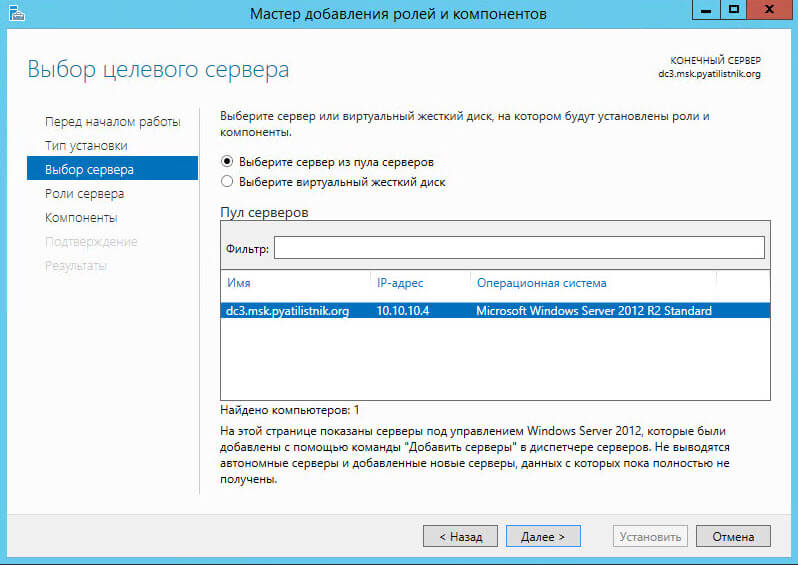

Выбираем пул и жмем далее

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-06

В ролях ставим галку на Доменные службы и жмем добавить компоненты

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-07

на окне с компонентами жмем далее

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-08

Далее

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-09

жмем установить

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-10

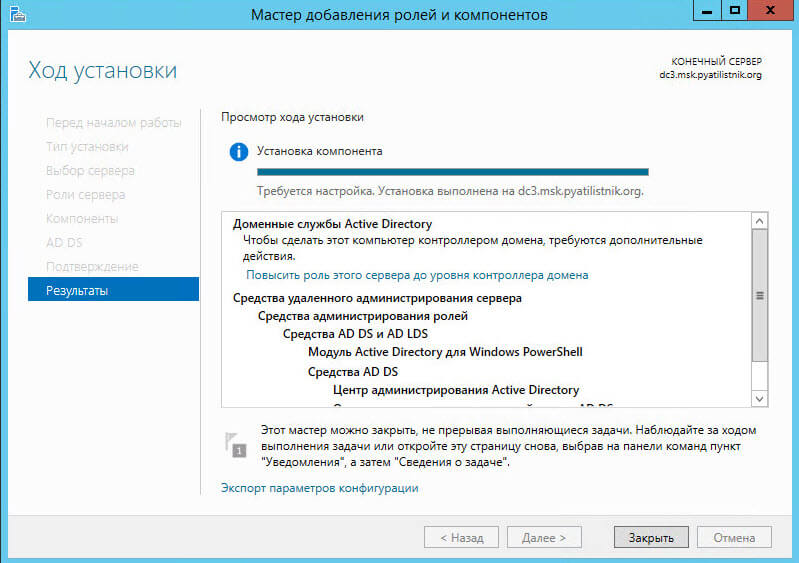

После успешной установки жмем закрыть

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-11

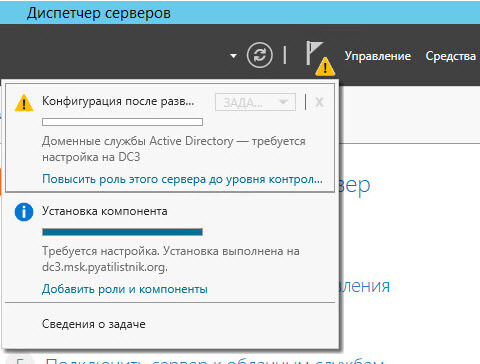

После чего видим значок предупреждения щелкаем по нему и видим, вам предлагается Повысить роль этого сервера до уровня контроллера домена, произведем настройки контроллера домена.

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-12

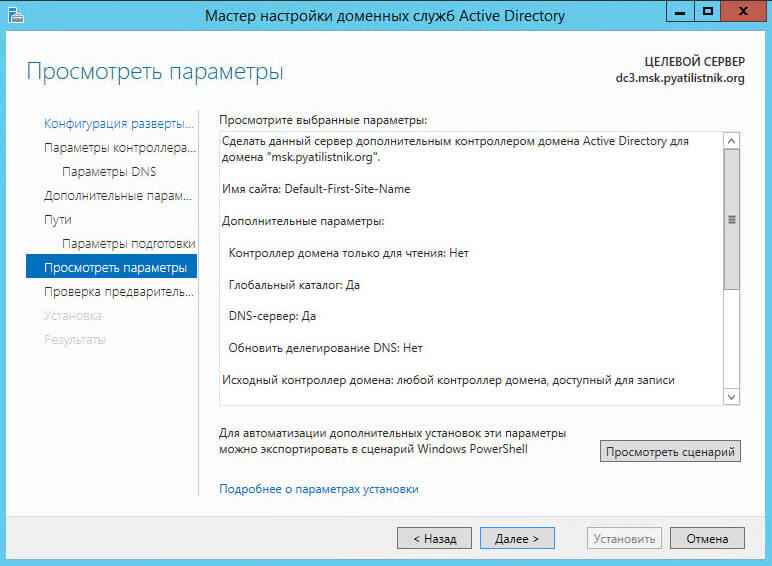

Откроется конфигурация развертывания, выбираем Добавить контроллер домена в существующий домен, укажем название домена у меня это msk.pyatilistnik.org и зададим учетные данные от имени которых будет производиться операция.

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-13

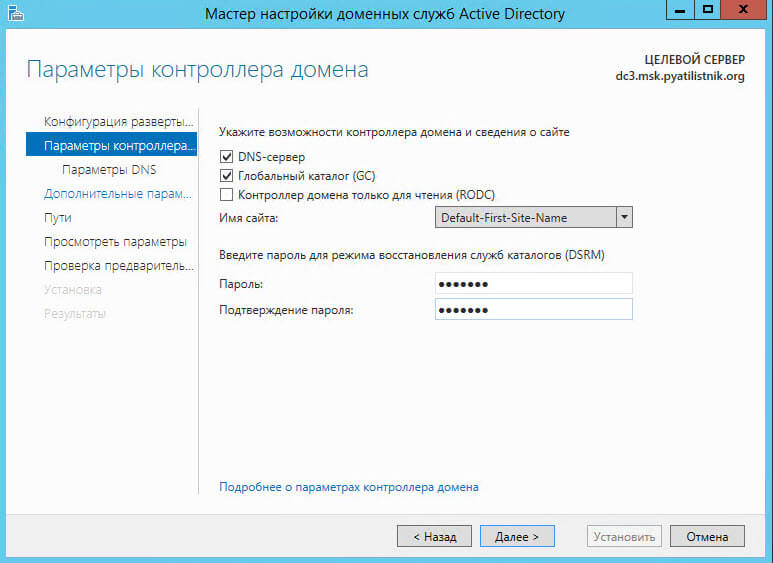

Ставим галку DNS сервер и Глобальный каталог, выбираем сайт если их несколько, а так же нужно задать дважды пароль режима восстановления служб каталогов (DSRM)

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-14

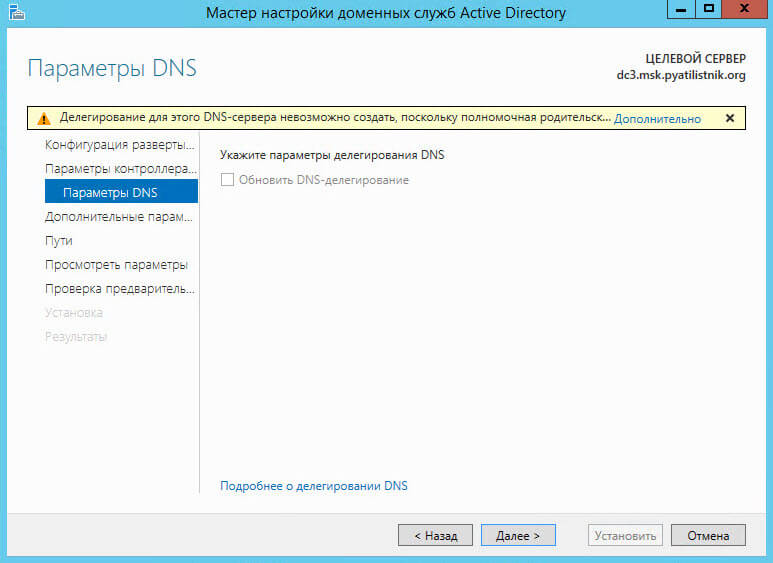

Далее

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-15

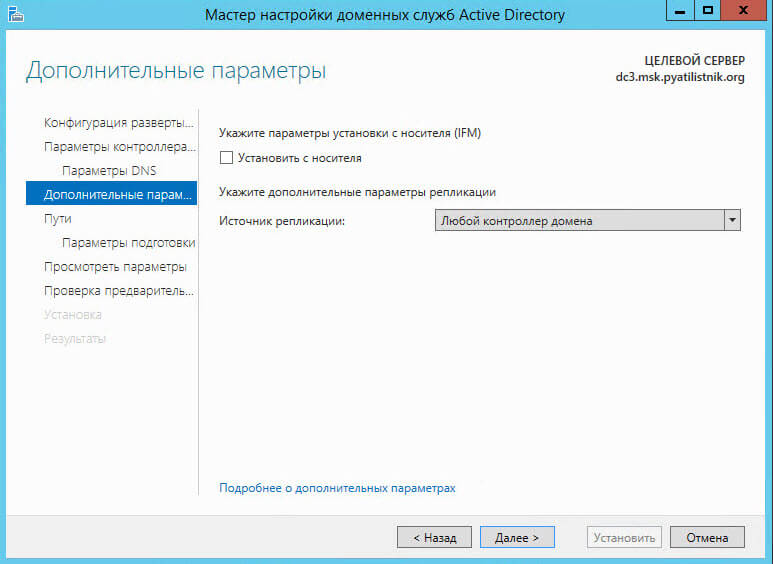

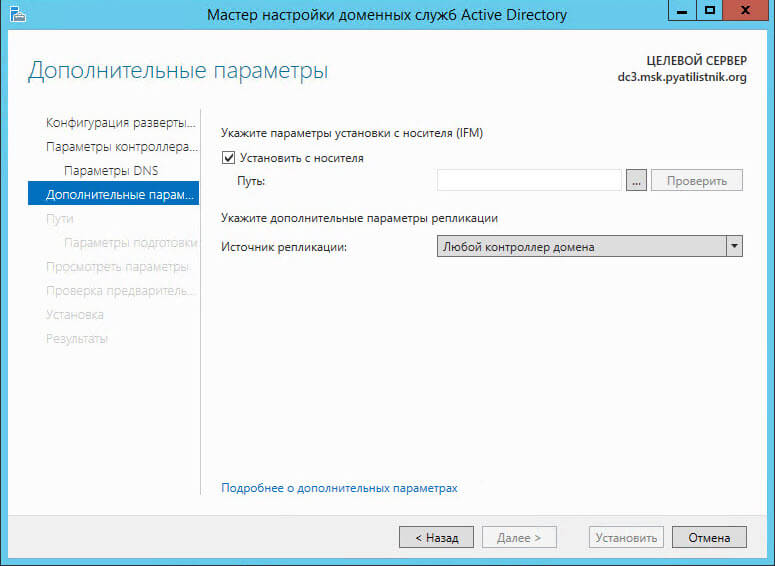

Указываете источник репликации, я оставлю любой контроллер, так же вы можете поставить галку установить с носителя IFM

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-16

Вам будет предложено указать путь где лежит IFM для установки из него.

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-17

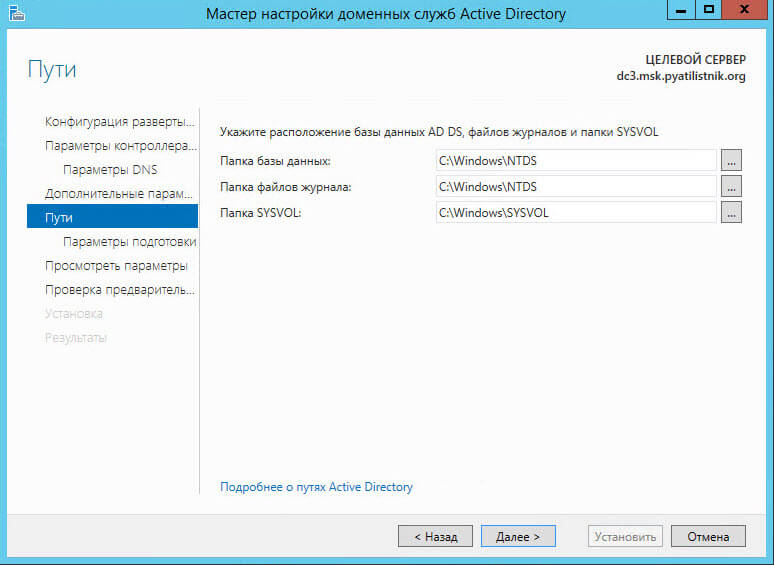

Задаем месторасположение где будет хранится база AD и папка SYSVOL.

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-18

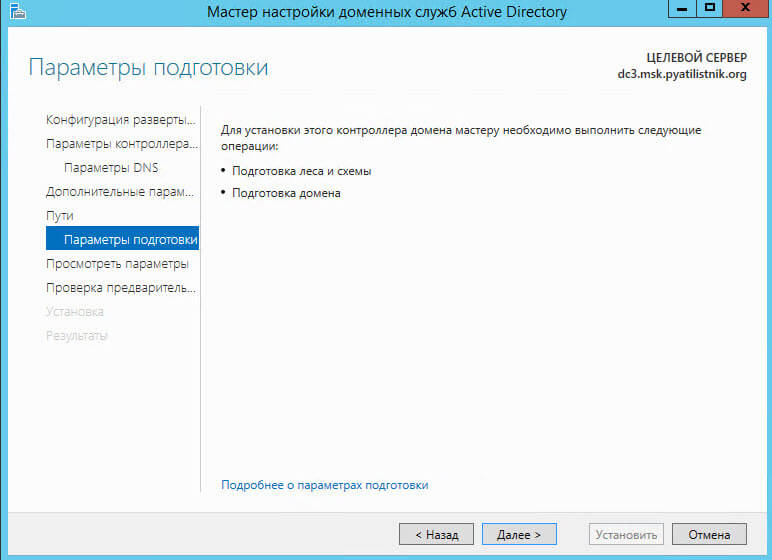

Далее.

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-19

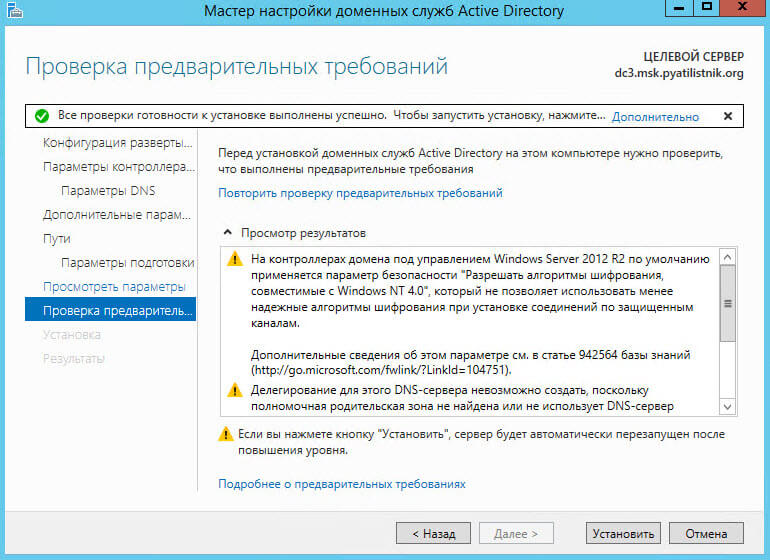

Далее

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-20

Если все тесты пройдены для установки DC то жмем установить

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-21

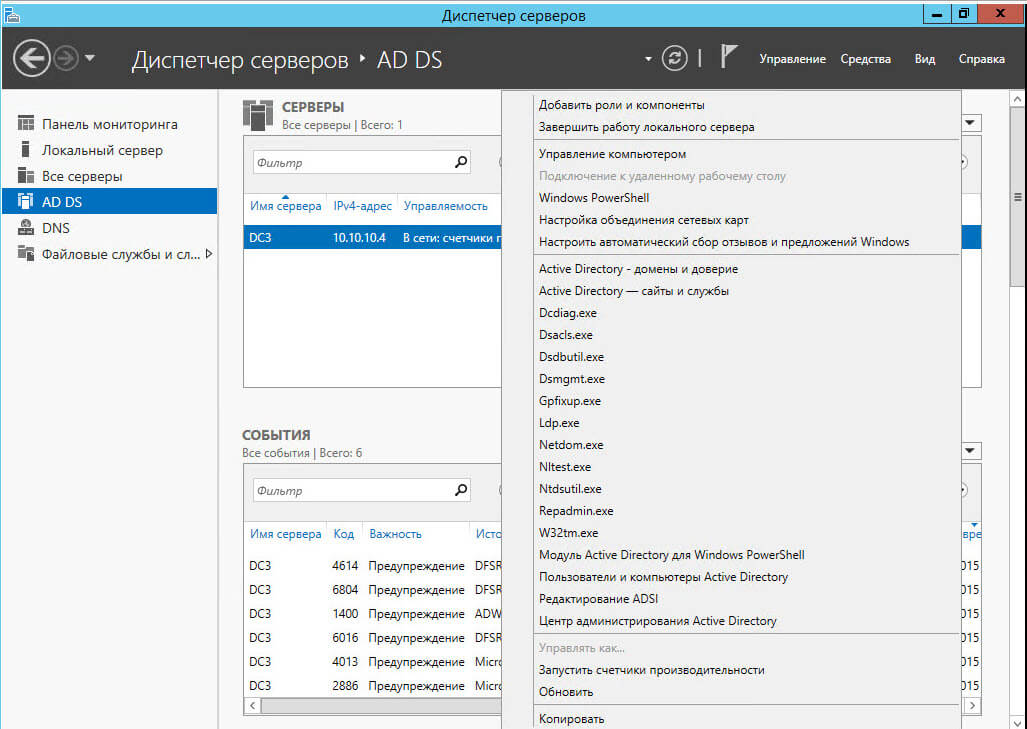

После перезагрузки начнется синхронизация домен контроллеров или репликация контроллеров домена кому как нравится. Таким образом мы установили третий резервный контроллер домена и при выходе двух из строя, домен будет жить.

Если вы щелкните по имени сервера в роли AD DS правым кликом то вы приятно удивитесь контекстному меню в котором будут ссылки на очень большое сборище утилит связанных с Active Directory, такие как оснастки и утилиты ldp, netdom, ntdsutil, Gpfixup, Dsmgmt, Repadmin, Dcdiag, Dsacls и многое другое

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-22

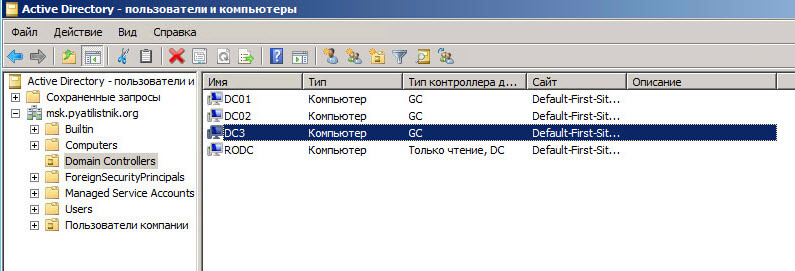

Откроем оснастку ADUC и видим, что контроллеров уже три.

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-23

Теперь наш домен windows содержит 3 DC. Вот так вот просто добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2.

Материал сайта pyatilistnik.org

Конечно же, мы можем настроить сервер в режиме GUI, а потом перевести его в режим Core. Но, с практической стороны, гораздо быстрей по времени и трудозатратам произвести настройку второго контроллера Active Directory сразу в режиме Core.

Настройку будем проводить в консоли Powershell. Для этого мы её запустим: Crl+Alt+Delele -> Task Manager -> More details -> File -> Run new task -> powershell -> OK.

Ряд настроек можно произвести через команду sconfig, но имея набор заготовленных Powershell команд, настройка будет быстрей. Итак, приступим…

Предварительная настройка сервера

Для того, чтобы произвести установку роли службы каталогов Active Directory на сервер, необходимо задать на интерфейсе статический IP адрес и переименовать компьютер.

С помощью команды get-netadapter -physical узнаем какие интерфейсы присутствуют в системе.

PS C:Windowssystem32> get-netadapter -physical Name InterfaceDescription ifIndex Status MacAddress LinkSpeed ---- -------------------- ------- ------ ---------- --------- Ethernet 2 Intel(R) PRO/1000 MT Desktop Adapter #2 13 Up 08-00-27-D3-FE-FB 1 Gbps Ethernet Intel(R) PRO/1000 MT Desktop Adapter 12 Up 08-00-27-2B-0B-D5 1 Gbps

В нашем примере сетевой адаптер Ethernet 2 принадлежит внутренней корпоративной сети, поэтому будем настраивать именно его.

Первым делом, переименуем интерфейс, чтобы знать в будущем какой сети он принадлежит.

get-netadapter -interfaceindex 13 | rename-netadapter -newname "Int"

Назначим данному интерфейсу статический IP адрес. В нашем примере у нас сеть с префиксом 24 (255.255.255.0), поэтому задаем prefixlength.

New-NetIPAddress -IPAddress 192.168.0.12 ` -defaultgateway 192.168.0.254 ` -prefixlength 24 ` -interfaceindex 13

Назначим DNS серверы для внутреннего интерфейса Int

Set-DnsClientServerAddress -InterfaceIndex 13 ` -ServerAddresses 127.0.0.1,192.168.0.11

Настроим DNS суффикс, чтобы сервер увидел домен ithz.ru

Set-DNSClient -InterfaceIndex 13 ` -ConnectionSpecificSuffix "ithz.ru" ` -RegisterThisConnectionsAddress $true ` -UseSuffixWhenRegistering $true

Переименуем компьютер как DC2 и перезагрузим его.

Rename-Computer -NewName "DC2" -Restart

Настройка доменных служб Active Directory

После перезагрузки сервера установим роль Active Directory Domain Services. Также добавим в команду параметр IncludeManagementTools для управления локальным сервером.

Install-windowsfeature -name AD-Domain-Services -IncludeManagementTools

PS C:Windowssystem32> install-windowsfeature -name AD-Domain-Services -IncludeManagementTools

Success Restart Needed Exit Code Feature Result

------- -------------- --------- --------------

True No Success {Active Directory Domain Services, Group P...

Пока перезагрузка сервера не требуется. Перейдем к настройке службы Active Directory.

Поскольку в нашем примере домен уже имеется, команда по настройке службы каталогов Active Directory будет очень простой:

Import-Module ADDSDeployment Install-ADDSDomainController ` -DomainName "ithz.ru" ` -Credential (get-credential ITMEAdministrator) ` -Force:$true

Данная команда настроит дополнительный (Replica) контроллер в домене ithz.ru, создаст делегирование DNS в домене ithz.ru. Скрипт запросит пароль администратора домена, который задается в параметре Credential. Если компьютер уже находится в домене и консоль Powershell запущена от имени доменного администратора, то параметр Credential не является обязательным.

Параметр Force позволяет избежать отображения лишних вопросов.

После этого запрашивается пароль (SafeModeAdministratorPassword) и его подтверждение для DSRM (Directory Service Restore Mode — режима восстановления службы каталога).

PS C:Windowssystem32> Install-ADDSDomainController ` >> -DomainName "ithz.ru" ` >> -Credential (get-credential ITMEAdministrator) ` >> -Force:$true >> SafeModeAdministratorPassword: ******** Confirm SafeModeAdministratorPassword: ********

После выполнения команды, будет отображено уведомление, что операция прошла успешно и требуется перезагрузка.

После перезагрузки будет предложен вход под администратором домена.

В общем-то, на этом настройка дополнительного контроллера домена завершена.

Дополнительная информация по статье

Командлет Install-AddsDomainController может запускать со следующими параметрами:

-SkipPreChecks

-DomainName

-SafeModeAdministratorPassword

-SiteName

-ADPrepCredential

-ApplicationPartitionsToReplicate

-AllowDomainControllerReinstall

-Confirm

-CreateDNSDelegation

-Credential

-CriticalReplicationOnly

-DatabasePath

-DNSDelegationCredential

-Force

-InstallationMediaPath

-InstallDNS

-LogPath

-MoveInfrastructureOperationMasterRoleIfNecessary

-NoDnsOnNetwork

-NoGlobalCatalog

-Norebootoncompletion

-ReplicationSourceDC

-SkipAutoConfigureDNS

-SiteName

-SystemKey

-SYSVOLPath

-UseExistingAccount

-Whatif

Жирным шрифтом помечены параметры, которые обязательны. Курсивом помечены параметры, которые можно задать и через Powershell, и через оснастку AD DS Configuration Wizard. Соответственен, простым шрифтом отображаются параметры, которые используются только через Powershell. Более подробно про все параметры можно на сайте technet.microsoft.com — Install a Replica Windows Server 2012 Domain Controller in an Existing Domain.

С помощью команды Get-command -module ADDSDeployment можно узнать все возможные командлеты по настройке ролей Activ Directory.

Install-ADDSDomain

Install-ADDSDomainController

Install-ADDSForest

Test-ADDSDomainControllerInstallation

Test-ADDSDomainControllerUninstallation

Test-ADDSDomainInstallation

Test-ADDSForestInstallation

Test-ADDSReadOnlyDomainControllerAccountCreation

Uninstall-ADDSDomainController

Дополнительные ссылки

Install a Replica Windows Server 2012 Domain Controller in an Existing Domain (Level 200) — Установка второго контроллера в существующем домене на базе Windows Server 2012.

Install Active Directory Domain Services (Level 100) — Установка доменных служб Active Directory.

Troubleshooting Domain Controller Deployment — Поиск и устранение неисправностей при установке контроллера домена.

- Remove From My Forums

-

Question

-

Есть резервный контроллер на основе windows 2012 r2 core, хочу его заменить на windows 2016 gui.Можете помочь с описанием последовательности шагов как мне это правильно сделать?

Answers

-

Давайте с самого начала. Нужен вывод команд с «основного» контроллера домена, и всех резервных:

ipconfig /all

Get-WindowsFeature -Name AD*Далее, описание шагов добавления дополнительного (резервного) контроллера домена:

1) ввести сервер в домен (я надеюсь, вы не хотите поверх 2012 R2 установить 2016???)

2) установить роль AD DS:Install-WindowsFeature AD-Domain-Services -IncludeManagementTools

3) настроить дополнительный контроллер домена:

Install-ADDSDomainController -DomainName 'pmz.corp' -InstallDns:$true -CreateDnsDelegation:$false

4) перенести роль FSMO (если удаляется «основной контроллер домена»)

5) настроить новые DNS в DHCP для клиентов, и в сетевых настройках на контроллерах домена

6) понизить роль контроллера домена:Uninstall-AddsDomainController -lastdomaincontrollerindomain:$false

-

Marked as answer by

Wednesday, March 7, 2018 8:38 AM

-

Marked as answer by

Полезные команды при установке доменных служб

- Переименовать сайт AD по умолчанию (Default-First-Site-Name) — Get-ADReplicationSite | Rename-ADObject -NewName “Новое имя сайта

- Добавление новой подсети в сайт AD — New-ADReplicationSubnet -Name “100.100.100.0/24″ -Site «Имя сайта»

- Просмотр подсетей — Get-ADReplicationSubnet -Filter *

- Включение корзины Active Directory — Enable-ADOptionalFeature “Recycle Bin Feature” -Scope Forest -Target ‘partner.pyatilistnik.info’-confirm:$false

- Для удаления леса и домена можно использовать — Uninstall-ADDSDomainController–LastDoaminControllerInDomain –RemoveApplicationPartitions

Полезные командлеты в модуле ADDSDeployment

- Установка RODC — Add-ADDSReadOnlyDomainControllerAccount

- Установка контроллера в дочернем домене или дереве — Install-ADDSDomain

- Установка дополнительного контроллера домена — Install-ADDSDomainController

- Необходимые условия для установки дополнительного контроллера домена — Test-ADDSDomainControllerInstallation Verify

- Проверка необходимых условий для установки контроллера только для чтения — Test-ADDSReadOnlyDomainControllerAccountCreation

Установка контроллера домена Windows Server 2019 с помощью Powershell

Для начала я приведу вам пример работы скрипта PowerShell, который буквально за несколько минут установит доменные службы Active Directory, вам в нем лишь нужно будет вбить свои данные.

# Импорт модуля ServerManager Import-Module ServerManager # Установка роли AD DS со всеми зависимыми компонентами Add-WindowsFeature –Name AD-Domain-Services –IncludeAllSubFeature –IncludeManagementTools # Импорт модуля ADDSDeployment Import-Module ADDSDeployment # Установка нового леса Install-ADDSForest ` # Не включать делегирование -CreateDnsDelegation:$false ` # Путь к базе данных AD -DatabasePath «C:WindowsNTDS» ` # Режим работы домена -DomainMode «WinThreshold» ` # Задаем имя домена -DomainName «partner.pyatilistnik.info» ` # Задаем короткое NetBIOS имя -DomainNetbiosName «PARTNER» ` # Задаем режим работы леса -ForestMode «WinThreshold» ` # Указываем, что будем устанавливать DNS-сервер -InstallDns:$true ` # Задаем путь к NTDS -LogPath «C:WindowsNTDS» ` # Если требуется перезагрузка, то перезагружаемся -NoRebootOnCompletion:$false ` # Задаем путь до папки SYSVOL -SysvolPath «C:WindowsSYSVOL» ` -Force:$true

Скачать скрипт установки доменных служб Active Directory

Когда вы в скрипте подставите все свои данные, то запускаете его. У вас начнется сбор данных и установка AD DS.

Единственное, что у вас будет запрошено, так это задание пароля восстановления SafeModeAdministratorPassword, указываем его дважды, с точки зрения безопасности он должен быть отличный от пароля для доменного администратора.

Предварительная проверка.

Создание нового леса Active Directory. Далее последует перезагрузка. Не забываем поправить сетевой интерфейс и DNS на нем.

Новые и измененные параметры политики DNS для Windows Server 2003 и более поздних версий

-

Политика обновления доменных зон верхнего уровня

Если указана эта политика, она создает запись в следующем подкайке реестра:

Ниже следующую запись значений для:

— Включено (0x1). Параметр 0x1 означает, что компьютеры могут пытаться обновить зоны TopLevelDomain. То есть, если параметр включен, компьютеры, к которым применяется эта политика, отправляют динамические обновления в любую зону, которая является авторитетной для записей ресурсов, которые компьютер должен обновить, за исключением корневой зоны.

— Отключено (0x0). Параметр 0x0 означает, что компьютерам не разрешается пытаться обновлять зоны TopLevelDomain. То есть, если этот параметр отключен, компьютеры, к которым применяется эта политика, не отправляют динамические обновления в корневую зону или в доменные зоны верхнего уровня, которые являются авторитетными для записей ресурсов, которые компьютер должен обновить. Если этот параметр не настроен, политика не применяется к компьютерам, а компьютеры используют локализованную конфигурацию. -

Политика записей реестра PTR

Новое возможное значение 0x2 записи было добавлено в следующем подкое реестра:

Ниже следующую запись значений для:

— 0x2. Регистрация только в том случае, если регистрация записей «A» будет успешной. Компьютеры пытаются реализовать регистрацию записей ресурсов PTR только в том случае, если они успешно зарегистрировали соответствующие записи ресурсов «A».

— 0x1. Регистрация. Компьютеры пытаются реализовать регистрацию записей ресурсов PTR независимо от успеха регистрации записей «A».

— 0x0. Не регистрируйтесь. Компьютеры никогда не пытаются реализовать регистрацию записей ресурсов PTR.

Программное обеспечение и методологии, которые вызывают откаты USN

Когда используются следующие среды, программы или подсистемы, администраторы могут обойти проверки и проверки, разработанные Корпорацией Майкрософт при восстановлении состояния системы контроллера домена:

-

Запуск контроллера домена Active Directory, файл базы данных Active Directory которого был восстановлен (скопирован) с помощью такой программы изображений, как Norton Ghost.

-

Запуск ранее сохраненного виртуального жесткого диска контроллера домена. Следующий сценарий может привести к откату USN:

- Продвижение контроллера домена в виртуальной среде размещения.

- Создайте снимок или альтернативную версию виртуальной среды размещения.

- Позвольте контроллеру домена продолжать репликацию входящие и исходящие репликации.

- Запустите созданный файл изображений контроллера домена в шаге 2.

-

Примеры виртуализированных сред размещения, которые вызывают этот сценарий, включают Microsoft Virtual PC 2004, Microsoft Virtual Server 2005 и EMC VMWARE. Другие виртуализированные среды размещения также могут вызывать этот сценарий.

-

Дополнительные сведения об условиях поддержки контроллеров домена в виртуальных средах хостинга см. в дополнительных сведениях о том, что следует учитывать при размещении контроллеров домена Active Directory в виртуальных средах размещения.

-

Запуск контроллера домена Active Directory, расположенного на томе, где дисковая подсистема загружается с помощью сохраненных ранее изображений операционной системы без необходимости восстановления состояния системы Active Directory.

-

Сценарий A. Запуск нескольких копий Active Directory, расположенных на дисковой подсистеме, которая хранит несколько версий тома

- Продвижение контроллера домена. Найдите файл Ntds.dit в подсистеме диска, которая может хранить несколько версий тома, в котором размещен файл Ntds.dit.

- Используйте дисковую подсистему для создания снимка тома, в котором размещен файл Ntds.dit для контроллера домена.

- Продолжайте, чтобы контроллер домена загружал Active Directory из тома, созданного на шаге 1.

- Запустите контроллер домена, сохраненный базой данных Active Directory в шаге 2.

-

Сценарий B. Запуск Active Directory с других дисков в разбитом зеркале

- Продвижение контроллера домена. Найдите файл Ntds.dit на зеркальном диске.

- Разломай зеркало.

- Продолжайте реплицировать входящие и исходящие репликации с помощью файла Ntds.dit на первом диске в зеркале.

- Запустите контроллер домена с помощью файла Ntds.dit на втором диске в зеркале.

-

Даже если они не предназначены, каждый из этих сценариев может привести к откату контроллеров домена в старую версию базы данных Active Directory неподтвердимыми методами. Единственный поддерживаемый способ отката содержимого Active Directory или локального состояния контроллера домена Active Directory — это использование утилиты резервного копирования и восстановления, известной в Active Directory, для восстановления резервного копирования состояния системы, которое возникло с одной и той же установки операционной системы и того же физического или виртуального компьютера, который восстанавливается.

Корпорация Майкрософт не поддерживает любой другой процесс, который делает снимок элементов системного состояния контроллера домена Active Directory и копирует элементы этого системного состояния на изображение операционной системы. Если администратор не вмешается, такие процессы вызывают откат USN. Это откат USN вызывает прямые и транзитные партнеры репликации неправильно восстановленного контроллера домена иметь несовместимые объекты в базах данных Active Directory.

Установка AD через сервер менеджеров

Разберу для начала классический метод установки службы Active Directory. Открываем диспетчер серверов и в пункте «Управление» нажмите «Добавить роли и компоненты».

Далее если у вас в пуле более одного сервера, то вы их можете добавить на этом шаге.

Дополнительных компонентов вам не потребуется, так что данное окно вы можете смело пропускать.

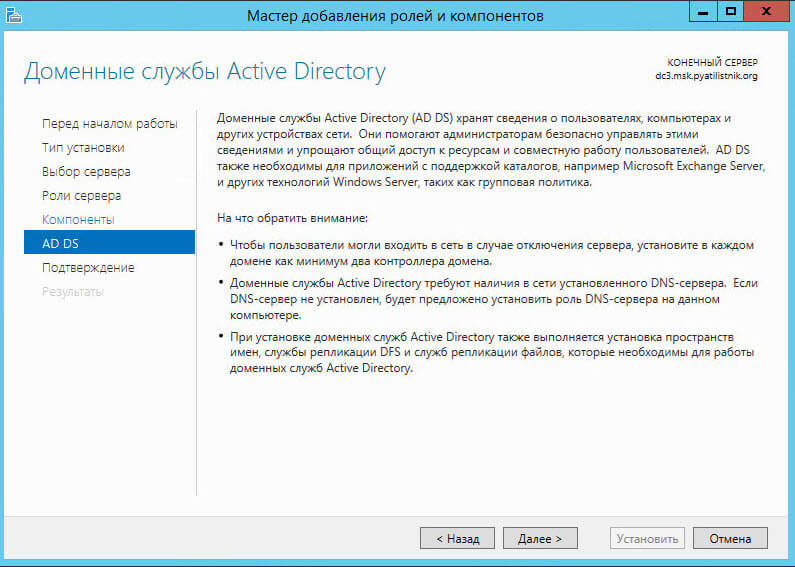

Теперь у вас откроется окно мастера установки AD DS. Тут вам напомнят, что в каждом домене желательно иметь, как минимум два контроллера домена, рабочий DNS-сервер. Тут же вы можете произвести синхронизацию с Azure Active Directory.

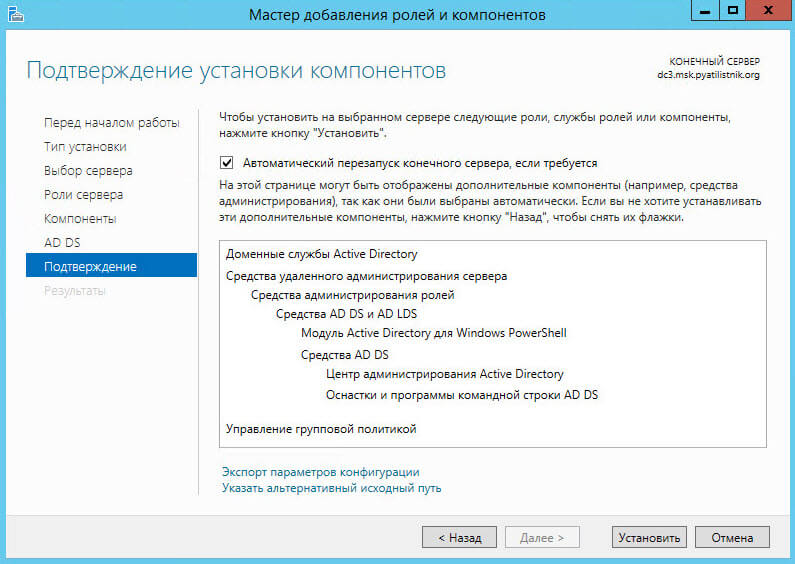

Подтверждаем установку компонентов AD DS. Вы списке вы увидите все устанавливаемые модули:

- Средства удаленного администрирования сервера

- Средства администрирования ролей

- Средства AD DS и AD LDS

- Модуль Active Directory для PowerShell

- Центр администрирования Active Directory

- Оснастки и программы командной строки AD DS

- Управление групповой политикой

Нажимаем «Установить»

Обратите внимание, что тут можно выгрузить конфигурацию установки службы Active Directory

Нужный каркас AD DS установлен, можно приступать к настройке домена Active Directory.

Тут у вас в окне сразу будет ссылка «Повысить роль этого сервера до уровня контроллера домена».

То же самое есть в самом верху уведомлений «Диспетчера серверов», у вас тут будет предупреждающий знак.

Вот теперь по сути и начинается установка и настройка службы Active Directory. Так как у нас, еще нет окружения AD, то мы выбираем пункт «Добавить новый лес», если у вас он уже есть, то вам нужно либо добавлять контроллер домена в существующий лес или добавить новый домен в существующий лес. В соответствующем поле указываем имя корневого домена, в моем примере, это partner.pyatilistnik.info.

- Режим работы леса Active Directory, определяет какие функции и возможности есть на уровне леса.

- Режим работы домена, так же определяет какие функции будут доступны на уровне домена.

Хочу обратить внимание, что режимы работы леса и домена напрямую влияют на то, какие операционные системы могут быть на контроллерах домена, простой пример, если у вас режим работы домена Windows Server 2016, то вы в него уже не добавите контроллеры на ОС Windows Server 2012 R2

Задаем короткое имя (NetBIOS), обычно оставляют то, что предлагается мастером установки домена Active Directory.

- Папка базы данных — C:WindowsNTDS

- Папка файлов журналов — C:WindowsNTDS

- Папка SYSVOL — C:WindowsSYSVOL

Если у вас контроллер домена на виртуальной машине и ее виртуальные диски лежат на одном СХД, то смысл переносить на разные диски базу и папку SYSVOL нет

Теперь вам мастер AD DS покажет сводные параметры, которые вы кстати можете выгрузить в сценарий PowerShell.

Выглядит сценарий вот так:

Import-Module ADDSDeployment Install-ADDSForest ` -CreateDnsDelegation:$false ` -DatabasePath «C:WindowsNTDS» ` -DomainMode «WinThreshold» ` -DomainName «partner.pyatilistnik.info» ` -DomainNetbiosName «PARTNER» ` -ForestMode «WinThreshold» ` -InstallDns:$true ` -LogPath «C:WindowsNTDS» ` -NoRebootOnCompletion:$false ` -SysvolPath «C:WindowsSYSVOL» ` -Force:$true

Еще одна проверка предварительных требования, по результатам которой вам сообщат, можно ли на данную систему произвести инсталляцию роли AD DS и поднять ее до контроллера домена.

В момент установки будут созданы соответствующие разделы, такие как конфигурация и др.

Ваш сеанс будет завершен. Выполняется перезагрузка этого компьютера, так как были установлены или удалены доменные службы Active Directory

Просматриваем логи Windows на предмет ошибок, так их можно посмотреть в диспетчере сервером, откуда можно запустить оснастку ADUC.

Еще маленький нюанс, когда вы загрузитесь, то обратите внимание, что у вас сетевой интерфейс может быть обозначен, как неизвестный, это проблема связана с тем, что в DNS-адрес подставился адрес петлевого интерфейса 127.0.0.1. Советую его поменять на основной ip адрес сервера DNS,

В итоге выключите и заново включите сетевой интерфейс или перезагрузитесь, после чего получите правильное отображение.

Регистрация имени DNS с помощью регистратора Интернета

Рекомендуется зарегистрировать имена DNS для самых внутренних и внешних пространств имен DNS в регистраторе Интернета. Который включает в себя домен корневого леса любых лесов Active Directory, если такие имена не являются поддоменами имен DNS, зарегистрированных именем организации (Например, домен корневого леса «corp.example.com» является поддоменом внутреннего «example.com». пространство имен.) При регистрации имен DNS в регистраторе Интернета это позволяет DNS-серверам Интернета разрешить домен сейчас или в какой-то момент в течение жизни леса Active Directory. И эта регистрация помогает предотвратить возможные столкновения имен другими организациями.

Добавление пользователей и компьютеров в домен Active Directory

После создания нового домена Active Directory создайте учетную запись пользователя в этом домене для использования в качестве административной учетной записи. При добавлении этого пользователя в соответствующие группы безопасности используйте эту учетную запись для добавления компьютеров в домен.

-

Чтобы создать нового пользователя, выполните следующие действия:

-

Нажмите кнопку Начните, укажи административные средства, а затем нажмите кнопку Пользователи и компьютеры Active Directory, чтобы запустить консоль Active Directory Users and Computers.

-

Щелкните созданное доменное имя, а затем разойдите содержимое.

-

Правой кнопкой мыши Пользователи , указать на Новый, а затем нажмите кнопку Пользователь.

-

Введите имя, фамилию и имя пользователя нового пользователя, а затем нажмите кнопку Далее.

-

Введите новый пароль, подтвердите пароль и нажмите кнопку, чтобы выбрать один из следующих флажков:

- Пользователи должны изменить пароль в следующем логотипе (рекомендуется для большинства пользователей)

- Пользователь не может изменить пароль

- Срок действия пароля никогда не истекает

- Учетная запись отключена

Щелкните кнопку Далее.

-

Просмотрите предоставленные сведения, и если все правильно, нажмите кнопку Готово.

-

-

После создания нового пользователя в группу, которая позволяет этому пользователю выполнять административные задачи, ввести членство в этой учетной записи пользователя. Так как это лабораторная среда, которую вы контролируете, вы можете предоставить этой учетной записи пользователя полный административный доступ, сделав ее членом групп администраторов схемы, Enterprise и доменов. Чтобы добавить учетную запись в группы администраторов схемы, Enterprise и администраторов домена, выполните следующие действия:

- На консоли Active Directory Users and Computers щелкните правой кнопкой мыши новую учетную запись, созданную вами, и нажмите кнопку Свойства.

- Щелкните вкладку «Член» и нажмите кнопку Добавить.

- В диалоговом окне Выбор групп укажите группу и нажмите кнопку ОК, чтобы добавить в список нужные группы.

- Повторите процесс выбора для каждой группы, в которой пользователю требуется членство в учетной записи.

- Для завершения нажмите кнопку ОК.

-

Заключительный шаг в этом процессе — добавление сервера-участника в домен. Этот процесс также применяется к рабочим станциям. Чтобы добавить компьютер в домен, выполните следующие действия:

-

Войдите на компьютер, который необходимо добавить в домен.

-

Щелкните правой кнопкой мыши «Мой компьютер», а затем нажмите кнопку Свойства.

-

Щелкните вкладку «Имя компьютера», а затем нажмите кнопку Изменить.

-

В диалоговом окне Изменение имени компьютера щелкните Домен под участником, а затем введите доменное имя. Нажмите кнопку ОК.

-

При запросе введите имя пользователя и пароль ранее созданной учетной записи, а затем нажмите кнопку ОК.

Создается сообщение, которое приветствует вас в домене.

-

Нажмите кнопку ОК, чтобы вернуться на вкладку «Имя компьютера», а затем нажмите кнопку ОК, чтобы закончить.

-

Перезапустите компьютер, если вам будет предложено это сделать.

-

Сводка

В этой статье описывается сбой репликации Active Directory, вызванный откатом номера последовательности обновления (USN). Откат USN возникает при неправильном восстановлении или вклеии старой версии базы данных Active Directory.

При откате usN изменения объектов и атрибутов, которые происходят на одном контроллере домена, не реплицируется в другие контроллеры домена в лесу. Поскольку партнеры репликации считают, что у них есть дополнивая копия базы данных Active Directory, средства мониторинга и устранения неполадок, такие как Repadmin.exe, не сообщают об ошибках репликации.

Контроллеры домена журнал Directory Services Event 2095 в журнале событий Службы каталогов при обнаружении отката usN. Текст сообщения события направляет администраторов в эту статью, чтобы узнать о вариантах восстановления.

Пример записи журнала Event 2095

В следующих темах обсуждаются вопросы обнаружения и восстановления отката usN в контроллере домена на Windows сервере.

Поддерживаемые методы для поддержки Active Directory на контроллерах доменов, которые работают Windows Server 2003 или более поздних версиях Windows Server

В течение жизненного цикла контроллера домена может потребоваться восстановить или «откатить» содержимое базы данных Active Directory до известной точки времени. Или, возможно, вам придется откат элементов хост-системы контроллера домена, включая Active Directory, до известной хорошей точки.

Поддерживаются следующие методы, которые можно использовать для отката содержимого Active Directory:

-

Используйте утилиту резервного копирования и восстановления active Directory, которая использует API, предоставляемые Корпорацией Майкрософт и протестированную Корпорацией Майкрософт. Эти API неавторитарно или достоверно восстанавливают резервное копирование системного состояния. Восстановленная резервная копия должна исходить из одной и той же установки операционной системы и с того же физического или виртуального компьютера, который восстанавливается.

-

Используйте утилиту резервного копирования и восстановления active Directory, которая использует API службы копирования microsoft Volume Shadow Copy Service. Эти API восстанавливают и восстанавливают состояние системы контроллера домена. Служба копирования теней тома поддерживает создание однократных теневых копий одного или нескольких томов на компьютерах с Windows Server 2003, Windows Server 2008 или Windows Server 2008 R2. Одно точка в времени теневых копий также известны как моментальные снимки. Дополнительные сведения можно найти в службе «Том Теневая служба копирования» в Службе поддержки Майкрософт.

-

Восстановление состояния системы. Оцените, существуют ли допустимые резервные копии состояния системы для этого контроллера домена. Если резервное копирование допустимого состояния системы было выполнено до неправильного восстановления отката контроллера домена и если резервное копирование содержит последние изменения, внесенные на контроллере домена, восстановим состояние системы из последнего резервного копирования.

В данном руководстве подробно описан и продемонстрирован процесс установки роли Active Directory Domain Services (контроллер домена) на Windows Server 2012 R2.

Для установки роли Active Directory Domain Services на Windows Server 2012 R2 потребуется компьютер, под управлением Windows Server 2012 R2 (О том как установить Windows Server 2012 R2 можно прочитать в данной статье: «Установка и активация Windows Server 2012 R2 c USB флешки» ).

I. Настройка имени сервера и статического IP-адреса

1.Откройте Пуск > Компьютер (пр. кнопкой мыши) > Свойства (Рис.1).

Рис.1

.

2. В открывшемся окне выберите Изменить параметры (Рис.2).

Рис.2

.

3. В Свойствах системы выберите вкладку Имя компьютера и нажмите Изменить… . В появившемся окне укажите новое имя сервера в поле Имя компьютера (прим. в данном руководстве это SERVER2012R2), затем нажмите ОК (Рис.3).

Рис.3

.

4. Система предупредит о том, что для применения новых настроек необходимо перезагрузить сервер. Нажмите кнопку ОК (Рис.4).

Рис.4

.

5. После перезагрузки, в правом нижнем углу кликните (пр. кнопкой мыши) на иконке сетевого соединения. В открывшемся меню выберите Центр управления сетями и общим доступом (Рис.5).

Рис.5

.

6. В открывшемся окне выберите Изменение параметров адаптера (Рис.6).

Рис.6

.

7. В открывшемся окне Сетевые подключения нажмите правой кнопкой мыши на сетевом подключении и выберите пункт Свойства. В появившемся окне выделите Протокол Интернета версии 4 (TCP/IPv4) и нажмите Свойства (Рис.7).

Рис.7

.

8. В свойствах, на вкладке Общие выберите пункт Использовать следующий IP-адрес. В соответствующие поля введите свободный IP-адрес, маску подсети и основной шлюз. Затем выберите пункт Использовать следующие адреса DNS-серверов. В поле предпочитаемый DNS-сервер введите IP-адрес сервера, после чего нажмите ОК (Рис.8).

Примечание! В данном руководстве, в качестве примера, был выбран свободный IP-адрес 192.168.0.104, маска подсети установлена по умолчанию 255.255.255.0, а в качестве основного шлюза выступает Wi-Fi роутер с адресом 192.168.0.1. Помните, что предпочитаемый DNS-сервер должен совпадать с введённым выше IP-адресом сервера.

Рис.8

.

II. Установка роли Active Directory Domain Services

1. Откройте окно диспетчера сервера и выберите пункт Добавить роли и компоненты (Рис.9).

Рис.9

.

2. В появившемся окне нажмите Далее (Рис.10).

Рис.10

.

3. Выберите пункт Установка ролей и компонентов, затем нажмите Далее (Рис.11).

Рис.11

.

4. Выберите сервер на который будет производиться установка роли, затем нажмите Далее (Рис.12).

Рис.12

.

5. Выберите роль Доменные службы Active Directory, на следующем этапе Мастер установки ролей предупредит, что для установки роли Доменные службы Active Directory нужно установить несколько компонентов. Нажмите Добавить компоненты (Рис.13).

Рис.13

.

6. Убедитесь, что после установки необходимых компонентов напротив Доменные службы Active Directory стоит галочка, затем нажмите Далее (Рис.14).

Рис.14

.

7. На этапе добавления компонентов оставьте все значения по умолчанию и нажмите Далее (Рис.15).

Рис.15

.

8. Ознакомьтесь с дополнительной информацией касательно Доменных служб Active Directory, затем нажмите Далее (Рис.16).

Рис.16

.

9. Для начала установки роли нажмите Установить (Рис.17).

Рис.17

.

10. После окончания установки нажмите Повысить роль этого сервера до уровня контроллера домена (Рис.18).

Рис.18

.

11. Выберите пункт Добавить новый лес, затем в поле Имя корневого домена введите имя домена (прим. в данном руководстве это example.local, Вы можете выбрать любое другое), затем нажмите Далее (Рис.19).

ВАЖНО! Домен вида .local или аналогичный можно использовать в качестве тестового, однако, он имеет ряд недостатков, а именно: 1) Вы никак не сможете подтвердить владение им для получения публичного SSL-сертификата; 2) Такое имя невозможно использовать из внешней сети; 3) Данный способ именования вступает в противоречие с глобальным DNS, так как не гарантирует его уникальность что приводит к потенциальным коллизиям.

Рекомендуется создавать согласованное пространство имен. Например имея домен lyapidov.ru (который использует сайт), домен Active Directory делать суб-доменом, например: server.lyapidov.ru. Либо использовать разные домены например lyapidov.ru — для сайта, а lyapidov.net — для Active Directory.

Рис.19

.

12. На следующем шаге предлагается выбрать функциональный уровень нового леса и корневого домена. Если вы добавляете новый лес и планируете в дальнейшем использовать серверы на базе операционной системы Windows Server 2012 R2, то можете не менять функциональный уровень леса и корневого домена. Установите галочку напротив DNS-сервер, придумайте и введите пароль для режима восстановления служб каталогов в соответствующие поля, затем нажмите Далее (Рис.20).

Рис.20

.

13. Оставьте значение NetBIOS по умолчанию и нажмите Далее (Рис.21).

Рис.21

.

14. Оставьте настройки по умолчанию и нажмите Далее (Рис.22).

Рис.22

.

15. В окне со сводной информацией по настройке сервера нажмите Далее (Рис.23).

Рис.23

.

16. Далее Мастер настройки доменных служб Active Directory проверит все ли предварительные требования соблюдены и выведет отчет. Нажмите Установить (Рис.24).

Рис.24

.

17. После того как роль вашего сервера будет повышена до уровня контроллера домена, сервер автоматически перезагрузится. Перед тем как сервер начнет перезагружаться вы увидите предупреждение (Рис.25).

Рис.25

.

18. После повышения роли сервера до уровня контроллера домена и перезагрузки — зайдите в систему под учетной записью с правами администратора домена (Рис.26).

Рис.26

.

Установка контроллера домена Active Directory в Windows Server 2012 R2 завершена!

.

Так уж получилось в нашей организации, что инфраструктуру надо было делать быстро, а на покупку лицензий требовалось время. Поэтому было решено использовать образы Windows Server 2012R2 Evaluation, а после тестового периода уже лицензировать. Тогда еще никто не знал, что нельзя просто так взять, прописать лицензию Standard в релизе Evaluation, и на выходе получить лицензионный Standard, иначе, думаю, сначала бы все таки купили лицензии. Но делать нечего, что имеем, с тем и работаем. Итак.

Задача: после покупки лицензий Microsoft на Windows server 2012R2 Standard необходимо активировать их на наших серверах. Приступаем.

При выполнении задачи была обнаружена проблема. Так как изначально мы устанавливали Windows server 2012R2 Standard Evaluation, то при попытке прописать ключ для Standard — сервер говорит, что ему этот ключ не подходит. Начали поиск решения проблемы перевода сервера из версии Evaluation в Standard. Ответ был найден на сайте microsoft в статье TechNet.

Частично статья помогла решить проблему. Мы смогли поменять версию на трех физических серверах и активировать их нашими лицензиями. Но, к сожалению, не все так просто складывалось с контроллерами домена. В вышеуказанной статье прямым текстом говорится, что контроллеры домена НЕВОЗМОЖНО перевести из выпуска Evaluation в Standard. Нам же это необходимо сделать в самые кратчайшие сроки, т.к. количество возможных /rearm у PDC закончилось, а дней до окончания ознакомительной версии осталось меньше 3 дней.

Варианта решения вопроса я видел два. Либо поочередно между BDC и PDC передавать права хозяина схемы и прочие роли, понижать до рядовых серверов и после поднимать обратно. Но идею этого доменного волейбола я отмел, по причине того, что просто напросто делал все это впервые и боялся поломать.

Поэтому было решено поднимать новый сервер, повышать до контроллера домена и передавать ему хозяина схемы, а после выключать старый PDC и назначать новому его IP, этот вариант тогда мне показался проще и безопаснее. Замечу, что после описанных ниже событий, я по прежнему считаю это хорошим решением, по крайней мере все прошло без эксцессов, иначе бы статья имела совсем другой заголовок, или ее бы не было вовсе.

Схему можно без проблем воспроизвести в течение рабочего дня. Оставалось полтора дня, так что, помечтать о том, как я буду все это делать времени не было, надо было срочно приступать. Далее действия по пунктам.

1. Создаем новую виртуальную машину с параметрами соответствующими текущему PDC. Желательно создать на физическом сервере, на котором нет других контроллеров домена, но это если у вас несколько гипервизоров, как в моем случае, если нет, то это не принципиально, вопрос только в отказоустойчивости. Ну а если вы работаете не с гипервизорами, а с реальными серверами, то отказоустойчивость PDC и BDC вещь и так само собой разумеющаяся.

2. Устанавливаем Windows Server 2012R2. Выбираем выпуск Standard с графическим интерфейсом. Настраиваем TCP/IP и переименовываем сервер в соответствии со стандартном наименований в IT инфраструктуре.

3. После установки в диспетчере серверов включаем серверу новые роли. Нас интересует AD, DNS и прочие роли и компоненты, используемые на текущих домен-контроллерах.

4. Повышаем сервер до контроллера домена. Проходит репликация между основным контроллером домена и новым.

5. Передаем роли хозяина схемы со старого DC на новый.

Для этого заходим на контроллер домена, которому будут назначаться роли FSMO, запускаем командную строку, и вводим команды в указанной ниже последовательности:

ntdsutil

roles

connections

connect to server <имя сервера PDC>

q

Успешно подключившись к серверу, мы получим приглашение к управлению ролями (FSMO maintenance), и можем приступать к передаче ролей:

transfer naming master — передача роли хозяина доменных имен.

transfer infrastructure master — передача роли хозяина инфраструктуры;

transfer rid master — передача роли хозяина RID;

transfer schema master — передача роли хозяина схемы;

transfer pdc — передача роли эмулятора PDC

Для завершения работы Ntdsutil вводим команду q.

6. После передачи хозяина схемы смотрим системный журнал и dcdiag на предмет ошибок. Их быть не должно. Если есть, исправляем. (я столкнулся с ошибкой dns, где сервер жаловался на неправильно указанные сервера пересылки. В этот же день я узнал, что в серверах пересылки DNS не должен быть указан сервер на котором установлен DNS (как правило указывают сервера DNS провайдера и Yandex(Google), что в общем-то логично, это по сути порождает петлю в DNS.

7. Если ошибки исправлены, или их нет. Приступаем к сменам IP-адресов. Назначаем старому PDC любой свободный IP-адрес в сети, а новому PDC назначаем адрес старого.

8. Снова проверяем на ошибки. Проводим тесты. Выключаем старый PDC и BDC. Проверяем возможность авторизации в домене. Затем оставляем включенным только BDC, проверяем принимает ли он на себя роль контроллера домена в случае недоступности PDC.

9. Если все тесты проходят удачно. Можно уничтожать старый PDC и приниматься за смену версии BDC.

10. В нашем случае cтарый PDC все еще нельзя было выкинуть на помойку так как на нем функционировала роль пространства имен DFS, а мы не знали, как ее реплицировать на новый сервер.

11. Все оказалось очень просто. Входим в графическую оснастку «Управление DFS». В «Пространстве имен» добавляем существующие пространства имен, затем каждому пространству имен добавляем сервер пространства имен и в общем-то все. Корень dfs автоматически вместе с ссылками на сетевые ресурсы появляется на c: и все работает. На всякий случай проверяем работу выключением старого PDC. Сначала сетевые ресурсы будут недоступны (DFS нужно 300 секунд для репликации). По истечении 5 минут сетевые ресурсы снова должны стать доступны.

12. Оставляем старый PDC выключенным и через какое то время понижаем до рядового сервера и после удаляем. Можно конечно и сразу, но мне было страшно и я до последнего не верил, что все получилось без проблем.

P.S.: Все вышеописанные действия проводились после внимательного изучения книги Windows server 2012R2 — Полное руководство. В частности глав посвященных конкретно AD, DNS и DFS, а так же контроллерам домена. Без понимания и планирования к данным действиям лучше не приступать, т.к. можно потерять рабочую инфраструктуру.

Надеюсь, для кого-то эта статья окажется полезной и нужной. Спасибо за внимание!