Create Firewall Rules in Windows 7 thru Windows Server 2012 R2 to allow RDP and ICMP traffic for you have to open “Windows Firewall with Advanced Security” control panel applet. You can get here by typing “firewall” in the search box near the start button and selecting it from the list (likely on top) or you can go to control panel.

Tested on: Windows 7, Windows 8, Windows Server 2018, Windows Server 2008 R2, Windows Server 2012, Windows Server 2012 R2

Start – Control Panel – System and Security – Windows Firewall – Advanced Settings

Note: You could also get to control panel from the Windows-X drop down menu

This will bring up the Windows Firewall with Advanced Security Screen.

Click on Inbound Rules

The easy way to allow Ping is to enable the existing ICMP rules.

Enable ICMP (PING) Existing Rule(s)

You could scroll down and select File and Printer Sharing (Echo Request – ICMPv4-in) – Right Click and Select Enable Rule (Notice you will have one for multiple networks, you can enable the only the Domain network if you are in a domain environment or enable both if you want to enable on private networks also.

Notice there are ICMPv4 and ICMPv6. If you are using (or plan on using) IPv6 on your network, I would encourage you to “enable” the IPv6 rules as well.

You could also Create a Rule from Scratch but if you do that the default action will be to enable all ICMP traffic instead of just enabling echo requests. If you want to do that… Create a new rule click on New Rule in the Actions pane (upper right corner) or right click on Inbound Rule and select New Rule. Select Custom – All Programs – for Protocol select ICMPv4. If you only want to do Echo Requests you will have to click on Customize, select Specific ICMP Types and Enable only Echo Request. Scope leave at Any Action Leave at Allow the connection. Profile Select the networks you want to have it enabled (usually Domain) and turn off the ones you do not want to have (usually public). Finally on the Name page of the wizard give it a name like (Allow Ping) and click Finish. If you scroll to the top of the inbound rules, you should see your new rule there.

Enable Remote Desktop (mstsc) Existing Rule

You could scroll down and select Remote Desktop (TCP-In) – Right Click and Select Enable Rule (Notice you will have one for multiple networks, you can enable the only the Domain network if you are in a domain environment or enable both if you want to enable on private networks also.

If you want to manually create your own rule, you would use the Predefined: Remote Desktop application or open the TCP Port 3389.

If you want to do Remote Administration on your Hyper-V Server you might also want to check out

Install and Configure Hyper-V Tools for Remote Administration.

If you have System Center Virtual Machine Manager (SCVMM) and you want to enable management of that the easy way to do it is to mount the SCVMM ISO or insert the DVD and run the client application. It can enable Hyper-V if needed and it can also setup all your firewall rules for you.

If your box is actually the SCVMM machine it is far more complicated. Check out SCVMM and Network Ports We Use for Communication

Для того, чтобы открыть порт RDP, необходимо пройти по следующим шагам:

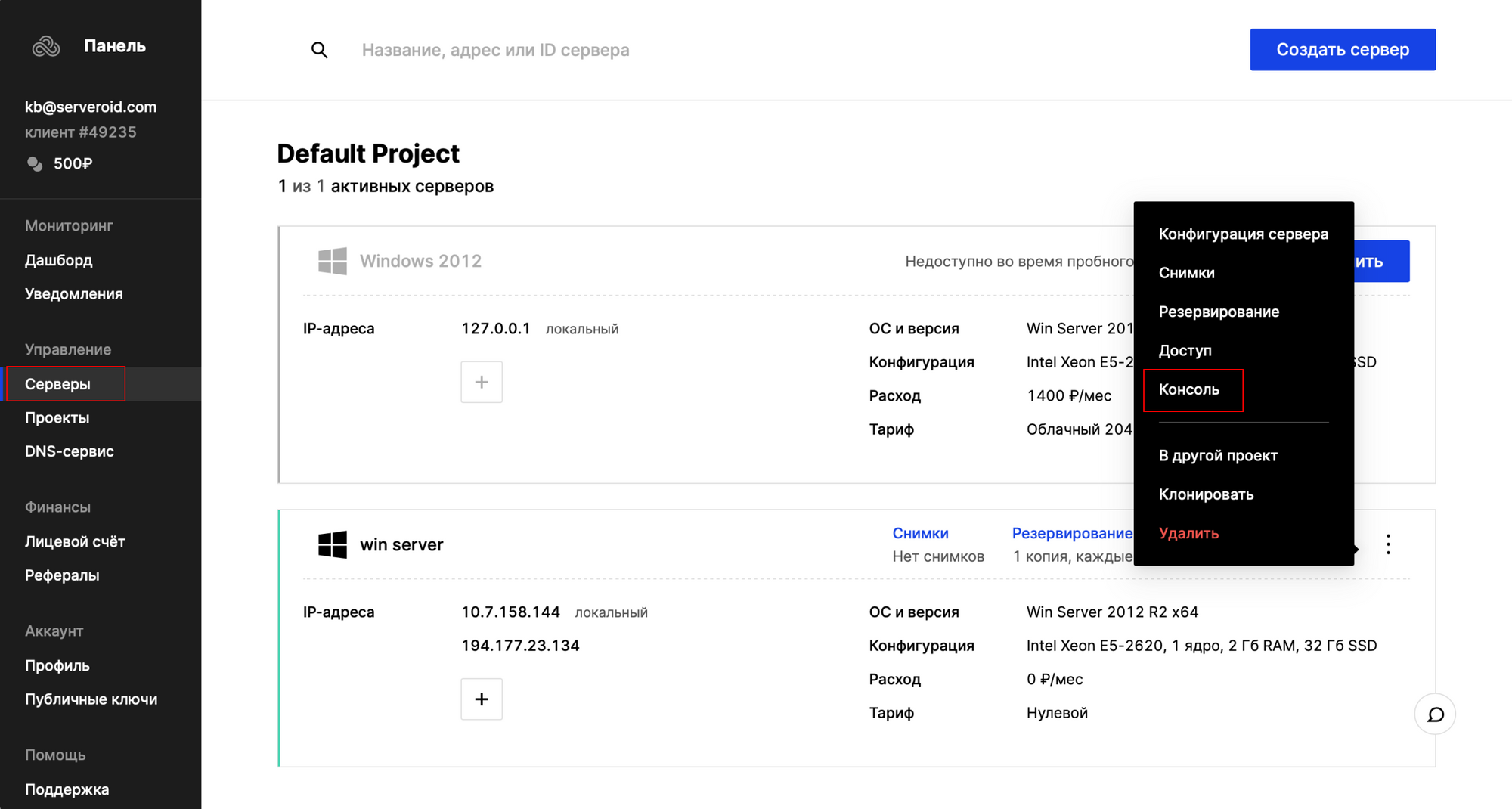

Шаг 1: Подключение к консоли сервера

В панели управления перейдите к разделу «Серверы». Справа нажмите на кнопку с тремя точками и в выпадающем меню «Консоль»:

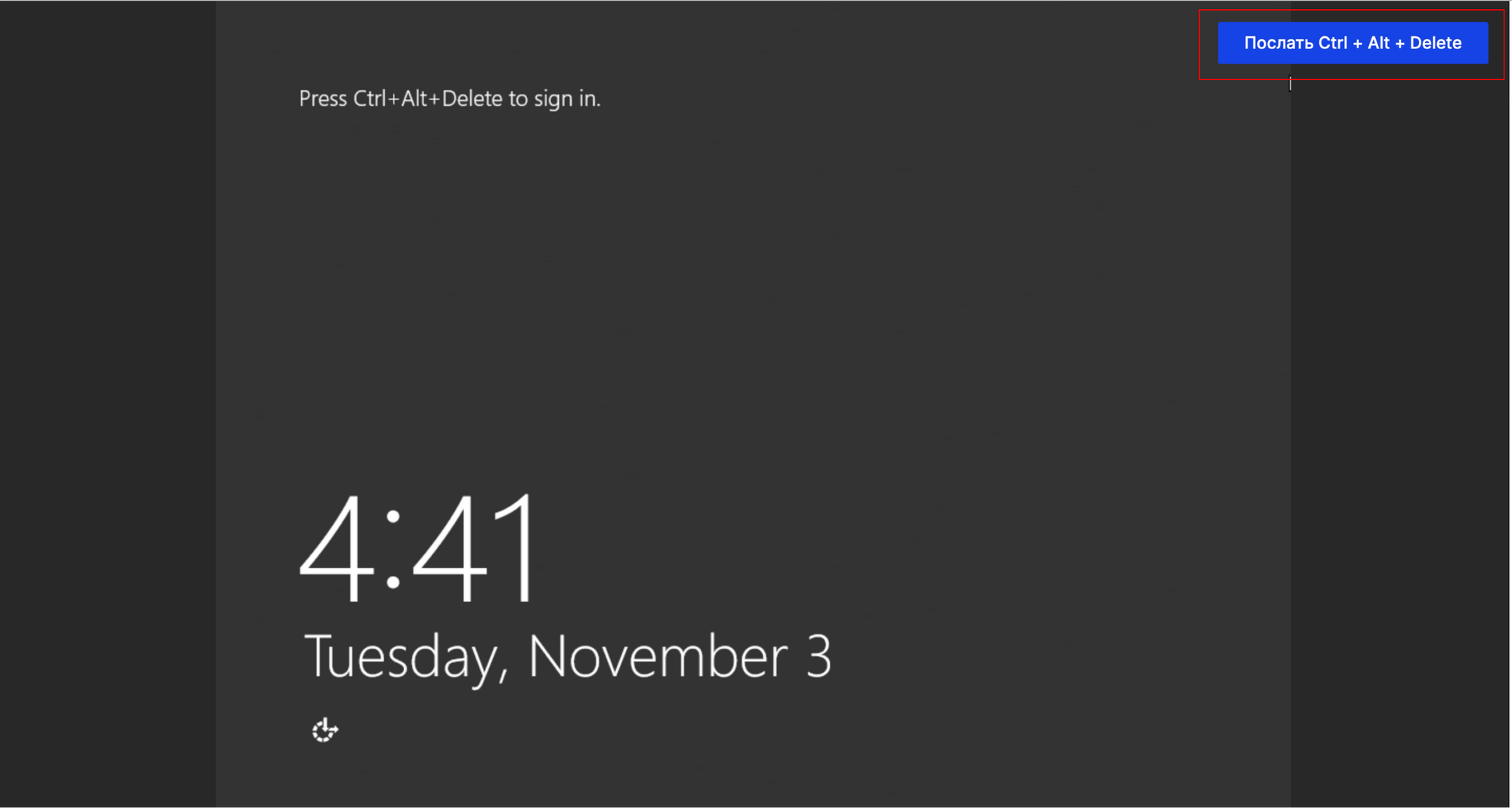

Шаг 2: Ввод реквизитов доступа к серверу

Нажмите Ctrl + Alt + Delete или кнопку справа сверху:

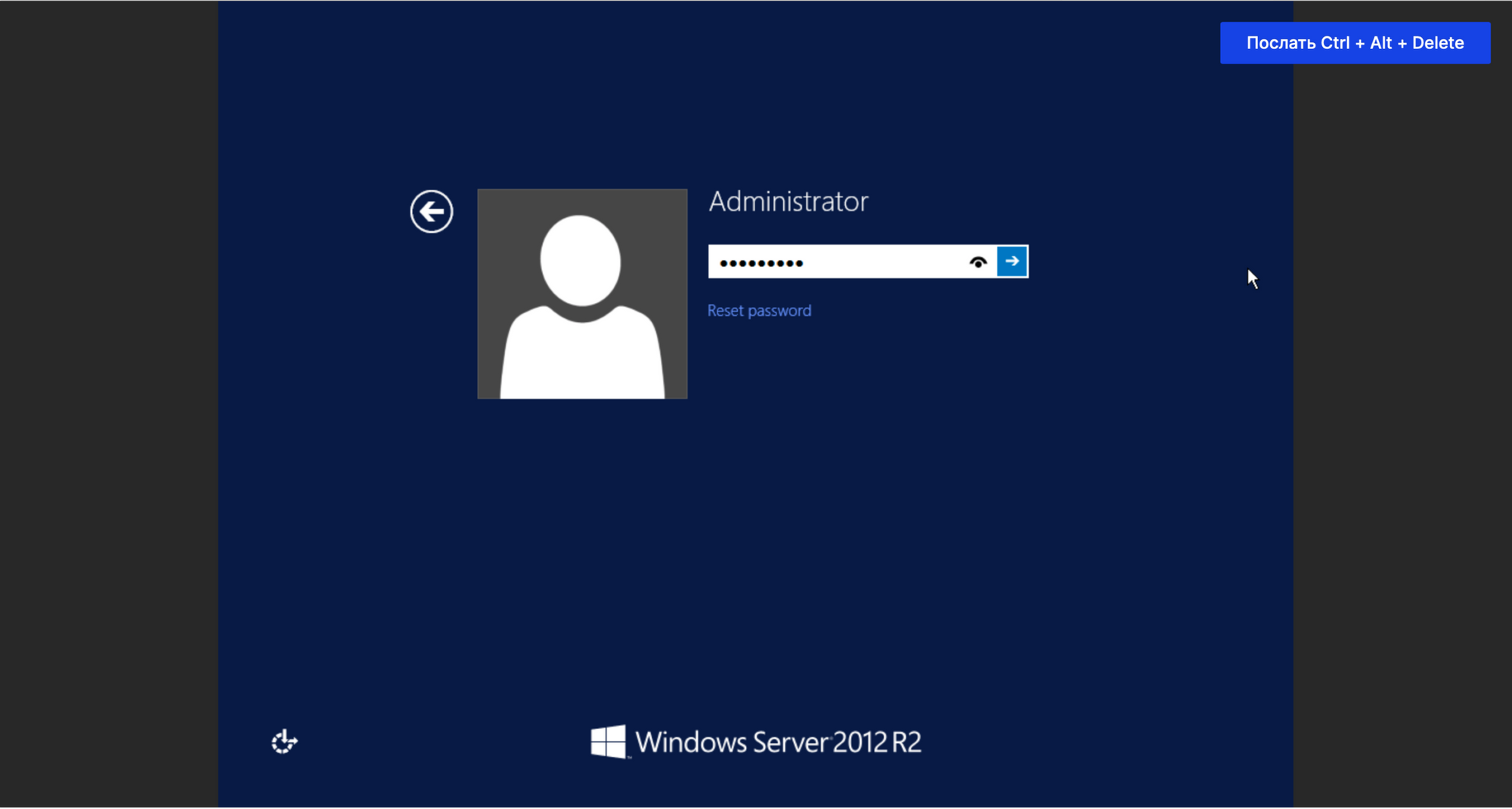

Введите пароль администратора сервера. Если вы забыли пароль администратора, воспользуйтесь инструкцией по смене пароля:

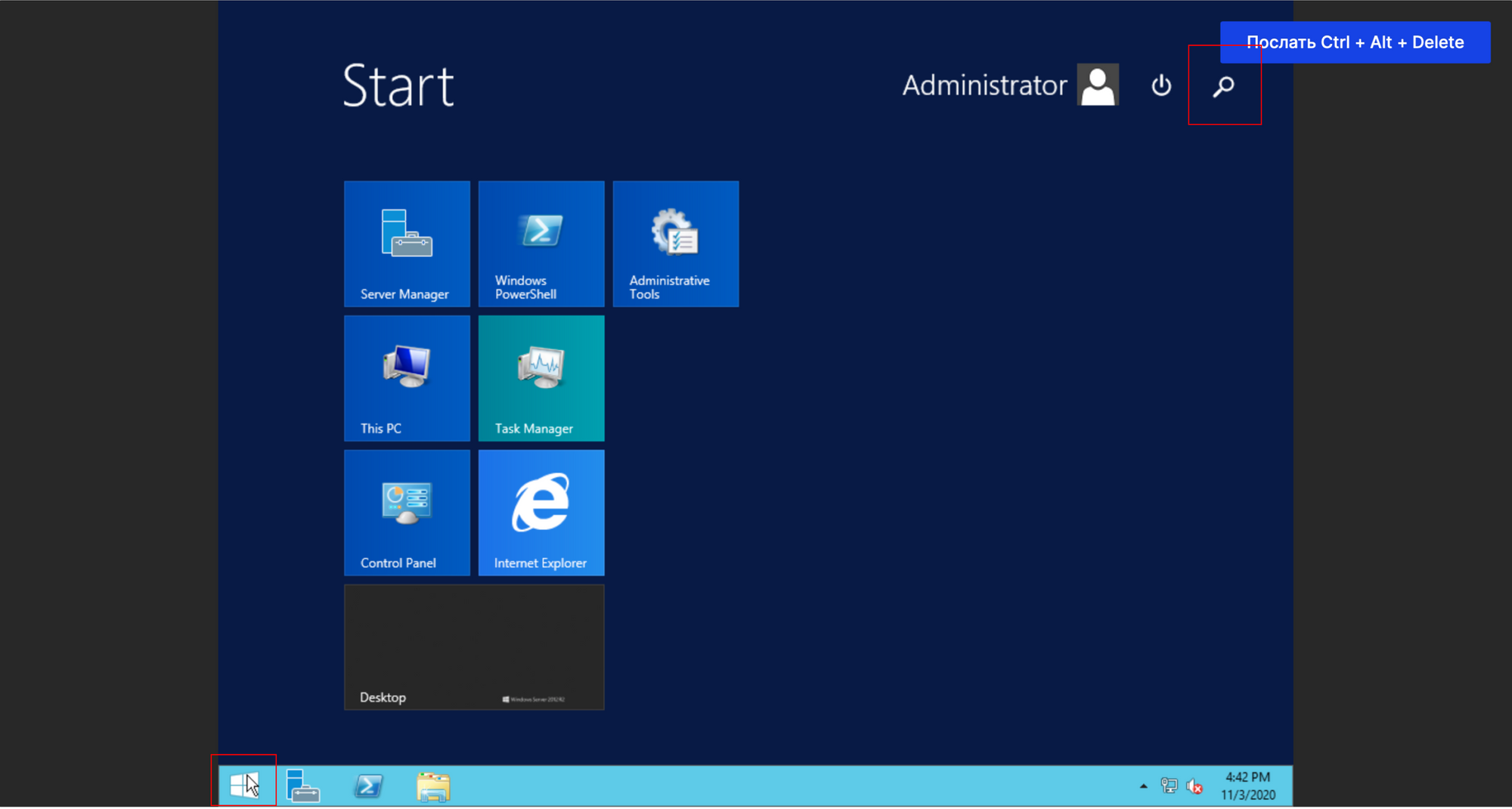

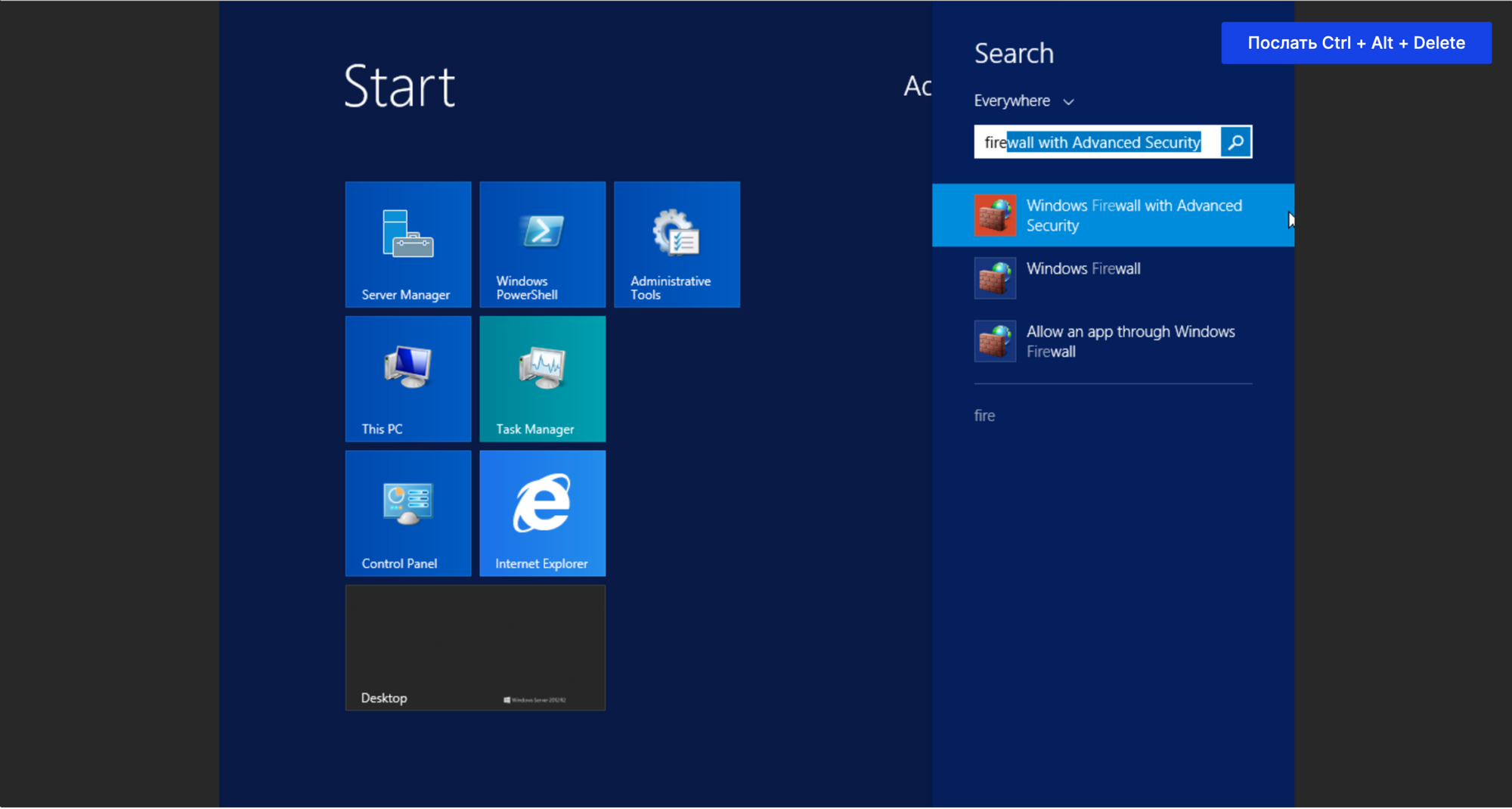

Шаг 3: Открыть брандмауэр Windows

В левом нижнем углу нажмите кнопку «Пуск», далее в появившемся окне на значок поиска и введите «Firewall». Windows отобразит результаты поиска, необходимо выбрать «Windows Firewall with Advanced Security»:

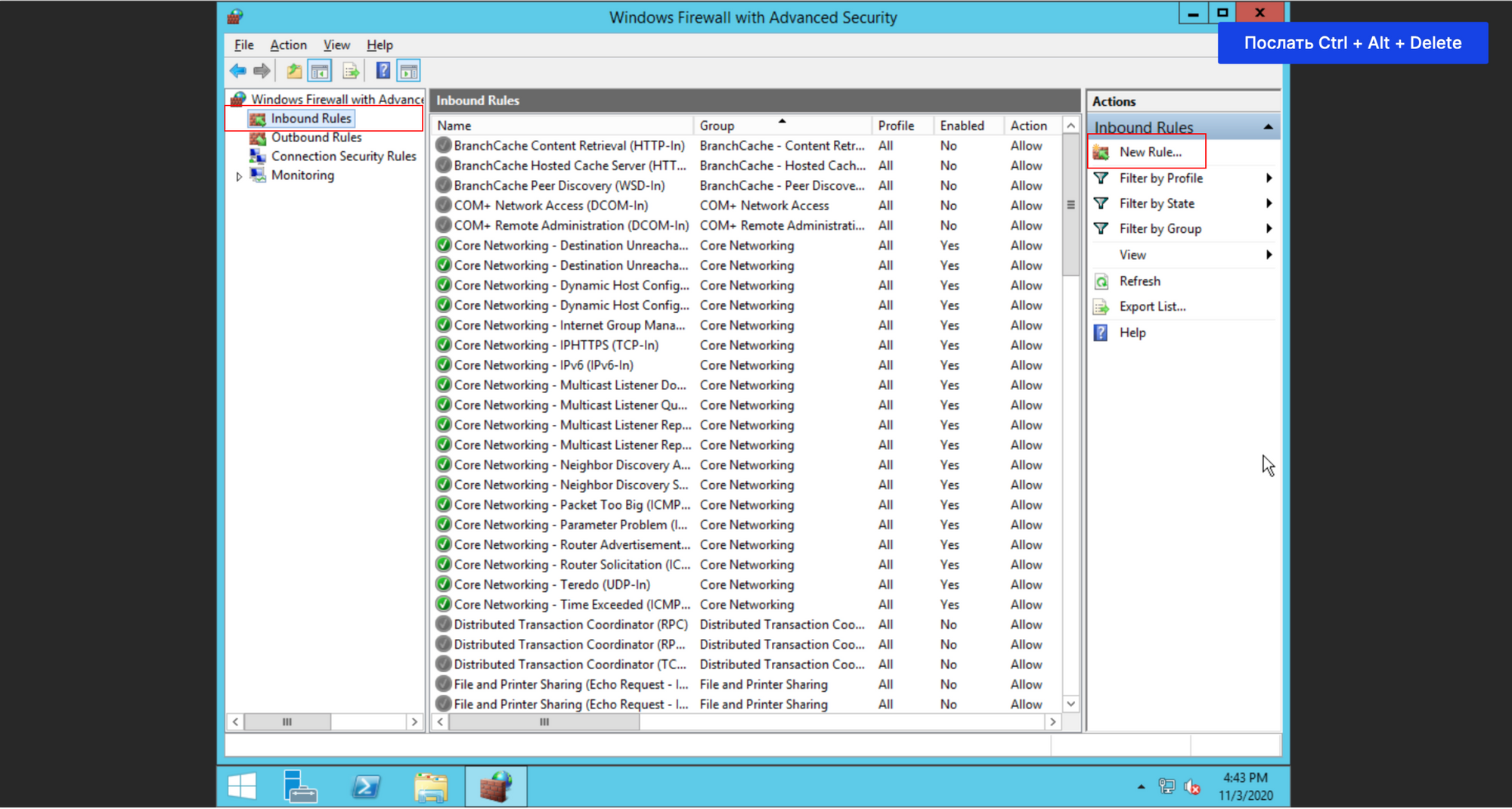

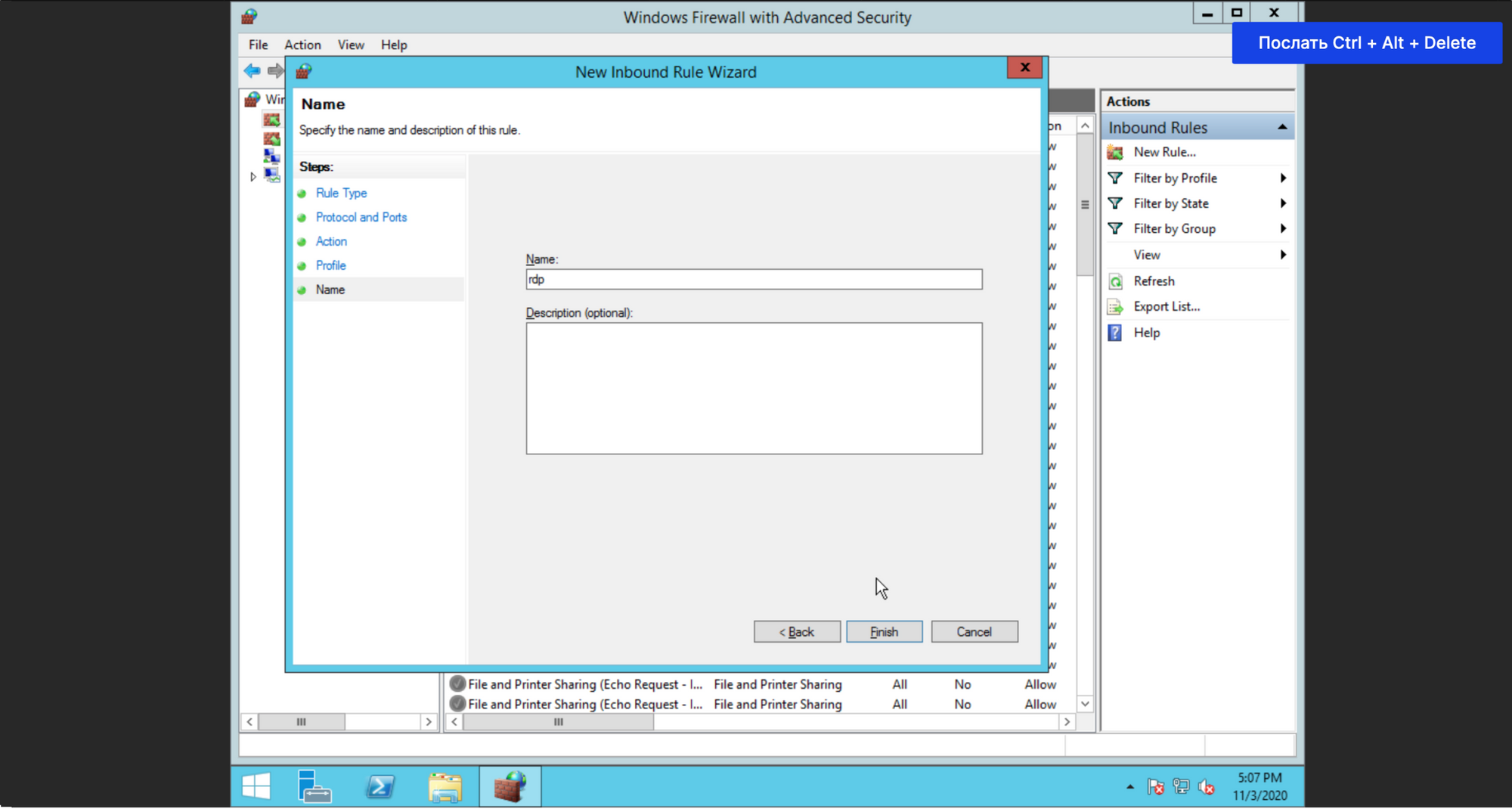

Шаг 4: Открытие порта

В новом появившемся окне на панели слева выберите «Inbound Rules», далее на панели справа нажмите «New Rule»:

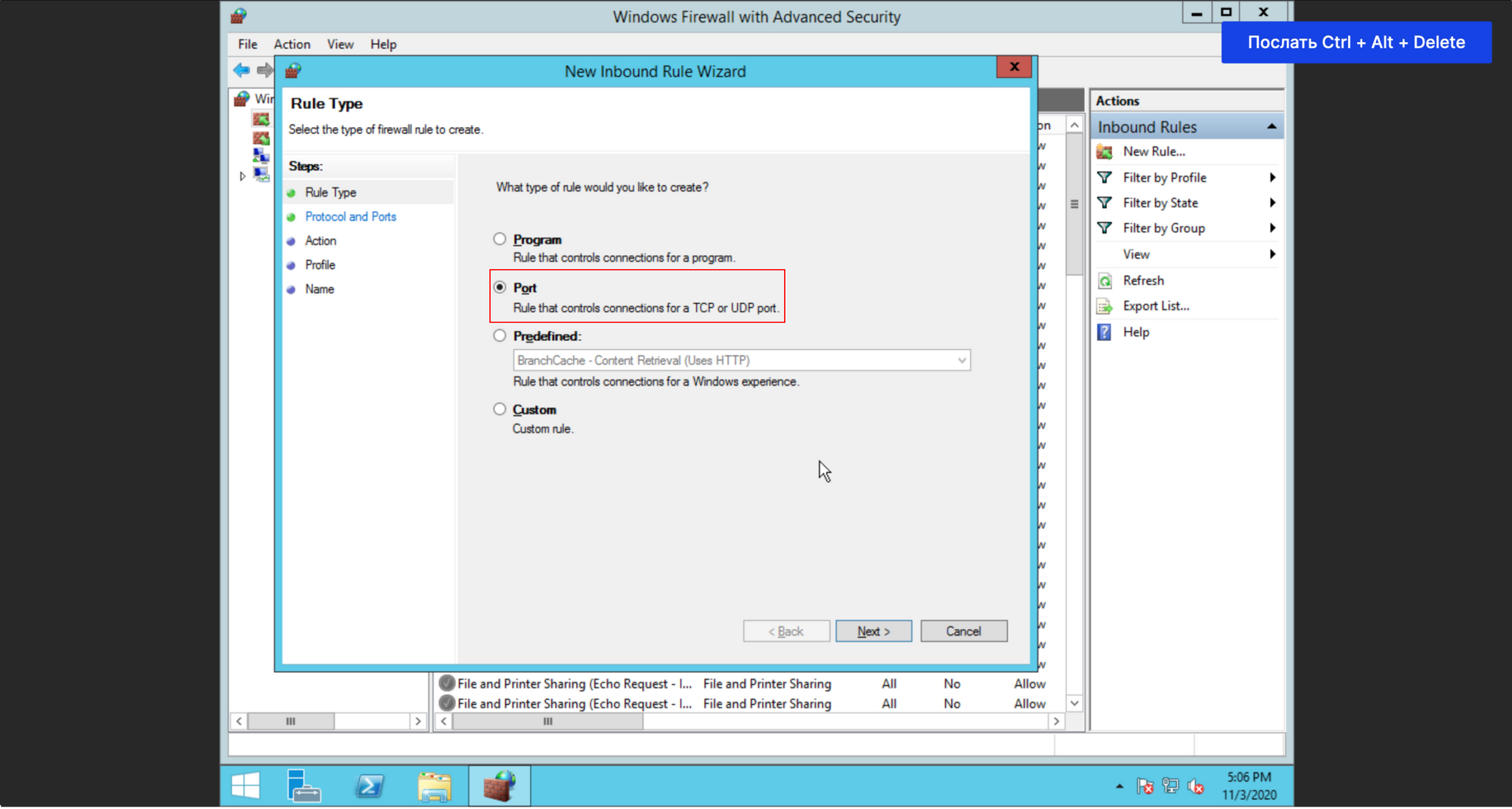

В открывшемся мастере настроек правил «New Inbound Rule Wizard» выберите пункт «Port» и нажмите «Next»:

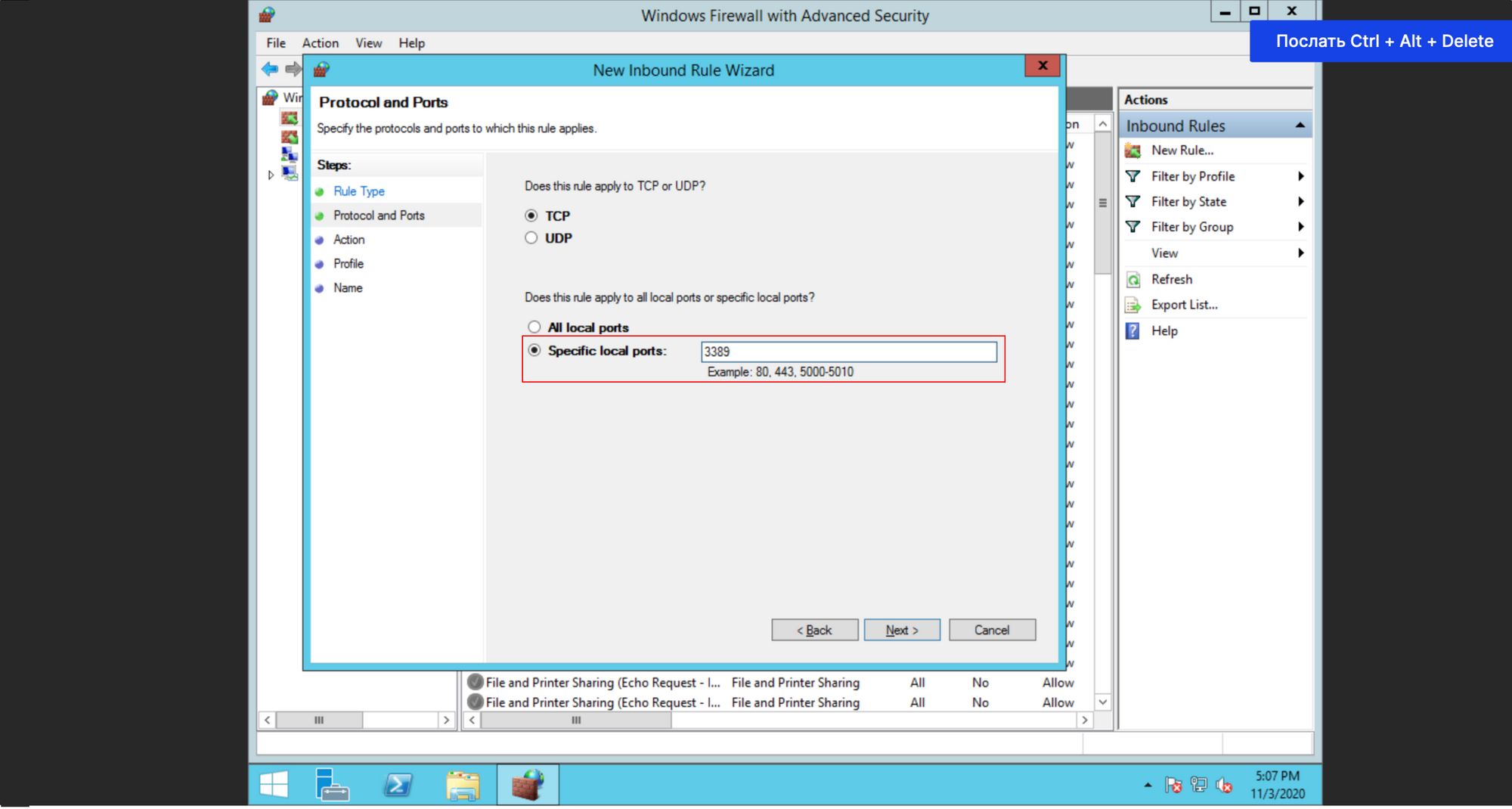

Далее введите номер порта — 3389 и нажмите «Next»:

В следующих двух шагах нажмите «Next».

На последнем шаге введите имя вашего правила, например «rdp» и нажмите «Finish»:

Добрый день, уважаемые читатели моего блога. В этой статье я рассказываю, как происходить настройка rdp windows server 2012 r2. Во всех операционных системах windows настройка rdp довольно простая задача, но конечно есть особенности, я расскажу и покажу, как настроить rdp в windows 2012 r2…

Введение

Я уже рассказывал, как включить удаленный рабочий стол (rdp) удаленно тут. А также рассказывал, как поменять стандартный порт rdp 3389 на любой другой. Теперь давайте посмотрим, как собственно происходит настройка rdp на winows server 2012, также полезно будет почитать как подключиться к удаленному рабочему столу windows 10.

Хочу напомнить, что rdp — это remote desktop protocol или если по-русски протокол удаленного рабочего стола. Давайте перейдем к настройке.

Настройка rdp windows server 2012 r2 — пошаговая инструкция

Итак, первым делом нам надо включить remote desktop в server 2012 r2. Выполним следующие простые шаги:

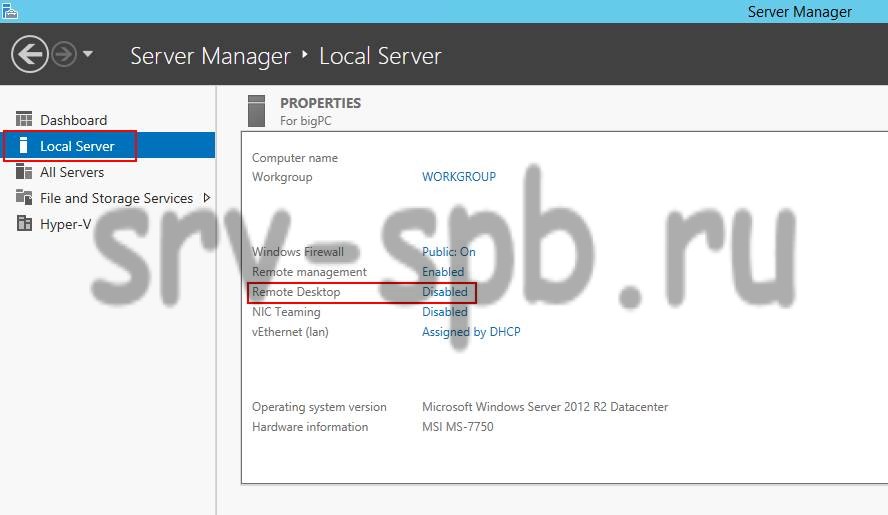

- Запускаем оснастку Server Manager (сделать это можно кликнув по кнопке прикрепленной на панели задач):

- В результате откроется окно настроек, Server Manager. Нам необходимо перейти в раздел Local Serve (слева). Откроется окно настроек сервера. Необходимо найти среди всех настроек пункт Remote Desktop, щелкнуть по значению Disabled.

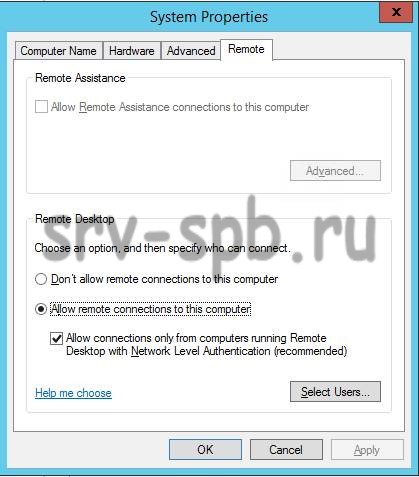

- В результате нажатия значения Disabled, откроется окно включения rdp. Необходимо выбрать следующие значение: Allow remote connections to this computer. Галочка — Allow connections only from computers running Remote Desktop with Network Level Authentication (recommended) означает, что подключиться по RDP можно будет только с компьютеров, у которых есть поддержка Network Level Authentication (проверка подлинности на уровне сети). Если простым языком, то вы не сможете подключиться к этому компьютеру по rdp с Windows XP и windows 2003 (если использовать бубен, то сможете). Так что можете эту галку оставить включенной.

- Нажимаем ОК. Все, после этого ваш компьютер доступен по RDP. Но есть особенность с FireWall. Он может блокировать подключения, читаем ниже…

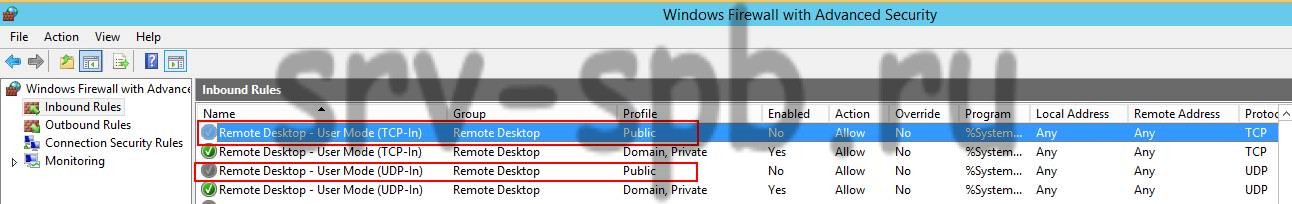

FireWall блокирует RDP

Итак, вы включили rdp, по инструкции выше, но подключиться так и не можете к компьютеру. По умолчанию, в Windows есть разрешающие правила rdp в FireWall. После включения remote desktop эти правила активируются. Но есть одно но, включаются правила только для сетей Domain и Private, и если ваш компьютер находится в сети Public то вы не сможете подключиться по rdp. Надо эти правила активировать.

Вот собственно и все, на этом настройка rdp windows server 2012 r2 завершена. Можете спокойно подключаться к своему серверу. Как это сделать в Windows Xp написано в моей статье — 7.1 rdp клиент для windows xp.

Если у вас остались вопросы, замечания, или какая-то критика, то прошу оставлять их в комментариях. С вашей помощью буду приводить статьи к идеальному виду. Надеюсь, вы нашли ответ на свой вопрос.

С уважением, Александр Глебов.

Загрузка…

Интересные статьи по теме:

- Remove From My Forums

-

Question

-

Hi,

I have two firewall rules which restrict RDP access to a machine running Server 2012 R2, in principle they limit remote access to a fixed IP range, please see the PowerShell lines below. Unfortunately access is available from IP addresses outside of the

specified range, is there a default Firewall rule which enables access to RDP that should be disabled?New-NetFirewallRule -DisplayName ‘_Remote Desktop Allow by IP (UDP-In)’ -Action Allow -Direction Inbound -Protocol UDP -LocalPort 3389 -Profile Public -Enabled True -RemoteAddress xx.xx.xx.xx/32 -Description ‘Limit access’

New-NetFirewallRule -DisplayName ‘_Remote Desktop Allow by IP (TCP-In)’ -Action Allow -Direction Inbound -Protocol TCP -LocalPort 3389 -Profile Public -Enabled True -RemoteAddress xx.xx.xx.xx/32 -Description ‘Limit access’

Thank you in advance

-

Moved by

Tuesday, February 14, 2017 7:59 AM

from Security forum

-

Moved by

Answers

-

Hi,

Please disable default Remote Desktop firewall rules to test, you may sort inbound firewall rules by Local Port, and you will find default Remote Desktop rules with port 3389.

As you have specified Public profile in the cmdlet, ensure that Public network firewall is turned on.

Here is a screenshot below for you:

Best Regards,

Amy

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com.-

Edited by

Amy Wang_

Tuesday, February 14, 2017 8:55 AM -

Marked as answer by

Philip-UKWSL

Tuesday, February 14, 2017 2:55 PM

-

Edited by

Открытие порта в брандмауэре Windows

- В этой статье я расскажу о такой вещи, как открытие портов в Windows Server 2012 R2. Эта инструкция актуальна только для штатного брандмауэра Windows. Чаще всего его возможностей достаточно для повседневной работы сервера.

- Данные действия актуально делать только в том случае, если заказана услуга «Виртуальный сервер». Следует настроить на нём необходимые Вам порты. Для услуги ВДЦ лучше использовать функцию Firewall, доступную в vCloud Director, а также NAT.

- Для настройки брандмауэра в Linux воспользуйтесь ISP Manager Lite.

- Эти действия имеют смысл, если Вы планируете после этого включить брандмауэр и использовать его в качестве системы защиты сервера.

- Если Вы ошибётесь в настройках и потеряете доступ к серверу по RDP, то обратитесь к нему через виртуальную консоль.

Процесс открытия портов

Чтобы это сделать, выполните следующую последовательность шагов:

1. Откройте меню пуск и нажмите на квадрат Панель управления;

2. Выберите опцию просмотра «Крупные значки», чтобы проще было добраться до нужного меню;

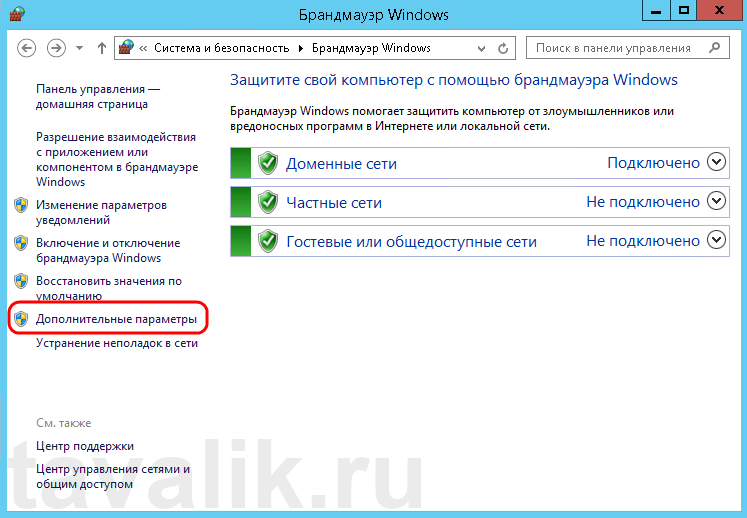

3. Откройте «Брандмауэр Windows, а затем «Дополнительные параметры»;

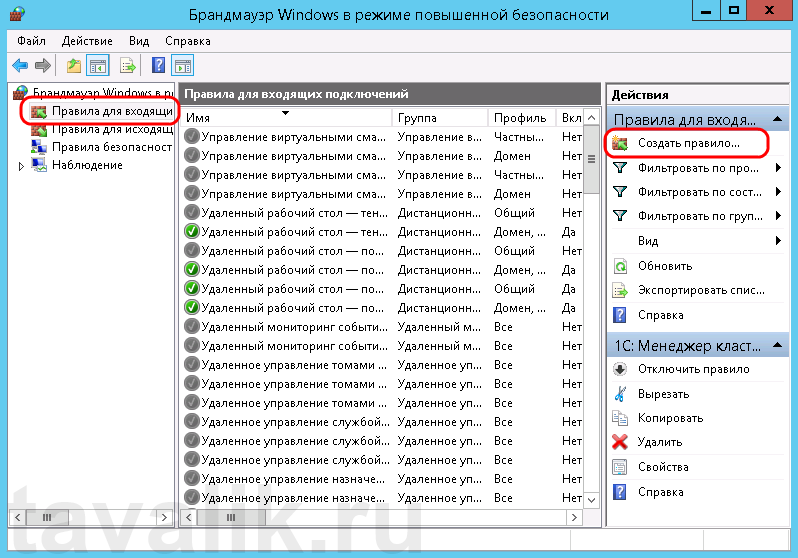

4. Должно открыться окно «Брандмауэр Windows в режиме повышенной безопасности. В этом окне выберите в списке слева «Правила для входящих подключений».

5. Затем, в списке справа щёлкните на пункт «Создать правило», чтобы открыть «Мастер создания правила для нового входящего подключения».

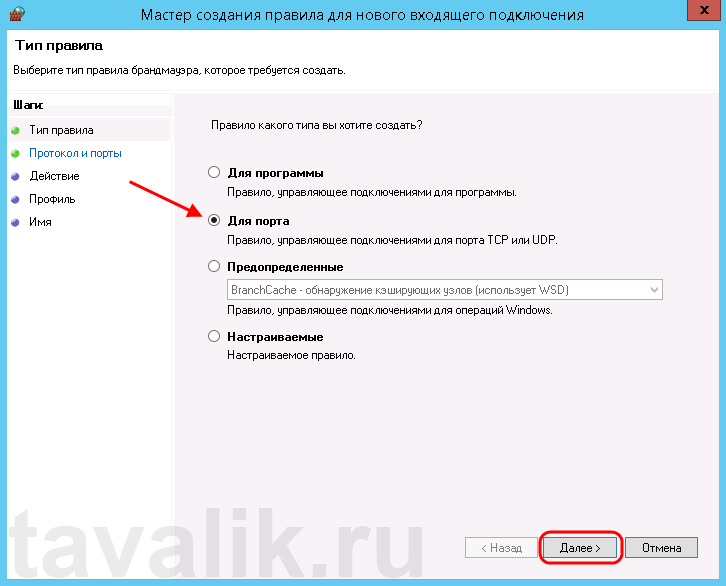

6. На первом шаге этот мастер спросит Вас, правило какого типа Вы хотите создать. Выберите «Для порта» и нажмите кнопку «Далее».

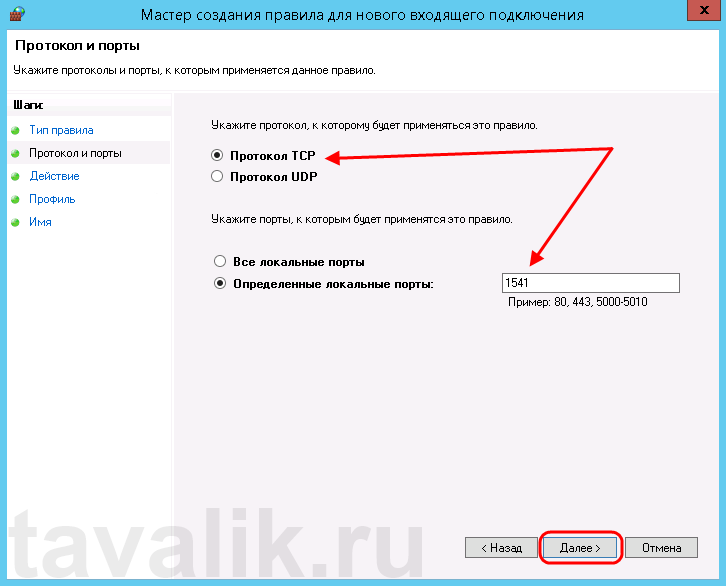

7. На шаге «Протокол и порты» мастер спросит номер порта, который Вы хотите открыть, или диапазон этих портов. Необходимо ввести номер порта в поле «Определённые локальные порты». В случае, если Вам необходимо открыть более одного порта, то укажите их диапазон, используя знак дефиса, например, «27015-27019». Если нужен не диапазон портов, а несколько разных, то вместо дефиса поставьте запятую, например: «80,443». После этого нажмите кнопку «Далее».

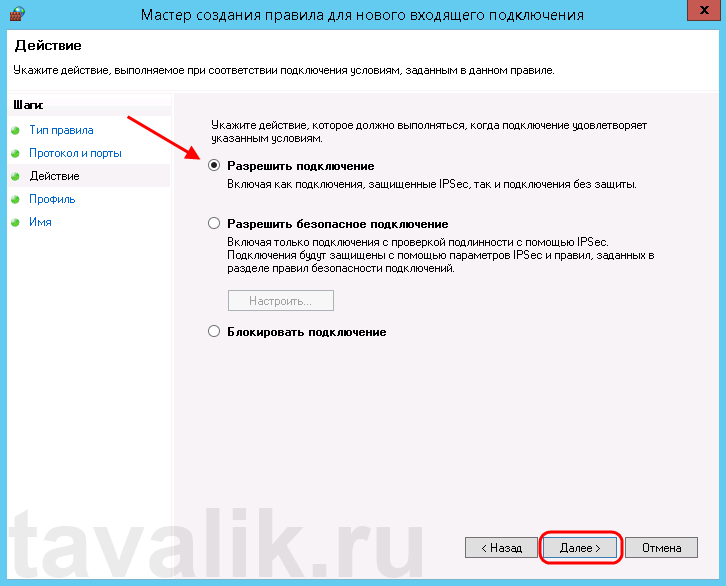

8. На следующем шаге Вас спросят о действии, которое должно выполнятся для данного порта. Поскольку Вы открываете порт, то убедитесь, что выбран пункт «Разрешить подключение», после чего нажмите «Далее».

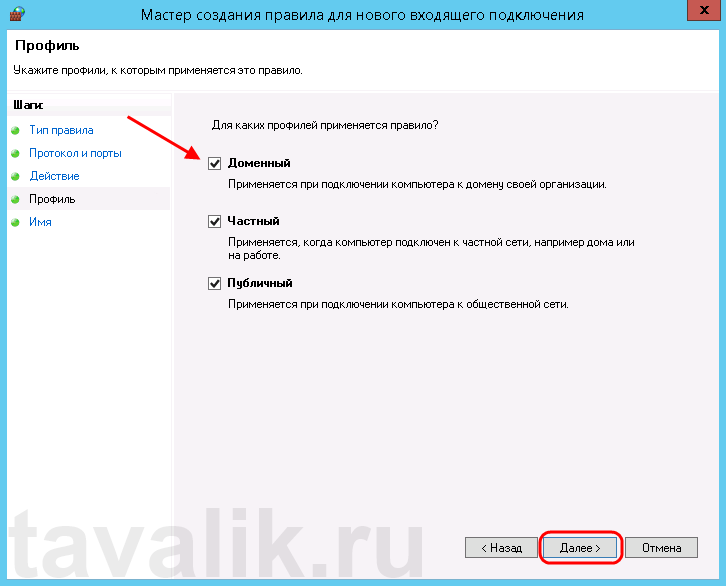

9. Далее, у Вас будет возможность выбрать профиль. Если Вы не вполне понимаете, что это такое, то оставьте все 3 пункта отмеченными флажками.

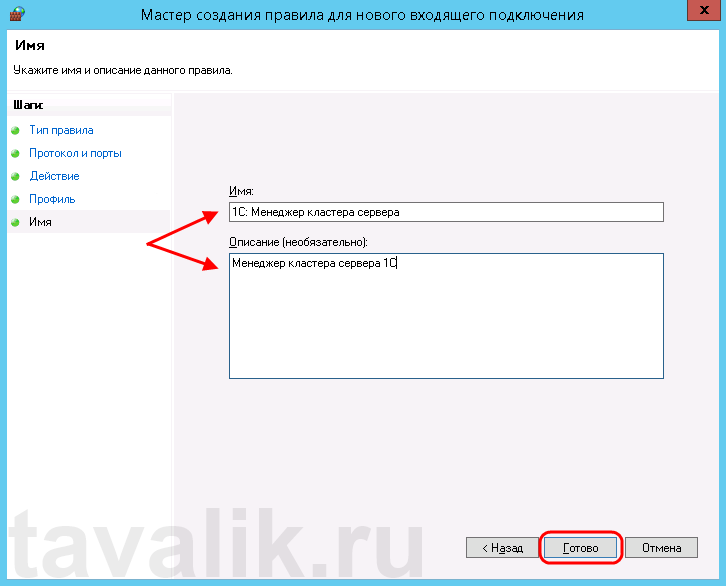

10. Затем введите имя создаваемого правило, такое, чтобы оно давало понять, для чего создано. Нажмите кнопку «Готово», после чего Вы увидите только что созданное правило должно в самом верху списка.

11. Чтобы отредактировать какое-либо правило, выделите его в списке, а затем нажмите справа пункт «Свойства».

Примечание

- Если у Вас установлена другая программа, выполняющая функции брандмауэра, то настраивайте открытие портов в ней, согласно прилагающейся к ней инструкции. Некоторые антивирусы также могут выполнять функции брандмауэра.

- Если брандмауэр установлен отдельно, то настройки открытия портов нужно делать в нём.

- Проверить результат можно на этом сайте, а также, обратившись со своего компьютера по порту, который открыли (если это TCP порт, то можно через Telnet). Лучше всего для этого воспользоваться программой Nmap.

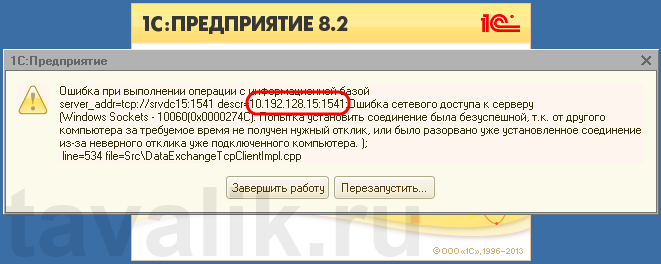

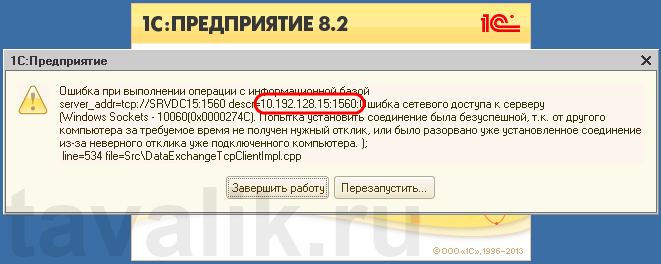

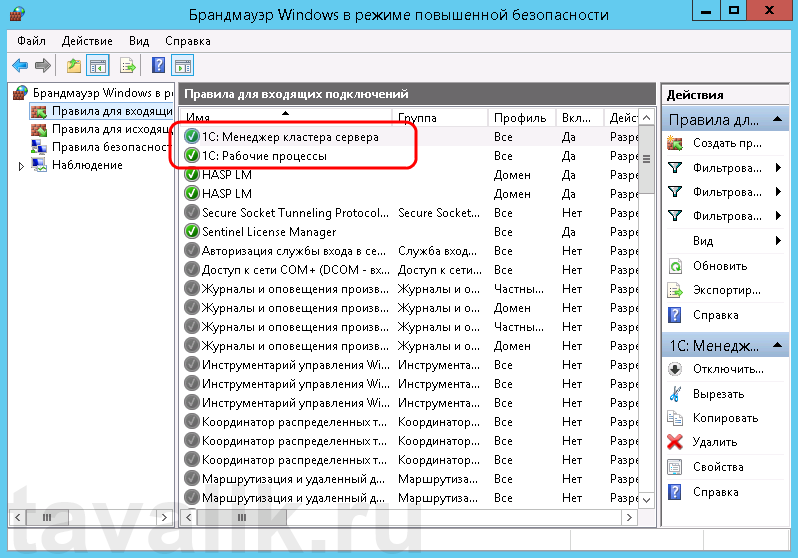

Некоторые программы и службы при работе через сетевые протоколы используют определенные порты для обмена данными. По умолчанию включенный брандмауэр Windows блокирует подобную сетевую активность. В частности, если попытаться подключиться с клиентской машины к серверу 1С:Предприятие 8.х можно натолкнуться на ошибку:

«Ошибка при выполнении операции с информационной базой (…). Ошибка сетевого доступа к серверу (…). Попытка установить соединение была безуспешной, т. к. от другого компьютера за требуемое время не получен нужный отклик, или было разорвано уже установленное соединение из-за неверного отклика уже подключенного компьютера (…) »

Данная ошибка означает, что по указанному адресу не найден сервер «1С:Предприятия», ну или на сервере закрыт порт (в данном случае порт 1541).

Для открытия порта, заходим на компьютер, где установлен сервер «1С:Предприятия» (в моем примере это компьютер с адресом 10.192.128.15 и установленной на нем операционной системой Windows Server 2012 R2).

Запускаем брандмауэр Windows. Сделать это можно кликнув правой кнопкой мыши по «Пуск» (Start), затем «Панель управления» (Control Panel) — «Система и безопасность» (System and Security) — «Брандмауэр Windows» (Windows Firewall). Или же выполнив команду firewall.cpl (для этого необходимо нажать комбинацию клавиш Win + R, в окне «Отрыть» (Open) ввести имя команды и нажать «ОК» ) .

Далее нажимаем на «Дополнительные параметры» (Advanced Settings) в меню слева.

В открывшемся окне, в дереве слева откроем вкладку «Правила для входящих подключений» (Inbound Rules), а затем в меню «Действия» (Actions) выберем пункт «Создать правило…» (New Rule…).

Запустится «Мастер создания правила для нового входящего подключения» (New Inbound Rule Wizard). На первой странице выберем тип правила (Rule Type) «Для порта» (Port) и нажмем «Далее» (Next).

Затем необходимо указать протокол (в нашем примере это TCP) и, непосредственно, номер порта (Specific local ports), который открываем. После чего жмем «Далее» (Next).

Теперь укажем действие связанное с добавляемым правилом. Выберем «Разрешить подключение» (Allow the connection) и нажмем «Далее» (Next).

На следующей странице нужно указать, для каких профилей брандмауэра будет действовать правило. Отмечаем нужные профили галочками и жмем «Далее» (Next).

Ну и наконец, вводим имя и описание для нового правила и нажимаем «Готово» (Finish) для завершения работы мастера.

Пробуем снова подключиться к серверу «1С:Предприятия» и видим что ошибка сохранилось, но в сообщении уже другой, 1560-ый порт.

Вышеописанным способом добавим еще одно разрешающее правило, с названием «1С: Рабочие процессы» для всего диапазона портов с 1560 по 1591 (для рабочих процессов 1С), указав их через дефис на шаге «Протокол и порты» (Protocol and Ports).

Теперь, в оснастке «Брандмауэр Windows в режиме повышенной безопасности» (Windows Firewall with Advanced Security) в таблице «Правила для входящих подключений» (Inbound Rules) мы должны увидеть 2 только что созданных правила.

Ну а клиент «1С:Предприятия» должен без ошибок подключиться к серверу. Если же потребуется подключаться к этом серверу через консоль администрирования серверов «1С:Предприятия», то необходимо также открыть порт 1540.

Аналогичным образом добавляются правила для для исходящих подключений (Outbound Rules), запрещающие правила, правила для определенных программ и протоколов. Также любое правило можно изменить, открыв его свойства из данной оснастки.

RDP (Remote Desktop Protocol), или протокол удалённого рабочего стола — это протокол прикладного уровня, использующийся для обеспечения удаленного доступа к серверам и рабочим станциям Windows. По умолчанию для подключения по RDP используется порт TCP 3389, но иногда может возникнуть необходимость его изменить, например по соображениям безопасности.

- Запустите редактор реестра regedit (WIN+R).

- Откройте ветку реестра — HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp

- Измените параметр PortNumber на любой из диапазона от 1024 до 65535, например, 50415.

- Запустите Брандмауэр Windows и создайте новое правило в разделе «Правила для входящих подключений»

- Тип правила — Для порта, Протокол TCP, Определённые локальный порты — 50415, Разрешить подключение, Профиль — Доменный, Публичный и Частный, Имя — Allow RDP

В дальнейшем, при подключении используйте новый порт, например, 50415.

- Запустите подключение к удалённому рабочему столу mstsc (WIN+R)

- Введите ваш IP и порт через двоеточие, например, 192.168.40.57:50415.

Наш телеграм-канал

Регулярно пишем о технологиях.

Подписаться