Раздел содержит инструкцию по установке и настройке Служб сертификации в операционной системе Windows Server 2012 R2.

Для настройки необходим компьютер с установленной операционной системой Windows 2012 R2 Server Rus и драйверами Рутокен, а также дистрибутив этой ОС.

Все описанные далее действия производятся с правами администратора системы.

В качестве примера используется учетная запись Administrator.

Этапы установки и настройки Служб сертификации:

1 этап: Установка Служб сертификации.

2 этап: Добавление шаблонов сертификатов в Центр Сертификации.

3 этап: Выписка сертификатов пользователю Administrator и обычным пользователям с помощью mmc-консоли.

Установка Служб сертификации

Для установки Служб сертификации:

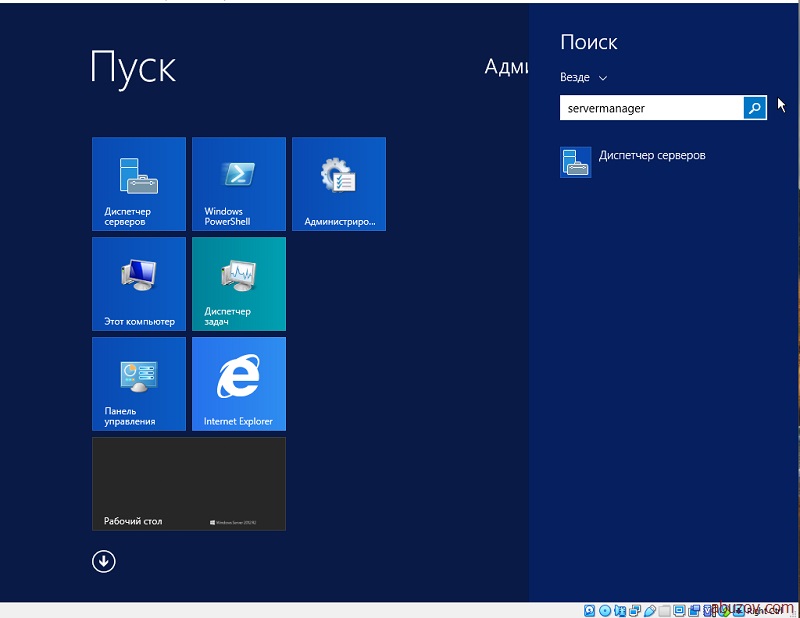

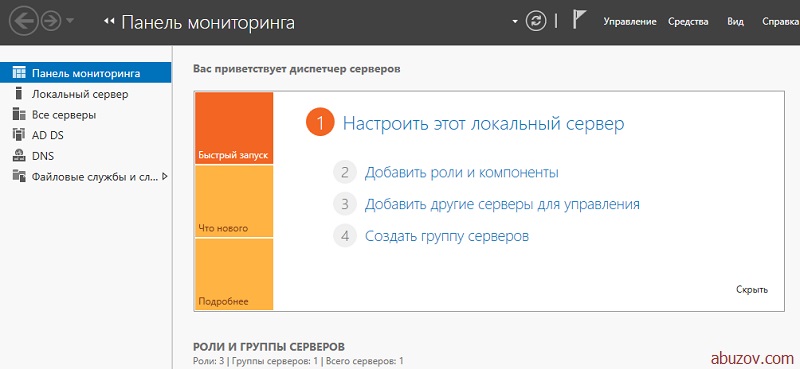

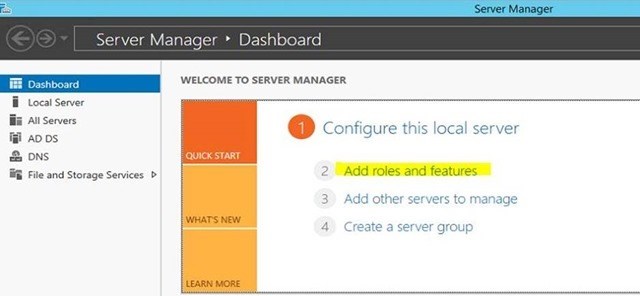

- Откройте Диспетчер серверов.

- Щелкните по названию пункта меню Управление и выберите пункт Добавить роли и компоненты.

- В окне Мастер добавления ролей и компонентов ознакомьтесь с информацией и нажмите Далее.

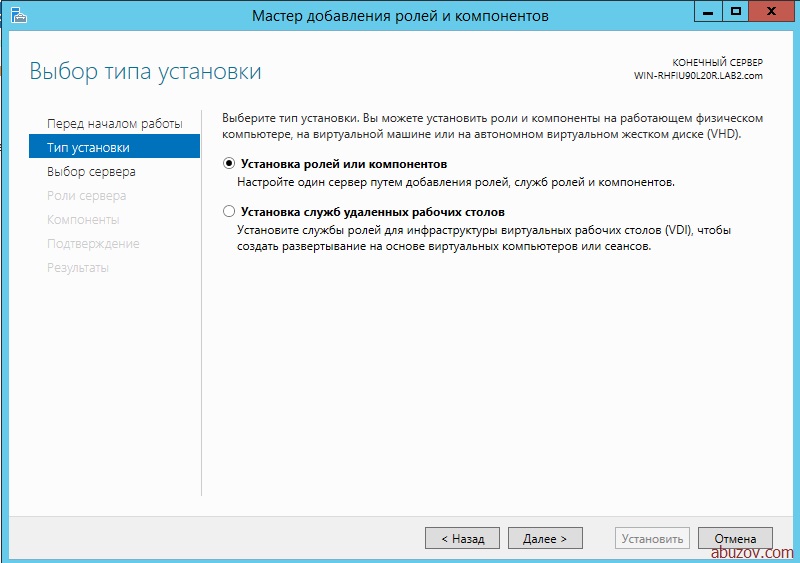

- Установите переключатель в положение Установка ролей или компонентов и нажмите Далее.

- Установите переключатель в положение Выберите сервер из пула серверов.

- В таблице Пул серверов щелкните по имени необходимого сервера.

- Нажмите Далее.

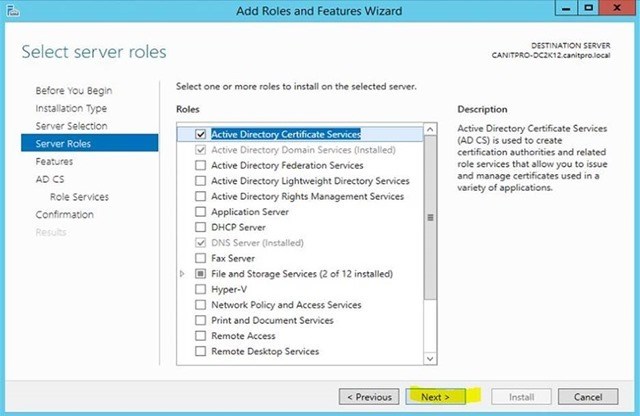

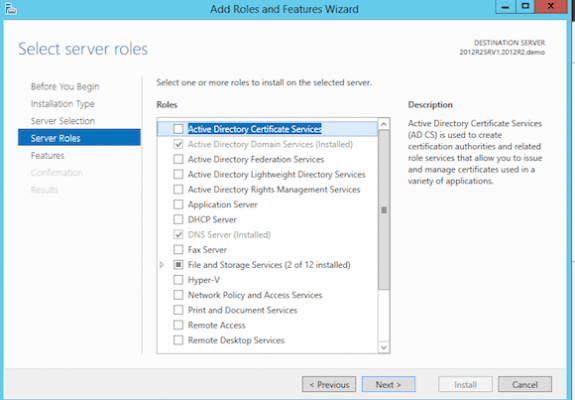

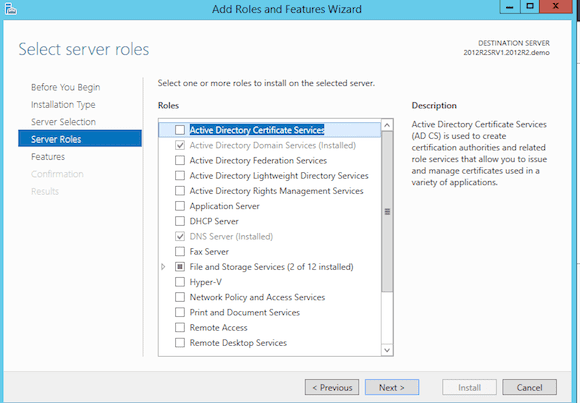

- Установите флажок Службы сертификации Active Directory.

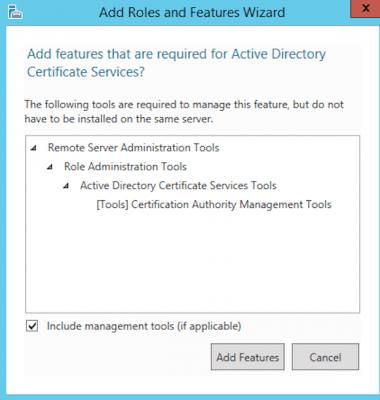

- В появившемся окне нажмите Добавить компоненты. В результате флажок отобразится рядом с названием выбранной роли сервера.

- Нажмите Далее.

- В окне для выбора компонентов нажмите Далее.

- Ознакомьтесь с информацией и нажмите Далее.

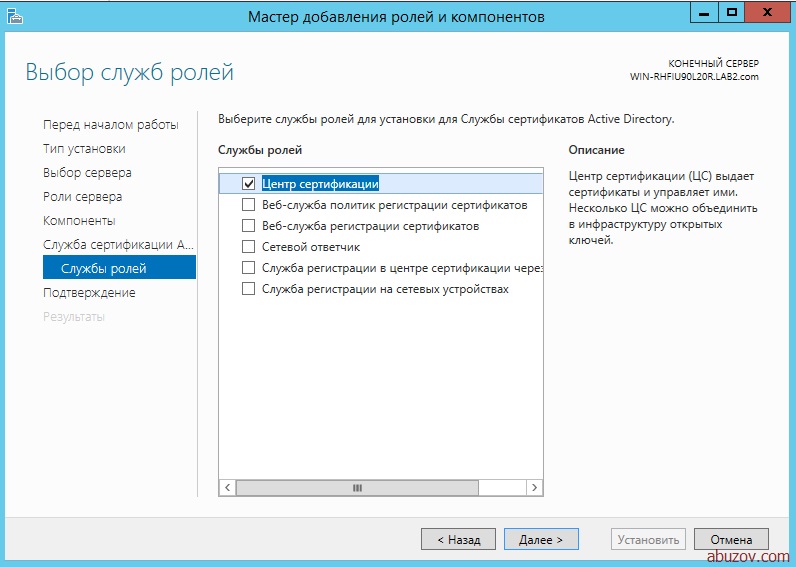

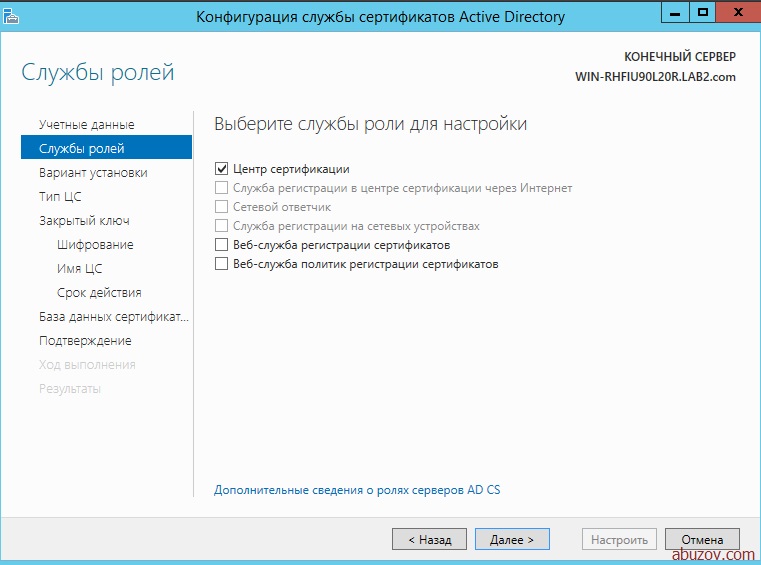

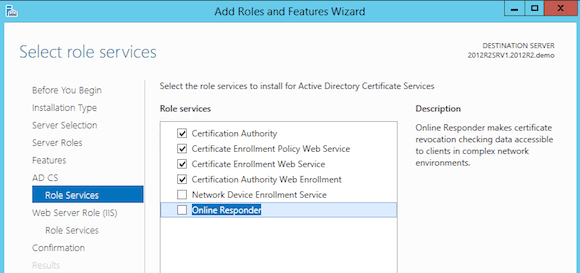

- Установите флажок Центр сертификации и нажмите Далее.

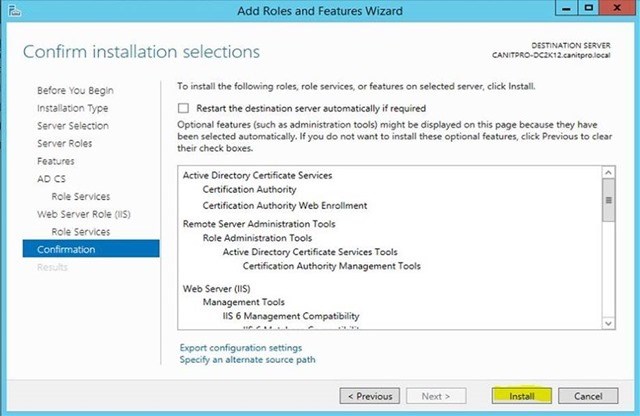

- Чтобы запустить процесс установки нажмите Установить.

- Дождитесь завершения процесса установки и нажмите Закрыть.

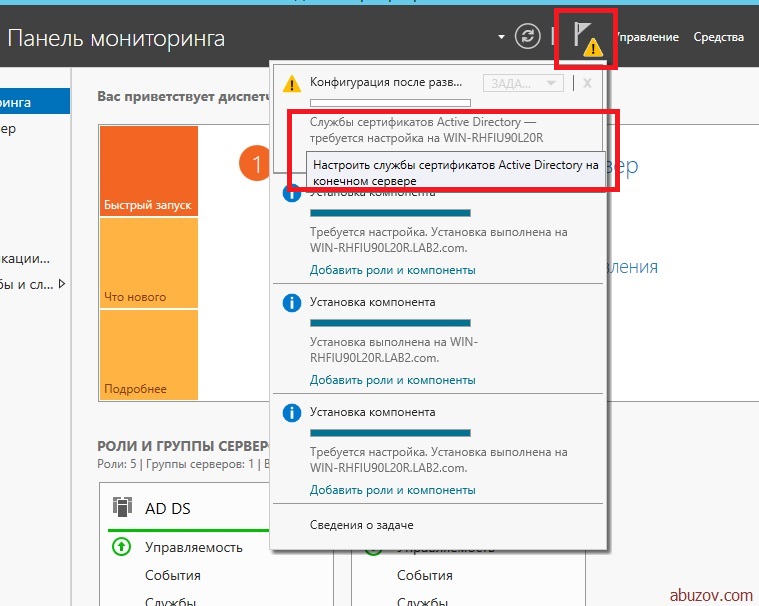

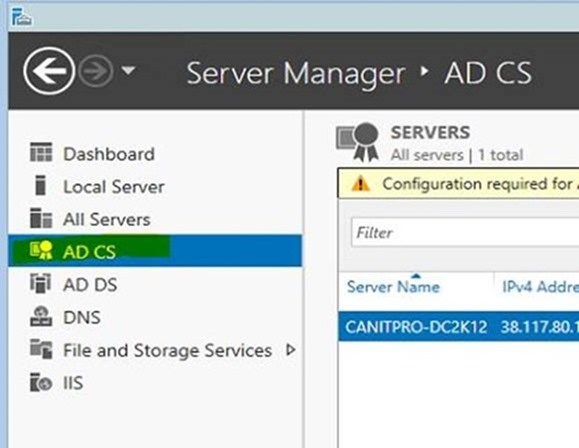

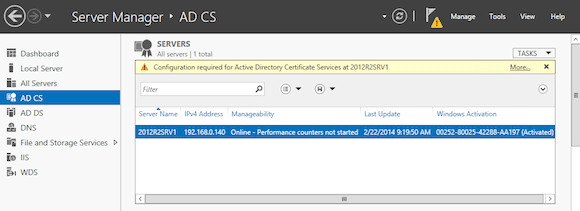

- В левой части окна Диспетчер серверов щелкните по названию пункта Службы сертификации Active Directory.

- Щелкните по ссылке Подробнее.

- В строке с названием необходимой задачи в столбце Действие щелкните по ссылке Настроить службы сертификатов Active Directory.

- Ознакомьтесь с информацией и нажмите Далее.

- Установите флажок Центр сертификации и нажмите Далее.

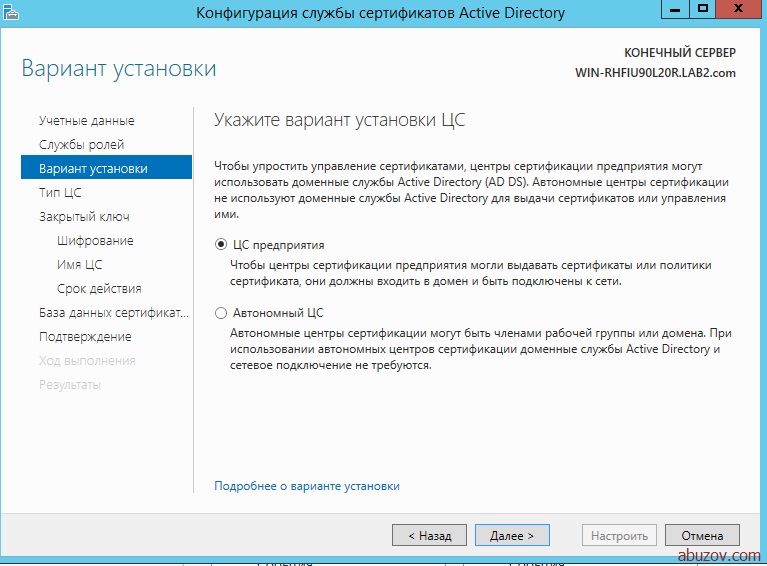

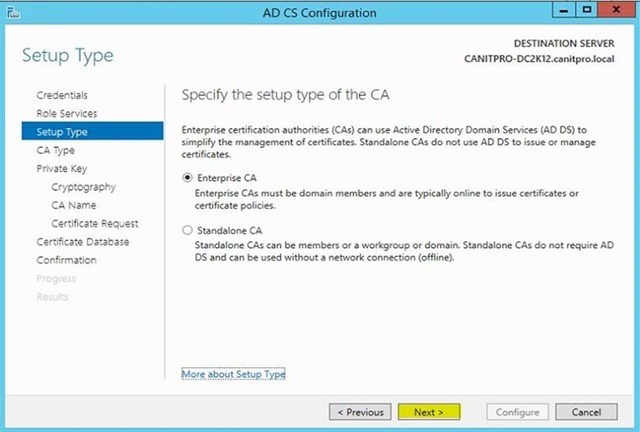

- Установите переключатель рядом с названием необходимого варианта установки ЦС (в данном примере выбирается ЦС предприятия) и нажмите Далее.

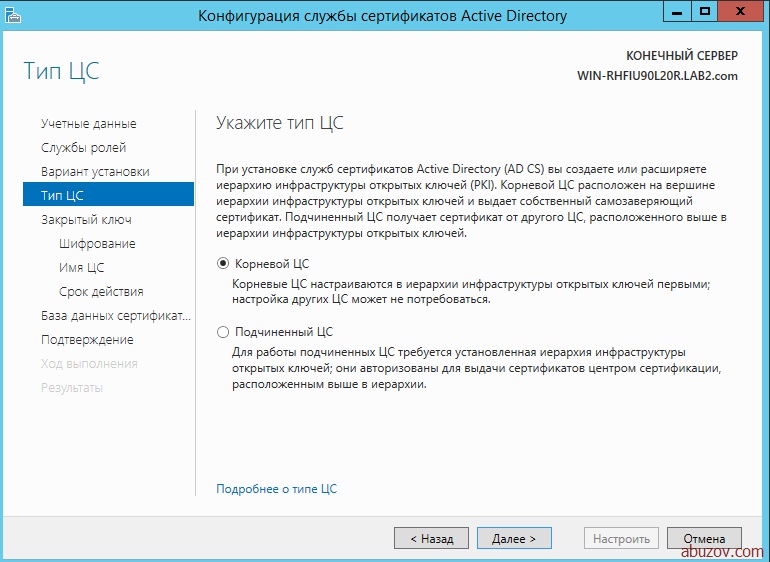

- Установите переключатель рядом с названием типа ЦС (в данном примере выбирается Корневой ЦС, поскольку это будет основной центр сертификации в домене). Нажмите Далее.

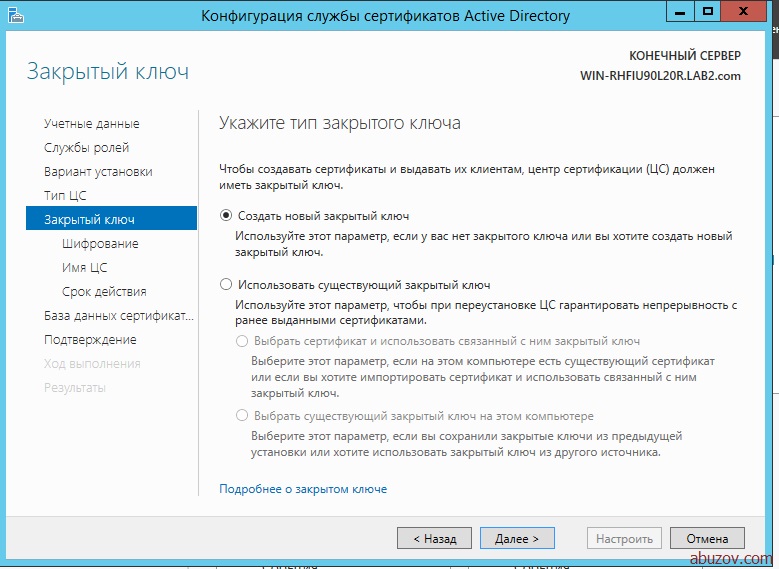

- В окне для указания типа закрытого ключа укажите секретный ключ, который будет использоваться для центра сертификации (в данном примере выбирается пункт Создать новый закрытый ключ, поскольку ранее не был создан секретный ключ для центра сертификации). Нажмите Далее.

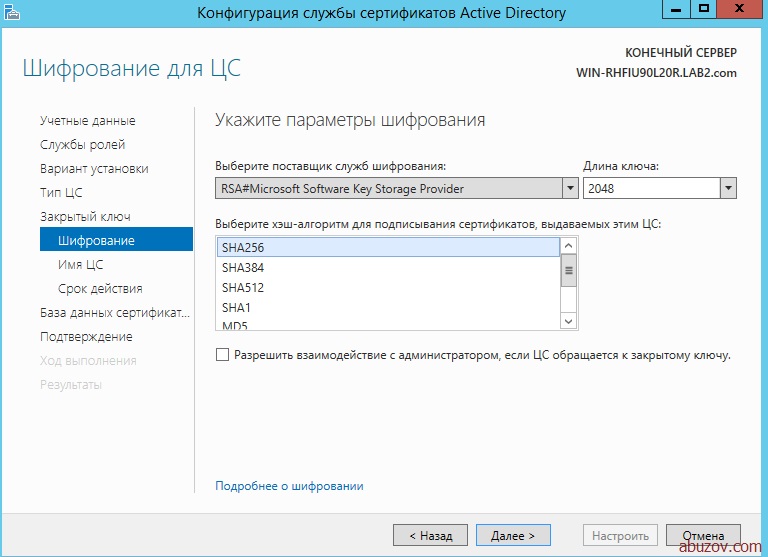

- В следующем окне для указания параметров шифрования в раскрывающемся списке Выберите поставщика служб шифрования выберите криптопровайдер.

- В раскрывающемся списке Длина ключа выберите необходимое значение.

- Щелкните по названию необходимого хеш-алгоритма.

- Нажмите Далее.

-

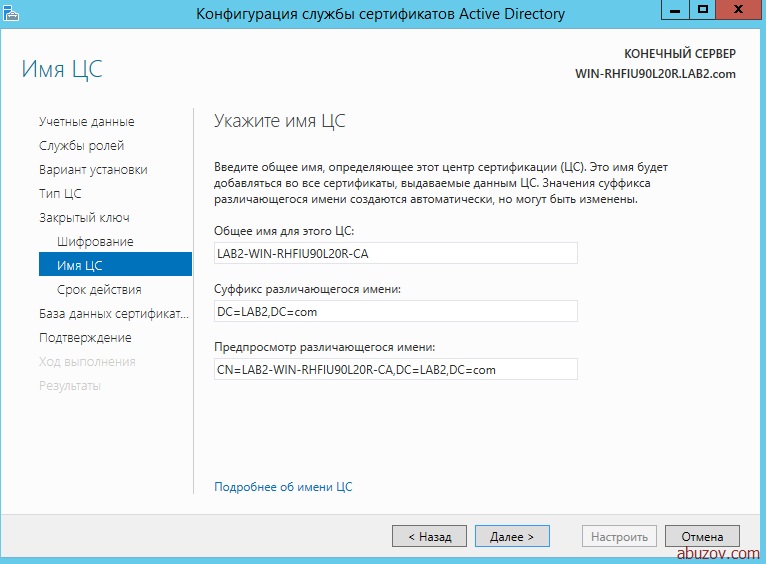

В окне для указания имени ЦС введите значения всех полей и нажмите Далее.

Введенные здесь данные носят информативный характер. Рекомендуется их внести. Аббревиатуры несут следующий смысл: «O» — Organization, «OU» — Organization Unit, «L» — City (Location), «S» — State or province, «C» — Country/region, «E» — E-mail.

-

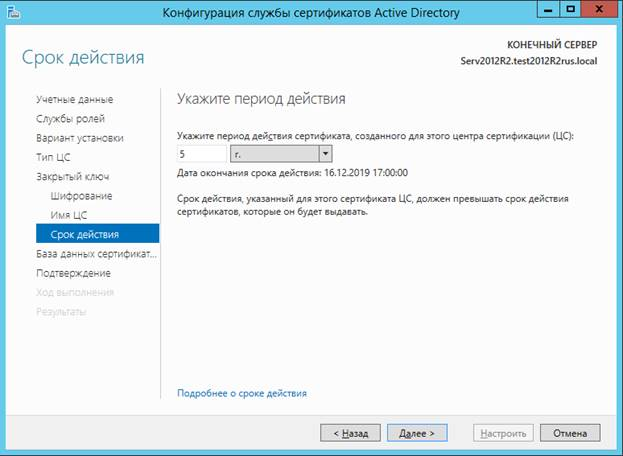

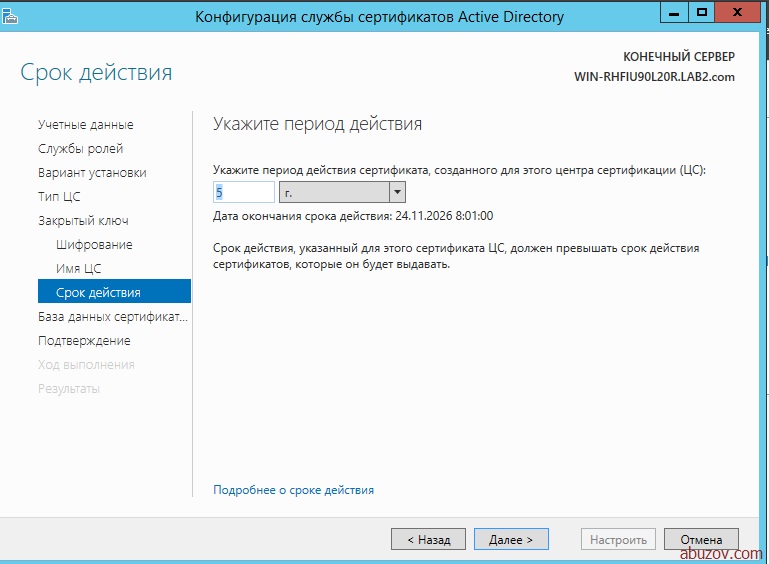

Введите период действия сертификата для создаваемого ЦС.

По истечении срока действия сертификата ЦС необходимо будет перевыпустить сертификаты всем действующим пользователям.

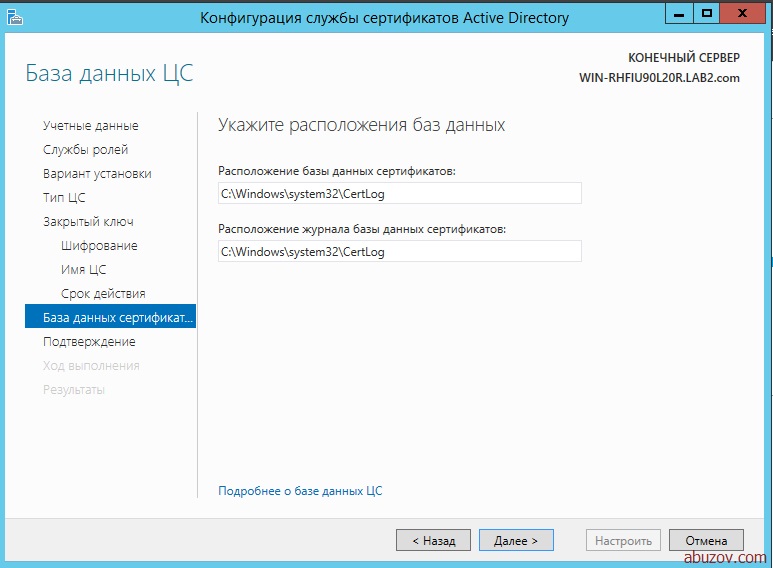

- В поле Расположение базы данных сертификатов введите путь до базы данных и нажмите Далее.

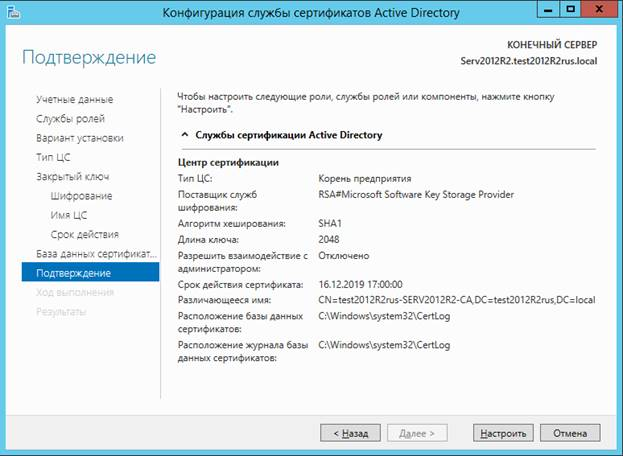

- Ознакомьтесь с информацией и нажмите Настроить.

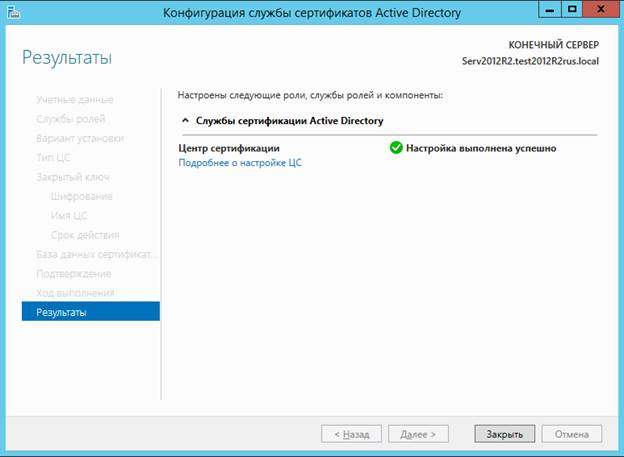

- Дождитесь завершения процесса установки и нажмите Закрыть.

Добавление шаблонов сертификатов в Центр Сертификации

Для добавления шаблонов сертификатов:

- Откройте Панель управления.

- Два раза щелкните по названию пункта Администрирование.

- Два раза щелкните по названию оснастки Центр сертификации.

- Правой кнопкой мыши щелкните по названию папки Шаблоны сертификатов и выберите пункт Управление.

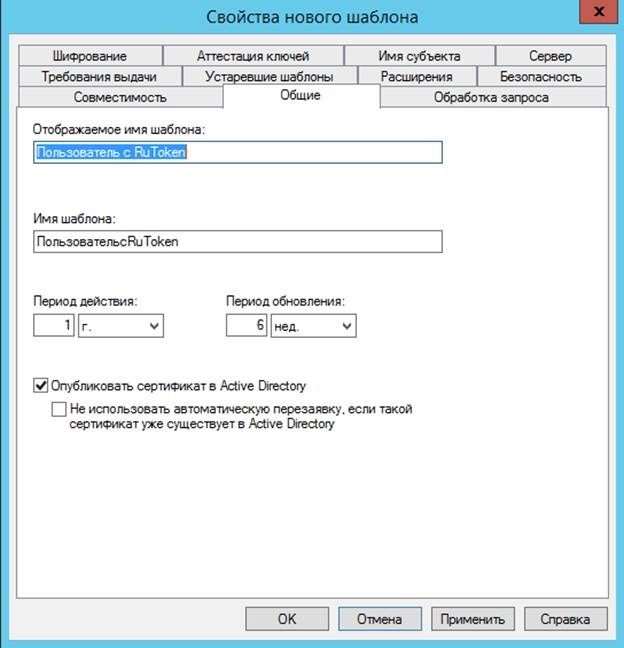

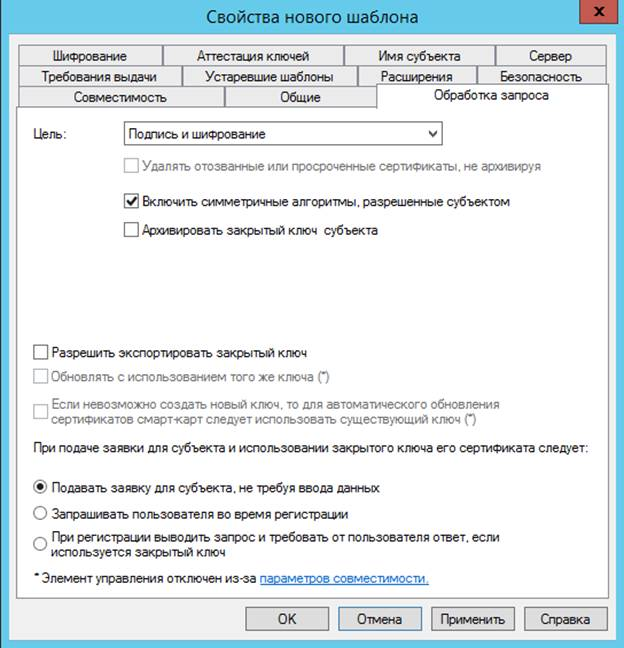

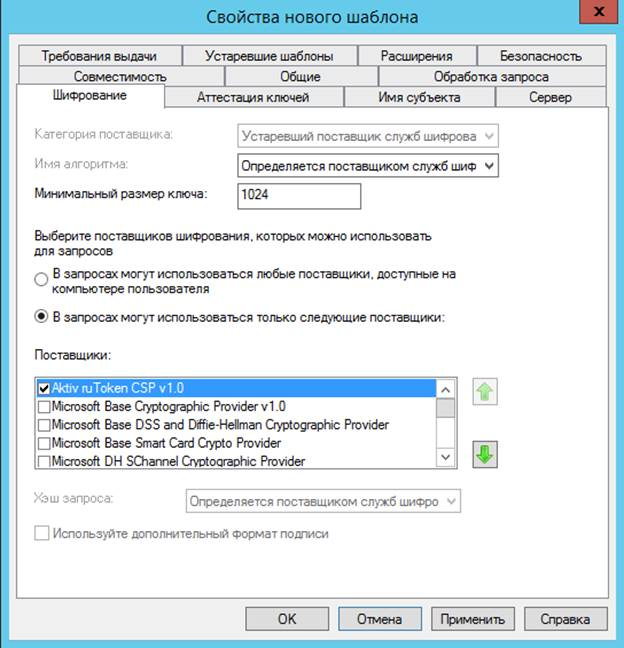

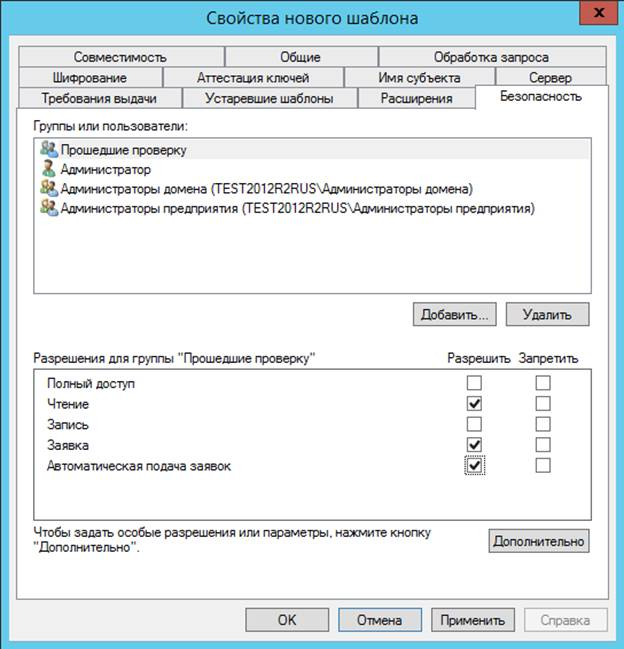

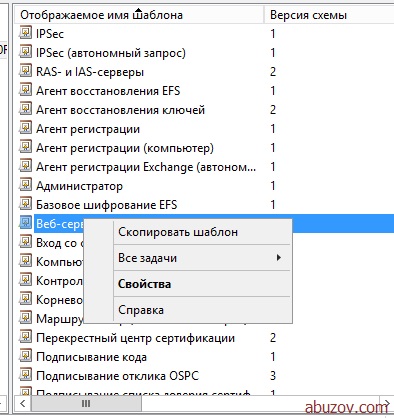

- Правой кнопкой мыши щелкните по названию шаблона Пользователь со смарт-картой и выберите пункт Скопировать шаблон. Откроется окно Свойства нового шаблона.

-

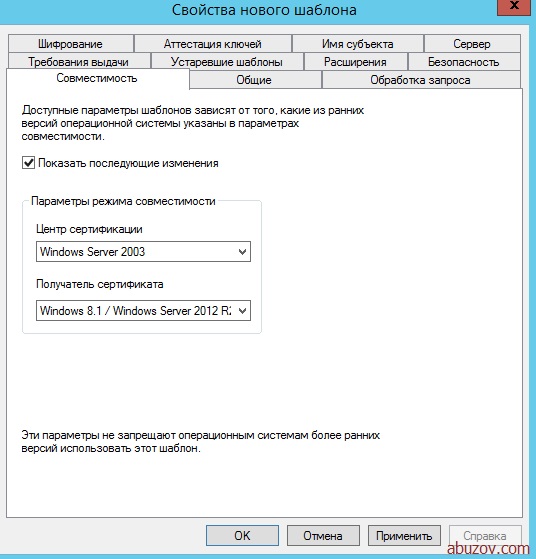

Выберите следующие настройки:

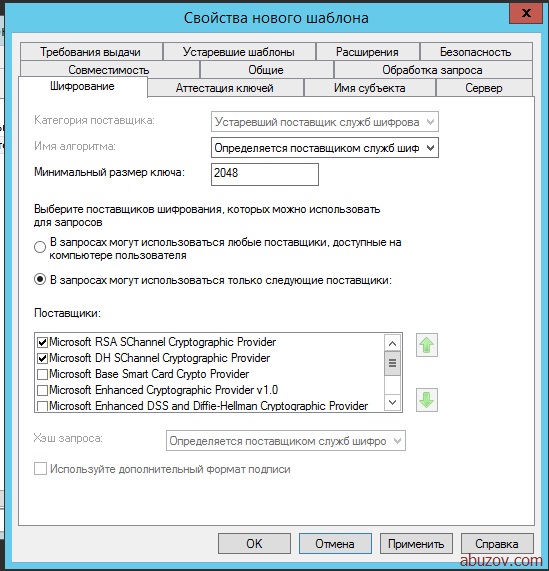

Значение параметра Минимальный размер ключа должно быть не менее 1024.

- Нажмите Применить.

- Нажмите OK.

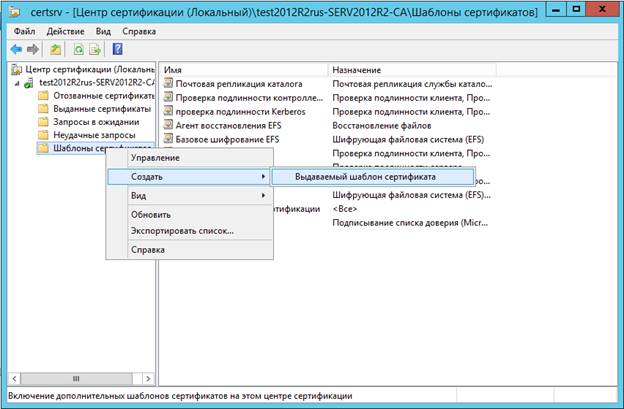

- Перейдите в окно Центр сертификации.

- Правой кнопкой щелкните по названию папки Шаблон сертификатов.

- Выберите пункт Создать и подпункт Выдаваемый шаблон сертификата.

- В окне Включение шаблонов сертификатов щелкните по названию шаблона Агент регистрации.

- Удерживайте клавишу Ctrl.

- Щелкните по названию шаблона Пользователь с RuToken.

- Нажмите ОК.

- Закройте окно Центр сертификации.

Выписка сертификатов пользователю Administrator и обычным пользователям с помощью mmc-консоли

Для выписки сертификатов пользователю Administrator и обычным пользователям с помощью mmc-консоли:

- Нажмите комбинацию клавиш Windows + X и выберите пункт меню Выполнить.

- Введите команду «mmc» и нажмите OK.

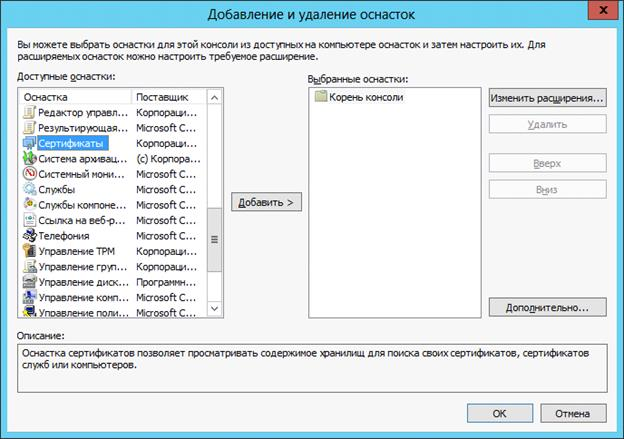

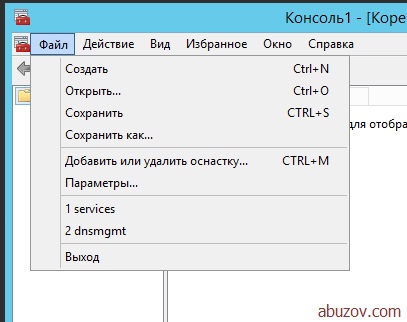

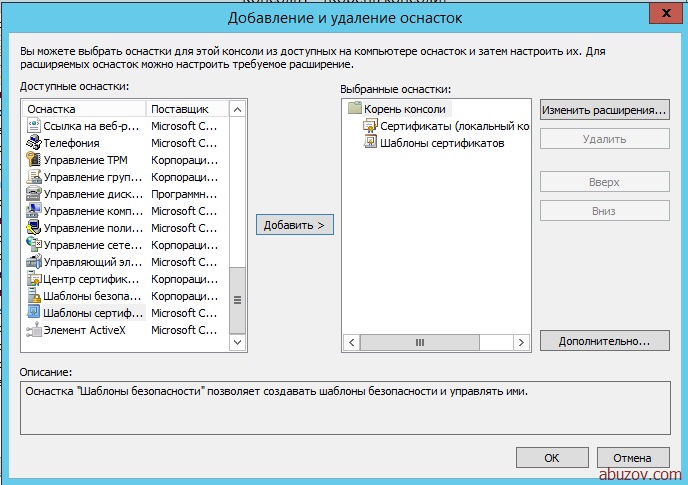

- В окне Консоль1 выберите пункт меню Файл и подпункт Добавить или удалить оснастку…

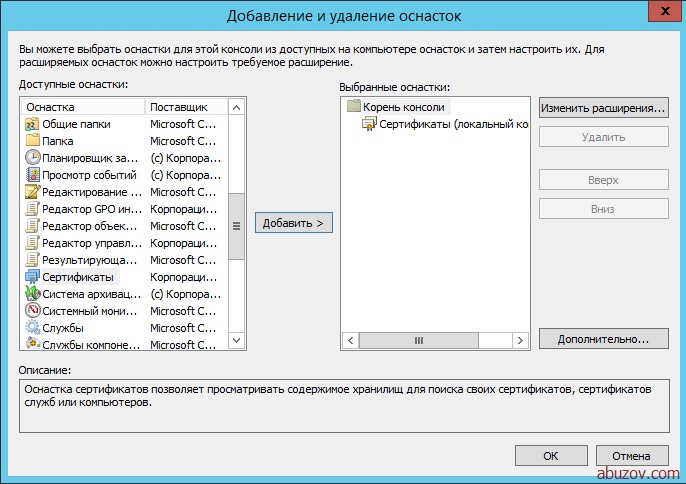

- В левой части окна Добавление и удаление оснасток щелкните по названию оснастки Сертификаты.

- Нажмите Добавить.

- В открывшемся окне установите переключатель моей учетной записи пользователя и нажмите Готово.

- В окне Добавление и удаление оснасток нажмите OK.

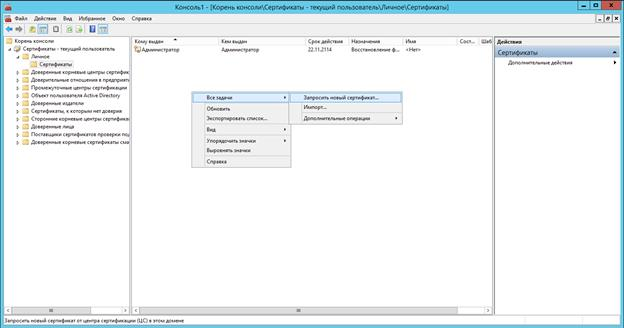

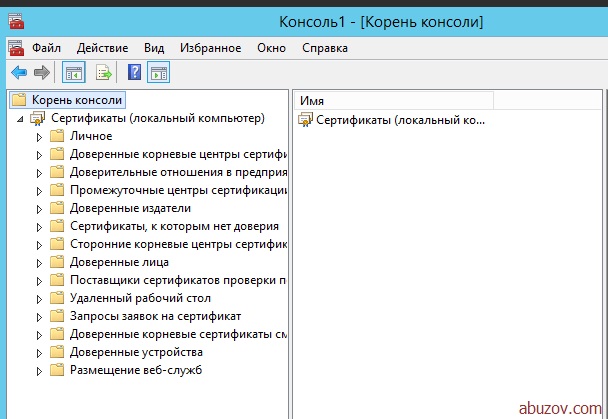

- В левой части окна Консоль 1 щелкните по названию папки Личные.

- Щелкните по названию папки Сертификаты.

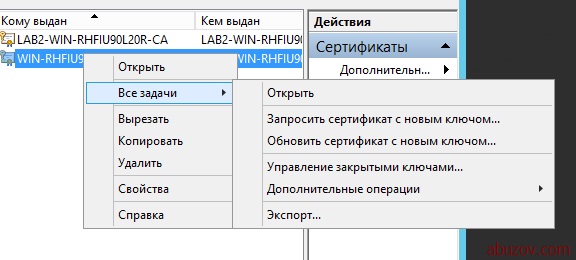

- В правой части окна щелкните правой кнопкой мыши в свободном месте окна.

- Выберите пункт Все задачи и подпункт Запросить новый сертификат…

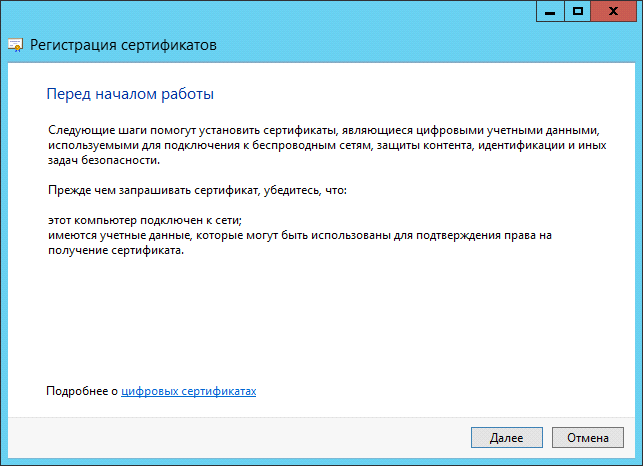

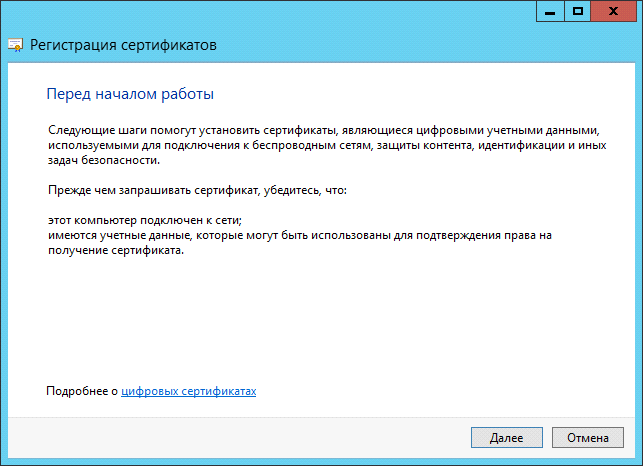

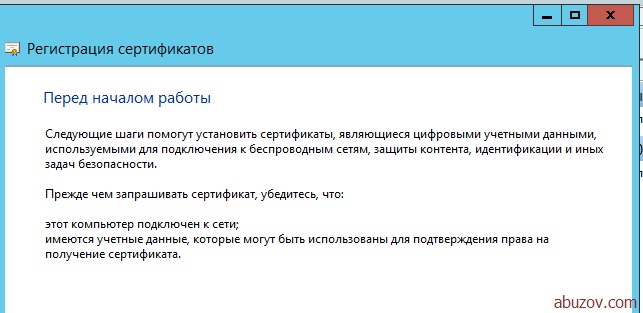

- В окне Регистрация сертификатов ознакомьтесь с информацией и нажмите Далее.

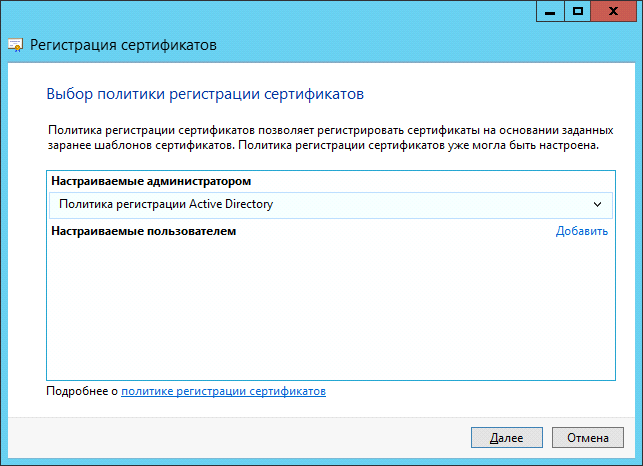

- Нажмите Далее.

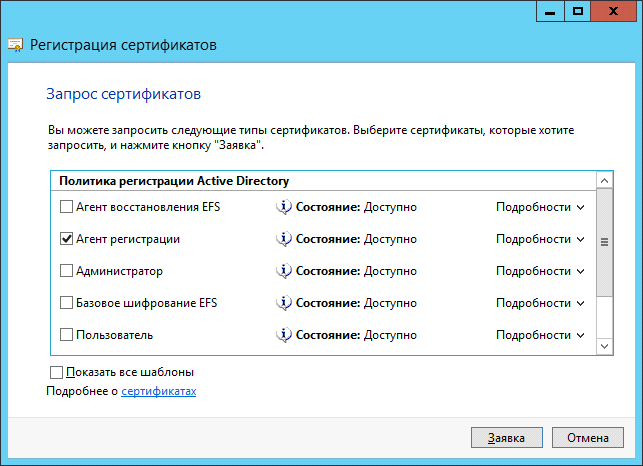

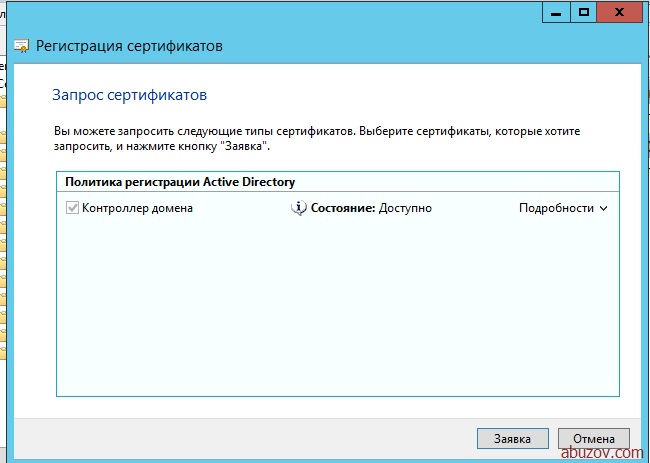

- Установите флажок Администратор и нажмите Заявка.

- Нажмите Готово.

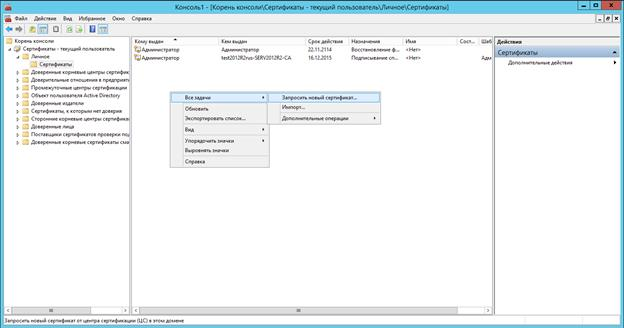

- В левой части окна Консоль 1 щелкните по названию папки Личное.

- Щелкните по названию папки Сертификаты.

- В правой части окна щелкните правой кнопкой мыши в свободном месте окна.

- Выберите пункт Все задачи и подпункт Запросить новый сертификат…

- В окне Регистрация сертификатов ознакомьтесь с информацией. Нажмите Далее.

- Нажмите Далее.

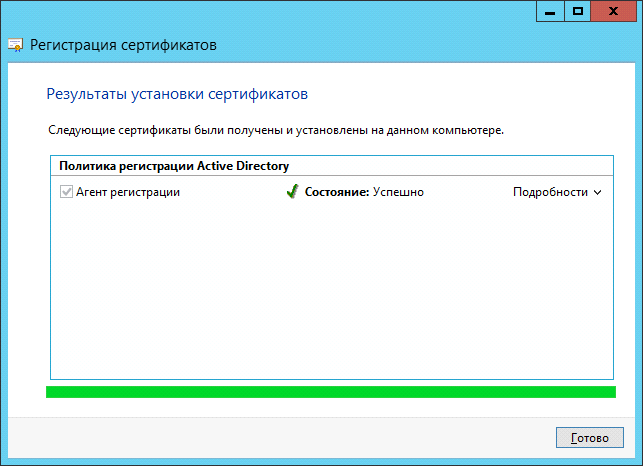

- Установите флажок Агент регистрации и нажмите Заявка.

- Нажмите Готово.

- В левой части окна Консоль 1 щелкните по названию папки Личное.

- Правой кнопкой мыши щелкните по названию папки Сертификаты и выберите пункт Все задачи.

- Выберите подпункт Дополнительные операции.

- Выберите подпункт Зарегистрироваться от имени…

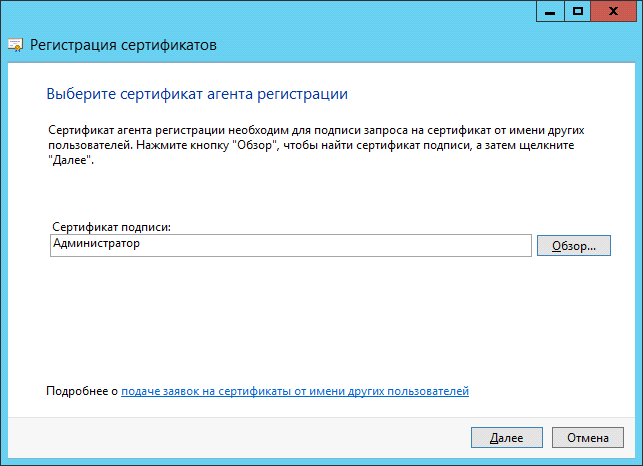

- Ознакомьтесь с информацией и нажмите Далее.

- Нажмите Далее.

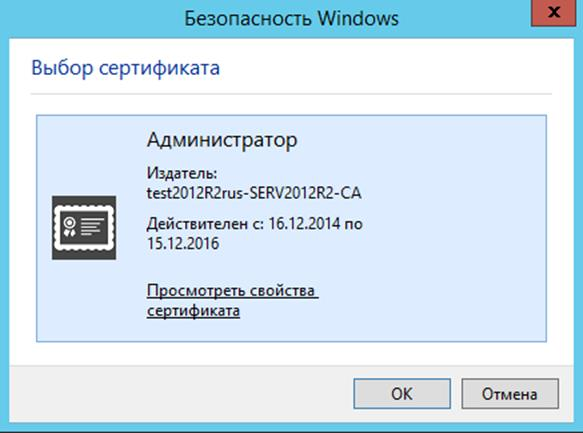

- Нажмите Обзор.

- Щелкните по имени сертификата типа Агент регистрации (чтобы определить тип сертификата откройте свойства сертификата).

- Нажмите OK.

- Нажмите Далее.

- Установите переключатель в положение Пользователь с RuToken и нажмите Далее.

- В окне Регистрация сертификатов нажмите Обзор.

- В поле Введите имена выбираемых объектов введите имя пользователя, которому будет выписан сертификат типа Пользователь RuToken.

- Нажмите Проверить имена.

- Нажмите OK.

- Поле Имя пользователя или псевдоним заполнится автоматически.

- Нажмите Заявка.

- Введите PIN-код Пользователя и нажмите OK.

- Нажмите Закрыть.

- В результате сертификат типа Пользователь с RuToken выписан и сохранен на токене.

- Чтобы просмотреть свойства этого сертификата нажмите Открыть сертификат.

- Чтобы закрыть окно сертификата нажмите OK.

- Аналогичным способом выпишите сертификаты для всех пользователей, которым они необходимы. Пользователю Администратор так же необходимо выписать сертификат типа Пользователь с RuToken.

- В окне Консоль1 выберите пункт: Файл — Добавить или удалить оснастку.

- В окне для добавления и удаления оснастки выберите в списке доступных оснасток пункт Сертификаты.

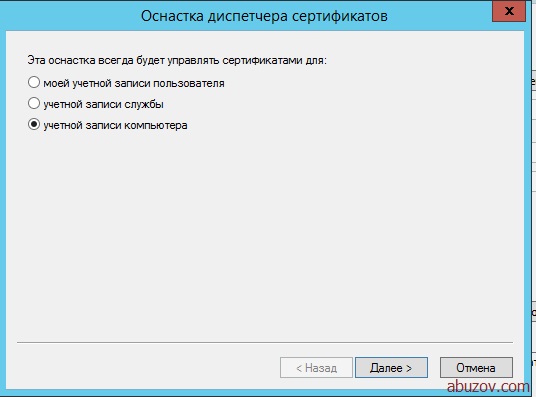

- Установите переключатель учетные записи компьютера.

- Выберите пункт: Корень консоли — Сертификаты — Личные — Сертификаты — Все задачи — Запросить новый сертификат.

- Установите галочку Проверка подлинности контроллера домена и нажмите Заявка.

-

Закройте окно Консоль1. Для сохранения консоли нажмите Да.

Рекомендуется сохранить данную консоль для удобства использования в дальнейшем. Причем если работать в системе с правами учетной записи User, то в консоли Сертификаты — текущий пользователь будут отображаться сертификаты пользователя User. Любой пользователь домена на локальном компьютере из консоли Сертификаты — текущий пользователь может запросить сертификат.

- Если консоль не надо сохранять, то нажмите Нет. При этом не сохранятся только настройки консоли, выписанные сертификаты будут сохранены в системе.

- Введите имя файла для хранения настроек консоли и нажмите Сохранить.

На этом настройка Центра Сертификации и выдача сертификатов пользователям завершены.

Установка и настройка подчиненного центра сертификации Microsoft CA на MS Windows Server 2012 R2

При установке подчиненного центра сертификации будет считать, что домен

уже имеется, DNS-сервер и доменная служба Active Directory установлены.

Порядок установки будет следующим:

-

Установить подчиненный Центр сертификации уровня ЦС предприятия (со

службой сертификации и службой регистрации в центре сертификации через

Интернет) MS Windows Server 2012 R2, задать имя центра сертификации,

подразделение, организацию, город и страну для сертификата, отправить

запрос на сертификат в корневой центр сертификации. -

Установить сертификат корневого центра сертификации и актуальный

список отозванных сертификатов. - Настроить службу на автоматический выпуск сертификатов.

- Включить аудит работы службы, сделать настройки безопасности.

-

Добавить ссылки на точку распространения отозванных сертификатов и

корневого сертификата центра сертификации, которые будут добавляться в

каждый выпущенный сертификат. - Выпустить внеочередной список отозванных сертификатов.

Установка службы сертификации из состава MS Windows

Установка службы сертификации производится с использованием Мастера в следующей последовательности:

- Открыть окно Диспетчер серверов.

- В окне выбрать Добавить роли и компоненты.

-

В окне Мастера добавления ролей и компонентов

оставить по умолчанию тип установки Установка ролей или компонентов. - В окне Выбор целевого сервера оставить все без изменения.

- Поставить флажок Служба регистрации в центре сертификации через Интернет.

- Нажмите Далее.

- После проверки выбранных параметров установки нажмите Установить.

Далее выбрать роль сервера Службы сертификатов Active Directory. В Появившемся

окне оставить все по умолчанию и нажать кнопку Добавитькомпоненты.

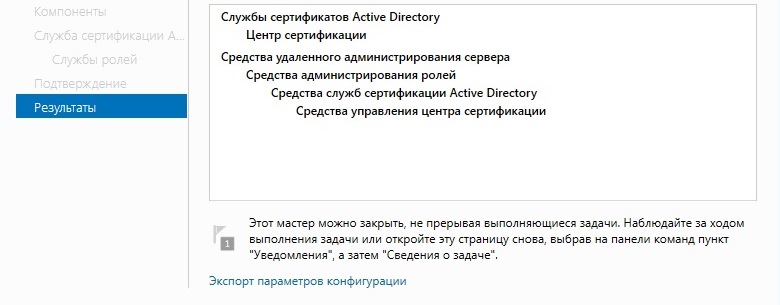

За процессом установки можно наблюдать в окне Результаты.

После установки службы сертификации необходимо ее настроить. Для этого

нажать Настроить службы сертификации Active Directory на конечном сервере.

В окне учетные данные нажать Далее.

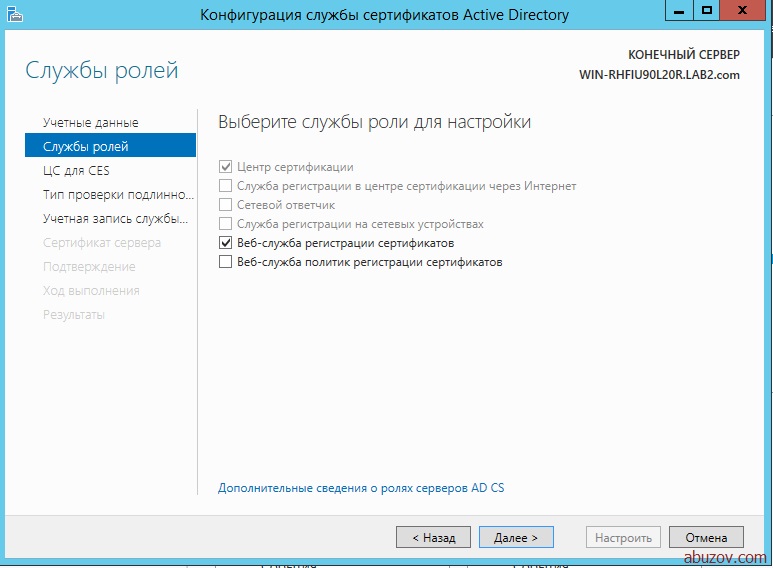

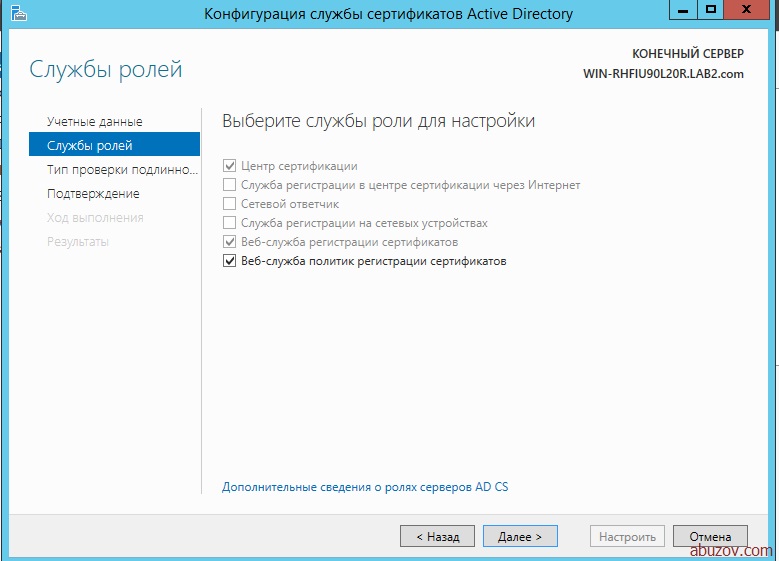

В окне выбора службы роли для настройки отметить флажками Центр сертификации и

Служба регистрации в центре сертификации через Интернет. Нажать кнопку Далее.

Далее следует выбрать ЦС предприятия.

Затем Подчиненный ЦС.

При создании нового ключа ЦС выбрать опцию Создать новый закрытый ключ.

Далее следует выбрать криптопровайдер RSA#Microsoft Software Key Storage Provider и

установить опцию Разрешить взаимодействие с администратором, если центр сертификации

обращается к закрытому ключу.

Далее ввести сведения о ЦС. Имя ЦС может быть введено

как кириллицей, так и латиницей. При этом если имя вводится кириллицей,

то его длина не должна превышать 50 символов.

Если Имя вводится латиницей, то его длина не должна превышать 250 символов.

Имя ЦС по умолчанию состоит из имени сервера и приставки CA.

Ввести сведения о Вашей организации в поле Суффикс различающегося имени, разделив значения

запятыми (после запятой пробел не ставить), по следующему примеру:

OU = название отдела

O = название организации

L = город местонахождения

C = RU

На сообщение о расширенной кодировке имен выбираем Да:

Сохранить запрос на сертификат в файл:

По окончанию появится окно с успешной установкой:

Файл запроса на сертификат будет сохранен в корне диска C:.

Установка сертификата корневого центра сертификации и актуального списка отозванных сертификатов

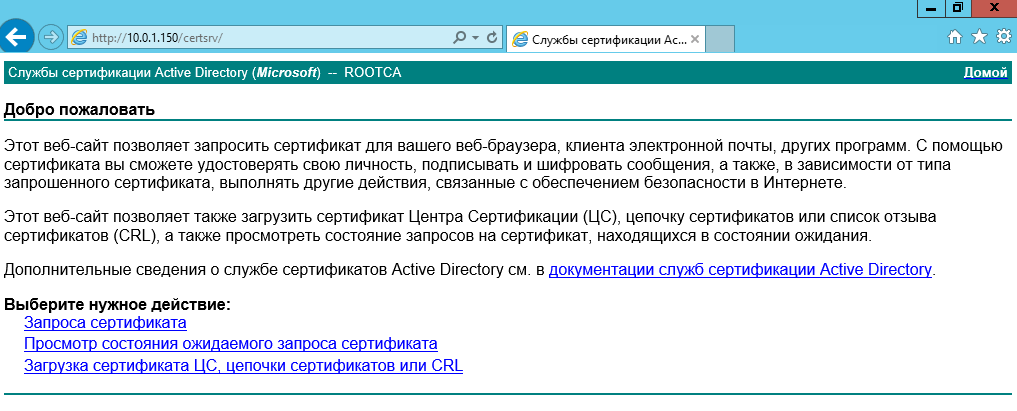

Вначале следует загрузить веб-сайт корневого центра сертификации.

Для этого запустить браузер, ввести в строку поиска адрес Вашего корневого центра

сертификации, например, по имени сервера:

https://«имя вашего корневого сервера»/certsrv.

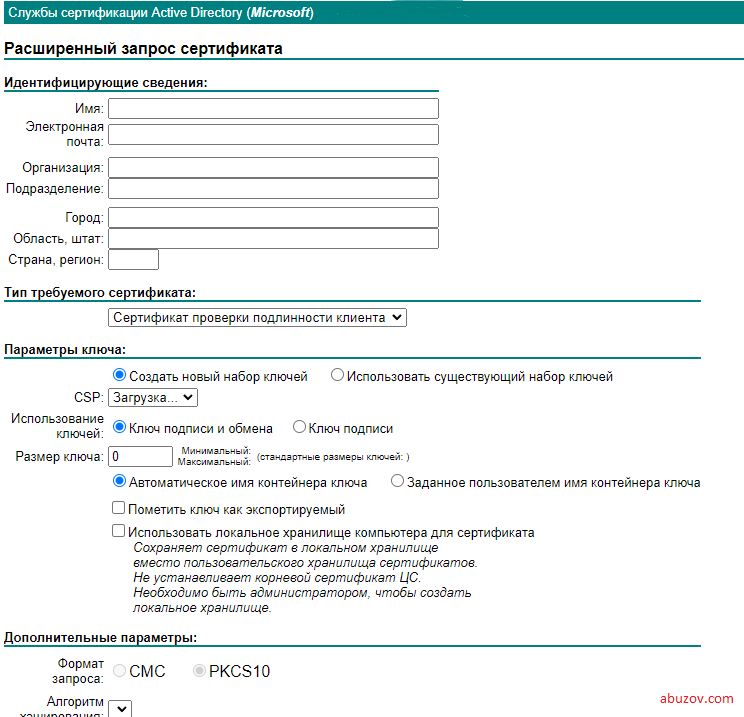

Для изготовления сертификата выберите действие Запрос сертификата:

Выбрать Расширенный запрос сертификата, затем

Выдать запрос, используя base-64 шифрованный файл…:

Открыть файл с запросом на сертификат в Блокноте, выделить все

содержимое в файле (комбинация клавиш Ctrl+A) и скопировать в буфер

обмена (комбинация клавиш Ctrl+C):

Вставить содержимое буфера обмена (комбинация клавиш Ctrl+V) в окно

выдачи запроса на сертификат на веб-сайте корневого центра сертификации

и нажмите кнопку Выдать>:

В результате обработки запроса корневым центром сертификации будет

выдан сертификат, который нужно сохранить на подчиненном центре

сертификации, нажав на строку Загрузить сертификат:

Для запуска подчиненного центра сертификации необходимо встроить

цепочку доверия

к корневому центру сертификации, установив корневой

сертификат и актуальный список отозванных сертификатов. Для загрузки нужно

перейти на начальную страницу веб-сайта корневого центра сертификации,

нажав на ссылку Домой в верхнем правом углу сайта:

Нажать на строку Загрузка сертификата ЦС, цепочки сертификатов или CRL:

Скачать и сохранить на подчиненном центре сертификации сертификат ЦС и

актуальный список отозванных сертификатов, нажав по ссылкамЗагрузка сертификата ЦС

и Загрузка последнего базового CRL:

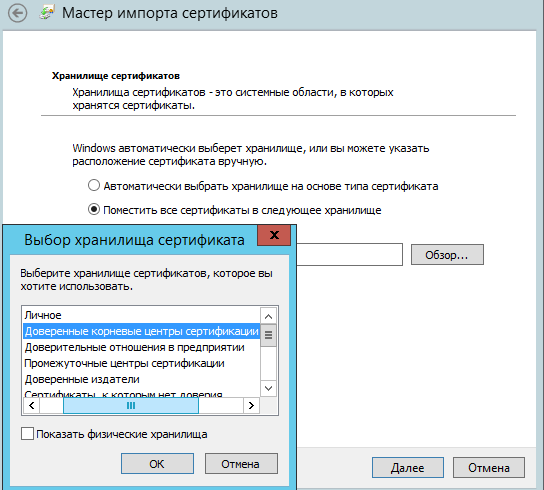

Установить корневой сертификат на сервер. Для этого кликнуть правой

кнопкой мыши на корневой сертификат, в появившемся контекстном меню

выбрать Установить сертификат. В мастере импорта

сертификатов выбрать хранилище – Локальный компьютер:

Выбрать хранилище вручную, установив переключатель на Поместить все сертификаты в следующее хранилище и

отметить в списке Доверенные корневые центры сертификации/Реестр:

При установке списка отозванных сертификатов выполнить аналогичные

действия, при этом в окне Выбор хранилища сертификата

установить флажок Показать физические хранилища, в

списке выделить Промежуточные центры сертификации/Локальный компьютер.

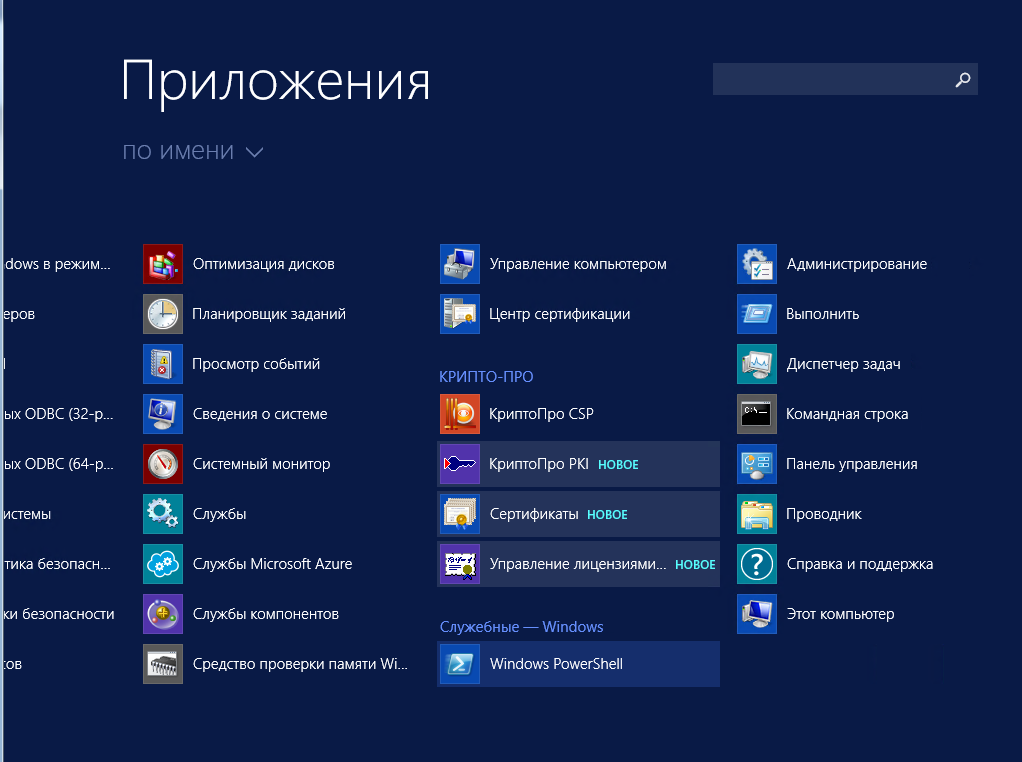

Запустить Центр сертификации ПускПриложенияЦентр сертификации:

Подчиненный центр сертификации еще не работает, т.к. сертификат для

него не установлен. Установка сертификата проводится при первом старте

службы. Нажать кнопку старта службы:

На запрос об установке сертификата нажать кнопку Да и

указать место, куда был сохранен выданный сертификат.

Если все действия были выполнены правильно, служба центра сертификации успешно запуститься.

Настройка подчиненного Центра сертификации

Чтобы просмотреть настройки Центра сертификации, нужно вызвать

контекстное меню и выбрать Свойства:

Настроить центр сертификации на выпуск сертификатов в автоматическом

режиме. Для этого перейти в закладку Модуль политики,

нажать кнопку Свойства. В открывшемся окне выбрать

режим Следовать параметрам, установленным в шаблоне….:

Перейти в закладку Модуль выхода. Нажать кнопку Свойства:

Установить (если не установлен) флажок Разрешить публикацию сертификатов в файловой системе:

Перейти в закладку Аудит. Включить протоколирование

некоторых событий безопасности, например, архивации и восстановления

базы данных, изменения настроек ЦС и параметров безопасности и т.д.:

Перейти в закладку Безопасность. Разрешить

Администратору запрашивать сертификаты. Установить флажок в графе Разрешить

для строки Запросить сертификаты:

Перейти в закладку Расширения. Выполнить настройку

публикации списка отозванных сертификатов. Для этого в меню Выберите расширение

выбрать Точка распространения списка отзыва (CDP) Удалить

точки распространения, кроме C:Windows….. Добавить

путь, например, https://servername/Public/servername.crl,

где servername – имя сервера, где будет настроено публичное хранилище:

Включить настройки Включать в CDP-расширение выданных сертификатов и

Включать в расширения IDP выданных CRL. Перезапустить Центр сертификации:

В дополнение к CDP, необходимо сконфигурировать дополнение включающее

информацию о локализации сертификата ЦС AIA. Для этого в поле Выберите

расширение перейти к Authority Information Access (AIA). Удалить доступы к

сведениям о центрах сертификации, кроме C:Windows…..

Добавить путь, например, https://servername/Public/servername.cer, где

servername – имя сервера, где будет настроено публичное хранилище.

Включить настройки Включать в AIA- расширение выданных сертификатов.

Перезапустить Центр сертификации:

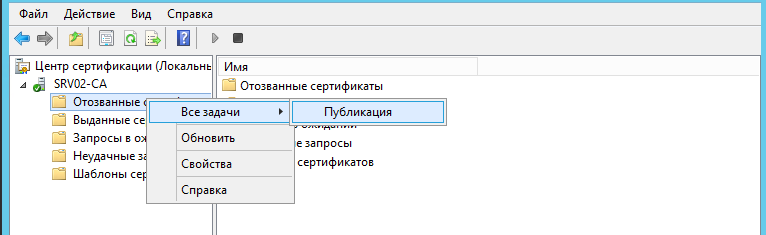

Поскольку значения дополнений CDP и AIA изменены, то для учета изменений

необходимо выпустить и опубликовать CRL. Для публикации CRL необходимо в

дереве консоли Центра сертификации нажать правой кнопкой мыши на узел

Отозванные сертификаты. В появившемся меню выбрать

Все задачи — Публикация:

По умолчанию списки отозванных сертификатов размещены в папке

C:WindowsSystem32CertsrvCertEnroll

В этой статье я подробно расскажу о процессе установки и настройки Active Directory Certificate Services.

Служба сертификации Active Directory создает центр сертификации, предназначенный для выдачи сертификатов пользователям. Служба может быть настроена и работать через веб-интерфейс.

В примере я разбираю Active Directory Certificate Services на операционной системе Windows Server 2012.

Первым делом нам нужно установить службу сертификации Active Directory.

Для этого нужно запустить диспетчер сервера.

Далее жмем «Добавить роли и компоненты». Кнопка далее.

Выбираем пункт установка ролей или компонентов, а затем выбираем наш сервер.

В следующем окне выбираем пункт службы сертификатов Active Directory.

В окне выбора компонентов жмем далее.

В окне служба ролей выбираем пункт центр сертификации.

Запускаем процесс установки.

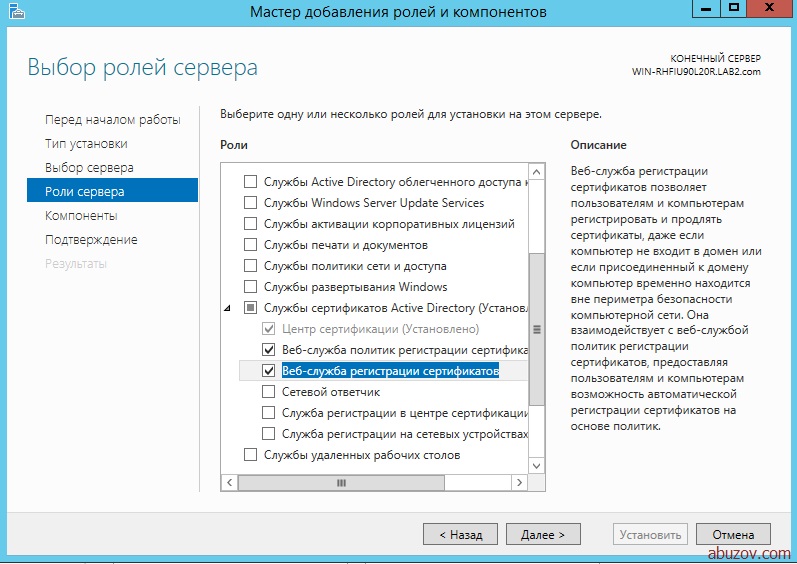

После этого по аналогии устанавливаем веб-службу регистрации сертификатов.

Установка завершена. Перейдем к настройке.

Настройка службы сертификатов Active Directory

Заходим в настройки.

Выбираем службу центр сертификации.

Вариант установки – центр сертификации предприятия.

Тип центра сертификации – корневой. Это необходимо для того, что бы в дальнейшем мы могли самостоятельно выдавать и подписывать сертификаты.

В следующем окне нужно выбрать пункт создать новый закрытый ключ.

Затем необходимо указать параметры шифрования. Вы можете указать свои параметры, или параметры как у меня на рисунке ниже.

В следующем окне указывается имя центра шифрования.

Затем указывается срок действия центра сертификации. По умолчанию он равен 5 годам. Так и оставим.

После нажатия кнопки далее вам нужно будет указать физическое место на жестком диске для хранения базы данных.

Подтверждаем настройку.

Перейдем к настройке web-службы регистрации сертификатов.

Настройка web-службы регистрации сертификатов

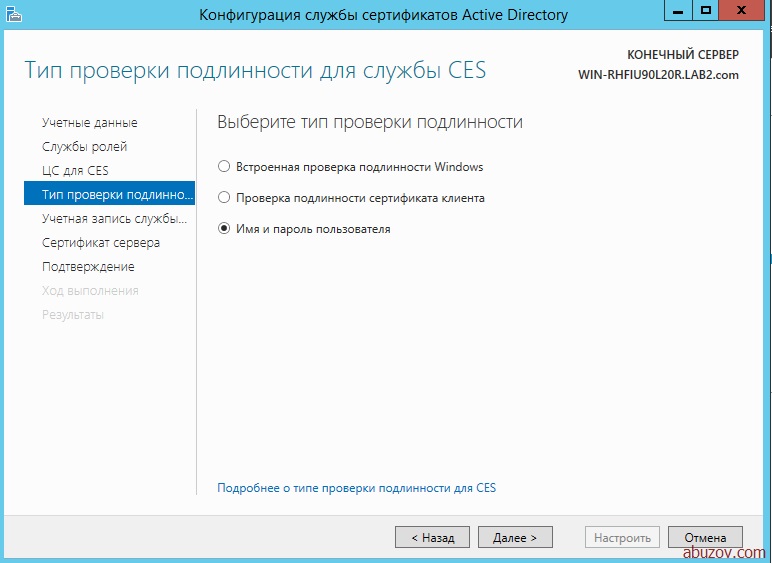

В окне указать центр сертификации для веб-службы регистрации сертификатов выбираем пункт «Имя ЦС».

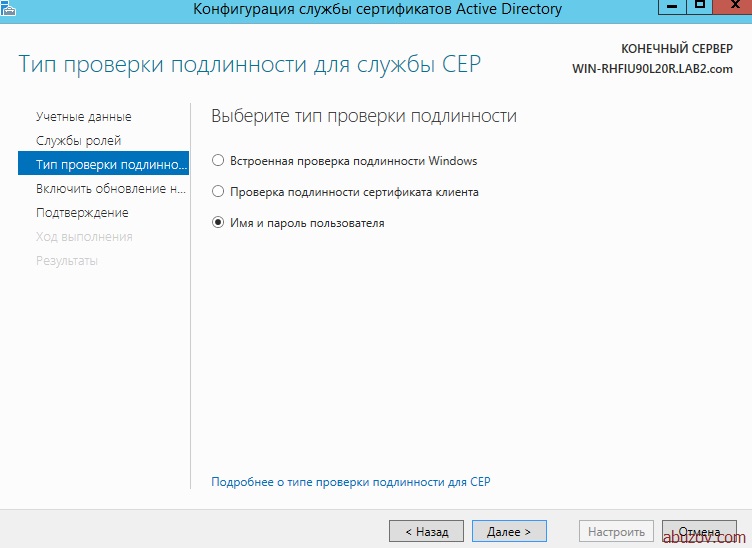

Тип проверки подлинности – имя пользователя и пароль.

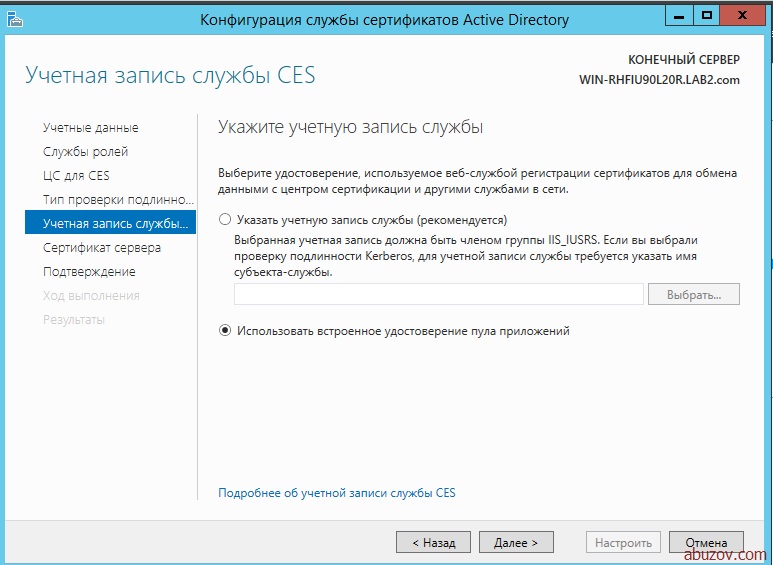

Учетная запись службы CES – использовать встроенное удостоверение пула приложений.

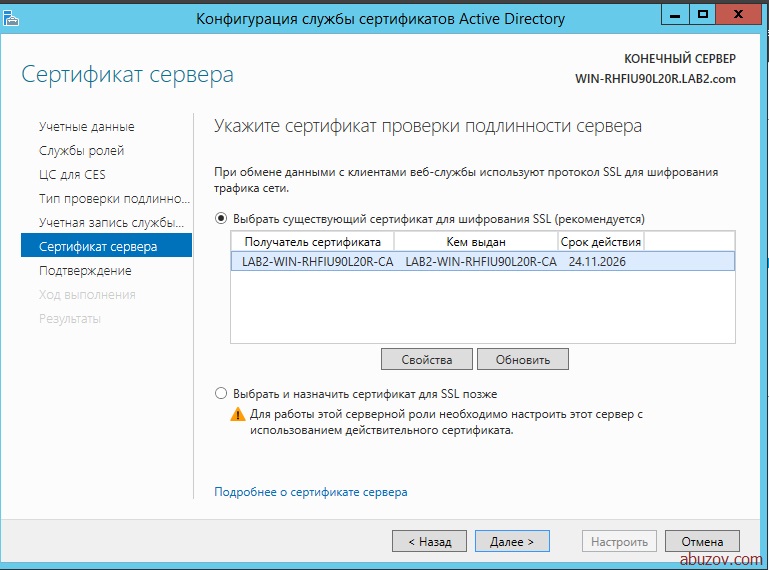

В окне выбора сертификата проверки подлинности сервера выберите существующий сертификат, затем нажмите кнопку настроить.

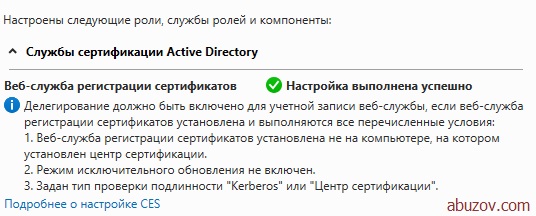

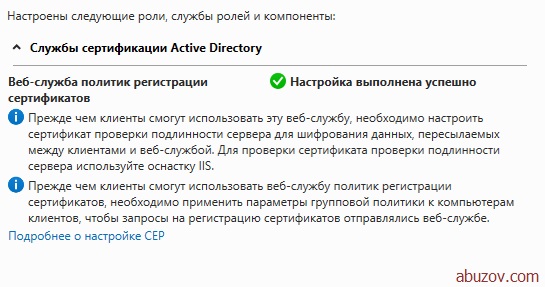

Настройка выполнена.

Выберите тип проверки подлинности – имя и пароль пользователя.

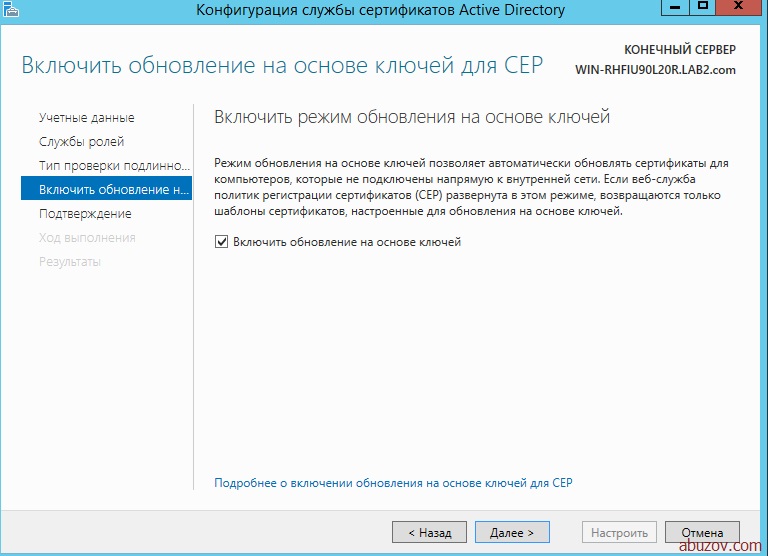

Включите режим обновления на останове ключей. Этот режим позволяет автоматически обновлять сертификаты ключей для компьютеров, которые не подключены к внутренней сети.

Перезагрузите сервер.

Установка и настройка удостоверяющего центра

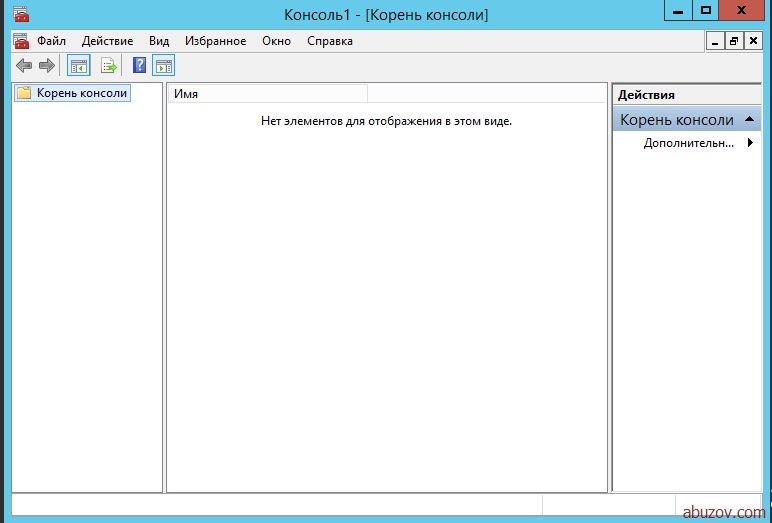

Запустите консоль управления Microsoft (пуск, выполнить, mmc).

Далее нажмите файл, а затем добавить или удалить оснастку.

В левой части нужно выбрать пункт «Сертификаты» и нажать кнопку добавить.

В появившемся окне выбрать пункт учетной записи компьютера.

В следующем окне ничего не меняем и нажимаем кнопку готово. Оснастка добавлена.

В левой части окна можно увидеть папки, в которых хранятся сертификаты (11 штук). Они сортированы по типам сертификатов. Если нажать на папку «Личное» то можно посмотреть сертификаты в этой папке.

Запросим новый ключ, для этого нужно нажать на сертификате и выбрать меню «все задачи», а затем «запросить сертификат с новым ключом».

Появится окно перед началом работы. Жмем далее.

Видим окно запрос сертификатов и нажимаем «заявка».

Запускается процесс установки сертификата. После успешной установки появиться следующая надпись «Состояние: Успешно».

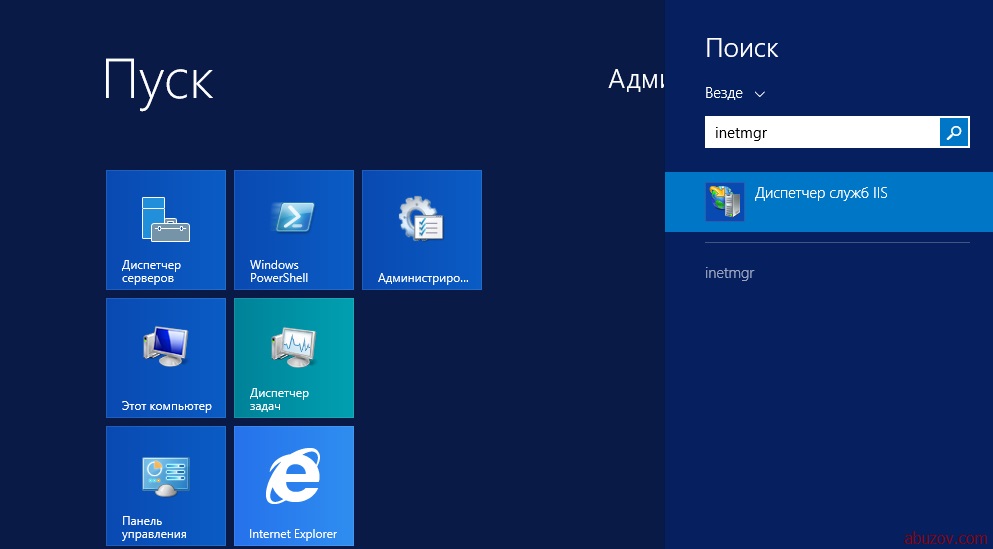

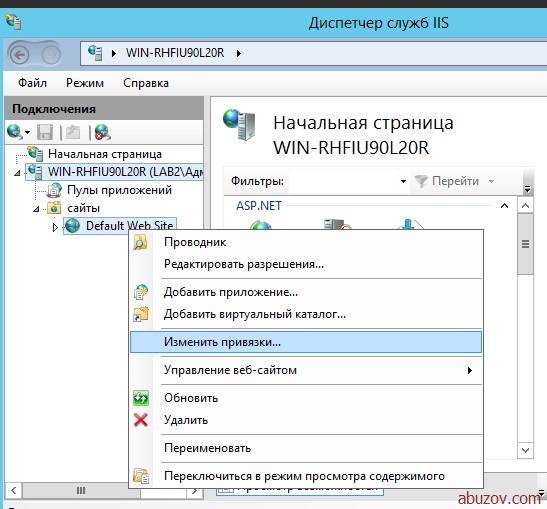

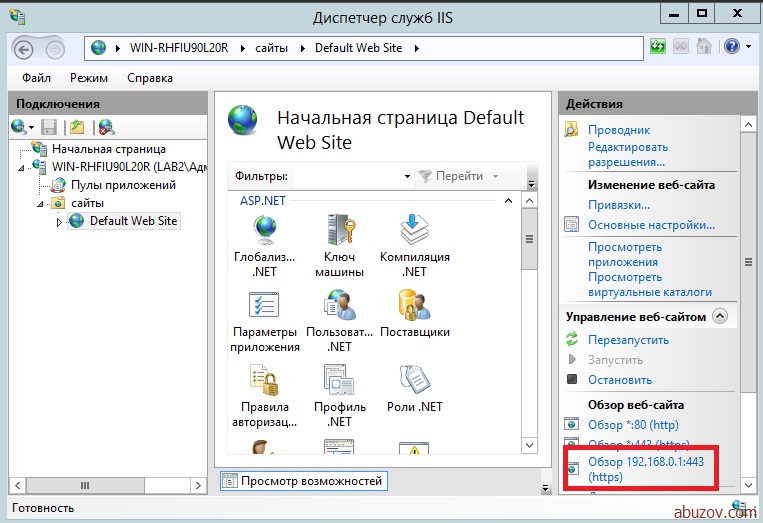

Теперь нам нужно связать сертификат с веб-сервером. Для этого нужно запустить диспетчер служб IIS.

В левой части окна нажать сайты, default web site, изменить привязки.

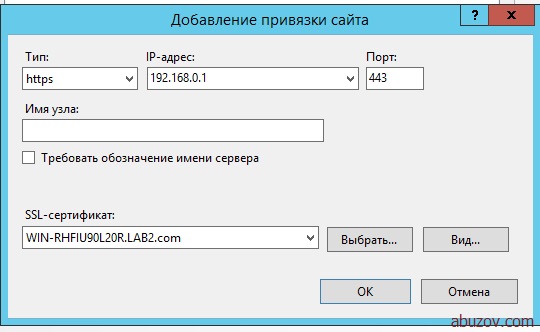

В появившемся окне нажмите добавить и введите данные как на изображении ниже.

Сохраните изменения и закройте окно.

Для проверки работоспособности Центра сертификации запустите браузер Internet Explorer и в строке навигации наберите адрес «https://192.168.0.1/certsrv/» (ip-адрес может отличаться от того, который указали вы).

Управление шаблонами сертификата

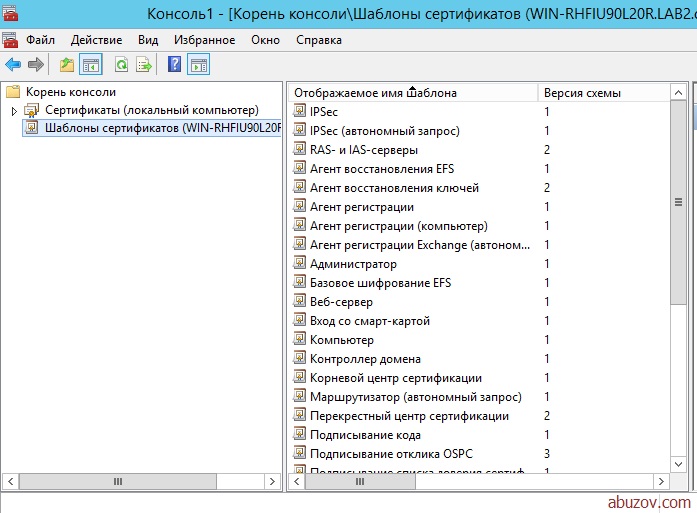

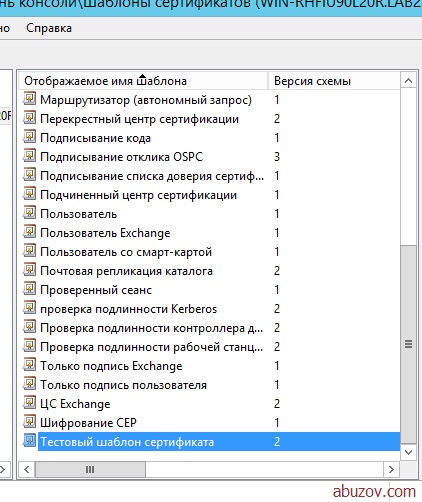

Работа с шаблонами сертификата требует установки оснастки «Шаблоны сертификатов». Откроем нашу консоль, которую мы создавали ранее и добавим оснастку «Шаблоны сертификатов».

Откроем шаблоны в главном окне консоли. Создадим новый шаблон.

Сначала нужно выбрать любой шаблон сертификата и нажать скопировать его.

Настроим шаблон. Выберите совместимость шаблона сертификата.

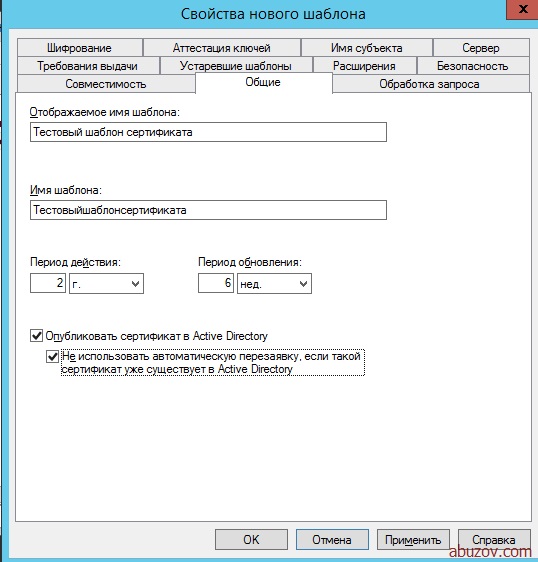

Задайте общие свойства шаблона.

В поле «отображаемое имя» , в строке «имя шаблона» будет тоже самое только без пробелов.

Параметры достоверности по умолчанию и периода обновления для сертификатов, выдаваемых службами сертификатов Active Directory (AD CS), предназначены удовлетворить большинство требований безопасности. Однако для сертификатов, используемых определенными группами пользователей, может потребоваться указать другие параметры достоверности и обновления, такие как более короткие срок действия или периоды обновления.

За это два параметра отвечают для поля «период действия» и «период обновления».

Параметр «опубликовать сертификат в Active Directory» определяет, будут ли сведения о шаблоне сертификата доступными по всему предприятию.

Параметр «не использовать автоматическую перезаявку, если такой сертификат уже существует в Active Directory». С помощью этого параметра автоматическая подача заявки на сертификат не подаст запрос повторной заявки, если в доменных службах Active Directory (AD DS) существует дубликат сертификата. Это дает возможность обновлять сертификаты, но предотвращает выдачу нескольких дубликатов сертификатов.

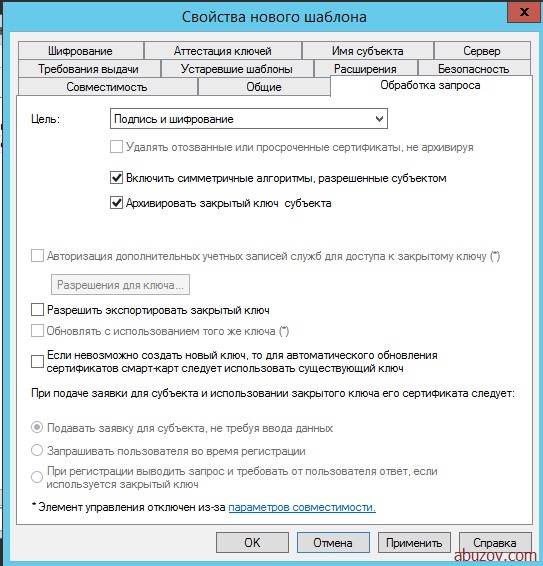

Обработка запроса. Цель имеет 4 возможных параметра:

- Вход с подписью и смарт-картой. Разрешает первоначальный вход в систему с помощью смарт-карты и цифровую подпись данных. Нельзя использовать для шифрования данных.

- Подпись. Содержит шифровальные ключи только для подписи данных.

- Подпись и шифрование. Охватывает все основные применения шифровального ключа сертификата, включая шифрование данных, дешифрование данных, первоначальный вход в систему и цифровую подпись данных.

- Шифрование. Содержит шифровальные ключи для шифрования и дешифрования.

Параметр «включить симметричные алгоритмы, разрешенные субъектом» позволяет администратору выбрать алгоритм стандарта AES для шифрования закрытых ключей, когда они передаются в ЦС для архивации ключа.

Если установлен этот параметр, клиент будет использовать симметричное шифрование AES-256 (наряду с сертификатом обмена ЦС для асимметричного шифрования), чтобы отправить закрытый ключ в ЦС для архивации.

Параметр «авторизация дополнительных учетных записей служб для доступа к закрытому ключу» позволяет задать настраиваемый список управления доступом (ACL) к закрытым ключам сертификатов компьютеров на основе любых шаблонов сертификатов компьютера версии 3 за исключением корневого ЦС, подчиненного ЦС и перекрестных шаблонов ЦС.

Настраиваемый список управления доступом необходим в случае, если учетная запись службы, которой требуется доступ к закрытому ключу, не включена в разрешения по умолчанию.

Вкладка шифрование. Определяется максимальный размер ключа. Я оставлю его без изменений.

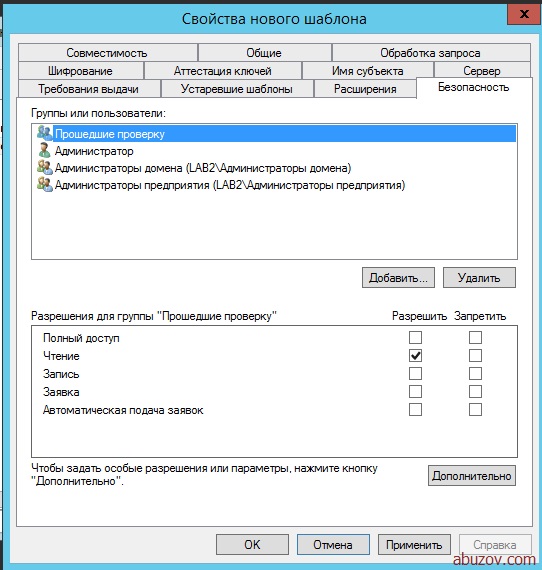

Безопасность можно настроить по вашему усмотрению.

Шаблон сертификата готов.

На этом статья подходит к концу. Мы установили и настроили Active Directory Certificate Services.

Как вы уже должны знать, поддержка Windows Server 2003 и Windows Server 2003 R2 заканчивается 14 июля 2015 года. Зная это, ИТ профессионалы либо уже провели миграцию, либо этот процесс должен находиться в самом разгаре. В этой статье будут описаны шаги, необходимые для миграции Active Directory Certificate Service с Windows Server 2003 на Windows Server 2012 R2.

Для демонстрации будут использованы следующие установки:

| Имя сервера | Операционная система | Роли сервера |

|---|---|---|

| canitpro-casrv.canitpro.local | Windows Server 2003 R2 Enterprise x86 |

AD CS (Enterprise Certificate Authority ) |

| CANITPRO-DC2K12.canitpro.local | Windows Server 2012 R2 x64 |

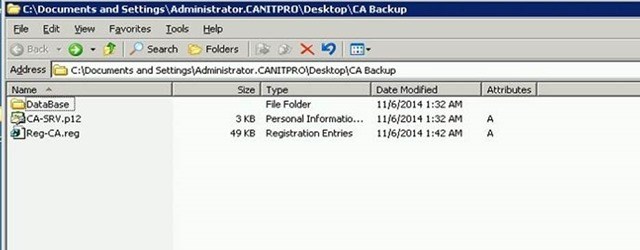

Шаг 1. Резервная копия конфигурации и базы данных центра сертификации Windows Server 2003

Заходим в Windows Server 2003 под учетной записью из группы локальных администраторов.

Выбираем Start – Administrative Tools – Certificate Authority

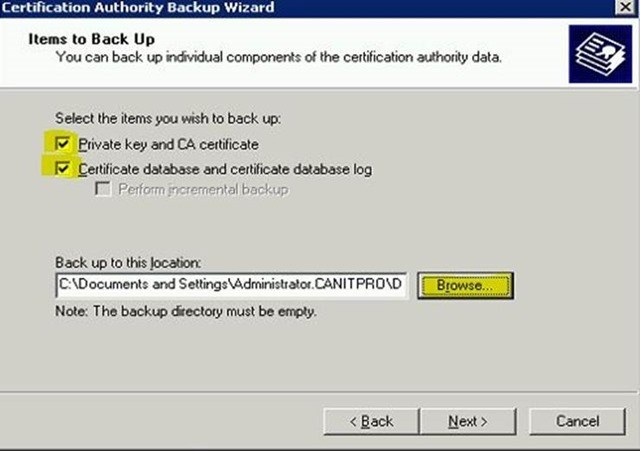

Щелкаем правой кнопкой мыши по узлу сервера. Выбираем All Tasks, затем Back up CA

Откроется “Certification Authority Backup Wizard” и нажимаем “Next” для продолжения.

В следующем окне выбираете те пункты, которые подсвечены, чтобы указать нужные настройки и нажмите “Browse” для того, чтобы указать место сохранения резервной копии. Нажмите “Next” для продолжения.

Далее вам будет предложено ввести пароль для того, чтобы защитить закрытый ключ и файл сертификата центра сертификации. После того, как введете пароль, нажмите “Next”.

В следующем окне будет запрошено подтверждение. Если все в порядке – нажмите “Finish” для завершения процесса.

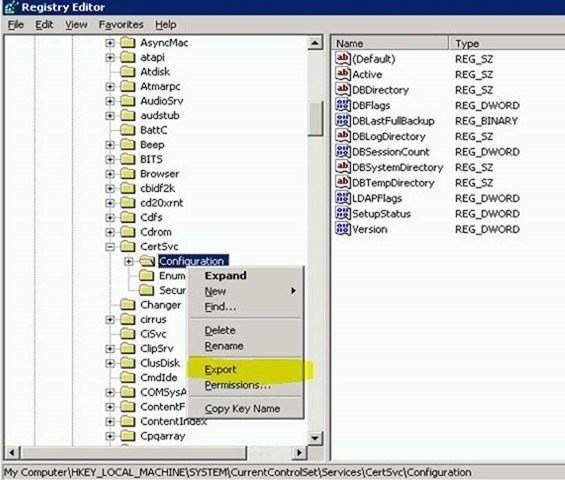

Шаг 2. Резервирование параметров реестра центра сертификации

Нажмите Start, затем Run. Напечатайте regedit и нажмите ОК.

Затем откройте HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesCertSvc

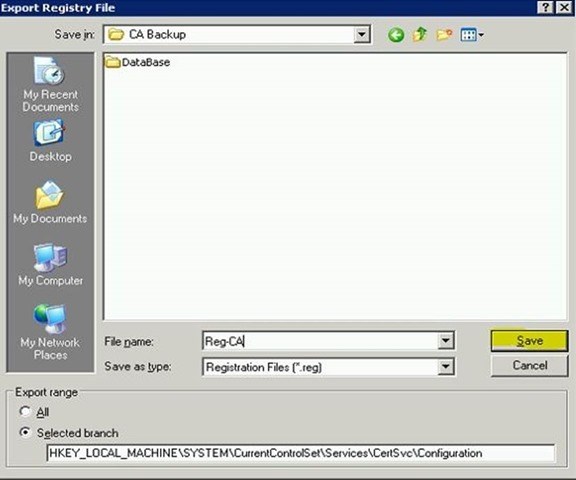

Щелкните правой кнопкой мыши по ключу “Configuration” и выберите “Export”

В следующем окне укажите путь, по которому вы хотите сохранить резервный файл и укажите его имя. Затем нажмите “Save”, чтобы закончить резервирование.

Теперь у нас есть резервные файлы центра сертификации и мы можем переместить эти файлы на новый сервер Windows Server 2012 R2.

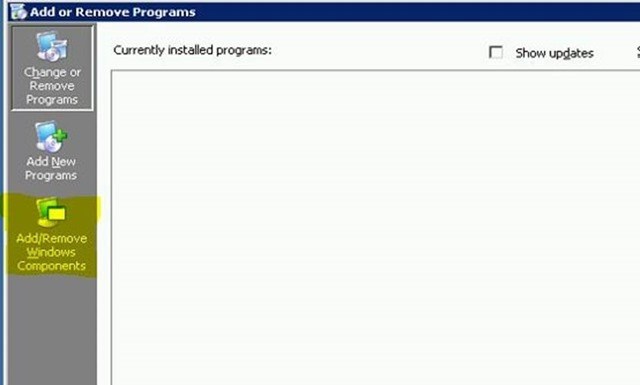

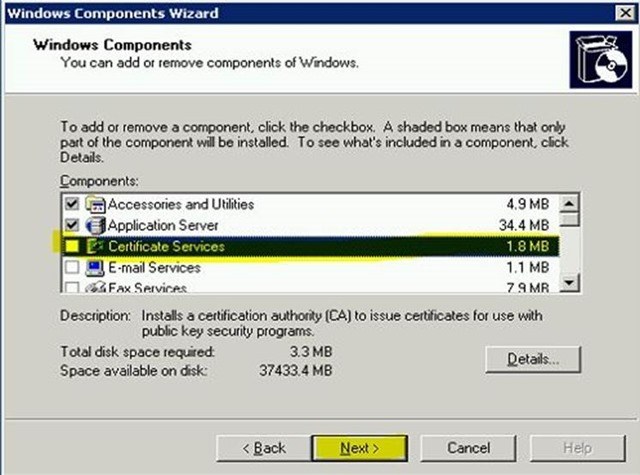

Шаг 3. Удаление службы центра сертификации с Windows Server 2003

Теперь, когда готовы резервные файлы и прежде, чем настроить службы сертификации на новом Windows Server 2012 R2, мы можем удалить службы центра сертификации с Windows Server 2003. Для этого нужно проделать следующие шаги.

Щёлкаем Start > Control Panel > Add or Remove Programs

Затем выбираем “Add/Remove Windows Components”

В следующем окне уберите галочку с пункта “Certificate Services” и нажмите “Next” для продолжения

После завершения процесса, вы увидите подтверждение и можете нажать “Finish”

На этом этапе мы закончили работу со службами центра сертификации на Windows Server 2003 и следующим шагом будем настраивать и конфигурировать центра сертификации на Windows Server 2012 R2.

Шаг 4. Установка служб сертификации на Windows Server 2012 R2

Зайдите на Windows Server 2012 R2 под учетной записью или администратора домена, или локального администратора.

Перейдите в Server Manager > Add roles and features.

Запустится “Add roles and features”, нажмите “Next” для продолжения.

В следующем окне выберите “Role-based or Feature-based installation”, нажмите “Next” для продолжения.

Из списка доступных серверов выберите ваш, и нажмите “Next” для продолжения.

В следующем окне выберите роль “Active Directory Certificate Services”, установите все сопутсвующие компоненты и нажмите “Next”.

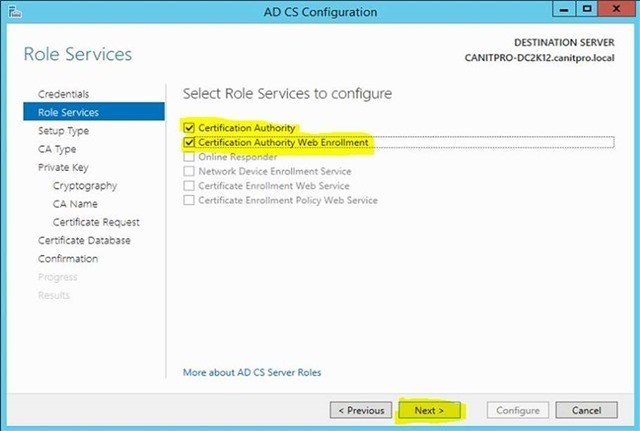

В следующих двух окнах нажимайте “Next”. После этого вы увидите варианты выбора служб для установки. Мы выбираем Certificate Authority и Certification Authority Web Enrollment и нажимаем “Next” для продолжения.

Для установки Certification Authority Web Enrollment необходимо установить IIS. Поэтому в следующих двух окнах посмотрите краткое описание роли, выберите нужные компоненты и нажмите “Next”.

Далее вы увидите окно подтверждения. Если все в порядке, нажмите “Install” для того, чтобы начать процесс установки.

После того, как установка завершена, вы можете закрывать мастер установки и переходить к следующему шагу.

Шаг 5. Настройка AD CS

В этом шаге мы рассмотрим как настроить и восстановить те файлы резервирования, которые мы создали.

Зайдите на сервере с правами Enterprise Administrator

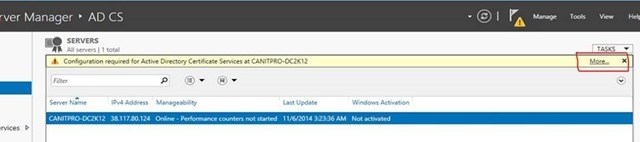

Перейдите в Server Manager > AD CS

C правой стороны на панели вы увидите всплывающее окно, как на скриншоте и нажмите “More”

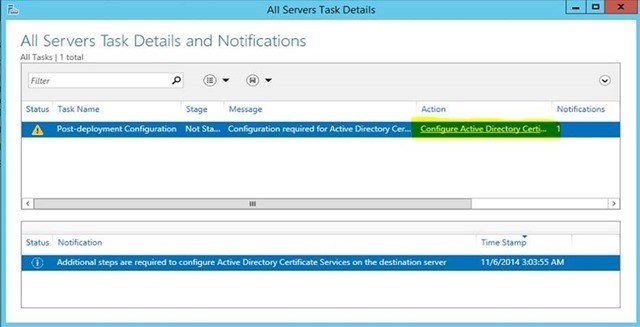

Откроется окно, в котором вам нужно нажать “Configure Active Directory Certification Service…”

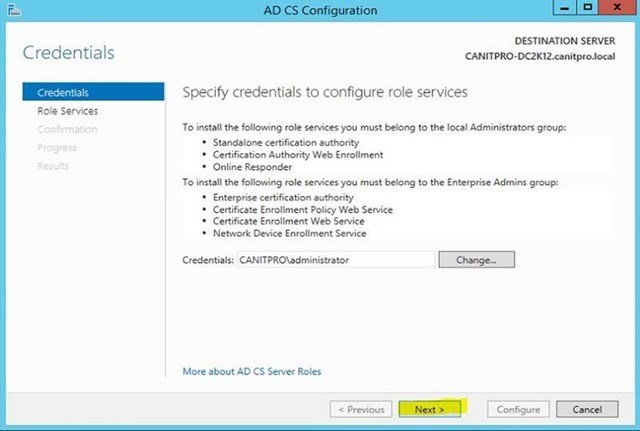

Откроется окно мастера настройки роли, в котором появится возможность изменить учетную запись. Т.к. мы уже вошли в систему с учетной записью Enterprise Administrator, то мы оставим то, что указано по умолчанию и нажмем “Next”

В следующем окне спросят, каким службы мы хотим настроить. Выберите Certificate Authority и Certification Authority Web Enrollment и нажимаем “Next” для продолжения.

Это будет Enterprise CA, поэтому в следующем окне выберите в качестве типа установки Enterprise CA и нажмите “Next” для продолжения.

В следующем окне выберите “Root CA” в качестве типа CA и нажмите “Next” для продолжения.

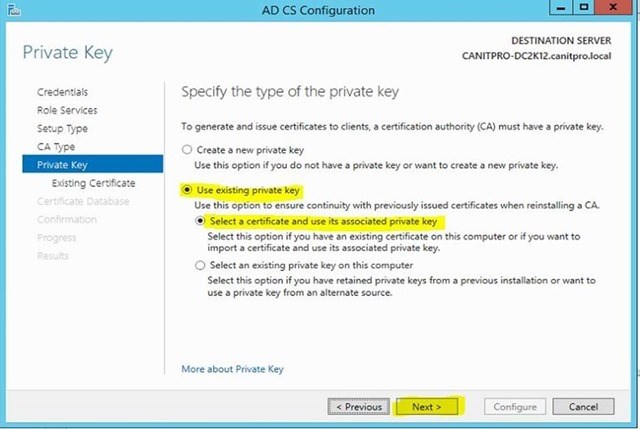

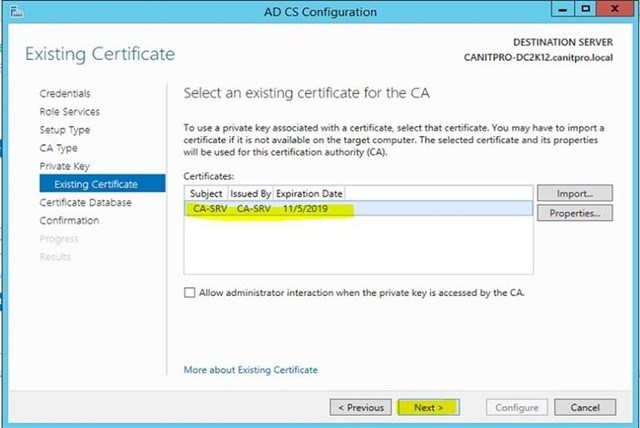

Следующая настройка очень важна. Если бы это была новая установка, то мы могли бы просто создать новый закрытый ключ. Но так как это процесс миграции, у нас уже есть зарезервированный закрытый ключ. Поэтому здесь выберите вариант, который отмечен на скриншоте и нажмите “Next” для продолжения.

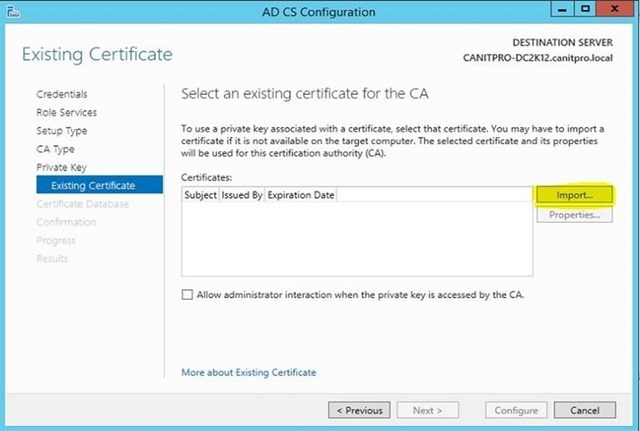

В следующем окне нажмите кнопку “Import”.

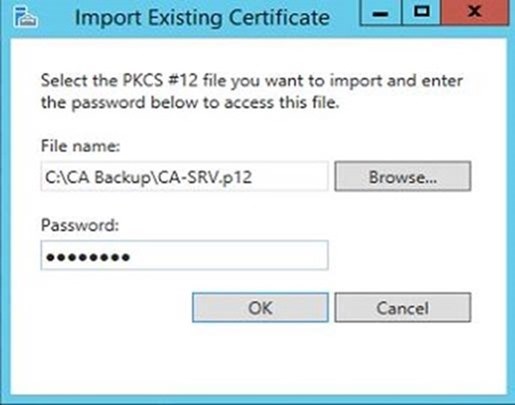

Здесь у нас появляется возможность выбрать тот ключ, который мы зарезервировали с Windows Server 2003. Указываем путь к этому ключу и вводим пароль, который мы использовали. Затем нажимаем OK.

Далее, если импорт прошел успешно, то мы увидим наш сертификат. Выбираем его и нажимаем “Next” для продолжения.

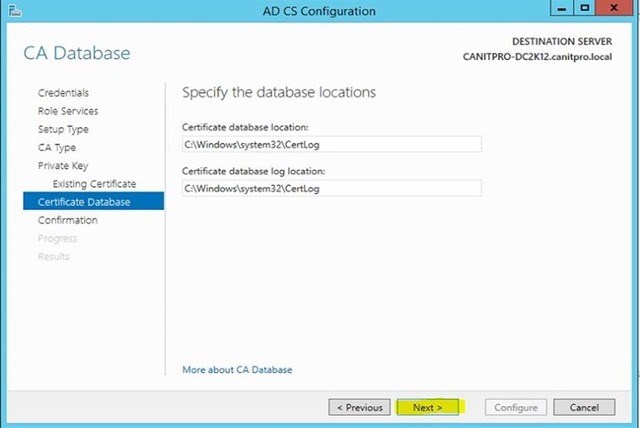

В следующем окне мы можем определить путь к базе данных сертификата. Я оставил то, что указано по умолчанию и нажимаю “Next” для продолжения.

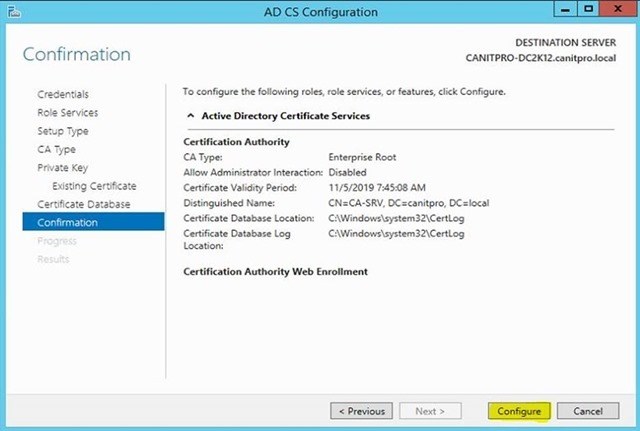

В следующем окне будет предоставлена вся информация для настройки. Если все нормально, то нажимаем “Configuration” для запуска процесса.

После того, как процесс завершен, закрываем мастера конфигурации.

Шаг 6. Восстановление зарезервированного CA

Теперь мы переходим к наиболее важной части всего процесса миграции, в которой мы восстановим зарезервированный в Windows Server 2003 CA.

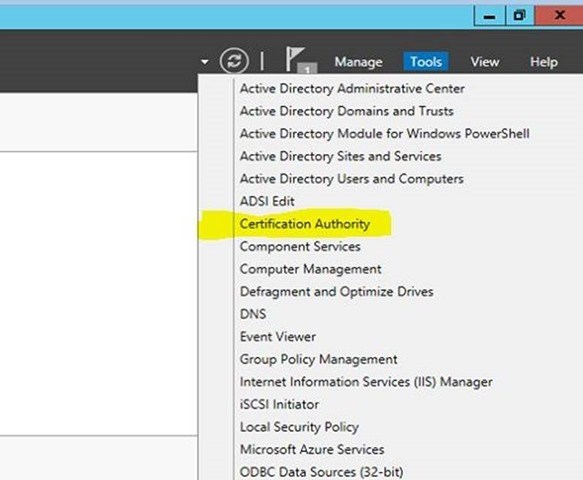

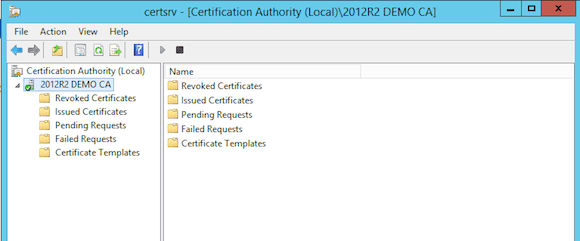

Открываем Server Manager > Tools > Certification Authority

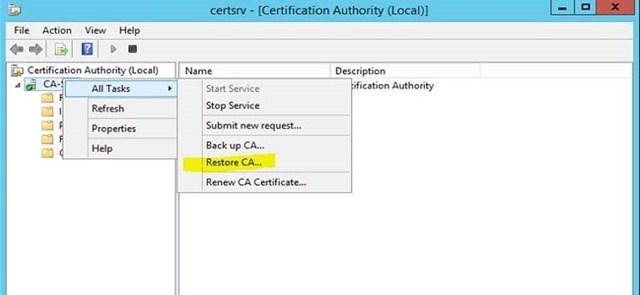

Щелкаете правой кнопкой мыши по имени сервера и выбираете All Tasks > Restore CA

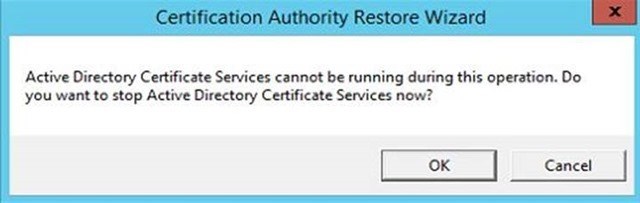

Далее появится предупреждение о том, что служба сертификатов должна быть установлена для продолжения. Нажмите ОК.

Запустится Certification Authority Restore Wizard, нажмите “Next” для продолжения.

В следующем окне укажите путь к папке, в которой находится резервная копия. Затем выберите теже настройки, что и я на скриншоте. Нажмите “Next” для продолжения.

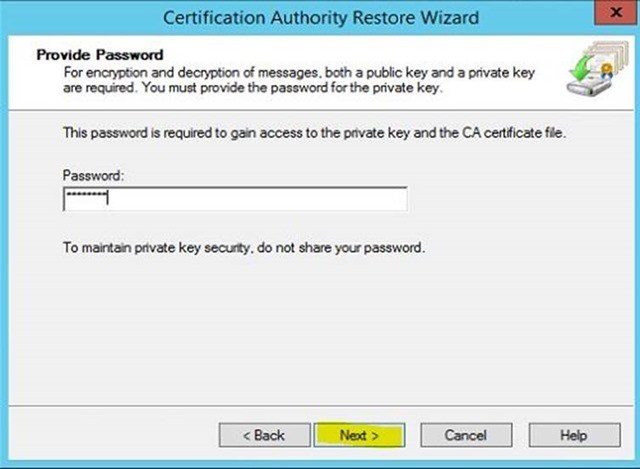

В следующем окне вы можете ввести пароль, который мы использовали для того, чтобы защитить закрытый ключ в процессе резервирования. После ввода, нажмите “Next” для продолжения.

В следующем окне нажмите “Finish” для завершения процесса импорта.

После успешного завершения процесса, система спросит, можно ли запустить центр сертификации. Запустите службу.

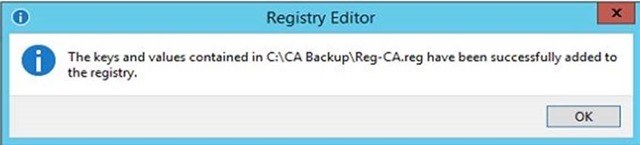

Шаг 7. Восстановление информации в реестре

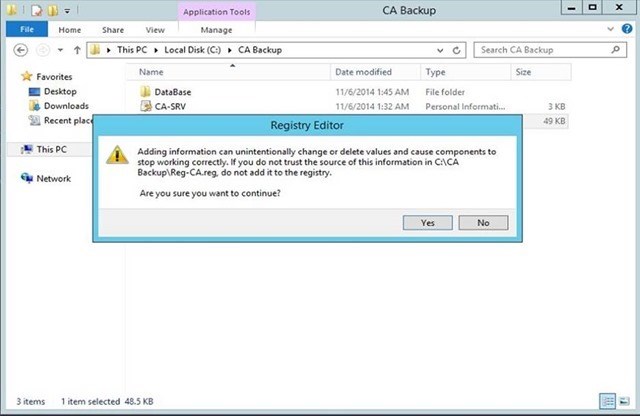

Во время создания резервной копии CA мы также создали резервную копию ключа реестра. Теперь нужно ее восстановить. Для этого откройте папку, которая содержит зарезервированный ключ реестра. Щелкните по нему дважды левой кнопкой мыши.

Появится предупреждающее окно. Нажмите “Yes” для восстановления ключа реестра.

По окончании вы получите подтверждение об успешном восстановлении.

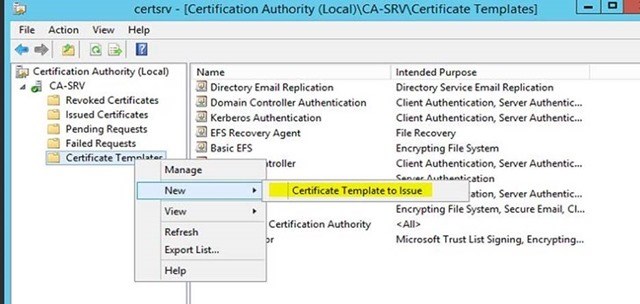

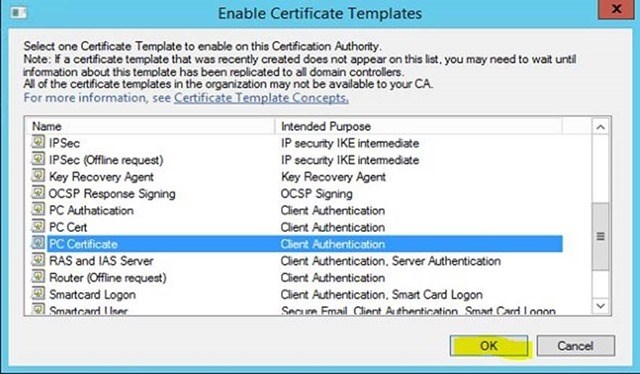

Шаг 8. Перевыпуск шаблона сертификата

Мы завершили процесс миграции, и сейчас нужно перевыпустить сертификаты. У меня были настройки шаблона в окружении Windows Server 2003, который назывался “PC Certificate”, с помощью которого выпускались сертификаты для компьютеров, включенных в домен. Теперь посмотрим, как я перевыпущу шаблон.

Открывает консоль Certification Authority

Щелкаем правой кнопкой мышки по Certificate Templates Folder > New > Certificate Template to Reissue.

Из списка шаблонов сертификатов выберите подходящий шаблон сертификата и нажмите ОК.

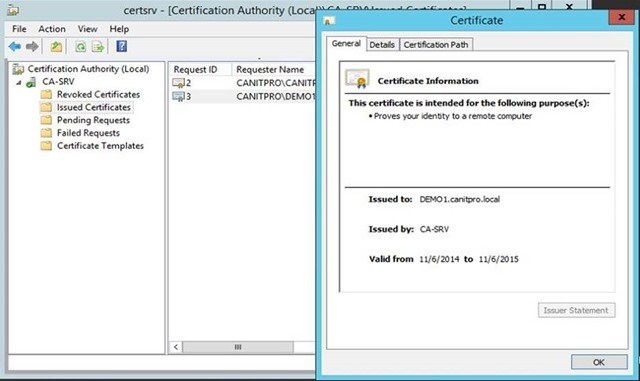

Шаг 9. Тестируем CA

Теперь, когда шаблон сертификата установлен на компьютер, его нужно установить на автоматический режим. Для проверки я установил компьютер с операционной системой Windows 8.1, назвал его demo1 и добавил в домен canitpro.local. После его первой загрузки, на сервере я открываю консоль центра сертификации и разворачиваю раздел “Issued Certificate”. Там я могу увидеть новый сертификат, который выпущен для компьютера.

На этом процесс миграции успешно завершен.

You can set up a Windows Server 2012 Certificate Authority (CA) using the Service Manager wizard.

The following are standard steps to set up a Microsoft CA. They are detailed here in a simple form suitable for use in a lab environment, but for a real production system it is recommended that you follow industry best practice for CA configuration.

If you need further guidance about setting up a CA, please check out the standard Microsoft technical references: Active Directory Certificate Services Step-by-Step Guide and Install a Root Certification Authority.

Note: The procedures in this topic are for Windows Server 2012 R2. Very similar steps can be followed on Windows Server 2008 R2.

Procedure

- On the Server Manager Dashboard, click Add Roles and Features to open the wizard, and then and click Next.

- On the Select Installation Type page, select Role-based or feature-based installation and click Next.

- On the Server Selection page, leave defaults and click Next.

- On the Server Roles page:

- Select Active Directory Certificate Services.

- In the dialog, select Include management tool (if applicable) and click Add Features.

- Click Next.

- On the Features page, click Next.

- On the AD CS page, click Next.

- On the Role Services page, select Certification Authority and click Next.

- On the Confirmation page, select Restart the destination server automatically is required and click Install.

Installation Progress displays. When the installation is complete, a URL link displays, allowing you to configure the newly installed CA as “Configure Active Directory Certificate Services” on the destination server.

- Click on the configuration link to launch the configuration wizard.

- On the Credentials page, enter user credentials from Enterprise Admin group and click Next.

- On the Role Services page, select CA and click Next.

- On the Setup Type page, select Enterprise CA and click Next.

- On the CA Type page, select Root or Subordinate CA as appropriate (in this example it is a Root CA) and click Next.

- On the Private Key page, select Create a new private key and click Next.

- On the Cryptography page, enter information as follows.

Field Description Cryptographic Provider RSA#Microsoft Software Key Storage Provider Key Length 4096 (or another length if you prefer) Hash Algorithm SHA256 (or another SHA algorithm if you prefer) - On the CA Name page, configure as preferred or accept defaults and click Next.

- On the Validity Period page, configure as preferred and click Next.

- On the Certificate Database page, click Next.

- On the Confirmation page, review the information and click Configure.

- Complete the configuration process by performing the following tasks (run all commands from the command prompt).

- Configure CA for non-persistent certificate processing

certutil –setreg DBFlags +DBFLAGS_ENABLEVOLATILEREQUESTS

- Configure CA to ignore offline CRL errors

certutil –setreg caCRLFlags +CRLF_REVCHECK_IGNORE_OFFLINE

- Restart the CA service

net stop certsvc net start certsvc

- Configure CA for non-persistent certificate processing

- Set up a certificate template on the CA by following the steps in Set Up a Certificate Template on the CA .

Hi all, today lets go through another services that Windows Server 2012 can provide for your infrastructure, which is Certificate Authority (CA).

** in my next post, i will post step by step on Network Access Protection, so this Certificate Authority is one of the requirement that you need before you proceed with Network Access Protection.**

“A certification authority (CA) is responsible for attesting to the identity of users, computers, and organizations.

The CA authenticates an entity and vouches for that identity by issuing a digitally signed certificate.

The CA can also manage, revoke, and renew certificates.

A certification authority can refer to following:

- An organization that vouches for the identity of an end user

- A server that is used by the organization to issue and manage certificates”

More information please log in to : http://technet.microsoft.com/en-us/library/hh831574.aspx

Lets get started…

1 – On the domain Server (OSI-ADDS01), open Server Manager and go through to Select Server Roles and click Active Directory Certificate Services and then click Next…

2 – In the Select Features interface, proceed with Next…

3 – In the Active Directory Certificates Services interface, click Next…

4 – In the Select role services, make sure you tick Certificate Authority and Certification Authority Web Enrollment check box and then click Next…

5 – In the Web Server Role (IIS) interface, click Next to proceed…

6 – in the Select role services, just click Next to proceed…

7 – in the installation selections interface, click Install…

8 – After installation complete, in the Installation progress interface, click Configure Active Directory Certificate Services on the destination server…

9 – Next, in the Credentials interface, verify that your Credentials is Administrator and then click Next…

10 – In the Role Services interface, tick Certification Authority and Certification Authority Web Enrollment and then click Next…

11 – In the Setup Type interface, verify that Enterprise CA is selected and click Next…

12 – In the CA Type interface, verify that Root CA is selected and then click Next…

13 – Next in the Private Key interface, click Create a new private key and then click Next…

14 – In the Cryptography for CA interface, you can remain the default setting which RSA Cryptography with 2048 key length and verify that SHA1 is selected, and then click Next…

15 – Next in the CA Name interface, just proceed with Next…

16 – In the Validity Period, i choose 3 years for my CA, default should be 5 years but its all depend on your organization security policy, and then click Next…

17 – In the CA Database interface, just click Next to proceed…

18 – Next in the Confirmation interface, verify again all the settings and then click Configure…

19 – please wait few minutes for the configuration to complete…

20 – Finally, our CA & CA Web Enrollment successfully installed and later in my next blog, i will continue with Installing & Configuring Network Access Protection which is require us to have this CA…

As more services and device connections inside and outside of your network rely on certificate services, I thought it was a good idea to write an article about how to deploy such a Windows 2012 R2 Certificate Authority (CA).

Popular features that require a certificate include secure HTTPS connections to your web applications, device authentication for both domain and non-domain joined clients, Server 2012 R2 Work Folders, DirectAccess, and more.

Before I dive into the technical aspects of certificates, CA, and the various types of certificates, let me give you a high-level comparison between using an internal vs. public Certificate Authority.

|

Internal CA |

External CA |

| Easy to manage | No control of Certificate Authority itself, you can only “buy” SSL certificates |

| Can be configured as Active Directory integrated | No administration overhead |

| No cost per certificate | SSL certificates can become expensive, depending on types and functionalities |

| Auto-enrollment feature makes configuration of clients/devices easier | Not advised for configuring internal devices authentication |

| Not really useful for internet-facing applications, as not trusted by external parties | Trusted by most browsers |

| Often more complex to install/configure than just buying a public SSL certificate | Less flexible on SSL certificate properties |

Install Active Directory Certificate Authority

- From the Windows Server 2012 R2 Server Manager, click Add Roles and Features.

- Select Active Directory Certificate Services.

- Click the Add Features in the popup window to allow installation of the Certification Authority Management Tools

- Select the options you want to install. I recommend the following services:

– Certification Authority (this is your main CA)

– Certification Enrollment Policy Web Service

– Certificate Enrollment Web Service (web portal to request certificates)

– Certification Web Enrollment

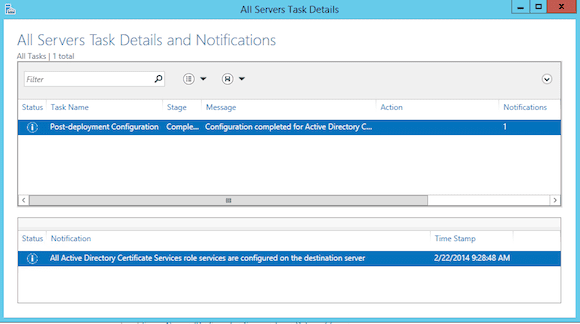

- Once installed, Select AD CS in your Server Manager. Notice the button warning that no configuration is done yet. Click on More.

- This will bring you to the All Servers Task Details and Notifications. Click on Configure Active Directory Certificates Services in the Action column. This will launch the AD CS configuration wizard.

Use the following parameters when going through the different steps in the wizard:

Role Services to configure Certificate Authority + Certificate Authority Web Enrollment Type of CA Enterprise CA (if Active Directory integrated; otherwise choose StandAlone CA Type of CA Root CA (if 1st one) or Subordinate CA (additional CA in existing authority) Type of Private Key in most cases, create a new private key will be the best option Cryptographic options RSA#Microsoft Software Key Storage Provider 2048 as Key Length SHA1 as hash algorithm (or any other combination for your situation)

- Enter a descriptive name for your Certificate CA in the Common Name field. In my example, I named it 2012R2 domain CA. Click Next.

- Update the validity period to 5 years (or whatever fits your need).

- Accept the default database locations or modify according your own requirements.

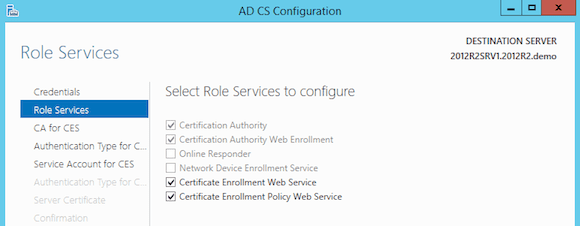

- This completes the configuration of the first two CA components. Let’s continue with the other two. In the Select Role Services to configure, choose Certificate Enrollment Web Service and Certificate Enrollment Web Policy Service.

Use the following parameters when going through the configuration wizard:

Specify CA Select CA Name (using Select…) Type of Authentication Windows Integrated Service Account use the built-in application pool identity Authentication type for CEP Windows Integrated Specify Authentication Certificate <select an existing SSL certificate from the list)

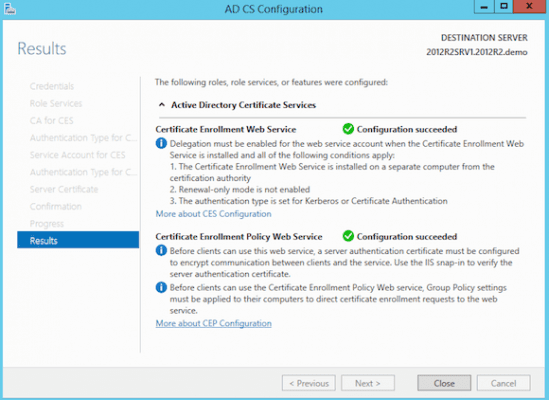

This completes the configuration of all required Certificate Authority services.

Verify Certificate Authority Functionality

To verify that the CA server is operational, we can check both from within our browser as well as by checking the Certificate Authority management console.

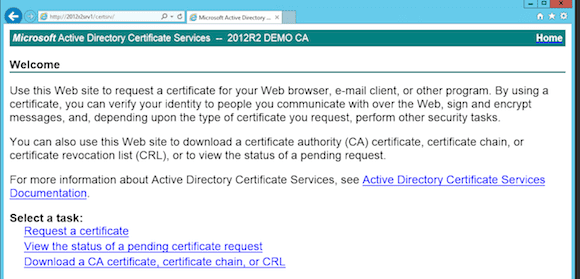

Using the Browser: Certificate Authority Web Services

From any server in the domain, you can connect to http:<CA-Server>/certsrv. This will launch the Certificate Authority Web Enrollment portal.

We will use this portal later on to complete a certificate request…

Using the Certificate Authority Management Tool

- From the CA server, start the Certificate Authority Management tool. If all is well, this will show your CA server with a green icon, meaning the different CA services are up and running.

Complete an Internal Certificate Request

In this last step, we will walk through the process on how to request an internal SSL certificate from an IIS web server in the domain, against our internal deployed CA.

- From within IIS, select your server. Click on Server Certificates in the middle pane.

- On the right, click on Create Certificate Request.

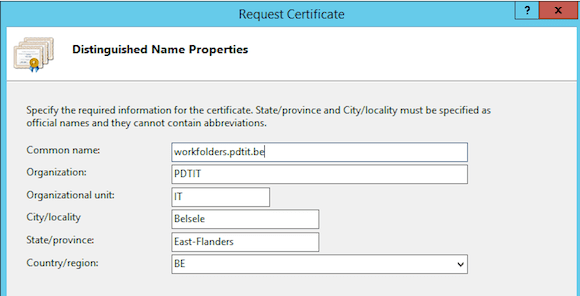

- Enter the different fields in the request template. Most important field here is the common name, which should be set to the same name as the URL you want to use (eg. Workfolders.pdtit.be in my situation)

- Complete the wizard with the default settings and save your request file as text file on your system.

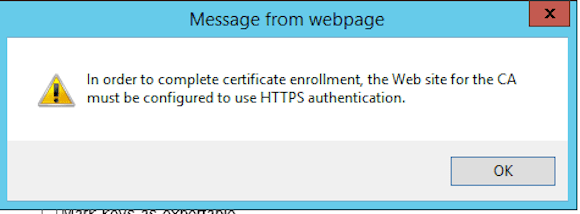

In previous Windows Server versions it was sufficient to logon to your CA Web Enrollment portal again and copy/paste the details of the certificate request file. Alas, it won’t work in Windows Server 2012 R2. If you perform the same steps, you are faced with the following error message.

I could have explained the different steps on how to solve this matter, but there is already a great Microsoft Technet Wiki article that explains the different configuration steps that need to be taken in order to publish your CertSRV certificate Enrollment portal using HTTPS.

Once you have done all these steps, it should be possible to complete the certificate request steps from within the portal.

- Logon to your CA server using your browser (http://<CAserver>/certsrv).

- Select Request a Certificate.

- Select Advanced Certificate Request.

- Select Create and Submit a Request to This CA.

- In the Certificate Template select Web Server.

- Copy/paste the contents from your certificate request file (the “garbage text,” including the first and last line “— beginning of new request file —” and “— end of new request file —“).

- Save your certificate output as a CER-file.

- Copy this CER-file over to your web server.

- From within IIS, select Complete Certificate Request.

That’s all for this article folks! As always, do not hesitate to contact me in case of any questions regarding this article.