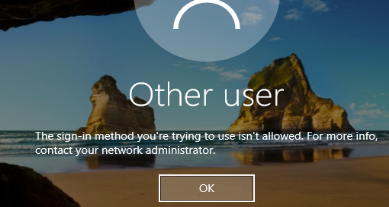

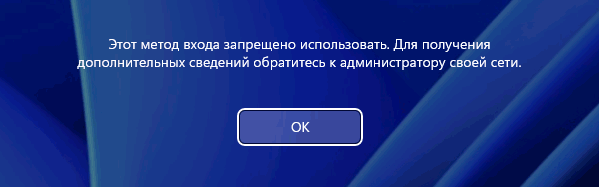

Если при входе в Windows вы получаете ошибку “Этот метод входа запрещено использовать”, значит результирующие настройки групповых политик на компьютере запрещают локальный вход под этим пользователем. Чаще всего такая ошибка появляется, если вы пытаетесь войти под гостевой учетной записью на обычный компьютер, или под пользователем без прав администратора домена на контроллер домена. Но бывают и другие нюансы.

The sign-in method you're trying to use isn't allowed. For more info, contact your network administrator.

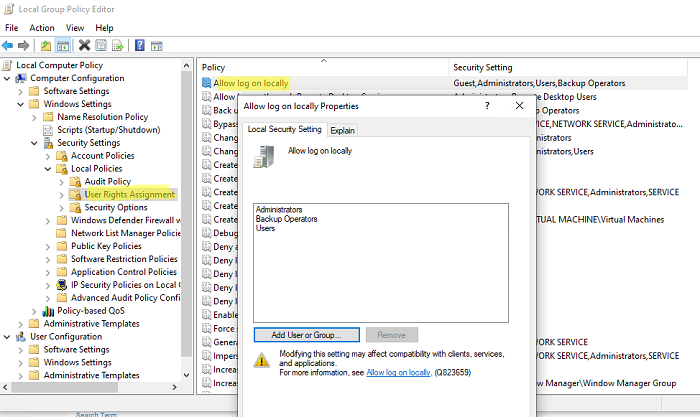

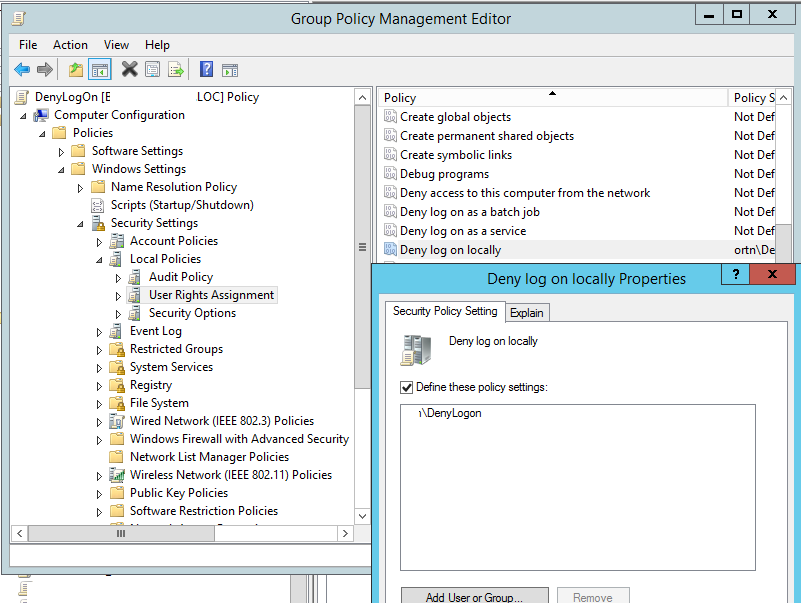

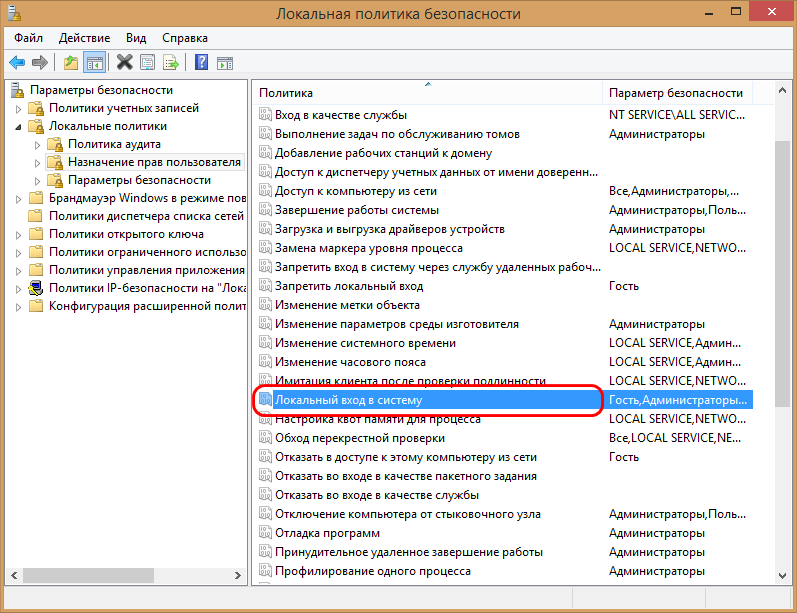

Список пользователей и групп, которым разрешен интерактивный локальный вход на компьютер задается через групповую политику.

- Откройте редактор локальной групповой политики (

gpedit.msc

); - Перейдите в раздел Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> User Rights Assignment;

- Найдите в списке политику Allow log on locally (Локальный вход в систему);

- В этой политике содержится список групп, которым разрешен локальный вход на этот компьютер;

В зависимости от операционной системы и роли компьютера список групп, которым разрешен локальный вход может отличаться.Например, на рабочих станциях с Windows 10 и рядовых серверах на Windows Server 2022,2019,2016 локальный вход разрешен для следующих групп:

- Administrators

- Backup Operators

- Users

На серверах Windows Server с ролью контроллера домена Active Directory интерактивный вход разрешен для таких локальных и доменных групп:

- Account Operators

- Administrators

- Backup Operators

- Print Operators

- Server Operators

- Вы можете разрешить другим пользователям или группам локальный вход в систему. Для этого можно нажать кнопку Add User or Group, и найти нужных пользователей. Также вы можете, например, запретить пользователям без прав администратора вход на это устройство. Для этого просто удалите группу Users из настроек данной политики;

- После внесения изменения изменений нужно обновить настройки локальных политик командой

gpupdate /force

(перезагрузка не понадобится).

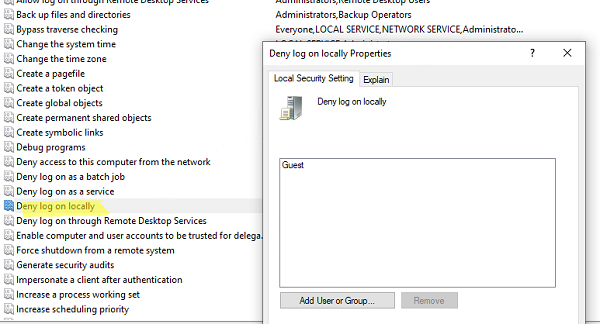

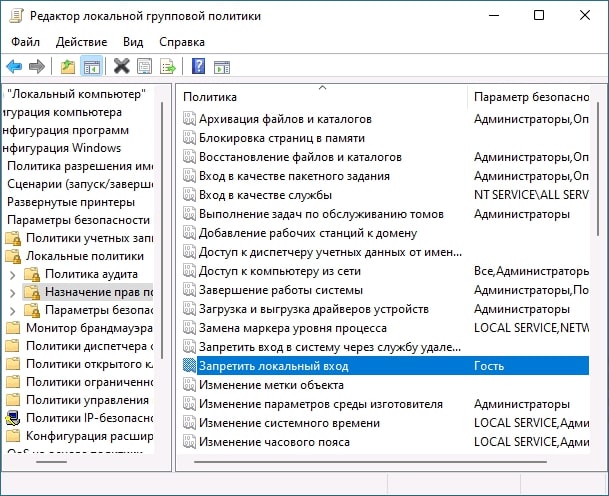

Также обратите внимание, что в этой же секции GPO есть еще одна политика, позволяющая принудительно запретить локальный интерактивной вход на консоль Windows. Политика называется Deny log on locally (Запретить локальных вход). В моем случае на компьютер запрещен анонимный локальный вход под учетной записью Гостя.

Вы можете запретить определенной группе (или пользователю) локальный вход на компьютер, добавив группу в эту политику. Т.к. запрещающая политика Deny log on locally имеет более высокий приоритет, чем разрешающая (Allow log on locally), пользователи не смогут зайти на этот компьютер с ошибкой:

Этот метод входа запрещено использовать

Одной из best practice по обеспечению безопасности аккаунтов администраторов в домене Windows является принудительный запрет на локальных вход на рабочие станции и рядовые сервера под администраторами домена. Для этого нужно распространить политику Deny log on locally с группой Domain Admins на все OU, кроме Domain Controllers. Аналогично нужно запретить вход под локальными учетными записями.

В доменной среде на компьютер может действовать несколько GPO. Поэтому, чтобы узнать примененные политики, назначающих права на локальный вход, нужно проверить результирующие настройки политик. Для получения результирующих настроек GPO на компьютере можно использовать консоль

rsop.msc

или утилиту gpresult.

Обратите внимание, что пользователи могут использовать интерактивные RDP сессии для подключения к устройству с Windows (если на нем включен RDP вход) несмотря на запрет локального входа. Список пользователей, которым разрешен вход по RDP задается в этом же разделе GPO с помощью параметра Allow logon through Remote Desktop Services.

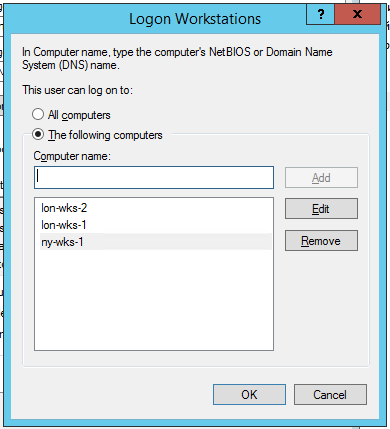

Еще одной из причин, из-за которой вы можете встретить ошибку “

The sign-in method you are trying to use isn’t allowed

”, если в атрибуте LogonWorkstations у пользователя в AD задан список компьютеров, на которые ему разрешено входить (подробно описано в статье по ссылке). С помощью PowerShell командлета Get-ADUser вы можете вывести список компьютеров, на которых разрешено логиниться пользователю (по умолчанию список должен быть пустым):

(Get-ADUser kbuldogov -Properties LogonWorkstations).LogonWorkstations

В некоторых случаях (как правило в филиалах) вы можете разрешить определенному пользователю локальный и/или RDP вход на контроллер домена/локальный сервер. Вам достаточно добавить учетную запись пользователя в локальную политику Allow log on locally на сервере. В любом случае это будет лучше, чем добавлять пользователя в группу локальных администраторов. Хотя в целях безопасности еще лучше использовать RODC контроллер домена.

Также вы можете предоставить права на локальный вход с помощью утилиты ntrights (утилита входила в какую-то древнюю версию Admin Pack). Например, чтобы разрешить локальный вход, выполните команду:

ntrights +r SeInteractiveLogonRight -u "GroupName"

Чтобы запретить вход:

ntrights -r SeInteractiveLogonRight -u "UserName"

- Remove From My Forums

Этот метод входа запрещено использовать

-

Вопрос

-

При входе локально любого пользователя получаю »

Этот метод входа запрещено использовать»

Ответы

-

Вы делаете неправильно.

После выбора политики нужно через локальное меню по команде «Изменить» запустить ее редактор,

перейти в узел Конфигурация компьютера/Политики/Конфигурация Windows/Параметры безопасности/Локальные политики/Назначение прав пользователя, найти там политику Локальный вход в систему и отредактировать её.

PS Названия разделов политики пишу по памяти, могут быть некоторые неточности.

Слава России!

-

Предложено в качестве ответа

8 июля 2014 г. 13:55

-

Помечено в качестве ответа

Petko KrushevMicrosoft contingent staff, Moderator

17 июля 2014 г. 11:09

-

Предложено в качестве ответа

Содержание

- Windows server 2012 запрещен метод входа

- Как разрешить / запретить пользователям вход на компьютеры в домене AD

- Разрешаем вход только на определенные компьютеры в свойствах пользователя AD

- Изменяем атрибут LogonWorkstations с помощью PowerShell

- Ограничиваем вход на компьютеры с помощью GPO

- Этот метод входа запрещено использовать»

- Ответы

- Все ответы

- Этот метод входа запрещено использовать»

- Ответы

- Все ответы

Windows server 2012 запрещен метод входа

Всем привет. Столкнулся с проблемой. При попытки входа под доменной учёткой не важно куда, что на сам сервер, что на компьютере пользователя выходит ошибка «Этот метод входа запрещено использовать». Под локальным Админом заходит. В групповых политиках запретов никаких нет.

Подскажите, где зарылась «собака», которая режет мне возможность логиниться под доменными учётками? Перерыл весь гугол и яндекс, но там всё ведёт про локальный вход.

» width=»100%» style=»BORDER-RIGHT: #719bd9 1px solid; BORDER-LEFT: #719bd9 1px solid; BORDER-BOTTOM: #719bd9 1px solid» cellpadding=»6″ cellspacing=»0″ border=»0″>

Сообщения: 2

Благодарности:

Там вообще никаких групп нету. Пробовал добавлять группы. Не помогло »

запустите rsop.msc под доменным админом

будет построена результирующая групповая политика для этого компьютера.

посмотрите в ней политику Локальный вход в систему, в колонке имя GPO будет имя политики которая отвечает за это

Сообщения: 4677

Благодарности: 1090

| Конфигурация компьютера | |

| Память: 8Gb DDR3 | |

| Ноутбук/нетбук: Dell Latitude 6430u | |

| Всем привет. Столкнулся с проблемой. При попытки входа под доменной учёткой не важно куда, что на сам сервер, что на компьютере пользователя выходит ошибка «Этот метод входа запрещено использовать». Под локальным Админом заходит. В групповых политиках запретов никаких нет. Подскажите, где зарылась «собака», которая режет мне возможность логиниться под доменными учётками? Перерыл весь гугол и яндекс, но там всё ведёт про локальный вход. » |

——-

в личке я не консультирую и не отвечаю на профессиональные вопросы. для этого есть форум.

Как разрешить / запретить пользователям вход на компьютеры в домене AD

По умолчанию при создании пользователя в AD он автоматически добавляется в группу Domain Users. Группа Domain Users в свою очередь по умолчанию добавляется в локальную группу Users на компьютере при добавлении его в домен AD. Это означает что любой пользователь домена может войти на любой компьютер в сети. В этой статье мы рассмотрим основные способы ограничения возможности входа пользователей на компьютеры домена.

Разрешаем вход только на определенные компьютеры в свойствах пользователя AD

В небольших доменах вы можете в свойствах каждого пользователя в AD ограничить возможность входа под его учетной на компьютеры домена. Например, вы хотите, чтобы конкретный пользователь мог входить только на свой компьютер. Для этого:

- Запустите оснастку ADUC (Active Directory Users and Computers), выполнив команду dsa.msc.

- С помощью поиска найдите учетную запись пользователя, которому нужно разрешить вход только на определённые компьютеры и откройте его свойства.

- Перейдите на вкладку Account и нажмите кнопку Log On To.

- Как вы видите, пользователю разрешено входить на все компьютеры (The user can log on to: All computer). Чтобы разрешить пользователю доступ на определенные компьютеры, выберите опцию The following computers и добавьте в список имена компьютеров, но которые ему разрешено логиниться.

Изменяем атрибут LogonWorkstations с помощью PowerShell

Вручную ограничивать вход пользователей на компьютеры домена довольно утомительно. С помощью PowerShell можно автоматизировать это действия. Список компьютеров, на которые разрешено входить пользователю хранится в атрибуте пользователя в AD – LogonWorkstations. Например, наша задача разрешить определенному пользователю входить только на компьютеры, чьи имена содержатся в текстовом файле computers.csv

Скрипт может выглядеть так (сначала загружаем модуль AD для Powershell):

Import-Module ActiveDirectory

$ADusername = ‘aapetrov’

$complist = Import-Csv -Path «C:PScomputers.csv» | ForEach-Object <$_.NetBIOSName>

$comparray = $complist -join «,»

Set-ADUser -Identity $ADusername -LogonWorkstations $comparray

Clear-Variable comparray

С помощью следующей команды можно вывести список компьютеров, на которые разрешено входить пользователю можно с помощью командлета Get-ADUser.

Get-ADUser $ADusername -Properties LogonWorkstations | Format-List Name, LogonWorkstations

Либо можно посмотреть список компьютеров в консоли ADUC.

Чтобы добавить в список новый компьютер, воспользуйтесь такой командой:

$Wks = (Get-ADUser dvivannikov -Properties LogonWorkstations).LogonWorkstations

$Wks += «,newpc»

Set-ADUser aapetrov -LogonWorkstations $Wks

Ограничиваем вход на компьютеры с помощью GPO

В больших доменах использовать свойство пользователя LogonWorkstations для ограничения доступ пользователей к компьютерам нецелесообразно из-за ограничений и недостаточной гибкости. Как правило, чтобы запретить пользователям входить на некоторые ПК? используют групповые политики.

Можно ограничить список пользователей в локальной группе Users с помощью политики Restricted Groups (Windows Settings -> Security Settings), но мы рассмотрим другой вариант.

Есть две групповые политики, которые находятся в разделе Computer Configuration -> Policies -> Security Settings -> Local Policies -> User Rights Assignment (Конфигурация пользователя -> Политики -> Параметры безопасности -> Локальные политики -> Назначение прав пользователя):

- Deny log on locally (Запретить локальный вход) – позволяет запретить локальный вход на компьютеры для определенных пользователей или групп. ;

- Allow log on locally (Локальный вход в систему) – содержит список пользователей и групп, которым разрешено входить на компьютер локально.

Например, чтобы запретить пользователям определенной группы входить на компьютеры в некой OU, вы можете создать отдельную группу пользователей, добавить ее в политику Deny log on locally и назначить ее на OU с компьютерами, доступ к которым вы хотите ограничить.

В больших доменах можно использовать комбинацию этих политик. Например, вы хотите запретить пользователям входить на компьютеры других OU.

Для этого в каждой OU нужно создать группу безопасности, куда нужно включить всех пользователей OU.

Import-module ActiveDirectory

$rootOU = “OU= Users,OU=MSK,DC=winitpro,DC=ru”

$group = “corpmsk-users”

Get-ADUser -SearchBase $rootOu -Filter * | ForEach-Object

Затем нужно включить политику Allow log on locally, добавить в нее эту группу (+ различные администраторские группы: Domain Admins, администраторы рабочих станций и прочее) и назначить политику на OU с компьютерами. Таким образом вы разрешите только пользователям конкретного OU входить на компьютеры.

При попытке входа пользователя, которому не разрешен локальный вход, появится окно с предупреждением:

Несколько важных моментов касательно данных политик:

- Не стоит применять данные политики, для ограничения доступа к серверам и тем более к контроллерам домена.

Этот метод входа запрещено использовать»

Ответы

Вы делаете неправильно.

После выбора политики нужно через локальное меню по команде «Изменить» запустить ее редактор,

перейти в узел Конфигурация компьютера/Политики/Конфигурация Windows/Параметры безопасности/Локальные политики/Назначение прав пользователя, найти там политику Локальный вход в систему и отредактировать её.

PS Названия разделов политики пишу по памяти, могут быть некоторые неточности.

- Предложено в качестве ответа Petko Krushev Microsoft contingent staff, Moderator 8 июля 2014 г. 13:55

- Помечено в качестве ответа Petko Krushev Microsoft contingent staff, Moderator 17 июля 2014 г. 11:09

Все ответы

Проверьте групповые политики.

Может быть ошибочно указали группу для применения.

Куда глядеть в групповых подскажите?

профан в этом деле, так что извините. Дефолтные групповые у меня и только единственная политика которая отвечает за возможность управления подключенных клиентов через терминалы

сервер, поднят домен, в нем созданные пользователи, которые будут подключаться к TS, так вот пользователи могут подключаться к TS, а когда я после win+l хочу зайти под пользовательской учеткой (это я имел ввиду под словом «локально») то получаю ошибку. Админ учетка без данной ошибки входит в свою учетку.

Да, был доступ, заходил без проблем под пользователем.

Смотрите в консоли управления групповой политикой, узел результирующая политика, какая именно политика устанавливает у вас право пользователя Logon locally. Скорее всего, это Default Domain Controller Policy: в ней, насколько я помню, это право по умолчанию предоставляется только ряду привилегированных групп (Adminstrators, Server Opertors и т.п.), но не всем пользователям (Users, Domain Users).

Когда найёте эту политику — можете её поменять и после её применния (вручную — gpupdate, но на КД она и сама применяется весьма часто) пользователи смогут заходить локально.

Этот метод входа запрещено использовать»

Ответы

Вы делаете неправильно.

После выбора политики нужно через локальное меню по команде «Изменить» запустить ее редактор,

перейти в узел Конфигурация компьютера/Политики/Конфигурация Windows/Параметры безопасности/Локальные политики/Назначение прав пользователя, найти там политику Локальный вход в систему и отредактировать её.

PS Названия разделов политики пишу по памяти, могут быть некоторые неточности.

- Предложено в качестве ответа Petko Krushev Microsoft contingent staff, Moderator 8 июля 2014 г. 13:55

- Помечено в качестве ответа Petko Krushev Microsoft contingent staff, Moderator 17 июля 2014 г. 11:09

Все ответы

Проверьте групповые политики.

Может быть ошибочно указали группу для применения.

Куда глядеть в групповых подскажите?

профан в этом деле, так что извините. Дефолтные групповые у меня и только единственная политика которая отвечает за возможность управления подключенных клиентов через терминалы

сервер, поднят домен, в нем созданные пользователи, которые будут подключаться к TS, так вот пользователи могут подключаться к TS, а когда я после win+l хочу зайти под пользовательской учеткой (это я имел ввиду под словом «локально») то получаю ошибку. Админ учетка без данной ошибки входит в свою учетку.

Да, был доступ, заходил без проблем под пользователем.

Смотрите в консоли управления групповой политикой, узел результирующая политика, какая именно политика устанавливает у вас право пользователя Logon locally. Скорее всего, это Default Domain Controller Policy: в ней, насколько я помню, это право по умолчанию предоставляется только ряду привилегированных групп (Adminstrators, Server Opertors и т.п.), но не всем пользователям (Users, Domain Users).

Когда найёте эту политику — можете её поменять и после её применния (вручную — gpupdate, но на КД она и сама применяется весьма часто) пользователи смогут заходить локально.

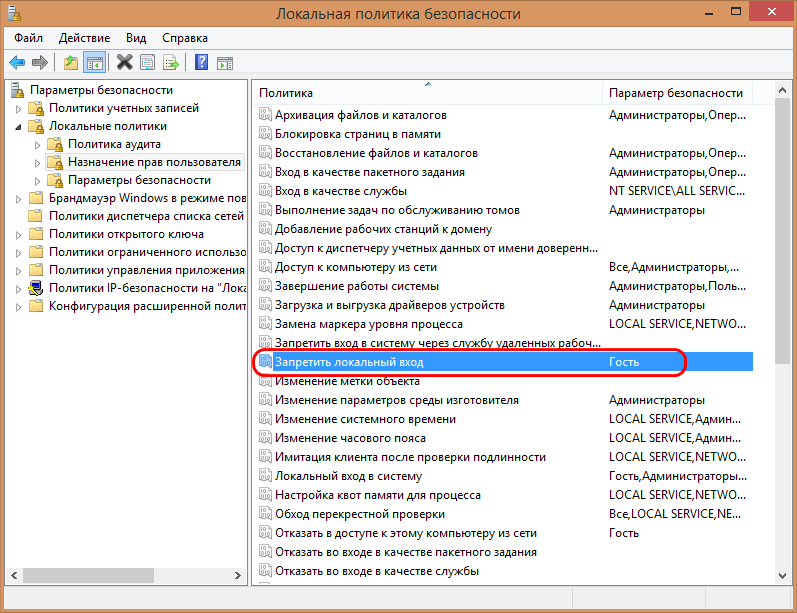

При работе с локальными политиками безопасности нужно проявлять особое внимание, в противном случае можно остаться без доступа к собственной же учетной записи Windows. Если при входе в Windows 10 или 11 вы видите сообщение «Этот метод входа запрещено использовать», скорее всего, вы или какая-то программа изменили права пользователя, запретив его локальный вход в систему. Решение этой проблемы может быть простым и не очень.

И в зависимости от того, имеются ли на компьютере другие админские учетные записи или нет.

Запись есть

Здесь всё досточно просто. Вам нужно зайти в систему под этой учеткой и восстановить настройки.

Для этого откройте командой secpol.msc оснастку «Локальные политики безопасности», разверните узел Параметры безопасности → Локальные политики → Назначение прав пользователей и найдите в правой колонке политику «Запретить локальный вход».

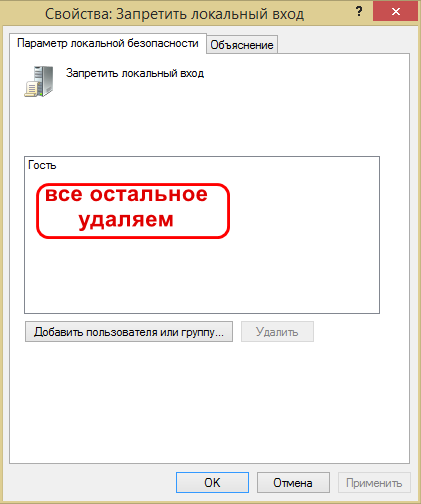

Кликните по политике дважды, чтобы открыть ее свойства. В списке групп пользователей этой политики должна быть только одна группа и/или пользователи — Гости, если в нём присутствуют другие учетные записи, удалите их.

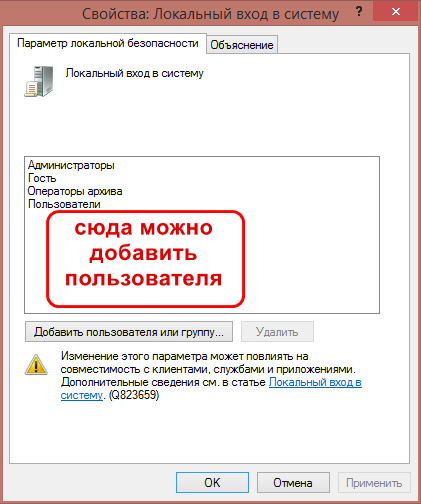

Заодно обратите внимание на политику «Локальный вход в систему».

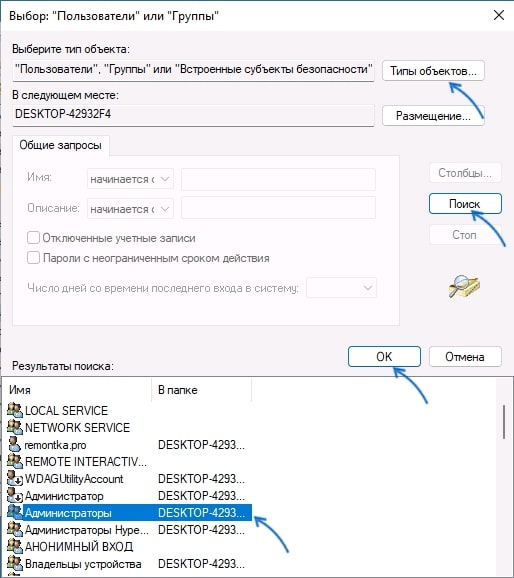

По умолчанию в ее списке должны присутствовать указанные на скриншоте группы. Если какая-то из них, в первую очередь Администраторы и Пользователи, отсутствует в списке, добавьте ее.

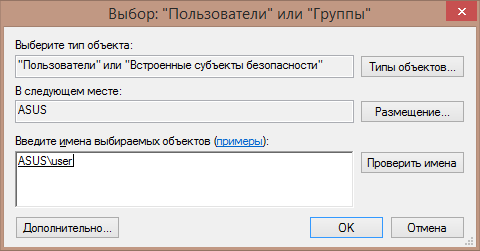

Нажмите кнопку «Добавить пользователя или группу» и введите ее или его имя в открывшемся диалоговом окошке выбора пользователя или группы.

Нажмите «OK», сохраните настройки и перезагрузите компьютер.

Вход в систему для проблемной учетной записи должен стать доступным.

Записи нет

Если вторая учетка администратора отсутствует, придется немного повозиться.

Первое, что вы можете предпринять, это активировать скрытую учетную запись Администратора и использовать ее для изменения настроек указанных выше политик.

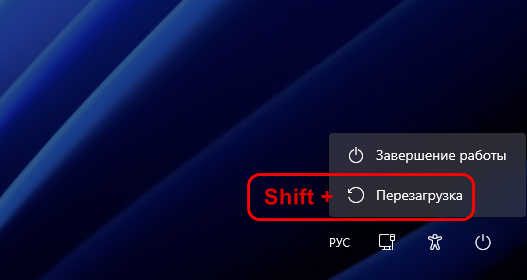

Для этого, находясь на экране входа в систему, перезагрузите компьютер с зажатой клавишей Shift.

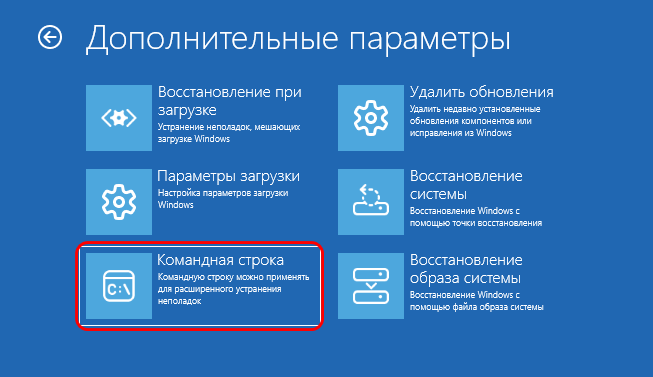

Загрузившись таким образом в среду восстановления, перейдите в раздел «Поиск и устранение неисправностей» — «Дополнительные параметры» и выберите пункт «Командная строка».

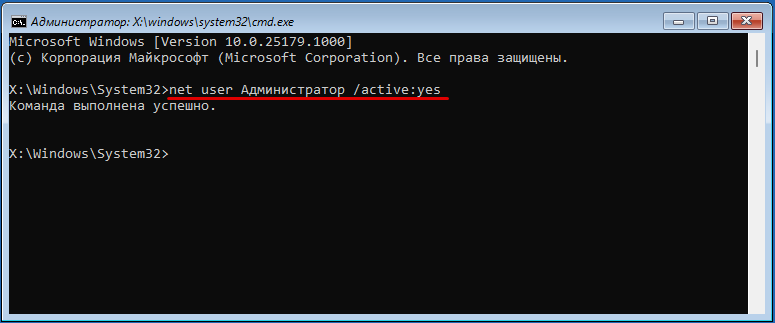

Выполните в консоли команду:

net user Администратор /active:yes

Перезагрузите компьютер.

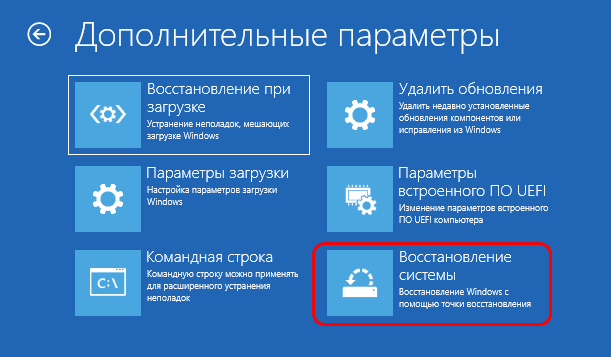

Если этот способ не поможет (активированная учетка не появится или ограничение не удастся устранить), попробуйте восстановить систему.

Точно так же загружаемся в среду восстановления, но на этот раз вместо командной строки выбираем опцию «Восстановление системы» и следуем указаниями мастера. Способ рабочий, но необходимо, чтобы на компьютере имелись точки восстановления.

Еще можно попробовать сбросить для проблемной учетной записи пароль с помощью утилиты PCUnlocker, загрузив компьютер со спасательного диска WinPE от Sergei Strelec, но это поможет только если запрет установлен для конкретного пользователя, а не для всей группы.

Как всегда, переустановка является крайним вариантом решения проблемы. Если вы на него решитесь, используйте именно переустановку, а не сброс с сохранением параметров, так как последний вариант не снимает ограничения для входа в систему пользователей для заблокированных групп.

Загрузка…

Перейти к содержанию

На чтение 3 мин Просмотров 306 Опубликовано 25.09.2022

Владельцы Виндовс нередко встречаются с проблемой невозможностью включить компьютер. На экране появляется надпись “Этот метод входа запрещено использовать Windows”. Однако не следует паниковать, основная причина — работа системы безопасности, запрещающая выполнять вход определенному пользователю. Как исправить ошибку? Расскажем в статье ниже.

Содержание

- Особенность появления ошибки

- Как решить проблему?

- Из учетной записи администратора

- С другой учетной записи

Особенность появления ошибки

Ошибка Windows в большинстве случае возникает из-за действия политики безопасности. Каждый случай имеет свой подход. Если она высветилась на рабочем ПК фирмы, то первым делом рекомендуем обратить к специалисту, отвечающему за обслуживание компьютеров.

При проблемах с домашним устройством существует два стандартных подхода:

- Ошибка появилась при присутствии нескольких записей пользователей в системе, и существует одна с правами администратора.

- Ошибка произошла в ситуации, когда на компьютере стоит единственная учетная запись и имеет права администрирования.

Как решить проблему?

Каждая ситуация имеет свои особенности. Рассмотрим оба случая подробнее, когда не запускается Виндовс.

Из учетной записи администратора

В первом варианте, когда одна из записей имеет права администрирования, способ выглядит так:

- Войдите в учетную запись с администрированием.

- Зажмите сочетание клавиш Win+R, напишите в открывшейся командной строке gpedit.msc. Подтвердите действия с помощью Enter.

- Откроется окно с редактором локальной групповой политики. В нем перейдите в категорию “Конфигурация компьютера”, затем в “Конфигурация Windows”.

- Выберите “Параметры безопасности”, после откройте “Локальные политики” и “Назначение прав пользователей”.

- Далее в правой части два раза кликните на категорию “Запретить локальный вход”. При наличии других пользователей в списке удалите их и нажмите на “Ok”.

Выполнив действия, перезагрузите компьютер и войдите в систему снова с учетной записи, где вход запрещался. Ошибка должна исчезнуть.

Если инструкция не помогла, воспользуйтесь утилитой ntrights.exe. Ее легко скачать в интернете на официальном сайте. Программа предназначена для разрешения локального входа. После установки введите команду “ntrights -u Имя_пользователя +r SeInteractiveLogonRight”. Проверьте, помогло ли действие.

С другой учетной записи

Если возникли проблемы со входом другого пользователя рекомендуем воспользоваться средой восстановления. Как исправить ошибки Windows:

- Нажмите на экране входа на кнопку питания (где обычно открываются пункты “Завершение работы” и “Перезагрузка”.)

- Одновременно, удерживая Shift, кликните на “Перезагрузка”.

- Активируется среда восстановления. Найдите категорию “поиск и устранение неисправностей”.

- Зайдите в “Дополнительные параметры”, затем в “Восстановление системы с помощью точки восстановления”.

- Откроются доступные варианты отката. Вспомните дату, когда компьютер включался без проблем, выберите ее и нажмите “Восстановить”.

- Иногда точек восстановления не имеется в системе. В данной ситуации воспользуйтесь скрытой системной записью администратора.

- В среде восстановления откройте Поиск. Перейдите в “дополнительные параметры”, затем в “Командная строка”.

- Напишите команду “regedit“ и подтвердите ее.

- Выделите в реестре “HKEY_LOCAL_MACHINE”, а “Файле” нажмите на “Куст” и напишите путь к файлу “C:WindowsSystem32configSYSTEM”. Придумайте имя файла, оно отобразится в “HKEY_LOCAL_MACHINE”.

- В созданной папке откройте “Setup”. В категории “SetupType” напишите величину “2”. “CmdLine” поменяйте на “cmd.exe”.

- Выделите созданную папку и в “Файле” нажмите на “Куст”.

- Закройте окна и перезагрузите устройство. Во время включения активируется командная строка. Напишите команду “net user Администратор /active:yes” и подтвердите ее.

- Затем в командной строке напишите “regedit” и выберите категорию “HKEY_LOCAL_MACHINESYSTEMSetup”.

- В “SetupType” поменяйте на “0”, “CmdLine” оставьте пустое.

- Перезагрузите устройство.

- Повторите действия для первой инструкции с правами администратора.

Привет. Имея контроллер домена (КД), под управление вин 2012 р2 Мне нужно было разрешить одному из созданных на КД пользователей (назвал я его rds1) вход на этот же КД (локальный вход).

Выйдя с учетной записи администратора КД пытаюсь войти под rds1 и получаю «Этот метод входа запрещено использовать».

Это все сделано продумано корпорацией MS, потому как, для чего обычному пользователю входить на КД?! Обычный пользователь без проблем может зайти и под TS ролями или RDS службой, а локальный вход по умолчанию для простых пользователей запрещен.

Покажу как разрешить вход локального пользователя;

· Открыл gpmc.msc после чего выбрал Объекты групповой политики

· Выбирал политику Default Domain Controllers Policy и нажал Изменить

· Перешел по пути Конфигурация компостера – политики – конфигурация windows –параметры безопасности — локальные политики – назначение прав пользователя – открыл параметр локальный вход в систему

· Добавил пользователя rds1 в разрешение локального входа

· Сделал gpupdate /force в cmd

Теперь могу делать win+l на кд и входить под rds1

Всем привет. Столкнулся с проблемой. При попытки входа под доменной учёткой не важно куда, что на сам сервер, что на компьютере пользователя выходит ошибка «Этот метод входа запрещено использовать». Под локальным Админом заходит. В групповых политиках запретов никаких нет.

Подскажите, где зарылась «собака», которая режет мне возможность логиниться под доменными учётками? Перерыл весь гугол и яндекс, но там всё ведёт про локальный вход. »

——-

в личке я не консультирую и не отвечаю на профессиональные вопросы. для этого есть форум.

Источник

Вход под доменной учётной записью

Всем привет. Столкнулся с проблемой. При попытки входа под доменной учёткой не важно куда, что на сам сервер, что на компьютере пользователя выходит ошибка «Этот метод входа запрещено использовать». Под локальным Админом заходит. В групповых политиках запретов никаких нет.

Подскажите, где зарылась «собака», которая режет мне возможность логиниться под доменными учётками? Перерыл весь гугол и яндекс, но там всё ведёт про локальный вход.

Runas не работает под системной учётной записью

здравствуйте. проблема такая: если в запущенной под системной уч. записью командной строке.

Играясь с эмуляторами для андроида наткнулся на проблему что для некоторых эмуляторов нужно чтобы.

Вход на удаленку под анонимом

Имеем Windows Server 2008 Standart R2. Через брендмауэр доступ к удаленке разрешен только с двух ип.

После поднятия домена не могу войти под локальной учетной записью

Уважаемые пользователи поднял домен на server 2003, после перезагрузки не могу войти под локальной.

Symptom: When trying to logon a computer using non administrator ID, you may receive this message: «You cannot log on because the logon method you are using is not allowed on this computer. Please see you network administrator for more details.»

Case 1: Group Policy’ «Allow log on locally» was not setup to allow users or domain users. To setup allow users or domain users to logon the computer or domain, you need to add the users or domain users to the «Allow log on locally». Please follow these steps to add the users.

1. Run gpedit.msc.

2. Expand Computer ConfigurationWindows SettingsSecurity SettingsLocal Policies

3. Click on User Rights Assignment

4. Ensure that «Allow log on locally» includes Administrators, Backup

Operators, Domain Users or Users.

Case 2: Group Policy’ «Deny log on locally» was setup to deny users or domain users. To setup allow users or domain users to logon the computer or domain locally, «Deny log on locally» should be empty or no users or domain users in the list. Please follow these steps to remove the users or domain users from the «Deny log on locally».

1. Run gpedit.msc.

2. Expand Windows SettingsSecurity SettingsLocal Policies

3. Click on User Rights Assignment

4. Ensure that «Deny log on locally» is empty.

Case 3: The local group policy allow user to logon. However, domain group policy which overrides local policy doesn’t allow users to logon locally. The resolution is modify the domain policy to allow users to logon locally.

Case 4: The domain policy allows domain users to logon locally, but the local policy doesn’t and the domain policy doesn’t apply to the computer. The fix is running gpupdate to force to update the domain policy.

Case 5: Norton Firewall blocks the communication between the client and domain controller. The solution is disabling Norton firewall or re-configuring it to allow to access the domain controller.

Симптом: при попытке войти в систему с помощью компьютера без идентификатора администратора может появиться следующее сообщение: «Вы не можете войти в систему, поскольку используемый вами метод входа не разрешен на этом компьютере. За дополнительной информацией обращайтесь к сетевому администратору».

Случай 1: групповая политика «Разрешить локальный вход в систему» не была настроена для разрешения пользователей или пользователей домена. Чтобы разрешить пользователям или пользователям домена входить в систему на компьютере или в домене, необходимо добавить пользователей или пользователей домена в «Разрешить локальный вход в систему». Пожалуйста, следуйте этим шагам, чтобы добавить пользователей.

1. Запустите gpedit.msc.

2. Разверните Конфигурация компьютера Параметры Windows Параметры безопасности Локальные политики

3. Нажмите на Назначение прав пользователя

4. Убедитесь, что «Разрешить вход в систему локально» включает в себя администраторы, резервное копирование

Операторы, Пользователи домена или Пользователи.

Случай 2: групповая политика «Запретить локальный вход в систему» была настроена для запрета пользователей или пользователей домена. Чтобы настройка позволяла пользователям или пользователям домена входить в систему компьютера или домена локально, «Запретить вход в систему локально» должен быть пустым или в списке не должно быть ни пользователей, ни пользователей домена. Выполните следующие действия, чтобы удалить пользователей или пользователей домена из «Запретить локальный вход в систему».

1. Запустите gpedit.msc.

2. Разверните Параметры Windows Параметры безопасности Локальные политики

3. Нажмите на Назначение прав пользователя

4. Убедитесь, что «Запретить локальный вход в систему» пуст.

Случай 3: локальная групповая политика позволяет пользователю войти в систему. Однако групповая политика домена, которая переопределяет локальную политику, не позволяет пользователям входить в систему локально. Решение состоит в том, чтобы изменить политику домена, чтобы позволить пользователям входить в систему локально.

Случай 4. Политика домена позволяет пользователям домена входить в систему локально, но локальная политика этого не делает, и политика домена не применяется к компьютеру. Исправление запускает gpupdate, чтобы принудительно обновить политику домена.

Случай 5: Norton Firewall блокирует связь между клиентом и контроллером домена. Решением является отключение брандмауэра Norton или его повторная настройка, чтобы разрешить доступ к контроллеру домена.

Источник

Этот метод входа запрещено использовать windows server 2012

Общие обсуждения

Ситуация такова есть два сервера, сервер ServerDC и U-VSWDB-OIT1 оба Windows server 2012, поднят домен, контролер домена ServerDC, так-же для примера есть машина u-vdw-oit8-2 с осью Windows 7.

1. Если с машины входящей в домен, я попытаю зайти на ресурсы «U-VSWDB-OIT1», «u-vdw-oit8-2» введя в адресную строку следующий команду «\Ип_адрес», мне будет сообщено нет доступа, если же по имени компьютера все нормально.

2. Когда я пытаюсь зайти с машины не входящие в домен, на ресурсы «U-VSWDB-OIT1», «u-vdw-oit8-2» хоть по ип адресу, хоть по имени, у меня запрашиваются данные для авторизации, я их ввожу правильно, но ошибка нет доступа все равно возникает, на машину с windows XP зайти могу.

Все ответы

Проверьте прописаны ли адреса шлюза и днс на рабочей машине, также проверить параметры общего доступа на серваке.

Также уточните поднят ли dhcp

Проверьте прописаны ли адреса шлюза и днс на рабочей машине, также проверить параметры общего доступа на серваке.

Также уточните поднят ли dhcp

- Под рабочей машиной вы имеете ввиду машину с которой я пытаюсь зайти, если да, то там все корректно, в том числе и днс суффикс, как я писал ранее зайти на сервер с шарами по имени PC Я могу но только с доменной машины.

- DHCP сервер поднят на контроллере домена.

Люди помогите пожалуйста .

Или скажите куда обратится по этому вопросу, в другой организации я домен подымал на Windows 2008R2 такой проблемы не было.

По первому пункту. Такое возможно , если на машине не верно указан адрес primary dns server. Либо в вашей днс зоне по какой то причине нет записи об этом ресурсе.

С машины , на которой у вас проблемы с доступом по имени, попробуйте через cmd протестировать как разрешается имя ресурса. nslookup U-VSWDB-OIT1 , проверьте, верный ли вернется ip адрес.

По второму пункту. На ресурсах в которые вас не пускает создайте локальную учетную запись для не доменной машины и дайте ей права на чтение / запись

По первому пункту. Такое возможно , если на машине не верно указан адрес primary dns server. Либо в вашей днс зоне по какой то причине нет записи об этом ресурсе.

С машины , на которой у вас проблемы с доступом по имени, попробуйте через cmd протестировать как разрешается имя ресурса. nslookup U-VSWDB-OIT1 , проверьте, верный ли вернется ip адрес.

По второму пункту. На ресурсах в которые вас не пускает создайте локальную учетную запись для не доменной машины и дайте ей права на чтение / запись

Спасибо за помощь, но пожалуйста читайте по внимательнее суть проблемы.

По первому пункту если бы, проблема была в DNS сервере, то я не смог бы зайти по имени компа, как написано, а наоборот только по ип адресу и само собой nslookup показывает корректный ип адрес.

По второму пункту, вы тоже не поняли, я ввожу корректные учетные данные, когда я ввожу не верные система заново запрашивает учетные данные.

На сколько я понимаю логи, о ни говорят что не смогла опознать Security ID

Log Name: Security

Source: Microsoft-Windows-Security-Auditing

Date: 06.03.2014 7:52:05

Event ID: 4625

Task Category: Logon

Level: Information

Keywords: Audit Failure

User: N/A

Computer: U-VSWAP-OIT3.utes.loc

Description:

An account failed to log on.

Subject:

Security ID: NULL SID

Account Name: —

Account Domain: —

Logon ID: 0x0

Account For Which Logon Failed:

Security ID: NULL SID

Account Name: MSancho

Account Domain: UTES

Failure Information:

Failure Reason: An Error occured during Logon.

Status: 0x80090302

Sub Status: 0xc0000418

Process Information:

Caller Process ID: 0x0

Caller Process Name: —

Network Information:

Workstation Name: U-VDW-OIT8-1

Source Network Address: 172.16.2.67

Source Port: 1107

Detailed Authentication Information:

Logon Process: NtLmSsp

Authentication Package: NTLM

Transited Services: —

Package Name (NTLM only): —

Key Length: 0

This event is generated when a logon request fails. It is generated on the computer where access was attempted.

The Subject fields indicate the account on the local system which requested the logon. This is most commonly a service such as the Server service, or a local process such as Winlogon.exe or Services.exe.

The Logon Type field indicates the kind of logon that was requested. The most common types are 2 (interactive) and 3 (network).

The Process Information fields indicate which account and process on the system requested the logon.

The Network Information fields indicate where a remote logon request originated. Workstation name is not always available and may be left blank in some cases.

The authentication information fields provide detailed information about this specific logon request.

— Transited services indicate which intermediate services have participated in this logon request.

— Package name indicates which sub-protocol was used among the NTLM protocols.

— Key length indicates the length of the generated session key. This will be 0 if no session key was requested.

Источник

Adblock

detector

- Remove From My Forums

-

Question

-

Hi All

I have a domain controller (Windows server 2012 R2) and some clients (windows 10 pro.).

Everthing was working fine, suddenly i am not able to log in to the clients with the users accounts.

It says: (Th sign-in method you’re trying to use isn’t allowed. For more info, contact your network administrator.)

But when i use admin account its working fine and the client pc is able to access the domain controller.

Any idea whats happning and which logs/events i should look after in the domain controller?

Thanks in advance.

Answers

-

Sounds like you’ve configured either an AD domain security policy to deny logon locally to Domain Users or an NPS network access policy which is denying said users. To read more in depth about these possibilities, and the solutions, see here: the

sign-in method you’re trying to use isn’t allowed

Best Regards, Todd Heron | Active Directory Consultant

-

Proposed as answer by

Monday, October 10, 2016 3:54 PM

-

Marked as answer by

Leo Han

Wednesday, November 2, 2016 5:18 AM

-

Proposed as answer by

- Remove From My Forums

-

Question

-

Hi All

I have a domain controller (Windows server 2012 R2) and some clients (windows 10 pro.).

Everthing was working fine, suddenly i am not able to log in to the clients with the users accounts.

It says: (Th sign-in method you’re trying to use isn’t allowed. For more info, contact your network administrator.)

But when i use admin account its working fine and the client pc is able to access the domain controller.

Any idea whats happning and which logs/events i should look after in the domain controller?

Thanks in advance.

Answers

-

Sounds like you’ve configured either an AD domain security policy to deny logon locally to Domain Users or an NPS network access policy which is denying said users. To read more in depth about these possibilities, and the solutions, see here: the

sign-in method you’re trying to use isn’t allowed

Best Regards, Todd Heron | Active Directory Consultant

-

Proposed as answer by

Monday, October 10, 2016 3:54 PM

-

Marked as answer by

Leo Han

Wednesday, November 2, 2016 5:18 AM

-

Proposed as answer by