Обновлено 17.03.2019

Добрый день! Уважаемые читатели и гости IT блога Pyatilistnik.org. Не так давно мы с вами установили Windows Server 2019 и произвели его базовую настройку. Развернули на сервере разные сервисы и запустили его в производственную среду. Идет время и на нем появляется проблема, что встроенный антивирус защитник Windows он же Windows Defender, начинает потреблять очень много процессорных мощностей и было принято решение его удалить. Или же у вас есть желание установить другой антивирус, а защитник Windows не отключать, а удалить совсем, как это сделать. Именно этот момент мы и разберем сегодня в данной заметке.

Можно ли полностью удалить Защитник Windows?

И так, как я и писал выше, мой Windows Defender на 2019 сервере стал кушать много CPU, примерно 25%, нечто подобное я уже видел на сервере печати, где процесс «Print Filter Pipeline Host » на 100% использовал процессор или же недавний пример с процессом Wmiprvse.exe. Пример такого поведения в Windows Server предостаточно, было принято решение отключить защитника, как службу да и еще к тому же установить сторонний антивирус Касперского, так сказать убить два зайца сразу. И какого же было мое удивление, когда я начал искать информацию об отключении Windows Defener, что в Windows Server 2016 и 2019, его можно удалить, как обычный компонент. Это правильнее, так как в системе становится меньше служб и меньше нужно обновлять ее, короче одни плюсы.

Методы удаления Windows Defender

Хоть разработчики и обошли данной возможностью Windows 10, но в Windows Server 2016 и 2019 она есть и вы полностью можете убрать из них защитник. Сделать это можно тремя методами:

- Используя оснастку «Диспетчер серверов»

- Оболочку PowerShell

- Через Windows Admin Center

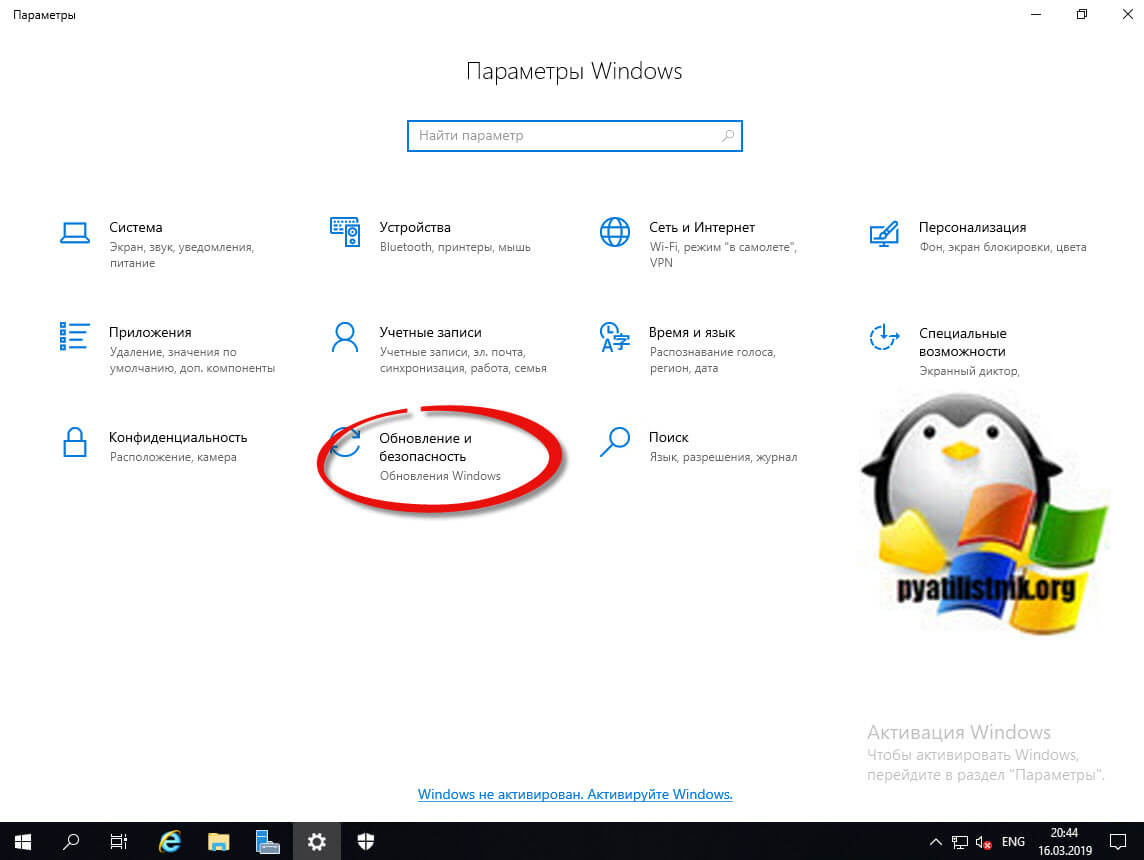

Что конкретно мы деинсталлируем данными методами. Откройте через пуск «Параметры Windows», или просто нажмите сочетание клавиш WIN+I. Перейдите в раздел «Обновление и безопасность».

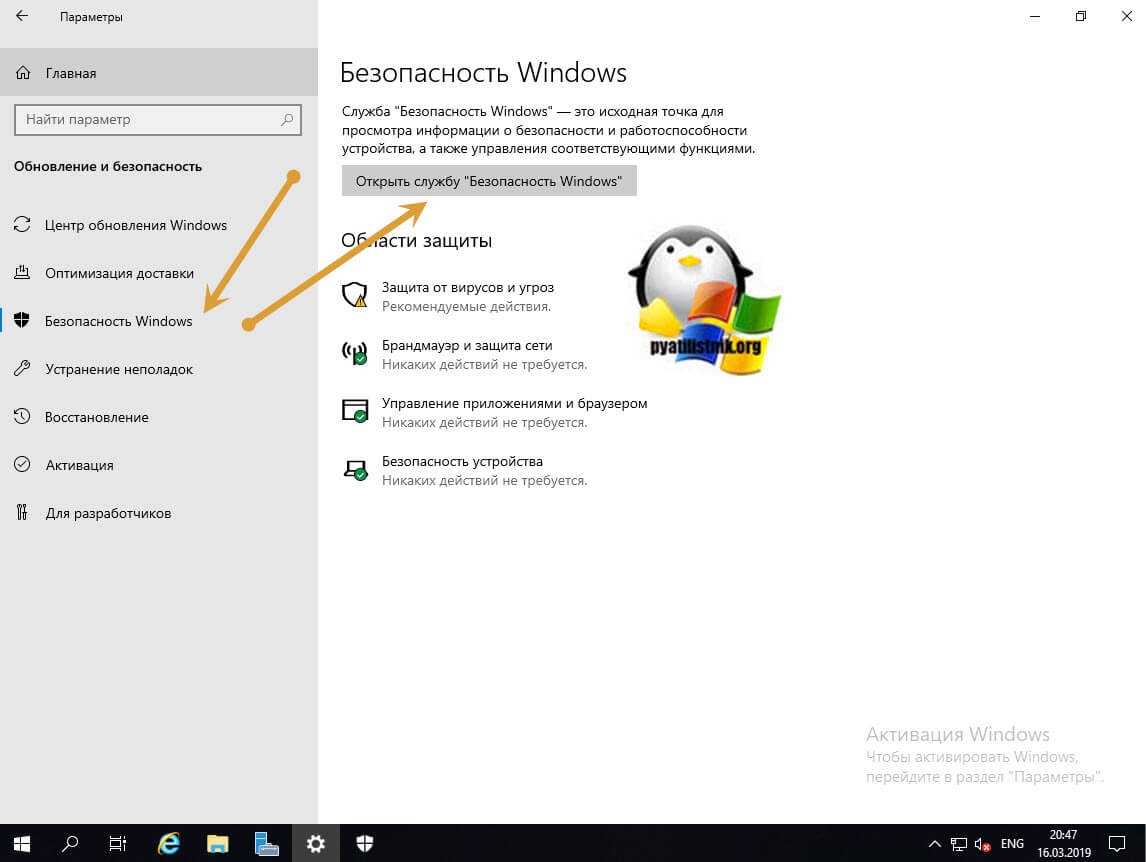

Находим пункт «Безопасность Windows» и нажимаем «Открыть службу безопасность Windows».

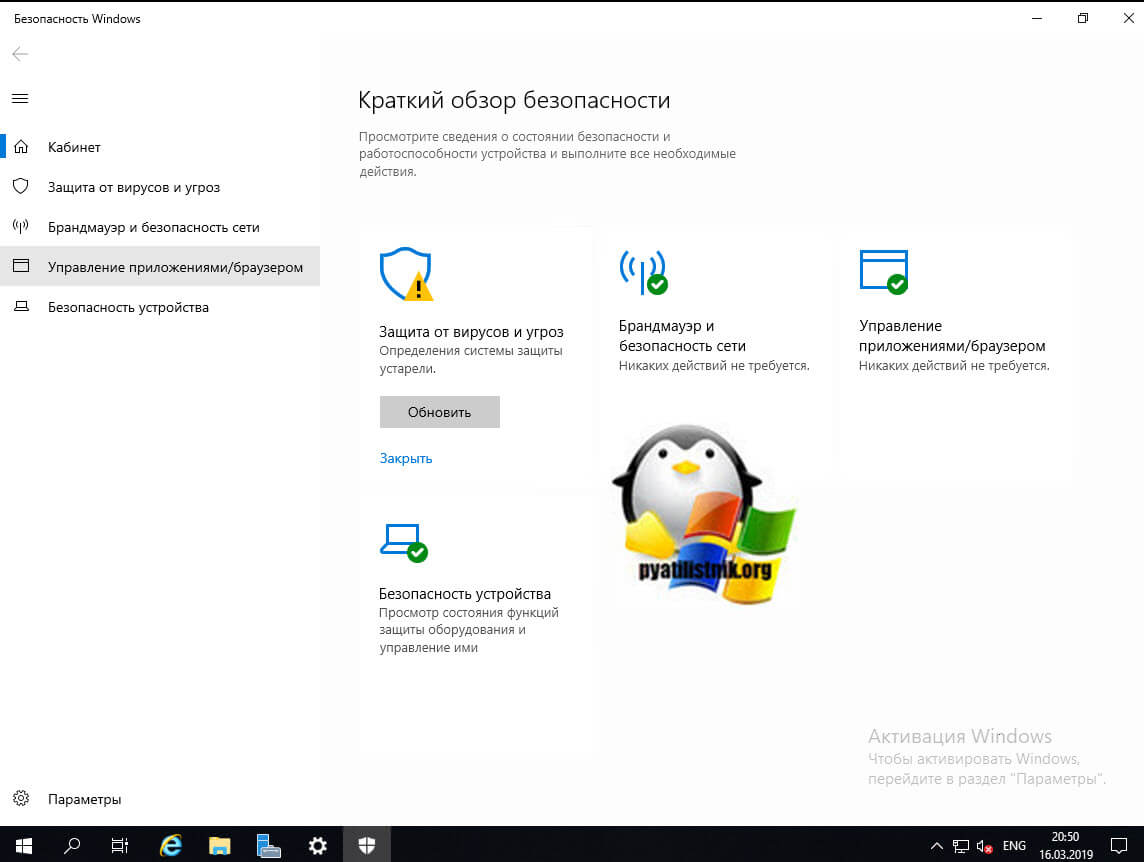

У вас откроется Windows Defender, в котором можно управлять четырьмя пунктами:

- Защита от вирусов и угроз

- Брандмауэр и безопасность сети

- Управление приложениями/браузер

- Безопасность устройств

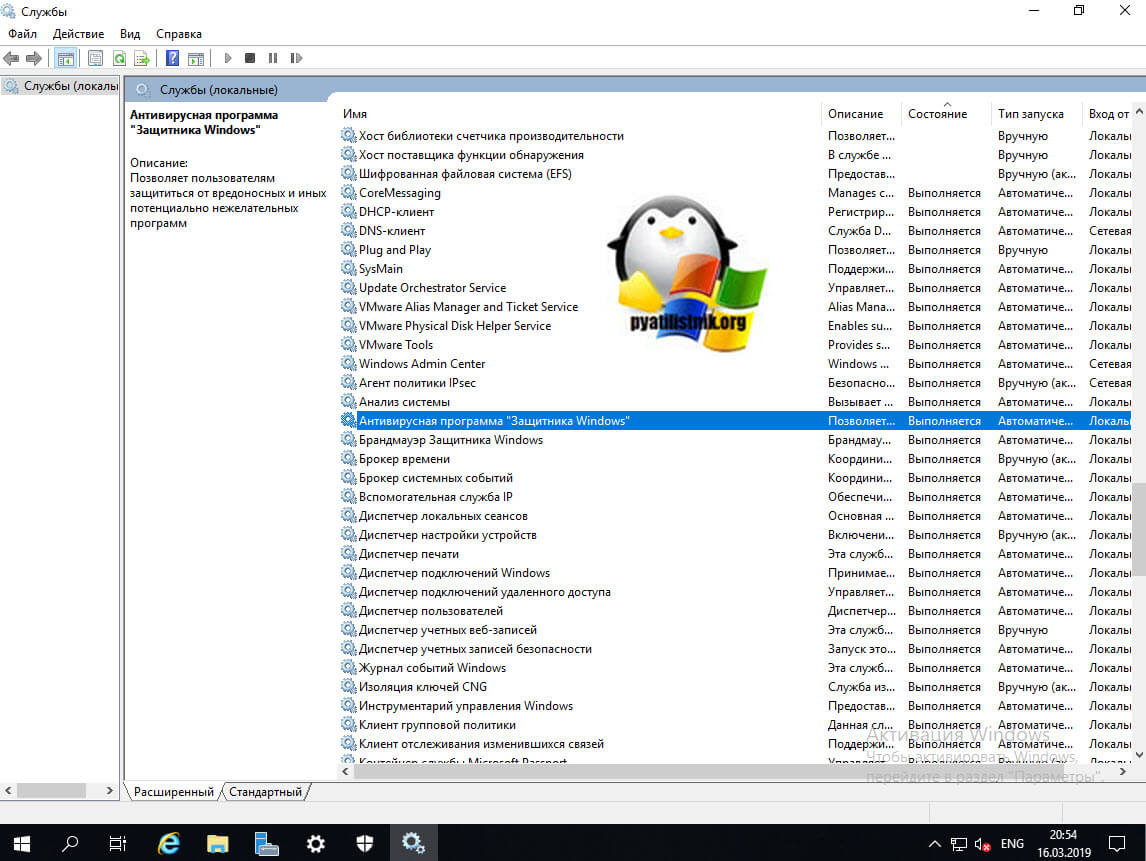

Если посмотреть службы в Windows Server 2019, то вы обнаружите вот такие две:

- Антивирусная программа «Защитник Windows»

- Брандмауэр Защитника Windows

Удаление защитника Windows через диспетчер серверов

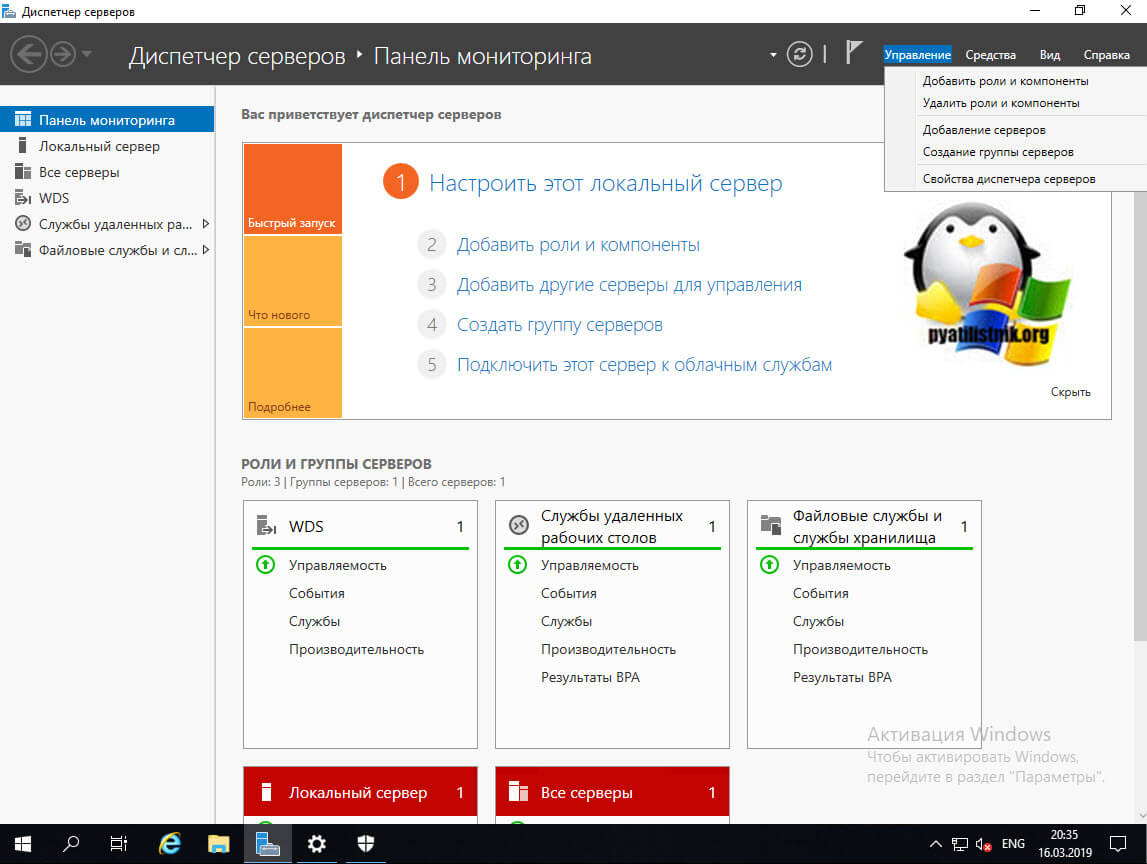

Оснастка «Диспетчер серверов» или ServerManager.exe, это основной инструмент администрирования серверов, начиная с Windows Server 2012 R2, который плотно вошел в инструменты системного администратора. Открываем ее и переходим в пункт «Управление — Удаление роли или компоненты».

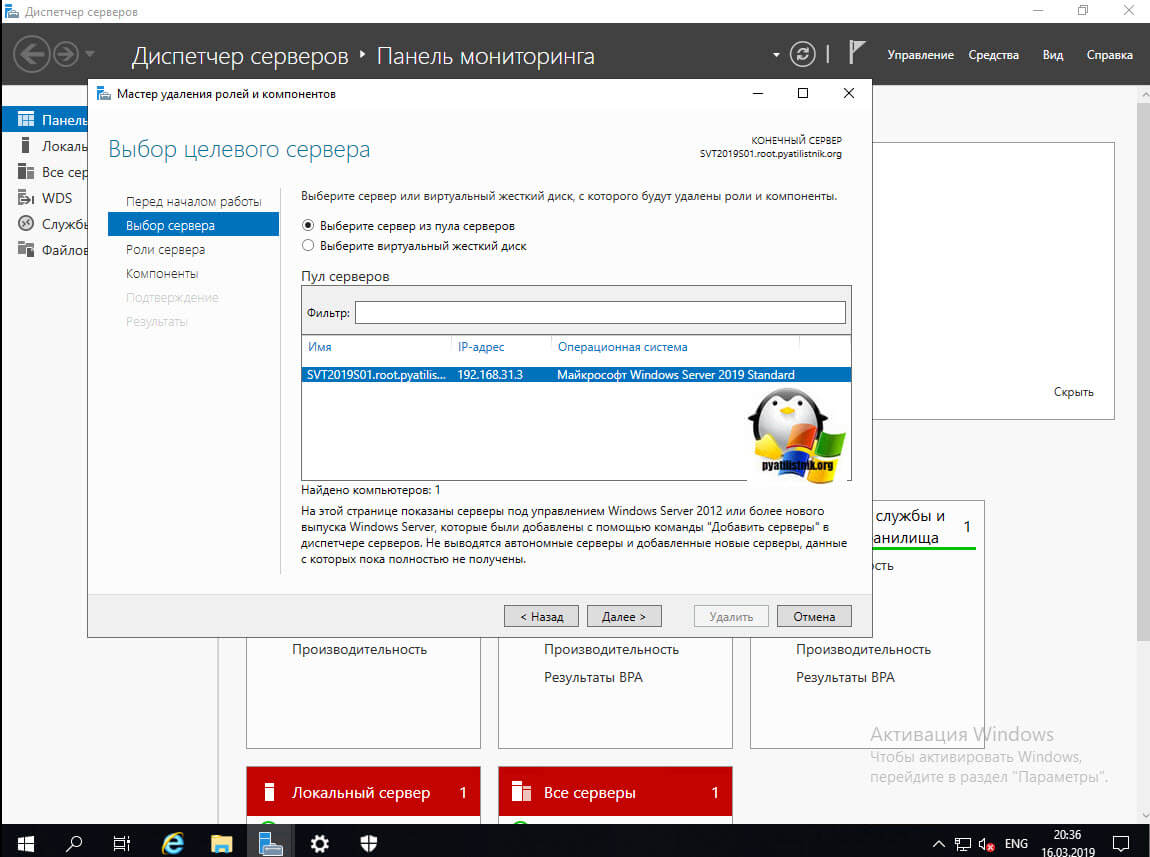

Выбираем сервер с которого мы планируем полностью удалить защитник Windows. Напоминаю, что «Диспетчер серверов» может управлять и удаленным сервером или целым пулом серверов. В моем примере я выберу свой локальный сервер, на котором я устанавливал WDS роль.

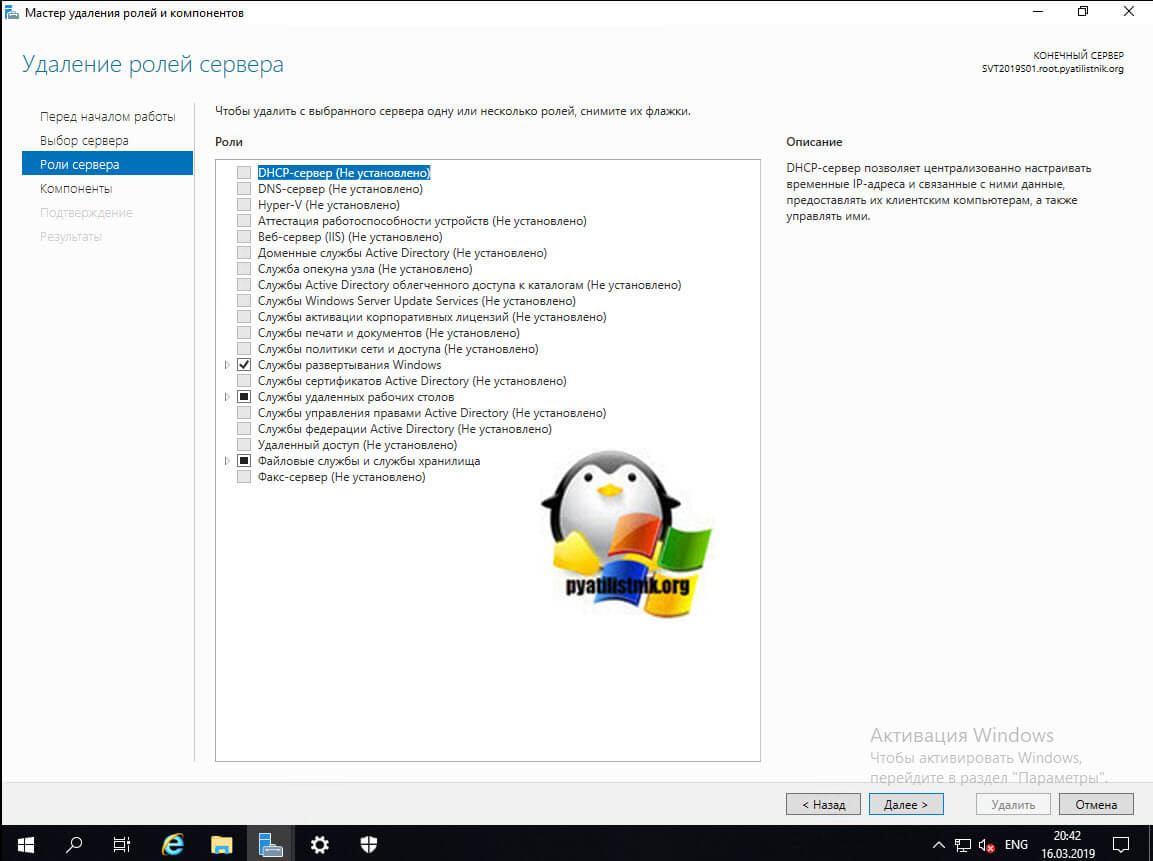

Пропускаем окно со списком ролей Windows Server 2019

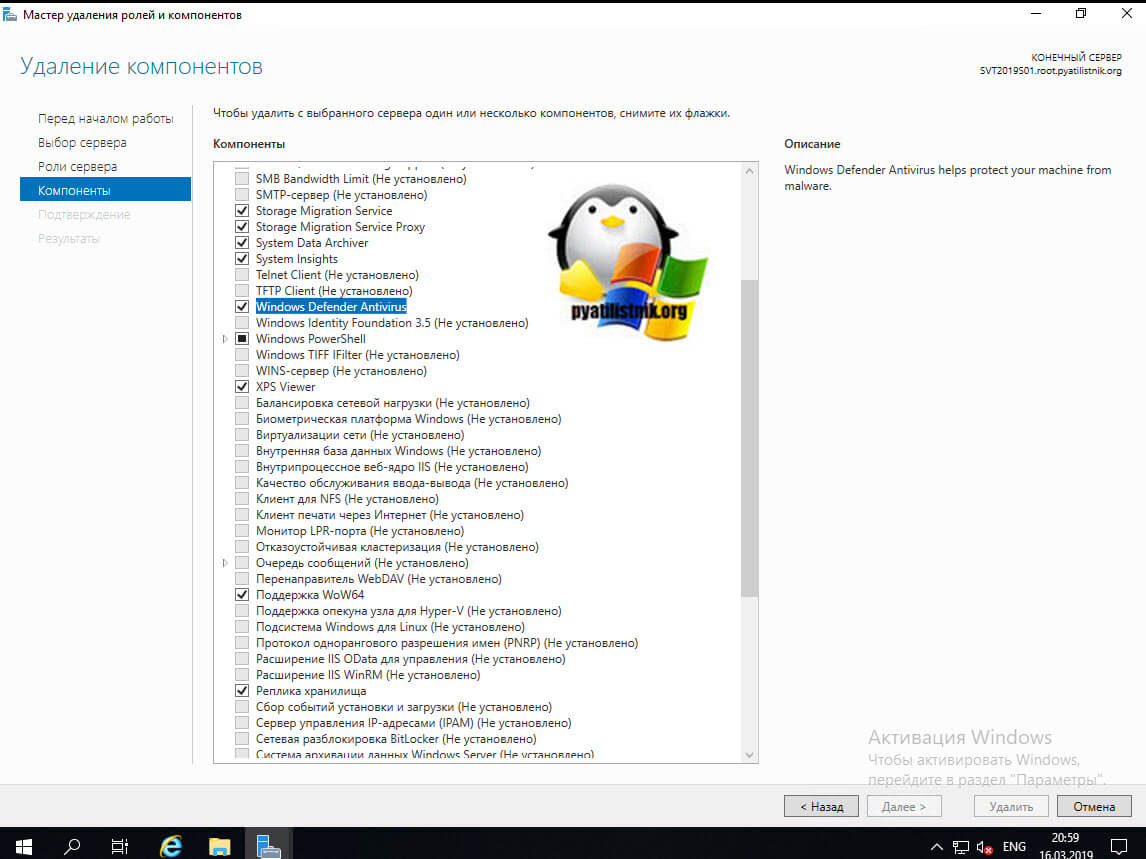

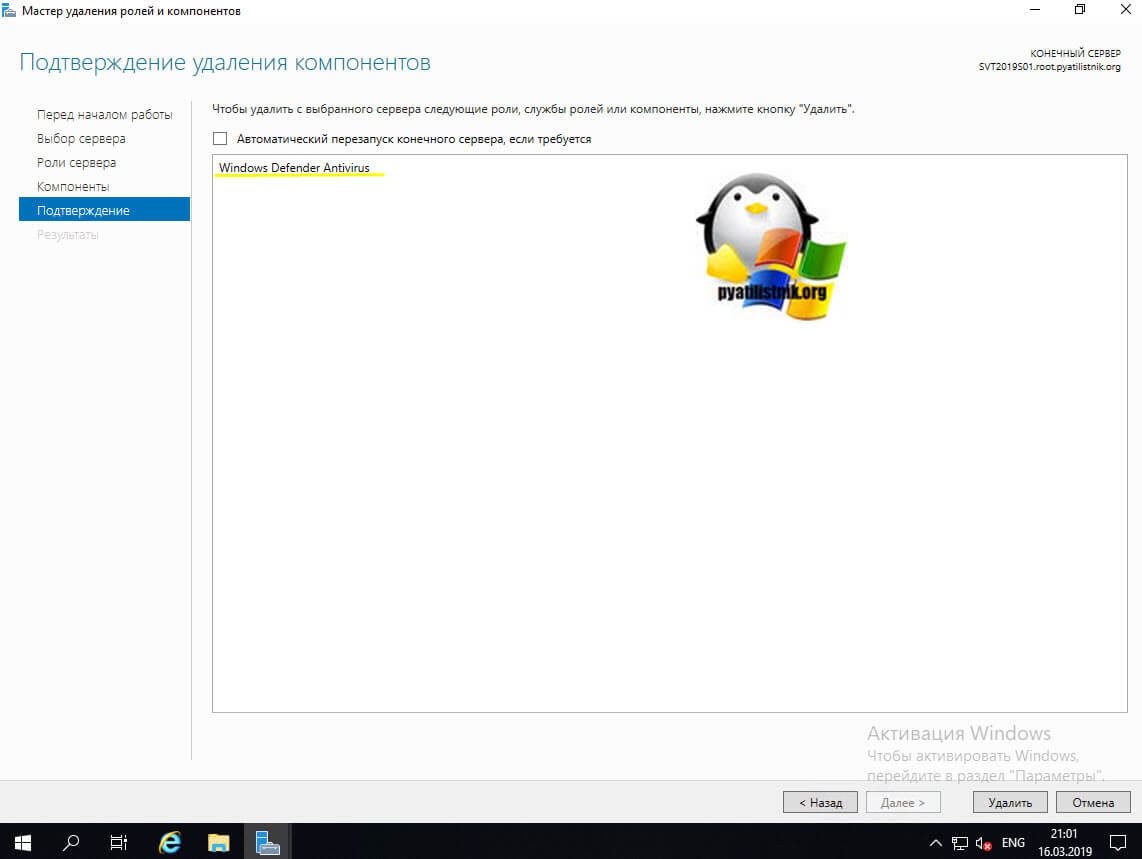

Снимаем галку «Windows Defender Antivirus», это позволит его полностью удалить с сервера. Нажимаем далее.

Нажимаем кнопку «Удалить». Сам процесс занимает около минуты.

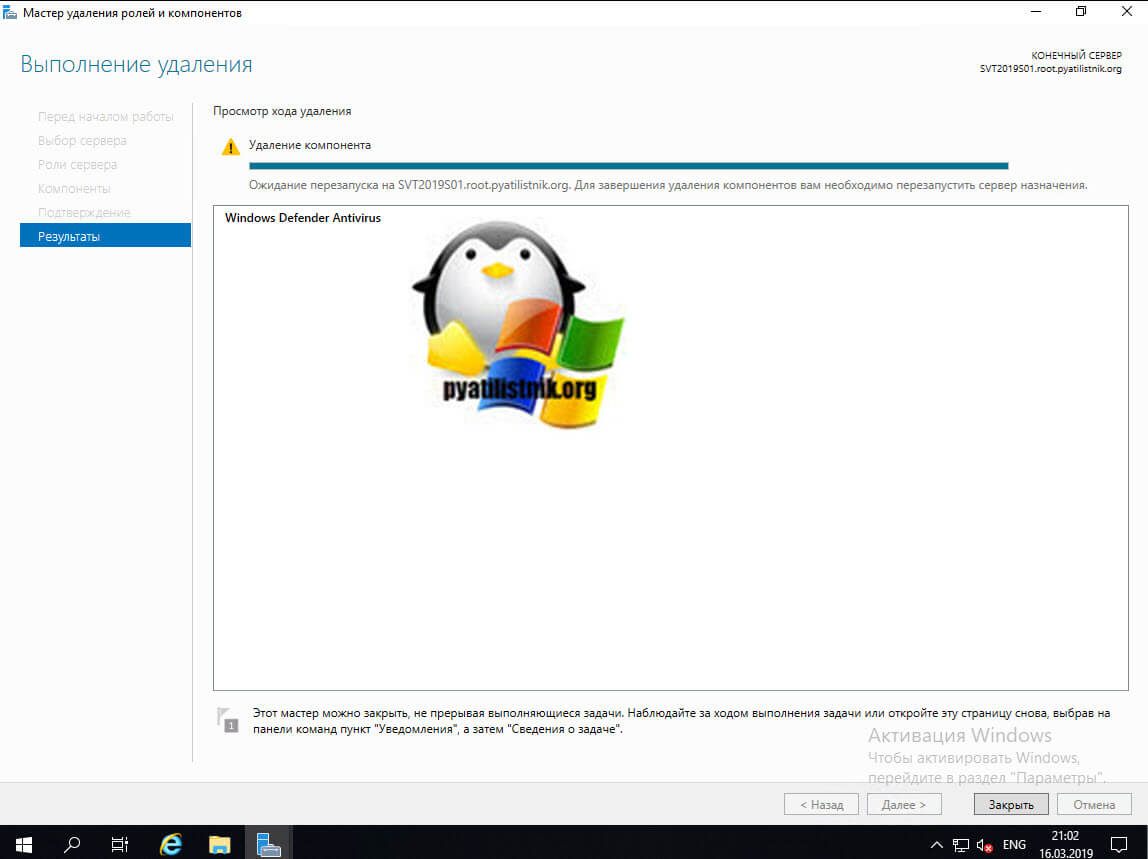

После удаления компонента, нужна обязательная перезагрузка сервера. Выполните ее, когда у вас будет возможность, но лучше не затягивать, сервера начинают тупить в таком состоянии ожидания.

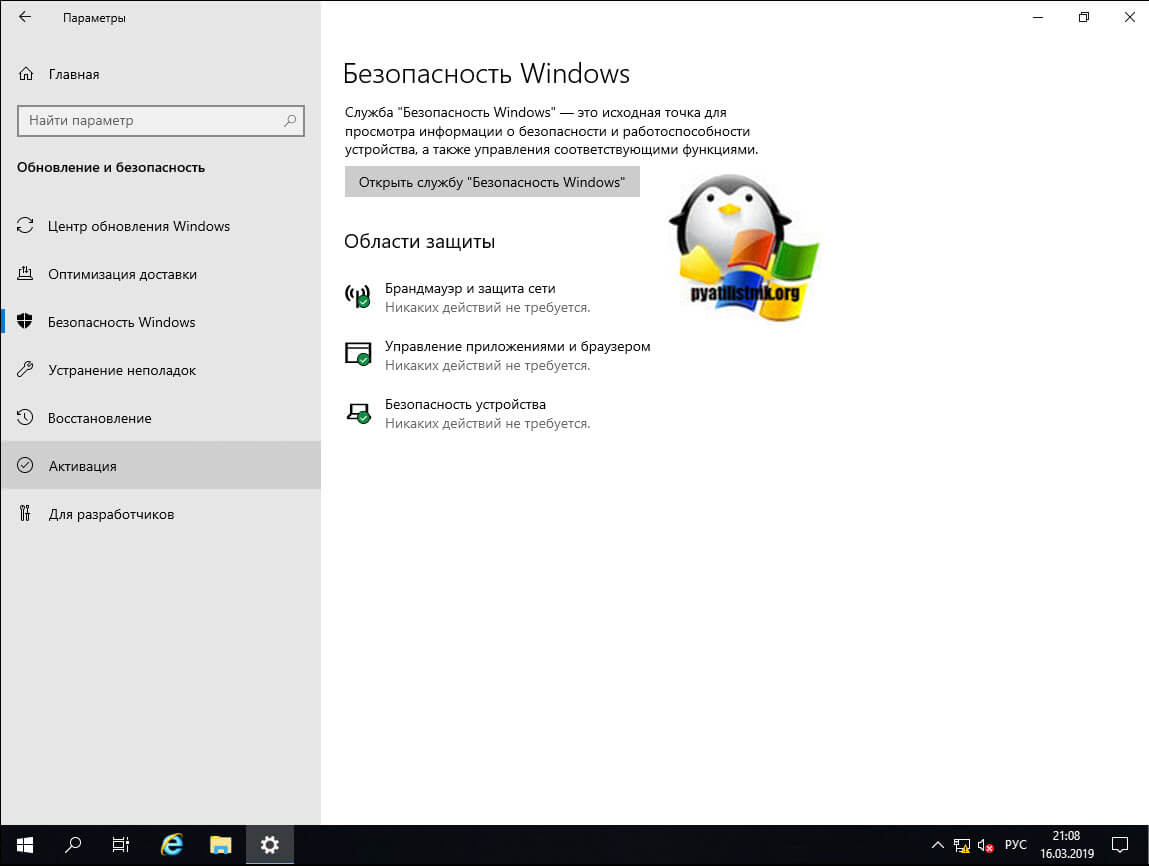

Все, теперь после перезагрузки защитник windows удален с сервера. Можете это проверить. Откройте пункт «Безопасность Windows» и убедитесь, что там пропал пункт «Защита от вирусов и угроз»

Как удалить защитник виндовс через PowerShell

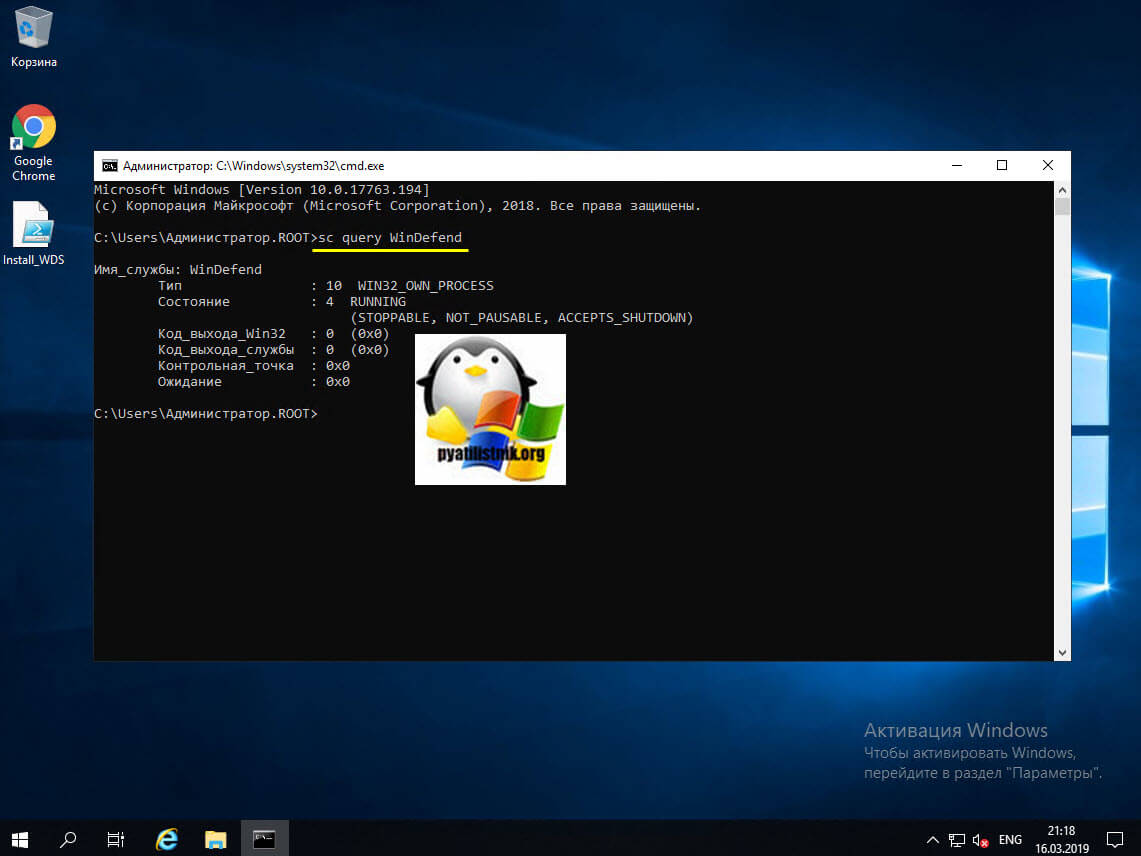

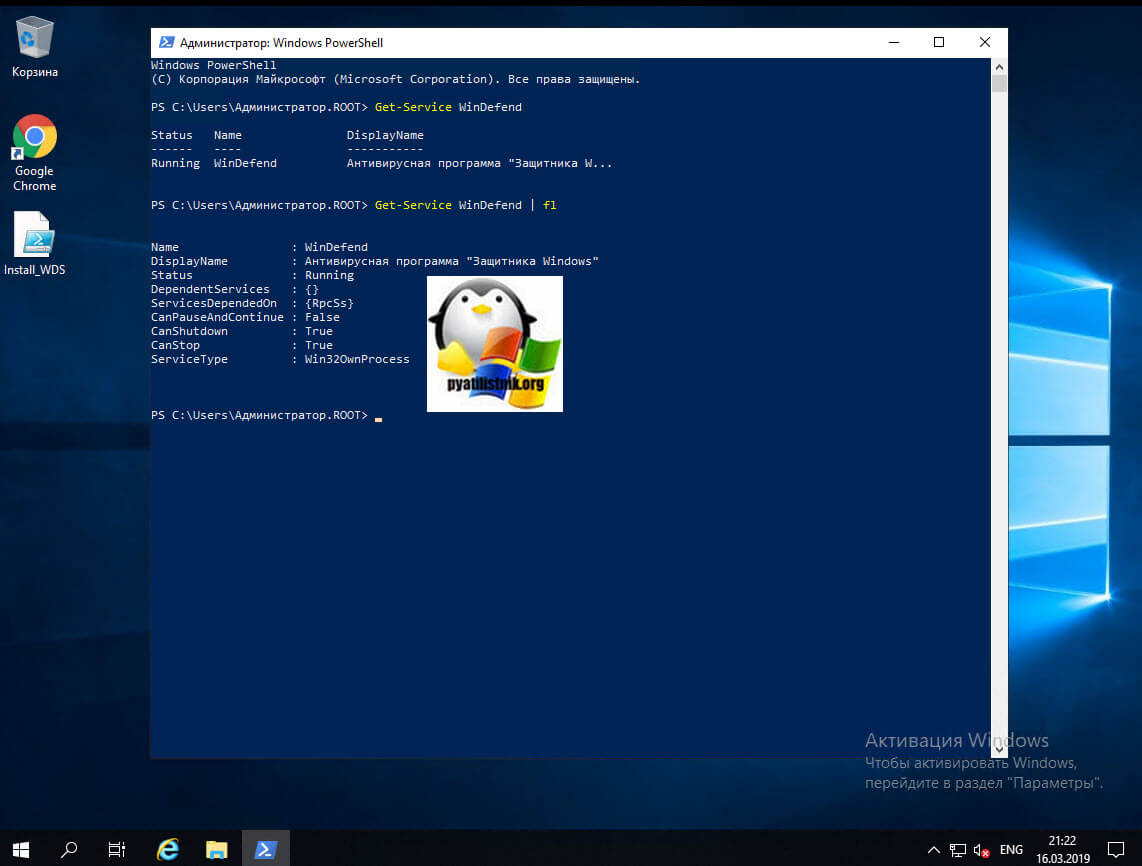

Windows PowerShell, не зря называют мощным средством по управлению серверов, его возможности практически бесконечны. Полностью удалить защитник в Windows Server 2019, можно специальным командлетом. Для этого для начала проверьте состояние службы и есть ли у вас вообще в системе Windows Defender. Для этого в командной строке введите команду:

Как видите состояние у Windefend «RUNNING», что означает, что она запущена.

Можно посмотреть ее состояние и через оснастку PowerShell, лучше ее открыть от имени администратора. Введите команду:

Get-Service WinDefend | Fl

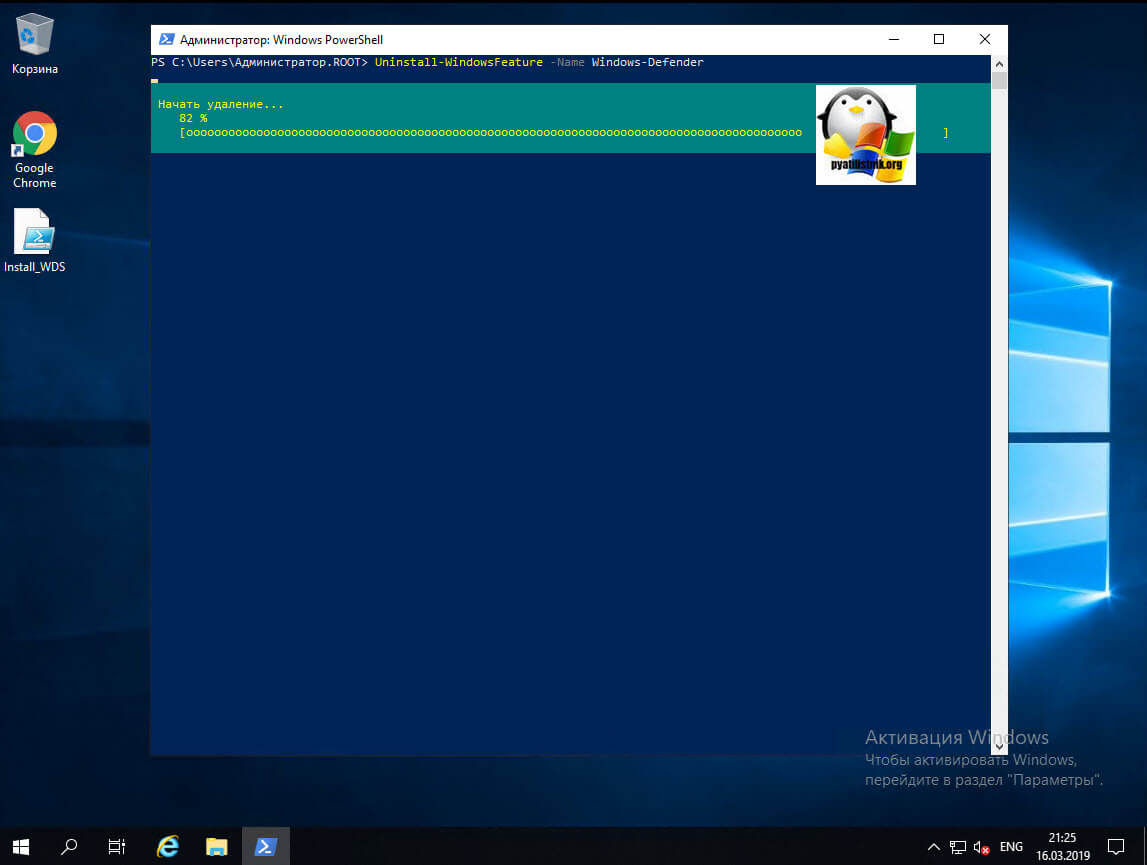

Чтобы полностью удалить защитник виндовс, вам необходимо в PowerShell ввести вот такую команду:

Uninstall-WindowsFeature -Name Windows-Defender

Начнется процесс деинсталляции компонента Windows Server 2019, вы будите видеть шкалу прогресса.

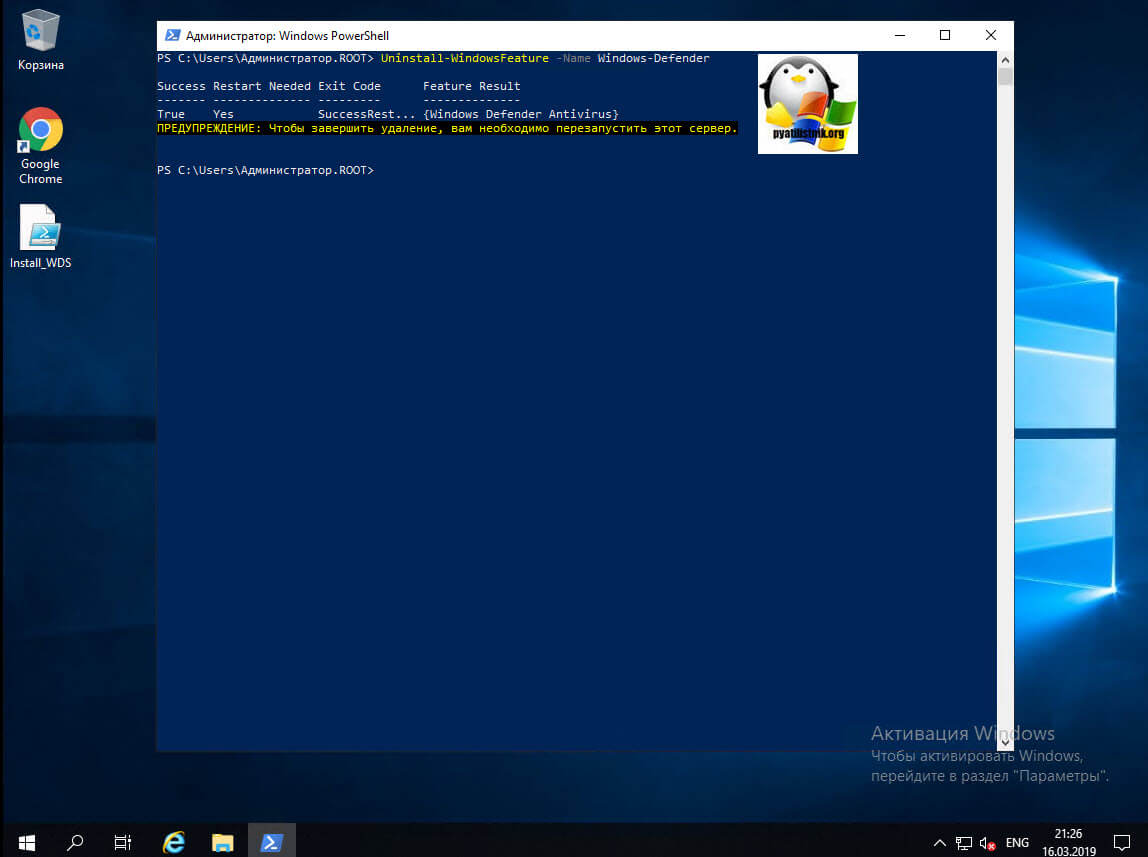

Вы увидите сообщение, что служба Windows Defender Antivirus успешно удалена, и чтобы завершить удаление, вам необходимо перезапустить этот сервер.

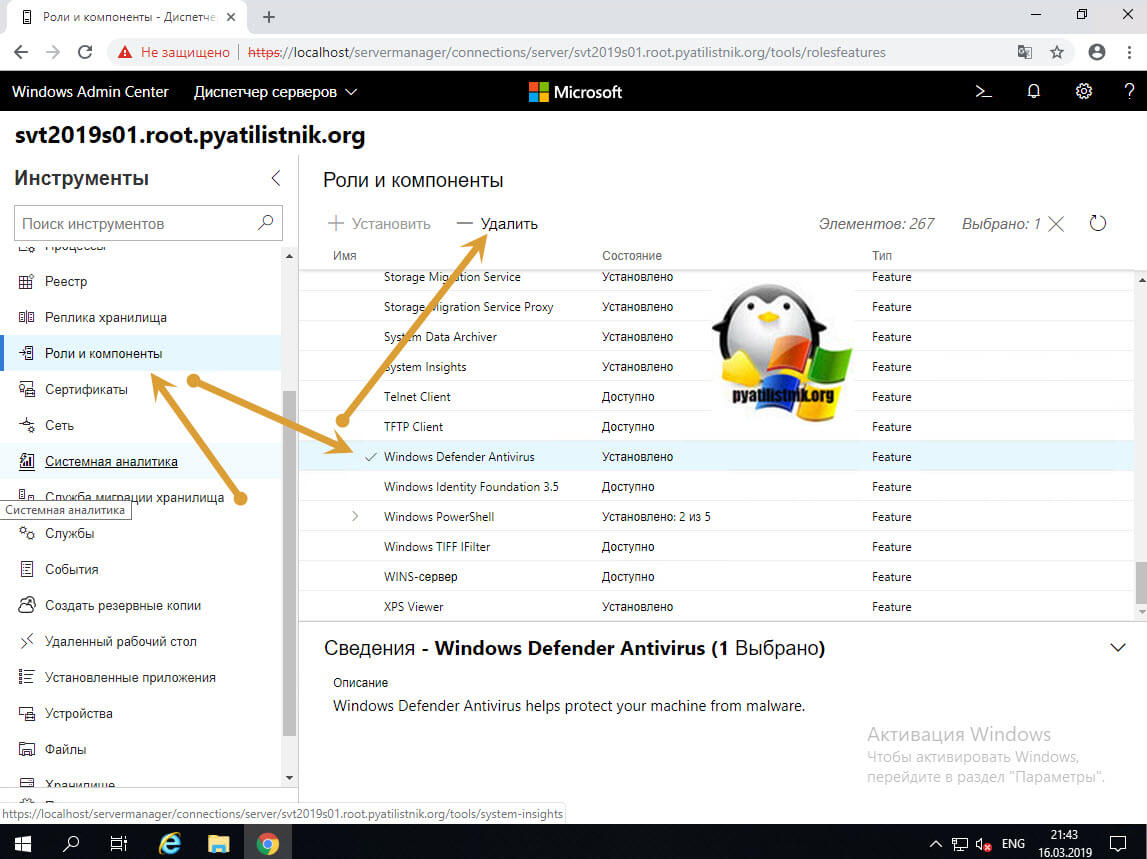

Как удалить защитник windows через Windows Admin Center

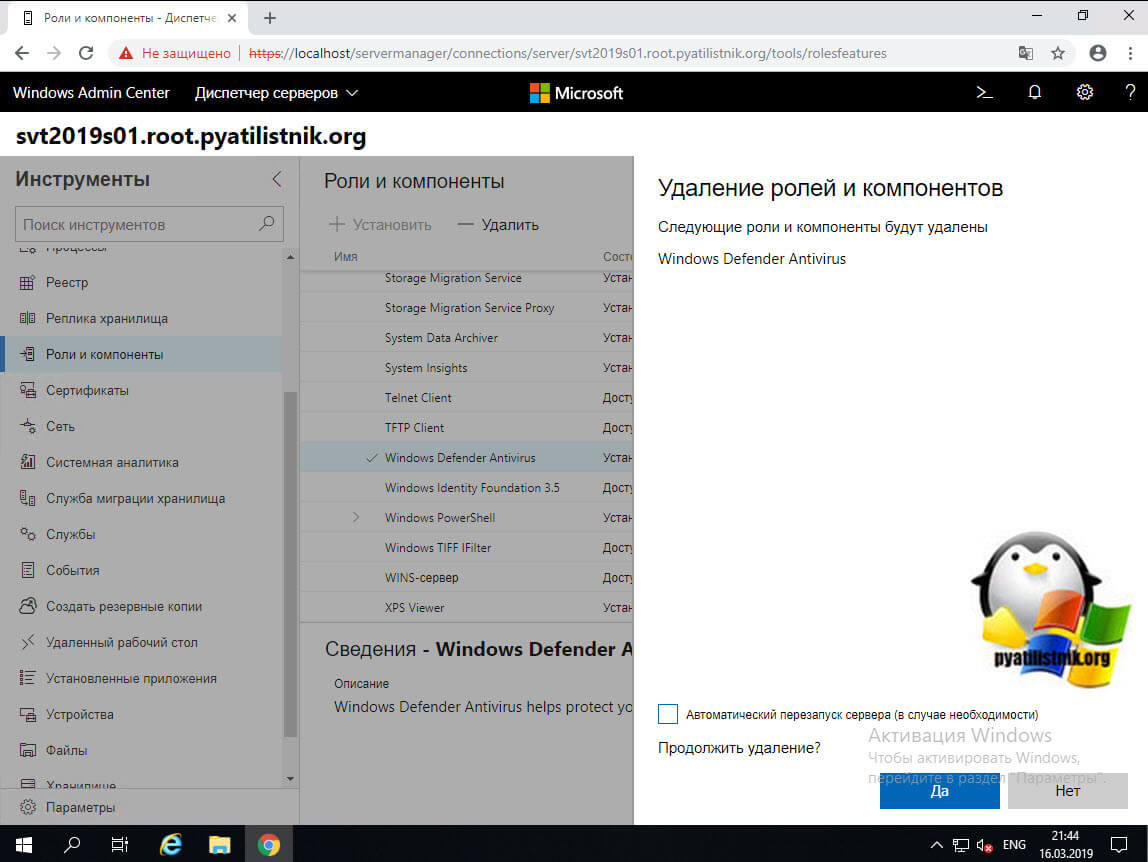

Напоминаю, что Windows Admin Center — это новый инструмент управления серверами, локальными и удаленными, из браузера. Он легко может удалять компоненты, в нашем случае Windows Defender. Открываем его и переходим пункт «Роли и компоненты», находим «Windows Defender Antivirus» и удаляем его.

Появится всплывающее окно, где будут проверенны зависимости, если их нет, нажмите кнопку «Да», чтобы запустить процесс деинсталляции.

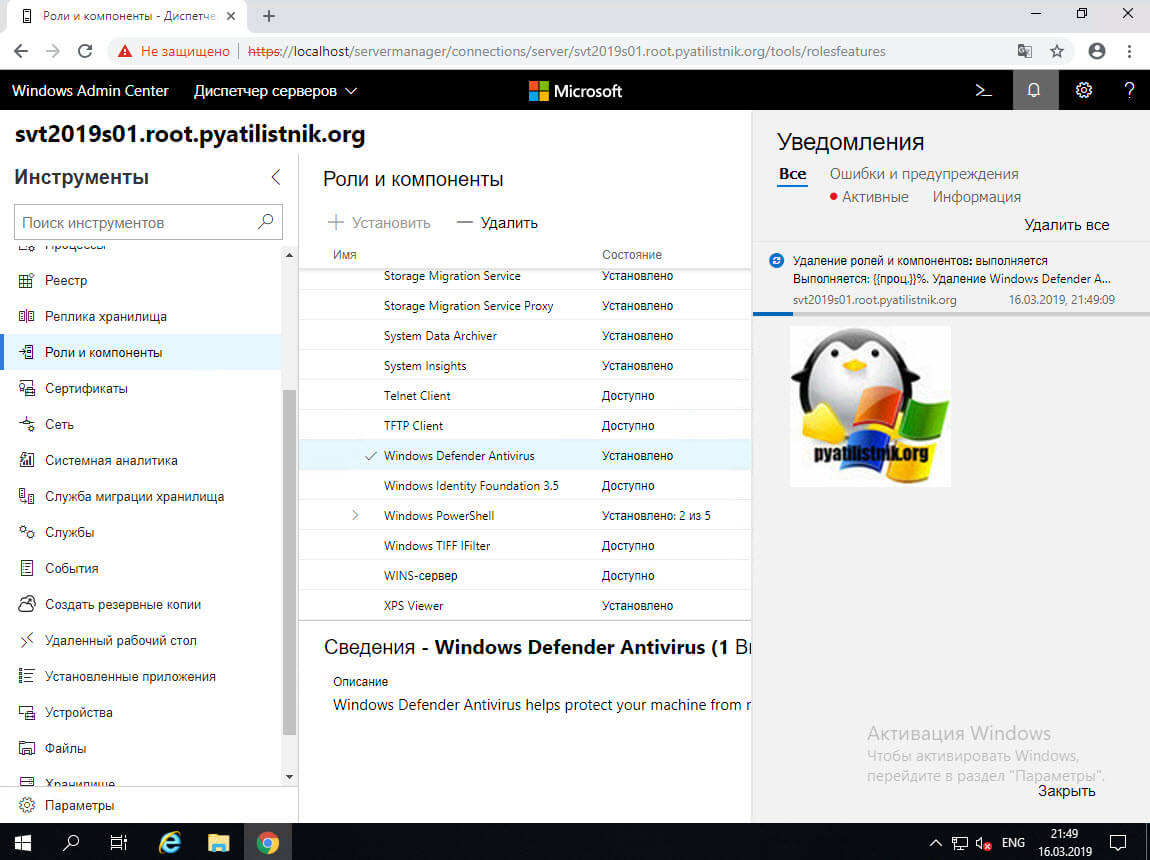

В оповещениях вы можете следить за процессом удаления, после чего вам потребуется перезагрузка.

В итоге мы рассмотрели с вами три метода, как полностью удалить защитник виндовс (Windows Defender Antivirus). Вы могли заметить, что это очень просто. Если у вас остались ко мне вопросы, то жду их в комментариях. С вами был Иван Семин, автор и создатель IT блога Pyatilistnik.org,

- Remove From My Forums

-

Question

-

Hi,

punchline is in the title. If I press Scan Now nothing happens and as far as I know Server 2012 shouldnt even have Windows Defender… Im running Endpoint Protection 2012 as a security solution. OS is, Server 2012 Enterprise Edition. Not sure what other

infos i should provide… Here is an image of my Action Center:i.imgur.com/9Ocy1tM.jpg

Answers

-

Ultimately I formatted the server and reinstalled win2012 which fixes this problem…

-

Marked as answer by

Thursday, February 21, 2013 8:39 AM

-

Marked as answer by

- Remove From My Forums

-

Question

-

Hi,

punchline is in the title. If I press Scan Now nothing happens and as far as I know Server 2012 shouldnt even have Windows Defender… Im running Endpoint Protection 2012 as a security solution. OS is, Server 2012 Enterprise Edition. Not sure what other

infos i should provide… Here is an image of my Action Center:i.imgur.com/9Ocy1tM.jpg

Answers

-

Ultimately I formatted the server and reinstalled win2012 which fixes this problem…

-

Marked as answer by

Thursday, February 21, 2013 8:39 AM

-

Marked as answer by

In Windows Server 2012 R2 and Windows 8.1, Windows Defender Antivirus is available on Server Core installation options (without the user interface), and it is enabled by default. Windows Defender Antivirus is primarily intended for consumer and unmanaged PC scenarios.

[Solved] How to Disable Windows Defender Antivirus via Security Center, Group Policy or Registry

Sometimes, you may want to turn off Windows Defender Antivirus to perform certain tasks that it may interfere with, or you plan to install other antivirus application software. In this article, I will show you step by step for how to turn off Windows Defender Antivirus via Security Center, Group Policy or Registry.

Content Summary

Turn off Windows Defender Antivirus temporarily via Windows Defender Security Center

Turn off Windows Defender Antivirus via Group Policy

Disable Windows Defender Antivirus via Registry

Disable Windows Defender Antivirus in Windows Vista

Turn Off Windows Defender Antivirus in Windows 7

Turn Off Windows Defender Antivirus in Windows 8 and Windows 8.1

Turn off Windows Defender Antivirus temporarily via Windows Defender Security Center

Step 1: Go to Start > Settings > Update & Security.

Step 2: Select Windows Security from the left pane and choose Open Windows Defender Security Center.

Open Windows Defender Security Center

Step 3: Click on Virus & Threat Protection settings link.

Virus & Threat Protection settings

Step 4: Click the Real-Time Protection, Cloud-Delivered Protection and Automatic Sample Submission toggle to turn off Windows Defender Antivirus.

Real-Time Protection, Cloud-Delivered Protection and Automatic Sample Submission

Turn off Windows Defender Antivirus via Group Policy

Step 1: Press Win + R and Type gpedit.msc, then hit Enter or OK.

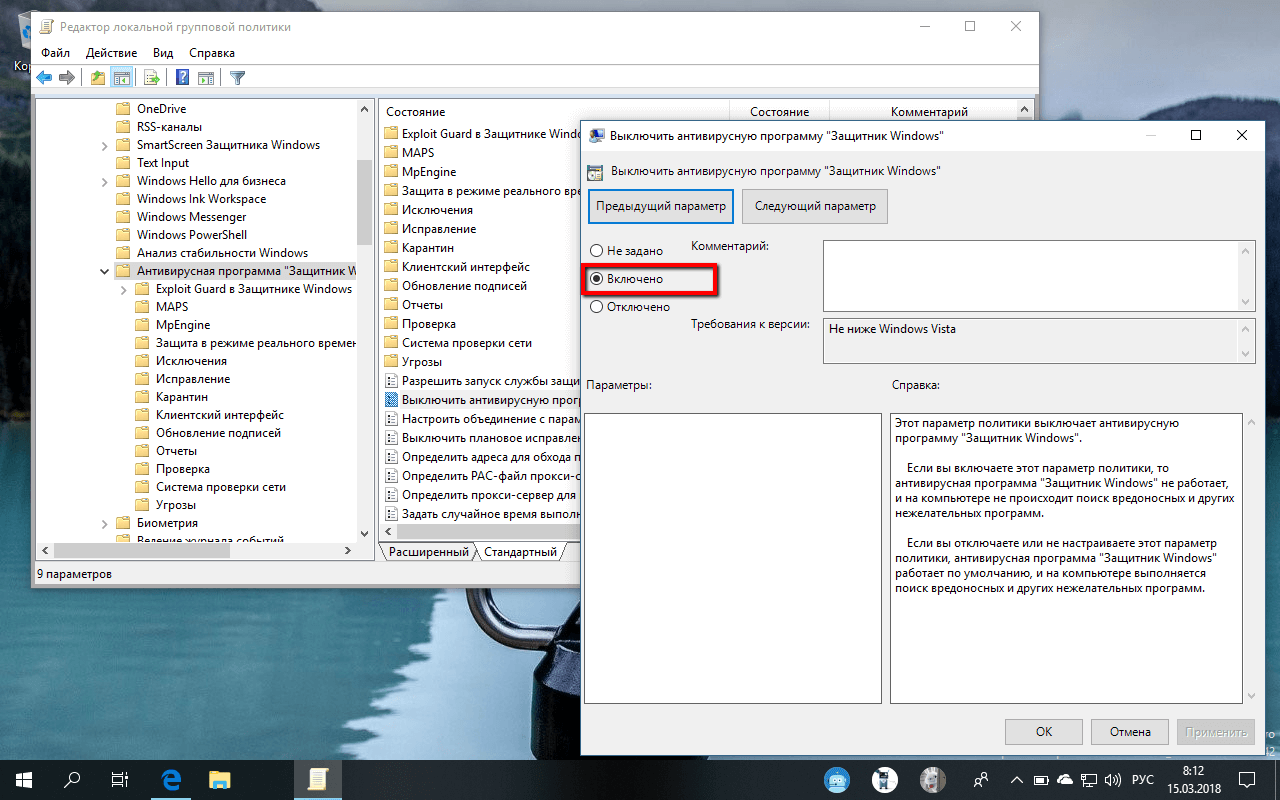

Step 2: Go to Computer Configuration > Administrative Templates > Windows Components > Windows Defender Antivirus.

Step 3: Double click on Turn off Windows Defender Antivirus policy

Turn off Windows Defender Antivirus policy

Step 4: Select Enabled button and click OK.

Enabled Turn off Windows Defender Antivirus policy

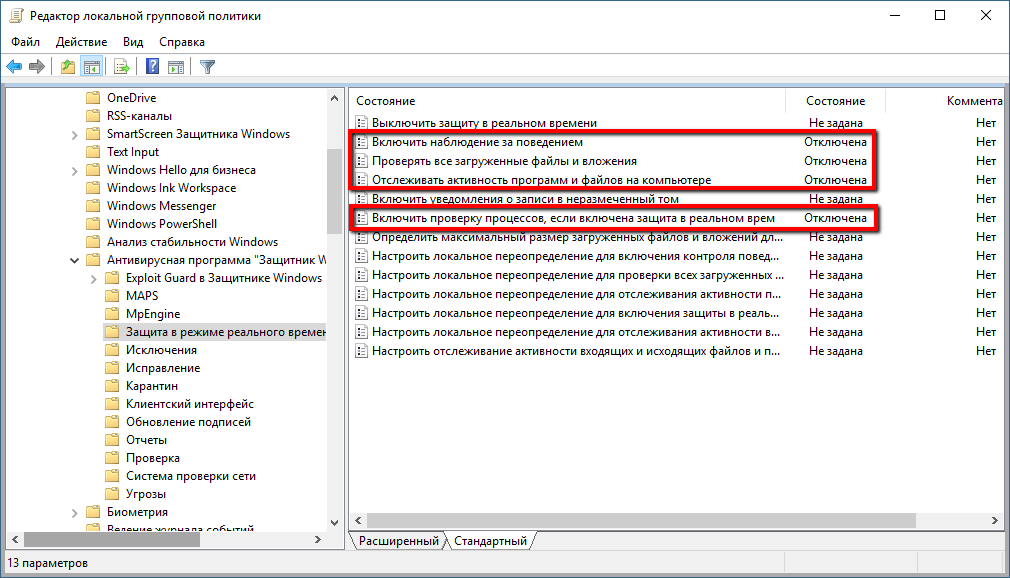

Step 5: Go to Computer Configuration > Administrative Templates > Windows Components > Windows Defender Antivirus > Real-time Protection.

Step 6: Double click on Monitor file and program activity on your computer policy.

Step 7: Select Disabled button and click OK.

Disabled Monitor file and program activity on your computer policy

Step 8: Go to Computer Configuration > Administrative Templates > Windows Components > Windows Defender Antivirus > Real-time Protection.

Step 9: Double click on Turn on process scanning whenever real-time protection is enabled policy.

Step 10: Select Disabled button and click OK.

Disabled Turn on process scanning whenever real-time protection is enabled policy

Step 11: Go to Computer Configuration > Administrative Templates > Windows Components > Windows Defender Antivirus > Real-time Protection.

Step 12: Double click on Turn on behavior monitoring policy.

Step 13: Select Disabled button and click OK.

Disabled Turn on behavior monitoring policy

Step 14: Restart computer.

Disable Windows Defender Antivirus via Registry

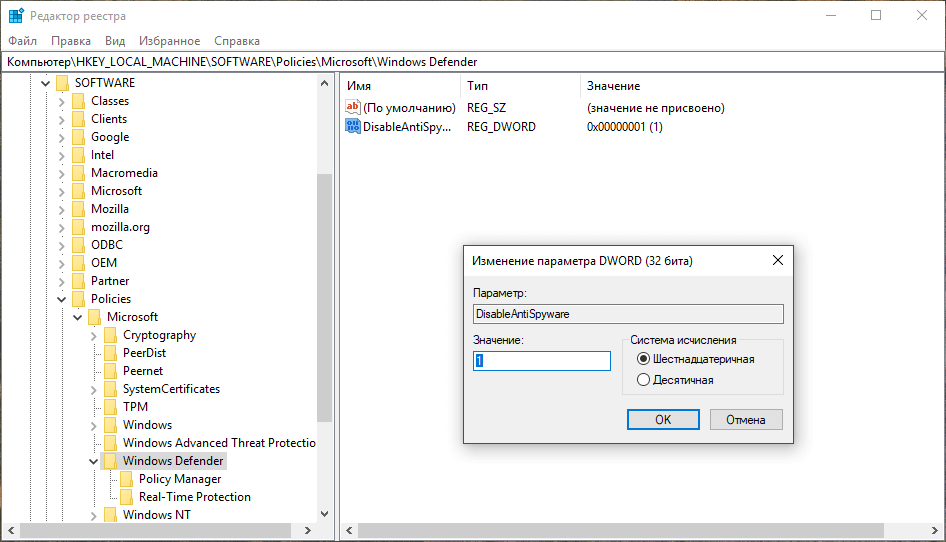

Step 1: Press Win + R and Type regedit, then hit Enter or OK.

Step 2: Go to HKEY_LOCAL_MACHINE > SOFTWARE > Policies > Microsoft > Windows Defender.

Step 3: Right-click Windows Defender folder. You should see a drop-down menu appear.

Step 4: Select New > DWORD (32bit) Value.

Create DisableAntiSpyware DWORD

Step 5: Enter DisableAntiSpyware as the file name.

Step 6: Double-click DisableAntiSpyware DWORD file and enter 1 for Value data then click OK.

Set DisableAntiSpyware to 1

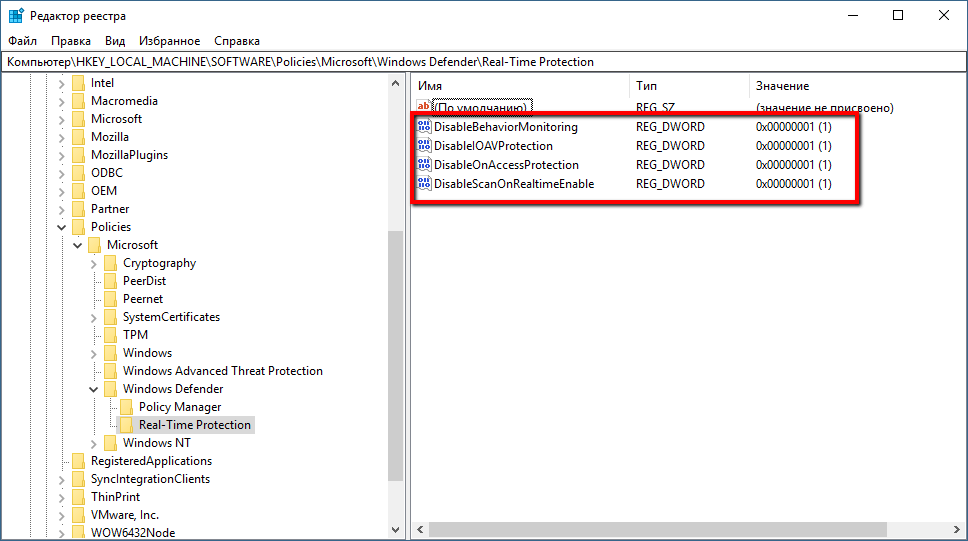

Step 7: Right-click Windows Defender folder. You should see a drop-down menu appear.

Step 8: Select New > Key.

Step 9: Enter Real-Time Protection as the folder name.

Step 10: Right-click Real-Time Protection folder. You should see a drop-down menu appear.

Step 11: Select New > DWORD (32bit) Value.

Step 12: Double-click DisableBehaviorMonitoring DWORD file and enter 1 for Value data then click OK.

Set DisableBehaviorMonitoring to 1

Step 13: Right-click Real-Time Protection folder. You should see a drop-down menu appear.

Step 14: Select New > DWORD (32bit) Value.

Step 15: Double-click DisableOnAccessProtection DWORD file and enter 1 for Value data then click OK.

Set DisableOnAccessProtection to 1

Step 16: Right-click Real-Time Protection folder. You should see a drop-down menu appear.

Step 17: Select New > DWORD (32bit) Value.

Step 18: Double-click DisableScanOnRealtimeEnable DWORD file and enter 1 for Value data then click OK.

Set DisableScanOnRealtimeEnable to 1

Step 19: Restart computer.

Disable Windows Defender Antivirus in Windows Vista

Step 1: Run Windows Defender from Start Menu or Start Search.

Step 2: Click on Tools button.

Windows Defender Tools button

Step 3: Click on Options link under Tools and Settings section.

Windows Defender Tools and Settings Options

Step 4: Uncheck below two settings:

Use real-time protection (recommended) under Real-time protection options

Uncheck Use real-time protection (recommended)

Use Windows Defender under Administrator options

Uncheck Use Windows Defender

Step 5: Click on Save button.

Turn Off Windows Defender Antivirus in Windows 7

Step 1: Run Windows Defender from Start Menu or Start Search.

Step 2: Click on Tools button.

Step 3: Go to Real-time protection section.

Step 4: Uncheck Use real-time protection (recommended).

Uncheck Use real-time protection (recommended)

Step 5: Go to Administrator tab.

Step 6: Uncheck Use this program.

Uncheck Use this program

Step 7: Click on Save button.

Turn Off Windows Defender Antivirus in Windows 8 and Windows 8.1

Step 1: Run Windows Defender from Start Menu or Start Search.

Step 2: Go to Settings tab.

Step 3: Go to Real-time protection section.

Step 4: Ucheck Turn on real-time protection (recommended).

Uncheck Turn on real-time protection (recommended)

Step 5: Click on Save changes button.

Source:

Microsoft Docs > Manage Privacy: Windows Defender and Resulting Internet Communication

Microsoft Docs > Enable and configure antivirus always-on protection and monitoring

Редактор групповых политик является компонентом Windows 10 Pro и Enterprise (Корпоративная). Для отключения Защитника Windows нужно выполнить следующие шаги:

Нажмите иконку Поиск (или клавишу Windows) и введите gpedit.msc, затем нажмите клавиша ввода Enter. При необходимости подтвердите запрос службы контроля учетных записей для запуска редактора групповых политик.

Вы найдете нужный параметр по следующему пути Политика

“Локальный компьютер” > Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Антивирусная программа “Защитник Windows”.

В правой части окна выберите политику Выключить антивирусную программу “Защитник Windows” .

В открывшемся окне установите состояние политики на Включено и примените изменение, затем нажмите ОК.

Затем перейдите по следующему пути Политика

“Локальный компьютер” > Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Антивирусная программа “Защитник Windows” > Защита в режиме реального времени.

В правой части окна выберите политику Включить наблюдение за поведением.

В открывшемся окне установите состояние политики на «Отключено» и примените изменение, затем нажмите ОК.

Находясь в разделе “Защита в режиме реального времени” выберите политику Отслеживать активность программ и файлов на компьютере.

В открывшемся окне установите состояние политики на «Отключено» и примените изменение, затем нажмите ОК.

Находясь в разделе “Защита в режиме реального времени” выберите политику Включить проверку процессов, если включена защита реального времени.

В открывшемся окне установите состояние политики на «Отключено» и примените изменение, затем нажмите ОК.

Находясь в разделе Защита в режиме реального времени” выберите политику Проверять все загруженные файлы и вложения.

В открывшемся окне установите состояние политики на «Отключено» и примените изменение, затем нажмите ОК.

Перезагрузите компьютер

После завершения данных шагов и перезагрузки ПК Защитник Windows больше не будет сканировать и обнаруживать вредоносные программы.

В любое время вы можете снова включить антивирусную программу “Защитник Windows” — для этого выполните предыдущие шаги указав значение “Не задано”.

Редактор групповых политик недоступен в Windows 10 Домашняя, но вы можете сделать то же самое с помощью редактора реестра.

Примечание: Некорректное изменение реестра может привести к серьезным проблемам. Рекомендуется создать резервную копию реестра Windows перед тем, как выполнить данные шаги. В меню редактора реестра выберите Файл > Экспорт для сохранения резервной копии.

Нажмите иконку Поиск (или клавишу Windows) и regedit, затем нажмите клавиша ввода Enter. При необходимости подтвердите запрос службы контроля учетных записей для запуска редактора групповых политик. Перейдите по следующему пути

HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindows Defender

Щелкните правой кнопкой мыши по папке “Windows Defender”, выберите Создать > Параметр DWORD (32 бита).

Назовите параметр DisableAntiSpyware и нажмите Enter.

Щелкните дважды по созданному ключу и установите значение от 1, затем нажмите ОК.

Щелкните правой кнопкой мыши по папке “Windows Defender”, выберите Создать > Раздел.

Назовите раздел Real-Time Protection и нажмите Enter.

Щелкните правой кнопкой мыши по папке “Real-Time Protection”, выберите Создать > Параметр DWORD (32 бита) и создайте следующие параметры:

Назовите параметр DisableBehaviorMonitoring и нажмите Enter. Щелкните дважды по созданному ключу и установите значение 1, затем нажмите ОК.

Назовите параметр DisableOnAccessProtection и установите значение 1, затем нажмите ОК.

Назовите параметр DisableScanOnRealtimeEnable и нажмите Enter. Щелкните дважды по созданному ключу и установите значение 1, затем нажмите ОК.

Назовите параметр DisableIOAVProtection и нажмите Enter. Щелкните дважды по созданному ключу и установите значение 1, затем нажмите ОК.

После завершения данных шагов и перезагрузки ПК Защитник Windows больше не будет сканировать и обнаруживать вредоносные программы.

В любое время вы можете снова включить антивирусную программу “Защитник Windows”. Для этого нужно удалить ключ DisableAntiSpyware. Затем нужно удалить раздел “Real-Time Protection” и все его содержимое, после чего потребуется перезагрузка компьютера.

Начиная с Windows 8 продукт Windows Defender (Защитник Windows) получил функционал Microsoft Security Essentials и из

простейшего сканера шпионских программ теперь стал полнофункциональным антивирусным решением, способным обнаруживать

широкий спектр потенциально вредоносного ПО.

Поставляется бесплатно, функционирует как служба и обеспечивает проверку до входа пользователя в систему, а поэтому он

интересен не только для персонального применения, но и для организаций, которые по тем или иным причинам не могут

внедрить System Center 2012 Endpoint Protection или другие антивирусные решения.

На данный момент Windows Defender входит в состав клиентских версий ОС и Windows Server 2012 R2 в варианте установки

Server Core и включен по умолчанию (https://technet.microsoft.com/en-us/library/b92b04bc-95db-4732-b4ec-d35b3f639275#BKMK_WindowsDefender).

Это удобно, так как эти системы защищены сразу после установки. В недавно появившейся бета-версии Windows Server его

можно установить как компонент (Install-WindowsFeature-Name Windows-Server-Antimalware).

Проверить статус работы службы можно, введя sc query Windefend.

Кроме GUI, настройки Windows Defender устанавливаются с помощью групповых политик (Computer Configuration — Admin

Templates — Windows Components — Windows Defender). Кроме этого, в PowerShell 4.0 появился модуль Defender, состоящий из

11 командлетов (

https://technet.microsoft.com/en-us/library/dn433280.aspx). Просмотреть их список можно, введя комманду:

PS> Get-Command -Module Defender

Командлеты Get-MpComputerStatus и Get-MpPreference выводят данные о состоянии антивируса – версии антивируса и баз,

включенные параметры, расписание, дату проверки и так далее. Все командлеты могут выполняться как локально, так и

удаленно.

PS> $session = NewCimSession -ComputerName comp1

PS> Get-MpComputerStatus -CimSession $session

В настройках по умолчанию отключены IPS, проверка съемных дисков, email и некоторые другие. Для установки параметров

используется командлет Set-MpPreference. Например, чтобы включить проверку внешних носителей, установим

DisableRemovableDriveScanning в false (по умолчанию true):

PS> Set-MpPreference -DisableRemovableDriveScanning $false

Два командлета Add-MpPreference и Remove-MpPreference позволяют добавлять и удалять параметры. Наиболее часто они

используются, чтобы исключить каталоги, процессы и файлы с определенным расширением из проверки. Например, исключим

сканирование каталога с временными файлами:

PS> Add-MpPreference -ExclusionPath C:Temp

Для обновления баз следует применять командлет Update-MpSignature, по умолчанию используются настройки компьютера, но

с помощью дополнительных параметров можно указать другие источники (сервер WSUS, сервер обновлений Microsoft, MMPC или

каталог). В случае применения для обновлений каталога следует скачать обновления с Microsoft Malware Protection Center

(http://www.microsoft.com/security/portal/mmpc)

и положить в папку, на которую указать с помощью SignatureDefinitionUpdateFileSharesSources:

PS> Set-MpPreference -SignatureDefinitionUpdateFileSharesSources \serverupdate

PS> Update-MpSignature -UpdateSource FileShares

Запуск сканирования осуществляется командлетом Start-MpScan, по умолчанию производится т.н. быстрая проверка только

критически важных файлов. Тип проверки можем изменить с помощью параметра ScanType — FullScan, QuickScan или СustomScan.

PS> Start-MpScan -ScanType FullScan

Два параметра – Get-MpThreat и Get-MpThreatDetection – позволяют просмотреть информацию по угрозам, обнаруженным на

компьютере. Командлет Remove-MpThreat позволяет удалить активные угрозы:

PS> Get-MpThreat

PS> Remove-MpThreat

Список известных Windows Defender угроз выводит Get-MpThreatCatalog.

PS> Get-MpThreatCatalog | select SeverityID, ThreatName

- Remove From My Forums

-

Question

-

In Server Core, Windows Defender is enabled by default on Windows Server 2012 r2, without a GUI. If the instalation has a GUI and Desktop Experience enabled, is there is way to enable Windows Defender?

All replies

-

Windows Defender is not in any 2012 product not sure how you are seeing that especially on Core. But this article explains it a bit. Windows defender is a consumer product and 2012 is not.

http://blogs.technet.com/b/clientsecurity/archive/2012/11/05/more-information-on-microsoft-antimalware-protection-on-windows-8-and-windows-server-2012.aspx

-

That article refers to Windows Server 2012, not to Windows Server 2012 r2. I knew about WS 2012, I need to know about WS 2012 r2. I know for sure that Windows Defender exists and it is enabled by default on Windows Server Core, even if the WD does not

a have a GUI.-

Edited by

Thursday, May 8, 2014 9:07 PM

-

Edited by

-

Hi,

Thanks for your posting.

As Globalrmunyan mentioned, Windows Defender is not supported in Windows server 2012 or r2.

Please refer to the following article:

Secure Windows Server 2012 R2 and Windows Server 2012

http://technet.microsoft.com/library/hh831360

Regards.

Vivian Wang

-

Marked as answer by

Vivian_Wang

Monday, May 19, 2014 7:43 AM -

Unmarked as answer by

Lotusisrael

Thursday, September 18, 2014 6:48 AM

-

Marked as answer by

-

Vivian, that is really not true.

See http://technet.microsoft.com/en-US/library/hh831778 «What changed in Windows Server 2012 R2» -> «Windows Defender» on the bottom and you will see:

«Available and enabled by default on Server Core installation options and Core System Server (without the user interface).

For more information, see

Windows Defender.»So on Core installation, it really IS present.

Jaroslav Sabacky

-

Proposed as answer by

Milos Puchta

Saturday, April 18, 2015 9:57 PM

-

Proposed as answer by

-

I knew it was present on Server Core, this is why I wished to know if there is any way to enable it on Server with a GUI as well.

-

Did you get any answer on this?

All my findings are the same so far, that it is enabled and install as default on 2012 R2Core, but no information regarding Full GUI.

And that it was not supported on 2012.

-

Hi,

Thanks for your posting.

As Globalrmunyan mentioned, Windows Defender is not supported in Windows server 2012 or r2.

Please refer to the following article:

Secure Windows Server 2012 R2 and Windows Server 2012

http://technet.microsoft.com/library/hh831360

Regards.

Vivian Wang

Not exactly true. Defender IS INCLUDED in 2012 R2 under the Desktop Experience. However, it isn’t included there in the Foundation edition.

Capt. Dinosaur

-

Vivian, that is really not true.

See http://technet.microsoft.com/en-US/library/hh831778 «What changed in Windows Server 2012 R2» -> «Windows Defender» on the bottom and you will see:

«Available and enabled by default on Server Core installation options and Core System Server (without the user interface).

For more information, see

Windows Defender.»So on Core installation, it really IS present.

Jaroslav Sabacky

Hi Jaroslay,

I understand what you’re saying, however I did find a slightly different story. I followed a link in another thread which took me to a page called, «Greg Olsen — Yellow Duck Guy-«, who says that Defender is included in the Desktop Experience

feature. Here’s the link:Windows Server 2012 – How to Add Desktop Experience Feature

He provides step-by-step instructions to install that feature. I followed his instructions and installed the feature, but in Foundation edition Defender is not included. I’ve just installed a Evaluation Copy of Standard, and am installing the

Desktop Experience there to see if it truly does include Defender.Back from the test and GLUBB!!! I guess you’re correct, because in spite of what the Yellow Duck Guy says, Defender is not in the Desktop Experience of Standard either.

Capt. Dinosaur

-

It bites. Microsoft seems to have left a hole for small installations.

System Center 2012 Endpoint Protection is recommended for Windows Server 2012 R2 but it is too complicated and expensive. We just have a few servers on Amazon Web Service, what is a good solution for endpoint protection?

-

1. Download Windows Security Essentials for Windows 7

2. Right click on mseinstall.exe and select Properties

3. Click the Compatibility tab

4. Check the Run this program in compatibility mode for: box

5. Select Windows 7 from the pull down menu

6. Click OK

7. Open a Command Prompt as Administrator

8. Navigate to the directory with mseinstall.exe

9. At the command prompt type «mseinstall.exe /disableoslimit» without quotes

10. Press enter and install normally

-

This is basically SCEP for the public.

-

thank you. working on MS Server 2012r2

-

As of the EOL of Windows 7, the download for MSE is no longer available.

Содержание

- Используйте параметры групповой политики для настройки и управления антивирусная программа в Microsoft Defender

- Настройка антивирусная программа в Microsoft Defender с помощью групповой политики

- Параметры и ресурсы групповой политики

- Use Group Policy settings to configure and manage Microsoft Defender Antivirus

- Configure Microsoft Defender Antivirus using Group Policy

- Group Policy settings and resources

- Как отключить Защитник Windows с помощью GPO

- Как отключить Защитник Windows с помощью системного реестра

- Настройка антивирусная программа в Microsoft Defender исключений на Windows Server

- Несколько моментов, которые необходимо иметь в виду

- Автоматические исключения на Windows Server 2016 или более поздней

- Список автоматических исключений

- Исключения по умолчанию для всех ролей

- Исключения Active Directory

- Исключения DHCP Server

- Исключения DNS Server

- Исключения файлов и служба хранилища служб

- Исключения print Server

- Исключения веб-сервера

- Windows Server Update Services исключений

- Отказ от автоматических исключений

- Использование групповой политики для отключения списка автоматических исключений в Windows Server 2016, Windows Server 2019 и Windows Server 2022

- Чтобы отключить список автоматических исключений на Windows Server, используйте cmdlets PowerShell

- Использование Windows управления (WMI) для отключения списка автоматических исключений на Windows Server

- Определение пользовательских исключений

- Усиливаем защиту Windows с помощью GPO Microsoft Security Baseline

Используйте параметры групповой политики для настройки и управления антивирусная программа в Microsoft Defender

Область применения:

Групповая политика может настраивать и управлять антивирусная программа в Microsoft Defender конечными точками.

Настройка антивирусная программа в Microsoft Defender с помощью групповой политики

В общем, вы можете использовать следующую процедуру для настройки или изменения параметров антивирусная программа в Microsoft Defender групповой политики:

С помощью редактора управления групповой политикой перейдите к конфигурации компьютера.

Щелкните административные шаблоны.

Расширь дерево, Windows компоненты > антивирусная программа в Microsoft Defender.

Расширь раздел (который называется Расположение в таблице в этом разделе), содержащий параметр, который необходимо настроить, дважды щелкните параметр, чтобы открыть его, и внести изменения в конфигурацию.

Параметры и ресурсы групповой политики

В следующей таблице в этом разделе перечислены параметры групповой политики, доступные в Windows 10 версии 1703, а также ссылки на соответствующую тему в этой библиотеке документации (где это применимо).

Скачайте таблицу Параметры групповой политики для обновления Windows 10 мая 2020 г. (2004 г.). В этой электронной таблице перечислены параметры политики для компьютеров и конфигураций пользователей, включенных в файлы административных шаблонов, доставленные с обновлением за Windows 10 мая 2020 г. (2004 г.). Можно настроить ссылку на таблицу при редактировании объектов групповой политики.

Источник

Use Group Policy settings to configure and manage Microsoft Defender Antivirus

Applies to:

You can use Group Policy to configure and manage Microsoft Defender Antivirus on your endpoints.

Configure Microsoft Defender Antivirus using Group Policy

In general, you can use the following procedure to configure or change Microsoft Defender Antivirus group policy settings:

On your Group Policy management machine, open the Group Policy Management Console, right-click the Group Policy Object (GPO) you want to configure and click Edit.

Using the Group Policy Management Editor go to Computer configuration.

Click Administrative templates.

Expand the tree to Windows components > Microsoft Defender Antivirus.

Expand the section (referred to as Location in the table in this topic) that contains the setting you want to configure, double-click the setting to open it, and make configuration changes.

Group Policy settings and resources

The following table in this topic lists the Group Policy settings available in Windows 10, version 1703, and provides links to the appropriate topic in this documentation library (where applicable).

Download the Group Policy Settings Reference Spreadsheet for Windows 10 May 2020 Update (2004). This spreadsheet lists the policy settings for computer and user configurations that are included in the Administrative template files delivered with for Windows 10 May 2020 Update (2004). You can configure refer to the spreadsheet when you edit Group Policy Objects.

Источник

Как отключить Защитник Windows с помощью GPO

Редактор групповых политик является компонентом Windows 10 Pro и Enterprise (Корпоративная). Для отключения Защитника Windows нужно выполнить следующие шаги:

Нажмите иконку Поиск (или клавишу Windows) и введите gpedit.msc, затем нажмите клавиша ввода Enter. При необходимости подтвердите запрос службы контроля учетных записей для запуска редактора групповых политик.

Вы найдете нужный параметр по следующему пути Политика

“Локальный компьютер” > Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Антивирусная программа “Защитник Windows”.

Затем перейдите по следующему пути Политика

“Локальный компьютер” > Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Антивирусная программа “Защитник Windows” > Защита в режиме реального времени.

В правой части окна выберите политику Включить наблюдение за поведением.

В открывшемся окне установите состояние политики на «Отключено» и примените изменение, затем нажмите ОК.

Находясь в разделе “Защита в режиме реального времени” выберите политику Отслеживать активность программ и файлов на компьютере.

В открывшемся окне установите состояние политики на «Отключено» и примените изменение, затем нажмите ОК.

Находясь в разделе “Защита в режиме реального времени” выберите политику Включить проверку процессов, если включена защита реального времени.

В открывшемся окне установите состояние политики на «Отключено» и примените изменение, затем нажмите ОК.

Находясь в разделе Защита в режиме реального времени” выберите политику Проверять все загруженные файлы и вложения.

В открывшемся окне установите состояние политики на «Отключено» и примените изменение, затем нажмите ОК.

Перезагрузите компьютер

После завершения данных шагов и перезагрузки ПК Защитник Windows больше не будет сканировать и обнаруживать вредоносные программы.

В любое время вы можете снова включить антивирусную программу “Защитник Windows” — для этого выполните предыдущие шаги указав значение “Не задано”.

Как отключить Защитник Windows с помощью системного реестра

Редактор групповых политик недоступен в Windows 10 Домашняя, но вы можете сделать то же самое с помощью редактора реестра.

Примечание: Некорректное изменение реестра может привести к серьезным проблемам. Рекомендуется создать резервную копию реестра Windows перед тем, как выполнить данные шаги. В меню редактора реестра выберите Файл > Экспорт для сохранения резервной копии.

Нажмите иконку Поиск (или клавишу Windows) и regedit, затем нажмите клавиша ввода Enter. При необходимости подтвердите запрос службы контроля учетных записей для запуска редактора групповых политик. Перейдите по следующему пути

HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindows Defender

Щелкните правой кнопкой мыши по папке “Windows Defender”, выберите Создать > Параметр DWORD (32 бита).

Назовите параметр DisableAntiSpyware и нажмите Enter.

Щелкните дважды по созданному ключу и установите значение от 1, затем нажмите ОК.

Щелкните правой кнопкой мыши по папке “Windows Defender”, выберите Создать > Раздел.

Назовите раздел Real-Time Protection и нажмите Enter.

Щелкните правой кнопкой мыши по папке “Real-Time Protection”, выберите Создать > Параметр DWORD (32 бита) и создайте следующие параметры:

Назовите параметр DisableBehaviorMonitoring и нажмите Enter. Щелкните дважды по созданному ключу и установите значение 1, затем нажмите ОК.

Назовите параметр DisableOnAccessProtection и установите значение 1, затем нажмите ОК.

Назовите параметр DisableScanOnRealtimeEnable и нажмите Enter. Щелкните дважды по созданному ключу и установите значение 1, затем нажмите ОК.

Назовите параметр DisableIOAVProtection и нажмите Enter. Щелкните дважды по созданному ключу и установите значение 1, затем нажмите ОК.

После завершения данных шагов и перезагрузки ПК Защитник Windows больше не будет сканировать и обнаруживать вредоносные программы.

В любое время вы можете снова включить антивирусную программу “Защитник Windows”. Для этого нужно удалить ключ DisableAntiSpyware. Затем нужно удалить раздел “Real-Time Protection” и все его содержимое, после чего потребуется перезагрузка компьютера.

Источник

Настройка антивирусная программа в Microsoft Defender исключений на Windows Server

Область применения:

антивирусная программа в Microsoft Defender на Windows Server 2016 и Windows Server 2019 автоматически регистрируется в определенных исключениях, определенных указанной ролью сервера. Эти исключения не отображаются в стандартных списках исключений, которые отображаются в Безопасность Windows приложении.

Автоматические исключения применяются только к проверке защиты в режиме реального времени (RTP). Автоматические исключения не будут соблюдаться во время проверки full/quick или on-demand.

Помимо автоматических исключений, определенных ролью сервера, можно добавить или удалить настраиваемые исключения. Для этого обратитесь к этим статьям:

Несколько моментов, которые необходимо иметь в виду

Имейте в виду следующие важные моменты:

В этой статье представлен обзор исключений для антивирусная программа в Microsoft Defender на Windows Server 2016 или более поздней части.

Поскольку антивирусная программа в Microsoft Defender встроена в Windows Server 2016, исключения для файлов операционной системы и ролей сервера происходят автоматически. Однако можно определить настраиваемые исключения. При необходимости можно также отказаться от автоматических исключений.

В статье содержатся следующие разделы:

| Section | Описание |

|---|---|

| Автоматические исключения на Windows Server 2016 или более поздней | Описывает два основных типа автоматических исключений и включает подробный список автоматических исключений |

| Отказ от автоматических исключений | Включает важные соображения и процедуры, описывающие отказ от автоматических исключений |

| Определение пользовательских исключений | Предоставляет ссылки на сведения о том, как определять настраиваемые исключения |

Имейте в виду следующие моменты:

Автоматические исключения на Windows Server 2016 или более поздней

Автоматические исключения применяются только к проверке защиты в режиме реального времени (RTP). Автоматические исключения не будут соблюдаться во время полного сканирования, быстрого сканирования или проверки по запросу.

В Windows Server 2016 или позже не следует определять следующие исключения:

Поскольку антивирусная программа в Microsoft Defender встроена, для файлов операционной системы не требуется Windows Server 2016 или более поздней основе. Кроме того, при Windows Server 2016 или более поздней установке роли антивирусная программа в Microsoft Defender автоматические исключения для роли сервера и любые файлы, добавленные при установке роли.

Исключения операционной системы и исключения роли сервера не отображаются в стандартных списках исключений, которые отображаются в Безопасность Windows приложении.

Автоматические исключения для ролей сервера и файлов операционной системы не применяются к Windows Server 2012 или Windows Server 2012 R2.

Список автоматических исключений

В следующих разделах содержатся исключения, доставляемые с автоматическими путями файлов исключений и типами файлов.

Исключения по умолчанию для всех ролей

В этом разделе перечислены исключения по умолчанию для всех ролей в Windows Server 2016, Windows Server 2019 и Windows Server 2022.

Расположение по умолчанию может быть иным, чем то, что указано в этой статье.

Windows Файлы «temp.edb»

Windows Файлы обновления или файлы автоматического обновления

Безопасность Windows файлы

Файлы групповой политики

WINS files

Исключения службы репликации файлов (FRS)

Файлы в рабочей папке службы репликации файлов (FRS). Рабочая папка FRS указана в ключе реестра HKEY_LOCAL_MACHINESystemCurrentControlSetServicesNtFrsParametersWorking Directory

Файлы журналов баз данных FRS. Папка файлов журнала данных FRS задана в ключе реестра HKEY_LOCAL_MACHINESystemCurrentControlSetServicesNtfrsParametersDB Log File Directory

Папка постановок FRS. Папка постановки указана в ключе реестра HKEY_LOCAL_MACHINESystemCurrentControlSetServicesNtFrsParametersReplica SetsGUIDReplica Set Stage

Папка preinstall FRS. Эта папка указана в папке Replica_rootDO_NOT_REMOVE_NtFrs_PreInstall_Directory

База данных репликации распределенной файловой системы (DFSR) и рабочие папки. Эти папки указаны ключом реестра HKEY_LOCAL_MACHINESystemCurrentControlSetServicesDFSRParametersReplication GroupsGUIDReplica Set Configuration File

Исключения для процессов

Hyper-V исключений

В следующей таблице перечислены исключения типа файлов, исключения папок и исключения процессов, которые автоматически доставляются при установке Hyper-V роли.

| Тип исключения | Особенности |

|---|---|

| Типы файлов | *.vhd *.vhdx *.avhd *.avhdx *.vsv *.iso *.rct *.vmcx *.vmrs |

| Folders | %ProgramData%MicrosoftWindowsHyper-V %ProgramFiles%Hyper-V %SystemDrive%ProgramDataMicrosoftWindowsHyper-VSnapshots %Public%DocumentsHyper-VVirtual Hard Disks |

| Процессы | %systemroot%System32Vmms.exe %systemroot%System32Vmwp.exe |

Файлы SYSVOL

Исключения Active Directory

В этом разделе перечислены исключения, которые доставляются автоматически при установке служб домена Active Directory (AD DS).

Файлы баз данных NTDS

Файлы базы данных указаны в ключе реестра HKEY_LOCAL_MACHINESystemCurrentControlSetServicesNTDSParametersDSA Database File

Файлы журнала транзакций AD DS

Файлы журнала транзакций указаны в ключе реестра HKEY_LOCAL_MACHINESystemCurrentControlSetServicesNTDSParametersDatabase Log Files Path

Рабочая папка NTDS

Эта папка указана в ключе реестра HKEY_LOCAL_MACHINESystemCurrentControlSetServicesNTDSParametersDSA Working Directory

Исключения процесса для файлов поддержки AD DS и AD DS

Исключения DHCP Server

В этом разделе перечислены исключения, которые доставляются автоматически при установке роли DHCP Server. Расположения файлов DHCP Server указаны параметрами DatabasePath, DhcpLogFilePath и BackupDatabasePath в ключе реестра HKEY_LOCAL_MACHINESystemCurrentControlSetServicesDHCPServerParameters

Исключения DNS Server

В этом разделе перечислены исключения файлов и папок, а также исключения процессов, которые доставляются автоматически при установке роли DNS Server.

Исключения файлов и папок для роли DNS Server

Исключения процесса для роли DNS Server

Исключения файлов и служба хранилища служб

В этом разделе перечислены исключения файлов и папок, которые доставляются автоматически при установке роли File и служба хранилища Services. Перечисленные ниже исключения не содержат исключений для роли Кластеризация.

Исключения print Server

В этом разделе перечислены исключения типа файлов, исключения папок и исключения процессов, которые доставляются автоматически при установке роли Print Server.

Исключения типа файлов

Исключения папок

Эта папка указана в ключе реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlPrintPrintersDefaultSpoolDirectory

Исключения для процессов

Исключения веб-сервера

В этом разделе перечислены исключения папок и исключения процессов, которые доставляются автоматически при установке роли веб-сервера.

Исключения папок

Process exclusions

Отключение сканирования файлов в папке SysvolSysvol или папке SYSVOL_DFSRSysvol

Текущее расположение папки и всех подмостков — это цель репараса файловой системы корневого SysvolSysvol SYSVOL_DFSRSysvol набора реплики. В папках по умолчанию SysvolSysvol используются следующие SYSVOL_DFSRSysvol расположения:

Путь к активному в настоящее время ссылается на долю NETLOGON и может быть определен именем SYSVOL значения SysVol в следующем подкайке: HKEY_LOCAL_MACHINESYSTEMControlSet001ServicesNetlogonParameters

Исключите следующие файлы из этой папки и всех ее подвещений:

Windows Server Update Services исключений

В этом разделе перечислены исключения папок, которые доставляются автоматически при установке роли Windows Server Update Services (WSUS). Папка WSUS указана в ключе реестра HKEY_LOCAL_MACHINESoftwareMicrosoftUpdate ServicesServerSetup

Отказ от автоматических исключений

В Windows Server 2016 и более поздних версиях предопределяние исключений, доставленных обновлениями разведки безопасности, исключают только пути по умолчанию для роли или функции. Если вы установили роль или функцию на настраиваемом пути или хотите вручную управлять набором исключений, не забудьте отказаться от автоматических исключений, доставленных в обновлениях разведки безопасности. Но имейте в виду, что исключения, которые доставляются автоматически, оптимизированы для Windows Server 2016 и более поздней. См. Рекомендации для определения исключений перед определением списков исключений.

Отказ от автоматических исключений может отрицательно сказаться на производительности или привести к повреждениям данных. Автоматически доставляемые исключения оптимизируются для ролей Windows Server 2016, Windows Server 2019 и Windows Server 2022.

Так как предопределенные исключения исключают только пути по умолчанию, если вы перемещаете папки NTDS и SYSVOL на другой диск или путь, который отличается от исходного пути, необходимо добавить исключения вручную. См. в руб. Настройка списка исключений на основе имени папки или расширения файла.

Автоматические списки исключений можно отключить с помощью групп Политик, PowerShell и WMI.

Использование групповой политики для отключения списка автоматических исключений в Windows Server 2016, Windows Server 2019 и Windows Server 2022

На компьютере управления групповыми политиками откройте консоль управления групповыми политиками. Щелкните правой кнопкой мыши объект групповой политики, который необходимо настроить, а затем выберите Изменить.

В редакторе управления групповой политикой перейдите к конфигурации компьютера, а затем выберите административные шаблоны.

Расширь дерево до Windows компонентов > антивирусная программа в Microsoft Defender > исключений.

Дважды щелкните Кнопку Отключение автоматических исключений и установите параметр Включено. После этого нажмите кнопку ОК.

Чтобы отключить список автоматических исключений на Windows Server, используйте cmdlets PowerShell

Используйте следующие cmdlets:

Для получения дополнительных сведений ознакомьтесь с приведенными ниже ресурсами.

Использование Windows управления (WMI) для отключения списка автоматических исключений на Windows Server

Используйте метод Set класса MSFT_MpPreference для следующих свойств:

Дополнительные сведения и допустимые параметры см. в следующих сведениях:

Определение пользовательских исключений

При необходимости можно добавить или удалить настраиваемые исключения. Для этого см. в следующих статьях:

Источник

Усиливаем защиту Windows с помощью GPO Microsoft Security Baseline

В Microsoft Security Baseline содержатся рекомендованные настройки, которые Microsoft предлагает использовать на рабочих станциях и серверах Windows для обеспечения безопасной конфигурации для защиты контролеров домена, рядовых серверов, компьютеров и пользователей. На основе Microsoft Security Baseline разработаны эталонные групповые политики (GPO), которые администраторы могут использовать в своих доменах AD. Настройки безопасности в групповых политиках Microsoft Security Baseline позволяют администраторам обеспечить уровень защиты корпоративной инфраструктуры Windows, соответствующий актуальным мировым стандартам. В этой статье мы покажем, как внедрить групповые политики на основе Microsoft Security Baseline в вашем домене.

Эталонные политики Microsoft Security Baseline входят в состав продукта Microsoft Security Compliance Manager (SCM). SCM это бесплатный продукт, в который входит несколько инструментов для анализа, тестирование и применения лучших и актуальных рекомендаций безопасности для Windows и других продуктов Microsoft.

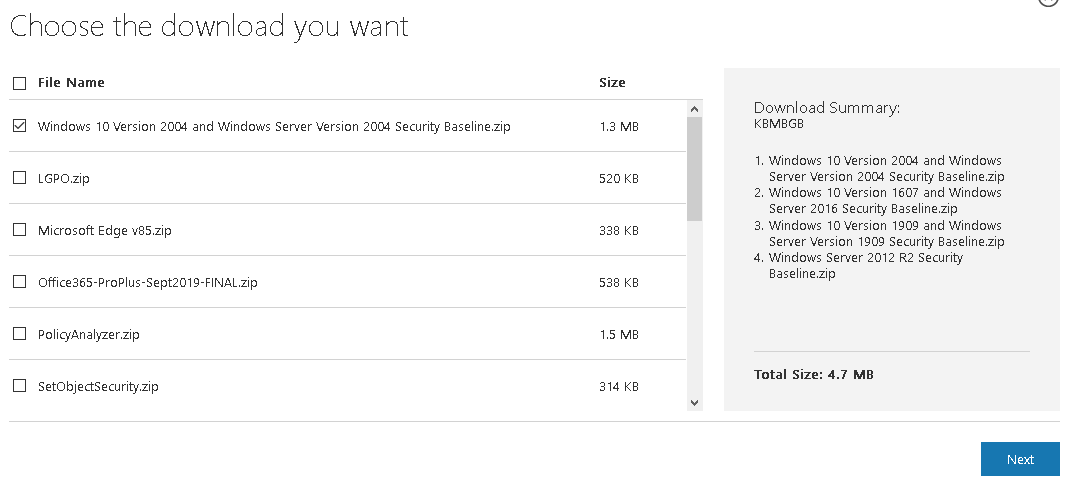

Microsoft Security Compliance Toolkit доступен по ссылке https://www.microsoft.com/en-us/download/details.aspx?id=55319. На данный момент в Security Compliance Toolkit доступны Baseline для следующих продуктов:

Также можно скачать утилиты:

Архив с Security Baseline для каждой версии Windows содержит несколько папок:

Есть шаблоны GPO Security Baseline для различных элементов инфраструктуры Windows: политики для компьютеров, пользователей, доменных серверов, контроллеров домена (есть отдельная политика для виртуальных DC), настройки Internet Explorer, BitLocker, Credential Guard, Windows Defender Antivirus. В папке GPOs хранятся готовые GPO политики для различных сценариев использования Windows (далее перечислен список GPO для Windows Server 2019 и Windows 10 1909):

Распакуйте архив с версией Security Baseline для нужной версии Windows и запустите консоль управления доменными групповыми политиками Group Policy Management (gpmc.msc).

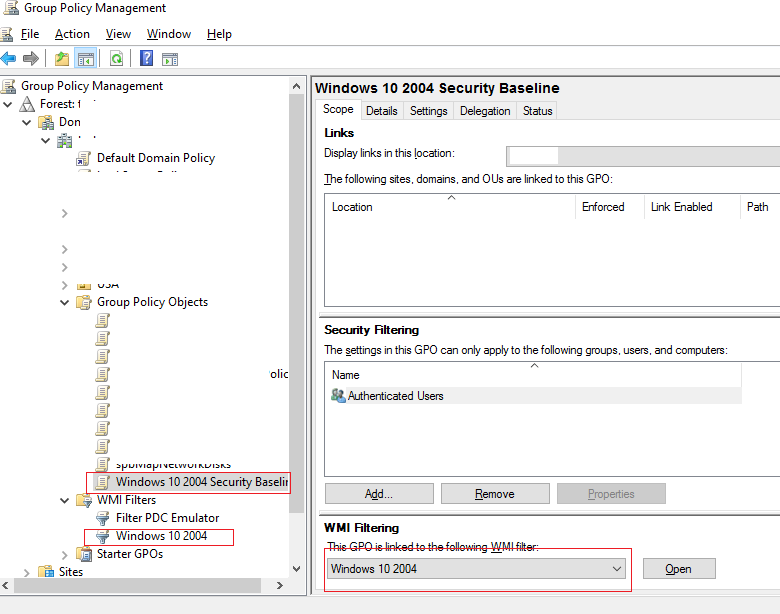

Чтобы применить данную политику только для компьютеров с нужной версией Windows, нужно использовать WMI фильтры GPO. Например, для Windows 10 2004 можно использовать такой WMI фильтр:

Select Version,ProductType from Win32_OperatingSystem WHERE Version LIKE «10.0.19041%» and ProductType = «1»

Примените данный фильтр к вашей политике.

Перед применением Security Baseline на компьютеры пользователей, нужно внимательно проверить предлагаемые настройки и сначала применить на OU с тестовыми пользователями или компьютерами. При необходимости, вы можете в политике отключить некоторые настройки, которые предлагаются в Security Baseline.Только после успешного испытания настроек Security Baseline на тестовых компьютерах можно применять настройки для всех компьютеров/серверов в домене.

В Security Baseline содержаться десятки и сотни настроек. Рассмотреть их все в рамках одной статье довольно сложно. Рассмотрим настройки безопасности, которые так или иначе мы рассматривали в рамках других статей сайта:

Источник