Понижение контроллера домена и удаление роли AD DS

Используемые термины: Active Directory, FSMO.

Мы рассмотрим пример корректного удаление роли Active Directory Domain Services для Windows Server 2012 / 2012 R2 / 2016 / 2019.

Процесс полного удаления разобьем на несколько этапов:

1. Подготовка среды AD

Перенос ролей контроллера домена

Проверка состояния AD

2. Понижение уровня контроллера домена до рядового сервера

Графический интерфейс

Powershell

3. Удаление роли AD DS

Графический интерфейс

Powershell

4. Вывод сервера из домена

Графический интерфейс

Powershell

Вопросы и ответы

Подготовка системы

Если в нашей среде AD не один контроллер домена и мы не хотим удалять сам домен, а только один из его серверов со службой каталогов, стоит выполнить предварительные операции, чтобы минимизировать возможные проблемы.

Перенос ролей контроллера домена

Active Directory насчитывает 5 FSMO ролей, которые отвечают за корректную работу службы каталогов. Смотрим, на каких серверах запущены данные роли с помощью команд в Powershell:

Get-ADForest dmosk.local | ft DomainNamingMaster, SchemaMaster

Get-ADDomain dmosk.local | ft InfrastructureMaster, PDCEmulator, RIDMaster

* где dmosk.local — домен, для которого нужно узнать назначенные роли FSMO.

Если какие-то роли назначены на сервере, который планируется понизить, то необходимо с помощью команды типа:

Move-ADDirectoryServerOperationMasterRole <имя сервера, куда переносим> <название роли>

… передать роль.

Подробнее о передаче и захвате в инструкции Управление FSMO ролями Active Directory с помощью Powershell.

Проверка состояния AD

На любом из контроллеров домена вводим команду:

dcdiag /a /q

Данная команда запустит проверку состояния среды AD и выдаст ошибки, если такие будут. Необходимо обратить внимание на сообщения и, по возможности, решить проблемы.

Понижение контроллера домена

Первым шагом понизим наш сервер до рядового сервера. Это можно сделать с помощью графического интерфейса, Powershell или командной строки.

Графика

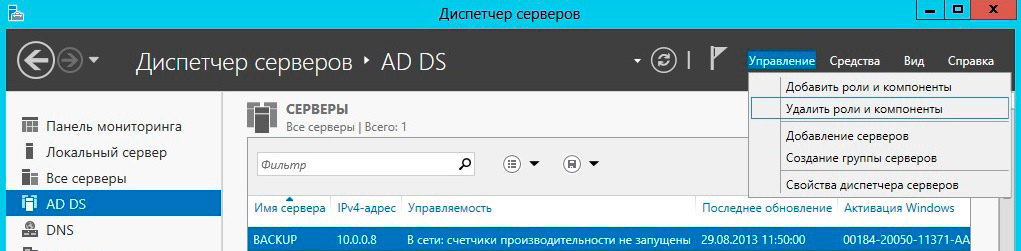

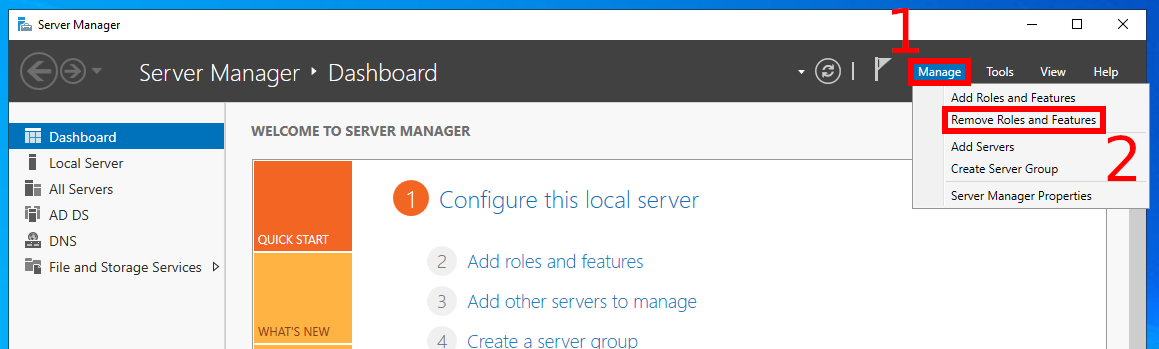

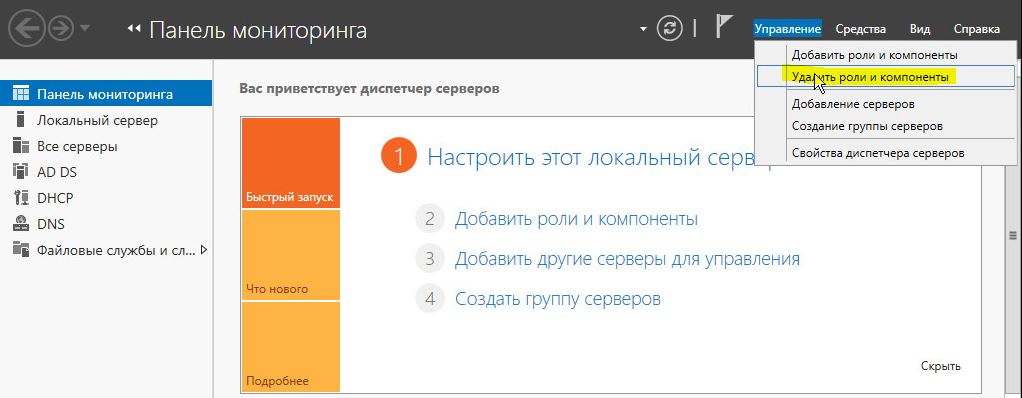

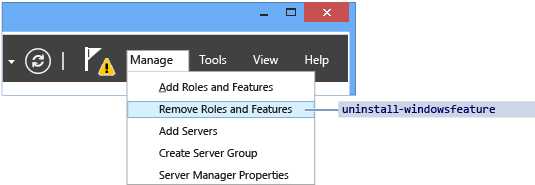

Открываем Диспетчер серверов и переходим в Управление — Удалить роли и компоненты:

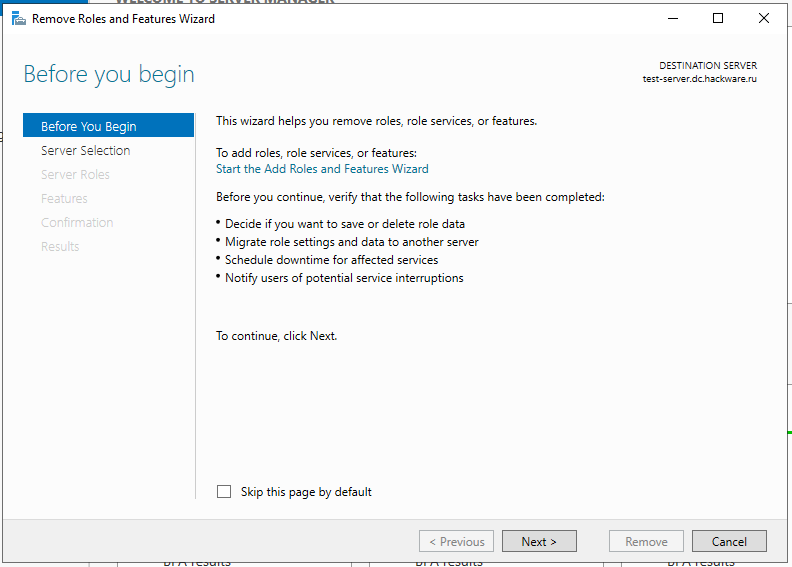

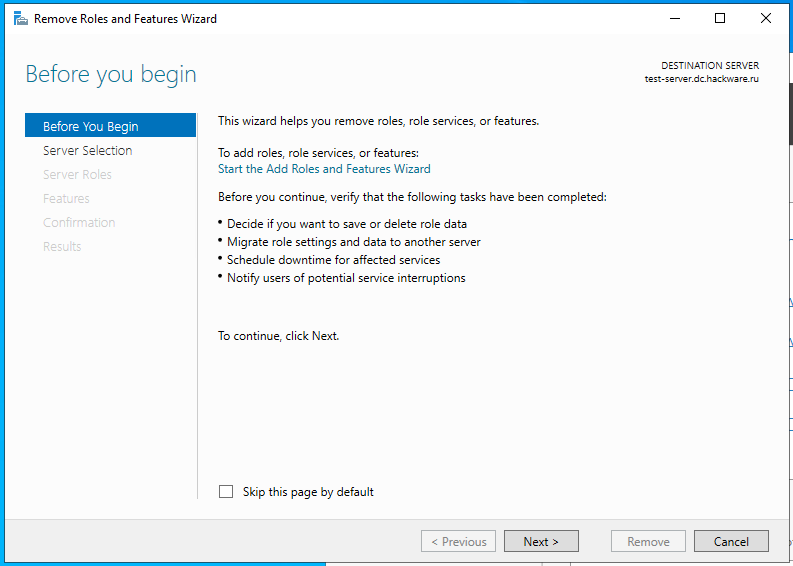

Если откроется окно с приветствием, то просто нажимаем Далее (при желании, можно поставить галочку Пропускать эту страницу по умолчанию):

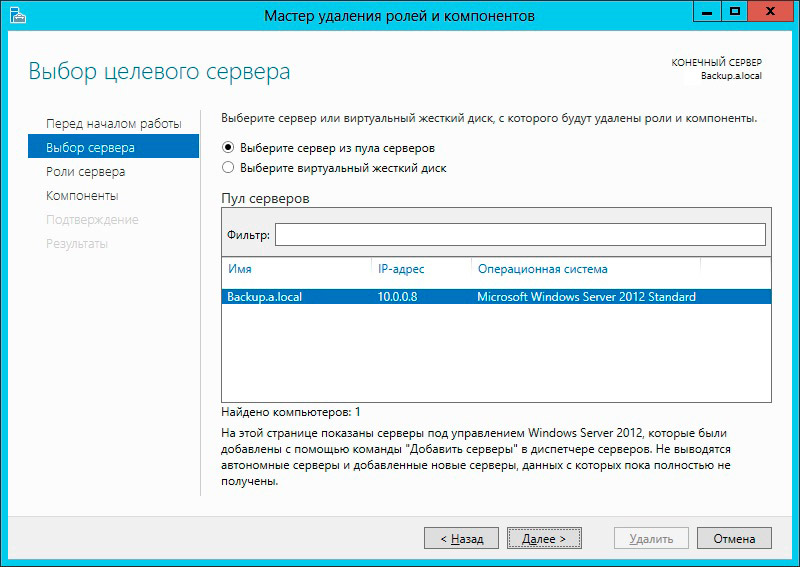

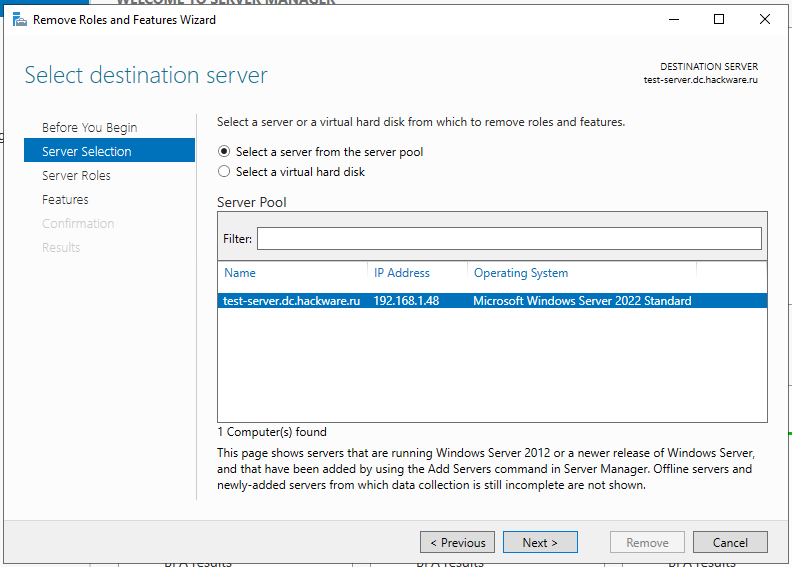

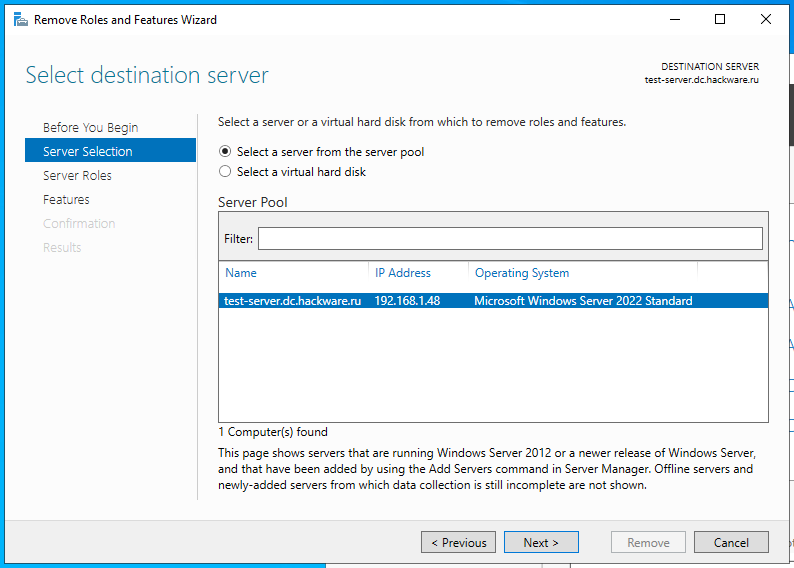

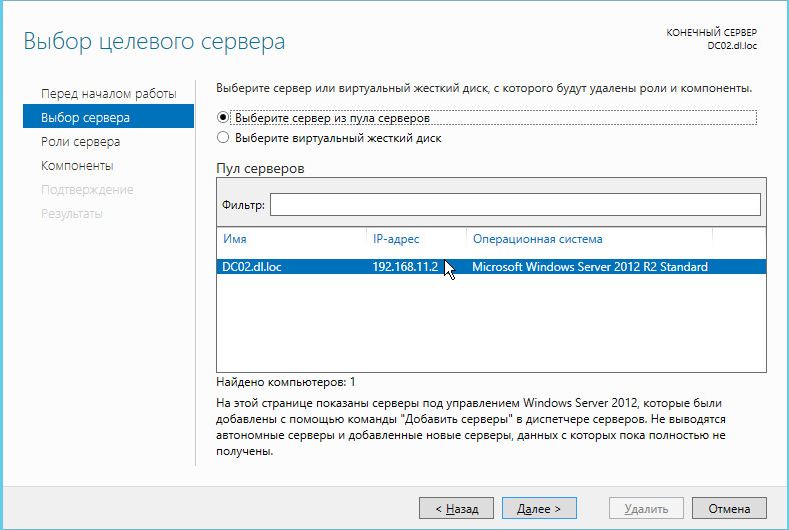

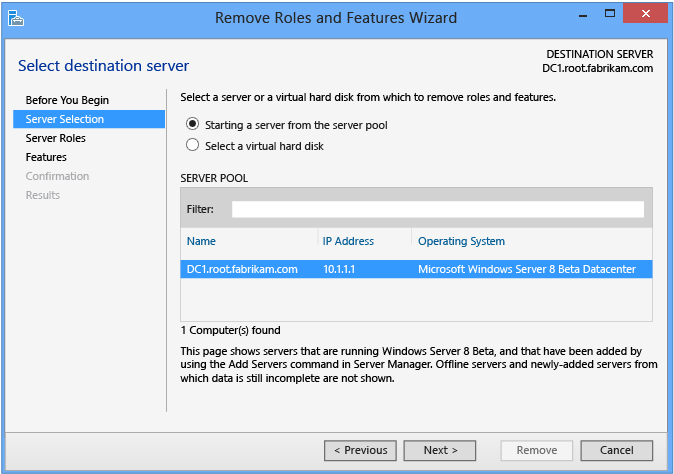

В окне «Выбор целевого сервера» выбираем сервер, для которого мы будем понижать уровень AD:

… и нажимаем Далее.

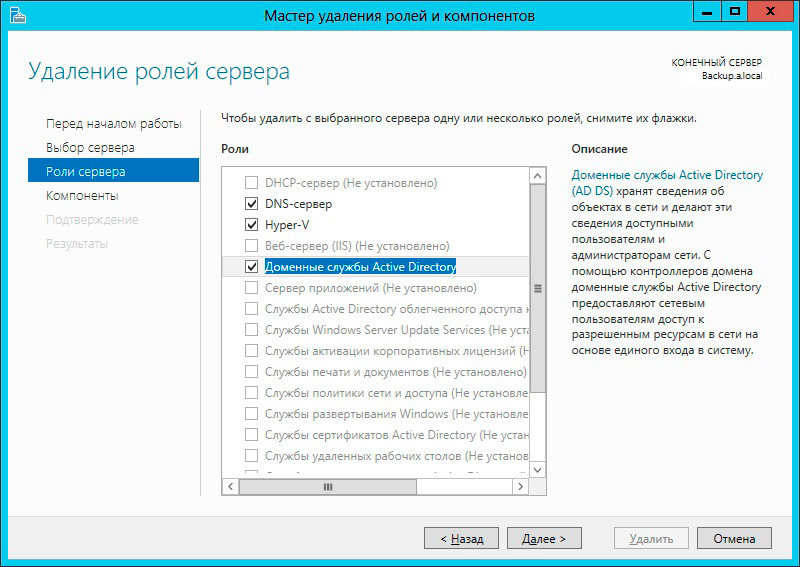

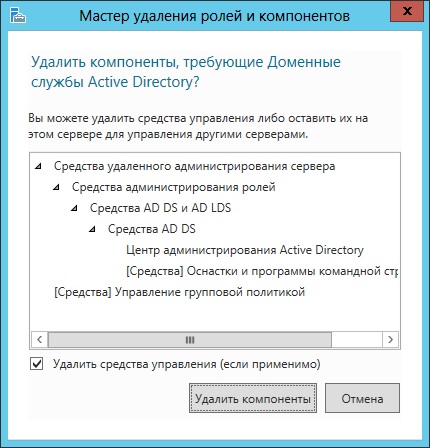

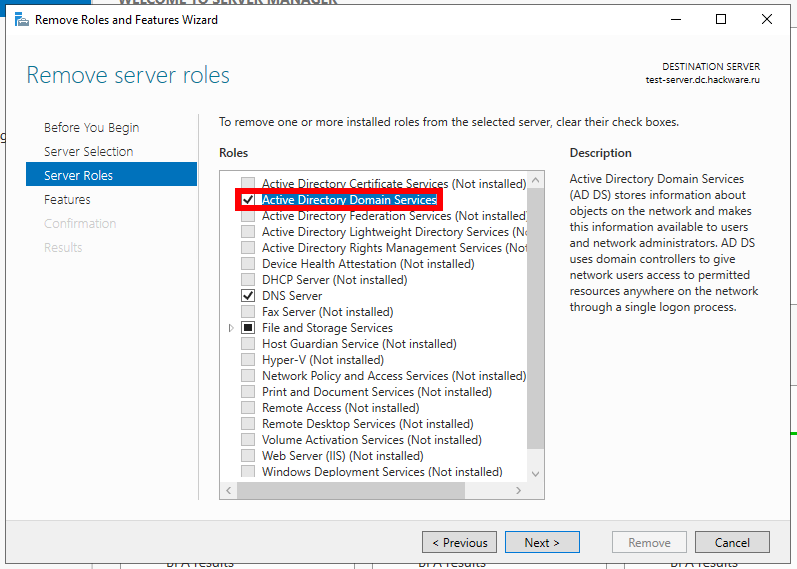

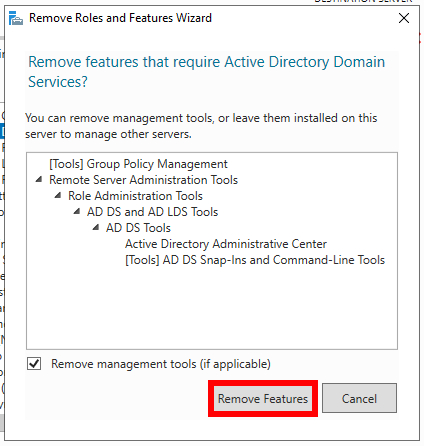

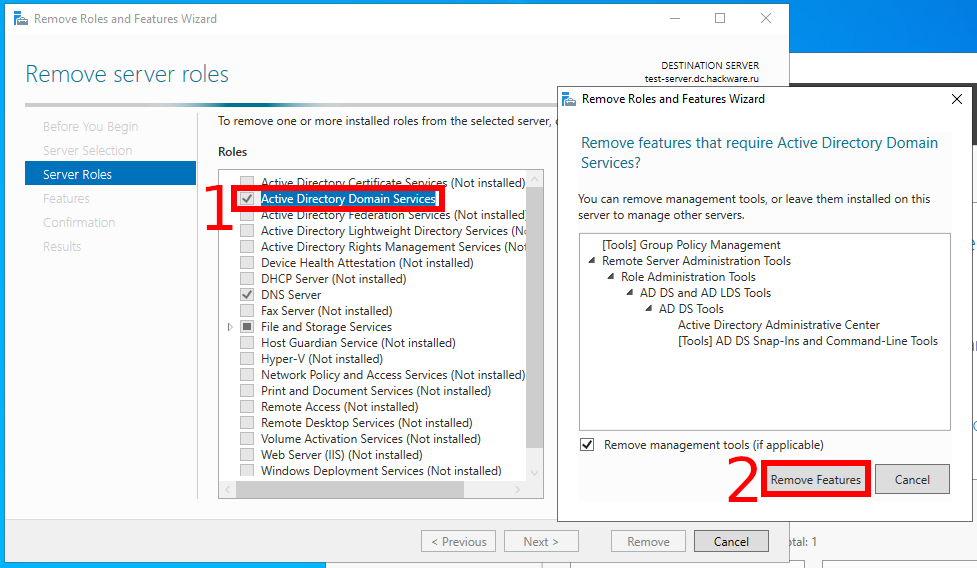

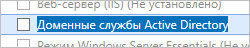

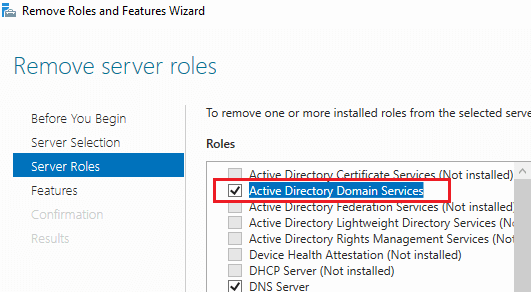

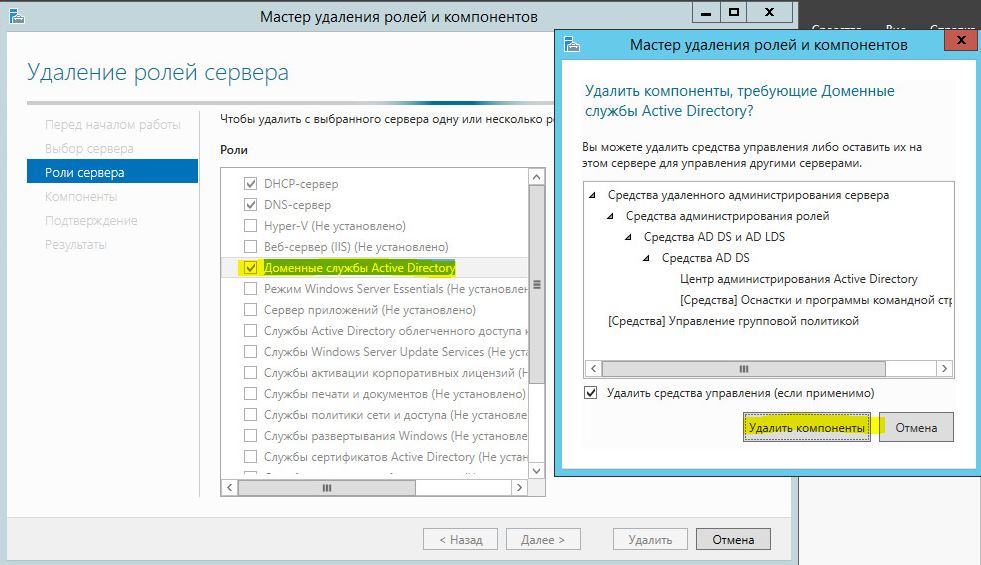

Снимаем галочку Доменные службы Active Directory. откроется окно в котором отобразится список компонентов для удаления — нажимаем Удалить компоненты:

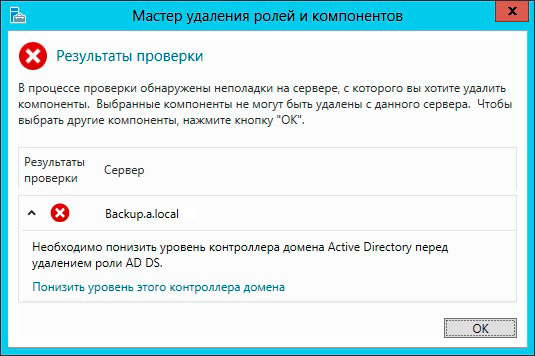

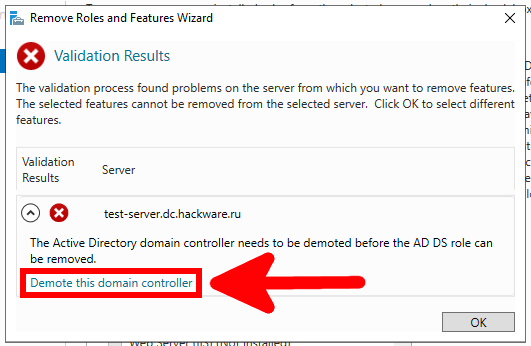

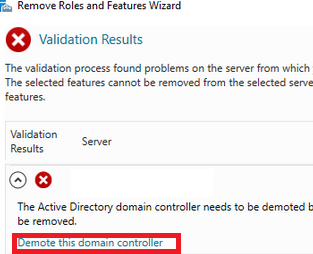

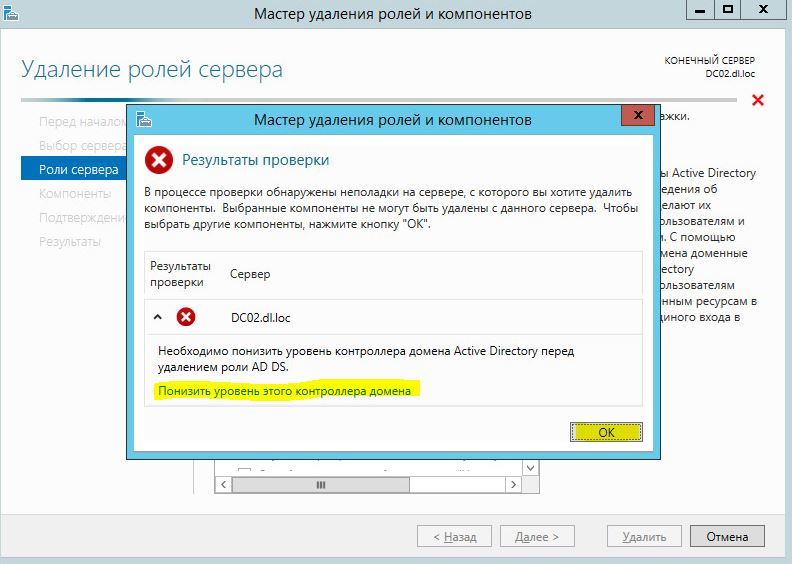

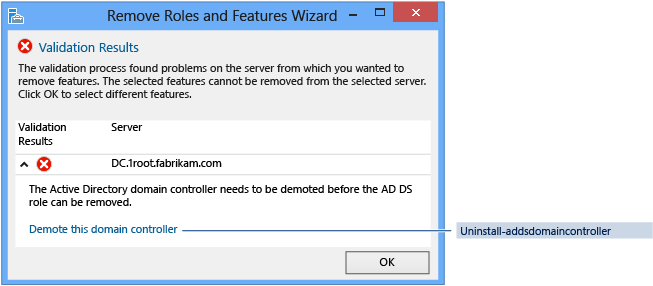

Система вернет ошибку с предупреждением, что сначала нужно понизить AD — кликаем по ссылке Понизить уровень этого контроллера домена:

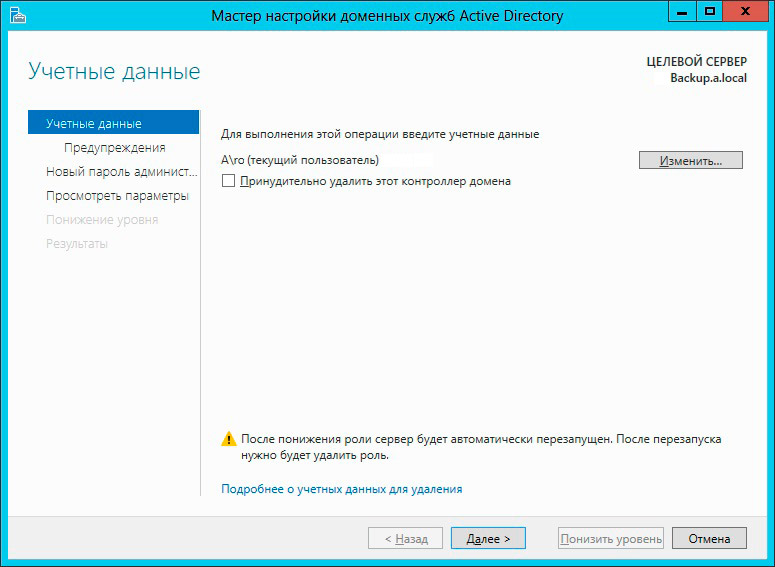

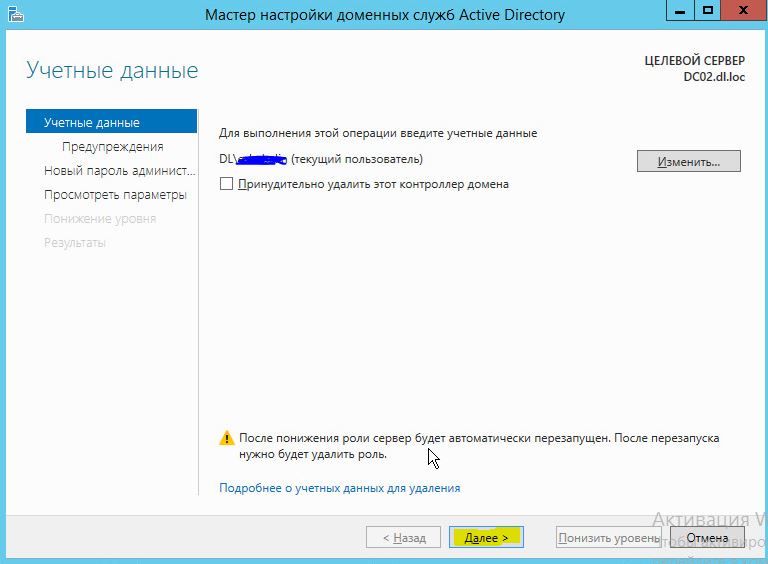

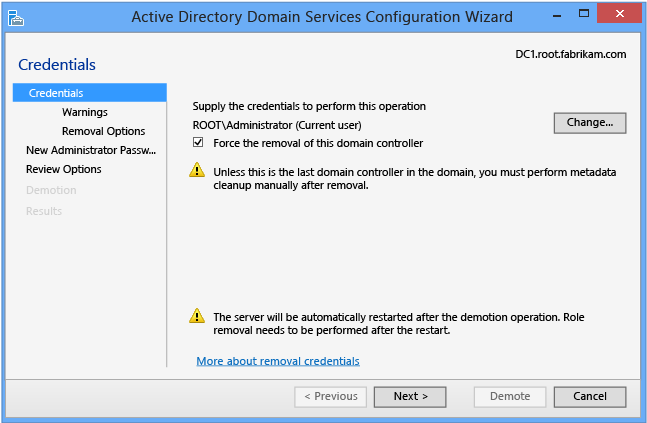

В следующем окне мы увидим предупреждение о том, что компьютер будет перезагружен и возможность принудительно понизить уровень — просто нажимаем Далее:

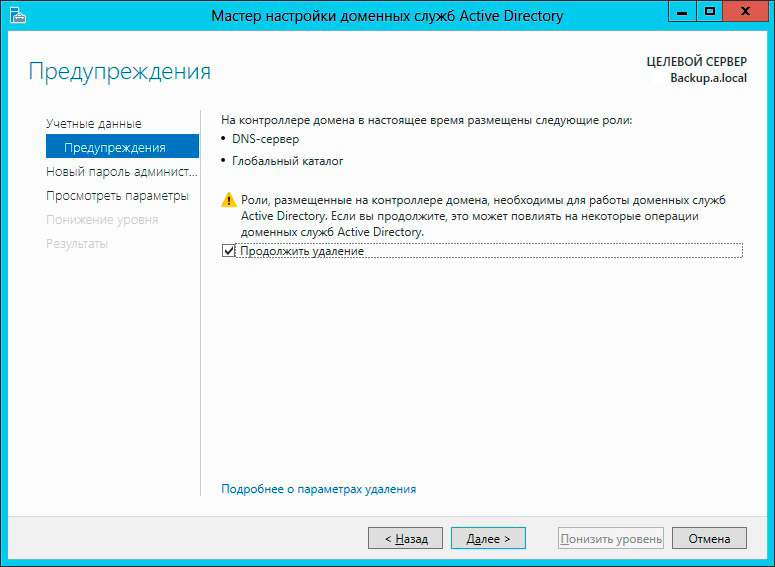

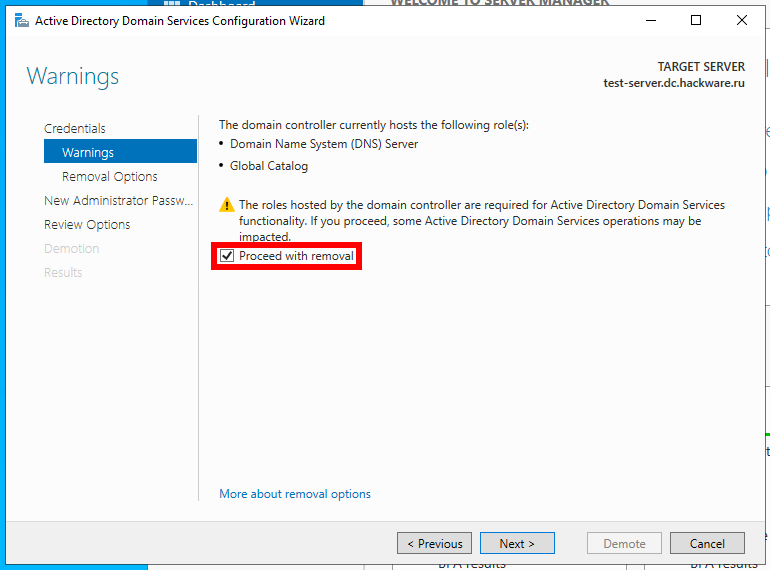

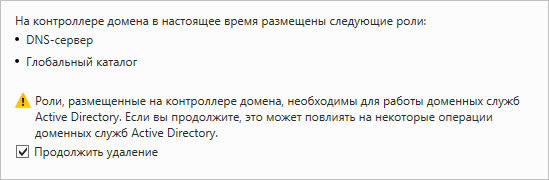

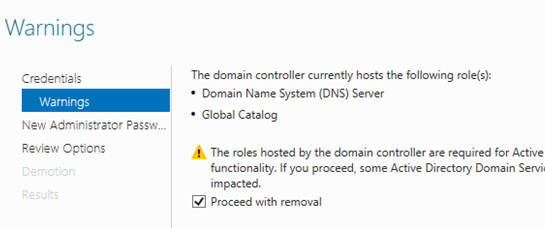

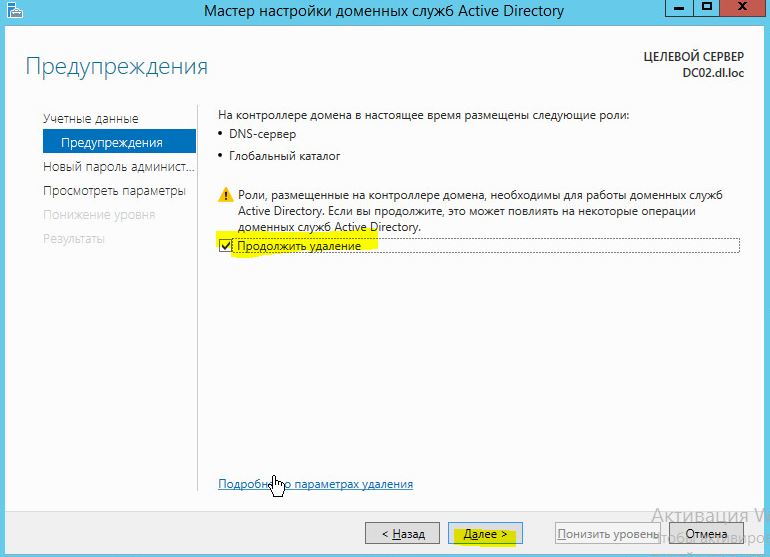

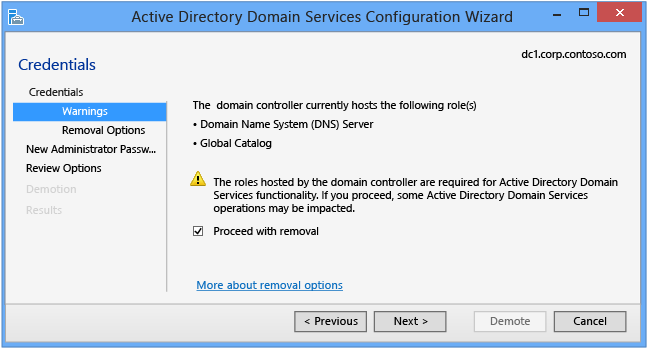

Система отобразит роли AD, которые будут удалены. Ставим галочку Продолжить удаление и нажимаем Далее:

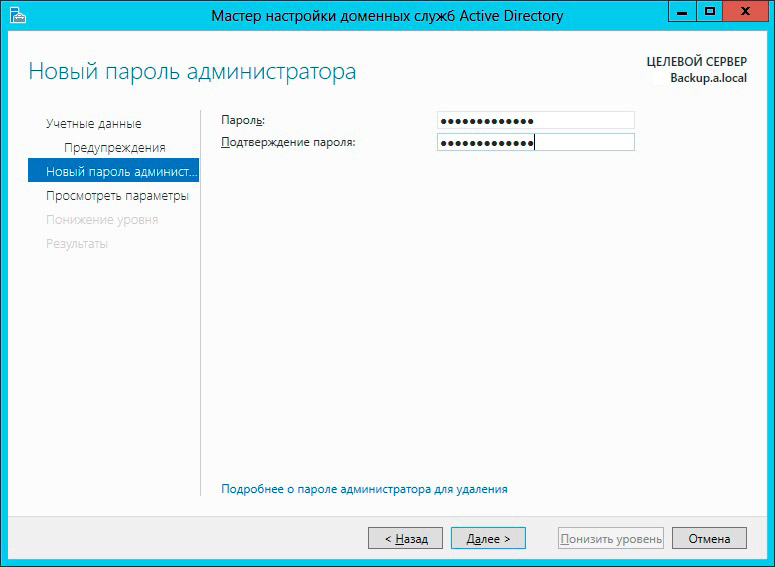

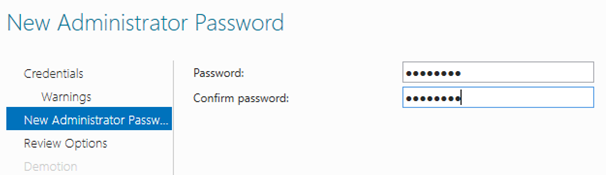

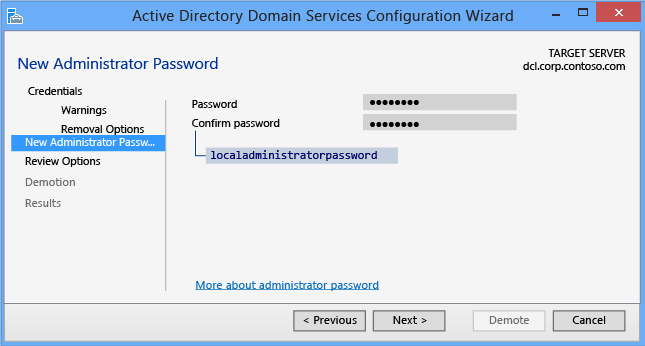

Вводим дважды пароль учетной записи локального администратора, который будет использоваться после понижения до рядового сервера:

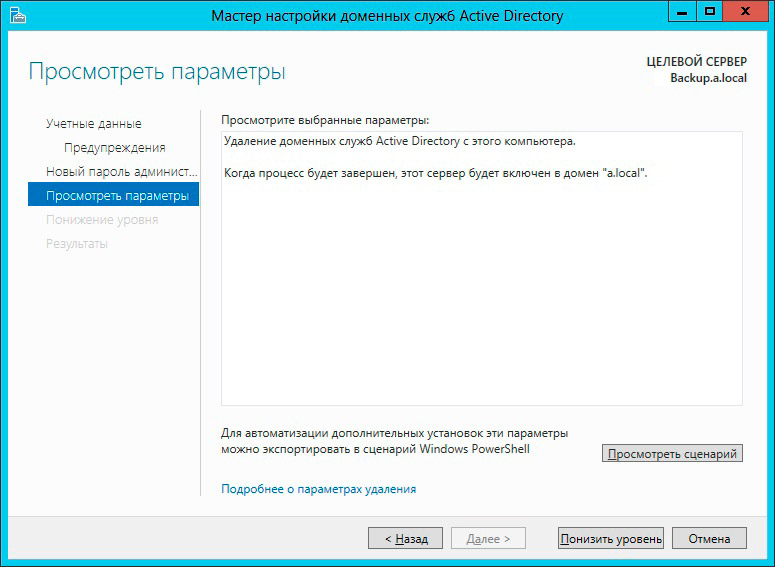

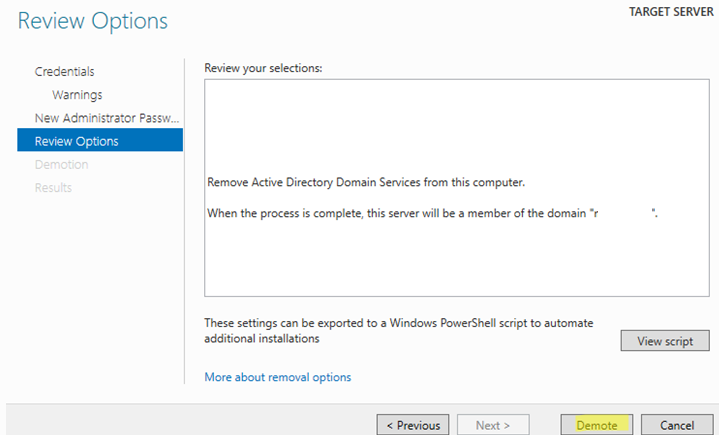

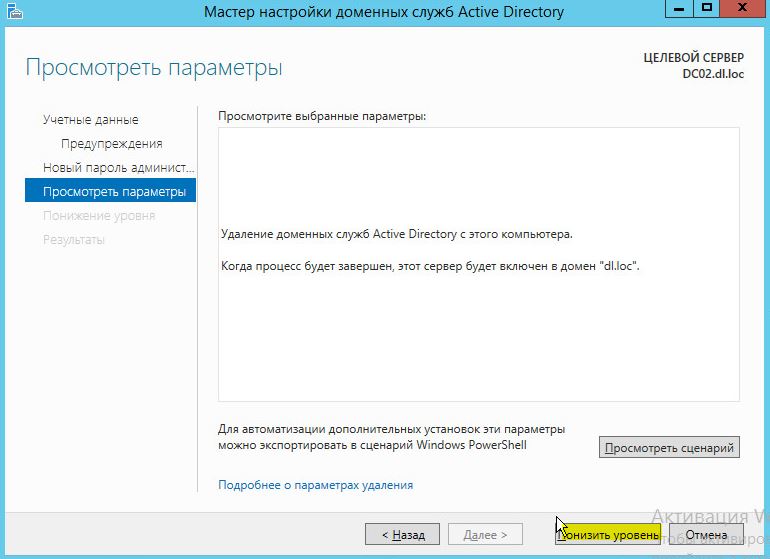

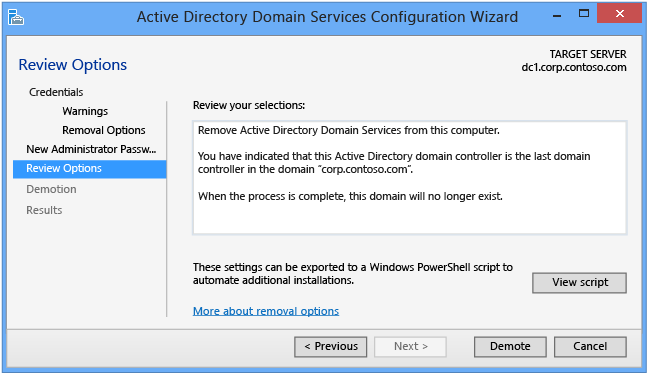

Кликаем по Понизить уровень:

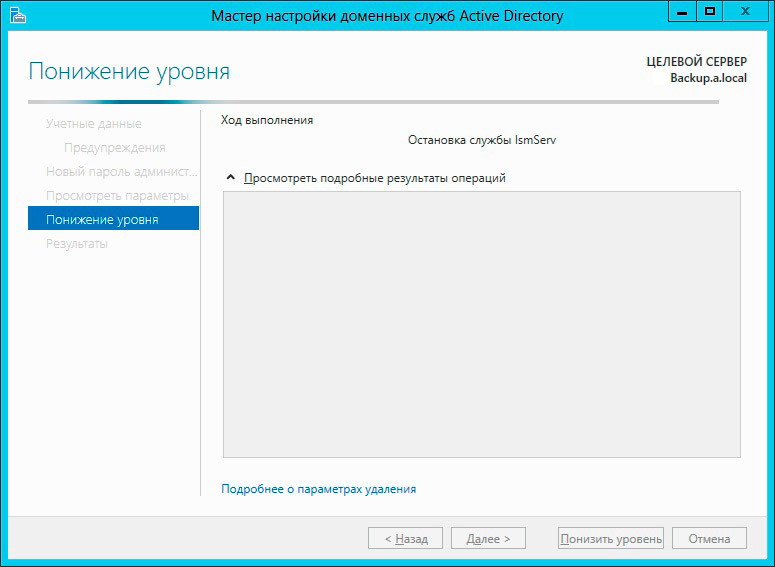

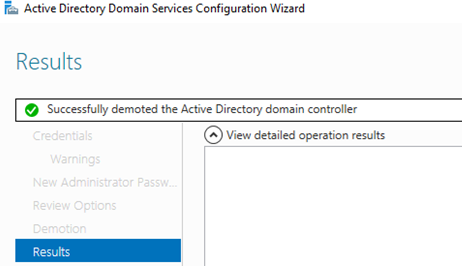

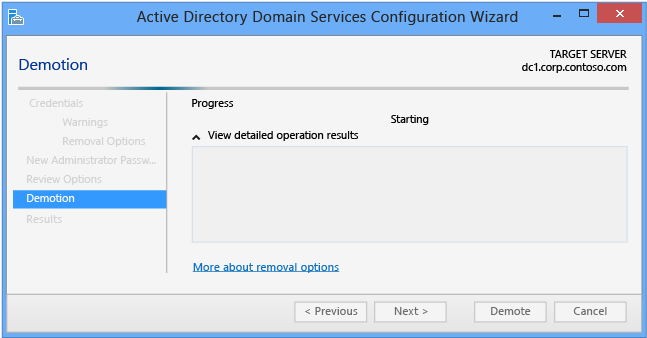

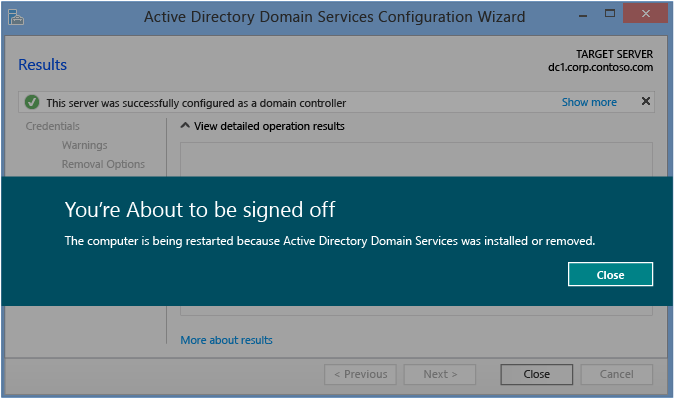

Процесс займет какое-то время. После мы увидим «Уровень контроллера домена Active Directory успешно понижен»:

Сервер автоматически будет перезагружен.

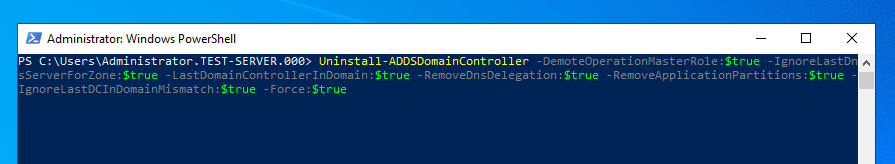

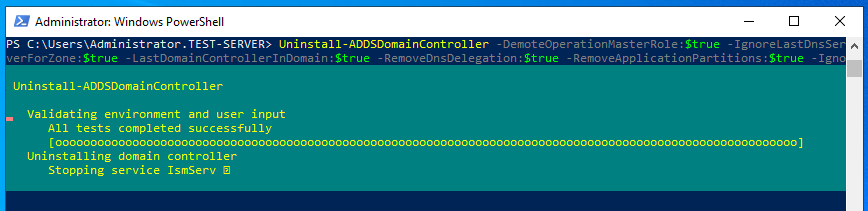

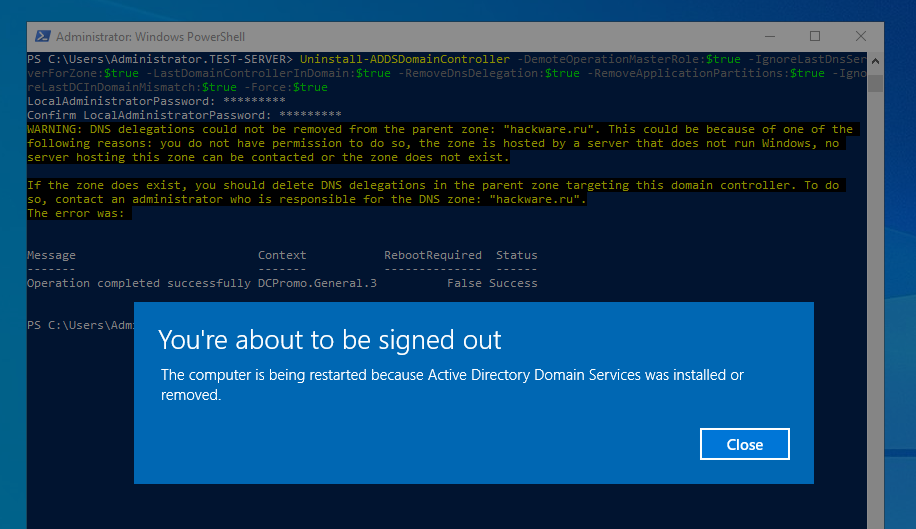

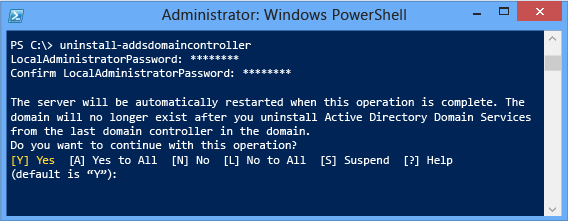

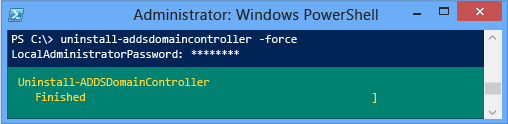

Powershell

Открываем консоль Powershell от администратора и вводим:

Uninstall-ADDSDomainController

Система запросит пароль для локальной учетной записи администратора, которая будет использоваться после понижения — задаем новый пароль дважды:

LocalAdministratorPassword: **********

Подтвердить LocalAdministratorPassword: **********

Мы получим предупреждение о перезагрузки сервера. Соглашаемся:

После завершения этой операции сервер будет автоматически перезапущен. Когда вы удалите доменные службы Active

Directory на последнем контроллере домена, этот домен перестанет существовать.

Вы хотите продолжить эту операцию?

[Y] Да — Y [A] Да для всех — A [N] Нет — N [L] Нет для всех — L [S] Приостановить — S [?] Справка

(значением по умолчанию является «Y»): A

Для выполнения команды уйдет некоторое время, после чего сервер уйдет в перезагрузку.

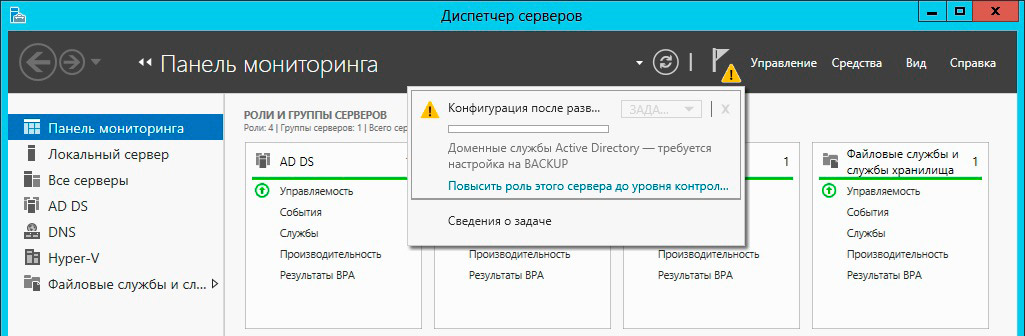

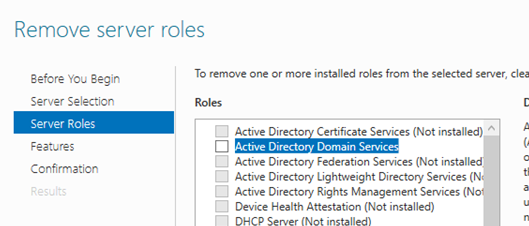

Удаление роли AD DS

После понижения сервера роль, по-прежнему, будет установлена. Для ее удаления мы также можем воспользоваться графической оболочкой или командной строкой.

Графика

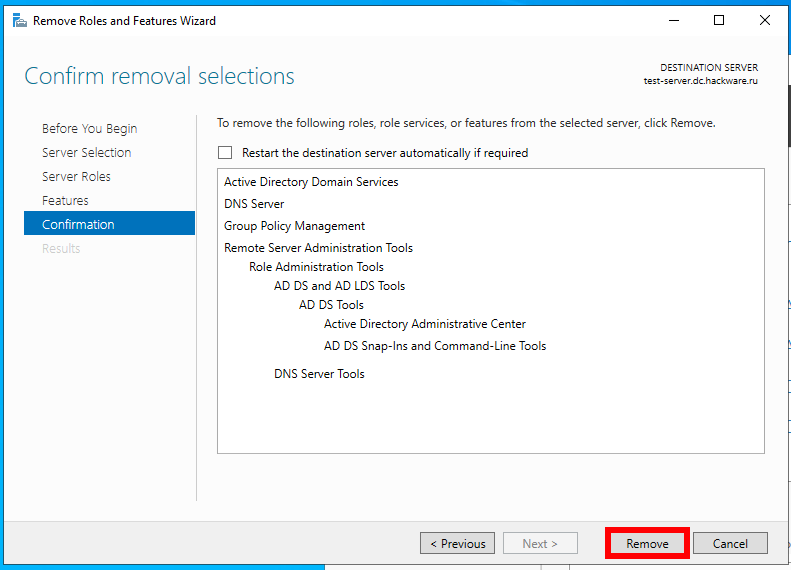

В диспетчере серверов кликаем снова по Управление — Удалить роли и компоненты:

Среди серверов выбираем тот, на котором будем удалять роль:

* сервер может быть только один. Тогда выбираем его.

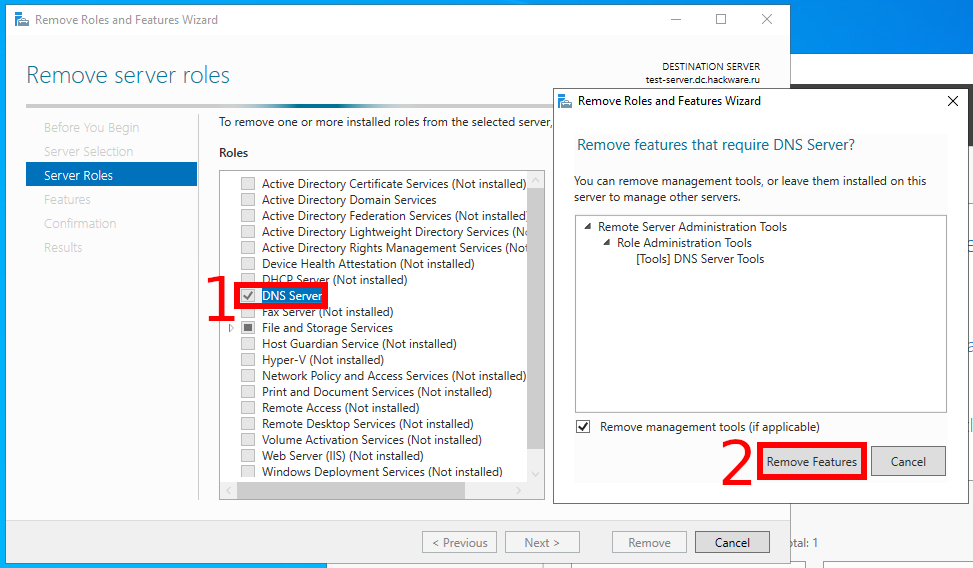

Снимаем галочку Доменные службы Active Directory, в открывшемся окне кликаем по Удалить компоненты:

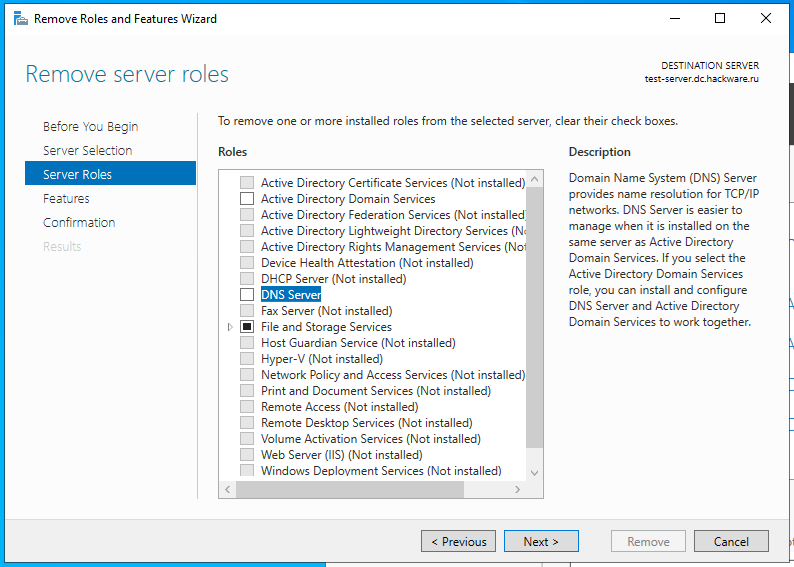

Галочка для доменных служб будет снята:

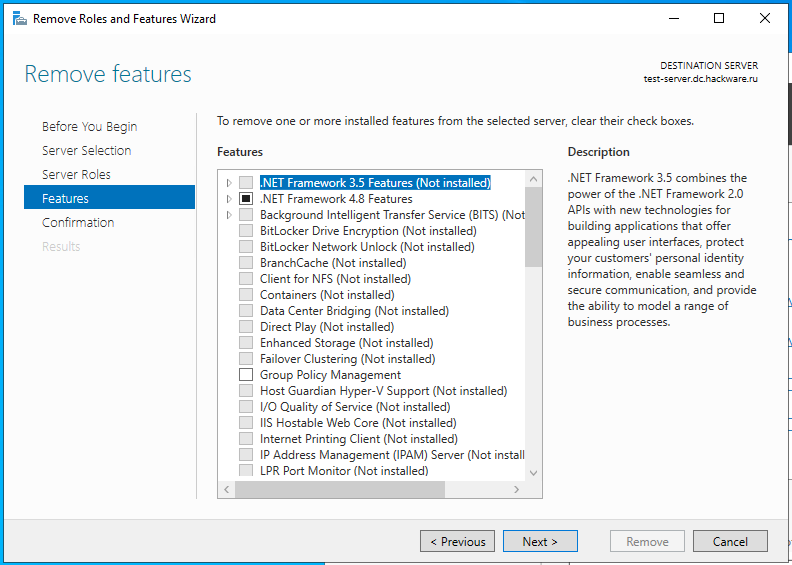

… кликаем по Далее несколько раз.

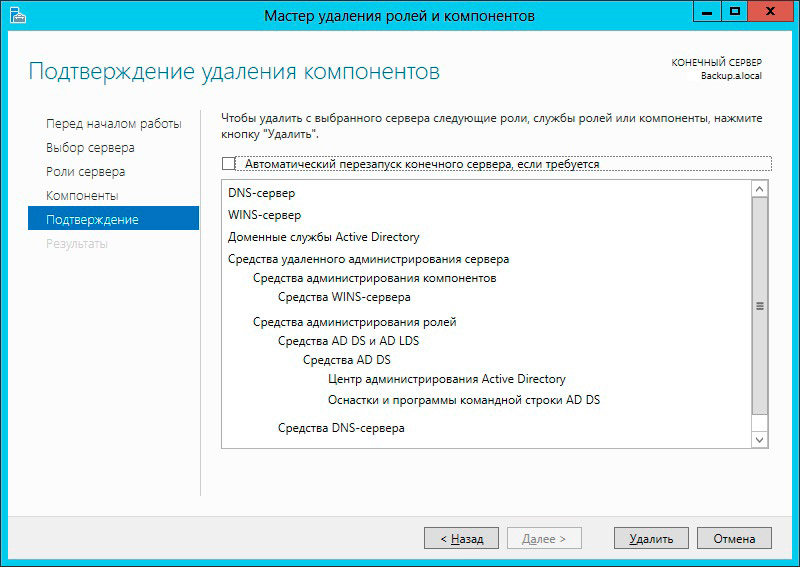

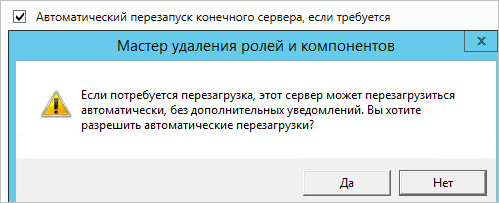

В последнем окне ставим галочку Автоматический перезапуск конечного сервера, если требуется и подтверждаем действие ответом Да:

Роль будет удалена, а сервер отправлен в перезагрузку.

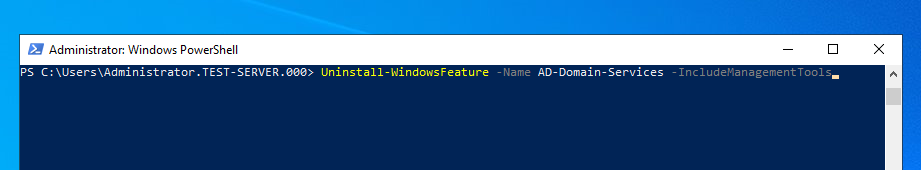

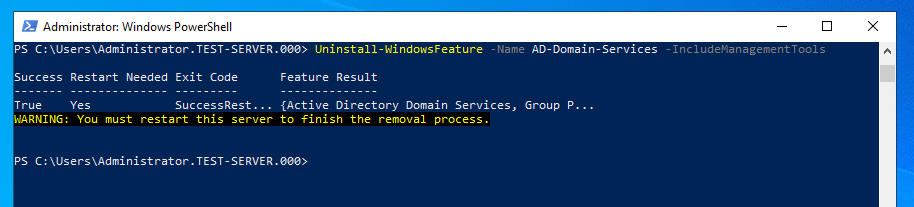

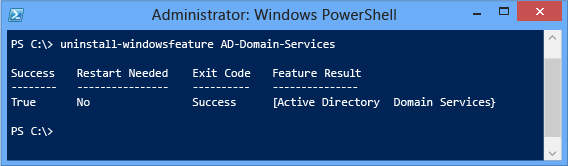

Powershell

Запускаем Powershell от администратора и вводим:

Remove-WindowsFeature -Name AD-Domain-Services

Роль контроллера будет удалена. Мы должны увидеть сообщение:

ПРЕДУПРЕЖДЕНИЕ: Чтобы завершить удаление, вам необходимо перезапустить этот сервер.

Перезагружаем сервер:

shutdown -r -t 0

Вывод сервера из домена

В случае, если у нас есть другие контроллеры домена, наш сервер останется в домене. При необходимости его окончательного вывода из эксплуатации, стоит вывести его из среды AD.

Графика

Открываем свойства системы (команда control system или свойства Компьютера) и кликаем по Изменить параметры:

В открывшемся окне нажимаем на Изменить:

И переводим компьютер в рабочую группу:

* в данном примере в группу с названием WORKGROUP.

Система запросит логин и пароль от пользователя Active Directory, у которого есть права на вывод компьютеров из домена — вводим данные.

Если все сделано верно, мы должны увидеть окно:

После перезагружаем сервер или выключаем его.

Powershell

Запускаем Powershell от имени администратора и вводим:

Remove-Computer -UnjoinDomaincredential dmoskmaster -PassThru -Verbose

* где dmoskmaster — учетная запись в домене с правами вывода компьютеров из AD.

Соглашаемся продолжить, ознакомившись с предупреждением:

Подтверждение

Чтобы войти в систему на этом компьютере после его удаления из домена, вам потребуется пароль учетной записи локального

администратора. Вы хотите продолжить?

[Y] Да — Y [N] Нет — N [S] Приостановить — S [?] Справка (значением по умолчанию является «Y»): Y

Перезагружаем компьютер:

shutdown -r -t 0

… или выключаем:

shutdown -s -t 0

Вопросы и ответы

Дополнительные сведения относительно понижения и удаления AD.

1. Как удалить дочерний домен?

Мы должны быть уверены, что в данном домене не осталось важных ресурсов предприятия. После необходимо по очереди удалить все контроллеры домена по данной инструкции. При удалении последнего сервера AD для дочернего домена, будет удален сам дочерний домен из леса.

2. Как понизить режим работы домена?

Данный режим не понизить — это односторонняя операция. Максимум, что можно сделать, это восстановить службу AD из резервной копии, когда режим был нужного уровня.

3. Что делать, если умер основной контроллер домена?

Рассмотрим несколько вариантов:

- Если есть резервная копия, восстанавливаемся из нее.

- Если в среде несколько контроллеров домена, захватываем FSMO-роли (подробнее в инструкции Управление FSMO ролями Active Directory с помощью Powershell) и вручную удаляем уже несуществующий контроллер. После можно поднять новый контроллер, сделав его резервным.

- Хуже, когда нет ни копий, ни второго контроллера. В таком случае, поднимаем новый контроллер, создаем новый лес, домен и переводим все компьютеры в него.

4. Что делать, если контроллер домена возвращает ошибку при понижении?

Самый лучший способ, разобраться с ошибкой, решив проблему, которая ее вызывает. Если это не удалось сделать, принудительно понижаем сервер командой:

dcpromo /forceremoval

В этой статье мы рассмотрим процедуры корректного удаления контроллера домена Active Directory на Windows Server 2022/2019/2016/2012R2. Обычно при удалении контроллера домена рассматривается один из сценариев:

Содержание:

- Понижение контроллера домена с удалением роли Active Directory Domain Services

- Удаление неисправного контроллера домена Active Directory

Понижение контроллера домена с удалением роли Active Directory Domain Services

Если вы выполняете плановое удаление (декомиссию) одного из существующих контроллеров домена AD (обычного DC или RODC), то прежде чем понизить контроллер домена до рядового Windows Server и удалить роль ADDS, нужно выполнить ряд подготовительных шагов.

- Проверьте состояние вашего контроллера домена, Active Directory и репликации. На сайте есть отдельная статья с описанием команд диагностики здоровья контроллера домена и репликации в AD с помощью

dcdiag

,

repadmin

и скриптов PowerShell. Исправьте найденные проблемы. Для вывода списка ошибок на конкретном контроллере домена выполните команду:

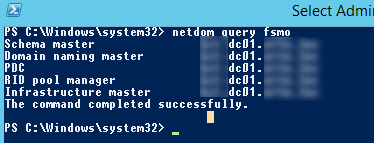

dcdiag.exe /s:dc01 /q - Убедитесь, что на контроллере домена не запущены FSMO роли AD:

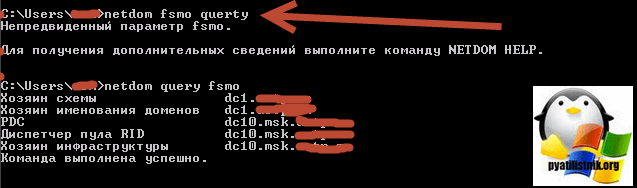

netdom query fsmo

Если нужно, перенесите роли FSMO на другой DC;

- Убедитесь, что на DC не запушена роль DHCP сервера. Если запущена, мигрируйте ее на другой сервер;

- Измените настройки DNS для DHCP областей, которые выдаются клиентам IP адреса. Перенастройте DHCP клиентов на другой DNS сервер (дождитесь окончания времени аренды IP адресов, чтобы все клиенты получили новые настройки DNS). Вы можете вывести список DNS серверов, заданных для всех зон (DNS Servers Option 006) на определенном сервере с помощью следующей команды PowerShell (подробнее об управлении DHCP в Windows Server с помощью PowerShell):

Get-DhcpServerv4Scope -ComputerName msk-dhcp01.winitpro.ru| Get-DhcpServerv4OptionValue | Where-Object {$_.OptionID -like 6} | FT Value - Некоторые клиенты могут быть настроены на использование DNS сервера на DC вручную (сетевые устройства, сервера, принтеры, сканеры и т.д.). Вам нужно найти такие устройства и перенастроить их на другой DNS сервер. Проще всего обнаружить устройства, обращающиеся к DNS серверу по его логам. Вот подробная статья: Аудит DNS запросов клиентов в Windows Server по DNS логам;

- Если на контроллере домена запущен центр сертификации (роль Certificate Authority), нужно мигрировать его на другой сервер;

- Если на контроллере домена запущены другие службы (например, KMS сервер, Raduis/NPS, WSUS и т.д.), решите нужно ли переносить их на другие сервера;

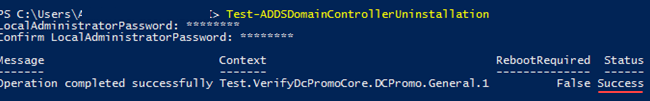

- Воспользуйтесь командлетом

Test-ADDSDomainControllerUninstallation

, чтобы проверить оставшиеся зависимости и проблемы, с которыми вы можете столкнуться при удалении DC. Если командлет вернет статус

Sucсess

, можете продолжить.

Теперь можно приступить к понижению роли контроллера домена до рядового сервера. До Windows Server 2012 для этого использовалась команда dcpromo. В современных версиях Windows Server этот инструмент считается устаревшим и не рекомендуется к использованию.

Вы можете понизить роль контроллера домена с помощью Server Manager. Запустите Server Manager -> Remote Roles and Features -> снимите чекбокс Active Directory Domain Services в секции Server Roles.

Нажмите на кнопку Demote this domain controller.

Должно открыться окно Active Directory Domain Services Configuration Wizard. Опцию Force the removal of this domain controller используется при удалении последнего контроллера домена. Включать ее не нужно. В дальнейшем мы удалим метаданные о DC вручную.

В следующем окне отметьте опцию Proceed with removal.

Затем задайте пароль учетной записи локального администратора сервера.

На последнем этапе останется нажать кнопку Demote.

Дождитесь окончания понижения контроллера домена. Должна появится надпись Successfully demoted the Active Directory Domain Controller.

Перезагрузите сервер, еще раз запустите Server Manager для удаления роли Active Directory Domain Services.

При удалении роли ADDS по-умолчанию будут удалены следующие компоненты:

- Модуль Active Directory Module for Windows PowerShell

- AD DS and AD LDS Tools feature

- Active Directory Administrative Center

- AD DS Snap-ins and Command-line Tools

- DNS Server

- Консоль Group Policy Management Console (

gpmc.msc

)

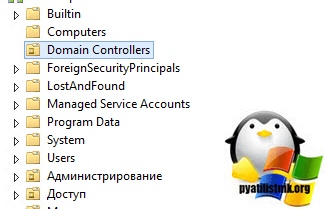

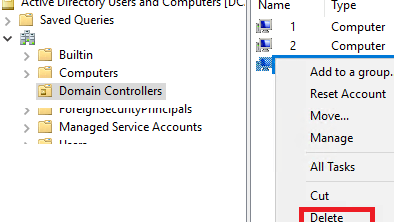

Запустите консоль Active Directory Users and Computers (dsa.msc) и убедитесь, что учетная запись контроллера домена была удалена из OU Domain Controllers.

Также вы можете удалить контроллер домена с помощью PowerShell командлета

Uninstall-ADDSDomainController

. Команда попросит вас задать пароль локального администратора и подтвердить понижение DC.

После перезагрузки останется с помощью PowerShell удалить роль ADDS:

Uninstall-WindowsFeature AD-Domain-Services -IncludeManagementTools

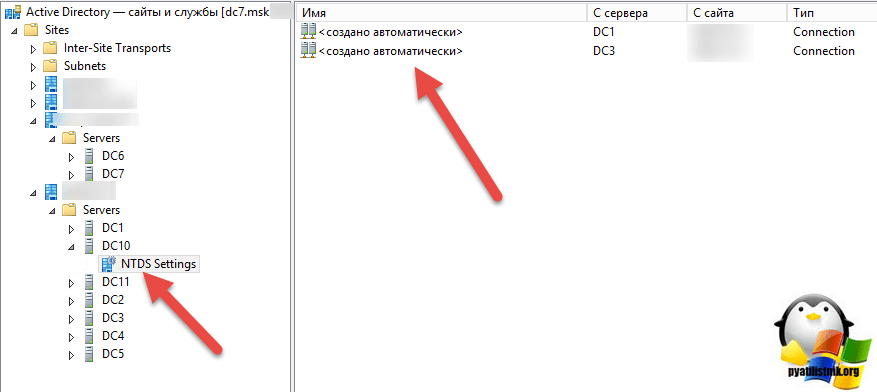

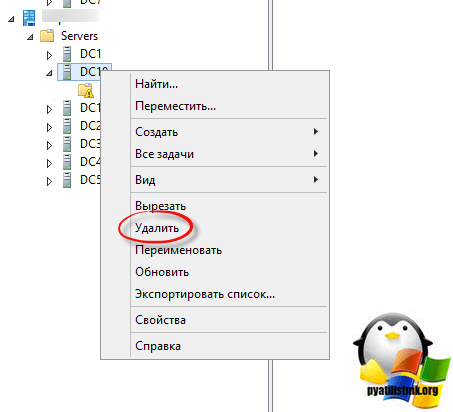

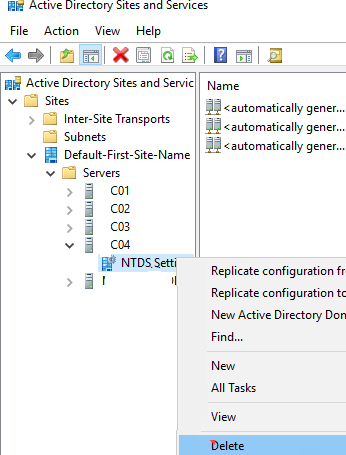

Теперь запустите консоль Active Directory Sites and Services (

dssite.msс

), найдите сайт контроллера домена и его учетную запись в разделе Servers. Разверните DC, щелкните ПКМ по NTDS Settings и выберите Delete.

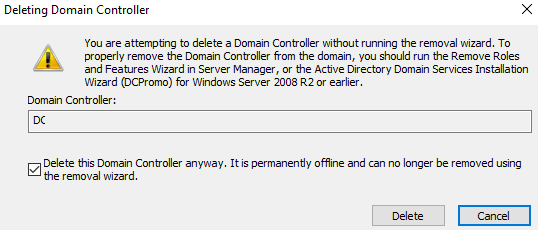

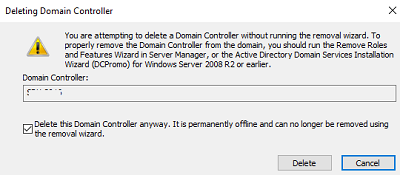

Подтвердите удаление DC, отметив опцию Delete This Domain controller anyway. It is permanently offline and ac no longer be removed using the removal wizard.

Затем удалите учетную запись сервера.

Дождитесь окончания репликации в AD и проверьте состояние домена с помощью

dcdiag

и

repadmin

(как описано выше).

Удаление неисправного контроллера домена Active Directory

Если ваш контроллер домена вышел из строя (физический сервер или файлы виртуального DC на хранилище) и вы не планируете восстанавливать DC его из созданной ранее резервной копии контроллера домена, можно удалить его принудительно.

Важно. Удаленный таким образом контроллер домена ни в коем случае нельзя включать в сеть.

До Windows Server 2008 R2 для удаления неисправного контроллера домена и очистки его метаданных в AD использовалась консольная утилита ntdsutil. В современных версиях Windows Server 2022/2019/2016/2012 вы можете удалить вышедший из строя DC и корректно очистить метаданные с помощью графических

mmc

оснасток управления AD.

Откройте консоль ADUC (

dsa.msc

) и перейдите в контейнер Domain Controllers. Найдите учетную запись вашего DC и удалите ее.

Появится окно с подтверждением удаления DC. Включите опцию Delete this Domain Controller anyway. И нажмите кнопку Delete.

Active Directory автоматически очистит метаданные об удаленном DC из базы ntds.dit.

Теперь нужно удалить контроллер домена в консоли AD Sites and Services как описано выше.

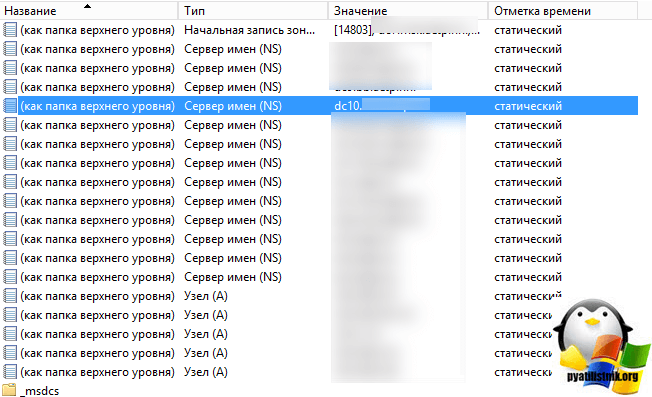

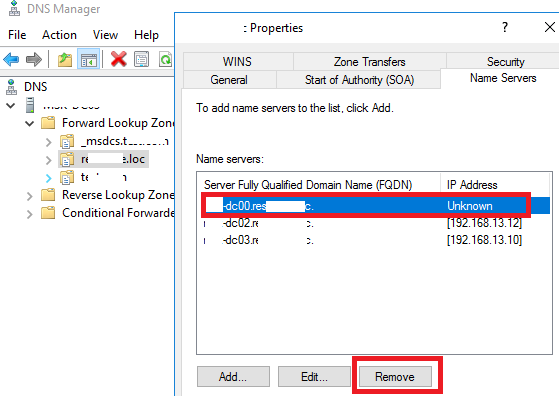

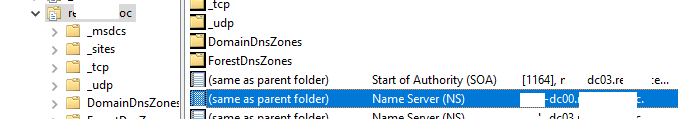

И последний шаг – удаление записей о контроллере домена в DNS. Откройте консоль DNS Manager (

dnsmgmt.msc

).

Удалите сервер из списка Name Servers в настройках зоны.

Удалите статические записи Name Servers (NS), оставшиеся от удаленного DC в вашей DNS зоне и разделах

_msdcs

,

_sites

,

_tcp

,

_udp

, и PTR записи в обратной зоне.

Или воспользуйтесь PowerShell для поиска и удаления записей в DNS.

Итак, в этой статье мы описали пошаговую процедуру, которая поможет вам понизить контроллер домена или удалить неисправный DC из Active Directory.

В статье показано как понизить роль резервного контролера домена Windows Server 2012 или проще говоря удалить второй контролер домена.

Возникла необходимость понизить роль резервного контролера домена под управлением Windows Server 2012, цель: сделать его простым штатным сервером в составе домена. Эта процедура очень простая в отличии от старых реализации Windows сервера. Для понижения роли, достаточно просто вызвать удаление компонентов доменных служб, ну и соответственно удалить их, так как они больше не нужны, и процессе удаления дать команду для понижения.

Из панели мониторинга, нажимаем Управление и вызываем мастер удаления компонентов:

Выбираем целевой сервер

Снимаем галку с Доменные службы Active Directory:

После проведения проверки, мастер сообщит что необходимо понизить роль, здесь Мы и даем команду для понижения роли контролера домена:

Необходимо указать учетные данные с правами администратора:

Предупреждение что на контролере домена имеются другие роли, отмечаем продолжить удаление:

Итоговое подтверждение:

После автоматического выполнения всех процедур произойдет понижение роли контролера домена и удаляться доменные службы Active Directory, далее сервер перезагрузиться и станет штатным сервером состоящим в текущем домене.

Содержание

- Понижение роли контроллеров домена и доменов Demoting Domain Controllers and Domains

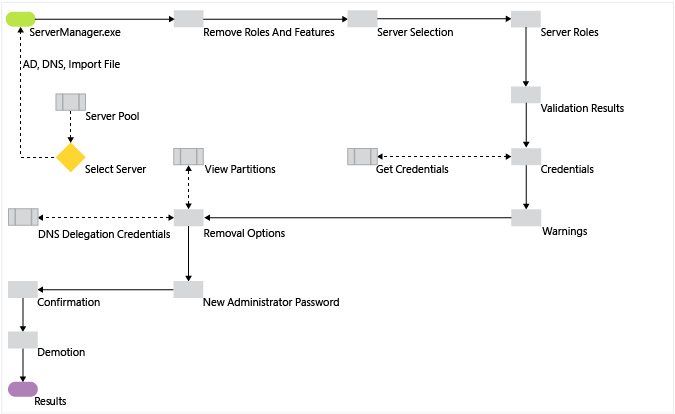

- Рабочий процесс удаления AD DS AD DS removal workflow

- Понижение роли и удаление ролей с помощью PowerShell Demotion and role removal with PowerShell

- Понижение Demote

- Удалить роли и компоненты Remove Roles and Features

- Выбор сервера Server Selection

- «Роли сервера» и «Компоненты» Server Roles and Features

- Учетные данные Credentials

- Предупреждения Warnings

- Параметры удаления Removal Options

- Новый пароль администратора New Administrator Password

- Подтверждение Confirmation

- Понижение уровня Demotion

- Результаты Results

- Как подменить контроллер домена и не сломать текущую инфраструктуру

- Видео

Понижение роли контроллеров домена и доменов Demoting Domain Controllers and Domains

Область применения. Windows Server Applies To: Windows Server

В этом разделе описывается, как удалить доменные службы Active Directory с помощью диспетчера сервера или Windows PowerShell. This topic explains how to remove AD DS, using Server Manager or Windows PowerShell.

Удаление ролей доменных служб Active Directory с помощью программы Dism.exe или модуля Windows PowerShell DISM после повышения роли до контроллера домена не поддерживается и приводит к тому, что сервер перестает загружаться нормально. Removing the AD DS roles with Dism.exe or the Windows PowerShell DISM module after promotion to a Domain Controller is not supported and will prevent the server from booting normally.

В отличие от диспетчера сервера или модуля ADDSDeployment для Windows PowerShell, DISM — это собственная система обслуживания, которая не распознает доменные службы Active Directory или их конфигурацию. Unlike Server Manager or the ADDSDeployment module for Windows PowerShell, DISM is a native servicing system that has no inherent knowledge of AD DS or its configuration. Не используйте программу Dism.exe или модуль Windows PowerShell DISM для удаления роли доменных служб Active Directory, если сервер все еще является контроллером домена. Do not use Dism.exe or the Windows PowerShell DISM module to uninstall the AD DS role unless the server is no longer a domain controller.

Понижение роли и удаление ролей с помощью PowerShell Demotion and role removal with PowerShell

*-Credential

Аргумент -credential требуется только в том случае, если вы еще не выполнили вход в качестве члена группы «Администраторы предприятия» (при понижении роли последнего контроллера домена в домене) или группы «Администраторы домена» (при понижении роли реплики контроллера домена). Аргумент -includemanagementtools необходим, только если вы хотите удалить все служебные программы управления доменными службами Active Directory. The -credential argument is only required if you are not already logged on as a member of the Enterprise Admins group (demoting last DC in a domain) or the Domain Admins group (demoting a replica DC).The -includemanagementtools argument is only required if you want to remove all of the AD DS management utilities.

Понижение Demote

Удалить роли и компоненты Remove Roles and Features

В диспетчере сервера имеется два интерфейса для удаления роли доменных служб Active Directory. Server Manager offers two interfaces to removing the Active Directory Domain Services role:

В меню Управление на главной информационной панели выберите пункт Удалить роли и компоненты The Manage menu on the main dashboard, using Remove Roles and Features

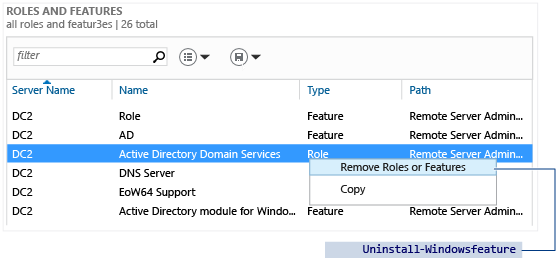

На панели навигации выберите пункт AD DS или Все серверы. Click AD DS or All Servers on the navigation pane. Перейдите вниз к разделу Роли и компоненты. Scroll down to the Roles and Features section. В списке Роли и компоненты щелкните правой кнопкой мыши Доменные службы Active Directory и выберите команду Удалить роль или компонент. Right-click Active Directory Domain Services in the Roles and Features list and click Remove Role or Feature. В этом интерфейсе пропускается страница Выбор сервера. This interface skips the Server Selection page.

Командлеты ServerManager uninstall-WindowsFeature и Remove-WindowsFeature не позволяют удалить роль AD DS, пока контроллер домена не будет понижен. The ServerManager cmdlets Uninstall-WindowsFeature and Remove-WindowsFeature will prevent you from removing the AD DS role until you demote the domain controller.

Выбор сервера Server Selection

В диалоговом окне Выбор сервера можно выбрать один из серверов, ранее добавленных в пул, если он доступен. The Server Selection dialog enables you to choose from one of the servers previously added to the pool, as long as it is accessible. Локальный сервер, на котором запущен диспетчер сервера, доступен всегда. The local server running Server Manager is always automatically available.

«Роли сервера» и «Компоненты» Server Roles and Features

Чтобы понизить роль контроллера домена, снимите флажок Доменные службы Active Directory. Если сервер в настоящее время является контроллером домена, роль доменных служб Active Directory не удаляется, а открывается диалоговое окно Результаты проверки с предложением понизить роль. Clear the Active Directory Domain Services check box to demote a domain controller; if the server is currently a domain controller, this does not remove the AD DS role and instead switches to a Validation Results dialog with the offer to demote. В противном случае он удаляет двоичные файлы, как и любые другие функции ролей. Otherwise, it removes the binaries like any other role feature.

Если вы планируете понизить роль контроллера домена навсегда, удалите ненужные роли и компоненты доменных служб Active Directory по собственному усмотрению. Remove unneeded AD DS roles and features at your own discretion if you intend to demote the domain controller permanently. Для этого необходимо снять флажки, соответствующие этим ролям и компонентам. This requires clearing the check boxes for those roles and features.

Вот полный список ролей и компонентов, связанных с доменными службами Active Directory: The full list of AD DS-related roles and features include:

Эквивалентные командлеты модулей ADDSDeployment и ServerManager Windows PowerShell: The equivalent ADDSDeployment and ServerManager Windows PowerShell cmdlets are:

Учетные данные Credentials

Параметры понижения уровня настраиваются на странице Учетные данные. You configure demotion options on the Credentials page. Учетные данные, необходимые для понижения уровня, представлены в следующем списке: Provide the credentials necessary to perform the demotion from the following list:

Для понижения уровня дополнительного контроллера домена требуются учетные данные администратора домена. Demoting an additional domain controller requires Domain Admin credentials. Выбор принудительного удаления этого контроллера домена понижает роль контроллера домена без удаления метаданных объекта контроллера домена из Active Directory. Selecting Force the removal of this domain controller demotes the domain controller without removing the domain controller object’s metadata from Active Directory.

Этот параметр следует выбрать, только если контроллер домена не может установить связь с другими контроллерами домена и нет другого способа разрешить эту сетевую проблему. Do not select this option unless the domain controller cannot contact other domain controllers and there is no reasonable way to resolve that network issue. Принудительное понижение уровня оставляет потерянные метаданные в Active Directory на оставшихся контроллерах домена леса. Forced demotion leaves orphaned metadata in Active Directory on the remaining domain controllers in the forest. Помимо этого, все нереплицированные изменения на этом контроллере домена, например пароли и новые учетные записи пользователей, навсегда теряются. In addition, all un-replicated changes on that domain controller, such as passwords or new user accounts, are lost forever. Потерянные метаданные — это основная причина обращения в службу поддержки пользователей Майкрософт по поводу AD DS, Exchange, SQL и другого программного обеспечения. Orphaned metadata is the root cause in a significant percentage of Microsoft Customer Support cases for AD DS, Exchange, SQL, and other software.

При принудительном понижении уровня контроллера домена необходимо немедленно почистить метаданные вручную. If you forcibly demote a domain controller, you must manually perform metadata cleanup immediately. Этапы очистки см. в разделе Очистка метаданных сервера. For steps, review Clean Up Server Metadata.

Для понижения уровня последнего контроллера домена требуется членство в группе администраторов предприятия, так как при этом удаляется сам домен (если это последний домен леса, при этом удаляется лес). Demoting the last domain controller in a domain requires Enterprise Admins group membership, as this removes the domain itself (if the last domain in the forest, this removes the forest). Диспетчер сервера сообщает, является ли текущий контроллер последним контроллером в домене. Server Manager informs you if the current domain controller is the last domain controller in the domain. Для подтверждения того, что контроллер является последним в домене, необходимо установить флажок Последний контроллер домена в домене. Select the Last domain controller in the domain check box to confirm the domain controller is the last domain controller in the domain.

Эквивалентные аргументы Windows PowerShell ADDSDeployment: The equivalent ADDSDeployment Windows PowerShell arguments are:

Предупреждения Warnings

Страница Предупреждения информирует о возможных последствиях удаления контроллера домена. The Warnings page alerts you to the possible consequences of removing this domain controller. Чтобы продолжить, необходимо установить флажок Продолжить удаление. To continue, you must select Proceed with removal.

Если ранее на странице Учетные данные вы выбрали параметр Принудительно удалить контроллер домена, на странице Предупреждения будут показаны все роли FSMO, размещенные в этом контроллере домена. If you previously selected Force the removal of this domain controller on the Credentials page, then the Warnings page shows all Flexible Single Master Operations roles hosted by this domain controller. Необходимо захватить роли с другого контроллера домена сразу после понижения роли этого сервера. You must seize the roles from another domain controller immediately after demoting this server. Дополнительные сведения о захвате ролей FSMO см. в разделе Захват роли хозяина операций. For more information on seizing FSMO roles, see Seize the Operations Master Role.

У этой страницы нет эквивалентного аргумента в модуле Windows PowerShell ADDSDeployment. This page does not have an equivalent ADDSDeployment Windows PowerShell argument.

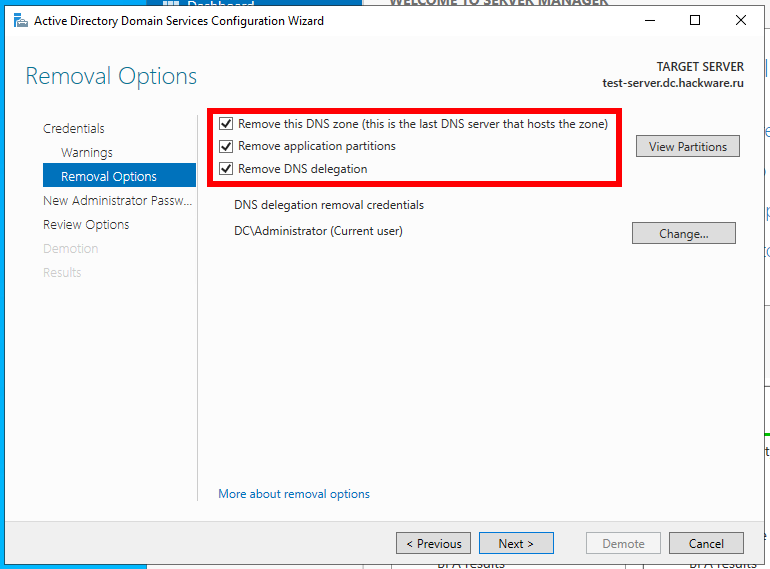

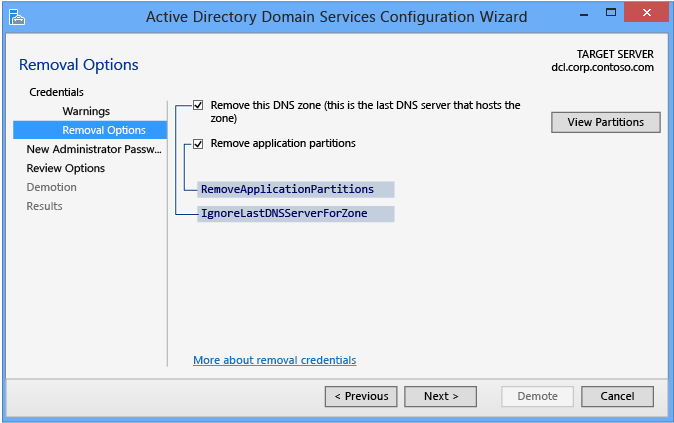

Параметры удаления Removal Options

Параметры выводятся, только если они применимы к этому контроллеру домена. The options only appear if applicable to this domain controller. Например, если делегирование DNS для сервера не используется, соответствующий флажок отображаться не будет. For instance, if there is no DNS delegation for this server then that checkbox will not display.

Чтобы указать альтернативные учетные данные администратора DNS, нажмите кнопку Изменить. Click Change to specify alternate DNS administrative credentials. Чтобы просмотреть дополнительные разделы, которые мастер удалит во время понижения роли, нажмите кнопку Просмотр разделов. Click View Partitions to view additional partitions the wizard removes during the demotion. По умолчанию единственными дополнительными разделами являются зоны DNS-домена и DNS-леса. By default, the only additional partitions are Domain DNS and Forest DNS Zones. Все остальные разделы не относятся к Windows. All other partitions are non-Windows partitions.

Эквивалентные аргументы командлета ADDSDeployment: The equivalent ADDSDeployment cmdlet arguments are:

Новый пароль администратора New Administrator Password

На странице новый пароль администратора необходимо указать пароль для встроенной учетной записи администратора локального компьютера, после завершения понижения роли, когда компьютер станет рядовым сервером домена или рабочей группой. The New Administrator Password page requires you to provide a password for the built-in local computer’s Administrator account, once the demotion completes and the computer becomes a domain member server or workgroup computer.

Если аргументы командлета Uninstall-ADDSDomainController не заданы, они имеют те же значения по умолчанию, что и параметры в диспетчере сервера. The Uninstall-ADDSDomainController cmdlet and arguments follow the same defaults as Server Manager if not specified.

Аргумент LocalAdministratorPassword действует особым образом. The LocalAdministratorPassword argument is special:

Поскольку два предыдущих варианта не подтверждают пароль, будьте предельно осторожны: пароль не отображается. As the previous two options do not confirm the password, use extreme caution: the password is not visible.

Можно также ввести защищенную строку в качестве переменной с преобразованным открытым текстом, хотя использовать такой вариант настоятельно не рекомендуется. You can also provide a secure string as a converted clear-text variable, although this is highly discouraged. Пример. For example:

Ввод или хранение пароля в виде открытого текста не рекомендуется. Providing or storing a clear text password is not recommended. Любой пользователь, выполняющий эту команду в сценарии или заглядывающий через ваше плечо, сможет узнать пароль локального администратора этого компьютера. Anyone running this command in a script or looking over your shoulder knows the local administrator password of that computer. Зная пароль, он получит доступ ко всем данным на нем и сможет персонифицировать сам сервер. With that knowledge, they have access to all of its data and can impersonate the server itself.

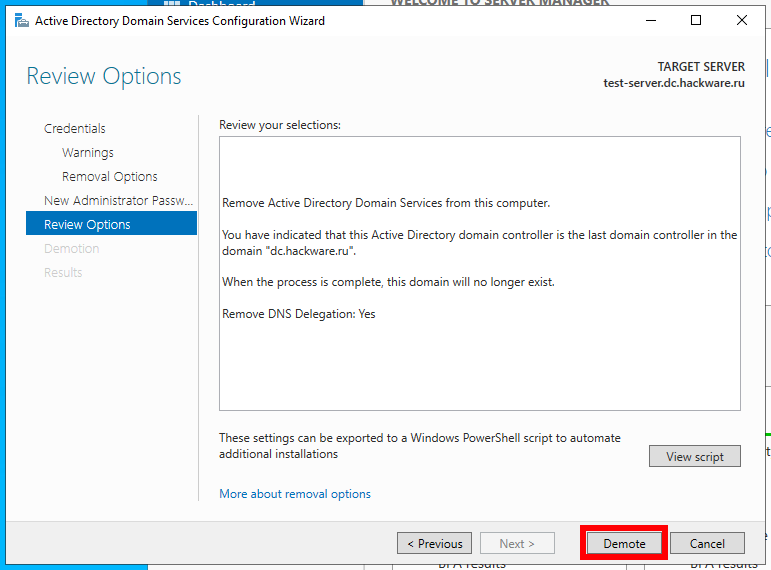

Подтверждение Confirmation

На странице Подтверждение приводится описание запланированного понижения роли. Список параметров конфигурации понижения роли не отображается. The Confirmation page shows the planned demotion; the page does not list demotion configuration options. Это последняя страница мастера, отображаемая перед тем, как начнется понижение роли. This is the last page the wizard shows before the demotion begins. При нажатии на кнопку «Просмотреть сценарий» создается сценарий понижения роли Windows PowerShell. The View Script button creates a Windows PowerShell demotion script.

Нажмите кнопку Понизить уровень, чтобы выполнить следующий командлет ADDSDeployment: Click Demote to run the following AD DS Deployment cmdlet:

Для просмотра информации о конфигурации используйте необязательный аргумент Whatif с командлетом Uninstall-ADDSDomainController. Use the optional Whatif argument with the Uninstall-ADDSDomainController and cmdlet to review configuration information. Это позволит просмотреть явные и неявные значения аргументов командлета. This enables you to see the explicit and implicit values of a cmdlet’s arguments.

Пример. For example:

Запрос на перезагрузку — это последняя возможность отменить эту операцию при использовании модуля Windows PowerShell ADDSDeployment. The prompt to restart is your last opportunity to cancel this operation when using ADDSDeployment Windows PowerShell. Чтобы подавить этот запрос, используйте аргумент -force или confirm:$false. To override that prompt, use the -force or confirm:$false arguments.

Понижение уровня Demotion

Когда появляется страница Понижение уровня, это означает, что настройка контроллера домена началась и ее нельзя остановить или отменить. When the Demotion page displays, the domain controller configuration begins and cannot be halted or canceled. Подробная информация об операциях выводится на этой странице и записывается в следующие журналы: Detailed operations display on this page and write to logs:

Поскольку uninstall-аддсдомаинконтроллер и uninstall-WindowsFeature имеют только одно действие каждый, они показаны на этапе подтверждения с минимальными необходимыми аргументами. Since Uninstall-ADDSDomainController and Uninstall-WindowsFeature only have one action apiece, they are shown here in the Confirmation phase with the minimum required arguments. При нажатии на клавишу ВВОД запускается процесс понижения роли, после чего компьютер перезапускается. Pressing ENTER starts the irrevocable demotion process and restarts the computer.

Чтобы автоматически закрывать напоминание о перезагрузке, используйте аргументы -force или -confirm:$false с любым командлетом Windows PowerShell ADDSDeployment. To accept the reboot prompt automatically, use the -force or -confirm:$false arguments with any ADDSDeployment Windows PowerShell cmdlet. Чтобы предотвратить автоматическую перезагрузку сервера по завершении повышения роли, используйте аргумент -norebootoncompletion:$false. To prevent the server from automatically rebooting at the end of promotion, use the -norebootoncompletion:$false argument.

Отключать перезагрузку не рекомендуется. Overriding the reboot is discouraged. Для правильной работы рядовой сервер должен перезагрузиться. The member server must reboot to function correctly.

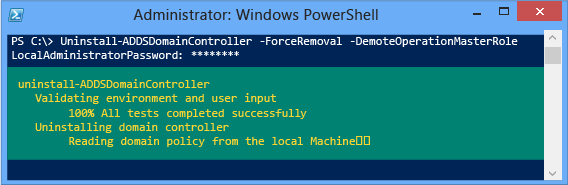

Ниже приводится пример принудительного понижения с минимальным набором обязательных аргументов -forceremoval и -demoteoperationmasterrole. Here is an example of forcibly demoting with its minimal required arguments of -forceremoval and -demoteoperationmasterrole. Аргумент -credential не требуется, поскольку пользователь выполнил вход как член группы администраторов предприятия: The -credential argument is not required because the user logged on as a member of the Enterprise Admins group:

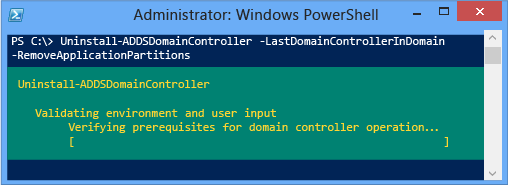

Ниже приведен пример удаления последнего контроллера домена в домене с минимальным набором обязательных аргументов -lastdomaincontrollerindomain и -removeapplicationpartitions: Here is an example of removing the last domain controller in the domain with its minimal required arguments of -lastdomaincontrollerindomain and -removeapplicationpartitions:

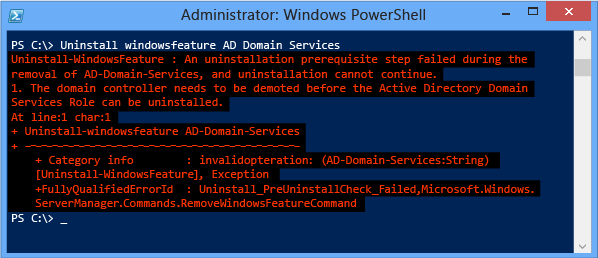

При попытке удалить роль AD DS перед понижением роли сервера Windows PowerShell блокирует ошибку: If you attempt to remove the AD DS role before demoting the server, Windows PowerShell blocks you with an error:

Чтобы получить возможность удалить двоичные файлы роли доменных служб Active Directory, необходимо перезапустить компьютер после понижения роли сервера. You must restart the computer after demoting the server before you can remove the AD-Domain-Services role binaries.

Результаты Results

На странице Результаты показано, успешно ли было выполнено повышение роли, а также приводится важная для администраторов информация. The Results page shows the success or failure of the promotion and any important administrative information. Контроллер домена автоматически перезагрузится через 10 секунд. The domain controller will automatically reboot after 10 seconds.

Источник

Как подменить контроллер домена и не сломать текущую инфраструктуру

Так уж получилось в нашей организации, что инфраструктуру надо было делать быстро, а на покупку лицензий требовалось время. Поэтому было решено использовать образы Windows Server 2012R2 Evaluation, а после тестового периода уже лицензировать. Тогда еще никто не знал, что нельзя просто так взять, прописать лицензию Standard в релизе Evaluation, и на выходе получить лицензионный Standard, иначе, думаю, сначала бы все таки купили лицензии. Но делать нечего, что имеем, с тем и работаем. Итак.

Задача: после покупки лицензий Microsoft на Windows server 2012R2 Standard необходимо активировать их на наших серверах. Приступаем.

При выполнении задачи была обнаружена проблема. Так как изначально мы устанавливали Windows server 2012R2 Standard Evaluation, то при попытке прописать ключ для Standard — сервер говорит, что ему этот ключ не подходит. Начали поиск решения проблемы перевода сервера из версии Evaluation в Standard. Ответ был найден на сайте microsoft в статье TechNet.

Частично статья помогла решить проблему. Мы смогли поменять версию на трех физических серверах и активировать их нашими лицензиями. Но, к сожалению, не все так просто складывалось с контроллерами домена. В вышеуказанной статье прямым текстом говорится, что контроллеры домена НЕВОЗМОЖНО перевести из выпуска Evaluation в Standard. Нам же это необходимо сделать в самые кратчайшие сроки, т.к. количество возможных /rearm у PDC закончилось, а дней до окончания ознакомительной версии осталось меньше 3 дней.

Варианта решения вопроса я видел два. Либо поочередно между BDC и PDC передавать права хозяина схемы и прочие роли, понижать до рядовых серверов и после поднимать обратно. Но идею этого доменного волейбола я отмел, по причине того, что просто напросто делал все это впервые и боялся поломать.

Поэтому было решено поднимать новый сервер, повышать до контроллера домена и передавать ему хозяина схемы, а после выключать старый PDC и назначать новому его IP, этот вариант тогда мне показался проще и безопаснее. Замечу, что после описанных ниже событий, я по прежнему считаю это хорошим решением, по крайней мере все прошло без эксцессов, иначе бы статья имела совсем другой заголовок, или ее бы не было вовсе.

Схему можно без проблем воспроизвести в течение рабочего дня. Оставалось полтора дня, так что, помечтать о том, как я буду все это делать времени не было, надо было срочно приступать. Далее действия по пунктам.

1. Создаем новую виртуальную машину с параметрами соответствующими текущему PDC. Желательно создать на физическом сервере, на котором нет других контроллеров домена, но это если у вас несколько гипервизоров, как в моем случае, если нет, то это не принципиально, вопрос только в отказоустойчивости. Ну а если вы работаете не с гипервизорами, а с реальными серверами, то отказоустойчивость PDC и BDC вещь и так само собой разумеющаяся.

2. Устанавливаем Windows Server 2012R2. Выбираем выпуск Standard с графическим интерфейсом. Настраиваем TCP/IP и переименовываем сервер в соответствии со стандартном наименований в IT инфраструктуре.

3. После установки в диспетчере серверов включаем серверу новые роли. Нас интересует AD, DNS и прочие роли и компоненты, используемые на текущих домен-контроллерах.

4. Повышаем сервер до контроллера домена. Проходит репликация между основным контроллером домена и новым.

5. Передаем роли хозяина схемы со старого DC на новый.

Для этого заходим на контроллер домена, которому будут назначаться роли FSMO, запускаем командную строку, и вводим команды в указанной ниже последовательности:

ntdsutil

roles

connections

connect to server

q

Успешно подключившись к серверу, мы получим приглашение к управлению ролями (FSMO maintenance), и можем приступать к передаче ролей:

transfer naming master — передача роли хозяина доменных имен.

transfer infrastructure master — передача роли хозяина инфраструктуры;

transfer rid master — передача роли хозяина RID;

transfer schema master — передача роли хозяина схемы;

transfer pdc — передача роли эмулятора PDC

Для завершения работы Ntdsutil вводим команду q.

6. После передачи хозяина схемы смотрим системный журнал и dcdiag на предмет ошибок. Их быть не должно. Если есть, исправляем. (я столкнулся с ошибкой dns, где сервер жаловался на неправильно указанные сервера пересылки. В этот же день я узнал, что в серверах пересылки DNS не должен быть указан сервер на котором установлен DNS (как правило указывают сервера DNS провайдера и Yandex(Google), что в общем-то логично, это по сути порождает петлю в DNS.

7. Если ошибки исправлены, или их нет. Приступаем к сменам IP-адресов. Назначаем старому PDC любой свободный IP-адрес в сети, а новому PDC назначаем адрес старого.

8. Снова проверяем на ошибки. Проводим тесты. Выключаем старый PDC и BDC. Проверяем возможность авторизации в домене. Затем оставляем включенным только BDC, проверяем принимает ли он на себя роль контроллера домена в случае недоступности PDC.

9. Если все тесты проходят удачно. Можно уничтожать старый PDC и приниматься за смену версии BDC.

10. В нашем случае cтарый PDC все еще нельзя было выкинуть на помойку так как на нем функционировала роль пространства имен DFS, а мы не знали, как ее реплицировать на новый сервер.

11. Все оказалось очень просто. Входим в графическую оснастку «Управление DFS». В «Пространстве имен» добавляем существующие пространства имен, затем каждому пространству имен добавляем сервер пространства имен и в общем-то все. Корень dfs автоматически вместе с ссылками на сетевые ресурсы появляется на c: и все работает. На всякий случай проверяем работу выключением старого PDC. Сначала сетевые ресурсы будут недоступны (DFS нужно 300 секунд для репликации). По истечении 5 минут сетевые ресурсы снова должны стать доступны.

12. Оставляем старый PDC выключенным и через какое то время понижаем до рядового сервера и после удаляем. Можно конечно и сразу, но мне было страшно и я до последнего не верил, что все получилось без проблем.

P.S.: Все вышеописанные действия проводились после внимательного изучения книги Windows server 2012R2 — Полное руководство. В частности глав посвященных конкретно AD, DNS и DFS, а так же контроллерам домена. Без понимания и планирования к данным действиям лучше не приступать, т.к. можно потерять рабочую инфраструктуру.

Надеюсь, для кого-то эта статья окажется полезной и нужной. Спасибо за внимание!

Источник

Видео

Установка контроллера домена Windows 2012 R2

Репликация контроллера домена на windows server 2012

Настройка AD:Понижение роли или удаление Контроллера домена

Миграция контроллеров домена до Windows Server 2019

Active Directory, учетные записи. Создание домена, групповая политика [Windows Server 2012] #2

Если основной контроллер домена Windows Server перестал работать

Настройка DHCP и DNS. Доменные зоны [Windows Server 2012] #3

Настройка домена Active Directory на Windows Server

Создание нового пользователя, группы и запрет доступа к определенным файлам Windows Server 2012 R2

Добавление дополнительного контроллера домена в существующий домен AD

В этой статье показано, как понизить уровень контроллера домена в Windows Server. Указанный способ применим для Windows Server 2012 и более поздних версий, вплоть до Windows Server 2019 и Windows Server 2022.

Отменить повышение до контроллера доменов можно в PowerShell, а также с помощью инструментов настройки с графическим интерфейсом.

В этой статье пошагово объясняется, как удалить AD DS с помощью диспетчера сервера или Windows PowerShell.

Ошибка «The Active Directory domain controller needs to be demoted before the AD DS role can be removed»

Отмена добавления роли Контроллер доменов может понадобится, если вы хотите удалить компоненты Active Directory.

К примеру, при удалении Active Directory вы можете столкнуться со следующей ошибкой:

Error A prerequisite check for the AD-Domain-Services feature failed. 1. The Active Directory domain controller needs to be demoted before the AD DS role can be removed

Для её исправления необходимо начать с выключения контроллера домена на сервере, ниже показано, как это сделать.

Понижение и удаление роли Active Directory domain controller с помощью PowerShell

Выключение роли Контроллер доменов выполняется с помощью командлета Uninstall-ADDSDomainController. А удалить Active Directory и DNS сервер можно с помощью командлета Uninstall-WindowsFeature (Remove-WindowsFeature). Рассмотрим их опции:

| Командлеты ADDSDeployment и ServerManager | Аргументы (аргументы, выделенные жирным шрифтом, являются обязательными. Аргументы, выделенные курсивом, можно указать с помощью Windows PowerShell или мастера настройки AD DS.) |

|---|---|

| Uninstall-ADDSDomainController |

-SkipPreChecks -LocalAdministratorPassword -Confirm -Credential -DemoteOperationMasterRole -DNSDelegationRemovalCredential -Force -ForceRemoval -IgnoreLastDCInDomainMismatch -IgnoreLastDNSServerForZone -LastDomainControllerInDomain -Norebootoncompletion -RemoveApplicationPartitions -RemoveDNSDelegation -RetainDCMetadata |

| Uninstall-WindowsFeature/Remove-WindowsFeature |

-Name -IncludeManagementTools -Restart -Remove -Force -ComputerName -Credential -LogPath -Vhd |

Примечание: аргумент -credential требуется только в том случае, если вы ещё не вошли в систему в качестве члена группы Enterprise Admins (DC которого вы понижаете) или группы Domain Admins (администраторов домена) (DC которого вы понижаете). Аргумент -includemanagementtools требуется только в том случае, если вы хотите удалить все утилиты управления AD DS.

Следующая команда понизит сервер с контроллера домена до обычного сервера:

Uninstall-ADDSDomainController -DemoteOperationMasterRole:$true -IgnoreLastDnsServerForZone:$true -LastDomainControllerInDomain:$true -RemoveDnsDelegation:$true -RemoveApplicationPartitions:$true -IgnoreLastDCInDomainMismatch:$true -Force:$true

Во время выполнения вам будет предложено ввести пароль для локального администратора, который после удаления Контроллера домена станет основной учётной записью и заменит администратора домена.

Вы можете указать пароль прямо в команде, используя следующую опцию:

- -localadministratorpassword (convertto-securestring «Password1» -asplaintext -force)

После выполнения команды компьютер автоматически перезагрузиться.

Для удаления Active Directory и DNS сервера используйте следующие команды:

Uninstall-WindowsFeature -Name AD-Domain-Services -IncludeManagementTools Uninstall-WindowsFeature -Name DNS -IncludeManagementTools

Компоненты (роли) успешно удалены, но для вступления изменений в силу требуется перезагрузки сервера:

Success Restart Needed Exit Code Feature Result

------- -------------- --------- --------------

True Yes SuccessRest... {Active Directory Domain Services, Group P...

WARNING: You must restart this server to finish the removal process.

Теперь рассмотрим удаление ролей и компонентов через Диспетчер серверов.

Удаление контроллера домена в Server Manager (Менеджере серверов)

Нажмите клавишу «Windows» на клавиатуре и введите «Server Manager» для поиска приложения, откройте его.

Нажмите «Manage» → «Remove Roles and Features».

Нажмите «Next».

Выберите сервер и нажмите «Next».

Найдите пункт «Active Directory Domain Services» и снимите галочку из чек-бокса, затем нажмите «Next».

В открывшемся окне нажмите «Remove Feature».

Поскольку данный сервер является Контроллером домена, то невозможно удалить Active Directory Domain Services, пока не будет будет сделана отмена повышения до Контроллером домена. Поэтому возникает ошибка:

Validation Results The validation process found problems on the server from which you want to remove features. The selected features cannot be removed from the selected server. Click OK to select different features. Validation Results, Server The Active Directory domain controller needs to be demoted before the AD DS role can be removed.

Чтобы начать процесс удаления Контроллера домена, нажмите на «Demote this domain controller».

Поставьте галочку «Proceed with removal» и нажмите «Next».

Поставьте галочку «Last domain controller in the domain» и нажмите «Next».

Поставьте галочки «Remove this DNS zone (this is the last DNS server that hosts the zone», «Remove application partitions», «Remove DNS delegation» и нажмите «Next».

Введите пароль локального администратора, под чьей учётной записью будет выполняться вход после удаления контроллера домена и нажмите «Next».

Проверьте обобщённую информацию и нажмите кнопку «Demote».

Дождитесь завершения процесса понижения уровня контроллера домена.

После этого компьютер будет автоматически перезагружен.

После перезагрузки сервера вновь зайдите в «Server Manager». В нём нажмите «Manage» → «Remove Roles and Features».

Нажмите «Next».

Выберите сервер и нажмите «Next».

Найдите пункт «Active Directory Domain Services» и снимите галочку из чек-бокса, затем нажмите «Next». В открывшемся окне нажмите «Remove Feature».

Затем найдите пункт «DNS Server» и снимите галочку из чек-бокса, затем нажмите «Next». В открывшемся окне нажмите «Remove Feature».

После удаления всех больше ненужных функций и ролей нажмите «Next».

На следующем окре уже будут очищены чек-боксы, соответствующие удаляемым вспомогательным функциям и оснастке, нажмите «Next».

На странице подтверждения нажмите «Remove».

Теперь можно закрыть окно мастера.

Связанные статьи:

- Управление ролями и функциями Windows Server с помощью PowerShell (71.9%)

- Как установить Active Directory Domain Services с помощью PowerShell (70.8%)

- Как установить и использовать Модуль Active Directory для Windows PowerShell (59.9%)

- Как настроить Windows Server 2022 с помощью PowerShell (55.5%)

- Аналог Add-Computer в PowerShell 7 (54.4%)

- Поиск по Active Director групп и пользователей с использованием подстановочных знаков (RANDOM — 50%)

По тем или иным причинам иногда требуется удалить роль «дополнительного» контроллера домена с сервера Windows Server 2012. Желательно это делать полностью корректно и без неприятных последствий.

Процессом понижения роли и удаления служб можно управлять из консоли, но пользуясь новым диспетчером серверов все сделать проще. Итак в диспетчере серверов, в меню Управление нужно выбрать пункт «Удалить роли и компоненты»

Мастер удаления ролей и компонентов предложит на выбор с какого из подключенных серверов нужно произвести удаление.

Далее будет предложен список установленных ролей в котором с удаляемых ролей нужно снять флажок.

После снятия флажка мастер покажет какие сопутствующие средства могут быть так же удалены.

Если уровень роли контроллера домена еще не был понижен мастер сообщит об этом и предложит понизить роль.

Далее мастер настройки доменных служб запросит учетные данные обладающие правами администратора и предложит принудительное удаление роли. Принудительно удалять следует только в крайнем случае поскольку после такого действия придется вычищать метаданные, днс и возможно другие ненужные последствия.

В следующем окне будут показаны сопутствующие роли которые будут удалены.

В процессе понижения роли требуется смена пароля администратора.

Далее показан список производимых изменений и, если этот контроллер домена не последний в домене, то сервер будет присоединен к текущему домену.

В течении нескольких минут будет происходить процесс понижения роли с выводом подробных результатов.

После перезагрузки Windows Server 2012 роль контроллера домена уже удалена, но службы AD DS все еще остались и требуют настройки либо удаления.

Снова в диспетчере серверов, в меню Управление пункт «Удалить роли и компоненты» с удаляемых ролей следует снять флажок.

Подтвердить удаление средств управления.

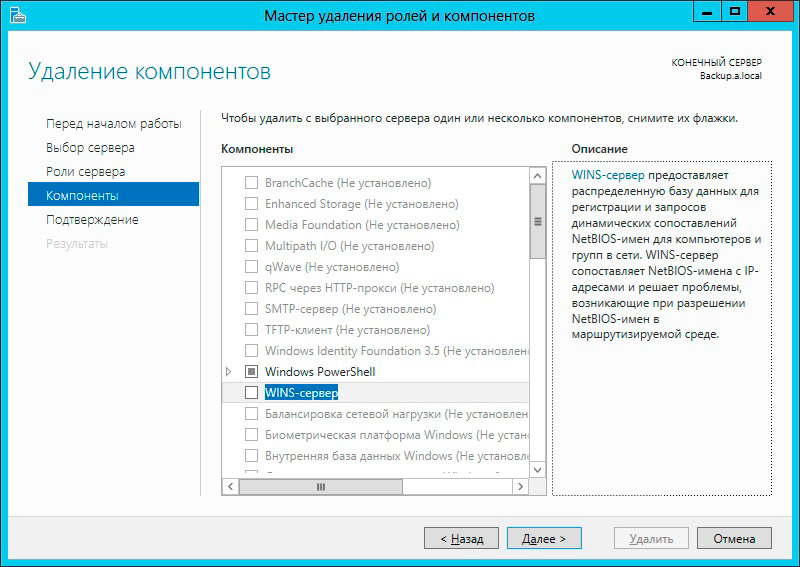

Если нужно, можно так же удалить ненужные более компоненты, например WINS.

Далее будет предложен список всех производимых изменений в ролях и компонентах, с возможностью автоматической перезагрузки после завершения.

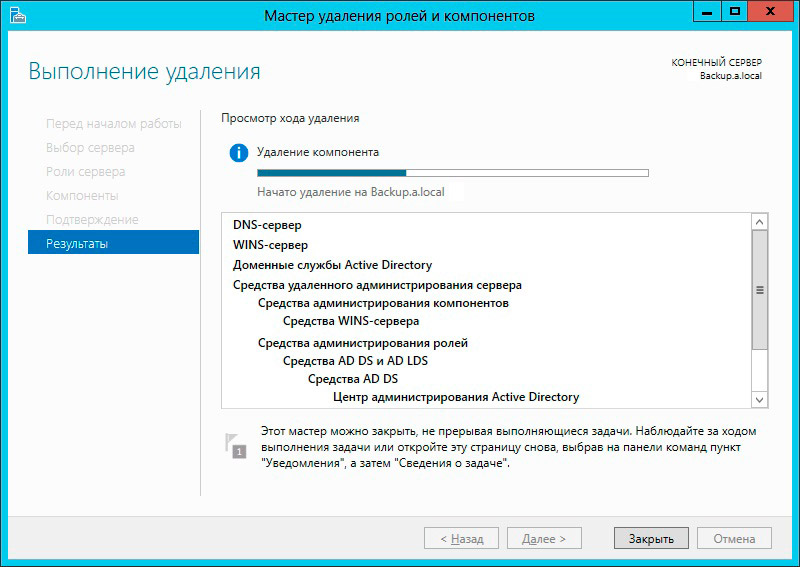

Пока проходит процесс удаления можно проследить за ходом выполнения или закрыть окно. Если закрыть окно, процесс удаления будет выполняться в фоновом режиме и если ранее была выбрана автоматическая перезагрузка, то она будет выполнена после завершения всех операций.

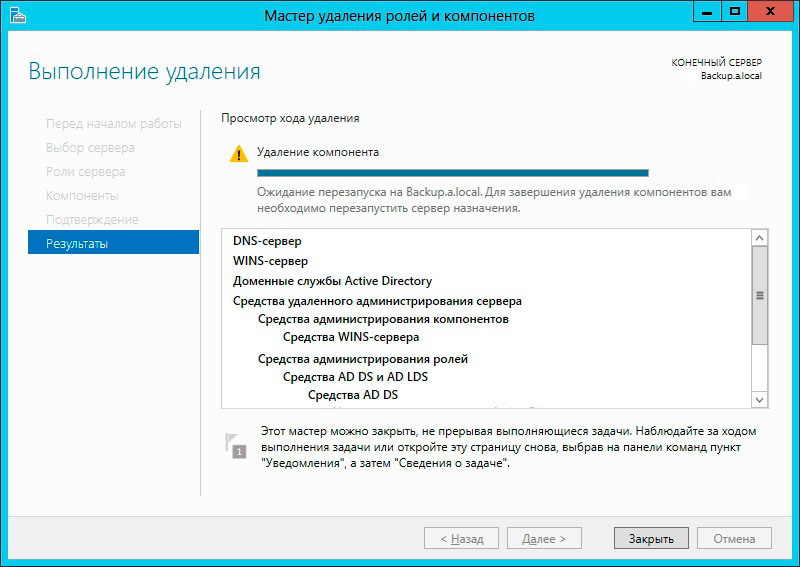

Если не была выбрана автоматическая перезагрузка, то мастер удаления ролей и компонентов, после завершения всех операций, будет ожидать перезагрузки для применения изменений.

После всех вышеуказанных действий перезагрузку можно выполнить вручную.

Рассказать:

Понижение роли контролера домена Windows Server 2012

В статье показано как понизить роль резервного контролера домена Windows Server 2012 или проще говоря удалить второй контролер домена.

Возникла необходимость понизить роль резервного контролера домена под управлением Windows Server 2012, цель: сделать его простым штатным сервером в составе домена. Эта процедура очень простая в отличии от старых реализации Windows сервера. Для понижения роли, достаточно просто вызвать удаление компонентов доменных служб, ну и соответственно удалить их, так как они больше не нужны, и процессе удаления дать команду для понижения.

Из панели мониторинга, нажимаем Управление и вызываем мастер удаления компонентов:

Выбираем целевой сервер

Снимаем галку с Доменные службы Active Directory:

После проведения проверки, мастер сообщит что необходимо понизить роль, здесь Мы и даем команду для понижения роли контролера домена:

Необходимо указать учетные данные с правами администратора:

Предупреждение что на контролере домена имеются другие роли, отмечаем продолжить удаление:

Итоговое подтверждение:

После автоматического выполнения всех процедур произойдет понижение роли контролера домена и удаляться доменные службы Active Directory, далее сервер перезагрузиться и станет штатным сервером состоящим в текущем домене.

Источник

Как понизить контроллер домена и удалить роль AD DS

Мы рассмотрим пример корректного удаление роли Active Directory Domain Services для Windows Server 2012 / 2012 R2 / 2016 / 2019.

Процесс полного удаления разобьем на несколько этапов:

Подготовка системы

Если в нашей среде AD не один контроллер домена и мы не хотим удалять сам домен, а только один из его серверов со службой каталогов, стоит выполнить предварительные операции, чтобы минимизировать возможные проблемы.

Перенос ролей контроллера домена

Active Directory насчитываем 5 FSMO ролей, которые отвечают за корректную работу службы каталогов. Смотрим, на каких серверах запущены данные роли с помощью команд в Powershell:

Get-ADForest dmosk.local | ft DomainNamingMaster, SchemaMaster

Get-ADDomain dmosk.local | ft InfrastructureMaster, PDCEmulator, RIDMaster

* где dmosk.local — домен, для которого нужно узнать назначенные роли FSMO.

Если какие-то роли назначены на сервере, который планируется понизить, то необходимо с помощью команды типа:

Проверка состояния AD

На любом из контроллеров домена вводим команду:

Данная команда запустит проверку состояния среды AD и выдаст ошибки, если такие будут. Необходимо обратить внимание на сообщения и, по возможности, решить проблемы.

Понижение контроллера домена

Первым шагом понизим наш сервер до рядового сервера. Это можно сделать с помощью графического интерфейса, Powershell или командной строки.

Графика

Открываем Диспетчер серверов и переходим в Управление — Удалить роли и компоненты:

Если откроется окно с приветствием, то просто нажимаем Далее (при желании, можно поставить галочку Пропускать эту страницу по умолчанию):

В окне «Выбор целевого сервера» выбираем сервер, для которого мы будем понижать уровень AD:

. и нажимаем Далее.

Снимаем галочку Доменные службы Active Directory. откроется окно в котором отобразится список компонентов для удаления — нажимаем Удалить компоненты:

Система вернет ошибку с предупреждением, что сначала нужно понизить AD — кликаем по ссылке Понизить уровень этого контроллера домена:

В следующем окне мы увидим предупреждение о том, что компьютер будет перезагружен и возможность принудительно понизить уровень — просто нажимаем Далее:

Система отобразит роли AD, которые будут удалены. Ставим галочку Продолжить удаление и нажимаем Далее:

Вводим дважды пароль учетной записи локального администратора, который будет использоваться после понижения до рядового сервера:

Кликаем по Понизить уровень:

Процесс займет какое-то время. После мы увидим «Уровень контроллера домена Active Directory успешно понижен»:

Сервер автоматически будет перезагружен.

Powershell

Открываем консоль Powershell от администратора и вводим:

Система запросит пароль для локальной учетной записи администратора, которая будет использоваться после понижения — задаем новый пароль дважды:

LocalAdministratorPassword: **********

Подтвердить LocalAdministratorPassword: **********

Мы получим предупреждение о перезагрузки сервера. Соглашаемся:

После завершения этой операции сервер будет автоматически перезапущен. Когда вы удалите доменные службы Active

Directory на последнем контроллере домена, этот домен перестанет существовать.

Вы хотите продолжить эту операцию?

[Y] Да — Y [A] Да для всех — A [N] Нет — N [L] Нет для всех — L [S] Приостановить — S [?] Справка

(значением по умолчанию является «Y»): A

Для выполнения команды уйдет некоторое время, после чего сервер уйдет в перезагрузку.

Удаление роли AD DS

После понижения сервера роль, по-прежнему, будет установлена. Для ее удаления мы также можем воспользоваться графической оболочкой или командной строкой.

Графика

В диспетчере серверов кликаем снова по Управление — Удалить роли и компоненты:

Среди серверов выбираем тот, на котором будем удалять роль:

* сервер может быть только один. Тогда выбираем его.

Снимаем галочку Доменные службы Active Directory, в открывшемся окне кликаем по Удалить компоненты:

Галочка для доменных служб будет снята:

. кликаем по Далее несколько раз.

В последнем окне ставим галочку Автоматический перезапуск конечного сервера, если требуется и подтверждаем действие ответом Да:

Роль будет удалена, а сервер отправлен в перезагрузку.

Powershell

Запускаем Powershell от администратора и вводим:

Remove-WindowsFeature -Name AD-Domain-Services

Роль контроллера будет удалена. Перезагружаем сервер:

Вывод сервера из домена

В случае, если у нас есть другие контроллеры домена, наш сервер останется в домене. При необходимости его окончательного вывода из эксплуатации, стоит вывести его из среды AD.

Графика

Открываем свойства системы (команда control system или свойства Компьютера) и кликаем по Изменить параметры:

В открывшемся окне нажимаем на Изменить:

И переводим компьютер в рабочую группу:

* в данном примере в группу с названием WORKGROUP.

Система запросит логин и пароль от пользователя Active Directory, у которого есть права на вывод компьютеров из домена — вводим данные.

Если все сделано верно, мы должны увидеть окно:

После перезагружаем сервер или выключаем его.

Powershell

Запускаем Powershell от имени администратора и вводим:

Remove-Computer -UnjoinDomaincredential dmoskmaster -PassThru -Verbose

* где dmoskmaster — учетная запись в домене с правами вывода компьютеров из AD.

Соглашаемся продолжить, ознакомившись с предупреждением:

Подтверждение

Чтобы войти в систему на этом компьютере после его удаления из домена, вам потребуется пароль учетной записи локального

администратора. Вы хотите продолжить?

[Y] Да — Y [N] Нет — N [S] Приостановить — S [?] Справка (значением по умолчанию является «Y»): Y

Вопросы и ответы

Дополнительные сведения относительно понижения и удаления AD.

1. Как удалить дочерний домен?

Мы должны быть уверены, что в данном домене не осталось важных ресурсов предприятия. После необходимо по очереди удалить все контроллеры домена по данной инструкции. При удалении последнего сервера AD для дочернего домена, будет удален сам дочерний домен из леса.

2. Как понизить режим работы домена?

Данный режим не понизить — это односторонняя операция. Максимум, что можно сделать, это восстановить службу AD из резервной копии, когда режим был нужного уровня.

3. Что делать, если умер основной контроллер домена?

Рассмотрим несколько вариантов:

- Если есть резервная копия, восстанавливаемся из нее.

- Если в среде несколько контроллеров домена, захватываем FSMO-роли (подробнее в инструкции Управление FSMO ролями Active Directory с помощью Powershell) и вручную удаляем уже несуществующий контроллер. После можно поднять новый контроллер, сделав его резервным.

- Хуже, когда нет ни копий, ни второго контроллера. В таком случае, поднимаем новый контроллер, создаем новый лес, домен и переводим все компьютеры в него.

4. Что делать, если контроллер домена возвращает ошибку при понижении?

Самый лучший способ, разобраться с ошибкой, решив проблему, которая ее вызывает. Если это не удалось сделать, принудительно понижаем сервер командой:

Источник

Как удалить недоступный контроллер домена Windows Server 2012

Как удалить недоступный контроллер домена Windows Server 2012

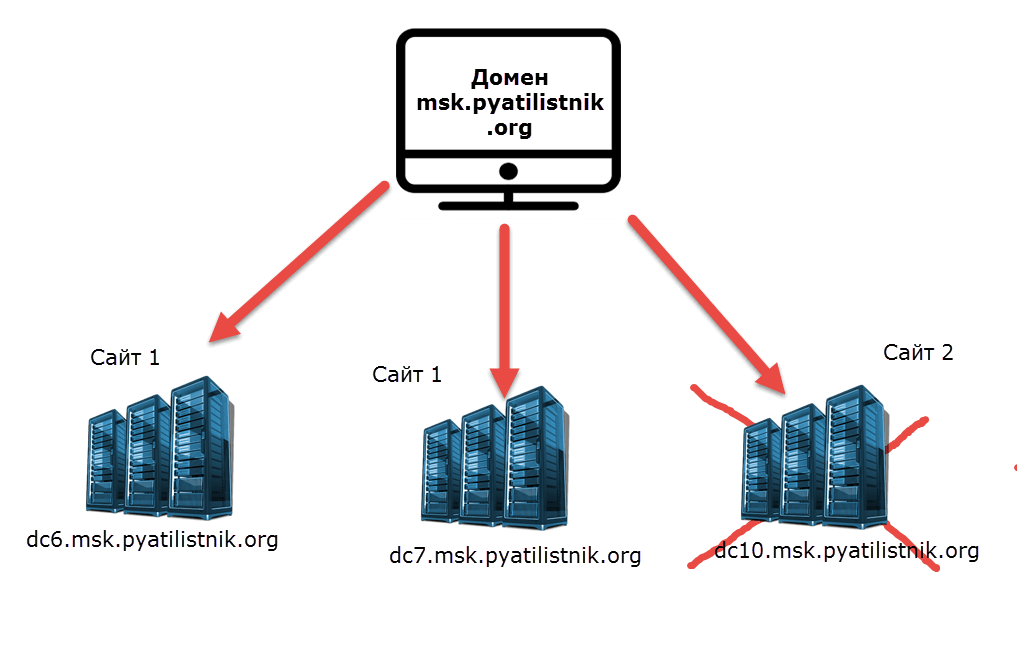

Добрый день уважаемые читатели и гости блога pyatilistnik.org, в прошлый раз когда мы с вами разговаривали на тему Active Directory, то мы с вами производили установку контроллера домена, сегодня ситуация обратная, у меня в моей инфраструктуре вышел из строя (физически) DC и восстановить его не представляется возможным, чтобы у меня AD работало без ошибок, мне необходимо удалить данные о неисправном контроллере домена и все зачистить, чем мы с вами и займемся.

Схема сети с неработающим контроллером в AD

У меня есть инфраструктура Active Directory, есть домен msk.pyatilistnik.org и три контроллера: dc6, dc7, dc10. Последний как раз вышел из строя и находится вообще в другом сайте и его необходимо удалить, давайте я покажу как это правильно делать, так как просто нет возможности воспользоваться стандартной утилитой dcpromo,

dc10 будет удален, но перед этим, нам нужно удостовериться, что все FSMO роли у нас будут доступны на работающих контроллерах домена. Узнать держателя FSMO ролей можно командой:

Как видите в моем случае первые две роли схемы и именования доменов, находятся на корневом контроллере домена в другом домене, а вот нужные мне три роли, располагаются на неисправном DC, до которого я не могу достучаться, в таком случае нам необходимо будет захватить с него все роли и передать их работающим контроллерам домена, после чего удалить о нем всю информацию в Active Directory.

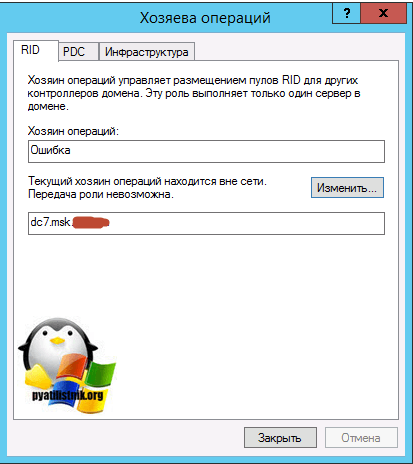

Ранее я вам рассказывал как производится захват ролей FSMO, там было два метода графический через оснастку ADUC и с помощью утилиты ntdsutil. В оснастке ADUC вы увидите вот такую картину, что хозяин операций не доступен. Как производится принудительный захват ролей, читайте по ссылке слева.

Теперь, когда все роли захвачены или переданы, то можно производить удаление всех старых данных.

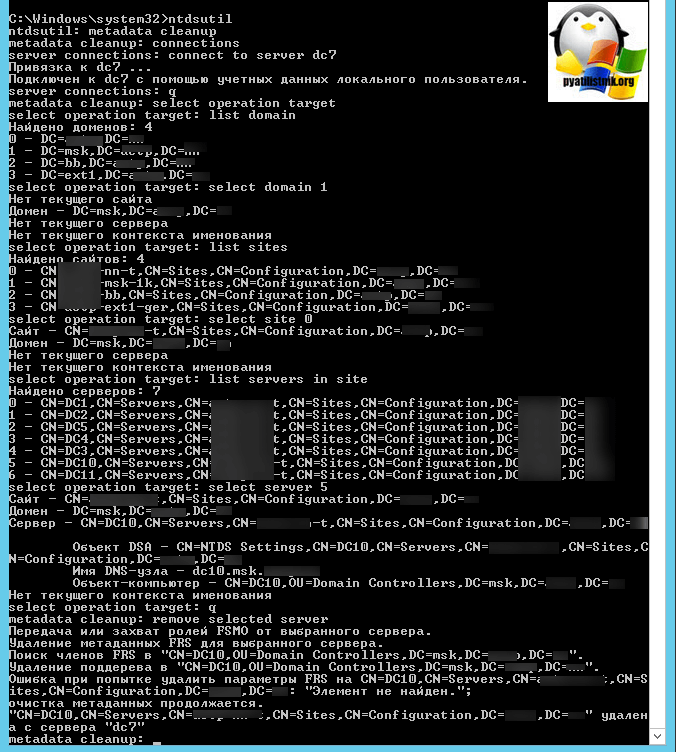

Удаляем контроллер с помощью NTDSutil

Откройте командную строку от имени администратора.

- Пишем команду ntdsutil

- Далее нам необходимо зайти в режим metadata cleanup

- Теперь вам необходимо подключиться к работающему контроллеру домена, пишем connections

- Далее вводим connect to server и имя сервера, видим успешное подключение

- Выходим из данного меню, введите q и нажмите enter.

- Далее введите select operation target

- Посмотрим список доменов командой List domain

- Выберем нужный домен, select domain

- Теперь поищем какие сайты у нас есть, делается это командой list sites

- Выбираем нужный select site и номер

- Посмотрим список серверов в сайте, list servers in site, у меня их 7, я выбираю нужный

- select server и номер

- Выходим из режима select operation target, введите q

- Ну и собственно команда на удаление remove selected server

У вас появится предупреждение, что «Вы действительно хотите удалить объект сервера, имя сервера. Это не последний сервер домена. Сервер должен постоянно работать автономно и не возвращаться в сеть обслуживания. При возвращении сервера в сеть обслуживания, объект сервера будет восстановлен.»

Если вы думаете, что удалить контроллер домена 2012 r2 из ntdsutil, достаточно, то хвосты еще остаются. Первый хвост это сайты Active Directory, открываем данную оснастку

Все теперь можно удалять, когда все связи устранены.

Ну и последний шаг, это удаление записей в зоне DNS, вот пример записи «Сервер имен (NS)»,

так же посмотрите папк:

Все теперь, можно смело констатировать, что мы с вами правильно удалили неисправный контроллер домена Active Directory, не оставим хвостов. Проверяем теперь реплицацию, чтобы все было без ошибок.

Источник

- Remove From My Forums

Перенести контроллер домена на другой компьютер

-

Вопрос

-

Здравствуйте, подскажите пожалуйста

Имеется контроллер домена Windows Server 2012 R2, с AD, и ролями DNS и DHCP. Задача перенести всё это на другой компьютер… Я предполагаю что на новом компьютере, нужно установить ОС Windows Server 2012 R2, ввести новый

сервер в существующий домен, а вот что делать далее пока что не понятно. Подскажите есть ли какая нибудь инструкция от microsoft по переносу контроллера домена с Windows Server 2012 R2 на Windows Server 2012 R2 с полной передачей ролей.Заранее спасибо.

Ответы

-

Можно сделать достаточно просто и без перерывах в работе.

1) разворачиваете новый сервер, повышаете его роль до контроллера домена (то есть у вас будет на один DC больше). Вместе с AD DS должен также установиться DNS-сервер. То есть после этого этапа можно сказать две роли у вас уже «перенесены»;

2) добавляете на новом сервере роль dhcp-сервер и настраиваете failover dhcp (подробнее тут

Пошаговое руководство: настройка службы DHCP для обеспечения отказоустойчивости). То есть у вас будет два dhcp-сервера, работающих в отказоустойчивой конфигурации. В конечном счете вы просто удаляете из конфигурации первый dhcp-сервер, делая основным

второй и, таким образом, dhcp-роль у вас уже перенесена.после этого можно понижать роль первого сервера до рядового, удалять роли dns и dhcp и выводить из работы.

Если ещё один вариант, но с небольшим простоем по времени:

вы просто виртуализуете первый сервер. для этого есть специальные утилиты (Disk2vhd v2.01). во время процесса виртуализации у вас должны быть отключены все

сервисы на этом сервере! то есть нужно будет остановить службы AD DS, DNS, DHCP. Будет небольшой простой по времени (смотря конечно какой объем места занят на сервере).Далее на новом сервере ставите не Windows Server 2012 R2, а Windows Hyper-V Server 2021 R2, он бесплатен. На нем создаете виртуалку, подключаете к ней ранее созданный виртуальный диск. после этого нужно проверить конфигурацию всех служб, ведь

при виртуализации например изменится сетевой адаптер, а для ваших ролей это важно. Кроме того, как только запустите ваш виртуальный контроллер, ни в коем случае не пускайте в сеть старый сервер! обязательно прочтите Виртуализация

доменных служб Active Directory вы должны понимать как все работает и какие последствия будут при неправильном администрировании.-

Изменено

16 марта 2016 г. 5:44

-

Предложено в качестве ответа

Alexander Dekhnik

16 марта 2016 г. 6:18 -

Помечено в качестве ответа

Vector BCOModerator

16 марта 2016 г. 9:36

-

Изменено

Если нужно, перенесите роли FSMO на другой DC;

Если нужно, перенесите роли FSMO на другой DC;

![Active Directory, учетные записи. Создание домена, групповая политика [Windows Server 2012] #2](https://i.ytimg.com/vi/ITp27pbyhco/0.jpg)

![Настройка DHCP и DNS. Доменные зоны [Windows Server 2012] #3](https://i.ytimg.com/vi/D6ua5RqJmAQ/0.jpg)