Если вы администрируете общие сетевые папки Windows, скорее всего вы периодически сталкиваетесь с просьбами пользователей принудительно закрыть файлы, открытые (заблокированные) в сетевых папках другими пользователями. Обычно это связано с некорректной работой программы, неправильном завершении сессии пользователя или ситуациях, когда пользователь открыл файл и забыл закрыть его (ушел домой, в отпуск и т.д.). Во всех этих случаях файл в сетевой папке оказывается заблокированным, и другие пользователи не могут вносить в него изменения.

В этой статье мы покажем, как получить список открытых файлов на файловом сервере Windows, узнать какие пользователи их используют, и способы сброса файловых сессий для разблокировки открытых файлов.

Содержание:

- Вывод списка открытых файлов в сетевой папке Windows

- Определяем пользователя, который открыл файл в сетевой папке с помощью Openfiles

- Как принудительно закрыть открытый файл в Windows?

- Get-SMBOpenFile: вывод списка открытых по сети файлов в PowerShell

- Как удаленно закрыть открытые SMB файлы с помощью PowerShell?

Вывод списка открытых файлов в сетевой папке Windows

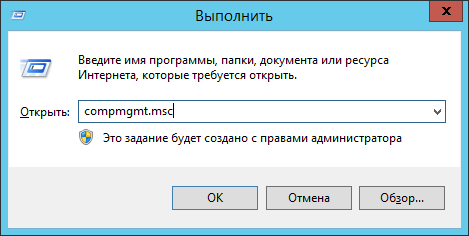

Список открытых по сети файлов в Windows можно получить с помощью стандартной графической консоли Computer Management (Управление компьютером —

compmgmt.msc

).

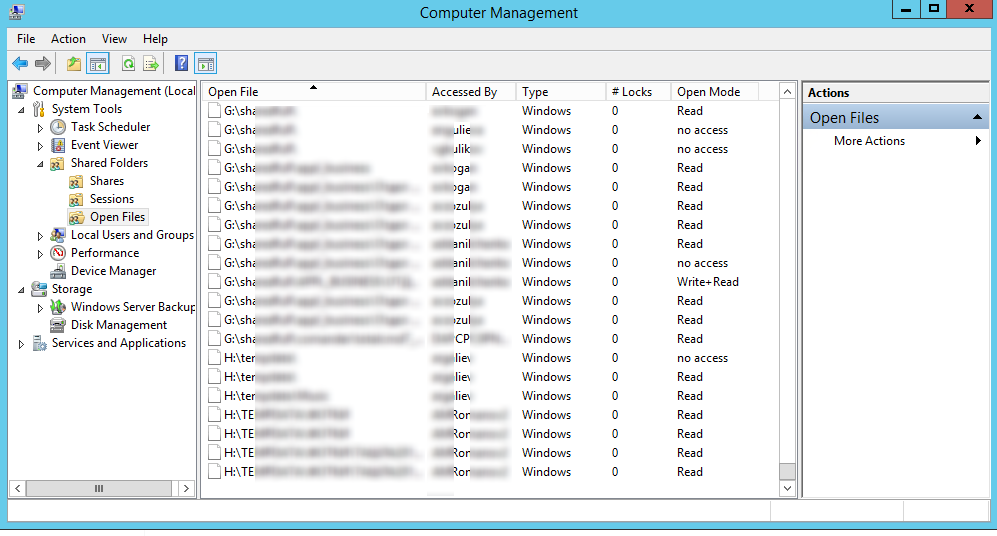

Запустите на файловом сервере консоль Computer Management (или подключитесь к нему консолью удаленно со своего компьютера) и перейдите в раздел System Tools -> Shared Folders -> Open files (Служебные программы -> Общие папки -> Открыты файлы). В правой части окна отображается список файлов на сервере, открытых удаленно. В данном списке указан локальный путь к файлу, имя учетной записи пользователя, количество блокировок и режим, в котором открыт файл (Read или Write+Read).

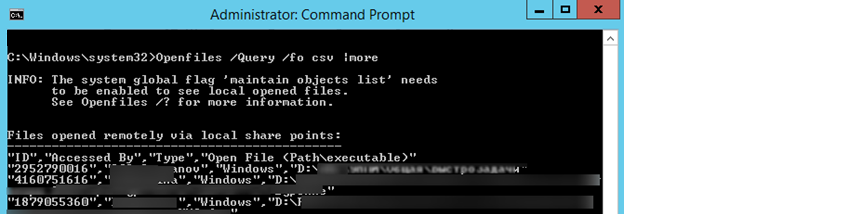

Этот же список открытых файлов можно получит с помощью встроенной консольной утилиты Openfiles. Например, с помощью следующей команды можно получить id сессии, имя пользователя и полный локальный путь к открытому файлу:

Openfiles /Query /fo csv |more

При удаленном доступе пользователя к папке или файлу в сетевой папке (SMB) на сервере, для пользователя создается новая сессия. Вы можете управлять открытыми файлами с помощью идентификаторов этих сессий.

Вы можете вывести список открытых файлов на сервере удаленно. Например, чтобы вывести все открытые по сети файлы на сервере mskfs01, выполните:

Openfiles /Query /s mskfs01 /fo csv

Команда Openfiles позволяет также вывести список локально открытых файлов. Для этого на сервере нужно включить опцию Maintain Objects List (Построение списка объектов) командой

openfiles /local on

и перезагрузить сервер. После этого команда Openfiles будет отображать файлы, открытые локальными процессами (этот режим желательно использовать только для отладки, т.к. может негативно сказаться на производительности сервера).

Определяем пользователя, который открыл файл в сетевой папке с помощью Openfiles

Чтобы удаленно определить пользователя, который открыл (заблокировал) файл cons.adm в сетевой папке на сервере mskfs01, выполните команду:

Openfiles /Query /s mskfs01 /fo csv | find /i "cons.adm"

Ключ /i используется, чтобы выполнялся регистронезависимый поиск.

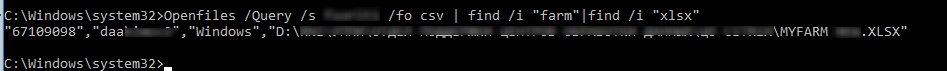

Можно указать только часть имени файла. Например, чтобы узнать, кто открыл xlsx файл, в имени которого есть строка farm, воспользуйтесь таким конвейером:

Openfiles /Query /s mskfs01 /fo csv | find /i "farm"| find /i "xlsx"

Можно, конечно найти открытый файл и в графической консоли Computer Management, но это менее удобно (в консоли нет возможности поиска).

Как принудительно закрыть открытый файл в Windows?

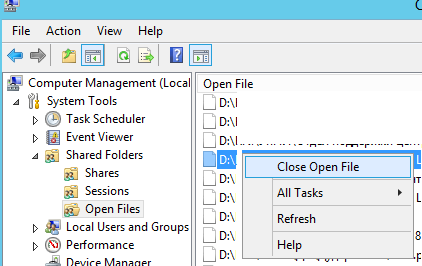

Чтобы закрыть открытый файл, нужно найти его в списке файлов секции Open Files и в контекстном меню выбрать пункт “Close Open File”.

Если на файловом сервере сотни открытых файлов, найти их в консоли будет непросто. Удобнее воспользоваться утилитой Openfiles. Как мы уже говорили, она возвращает ID сессии открытого файла. Вы можете принудительно закрыть файл и сбросить подключение пользователя по ID SMB сессии. Сначала нужно определить ID сессии открытого файла:

Openfiles /Query /s mskfs01 /fo csv | find /i "farm"| find /i ".xlsx"

Теперь можно принудительно отключить пользователя по полученному идентификатору SMB сессии:

Openfiles /Disconnect /s mskfs01 /ID 67109098

Можно принудительно сбросить все сессии и освободить все файлы, открытые определённым пользователем:

openfiles /disconnect /s mskfs01 /u corpaivanova /id *

Обратите внимание, что принудительное закрытие файла, открытого клиентом на SMB сервере, вызывает потерю несохраненных данных. Поэтому команду

openfiles /disconnect

и командлет

Close-SMBOpenFile

(рассматривается ниже) нужно использовать с осторожностью.

Get-SMBOpenFile: вывод списка открытых по сети файлов в PowerShell

В версии PowerShell в Windows Server 2012/Windows 8 появились командлеты для управления сетевыми файлами и папками на SMB сервере. Эти командлеты можно использовать чтобы удаленно закрыть открытые по сети файлы.

Список открытых файлов можно получить с помощью командлета Get-SMBOpenFile. Чтобы закрыть файл (сбросить подключение), используется Close-SmbOpenFile.

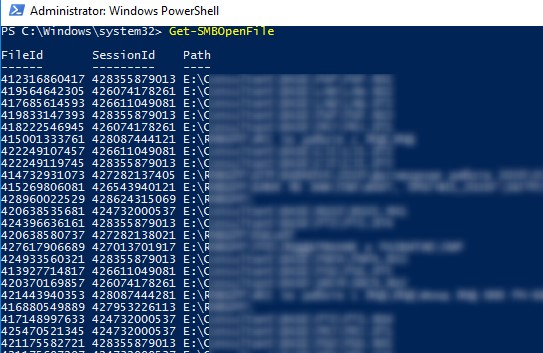

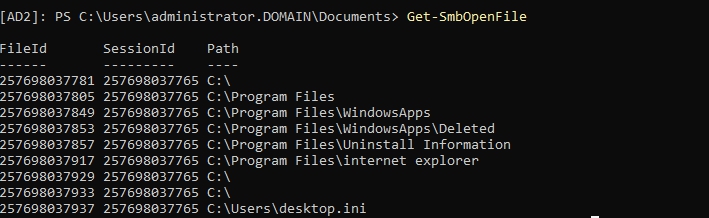

Для вывода полного списка открытых файлов на сервере, выполните команду:

Get-SMBOpenFile

Команда возвращает ID файла, ID сессии и полное имя файла.

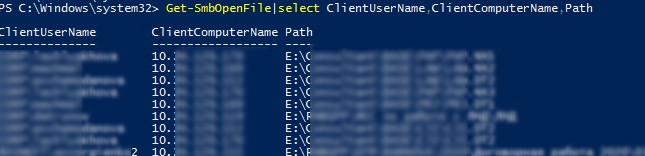

Можно вывести список открытых файлов с именами пользователей и компьютеров (IP адресами):

Get-SmbOpenFile|select ClientUserName,ClientComputerName,Path,SessionID

Можно вывести все файлы, открытые определенным пользователем:

Get-SMBOpenFile –ClientUserName "corpaaivanov" |select ClientComputerName,Path

или с определенного компьютера (сервера):

Get-SMBOpenFile –ClientComputerName 192.168.12.170| select ClientUserName,Path

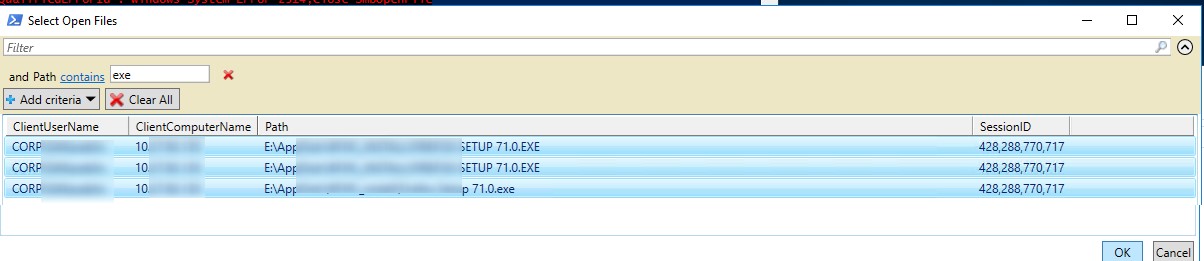

Можно вывести список открытых файлов по шаблону. Например, все открытые по сети exe файлы:

Get-SmbOpenFile | Where-Object {$_.Path -Like "*.exe*"}

или файлы с определенным именем:

Get-SmbOpenFile | Where-Object {$_.Path -Like "*защита*"}

Чтобы закрыть файл используется командлет

Close-SmbOpenFile

. Закрыть файл можно по ID:

Close-SmbOpenFile -FileId 4123426323239

Но обычно удобнее закрыть файл по имени:

Get-SmbOpenFile | where {$_.Path –like "*prog.xlsx"} | Close-SmbOpenFile -Force

С помощью

Out-GridView

можно сделать простую графическую форму для поиска и закрытия файлов. Следующий скрипт выведет список открытых файлов. Администратор должен с помощью фильтров в таблице Out-GridView найти, выделить нужные файлы и нажать ОК. В результате выбранные файлы будут принудительно закрыты.

Get-SmbOpenFile|select ClientUserName,ClientComputerName,Path,SessionID| Out-GridView -PassThru –title “Select Open Files”|Close-SmbOpenFile -Confirm:$false -Verbose

Как удаленно закрыть открытые SMB файлы с помощью PowerShell?

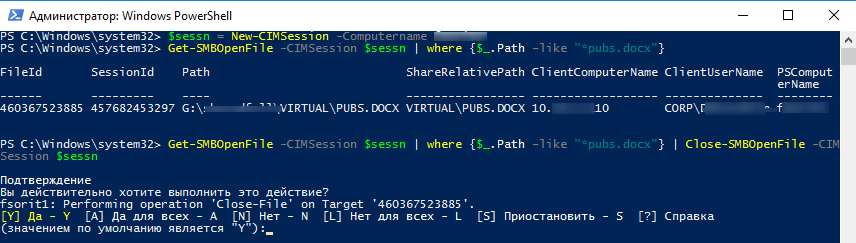

Командлеты Get-SMBOpenFile и Close-SmbOpenFile можно использовать чтобы удаленно найти и закрыть открытые файлы. Сначала нужно подключиться к удаленному SMB серверу Windows через CIM сессию:

$sessn = New-CIMSession –Computername mskfs01

Также вы можете подключаться к удаленному серверам для запуска команд через командлеты PSRemoting: Enter-PSSession или Invoke-Command .

Следующая команда найдет SMB сессию для открытого файла

*pubs.docx

и завершит ее.

Get-SMBOpenFile -CIMSession $sessn | where {$_.Path –like "*pubs.docx"} | Close-SMBOpenFile -CIMSession $sessn

Подтвердите закрытие файла, нажав

Y

. В результате вы разблокировали открытый файл. Теперь его могут открыть другие пользователи.

Чтобы убрать подтверждение закрытия файла на сервере, используйте ключ

–Force

.

С помощью PowerShell вы можете закрыть и разблокировать на файловом сервере все файлы, открытые определенным пользователем (пользователь ушел домой и не освободил файлы). Например, чтобы сбросить все файловые сессии для пользователя ipivanov, выполните:

Get-SMBOpenFile -CIMSession $sessn | where {$_.ClientUserName –like "*ipivanov*"}|Close-SMBOpenFile -CIMSession $sessn

- Remove From My Forums

-

Вопрос

-

Добрый день

Интересует вопрос по оснастке просмотра открытых файлов по SMB. В Windows 2008R2 была оснастка «Управление открытыми файлами», но в 2012R2 ее нигде не могу найти.Конечно есть команда в powershell Get-SmbOpenFile, но хотелось сразу не только получать список открытых файлов пользователями, но и закрывать их.

Ответы

-

ее можно найти как подраздел shared folders в computer management или добавить в mmс руками shared folders

-

Помечено в качестве ответа

15 мая 2014 г. 7:27

-

Помечено в качестве ответа

- Remove From My Forums

-

Question

-

On our old server that is running win2k3 r2 I would always use filesvr.exe which was found at c:windowssystem32. It doesn’t look like this exists in sever 2012. Can someone tell me how can view what files users have open?

Nate

Answers

-

Hi,

You may view open files using Computer Management (compmgmt.msc) by selecting System ToolsShared FoldersOpen Files in the left pane. Computer Management is available from the Tools menu within Server Manager.

-TP

-

Marked as answer by

Saturday, November 24, 2012 11:22 AM

-

Marked as answer by

- Remove From My Forums

-

Question

-

On our old server that is running win2k3 r2 I would always use filesvr.exe which was found at c:windowssystem32. It doesn’t look like this exists in sever 2012. Can someone tell me how can view what files users have open?

Nate

Answers

-

Hi,

You may view open files using Computer Management (compmgmt.msc) by selecting System ToolsShared FoldersOpen Files in the left pane. Computer Management is available from the Tools menu within Server Manager.

-TP

-

Marked as answer by

Saturday, November 24, 2012 11:22 AM

-

Marked as answer by

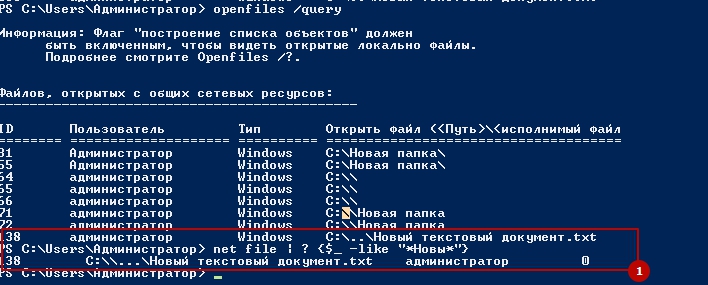

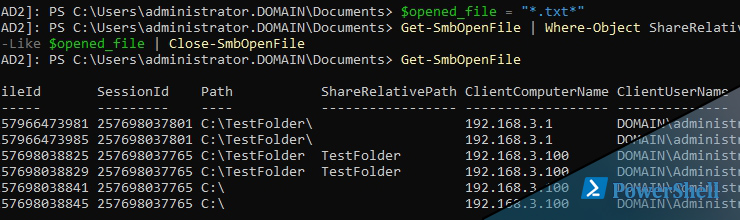

Для просмотра в Powershell открытых файлов через SMB (открытых по сети) мы можем использовать командлет Get-SmbOpenFile. Командлет доступен с версии Windows Server 2012. Эта команда выведет папку, сессии и идентификаторы подключения:

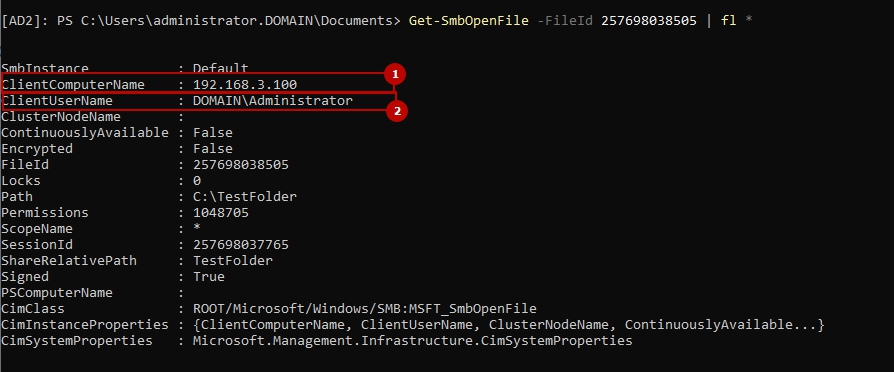

Get-SmbOpenFileЕсли мы захотим посмотреть детальную информацию по подключению нужно сделать следующее:

Get-SmbOpenFile -FileId 257698038505 | fl *Или аналогично для сессий:

Get-SmbOpenFile -SessionId 257698037765 | fl *Как фильтровать через Powershell файлы открытые по сети

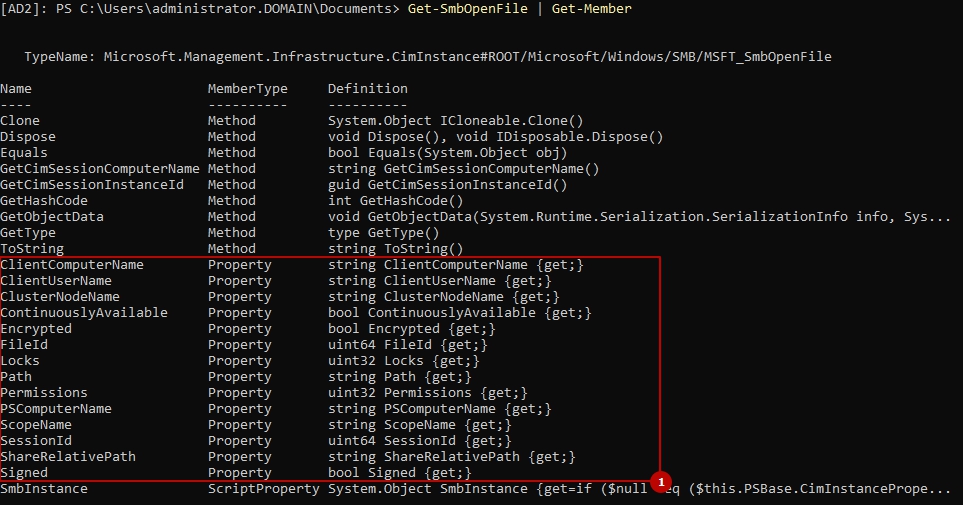

Мы можем получить данные только по определенному свойству. Т.е. это могут быть файлы открытые определенным пользователем, компьютером, с каким-то расширением и т.д. Для того что бы увидеть все свойства объекта нужно сделать следующее:

Get-SmbOpenFile | Get-MemberВсе что выделено — это свойство, которое мы можем вывести или отфильтровать по нему. Например я хочу вывести все компьютеры с которых выполнено подключение:

Get-SmbOpenFile | fl -Property ClientComputerNameМеня могут не интересовать все компьютеры, а только файлы открытые с определенного адреса:

Get-SmbOpenFile -ClientComputerName "*.3.1"Таким образом я вывел все сессии, где свойство ClientComputerName заканчивается на 3.1.

Аналогично мы можем найти всех пользователей:

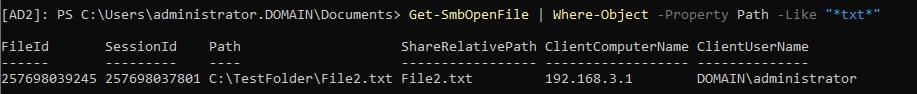

Get-SmbOpenFile | fl -Property ClientUserNameЕсли нам нужно найти, например, конкретный файл или расширение, то мы можем воспользоваться свойством Path или ShareRelativePath:

Get-SmbOpenFile | Where-Object -Property Path -Like "*txt"Таким образом я нашел все сессии, где открытый файл заканчивается на txt.

Как закрывать сессии открытых файлов в Powershell через Close-SmbOpenFile

Для закрытия сессий есть другой командлет. Мы можем закрыть существующую сессию так:

Close-SmbOpenFile -SessionId 257698037797Среди других ключей, которые мы можем указывать как идентификатор для закрытия могут быть:

- FileId

- SessionId

- ClientComputerName

- ClientUserName

- ScopeName

Частым сценарием может быть закрытие сессии где открыт определенный файл. Я бы это сделал так:

$opened_file = "*.txt*"

Get-SmbOpenFile | Where-Object ShareRelativePath -Like $opened_file | Close-SmbOpenFileТ.е. в случае выше я закрыл все сессии, где открыт файл содержащий .txt

Выполнение Get-SmbOpenFile на другом сервере

Этот командлет поддерживает удаленное выполнение через сессию CIM. Для того что бы это сделать нужно написать следующее:

$cimsess = New-CimSession -ComputerName 192.168.3.100 -Credential (Get-Credential)

Get-SmbOpenFile -CimSession $cimsessКлюч -Credential необходим, если мы используем не привилегированную учетную запись и хотим исполнить команду под другой учеткой.

Мы можем использовать и командлеты PSRemoting — это команды двух типов:

- New-PSSession и Enter-PSSession — для подключения к удаленному компьютеру и работы на нем

- Invoke-Command — выполнение команды на удаленном компьютере

Если вы работаете в домене и являетесь администратором сервера, к которому пытаетесь подключиться, то у вас должны сработать команды:

New-PSSession -ComputerName AD -Credential (Get-Credential) | Enter-PSSession

Get-SmbOpenFile

#Или

Invoke-Command -ComputerName AD1 -Credential (Get-Credential) -ScriptBlock {Get-SmbOpenFile}Если у вас будут какие-то сложности, то стоит прочитать эту статью.

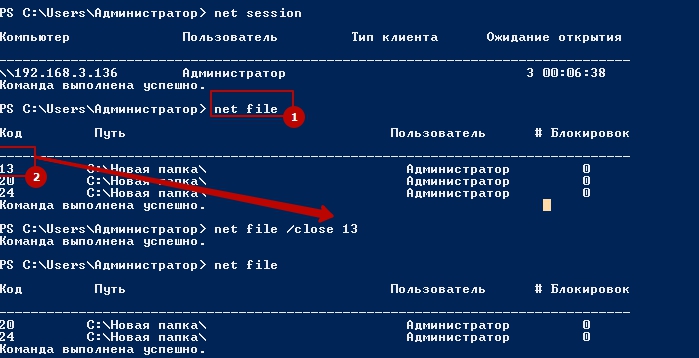

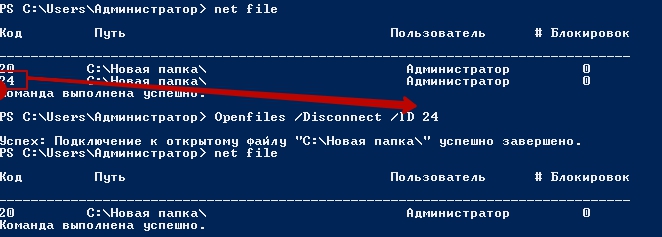

Get-SmbOpenFile для Windows Server 2008

На Windows Server 2008 этого командлета нет, но у нас есть другие способы для просмотра сессий и их закрытия. Так мы увидим все открытые файлы и папки:

Openfiles /Query /fo csv | moreЕсть аналогичные команды для просмотра файлов и установленных сессий:

net file

net sessionМожно посмотреть сессии на другом сервере. В моем случае я смотрю на сервере AD1:

Openfiles /Query /s AD1 /fo csvДля закрытия файлов мы можем использовать:

net file /close 13Либо через утилиту Openfiles:

Openfiles /Disconnect /s AD1 /ID 24Если нам нужно отфильтровать результат по расширению файла:

net file | ? {$_ -like "*Новый документ*"}…

Теги:

#powershell

На общедоступном сетевом ресурсе могут возникать ошибки доступа к файлам. Причиной этому является некорректно завершенная сессия пользователя, ошибки в работе ПО или просто кто-то открыл файл и не закрывает его. В такой ситуации файл оказывается заблокированным и не доступен для работы другим пользователям.

Решить проблему доступа к файлу можно путем закрытия сеансов использующих этот файл. В этой статье я расскажу как определить кто открыл файл в сетевой папке и как закрыть это подключение.

Рассмотрим два способа:

- Через оснастку «Управление компьютером» консоли управления Windows;

- При помощи утилиты командной строки — Openfiles.

1 способ. Получаем список открытых файлов с помощью оснастки «Управление компьютером».

Для получения списка открытых файлов на файловом сервере воспользуемся оснасткой консоли «Управление компьютером». Для запуска оснастки нажимаем сочетание клавиш «Win + R» и набираем название оснастки «compmgmt.msc».

В иерархии оснастки переходим /Управление компьютером/Служебные программы/Общие папки/Открытые файлы.

В правой части оснастки появится список открытых файлов. Здесь можно увидеть имя пользователя открывшего файл, количество блокировок и режим доступа к файлу.

Закрываем файл. Чтобы закрыть сетевой файл открытый другим пользователем находим его в списке и в контекстном меню выбираем пункт «Закрыть открытый файл».

2 способ. Просмотр открытых файлов через командную строку утилитой Openfiles.

Утилита Openfiles дает нам более широкие возможности по поиску и закрытию заблокированных файлов.

C помощью openfiles можно просмотреть список открытых файлов на сервере удаленно. Для этого открываем командную и запускаем утилиту с параметрами.

Openfiles /Query /s FileServerгде

/Query — показывает все открытые файлы,

/s — определяет имя удаленного компьютера.

В случае, когда необходимо указать логин и пароль пользователя для подключения к удаленному компьютеру, задаются параметры: /u — логин пользователя, /p — пароль пользователя.

openfiles /query /s FileServer /u domainadmin /p p@ssw1234По-умолчанию список файлов показан в формате таблицы, но есть параметры позволяющие изменить формат вывода:

Openfiles /Query /s FileServer /fo csv /fo csv — выводит список в формате csv с разделителем запятая;

/fo list — показывает открытые файлы в формате списка;

/fo table — формат таблицы.

Если необходимо увидеть информацию о количестве блокировок файлов (#Locks) и в каком режиме открыт файл (чтение или запись), то можно воспользоваться параметром /v.

Openfiles /Query /s FileServer /vОпределяем кто открыл сетевой файл.

Чтобы найти пользователя, который открыл и заблокировал нужный нам файл запускаем Openfiles с командой find.

Openfiles /Query /s FileServer | find /i "anyfile.xlsx"в команде find указан параметр /i, чтобы поиск был регистронезависимым.

После того когда мы узнали имя пользо

Закрываем заблокированный сетевой файл.

Закрыть открытый файл можно по id сессии таким способом:

openfiles /disconnect /id 26843578Закрыть все сетевые подключения к файлам и папкам, которые открыл пользователь BadUser:

openfiles /disconnect /a BadUserЗакрыть все файлы и директории открытые в режиме чтение/запись:

openfiles /disconnect /o read/writeЗакрыть все подключения к директории с именем «c:myshare»:

openfiles /disconnect /a * /op "c:myshare"Чтобы сбросить все сессии на удаленном сервере FileServer, которые открыл пользователь domainbaduser, независимо от id сессии:

openfiles /disconnect /s FileServer /u domainbaduser /id *==================================

C:WindowsSystem32

C:WindowsSystem32ru-RUdwm.exe.mui

C:WindowsSystem32

C:WindowsSystem32

C:WindowsFontsStaticCache.dat

ID — уникальный идентификатор открытого файла или папки.

Имя процесса — имя процесса, открывшего файл или папку.

Открыть файл (Путьисполнимый файл) — очевидно, не самый удачный перевод на русский язык. В данной колонке отображается имя и путь открытого файла или папки.

При использовании параметра /V в таблицу добавляются колонки:

Пользователь — имя пользователя, в контексте учетной записи которого открыт файл.

PID — уникальный идентификатор процесса, который открыл файл. В системе может быть несколько процессов имеющих оно и то же имя исполняемого файла (svchost.exe, cmd.exe и т.п.) однако каждый из них имеет уникальный PID, по значению которого можно выделить конкретный процесс. Пример отображаемой таблицы, полученной при выполнении команды с параметром /V :

| ID ==== 8 48 8 8 668 |

Пользователь ============ user1 user1 user1 user1 user1 |

PID ======== 3284 3284 3292 3348 3348 |

Имя процесса ============= dwm.exe dwm.exe taskhost.exe explorer.exe explorer.exe |

Открыть файл (Путьисполнимый файл) ========================== C:WindowsSystem32 C:WindowsSystem32ru-RUdwm.exe.mui C:WindowsSystem32 C:WindowsSystem32 C:WindowsFontsStaticCache.dat |

Пример таблицы открытых файлов, при выключенном переключателе построения списка локальных объектов ( параметр /Local OFF ) :

Информация: Флаг «построение списка объектов» должен быть включенным, чтобы видеть открытые локально файлы. Подробнее смотрите Openfiles /?.

| ID ====== 0 2 4 |

Пользователь ============ USER1 USER2 USER2 |

Тип ======= Windows Windows Windows |

Открытый файл (Путьфайл) ======================== C:ERDC.7_64 C:ERDC.7_64 C:ERDC.7_64bootmgr |

В случае расширенного отображения данных ( параметр /V ), в таблицу добавляются колонки с именем узла, количеством блокировок при совместном использовании одного и того же файла разными пользователями ( #Locks ) и режим открытия (Чтение, Запись, ЗаписьЧтение):

| Имя узла ======== TEST7 TEST7 |

ID ====== 0 50 |

Пользователь ============ USER1 USER2 |

Тип ======= Windows Windows |

#Locks ====== 0 0 |

Режим открытия ============== Чтение Чтение |

Открытый файл (Путьфайл) ======================== C:ERDC.7_64 C:EFImicrosoftboot |

Принудительное отключение сеансов удаленного открытия файлов

Для отключения файлов и папок, которые были удаленно открыты на общем ресурсе, используется параметр /Disconnect . Необходимо учитывать, что команда OPENFILES не предназначена для полного запрета сетевого доступа к файлам и папкам, а всего лишь выполняет сброс отдельной удаленной сессии.

Формат командной строки:

OPENFILES /Disconnect [/S система [/U пользователь [/P [пароль]]]] <[/ID идентификатор] /A пользователь] [/O режим]>[/OP открытый файл]

/S система — Подключаемый удаленный компьютер.

/U [домен]пользователь — Пользовательский контекст, в котором должна выполняться эта команда.

/P [пароль] — Пароль для этого пользовательского контекста.

/ID идентификатор] — Отключение всех открытых файлов по идентификатору. Допускается использование подстановочного символа «*».

/A пользователь — Отключение всех открытых файлов указанным в параметре пользователем. Допускается использование «*».

/O режим — Отключение всех открытых файлов, с указанным в параметре режимом. Допустимые значения параметра: Read,Write или Read/Write. Допускается использование подстановочного знака»*».

/OP открытый файл — Отключение всех файлов, открытых указанным в параметре файлом. Допускается использование подстановочного символа «*».

/? — Вывод справки по использованию.

OPENFILES /Disconnect /ID 1 — сбросить подключение к файлу или папке с идентификатором 1

OPENFILES /Disconnect /A user1 — сбросить подключения, созданные пользователем user1 .

OPENFILES /Disconnect /O Read/Write — сбросить подключения, имеющие режим «ЧтениеЗапись»

OPENFILES /Disconnect /S SERVER /U user1 /P pass1 /ID * — выполнить сброс всех сессий ( /ID * ) на удаленном компьютере с именем SERVER . При подключении к удаленному компьютеру используется имя пользователя user1 и пароль pass1 .

Как смотреть в Powershell открытые файлы по протоколу SMB и их закрывать

Для просмотра в Powershell открытых файлов через SMB (открытых по сети) мы можем использовать командлет Get-SmbOpenFile. Командлет доступен с версии Windows Server 2012. Эта команда выведет папку, сессии и идентификаторы подключения:

Если мы захотим посмотреть детальную информацию по подключению нужно сделать следующее:

Или аналогично для сессий:

Навигация по посту

Как фильтровать через Powershell файлы открытые по сети

Мы можем получить данные только по определенному свойству. Т.е. это могут быть файлы открытые определенным пользователем, компьютером, с каким-то расширением и т.д. Для того что бы увидеть все свойства объекта нужно сделать следующее:

Все что выделено — это свойство, которое мы можем вывести или отфильтровать по нему. Например я хочу вывести все компьютеры с которых выполнено подключение:

Меня могут не интересовать все компьютеры, а только файлы открытые с определенного адреса:

Таким образом я вывел все сессии, где свойство ClientComputerName заканчивается на 3.1.

Аналогично мы можем найти всех пользователей:

Если нам нужно найти, например, конкретный файл или расширение, то мы можем воспользоваться свойством Path или ShareRelativePath:

Таким образом я нашел все сессии, где открытый файл заканчивается на txt.

Как закрывать сессии открытых файлов в Powershell через Close-SmbOpenFile

Для закрытия сессий есть другой командлет. Мы можем закрыть существующую сессию так:

Среди других ключей, которые мы можем указывать как идентификатор для закрытия могут быть:

- FileId

- SessionId

- ClientComputerName

- ClientUserName

- ScopeName

Частым сценарием может быть закрытие сессии где открыт определенный файл. Я бы это сделал так:

Т.е. в случае выше я закрыл все сессии, где открыт файл содержащий .txt

Выполнение Get-SmbOpenFile на другом сервере

Этот командлет поддерживает удаленное выполнение через сессию CIM. Для того что бы это сделать нужно написать следующее:

Ключ -Credential необходим, если мы используем не привилегированную учетную запись и хотим исполнить команду под другой учеткой.

Мы можем использовать и командлеты PSRemoting — это команды двух типов:

- New-PSSession и Enter-PSSession — для подключения к удаленному компьютеру и работы на нем

- Invoke-Command — выполнение команды на удаленном компьютере

Если вы работаете в домене и являетесь администратором сервера, к которому пытаетесь подключиться, то у вас должны сработать команды:

Если у вас будут какие-то сложности, то стоит прочитать эту статью.

Get-SmbOpenFile для Windows Server 2008

На Windows Server 2008 этого командлета нет, но у нас есть другие способы для просмотра сессий и их закрытия. Так мы увидим все открытые файлы и папки:

Есть аналогичные команды для просмотра файлов и установленных сессий:

Можно посмотреть сессии на другом сервере. В моем случае я смотрю на сервере AD1:

Для закрытия файлов мы можем использовать:

Либо через утилиту Openfiles:

Если нам нужно отфильтровать результат по расширению файла:

File Classification Infrastructure в Windows Server 2012

Одним из краеугольных элементов технологии обеспечения идентификации и безопасности — Dynamic Access Control (динамического контроля доступа) в Windows Server 2012, является функционал File Classification Infrastructure (FCI — Инфраструктуры классификации файлов). FCI используется на файловых серверах организации и предоставляет возможность создавать новые свойства и атрибуты(File-classification properties) для классификации по ним файлов. FCI позволяет в автоматически режиме классифицировать файлы в соответствии с содержимым файла или каталогом, в котором они находится; осуществлять управление файлами (например, срок в течении которого возможен доступ к файлу); генерировать отчеты, показывающих распределение классификационных свойств на файловых сервере. Файлы на основании ключевых слов или паттернов могут в автоматическом режиме классифицироваться, например, как конфиденциальные или содержащее персональные данные. Однако пользователь (владелец) без использования FCI может и вручную классифицировать файлы.

FCI – это элемент Dynamic Access Control, который классифицирует файлы, присваивая им теги, от которых зависит применение политик DAC.

Впервые технология File Classification Infrastructure появилась в Windows Server 2008 R2. Какие же возможности она предоставляла? С помощью FCI возможно реализовать различные сценарии обработки документов в файловых хранилищах (в т.ч. содержащих конфиденциальную информацию): сбор, шифрование, перенос, архивирование, отправку по маршруту и удаление файлов. С помощью FCI можно, например, реализовать сценарий, позволяющий основываясь на классификации файлов, автоматического перемещения файлы из дорогих хранилищ в более дешевые и медленные, или например, автоматически делать файлы недоступными по истечению определенного времени.

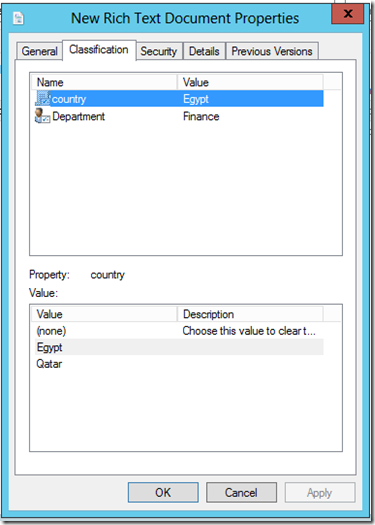

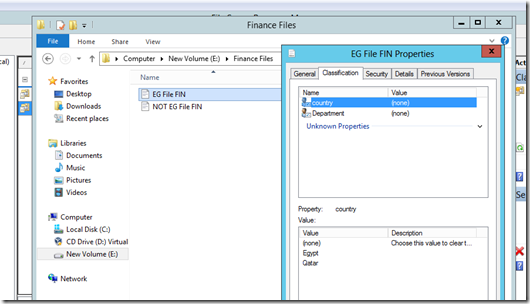

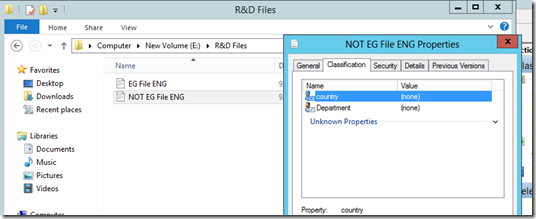

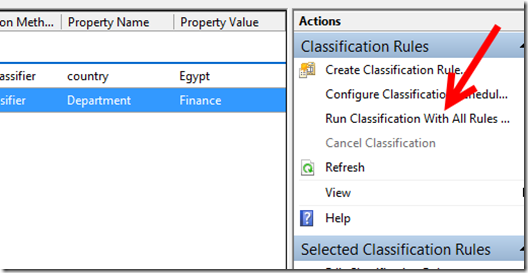

На скриншоте ниже показан пример файла, который классифицирован как относящийся к стране Египет и отделу «Finance» . Атрибуты классификации могут быть абсолютно любым: например, приоритет, конфиденциальность, местоположение, организация и т.д.

Как классифицировать файл или каталог вручную

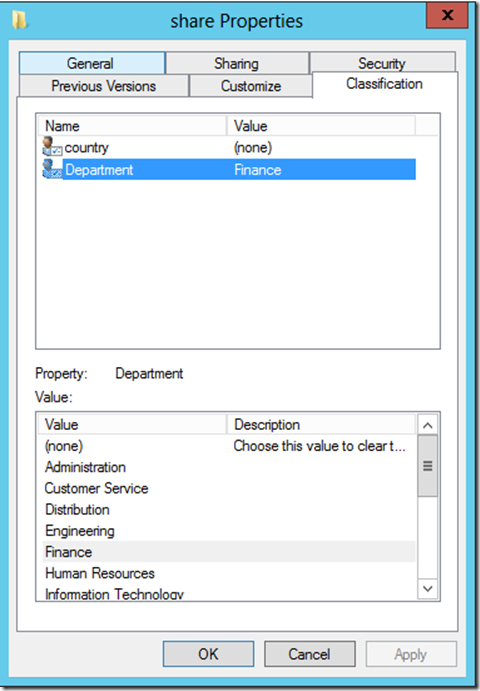

Файлы и каталоги можно классифицировать вручную, открыв окно свойств объекта и выбрав вкладку «Classification». В нашем примере из выпадающего списка предопределенных значений можно выбрать другие значения для атрибутов country и Department.

Автоматическая классификация

Для настройки автоматической классификации объектов в Windows Server 2012 необходимо с помочью консоли Server Manager установить роль File Server (файлового сервера).

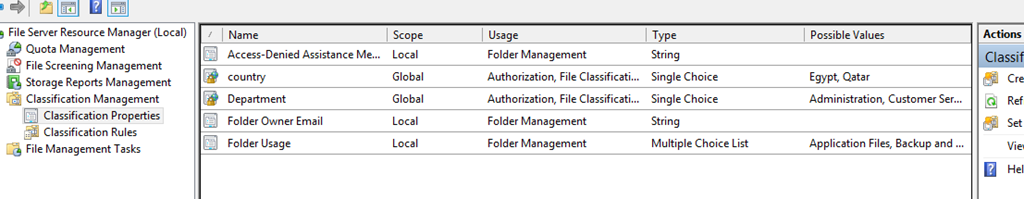

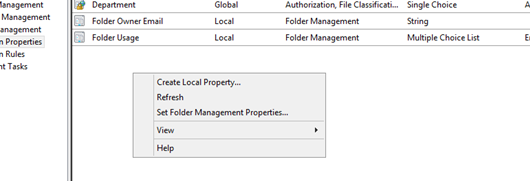

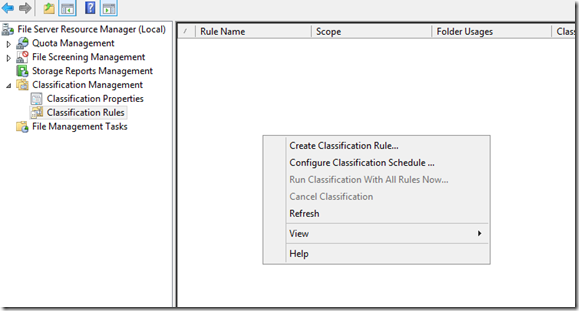

Установив компонент File Server Resource Manager (FSRM), откройте соответствующую MMC консоль и среди знакомых групп Quota, File Screening, File Management вы увидите новый подраздел Classification Management (управление классификацией), состоящий в свою очередь из двух подразделов:

- Classification Properties – служит для создания атрибутов классификации (в нашем примере это атрибуты country и Department, имеющих статус глобальных, т.к. они опубликованы в AD)

- Classification Rules – правила автоматической классификации

Чтобы настроить автоматическую классификацию документов, нужно создать правило классификации.

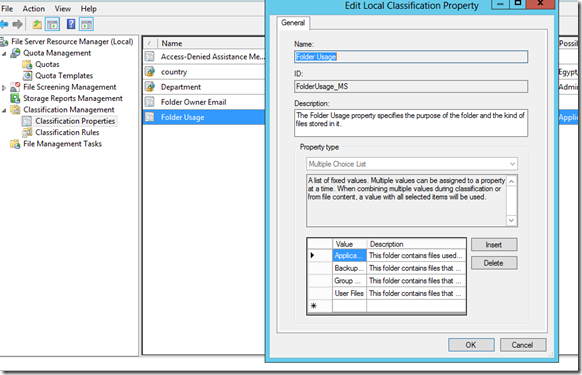

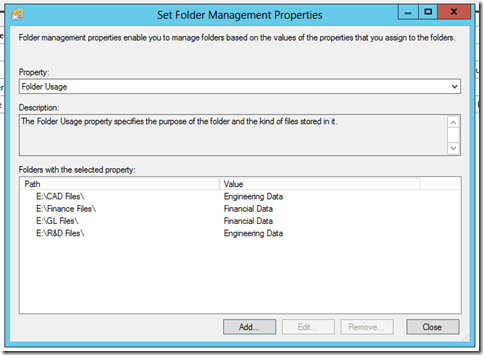

Одним из способов организации автоматической классификации файлов на основании местоположения – свойство классификации – FolderUsage. Это предопределённое свойство, хранящееся в разделе Classification Properties. По-умолчанию, в нем определены 4 типа данных:

- Данные приложений — Application data

- Резервные копии — Backup Data

- Групповые данные — Group Data

- Файлы пользователей — User Files

Здесь же можно создать собственные типы данных.

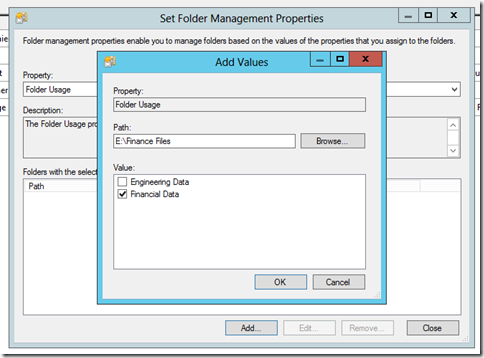

Создадим здесь собственные типы папок для финансового (Financial) и инженерного отдела (Engineering).Затем необходимо определить какие файлы к какому отделу (типу данных) отнести. Для этого щелкните по пустому месту консоли FSRM в разделе ClassificationProperties и выберите пункт SetFolderManagementProperties

Выберите свойство FolderUsage и укажите папки, которые будут использоваться каждым департаментом, или содержащие определенный тип данных. Однако следует понимать, что в данном случае настраивается не классификация файлов (мы будем настраивать ее позже), мы определим принадлежность папок, которую задействуем в классифицирующем правиле

Мы настроили так:

Создадим правило классификации данных

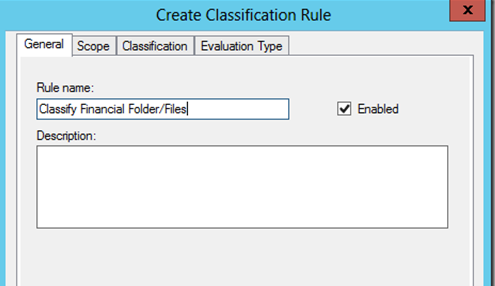

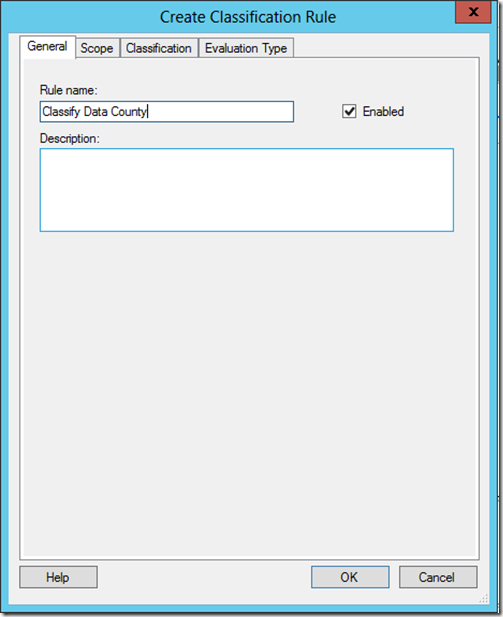

Пришло время в разделе ClassificationRules создать новое правило (контекстное меню Create Classification Rule):

Укажите имя правило (мы создаем правило классификации файлов как принадлежащих финансовому департаменту).

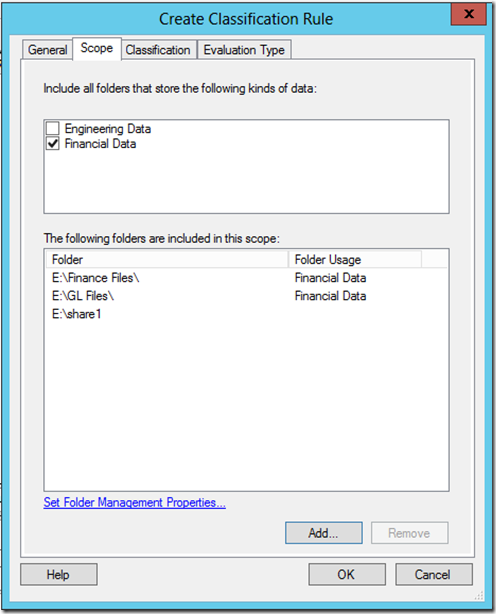

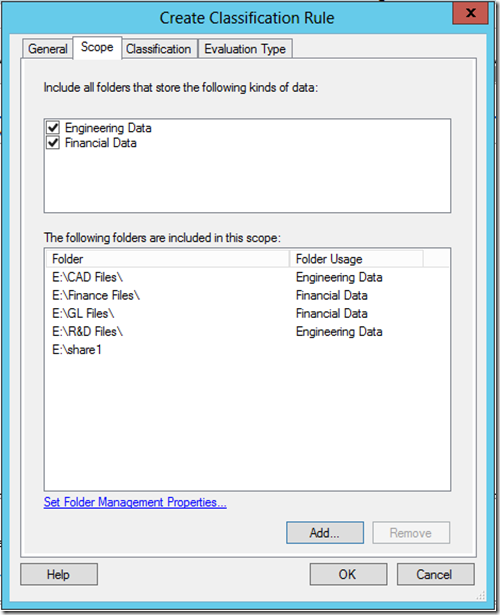

На вкладке Scope указываем каталоги, которые необходимо учитывать при проведении классификации, выберем созданное ранее правило FinancialData (автоматически добавляет все выбранные ранее папки), можно также добавить каталоги вручную (в примере это E:share1).

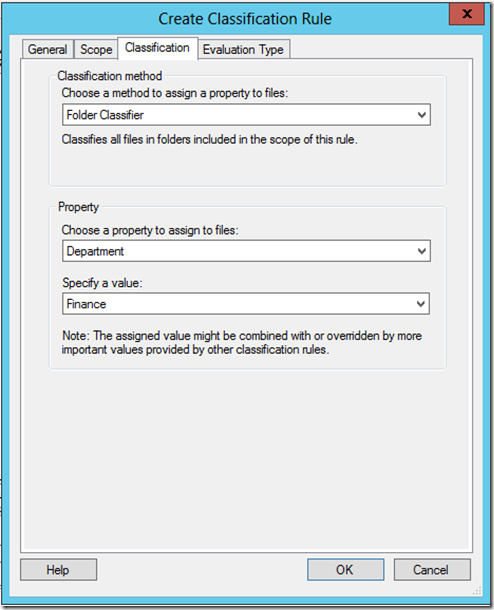

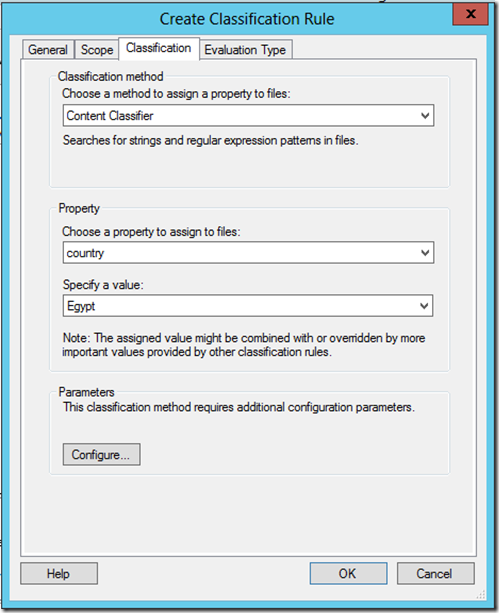

На вкладке Classification можно выбрать один из двух методов классификации:

- Folder Classification – классификация на основании каталогов (атрибуты применяются ко всем файлам каталога)

- Content classification – классификация по содержимому файлов. В этом случается по всем файлам в каталоге осуществляется поиск по ключевым словам, паттернам или регулярным выражениям (номера проектов, кредитных карт, идентификаторы отделов и т.д.).

На скриншоте указано правило классификации на основании каталогов, правило классификации по содержимому будет рассмотрено ниже.

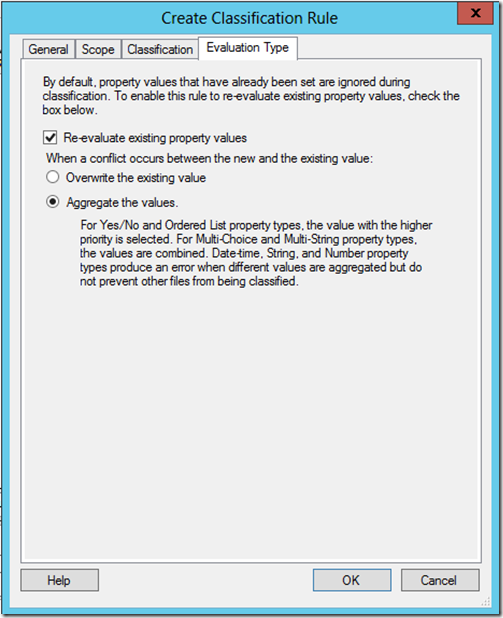

На вкладке Evaluation Type указывается порядок применения и повторного применения правил классификации к файлам. В примере ниже мы указали, что система может перезаписывать текущую классификацию, тем самым мы гарантируем, что пользовательская классификация будет переопределена корпоративным правилом.

В следующем правили классификации мы создадим правило классификации на основе содержимого файла:

В данном правиле осуществляется классификация данных по стране, поэтому мы добавим в него каталоги и инженерного и финансового департамента.

В данном правиле классификации на основе содержимого файла, мы попробуем классифицировать данные, относящиеся к стране Egypt.

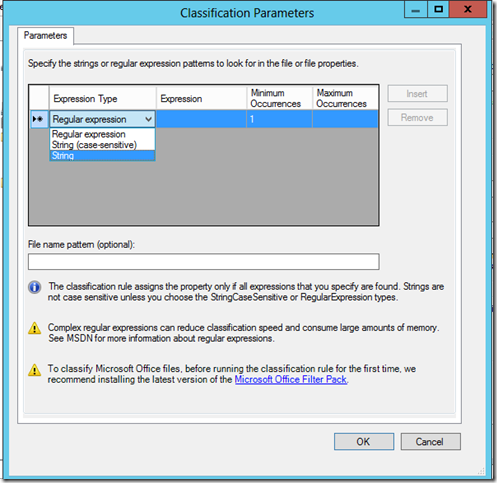

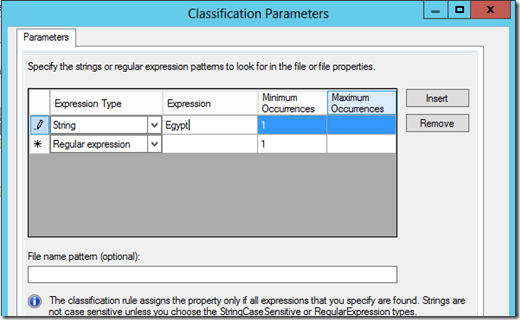

В разделе Parameters выберите Configure. В появившемся окне можно реализовать поиск на основании регулярных выражений, строки или регистрозависимой строки.

С помощью регулярных выражений можно осуществлять поиск в текстовых документах (в том числе файла tiff) по различным критериям, например:

- Наличие корней в слове, не обращая внимания на падежи и суффиксы

- Наличие слов или словосочетаний в произвольном порядке

- Наличие данных в определенном формате, например номеров кредиток, телефонов, данных паспортов или адресов электронной почты

- Условия встречи определенного количества встречи искомых данных в файле (например, не менее 3 номеров кредитных карт, или телефонов)

В нашем примере, мы осуществим поиск документов по ключевому слову Egypt, и в случае его обнаружения файл должен классифицироваться этим правилом (можно указать минимально и максимально необходимое количество вхождений ключевого слова в документ).

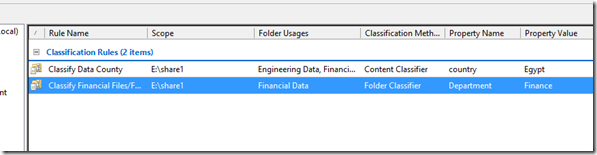

Итак, мы создали два правила классификации:

Попробуем теперь запустить автоматическую классификацию файлов. Пусть у нас имеется 2 файла, один из которых содержит слово Egypt, а второй – нет. Эти файлы помещены в Каталоги “Financial Files” и “R&D files”, как вы видите на данный момент они никак не классифицированы.

Запустим наши классифицирующие правила (Run Classification With All Rules):

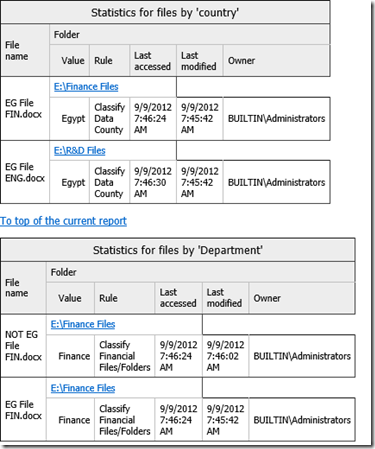

С результатом работы правил можно познакомится в отчетах в отчетах.

Как вы видите, все отработало правильно, файлам с ключевым словом присвоена правильная страна, а всему содержимому каталога финансового отдела атрибут Finance.

На данном этапе никаких операций с классифицируемыми файлами выполнено не было, они были просто отмечены нужными нам атрибутами. В дальнейшем на основании классификации файлов с ними можно выполнить различные операции, в частности зашифровать файлы с помощью AD RMS (пример использования описан в статье Шифрование файлов с помощью AD RMS на базе инфраструктуры классификация файлов Windows Server 2012), или управлять доступом к ним посредством Windows Server 2012 Dynamic Access Control. Эти аспекты мы рассмотрим в следующих статьях серии.

Adblock

detector

В статье показано, как можно использовать ресурсы CAFS для повышения уровня доступности и гибкости элементов существующей инфраструктуры. Технология CAFS обеспечивает более высокую доступность файловых ресурсов общего назначения, а также позволяет серверным приложениям, таким как SQL Server и Hyper-V, хранить свои данные на файловых ресурсах с высоким уровнем доступности, предоставляя новые возможности для хранения данных критически важных приложений

Постоянно доступные общие файловые ресурсы, Continuously Available File Shares (CAFS), – это новая технология, появившаяся в системе Windows Server 2012. На базовом уровне технология CAFS в системе Server 2012 расширяет возможности Windows по совместной работе с файлами с помощью кластерной технологии Server 2012. Механизмы CAFS используют преимущества новых функций протокола Server Message Block (SMB) 3.0, повышающих доступность общих ресурсов системы Windows Server, используемых для хранения документов и поддержки приложений. В число новых возможностей технологии SMB 3.0, позволяющих задействовать ресурсы CAFS, входят механизмы SMB Scale-Out, SMB Direct и SMB Multichannel.

Технология CAFS призвана решить проблемы, возникающие в ранних версиях файловых серверов высокой доступности, построенных на основе отказоустойчивых кластеров Windows Server. Предыдущие версии обеспечивали высокую доступность общих ресурсов, но были подвержены перерывам в работе и кратковременным потерям подключений в случаях отказа узла. Такие кратковременные сбои, как правило, допустимы в работе офисных приложений (например, Microsoft Office), часто выполняющих операции открытия и закрытия файлов, так как эти приложения могут повторно подключиться к ресурсу и сохранить изменения после отработки отказа. Однако подобные сбои недопустимы в работе таких приложений, как Hyper-V или SQL Server, которые держат файлы открытыми на протяжении длительного времени. В таких схемах сбой может привести к потере данных. До появления системы Server 2012 компания Microsoft не поддерживала установку серверов Hyper-V или SQL Server на общие ресурсы. Обеспечение поддержки приложений было одной из основных задач Microsoft при разработке технологии CAFS. Хотя вы можете использовать механизмы CAFS просто для предоставления клиентского доступа к общим ресурсам, реальной задачей данной технологии является поддержка серверных приложений. Технология CAFS дает возможность использовать преимущества недорогих механизмов хранения системы Windows Server применительно к критически важным приложениям. Технология CAFS обеспечивает непрерывный доступ к общим ресурсам, снижая время простоя практически до нуля.

Выберите решение

Существует два подхода к созданию ресурса CAFS.

- Файловый сервер общего назначения. Это очень похожая на поддержку файлового сервера с высокой доступностью в системе Windows Server 2008 R2, наиболее распространенная реализация технологии CAFS на файловом сервере, которая обеспечивает поддержку размещения общих ресурсов на отказоустойчивом кластере. Технология CAFS повышает доступность и производительность данной схемы, благодаря новому высокопроизводительному механизму клиентского доступа SMB 3.0.

- Масштабируемый файловый сервер. Реализация масштабируемого файлового сервера – это новая возможность технологии CAFS, предназначенная для обеспечения поддержки таких приложений как Hyper-V и SQL Server без простоя в работе. Данная реализация ограничена четырьмя серверами.

Обзор архитектуры CAFS приведен на рисунке.

|

| Рисунок. Архитектура CAFS |

Одной из ключевых технологий, сделавшей возможным использование ресурсов CAFS, является поддержка механизмов SMB Transparent Failover системой Server 2012. Механизмы SMB Transparent Failover позволяют службам файлового сервера выполнять аварийное переключение на резервный узел кластера, благодаря чему приложения, имеющие открытые файлы на файловом сервере, не заметят обрывов в подключениях. Технология CAFS обеспечивает нулевой простой в работе приложений как при плановом обслуживании, так и при незапланированных отказах.

Соответствие требованиям

Поскольку технология CAFS использует механизмы SMB 3.0 системы Server 2012, наличие операционной системы Server 2012 является обязательным требованием. Технология поддерживается в обеих редакциях, Server 2012 Standard и Server 2012 Datacenter. В редакциях Essentials или Foundation технология CAFS не поддерживается.

Кроме того, для использования технологии CAFS необходимо наличие отказоустойчивого кластера Server 2012. Это означает, что у вас должен быть настроен кластер Server 2012 как минимум из двух узлов. Отказоустойчивые серверы Server 2012 поддерживают до 64 узлов. Вы можете найти пошаговые инструкции по настройке отказоустойчивого кластера в моей статье «Windows Server 2012: Building a Two-Node Failover Cluster» (опубликованной в Windows IT Pro/RE № за 2012 год).

Помимо собственно наличия кластера, на каждый его узел должна быть установлена роль файлового сервера. На кластерном файловом сервере должна быть настроена одна или несколько общих папок с активным новым параметром, отвечающим за постоянную доступность ресурса. Далее я подробно расскажу о создании и настройке постоянно доступных общих папок.

В отказоустойчивом кластере из двух узлов на кластерном хранилище должны быть настроены как минимум два различных тома LUN. На одном томе хранятся общие файлы. Этот том должен быть настроен в качестве общего тома кластера cluster shared volume (CSV). Другой том будет работать в качестве диска-свидетеля. В большинстве решений используется большее количество томов.

Также рекомендуется настроить сеть таким образом, чтобы между узлами было несколько путей. Благодаря такой топологии сеть перестает быть единственной точкой отказа. Использование объединения сетевых адаптеров и/или дублирующих маршрутизаторов позволяет повысить уровень отказоустойчивости вашей сети.

Наконец, для использования преимуществ нового механизма SMB Transparent Failover на компьютерах с клиентом SMB должны быть установлены операционные системы Windows 8 или Server 2012. Когда клиент SMB 3.0 подключается к ресурсу CAFS, он уведомляет службу-свидетеля кластера. Кластер назначает узел, который будет свидетелем для данного подключения. Узел-свидетель отвечает за переключение клиента на новый хост-сервер в случае остановки в работе службы, не вынуждая клиента дожидаться, пока пройдет время отклика протокола TCP.

Создание ресурсов CAFS общего назначения

Для настройки ресурса CAFS откройте мастер Failover Cluster Manager на любом из узлов кластера. Затем щелкните мышью на узле Roles в панели навигации. Как показано на экране 1, в окне Roles отображаются установленные роли.

|

| Экран 1. Мастер Failover Cluster Manager |

Кластер может поддерживать несколько ролей и обеспечивает высокий уровень доступности для каждой из них. На экране 1 мы видим настроенную виртуальную машину с высоким уровнем доступности. Для создания нового ресурса CAFS общего назначения щелкните мышью по ссылке Configure Role…, отмеченной в окне Actions. Будет запущен мастер High Availability Wizard, показанный на экране 2.

|

| Экран 2. Мастер High Availability Wizard |

Прокручивайте список ролей до тех пор, пока не увидите роль файлового сервера. Роль файлового сервера поддерживает ресурсы CAFS обоих типов: общего назначения и масштабируемых приложений. Выберите роль File Server и щелкните мышью на кнопке Next, чтобы перейти к экрану выбора типа ресурса CAFS, см. экран 3.

|

| Экран 3. Окно выбора типа ресурса CAFS |

Диалоговое окно File Server Type позволяет выбрать, какой сервер необходимо создать: файловый сервер общего назначения (File Server for general use) или масштабируемый файловый сервер для данных приложений (Scale-Out File Server for application data). Роль «общего назначения» может быть использована для настройки как общих папок на основе механизма Windows SMB, так и общих папок на основе NFS. Ресурсы CAFS общего назначения также поддерживают устранение дублирования данных, репликацию DFS и шифрование данных. Щелкните мышью на кнопке Next, чтобы продолжить создание ресурса CAFS общего назначения. На экране появится диалоговое окно Client Access Point, показанное на экране 4.

|

| Экран 4. Окно Client Access Point |

Для создания нового ресурса CAFS общего назначения необходимо указать имя сервера, которое клиенты будут использовать при обращении к ресурсу CAFS. Это имя будет зарегистрировано в DNS, и клиенты будут указывать его по аналогии с именем сервера. Кроме того, ресурсу CAFS общего назначения также необходим IP-адрес. На экране 4 я присвоил службе имя CAFS-Gen (для ресурса CFAS общего назначения) и статический IP-адрес 192.168.100.177. Щелкнув кнопку Next, вы сможете выбрать кластерное хранилище для ресурса CAFS.

Диалоговое окно Select Storage, показанное на экране 5, позволяет выбрать хранилище для ресурса CAFS общего назначения.

|

| Экран 5. Окно Select Storage |

Хранилище должно быть доступно для служб кластера. Другими словами, оно должно быть в списке узлов хранения кластера и должно быть отмечено как доступное хранилище. Вы не можете использовать предварительно назначенные общие тома кластера CSV для создания ресурса CAFS общего назначения. В данном примере я мог задействовать три различных диска, и выбрал Cluster Disk 5, потому что изначально готовил это хранилище под размещение ресурса CAFS (экран 5). Однако вы можете выбрать любой из доступных дисков кластера. Щелкнув мышью на кнопке Next, вы перейдете к экрану Confirmation. На нем можно подтвердить выбранные настройки или вернуться к диалоговым окнам мастера High Availability Wizard и внести изменения. Если все параметры вас устраивают, щелкните мышью на кнопке Next экрана Confirmation и перейдите к окну Configure High Availability, которое отображает прогресс настройки ресурса CAFS. По окончании настройки вы увидите экран Summary. Щелчок мышью на кнопке Finish экрана Summary закроет мастер High Availability Wizard и вернет вас в окно Failover Cluster Manager, показанное на экране 6.

|

| Экран 6. Создание постоянно доступной общей файловой папки |

Следующим шагом после создания роли CAFS будет создание постоянно доступной общей файловой папки, использующей данную роль. На экране 6 видно, что роль CAFS-Gen активно работает и использует роль файлового сервера. Для добавления новой постоянно доступной общей файловой папки выберите ссылку Add File Share в окне, которое вы видите в правой части экрана 6. Вы увидите диалоговое окно Task Progress, которое отображает процесс получения информации с сервера. Сразу по завершении на экране появится диалоговое окно New Share Wizard, которое вы видите на экране 7.

|

| Экран 7. Окно New Share Wizard |

Первым делом мастер New Share Wizard спросит, какой тип ресурса CAFS вы хотите создать. Вы можете выбрать ресурс CAFS одного из двух типов: SMB или NFS. Режим SMB Share—Quick активирует создание ресурса CAFS общего назначения. Режим SMB Share—Applications отвечает за создание высоконадежного общего ресурса приложений для таких систем как Hyper-V или SQL Server. Создание масштабируемых ресурсов CAFS для приложений я рассматриваю ниже. Для создания ресурса CAFS общего назначения выберите режим SMB Share—Quick и щелкните кнопку Next. Мастер New Share Wizard отобразит диалоговое окно Share Location, показанное на экране 8.

|

| Экран 8. Окно Share Location |

Имя роли CAFS отображается в поле Server Name. На экране 8 мы видим имя роли CAFS-Gen, которую я создал ранее, и ее состояние – online. Вы может выбрать размещение общего ресурса с помощью полей в нижней части экрана. В данном примере по умолчанию был выбран диск G (экран 8). Если вы хотите использовать другой диск, то можете ввести альтернативный путь в поле Type a custom path, расположенном внизу экрана. В этом примере я оставляю предложенный по умолчанию диск G и нажимаю кнопку Next для перехода к диалоговому окну Share Name, показанному на экране 9.

|

| Экран 9. Имя общего ресурса |

Диалоговое окно Share Name позволяет вам ввести имя общего файлового ресурса. Для простоты я использовал для ресурса CAFS то же имя, что и для службы, CAFS-Gen (экран 9), но это не обязательно. Вы можете дать общей папке любое корректное имя SMB. В центре экрана мы видим локальный и удаленный пути к ресурсу CAFS. Локальный путь в данном примере — G:SharesCAFS-Gen. Сетевые системы будут обращаться к общей папке по пути \CAFS-genCAFS-Gen. Щелкнув мышью по кнопке Next, вы откроете диалоговое окно настройки общего ресурса Configure, показанное на экране 10.

|

| Экран 10. Окно настройки общего ресурса |

Диалоговое окно настройки общего ресурса Configure позволяет контролировать процесс обработки ресурса сервером. Чтобы сделать файловый ресурс постоянно доступным, требуется установить флаг Enable continuous availability. Этот параметр активируется по умолчанию. Параметр Enable access-based enumeration управляет возможностью просмотра файлов и папок пользователями без привилегий. Этот параметр выключен по умолчанию. Параметр Allow caching of share разрешает доступ к ресурсу для пользователей, работающих автономно, посредством технологии BranchCache. И наконец, параметр Encrypt data access позволяет обезопасить удаленный доступ к файлам путем шифрования данных, передаваемых ресурсу и извлекаемых из него. Этот параметр по умолчанию отключен. Щелкнув мышью по кнопке Next, вы откроете диалоговое окно Permissions, показанное на экране 11.

|

| Экран 11. Назначение общему ресурсу разрешений |

По умолчанию ресурс CAFS создается с привилегиями Full Control, предоставленными группе Everyone. В большинстве решений вы, скорее всего, захотите изменить настройку прав доступа. В данном примере я соглашаюсь с правами доступа, заданными по умолчанию. Щелкнув мышью на кнопке Next, вы перейдете к диалоговому окну Confirmation, где сможете просмотреть сводку действий, выполненных на предыдущих экранах мастера New Share Wizard. Вы можете щелкнуть мышью по кнопке Previous, чтобы вернуться к этим экранам и изменить любые параметры. Нажатие мышью кнопки Create в диалоговом окне Confirmations приведет к созданию ресурса CAFS и настройке прав доступа для общей папки. После того, как ресурс CAFS будет создан, мы сможете обратиться к нему, как к любой общей файловой папке. На экране 12 показано, как подключиться к общему ресурсу, введя в проводнике Windows Explorer имена сервера и общей папки – \cafs-genCAFS-Gen.

|

| Экран 12. Подключение к общему ресурсу |

Теперь вы можете наполнить общую папку документами и файлами других типов, использование которых станет более эффективным благодаря высокой доступности ресурсов CAFS.

Создание масштабируемых ресурсов CAFS

Основная задача ресурсов CAFS — обеспечить высокий уровень доступности приложений, хранящих данные в общих файловых папках. В прошлом компания Microsoft не предоставляла поддержку такого типа для приложений, подобных системе SQL Server, хранящих свои базы данных на общих файловых ресурсах. Ситуация изменилась с выпуском платформы Server 2012, поддерживающей технологию CAFS. Настройка масштабируемых ресурсов CAFS отличается от настройки ресурсов CAFS общего назначения. Однако для создания масштабируемого решения используется тот же мастер High Availability Wizard. Чтобы создать новый ресурс CAFS для поддержки масштабируемых приложений, выберите ссылку Configure Role… в окне Actions оснастки Failover Cluster Manager (см. экран 1). Далее в диалоговом окне Select Role выберите роль File Server (см. экран 2). Эти два шага такие же, как при создании ресурса CAFS общего назначения. Однако, как показано на экране 13, в диалоговом окне File Server Type необходимо выбрать режим Scale-Out File Server for application data.

|

| Экран 13. Выбор режима масштабирования ресурсов |

Механизм масштабируемого файлового сервера разработан для приложений, которые оставляют свои файлы открытыми на продолжительное время. Щелкнув мышью кнопку Next, вы перейдете к диалоговому окну Client Access Point, показанному на экране 14.

|

| Экран 14. Окно Client Access Point |

Диалоговое окно Client Access Point позволяет вам задать имя для роли CAFS. Я назвал масштабируемый ресурс CAFS именем CAFS-Apps (экран 14). Это серверное имя, которое клиентские приложения используют при обращении к общему ресурсу. Щелкнув мышью кнопку Next, вы перейдете на экран Confirmation, где можно подтвердить выбранные решения или вернуться назад к окнам High Availability Wizard и внести изменения. Если все верно, щелкните мышью на кнопке Next экрана Confirmation, чтобы перейти к диалоговому окну Configure High Availability, который отображает прогресс настройки ресурса CAFS. По завершении процесса настройки вы увидите экран Summary. Щелчок мышью на кнопке Finish на экране Summary приведет к закрытию мастера High Availability Wizard и вернет вас к оснастке Failover Cluster Manager.

Следующий шаг — добавление общей файловой папки к CAFS-серверу масштабируемых приложений. Чтобы создать новый файловый ресурс для роли CAFS, выберите ссылку Add File Share из окна Actions, по аналогии с созданием файловой папки общего назначения на экране 6. Щелкните мышью по ссылке Add File Share для масштабируемого ресурса CAFS, чтобы запустить мастер New Share Wizard, показанный на экране 15.

|

| Экран 15. Выбор профиля для общего ресурса |

Для создания масштабируемого ресурса CAFS из диалогового окна Select Profile выделите профиль SMB Share—Applications в списке File share profile, после чего щелкните мышью кнопку Next, чтобы перейти к диалоговому окну Share Location, показанному на экране 16.

|

| Экран 16. Выбор файлового сервера масштабируемых приложений |

В поле Server в верхней части диалогового окна отображаются два файловых сервера CAFS, созданных ранее. Для добавления ресурса CAFS к файловому серверу масштабируемых приложений выберите файловый сервер CAFS-APPS с описанием Scale-Out File Server в столбце Cluster Role. После этого выберите том CSV, на котором вы хотите создать общий ресурс CAFS. В этом примере доступно два созданных общих ресурса кластера. В качестве места размещения нового ресурса CAFS я выбрал том C:ClusterStorageVolume1. При желании вы можете вручную ввести путь и к другому тому CSV. После выбора тома CSV нажмите кнопку Next для перехода к экрану Share Name, показанному на экране 17.

|

| Экран 17. Указание имени для файлового ресурса |

Диалоговое окно Share Name позволяет назначить имя для файлового ресурса. Ресурсу CAFS для масштабируемых приложений я присвоил имя HyperV-CAFS (экран 17). В центре экрана мы видим локальный и удаленные пути к ресурсу CAFS. Локальный путь в данном примере — C:ClusterStorageVolume1SharesHyperV-CAFS. Удаленные обращения к общей папке будут выполняться с использованием сетевого имени \cafs-appsHyperV-CAFS. Щелкните мышью на кнопке Next, чтобы перейти к диалоговому окну Configure, см. экран 18.

|

| Экран 18. Диалоговое окно Configure |

При создании масштабируемого ресурса CAFS флаг Enable continuous availability устанавливается по умолчанию.

Параметры Enable access-based enumeration и Allow caching of share отключены, вы не можете выбрать их. Единственный дополнительный параметр, который вы можете выбрать — Encrypt data access. Я оставил без изменений настройки, предложенные по умолчанию (экран 18). Щелкните кнопку Next, чтобы перейти к диалоговому окну Specify permissions to control access, показанному на экране 19.

|

| Экран 19. Разрешения для масштабируемого ресурса CAFS |

Как и ресурс CAFS общего назначения, масштабируемый ресурс CAFS создается с привилегиями Full Control, предоставленными группе Everyone, — и эти права доступа вы, скорее всего, захотите изменить. Я согласился с привилегиями, предложенными по умолчанию, нажал кнопку Next, открывающую диалоговое окно Confirmation, в котором вы можете просмотреть сводку по действиям, выполненным в предыдущих диалоговых окнах мастера New Share Wizard. Вы можете щелкнуть мышью кнопку Previous, чтобы вернуться назад и изменить любой из параметров. Нажатие кнопки Create в окне Confirmations приведет к созданию масштабируемого ресурса CAFS и настройке заданных прав доступа. После того, как ресурс создан, к нему можно подключиться локально, используя путь C:ClusterStorageVolume1SharesHyperV-CAFS, или удаленно, используя путь \cafs-appsHyperV-CAFS. Новый ресурс CAFS теперь виден в точке подключения тома CSV (экран 20).

|

| Экран 20. Новый ресурс CAFS |

Теперь вы можете наполнить ресурс виртуальными машинами Hyper-V, данными SQL Server, а также файлами журналов и данными приложений других типов.

Повышение доступности файлов

В данной статье я показал, как можно использовать ресурсы CAFS для повышения уровня доступности и гибкости элементов существующей инфраструктуры. Технология CAFS обеспечивает более высокую доступность файловых ресурсов общего назначения, а также позволяет серверным приложениям, таким как SQL Server и Hyper-V, хранить свои данные на файловых ресурсах с высоким уровнем доступности, предоставляя новые возможности для хранения данных критически важных приложений.

Иногда бывает необходимо понять кто удалил/изменил/переименовал конкретный файл или папку. В ОС Windows для этого используется аудит доступа к объектам.

Аудит это запись в специальные журналы информации об определенных событиях (источник, код события, успешность, объект и т.д. ). Объектом аудита может являться как любой файл или папка, так и определенное событие, например вход в систему или выход из нее, то есть можно записывать все события происходящие с конкретным файлом или папкой — чтение, запись, удаление и т.д., можно события входа в систему и т.д.

Необходимо понимать, что аудит забирает на себя.

Для того, чтобы можно было настраивать аудит файлов и папок необходимо предварительно включить эту возможность через локальные (или в случае если у Вас используется Microsoft AD групповые) политики безопасности.

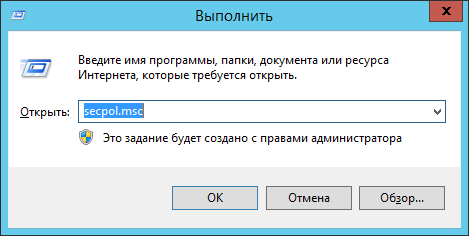

В случае локальных политик необходимо запустить оснастку “Локальная политика безопасности”, для этого необходимо нажать комбинацию клавиш Win+R, в открывшееся поле ввести secpol.msc и нажать клавишу Enter.

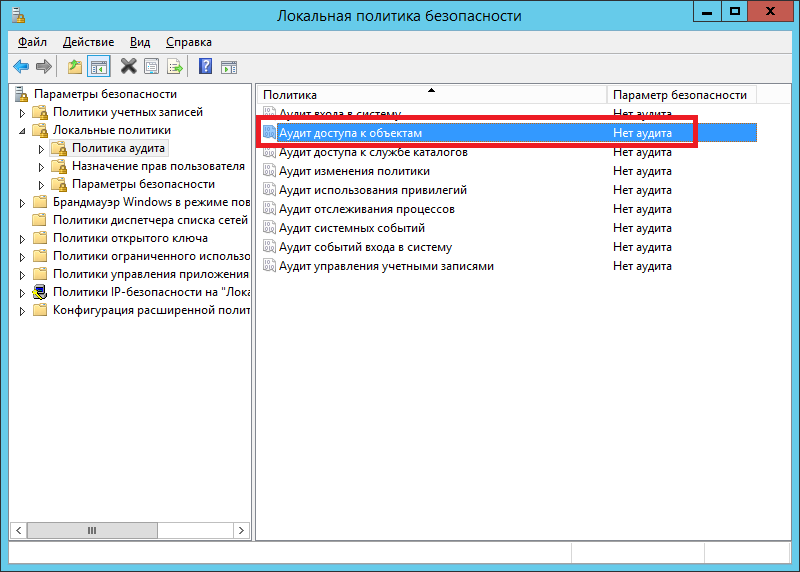

В открывшейся оснастке в дереве слева необходимо перейти в раздел “Локальные политики” — “Политика аудита”.

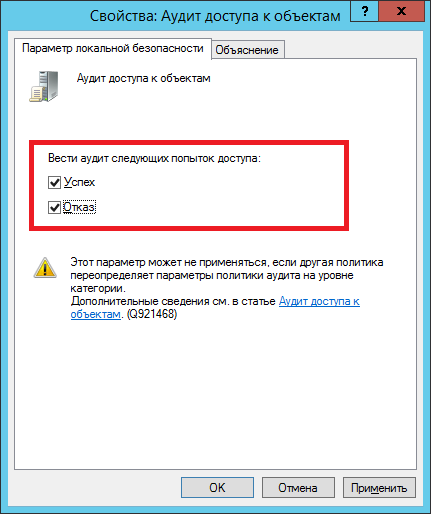

Далее необходимо выбрать необходимую нам политику — в данном случае это “Аудит доступа к объектам”. Именно этой политикой регулируется доступ к объектам файловой системы (файлам и папкам) и раскрыть ее двойным щелчком мыши. В открывшемся окне необходимо выбрать какие именно типы событий будут регистрироваться — “Успех” (разрешение на операцию получено) и/или “Отказ” — запрет операции и проставить соответствующие галочки, после чего нажать “Ок”.

Теперь когда включена возможность ведения аудита интересующих нас событий и их тип можно переходить к настройке самих объектов — в нашем случае файлов и папок.

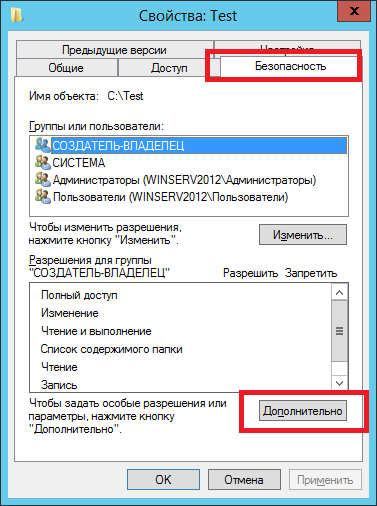

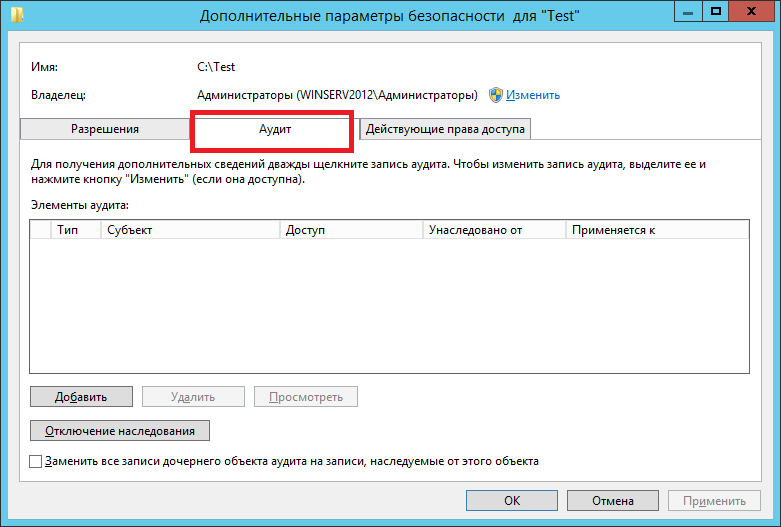

Для этого необходимо открыть свойства файла или папки, перейти на вкладку “Безопасность”, нажать “Дополнительно” и “Аудит”.

Нажимаем “Добавить” и начинаем настраивать аудит.

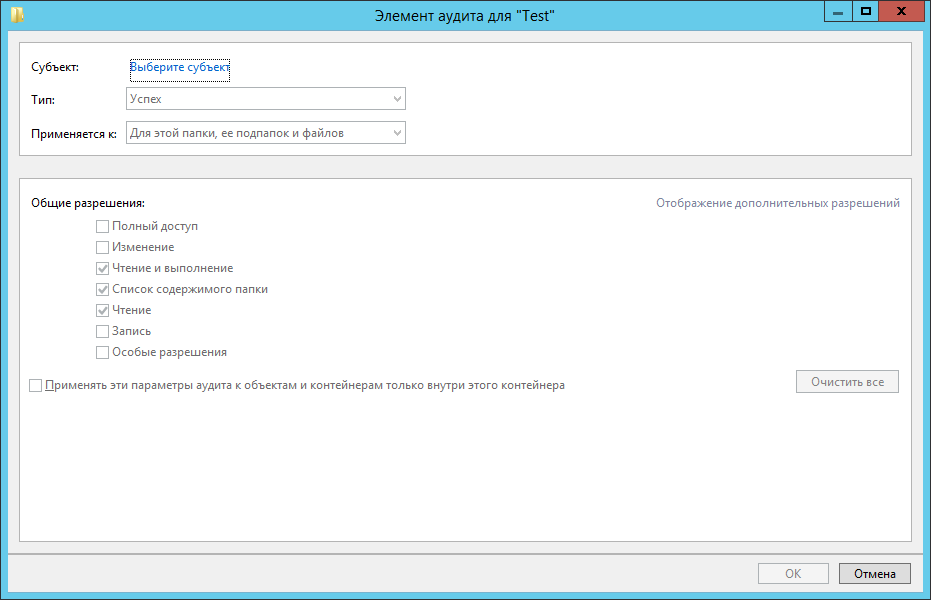

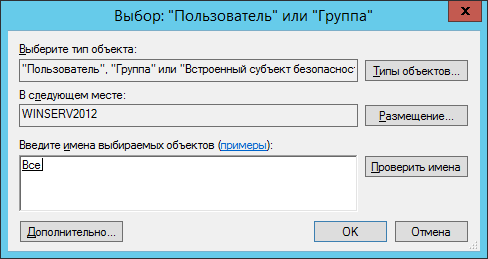

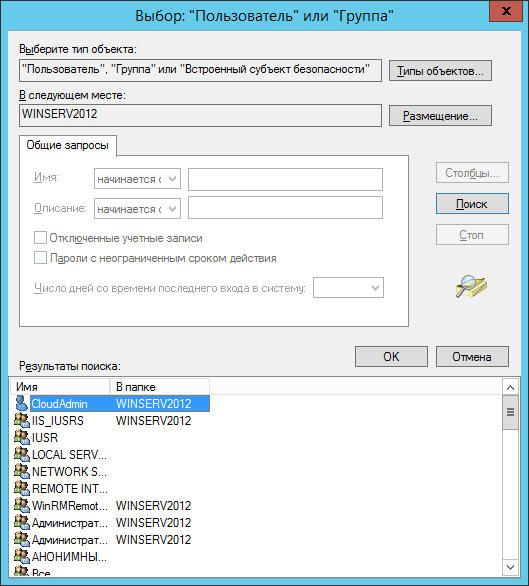

Сначала выбираем субъект — это чьи действия будут аудироваться (записываться в журнал аудита).

Можно вписать туда имя пользователя или группы, если имя заранее неизвестно, то можно воспользоваться кнопкой “Дополнительно” которая открывает форму поиска где можно выбрать интересующих нас пользователей и группы. Чтобы контролировались действия всех пользователей необходимо выбрать группу “Все”.

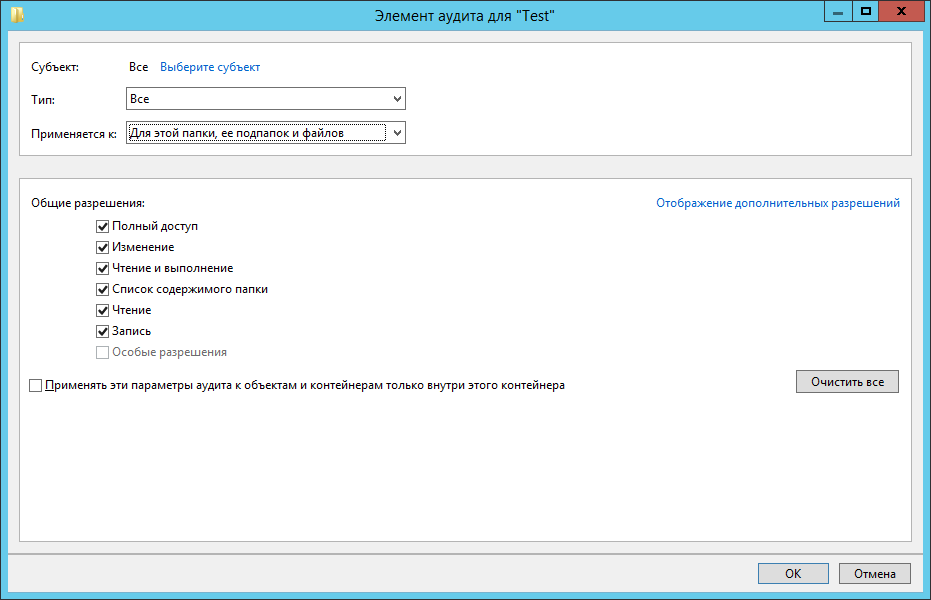

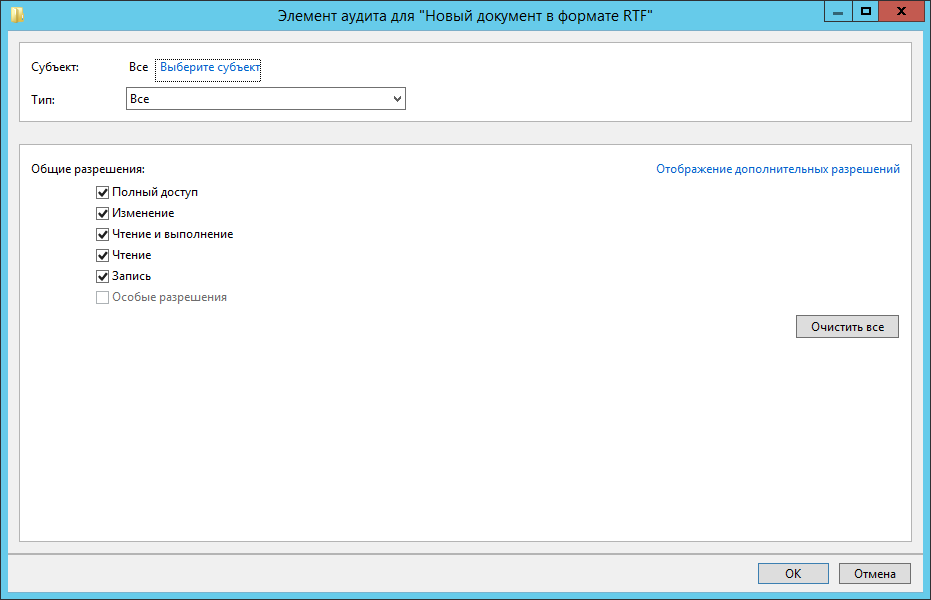

Далее необходимо настроить тип аудируемых событий (Успех, Отказ, Все), также область область применения для аудита папок — только эта папка, папка с подпапками, только подпапки. только файлы и т.д., а также сами события аудита.

Для папок поля такие:

А такие для файлов:

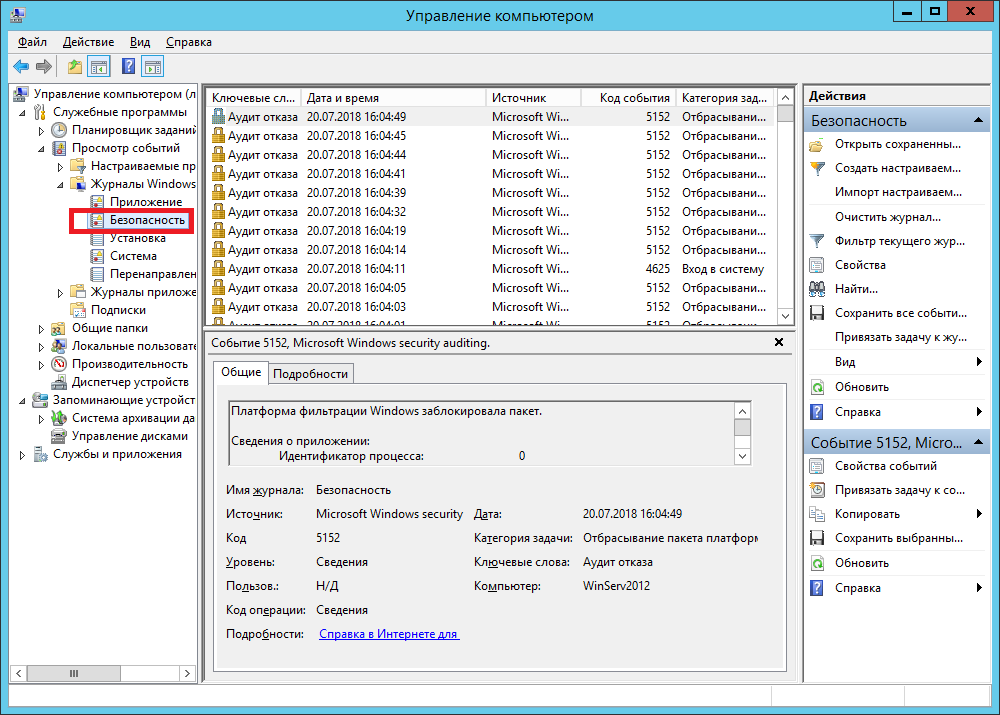

После этого начнется сбор данных аудита. Все события аудита пишутся в журнал “Безопасность”. Открыть его проще всего через оснастку “Управление компьютером” compmgmt.msc.

В дереве слева выбрать “Просмотр событий” — “Журналы Windows” — “Безопасность”.

Каждое событие ОС Windows имеет свой код события. Список событий достаточно обширен и доступен на сайте Microsoft либо в интернете.

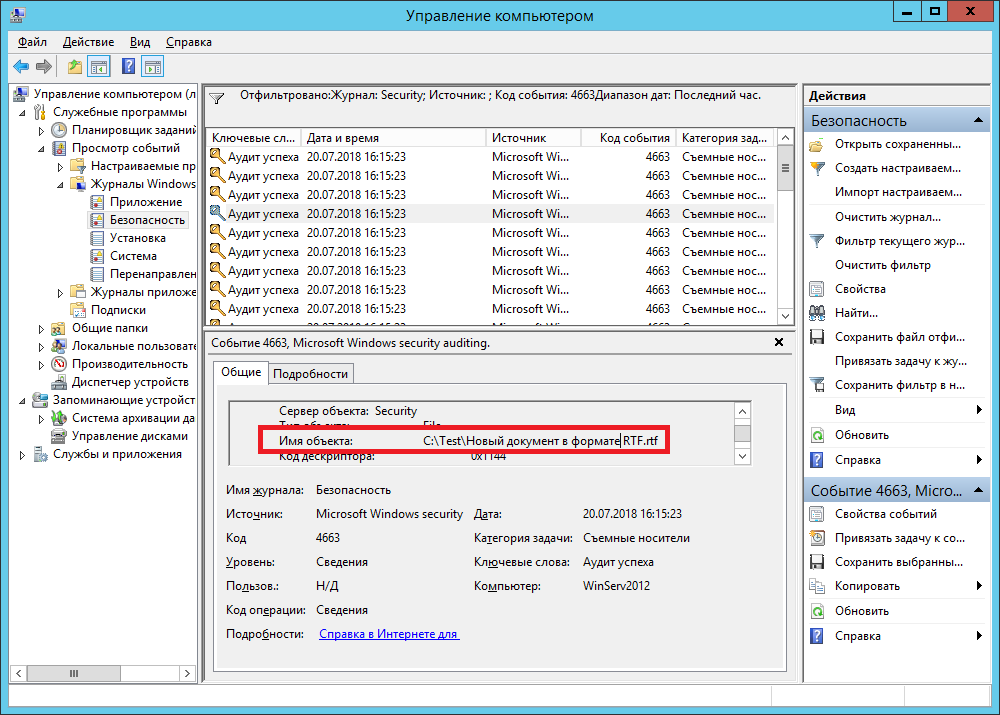

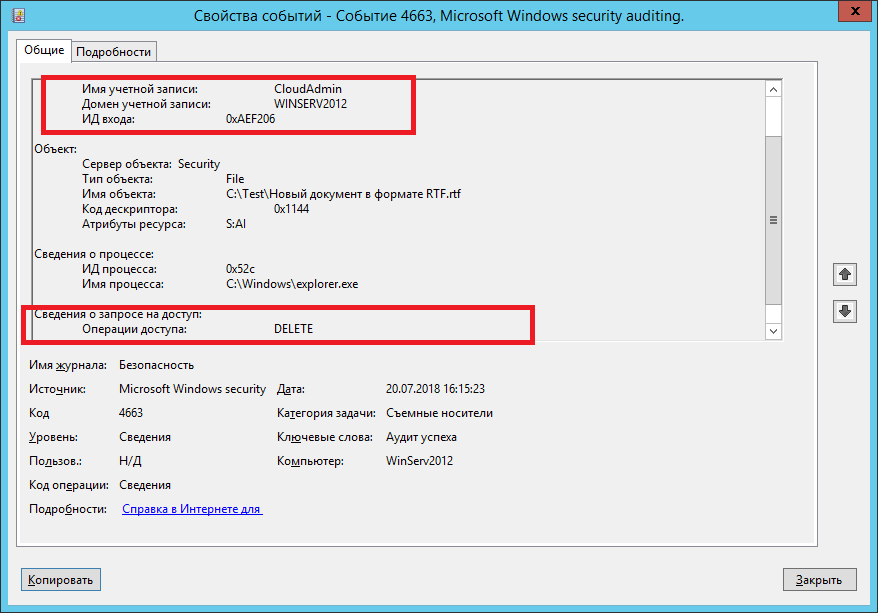

Попробуем например найти событие удаления файла, для этого удалим файл на котором предварительно настроен аудит (если это не тестовые файл, то не забываем сделать его копию, так как аудит это всего лишь информация о действиях, а не разрешение/запрет этих действий). Нам нужно событие с кодом 4663 — получение доступа к объекту, у которого в поле Операции доступа Написано “DELETE” . Поиск событий в журналах Windows достаточно сложен, поэтому обычно используются специализированные средства анализа — системы мониторинга, скрипты и т.д.

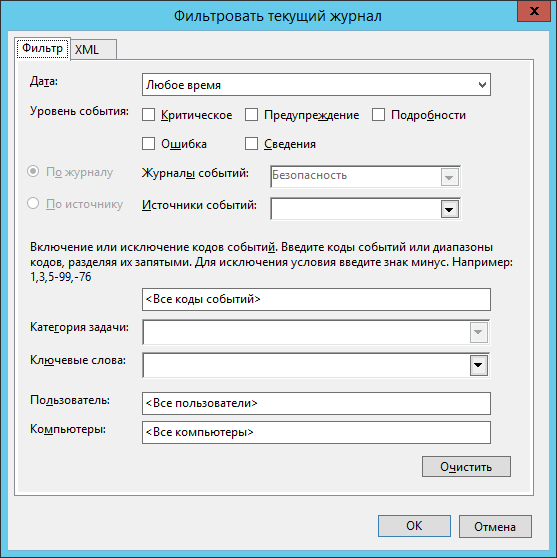

Вручную можно, например, задать например такой фильтр:

Далее в отфильтрованных событиях необходимо найти интересующее нас по имени объекта.

Открыть его двойным щелчком мыши и увидеть кто удалил данный файл в поле субъект.