«Как обеспечить удаленное управление в RDP сессиях на терминальном сервере Windows Server 2012?»- вопрос, который был задан в нескольких обсуждениях на форумах TechNet, послужил основой для данной статьи. Не секрет, что функция

Remote Control (shadowing) уже возвращена в Windows Server 2012 R2, а для тех, кто продолжает эксплуатировать Windows Server 2012 возможность управления(помощи) в сессии пользователя отсутствует. Данная статья посвящена настройке Remote Assistance в качестве

альтернативы Remote Control (shadowing) на терминальных серверах с Windows Server 2012. Также замечу, если необходим доступ к сессиям пользователей, совсем не обязательно использовать System Center Configuration Manager 2012 в связке с Remote Assistance, без

него он прекрасно справляется с этой задачей. Remote Assistance можно запустить практический с любой операционной системы, с той разницей, что в серверных операционных системах его надо предварительно установить, в клиентских операционных системах он установлен

изначально. Настройку Remote

Assistance мы будем производить на терминальном сервере домена.

Итак, приступим!

Для достижения поставленной цели, нам необходимо будет сделать несколько шагов по настройке.

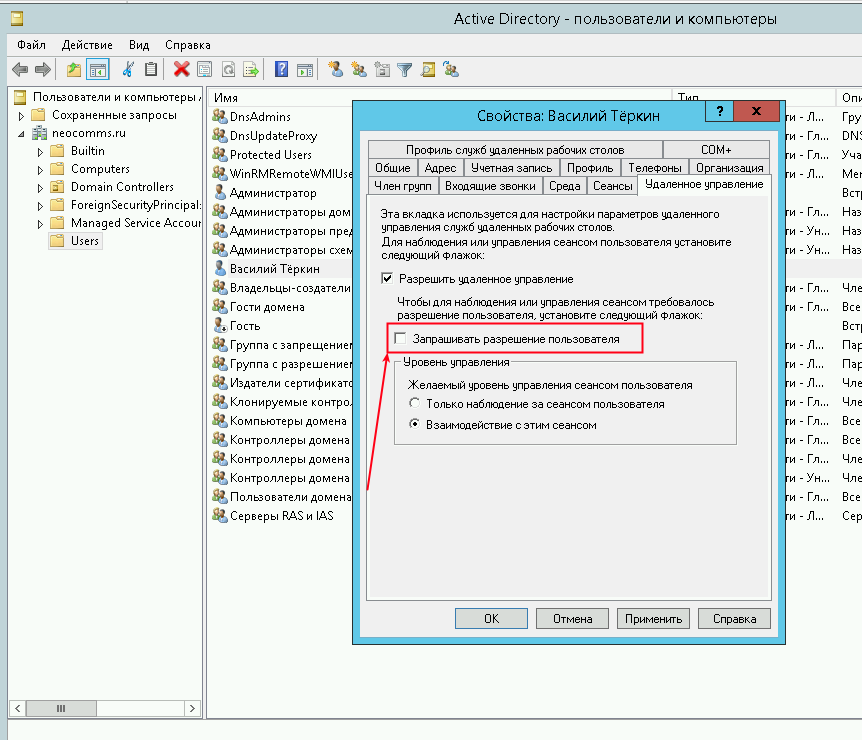

Начнём с консоли ADUC и выберем пользователя, которому будет разрешено подключение к сессиям.

В моем случае User. Но лучше сделать группу, и добавить в нее пользователя, это намного практичнее и облегчит администрирование в дальнейшем.

Название группы произвольное, я назвал Sec_TS_RemoteAssistance. Остальные настройки будут произведены непосредственно на терминальном сервере.

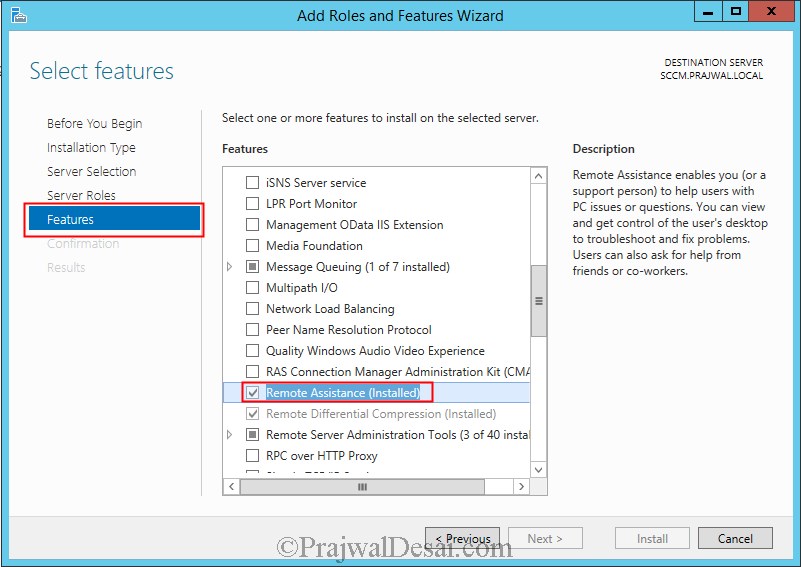

Прежде всего нам необходимо установить Remote Assistance.

После успешной установки, нам нужно настроить несколько локальных политик на сервере.

Очевидно, что если количество терминальных серверов достаточно большое, настройку политик лучше производить в консоли Group Policy Object Editor.

Если один терминальный сервер, как в моем примере, то достаточно редактора локальных групповых политик.

Нажимаем сочетание клавиш «Windows»+»X» -> Run -> gpedit.msc

Computer ConfigurationAdministrative TemplatesWindows ComponentsRemote Desktop ServicesRemote Desktop Session HostConnections —

Allow users to connect remotely by using Remote Desktop Services

(Enabled)

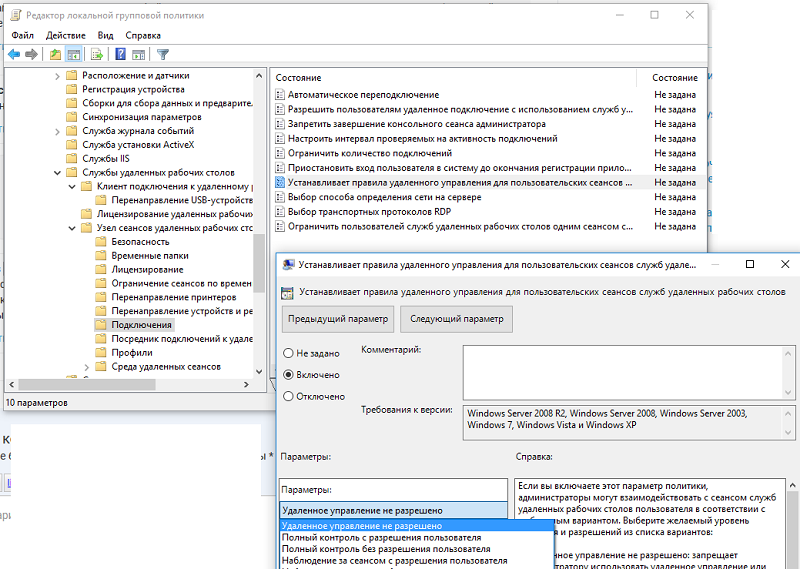

Computer ConfigurationAdministrative TemplatesWindows ComponentsRemote Desktop ServicesRemote Desktop Session HostConnections — Set rules for remote control of Remote Desktop Services user sessions (Enabled)

Эти политики имеют непосредственное отношение к Remote Assistance, и влияют на режим его работы.

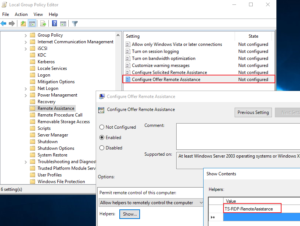

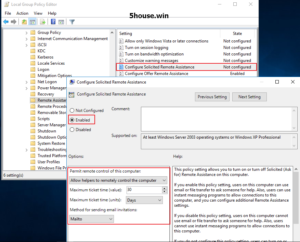

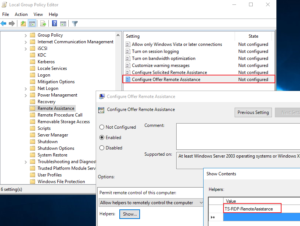

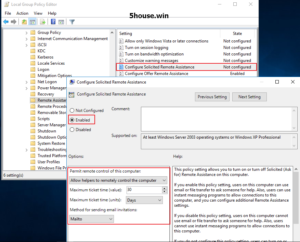

Computer ConfigurationAdministrative TemplatesSystemRemote Assistance —

Configure Offer Remote Assistance (Enabled)

Включаем политику, разрешаем удаленное управление.

Нажимаем кнопку «Show», здесь мы добавляем пользователей или группы домена, которым будет разрешено подключаться без приглашения.

Computer ConfigurationAdministrative TemplatesSystemRemote Assistance —

Configure Solicited Remote Assistance (Enabled)

Этой политикой включается возможность отправки приглашений пользователями.

Так же включаем политику, разрешаем удаленное управление, выбираем способ доставки и время действия.

На этом настройка завершена. После настройки политик необходимо выполнить

gpupdate /force или перезагрузить сервер.

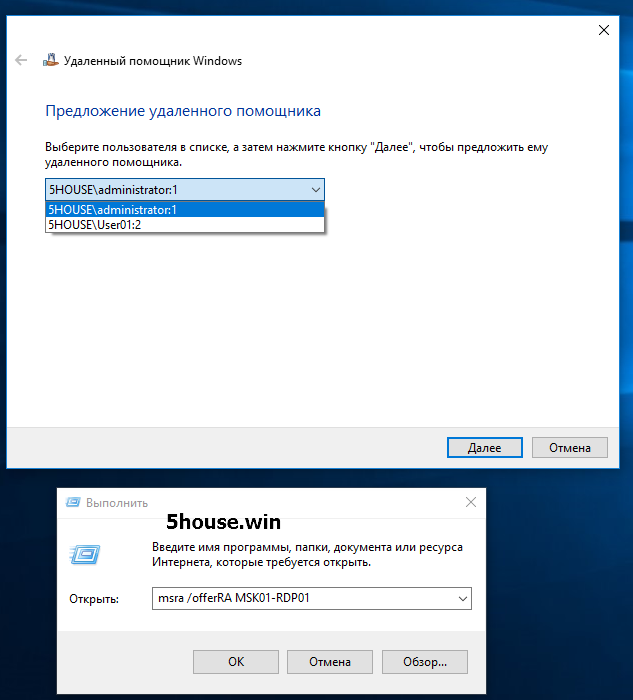

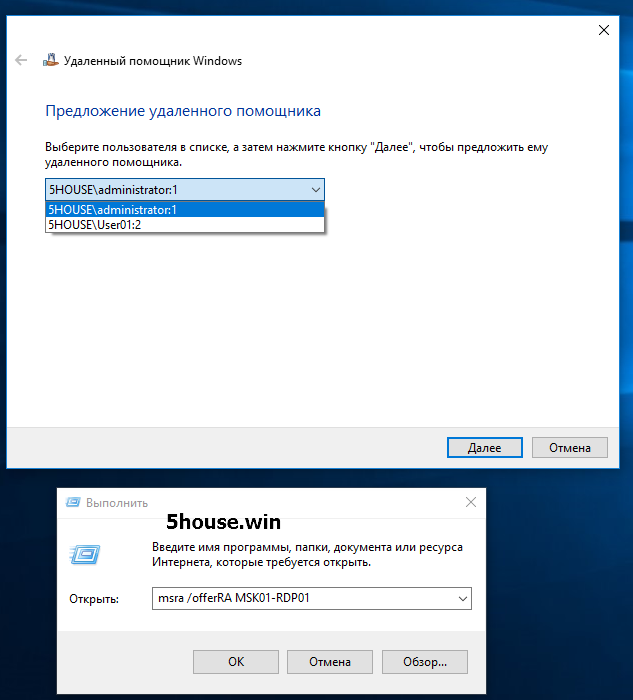

Ниже я продемонстрирую процесс подключения к сессиям терминального сервера. Подключение производится с рабочей станции на которой установлена Windows 7. Исполняемый файл Remote Assistance называется

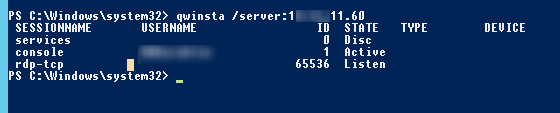

msra.exe. Достаточно выполнить Start -> Run -> msra.exe , чтобы быстро запустить Remote Assistance. На скриншоте видно, что на сервере есть активные сессии пользователей.

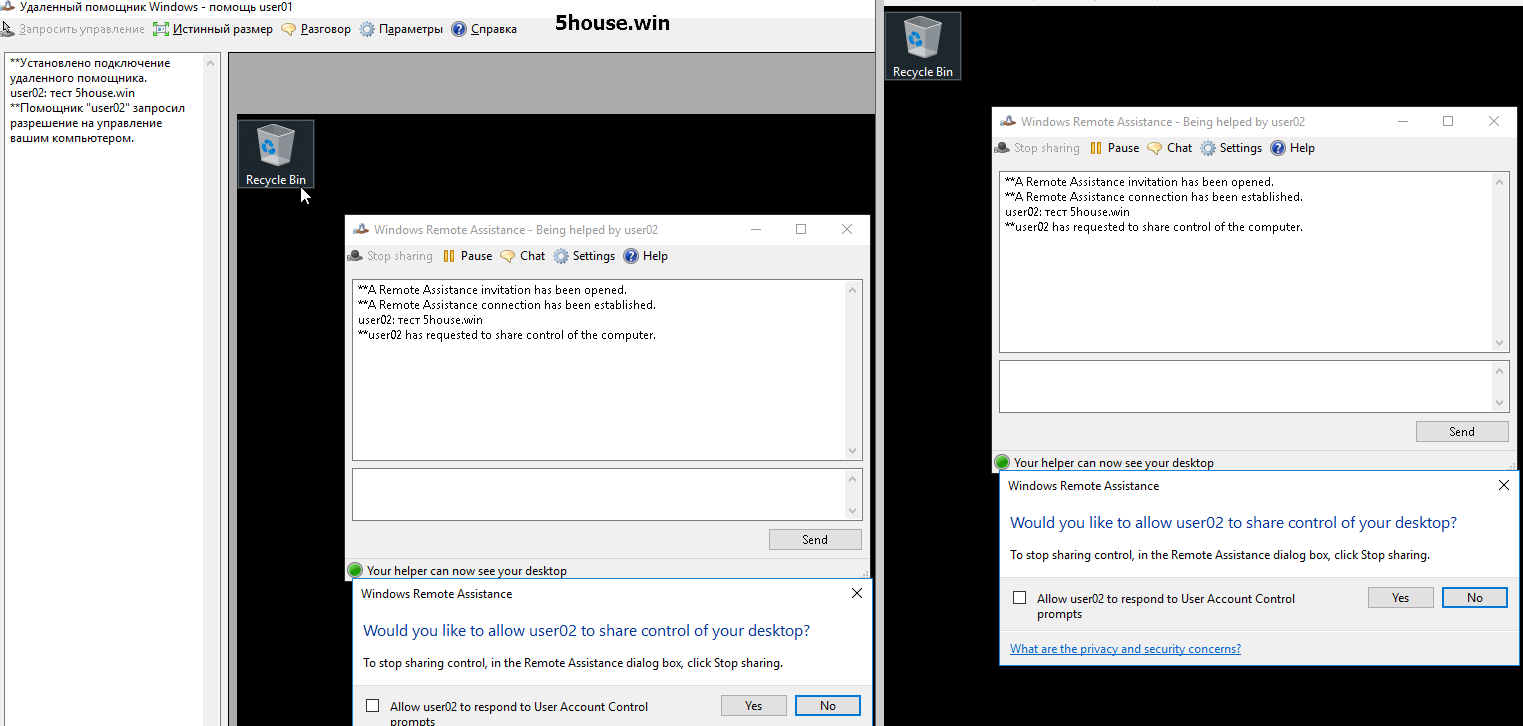

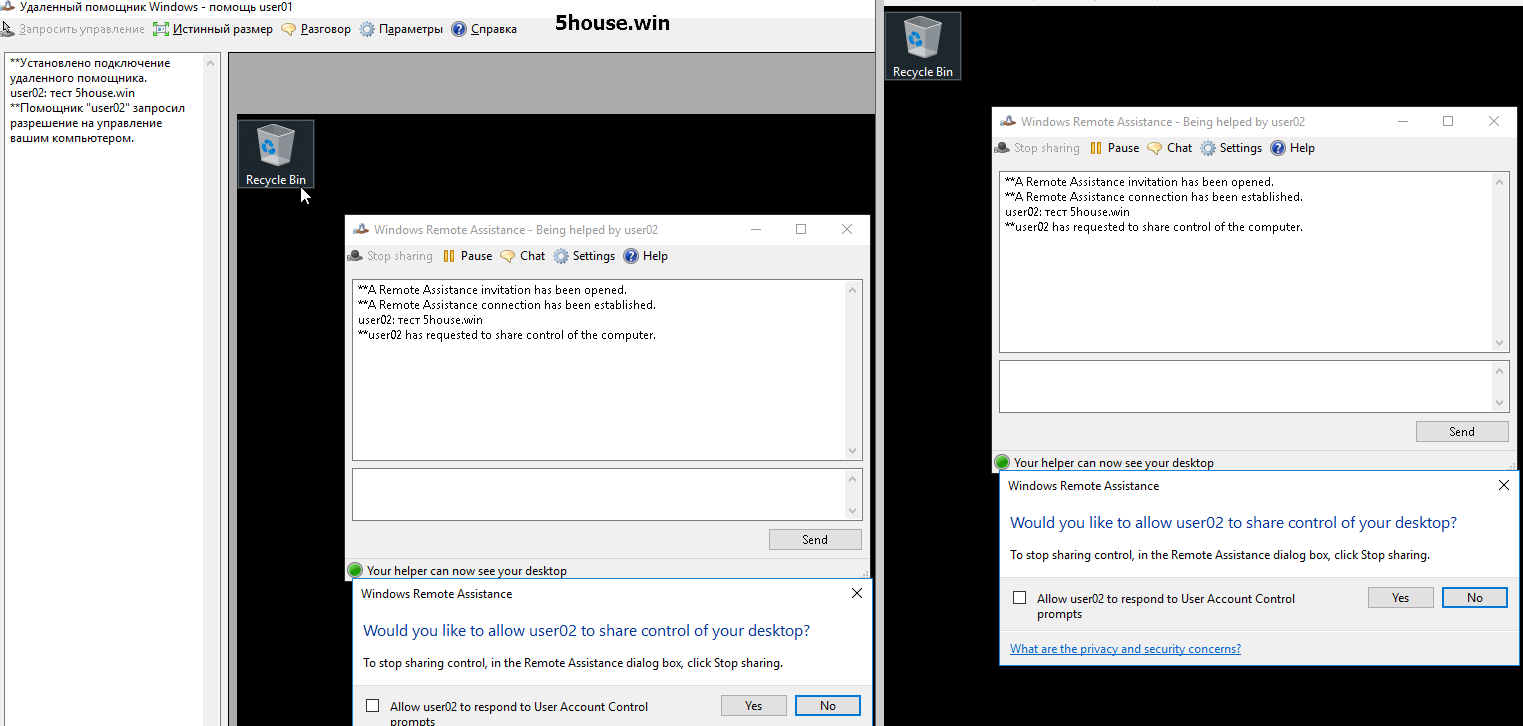

Подключение выглядит следующим образом.

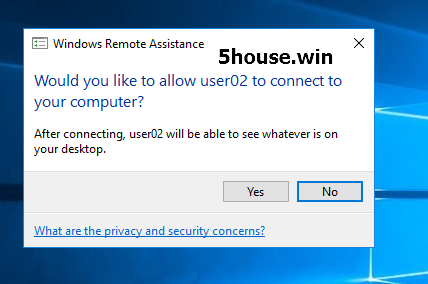

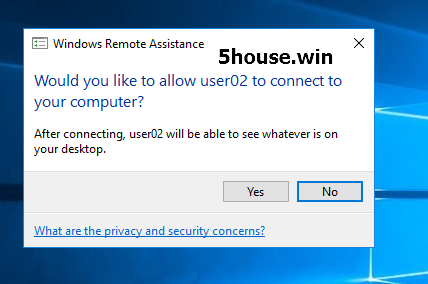

Осталось выбрать пользователя и подключиться, стоит упомянуть, что Remote Assistance всегда запрашивает у пользователя разрешение на подключение и переход в режим управления. Конечный результат такой:

После того, как пользователь дает разрешение на подключение к сессии и управление, все в Ваших руках!

Как обеспечить удаленное управление в RDP сессиях на терминальном сервере Windows Server 2012R2 /2016/2019 в доменной сети

1)В консоли ADUC и выберем пользователя, которому будет разрешено подключение к сессиям. Создаём группу TS-RDP-RemoteAssistance

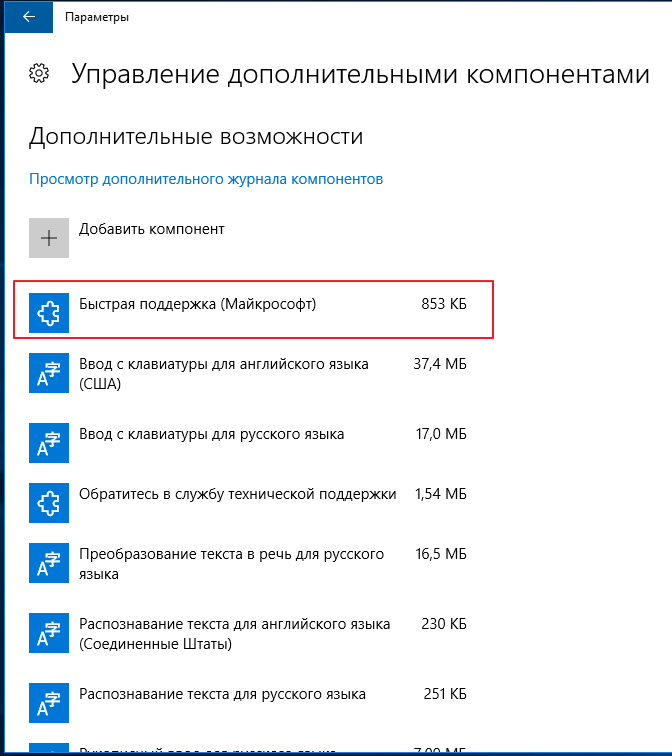

2)На терминальном сервер RDP RDS устанавливаем Features — Remote Assistance (Возможности — Удаленный помощник)

3)После успешной установки, нам нужно настроить несколько локальных политик на сервере.

Очевидно, что если количество терминальных серверов достаточно большое, настройку политик лучше производить в консоли Group Policy Object Editor GPO.

Если один терминальный сервер, как в моем примере, то достаточно редактора локальных групповых политик.

Нажимаем сочетание клавиш «Windows»+»X» -> Run -> gpedit.msc ,либо на котроллере домена если серверов несколько.

4)Computer ConfigurationAdministrative TemplatesWindows ComponentsRemote Desktop ServicesRemote Desktop Session HostConnections — Allow users to connect remotely by using Remote Desktop Services (Enabled)

Computer ConfigurationAdministrative TemplatesWindows ComponentsRemote Desktop ServicesRemote Desktop Session HostConnections — Set rules for remote control of Remote Desktop Services user sessions (Enabled)

Конфигурация компьютера Административные шаблоны Компоненты Windows Службы удаленных рабочих столов Узел сеансов удаленных рабочих столов Соединения

Разрешить пользователям удаленно подключаться с помощью служб удаленных рабочих столов

Конфигурация компьютера Административные шаблоны Компоненты Windows Службы удаленных рабочих столов Узел сеансов удаленных рабочих столов Соединения — Установить правила для дистанционного управления сеансами пользователей Remote Desktop Services

5)Computer ConfigurationAdministrative TemplatesSystemRemote Assistance — Configure Offer Remote Assistance (Enabled)

Конфигурация компьютера Административные шаблоны Система Удаленный помощник — Настройка удаленного доступа к службе (включено)

No remote contol allowed — удаленное управление не разрешено (значение ключа реестра Shadow = 0);

Full Control with users’s permission — полный контроль с разрешения пользователя (1);

Full Control without users’s permission — полный контроль без разрешения пользователя (2);

View Session with users’s permission – наблюдение за сеансом с разрешением пользователя (3);

View Session without users’s permission – наблюдение за сеансом без разрешения пользователя (4).

6)Включаем политику, разрешаем удаленное управление.

Нажимаем кнопку «Show«, здесь мы добавляем пользователей или группы домена, которым будет разрешено подключаться без приглашения.

7)Computer ConfigurationAdministrative TemplatesSystemRemote Assistance — Configure Solicited Remote Assistance (Enabled)

Этой политикой включается возможность отправки приглашений пользователями.

Так же включаем политику, разрешаем удаленное управление, выбираем способ доставки и время действия.

На этом настройка завершена. После настройки политик необходимо выполнить gpupdate /force или перезагрузить сервер.

8)Исполняемый файл Remote Assistance называется msra.exe. Достаточно выполнить Start -> Run -> msra.exe

Подключение выглядит следующим образом.

msra /offerRA MSK01-RDP01.5house.win

9)После того, как пользователь дает разрешение на подключение к сессии и управление, все в Ваших руках!

RDS Shadow – теневое подключение к RDP сессиям пользователей в Windows Server 2016 9 / 2012 R2

Windows 8, 10

Использование Remote Desktop Shadow из графического GUI

Подключиться к сессии пользователя можно с помощью утилиты mstsc.exe или непосредственно из консоли Server Manager. Для этого в консоли Server Manager откройте коллекцию QuickSessionCollection [Создадим коллекцию со списком подключения через powershell

New-RDSessionCollection –CollectionName SessionCollection –SessionHost MSK01-RDS.5house.win –CollectionDescription “This Collection is for Desktop Sessions” –ConnectionBroker MSK01-RDS.5house.win]

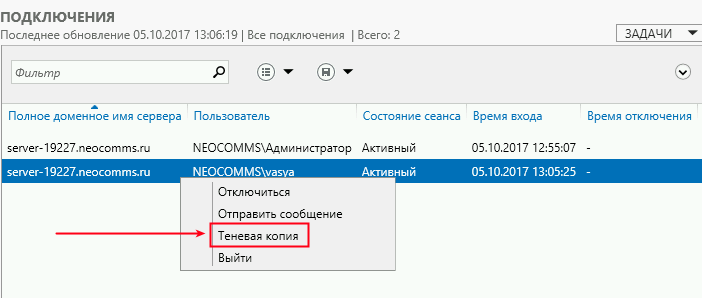

Щелкнув по сессии интересующего пользователя, выберите в контекстном меню Shadow (Теневая копия).

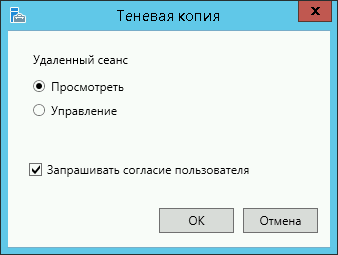

Появится окно параметров теневого подключения. Возможен просмотр (View) и управление (Control) сессией. Кроме того, можно включить опцию Prompt for user consent (Запрашивать согласие пользователя на подключение к сессии).

Для отключения от сессии пользователя и выхода из shadow-режима нужно нажать ALT+* на рабочей станции или Ctrl+* на терминальном сервере (если не заданы альтернативные комбинации).

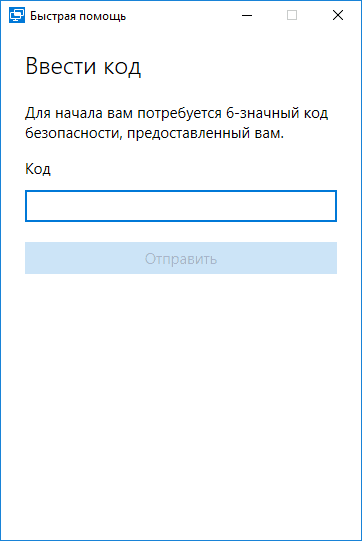

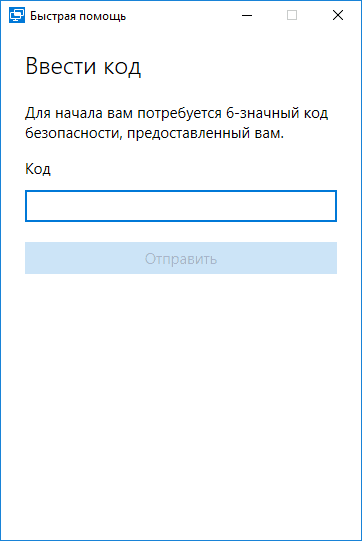

Как настроить приложение “Быстрая помощь” (Quick Assist) доступное в Windows 10 версии 1607 (Anniversary Update) и выше ,работает через интернет (аналог TeamViewer тим вивер anydesk эни деск)

Если вы оказываете помощь

Щелкните правой кнопкой мыши по значку меню “Пуск”.

Выберите пункт меню “Найти”.

Введите фразу Быстрая помощь и нажмите Enter.

Выберите ссылку “Оказать помощь”.

Введите имя учетной записи Microsoft.

Нажмите кнопку “Далее”.

Введите пароль.

Нажмите кнопку “Вход”.

Затем отобразится шестизначный код безопасности, который надо сообщить пользователю, который получает помощь. В окне предлагается отправить код по электронной почте, но на самом деле вы можете использовать любой удобный способ, чтобы передать код.

Если вы получаете помощь

Для получения помощи не нужно регистрировать учетную запись Microsoft

Щелкните правой кнопкой мыши по значку меню “Пуск”.

Выберите пункт меню “Найти”.

Введите фразу “Быстрая помощь” и нажмите Enter.

Выберите ссылку “Получить помощь”.

Введите шестизначный код, полученный от лица, оказывающего помощь.

Нажмите кнопку “Отправить”.

Нажмите кнопку “Разрешить”, если имя учетной записи соответствует лицу, оказывающему помощь.

Со своей стороны, пользователь к которому подключились, может либо поставить сеанс «помощи» на паузу, либо закрыть приложение, если вдруг потребовалось резко прервать сеанс удаленного управления компьютером.

Среди незаметных возможностей — передача файлов на удаленный компьютер и с него: для этого просто скопируйте файл в одном расположении, например, на своём компьютере (Ctrl+C) и вставьте (Ctrl+V) в другом, например, на удаленном компьютере.

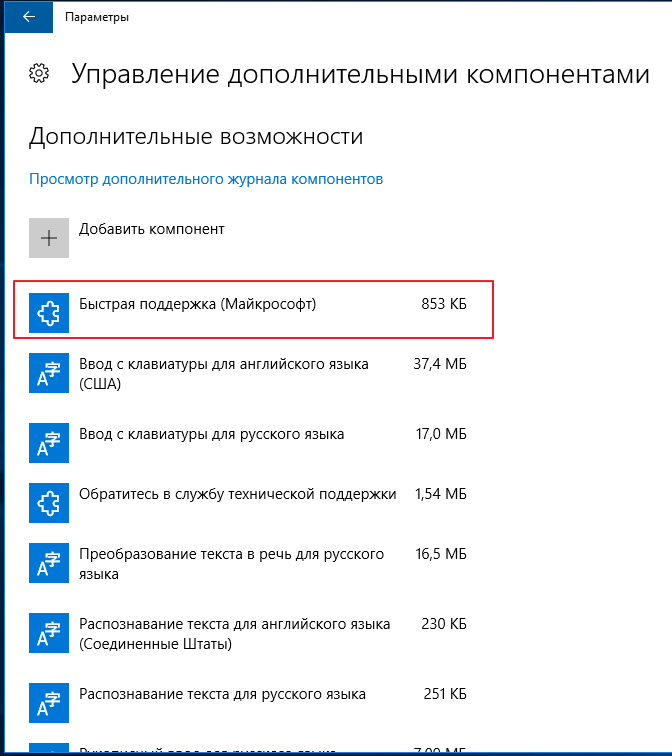

windows 10 1607 и выше Управление дополнительными компонентами — Быстрая поддержка , quickassist.exe

URL https://social.technet.microsoft.com/wiki/ru-ru/contents/articles/20041.remote-assistance-windows-server-2012.aspx

При администрировании сервера терминалов, особенно, когда на нем работают удаленные сотрудники в специализированных программах или даже просто в 1С, возникает необходимость подключиться к сессии пользователя для различных работ (обслуживание и диагностика ПО, консультация/обучение и т.п.).

Данная технология полноценно работает в Windows Server 2012 R2 и называется — Теневая копия. Если у вас установлена и используется для сервера удаленных рабочих столов MS Windows Server 2012, то знайте — данная опция не реализована в данной версии ОС. Тем не мене в обоих случаях (2012 и 2012 R2) есть прекрасная возможность использовать дополнительное средство удаленного администрирования и поддержки пользователей — «Удаленный помощник«. Устанавливается стандартным способом (через Диспетчер управления серверами-Добавить роли и компоненты):

После установки «Удаленный Помощник» необходимо выполнить следующие настройки групповых политик на настраиваемом сервере:

- Конфигурация компьютераАдминистративные шаблоныСлужбы удаленных рабочих столовУзел сеансов удаленных рабочих столовПодключенияРазрешить пользователям удаленное подключение с использованием служб удаленных рабочих столов — включить

- Конфигурация компьютераАдминистративные шаблоныСлужбы удаленных рабочих столовУзел сеансов удаленных рабочих столовПодключенияУстановить правила удаленного управления для пользовательских сеансов удаленных рабочих столов — выбрать нужны вариант

- Конфигурация компьютераАдминистративные шаблоныСистемаУдаленный помощникНастроить предупреждающие сообщения

- Конфигурация компьютераАдминистративные шаблоныСистемаУдаленный помощникНастроить запрашиваемую удаленную помощь

- Конфигурация компьютераАдминистративные шаблоныСистемаУдаленный помощникНастроить предлагаемую удаленную помощь

Настройка Удаленного помощника на сервер MS Windows Server 2012 / 2012 R2 завершена.

На основе технического вебинара сделан обзор решений Microsoft для удаленных пользователей, рассмотрены следующие темы:

• Построение терминальной службы на базе Windows Server 2012R2.

• Построение и использование системы виртуальных рабочих столов.

• Построение и использование системы виртуальных рабочих столов на базе Azure RemoteApp.

Расшифровка и запись вебинара под катом.

Сегодня с вами мы поговорим о такой штуке, как удаленная работа пользователей. В Windows Server 2012 есть такая технология RDS, о ней мы поговорим сегодня подробно, а также рассмотрим функционал в Azure RemoteApp.

План нашего мероприятия. Мы поговорим о лицензировании, о тех бизнес-задачах, которые можно решить с помощью уделенных сессий, поговорим на какой базе все это строится, как все этим управлять, что такое RemoteApp. Ответим на вопрос чем RDS отличается от VDI и посмотрим в живую на те технологии, о которых мы будем говорит.

Итак, Windows Server 2012 и его серверная роль RDS. Лицензирование — RDS включен в 2 редакции как стандарт так и в датацентр. Как мы знаем Microsoft сделал абсолютно идентичными по функционалу, отличаются они по работе с виртуализацией.

Что нам необходимо для RDS? Прежде всего лицензии Server Standart или Datacenter. Не забываем также, что количество процессоров учитывается, сейчас на каждую лицензию по 2 физических процессора. А также нам нужны лицензии Call для пользователей, а также лицензии RDS, для возможности подключения терминальных сессий к терминальному серверу. Кроме того, я здесь не указал, очень часто получаю вопросы: некоторые люди строят архитектуру терминального сервера, таким образом, что на терминальный сервер ставится одна версия офиса, и администратор считает, что этого достаточно, чтобы подключить всех пользователей организации. На самом деле это не так, это большая ошибка. Да, офис ставится в одном экземпляре, но лицензий нужно купить столько лицензий, столько пользователей или устройств планируется подключать к нашему серверу. RDS – новое поколение терминальных серверов, в старых версиях ОС, технология называлась «терминальный сервер», сейчас это называется RDS – Remote Desktop Services.

Бизнес- задачи. Основная идея – это подготовить платформу, благодаря которой будет предоставляться доступ либо к рабочему столу, либо к приложениям, для всех пользователей нашей организации. Чаще всего как это выглядит. Мне не раз приходилось устанавливать данный сервер в разных организациях – наиболее это популярно в банках и госструктурах, потому что когда мы, например, разворачиваем какой-то филиал, где-то в глубинке, устанавливаем какое-то отделение. То там не идет речь о максимальных мощностях. Речь идет о том, чтобы люди вовремя и качественно выполняли свою задачу. И для этого, как показывает практика, достаточно иметь такое устройство как тонкий клиент. Благодаря чему пользователей подключается к RDS, устанавливаем терминальную сессию, заходит на сервер и работает на его мощностях, выполняет свои бизнес-задачи. Тоже самое касается и госучреждений, где у нас находится отделение, за пределами крупных городов, там тоже речь о высоких мощностях не идет, поэтому данное решение очень распространено.

Что такое RDS? Он позволяет нам централизованно управлять ресурсами, централизованно и контролировано предоставлять приложения и данные для пользователей. Кроме того, технология RDS подразумевает под собой 2 возможных реализации. Мы посмотрим на примере, когда будем ставить, я покажу где ставится эта роль.

1 тип – технология на базе сессий. Когда пользователь подключается к данному серверу, открывает удаленный рабочий стол и заходит под своей сессией, под своим пользователем.

2 тип – технология виртуальных рабочих столов, то есть по технологии VDI/

Это 2 части одного сервера. Кроме того, RDS может обеспечить быстрый доступ к рабочему месту. Почему? Мы не привязаны к устройству. Мы можем подключится к порталу, подключится к серверу и выполнять свою работу. Есть возможность обеспечить непрерывную работу пользователя – неважно где он находится: на своем рабочем месте в офисе, в командировке, или даже в отпуске.

Какие же новинки у нас появляются? Обновленная работа с технологией RomoteFX, то есть в RDS сервере 2012 и 2012R2 обновлена работа с графикой. У нас оптимизирована потоковая передача данных, кроме того осуществляется поддержка DirectX 11. Кому этот аспект важен — это все уже работает. Как мы знаем именно эти вещи были негативными отзывами по предыдущим версиям системы.

Благодаря использованию RDS получаем единую точку входа. Пользователь залогинился к нам в домен, и получает доступ ко всем нашим ресурсам. В RDS реализовано перенаправление USB, причем USB как на устройстве, на котором мы осуществляем сессию, так и к серверу.

Как мы знаем, Windows сервер 2012 и 2012R2 прекрасно работает с протоколом SMB 3.0. RDS сервера точно так же это коснулось, и мы можем осуществлять хранение дисков для хранения данных пользователей на протоколах SMB и RGCDSun. Кроме того, так как эта технология реализована в server 2012 и 2012R2, данный сервис легко управляем. То есть в менеджере у нас есть закладка, мы с вами рассматривали когда-то, благодаря которой, управление сервером RDS становится интуитивно понятным, впрочем, как и все инструменты, реализованные в winserver 2012.

Ну и конечно же, этот сервис предоставляет возможности высокой доступности, когда работа наших пользователей не будет зависеть от работы только одного сервера.

На базе чего строится RDS? Он строится на базе нескольких ролей, настройку которых можно осуществлять как на разных серверах, так и выбрать простую установку в момент установки, установив большинство ролей на одном сервере.

Какие основные роли мы здесь можем выделить?

Посредник подключения к удаленному рабочему столу. Он занимается подключением клиентского устройства к удаленным приложениям RemoteApp а также рабочим столам на базе сеансов, либо к виртуальным рабочим столам, зависит от того на базе какой технологии мы RDS построили.

Кроме того, у нас есть роль, которая обеспечивает веб-доступ к удаленным рабочим столам. Ее задача – предоставление ресурсов через веб-браузер. Кроме того у нас есть узел сеансов удаленных рабочих столов – данная роль позволяет размещать на сервере удаленным приложения, или основанные на сеансах рабочие столы. У нас есть узел виртуализации удаленных рабочих столов. На данном узле, это у нас сервер Hyper-V, на котором у нас разворачиваются все виртуальные машины, доступ к которым получат все пользователи, использую технологию VDI.

Последнее – это шлюз удаленных рабочих столов, это посредник между клиентами из внешней сети и коллекции сеансов во внутренней сети и приложений. Шлюз – это безопасность, сервис у нас абсолютно безопасный. И благодаря тому что RDS в 2012 и 2012R2 становится более гибким, проработаны абсолютно все недочеты, которые были раньше. Сейчас этот сервис легко реализуем для огромных, масштабных проектов, для больших корпораций. Раньше возникали некоторые вопросы.

Итак, когда мы подключаемся пользователем, к нашему серверу RDS, у нас часто возникало несколько вопросов. Прежде всего: как этим всем управлять? Я вам покажу управление, оно здесь очень простое и интуитивно понятное для любого пользователя. Здесь нет никаких сложностей, но можно было бы выделить такие параметры, которые позволят администраторам прежде всего экономить ресурсы и обеспечить качественную работу своих пользователей.

Мы можем ограничить, установить время окончания разъединённого сеанса. Данный параметр указывает время, спустя которое сервер завершит разъединенную сессию. Если пользователь у нас отключился по какой-то причине, чаще всего это применимо в местах, где связь нестабильна. Если в течении указанного времени пользователь подключился обратно, он попадает в свою же сессию, то есть все ресурсы, с которыми он работает, они активны, он подключится и будет работать дальше. Если же время истекло, то сервер удаляет все временные файлы пользователя и аннулирует всю сессию.

Кроме того, мы можем ограничивать активность, длительность сеанса. Зачем это нужно? Сейчас распространена тенденция, когда компании борются с тем, что пользователи работают слишком долго, «работа должна быть на работе» и т.д. Если этот принцип соблюдается, то очень легко это можно установить правилами: мы ставим максимальное время работы пользователя на сервере RDS. Чаще всего это время ставят немного больше.

Ограничение бездействующего сеанса. Если за какое-то время пользователь не выполнил никаких действий, то проводится его отключение. Полезная вещь: очень часто сталкиваются с тем, что висят сессии, пользователь о них забыл, а нагрузка на сервер идет, и другим пользователям не хватает мощности.

При установке все этих настроек необходимо помнить о том, что пользователям очень не нравится, когда их сессия прерывается. Поэтому желательно провести анализ, аудит, собрать все пожелания, и исходя из этого устанавливать все эти параметры.

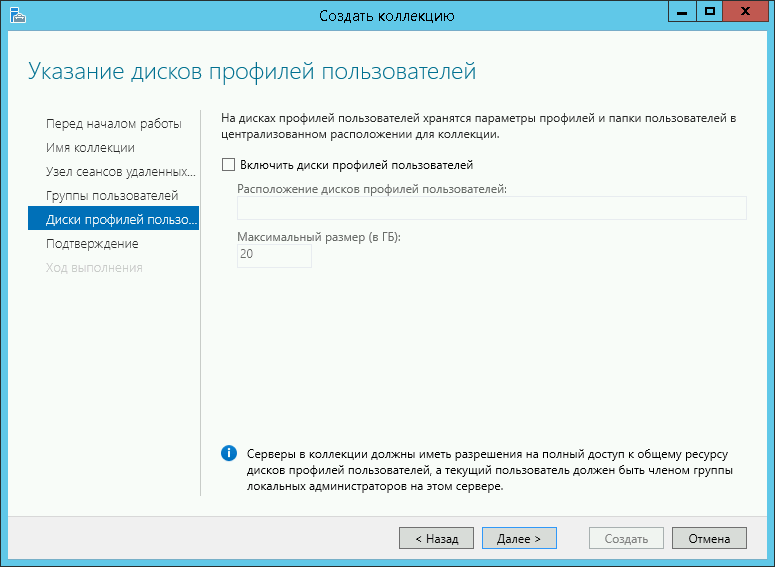

RDS сервер позволяет сейчас предоставлять отдельный диск для пользователя. То есть в настройках RDS сервера, в параметрах вы можете указать место, где будет хранится виртуальный диск для каждого пользователя.

Виртуальный диск – это новая «фича», которая призвана исключить устаревший сервис удаленных профилей, перемещаемых профилей. Здесь для каждого пользователя есть возможность создать ограниченный VHDD-диск, будет размещен по тому пути, который вы укажете. Этот диск будет подключаться к пользователю, используя свои настройки. Используя перенаправляемый профиль, перенаправление папок, мы можем реализовать для каждого пользователя его собственные настройки, его профиль.

Лично я во всех своих проектах рекомендую при разворачивании системы ИТ-инфраструктуры реализовывать файловый сервер. Это позволяет создать папку Home для всех пользователей, и эту папку мы можем подключать как диск при входе пользователей используя групповые политики. Это как еще один вариант предоставление диска для пользователей.

Мы рассмотрели первую возможность, когда пользователь входит отдельным сеансом соединяясь со своим удаленным рабочим столом, и использую сервер как свою рабочую машину. То что стоит у него на рабочем столе он использует только как устройство для подключения.

Вторая реализация RDS сервера. Удаленные приложения. Это портал, на который пользователь заходит и видит те приложения, которые ему доступны, с которыми он может работать.

Очень часто мне приходилось слышать вопрос: чем RDS отличается VDI?

Вопрос был корректным до того момента, пока у нас не появляется Windows Server 2012 и 2012R2, где VDI включен в RDS. Если мы говорим о разнице подключений на уровне сессий и виртуальных рабочих столов, то в первом случае мы подключаемся устройствами непосредственно к серверу, заходим как удаленный пользователь на удаленный рабочий стол, работаем на сервере просто каждый со своим профилем. Какие могут быть опасности? В случае получения прав администратора пользователем, никто от этого не застрахован, есть возможность заражение сервера, либо принесение вреда всей организации, всем пользователям.

При использовании VDI – каждый пользователь работает на своей виртуальной машине. Следовательно, нанесение любого вреда будет только конкретной виртуальной машине, с помощью технологии VDI, мы сможем быстро поднять «упавшую» виртуальную машину. При этом мы не приносим вреда нашей организации, и все пользователи продолжают работу. RDS – является критичным сервером, поэтому к планированию его использования нужно подходить очень внимательно. Есть много компаний, где это реализовано, компаний, которые могут вам дать совет о его реализации.

Мы будем двигаться от локальных сервисов, к тому, что у нас есть сейчас в облаках.

Рассмотрим как технология RDS реализована сейчас в облачных инфраструктурах. Конечно же, мы поговорим о Microsoft Azure – это облако Microsoft. Одной из его функций является предоставление доступа к удаленным приложениям. Azure – это бизнес-конструктор. Вы кладете депозит на портале, на личный счет, и при использовании той или иной технологии, нужна она вам или нет – решаете вы, и с вашего счета снимаются деньги за использование сервисов. Как вы помните, там есть калькулятор – он покажет стоимость всех использованных ресурсов, и вы можете прикинуть бюджет еще до начала использования.

Кроме того, есть возможность использовать триальную версию. Вы можете уже использовать сервисы, посмотреть как они работают, еще до их приобретения. Вы можете посмотреть на все функции абсолютно бесплатно.

Мы сейчас посмотрим Microsoft Azure RemoteApp. Предоставляет универсальный доступ ко всем приложениям, безопасный доступ, и, что самое интересное, это будет доступ из любой точки земного шара.

Эта технология позволяет использовать как шаблоны, которые уже есть – это наиболее частые приложение, которые мы используем через терминальную сессию: офисные приложения + какие-то вещи, которые есть у нас на сервере, может быть калькулятор, графический редактор и т.д.

Как это выглядит?

Тот сервер RDS, с которым мы будем работать, находится в виртуальной инфраструктуре. Это к вопросу о том, можно ли реализовать сервер RDS в виртуальной инфраструктуре? – да можно. Подключимся к серверу RDS. В сервер-менеджере есть очень простое управление.

У меня данный сервер реализован на базе сессий. Здесь все очень просто, я могу посмотреть настройку всех моих ролей: как они реализованы, на базе чего они реализованы, какой сервер отвечает за каждую роль и т.д. Я могу добавить с помощью 1-2 кликов новый сервер, если мне это необходимо. У меня есть коллекции на базе сессий. У меня открыто, опубликовано несколько приложений.

Могу предоставить доступ к коллекции приложений определенным группам пользователей. Здесь есть те параметры по управлению, о которых мы говорили, здесь они легко настраиваются: путь к диску, задержки в отключении сессий, условия отключения сессий и т.д. Публиковать я могу те приложения, которые мне нужны, выбрав их галочками.

Теперь демонстрация(с 24 минуты в записи)

Посмотрим вариант с сессиями. Если я подключись к данной сессии, с помощью разных пользователей, то я могу настраивать этим пользователям их права, то, как они будут видеть сам сервер, настройки самого сервера для них, те приложения, с которыми они будут работать. Я могу настроить безопасность так, как это необходимо мне. Все параметры: приложения по умолчанию, рабочий стол, мы все это сможем сделать. Также мы видим второго пользователя, у которого, например, нет прав даже увидеть меню пуск, если у него, к примеру, есть такое ограничение в правах. Этим я хотел показать, что у администратора есть возможность гибко настроить терминальные сессии под разных пользователей. Сделать это просто и максимально безопасно, чтобы юзер пользовался только тем, что ему нужно для работы.

Посмотрим реализацию RemoteApp. Я ввожу строку для веб-доступа, ее мы можем взять либо по имени, либо по IP адресу. Мы попадаем на портал, выглядит он стандартно для всех. На нем опубликованы те приложения, которые пользователь может запустить на своей локальной рабочей станции. После того, как мы открываем список приложений, установленных на сервере, мы можем выделить те, которые мы хотим опубликовать для пользователя. Таким образом, мы можем публиковать различные группы приложений для разных пользователей, для разных групп пользователей: для разных департаментов, например. И вообще не заморачиваться установкой каких-то локальных приложений. Один раз развернули – и все пользователи получают доступ. Эта практика очень широко применяется особенно в интернациональных компаниях, когда офисы, находящие в разных странах заходят по VPN, получают доступ к главному офису, главному ЦОДу, и работают с нужными программами через терминальные сервера.

Теперь посмотрим на Azure. Заходим на портал azure.microsoft.com. Преимущества использования RemoteApp через Azure. Мы не тратим ресурсы на публикацию, на поддержку работы наших приложений: все реализуется в облаке. Доступ отовсюду, главное чтобы был интернет. При заходе на портал вы видите все службы что есть. Сегодня нам необходима служба RemoteAPР. В левом нижнем углу есть кнопка «создать» и здесь легко и просто создать коллекцию, достаточно ввести имя нашей коллекции и выбрать тип шаблона, который у нас есть. По умолчанию у нас есть 2 типа шаблонов: офис и приложения, которые у нас есть на сервере. Но кроме того, у нас есть возможность загружать сюда свои темплейты, чтобы разворачивать свои собственные приложения — для этого нужно azure подключить к своей сети.

По управлению. У меня развернуто 2 коллекции: офис и windows. Их доступ пользователям можно настроить через соответствующую вкладку, где мне нужно указать просто имя пользователя. Точно так же как и в локальном RDS сервере у нас есть возможность публикации приложений, либо можно убрать ту публикацию, которая есть. Все работает также как и в локальном RDS сервере.

В отношении работы с данным сервисом. Чтобы его использовать нужно установить агент. Он нам позволит подключаться к сервису Azure RemoteApp и использовать те программы, которые мы уже имеем. На портале, напротив каждой из моих коллекций, моих темплейтов, будет находится ссылочка на портал, где мне будет предложено скачать агент, чтобы использовать Azure RemoteApp в своей локальной инфраструктуре.

Azure RemoteApp – это приложение для локального доступа пользователям к приложениям. Я могу установить это приложение сразу все пользователям, которым нужны приложения.

Тот функционал, который нужен большинству компаний для полноценной работы уже реализован в Azure – мы уже можем пользоваться этим бизнес-инструментом.

У нас реализован терминальный сервер в облаке. Для разворачивания нового филиала стоит попробовать этот инструмент. Так как у нас в этом случае:

— нет необходимости выделять свои вычислительные мощности,

— не нужно выделять администраторов для поддержки и настройки.

Мы всего лишь создаем коллекции приложений, и добавляем в них пользователей, которым будут доступны эти приложения.

По опыту использования заказчиков – они довольны этим решением, я пока никаких негативных отзывов не слышал. Призываю вас использовать эти новые возможности. Или хотя бы попробовать их, если вы используете ваши терминальные сервера.

Увидев работу Windows Server 2012 и 2012R2 – мы увидели насколько все стало проще, интуитивно понятно и доступно. Сейчас нет никаких сложностей в реализации этого решения – это возможно сделать за один день для одной организации.

Думаю что Azure RemoteApp достаточно интересен. В дальнейшем, если будет интерес, мы загрузим свои темплейты и покажем гибридную реализацию, когда мы сможем использовать как одни так и другие ресурсы, показав насколько востребовано это приложение.

Спасибо за внимание, ожидаю вас на следующих наших вебинарах. Также вы можете озвучивать свои пожелания, темы, которые мы не учли и вы хотели бы более подробно на них остановится.

Запись вебинара.

Приглашаем 29 мая на следующий бесплатный вебинар из этой серии, тема: «Office 365. Обзор. Работа пользователей SharepointOnline. Yammer». С 09.30 до 11.00 (по Киеву). Для регистрации просьба отправить заявку на training@muk.com.ua.

Дистрибуция решений Microsoft

Учебные курсы Microsoft

МУК-Сервис — все виды ИТ ремонта: гарантийный, не гарантийный ремонт, продажа запасных частей, контрактное обслуживание

Появление системы Windows Server 2012 внесло множество изменений в возможности виртуализации: обновленный гипервизор Hyper-V, виртуализация рабочих станций с помощью нового механизма Remote Desktop Services, и многое другое. Помимо реализации новых возможностей, разработчики Microsoft внесли ряд изменений в рекомендации по работе с системой Server 2012

.

Начиная с системы Windows Server 2008, вы могли использовать режим Server Core (подробно описанный в статье «Windows Server 2012 Installation Options»(http://windowsitpro.com/windows-server-2012/windows-server-2012-installation-options)) для установки системы Windows Server без локального графического интерфейса. Однако этот режим был предусмотрен только для определенных ролей инфраструктуры. Система Server 2012 изменила ситуацию. Server Core – режим установки, применяемый в системе Server 2012 по умолчанию, причем не только для серверов с ролями инфраструктуры.

В системе Server 2012 режим Server Core ориентирован на обслуживание рабочих нагрузок приложений, таких как SQL Server. Вы можете в любой момент добавить или удалить графический интерфейс, а также инфраструктуру и инструменты управления. В результате благодаря системе Server 2012 еще больше серверов с графическим интерфейсом — Server with a GUI (новое название режима установки Full Installation) — будет заменено на серверы в режиме Server Core. В целом, вероятно, вам следует изменить подход к управлению окружением Windows.

Развитие графических средств управления

Чтобы рассмотреть развитие в перспективе, я оглядываюсь назад, на свою первую работу, связанную с компьютерами. Я был системным администратором систем VAX/VMS, но в действительности подразумевалось, что я менял ленты, используемые для резервного копирования, и предоставлял распечатки разработчикам. Я управлял серверами, сидя в серверной, где видеотерминал был подключен к каждому устройству. Позднее мы внедрили протокол TCP, и я мог находиться на своем рабочем месте и подключаться непосредственно к каждому серверу с помощью команды telnet. Когда мы получили серверы Windows, я управлял ими аналогичным образом. У меня в серверной были монитор и клавиатура, которые я мог использовать для подключения к серверу через устройство KVM. И в дальнейшем, когда на первый план вышли протокол RDP и удаленное администрирование, я прямо со своего рабочего места устанавливал подключение RDP к серверу. Тем не менее, во всех случаях я одновременно эффективно управлял только одним сервером — и управлял им локально.

Поскольку количество серверных единиц быстро увеличивается, принцип единовременного управления только одним сервером в реальности становится неприменим. А наметившаяся тенденция активного использования режима Server Core делает неприменимым локальное управление через графический интерфейс. Таким образом, нам придется изменить подход к управлению серверами.

Удаленное управление (я имею в виду не RDP-подключение к серверу, а скорее рабочие инструменты управления на вашей рабочей станции, которые подключаются к серверу) стало возможным начиная с системы Windows Server 2008 R2. Точнее, возможным оно стало и до появления Server 2008 R2, однако использовать его было проблематично.

В системе Server 2008 R2 инструмент Server Manager наконец позволил нам удаленно подключаться серверу и управлять им (при условии, что на сервере было разрешено удаленное управление). Вы можете установить пакет Windows 7 Remote Server Administration Tools (RSAT) на свою рабочую станцию Windows 7, запустить Server Manager и удаленно управлять операционной системой Server 2008 R2. Хотя такой подход обеспечивает одновременное соединение только с одним удаленным сервером (см. экран 1) и не годится для управления несколькими серверами. Кроме того, вам, возможно, стоит принять во внимание другие типы приложений, требующие, чтобы средства управления запускались локально на сервере приложений, и не поддерживающие режим Server Core. Однако большинство приложений перешли на модель с удаленными средствами управления или на администрирование, полностью построенное на веб-технологиях.

|

| Экран 1. Удаленное управление операционной системой Server 2008 R2 |

Инструменты удаленного управления важны и по другой причине. Новые графические инструменты управления эффективны, но на практике обычно нежелательно, чтобы они запускались на серверах, так как эти инструменты расходуют ресурсы, которые следовало бы предоставить службам операционной системы. Куда лучше развернуть графический интерфейс в операционной системе рабочей станции и использовать минимальный сетевой трафик в процессе выборки информации и выполнения задач.

Графическое управление множеством серверов

Система Server 2012 располагает всеми возможностями для удаленного управления множеством серверов благодаря полностью переработанному диспетчеру Server Manager. Одна из причин преобразования Server Manager заключалась в необходимости совместить одновременное управление несколькими серверами. На экране 2 показан диспетчер Server Manager, запущенный на машине с операционной системой Windows 8 и установленным пакетом Windows 8 Remote Server Administration Tools (RSAT). Разработчики Microsoft предлагают вам управлять системой Server 2012 именно так, и на самом деле вам самим стоит стремиться именно к такой схеме управления.

Управляйте множеством серверов. Если рассматривать вариант, при котором все ваши серверы работают в режиме Server Core, то концепция «управлять несколькими серверами как одним» должна выглядеть довольно привлекательно. На экране 2 начальная информационная панель не только показывает состояние сервера: диспетчер Server Manager автоматически обнаруживает роли, установленные на управляемых серверах, и создает отдельные группы. Таким образом, вы можете оценить состояние служб Microsoft IIS, Hyper-V и Active Directory (AD). Вы можете даже создавать собственные группы серверов — в моем примере это группа Test Servers. Можно щелкнуть мышью по любой области (экране 2 выделено красным цветом) и увидеть подробности. Например, щелкните по выделенным красным элементам Best Practice Analyzer (BPA), чтобы узнать, с какими службами есть проблемы и в чем они заключаются (да, анализатор BPA интегрирован с Server Manager). В дальнейшем все неисправные службы на различных серверах могут быть перезапущены одним щелчком мыши.

|

| Экран 2. Server Manager на машине с Windows 8 и RSAT |

Есть одно различие между диспетчером Server Manager, запущенным в клиентской системе Windows 8, и Server Manager, запущенным локально в системе Server 2012: наличие узла навигации Local Server в системе Server 2012, см. экран 3. Через рабочую область Local Server вы можете выполнять настройки таких основных элементов, как имя сервера и IP-адрес (под основными я имею в виду элементы, которые вы настраиваете на сервере один раз после установки и больше не меняете). Поэтому элементы рабочей области Local Server недоступны через механизмы удаленного управления диспетчера Server Manager, так как считается, что для них не требуется постоянное управление. Я думаю, что в будущем ситуация изменится. Удаленное управление активировано в системе Server 2012 по умолчанию — не надо ничего настраивать вручную. Это не означает, что у вас по умолчанию есть возможность подключения к серверу по протоколу RDP, но вы можете запустить диспетчер Server Manager и (при условии, что имеются соответствующие права) удаленно управлять сервером.

|

| Экран 3. Узел навигации Local Server в системе Server 2012 |

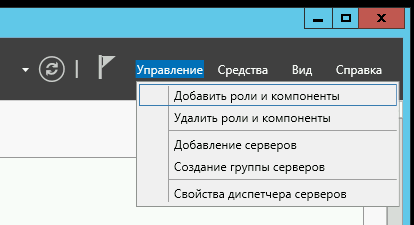

Вы можете добавить серверы в диспетчер Server Manager, выбрав Add Servers в меню Manage. Замечу, что с помощью диспетчера Server Manager вы также можете управлять серверами Server 2008 и Server 2008 R2. Единственное требование заключается в том, что пакет Windows Management Framework (WMF) 3.0 должен быть установлен в системах Server 2008 и Server 2008 R2. Вы можете загрузить пакет Windows Management Framework (http://www.microsoft.com/en-us/download/details.aspx?id=34595) из Интернета, но сначала убедитесь, что на сервере развернут компонент. NET Framework 4.0 (http://www.microsoft.com/en-us/download/details.aspx?id=17851), иначе пакет WMF 3.0 не будет установлен корректно.

Как только вы добавляете новые серверы к диспетчеру Server Manager, он опрашивает их, обнаруживает различные роли инфраструктуры и закрепляет эти роли в соответствующих областях навигации диспетчера Server Manager. Серверы располагаются в рабочих областях узла All Servers. Также предусмотрена возможность создания собственных групп серверов, таких как группа Test Servers, показанная на экране 3.

Сделайте информацию видимой. Щелкните правой кнопкой мыши по серверу (или серверам) и выберите пункт Start Performance Counters из контекстного меню (экран 4), который активирует сбор данных о производительности с конечного сервера. Вы можете получить доступ к данным удаленно через диспетчер Server Manager и просмотреть ключевые метрики производительности, такие как использование ресурса памяти и процессора. Вы можете даже настроить диспетчер Server Manager таким образом, чтобы он выдавал предупреждение, если загрузка процессора достигла определенного уровня или объем свободной памяти стал ниже определенного уровня. Обязательно изучите другие механизмы работы с удаленным сервером: полный доступ к оснастке Computer Management, RDP, Windows PowerShell, объединение сетевых интерфейсов (NIC Teaming), перезагрузка и многие другие. Эти механизмы дополняют набор стандартных инструментов, доступных из меню Server Manager Tools, которое содержит знакомые оснастки, такие как Active Directory Users and Computers, Hyper-V Manager и другие.

|

| Экран 4. Настройка сбора данных о серверах |

Важным изменением в диспетчере Server Manager в системе Server 2012 стало появление возможности удаленно добавлять и удалять роли и компоненты. Чтобы это сделать, выберите пункт Add or Remove Roles and Features из меню Manage. Если вы выполняете установку на основе ролей или установку служб Remote Desktop Services, следующим шагом будет выбор сервера, на котором вы хотите выполнить операцию добавления/удаления (экран 5).

|

| Экран 5. Удаленное добавление ролей |

Необходимо отметить, что у служб RDS есть собственная основанная на сценариях методика развертывания, доступная через диспетчер Server Manager и позволяющая развернуть полноценные окружения RDS на сотнях серверов c помощью одного мастера и нескольких щелчков мыши.

Об этой возможности важно знать следующее.

1.Вы можете выбрать только один сервер за один раз для операции добавления/удаления. Если вы хотите добавить или удалить роли/компоненты на нескольких серверах, необходимо использовать команды PowerShell. Например:

Invoke-Command -ScriptBlock {Install-WindowsFeature –Name XPS-Viewer} -ComputerName server1,server2,server3

2.Вы не можете выполнять операцию добавления/удаления на серверах Server 2008 и Server 2008 R2. Несмотря на то, что есть возможность удаленного управления такими серверами, данная функция не распространяется на механизм добавления/удаления ролей/компонентов, так как его не поддерживает основная операционная система.

3.Обратите внимание при изучении экрана 5, что помимо добавления/удаления роли/компонента на сервере, вы можете выбрать виртуальный жесткий диск для автономного управления, а также назначить виртуальный жесткий диск для автономного управления из оболочки PowerShell в ходе автоматизированного процесса настройки.

Управляйте ролями и компонентами. Помимо отображения информации (такой как производительность, события, результаты анализа BPA и установленные компоненты) от управляемых служб, диспетчер Server Manager также управляет ключевыми аспектами базовой операционной системы, включая определенные роли и компоненты. Яркий пример – компонент Storage. Диспетчер Server Manager не только отображает дисковые тома в системе и позволяет вам настраивать такие функции как устранение дублирования данных, но и дает возможность управлять пространствами хранения, интерфейсами iSCSI, NFS и расширенными настройками общих ресурсов. Настройки некоторых ролей, таких как Remote Desktop Services и IP Address Management, отображаются через диспетчер Server Manager.

Общий вопрос относительно диспетчера Server Manager звучит так: «Каким образом можно передавать настройки Server Manager между пользователями или компьютерами?» Все серверы и пользовательские группы серверов, контролируемые экземпляром диспетчера Server Manager, хранятся в конфигурационном XML-файле. Поэтому существует возможность передавать эти настройки (которые хранятся в файле %appdata %MicrosoftWindowsServerManagerServerList.xml) между пользователями и компьютерами.

Однако в начале статьи я упоминал о том, что экземпляры системы Server 2012 должны работать в режиме Server Core, в котором нет графического интерфейса и никакой инфраструктуры управления, доступной локально. Как в таком случае использовать диспетчер Server Manager? Диспетчер Server Manager используется на вашей рабочей станции Windows 8. Диспетчер Server Manager, а также основная масса средств администрирования системы Server 2012 входят в состав пакета RSAT, доступного как в 32-разрядной, так и в 64-разрядной версиях (http://www.microsoft.com/en-us/download/details.aspx?id=28972).

После установки инструментов в системе Windows 8 вы активируете их с помощью приложения Programs and Features в панели Control Panel. Используйте функцию Turn Windows features on or off и активируйте диспетчер Server Manager в узле RSAT (см. экран 6). Из этого диалогового окна вы можете активировать другие роли и средства администрирования компонентов.

|

| Экран 6. Установка средств управления в системе Windows 8 |

После установки диспетчера Server Manager на рабочую станцию Windows 8 вы сможете ощутить состояние нирваны, сопровождающее процесс управления системой Server 2012 или ее развертывания. Все серверы Server 2012 работают в режиме Server Core, а их удаленное управление осуществляет экземпляр диспетчера Server Manager, запущенный в системе Windows 8.

Пакет RSAT для серверов Server 2012 доступен только для системы Windows 8. Данный пакет не поддерживает работу в системе Windows 7 и более ранних клиентских операционных системах. Подход остался неизменным по сравнению с предыдущими версиями серверов Windows. Пакет RSAT для серверов Server 2008 R2 работал только в системе Windows 7, пакет RSAT для Server 2008 функционировал только в Windows Vista, а пакет Administration Tools Pack для систем Windows Server 2003 R2 работал исключительно в системе Windows XP. Идея понятна?

Итак, что же делать, если в вашей организации не используется система Windows 8, и даже отдел ИТ не может внедрить ее? Я рекомендую настроить узел Remote Desktop Session Host с системой Server 2012 и опубликовать диспетчер Server Manager. Тогда администраторы, использующие операционные системы Windows 7, RT Windows или платформы, созданные не компанией Microsoft (по сути, любые системы, поддерживающие публикацию приложений по протоколу RDP), cмогут запускать опубликованное приложение. При этом будет создаваться впечатление, что приложение выполняется локально на компьютере, так как оно органично интегрируется с клиентской системой.

Удаленное управление с помощью PowerShell

До этого момента мы рассматривали новые удаленные графические инструменты управления. Однако в самых больших окружениях, где идет речь о настоящей автоматизации, вам не нужен графический интерфейс. Там необходимо использовать интерфейс командной строки (CLI) и сценарии. И для окружений Windows действительно нет более мощного решения, чем оболочка языка PowerShell, который объединяет среду для написания сценариев и CLI. Язык PowerShell — объектно-ориентированный, он позволяет передавать возвращенные одной командой объекты (а не простые строки) на вход другой команде. Такой подход обеспечивает большие возможности часто при использовании минимального объема кода, благодаря тому, что идет обработка исходного объекта.

Каждый механизм системы Server 2012 представлен в оболочке PowerShell с помощью более 2400 составных команд (собственные команды PowerShell) только для базовой операционной системы. На практике множество параметров (таких как виртуализация сети с помощью Hyper-V и расширенные настройки Storage Space) доступны только через оболочку PowerShell и не представлены в графических инструментах управления операционных систем. Для обеспечения возможности удаленного управления сервером оболочка PowerShell интегрируется с механизмом Windows Remote Management. Версия PowerShell 3.0 (входящая в состав системы Server 2012 и устанавливаемая в составе пакета WMF 3.0 для систем Server 2008 и Server 2008 R2) предоставляет мощные механизмы управления потоками операций, которые позволяют инициировать задачи в удаленных системах, без необходимости постоянно поддерживать соединение.

Почти все продукты Microsoft, а также большинство решений, которые интегрируются с системами Windows, включая решения от аппаратных партнеров, таких как Cisco и NetApp, поддерживают оболочку PowerShell. Это означает, что с помощью PowerShell можно управлять не только системой Windows, но и всей инфраструктурой ИТ.

Первое знакомство с оболочкой PowerShell выходит за рамки данной статьи. Однако я хочу обратить ваше внимание на несколько подходов, которые помогут вам быстрее освоиться.

- Используйте редактор сценариев Windows PowerShell Integrated Scripting Environment (ISE). В нем применяется функция IntelliSense, которая помогает завершать имена команд и параметров, по мере того как вы их вводите. В редакторе ISE также есть область команд, которая позволяет искать команды. Область команд предлагает заполнить форму, в которой перечислены все доступные параметры и указано, какие из параметров являются обязательными, и создает команды для вас.

- Служба Active Directory Administrative Center неявно использует оболочку PowerShell. В окне PowerShell Command отображаются команды, отвечающие за действия, выполняемые из графического интерфейса. Это означает, что вы могли бы выполнить ряд действий в графическом интерфейсе, а затем добавить команды PowerShell в свои сценарии.

- Если вы экспериментируете, используйте преимущества параметра WhatIf. Команда WhatIf показывает ожидаемый результат выполнения, не внося при этом изменений.

Методика удаленного управления

Новый диспетчер Server Manager в системе Server 2012 действительно помогает организациям перейти к использованию методики удаленного управления, позволяя управлять несколькими машинами одновременно. Для многих отделов ИТ все еще может быть непросто уйти от подключения к каждому серверу по RDP и «локального» управления ими. Однако, поскольку все больше серверов использует режим Server Core, как только преимущества одновременного управления множеством серверов из диспетчера Server Manager станут очевидны, произойдет глобальный сдвиг в подходе к управлению, тем более что диспетчер Server Manager версии 2012 также предусматривает управление серверами Server 2008 и Server 2008 R2. Конечно, приложения все еще должны работать на серверах, чтобы поддерживать удаленное управление, и это требование становится все более распространенным, по мере добавления поддержки режима Server Core. И не забывайте об оболочке PowerShell, которая действительно является первым помощником администратора.

Содержание

- Хочу Знать

- Как подключиться в режиме теневой копии WIndows Server 2012/2016 если поднят Active Directory

- Режим Shadow

- Установка служб RDP

- Коллекция сеансов

- Подключение к сеансу

- Теневое RDP подключение к рабочему столу пользователя в Windows 10

- Настройка Remote Assistance удаленный помощник на терминальном RDS RDP сервере Windows Server 2016 в домене

- RDS Shadow – теневое подключение к RDP сессиям пользователей в Windows Server 2016 9 / 2012 R2 Windows 8, 10

- Настройка Remote Assistance удаленный помощник на терминальном RDS RDP сервере Windows Server 2016 в домене : 1 комментарий

Хочу Знать

В Windows 2012 R2 и Windows 8.1 Microsoft вернула функционал Remote Desktop Shadowing (теневого подключения). Напомним, что режим Shadow (теневой сеанс) – может использовать администратором для просмотра и управления существующей RDP сессией любого пользователя. Этот режим работы поддерживается практически с первых версий терминального сервера Microsoft и неожиданно был убран в Windows Server 2012 (связано с переносом стека rdp из режима ядра в пользовательский режим). Функционал RDS Shadow работает и в следующих версиях ОС: Windows Server 2016 / Windows 10.

Кроме того, у режима теневого подключения RDS Shadow и RDP клиента появился ряд новых интересных возможностей. Полный список параметров RDPклиента mstsc.exe, определяющих возможность удаленного теневого подключения к сессии конечного пользователя:

Mstsc.exe [/shadow:sessionID [/v:Servername] [/control] [/noConsentPrompt]]

/shadow:ID – подключится к RDP сессии с указанным ID.

/v:servername – имяRDP/RDS терминального сервера (если не задано, используется текущий).

/control – возможность взаимодействия с сеансом пользователя (если не указано, используется режим просмотра сессии пользователя).

/noConsentPrompt – не запрашивать у пользователя подтверждение на подключение к сессии.

/prompt –используется для подключения под другими учетными данными. Запрашивается имя и пароль пользователя для подключения к удаленному компьютеру.

Ограничения теневых сеансов RDS в Windows 2012 R2

Использование Remote Desktop Shadow из графического GUI

Подключиться к сессии пользователя можно с помощью утилиты mstsc.exe или непосредственно из консоли Server Manager. Для этого в консоли Server Manager откройте коллекцию QuickSessionCollection

Щелкнув по сессии интересующего пользователя, выберите в контекстном меню Shadow (Теневая копия).

Появится окно параметров теневого подключения. Возможен просмотр (View) и управление (Control) сессией. Кроме того, можно включить опцию Prompt foruser consent (Запрашивать согласие пользователя на подключение к сессии).

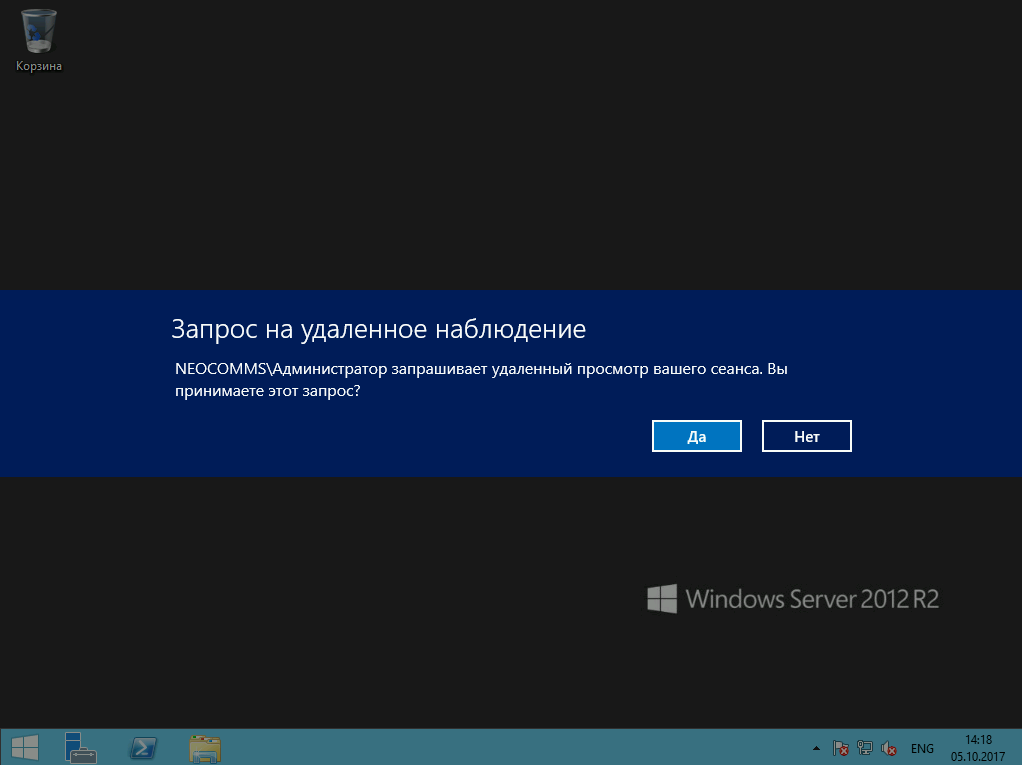

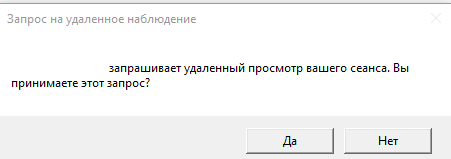

Если выбрана опция «Запрашивать согласие пользователя», в сессии у пользователя появится запрос:

Запрос на удаленное наблюдение

Winitproadministrator запрашивает удаленный просмотр вашего сеанса. Вы принимаете этот запрос.

Winitproadministrator is requesting to view your session remotely. Do you accept the request?

Если пользователь подтвердит, подключение, в режиме просмотра администратор увидит его рабочий стол, но не сможет взаимодействовать с ним.

Совет. Для отключения от сессии пользователя и выхода из shadow-режима нужно нажать ALT+* на рабочей станции или Ctrl+* на терминальном сервере (если не заданы альтернативные комбинации).

Если же пользователь отклонит подключение, появится окно:

Shadow Error: The operator or administrator has refused the request

Если попытаться подключиться к сессии пользователя без запроса подтверждения, появится ошибка, сообщающая, что такое это запрещено групповой политикой:

Shadow Error: The Group Policy setting is configured to require the user’s consent. Verify the configuration of the policy settings.

Этой политикой можно настроить следующие варианты теневого подключения через теневое подключение RD Shadow::

Теневое подключение RDS Shadow из PowerShell

Воспользоваться функционалом теневого подключения к сессии пользователя через теневое подключение Remote Desktop Services можно и из Powershell.

В первую очередь покажем, как получить список сессий на терминальном сервере (сессии пользователей будут сгруппированы в группы в зависимости от их статуса):

На данном сервере мы обнаружили три активных терминальных сессии. Подключимся к сессии пользователя с ID сессии 3:

Mstsc /shadow:3 /control

Также для получения списка всех сессии на сервере можно выполнить команду

На экране отобразится список RDP сессий, их ID и статус: активная сесиия (Active) или отключенная (Disconnected).

Для получения списка сессий на удалённом сервере выполните команду:

query session /server:servername

Для более удобного теневого подключения к сессиям можно использовать следующий скрипт. Скрипт предложит ввести имя удаленного компьютера и выведет список всех сеансов и предложит указать сеанс, к которому нужно подключится:

shadow.bat

set /P rcomp=»Enter name or IP of a Remote PC: »

query session /server:%rcomp%

set /P rid=»Enter RDP user ID: »

start mstsc /shadow:%rid% /v:%rcomp% /control

Можно поместить данный файл в каталог %Windir%System32, в результате для теневого подключения достаточно выполнить команду shadow.

Для подключения к консольной сессии можно использовать такой скрипт:

set /P rcomp=»Enter name or IP of a Remote PC: »

for /f «tokens=3 delims= » %%G in (‘query session console /server:%rcomp%’) do set rid=%%G

start mstsc /shadow:%rid% /v:%rcomp% /control

Как разрешить обычном пользователям использовать теневое подключение

В рассмотренных выше примерах для использования теневого подключения к терминальным сессиям необходимы права локального администратора на RDS сервере. Однако можно разрешить использовать теневое (shadow) подключение для подключения к сессиям пользователей и простым пользователям (не давая им прав локального администратора на сервере).

К примеру, вы хотите разрешить членам группы AllowRDSShadow использовать теневое подключение к сессиям пользователей, выполните команду:

wmic /namespace:\rootCIMV2TerminalServices PATH Win32_TSPermissionsSetting WHERE (TerminalName=’RDP-Tcp’) CALL AddAccount ‘corpAllowRDSShadow’,2

В январе 2018 года после установки обновления KB4056898 (патч Windows против Meltdown и Spectre) пользователи столкнулись, что в Windows Server 2012 R2 перестал работать теневой доступ. При попытке выполнить теневое подключение к чужой сессии появляется сообщение «Неопознанная ошибка» (в логах присутствует ошибка STATUS_BAD_IMPERSONATION_LEVEL). Аналогичная проблема возникала и на RDS ферме на базе Windows Server 2016.

Для решения проблемы нужно установить отдельные обновления:

Источник

Как подключиться в режиме теневой копии WIndows Server 2012/2016 если поднят Active Directory

Режим Shadow

Режим Shadow (теневой сеанс) – может использоваться администратором для просмотра и управления активной терминальной сессией любого пользователя.

Подключиться к сессии пользователя можно с помощью утилиты mstsc.exe или непосредственно из консоли Диспетчера серверов.

Для этого необходимо использовать коллекции сеансов, которые доступны после установки службы удалённых рабочих столов.

Для установки службы удалённых рабочих столов необходимо, чтобы Ваш VPS под управлением Windows Server 2012 / 2016 был введен в домен.

В данной инструкции сервер уже состоит в домене NEOCOMMS.RU

Установка служб RDP

(установка служб удаленных рабочих столов)

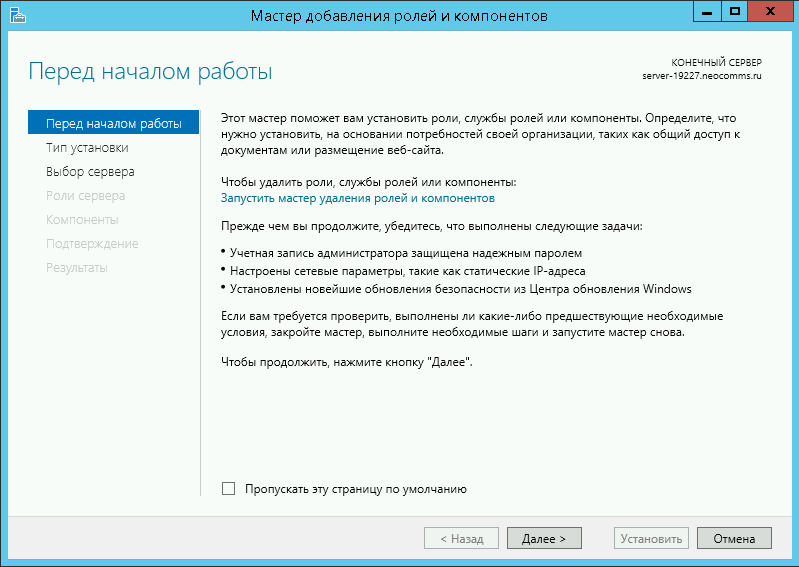

В «Диспетчере серверов» выберите «Управление» и «Добавить роли и компоненты«:

На первым шаге «Мастера добавления ролей и компонентов» и нажимаем «Далее«:

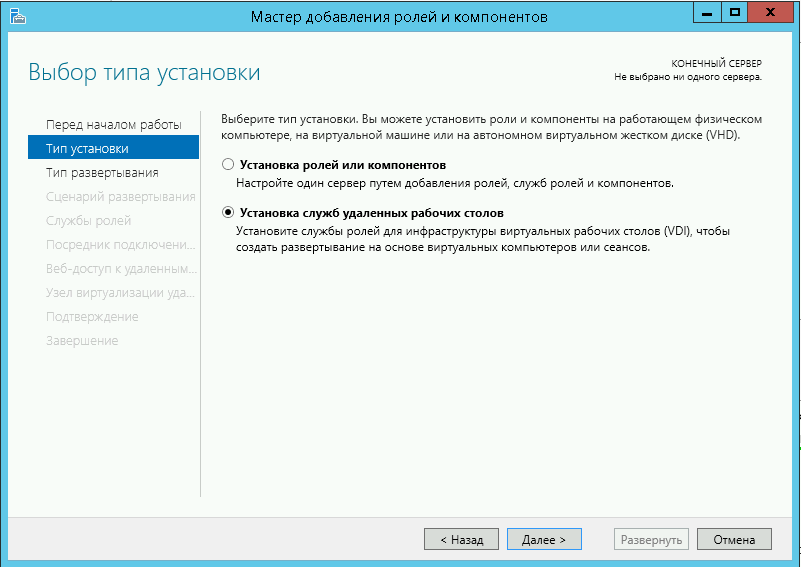

На втором шаге выбираем «Установка служб удалённых рабочих столов«:

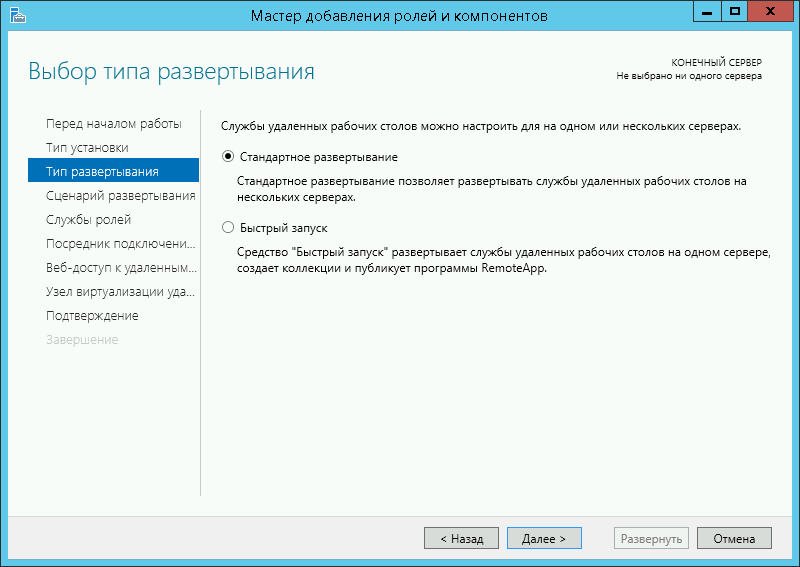

В следующем шаге мастер попросит Вас выбрать тип развертывания. Выберите «Стандартное развертывание» и нажимаем «Далее«:

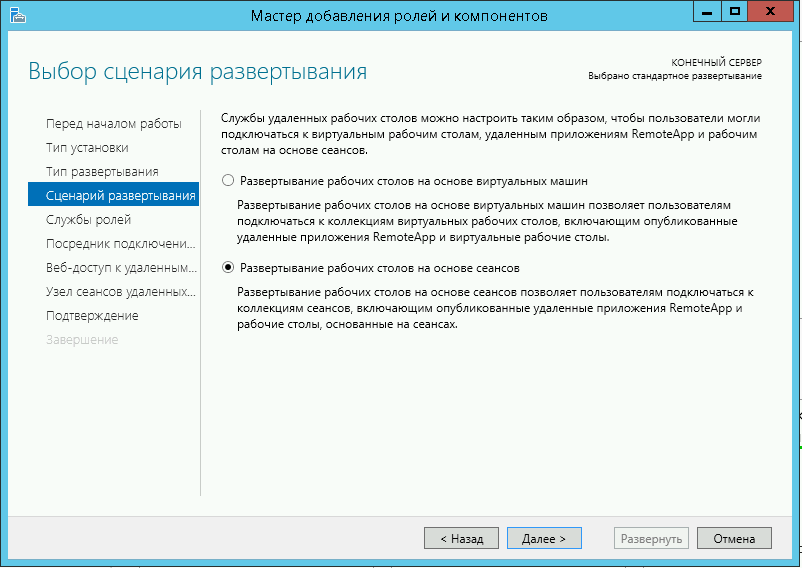

Выберите сценарий «Развертывание рабочих столов на основе сеансов» и “Далее”:

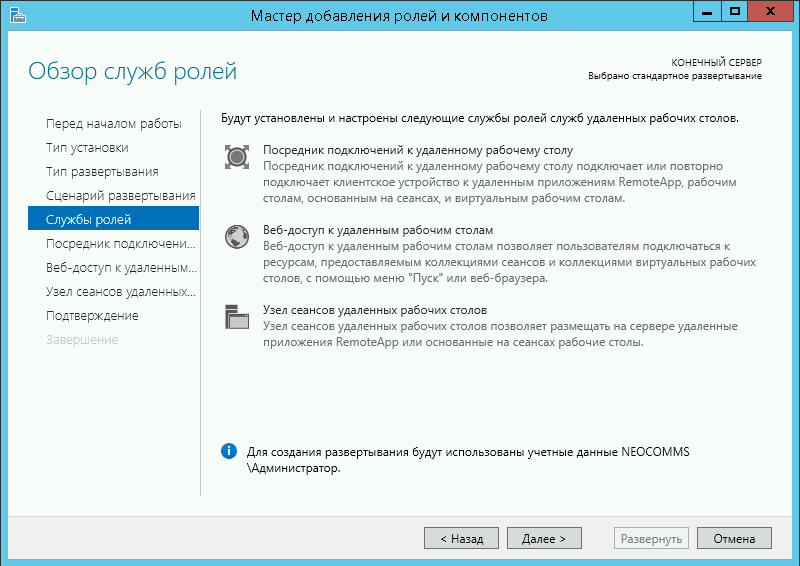

Нажмите «Далее«:

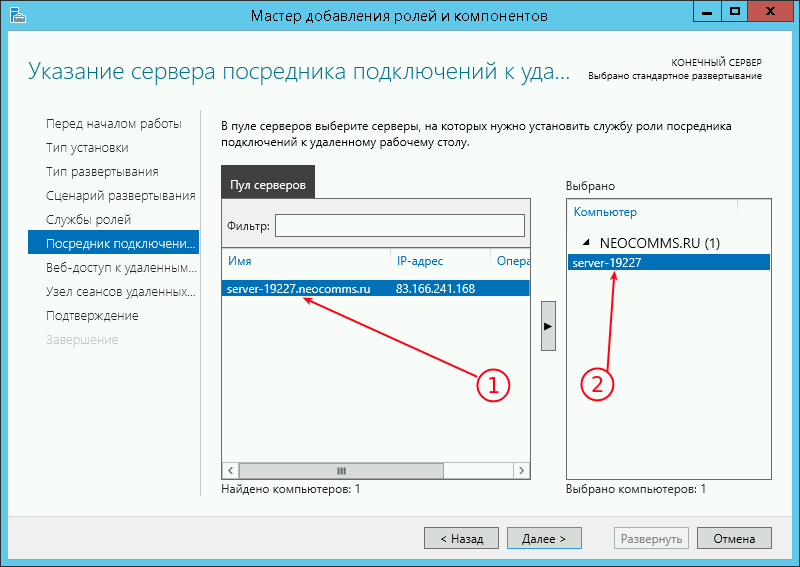

Здесь нужно выбрать сервер «Посредник подключений к удалённому рабочему столу«, выбираем сервер в «Пуле серверов» и нажимаем «Далее«.

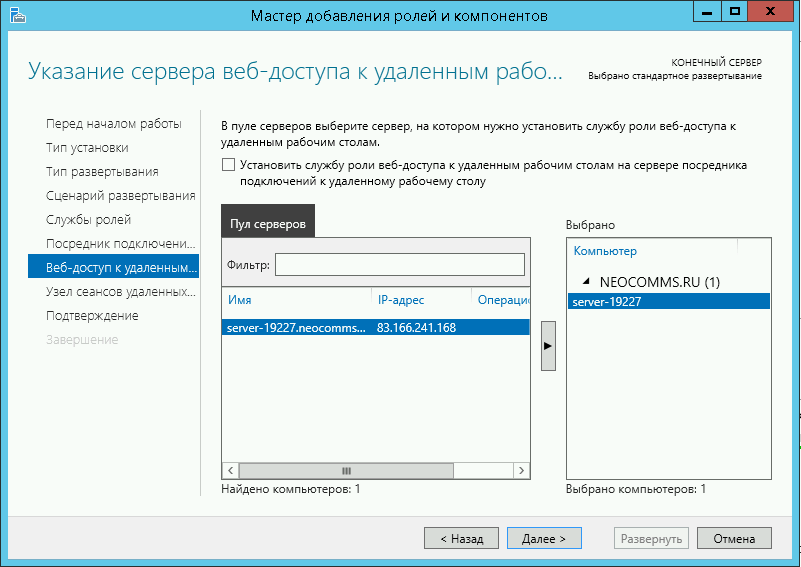

На этом этапе выберите сервер из списка «Пул серверов» и нажмите «Далее«:

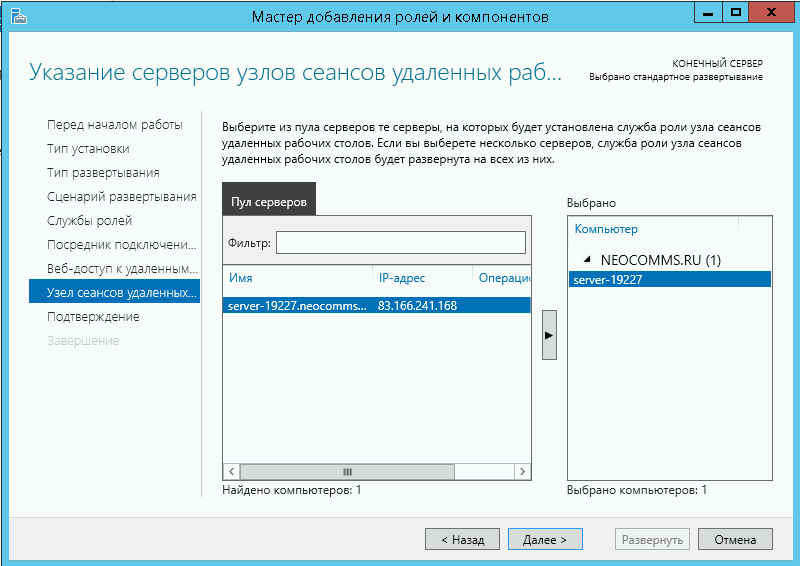

Укажите сервер «Узла сеансов удалённых рабочих столов» выбрав сервер из списка “Пул серверов” и нажмите “Далее”:

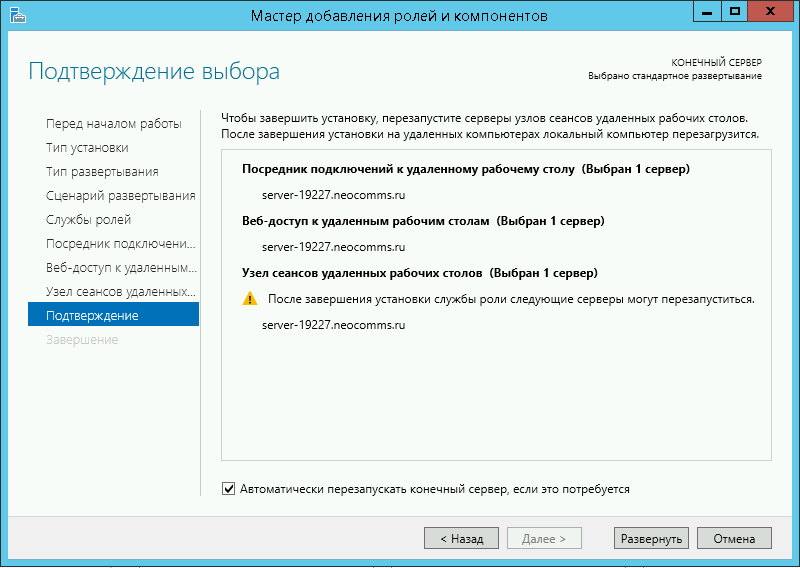

Поставте галочки напротив пункта “Автоматически перезапускать конечный сервер, если это потребуется” и нажмите «Развернуть«:

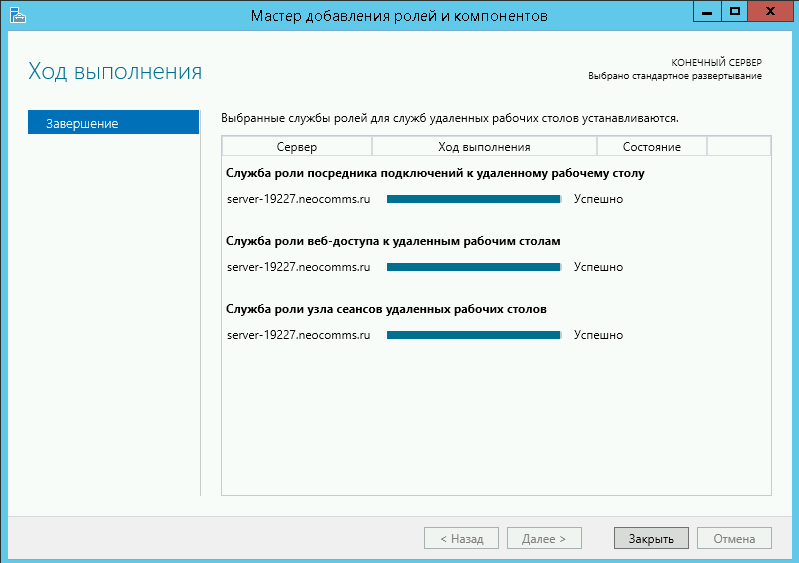

Дождитесь установки выбраных ролей, после чего компьютер будет перезагружен.

После перезагрузки автоматически запустится «Мастер добавления ролей и компонентов«, который настроит установленные службы.

Дождитесь окончания настройки и нажмите “Закрыть”:

На этом установка «Службы удалённых рабочих столов» окончена.

Коллекция сеансов

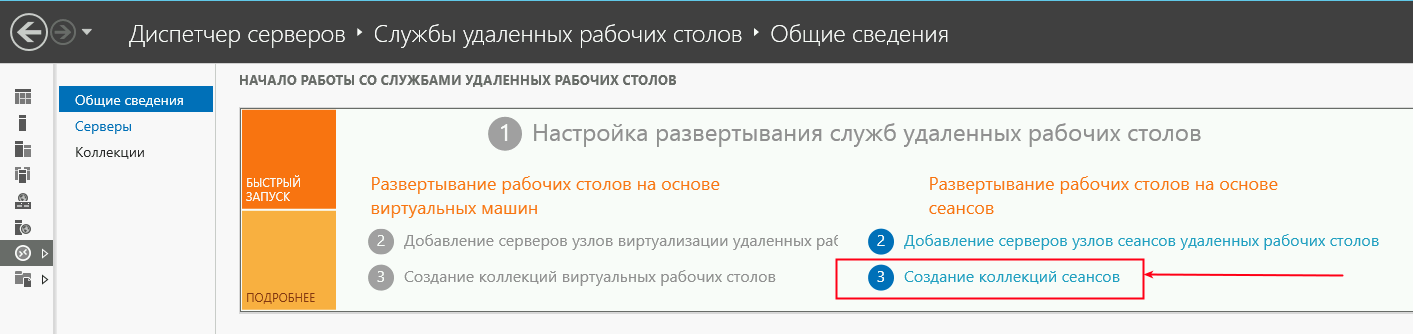

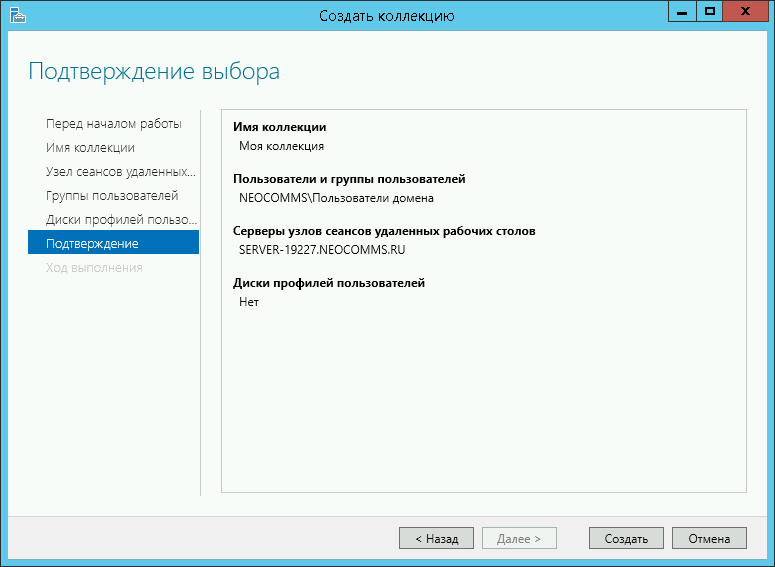

Теперь создадим коллекцию сеансов.

В разделе “Общие сведения”, выберите пункт “Создание коллекций сеансов”:

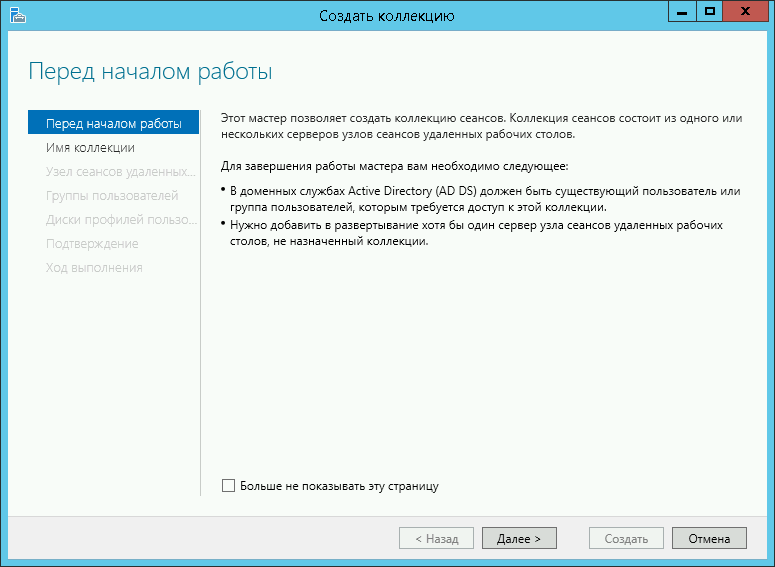

На первом шаге мастера нажмите «Далее«:

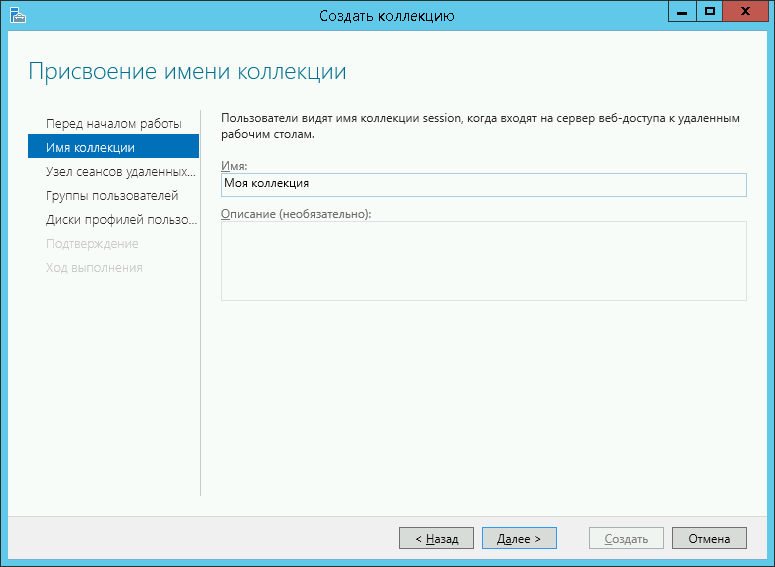

Задайте имя коллекции и нажмите «Далее«:

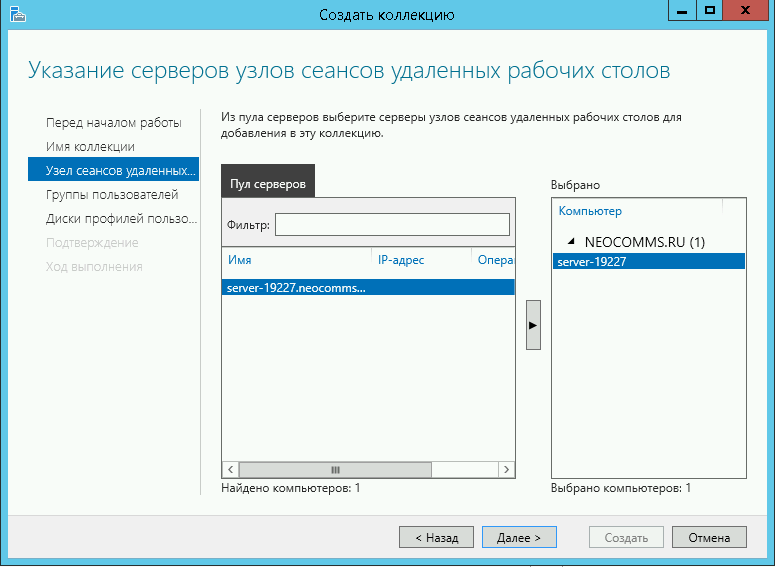

Укажите сервер “Узлов сеансов удалённых рабочих столов” из списка “Пул серверов” для добавления в коллекцию и нажмите «Далее«:

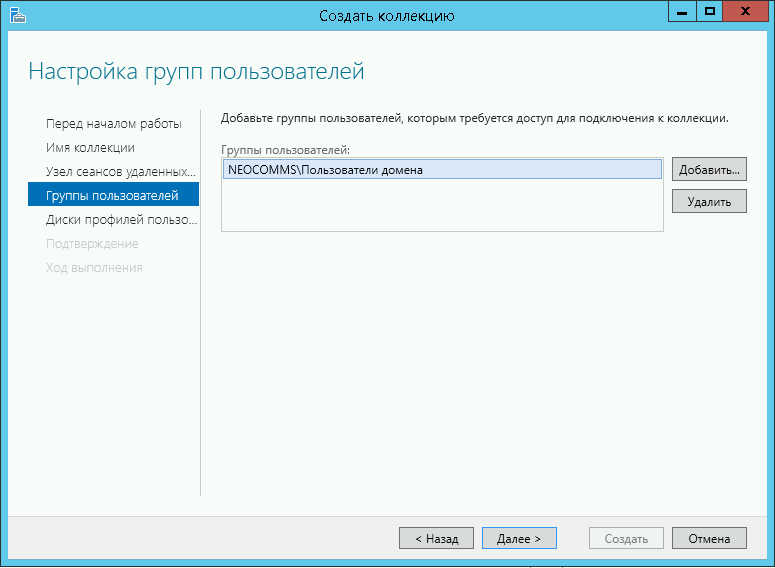

Здесь можно добавить пользователя или группу пользователей, которым необходим доступ к этой коллекции сеансов.

В данном примере доступ к этой коллекции сеансов имеют все пользователи домена.

После чего нажмите «Далее«:

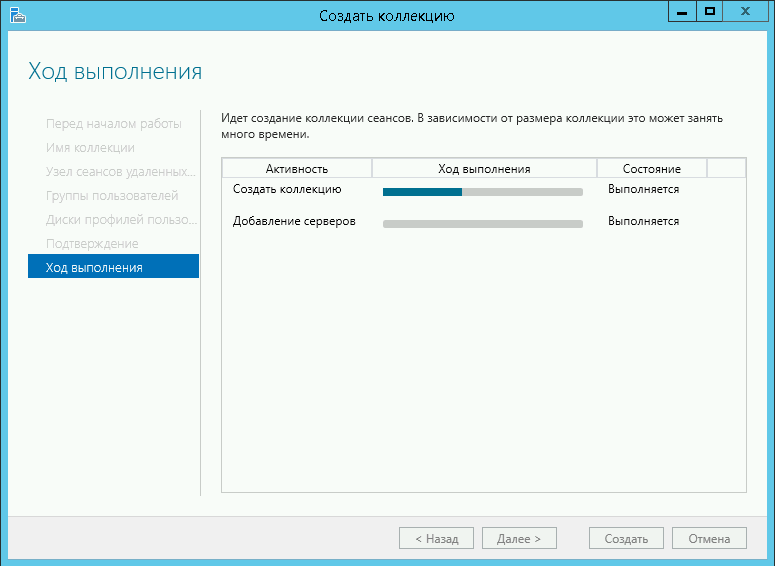

На этом шаге нажмите «Создать«:

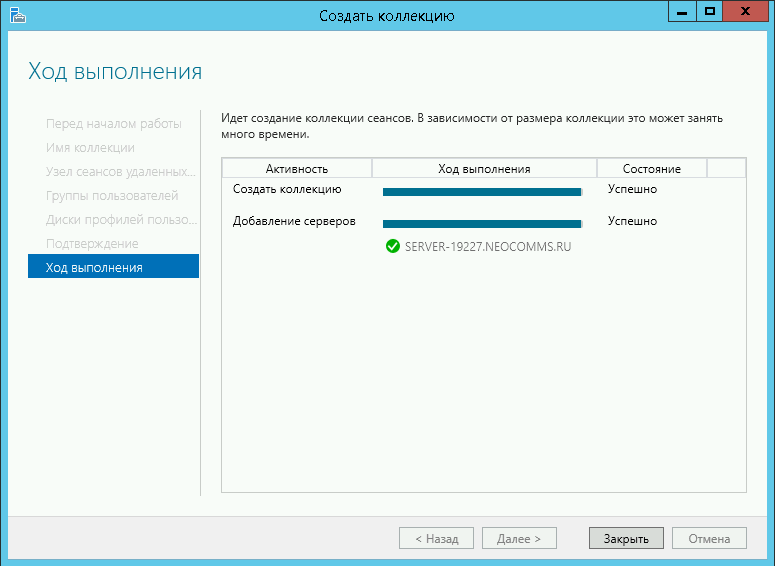

После успешного создания, нажмите «Закрыть«:

Теперь, когда установлены все необходимые компоненты, есть возможность подключиться к теневому сеансу любого активного пользователя.

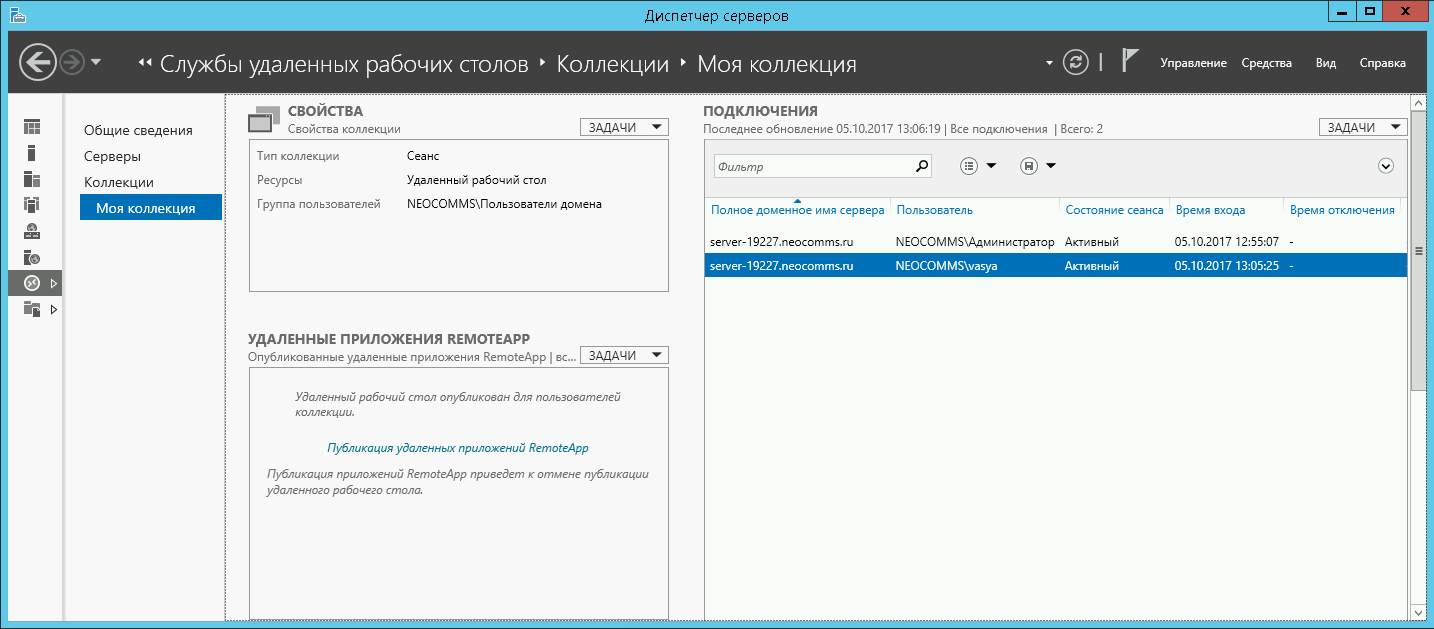

Подключение к сеансу

В данной инструкции её название «Моя коллекция«:

В списке «Подключения» выберите пользователя за которым вы хотите наблюдать или управлять,

кликните на нём правой кнопкой мыши и нажмите «Теневая копия«:

В открывшемся окне выберите нужное Вам действие «Просмотреть» или «Управление«:

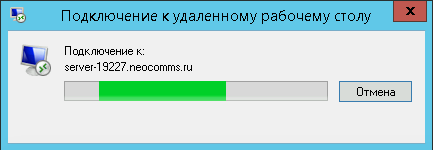

Далее увидите следующее сообщение:

В этот момент на экране пользователя vasya всплывет окно запроса на удаленное наблюдение:

У нас появится доступ, как только пользователь vasya примет запрос.

Чтобы подключаться без запроса, необходимо изменить параметры удалённого управления конкретного пользователя, в данном примере это vasya.

Кликните дважды по имени пользователя и выберите вкладку «Удалённое управление».

В параметре «Запрашивать разрешение пользователя» снимите галочку и выберите желаемый уровень управления сеансом пользователя.

Теперь Вы сможете подключаться, управлять или наблюдать за сеансом пользователя без его ведома.

Источник

Теневое RDP подключение к рабочему столу пользователя в Windows 10

Помимо использования Remote Assistance, вы можете удаленно подключиться к рабочему столу пользователя Windows 10 с помощью теневого RDP подключения (Remote Desktop Shadowing). Большинство администраторов так или иначе пользовались этим функционалом для подключения к сессиям пользователей на терминальных RDS серверах с Windows Server 2012 R2 / Server 2016. Однако далеко не все знают, что теневое подключение можно использовать для удаленного просмотра и взаимодействия с рабочим столом пользователя и на десктопной Windows 10. Рассмотрим, как это работает.

Как вы помните, если попытаться удаленно подключится к компьютеру с Windows 10 через RDP, то сессия пользователя, работающего локально выбивается (даже если вы включите возможность использования нескольких одновременных RDP сессий в Windows 10). Однако вы можете подключится непосредственно подключиться к консольной сессии пользователя без блокировки его сеанса.

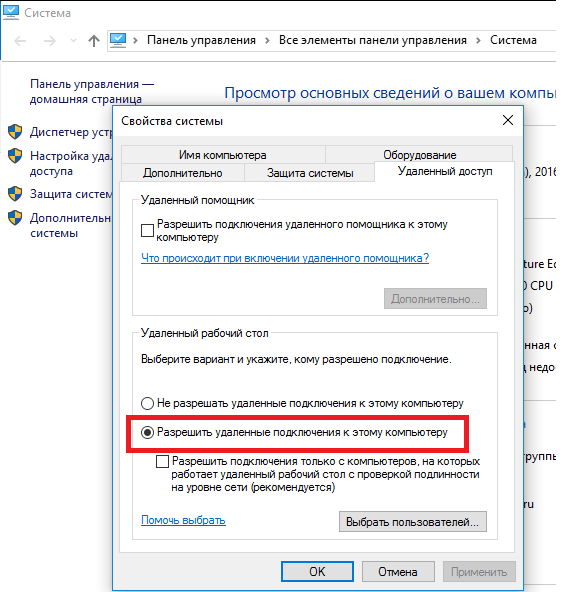

Предположим, вам нужно подключиться с сервера Windows Server 2012 R2 к рабочему столу пользователя, работающего локально за рабочей станцией с Windows 10.

Для теневого подключения к сессии пользователя нужно использовать стандартную RDP утилиту mstsc.exe. Формат команды такой:

Также можно использовать одну из опций:

Режим теневого подключения (нужно ли запрашивать подтверждение пользователя, и возможно управления в сессии или только наблюдение) настраивается с помощью групповой политики или редактирования реестра.

Вместо включения политики можно выставить значение dword ключа с именем Shadow в ветке реестра HKLMSOFTWAREPoliciesMicrosoftWindows NTTerminal Services. Допустимые значения:

По умолчанию данный ключ не задан и теневое подключение осуществляется в режиме полного контроля с разрешения пользователя.

Чтобы удаленно подключится к компьютеру через теневое подключение, у подключающейся учетной записи должны быть права администратора на компьютере, а в свойствах системы включен удаленный рабочий стол (RDP).

Запросим удаленно список сессий на рабочей станции Windows 10 командой:

qwinsta /server:192.168.11.60

Как вы видите, на данном компьютере имеется одна консольная сессия пользователя с идентификатором >

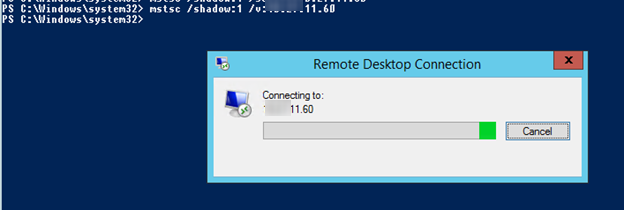

Итак, попробуем удаленно подключиться к сессии пользователя через теневое подключение. Выполните команду:

Mstsc /shadow:1 /v:192.168.11.60

На экране пользователя Windows 10 появится запрос:

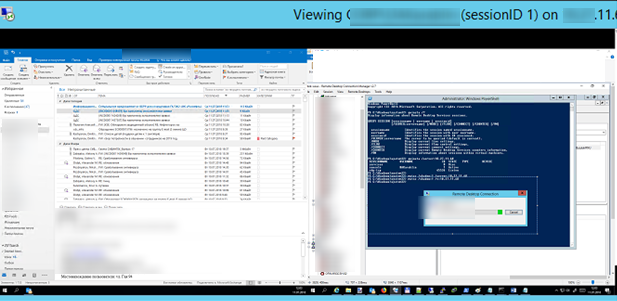

Если пользователь разрешит соединение, вы подключитесь к его консольному сеансу и увидите его рабочий стол. Вы будете видеть все действия пользователя, но не сможете взаимодействовать с его сессией.

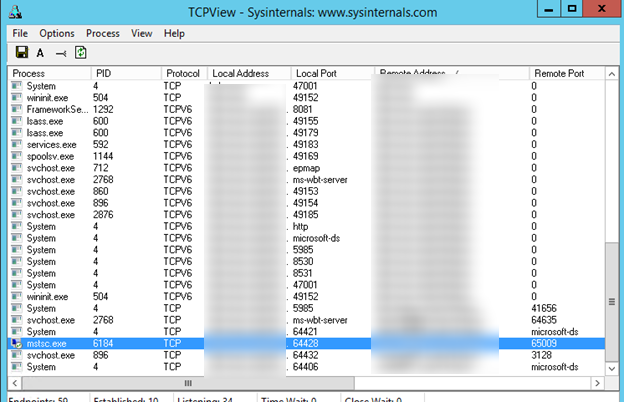

Если проверить сетевые соединения с помощью TCPView, можно увидеть, что взаимодействие идет через RemoteRPC (а не по протоколу RDP с портом TCP 3389). Т.е. для подключения используется случайный TCP порт из высокого диапазона RPC. На стороне подключающегося компьютера соединение устанавливает mstsc.exe, на стороне клиента подключение обрабатывает rdpsa.exe или rdpsaproxy.exe (в зависимости от билда Windows 10). Поэтому на клиенте должен быть включен RemoteRPC:

Функционал теневого подключения Remote Desktop Shadowing работает в Windows 10 / 8.1 и Windows Server 2012 R2 /2016. Чтобы теневое подключение работало на клиентах с Windows 7 SP1 (Windows Server 2008 R2) нужен RDP клиент версии 8.1 – поэтому придется установить обновление KB2830477 (требует наличия установленных KB2574819 и KB2857650).

Таким образом Remote Desktop Shadowing можно использовать как аналог Remote Assistance (Удаленный помощник) или TeamViewer для локальной или корпоративной сети.

Источник

Настройка Remote Assistance удаленный помощник на терминальном RDS RDP сервере Windows Server 2016 в домене

Как обеспечить удаленное управление в RDP сессиях на терминальном сервере Windows Server 2012R2 /2016/2019 в доменной сети

1)В консоли ADUC и выберем пользователя, которому будет разрешено подключение к сессиям. Создаём группу TS-RDP-RemoteAssistance

2)На терминальном сервер RDP RDS устанавливаем Features — Remote Assistance (Возможности — Удаленный помощник)

3)После успешной установки, нам нужно настроить несколько локальных политик на сервере.

Очевидно, что если количество терминальных серверов достаточно большое, настройку политик лучше производить в консоли Group Policy Object Editor GPO.

Если один терминальный сервер, как в моем примере, то достаточно редактора локальных групповых политик.

4)Computer ConfigurationAdministrative TemplatesWindows ComponentsRemote Desktop ServicesRemote Desktop Session HostConnections — Allow users to connect remotely by using Remote Desktop Services (Enabled)

Computer ConfigurationAdministrative TemplatesWindows ComponentsRemote Desktop ServicesRemote Desktop Session HostConnections — Set rules for remote control of Remote Desktop Services user sessions (Enabled)

Конфигурация компьютера Административные шаблоны Компоненты Windows Службы удаленных рабочих столов Узел сеансов удаленных рабочих столов Соединения

Разрешить пользователям удаленно подключаться с помощью служб удаленных рабочих столов

Конфигурация компьютера Административные шаблоны Компоненты Windows Службы удаленных рабочих столов Узел сеансов удаленных рабочих столов Соединения — Установить правила для дистанционного управления сеансами пользователей Remote Desktop Services

5)Computer ConfigurationAdministrative TemplatesSystemRemote Assistance — Configure Offer Remote Assistance (Enabled)

Конфигурация компьютера Административные шаблоны Система Удаленный помощник — Настройка удаленного доступа к службе (включено)

No remote contol allowed — удаленное управление не разрешено (значение ключа реестра Shadow = 0);

Full Control with users’s permission — полный контроль с разрешения пользователя (1);

Full Control without users’s permission — полный контроль без разрешения пользователя (2);

View Session with users’s permission – наблюдение за сеансом с разрешением пользователя (3);

View Session without users’s permission – наблюдение за сеансом без разрешения пользователя (4).

6)Включаем политику, разрешаем удаленное управление.

Нажимаем кнопку «Show«, здесь мы добавляем пользователей или группы домена, которым будет разрешено подключаться без приглашения.

7)Computer ConfigurationAdministrative TemplatesSystemRemote Assistance — Configure Solicited Remote Assistance (Enabled)

Этой политикой включается возможность отправки приглашений пользователями.

Так же включаем политику, разрешаем удаленное управление, выбираем способ доставки и время действия.

На этом настройка завершена. После настройки политик необходимо выполнить gpupdate /force или перезагрузить сервер.

Подключение выглядит следующим образом.

msra /offerRA MSK01-RDP01.5house.win

9)После того, как пользователь дает разрешение на подключение к сессии и управление, все в Ваших руках!

RDS Shadow – теневое подключение к RDP сессиям пользователей в Windows Server 2016 9 / 2012 R2

Windows 8, 10

Использование Remote Desktop Shadow из графического GUI

Подключиться к сессии пользователя можно с помощью утилиты mstsc.exe или непосредственно из консоли Server Manager. Для этого в консоли Server Manager откройте коллекцию QuickSessionCollection [Создадим коллекцию со списком подключения через powershell

New-RDSessionCollection –CollectionName SessionCollection –SessionHost MSK01-RDS.5house.win –CollectionDescription “This Collection is for Desktop Sessions” –ConnectionBroker MSK01-RDS.5house.win]

Щелкнув по сессии интересующего пользователя, выберите в контекстном меню Shadow (Теневая копия).

Появится окно параметров теневого подключения. Возможен просмотр (View) и управление (Control) сессией. Кроме того, можно включить опцию Prompt for user consent (Запрашивать согласие пользователя на подключение к сессии).

Для отключения от сессии пользователя и выхода из shadow-режима нужно нажать ALT+* на рабочей станции или Ctrl+* на терминальном сервере (если не заданы альтернативные комбинации).

Если вы оказываете помощь

Щелкните правой кнопкой мыши по значку меню “Пуск”.

Выберите пункт меню “Найти”.

Введите фразу Быстрая помощь и нажмите Enter.

Выберите ссылку “Оказать помощь”.

Введите имя учетной записи Microsoft.

Нажмите кнопку “Далее”.

Введите пароль.

Нажмите кнопку “Вход”.

Затем отобразится шестизначный код безопасности, который надо сообщить пользователю, который получает помощь. В окне предлагается отправить код по электронной почте, но на самом деле вы можете использовать любой удобный способ, чтобы передать код.

Если вы получаете помощь

Для получения помощи не нужно регистрировать учетную запись Microsoft

Щелкните правой кнопкой мыши по значку меню “Пуск”.

Выберите пункт меню “Найти”.

Введите фразу “Быстрая помощь” и нажмите Enter.

Выберите ссылку “Получить помощь”.

Введите шестизначный код, полученный от лица, оказывающего помощь.

Нажмите кнопку “Отправить”.

Нажмите кнопку “Разрешить”, если имя учетной записи соответствует лицу, оказывающему помощь.

Со своей стороны, пользователь к которому подключились, может либо поставить сеанс «помощи» на паузу, либо закрыть приложение, если вдруг потребовалось резко прервать сеанс удаленного управления компьютером.

Среди незаметных возможностей — передача файлов на удаленный компьютер и с него: для этого просто скопируйте файл в одном расположении, например, на своём компьютере (Ctrl+C) и вставьте (Ctrl+V) в другом, например, на удаленном компьютере.

Настройка Remote Assistance удаленный помощник на терминальном RDS RDP сервере Windows Server 2016 в домене : 1 комментарий

Источник

In this post we will take a look at Remote Assistance feature in SCCM 2012 R2. Remote Assistance feature is a convenient way for someone you trust, such as a friend or technical support person, to connect to your computer and walk you through a solution. With the help of Remote Assistance feature you can invite someone to connect to your computer. After he or she is connected, that person can view your computer screen and chat with you about what you both see. With your permission, your helper can even use his or her own mouse and keyboard to control your computer and show you how to fix a problem. You can also help someone else the same way. Please note that Remote Assistance will not work in cases when the outbound traffic from port 3389 is blocked.

So what is difference between Remote Control feature and Remote Assistance feature ?

Remote Control is a feature of Configuration Manager 2012 which when enabled, a machine can be remote controlled without the need of a user being logged on at that time. In SCCM 2012 R2 Remote control behavior depends on the effective default or client device settings on the ConfigMgr client.

Remote Assistance is a Windows feature. Here the user has to accept the request of the administrator and a machine cannot be remote controlled when no one is logged on.

After knowing about the Remote Assistance feature, we will now make use of Remote Assistance feature in SCCM 2012 R2 to assist a user in resolving his system issues. Also to make use of Remote Assistance feature in SCCM 2012 R2 there are few settings that needs to be enabled. We will do it step by step.

Enable Remote Assistance

By default the Remote Assistance feature is not enabled in Windows Server 2012 R2, to install the Remote Assistance feature, on the SCCM site server, open the Server Manager, click on Manage, click Add Roles and Features, click Next and Enable Remote Assistance and complete the wizard.

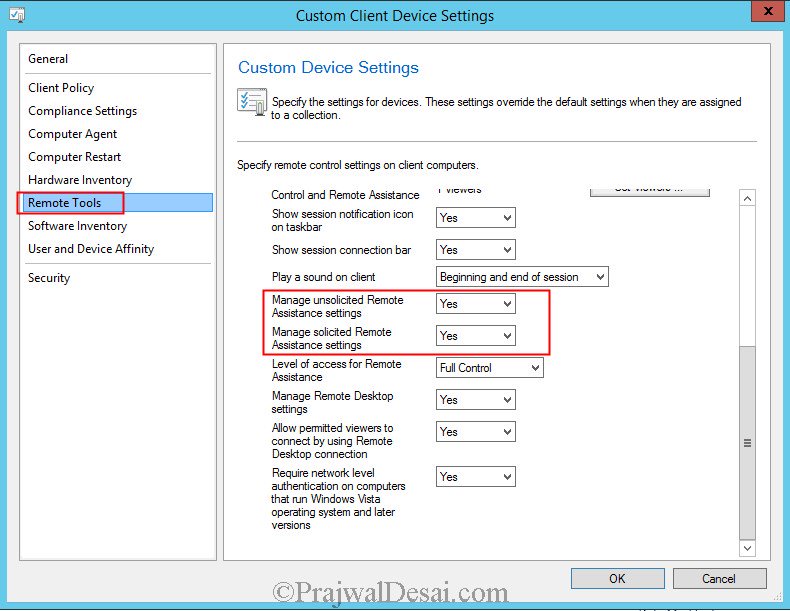

You can create a Custom Client Device Settings and configure Remote Assistance settings and then deploy it to a device collection. On the left pane click Remote Tools, on the right pane set Manage unsolicited Remote Assistance settings to Yes and set Manage solicited Remote Assistance settings to Yes. When set to Yes, Configuration Manager manages remote assistance settings where the user at the client computer either requests (solicits) or doesn’t request assistance. For Level of access for Remote Assistance set to Full Control. Click OK.

To provide Remote Assistance, right click on one of the computer and click Start and then click Remote Assistance.

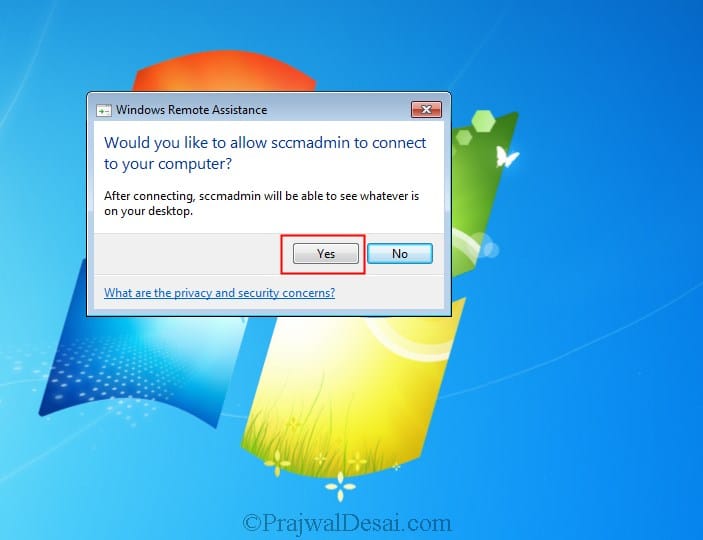

When you click Remote Assistance, the request is sent to user logged in to that machine.

On the client machine click on Yes to accept Remote Assistance.

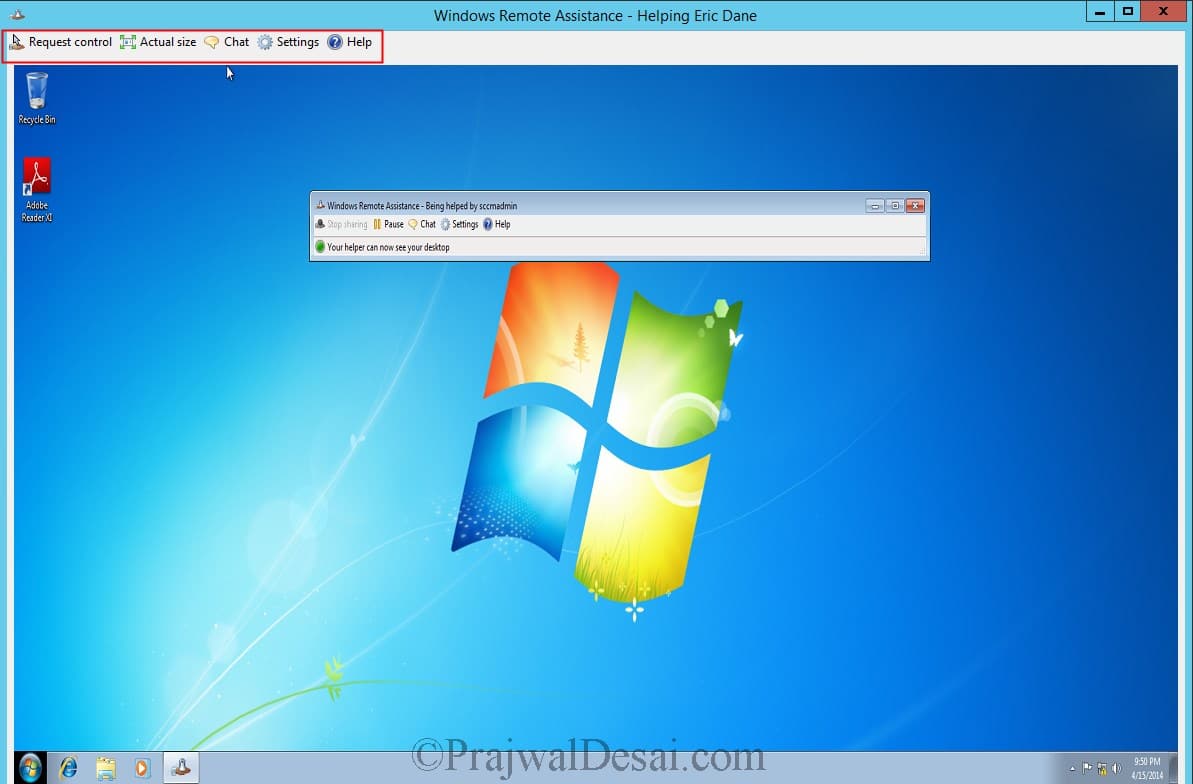

Once the user accepts the request, we see the desktop of the user. To take control over the user computer click on Request Control.

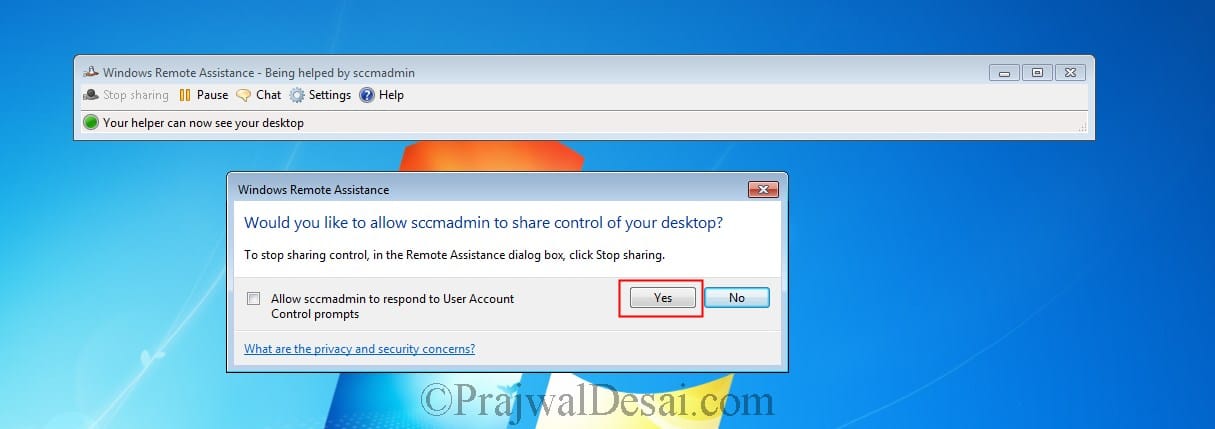

On the client machine click Yes to allow the SCCM admin take control over the computer.

On the client machine, the user can use the chat feature and chat or exchange messages with the SCCM admin.

When you click Settings you get few options such as save the log file for the session, Bandwidth usage etc. To stop sharing the screen you can press Stop sharing.

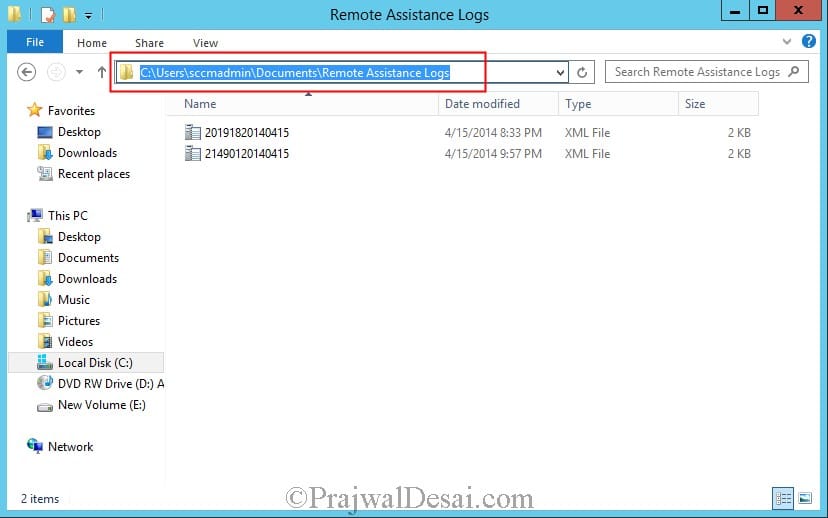

If the option Save a log of this session is enabled, the log files of the session are saves and can be found at :-

SCCM Site server : [System Drive]Users[UserName]DocumentsRemote Application Logs

Remote Assistance Client : [System Drive]Users[UserName]DocumentsRemote Application Logs

Prajwal Desai is a Microsoft MVP in Enterprise Mobility. He writes articles on SCCM, Intune, Configuration Manager, Microsoft Intune, Azure, Windows Server, Windows 11, WordPress and other topics, with the goal of providing people with useful information.

Содержание

- Удаленное управление сеансом пользователя windows стандартными средствами

- Удалённый помощник Windows в домене

- Настраиваем групповую политику.

- Конфигурация Windows.

- Настраиваем фильтры для операционных систем.

- Разрешим пользователям изменять поле «описание» в AD

- Настройка Remote Assistance удаленный помощник на терминальном RDS RDP сервере Windows Server 2016 в домене

- RDS Shadow – теневое подключение к RDP сессиям пользователей в Windows Server 2016 9 / 2012 R2 Windows 8, 10

- Настройка Remote Assistance удаленный помощник на терминальном RDS RDP сервере Windows Server 2016 в домене : 1 комментарий

- Как включить удаленный рабочий стол на Windows Server 2019

- Как включить удаленный рабочий стол на Windows Server 2019

- Как включить удаленный рабочий стол в Windows Server 2019?

- 1. Включите удаленный рабочий стол с помощью PowerShell

- 2. Включите удаленный рабочий стол с помощью диспетчера сервера.

- 3. Включите удаленный рабочий стол с помощью командной строки

- Удаленный рабочий стол: разрешение доступа к компьютеру

- Как включить удаленный рабочий стол

- Windows 10 Fall Creator Update (1709) или более поздняя версия

- Windows 7 и ранняя версия Windows 10

- Все версии Windows (устаревший метод)

- Следует ли включать удаленный рабочий стол?

- Почему следует разрешать подключения только с проверкой подлинности на уровне сети?

Удаленное управление сеансом пользователя windows стандартными средствами

Однажды мне захотелось управлять одним из домашних компьютеров удаленно, но при этом взаимодействовать с текущим пользователем, но компьютер был довольно слабый и при запуске например TeamViewer’а нагрузка процессора поднималась до 98% и компьютер начинал заметно тормозить. Попробовал стандартный RDP, но тогда «выбивался» текущий пользователь и для входа локально приходилось набивать пароль. Но чуть позже мне случайно попалась команда shadow.

Наблюдать за другим сеансом служб удаленных рабочих столов.

SHADOW < | >[/SERVER: ] [/V]

Имя сеанса.

Идентификатор сеанса.

/SERVER: Сервер терминалов (по умолчанию текущий).

/V Отображение информации о выполненных действиях.

Тогда получается что запускается всего 2 процесса.

Для того что бы все это работало нам необходимо сначала включить RemoteRPC, например через реестр:

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal Server]

“AllowRemoteRPC”=dword:00000001

После этого можно будет через Диспетчер служб удаленных рабочих столов посмотреть какие пользователи залогинены на компьютере, какие у них id и какие процессы запущены (жаль только названия, нет информации о нагрузке).

По умолчанию пользователю будет задаваться вопрос с разрешением управления, можно отключить вопрос или сделать только удаленное наблюдение, меняется через реестр:

[HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindows NTTerminal Services]

«Shadow»=dword:0000000x

По умолчания этой строчки вообще нет и её нужно будет создавать.

Так же можно включить через групповые политики локальные или доменные. Для включения локально запускаем gpedit.msc — выбираем административные шаблоны — добавление и удаление шаблонов, добавляем System.adm из папки WINDOWSinf