- Remove From My Forums

-

Вопрос

-

Здравствуйте. Есть сервер windows server 2012 r2 без AD и DC. На сервере есть роль служба удаленных рабочих столов. К нему подключены несколько тонких клиентов по RDP. Клиенты находятся в группе пользователи а администратор в группе Администраторы.

Когда я через групповые политики скрываю диски они скрываются у тех и других. Как скрыть их только от пользователей, находящихся в группе пользователи?

Ответы

-

Выполнить — mmc — Добавить оснастку -Редактор объектов групповой политики — Обзор — Пользователи — Не администраторы — ОК. Настраиваете что вам нужно.

-

Предложено в качестве ответа

22 октября 2018 г. 8:17

-

Помечено в качестве ответа

Mycca

22 октября 2018 г. 8:50

-

Предложено в качестве ответа

-

-

Помечено в качестве ответа

Mycca

22 октября 2018 г. 8:50

-

Помечено в качестве ответа

Задача: убрать из проводника некоторые диски, чтобы простые пользователи не видели их в окне Мой компьютер, желательно через групповые политики.

Здесь я выложу инструкцию как убрать диски из explorer через реестр и через GPO.

- Через реестр

- Через групповые политики

- Универсальный комбинированный способ

Способ №1. Прячем локальные диски на компьютере через реестр

Открываем реестр, идём в ветку HREY_CURRENT_USER Software Microsoft Windows CurrentVersion Policies Explorer, надо создать параметр REG_DWORD с именем NoDrives. Установите следующие значения для скрытия дисков (значения в шестнадцатеричной системе):

A:+B: = 3

C: = 4

D: = 8

E: = 10

F: = 20

A+B+C=7

A+B+D=b

A+B+E=13

A+B+F=23

C+D=c

D+E=18 и т.д.

Скрыть все значки = 0x03ffffff

Скрытие значков дисков в окне Мой компьютер и Проводник

Если вы хотите скрыть значки дисков в окне Мой компьютер и Проводник, то откройте раздел

HKCUSoftwareMicrosoftWindowsCurrentVersionPoliciesExplоrer

и создайте параметр NoDrives типа DWORD с требуемым значением. Также будут скрыты эти значки и в стандартных окнах Открытия и Сохранения файлов. Тем не менее, пользователь по-прежнему имеет доступ к этим дискам (через команду Выполнить или печатая вручную адрес в адресной строке Проводника)

Данный параметр является набором битовых флагов. Каждый бит соответствует одному из 26 возможных имен дисков. Каждому диску присваиваются значения (hex): A -1; B — 2; C — 4 и т.д. Чтобы скрыть нужные вам диски, нужно сложить эти биты. Сложность состоит в переводе двоичного значения в шестнадцатеричное. Здесь приводится небольшой список возможных значений:

- 0x03FFFFFF Скрывает все значки

- 0x3 Скрывает только диски A и B

- 0x4 Скрывает только диск C

- 0x8 Скрывает только диск D

- 0x7 Скрывает только диски A, B и C

- 0xF Скрывает только диски A, B, C и D

- 0x0 Видны все диски

Можно использовать и десятичную систему. Смотри совет ниже.

Запрет на доступ к содержимому выбранных дисков

Можно не скрывать сами значки дисков, но запретить пользователю доступ к файлам заданных дисков через Проводник, Мой компьютер, Выполнить или команду Dir. Откройте реестр и создайте параметр NoViewOnDrive типа DWORD в разделе

HKCUSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorer

содержащий битовую маску для дисков. Например, диск A имеет бит 1, диск С — 4, диск D — 8. Таким образом, чтобы скрыть диски A и D, нужно сложить их значения 1 (A) + 8 (D) и установить значение 9.

Список всех дисков: A: 1, B: 2, C: 4, D: 8, E: 16, F: 32, G: 64, H: 128, I: 256, J: 512, K: 1024, L: 2048, M: 4096, N: 8192, O: 16384, P: 32768, Q: 65536, R: 131072, S: 262144, T: 524288, U: 1048576, V: 2097152, W: 4194304, X: 8388608, Y: 16777216, Z: 33554432, Все диски: 67108863

инфу скопировал отсюда: http://forum.oszone.net/thread-297516.html

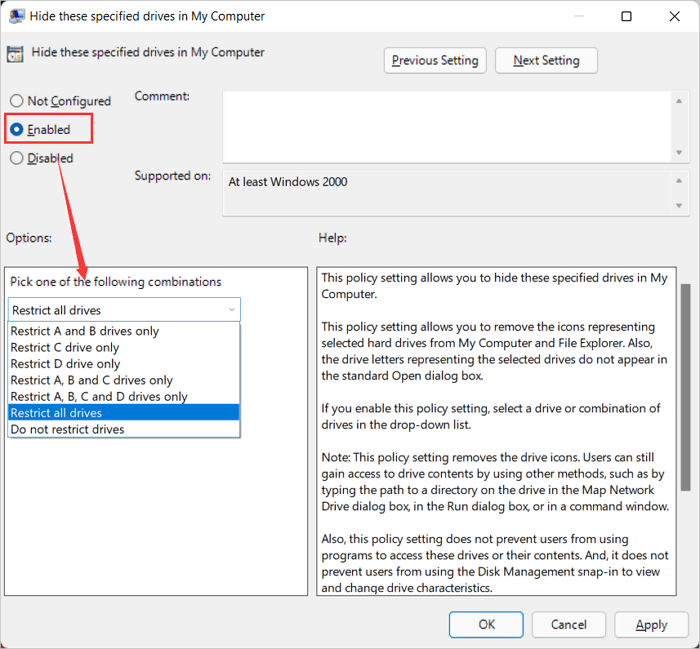

Способ №2. Скрываем диски через групповые политики

- Заходим в управление групповой политикой

- Конфигурация пользователя

- Административные шаблоны

- Компоненты Windows

- Проводник

- Открываем политику: Скрыть выбранные диски из окна Мой компьютер

- Ставим значение включено и выбираем параметр

Но вот засада: стандартная политика умеет скрывать только стандартные диски или все сразу. Если оно вам и было надо, отлично. Мне же требовалось скрыть диск Z, а для этого надо пойти другим путём, а поэтому…

Способ №3. Комбинированный способ: GPO + реестр

- Также открываем групповые политики

- Конфигурация пользователя

- Настройка

- Конфигурация Windows

- Реестр

- Правой кнопкой мышки на пустом месте, далее Создать — Элемент реестра

И тут прописываем следующие параметры. Продублирую текстом: Куст HKEY_CURRENT_USER, Путь раздела SoftwareMicrosoftWindowsCurrentVersionPoliciesExplorer, Имя параметра NoDrives, Тип параметра REG_DWORD, значение для скрытия диска Z 33554432. Для других дисков считаем значение по правилу из способа №1

Этот способ оказался идеальным, я скрыл только требуемые диски у группы пользователей. Применяем политику через gpupdate /force и проверяем!

Отблагдарить автора статьи также можно переводом, +100 вам в карму!

Ограничиваем доступ к дискам на терминальном сервере

Итак. Потребовалось ограничить терминальным пользователям доступ к дискам средствами групповой политики AD.

С одним условием. Один диск необходимо оставить.

И все бы ничего. Но в GPO Windows Server 2012 R2 нет такого пункта

Есть только:

- Ограничить доступ к дискам A, B, C и D

- Ограничить доступ к дискам A, B и C

- Ограничить доступ к дискам A и B

- Ограничить доступ ко всем дискам

Будем добавлять строчку:

- Ограничить доступ к дискам кроме V

Первым делом разберемся с административными шаблонами.

Чтобы знать что где находится, нам необходимо настроить Централизованное хранилище административных шаблонов (Group Policy Central Store)

Идем на сайт Microsoft и качаем готовые шаблоны для Windows 8 и Windows Server 2012

Administrative Templates (.admx) for Windows 8.1 and Windows Server 2012 R2

https://www.microsoft.com/en-us/download/details.aspx?id=41193

Ставим по умолчанию методом «далее далее»

Идем по пути C:Program Files (x86)Microsoft Group PolicyWindows 8.1-Windows Server 2012 R2 и копируем папку PolicyDefinitions в папку C:WindowsSYSVOLsysvolИМЯ_ДОМЕНАPolicies

После этого открываем групповую политику и смотрим что у нас получилось

Если видим слова «центральное хранилище» значит операция прошла удачно и можно продолжать.

Теперь будем добавлять пункт меню.

Нас интересует раздел:

Конфигурация пользователя -> Административные шаблоны -> Компоненты Windows -> Проводник

- Запретить доступ к дискам через «Мой компьютер»

- Скрыть выбранные диски из окна «Мой компьютер»

Именно в параметры этих двух разделов будет добавлен выбор «Ограничить доступ к дискам кроме V»

Открываем папку с нашим центральным хранилищем

C:WindowsSYSVOLsysvolИМЯ_ДОМЕНАPolicies

Для начала создадим переменную с описанием строки.

Откроем для редактирования файл:

PolicyDefinitionsru-ruWindowsExplorer.adml

И добавим строку

<string id="Vonly">Ограничить доступ к дискам кроме V</string>

Должно выйти вида

* * * * * * * *

<stringTable>

<string id="ABCDOnly">Ограничить доступ к дискам A, B, C и D</string>

<string id="ABConly">Ограничить доступ к дискам A, B и C</string>

<string id="Vonly">Ограничить доступ к дискам кроме V</string>

<string id="ABOnly">Ограничить доступ к дискам A и B</string>

<string id="ALLDrives">Ограничить доступ ко всем дискам</string>

<string id="ClassicShell">Включить классическую оболочку</string>

* * * * * * * *

Фактически мы добавили «переменную» Vonly.

Теперь необходимо задать ей действие.

Откроем для редактирования файл:

PolicyDefinitionsWindowsExplorer.admx

Поиском ищем где расположено само меню. Можно искать по ABConly

И добавим строку

</item>

<item displayName="$(string.Vonly)">

<value>

<decimal value="65011711" />

</value>

</item>

Должно выйти вида

* * * * * * * *

<item displayName="$(string.ABConly)">

<value>

<decimal value="7" />

</value>

</item>

<item displayName="$(string.Vonly)">

<value>

<decimal value="65011711" />

</value>

</item>

<item displayName="$(string.ABCDOnly)">

<value>

<decimal value="15" />

* * * * * * * *

Добавить необходимо в два места.

Эти разделы повторяются в файле дважды !!!!

65011711

Откуда взялась эта цифра ? Цифра взялась из расчета

Основная суть:

Буквы дисков представляют собой обратную последовательность, переведенную в двоичный код %)

Пример:

00000000000000000000000000 -> 0 ZYXWVUTSRQPONMLKJIHGFEDCBA 00000000000000000000000001 -> 1 ZYXWVUTSRQPONMLKJIHGFEDCBA 00000000000000000000000100 -> 4 ZYXWVUTSRQPONMLKJIHGFEDCBA 00000000000000000000000111 -> 7 ZYXWVUTSRQPONMLKJIHGFEDCBA 11110111111111111111111111 -> 65011711 ZYXWVUTSRQPONMLKJIHGFEDCBA

Что надо запретить, там 1. Что оставить, там 0. Берем двоичный ряд, и переводим его любым доступным нам способом в десятичную систему. На выходе получаем нужное нам число.

После проделанных манипуляций с редактированием файлов. Открываем GPO. И смотрим появилось ли необходимое меню.

Монтирование диска V

Для монтирования диска добавлен LOGON скрипт для пользователя

Редактируем файл скрипта:

disk_v.cmd

mkdir D:REMOTE%username% subst v: D:REMOTE%username% cacls %userprofile%Desktop /e /d domain%username% cacls %userprofile%Desktop /e /g domain%username%:R

Две последние строки cacls, представляют из себя костыль блокирования записи на рабочий стол пользователем и здесь не обязательны. Оставил чтобы потом не искать.

|

2 / 2 / 2 Регистрация: 02.08.2020 Сообщений: 73 |

|

|

1 |

|

|

20.05.2021, 07:23. Показов 1592. Ответов 4

Добрый. Подскажите как можно скрыть и запрет на использование локальных дисков но при этом чтобы пользователи могли создавать папки и файлы на рабочем столе.

__________________

0 |

|

Модератор 4954 / 2311 / 141 Регистрация: 27.06.2011 Сообщений: 9,167 |

|

|

20.05.2021, 07:46 |

2 |

|

blood_ghost, я прошу прощения конечно, но почему нужен доступ именно к рабочему столу, а что мешает в любом другом месте на диске доступ на папку открыть?

0 |

|

2 / 2 / 2 Регистрация: 02.08.2020 Сообщений: 73 |

|

|

20.05.2021, 08:15 [ТС] |

3 |

|

почему нужен доступ именно к рабочему столу такую задачу дали.

а что мешает в любом другом месте на диске доступ на папку открыть? все равно ошибка доступа из за политики запретить доступ к дискам через мой компьютер. вообщем задача такова. все закрыть оставить только рабочий стол чтобы пользователи могли работать только на нем создавать и работать в папках.

0 |

|

4 / 4 / 1 Регистрация: 11.03.2021 Сообщений: 72 Записей в блоге: 2 |

|

|

26.05.2021, 14:16 |

4 |

|

Мысли вслух — «А почему бы не расшарить пользователям C:Users<user>Desktop» ? Они смогут создавать и работать в папках на рабочем столе. Не катит ?

0 |

|

2 / 2 / 2 Регистрация: 02.08.2020 Сообщений: 73 |

|

|

07.06.2021, 08:24 [ТС] |

5 |

|

есть общая папка для каждой группы и там создаются подпапки с логинами. Там все работает. Теперь мне нужно скрыть все локальные диски и поставить запрет набор на лок дисков. С: Скрываю я через групповую политику. И если я там ставлю запрет то пользователи могут создавать папки но не могут зайти в эту папку. Как можно это решить любыми способами.

Мысли вслух — «А почему бы не расшарить пользователям C:Users<user>Desktop» ? Они смогут создавать и работать в папках на рабочем столе. Не катит ? Перенаправление есть. но нужно именно чтобы пользователи создавали папки и работали на рабочем столе. Неужели нет ни какого решения?

0 |

Updated by

Daisy on Sep 22, 2022

Why Hide and Unhide Hard Drive Partition in Windows Server?

User case from YouTube:

Hi, I want to hide the partition through disk management. Will my data inside the disk will be deleted if I remove and add the letter again? Is it safe to hide through this process as my data is very precious……if any app/game is installed in the disk which I am going to hide, will appear in the windows search bar?…I don’t want to download 100gb of game again.

A secret place also exists on the computer for personal users, storing your homework, project, game, etc. The materials they want to hide for enterprise-level people related to data storage, applications, and communications.

Note: The methods on this tutorial also worked on Windows 11/10/8.1/8/7. No data deletes. If you hide the external disk, remove it, and connect to another computer, it becomes visible on another PC. Re-set again if you need it.

This article will show you four easy methods to hide or unhide partition on a hard disk. After applying this way, the disk partition will not appear in the Windows File Explorer.

| Workable Solutions | Step-by-step Troubleshooting |

|---|---|

| 1 — How to Hide A Partition with Disk Management | Press Windows + R shortcut key, then type diskmgmt.msc…Full steps |

| 2 — How to Hide or Unhide Partition on Hard Disk by Group Policy Editor | Press Windows + R to open the Run box. Type gpedit.msc…Full steps |

| 3 — Hide or Unhide Hard Drive Partition with EaseUS Partition Master | Open EaseUS Partition Master, try «Hide Partition» feature…Full steps |

| 4 — Run CMD to Hide and Unhide Partitions on Windows Server | Type CMD on the search box. Right-click it and choose «Run As Administrator»…Full steps |

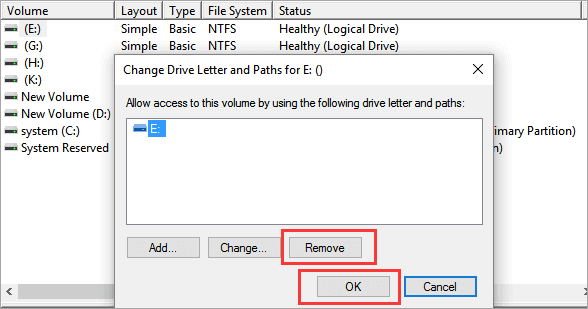

1 — How to Hide A Partition with Disk Management

Windows built-in tool, Disk Management, performs well to hide partition in simple steps. But it would be best if you were careful to avoid partition deleted by mistake.

Step 1. Press Windows + R shortcut key, then type diskmgmt.msc and click OK. Or you can right-click the Windows icon and select Disk Management from the menu.

Step 2. Right-click the partition you want to hide, then select change drive letter and paths…

Step 3. When the «Change Drive Letter and Paths for X» appears, choose the partition and click the Remove button.

Step 4. Click Yes to confirm the operation.

Now, the partition is hidden and can not be read. If you want to find and access the partition, continue to see how to unhide the partition from Disk Management.

How to Unhide partition on Windows Server:

Step 1. Open Disk Management on the computer (Check methods above.)

Step 2. Right-click the unallocated space and select Change Drive Letter and Paths…

Step 3. Click the Add… button.

Step 4. Assign a drive letter and click OK.

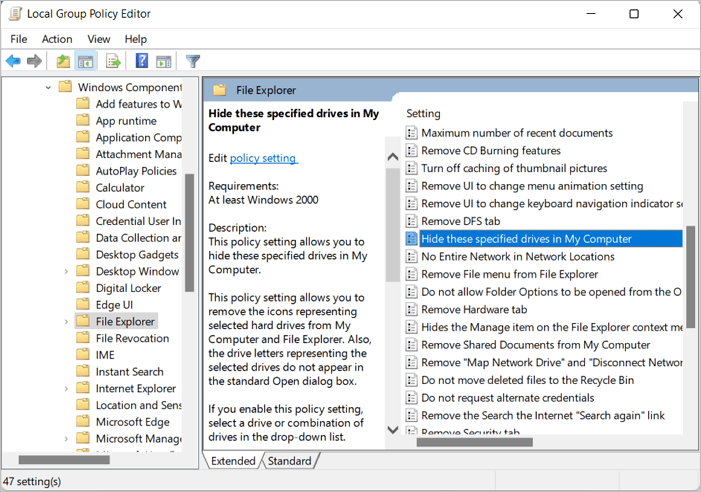

2 — How to Hide or Unhide Partition on Hard Disk by Group Policy Editor

Step 1. Press Windows + R to open the Run box. Type gpedit.msc and click OK.

Step 2. Go to User Configuration > Administrative Templates > Windows Components > File Explorer. Go to the right panel and click «Hide these specified drives in My Computer.»

Step 3. Click Enabled, then check Options to select the drive for restriction.

Note: Some users reflect that the box only has the option to restrict A, B, C, D. If you want to hide other drives instead of A, B, C, D, try disk management or other third-party software.

Step 4. Click Apply > OK.

Go back to This PC. Right-click and choose «Refresh.» Your partition will hide.

Unhide from Group Policy Editor:

Step 1. Open Group Policy Editor again. Follow path: User Configuration > Windows Components > File Explorer. Choose «Hide these specified drives in my computer.»

Step 2. Open the box under the Options section and select «Do not restrict drives.»

Step 3. Click Apply > OK.

3 — Hide or Unhide Hard Drive Partition with EaseUS Partition Master

Less than four steps, a stunning software, EaseUS Partition Master, can hide or unhide partitions in 3 steps. All operations can be pend before you decide to apply. Without worrying about choosing the wrong partition, this drive hider tool will remind you at once.

Have a try at this free software:

EaseUS Partition Master Enterprise

Your trustworthy Windows Server disk manager.

- Extend System drive, combine/split partitions.

- Clone disk, migrate OS to HDD/SSD.

- Convert MBR to GPT, GPT to MBR, no data loss.

- 1-click adjust disk layout, create volumes at one time.

24/7 Tech Chat

Free Inquiry

Detailed Steps to Hide or Unhide Partitions:

Option 1 — Hide Partition

- Right-click the partition, and choose «Advanced». Select «Hide» from the drop-down menu.

- Then you will see a window showing the notification. Read the instructions and click «Yes» to continue.

- Click the «Execute 1 Task(s)» button in the top-left corner. Then, click «Apply» to hide your partition.

Option 2 — Unhide Partition

- Right-click the partition you want to view and access. choose «Advanced» and select «Unhide» from the drop-down menu.

- Read the instructions and click «Yes» to continue.

- Click the «Execute 1 Task(s)» button in the top-left corner. Check the pending operations, then click «Apply» to unhide the partition on Windows 11/10/8/7.

24/7 Tech Chat

Free Inquiry

4 — Run CMD to Hide and Unhide Partitions on Windows Server

Step 1. Type CMD on the search box. Right-click it and choose Run As Administrator.

Step 2. Enter the following commands and press Enter.

list volume

select volume *

remove letter * (* stands the partition you want to hide.)

Unhide partition by CMD:

Open CMD and enter commands:

list volume

select volume *

assign letter *

Exit

Final Thoughts

In this tutorial, we’ve introduced four methods to hide your confidential files on a Windows server computer. EaseUS Partition Master is the easiest way to protect your materials.

24/7 Tech Chat

Free Inquiry

Updated by

Daisy on Sep 22, 2022

Why Hide and Unhide Hard Drive Partition in Windows Server?

User case from YouTube:

Hi, I want to hide the partition through disk management. Will my data inside the disk will be deleted if I remove and add the letter again? Is it safe to hide through this process as my data is very precious……if any app/game is installed in the disk which I am going to hide, will appear in the windows search bar?…I don’t want to download 100gb of game again.

A secret place also exists on the computer for personal users, storing your homework, project, game, etc. The materials they want to hide for enterprise-level people related to data storage, applications, and communications.

Note: The methods on this tutorial also worked on Windows 11/10/8.1/8/7. No data deletes. If you hide the external disk, remove it, and connect to another computer, it becomes visible on another PC. Re-set again if you need it.

This article will show you four easy methods to hide or unhide partition on a hard disk. After applying this way, the disk partition will not appear in the Windows File Explorer.

| Workable Solutions | Step-by-step Troubleshooting |

|---|---|

| 1 — How to Hide A Partition with Disk Management | Press Windows + R shortcut key, then type diskmgmt.msc…Full steps |

| 2 — How to Hide or Unhide Partition on Hard Disk by Group Policy Editor | Press Windows + R to open the Run box. Type gpedit.msc…Full steps |

| 3 — Hide or Unhide Hard Drive Partition with EaseUS Partition Master | Open EaseUS Partition Master, try «Hide Partition» feature…Full steps |

| 4 — Run CMD to Hide and Unhide Partitions on Windows Server | Type CMD on the search box. Right-click it and choose «Run As Administrator»…Full steps |

1 — How to Hide A Partition with Disk Management

Windows built-in tool, Disk Management, performs well to hide partition in simple steps. But it would be best if you were careful to avoid partition deleted by mistake.

Step 1. Press Windows + R shortcut key, then type diskmgmt.msc and click OK. Or you can right-click the Windows icon and select Disk Management from the menu.

Step 2. Right-click the partition you want to hide, then select change drive letter and paths…

Step 3. When the «Change Drive Letter and Paths for X» appears, choose the partition and click the Remove button.

Step 4. Click Yes to confirm the operation.

Now, the partition is hidden and can not be read. If you want to find and access the partition, continue to see how to unhide the partition from Disk Management.

How to Unhide partition on Windows Server:

Step 1. Open Disk Management on the computer (Check methods above.)

Step 2. Right-click the unallocated space and select Change Drive Letter and Paths…

Step 3. Click the Add… button.

Step 4. Assign a drive letter and click OK.

2 — How to Hide or Unhide Partition on Hard Disk by Group Policy Editor

Step 1. Press Windows + R to open the Run box. Type gpedit.msc and click OK.

Step 2. Go to User Configuration > Administrative Templates > Windows Components > File Explorer. Go to the right panel and click «Hide these specified drives in My Computer.»

Step 3. Click Enabled, then check Options to select the drive for restriction.

Note: Some users reflect that the box only has the option to restrict A, B, C, D. If you want to hide other drives instead of A, B, C, D, try disk management or other third-party software.

Step 4. Click Apply > OK.

Go back to This PC. Right-click and choose «Refresh.» Your partition will hide.

Unhide from Group Policy Editor:

Step 1. Open Group Policy Editor again. Follow path: User Configuration > Windows Components > File Explorer. Choose «Hide these specified drives in my computer.»

Step 2. Open the box under the Options section and select «Do not restrict drives.»

Step 3. Click Apply > OK.

3 — Hide or Unhide Hard Drive Partition with EaseUS Partition Master

Less than four steps, a stunning software, EaseUS Partition Master, can hide or unhide partitions in 3 steps. All operations can be pend before you decide to apply. Without worrying about choosing the wrong partition, this drive hider tool will remind you at once.

Have a try at this free software:

EaseUS Partition Master Enterprise

Your trustworthy Windows Server disk manager.

- Extend System drive, combine/split partitions.

- Clone disk, migrate OS to HDD/SSD.

- Convert MBR to GPT, GPT to MBR, no data loss.

- 1-click adjust disk layout, create volumes at one time.

24/7 Tech Chat

Free Inquiry

Detailed Steps to Hide or Unhide Partitions:

Option 1 — Hide Partition

- Right-click the partition, and choose «Advanced». Select «Hide» from the drop-down menu.

- Then you will see a window showing the notification. Read the instructions and click «Yes» to continue.

- Click the «Execute 1 Task(s)» button in the top-left corner. Then, click «Apply» to hide your partition.

Option 2 — Unhide Partition

- Right-click the partition you want to view and access. choose «Advanced» and select «Unhide» from the drop-down menu.

- Read the instructions and click «Yes» to continue.

- Click the «Execute 1 Task(s)» button in the top-left corner. Check the pending operations, then click «Apply» to unhide the partition on Windows 11/10/8/7.

24/7 Tech Chat

Free Inquiry

4 — Run CMD to Hide and Unhide Partitions on Windows Server

Step 1. Type CMD on the search box. Right-click it and choose Run As Administrator.

Step 2. Enter the following commands and press Enter.

list volume

select volume *

remove letter * (* stands the partition you want to hide.)

Unhide partition by CMD:

Open CMD and enter commands:

list volume

select volume *

assign letter *

Exit

Final Thoughts

In this tutorial, we’ve introduced four methods to hide your confidential files on a Windows server computer. EaseUS Partition Master is the easiest way to protect your materials.

24/7 Tech Chat

Free Inquiry

Технология Access-based Enumeration (ABE — Перечисление на основании доступа) позволяет на общих сетевых ресурсах (шарах) скрыть от пользователей файлы и папки, к которым у них отсутствует права доступа на чтение на уровне NTFS. Тем самым можно обеспечить дополнительную конфиденциальность данных, хранящихся в сетевом каталоге (за счет скрытия структуры и имен каталогов и файлов), улучшить юзабилити для пользователя, которому в процессе работы с сетевым каталогом не будет отображаться лишняя информация (тем более доступ к которой у него все равно отсутствует) и, самое главное, оградим системного администратора от постоянных вопросов пользователей «почему меня не пускает в эту папку!!». Попробуем детальнее разобраться в этой технологии и особенностях ее настройки и использования в различных версиях Windows.

Содержание:

- Особенности доступа к общим сетевым папкам Windows

- Ограничения Access Based Enumeration

- Использование ABE в Windows Server 2008 / 2008 R2

- Настройка Access Based Enumeration в Windows Server 2012 R2/ 2016

- Настройка Access Based Enumeration в Windows Server 2003

- Управление ABE из командной строки

- Управление Access Based Enumeration с помощью PowerShell

- Access-Based Enumeration в Windows 10 / 8.1 / 7

Особенности доступа к общим сетевым папкам Windows

Одним из недостатков сетевых папок Windows является тот факт, что по-умолчанию все пользователи при просмотре содержимого общей папки могли, как минимум, видеть ее структуру и список содержащихся в ней файлов и каталогов, в том числе тех, доступ к которым на уровне NTFS у них отсутствует (при попытке открыть такой файл или папку пользователь получает ошибку доступа «Доступ запрещен / Access Denied»). Так почему бы не скрыть от пользователя те каталоги и файлы, к которым у него все равно нет доступа? Помочь в этой задаче должна технология Access Based Enumeration (ABE). Включив ABE на общей сетевой папке можно добиться того, чтобы разные пользователи видели различный список каталогов и файлов в одной и той же сетевой шаре, основанный индивидуальных правах доступа пользователя к этим папкам (ACL).

Каким образом происходит взаимодействие между клиентом и сервером при обращении к общей папке:

- Клиент обращается к серверу с запросом на доступ к интересующему его каталогу в общей сетевой папке;

- Служба LanmanServer на сервере проверяет, есть ли у пользователя права доступа к данному каталогу на уровне разрешений файловой системе NTFS;

- Если доступ разрешен (просмотр содержимого/чтение/запись), пользователь видит список содержимого каталога;

- Затем пользователь по такой же схеме может открыть конкретный файл или вложенный каталог (вы можете посмотреть, кто открыл конкретный файл в сетевой папке так). Если доступа к папке нет, пользователь получает соответствующее уведомление.

Из этой схемы ясно, что сервер сначала показывает пользователю все содержимое папки, а проверку прав доступа на конкретный объект осуществляет только после попытки доступа к его содержимому.

Функционал Access Based Enumeration (ABE) позволяет реализовать проверку прав доступа на объекты файловой системы до того, как пользователю отправляется список содержимого папки. Следовательно, в конечный список будут попадать только те объекты, к которым у пользователя есть хотя бы права Read на уровне NTFS, а все недоступные ресурсы просто не отображаются (скрываются).

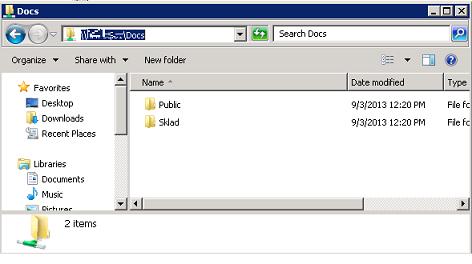

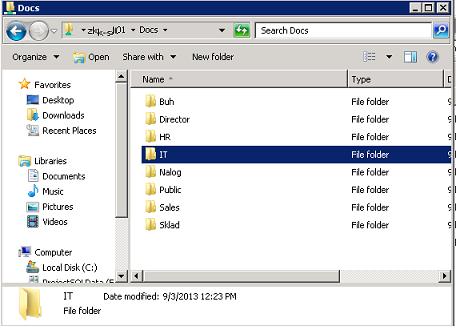

Т.е. пользователь одного отдела (например, склада) в одном и том же сетевом каталоге (\filesrv1docs) будет видеть один список папок и файлов. Как вы видите, у пользователя отображаются только две папки: Public и Sklad.

У пользователей другого департамента, например, ИТ (которые включены в другую группу безопасности Windows), отображается другой список вложенных каталогов. Помимо каталогов Public и Sklad у данных пользователей в сетевой папке видны еще 6 директорий.

Основной недостаток использования ABE на файловых серверах – дополнительная нагрузка на сервер. Особенно это можно почувствовать на высоконагруженных файловых серверах. Чем больше количество объектов в просматриваемом каталоге, и чем больше количество пользователей открывают файлы на нем, тем больше задержка. По заявлению Microsoft в случае наличия в отображаемом каталоге 15000 объектов (файлов и каталогов), скорость открытия папки замедляется на 1-3 секунды. Именно поэтому, при проектировании структуры общих папок, рекомендуется уделить большое внимание созданию четкой и иерархической структуры подпапок, в этом случае замедление скорости открытия каталогов будет незаметным.

Примечание. Стоит понимать, что Access Based Enumeration не скрывает от пользователя сам список общих сетевых ресурсов (шар) на файловом сервере, а действует только по отношению к их содержимому. Если нужно скрыть от пользователя именно сетевую папку, необходимо в конец названия общей папки добавить символ $.

Управлять ABE можно из командной строки (утилита abecmd.exe), из графического интерфейса, PowerShell или через специальный API.

Ограничения Access Based Enumeration

Access-based Enumeration в Windows не работает в случаях:

- Если в качестве файл-сервера используется Windows XP или Windows Server 2003 без Service Pack;

- При локальном просмотре каталогов (непосредственно с сервера). Например, пользователь, подключившись к RDS серверу будет видеть все локальные папки, если данный сервер используется и в качестве файлового сервера);

- Для членов локальной группы администраторов файлового сервера (они всегда видят полный список файлов).

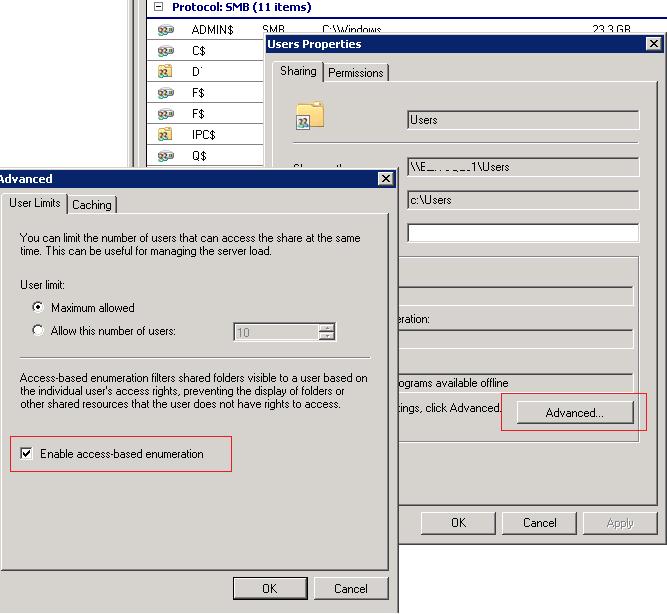

Использование ABE в Windows Server 2008 / 2008 R2

В Windows Server 2008/R2 для использования функционала Access Based Enumeration никаких дополнительных компонентов устанавливать не нужно, т.к. возможность управления функционалом ABE уже встроена в графический интерфейс Windows. Чтобы включить Access-based Enumeration для конкретной папки в Windows Server 2008/2008 R2, откройте mmc консоль управления Share and Storage Management (Start –> Programs –> Administrative Tools ->Share and Storage Management). Перейдите в окно свойств нужной шары. Затем перейдите в окно расширенных настроек (кнопка Advanced) и включите опцию Enable access-based enumeration.

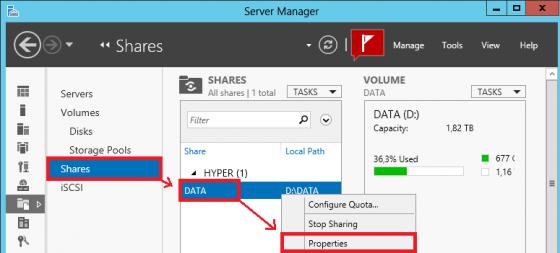

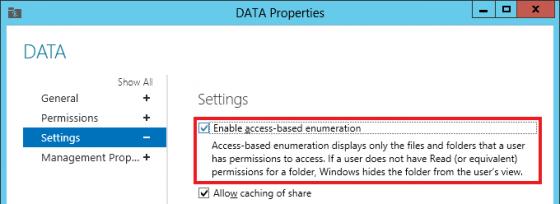

Настройка Access Based Enumeration в Windows Server 2012 R2/ 2016

Настройка ABE в Windows Server 2012 R2 / 2016 также выполняется просто. Чтобы включить Access Based Enumeration необходимо сначала, естественно, установить роль файлового сервера (File And Storage Services), а затем в консоли Server Manager перейти в свойства общей папки.

И в разделе Settings включить опцию Enable access-based enumeration.

Настройка Access Based Enumeration в Windows Server 2003

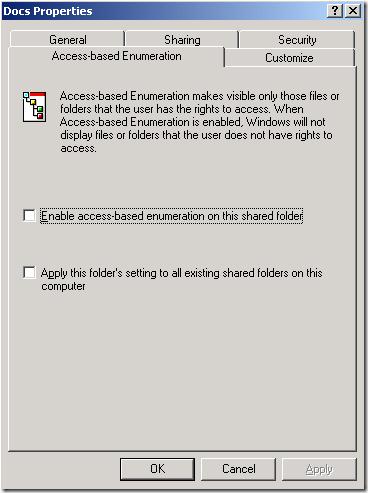

В Windows Server 2003 (снята с поддержки) технология ABE стала поддерживаться начиная с Service Pack1. Чтобы включить Access-based Enumeration в Windows Server 2003 SP1 (и выше), нужно скачать и установить пакет _http://www.microsoft.com/en-us/download/details.aspx?id=17510. В процессе установки необходимо указать, нужно ли автоматически включить ABE для всех общих папок на сервере, либо настройка будет проводиться в индивидуальном порядке. Если выбран второй пункт, то после окончания установки пакета, в свойствах общих папок появится новая вкладка Access-based Enumeration.

Чтобы активировать ABE для конкретной папки, включите в ее свойствах опцию Enable access-based enumeration on this shared folder.

Также отметим, что в Windows 2003 поддерживается использование Access Based Enumeration на основе DFS, однако настроить его можно только из командной строки с помощью утилиты cacls.

Управление ABE из командной строки

Настройками Access-based Enumeration можно управлять из командной строки при помощи утилиты Abecmd.exe. Данная утилита входит в пакет Access-based Enumeration для Windows Server 2003 SP1 (ссылка выше).

Утилита Abecmd.exe позволяет активировать ABE сразу для всех каталогов или же персонально. Следующая команда включит Access-Based Enumeration сразу для всех шар:

abecmd /enable /all

Или для конкретной папки (например, шары с именем Docs):

abecmd /enable Docs

Управление Access Based Enumeration с помощью PowerShell

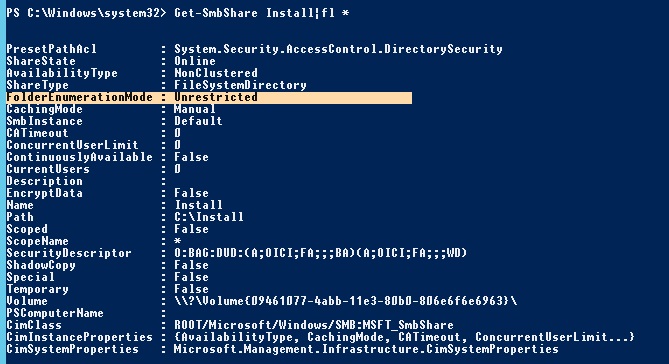

Для управления настройками Access Based Enumeration для конкретных папок можно использовать PowerShell модуль SMBShare (установлен по-умолчанию в Windows 10/8.1 и Windows Server 2016/ 2012 R2). Выведем свойства конкретной сетевой папки:

Get-SmbShare Install|fl *

Обратите внимание на значение атрибута FolderEnumerationMode. В нашем случае его значение – Unrestricted. Это означает, что ABE отключен для этой папки.

Можно проверить статус ABE для всех сетевых папок сервера:

Get-SmbShare | Select-Object Name,FolderEnumerationMode

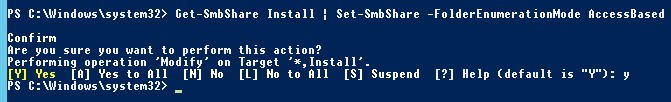

Чтобы включить ABE для папки, выполните:

Get-SmbShare Install | Set-SmbShare -FolderEnumerationMode AccessBased

Вы можете включить Access Based Enumeration для всех опубликованных сетевых папок (в том числе административных шар ADMIN$, C$, E$, IPC$), выполните:

Get-SmbShare Install | Set-SmbShare -FolderEnumerationMode AccessBased

Чтобы отключить ABE, выполните:

Get-SmbShare Install | Set-SmbShare -FolderEnumerationMode Unrestricted

Access-Based Enumeration в Windows 10 / 8.1 / 7

Многим пользователем, особенно в домашних сетях, также хотелось бы иметь возможность воспользоваться функционалом Access-Based Enumeration. Проблема заключается в том, что в клиентских ОС Microsoft отсутствует как графический, так и командный интерфейс управления «Перечислением на основе доступа».

В Windows 10 (Server 2016) и Windows 8.1 (Server 2012R2) для управления Access-based Enumeration можно использовать PowerShell (см. раздел выше). В более старых версиях Windows, вам необходимо установить последнюю версию PowerShell (>= 5.0) или использовать утилиту abecmd.exe из пакета для Windows Server 2003, прекрасно работает и на клиентских ОС. Т.к. пакет Windows Server 2003 Access-based Enumeration на Windows 10 / 8.1 / 7 не устанавливается, придется сначала установить его на Windows Server 2003, а затем скопировать его из каталога C:windowssystem32 в такой же каталог на клиенте. После этого включить ABE можно по сценарию с командной строкой, описанному выше.

Примечание. В корпоративной среде ABE замечательно сочетается с папками DFS, скрывая от пользователя «ненужные» папки и предоставляя более удобную структуру дерева общих папок. Включить ABE на пространстве имен DFS можно с помощью консоли DFS Management или утилиты dfsutil.exe:

dfsutil property abde enable \<namespace root>

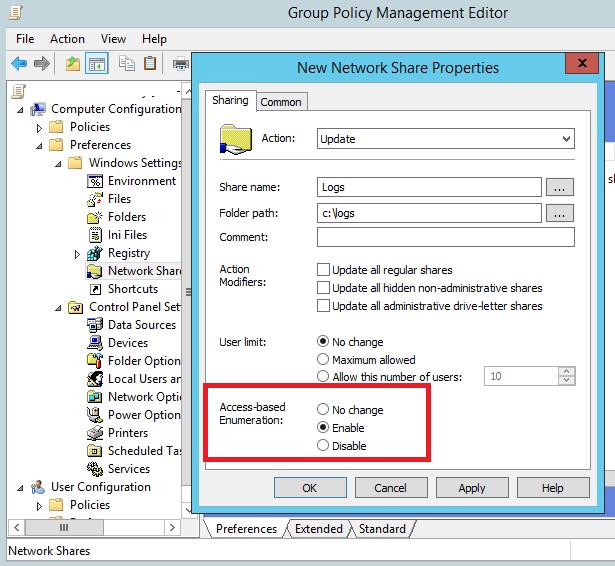

Кроме того, вы можете включать ABE на компьютерах домена AD с помощью групповых политик. Для этого используется GPP в секции: Computer Configuration -> Preferences -> Windows Settings -> Network Shares).

Как вы видите, в свойствах сетевой папки есть опция Access-Based Enumeration, если изменить значение на Enable, для всех общих папок, созданных с помощью данной GPO будет включен режим ABE.

Parallels Parallels Remote Application Server (RAS) представляет из себя RDP с человеческим лицом, но некоторые его фишки должны быть настроены на стороне Windows Server (либо в виртуальных машинах, которые вы используете). Под катом рекомендации Матвея Коровина из команды техподдержки Parallels о настройках Windows Server при использовании RAS.

Ниже будут представлены групповые политики, которые смогут сделать ваш Parallels RAS (или просто сервер терминалов) более удобным и безопасным. Для более целевого использования приведенных ниже конфигураций, рекомендуем создать отдельную группу пользователей Parallels RAS и применять групповые политики именно к ней.

Часть первая. «Запрещательная»

Прячем элементы эксплорера (Диски, кнопка «Пуск» и тд)

По умолчанию при подключении к терминальному серверу виртуальной машине пользователь, добавленный в группу «Пользователи удаленного рабочего стола» увидит полностью функциональный рабочий стол.

Локальные диски будут ему видны и часто доступны. Согласитесь, это неплохая дыра в безопасности, если пользователь даже со своими лимитированными правами будет иметь возможность доступа к локальным дискам и файлам на удаленном сервере.

Даже если установить правильное разграничение доступа и тем самым обезопасить себя пугливый юзверь все равно будет путать диски терминального сервера со своими локальными дисками и в ужасе звонить в тех поддержку. Наилучшим решением такой ситуации будет спрятать локальные диски терминального сервера от пытливого взора энд юзера.

Расположение групповой политики:

User ConfigurationPoliciesAdministrative TemplatesWindows ComponentsWindows Explorer

И измените значение следующих опций:

• Hide these specified drives in My Computer — изменив значение этой опции, вы можете убрать упоминание конкретных дисков из меню компьютера и всех связанных меню, однако это не запрещает доступ к дискам. Если пользователь задаст абсолютный адрес диска, то он откроется.

• Prevent access to drives from My Computer — запретить доступ к конкретным дискам. При включении этой опции доступ к дискам будет ограничен, но диски будут отображены в file explorer.

Что еще можно спрятать от пользователя, используя эту групповую политику:

• Remove Run menu from Start Menu – при активации убирает кнопку «Пуск» из меню

• Remove Search button from Windows Explorer – здесь все просто: поиск в эксплорере будет недоступен

• Disable Windows Explorer’s default context menu – это функция лишает пользователя возможности вызывать менюшку правым кликом мыши (можно купить старых мышек от мака и сэкономить на одной кнопке)

После написания этой части проснулась просто-таки депутатская страсть к запретам. На этом фоне стоит рассказать вам, какими способами можно запретить пользователю все.

И так поехали:

Запрещаем использование командной строки (даже если пользователь сможет открыть CMD ему останется просто любоваться черным окошком с уведомлением о запрете доступа)

Расположение групповой политики:

User Configuration → Policies → Administrative Templates → System → Prevent access to the command promt.

Меняем значение на enabled.

Опция Disable the command prompt script processing also запрещает пользователю выполнять скрипты.

Есть один нюанс: если у вас настроены логон скрипты при включении этой опции, они выполняться не будут.

Убираем кнопки выключения перезагрузки сна (будет обидно, если удаленный пользователь случайно выключит терминальный сервер)

Расположение групповой политики:

User Configuration → Administrative Templates → Start Menu and Taskbar → Remove and prevent access to the Shut Down, Restart, Sleep, and Hibernate Commands

При включении этой опции пользователь сможет только заблокировать сессию или разлогиниться из нее.

Запрещаем Автозапуск «Управление сервером» при логине

Расположение групповой политики:

Computer Configuration → Policies → Administrative Templates → System → Server Manager → Do not display Server Manager automatically at logon

Меняем значение на enabled.

Запрещаем запуск PowerShell

Расположение групповой политики:

User Configuration → Policies → Administrative Templates → System → Don’t run specified Windows applications

Включаем эту политику и добавляем туда следующие приложения

powershell.exe and powershell_ise.exe

Этой политикой можно запретить запуск любых установленных (а также не установленных) приложений.

Прячем элементы панели управления

Расположение групповой политики:

User Configuration → Administrative Templates → Control Panel → Show only specified Control Panel items.

При включении этой политики все элементы панели управления будут скрыты от пользователя. Если пользователю должны быть доступны какие-либо элементы, добавьте их в исключения.

Запрещаем запуск редактора реестра

Расположение групповой политики:

User Configuration → Policies → Administrative Templates → System → Prevent access to registry editing tools

Меняем значение на enabled.

Запрещаем все

Логичным завершением этой части статьи будет рассказ о том, как запретить пользователям все. Есть мнение, что пользователь должен подключиться к удаленному рабочему столу, посмотреть на него и, убедившись в торжестве технического прогресса, отключиться.

Для достижения этой цели нам нужно создать групповую политику добавления дополнительных ключей в реестре Windows:

Расположение групповой политики:

User ConfigurationPreferences Windows SettingsRegistry

Кликаем правой кнопкой мыши по Registry затем New затем Registry item

Добавляем новый REG_DWORD параметр RestrictRun со значением 1 в ключ реестра

HKCUSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorer

Теперь пользователю запрещено запускать любые приложения кроме системных.

Как запретить ему пользоваться CMD и Power Shell описано выше.

Если вы все-таки решите (исключительно по доброте душевной) разрешить пользователям запуск каких-либо приложений, их нужно будет добавить в «разрешительный список» путем создания в ключе

HKCUSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorerRestrictRun

Значением типа string, используя порядковый номер разрешаемой программы в качестве имени (нумерация как это не странно начинается с 1), и именем разрешаемой программы в качестве значения.

Пример:

HKCUSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorerRestrictRun]

String Name:«1»=«notepad.exe»

String Name «2»=«calc.exe»

При такой конфигурации пользователь сможет запустить только блокнот и калькулятор.

На этом хочется закончить «Запрещательную» часть. Конечно, можно упомянуть еще некоторое количество «Низя», но все это настраивается через Parallels Client и встроенные политики Parallels RAS.

Часть вторая. «Время и прочая романтика»

Установка временных лимитов для удаленных сессий

Бывает, что пользователь запускает приложение в фоне и может даже не пользоваться им. Если для обычных приложений это не страшно, то запущенное в фоне опубликованное приложение / рабочий стол занимает лицензию, а лицензии, как бы дико это не звучало для России, стоят денег.

Для решения этого вопроса умные люди из Microsoft придумали различные статусы терминальных сессий и временные лимиты для них.

Какие бывают статусы терминальных сессий:

Active – сессия активна и в ней что-то происходит. Пользователь двигает мышкой, нажимает на кнопки и создает имитацию бурной деятельности

IDLE – соединение есть, сессия запущена, приложение работает, но пользователь активности не проявляет

Disconnected – пользователь нажал крестик и отключился. Объяснять конечному пользователю, что за зверь логоф и чем он питается — бесполезно.

Наиболее целесообразно устанавливать временные рамки на IDLE и Disconnected сессий.

В них ничего не происходит, а лицензии занимаются.

Добиться этого мы можем опять-таки, используя групповые политики.

Расположение групповой политики:

User Configuration → Policies → Administrative Templates Administrative Templates → Windows Components → Remote Desktop Services → Remote Desktop Session Host → Session Time Limits

В этой ветке есть несколько опций. Давайте разберем их все:

Set time limit for active but idle Remote Desktop Services sessions

Максимальное время работы для Active сессий.

Set time limit for active Remote Desktop Services sessions

Максимальное время работы для IDLE сессий.

Set time limit for disconnected sessions

Максимальное время работы для disconnected сессий.

End session when time limits are reached

Если установить эту политику в Enabled статус, то по достижению временного лимита сессии будут завершаться, а не отключаться.

Настройка временных лимитов – важный шаг для оптимизации работы сервера и оптимизации затрат на ПО.

Установка времени логина для пользователей или скажем нет переработкам

У каждого из нас есть рабочий день, а также утро, вечер и ночь. Но Британские (или Мальтийские) ученые недавно выяснили, что от работы, оказывается, можно заболеть или даже умереть. Работа — это очень сильный и опасный наркотик, поэтому в ярой заботе о любимых пользователях мы должны ограничить им время, когда они могут логиниться на сервер. А то надумают тоже работать из дома, отпуска и по выходным. И помогут нам в этом не групповые политики. Настройка времени работы находится в свойствах пользователя. Где-то далеко в начале этой статьи я упоминал, что все манипуляции лучше производить со специально созданной группой пользователей Parallels RAS, так вот, на примере этой группы мы и разберем, как установить часы работы.

Идем в левый нижний угол нашего экрана, нажимаем кнопку пуск и печатаем dsa.msc

Откроется всеми любимая оснастка Active Directory Users and Computers.

Найдите созданную вами группу пользователей Parallels RAS кликните по ней правой кнопкой мыши и зайдите в свойства. Во вкладке Account будет опция Logon Hours в которой нужно выбрать разрешенные и запрещенные часы работы для группы.

Итог этого раздела:

1. Вы великолепны

2. Жизни пользователей спасены от переработки

Часть третья. «Интерактивная»

Используя опубликованные ресурсы, часто приходится не только запрещать все подряд на сервере, но и перенаправлять в удаленную сессию локальные ресурсы. И если с принтерами, сканерами, дисками, звуком и COM портами никаких сложностей не возникнет, Parallels RAS прекрасно их перенаправляет без дополнительных настроек со стороны Windows, то с перенаправлением USB устройств и веб камер все не так просто.

Для перенаправления данного типа оборудования нужно, чтобы звезды сошлись в правильном порядке не только на сервере, но и на клиентской машине:

На компьютере пользователя измените следующую групповую политику:

Computer Configuration → Administrative Templates → Windows Components → Remote Desktop Services → Remote Desktop Connection Client → RemoteFX USB Device Redirection

Присвойте ей значение Enabled

Теперь в свойствах Parallels клиента (Connection Properties → Local Resources) вы сможете выбрать, какое именно из подключенных USB устройств должно быть перенаправлено на сервер.

Примечание: USB устройство может быть задействовано либо в опубликованном приложении, либо на локальном компьютере, но не одновременно и там, и там.

На стороне сервера необходимо установить драйверы и все необходимое ПО для работы USB устройства. К сожалению, универсального драйвера для всего подряд человечество еще не придумало.

На этом хотелось бы завершить обзор настроек Windows, которые будут важны для работы Parallels RAS.

З.Ы. Таких длинных текстов писать не доводилось давно, отсюда огромная благодарность всем тем, кто осилил эту статью.

In some cases, you may require hiding the C drive from ordinary users like students from a university campus. This tutorial is specifically written for this purpose. It has following the two parts and it assumes you are familiar with creating OU’s (Organisational Units).

- Creating a Group Policy Object or GPO and then.

- Link a GPO to OU.

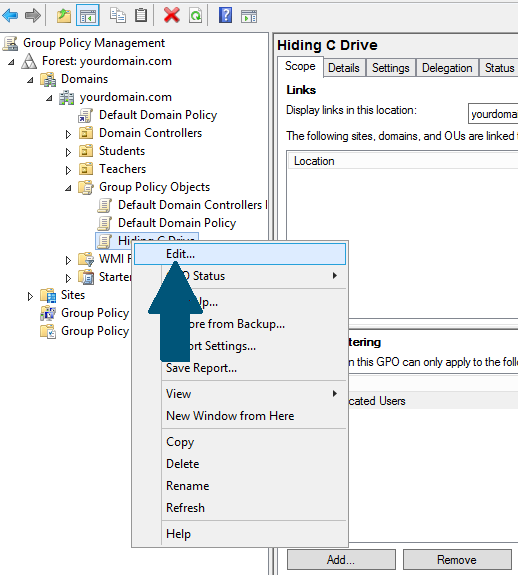

Creating a Group Policy Object

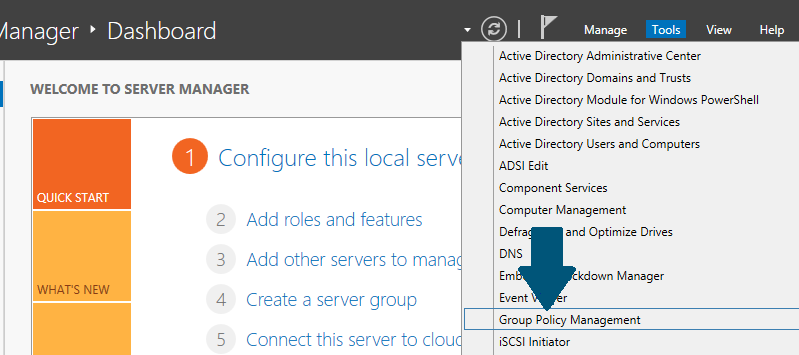

Step 1: Open server manager dashboard and click Group Policy Management.

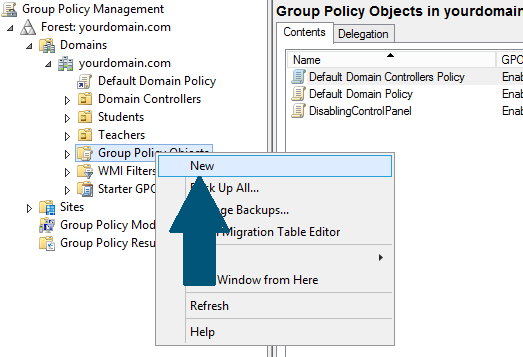

Step 2: Expand the Tree: <domain name> node and right-click Group Policy Objects. Click New.

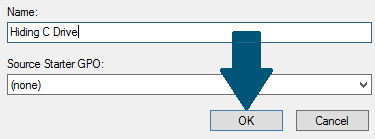

Step 3: Provide a meaningful name and click OK.

Step 4: Right-click the GPO (Group Policy Object) you created in above step and click Edit.

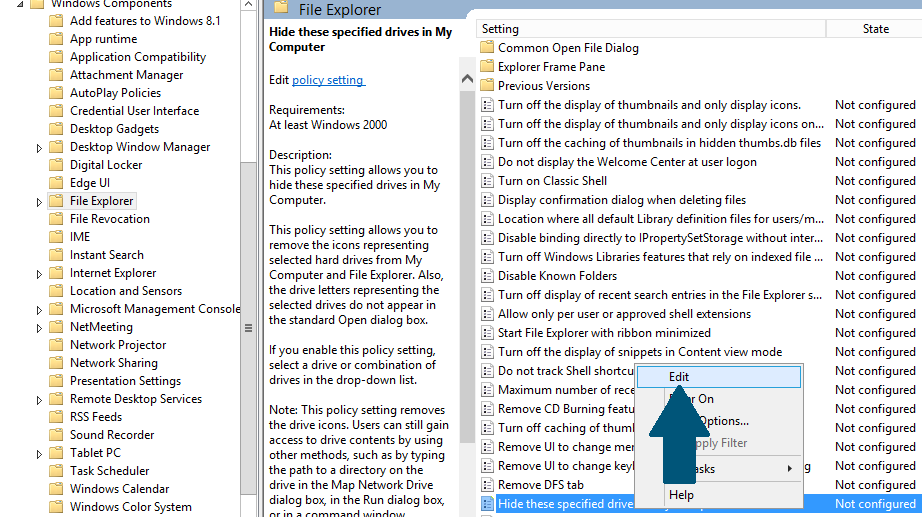

Step 5: Go to User Configuration > Administrative Template > Windows Components > File Explorer. Right-click Hide these specified drives in My Computer and click Edit.

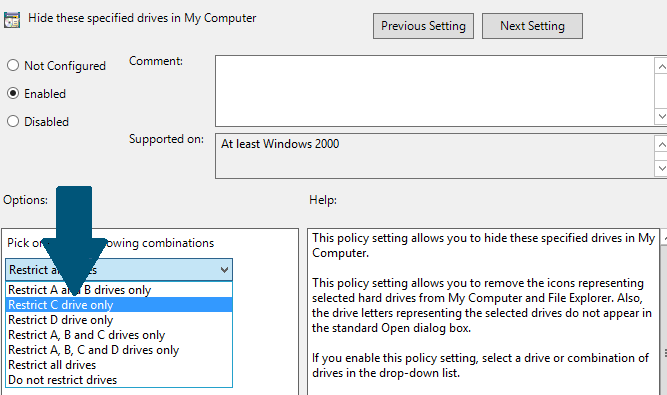

Step 6: Choose Restrict C drive only and click Apply and then OK.

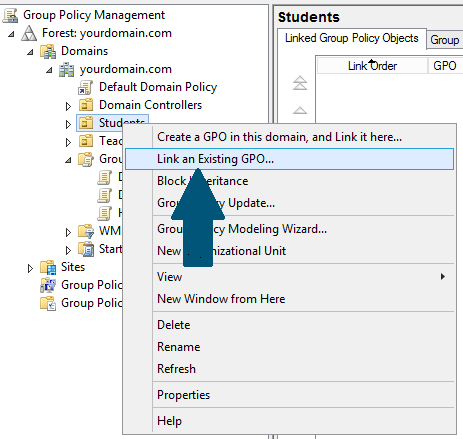

Linking a GPO (GroupPolicy Object) to an OU (Organisational Unit)

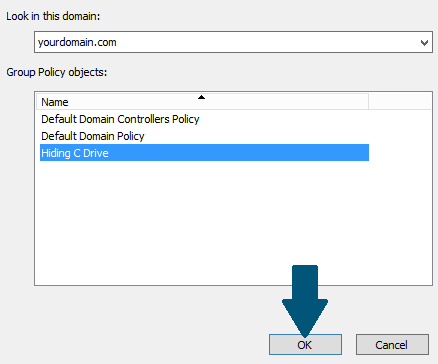

Step 1: Right-click the OU (In my case it is Students) you need to apply the policy and click Link an Existing GPO.

Step 2: Choose the GPO you created in above steps and click OK and you are done.

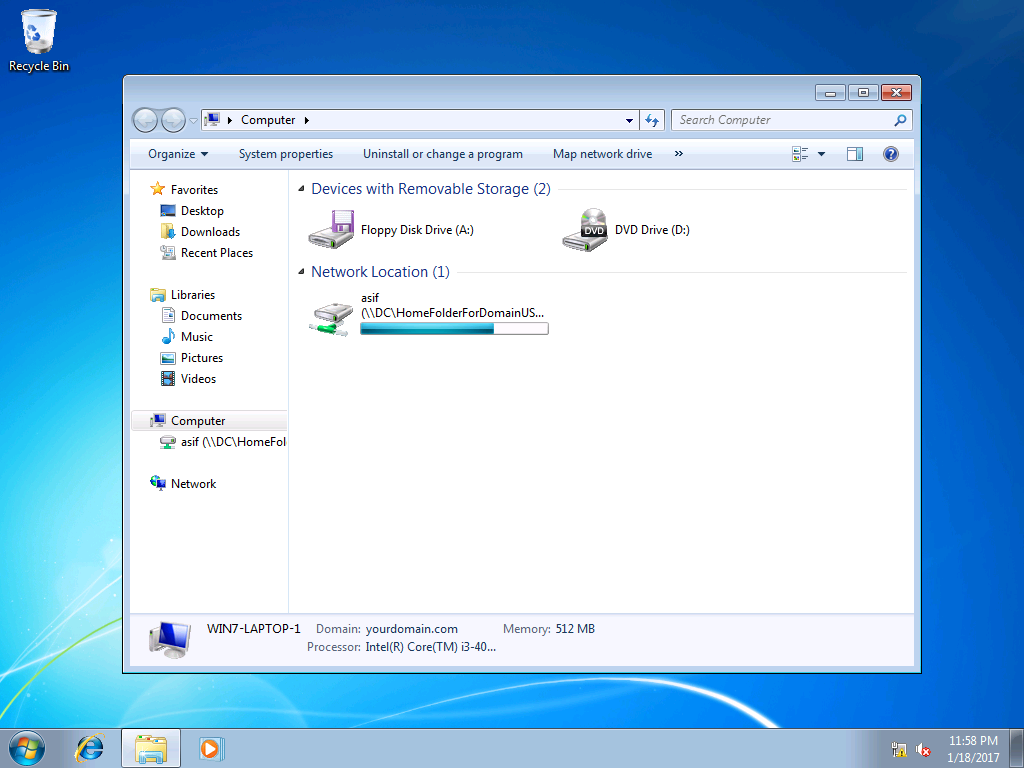

Testing the Group Policy

Step 1: Login to a client machine with a user and you will notice there is no C drive in My Computer. Make sure the user is from OU you chose in above steps.

После развёртывания новой фермы RD Connection Broker на базе Windows Server 2012 R2 встаёт вопрос настройки пользовательского окружения на серверах RD Session Host. В целом общий процесс настройки почти полностью совпадает с тем, что уже описывалось ранее в заметке Remote Desktop Services — Настраиваем пользовательский интерфейс на серверах RD Session Host. Исключением является лишь пара пунктов, которые будут здесь описаны.

***

Метод описанный в пункте Скрываем излишние папки в профиле пользователя применительно к Windows Server 2012 R2 работать не будет. Вместо него воспользуемся вариантом, описанным здесь Windows 8 Forums — This PC — Add or Remove «Folders» in Windows 8.1

Видимостью рабочих папок пользователя можно управлять с помощью наличия под-ключей в ключе реестра HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionExplorerMyComputerNameSpace , где каждый отдельный ключ отвечает за какую-то папку, в частности:

{1CF1260C-4DD0-4ebb-811F-33C572699FDE} — Музыка

{374DE290-123F-4565-9164-39C4925E467B} — Загрузки

{3ADD1653-EB32-4cb0-BBD7-DFA0ABB5ACCA} — Изображения

{A0953C92-50DC-43bf-BE83-3742FED03C9C} — Видео

{A8CDFF1C-4878-43be-B5FD-F8091C1C60D0} — Документы

{B4BFCC3A-DB2C-424C-B029-7FE99A87C641} — Рабочий стол

Предположим мы хотим удалить папки “Музыка”, “Загрузки” и “Видео”. Для этого нам можно либо вручную удалить соответствующие ключи реестра, либо создать GPP, удаляющие эти ключи (если нужно одинаково конфигурировать несколько серверов). Например, создадим для этой цели параметры GPP в разделе Computer ConfigurationPreferencesWindows SettingsRegistry

Соответствующие параметры для удобства объединены в группу, которая в нашем примере называется WS-2012R2. В свойствах этой группы параметров сделано нацеливание на семейство ОС – Windows Server 2012 R2 Family. Результат виден сразу после применения GPO (перезагрузка ОС при этом не требуется):

***

Метод описанный ранее в пункте Настраиваем стартовый экран Windows применительно к Windows Server 2012 R2 работать вполне возможно и будет, но более правильно использовать другой метод, доступный в новой ОС для управления стартовым экраном (Start Screen) Windows и описанный в документе Customize Windows 8.1 Start Screens by Using Group Policy:

1) После того, как на все сервера RD Session Host установлено и настроено однотипное программное обеспечение, входим на любой из этих серверов и настраиваем стартовый экран Windows в том виде, в котором мы хотим его представить всем пользователям без возможности последующей модификации.

2) Все сделанные настройки стартового экрана сохраняются на общедоступный сетевой ресурс в формате XML с помощью PowerShell командлета Export-StartLayout

Export-StartLayout -Path "\holding.comRDS-SettingsSTARTSCREENStartScreenSettings.xml" -As XML

Если интересно заглянуть в результирующий XML файл, может потребоваться какой-нибудь текстовый редактор с подсветкой синтаксиса XML и автоматическим форматированием, например Notepad++ с плагином XML Tools

3) Указать путь к выгруженным настройкам стартового экрана можно с помощью параметра групповых политик Start Screen Layout в разделе User ConfigurationPoliciesAdministrative TemplatesStart Menu and Taskbar

Однако если для разных категорий пользователей требуются разные настройки стартового экрана, то можно более гибко сконфигурировать этот параметр с помощью Group Policy preferences (GPP). Для этого в разделе GPP User ConfigurationPreferencesWindows SettingsRegistry

нам потребуется настроить параметры LockedStartLayout и StartLayoutFile в ключе реестра

HKEY_CURRENT_USERSoftwarePoliciesMicrosoftWindowsExplorer

Первый ключ будет отвечать за блокирование возможности изменения настроек стартового экрана, а второй будет указывать месторасположение ранее выгруженного XML файла настроек.

Однако при централизованной раздаче настроек стартового экрана, как и в прошлой версии ОС, отображаться будут только те приложения, которые используют хорошо известные AppID (см.выгруженный файл XML).

Интересную информацию по этому вопросу можно найти например в заметке Windows 8.1 Start Screen – Behind the Scenes. Отсюда можно почерпнуть, что в ряде случаев в составе AppID используются идентификаторы известных папок описанных в документе Dev Center — Desktop — KNOWNFOLDERID. Эксперименты с размещением как ярлыков так и самих исполняемых файлов в указанных каталогах с последующей подменой GUID папок AppID в XML-файле настроек стартового экрана желаемого результата не дали. Фактически могу констатировать, что метод описанный в статье применительно к Windows Server 2012 R2 не работает.

В ходе разного рода экспериментов в руки так же попала одна интересная утилита — OblyTile v0.9.9 . Она позволяет создавать плитки стартового экрана с форсированным назначением для всех пользователей системы, но опять же, она не умеет размещать эти плитки в нужных группировках. И опять же, несмотря на то, что здесь есть такая хорошая штука как экспорт и импорт плиток, эти функции не получится использовать для полноценного копирования плиток между разными серверами, так как при экспорте плиток теряется связь с AppID исходной системы.

Поэтому, по существу вопроса, в плане управляемости плитками стартового экрана в новой ОС принципиально ничего не изменилось, что на мой взгляд, весьма печально, так как стартовый экран никак не получается использовать как отправную точку доступа пользователей ко всем ресурсам, как это было например со старым добрым меню “Пуск”.