При администрировании сервера терминалов, особенно, когда на нем работают удаленные сотрудники в специализированных программах или даже просто в 1С, возникает необходимость подключиться к сессии пользователя для различных работ (обслуживание и диагностика ПО, консультация/обучение и т.п.).

Данная технология полноценно работает в Windows Server 2012 R2 и называется — Теневая копия. Если у вас установлена и используется для сервера удаленных рабочих столов MS Windows Server 2012, то знайте — данная опция не реализована в данной версии ОС. Тем не мене в обоих случаях (2012 и 2012 R2) есть прекрасная возможность использовать дополнительное средство удаленного администрирования и поддержки пользователей — «Удаленный помощник«. Устанавливается стандартным способом (через Диспетчер управления серверами-Добавить роли и компоненты):

После установки «Удаленный Помощник» необходимо выполнить следующие настройки групповых политик на настраиваемом сервере:

- Конфигурация компьютераАдминистративные шаблоныСлужбы удаленных рабочих столовУзел сеансов удаленных рабочих столовПодключенияРазрешить пользователям удаленное подключение с использованием служб удаленных рабочих столов — включить

- Конфигурация компьютераАдминистративные шаблоныСлужбы удаленных рабочих столовУзел сеансов удаленных рабочих столовПодключенияУстановить правила удаленного управления для пользовательских сеансов удаленных рабочих столов — выбрать нужны вариант

- Конфигурация компьютераАдминистративные шаблоныСистемаУдаленный помощникНастроить предупреждающие сообщения

- Конфигурация компьютераАдминистративные шаблоныСистемаУдаленный помощникНастроить запрашиваемую удаленную помощь

- Конфигурация компьютераАдминистративные шаблоныСистемаУдаленный помощникНастроить предлагаемую удаленную помощь

Настройка Удаленного помощника на сервер MS Windows Server 2012 / 2012 R2 завершена.

Сегодня мы объясним, чем развертывание RDS Session Host на Windows Server 2012 R2 отличается от более ранних версий Windows Server и расскажем о доступных опциях развертывания. Remote Desktop Services на Windows Server значительно усовершенствовались за последнее время, но остается, тем не менее, много непонятного по причине множества вовлеченных в процесс компонентов. RD Session Host-ы выполняют всю грязную работу, обслуживая терминальные сессии пользователей. Однако даже при самом примитивном сценарии обязательно использование RD Connection Broker (посредника подключений к удаленному рабочему столу). Еще до того, как вы запланируете развертывание служб удаленного рабочего стола, стоит ознакомиться с его ролью.

RD Connection Broker

Когда сеанс удаленного рабочего стола отключается, приложения в сеансе пользователя продолжают работать. Для отслеживания сеансов пользователей RD Connection Broker (Посредник подключений удаленного рабочего стола) хранит такую информацию, как название хост-сервера сеансов удаленных рабочих столов, где проходит каждая сессия, состояние сессии и ее идентификатор, а также информация о подключенных пользователях в каждой сессии. Эта информация используется для подключения пользователей к существующим сеансам на серверах RD Session Host (терминальные сервера Windows). При создании новой сессии RD Connection Broker-ы также играют свою роль путем подключения пользователей к серверам RD Session Host по мере загрузки.

Начиная с Windows Server 2012, посредники подключений к удаленному рабочему столу не только хранят данные о пользовательских сессиях, но и информацию о конфигурации. Посредник подключений к удаленным рабочим столам использует внутреннюю базу данных Windows для сохранения сессии и информации о конфигурации, кроме случаев, когда установлен режим высокой доступности (HA), где используется сервер SQL 2008 R2 (или более поздняя версия).

Посредник подключений к удаленному рабочему столу требует домен Active Directory, но не может быть установлен на контроллере домена (DC). Можно развернуть службы удаленного рабочего стола в рабочей группе с помощью установки роли сервера, хотя при этом теряется возможность централизованного управления, пульты управления и функционал удаленных приложений Remoteapp.

Централизованная публикация приложений

В Windows Server 2012 также введен концепт коллекций (collections). В Windows Server 2008 R2 требовалось, чтобы системные администраторы публиковали приложения для каждого RD Session Host в индивидуальном порядке. Теперь посредник подключений к удаленному рабочему столу хранит информацию о конфигурации.

Опции развертывания: быстрая и стандартная

Ключ к пониманию того, как развернуть RDS на Windows Server 2012 R2 в понимании того, что недостаточно установки роли RD Session Host. Диспетчер серверов обеспечивает специальный режим развертывания для установки RDS, таким образом все необходимые компоненты установлены в нужных местах, чтобы делает развертывание простым и быстрым.

Службы удаленного рабочего стола на Windows Server 2012 R2

В мастере добавления ролей и компонентов (Add Roles and Features Wizard) в диспетчере серверов есть специальная опция установки, установка служб удаленных рабочих столов (Remote Desktop Services installation), которую необходимо выбрать при развертывании служб удаленных рабочих столов. Формулировка при этом варианте немного смущает, но опция позволяет устанавливать хосты сеансов удаленных рабочих столов без развертывания полной инфраструктуры виртуальных ПК (virtual desktop infrastructure — VDI).

Стандартное развертывание — это модель развертывания по умолчанию, и если вы действительно хотите установить все необходимые роли на одном сервере, что не является лучшей практикой, то стоит выбрать эту опцию. Быстрая установка (Quick Start) может быть полезна в сценариях тестирования или в небольших филиалах, где есть только один доступный сервер.

Стандартное развертывание позволяет установить RD Connection Broker, RD Session Host и RD Web Access на одном сервере или на нескольких серверах, что является наиболее вероятным сценарием развертывания в производственной среде. Посредник подключений к удаленному рабочему столу включает внутреннюю базу данных Windows, RD Session Host и RD Web Access roles. Все это является обязательным, но RD Gateway играет факультативную роль. RD Web Access предоставляет пользователям доступ к RemoteApps или рабочим столам из меню «Пуск» или с веб-портала. Если вы хотите использовать RDS больше, чем в течение 120-дневного пробного периода, вам потребуется дополнительно устанавливать роль лицензирования удаленных рабочих столов.

Консоли управления

Все необходимые консоли управления можно найти в диспетчере серверов на сервере, где установлен посредник подключений к удаленным рабочим столам, за исключением RD Gateway и RD Licensing.

Установка служб удаленного рабочего стола на Windows Server 2012 R2

Здесь мы расскажем о стандартной модели развертывания, которая позволяет распределить роли серверов удаленного рабочего стола или установить их для одного сервера.

Стандартное развертывание — это модель развертывания по умолчанию, и даже при том условии, что для демонстрации будут установлены три роли сервера на один сервер, это не лучшее решение. Внутренняя база данных Windows устанавливается как часть процесса для поддержки роли посредника подключений к удаленному рабочему столу, также как и некоторые компоненты IIS для RD Web Access, которые обеспечивают доступ к RemoteApps или рабочим столам из меню «Пуск» или с веб-портала.

Лицензирование

При желании использовать развернутые службы удаленного рабочего стола более чем в течение 120-дневного тестового периода необходимо установить роль RD Licensing, добавить лицензию, зарегистрировать сервер лицензирования с Active Directory, а затем добавить RD Licensing в RDS-инфраструктуру. RD Licensing устанавливается также, как любая другая роль, поэтому нет необходимости использовать специальную опцию развертывания в диспетчере серверов.

Развертывание служб удаленного рабочего стола

Серверы, которые вы планируете использовать в своем RDS-развертывании, должны быть добавлены в Пул Серверов (Server Pool) в диспетчере серверов перед началом процесса. Вам потребуется домен Active Directory domain и аккаунт, у которого есть разрешение на установку ролей сервера на выбранный сервер (серверы). Дополнительно может быть установлена роль посредника подключений к удаленному рабочему столу на контроллер домена.

- Откройте Диспетчер серверов;

- Выберите «Добавить роли и компоненты» в меню управления;

- В Мастере добавления ролей и компонентов нажмите «Далее» на экране «Перед началом установки» (Before You Begin).

- На экране «Выберите тип установки» выберите «Установка служб удаленного рабочего стола» и нажмите «Далее»;

- На экране «Выберите тип развертывания» выберите «Стандартное» и нажмите «Далее».

Стандартное или быстрое развертывание

- На экране «Выберите сценарий развертывания» выберите развертывание серверов сеансов (Session-based desktop deployment) и нажмите «Далее».

- На экране обзора служб ролей (Review role services) отметьте службы ролей для установки и нажмите «Далее».

Роли служб удаленных рабочих столов

- На экране определения сервера посредника подключений к удаленному рабочему столу кликните дважды на сервер в пуле серверов для того, чтобы добавить его в список выбранных. Это тот сервер, на который будет установлена роль посредника подключений к удаленному рабочему столу. Нажмите «Далее».

Выберите сервер из пула серверов

- На экране определения сервера RD Web Access повторите предыдущий шаг, чтобы добавить сервер в Selected, или поставьте галочку в «Установить службу роли RD Web Access на сервер посредника подключений к удаленному рабочему столу» (Install the RD Web Access role service on the RD Connection Broker server), если вы хотите установить эту роль на тот же сервер, что и посредника подключений к удаленному рабочему столу. Нажмите «Далее». continue.

- На экране определения серверов RD Session Host выберите один или более серверов из пула серверов, кликнув дважды или с помощью выбора мышью и нажатия на стрелку в центре диалогового окна.

- На экране подтверждения нажмите «Перезапустить сервер автоматически, если необходимо» (Restart the destination server automatically if required) и нажмите «Развернуть».

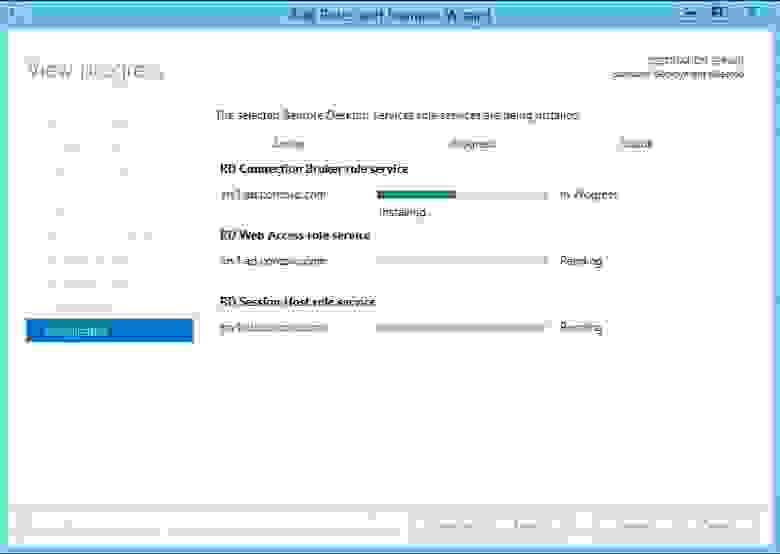

- Когда 3 роли сервера будут установлены, нажмите «Закрыть» на экране хода развертывания (View progress).

Ход развертывания

Теперь необходимо залогиниться на сервере, где установлена роль посредника подключений к удаленному рабочему столу, открыть Диспетчер серверов и нажать «Службы удаленного рабочего стола» (Remote Desktop Services) в списке опций слева, чтобы увидеть информацию по вашему

RDS-развертыванию

.

Дашборд служб удаленного рабочего стола в Диспетчере серверов

Команды cmd:

Query Session — список сессий

Mstsc.exe /shadow:sessionID /control /noConsentPrompt

http://winitpro.ru/index.php/2014/02/12/rds-shadow-v-windows-2012-r2/

Спешим поделиться хорошей новостью: Microsoft вернула функционал Remote Desktop Shadowing в Windows Server 2012 R2 и Windows 8.1! Напомним, что режим Shadow (теневой сеанс) – может использовать администратором для просмотра и управления активной терминальной сессией любого пользователя. Этот режим работы поддерживается практически с первых версий терминального сервера Microsoft и неожиданно был убран в релизе Windows Server 2012 (связано с переносом стека rdp из режима ядра в пользовательский режим).

Кроме того, у режима RD Shadow и rdp клиента появился ряд новых интересных возможностей. Полный список опций rdp клиента mstsc.exe, определяющих возможность удаленного подключения к сессии конечного пользователя:

Mstsc.exe [/shadow:sessionID [/v:Servername] [/control] [/noConsentPrompt]]

/shadow:ID – подключится к терминальной сессии с указанным ID

/v:servername – имя терминального сервера (если не задано, используется текущий)

/control – возможность взаимодействия с сеансом пользователя (если не указано, используется режим просмотра сессии пользователя).

/noConsentPrompt – не запрашивать у пользователя подтверждение на подключение к сессии

Ограничения теневых сеансов RDS в Windows 2012 R2

- Подключаться к чужим сессиям может только администратор сервера. Делегировать эти права обычным пользователем нельзя

- RDS Shadow не будет работать в сетях на базе рабочих групп

Remote Desktop Shadow — работа в GUI

Подключиться к сессии пользователя можно с помощью утилиты mstsc.exe или непосредственно из консоли Server Manager. Для этого в консоли Server Manager откройте коллекцию QuickSessionCollection.

Щелкнув по сессии интересующего пользователя, выберите в контекстном меню Shadow.

Появится окно параметров теневого подключения. Возможен просмотр (View) и управление (Control) сессией. Кроме того можно включить опцию Prompt for user consent (запросить согласие на подключение у пользователя).

Если выбрана опция «Запросить подтверждение», в сессии у пользователя появится запрос:

Winitproadministrator is requesting to view your session remotely. Do you accept the request?

Если пользователь подтвердит, подключение, администратор увидит его рабочий стол и сможет взаимодействовать с ним.

Совет. Для отключения от сессии пользователя и выхода из shadow-режима нужно нажать ALT+* на рабочей станции или Ctrl+* на терминальном сервере (если не заданы альтернативные комбинации).

Если же пользователь отклонит подключение, появится окно:

Shadow Error: The operator or administrator has refused the request

Если же попытаться подключится к сессии пользователя без запроса подтверждения, появится ошибка, сообщающая что такое поведение настроено групповой политикой:

Shadow Error: The Group Policy setting is configured to require the user’s consent. Verify the configuration of the policy settings.

Параметры удаленного управлениями терминальными сессиями пользователя настраиваются политиками Set rules for remote control of Remote Desktop Services user sessions, которые находится в разделе Policies -> Administrative Templates -> Windows components -> Remote Desktop Services -> Remote Session Host -> Connections в пользовательской и «компьютерной» секциях GPO.

Этой политикой можно настроить следующие варианты подключения по RD Shadow:

- No remote contol allowed – удаленное управление запрещено

- Full Control with users’s permission — полный контроль с разрешения пользователя

- Full Control without users’s permission – полный контроль без разрешения пользователя

- View Session with users’s permission – наблюдение за сеансом с подтверждением

- View Session without users’s permission – наблюдение за сеансом без подтверждения

RDS Shadow из Powershell

Воспользоваться функционалом Remote Desktop Services Shadow можно и из Powershell.

В первую очередь покажем, как получить список сессий на терминальном сервере (сесии пользователей будут сгруппированы в группы в зависимости от их статуса):

Get-RDUserSession | ft Username, UnifiedSessionId, SessionState, HostServer, ApplicationType -GroupBy Sessionstate

На данном сервере мы обнаружили три активных терминальных сессии. Подключимся к сессии пользователя с ID сессии 3:

0. Оглавление

- Добавление пользователя

- Изменение настроек пользователя

1. Добавление пользователя

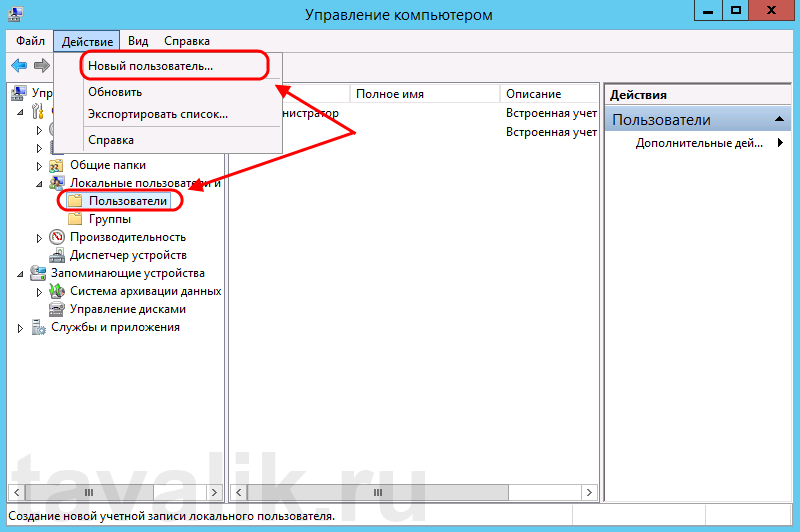

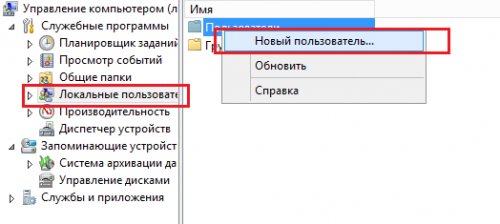

Запускаем оснастку «Управление компьютером» (Computer Management). Сделать это можно кликнув правой кнопкой мыши по меню «Пуск» (Start) и выбрав в меню «Управление компьютером» (Computer Management).

Или же выполнив команду compmgmt.msc. (Нажать комбинацию клавиш Win + R, в окне «Выполнить» (Run) ввести команду в поле «Открыть» (Open) и нажать «ОК«)

В открывшемся окне раскрываем вкладку «Служебные программы» (System Tools), затем «Локальные пользователи» (Local Users and Groups) и выделив вкладку «Пользователи» (Users) выбираем «Новый пользователь…» (New User…) в меню «Действие» (Action).

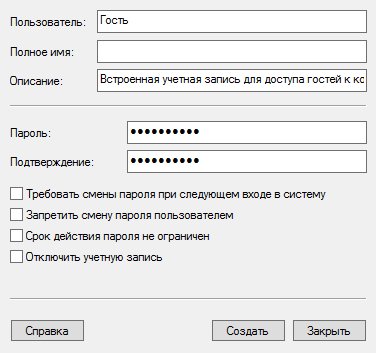

Откроется окно создания нового пользователя (New User). Впишем имя пользователя (имя, которое будет использоваться для входа в систему) в графе «Пользователь» (User name), полное имя (будет показываться на экране приветствия) в поле «Полное имя» (Full name) и описание учетной записи в поле «Описание» (Description). Затем дважды введем пароль для создаваемого пользователя. По умолчанию пароль должен отвечать политики надежности паролей. О том как изменить данную политику читайте в статье Изменение политики паролей в Windows Server 2012 R2.

Рекомендую сразу записать введенный пароль в отведенное для хранение паролей место. Для этих целей удобно использовать специальные менеджеры паролей, например бесплатную программу KeePass.

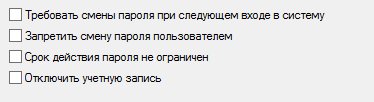

Далее снимем флаг «Требовать смены пароля при следующем входе в систему» (User must change password at next logon) если требуется оставить введенный только что пароль. В противном случае пользователю придется сменить пароль при первом входе в систему.

Установим флаг «Запретить смену пароля пользователем» (User cannot change password) если хотим лишить пользователя данного права.

Установим флаг «Срок действия пароля не ограничен» (Password never expires) если нет необходимости в периодической смене паролей.

Флаг «Отключить учетную запись» (Account is disabled) отвечает за возможность входа пользователя в систему. Оставляем неизменным.

Нажимаем «Создать» (Create) чтобы создать нового пользователя системы.

2. Изменение настроек пользователя

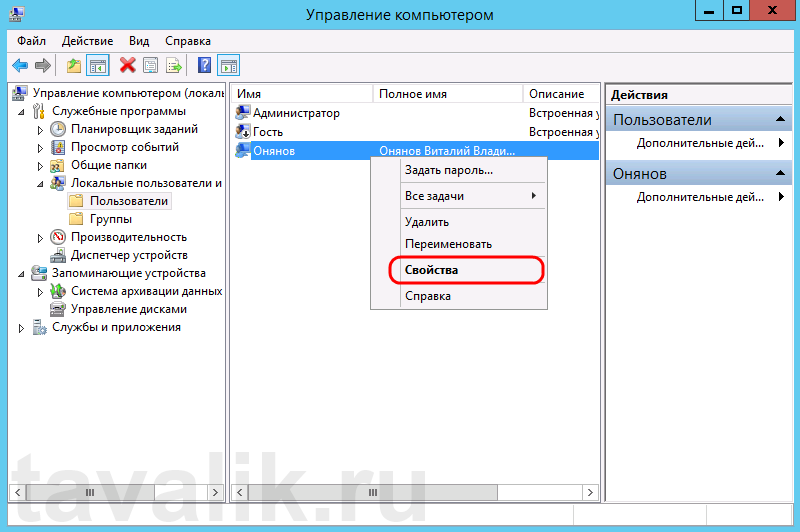

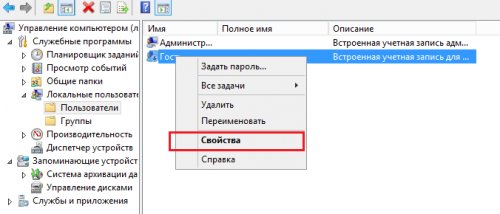

Добавленного только что пользователя мы найдем в таблице пользователей системы на вкладке «Пользователи» (Users) оснастки «Управление компьютером» (Computer Management). Для того чтобы изменить настройки пользователя, необходимо в таблице кликнуть по нему правой кнопкой мыши и в контекстном меню выбрать пункт «Свойства» (Properties).

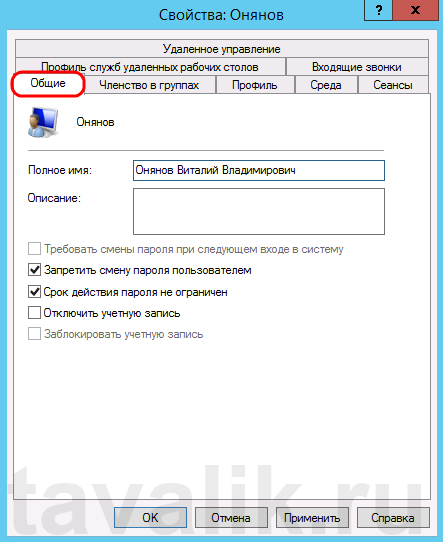

Откроется окно свойств выбранного пользователя. Пробежимся по наиболее часто используемым настройкам.

На вкладке «Общие» (General) можно изменить параметры, которые мы задавали при добавлении пользователя.

На вкладке «Членство в группах» (Member of) можно увидеть участником каких групп является данный пользователь. Кроме того, здесь можно добавить пользователя в группу или удалить его из выбранной группы.

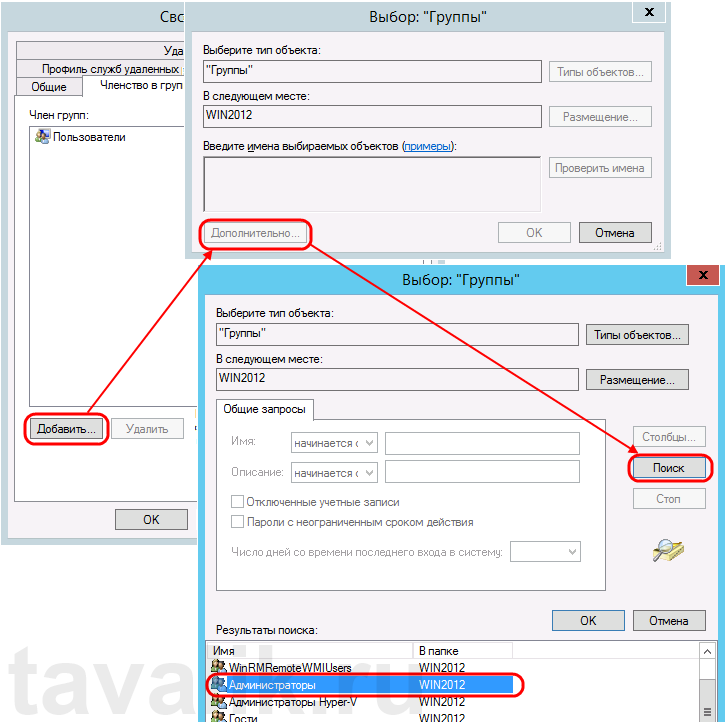

Например, чтобы сделать пользователя администратором сервера, его необходимо добавить в группу «Администраторы» (Administrators). Для этого нажмем кнопку «Добавить…» (Add…), находящуюся под списком групп, в открывшемся окне выбора группы нажмем «Дополнительно…» (Advanced…) и затем кнопку «Поиск» (Find Now) в окне подбора групп. Выделим необходимую группу в таблице результатов поиска (в нашем случае это группа «Администраторы» (Administrators)) и завершим выбор нажав «ОК» во всех открытых окнах.

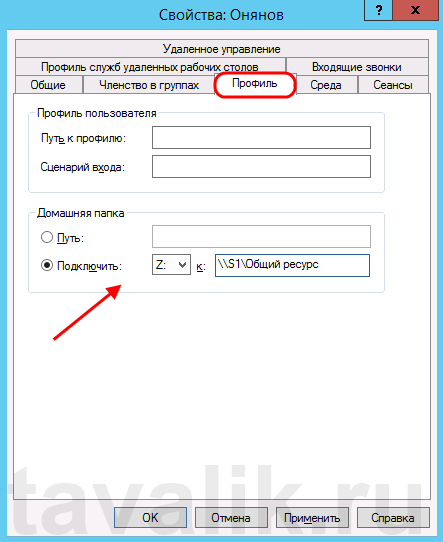

На вкладке «Профиль» (Profile) можно задать путь к профилю пользователя (Profile Path), сценарий входа (Logon script), а также подключить сетевой диск, который будет автоматически подключаться при входе пользователя в систему. Для этого установим переключатель «Домашняя папка» (Home folder) в «Подключить:» (Connect:), выберем букву сетевого диска и укажем путь к ресурсу, где будут располагаться файлы. Это может быть локальный путь к папке или сетевой ресурс.

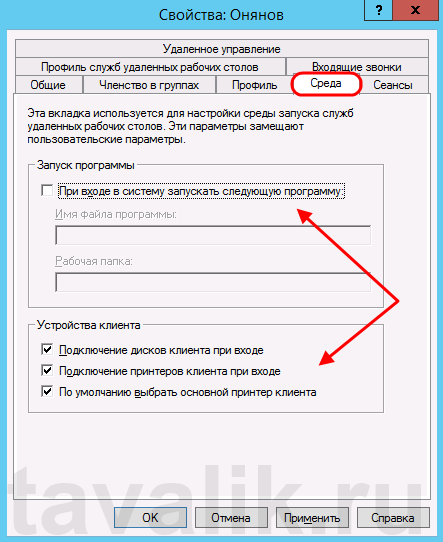

На вкладке «Среда» (Environment) возможно указать программу, которая будет запускаться автоматически при входе пользователя через службу удаленных рабочих столов. В этом режиме работы другие программы и рабочий стол пользователю будут недоступны.

Также здесь можно разрешить/запретить подключение дисков клиента при входе (Connect client drivers at logon), подключение принтеров клиента при входе (Connect client printers at logon) и переопределить основной принтер клиента (Default to main client printer) при работе через удаленных рабочий стол, установив/сняв соответствующие флаги на форме.

На вкладке «Сеансы» (Sessions) можно установить параметры тайм-аута и повторного подключения при работе через службу удаленных рабочих столов.

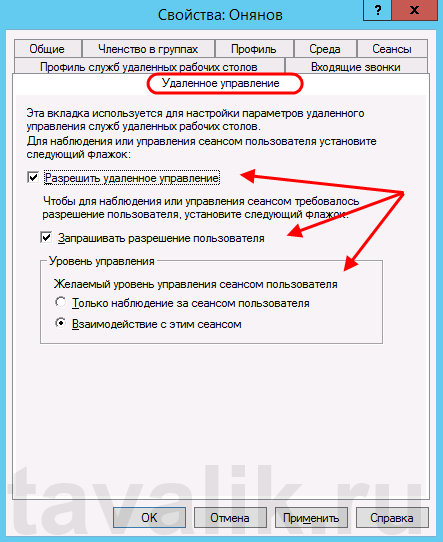

Вкладка «Удаленное управление» (Remote control) используется для настройки параметров удаленного управления сеансом пользователя при работе через службу удаленных рабочих столов.

Удаленный рабочий стол применяется для дистанционного администрирования системы. Для его настройки нужно сделать, буквально, несколько шагов.

Как включить

Настройка доступа

Ограничения

Доступ из Интернет

Включение

1. Открываем сведения о системе. В Windows Server 2012 R2 / 2016 или 10 кликаем правой кнопкой мыши по Пуск и выбираем Система.

В Windows Server 2012 / 8 и ниже открываем проводник или меню Пуск. Кликаем правой кнопкой по Компьютер и выбираем Свойства.

2. Настраиваем удаленный рабочий стол. В меню слева кликаем по Настройка удаленного доступа.

В открывшемся окне ставим переключатель в положение Разрешить удаленные подключения к этому компьютеру.

* желательно, если будет установлен флажок Разрешить подключение только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети. Но если компьютер, с которого мы будем заходить с устаревшей операционной системой, это может вызвать проблемы.

Предоставление доступа

Очень важно, чтобы у пользователя был установлен пароль. Без него зайти в систему с использованием RDP будет невозможно — это программное ограничение. Поэтому всем учетным записям ставим пароли.

У пользователей с правами администратора права на использование удаленного стола есть по умолчанию. Чтобы обычная учетная запись могла использоваться для удаленного входа в систему, добавьте ее в группу Пользователи удаленного рабочего стола. Для этого открываем консоль управления компьютером (команда compmgmt.msc) — переходим по разделам Служебные программы — Локальные пользователи и группы — Группы и кликаем дважды по Пользователи удаленного рабочего стола:

В открывшемся окне добавляем необходимых пользователей.

Для проверки правильности настроек, используйте программу Подключение к удаленному рабочему столу (находится в меню Пуск или вызывается командой mstsc) на любом другом компьютере в сети.

Ограничение по количеству пользователей

По умолчанию, в серверных операционных системах Windows разрешено подключение для одновременно двух пользователей. Чтобы несколько пользователей (больше 2-х) могли использовать удаленный стол, необходима установка роли удаленных рабочих столов (терминального сервера) и активации терминальных лицензий — подробнее, читайте в инструкции Установка и настройка терминального сервера на Windows Server.

В пользовательских системах (Windows 10 / 8 / 7) разрешено подключение только одному пользователю. Это лицензионное ограничение. В сети Интернет можно найти патчи для его снятия и предоставления возможности подключаться удаленным рабочим столом для нескольких пользователей. Однако, это нарушение лицензионного соглашения.

Доступ через глобальную сеть (Интернет)

Для возможности подключения по RDP из вне необходим статический внешний IP-адрес. Его можно заказать у Интернет провайдера, стоимость услуги, примерно, 150 рублей в месяц (некоторые поставщики могут предоставлять бесплатно). Для подключения нужно использовать полученный внешний IP.

Если компьютер подключен к Интернету напрямую, никаких дополнительных действий не потребуется. Если мы подключены через NAT (роутер), необходима настройка проброса портов. Пример того, как это можно сделать на Mikrotik.

Была ли полезна вам эта инструкция?

Да Нет

Задача,

которая в Windows Server 2008 R2 решалась несколькими кликами мышки, в Windows Server 2012 R2 стала несколько нетривиальна, а именно:

предоставить права пользователю для отправки сообщений, сброса подвисших терминальных сессий и т.д., не давая ему административных прав на сервере и в домене. Windows Server 2008 R2 все эти настройки производились во вкладке «Безопасность» свойств подключения

«RDP-Tcp» консоли «Конфигурация узла сеансов удаленных рабочих столов». В Windows Server 2012 R2 такой консоли нет, соответственно подход к настройке делегирования полномочий видоизменился. С использованием PowerShell и поставщика инструментария управления

Windows (WMI) служб удаленных рабочих столов Windows Server 2012 R2 будет решена эта типовая задача.

Итак,

Первым делом необходимо создать новую группу, локальную на сервере, либо в домене, в которую будут входить пользователи с делегированными полномочиями.

На каждом сервере с ролью Узла сеансов удаленных рабочих столов(RDSH) необходимо выполнить следующую команду:

для локальной группы на сервере

wmic

/namespace:\rootCIMV2TerminalServices

PATH Win32_TSPermissionsSetting WHERE

(TerminalName

=«RDP-Tcp»)

CALL AddAccount

«ServerNameGroup»,2

для доменной группы

wmic /namespace:\rootCIMV2TerminalServices

PATH Win32_TSPermissionsSetting WHERE

(TerminalName

=«RDP-Tcp»)

CALL AddAccount

«DomainGroup»,2

где, ServerName — имя Вашего сервера, Domain — имя Вашего домена,

Group — имя локальной или доменной группы

После выполнения этих команд, пользователи получат разрешения, которые приведены в таблице.

| Разрешение | Возможности | Permission | Capability | Value | Meaning |

| Запрос сведений | Запрос сведений о сеансах и серверах Узел сеансов удаленных рабочих столов | Query Information |

Query sessions and RD Session Host servers for information | WINSTATION_QUERY

|

Permission to query information about a session. |

| Установка сведений | Настройка свойств подключения | Set Information | Configure properties of the connection | WINSTATION_SET

|

Permission to modify connection parameters. |

| Удаленное управление | Просмотр или активное управление сеансом другого пользователя | Remote Control | View or actively control another user’s session | WINSTATION_SHADOW

|

Permission to shadow or remotely control another user’s session. |

| «Вход» | Вход в сеанс на сервере Узел сеансов удаленных рабочих столов | Logon | Log on to a session on the RD Session Host server | WINSTATION_LOGON

|

Permission to log on to a session on the server. |

| Выход из системы | Выход пользователя из сеанса | Logoff | Log off a user from a session | WINSTATION_LOGOFF

|

Permission to log off a user from a session. |

| Сообщение | Отправка сообщения сеансу пользователя | Message | Send a message to a user session | WINSTATION_MSG

|

Permission to send a message to another user’s session. |

| Подключение | Подключение к сеансу другого пользователя | Connect | Connect to another user session | WINSTATION_CONNECT

|

Permission to connect to another session. |

| Отключение | Отключение сеанса пользователя | Disconnect | Disconnect a user session | WINSTATION_DISCONNECT

|

Permission to disconnect a session. |

| Виртуальные каналы | Использование в сеансе виртуального канала, обеспечивающего перенаправление локальных устройств и ресурсов | Virtual Channels | Use a virtual channel in a session, which provides local device and resource redirection | WINSTATION_VIRTUAL | STANDARD_RIGHTS_REQUIRED

|

Permission to use virtual channels. Virtual channels provide access from a server program to client devices. |

WINSTATION_RESET

|

Permission to reset or end a session or connection. Windows Server 2003: This value is not supported. |

Если необходимо удалить данную группу с сервера, выполните следующие команды в PowerShell:

для локальной группы на сервере

$obj

=

@(gwmi

—Namespace

RootCIMv2TerminalServices

—query

«select * from Win32_TSAccount where

TerminalName=’RDP-TCP’ AND AccountName=’ServerName\Group'»)

$obj.Delete()

для доменной группы

$obj = @(gwmi -Namespace RootCIMv2TerminalServices -query "select * from Win32_TSAccount where

TerminalName='RDP-TCP' AND AccountName='Domain\Group'")

$obj.Delete()

Для тех, кто считает данное количество полномочий избыточным и неоправданным с точки зрения безопасности, остальная часть статьи.

Колонки «Value» и «Meaning» для Вас.Например, чтобы запретить пользователю отправку сообщений или теневое подключение, достаточно выполнить следующие команды: запретить отправку сообщений

$obj =

@(gwmi

—Namespace

RootCIMv2TerminalServices

—query

«select * from Win32_TSAccount where

TerminalName=’RDP-TCP’ AND AccountName=’Domain\Group'»)

$obj.ModifyPermissions(7,0)

в методе

ModifyPermissions используется значение 7, которое предоставляет право отправки соообщений, значение 0 — запрещает это действие

запретить теневое подключение

$obj =

@(gwmi

—Namespace

RootCIMv2TerminalServices

—query

«select * from Win32_TSAccount where

TerminalName=’RDP-TCP’ AND AccountName=’Domain\Group'»)

$obj.ModifyPermissions(4,0)

в методе

ModifyPermissions используется значение 4, которое предоставляет право теневого подключения, значение 0 — запрещает это действие.

Аналогичным образом, можно запретить остальные действия.

Если необходимо разрешить ранее запрещенную операцию, необходимо

в методе ModifyPermissions установить значение равное 1.

разрешить теневое подключение

$obj

=

@(gwmi

—Namespace

RootCIMv2TerminalServices

—query

«select * from Win32_TSAccount where

TerminalName=’RDP-TCP’ AND AccountName=’Domain\Group'»)

$obj.ModifyPermissions(4,1)

В заметке использованы материалы библиотеки MSDN, где можно ознакомиться с описанием классов Win32_TSAccount class,

Win32_TSPermissionsSetting class и их методами, и библиотеки TechNet —

Настройка разрешений для подключений к службам удаленных рабочих столов

Приветствуем, друзья! Продолжаем делиться полезностями, и сегодня расскажем, как создать нового пользователя в Windows Server 2012 R2 и добавить его в группу пользователей удалённого рабочего стола.

1. Нажмите правой кнопкой мыши на меню Пуск (Start) и выберите Управление компьютером (Computer Management).

2. В открывшемся окне выберите вкладку Служебные программы (System Tools) > Локальные пользователи (Local Users and Groups).

3. Нажмите правой кнопкой мыши на Пользователи (Users) и выберите пункт Новый пользователь (New User).

4. Заполните поля в верхней части окна создания пользователя:

- Пользователь (User name) – имя, которое будет использоваться для входа в систему.

- Полное имя (Full name) – имя, которое будет отображаться на экране приветствия.

- Описание (Description) – описание учётной записи.

5. Задайте и подтвердите пароль. Не забывайте о требованиях сложности.

6. Если нужно, активируйте или отмените следующие функции:

- Требовать смены пароля при следующем входе в систему (User must change password at next logon). Этот пункт выбран по умолчанию. Отмените его, если хотите оставить указанный только что пароль. В противном случае пользователю придется сменить пароль при первом входе в систему.

- Запретить смену пароля пользователем (User cannot change password). Здесь всё тоже понятно по названию, не хотите, чтобы пользователь сам менял пароль – активируйте.

- Срок действия пароля не ограничен (Password never expires) Этот вопрос мы уже затрагивали в одной из предыдущих публикаций. Если есть необходимость в периодической смене паролей – включите эту функцию.

- Отключить учетную запись (Account is disabled) Если активировать эту функцию, пользователь не сможет входить в систему. Оставляем как есть.

7. Нажмите Создать (Create).

8. Вы можете найти нового пользователя во вкладке Пользователи (Users). Чтобы изменить те или иные настройки, достаточно кликнуть по имени правой кнопкой мыши и выбрать пункт Свойства (Properties).

9. В окне свойств выберите нужные настройки и не забывайте подтверждать их, нажимая ОК и Применить во всех открытых окнах.

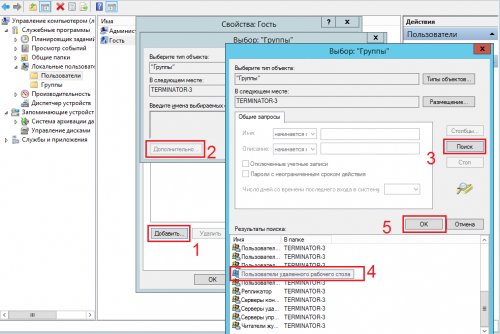

10. Чтобы пользователь мог подключаться к удаленному рабочему столу, откройте вкладку Членство в группах.

11. Нажмите Добавить (Add) > Дополнительно (Advanced) > Поиск (Find Now).

12. Найдите группу Пользователи удаленного рабочего стола и нажмите ОК.

13. Во всех открытых окнах нажмите ОК, а в последнем – Применить.

Вот и всё, друзья, ничего сложного. Надеемся, что слегка упростили вам работу этой инструкцией, а если у вас остались вопросы или вы хотите подробнее узнать о наших услугах, обращайтесь за консультацией 24×7.

Рассмотрим вопрос делегирования полномочий пользователю конфигурации узла сеансов удаленных рабочих столов Windows Server 2012-2019. Эта задача в Windows Server 2008 решалась во вкладке «Безопасность» свойств подключения «RDP-TCP» консоли «Конфигурация узла сеансов удаленных рабочих столов». Начиная с Windows Server 2012 R2 такой консоли нет, соответственно, подход к настройке делегирования полномочий изменился.

С использованием PowerShell и поставщика инструментария управления Windows (WMI) служб удаленных рабочих столов Windows Server 2012-2019 это можно сделать.

Первым делом необходимо создать новую группу, локальную на сервере, либо в домене, в которую будут входить пользователи с делегированными полномочиями. На каждом сервере с ролью узла сеансов удаленных рабочих столов(RDSH) необходимо выполнить следующую команду (в cmd с правами локального администратора — этим мы задаем пользовательские права для группы):

для локальной группы на сервере

wmic /namespace:\rootCIMV2TerminalServices PATH Win32_TSPermissionsSetting WHERE (TerminalName ="RDP-Tcp") CALL AddAccount "servergroup",1

для доменной группы

wmic /namespace:\rootCIMV2TerminalServices PATH Win32_TSPermissionsSetting WHERE (TerminalName ="RDP-Tcp") CALL AddAccount "Domaingroup",1

Обозначения:

- server — имя вашего локального сервера;

- Domain — имя вашего домена;

- group — имя созданной группы.

После выполнения этих команд, пользователи получат разрешения (см. приложение 1 ниже).

В PowerShell мы задаем пользовательские права для группы:

(Get-WmiObject Win32_TSAccount -Namespace rootCIMV2TerminalServices -Filter "TerminalName='RDP-Tcp' AND Accountname='server\group'").ModifyPermissions(X,Y)

Не забываем:

- server\group — меняем на свои;

- вместо X — нужный номер параметра, который хотите разрешить (см. приложение 1);

- вместо Y : 0 — запрещает действие ;1 — разрешает действие .

Например:

- ModifyPermissions(2,1) — Разрешить выход пользователя из сеанса;

- ModifyPermissions(7,1) — Разрешить отправку сообщения через msg;

- ModifyPermissions(9,1) — Разрешить отключение сеанса пользователя.

Приложение 1.

Запрос сведений о сеансах и серверах Узел сеансов удаленных рабочих столов (Query

Information) = 0.

Настройка свойств подключения (Set Information) = 1.

Просмотр или активное управление сеансом другого пользователя (Remote Control) = 4.

Вход в сеанс на сервере Узел сеансов удаленных рабочих столов (Logon) = 5.

Выход пользователя из сеанса (Logoff) = 2.

Отправка сообщения сеансу пользователя (Message) = 7.

Подключение к сеансу другого пользователя (Connect) = 8.

Отключение сеанса пользователя (Disconnect) = 9.

Использование в сеансе виртуального канала, обеспечивающего перенаправление локальных устройств и ресурсов (Virtual Channels) = 3.

После применения всех параметров возможно потребуется перезагрузить сервер.

Нужна помощь? Настройки Windows Server мы осуществляем в рамках услуги ИТ-аутсорсинг. Также возможны разовые проектные работы.

Добрый день, уважаемые читатели моего блога. В этой статье я рассказываю, как происходить настройка rdp windows server 2012 r2. Во всех операционных системах windows настройка rdp довольно простая задача, но конечно есть особенности, я расскажу и покажу, как настроить rdp в windows 2012 r2…

Введение

Я уже рассказывал, как включить удаленный рабочий стол (rdp) удаленно тут. А также рассказывал, как поменять стандартный порт rdp 3389 на любой другой. Теперь давайте посмотрим, как собственно происходит настройка rdp на winows server 2012, также полезно будет почитать как подключиться к удаленному рабочему столу windows 10.

Хочу напомнить, что rdp — это remote desktop protocol или если по-русски протокол удаленного рабочего стола. Давайте перейдем к настройке.

Настройка rdp windows server 2012 r2 — пошаговая инструкция

Итак, первым делом нам надо включить remote desktop в server 2012 r2. Выполним следующие простые шаги:

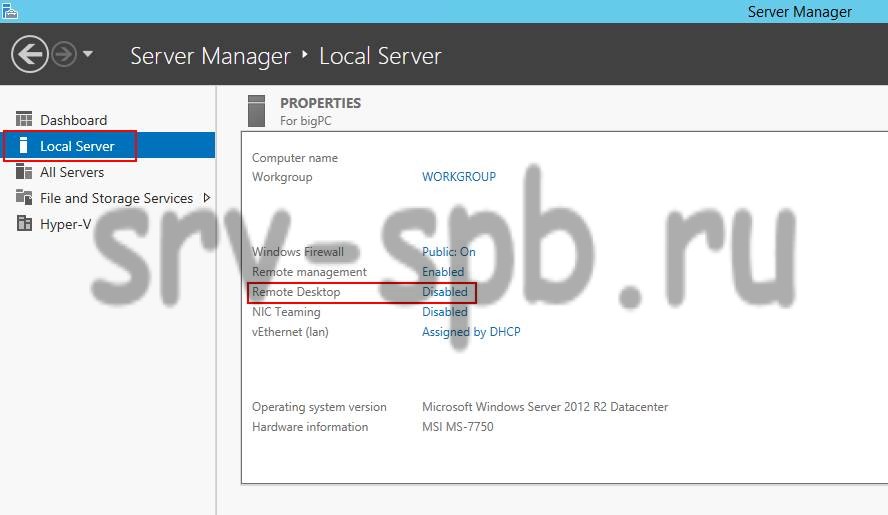

- Запускаем оснастку Server Manager (сделать это можно кликнув по кнопке прикрепленной на панели задач):

- В результате откроется окно настроек, Server Manager. Нам необходимо перейти в раздел Local Serve (слева). Откроется окно настроек сервера. Необходимо найти среди всех настроек пункт Remote Desktop, щелкнуть по значению Disabled.

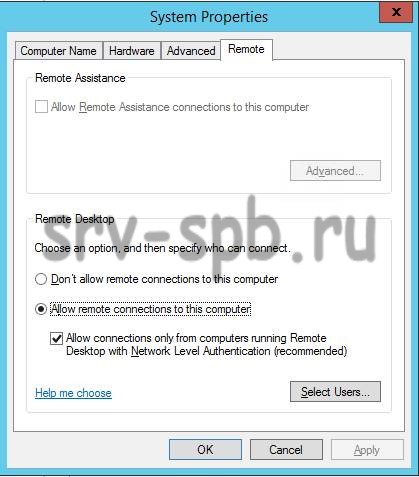

- В результате нажатия значения Disabled, откроется окно включения rdp. Необходимо выбрать следующие значение: Allow remote connections to this computer. Галочка — Allow connections only from computers running Remote Desktop with Network Level Authentication (recommended) означает, что подключиться по RDP можно будет только с компьютеров, у которых есть поддержка Network Level Authentication (проверка подлинности на уровне сети). Если простым языком, то вы не сможете подключиться к этому компьютеру по rdp с Windows XP и windows 2003 (если использовать бубен, то сможете). Так что можете эту галку оставить включенной.

- Нажимаем ОК. Все, после этого ваш компьютер доступен по RDP. Но есть особенность с FireWall. Он может блокировать подключения, читаем ниже…

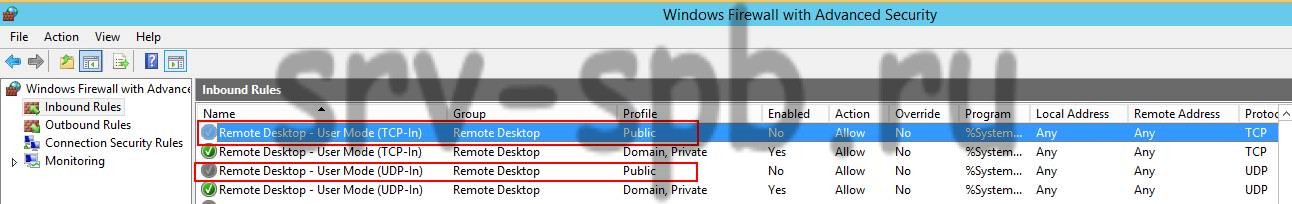

FireWall блокирует RDP

Итак, вы включили rdp, по инструкции выше, но подключиться так и не можете к компьютеру. По умолчанию, в Windows есть разрешающие правила rdp в FireWall. После включения remote desktop эти правила активируются. Но есть одно но, включаются правила только для сетей Domain и Private, и если ваш компьютер находится в сети Public то вы не сможете подключиться по rdp. Надо эти правила активировать.

Вот собственно и все, на этом настройка rdp windows server 2012 r2 завершена. Можете спокойно подключаться к своему серверу. Как это сделать в Windows Xp написано в моей статье — 7.1 rdp клиент для windows xp.

Если у вас остались вопросы, замечания, или какая-то критика, то прошу оставлять их в комментариях. С вашей помощью буду приводить статьи к идеальному виду. Надеюсь, вы нашли ответ на свой вопрос.

С уважением, Александр Глебов.

Загрузка…

Интересные статьи по теме: