Олег

- 28 января 2019

При включенном Windows Firewall на сервере Windows Server 2008 — 2012 — 2016 ping по умолчанию запрещён.

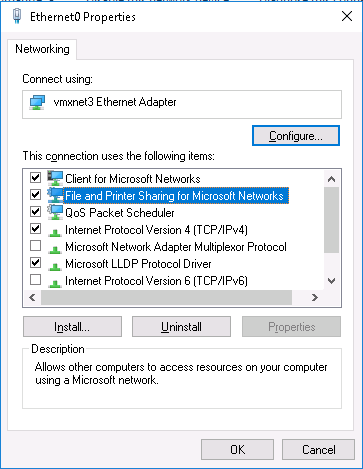

Включаем в настройках сетевого адаптера File and Printer Sharing for Microsoft Networks.

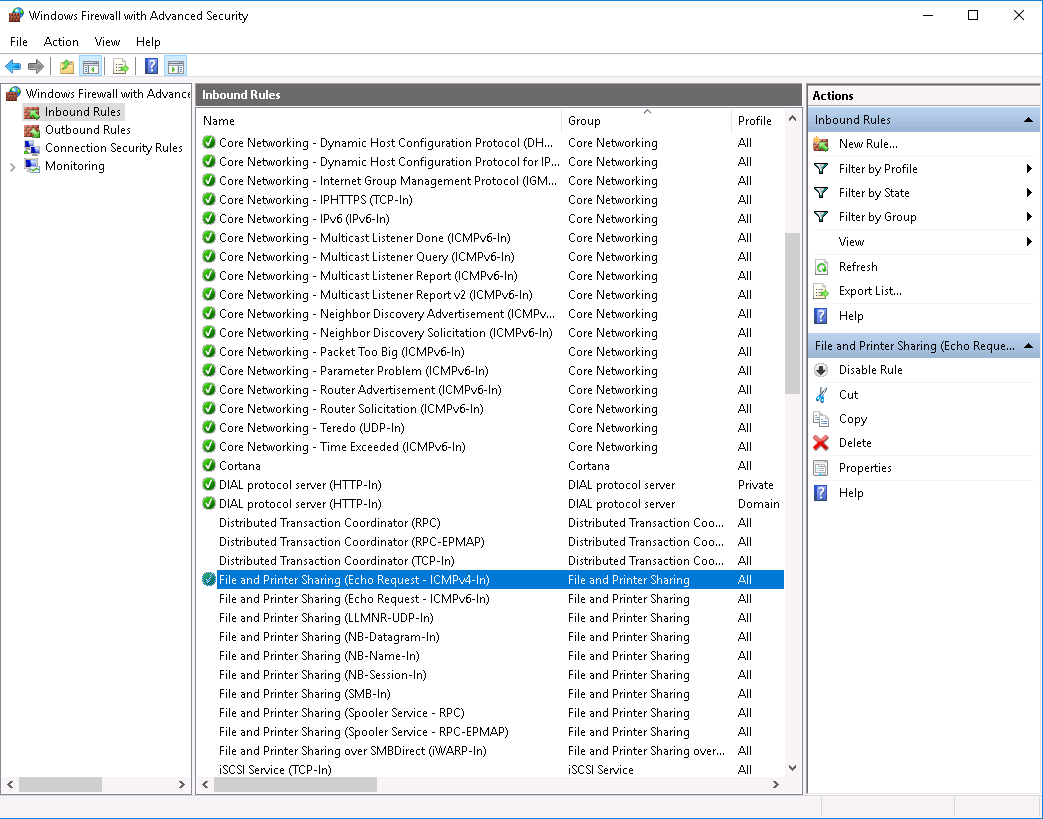

В Windows Firewall with Advanced Security находим правило File and Printer Sharing (Echo Request — ICMPv4-In, активируем его (Enable Rule).

Теги

- Windows

💰 Поддержать проект

Похожие материалы

Настройка зеркалирования в Microsoft SQL Server 2014

Олег

- 31 января 2018

- Подробнее о Настройка зеркалирования в Microsoft SQL Server 2014

Зеркалирование или mirroring в MS SQL Server 2014 всё ещё есть. Это очень полезное решение для повышения доступности базы данных. Если ваш сервер упал, посыпались винты, сгорел ЦОД, то возможность быстро переключиться на резервный сервер, не занимаясь восстановлением сервера или БД из бэкапа, экономит кучу времени, денег и нервов. Однако, не следует рассматривать зеркалирование как замену резервному копированию, так как оно не спасает от случайного удаления данных.

Теги

- sql

- Windows

Port-forwarding перенаправление портов в Windows

Олег

- 7 февраля 2018

- Подробнее о Port-forwarding перенаправление портов в Windows

Начиная с Windows XP в операционной системе Windows имеется встроенная возможность перенаправления сетевых портов — port-forwarding. Более того, любое входящее TCP соединение можно перенаправить не только на другой порт, но и на другой IP адрес.

Теги

- Windows

- cmd

- network

Maintenance Plans — резервное копирование и обслуживание баз данных в Microsoft SQL Server 2014

Олег

- 8 февраля 2018

- Подробнее о Maintenance Plans — резервное копирование и обслуживание баз данных в Microsoft SQL Server 2014

Microsoft SQL Server 2014 позволяет воспользоваться встроенными средствами резервного копирования и обслуживания баз данных. В данном случае план предназначен для обслуживания баз данных исключительно с моделью восстановления FULL. Если вы используете другую модель восстановления, то нужно воспользоваться другим планом, потому что резервное копирование лога транзакций вам может не потребоваться.

Теги

- Windows

- sql

- 1C

- special

Популярно

За сегодня:

- Из чего состоит компьютер?

- Яндекс.Еда — утечка базы данных

- Бесплатно обновляем Windows 7 до Windows 10 с помощью ISO образа

За все время:

- Установка принтера Xerox Phaser 3100MFP на Windows 10

- Из чего состоит компьютер?

- Windows Server 2019 — терминальный сервер без домена

- Supermicro: Intel Rapid Storage — настройка RAID для Legacy и UEFI

- iPerf3 — измерение пропускной способности сети

За последнее время:

- Mortal Kombat 2

- Установка Windows 7 Professional

- Бесплатно обновляем Windows 7 до Windows 10 с помощью ISO образа

- MSSQL — настройка процессора

Почитать

Параметры Брандмауэра

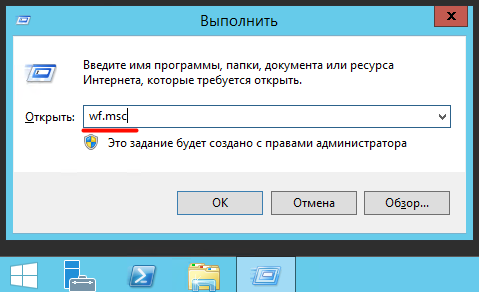

Самый простой способ запретить или разрешить ping — воспользоваться оснасткой

«Брандмауэр Windows в режиме повышенной безопасности».

Для ее запуска нажимаем клавиши Win+R и вводим команду wf.msc.

Заходим в раздел входящих правил («Правила для входящих подключений»).

Здесь нас интересует предопределенное правило для IPV4 — ″Общий доступ к файлам и принтерам (эхо-запрос — входящий трафик ICMPv4)″.

Обратите внимание, что в таблице присутствуют три правила с одинаковым названием.

На самом деле это одно и то же правило, просто настроенное для разных профилей — одно для доменного профиля, второе для общего и частного.

Отключить/Включить правило

Для того, чтобы выключить/включить правило — выберите его и нажмите на правой панели «Отключить правило»/«Включить правило».

С отключенным правилом Ваш сервер не отвечает на запросы утилиты ping и наоборот, с включенным — отвечает.

Можно еще добавить разрешающее правило для ICMP

Создание входящие правила ICMP

-

Откройте консоль управления групповой политикой в узле Брандмауэр Защитника Windows в режиме повышенной безопасности.

-

В области навигации щелкните Правила входящие.

-

Нажмите кнопку Действие, а затем нажмите новое правило.

-

На странице Тип правила мастера нового входящие правила щелкните Настраиваемый, а затем нажмите кнопку Далее.

-

На странице Программа нажмите кнопку Все программы, а затем нажмите кнопку Далее.

-

На странице Протокол и Порты выберите ICMPv4 или ICMPv6 из списка типов протокола. Если в сети используется как IPv4, так и IPv6, необходимо создать отдельное правило ICMP для каждого из них.

-

Нажмите кнопку Настройка.

-

В диалоговом окне Настройка Параметры ICMP сделайте одно из следующих:

-

Чтобы разрешить весь сетевой трафик ICMP, щелкните все типы ICMPи нажмите кнопку ОК.

-

Чтобы выбрать один из заранее определенных типов ICMP, нажмите кнопку Конкретные типы ICMP, а затем выберите каждый тип в списке, который вы хотите разрешить. Нажмите кнопку ОК.

-

Чтобы выбрать тип ICMP, который не фигурит в списке, **** щелкните Конкретные типы **** ICMP, выберите **** номер Типа из списка, выберите номер кода из списка, щелкните Добавить, а затем выберите вновь созданную запись из списка. Нажмите ОК

-

-

Нажмите кнопку Далее.

-

На странице Область можно указать, что правило применяется только к сетевому трафику или с IP-адресов, вступив на эту страницу. Настройка, как подходит для вашего дизайна, а затем нажмите кнопку Далее.

-

На странице Действие выберите Разрешить подключение, а затем нажмите кнопку Далее.

-

На странице Profile выберите типы расположения сети, к которым применяется это правило, и нажмите кнопку Далее.

-

На странице Имя введите имя и описание правила, а затем нажмите кнопку Готово.

источник: https://neoserver.ru/help/zapret_razreshenie_otveta_na_ping_v_windows_server?ysclid=l1vvz4d6pb

источник: https://docs.microsoft.com/ru-ru/windows/security/threat-protection/windows-firewall/create-an-inbound-icmp-rule

- Remove From My Forums

При отключение брандмауэра сервер не виден в сети.

-

Общие обсуждения

-

В домене политиками запрещено запускать службу Брандмауэр Windows. После видимо каких то обновлений, ибо ничего не менялось больше в конфигурации сети. В один прекрасный момент, денй 5 назад перестало в сети видиться несколько серверов. Ни пингуются, ни

терминалом .. никак. Включили службу брандмауэра — все чудесным образом заработало. Пришлось убрать из политик отключение службы. То есть сейчас при полностью остановленной службе, вся сетевая активность прекращается. Что это может быть?Да.. Такое еще происходить и на машине с Windows 7 у меня например. Службы сетевые все проверял, все работает. Те, что от нее зависят тоже все работает.

-

Изменен тип

4 января 2011 г. 11:07

нет реакции -

Перемещено

Yubo. Zhang

21 апреля 2012 г. 17:27

merge forums (От:Windows Server 2008)

-

Изменен тип

I’m having a bizarre issue with the windows firewall that I can’t pin down.

I have 2 Windows Server 2016 systems that run a RADIUS service on UDP port 1812. The RADIUS service is for our Duo Multi-Factor Authentication proxy which basically connects Duo to our Domain Controller. We use an F5 load balancer to load balance the RADIUS

traffic to both servers if they are both up. In order to monitor if they are both up, we use F5’s UDP health monitor. The UDP health monitor sends in UDP requests to see if a UDP service is listening. When the service is listening, the server send nothing

back to these requests (as it should). When the service is not listening, the server is supposed to send an ICMP destination unreachable (type 3, code 3) to inform the load balancer that there is no service listening on that port. This means the server we’re

monitoring should tell us if the UDP service is down (assuming the server itself is up). We also use a ping monitor to ensure the server itself is up. This is how F5 recommends health monitoring be configured for UDP services.

The issue is that the server doesn’t send an ICMP destination unreachable if the firewall is on. If I turn the firewall off, then it works fine. The obvious answer would be that the firewall is blocking the ICMP unreachable, but I can’t understand why.

Firewall Off -> ICMP unreachable is sent as it should

Firewall On -> No ICMP unreachable is sent

Firewall On + no GPO or local block rules in place -> No ICMP unreachable is sent

Firewall On + no block rules + rules to allow all outbound and inbound connections -> No ICMP unreachable is sent

Firewall On + no block rules + allow any rules + allow specifically ICMP unreachable outbound -> No ICMP unreachable is sent

Through all of this testing there are no dropped packets in the firewall log. I manually created a test rule to block outbound pings just to make sure the firewall log was working properly and logging dropped packets and those dropped packets were logged

as expected.

To sum everything up, I have the firewall setup to allow all inbound traffic, all outbound traffic, all outbound ICMP unreachables (explicitly), log all dropped traffic, and I still don’t see any ICMP unreachables leaving the server or being logged as dropped

packets in the firewall log. As soon as I turn off the firewall, it works fine and the ICMP unreachable is sent out.

To me this is very odd, it’s almost as if turning the firewall on breaks some portion of the IP stack that sends out the ICMP unreachables when a UDP packet is received on a closed UDP port. Any insight into this issue would be greatly appreciated.

-

Edited by

Friday, March 10, 2017 3:17 PM

I’m having a bizarre issue with the windows firewall that I can’t pin down.

I have 2 Windows Server 2016 systems that run a RADIUS service on UDP port 1812. The RADIUS service is for our Duo Multi-Factor Authentication proxy which basically connects Duo to our Domain Controller. We use an F5 load balancer to load balance the RADIUS

traffic to both servers if they are both up. In order to monitor if they are both up, we use F5’s UDP health monitor. The UDP health monitor sends in UDP requests to see if a UDP service is listening. When the service is listening, the server send nothing

back to these requests (as it should). When the service is not listening, the server is supposed to send an ICMP destination unreachable (type 3, code 3) to inform the load balancer that there is no service listening on that port. This means the server we’re

monitoring should tell us if the UDP service is down (assuming the server itself is up). We also use a ping monitor to ensure the server itself is up. This is how F5 recommends health monitoring be configured for UDP services.

The issue is that the server doesn’t send an ICMP destination unreachable if the firewall is on. If I turn the firewall off, then it works fine. The obvious answer would be that the firewall is blocking the ICMP unreachable, but I can’t understand why.

Firewall Off -> ICMP unreachable is sent as it should

Firewall On -> No ICMP unreachable is sent

Firewall On + no GPO or local block rules in place -> No ICMP unreachable is sent

Firewall On + no block rules + rules to allow all outbound and inbound connections -> No ICMP unreachable is sent

Firewall On + no block rules + allow any rules + allow specifically ICMP unreachable outbound -> No ICMP unreachable is sent

Through all of this testing there are no dropped packets in the firewall log. I manually created a test rule to block outbound pings just to make sure the firewall log was working properly and logging dropped packets and those dropped packets were logged

as expected.

To sum everything up, I have the firewall setup to allow all inbound traffic, all outbound traffic, all outbound ICMP unreachables (explicitly), log all dropped traffic, and I still don’t see any ICMP unreachables leaving the server or being logged as dropped

packets in the firewall log. As soon as I turn off the firewall, it works fine and the ICMP unreachable is sent out.

To me this is very odd, it’s almost as if turning the firewall on breaks some portion of the IP stack that sends out the ICMP unreachables when a UDP packet is received on a closed UDP port. Any insight into this issue would be greatly appreciated.

-

Edited by

Friday, March 10, 2017 3:17 PM

Содержание

Параметры Брандмауэра

Самый простой способ запретить или разрешить ping — воспользоваться оснасткой

«Брандмауэр Windows в режиме повышенной безопасности».

Для ее запуска нажимаем клавиши Win+R и вводим команду wf.msc.

Заходим в раздел входящих правил («Правила для входящих подключений»).

Здесь нас интересует предопределенное правило для IPV4 — ″Общий доступ к файлам и принтерам (эхо-запрос — входящий трафик ICMPv4)″.

Обратите внимание, что в таблице присутствуют три правила с одинаковым названием.

На самом деле это одно и то же правило, просто настроенное для разных профилей — одно для доменного профиля, второе для общего и частного.

Отключить/Включить правило

Для того, чтобы выключить/включить правило — выберите его и нажмите на правой панели «Отключить правило»/«Включить правило».

С отключенным правилом Ваш сервер не отвечает на запросы утилиты ping и наоборот, с включенным — отвечает.

Всех приветствую! Подскажите по вопросу — уже не раз сталкивался с проблемой , во внутренней сети, без доступа к интернету собственный брэндмауэр Windows не особенно то и нужен, от него иногда даже больше вреда чем пользы, иногда он блокирует кое что нужно, решил его отключить — и после этого на некоторые компьютеры с расшаренными папками для общего доступа стали недоступны, причем недоступны как сами эти компьютеры так и их расшаренные папки, эти компьютеры даже не пингуются и не видны в сетевом окружении, и на них не зайти ни по имени ни по айпи, но сами эти компьютеры сеть прекрасно видят, с них можно что нибудь пинговать и пользоватся сетевыми ресурсами, если брэндмауэр включить то эти сразу компы и их шары в сети сразу становятся видны и доступны, то есть винда в целях безопасности как будто блокирует любой доступ к компу извне если видит что её брендмауер отключен, пробовал отключать службу «центр безопасности» — непомогло, защитник windows итак отключен, вместо него касперский, зависимость железная проверил не раз, можно конечно решить эту проблему не отключая виндовый фаерволл а просто создать в нем правила разрешающие в нём что нужно, или вообще все таким образом открыв его, но все таки интересно знать почему так? И кстати если виндовый фаерволл отключен но вместо него стоит другой фаерволл то подобного полного блокирования доступа к компу нет, а доступ к нему уже в соответствии с правилами этого другого фаерволла, т.е. действительно складывается ощущение что если какие то службы безопасности винды видят что собственный встроенный фаерволл отключен и никакого другого фаерволла в системе нет — то они блокируют любой доступ к компу по сети извне, все проверявшиеся компы — Windows 8.1

-

Вопрос заданболее двух лет назад

-

1173 просмотра