- Remove From My Forums

при попытке войти по удаленному рабочему столу — отказано в доступе

-

Вопрос

-

Добрый день!

Ошибку ниже устранил. Теперь вызываю удаленку… ввожу логин и пароль ( юзер или Админ) … происходит подключение после синий экран и отказано в доступе! Как ее побороть ?

Не могу по удаленному рабочему столу попасть на свою машину под управление Windows Server 2016. Фри лицензия закончилась. Купил 2 терминальных лицензии и 5 лицензий на пользователя. Лицензию для терминального доступа я

установил. что мне надо сделать дальше чтобы получить доступ к машине?-

Перемещено

29 сентября 2017 г. 12:03

(технический вопрос по администрированию служб и ролей сервера) -

Изменено

Тимур Мустафин

29 сентября 2017 г. 14:04

-

Перемещено

Ответы

-

Спасибо! да он был в домене! вывел! все решилось! пока обойдусь локальной группой

-

Помечено в качестве ответа

Alexander RusinovModerator

3 октября 2017 г. 17:45

-

Помечено в качестве ответа

Обновлено 06.07.2022

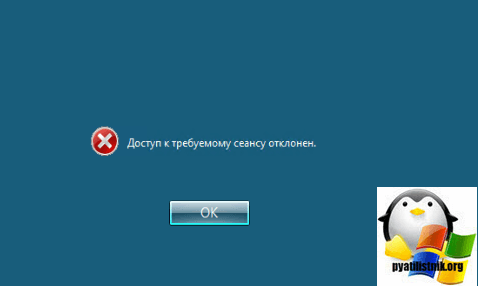

Добрый день! Уважаемые читатели и гости блога pyatilistnik.org, в прошлый раз мы с вами разобрали синий экран с ошибкой 0x00000050, который мы благополучно вылечили. Сегодня я расскажу, про одну, небольшую ошибку, которую начинающий системный администратор, может встретить в своей практике при подключении к удаленным рабочим столам, на терминальную ферму или выделенный хост и звучит она вот так: Доступ к требуемому сеансу отклонен в Windows Server 2008 R2 по Windows Server 2016.

Описание ситуации

Есть сервер терминалов Windows Server 2012 R2, при попытке зайти на участника фермы, хотя это может быть и независимый хост, учетная запись, которая точно имеет права на удаленный доступ по RDp, получает ошибку входа:

Доступ к требуемому сеансу отклонен в Windows Server 2012 и выкидывает на локальный компьютер

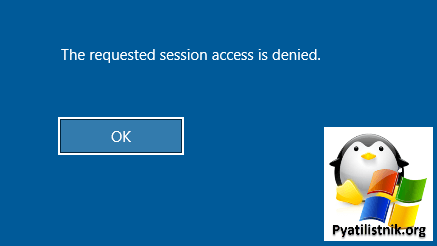

В английском варианте это звучит вот так:

The requested session access is denied

Решение

Как оказалось, все очень просто и банально. В моей организации, как и во многих есть инфраструктура активного каталога Active Directory, и по best practice (рекомендации вендора) системный администратор, за своим локальным компьютером, должен сидеть под обычной пользовательской учетной записью, без административных прав, а вот уже подключаться к серверам, от имени другой. В итоге я запускал клиента удаленных рабочих столов с ключом /admin, в итоге прав не было у локальной учетной записи, так как она не являлась администратором.

Тут два варианта решения проблемы:

- Запускать клиента mstsc /admin от имени учетной записи имеющей административные права на локальный компьютер

- Либо запускать удаленный рабочий стол, без ключа /admin

- Если у пользователя сохранился ярлык RDP с данным ключом, то его нужно обязательно отредактировать.

Обязательно убедитесь, чтобы и на стороне сервера, куда идет подключение, были права на RDP, заданные вручную, либо с помощью групповых политик

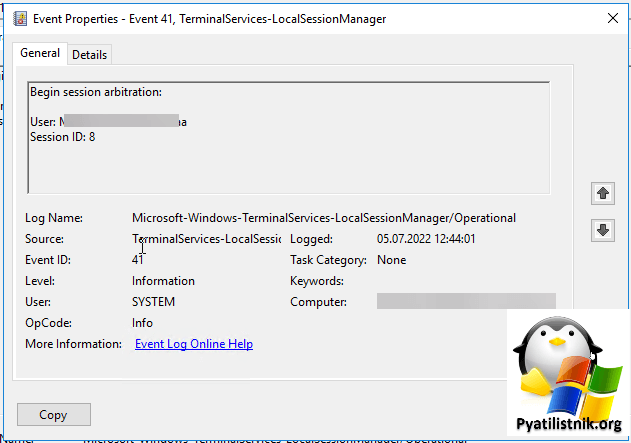

В логах системы вы можете обнаружить вот такие события:

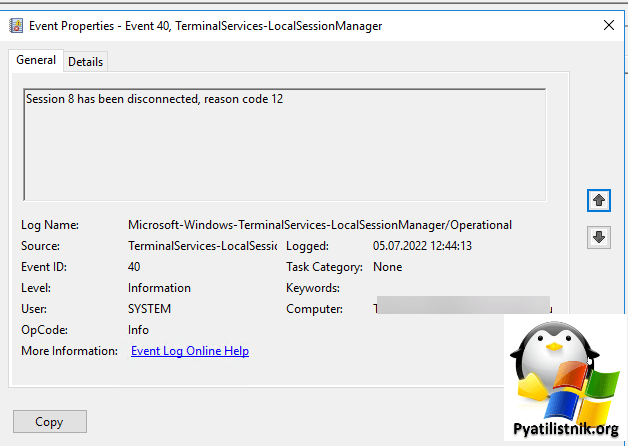

Журнал Microsoft-Windows-TerminalServices-LocalSessionManager /Operational ID 41: Begin session arbitration

Далее сразу идет разъединение сессии:

Журнал Microsoft-Windows-TerminalServices-LocalSessionManager /Operational ID 40: Session 8 has been disconnected, reason code 12

В итоге при следующем подключении я не увидел ошибку: Доступ к требуемому сеансу отклонен в Windows Server 2008 R2 ни в Windows Server 2012 R2.

Сообщение от Maks

На момент возникновения проблемы команду gpupdate /force вводить пробовали?

Если не пробовали, попробуйте и отпишитесь.

Если это не поможет, введите команду gpupdate /result computer

Приманение политик на какое время запланировано?

На клиентской машине обновление ГП проходят нормально, на сервере не удавалось некоторое время, вот что выдало GPresult

C:UsersАдминистратор>GPUpdate /Force

Обновление политики…

Обновление политики пользователя завершено успешно.

Не удалось успешно обновить политику компьютера. Обнаружены следующие ошибки:

Ошибка при обработке групповой политики. Не удалось разрешить имя компьютера. Во

зможные причины:

a) Ошибка разрешения имен на текущем контроллере домена.

b) Запаздывание репликации Active Directory (созданная на другом контроллере дом

ена учетная запись еще не реплицирована на текущий контроллер домена).

Чтобы диагностировать сбой, просмотрите журнал событий или откройте gpmc.msc для

просмотра сведений о результатах групповой политики.

C:UsersАдминистратор>gpresult /v /user:xxxАдминистратор

Программа формирования отчета групповой политики операционной системы

Microsoft (R) Windows (R) версии 2.0

(С) Корпорация Майкрософт, 1981-2001

Создано на 12.01.2018 в 9:50:13

Данные RSOP для xxxАдминистратор на xxx : Режим ведения журнала

————————————————————————

Конфигурация ОС: Рядовой сервер

Версия ОС: 6.0.6002

Имя сайта: Default-First-Site-Name

Перемещаемый профиль: Н/Д

Локальный профиль: C:UsersАдминистратор

Подключение по медленному каналу: Нет

Конфигурация компьютера

————————

Последнее применение групповой политики: 12.01.2018 в 9:46:26

Групповая политика была применена с: DC.xxx

Порог медленного канала для групповой политики: 500 kbps

Имя домена: PNM

Тип домена: WindowsNT 4

Примененные объекты групповой политики

—————————————

Default Domain Policy

Следующие политики GPO не были приняты, поскольку они отфильтрованы

———————————————————————

Local Group Policy

Фильтрация: Не применяется (пусто)

Компьютер является членом следующих групп безопасности

——————————————————

Администраторы

Все

SQLServerMSSQLServerADHelperUser$SERV1C

Пользователи

СЕТЬ

Прошедшие проверку

Данная организация

Обязательный уровень системы

Результирующий набор политик для компьютера

———————————————

Установка программ

——————

Н/Д

Сценарии запуска

—————-

Н/Д

Сценарии завершения работы

—————————

Н/Д

Политики учетных записей

————————

GPO: Default Domain Policy

Политика: LockoutDuration

Параметры компьютера: 30

GPO: Default Domain Policy

Политика: MaximumPasswordAge

Параметры компьютера: 4294967295

GPO: Default Domain Policy

Политика: MinimumPasswordAge

Параметры компьютера: 1

GPO: Default Domain Policy

Политика: ResetLockoutCount

Параметры компьютера: 30

GPO: Default Domain Policy

Политика: LockoutBadCount

Параметры компьютера: 10

GPO: Default Domain Policy

Политика: PasswordHistorySize

Параметры компьютера: 24

GPO: Default Domain Policy

Политика: MinimumPasswordLength

Параметры компьютера: 1

Политика аудита

—————

Н/Д

Права пользователя

——————

Н/Д

Параметры безопасности

———————-

GPO: Default Domain Policy

Политика: PasswordComplexity

Параметры компьютера: Не включено

GPO: Default Domain Policy

Политика: ClearTextPassword

Параметры компьютера: Не включено

GPO: Default Domain Policy

Политика: ForceLogoffWhenHourExpire

Параметры компьютера: Не включено

GPO: Default Domain Policy

Политика: RequireLogonToChangePassword

Параметры компьютера: Не включено

GPO: Default Domain Policy

Политика: LSAAnonymousNameLookup

Параметры компьютера: Не включено

GPO: Default Domain Policy

Политика: @wsecedit.dll,-59058

Параметр: MACHINESystemCurrentControlSetControlLsa

NoLMHash

Параметры компьютера: 1

Параметры журнала событий

————————-

Н/Д

Группы с ограниченным доступом

——————————

Н/Д

Системные службы

—————-

Н/Д

Параметры реестра

——————

Н/Д

Параметры файловой системы

—————————

Н/Д

Политики открытого ключа

————————

Н/Д

Административные шаблоны

————————

Н/Д

Конфигурация пользователя

—————————

Последнее применение групповой политики: 12.01.2018 в 9:46:07

Групповая политика была применена с: Н/Д

Порог медленного канала для групповой политики: 500 kbps

Имя домена: xxx

Тип домена: <Локальный компьютер>

Примененные объекты групповой политики

—————————————

Н/Д

Следующие политики GPO не были приняты, поскольку они отфильтрованы

———————————————————————

Local Group Policy

Фильтрация: Не применяется (пусто)

Пользователь является членом следующих групп безопасности

———————————————————

None

Все

Администраторы

Пользователи

ИНТЕРАКТИВНЫЕ

Прошедшие проверку

Данная организация

ЛОКАЛЬНЫЕ

Проверка подлинности NTLM

Высокий обязательный уровень

Привилегии безопасности данного пользователя

———————————————

Обход перекрестной проверки

Управление аудитом и журналом безопасности

Архивация файлов и каталогов

Восстановление файлов и каталогов

Изменение системного времени

Завершение работы системы

Принудительное удаленное завершение работы

Смена владельцев файлов и других объектов

Отладка программ

Изменение параметров среды изготовителя

Профилирование производительности системы

Профилирование одного процесса

Увеличение приоритета выполнения

Загрузка и выгрузка драйверов устройств

Создание файла подкачки

Настройка квот памяти для процесса

Отключение компьютера от стыковочного узла

Выполнение задач по обслуживанию томов

Имитация клиента после проверки подлинности

Создание глобальных объектов

Изменение часового пояса

Создание символических ссылок

Увеличение рабочего множества процесса

Результирующий набор политик для пользователя

———————————————-

Установка программ

——————

Н/Д

Сценарии входа

—————

Н/Д

Сценарии выхода

—————

Н/Д

Политики открытого ключа

————————

Н/Д

Административные шаблоны

————————

Н/Д

Перенаправление папок

———————

Н/Д

Пользовательский интерфейс обозревателя Internet Explorer

———————————————————

Н/Д

Подключения Internet Explorer

——————————

Н/Д

URL-адреса Internet Explorer

—————————-

Н/Д

Безопасность Internet Explorer

——————————

Н/Д

Программы Internet Explorer

—————————

Н/Д

Так же при GPUpdate /Force выдало вот такое

C:UsersАдминистратор>GPUpdate /Force

Обновление политики…

Обновление политики пользователя завершено успешно.

Не удалось успешно обновить политику компьютера. Обнаружены следующие ошибки:

Ошибка при обработке групповой политики. Попытка чтения файла «\xxxsysvo

lxxxPolicies{31B2F340-016D-11D2-945F-00C04FB984F9}gpt.ini» с контролле

ра домена была неудачной. Параметры групповой политики не могут быть применены,

пока не будет исправлена эта ситуация. Это может быть временным явлением, его во

зможные причины:

a) Ошибка разрешения имен или проблемы сетевого подключения к текущему контролле

ру домена.

b) Запаздывание репликации Active Directory (созданный на другом контроллере дом

ена файл еще не реплицирован на текущий контроллер домена).

c) Отключен клиент распределенной файловой системы (DFS).

Чтобы диагностировать сбой, просмотрите журнал событий или откройте gpmc.msc для

просмотра сведений о результатах групповой политики.

Содержание

- Что делать, если не работает RDP Wrap после обновления Windows 10

- Способ 1: Замена файла конфигурации

- Способ 2: Настройка в «Редакторе групповых политик»

- Не работает RDP в целом

- [1.6.2] Error 5 «Access denied» solution #391

- Comments

- Magissia commented Jan 13, 2018

- kp2067 commented Jan 25, 2018

- jabetcha commented Apr 4, 2018

- unruledboy commented Jul 15, 2018

- JH2848 commented Jul 29, 2018

- mrlion420 commented Jan 8, 2019

- t1222-ops commented Jan 6, 2022

- Исправляем недостатки RDP с помощью RDP Wrapper Library

- Дополнение 04.05.2019.

- Comments

- priyanparida commented Sep 19, 2022

- clever-tech commented Sep 20, 2022

- BALAHLOP commented Sep 20, 2022

- zekecarter commented Sep 20, 2022

- priyanparida commented Sep 20, 2022

- priyanparida commented Sep 20, 2022

- B-CCCPcekca-HET commented Sep 21, 2022

- philipejapa commented Sep 21, 2022

- B-CCCPcekca-HET commented Sep 21, 2022

- philipejapa commented Sep 21, 2022

- philipejapa commented Sep 21, 2022

- priyanparida commented Sep 21, 2022 •

- philipejapa commented Sep 21, 2022

- sistemasemmanuel commented Sep 21, 2022

- philipejapa commented Sep 21, 2022

- philipejapa commented Sep 21, 2022

- philipejapa commented Sep 21, 2022

- priyanparida commented Sep 21, 2022 •

- RDP wrapper not supported on windows 10 version 21H1(19043.1110) #1475

- Comments

- john1089 commented Jul 19, 2022

- TheGooodDoctor commented Jul 22, 2022

- flybeye commented Jul 22, 2022

- TheGooodDoctor commented Jul 23, 2022

- sneakyrussian commented Jul 25, 2022

- bartlettD commented Jul 25, 2022

- TheGooodDoctor commented Jul 26, 2022

Что делать, если не работает RDP Wrap после обновления Windows 10

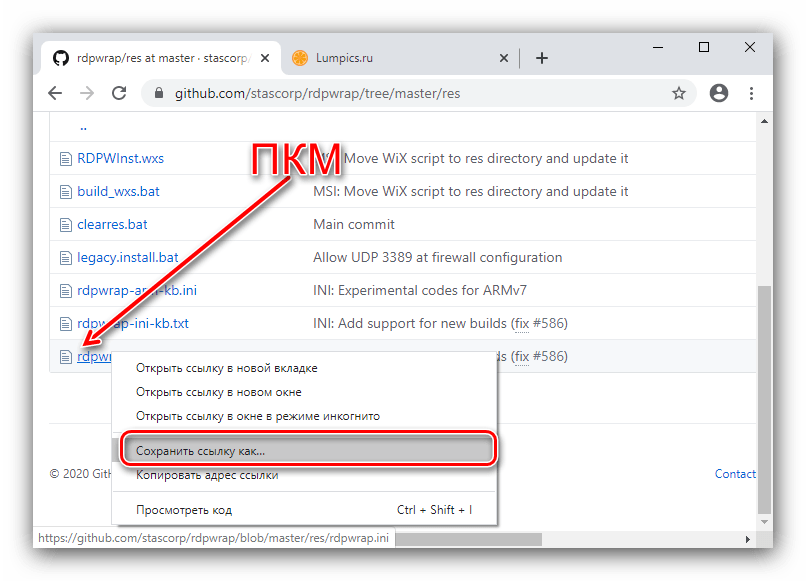

Способ 1: Замена файла конфигурации

Проблемы с работой рассматриваемой программы возникают вследствие обновлений системной библиотеки termsrv.dll. Под каждую её версию RDP Wrap нужно конфигурировать заново. К счастью, разработчики приложения заботятся об этом сами и после каждого мажорного апдейта выпускают новый конфигурационный файл. Алгоритм его замены выглядит следующим образом:

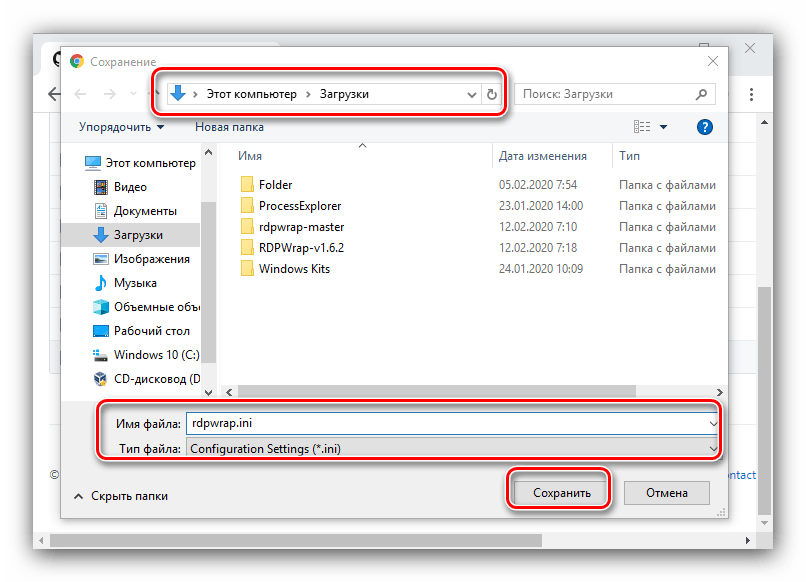

Сохраните файл rdpwrap.ini в любое подходящее место на компьютере.

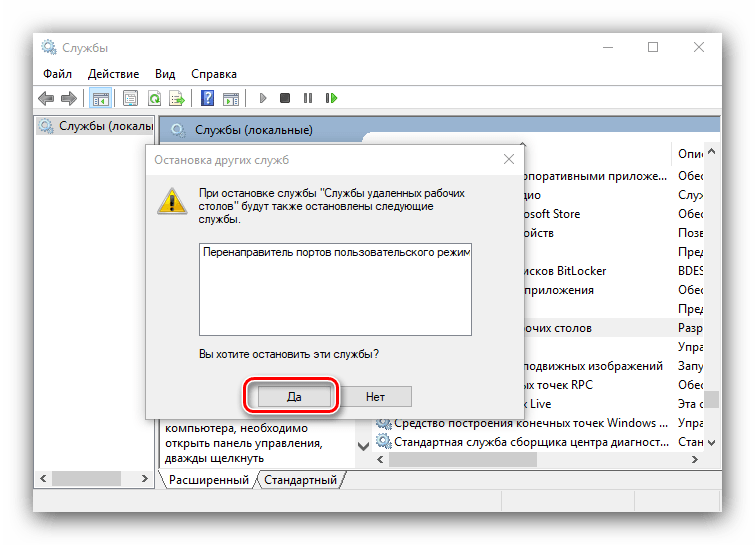

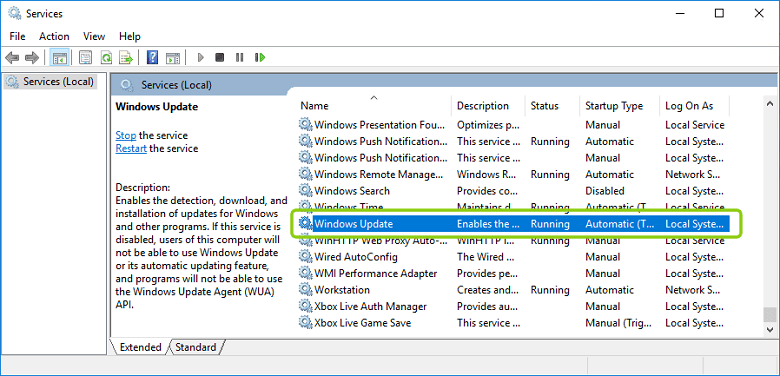

После запуска списка служб найдите запись «Службы удалённых рабочих столов», выделите её и нажмите «Остановить службу».

C:Program FilesRDP Wrapper

Скопируйте полученный ранее rdpwrap.ini и вставьте в эту папку.

Подтвердите замену файла.

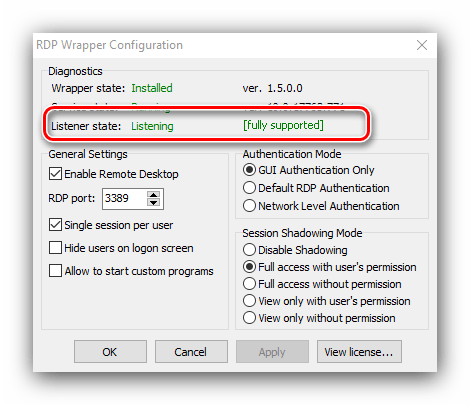

Проверьте строку «Listener» – если надпись в ней гласит «Fully supported», проблема устранена.

Данный метод является предпочтительным, и к следующему следует прибегать только в случае отсутствия его эффективности.

Способ 2: Настройка в «Редакторе групповых политик»

Пользователи Windows 10 редакций Профессиональная и Корпоративная могут решить рассматриваемую проблему настройкой определённого параметра в «Редакторе групповых политик».

Конфигурация компьютера/Административные шаблоны/Компоненты Windows/Службы удаленных рабочих столов/Узел сеансов удаленных рабочих столов/Подключения

Описанная выше манипуляция позволит решить проблему, но является потенциально небезопасной, поэтому используйте её в самом крайнем случае.

Не работает RDP в целом

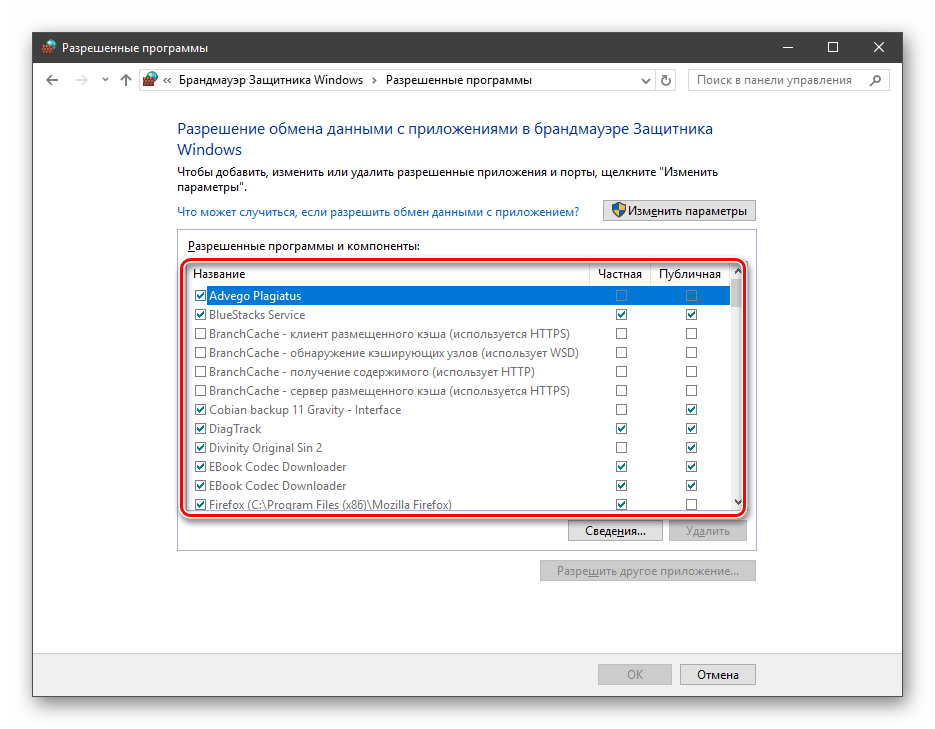

Порой вышеприведённые действия не приводят к желаемому результату. В этом случае отметим, что скорее всего дело уже не во враппере и библиотеке. Действуйте так:

После этого проверьте целостность компонентов ОС и восстановите их одним из возможных способов, если в этом появится необходимость.

Урок: Проверка целостности и восстановление системных файлов в Windows 10

Теперь вам известно, как нужно действовать в ситуации, когда RDP Wrapper перестал работать после обновления Windows 10, и что делать, если подключение по этому протоколу не работает в целом.

Помимо этой статьи, на сайте еще 12384 инструкций.

Добавьте сайт Lumpics.ru в закладки (CTRL+D) и мы точно еще пригодимся вам.

Отблагодарите автора, поделитесь статьей в социальных сетях.

Источник

[1.6.2] Error 5 «Access denied» solution #391

TermService fails to start due to «Access Denied» error when rdp wrapper is installed.

Adding read permissions on C:Program filesRDPWrapper to NETWORK SERVICE doesn’t help.

C:Program filesRDPWrapperrdpwrap.dll sole ACL was Administrators group with full control, adding read and execute for NETWORK SERVICE solves the problem.

Installer and updater should check NETWORK SERVICE has read and execute permission on all files in the folder. Other permissions are not important.

Installer and updater should also check Everybody and Users has no write or append rights on any files in this folder for security reasons.

The text was updated successfully, but these errors were encountered:

Thank you. After 2 hours of searching, this article solved my problem.

The permissions seem to keep reverting back. After every reboot i must re-apply the permissions for Remote Desktop to start.

I have tried to setting above. But It still has «Access is denied».

After setting all the permissions and getting the service running, I still was getting the error «Access denied». In my case, I changed the account type of the account that I was trying to login to from «Local Account» to «Administrator» and I was able to log in successfully.

TermService fails to start due to «Access Denied» error when rdp wrapper is installed.

Adding read permissions on C:Program filesRDPWrapper to NETWORK SERVICE doesn’t help.

C:Program filesRDPWrapperrdpwrap.dll sole ACL was Administrators group with full control, adding read and execute for NETWORK SERVICE solves the problem.

Installer and updater should check NETWORK SERVICE has read and execute permission on all files in the folder. Other permissions are not important.

Installer and updater should also check Everybody and Users has no write or append rights on any files in this folder for security reasons.

Hi I can’t find the network service in security to change the permission

Источник

Исправляем недостатки RDP с помощью RDP Wrapper Library

У настольных операционных систем Microsoft есть некоторые ограничения, связанные с работой службы удаленных рабочих столов. Так во первых, поддержка серверной части (RDP Host) есть только в старших редакциях Windows (не ниже Professional). В домашних редакциях этот функционал отключен, поэтому подключиться к младшим версиям Windows по RDP невозможно.

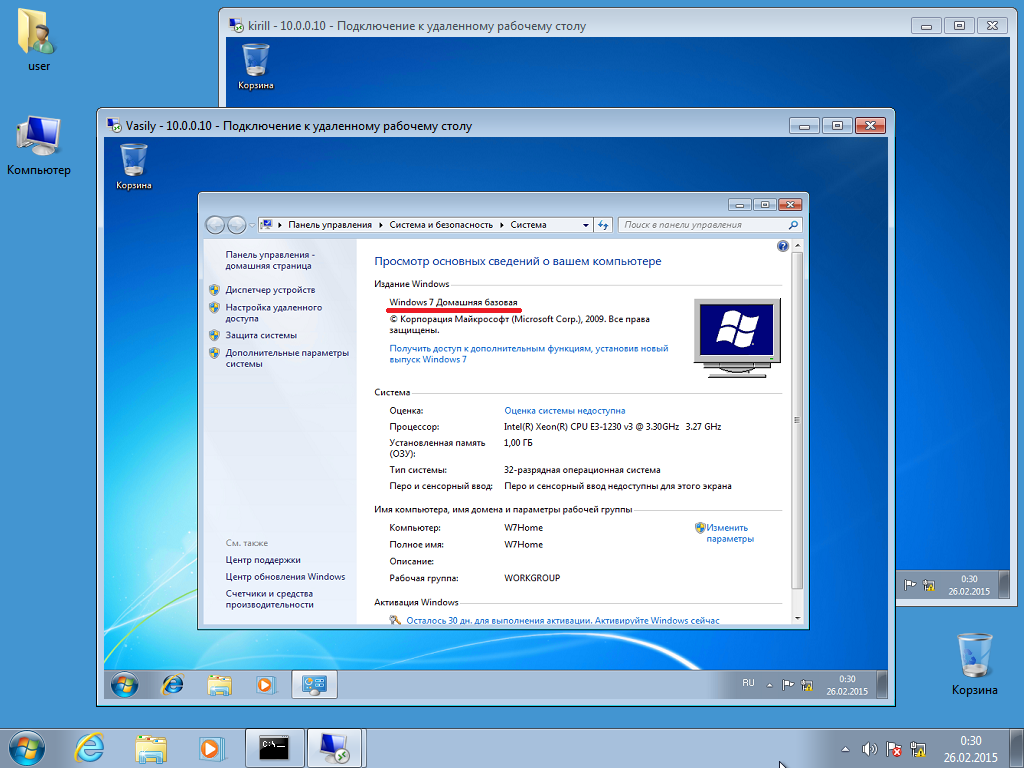

И во вторых, количество параллельных RDP-сессий ограничено. Допускается только одно одновременное подключение по RDP, а при попытке открыть вторую RDP-сессию система выдаст сообщение о том, что в системе уже находится один пользователь и предложит его выкинуть завершить его сеанс.

Обойти эти ограничения позволит проект RDP Wrapper Library by Stas’M. RDP Wrapper работает как прослойка между менеджером служб (Service Control Manager, SCM) и службой удаленных рабочих столов. При этом, в отличии от других решений подобного рода, он не подвергает изменениям файл termsrv.dll (библиотека, используемая службой Remote Desktop Services), что позволяет не опасаться обновлений Windows.

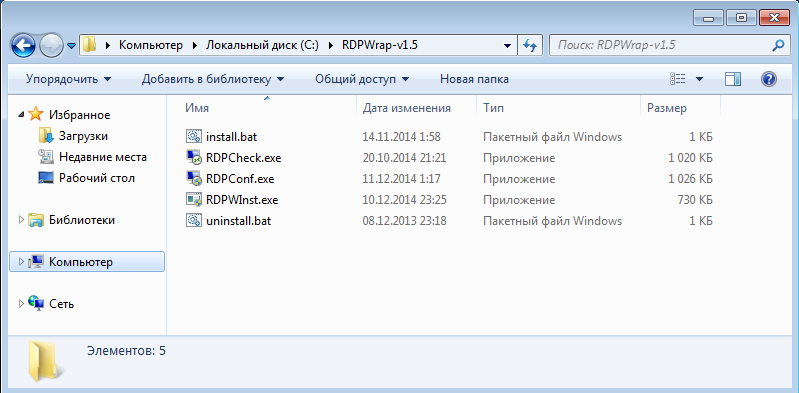

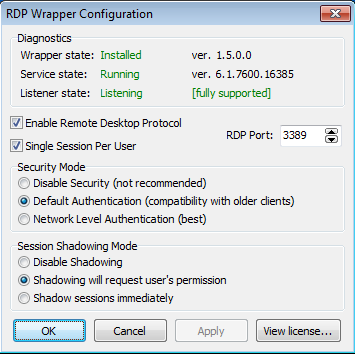

Судя по официальному сайту, проект активно живет и развивается. На данный момент выложена версия 1.5 от 2014.12.11, для которой заявлена поддержка новейших ОС, включая Windows 10 Technical Preview. Также доступны исходники, так что при желании можно самостоятельно собрать проект.

Загрузить RDP Wrapper можно со страницы программы в репозитории GitHub. В архив входят следующие компоненты:

• RDPWinst.exe — инсталлятор, с помощью которого производится установка и удаление RDP Wrapper;

• RDPConf.exe — утилита для настройки параметров подключения;

• RDPCheck.exe — утилита для локальной проверки работы RDP;

• install.bat и uninstall.bat — bat-файлы для удобства установкиудаления программы.

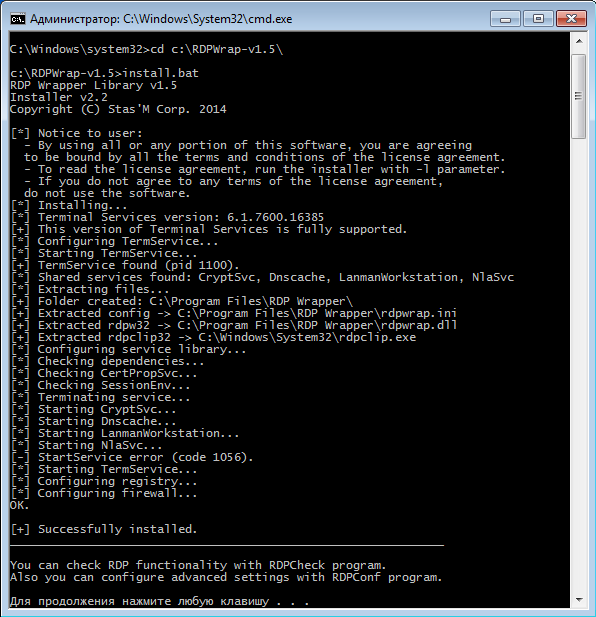

Для установки программы надо открыть командную строку с правами администратора, перейти в директорию с распакованными файлами и запустить install.bat. Все остальное, включая настройку исключений на файерволле, установщик сделает сам.

Дополнительно можно запустить утилиту RDPConf.exe, которая позволяет включатьотключать доступ, а также настраивать основные параметры подключения (порт, количество сессий на пользователя, тип аутентификации и пр.).

Ну и в качестве проверки я открыл на компьютер с установленной Windows 7 Home Basic две RDP-сессии для двух разных пользователей.

Что еще можно сказать. Проект однозначно полезный, в некоторых ситуациях даже незаменимый. Из минусов же — используя RDP Wrapper вы скорее всего нарушаете лицензионное соглашение.

Дополнение 04.05.2019.

Для корректной работы на Windows 10 1809 требуется обновить файл конфигурации rdpwrap.ini. В него надо добавить следующие строчки:

[10.0.17763.292]

; Patch CEnforcementCore::GetInstanceOfTSLicense

LocalOnlyPatch.x86=1

LocalOnlyOffset.x86=AFAD4

LocalOnlyCode.x86=jmpshort

LocalOnlyPatch.x64=1

LocalOnlyOffset.x64=77A11

LocalOnlyCode.x64=jmpshort

; Patch CSessionArbitrationHelper::IsSingleSessionPerUserEnabled

SingleUserPatch.x86=1

SingleUserOffset.x86=4D665

SingleUserCode.x86=nop

SingleUserPatch.x64=1

SingleUserOffset.x64=1322C

SingleUserCode.x64=Zero

; Patch CDefPolicy::Query

DefPolicyPatch.x86=1

DefPolicyOffset.x86=4BE69

DefPolicyCode.x86=CDefPolicy_Query_eax_ecx

DefPolicyPatch.x64=1

DefPolicyOffset.x64=17F45

DefPolicyCode.x64=CDefPolicy_Query_eax_rcx

; Hook CSLQuery::Initialize

SLInitHook.x86=1

SLInitOffset.x86=5B18A

SLInitFunc.x86=New_CSLQuery_Initialize

SLInitHook.x64=1

SLInitOffset.x64=1ABFC

SLInitFunc.x64=New_CSLQuery_Initialize

И в конец ini файла дополнительно надо добавить строки:

[10.0.17763.292-SLInit]

bInitialized.x86 =CD798

bServerSku.x86 =CD79C

lMaxUserSessions.x86 =CD7A0

bAppServerAllowed.x86 =CD7A8

bRemoteConnAllowed.x86=CD7AC

bMultimonAllowed.x86 =CD7B0

ulMaxDebugSessions.x86=CD7B4

bFUSEnabled.x86 =CD7B8

bInitialized.x64 =ECAB0

bServerSku.x64 =ECAB4

lMaxUserSessions.x64 =ECAB8

bAppServerAllowed.x64 =ECAC0

bRemoteConnAllowed.x64=ECAC4

bMultimonAllowed.x64 =ECAC8

ulMaxDebugSessions.x64=ECACC

bFUSEnabled.x64 =ECAD0

В конце файла обязательно пустая строка.

Источник

Hello, thanks for sharing the wrapper. Unfortunately the solution doesn’t work for me. Details are as follows:

Edition: Windows 10 Home

Version: 21H1

OS Build: 19043.1237

This is what I see on running rdpconf (as an administrator)

Wrapper state: Installed ver. 1.5.0.0

Service state: Running ver. 10.0.19041.1202

Listener state: Not listening [Not supported]

Any suggestion?

The text was updated successfully, but these errors were encountered:

Hi, All! @priyanparida, thank you opened this issue!

my case is completely similar, except for:

Edition: Windows 10 Home Single language

Version: 20H2

OS Build: 19042.1237

«Not listening [Not supported]» after Windows update:

September 14, 2022—KB5005565 (OS Builds 19041.1237, 19042.1237, and 19043.1237)

this is a common problem after updating Terminal Services (termsrv.dll) version with windows update,

it’s fixed by updating the file rdpwrap.ini to latest version e.g. RDP Wrapper & Autoupdate project

After replacing the rdpwrap.ini it goes fully supported but i can’t connect with second computer, it make me login off from main computer what can be the problem?

Hi, All! @priyanparida, thank you opened this issue!

my case is completely similar, except for:

Edition: Windows 10 Home Single language

Version: 20H2

OS Build: 19042.1237

«Not listening [Not supported]» after Windows update:

September 14, 2022—KB5005565 (OS Builds 19041.1237, 19042.1237, and 19043.1237)

this is a common problem after updating Terminal Services (termsrv.dll) version with windows update,

it’s fixed by updating the file rdpwrap.ini to latest version e.g. RDP Wrapper & Autoupdate project

Try this version of rdpwrap rdpwrap.zip

I happen to have the same version but it works for me.

Hi, All! @priyanparida, thank you opened this issue!

my case is completely similar, except for:

Edition: Windows 10 Home Single language

Version: 20H2

OS Build: 19042.1237

«Not listening [Not supported]» after Windows update:

September 14, 2022—KB5005565 (OS Builds 19041.1237, 19042.1237, and 19043.1237)

this is a common problem after updating Terminal Services (termsrv.dll) version with windows update,

it’s fixed by updating the file rdpwrap.ini to latest version e.g. RDP Wrapper & Autoupdate project

Hello @clever-tech, thank you for your response. I have tried both the options i.e. autoupdate as well as manually replacing the file you gave. None worked, unfortunately. Refer attached documents for details of the steps I followed along with screenshots.

Try this version of rdpwrap rdpwrap.zip

I happen to have the same version but it works for me.

No luck! Still the same error

Does not matter Home or Pro, on build 19043.1237, ini file and autoupdater does not work 🙁

Hello friends, mine is working however, I can’t make multiple simultaneous connections does anyone have an idea?

Hello friends, mine is working however, I can’t make multiple simultaneous connections does anyone have an idea?

which file are you using, which version of the OS build you have,?

Olá amigos, o meu está funcionando no entanto, eu não posso fazer múltiplas conexões simultâneas alguém tem uma ideia?

qual arquivo você está usando, qual versão da compilação do SISTEMA OPERACIONAL você tem,?

AND I AM RUNNING VIA VM PERFECTLY BUT ONLY ONE CONNECTION AT A TIME

Olá amigos, o meu está funcionando no entanto, eu não posso fazer múltiplas conexões simultâneas alguém tem uma ideia?

qual arquivo você está usando, qual versão da compilação do SISTEMA OPERACIONAL você tem,?

Hello @philipejapa, can you please share your rdpwrap.ini file?

Olá amigos, o meu está funcionando no entanto, eu não posso fazer múltiplas conexões simultâneas alguém tem uma ideia?

qual arquivo você está usando, qual versão da compilação do SISTEMA OPERACIONAL você tem,?

Hello @philipejapa, can you please share your rdpwrap.ini file?

of course i’m sent now

Please help, this is my rdp and my winver is different, the remote desktop service started it but it stops automatically, what should I do?

if it doesn’t work, try to check in the advanced windows firewall if the port released in rdpconf.exe is the same as in the remote desktop inside the advanced firewall

Please help, this is my rdp and my winver is different, the remote desktop service started it but it stops automatically, what should I do?

cara se vc for brasileiro me chama no gmail philipejapa@gmail.com

@philipejapa, thank you for sharing the file. That did not work for me, unfortunately. However, the good thing is that I found a solution on this thread:

#1520

The file from cahebebe along with steps suggested by flybeye did the trick! Finally.

I am summarizing everything below, hope some of you can benefit from this!

Note: The rdpwrap.ini seems to be tightly coupled with Windows OS version / Remote Desktop Services version. What worked for me might not work for another person. That’s just the way it is, I suppose.

This is my windows version (locate this in Settings, the fix is dependent on this to a large extent)

Edition: Windows 10 Home

Version: 21H1

OS build: 19043.1237

Pre-requisites

Steps

Finish up

Turn on Windows Defender (or enable third party antivirus) and whitelist all the files related to RDP Wrapper typically found in %PROGRAMFILES%RDP Wrapper and %SystemRoot%System32

Источник

RDP wrapper not supported on windows 10 version 21H1(19043.1110) #1475

The RDP Wrapper showed up to be unsupported even though I did everything that i can.

here’s the dll.

The text was updated successfully, but these errors were encountered:

Same here. Anyone who can point to an update that works with 1110?

I have the 21H1 with 19043.1110 and mine is working with the one from asmtron fork

https://github.com/asmtron/rdpwrap/blob/master/res/rdpwrap.ini

Might need to stop Term Services: net stop TermService

update the ini file from above, into your RDPWrapper directory (C:Program FilesRDPWrapper)

then restart Term Services: net start TermService

or if your RDP wrapper is from asmtron Github, then you can run the autoupdate.bat as Administrator since asmtron has already

updated his repo.

Thank you flybeye. It worked and we’re back in business. Thank you. Thank you.

Thanks @flybeye, weirdly, though everything appears to be ok and running, I still can only get a single RDP session to my Win10 machine (tried with two individual users)

Any ideas would be much appreciated

Saw this issue and tried out Asmtron’s fork but it didn’t work either. I get all green but when I connect I get the blank login screen from #1469. Do we need new offsets for this version?

I could be wrong, and I generally am, but I suffered the blank log in screen as well. But that problem (for me) related to a Windows upgrade problem. Microsoft kept telling me to update windows, but that did not solve the blank screen at all. Updating display drivers did not fix the problem. I couldn’t wait any longer so I had to take some drastic measures, like new hardware and reformatting. But all that may not be your problem. Anyway, all working for me now. All the best for yourself.

Источник

Содержание

- 1 Ошибка CredSSP, исправляем за минуту

- 2 Ошибка CredSSP, исправляем за минуту

- 3 Как выглядит ошибка credssp

- 4 Назначение CredSSP

- 5 Причины ошибки шифрования CredSSP

- 6 Варианты исправления ошибки CredSSP

- 7 Отключаем credssp в Windows через NLA

- 8 Отключаем шифрование credssp через GPO

- 9 Самый правильный метод, это установка обновлений

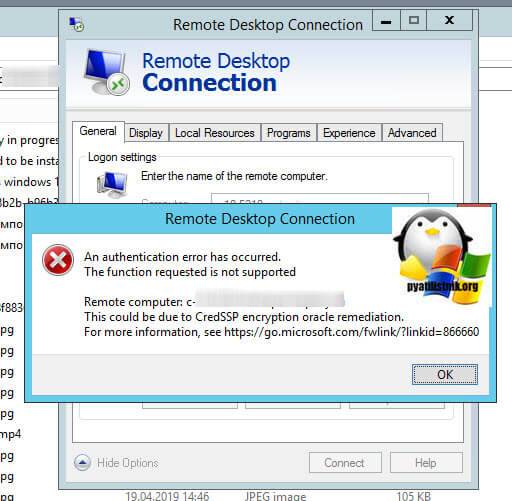

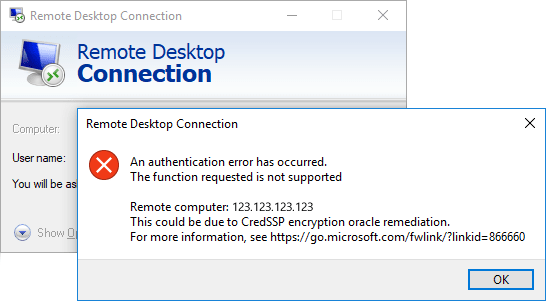

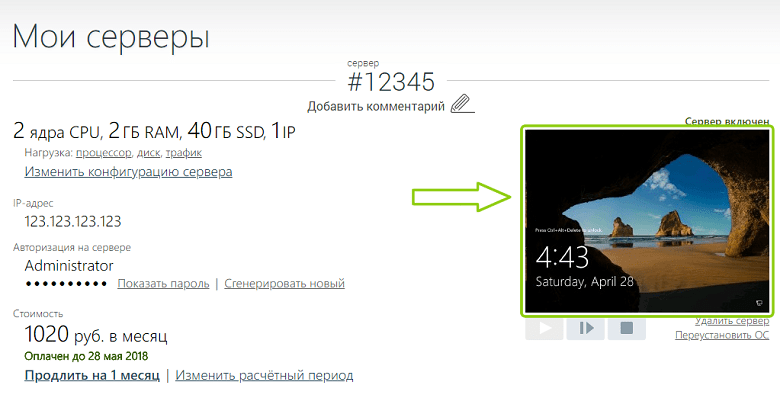

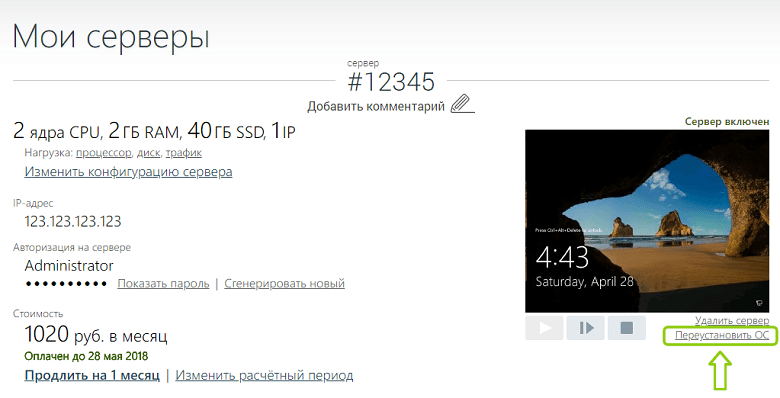

Начиная с 8 мая 2018 года, после установки обновлений на свой персональный компьютер, многие пользователи виртуальных серверов под управлением ОС Windows Server столкнулись с ошибкой «CredSSP encryption oracle remediation» при попытке подключения к удалённому рабочему столу:

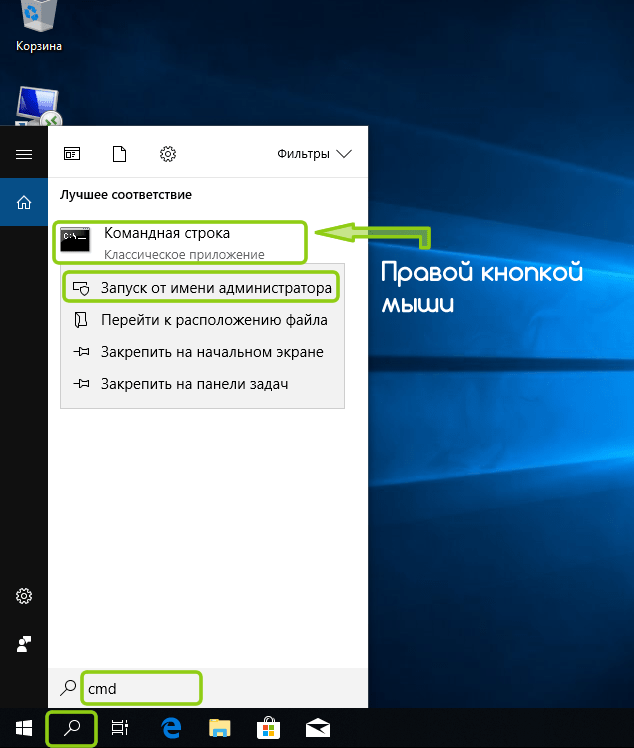

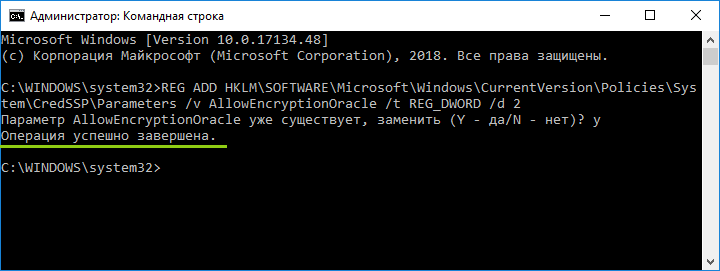

REG ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2

Эта команда вносит изменения в реестр Windows, разрешая вашему компьютеру подключаться с протоколом шифрования CredSSP к ещё необновлённому серверу.

Computer Configuration -> Administrative Templates -> System -> Credentials Delegation

если ваша ОС русифицирована, то:

Конфигурация компьютера -> Административные шаблоны -> Система -> Передача учетных данных

Start -> Windows Administrative Tools -> Services

если ваша ОС русифицирована, то:

Пуск -> Средства администрирования Windows -> Службы

Если служба не запускается, проверьте, разрешен ли ее запуск: статус не должен быть «Disabled» («Отключена»).

Ошибка CredSSP, исправляем за минуту

Добрый день! Уважаемые читатели и гости IT блога Pyatilistnik.org, в прошлый раз мы с вами чинили HDD с поврежденной файловой системой и состоянием RAW уверен, что вам удалось это сделать. Сегодня я в очередной раз переведу наш вектор траблшутера в сторону терминальных столов, а именно мы рассмотрим ситуацию, что когда вы пытаетесь подключиться к удаленному серверу по RDP протоколу, а у вас после ввода логина и пароля, выскакивает ошибка, что вы не прошли проверку подлинности и причиной ошибки может быть исправление шифрования CredSSP. Давайте разбираться, что за зверь, этот CredSSP и как вам получить доступ к вашему серверу.

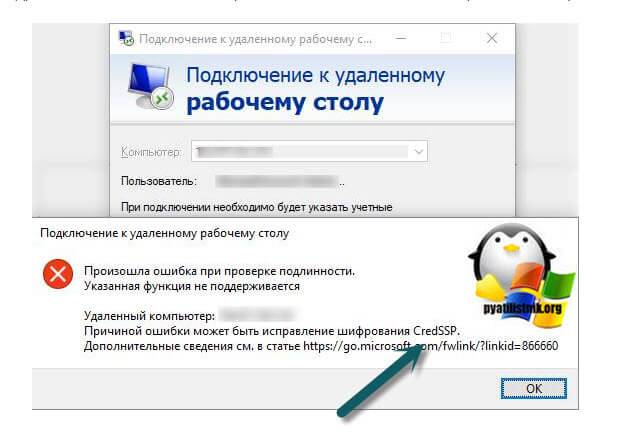

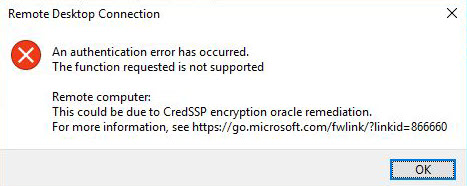

Как выглядит ошибка credssp

Перед тем, как я покажу вам известные мне методы ее устранения, я бы как обычно хотел подробно описать ситуацию. Вчера при попытке подключиться к своему рабочему компьютеру, работающему на Windows 10 1709, с терминального стола, входящего в RDS ферму на Windows Server 2012 R2, я получил ошибку после ввода логина и пароля:

An authentication error has occurred. The function requested is not supported. Remote computer name. This coild be to CredSSP encryption oracle remediation.

Ну и конечно в русском исполнении:

Произошла ошибка при проверке подлинности. Указанная функция не поддерживается. Удаленный компьютер имя. Причиной ошибки может быть исправление шифрования CredSSP

Получается двоякая ситуация, что RDP как бы работает, но вот по какой-то причине ваши учетные данные на принимающей стороне не соответствуют, каким-то критериям, давайте разбираться, что это за зверь CredSSP.

Назначение CredSSP

Что такое CredSSP — это Win32 API, используемый системами Microsoft Windows для выполнения различных операций, связанных с безопасностью, таких как аутентификация. SSPI функционирует, как общий интерфейс для нескольких поставщиков поддержки безопасности (SSP). Поставщик поддержки безопасности — это библиотека динамической компоновки (DLL), которая делает один или несколько пакетов безопасности доступными для приложений.

CredSSP позволяет приложению делегировать учетные данные пользователя от клиента целевому серверу для удаленной аутентификации. CredSSP предоставляет зашифрованный канал протокола безопасности транспортного уровня . Клиент проходит проверку подлинности по зашифрованному каналу с использованием протокола SPNEGO (Simple and Protected Negotiate) с Microsoft Kerberos или Microsoft NTLM.

После проверки подлинности клиента и сервера клиент передает учетные данные пользователя на сервер. Учетные данные дважды шифруются с использованием ключей сеанса SPNEGO и TLS. CredSSP поддерживает вход в систему на основе пароля, а также вход в систему с использованием смарт-карт на основе X.509 и PKINIT.

Подробнее на Microsoft https://docs.microsoft.com/en-us/windows/desktop/secauthn/credential-security-support-provider

Windows SSP

Следующие поставщики общих служб устанавливаются вместе с Windows:

- Согласование (введено в Windows 2000) (secur32.dll) — выбирает Kerberos и, если не доступно, протокол NTLM. SSP обеспечивает возможность единого входа , иногда называемую встроенной аутентификацией Windows (особенно в контексте IIS). В Windows 7 и более поздних версиях представлен NEGOExts, в котором согласовывается использование установленных пользовательских SSP, которые поддерживаются на клиенте и сервере для аутентификации.

- Безопасный канал (он же SChannel) — Представлен в Windows 2000 и обновлен в Windows Vista и выше для поддержки более надежного шифрования AES и ECC. Этот поставщик использует записи SSL/TLS для шифрования полезных данных. (Schannel.dll)

- PCT (устарел) реализация Microsoft TLS/SSL — криптография SSP с открытым ключом, которая обеспечивает шифрование и безопасную связь для аутентификации клиентов и серверов через Интернет. Обновлено в Windows 7 для поддержки TLS 1.2.

- Учетные данные (CredSSP) (Представлено в Windows Vista и доступно в Windows XP с пакетом обновления 3 (SP3)) (credssp.dll) — обеспечивает SSO и проверку подлинности на уровне сети для служб удаленных рабочих столов.

- Криптография с открытым ключом «пользователь-пользователь» (PKU2U) (представлена в Windows 7 ) (pku2u.dll) — обеспечивает одноранговую аутентификацию с использованием цифровых сертификатов между системами, которые не являются частью домена.

Подробнее на https://en.wikipedia.org/wiki/Security_Support_Provider_Interface

Причины ошибки шифрования CredSSP

В марте 2018 года, компания Microsoft выпустила обновление безопасности для устранения уязвимостей для протокола поставщика поддержки безопасности учетных данных (CredSSP) под именем CVE-2018–0886 (https://support.microsoft.com/en-us/help/4093492/credssp-updates-for-cve-2018-0886-march-13-2018), используемого подключениями по протоколу удаленного рабочего стола (RDP) для клиентов Windows и Windows Server. Как только пользователи и системные администраторы произвели установку апдейтов, то по всему миру начались массовые жалобы, что люди не могут подключаться по протоколу RDP к серверам, компьютерам, получая ошибку, что причиной ошибки может быть шифрование CredSSP.

К сожалению 99% людей и администраторов совершают одну и туже ошибку, они сразу ставят обновления, не дождавшись пары дней после их выхода. Обычно этого времени хватает, чтобы вендор определил проблемы и отозвал глючное обновление.

Vulnerable на Mitigated и начались проблемы подключения к удаленному рабочему столу по RDP. Ранее вы могли удаленно подключаться с обновленной машины к машинам без обновления безопасности, так сказать в мягком режиме. Однако с последним обновлением, Microsoft усилила безопасность, и вы больше не можете подключаться к компьютерам без обновления закрывающего брешь CVE-2018–0886.

Под раздачу попали буквально все, клиентские ОС Windows 7, Windows 8.1, Windows 10 с которых были попытки подключиться к RDS ферме или RemoteApp приложениям работающим на Windows Server 2008 R2 и выше. Если бы вы читали ветки обсуждений в эти дни, то вы бы поняли все негодование людей, особенно с запада.

Варианты исправления ошибки CredSSP

На самом деле вариантов много, есть правильные, есть и временные и обходные, которые нужно сделать быстро, чтобы хоть как-то работало, так как бизнес может в этот момент простаивать и терять деньги.

- Вы можете удалить новое обновление безопасности, самый плохой вариант, но в ответственные моменты, иногда используется, чтобы перенести работы на вечер или ночь

- Если нужно быстро получить доступ к серверу и избежать проверку подлинности credssp, то я вам советую отключить на принимающем подключении сервере галку NLA (Network Level Authentication) в русском варианте «Разрешить подключение только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети»

- То же быстрый метод и на массовое применение, это использование групповой политики, которая изменит шифрование Oracle Remediation

- Ну и самый правильный метод, это установка обновлений на все ваши системы

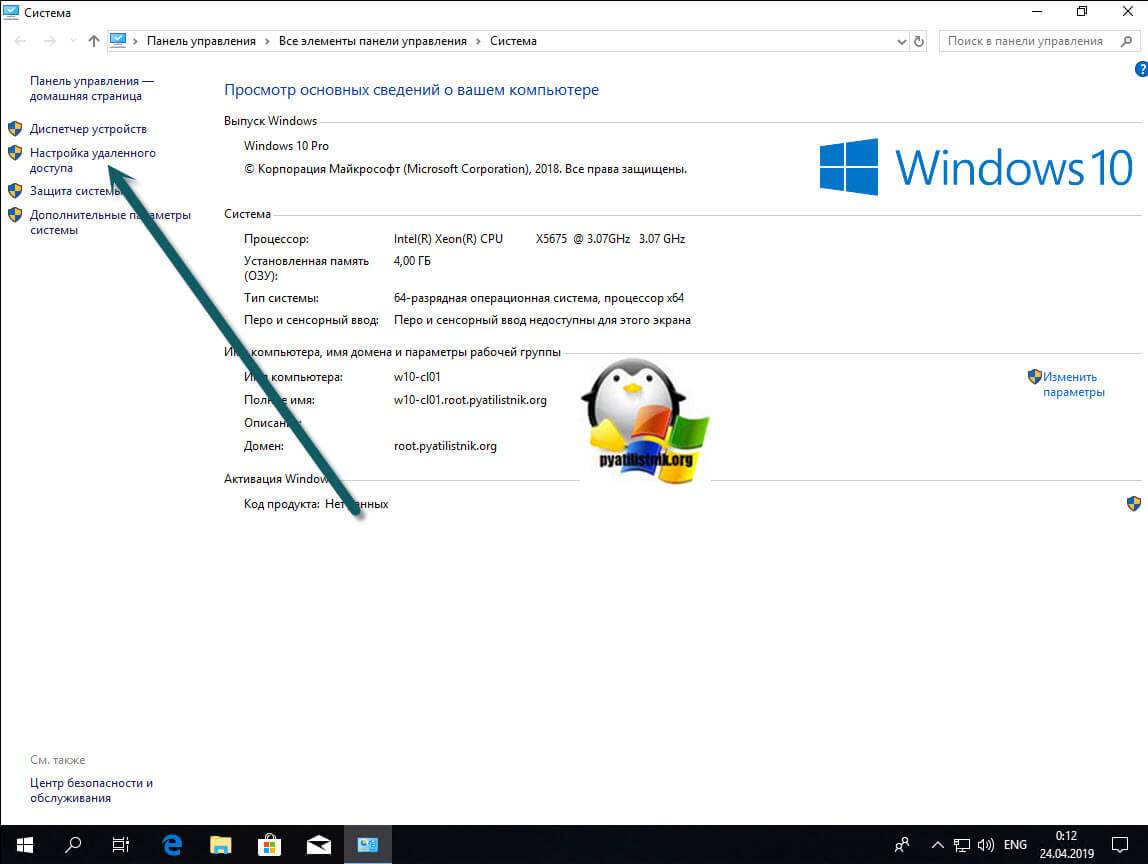

Отключаем credssp в Windows через NLA

Данный метод выхода из ситуации я бы рассматривал, как быстрое, временное решение, до того, как вы установите обновления безопасности. Чтобы разрешить удаленное подключение к серверу и избегать ситуации, что произошла ошибка при проверке подлинности credssp, сделайте вот что. Откройте свойства моего компьютера, попав в систему, так же можно нажать одновременно WIN+Pause Breake или как вариант в командной строке ввести control /name Microsoft.System. В окне «Система» находим пункт меню «Настройка удаленного доступа»

Снимите галку «Разрешить подключение только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети»

После этого вы легко сможете подключиться к данному компьютеру или серверу, но как быть что вы не можете туда попасть и снять эту галку, тут нам на помощь придет реестр Windows. Вы можете удаленно создать нужные ключи реестра, которые отключат галку NLA или политику CredSSP. Для этого вы можете пойти двумя путями:

- Использовать сетевой реестр Windows

- Использовать удаленное управление компьютером, например PsExec.exe, я вам с помощью него уже показывал, как открывать порты в брандмауэре, удаленно.

Давайте попробуем через удаленный реестр, для этого открываем Regedit, через окно «Выполнить».

Из меню «Файл» выберите пункт «Подключить сетевой реестр», далее найдите нужный вам сервер.

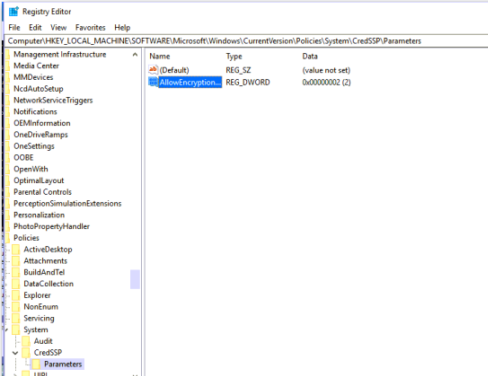

У вас подключится дополнительный реестр с двумя кустами. Переходите по пути (Если у вас не будет CredSSPParameters, то нужно будет их создать):

HKLMSoftwareMicrosoftWindowsCurrentVersion PoliciesSystemCredSSPParameters

Тут вам необходимо создать REG_DWORD ключ с именем AllowEncryptionOracle и значением 2. В данном варианте политика CredSSP выставит Уязвимый уровень — это самый низкий уровень защиты. Это позволит вам подключаться к серверам удаленно, используя RDP. Однако это подвергнет серверы атакам.

Или можно так же отключить NLA, для этого найдите ветку реестра:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControl Terminal ServerWinStationsRDP-Tcp

Найдите там ключ SecurityLayer и выставите ему значение , чтобы деактивировать Network Level Authentication.

Теперь то же самое вы можете выполнить и через PsExec.exe, выставив для CredSSP минимальный уровень защиты или же отключить NLA, для этого находясь в cmd в режиме администратора введите команду:

PsExec.exe w10-cl01 -u rootАдминистратор -p пароль cmd

w10-cl01 — это имя компьютера.

Далее имея запущенный сеанс cmd для удаленного компьютера, выполните команду:

REG ADD HKLMSoftwareMicrosoftWindows CurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2 (0 вернет все как было)

Аналогично можно сделать и для отключения Network Level Authentication, команда будет такой:

REG ADD «HKEY_LOCAL_MACHINESYSTEM CurrentControlSetControlTerminal ServerWinStationsRDP-Tcp» /v SecurityLayer /t REG_DWORD /d 0

Еще раз обращаю ваше внимание, что данный метод временный и самый не безопасный, применяемый в случаях, когда уже ничего сделать нельзя или дольше, а нужно уже вчера, обязательно установите все нужные обновления.

Отключаем шифрование credssp через GPO

Если у вас большая инфраструктура, в которой сотни компьютеров и сотни серверов, то вы можете до установки нужных обновлений в вечернее время, временно отключить новый уровень шифрования CredSSP и убрать ошибку «Удаленный компьютер имя. Причиной ошибки может быть исправление шифрования CredSSP». Для этого мы можем воспользоваться всеми плюсами доменной инфраструктуры Active Directory. Тут два варианта, вы можете создать массовую политику для распространения ее на нужные OU или если у вас требование для одного или двух локальных компьютеров, то на них можно запустить локальный редактор групповых политик, тем самым внеся изменения только на них.

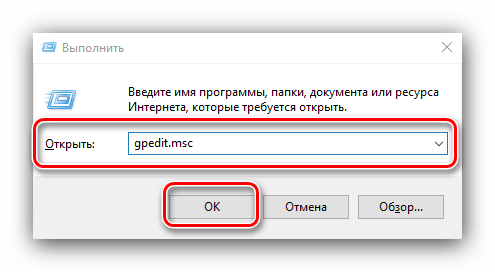

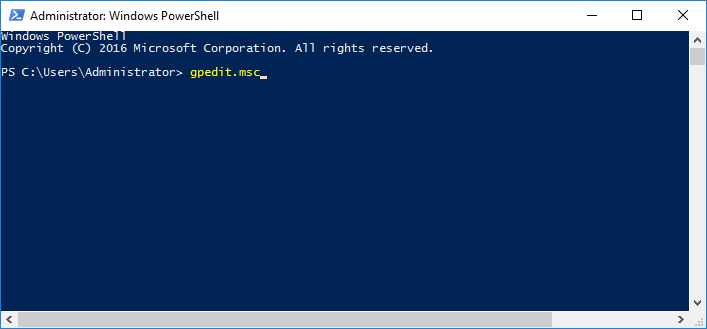

Напоминаю, что оснастку управление групповой политикой вы можете найти на контроллере домена или компьютере с установленным пакетом RSAT, открыть ее можно через команду в окне «Выполнить» gpmc.msc. Если нужно открыть локальный редактор групповых политик, то в окне «Выполнить» введите gpedit.msc.

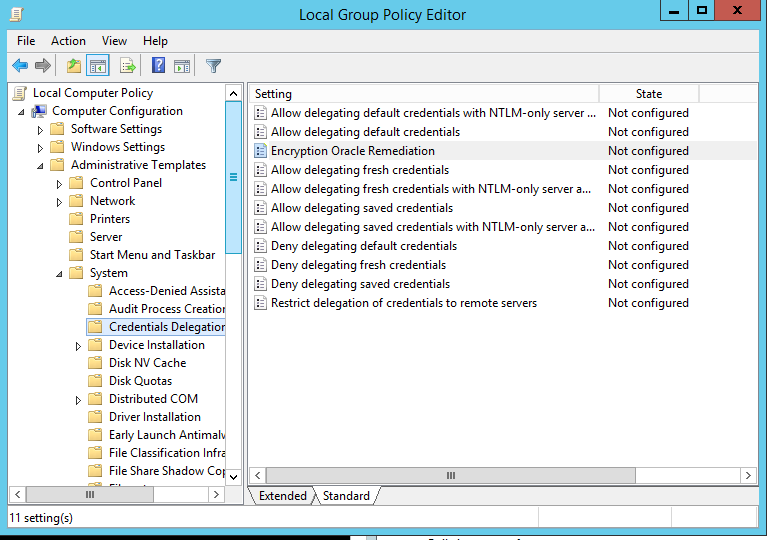

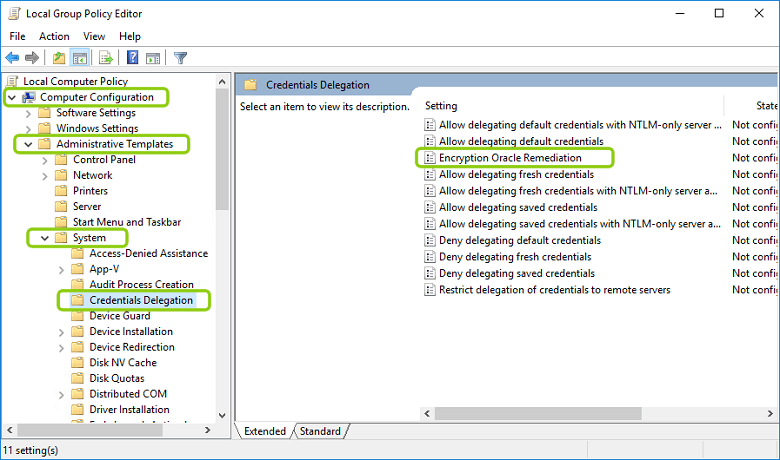

Вам необходимо перейти в ветку:

Конфигурация компьютера — Административные шаблоны — Система — Передача учетных данных — Исправление уязвимости шифрующего оракула (Computer Configuration — Administrative Templates — System — Credentials Delegation — Encryption Oracle Remediation

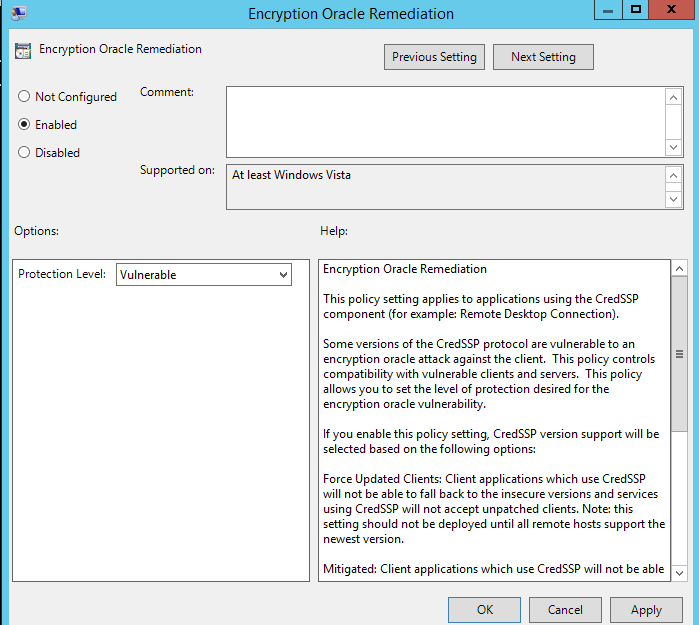

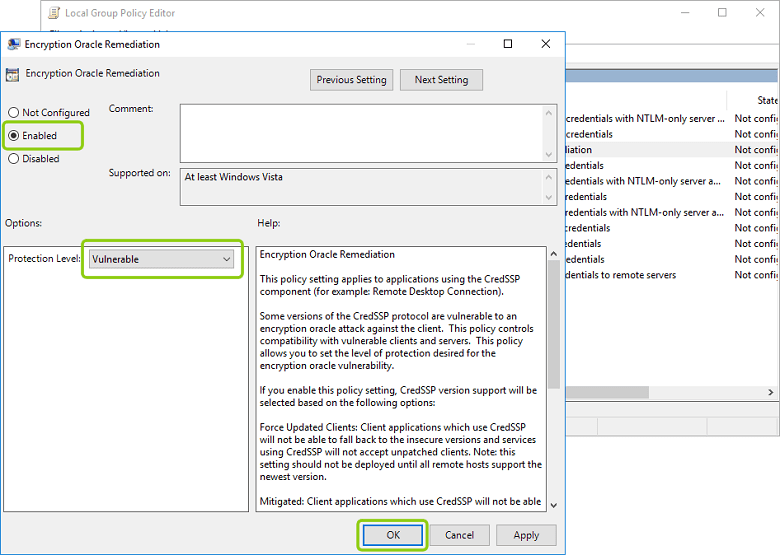

Открываем настройку «Исправление уязвимости шифрующего оракула (Encryption Oracle Remediation)». Включаем политику, у вас активируется опция «Уровень защиты», на выбор будет три варианта:

- Принудительно применять обновленные клиенты (Force Updated Clients) — она будет стоять по умолчанию из-за максимального уровня защиты, вам данную опцию нужно сменить. Это так сказать максимально безопасный уровень взаимодействия клиент, он должен быть в идеале, после установки обновлений на все сервера и компьютеры.

- Оставить уязвимость (Vulnerable) – клиенты могут подключаться на уязвимые машины.

- Уменьшить риск (Mitigated) – клиенты не могут подключаться к уязвимым серверам, но серверы могут принимать уязвимые клиенты.

Выбираем на время пункт «Оставить уязвимость (Vulnerable)». Сохраняем настройки.

После чего вам нужно обновить политику, для этого откройте командную строку и введите gpupdate /force. Если у вас не доменный компьютер, да и еще Windows 10 Home, которая не имеет встроенного локального редактора политик, то вам как я описывал выше, нужно производить правку реестра

REG ADD HKLMSoftwareMicrosoftWindows CurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2 (0 вернет все как было)

На просторах интернета ходит скрипт PowerShell, который поможет включить данную политику на всех компьютерах в Active Directory

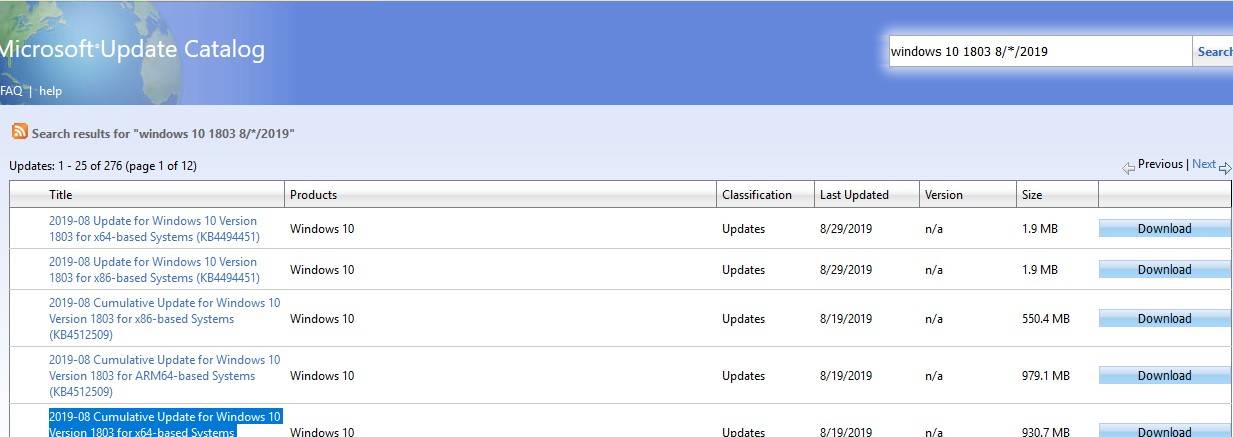

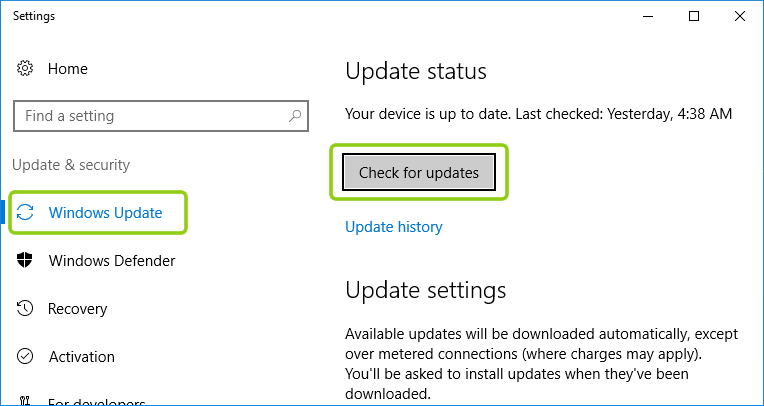

Самый правильный метод, это установка обновлений

Когда вам удалось везде подключиться и подошло время обслуживания ваших серверов, быстренько производим установку обновлений закрывающих брешь (CVE-2018-0886 | CredSSP Remote Code Execution Vulnerability).

https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2018-0886

Раньше были вот такие KB, но они со временем могут меняться свой номер, поэтому пройдите по ссылке выше, так будет надежнее.

- Windows Server 2012 R2 / Windows 8: KB4103715

- Windows Server 2008 R2 / Windows 7: KB4103712

- Windows Server 2016 / Windows 10 1607 — KB4103723

- Windows Server 2016 / Windows 10 1703 — KB4103731

- Windows Server 2016 / Windows 10 1709 — KB4103727

- Windows Server 2016 / Windows 10 1803 — KB4103721

На этом у меня все, надеюсь, что вы разобрались в работе CredSSP и научились ей управлять. С вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org.

Мар 28, 2019 09:00

После установки обновлений безопасности Windows, которые вышли после мая 2018 года, вы можете столкнуться с ошибкой CredSSP encryption oracle remediation при RDP подключении к удаленному серверу и компьютеру Windows в следующих случаях:

- Вы подключаетесь к удаленному рабочему столу компьютера с недавно установленной старой (например, RTM) версией Windows (например, Windows 10 ниже билда 1803, Windows Server 2012 R2, Windows Server 2016), на котором не установлены последние обновления безопасности Windows;

- Вы пытаетесь подключиться к RDP компьютеру, на который давно не устанавливали обновления Microsoft;

- RDP подключение блокирует удаленный компьютер, т.к. нет нужных обновлений безопасности на вашем клиентском компьютере.

Попробуем разобраться с тем, что означает RDP ошибка CredSSP encryption oracle remediation и как ее можно исправить.

Итак, при попытке подключения к приложению RemoteApp на RDS серверах под Windows Server 2016 / 2012 R2 / 2008 R2, или к удаленным рабочим столам других пользователей по протоколу RDP (на Windows 10, 8.1 или 7), появляется ошибка:

Данная ошибка связана с тем, что на Windows Server или на обычной десктопной версии Windows, к которой вы пытаетесь подключится по RDP, не устанавлены обновления безопасности Windows (как минимум с марта 2018 года).

Так же эта ошибка может выглядеть так: Произошла ошибка проверки подлинности. Указанная функция не поддерживается.

Дело в том, что еще в марте 2018 Microsoft выпустила обновление, закрывающее возможность удаленного выполнения кода с помощью уязвимости в протоколе CredSSP (Credential Security Support Provider). Подробно проблема описана в бюллетене CVE-2018-0886. В мае 2018 было опубликовано дополнительное обновление, в котором по-умолчанию клиентам Windows запрещается подключаться к удаленным RDP серверам с уязвимой (непропатченной) версией протокола CredSSP.

Таким образом, если вы на RDS/RDP серверах (компьютерах) Windows с марта 2018 года не устанавливались накопительные обновления безопасности, а на RDP клиентах установлены майские обновления (или более новые), то на них при попытке подключится к RDS серверам с непропатченной версией CredSSP будет появляется ошибка о невозможности подключения: This could be due to CredSSP encryption oracle remediation.

Ошибка RDP клиента появляется после установки следующих обновлений безопасности:

- Windows 7 / Windows Server 2008 R2 — KB4103718

- Windows 8.1 / Windows Server 2012 R2 — KB4103725

- Windows Server 2016 — KB4103723

- Windows 10 1803 — KB4103721

- Windows 10 1709 — KB4103727

- Windows 10 1703 — KB4103731

- Windows 10 1609 — KB4103723

В списке перечислены номера KB от мая 2018 года, на данный момент вам нужно скачивать и устанавливать более новый пакет накопительных обновлений для вашей редакции Windows. Вы можете получить последние обновления безопасности через Windows Update с серверов Microsoft, с локального WSUS сервера, или скачать вручную из каталога обновлений Windows — Microsoft Update Catalog — https://www.catalog.update.microsoft.com/Home.aspx. Например, для поиска обновлений за август 2019 года для Windows 10 1803 нужно использовать поисковый запрос: windows 10 1803 8/*/2019. Скачайте и установите кумулятивное обновление (в моем примере это будет “2019-08 Cumulative Update for Windows 10 Version 1803 for x64-based Systems (KB4512509)”.

Для восстановления удаленного подключения к рабочему столу можно удалить обновления безопасности на клиенте, с которого выполняется RDP подключение (но это крайнене рекомендуется, т.е. есть более безопасное и правильное решение).

Для решения проблемы вы можете временно на компьютере, с которого вы подключаетесь по RDP, отключить проверку версии CredSSP на удаленном компьютере. Это можно сделать через редактор локальных групповых политик. Для этого:

- Запустите редактор локальных GPO — gpedit.msc;

- Перейдите в раздел политик Computer Configuration -> Administrative Templates -> System -> Credentials Delegation (Конфигурация компьютера -> Административные шаблоны -> Система -> Передача учетных данных);

- Найдите политику с именем Encryption Oracle Remediation (Исправление уязвимости шифрующего оракула). Включите политику (Enabled/ Включено), а в качестве параметра в выпадающем списке выберите Vulnerable / Оставить уязвимость;

- Осталось обновить политики на вашем компьютере (команда

gpupdate /force) и попробовать подключится по RDP к удаленному компьютеру. При включенной политике Encryption Oracle Remediation со значением Vulnerable ваши терминальные приложения с поддержкой CredSSP смогут подключаться даже к RDS/RDP серверам и компьютерам Windows, на которых отсутствуют актуальные обновления безопасности.

Политика Encryption Oracle Remediation предлагает 3 доступных значения защиты от CredSSP уязвимости:

- Force Updated Clients — самый высокий уровень защиты, когда RDP сервер запрещает подключение не обновлённым клиентам. Обычно эту политику стоит включать после полного обновления всей инфраструктуры и интеграции актуальных обновлений безопасности в установочные образы Windows для серверов и рабочих станций;

- Mitigated – в этом режиме блокируется исходящее удаленное RDP подключение к RDP серверам с уязвимой версией CredSSP. Однако другие службы, использующие CredSSP работаю нормально;

- Vulnerable –самый низкий уровень зашиты, когда разрешается подключение к RDP сервера с уязвимой версией CredSSP.

Если у вас отсутствует редактор локальных GPO (например, в Home редакциях Windows), вы можете внести изменение, разрешающее RDP подключение к серверам с непропатченной версия CredSSP, напрямую в реестр с помощью команды:REG ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2

Вы можете изменить этот параметр в реестре сразу на множестве компьютеров в AD с помощью доменной GPO (консоль gpmc.msc) или таким PowerShell скриптом (список компьютеров в домене можно получить с помощью командлета Get-ADComputer из модуля RSAT-AD-PowerShell):

Import-Module ActiveDirectory$PSs = (Get-ADComputer -Filter *).DNSHostNameForeach ($computer in $PCs) {Invoke-Command -ComputerName $computer -ScriptBlock {REG ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2}}

После успешного подключения к удаленному RDP серверу (компьютеру) нужно установить на нем актуальные обновления безопасности через службу Windows Update (проверьте, что служба включена) или вручную. Скачайте и установите последние кумулятивные обновления Windows как показано выше. Если при установке MSU обновления появляется ошибка “Это обновление неприменимо к вашему компьютеру”, познакомьтесь со статей по ссылке.

Для Windows XP/ Windows Server 2003, которые сняты с поддержки нужно установить обновления для Windows Embedded POSReady 2009. Например, https://support.microsoft.com/en-us/help/4056564

REG ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 0 /f

Есть еще один сценарий, когда обновления отсутствуют на вашем компьютере. Например, RDP сервер обновлен, но на нем выставлена политика, блокирующая RDP подключения с компьютеров с уязвимой версией CredSSP (Force Updated Clients). В этом случае при RDP подключении вы также увидите ошибку “This could be due to CredSSP encryption oracle remediation”.

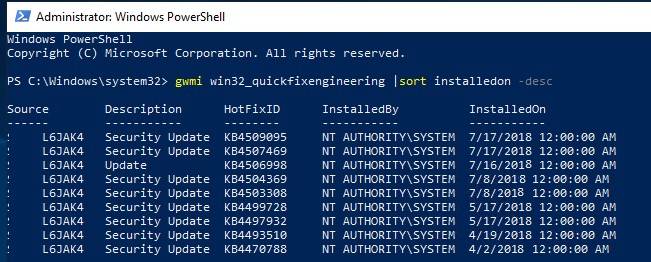

Проверьте последнюю дату установки обновлений Windows на вашем компьютере с помощью модуля PSWindowsUpdate или через WMI команду в консоли PowerShell:

gwmi win32_quickfixengineering |sort installedon -desc

В этом примере видно, что последние обновления безопасности Windows устанавливалось 17 июня 2018 года. Скачайте и установите более новый MSU файл с кумулятивным обновлением для вашей редакции Windows (смотрите выше).

Используемые источники:

- https://habr.com/p/358190/

- http://pyatilistnik.org/oshibka-credssp-ispravlyaem-za-minutu/

- https://winitpro.ru/index.php/2018/05/11/rdp-auth-oshibka-credssp-encryption-oracle-remediation/

- Remove From My Forums

-

General discussion

-

Hi,

We have a Server 2016 with Remote Desktop Services enable but we can’t connect to it anymore (it worked before).

We tried a lot of things already but not solved it yet. It seems the RDS isn’t accepting connections on port 3389.

— telnet to it on port 3389 not working

— ping does work

— verified the port setting in registry

— rebooted the server

— added a separate rule to allow 3389 always

— netstat -an doesn’t show an listening port on 3389

Someone an idea?

Kr Kevin

-

Edited by

Wednesday, April 25, 2018 9:54 AM

-

Changed type

Quasten

Thursday, July 18, 2019 3:00 PM

I can’t check anymore because i’m not working for that company anymore. It was not a ping issue as the last repy suggested anyhow

-

Edited by

- Remove From My Forums

-

General discussion

-

Hi,

We have a Server 2016 with Remote Desktop Services enable but we can’t connect to it anymore (it worked before).

We tried a lot of things already but not solved it yet. It seems the RDS isn’t accepting connections on port 3389.

— telnet to it on port 3389 not working

— ping does work

— verified the port setting in registry

— rebooted the server

— added a separate rule to allow 3389 always

— netstat -an doesn’t show an listening port on 3389

Someone an idea?

Kr Kevin

-

Edited by

Wednesday, April 25, 2018 9:54 AM

-

Changed type

Quasten

Thursday, July 18, 2019 3:00 PM

I can’t check anymore because i’m not working for that company anymore. It was not a ping issue as the last repy suggested anyhow

-

Edited by