Обновлено 09.11.2016

Добрый день уважаемые читатели и гости блога, продолжаем с вами изучение серверной операционной системы от компании Microsoft и сегодня будет показана базовая настройка windows server 2016 standard, так как перед вводом в эксплуатацию, она максимально должна быть прокачана в плане оптимизации производительности и в плане безопасности, так как постоянно со временем выходит много бюллетеней безопасности, которых нет в стандартных сборках на сайте microsoft.com. Обо всем по порядку.

Настройка windows server 2016 с нуля

И так в предыдущей статье я вам дал ссылку, где можно скачать windows server 2016, залита она для вашего удобства на яндекс диск и со временем так же будет обновляться, встроенными обновлениями, раз в квартал, так, что в декабре ждите свежую версию. Так же я вам подробно рассказал, как производится установка windows server 2016 и мы рассмотрели, что нового появилось в данной операционной системе, и как я и писал выше, дальше от вас требуется в windows server 2016 настройка всевозможных параметров, перед вводом ее в продакшен.

Настройка сети в windows server 2016

С чего начинается настройка windows server 2016 с нуля, логично, что с настройки сети, а именно:

- Необходимо выделить и задать статический ip адрес

- Прописать шлюз

- Прописать ip адреса dns серверов

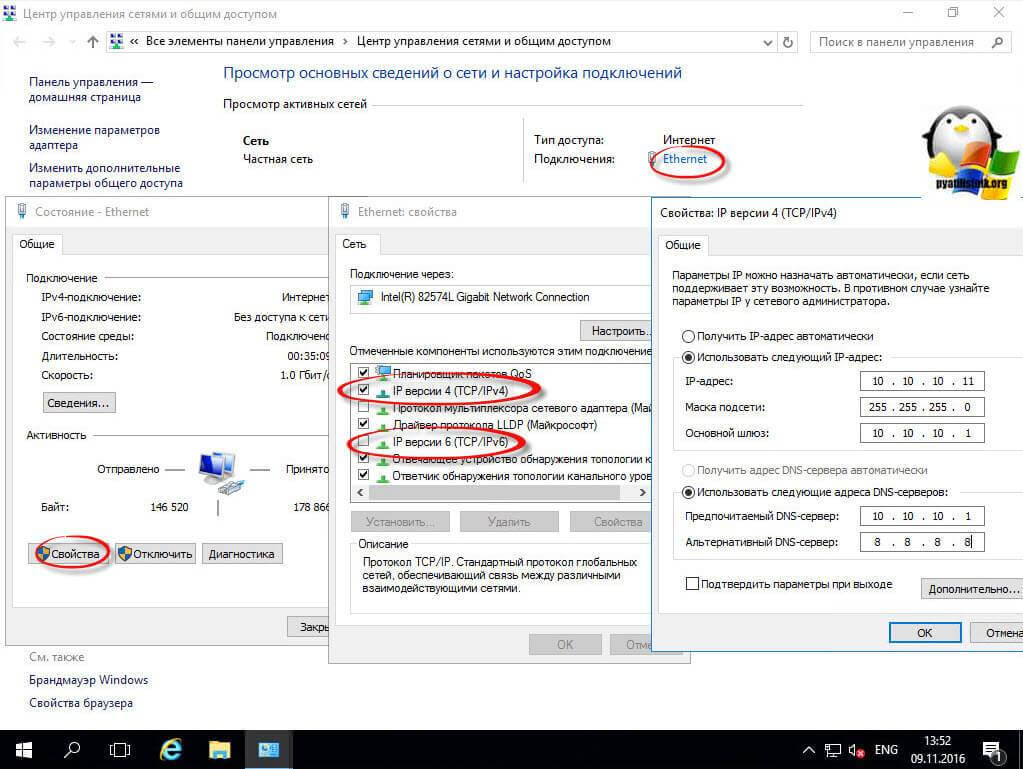

Для этого вы должны определиться какой ip выдать, если не знаете, то обратитесь к вашему сетевому инженеру, после чего идем на сервер и открываем Центр управления сетями и общим доступом, сделать это можно двумя методами

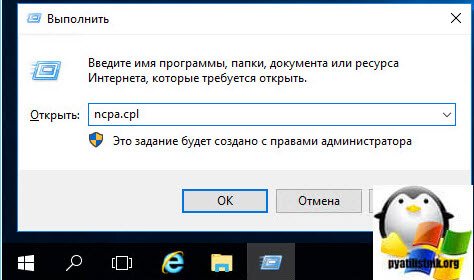

- Нажать WIN+R и ввести ncpa.cpl

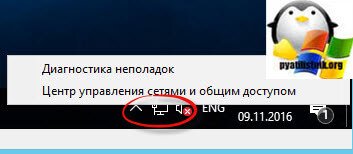

- Щелкнуть правым кликом по значку сети и выбрать Центр управления сетями и общим доступом

Далее выбираете сетевой интерфейс, переходите в его свойства, я обычно отключаю использование протокола ipv6, так как он у меня на работе не используется и заходим дальше в свойства IP версии 4 (TCP/Ipv4). Задаем все пункты, вашей сети и жмем ок.

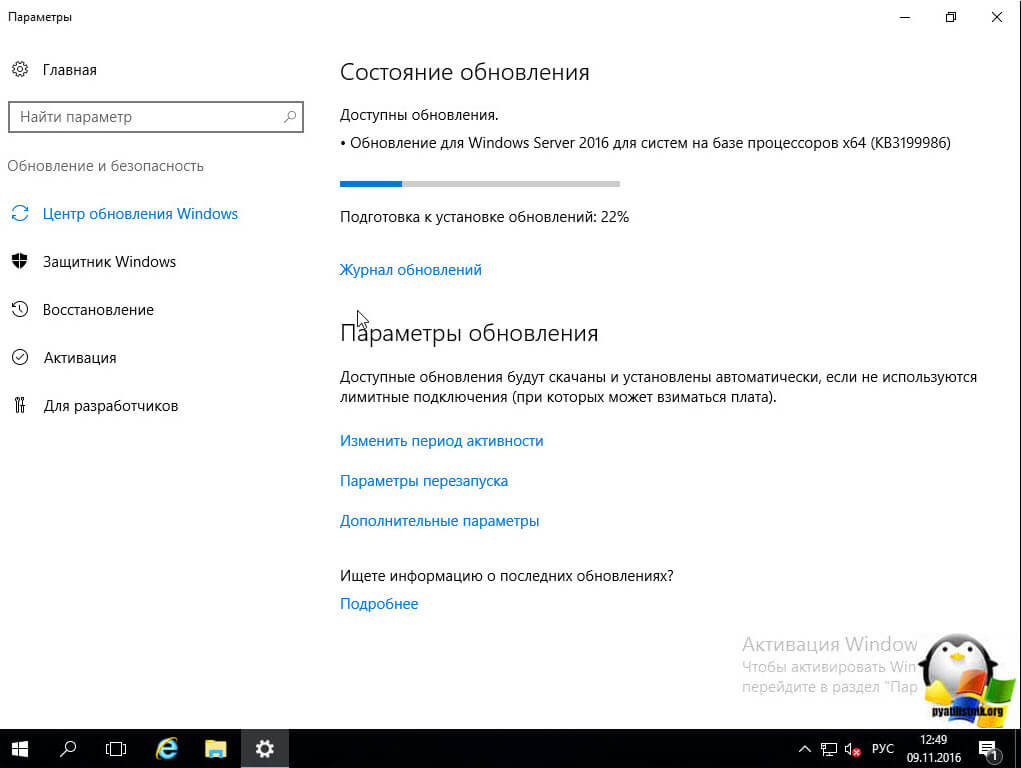

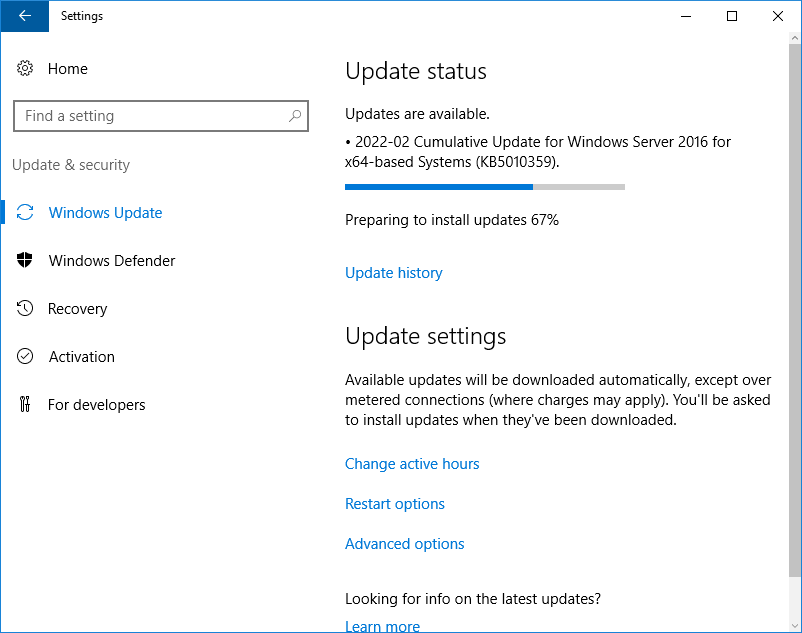

Установка обновлений безопасности

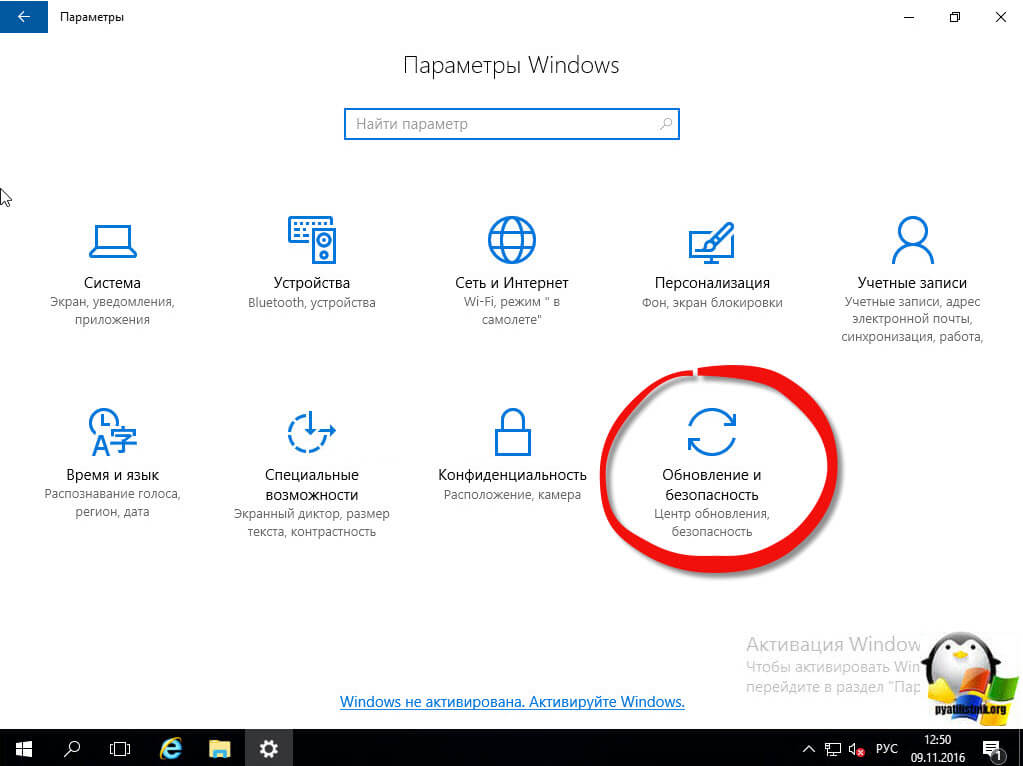

Следующим важнейшим шагом, является установка самых последних обновлений операционной системы, так как их на тот момент уже может появиться очень много. Делается это очень просто, для этого существую горячие клавиши Windows, жмем WIN+I, у вас откроется окно Параметры Windows, переходим там в пункт Обновление и безопасность, именно этот пункт позволит скачать самые свежие апдейты.

После установки выполните перезагрузку сервера.

Задать имя сервера

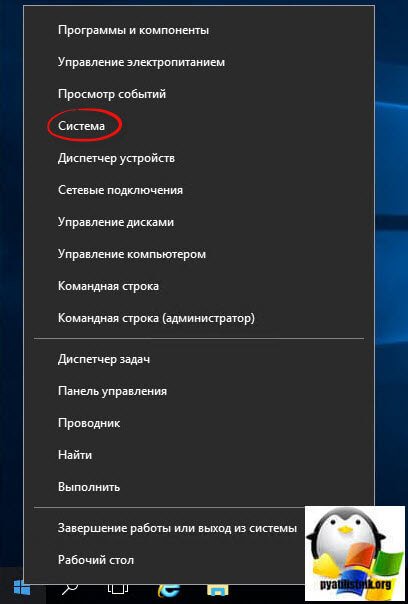

И так продолжается настройка Windows Server 2016 и следующим важным этапом идет, задание серверу dns имени, которое соответствует стандартам принятым в вашей организации. Для этого щелкаем правым кликом по кнопке пуск и выбираем пункт Система.

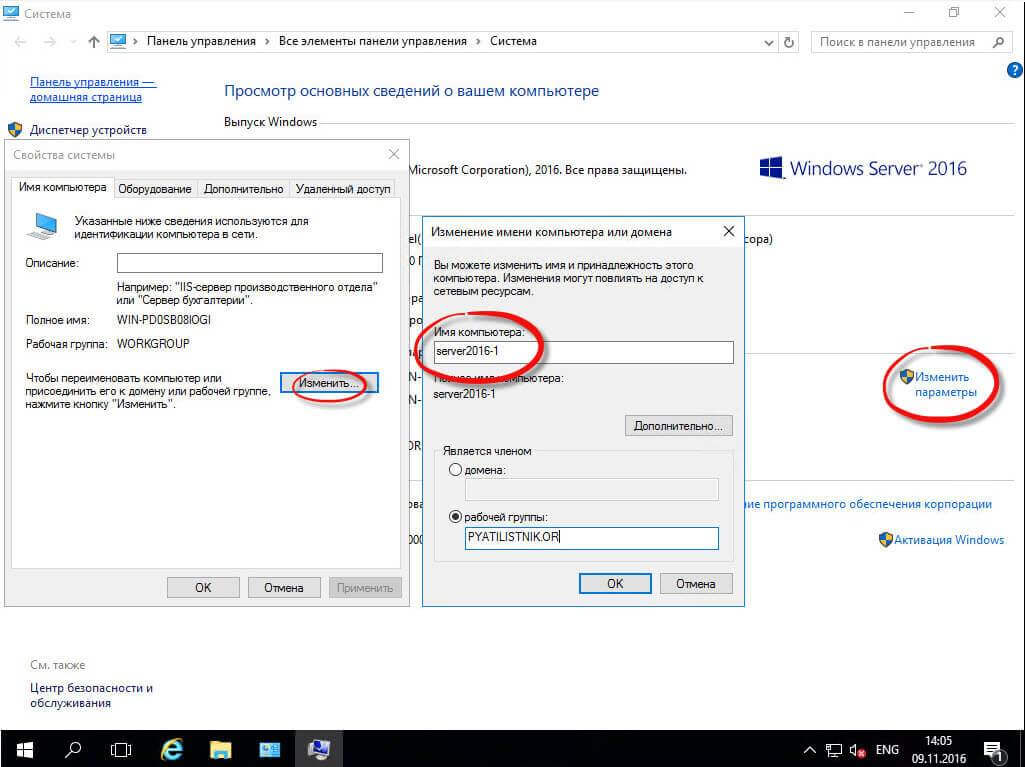

В окне Система нажмите Изменить параметры > Изменить > и задайте имя для сервера с Windows Server 2016, при желании можете ввести его в домен Active Directory.

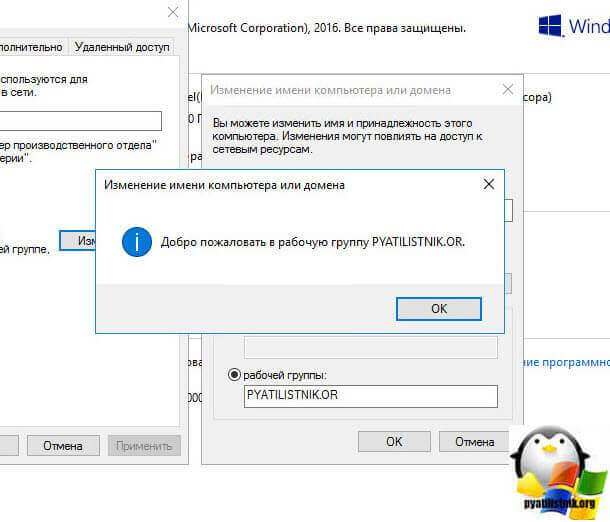

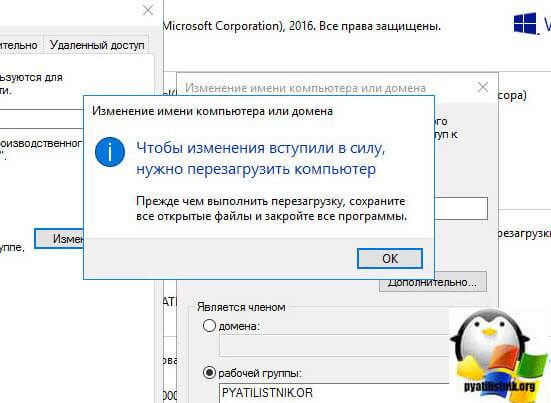

Если вы поменяете рабочую группу, то увидите окно с приглашением

И для применения имени, вам потребуется перезагрузить сервер.

Отключаем индексирование в Windows Server 2016

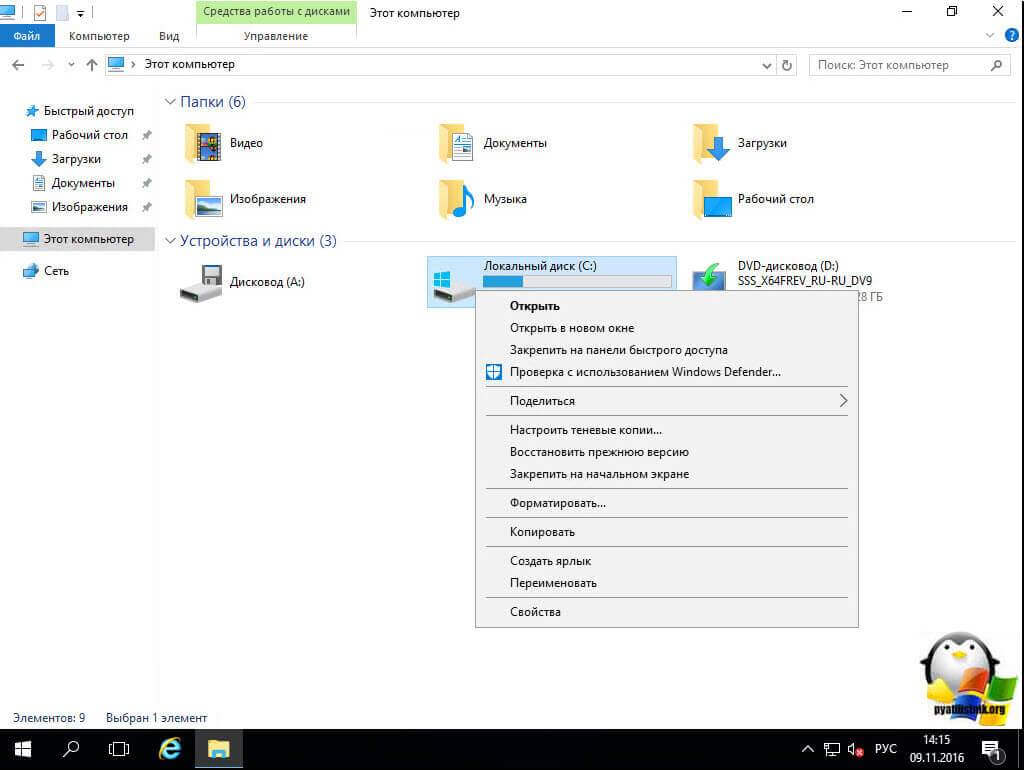

Если вы часто не пользуетесь на сервере поиском файлов, то данная служба вам не нужна, и ее отключение позволит увеличить, хоть на немного скорость жесткого диска. Открываем проводник и щелкаем правым кликом по нужному локальному диску, и выбираем свойства.

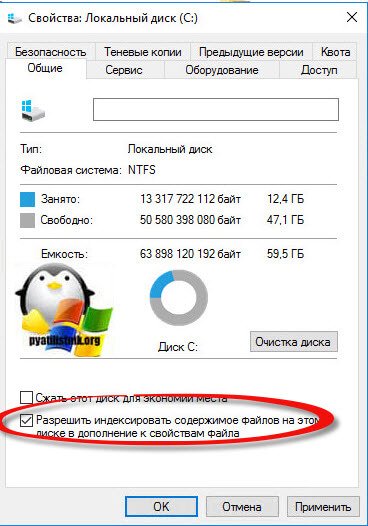

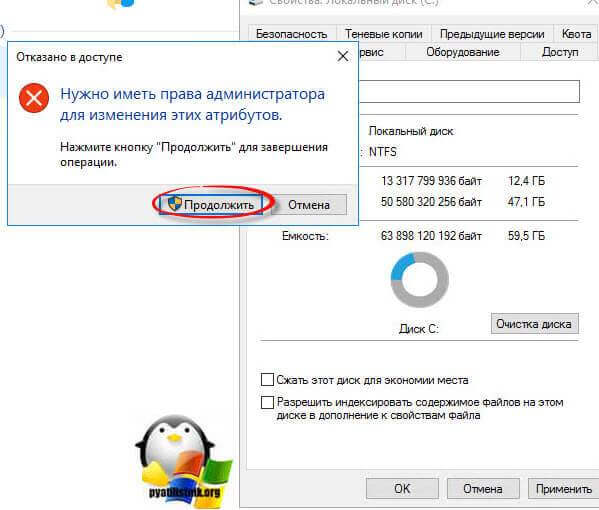

И снимаем галку Разрешить индексировать содержимое файлов на этом диске в дополнение к свойствам файла.

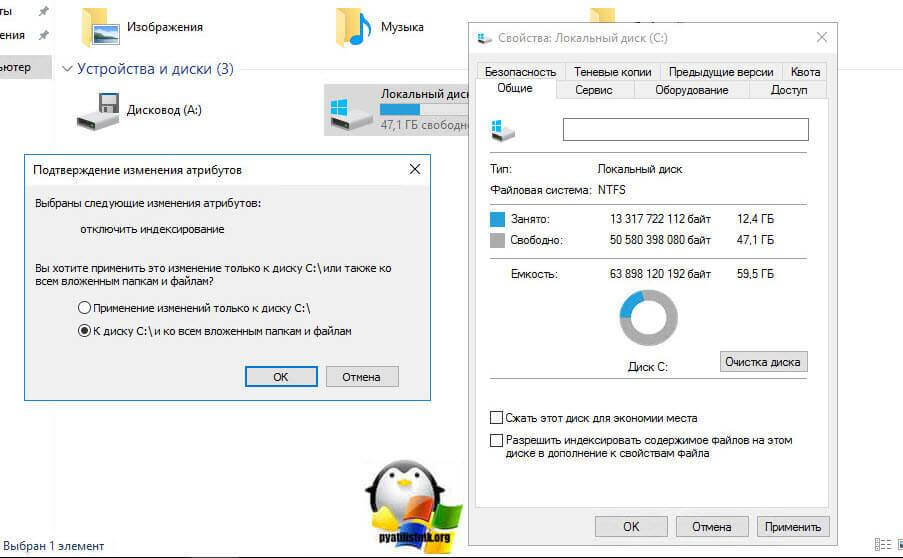

Применяем ко всему диску и ко всем вложенным папкам и файлам.

Если выскочит окно с предупреждением жмем Продолжить.

Далее пропустить все.

Обновить драйвера в Windows и на железо

Перед тем как передавать сервер, требуется установить самые последние стабильные драйвера в Windows и по возможности обновить прошивки у всего оборудования, что есть.

- Для обновления драйверов Windows я использую сборник SamDrivers, о его работе я уже писал, читайте по ссылке слева.

- Обновить прошивку на RAID контроллере. Тут все зависит от производителя. Вот вам пример обновления firmware LSI

- Обновить прошивки с помощью специальных ISO образов от вендоров, примером может служить процедура обновления прошивок IBM или обновление прошивок HP.

Отключение не нужных служб

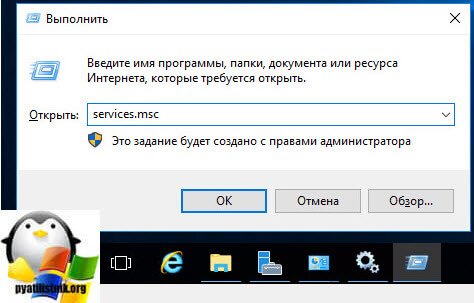

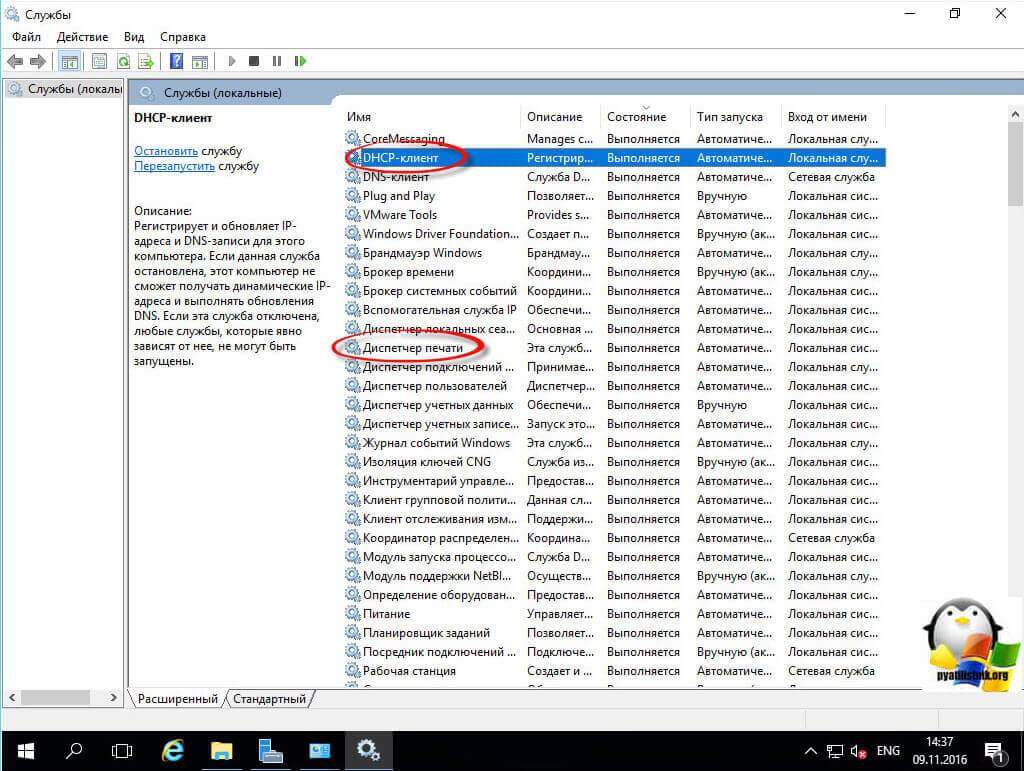

Да и такие, тоже присутствуют, как вы знаете, чем меньше служб запущено, тем меньше потребляется ресурсов сервера и меньше фронт сетевых атак. Нажимаем WIN+R и вводим services.msc.

Так как у нас уже настроена сеть в виде статического Ip, то смысла в использовании службы DHCP у нас нет, далее отключаем Диспетчер печати, если не собираетесь использовать Windows Server как сервер печати или терминал сервер, выключите службу Темы.

Вот такая стандартная настройка выходит у меня при установке операционной системы Windows Server 2016, если еще, что то появится я обязательно допишу это тут.

Сводка

Это обновление вносит улучшения в стек обслуживания — компонент, устанавливающий обновления Windows. Обновления стека обслуживания (SSU) гарантирует наличие надежного и надежного стека обслуживания, чтобы устройства могли получать и устанавливать обновления Майкрософт.

ВАЖНО Windows 10 версии 1607 9 апреля 2019 г. для устройств под управлением выпусков Enterprise, Education и IoT Enterprise. После 9 апреля 2019 г. эти устройства больше не будут предлагать обновления стека обслуживания. Чтобы продолжить получать эти обновления, рекомендуется выполнить обновление до последней версии Windows.

Сведения о завершении службы для Windows 10 версии 1607 см. здесь.

Сведения о завершении службы для Windows Server 2016 см. здесь.

Это обновление применяется к:

-

Windows 10 версии 1607 для устройств на базе x86

-

Windows 10 версии 1607 для устройств на базе x64

-

Windows Server 2016

-

Windows Server 2016 (установка основных серверных компонентов)

Порядок получения обновления

Установка этого обновления

|

Канал выпуска |

Доступна |

Следующий шаг |

|

Центр обновления Windows и Центр обновления Майкрософт |

Да |

Это обновление доступно в Центре обновления Windows. Оно будет загружено и установлено автоматически. |

|

Каталог Центра обновления Майкрософт |

Да |

Чтобы получить автономный пакет для этого обновления, перейдите на веб-сайт каталога центра обновления Майкрософт. |

|

Службы Windows Server Update Services (WSUS) |

Да |

Это обновление будет автоматически синхронизироваться с WSUS, если вы настроите продукты и классификации следующим образом: Продукта: Windows 10 Классификация: обновления для системы безопасности |

Предварительные требования

Чтобы установить это обновление, предварительные условия выполнять не требуется.

Сведения о перезапуске

После установки обновления нет необходимости перезагружать компьютер.

Сведения об удалении

Обновления стека обслуживания (SSU) внося изменения в способ установки обновлений и не могут быть удалены с устройства.

Сведения о замене обновления

Это обновление заменяет ранее выпущенное обновление KB5014026.

Сведения о файлах

Версия этого обновления ПО на английском языке (Соединенные Штаты) устанавливает файлы с атрибутами, которые перечислены в таблице ниже.

|

Имя файла |

Версия файла |

Дата |

Время |

Размер файла |

|

poqexec.exe.mui |

10.0.14393.0 |

16 июля 2016 г. |

4:06 |

3 072 |

|

poqexec.exe.mui |

10.0.14393.0 |

16 июля 2016 г. |

4:05 |

3 072 |

|

poqexec.exe.mui |

10.0.14393.0 |

15 декабря 2020 г. |

17:24 |

3 072 |

|

poqexec.exe.mui |

10.0.14393.0 |

14 декабря 2020 г. |

15:46 |

3 072 |

|

poqexec.exe.mui |

10.0.14393.0 |

29 июня 20 г. |

18:07 |

3 072 |

|

poqexec.exe.mui |

10.0.14393.0 |

16 июля 2016 г. |

4:04 |

3 072 |

|

poqexec.exe.mui |

10.0.14393.0 |

16 июля 2016 г. |

4:01 |

3 072 |

|

poqexec.exe.mui |

10.0.14393.0 |

16 июля 2016 г. |

4:08 |

3 072 |

|

poqexec.exe.mui |

10.0.14393.0 |

27 декабря 2020 г. |

11:19 |

3 072 |

|

poqexec.exe.mui |

10.0.14393.0 |

16 декабря 2020 г. |

9:29 |

3 072 |

|

poqexec.exe.mui |

10.0.14393.0 |

16 марта–20 |

13:26 |

3 072 |

|

poqexec.exe.mui |

10.0.14393.0 |

25 июня 20 г. |

22:33 |

3 072 |

|

poqexec.exe.mui |

10.0.14393.0 |

25 апреля 20 г. |

15:59 |

3 072 |

|

poqexec.exe.mui |

10.0.14393.0 |

16 июля 2016 г. |

4:07 |

3 072 |

|

poqexec.exe.mui |

10.0.14393.0 |

25 декабря 20 г. |

13:23 |

3 072 |

|

offlinelsa.dll |

10.0.14393.0 |

15-Июл-16 |

18:27 |

102 400 |

|

offlinesam.dll |

10.0.14393.5001 |

10 февраля 22 г. |

1:51 |

230,168 |

|

mofinstall.dll |

10.0.14393.4222 |

13 января–21 |

20:51 |

72,456 |

|

esscli.dll |

10.0.14393.4222 |

13 января–21 |

20:51 |

299,784 |

|

mofd.dll |

10.0.14393.4222 |

13 января–21 |

20:51 |

207,640 |

|

repdrvfs.dll |

10.0.14393.5001 |

10 февраля 22 г. |

1:51 |

283,416 |

|

fastprox.dll |

10.0.14393.4222 |

13 января–21 |

20:51 |

669,960 |

|

wbemcomn.dll |

10.0.14393.4650 |

8 сентября 21 г. |

21:57 |

388,368 |

|

wbemcore.dll |

10.0.14393.4650 |

8 сентября 21 г. |

21:58 |

984,312 |

|

wmiutils.dll |

10.0.14393.4222 |

13 января–21 |

20:51 |

98,568 |

|

wbemprox.dll |

10.0.14393.4222 |

13 января–21 |

20:51 |

36,616 |

|

shtransform.dll |

10.0.14393.4222 |

13 января–21 |

21:10 |

33,016 |

|

bfsvc.dll |

10.0.14393.5242 |

16 июня 22 г. |

1:27 |

169,248 |

|

securebootai.dll |

10.0.14393.5242 |

16 июня 22 г. |

1:27 |

57,632 |

|

fveupdateai.dll |

10.0.14393.4222 |

13 января–21 |

20:50 |

27,912 |

|

cmitrust.dll |

10.0.14393.4222 |

13 января–21 |

20:50 |

275,720 |

|

peerdistai.dll |

10.0.14393.4222 |

13 января–21 |

20:47 |

32,520 |

|

PrintAdvancedInstaller.dll |

10.0.14393.4222 |

13 января–21 |

20:47 |

93,448 |

|

msdtcadvancedinstaller.dll |

10.0.14393.4222 |

13 января–21 |

20:47 |

55,048 |

|

netfxconfig.dll |

10.0.14393.4222 |

13 января–21 |

20:47 |

27,400 |

|

ConfigureIEOptionalComponentsAI.dll |

10.0.14393.4222 |

13 января–21 |

20:47 |

46,856 |

|

IEFileInstallAI.dll |

10.0.14393.4222 |

13 января–21 |

20:47 |

35,592 |

|

servicemodelregai.dll |

10.0.14393.4222 |

13 января–21 |

20:47 |

72,968 |

|

SetIEInstalledDateAI.dll |

10.0.14393.4222 |

13 января–21 |

20:47 |

22,792 |

|

bcdeditai.dll |

10.0.14393.5001 |

10 февраля 22 г. |

1:50 |

273,168 |

|

FeatureSettingsOverride.dll |

10.0.14393.4222 |

13 января–21 |

21:11 |

34,552 |

|

SupplementalServicingAI.dll |

10.0.14393.4222 |

13 января–21 |

20:36 |

17 920 |

|

luainstall.dll |

10.0.14393.4222 |

13 января–21 |

20:50 |

51,464 |

|

appxreg.dll |

10.0.14393.4222 |

13 января–21 |

20:51 |

36,624 |

|

appxprovisionpackage.dll |

10.0.14393.4222 |

13 января–21 |

21:10 |

77,592 |

|

EventsInstaller.dll |

10.0.14393.5001 |

10 февраля 22 г. |

1:51 |

176,904 |

|

CntrtextInstaller.dll |

10.0.14393.4222 |

13 января–21 |

20:50 |

140,040 |

|

grouptrusteeai.dll |

10.0.14393.4222 |

13 января–21 |

20:55 |

38,664 |

|

sppinst.dll |

10.0.14393.4222 |

13 января–21 |

20:51 |

37,144 |

|

timezoneai.dll |

10.0.14393.4222 |

13 января–21 |

20:50 |

59,656 |

|

httpai.dll |

10.0.14393.4222 |

13 января–21 |

20:50 |

27,896 |

|

cmifw.dll |

10.0.14393.4222 |

13 января–21 |

20:50 |

90,376 |

|

FirewallOfflineAPI.dll |

10.0.14393.4222 |

13 января–21 |

20:51 |

161,544 |

|

NetSetupAI.dll |

10.0.14393.5001 |

10 февраля 22 г. |

1:51 |

105,240 |

|

NetSetupApi.dll |

10.0.14393.5001 |

10 февраля 22 г. |

1:51 |

112,912 |

|

NetSetupEngine.dll |

10.0.14393.5001 |

10 февраля 22 г. |

1:51 |

607,512 |

|

ImplatSetup.dll |

10.0.14393.5001 |

10 февраля 22 г. |

1:51 |

102,160 |

|

winsockai.dll |

10.0.14393.4222 |

13 января–21 |

20:51 |

73,464 |

|

ws2_helper.dll |

10.0.14393.0 |

15-Июл-16 |

18:33 |

70 144 |

|

wmicmiplugin.dll |

10.0.14393.4222 |

13 января–21 |

20:50 |

273,144 |

|

PrimitiveTransformers.dll |

10.0.14393.4222 |

13 января–21 |

21:10 |

51,480 |

|

AriTransformer.dll |

10.0.14393.4222 |

13 января–21 |

21:10 |

49,944 |

|

WpnDataTransformer.dll |

10.0.14393.4222 |

13 января–21 |

21:10 |

30,488 |

|

mqcmiplugin.dll |

5.0.1.1 |

13 января–21 |

20:50 |

130,824 |

|

wdscore.dll |

10.0.14393.4222 |

13 января–21 |

20:55 |

219,928 |

|

drvstore.dll |

10.0.14393.4222 |

13 января–21 |

20:51 |

750,344 |

|

dpx.dll |

5.0.1.1 |

8 сентября 21 г. |

21:57 |

381,208 |

|

msdelta.dll |

5.0.1.1 |

13 января–21 |

20:51 |

406,776 |

|

mspatcha.dll |

5.0.1.1 |

13 января–21 |

20:50 |

44,808 |

|

cmiaisupport.dll |

10.0.14393.5001 |

10 февраля 22 г. |

1:50 |

1,915,184 |

|

WcmTypes.xsd |

Не установлено управление версиями |

25 мая–16 |

11:04 |

1 047 |

|

CbsMsg.dll |

10.0.14393.0 |

15-Июл-16 |

18:57 |

49,504 |

|

CbsCore.dll |

10.0.14393.5242 |

16 июня 22 г. |

1:27 |

1,789,728 |

|

TiWorker.exe |

10.0.14393.4222 |

13 января–21 |

20:32 |

197,120 |

|

TiFileFetcher.exe |

10.0.14393.4650 |

8 сентября 21 г. |

21:57 |

246,552 |

|

drupdate.dll |

10.0.14393.5001 |

10 февраля 22 г. |

1:50 |

287,024 |

|

wcp.dll |

10.0.14393.5242 |

16 июня 22 г. |

1:27 |

2,737,440 |

|

cmiadapter.dll |

10.0.14393.4222 |

13 января–21 |

20:50 |

72,968 |

|

smiengine.dll |

10.0.14393.4650 |

8 сентября 21 г. |

21:57 |

747,288 |

|

smipi.dll |

10.0.14393.4222 |

13 января–21 |

20:50 |

31,992 |

|

poqexec.exe |

10.0.14393.4222 |

13 января–21 |

20:32 |

120 320 |

|

x86_installed |

Не установлено управление версиями |

25 мая–16 |

10:59 |

9 |

|

GlobalInstallOrder.xml |

Не установлено управление версиями |

14 мая–20 |

3:00 |

1,247,706 |

|

wrpint.dll |

10.0.14393.4222 |

13 января–21 |

20:51 |

66,824 |

|

iissetupai.dll |

10.0.14393.4222 |

13 января–21 |

21:10 |

98,552 |

|

cleanupai.dll |

10.0.14393.4222 |

13 января–21 |

20:50 |

21,752 |

|

Имя файла |

Версия файла |

Дата |

Время |

Размер файла |

|

poqexec.exe.mui |

10.0.14393.0 |

16 июля 2016 г. |

7:37 |

3 072 |

|

poqexec.exe.mui |

10.0.14393.0 |

16 июля 2016 г. |

7:30 |

3 072 |

|

poqexec.exe.mui |

10.0.14393.0 |

15 декабря 2020 г. |

17:24 |

3 072 |

|

poqexec.exe.mui |

10.0.14393.0 |

14 декабря 2020 г. |

18:03 |

3 072 |

|

poqexec.exe.mui |

10.0.14393.0 |

16 июля 2016 г. |

7:31 |

3 072 |

|

poqexec.exe.mui |

10.0.14393.0 |

16 июля 2016 г. |

7:36 |

3 072 |

|

poqexec.exe.mui |

10.0.14393.0 |

12 января–21 |

16:58 |

3 072 |

|

poqexec.exe.mui |

10.0.14393.0 |

16 июля 2016 г. |

7:29 |

3 072 |

|

poqexec.exe.mui |

10.0.14393.0 |

16 июля 2016 г. |

7:33 |

3 072 |

|

poqexec.exe.mui |

10.0.14393.0 |

16 июля 2016 г. |

7:41 |

3 072 |

|

poqexec.exe.mui |

10.0.14393.0 |

14 декабря 2020 г. |

16:44 |

3 072 |

|

poqexec.exe.mui |

10.0.14393.0 |

25 октября 20 г. |

17:44 |

3 072 |

|

poqexec.exe.mui |

10.0.14393.0 |

7 января–20 |

12:36 |

3 072 |

|

poqexec.exe.mui |

10.0.14393.0 |

16 июля 2016 г. |

7:40 |

3 072 |

|

poqexec.exe.mui |

10.0.14393.0 |

17 декабря 2020 г. |

3:20 |

3 072 |

|

offlinelsa.dll |

10.0.14393.0 |

15-Июл-16 |

19:11 |

114,688 |

|

offlinesam.dll |

10.0.14393.5001 |

10 февраля 22 г. |

2:55 |

256,816 |

|

mofinstall.dll |

10.0.14393.4222 |

13 января–21 |

21:11 |

73,496 |

|

esscli.dll |

10.0.14393.4222 |

13 января–21 |

21:11 |

397,592 |

|

mofd.dll |

10.0.14393.4222 |

13 января–21 |

21:11 |

246,024 |

|

repdrvfs.dll |

10.0.14393.5001 |

10 февраля 22 г. |

2:55 |

353,584 |

|

fastprox.dll |

10.0.14393.4222 |

13 января–21 |

21:12 |

855,304 |

|

wbemcomn.dll |

10.0.14393.4650 |

8 сентября 21 г. |

22:28 |

451,864 |

|

wbemcore.dll |

10.0.14393.5001 |

10 февраля 22 г. |

2:55 |

1,230,640 |

|

wmiutils.dll |

10.0.14393.4222 |

13 января–21 |

21:11 |

119,032 |

|

wbemprox.dll |

10.0.14393.4222 |

13 января–21 |

21:11 |

42,760 |

|

shtransform.dll |

10.0.14393.4222 |

13 января–21 |

21:20 |

38,680 |

|

bfsvc.dll |

10.0.14393.5242 |

16 июня 22 г. |

2:26 |

197,400 |

|

securebootai.dll |

10.0.14393.5242 |

16 июня 22 г. |

2:26 |

67,352 |

|

fveupdateai.dll |

10.0.14393.4222 |

13 января–21 |

21:11 |

32,504 |

|

cmitrust.dll |

10.0.14393.4222 |

13 января–21 |

21:11 |

400,120 |

|

peerdistai.dll |

10.0.14393.4222 |

13 января–21 |

21:08 |

38,136 |

|

PrintAdvancedInstaller.dll |

10.0.14393.4222 |

13 января–21 |

21:08 |

102,648 |

|

msdtcadvancedinstaller.dll |

10.0.14393.4222 |

13 января–21 |

21:08 |

64,760 |

|

netfxconfig.dll |

10.0.14393.4222 |

13 января–21 |

21:08 |

30,456 |

|

ConfigureIEOptionalComponentsAI.dll |

10.0.14393.4222 |

13 января–21 |

21:08 |

53,496 |

|

IEFileInstallAI.dll |

10.0.14393.4222 |

13 января–21 |

21:09 |

37,128 |

|

servicemodelregai.dll |

10.0.14393.4222 |

13 января–21 |

21:08 |

88,312 |

|

SetIEInstalledDateAI.dll |

10.0.14393.4222 |

13 января–21 |

21:08 |

24,312 |

|

bcdeditai.dll |

10.0.14393.4222 |

13 января–21 |

21:11 |

296,208 |

|

FeatureSettingsOverride.dll |

10.0.14393.4222 |

13 января–21 |

21:20 |

40,216 |

|

SupplementalServicingAI.dll |

10.0.14393.4222 |

13 января–21 |

20:33 |

18 432 |

|

luainstall.dll |

10.0.14393.4222 |

13 января–21 |

21:11 |

60,176 |

|

appxreg.dll |

10.0.14393.4222 |

13 января–21 |

21:10 |

42,776 |

|

appxprovisionpackage.dll |

10.0.14393.4222 |

13 января–21 |

21:20 |

86,800 |

|

EventsInstaller.dll |

10.0.14393.4222 |

13 января–21 |

21:20 |

222,488 |

|

CntrtextInstaller.dll |

10.0.14393.4222 |

13 января–21 |

21:11 |

163,088 |

|

grouptrusteeai.dll |

10.0.14393.4222 |

13 января–21 |

21:15 |

43,792 |

|

sppinst.dll |

10.0.14393.4222 |

13 января–21 |

21:11 |

42,248 |

|

timezoneai.dll |

10.0.14393.4222 |

13 января–21 |

21:11 |

70,392 |

|

httpai.dll |

10.0.14393.4222 |

13 января–21 |

21:11 |

30,968 |

|

cmifw.dll |

10.0.14393.4222 |

13 января–21 |

21:11 |

101,624 |

|

FirewallOfflineAPI.dll |

10.0.14393.4222 |

13 января–21 |

21:11 |

184,568 |

|

NetSetupAI.dll |

10.0.14393.4222 |

13 января–21 |

21:10 |

132,344 |

|

NetSetupApi.dll |

10.0.14393.4222 |

13 января–21 |

21:10 |

148,760 |

|

NetSetupEngine.dll |

10.0.14393.5001 |

10 февраля 22 г. |

2:55 |

859,440 |

|

ImplatSetup.dll |

10.0.14393.4222 |

13 января–21 |

21:20 |

135,960 |

|

winsockai.dll |

10.0.14393.4222 |

13 января–21 |

21:11 |

82,200 |

|

ws2_helper.dll |

10.0.14393.0 |

15-Июл-16 |

19:20 |

86,016 |

|

wmicmiplugin.dll |

10.0.14393.4222 |

13 января–21 |

21:10 |

394,512 |

|

PrimitiveTransformers.dll |

10.0.14393.4222 |

13 января–21 |

21:20 |

65,808 |

|

AriTransformer.dll |

10.0.14393.4222 |

13 января–21 |

21:20 |

56,592 |

|

WpnDataTransformer.dll |

10.0.14393.4222 |

13 января–21 |

21:20 |

37,136 |

|

mqcmiplugin.dll |

5.0.1.1 |

13 января–21 |

21:10 |

154,392 |

|

appserverai.dll |

10.0.14393.4222 |

13 января–21 |

21:10 |

113,944 |

|

RDWebAI.dll |

10.0.14393.4222 |

13 января–21 |

21:10 |

119,568 |

|

tssdisai.dll |

10.0.14393.4222 |

13 января–21 |

21:10 |

121,616 |

|

VmHostAI.dll |

10.0.14393.4222 |

13 января–21 |

21:10 |

100,112 |

|

wdscore.dll |

10.0.14393.4222 |

13 января–21 |

21:15 |

267,000 |

|

drvstore.dll |

10.0.14393.4222 |

13 января–21 |

21:11 |

908,560 |

|

dpx.dll |

5.0.1.1 |

16 июня 22 г. |

2:25 |

508,184 |

|

msdelta.dll |

5.0.1.1 |

13 января–21 |

21:11 |

514,840 |

|

mspatcha.dll |

5.0.1.1 |

13 января–21 |

21:11 |

54,040 |

|

cmiaisupport.dll |

10.0.14393.5242 |

16 июня 22 г. |

2:25 |

2,924,816 |

|

WcmTypes.xsd |

Не установлено управление версиями |

25 мая–16 |

14:34 |

1 047 |

|

CbsMsg.dll |

10.0.14393.0 |

15-Июл-16 |

19:56 |

50,528 |

|

CbsCore.dll |

10.0.14393.5242 |

16 июня 22 г. |

2:25 |

2,040,096 |

|

TiWorker.exe |

10.0.14393.4222 |

13 января–21 |

20:29 |

199 680 |

|

TiFileFetcher.exe |

10.0.14393.4650 |

8 сентября 21 г. |

22:28 |

289,016 |

|

drupdate.dll |

10.0.14393.4222 |

13 января–21 |

21:11 |

336,120 |

|

wcp.dll |

10.0.14393.5242 |

16 июня 22 г. |

2:25 |

3,200,800 |

|

cmiadapter.dll |

10.0.14393.4222 |

13 января–21 |

21:11 |

84,728 |

|

smiengine.dll |

10.0.14393.4650 |

8 сентября 21 г. |

22:28 |

864,504 |

|

smipi.dll |

10.0.14393.0 |

15-Июл-16 |

19:11 |

28,160 |

|

poqexec.exe |

10.0.14393.4222 |

13 января–21 |

20:28 |

142,848 |

|

amd64_installed |

Не установлено управление версиями |

25 мая–16 |

14:30 |

9 |

|

GlobalInstallOrder.xml |

Не установлено управление версиями |

12 октября 20 г. |

22:35 |

1,247,706 |

|

wrpint.dll |

10.0.14393.4222 |

13 января–21 |

21:11 |

76,568 |

|

iissetupai.dll |

10.0.14393.4222 |

13 января–21 |

21:20 |

122,648 |

|

cleanupai.dll |

10.0.14393.4222 |

13 января–21 |

21:11 |

23,832 |

|

mofinstall.dll |

10.0.14393.4222 |

13 января–21 |

20:51 |

72,456 |

|

esscli.dll |

10.0.14393.4222 |

13 января–21 |

20:51 |

299,784 |

|

mofd.dll |

10.0.14393.4222 |

13 января–21 |

20:51 |

207,640 |

|

repdrvfs.dll |

10.0.14393.5001 |

10 февраля 22 г. |

2:58 |

283,416 |

|

fastprox.dll |

10.0.14393.4222 |

13 января–21 |

20:51 |

669,960 |

|

wbemcomn.dll |

10.0.14393.4650 |

8 сентября 21 г. |

21:57 |

388,368 |

|

wbemcore.dll |

10.0.14393.4650 |

8 сентября 21 г. |

21:58 |

984,312 |

|

wmiutils.dll |

10.0.14393.4222 |

13 января–21 |

20:51 |

98,568 |

|

wbemprox.dll |

10.0.14393.4222 |

13 января–21 |

20:51 |

36,616 |

|

shtransform.dll |

10.0.14393.4222 |

13 января–21 |

21:10 |

33,016 |

|

bfsvc.dll |

10.0.14393.5242 |

16 июня 22 г. |

2:28 |

169,248 |

|

securebootai.dll |

10.0.14393.5242 |

16 июня 22 г. |

2:28 |

57,632 |

|

fveupdateai.dll |

10.0.14393.4222 |

13 января–21 |

20:50 |

27,912 |

|

cmitrust.dll |

10.0.14393.4222 |

13 января–21 |

20:50 |

275,720 |

|

peerdistai.dll |

10.0.14393.4222 |

13 января–21 |

20:47 |

32,520 |

|

PrintAdvancedInstaller.dll |

10.0.14393.4222 |

13 января–21 |

20:47 |

93,448 |

|

msdtcadvancedinstaller.dll |

10.0.14393.4222 |

13 января–21 |

20:47 |

55,048 |

|

netfxconfig.dll |

10.0.14393.4222 |

13 января–21 |

20:47 |

27,400 |

|

ConfigureIEOptionalComponentsAI.dll |

10.0.14393.4222 |

13 января–21 |

20:47 |

46,856 |

|

IEFileInstallAI.dll |

10.0.14393.4222 |

13 января–21 |

20:47 |

35,592 |

|

servicemodelregai.dll |

10.0.14393.4222 |

13 января–21 |

20:47 |

72,968 |

|

SetIEInstalledDateAI.dll |

10.0.14393.4222 |

13 января–21 |

20:47 |

22,792 |

|

bcdeditai.dll |

10.0.14393.5001 |

10 февраля 22 г. |

2:57 |

273,168 |

|

FeatureSettingsOverride.dll |

10.0.14393.4222 |

13 января–21 |

21:11 |

34,552 |

|

SupplementalServicingAI.dll |

10.0.14393.4222 |

13 января–21 |

20:36 |

17 920 |

|

luainstall.dll |

10.0.14393.4222 |

13 января–21 |

20:50 |

51,464 |

|

appxreg.dll |

10.0.14393.4222 |

13 января–21 |

20:51 |

36,624 |

|

appxprovisionpackage.dll |

10.0.14393.4222 |

13 января–21 |

21:10 |

77,592 |

|

EventsInstaller.dll |

10.0.14393.5001 |

10 февраля 22 г. |

2:58 |

176,904 |

|

CntrtextInstaller.dll |

10.0.14393.4222 |

13 января–21 |

20:50 |

140,040 |

|

grouptrusteeai.dll |

10.0.14393.4222 |

13 января–21 |

20:55 |

38,664 |

|

sppinst.dll |

10.0.14393.4222 |

13 января–21 |

20:51 |

37,144 |

|

timezoneai.dll |

10.0.14393.4222 |

13 января–21 |

20:50 |

59,656 |

|

httpai.dll |

10.0.14393.4222 |

13 января–21 |

20:50 |

27,896 |

|

cmifw.dll |

10.0.14393.4222 |

13 января–21 |

20:50 |

90,376 |

|

FirewallOfflineAPI.dll |

10.0.14393.4222 |

13 января–21 |

20:51 |

161,544 |

|

NetSetupAI.dll |

10.0.14393.5001 |

10 февраля 22 г. |

2:58 |

105,240 |

|

NetSetupApi.dll |

10.0.14393.5001 |

10 февраля 22 г. |

2:58 |

112,912 |

|

NetSetupEngine.dll |

10.0.14393.5001 |

10 февраля 22 г. |

2:58 |

607,512 |

|

ImplatSetup.dll |

10.0.14393.5001 |

10 февраля 22 г. |

2:58 |

102,160 |

|

winsockai.dll |

10.0.14393.4222 |

13 января–21 |

20:51 |

73,464 |

|

ws2_helper.dll |

10.0.14393.0 |

15-Июл-16 |

18:33 |

70 144 |

|

wmicmiplugin.dll |

10.0.14393.4222 |

13 января–21 |

20:50 |

273,144 |

|

PrimitiveTransformers.dll |

10.0.14393.4222 |

13 января–21 |

21:10 |

51,480 |

|

AriTransformer.dll |

10.0.14393.4222 |

13 января–21 |

21:10 |

49,944 |

|

WpnDataTransformer.dll |

10.0.14393.4222 |

13 января–21 |

21:10 |

30,488 |

|

appserverai.dll |

10.0.14393.4222 |

13 января–21 |

20:49 |

93,456 |

|

RDWebAI.dll |

10.0.14393.4222 |

13 января–21 |

20:50 |

103,696 |

|

tssdisai.dll |

10.0.14393.4222 |

13 января–21 |

20:49 |

102,168 |

|

VmHostAI.dll |

10.0.14393.4222 |

13 января–21 |

20:50 |

83,216 |

|

wdscore.dll |

10.0.14393.4222 |

13 января–21 |

20:55 |

219,928 |

|

drvstore.dll |

10.0.14393.4222 |

13 января–21 |

20:51 |

750,344 |

|

dpx.dll |

5.0.1.1 |

8 сентября 21 г. |

21:57 |

381,208 |

|

msdelta.dll |

5.0.1.1 |

13 января–21 |

20:51 |

406,776 |

|

mspatcha.dll |

5.0.1.1 |

13 января–21 |

20:50 |

44,808 |

|

cmiaisupport.dll |

10.0.14393.5001 |

10 февраля 22 г. |

2:57 |

1,915,184 |

|

WcmTypes.xsd |

Не установлено управление версиями |

25 мая–16 |

11:04 |

1 047 |

|

CbsMsg.dll |

10.0.14393.0 |

15-Июл-16 |

18:57 |

49,504 |

|

CbsCore.dll |

10.0.14393.5242 |

16 июня 22 г. |

2:27 |

1,789,728 |

|

TiWorker.exe |

10.0.14393.4222 |

13 января–21 |

20:32 |

197,120 |

|

TiFileFetcher.exe |

10.0.14393.4650 |

8 сентября 21 г. |

21:57 |

246,552 |

|

drupdate.dll |

10.0.14393.5001 |

10 февраля 22 г. |

2:57 |

287,024 |

|

wcp.dll |

10.0.14393.5242 |

16 июня 22 г. |

2:27 |

2,737,440 |

|

cmiadapter.dll |

10.0.14393.4222 |

13 января–21 |

20:50 |

72,968 |

|

smiengine.dll |

10.0.14393.4650 |

8 сентября 21 г. |

21:57 |

747,288 |

|

smipi.dll |

10.0.14393.4222 |

13 января–21 |

20:50 |

31,992 |

|

poqexec.exe |

10.0.14393.4222 |

13 января–21 |

20:32 |

120 320 |

|

x86_installed |

Не установлено управление версиями |

25 мая–16 |

10:59 |

9 |

|

GlobalInstallOrder.xml |

Не установлено управление версиями |

14 мая–20 |

3:00 |

1,247,706 |

|

wrpint.dll |

10.0.14393.4222 |

13 января–21 |

20:51 |

66,824 |

|

cleanupai.dll |

10.0.14393.4222 |

13 января–21 |

20:50 |

21,752 |

Ссылки

Дополнительные сведения об SSU см. в следующих статьях:

-

Обновления стека обслуживания

-

Servicing Stack Обновления (SSU): часто задаваемые вопросы

-

ADV990001 | Последняя версия стека обслуживания Обновления

Дополнительные сведения о dynamic Обновления см. в следующих статьях:

-

Преимущества Windows 10 динамического обновления

-

Обновление Windows 10 с помощью пакетов динамического обновления

Сведения о стандартной терминологии , используемой для описания обновлений программного обеспечения Майкрософт.

Перейдите в Настройки> Обновление и безопасность> Обновления Windows. Щелкните Проверить наличие обновлений. Windows загрузит и установит все доступные обновления. Статусы обновления: «Загрузка», «Ожидающая установка» и «Ожидающий перезапуск».

Windows Server 2016

- Щелкните значок Windows, чтобы открыть меню «Пуск».

- Щелкните значок «Настройки» (он выглядит как шестеренка и находится чуть выше значка питания)

- Нажмите «Обновление и безопасность».

- Нажмите кнопку «Проверить наличие обновлений».

- Windows проверит наличие обновлений и установит все необходимые.

- При появлении запроса перезагрузите сервер.

Как заставить Windows 2016 проверять наличие обновлений?

Веб –конференции

- Откройте Центр обновления Windows, нажав клавишу Windows, набрав «Центр обновления Windows» и щелкнув по нему.

- Откройте командную строку, нажав клавишу Windows и набрав cmd. …

- Введите (но пока не вводите) «wuauclt.exe / updatenow» — это команда, заставляющая Центр обновления Windows проверять наличие обновлений.

Где находятся настройки Центра обновления Windows в Server 2016?

Настройки находятся под ‘Политика локального компьютера> Конфигурация компьютера> Административные шаблоны> Компоненты Windows> Центр обновления Windows».

Как заставить сервер Windows проверять наличие обновлений?

Нажмите «Пуск», тип обновления в поле поиска в списке результатов щелкните Центр обновления Windows. В области сведений щелкните Проверить наличие обновлений, а затем подождите, пока Windows выполнит поиск последних обновлений для вашего компьютера.

Какая последняя версия Server 2016?

Windows Server 2016

| Общая доступность | 12 октября 2016 |

| Последний релиз | 1607 (10.0.14393.4046) / 10 ноября 2020 г. |

| Маркетинговая цель | Бизнес |

| Метод обновления | Центр обновления Windows, службы обновления Windows Server, SCCM |

| Статус поддержки |

|---|

Как запустить Центр обновления Windows?

Откройте Центр обновления Windows, нажав кнопку «Пуск» в нижнем левом углу. В поле поиска введите «Обновить», а затем в списке результатов щелкните «Центр обновления Windows» или «Проверить наличие обновлений». Нажмите кнопку Проверить наличие обновлений и подождите, пока Windows выполнит поиск последних обновлений для вашего компьютера.

Как вручную запустить обновления Windows?

Чтобы вручную проверить наличие последних рекомендованных обновлений, выберите Пуск> Параметры> Обновление и безопасность> Центр обновления Windows> Центр обновления Windows.

Как заставить Windows обновиться?

Как принудительно обновить Windows 10?

- Переместите курсор и найдите диск «C» на «C: WindowsSoftwareDistributionDownload. …

- Нажмите клавишу Windows и откройте меню командной строки. …

- Введите фразу «wuauclt.exe / updatenow». …

- Вернитесь в окно обновления и нажмите «Проверить наличие обновлений».

Как установить обновления Windows Server 2016 вручную?

Чтобы установить последние обновления на Windows Server 2016, выполните следующие действия:

- Войдите в Windows Server 2016 с учетной записью администратора.

- Откройте диспетчер серверов.

- Нажмите «Загружать обновления только с помощью Центра обновления Майкрософт».

Как сделать так, чтобы Windows 2016 не проверяла наличие обновлений?

Как отключить автоматические обновления на сервере 2016.

- Откройте окно командной строки с повышенными привилегиями или сеанс PowerShell.

- Введите sconfig и нажмите Enter.

- Выберите вариант 5.

- Теперь выберите «A» для автоматической загрузки и установки обновлений, «D» только для загрузки или «M» для обновлений вручную.

Как очистить кеш загрузок Центра обновления Windows?

Чтобы удалить кеш обновлений, перейдите в — C: Папка WindowsSoftwareDistributionDownload. Нажмите CTRL + A и нажмите Delete, чтобы удалить все файлы и папки.

Как исправить поврежденный Центр обновления Windows?

Как сбросить Центр обновления Windows с помощью инструмента устранения неполадок

- Загрузите средство устранения неполадок Центра обновления Windows от Microsoft.

- Дважды щелкните файл WindowsUpdateDiagnostic. …

- Выберите опцию Windows Update.

- Щелкните кнопку Далее. …

- Нажмите «Попытаться устранить неполадки от имени администратора» (если применимо). …

- Нажмите кнопку Закрыть.

Как обновить командную строку?

Перейти к Выполнить -> cmd

- Зайдите в Выполнить -> cmd.

- Выполните следующую команду, чтобы проверить наличие новых обновлений: wuauclt / detectnow.

- Выполните следующую команду, чтобы установить новые обновления. wuauclt / updatenow.

Как открыть Центр обновления Windows в Панели управления?

Чтобы проверить наличие обновлений вручную, откройте Панель управления, нажмите «Система и безопасность», затем «Центр обновления Windows».. На левой панели нажмите «Проверить наличие обновлений». Установите все обновления и перезагрузите компьютер, если будет предложено.

Службы обновления Windows Server ( WSUS ) — это программа, разработанная Microsoft, которая является эффективным инструментом для администраторов обновлений Windows.

Содержание

- Что такое Windows Update

- Введение в службы обновления Windows Server

- Системные требования для WSUS

- Настройка лаборатории WSUS

- Порты/исключения брандмауэра WSUS

- Установка роли WSUS на Windows Server 2016

- Роли сервера — Windows Server Update Services

- Тип базы данных WSUS — службы ролей

- Расположение содержимого WSUS

- Конфигурируем IIS

- Настройка служб обновления Windows Server (WSUS)

- Выберите вышестоящий сервер WSUS

- Прокси сервер

- Выберите языки для обновлений

- Выберите продукты

- Выберите Обновить классификации

- Настройка расписания синхронизации WSUS

- Установка Microsoft Report Viewer

- Настройка WSUS

- Классификация обновлений

- Настройка групп компьютеров WSUS

- Настройка ПК на получение обновлений WSUS через GPO

- Политика установки обновлений WSUS для рабочих станций

- Назначаем политики WSUS на OU Active Directory

Что такое Windows Update

Давайте начнем с некоторых основ. Когда вы устанавливаете операционную систему или создаете образ машины, вы всегда следите за тем, чтобы на нее были установлены последние обновления. Не только операционная система, но и почти каждое программное обеспечение, которое мы используем, нуждается в постоянном обновлении.

Обновления Windows выпускаются для исправления ошибок, устранения проблем безопасности в ОС и добавления новых функций в операционную систему. Обновления Windows полагаются на службу Центра обновления Windows, которая по умолчанию настроена на автоматический запуск.

Служба Windows Update автоматически загружает и устанавливает рекомендуемые и важные обновления.

Обновления Microsoft можно разделить на следующие категории:

- Критические обновления

- Обновления безопасности

- Обновления определений

- Драйверы

- Накопительные пакеты обновлений

- Пакеты услуг

- Инструменты

- Пакеты функций

- Обновления

Если вы перешли с Windows 7 на Windows 10, вы заметите множество новых опций в Центре обновления Windows. Вы получаете несколько интересных опций, таких как приостановка обновлений на 7 дней, изменение активных часов для установки обновлений. В дополнение к этому есть много полезных опций в разделе «Дополнительные параметры».

Введение в службы обновления Windows Server

Службы Windows Server Update Services (WSUS) позволяют администраторам развертывать последние обновления продуктов Microsoft. WSUS — это роль сервера Windows Server, и при ее установке вы можете эффективно управлять обновлениями и развертывать их.

Одной из наиболее важных задач системных администраторов является постоянное обновление клиентских и серверных компьютеров с помощью последних исправлений программного обеспечения и обновлений безопасности. Без WSUS было бы очень сложно управлять развертыванием обновлений.

Если в вашей установке есть один сервер WSUS, обновления загружаются непосредственно из Центра обновления Майкрософт. Однако, если вы устанавливаете несколько серверов WSUS, вы можете настроить сервер WSUS для работы в качестве источника обновлений, который также известен как вышестоящий сервер.

Вместо того, чтобы позволять нескольким компьютерам загружать обновления непосредственно из Интернета, вы можете настроить сервер WSUS и указать клиентам загружать все обновления с сервера WSUS. При этом вы экономите пропускную способность интернета, а также ускоряете процесс обновления Windows.

Системные требования для WSUS

Минимум требования к оборудованию для WSUS

| Процессор | Процессор x64 1,4 ГГц (2 ГГц или выше повторно рекомендуется) |

| Память | Дополнительные 2 ГБ ОЗУ больше, чем требуется серверу |

| Доступное место на диске | 10 ГБ (рекомендуется 40 ГБ или больше) |

| Сетевой адаптер | 100 Мбит/с или больше |

В этом примере рассматривается процедура установки служб обновления Windows Server с использованием внутренней базы данных Windows (WID).

Настройка лаборатории WSUS

| Имя сервера | Операционная система | Роли | ip Адрес |

| server1.pentagon.loc | Server 2016 Standart | WSUS | 10.0.0.3 |

| dc1.pentagon.loc | Server 2016 Standart | AD,DNS | 10.0.0.1 |

Порты/исключения брандмауэра WSUS

При настройке сервера WSUS важно, чтобы сервер подключался к обновлению Microsoft для загрузки обновлений. Если между WSUS и Интернетом есть корпоративный брандмауэр, возможно, вам придется настроить этот брандмауэр, чтобы WSUS мог получать обновления.

Для получения обновлений из Центра обновления Майкрософт сервер WSUS использует порт 443 для протокола HTTPS. Вы должны разрешить доступ в Интернет из WSUS к следующему списку URL-адресов:

- http://windowsupdate.microsoft.com

- http://*.windowsupdate.microsoft.com

- https://*.windowsupdate.microsoft.com

- http://*.update.microsoft.com

- https://*.update.microsoft.com

- http://*.windowsupdate.com

- http://download.windowsupdate.com

- https://download.microsoft.com

- http://*.download.windowsupdate.com

- http://wustat.windows.com

- http://ntservicepack.microsoft.com

- http://go.microsoft.com

- http://dl.delivery.mp.microsoft.com

- https://dl.delivery.mp.microsoft.com

Установка роли WSUS на Windows Server 2016

Шаги по установке роли служб обновления Windows Server (WSUS) в Windows Server 2019 включают:

- Войдите на сервер Windows 2016, на котором вы планируете установить роль сервера WSUS, используя учетную запись, которая является членом группы локальных администраторов.

- В диспетчере серверов нажмите «Manage» и нажмите «Add Roles and Features » .

- На странице «Before you begin» нажмите « Next» .

- На странице выбора типа установки выберите вариант Role-based or feature-based installation . Нажмите «Next» .

На странице «Выбор сервера» проверьте имя сервера и нажмите « Next» .

Роли сервера — Windows Server Update Services

На странице «Роли сервера» выберите роль « Windows Server Update Services ». Вы должны увидеть поле Add Features, необходимые для служб Windows Server Update Services. Нажмите « Add Features» и нажмите «Next» .

На странице «Select features» оставьте параметры по умолчанию и нажмите « Next» .

На странице Службы обновления Windows Server нажмите кнопку Далее .

Тип базы данных WSUS — службы ролей

Необходимо выбрать службы ролей/тип базы данных для установки служб Windows Server Update. Выберите «WID Connectivity» и «WSUS Services» . Нажмите «Next» .

Расположение содержимого WSUS

Укажите расположение содержимого для хранения обновлений. Я бы рекомендовал хранить обновления на другом диске, а не на диске C:. Размер этой папки со временем может увеличиться, и вы не хотите, чтобы эта папка находилась на диске C:. Поэтому выберите либо отдельный диск, либо храните обновления на удаленном сервере.

Нажмите «Далее» .

Далее у вас будет настройка роли Web Server Role(IIS) , нажмите пару раз next

Окончательное подтверждение перед установкой WSUS. Проверьте настройки и нажмите « Install» .

После завершения установки WSUS щелкните Launch Post-Installation tasks после установки .

Либо сделайте это тут

Дождитесь окончания процесса

Конфигурируем IIS

При большом количестве клиентов WSUS (более 1500) вы можете столкнутся с существенным снижением производительность пула IIS WsusPoll, который раздает обновления клиентам. Может появляться ошибка 0x80244022 на клиентах, или при запуске консоль WSUS падать с ошибкой Error: Unexpected Error + Event ID 7053 в Event Viewer (The WSUS administration console has encountered an unexpected error. This may be a transient error; try restarting the administration console. If this error persists).

Queue Length = 2000 (up from default of 1000)

Idle Time-out (minutes) = 0 (down from the default of 20)

Ping Enabled = False (from default of True)

Private Memory Limit (KB) = 0 (unlimited, up from the default of 1843200 KB)

Regular Time Interval (minutes) = 0 (to prevent a recycle, and modified from the default of 1740)Настройка служб обновления Windows Server (WSUS)

После установки WSUS вы можете настроить сервер WSUS с помощью мастера настройки сервера WSUS. Это одноразовая конфигурация, в которой вы настроите некоторые важные параметры WSUS.

Если вы не видите мастер настройки сервера WSUS или пропустили его по ошибке, не беспокойтесь. Вы можете запустить его, открыв WSUS Console > Options > WSUS Server Configuration wizard.

Примечание. Прежде чем приступить к настройке WSUS, несколько важных моментов.

- Убедитесь, что брандмауэр сервера разрешает клиентам доступ к серверу WSUS. Если у клиентов возникают проблемы с подключением к серверу WSUS, обновления не будут загружаться с сервера.

- WSUS загружает обновления с вышестоящего сервера, которым в нашем случае являются сервера обновления Microsoft. Поэтому убедитесь, что брандмауэр разрешает серверу WSUS подключаться к Центру обновления Майкрософт.

- Если в вашей настройке есть прокси-сервер, вы должны ввести учетные данные для прокси-сервера при настройке WSUS. Имейте их под рукой, поскольку они необходимы.

На странице «Перед началом» нажмите « Далее » .

Нажмите «Далее» .

Выберите вышестоящий сервер WSUS

Это важный раздел, в котором вы выбираете вышестоящий сервер. Вы получаете два варианта.

- Синхронизировать из Центра обновления Майкрософт — при выборе этого параметра обновления будут загружаться из Центра обновления Майкрософт.

- Синхронизировать с другого сервера служб обновления Windows Server — выберите этот параметр, если хотите, чтобы этот сервер WSUS загружал обновления с уже существующего сервера WSUS. Вы должны указать имя сервера и номер порта (8530) по умолчанию. Если вы выбираете вариант использования SSL во время синхронизации обновлений, убедитесь, что вышестоящий сервер WSUS также настроен на поддержку SSL.

Поскольку это будет мой единственный сервер WSUS, я выберу Synchronize from Microsoft Update . Нажмите «Далее» .

Прокси сервер

Укажите информацию о прокси-сервере, если он у вас есть. Если выбран этот параметр, убедитесь, что вы указали имя прокси-сервера и номер порта. В дополнение к этому укажите учетные данные для подключения к прокси-серверу. Если вы хотите включить базовую аутентификацию для пользователя, подключающегося к прокси-серверу, нажмите Разрешить базовую аутентификацию (пароль в открытом виде) .

Нажмите «Далее» .

На странице «Connect to upstream server» нажмите кнопку « Начать подключение » . Подключение может быть не быстрым, у меня оно было около часу, в любом случае дождитесь ответа , это будет либо ошибка либо даст возможность продолжить далее настроивать сервер

Выберите языки для обновлений

На странице «Выбор языков» у вас есть возможность выбрать языки из обновлений. Если вы выберете загрузку обновлений на всех языках, вы найдете обновления на всех языках в консоли WSUS.

Однако, если вы хотите получать обновления только для определенных языков, выберите Загружать обновления только на этих языках . Выберите языки, для которых вы хотите получать обновления.

Нажмите «Далее» .

Выберите продукты

На этой странице вы выбираете продукты, для которых хотите получать обновления. Продукт — это конкретная версия операционной системы или приложения.

Из списка продуктов вы можете выбрать отдельные продукты или семейства продуктов, для которых вы хотите, чтобы ваш сервер синхронизировал обновления. В этом случае в качестве продуктов я выбрал , все, но вы можете выбрать отдельно к примеру Windows Server 2016, windows 10, windows 7-8-9-xp-11

Например, если вы уверены, что в вашей сети не осталось компьютеров с Windows 7 или Windows 8, не выбирайте эти опции.

Нажмите «Далее» .

Выберите Обновить классификации

В начале поста я перечислил типы обновлений. На странице Choose Classifications выберите нужные классификации. Я выбрал критические обновления , обновления безопасности и накопительные пакеты обновлений .

Нажмите «Далее» .

Настройка расписания синхронизации WSUS

Вы должны решить, как вы хотите выполнять синхронизацию WSUS. На странице Set Sync Schedule (Установить расписание синхронизации) можно выбрать, выполнять ли синхронизацию вручную или автоматически.

Если вы выберете Синхронизировать вручную , вы должны вручную запустить процесс синхронизации из Консоли администрирования WSUS. Если выбран этот параметр, вам придется каждый раз выполнять синхронизацию вручную. Поэтому не выбирайте этот параметр, если вы настраиваете WSUS в рабочей среде.

Если вы выберете « Синхронизировать автоматически », сервер WSUS будет синхронизироваться через заданные промежутки времени. Вы можете установить время первой синхронизации. Затем установите количество синхронизаций в день. В раскрывающемся списке вы можете выбрать значение от 1 до 24.

Нажмите «Далее» .

Щелкните Начать первоначальную синхронизацию . Нажмите «Далее» .

Наконец, на последней странице нажмите « Готово » . На этом шаги по настройке WSUS завершены.

Установка Microsoft Report Viewer

Открываем консоль Windows Server Update Services, в разделе Reports выбираем любой из пунктов и видим сообщение что необходима установка Microsoft Report Viewer

Переходим по ссылке и скачиваем

Запускаем инсталляцию ReportViever и получаем следующее сообщение.

Установка Microsoft System CLR Types for SQL Server

Скачиваем и устанавливаем

после установки при нажатии на репорт ошибка осталась,закройте консоль WSUS и откройте заново.

Теперь при нажатии на любой из репортов должно открываться новое окно, для проверки открываем Update Status Summary

Настройка WSUS

Открываем раздел Options.

Здесь можно изменить те данные, которые вносились при первичной настройке WSUS, либо запустить настройку заново.

Открываем Update files and Languages и задаем скачивание обновлений после утверждения.

Тем самым с Microsoft не будут загружаться не нужные обновления и захламлять место на диске. Минус данного способа в том, что если пользователь ПК решил обновить свой Windows, а обновления еще не были утверждены и закачены на сервер, то это вызовет ошибку в обновлении на ПК пользователя.

Если галочка убрана, то все обновления нужные и не нужные после синхронизации с Microsoft будут загружаться на сервер.

Что следует понимать под не нужными обновлениями. Предположим вы не давно обновили версию Windows на Windows 10 и на всех компьютерах у вас версия 1909. Соответственно обновления для всех остальных версий вам не нужны.

Определить версию операционной системы Windows

В командной строке выполним systeminfo, получаем:

Windows 10 (2004) 19041.423

Windows 10 (1909) 18363.997

Windows 10 (1903) 18362.997

Windows 10 (1809) 10.0.17763

Windows 10 (1803) 10.0.17134

Windows 10 (1709) 10.0.16299

Windows 10 (1703) 10.0.15063

Windows 10 (1607) 10.0.14393

Windows 10 (1511) 10.0.10586

Windows 10 10.0.10240

Windows Server 2016 (Long-Term Servicing Channel) 1607 14393.0Классификация обновлений

На этом этапе мы разделим обновления по классификации.

Выбираем Updates и правой кнопкой, выбираем New Update View.

1. Устанавливаем галочки

2. Выбираем классификацию обновления

3. Выбираем продукт

4. Задаем имя.

В нашем примере мы создаем более мелкие классификации обновлений.

Если этот вариант Вам не нравится, Вы можете объединить в один

Update View все обновления, например, для Windows 10 или один тип обновлений для нескольких ОС.

Для Windows Defender выбираем Definition Updates.

Windows Defender проверяет наличие обновлений через клиента автоматического обновления.

Настройка групп компьютеров WSUS

Создавая группы компьютеров, вы можете сначала тестировать и нацеливать обновления на определенные компьютеры. Когда вы откроете консоль WSUS, вы найдете две группы компьютеров по умолчанию — « All Computers » и «Unassigned Computers» .

Вы можете создавать настраиваемые группы компьютеров для управления обновлениями в вашей организации. Согласно Microsoft, вы должны создать хотя бы одну группу компьютеров в консоли WSUS. Тестируйте обновления, прежде чем развертывать их на других компьютерах в вашей организации.

Чтобы создать новую группу компьютеров в консоли WSUS

В консоли администрирования WSUS в разделе «Службы обновления» разверните сервер WSUS. Разверните компьютеры, щелкните правой кнопкой мыши All Computers и выберите Add Computer Group .

В диалоговом окне «Добавить группу компьютеров» укажите имя новой группы и нажмите « Add» .

Созданим 2 группы — WorkStation , Servers

Данное условие не касается обновлений например для Windows Defender, которое можно установить на автоматическое обновление без утверждений, но об этом поговорим позже.

Распределение компьютеров по группам может происходить двумя разными способами. Можно заполнить вручную с помощью консоли администрирования WSUS или автоматически с использованием групповой политики. Во вкладке Options выбираем Computers и выбираем нужный способ распределения компьютеров.

В нашем случае установим через Group Policy. Все новые компьютеры будут появляться в каталоге Unassigned Computers откуда мы их будем разносить по нужным группам и применять к ним обновления. Опция Use group Policy or registry settings on computers — Это выбор через групповые политики.

Настройка ПК на получение обновлений WSUS через GPO

Групповые политики AD позволяют администратору автоматически назначить компьютеры в различные группы WSUS, избавляя его от необходимости ручного перемещения компьютеров между группами в консоли WSUS и поддержки этих групп в актуальном состоянии. Назначение клиентов к различным целевым группам WSUS основывается на метке в реестре на клиенте (метки задаются групповой политикой или прямым редактированием реестра). Такой тип соотнесения клиентов к группам WSUS называется client side targeting (Таргетинг на стороне клиента).

Предполагается, что в нашей сети будут использоваться две различные политики обновления — отдельная политика установки обновлений для серверов (Servers) и для рабочих станций (Workstations). Эти две группы нужно создать в консоли WSUS в секции All Computers.

Политика использования сервера обновлений WSUS клиентами во многом зависит от организационной структуры OU в Active Directory и правил установки обновлении в организации. Это всего лишь частный вариант, позволяющий понять базовые принципы использования политик AD для установки обновлений Windows.

В первую очередь необходимо указать правило группировки компьютеров в консоли WSUS (targeting). По умолчанию в консоли WSUS компьютеры распределяются администратором по группам вручную (server side targeting). Нас это не устраивает, поэтому укажем, что компьютеры распределяются в группы на основе client side targeting (по определенному ключу в реестре клиента). Для этого в консоли WSUS перейдите в раздел Options и откройте параметр Computers. Поменяйте значение на Use Group Policy or registry setting on computers (Использовать на компьютерах групповую политику или параметры реестра).

Теперь можно создать GPO для настройки клиентов WSUS. Откройте доменную консоль управления групповыми политиками (Group Policy Management) и создайте две новые групповые политики: ServerWSUSPolicy и WorkstationWSUSPolicy.

Теперь можно создать GPO для настройки клиентов WSUS. Откройте доменную консоль управления групповыми политиками (Group Policy Management) и создайте две новые групповые политики: ServerWSUSPolicy и WorkstationWSUSPolicy.

Для запуска консоли групповых политик можно установить дополнительно пакет Grop Policy Management либо настроивать через контроллер домена и пакет модуля RSAT для работы с AD

Создадим две OU в AD , под компьютеры

После запускаем gpmc.msc — Group Policy Manager

Выдяляем OU Servers и создаем в нем груповую политику и именуем ее в ServerWSUSPolicy

Начнем с описания серверной политики ServerWSUSPolicy.

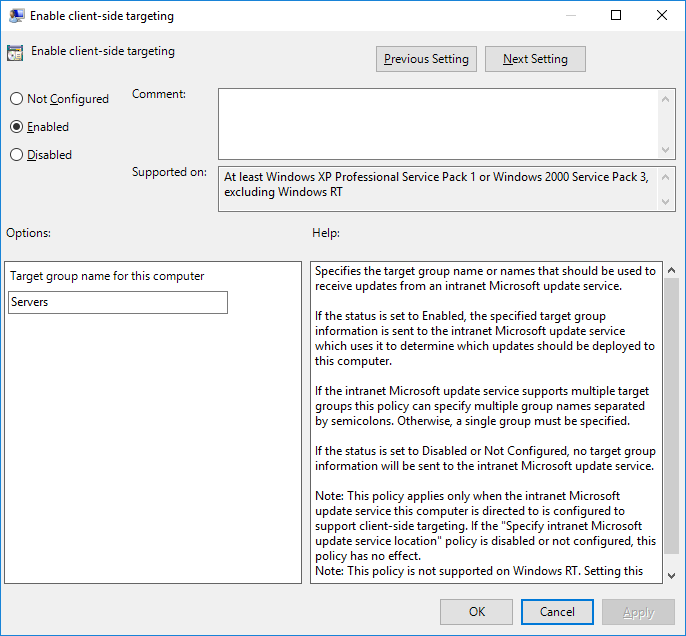

Настройки групповых политик, отвечающих за работу службы обновлений Windows, находятся в разделе GPO: Computer Configuration -> Policies-> Administrative templates-> Windows Component-> Windows Update (Конфигурация компьютера -> Административные шаблоны -> Компоненты Windows -> Центр обновления Windows > Разрешить клиенту присоединится к целевой группе). По английски будет Enable client-side targeting

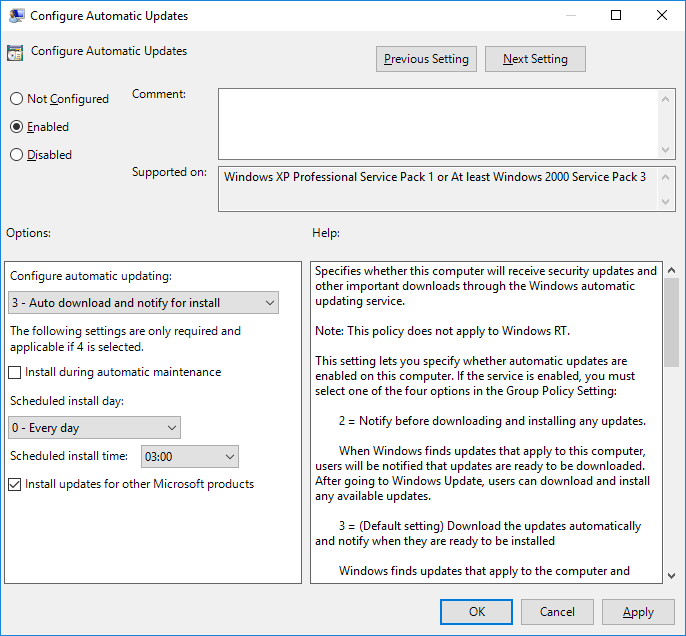

В нашей организации мы предполагаем использовать данную политику для установки обновлений WSUS на сервера Windows. Предполагается, что все попадающие под эту политику компьютеры будут отнесены к группе Servers в консоли WSUS. Кроме того, мы хотим запретить автоматическую установку обновлений на серверах при их получении. Это значит, что продуктивные сервера не будут автоматически устанавливать обновления и перезагружаться без подтверждения администратора (обычно эти работы выполняются системным администратором в рамках ежемесячных плановых регламентных работ). Для реализации такой схемы зададим следующие политики:

- Configure Automatic Updates (Настройка автоматического обновления): Enable. 3 – Auto download and notify for install (Автоматически загружать обновления и уведомлять об их готовности к установке) – клиент автоматически скачивает новые обновлений и оповещает об их появлении;

- Specify Intranet Microsoft update service location (Указать размещение службы обновлений Майкрософт в интрасети): Enable. Set the intranet update service for detecting updates (Укажите службу обновлений в интрасети для поиска обновлений): http://server1:8530, Set the intranet statistics server (Укажите сервер статистики в интрасети): http://server1:8530 – здесь нужно указать адрес вашего сервера WSUS и сервера статистики (обычно они совпадают);

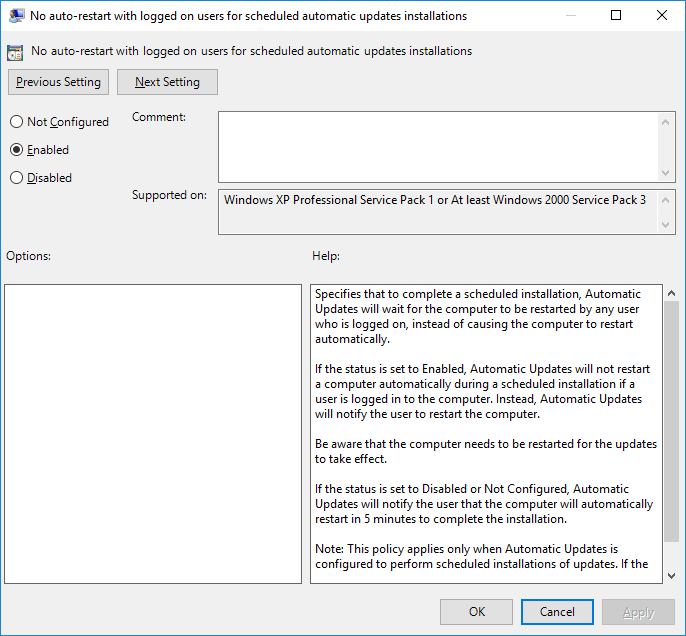

- No auto-restart with logged on users for scheduled automatic updates installations (Не выполнять автоматическую перезагрузку при автоматической установке обновлений, если в системе работают пользователя): Enable – запретить автоматическую перезагрузку при наличии сессии пользователя;

- Enable client-side targeting (Разрешить клиенту присоединение к целевой группе): Enable. Target group name for this computer (Имя целевой группу для данного компьютера): Servers – в консоли WSUS отнести клиенты к группе Servers.

Включим в этой же политике принудительный запуск обновлений windows

Для этого в разделе Computer Configuration -> Policies-> Windows Setings -> Security Settings -> System Services найдите службу Windows Update и задайте для нее автоматический запуск (Automatic).

Политика установки обновлений WSUS для рабочих станций

Выдяляем OU Workstation и создаем в нем груповую политику и именуем ее в WorkstationWSUSPolicy

Мы предполагаем, что обновления на клиентские рабочие станции, в отличии от серверной политики, будут устанавливаться автоматически ночью сразу после получения обновлений. Компьютеры после установки обновлений должны перезагружаться автоматически (предупреждая пользователя за 5 минут).

В данной GPO (WorkstationWSUSPolicy) мы указываем:

Computer Configuration -> Policies-> Administrative templates-> Windows Component-> Windows Update

- Allow Automatic Updates immediate installation (Разрешить немедленную установку автоматических обновлений): Disabled — запрет на немедленную установку обновлений при их получении;

- Allow non-administrators to receive update notifications (Разрешить пользователям, не являющимся администраторами, получать уведомления об обновлениях): Enabled — отображать не-администраторам предупреждение о появлении новых обновлений и разрешить их ручную установку;

- Configure Automatic Updates: Enabled. Configure automatic updating: 4 — Auto download and schedule the install. Scheduled install day: 0 — Every day. Scheduled install time: 05:00 – при получении новых обновлений клиент скачивает в локлаьный кэш и планирует их автоматическую установку на 5:00 утра;

- Enable client-side targeting: Workstation – в консоли WSUS отнести клиента к группе Workstation;

- No auto-restart with logged on users for scheduled automatic updates installations: Disabled — система автоматически перезагрузится через 5 минут после окончания установки обновлений;

- Specify Intranet Microsoft update service location: Enable. Set the intranet update service for detecting updates: http://server1:8530, Set the intranet statistics server: http://server1:8530 –адрес корпоративного WSUS сервера.

- Do not allow update deferral policies to cause scans against Windows Update — Отключение обновления из интернета , если не доступен wsus

Включим в этой же политике принудительный запуск обновлений windows

Для этого в разделе Computer Configuration -> Policies-> Windows Setings -> Security Settings -> System Services найдите службу Windows Update и задайте для нее автоматический запуск (Automatic).

Назначаем политики WSUS на OU Active Directory

Следующий шаг – назначить созданные политики на соответствующие контейнеры (OU) Active Directory. В нашем примере структура OU в домене AD максимально простая: имеются два контейнера – Servers (в нем содержаться все сервера организации, помимо контроллеров домена) и Workstation (Workstations –компьютеры пользователей).

Чтобы назначить политику на OU, щелкните в консоли управления групповыми политиками по нужному OU, выберите пункт меню Link as Existing GPO и выберите соответствующую политику.

Осталось обновить групповые политики на клиентах для привязки клиента к серверу WSUS:

gpupdate /force

и получить обновления на клиенте , после они появятся в списке

- Remove From My Forums

Выборочная установка обновлений на сервере

-

Вопрос

-

Windows server 2016 standard.

Настройка получения обновлений: Check for update only, using a managed updating service.

Источники обновления для серверов различные: Windows Update, SUS в локальной сети.

Возможно ли выборочно устанавливать обновления из полученного списка?

Предположим нет желания в данный момент устанавливать CU на SQL на некоторых серверах.

Все ответы

-

возможно, это зависит от настроек параметра Configure Automatic Updates шаблона групповой политики Windows Update

-

возможно, это зависит от настроек параметра Configure Automatic Updates шаблона групповой политики Windows Update

Ни в локальной политике на сервере , ни в групповой домена ничего подходящего не нашла. Можно уточнить ваше предложение?

-

https://technet.microsoft.com/ru-ru/library/cc720539%28v=ws.10%29.aspx?f=255&MSPPError=-2147217396

Configure Automatic Updates

The settings for this policy enable you to configure how Automatic Updates works. You must specify that Automatic Updates download updates from the WSUS server rather than from Windows Update.

To configure the behavior of Automatic Updates

-

In Group Policy Object Editor, expand Computer Configuration, expand

Administrative Templates, expand Windows Components, and then click

Windows Update. -

In the details pane, click Configure Automatic Updates.

-

Click Enabled and select one of the following options:

- Notify for download and notify for install. This option notifies a logged-on administrative user prior to the download and prior to the installation of the updates.

- Auto download and notify for install. This option automatically begins downloading updates and then notifies a logged-on administrative user prior to installing the updates.

- Auto download and schedule the install. If Automatic Updates is configured to perform a scheduled installation, you must also set the day and time for the recurring scheduled installation.

- Allow local admin to choose setting. With this option, the local administrators are allowed to use Automatic Updates in Control Panel to select a configuration option of their choice. For example, they can choose their own scheduled installation

time. Local administrators are not allowed to disable Automatic Updates.

-

Click OK.

-

-

У меня стоит вариант:

Notify for download and notify for install.

Вы что предлагаете?

-

ну в таком случае вы можете выбирать, какие обновления установить, а какие не устанавливать

-

ну в таком случае вы можете выбирать, какие обновления установить, а какие не устанавливать

В том-то и дело, что я не вижу такой возможности

-

сначала их нужно загрузить, а потом уже выборочно устанавливать

После загрузки, начинается установка без дополнительных запросов.

-

похоже, это новая политика партии: компании Microsoft виднее, какие обновления вам нужно ставить, а какие нет:)

управлять выбором обновлений для установки можно через утилиту wushowhide.diagcab, скачать тут:

https://support.microsoft.com/en-us/help/3183922 -

Ничего не вышло. Эта утилита не нашла обновлений.

-

Изменено

23 марта 2017 г. 7:14

-

Изменено

-

Вопрос все еще актуален. Мне не верится, что ни у кого не возникла необходимость выборочной установки обновлений на 2016 сервере.

-

Просто еще очень мало тех, тем более в русском сегменте, кто заморочился с 2016 на серьезные сервера. У меня есть установки например, но там сервер терминалов и там не нужно выбирать и сервер с

ДПМ. Сейчас хочу мигрировать на Exchange 2016 и то думаю оставить сервер 2012r2 Уж больно там много всего лишнего.А вообще Вам поможет эта этилита.

-

Изменено

Avksentyev Sergey

16 мая 2017 г. 7:21

-

Изменено

-

Выборочную установку обновлений можно осуществить воспользовавшись утилитой sconfig.

-

Изменено

Natalya Belous

16 мая 2017 г. 9:33

исправление

-

Изменено

Задача: Проработать обновление Windows Server 2016 до Windows Server 2019

Как по мне использовать обновление серверной операционной системы Windows с одного релиза на другой с установленными сервисами – это обрекать себя на получение дополнительных проблем и порой не понимания, а почему сервисы перестали работать. Уж лучше развернуть их заново с нуля по своим наработкам, да долго и время, но так Вы будете уверены, что работает как нужно. Я хочу в тестовых условиях под Debian 10 + Proxmox 6 проработать процедуру обновления виртуальной машины Windows Server 2016 Standard установленной из образа: SW_DVD9_Win_Server_STD_CORE_2016_64Bit_English_-4_DC_STD_MLF_X21-70526.ISO. Возможно и буду использовать данную заметку, а возможно и нет, все решит случай.

Требования:

RAM: не менее 4GbHDD: на логическом диске C: должно быть свободно не менее 40GbEth: потребуется выход в интернет или доступ к WSUS сервису для выкачивания обновлений.Права локального администратора в системеСлужба Windows Updates должна быть включена

Шаг №1: Запускаю VM srv-s2016 под Debian 10 + Proxmox 6

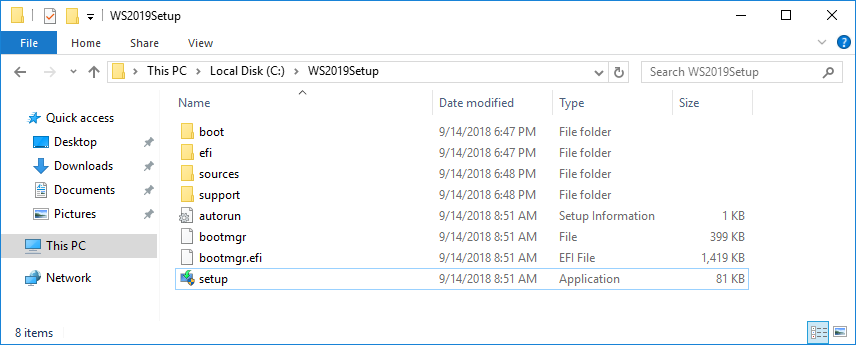

Шаг №2: Копирую дистрибутив Windows Server 2019 в систему.

У меня в моей локальной сети есть ресурс где лежат книги, программы, образа. С этого ресурса копирую образ Windows Server 2019 Std (SW_DVD9_Win_Server_STD_CORE_2019_1809.18_64Bit_English_DC_STD_MLF_X22-74330.ISO)

Шаг №3: Проверяю, что VM той редакции, которая нужна:

|

C:Windowssystem32>reg query «HKLMSOFTWAREMicrosoftWindows NTCurrentVersion» /v EditionID HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersion EditionID REG_SZ ServerStandard C:Windowssystem32>systeminfo | findstr /I «OS Name» Host Name: WIN—AAURVT4CB0C OS Name: Microsoft Windows Server 2016 Standard OS Version: 10.0.14393 N/A Build 14393 OS Manufacturer: Microsoft Corporation OS Configuration: Standalone Server OS Build Type: Multiprocessor Free BIOS Version: SeaBIOS rel—1.14.0—0—g155821a1990b—prebuilt.qemu.org, 4/1/2014 Time Zone: (UTC+03:00) Moscow, St. Petersburg, Volgograd Connection Name: Ethernet |

Все правильно.

Шаг №4: Распаковываю образ Windows Server 2019 Std, понадобится архиватор 7zip и запускаю процедуру обновления:

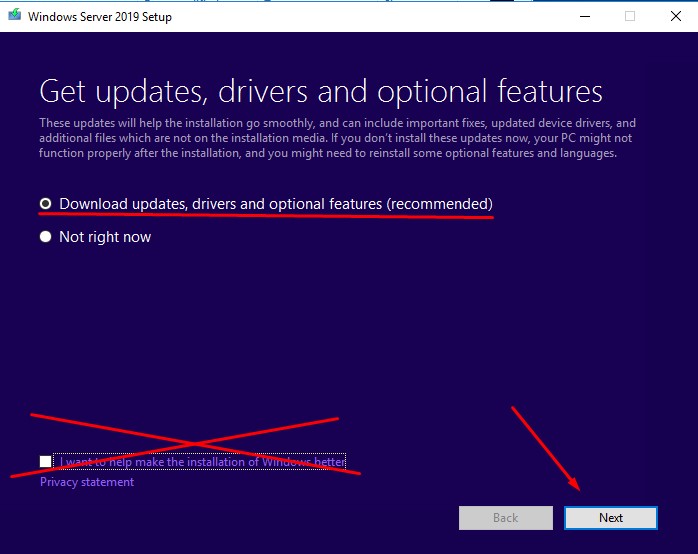

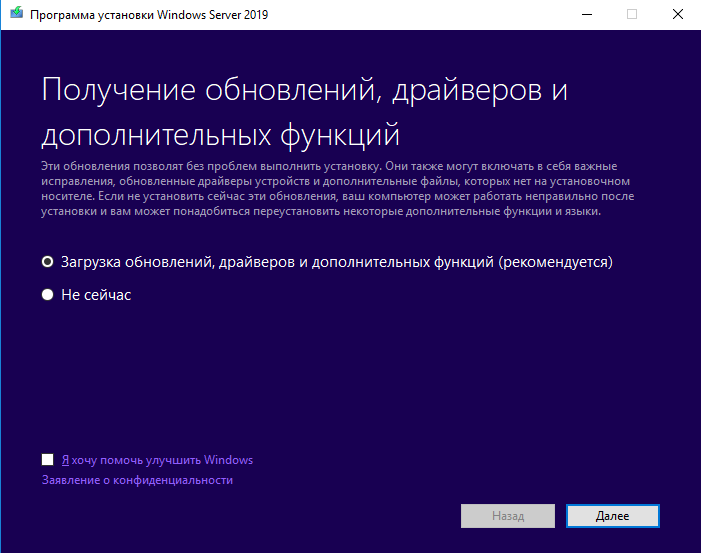

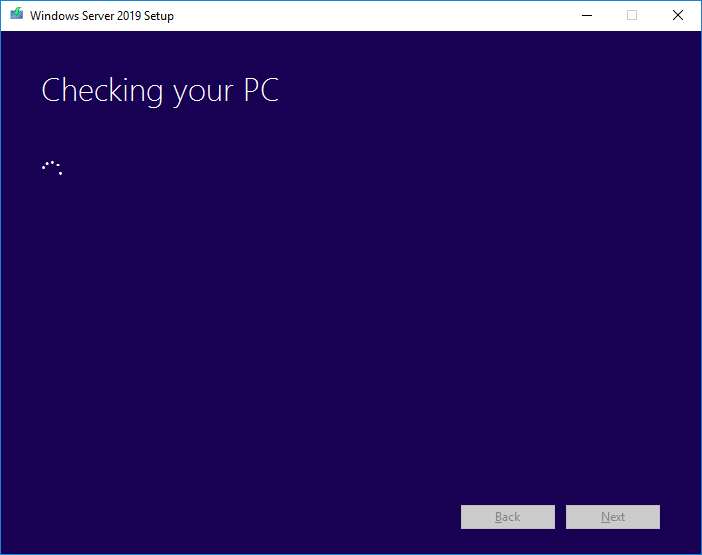

Запускаю C:SoftSW_DVD9_Win_Server_STD_CORE_2019_1809.18_64Bit_English_DC_STD_MLF_X22-74330setup.exe – Run as Administrator — выбираю вариант "Download updates, drivers and optional features (recommended) / Скачать обновления, драйверы и дополнительные компоненты (рекомендуется)"

I want to help make the installation for Windows better Privacy statement: снимаю галочку

И нажимаю Next

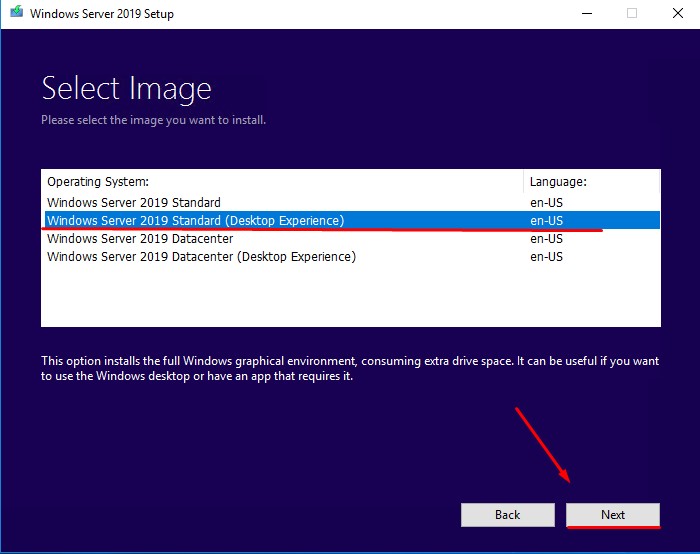

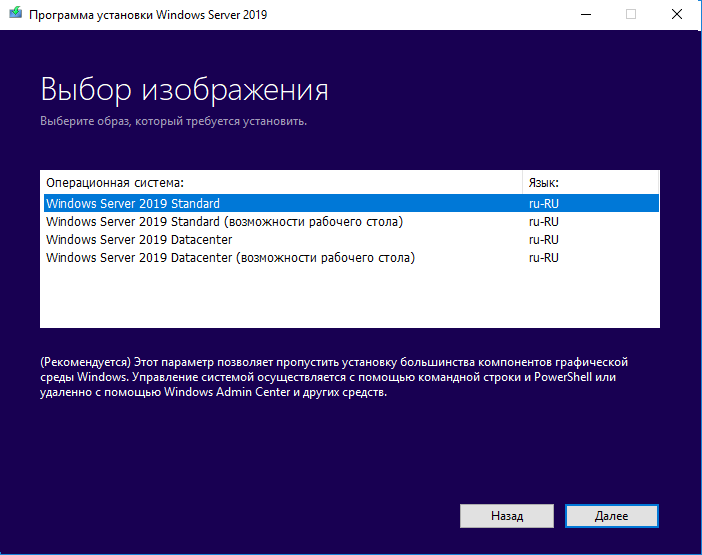

Выбираю выпуск Windows Server 2019 который в итоге будет, для меня это Windows Server 2019 Standard (Desktop Experience) и нажимаю Next

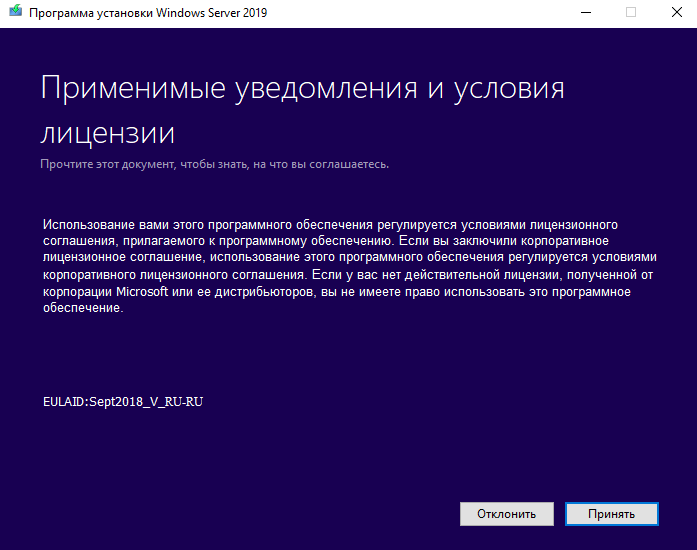

Нажимаю Accept

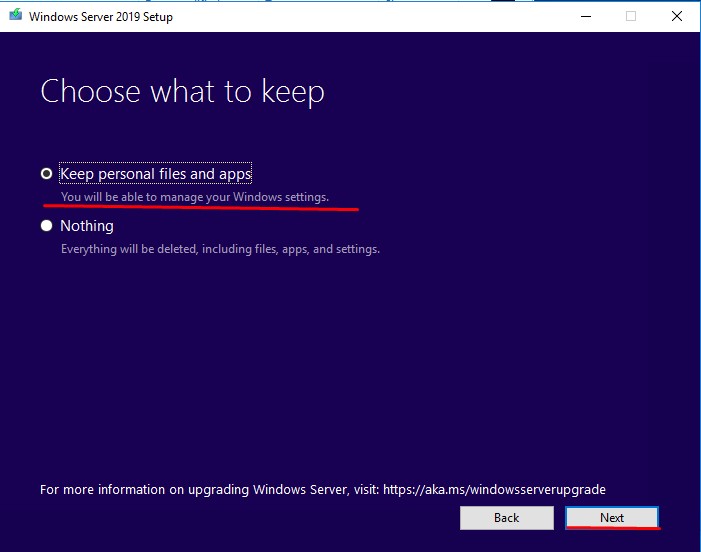

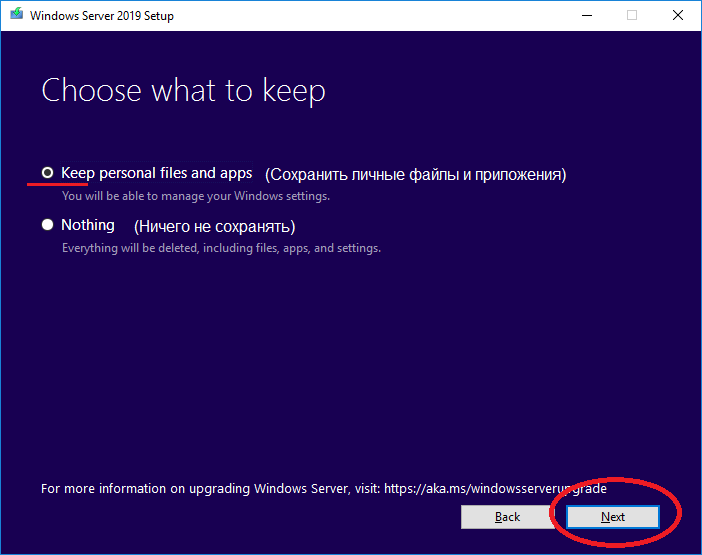

Choose what to keep: выбираю Keep personal files and apps (Сохранить личные файлы и приложения)

И нажимаю Next

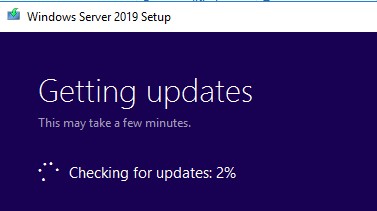

Ожидаю, идет проверка

Getting updates

This may take a few minutes.

В итоге проверка завершается успешно, и установщик готов приступить

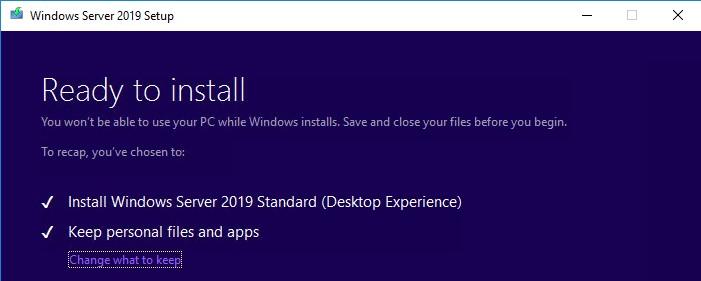

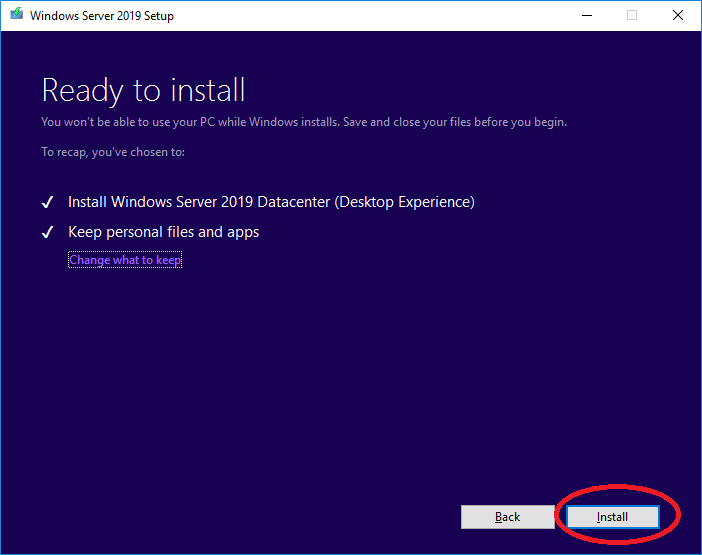

Ready to install

You won’t be able to use your PC while Windows installs. Save and close your files before you begin.

To recap, you’ve chosen to:

И нажимаю Install

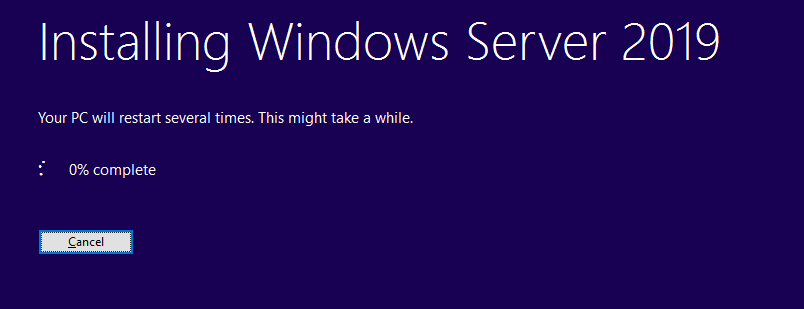

Система по завершении самостоятельно отправится в перезагрузку

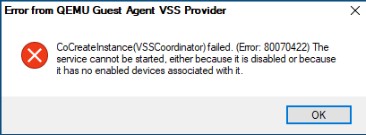

Вот что я получил в консоли Proxmox по этой VM, когда наблюдал за процессом обновления, но после снова продолжился процесс обновления как ни в чем не бывало.

Шаг №5: Система загрузилась, и я проверяю какая сейчас редакция:

|

C:UsersAdministrator>systeminfo | findstr /I «OS Name» Host Name: WIN—AAURVT4CB0C OS Name: Microsoft Windows Server 2019 Standard OS Version: 10.0.17763 N/A Build 17763 OS Manufacturer: Microsoft Corporation OS Configuration: Standalone Server OS Build Type: Multiprocessor Free BIOS Version: SeaBIOS rel—1.14.0—0—g155821a1990b—prebuilt.qemu.org, 4/1/2014 Time Zone: (UTC+03:00) Moscow, St. Petersburg Connection Name: Ethernet |

Отлично в тестовых условиях процесс обновления прошел успешно, а что до боевого, ну знаете я, пожалуй, пасс. Лучше работающий сервис чем после обновления не работающий вовсе. На этом заметка завершена, с уважением автор блога Олло Александр aka ekzorchik.

- Remove From My Forums

-

Question

-

Hey

Why does Windows Server 2016 ignore the GPO? (Configure Automatic Updates)

-

Edited by

Thursday, October 20, 2016 8:41 AM

-

Edited by

Answers

-

A few things:

- The default setting for Windows Update in Windows Server 2016 is that it is enabled by default and set to «Download updates for me, but let me choose when to install

them» . What you are seeing the in the Group Policy Settings screen shots at the top correctly reflects the default setting of Win2016. - The default will just download the updates. Updates will not

be installed automatically - The description under «Update settings» (circled in screen shot above) does not accurately reflect the current Windows Update setting. It is wrong… it’s a bug… you can ignore… we are working to get that fixed.

See this blog for more details about how updates now work with Windows Server 2016

https://blogs.technet.microsoft.com/mu/2016/10/25/patching-with-windows-server-2016/

Thanks!

Elden-

Proposed as answer by

Elden ChristensenMicrosoft employee

Saturday, October 29, 2016 5:17 PM -

Marked as answer by

Anne HeMicrosoft contingent staff

Thursday, November 3, 2016 6:49 AM

- The default setting for Windows Update in Windows Server 2016 is that it is enabled by default and set to «Download updates for me, but let me choose when to install

- Remove From My Forums

-

Question

-

Hey

Why does Windows Server 2016 ignore the GPO? (Configure Automatic Updates)

-

Edited by

Thursday, October 20, 2016 8:41 AM

-

Edited by

Answers

-

A few things:

- The default setting for Windows Update in Windows Server 2016 is that it is enabled by default and set to «Download updates for me, but let me choose when to install

them» . What you are seeing the in the Group Policy Settings screen shots at the top correctly reflects the default setting of Win2016. - The default will just download the updates. Updates will not

be installed automatically - The description under «Update settings» (circled in screen shot above) does not accurately reflect the current Windows Update setting. It is wrong… it’s a bug… you can ignore… we are working to get that fixed.

See this blog for more details about how updates now work with Windows Server 2016

https://blogs.technet.microsoft.com/mu/2016/10/25/patching-with-windows-server-2016/

Thanks!

Elden-

Proposed as answer by

Elden ChristensenMicrosoft employee

Saturday, October 29, 2016 5:17 PM -

Marked as answer by

Anne HeMicrosoft contingent staff

Thursday, November 3, 2016 6:49 AM

- The default setting for Windows Update in Windows Server 2016 is that it is enabled by default and set to «Download updates for me, but let me choose when to install

Есть у меня сервер с операционной системой Windows Server 2016, который находится не в домене. Остальные сервера в домене и обновляются через WSUS. Естественно, службой информационной безопасности доступ к внешнему миру закрыт, в том числе к серверам Microsoft. Вопрос, как устанавливать обновления на такой сервер?

Ничего сложного, настроим Windows Server 2016 через локальные групповые политики таким образом, чтобы он качал обновления с доменного WSUS.

gpedit.mscПереходим в раздел Computer Configuration → Policies → Administrative templates → Windows Component → Windows Update (Конфигурация компьютера → Административные шаблоны → Компоненты Windows → Центр обновления Windows).

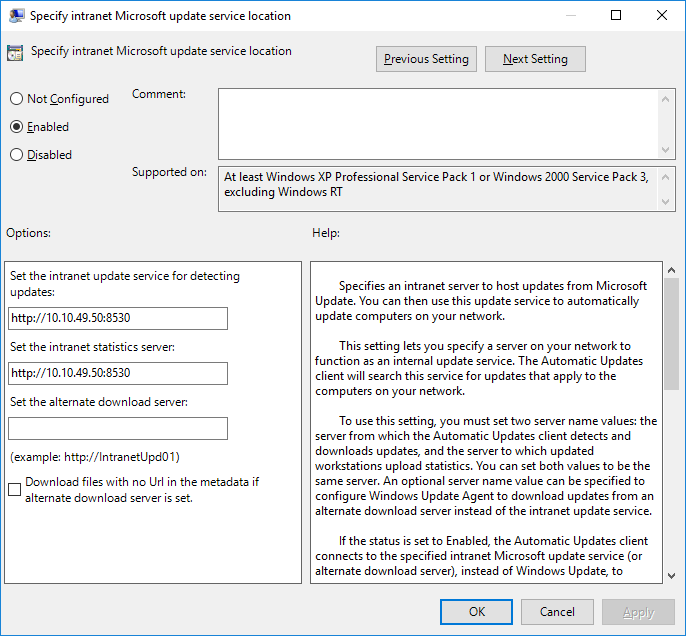

Настраиваем политику Specify Intranet Microsoft update service location (Указать размещение службы обновлений Майкрософт в интрасети).

- Enabled: включаем политику.

- Set the intranet update service for detecting updates (Укажите службу обновлений в интрасети для поиска обновлений): указываем URL с портом на WSUS, например, http://10.10.49.50:8530. Поскольку я не использую на данном сервере доменный DNS, то указываю IP адрес.

- Set the intranet statistics server (Укажите сервер статистики в интрасети): http://10.10.49.50:8530. Сервер статистики обычно совпадает с сервером WSUS.