В данной инструкции у нас уже установлена операционная система Windows Server 2019 на виртуальной машине.

Минимальные требования:

- 64-разрядный процессор с тактовой частотой 1,4 ГГц;

- ОЗУ 512 МБ (2 ГБ для варианта установки «Сервер с рабочим столом»);

- диск 32 ГБ;

- доступ к интернету.

Для того чтобы подключить сертификат с помощью Let’s Encrypt требуется прямые пробросы портов TCP 443, 80 до машины, а также доменное имя, на которое будет вешаться сертификат.

Активация Windows Server 2019 проходит тоже на этом этапе.

Установка ролей на Windows Server 2019

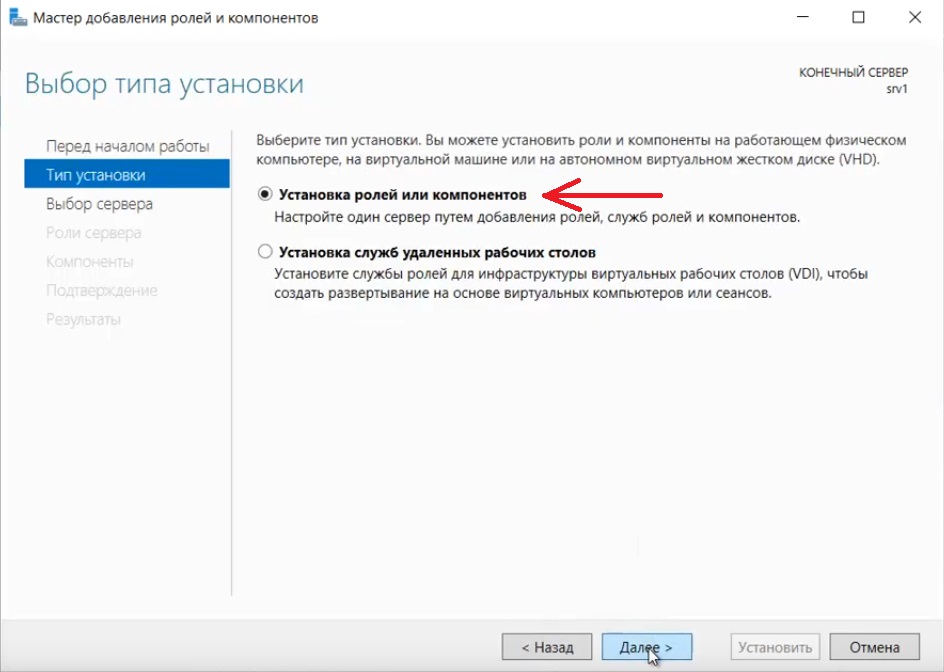

После подготовки Windows Server 2019, мы приступаем к установке ролей для настройки терминального сервера и шлюза удаленных рабочих столов.

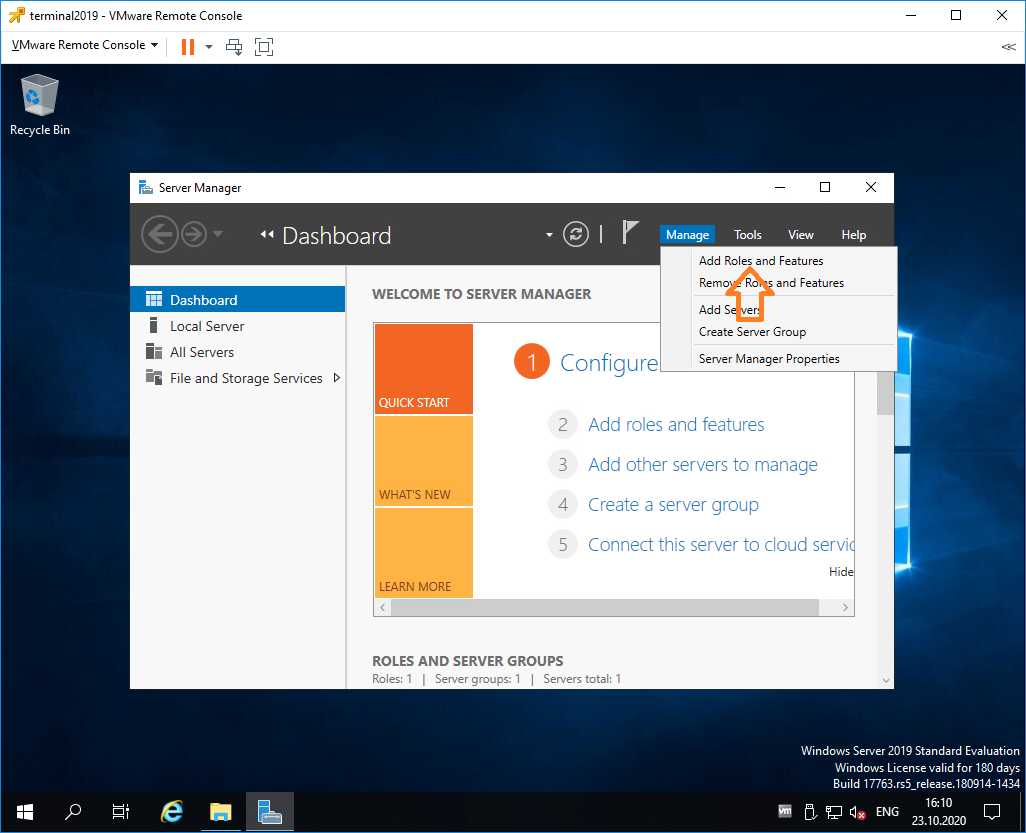

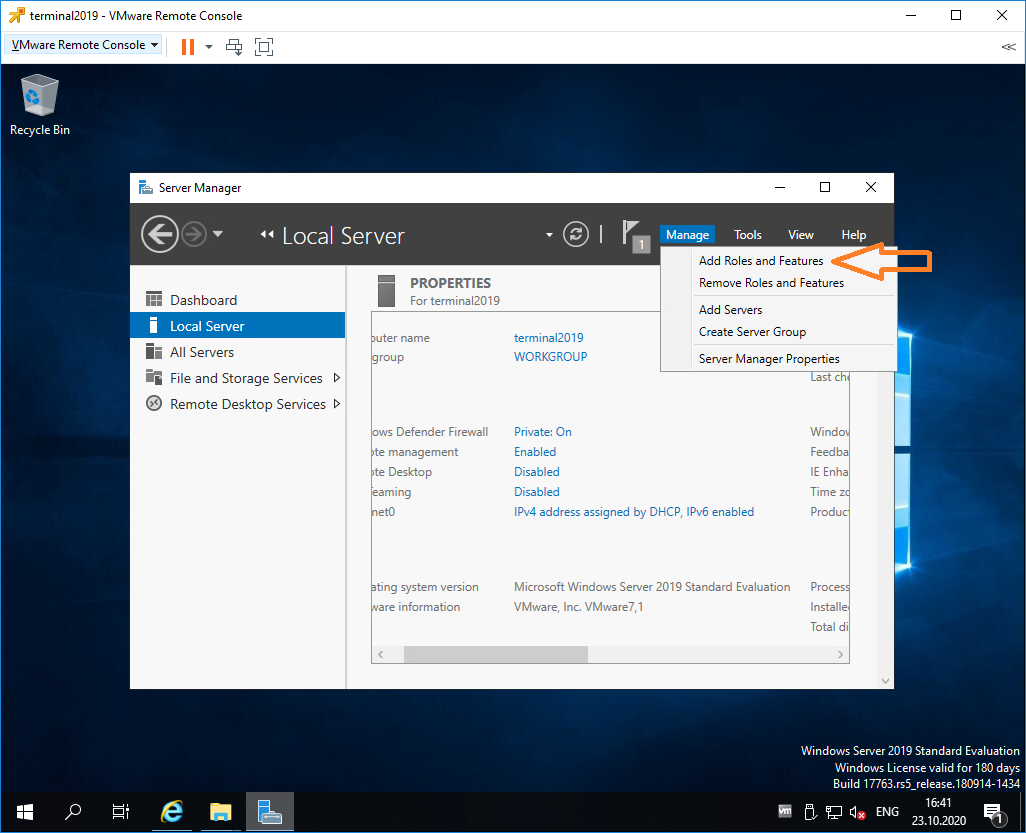

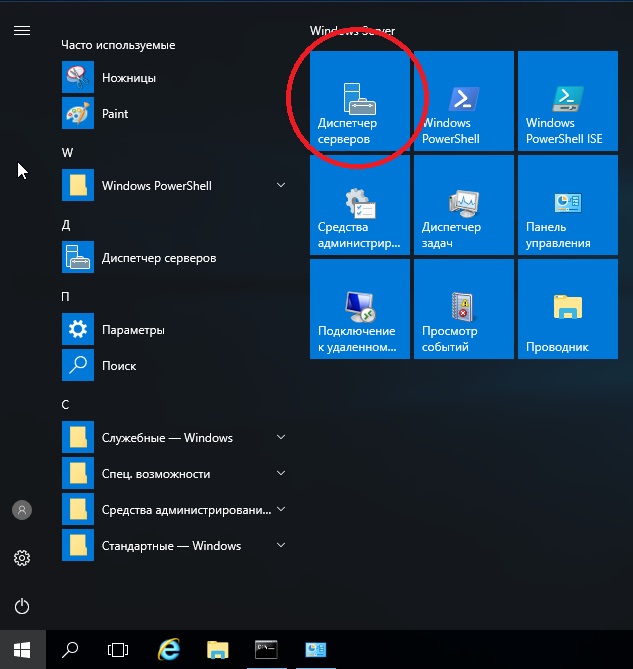

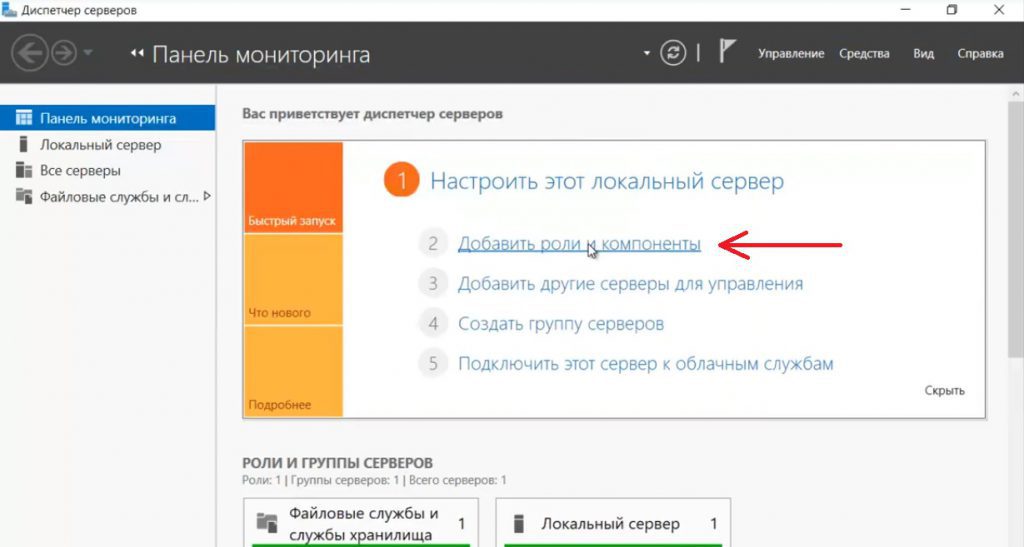

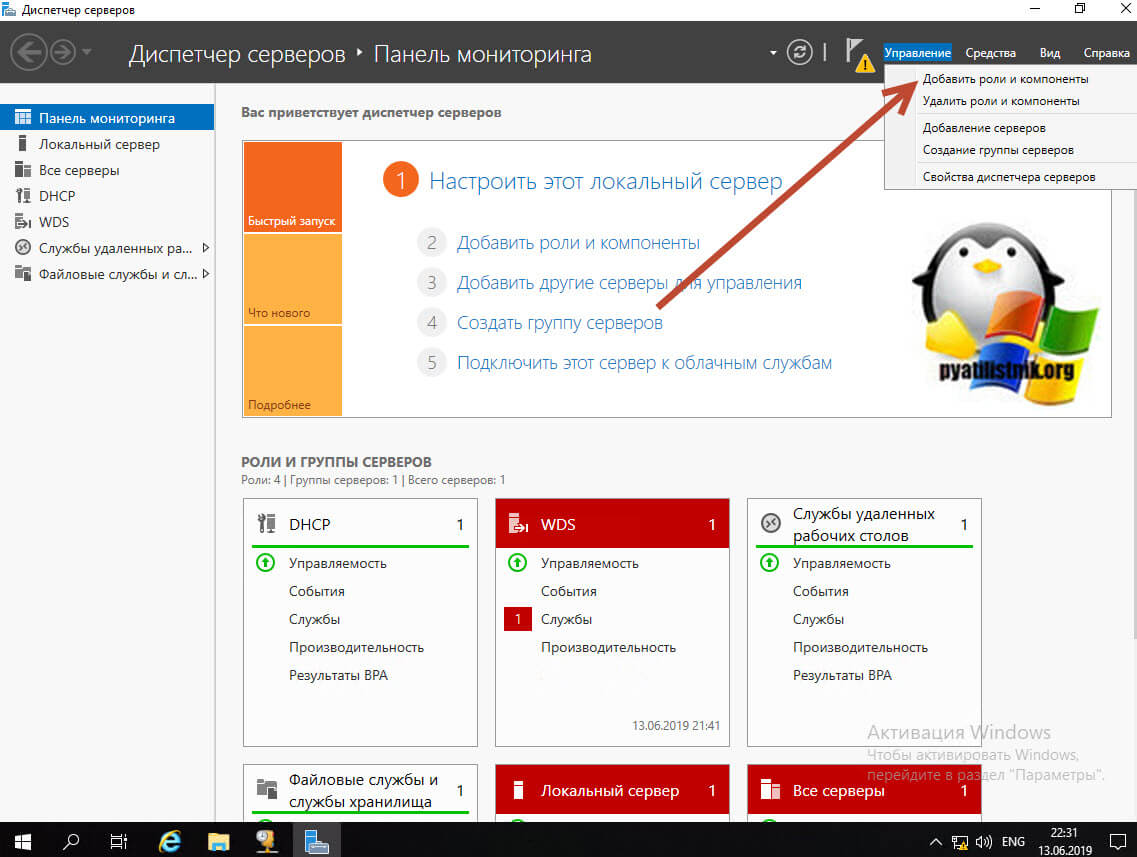

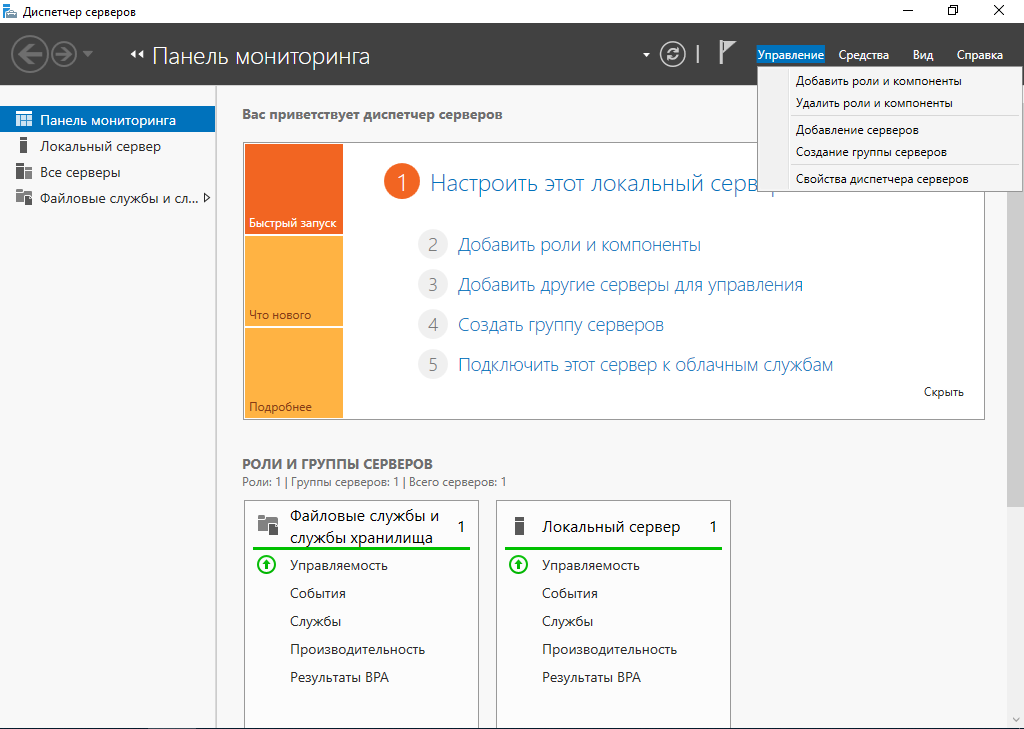

Заходим в Диспетчер серверов — Управление — Добавить роли и компоненты.

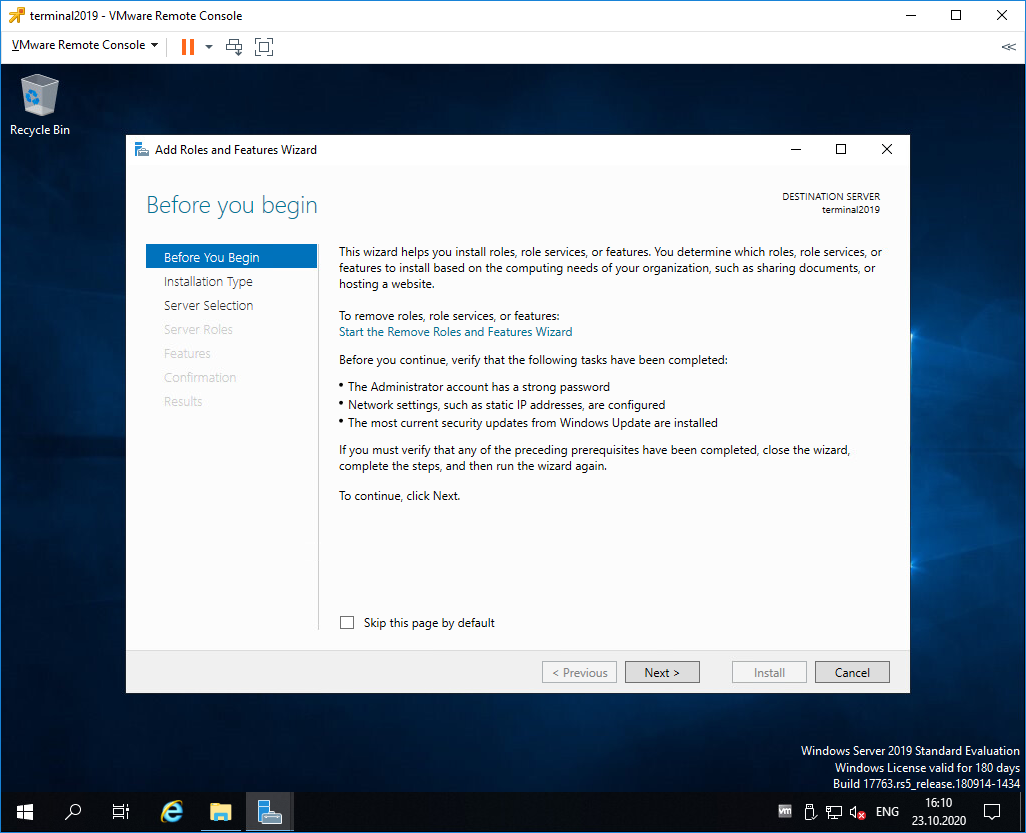

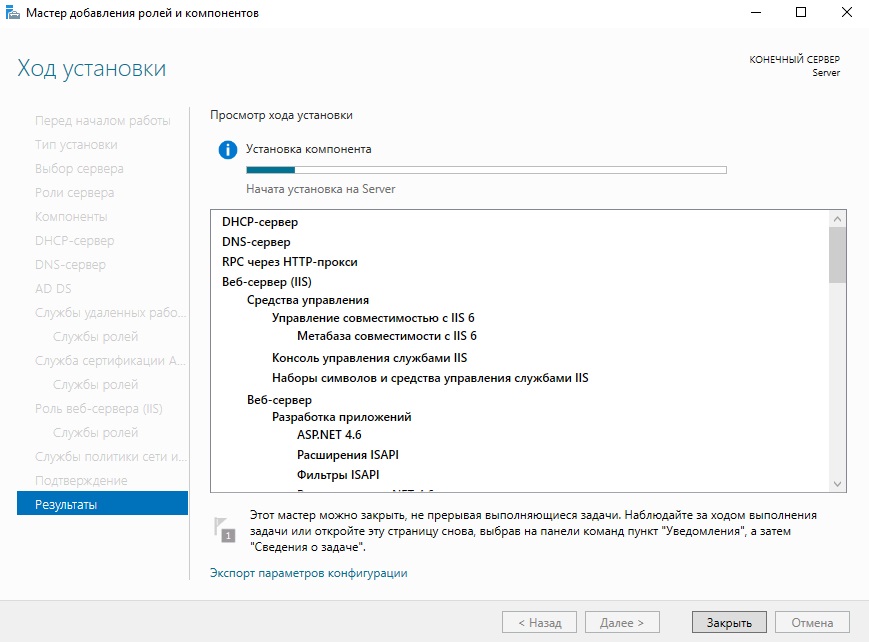

Открывается “Мастер добавления ролей и компонентов”:

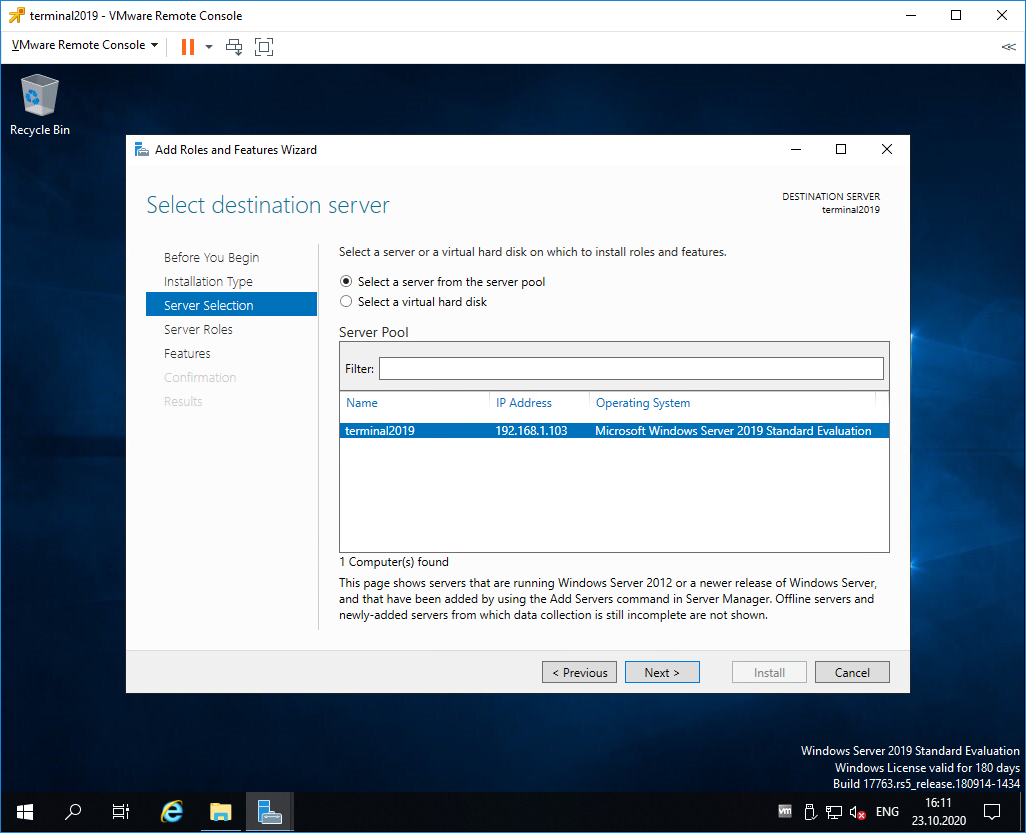

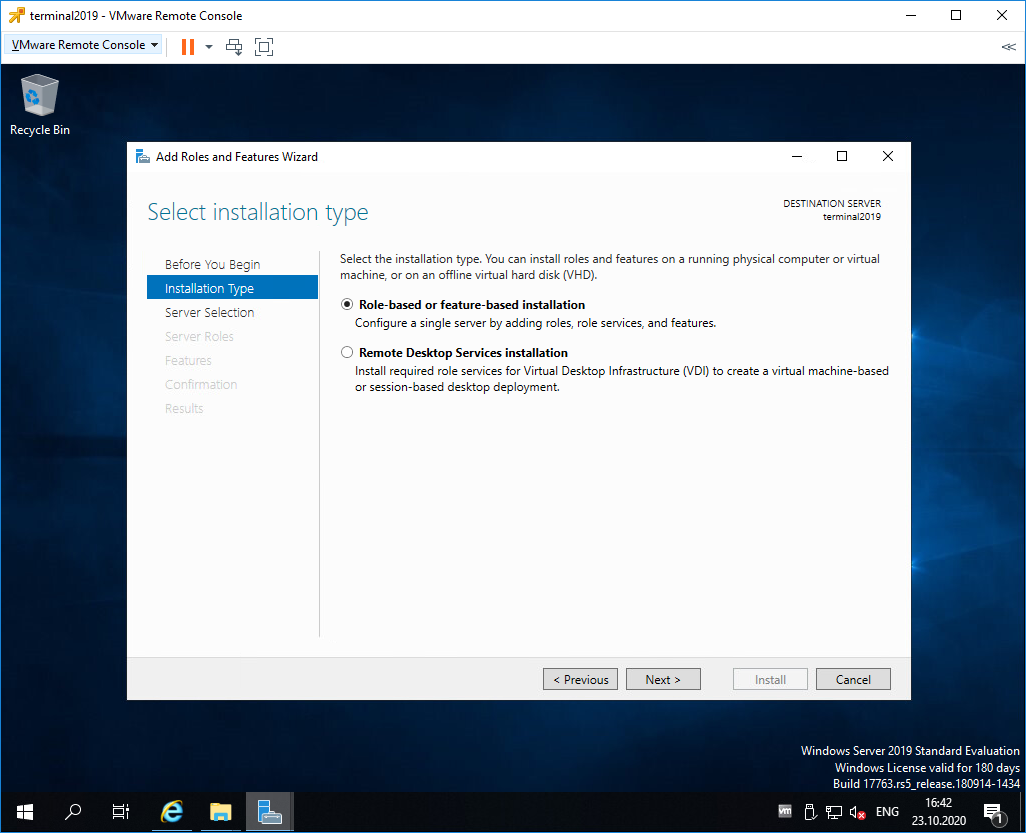

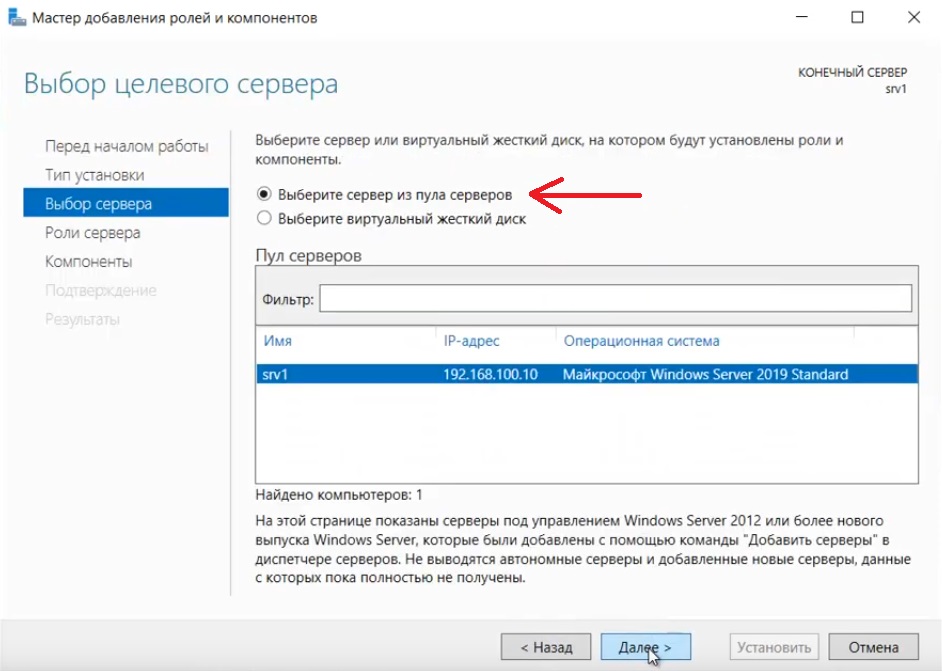

Рисунок 1 — Мастер добавления ролей и компонентов

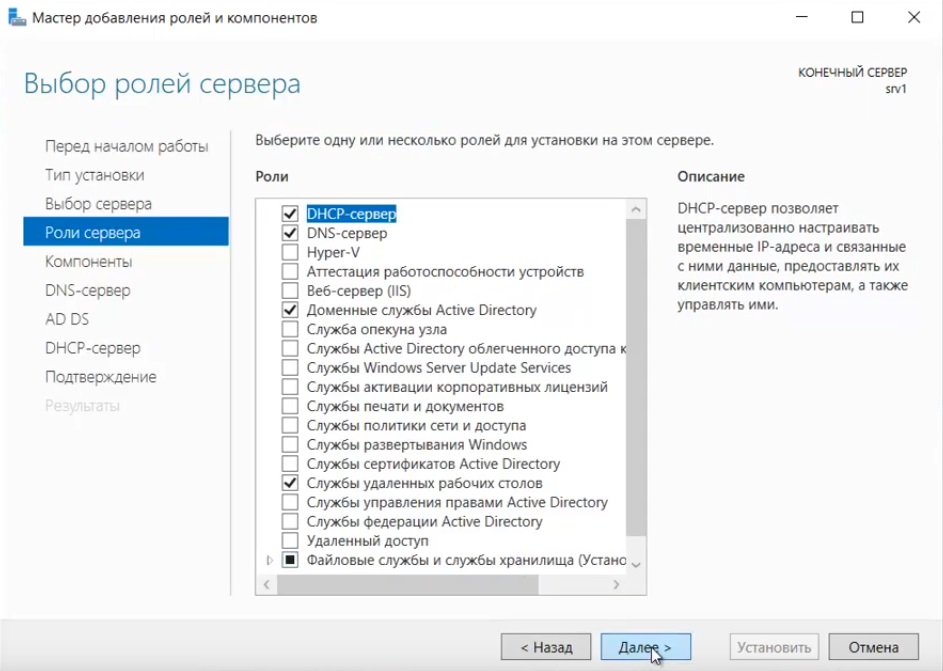

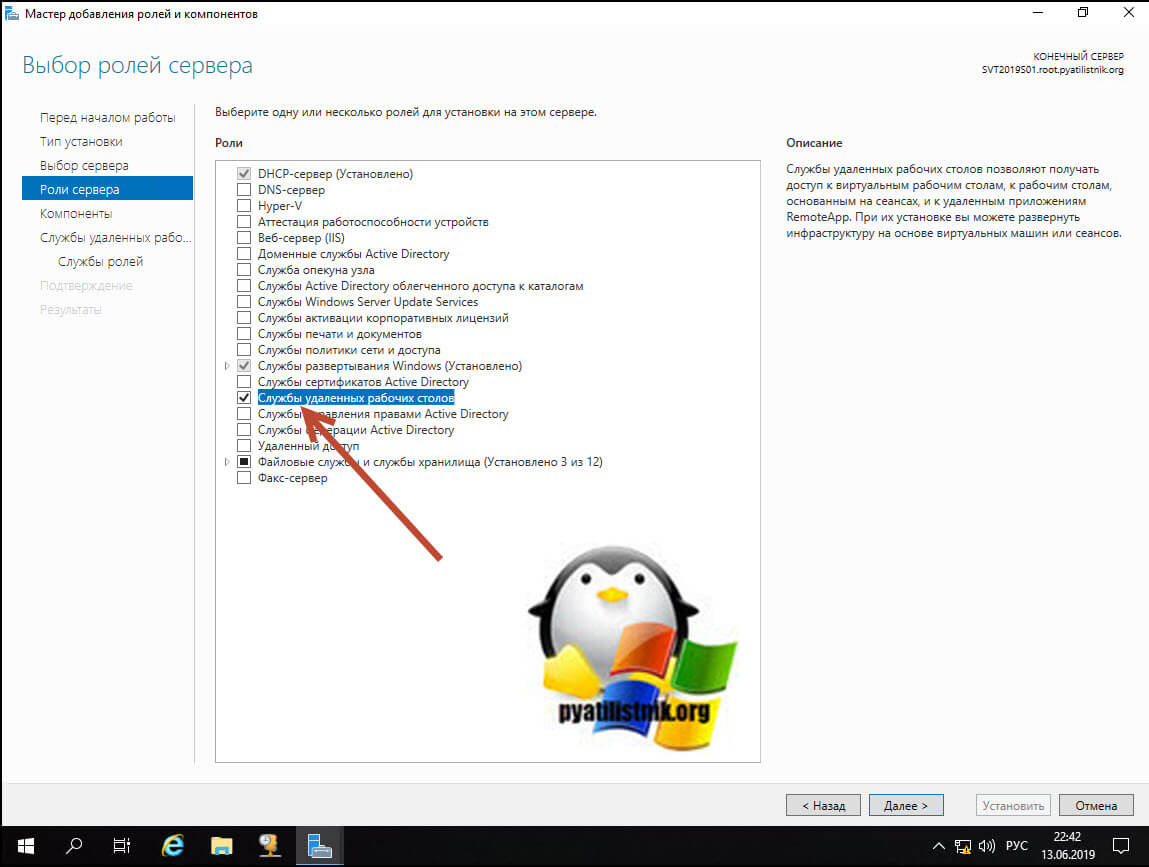

Добавление ролей на сервере:

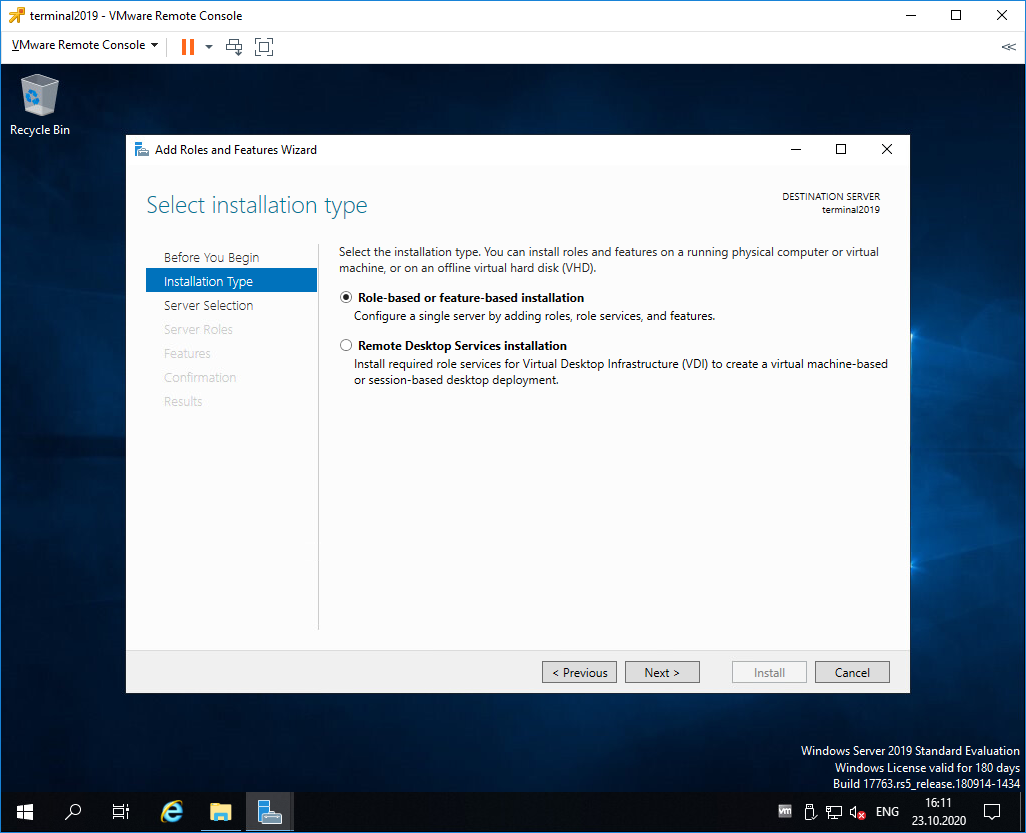

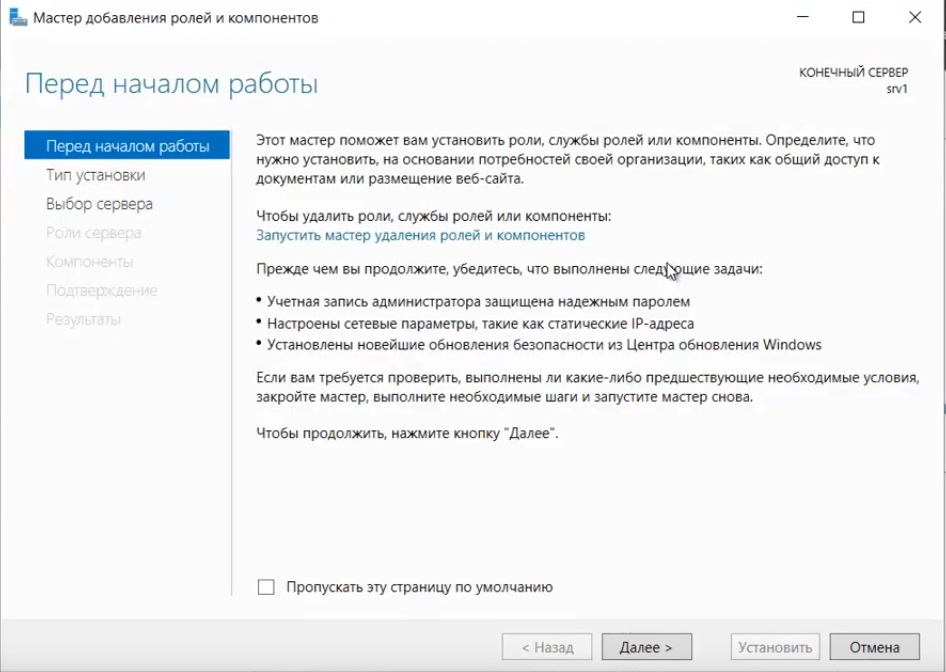

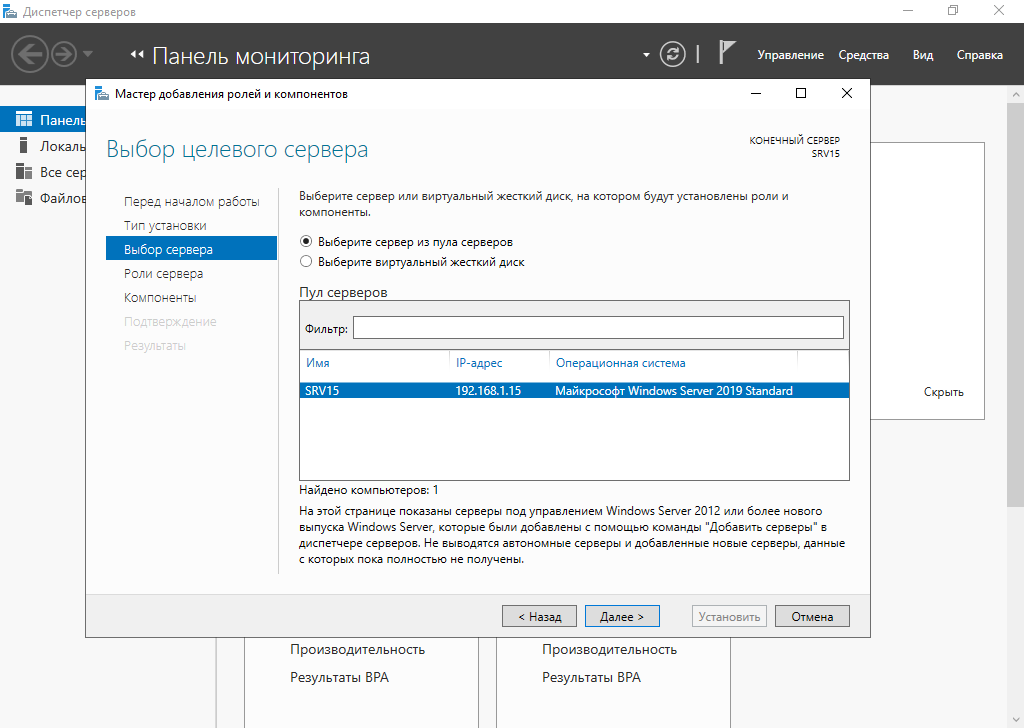

- Тип установки — Установка ролей или компонентов.

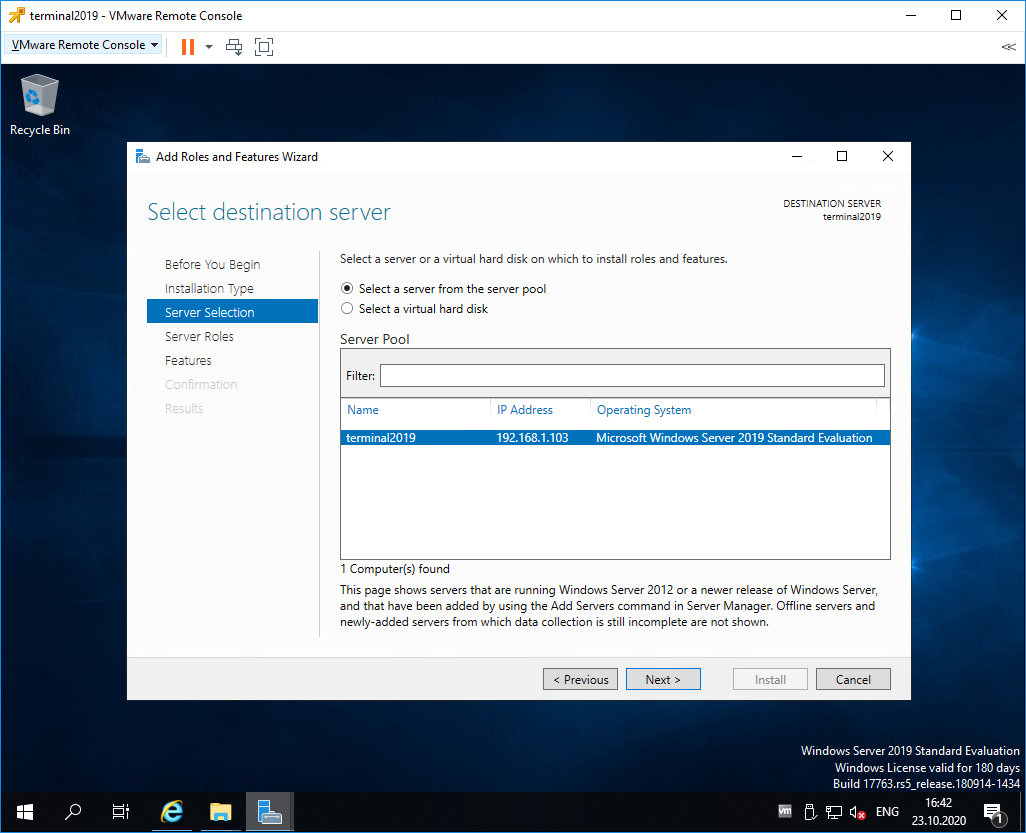

- Выбор сервера — Выбираем наш текущий сервер.

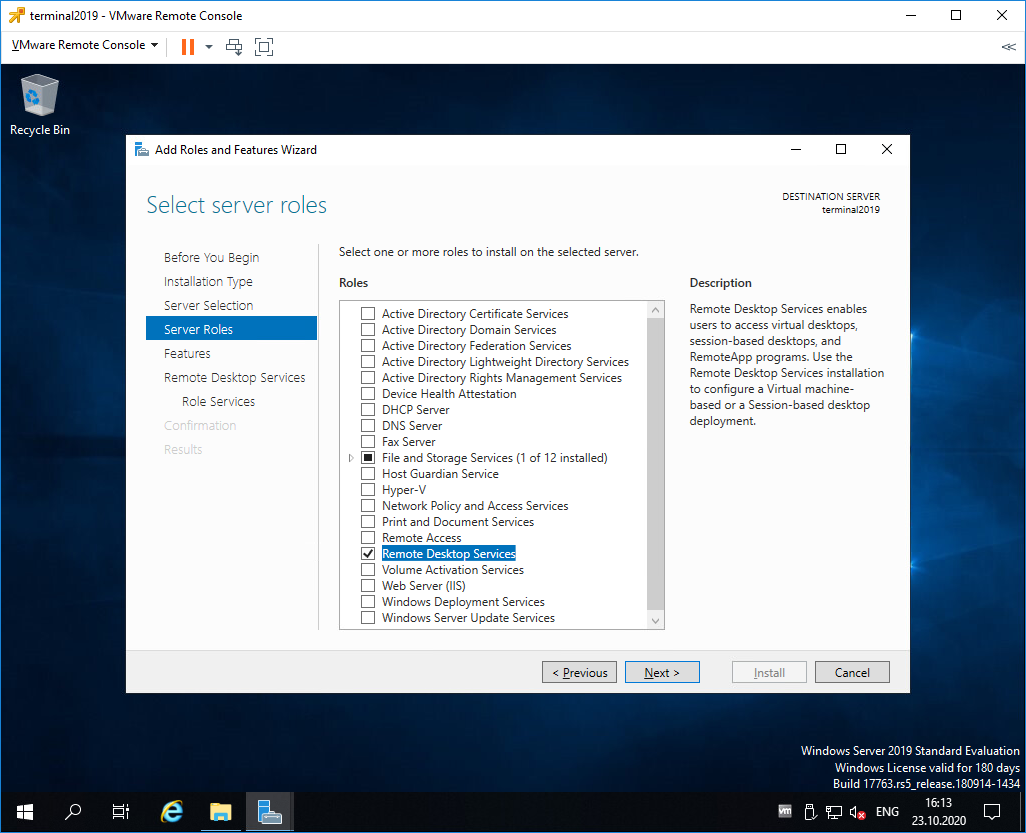

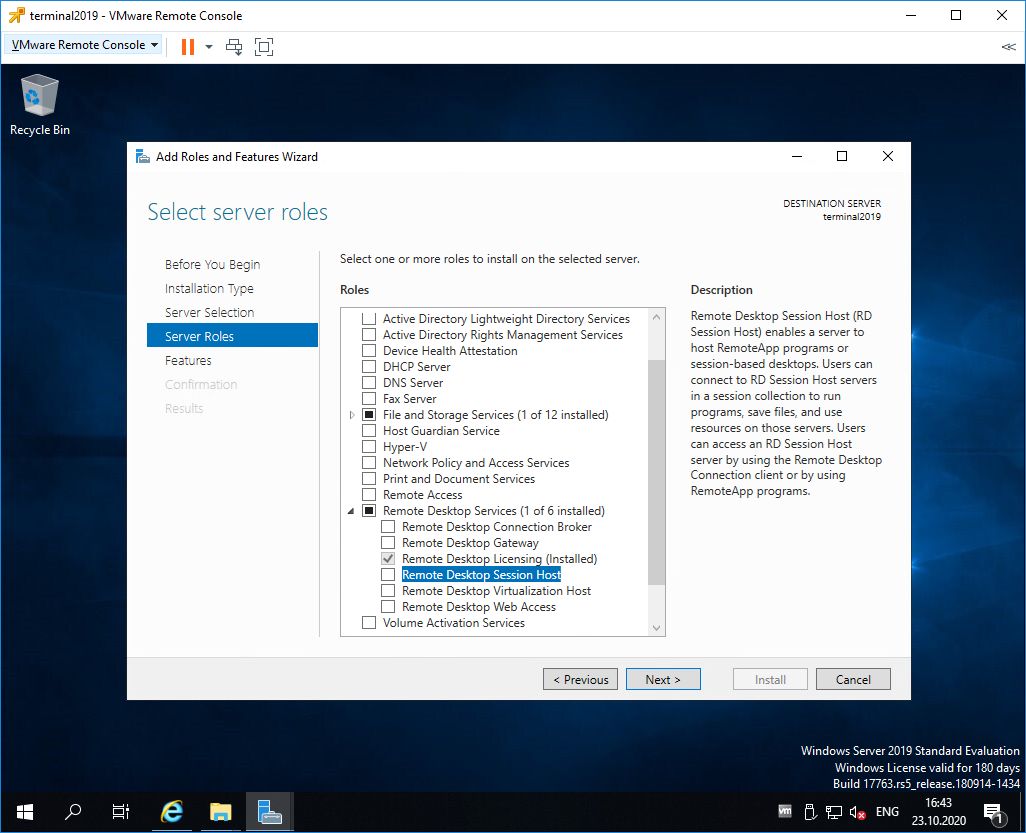

- Роли сервера — Службы удаленных рабочих столов.

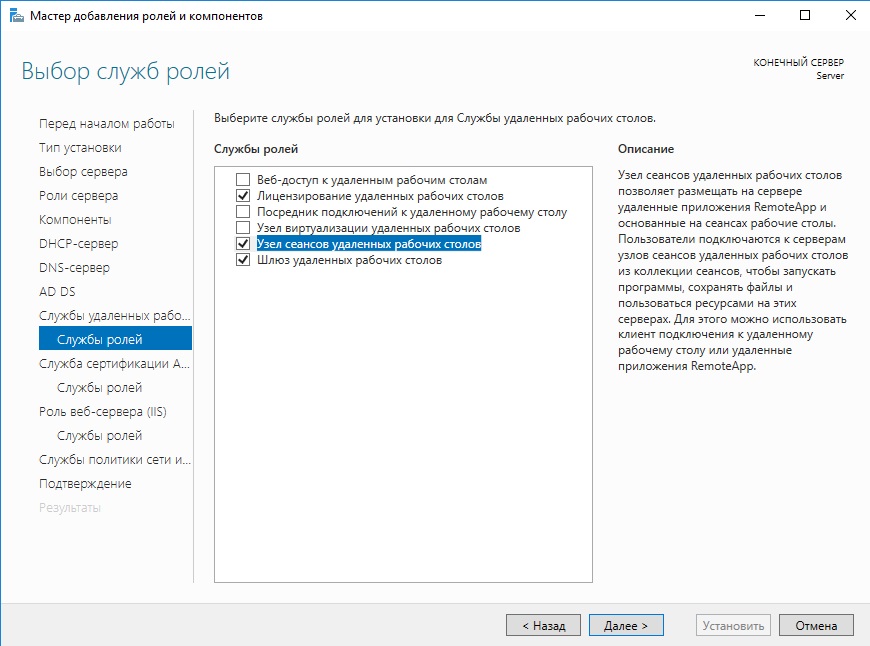

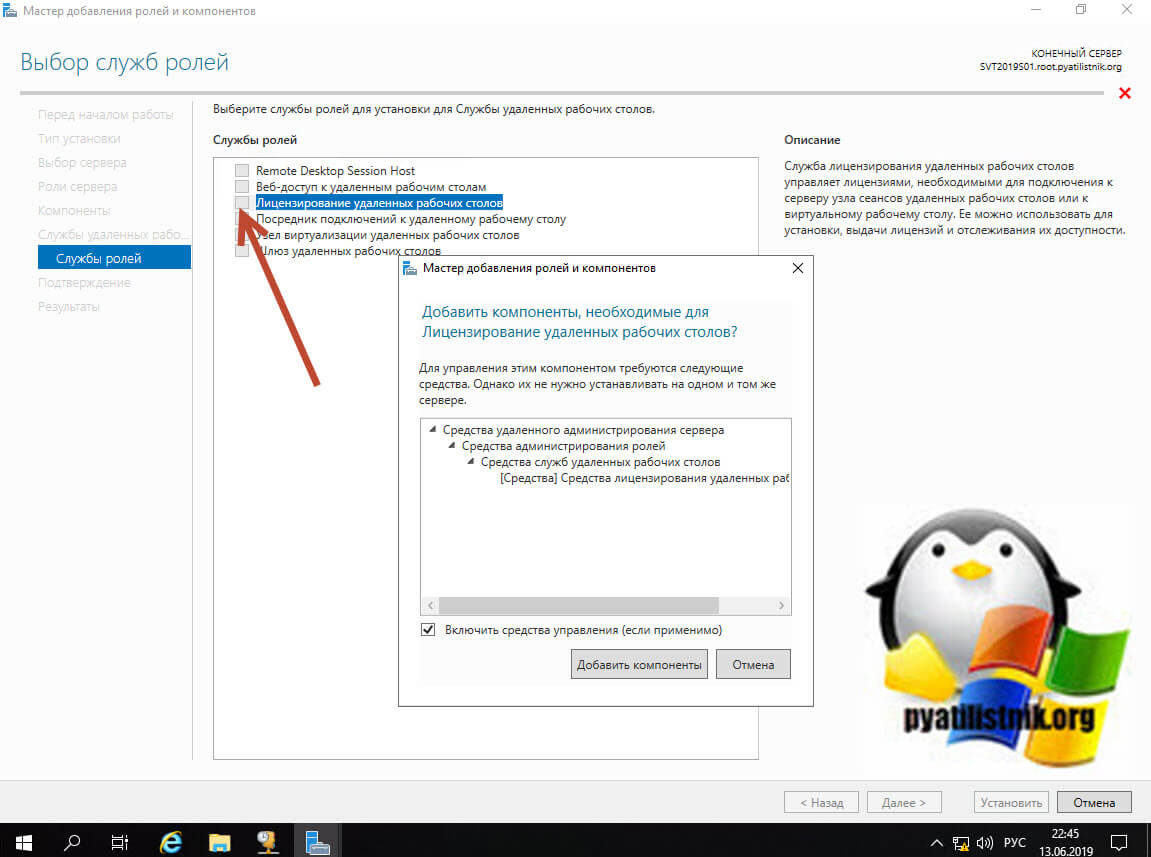

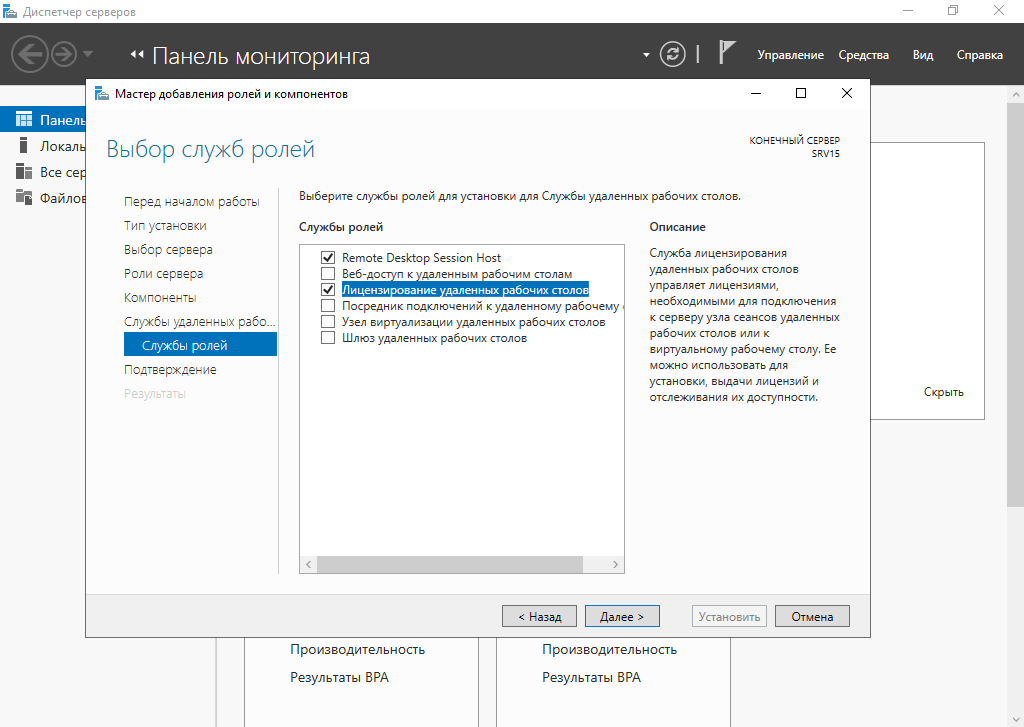

- Службы ролей — Лицензирование удаленных рабочих столов, шлюз удаленных.

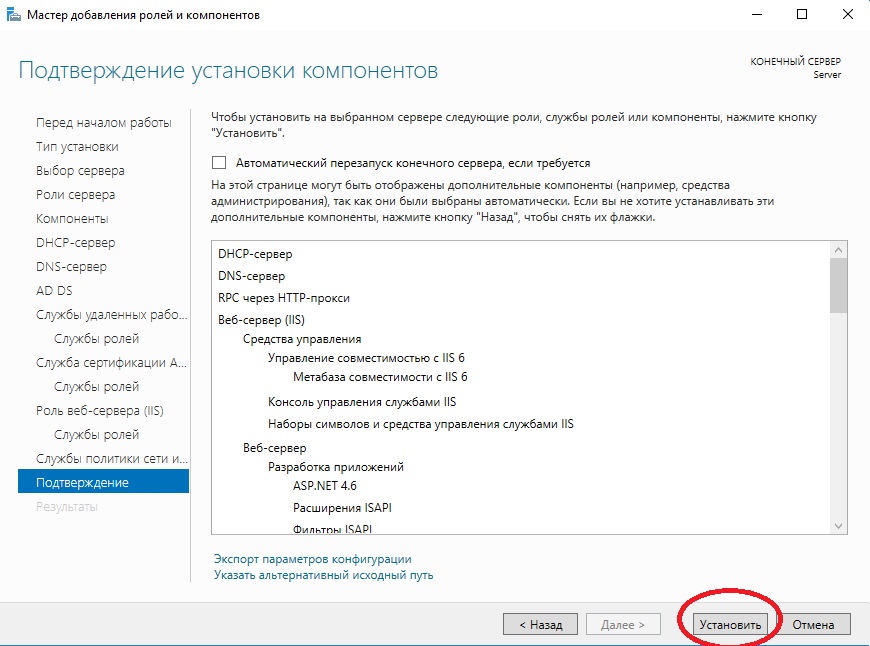

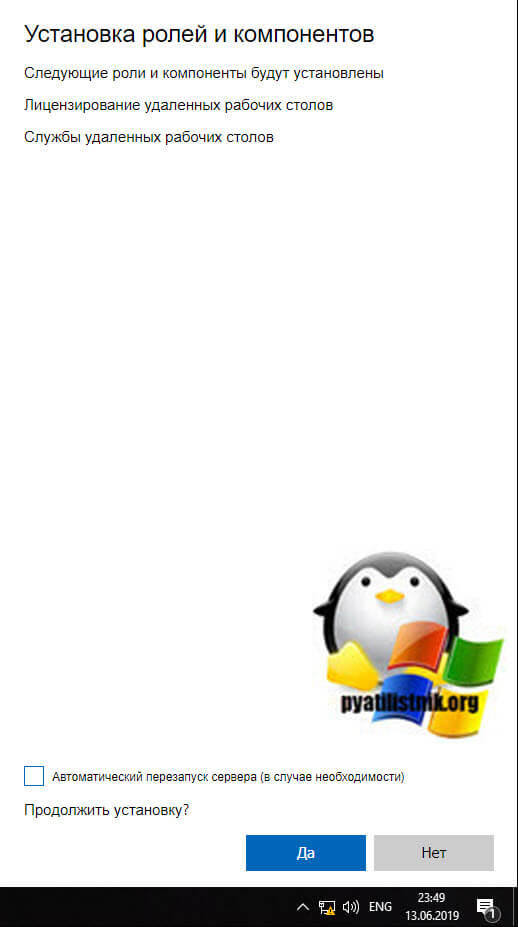

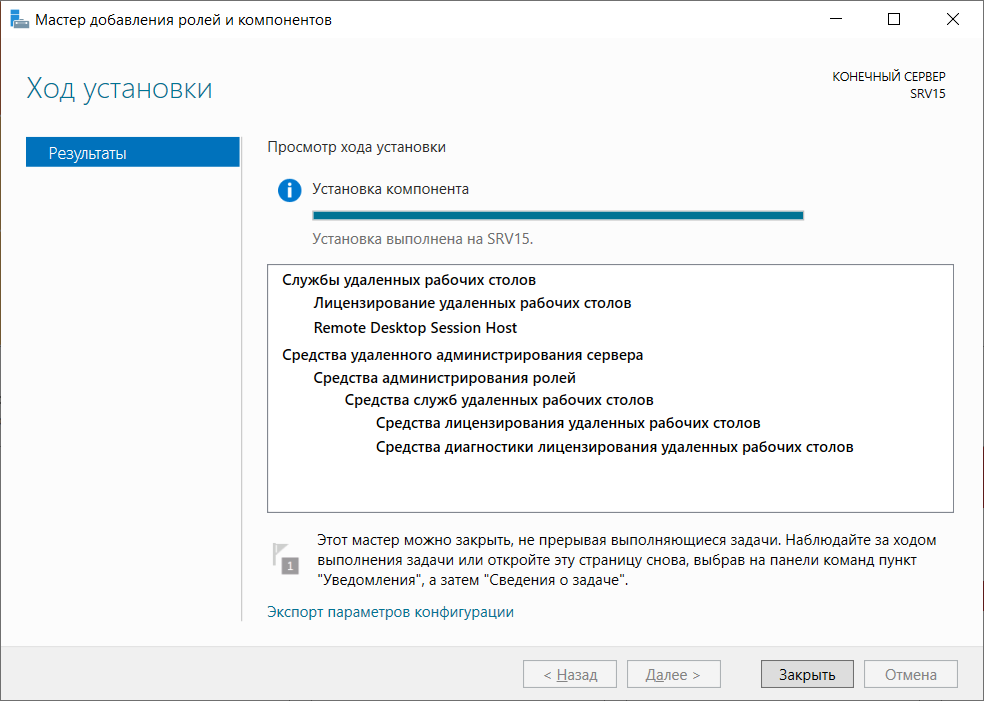

Подтверждаем установку компонентов и проводим установку. После установки всех нужных нам ролей — перезагружаем сервер.

У нас вы можете взять готовый терминальный сервер 1С в аренду.

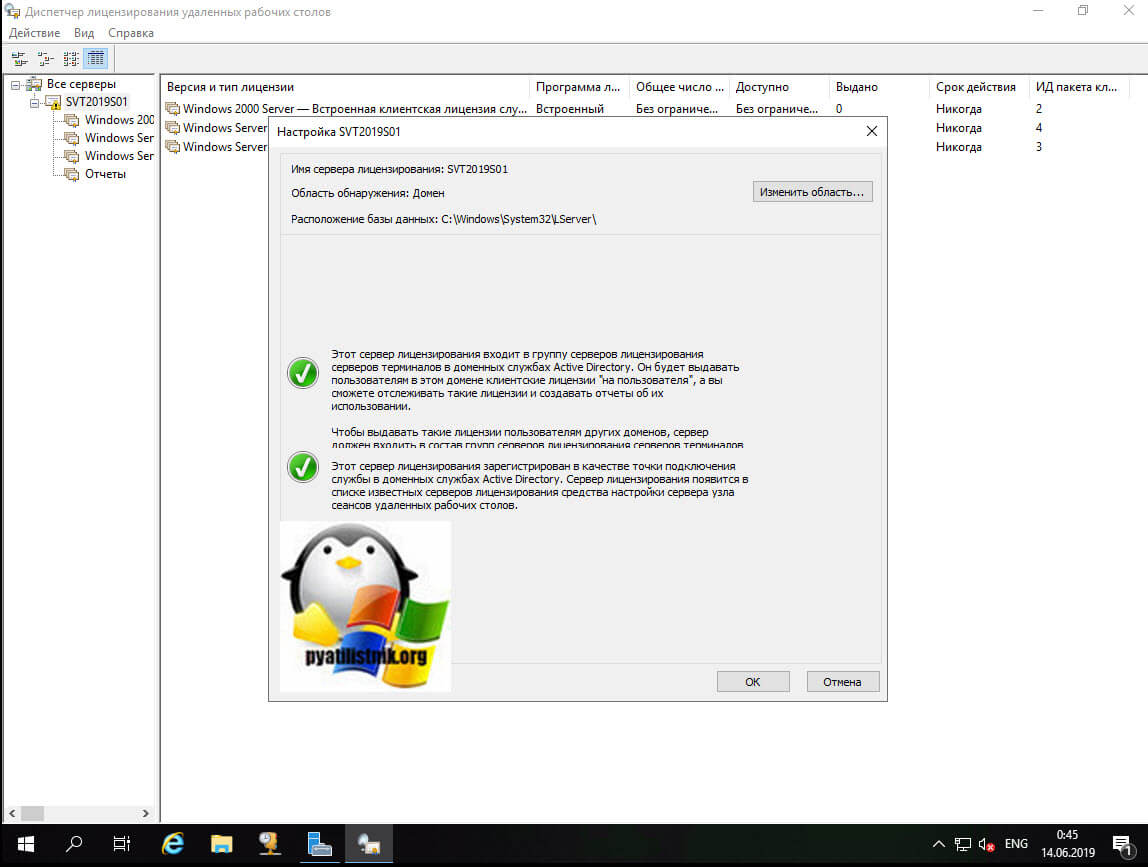

Настройка сервера лицензирования

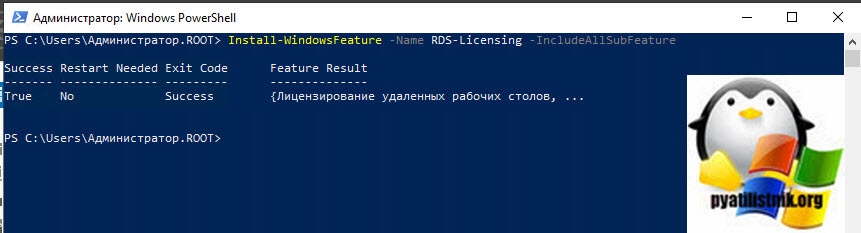

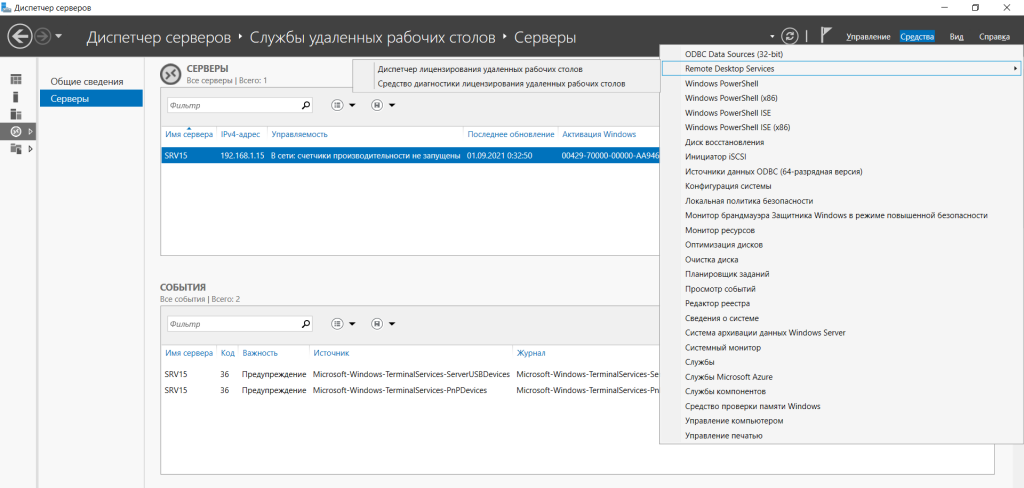

Заходим в Диспетчер серверов — Средства — Remote Desktop Services — Диспетчер лицензирования удаленных рабочих столов.

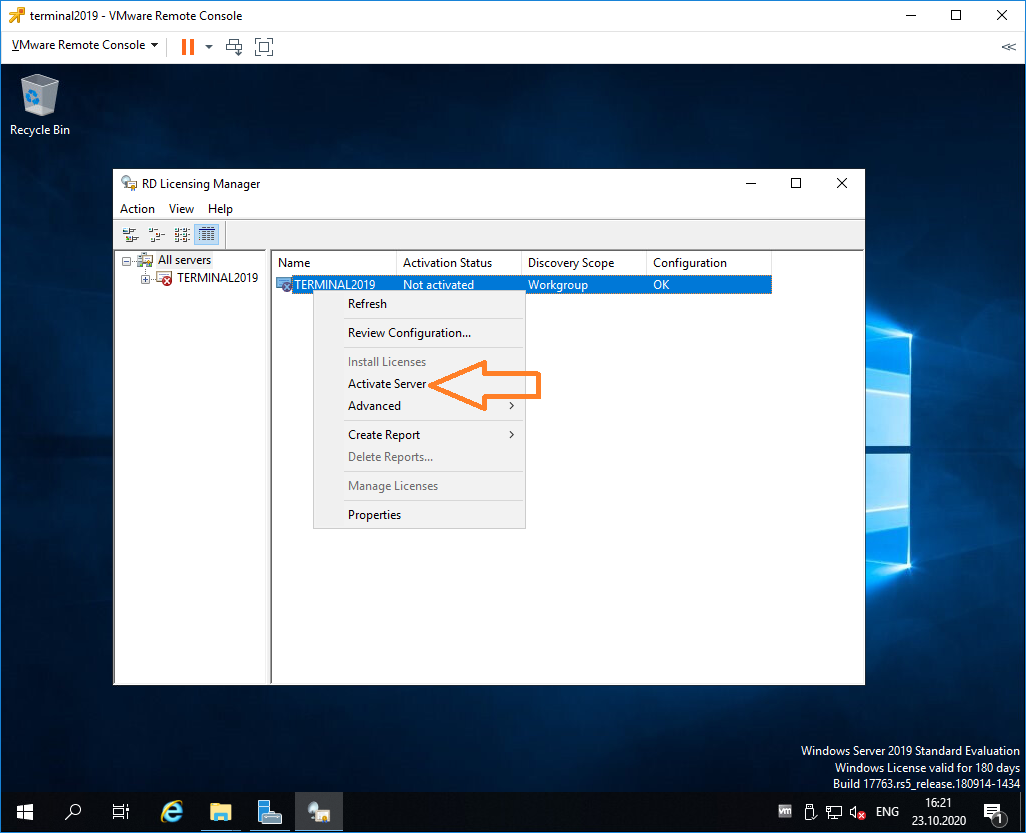

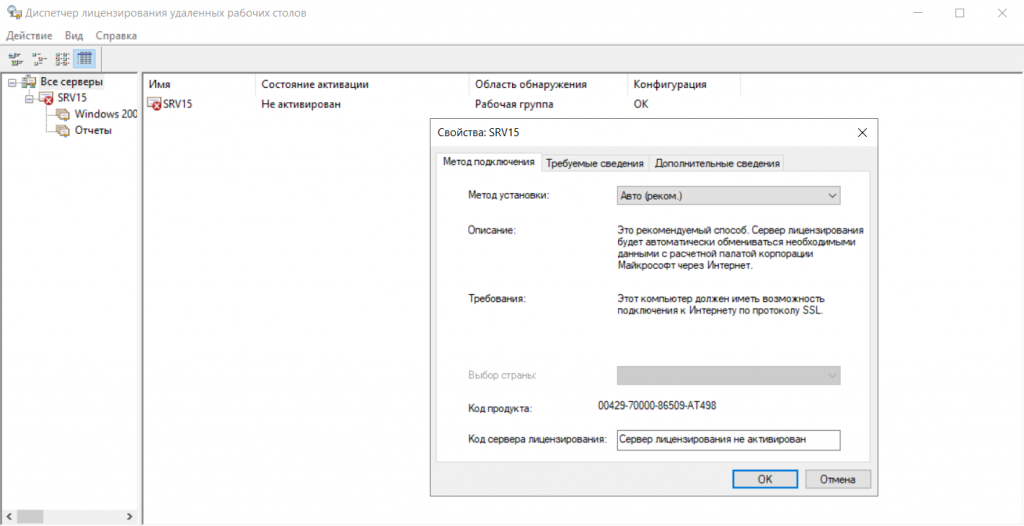

В диспетчере нажимаем ПКМ на наш сервер и выбираем “Активировать сервер”.

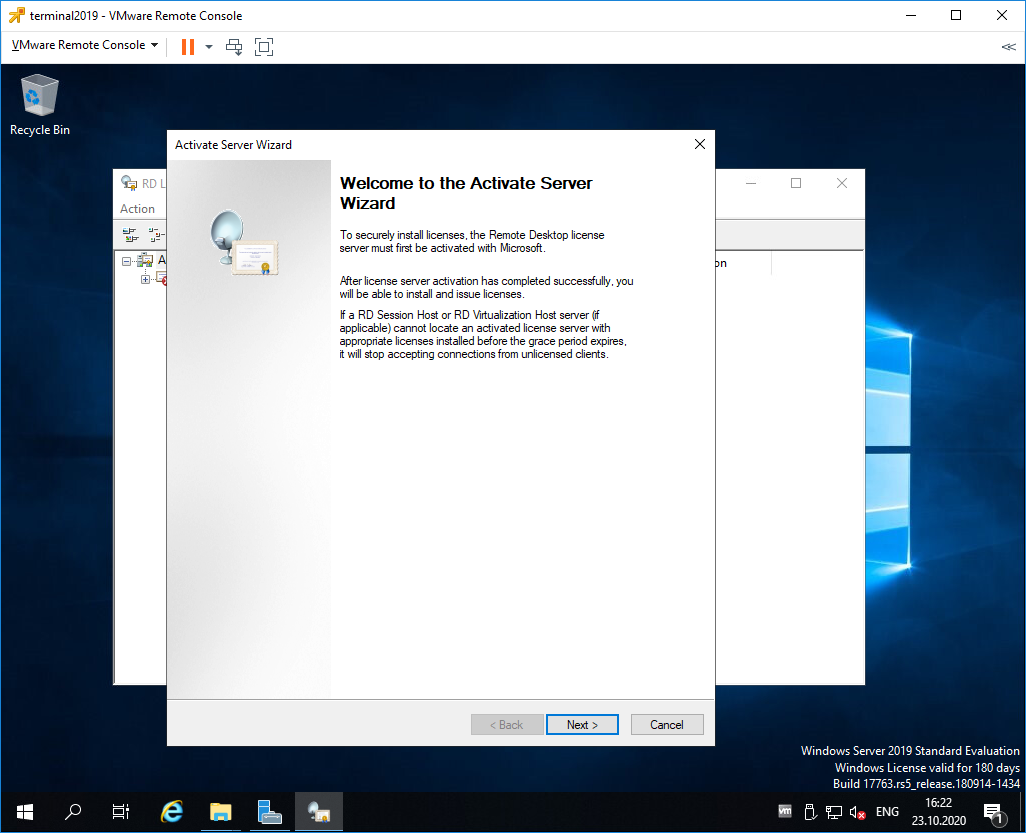

Попадаем в “Мастер активации сервера”, вводим свои данные и нажимаем “Далее”.

Рисунок 2 — Мастер активации сервера

В следующем пункте вводим “Сведения об организации” и нажимаем “Далее”.

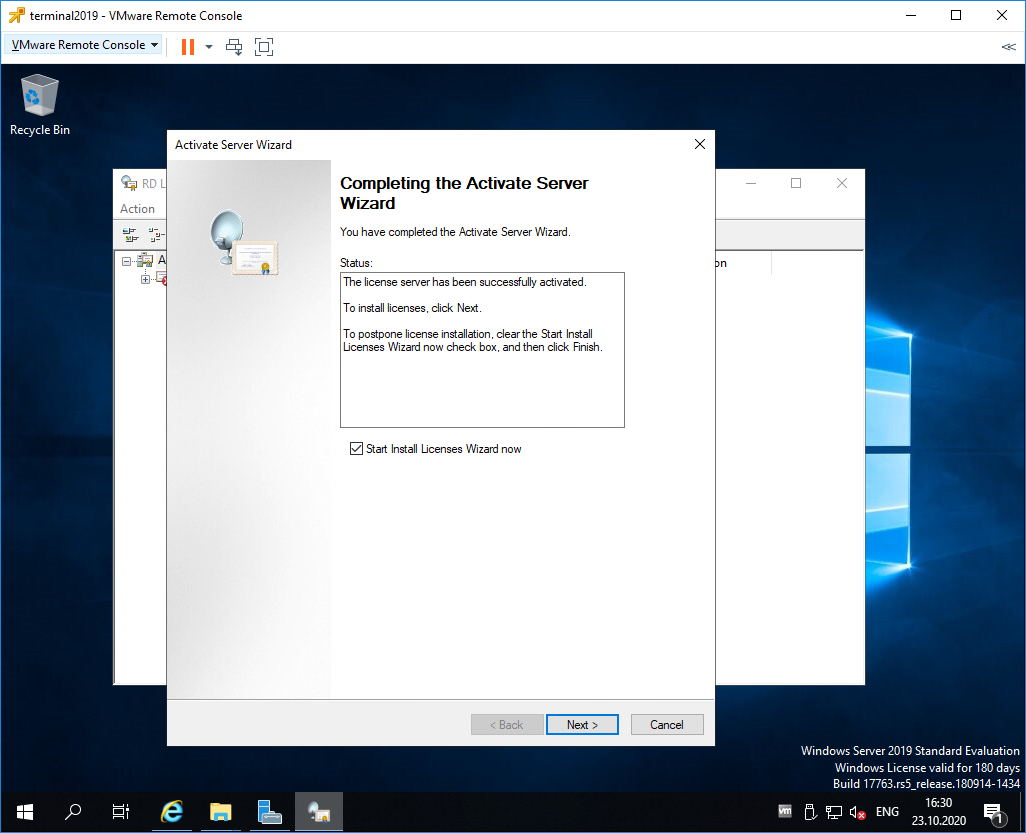

Завершение работы мастера активации сервера выполняется с поставленной галочкой “Запустить мастер установки лицензий” чтобы попасть в оснастку установки лицензий.

Рисунок 3 — Завершение работы мастера активации сервера

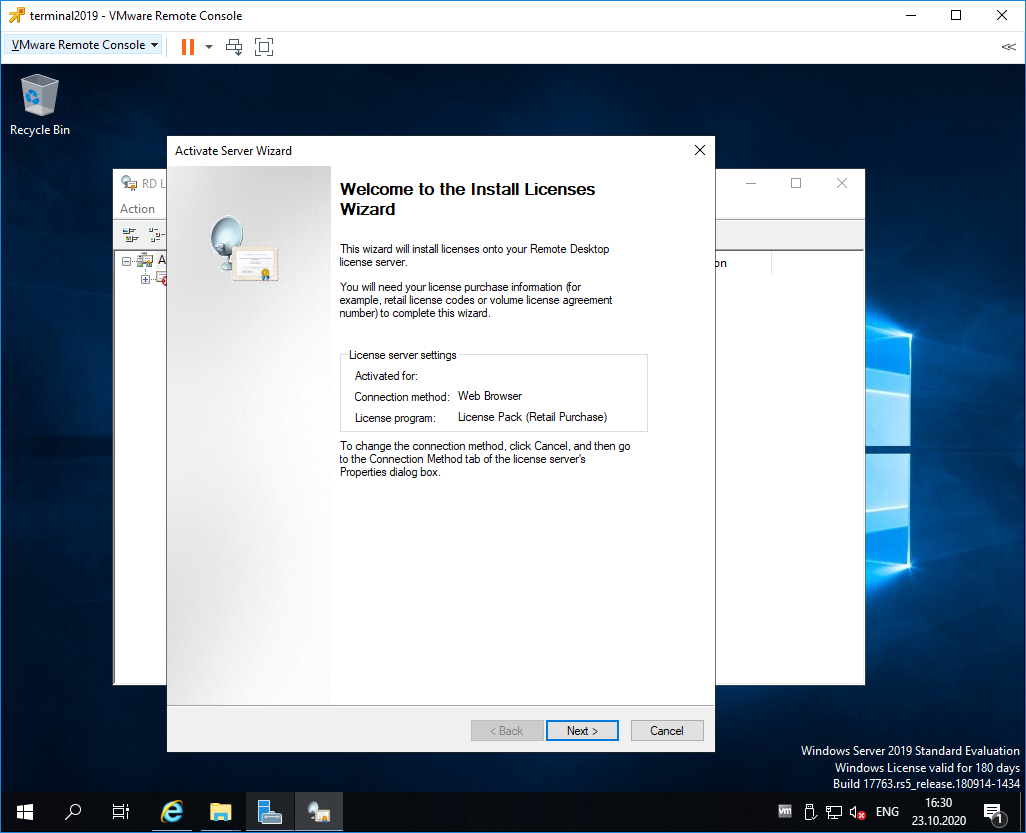

В мастере установки лицензий мы видим параметры сервера лицензирования и нажимаем “Далее”.

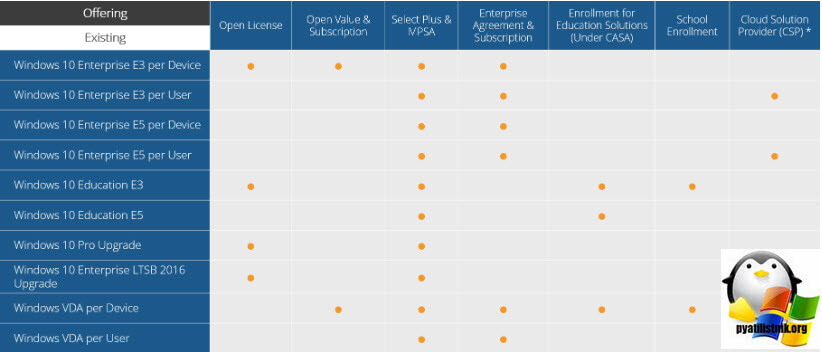

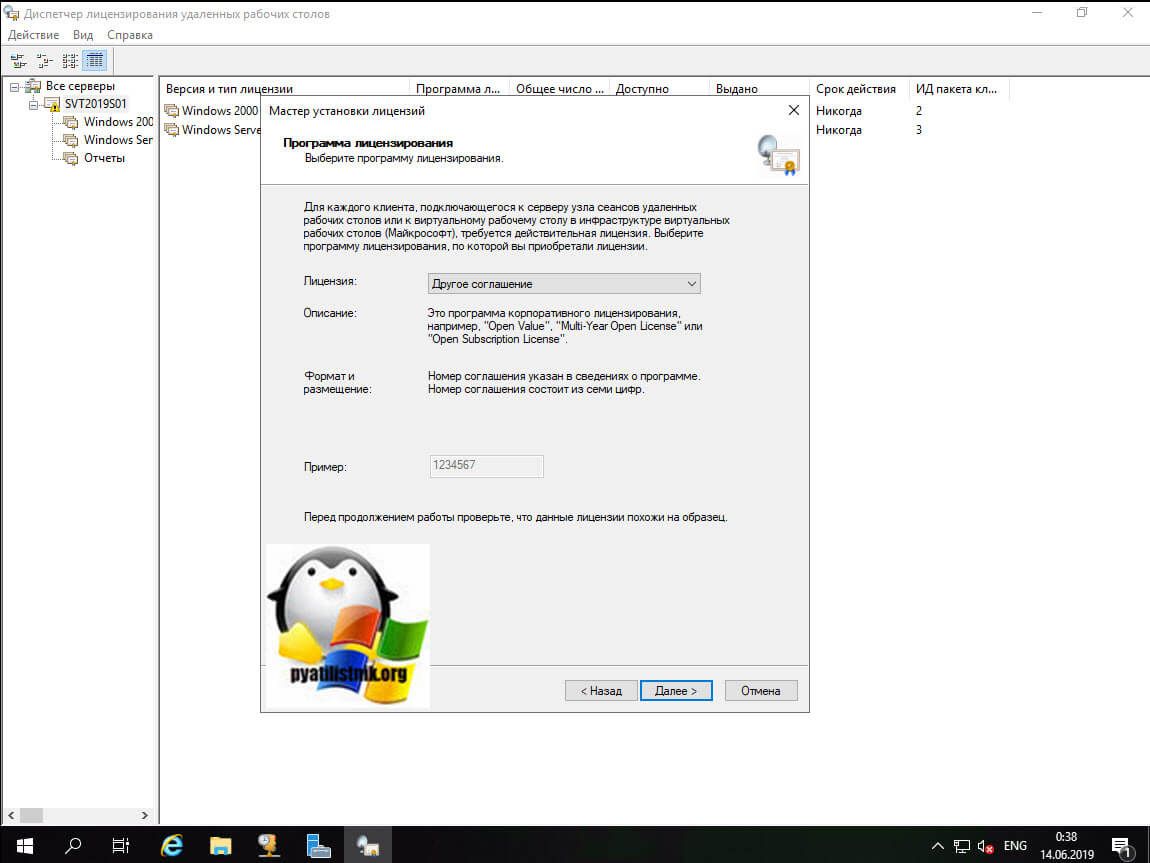

В следующем окне мы выбираем лицензию в зависимости от приобретенной вами лицензии.

Имеется несколько типов лицензии:

- Пакет лицензий (в розницу).

- Соглашение “Open License”.

- Соглашение “Select License”.

- Соглашение “Enterprise Agreement”.

- Соглашение “Campus Agreement”.

- Соглашение “School Agreement”.

- Лицензионное соглашение постановщика услуг.

- Другое соглашение.

- Лицензия Select Plus.

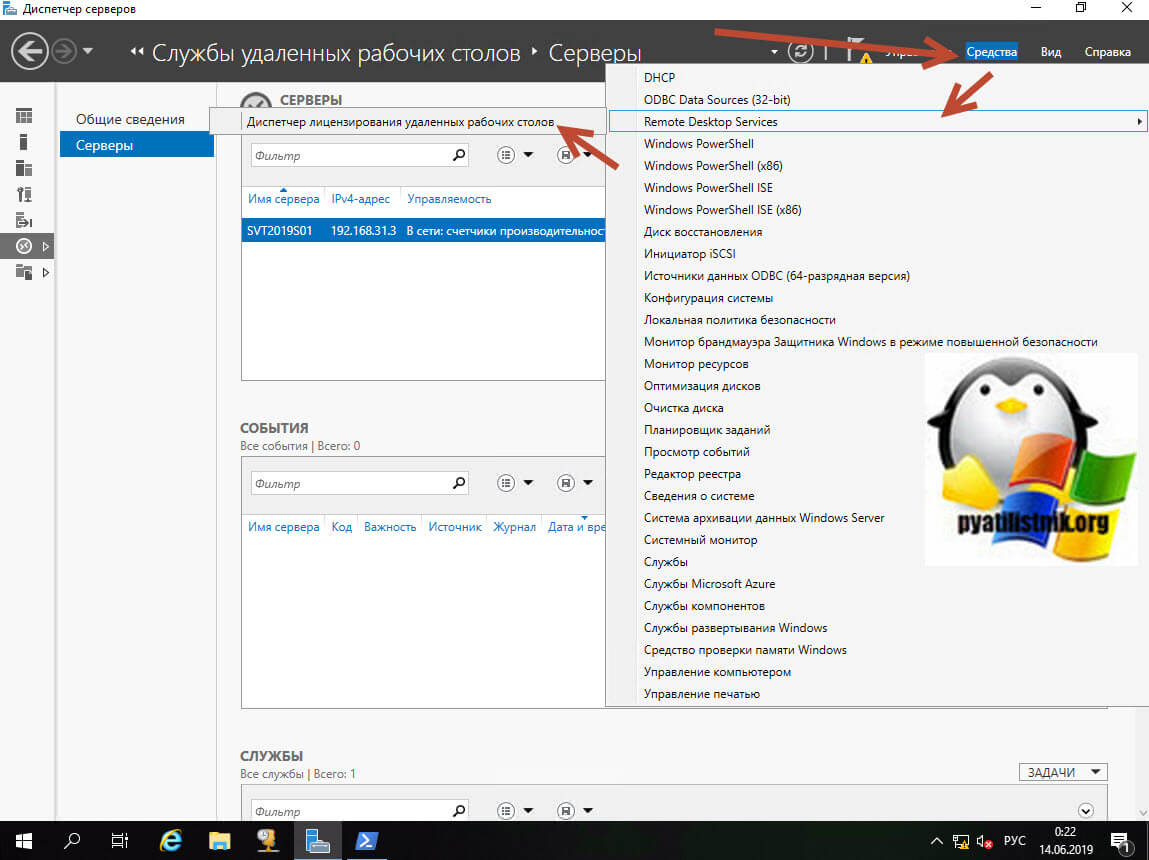

В нашем случае мы выбираем “Соглашение “Enterprise Agreement”” и нажимаем “Далее”.

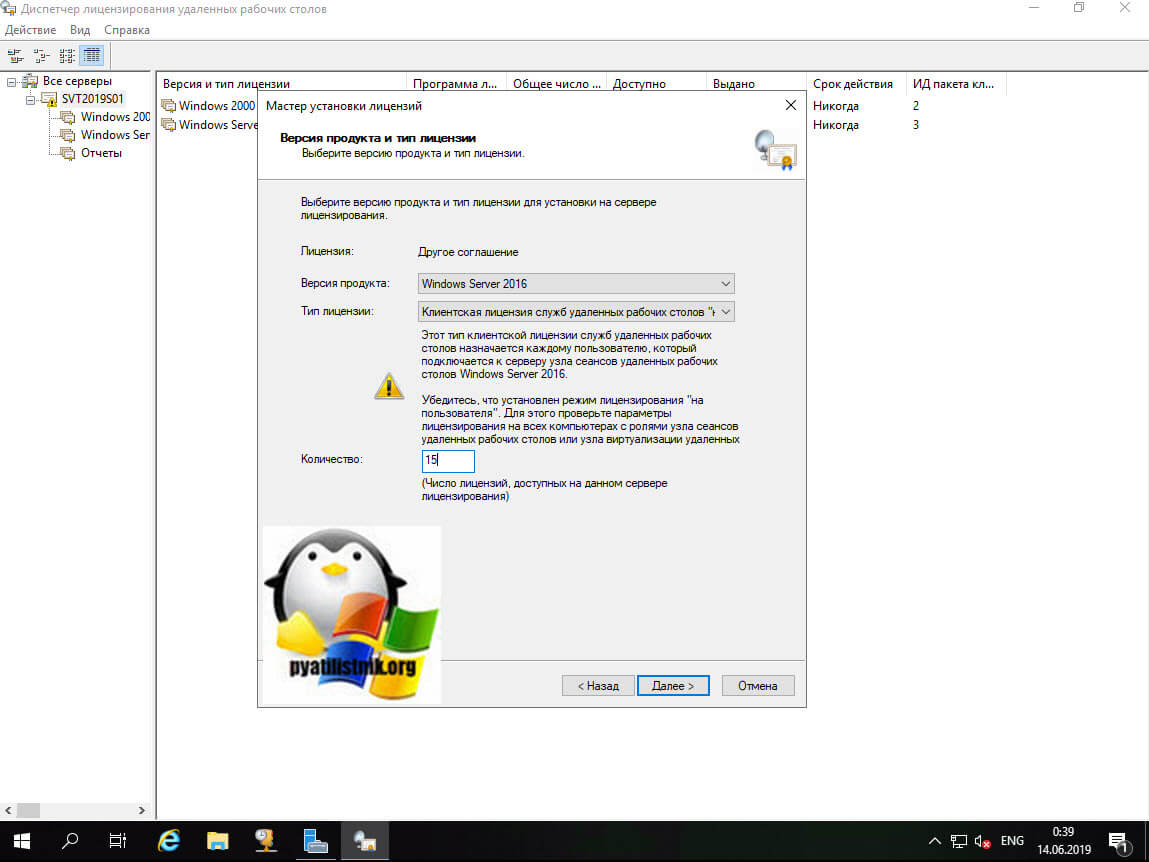

- Версию продукта ставим “Windows Server 2019”.

- Тип лицензии “Клиентская лицензия служб удаленных рабочих столов “на устройство”.

- Количество в зависимости от приобретенной вами. В нашем случае мы активируем на 10 устройств.

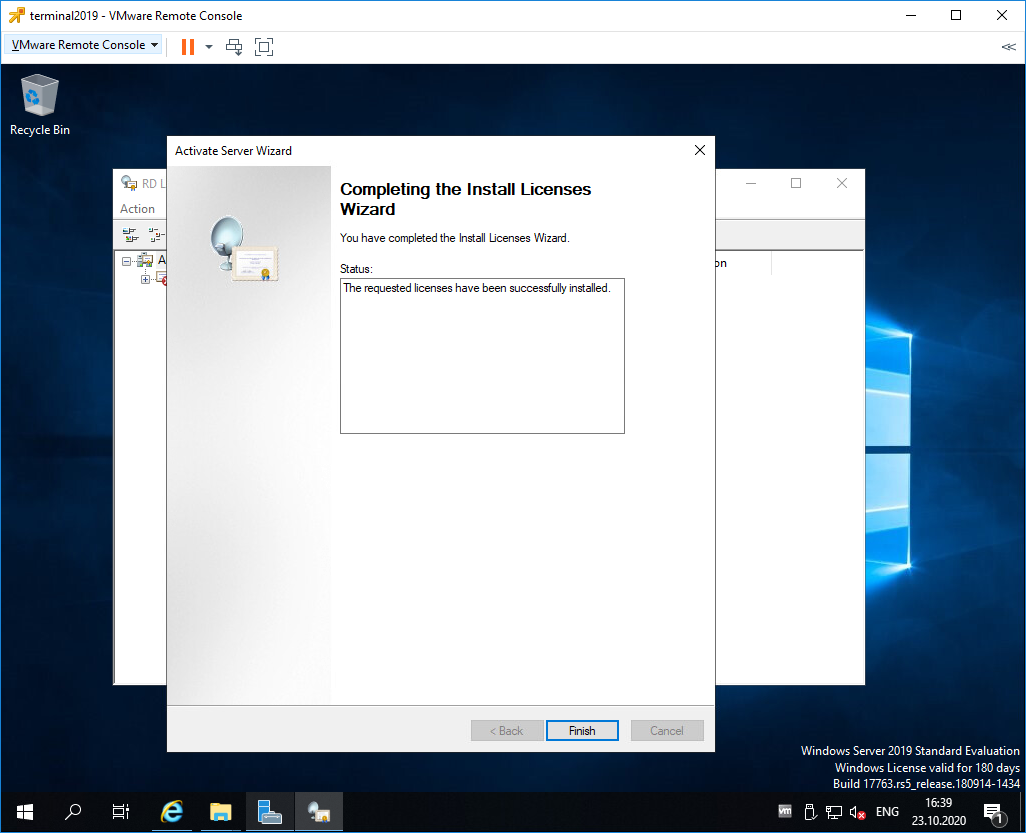

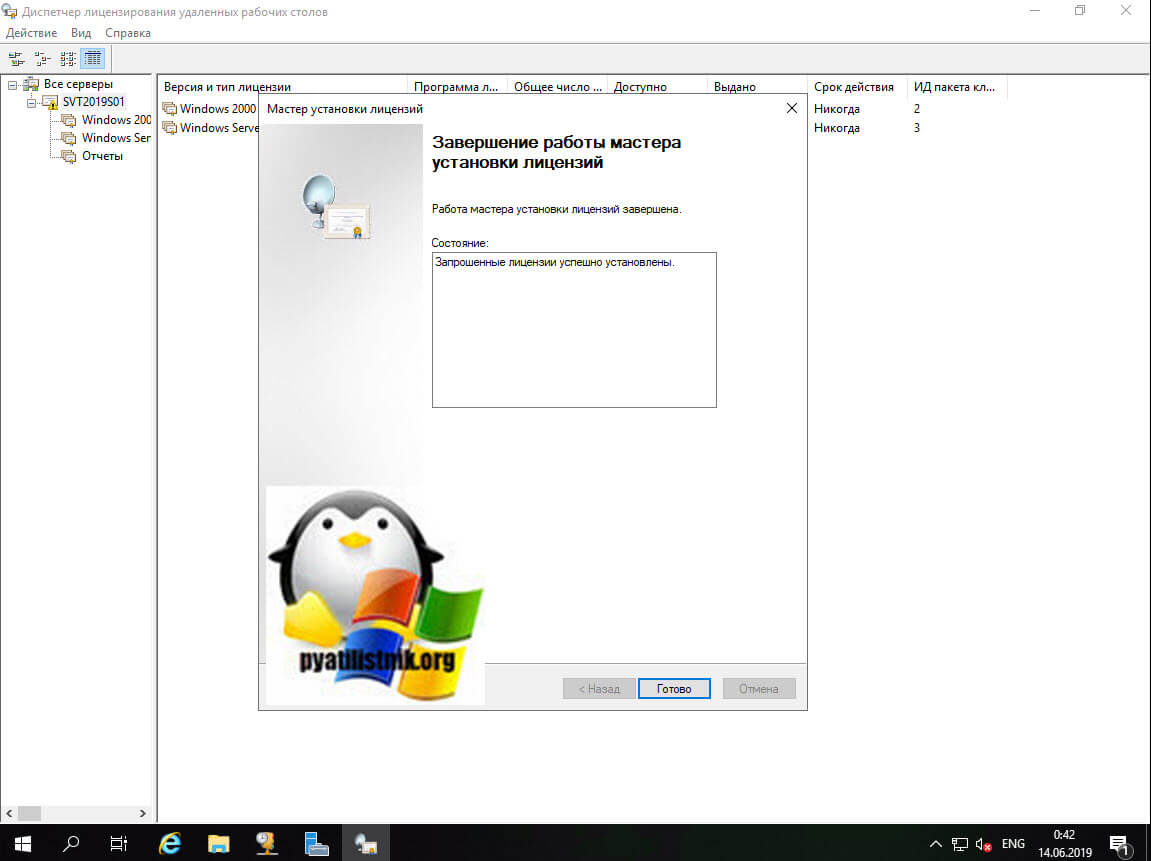

Завершаем работу мастера установки лицензий.

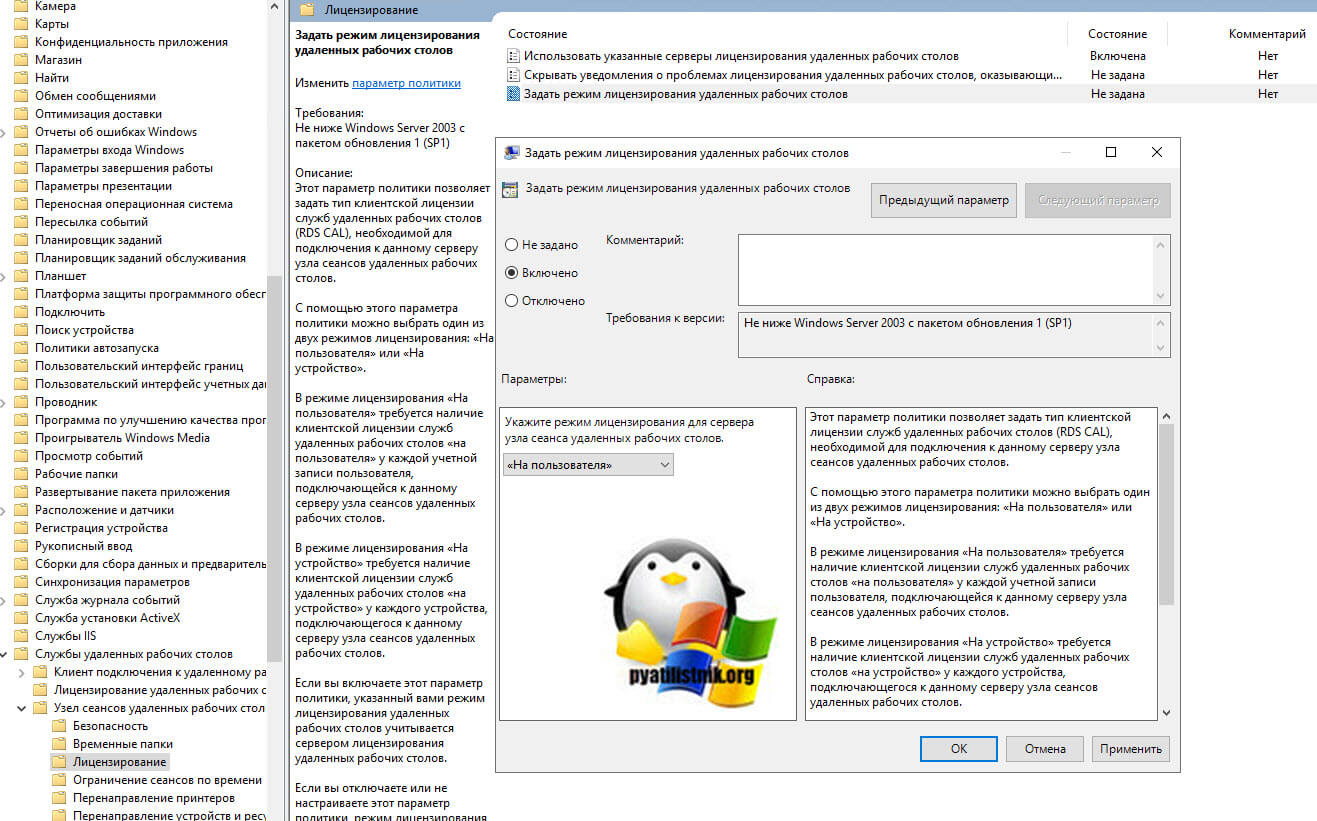

Для завершение установки лицензий осталось выполнить пункт по добавление групповых политик, для этого нажимаем ПКМ по меню “Пуск” и выбираем “Выполнить”.

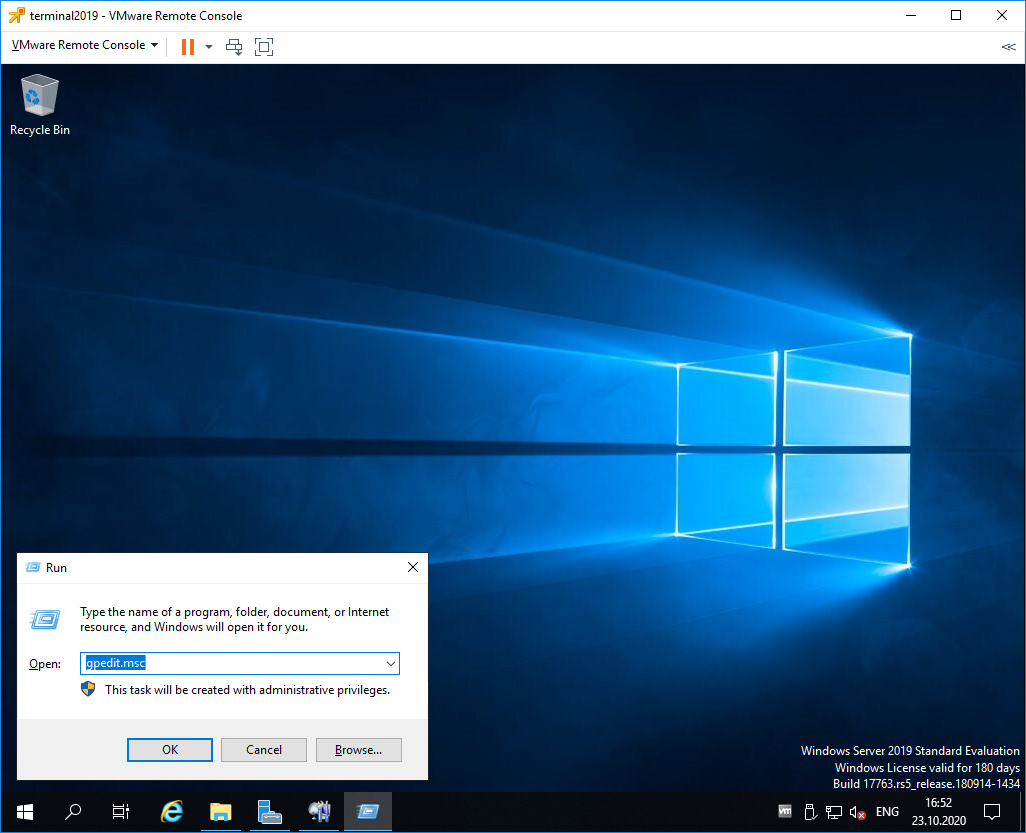

В окне “Выполнить” вводим gpedit.msc и нажимаем “ОК”.

Попадаем в “Редактор локальной групповой политики”

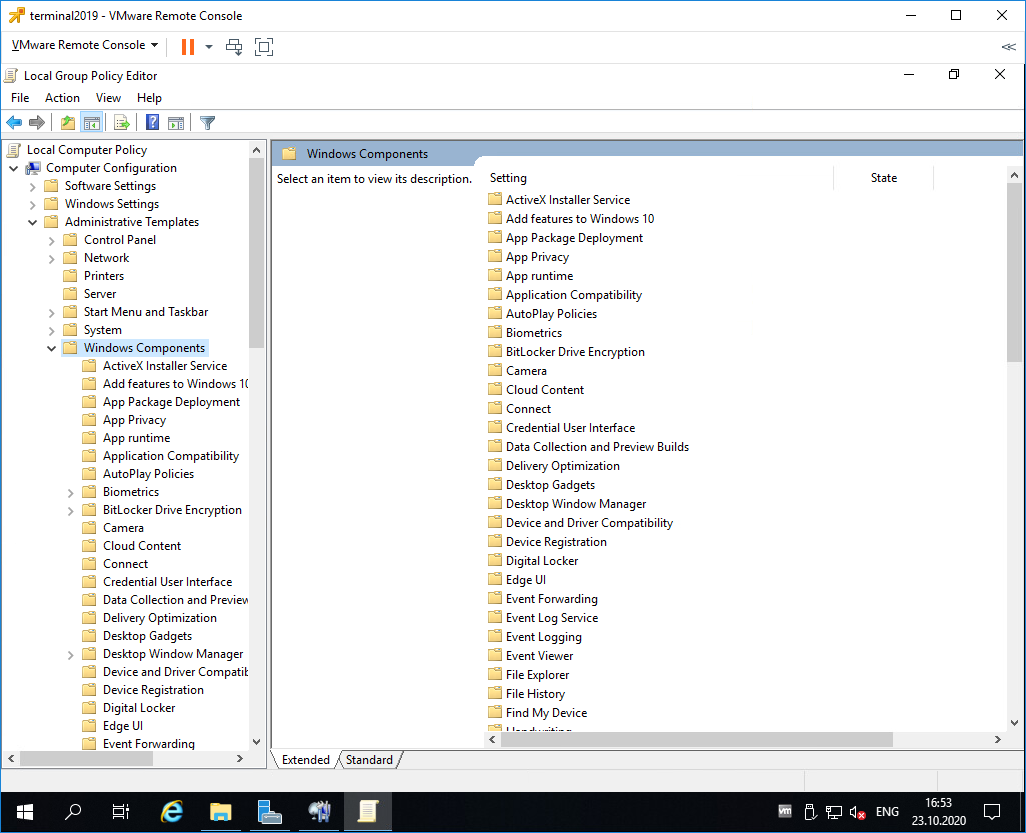

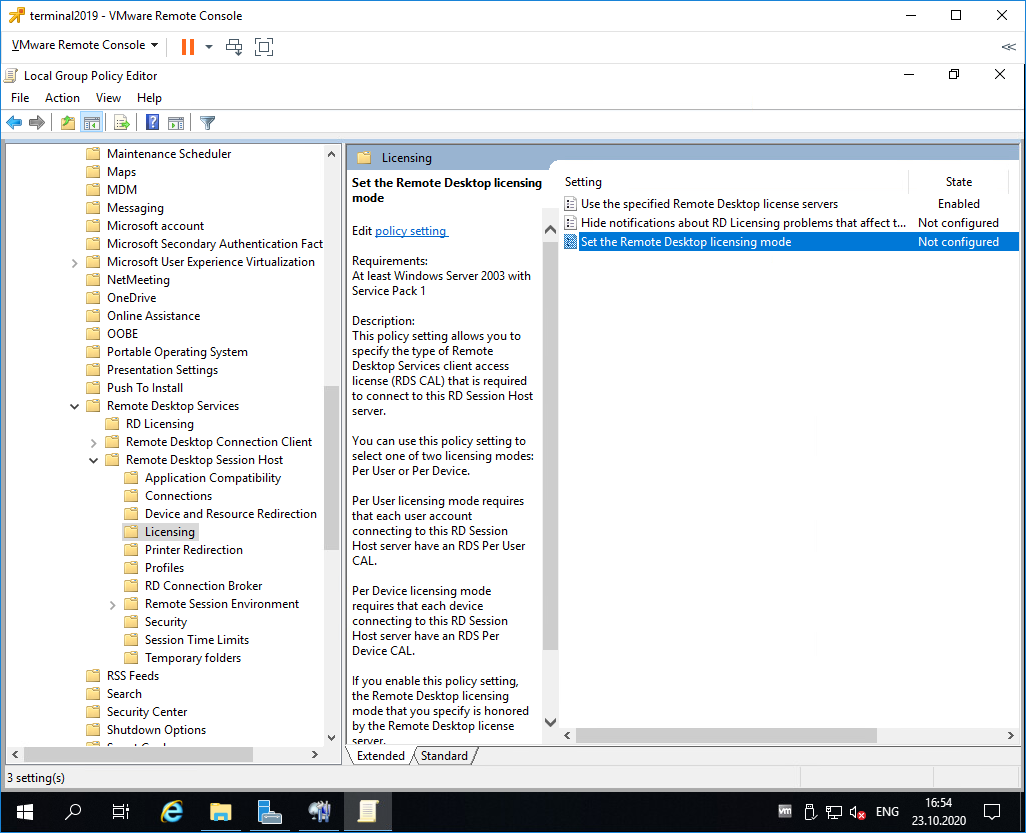

В данной настройке требуется править две записи. Для того чтобы указать сервер лицензирования мы переходим в пункт:

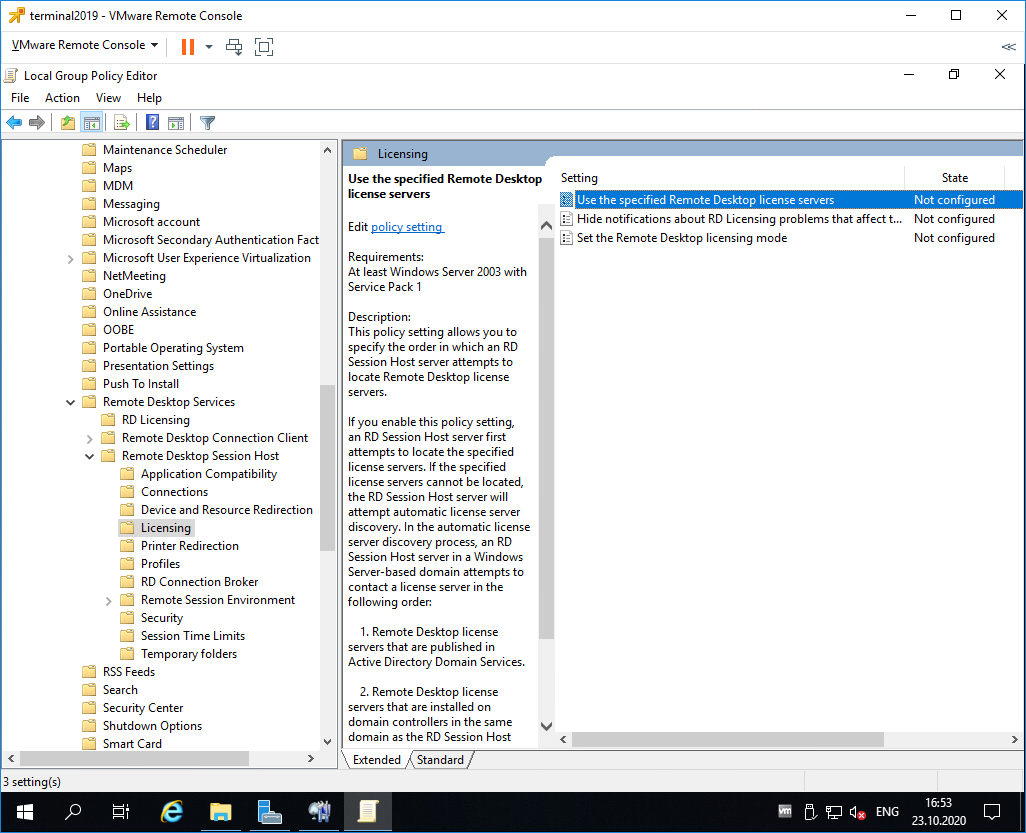

Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Служба удаленных рабочих столов — Узел сеансов удаленных рабочих столов — Лицензирование — Использовать указанные серверы лицензирования удаленных рабочих столов.

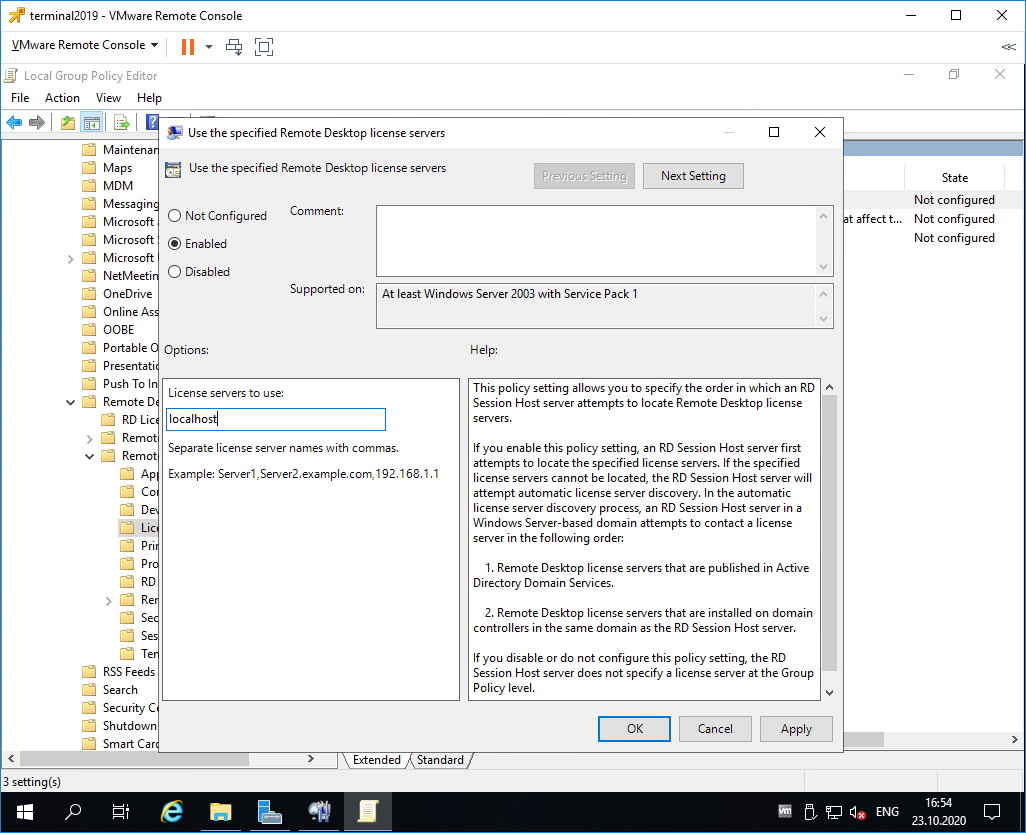

Включаем данную политику и вводим требуемый сервер лицензирования. В нашем случае мы будем ссылаться на свой локальный сервер “localhost” и применяем настройку.

Рисунок 4 — Использование серверов лицензирования

Для второго пункта мы переходи по следующему пути:

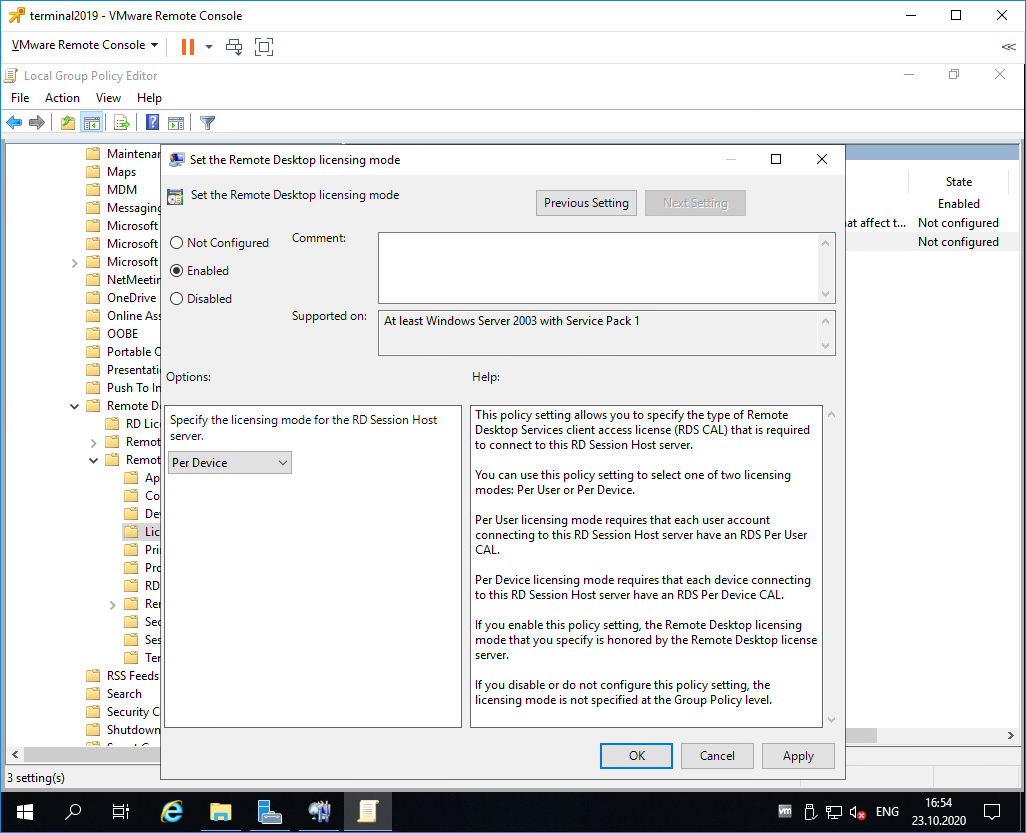

Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Служба удаленных рабочих столов — Узел сеансов удаленных рабочих столов — Лицензирование — Задать режим лицензирования удаленных рабочих столов.

Включаем политику и указываем режим лицензирования, в нашем случае мы активируем “на устройство” и применяем настройку.

Рисунок 5 — Задаем режим лицензирования

Настройка по установки лицензий прошла успешно, далее мы настраиваем шлюз удаленных рабочих столов.

Настройка шлюза удаленных рабочих столов

Шлюз удаленных рабочих столов является сервисом посредником между клиентами из внешней сети и сеансов внутренней сети, обеспечивает безопасный обмен данными между ними.

Заходим в Диспетчер серверов — Средства — Remote Desktop Services — Диспетчер шлюза удаленных рабочих столов.

Нажимаем ПКМ по папке “Политики” и выбираем “Создание новых политик авторизации”.

Мы попадаем в “Мастер создания новых политик авторизации”.

Рисунок 6 — Создание политик авторизации для шлюза удаленных рабочих столов

По пунктам выбираем следующее:

- Политики авторизации — Создать политику авторизации подключений к удаленным рабочим столам и авторизации ресурсов удаленных рабочих столов.

- Политика авторизации подключений — пишем наименование политики (в нашем случае Users).

- Требования — выбираем членство в группе для пользователей или компьютеров, которые смогут подключаться к серверу (в нашем случае, мы добавили группу пользователей “Пользователи удаленного рабочего стола” и “Администраторы”).

- Перенаправление устройств — выбираем, что требуется перенаправить (мы выбрали “Включить перенаправление устройств для всех клиентских устройств”).

- Время ожидания сеанса — по умолчанию.

- Сводка по политике авторизации подключений к RD — параметры которые будут созданы в данной политике.

- Политика авторизации ресурсов — пишем наименование политики (в нашем случае TS).

- Группы пользователей — выбираем членство в группе для пользователей или компьютеров, которые смогут подключаться к серверу (в нашем случае, мы добавили группу пользователей “Пользователи удаленного рабочего стола” и “Администраторы”).

- Сетевой ресурс — можем настроить группу терминальных серверов, куда можно подключиться, выберем “Разрешить подключение пользователей к любому ресурсу (компьютеру)”.

- Разрешенные порты — если настроен нестандартный порт, то в этом пункте можно это указать, выбираем “Разрешить подключение только к порту 3389”.

- Сводка по политике авторизации ресурсов RD — параметры которые будут созданы в данной политике.

На данном этапе мы завершили настройку шлюза удаленных рабочих столов, за исключением установки сертификата.

Рисунок 7 — Оснастка диспетчера шлюза удаленных рабочих столов без сертификата

Для того, чтобы установить сертификат на шлюз удаленных рабочих столов, мы воспользуемся утилитой win-acme.

Установка сертификата на шлюз удаленных рабочих столов через Let’s Encrypt

Скачиваем программу по ссылке:

https://github.com/win-acme/win-acme/releases/download/v2.1.14.1/win-acme.v2.1.14.996.x64.trimmed.zip

Копируем в папку C:Scriptswin-acme

Создаем 3 bat-файла:

- Файл «C:Scriptswin-acmeRegister.bat»

Файл «C:Scriptswin-acmeRegister.bat»

@echo off

rem powershell.exe

:: Ввод данных:

set /p commonname_Data="Enter Domain name(exampe : v0162.esit.info) : "

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "Get-WebBinding | Remove-WebBinding"

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "New-WebBinding -Name 'Default Web Site' -Port 443 -Protocol https -SslFlags 0 -IPAddress "*" -HostHeader "*" "

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "New-WebBinding -Name 'Default Web Site' -Port 80 -Protocol http -IPAddress "*" -HostHeader "*" "

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "Set-WebBinding -Name 'Default Web Site' -BindingInformation "*:443:*" -PropertyName HostHeader -Value '%commonname_Data%'"

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "Set-WebBinding -Name 'Default Web Site' -BindingInformation "*:80:*" -PropertyName HostHeader -Value '%commonname_Data%'"

@echo on

"C:Scriptswin-acmewacs.exe" --installation script --target iissite --siteid 1 --commonname %commonname_Data% --emailaddress [email protected] --accepttos --script "./scripts/PSScript.bat" --scriptparameters "./scripts/ImportRDGateway.ps1 {5}"

- Файл «C:Scriptswin-acmeScriptsPSScript.bat»

Листинг:

powershell.exe -ExecutionPolicy RemoteSigned -File %*

- После этого запускаем «C:Scriptswin-acmeRegister.bat».

- Вводим домен на котором находится наш шлюз удаленных рабочих столов.

- Если всё получилось, то в оснастке шлюза удаленных рабочих столов должен появится созданный сертификат, а в консоли — готовый результат.

- Элемент маркированного списка

Рисунок 8 — Сертификат успешно установлен

Подключение пользователей

Следующем этапом мы создаем пользователей для подключение к удаленному рабочему столу через шлюз удаленных рабочих столов.

- В окне “Выполнить” вводим команду “control userpasswords2”.

- Нажимаем “Дополнительно”.

- Выбираем папку “Пользователи” переходим в “Дополнительные действия” и нажимаем “Новый пользователь”.

- Вводим требуемые поля.

Рисунок 9 — Добавление нового пользователя

Создаем нового пользователя и добавляем его в группу “Пользователи удаленного рабочего стола”, для этого заходим в Панель управления — Система — Настройка удаленного рабочего стола — Выбрать пользователей — Добавить.

Добавляем созданных пользователей, после чего подключаемся к серверу.

Подключение к серверу терминалов

На машине, с которой будем подключаться к серверу, ищем утилиту “Подключение к удаленному рабочему столу” на Windows 10 она находится по следующему расположению: Пуск — Стандартные — Windows — Подключение к удаленному рабочему столу.

В открытом окне вводим имя нашего сервера или локальный ip-адрес. В нашему случае имя сервера “EFSOL-TS”

Пользователя указываем, которого создали (EFSOL-TSefsol_it).

Далее, чтобы указать адрес шлюза удаленных рабочих столов, переходим во вкладку “Дополнительно” нажимаем “Параметры” вводим в окне Имя сервера наше доменное — “gorbach.esit.info”.

Рисунок 10 — Подключение к шлюзу удаленных рабочих столов

Нажимаем “ОК” и “Подключить”.

При подключении к удаленному рабочему столу — может появится сообщение о сертификате, мы на него соглашаемся.

Установка терминального сервера произведена и шлюз удаленных рабочих столов успешно настроен.

Также мы готовы предложить готовый терминальный сервер в аренду. Конфигурации подобраны для комфортной работы в 1С, офисных приложениях и другом ПО.

Установим роли терминального сервера на Windows Server 2019 и лицензируем. Маленькая тонкость — сервер не в домене.

Подготовка Windows Server 2019

Для начала установим сам сервер. Всё необходимое вынесено в отдельную статью:

Установка Windows Server 2019 на виртуальную машину VMware

Не забываем про настройку:

Первоначальная настройка Windows Server 2019

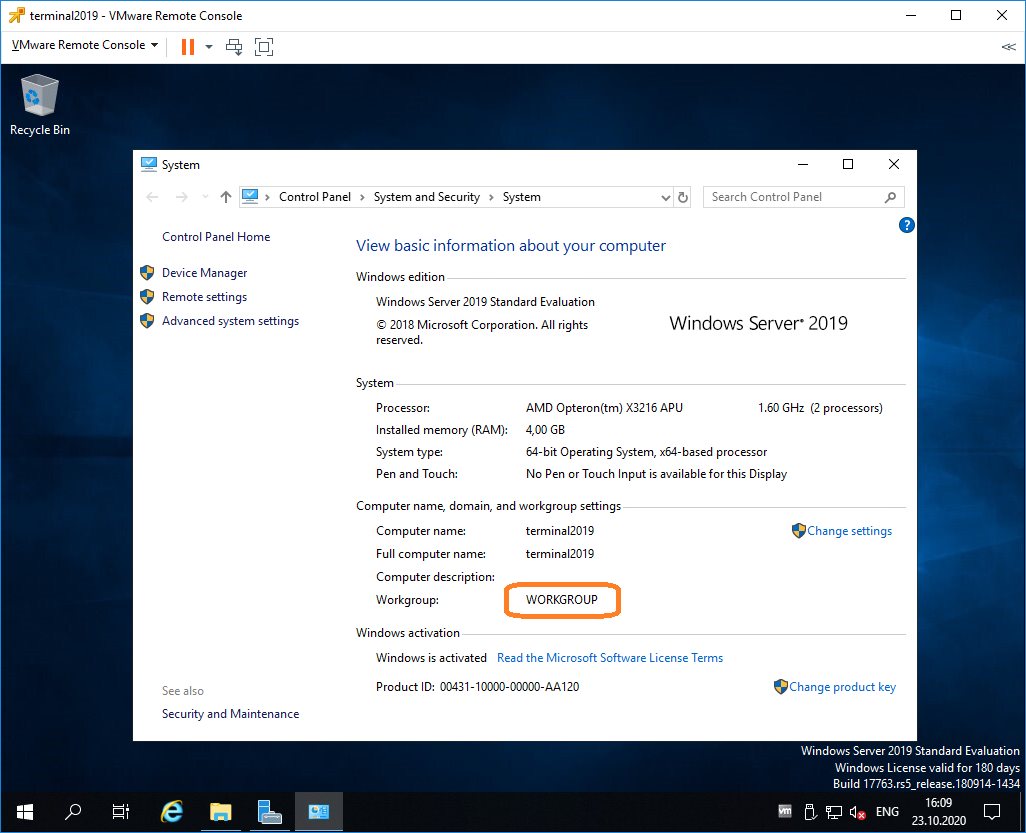

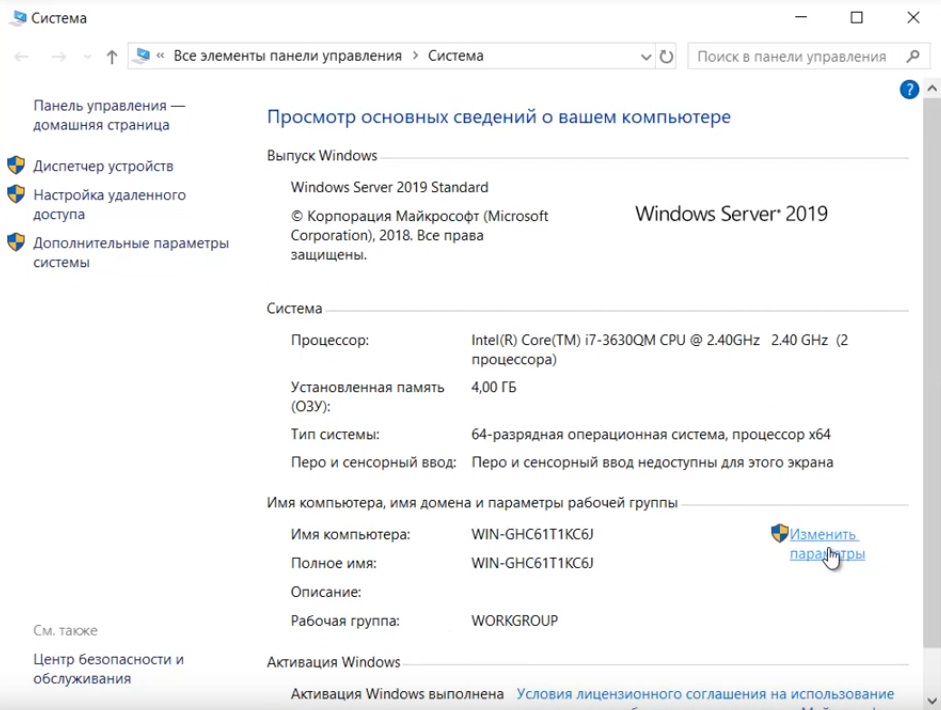

Итак, операционная система установлена и настроена. Сервер в рабочей группе WORKGROUP.

Установка роли терминального сервера

Нам понадобится установить две роли, можно выполнить установку одновременно, я предлагаю инструкцию с минимальным количеством перезагрузок.

Роль Remote Desktop Licensing

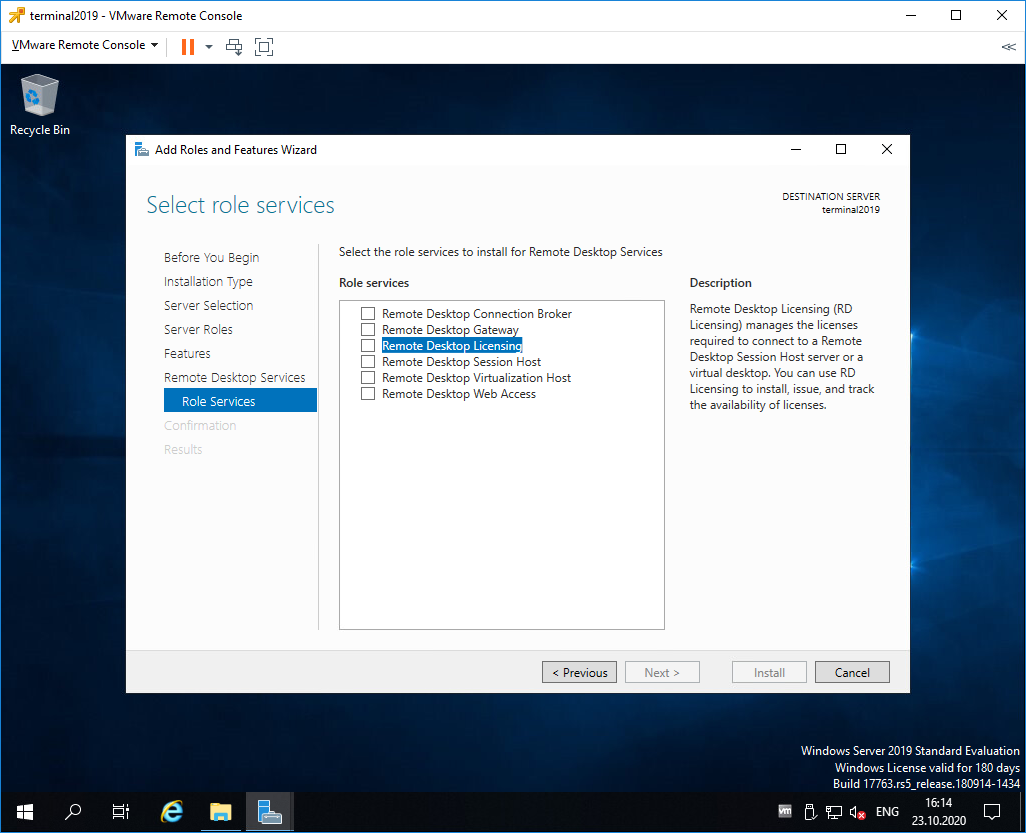

Входим в Server Manager. Справа вверху выбираем Manage > Add Roles and Features.

Попадаем в раздел Before You Begin.

Это начальная страница, пропускаем. Next.

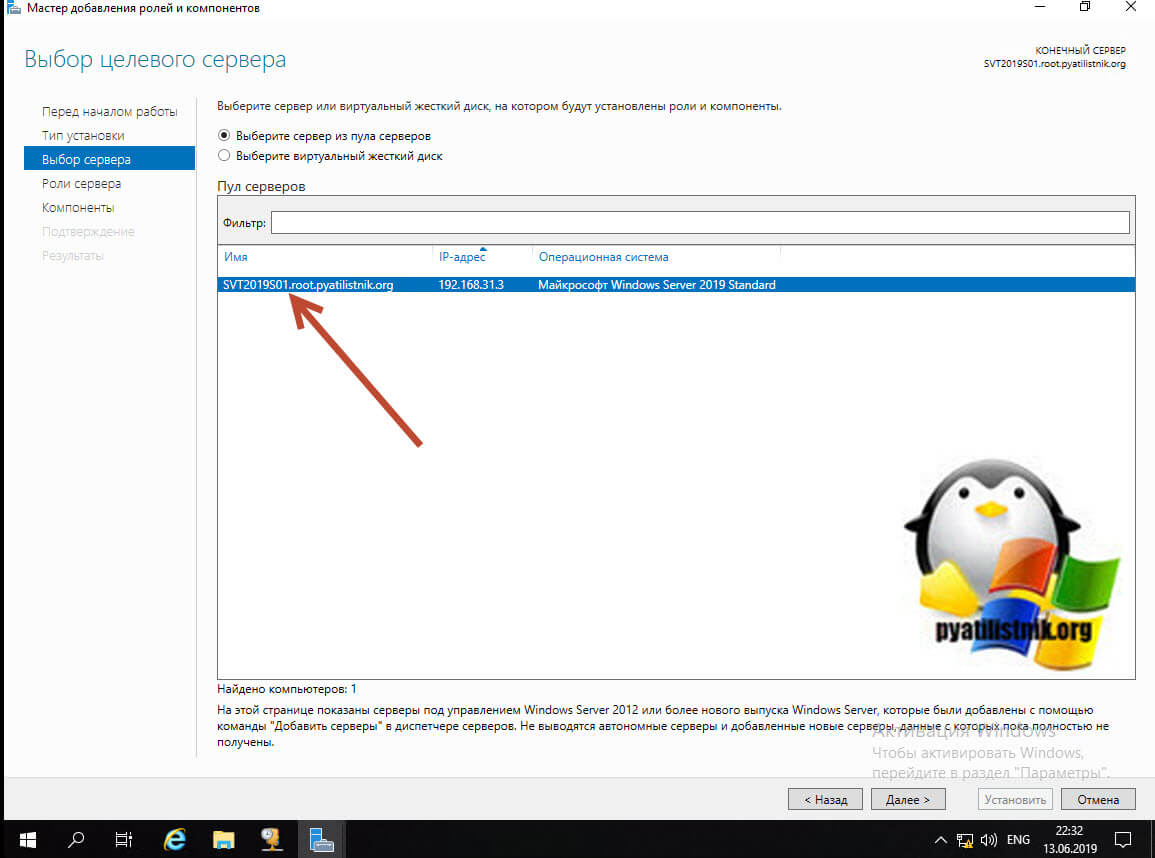

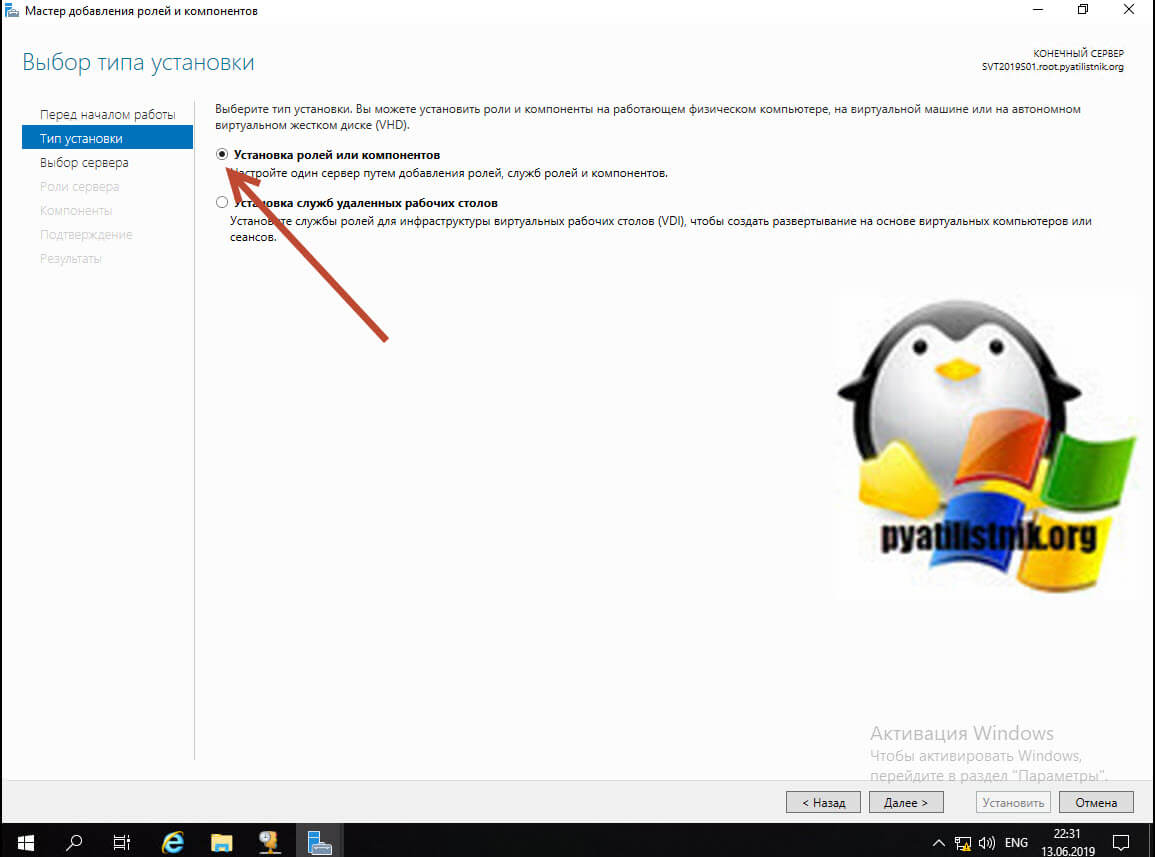

Попадаем в раздел Installation Type. Для установки сервиса удаленных рабочих столов предусмотрен специальный мастер Remote Desktop Services installation, но нам не удастся его использовать, поскольку сервер не в домене. Выбираем Role-based or feature-based installation. Next.

Попадаем в раздел Server Selection. Выбираем текущий сервер. Next.

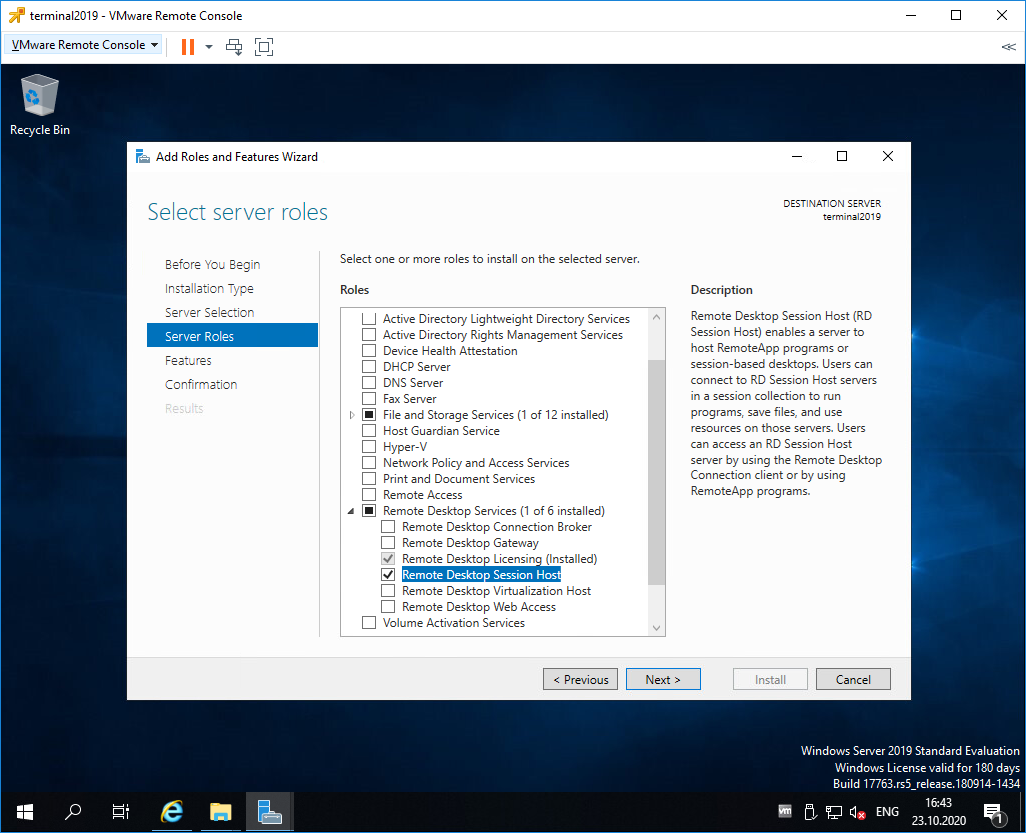

Попадаем в раздел Server Roles. Выделяем галкой роль Remote Desktop Services. Next.

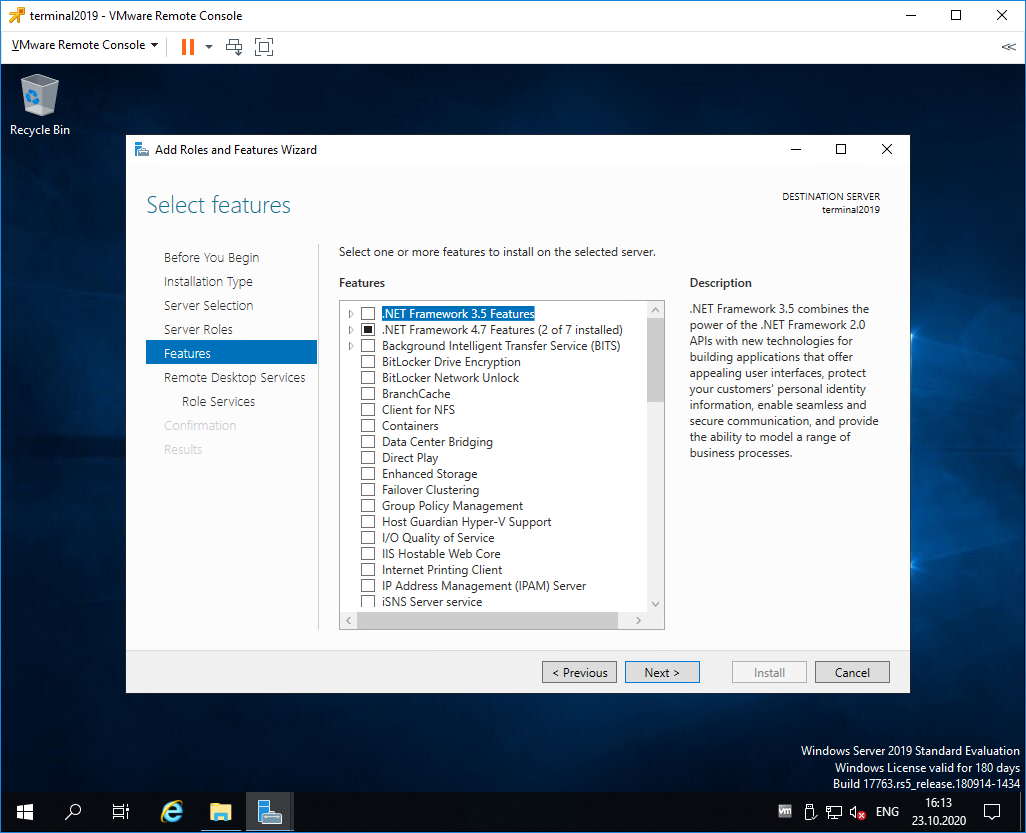

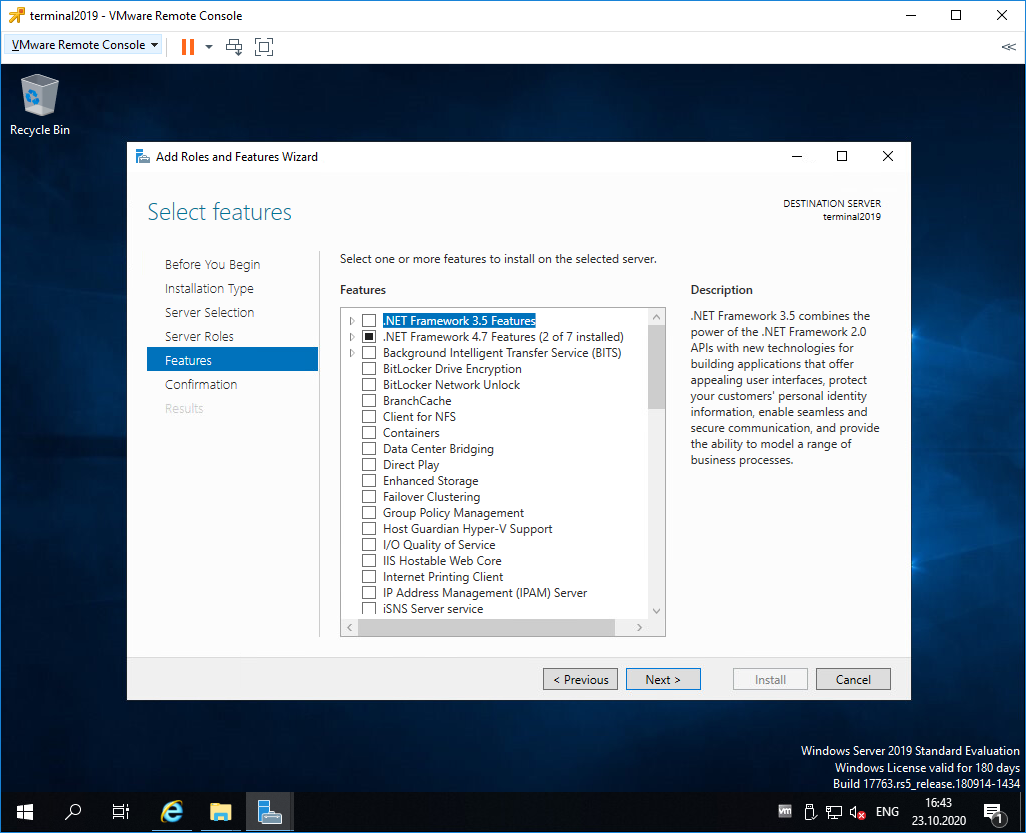

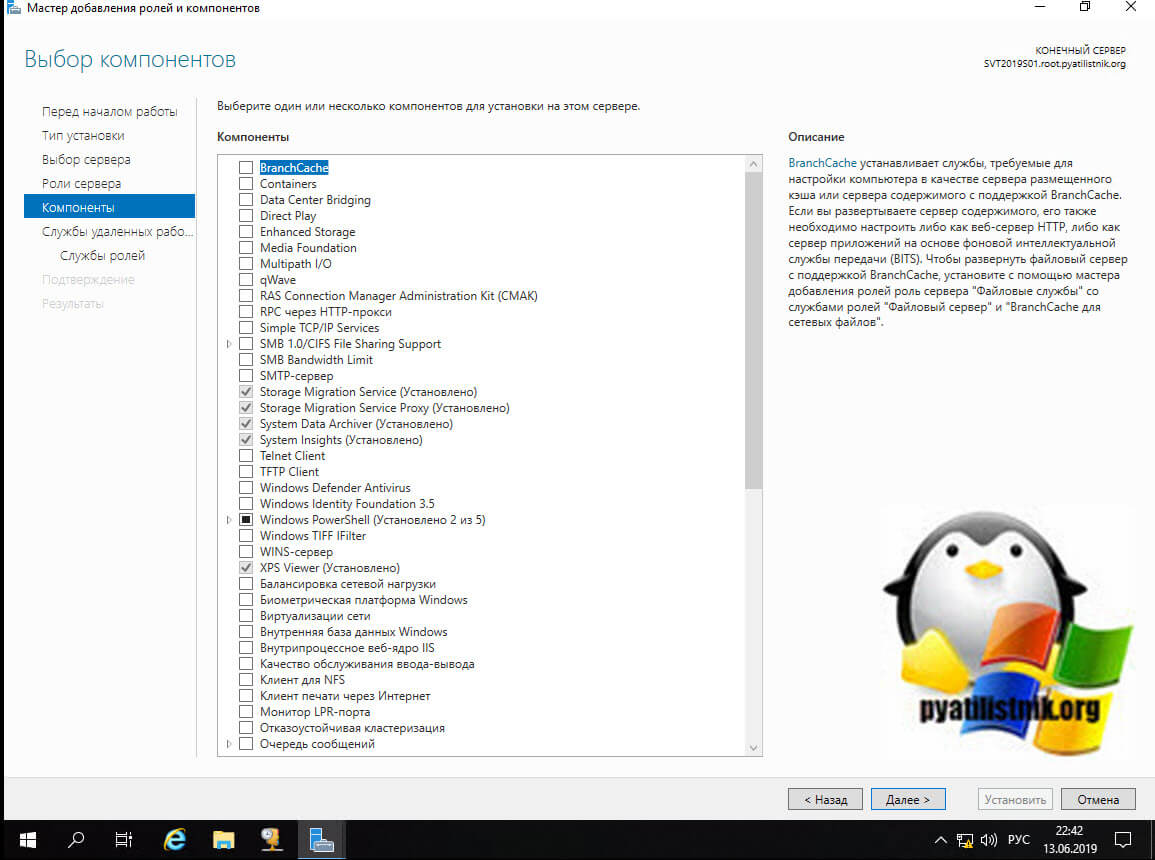

Попадаем в раздел Features. Здесь ничего дополнительно не выбираем. Next.

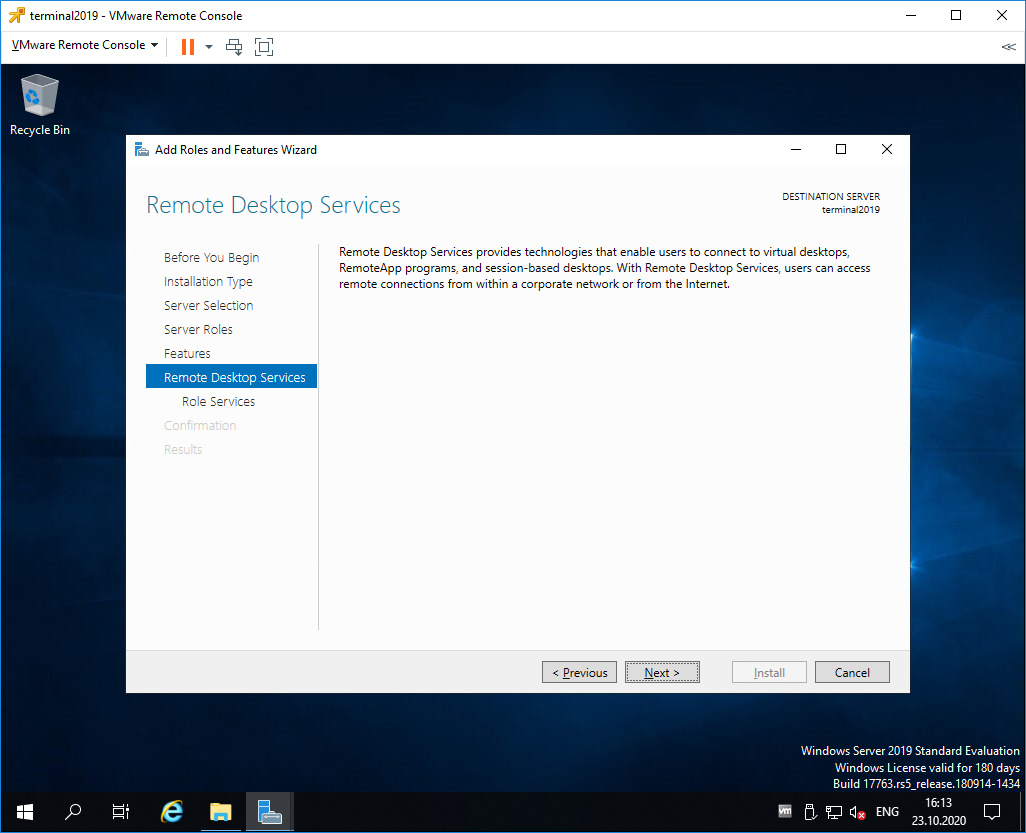

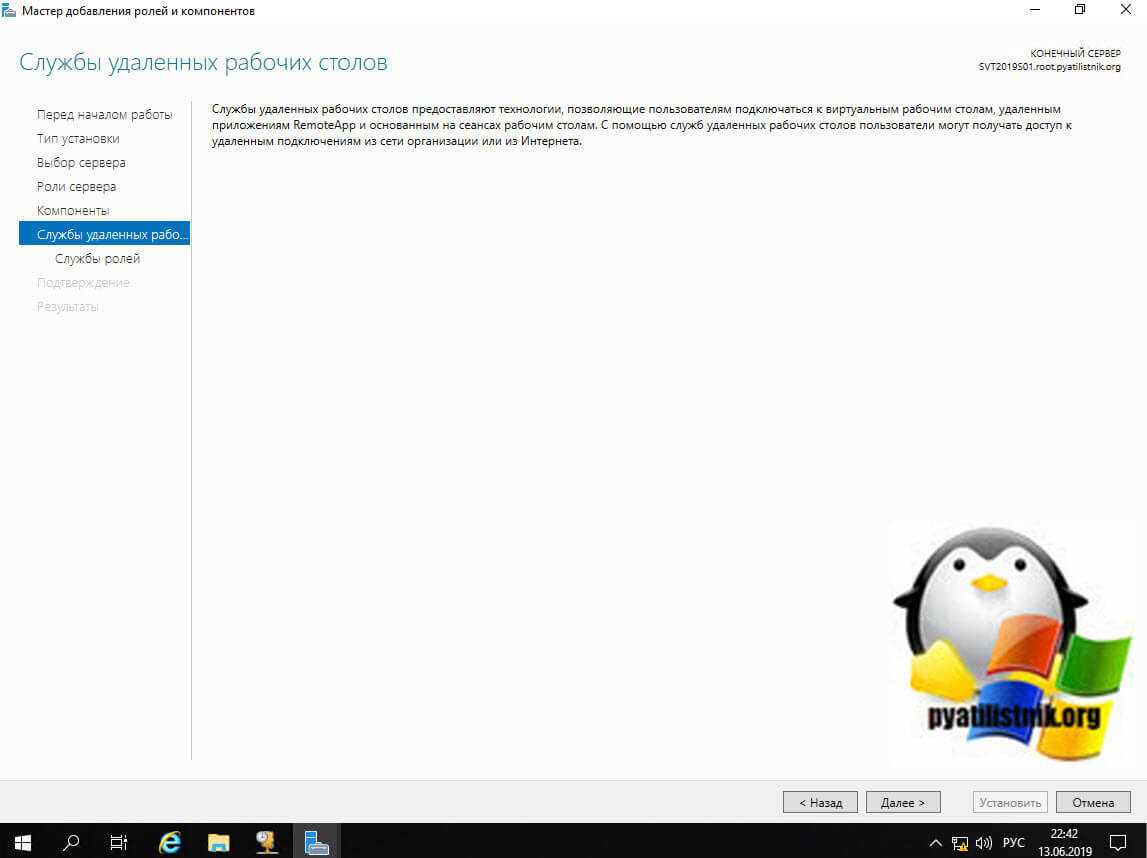

Попадаем в раздел Remote Desktop Services. Ненужное нам окошко. Next.

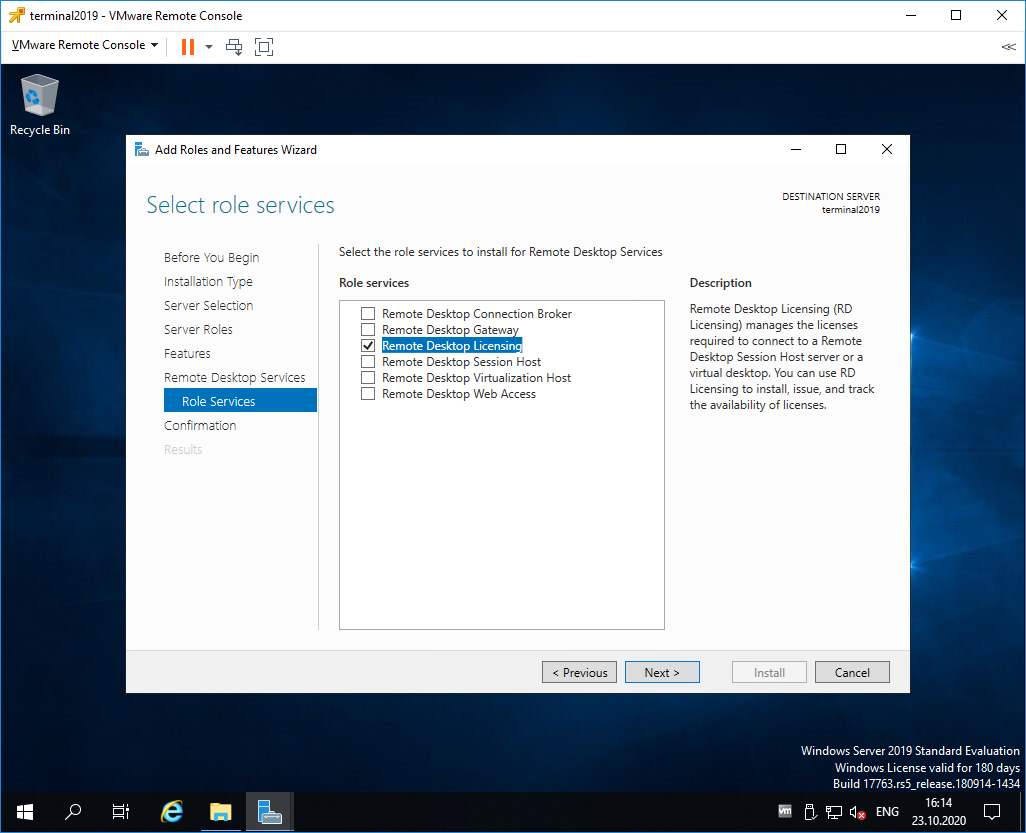

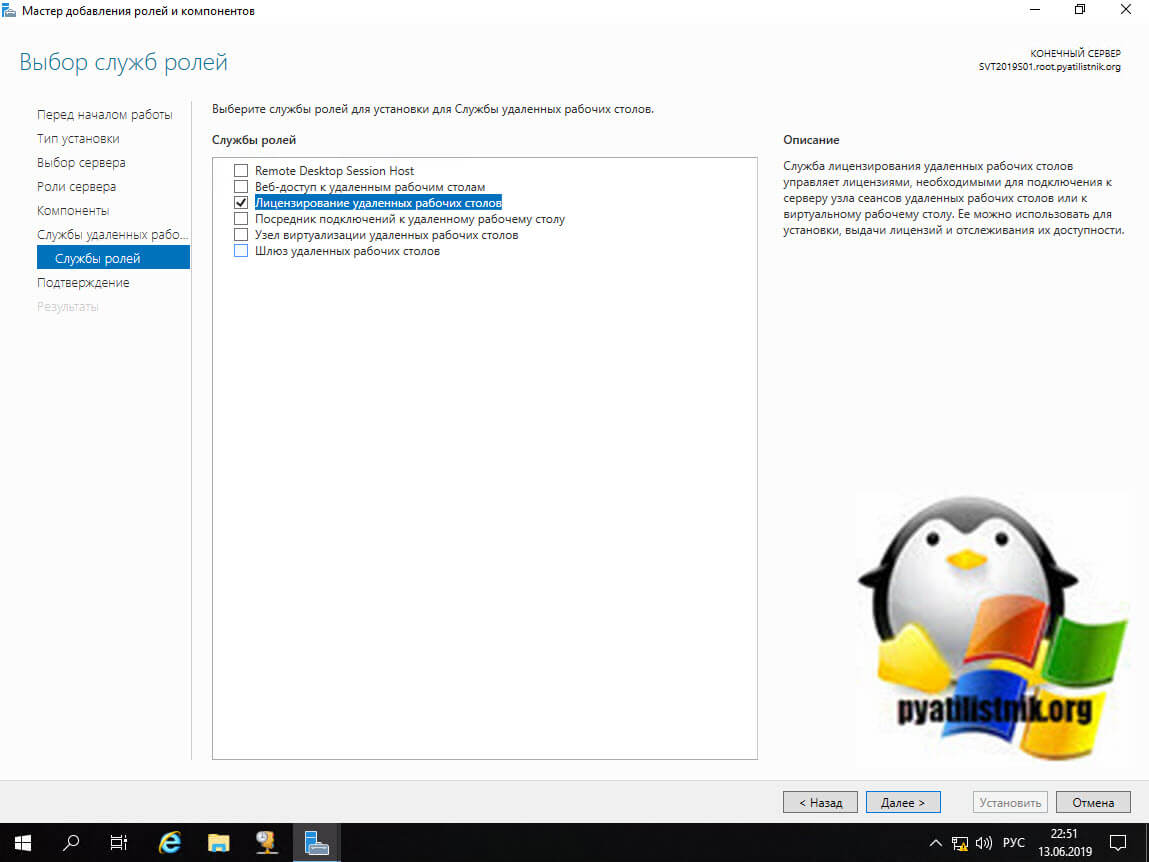

Попадаем в раздел Role Services. Первая роль, которую нам нужно установить, это Remote Desktop Licensing. Выделяем галкой.

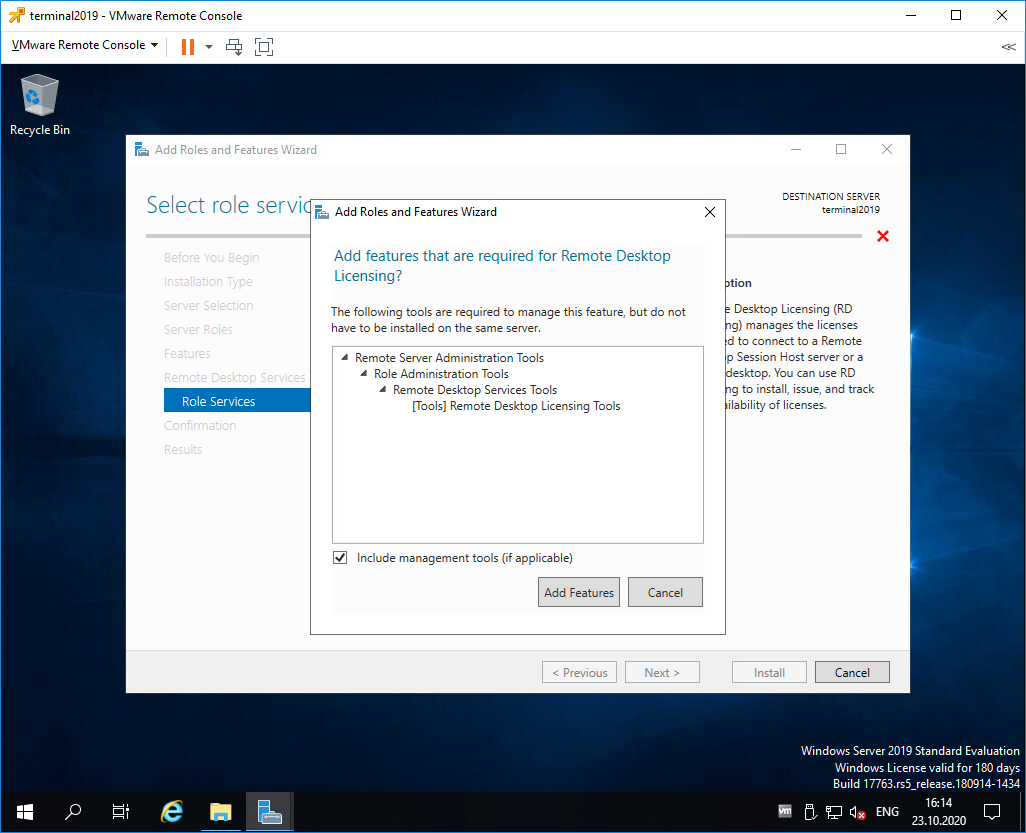

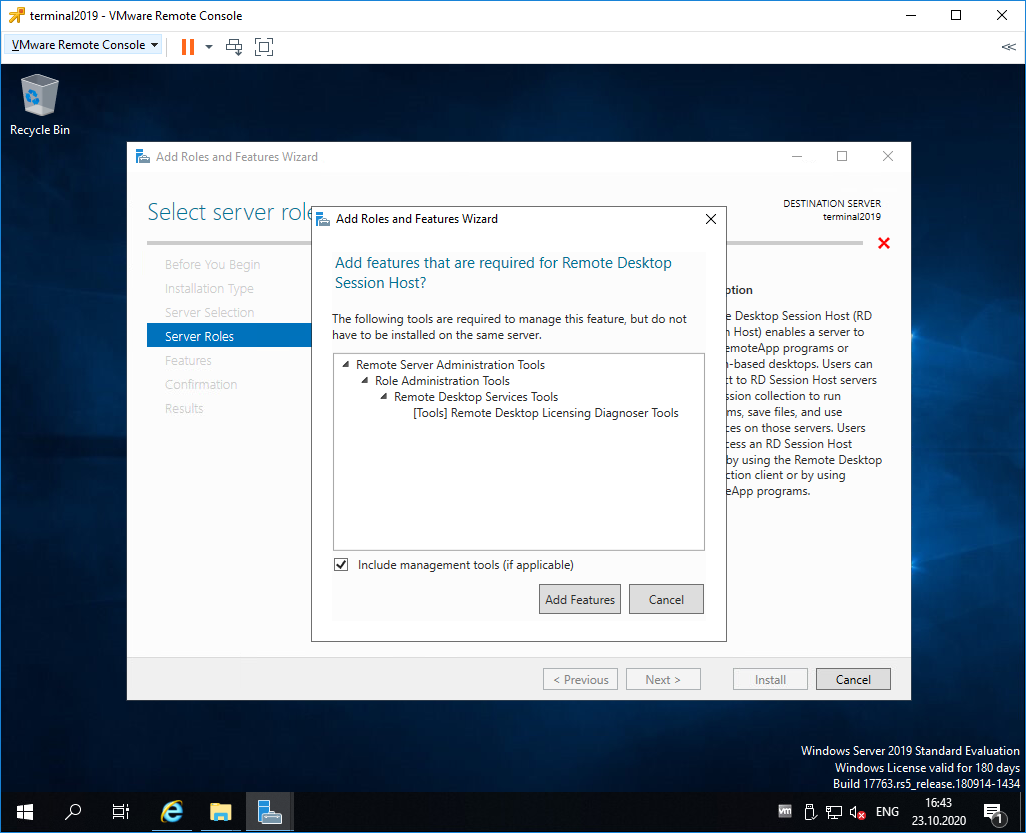

Нам предлагают установить дополнительные фичи, которые требуются для данной роли. Соглашаемся, Add Features.

Remote Desktop Licensing выделено галкой, Next.

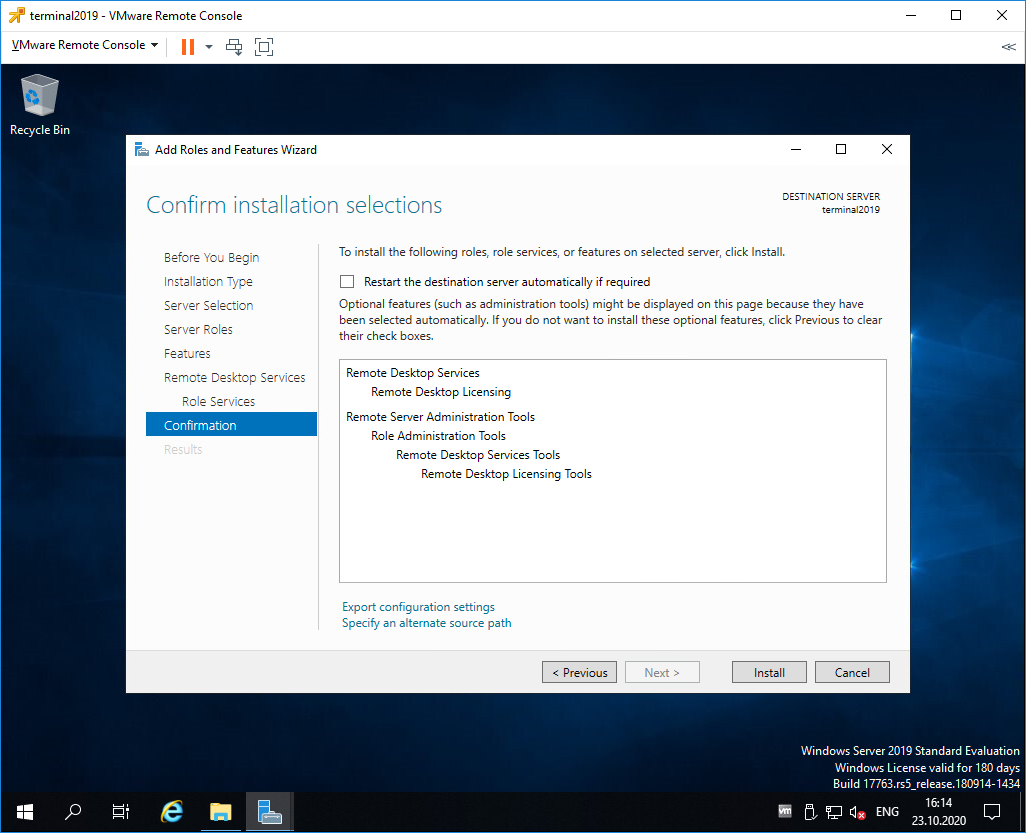

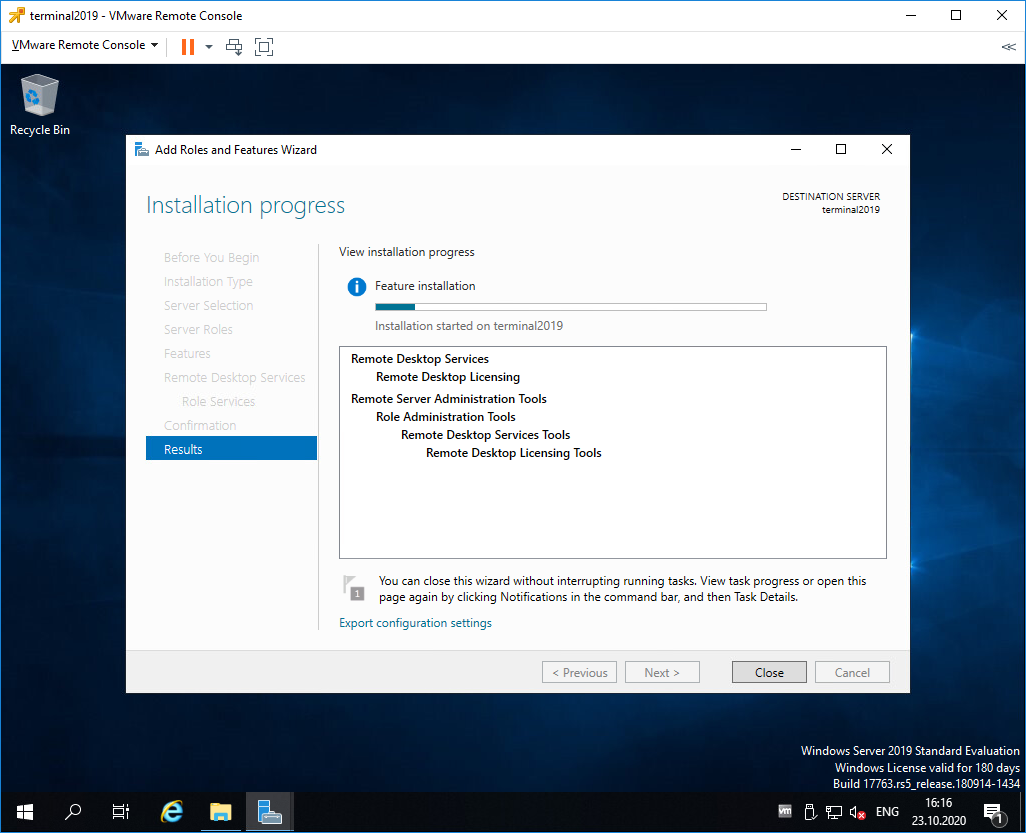

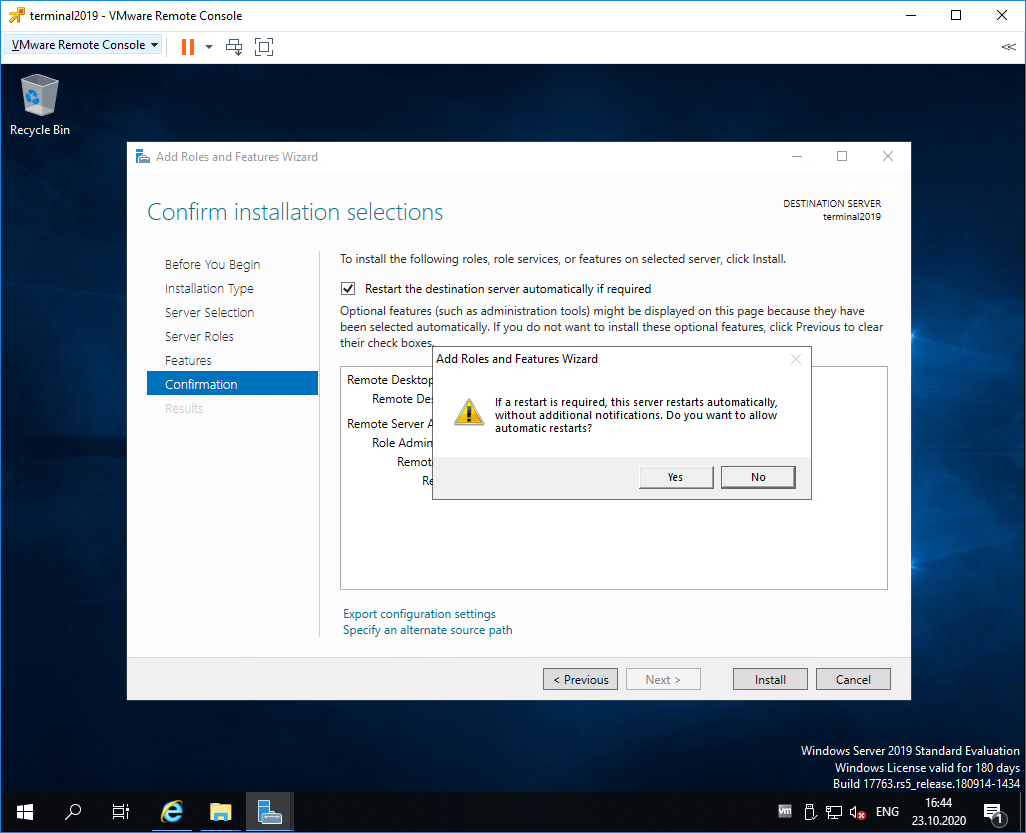

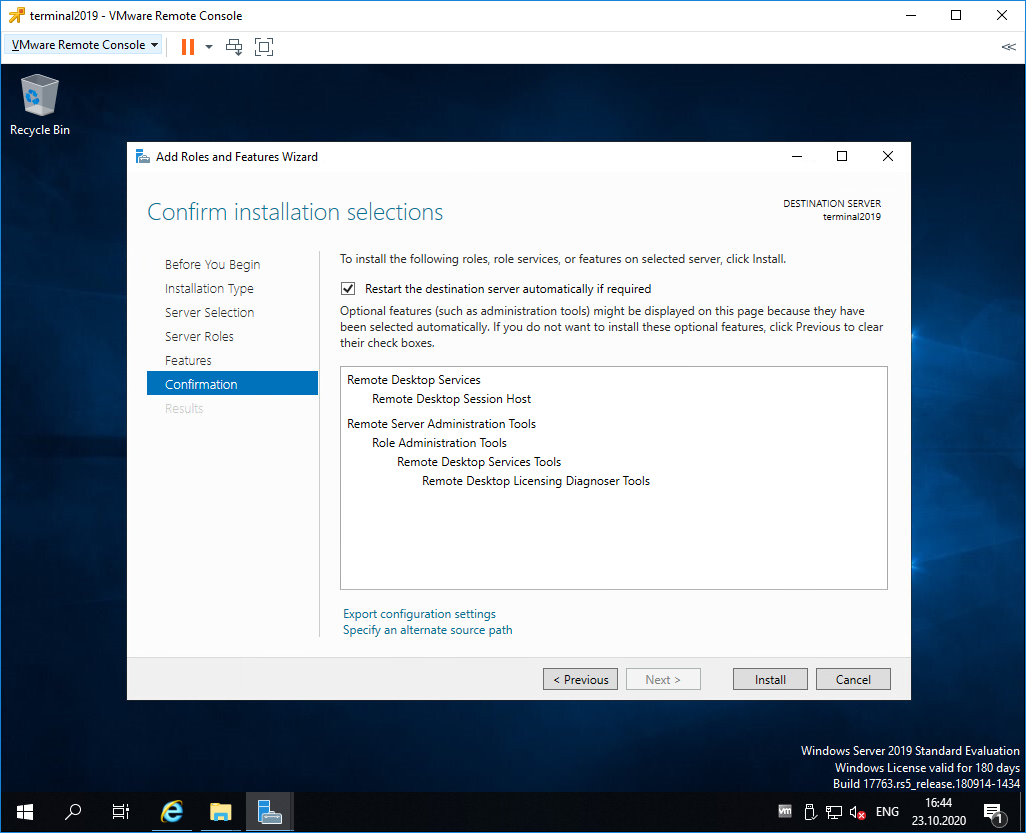

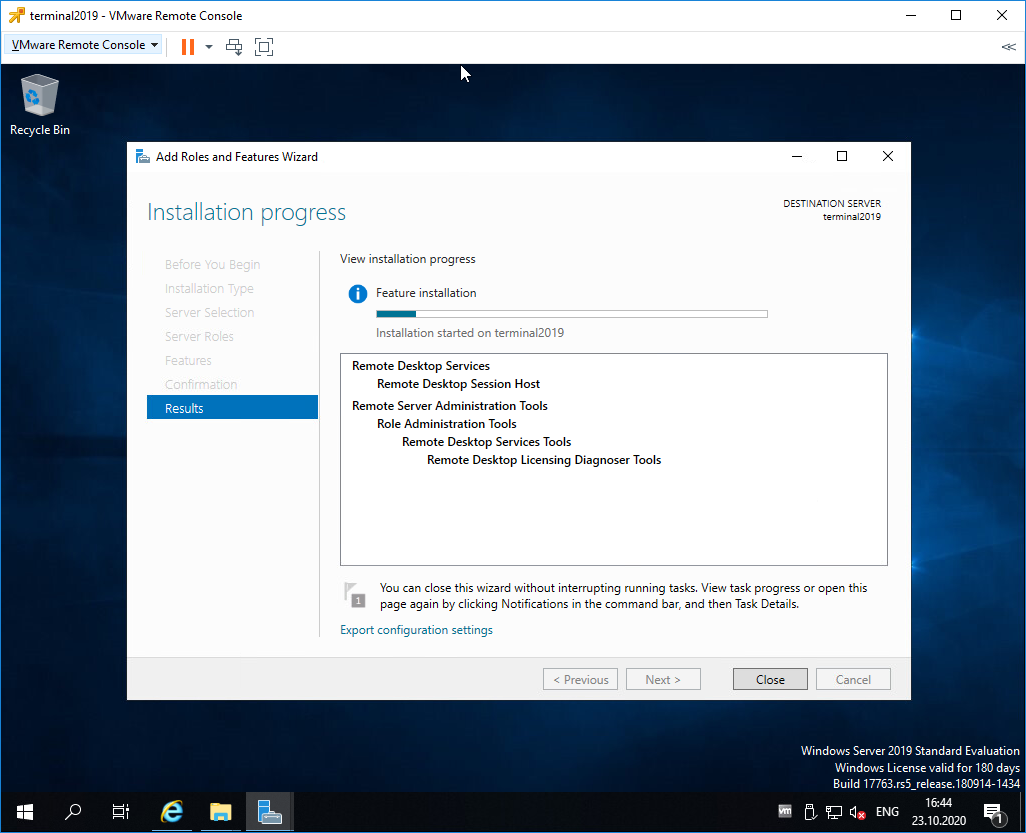

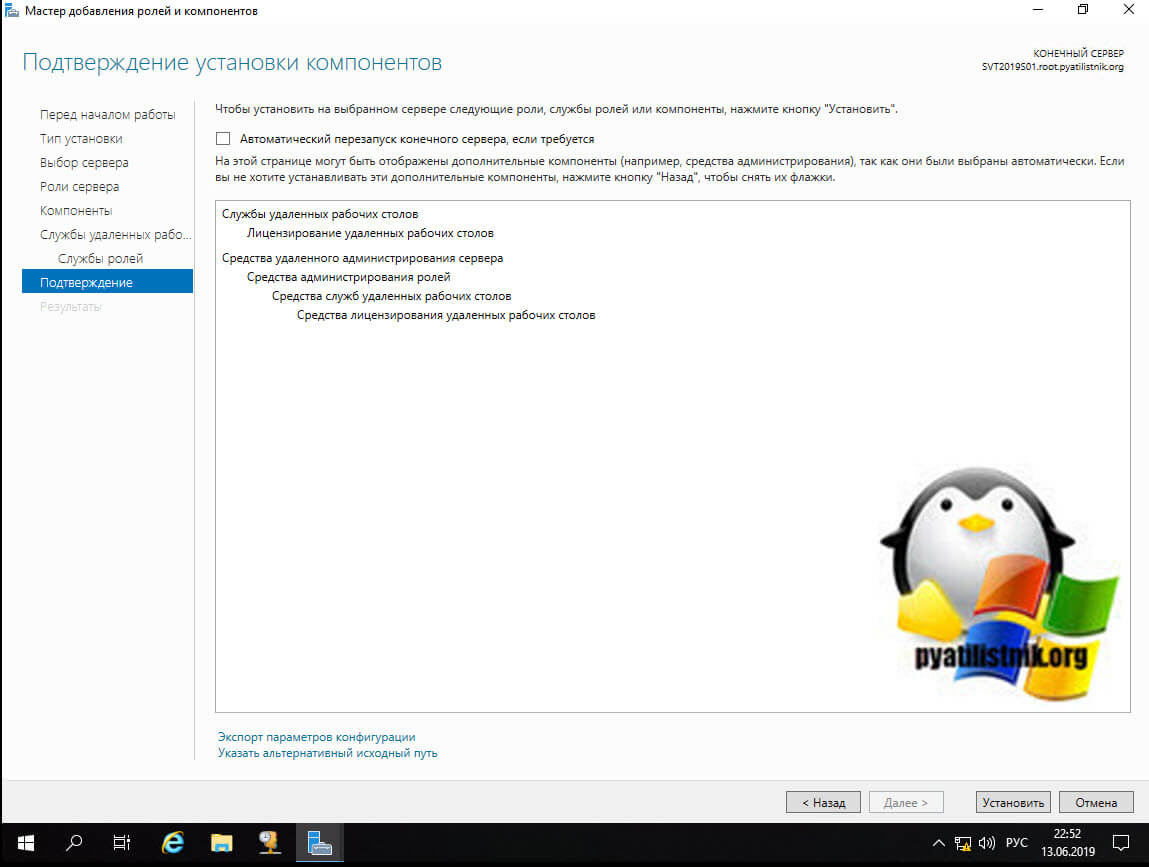

Попадаем в раздел Confirmation. Install.

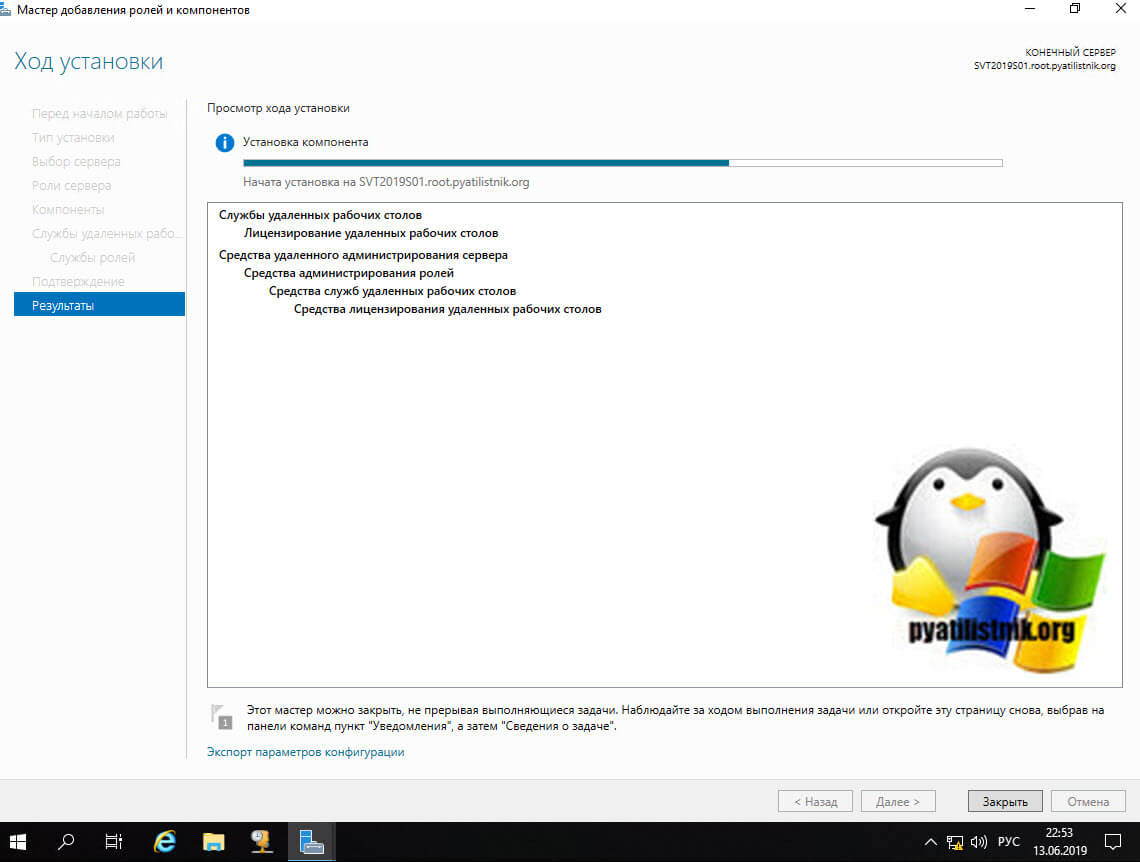

Начинается установка роли.

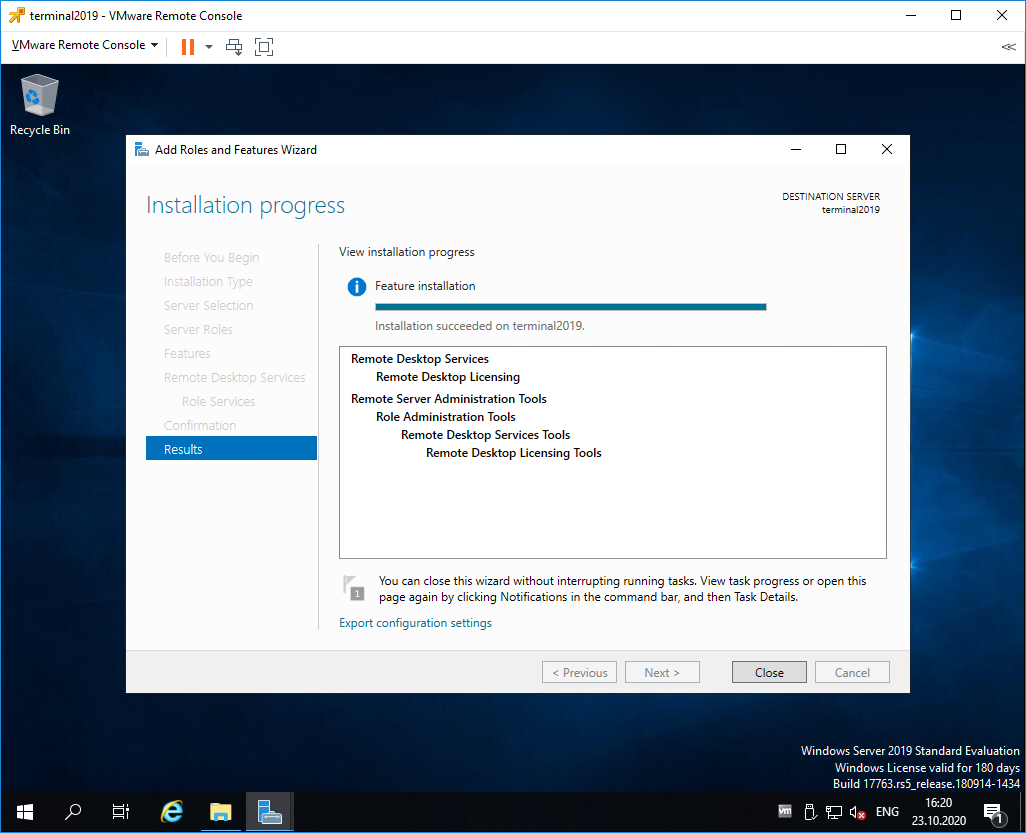

Роль Remote Desktop Licensing успешно установлена. Примечательно, что перезагрузка не требуется.

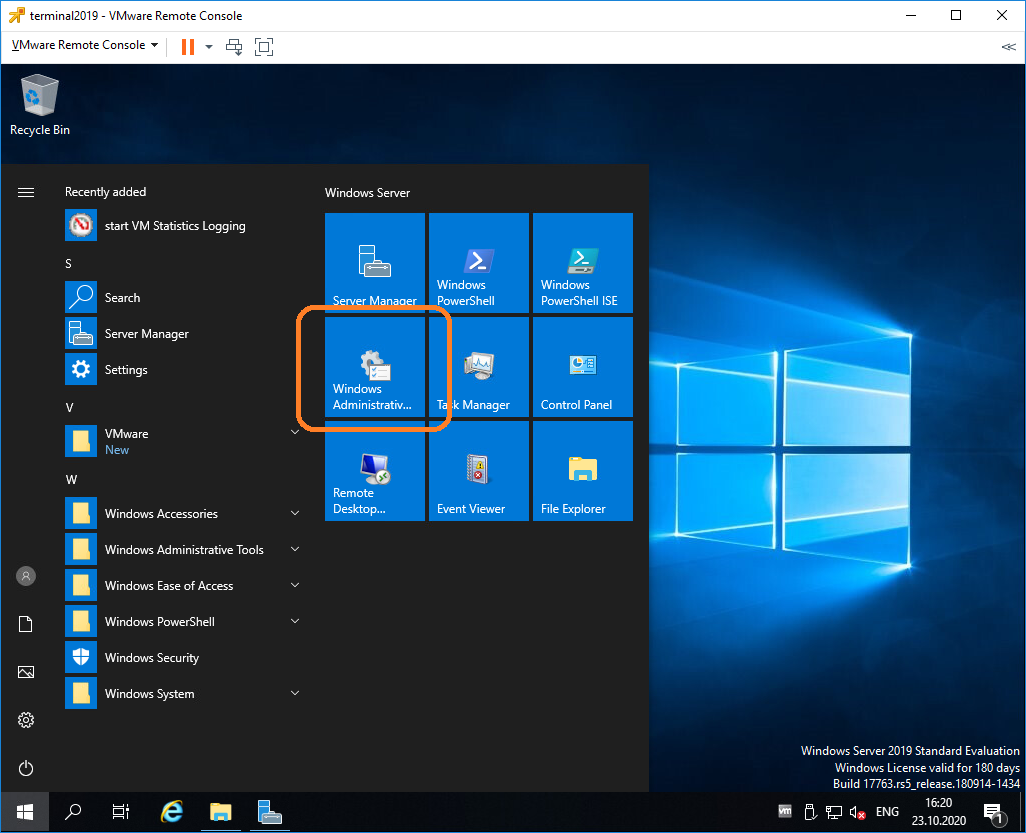

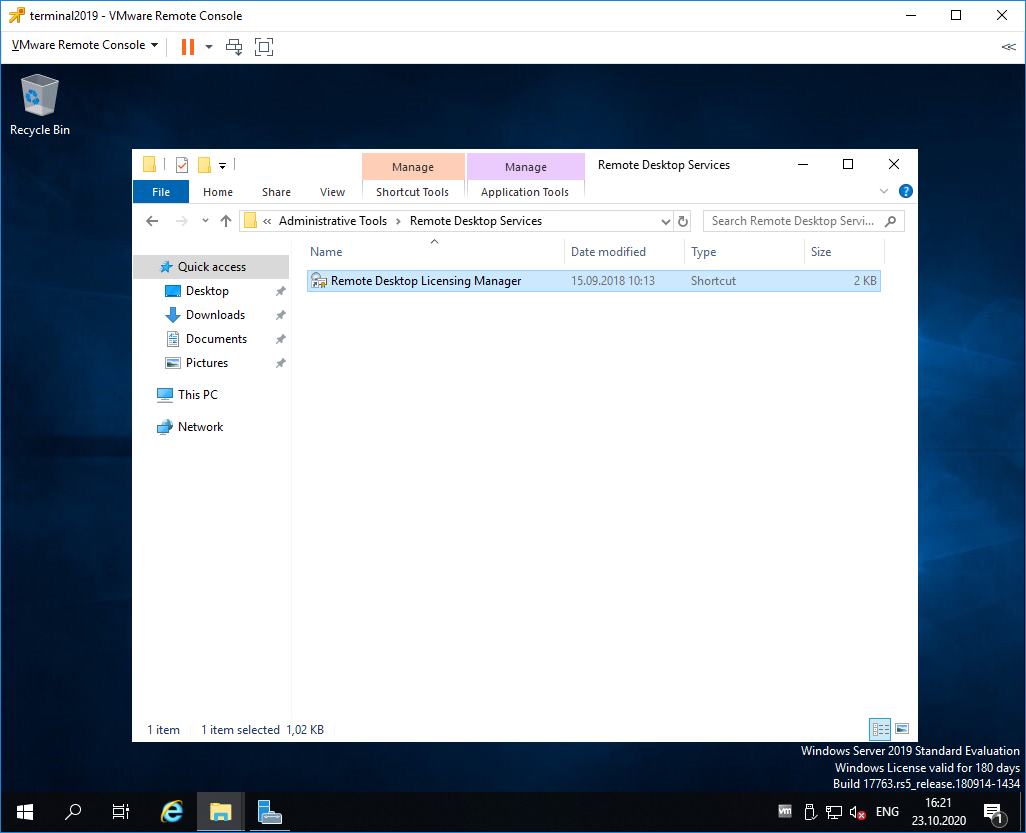

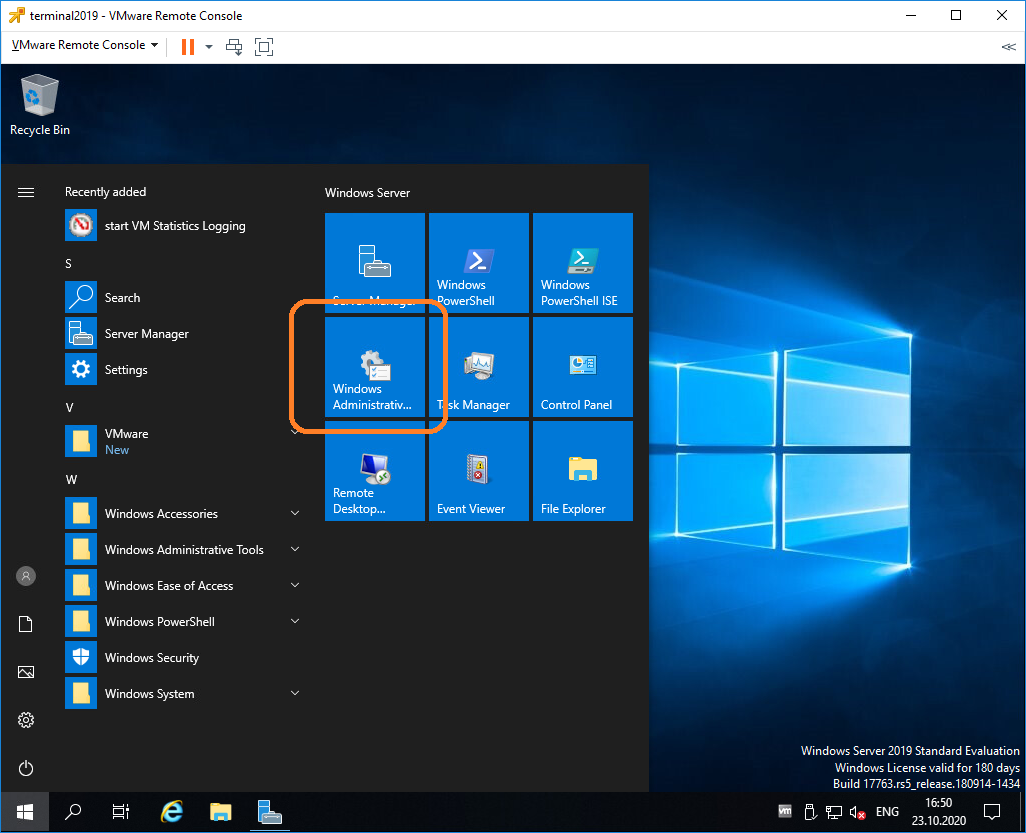

Открываем Windows Administrative Tools.

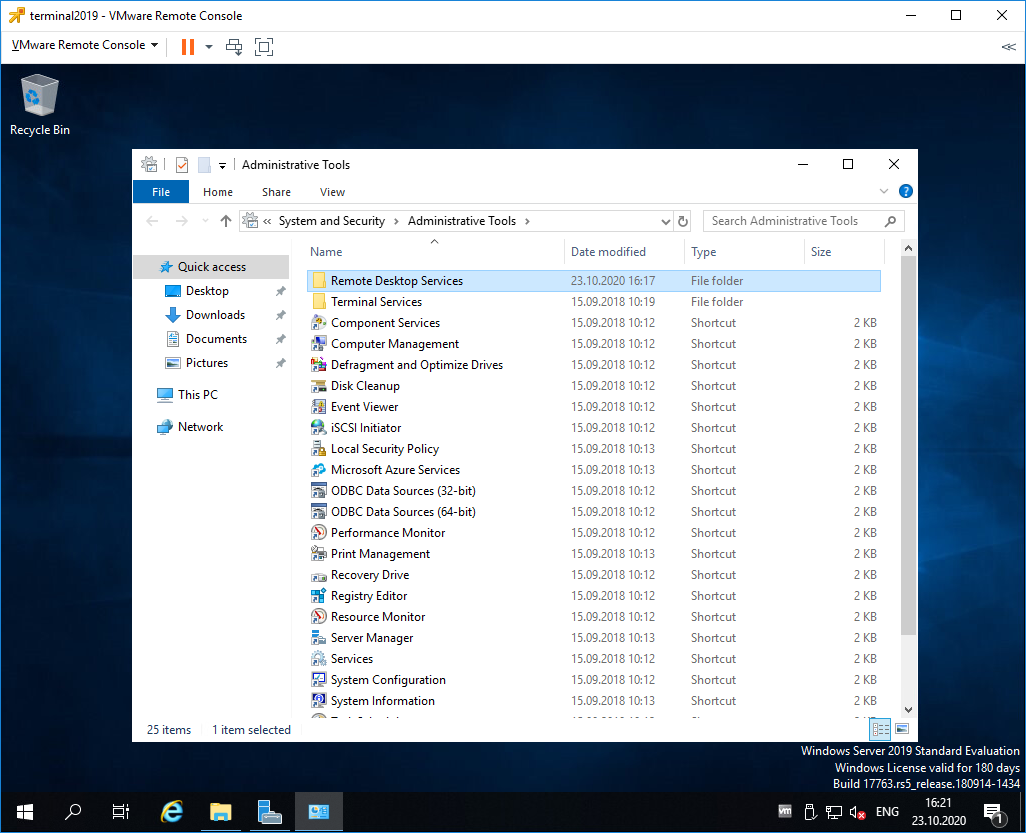

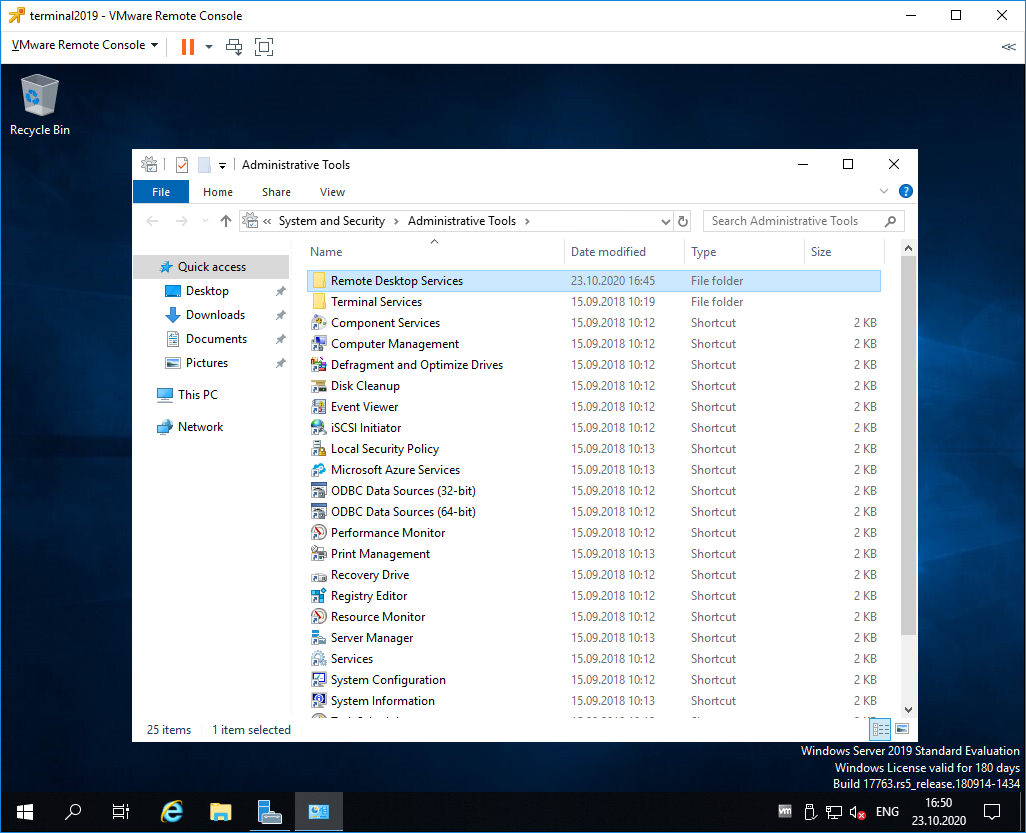

Переходим в папку Remote Desktop Services.

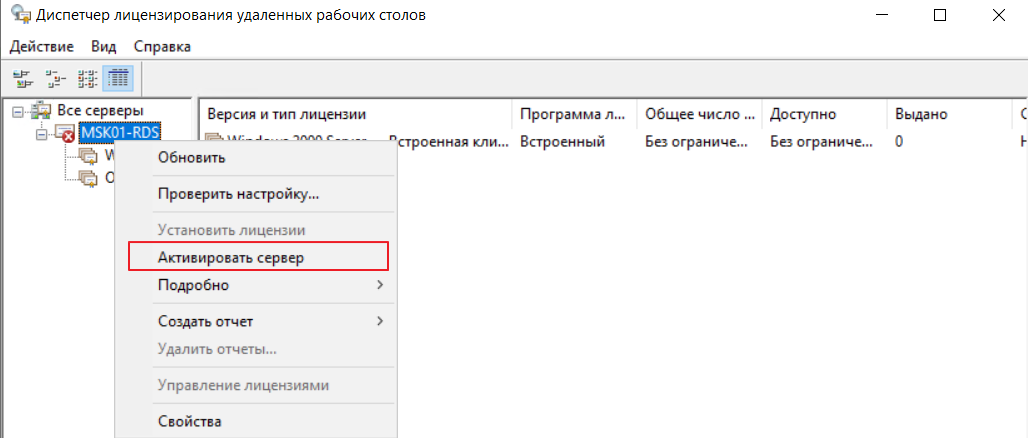

Запускаем оснастку Remote Desktop Licensing Manager.

Выбираем наш сервер, правой кнопкой — активировать.

Открывается окно активации. Next.

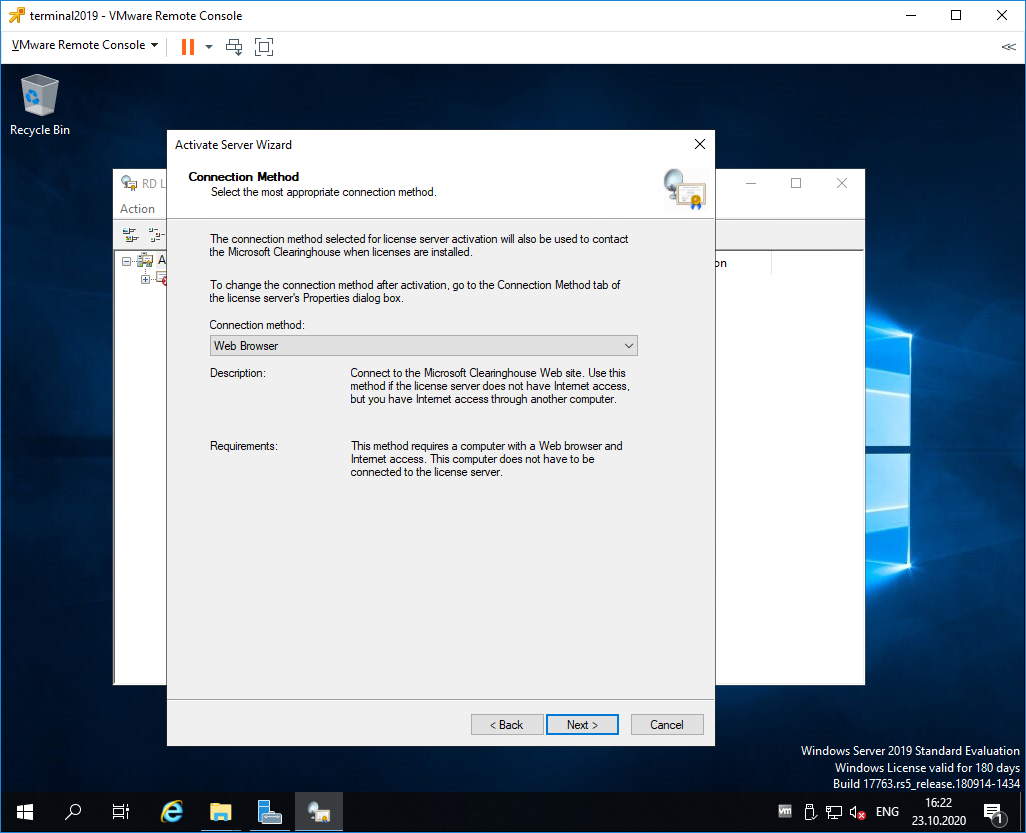

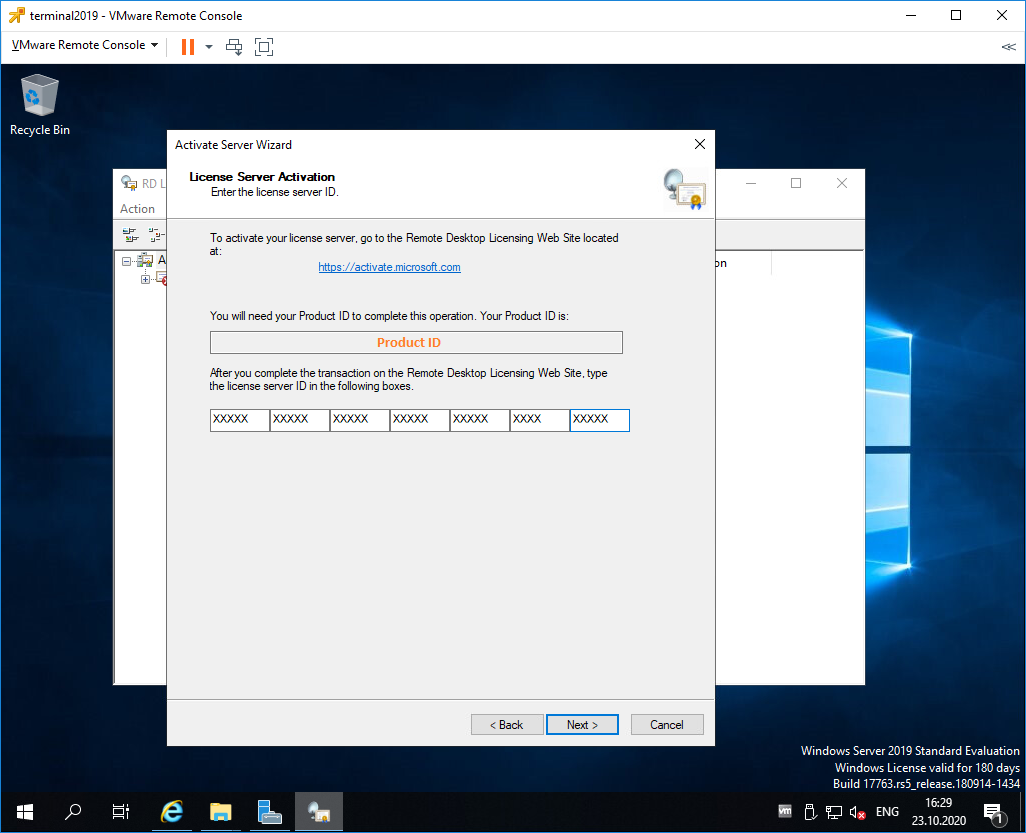

Выбираем метод соединения Web Browser. Next.

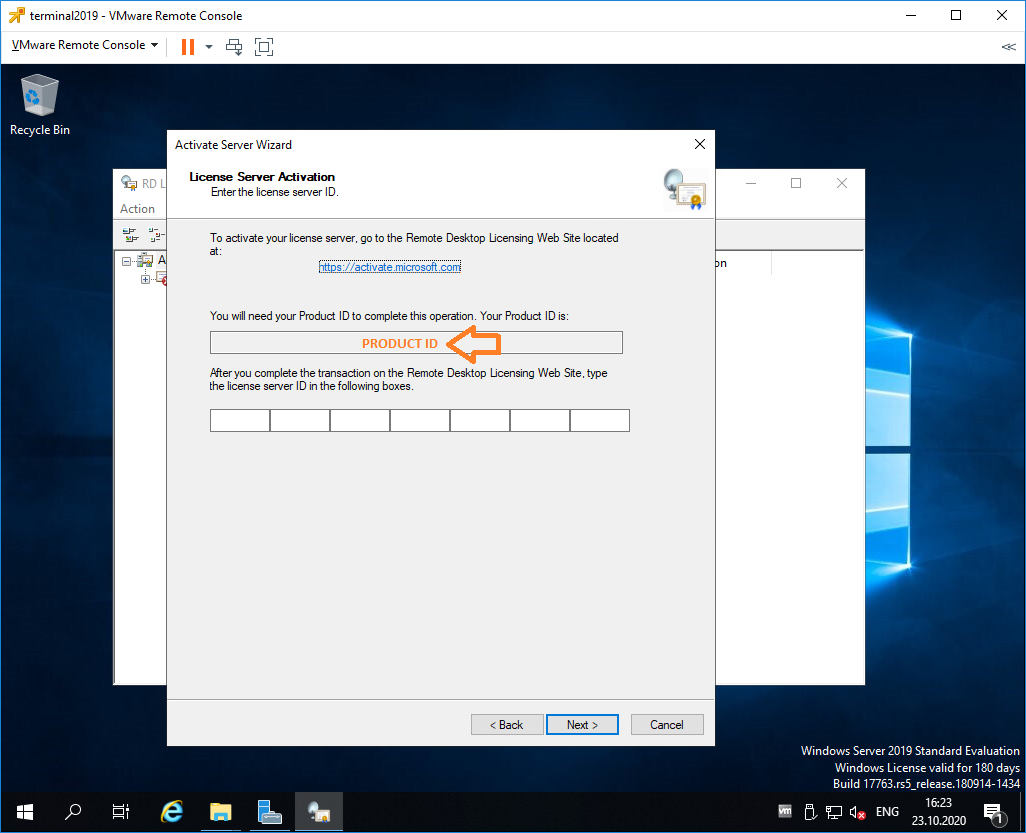

Получаем код продукта который нам понадобится для активации (Product ID). Копируем.

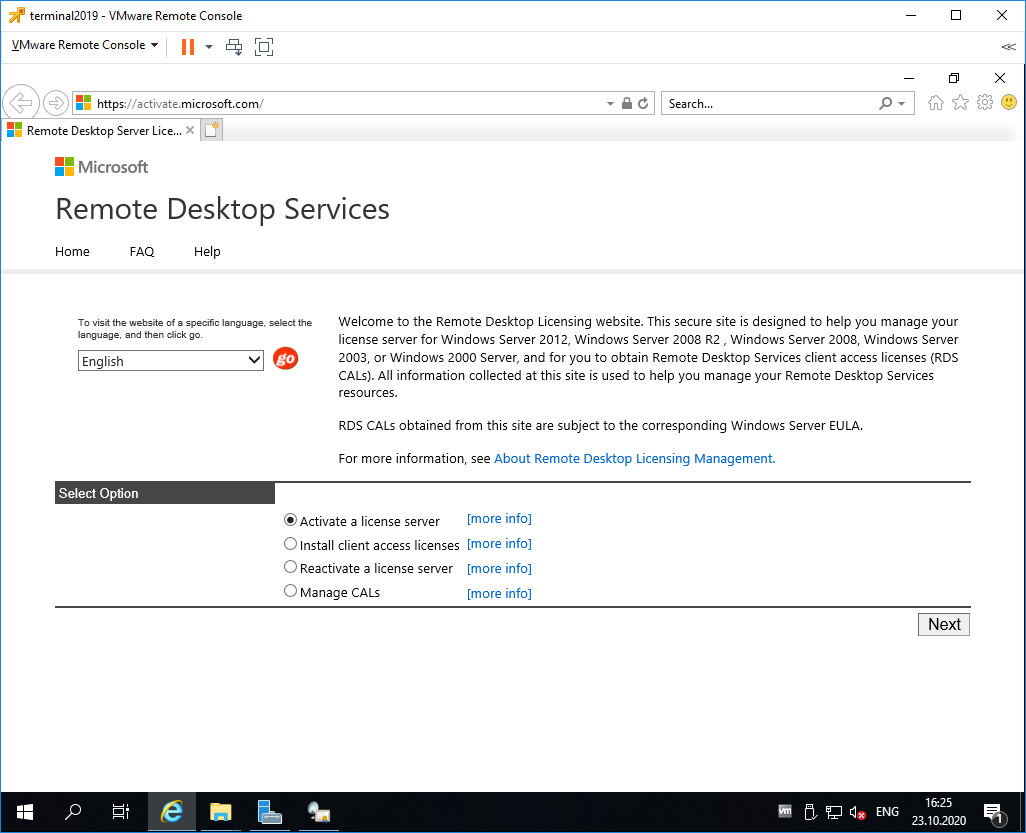

В браузере открываем сайт https://activate.microsoft.com/

Выбираем «Activate a license server». Next.

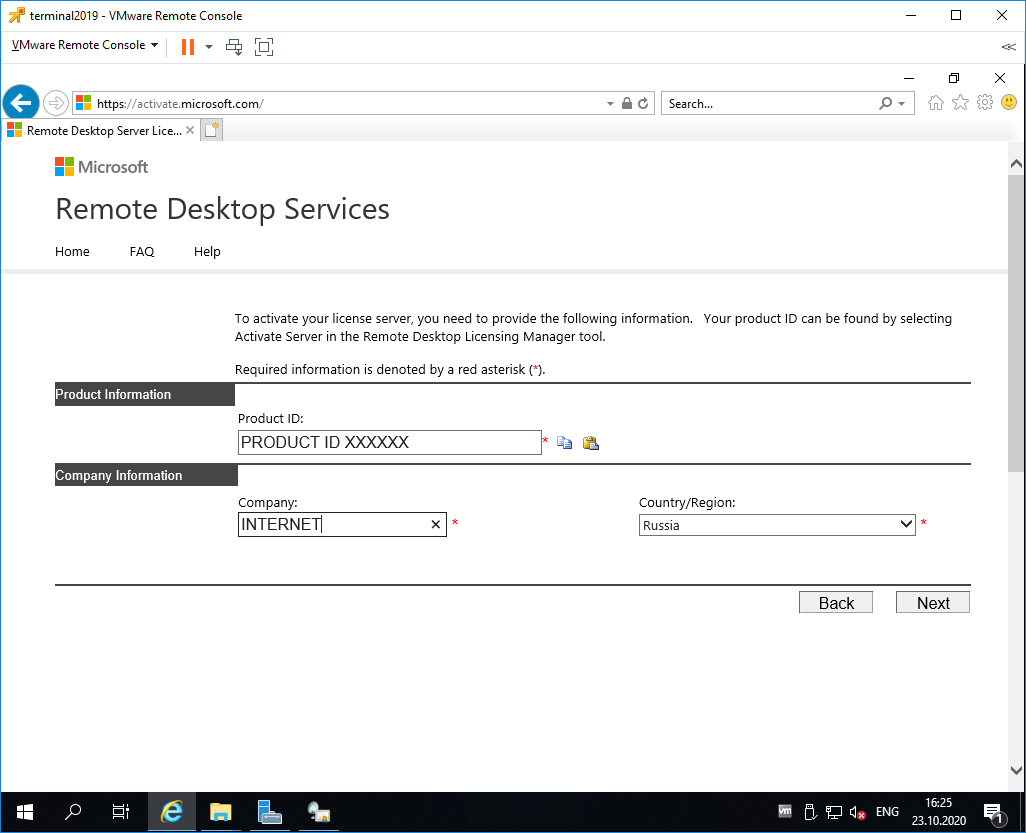

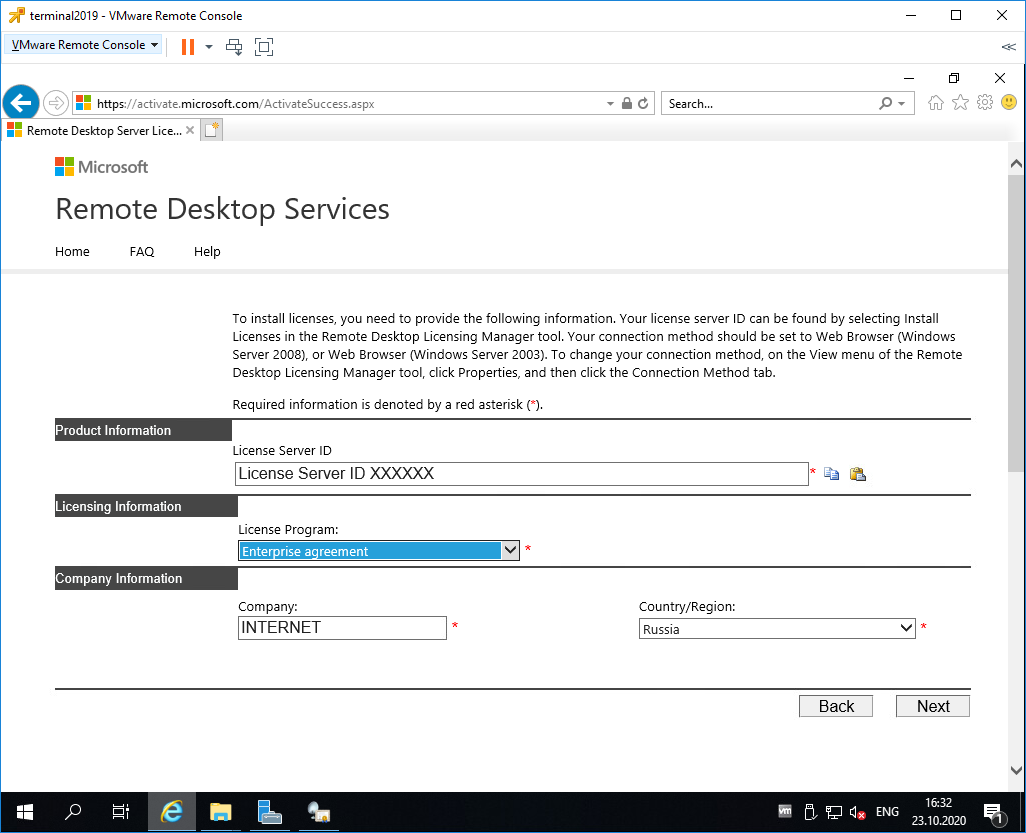

Вводим Product ID полученный ранее, организацию и любую страну или регион. Next. Next.

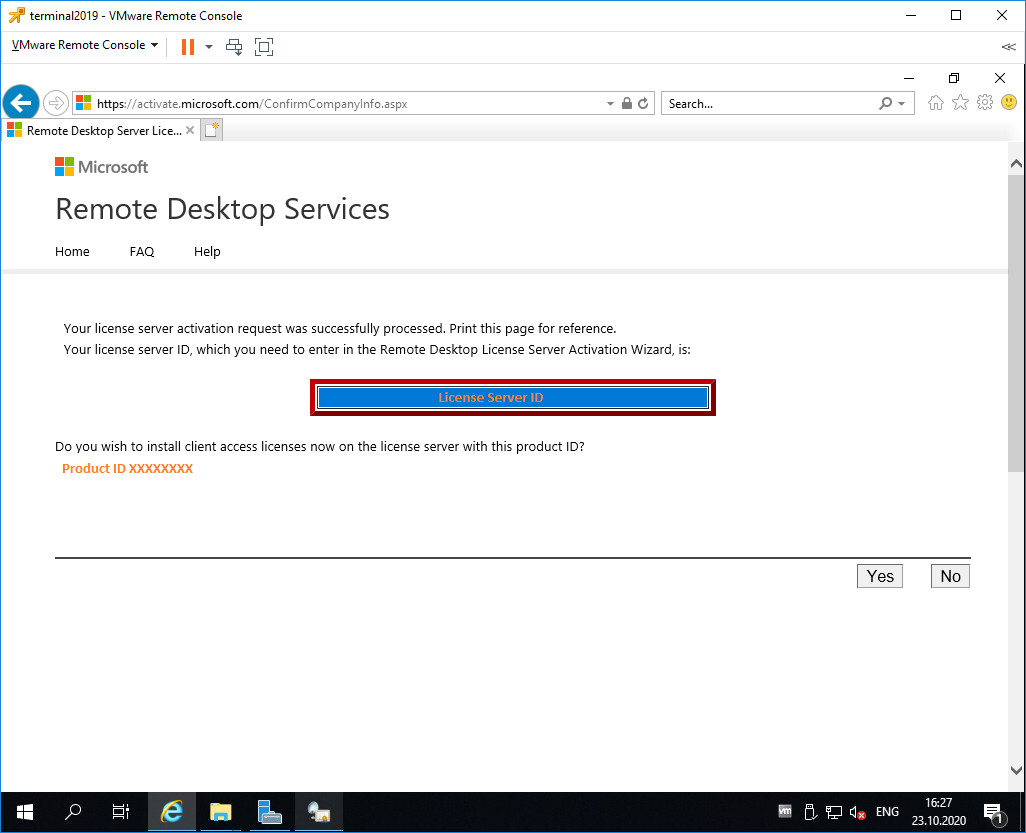

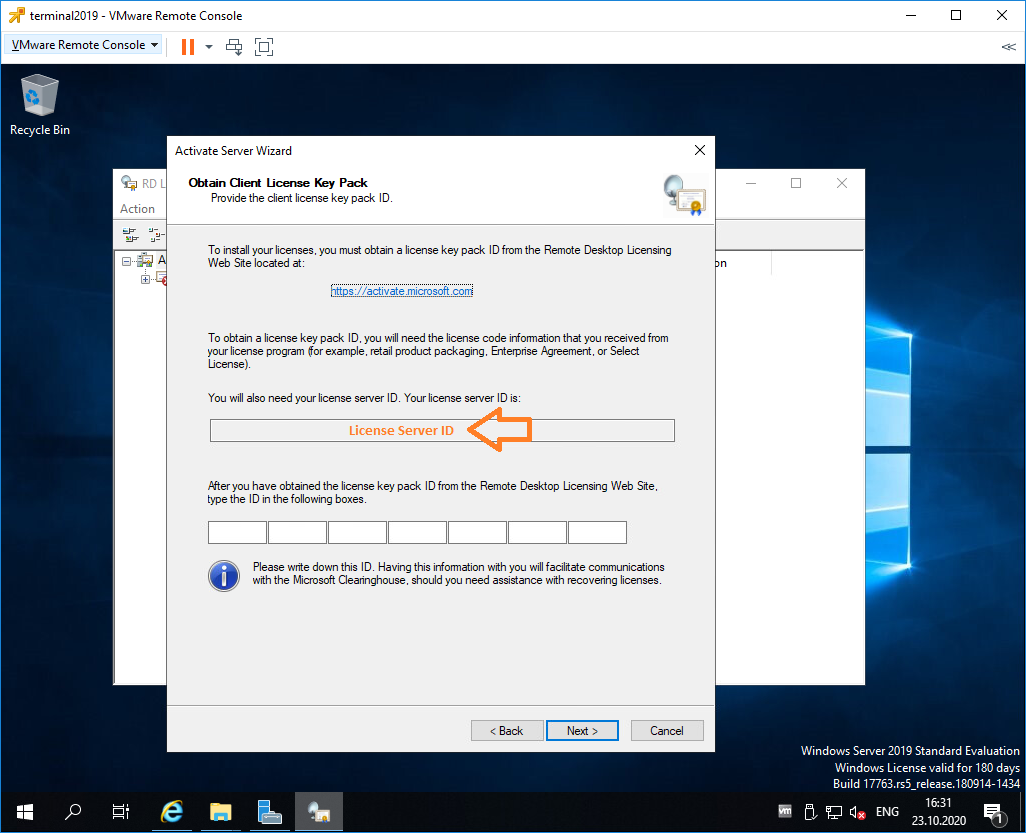

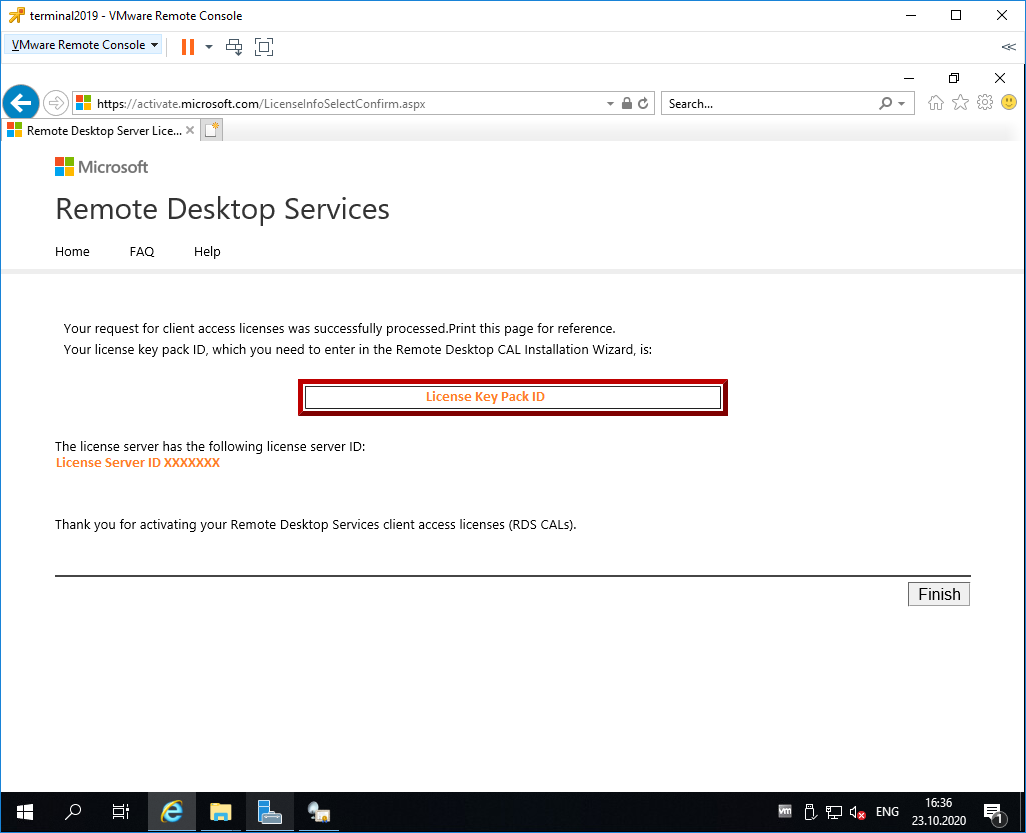

Если все сделано правильно, то мы получим необходимый код сервера лицензирования. Копируем его. На вопрос «Do you wish to install client access licenses now on the license server with this product ID?» отвечаем «Yes» и пока возвращаемся к терминальному серверу, к текущему окну ещё вернёмся.

Вводим код в открытом мастере, жмём Next.

Устанавливаем галку «Start Install Licenses Wizard now». Next.

Открывается мастер установки лицензий. Next.

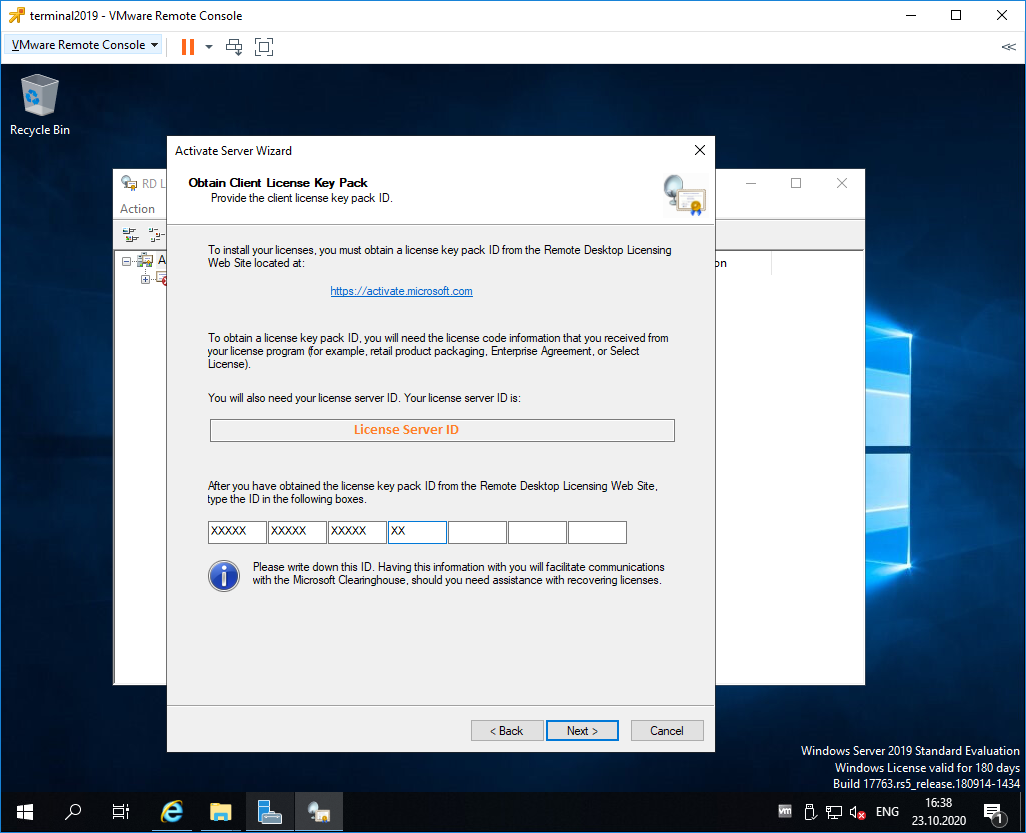

Нас просят ввести license key pack ID. Возвращаемся к браузеру.

Вставляем License Server ID, в качестве программы лицензирования, по идее он уже должен сюда переместиться из предыдущего окна. License Program выбираем Enterprise agreement. Указываем компанию и страну. Next.

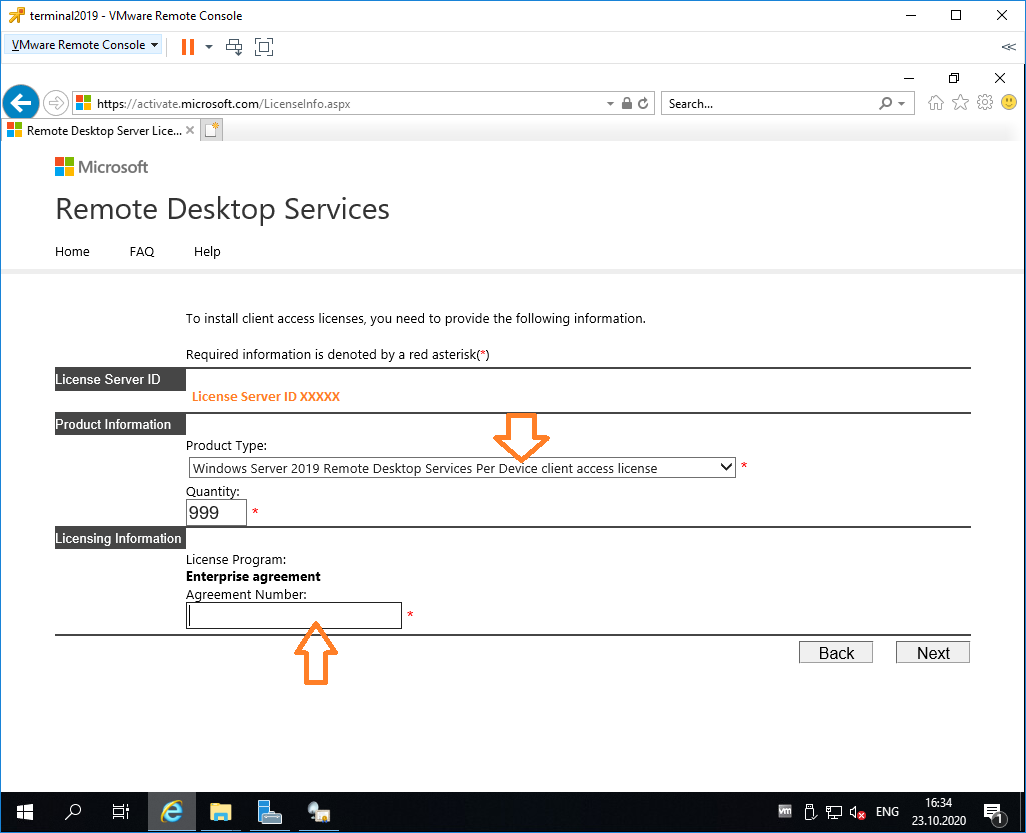

Выбираем тип продукта: Windows Server 2019 Remote Desktop Services Per Device client access license. Указываем количество лицензий. Обязательно соглашение Enterprise agreement, или ищем в интернете который подойдет…

Настройка и лицензирование терминального сервера Windows Server 2016

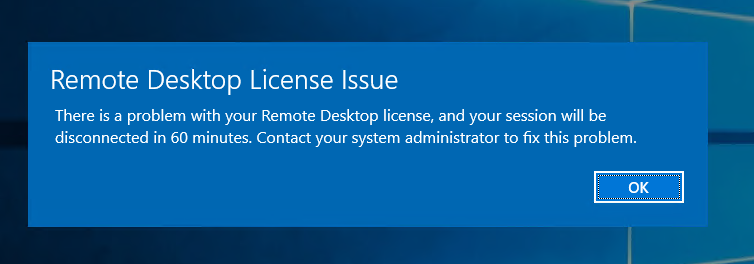

Не стоит выбирать лицензии Per User, иначе потом вы получите такую ошибку:

Next.

Ну вот мы и получили нужные нам клиентские лицензии. Копируем.

Вводим ключ в мастер. Next.

Finish.

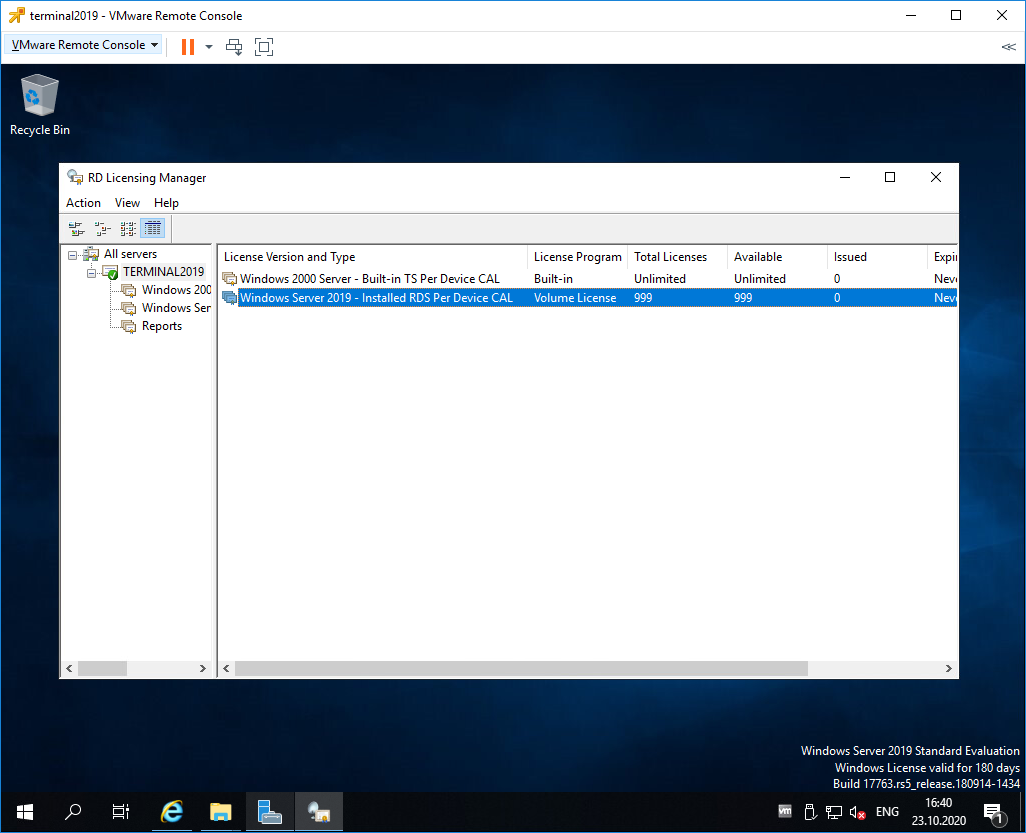

Возвращаемся к Remote Desktop Licensing Manager. Сервер активирован. Лицензии получены. Кстати, они начнут тратиться после окончания триального периода.

Роль Remote Desktop Session Host

Входим в Server Manager. Справа вверху выбираем Manage > Add Roles and Features.

Попадаем в раздел Before You Begin.

Это начальная страница, пропускаем. Next.

Попадаем в раздел Installation Type. Выбираем Role-based or feature-based installation. Next.

Попадаем в раздел Server Selection. Выбираем текущий сервер. Next.

Попадаем в раздел Server Roles. Выделяем галкой роль Remote Desktop Session Host.

Нам предлагают установить дополнительные фичи, соглашаемся. Add Features.

Роль Remote Desktop Session Host выделена. Next.

Попадаем в раздел Features, ничего не выделяем. Next.

Попадаем в раздел Confirmation. Ставим галку Restart the destination server automatically if required. Отображается предупреждение, что сервер может быть перезагружен. Yes.

Install.

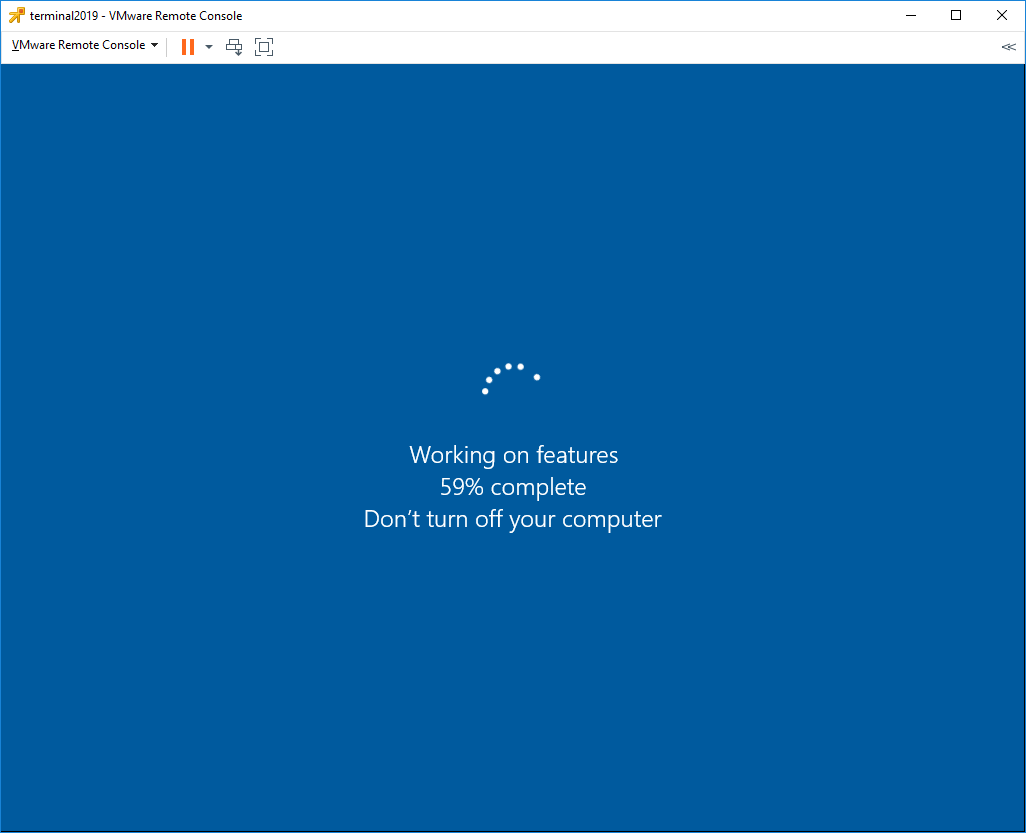

Начинается процесс установки роли.

Сервер перезагружается.

В процессе устанавливаются компоненты.

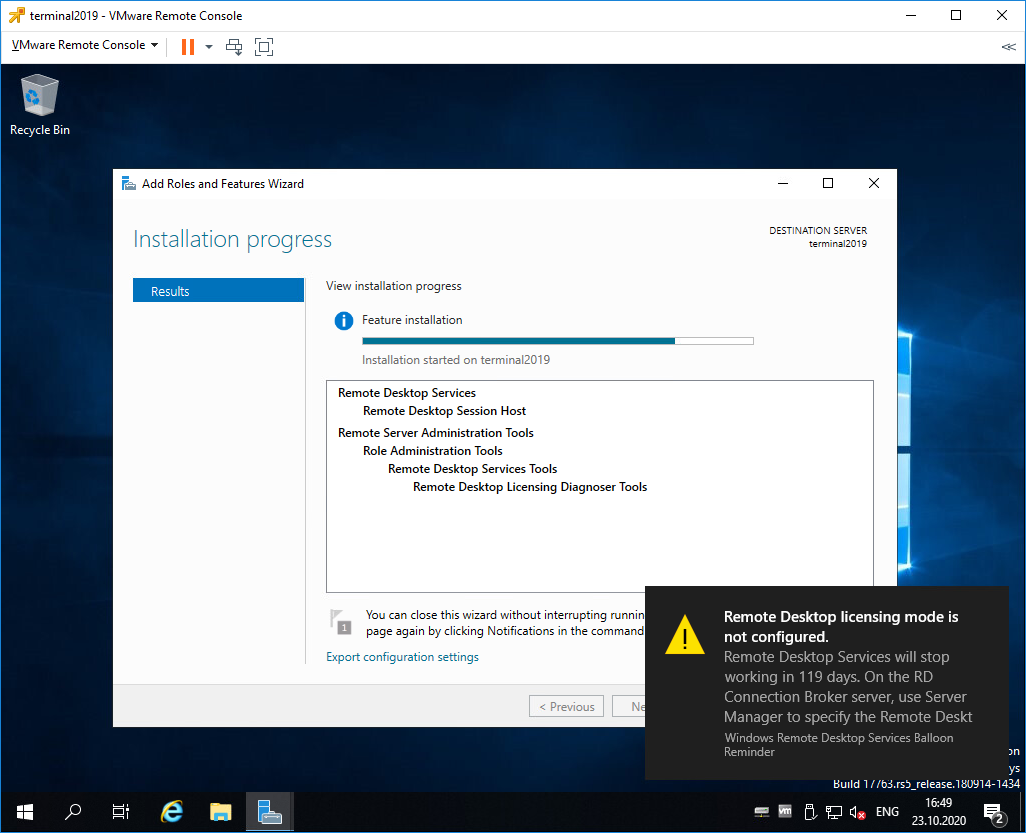

После перезагрузки автоматически продолжается установка роли. Триальный период работы терминального сервера — 119 дней.

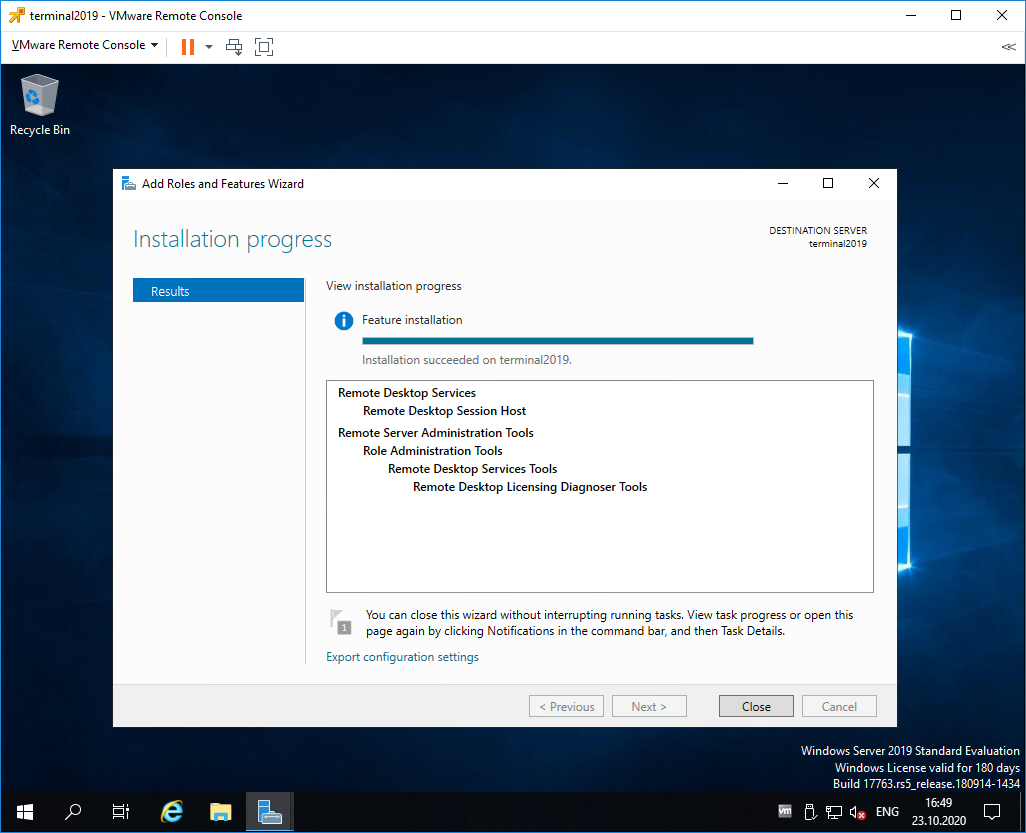

Роль Remote Desktop Session Host успешно установлена. Close.

Открываем Windows Administrative Tools.

Переходим в папку Remote Desktop Services.

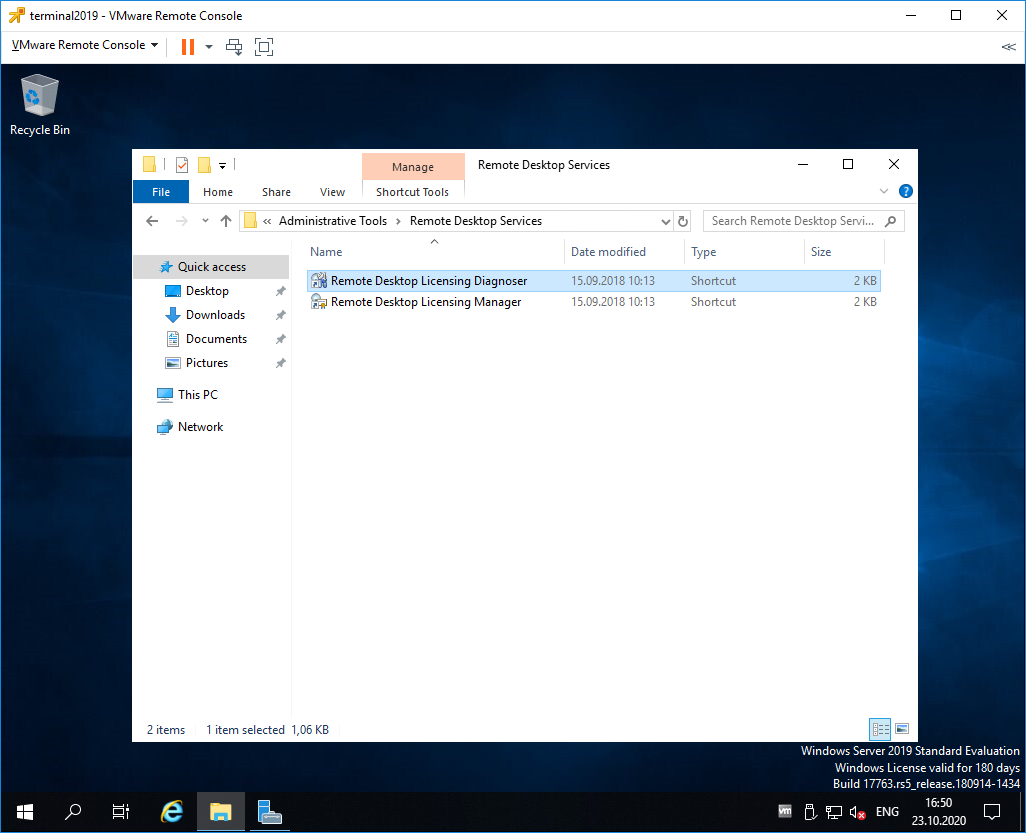

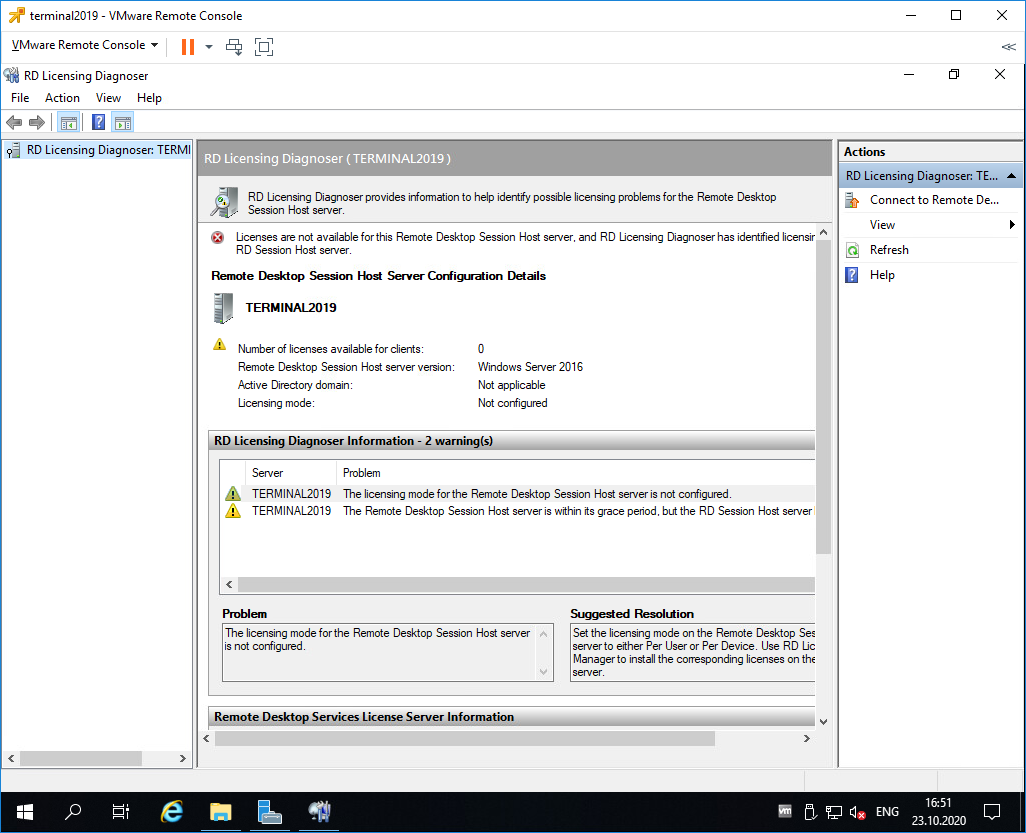

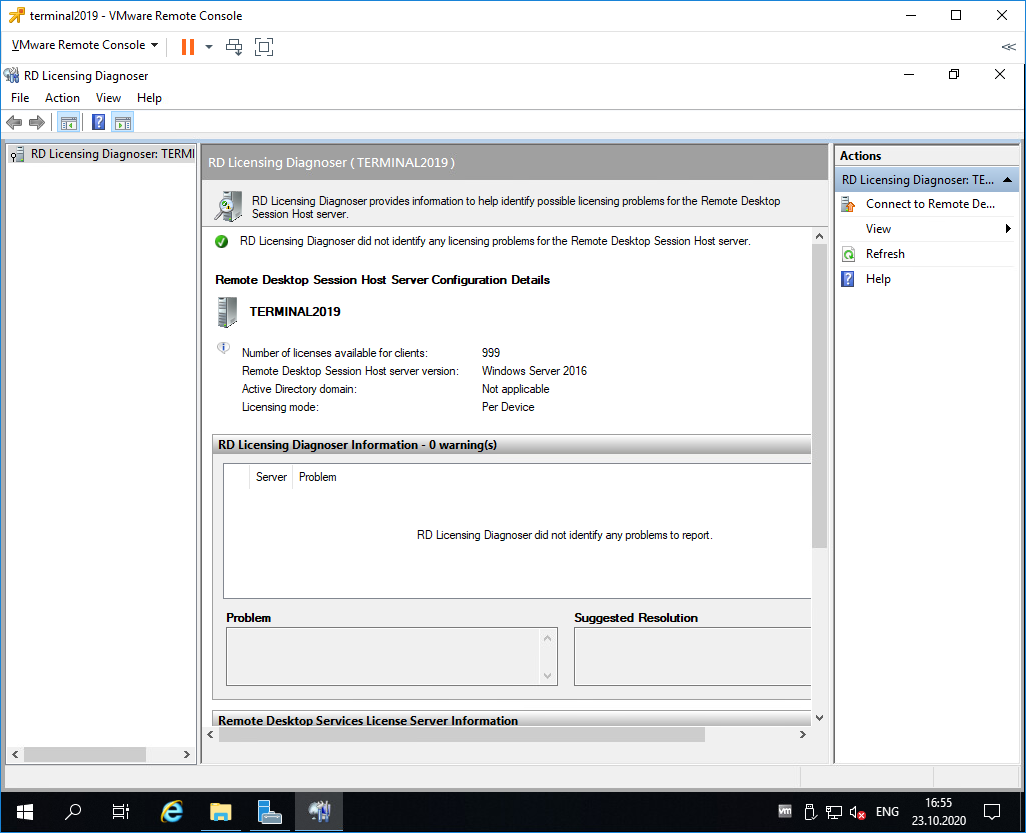

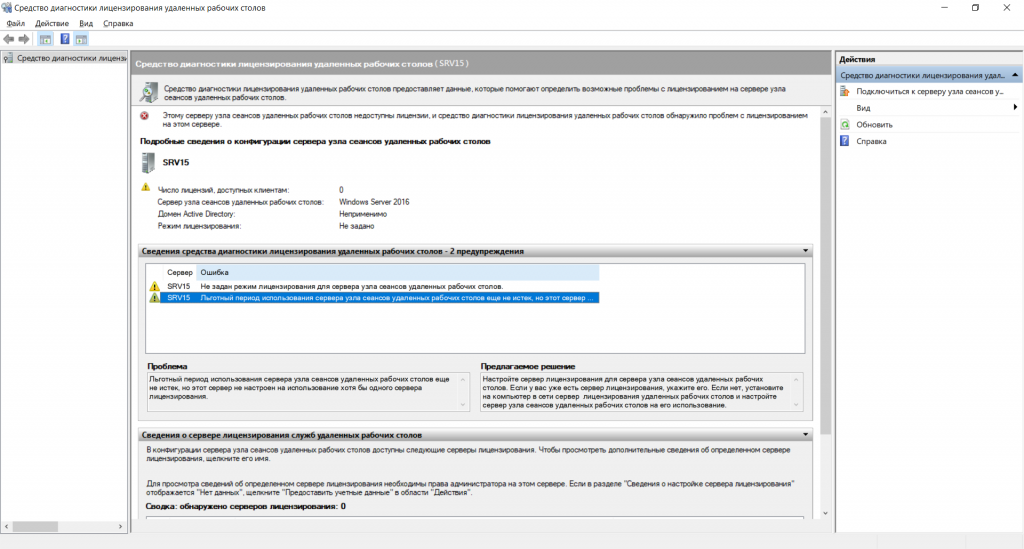

Запускаем оснастку Remote Desktop Licensing Diagnoser.

Видим ошибку.

The licensing mode for Remote Desktop Session Host server is not configured.

Выполняем gpedit.msc.

gpedit.mscОткроется Local Group Policy Editor.

Раскрываем Computer Configuration > Administrative Templates > Windows Components > Remote Desktop Services > Remote Desktop Session Host > Licensing.

Редактируем Use the specified Remote Desktop license servers.

Включаем — Enabled. В поле «License server to use» прописываем сервер, с которого получать лицензии, в моём случае «localhost». OK.

Редактируем Set the Remote Desktop licensing mode.

Включаем — Enabled. В поле «Specify the licensing mode for the RD Session Host server» устанавливаем значение Per Device. OK.

Снова запускаем оснастку Remote Desktop Licensing Diagnoser. Теперь всё зелёное, ошибок нет.

Практические испытания

Поскольку мы с вами системные администраторы 99 уровня, то нам нужно провести практические испытания терминального сервера.

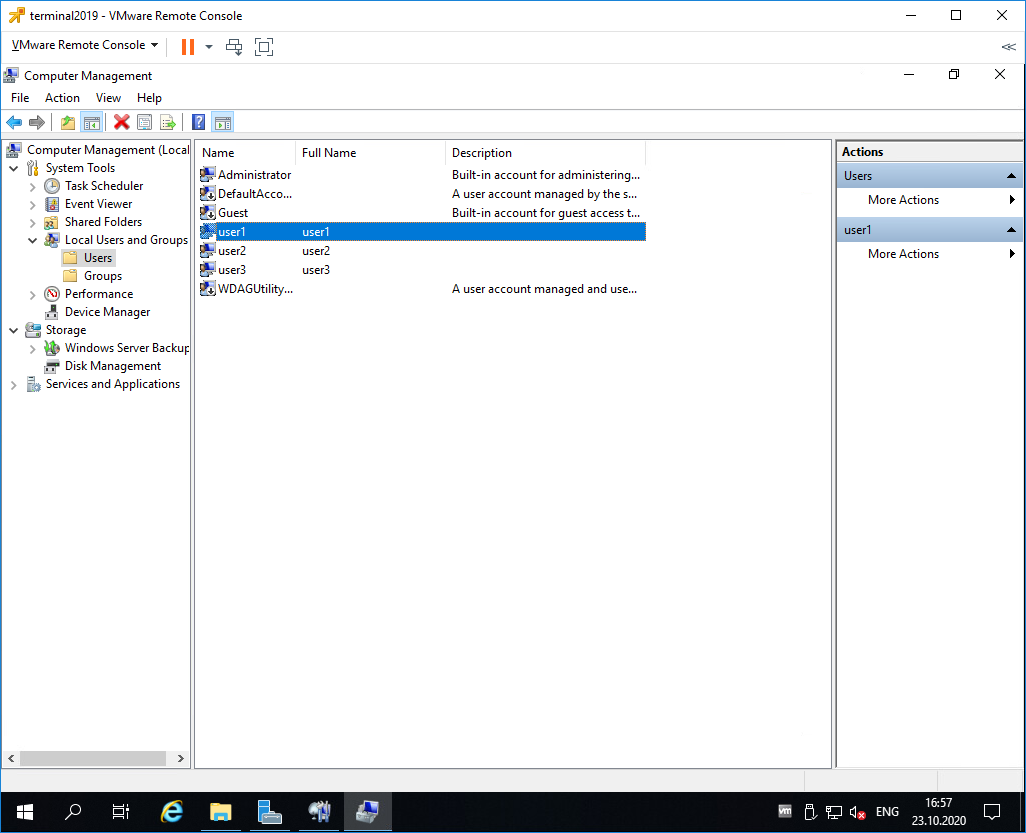

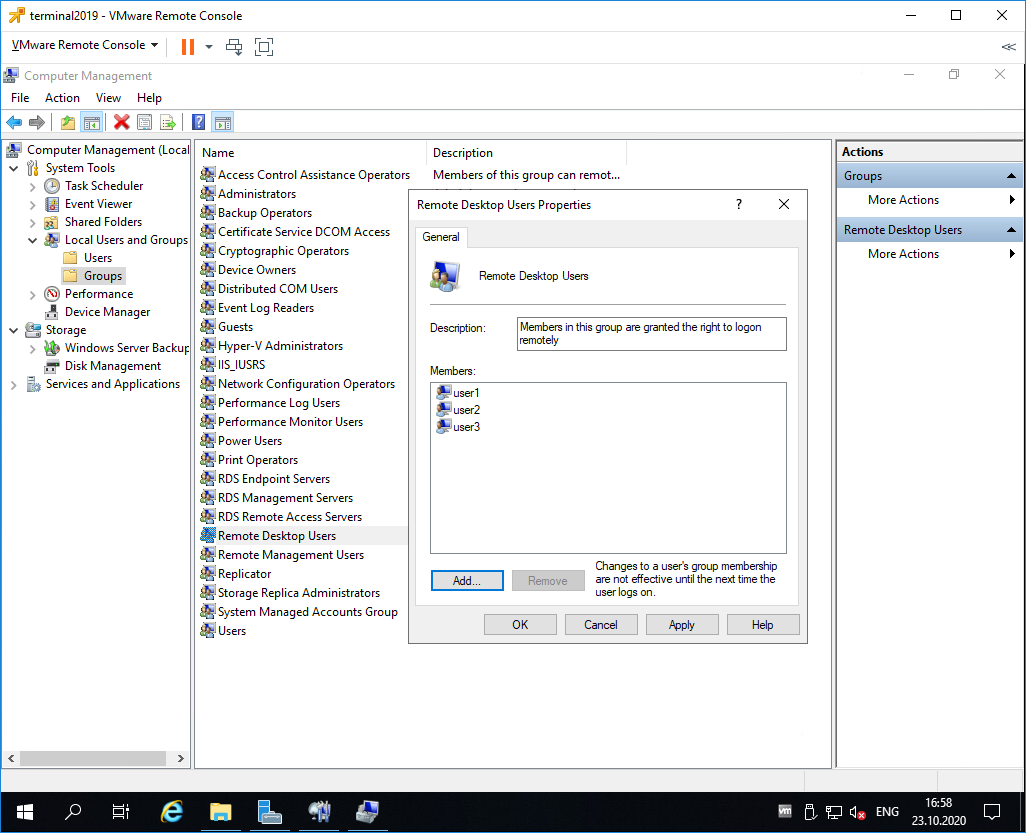

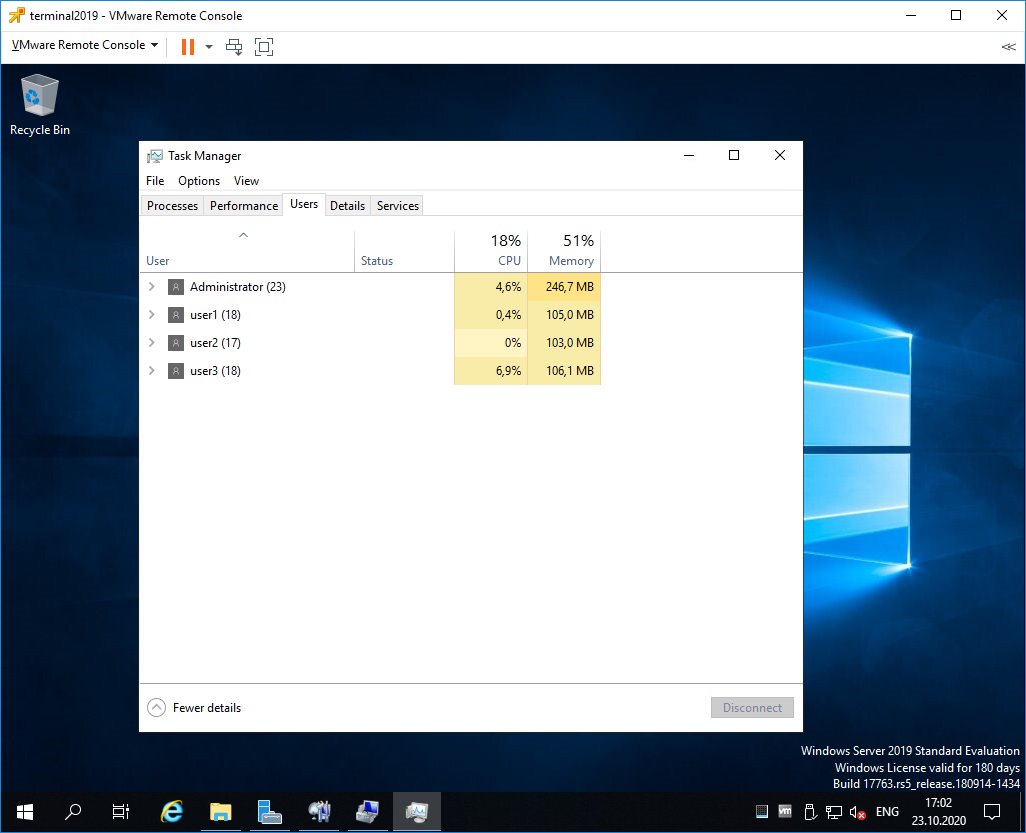

На терминальном сервере создаём трёх локальных пользователей: user1, user2, user3.

Включаем их в группу Remote Desktop Users.

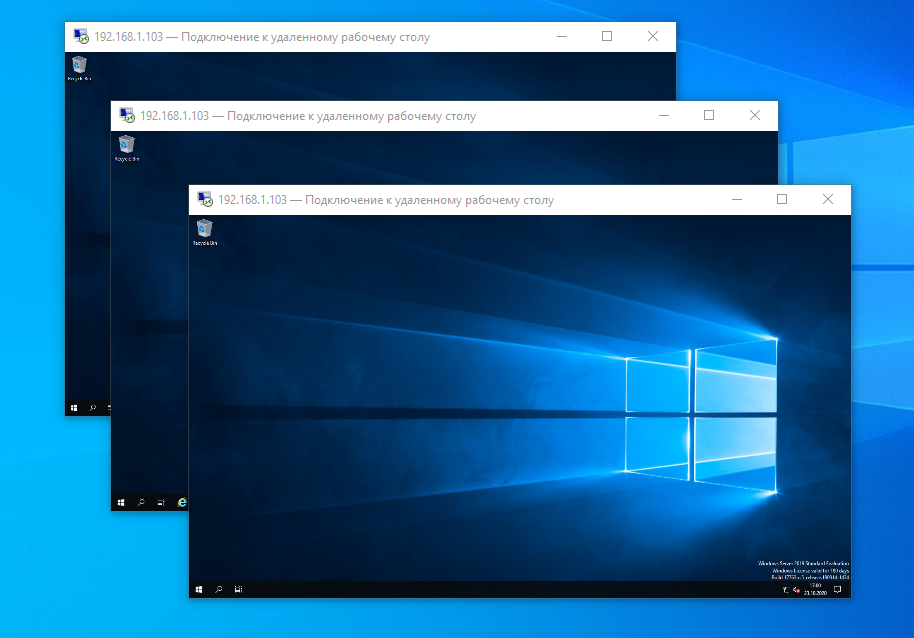

Коннектимся под этими пользователями к терминальному серверу по RDP.

Есть три активных сеанса.

Заключение

Мы с вами успешно создали терминальный сервер Windows Server 2019 в рабочей группе WORKGROUP без домена. 120 дней терминальный сервер будет работать в триальном режиме, затем начнёт использовать лицензии Per Device. Для подключения к терминальному серверу требуется создать локальную учётную запись и включить её в группу Remote Desktop Users.

Установка службы удаленных рабочих столов (RDS) на Windows Server 2019 состоит из многих шагов, но в действительности это очень просто. Из статьи вы узнаете о том, как установить эту службу в доменной среде, которая требует наличия двух серверов.

Предварительные условия

Перед началом установки RDS необходимо убедиться, что выполняются два требования, а именно:

- все серверы подключены к домену;

- есть по крайней мере два доступных сервера.

Необходимо, чтобы было именно два сервера, так как для роли RD Licensing, согласно лучшим практикам Microsoft, требуется отдельный сервер. В данной инструкции мы будем использовать для этой роли контроллер домена, что не вполне соответствует лучшим практикам, но мы делаем это, чтобы упростить демонстрационную установку.

Установка базовых ролей службы удаленных рабочих столов

Для начала мы добавим к основному RDS-серверу следующие роли:

- RD Connection Broker (Посредник подключений к удаленному рабочему столу);

- RD Web Access (Веб-доступ к удаленным рабочим столам);

- RD Session Host (Узел сеансов удаленных рабочих столов).

Пошаговая установка

- В диспетчере сервера на основном RDS-сервере, на котором выполняется установка, откройте Add Roles and Features Wizard (мастер добавления ролей и компонентов) и выберите Remote Desktop Services installation(установку службы удаленных рабочих столов).

2. Для этой инструкции мы используем опцию Quick Start (Быстрый старт), но если вам требуется больше контроля над процессом установки, вы можете выбрать Standard Deployment (Стандартную установку), которая позволяет редактировать большее количество настроек.

3. Далее мы выбираем Session-based desktop deployment (Установка рабочих столов на основе сеансов), так как это стандартная модель подключения к удаленным приложениям и удаленным рабочим столам, используемая в большинстве установок RDS.

4. В разделе Server Selection (Выбор сервера), выберите сервер, на который мы устанавливаем RDS.

5. Чтобы начать установку, выберите Restart the destination server automatically if required (Автоматический перезапуск конечного сервера в случае необходимости) и кликните на Deploy (Установить).

6. Проверьте, что все роли успешно установлены перед тем, как переходить к следующим шагам.

Добавление дополнительного сервера

В этой инструкции мы используем доменный контроллер в качестве сервера лицензирования удаленных рабочих столов, но для упрощения установки этой роли мы можем добавить дополнительный сервер в диспетчере серверов.

- Чтобы добавить дополнительный сервер, кликните правой кнопкой мыши на All Servers (Все серверы), выберите Add Servers (Добавление серверов), а затем выберите нужный сервер в Active Directory.

2. Перейдите на экран Remote Desktop Services (Службы удаленных рабочих столов) и кликните на зеленом плюсе над RD Licensing (Лицензирование удаленных рабочих столов).

3. Откроется окно Add RD Licensing Servers (Добавление серверов лицензирования удаленных рабочих столов), в котором вы сможете выбрать дополнительный сервер для роли RD Licensing.

4. Кликните на Add (Добавление), чтобы установить роль на дополнительный сервер.

5. Убедитесь, что установка завершена и зеленый плюс над RD Licensing заменен на соответствующий значок.

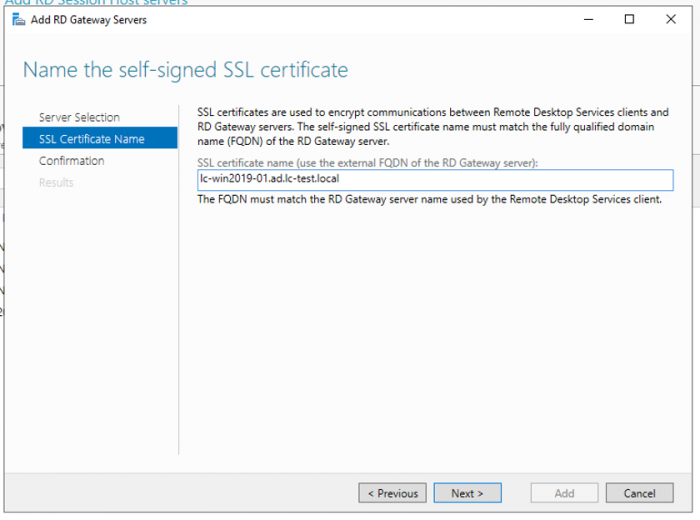

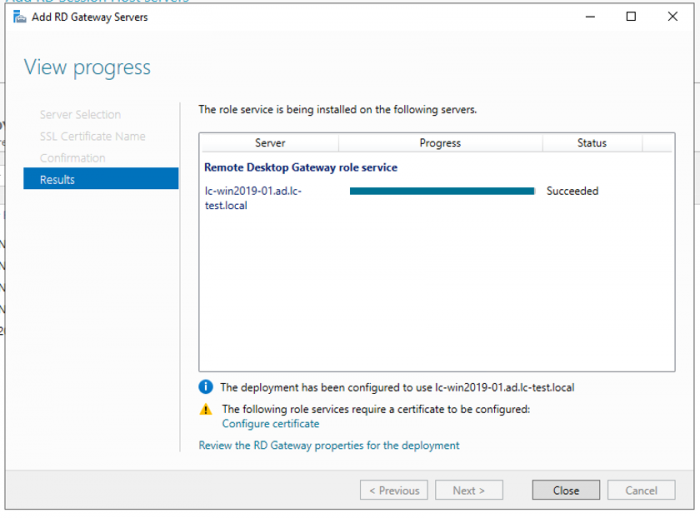

Добавление роли RD Gateway Role

Теперь нам нужно добавить RD Gateway Role (роль службы шлюза удаленных рабочих столов) к основному RDS-серверу.

- На экране Remote Desktop Services (Службы удаленных рабочих столов) кликните на зеленом плюсе над RD Gateway (Шлюз удаленных рабочих столов).

- Выберите основной RDS-сервер для установки этой роли.

3. Присвойте самоподписанному SSL-сертификату полное доменное имя.

4. Кликните Next и потом Add, чтобы установить роль на основной RDS-сервер.

Настройка параметров установки

Теперь, когда все роли установлены, можно перейти к настройке параметров установки.

- Откройте экран Remote Desktop Services и в выпадающем списке Tasks (Задания) кликните на Edit Deployment Properties (Редактирование параметров установки).

2. На экране RD Gateway оставьте настройки по умолчанию и кликните на пункте меню RD Licensing.

3. Выберите Per User (По количеству пользователей) на экране RD Licensing. Вы можете выбрать любую из двух опций, но в целях обучения мы выбираем Per User.

4. Обратите внимание на URL на экране RD Web Access (Веб-доступ к удаленным рабочим столам). Позже мы будем его использовать для доступа к установленным приложениям.

5. В целях тестирования можно оставить сертификаты как Not Configured (Не сконфигурированные) и нажать OK, чтобы сохранить параметры установки.

Если вы хотите сконфигурировать сертификат, вам придется делать это для каждой службы роли по отдельности.

Верификация службы удаленных рабочих столов

По умолчанию после установки создается QuickSessionCollection, куда входят Calculator, WordPad и Paint в качестве удаленных приложений. Мы можем использовать это для тестирования установки RDP.

- Для тестирования IIS перейдите по ссылке, представленной на экране RD Web Access, или используйте https://localhost/rdweb/, если вы находитесь на RDP-сервере.

2. Подключитесь к сеансу IIS RDS с помощью доменной учетной записи.

3. Запустите удаленное соединение: то, которое вы сконфигурировали, или удаленное приложение по умолчанию.

Установка службы удаленных рабочих столов может состоять из многих шагов, но после изначальной настройки ее легко конфигурировать и использовать. Удаленные приложения обеспечивают значительную гибкость, как и возможность настраивать коллекции RDP-подключений для предложения их пользователям.

- 07.09.2019

В этой статье мы рассмотрим базовые настройки Windows Server 2019, это AD, DNS, DHCP и лицензирование терминального сервера. Данные настройки актуальны на большинстве серверов и являются самыми необходимыми.

Как установить Windows Server и произвести первичные настройки по активации можете ознакомиться в нашей прошлой статье по этой ссылке.

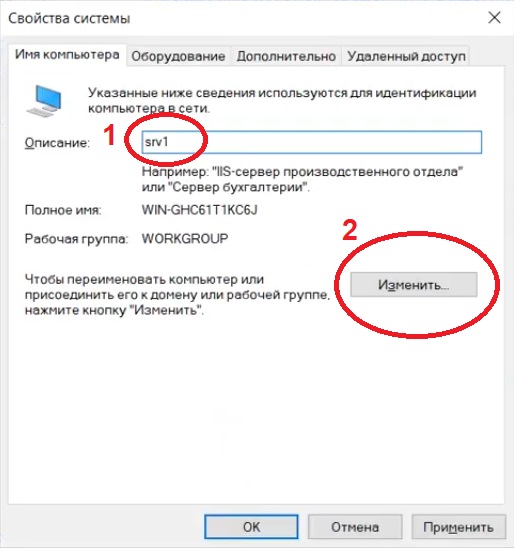

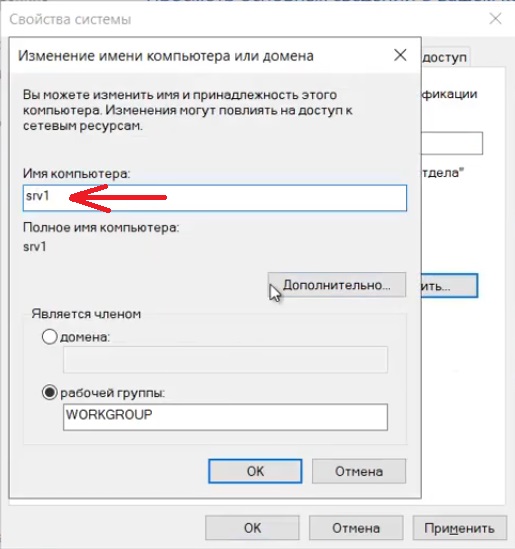

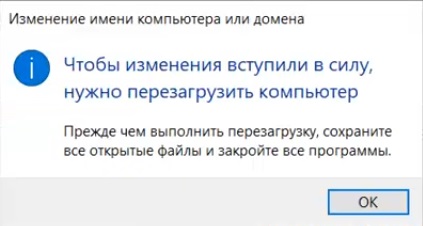

1) Меняем имя сервера и его описание (если нужно). Переходим в свойства системы => изменить параметры => изменить. Задаем «Имя компьютера», и если нужно, то имя рабочей группы. После изменения параметров нужно перезагрузиться.

После перезагрузки можете проверить, все ли у вас прошло успешно с изменением имени.

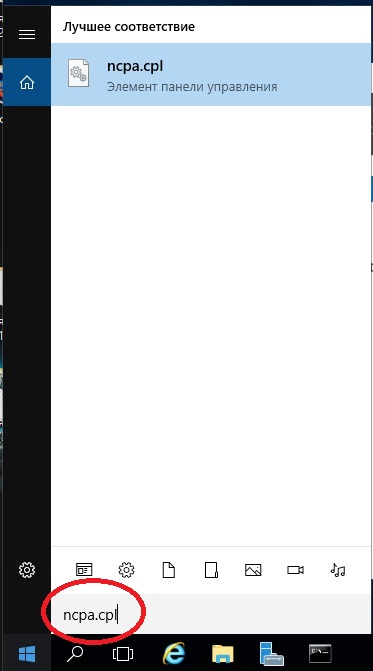

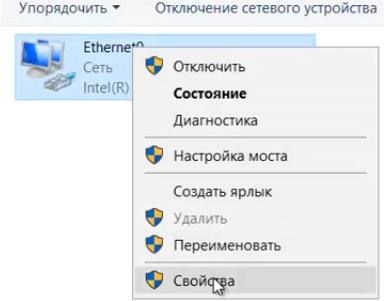

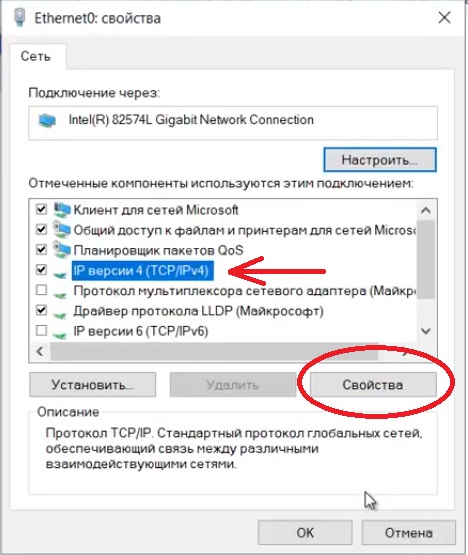

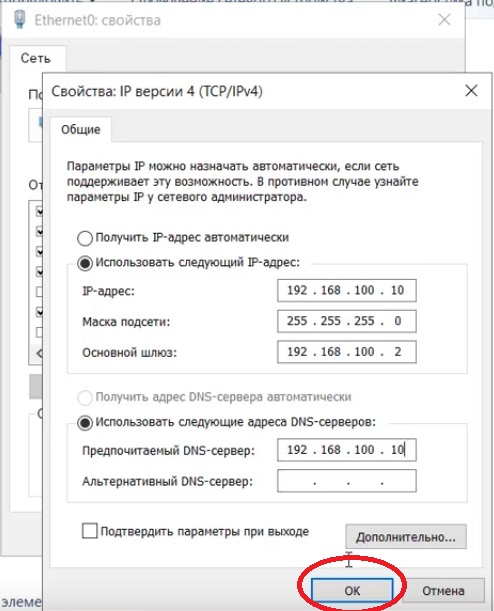

2) Далее меняем сетевые настройки, IP, маску и шлюз ставите обязательно статичными, настройки производятся в зависимости от Вашей сети.

Переходим в свойства сетевой карты.

И далее в свойства IPv4

3) Следующим пунктом настраиваем Active Directory. Добавляем роли и компоненты. Для этого переходим меню «Пуск» => Диспетчер серверов.

Установка «Ролей и компонентов».

Соответственно выбираем нужный нам пул сервера.

В «Роли сервера» для всех наших настроек выберем «DHCP-сервер», «DNS-сервер», «Доменные службы Active Directory» и «Службы удаленных рабочих столов».

Идем далее до «Службы ролей» и выбираем пункты как на скриншоте ниже.

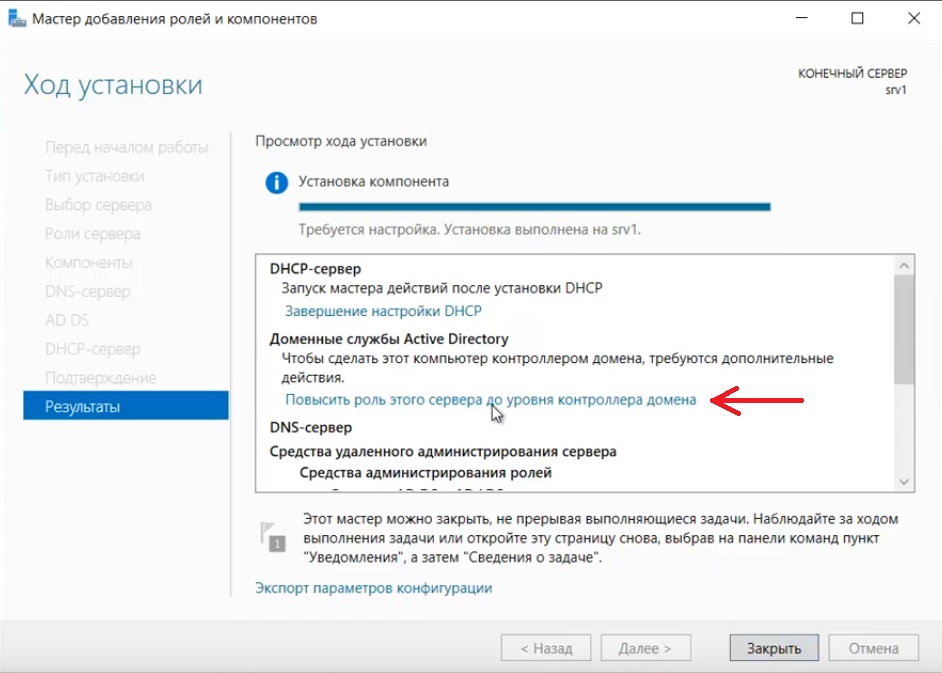

После так же идем «Далее» до пункта «Подтверждение» и устанавливаем все, что мы выбрали.

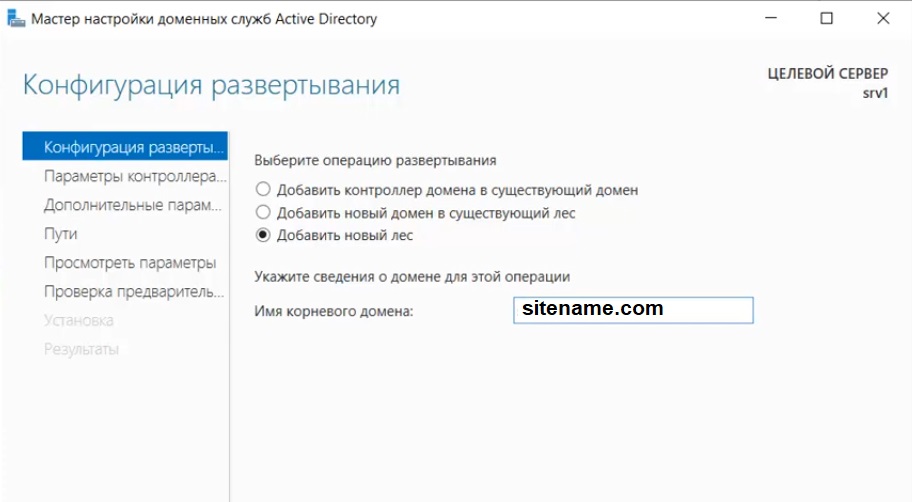

После установки в «Результатах» выбираем пункт «Повысить роль этого сервера до уровня контроллера домена».

В мастере настроек доменных служб выбираем «Добавить лес» и вводим имя корневого домена, это может быть любое имя, к примеру домен вашего сайта.

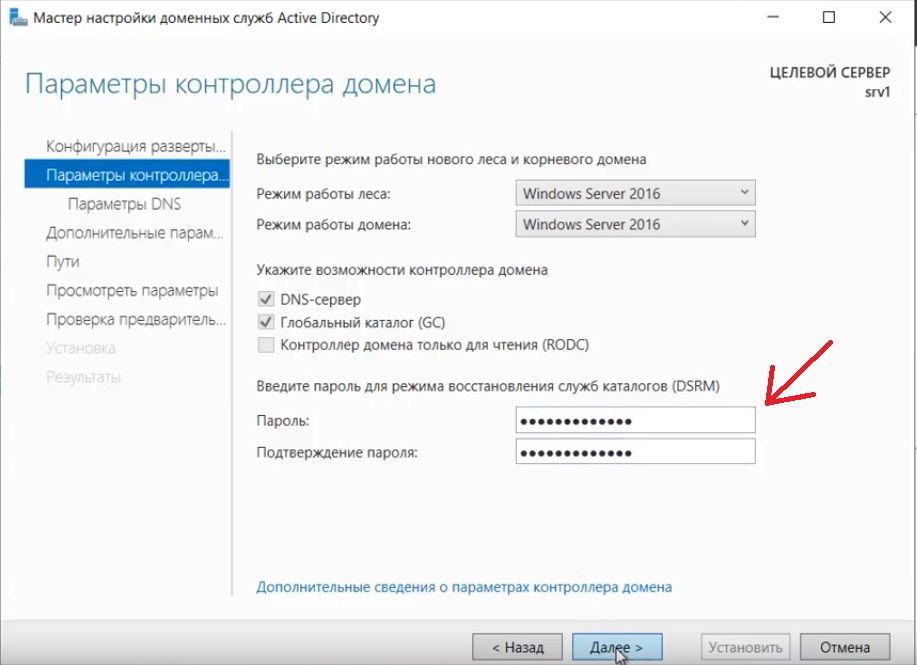

В параметрах контроллера нужно придумать пароль.

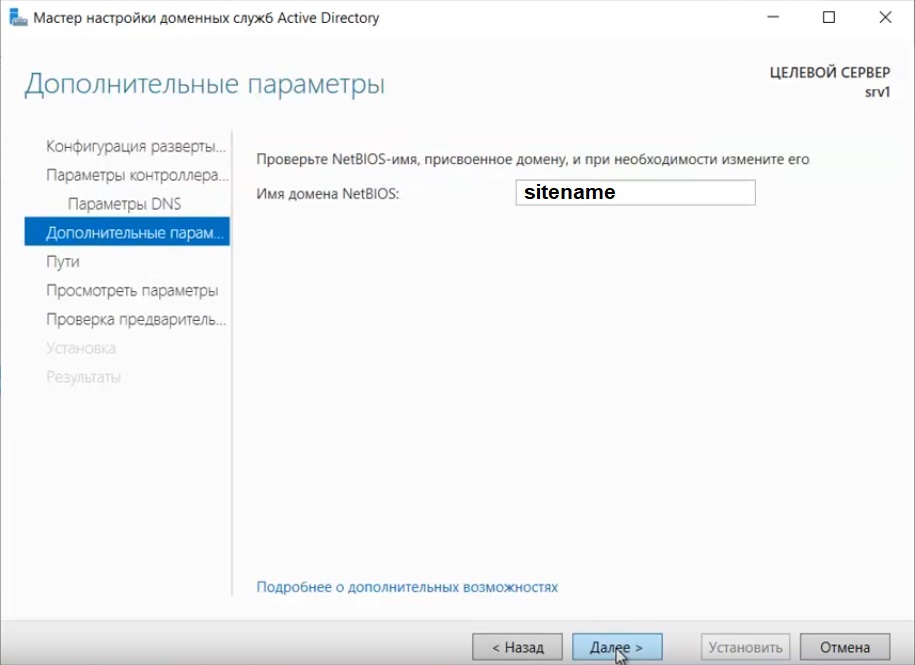

По каталогу настроек идем дальше, до дополнительных параметров, там нужно указать имя домена NetBIOS, если он у вас там уже стоит, то можете оставить как есть, либо поменять по своему желанию.

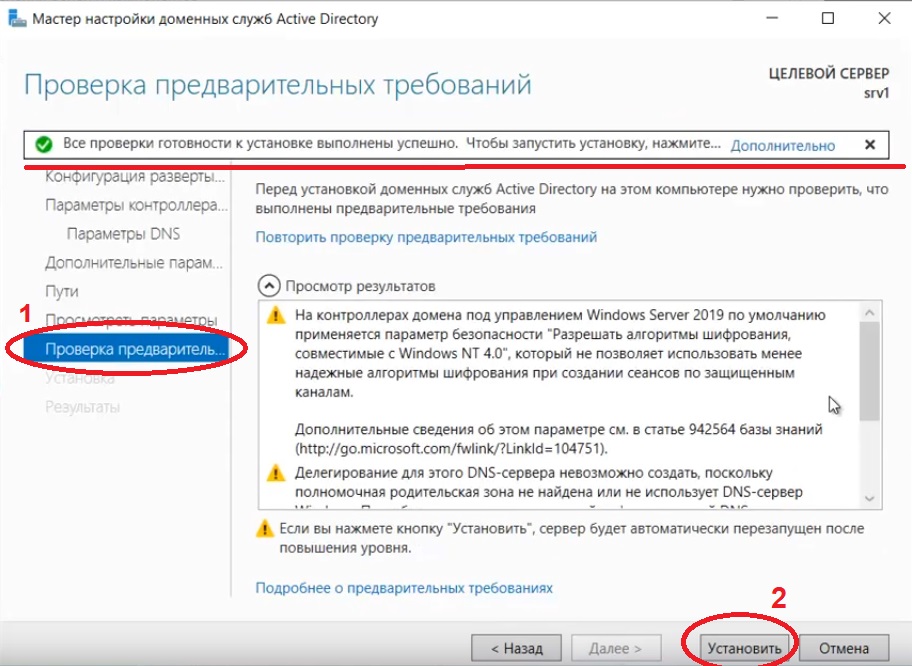

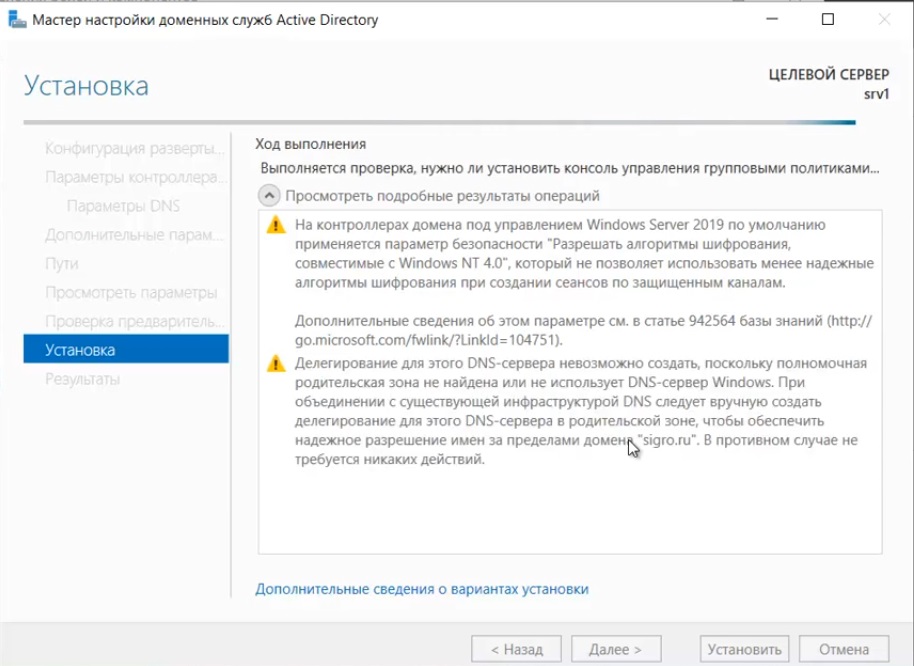

Далее идем до «Проверки предварительных требований», если проверка прошла успешно, то устанавливаем примененные настройки.

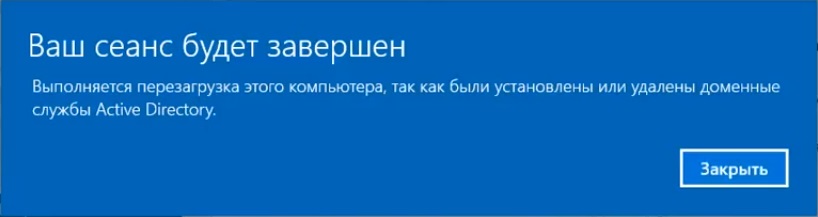

После полной установки необходимо перезагрузиться.

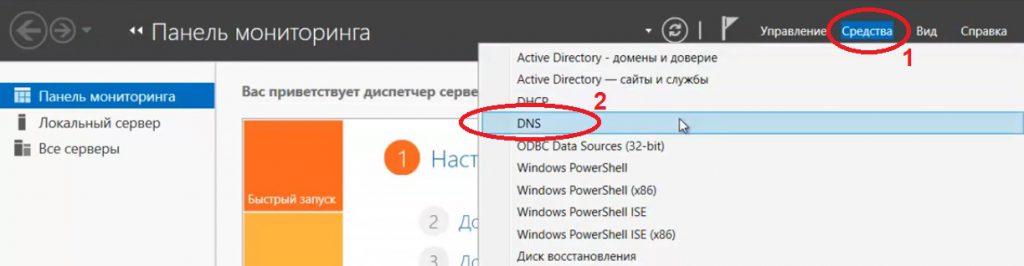

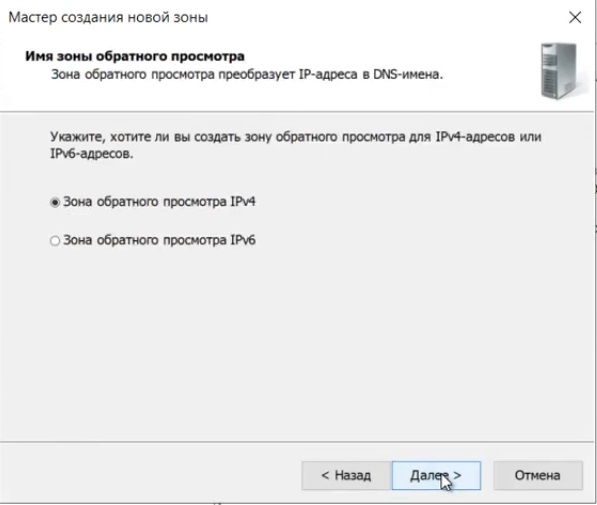

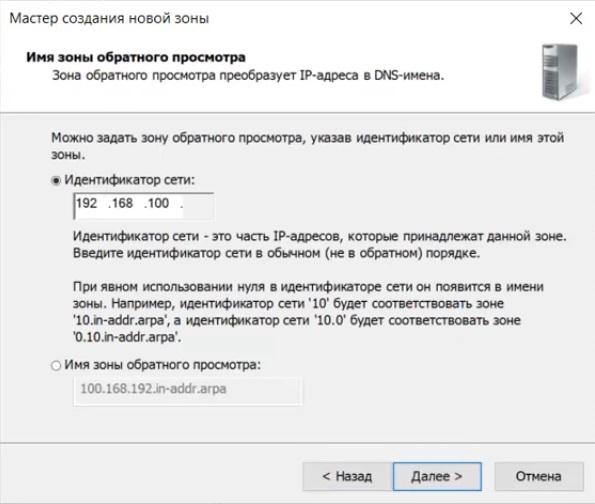

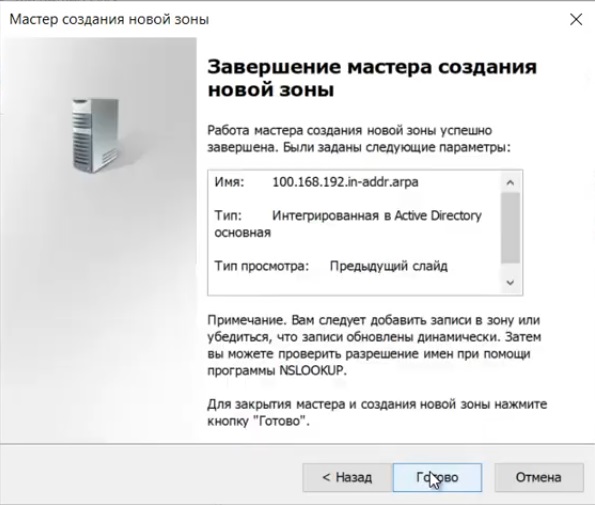

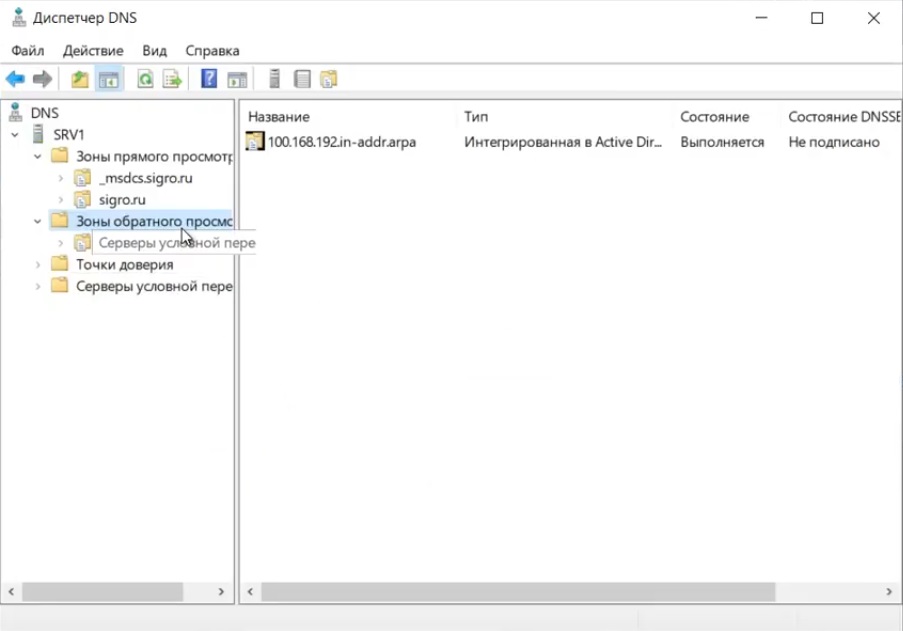

4) Производим настройку «Зона обратного просмотра».

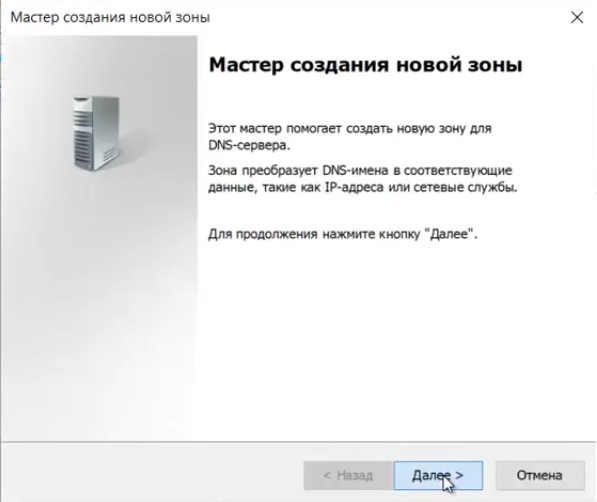

На пункте «Зона обратного просмотра» => Создать новую зону.

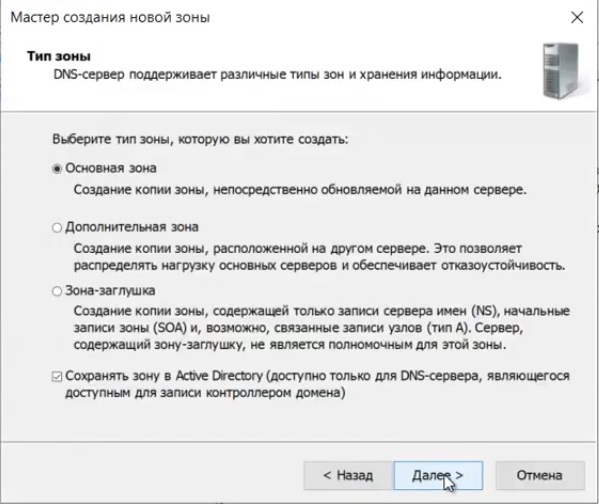

Выбираем «Основную зону».

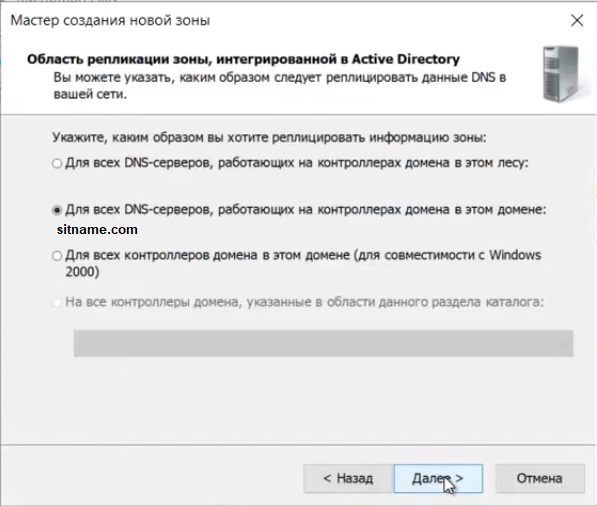

Для всех DNS-серверов, работающих на контроллерах домена в этом домене:

Зона обратного просмотра IPv4

Ну и соответственно выводим индефикатор сети.

Проверяем, что все установилось.

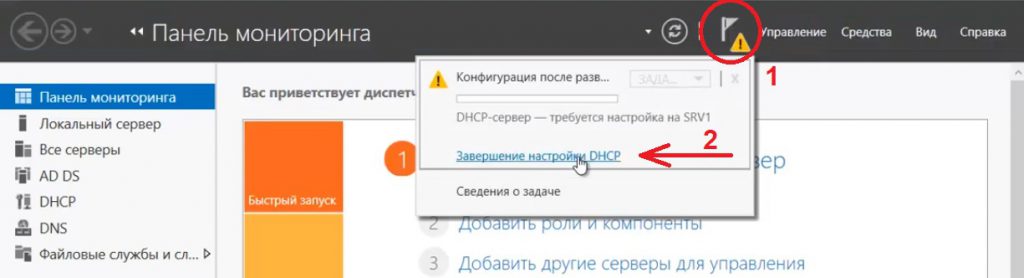

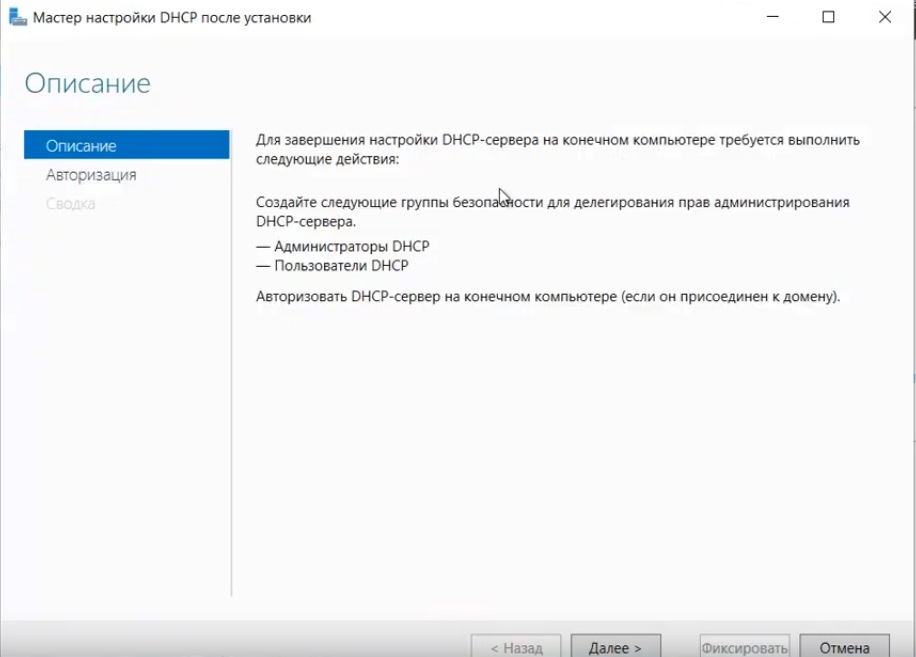

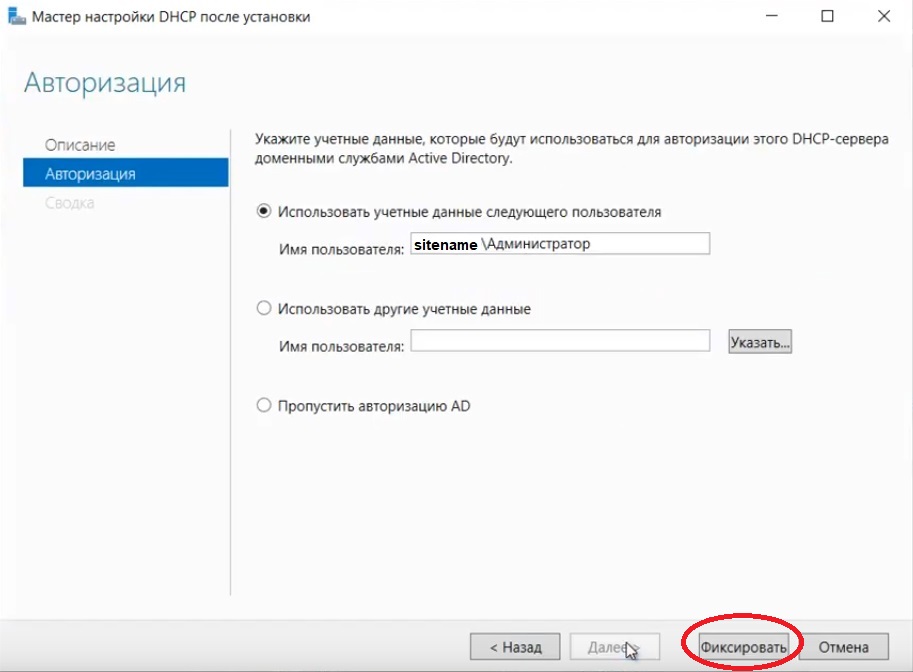

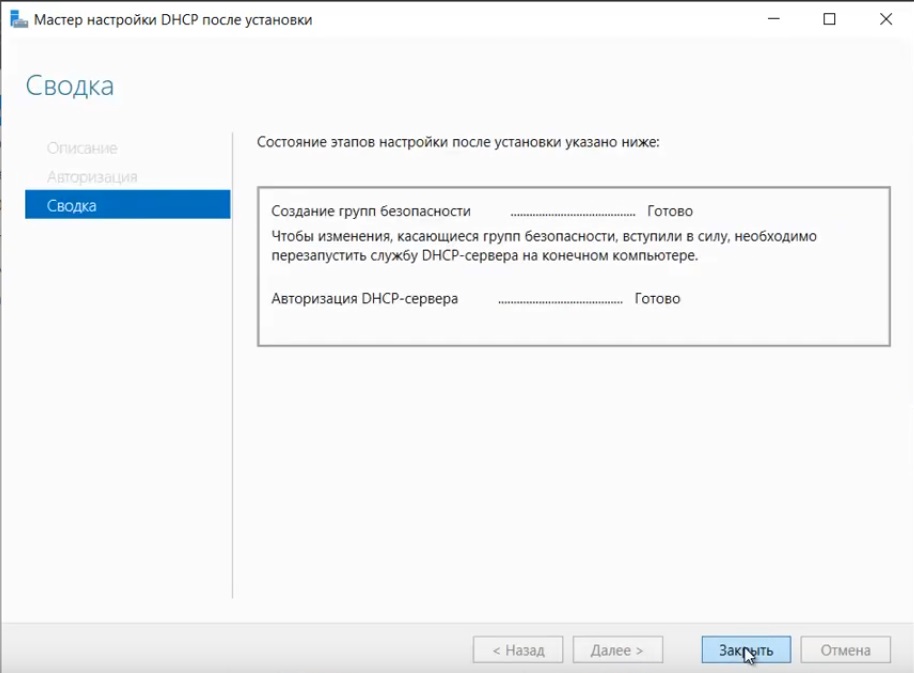

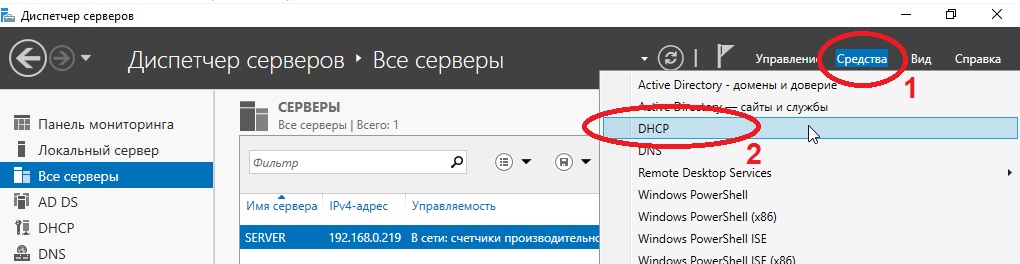

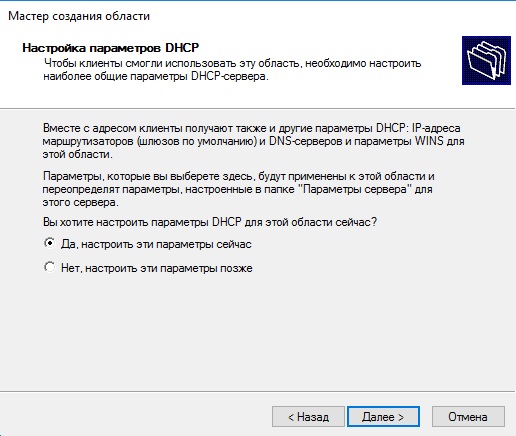

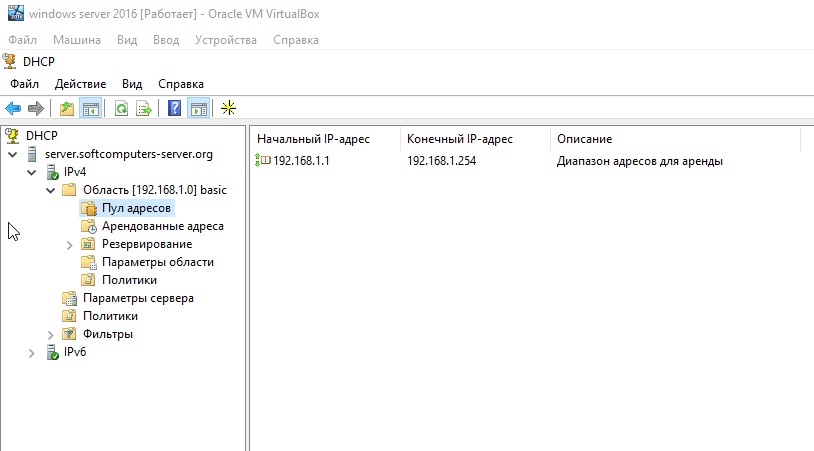

5) Переходим к настройке DHCP. Переходим в мастер установки.

После завершения установки => Диспетчер => Средства => DHCP

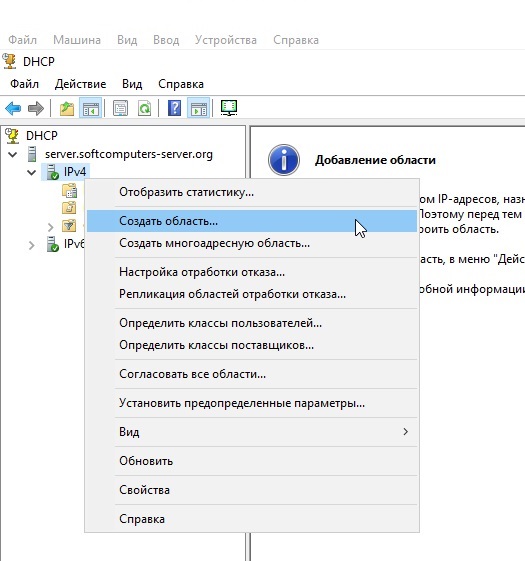

На DHCP => Имя вашего сервера => IPv4 — правой кнопкой мыши => Создать область.

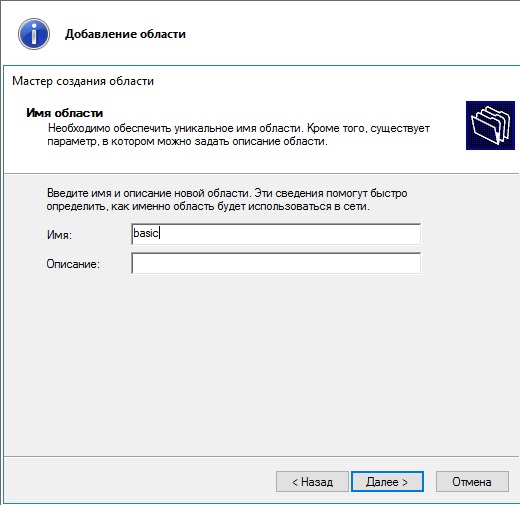

Задаем любое имя области DHCP.

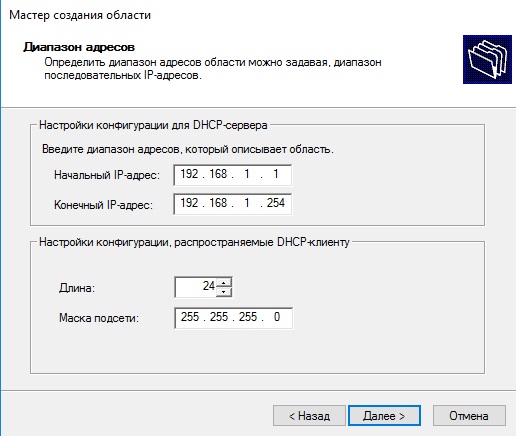

В диапазоне адресов задаем начальный и конечный интервал области IP адресов, который будет раздавать сервер.

Далее в дереве каталогов DHCP => Имя сервера => Область => Пул адресов. В списке должен быть указан начальный и конечный диапазон, который Вы указывали в настройках.

6) Теперь по настройкам лицензирования удаленных рабочих столов (терминального сервера). Пошаговую инструкцию как лицензировать терминальный сервер можете прочитать в нашей ранней статье на следующей странице.

Содержание

- Windows Server 2019 — терминальный сервер без домена

- Подготовка Windows Server 2019

- Установка роли терминального сервера

- Роль Remote Desktop Licensing

- Роль Remote Desktop Session Host

- Практические испытания

- Заключение

- Windows server 2019 essentials rds

- Что такое сервер лицензирования в RDS ферме

- Что такое RDS CAL?

- Как насчет соединения RDP с VDI (без использования RDS)?

- Варианты лицензирования RDS CAL

- Какие типы RDS CAL существуют?

- Модель лицензирования RDS фермы

- ВАРИАНТЫ ЛИЦЕНЗИРОВАНИЯ VDI

- Лицензирование Windows 10 Enterprise E3, E5 и SA

- Windows Virtual Desktop

- Могу ли я подключиться к VDI через RDS?

- Лицензионные модели

- RDP TO LINUX

- Установка службы лицензирования удаленных рабочих столов

- Установка роли лицензирования RDS через диспетчер серверов

- Установка роли лицензирования RDS через Windows Admin Center

- Установка сервера лицензирования из PowerShell

- Активация сервера лицензирования RDS в Windows Server 2019

- Раздача лицензий через групповую политику

- Настройка лицензий на RDSH хостах через PoerShell

Windows Server 2019 — терминальный сервер без домена

Установим роли терминального сервера на Windows Server 2019 и лицензируем. Маленькая тонкость — сервер не в домене.

Подготовка Windows Server 2019

Для начала установим сам сервер. Всё необходимое вынесено в отдельную статью:

Не забываем про настройку:

Итак, операционная система установлена и настроена. Сервер в рабочей группе WORKGROUP.

Установка роли терминального сервера

Нам понадобится установить две роли, можно выполнить установку одновременно, я предлагаю инструкцию с минимальным количеством перезагрузок.

Роль Remote Desktop Licensing

Входим в Server Manager. Справа вверху выбираем Manage > Add Roles and Features.

Попадаем в раздел Before You Begin.

Это начальная страница, пропускаем. Next.

Попадаем в раздел Installation Type. Для установки сервиса удаленных рабочих столов предусмотрен специальный мастер Remote Desktop Services installation, но нам не удастся его использовать, поскольку сервер не в домене. Выбираем Role-based or feature-based installation. Next.

Попадаем в раздел Server Selection. Выбираем текущий сервер. Next.

Попадаем в раздел Server Roles. Выделяем галкой роль Remote Desktop Services. Next.

Попадаем в раздел Features. Здесь ничего дополнительно не выбираем. Next.

Попадаем в раздел Remote Desktop Services. Ненужное нам окошко. Next.

Попадаем в раздел Role Services. Первая роль, которую нам нужно установить, это Remote Desktop Licensing. Выделяем галкой.

Нам предлагают установить дополнительные фичи, которые требуются для данной роли. Соглашаемся, Add Features.

Remote Desktop Licensing выделено галкой, Next.

Попадаем в раздел Confirmation. Install.

Начинается установка роли.

Роль Remote Desktop Licensing успешно установлена. Примечательно, что перезагрузка не требуется.

Открываем Windows Administrative Tools.

Переходим в папку Remote Desktop Services.

Запускаем оснастку Remote Desktop Licensing Manager.

Выбираем наш сервер, правой кнопкой — активировать.

Открывается окно активации. Next.

Выбираем метод соединения Web Browser. Next.

Получаем код продукта который нам понадобится для активации (Product ID). Копируем.

Выбираем «Activate a license server». Next.

Вводим Product ID полученный ранее, организацию и любую страну или регион. Next. Next.

Если все сделано правильно, то мы получим необходимый код сервера лицензирования. Копируем его. На вопрос «Do you wish to install client access licenses now on the license server with this product ID?» отвечаем «Yes» и пока возвращаемся к терминальному серверу, к текущему окну ещё вернёмся.

Вводим код в открытом мастере, жмём Next.

Устанавливаем галку «Start Install Licenses Wizard now». Next.

Открывается мастер установки лицензий. Next.

Нас просят ввести license key pack ID. Возвращаемся к браузеру.

Вставляем License Server ID, в качестве программы лицензирования, по идее он уже должен сюда переместиться из предыдущего окна. License Program выбираем Enterprise agreement. Указываем компанию и страну. Next.

Выбираем тип продукта: Windows Server 2019 Remote Desktop Services Per Device client access license. Указываем количество лицензий. Обязательно соглашение Enterprise agreement, или ищем в интернете который подойдет…

Не стоит выбирать лицензии Per User, иначе потом вы получите такую ошибку:

Ну вот мы и получили нужные нам клиентские лицензии. Копируем.

Вводим ключ в мастер. Next.

Возвращаемся к Remote Desktop Licensing Manager. Сервер активирован. Лицензии получены. Кстати, они начнут тратиться после окончания триального периода.

Роль Remote Desktop Session Host

Входим в Server Manager. Справа вверху выбираем Manage > Add Roles and Features.

Попадаем в раздел Before You Begin.

Это начальная страница, пропускаем. Next.

Попадаем в раздел Installation Type. Выбираем Role-based or feature-based installation. Next.

Попадаем в раздел Server Selection. Выбираем текущий сервер. Next.

Попадаем в раздел Server Roles. Выделяем галкой роль Remote Desktop Session Host.

Нам предлагают установить дополнительные фичи, соглашаемся. Add Features.

Роль Remote Desktop Session Host выделена. Next.

Попадаем в раздел Features, ничего не выделяем. Next.

Попадаем в раздел Confirmation. Ставим галку Restart the destination server automatically if required. Отображается предупреждение, что сервер может быть перезагружен. Yes.

Начинается процесс установки роли.

В процессе устанавливаются компоненты.

После перезагрузки автоматически продолжается установка роли. Триальный период работы терминального сервера — 119 дней.

Роль Remote Desktop Session Host успешно установлена. Close.

Открываем Windows Administrative Tools.

Переходим в папку Remote Desktop Services.

Запускаем оснастку Remote Desktop Licensing Diagnoser.

The licensing mode for Remote Desktop Session Host server is not configured.

Откроется Local Group Policy Editor.

Раскрываем Computer Configuration > Administrative Templates > Windows Components > Remote Desktop Services > Remote Desktop Session Host > Licensing.

Редактируем Use the specified Remote Desktop license servers.

Включаем — Enabled. В поле «License server to use» прописываем сервер, с которого получать лицензии, в моём случае «localhost». OK.

Редактируем Set the Remote Desktop licensing mode.

Включаем — Enabled. В поле «Specify the licensing mode for the RD Session Host server» устанавливаем значение Per Device. OK.

Снова запускаем оснастку Remote Desktop Licensing Diagnoser. Теперь всё зелёное, ошибок нет.

Практические испытания

Поскольку мы с вами системные администраторы 99 уровня, то нам нужно провести практические испытания терминального сервера.

На терминальном сервере создаём трёх локальных пользователей: user1, user2, user3.

Включаем их в группу Remote Desktop Users.

Коннектимся под этими пользователями к терминальному серверу по RDP.

Есть три активных сеанса.

Заключение

Мы с вами успешно создали терминальный сервер Windows Server 2019 в рабочей группе WORKGROUP без домена. 120 дней терминальный сервер будет работать в триальном режиме, затем начнёт использовать лицензии Per Device. Для подключения к терминальному серверу требуется создать локальную учётную запись и включить её в группу Remote Desktop Users.

Источник

Windows server 2019 essentials rds

Добрый день! Уважаемые читатели и гости крупного IT блога Pyatilistnik.org. В прошлый раз мы с вами подробно рассмотрели вопрос про настройку роутера микротик, благодаря которому мы смогли организовать интернет и локальную сеть небольшого офиса, с чем я вас и поздравляю. Сегодня же я вам хочу показать, как вы можете установить и настроить роль сервера лицензирования терминальной фермы в операционной системе Windows Server 2019. Думаю, что начинающим системным администраторам, кто вступил на путь IT инженера она окажется весьма и весьма полезной.

Что такое сервер лицензирования в RDS ферме

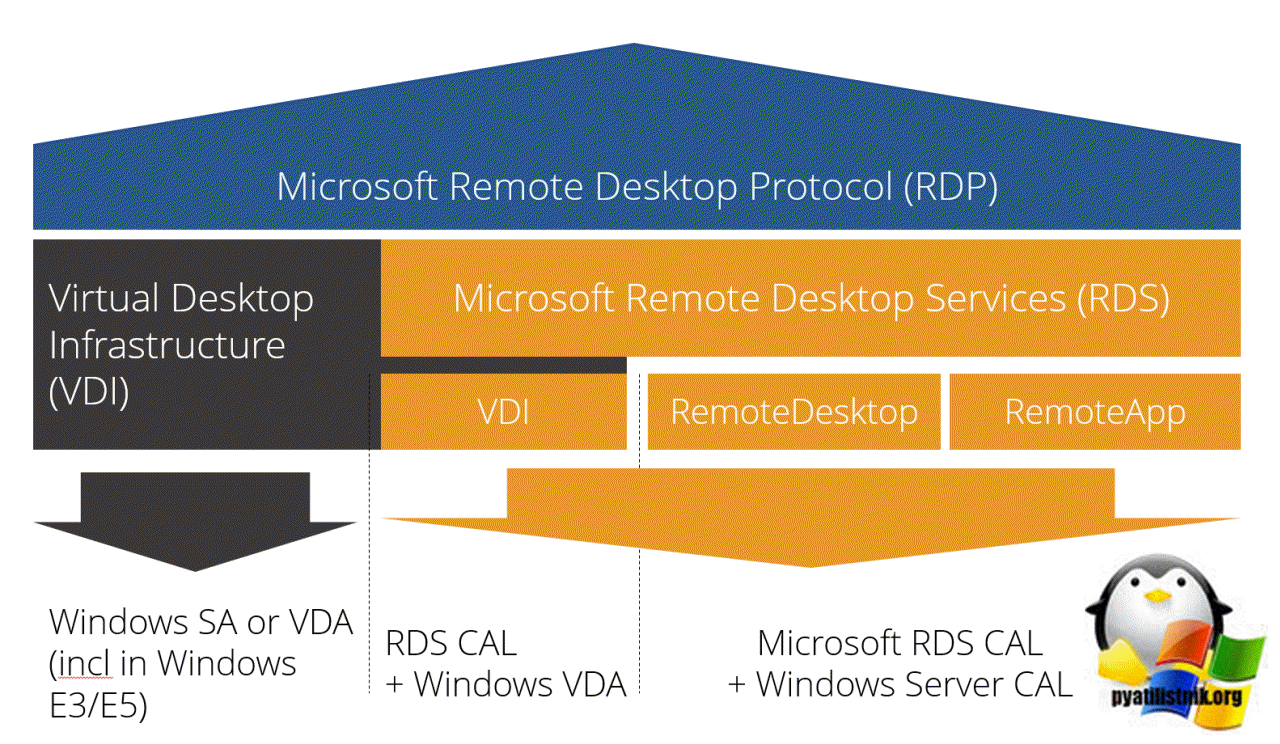

Что такое RDS CAL?

Чтобы использовать ОС Windows Server и компоненты RDS, вам необходимо приобрести лицензии или. Обычно ресурсы размещаются централизованно на сервере RDS, и клиенты подключаются к серверу RDSH для доступа к ресурсам. Фактический сервер RDS, на котором размещены ресурсы, должен иметь клиентскую лицензию CAL и соответствовать версии ОС. Удаленные клиентские устройства, которые обращаются к серверу, также должны иметь клиентскую лицензию. С новыми клиентскими лицензиями RDS вы можете получить доступ к старым устаревшим серверам TS. Однако старые клиентские лицензии не могут работать с новыми серверами, и вам необходимо приобрести новые лицензии.

Обычно лицензии RDS CAL устанавливаются на сервере лицензирования RD. Этот сервер отслеживает эти лицензии. Когда пользователь или устройство пытается подключиться к серверу узла сеансов удаленных рабочих столов, сервер проверяет, есть ли у пользователя/устройства клиентская лицензия. Он связывается с сервером лицензирования RD для получения лицензии от имени запрашивающего клиента. Если RDS CAL доступна, она получается и сеанс устанавливается.

Как насчет соединения RDP с VDI (без использования RDS)?

Варианты лицензирования RDS CAL

Какие типы RDS CAL существуют?

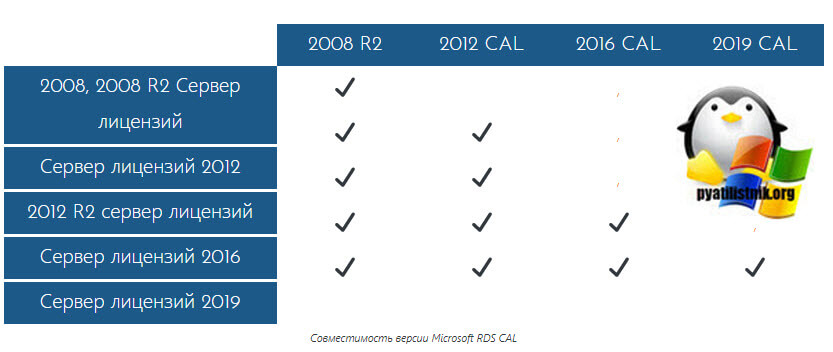

По сути, вы должны выбрать между «пользовательской лицензией» и «клиентской лицензией».

Теперь самое сложное: клиентские лицензии, которые вы купили для развертывания Windows Server 2012, не будут приняты на платформе Windows Server 2016, если вы не купили ее для Software Assurance. Однако лицензия RDS CAL 2016 года обратно совместима с RDS 2012. Microsoft пишет: «Любой сервер лицензий RDS может размещать лицензии всех предыдущих версий служб удаленных рабочих столов и текущей версии служб удаленных рабочих столов. Например, сервер лицензий RDS Windows Server 2016, может размещать лицензии всех предыдущих версий RDS, а сервер лицензий RDS Windows Server 2012 R2, может размещать лицензии только до Windows Server 2012 R2».

Тем не менее, совместимость может быть более высокой, если Software Assurance приобретена для лицензий RDS CAL. В этом случае вы можете просто обновить его до последней доступной версии. Если Software Assurance не приобретена, необходимо приобрести новые клиентские лицензии RDS. В следующей таблице приведена теория на практике (в случае отсутствия Software Assurance):

Модель лицензирования RDS фермы

Очевидно, что у Microsoft есть разные модели для использования клиентских лицензий RDS. Есть 3 основных категории:

ВАРИАНТЫ ЛИЦЕНЗИРОВАНИЯ VDI

Такая лицензия VDA вам потребуется при каждом подключении к клиенту Windows, который размещен централизованно (т. е. работает в центре обработки данных или на виртуальной машине на гипервизоре). Вам также потребуется лицензирование VDA, если вы удаленно подключаетесь к рабочему столу Windows, который не является вашим основным устройством (скажем, не вашим основным рабочим столом, подключенным на работе).

Вам не потребуется дополнительное лицензирование VDA, если вы дистанционно подключаетесь с устройства Windows к основному настольному компьютеру/ноутбуку, подключенному к доменной сети компании. Типичный сценарий состоит в том, что рабочий стол остается включенным в офисе ночью. Домашние работники могут затем получить доступ к этому рабочему пространству с личного домашнего устройства через RDP. Ясно, что это не самый масштабируемый, безопасный или экономически эффективный сценарий (с точки зрения мощности), но, тем не менее, это вариант.

Теперь давайте предположим, что другой пользователь обращается к вашему VDI. В этом случае это не основной пользователь, который обращается к своему основному устройству, и поэтому для добавления этого дополнительного пользователя будет применяться дополнительное лицензирование VDA. Типичным «дополнительным пользователем» является подрядчик или коллега.

Давайте сделаем еще один дополнительный шаг: если вы подключаетесь к основному настольному компьютеру/ноутбуку, который подключен к сети компании, и вы пытаетесь подключиться с устройства, отличного от Windows (например, Apple MacBook), вам также потребуется Лицензия VDA (или Windows 10 Enterprise E3 / E5, как вы прочтете ниже).

Лицензирование Windows 10 Enterprise E3, E5 и SA

Доступ к виртуальному рабочему столу (VDA) включен в лицензии Windows 10 Enterprise E3 и E5. При лицензировании пользователей Windows 10 Enterprise E3 и E5 у вас есть права на удаленный доступ для 5 различных устройств (связанных с одним и тем же пользователем). К ним относятся устройства с операционными системами, отличными от Windows (например, iPad). Клиентская система Windows ‘host’ также может быть размещена в центре обработки данных.

Windows 10 Enterprise E3 или E5 доступна по лицензии «на устройство» и «на пользователя». Раньше Windows SA была доступна исключительно для лицензирования для каждого устройства. Начиная с 1 декабря 2014, Windows SA и Windows VDA также лицензируется на основе «для каждого пользователя». Windows SA также поставляется со встроенным VDA. Однако в наши дни Microsoft в основном продает пользовательские лицензии Windows 10 E3 и E5.

Windows Virtual Desktop

Microsoft представила Windows Virtual Desktop на Azure, которая находится в публичной бета-версии с марта 2019 года. Лицензионные требования для WVD на Azure отличаются от правил по умолчанию.

Могу ли я подключиться к VDI через RDS?

Да, это возможно. В таком случае вы получаете доступ к клиенту Windows с помощью настройки служб удаленного рабочего стола. Вам нужно будет приобрести как лицензию VDA (которая может быть включена в Windows 10 Enterprise E3 или E5), так и лицензию RDS CAL. Однако вам не понадобится Windows Server CAL.

Лицензионные модели

Подобно RDS, Windows E3, E5 и VDA доступны в нескольких моделях лицензирования. Однако это немного сложнее. Эта таблица вам покажет схемы:

RDP TO LINUX

И последнее, но не менее важное, еще один вариант, который мы еще не затронули, это использование протокола удаленного рабочего стола (RDP) для доступа к машине без Windows. Да да к Linux. С точки зрения лицензии Microsoft, никаких затрат не требуется. Это имеет смысл только в том случае, если вы не используете клиент Windows (без VDA), Windows Server (без лицензии Windows Server CAL) и RDS (без RDS CAL). Однако стоимость лицензий может применяться для других (не Microsoft) RDP-пакетов.

Установка службы лицензирования удаленных рабочих столов

Существует три метода позволяющих вам произвести установки роли лицензирования терминальной фермы в Windows Server 2019:

Установка роли лицензирования RDS через диспетчер серверов

Выбираем сервер на который будет производиться установка роли лицензирования.

Выбираем пункт «Установка ролей или компонентов»

В списке доступных ролей поставьте галку на против «Службы удаленных рабочих столов»

Пропускаем страницу с компонентами Windows Server 2019

Далее у вас будет общая страница с описанием роли «Службы удаленных рабочих столов», нажимаем далее.

Выставляем галку «Лицензирование удаленных рабочих столов»

Остается нажать кнопку «Установить»

Начнется процесс установки сервера лицензий терминальной фермы, он занимает менее минуты, перезагрузка не потребуется.

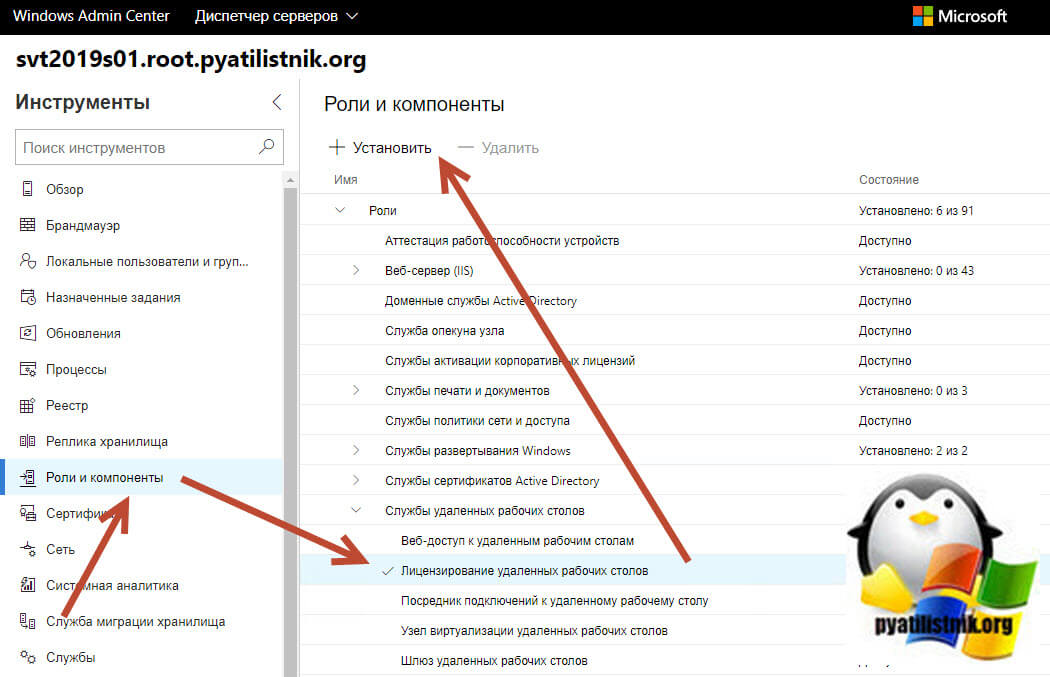

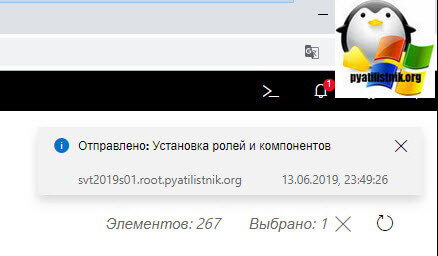

Установка роли лицензирования RDS через Windows Admin Center

Ранее я вам рассказывал про установку Windows Admin Center, нового средства централизованного управления в Windows Server 2019. Благодаря ему мы установим роль лицензирования службы удаленных рабочих столов. Открываем раздел «Роли и компоненты», находим пункт «Лицензирование удаленных рабочих столов» и нажимаем «Установить».

В правой части экрана у вас появится панель, где нужно нажать кнопку «Установить»

Сверху появится оповещение, что Windows Admin Center отправил задание на установку роли лицензирования RDS фермы.

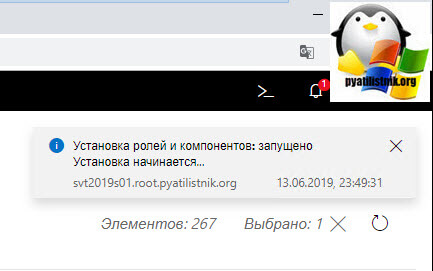

Вот так выглядит сам процесс установки в Windows Admin Center

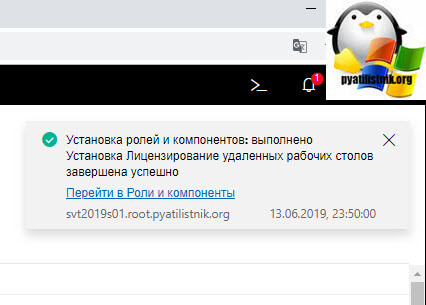

Через секунд 30 мы видим, что роль «Лицензирование удаленных рабочих столов» установлена. Как видите данный метод куда быстрее, нежели чем через оснастку «Диспетчер серверов».

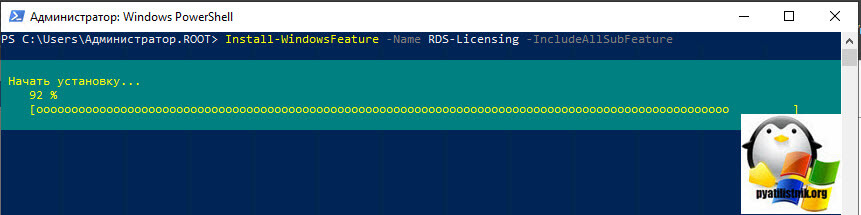

Установка сервера лицензирования из PowerShell

Ну и нельзя не привести команду в оболочке PowerShell которая установит в вашем Windows Server 2019 нужную роль. Открываем оболочку PowerShell и пишем:

Видим, что наш сервер по раздаче лицензий клиентам терминальной фермы, успешно установился. Данный метод самый быстрый.

Активация сервера лицензирования RDS в Windows Server 2019

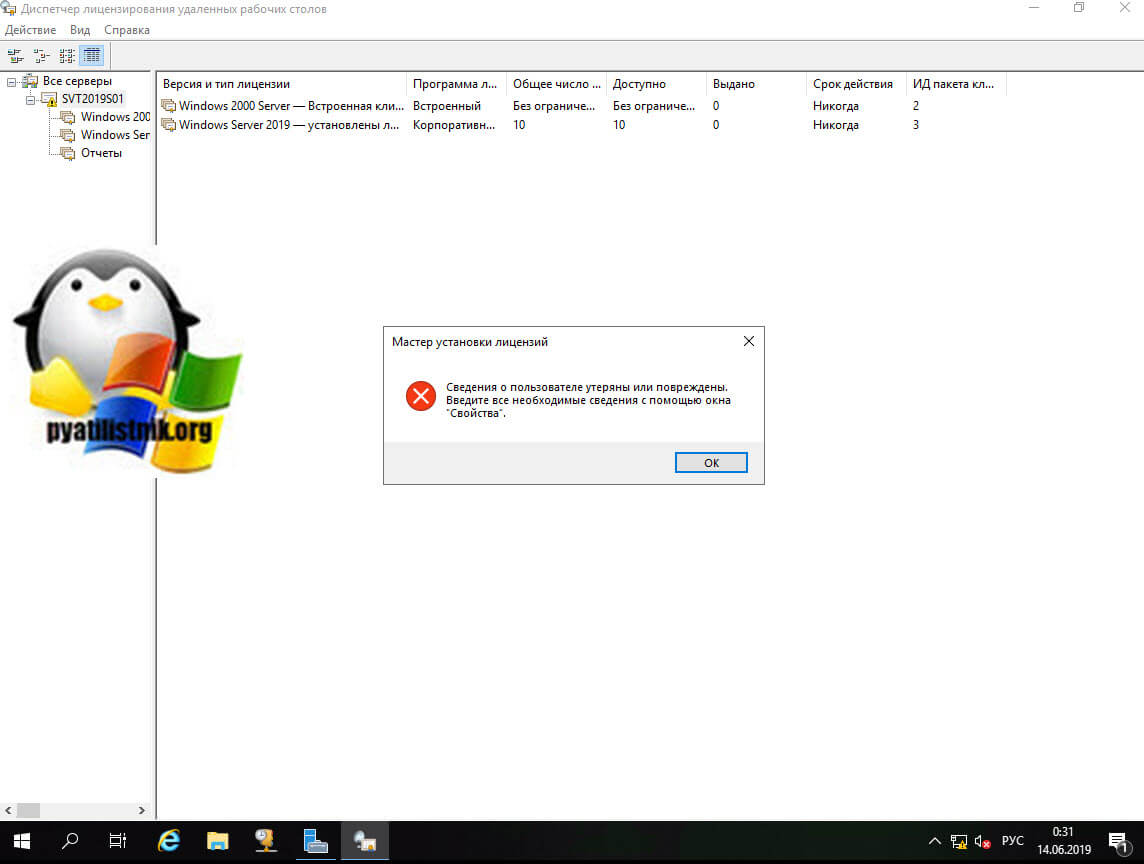

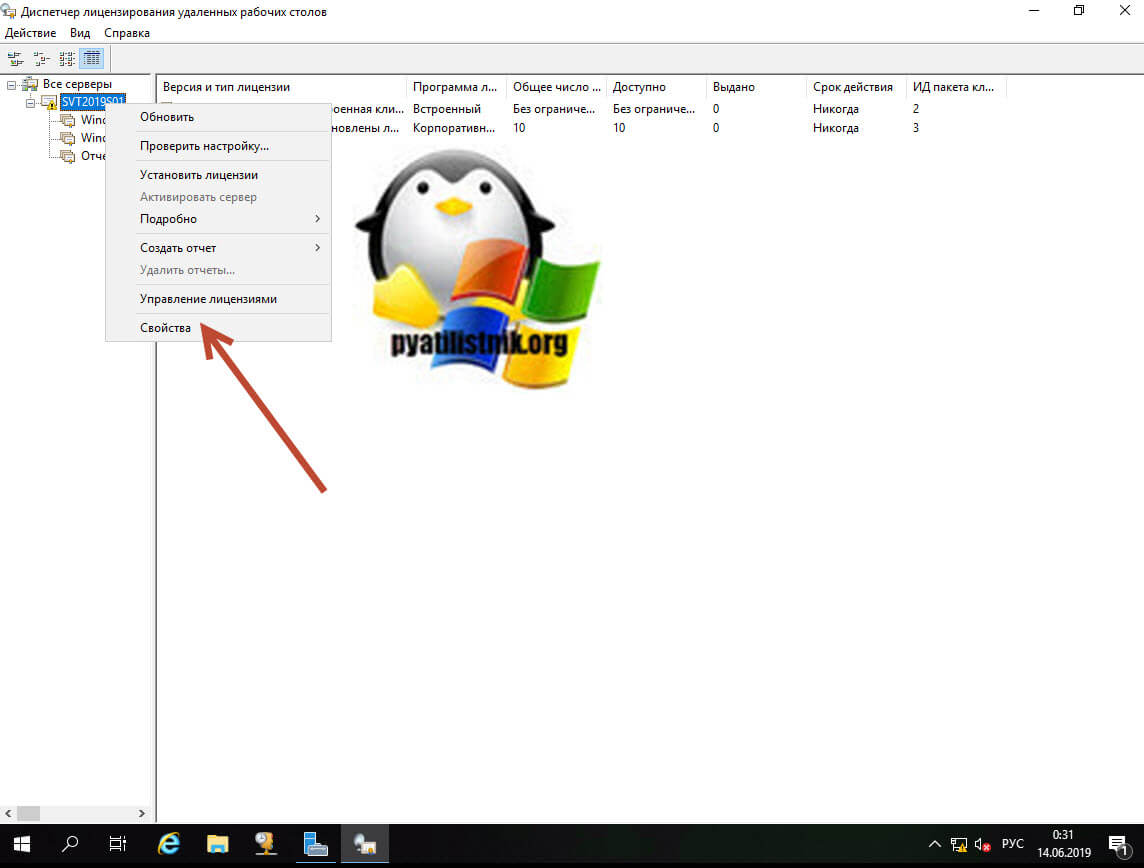

Щелкаем правым кликом по названию сервера и выбираем пункт «Установить лицензии»

И вы сразу получаете ошибку «Сведения о пользователе утеряны или повреждены», вот прямо с ходу. Вам намекают, что нужно зайти в свойства сервера.

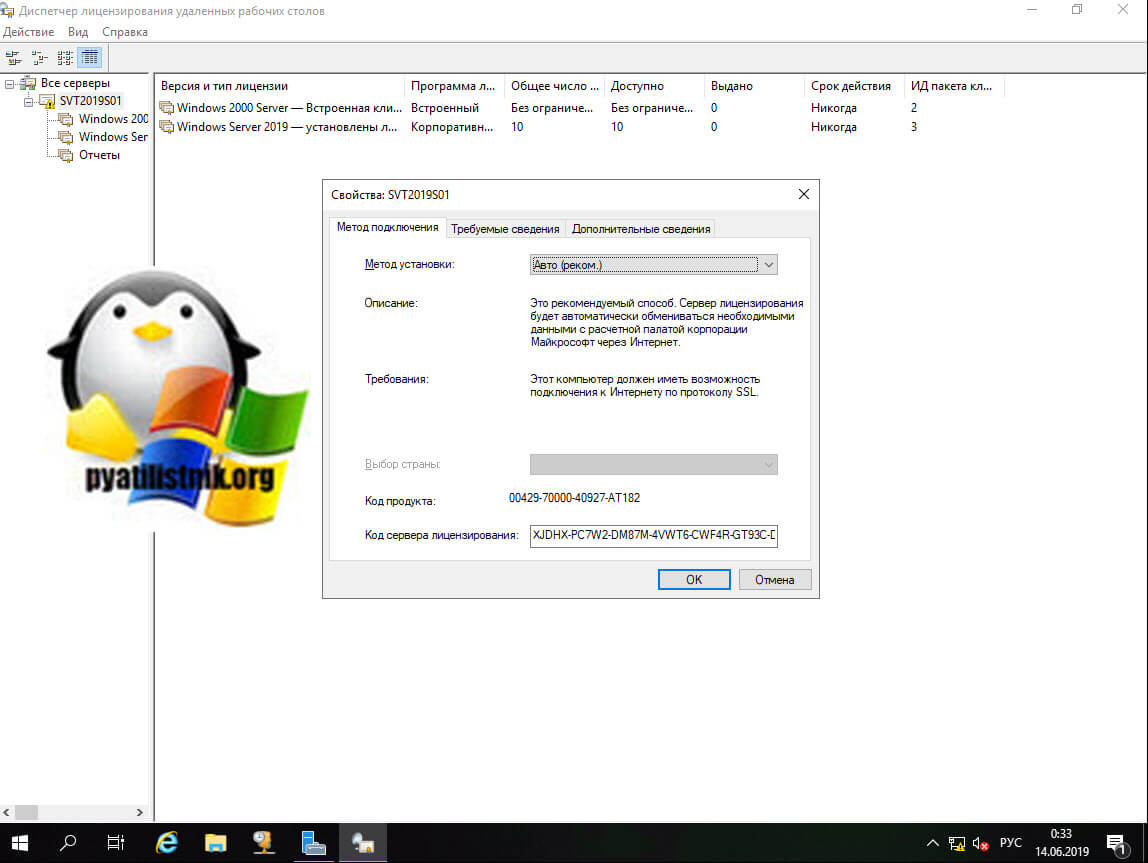

На вкладке «Метод подключения» оставьте метод установки (Авто)

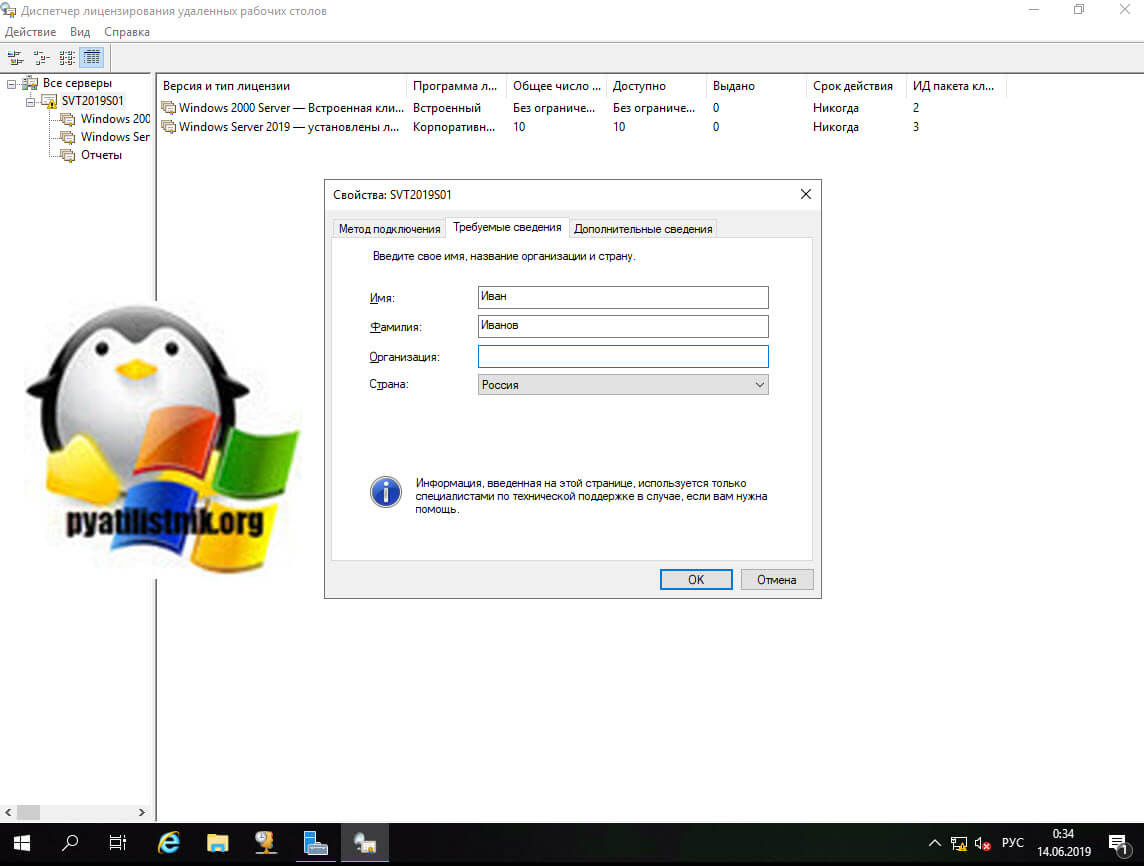

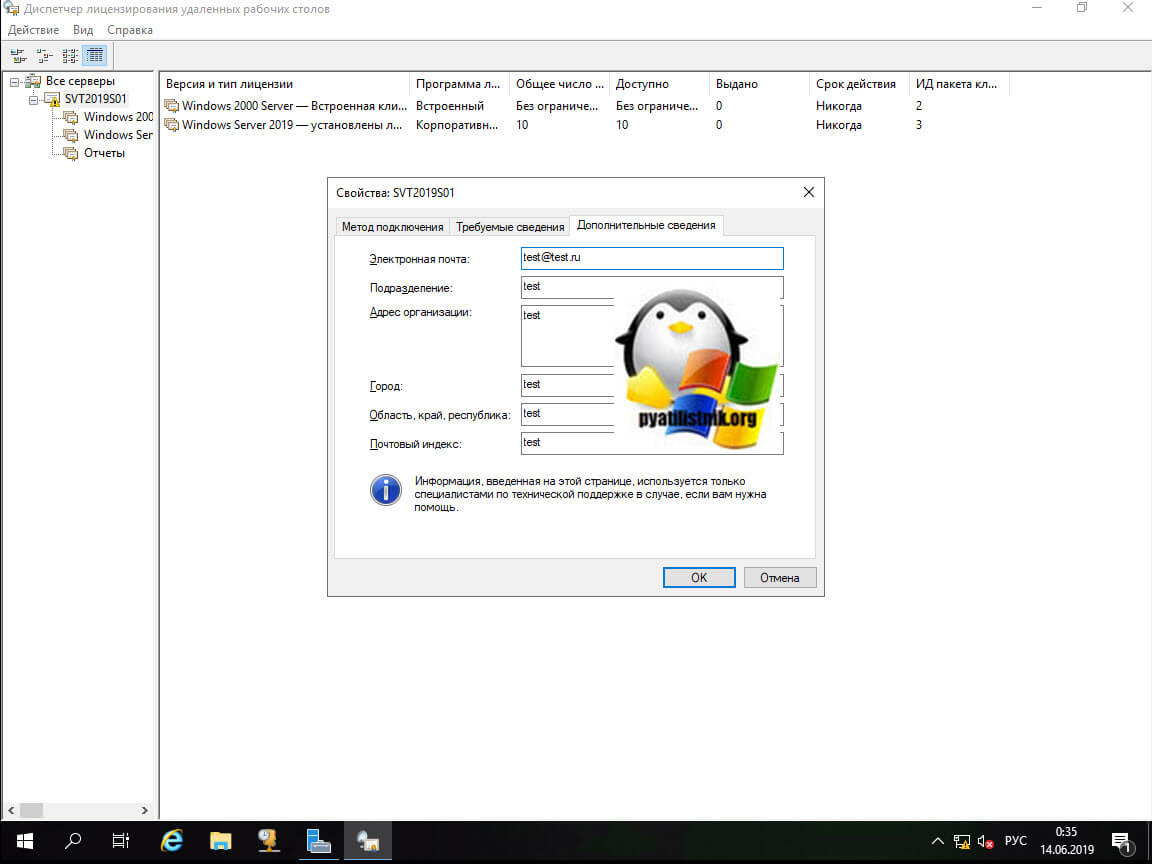

Переходим на вкладку «Требуемые сведения», где заполняем четыре поля:

Дополнительные сведения можете не заполнять если не хотите. Сохраняем настройки.

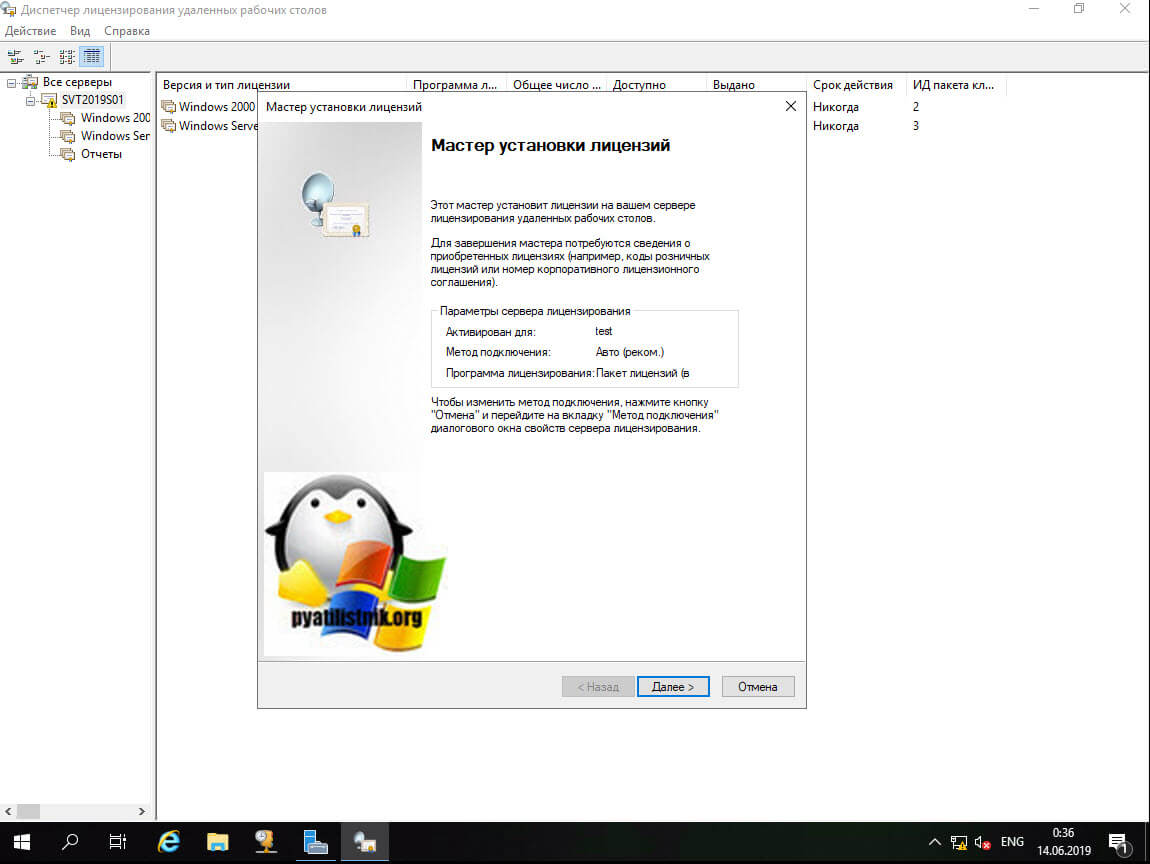

Теперь при попытке установить лицензии, у вас откроется мастер установки лицензий, нажимаем далее.

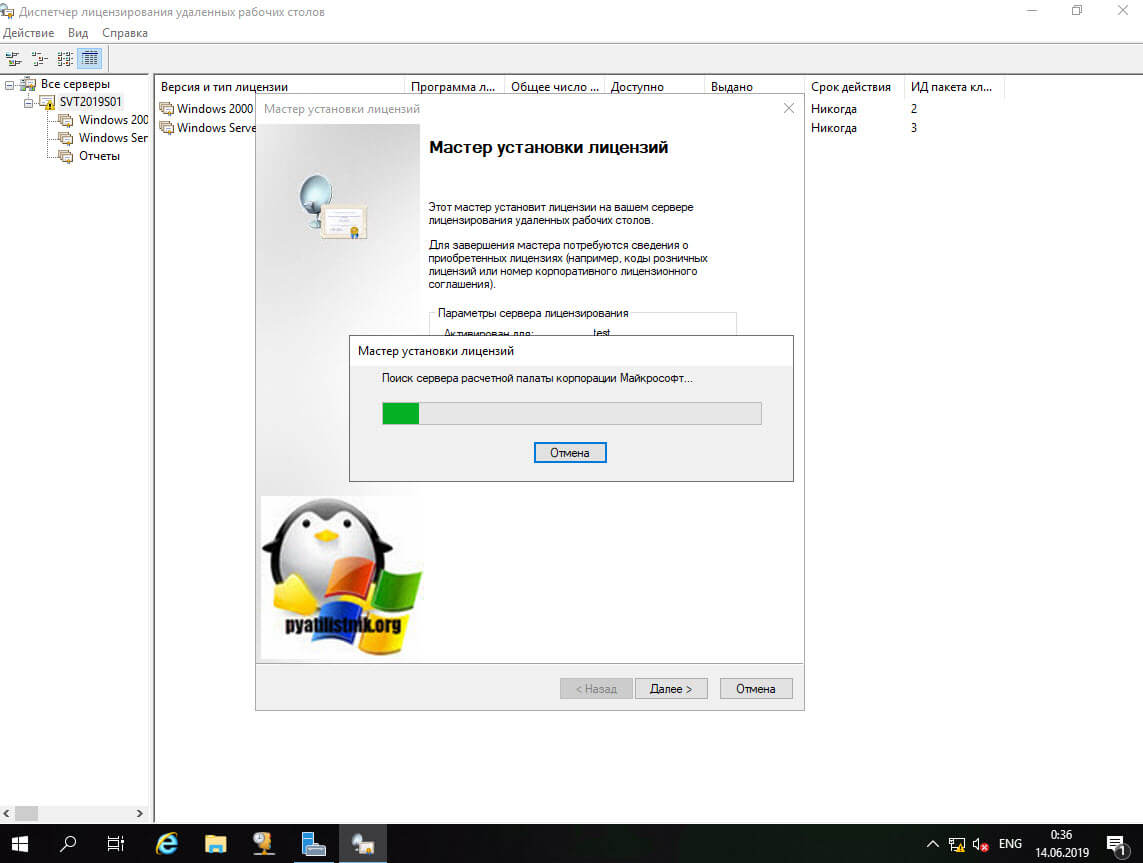

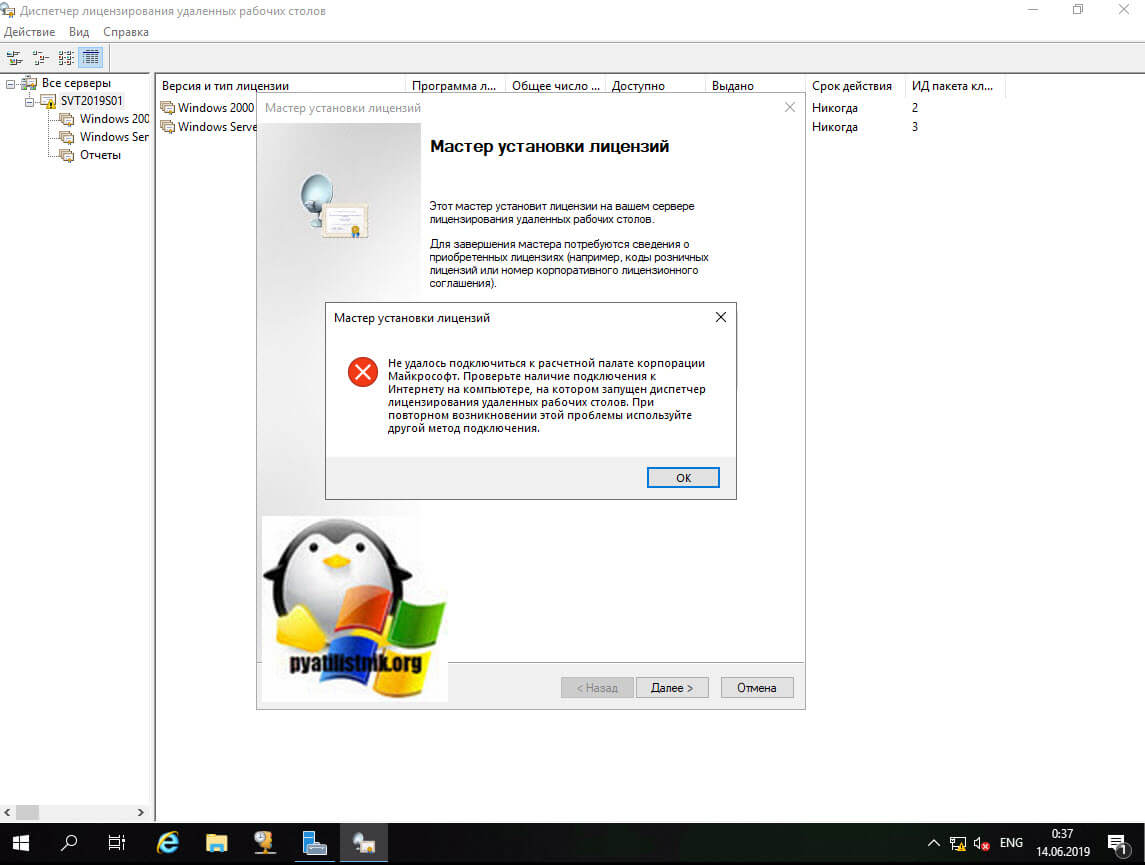

Начнется обращение к серверу Microsoft

Далее вам в вашей Windows Server 2019 необходимо задать:

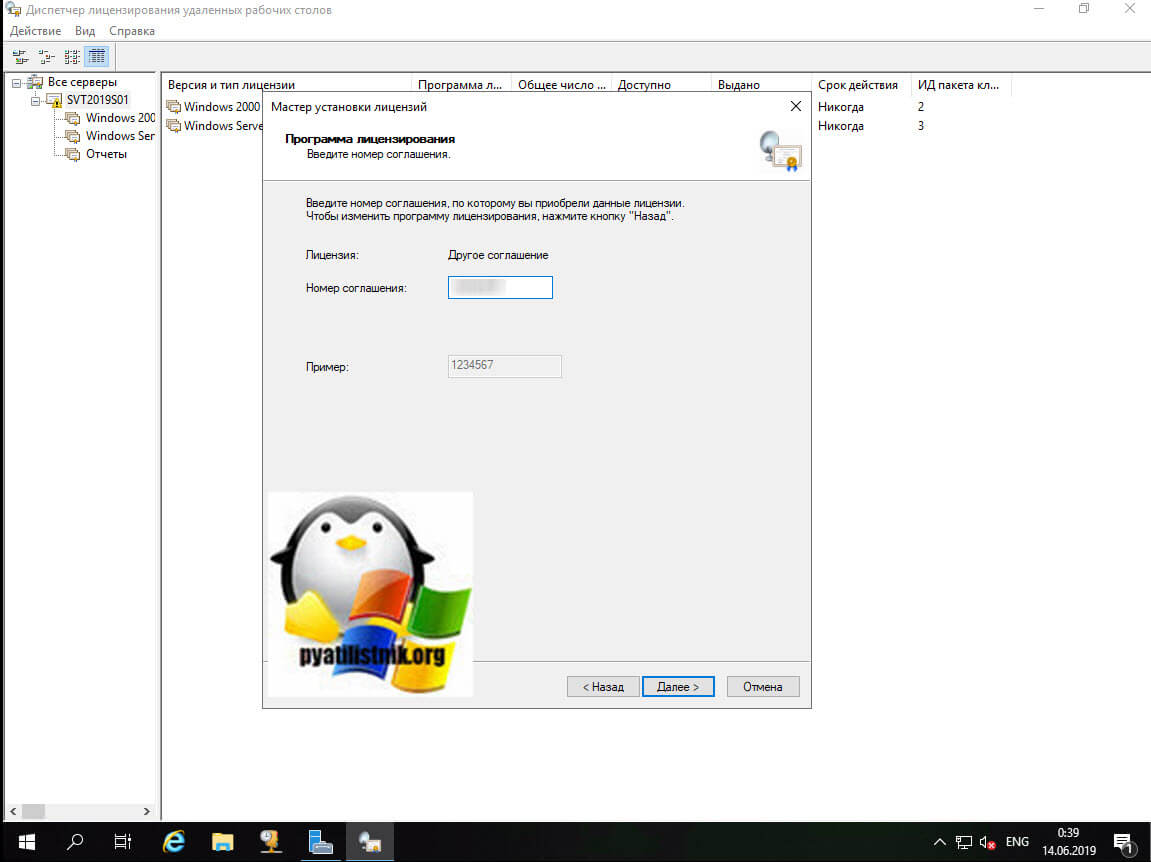

Далее вам необходимо ввести ваш ключ на лицензии, если у вас нет, то могу поделиться тестовым ключом активации, который уже лет 10 бороздит просторы интернета, кстати он можете дать много лицензий (4965437), таких кодов несколько можете загуглить.

Далее указываем на какую операционную систему мы будем добавлять лицензии и указываем тип CAL, я выберу на пользователя в количестве 15 штук.

Добавление ключей завершено.

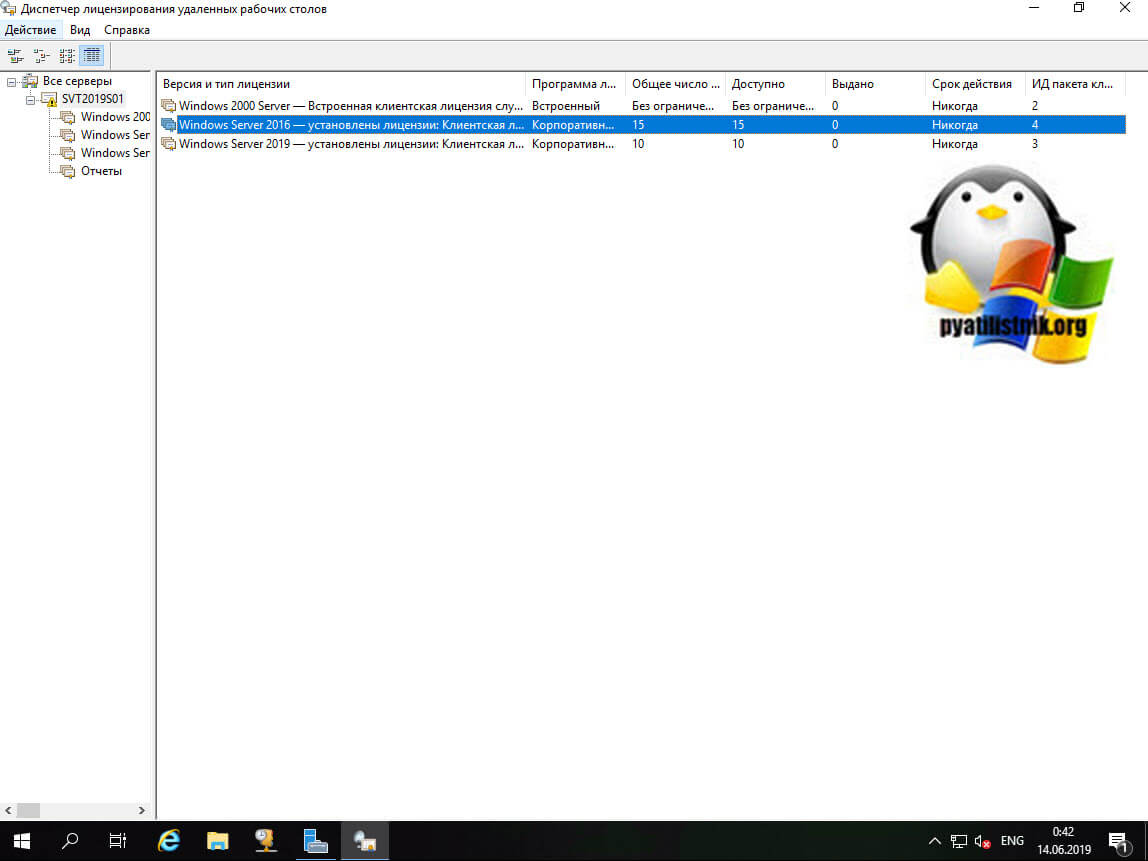

В итоге видим, что в списке доступных лицензий у нас появились только, что добавленные для Windows Server 2016

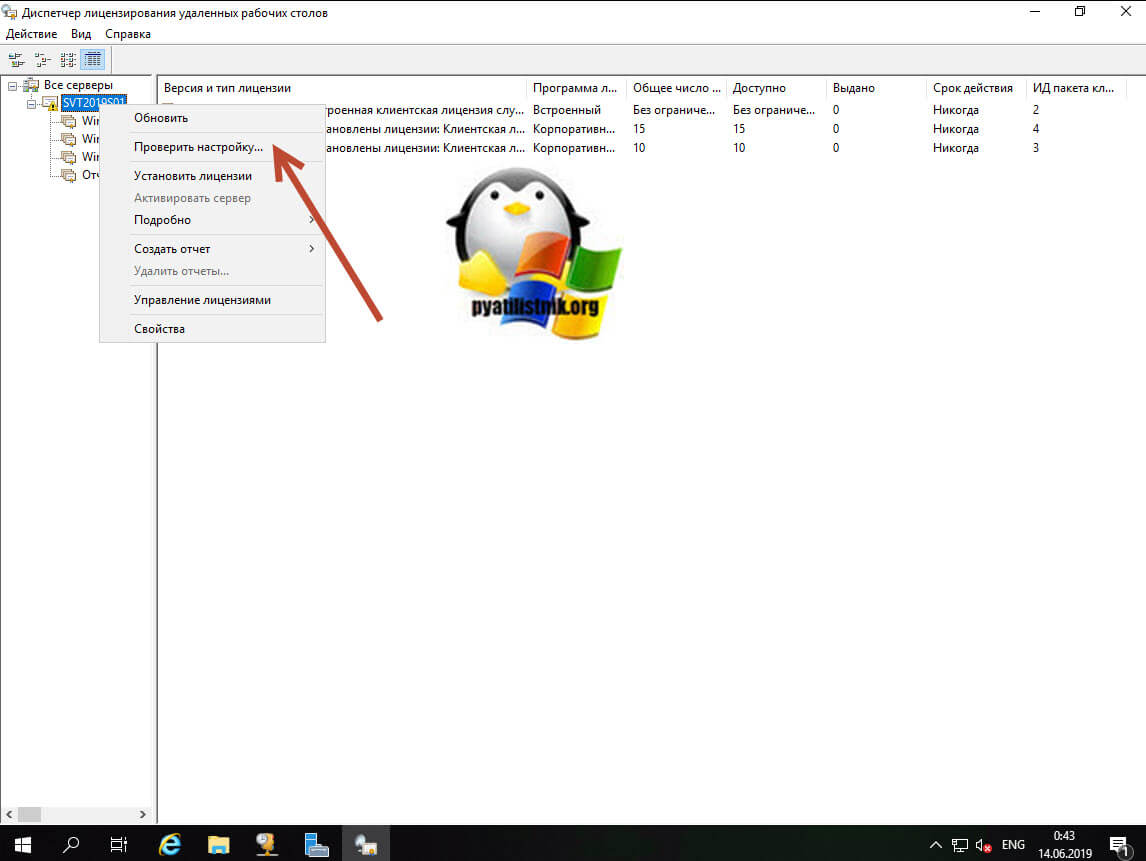

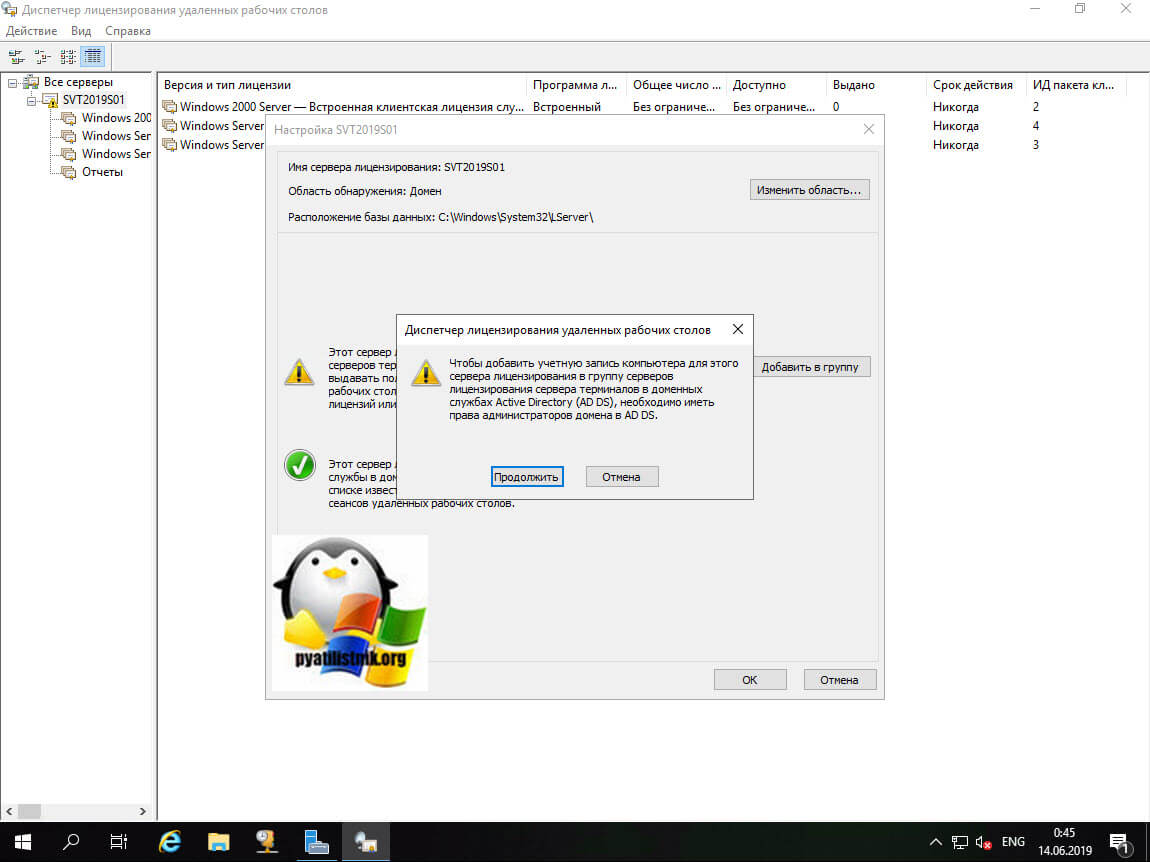

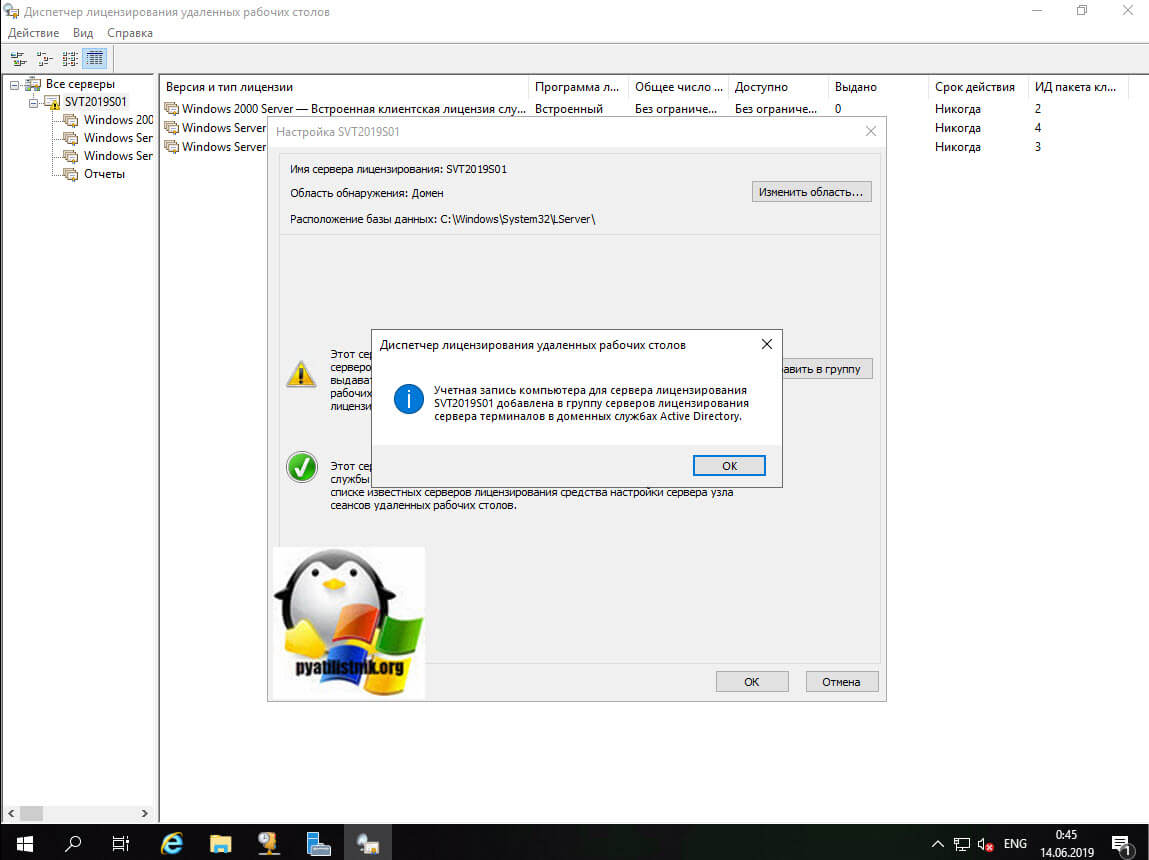

Далее проведем проверку настройки нашего сервера лицензирования для служб удаленных рабочих столов, для этого в контекстном меню выберите пункт «Проверить настройку»

Видим, что все стало зеленым. Теперь осталось теперь назначить лицензии.

Раздача лицензий через групповую политику

Тут вы можете воспользоваться, как групповой политикой, так и редактором локальной политики (gpedit.msc). Данную политику нужно создать для организационного подразделения в котором содержатся ваши сервера на которых установлена роль Remote Desktop Services. Пути настроек лицензий:

Настройка лицензий на RDSH хостах через PoerShell

После того, как сервер лицензий RDS активирован и запущен, вы можете перенастроить узел сеансов RD для получения лицензий с этого сервера. Вы можете выбрать тип лицензии и указать имя сервера лицензий, используя PowerShell или GPO.

Чтобы выбрать используемый тип лицензии, выполните следующую команду:

Источник

Краткая инструкция по быстрому развёртыванию сервера удалённых рабочих столов на ОС Microsoft Windows Server 2019 Standard по протоколу RDP.

Для установки сервера терминалов запускаем Диспетчер серверов

В меню в пункте Управление выбираем Добавить роли и компоненты

В Типе установки выбираем Установка ролей и компонентов

Выбор сервера — текущий сервер, к которому будут подключаться клиенты

В Ролях сервера ставим чек-бокс на пункте Службы удалённых рабочих столов

В пункте Компоненты пока оставляем всё как есть.

Переходим в меню Службы удалённых рабочих столов в Службы ролей и ставим чек-боксы на пунктах Remote Desktop Session Host и Лицензирование удалённых рабочих столов

Ставим чек-бокс на Автоматический перезапуск конечного сервера

и сервер начнёт установку службы и необходимых компонентов.

После этого система перезапустится и продолжит устанавливать компоненты.

После перезагрузки машины система уведомит об успешном окончании установки

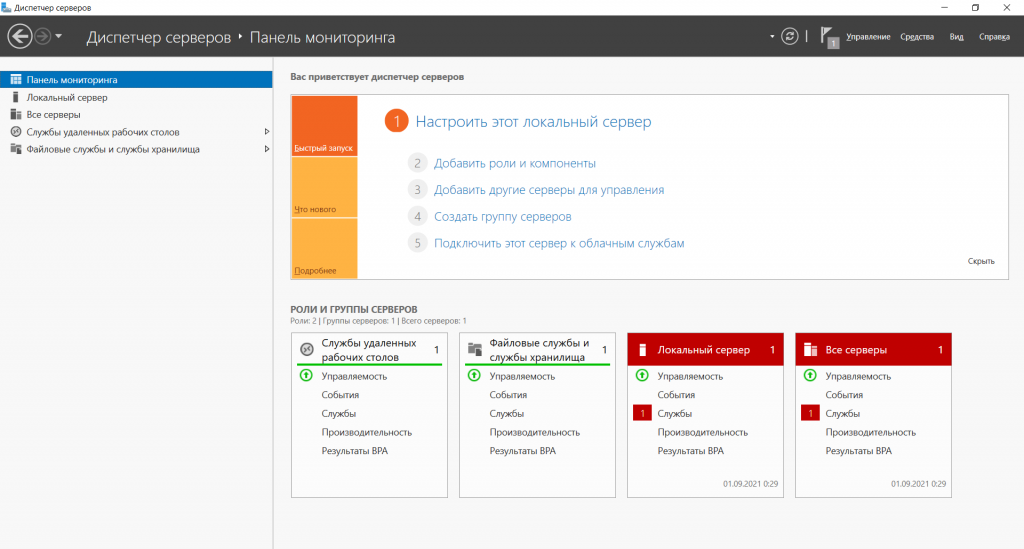

В Панели мониторинга в пункте Роли и группы серверов появится виджет Службы удалённых рабочих столов

В меню в пункте Средства переходим в Диспетчер лицензирования удалённых рабочих столов

Появится консоль со списком серверов. Кликаем по нелицензированному серверу и вводим код сервера лицензирования

В Средствах диагностики лицензирования удалённых рабочих столов в Сведениях мы увидим сообщение о прохождении тестового периода использования сервера узла сеансов удалённых рабочих столов.

После окончания на клиентах можно запускать Подключение к удалённому рабочему столу или команду

# mstsc

На этом установка завершена.

Необходимо помнить о лицензировании сервера терминалов.

Описанные в статье «Как включить удалённый рабочий стол RDP в Windows 10» способы также будут работать и на Windows Server 2019. В дополнении к ним есть ещё несколько способов включения RDP на Windows Server 2019.

Как включить удалённый рабочий стол на Windows Server 2019 в PowerShell

Разрешение службы удалённых рабочих столов в Windows Server 2019 быстрее сделать в PowerShell, чем в графическом интерфейсе. Для этого параметра мы будем использовать командлет Set-ItemPropery для изменения параметра флага реестра.

Запустите сеанс PowerShell от имени администратора. Для этого нажмите Win+x и выберите Windows PowerShell (администратор):

Затем выполните следующую команду:

Set-ItemProperty -Path 'HKLM:SystemCurrentControlSetControlTerminal Server' -name "fDenyTSConnections" -value 0

Файервол Windows не разрешает удалённые подключения к RDP Нам нужно настроить файервол, чтобы он разрешал удалённые подключения RDP, для этого выполните команду:

Enable-NetFirewallRule -DisplayGroup "Remote Desktop"

Для отключения RDP запустите:

Set-ItemProperty -Path 'HKLM:SystemCurrentControlSetControlTerminal Server' -name "fDenyTSConnections" -value 1

Если вы не дружите с терминалом, вы также можете включить службу RDP из графического интерфейса сервера. Откройте Диспетчер серверов из меню «Пуск» и нажмите на «Локальный сервер» в левой части. Найдите пункт «Удалённый рабочий стол» и кликните по слову «Отключено»:

В открывшемся окне выберите «Разрешить удалённые подключения к этому компьютеру»:

Согласитесь с изменением правила файервола:

Связанные статьи:

- Как подключиться к другому компьютеру и видеть его экран по RDP (97.8%)

- Как включить удалённый рабочий стол RDP в Windows 10 и Windows 11 (81.4%)

- Как изменить сетевое расположение с общедоступного на частное в Windows 10, Windows 11 и Windows Server 2016/2019/2022? (68.7%)

- Как установить модуль Active Directory PowerShell на Windows Server, Windows 11 и Windows 10 (68.7%)

- В чем разница между Windows и Windows Server? (66.5%)

- Что такое Windows 365 и насколько она безопасна? (RANDOM — 50%)

Настройка RDP на Windows Server 2019

Проверяем версию сервера Windows Server 2019, заходим в консоль, вводим winver, если сборка 1809, то выполняем две команды:

takeown /F c:WindowsSystem32termsrv.dll /A

icacls c:WindowsSystem32termsrv.dll /grant Администраторы:F

И подменяем файл из вложения в папку c:WindowsSystem32

Настраиваем терминальный сервер:

Через диспечер сервера устаналиваем компоненты:

Служба удаленных рабочих столов, далее — Лицензирование сервера терминалов

Перезагружаемся

Ищем в меню «Диспечер лицензирования удаленных рабочих столов», открываем «Все серверы», выбираем наш сервер, правой кнопкой — Активировать

Затем через ПКМ выбираем «Установить лицензии», выбираем «другое соглашение», выбираем лицензирование на устройство, указываем номер 6565792, указываем количество пользователей.

Настраиваем групповую политику чтобы сервер видел «Сервер лицензирование сервера терминалов»:

Пуск — выполнить gpedit.msc

Конфигурация компьютера, Административные шаблоны, Компоненты Windows, Службы удаленных рабочих столов, Узел сеансов удаленных рабочих столов, Лицензирование — Использовать указанные серверы лицензирования удаленных рабочих столов:

Делаем вкл и указываем адрес 127.0.0.1

Перезагружаемся, радуемся жизни.

Если у нас сборка винды отличается от 1809, то качаем hex-редактор, копируем

И ищем в нем тексты:

| Windows 10 x64 1909 | 39 81 3C 06 00 00 0F 84 5D 61 01 00 |

| Windows 10 x64 1903 | 39 81 3C 06 00 00 0F 84 5D 61 01 00 |

| Windows 10 x64 1809 | 39 81 3C 06 00 00 0F 84 3B 2B 01 00 |

| Windows 10 x64 1803 | 8B 99 3C 06 00 00 8B B9 38 06 00 00 |

| Windows 10 x64 1709 | 39 81 3C 06 00 00 0F 84 B1 7D 02 00 |

На Windows Server 2019 1809 у меня не нашло согласно табличке, нашел то что максимально подходило.

И исправляем этот набор символов на

B8 00 01 00 00 89 81 38 06 00 00 90

После этого опять подменяем библиотеку termsrv.dll

Пример тестового стенда windows server 2016 2019 RDS TS для standard и datacenter , не для essentials

1)Вводим Windows сервер в домен join server to domain Active Directory

PS

add-computer -domainname 5house.win -cred 5house.winАдминистратор restart-computer

Добавляем роль и компоненты служб удаленного рабочего стола на основе сеансов

добавим функцию RDS , Add the role and components of Remote Desktop Services based on sessions

add RDS function

PS

Add-WindowsFeature –Name RDS-RD-Server –IncludeAllSubFeature -Restart

Remote Desktop Services-RDS-install-gui

3)Чтобы установить три обязательных компонента RDS в стандартном развертывании, используйте командлет New-SessionDeployment, как показано ниже, заменив значения параметров -ConnectionBroker, -WebAccessServer и -SessionHost с именами серверов, на которых вы хотите для установки этих ролей.

PS

Import-Module RemoteDesktop New-SessionDeployment –ConnectionBroker MSK01-RDS.5house.win –WebAccessServer MSK01-RDS.5house.win –SessionHost MSK01-RDS.5house.win

4)Теперь нам нужно активировать наш сервер лицензий и установить клиентские лицензии через графический интерфейс диспетчера лицензирования на сервере лицензий.

Я активировал сервер лицензий и установил клиентские лицензии PerUser.

Типы клиентских терминальных лицензий (RDS CAL)

Каждый пользователь или устройство, которое подключается к серверам Remote Desktop Session должно иметь клиентскую лицензию (CAL — client access license). Есть два типа терминальных CAL.

На устройство (Per Device CAL) – это постоянный тип лицензии, назначающаяся компьютеру или устройству, которое подключается к RDS серверу более одного раза (при первом подключении устройства ему выдается временная лицензия). Данные лицензии не являются конкурентными, т.е. если у вас 10 лицензий Per Device, то к вашему RDS серверу смогут подключится всего 10 хостов.

На пользователя (Per User CAL) – такой тип лицензии позволяет одному пользователю подключаться к серверу RDS с любого количества компьютеров/устройств. Данный тип лицензий привязывается к пользователю Active Directory, но выдается не навсегда, а на определенный период времени (90 дней по-умолчанию).

Давайте настроим наше развертывание для лицензирования. Для этого используется командлет ниже:

PS

Set-RDLicenseConfiguration -LicenseServer MSK01-RDS.5house.win -Mode PerUser -ConnectionBroker MSK01-RDS.5house.win

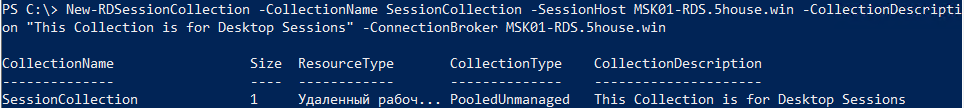

5)Создадим коллекцию со списком подключения

PS

New-RDSessionCollection –CollectionName SessionCollection –SessionHost MSK01-RDS.5house.win –CollectionDescription “This Collection is for Desktop Sessions” –ConnectionBroker MSK01-RDS.5house.win

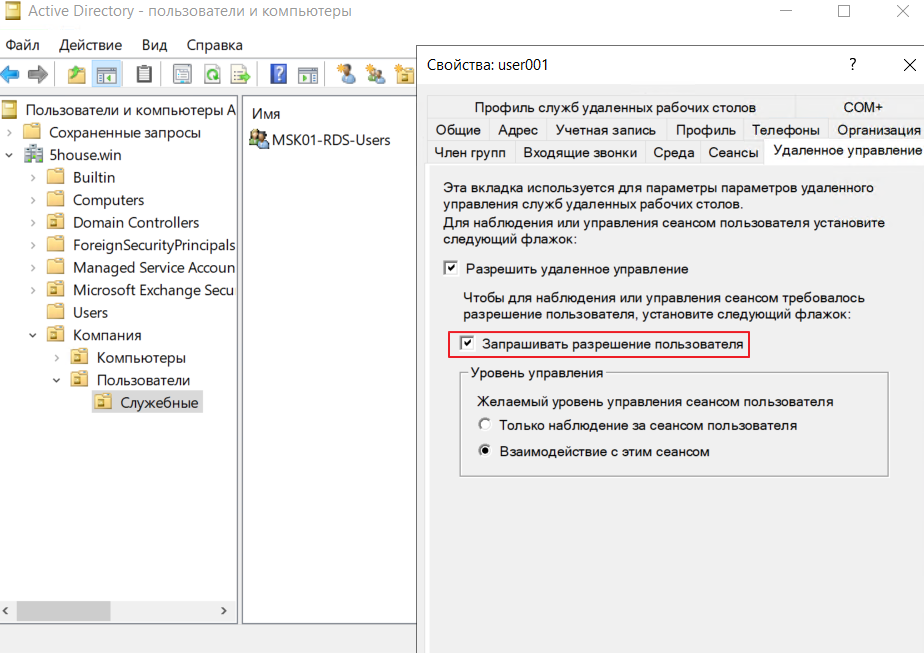

6)Контроль доступа на основе группы для подключения (dsa.msc) к RDP сервера msk01-rds

Удалив на сервере msk01-rdp в локальной группе Пользователи удаленного рабочего стола группу

5HOUSEПользователи домена и добавить доменную группу 5HOUSEMSK01-RDS-Users , выключить запрос разрешения пользователя на удаленное управление для конкретного пользователя в ad

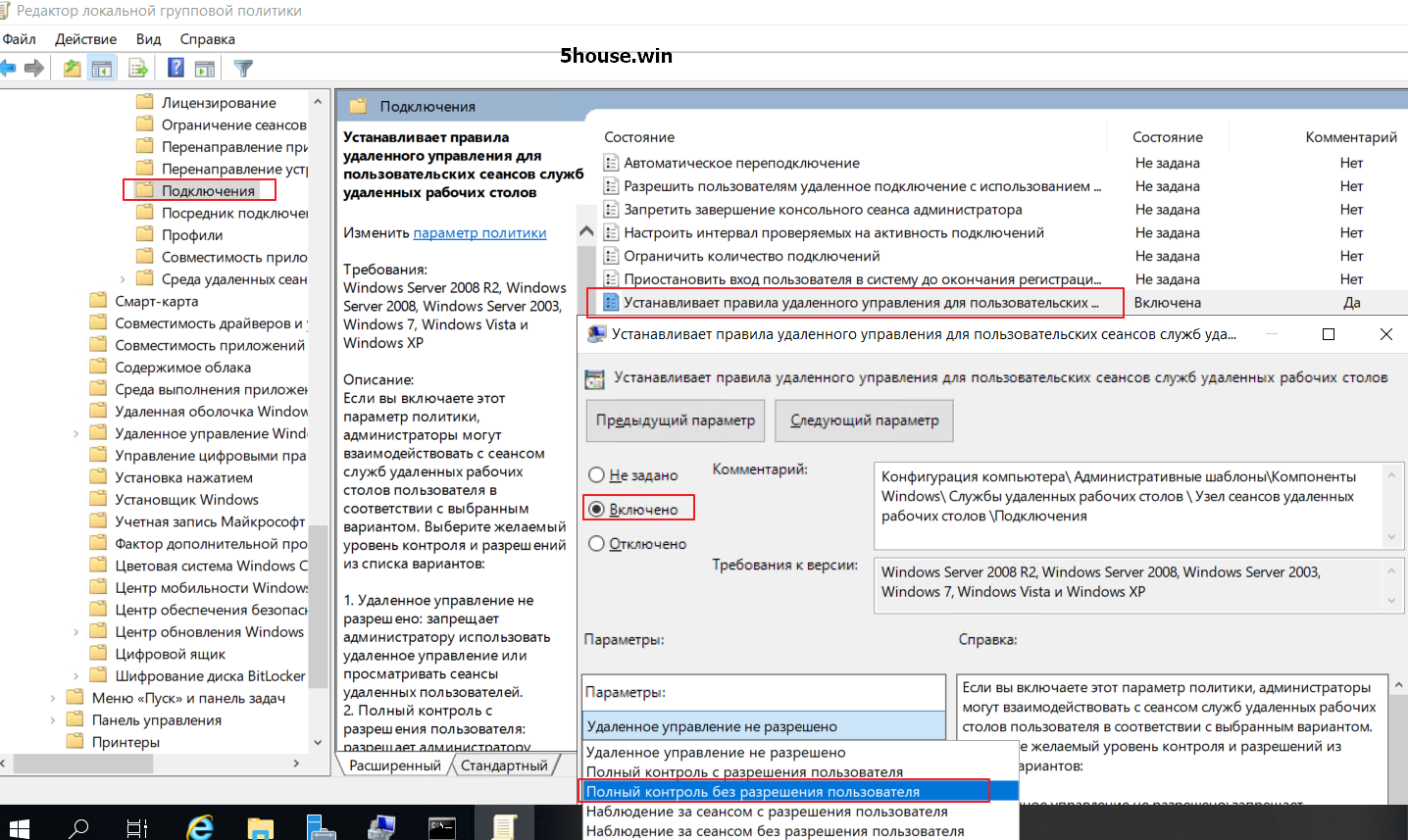

7)Групповая политика GPO или gpedit.msc согласие пользователя на теневое подключение shadow connection

Конфигурация Компьютера Административные шаблоныКомпоненты Windows Службы удаленных рабочих столов Узел сеансов удаленных рабочих столов Подключения

cmd gpupdate /force

при малом белом квадрате mstsc — перезагрузите сервер MSK01-RDS

8)Диспетчер серверовСлужбы удаленных рабочих столовКоллекцииSessionCollection Remote Desktop Services-RDS-shadow-connect

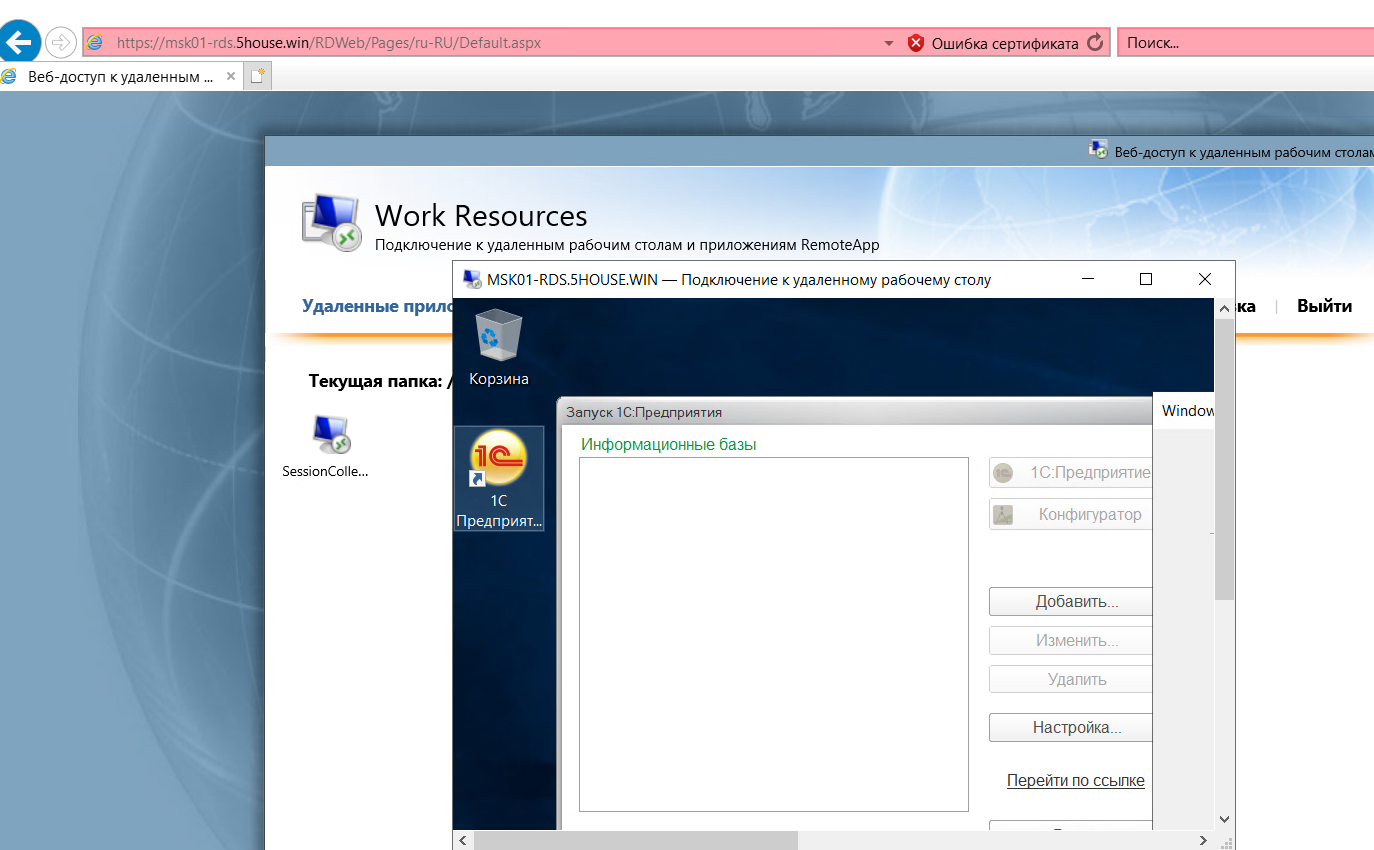

9)Веб доступ к удаленным рабочим столам URL

https://msk01-rds.5house.win/RdWeb

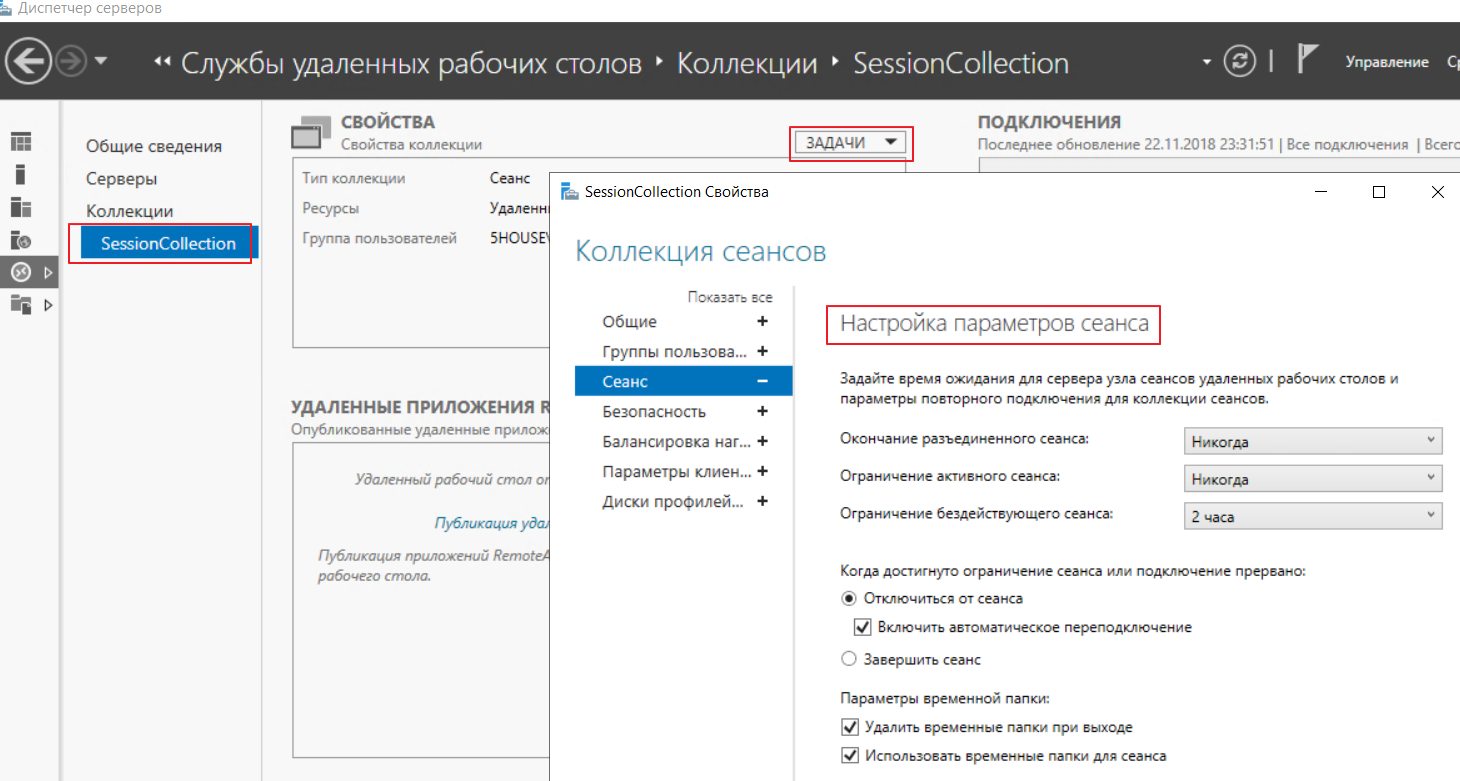

10)Настройки параметров сеанса Session Settings RDS

Диспетчер серверов Службы удаленных рабочих столов коллекции свойства задачи Коллекция сеансов

настройка параметров сеанса : Окончание разъединенного сеанса , Ограничение активности сеанса, Ограничение бездействующего сеанса ; никогда 2 часа

https://blogs.technet.microsoft.com/askperf/2015/03/04/step-by-step-instructions-for-installing-rds-session-deployment-using-powershell-in-windows-server-2012-r2/

https://www.risual.com/2014/03/10/setting-up-a-2012-r2-rds-gateway-for-a-workgroup/

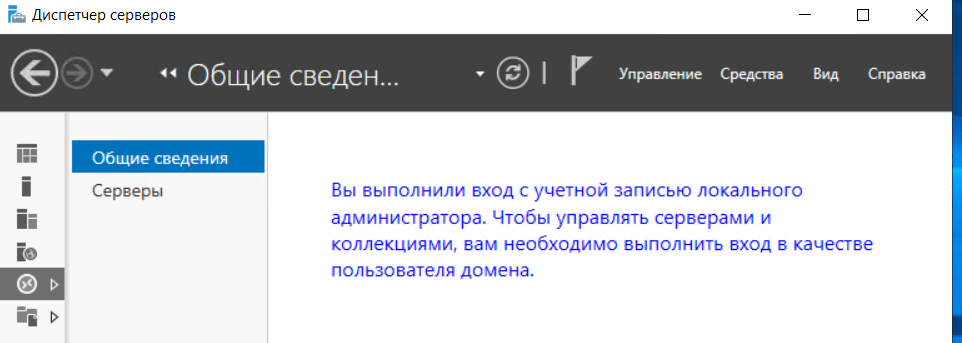

Вы выполнили вход с учетной записью администратора. Чтобы управлять серверами и коллекциями, вам необходимо выполнить вход в качестве пользователя домена.

без домена костыли 2012

Пуск — Выполнить — mstsc

Заполняем имя компьютера (IP или имя сервера) и нажимаем Сохранить Как…

ПКМ по созданному ранее файлу Открыть с помощью … выбрать Блокнот

где изменяем параметр

remoteapplicationmode:i:1

Добавляем так же в конце файла строки

remoteapplicationprogram:s:»C:Program Files1cv8common1cestart.exe»

disableremoteappcapscheck:i:1

alternate shell:s:rdpinit.exe

Так же на сервере добавляем в реестр

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionTerminal ServerTSAppAllowListApplications]

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionTerminal ServerTSAppAllowListApplications1cestart]

«CommandLineSetting»=dword:00000000

«RequiredCommandLine»=»»

«Path»=»C:\Program Files\1cv8\common\1cestart.exe»

«ShortPath»=»C:\PROGRA~2\1cv8\common\1cestart.exe»

«ShowInTSWA»=dword:00000000

«Name»=»1C Предприятие»

«SecurityDescriptor»=»»