Мы продолжаем рассказывать про работу на виртуальных серверах с Windows Server 2019 Core. В прошлых постах мы рассказали как готовим клиентские виртуальные машины на примере нашего нового тарифа VDS Ultralight с Server Core за 99 рублей. Затем показали как работать с Windows Server 2019 Core и как установить на него GUI.

В данной статье мы добавили конкретные программы и привели таблицу их совместимости с Windows Server Core.

Совместимость

В этой редакции нет рендера DirectX, целиком отсутствуют системы аппаратного кодирования и декодирования видео, видео в Google Chrome успешно воспроизводится на процессоре, но без звука, системы работы со звуком в версии Core нет.

Ключевые отличия и возможности обычной установки и core установки:

Cписок совместимых программ, которые мы протестировали сами. Будет дополняться по вашим заявкам:

* Работает только в стандартном образе Ultravds. Не работает без Oldedlg.dll

** Работает только после установки FOD

Футпринт

Для примера возьмем готовые образы Windows Server, которые мы подготовили как в этой статье и посмотрим на потребление ресурсов. Размер файла подкачки зависит от количества установленной оперативной памяти, поэтому для этого сравнения он был удален, чтобы понимать сколько занимает сама система.

Такой маленький объем был достигнут благодаря манипуляциям, которые мы перечислили в этой статье.

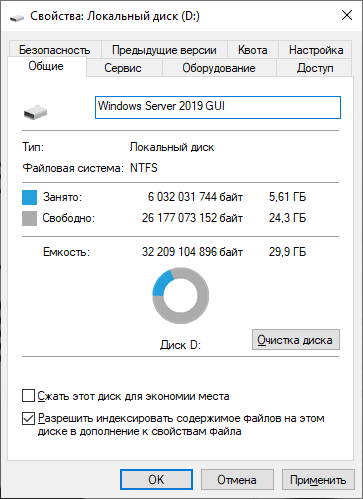

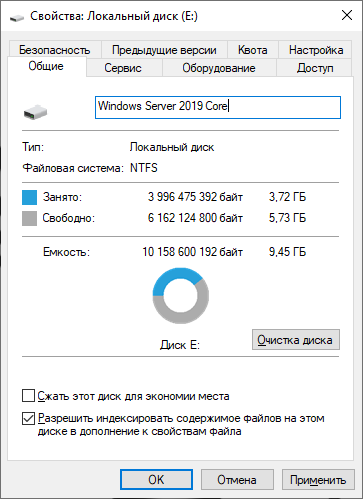

Диск:

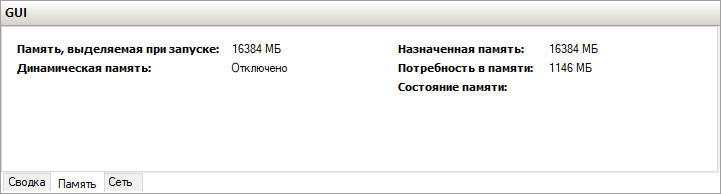

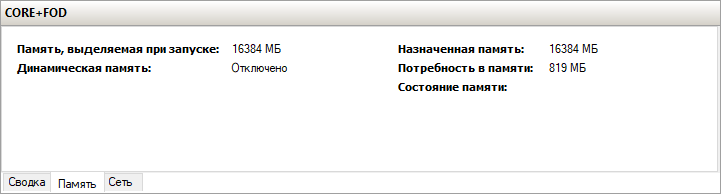

Теперь потребление ОЗУ:

Windows Server 2019 GUI

Windows Server 2019 CORE

Windows Server 2019 CORE с установленным Feature on Demand, как ее установить мы обсуждали в прошлый раз.

Заметки из собственного опыта

Что касается реальной работы в боевой среде, то за более чем полгода эксплуатации и, внимание, регулярных месячных апдейтов операционная система была перезагружена всего один раз, в то время, как за этот же период Windows Server 2019 с GUI перезагружался каждый месяц.

Единственный ребут был нужен из-за обновлений .net 4.7, если не хотите перезагружаться лишний раз, просто удалите ненужные компоненты.

Предлагаем обновлённый тариф UltraLite Windows VDS за 99 рублей с установленной Windows Server 2019 Core.

Обновлено 20.08.2019

Для чего устанавливать Windows Server 2019 Core версию

И так небольшая справка из истории, существует два режима работы операционной системы Windows Server:

- Это классическая установка с графическим интерфейсом, где пользователь имеет возможность взаимодействовать с большим количеством различных окон с настройками и 99% всех действий выполняется с помощью мышки. Это безусловно удобно, но менее безопасно.

- Второй вариант, это использование режима не имеющего графической оболочки, ну почти, это так называемый режим Core или Nano. Тут из операционной системы Windows Server 2019 Core выпилены все графические составляющие, за исключением некоторых исключений. Администратору предоставляется командная строка и оболочка PowerShell, через которую он может взаимодействовать в систему.

Неоспоримый плюс Core версии

- Операционная система Windows Server 2019 в режиме Core работает на порядок быстрее, чем ее графическая версия

- Уменьшается объем необходимого дискового пространства для системы, очень актуально в инфраструктурах, где есть нехватка HDD или SSD пространства.

- Уменьшается периметр возможной атаки на операционную систему, так как в ней меньше компонентов, меньше библиотек и возможных точек проникновения

- Требуется меньшее количество обновлений

- У вас все так же остается возможность удаленного. графического управления

Установка Windows Server 2019 Core

Несколько лет назад я вам рассказывал, про тот же процесс, но в Windows Server 2012 R2. И так у вас есть несколько вариантов развертывания:

- Вы будите, это делать на физический сервер, для это у вас может быть загрузка с WDS сервера или же вы можете создать загрузочную флешку с Windows Server 2019.

- Второй вариант, это подготовка сервера в виде виртуальной машины на разных гипервизорах, например Vmware ESXI 6.5 или Hyper-V.

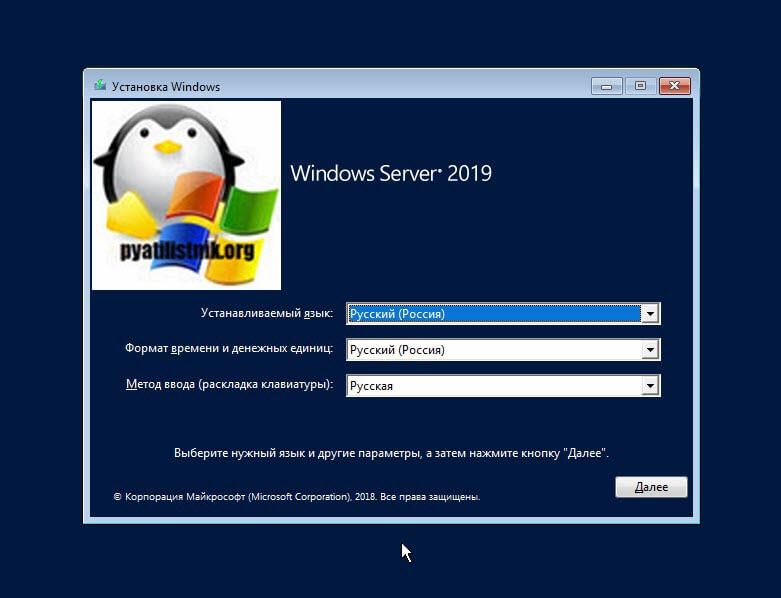

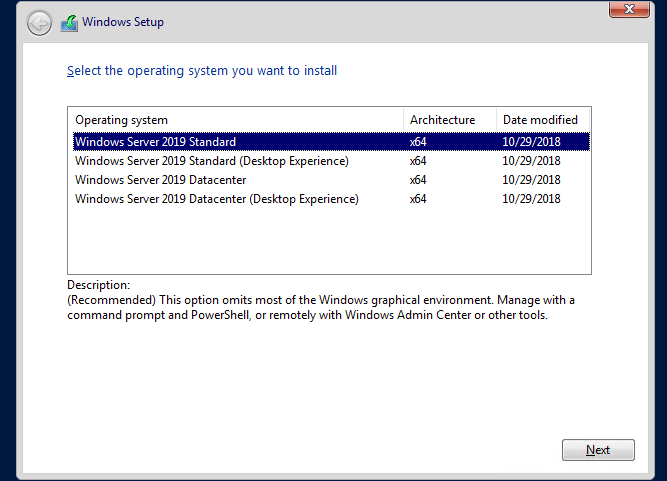

Выбрав удобный для вас механизм развертывания операционной системы, вы загружаете дистрибутив. На первом экране инсталляции выбираете если есть возможность язык интерфейса мастера установки, это ни как не влияет на сам язык Windows Server.

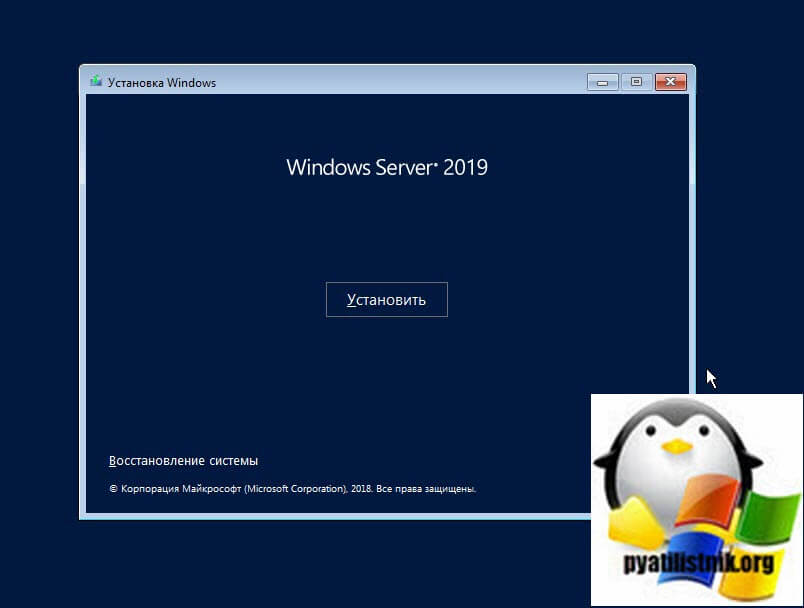

Далее, так как нам не требуется восстановление системы, то мы нажимаем по центру, кнопку «Установить«.

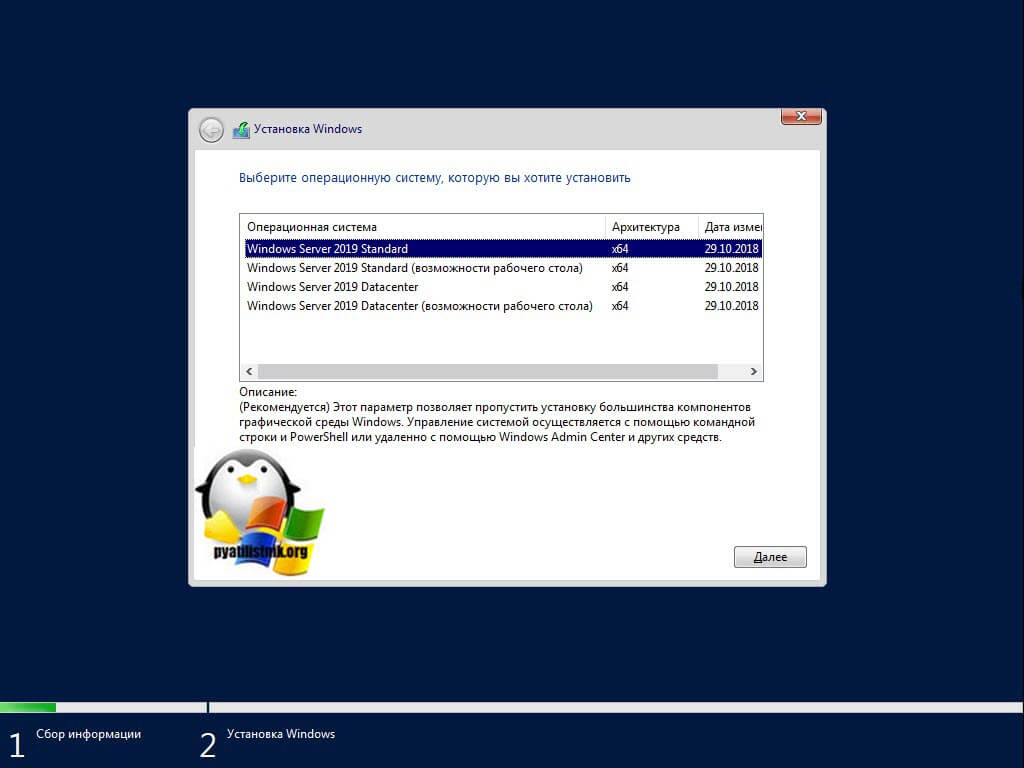

На следующем этапе, вам и нужно выбрать режим установки Windows Server 2019 Core, который не имеет возможностей рабочего стола, это и есть графический интерфейс. Я выберу версию Standard.

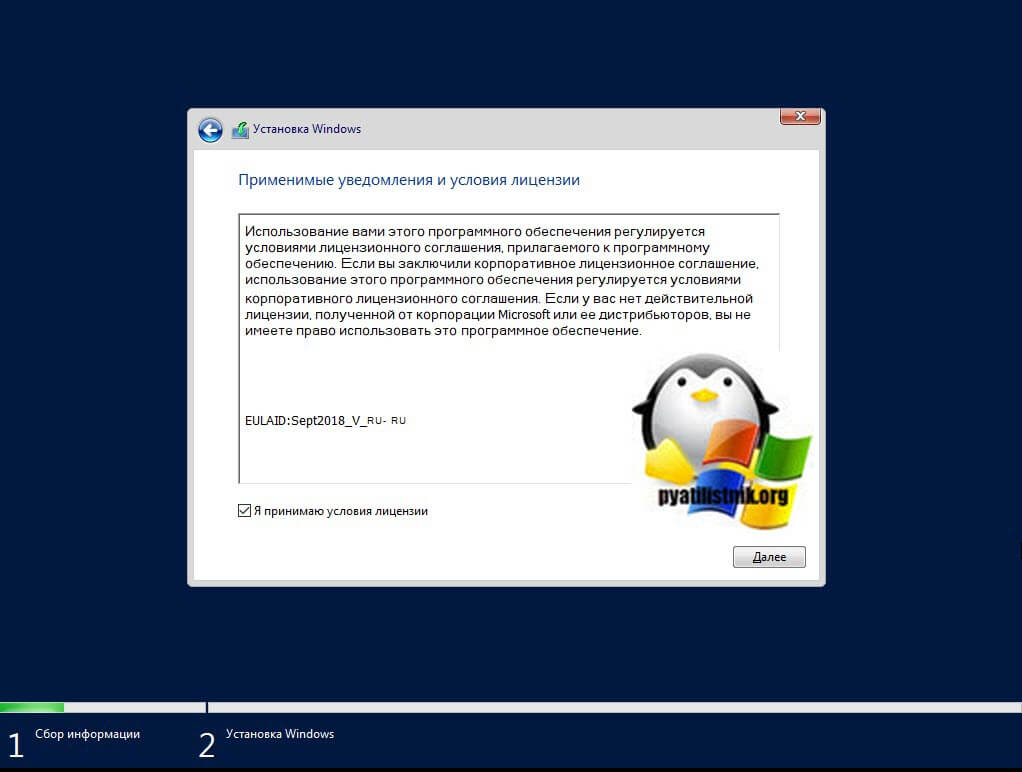

Принимаете лицензионное соглашения и делаем шаг вперед.

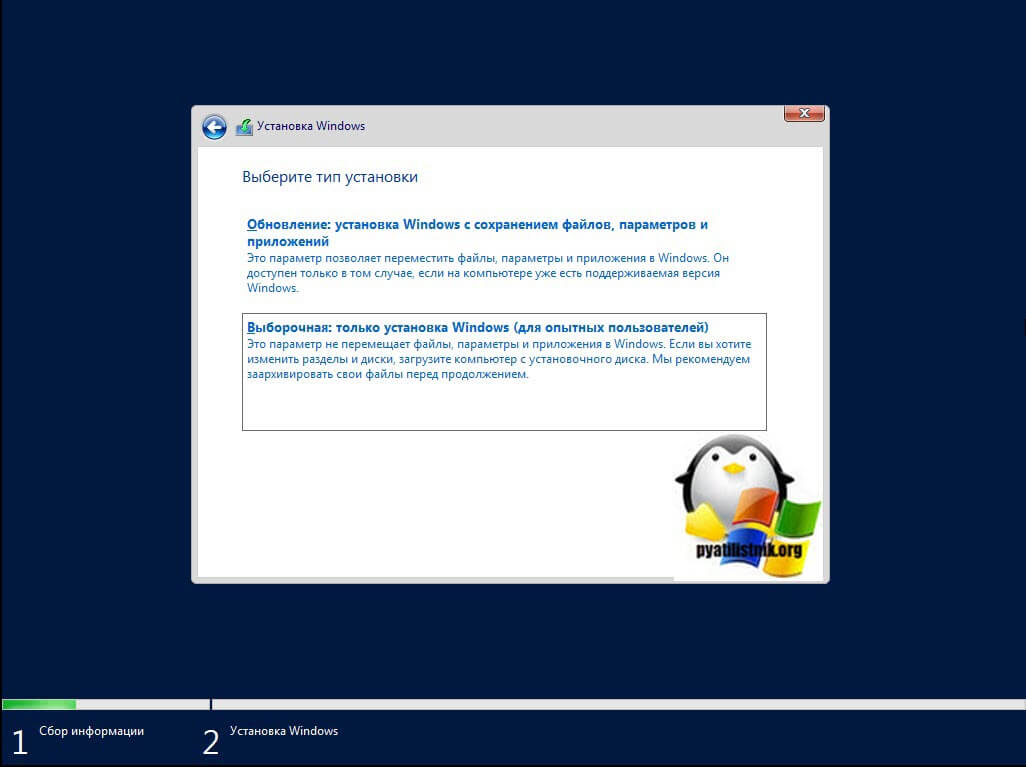

Так как нас не интересует обновление устаревшей системы ,то мы выбираем второй пункт «Выборочная установка, для опытных пользователей»

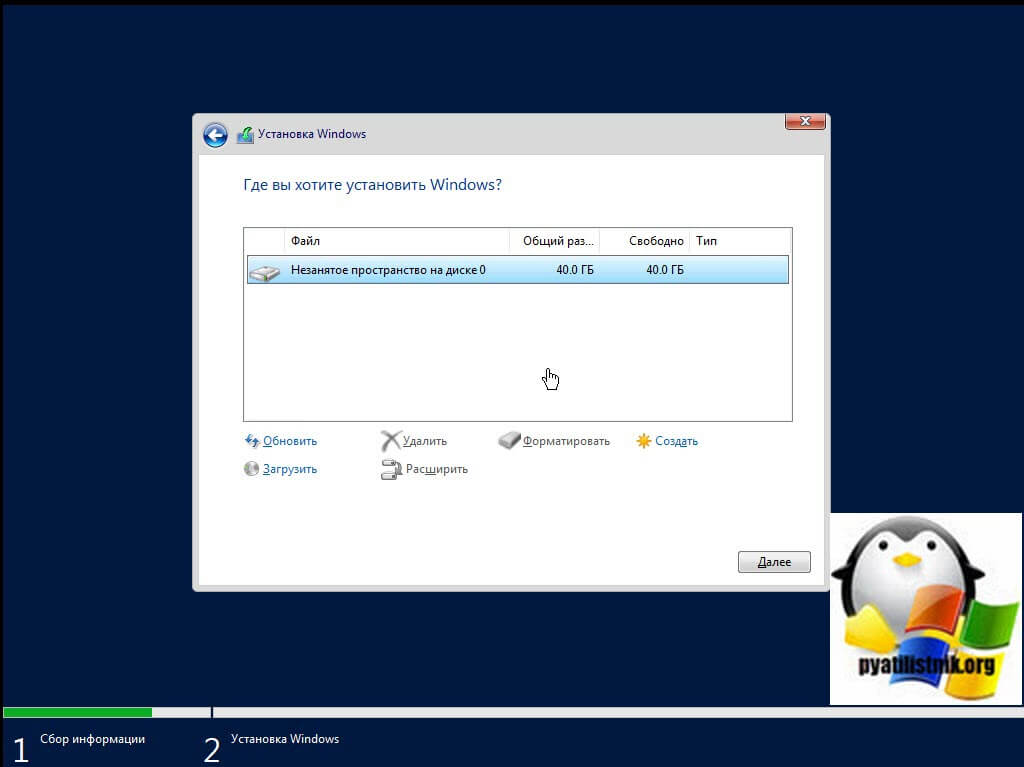

Остается только произвести разметку диска и продолжить инсталляцию Core версии. В моем случае, это один диск, объемом 40 ГБ, мне этого будет достаточно, более чем.

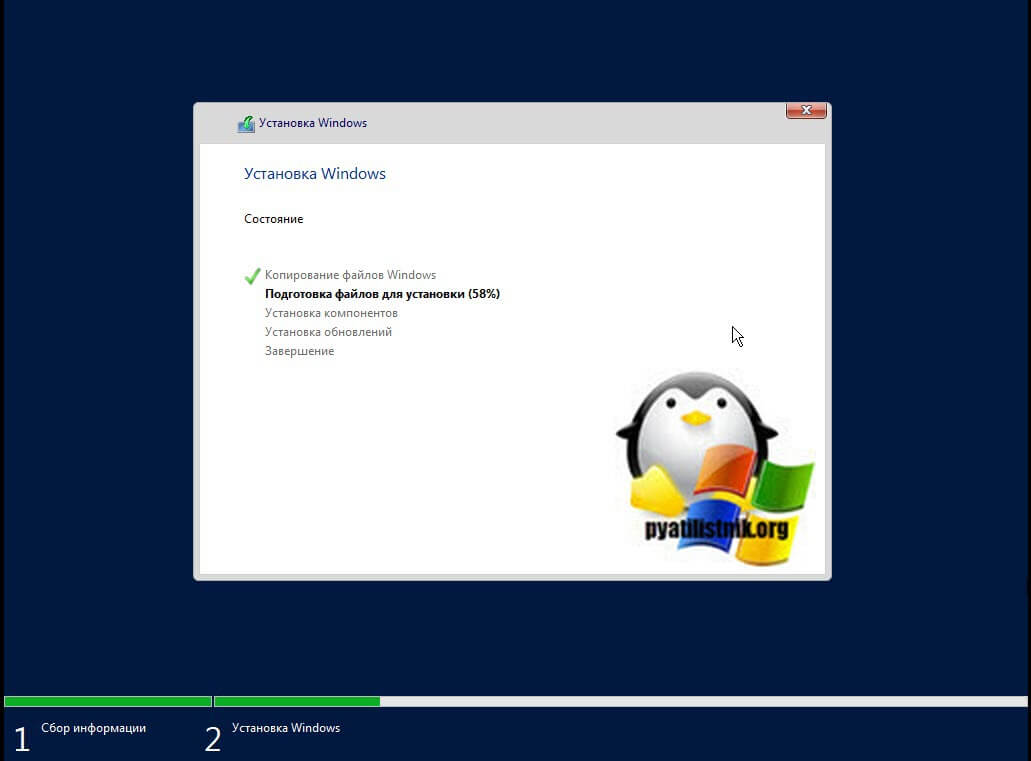

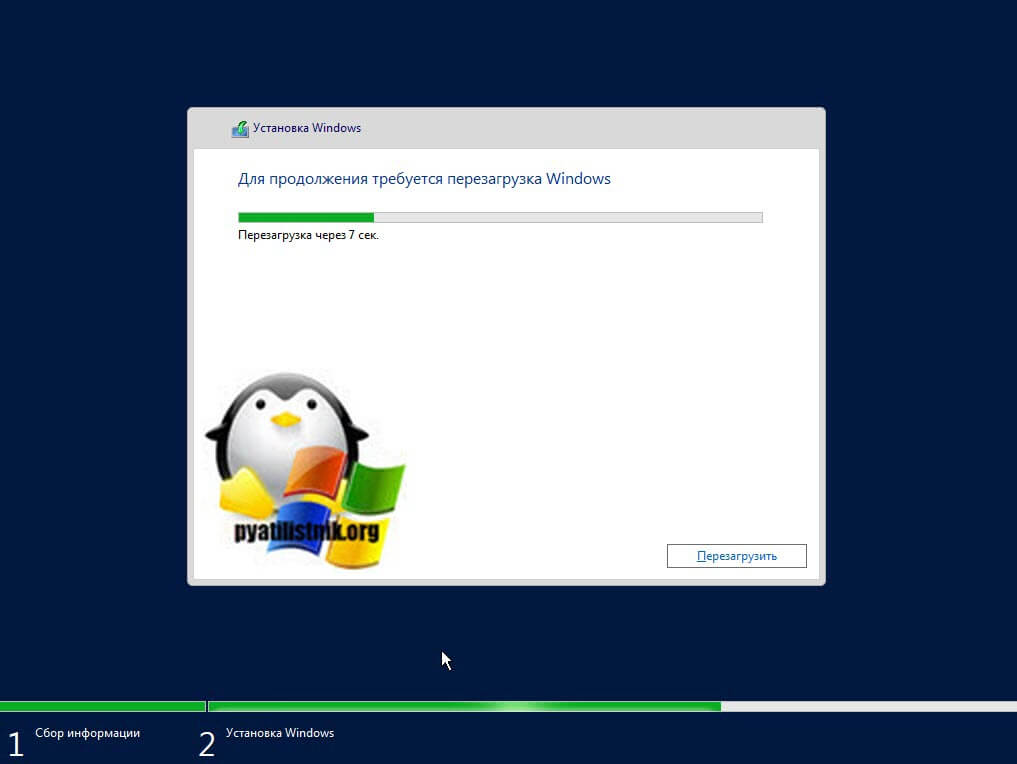

Начинается процесс копирования файлов Windows, затем идет подготовительный этап по установке файлов. Вам остается его дождаться, система уйдет в перезагрузку.

Далее начинается этап установки драйверов на ваше оборудование, установка обновлений.

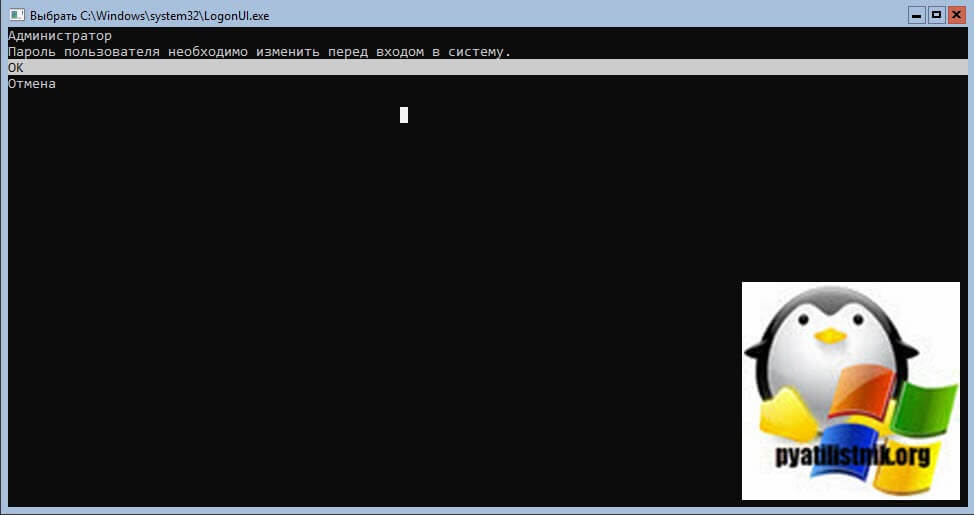

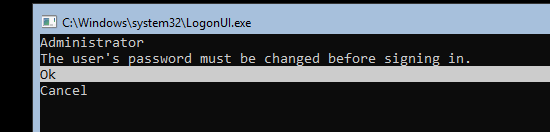

После очередной перезагрузки Windows Server 2019 у вас появится окно командной строки в котором вам необходимо изменить пароль администратора.

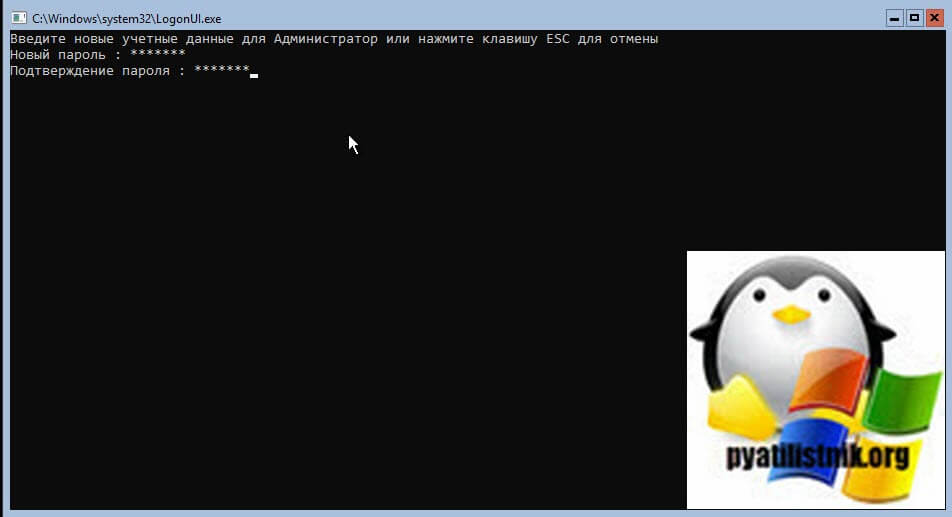

Задаем два раза ваш пароль на вход.

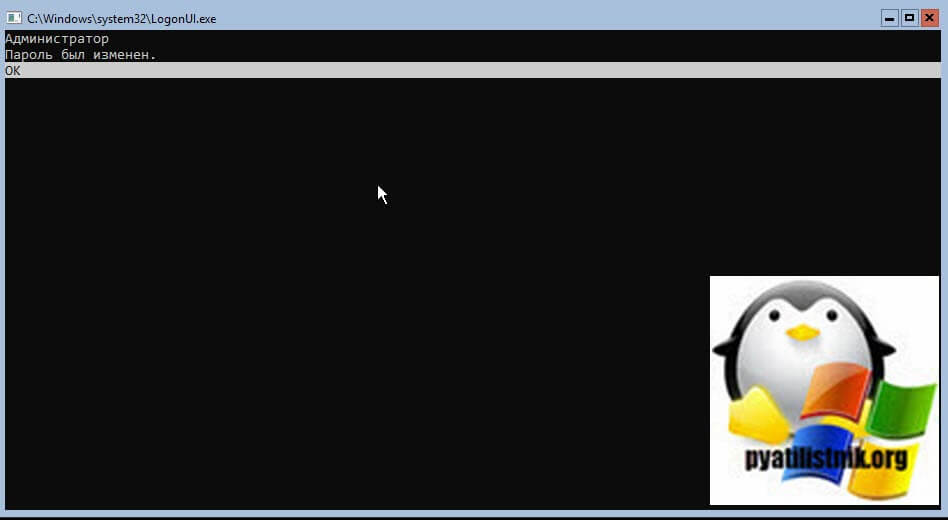

Если вы все ввели верно, то вам покажут, что пароль успешно изменен, на этом установку Windows Server 2019 Core можно считать оконченной и можно приступать к настройке.

Настройка Windows Server 2019 Core

Чтобы ввести такой сервер в эксплуатацию, вам необходимо произвести базовую настройку вашего Windows Server 2019, напомню, это:

- Правильно его назвать по стандартам вашей компании

- Задать статический IP-адрес

- Установить обновления

- Настроить удаленное управление

- Настроить фаэрвол

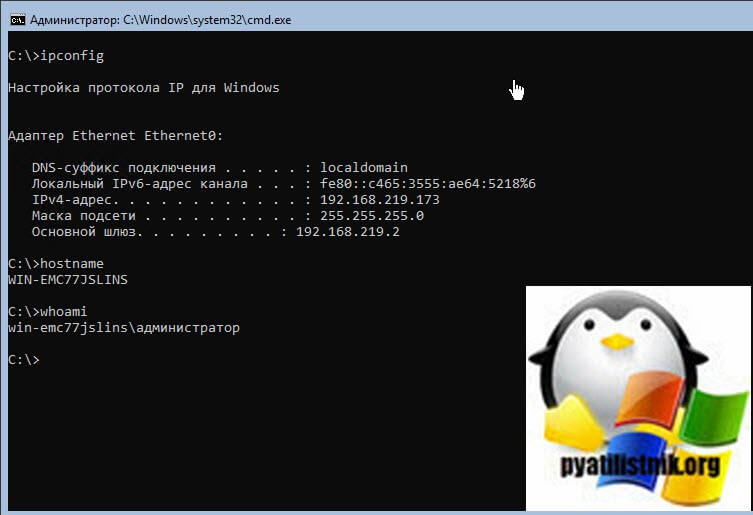

Напоминаю, что в командной строке вы легко можете использовать знакомые вам команды, например netsh, hostname, ipconfig, dir, cd и многое другое

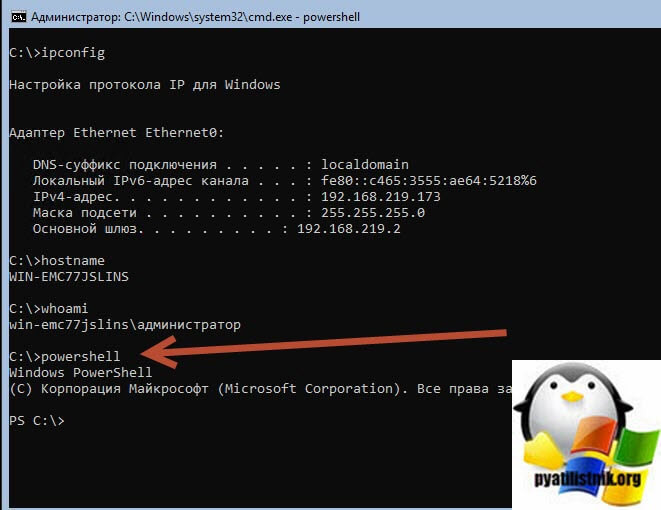

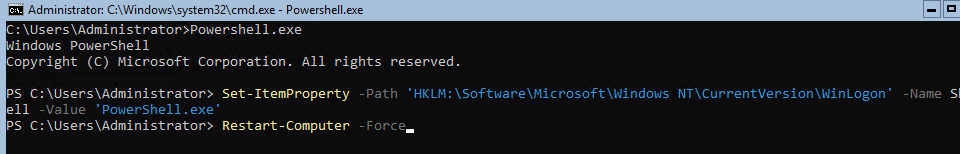

Все эти команды вы как администратор желательно должны знать, но так как на дворе 2019 год, то логично, что большее внимание нужно уделять PowerShell, который вы легко можете открыть в текущем cmd, но это путь более долгий.

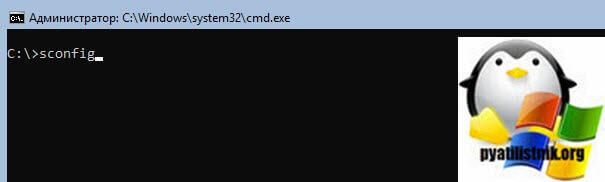

Разработчики еще начиная с версии Windows Server 2012, а может и раньше, вшили замечательный скрипт sconfig, который буквально в считанные минуты позволит вам выполнить поставленные задачи по настройке. В командной строке введите:

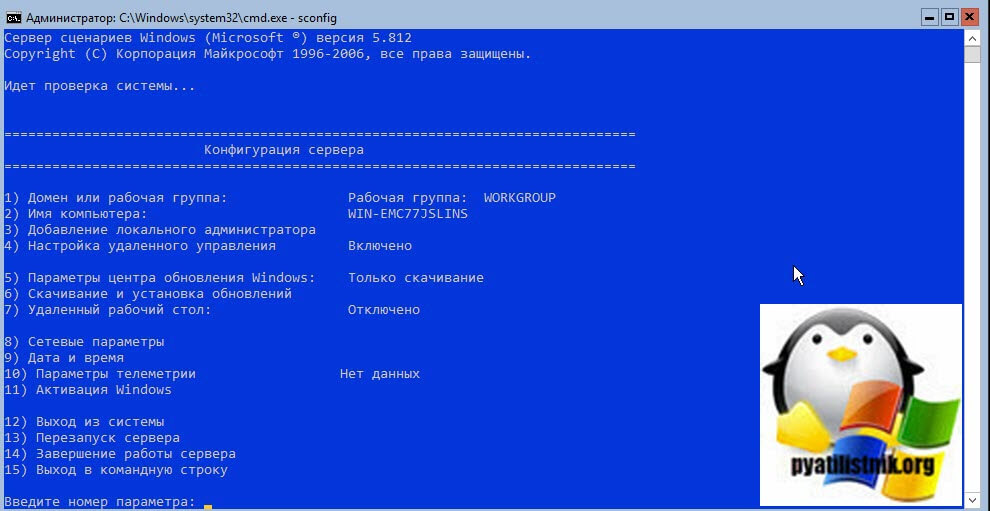

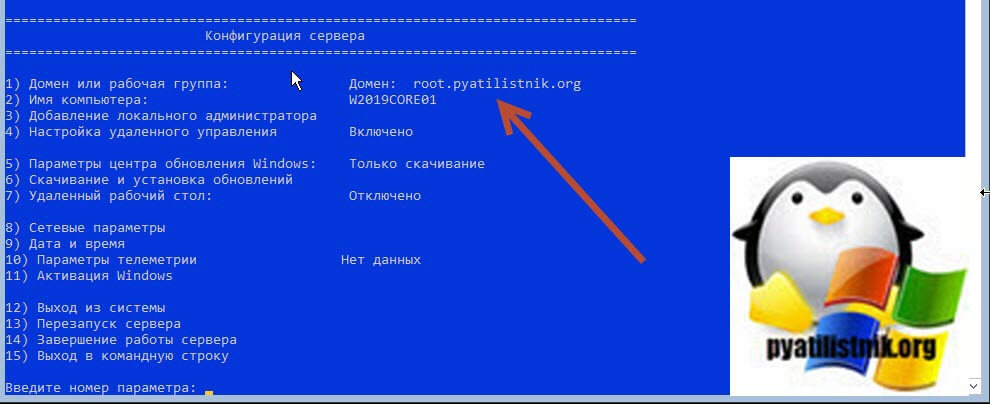

В результате у вас появится голубое окно с 15-ю пунктами:

-

- Домен или рабочая группа — тут вы можете присоединить сервер к домену или рабочей группе

- Имя компьютера — позволяет вам изменить имя системы

- Добавление локального администратора

- Настройка удаленного управления (WinRM), по умолчанию служба включена

- Параметры центра обновления Windows — установка последних фиксов и заплаток безопасности.

- Скачивание и установка обновлений

- Удаленный рабочий стол — включение RDP

- Сетевые параметры — настройка сети (Статические или DHCP)

- Дата и время

- Параметры телеметрии

- Активация Windows

- Выход из системы

- Перезапуск сервера

- Завершение работы сервера

- Выход в командную строку

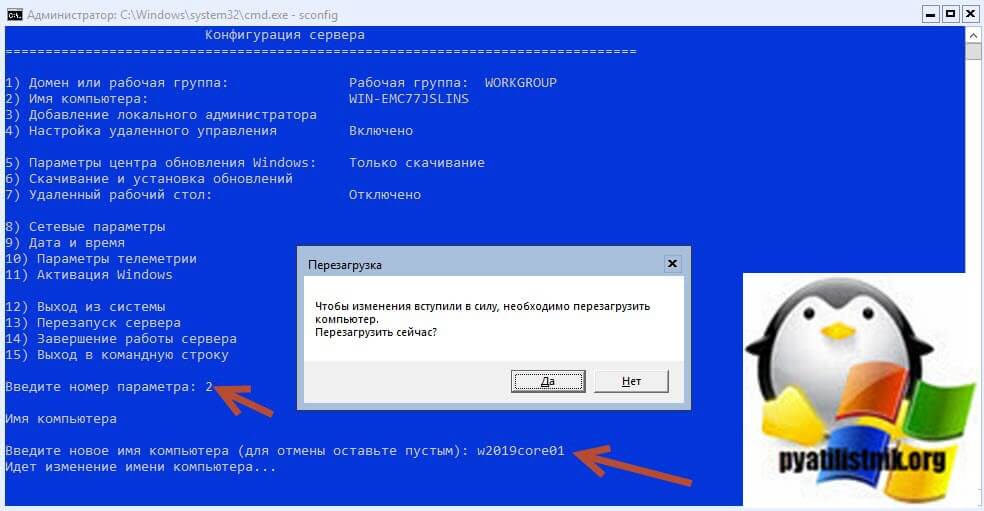

Давайте для начала зададим нужное имя нашему серверу Windows Server 2019 Core. Выбираем пункт 2 и нажимаем Enter. Как видим у меня сейчас не очень красивое имя WIN-EMC77JSLINS. Задаем новое имя сервера, у меня это будет w2019core01. Когда согласитесь сохранить изменения, вас попросят перезагрузить сервер, соглашаемся.

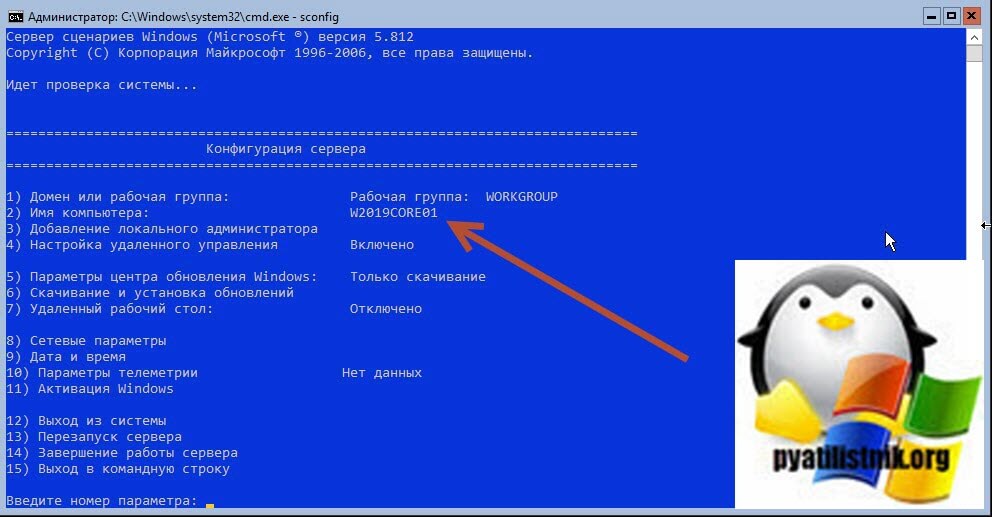

Как видим сервер после перезагрузки изменил имя.

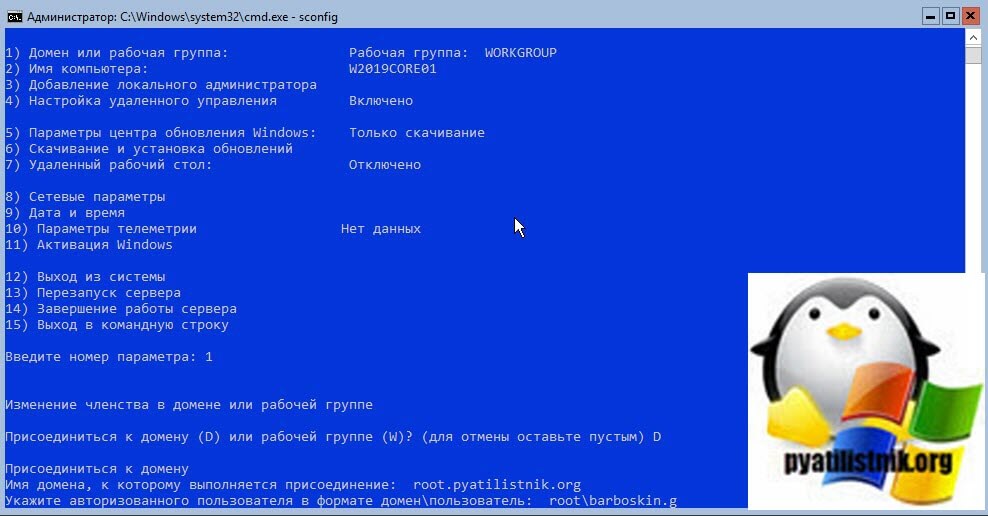

Далее я вам предлагаю ввести наш Windows Server 2019 Core в домен Active Directory. Для этого выбираем первый пункт. Вас спросят, что вы хотите сделать, так как мы хотим сделать сервер частью нашего предприятия, то нажимаем букву «D«. Укажем имя домена и имя пользователя от имени которого мы выполним присоединение, напоминаю, что по умолчанию, это может сделать даже любой пользователь Active Directory, как минимум 10 раз.

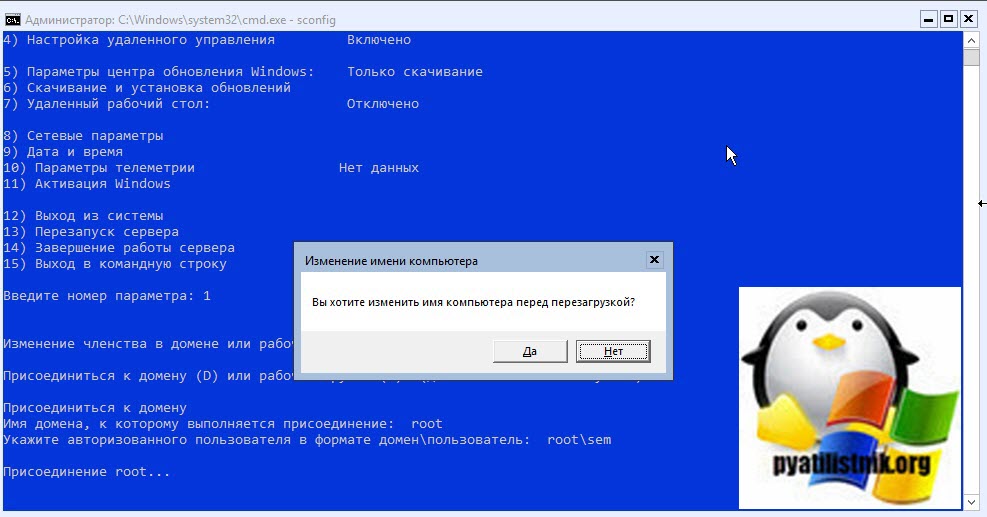

Вводим пароль от учетной записи два раза, если все хорошо, то вам выскочит окно, где вы можете изменить имя компьютера, мне это не нужно.

В результате у меня уже в статусе домен, видится нужное мне значение. На контроллере домена запись уже должна появиться, но я вам рекомендую все же перезагрузиться.

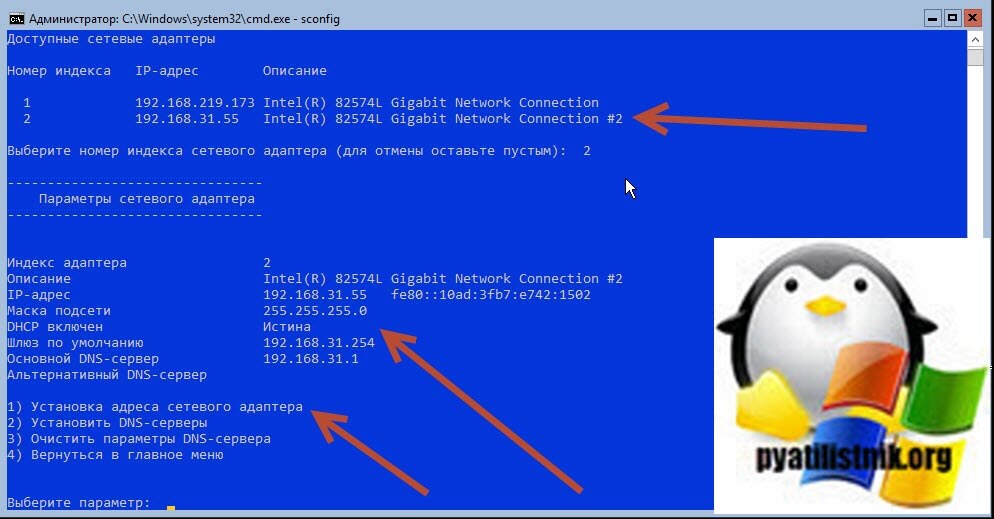

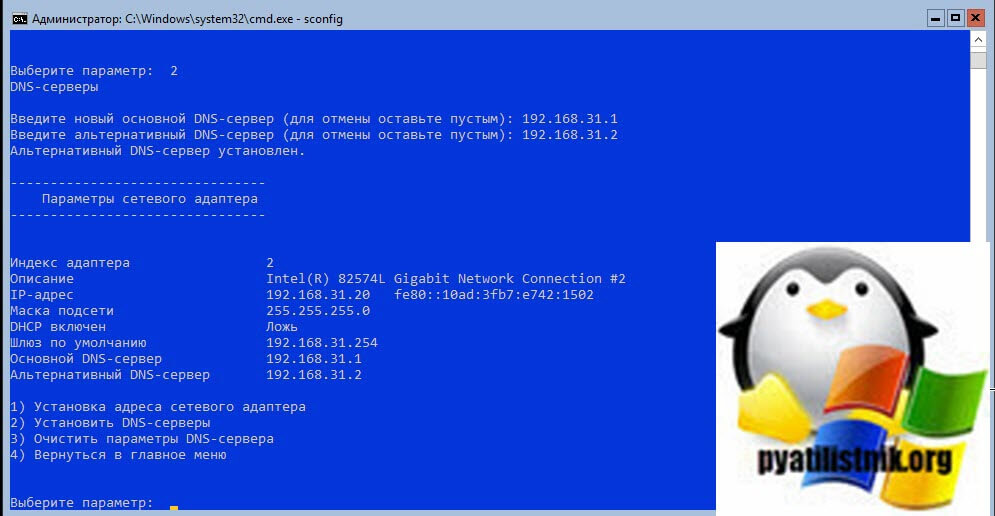

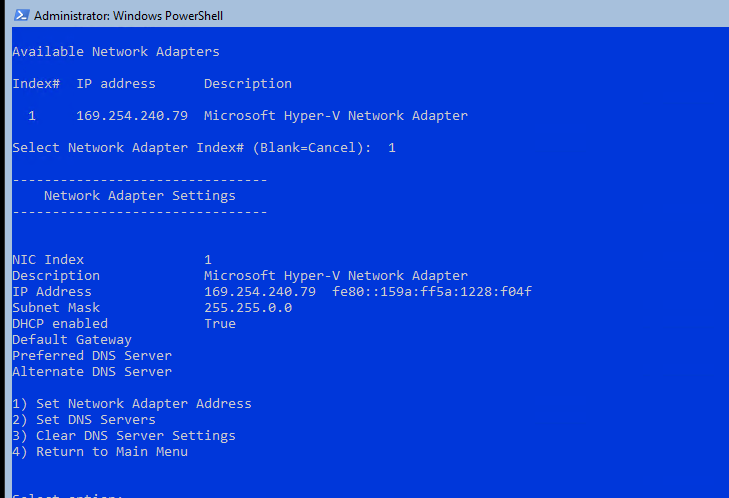

Следующим шагом я вам предлагаю настроить статический ip-адрес. Выбираем в sconfig 8-й пункт сетевые параметры. В моем примере у меня есть два сетевых интерфейса, я буду настраивать второй, имеющий выход во внутреннюю, доменную сеть. Выбираю второй пункт.

Как видим у вас четыре пункта:

- Установка адреса сетевого адаптера

- Установить DNS-серверы

- Очистить параметры DNS-сервера

- Вернуться в главное меню

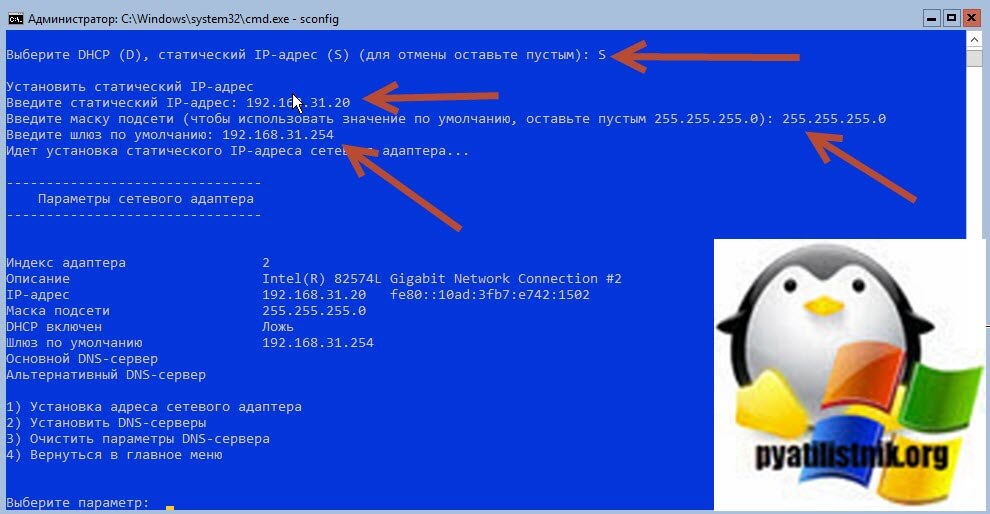

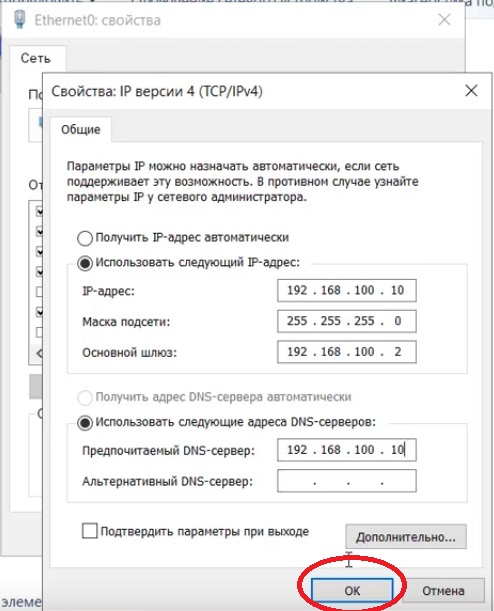

Выбираем первый пункт и зададим статический ip-адрес. На первом шаге вас спросят выбрать динамическое получение адреса с DHCP сервера, клавиша «D» или же статическое получение, выбираем «S«. Указываем ip адрес, в моем случае, это 192.168.31.20, задаем маску сети и основной шлюз. Ваши настройки сохранятся.

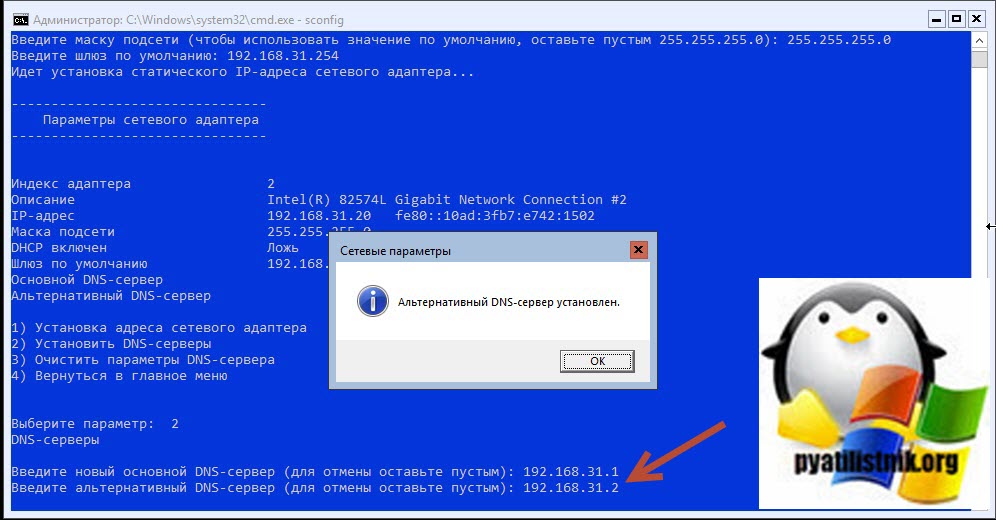

Теперь выбираем второй пункт и укажем DNS серверы. Лучше указывать два, для отказоустойчивости.

Проверяем наши сетевые настройки и возвращаемся в главное меню.

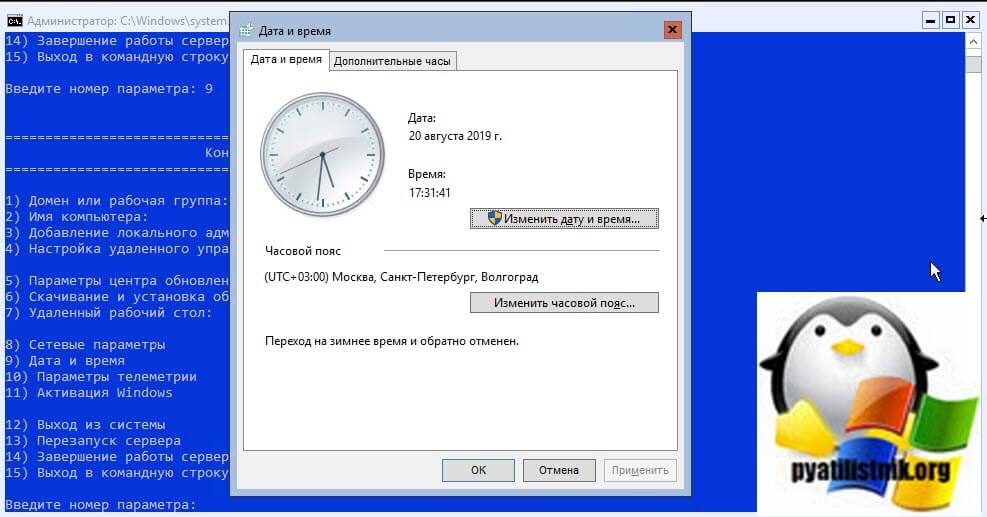

Далее я вам советую проверить дату и время, а так же часовой пояс, это очень важно. Выбираем пункт 9 «Дата и время». И о чудо в Windows Server 2019 Core есть графическое окно, да не удивляйтесь.

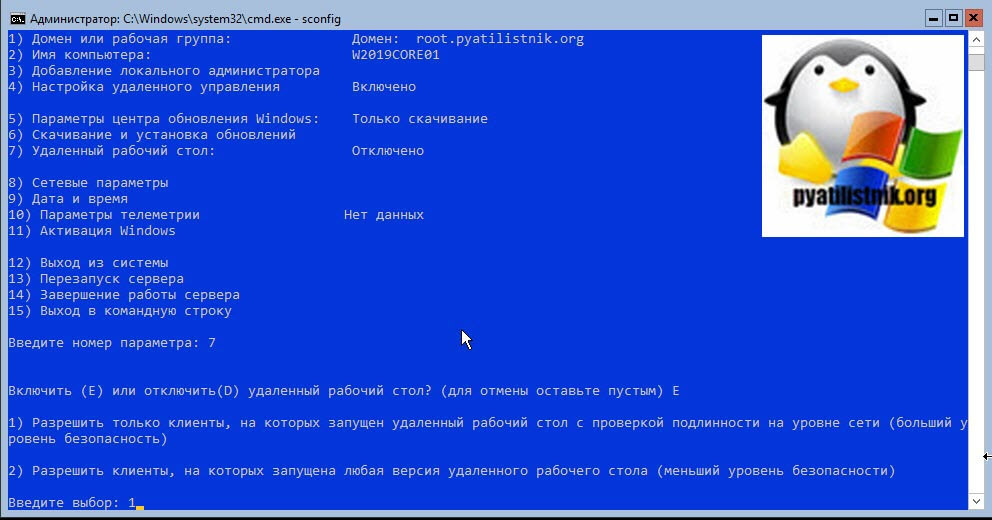

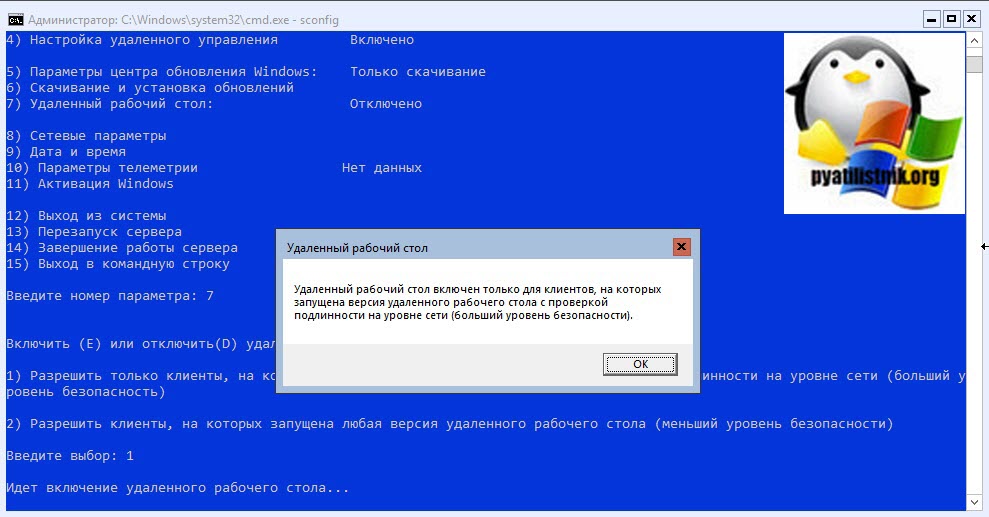

Давайте включим удаленный рабочий стол, чтобы была возможность подключаться при необходимости по RDP, хотя уверен, что это будет очень редко, так как есть более удобный механизм WinRM. Выбираем 7-й пункт.Тут будет два варианта, буква «E» включить или буква «D» отключить. Далее нужно выбрать будите ли вы использовать NLA или нет, я советую использовать, поэтому выбираем первый пункт:

- Разрешить только клиенты, на которых запущен удаленный рабочий стол с проверкой подлинности на уровне сети (Больший уровень безопасности)

- Разрешить клиенты, на которых запущена любая версия удаленного рабочего стола (Меньший уровень безопасности)

Вас уведомят, что удаленный рабочий стол включен.

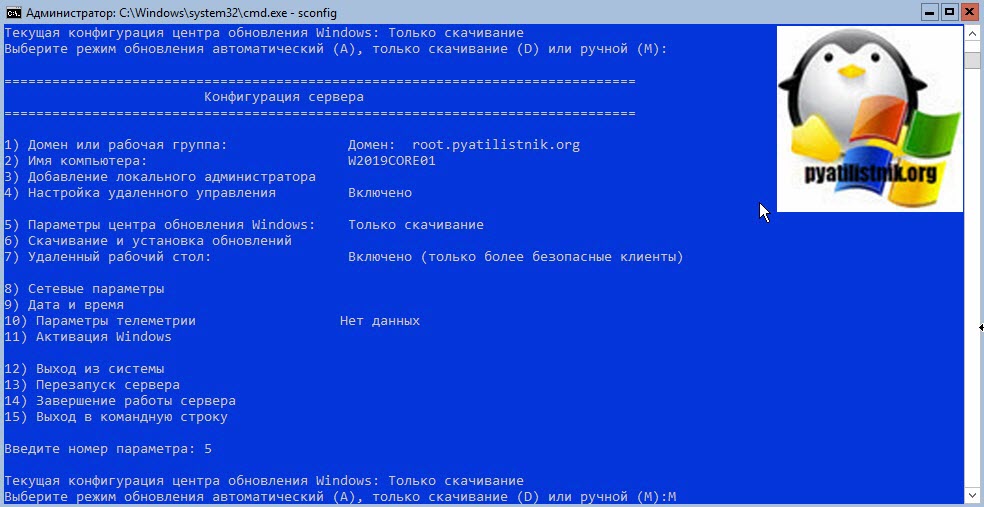

Остается не решенным еще вопрос по обновлению Windows Server 2019 Core. Для этого у нас есть два пункта 5 и 6. Выбираем пункт 5, вас спросят, как будут находится обновления, в каком режиме. На выбор будут автоматический, буква «A«, скачивание, буква «D» или ручной режим, буква «M«. Я выберу «M», так как я привык перепроверять получаемые обновления.

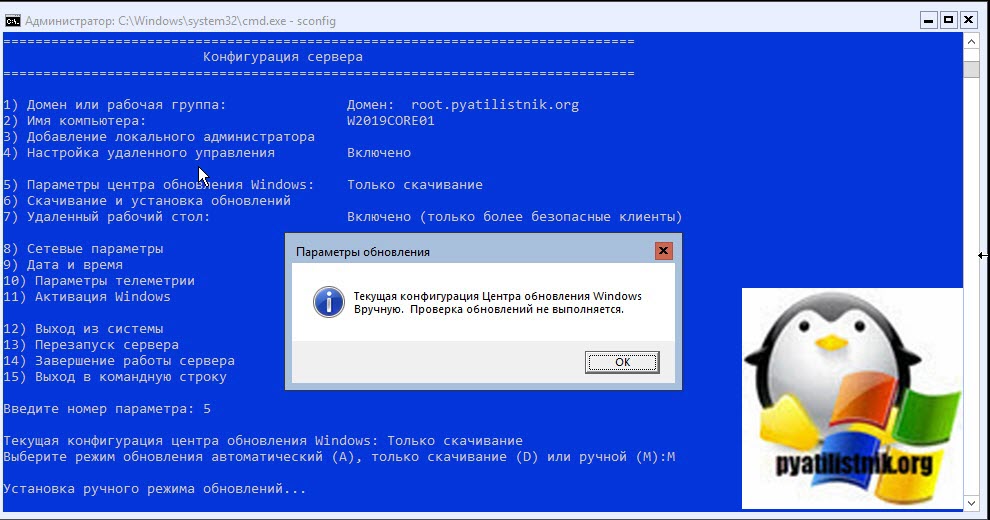

Вас уведомят, что настройки к центру обновления Windows применены.

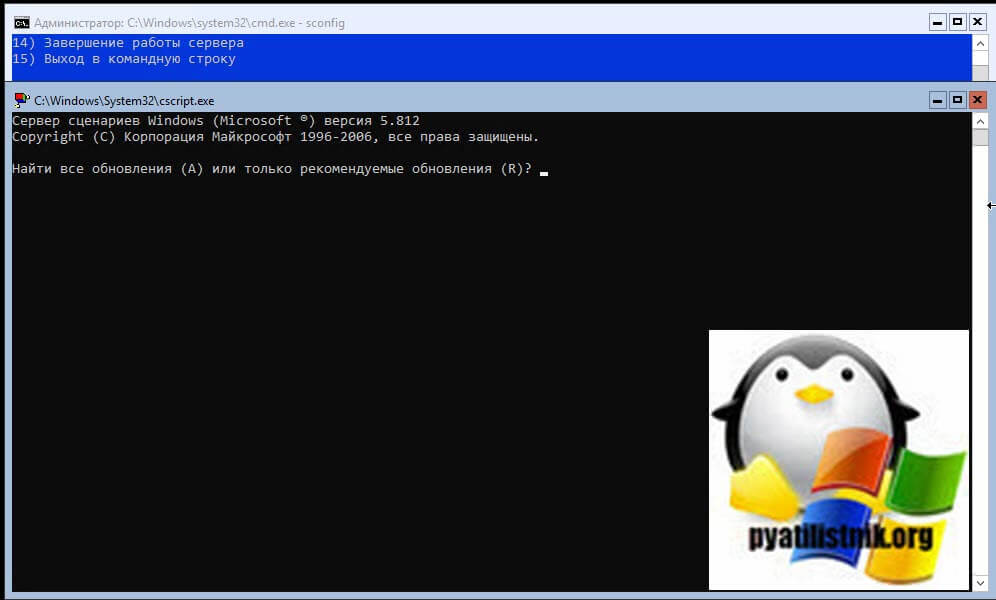

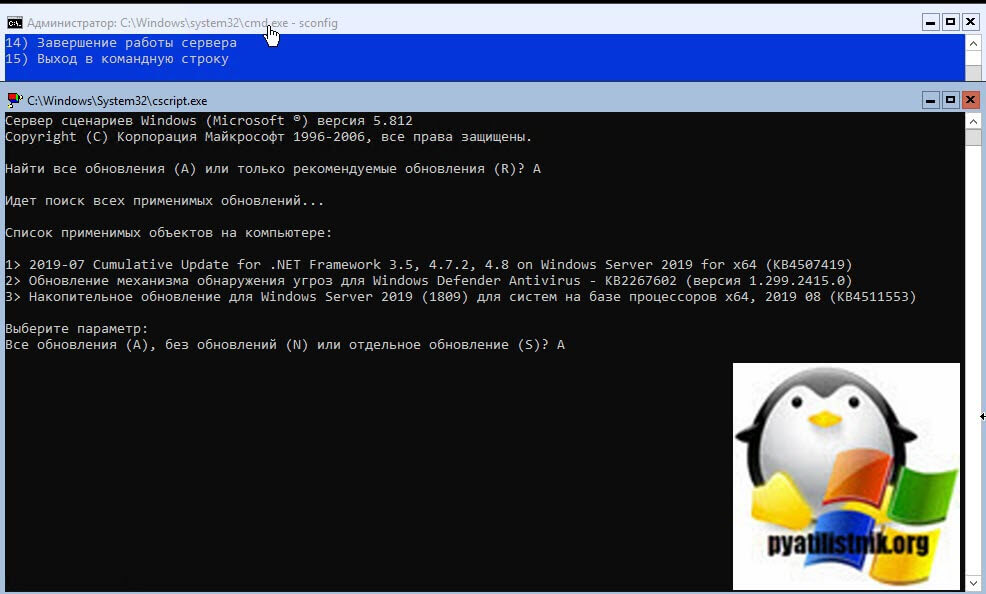

Выбираем 6 пункт и скачаем обновления. Вас спросят найти для всех продуктов или только рекомендуемые. я вам советую закрывать все, что можно, поэтому я выбираю пункт «A«.

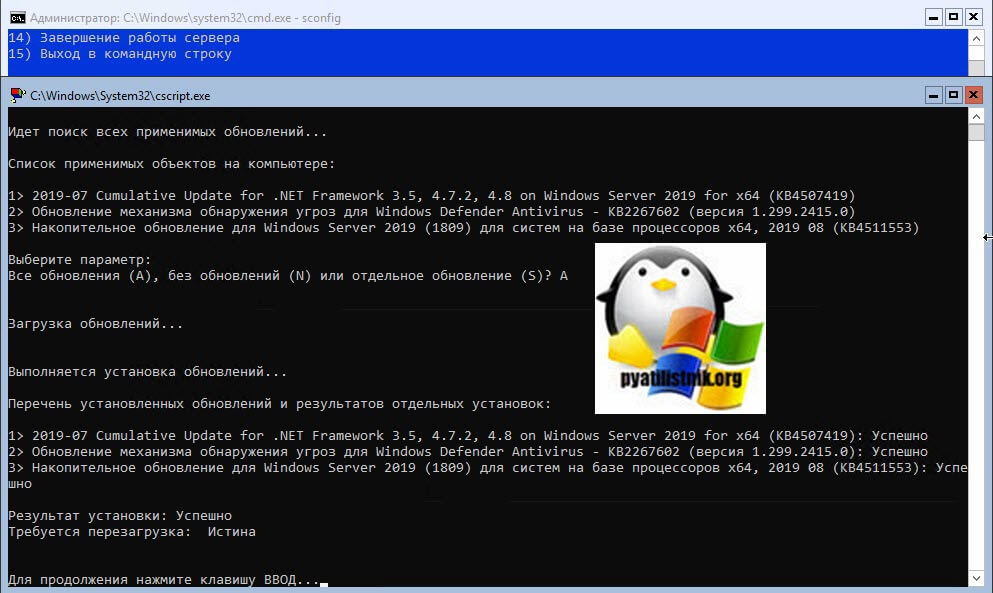

Начинается поиск обновлений, видим у меня нашлось 3 обновления, я могу поставить их все сразу или поодиночке. Я выберу все сразу, пишем «A«.

Производится загрузка обновлений. их установка через некоторое время вы увидите их статус.

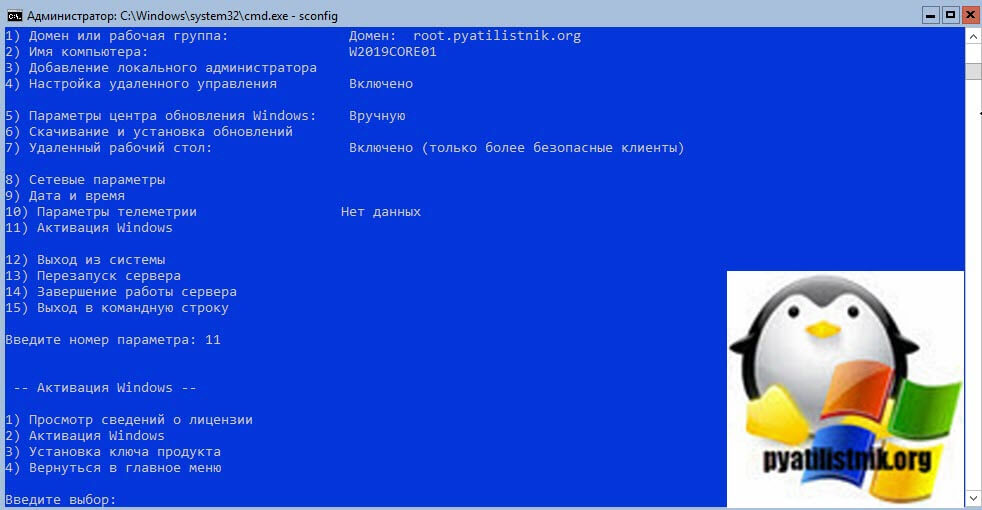

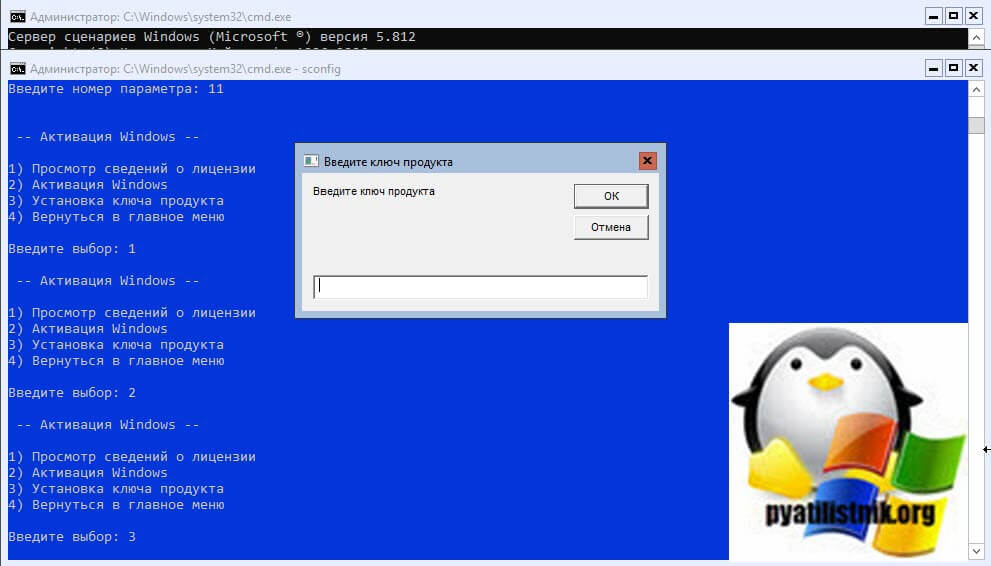

Активация Windows Server 2019 Core

Остается еще активировать ваш сервер, надеюсь, что у вас в локальной сети развернут и настроен KMS сервер. Выбираем 11 пункт. В параметрах активации Windows, у вас будут пункты:

- Просмотр сведений о лицензии

- Активация Windows

- Установка ключа продукта

- Вернуться в главное меню

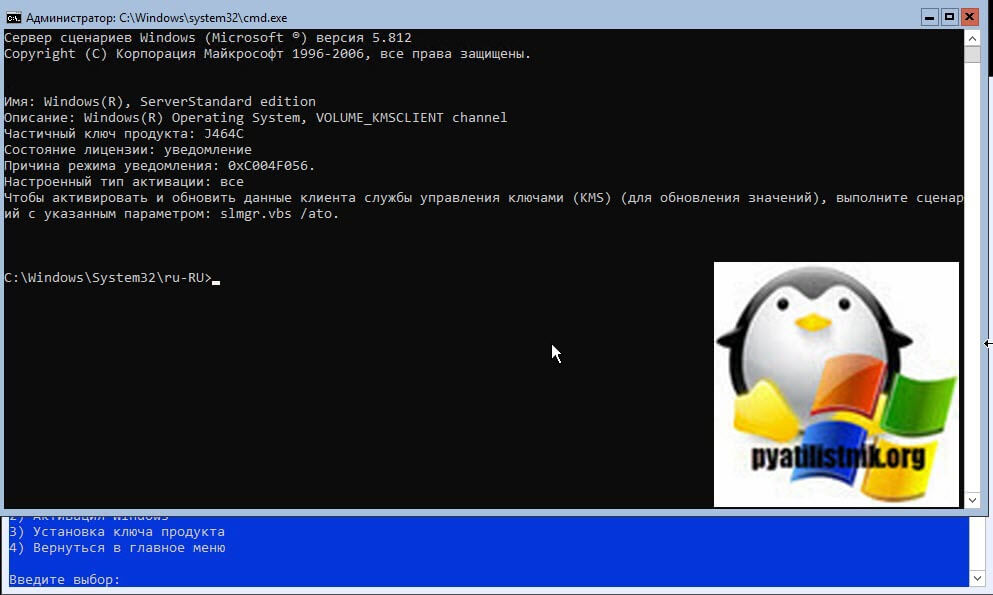

Просмотрим текущее состояние активации Windows Server 2019 Core. Выбираем пункт 1. У вас откроется окно командной строки, вы увидите работу скрипта slmgr. В моем примере я вижу редакцию ОС, ее тип Volume и то, что активация не выполнена, ошибка 0x0C004F056.

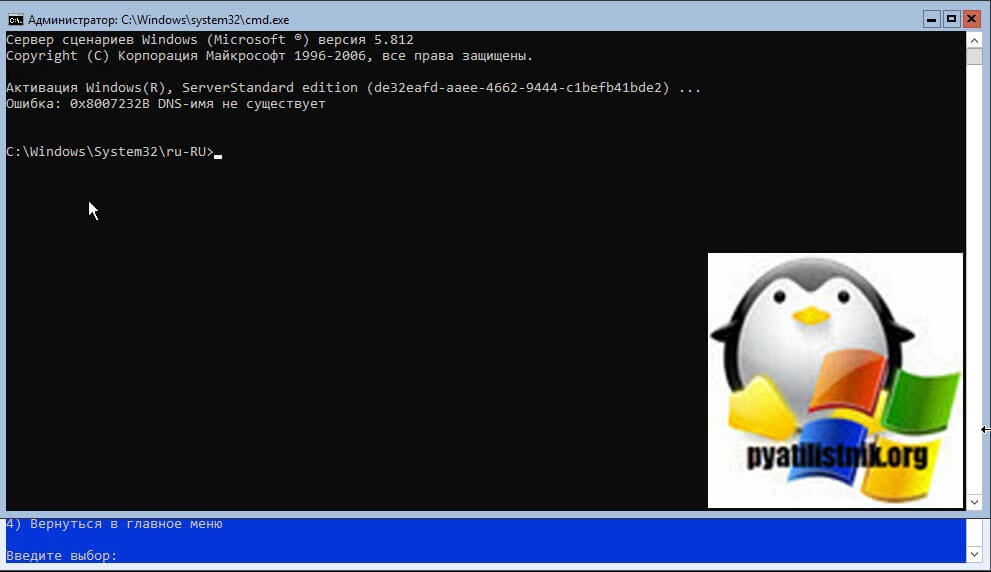

Попробуем активировать сервер, выбираем пункт 2. Если KMS есть, то все отработает, если его нет ,то получите ошибку «0x8007232B DNS-имя не существует».

Если нужно поменять ключ продукта, то выберите пункт 3, и у вас откроется еще одно графическое окошко.

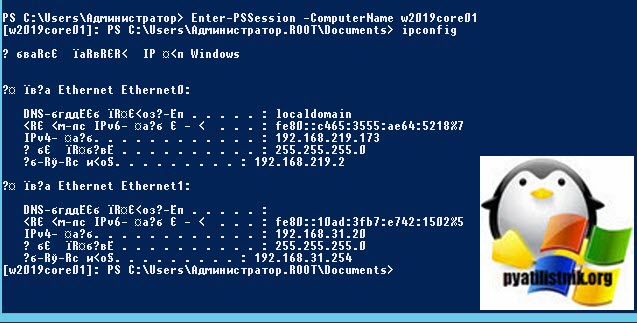

В Windows Server 2019 Core по умолчанию уже включена служба удаленно управления WinRM, поэтому дополнительно ее настраивать не нужно. В окне PowerShell введите:

Enter-PSSession -ComputerName w2019core01

В итоге я спокойно подключился и ввел команду ipconfig, где вижу ранее настроенный ip-адрес.

На этом я хочу закончить базовую установку и настройку Windows Server 2019 Core. В будущих статьях я вам расскажу ,как включать «Удаленное управление» через оснастку, научу настраивать правила брандмауэра. С вами был Иван Семин .автор и создать IT портала Pyatilistnik.org.

Здравствуйте!

Подскажите пожалуйста, куплен новый сервер на Windows Server 2019 Standart и лицензии на 5 User DSKTP CAL.

— «Службы удаленных рабочих столов» — установлено,

— «Средство диагностики лицензирования удаленных рабочих столов» — установлено (ошибок нет, лицензии 5 из 5)

— в «Диспетчере лицензирования удаленных рабочих столов» сервер активирован, лицензии прописаны (на пользователя)

— в групповых политиках (gpedit.msc) настройки проведены:

Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Служба удаленных рабочих столов — Узел сеансов удаленных рабочих столов — Лицензирование — Использовать указанные серверы лицензирования удаленных рабочих столов

— включено (прописан и IP и Имя).

Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Служба удаленных рабочих столов — Узел сеансов удаленных рабочих столов — Лицензирование — Задать режим лицензирования удаленных рабочих столов

— включено (значение «На пользователя»)

Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Служба удаленных рабочих столов — Узел сеансов удаленных рабочих столов — Подключения — Ограничить количество подключений

— включено ( значение 5 )

Где можно было еще упустить настройку? Сервер не выдает лицензии подключающемся пользователям и при попытке подключиться 3-му пользователю выдает сообщение:

«Выберите, какого пользователя отключить, чтобы вы могли выполнить вход»

Решение в виде нужно настраивать домен —

не решение. (для 5 пользователей домен никто не настраивает)

Не могу прикреплять ссылки и картинки.(

Содержание

- База знаний Try 2 Fix beta

- Полное отключение Контроля учётных записей или UAC на Windows

- Эти статьи будут Вам интересны

- 1С:Предприятие: публикация на веб-сервере Apache 2.4 Windows

- Вход в сетевую папку без ввода пары логина и пароля

- WannaCry: Автономные пакеты обновления Microsoft MS17-010

- База знаний «Try 2 Fix» Beta

- Настройка, отключение User Account Control (UAC) с помощью групповых политик

- Ползунок User Account Control

- Как отключить User Account Control в Windows через GPO?

- Настройка параметров UAC в реестре

- Особенности использования UAC в Windows Server

- Ползунок User Account Control и параметры GPO

- How to disable User Account Control (UAC) on Windows Server

- Summary

- More information

- Script to disable UAC Server on Windows Server 2019

- Отключить контроль учетных записей windows server 2019

- Вопрос

База знаний

Try 2 Fix beta

Полное отключение Контроля учётных записей или UAC на Windows

Для установки некоторого программного обеспечения, например, криптопровайдеров Крипто-Про или ViPNet CSP, а также некоторых банк-клиентов, требуется отключить контроль учётных записей Windows или UAC. Вроде бы всё просто, но в большинстве случаев нас ждёт подвох.

Спойлер: ползунка в панели управления недостаточно!

Начиная с Windows Vista в линейке ОС Windows появляется Контроль учётных записей Windows (или по-заморскому User Account Control — UAC). Эта «фича» в какой-то степени защищает пользователя от действий, которые он не собирался совершать. При запуске какого-то ПО экран затемниться и появится диалоговое окно с вопросом, действительно ли Вы хотите разрешить этой программе сделать свои дела на Вашем ПК? Вроде бы неплохо. Но есть и обратная сторона: большое количество ПО, которое Вы намерено хотите установить, этот UAC установить Вам и не позволит.

В Windows 7 всё было просто:

А вот начиная с Windows 8 после всех манипуляций с ползунком и перезагрузки, Ваше ПО всё равно будет требовать отключить UAC. Нет, проблема не в нём. Проблема в Windows. Начиная с этой версии, чтобы полностью отключить UAC нужно кроме действий в Панели управления ещё и отключить UAC в реестре. Приступим:

Теперь UAC отключен на 100%! Не за что!

Эти статьи будут Вам интересны

1С:Предприятие: публикация на веб-сервере Apache 2.4 Windows

Вход в сетевую папку без ввода пары логина и пароля

По какой-то абсолютно необъяснимой причине пользователи Windows 10 в последнее время столкнулись со следующей проблемой: при входе в сетевую папку в каждой сессии предлагается ввести логин и пароль, даже если в прошлый раз пользователь ставил галочку «Запомнить пароль». В предыдущих версиях ОС такая проблема тоже встречалась, но не носила массовый характер. В Windows XP Home Edition вообще запомнить пароль к сетевому ресурсу нельзя. Делаем себе хорошо!

WannaCry: Автономные пакеты обновления Microsoft MS17-010

Про сам шифровальщик не слышал только мёртвый, поэтому без лишних слов ссылки на автономные пакеты обновлений Microsoft, закрывающие дыру, которую эксплуатирует WannaCry. Однако это не гарантирует 100% защиты. P.S. Забавно, что на 9 клиентских серверах и нескольких ПК я запустил простой поиск обновлений (через Панель управления > Центр обновления Windows), и ни на одном из них эти обновления не загрузились сами.

База знаний «Try 2 Fix» Beta

Все материалы свободны

к распространению с обязательным

указанием источника

Источник

Настройка, отключение User Account Control (UAC) с помощью групповых политик

UAC (User Account Control или контроль учетных записей) важный компонент системы защиты Windows. При запуске любого приложения или процесса, который требует прав администратора, пытается изменить системные настройки, ветки реестра или файлы, компонент контроля учетных записей UAC переключает рабочий стол в защищенный режим и запрашивает подтверждение этих действий у администратора. Тем самым UAC позволяет предотвратить запуск процессов и вредоносных программ, которые потенциально могут нанести вред вашему компьютеру.

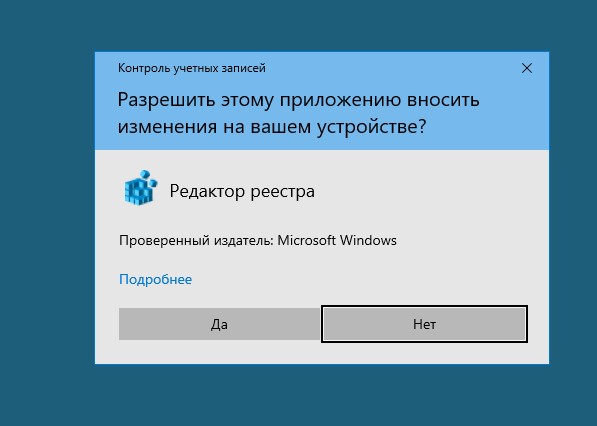

На скриншоте ниже показано, что при запуске редактора реестра ( regedit.exe ) в Windows 10 появляется окно подтверждения UAC:

В этой статье мы рассмотрим, как управлять настройками UAC на отдельном компьютере, или на множестве компьютеров в домене с помощью групповых политик.

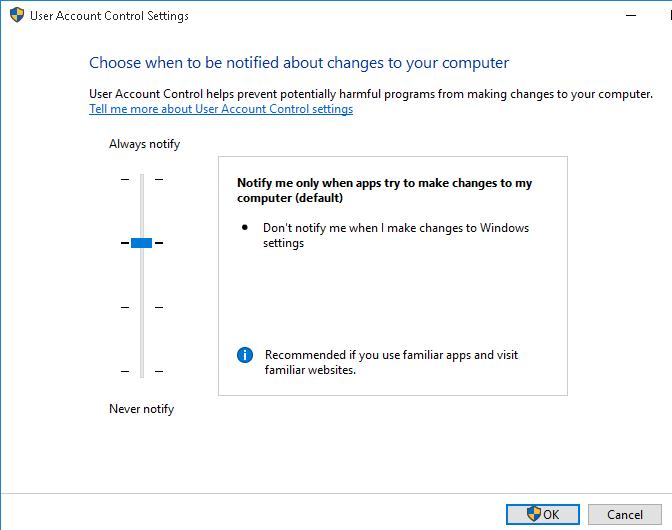

Ползунок User Account Control

В Windows 7 (и выше) настройки UAC на компьютере управляются с помощью специального ползунка (вызывается через панель управления или файлом UserAccountControlSettings.exe ). С помощью ползунка вы можете выбрать один из четырех предопределенных уровней защиты UAC.

По умолчанию в Windows 10 выбран 3 уровень защиты UAC, который выводит уведомление только при попытке изменить системные файлы или параметры.

Как отключить User Account Control в Windows через GPO?

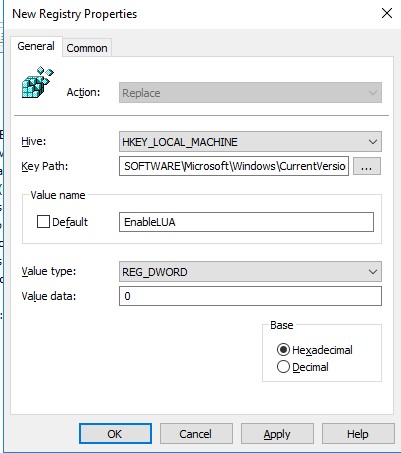

Также можно точечно отключать UAC только для некоторых пользователей/компьютеров через реестр, а настройки распространить через Group Policy Preferences.

Затем перейдите на вкладку Common и включите опции:

Нажмите на кнопку Targeting и укажите компьютеры, или доменные группы, на которые должна применяться политика отключения UAC.

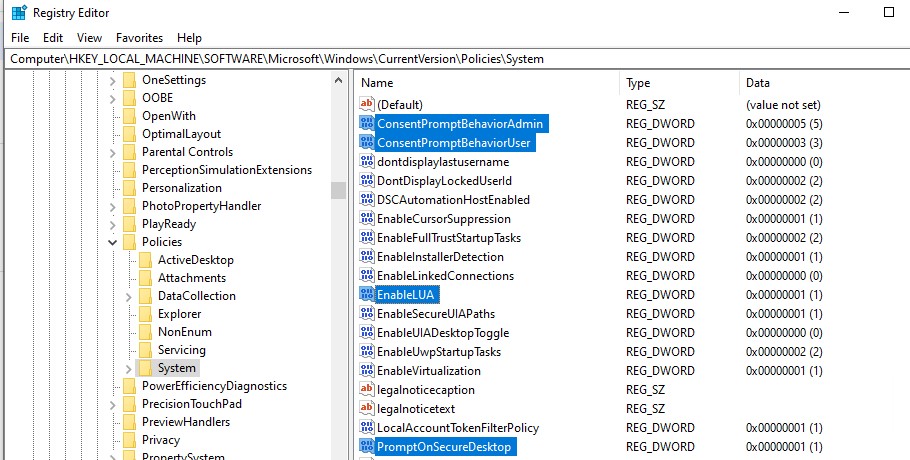

Настройка параметров UAC в реестре

Вы можете управлять настройками UAC через реестр. Параметры, отвечающие за поведение контроля учетных записей, находятся в ветке реестра HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem.

Когда вы меняете значение ползунка UAC в панели управления, Windows меняет значение параметров реестра из этой ветки следующим образом (ниже приведены готовые REG файлы для разных уровней ползунка User Account Control:

UAC уровень 4 (Always notify):

UAC уровень 3 (Notify only when programs try to make changes to my computer):

UAC уровень 1 (Never notify — UAC отключен):

Вы можете изменить значение любого параметра из редактора реестра или из командной строки. Например, чтобы отключить UAC на компьютере (потребуется перезагрузка) можно выполнить команду:

reg.exe ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem /v EnableLUA /t REG_DWORD /d 0 /f.

Или аналогичная команда на PowerShell:

Особенности использования UAC в Windows Server

User Account Control в Windows Server работает и управляется так же как в дектопных редакциях Windows.

Допустимо полностью отключать UAC в Windows Server 2016/209, если выполняются следующие условия.

При включенном UAC Windows Server запрещает удаленное подключение под локальными аккаунтами (через net use, winrm, Powershell Remoting). Токен такого пользователя будет отфильтрован включенным параметром UAC LocalAccountTokenFilterPolicy (об этом рассказано в предыдущей секции).

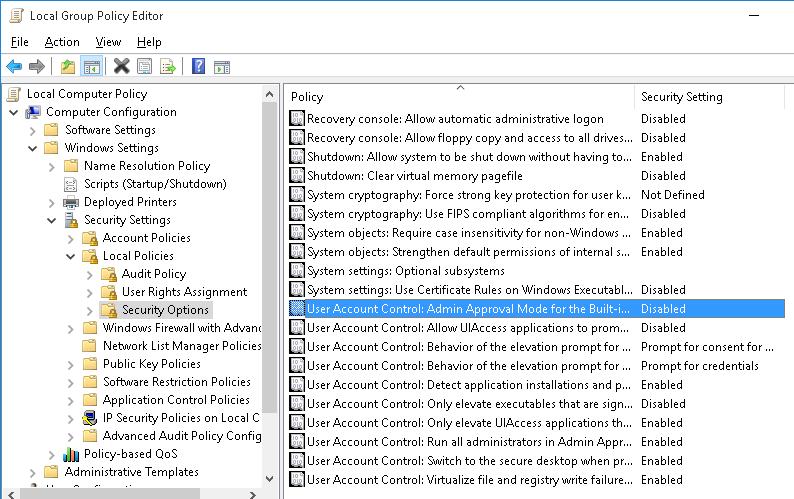

Ползунок User Account Control и параметры GPO

Вы можете управлять настройками UAC как с помощью ползунка, так и с помощью групповых политик. Но в редакторе групповых политик отсутствует единый параметр, позволяющий выбрать один из 4 уровней защиты (соответствующий положению ползунка UAC). Вместо этого предлагается регулировать настройки UAC 10 различными политиками. Как мы уже говорили выше, эти политики находятся в разделе:

В следующей таблице представлен список политик UAC, и соответствующие им параметры реестра.

| Имя политики | Ключ реестра, настраиваемый политикой | |

| User Account Control: Admin Approval Mode for the Built-in Administrator account | Контроль учетных записей: использование режима одобрения администратором для встроенной учетной записи администратора | FilterAdministratorToken |

| User Account Control: Allow UIAccess applications to prompt for elevation without using the secure desktop | Контроль учетных записей: разрешать UIAccess-приложениям запрашивать повышение прав, не используя безопасный рабочий стол | EnableUIADesktopToggle |

| User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode | Контроль учетных записей: поведение запроса на повышение прав для администраторов в режиме одобрения администратором | ConsentPromptBehaviorAdmin |

| User Account Control: Behavior of the elevation prompt for standard users | Контроль учетных записей: поведение запроса на повышение прав для обычных пользователей | ConsentPromptBehaviorUser |

| User Account Control: Detect application installations and prompt for elevation | Контроль учетных записей: обнаружение установки приложений и запрос на повышение прав | EnableInstallerDetection |

| User Account Control: Only elevate executables that are signed and validated | Контроль учетных записей: повышение прав только для подписанных и проверенных исполняемых файлов | ValidateAdminCodeSignatures |

| User Account Control: Only elevate UIAccess applications that are installed in secure locations | Контроль учетных записей: повышать права только для UIAccess-приложений, установленных в безопасном местоположении | EnableSecureUIAPaths |

| User Account Control: Run all administrators in Admin Approval Mode | Контроль учетных записей: включение режима одобрения администратором | EnableLUA |

| User Account Control: Switch to the secure desktop when prompting for elevation | Контроль учетных записей: переключение к безопасному рабочему столу при выполнении запроса на повышение прав | PromptOnSecureDesktop |

| User Account Control: Virtualize file and registry write failures to per-user locations | Контроль учетных записей: при сбоях записи в файл или реестр виртуализация в размещение пользователя | EnableVirtualization |

По умолчанию для стандартных настроек UAC (уровень 3) используются следующие настройки групповых политик:

UAC Уровень 3 (по умолчанию)

Источник

How to disable User Account Control (UAC) on Windows Server

This article introduces how to disable User Account Control (UAC) on Windows Server.

Applies to: В Windows Server 2012 R2

Original KB number: В 2526083

Summary

Under certain constrained circumstances, disabling UAC on Windows Server can be an acceptable and recommended practice. These circumstances occur only when both the following conditions are true:

If either of these conditions isn’t true, UAC should remain enabled. For example, the server enables the Remote Desktop Services role so that nonadministrative users can sign in to the server to run applications. UAC should remain enabled in this situation. Similarly, UAC should remain enabled in the following situations:

More information

UAC was designed to help Windows users move toward using standard user rights by default. UAC includes several technologies to achieve this goal. These technologies include:

File and Registry Virtualization: When a legacy application tries to write to protected areas of the file system or the registry, Windows silently and transparently redirects the access to a part of the file system or the registry that the user is allowed to change. It enables many applications that required administrative rights on earlier versions of Windows to run successfully with only standard user rights on Windows Server 2008 and later versions.

Same-desktop Elevation: When an authorized user runs and elevates a program, the resulting process is granted more powerful rights than those rights of the interactive desktop user. By combining elevation with UAC’s Filtered Token feature (see the next bullet point), administrators can run programs with standard user rights. And they can elevate only those programs that require administrative rights with the same user account. This same-user elevation feature is also known as Admin Approval Mode. Programs can also be started with elevated rights by using a different user account so that an administrator can perform administrative tasks on a standard user’s desktop.

Filtered Token: When a user with administrative or other powerful privileges or group memberships logs on, Windows creates two access tokens to represent the user account. The unfiltered token has all the user’s group memberships and privileges. The filtered token represents the user with the equivalent of standard user rights. By default, this filtered token is used to run the user’s programs. The unfiltered token is associated only with elevated programs. An account is called a Protected Administrator account under the following conditions:

User Interface Privilege Isolation (UIPI): UIPI prevents a lower-privileged program from controlling the higher-privileged process through the following way:

В В В Sending window messages, such as synthetic mouse or keyboard events, to a window that belongs to a higher-privileged process

Protected Mode Internet Explorer (PMIE): PMIE is a defense-in-depth feature. Windows Internet Explorer operates in low-privileged Protected Mode, and can’t write to most areas of the file system or the registry. By default, Protected Mode is enabled when a user browses sites in the Internet or Restricted Sites zones. PMIE makes it more difficult for malware that infects a running instance of Internet Explorer to change the user’s settings. For example, it configures itself to start every time the user logs on. PMIE isn’t actually part of UAC. But it depends on UAC features, such as UIPI.

Installer Detection: When a new process is about to be started without administrative rights, Windows applies heuristics to determine whether the new process is likely to be a legacy installation program. Windows assumes that legacy installation programs are likely to fail without administrative rights. So, Windows proactively prompts the interactive user for elevation. If the user doesn’t have administrative credentials, the user can’t run the program.

If you disable the User Account Control: Run all administrators in Admin Approval Mode policy setting. It disables all the UAC features described in this section. This policy setting is available through the computer’s Local Security Policy, Security Settings, Local Policies, and then Security Options. Legacy applications that have standard user rights that expect to write to protected folders or registry keys will fail. Filtered tokens aren’t created. And all programs run with the full rights of the user who is logged on to the computer. It includes Internet Explorer, because Protected Mode is disabled for all security zones.

One of the common misconceptions about UAC and Same-desktop Elevation in particular is: it prevents malware from being installed, or from gaining administrative rights. First, malware can be written not to require administrative rights. And malware can be written to write just to areas in the user’s profile. More important, Same-desktop Elevation in UAC isn’t a security boundary. It can be hijacked by unprivileged software that runs on the same desktop. Same-desktop Elevation should be considered a convenience feature. From a security perspective, Protected Administrator should be considered the equivalent of Administrator. By contrast, using Fast User Switching to sign in to a different session by using an administrator account involves a security boundary between the administrator account and the standard user session.

For a Windows-based server on which the sole reason for interactive logon is to administer the system, the goal of fewer elevation prompts isn’t feasible or desirable. System administrative tools legitimately require administrative rights. When all the administrative user’s tasks require administrative rights, and each task could trigger an elevation prompt, the prompts are only a hindrance to productivity. In this context, such prompts don’t/can’t promote the goal of encouraging development of applications that require standard user rights. Such prompts don’t improve the security posture. These prompts just encourage users to click through dialog boxes without reading them.

This guidance applies only to well-managed servers. It means only administrative users can log on interactively or through Remote Desktop services. And they can perform only legitimate administrative functions. The server should be considered equivalent to a client system in the following situations:

In this case, UAC should remain enabled as a defense-in-depth measure.

Also, if standard users sign in to the server at the console or through Remote Desktop services to run applications, especially web browsers, UAC should remain enabled to support file and registry virtualization and also Protected Mode Internet Explorer.

Another option to avoid elevation prompts without disabling UAC is to set the User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode security policy to Elevate without prompting. By using this setting, elevation requests are silently approved if the user is a member of the Administrators group. This option also leaves PMIE and other UAC features enabled. However, not all operations that require administrative rights request elevation. Using this setting can result in some of the user’s programs being elevated and some not, without any way to distinguish between them. For example, most console utilities that require administrative rights expect to be started at a command prompt or other program that’s already elevated. Such utilities merely fail when they’re started at a command prompt that isn’t elevated.

Источник

Script to disable UAC Server on Windows Server 2019

The easiest way to disable UAC (User Account Control) on Windows Server 2019 is to modify the registry key on the server. You may use this reg file to Disable the UAC. Simply, double click the registry file and settings will be imported on the machine. This script can also to be used on Windows Server 2012 R2 and Windows Server 2016. Under certain constrained circumstances, disabling User Account Control (UAC) on Windows Server can be an acceptable and recommended practice (example: consistent backup). These circumstances occur only when all the following conditions are true: Only administrators are allowed to log on to the Windows-based server interactively at the console or by using Remote Desktop Services and administrators log on to the Windows-based server only to perform legitimate system administrative functions on the server.

Manual procedure to disable UAC is given below:

Download the script: Here

Then, execute the script and write “Yes” to confirm:

You can check the value data by opening “regedit” interface:

Microsoft’s Volume Shadow Copy Service (VSS) is Windows’ built-in infrastructure for application backups. As a native Windows service, VSS facilitates creating a consistent view of application data during the course of a backup. VSS relies on coordination between VSS requestors, writers, and providers for quiescence, or “to make quiet,” a disk volume so that a backup can be successfully obtained without data corruption. Native VSS is used to backup VMware and Hyper-V VMs and to restore them to a precise point in time… For example, Veeam Backup and Replication software needs the “application-aware processing” (VSS) option to be enabled to ensure application consistency of backup for VSS-Aware applications (SQL, AD, Exchange, SharePoint, Oracle Windows), but also the “File System” consistency for Windows Virtual Machines.

VeeamON Forum France Recap!

VeeamON Forum France – Interviewed by LeMagIT: LeMagIT

MUG – Microsoft User Group – First event in Monaco! Join us!.

Источник

Отключить контроль учетных записей windows server 2019

Вопрос

Доброго времени суток.

В наличии сервера на операционной системе Widows Server 2019 (SW_DVD9_Win_Server_STD_CORE_2019_1809.2_64Bit_Russian_DC_STD_MLF_X22-18461.ISO)и тестовый компьютер на Windows 10 PRO:

Если зайти на любой сервер под доменным администратором и попытаться открыть Персонализация > Темы > Параметры значков рабочего стола = то получаем ошибку «Windows не удается получить доступ к указанному устройству, пути или файлу. Возможно, у вас нет нужных разрешений для доступа к этому объекту.» (рисунок Personalization.png) На просторах интернета нашел решение, если включить в политиках «User Account Control: Admin Approval Mode for the built-in Administrator account», то ошибка пропадает, но в этом случае появляется другая проблемма, я как доменный администратор не могу получить доступ к папкам других пользователей сервера у которых в разрешениях стоит «группа Администраторы полный доступ» (рисунок AccessDenied.png), как только я убираю политику «User Account Control: Admin Approval Mode for the built-in Administrator account» доступ к пользовательским папкам возобновляется, а «Параметры значков рабочего стола» снова не доступны. Если на сервер заходить под локальным администратором, и политика «User Account Control: Admin Approval Mode for the built-in Administrator account» выключена, то «Параметры значков рабочего стола» работает и доступ к папкам пользователей тоже есть.

Вопрос как Администратору домена не получать страшных сообщений «У Вас нет доступа к этому объекту» или «У Вас нет разрешений на доступ к этой папке»? В 2008R2 таких сложностей не было.

Источник

Предположим, что у нас уже установлена операционная система Windows Server 2019. Рассмотрим базовую настройку.

Минимальные требования:

- 64-разрядный процессор с тактовой частотой 1,4 ГГц;

- ОЗУ 512 МБ (2 ГБ для варианта установки «Сервер с рабочим столом»);

- диск 32 ГБ;

- доступ к Интернет.

Первоначальные настройки Windows Server 2019 можно разделить на несколько пунктов:

- Создание новой учетной записи Администратора.

- Настройка статического IP-адреса сервера.

- Проверка правильности настройки времени и часового пояса.

- Установка всех обновлений системы.

- Задать понятное имя для сервера и, при необходимости, ввести его в домен.

- Активировать лицензию Windows Server 2019.

- Настроить основные параметры безопасности.

Создание новой учетной записи Администратора

Первым шагом будет создание новой учетной записи администратора. Сервер может быть подвергнут атакам, т.к. предполагается, что вы используете “Администратор” в качестве основной учетной записи администратора. Поэтому создадим новую учетную запись и выдадим ей права администратора.

Нажимаем сочетание клавиш WIN+R, чтобы у вас открылось окно Выполнить, в котором для вызова панели Управление компьютером, вам нужно написать:

Затем на вкладке “Локальные пользователи и группы” переходим в “Пользователи” и по клику правой кнопки мыши в основном окне выбираем пункт “Новый пользователь”. После создаем пользователя, задаем ему пароль и выдаем права Администратора. Затем выходим из учетной записи “Администратор” и заходим в свою новую учетную запись.

Повторите все описанные действия выше до момента создания нового пользователя, отключите базовую учетную запись “Администратор” в целях безопасности сервера, так как вы будете выполнять остальные действия по настройке под учетной записью нового администратора.

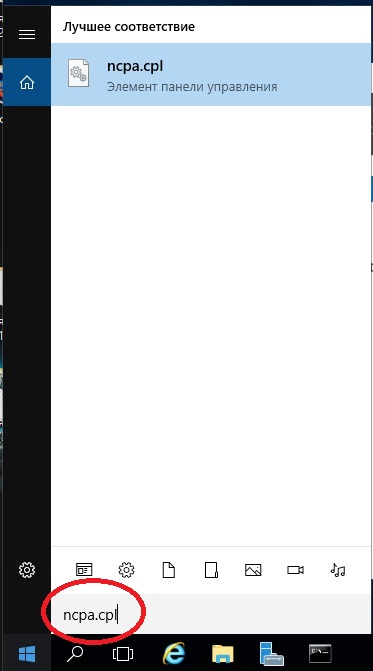

Настройка статического IP-адреса сервера

Серверы должны иметь фиксированные IP-адреса. Это требование для многих служб (Active Directory,DNS,DHCP).

Нажимаем сочетание клавиш WIN+R, чтобы у вас открылось окно выполнить, в котором для вызова сетевых настроек, вам нужно написать:

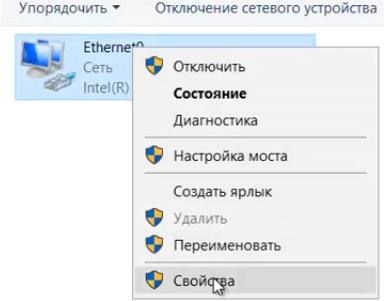

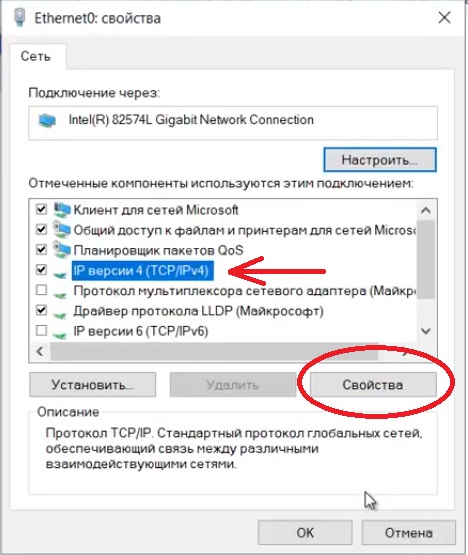

У вас появится окно «сетевые подключения» со списком доступных вам сетевых адаптеров. Щелкните по нужному левой кнопкой мыши дважды.

В окне “Состояние” выберите Свойства -> IP версии 4(TCP/IP) -> Использовать следующий IP-адрес -> Введите данные статического адреса -> Нажмите “Ок”.

Настройка времени и часового пояса

В целях безопасности, таких как правильная работа двухфакторной аутентификации и правильной работы журналов, служб, отдельных программ на Windows Server 2019 — нужно, чтобы время на всех серверах совпадало и было верным по часовому поясу. Иначе неправильное системное время будет отражено во всех программах, где время является критически важным показателем.

Для настройки времени и часового пояса нажмите на: Пуск -> Параметры -> Время и язык.

Установка обновлений

Обновление Windows Server является обязательной ежемесячной рутиной, которая устраняет дыры в безопасности и исправляет неправильно работающие на сервере службы, программное обеспечение. Но, обновляя сервер на последние не протестированные патчи, будьте предельно внимательны, читайте отзывы. Для первоначальной настройки сервера, установить обновления нужно обязательно. Установите обновления Windows: Пуск -> Параметры -> Обновление и безопасность.

В нижней части экрана Центра обновления Windows есть опция “Изменить период активности”. Установите этот параметр, иначе вы станете свидетелем перезагрузки вашего рабочего сервера в рабочее время.

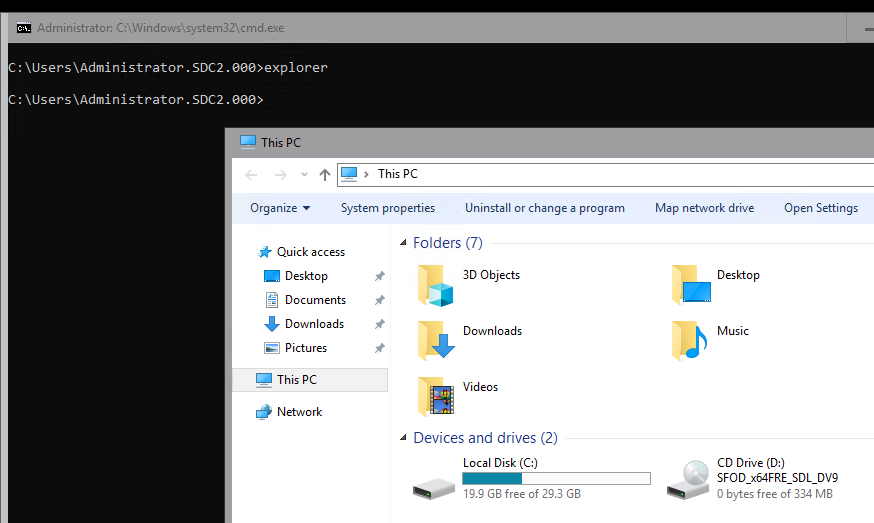

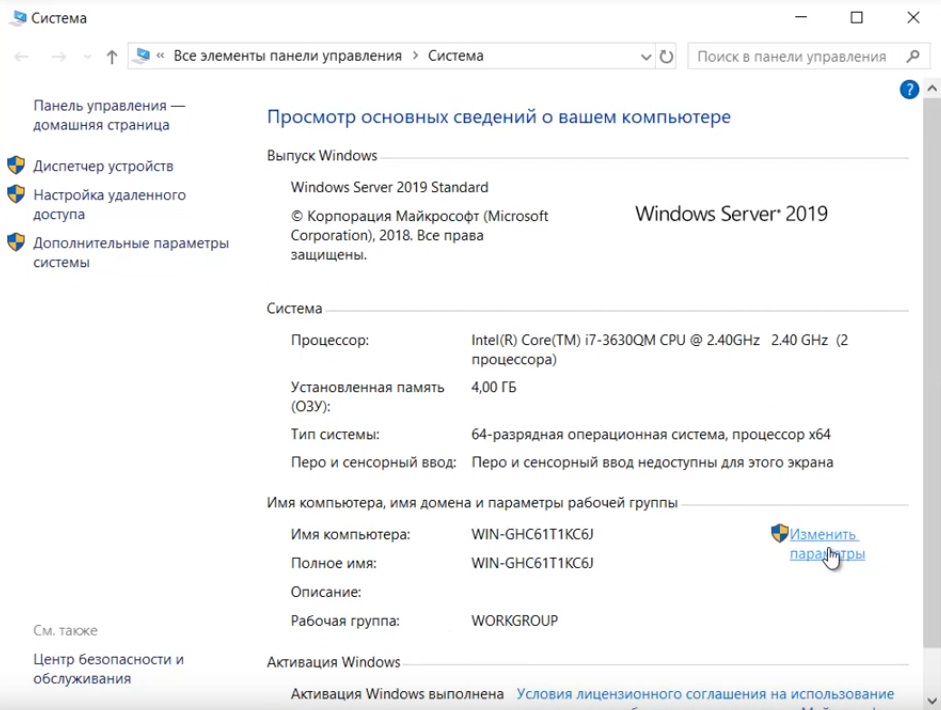

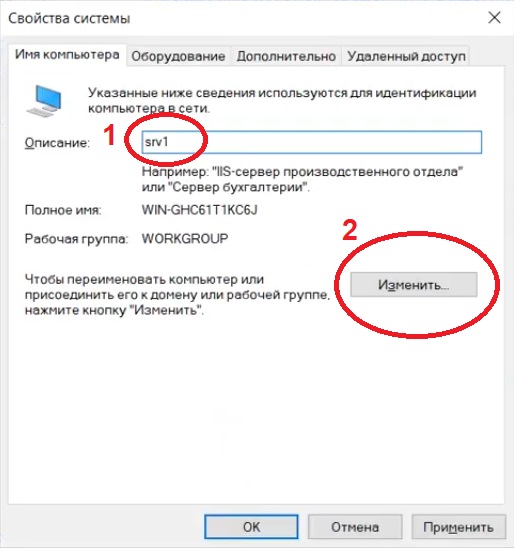

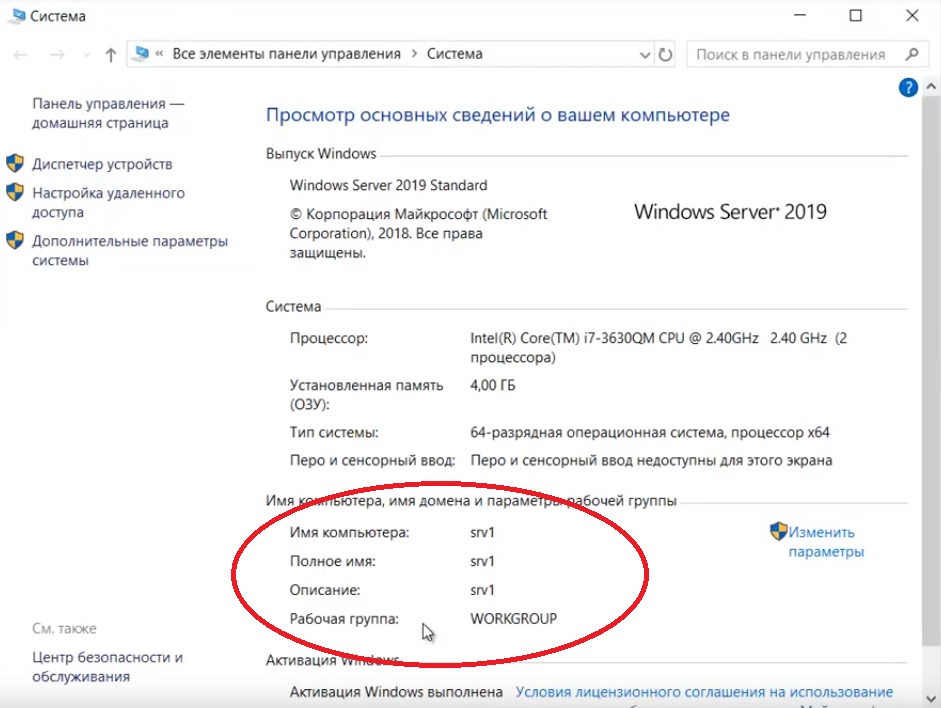

Настройка имени сервера и ввод в домен

Сервер настраивается для определенных целей, ему нужно имя, по которому можно будет проще понимать что это за сервер, отследить его статистику в сетевых подключениях, подключиться к нему, настроить службы и т.д. Меняем имя сервера и его описание (если нужно), вводим в домен.

Нажимаем сочетание клавиш WIN+R, чтобы у вас открылось окно Выполнить, в котором вам нужно написать:

В окне Панель управления -> Система и безопасность -> Система.

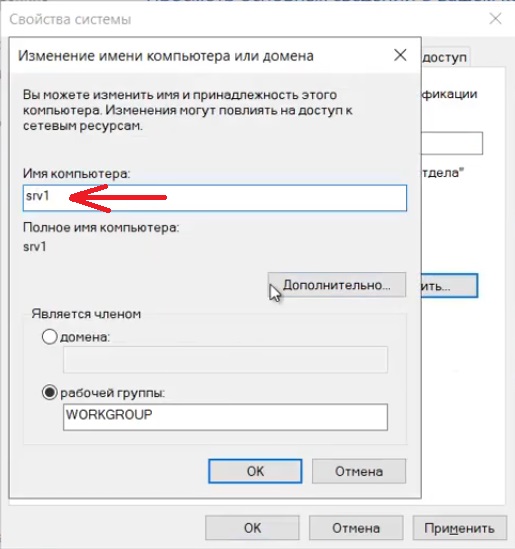

Переходим в свойства системы -> Изменить параметры -> Изменить. Задаем «Имя компьютера», и если нужно, то имя домена. После изменения параметров нужно перезагрузиться.

Активация лицензии

Без активированной лицензии, после того как закончится пробный период пользования, сервер будет перезагружаться каждые 30 минут, чтобы этого не происходило, нужно обязательно активировать сервер для дальнейшей его эксплуатации. Для активации операционной системы нужно: Пуск -> Параметры -> Обновление и безопасность -> Активация -> Изменить ключ продукта. Введите ключ продукта от Windows Server 2019.

Основные параметры безопасности

Как правило, необходимые параметры безопасности связаны с защитой сети, поэтому Брандмауэр Windows должен быть включен, узнайте какие порты нужны вашим службам для работы, настройте его соответствующим образом, но не выключайте брандмауэр.

Дальнейшая настройка заключается в настройке локальной политики безопасности сервера.

Нажимаем сочетание клавиш WIN+R, чтобы у вас открылось окно Выполнить, в котором для вызова панели локальной политики безопасности, вам нужно написать:

В локальной политике безопасности мы установим несколько параметров в разделе Политики учетных записей и Локальные политики. Политика первой учетной записи -> Политика паролей. Установим минимальный срок действия пароля равным 0 (нулю) дней, а минимальную длину пароля — 12 символов.

Политика учетных записей -> Политика Блокировки Учетной Записи -> Порог блокировки учетной записи -> 3 недопустимые попытки входа в систему. Продолжительность блокировки учетной записи и сброса блокировки учетной записи установлена на 30 минут. Если кто-то попытается принудительно ввести ваш пароль Windows Server, то после трех промахов, этот IP-адрес не сможет войти в систему в течение 30 минут.

Перейдем к следующему Локальные политики -> Политика Аудита. Здесь мы установим параметры ведения журнала. У каждого из вариантов, которые установлены, есть карточка с описанием, которую вы можете увидеть для получения более подробной информации.

Рисунок 1 — Политика аудита

Нужна помощь? Настройки Windows Server и обслуживание серверов мы осуществляем в рамках услуги ИТ-аутсорсинг. Также возможны разовые проектные работы.

В этой статье я постарался собрать в одном месте основные команды cmd и PowerShell, которые полезны при настройке и управлении Windows Server Core. Думаю, этот гайд будет полезен как новичкам, так и опытным системным администраторам, как справочник по базовым командам Server Core.

Содержание:

- Настройка Windows Server Core с помощью SCONFIG

- Основные команды PowerShell для настройки Server Core

- Установка обновлений в Server Core

- Часто используемые команды в Server Core

Напомним, что Server Core это особый режим установки Windows Server без большинства графических инструментов и оболочек. Управление таким сервером выполняется из командной строки или удаленно.

Преимущества Windows Serve Core:

- Меньшие требования к ресурсам;

- Повышенная стабильность, безопасность, требует установки меньшего количества обновлений (за счет меньшего количества кода и используемых компонентов);

- Идеально подходит для использования в качестве сервера для инфраструктурных ролей (контроллер домена Active Directory, DHCP сервер, Hyper-V сервер, файловый сервер и т.д.).

Server Core лицензируется как обычный физический или виртуальный экземпляр Windows Server (в отличии от Hyper-V Server, который полностью бесплатен).

Для установки Windows Server 2016/2019 в режиме Core нужно выбрать обычную установку. Если вы выберите Windows Server (Desktop Experience), будет установлен GUI версия операционной системы (в предыдущих версиях Windows Server она называлась Server with a GUI).

После установки Windows Server Core перед вами появляется командная строка, где нужно задать пароль локального администратора.

При входе на Server Core открывается командная строка (cmd.exe). Чтобы вместо командной строки у вас всегда открывалась консоль PowerShell.exe, нужно внести изменения в реестр. Выполните команды:

Powershell.exe

Set-ItemProperty -Path 'HKLM:SoftwareMicrosoftWindows NTCurrentVersionWinLogon' -Name Shell -Value 'PowerShell.exe'

И перезагрузите сервер:

Restart-Computer -Force

Если вы случайно закрыли окно командной строки, нажмите сочетание клавиш Ctrl+Alt+Delete, запустите Task Manager -> File -> Run -> выполните

cmd.exe

(или

PowerShell.exe

).

Настройка Windows Server Core с помощью SCONFIG

Для базовой настройки Server Core можно использовать встроенный скрипт sconfig. Просто выполните команду sconfig в консоли. Перед вами появиться меню с несколькими пунктами:

С помощью меню Server Configuration можно настроить:

- Добавить компьютер в домен или рабочую группу;

- Изменить имя компьютера (hostname);

- Добавить локального администратора;

- Разрешить/запретить удаленное управления и ответы на icmp;

- Настроить параметры обновления через Windows Update;

- Установить обновления Windows;

- Включить/отключить RDP;

- Настроить параметры сетевых адаптеров (IP адрес, шлюз, DNS сервера);

- Настроить дату и время;

- Изменить параметры телеметрии;

- Выполнить logoff, перезагрузить или выключить сервер.

Все пункт в меню

sconfig

пронумерованы. Чтобы перейти в определенное меню наберите его номер и Enter.

В некоторых пунктах меню настройки sconfig есть вложенные пункты. Там также, чтобы перейти к определенной настройке, нужно сделать выбор цифры пункта меню.

Не будем подробно рассматривать все пункты настройки sconfig, т.к. там все достаточно просто и очевидно. Однако в большинстве случаев администраторы предпочитают использовать для настройки новых хостов с Server Core различные PowerShell скрипты. Это намного проще и быстрее, особенно при массовых развёртываниях.

Основные команды PowerShell для настройки Server Core

Рассмотрим основные команды PowerShell, которые можно использовать для настройки Server Core.

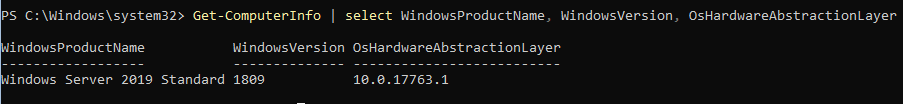

Узнать информацию о версии Windows Server и версии PowerShell:

Get-ComputerInfo | select WindowsProductName, WindowsVersion, OsHardwareAbstractionLayer

$PSVersionTable

Для перезагрузки Server Core нужно выполнить команду PowerShell :

Restart-Computer

Чтобы выполнить выход из консоли Server Core, наберите:

logoff

Настройка параметров сети

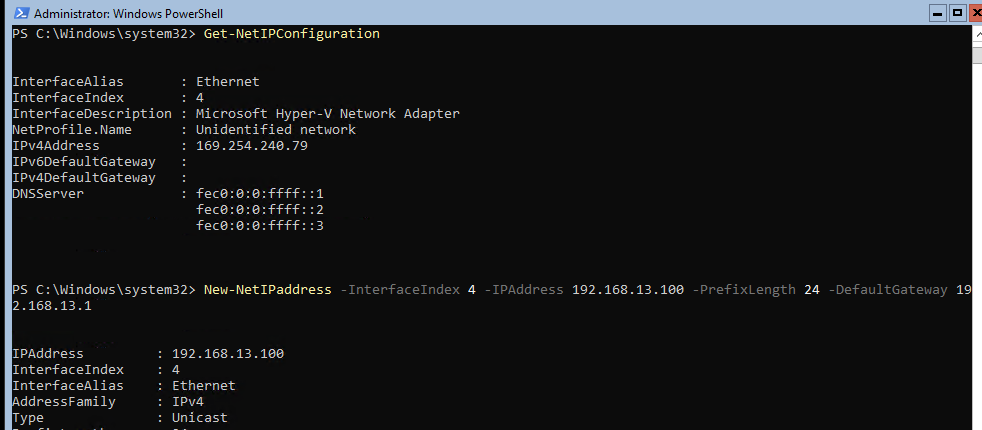

Теперь нужно из PowerShell нужно настроить параметры сети (по умолчанию Windows настроена на получение адреса от DHCP). Выведите список сетевых подключений:

Get-NetIPConfiguration

Теперь укажите индекс интерфейса сетевого адаптера (InterfaceIndex), который нужно изменить и задайте новый IP адрес:

New-NetIPaddress -InterfaceIndex 4 -IPAddress 192.168.13.100 -PrefixLength 24 -DefaultGateway 192.168.13.1

Set-DNSClientServerAddress –InterfaceIndex 4 -ServerAddresses 192.168.13.11,192.168.13.

111

Проверьте текущие настройки:

Get-NetIPConfiguration

Если нужно сбросить IP адрес и вернуться к получению адреса от DHCP, выполните:

Set-DnsClientServerAddress –InterfaceIndex 4 –ResetServerAddresses

Set-NetIPInterface –InterfaceIndex 4 -Dhcp Enabled

Включить/отключить сетевой адаптер:

Disable-NetAdapter -Name “Ethernet0”

Enable-NetAdapter -Name “Ethernet 0”

Включить, отключить, проверить статус поддержки IPv6 для сетевого адаптера:

Disable-NetAdapterBinding -Name "Ethernet0" -ComponentID ms_tcpip6

Enable-NetAdapterBinding -Name "Ethernet0" -ComponentID ms_tcpip6

Get-NetAdapterBinding -ComponentID ms_tcpip6

Настроить winhttp прокси сервер для PowerShell и системных подключений:

netsh Winhttp set proxy <servername>:<port number>

Настройка времени/даты

Вы можете настроить дату, время, часовой пояс с помощью графической утилиты

intl.cpl

или с помощью PowerShell:

Set-Date -Date "09/03/2022 09:00"

Set-TimeZone "Russia Time Zone 3

Задать имя компьютера, добавить в домен, активация

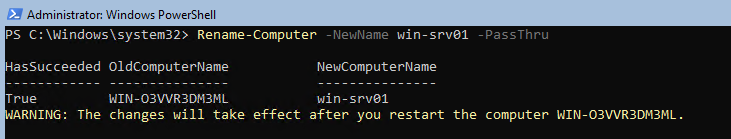

Чтобы изменить имя компьютера:

Rename-Computer -NewName win-srv01 -PassThru

Добавить сервер в домен Active Directory:

Add-Computer -DomainName "corp.winitpro.ru " -Restart

Если нужно добавить дополнительных пользователей в администраторы, можно настроить групповую политику или добавить вручную:

Add-LocalGroupMember -Group "Administrators" -Member "corpanovikov"

Для активации Windows Server нужно указать ваш ключ:

slmgr.vbs –ipk <productkey>

slmgr.vbs –ato

Или можно активировать хост на KMS сервере (например, для Windows Server 2019):

slmgr /ipk N69G4-B89J2-4G8F4-WWYCC-J464C

slmgr /skms kms-server.winitpro.ru:1688

slmgr /ato

Разрешить удаленный доступ

Разрешить удаленный доступ к Server Core через RDP:

cscript C:WindowsSystem32Scregedit.wsf /ar 0

Разрешить удаленное управление:

Configure-SMRemoting.exe –Enable

Enable-NetFirewallRule -DisplayGroup “Windows Remote Management”

Текущие настройки:

Configure-SMRemoting.exe -Get

Разрешить Win-Rm PowerShell Remoting:

Enable-PSRemoting –force

Сервером с Windows Server можно управлять удаленно c другого сервера (с помощью ServerManager.exe), через браузер с помощью Windows Admin Center (WAC), с любой рабочей станции с помощью инструментов администрирования RSAT, подключаться к нему по RDP, PowerShell Remoting или SSH (в современных версиях Windows есть встроенный SSH сервер).

Настройка Windows Firewall

Информация о настройке Windows Firewall есть в статье по ссылке. Здесь оставлю несколько базовых команд.

Включить Windows Defender Firewall для всех профилей:

Set-NetFirewallProfile -Profile Domain,Public,Private -Enabled True

Изменить тип сети с Public на Private:

Get-NetConnectionProfile | Set-NetConnectionProfile -NetworkCategory Private

Полностью отключить Windows Firewall (не рекомендуется):

Get-NetFirewallProfile | Set-NetFirewallProfile -enabled false

Разрешить подключение через инструменты удаленного управления:

Enable-NetFireWallRule -DisplayName “Windows Management Instrumentation (DCOM-In)”

Enable-NetFireWallRule -DisplayGroup “Remote Event Log Management”

Enable-NetFireWallRule -DisplayGroup “Remote Service Management”

Enable-NetFireWallRule -DisplayGroup “Remote Volume Management”

Enable-NetFireWallRule -DisplayGroup “Remote Scheduled Tasks Management”

Enable-NetFireWallRule -DisplayGroup “Windows Firewall Remote Management”

Enable-NetFirewallRule -DisplayGroup "Remote Administration"

Установка обновлений в Server Core

Для управления параметрами обновлений предпочтительно использовать групповые политики Windows Update, но можно задать параметры и вручную.

Отключить автоматическое обновление:

Set-ItemProperty -Path HKLM:SoftwarePoliciesMicrosoftWindowsWindowsUpdateAU -Name AUOptions -Value 1

Автоматически скачивать доступные обновления:

Set-ItemProperty -Path HKLM:SoftwarePoliciesMicrosoftWindowsWindowsUpdateAU -Name AUOptions -Value 3

Получить список установленных обновлений:

Get-Hotfix

Или

wmic qfe list

Для ручной установки обновлений Windows можно использовать утилиту wusa:

Wusa update_name.msu /quiet

Также для установки и управления обновлениями из командной строки удобно использовать PowerShell модуль PSWindowsUpdate.

Управление ролями, службами и процессами Windows

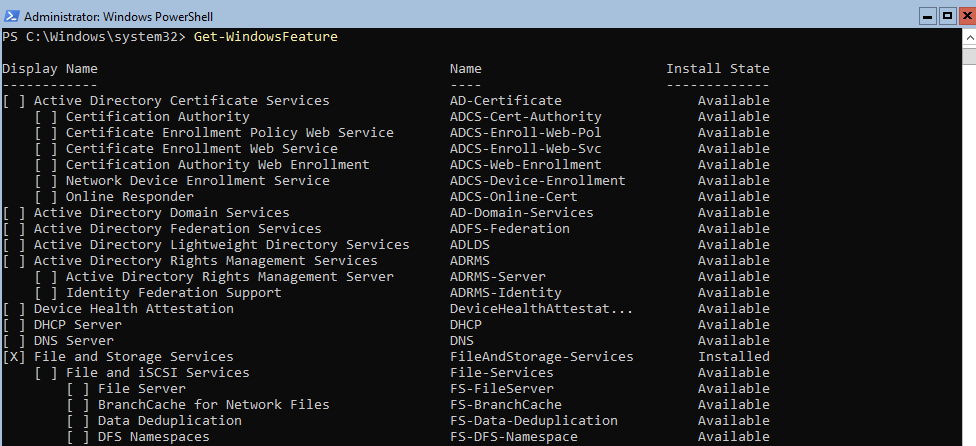

Для получения списка всех доступных ролей в Windows Server Core выполните команду PowerShell:

Get-WindowsFeature

Получить список всех установленных ролей и компонентов в Windows Server(можно быстро понять, для чего используется сервер):

Get-WindowsFeature | Where-Object {$_. installstate -eq "installed"} | ft Name,Installstate

Например, для установки службы DNS воспользуйтесь такой командой:

Install-WindowsFeature DNS -IncludeManagementTools

Список всех служб в Windows:

Get-Service

Список остановленных служб:

Get-Service | Where-Object {$_.status -eq “stopped”}

Перезапустить службу:

Restart-Service -Name spooler

Для управление процессами можно использовать стандартный диспетчер задач (taskmgr.exe) или PowerShell модуль Processes:

Get-Process cmd, proc1* | Select-Object ProcessName, StartTime, MainWindowTitle, Path, Company|ft

Часто используемые команды в Server Core

Ну и наконец, приведу список различных полезных мне команд, которые я периодически использую в Server Core.

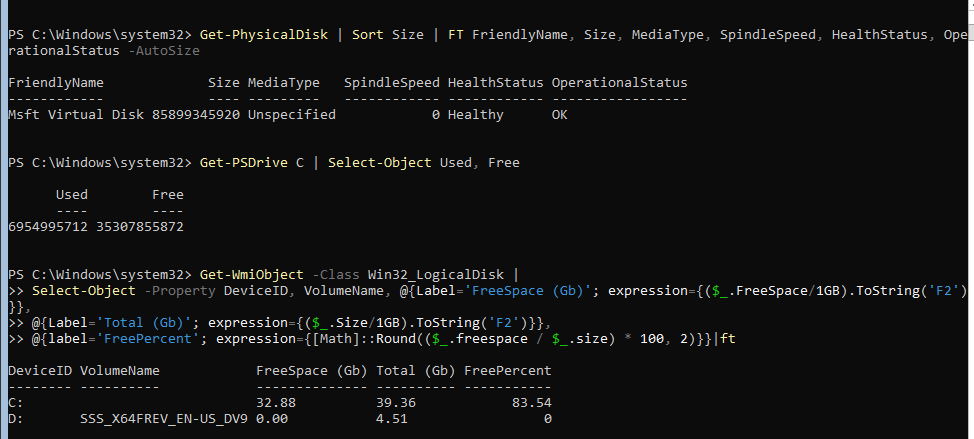

Информация о статусе и здоровье физических дисков (используется стандартный модуль управления дисками Storage):

Get-PhysicalDisk | Sort Size | FT FriendlyName, Size, MediaType, SpindleSpeed, HealthStatus, OperationalStatus -AutoSize

Информация о свободном месте на диске:

Get-WmiObject -Class Win32_LogicalDisk |

Select-Object -Property DeviceID, VolumeName, @{Label='FreeSpace (Gb)'; expression={($_.FreeSpace/1GB).ToString('F2')}},

@{Label='Total (Gb)'; expression={($_.Size/1GB).ToString('F2')}},

@{label='FreePercent'; expression={[Math]::Round(($_.freespace / $_.size) * 100, 2)}}|ft

Информация о времени последних 10 перезагрузок сервера:

Get-EventLog system | where-object {$_.eventid -eq 6006} | select -last 10

Список установленных программ:

Get-ItemProperty HKLM:SoftwareWow6432NodeMicrosoftWindowsCurrentVersionUninstall* | Select-Object DisplayName, DisplayVersion, Publisher, InstallDate | Format-Table –AutoSize

Скачать и распаковать zip файл с внешнего сайта:

Invoke-WebRequest https://contoso/test.zip -outfile test.zip

Expand-Archive -path '.test.zip' -DestinationPath C:UsersAdministratorDocuments

Чтобы скопировать все файлы из каталога на удаленный компьютер по сети можно использовать Copy-Item:

$session = New-PSSession -ComputerName remotsnode1

Copy-Item -Path "C:Logs*" -ToSession $session -Destination "C:Logs" -Recurse -Force

Для установки драйвера можно использовать стандартную утилиту:

Pnputil –i –a c:distrhpdp.inf

Также Microsoft предлагает специальный пакет Server Core App Compatibility Feature on Demand (FOD), который позволяет установить в Windows Server 2019 некоторые графические инструменты и консоли (MMC, Eventvwr, Hyper-V Manager, PerfMon, Resmon, Explorer.exe, Device Manager, Powershell ISE). Этот FOD доступен для загрузки в виде ISO при наличии активной подписки. Установка выполняется командой:

Add-WindowsCapability -Online -Name ServerCore.AppCompatibility~~~~0.0.1.0

Установка Server Core App Compatibility Feature on Demand будет использовать дополнительно около 200 Мб оперативной памяти в Server Core.

В этой статье я постарался собрать самые нужные команды, которые нужно постоянно держать под рукой при работе с Windows Server Core. Время от времени я буду обновлять статью и добавлять новые команды, которые покажутся мне нужными для повседневной работы.

- 07.09.2019

В этой статье мы рассмотрим базовые настройки Windows Server 2019, это AD, DNS, DHCP и лицензирование терминального сервера. Данные настройки актуальны на большинстве серверов и являются самыми необходимыми.

Как установить Windows Server и произвести первичные настройки по активации можете ознакомиться в нашей прошлой статье по этой ссылке.

1) Меняем имя сервера и его описание (если нужно). Переходим в свойства системы => изменить параметры => изменить. Задаем «Имя компьютера», и если нужно, то имя рабочей группы. После изменения параметров нужно перезагрузиться.

После перезагрузки можете проверить, все ли у вас прошло успешно с изменением имени.

2) Далее меняем сетевые настройки, IP, маску и шлюз ставите обязательно статичными, настройки производятся в зависимости от Вашей сети.

Переходим в свойства сетевой карты.

И далее в свойства IPv4

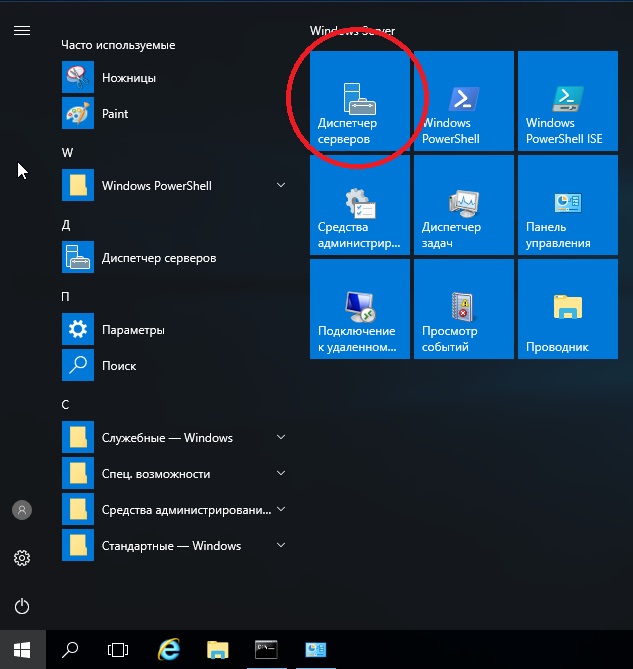

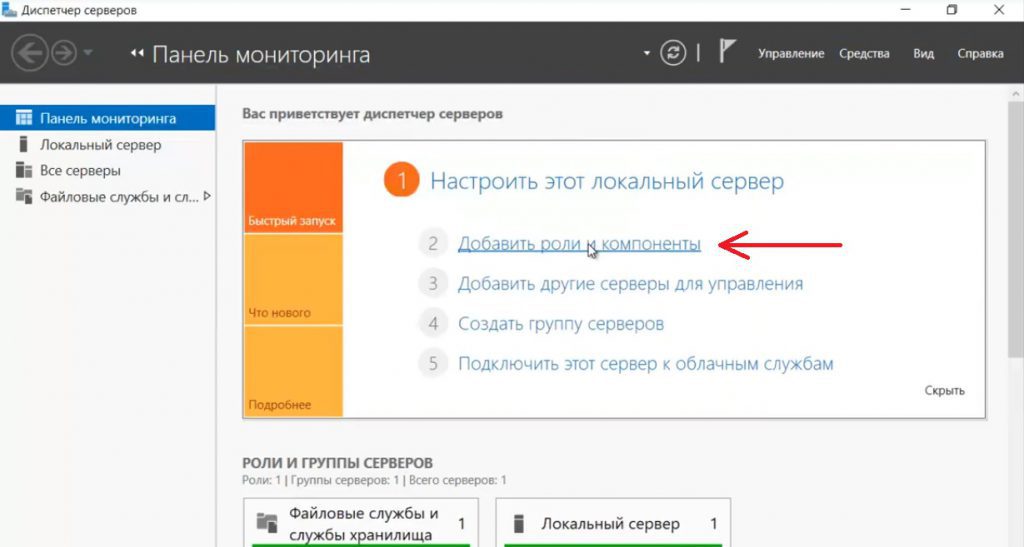

3) Следующим пунктом настраиваем Active Directory. Добавляем роли и компоненты. Для этого переходим меню «Пуск» => Диспетчер серверов.

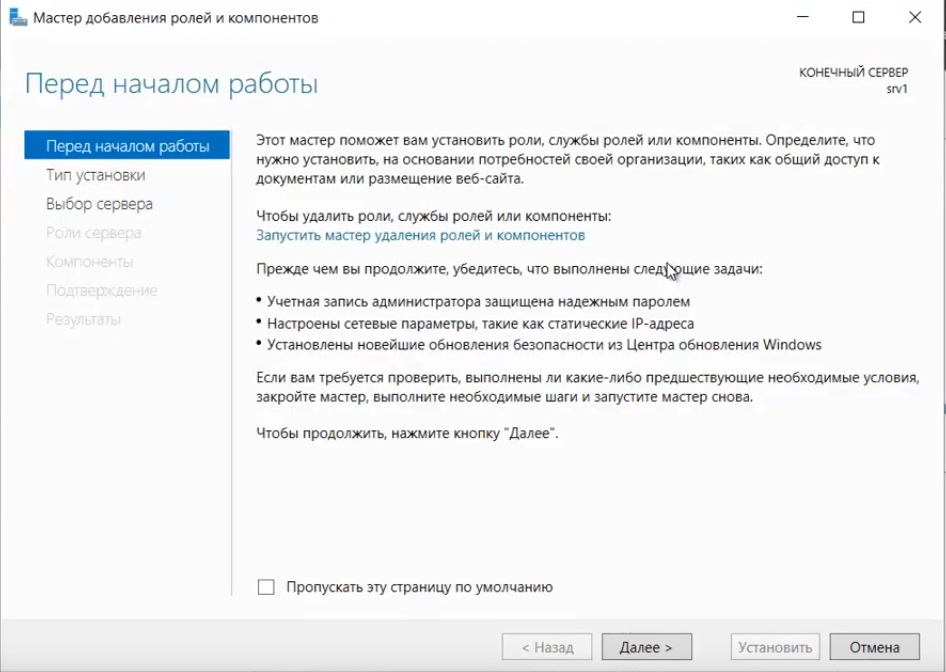

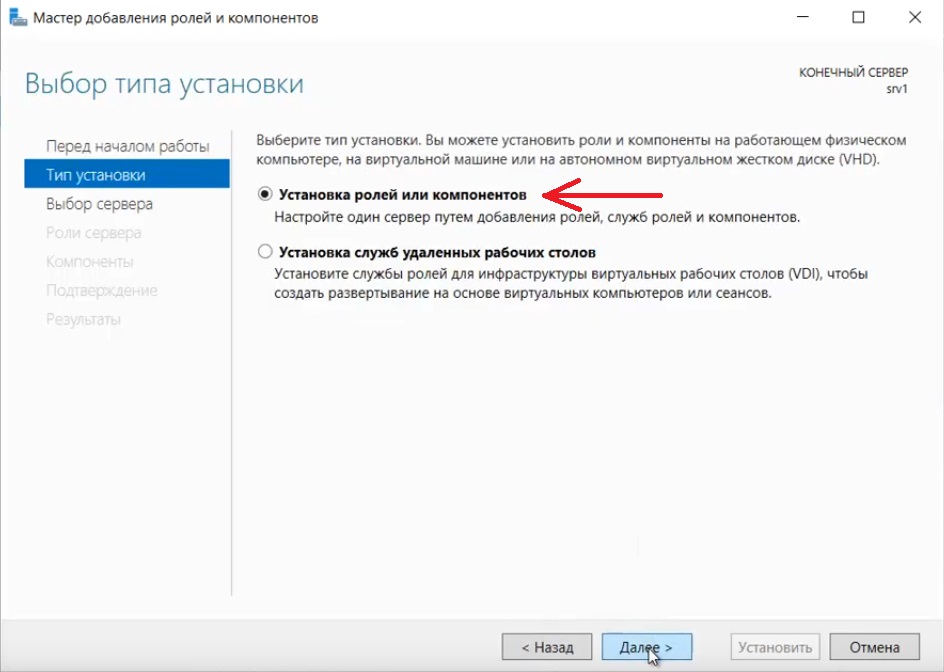

Установка «Ролей и компонентов».

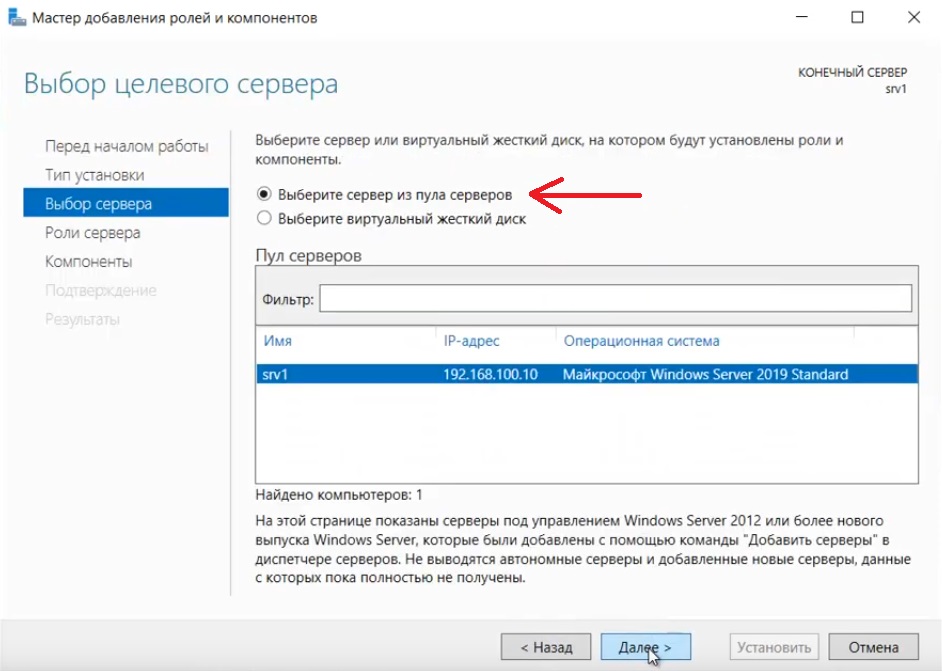

Соответственно выбираем нужный нам пул сервера.

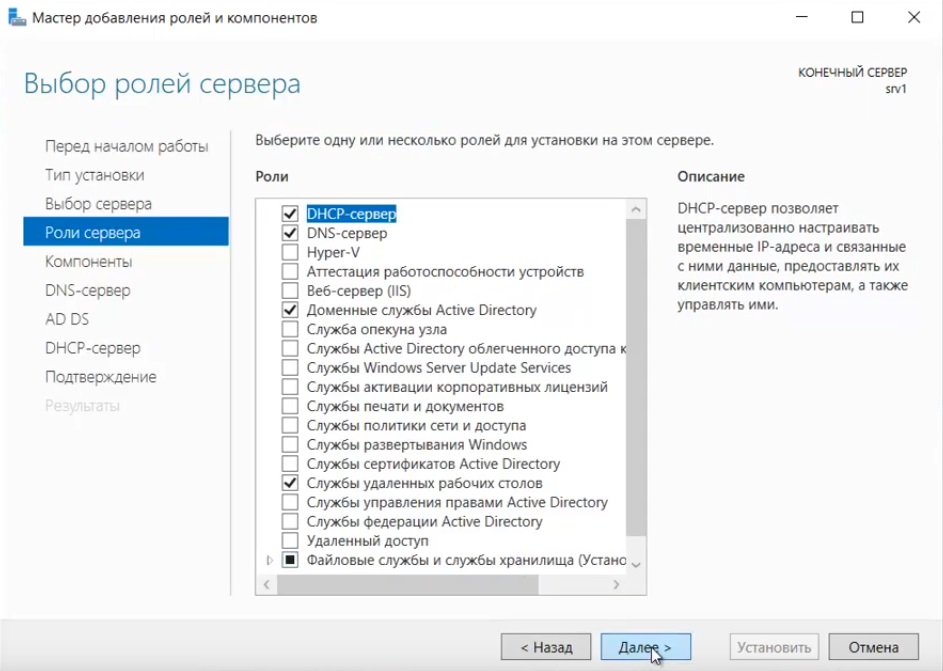

В «Роли сервера» для всех наших настроек выберем «DHCP-сервер», «DNS-сервер», «Доменные службы Active Directory» и «Службы удаленных рабочих столов».

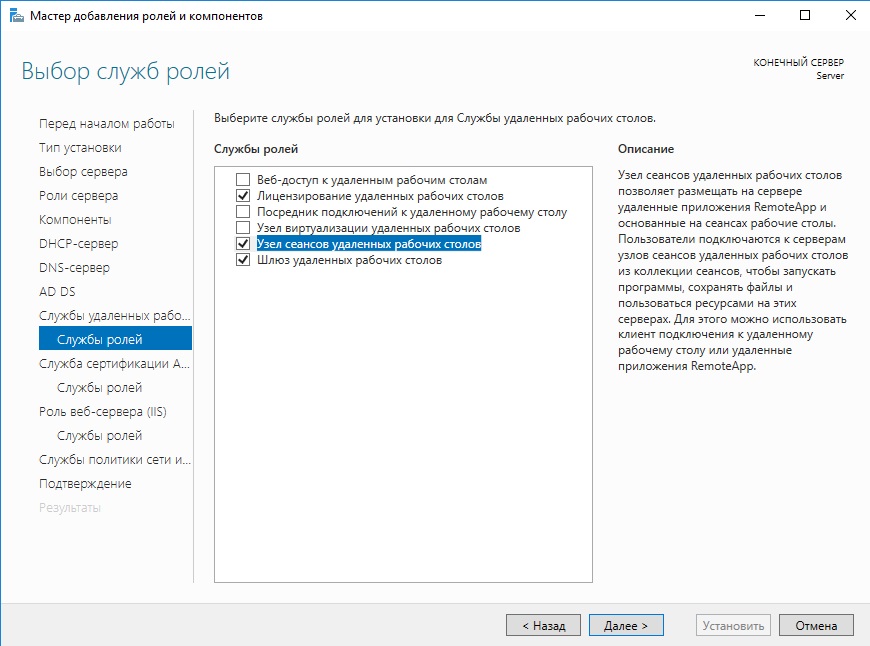

Идем далее до «Службы ролей» и выбираем пункты как на скриншоте ниже.

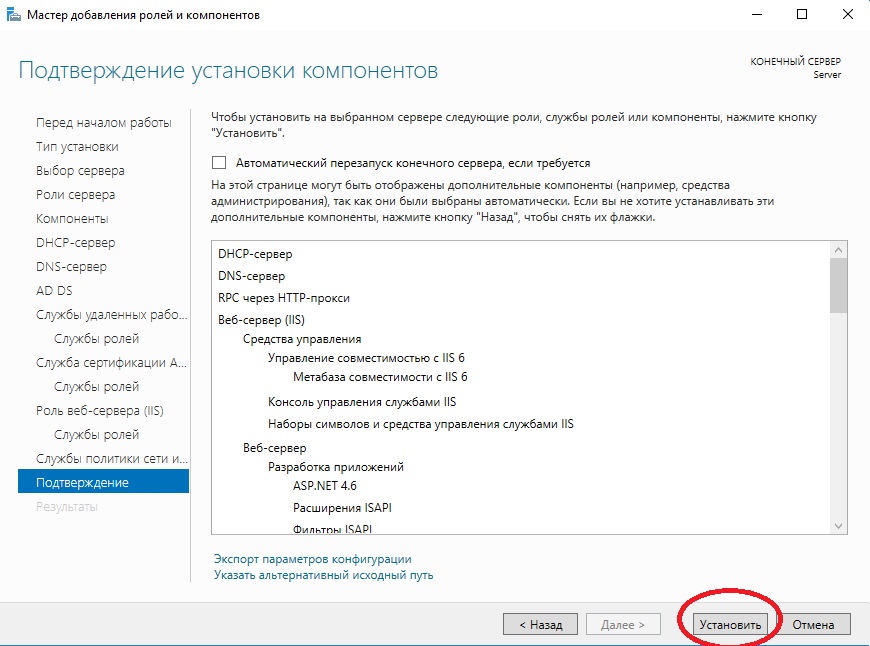

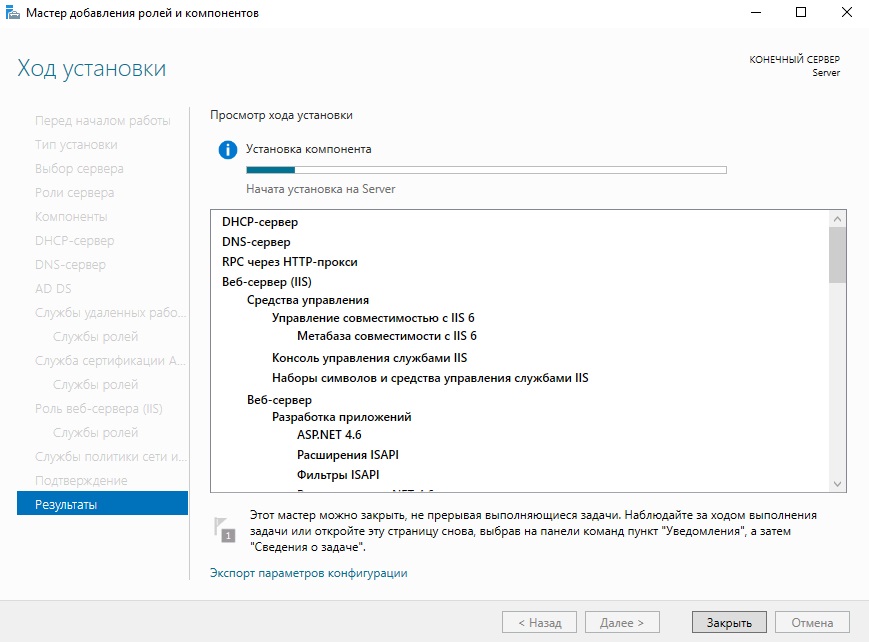

После так же идем «Далее» до пункта «Подтверждение» и устанавливаем все, что мы выбрали.

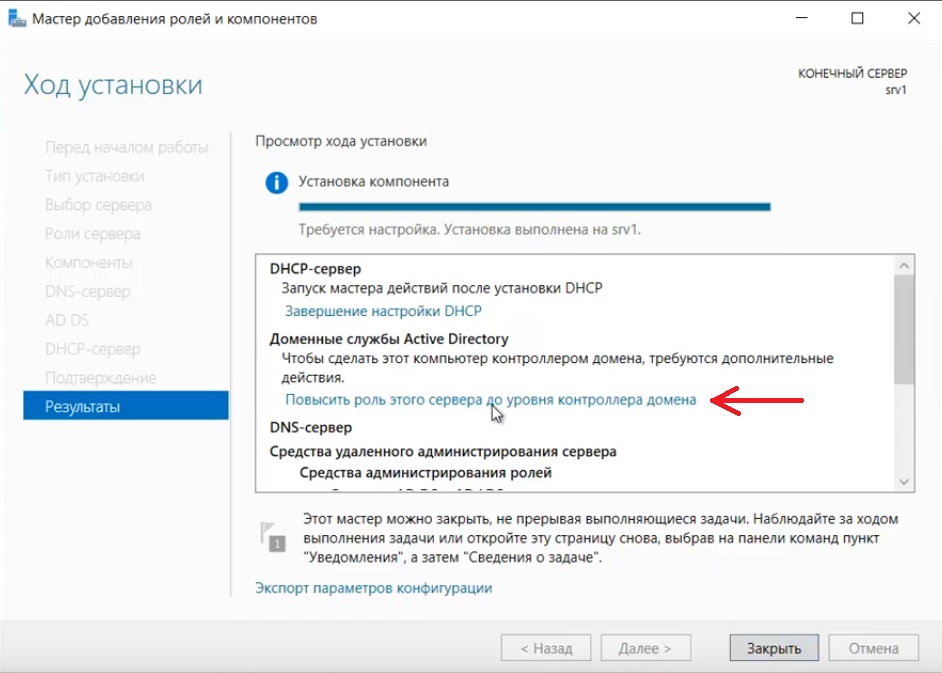

После установки в «Результатах» выбираем пункт «Повысить роль этого сервера до уровня контроллера домена».

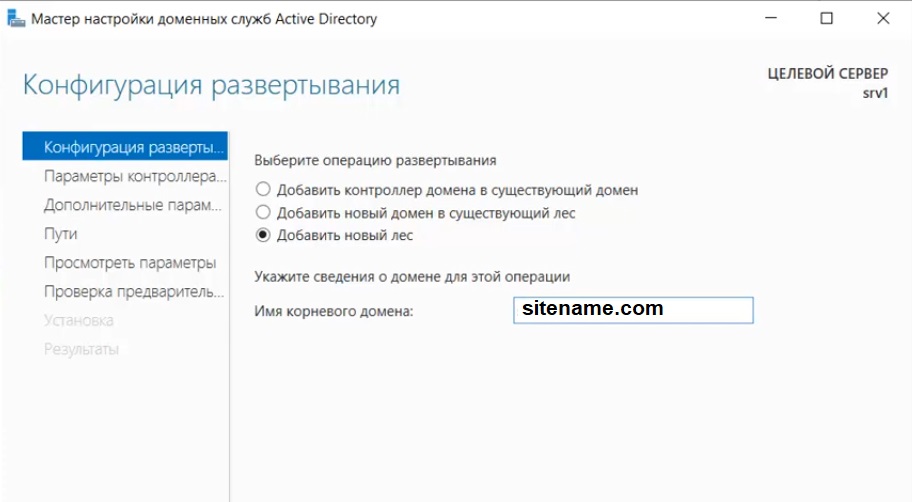

В мастере настроек доменных служб выбираем «Добавить лес» и вводим имя корневого домена, это может быть любое имя, к примеру домен вашего сайта.

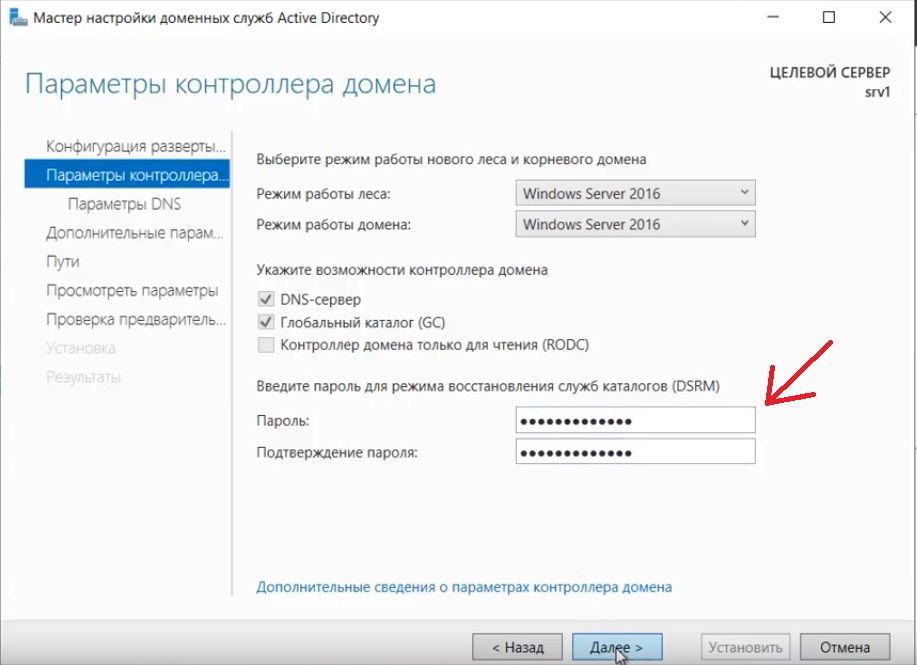

В параметрах контроллера нужно придумать пароль.

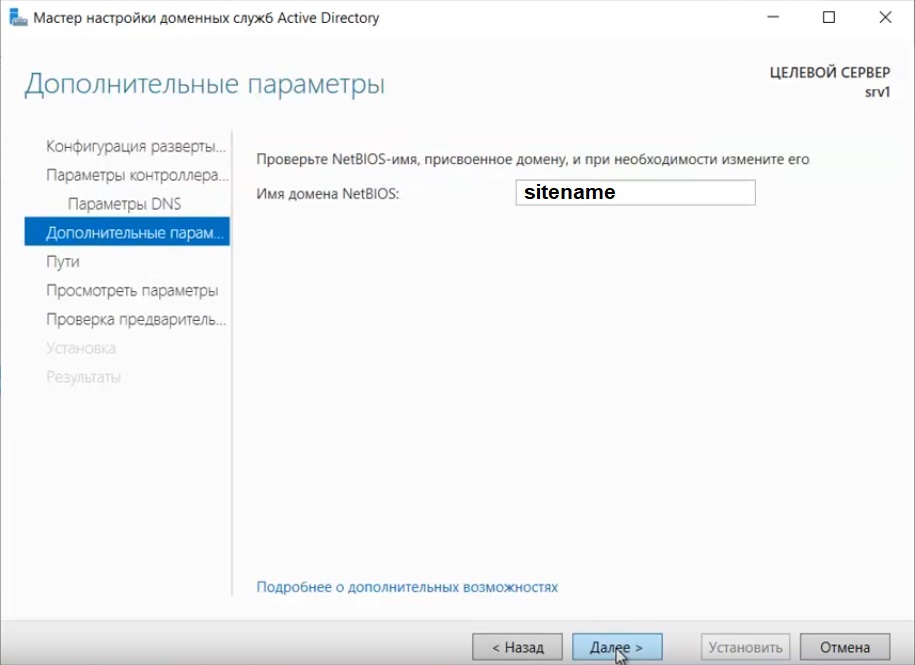

По каталогу настроек идем дальше, до дополнительных параметров, там нужно указать имя домена NetBIOS, если он у вас там уже стоит, то можете оставить как есть, либо поменять по своему желанию.

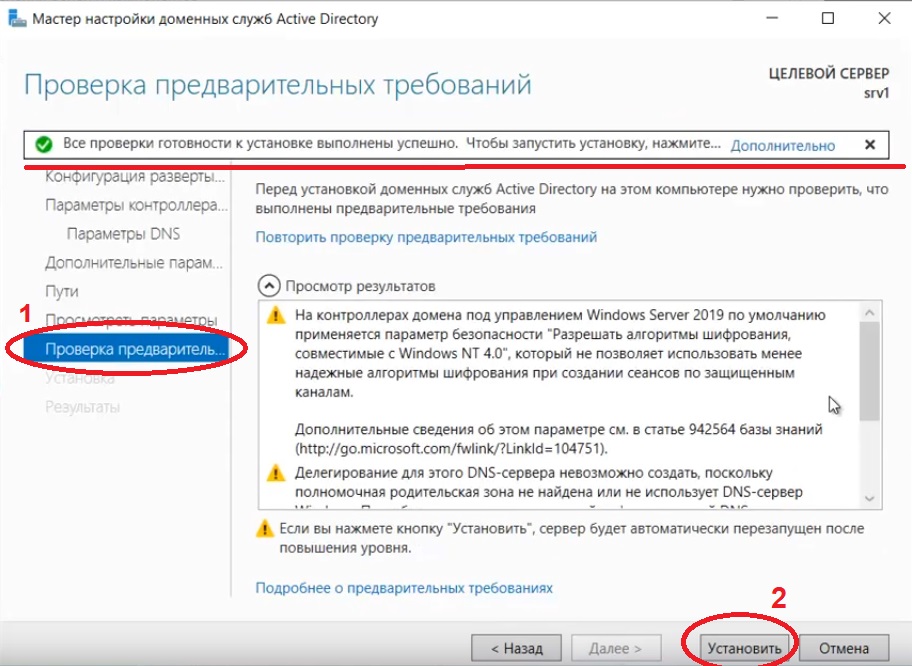

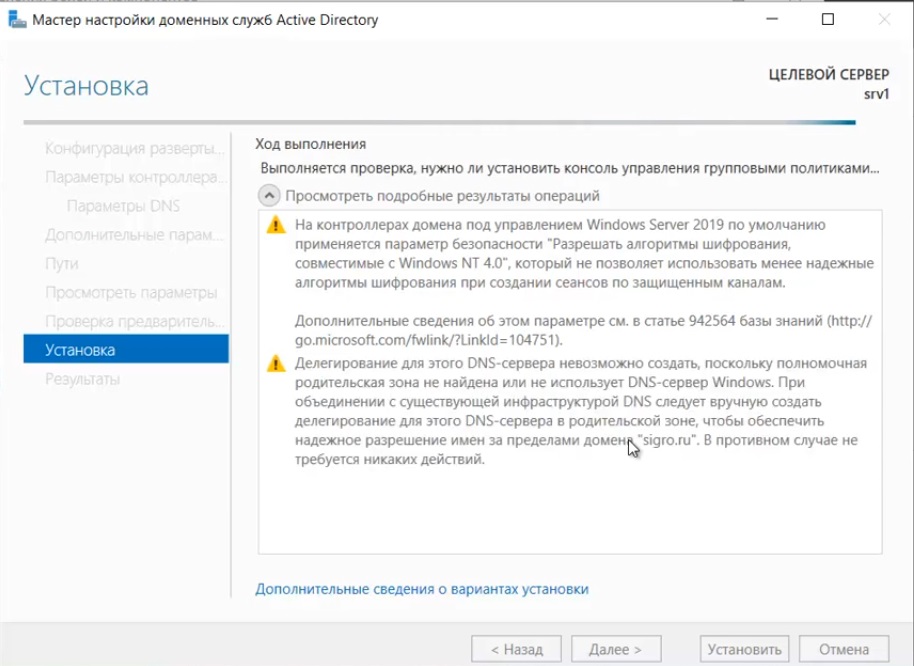

Далее идем до «Проверки предварительных требований», если проверка прошла успешно, то устанавливаем примененные настройки.

После полной установки необходимо перезагрузиться.

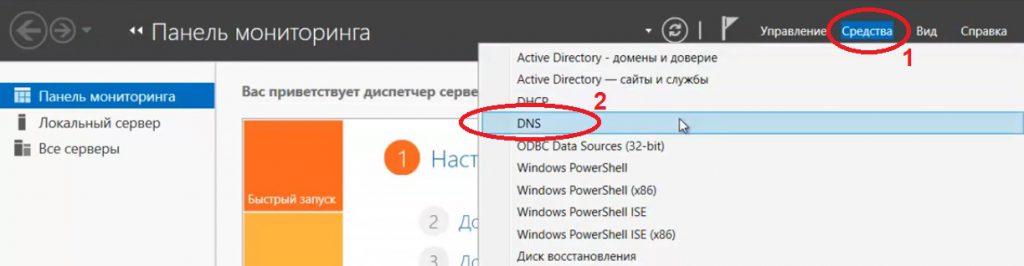

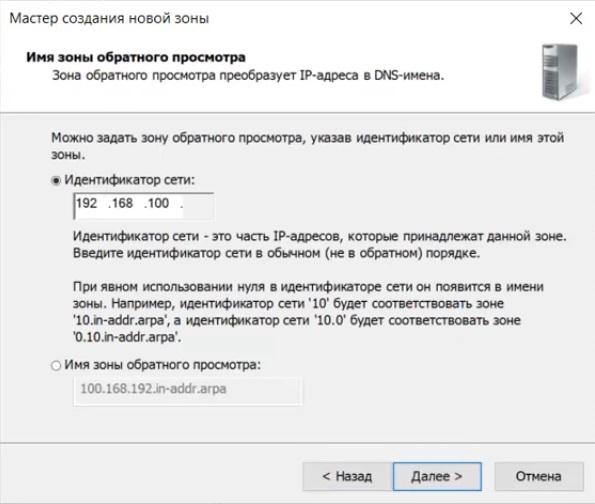

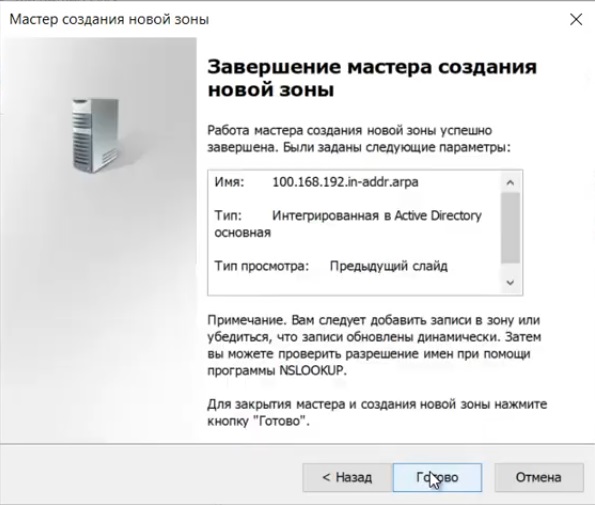

4) Производим настройку «Зона обратного просмотра».

На пункте «Зона обратного просмотра» => Создать новую зону.

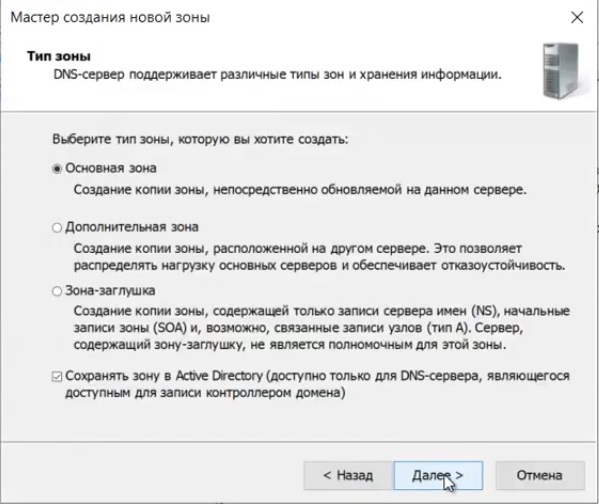

Выбираем «Основную зону».

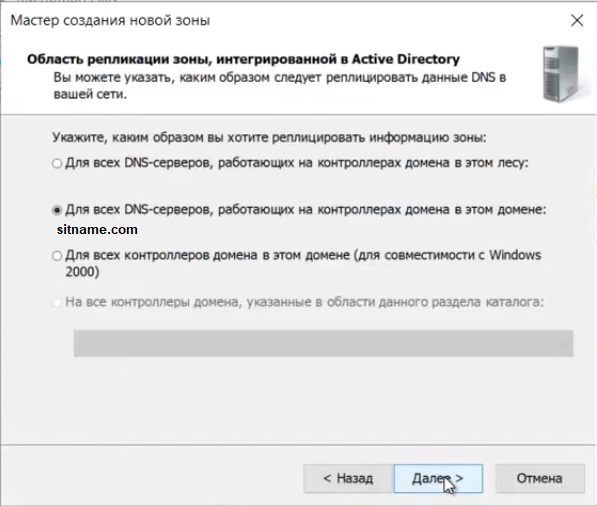

Для всех DNS-серверов, работающих на контроллерах домена в этом домене:

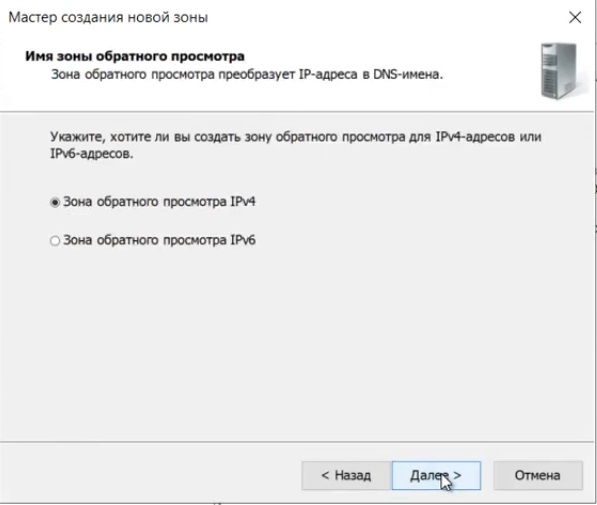

Зона обратного просмотра IPv4

Ну и соответственно выводим индефикатор сети.

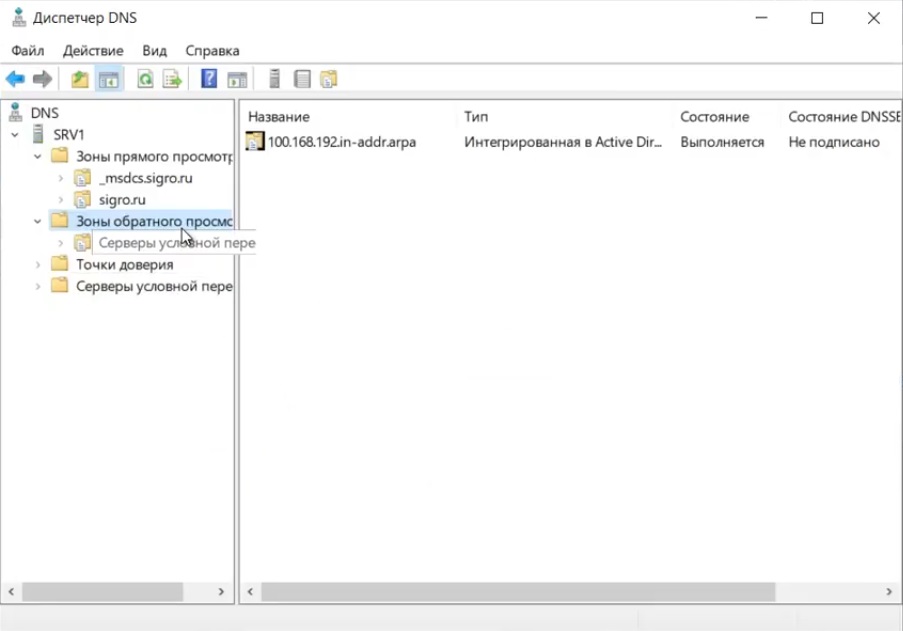

Проверяем, что все установилось.

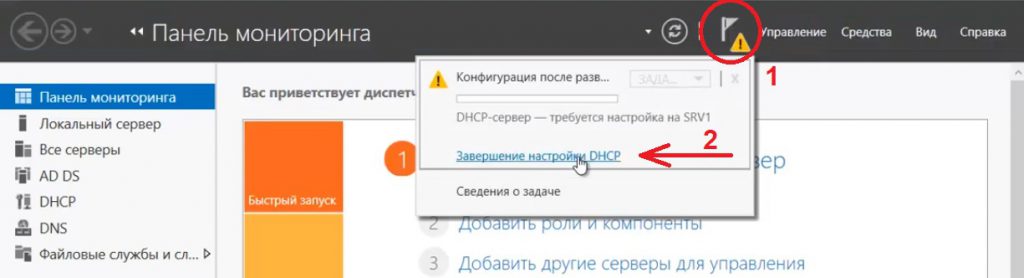

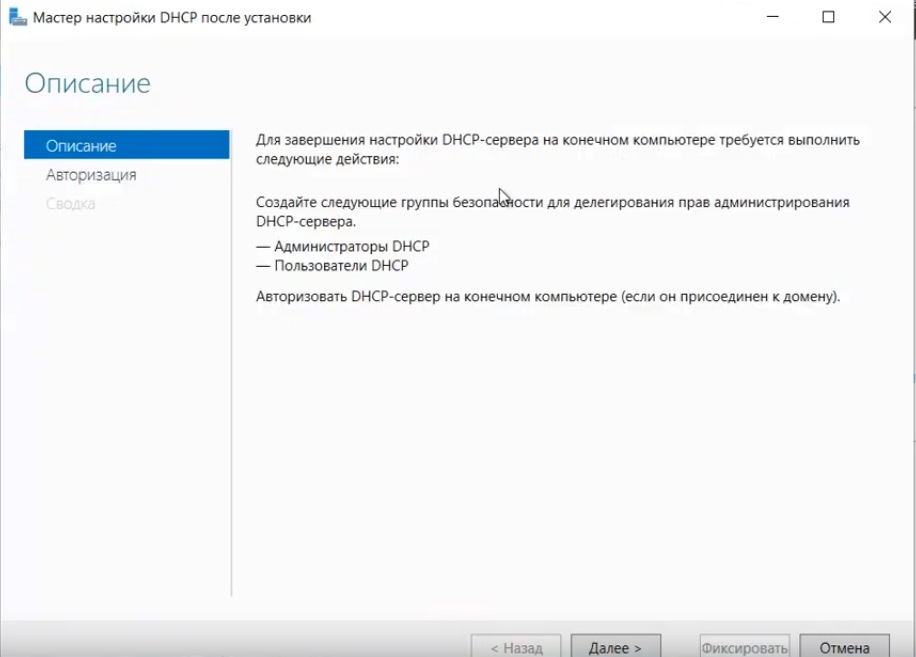

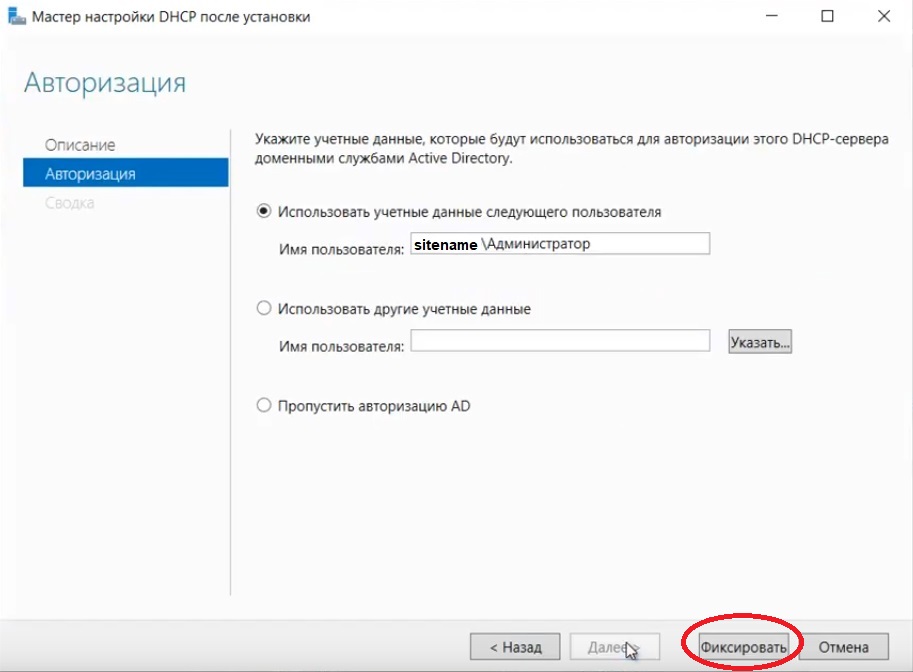

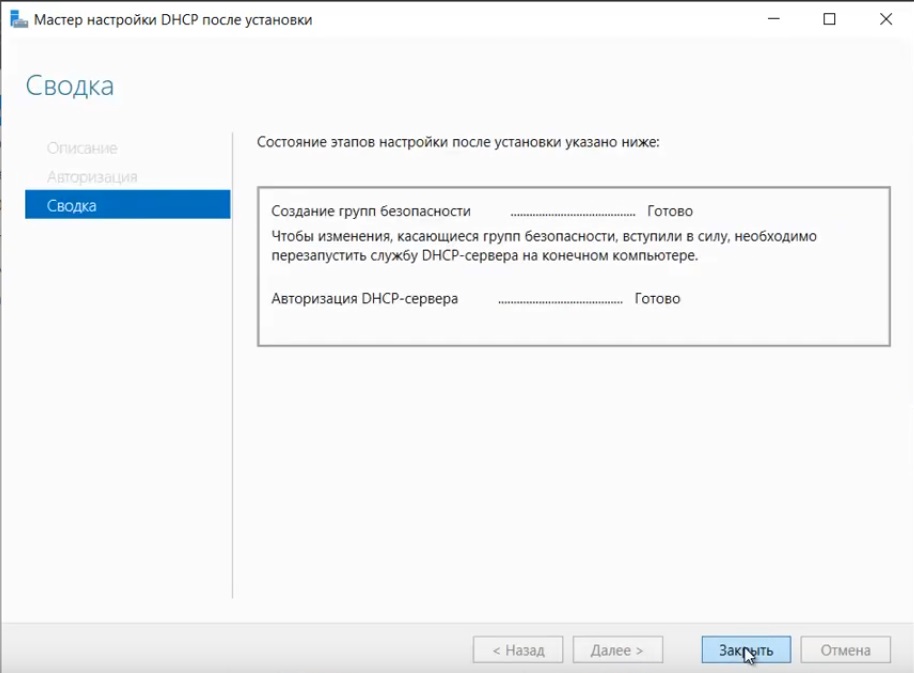

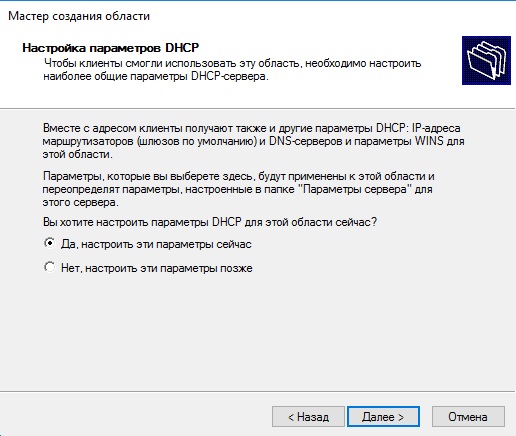

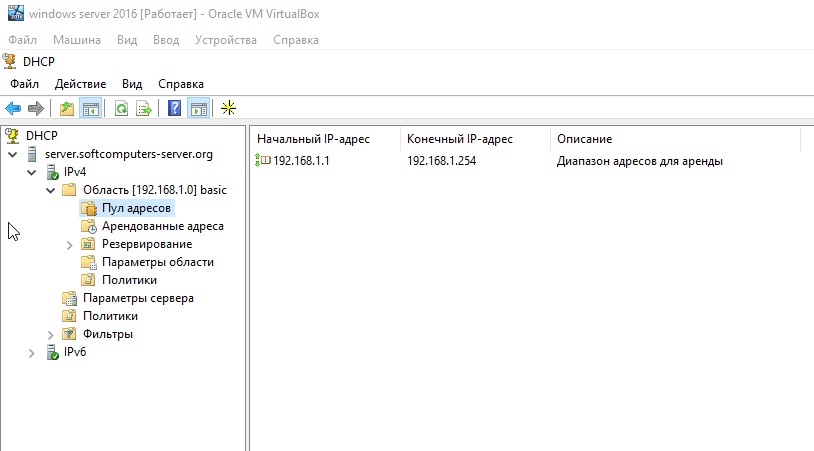

5) Переходим к настройке DHCP. Переходим в мастер установки.

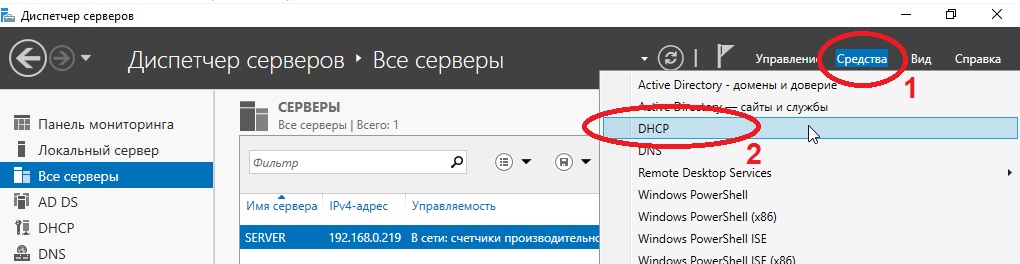

После завершения установки => Диспетчер => Средства => DHCP

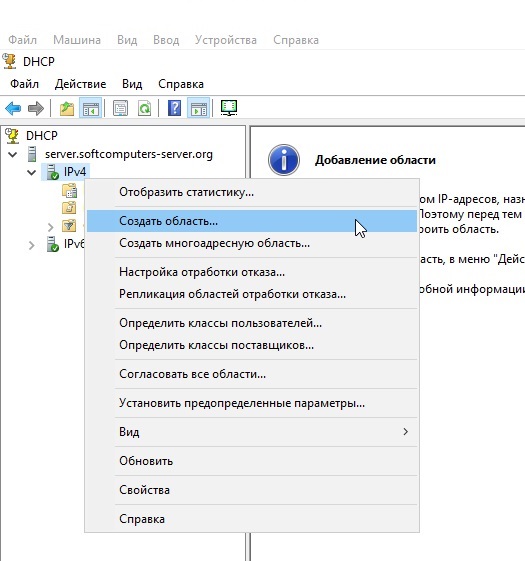

На DHCP => Имя вашего сервера => IPv4 — правой кнопкой мыши => Создать область.

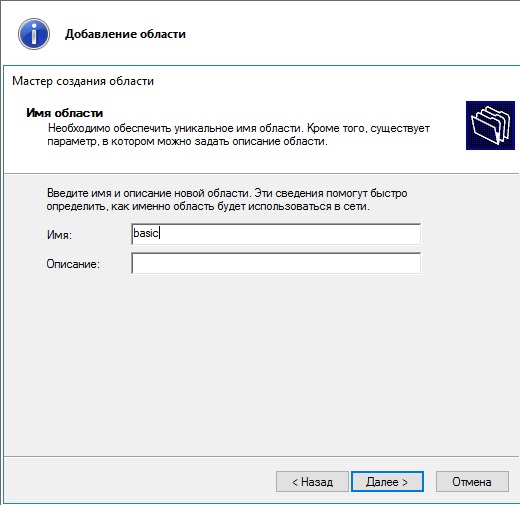

Задаем любое имя области DHCP.

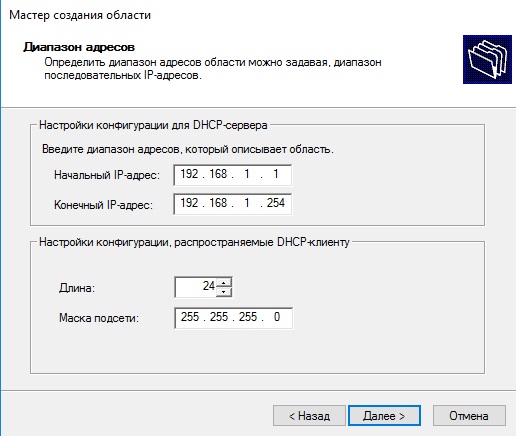

В диапазоне адресов задаем начальный и конечный интервал области IP адресов, который будет раздавать сервер.

Далее в дереве каталогов DHCP => Имя сервера => Область => Пул адресов. В списке должен быть указан начальный и конечный диапазон, который Вы указывали в настройках.

6) Теперь по настройкам лицензирования удаленных рабочих столов (терминального сервера). Пошаговую инструкцию как лицензировать терминальный сервер можете прочитать в нашей ранней статье на следующей странице.

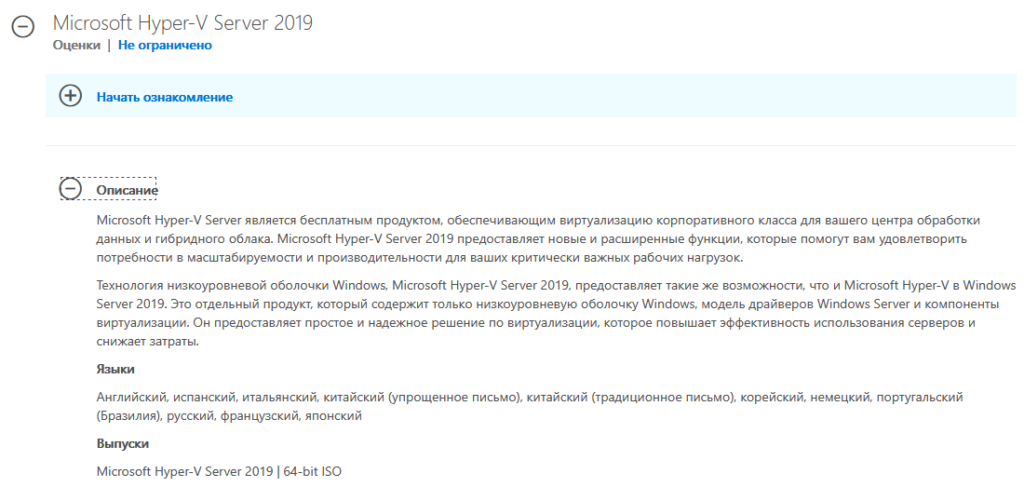

Как бы не ругали пользователи Windows 10 но это самая популярная ОС. Серверные ОС Windows Server также не имеют аналогов. Это что касается относительной простоты настройки и дружелюбности к пользователю. Каждый меня поймет кто хоть когда то пытался соорудить нечто подобное Active Directory на Linux. Это небольшое отступление. Но сегодня я хочу рассказать насколько проста установка и настройка Microsoft Hyper-V Server 2019. Это бесплатный гипервизор от Microsoft.

Я долго сравнивал разные бесплатные гипервизоры (Proxmox, VMWare). Мне хотелось чтобы была возможность управлять сервером через WEB и консоль. Рассматривал Proxmox, но совсем не тривиальная настройка меня остановила.

Про Microsoft Hyper-V Server я знал, но в нем не было WEB интерфейса для управления. Хотя подкупал RDP доступ, Hype-V Manager и возможность использовать Powershell со всем его огромным функционалом.

Буквально на днях узнал о существовании WEB консоли для управления WIndows серверами Windows Admin Center. Этот факт подтолкнул меня к установке бесплатного гипервизора от Microsoft последней версии.

Установка Microsoft Hyper-V Server 2019

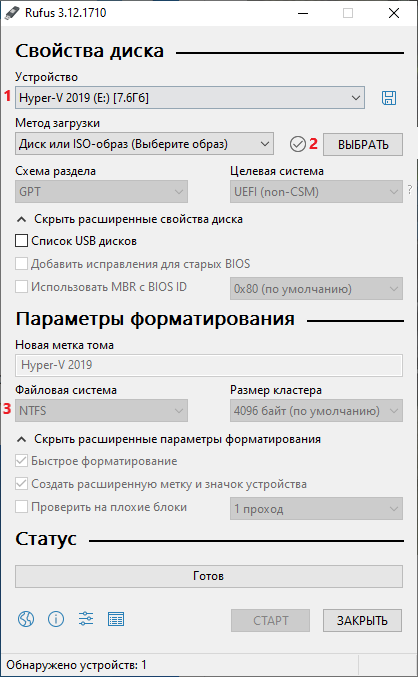

Перед началом установки необходимо проверить в BIOS что аппаратная виртуализация включена. У Intel — Intel VT (VT-x и VT-d), AMD — AMD-V. Скачать Hyper-V Server 2019 можно с сайта Microsoft. Обычно я использую английскую версию серверного софта для исключения различных проблем с локализацией.

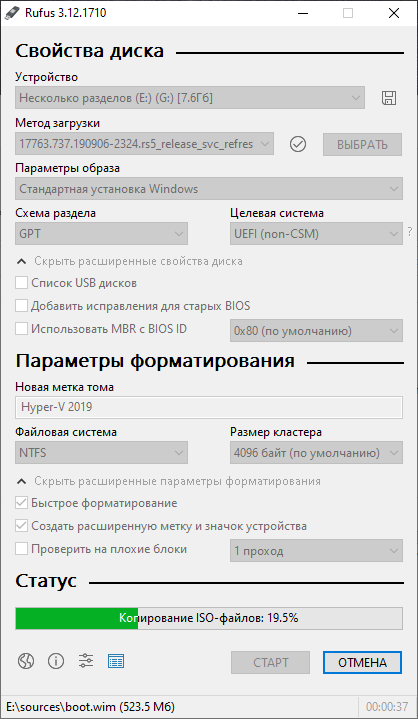

Скачанный ISO файл необходимо записать на USB Flash. Для этих целей я использую Rufus. Используйте накопитель с минимальным объемом не менее 4 Гб.

- Устройство: выбрать ваш Flash накопитель

- Метод загрузки: Диск или ISO нажать кнопку ВЫБРАТЬ и указать ISO образ Hyper-V 2019

- Файловая система: NTFS

Нажать СТАРТ и дождаться окончания записи образа на Flash накопитель.

После окончания записи на флешку можно приступить к установке системы.

Установка системы проста как любой Windows, на этом заострять внимание я не буду.

Настройка Microsoft Hyper-V Server 2019

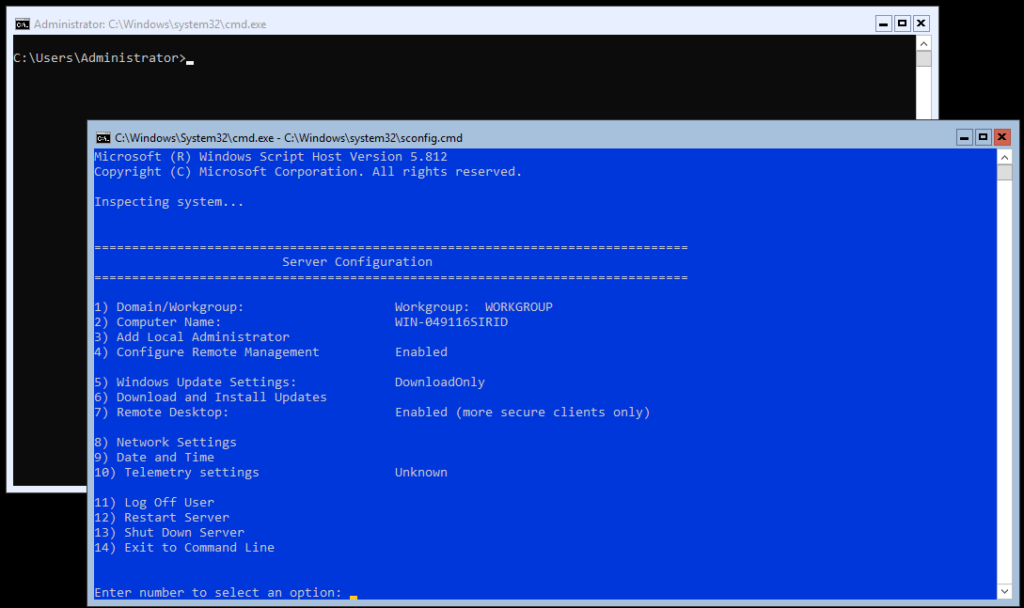

Пройдя авторизацию в Hyper-V Server возникнет окошко Server Configuration с основными настройками сервера. Для использования каждого пункта нажимаем соответствующую цифру и далее Enter.

- Domain/Workgroup — добавить сервер в рабочую группу либо домен. По умолчанию используется рабочая группа WORKGROUP

- Computer Name — имя компьютера. Можно оставить автоматически присвоенное либо изменить на свое.

- Add Local Administrator — добавить локального администратора. Позволяет добавить нескольких локальных администраторов. По умолчанию включен только один администратор с логином Administrator

- Configure Remote Management — настройка разрешений удаленного управления сервером для подключения с помощью Powershell, WEB консоли и т.д.

- Windows Update Settings — установка обновлений Windows. Возможные варианты: Automatic — полностью автоматически, DownloadOnly — только скачать, Manual — ручной режим.

- Download and Install Updates — скачать и установить обновления. Непосредственный запуск установки обновлений.

- Remote Desktop — удаленный доступ к рабочему столу. Необходимо включить для удаленного доступа по RDP. Можно использовать RDP with NLA и RDP any. RDP with NLA для использования на клиентах Windows XP SP3 и выше, более безопасный и быстрый вариант. RDP any для использования на любых клиентах Windows, Linux, Android и т.д.

- Network Settings — доступ к настройкам сетевой карты. Изменить IP, маску, DNS и т.д.

- Date and Time — открывает окошко настройки времени с возможностью изменить сервер синхронизации

- Telemetry settings — сбор сведений телеметрии. Для выбора есть Security, Basic, Enhanced, Full.

- Log Off User — выйти из текущей сессии

- Restart Server — перезагрузить сервер

- Shut Down Server — выключить сервер

- Exit to Command Line — закрыть текущее окно настроек и оставить активным только окно командной строки.

Проведем первоначальные настройки сервера с помощью консоли Server Configuration

Изменим имя компьютера на WHS19. Включим удаленное управление Remote Management и Remote Desktop. Windows Update Settings я оставляю в изначальном состоянии DownloadOnly. Меняю часовой пояс на свой и настройки телеметрии ставлю Secutiry. Сетевые настройки приходят по DHCP (не забываем сделать резервацию) или вручную. После измененных настроек рекомендую перезагрузить сервер.

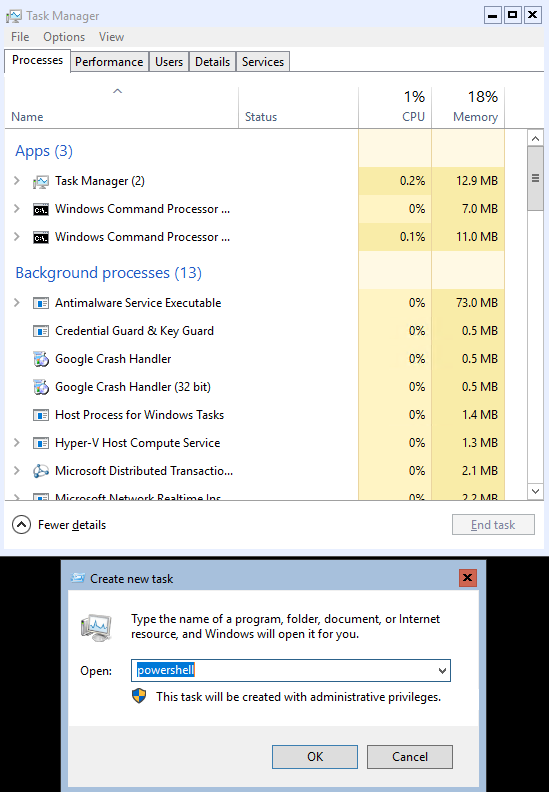

Если по чистой случайности вы закрыли оба окна (консоль cmd и Server Configuration) можно воспользоваться сочетанием клавиш Ctrl+Shift+Esc и вызвать диспетчер задач.

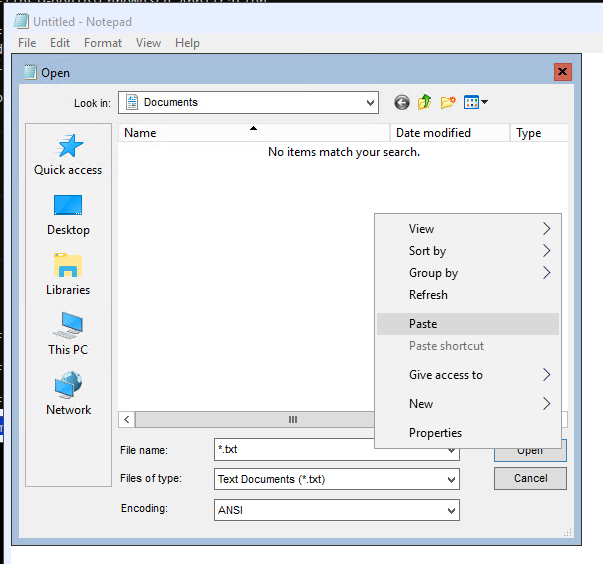

В диспетчере задач меню File — Run new task можно запустить cmd, powershell и любое приложение установленное в системе. Небольшой лайфхак: как быстро скопировать файл со своей машины на сервер Hyper-V Core. Заходим на сервер по RDP, запускаем блокнот. В блокноте нажимает File — Open. На своем компьютере выбираем нужный файл и копируем его в буфер обмена. На сервере в открытом окне блокнота нажимаем правой кнопкой и выбираем вставить. Файл скопируется в текущее место открытое в блокноте.

Настройка дисков

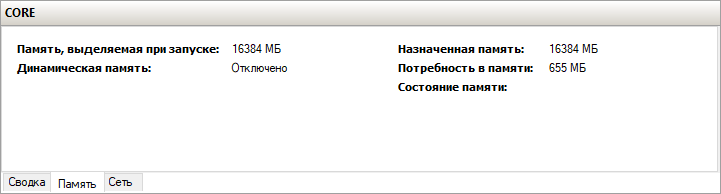

В моём сервере установлено 3 диска. На одном диске установлена система, два других под виртуальные машины и резервные копии. Запустим Powershell из консоли cmd.

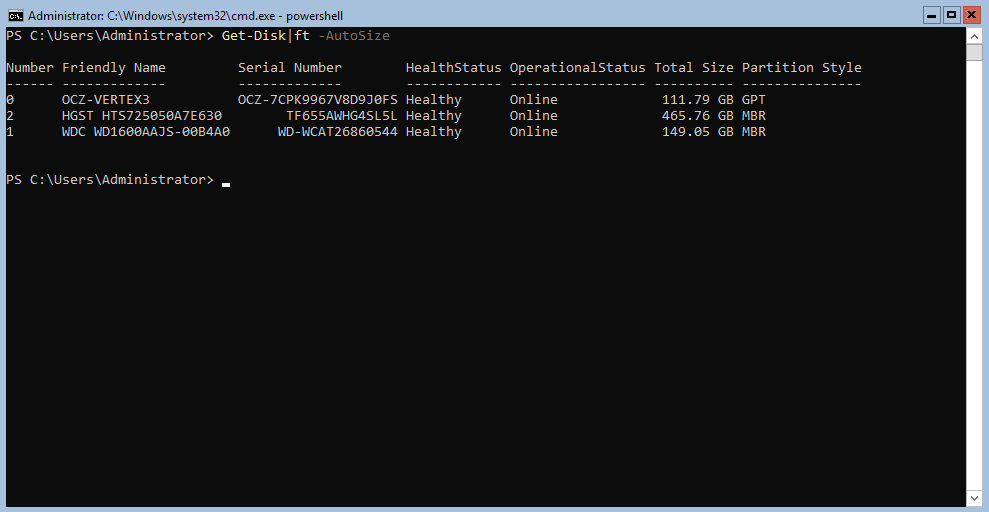

Получим список дисков установленных в сервере

В моем случае система установлена на диск 0 — OCZ-VERTEX3. Диск 1 WDC WD1600AAJS я буду использовать под виртуальные машины. И самый емкий из установленных диск 2 HGST HTS725050A7E630 использую под резервные копии. Подготовим диски.

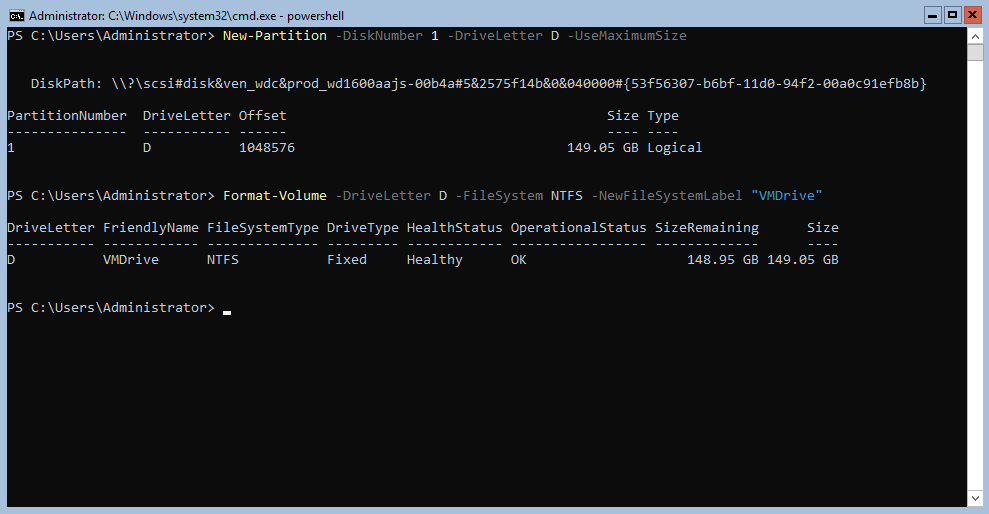

Создадим новый раздел на диске и присвоим ему букву D.

New-Partition -DiskNumber 1 -DriveLetter D –UseMaximumSize

Отформатируем диск под файловую систему NTFS

Format-Volume -DriveLetter D -FileSystem NTFS -NewFileSystemLabel "VMDrive"

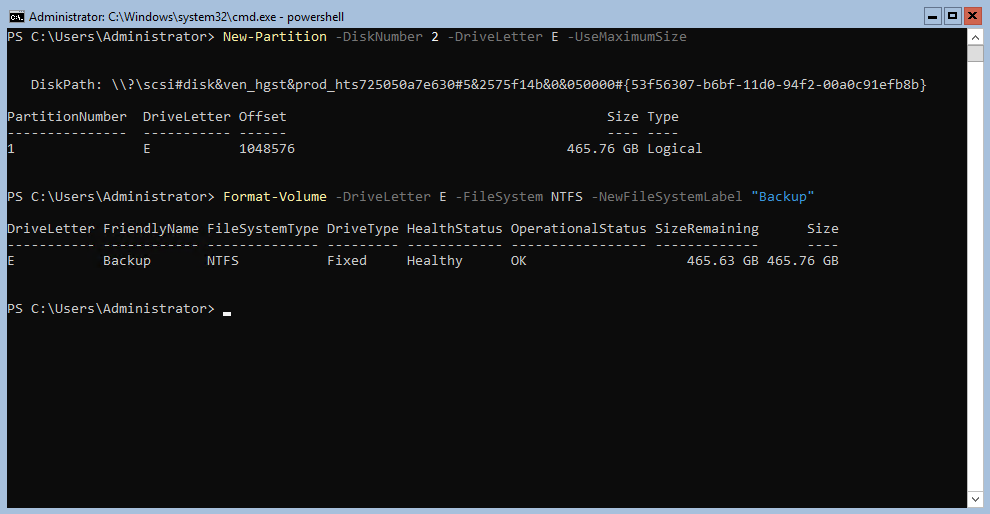

Создаем новый раздел на диске HGST для резервных копий и присвоим диску букву E

New-Partition -DiskNumber 2 -DriveLetter E –UseMaximumSize

Форматируем диск E

Format-Volume -DriveLetter E -FileSystem NTFS -NewFileSystemLabel "Backup"

Место хранения виртуальных машин

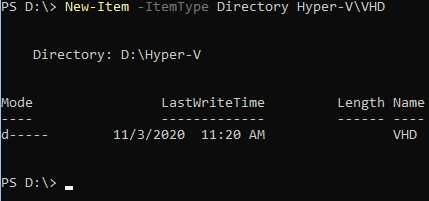

По умолчанию система сохраняет новые виртуальные машины на диск C. Изменим путь сохранения на диск D

Создаем папку для хранения виртуальных машин и дисков

New-Item -ItemType Directory D:Hyper-VVHD

Укажем системе куда сохранять настройки и диски виртуальных машин

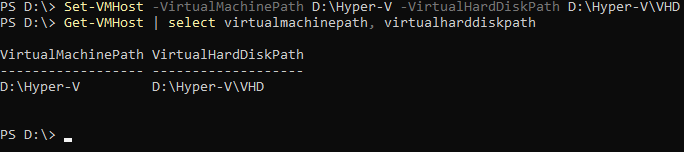

Set-VMHost -VirtualMachinePath D:Hyper-V -VirtualHardDiskPath D:Hyper-VVHD

Проверим что все получилось

Get-VMHost | select virtualmachinepath, virtualharddiskpath

Настройка виртуального коммутатора Hyper-V

Нам необходимо создать виртуальный коммутатор который будет связан с сетевой картой сервера Hyper-V. Он будет получать сетевые адреса также по DHCP как и остальные физические машины в сети.

Проверим поддерживает ли наша сетевая карта технологию SR-IOV (Single Root Input/Output Virtualization). Данная технология виртуализации предоставляет виртуальным машинам прямой доступ к части аппаратных возможностей сетевой карты.

Если данная технология поддерживается, необходимо ее включить командлетом Enable-NetAdapterSriov. После создания виртуального коммутатора включить данную технологию уже не получится.

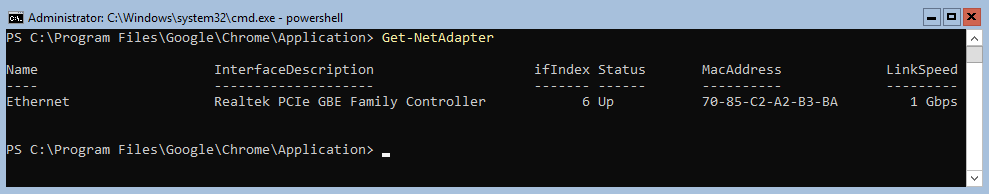

Получим список всех сетевых адаптеров установленных в системе.

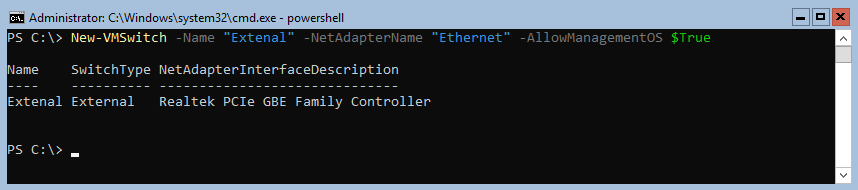

Создадим новый виртуальный коммутатор с именем External. Он будет использоваться как внешний сетевой адаптер получающий адреса по DHCP. При создании включим функцию совместного использования виртуального коммутатора и сетевой карты с виртуальной машиной.

New-VMSwitch -Name "External" -NetAdapterName "Ethernet" -AllowManagementOS $True

Просмотреть детальную информацию по сетевым настройкам можно так

Get-NetIPConfiguration –Detailed

Enhanced Session Mode

Включение функции Enhanced Session Mode позволит подключиться к консоли виртуальной машины используя RDP соединение. С той лишь разницей что подключение будет не к самой виртуальной машине а через средства интеграции гипервизора. Данный метод позволяет подключаться к виртуальной машине даже с отсутствующей сетевой картой. Для себя я вижу удобство именно в подключении к виртуальным машинам с изолированной сетью. Нет необходимости запускать консоль Hyper-V, все можно сделать через RDP.

Основные преимущества Enhanced Session Mode

- можно выбрать произвольное разрешение экрана

- использование локальных принтеров

- перенаправление USB устройств

- подключение дисков

- общий буфера обмена

- работа с аудиоустройствами

- проброс смарт-карт

- поддержка остальных plug-and-play устройств

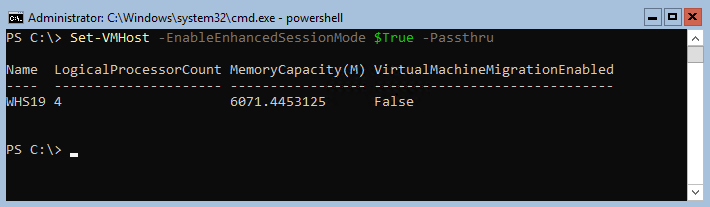

Включим данный режим сразу для всего сервера

Set-VMHost -EnableEnhancedSessionMode $True -Passthru

Удаленное управление Microsoft Hyper-V Server 2019

Удаленное управление Hyper-V сервером доступно многими средствами. Среди них консоль Hyper-V Manager, Powershell, Windows Admin Center, MMC. Для удаленного управления сервером Hyper-V необходимо произвести настройки на сервере и на каждом клиенте с которого будет подключение. Настройку клиента буду проводить на Windows 10 Pro (минимально необходимая версия).

Если сервер используется в сети с доменом, то необходимо добавить запись типа A в DNS сервер (обычно это контроллер домена). В случае рабочей группы просто добавляем имя сервера Hyper-V в файл C:WindowsSystem32driversetchosts. В моем случае запись будет выглядеть так:

Вначале идет IP адрес сервера: 172.16.169.49 далее через пробел имя WHS19. В случае использования файла hosts не забываем добавлять запись на каждой машине используемой для управления сервером.

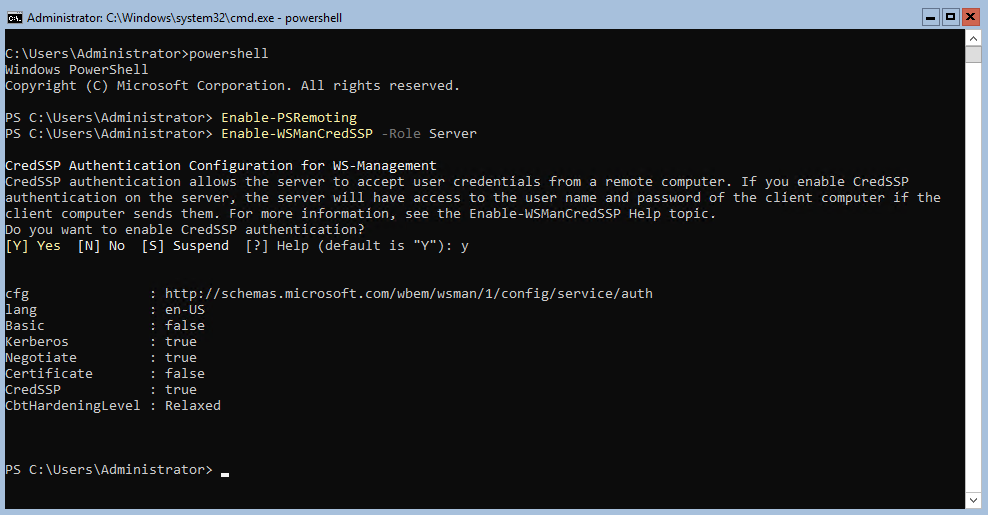

На сервере Hyper-V запустим Powershell и выполним командлет для разрешения удаленного подключения

По умолчанию данный командлет открывает доступ только из доменной и приватной сети. Разрешим доступ также из публичной сети.

Enable-PSRemoting -SkipNetworkProfileCheck -Force

Включаем поддержку проверки подлинности CredSSP на стороне сервера

Enable-WSManCredSSP -Role Server

Проверим что на сервере открыт порт WinRM

Test-NetConnection -ComputerName WHS19 -Port 5985

В выводе командлета поле TcpTestSucceeded должно иметь статус True.

Добавим в межсетевой экран правило разрешающее подключаться с любых IP адресов

Set-NetFirewallRule -Name "WinRM-HTTP-In-TCP-Public" -RemoteAddress Any

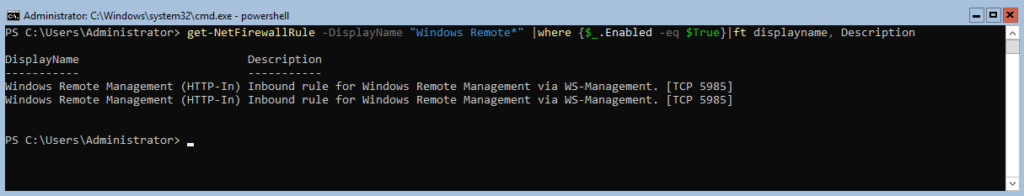

Список правил межсетевого экрана касаемо WinRM можно посмотреть с помощью командлета Get-NetFirewallRule

Get-NetFirewallRule -DisplayName "Windows Remote*" |where {$_.Enabled -eq $True}|ft displayname, Description

Добавим еще одно разрешающее правило для доступа с помощью оснасток MMC

Enable-NetFirewallRule -DisplayGroup "Remote Administration"

На данном этапе с настройкой сервера мы закончили переходим к настройке клиента.

Настройка клиента Windows 10

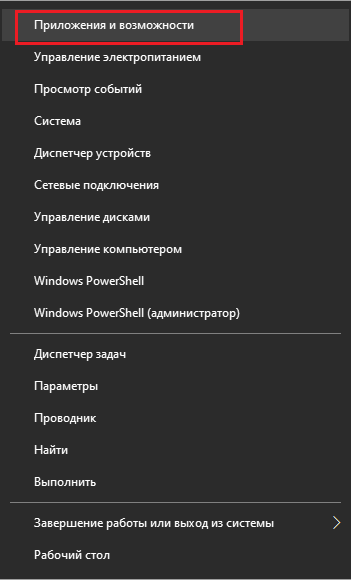

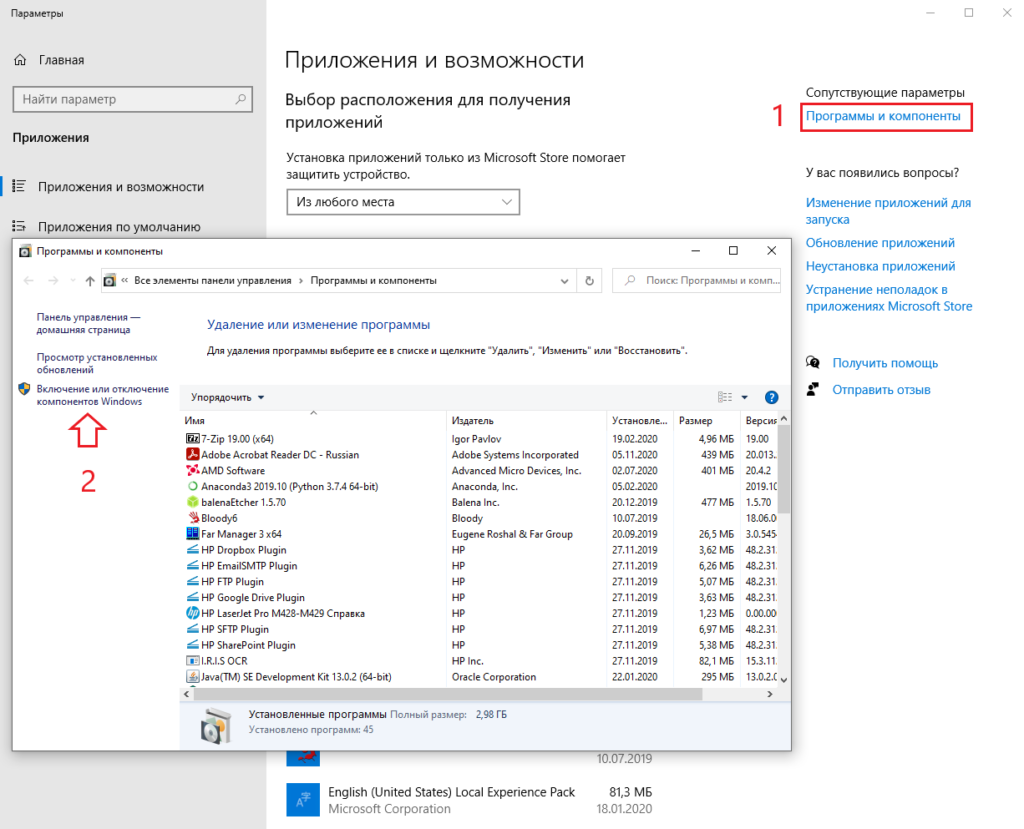

Если вы следовали четко по инструкции то прописали имя компьютера в соответствии с его адресом в файле hosts либо на DNS сервере. Следующим этапом убедимся что на компьютере установлена консоль управления Hyper-V Management. Если её нет, давайте установим.

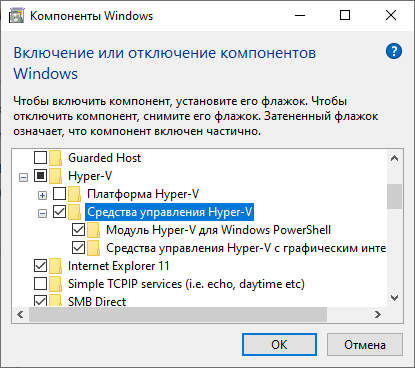

Нажимаем правой кнопкой мыши на Пуск -> Приложения и возможности -> Программы и компоненты -> Включение или отключение компонентов Windows -> Hyper-V -> Средства управления Hyper-V

Далее запускаем Powershell с правами администратора и выполняем все действия по ним.

Включим возможность удаленного подключения

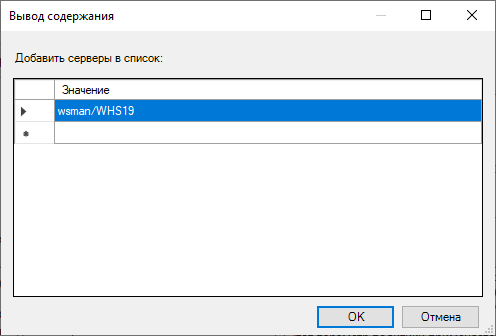

Добавим сервер Hyper-V в доверенные узлы на локальном ПК

Set-Item WSMan:localhostClientTrustedHosts -Value "WHS19"

Проверим что все получилось

Get-Item WSMan:localhostClientTrustedHosts

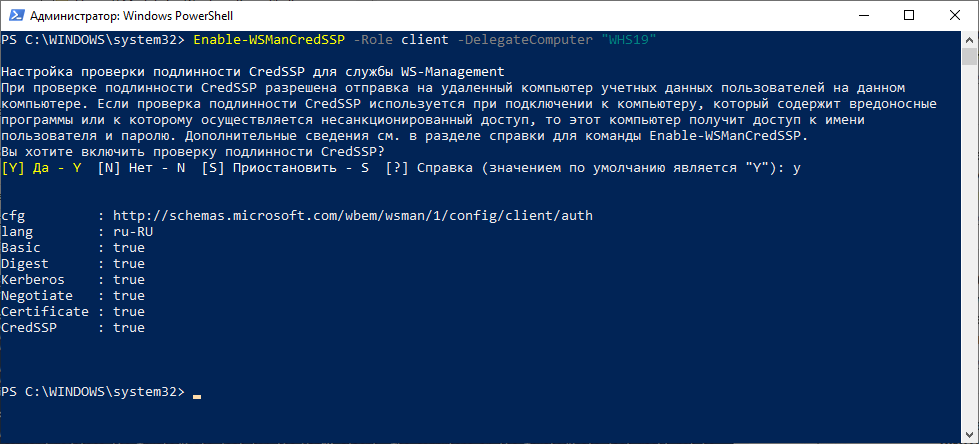

Настройка проверки подлинности CredSSP для службы WS-Management

Enable-WSManCredSSP -Role client -DelegateComputer "WHS19"

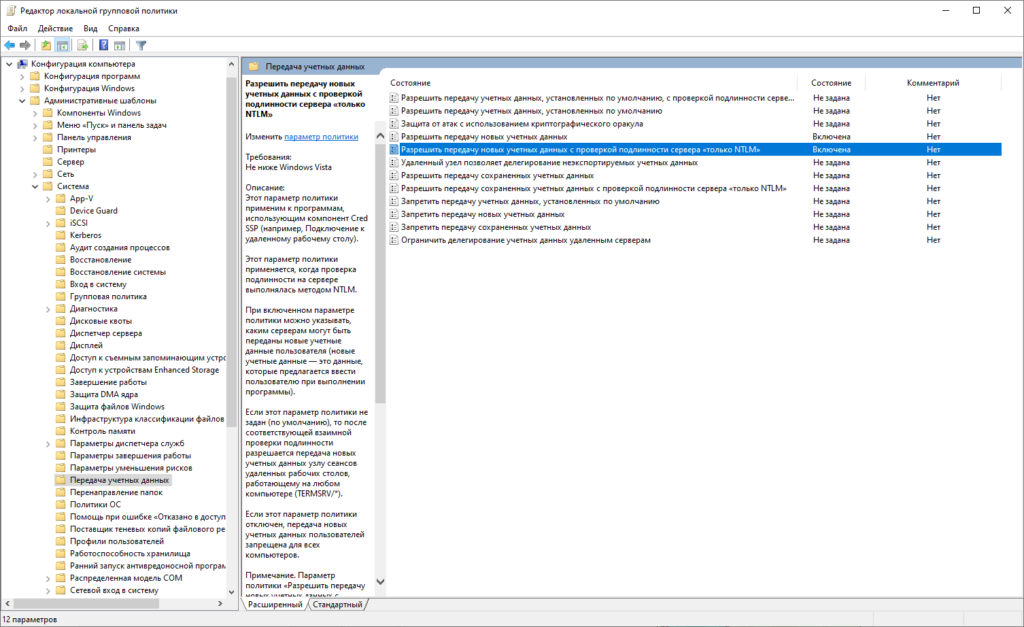

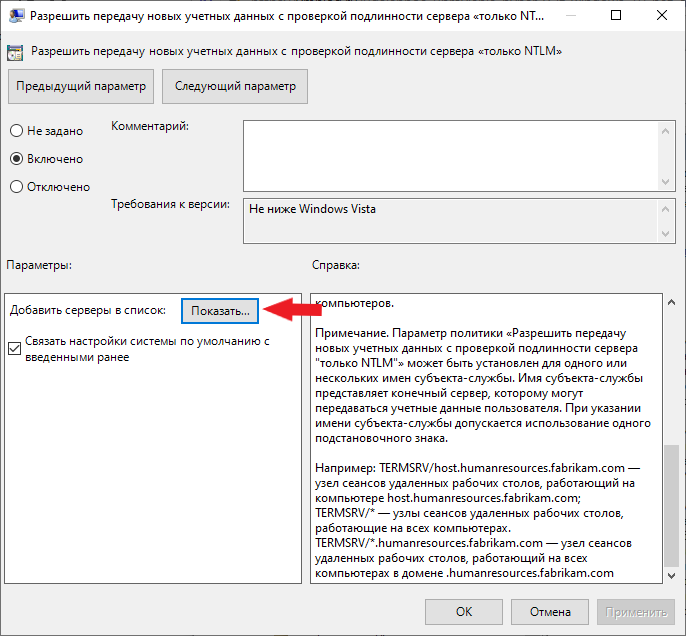

Отредактируем локальную групповую политику. Нажимаем правой кнопкой мыши Пуск -> Выполнить запускаем cmd и далее gpedit. В русской версии: Конфигурация компьютера -> Административные шаблоны -> Система -> Передача данных -> Разрешить передачу новых учетных данных с проверкой подлинности сервера «только NTLM». В английской версии: Computer Configuration -> Administrative Template -> System -> Credentials Delegation -> Allow delegating fresh credentials with NTLM-only server authentication. Включаем данную политику и добавляем сервер Hyper-V в список разрешенных.

Настройка клиента закончена. Пробуем подключится к серверу используя Hyper-V Manager.

Подключение к серверу с помощью Hyper-v Manager

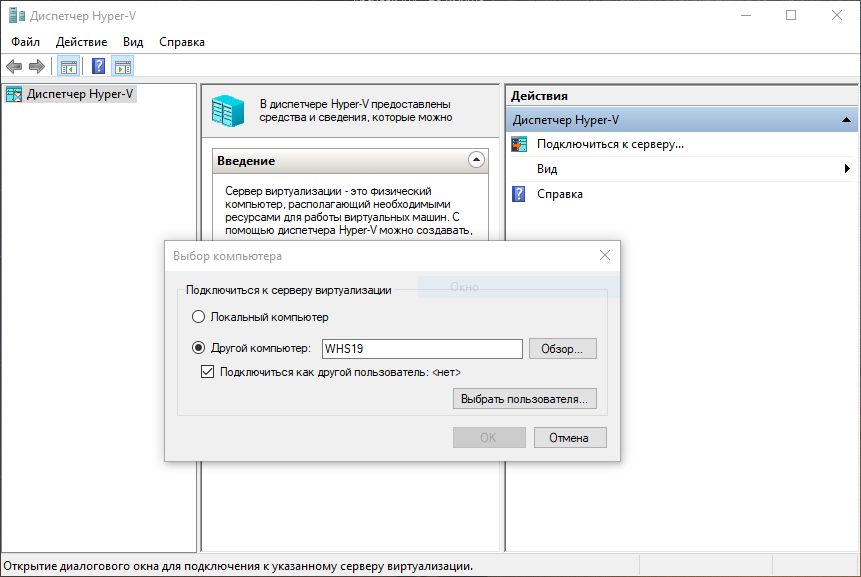

Запустим Hyper-V Manager (он же Диспетчер Hyper-V). Нажимаем Подключиться к серверу. В открытом окне выбираем поле Другой компьютер пишем имя нашего сервера: WHS19. Ставим галочку Подключиться как другой пользователь.

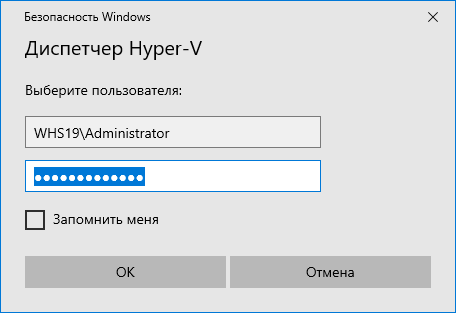

Нажимаем кнопку Выбрать пользователя

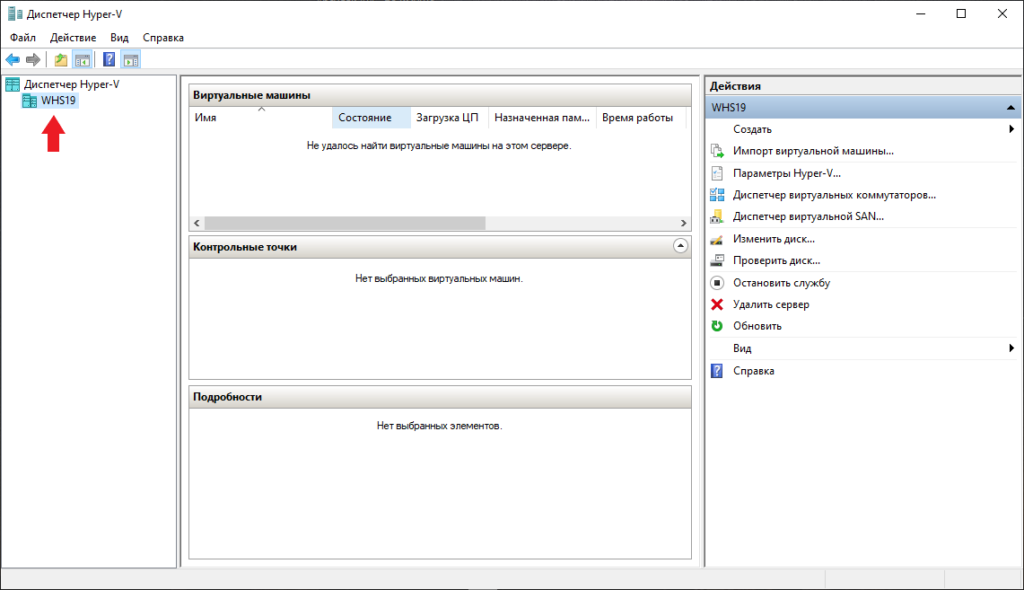

Внимательно заполняем логин и пароль для входа на сервер Hyper-V. Обязательно в поле имя пользователя вначале пишем имя компьютера затем имя пользователя. В нашем случае WHS19Administrator. Нажимаем OK. Все готово, теперь можно управлять сервером Hyper-V 2019 из удобной консоли.

Подключение к серверу с помощью Windows Admin Center

Для использования Windows Admin Center необходимо его скачать. Скопируем скачанный файл на сервер Hyper-V. Я скопировал файл WindowsAdminCenter2009.msi по пути C:UsersAdministrator. Переходим в открытую консоль cmd или powershell и запускаем установку.

msiexec /i C:UsersAdministratorWindowsAdminCenter2009.msi /qn /L*v log.txt SME_PORT=9010 SSL_CERTIFICATE_OPTION=generate

Данная команда запустит скрытую установку Windows Admin Center. Журналирование установки идет в файл log.txt, порт для подключения я использую 9010 (можно указать любой свободный). Сертификат создается автоматически. Дожидаемся окончания установки и можем пробовать подключаться.

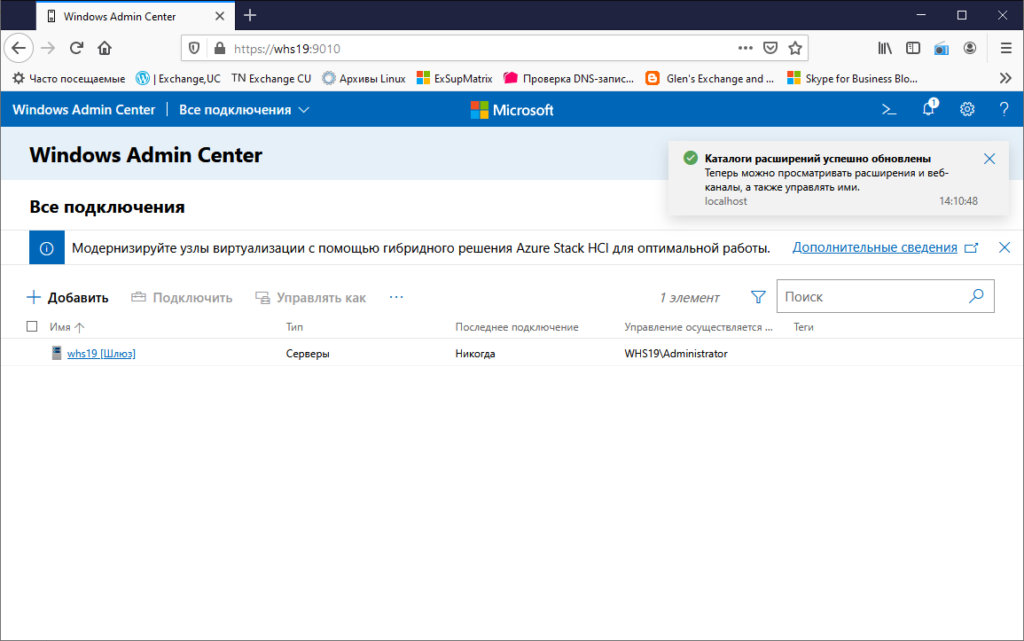

Из любого браузера открываем сайт https://whs19:9010 вводим учетные данные от сервера и попадаем в консоль управления сервером Windows Admin Center.

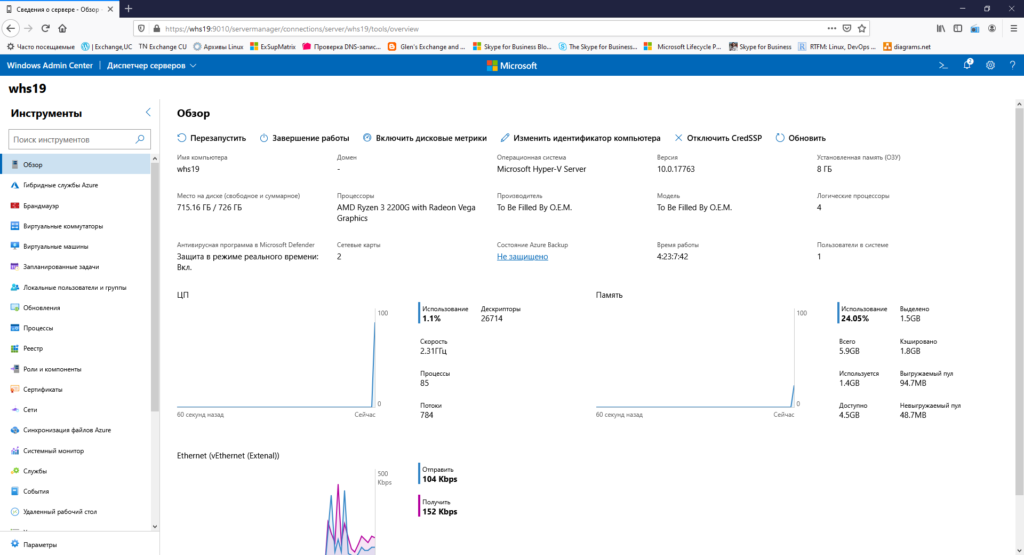

В консоли Windows Admin Center можно следить за загрузкой сервера через удобные графики расположенные на одной странице. Можно быстро выключить, перезагрузить, переименовать сервер. Большой набор функций доступен изначально, также есть воможность расширения за счет дополнительных плагинов.

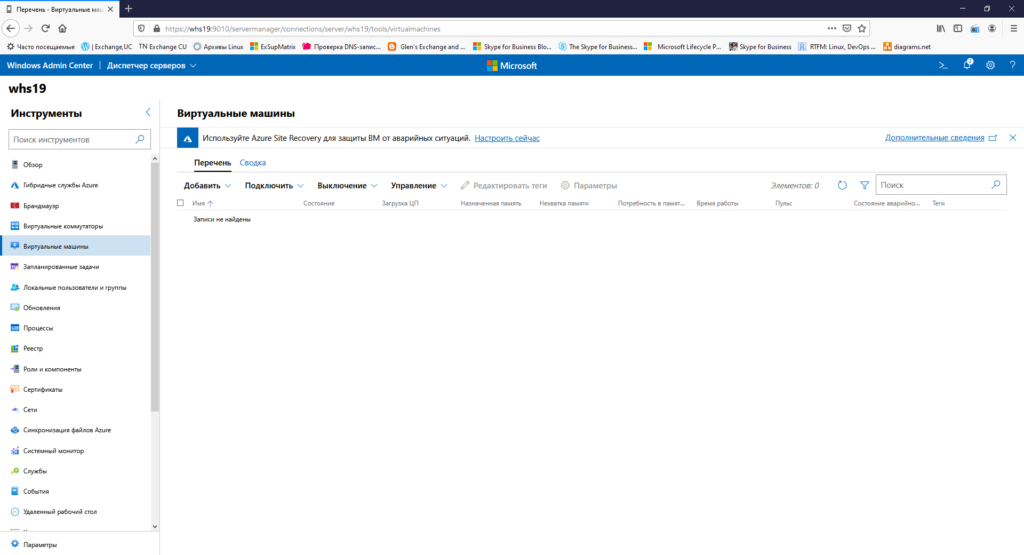

Можно создавать/удалять/управлять виртуальными машинами. Очень удобно прямо из браузера без необходимости запуска других консолей.

Резюмируя хочу сказать что WAC интересный инструмент для быстрой настройки/доступа к серверу. Хотя конечно не без недостатков. Мне лично не нравится то что просмотр логов идет сплошным текстом без выделения по цвету (warning, error и т.д.). В общем смотрите, изучайте, пользуйтесь.

Подключаться к серверу можно и с консоли mmc и с powershell. В общем большой набор инструментов для управления сервером. Установка и настройка Microsoft Hyper-V Server 2019 в целом почти идентична с версией сервера 2016. Можно использовать данную статью как мануал для старой версии.