Создать ярлык на рабочих столах пользователей с помощью групповых политик

С помощью групповых политик вы можете создать ярлык на определенное приложение на рабочем столе всех (или только определенных) пользователей домена. GPO позволяют вам создать ярлык как на локально-установленное приложение, URL адрес, исполняемый файл в сетевой папке или на контроллере домена в NetLogon.

В этом примере мы покажем, как создать несколько ярлыков на рабочем столе пользователя с помощью предпочтений групповых политик (Group Policy Preferences — доступны начиная с Windows Server 2008R2). Аналогичным образом вы можете создать ярлыки в меню Пуск Windows 10 или панели быстрого доступа.

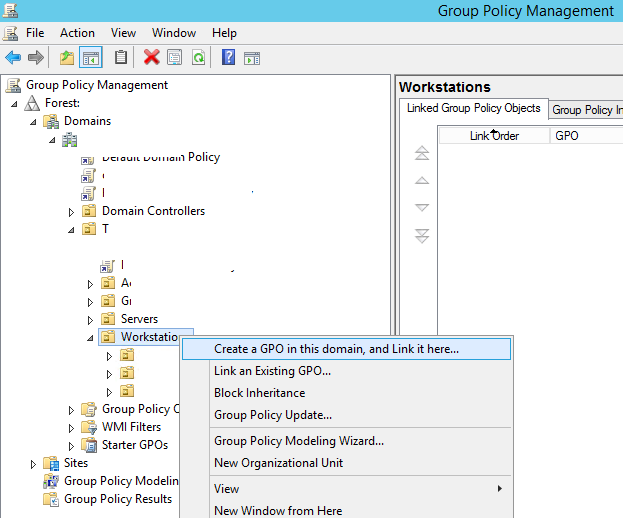

- Откройте консоль управления Group Policy Management Console (gpmc.msc), щелкните ПКМ по контейнеру AD, к которому нужно применить политику создания ярлыка и создайте новую политику (объект GPO) с именем CreateShortcut;

- Щелкните ПКМ по созданной политике и выберите “Edit”;

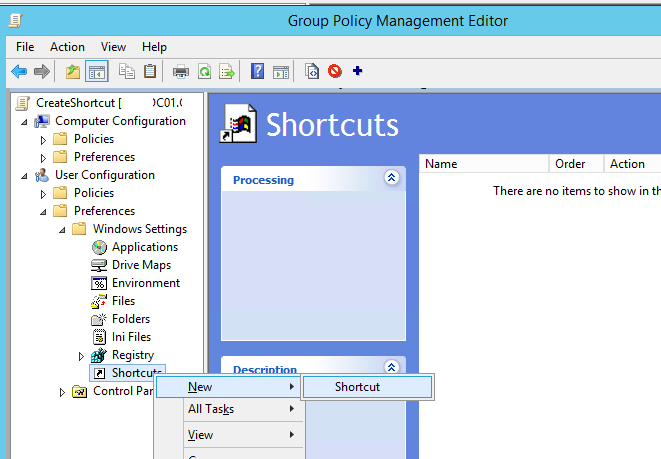

- Перейдите в раздел предпочтений групповых политик (Group Policy Preferences) User Configuration –> Preferences -> Windows Settings -> Shortcuts. Щелкните по пункту и выберите New -> Shortcut;

- Создайте новый ярлык со следующими настройками:

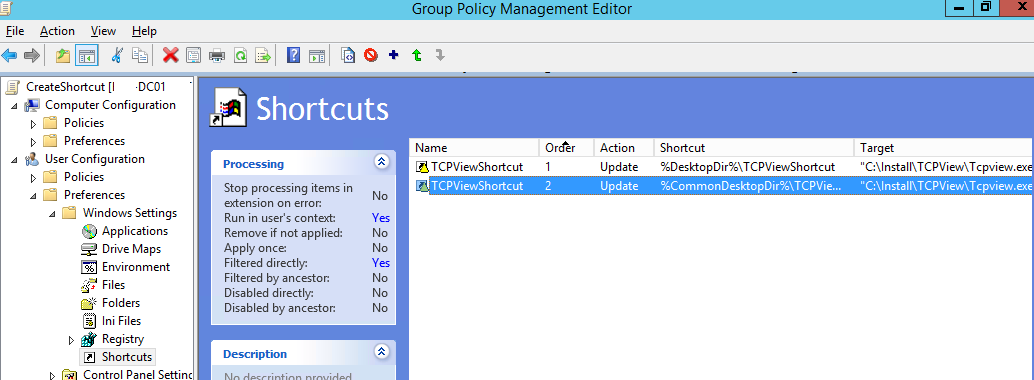

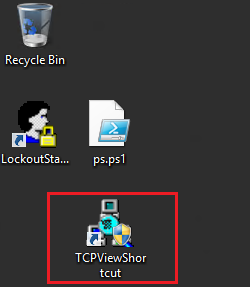

Action: Update

Name: TCPViewShortcut (имя ярлыка)Target Type: File System Object (здесь также можно выбрать URL адрес или объект Shell)Location: DesktopВ этом примере мы поместим ярлык только на рабочий стол текущего пользователя. Здесь можно выбрать, что ярлык нужно поместить в меню Пуск (Start Menu), в автозагрузку (Startup), или на рабочий стол всех пользователей этого компьютера (All User Desktops)

Target Path: C:InstallTCPViewTcpview.exe (путь к файлу, на который нужно создать ярлык)

Icon file path: C:InstallTCPViewTcpview.exe (путь к иконке ярлыка)

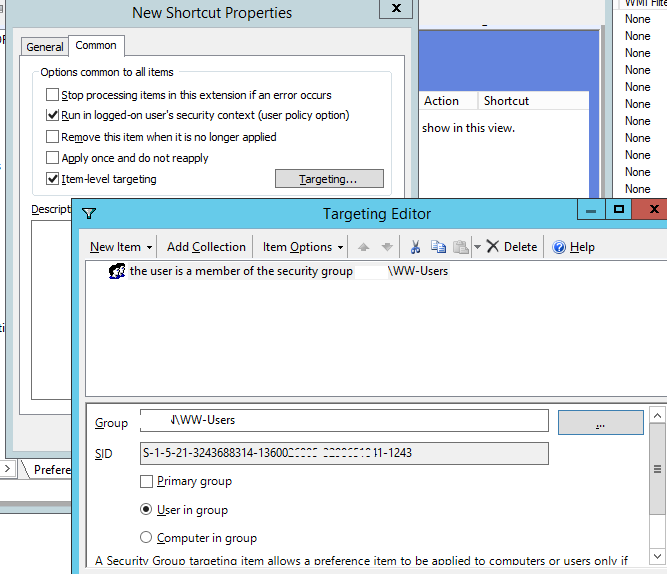

- Если вы выбрали, что ярлык нужно поместить на Рабочий стол текущего пользователя (Location = Desktop) , на вкладке “Common” нужно включить опцию “Run in logged-on user’s security context (user policy option)”;

- Дополнительно с помощью Group Policy Targeting вы можете указать для какой доменной группы пользователей нужно создавать ярлык. Включите опцию “Item-level targeting”, нажмите кнопку “Targeting”. Выберите New Item -> Security Group и выберите доменную группу пользователей. В результате ярлык будет появляться только у пользователей, добавленных в указанную группу безопасности Active Directory;

- Если нужно создать ярлык программы в Public профиле (для всех пользователей компьютера), выберите опцию Location = All User Desktop (опцию “Run in logged-on user’s security context” нужно отключить, т.к. у обычных пользователей нет прав для модификации Public профиля);

- Сохраните изменения, обратите внимание, что в консоли GPO отображается переменные окружения для Desktop (%DesktopDir%) и %CommonDesktopDir% для All User Desktop;

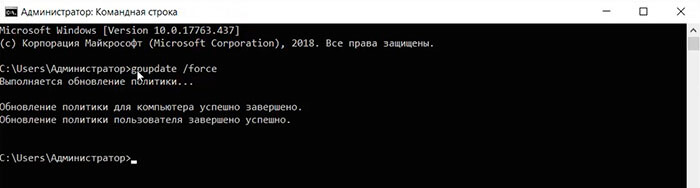

- Обновите политики на клиентах (gpupdate /force или логофф/логон).

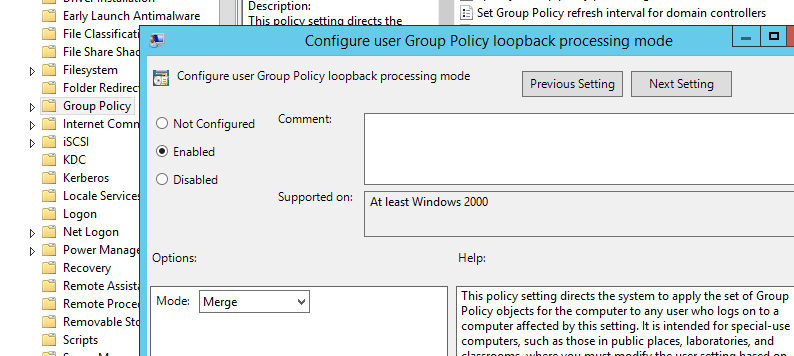

Если вы назначили GPO на Organizational Unit с компьютерами (не пользователями), нужно дополнительно включить опцию замыкания GPO. Установите Configure user Group Policy loopback processing mode = Merge в секции Computer Configuration -> Policies -> Administrative Templates -> System -> Group Policy;

- После обновления политик на рабочем столе пользователя должен появится новый ярлык.

В одной политике вы можете добавить несколько правил для создания ярлыков приложений для разных групп пользователей, компьютеров или OU (можно настроить различные критерии применения политики ярлыка с помощью GPP Item Level Targeting).

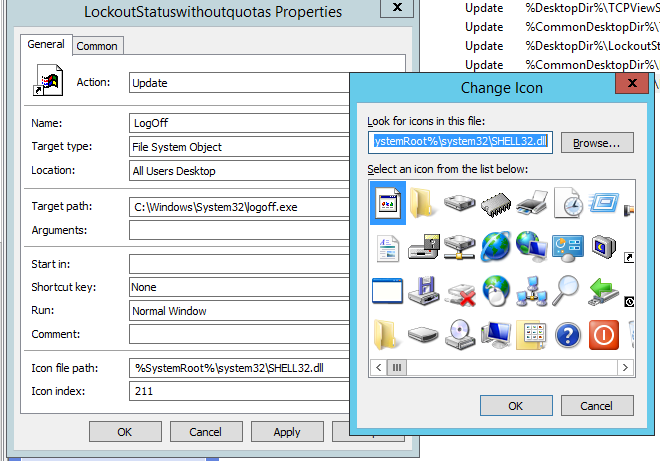

Добавим на рабочий стол всех пользователи ярлык LogOff, позволяющий быстро завершить сессию.

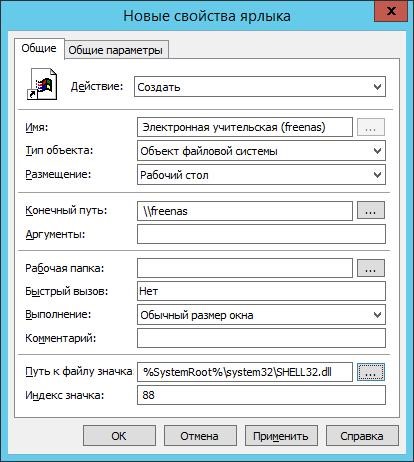

Создайте новый элемент политики с параметрами:

- Name = “Log Off”

- Location = “All Users Desktop”

- Target Path = C:WindowsSystem32logoff.exe или C:WindowsSystem32shutdown.exe с аргументом /l

- Icon File Path = %SystemRoot%System32SHELL32.dll. (Воспользуемся стандартной библиотекой с типовыми иконками Windows. Выберите понравившуюся иконку в dll файле. Ее индекс будет подставлен в поле Icon Index.)

Продолжаем изучать WIndows Server. И сегодня мы поговорим о том как настраивать доменные компьютеры с помощью групповых политик.

В предыдущей статье мы создали сетевую папку для пользователей. Хотелось бы теперь автоматически создать ярлык или сетевой диск на всех компьютерах которые входят в домен. Собственно Active Directory и предназначен для администрирования этих компьютеров и обеспечения единообразия настройки пользовательской рабочей среды, разворачивать программное обеспечение на множестве компьютеров через групповые политики и т.д.

Создания ярлыка.

Создавать ярлык на сетевую папку мы будем через групповую политику домена. Тут есть два варианта : Мы изменяем Default Domain Policy, и правело будет действовать для всего домена.

Или создать новую групповую политику в нашем Тестовом подразделение.

Переходим в Конфигурацию пользователя — Кон. WIndows и выбираем Ярлыки и создаем новый.

Давайте немного поговорим о настройках.

Действие :

- Создать — Создание нового ярлыка для компьютеров или пользователей.

- Заменить — Удаление и повторное создание ярлыков для пользователей и компьютеров. Конечным результатом действия Заменить является перезапись существующего ярлыка. Если ярлык не существует, то действие Заменить создает новый ярлык.

- Обновить — Изменение параметров существующего ярлыка для пользователей или компьютеров. Это действие отличается от Заменить тем, что оно обновляет только параметры ярлыка, определенные в элементе настройки. Все остальные параметры ярлыка остаются прежними. Если ярлык не существует, то действие Обновить создает новый ярлык.

- Удалить — Удаление ярлыка для компьютеров или пользователей.

Расположение :

Здесь мы указываем точно расположение созданного Ярлыка.

Выполнение:

Здесь мы выбираем размер окна при открытие созданного Ярлыка.

Сетевые диски.

Можно для удобства вместо папки смонтировать сетевой диск. И опять же это не сложно сделать с помощью групповых политик. Собственно тут все очень похоже на создание Ярлыков.

Выбираем Сопоставление дисков , задаем путь к сетевой папке и букву диска.

Если по какой-то причине политики не применяются, можно на локальной машине в ручную обновить групповые политики из консоли.

gpupdate

Квоты.

Как говориться : Места много не бывает ) Логично что мы захотим ограничить размер сетевых ресурсов (папки). В Windows Server это сделать достаточно легко с помощью Квот.

Первым делом нам потребуется Роль «Файловые службы и службы хранилища» . А если точнее то конкретный компонент «Диспетчер ресурсов файлового сервера»

Заходим в Диспетчер ресурсов — Создаем новый шаблон квот. Квоты могут быть Жёсткими( превысить объем нельзя) или мягкими (вас просто уведомят о приведение квоты)

Так же вы можете настроить всякие сценарии для уведомления о превышение квоты. Теперь выбираем наш Шаблон, кликаем правой кнопкой мыши и создаем Квоту на основе шаблона.

Вот и все хитрости . Успехов.

Ошибка в тексте? Выделите её и нажмите «Ctrl + Enter»

Создание ярлыка на компьютер в сети через групповые политики

Недавно возникла такая задача: на всех компьютерах в сети добавить на рабочий стол ярлык сетевого накопителя. И сделать это нужно посредством групповых политик.

Нужно, чтобы со всех компьютеров в сети можно было попасть к нему через ярлык на рабочем столе. Рассмотрим на примере Windows Server 2012

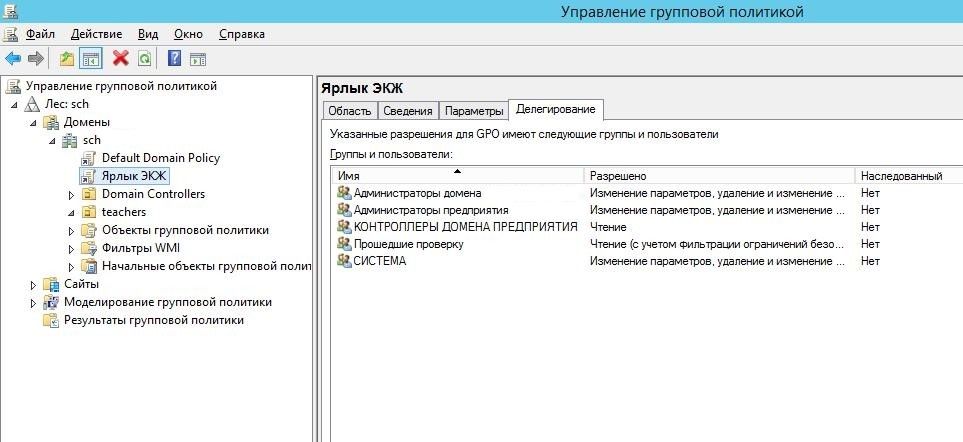

Открываем «Управление групповой политикой»

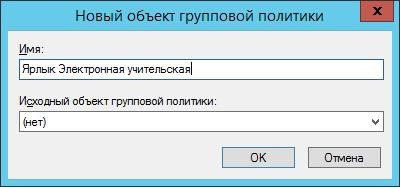

Жмём правой кнопкой по доменному имени и выбираем первый пункт «Создать объект групповой политики в этом домене и связать его…»

Придумываем название групповой политики. В нашем случае сетевой накопитель имеет замысловатое название «Электронная учительская». В общем, политику назову как-то так же.

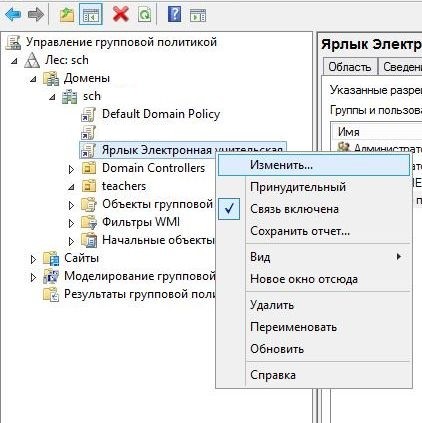

Получился объект с нашим названием. Пока он не содержит никакой важной информации. Жмём по нему правой кнопкой – «Изменить».

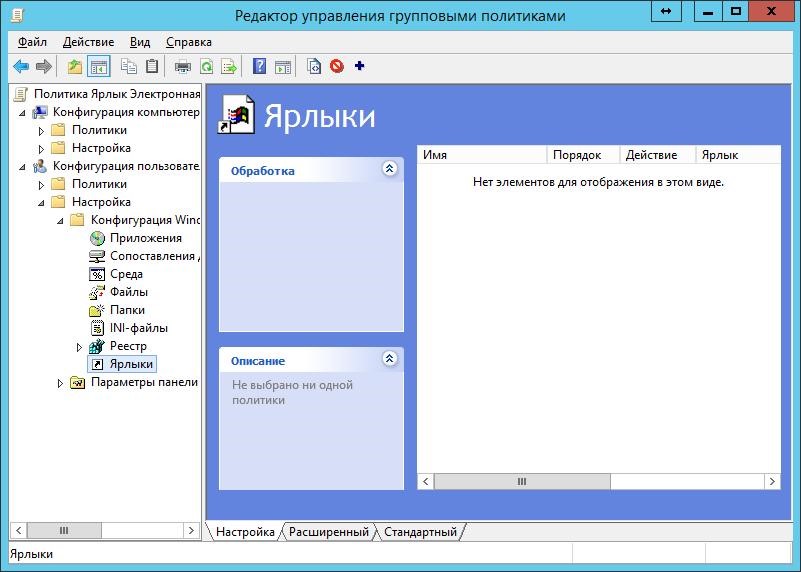

Открывается редактор управления групповыми политиками.

Переходим по такому пути: «Конфигурация пользователя» — «Настройка» — «Конфигурация Windows» — «Ярлыки»

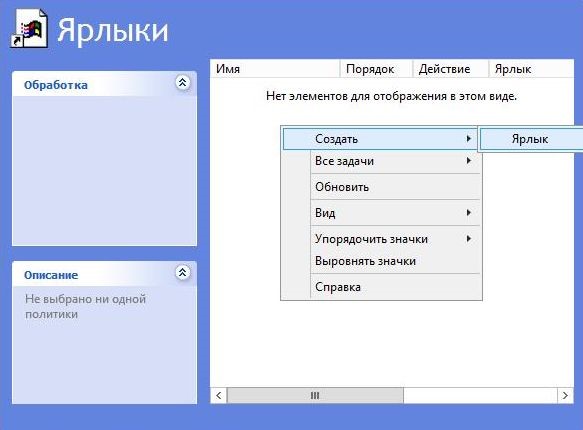

Ярлыки можно создавать как на html-страницы или веб-сайты, так и на компьютеры в сети. Переходим в окошко справа и жмём в нём правой кнопкой мыши. Выбираем «Создать» — «Ярлык».

Далее, заполняем поля в открывшемся окне. Пишем имя ярлыка: то, которое будет отображаться на клиентских машинах. Так как ярлык будет ссылаться не на веб ресурс, а на компьютер в сети, то в поле «Тип объекта» выбираем «Объект файловой системы». Размещение: «рабочий стол», если требуется разместить ярлык на рабочем столе. Конечный путь: имя компьютера в сети, к которому должен вести ярлык. Остальные параметры можно оставить по умолчанию или настроить по своему желанию, например, указать иконку для ярлыка.

Сохраняем настройки и в течение короткого времени политики должны примениться. Если не хочется ждать, можно перезагрузить клиентскую машину или выполнить на ней команду:

gpupdate /force

- Remove From My Forums

Как создать ярлык на рабочем столе для всех пользователей?

-

Вопрос

-

Как получить доступ к настройкам рабочего стола All Users?

-

Перемещено

Xinyan Ma 马欣妍

22 апреля 2012 г. 16:11

move (От:Windows Server 2008)

-

Перемещено

Ответы

-

-

Помечено в качестве ответа

Nikita Panov

22 апреля 2010 г. 14:44

-

Помечено в качестве ответа

Содержание

- Как опубликовать через RemoteAPP свое приложение

- Ярлык remoteapp windows server 2019

- Вопрос

- Ответы

- Публикация и настройка удаленных приложений RemoteApp

- Когда вы уже развернули RDS (Remote Desktop Service) на вашем Server 2012 (r2), вам может понадобится настроить Приложения RemoteApp.

- В ЭТОЙ СТАТЬЕ БУДУТ РАССМОТРЕНЫ СЛЕДУЮЩИЕ МОМЕНТЫ:

- ПУБЛИКАЦИЯ ПРИЛОЖЕНИЙ REMOTEAPP

- ПРОВЕРКА ПУБЛИКАЦИИ ПРОГРАММ REMOTE APP

- ИЗМЕНЕНИЕ ПАРАМЕТРОВ ПРИЛОЖЕНИЙ REMOTEAPP

- ОТМЕНА ПУБЛИКАЦИИ ПРИЛОЖЕНИЙ REMOTEAPP

- Ярлык remoteapp windows server 2019

- Постановка задачи

- Требования по развертыванию RD Connection Broker High Availability

- Тестовый стенд с виртуальными машинами фермы Remote Desktop Services

- Стандартная установка RDS фермы в Windows Server 2019

- Создание пула серверов на сервере посредника подключений (RD Connection Broker)

- Стандартное развертывание службы удаленных рабочих столов

- Создание коллекции для отказоустойчивой терминальной фермы

- Настройка RD Connection Broker для подключений к ферме RDS

- Создание группы безопасности для RD Connection Broker

- Установка SQL Native Client

- Установка и настройка MS SQL 2016

Как опубликовать через RemoteAPP свое приложение

Итого как я начал свое изучение работы системы Server 2012 R2 Std меня пока многое не радует, а именно то что вроде как сложнее стало использование RemoteAPP и разворачивание терминального сервера на этой оси, но отступать ни в коем случае нельзя. Хоть и не удобно работать пока во всяком случае, а изучать нужно — это и повышение квалификации и новые требования к соискателям, да и переходить на новый функционал также необходимо или по крайней мере иметь ввиду. Вот сейчас я для себя разберу как создать свое приложение на терминальном сервере и опубликовать его во всех шагах с которыми мне пришлось столкнуться.

По правильному все нужно настраивать самим чтобы быть уверенным в используемом конечно если Вы такой же как и я ответственный системный администратор.

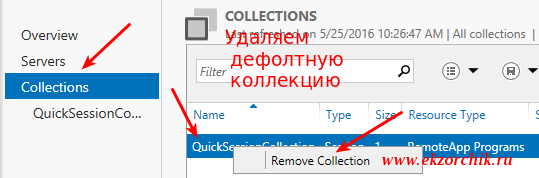

Как Вы уже помните в прошлой заметке когда я знакомился с RemoteAPP по умолчанию для всех пользователей домена создана коллекция с дефолтным именование: QuickSessionCollections, так вот ее нужно будет удалить.

Запускаю оснастку «Server Manager» — Win + X → Control Panel — Administrative Tools, после переходу в апплет Remote Desktop Services — Collections и в правой части через выделение дефолтной коллекции по правом клику нажимаем Remove Collection — Yes

Вот теперь уже лучше ничего дефолтного нет, начну пожалуй с создания своей собственной коллекции. Все также находясь в апплете Remote Desktop Services — Collections — TASKS — Create Session Collection и передвигаюсь за мастером настройки по шагам:

Before You Begin, Next

Collection Name:

И нажимаю Next

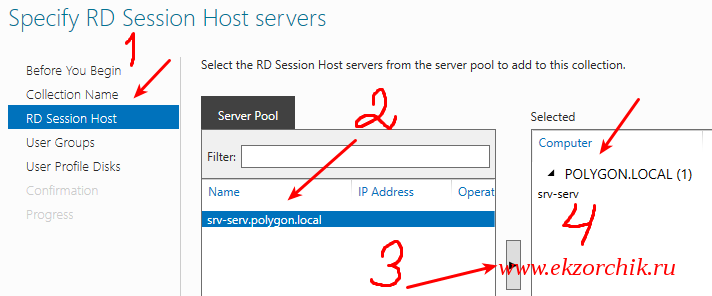

RD Session Host:

выделяю текущий сервер и нажатием по стрелочке предопределяю что система выбрана в пуле;

И нажимаю Next

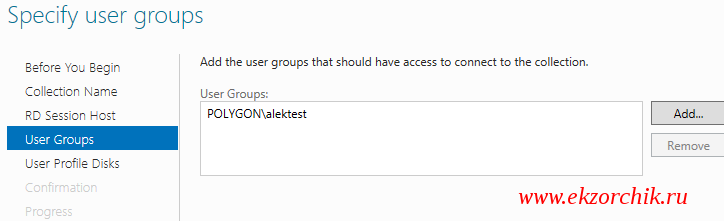

User Groups: нужно указать на кого будет распространена новая коллекция, либо на пользователя и/или же на группу, либо на всех пользователей домена. Лучше будет если только тем кому надо предоставлен доступ, так правильнее.

Add… — ввожу alektest (и себя не забываю ekzorchik) нажимаю Check Names после OK, конечный результат данного шага выглядит так:

И нажимаю Next

User Profile Disks: можно указать местонахождение профиля пользователя и его размер, в моей задачи это пока не требуется, а потому я снимаю галочку Enable user profile disks

И нажимаю Next

Confirmation: проверяю по результирующему выводу настройки сделанные выше и если все OK, то нажимаю Create

Ожидаю когда моя коллекция — polygon создастся

И нажимаю Close

Теперь когда коллекция создана пора переходить к созданию приложения.

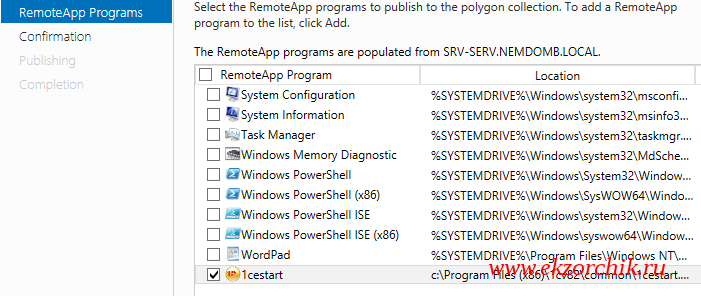

Запускаю оснастку «Server Manager» — Win + X → Control Panel — Administrative Tools, после переходу в апплет Remote Desktop Services — Collections — Polygon — Tasks (RemoteAPP Programs) — Publish RemoteApp Programs и идем по шагам за мастером:

RemoteApp Programs: в правой части будут указаны все приложения которые установлены на данном терминальном сервере если же в списке не оказало того которое необходимо его можно добавить — Add…

(Установил клиент 1С на терминальный сервер версию клиента 8.2.19.121)

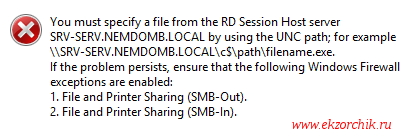

у меня при указании местонахождения исполняемого файла 1С => 1cv8.exe сработал аларм о не возможности :

Дело в том, что я указал путь просто: C:Program Files (x86)1cv828.2.19.121bin1cv8.exe (как я думал наивно что это: 1C Enterprise 8 (thin client), а это не правильный формат об этом как раз ошибка и говорит, нужно указать путь вот в таком вот формате:

\srv-serv.polygon.localc$Program Files (x86)1cv82common1cestart.exe

добавленное приложение будет отмечено в списке как показано на представленном ниже скриншоте

И нажимаю Next

Confirmation: проверяю и после нажимаю Publish

И нажимаю Close

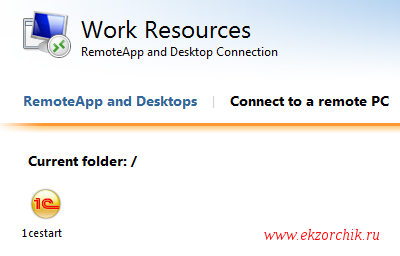

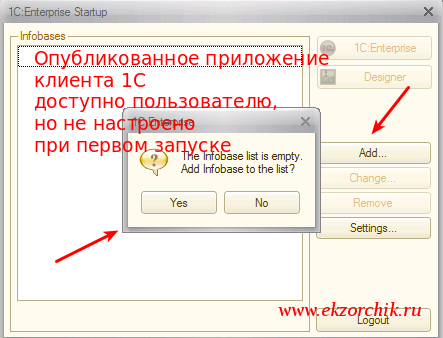

Теперь проверяю с клиентской станции собственно как выглядит подключение к рабочей области (об это я уже говорил в прошлой заметке) и запуск опубликованного приложения в виде 1С клиента):

Windows 7 Professional SP1 (user&pass: alektest&Aa1234567)— IE — https://srv-serv.polygon.local/rdweb после ввода логина и пароля в рабочую область получаем гордо одинокое приложение клиента 1С доступное этому пользователю:

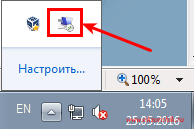

Когда мы запускаем приложение, то в правом нижнем углу экрана возле часов появляется пиктограмма указывающая, что сейчас мы работаем на удаленном терминальном сервере:

И вот оно долгожданное окно первого запуска клиента 1с, раз первый раз пользователь alektest запускает клиент то он не настроен ни на какой кластер 1с, настроив раз больше уже не понадобиться.

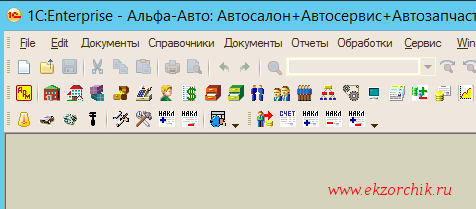

Настроив клиент и авторизовавшись при подключении у кластера 1С получаем запущенное приложение как будто бы оно было запущено локально за одним лишь исключение, что ресурсов на терминальном сервере много больше чем на рабочей станции.

На заметку: первый раз потребуется ввести доменные административные идентификационные данные дабы на сервер прописались ключи и файлы защиты для этого будет выведено специальное окно ввода логина и пароля.

Пример запущенного клиента 1С — он ничем не отличается от локального запуска:

Это конечно все хорошо, а как быть на других рабочих местах, что каждый раз заходить по URL ссылке и оттуда запускать, вот бы как ранее экспортировать приложение в виде rdp или msi файла. Загвоздка вот в чем, в оснастке Server Manager на терминальном сервере данная функциональная возможность не предусмотрена, а потому дальнейшие шаги проделываем на самом сервере:

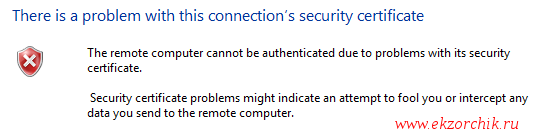

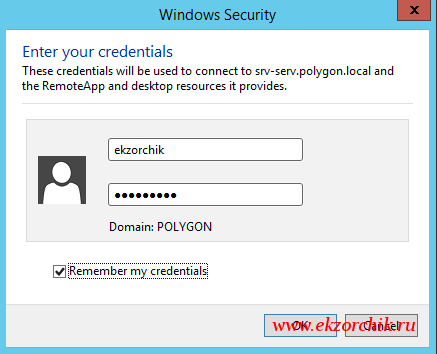

Win + X — Control Panel — RemoteApp and Desktop Connections — Access RemoteApp and desktops — указываю URL подключения вида:

Email address or connection URL: https://srv-serv.polygon.local/RDWeb/Feed/WebFeed.aspx

и нажимаем Next, Next вот только не все так просто как кажется на первый взляд, удаленный компьютер отверг мое подключение:

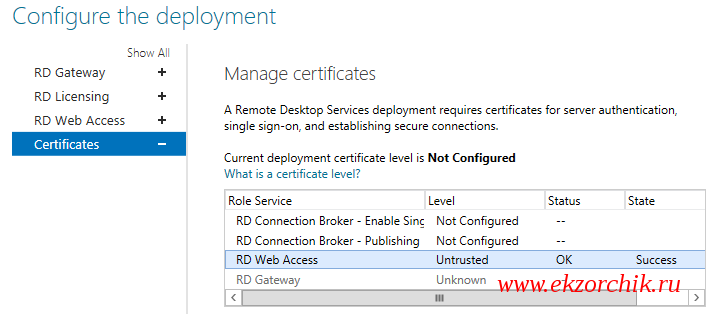

Исправляюсь: — создаю самоподписанный сертификат для текущего сервера:

Запускаю оснастку «Server Manager» — Win + X → Control Panel — Administrative Tools, после переходу в апплет Remote Desktop Services — Collections — TASKS — Edit Deployment Properties — Certificates — выделяю RD Web Access — Create new certificate…

Allow the certificate to be added to the Trusted Root Certification Authorities certificate store on the destination computers отмечаю галочкой

Store this certificate: Отмечаю галочкой и указываю путь где куда его нужно сохранить на сервере дабы потом распространить на рабочие станции

Certificate path: c:srv-serv.pfx

По такому же принципу можно создать сертификаты и для остальных ролей сервисов RD

И нажимаю OK — Apply

И нажимаю OK

Win + X — Command Prompt (Admin) — mmc — File — Add/Remove Snap-in… — находим оснастку Certificates — нажимаем Add Computer Account — Next — Finish и OK, здесь нужно перенести текущий сертификат сервера srv-serv.polygon.local из Personal в Trusted Root Certification AuthoritiesCertificates

Далее повторяем шаги по подключению через Панель управления на самом сервере к RemoteAPP (Control Panel — RemoteApp and Desktop Connections) и вот уже другое разнообразие запрашивается

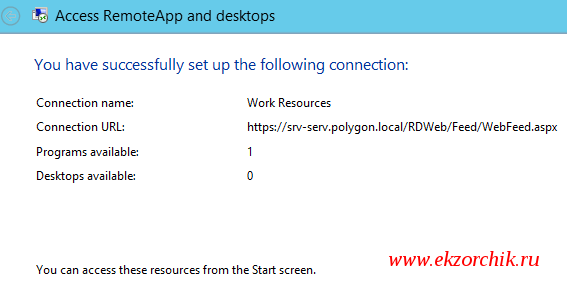

И вуаля все проходит успешно

Нажимаю Finish

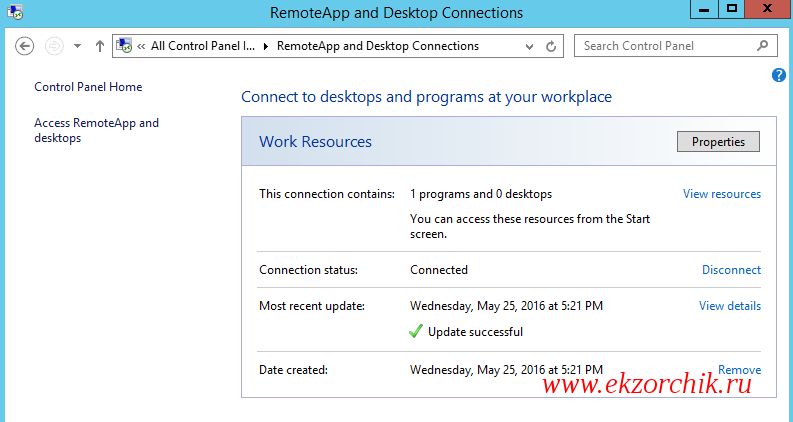

И вот к чему я так стремился:

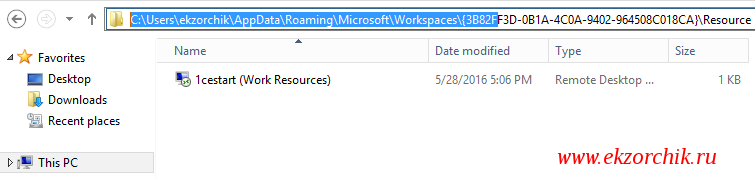

После того, как было настроено удаленное подключение к RemoteAPP в системе становится доступным следующий каталог:

Вот собственно и всё по шагам которые нужно сделать, что опубликовать свое собственное приложение целью которого будет организовать в последствии терминальный сервер с собственным набором приложений которые используют ресурсы самого сервера, а не ресурсы рабочих станций. Да и управлять единым способом намного удобнее чем каждый раз бегать и вручную что-то проделывать. Да интересно, но когда одну и туже операцию проделываешь не один десяток раз хочется добавить в свою жизнь автоматизации. Пока я подведу черту в этой заметке она работоспособна и практична. На этом я прощаюсь и до новых встреч, с уважением автор блога — ekzorchik.

Используйте прокси ((заблокировано роскомнадзором, используйте vpn или proxy)) при использовании Telegram клиента:

Поблагодари автора и новые статьи

будут появляться чаще 🙂

Карта МКБ: 4432-7300-2472-8059

Большое спасибо тем кто благодарит автора за практические заметки небольшими пожертвованиями. С уважением, Олло Александр aka ekzorchik.

Источник

Ярлык remoteapp windows server 2019

Вопрос

Доброго времени суток!

У меня уже настроены RemoteApp. Но подключится к ним я могу только через страницу браузера https:\server.domain.comrdweb

А я хочу, чтобы можно было как kiosk mode windows 10, но через rdp.

Пример: Пользователь подключается к удаленному серверу через mstsc на котором настроены RemoteApp и видит только 5 программ (условно) к которым у него есть доступ. Все остальное заблокировано и у пользователя нет доступа ни к чему кроме 5 программ.

С Уважением, Евгений!

Ответы

1 устанавливаете сервер на котором нет ничего

2 настраиваете сервер терминалов

3 включаете applocker для блокировки всего кроме internet explorer (edge) и rdp

4 настройте дефолт шел на запуск ie, и в ie настройте дефолтную страницу вашего remote app сервера

5 всех кому необходим обрезанный интерфейс форвардите на этот сервер. Remote App сами по себе не сделают магию, их где-то нужно использовать и гдето это не на локальных серверах а на удаленных (не зря же они Remote App)

Если же вам нужно ограничить пользюков на локальных серверах по группам то п.3 из предыдущей инструкции для вас (без 1, 2, 4 и 5), только оставлять нужно будет не 2 приложения а тот список который вам необходим

The opinion expressed by me is not an official position of Microsoft

Источник

Публикация и настройка удаленных приложений RemoteApp

Когда вы уже развернули RDS (Remote Desktop Service) на вашем Server 2012 (r2), вам может понадобится настроить Приложения RemoteApp.

Они представляют собой программы, удалённый доступ к которым предоставляется с помощью служб удалённых рабочих столов, но выглядят они так, будто это локальные приложения. Проще говоря, приложение RemoteApp представляет собой доступ к удалённому рабочему столу, ограниченному одним приложением. Однако, несмотря на формулировку выше, пользователь может запускать несколько приложений или несколько экземпляров одного и того же приложения в одном сеансе.

Использование приложений RemoteApp выглядит хорошей альтернативой традиционным удалённым рабочим столам, поскольку это приносит для системного администратора целый ряд преимуществ. Эти выгоды связанных с тем, что пользователю более не доступен рабочий стол полностью и его действия ограничены границами запускаемого приложения. А как известно, что чем меньше у пользователя возможностей крутить и настраивать, тем надёжнее и безопаснее работает система. Пользователям так же удобно использовать приложения RemoteApp, поскольку они выглядят так же как и любое локально установленное приложение, что значительно упрощает работу.

В ЭТОЙ СТАТЬЕ БУДУТ РАССМОТРЕНЫ СЛЕДУЮЩИЕ МОМЕНТЫ:

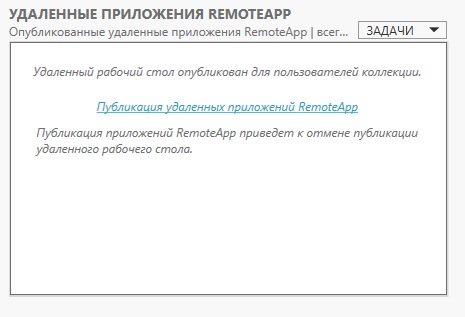

ПУБЛИКАЦИЯ ПРИЛОЖЕНИЙ REMOTEAPP

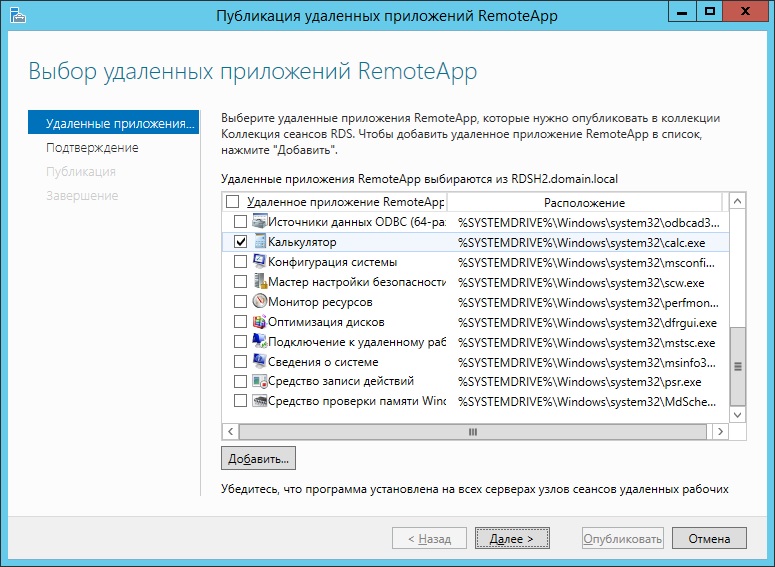

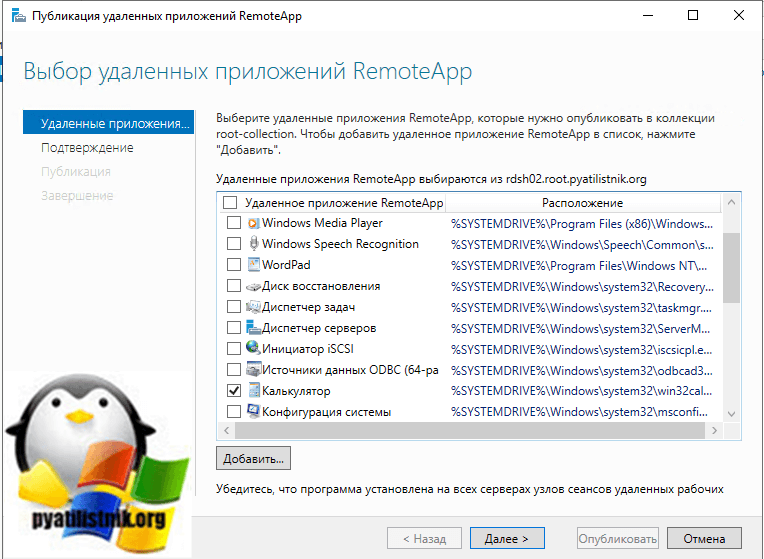

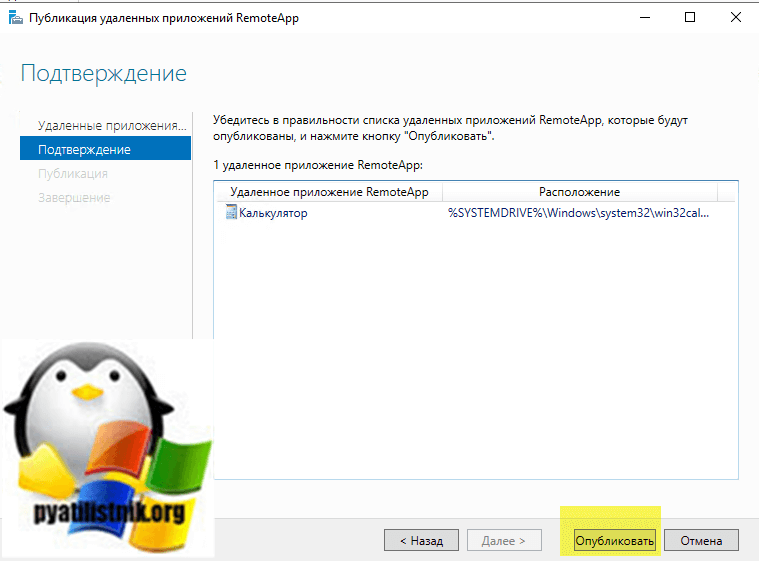

Для того, чтобы опубликовать какое-либо приложение RemoteApp нужно открытьДиспетчер задач, перейти в Службы удалённых рабочих столов и там перейти по ссылке с именем коллекции сеансов. В окне коллекции сеансов нажимаем на ссылку Публикация удалённых приложений RemoteApp. В том случае, если уже имеются опубликованные приложения, необходимо нажать на кнопку Задачи и в открывшемся меню выбрать Опубликовать удалённые приложения RemoteApp.

Следует помнить, что публикация хотя-бы одного приложения приведет к отмене публикации удалённого рабочего стола. Это означает, что в одной коллекции могут быть либо удалённый рабочий стол полностью либо некий набор отдельных приложений RemoteApp.

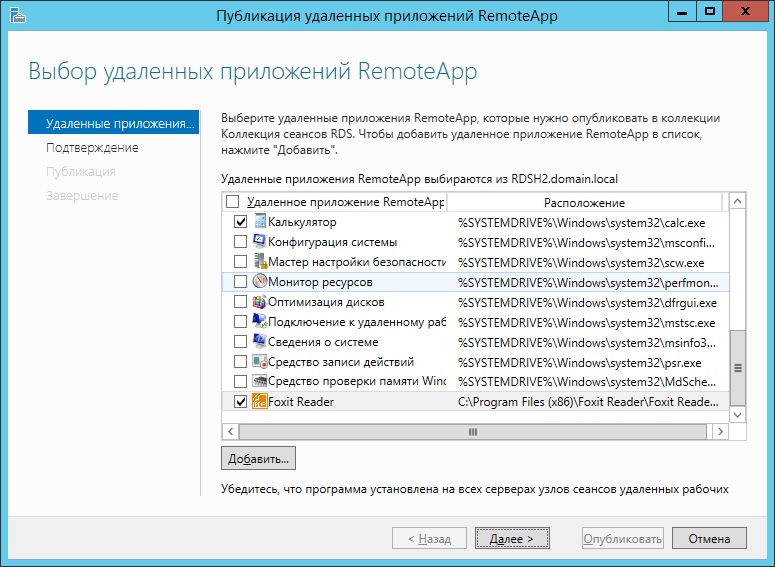

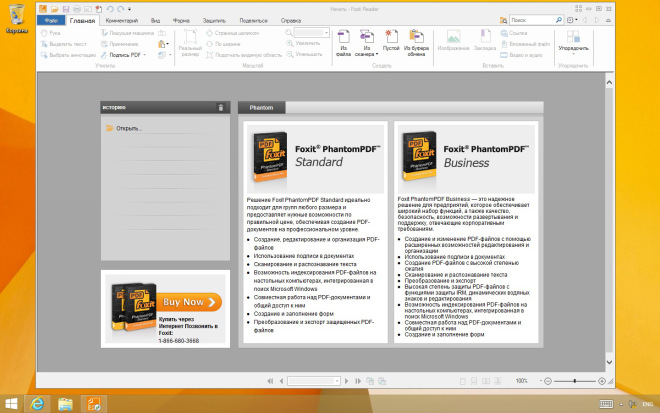

Публиковать можно как предустановленные приложения так и свои собственные. Попробуем опубликовать одно предустановленное (Калькулятор) и одно собственное приложение (Foxit Reader). Для того, чтобы опубликовать встроенное приложение необходимо отметить его и нажать кнопку Далее.

Рис.2 — Выбор публикуемых приложений RemoteApp

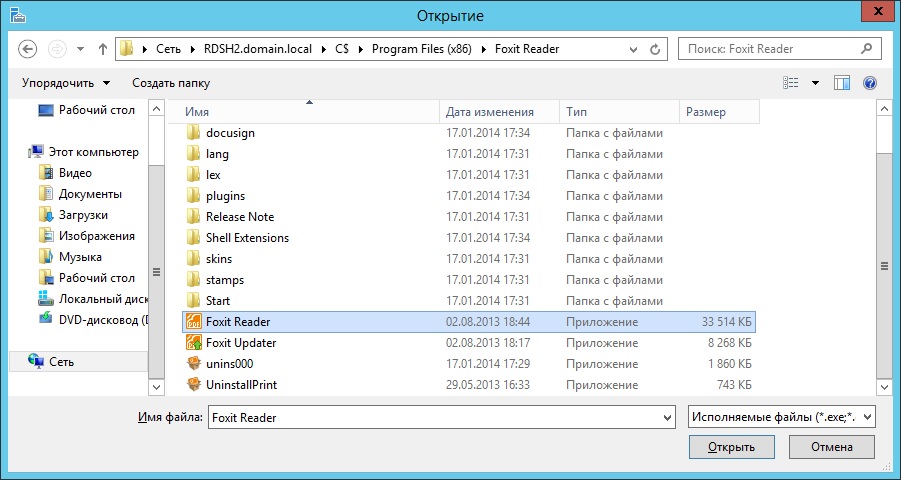

С приложениями, которых нет в списке несколько сложнее. Тут требуется соблюсти одно важное условие — необходимо чтобы публикуемое приложение размещалось по одному и тому же пути на все серверах узлов сеансов. Если это так, то нажимаем кнопку Добавить и указываем необходимое приложение.

Рис.3 — Указание пути к публикуемому приложению RemoteApp

Как видно на рисунке, указание приложения, в данном случае, происходит на сервере RDSH2.

После того, как все приложения отмечены нажимаем кнопку Далее.

Рис.4 — Выбор публикуемых приложений RemoteApp

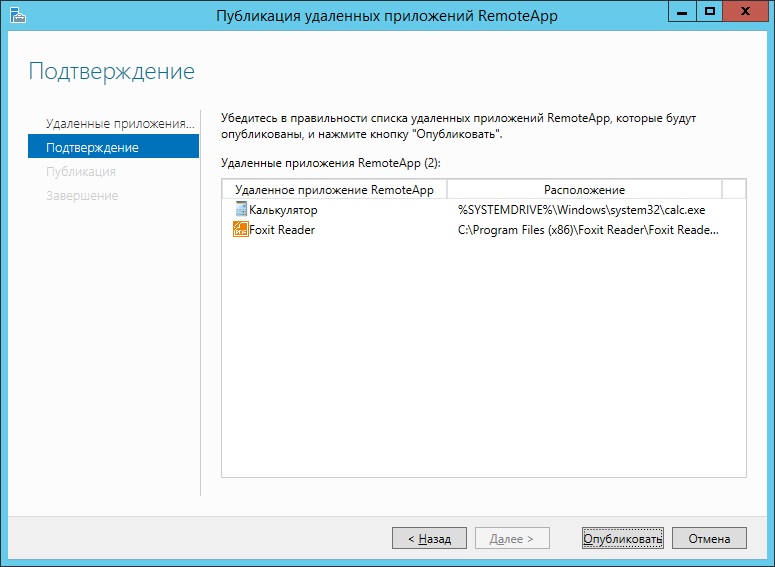

В следующем окне подтверждаем свой выбор нажав кнопку Опубликовать.

Рис.5 — Подтверждение выбора приложений RemoteApp

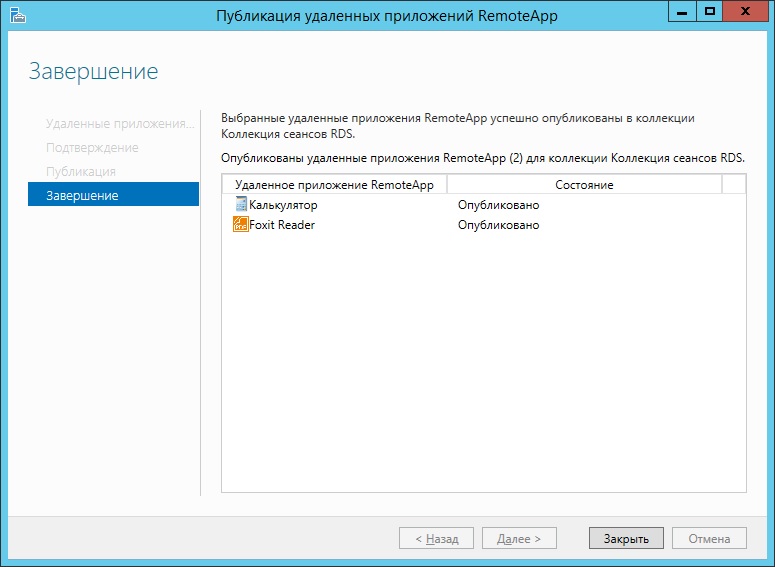

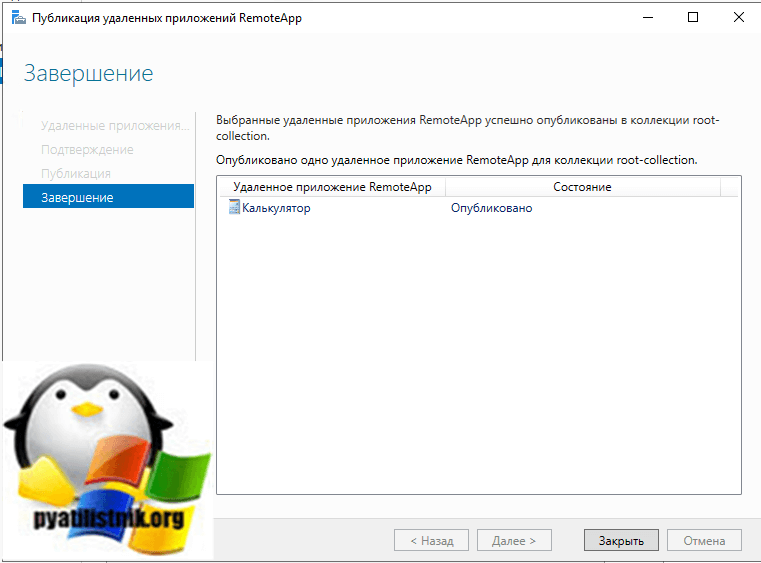

После публикации приложений RemoteApp, будет отображено окно в котором показано состояние приложений и ошибки, возникшие при установке. Если же ошибок не возникло, то нажимаем кнопку Закрыть, для завершения процесса публикации.

Рис.6 — Отчёт о публикации приложений RemoteApp

ПРОВЕРКА ПУБЛИКАЦИИ ПРОГРАММ REMOTE APP

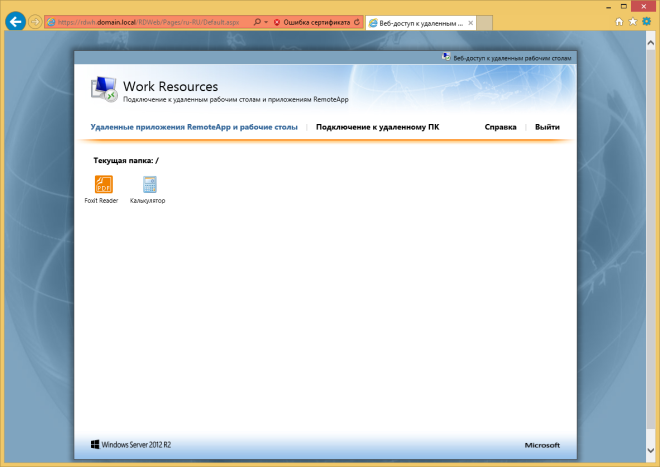

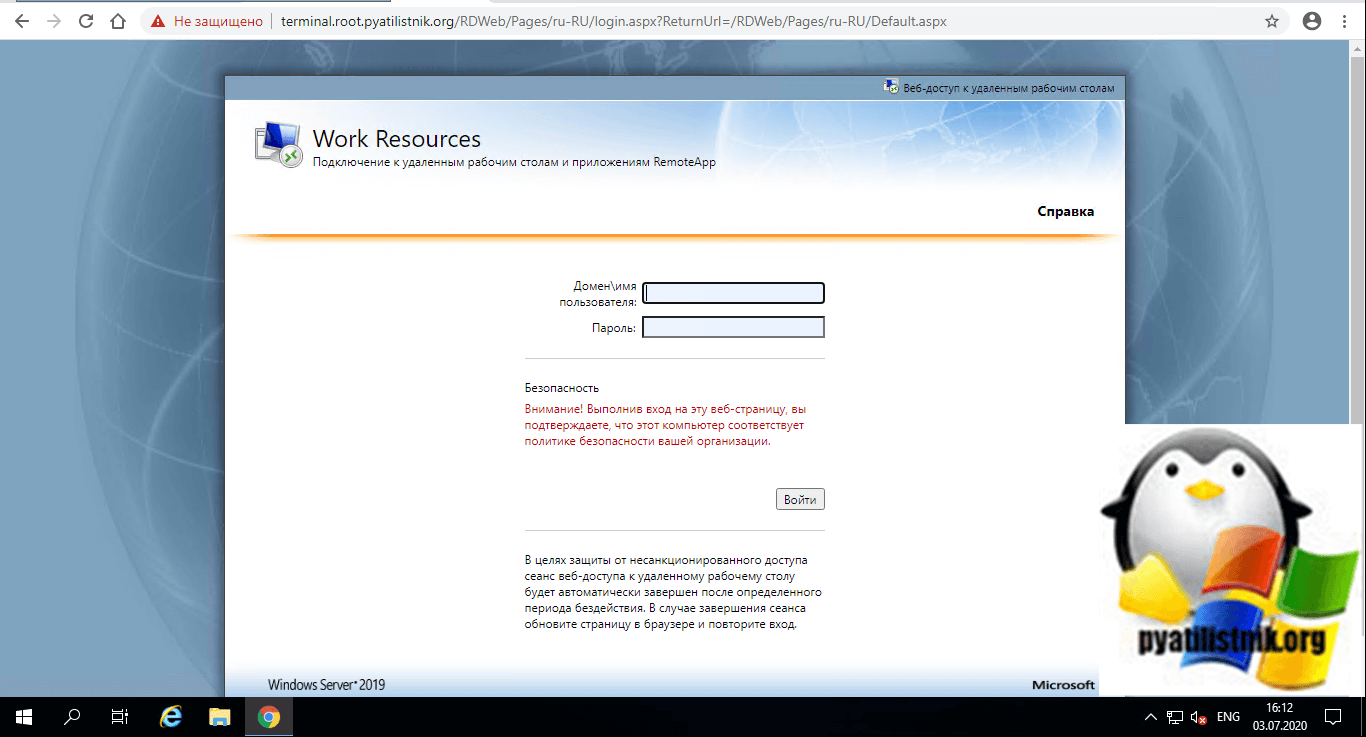

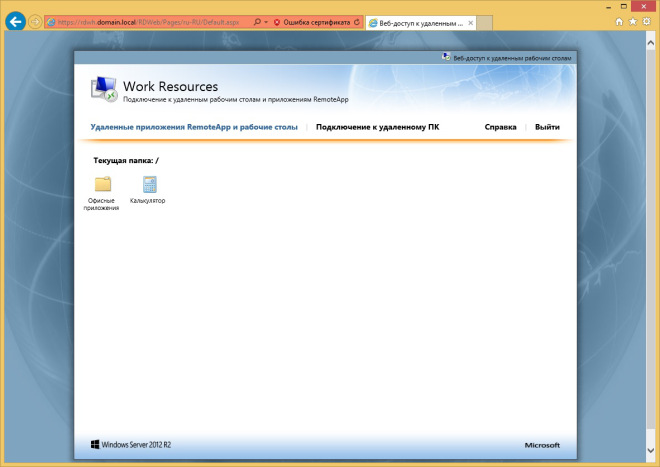

После успешной публикации удалённых приложений RemoteApp, проверим корректность их работы. Для этого осуществим веб-доступ к RDS с одной из рабочих станций домена. Напомню, что для того чтобы получить веб-доступ к службам удалённых рабочих столов необходимо перейти по специальной ссылке вида https://servername/rdweb. В рассматриваемом случае, это ссылкаhttps://rdwh.domain.local/rdweb.

Рис.7 — Веб-доступ к приложениям RemoteApp

Как мы видим, приложения успешно опубликовались и можно попробовать получить к ним доступ. Запустим Foxit Reader.

Приложение успешно запустилось и готово к использованию. О том, что это приложение RemoteApp говорит иконка с изображением двух направленных друг к другу стрелок рядом с иконкой основного приложения.

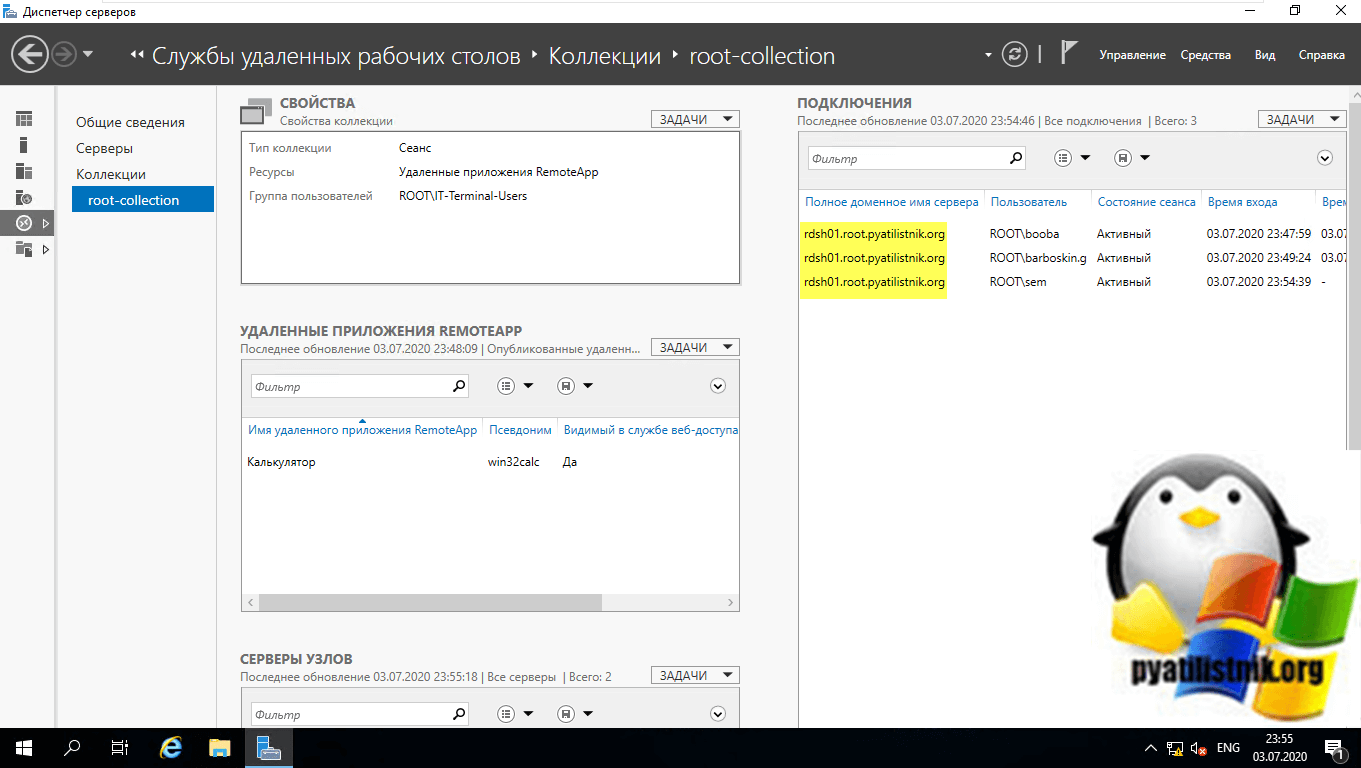

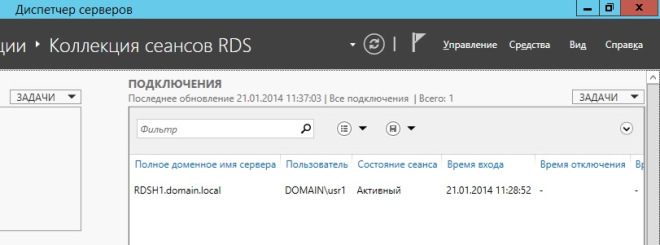

Посмотрим, как отобразилось подключение на серверной стороне. Зайдем в свойства коллекции сеансов и посмотрим на панель Подключения.

На скриншоте выше отображено осуществлённое подключение. Как видим, несмотря на то, что путь к программе Foxit Reader мы указывали на сервере RDSH2, подключение было выполнено к серверу узлов сеансов RDSH1.

ИЗМЕНЕНИЕ ПАРАМЕТРОВ ПРИЛОЖЕНИЙ REMOTEAPP

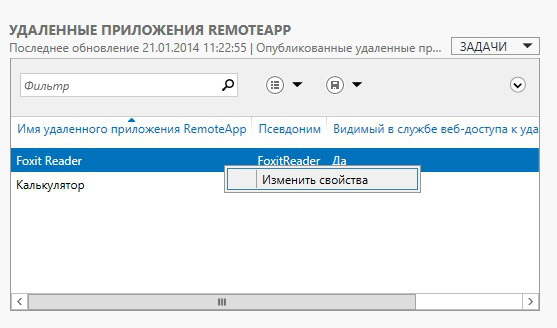

Каждое приложение RemoteApp имеет ряд ключевых опций, которые можно изменить в соответствии с требованиями. Для того, чтобы зайти в меню настроек приложения достаточно в окне коллекции сеансов (в данном случае в окне Коллекция сеансов RDS) на панели Удалённые приложения RemoteApp вызвать контекстное меню приложения, параметры которого необходимо изменить, и там выбрать единственный пункт Изменить свойства.

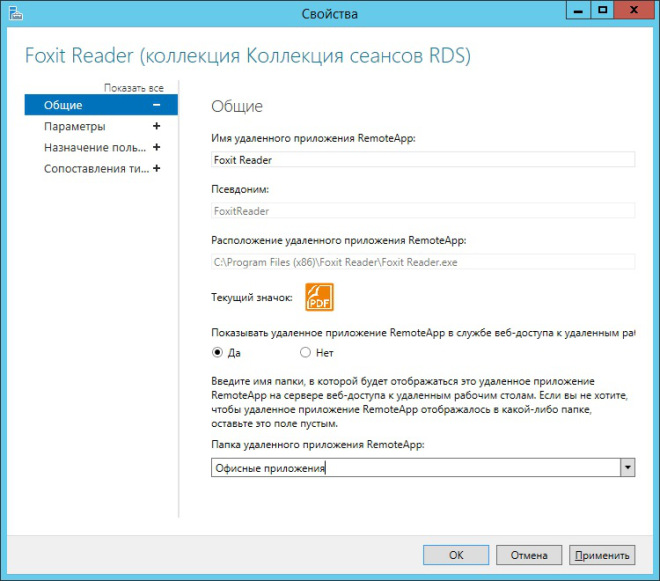

На вкладке Общие окна свойств приложения доступны следующие настройки:

Кроме настроек, в данном окне отображается информация о пути размещения приложения, его псевдониме и иконке.

Папку удалённого приложения RemoteApp можно либо задать вручную, написав в соответствующем поле желаемое имя папки, либо выбрав из существующего списка, если папки были созданы ранее. Поместим приложение Foxit Reader в папку Офисные приложения и посмотрим, что произойдет со страницей веб-доступа.

Как видим, выбранное приложение Foxit Reader было успешно помещено в папку Офисные приложения.

Здесь также можно скачать ярлык на любое из опубликованных приложений или воспользоваться альтернативными методами создания ярлыка RemoteApp

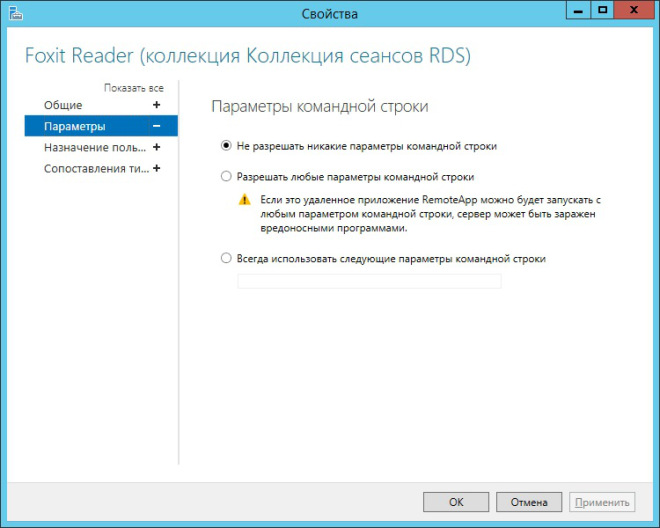

На вкладке Параметры можно задать параметры командной строки для приложения. Именно здесь можно разрешить использовать любые параметры командной строки или вообще запретить их использование. Помимо этого можно задать принудительное использование заранее заданных параметров. В целом ряде случаев, последний параметр очень выручает.

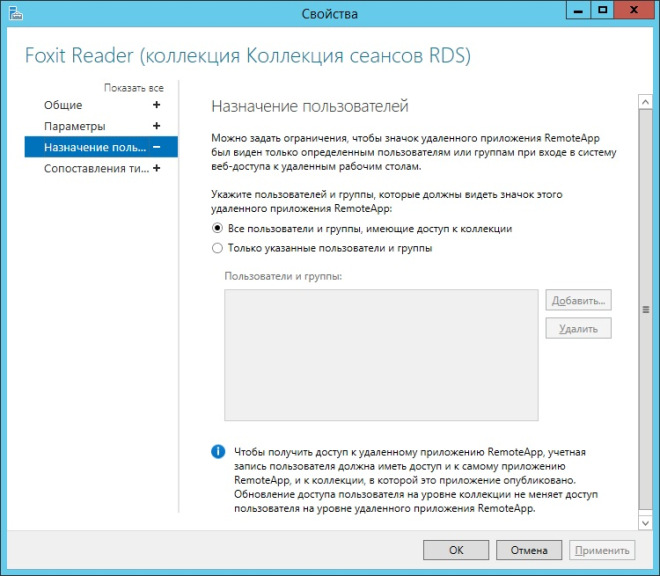

Свойства вкладки Назначение пользователей позволяют настроить видимость приложения в системе веб-доступа для заданных пользователей или групп пользователей. Поскольку по умолчанию все пользователи коллекции сеансов имеют доступ ко всем опубликованным в ней приложениям, данная вкладка позволяет гибко настроить доступ пользователей к приложениям RemoteApp внутри самой коллекции.

На вкладке Сопоставление типов файлов можно задать типы файлов, которые автоматически будут открываться с помощью выбранного приложения RemoteApp.

Следует помнить об одном очень важном ограничении — данная опция не работает в случае веб-доступа к приложениям.

ОТМЕНА ПУБЛИКАЦИИ ПРИЛОЖЕНИЙ REMOTEAPP

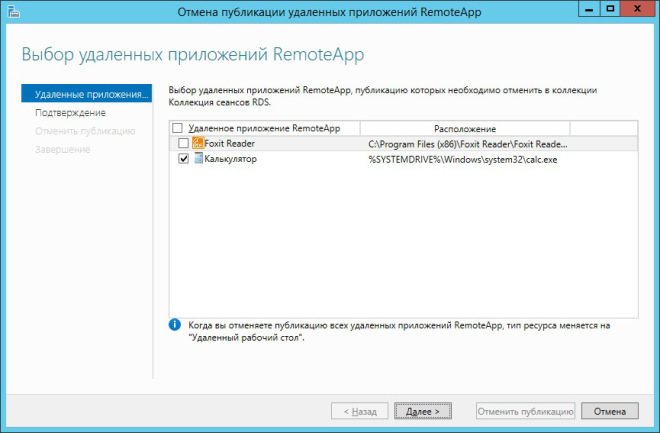

В случае, когда удалённое приложение больше не используется, целесообразно отменить его публикацию. Рассмотрим выполнение этой операции на примере приложения Калькулятор.

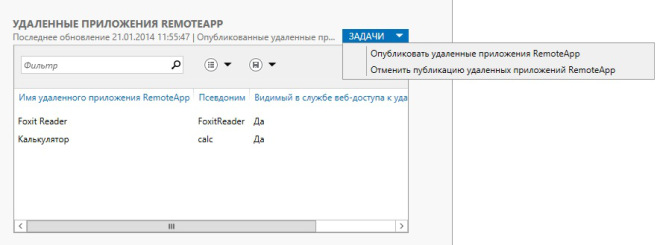

Для того, чтобы вызвать мастер отмены публикации удалённых приложений RemoteApp нужно выбрать пункт Отменить публикацию удалённых приложений RemoteApp в меню Задачи на панели Удалённые приложения RemoteApp.

На первом шаге мастера выбираем из списка опубликованных приложений RemoteApp приложение, публикацию которого необходимо отменить. Можно выбрать все приложения и в таком случае после отмены их публикации станет возможен доступ к удалённому рабочему столу полностью.

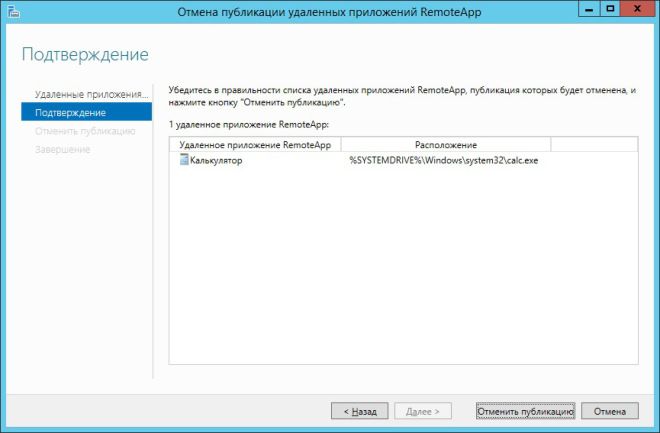

В окне с подтверждением выбора предлагается проверить правильность выбранных приложений и нажать кнопку Отменить публикацию.

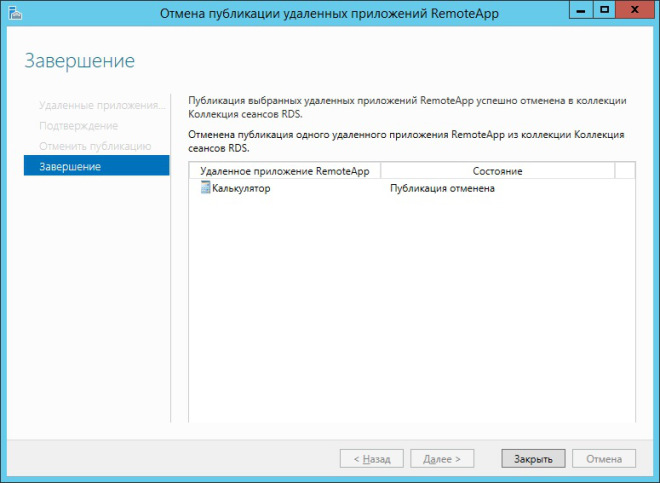

После успешного выполнения операции отмены публикации отобразится окно, сообщающее об этом.

Как видим, процессы добавления, удаления и настройки удалённых приложений RemoteApp довольно быстро и удобно осуществляются из единой панели Удалённые приложения RemoteApp на вкладке коллекции сеансов.

Источник

Ярлык remoteapp windows server 2019

Добрый день! Уважаемые читатели и гости IT блога Pyatilistnik.org. В прошлый раз мы с вами разобрали ситуацию, когда ваш жесткий диск виделся в формате RAW и не позволял получить доступ к данным, мы это благополучно решили. Сегодня мы рассмотрим задачу установки отказоустойчивой терминальной фермы Remote Desktop Services, где посредники подключений (RD Connection Broker) работают в режиме высокой доступности (High Availability) и все это дело будет работать на Windows Server 2019 в связке с хостами подключений (RDSH) на базе Windows Server 2016. Давно хотелось у себя на сайте иметь такую инструкцию, тем более что давно стояла задача перехода с W2012R2.

Постановка задачи

Необходимо организовать высоко доступную ферму RDS (Remote Desktop Services), где в качестве брокеров подключения будут выступать операционные системы с Windows Server 2019. В качестве хостов подключений, на которых будут работать конечные пользователи требуется иметь операционную систему Windows Server 2016. Развернуть сервер лицензирования, раздающий лицензии на пользователя или устройства. Чем хорошо использовать в качестве посредников подключений именно Windows Server 2019, все просто, когда большинство клиентского программного обеспечения станет поддерживаться данной ОС, можно будет легко вывести из эксплуатации сервера с W2016 и заменить их на более новые.

Требования по развертыванию RD Connection Broker High Availability

Прежде, чем мы начнем к поэтапному приготовлению к установке вашей отказоустойчивой RDS ферме, я бы хотел выделить пункты, которые нам потребуется выполнить.

Тестовый стенд с виртуальными машинами фермы Remote Desktop Services

Стандартная установка RDS фермы в Windows Server 2019

Перед тем, как мы сделаем высокодоступное подключение к ферме Remote Desktop Services, нам необходимо произвести установку стандартной конфигурации служб удаленных рабочих столов, включающей в себя:

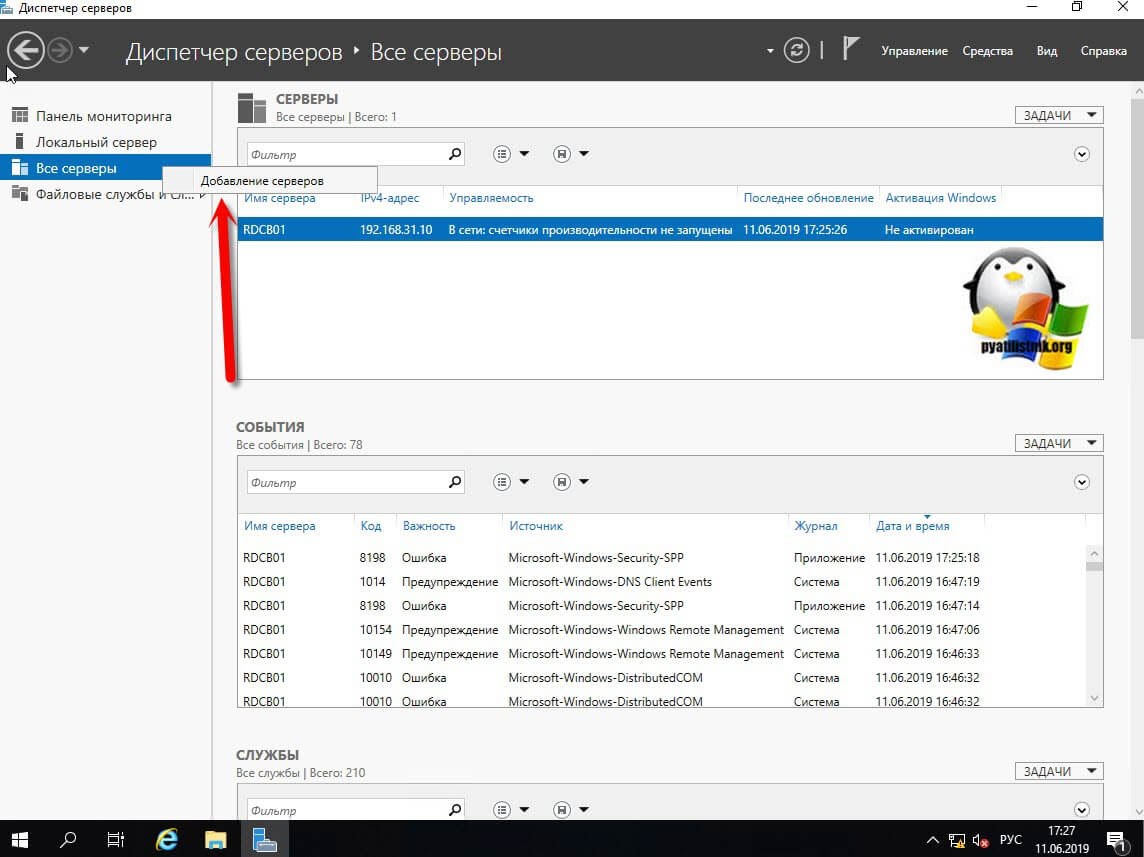

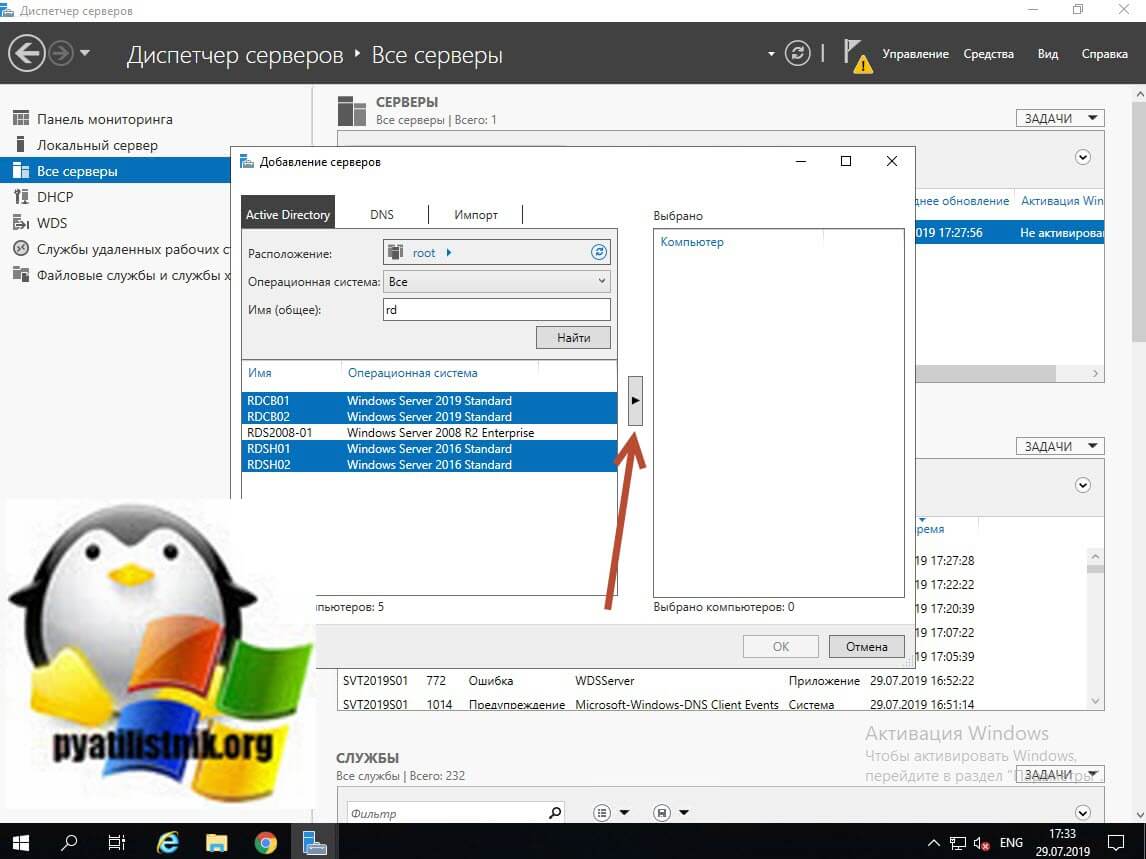

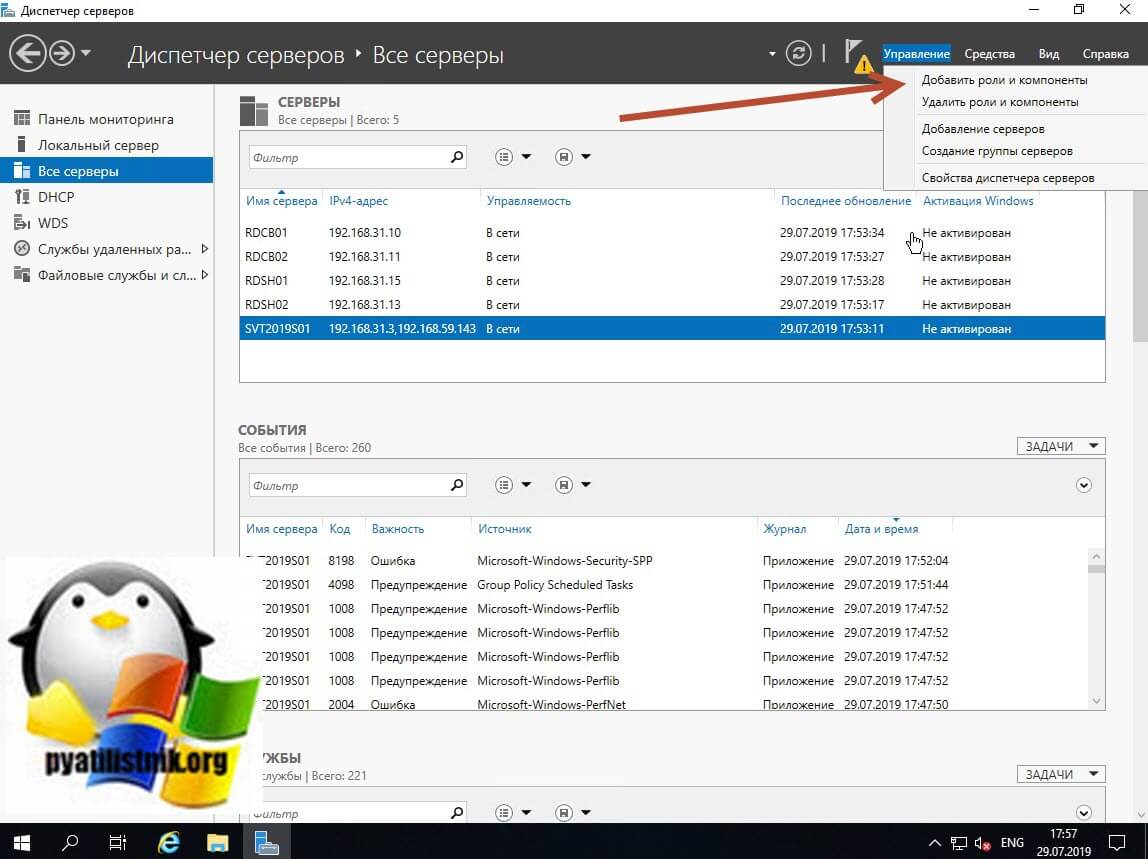

Создание пула серверов на сервере посредника подключений (RD Connection Broker)

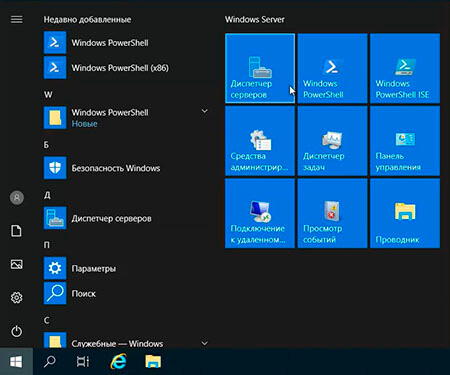

Пул серверов, это удобное объединение серверов в общий список для быстрого управления и развертывания на них ролей и компонентов. Все манипуляции производятся из единой консоли управления «Диспетчер серверов». Откройте оснастку «Диспетчер серверов» раздел «Все серверы». Щелкните по нему правым кликом и нажмите «Добавление серверов».

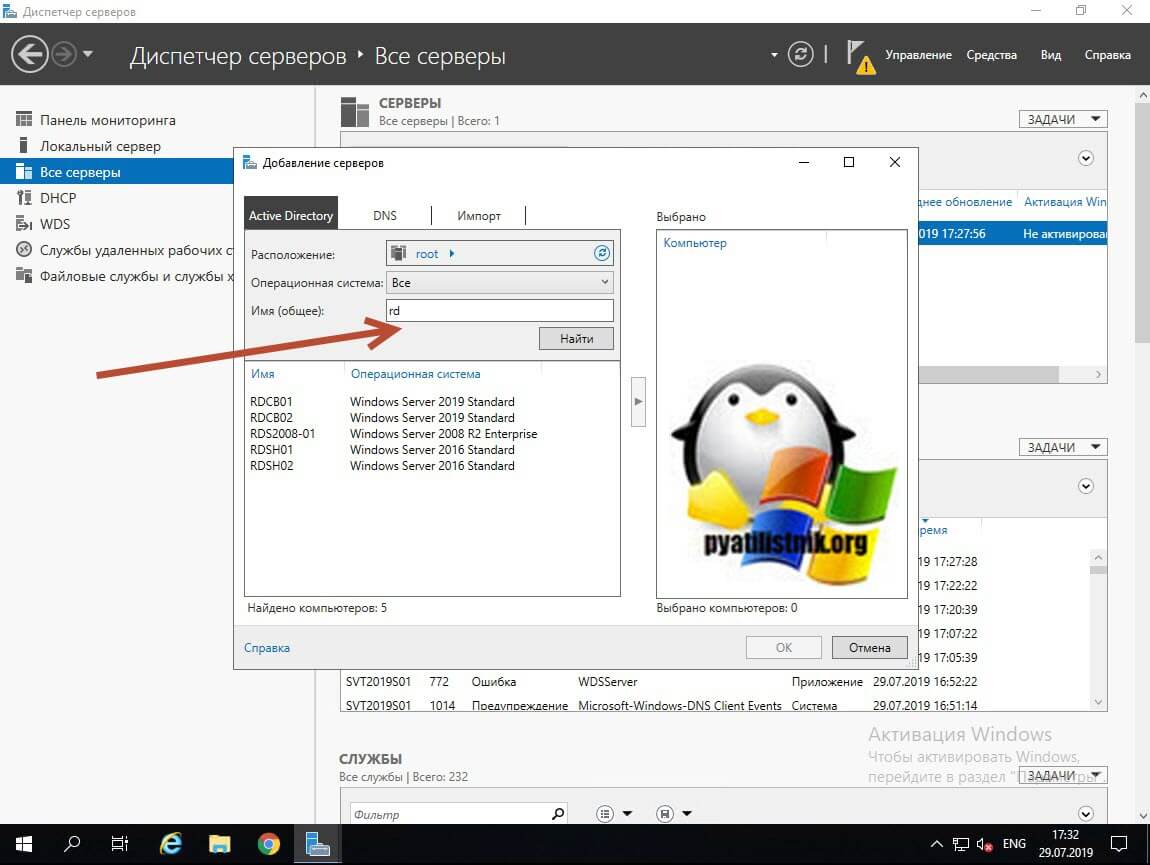

На вкладке Active Directory вам необходимо указать в каком домене вы будите производить поиск, в поле «Имя (Общие)» находим нужные вам сервера.

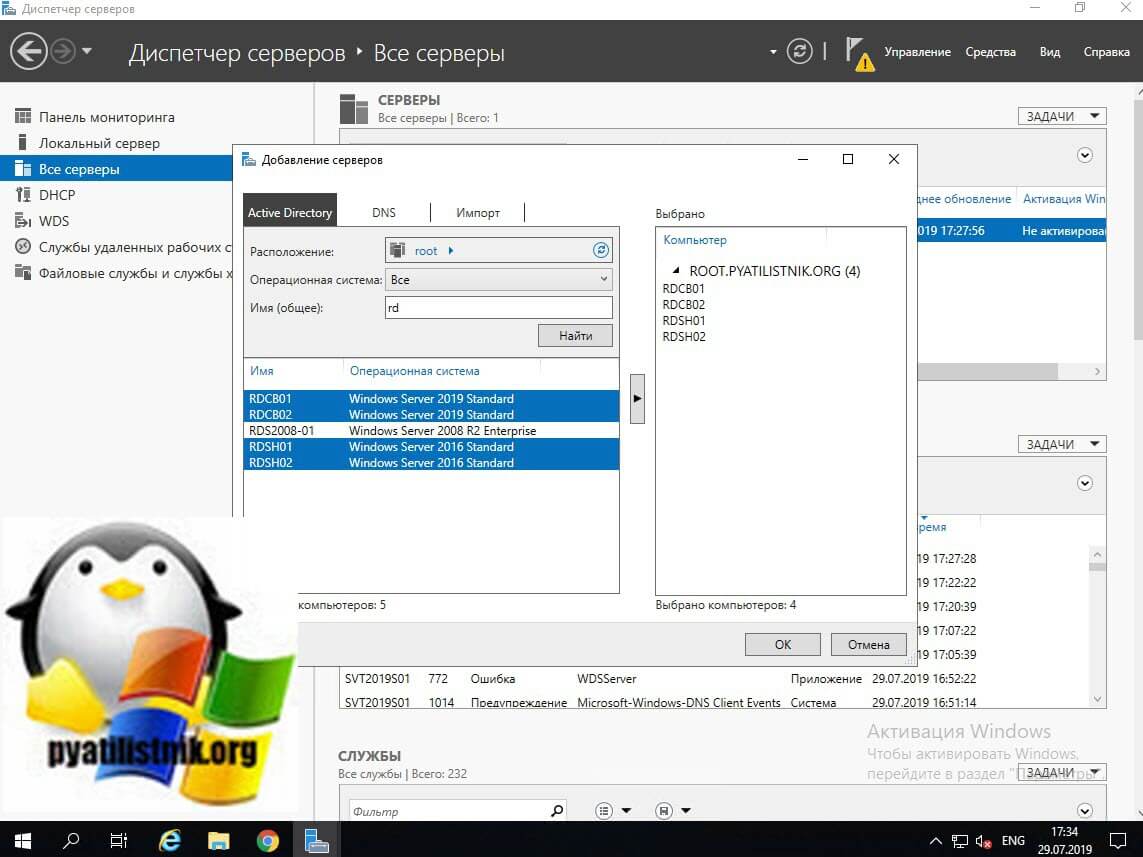

Выбираем нужные сервера и переносим их в раздел «Выбрано».

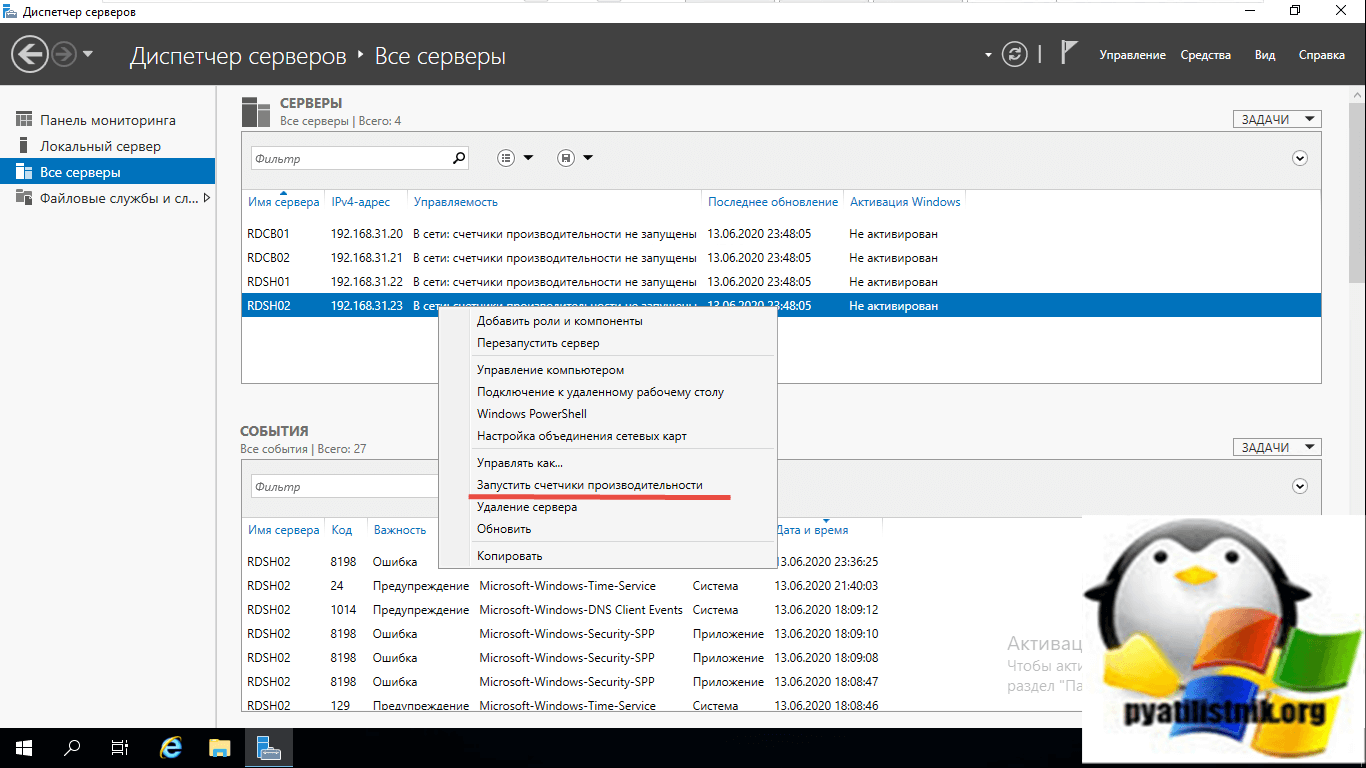

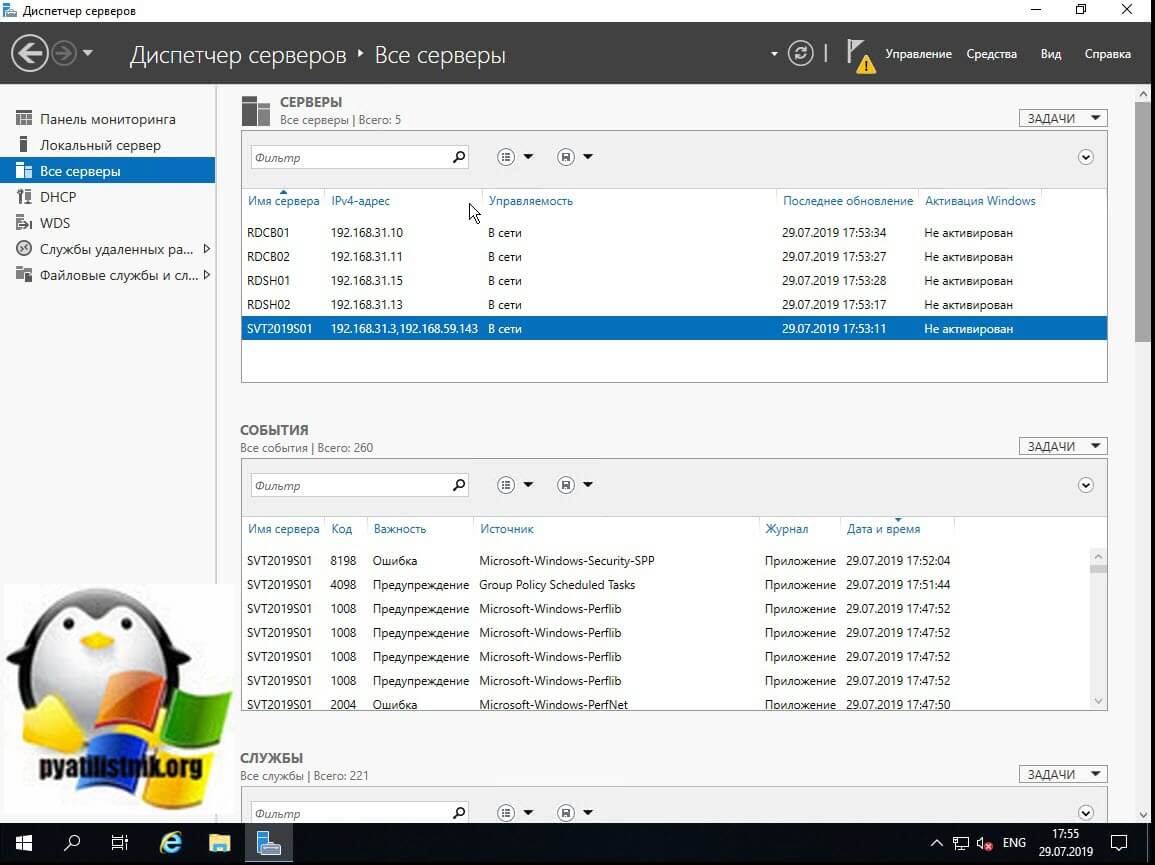

В итоге в вашей оснастке «Диспетчер серверов» вы увидите все добавленные хосты. которые будут участниками Remote Desktop Services High Availability на Windows Server 2019.

В результате все должно быть в статусе «В сети».

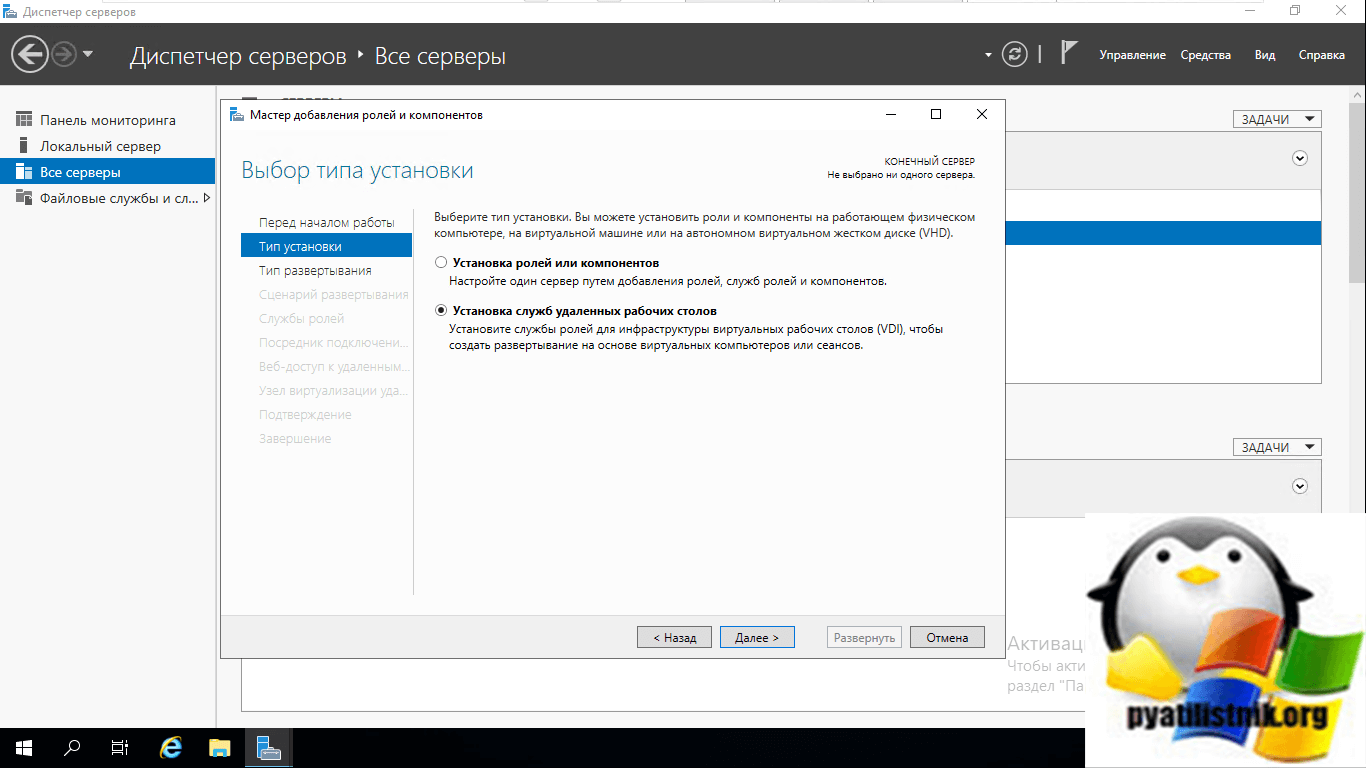

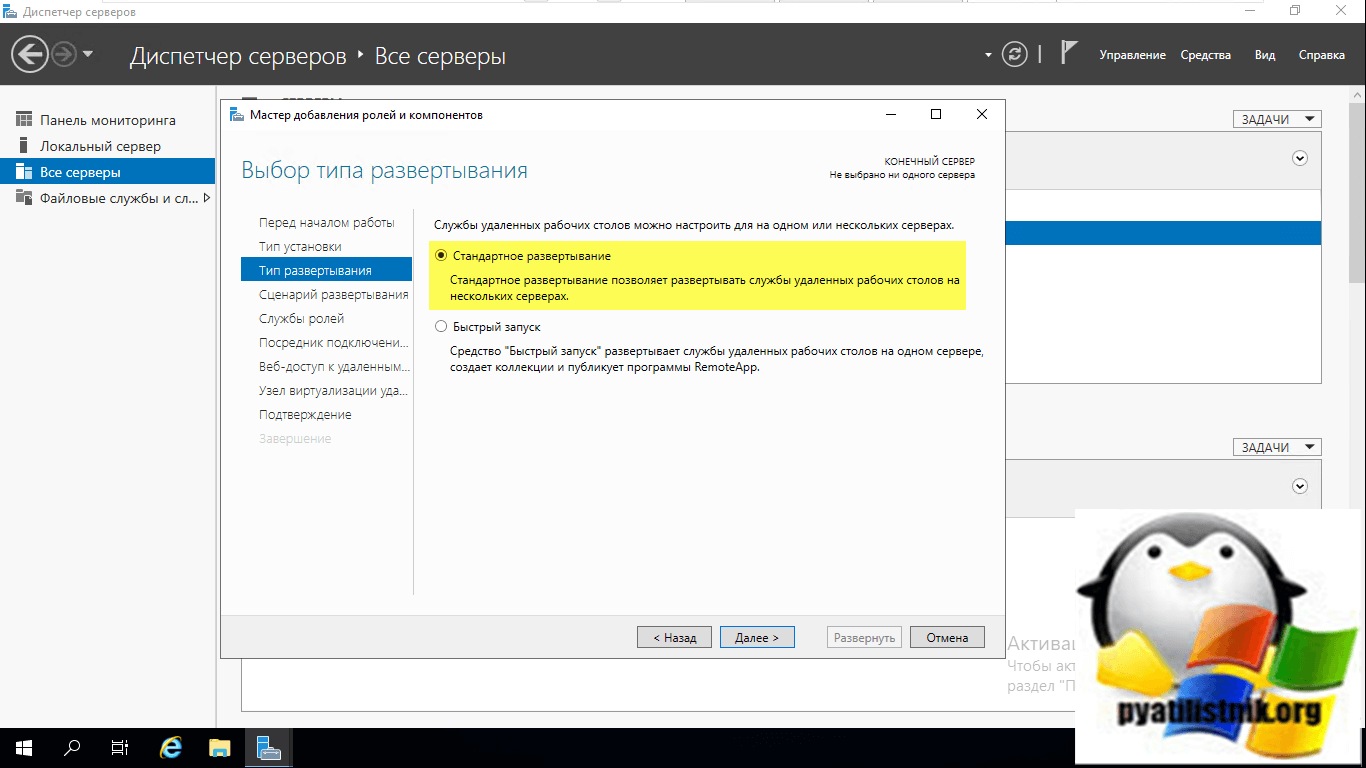

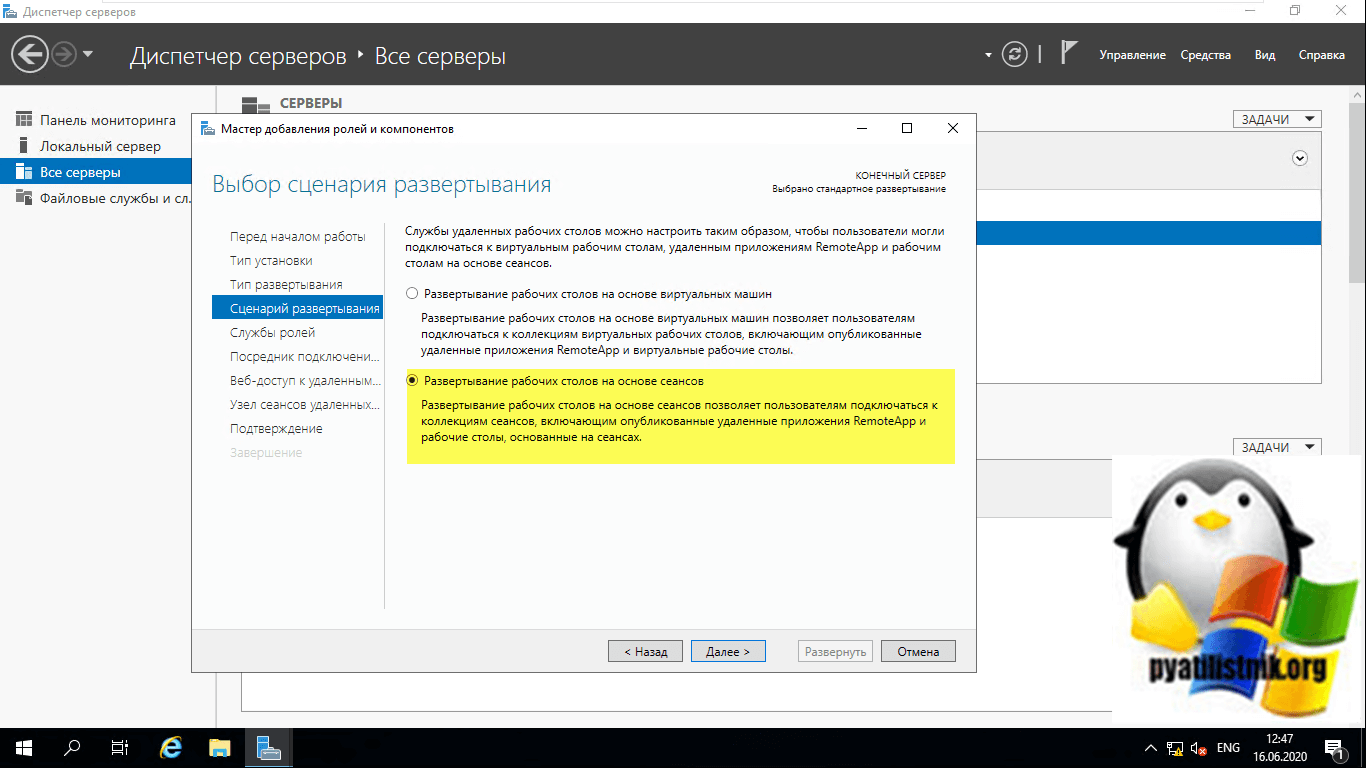

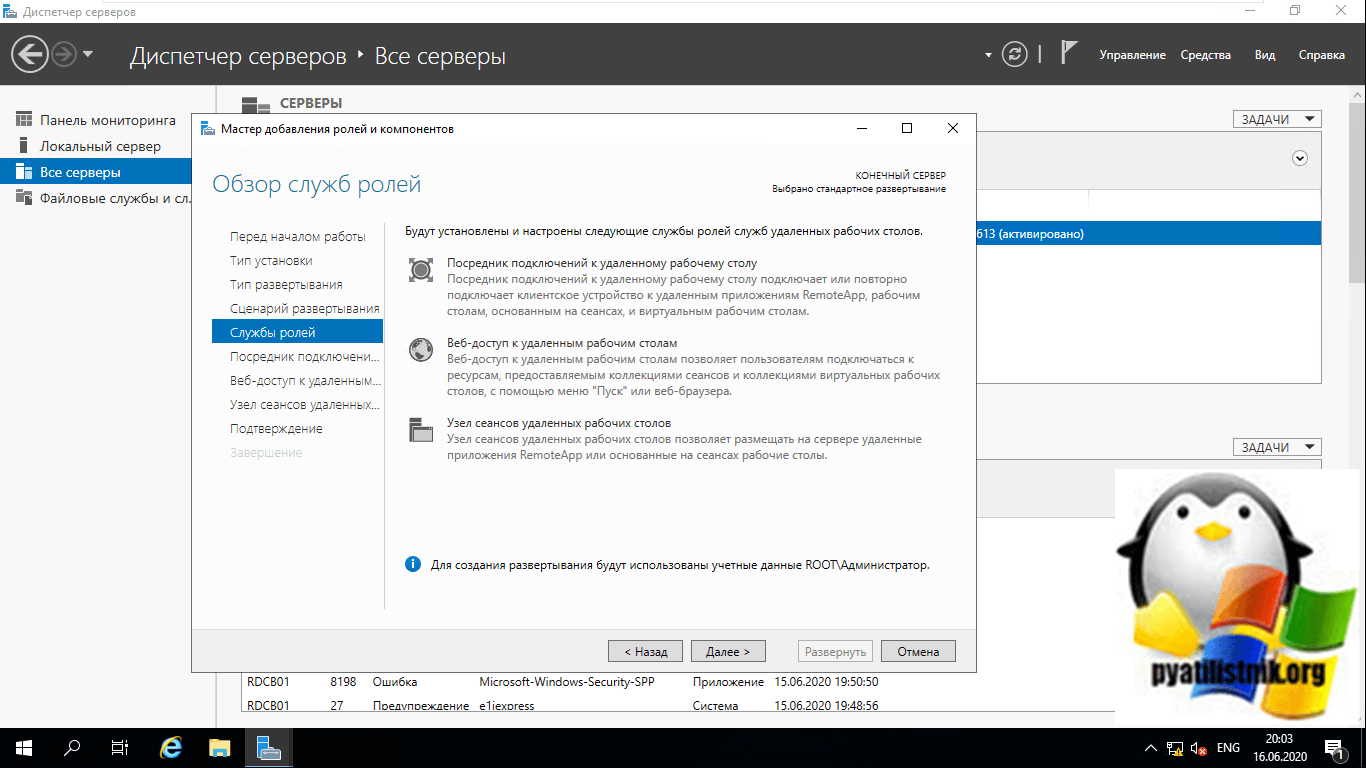

Стандартное развертывание службы удаленных рабочих столов

В мастере добавления ролей выберите пункт «Установка служб удаленных рабочих столов (Remote Desktop Services Installation)» и нажимаем далее.

Выбираем второй пункт «Развертывание рабочих столов на основе сеансов (Session-based desktop deployment)»

Список компонентов устанавливаемых при стандартной конфигурации RDS фермы. Тут будет установлен:

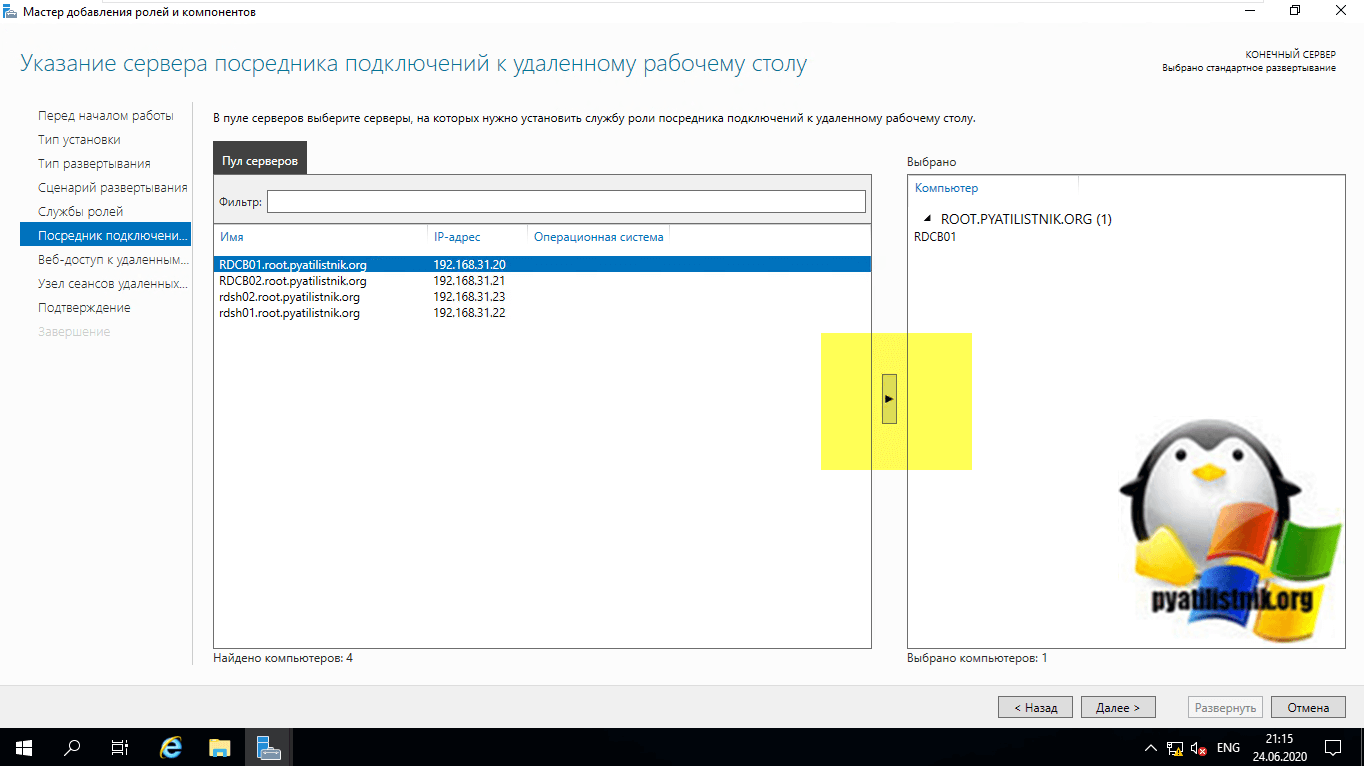

На следующем шаге вам нужно выбрать и перенести в правую область сервер, который будет нести на себе роль «Посредник подключений к удаленным рабочим столам (RD Connection Broker)». В моем примете, это первый сервер RDCB01.root.pyatilistnik.org.

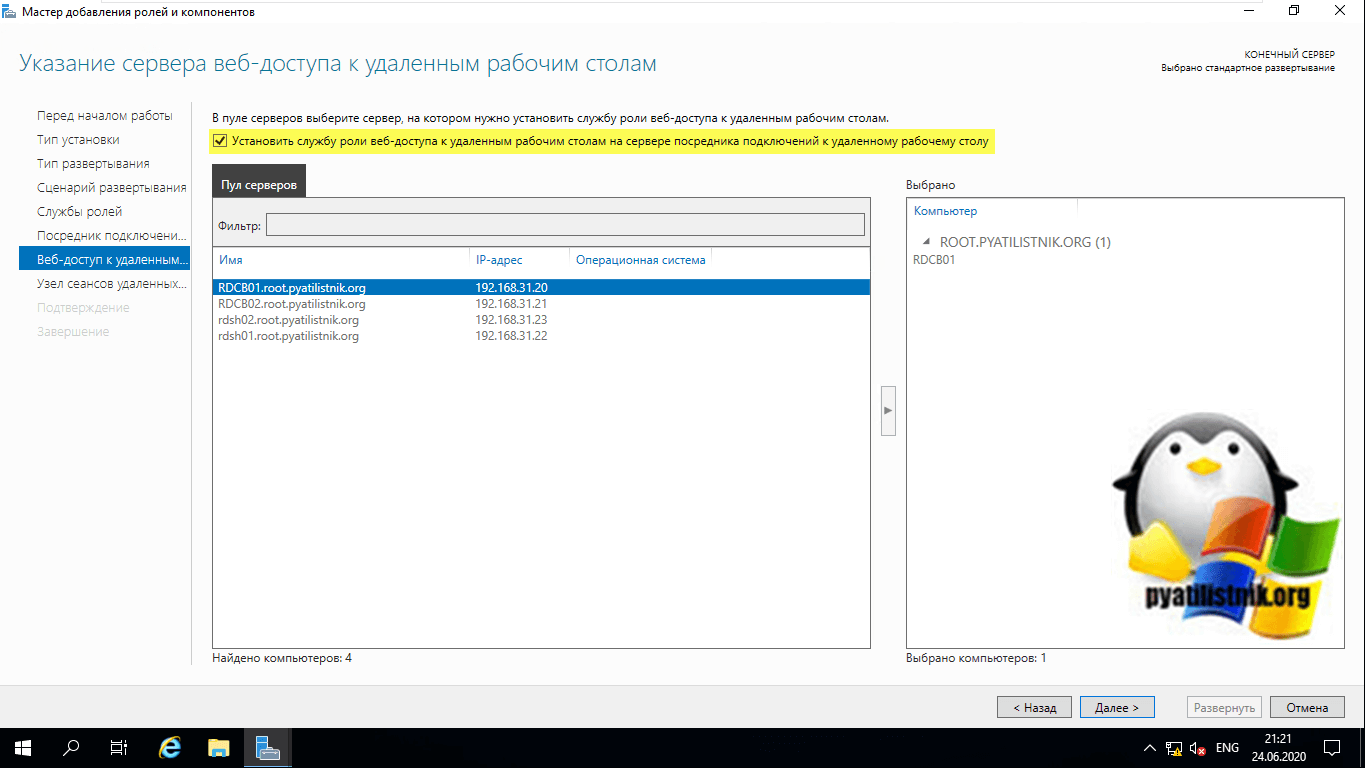

Далее у нас идет выбор сервера для установки роли «Веб-доступ к удаленным рабочим столам (RD Web Access)», так как я пока не планирую использовать веб доступ RemoteApp, а настрою это потом, то я воспользуюсь галкой «Установить службу веб-доступа к удаленным рабочим столам на сервере посреднике подключений к удаленному рабочему столу (Install the RD Web Access role service on the RD Connection Broker server)»

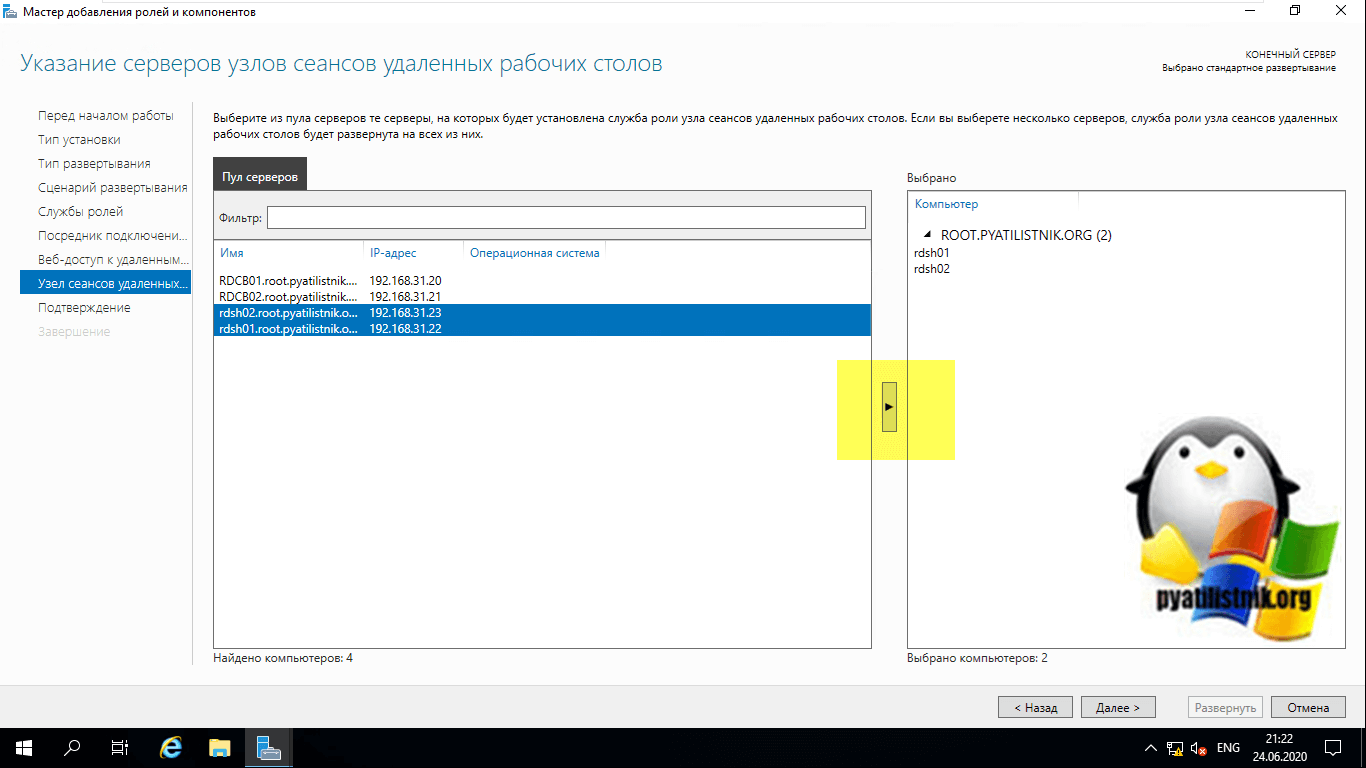

Последним идет пункт по установке роли на сервера к которым вы будите непосредственно подключаться, выбираем нужные сервера и инсталлируем на них роль «Узел сеансов удаленных рабочих столов (RS Session Host)». В моем примере, это два сервера rdsh01 и rdsh02.

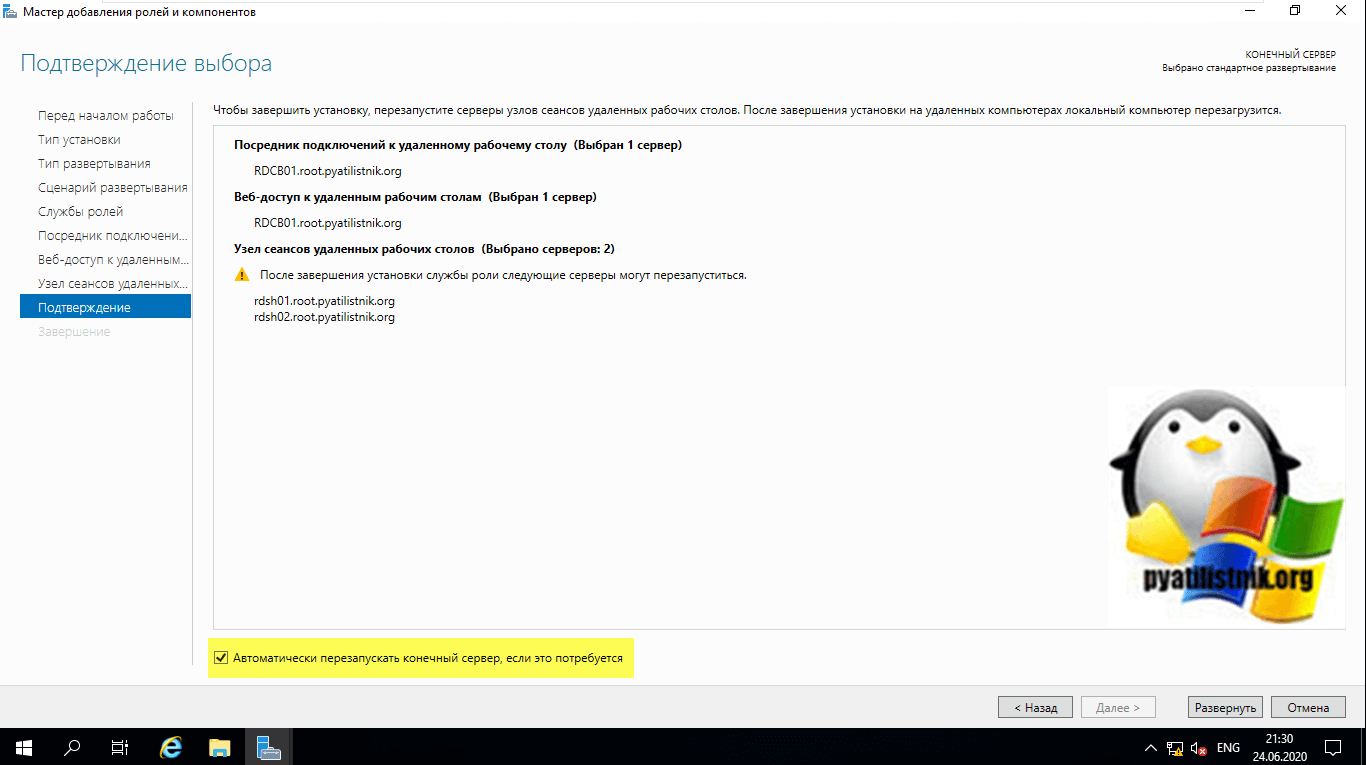

Процесс установки ролей подразумевает, что потребуется перезагрузка сервера, для этого вам необходимо выставить галку «Автоматически перезапускать конечный сервер, если это потребуется (Restart the destination server automatically if required )» и нажать кнопку «Развернуть«

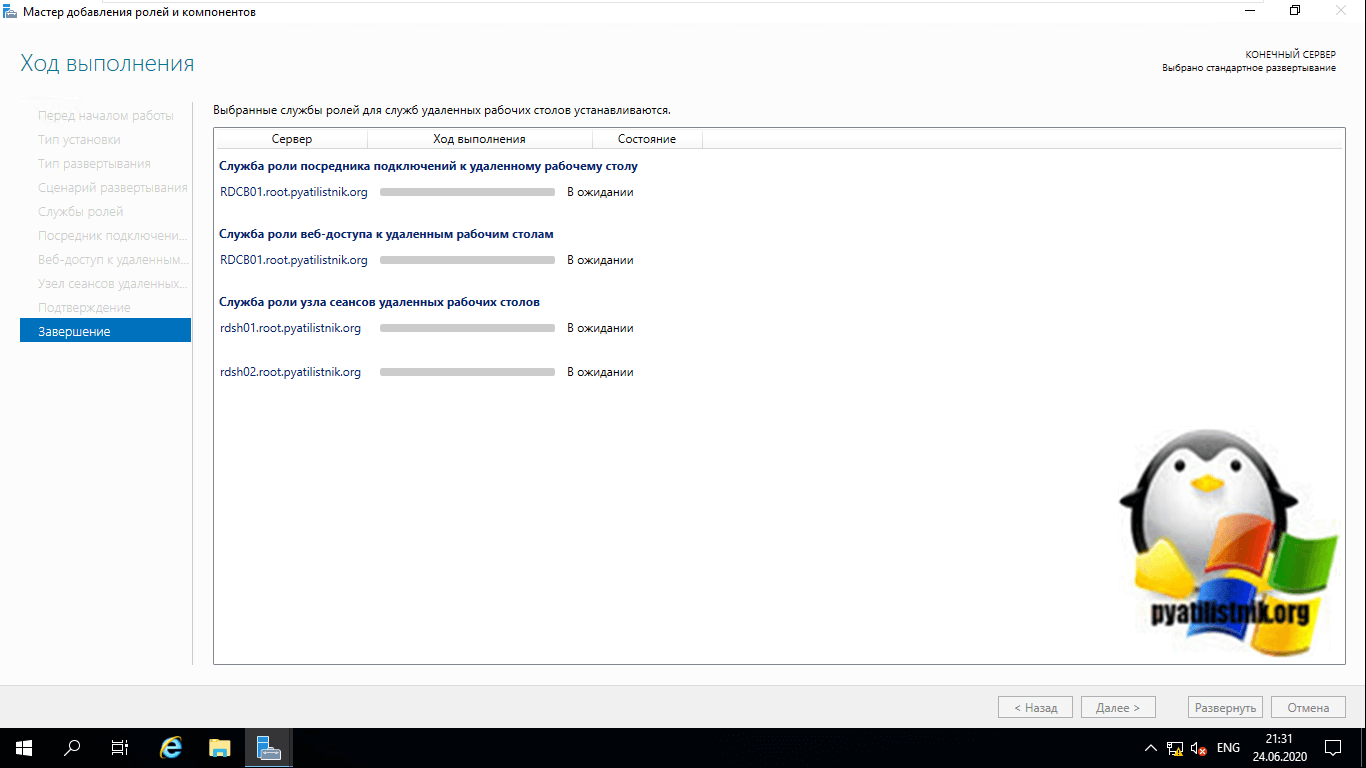

Начинается процесс установки службы удаленных рабочих столов, может занимать несколько минут.

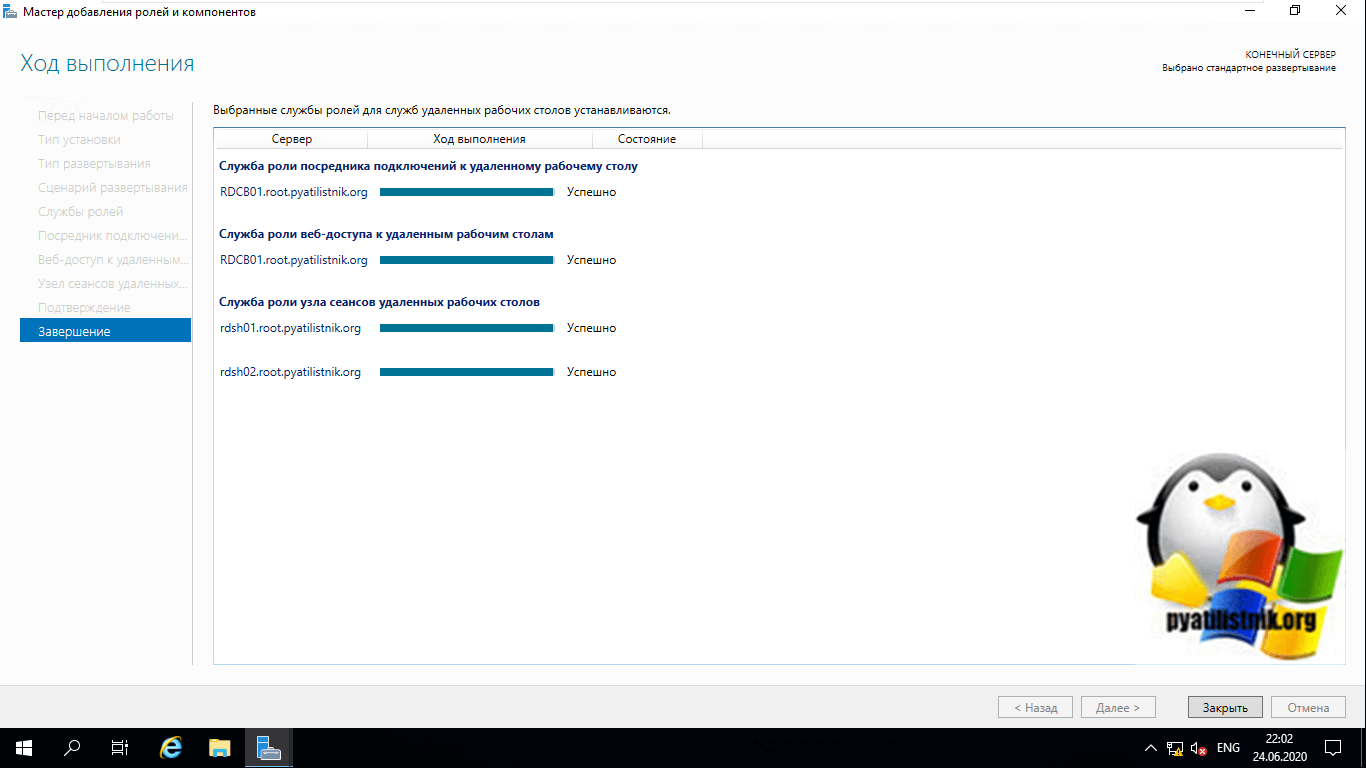

У вас должна произойти успешная установка службы «службы удаленных рабочих столов». Все необходимые сервера будут перезагружены.

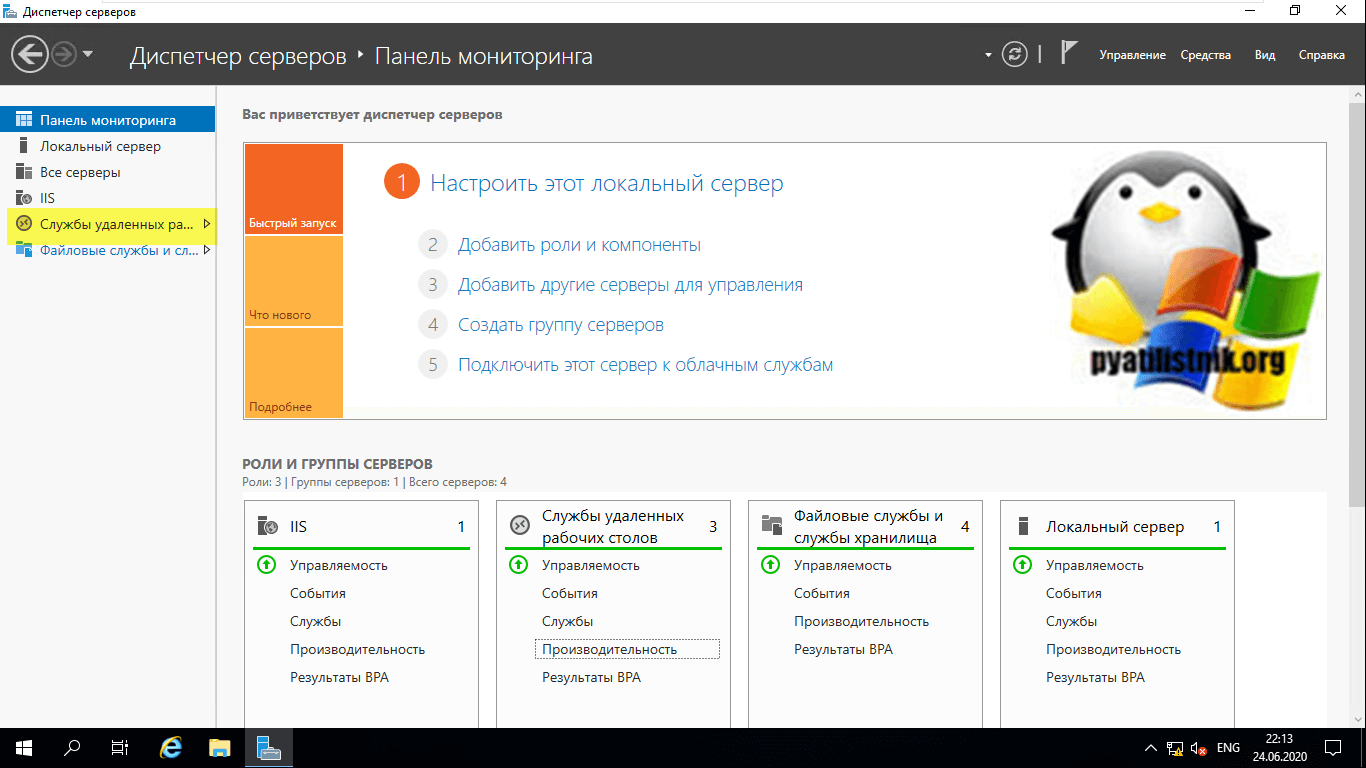

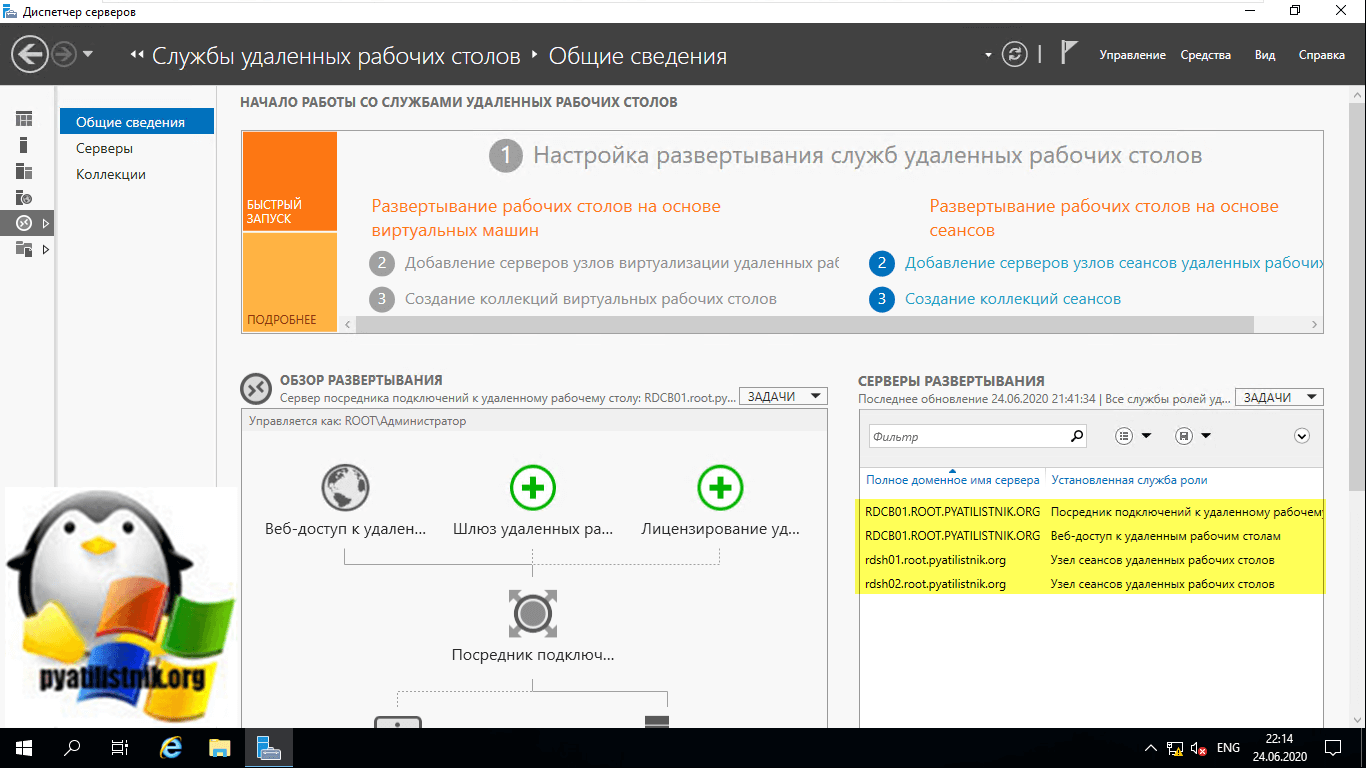

Давайте убедимся, что все серверы получили свои роли. Для этого на сервере, где вы добавляли сервера в оснастку «Диспетчер серверов (Производили установку)», откройте оснастку и перейдите в раздел «Службы удаленных рабочих столов».

На вкладке «Общие сведения» посмотрите в разделе «Серверы развертывания», кто и какие роли себе установил.

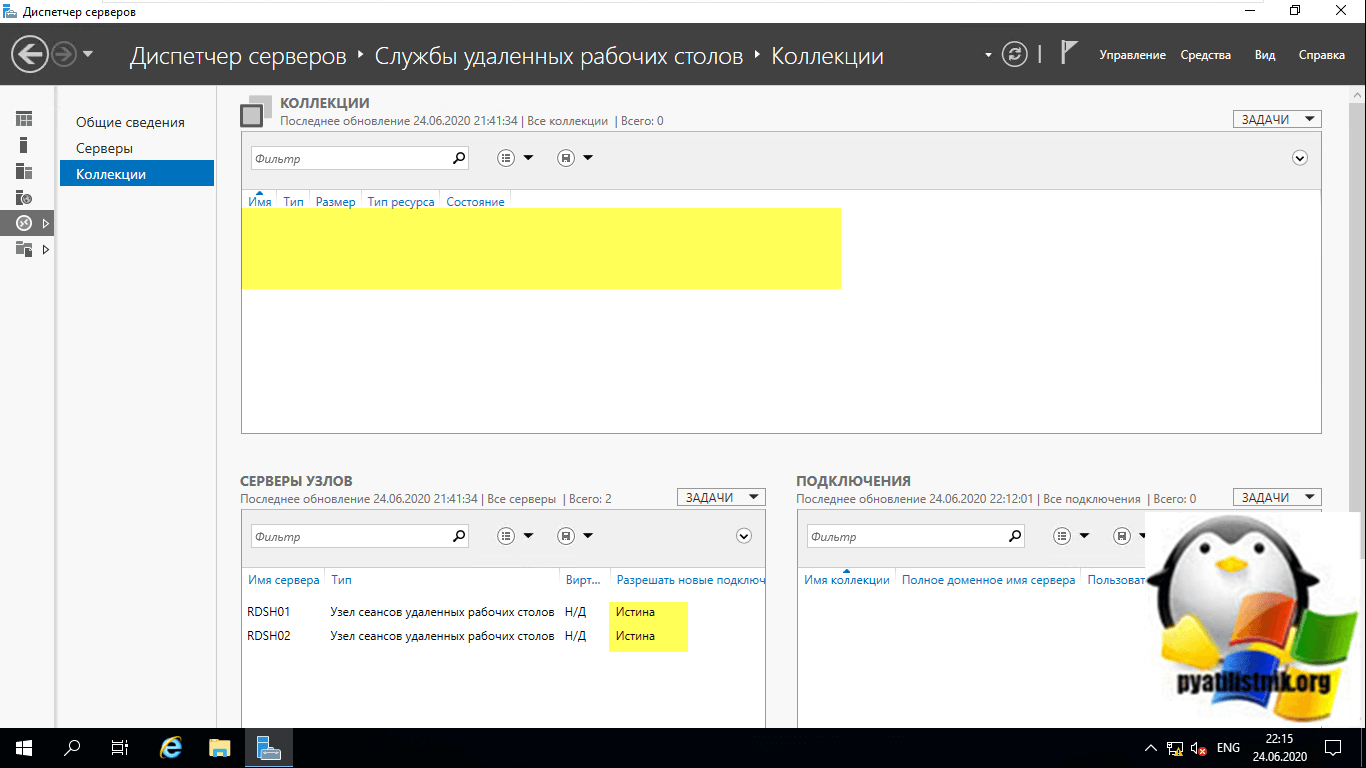

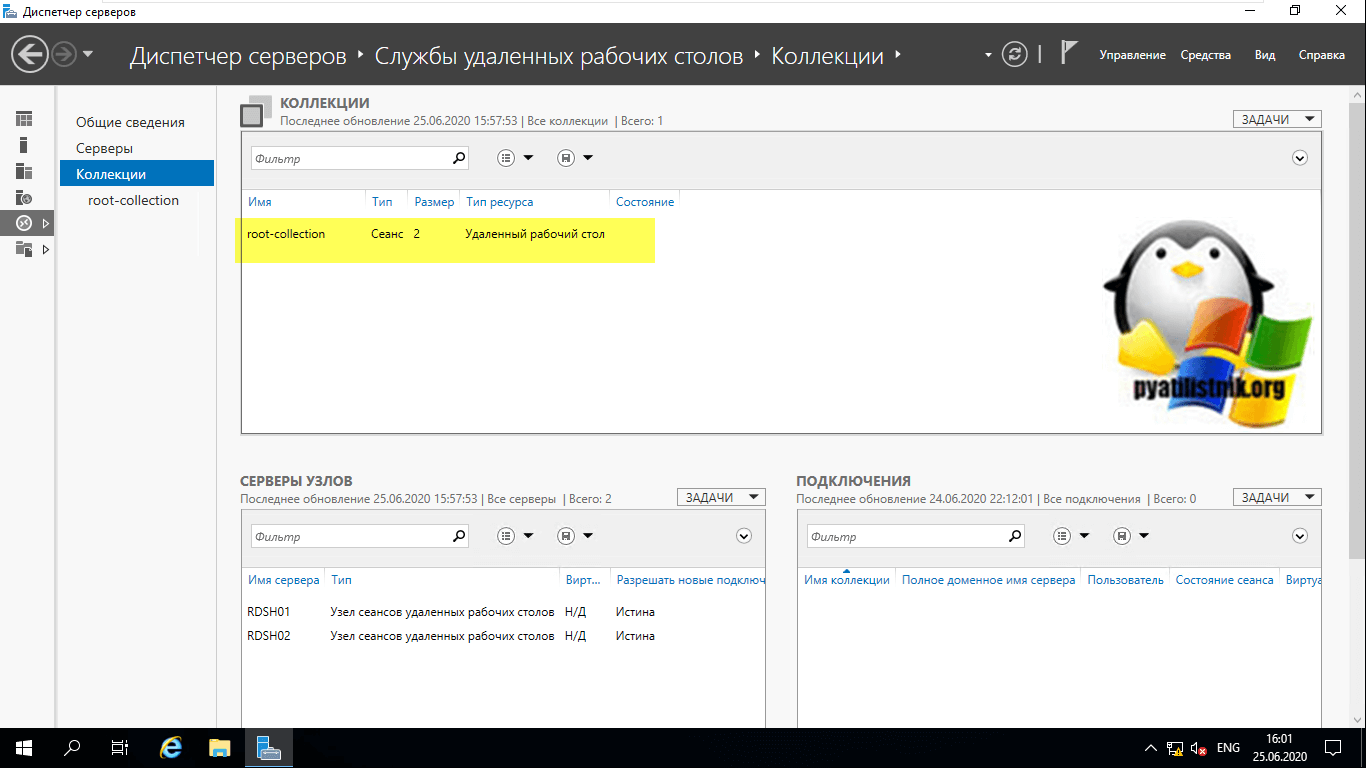

Перейдите в раздел «Коллекции» и убедитесь, что список пуст, но зато присутствуют два ваших хоста узла сеансов удаленных рабочих столов, к котором будут подключаться конечные пользователи. Они будут иметь статус «Истина (True)», что говорит о разрешении подключаться (Режим стока выключен)

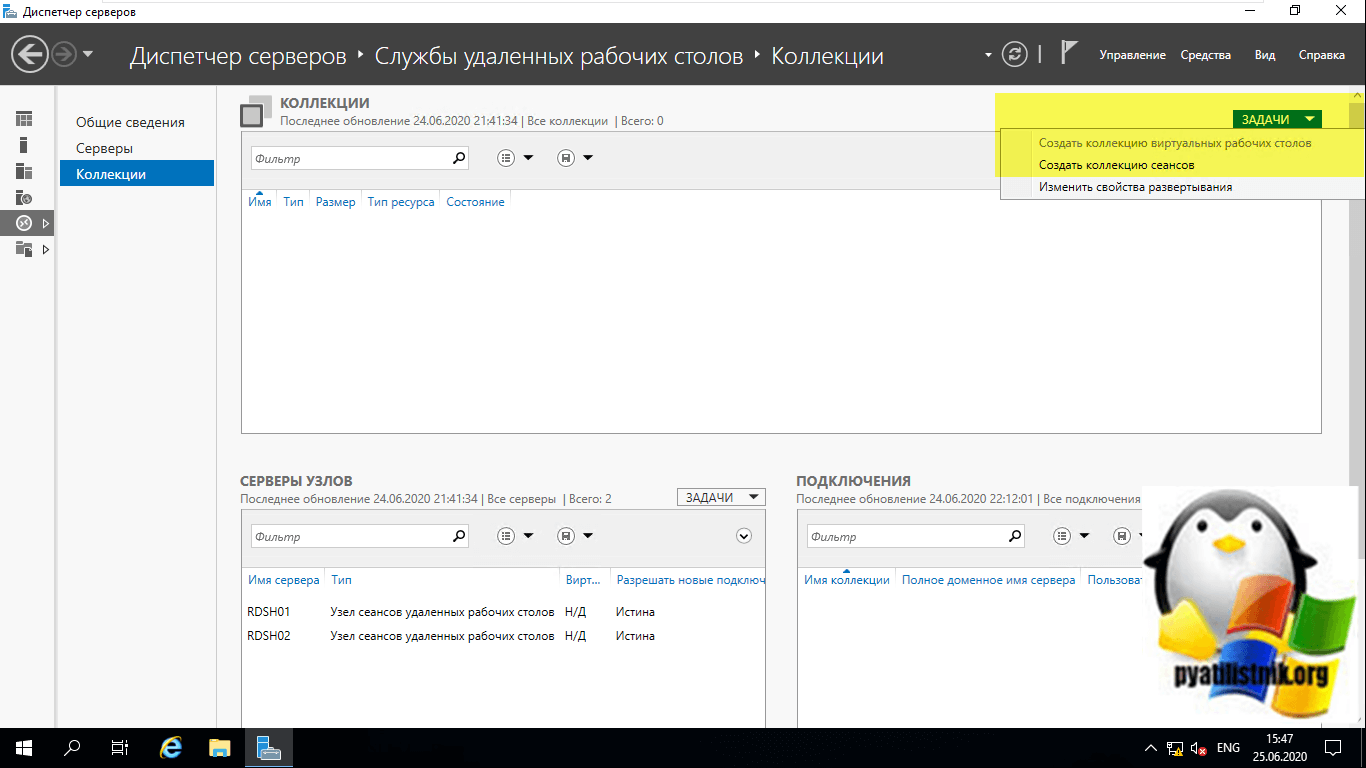

Следующим шагом мы создадим новую коллекцию для подключения к службам Remote Desktop Services High Availability на Windows Server 2019.

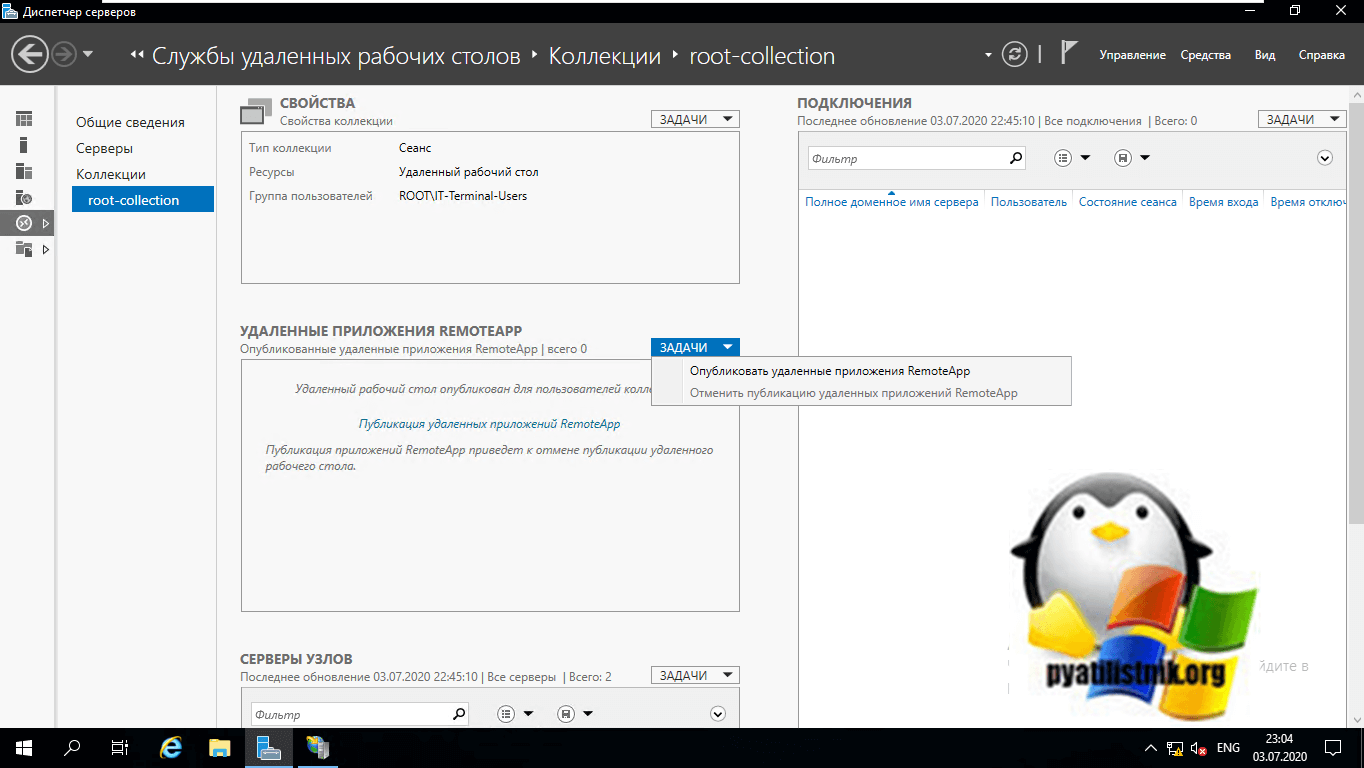

Создание коллекции для отказоустойчивой терминальной фермы

Так, что подытожим, коллекции RDS призваны решать две задачи:

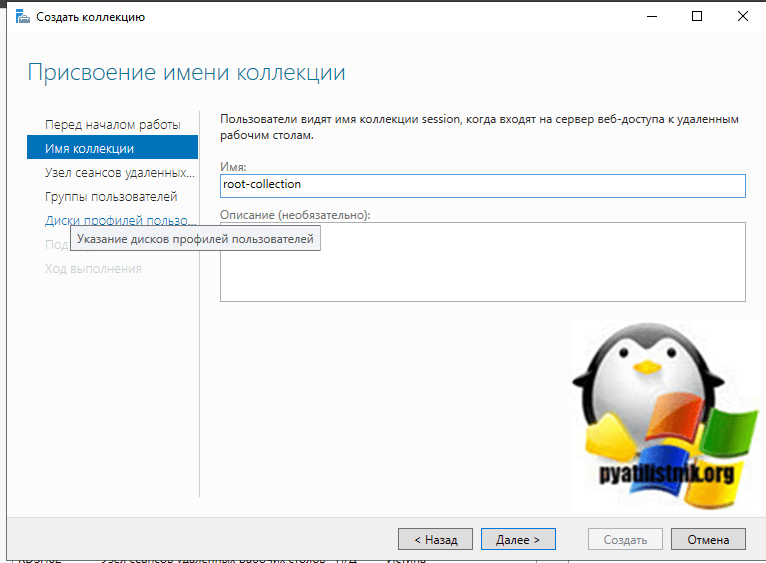

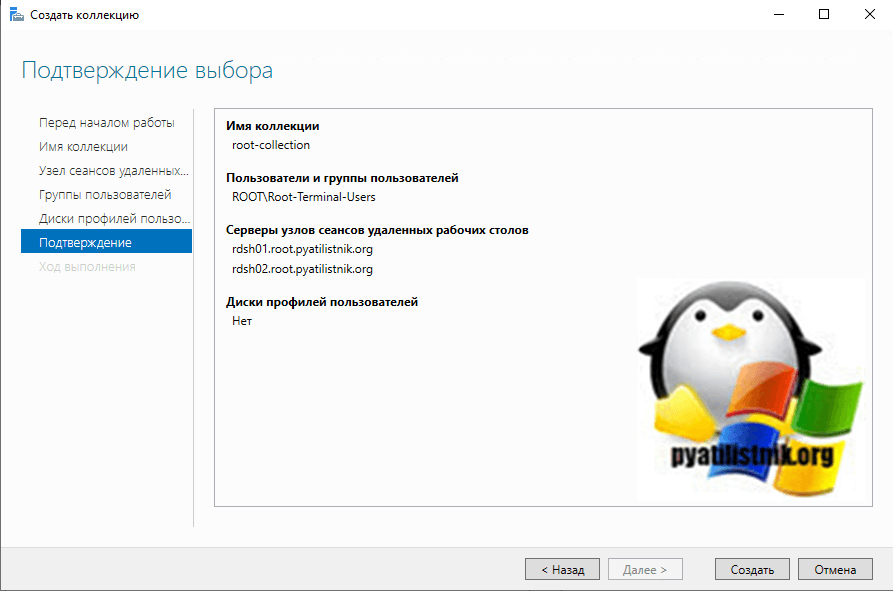

Придумываем любое имя для вашей коллекции, в моем примере это root-collection

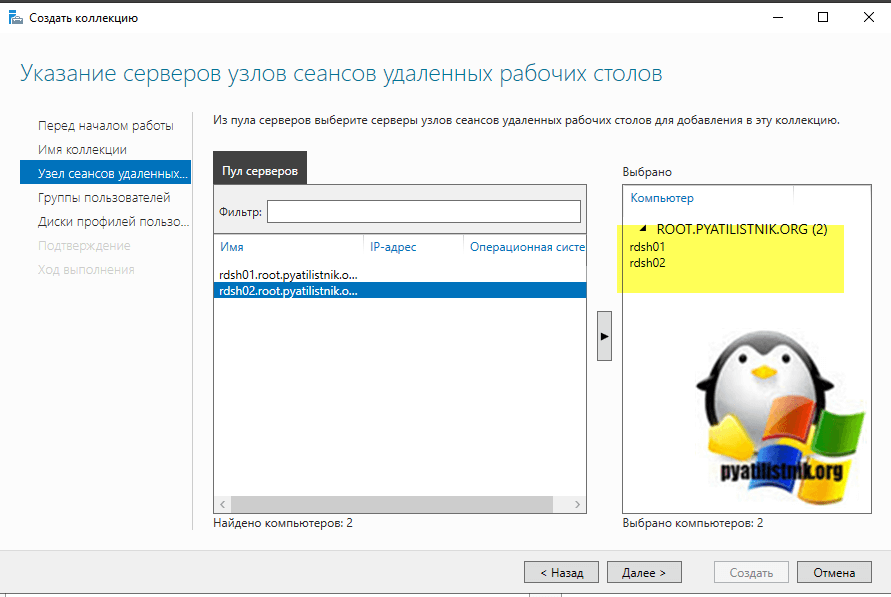

Теперь вам необходимо определиться какие серверы с ролью узлов сеансов (RDSH) вам нужно включить в коллекцию, у меня это RDSH01 и RDSH02

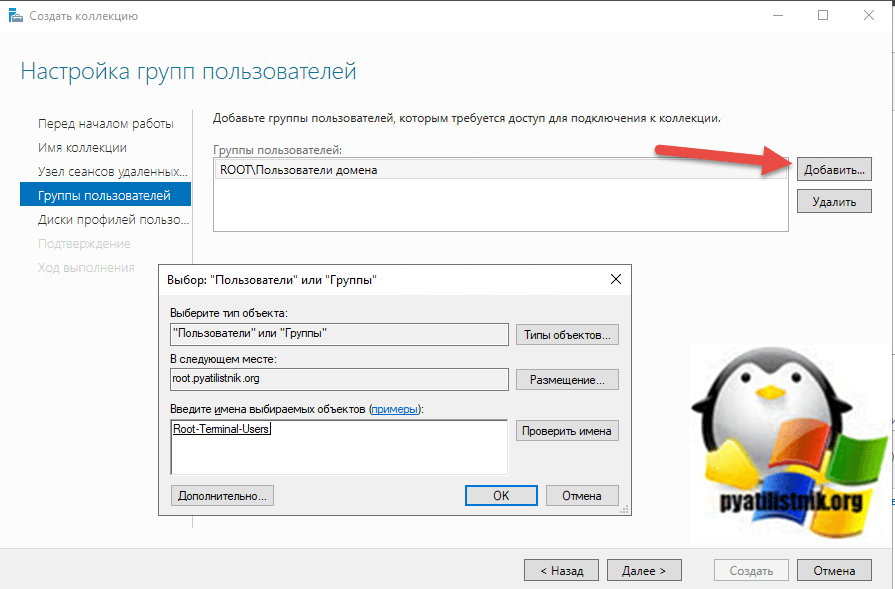

Указываем каким пользователям или группам разрешен доступ к данной терминальной ферме, я удалю группу «Пользователи домена» и добавлю другую.

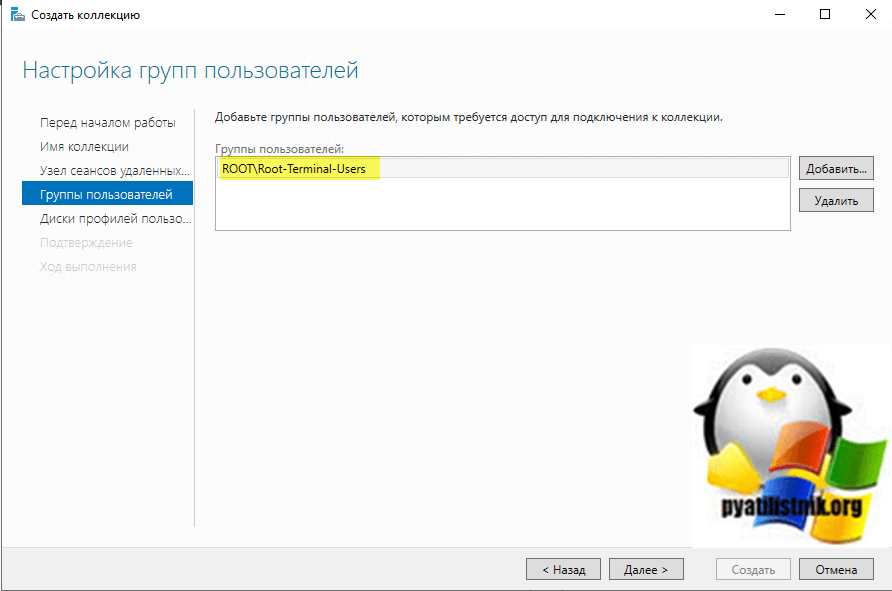

У меня получился вот такой список доступа, потом его так же можно изменить.

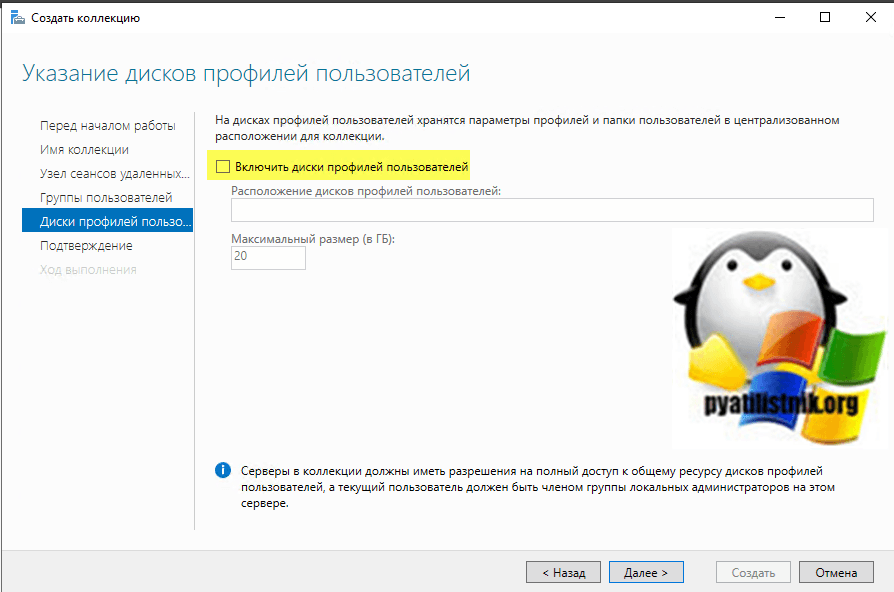

Я снимаю галку «Включить диски профилей пользователей» так как не планирую использовать UDP диски.

Смотрим сводную информацию по создаваемой коллекции и нажимаем «Создать».

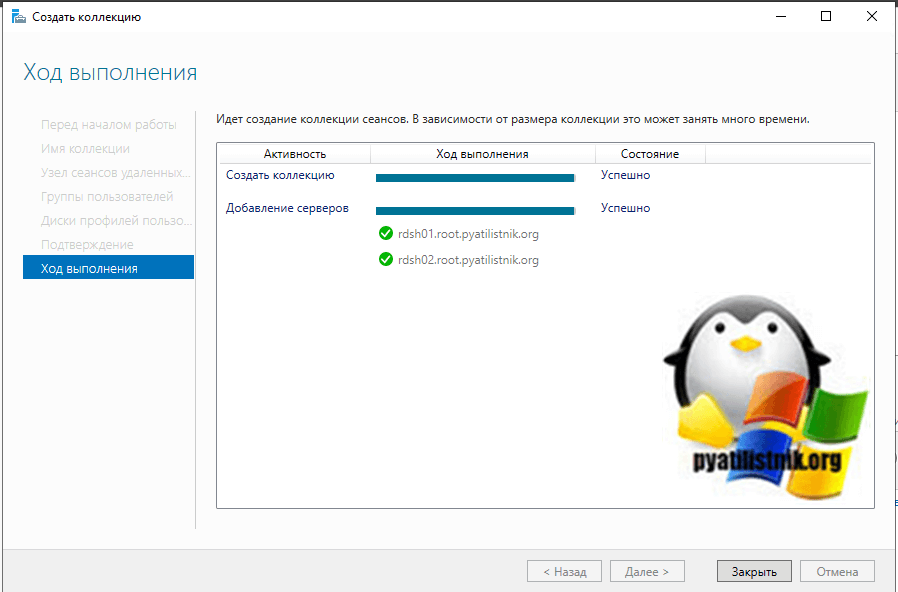

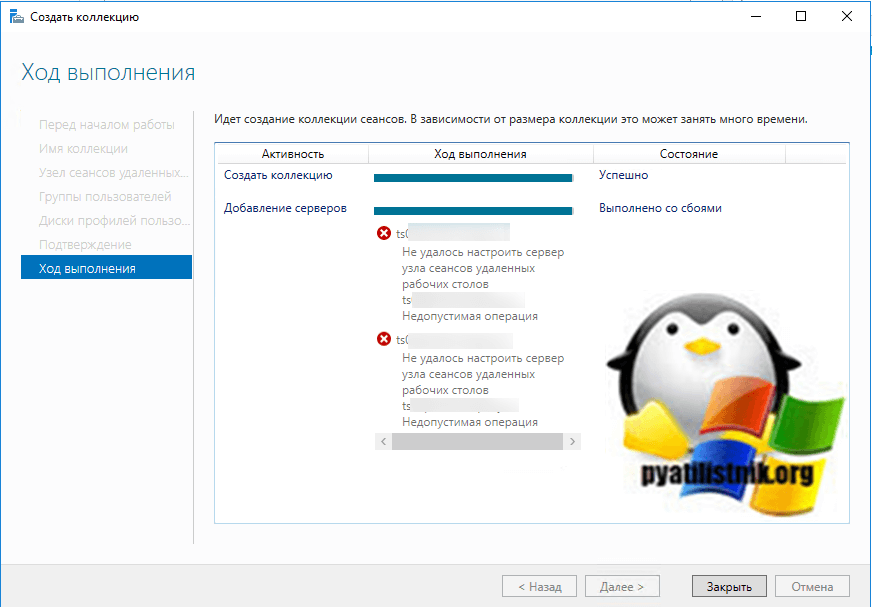

Дожидаемся создания коллекции службы удаленных рабочих столов.

В общем списке у вас будет ваша коллекция.

Про описание свойств коллекции RDS я уже писал пост, можете к нему обратиться. Теперь у системного администратора, кто первый раз развернул стандартную установку службы удаленных рабочих столов возникает вопрос, как ему подключиться к новой коллекции и это правильный вопрос, так как если вы сейчас попытаетесь подключиться брокеру, то вас не перекинет на хост из коллекции, вы просто попадете на сам RDCB хост. Чтобы это поправить нам нужно сделать две вещи:

Настройка RD Connection Broker для подключений к ферме RDS

Как я писал выше в текущей конфигурации посредник подключений к удаленным рабочим столам вас не будет перебрасывать в коллекцию, он просто будет подключаться к брокеру по RDP, ниже мы это поправим.

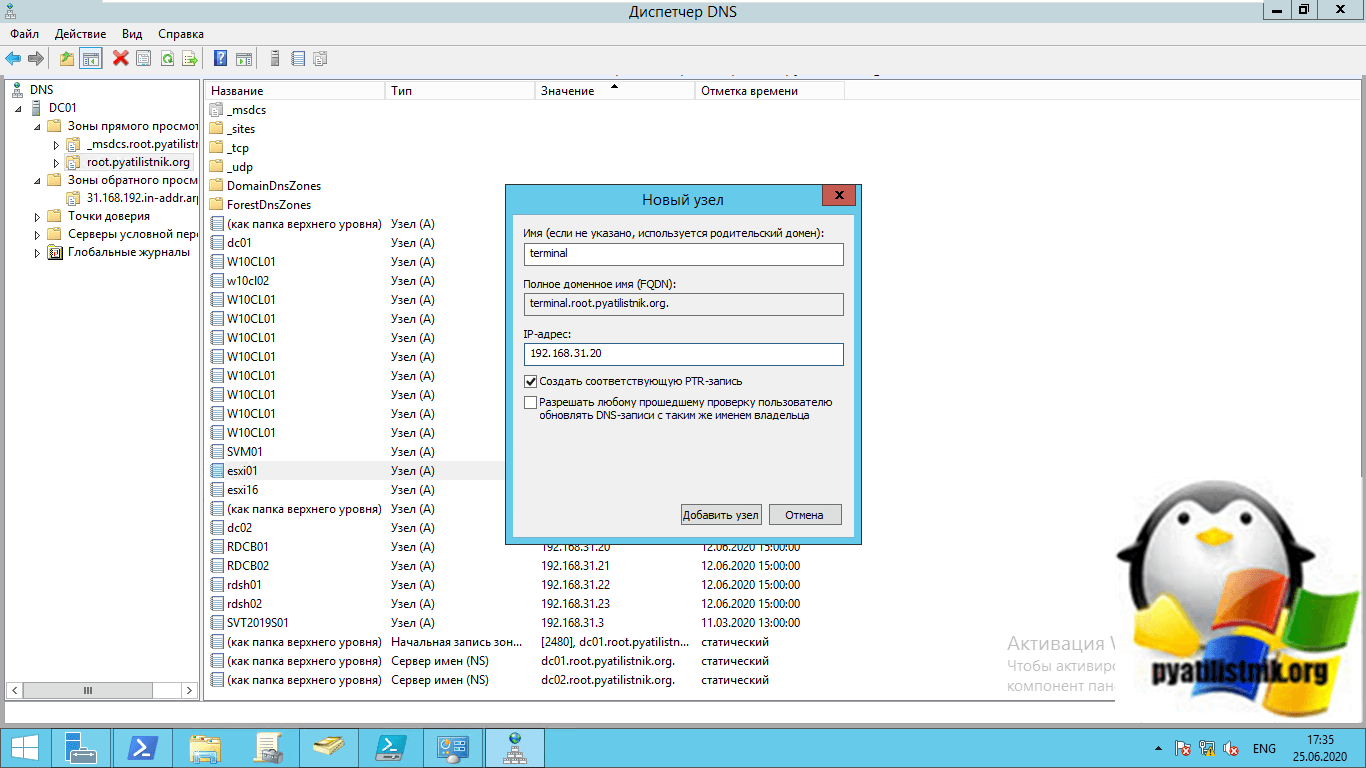

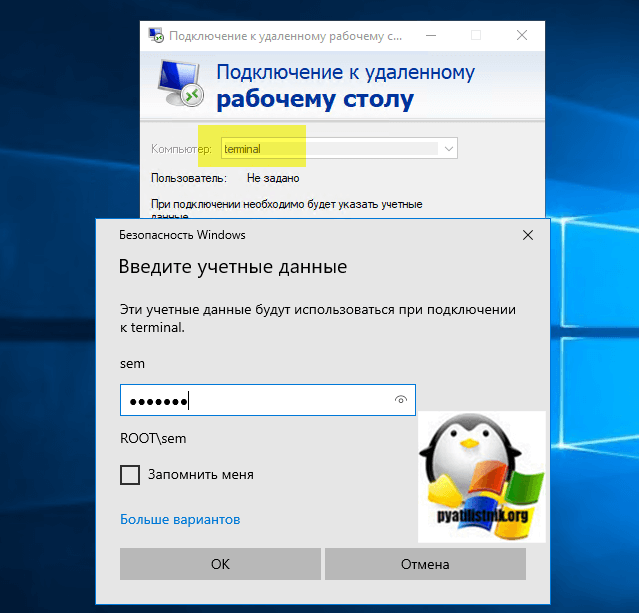

Для подключения к ферме Remote Desktop Services в отказоустойчивой конфигурации создают две записи DNS и направляют их на сервера с ролью RD Connection Broker, кто-то балансирует иначе, но мы в данном окружении воспользуемся именно DNS и механизмом перебора Round Robin. Откройте оснастку и создайте A-запись с нужным именем вашей RDS фермы у меня это будет DNS имя «terminal«.

Я пока создам одну A-запись с таким именем и в качестве IP-адреса укажу адрес моего первого сервера с ролью RD Connection Broker.

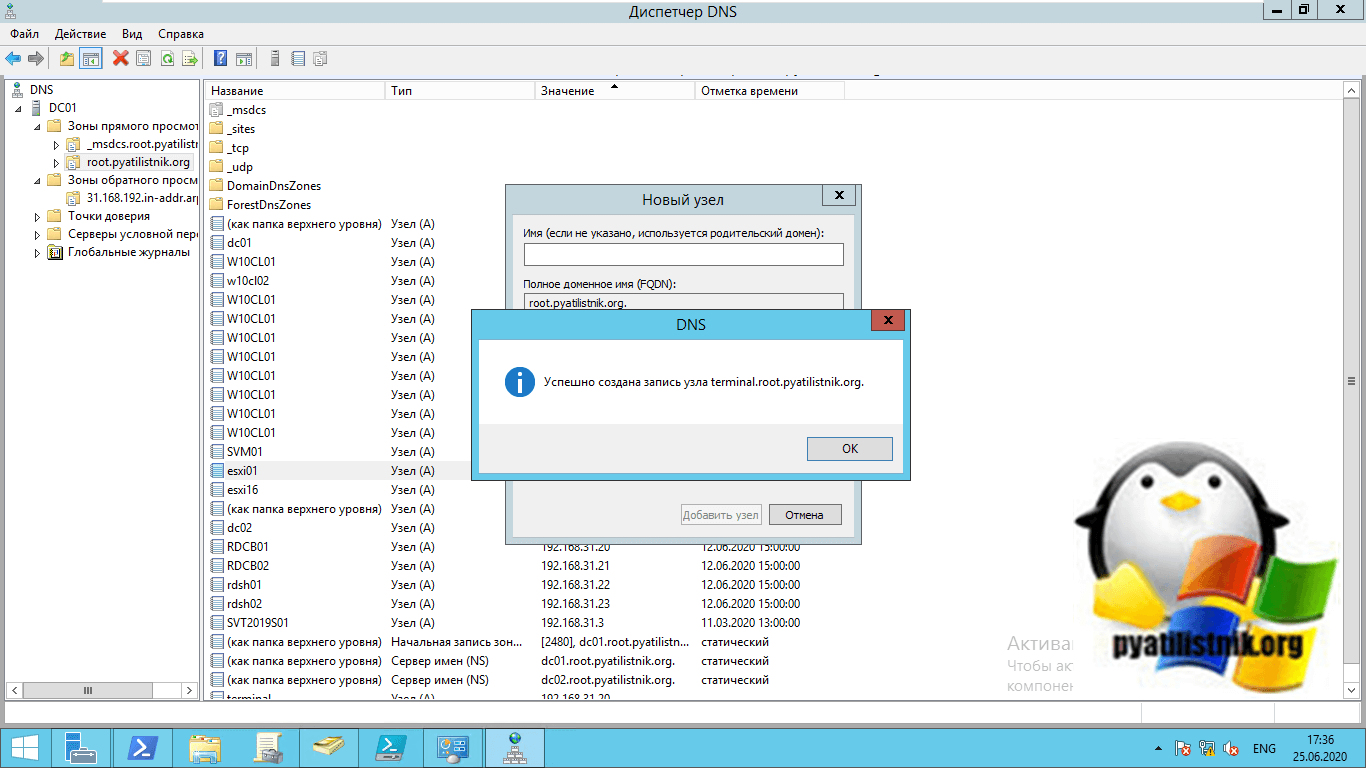

В запись terminal.root.pyatilistnik.org успешно создана.

Проверяем ее через утилиту PING

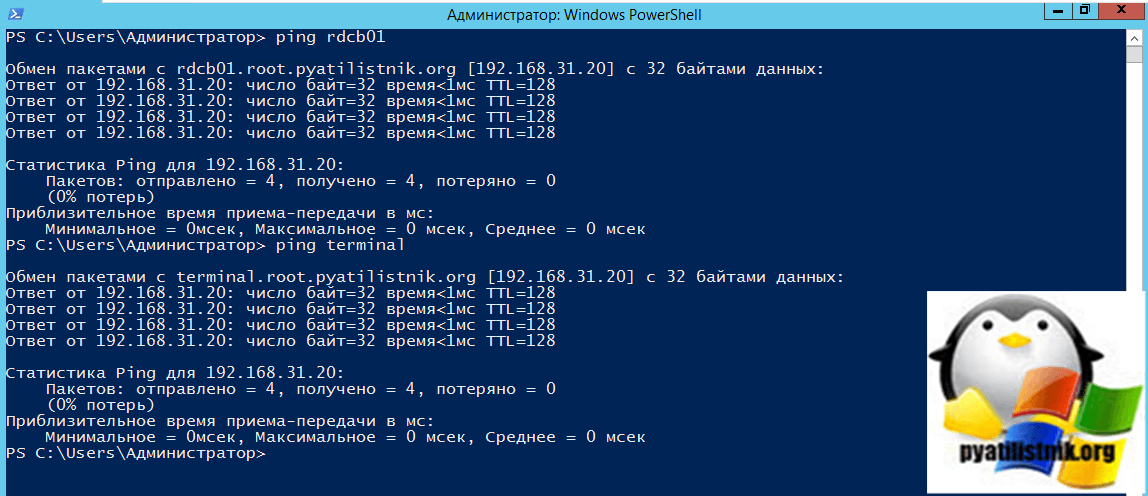

Теперь, чтобы наш сервер посредник подключений к удаленным рабочим столам перебрасывал нас на RDSH сервера, нам необходимо подключиться к RD Web серверу и скачать RDP-файл с конфигурацией. Данный файл будет нести в себе параметры, о наименовании коллекции, при обращении к которой вы попадете на один из конечных серверов.

Стандартный адрес для подключения к вашему серверу RD Web, это:

Проверить наличие данного адреса вы можете открыв диспетчер IIS.

У вас должна открыться вот такая страница с авторизацией.

Теперь нам нужно получить значение loadbalanceinfo из свойств вашей коллекции, оно будет прописано в реестре брокеров. Для этого выполним публикацию приложения RemoteApp. Переходим в коллекцию службы удаленных рабочих столов и находим раздел «Удаленные приложения RemoteApp«. Нажимаем на задачи и произведем публикацию удаленного приложения RemoteApp.

Выберите для примера обычный калькулятор

Нажимаем «Опубликовать«.

Дожидаемся публикации приложения в коллекции Remote Desktop Services.

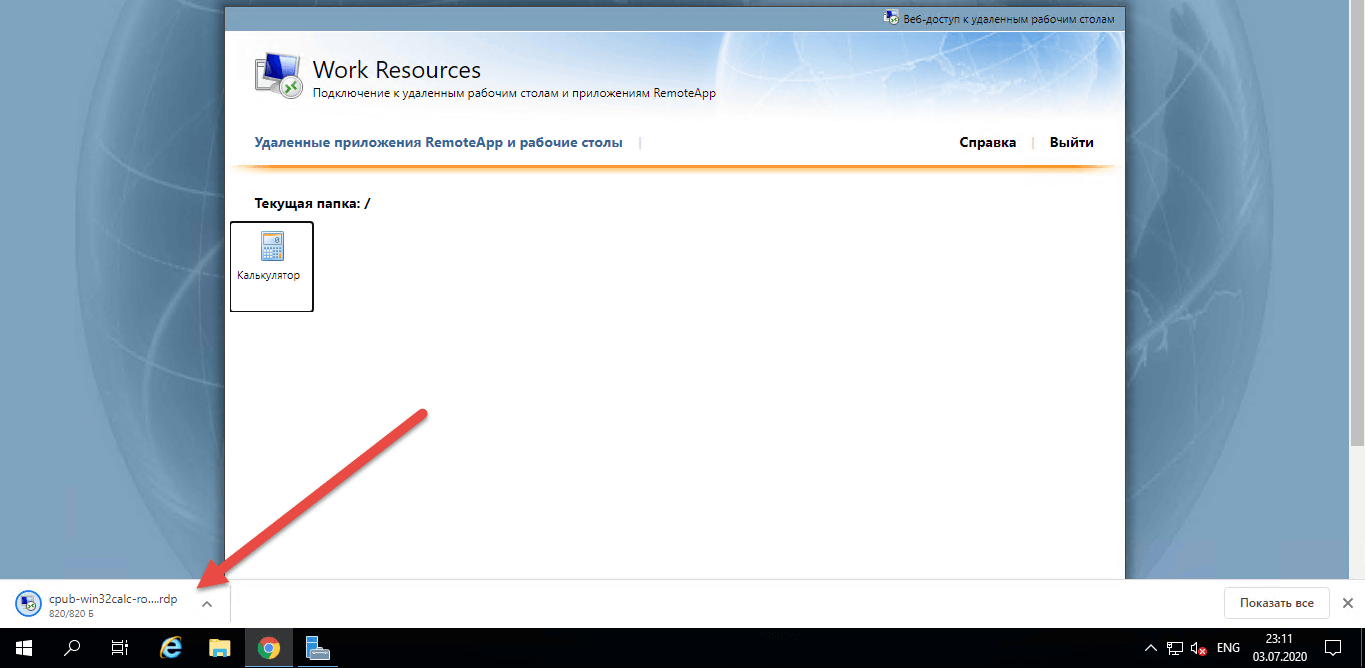

Далее вы переходите в веб интерфейс RDWEb и авторизуетесь, у вас будет доступно приложение калькулятор. Щелкните по нему и у вас будет запущено скачивание RDP пакета.

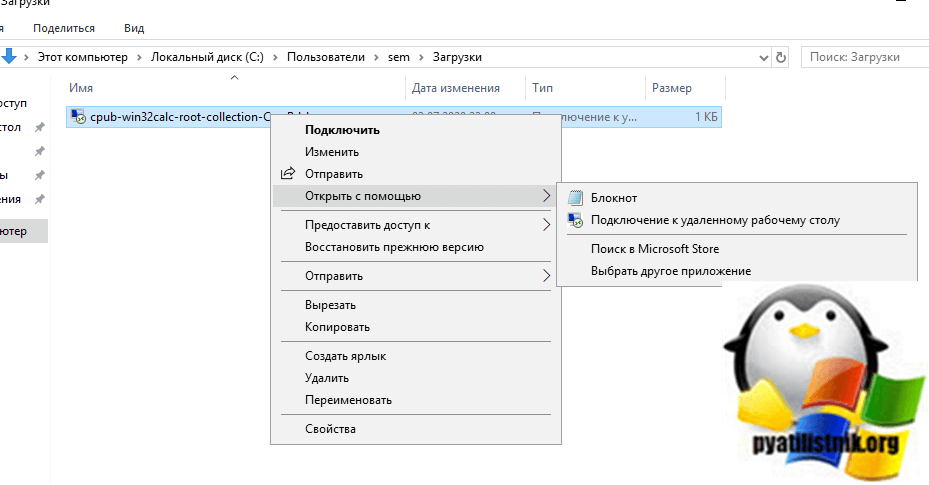

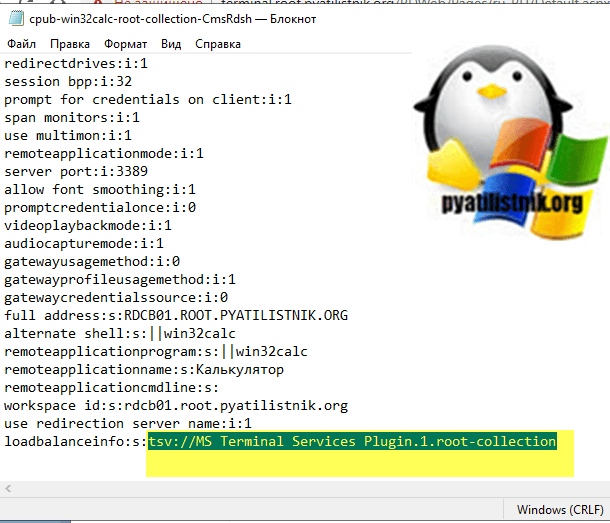

Теперь полученный файл RDP нужно открыть через блокнот.

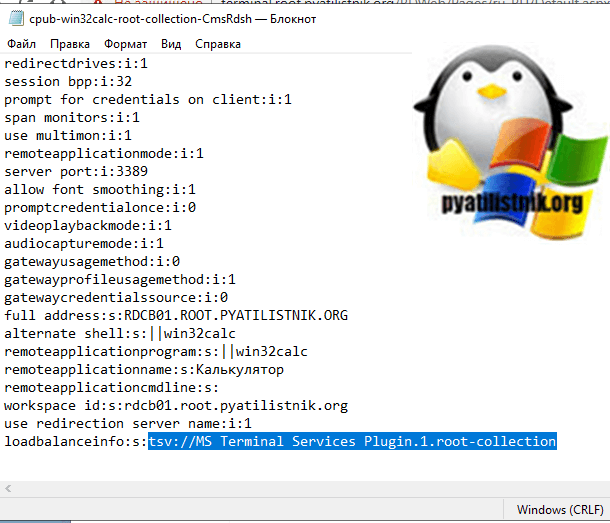

Вам нужно найти строку loadbalanceinfo:s:tsv://MS Terminal Services Plugin.1.root-collection, она то нам и нужна для прописывания ее в реестре сервера несущего роль посредника подключений к удаленным рабочим столам (Connection Broker).

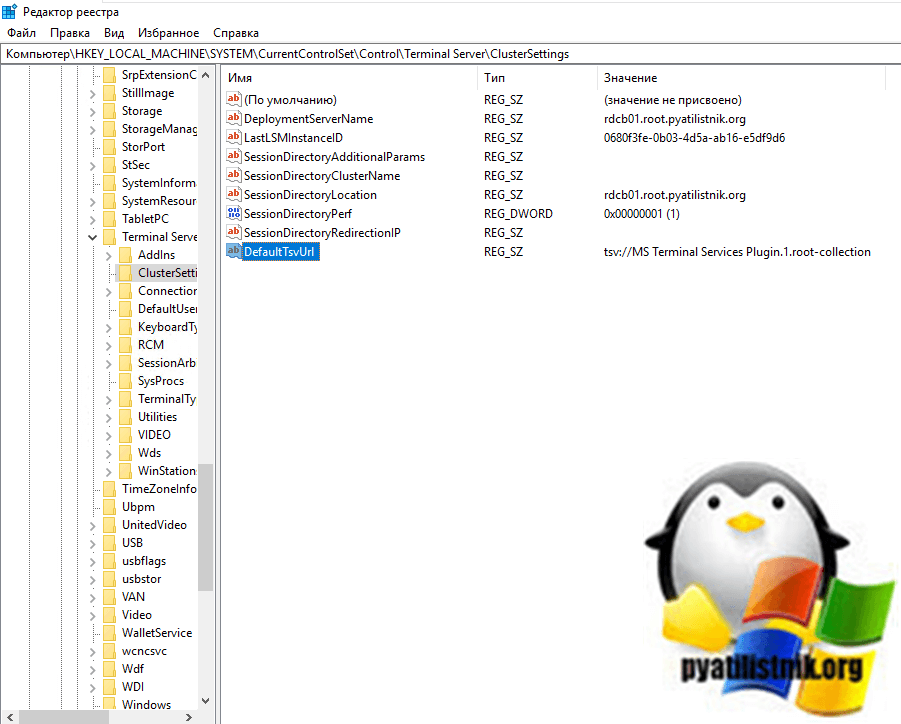

Переходим на сервер с ролью RD COnnection Broker и открываем реестр Windows. Переходим в раздел:

Создаем тут ключ реестра с типом REG_SZ (Строковый) и именем DefaultTsvUrl. В качестве содержимого вставляем tsv://MS Terminal Services Plugin.1.root-collection

Перезагрузите на всякий случай ваш брокер. Пробуем теперь произвести подключение по имени terminal.root.pyatilistnik.org.

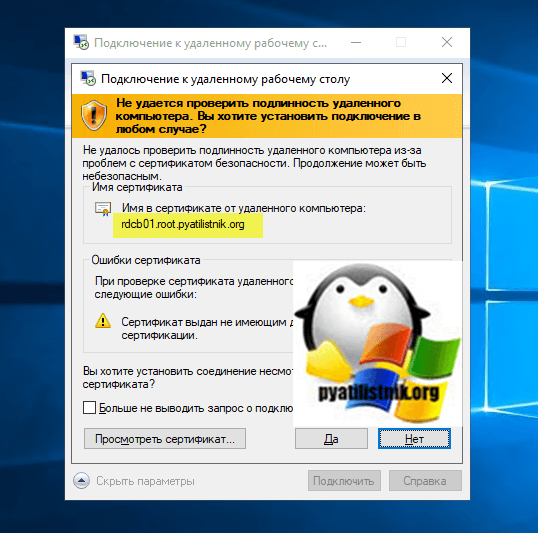

Как видите нам ответил rdcb01.root.pyatilistnik.org

Но как и было задумано посредник подключений к удаленным рабочим столам перекину нас на конечный хост с ролью RDSH. Я для теста сделал три подключения, все отлично работает. Можно сказать, что мы успешно установили и настроили стандартную Remote Desktop Services ферму на базе Windows Server 2019. Теперь можно превращать ее в высоко доступную, о чем и пойдет речь ниже.

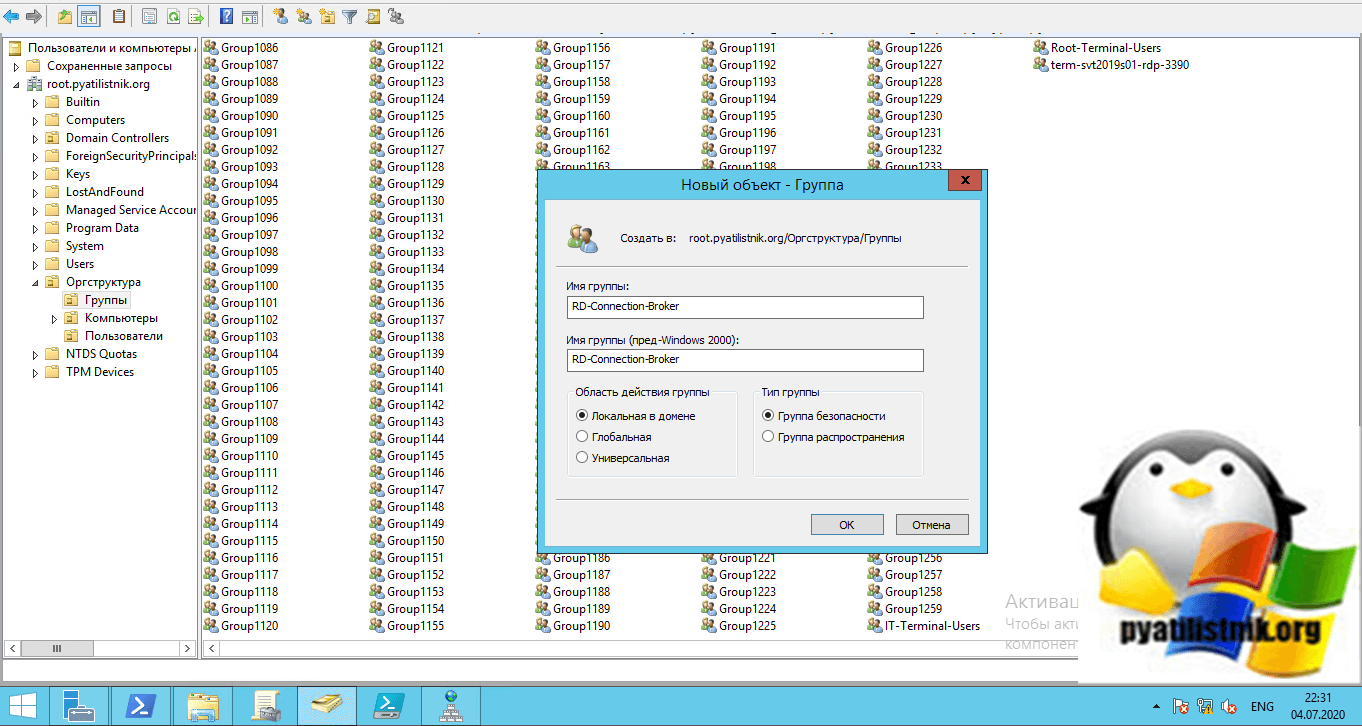

Создание группы безопасности для RD Connection Broker

Следующим шагом нам необходимо в Active Directory создать группу безопасности в которую мы поместим наши сервера с ролью RD Connection Broker. Необходимо, это для того, чтобы мы этой группе безопасности назначили необходимые права на нашем SQL сервере.

Открываем оснастку ADUC и создаем в нужном вам расположении группу безопасности RD-Connection-Broker. Я выставлю область действия группы (Локальная в домене).

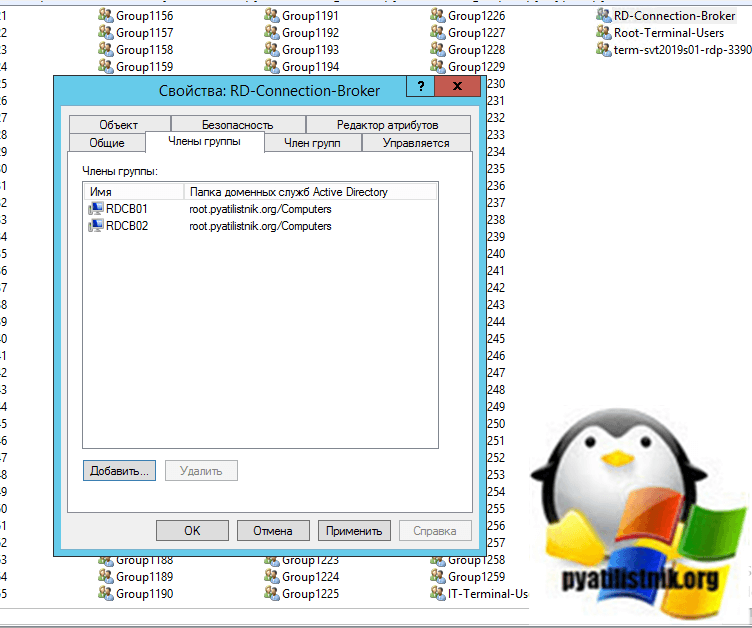

Добавим в группу RD-Connection-Broker два сервера с ролью посредника подключений к удаленным рабочим столам. В моем случае, это RDCB01 и RDCB02.

Установка SQL Native Client

Следующим шагом вам необходимо на обоих серверах с ролью RD Connection Broker установить бесплатного клиента SQL Native Client, это необходимое требование. Где скачать SQL Native Client и как его установить я подробно рассказывал, на этом я останавливаться не буду, посмотрите по ссылке.

Установка и настройка MS SQL 2016

Следующим подготовительным требованием идет установка общей базы для наших брокеров, в моем примере это будет MS SQL 2016 Standard. Сам процесс инсталляции я подробно разбирал, так что так же советую посмотреть мою статью. Еще я вам советую делать всегда вашу базу данных отказоустойчивой, в режиме Always On.

Источник

Как сделать ярлык на рабочем столе доступным для всех пользователей Windows…

- вы можете вставить% public% Desktop в адресную строку проводника.

- или нажмите Win + R и введите% public% Desktop.

Как сделать ярлык доступным для всех пользователей?

Откройте проводник файлов —-> Щелкните вкладку просмотра в строке меню —-> Установите флажок «Скрытые элементы». машина может получить доступ к ярлыку с рабочего стола. В качестве альтернативы, откройте «запустить» и выполните «% public% Desktop», чтобы открыть общедоступную папку на рабочем столе. и создайте ярлык.

Как добавить значок на рабочий стол всех пользователей?

Чтобы обойти это, перейдите в C: UsersPublicDesktop и удалите все значки программ. Затем каждый из вас должен будет соответственно перейти в папки программы, содержащие исполняемые файлы программы> право-щелкните> Отправить на> Рабочий стол (создать ярлык) для создания значков / ярлыков программ на соответствующих рабочих столах.

Местоположение C: ProgramDataMicrosoftWindows Стартовое меню откроется. Здесь вы можете создать ярлыки, и они будут отображаться для всех пользователей. Вы можете перейти непосредственно к этой папке, но по умолчанию она скрыта, поэтому вам придется выбрать опцию папки «Показать скрытые файлы, папки и диски».

Где все пользователи запускаются в Windows 10?

Чтобы получить доступ к папке автозагрузки «Все пользователи» в Windows 10, откройте диалоговое окно Выполнить (Windows Key + R), введите shell: common startup и нажмите OK.. Для папки запуска «Текущий пользователь» откройте диалоговое окно «Выполнить» и введите shell: startup.

Как узнать, установлена ли программа для всех пользователей?

Щелкните правой кнопкой мыши Все программы и выберите Все пользователи.и посмотрите, есть ли значки в папке «Программы». Быстрое приближение было бы проверить, помещает ли он ярлыки в (каталог профиля пользователя) All UsersStart Menu или (каталог профиля пользователя) All UsersDesktop.

Как мне нажать ярлык для групповой политики?

Групповая политика

- В управлении групповой политикой создайте новый объект групповой политики (GPO) в папке «Объекты групповой политики».

- Щелкните правой кнопкой мыши этот только что созданный объект групповой политики и выберите «Изменить…».

- Перейдите в «Конфигурация пользователя => Настройки => Настройки Windows => Рабочий стол».

- Щелкните правой кнопкой мыши объект «Рабочий стол» и выберите «Создать => Ярлык».

Как изменить значок на рабочем столе с общедоступного?

В Windows вы можете изменить значок, связанный с ярлыком программы или файла. Ниже приведены шаги для этого. — Щелкните правой кнопкой мыши значок на рабочем столе, как показано ниже — Выберите свойства Нажмите на изменение значок. Откроется мастер изменения значков. — Выберите нужный значок или перейдите к…

Как скопировать значки на рабочем столе от одного пользователя к другому?

В меню «Пуск» выберите «Настройка», а затем — «Панель управления». Дважды щелкните Система. Щелкните вкладку «Дополнительно», а затем в разделе «Профили пользователей» щелкните «Параметры». Щелкните профиль, который хотите скопировать, а затем нажмите Копировать в.

Как добавить ярлык в меню «Пуск» Windows?

Остальная часть процесса проста. Щелкните правой кнопкой мыши и выберите «Создать»> «Ярлык».. Введите полный путь к исполняемому файлу или ярлыку ms-settings, который вы хотите добавить (как в примере, показанном здесь), нажмите «Далее», а затем введите имя ярлыка. Повторите этот процесс для любых других ярлыков, которые вы хотите добавить.

Сделайте меню «Пуск» в Windows 10 одинаковым для всех учетных записей пользователей.

- Войдите в компьютер с учетной записью администратора.

- Настройте меню «Пуск» по своему вкусу. …

- Найдите Windows Powershell, затем щелкните его правой кнопкой мыши и выберите «Запуск от имени администратора». Если появится окно управления учетными записями пользователей, выберите «Да».

Метод 1: только настольные приложения

- Нажмите кнопку Windows, чтобы открыть меню «Пуск». РЕКОМЕНДУЕМЫЕ ВИДЕО ДЛЯ ВАС…

- Выберите Все приложения.

- Щелкните правой кнопкой мыши приложение, для которого хотите создать ярлык на рабочем столе.

- Выберите Еще.

- Выберите Открыть расположение файла. …

- Щелкните правой кнопкой мыши значок приложения.

- Выберите Создать ярлык.

- Выберите «Да».

Содержание

- Как настроить gpo windows server 2019

- Включение экранной заставки (с обязательным вводом пароля) после 20 минут бездействия пользователя

- Выключение монитора после 40 минут бездействия пользователя

- Изменение политики паролей

- Применение созданных групповых политик

- Проверка применения групповой политики на компьютере пользователя

- Консоль управления групповой политикой Windows Server 2019

- 1. Как установить консоль GPMC на Windows Server 2019, 2016

- Windows Server 2019. Квоты, Групповые политики, Создание ярлыков и сетевых дисков.

- Создания ярлыка.

- Действие :

- Расположение :

- Выполнение:

- Сетевые диски.

- Квоты.

Как настроить gpo windows server 2019

После установки и настройки Windows server 2019 , пришло время обратить внимание на управление доменом. Благодаря созданному механизму управления доменом, можно настроить сразу большое количество компьютеров, пользователей. Для этого достаточно освоить механизм управления объектами групповых политик. В данном случае с помощью GPO (Group Policy Object) обеспечим включение заставки на компьютере пользователя после 20 минут бездействия, отключим монитор через 40 минут, если не будет никаких действий пользователя и изменим политику паролей.

Включение экранной заставки через определенное количество времени бездействия пользователя обеспечит прежде всего безопасность компьютера, когда человек отошел или куда-нибудь уехал, ушел с работы. Переходя в режим заставки компьютер обезопасит различные данные на компьютере, такие как документы, файлы, почту, а также установленные программы и т.п. Доступ к компьютеру, благодаря включению этой функции, будет ограничен (необходимо ввести логин и пароль для входа на компьютер). Но при этом следует учесть, что время до включения этой заставки должно быть разумным, никому не хочется постоянно вводить пароль, например, через каждые 2 минуты.

Включение монитора после 40 минут бездействия пользователя поможет прежде всего сэкономить электроэнергию в компании. Если компьютеров в компании много, то экономия будет весомая. Все ведущие компании стараются заботиться об экономии электроэнергии не только с позиции экономии средств, но и с позиции уменьшения нагрузки на планету. Время выключения монитора выбираем разумно, чтобы было удобно пользователю (постоянно выключающиеся и включающиеся мониторы доставляют неудобства в работе, да и просто раздражают).

Разумное изменение политики паролей позволит не так сильно напрягать пользователя постоянными сменами пароля, что влечет за собой увеличение наклеенных маркеров с паролями на мониторах, но позволит улучшить стойкость пароля.

Включение экранной заставки (с обязательным вводом пароля) после 20 минут бездействия пользователя

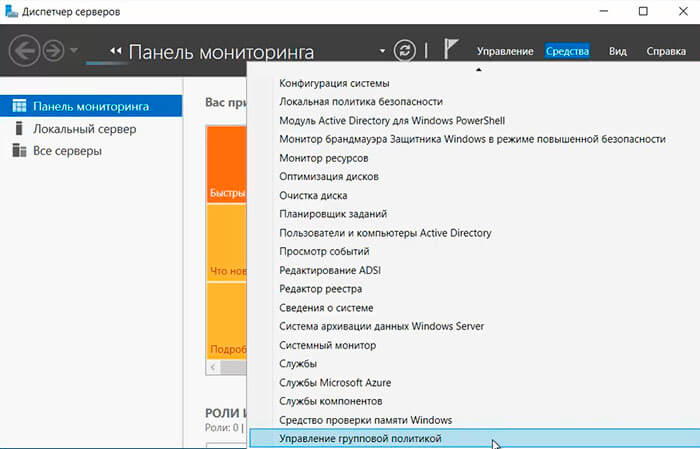

1. Нажимаем «Пуск«, далее «Диспетчер серверов«.

2. В новом окне выбираем «Средства«, в появившемся списке «Управление групповой политики«.

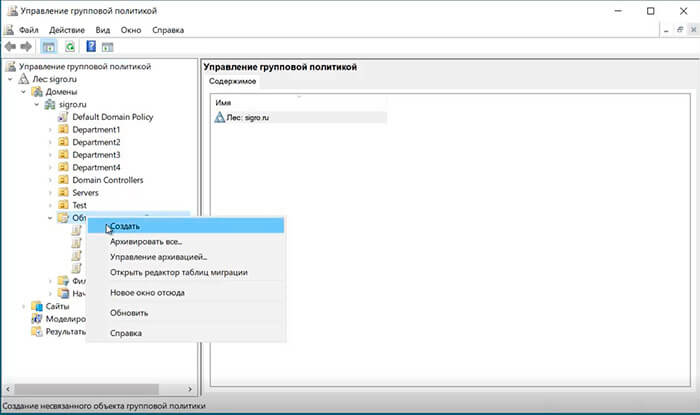

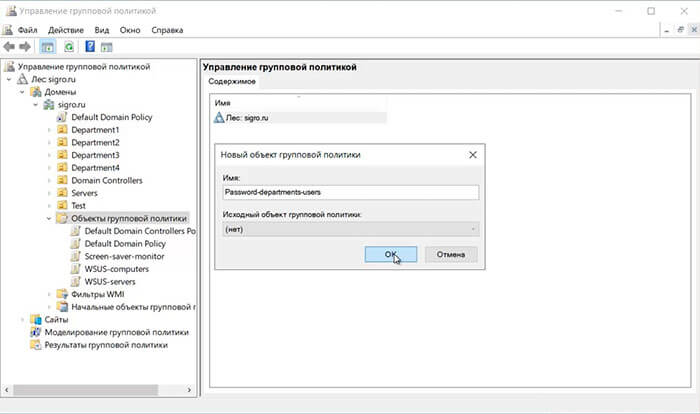

3. Нажимаем правой клавишей мыши на «Объекты групповой политики«, далее «Создать«.

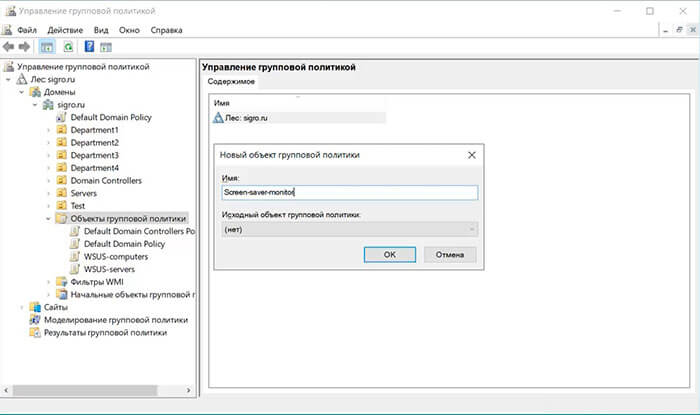

4. В появившемся окне задаём имя групповой политики, нажимаем «ОК«.

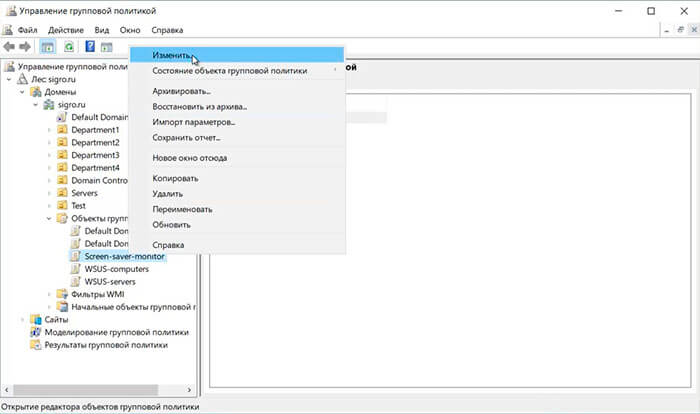

5. Для изменения групповой политики нажимаем правой клавишей мыши, далее «Изменить«.

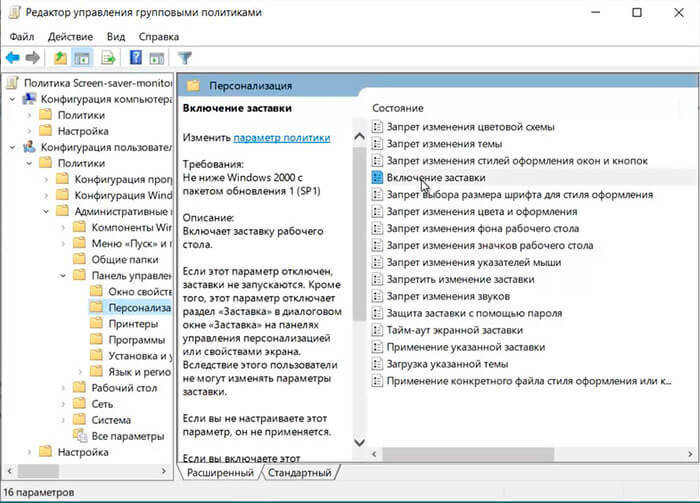

6. Переходим в раздел Конфигурация пользователя — Политики — Административные шаблоны — Панель управления — Персонализация.

7. Устанавливаем следующие параметры:

- Включение заставки — Включено.

- Защита заставки с помощью пароля — Включено.

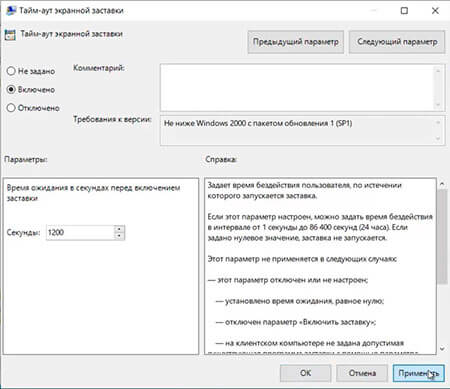

- Тайм-аут экранной заставки — Включено. Время включения в секундах перед включения заставки — Секунды: 1200.

Выключение монитора после 40 минут бездействия пользователя

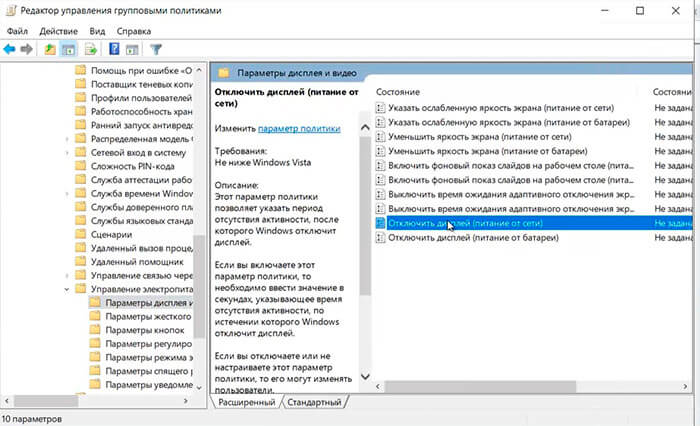

1. Переходим в раздел Конфигурация пользователя — Политики — Административные шаблоны — Система — Управление электропитанием — Параметры дисплея и видео.

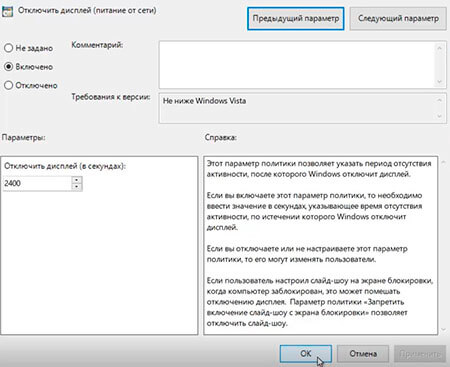

2. Выбираем «Отключить дисплей (питание от сети)«, меняем следующие параметры:

- Включено.

- Отключить дисплей (в секундах): 2400

Изменение политики паролей

1. Для изменения политики паролей создаём новую групповую политику. Для этого правой клавишей мыши на «Объекты групповой политики» — «Создать«.

2. Задаём имя нового объекта групповой политики, далее нажимаем «ОК«.

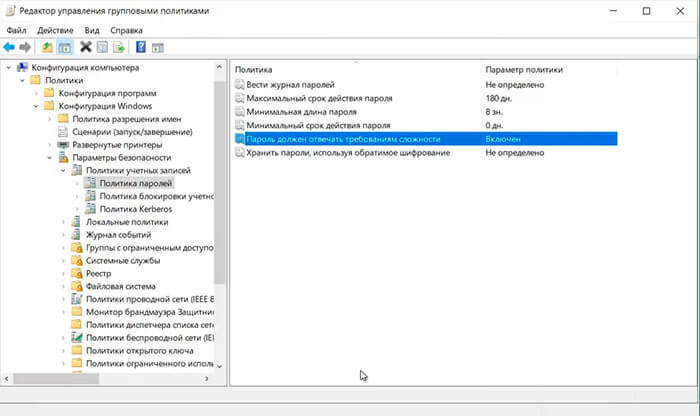

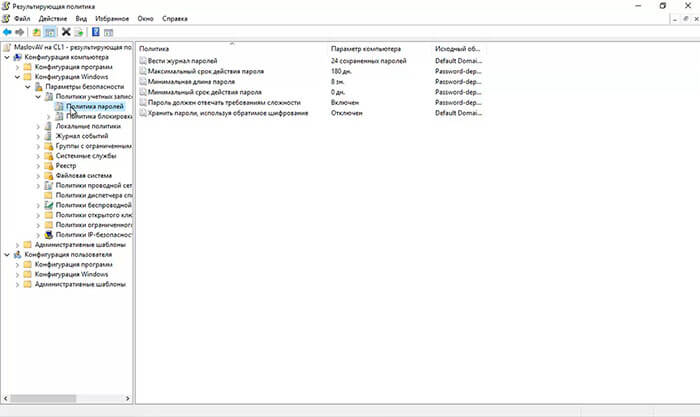

3. Далее правой клавишей на вновь созданную политику — «Изменить«. Переходим в раздел Конфигурация компьютера — Политики — Конфигурация Windows — Параметры безопасности — Политика паролей. Изменяем следующие параметры:

- Максимальный срок действия пароля — 180 дн.

- Минимальная длина пароля — 8 зн.

- Минимальный срок действия пароля — 0 дн.

- Пароль должен отвечать требованиям сложности — Включен.

Применение созданных групповых политик

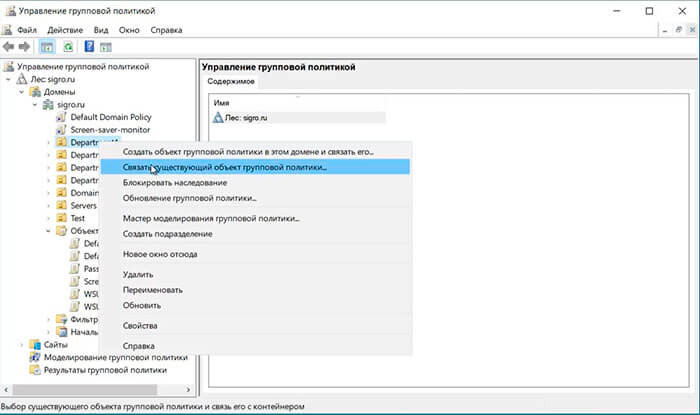

Для применения вновь созданных групповых политик, необходимо связать политики с объектами домена.

1. Для этого выбираем весь домен или нужное подразделение в домене, нажимаем на нем правой клавишей мыши, далее «Связать существующий объект групповой политики«.

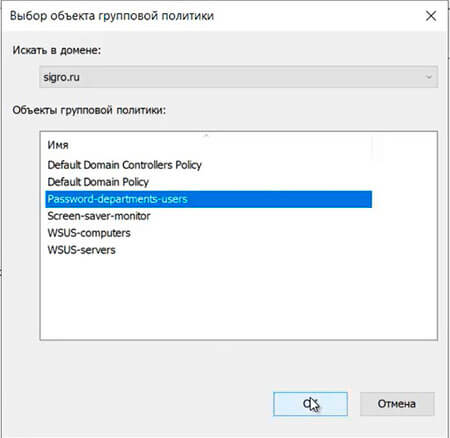

2. В появившемся окне выбираем необходимый объект групповой политики, далее «ОК«.

3. После того, как все политики привязаны к соответствующим объектам домена, открываем командную строку и выполняем следующую команду для немедленного применения групповых политик в домене:

gpupdate /force

Проверка применения групповой политики на компьютере пользователя

1. Для проверки применения созданных групповых политик заходим под доменным логином и паролем пользователя на компьютере, входящим в состав домена. В поиске набираем rsop.msc. Далее переходим к тем параметрам групповой политики, которые были настроены и смотрим изменения в политике.

Посмотреть видео — изменение экранной заставки, отключение монитора, изменение политики паролей с помощью GPO можно здесь:

Консоль управления групповой политикой Windows Server 2019

Работая с серверами с операционной системой Windows Server 2019, мы, без сомнения, работаем с надежной, безопасной, масштабируемой системой, которая позволит нам выполнять различные функции как конфигурации, так и управления элементами гораздо более централизованным и прямым способом. для каждой доступной роли.

Одной из основных, но фундаментальных задач для поддержания наилучшей производительности сервера является назначение, редактирование или удаление разрешений и действий как для пользователей, так и для групп в организации. Если бы это было сделано по отдельности, это потребовало бы слишком много времени, чтобы Microsoft разработала групповую политику (GPO) для создания любого изменения или заказа, и он автоматически реплицируется для всех команд в подразделении. где указанный объект групповой политики был создан или во всем домене.

Solvetic подробно проанализирует, что такое объекты групповой политики и как мы можем использовать их консоль администрирования, чтобы понять все их функции и, таким образом, выполнить задачи управления гораздо более организованно. Для этого мы будем использовать Windows Server 2019.

Каковы GPO?

GPO (объект групповой политики) — это виртуальная коллекция различных конфигураций политики, которые могут применяться как к элементам, так и к компьютерам или пользователям домена. Каждый объект групповой политики имеет уникальное имя, которое называется GUID.

Основные параметры групповой политики хранятся в объекте групповой политики, поэтому каждый объект групповой политики может представлять несколько параметров политики как в файловой системе, так и в Active Directory. Объект локальной групповой политики, также называемый локальным объектом групповой политики, хранится на каждом компьютере отдельно в скрытом каталоге Windows по пути: В этой среде все компьютеры с операционной системой Windows будут иметь локальный объект групповой политики, независимо от того, является ли этот компьютер частью среды Active Directory. Все локальные объекты групповой политики всегда обрабатываются, поскольку объекты групповой политики на основе Active Directory имеют гораздо более высокий приоритет, чем другие, из-за производительности их домена.

Теперь, в случае настройки домена в Windows Server 2019, в этом домене объекты групповой политики формируются как набор параметров групповой политики, которые хранятся в виде виртуального объекта; который определяется двумя значениями, которые являются контейнером групповой политики и шаблоном групповой политики.

В контейнере групповой политики, где размещается информация, связанная со свойствами объекта групповой политики, она сохраняется в Active Directory на каждом контроллере домена выбранного домена. В то время как шаблон групповой политики отвечает за хранение данных в объекте групповой политики и их хранение в папке SYSVOL в подкаталоге / Policies.

По этой причине, когда объект групповой политики создается или редактируется, он влияет на всех пользователей и группы, которые находятся на сайтах, в доменах и подразделениях (подразделениях).

В задачах управления объектами групповой политики важно упомянуть, что, поскольку объекты групповой политики содержат параметры групповой политики, эти объекты групповой политики можно настраивать, восстанавливать, копировать и ограничивать с помощью консоли управления групповыми политиками или консоли управления политиками; что позволяет взять гораздо более прямой контроль над ними.

Давайте начнем видеть и учиться во всех главах этого великого урока.

1. Как установить консоль GPMC на Windows Server 2019, 2016

Шаг 1

Чтобы установить консоль групповой политики (GPMC) в Windows Server 2019, необходимо перейти к утилите «Администратор сервера» и использовать один из следующих параметров:

- Перейдите в меню «Управление»> «Добавить роли и функции».

- Нажмите на строку «Добавить роли и функции», расположенную на центральной панели администратора.

Шаг 2

В появившемся окне перейдем в раздел «Возможности» и активируем поле «Управление групповой политикой». Нажмите «Далее» и следуйте инструкциям помощника.

Шаг 3

Чтобы открыть консоль GPMC, у нас есть две альтернативы:

- Мы можем зайти в меню «Сервис» и там выбрать опцию «Диспетчер групповой политики».

- Используя комбинацию клавиш:

Теперь мы можем выполнить команду: Нажмите «Ввод» или «Принять» [/ panelplain]

Шаг 3

Окружение, которое мы увидим, будет следующим:

В консоли администрирования мы находим наш домен, сайты и различные варианты организационных единиц, которые мы создали в домене.

Мы можем выполнять различные задачи из консоли; который мы проанализируем подробно.

Войти Присоединяйтесь!

Windows Server 2019. Квоты, Групповые политики, Создание ярлыков и сетевых дисков.

Продолжаем изучать WIndows Server. И сегодня мы поговорим о том как настраивать доменные компьютеры с помощью групповых политик.

В предыдущей статье мы создали сетевую папку для пользователей. Хотелось бы теперь автоматически создать ярлык или сетевой диск на всех компьютерах которые входят в домен. Собственно Active Directory и предназначен для администрирования этих компьютеров и обеспечения единообразия настройки пользовательской рабочей среды, разворачивать программное обеспечение на множестве компьютеров через групповые политики и т.д.

Создания ярлыка.

Создавать ярлык на сетевую папку мы будем через групповую политику домена. Тут есть два варианта : Мы изменяем Default Domain Policy, и правело будет действовать для всего домена.

Или создать новую групповую политику в нашем Тестовом подразделение.

Переходим в Конфигурацию пользователя — Кон. WIndows и выбираем Ярлыки и создаем новый.

Давайте немного поговорим о настройках.

Действие :

- Создать — Создание нового ярлыка для компьютеров или пользователей.

- Заменить — Удаление и повторное создание ярлыков для пользователей и компьютеров. Конечным результатом действия Заменить является перезапись существующего ярлыка. Если ярлык не существует, то действие Заменить создает новый ярлык.

- Обновить — Изменение параметров существующего ярлыка для пользователей или компьютеров. Это действие отличается от Заменить тем, что оно обновляет только параметры ярлыка, определенные в элементе настройки. Все остальные параметры ярлыка остаются прежними. Если ярлык не существует, то действие Обновить создает новый ярлык.

- Удалить — Удаление ярлыка для компьютеров или пользователей.

Расположение :

Здесь мы указываем точно расположение созданного Ярлыка.

Выполнение:

Здесь мы выбираем размер окна при открытие созданного Ярлыка.

Сетевые диски.

Можно для удобства вместо папки смонтировать сетевой диск. И опять же это не сложно сделать с помощью групповых политик. Собственно тут все очень похоже на создание Ярлыков.

Выбираем Сопоставление дисков , задаем путь к сетевой папке и букву диска.

Если по какой-то причине политики не применяются, можно на локальной машине в ручную обновить групповые политики из консоли.

Квоты.

Как говориться : Места много не бывает ) Логично что мы захотим ограничить размер сетевых ресурсов (папки). В Windows Server это сделать достаточно легко с помощью Квот.

Первым делом нам потребуется Роль «Файловые службы и службы хранилища» . А если точнее то конкретный компонент «Диспетчер ресурсов файлового сервера»

Заходим в Диспетчер ресурсов — Создаем новый шаблон квот. Квоты могут быть Жёсткими( превысить объем нельзя) или мягкими (вас просто уведомят о приведение квоты)

Так же вы можете настроить всякие сценарии для уведомления о превышение квоты. Теперь выбираем наш Шаблон, кликаем правой кнопкой мыши и создаем Квоту на основе шаблона.

Вот и все хитрости . Успехов.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.