Если вы администрируете общие сетевые папки Windows, скорее всего вы периодически сталкиваетесь с просьбами пользователей принудительно закрыть файлы, открытые (заблокированные) в сетевых папках другими пользователями. Обычно это связано с некорректной работой программы, неправильном завершении сессии пользователя или ситуациях, когда пользователь открыл файл и забыл закрыть его (ушел домой, в отпуск и т.д.). Во всех этих случаях файл в сетевой папке оказывается заблокированным, и другие пользователи не могут вносить в него изменения.

В этой статье мы покажем, как получить список открытых файлов на файловом сервере Windows, узнать какие пользователи их используют, и способы сброса файловых сессий для разблокировки открытых файлов.

Содержание:

- Вывод списка открытых файлов в сетевой папке Windows

- Определяем пользователя, который открыл файл в сетевой папке с помощью Openfiles

- Как принудительно закрыть открытый файл в Windows?

- Get-SMBOpenFile: вывод списка открытых по сети файлов в PowerShell

- Как удаленно закрыть открытые SMB файлы с помощью PowerShell?

Вывод списка открытых файлов в сетевой папке Windows

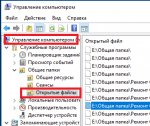

Список открытых по сети файлов в Windows можно получить с помощью стандартной графической консоли Computer Management (Управление компьютером —

compmgmt.msc

).

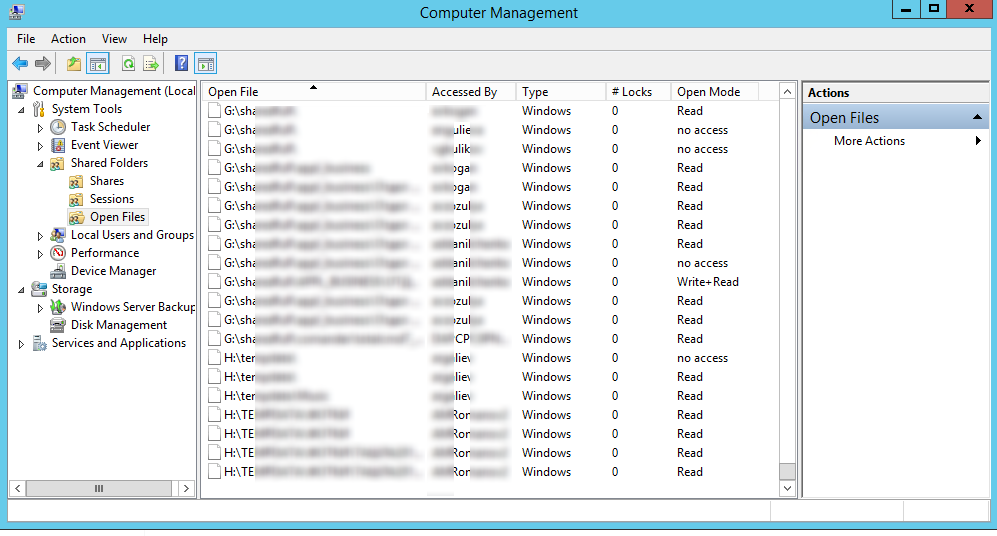

Запустите на файловом сервере консоль Computer Management (или подключитесь к нему консолью удаленно со своего компьютера) и перейдите в раздел System Tools -> Shared Folders -> Open files (Служебные программы -> Общие папки -> Открыты файлы). В правой части окна отображается список файлов на сервере, открытых удаленно. В данном списке указан локальный путь к файлу, имя учетной записи пользователя, количество блокировок и режим, в котором открыт файл (Read или Write+Read).

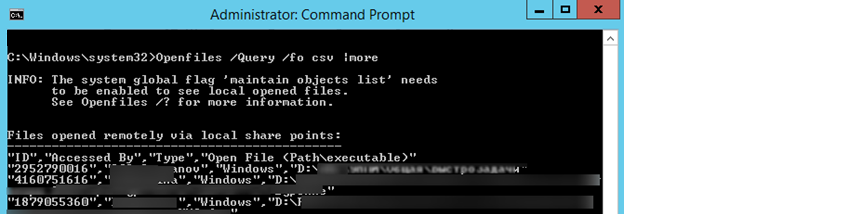

Этот же список открытых файлов можно получит с помощью встроенной консольной утилиты Openfiles. Например, с помощью следующей команды можно получить id сессии, имя пользователя и полный локальный путь к открытому файлу:

Openfiles /Query /fo csv |more

При удаленном доступе пользователя к папке или файлу в сетевой папке (SMB) на сервере, для пользователя создается новая сессия. Вы можете управлять открытыми файлами с помощью идентификаторов этих сессий.

Вы можете вывести список открытых файлов на сервере удаленно. Например, чтобы вывести все открытые по сети файлы на сервере mskfs01, выполните:

Openfiles /Query /s mskfs01 /fo csv

Команда Openfiles позволяет также вывести список локально открытых файлов. Для этого на сервере нужно включить опцию Maintain Objects List (Построение списка объектов) командой

openfiles /local on

и перезагрузить сервер. После этого команда Openfiles будет отображать файлы, открытые локальными процессами (этот режим желательно использовать только для отладки, т.к. может негативно сказаться на производительности сервера).

Определяем пользователя, который открыл файл в сетевой папке с помощью Openfiles

Чтобы удаленно определить пользователя, который открыл (заблокировал) файл cons.adm в сетевой папке на сервере mskfs01, выполните команду:

Openfiles /Query /s mskfs01 /fo csv | find /i "cons.adm"

Ключ /i используется, чтобы выполнялся регистронезависимый поиск.

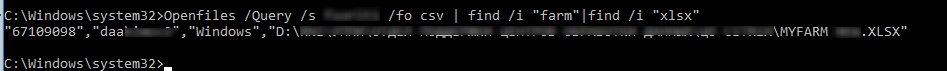

Можно указать только часть имени файла. Например, чтобы узнать, кто открыл xlsx файл, в имени которого есть строка farm, воспользуйтесь таким конвейером:

Openfiles /Query /s mskfs01 /fo csv | find /i "farm"| find /i "xlsx"

Можно, конечно найти открытый файл и в графической консоли Computer Management, но это менее удобно (в консоли нет возможности поиска).

Как принудительно закрыть открытый файл в Windows?

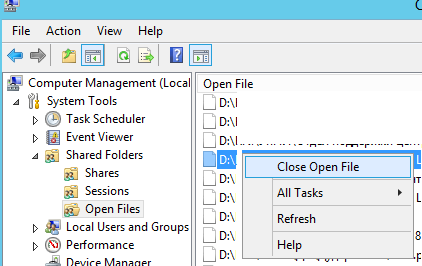

Чтобы закрыть открытый файл, нужно найти его в списке файлов секции Open Files и в контекстном меню выбрать пункт “Close Open File”.

Если на файловом сервере сотни открытых файлов, найти их в консоли будет непросто. Удобнее воспользоваться утилитой Openfiles. Как мы уже говорили, она возвращает ID сессии открытого файла. Вы можете принудительно закрыть файл и сбросить подключение пользователя по ID SMB сессии. Сначала нужно определить ID сессии открытого файла:

Openfiles /Query /s mskfs01 /fo csv | find /i "farm"| find /i ".xlsx"

Теперь можно принудительно отключить пользователя по полученному идентификатору SMB сессии:

Openfiles /Disconnect /s mskfs01 /ID 67109098

Можно принудительно сбросить все сессии и освободить все файлы, открытые определённым пользователем:

openfiles /disconnect /s mskfs01 /u corpaivanova /id *

Обратите внимание, что принудительное закрытие файла, открытого клиентом на SMB сервере, вызывает потерю несохраненных данных. Поэтому команду

openfiles /disconnect

и командлет

Close-SMBOpenFile

(рассматривается ниже) нужно использовать с осторожностью.

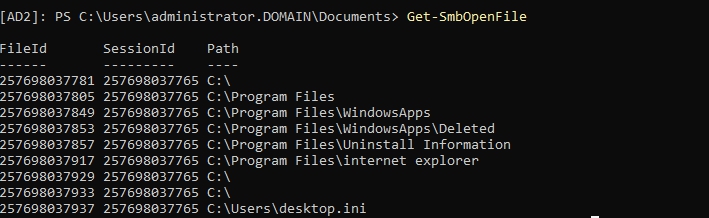

Get-SMBOpenFile: вывод списка открытых по сети файлов в PowerShell

В версии PowerShell в Windows Server 2012/Windows 8 появились командлеты для управления сетевыми файлами и папками на SMB сервере. Эти командлеты можно использовать чтобы удаленно закрыть открытые по сети файлы.

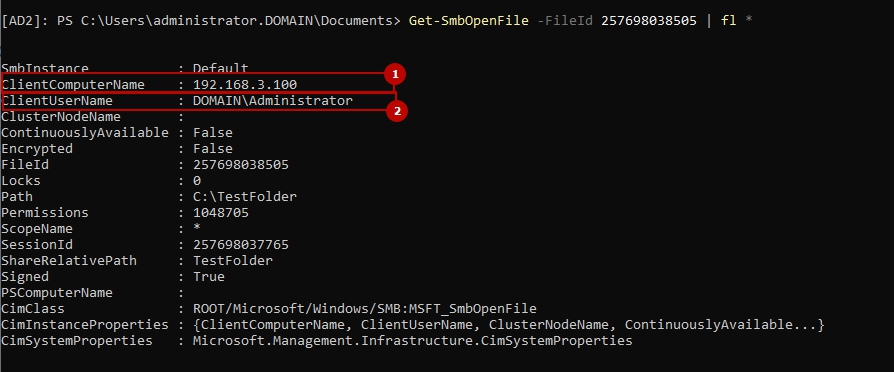

Список открытых файлов можно получить с помощью командлета Get-SMBOpenFile. Чтобы закрыть файл (сбросить подключение), используется Close-SmbOpenFile.

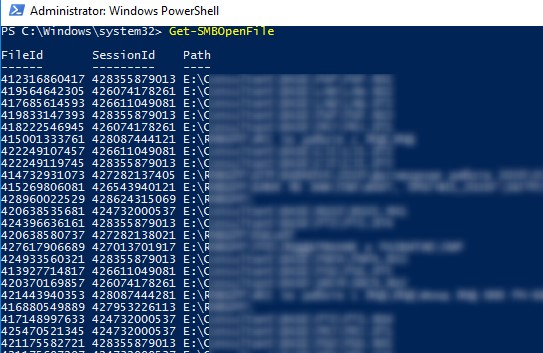

Для вывода полного списка открытых файлов на сервере, выполните команду:

Get-SMBOpenFile

Команда возвращает ID файла, ID сессии и полное имя файла.

Можно вывести список открытых файлов с именами пользователей и компьютеров (IP адресами):

Get-SmbOpenFile|select ClientUserName,ClientComputerName,Path,SessionID

Можно вывести все файлы, открытые определенным пользователем:

Get-SMBOpenFile –ClientUserName "corpaaivanov" |select ClientComputerName,Path

или с определенного компьютера (сервера):

Get-SMBOpenFile –ClientComputerName 192.168.12.170| select ClientUserName,Path

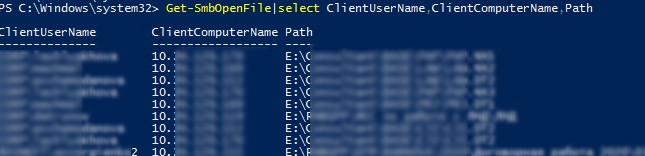

Можно вывести список открытых файлов по шаблону. Например, все открытые по сети exe файлы:

Get-SmbOpenFile | Where-Object {$_.Path -Like "*.exe*"}

или файлы с определенным именем:

Get-SmbOpenFile | Where-Object {$_.Path -Like "*защита*"}

Чтобы закрыть файл используется командлет

Close-SmbOpenFile

. Закрыть файл можно по ID:

Close-SmbOpenFile -FileId 4123426323239

Но обычно удобнее закрыть файл по имени:

Get-SmbOpenFile | where {$_.Path –like "*prog.xlsx"} | Close-SmbOpenFile -Force

С помощью

Out-GridView

можно сделать простую графическую форму для поиска и закрытия файлов. Следующий скрипт выведет список открытых файлов. Администратор должен с помощью фильтров в таблице Out-GridView найти, выделить нужные файлы и нажать ОК. В результате выбранные файлы будут принудительно закрыты.

Get-SmbOpenFile|select ClientUserName,ClientComputerName,Path,SessionID| Out-GridView -PassThru –title “Select Open Files”|Close-SmbOpenFile -Confirm:$false -Verbose

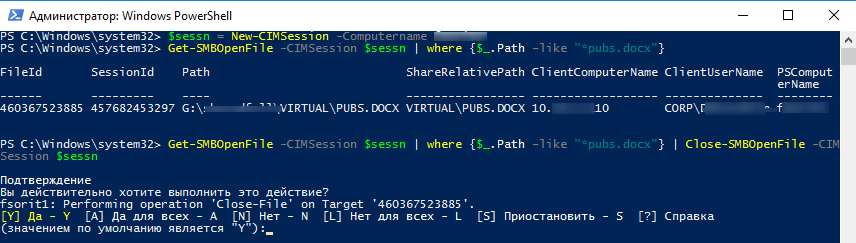

Как удаленно закрыть открытые SMB файлы с помощью PowerShell?

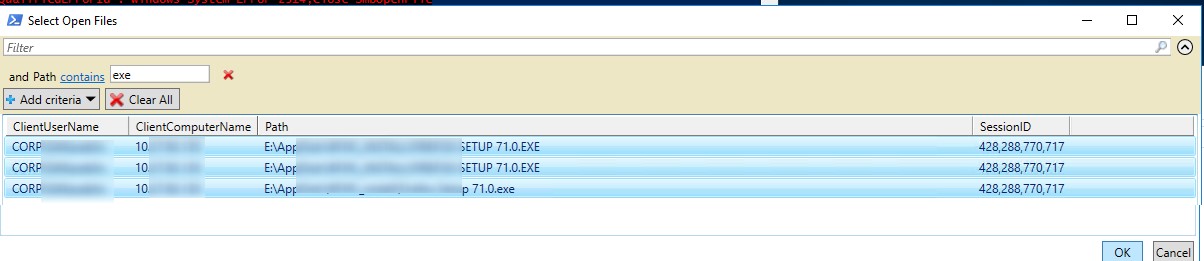

Командлеты Get-SMBOpenFile и Close-SmbOpenFile можно использовать чтобы удаленно найти и закрыть открытые файлы. Сначала нужно подключиться к удаленному SMB серверу Windows через CIM сессию:

$sessn = New-CIMSession –Computername mskfs01

Также вы можете подключаться к удаленному серверам для запуска команд через командлеты PSRemoting: Enter-PSSession или Invoke-Command .

Следующая команда найдет SMB сессию для открытого файла

*pubs.docx

и завершит ее.

Get-SMBOpenFile -CIMSession $sessn | where {$_.Path –like "*pubs.docx"} | Close-SMBOpenFile -CIMSession $sessn

Подтвердите закрытие файла, нажав

Y

. В результате вы разблокировали открытый файл. Теперь его могут открыть другие пользователи.

Чтобы убрать подтверждение закрытия файла на сервере, используйте ключ

–Force

.

С помощью PowerShell вы можете закрыть и разблокировать на файловом сервере все файлы, открытые определенным пользователем (пользователь ушел домой и не освободил файлы). Например, чтобы сбросить все файловые сессии для пользователя ipivanov, выполните:

Get-SMBOpenFile -CIMSession $sessn | where {$_.ClientUserName –like "*ipivanov*"}|Close-SMBOpenFile -CIMSession $sessn

На общедоступном сетевом ресурсе могут возникать ошибки доступа к файлам. Причиной этому является некорректно завершенная сессия пользователя, ошибки в работе ПО или просто кто-то открыл файл и не закрывает его. В такой ситуации файл оказывается заблокированным и не доступен для работы другим пользователям.

Решить проблему доступа к файлу можно путем закрытия сеансов использующих этот файл. В этой статье я расскажу как определить кто открыл файл в сетевой папке и как закрыть это подключение.

Рассмотрим два способа:

- Через оснастку «Управление компьютером» консоли управления Windows;

- При помощи утилиты командной строки — Openfiles.

1 способ. Получаем список открытых файлов с помощью оснастки «Управление компьютером».

Для получения списка открытых файлов на файловом сервере воспользуемся оснасткой консоли «Управление компьютером». Для запуска оснастки нажимаем сочетание клавиш «Win + R» и набираем название оснастки «compmgmt.msc».

В иерархии оснастки переходим /Управление компьютером/Служебные программы/Общие папки/Открытые файлы.

В правой части оснастки появится список открытых файлов. Здесь можно увидеть имя пользователя открывшего файл, количество блокировок и режим доступа к файлу.

Закрываем файл. Чтобы закрыть сетевой файл открытый другим пользователем находим его в списке и в контекстном меню выбираем пункт «Закрыть открытый файл».

2 способ. Просмотр открытых файлов через командную строку утилитой Openfiles.

Утилита Openfiles дает нам более широкие возможности по поиску и закрытию заблокированных файлов.

C помощью openfiles можно просмотреть список открытых файлов на сервере удаленно. Для этого открываем командную и запускаем утилиту с параметрами.

Openfiles /Query /s FileServerгде

/Query — показывает все открытые файлы,

/s — определяет имя удаленного компьютера.

В случае, когда необходимо указать логин и пароль пользователя для подключения к удаленному компьютеру, задаются параметры: /u — логин пользователя, /p — пароль пользователя.

openfiles /query /s FileServer /u domainadmin /p p@ssw1234По-умолчанию список файлов показан в формате таблицы, но есть параметры позволяющие изменить формат вывода:

Openfiles /Query /s FileServer /fo csv /fo csv — выводит список в формате csv с разделителем запятая;

/fo list — показывает открытые файлы в формате списка;

/fo table — формат таблицы.

Если необходимо увидеть информацию о количестве блокировок файлов (#Locks) и в каком режиме открыт файл (чтение или запись), то можно воспользоваться параметром /v.

Openfiles /Query /s FileServer /vОпределяем кто открыл сетевой файл.

Чтобы найти пользователя, который открыл и заблокировал нужный нам файл запускаем Openfiles с командой find.

Openfiles /Query /s FileServer | find /i "anyfile.xlsx"в команде find указан параметр /i, чтобы поиск был регистронезависимым.

После того когда мы узнали имя пользо

Закрываем заблокированный сетевой файл.

Закрыть открытый файл можно по id сессии таким способом:

openfiles /disconnect /id 26843578Закрыть все сетевые подключения к файлам и папкам, которые открыл пользователь BadUser:

openfiles /disconnect /a BadUserЗакрыть все файлы и директории открытые в режиме чтение/запись:

openfiles /disconnect /o read/writeЗакрыть все подключения к директории с именем «c:myshare»:

openfiles /disconnect /a * /op "c:myshare"Чтобы сбросить все сессии на удаленном сервере FileServer, которые открыл пользователь domainbaduser, независимо от id сессии:

openfiles /disconnect /s FileServer /u domainbaduser /id *Файловый сервер предоставляет ресурс для чтения, хранения, изменения файлов, а также для обмена ими между сотрудниками предприятия.

Для одной из наших задач необходимо только 3м сотрудникам (бухгалтеру, экономисту, финансисту) иметь доступ к своим папкам в верхней папке. То есть необходимо создать изоляцию, при которой пользователь в чужую папку зайти не сможет. Создадим на диске D: папку Командировки, внутри которой будут папки dudkina.aa, bubkova.sv, volkova.rt, соответствующие логинам.

Активируем роль Веб-сервер (IIS) и 2е службы: Служба FTP, Расширяемость FTP. В консоли Диспетчер серверов появится раздел IIS. В контекстном меню сервера выбираем Диспетчер служб IIS, создаём FTP-сайт, вписываем имя, указываем путь к папке Командировки, выбираем IP-адрес текущего сервера, определяемся с надобностью SSL-шифрования, активируем проверку подлинности (у нас Обычная), из выпадающего списка выбираем нужный тип доступа (мы установили Указанные роли или группы пользователей), вписываем группу (и в Active Directory в эту группу вносим 3х сотрудников), активированными галочками разрешаем запись и чтение.

Теперь заходим в раздел Изоляция пользователей FTP (см. рис. 1), выбираем вид изоляции Физический каталог имени пользователя (включить глобальные виртуальные каталоги). Перезагружаем сервис IIS командой iisreset. В проводнике пишем путь ftp://srv05-ftp/Командировки. Подключаем его 3м сотрудникам.

Рисунок 1. Настройка изоляции для папок.

К полезным возможностям FTP-сервера можно отнести наличие просмотра открытых файлов и их закрытие. Например, некоторые сотрудники, поработав с файлом, забывают его закрыть. Другие — звонят с проблемой отсутствия прав записи в этот же файл. Мы заходим в консоль Управление компьютером->Служебные программы->Общие папки->Открытые файлы, видим список, который содержит локальный путь к файлу, имя учетной записи пользователя, количество блокировок и режим Чтение или Запись+Чтение.

Если же в один момент открыто большое колисество файлов, то с помощью графической консоли искать нужный файл и работника не очень удобно. В этом случае можно воспользоваться командной строкой CMD [https://docs.microsoft.com/ru-ru/windows-server/administration/windows-commands/openfiles] или PowerShell [https://sid-500.com/2017/09/11/powershell-find-open-files-smb-share/].

Чтобы увидеть логин пользователя, который открыл файл Report2.xlsx, в CMD можно выполнить команду:

Openfiles /Query /s srv05-ftp /fo csv | find /i "Report2.xlsx" ,

по части имени файла можно найти логин пользователя:

Openfiles /Query /s srv05-ftp /fo csv | find /i "rep"| find /i "xlsx" ,

а чтобы закрыть открытый файл, выполняется команда:

Openfiles /Disconnect /s srv05-ftp /ID 67109815

Просмотреть все результаты подключения пользователей к FTP-серверу можно в логах, которые по умолчанию лежат в С:inetpublogslogfiles. Для просмотра текущих подключений пользователей (имя и IP-адрес) и отключения сессии можно зайти в раздел Текущие сеансы FTP в консоли IIS.

-

#1

Кто знает где оснастка управление открытыми файлами на файловом сервере работающем windows server 2016?

-

#2

System Tools -> Shared Folders -> Open files (Служебные программы -> Общие папки -> Открыты файлы)

Управление компьютером

-

#3

System Tools -> Shared Folders -> Open files (Служебные программы -> Общие папки -> Открыты файлы)

Управление компьютером

нашел, спасибо!!

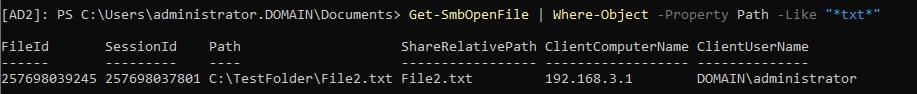

Для просмотра в Powershell открытых файлов через SMB (открытых по сети) мы можем использовать командлет Get-SmbOpenFile. Командлет доступен с версии Windows Server 2012. Эта команда выведет папку, сессии и идентификаторы подключения:

Get-SmbOpenFileЕсли мы захотим посмотреть детальную информацию по подключению нужно сделать следующее:

Get-SmbOpenFile -FileId 257698038505 | fl *Или аналогично для сессий:

Get-SmbOpenFile -SessionId 257698037765 | fl *Как фильтровать через Powershell файлы открытые по сети

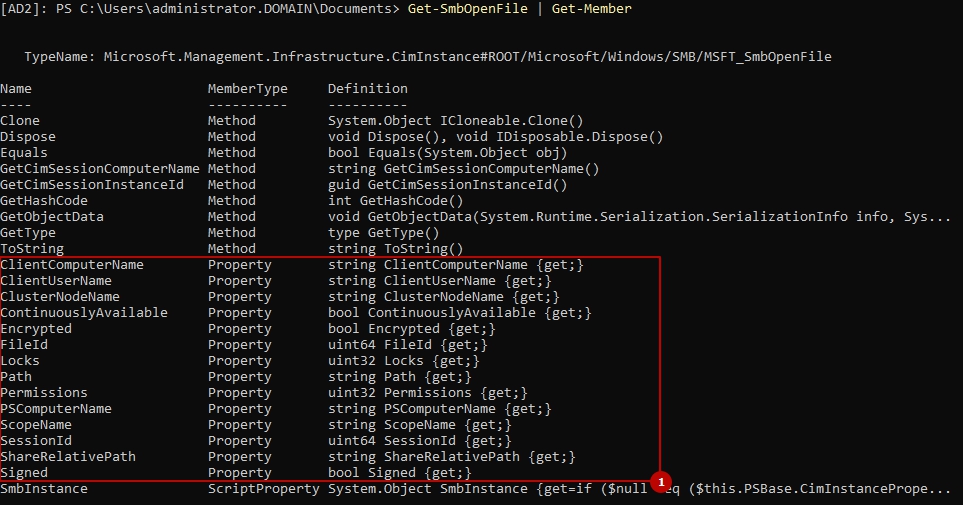

Мы можем получить данные только по определенному свойству. Т.е. это могут быть файлы открытые определенным пользователем, компьютером, с каким-то расширением и т.д. Для того что бы увидеть все свойства объекта нужно сделать следующее:

Get-SmbOpenFile | Get-MemberВсе что выделено — это свойство, которое мы можем вывести или отфильтровать по нему. Например я хочу вывести все компьютеры с которых выполнено подключение:

Get-SmbOpenFile | fl -Property ClientComputerNameМеня могут не интересовать все компьютеры, а только файлы открытые с определенного адреса:

Get-SmbOpenFile -ClientComputerName "*.3.1"Таким образом я вывел все сессии, где свойство ClientComputerName заканчивается на 3.1.

Аналогично мы можем найти всех пользователей:

Get-SmbOpenFile | fl -Property ClientUserNameЕсли нам нужно найти, например, конкретный файл или расширение, то мы можем воспользоваться свойством Path или ShareRelativePath:

Get-SmbOpenFile | Where-Object -Property Path -Like "*txt"Таким образом я нашел все сессии, где открытый файл заканчивается на txt.

Как закрывать сессии открытых файлов в Powershell через Close-SmbOpenFile

Для закрытия сессий есть другой командлет. Мы можем закрыть существующую сессию так:

Close-SmbOpenFile -SessionId 257698037797Среди других ключей, которые мы можем указывать как идентификатор для закрытия могут быть:

- FileId

- SessionId

- ClientComputerName

- ClientUserName

- ScopeName

Частым сценарием может быть закрытие сессии где открыт определенный файл. Я бы это сделал так:

$opened_file = "*.txt*"

Get-SmbOpenFile | Where-Object ShareRelativePath -Like $opened_file | Close-SmbOpenFileТ.е. в случае выше я закрыл все сессии, где открыт файл содержащий .txt

Выполнение Get-SmbOpenFile на другом сервере

Этот командлет поддерживает удаленное выполнение через сессию CIM. Для того что бы это сделать нужно написать следующее:

$cimsess = New-CimSession -ComputerName 192.168.3.100 -Credential (Get-Credential)

Get-SmbOpenFile -CimSession $cimsessКлюч -Credential необходим, если мы используем не привилегированную учетную запись и хотим исполнить команду под другой учеткой.

Мы можем использовать и командлеты PSRemoting — это команды двух типов:

- New-PSSession и Enter-PSSession — для подключения к удаленному компьютеру и работы на нем

- Invoke-Command — выполнение команды на удаленном компьютере

Если вы работаете в домене и являетесь администратором сервера, к которому пытаетесь подключиться, то у вас должны сработать команды:

New-PSSession -ComputerName AD -Credential (Get-Credential) | Enter-PSSession

Get-SmbOpenFile

#Или

Invoke-Command -ComputerName AD1 -Credential (Get-Credential) -ScriptBlock {Get-SmbOpenFile}Если у вас будут какие-то сложности, то стоит прочитать эту статью.

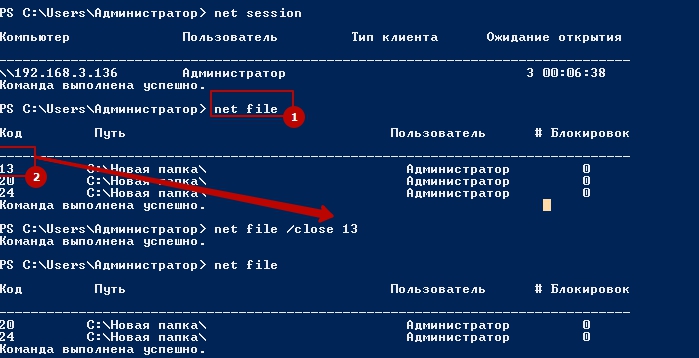

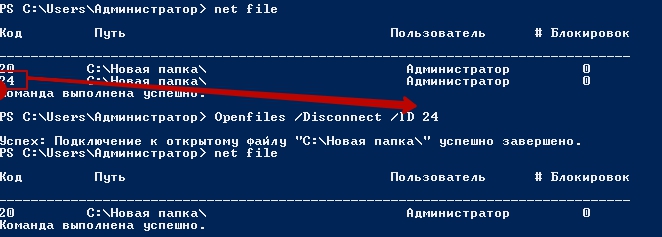

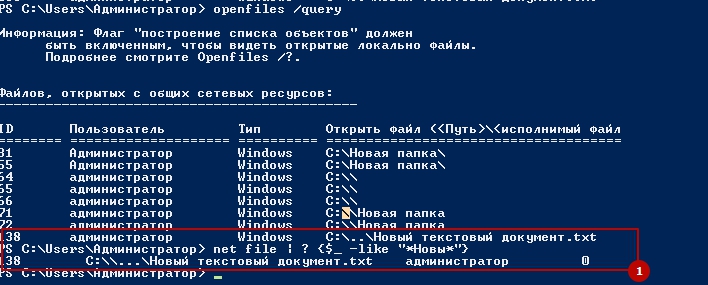

Get-SmbOpenFile для Windows Server 2008

На Windows Server 2008 этого командлета нет, но у нас есть другие способы для просмотра сессий и их закрытия. Так мы увидим все открытые файлы и папки:

Openfiles /Query /fo csv | moreЕсть аналогичные команды для просмотра файлов и установленных сессий:

net file

net sessionМожно посмотреть сессии на другом сервере. В моем случае я смотрю на сервере AD1:

Openfiles /Query /s AD1 /fo csvДля закрытия файлов мы можем использовать:

net file /close 13Либо через утилиту Openfiles:

Openfiles /Disconnect /s AD1 /ID 24Если нам нужно отфильтровать результат по расширению файла:

net file | ? {$_ -like "*Новый документ*"}…

Теги:

#powershell

Часто при реализации структуры на базе Windows Server возникают задачи связанные с настройкой сервера для файлов и распределением прав на пользователейгруппы.

В нашем случае мы будем настраивать файловый сервер на Windows Server 2019.

1. Подготовка.

Для того чтобы настроить файловый сервер на Windows Server 2019, требуется установить операционную систему на виртуальную или физическую машину. Активировать операционную систему и подключиться на сервер с правами администратора.

2. Установка роли файлового сервера.

Чтобы установить роль файлового сервера, требуется:

- Зайти в диспетчер серверов.

- Управление => Добавить роли и компоненты.

- В мастере добавления ролей нажимаем “Далее” до Ролей сервера.

- Устанавливаем роль “Файловый сервер” и нажимаем “Далее”.

- Нажимаем “Установить”Нажимаем “Установить”.

3. Настройка файлового сервера.

- Заходим в Диспетчер Серверов => Файловые службы и службы хранилища => Общие ресурсы.

- Нажимаем “Задачи” и выбираем “Новый общий ресурс”.

- Выбираем подходящий нам профиль общего файлового сервера. В нашем случае мы выбираем “Общий ресурс SMB — быстрый профиль” и нажимаем “Далее”.

- Выбираем том на котором будет располагаться папка для доступа по сети, нажимаем “Далее”.

- Создаем имя общего ресурса, нажимаем “Далее”.

- В следующем окне выбираем требуемые параметры и нажимаем “Далее”.

- В окне “Распределения разрешение для управления доступом” мы настраиваем параметры безопасности на сетевую папку. А именно распределяем правами разрешения для определенных пользователей или групп, нажимаем “Далее”.

- В подтверждающем окне мы видим какие параметры будут сделаны и нажимаем “Создать”.

Рисунок 1 — Подтверждение выбора в мастере создания ресурсов

Убеждаемся в правильной настройки общей папки.

4. Проверка работоспособности файлового сервера.

Заходим на рабочую машину расположенную внутри локальной сеть. Подключаемся через проводник на сервер в нашем случае мы подключаемся к \10.15.73.38 так же можно вводить адрес сервера \domain.site.ru или по имени сервера \file-server

После авторизации мы подключились на сервере и видим нашу общую папку:

Рисунок 2 — Созданная общая папка

Мы провели настройку файлового сервера, чтобы можно было пользоваться общими папками и распределять права на определенные файлы. В дальнейшем можно увеличивать количество папок и строить файловую структуру по нуждам компании.

Эти и другие настройки для наших клиентов мы осуществляем в рамках ИТ-аутсорсинга.

Содержание

- Как обнаруживать, включать и отключать SMBv1, SMBv2 и SMBv3 в Windows

- Отключение SMB или SMBv3 для устранения неполадок

- Удаление SMBv1

- Adding SMB1 protocol support to Windows Server 2019

- Trying the installation

- Downloading Windows Server 2019

- Mount ISO and copy install.wim

- Patch the mounted files

- Enable the SMB1 feature

- Conclusion

- Как отключить или включить протокол SMBv1 в Windows 10/Server 2016?

- Аудит доступа к файловому серверу по SMB v1.0

- Включение/отключение SMB 1.0 в Windows Server 2016/2019

- Включить/отключить SMB 1.0 в Windows 10

- Отключение SMBv1 с помощью групповых политик

- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- SMB: настройка общей сетевой папки в Windows

- Книга по SMB и Samba на русском языке. Оглавление

- Что такое и для чего нужен SMB

- Как соотносятся SMB и Samba

- Проще говоря

- Как настроить общую сетевую папку на Windows (SMB) без пароля

- 1. Компьютеры должны быть в одной локальной сети

- 2. Статичный IP

- 3. У компьютеров должна быть одинаковая рабочая группа

- 4. Настройки сетевых папок в Windows

- 5. Как создать сетевую папку SMB

- Как настроить совместную папку на Windows с паролем

- Как подключиться к сетевой папке в Windows по SMB

- Как подключиться с общей папке на Windows, для которой требуется ввод учётных данных

Как обнаруживать, включать и отключать SMBv1, SMBv2 и SMBv3 в Windows

применимо к: Windows Server 2022, Windows 10, Windows 8.1, Windows 8, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

В этой статье описывается, как включить и отключить протокол SMB версии 1 (SMBv1), SMB версии 2 (SMB) и SMB версии 3 (SMBv3) на клиентских и серверных компонентах SMB.

Хотя отключение или удаление SMBv1 может вызвать некоторые проблемы совместимости со старыми компьютерами или программами, SMBv1 имеет существенные уязвимости, и мы настоятельно рекомендуем не использовать ее.

Отключение SMB или SMBv3 для устранения неполадок

Мы рекомендуем включить протоколы SMB 2.0 и SMBv3, но может оказаться полезным временно отключить их для устранения неполадок. Дополнительные сведения см. в статье как определить состояние, включить и отключить протоколы SMB на сервере SMB.

в Windows 10, Windows 8.1 и Windows 8 Windows Server 2019, Windows Server 2016, Windows Server 2012 R2 и Windows Server 2012, отключение SMBv3 деактивирует следующие функциональные возможности:

в Windows 7 и Windows Server 2008 R2 отключение 2.0 отключает следующие функции:

протокол smb был впервые появился в Windows Vista и Windows Server 2008, а протокол SMBv3 появился в Windows 8 и Windows Server 2012. Дополнительные сведения о функциях SMB и SMBv3 см. в следующих статьях:

Удаление SMBv1

вот как можно удалить SMBv1 в Windows 10, Windows 8.1, Windows Server 2019, Windows Server 2016 и Windows 2012 R2.

Источник

Adding SMB1 protocol support to Windows Server 2019

I realize this is not a very exciting post, especially compared to my other wonderful musing on this site, but I felt I really had to write it to share the pain!

A colleague I work with needed to enable this feature on an Azure Windows Server 2019 machine to communicate with some old system that only supports Server Message Block version 1 (SMB1). Easy enough to add that right?

Trying the installation

Let’s first get some information about the feature:

Notice the State property? The feature is disabled and the payload (installation files) are not on the Azure virtual machine.

When you try to install the feature, you get:

I guess I need the Windows Server 2019 sources!

Downloading Windows Server 2019

I downloaded Windows Server 2019 (November 2019 version) from https://my.visualstudio.com/Downloads?q=SQL%20Server%202019. I am not sure if you can use the evaluation version of Windows Server 2019 because I did not try that. I downloaded the ISO to the Azure virtual machine.

Mount ISO and copy install.wim

On recent versions of Windows, you can right click an ISO and mount it. In the mounted ISO, search for install.wim and copy that file to a folder on your C: disk like c:wim. Under c:wim, create a folder called mount and run the following command:

Patch the mounted files

The Azure Windows Server 2019 image (at time of writing, June 2020) has a cumulative update installed: https://support.microsoft.com/en-us/help/4551853/windows-10-update-kb4551853. For this installatin to work, I needed to download the update from https://www.catalog.update.microsoft.com/home.aspx and put it somewhere like c:patches.

Now we can update the mounted files offline with the following command:

It will take a while to update! You need to do this because the files mounted from the downloaded ISO do not match the version of the Windows Server 2019 image. Without this update, the installation of the SMB1 feature will not succeed.

Enable the SMB1 feature

Now we can enable the feature with the following command:

You will need to reboot. After rebooting, from a PowerShell prompt run the command below to check the installation:

The State property should say: Enabled

Conclusion

Something this trivial took me way too long. Is there a simpler way? Let me know! 👍

And by the way, don’t enable SMB1. It’s not secure at all. But in some cases, there’s just no way around it.

Источник

Как отключить или включить протокол SMBv1 в Windows 10/Server 2016?

По-умолчанию в Windows Server 2016/2019 и Windows 10 (начиная с билда 1709) отключена поддержка сетевого протокола для общего доступа к файлам в сетевых папках Server Message Block 1.0 (SMBv1). Этот протокол в большинстве случаев нужно только для обеспечения работы устаревших систем, например снятых с поддержки Windows XP, Windows Server 2003 и т.д. В этой статье мы рассмотрим, как включить или корректно отключить поддержку клиента и сервера SMBv1 в Windows 10 и Windows Server 2016/2019.

В одной из предыдущих статей мы приводили таблицу совместимости версий протокола SMB на стороне клиента и сервера. Согласно этой таблице, старые версии клиентов (XP, Server 2003 и некоторые устаревшие *nix клиенты) могут использовать для доступа к файловым ресурсам только протокол SMB 1.0. Если таких клиентов в сети не осталось, можно полностью отключить SMB 1.0 на стороне файловых серверов (в том числе контролерах домена AD) и клиентских станциях.

В Windows 10 и Windows Server 2016 протокол SMBv1 разделен на два отдельных компонента – SMB клиент и SMB сервер, которые можно включать/отключать отдельно.

Аудит доступа к файловому серверу по SMB v1.0

Перед отключением и полным удалением драйвера SMB 1.0 на стороне файлового SMB сервера желательно убедится, что в сети не осталось устаревших клиентов, которые используют для подключения протокол SMB v1.0. Для этого, нужно включить аудит доступа к файловому серверу по SMB1 протоколу с помощью команды PowerShell:

Через пару дней откройте на сервере журнал событий Applications and Services -> Microsoft -> Windows -> SMBServer -> Audit и проверьте, были ли зафиксированы попытки доступа к ресурсам сервера по протоколу SMB1.

В нашем примере в журнале обнаружено событие с EventID 3000 от источника SMBServer, в котором указано что клиент 192.168.1.10 пытается обратиться к сервереу по протоколу SMB1.

Вам нужно найти в сети этот компьютер или устройство, при необходимости обновить ОС или прошивку, до версии поддерживающий, более новые протоколы SMB: SMBv2 или SMBv3.

В данном случае, мы проигнорируем эту информацию, но нужно учитывать тот факт, что в дальнейшем данный клиент не сможет получить SMB доступ к общим папкам на этом сервере.

Включение/отключение SMB 1.0 в Windows Server 2016/2019

В Windows Server 2016, начиная с билда 1709, и Windows Server 2019 по умолчанию отключен протокол SMBv1. Чтобы включить поддержку клиентского протокола SMBv1в новых версиях Windows Server, нужно установить отдельный компонент SMB 1.0/CIFS File Sharing Support.

Вы можете установить компонент поддержки клиента SMBv1 с помощью Server Manager, или через PowerShell.

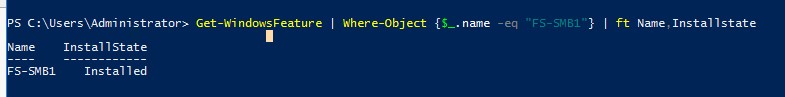

Проверить, что SMBv1 включен можно командой PowerShell:

Чтобы установить компонент FS-SMB1, выполните:

Для удаления SMBv1 клиента (понадобится перезагрузка), выполните:

Uninstall-WindowsFeature –Name FS-SMB1 –Remove

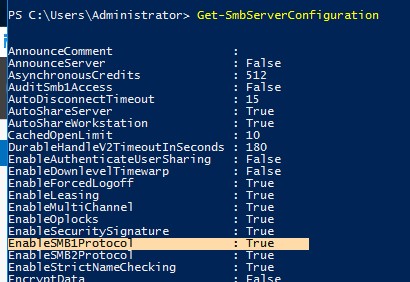

Чтобы ваш сервер мог обрабатывать доступ клиентов по протоколу SMBv1, кроме компонента FS-SMB1 нужно, чтобы поддержка протокола SMBv1 была включена на уровне файлового сервера SMB. Чтобы проверить, что на вашем сервере включен доступ по SMBv1 к сетевым папкам, выполните:

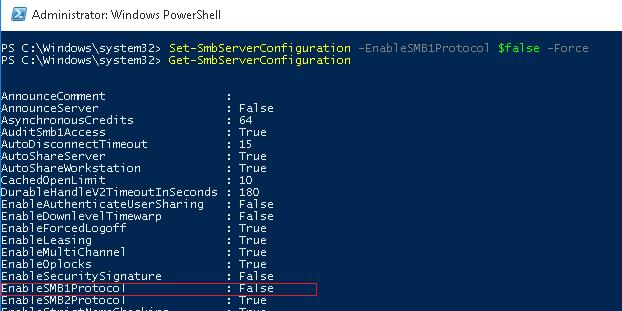

Строка “ EnableSMB1Protocol: True ” говорит о том, что у вас разрешен доступ по протоколу SMBv1 к сетевым папкам на сервере. Чтобы отключить поддержку сервера SMBv1 в Windows Server, выполните команду:

Теперь с помощью командлета Get-SmbServerConfiguration убедитесь, что протокол SMB1 отключен.

Чтобы включить поддержку протокола SMBv1 на сервере, выполните команду:

sc.exe config lanmanworkstation depend= bowser/mrxsmb20/nsi

sc.exe config mrxsmb10 start= disabled

Включить/отключить SMB 1.0 в Windows 10

Как мы уже говорили, начиная с Windows 10 1709, во всех новых билдах поддержка протокола SMB1 отключена (также отключен гостевой доступ по протоколу SMBv2).

В Windows 10 вы можете проверить статус компонентов SMBv1 протокола командой DISM:

Dism /online /Get-Features /format:table | find «SMB1Protocol»

В нашем примере видно, что все компоненты SMBv1 отключены:

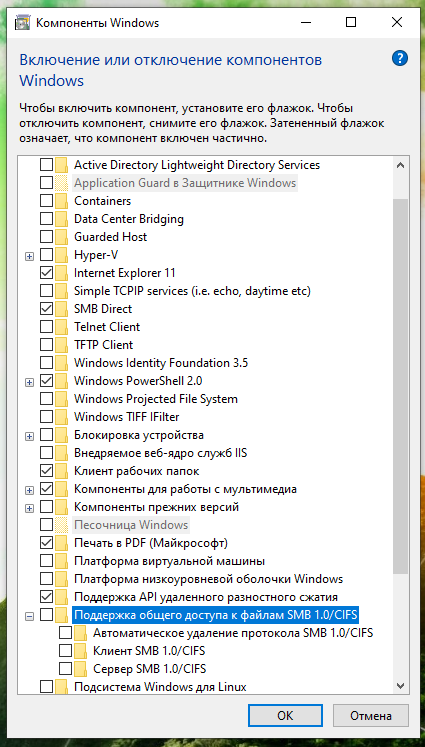

В Windows 10 также можно управлять компонентами SMB 1 из панели управления компонентами ( optionalfeatures.exe ). Разверните ветку Поддержка общего доступа к файлам SMB 1.0 /CIFS. Как вы видите здесь также доступны 3 компонента:

Вы можете включить клиент и сервер SMBv1 в Windows 10 из окна управления компонентами или командой:

Dism /online /Enable-Feature /FeatureName:»SMB1Protocol»

Dism /online /Enable-Feature /FeatureName:»SMB1Protocol-Client»

Dism /online /Enable-Feature /FeatureName:»SMB1Protocol-Server»

Если после включения SMBv1 клиента, он не используется более 15 дней, он автоматически отключается.

Чтобы отключить поддержку клиента и сервера SMB1 в Windows 10, выполните следующие команды DISM:

Dism /online /Disable-Feature /FeatureName:»SMB1Protocol»

Dism /online /Disable-Feature /FeatureName:»SMB1Protocol-Client»

Dism /online /Disable-Feature /FeatureName:»SMB1Protocol-Server»

Если вы отключили поддержку SMBv1 клиента в Windows 10, то при доступе к сетевой папке на файловом сервере, который поддерживает только SMBv1 (протоколы SMBv2 и v3 отключены или не поддерживаются), появятся ошибки вида:

;

Также при отключении клиента SMBv1 на компьютере перестает работать служба Computer Browser (Обозреватель компьютеров), которая используется устаревшим протоколом NetBIOS для обнаружения устройств в сети. Для корректгого отобрражения соседних компьютеров в сети Windows 10 нужно настроить службу Function Discovery Provider Host (см. статью).

Отключение SMBv1 с помощью групповых политик

В доменной среде Active Directory вы можете отключить протокол SMBv1 на всех серверах и компьютеров с помощью групповой политики. Т.к. в стандартных политиках Windows нет политики настройки компонентов SMB, придется отключать его через политику реестра.

Если вы хотите через GPO отключить на компьютерах SMB клиент, создайте дополнительно два параметра реестра:

Осталось обновить настройки групповых политик на клиентах и после перезагрузки проверить, что компоненты SMBv1 полностью отключены.

Источник

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

SMB: настройка общей сетевой папки в Windows

Книга по SMB и Samba на русском языке. Оглавление

Эта статья расскажет о том, как настроить на своих компьютерах сетевые общие папки SMB и Samba, как подключиться к сетевым папкам из различных операционных систем (Windows и Linux), о всех тонкостях и подводных камнях, с которыми вы можете столкнуться. В последней части будут рассмотрены программы для аудита безопасности (взлома) SMB и Samba, поэтому первую часть вы можете использовать как настройку лабораторного окружения для тестирования программ, либо в обычных целях — для создания общей сетевой папки, с помощью которой можно обмениваться файлами (кино, музыка, фотографии, документы) и получать доступ к принтерам между компьютерами в домашней сети. А информацию из второй части вы можете использовать для моделирования атак или взломов общих сетевых папок на SMB, для проверки своей собственной сети.

Из-за разных версий SMB, из-за разных операционных систем, неочевидных настроек Windows и, возможно, других причин при настройке сетевых папок у меня на разных компьютерах их поведение различается. Если вы заметили неточности или вам есть что дополнить по SMB и Samba, то пишите в комментариях!

Что такое и для чего нужен SMB

SMB (сокр. от англ. Server Message Block) — сетевой протокол прикладного уровня для удалённого доступа к файлам, принтерам и другим сетевым ресурсам, а также для межпроцессного взаимодействия. Первая версия протокола, также известная как Common Internet File System (CIFS) (Единая файловая система Интернета), была разработана компаниями IBM, Microsoft, Intel и 3Com в 1980-х годах; вторая (SMB 2.0) была создана Microsoft и появилась в Windows Vista. В настоящее время SMB связан главным образом с операционными системами Microsoft Windows, где используется для реализации «Сети Microsoft Windows» (англ. Microsoft Windows Network) и «Совместного использования файлов и принтеров» (англ. File and Printer Sharing).

SMB — это протокол, основанный на технологии клиент-сервер, который предоставляет клиентским приложениям простой способ для чтения и записи файлов, а также запроса служб у серверных программ в различных типах сетевого окружения. Серверы предоставляют файловые системы и другие ресурсы (принтеры, почтовые сегменты, именованные каналы и т. д.) для общего доступа в сети. Клиентские компьютеры могут иметь у себя свои носители информации, но также имеют доступ к ресурсам, предоставленным сервером для общего пользования.

Клиенты соединяются с сервером, используя протоколы TCP/IP (а, точнее, NetBIOS через TCP/IP), NetBEUI или IPX/SPX. После того, как соединение установлено, клиенты могут посылать команды серверу (эти команды называются SMB-команды или SMBs), который даёт им доступ к ресурсам, позволяет открывать, читать файлы, писать в файлы и вообще выполнять весь перечень действий, которые можно выполнять с файловой системой. Однако в случае использования SMB эти действия совершаются через сеть.

SMB работает, используя различные протоколы. В сетевой модели OSI протокол SMB используется как протокол Application/Presentation уровня и зависит от низкоуровневых транспортных протоколов. SMB может использоваться через TCP/IP, NetBEUI и IPX/SPX. Если TCP/IP или NetBEUI будут заняты, то будет использоваться NetBIOS API. SMB также может посылаться через протокол DECnet. Digital (ныне Compaq) сделала это специально для своего продукта PATHWORKS. NetBIOS в случае использования через TCP/IP имеет различные названия. Microsoft называет его в некоторых случаях NBT, а в некоторых NetBT. Также встречается название RFCNB (из Википедии).

Как соотносятся SMB и Samba

Samba — пакет программ, которые позволяют обращаться к сетевым дискам и принтерам на различных операционных системах по протоколу SMB/CIFS. Имеет клиентскую и серверную части. Является свободным программным обеспечением, выпущена под лицензией GPL.

Начиная с четвёртой версии, разработка которой велась почти 10 лет, Samba может выступать в роли контроллера домена и сервиса Active Directory, совместимого с реализацией Windows 2000, и способна обслуживать все поддерживаемые Microsoft версии Windows-клиентов, в том числе Windows 10.

Samba работает на большинстве Unix-подобных систем, таких как Linux, POSIX-совместимых Solaris и Mac OS X Server, на различных вариантах BSD; в OS/2 портирован Samba-клиент, являющийся плагином к виртуальной файловой системе NetDrive. Samba включена практически во все дистрибутивы Linux (из Википедии).

Проще говоря

С помощью SMB можно делать общие сетевые папки, чтобы другой компьютер или несколько компьютеров в локальной сети могли обмениваться между собой файлами. SMB работает на Windows. А Samba это альтернатива SMB для Linux, которая позволяет делать это же самое: создавать или подключаться к сетевым папкам по протоколу SMB.

Для SMB не нужен Windows Server, то есть без настройки сервера на любом компьютере можно создать общую сетевую папку. Не требуется настройка Active Directory или чего-то другого.

Физически сетевая папка находится на одном из компьютеров и для этого компьютера представляет собой обычную локальную папку.

Настройка в Windows происходит в графическом интерфейсе и в целом довольно простая, если не упустить несколько важных моментов.

Как настроить общую сетевую папку на Windows (SMB) без пароля

1. Компьютеры должны быть в одной локальной сети

То есть если ваши устройства подключены к одному роутеру, то у них всех будет доступ к общей папке.

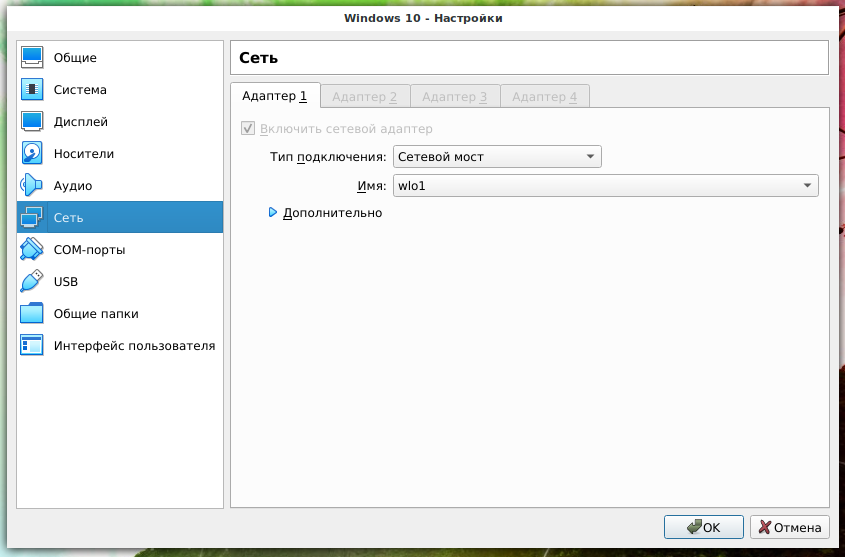

Если вы делаете настройку в виртуальных машинах, то во вкладке «Сеть» в качестве «Тип подключения» выберите «Сетевой мост»:

2. Статичный IP

Для настройки общей папки SMB статичный IP адрес компьютера, где будет располагаться папка, не является обязательным. К общей сетевой папке (шаре) можно обращаться по имени компьютера. Тем не менее если вам привычнее использовать IP, то нужно настроить статичный IP адрес для компьютера, который будет выполнять роль файлового сервера.

3. У компьютеров должна быть одинаковая рабочая группа

Компьютер с общей папкой, а также все другие компьютеры, которые будут иметь доступ к совместной папке по SMB, должны находится в одной рабочей группе.

По умолчанию в операционной системе Windows у всех компьютеров одинаковая рабочая группа с именем WORKGROUP.

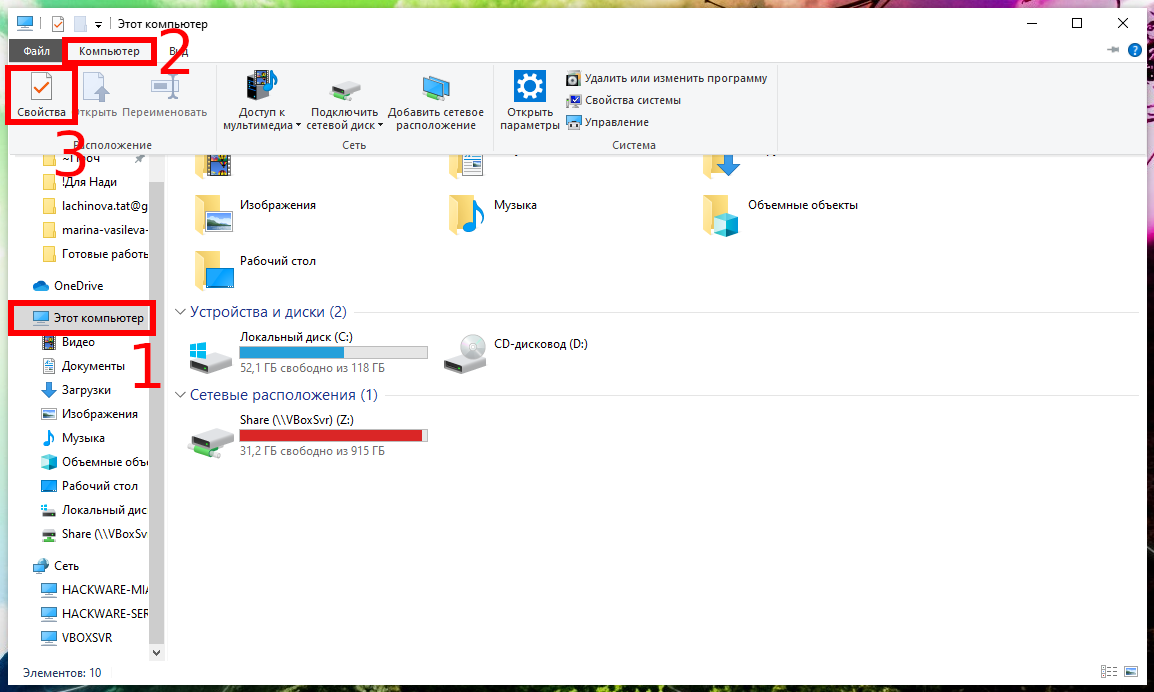

Чтобы проверить текущую группу у вашего компьютера, откройте проводник, в нём найдите вкладку «Этот компьютер», вверху нажмите кнопку «Компьютер» и в открывшемся меню нажмите кнопку «Свойства»:

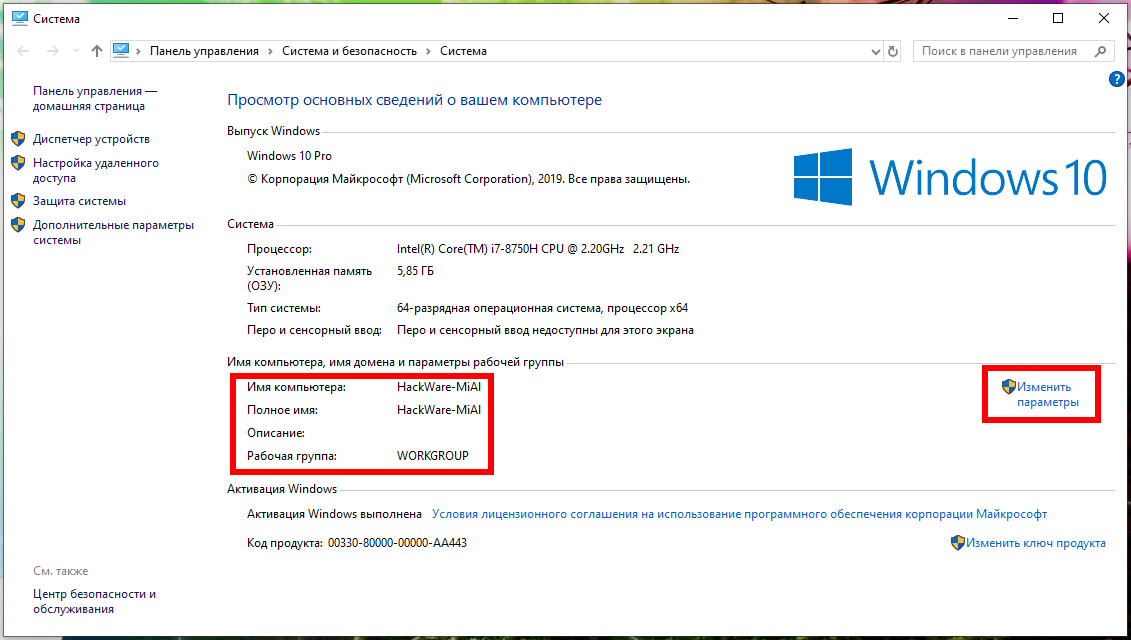

В новом открывшемся окне вы увидите «Имя компьютера» и «Рабочую группу»:

Если вы хотите изменить эти значения, то нажмите «Изменить параметры».

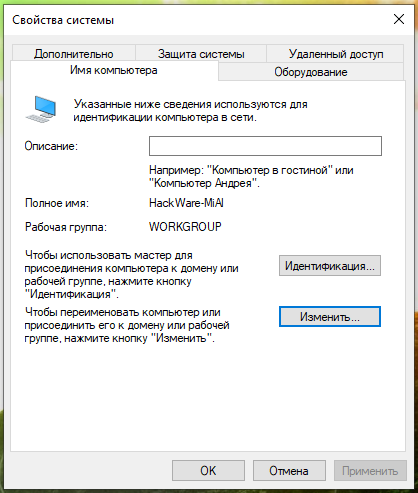

Нажмите кнопку «Изменить» чтобы назначить компьютеру новое имя:

4. Настройки сетевых папок в Windows

Протокол SMB в Windows обеспечивает работу не только сетевых папок, но и совместное использование принтеров и других ресурсов. Поэтому настройки совместно используемых папок (сетевых шар) называются «общим доступом».

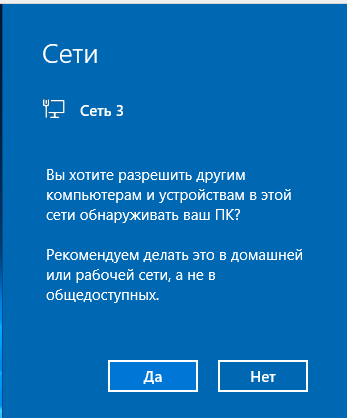

В Windows при подключении к новой сети у вас может появится такой запрос:

Вы хотите разрешить другим компьютерам и устройствам в этой сети обнаруживать ваш ПК? Рекомендуется делать это в домашней или рабочей сети, а не в общедоступных.

Если вы ответите «Да», то при создании папки с сетевым доступом на этом компьютере, она будет видна на других устройствах в локальной сети.

Если вы уже давно ответили на этот вопрос и не помните как именно, то это не проблема — можно найти эти настройки в другом месте.

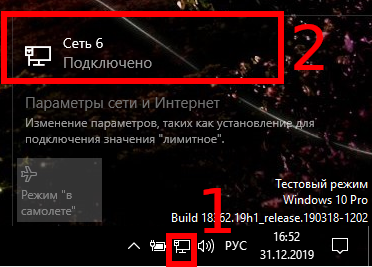

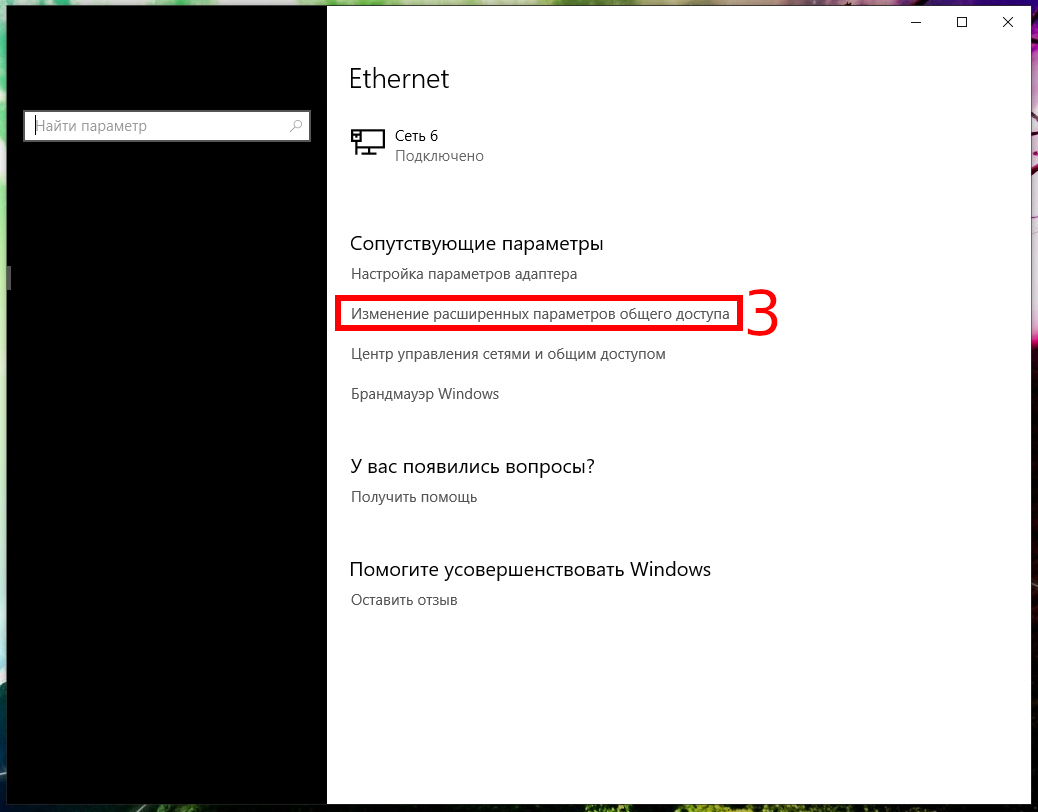

Следующий вариант для тех, у кого проводное соединение: рядом с часами нажмите на значок сетевых подключений и нажмите на имя сети:

В открывшемся окне нажмите на «Изменение расширенных параметров общего доступа»:

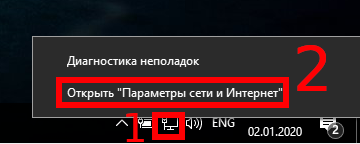

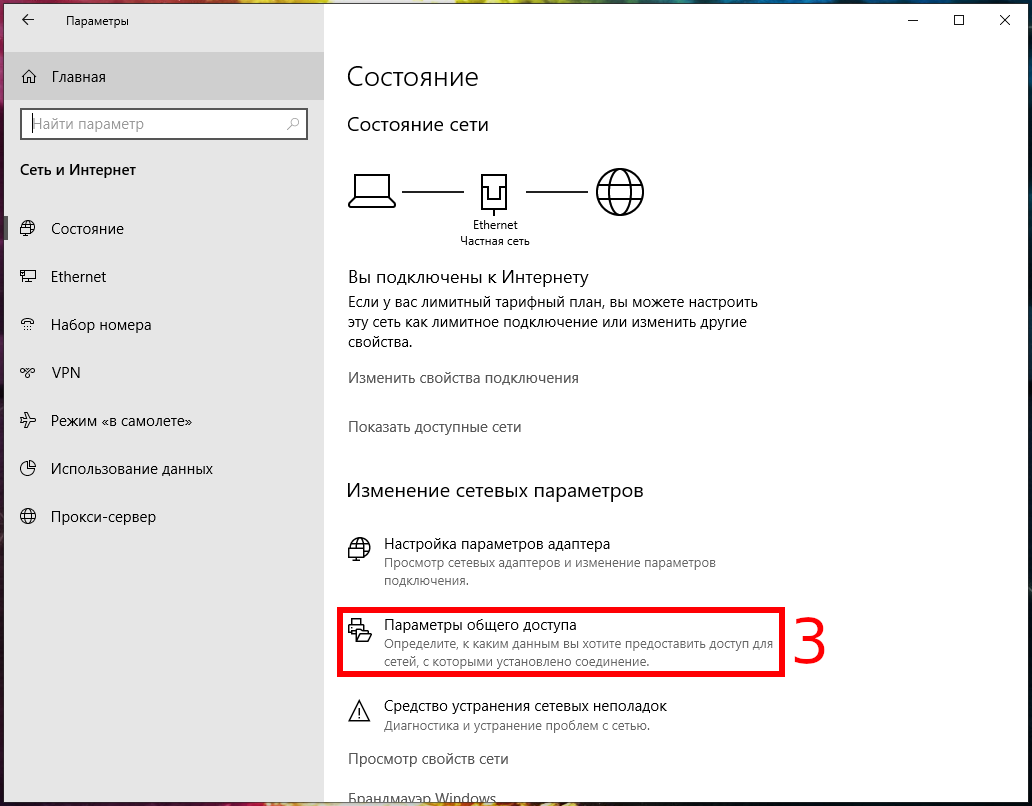

Универсальный вариант, подходит для тех, у кого проводное соединение или Wi-Fi: нажмите правой кнопкой мыши на значок сетевого соединения и нажмите «Открыть параметры сети и Интернет»:

В открывшемся окне нажмите на «Параметры общего доступа»:

Если вы хотите перейти к этим настройкам через «Панель управления», то путь такой: Панель управленияСеть и ИнтернетЦентр управления сетями и общим доступомДополнительные параметры общего доступа

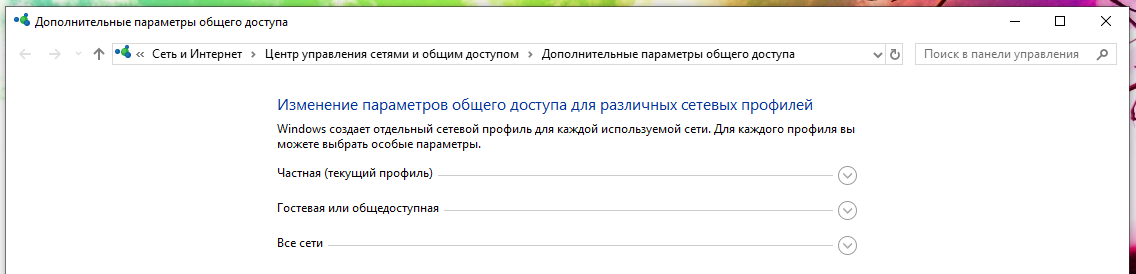

В новом окне настройки разбиты на три раздела:

Пометка «(текущий профиль)» означает, что в данный момент используется именно этот профиль.

Нам нужно изменить настройки для той сети, которая отмечена как «(текущий профиль)», а также в разделе «Все сети».

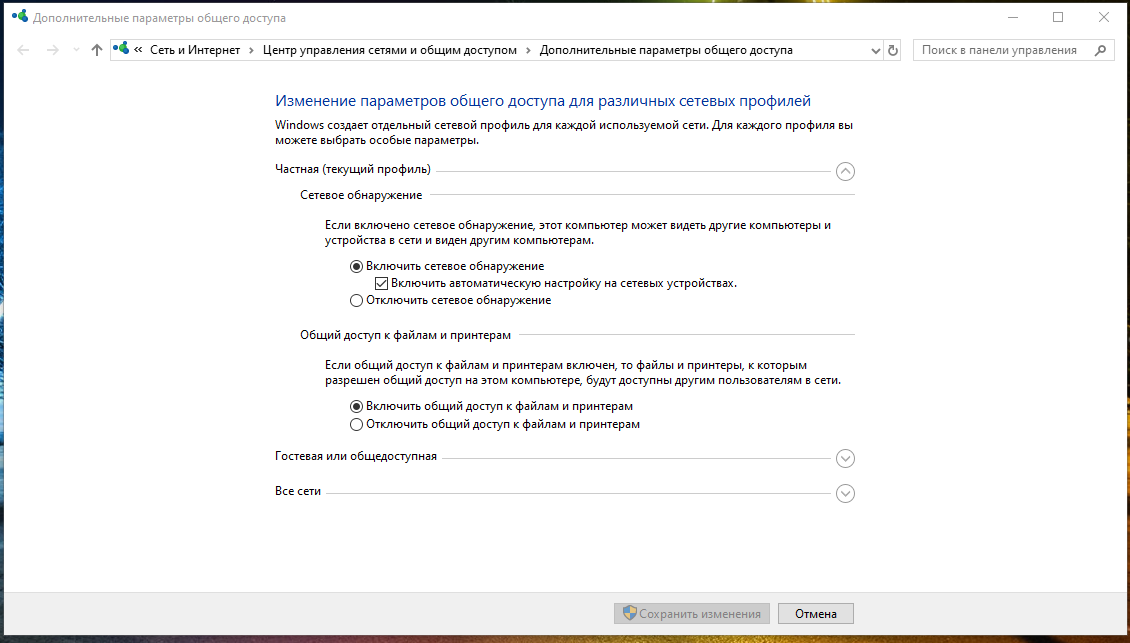

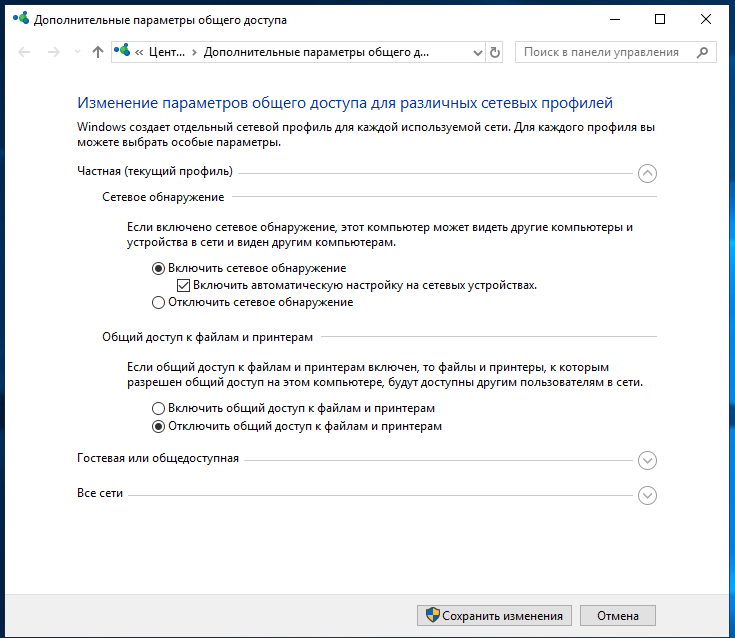

Переходим в Частная (текущий профиль):

Первая настройка: Сетевой обнаружение (Если включено сетевое обнаружение, этот компьютер может видеть другие компьютеры и устройства в сети и виден другим компьютерам). В ней выберите «Включить сетевое обнаружение» и поставьте галочку «Включить автоматическую настройку на сетевых устройствах».

Вторая настройка: Общий доступ к файлам и принтерам (Если общий доступ к файлам и принтерам включён, то файлы и принтеры, к которым разрешён общий доступ на этом компьютере, будут доступны другим пользователям в сети). Здесь выберите «Включить общий доступ к файлам и принтерам».

Далее в разделе «Все сети» нас интересуют одна последняя настройка:

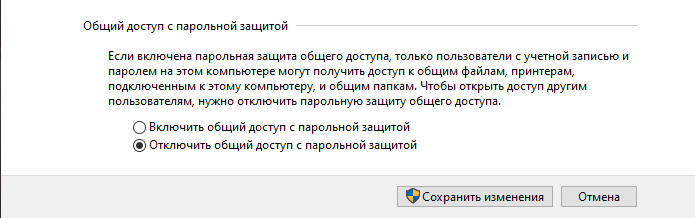

В описании сказано: Если включена парольная защита общего доступа, только пользователи с учётной записью и паролем на этом компьютере могут получить доступ к общим файлам, принтерам, подключённым к этому компьютеру, и общим папкам. Чтобы открыть доступ другим пользователям, нужно отключить парольную защиту общего доступа.

Суть её в том, что для подключения к сетевой папке нужно ввести логин и пароль пользователя, существующего на компьютере с этой папкой. Если у вашего пользователя не установлен пароль, то не получится подключиться если эта опция включена. Нужно либо:

В этом разделе мы рассматриваем как сделать сетевую папку без пароля, поэтому выберите вариант «Отключить общий доступ с парольной защитой»:

Опционально: имеется несколько версий протокола SMB и по умолчанию первая версия отключена в современных системах Windows. Samba для некоторых функций использует первую версию, поэтому если у вас смешенная сеть с Linux, либо имеется устаревшее оборудование, которое поддерживает только SMB 1, то вы можете включить поддержку этой версии протокола. Для этого запустите cmd с правами администратора. Проверьте:

Для включения SMB 1 выполните:

Если вы захотите отключить их, то выполните:

Если вы предпочитаете графический интерфейс, то в поиске наберите «Включение или отключение компонентов Windows»:

5. Как создать сетевую папку SMB

Создайте новую папку или используйте уже существующую. К примеру, я создал в корне диска C папку с именем Share.

Открываем контекстное меню:

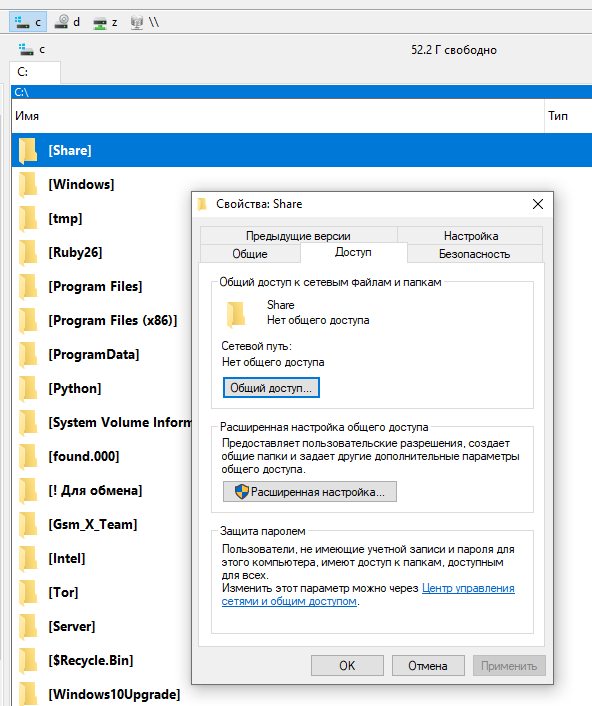

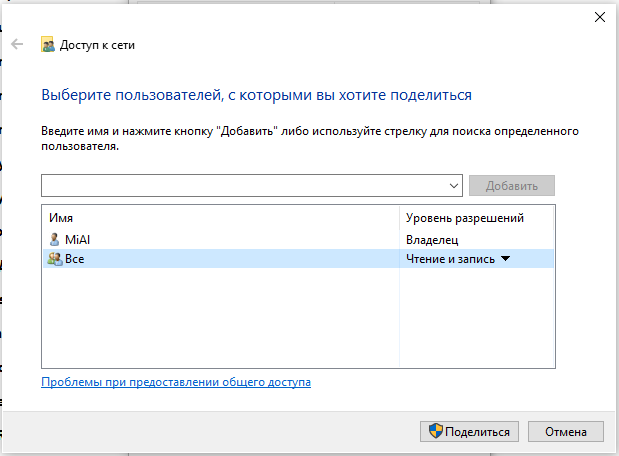

Во вкладке «Доступ» нажимаем кнопку «Общий доступ». В выпадающем меню выбираем «Все», нажимаем кнопку «Добавить», переключите «Чтение» на «Чтение и запись» и нажимаем кнопку «Поделиться»:

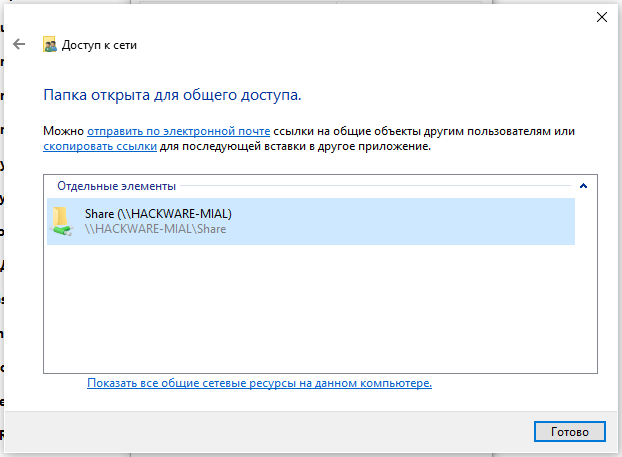

Будет открыто окно, в котором можно скопировать ссылку на сетевую папку, скопируется ссылка вида Share (file://HACKWARE-MIAL/Share). Эта ссылка является НЕПРАВИЛЬНОЙ, правильная ссылка имеет вид file://ИМЯ-КОМПЬЮТЕРА/Папка или \ИМЯ-КОМПЬЮТЕРАПапка, например, file://HACKWARE-MIAL/Share или \HACKWARE-MIALShare.

Возможные проблемы и их решения:

«Нет доступа к \XXX. Возможно у Вас нет прав на использование этого сетевого ресурса. Обратитесь к администратору этого сервера для получения соответствующих прав доступа.

Вход в систему не произведён: выбранный режим входа для данного пользователя на этом компьютере не предусмотрен

Панель управленияВсе элементы панели управленияАдминистрирование — Локальная политика безопасности.

В открывшемся окне: Локальные политики — Назначение прав пользователя — Отказать в доступе к этому компьютеру из сети — Удаляем из списка учётную запись «Гость».

После выполнения данной манипуляции, всё должно работать.

Эта ошибка может возникнуть после активации учётной записи гостя.

Если кому-то не помогло — проверьте, чтобы текущая учётная запись, с которой вы пытаетесь получить доступ, называлась не «Администратор». Это служебная, создаваемая автоматически учётная запись, которая предназначена не для обычного использования, а обслуживания. Лечение — создание учётной записи «Пользователь/User» с правами администратора

Как настроить совместную папку на Windows с паролем

В домашних сетях удобно использовать совместные папки с доступом без пароля. Но в корпоративных сетях, либо в других случаях, когда не все пользователи должны иметь доступ к общей папке, можно настроить вход на совместную шару по паролю.

Настройка сетевой папки по паролю почти полностью повторяет процесс описанный в предыдущем разделе. Отличия следующие:

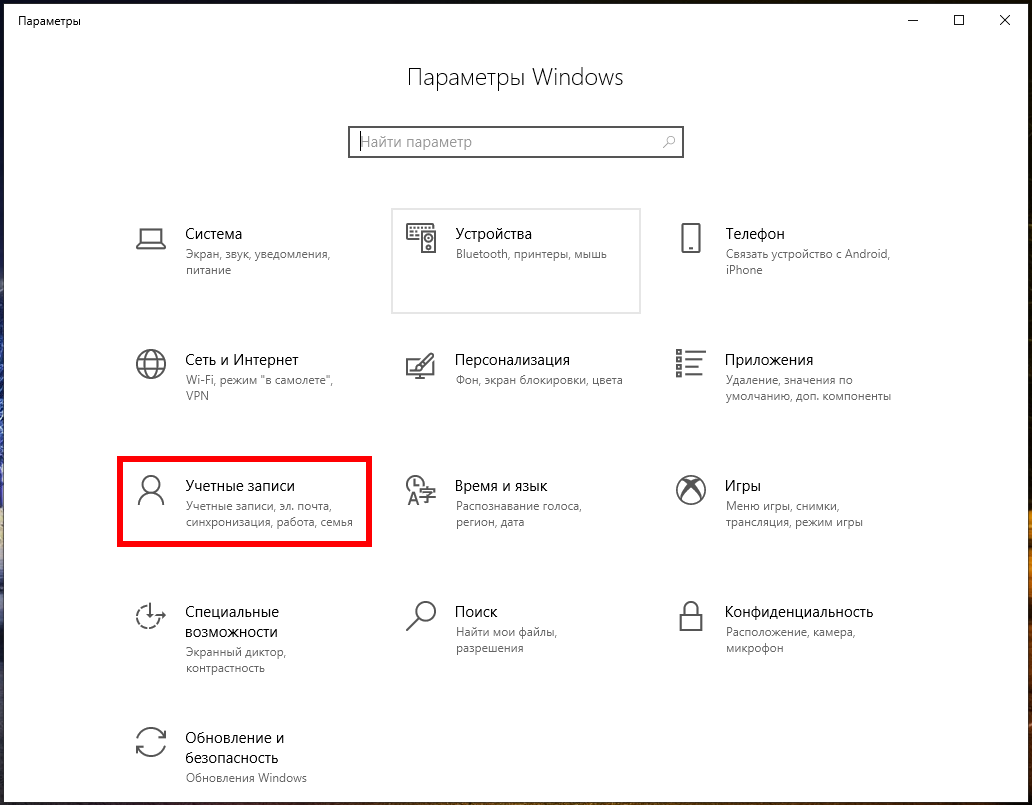

Итак, для создания нового пользователя в Windows 10 нажмите Win+i, чтобы открыть приложение «Настройки», а затем нажмите «Учетные записи».

На странице «Учетные записи» перейдите на вкладку «Семья и другие пользователи», а затем нажмите кнопку «Добавить пользователя для этого компьютера»:

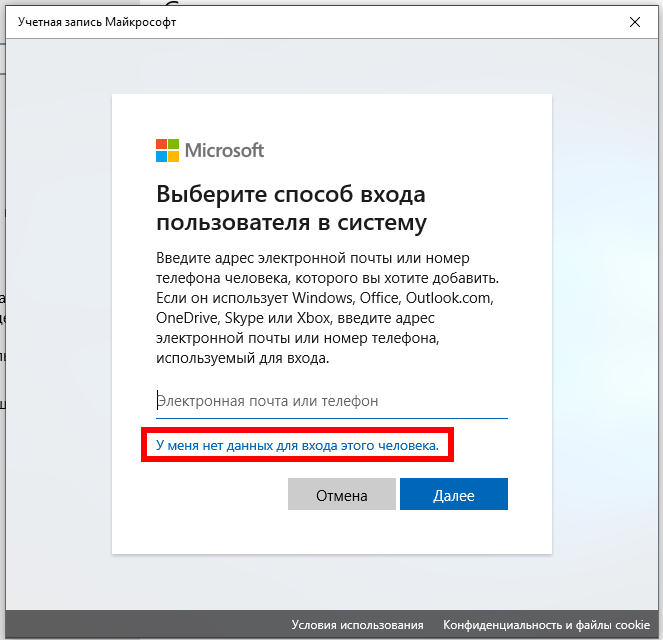

В открывшемся окне Учетная запись Microsoft вы будете направлены на создание сетевой учетной записи Microsoft. Не обращайте внимания на запрос предоставить адрес электронной почты или номер телефона. Вместо этого нажмите внизу ссылку «У меня нет данных для входа этого человека».

На следующей странице Windows предложит вам создать учётную запись в Интернете. Опять же, проигнорируйте все это и нажмите внизу ссылку «Добавить пользователя без учётной записи Microsoft».

Если вы создали новые учётные записи в Windows 7 и предыдущих версиях, следующий экран будет вам знаком. Введите имя пользователя, пароль и подсказку к паролю, а затем нажмите «Далее».

После нажатия «Далее» вы вернётесь к экрану «Учетные записи», который вы видели ранее, но теперь должна быть указана ваша новая учётная запись. При первом входе в систему с использованием учётной записи Windows создаст пользовательские папки и завершит настройку.

Теперь нужно создать папку, владельцем которой будет только что созданный пользователь (ShareOverlord). Можно перезагрузить компьютер, выполнить вход под этим пользователем и создать папку, но я предполагаю, что возникнет несколько проблем:

В общем, я создам папку под текущим аккаунтом администратора. Чтобы у пользователя, под которым будет выполняться вход для доступа к этой папке, были права на эту папку, можно поступить двумя способами:

Поскольку в Windows администраторы по умолчанию всё равно имеют полный доступ к папке любого пользователя, то эти способы весьма схожи по результатам.

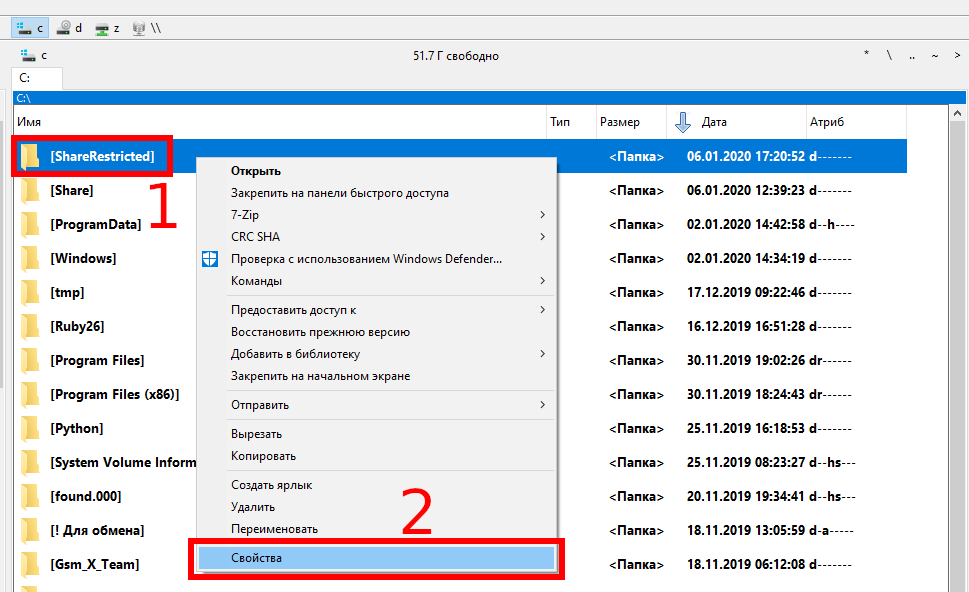

Допустим, я решил поменять владельца папки (источник: «Как поменять владельца папки в Windows 10»), для этого кликните правой кнопкой мыши по директории, владельца которой вы хотите поменять. Там выберите «Свойства»:

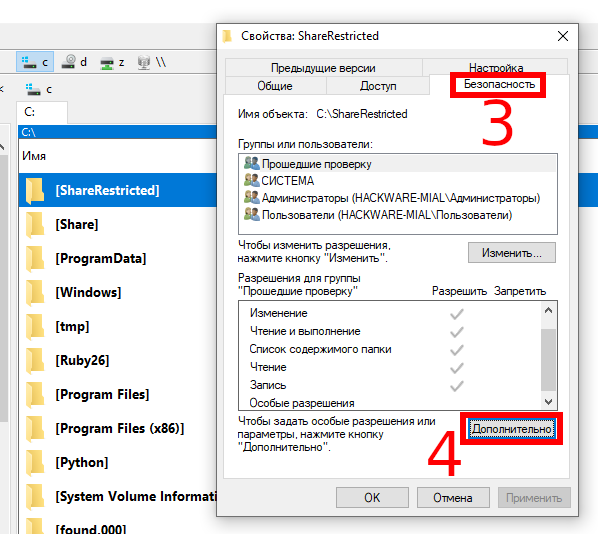

Теперь перейдите во вкладку «Безопасность» и там нажмите кнопку «Дополнительно»:

В открывшемся окне нажмите «Изменить»:

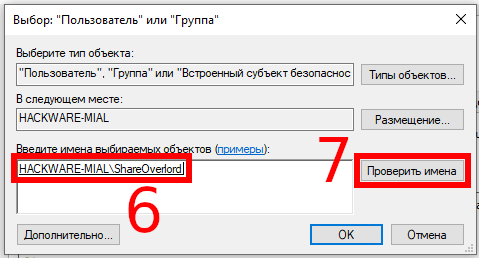

Впишите нового владельца — в моём случае это существующий локальный пользователь ShareOverlord и и нажмите кнопку «Проверить имена»:

Теперь во всех открытых окнах настроек и свойств нажмите «ОК» для их закрытия.

Теперь вновь кликаем правой кнопкой мыши по папке, выбираем вкладку «Доступ» → «Общий доступ». При желании вы можете удалить права доступа текущего администратора. Нажмите кнопку «Поделиться».

Обратите внимание, что общий доступ убран для текущего администратора только когда он будет пытаться просмотреть папку по сети. При локальном доступе, администратор всё равно может просматривать и менять содержимое этой папки — это можно поменять во вкладке «Безопасность» в свойствах папки.

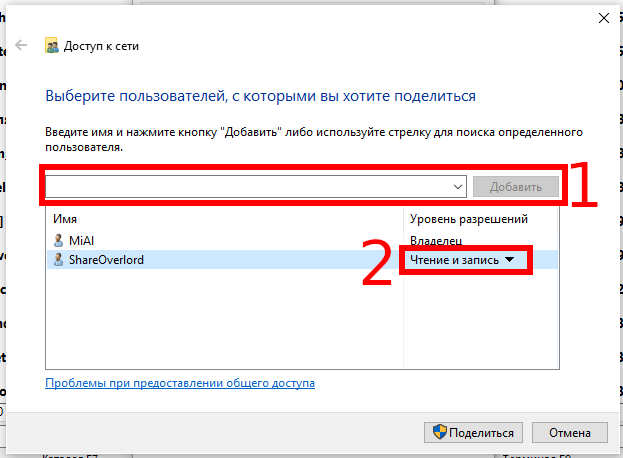

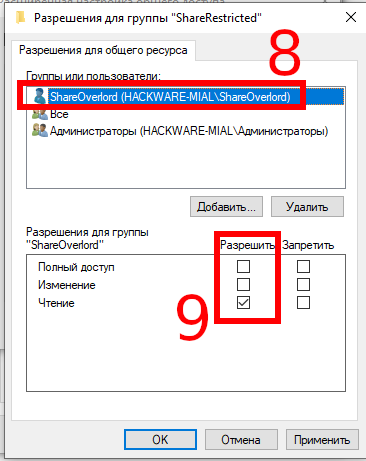

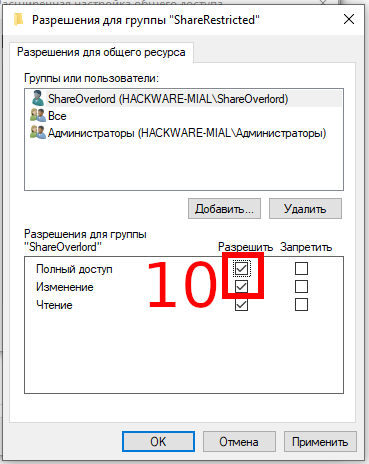

Имеется нюанс если мы вместо смены владельца добавляем права доступа для определённого пользователя, поэтому рассмотрим второй вариант. Я удалил и заново создал папку C:ShareRestricted, поэтому текущий администратор вновь является её владельцем. Вновь кликаем правой кнопкой мыши по папке, выбираем вкладку «Доступ» → «Общий доступ» и добавляем права чтения и записи для пользователя ShareOverlord:

Нажимаем кнопку «Поделиться».

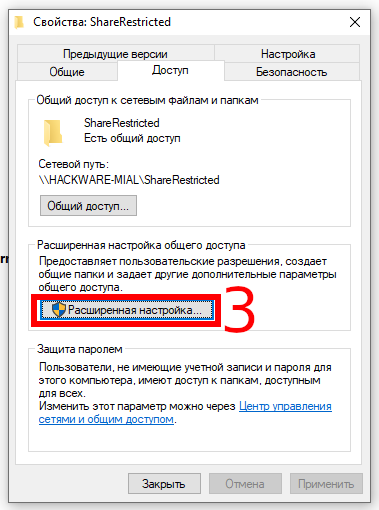

Теперь нажимаем «Расширенная настройка»:

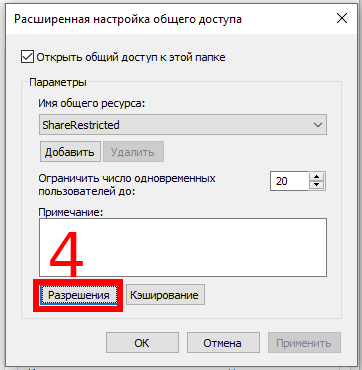

Там нажимаем кнопку «Разрешения»:

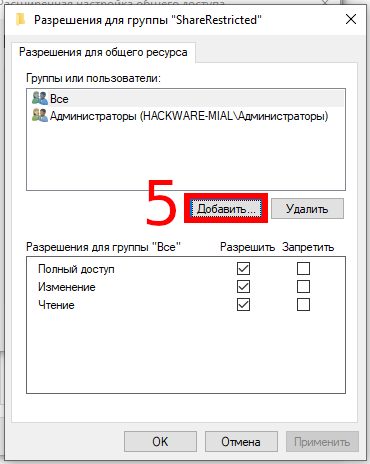

В открывшемся окне нажимаем «Добавить»:

Вводим имя пользователя под которым должен выполнятся вход для доступа к папке (у меня это пользователь ShareOverlord) и нажимаем кнопку «Проверить имена»:

Теперь нажимаем «ОК» и возвращаемся в предыдущее окно:

Если вы хотите, чтобы у этого пользователя было не только право просматривать содержимое папки, но и её менять, то поставьте соответствующие галочки:

Теперь во всех открытых окнах настроек и свойств нажмите «ОК» для их закрытия.

Как подключиться к сетевой папке в Windows по SMB

На компьютерах, которые должны подключаться к общей сетевой папке, перейдите в «Изменение расширенных параметров общего доступа» и выберите опцию «Включить сетевое обнаружение»:

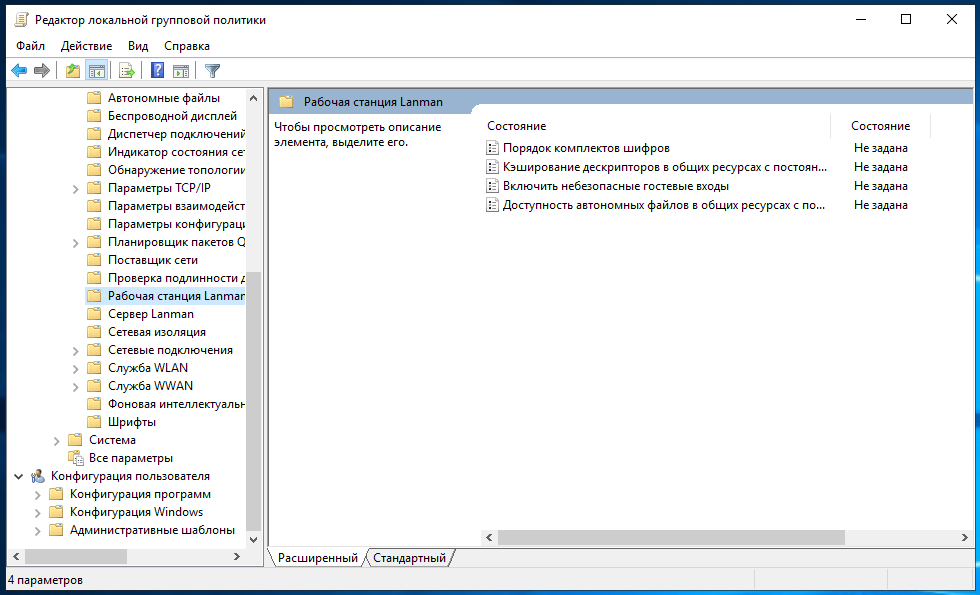

С недавнего времени, после очередного обновления Windows 10 в некоторых случаях перестали открываться сетевые папки. Дело в том, что теперь вход без ввода пароля нужно настраивать не только на компьютерах, где находится сетевая папка, но и на компьютерах, с которых выполняется подключение. Это довольно странное решение объясняется тем, чтобы вы случайно не подключились к папке злоумышленника и не скачали с неё вредоносное ПО. Вам НЕ НУЖНО делать настройку в gpedit.msc если вы подключаетесь к сетевой шаре по паролю. Если же вы настроили вход в общую папку без пароля, то для исправления ситуации нажмите Win+r (Пуск->Выполнить) и запустите

Далее необходимо перейти по следующему пути «Конфигурация компьютера» → «Административные шаблоны» → «Сеть» → «Рабочая станция Lanmann»:

Теперь выставите параметр «Включить небезопасные гостевые входы» в положение «Включено»:

Описание в документации:

Этот параметр политики определяет, разрешит ли клиент SMB небезопасные гостевые входы на сервер SMB.

Если этот параметр политики включён или не настроен, клиент SMB разрешит небезопасные гостевые входы.

Если этот параметр политики отключён, клиент SMB будет отклонять небезопасные гостевые входы.

Небезопасные гостевые входы используются файловыми серверами для разрешения доступа без проверки подлинности к общим папкам. Небезопасные гостевые входы обычно не используются в среде предприятия, однако часто используются потребительскими запоминающими устройствами, подключёнными к сети (NAS), которые выступают в качестве файловых серверов. Для файловых серверов Windows требуется проверка подлинности, и на них по умолчанию не используются небезопасные гостевые входы. Поскольку небезопасные гостевые входы не проходят проверку подлинности, важные функции безопасности, такие как подписывание и шифрование SMB-пакетов отключены. В результате этого клиенты, которые разрешают небезопасные гостевые входы, являются уязвимыми к различным атакам с перехватом, которые могут привести к потере данных, повреждению данных и уязвимости к вредоносным программам. Кроме того, какие-либо данные, записанные на файловый сервер с использованием небезопасного гостевого входа, являются потенциально доступными для любого пользователя в сети. Майкрософт рекомендует отключить небезопасные гостевые входы и настроить файловые серверы на требование доступа с проверкой подлинности.»

Наконец-то, можно подключиться к общей папке (share) в локальной сети. Для этого откройте проводник и перейдите в раздел «Сеть»:

Обратите внимание на глючность этой службы — в левой части проводника мы видим 4 компьютера, а в главном разделе окна — только два.

Если вы не видите нужный компьютер, то попробуйте открыть его по прямой ссылке, например, у меня имя компьютера с сетевой папкой HACKWARE-MIAL, тогда я открываю его по ссылке \HACKWARE-MIAL.

Примечание для Windows Server: в серверных версиях Windows даже когда разрешено подключаться без пароля, всё равно появляется окно запроса:

Достаточно ввести произвольные данные и, моём случае, сетевая папка успешно открывалась. При подключении к этой же папке с обычного Windows 10, запрос на ввод пароля не появлялся. Видимо, для сервера настроены какие-то более строгие политики.

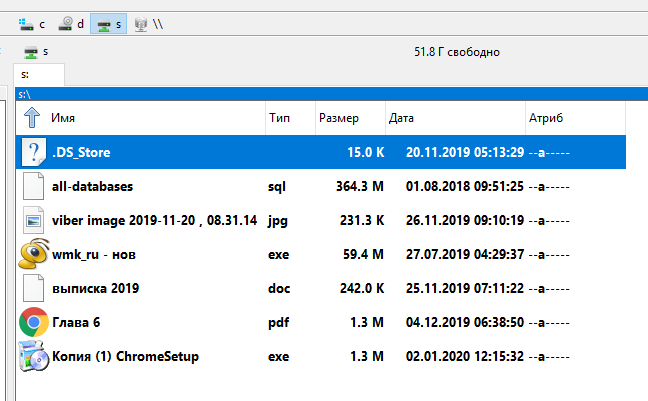

При клике на имя компьютера вы увидите доступные сетевые папки. При переходе в папку вы увидите её содержимое:

Вы можете открывать файлы по сети, то есть не нужно предварительно копировать их на свой компьютер. Можете копировать файлы из общей папки, добавлять туда новые или удалять существующие — с сетевой папкой можно работать как с обычной локальной папкой.

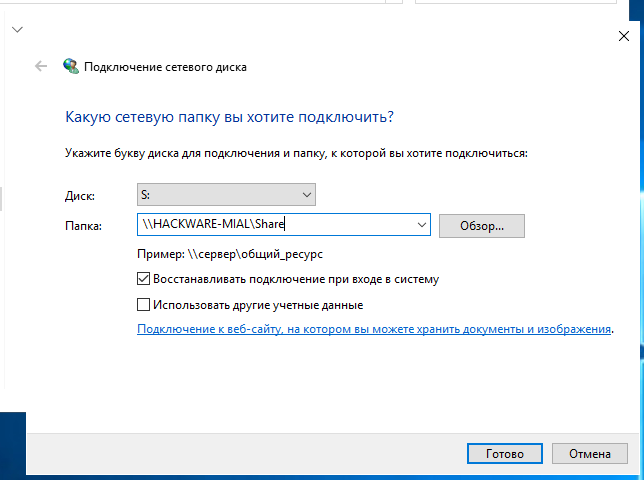

В Windows сетевые папки можно сделать доступными в качестве дисков с буквой. Для этого правой кнопкой мыши кликните по слову «Сеть» и выберите пункт «Подключить сетевой диск»:

Выберите букву для диска, введите путь до папки, поставьте галочку «Восстанавливать подключение при входе в систему»:

Теперь вы будете видеть сетевую папку как диск в любом файловом менеджере:

Как подключиться с общей папке на Windows, для которой требуется ввод учётных данных

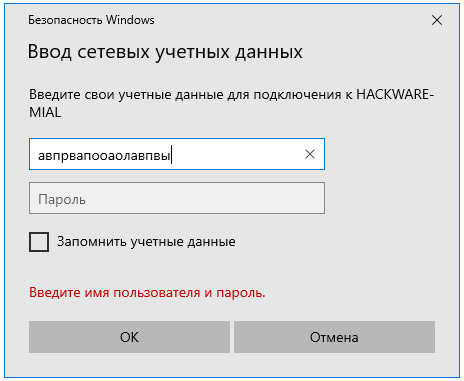

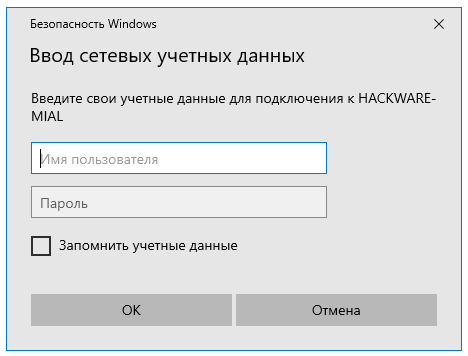

В целом процесс очень схож с подключением к незащищённой папке, но при попытке подключения появится такое окно:

Чуть выше я создал папку, для доступа к которой нужно ввести учётные данные пользователя ShareOverlord, ссылка на эту папку: \HACKWARE-MIALShareRestricted

В это окно авторизации нужно вводить имя пользователя и пароль того пользователя, который имеет права на доступ к этой папке на УДАЛЁННОМ компьютере, то есть на том компьютере, где находится эта папка с совместным доступом.

Источник