В этой статье автор хотел бы дать пару хороших советов по администрированию серверов на Windows, которые по какой-то причине не нашел в интернете.

Следуя этим принципам вы сильно обезопасите свои серверы под управлением Windows как в локальных средах, так и в публичных.

1. Правильно вводим компьютер в AD

Не используйте пользователей с административными привилегиями для ввода компьютеров в Active Directory. Никто не гарантирует того, что на компьютере сотрудника уже не появился Keylogger. Имея же отдельную учетную запись. Злоумышленник похитивший учетные данные сможет только добавить в AD еще компьютеров.

1.1. Создаем нового пользователя

Для этого нужно перейти в ADUC (Active directory users and Computers). Нажать на пустое место в папке Users and Computers и создать пользователя. Для простоты назовем его JoinAdmin.

1.2. Делегируем полномочия

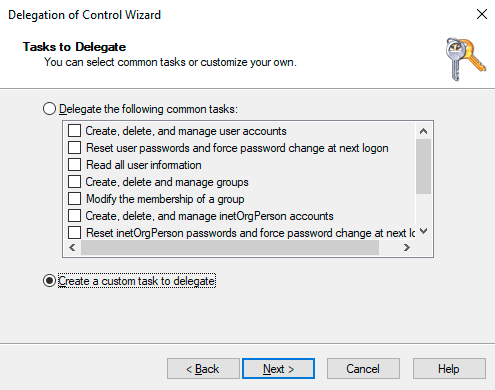

После того, как пользователь был создан, ему нужно назначить полномочия. Для этого нужно нажать ПКМ по папке «Users» и выбрать «Delegate Control». Жмём «Далее» и выбираем нашего админа.

Мы хотим чтобы пользователь выполнять только одну функцию, поэтому выбираем второй вариант.

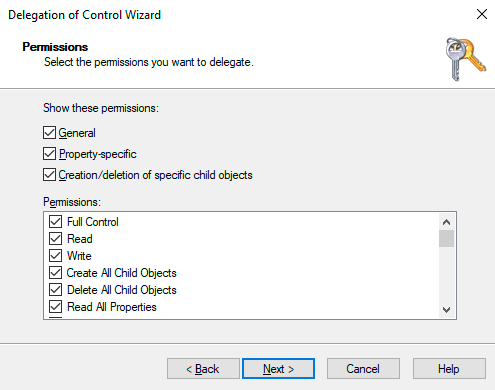

Далее выбираем «Computer objects» и все его подпункты.

Используйте этого юзера и не беспокойтесь о том, что кто-то мог украсть пароль от администратора.

2. Controlled folder access

В Windows Server 2019 появилась очень недооцененная возможность — controlled folder access. Она запрещает доступ к записи программам, которых нет в белом списке на выбранных папках или разделах.

Её включение поможет защитить данные от вирусов-шифровальщиков даже если ваш сервер был заражен. Однако это не обезопасит ваши данные от похищения, их можно будет прочитать.

Включить функцию можно в центре безопасности Windows или через Powershell:

Set-MpPreference -EnableNetworkProtection EnabledДобавляем разрешенные программы:

Разрешенные программы можно добавить через центр безопасности Windows, а через Powershell нужно вводить полный путь до исполняемых файлов через запятую.

Set-MpPreference -ControlledFolderAccessAllowedApplications "C:FolderFile.exe"

Добавлять новые файлы в тот же самый список будет легче с помощью скрипта.

$ApplicationToAdd = "C:Fodlerfile.exe"

$ExistingApplicationList = (Get-MpPreference).ControlledFolderAccessAllowedApplications

$FullList = $ApplicationToAdd + $ExistingApplicationList

Set-MpPreference -ControlledFolderAccessAllowedApplications $FullListДобавляем защищенные папки:

Папки добавляются ровно так же, как и программы. К примеру этой командой мы добавляем диск C: целиком:

Set-MpPreference -ControlledFolderAccessProtectedFolders "C:"3. SYSWOW64 и SMB

Все 32 битные программы работают на 64 битных через слой совместимости — SYSWOW64. Отключение этого компонента делает несовместимым все 32 битное ПО, в том числе и вирусы.

Сами по себе 32 битные приложения более уязвимые, 64-битные программы не поддаются атаке на переполнение буфера и через них гораздо труднее исполнить код который этими программами не предусмотрен. Если на сервере работают только встроенные компоненты или только 64 битные программы, обязательно удалите этот компонент.

А помните Wannacry, который гулял через SMB1? SMB первой версии до сих пор является стандартным компонентом Windows Server и установлен по умолчанию в каждой редакции.

Wannacry проникал через уязвимость EternalBlue, уязвимость пропатчили, но осадочек остался.

Эта команда удалить и SMB1 и SYSWOW64:

Remove-WindowsFeature WoW64-Support, FS-SMB1Воспринимать рекомендацию стоит не как повод для удаления этих конкретных компонентов, но как отключение всех неиспользуемых компонентов в целом.

4. Отключите ping

По умолчанию компьютер под управлением Windows отвечает на ICMP только в локальной сети. Отключение ICMP немного повышает безопасность вашего сервера. Отчасти, это обусловлено тем, что на форумах кулхацкеров и других script kiddie существуют руководства, как нужно искать цели, которые можно брутфорсить.

Для того, чтобы показать что вы выиграете, если отключите ICMP, было создано два сервера. На обоих из них был открыт RDP, однако один из серверов не отвечал на ICMP.

ICMP отключен:

ICMP включен:

Как можно видеть из скриншота, это остановило не всех, но многих. Собрать данные о том, насколько сильно хотят взломать вас, можно этим скриптом:

function Get-Bruteforce {

$Last = 4

$Attempts = 10

#Getting date -one hour (default)

$DateTime = [DateTime]::Now.AddHours(-$Last)

$BruteEvents = Get-EventLog -LogName 'Security' -InstanceId 4625 -After $DateTime -ErrorAction SilentlyContinue | Select-Object @{n='IpAddress';e={$_.ReplacementStrings[-2]} }

$TopPunks = $BruteEvents | Group-Object -property IpAddress | Sort-Object Count

#Get bruteforsers that tried to login greated or equal than 4 times (default)

$GetPunks = $TopPunks | where {$_.Count -ge $attempts} | Select -property Name

Write-host Unique attackers IP: $GetPunks.Length -ForegroundColor Green

Write-Host Total bruteforce attempts: $BruteEvents.Length -ForegroundColor Green

#Output-punks

foreach ($i in $TopPunks | where {$_.Count -ge $attempts}) {

$PunkRdns = (Resolve-DnsName $i.Name -ErrorVariable ProcessError -ErrorAction SilentlyContinue).NameHost

if ($ShowRDNS) {

if ($PunkRdns) {

Write-Host "attempts": $i.count IP: $PunkRdns

}

else {

Write-Host "attempts": $i.count IP: $i.name

}

}

else {

Write-Host "attempts": $i.count IP: $i.name

}

}

}

Get-BruteforceВы все еще сможете мониторить ваш сервер, к примеру, проверяя доступность определенного порта:

Test-NetConnection 192.168.0.1 -Port 33895. Не все имена одинаково хороши

Используя еще один скрипт, вытащим наиболее популярные имена пользователей, которые подвергались атаке.

Если вы устанавливаете службы удаленных рабочих столов, настоятельно рекомендуем вам избегать этих имен. В сочетании со слабым паролем, можно гарантировать быстрый взлом учетной записи.

Для вашего удобства, список «плохих» имен был переписан в таблицу:

Получить такой же список на вашем сервере можно этим скриптом:

function Get-Badname {

$Last = 24

$Attempts = 40

$DateTime = [DateTime]::Now.AddHours(-$Last)

$BruteEvents = Get-EventLog -LogName 'Security' -InstanceId 4625 -After $DateTime -ErrorAction SilentlyContinue | Select-Object @{n='IpAddress';e={$_.ReplacementStrings[5]} }

$TopPunks = $BruteEvents | Group-Object -property IpAddress | Sort-Object Count

$GetPunks = $TopPunks | where {$_.Count -ge $attempts} | Select -property Name

Write-host Unique attackers IP: $GetPunks.Length -ForegroundColor Green

Write-Host Total bruteforce attempts: $BruteEvents.Length -ForegroundColor Green

#Output

foreach ($i in $TopPunks | where {$_.Count -ge $attempts}) {

Write-Host "Attempts": $i.count Username: $i.name

}

}

Get-Badname6. Очевидные вещи

Ну а закончим мы статью очевидными вещами:

- Создайте шлюз – Для управления большой инфраструктурой лучше всего обезопасить себя имея единую точку входа. Подробне.

- Устанавливайте обновления. В особенности, на боевые сервера.

- Отключите службы, которыми вы не пользуетесь – это лишняя площадь для атаки.

- Используйте Server Core, он имеет наименьшую площадь атаки и наименьшее количество перезагрузок при установке обновлений

- Сервер удаленных рабочих столов на несколько пользователей – плохая идея. Придерживайтесь принципа один человек или служба – один сервер.

- Делайте резервные копии и обязательно тестируйте их. Бэкап, который не был протестирован не является бэкапом.

Надеемся, первые пять пунктов были для вас полезны и интересны.

Предлагаем обновлённый тариф UltraLite Windows VDS за 99 рублей с установленной Windows Server 2019 Core.

Технология Access-based Enumeration (ABE — Перечисление на основании доступа) позволяет на общих сетевых ресурсах (шарах) скрыть от пользователей файлы и папки, к которым у них отсутствует права доступа на чтение на уровне NTFS. Тем самым можно обеспечить дополнительную конфиденциальность данных, хранящихся в сетевом каталоге (за счет скрытия структуры и имен каталогов и файлов), улучшить юзабилити для пользователя, которому в процессе работы с сетевым каталогом не будет отображаться лишняя информация (тем более доступ к которой у него все равно отсутствует) и, самое главное, оградим системного администратора от постоянных вопросов пользователей «почему меня не пускает в эту папку!!». Попробуем детальнее разобраться в этой технологии и особенностях ее настройки и использования в различных версиях Windows.

Содержание:

- Особенности доступа к общим сетевым папкам Windows

- Ограничения Access Based Enumeration

- Использование ABE в Windows Server 2008 / 2008 R2

- Настройка Access Based Enumeration в Windows Server 2012 R2/ 2016

- Настройка Access Based Enumeration в Windows Server 2003

- Управление ABE из командной строки

- Управление Access Based Enumeration с помощью PowerShell

- Access-Based Enumeration в Windows 10 / 8.1 / 7

Особенности доступа к общим сетевым папкам Windows

Одним из недостатков сетевых папок Windows является тот факт, что по-умолчанию все пользователи при просмотре содержимого общей папки могли, как минимум, видеть ее структуру и список содержащихся в ней файлов и каталогов, в том числе тех, доступ к которым на уровне NTFS у них отсутствует (при попытке открыть такой файл или папку пользователь получает ошибку доступа «Доступ запрещен / Access Denied»). Так почему бы не скрыть от пользователя те каталоги и файлы, к которым у него все равно нет доступа? Помочь в этой задаче должна технология Access Based Enumeration (ABE). Включив ABE на общей сетевой папке можно добиться того, чтобы разные пользователи видели различный список каталогов и файлов в одной и той же сетевой шаре, основанный индивидуальных правах доступа пользователя к этим папкам (ACL).

Каким образом происходит взаимодействие между клиентом и сервером при обращении к общей папке:

- Клиент обращается к серверу с запросом на доступ к интересующему его каталогу в общей сетевой папке;

- Служба LanmanServer на сервере проверяет, есть ли у пользователя права доступа к данному каталогу на уровне разрешений файловой системе NTFS;

- Если доступ разрешен (просмотр содержимого/чтение/запись), пользователь видит список содержимого каталога;

- Затем пользователь по такой же схеме может открыть конкретный файл или вложенный каталог (вы можете посмотреть, кто открыл конкретный файл в сетевой папке так). Если доступа к папке нет, пользователь получает соответствующее уведомление.

Из этой схемы ясно, что сервер сначала показывает пользователю все содержимое папки, а проверку прав доступа на конкретный объект осуществляет только после попытки доступа к его содержимому.

Функционал Access Based Enumeration (ABE) позволяет реализовать проверку прав доступа на объекты файловой системы до того, как пользователю отправляется список содержимого папки. Следовательно, в конечный список будут попадать только те объекты, к которым у пользователя есть хотя бы права Read на уровне NTFS, а все недоступные ресурсы просто не отображаются (скрываются).

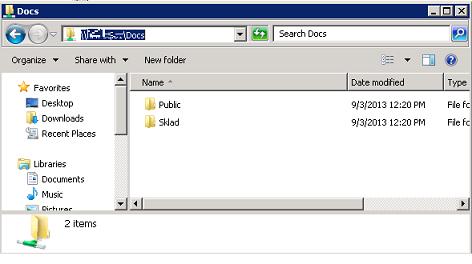

Т.е. пользователь одного отдела (например, склада) в одном и том же сетевом каталоге (\filesrv1docs) будет видеть один список папок и файлов. Как вы видите, у пользователя отображаются только две папки: Public и Sklad.

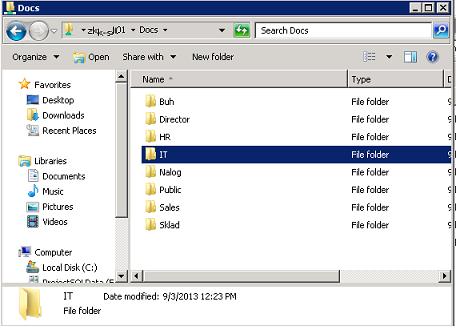

У пользователей другого департамента, например, ИТ (которые включены в другую группу безопасности Windows), отображается другой список вложенных каталогов. Помимо каталогов Public и Sklad у данных пользователей в сетевой папке видны еще 6 директорий.

Основной недостаток использования ABE на файловых серверах – дополнительная нагрузка на сервер. Особенно это можно почувствовать на высоконагруженных файловых серверах. Чем больше количество объектов в просматриваемом каталоге, и чем больше количество пользователей открывают файлы на нем, тем больше задержка. По заявлению Microsoft в случае наличия в отображаемом каталоге 15000 объектов (файлов и каталогов), скорость открытия папки замедляется на 1-3 секунды. Именно поэтому, при проектировании структуры общих папок, рекомендуется уделить большое внимание созданию четкой и иерархической структуры подпапок, в этом случае замедление скорости открытия каталогов будет незаметным.

Примечание. Стоит понимать, что Access Based Enumeration не скрывает от пользователя сам список общих сетевых ресурсов (шар) на файловом сервере, а действует только по отношению к их содержимому. Если нужно скрыть от пользователя именно сетевую папку, необходимо в конец названия общей папки добавить символ $.

Управлять ABE можно из командной строки (утилита abecmd.exe), из графического интерфейса, PowerShell или через специальный API.

Ограничения Access Based Enumeration

Access-based Enumeration в Windows не работает в случаях:

- Если в качестве файл-сервера используется Windows XP или Windows Server 2003 без Service Pack;

- При локальном просмотре каталогов (непосредственно с сервера). Например, пользователь, подключившись к RDS серверу будет видеть все локальные папки, если данный сервер используется и в качестве файлового сервера);

- Для членов локальной группы администраторов файлового сервера (они всегда видят полный список файлов).

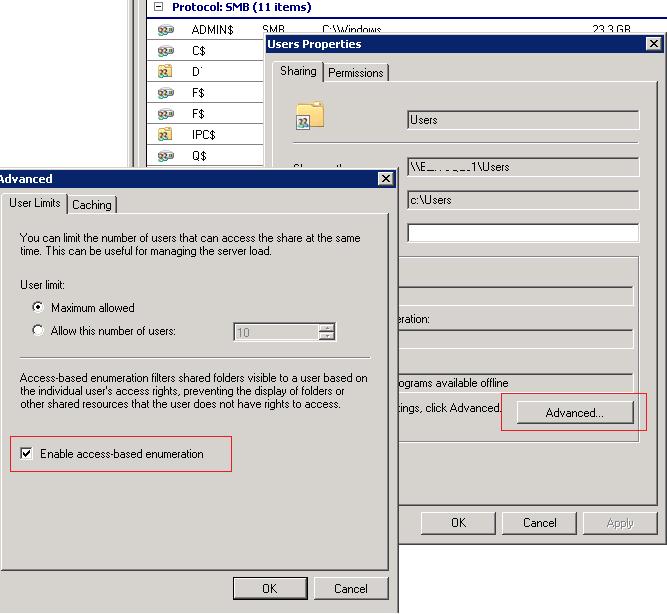

Использование ABE в Windows Server 2008 / 2008 R2

В Windows Server 2008/R2 для использования функционала Access Based Enumeration никаких дополнительных компонентов устанавливать не нужно, т.к. возможность управления функционалом ABE уже встроена в графический интерфейс Windows. Чтобы включить Access-based Enumeration для конкретной папки в Windows Server 2008/2008 R2, откройте mmc консоль управления Share and Storage Management (Start –> Programs –> Administrative Tools ->Share and Storage Management). Перейдите в окно свойств нужной шары. Затем перейдите в окно расширенных настроек (кнопка Advanced) и включите опцию Enable access-based enumeration.

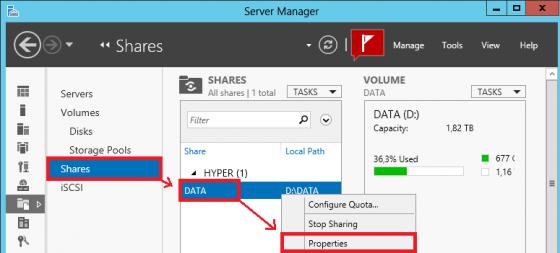

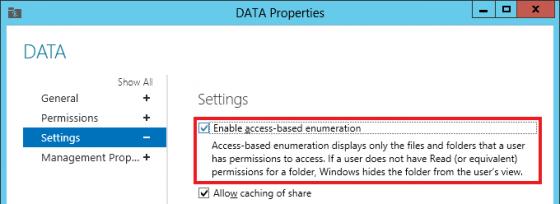

Настройка Access Based Enumeration в Windows Server 2012 R2/ 2016

Настройка ABE в Windows Server 2012 R2 / 2016 также выполняется просто. Чтобы включить Access Based Enumeration необходимо сначала, естественно, установить роль файлового сервера (File And Storage Services), а затем в консоли Server Manager перейти в свойства общей папки.

И в разделе Settings включить опцию Enable access-based enumeration.

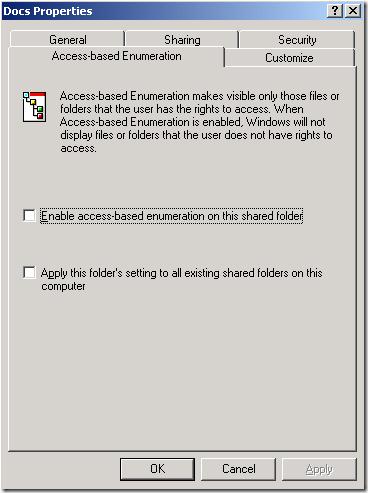

Настройка Access Based Enumeration в Windows Server 2003

В Windows Server 2003 (снята с поддержки) технология ABE стала поддерживаться начиная с Service Pack1. Чтобы включить Access-based Enumeration в Windows Server 2003 SP1 (и выше), нужно скачать и установить пакет _http://www.microsoft.com/en-us/download/details.aspx?id=17510. В процессе установки необходимо указать, нужно ли автоматически включить ABE для всех общих папок на сервере, либо настройка будет проводиться в индивидуальном порядке. Если выбран второй пункт, то после окончания установки пакета, в свойствах общих папок появится новая вкладка Access-based Enumeration.

Чтобы активировать ABE для конкретной папки, включите в ее свойствах опцию Enable access-based enumeration on this shared folder.

Также отметим, что в Windows 2003 поддерживается использование Access Based Enumeration на основе DFS, однако настроить его можно только из командной строки с помощью утилиты cacls.

Управление ABE из командной строки

Настройками Access-based Enumeration можно управлять из командной строки при помощи утилиты Abecmd.exe. Данная утилита входит в пакет Access-based Enumeration для Windows Server 2003 SP1 (ссылка выше).

Утилита Abecmd.exe позволяет активировать ABE сразу для всех каталогов или же персонально. Следующая команда включит Access-Based Enumeration сразу для всех шар:

abecmd /enable /all

Или для конкретной папки (например, шары с именем Docs):

abecmd /enable Docs

Управление Access Based Enumeration с помощью PowerShell

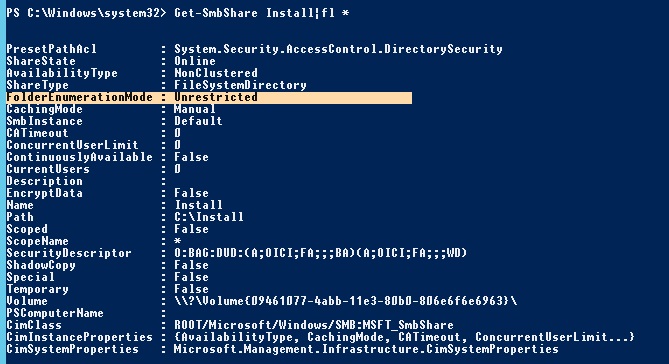

Для управления настройками Access Based Enumeration для конкретных папок можно использовать PowerShell модуль SMBShare (установлен по-умолчанию в Windows 10/8.1 и Windows Server 2016/ 2012 R2). Выведем свойства конкретной сетевой папки:

Get-SmbShare Install|fl *

Обратите внимание на значение атрибута FolderEnumerationMode. В нашем случае его значение – Unrestricted. Это означает, что ABE отключен для этой папки.

Можно проверить статус ABE для всех сетевых папок сервера:

Get-SmbShare | Select-Object Name,FolderEnumerationMode

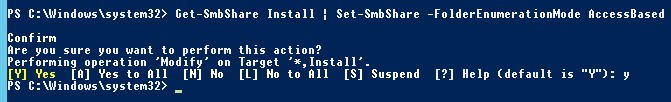

Чтобы включить ABE для папки, выполните:

Get-SmbShare Install | Set-SmbShare -FolderEnumerationMode AccessBased

Вы можете включить Access Based Enumeration для всех опубликованных сетевых папок (в том числе административных шар ADMIN$, C$, E$, IPC$), выполните:

Get-SmbShare Install | Set-SmbShare -FolderEnumerationMode AccessBased

Чтобы отключить ABE, выполните:

Get-SmbShare Install | Set-SmbShare -FolderEnumerationMode Unrestricted

Access-Based Enumeration в Windows 10 / 8.1 / 7

Многим пользователем, особенно в домашних сетях, также хотелось бы иметь возможность воспользоваться функционалом Access-Based Enumeration. Проблема заключается в том, что в клиентских ОС Microsoft отсутствует как графический, так и командный интерфейс управления «Перечислением на основе доступа».

В Windows 10 (Server 2016) и Windows 8.1 (Server 2012R2) для управления Access-based Enumeration можно использовать PowerShell (см. раздел выше). В более старых версиях Windows, вам необходимо установить последнюю версию PowerShell (>= 5.0) или использовать утилиту abecmd.exe из пакета для Windows Server 2003, прекрасно работает и на клиентских ОС. Т.к. пакет Windows Server 2003 Access-based Enumeration на Windows 10 / 8.1 / 7 не устанавливается, придется сначала установить его на Windows Server 2003, а затем скопировать его из каталога C:windowssystem32 в такой же каталог на клиенте. После этого включить ABE можно по сценарию с командной строкой, описанному выше.

Примечание. В корпоративной среде ABE замечательно сочетается с папками DFS, скрывая от пользователя «ненужные» папки и предоставляя более удобную структуру дерева общих папок. Включить ABE на пространстве имен DFS можно с помощью консоли DFS Management или утилиты dfsutil.exe:

dfsutil property abde enable \<namespace root>

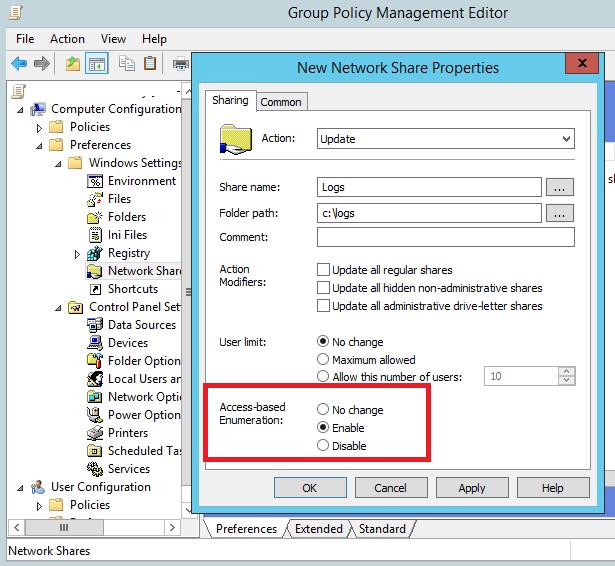

Кроме того, вы можете включать ABE на компьютерах домена AD с помощью групповых политик. Для этого используется GPP в секции: Computer Configuration -> Preferences -> Windows Settings -> Network Shares).

Как вы видите, в свойствах сетевой папки есть опция Access-Based Enumeration, если изменить значение на Enable, для всех общих папок, созданных с помощью данной GPO будет включен режим ABE.

Часто при реализации структуры на базе Windows Server возникают задачи связанные с настройкой сервера для файлов и распределением прав на пользователейгруппы.

В нашем случае мы будем настраивать файловый сервер на Windows Server 2019.

1. Подготовка.

Для того чтобы настроить файловый сервер на Windows Server 2019, требуется установить операционную систему на виртуальную или физическую машину. Активировать операционную систему и подключиться на сервер с правами администратора.

2. Установка роли файлового сервера.

Чтобы установить роль файлового сервера, требуется:

- Зайти в диспетчер серверов.

- Управление => Добавить роли и компоненты.

- В мастере добавления ролей нажимаем “Далее” до Ролей сервера.

- Устанавливаем роль “Файловый сервер” и нажимаем “Далее”.

- Нажимаем “Установить”Нажимаем “Установить”.

3. Настройка файлового сервера.

- Заходим в Диспетчер Серверов => Файловые службы и службы хранилища => Общие ресурсы.

- Нажимаем “Задачи” и выбираем “Новый общий ресурс”.

- Выбираем подходящий нам профиль общего файлового сервера. В нашем случае мы выбираем “Общий ресурс SMB — быстрый профиль” и нажимаем “Далее”.

- Выбираем том на котором будет располагаться папка для доступа по сети, нажимаем “Далее”.

- Создаем имя общего ресурса, нажимаем “Далее”.

- В следующем окне выбираем требуемые параметры и нажимаем “Далее”.

- В окне “Распределения разрешение для управления доступом” мы настраиваем параметры безопасности на сетевую папку. А именно распределяем правами разрешения для определенных пользователей или групп, нажимаем “Далее”.

- В подтверждающем окне мы видим какие параметры будут сделаны и нажимаем “Создать”.

Рисунок 1 — Подтверждение выбора в мастере создания ресурсов

Убеждаемся в правильной настройки общей папки.

4. Проверка работоспособности файлового сервера.

Заходим на рабочую машину расположенную внутри локальной сеть. Подключаемся через проводник на сервер в нашем случае мы подключаемся к \10.15.73.38 так же можно вводить адрес сервера \domain.site.ru или по имени сервера \file-server

После авторизации мы подключились на сервере и видим нашу общую папку:

Рисунок 2 — Созданная общая папка

Мы провели настройку файлового сервера, чтобы можно было пользоваться общими папками и распределять права на определенные файлы. В дальнейшем можно увеличивать количество папок и строить файловую структуру по нуждам компании.

Эти и другие настройки для наших клиентов мы осуществляем в рамках ИТ-аутсорсинга.

Содержание

- Анонимный доступ к общим папкам и принтерам без пароля

- Локальные политики анонимного доступа

- Настройка анонимного доступа к общей папке

- Предоставление анонимного доступа к общему сетевому принтеру

- DATAENGINER

- Windows server 2019 доступ к сетевой папке без пароля

- Windows server 2019 доступ к сетевой папке без пароля

- Вопрос

- Windows server 2019 не просит сетевой логин и пароль

Анонимный доступ к общим папкам и принтерам без пароля

По умолчанию, при доступе к общей сетевой папке на сервере, включенном в домен Active Directory, с компьютеров из рабочей группы (не добавленных в домен) у пользователя появляется запрос на ввод пароля доменной учетной записи. Попробуем разобраться, как разрешить анонимный доступ к общим сетевым папкам и принтерам на доменном сервере с компьютеров рабочей группы без авторизации на примере Windows 10 / Windows Server 2016.

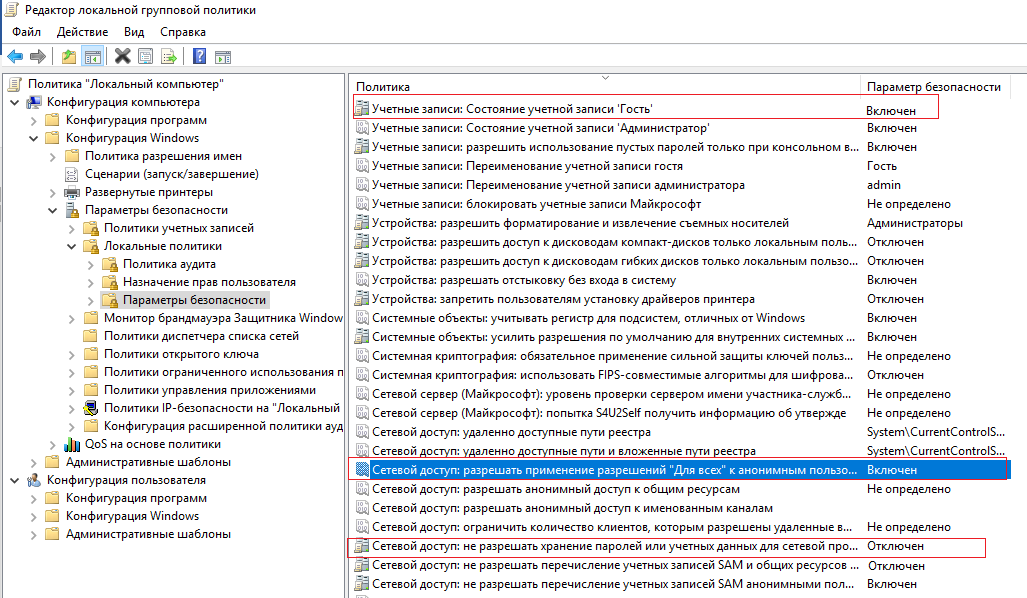

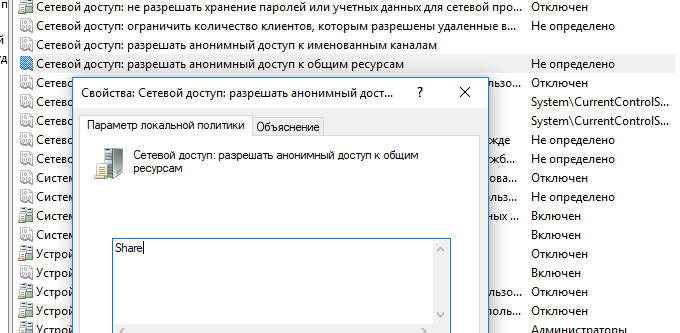

Локальные политики анонимного доступа

На сервере (компьютере), к которому вы хотите предоставить общий доступ неавторизованным пользователям нужно открыть редактор локальной групповой политики – gpedit.msc.

Настройте следующие политики:

Затем проверьте, что в этом же разделе в политике “Доступ к компьютеру из сети” (Access this computer from network) присутствует запись Гость, а в политике “Отказать в доступе к этому компьютеру из сети” (Deny access to this computer from the network) учетка Гость не должна быть указана.

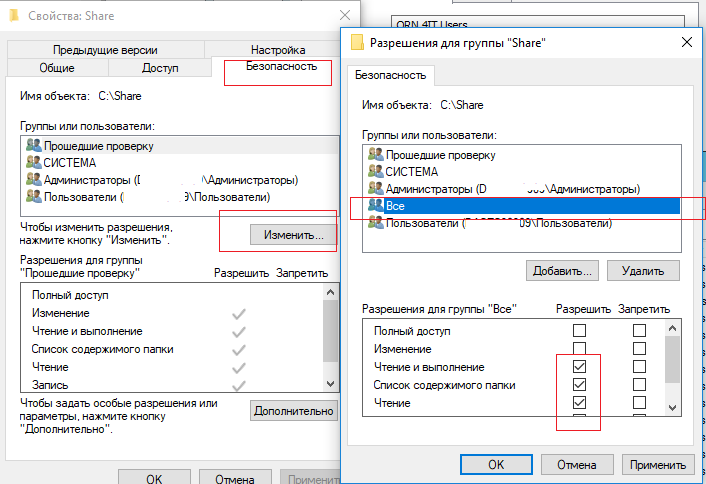

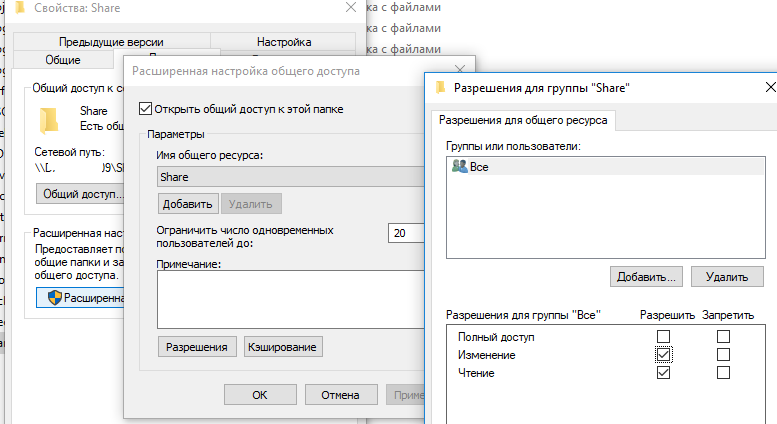

Настройка анонимного доступа к общей папке

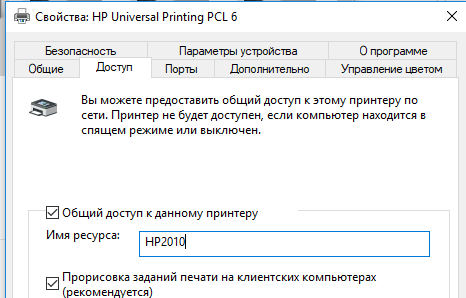

Предоставление анонимного доступа к общему сетевому принтеру

Чтобы разрешить анонимный доступ к сетевому принтеру на вашем компьютере, нужно открыть свойства общего принтера в Панели управления (Панель управленияОборудование и звукУстройства и принтеры). На вкладке доступа отметьте опцию “Прорисовка задания печати на клиентских компьютерах” (Render print jobs on client computers).

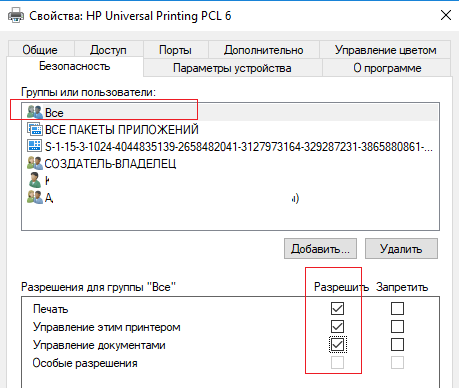

Затем на вкладке безопасность для группы “Все” отметить все галки.

После выполнения этих действий вы сможете подключаться к общей папке (\servernameshare) и принтеру на доменном компьютере с компьютеров рабочей группы без ввода имени пользователя и пароля, т.е. анонимно.

Источник

DATAENGINER

Добрый день! Ранее я уже говорил, что в данной рубрике, мы рассмотрим самые популярные способы создания сетевого хранилища. В этой статье мы разберем как создать сетевую/общую папку(share folder) на ОС Windows Server. Данная статья так же применима к ОС Windows. Данный способ самый популярный в небольших компаниях.

Ранее мы рассмотрели:

Запустим ранее созданную виртуальную машину и приступим к созданию сетевой папки.

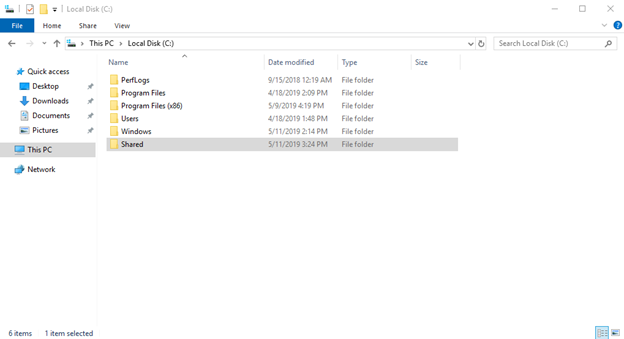

Шаг 1. На локальном диске C добавим папку которую назовем shared.

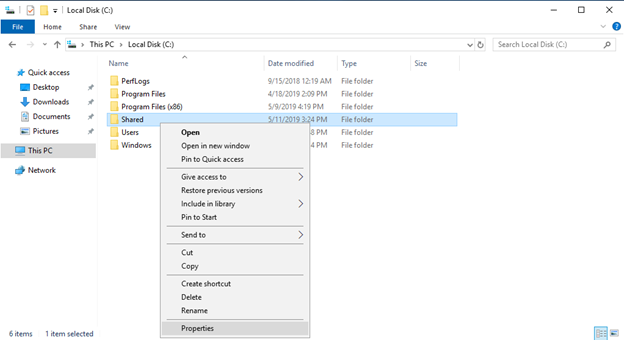

Шаг 2. Нажмем правой кнопкой мыши на папку и перейдем в свойства(properties).

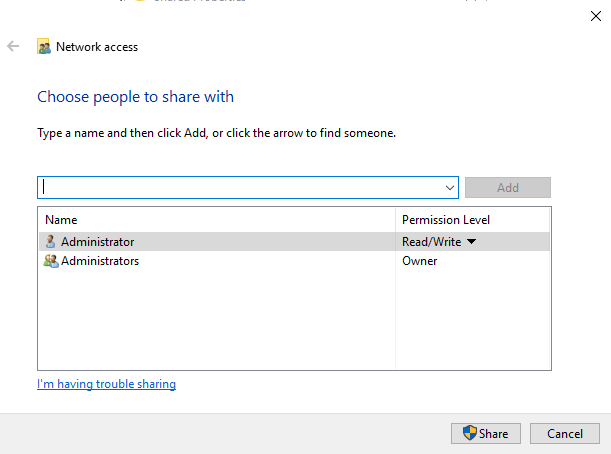

Шаг 3. Откроем вкладку Sharing(Доступ).

Шаг 4. Нажимаем кнопку Share(Общий доступ)

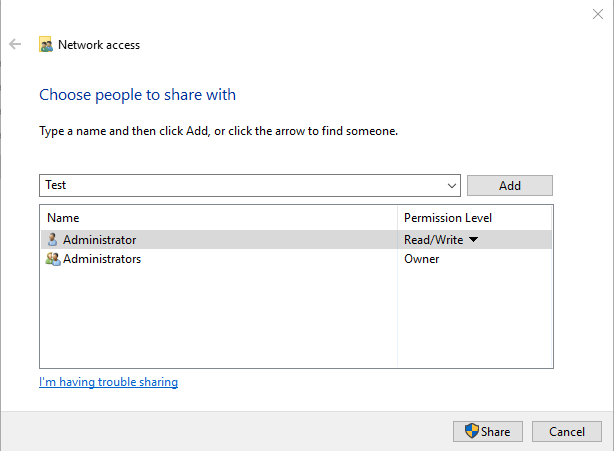

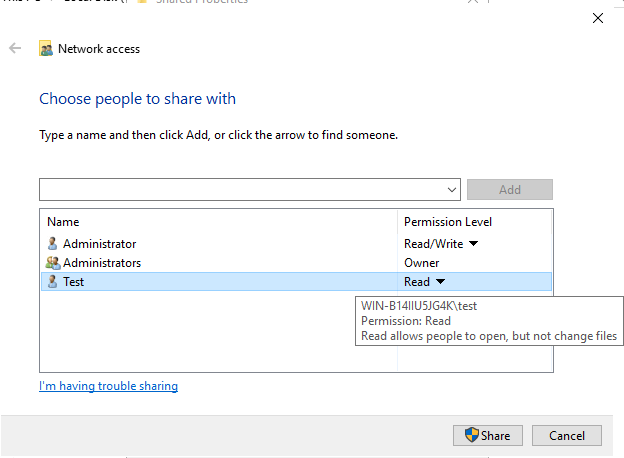

Шаг 5. В выпадающем списке выбираем нашего пользователя Test. Выбираем обязательно иначе у пользователя Test не будет доступа к сетевой папке windows с клиентского компьютера.

Шаг 6. Нажимаем Add наш пользователь добавится в список.

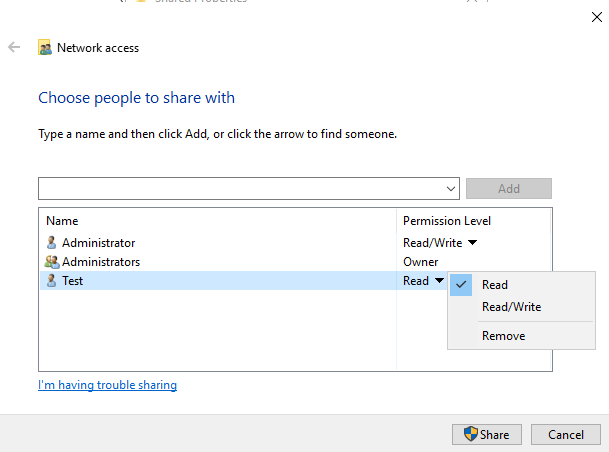

Шаг 7. Справа в боком меню указываются права которые имеют пользователи, выберем для пользователя Test права Read/Write и нажмем кнопку Share.

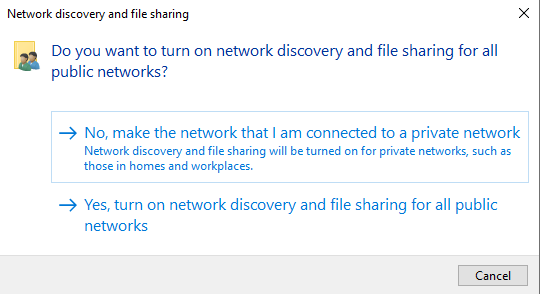

Шаг 8. Далее на вопрос, хотим ли сделать папку доступной по сети отвечаем да.

Шаг 9. По окончании настройки папки нажмем Done(Готово).

Источник

Windows server 2019 доступ к сетевой папке без пароля

Сообщения: 3059

Благодарности: 531

2009 г. Монитор: ASUS VK278Q (27″) ОС: Windows 10 «Professional» (64-bit) » width=»100%» style=»BORDER-RIGHT: #719bd9 1px solid; BORDER-LEFT: #719bd9 1px solid; BORDER-BOTTOM: #719bd9 1px solid» cellpadding=»6″ cellspacing=»0″ border=»0″>

Сообщения: 277

Благодарности: 1

Читайте также: промокод pubg mobile ввести официальный сайт

Сообщения: 3059

Благодарности: 531

2009 г.

Сообщения: 277

Благодарности: 1

| Монитор: ASUS VK278Q (27″) |

| ОС: Windows 10 «Professional» (64-bit) |

| » width=»100%» style=»BORDER-RIGHT: #719bd9 1px solid; BORDER-LEFT: #719bd9 1px solid; BORDER-BOTTOM: #719bd9 1px solid» cellpadding=»6″ cellspacing=»0″ border=»0″> |

| Ноутбук/нетбук: ASUS EEE PC Lamborghini VX6S: Atom D2700 (2,1Ghz) | 4Gb RAM | Radeon HD 6470M (1366×768; 12,1″) | Corsair «Force 3» SSD (90Gb) |

| Прочее: Клавиатура: Logitech G19 | Мышь: ASUS GX850 | Акустика: SVEN-Audio HA-385 |

CD/DVD: LG GH22NS50

Эм. Вы не поняли. С точки зрения системы нет никакой разницы как вы входите в нее. Т.е. если на пользователе стоит пароль, то вы должны его ввести, будь то экран приветствия или вход по сети с другого компьютера.

Windows server 2019 доступ к сетевой папке без пароля

Вопрос

Здравствуйте, имеется Windows server 2019 включённый в домен и Windows 10 без домена (просто в рабочей группе). С Windows 10 могу зайти почему-то на серверную без требования сетевого логина и пароля, хотя знаю, что по умолчанию должно выскакивать окошко с логином и паролем. Учётная запись гостя включена на обоих компах и не запаролена. В локальных политиках сервера вроде бы все необходимые пункты включены для требования сетевого пароля :

— Сетевой доступ: модель совместного доступа и безопасности для локальных учетных записей: обычная-локальные пользователи.

— Сетевой доступ: запретить анонимный доступ к именованным каналам и общим ресурсам: включено

— Сетевой доступ: не разрешать перечисление учетных записей SAM анонимными пользователями: включен

-Сетевой доступ: не разрешать перечисление учетных записей SAM и общих ресурсов анонимными пользователями: отключено

-Учетные записи: ограничить использование пустых паролей только консольным входом: включено

Всё равно могу заходить без сетевого пароля с Windows 10, а нужно чтобы требовало. Может кто-нибудь ещё что-то посоветовать?

Источник

Windows server 2019 не просит сетевой логин и пароль

Пароль администратора Windows Server 2019

Здравствуйте, ребята! У меня возникла следующая проблема. На виртуальной машине настроил доменную.

Windows 2003 Server постоянно просит имя пользователя пароль и домен!

Windows 2003 Server постоянно просит имя пользователя пароль и домен! Как сконфигурировать ISS 6.0.

пытаюсь открыть сетевой диск просит пароль как мне узнать пароль 7?

пытаюсь открыть сетевой диск просит пароль как мне узнать пароль 7?

Сервер просит логин и пароль

Здравствуйте, подскажите, есть сервер Ubuntu, когда захожу на его IP через браузер у меня требует.

Там нету сохранённых паролей.

Добавлено через 1 минуту

И заметил, что в доменной сети нету пункта «отключить/включить доступ с парольной защитой» в центре управления сетями и общим доступом.

Программа просит у пользователя логин и пароль

Задали ребёнку в школе. Говорит никак не может сделать. Отмазка ребёнка: Ошибка времени.

Просит сетевой пароль

Всем привет.Пытаюсь подключиться с сервера к компьютерам рабочей группы а он мне просит сетевой.

Сетевой логин и пароль

Создал подключение, ввел пароль. подключилось, но пароль не сохранился, мне уже «по горло» надоело.

Где взять сетевой логин и пароль?

У меня организована домашняя сеть через Wi FI на 2 компа с W7. Интернет работает на обоих. Но при.

Источник

Мы с вами проделали уже большую работу. Развернули сервер, настроили основные службы, создали пользователей. Давайте теперь перейдем к теме сетевого доступа. Ведь не удобно если люди будут бегать с флешками или отправлять другу другу письма.

Сетевые паки.

В прошлой статье мы создали пользователя и группу Public, допустим у нас в этой группе даже несколько пользователей. Для совместного использования файлами логично создать им сетевую папку(Public), где они могли-бы хранить файлы.

Так же нам потребуется роль Файловые службы и службы хранилища ( по умолчанию у меня стоит, если нет добавляем роль)

Создадим папку где нам удобно, зайдем в свойства паки, вкладка Доступ. Выберем общий доступ и добавим нашу группу Public.

Вот и все. Для всех пользователей группы Public доступна сетевая папка расположенная на сервере.

Теневые копии.

Папку мы создали, но встает вопрос о бэкапа файлов. Кто то может случайно удалить например или изменить важный файл. Самый простой вариант это включение Теневых копий на диске Volume Shadow Copy Service (VSS) .

Что же такое теневая копия? По сути это снапшот (снимок) всей информации, хранящейся на диске. После создания теневой копии служба VSS начинает отслеживать изменение данных на диске. VSS разбивает все данные на блоки по 16Кб каждый, и если данные в таком блоке были изменены, служба записывает в файл теневой копии этот блок целиком. Таким образом получается, что при создании следующей теневой копии данных система не копирует данные целиком, а только лишь блочные изменения. Благодаря этому система теневого копирования позволяет существенно сэкономить место на диске. Теневые копии могут храниться на том же диске, на котором хранятся данные, либо на отдельном (решение для высоконагруженных систем с большой частотой изменения данных). Все файлы теневых копий хранятся в служебном каталоге System Volume Information. Эти файлы можно отличить по имени, все они содержат в имени идентификатор службы VSS — 3808876b-c176-4e48-b7ae-04046e6cc752.

- По-умолчанию максимальное количество хранимых снапшотов для диска – 64. При превышении этого значения, служба VSS начинает циклическую перезапись теневых копий, удаляя самые ранние снапшоты.

- Под теневые копии система выделяет 10% емкости раздела, однако это значение можно изменить.

- Теневое копирование включается для тома целиком, и включить его для отдельной общей папки невозможно.

- Microsoft не рекомендует создавать снапшоты чаще, чем раз в час (однако, это всего лишь рекомендации).

Для включения данной функции переходим в Управление компьютером — Общие папки — Все задачи.

Ну и конечно нам не мешало бы настроить расписание :

Тут мы выбрали ежедневно с 9.00 до 18.00 каждые 60 минут делать копии.

Обратите внимание, что для восстановления не требуется права Администратора. То есть любой пользователь имеющий доступ может восстановить старую версию папки ( свойства — предыдущие версии).

Ошибка в тексте? Выделите её и нажмите «Ctrl + Enter»